- Remove From My Forums

-

Question

-

all restricted application packages, is this just another program foisted on YOUR customers without ANY TYPE OF permission?

All I can say is Stop it, I do not want it, I did not ask for it, why should you be able to do what you like on MY PRIVATE COMPUTER? If this is just american, how come you have permission to do this to someone WHO IS NOT FLAMING AMERICAN. All

you care about is money. GET IT OFF.

All replies

-

Hi, bugrit

Are you talking about the special system folder permissions?

If so, we can see as below: In the properties of the System32 folder ->

Security tab->Group or user names, we can see two special groups,ALL APPLICATION PACKAGES and

ALL RESTRICTED APPLICATION PACKAGES.It’s part of Windows, we have it in our Windows folder and our system32 folder. «ALL RESTRICTED APPLICATION PACKAGES» seems to be new in the last Windows 10 versions.

The two groups are special system groups used to grant access to objects by «Windows Store» apps or«UWP» apps or whatever MSFT is calling them,as they need to execute files from these directories..

It’s not available for general users to edit to add or remove it to folder or files. It’s defined by system itself.

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Monday, September 3, 2018 2:51 AM

-

Proposed as answer by

Kapil.AryaMVP

Monday, September 3, 2018 4:24 AM

-

Edited by

-

Hi,

If this question has any update? Also, for the question, is there any other assistance we could provide?

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com.-

Edited by

Daisy ZhouMicrosoft contingent staff

Friday, September 7, 2018 8:11 AM

-

Edited by

-

Hi,

I am just writing to see if this issue has any update. Also, for the problem, is there any other assistance we could provide?If anything is unclear, please feel free to let us know.

Best regards,

Daisy Zhou

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact

tnmff@microsoft.com. -

I am American and we don’t Like it at all. Microsoft you just put something on our computers again that we don’t want!

Well this time it has gone too far. It downed a Hospital system and a school system by adding the ALL RESTRICTED APPLICATION PACKAGES and restricted a Mission critical system for a customer of the company I work for. I had to have the customer recover the

machines (Yes) all the machines running this Mission Critical Application. Once we were able to get the OS back on Line we had to Re-install the Program and re-attach the databases to bring the system back on Line. The system is up and running! However I could

not remove the restriction off the program before having to do a Dell recovery option. There was no way to remove it or change what it did to the customers program. This new Featured Item was not listed anywhere that listed how to change it or remove it. Enough

is Enough! This new add on placed a none Microsoft program in the Restricted Application List for «READ ONLY» making the program no longer accessible or useable to the users. After 7 hours working with the customer we got the system up and running.

You finally have betrayed our trust. it is said. But I am sure The Lawyers for the Hospital and school will show you the errors of your way. because these days that is the only way you seem to understand. My simple suggestion is to run a Patch program through

your updates to remove the entry and to reset what it changed. Or at least Give us the IT people a way to remove it or at least edit it from making changes that it should not have made in the first place.See this is a «Free Country» and you have now «RESTRICTED OUR FREEDOM»..

PS: I wish Bill Gates was still in charge, This crap would not have happened!!!!!

BILL

-

Edited by

MCSEBILL

Thursday, November 14, 2019 5:38 AM

-

Edited by

Windows 10 – одна из самых популярных операционных систем, которая предлагает богатый набор функций и приложений для удобной работы. Однако, из-за безопасности и удобства использования, Microsoft ввела концепцию ограниченных пакетов приложений.

Ограниченные пакеты приложений – это специальная функция Windows 10, которая позволяет разработчикам создавать приложения, работающие в изолированной среде. Это означает, что они не имеют полного доступа к системе и могут взаимодействовать с другими приложениями только через определенные механизмы.

Такой подход позволяет улучшить безопасность операционной системы, так как ограниченные пакеты приложений не могут исполнять нежелательные действия, такие как изменение системных файлов или выполнение вредоносного кода. Кроме того, это также упрощает установку и удаление приложений, так как они могут быть легко изолированы и управляемы операционной системой.

Как работать с ограниченными пакетами приложений? Для начала, можно проверить список доступных ограниченных приложений на компьютере. Для этого перейдите в меню «Параметры», выберите раздел «Система» и откройте вкладку «Приложения и функции». В списке приложений вы увидите как стандартные приложения, так и ограниченные пакеты, которые можно управлять и удалить при необходимости.

Содержание

- Ограниченные пакеты приложений

- Что такое ограниченные пакеты приложений?

- Работа с ограниченными пакетами приложений

- Как работать с ограниченными пакетами приложений в Windows 10?

- 1. Установка ограниченных пакетов приложений

- 2. Удаление ограниченных пакетов приложений

- 3. Ограничения и разрешения ограниченных пакетов приложений

- 4. Обновление ограниченных пакетов приложений

- 5. Ошибки и устранение неполадок

- Настройка ограниченных пакетов приложений

Ограниченные пакеты приложений

Ограниченные пакеты приложений в Windows 10 представляют собой особый тип пакетов приложений, которые могут быть установлены только для определенных пользователей или групп пользователей. Они обладают рядом особенностей и ограничений, которые делают их независимыми от других приложений на устройстве.

Ключевыми особенностями ограниченных пакетов приложений являются:

- Ограниченный доступ: ограниченные пакеты приложений доступны только для определенных пользователей или групп пользователей. Они не будут отображаться в Магазине Windows или в списке установленных приложений для других пользователей на том же устройстве.

- Независимость: ограниченные пакеты приложений независимы от других приложений на устройстве и не могут взаимодействовать с ними.

- Управление: ограниченные пакеты приложений могут быть установлены, обновлены, удалены и управляться централизованно с помощью инструментов и служб управления приложениями.

- Безопасность: ограниченные пакеты приложений могут предоставлять дополнительные уровни безопасности для приложений и данных пользователя.

Ограниченные пакеты приложений используются в различных сценариях, включая корпоративные окружения, где необходимо обеспечить безопасность и централизованное управление приложениями. Они также могут быть использованы для создания специализированных пользовательских интерфейсов и определенных приложений, предназначенных только для конкретных пользователей или групп пользователей.

Для разработки и управления ограниченными пакетами приложений необходимы специальные инструменты и навыки. Microsoft предоставляет набор инструментов и документацию для создания, развертывания и управления ограниченными пакетами приложений.

Что такое ограниченные пакеты приложений?

Ограниченные пакеты приложений в Windows 10 представляют собой специальный тип пакетов приложений, который ограничивает доступ приложения к определенным ресурсам и функционалу операционной системы. Использование ограниченных пакетов позволяет повысить безопасность системы и обеспечить контроль над поведением приложений.

Ограниченные пакеты приложений имеют ряд особенностей, которые делают их полезными инструментами для разработки и управления приложениями в Windows 10:

- Изолированная среда выполнения: Ограниченные пакеты приложений работают в специально созданной среде, которая изолирует их от основной операционной системы. Это обеспечивает безопасность и надежность приложений, так как они не могут влиять на работу других приложений или операционной системы в целом.

- Ограниченный доступ к ресурсам: Ограниченные пакеты приложений имеют ограниченный доступ к ресурсам операционной системы, таким как файловая система, реестр, сеть и другие. Это позволяет контролировать, какие ресурсы может использовать приложение и предотвращает его возможное нежелательное влияние на систему.

- Безопасность: Ограниченные пакеты приложений позволяют осуществлять санDB файнинг ресурсов приложения, что повышает безопасность системы. Они также могут использоваться для обеспечения конфиденциальности данных, так как приложение не имеет прямого доступа к другим файлам и папкам на компьютере пользователя.

- Централизованное управление: Ограниченные пакеты приложений могут быть управляемыми групповыми политиками, что позволяет администраторам системы легкого выполнять задачи, такие как установка, обновление и удаление приложений, а также установка ограничений и политик безопасности для приложений.

В целом, использование ограниченных пакетов приложений является удобным и безопасным способом разработки и управления приложениями в Windows 10. Они позволяют разработчикам контролировать и ограничивать доступ к ресурсам системы, а администраторам системы — управлять их установкой, обновлением и удалением.

Работа с ограниченными пакетами приложений

Ограниченные пакеты приложений в Windows 10 представляют собой специальные типы установок, которые обладают собственными правами доступа и изоляцией от остальных компонентов системы. Они разработаны с целью обеспечить безопасность и устойчивость работы приложений.

Для работы с ограниченными пакетами приложений в Windows 10 можно использовать различные инструменты, такие как PowerShell и Visual Studio. С помощью PowerShell можно управлять установками и настройками ограниченных пакетов, а также выполнять операции с их разрешениями. В Visual Studio можно создавать и отлаживать ограниченные пакеты приложений, а также выполнять их развёртывание.

При работе с ограниченными пакетами приложений необходимо учитывать их особенности. Они имеют собственное пространство имен, изоляцию файловой системы и реестра, а также ограничения доступа к ресурсам системы. Для обеспечения взаимодействия между ограниченными пакетами и основной системой предусмотрены механизмы контейнеризации и проксирования, которые позволяют приложениям безопасно взаимодействовать друг с другом.

Также стоит отметить, что ограниченные пакеты приложений в Windows 10 имеют ряд ограничений в сравнении с традиционными приложениями. Некоторые API могут быть ограничены или недоступны для ограниченных пакетов, а также может быть ограничена возможность запуска произвольного кода. Это необходимо учитывать при разработке приложений для ограниченных пакетов.

В целом, работа с ограниченными пакетами приложений в Windows 10 требует особого внимания и знания специфики данной технологии. Однако, она позволяет создавать безопасные и устойчивые приложения, которые могут быть развёрнуты и использованы в экосистеме Windows 10.

Как работать с ограниченными пакетами приложений в Windows 10?

Ограниченные пакеты приложений в Windows 10 представляют собой специальные установочные файлы, которые имеют ограниченные права доступа к системе. Они часто используются разработчиками приложений для более безопасной работы и защиты данных пользователей. В этом разделе мы рассмотрим, как можно работать с ограниченными пакетами приложений в Windows 10.

1. Установка ограниченных пакетов приложений

Для установки ограниченных пакетов приложений в Windows 10 вам необходимо иметь учетную запись администратора. Затем вы можете установить пакет, дважды щелкнув на нем или используя команду «Add-AppxPackage» в PowerShell.

2. Удаление ограниченных пакетов приложений

Если вам необходимо удалить ограниченный пакет приложения, вы можете сделать это, используя команду «Remove-AppxPackage» в PowerShell или с помощью панели управления Windows 10.

3. Ограничения и разрешения ограниченных пакетов приложений

Ограниченные пакеты приложений имеют ограниченные права доступа к системе, что означает, что они не имеют полного доступа ко всем функциям и данным операционной системы. Однако вы можете вручную задать разрешения для ограниченных пакетов приложений, чтобы дать им доступ к определенным ресурсам или функциям.

4. Обновление ограниченных пакетов приложений

Ограниченные пакеты приложений также могут быть обновлены, как и обычные приложения. Обновления для ограниченных пакетов приложений можно устанавливать через Microsoft Store или с помощью команды «Update-AppxPackage» в PowerShell.

5. Ошибки и устранение неполадок

В процессе работы с ограниченными пакетами приложений могут возникать ошибки или неполадки. Если вы столкнулись с проблемой, вы можете использовать инструменты отладки и устранения неполадок Windows 10 для выяснения причины и решения проблемы.

- Что делать, если ограниченный пакет приложения не устанавливается? Если ограниченный пакет приложения не удается установить, вы можете попробовать использовать команду «Add-AppxPackage» с параметром «-ForceApplicationShutdown». Это принудительно завершит все приложения, что может помочь в установке пакета.

- Что делать, если ограниченный пакет приложения не обновляется? Если обновление ограниченного пакета приложения не выполняется, вы можете попробовать использовать команду «Update-AppxPackage» с параметром «-ForceApplicationShutdown». Это закроет все экземпляры приложения перед обновлением.

- Что делать, если ограниченный пакет приложения вызывает ошибку? Если ограниченный пакет приложения вызывает ошибку, вы можете попробовать выполнить перезагрузку компьютера или удалить и повторно установить пакет, чтобы исправить проблему.

Следуя этим рекомендациям, вы сможете успешно работать с ограниченными пакетами приложений в Windows 10 и управлять ими в соответствии с вашими требованиями.

Настройка ограниченных пакетов приложений

Ограниченные пакеты приложений в Windows 10 позволяют ограничить доступ к определенным приложениям и функциям операционной системы для определенных пользователей или групп пользователей. Настройка этих ограничений может быть полезна в организациях, где требуется контролировать доступ к некоторым приложениям или функциям.

Для настройки ограниченных пакетов приложений необходимо выполнить следующие шаги:

- Откройте Центр администрирования Windows 10. Для этого нажмите правой кнопкой мыши на кнопке «Пуск» и выберите «Центр администрирования Windows 10» из контекстного меню.

- Выберите «Параметры безопасности». В окне Центра администрирования выберите вкладку «Параметры безопасности» и перейдите в раздел «Ограниченные пакеты приложений».

- Выберите пользователя или группу пользователей. В разделе «Ограниченные пакеты приложений» выберите пользователя или группу пользователей, для которых необходимо настроить ограничения.

- Настройте ограничения. В правой части окна появятся доступные для настройки ограничения. Ограничения могут включать запрет на запуск определенных приложений или доступ к некоторым функциям операционной системы.

- Сохраните настройки. После того, как вы настроите ограничения, нажмите кнопку «Применить» для сохранения изменений.

После настройки ограниченных пакетов приложений, пользователи или группы пользователей, для которых были установлены ограничения, не смогут запускать запрещенные приложения или использовать запрещенные функции операционной системы. Это позволяет повысить безопасность и контроль над использованием компьютеров в организации.

Обратите внимание, что для настройки ограниченных пакетов приложений необходимы права администратора.

Делаем Windows 10 LTSC 2021 идеальной ОС — интегрируем Microsoft Store и UWP-приложения

Одна из главных претензий к Windows 10 LTSC состоит в том, что функции этой версии Windows 10 заметно урезаны по сравнению с обычной: в ней нет магазина приложений Microsoft Store, а также нет большинства UWP-приложений, многие из которых делают работу в Windows 10 намного удобнее. По правде говоря, список претензий от экспертов заметно шире и самую грамотную и аргументированную статью о том, что использовать Windows 10 LTSC на обычном ПК смысла нет, написал Вадим Стеркин — «10 мифов Windows 10 LTSC, которые никогда не умрут«.

реклама

Основной посыл статьи — некоторая отсталость версии LTSC в техническом плане от обычной Windows 10 Pro, мнимая стабильность по сравнению с обычными версиями, ведь кодовая база у этих ОС одинаковая. А дополнительно упоминается то, что «мусор» в виде предустановленных приложений в обычной Windows 10 Pro можно легко отключить.

С момента выхода статьи, посвященной Windows 10 LTSC версии 1809, прошло уже несколько лет и за это время произошли изменения, которые несколько перераспределили баланс сил между версиями. Во-первых, в плане актуальности Windows 10 LTSC 2021 ничем не отличается от Windows 10 Pro версии 21H2 и содержит все оптимизации под современные процессоры.

реклама

Во-вторых, обычная Windows 10 Pro за последние годы заметно «распухла», и накопила в себе не только предустановленные приложения, но и кучу рекламного мусора и «восхитительных функций», которые не только раздражают и занимают место на экране, но и снижают возможность системы к быстрому отклику и стабильной работе. Ведь это сотни взаимозависимых процессов, каждый из которых может аварийно завершиться, зависнуть, перезапуститься, вызвав всеми ненавистный «кружок ожидания» на рабочем столе или фриз в игре.

Да, это можно вычистить руками, как авгиевы конюшни, рискуя потерять стабильность или вовсе угробить систему, о чем я недавно писал в блоге «Оптимизируем Windows 10 версии 21H2 — быстро, эффективно и безопасно«. Степень полученного результата будет напрямую зависеть от прямоты ваших рук и затраченного времени. Но зачем, если уже есть максимально вычищенная от мусора и протестированная в Microsoft версия Windows 10 LTSC 2021?

реклама

Уже три года на GitHub лежит небольшая утилита «LTSC-Add-MicrosoftStore» позволяющая интегрировать Microsoft Store в Windows 10 LTSC в пару кликов. Изначально она была написана для Windows 10 LTSC версии 1809, но проверив ее на Windows 10 LTSC 2021, я убедился, что она прекрасно работает и сейчас. Утилита представляет собой набор стандартных Appx от Microsoft и командный файл, управляющий их интеграцией.

реклама

Чтобы скачать ее, выбираем пункт «Releases».

И скачиваем архив zip, размером 70 МБ. Проверка скаченных файлов с помощью Microsoft Defender и сайта VirusTotal не находит ничего вредоносного.

Распаковав архив в любое удобное место, следует запустить от администратора командный файл Add-Store.cmd.

В результате его работы быстро установятся недостающие компоненты.

Дополнительно устанавливаются компоненты App Installer, Purchase App и Xbox identity. Пробуем запустить Microsoft Store и все получается.

Теперь мы можем доустановить нужные UWP-приложения прямо из Microsoft Store, а найти их проще всего через поиск. Я всегда использую «Записки» или Microsoft Sticky Notes.

Microsoft Sticky Notes устанавливается и прекрасно работает.

Теперь «Будильники и часы», которые тоже легко находятся и устанавливаются.

Можно легко установить и другой популярный софт, который многие пользователи используют постоянно, например, VLC media player. В этом плане Microsoft Store очень удобен, ведь вы получаете гарантированно безопасное приложение без нужды искать сайт его производителя среди множества сайтов, предлагающих «скачать без смс и регистрации».

Теперь можно попробовать установить какую-либо игру. Я выбрал «Реальные Шахматы».

И при запуске игра потребовала компонент ms-gamingoverlay, которого нет в Windows 10 LTSC.

С установленным Microsoft Store это не проблема, и я доустанавливаю Xbox Game Bar.

Игра запускается и работает.

Мы легко получили в Windows 10 LTSC Xbox Game Bar, который потребуют и некоторые другие игры.

Теперь нажатие сочетания клавиш Win+G вызывает корректно работающее окно Xbox Game Bar.

Все установленные нами компоненты работают в фоновом режиме, что сразу отражается на загрузке процессора и оперативной памяти.

В настройках конфиденциальности стоит отключить для них фоновый режим.

Теперь потребление ресурсов возвращается в норму: используется всего 1.2 ГБ ОЗУ, нагрузка на процессор и накопитель минимальна.

Итоги

В результате мы получаем быструю и стабильную Windows 10 LTSC 2021 с полным функционалом Windows 10 Pro, но сохранившую все полюсы своей редакции. Подобная система, в отличие от обычной Windows 10, даже способна шустро работать на жестком диске, как на системном накопителе.

Но в 2021 году, конечно, стоит купить SSD-накопитель даже для такой шустрой ОС. Например, быстрый, надежный и недорогой Samsung 970 EVO Plus (MZ-V7S250BW) объемом 250 ГБ из Регарда, который идеально подойдет на роль системного SSD.

А Samsung 970 EVO Plus (MZ-V7S1T0BW) объемом 1 ТБ не только позволит системе работать с быстрым откликом, но и вместит самые объемные новые игры.

Пишите в комментарии, что вы думаете по поводу Windows 10 LTSC, и станет ли для вас наличие у нее Microsoft Store и UWP-приложений поводом подумать о ее установке на игровой ПК?

Оптимизируем Windows 10 версии 21H2 — быстро, эффективно и безопасно

реклама

Большинство опытных пользователей стараются избавиться от этих «полезных нововведений» и «восхитительных функций», как их любят называть маркетологи из Microsoft, и делают это разными способами. Кто-то манипулирует с установочным образом Windows 10, вырезая этот хлам в зародыше, еще до его установки, например, с помощью утилиты NTLite.

реклама

Способ трудоемкий, непростой и имеющий один минус, редакции Windows 10 устаревают довольно быстро и настроенный образ системы рано или поздно теряет актуальность. Да и учитывая заметно возросшую самодеятельность Windows 10, не стоит удивляться, если она включит отключенные вами службы и доустановит удаленные компоненты.

Второй путь оптимизации, это установка различных сторонних твикеров системы, например, O&O ShutUp10++ или Ashampoo WinOptimizer, где пользователь с помощью довольно простых интерфейсов отключает ненужные функции Windows 10 и включает оптимизации. Минусов у этого способа предостаточно, твикеры быстро устаревают и их настройки могут не срабатывать в новых версиях ОС, откатить сделанные изменения зачастую невозможно и иногда Windows после них просто необратимо ломается и требует переустановки.

реклама

реклама

В главном окне утилиты нас встречает список доступных действий. А начать стоит с удаления предустановленных UWP-приложений. Не все из них можно назвать бесполезными, я, к примеру, активно пользуюсь «Записками», так что здесь все на ваш вкус. Плюсом удаления приложений через Dism++ станвится скорость процесса и удаление тех приложений, которые система не дает удалить обычными способами, например, Кортану.

Вот такой список приложений я оставляю в системе.

В разделе «Возможности» можно удалить не нужные вам компоненты Windows 10. Удаление производится безопасно и вы всегда можете вернуть и компоненты и UWP-приложения, если они вам понадобятся, средствами системы.

В разделе «Оптимизация» можно настроить множество параметров в одном месте, не «бегая» за ними по различным меню и панелям в самой Windows 10.

Отключив все ненужное, можно сразу очистить систему от мусора, на свежеустановленной Windows 10 Dism++ очистила почти 900 МБ.

Все эти действия займут у вас не более 5 минут, и теперь можно дополнить их более традиционными настройками. Например, удалить раздражающий виджет «Новости и интересы».

Не помешает и отключить некоторые ненужные службы, например, «Диспетчер печати», если у вас нет принтера.

Я обычно отключаю и службу SysMain (SuperFetch), но более глубокое отключение служб не провожу из-за риска потерять стабильность ОС.

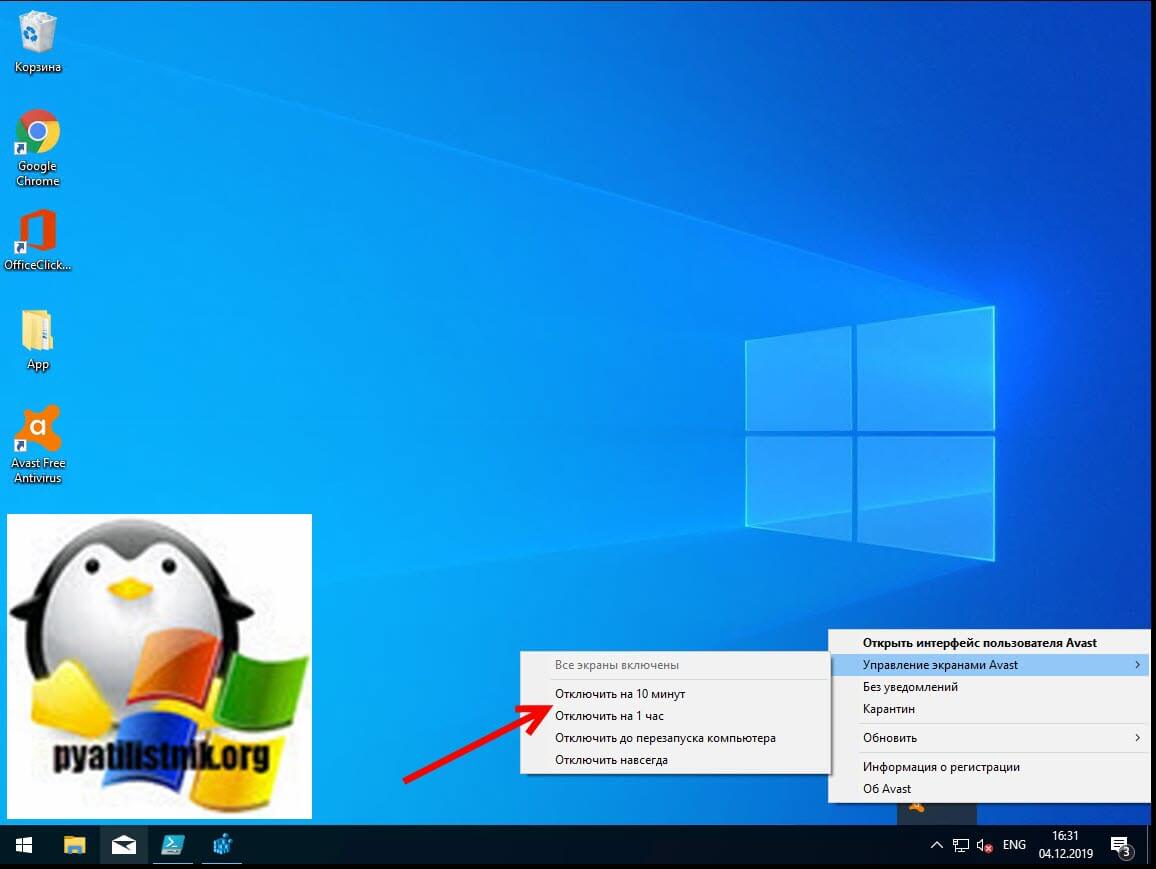

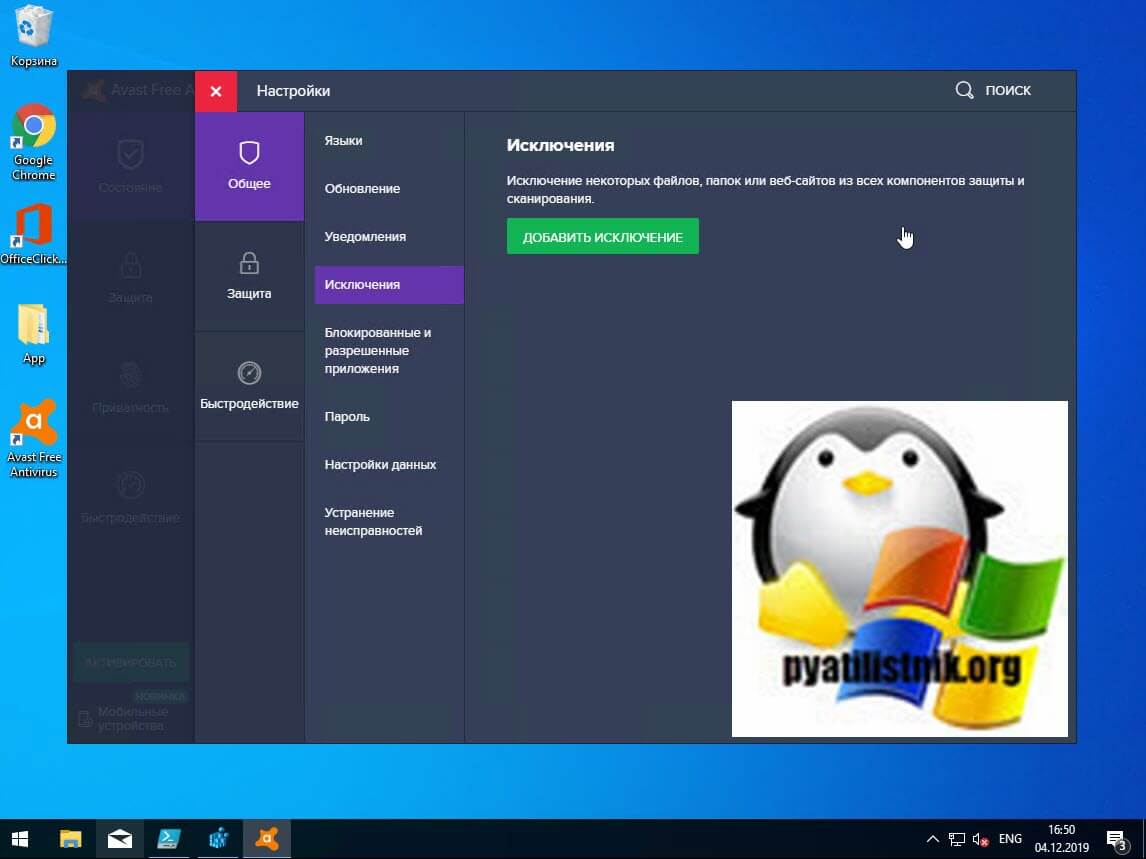

Если вы пользуетесь небольшим набором проверенных сайтов с репутацией, например, соцсетями и Ютубом, и не устанавливаете много программ, можно «поумерить пыл» Защитника Windows. Но полностью отключать его не стоит, как и не стоит устанавливать сторонний антивирус, особенно бесплатный. Неплохо показало себя на практике добавление папок с играми и их процессов в исключения Защитника Windows.

После моего тюнинга потребление ОЗУ упало до 1.3 ГБ, запущено всего 95 процессов, а на SSD освободилось пара гигабайт.

Заметно снизилась и нагрузка на процессор и накопитель в простое, ничего не «дергает» систему и при этом мы не потеряли ни капли стабильности и надежности, почти достигнув показателей потребления ресурсов у Windows 10 LTSC.

Итоги

Как видите, Windows 10 легко заставить работать быстрее и выглядеть лаконичнее довольно простыми способами, доступными и начинающему пользователю. Конечно, если у вас 32 ГБ быстрой оперативной памяти и мощный восьмиядерный процессор, можно и не обращать внимания на кучу предустановленного «мусора». Но владельцы слабых ПК и ноутбуков начального и среднего уровня эту разницу в производительности сразу заметят. Особенно, если пользуются жестким диском, что в 2021 году становится просто мучением, ведь Windows 10 постоянно загружает его, дергая проверками на вирусы и телеметрией.

Выход прост, купить SATA III SSD, который можно установить в любой старый бюджетный ноутбук или ПК, заметно прибавив им производительности. Надежная модель WD Blue (WDS250G2B0A), объемом 250 ГБ, стоит в Регарде 4620 рублей. А совсем немного доплатив, можно взять WD Blue (WDS500G2B0A) на 500 ГБ.

Пишите в комментарии, а как вы оптимизируете Windows 10 и были ли у вас случаи, когда оптимизация проходила настолько неудачно, что требовала переустановки?

Кажется, невозможно добавить ALL RESTRICTED APPLICATION PACKAGES через Windows Explorer, но этого легко достичь с помощью небольшой PowerShell:

$user = [Security.Principal.NTAccount]::new("ALL RESTRICTED APPLICATION PACKAGES").Translate([System.Security.Principal.SecurityIdentifier])

$rule = [Security.AccessControl.FileSystemAccessRule]::new($user, "ReadAndExecute", "Allow") # or whatever permissions you require, you can change them later via Explorer

$directory = "path/to/your/directory"

$acl = Get-Acl $directory

$acl.SetAccessRule($rule)

Set-Acl -Path $directory -AclObject $acl

Однако для вашего случая — если вы хотите массово скопировать разрешения из одного каталога в другой — лучше копировать разрешения, а не пытаться добавлять их вручную. Для этой задачи вы можете использовать Copy-Acl Скрипт PowerShell:

Copy-ACL -SourcePath "C:\Windows\System32\spool" -DestinationPath "my_new_spool_directory_location" -BreakInheritance -KeepInherited

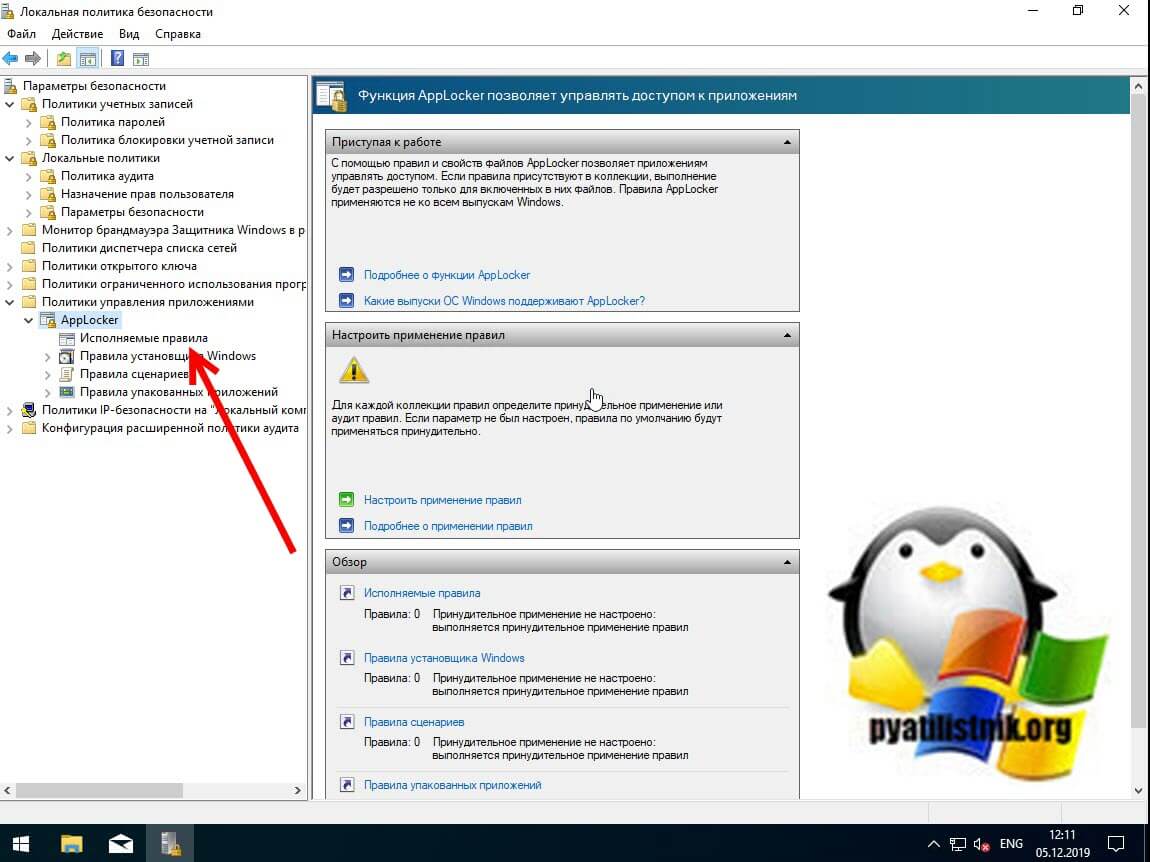

Создание правила для упакованных приложений Create a rule for packaged apps

Область применения Applies to

- Windows 10. Windows 10

- Windows Server Windows Server

В этой статье для ИТ-специалистов показано, как создать правило AppLocker для упакованных приложений с условием издателя. This article for IT professionals shows how to create an AppLocker rule for packaged apps with a publisher condition.

Упакованные приложения, также известные как универсальные приложения для Windows, основаны на модели приложений, которая гарантирует, что все файлы в пакете приложения имеют одно удостоверение. Packaged apps, also known as Universal Windows apps, are based on an app model that ensures that all the files within an app package share the same identity. Таким образом, можно управлять всем приложением с помощью одного правила AppLocker, а не приложений без упаковки, где каждый файл в приложении может иметь уникальное удостоверение. Therefore, it is possible to control the entire app using a single AppLocker rule as opposed to the non-packaged apps where each file within the app could have a unique identity. Windows не поддерживает неподписаные упакованные приложения, что означает, что все упакованные приложения должны быть подписаны. Windows does not support unsigned packaged apps, which implies all packaged apps must be signed. AppLocker поддерживает только правила издателя для упакованных приложений. AppLocker supports only publisher rules for packaged apps. Правило издателя для упакованного приложения основано на следующих сведениях: A publisher rule for a packaged app is based on the following information:

- Издатель пакета Publisher of the package

- Имя пакета Package name

- Версия пакета Package version

Все файлы в пакете, а также установщик пакета имеют эти атрибуты. All the files within a package as well as the package installer share these attributes. Таким образом, правило AppLocker для упакованного приложения управляет как установкой, так и запуском приложения. Therefore, an AppLocker rule for a packaged app controls both the installation as well as the running of the app. В противном случае правила издателя для упакованных приложений не отличаются от остальных коллекций правил; они поддерживают исключения, могут увеличиваться или уменьшаться в области и могут быть назначены пользователям и группам. Otherwise, the publisher rules for packaged apps are no different than the rest of the rule collections; they support exceptions, can be increased or decreased in scope, and can be assigned to users and groups.

Сведения об условии издателя см. в под условии правила издателя в AppLocker. For info about the publisher condition, see Understanding the publisher rule condition in AppLocker.

Эту задачу можно выполнить с помощью консоли управления групповыми политиками для политики AppLocker в объекте групповой политики (GPO) или с помощью оснастки «Локализованная политика безопасности» для политики AppLocker на локальном компьютере или в шаблоне безопасности. You can perform this task by using the Group Policy Management Console for an AppLocker policy in a Group Policy Object (GPO) or by using the Local Security Policy snap-in for an AppLocker policy on a local computer or in a security template. Сведения об использовании этих оснастки MMC для администрирования AppLocker см. в администрировании AppLocker. For info how to use these MMC snap-ins to administer AppLocker, see Administer AppLocker.

Создание правила упакованного приложения To create a packaged app rule

Откройте консоль AppLocker. Open the AppLocker console.

В меню действий или щелкнув правой кнопкой мышиправила упакованных приложений, выберите «Создать новое правило». On the Action menu, or by right-clicking on Packaged app Rules, select Create New Rule.

На странице «Перед началом работы» выберите «Далее». On the Before You Begin page, select Next.

На странице «Разрешения» выберите действие (разрешить или запретить) и пользователя или группу, к которые должно применяться правило, а затем выберите «Далее». On the Permissions page, select the action (allow or deny) and the user or group that the rule should apply to, and then select Next.

На странице «Издатель» можно выбрать определенную ссылку на правило упакованного приложения и установить область действия правила. On the Publisher page, you can select a specific reference for the packaged app rule and set the scope for the rule. В следующей таблице описаны справочные параметры. The following table describes the reference options.

Использование установленного упакованного приложения в качестве ссылки Use an installed packaged app as a reference

Если этот вариант выбран, AppLocker требует выбора уже установленного приложения, на котором будет базой новое правило. If selected, AppLocker requires you to choose an app that is already installed on which to base your new rule. AppLocker использует издателя, имя пакета и версию пакета для определения правила. AppLocker uses the publisher, package name and package version to define the rule.

Группа продаж будет использовать только приложение Microsoft.BingMaps для внешних звонков по продажам. You want the Sales group only to use the app named Microsoft.BingMaps for its outside sales calls. Приложение Microsoft.BingMaps уже установлено на устройстве, на котором вы создаете правило, поэтому выберите этот параметр и выберите приложение из списка установленных на компьютере приложений и создайте правило с помощью этого приложения в качестве ссылки. The Microsoft.BingMaps app is already installed on the device where you are creating the rule, so you choose this option, and select the app from the list of apps installed on the computer and create the rule using this app as a reference.

Использование установщика упакованных приложений в качестве ссылки Use a packaged app installer as a reference

Если этот вариант выбран, AppLocker требует выбора установщика приложения, на котором будет базой для нового правила. If selected, AppLocker requires you to choose an app installer on which to base your new rule. Установщик упакованных приложений имеет расширение APPX. A packaged app installer has the .appx extension. AppLocker использует издателя, имя пакета и версию пакета установщика для определения правила. AppLocker uses the publisher, package name, and package version of the installer to define the rule.

Ваша компания разработала ряд внутренних бизнес-упакованных приложений. Your company has developed a number of internal line-of-business packaged apps. Установщики приложений хранятся в общем файловом хранилище. The app installers are stored on a common file share. Сотрудники могут устанавливать необходимые приложения из этой файловой папки. Employees can install the required apps from that file share. Вы хотите разрешить всем сотрудникам устанавливать приложение «Зарплата» из этой обоймы. You want to allow all your employees to install the Payroll app from this share. Чтобы создать правило, выберите этот параметр в мастере, перейдите к файловой папке и выберите установщик для приложения payroll. So you choose this option from the wizard, browse to the file share, and choose the installer for the Payroll app as a reference to create your rule.

В следующей таблице описывается настройка области для правила упакованного приложения. The following table describes setting the scope for the packaged app rule.

| Selection Selection | Описание Description | Пример Example |

|---|---|---|

Применимо к любому издателю Applies to Any publisher

Это наименее строгое условие области для правила «Разрешить». This is the least restrictive scope condition for an Allow rule. Это позволяет запускать или устанавливать все упакованные приложения. It permits every packaged app to run or install.

И наоборот, если это правило является правилом «Запретить», этот параметр является наиболее строгим, так как он отказано в установке или запуске всех приложений. Conversely, if this is a Deny rule, then this option is the most restrictive because it denies all apps from installing or running.

Вы хотите, чтобы группа продаж использует любое упакованное приложение от любого подписанного издателя. You want the Sales group to use any packaged app from any signed publisher. Вы задайте разрешения, чтобы разрешить группе продаж запускать любое приложение. You set the permissions to allow the Sales group to be able to run any app.

Применимо к определенному издателю Applies to a specific Publisher

Это правило опубликуется для всех приложений, опубликованных определенным издателем. This scopes the rule to all apps published by a particular publisher.

Вы хотите разрешить всем пользователям устанавливать приложения, опубликованные издателем Microsoft.BingMaps. You want to allow all your users to install apps published by the publisher of Microsoft.BingMaps. Можно выбрать Microsoft.BingMaps в качестве ссылки и выбрать область действия правила. You could select Microsoft.BingMaps as a reference and choose this rule scope.

Применяется к имени пакета Applies to a Package name

В этом случае правило будет занося в область действия всех пакетов, которые совместно имеют имя издателя и имя пакета в качестве эталонного файла. This scopes the rule to all packages that share the publisher name and package name as the reference file.

Вы хотите разрешить группе продаж устанавливать любую версию приложения Microsoft.BingMaps. You want to allow your Sales group to install any version of the Microsoft.BingMaps app. Вы можете выбрать приложение Microsoft.BingMaps в качестве ссылки и выбрать область действия правила. You could select the Microsoft.BingMaps app as a reference and choose this rule scope.

Применимо к версии пакета Applies to a Package version

При этом правило занося в определенную версию пакета. This scopes the rule to a particular version of the package.

Вы хотите быть очень выборочными в том, что вы разрешаете. You want to be very selective in what you allow. Вы не хотите неявно доверять всем будущим обновлениям приложения Microsoft.BingMaps. You do not want to implicitly trust all future updates of the Microsoft.BingMaps app. Область действия правила можно ограничить версией приложения, установленного на компьютере-источнике. You can limit the scope of your rule to the version of the app currently installed on your reference computer.

Применение пользовательских значений к правилу Applying custom values to the rule

Если выбрано значение «Использовать настраиваемые значения», можно настроить поля области в зависимости от конкретного обстоятельства. Selecting the Use custom values check box allows you to adjust the scope fields for your particular circumstance.

Вы хотите разрешить пользователям устанавливать все приложения Microsoft.Bing*, в том числе Microsoft.BingMaps, Microsoft.BingWeather, Microsoft.BingMoney. You want to allow users to install all Microsoft.Bing* applications, which include Microsoft.BingMaps, Microsoft.BingWeather, Microsoft.BingMoney. Вы можете выбрать Microsoft.BingMaps в качестве ссылки, использовать настраиваемые значения и изменить поле имени пакета, добавив в качестве имени пакета «Microsoft.Bing*». You can choose the Microsoft.BingMaps as a reference, select the Use custom values check box and edit the package name field by adding “Microsoft.Bing*” as the Package name.

Выберите Далее. Select Next.

(Необязательно) На странице «Исключения» укажите условия, при которых файлы не будут затронуты правилом. (Optional) On the Exceptions page, specify conditions by which to exclude files from being affected by the rule. Это позволяет добавлять исключения на основе заданных ранее образца и области действия правила. This allows you to add exceptions based on the same rule reference and rule scope as you set before. Выберите Далее. Select Next.

На странице «Имя» примите автоматически созданные имена правил или введите новое имя правила, а затем выберите «Создать». On the Name page, either accept the automatically generated rule name or type a new rule name, and then select Create.

Найдено решение проблемы с Почтой и другими приложениями в Win 10 bild 240 после обновлений

Если кого то пугает такой объём информации, перейдите в конец этого сообщения и прочитайте пункт 9 на всякий случай)

Проблема всем известна на релизном билде 240. Почта, календарь, люди — после запуска сразу закрываются, или почта не синхронизируется. Видел что в некоторых вопросах пользователи выкладывают скриншоты открытой пустой почты и с удивлением — почему почта не синхронизируется или не работает. Не забывайте в первую очередь проверять включены ли все пункты в настройках «параметры-конфиденциальность». Но это не решение конечно.

Одни пользователи рассказывают что у кого-то почта работает если делать чистую установку, а у других наоборот после перехода с win 7, win 8. Всё это временное явление и в итоге эти приложения перестают работать после установки обновлений. Так же могут переставать работать другие стандартные приложения и появляются дополнительные ошибки в журнале, после обновлений приложений через магазин, а не только через центр обновлений.

Сам перешёл на Win 10 с Win 8.1, сразу же накатил обновления и почта перестала работать, после сделал чистую установку и та же ситуация. Решил разобраться в данной проблеме, для тестов у меня как раз был отдельный HDD. К счастью со схожими проблемами сталкивался на Win 8.1, поэтому решение нашлось быстро.

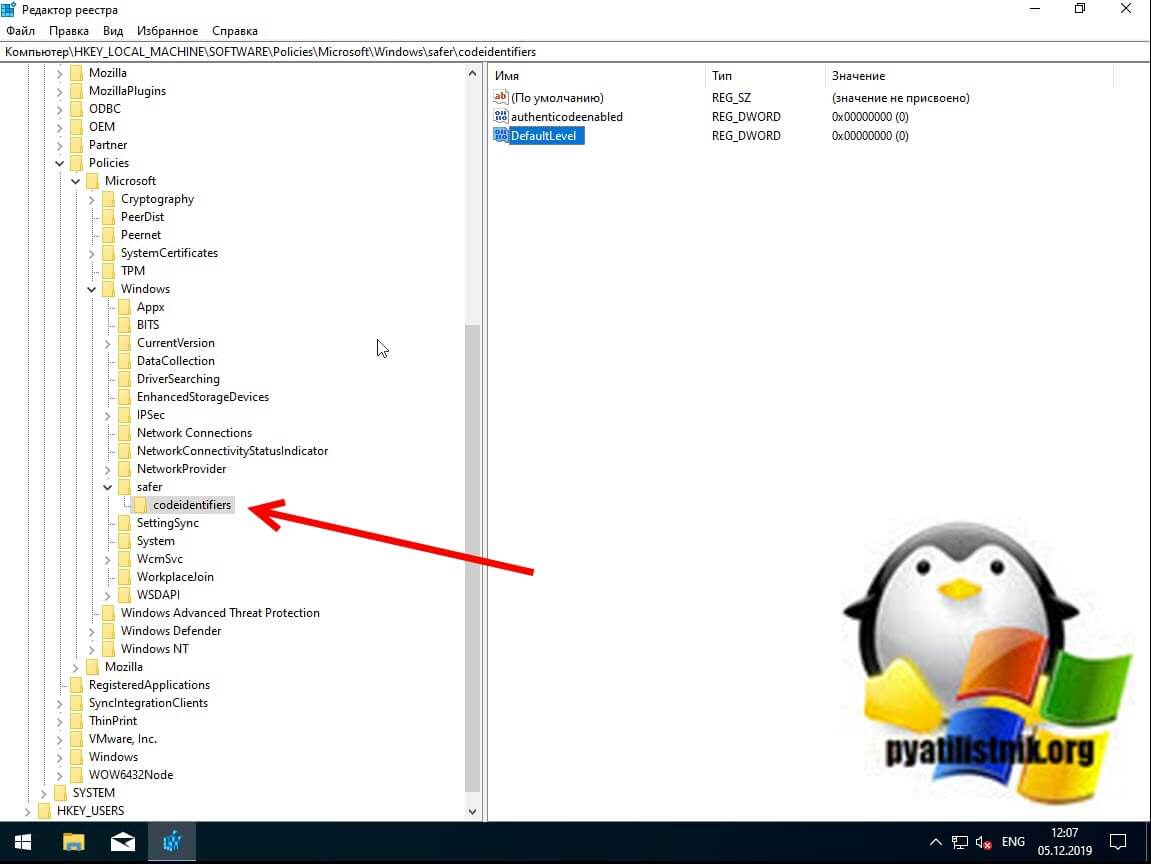

Как известно проблема заключается в кривости устанавливаемых «кумулятивных обновлений безопасности», ну или кривости их установки утверждать не могу. Но понял одно, что при установки обновлений повреждаются записи разрешений безопасности в реестре, которые необходимо восстановить и так же заметил что некоторые папки с файлами на системном разделе не имеют установленных разрешений. Решил проблему 10 января, а время написать это решение появилось только сейчас, так что если кому-то и поможет это — то буду рад.

1. Устанавливаем систему, перед установкой желательно отключить кабель интернета. На экране создания первого профиля создаём локальный профиль с произвольным названием. Когда система загрузится не тратим время на настройку профиля, кабель интернета уже нужно подключить.

2. Заходим в магазин-загрузки и устанавливаем все обновления приложений. Заходим в Параметры-Обновление и безопасность, в доп. параметрах ставим галочку на получение обновлений для других продуктов Microsoft и обновляемся.

3. Запускаем через «Выполнить» «lusrmgr.msc» , вкладка «Пользователи» и включаем встроенную учётную запись администратора «Администратор». Выходим из вашей первой учётной записи и входим на Администратора. Всё дальнейшие команды будем выполнять через «Выполнить» и без кавычек.

4. Выполняем «systempropertiesadvanced» заходим в «параметры» пункта «Профили пользователей», удаляем вашего первого временного пользователя, проверяем чтоб его не осталось в «lusrmgr.msc» и «control userpasswords2». Удалять эту учётную запись необходимо для сохранения свободного пространства на диске. Оставлять её нет смысла, так как я не нашёл способа как сделать чтоб она заработала даже после применения исправлений моим методом.

5. Теперь в окне «lusrmgr.msc» создаём нового пользователя с уже нормальным названием, под которым будете работать. В свойствах так же можете указать членство в группах, а в «shell. <60632754-c523-4b62-b45c-4172da012619>pageAdminTasks» можно изменить тип учётной записи.

6. Запускаем коммандную строку и выполняем все эти комманды «Dism /Online /Cleanup-image /Scanhealth», если хранилище повреждено то выполняем «Dism /Online /Cleanup-Image /RestoreHealth», если восстановить хранилище не получилось то читаем статью по восстановлению. Если всё в порядке то выполняем «SFC /Scannow».

7. Восстанавливаем разрешения на файлы на системном диске. Заходим в свойства вашего системного диска, безопасность-дополнительно., в поле владельца заменяем его на Администратора и не забываем ставить галочку на поле «Заменить владельца подконтейнеров и объектов», нажимаем «Ок» во всех окнах. Теперь открываем эти окна заново, не изменяя владельца удаляем все элементы разрешений, далее нажимаем добавить и добавляем следующие по списку субъекты с полными правами доступа: LOCAL SERVICE, NETWORK SERVICE, Администратор, Администраторы, «Ваш новый созданный профиль», Все, ВСЕ ПАКЕТЫ ПРИЛОЖЕНИЙ, Гости, ГРУППА-СОЗДАТЕЛЬ, Локальная учетная запись и **** группы «Администраторы», ПАКЕТНЫЕ ФАЙЛЫ, Пользователи, ПРАВА ВЛАДЕЛЬЦА, Прошедшие проверку, СИСТЕМА, СЛУЖБА, СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ, NT SERVICETrustedInstaller. Так же ставим галочку на пункт «Заменить все записи разрешений дочернего объекта наследуемые от этого объекта» и нажимаем применить. Теперь меняем владельца на NT SERVICETrustedInstaller не забывая про «Заменить владельца подконтейнеров и объектов». Перезагружаемся заходя снова на администратора.

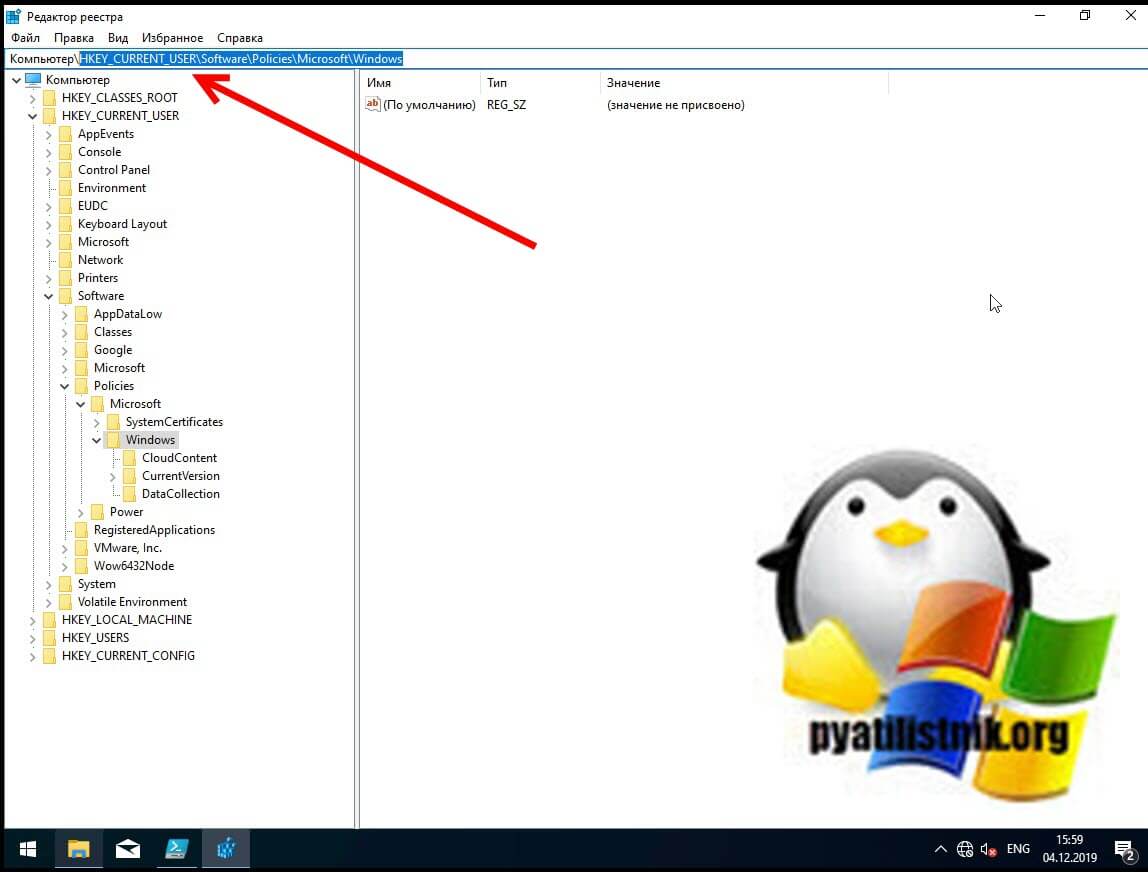

8. Восстанавливаем разрешения на ветки реестра практически по такому же принципу как и в предыдущем пункте, но не меняя владельца. Выполняем «regedit», заходим в разрешения ветки HKEY_LOCAL_MACHINE, в дополнительных параметрах удаляем все элементы разрешений кроме субъекта «ОГРАНИЧЕННЫЕ», устанавливаем всем полный доступ и добавляем те-же субъекты что в п.7 и галочку на пункт «Заменить все записи разрешений дочернего объекта наследуемые от этого объекта». Проделываем тоже самое с веткой HKEY_USERS. Проверяем ветки HKEY_CURRENT_CONFIG, HKEY_CURRENT_USER, HKEY_CLASSES_ROOT они должны были унаследовать все эти разрешения, если нет то можно попытаться включить наследование, в противном случае так же добавлять в ручную. Теперь перезагружаемся и входим в свою новую учётную запись которую создавали.

9. Теперь остаётся только войти в учётную запись Майкрософт, ну и по желанию выключить запись Администратора которую включали (её можно было настроить и удалять локальное хранилище не рекомендую — так как она ещё может понадобиться).

Важно:

1. Если вы не планируете переустанавливать систему то переходите к пункту 2 или 3.

2. Некоторым пользователям может быть достаточным проуска п.7, а в п.8 установки разрешения на все корневые ключи реестра только одного субъекта «ВСЕ ПАКЕТЫ ПРИЛОЖЕНИЙ», но без пункта «Заменить все записи разрешений дочернего объекта наследуемые от этого объекта»

3. п.4 и п.5 может не понадобиться тем, кто уже пересоздавал пользователя.

4. Так как именно из за «кумулятивных обновлений безопасности» первый созданный профиль приходиться удалять и заменять на другой, нет гарантий что со следующим подобным обновлением с вашим провилем не случится тоже самое, и не прийдётся повторять всё начиная с п.3.

5. Обновление приложений из «магазина» так же может испортить работу ваших встроенных приложений, но мне удавалось вернуть работоспособность повторив всё с п.8.

6. Понимаю что безопасность сильно снижается от добавления такого огромного количества пользователей в разрешения безопасности с полным доступом, но достичь положительных результатов в работе системы и приложений другими способами у меня не получается. К тому же хороший антивирус у меня покрывает данный недостаток.

7. Не спешите делать вывод о работоспособности данного метода не проделав поэтапно все действия начиная с п.2.

8. Если вы проводили какие либо манипуляции сторонними программами или сами ковырялись в реестре, то рекомендую начать с п.1.

9. В других темах есть решения данной проблемы путём удаления обновлений или самих встроенных приложений, но я не вижу для себя это рациональным и разумным. Так как в первом случае это отказ от системных исправлений, во втором случае это отказ от функционала системы. Поэтому кому данный способ кажется трудоёмким и не по нарву, советую даже не тратить своё время на написание комментариев.

Adblock

detector

| Selection Selection | Описание Description | Пример Example |

|---|---|---|

Windows 10 версии 1809

Функция ограниченного доступа предназначена для корпоративных устройств ограниченного назначения, таких как терминалы. Когда на устройстве применяется конфигурация ограниченного доступа с несколькими приложениями, на уровне системы принудительно применяются определенные политики, влияющие на других пользователей устройства. При удалении конфигурации киоска удаляются связанные с пользователями задатки для блокировки доступа, но они не могут вернуться ко всем принудительно примененным политикам (например, макету Пуск). Сброс настроек требуется для сброса всех политик, принудительно выполняемых с помощью ограниченного доступа.

С помощью Microsoft Intune или пакета подготовки можно настроить терминал, поддерживающий запуск нескольких приложений.

Не забудьте проверить рекомендации по конфигурации перед настройкой киоска.

Настройка режима терминала в Microsoft Intune

Чтобы настроить киоск в Microsoft Intune, см.:

Настройка терминала с помощью пакета подготовки

Посмотрите, как использовать пакет подготовки для настройки терминала с несколькими приложениями.

Если вы не хотите использовать пакет подготовка, вы можете развернуть XML-файл конфигурации с помощью управления мобильными устройствами (MDM)или настроить назначенный доступ с помощью поставщика WMI моста MDM.

Предварительные условия

Для устройств под управлением более ранних версий Windows 10, чем версия 1709, можно создать правила AppLocker для настройки терминала, поддерживающего запуск нескольких приложений.

Создание XML-файла

Начнем с рассмотрения базовой структуры XML-файла.

XML-файл конфигурации может определять несколько профилей. Каждый профиль имеет уникальный идентификатор и определяет набор приложений, которые разрешены для запуска, независимо от того, отображается ли панель задач, и может включать пользовательский макет начального экрана.

XML-файл конфигурации может содержать несколько разделов config. Каждый раздел config связывает учетную запись пользователя без прав администратора с идентификатором профиля по умолчанию.

Несколько разделов config можно связать с одним и тем же профилем.

Профиль не оказывает влияния, если он не связан с разделом config.

Для создания файла с нуля можно вставить следующий XML-код (или любой другой пример из этого раздела) в редактор XML и сохранить файл как имя файла.xml. Каждый раздел этого XML-файла поясняется в этом разделе. Полную примерную версию можно увидеть в ссылке XML назначенного доступа.

Профиль

В XML можно указать два типа профилей:

В разделе профилей блокировки в XML есть следующие записи:

Профиль киоска в XML имеет следующие записи:

Идентификатор профиля является атрибутом GUID для уникальной идентификации профиля. Можно создать GUID с помощью генератора GUID. GUID в XML-файле должен быть уникальным.

AllowedApps

AllowedApps является списком приложений, разрешенных для запуска. Приложениями могут быть Windows платформы (UWP) или Windows настольные приложения. Начиная с Windows 10 версии 1809, можно настроить одно приложение в списке AllowedApps для автоматического запуска при входе назначенной учетной записи пользователя доступа.

При применении конфигурации киоска с несколькими приложениями к устройству будут созданы правила AppLocker, позволяющие приложениям, указанным в конфигурации. Ниже приведены предопределенные правила ограниченного доступа AppLocker для приложений UWP:

Правило по умолчанию — разрешить всем пользователям запускать подписанные пакетные приложения.

Список запрещенных пакетных приложений создается, когда пользователь с ограниченным доступом входит в систему. В зависимости от установленных/подготовленных пакетных приложений, доступных для учетной записи пользователя, ограниченный доступ создает список запрещенных приложений. Этот список не будет включать разрешенные по умолчанию пакетные приложения, которые являются критически важными для работы системы, а также не будет включать разрешенные пакеты, определенные предприятием в конфигурации ограниченного доступа. Если в одном пакете есть несколько приложений, все эти приложения будут исключены. Этот список запрещенных пакетов будет использоваться для запрета доступа пользователей к приложениям, которые в настоящее время доступны для пользователя, но отсутствуют в списке разрешенных.

Режим терминала с несколькими приложениями не блокирует попытку предприятия или пользователей устанавливать приложения UWP. При установке нового приложения UWP в текущем сеансе пользователя с ограниченным доступом это приложение не будет присутствовать в списке запрещенных. Когда пользователь выходит из системы и повторно выполняет вход, приложение будет включено в список запрещенных. Если это бизнес-приложение развернуто организацией, и вы хотите разрешить его запуск, обновите конфигурацию ограниченного доступа, чтобы включить его в список разрешенных приложений.

Ниже приведены предопределенные правила ограниченного доступа AppLocker для классических приложений:

В следующем примере Музыка Groove, фильмы & tv, Photos, Weather, Calculator, Paint и Блокнот приложения для запуска на устройстве, а Блокнот настраивается на автоматический запуск и создание файла, называемого при вписыве 123.text пользователя.

FileExplorerNamespaceRestrictions

Начиная с Windows 10 версии 1809, вы можете явно разрешить доступ к некоторым известным папочкам, когда пользователь пытается открыть диалоговое окно файла в нескольких приложениях, включив файл FileExplorerNamespaceRestrictions в XML-файл. В настоящее время downloads — это единственная поддерживаемая папка. Это также можно установить с помощью Microsoft Intune.

В следующем примере показано, как разрешить пользователю доступ к папке Downloads в диалоговом окне общего файла.

Чтобы предоставить доступ к папке Downloads через File Explorer, добавьте «Explorer.exe» в список разрешенных приложений и прикрепите ярлык проводника файлов в меню запуска киоска.

StartLayout

После определения списка разрешенных приложений можно настроить макет начального экрана для работы в режиме терминала. Вы можете закрепить на начальном экране все разрешенные приложения или их подмножество, в зависимости от того, собираетесь ли вы предоставить конечному пользователю прямой доступ к ним на начальном экране.

Самый простой способ создания настраиваемого макета начните применяться к другим Windows клиентских устройств — настроить экран Начните на тестовом устройстве, а затем экспортировать макет. Подробные инструкции см. в разделе Настройка и экспорт макета начального экрана.

Нужно отметить следующее:

В этом примере на начальном экране закрепляются приложения Музыка Groove, Кино и ТВ, Фотографии, Погода, Калькулятор, Paint и Блокнот.

Если приложение не установлено для пользователя, но включено в XML макета Начните, приложение не отображается на экране Начните.

Taskbar

Определите, следует ли отображать панель задач на устройстве в режиме терминала. Для терминалов на базе планшета или универсальных терминалов с поддержкой сенсорного ввода, когда вы не подключаете клавиатуру и мышь, вы можете скрыть панель задач в процессе взаимодействия с несколькими приложениями, если необходимо.

В следующем примере панель задач отображается для конечного пользователя:

Следующий пример скрывает панель задач:

Это отличается от параметра автоматически скрыть панель задач в режиме планшета, при котором панель задач отражается, когда вы проводите пальцем вверх от нее или перемещаете указатель мыши в нижнюю часть экрана. Параметр ShowTaskbar в значении false всегда будет скрывать панель задач.

KioskModeApp

KioskModeApp используется только для профиля киоска. Введите AUMID для одного приложения. В XML можно указать только один профиль киоска.

Профиль киоска предназначен для устройств с общедоступными киосками. Рекомендуется использовать локализованную учетную запись без администратора. Если устройство подключено к сети вашей компании, использование домена или учетной записи Azure Active Directory потенциально может привести к компрометации конфиденциальной информации.

Configs

В разделе Configs определите, какая учетная запись пользователя будет связана с профилем. Когда эта учетная запись пользователя будет активирована на устройстве, будет применен связанный профиль ограниченного доступа, включая разрешенные приложения, макет начального экрана и конфигурацию панели задач, а также другие локальные групповые политики или политики управления мобильными устройствами (MDM) в процессе взаимодействия с несколькими приложениями.

Полноценный режим ограниченного доступа с несколькими приложениями может работать только для пользователей без прав администратора. Связывание пользователя-администратора с профилем ограниченного доступа не поддерживается; выполнение этого в XML-файле приведет к непредвиденным/неподдерживаемым событиям при входе в систему этого пользователя-администратора.

Configs, которые указывают учетные записи групп, не могут использовать профиль киоска, только профиль блокировки. Если группа настроена на профиль киоска, CSP отклоняет запрос.

Config для учетной записи AutoLogon

При использовании и применении конфигурации к устройству указанная учетная запись (управляется заданным доступом) создается на устройстве в качестве локальной стандартной учетной записи пользователя. Указанная учетная запись автоматически включится после перезапуска.

В следующем примере показано, как указать учетную запись, чтобы войти автоматически.

Начиная с Windows 10 версии 1809, можно настроить имя отображения, которое будет отображаться при в записи пользователя. В следующем примере показано, как создать учетную запись AutoLogon с именем «Hello World».

Когда Exchange active Sync (EAS) ограничения паролей активны на устройстве, функция автологона не работает. Это поведение реализовано намеренно. Дополнительные сведения см. в дополнительных сведениях о том, как включить автоматический логотип в Windows.

Config для отдельных учетных записей

Ограниченный доступ можно настроить с помощью WMI или CSP для запуска приложений от имени учетной записи пользователя домена или учетной записи службы, а не локальной учетной записи. Однако использование учетных записей пользователя домена или учетных записей служб приводит к рискам, что злоумышленник, используя приложение ограниченного доступа, может получить доступ к уязвимым ресурсам домена, которые были случайно оставлены доступными для любой учетной записи домена. Рекомендуется соблюдать осторожность при использовании учетных записей пользователей домена с ограниченным доступом и изучить доменные ресурсы, потенциально подвергаемые риску.

Перед применением конфигурации с несколькими приложениями убедитесь, что указанные учетные записи пользователя доступны на устройстве, в противном случае оно завершится ошибкой.

Для учетных записей домена и Azure AD не требуется, чтобы целевая учетная запись была явно добавлена на целевое устройство. Пока устройство присоединено к AD или Azure AD, учетная запись может быть обнаружена в лесу доменов или клиенте, к которому устройство присоединено. Для локальных учетных записей требуется, чтобы учетная запись существовала до того, как вы настроите учетную запись для ограниченного доступа.

Config для учетных записей групп

Локализованная группа. Укажите тип группы в качестве LocalGroup и поместите имя группы в атрибут Name. Все учетные записи Azure AD, добавленные в локализованную группу, не будут иметь параметры киоска.

Группа доменов. Поддерживаются группы безопасности и рассылки. Укажите тип группы как ActiveDirectoryGroup. Используйте доменное имя в качестве префикса в атрибуте имени.

Группа Azure AD. Используйте групповой объект ID с портала Azure, чтобы однозначно идентифицировать группу в атрибуте Name. ID объекта можно найти на странице обзор группы в «Пользователи и группы > Все группы». Укажите тип группы как AzureActiveDirectoryGroup. Устройство киоска должно иметь подключение к Интернету при входе в группу пользователей.

Если группа Azure AD настроена с профилем блокировки на устройстве, пользователь в группе Azure AD должен изменить пароль (после создания учетной записи с паролем по умолчанию на портале), прежде чем войти на это устройство. Если пользователь использует пароль по умолчанию, чтобы войти на устройство, пользователь будет немедленно подписан.

[Предварительный просмотр] Глобальный профиль

Глобальный профиль добавляется в Windows 10. Есть моменты, когда ИТ-администратор хочет, чтобы всем, кто входил в определенные устройства, назначены пользователи доступа, даже нет специального профиля для этого пользователя, или есть моменты, когда назначенный доступ не может идентифицировать профиль для пользователя, и профиль отката не хочется использовать. Глобальный профиль предназначен для этих сценариев.

Использование показано ниже, с помощью нового пространства имен xml и указания GlobalProfile из этого пространства имен. При настройке GlobalProfile вход учетной записи без администратора, если у этого пользователя нет назначенного профиля в назначенном доступе или назначенный доступ не определяет профиль для текущего пользователя, для пользователя будет применен глобальный профиль.

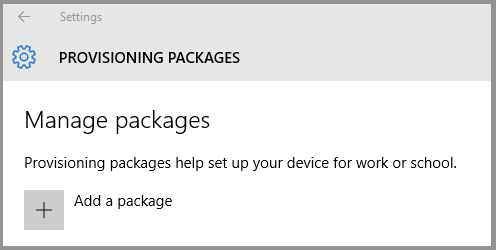

Добавление XML-файла в пакет подготовки

Прежде чем добавить XML-файл в пакет подготовки, вы можете проверить XML-файл конфигурации в отношении XSD.

Для создания пакета подготовки используйте конструктор конфигураций Windows. Узнайте, как установить конструктор конфигураций Windows.

При создании пакета подготовки вы можете включить конфиденциальную информацию в файлы проекта и в файл пакета подготовки (PPKG). Несмотря на то что у вас есть возможность шифрования PPKG-файла, файлы проекта не шифруются. Файлы проекта следует хранить в надежном месте, если они больше не требуются, их необходимо удалять.

Откройте конструктор конфигураций Windows (по умолчанию %systemdrive%Program Files (x86)Windows Kits10Assessment and Deployment KitImaging and Configuration Designerx86ICD.exe).

Выберите Расширенная подготовка.

Назначьте имя проекту и нажмите кнопку Далее.

Выберите Все выпуски Windows для настольных ПК и нажмите кнопку Далее.

На странице Новый проектнажмите кнопку Готово. Откроется рабочая область для вашего пакета.

Разверните раздел Параметры среды выполнения > AssignedAccess > MultiAppAssignedAccessSettings.

На центральной панели щелкните Обзор, чтобы найти и выбрать XML-файл конфигурации ограниченного доступа, который вы создали.

(Необязательно: если вы хотите применить пакет подготовки после начальной настройки устройства, и на устройстве в режиме терминала уже доступны права пользователя-администратора, пропустите этот шаг). Создание учетной записи администратора в Параметры среды выполнения > Учетные записи > Пользователи. Укажите UserName и парольи задайте параметр UserGroup как Администраторы. С помощью этой учетной записи вы можете просмотреть состояние и журналы подготовки, при необходимости.

(Необязательно: Если у вас уже есть учетная запись без прав администратора на устройстве в режиме терминала, пропустите этот шаг). Создание локальной стандартной учетной записи пользователя в Параметры среды выполнения > Учетные записи > Пользователи. Убедитесь, что UserName совпадает с учетной записью, указанной в XML-файле конфигурации. Задайте параметр UserGroup как обычные пользователи.

В меню Файл выберите команду Сохранить.

В меню Экспорт выберите пункт Пакет подготовки.

Измените значение параметра Владелец на ИТ-администратор, which will set the precedence of this provisioning package higher than provisioning packages applied на this device from other sources, and then select Далее.

Необязательно. В окне Безопасность пакета подготовки можно включить шифрование и подписывание пакета.

Включить шифрование пакета — при выборе этого пункта на экране отобразится автоматически созданный пароль.

Включить подписывание пакета — при выборе этого пункта необходимо выбрать действительный сертификат, который будет использоваться для подписывания пакета. Вы можете указать сертификат, щелкнув Обзор, а затем выбрав сертификат для подписания пакета.

Нажмите кнопку Далее.

Чтобы отменить построение, нажмите кнопку Отмена. Текущий процесс построения будет отменен, мастер закроется и вы вернетесь в раздел Страница настроек.

В случае сбоя построения отобразится сообщение об ошибке со ссылкой на папку проекта. Вы можете просмотреть журналы, чтобы определить, что вызвало ошибку. После устранения проблемы попробуйте выполнить построение пакета еще раз.

В случае успешного построения отобразятся пакет подготовки, выходной каталог и каталог проекта.

Скопируйте пакет подготовки в корневой каталог USB-накопителя.

Применение пакета подготовки к устройству

Пакеты подготовки можно применять к устройствам во время первого запуска (запуск при первом включении компьютера или «OOBE») и после него («в среде выполнения»).

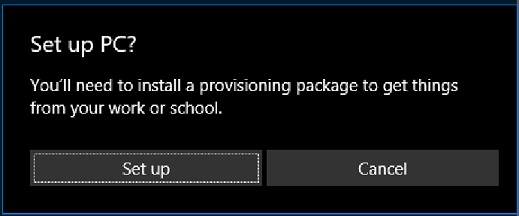

Первоначальная установка с накопителя USB

Начните с открытого на компьютере экрана первого запуска. Если компьютер перешел на другой экран, верните его в исходное состояние, чтобы начать все сначала. Чтобы перезагрузить компьютер, перейдите в раздел Параметры > Обновление и безопасность > Восстановление > Вернуть компьютер в исходное состояние.

Вставьте USB-накопитель. Программа установки Windows распознает накопитель и спросит о необходимости настройки устройства. Выберите Настройка.

На следующем экране появляется запрос о выборе источника подготовки. Выберите Съемный носитель и коснитесь Далее.

Выберите пакет подготовки (*.ppkg), который вы хотите применить, а затем коснитесь Далее.

Выберите Да, добавить.

После настройки с накопителя USB, из сетевой папки или с сайта SharePoint

Если пакет подготовки не включает создание учетной записи пользователя с ограниченным доступом, убедитесь, что учетная запись, указанная в XML-файле конфигурации с несколькими приложениями, существует на устройстве.

Использование MDM для развертывания конфигурации с несколькими приложениями

Режим терминала с несколькими приложениями включен с помощью поставщика служб конфигурации (CSP) AssignedAccess. Ваша политика MDM может содержать XML-файл конфигурации ограниченного доступа.

Если устройство зарегистрировано на сервере MDM, который поддерживает применение конфигурации ограниченного доступа, можно использовать его для применения параметра удаленно.

Рекомендации для иммерсивных гарнитур Windows Mixed Reality

С появлением устройств смешанной реальности (ссылка на видео) может потребоваться создать терминал, который позволяет запускать приложения смешанной реальности.

Чтобы создать терминал с несколькими приложениями, который может запускать приложения смешанной реальности, необходимо включить следующие приложения в список AllowedApps:

Они дополняют любые приложения смешанной реальности, которые вы разрешаете.

Перед тем, как пользователь терминала входит в систему: пользователь-администратор должен войти на компьютер, подключить устройство смешанной реальности и завершить настройку для портала смешанной реальности. При первой настройке портала смешанной реальности загружаются некоторые файлы и содержимое. У пользователя терминала не будет разрешений на загрузку, и потому установка портала смешанной реальности потерпит неудачу.

После завершения установки администратором можно выполнить вход под учетной записью терминала и повторить установку. Пользователь-администратор может решить завершить настройку пользователя терминала, прежде чем предоставлять ПК сотрудникам или клиентам.

Существует различие между смешанной реальностью для пользователя терминала и для других пользователей. Как правило, когда пользователь подключает устройство смешанной реальности, оно появляется в смешанной реальности в домашних условиях. Смешанная реальность в домашних условиях — это оболочка, работающая в «тихом» режиме, когда компьютер настроен в режиме терминала. Когда пользователь киоска подключает устройство смешанной реальности, он будет видеть только пустой экран устройства и не будет иметь доступа к компонентам и функциям, доступным в домашних условиях. Для запуска приложения смешанной реальности, пользователь терминала должен запустить приложение с начального экрана ПК.

Политики, заданные конфигурацией терминала с несколькими приложениями

Не рекомендуется задавать политикам, применяемым в режиме ограниченного доступа с несколькими приложениями, разные значения с помощью других каналов, поскольку режим с несколькими приложениями оптимизирован для режима блокировки.

Когда на устройстве применяется конфигурация ограниченного доступа с несколькими приложениями, на уровне системы принудительно применяются определенные политики, влияющие на других пользователей устройства.

Групповая политика

Следующие локальные политики влияют на всех пользователей без прав администратора в системе, независимо от того, настроен ли пользователь как пользователь с ограниченным доступом или нет. Сюда входят локальные пользователи, пользователи домена и пользователи Azure Active Directory.

| Параметр | Значение |

|---|---|

| Запретить доступ в контекстное меню для панели задач | Включен |

| Очистить журнал недавно открывавшихся документов при выходе | Включен |

| Запретить пользователям настраивать начальный экран | Включен |

| Запретить пользователям удалять приложения с начального экрана | Включен |

| Удалить список всех программ из меню «Пуск» | Включен |

| Удалить команду «Выполнить» из меню «Пуск» | Включен |

| Отключить отображение всплывающих уведомлений | Включен |

| Запретить закрепление элементов в списках переходов | Включен |

| Запретить закрепление программ на панели задач | Включен |

| Не отображать и не отслеживать элементы в списках переходов из удаленных расположений | Включен |

| Выключить уведомления и Центр поддержки | Включен |

| Блокировать все параметры панели задач | Включен |

| Закрепить панель задач | Включен |

| Запретить пользователям добавлять или удалять панели инструментов | Включен |

| Запретить изменение размера панели задач | Включен |

| Удалить список часто используемых программ из меню «Пуск» | Включен |

| Удаление «Сетевой диск карты» и «Отключение сетевого диска» | Включен |

| Удалить значок «Безопасность и обслуживание» | Включен |

| Отключить все всплывающие уведомления | Включен |

| Отключить всплывающие уведомления объявлений компонентов | Включен |

| Отключить всплывающие уведомления | Включен |

| Удалить диспетчер задач | Включен |

| Удалить параметр «Изменить пароль» в интерфейсе «Параметры безопасности» | Включен |

| Удалить параметр «Выйти» в интерфейсе «Параметры безопасности» | Включен |

| Удалить список всех программ из меню «Пуск» | Включен — удалить и отключить параметр |

| Запретить доступ к дискам через «Мой компьютер» | Включен — ограничить доступ ко всем дискам |

Если параметр Запретить доступ к дискам через «Мой компьютер» включен, пользователи могут просматривать структуру папок в проводнике, но не могут открывать папки и получать доступ к содержимому. Кроме того, они не могут использовать диалоговое окно Выполнить или диалоговое окно Подключить сетевой диск для просмотра каталогов на этих дисках. Значки, представляющие указанные диски, по-прежнему отображаются в Проводнике файлов, но если пользователи дважды щелкают значки, появляется сообщение, объясняя, что параметр препятствует действию. Этот параметр не запрещает пользователям использовать программы для доступа к локальным и сетевым дискам. Он не запрещает пользователям использовать оснастку «Управление дисками» для просмотра и изменения характеристик диска.

Политика MDM

Некоторые политики MDM на основе поставщика служб конфигурации политики (CSP) применяются ко всем пользователям в системе (т.е., на уровне всей системы).

| Параметр | Значение | На уровне всей системы |

|---|---|---|

| Experience/AllowCortana | 0 — не разрешено | Да |

| Start/AllowPinnedFolderDocuments | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderDownloads | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderFileExplorer | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderHomeGroup | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderMusic | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderNetwork | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderPersonalFolder | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderPictures | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderSettings | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/AllowPinnedFolderVideos | 0 — ярлык скрыт и отключает параметр в приложении «Параметры» | Да |

| Start/DisableContextMenus | 1. Меню Контекста скрыто для приложений Пуск | Нет |

| Start/HidePeopleBar | 1 — true (скрыть) | Нет |

| Start/HideChangeAccountSettings | 1 — true (скрыть) | Да |

| WindowsInkWorkspace/AllowWindowsInkWorkspace | 0 — доступ к рабочей области рукописного ввода отключен и компонент отключен | Да |

| Start/StartLayout | В зависимости от конфигурации | Нет |

| WindowsLogon/DontDisplayNetworkSelectionUI | Да |

Подготовка LNK-файлов с помощью конструктора конфигурации Windows

Затем создайте пакетный файл с двумя командами. Если классическое приложение уже установлено на целевом устройстве, пропустите первую команду для установки с помощью MSI.

В конструкторе конфигурации Windows в разделе ProvisioningCommands > DeviceContext:

Другие методы

Среды, в которой используется WMI, могут использовать поставщика WMI моста MDM для настройки киоска.

Источник

Adblock

detector

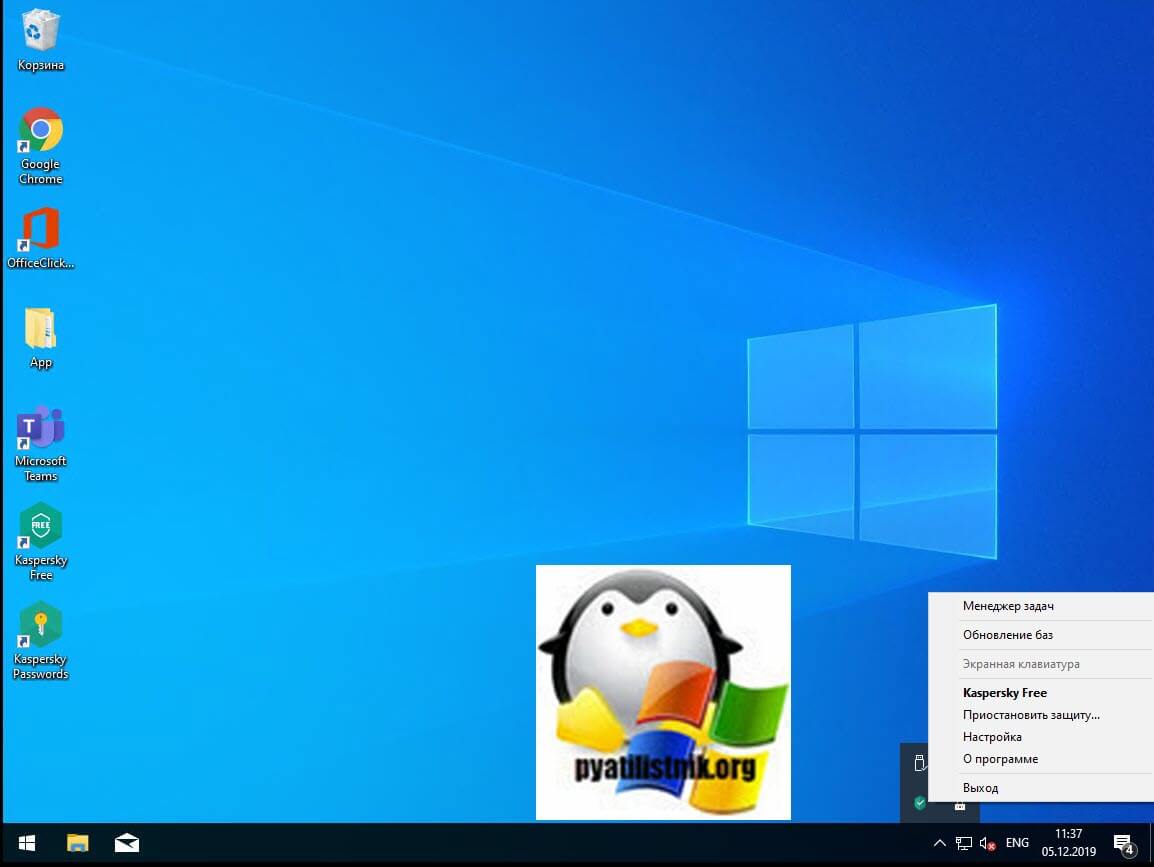

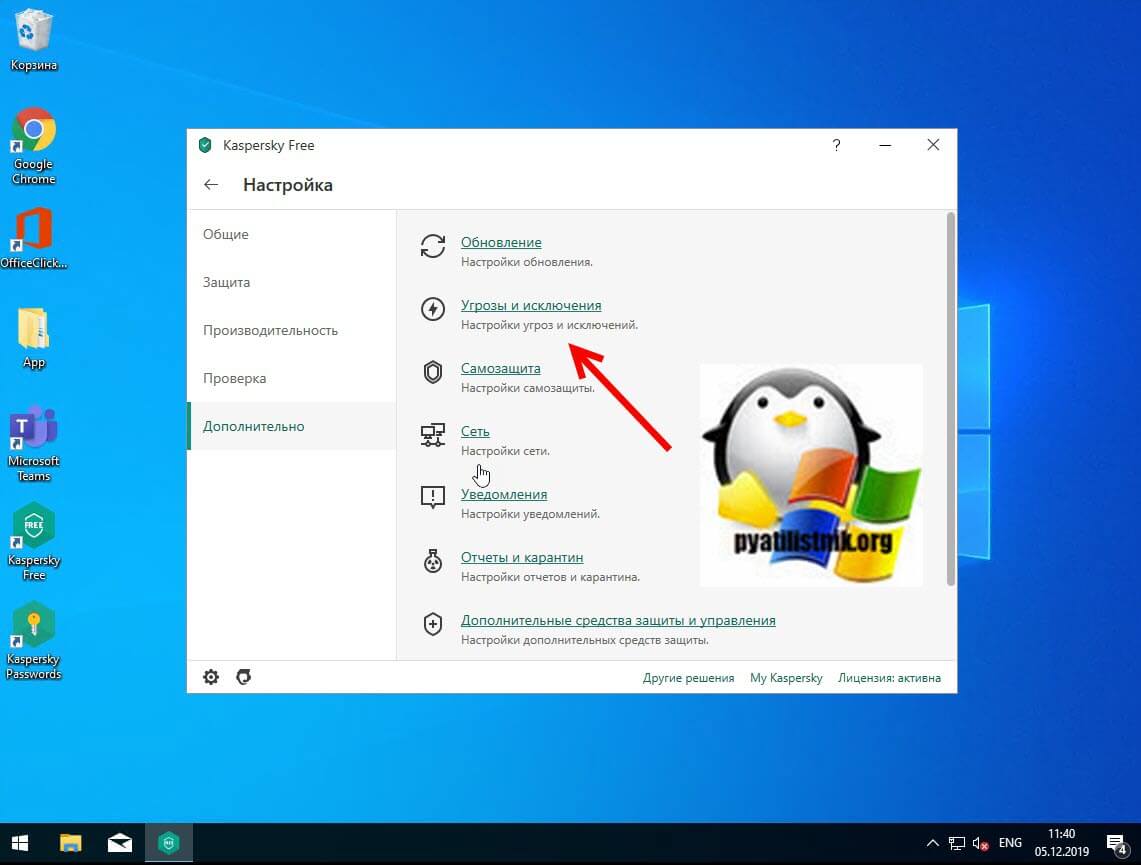

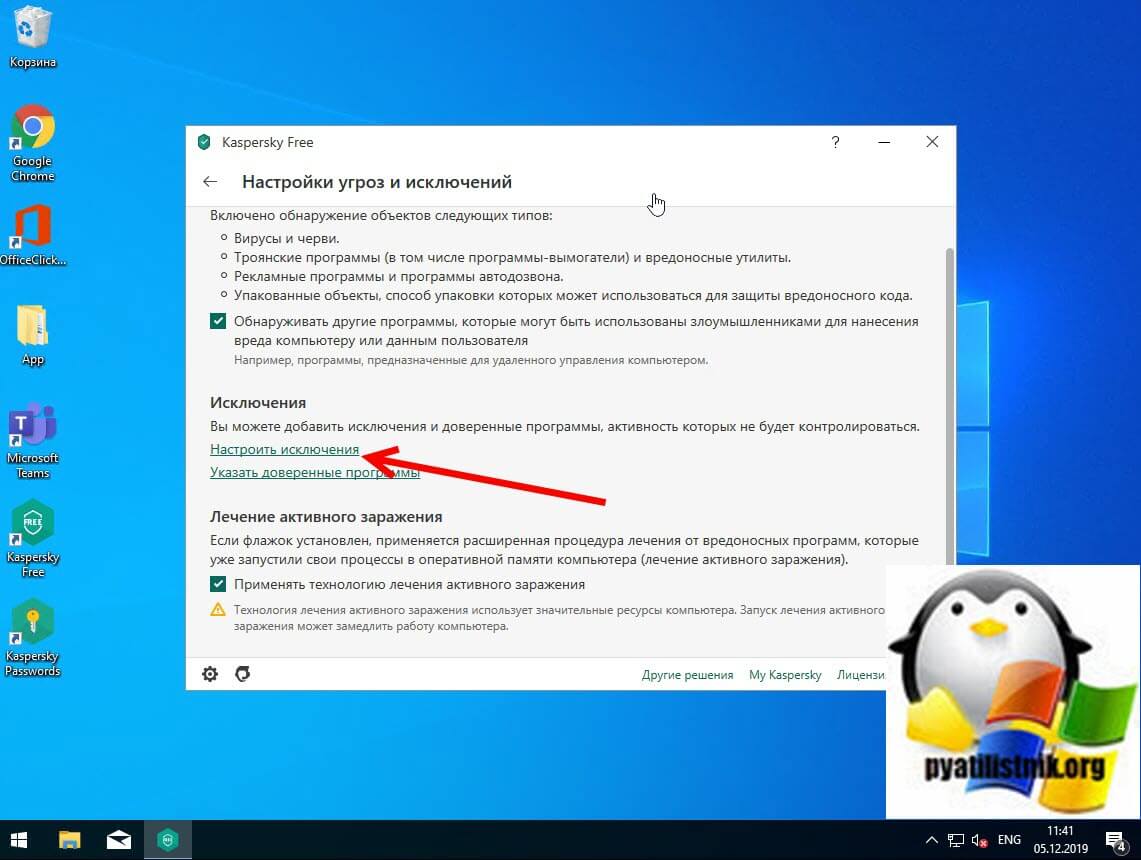

Обновлено 06.12.2019

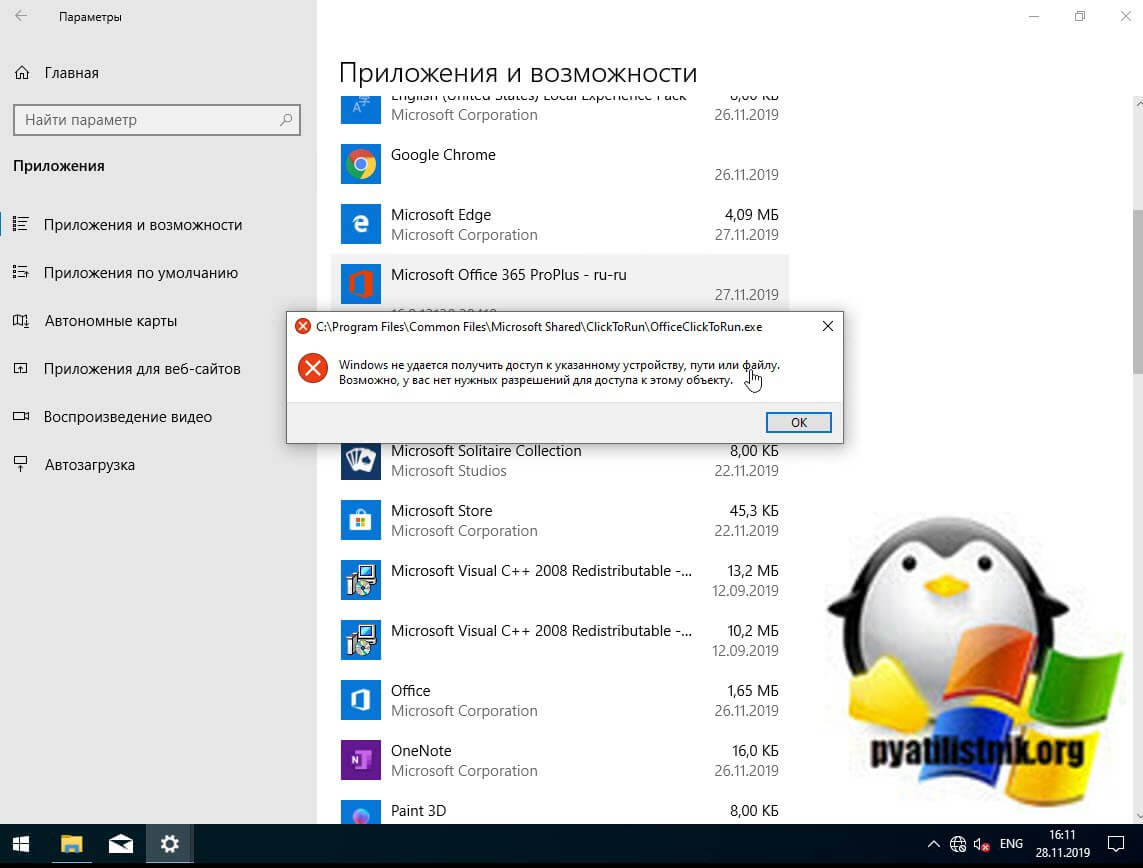

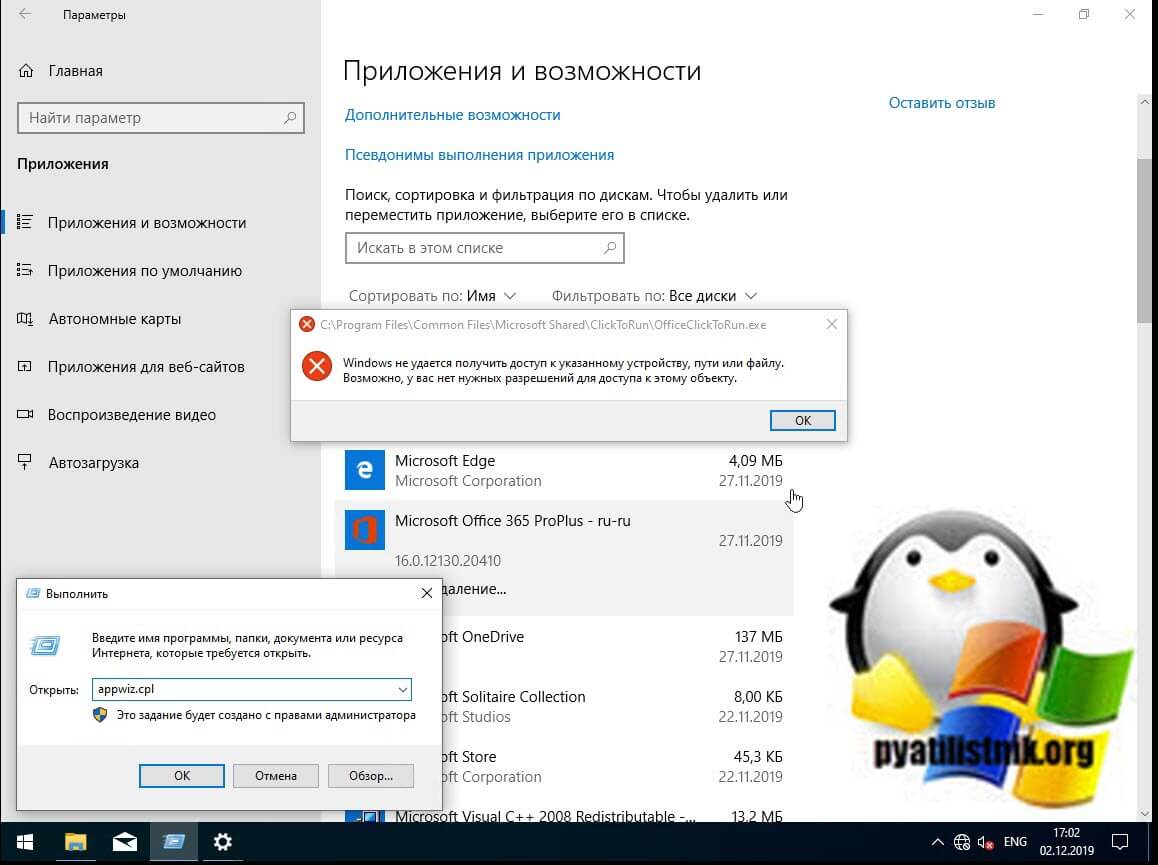

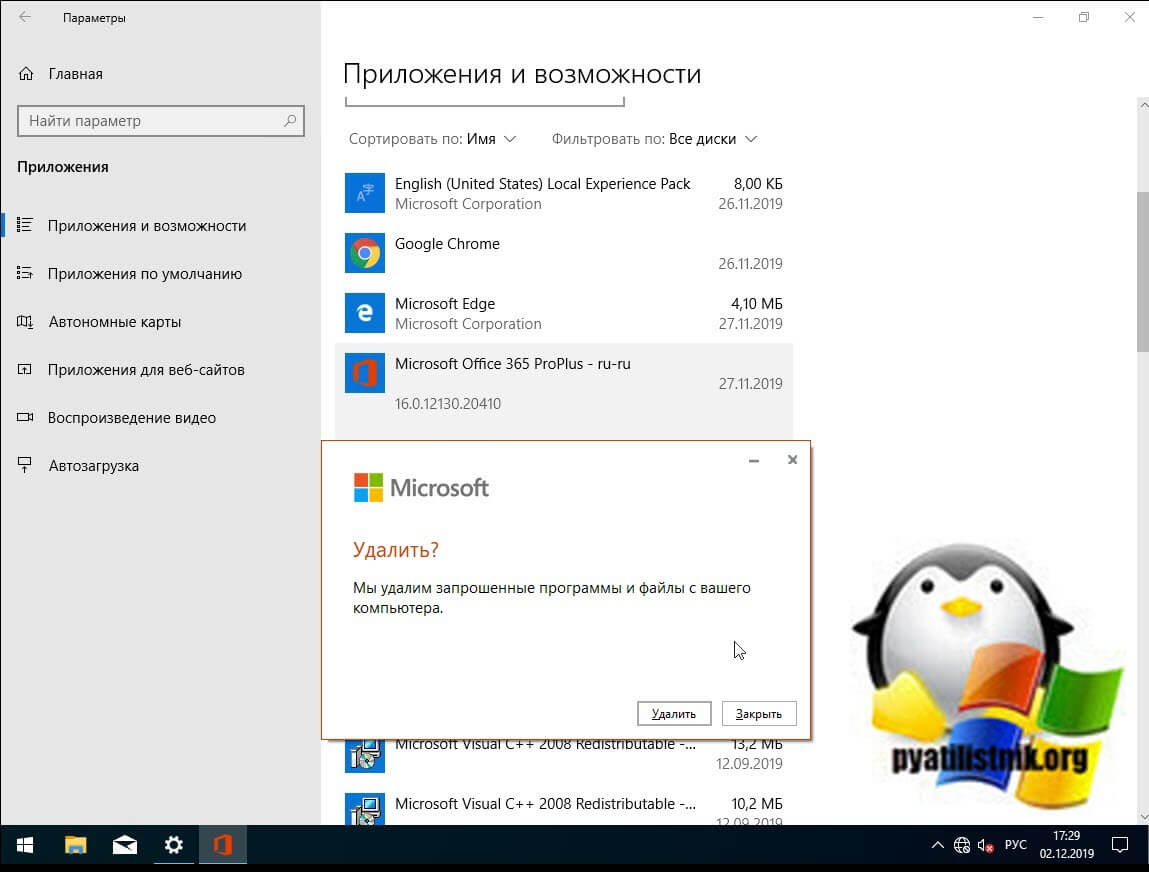

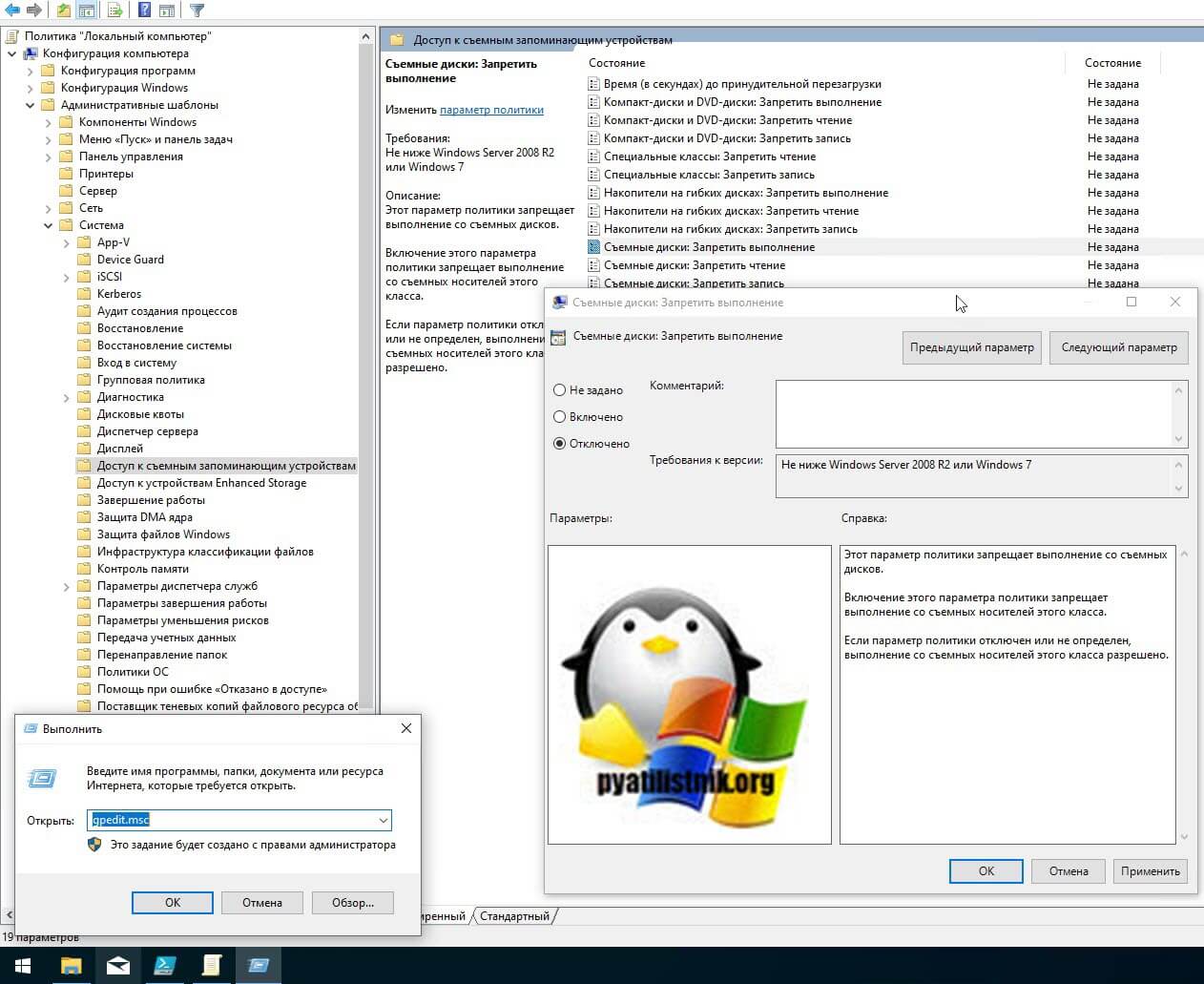

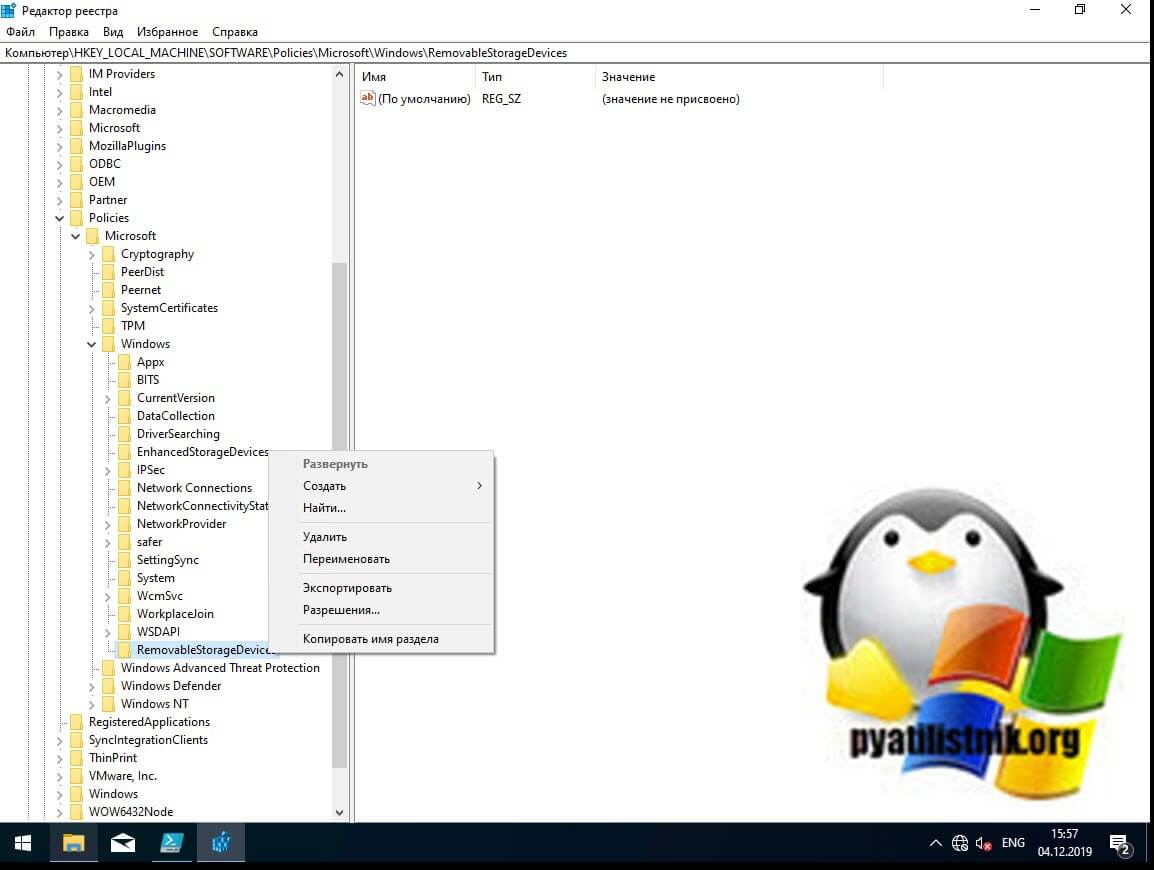

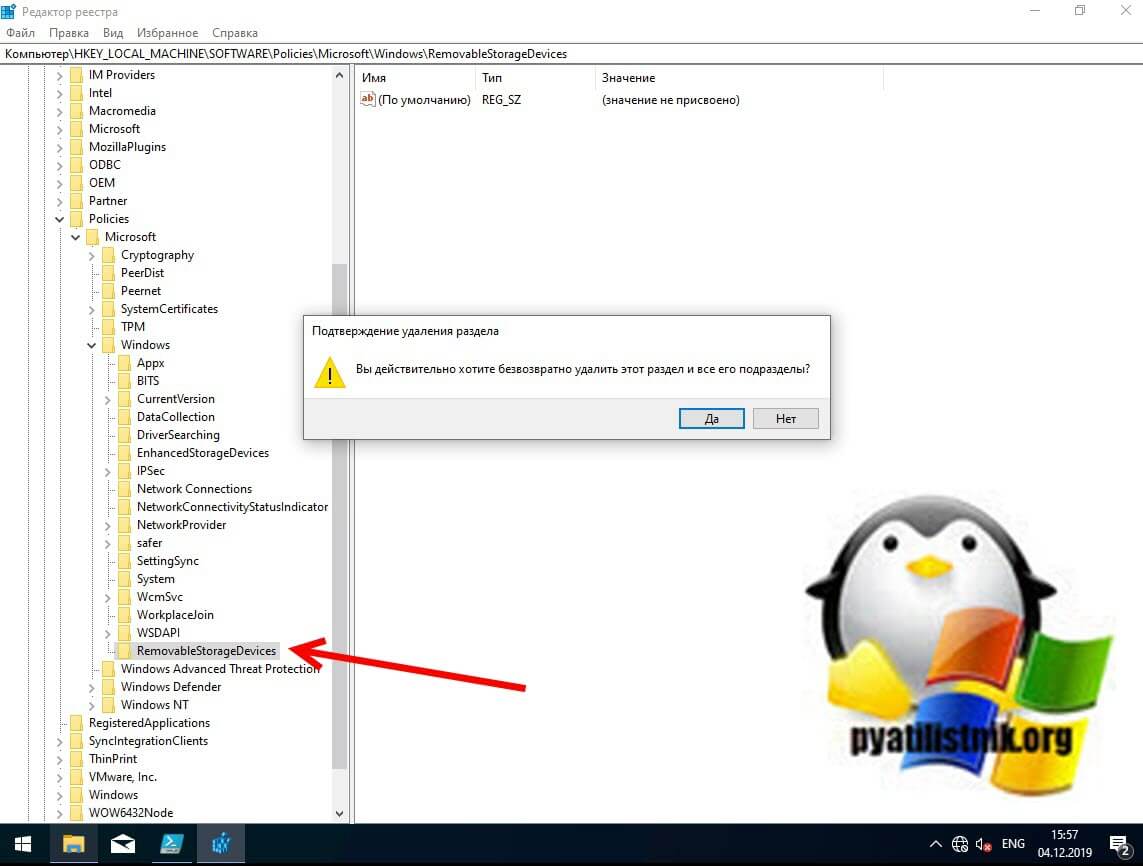

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов на просторах рунета Pyatilistnik.org, В прошлый раз я вам подробнейшим образом рассказал, как устанавливается и используется утилита Iperf для проверки вашей локальной сети. В сегодняшней статье я хочу рассмотреть частую ошибку в операционной системе Windows 10 при попытке удалить приложение в моем случае office 365, звучит она вот так: Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно у вас нет нужных разрешений для доступа к этому объекту. Давайте разбираться в чем дело.

Описание ситуации

И так есть операционная система Windows 10, мне необходимо было удалить Office 365, при попытке это сделать из параметров Windows я получил ошибку

Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно у вас нет нужных разрешений для доступа к этому объекту

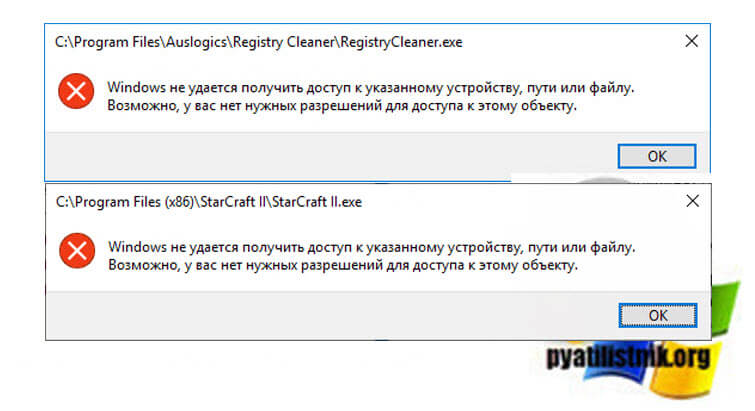

На своей богатой практике данную ошибку я встречал в разных вариантах и на разных операционных системах. 90% это запуск исполняемых файлов в формате exe или ярлыка lnk, 10%, например при удалении приложений. Вот вам несколько примеров:

- Registry Cleaner

- StarCraft 2

- Steam

- Файлы офисного пакета MS Office, например Word или Exel

- Ярлыки различных приложений

Если детально разобрать текст ошибки, то из нее видно, что у вашей учетной записи либо нет прав на файл, либо самого файла уже просто нет, поэтому он и не доступен. Из совсем специфичных причин, это повреждение самого файла, а так же его блокировка.

Ошибка при удалении приложения

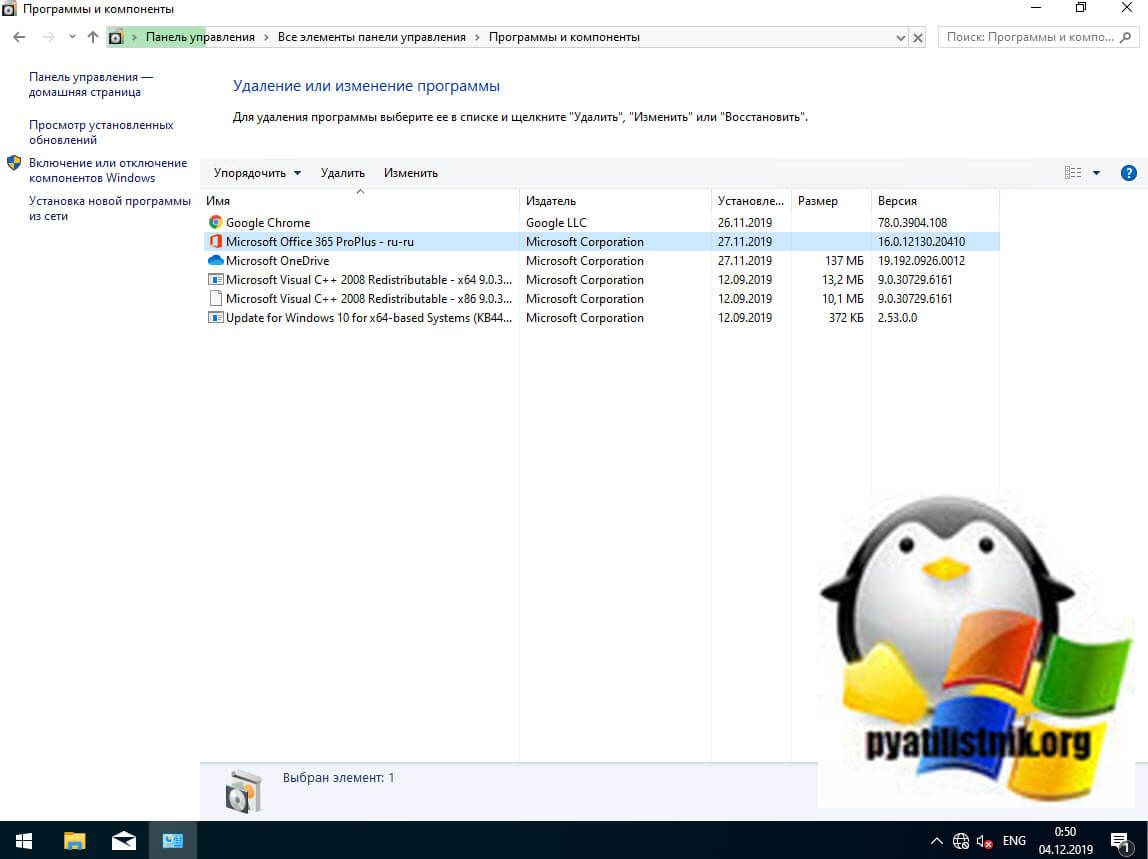

В самом начале я вам показал ситуацию, когда я обладая административными правами в операционной системе Windows 10, не могу элементарно удалить приложение из окна параметров Windows. Перед тем как начинать шаманство с правами или настройками политик, я вам советую попробовать окно «Программы и компоненты«. Открыть его можно вызвав окно «Выполнить» и введя appwiz.cpl.

В списке найдите нужное приложение и попробуйте его деинсталлировать, в 99% случаев у вас не возникнет проблем.

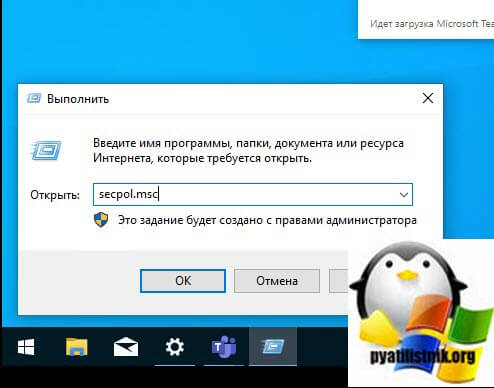

Ошибка запуска из-за UAC (User Account Control)

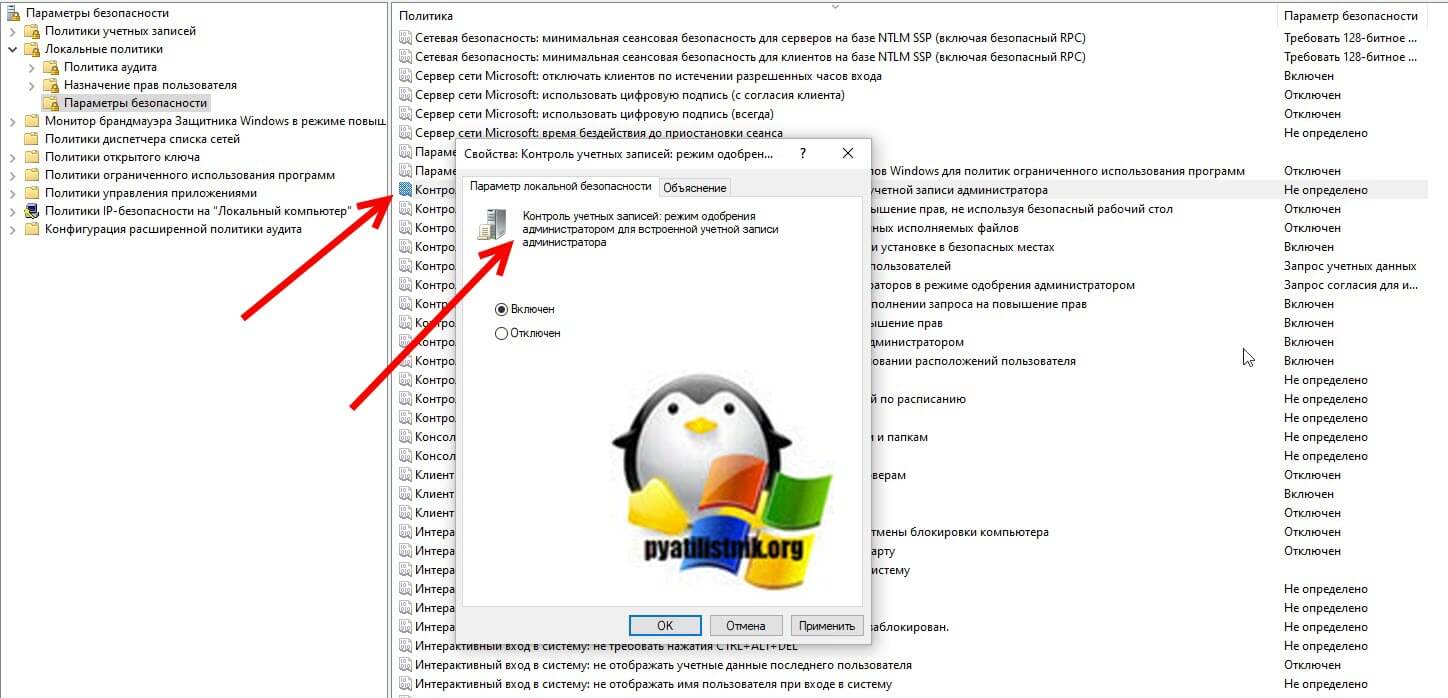

Если у вас доменный компьютер, то вы легко можете иметь некоторые ограничения из-за политик и конкретно UAC (User Account Control). Я авторизовался в системе под встроенной, локальной учетной записью «Администратор» и увидел, что из под нее проблема не наблюдается. Имея данную информацию, можно точно утверждать, что дело в политике. Откройте окно выполнить и введите secpol.msc.

Посмотрите внимательно на ошибку запуска вашего приложения, в самом верху вы увидите полный путь до его месторасположения.

Далее вам необходимо перейти в раздел «Локальная политика — Параметры безопасности«, где необходимо найти пункт «Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора (User Account Control: Admin Approval Mode for the Built-in Administrator account)»

Этот параметр политики определяет характеристики режима одобрения администратором для встроенной учетной записи администратора.

Возможные значения

• Включено. Для встроенной учетной записи администратора используется режим одобрения администратором. По умолчанию любая операция, требующая повышения привилегий, предлагает пользователю подтвердить операцию.

• Отключено (по умолчанию). Встроенная учетная запись администратора выполняет все приложения с полными привилегиями администратора.

Далее я советую вам произвести выход из системы и заново залогиниться. После входа в ОС проверьте появилась ли возможность запуска приложения или его удаление, в моем случае сработало.

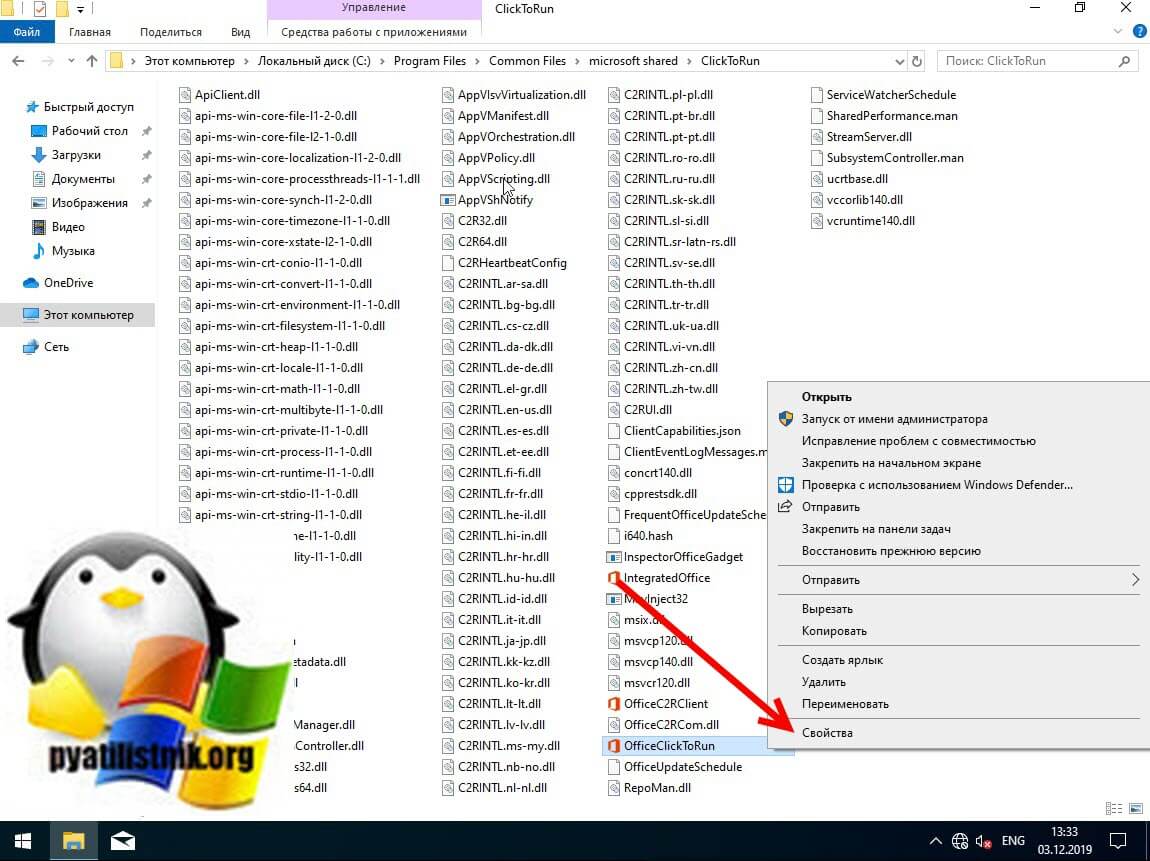

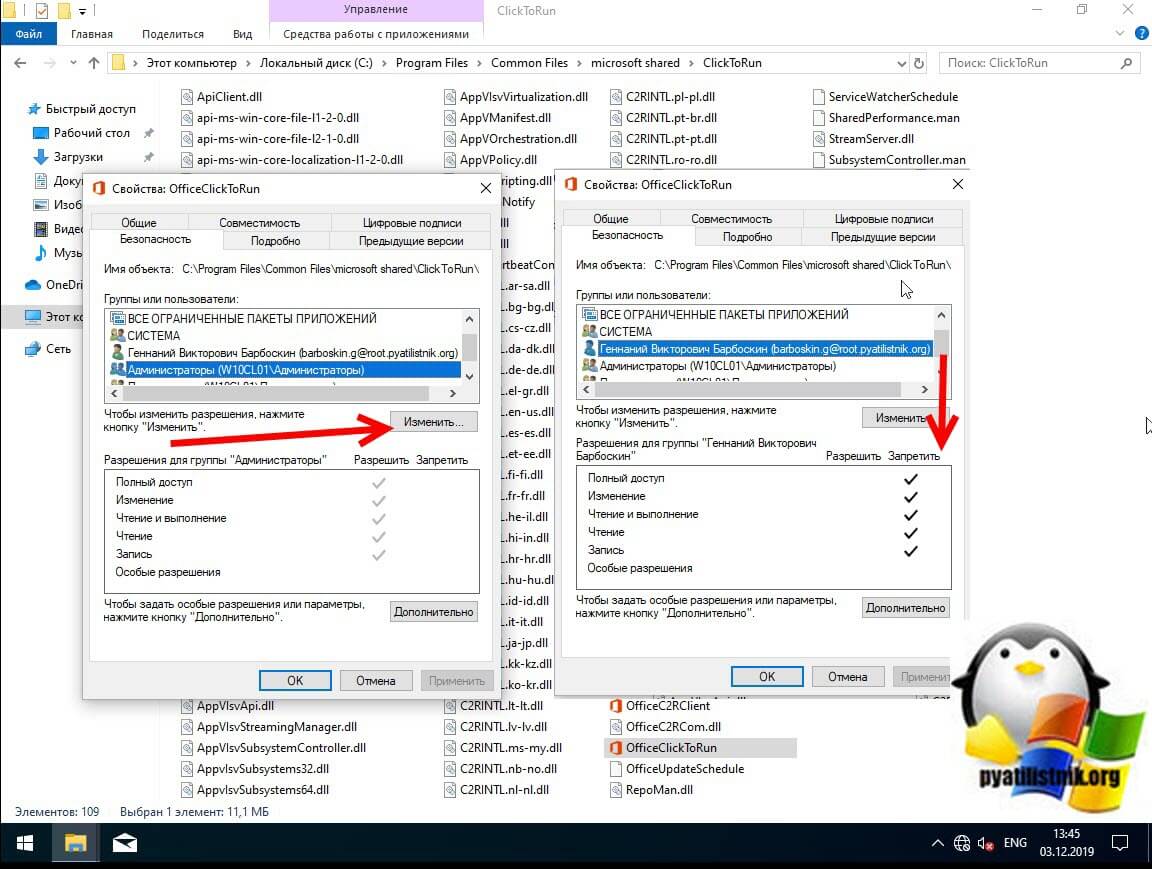

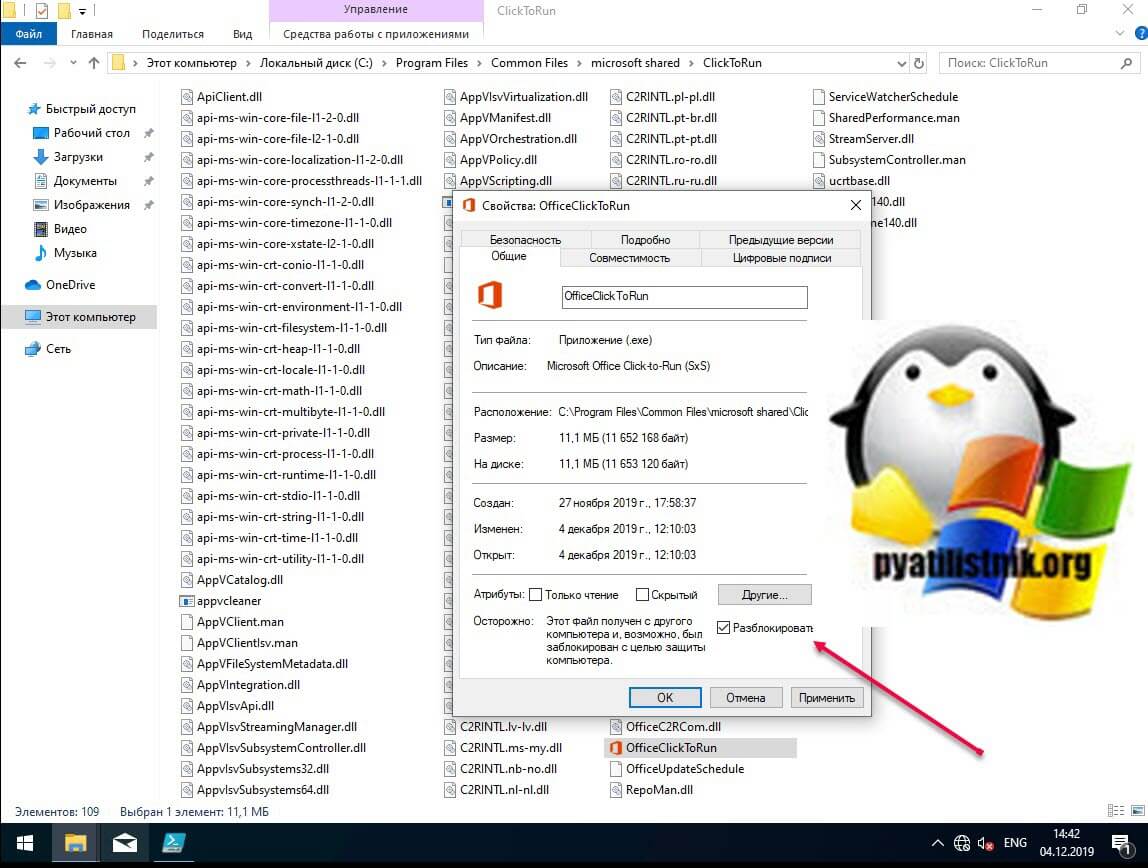

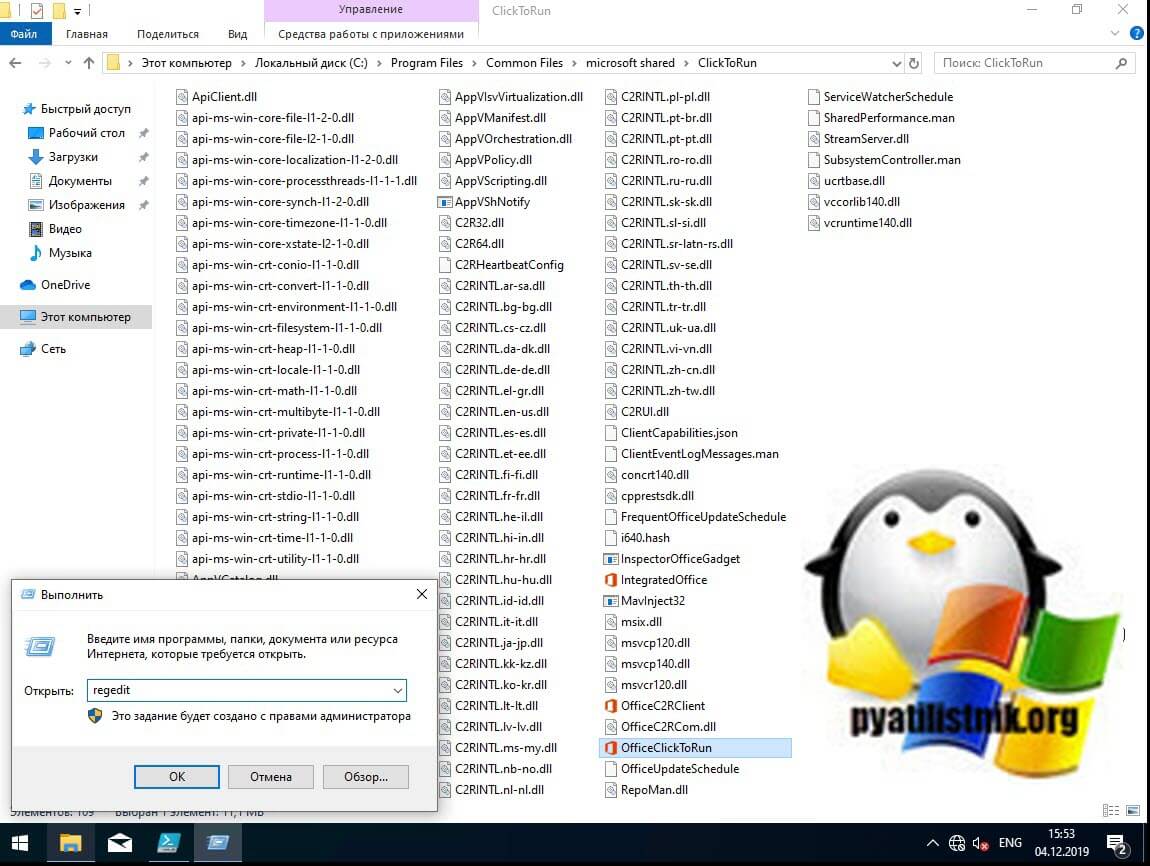

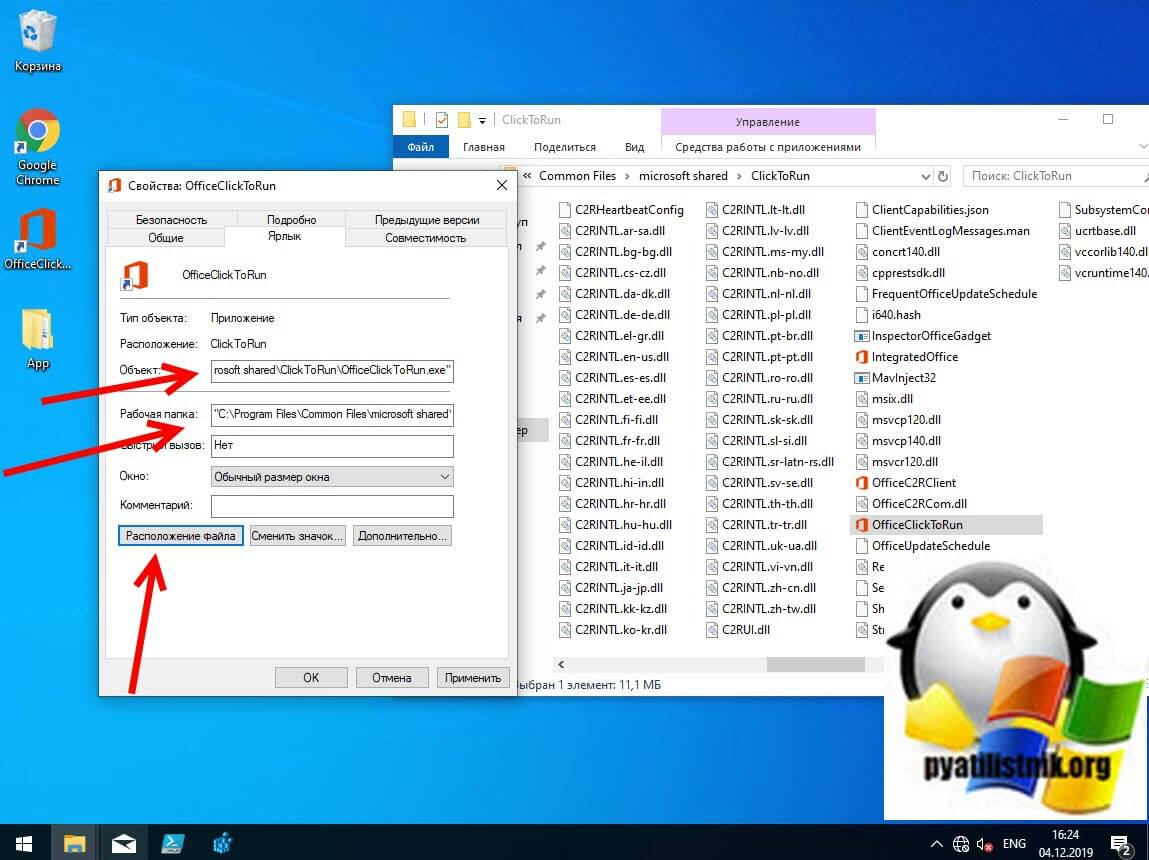

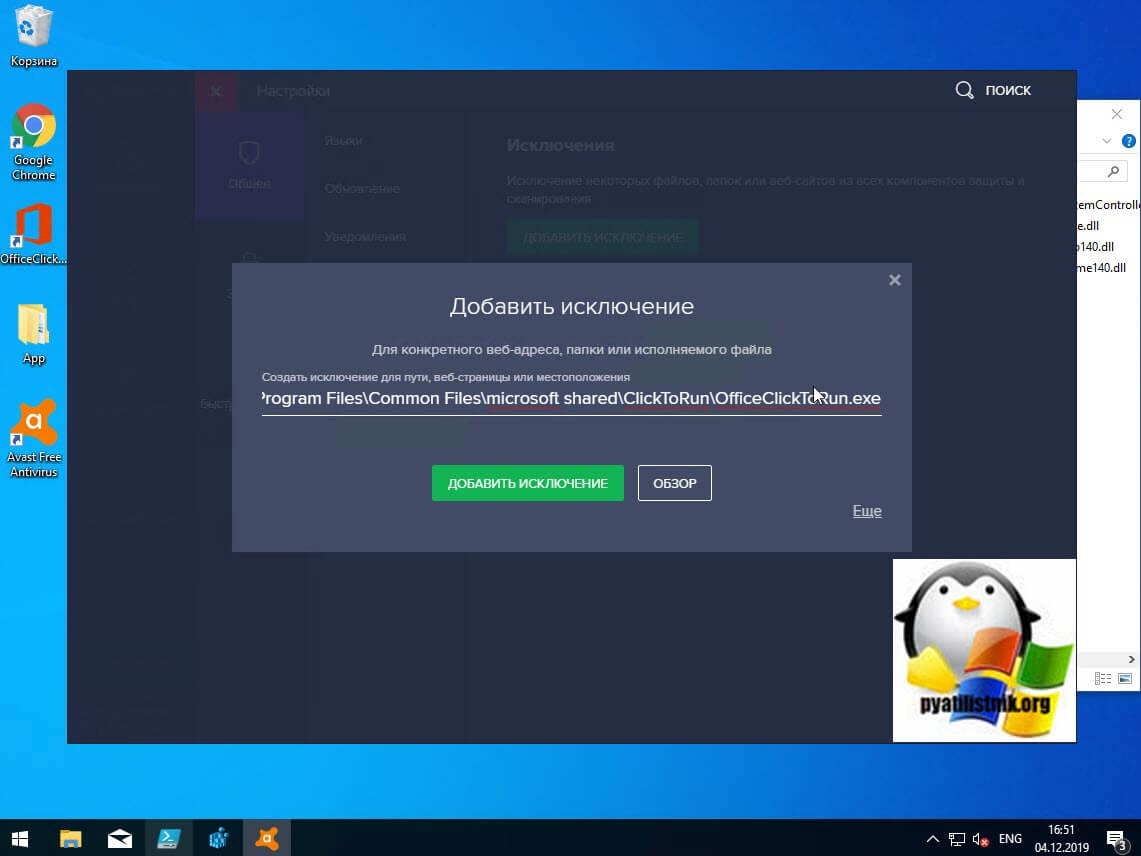

Просмотр разрешений на exe и lnk файлы и их блокировка

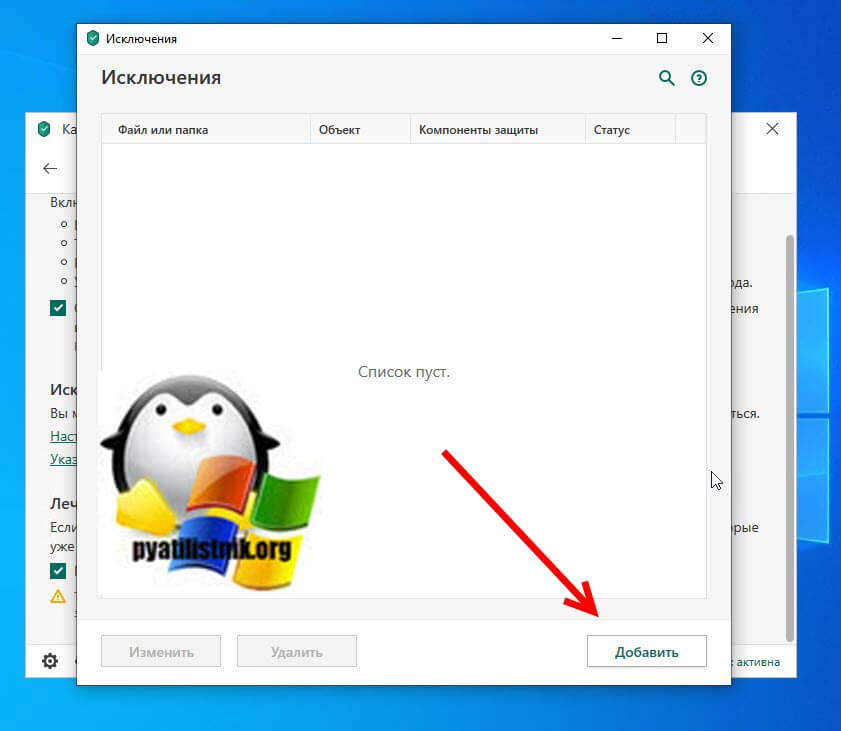

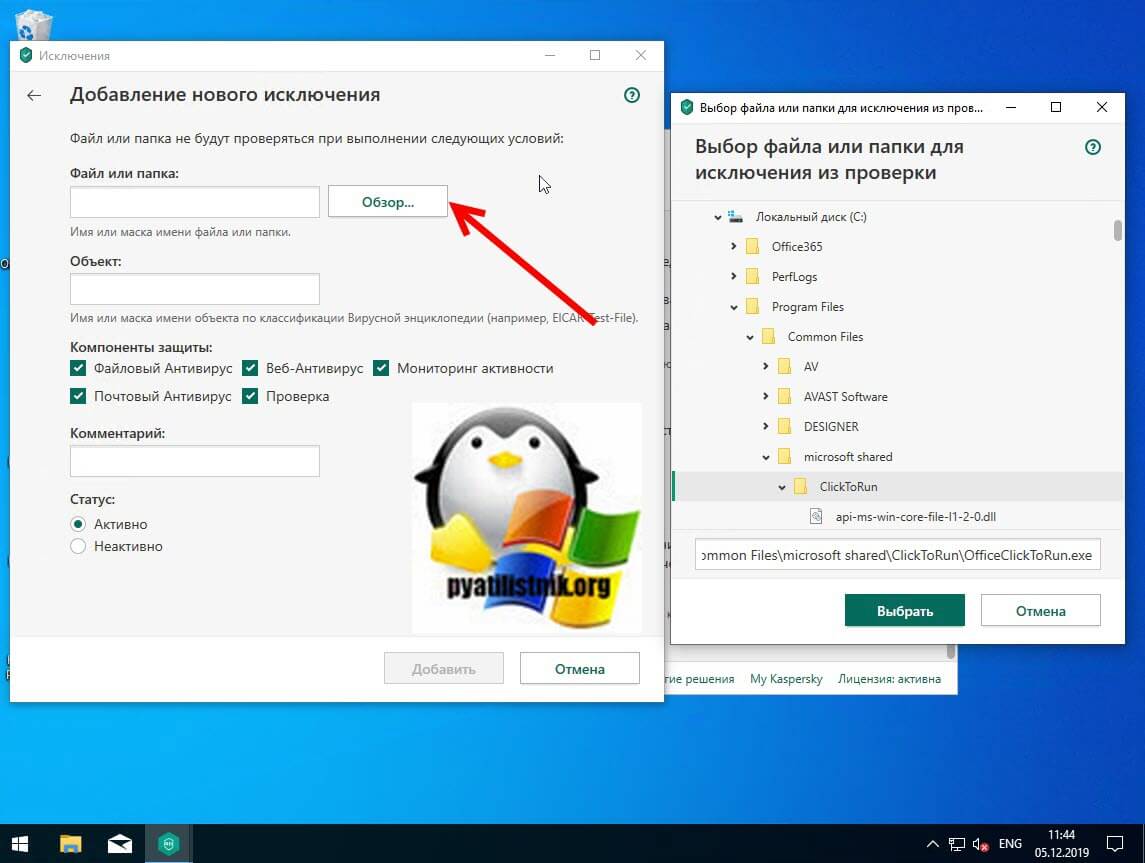

Если по каким-то причинам вам не помогли первые два метода и вы до сих под при запуске исполняемого файла exe или ярлыка, получаете окно с ошибкой «Windows не удается получить доступ к указанному устройству, пути или файлу», то следует посмотреть какие разрешения выставлены в его свойствах, это очень важно. В моем примере, это файл OfficeClickToRun.exe. Открываем его месторасположение и смотрим его свойства.

далее открываете вкладку «Безопасность» и смотрите права доступа и запрета на все объекты перечисленные в списке ACL (Access Control List). В моем примере есть такие фигуранты доступа:

- Все пакеты приложений

- Все ограниченные пакеты приложений

- Система

- Администраторы

- Пользователи

Обратите внимание, что для того чтобы просто запустить исполняемый exe файл, относящийся к определенному приложению, у вас должны быть минимум права на чтения, в редких случаях на запись. Удостоверьтесь, что они присутствуют для всех участников. Так же нужно проверить, что у системы и администраторов, были полные права, И САМОЕ ГЛАВНОЕ нет запретов.

В операционных системах Windows явный запрет всегда более приоритетнее явного разрешения, если у группы есть и разрешение читать и запрет чтения, то группа не сможет прочитать, запрет перевесит

У вас вполне может быть ситуация, что для группы «Администраторы» у вас могут быть полные права, а вот на уровне пользователя запрет, а так как пользователь может являться членом группы «Администраторы» и вроде бы иметь права на доступ, но его явные запреты перевесят и будут вызывать ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу»