Home » How To » How to set up IKEv2 VPN Connection on Windows 10 with Certificate or EAP-MSCHAP v2 Authentication

-

- Posted by

- in How To

- on October 10, 2019

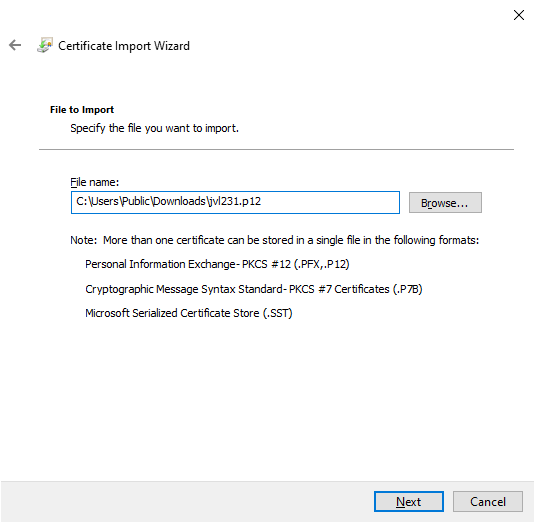

This guide assumes that you have obtained a Personal Information Exchange (p12) file from your VPN service provider. The file contains the server certificate and maybe the client private key & certificate (if using certificate authentication instead of EAP-MACHAP v2).

There are two major tasks: install the certificates and create a VPN connection.

Task 1: install the certificates.

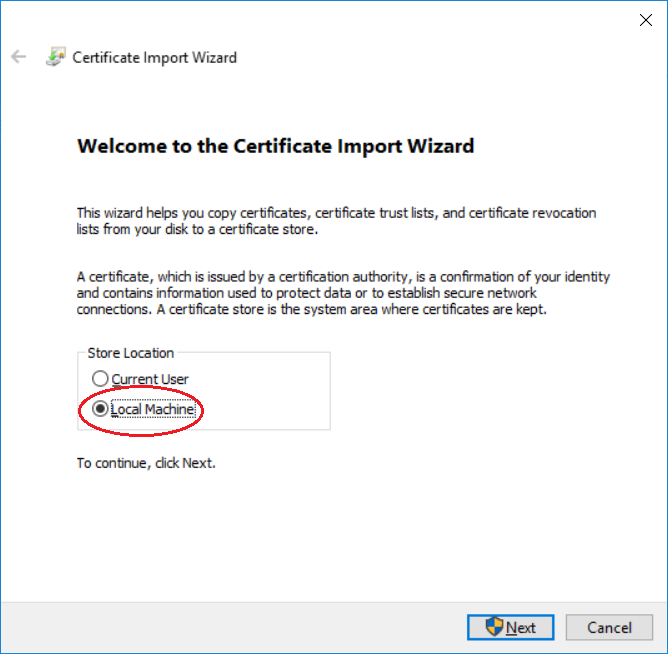

- Double click the p12 file. Select “Local Machine” on the “Certificate Import Wizard” dialog.

- Click “Next”.

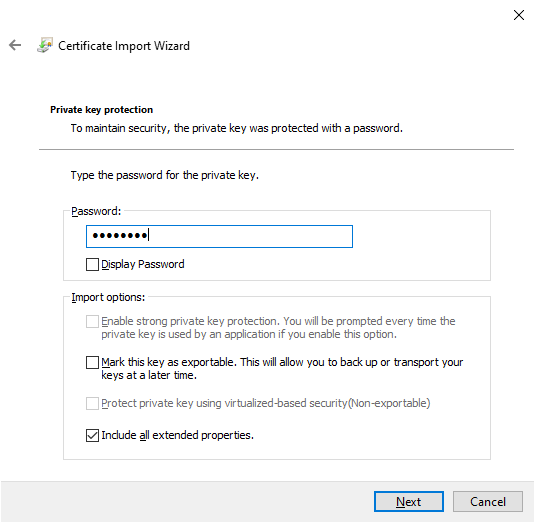

- Enter the password (if there is one).

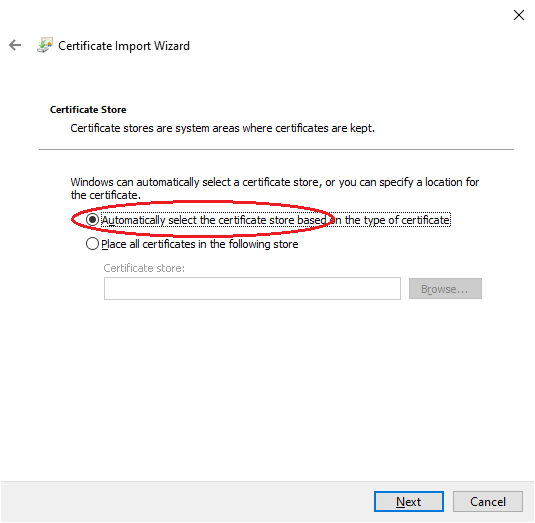

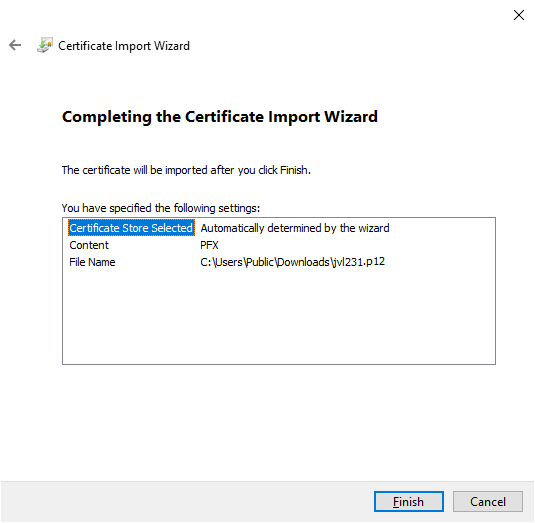

- Select “Automatic…” for the certificate store.

- Click “Finish”.

Task 2: create the VPN connection.

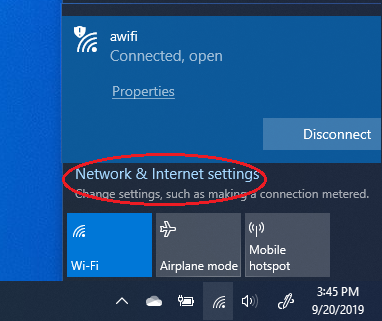

- Click the network icon at the bottom right corner of the screen, then click “Network & Internet Settings”.

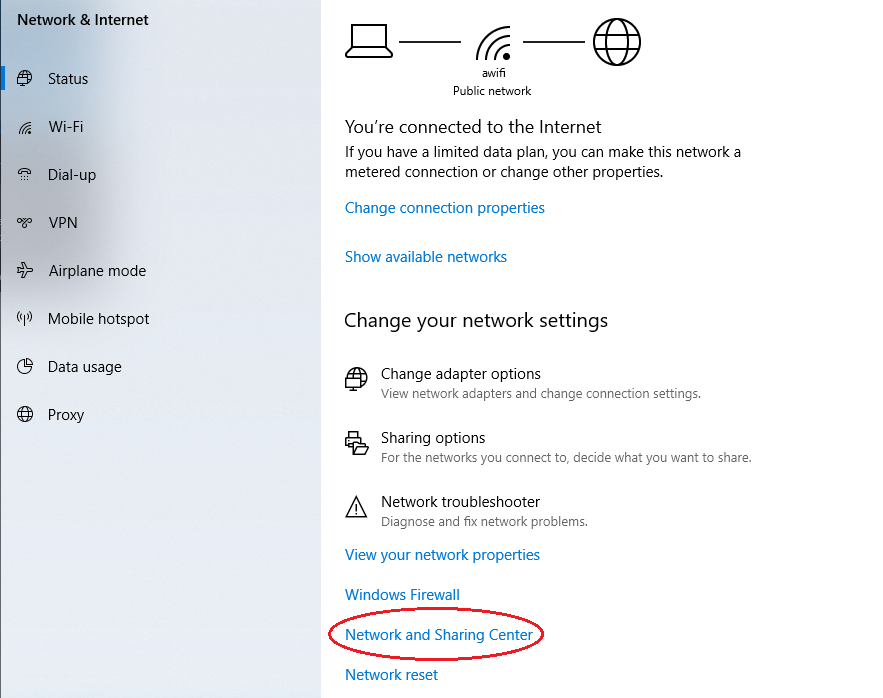

- Click on the “Network and Sharing Center” link (you might need to scroll down a bit).

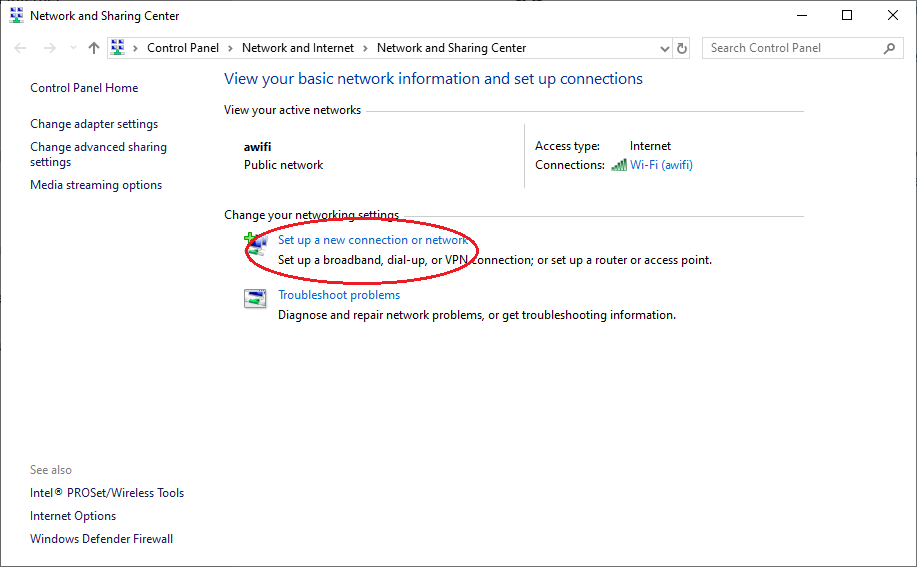

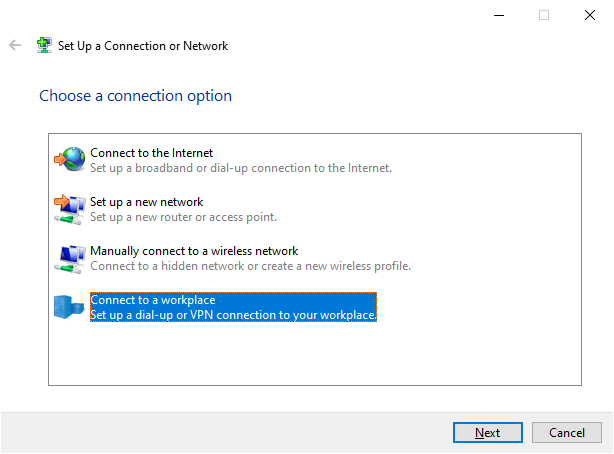

- Click on “Set up a new connection or network”.

- Select “Connect to a workplace”.

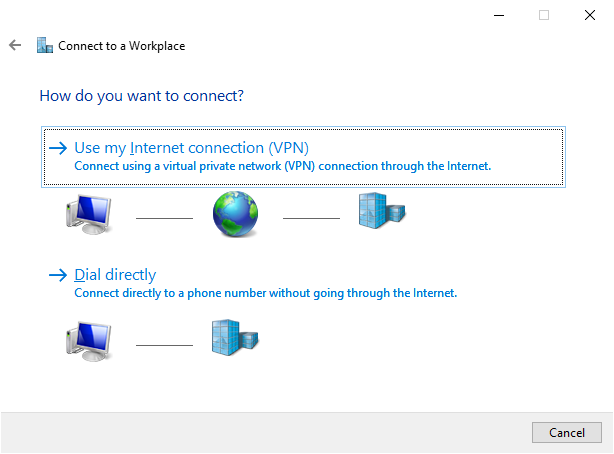

- Click on “Use my Internet connection (VPN)”.

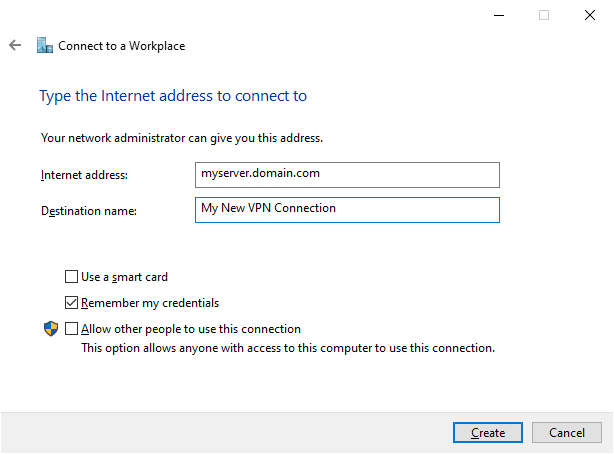

- Enter the VPN server domain name or IP address, give a name to the VPN connection. Then click “Create”.

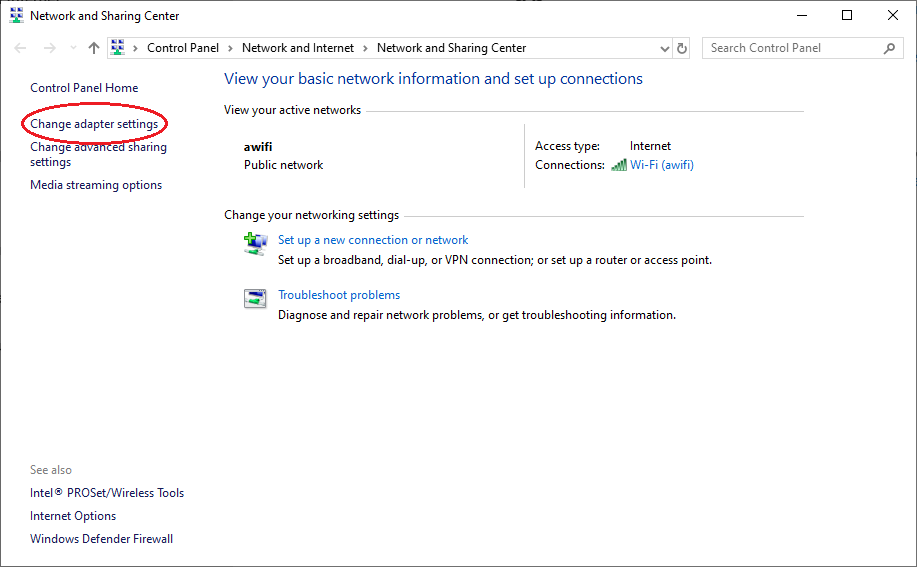

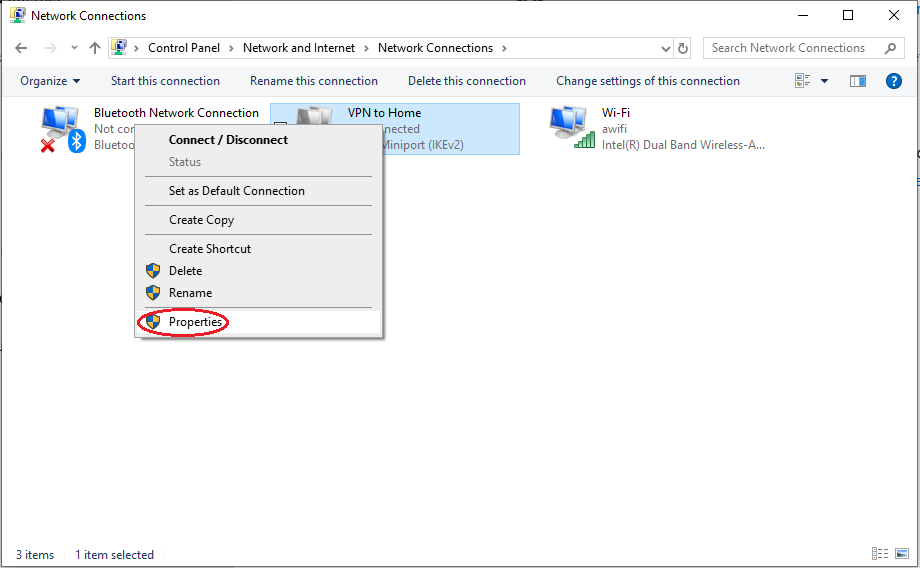

- Go back to the “Network and Sharing Center” dialog and click “Change adapter settings”.

- Right click on the newly created VPN connection, select “Properties”.

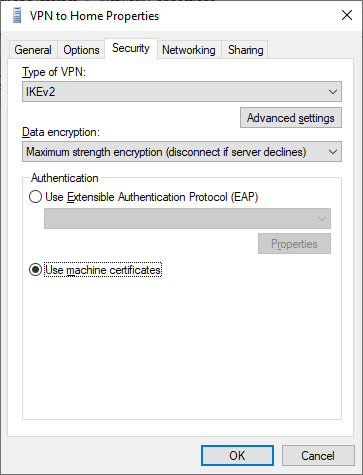

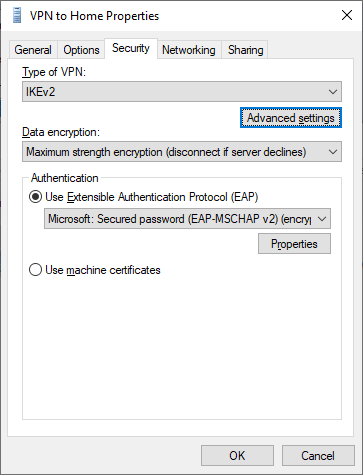

- Click on the “Security” tab, select “IKEv2” for “Type of VPN”. Select “Maximum strength encryption”, and “Use machine certificate” for Authentication (if you are authenticating with EAP-MSCHAP v2 user name and password, see alternative task below).

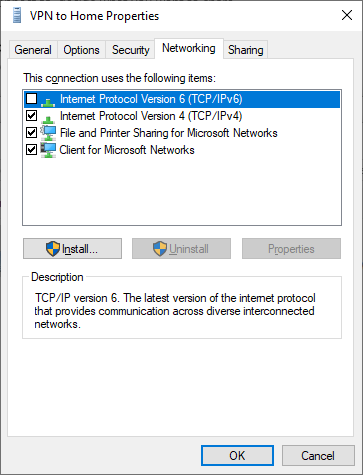

- Click on the “Networking” tab. Uncheck TCP/IPv6.

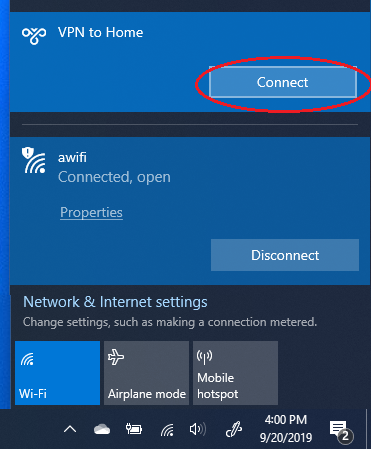

- Click the network icon at the bottom right corner of the screen, then click on the VPN connection to connect to the VPN.

Alternative task 2: if authenticating with EAP-MSCHAP v2.

- In step 9 above, select “Use Extensible Authentication Protocol (EAP), then EAP-MSCHAP v2.

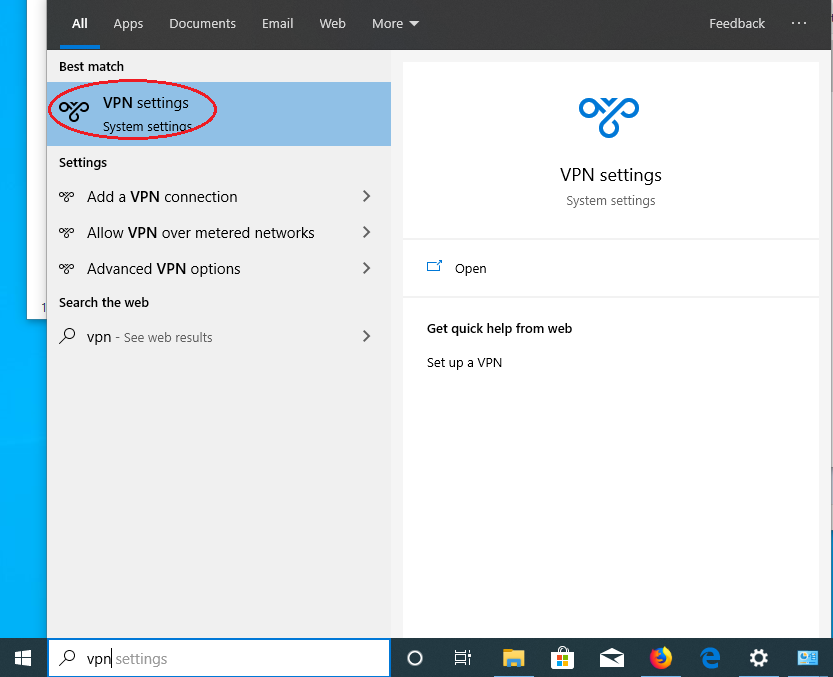

- Click the Windows icon at the left bottom corner of the screen and enter “vpn”. Then click on “VPN settings”.

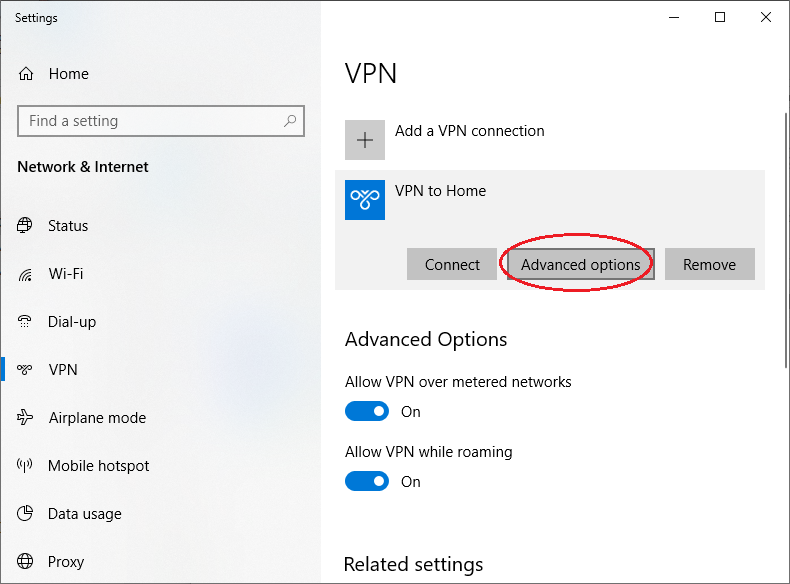

- Click on the VPN connection, then click “Advanced options”.

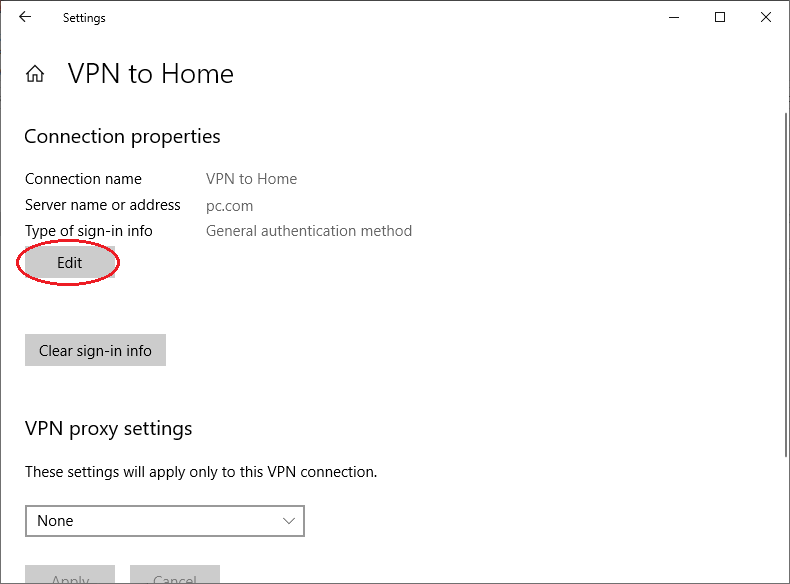

- Click “Edit”.

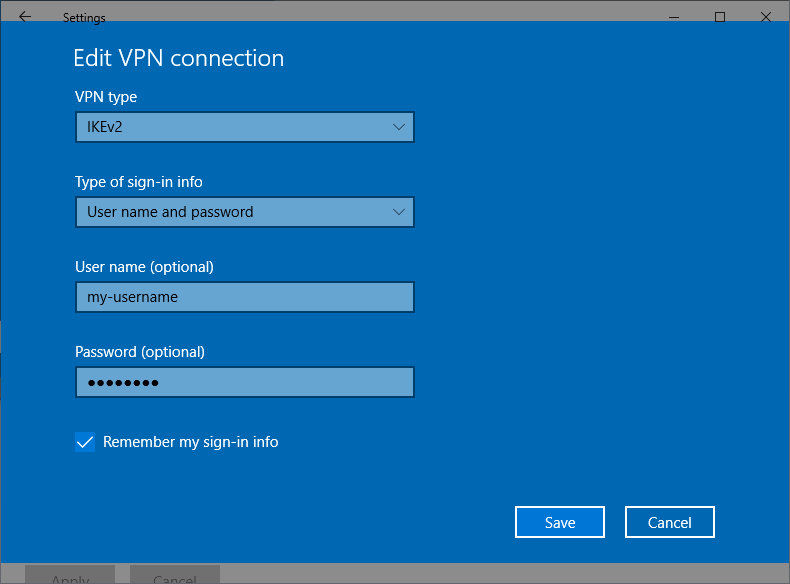

- Select “User name and Password” for “Type of sign-in info”. Enter user name and password. Click “Save”.

Task 3: Check that your VPN connection is working

- Open a web browser, enter https://ipleak.net/. Make sure that your IP address is that of the VPN service (i.e., no longer your ISP assigned IP address), and DNS addresses are also that from the VPN service.

- If your VPN server is located in the same geographical region as your ISP connection, sometimes it’s hard to tell if your DNS service has changed to that provided by the VPN. This page will tell you who is your DNS provider: http://whoismydns.com/

- There are instances that your browser is stuck with the ISP assigned DNS server. In that case, manually set the DNS service on your ISP connection (WiFi or Ethernet adapter) to a third party DNS service, for example, Cloudflare DNS. Just to be safe, disable IPv6 on the WiFi or Ethernet adapter too.

Для L2TP/IPsec с общим ключом

Важно: L2TP IPsec клиенты, находящиеся за одним NAT’ом, могут испытывать проблемы подключения если их более одного. Решить проблему может помочь

инструкция

. Рекомендуем вместо L2TP IPsec использовать IKEv2 IPsec.

Имя подключения — название создаваемого подключения;

-

Имя или адрес сервера — адрес VPN-сервера;

-

Тип VPN — Протокол L2TP/IPsec с общим ключом;

-

Общий ключ — значение строки PSK в разделе Пользователи -> VPN-подключение -> Основное -> Подключение по L2TP/IPsec;

-

Тип данных для входа — Имя пользователя и пароль;

-

Имя пользователя — имя пользователя, которому разрешено подключение по VPN;

-

Пароль — пароль пользователя.

При настройке подключения по VPN из сети Интернет, в свойствах VPN-подключения нужно указать следующие параметры:

-

Перейдите в Настройки параметров адаптера;

-

Нажмите на созданное подключение правой кнопкой мыши и выберите Свойства;

-

Перейдите во вкладку Безопасность и установите:

-

Шифрование данных — обязательное (отключиться, если нет шифрования)

-

Протокол расширенной проверки подлинности (EAP) — Microsoft защищенный пароль (EAP MSCHAPV2)

-

Если создается VPN-подключение к UTM через проброс портов, рекомендуем выполнить следующие действия:

-

1.

Откройте Редактор реестра;

-

2.

Перейдите в

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentи создайте DWORD-параметр с именем AssumeUDPEncapsulationContextOnSendRule и значением2;

-

1.

Неправильно указан логин или пароль пользователя. Часто при повторном соединении предлагается указать домен. Старайтесь создавать цифро-буквенные пароли, желательно на латинице для учетных записей. Если есть сомнения в этом пункте, то временно установите логин и пароль пользователю «user» и «123456».

-

2.

Для того, чтобы пакеты пошли через VPN-туннель, надо убедиться, что в настройках этого подключения стоит чекбокс Использовать основной шлюз в удалённой сети в разделе Настройка параметров адаптера -> Правой кнопкой мыши по подключению -> Свойства -> Сеть -> Свойства опции «Протокол Интернета версии 4 (TCP/IPv4)» ->Дополнительно. Если же маршрутизировать все пакеты в этот интерфейс не обязательно, то маршрут надо писать вручную.

-

3.

Подключение происходит через DNAT, т.е. внешний интерфейс Ideco UTM не имеет «белого» IP-адреса, а необходимые для работы порты (500 и 4500) «проброшены» на внешний интерфейс устройства, расположенного перед Ideco UTM и имеющего «белый» IP-адрес. В данном случае VPN-подключение либо вообще не будет устанавливаться, либо будут периодические обрывы. Решение — исключить устройство перед Ideco UTM и указать на внешнем интерфейсе Ideco UTM «белый» IP-адрес, к которому в итоге и будут осуществляться L2TP/IPsec-подключения. Либо используйте протокол SSTP, потому что его проще опубликовать с помощью проброса портов.

-

4.

Если в OC Windows 10 повторно подключиться по L2TP, но при этом использовать невалидный ключ PSK (введя его в дополнительных параметрах (скриншот ниже)), подключение все равно будет установлено успешно. Это связано с особенностями работы ОС.

Убедитесь, что локальная сеть (или адрес на сетевой карте) на удалённой машине не пересекается с локальной сетью организации. Если пересекается, то доступа к сети организации не будет (трафик по таблице маршрутизации пойдёт в физический интерфейс, а не в VPN). Адресацию необходимо менять.

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

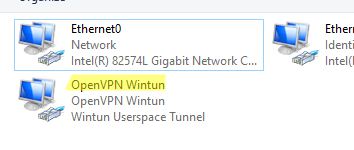

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:\Program Files\OpenVPN.

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:\Program Files\OpenVPN\easy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

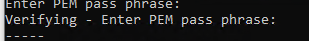

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt»

- Ключ центра сертификации «C:\Program Files\OpenVPN\easy-rsa\pki\private\ca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:\Program Files\OpenVPN\bin

openvpn --genkey secret ta.key

Должен появиться файл «C:\Program Files\OpenVPN\bin\ta.key». Переместите его в каталог C:\Program Files\OpenVPN\easy-rsa\pki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov.key"-out "C:\Program Files\OpenVPN\easy-rsa\pki\private\kbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:\Program Files\OpenVPN\easy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config-auto\server.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ca.crt" cert "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\issued\\server.crt" key "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\private\\server.key" dh "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\\Program Files\\OpenVPN\\easy-rsa\\pki\\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\\Program Files\\OpenVPN\\log\\status.log" log "C:\\Program Files\\OpenVPN\\log\\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:\Program Files\OpenVPN\log\server.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:\Program Files\OpenVPN\config-auto\server.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLM\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

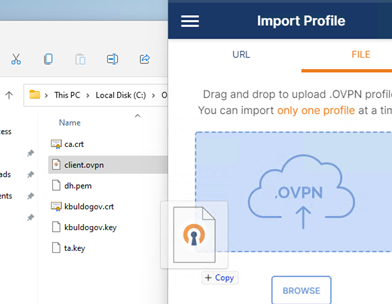

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

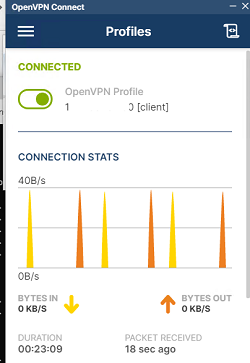

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:\Program Files\OpenVPN Connect\agent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\\.\Global\{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:\Program Files\OpenVPN\log\openvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

з а щ и щ ё н н а я

совместная работа

176.194.71.133

Ручная настройка IPsec VPN в Windows

Для начала убедитесь, что у Вас есть файл с сертификатом (vpn-key.p12).

Если Вы получали установочную программу, то просто распакуйте её как архив (это можно сделать с помощью WinRAR или 7-Zip).

Либо, если у Вас есть доступ к Вашей странице, то Вы можете скачать сертификат по этой ссылке.

Все руководства:

- Подключение к VPN

- Настройка почты и книги в Thunderbird

- Подключение к SFTP через WinSCP

- Подключение к SFTP через SFTP Net Drive

- Установка клиентского сертификата

Импорт сертификата

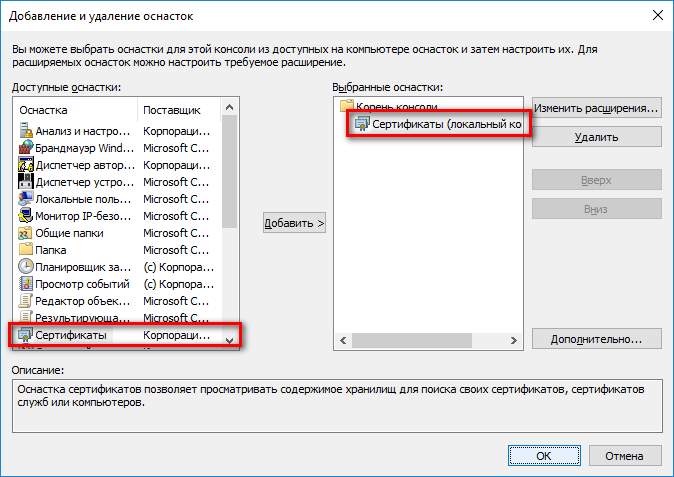

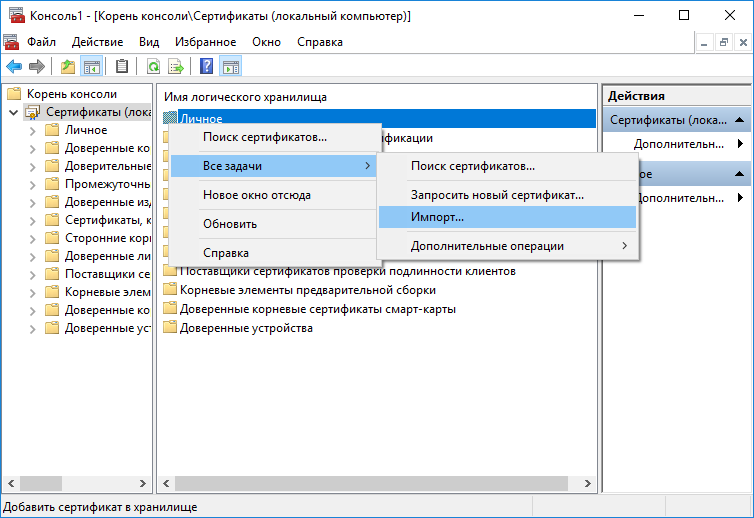

Откройте инструмент управления сертификатами. Для этого:

- Нажмите WinKey+X, выберите Командная строка (администратор), введите mmc и нажмите Enter.

- В открывшейся консоли нажмите Ctrl+M.

- В левом списке диалога выберите Сертификаты и нажмите Добавить.

- В новом диалоге выберите учётной записи компьютера, затем нажмите Далее и Готово.

- В результате диалог приобретёт вид, как на изображении справа. Нажмите OK.

WinKey — клавиша со значком Windows.

В основном окне теперь появится раздел Сертификаты (локальный компьютер).

Раскройте его, а затем нажмите правой кнопкой мыши на папке Личное, выберите меню Все задачи, а в нём — команду Импорт.

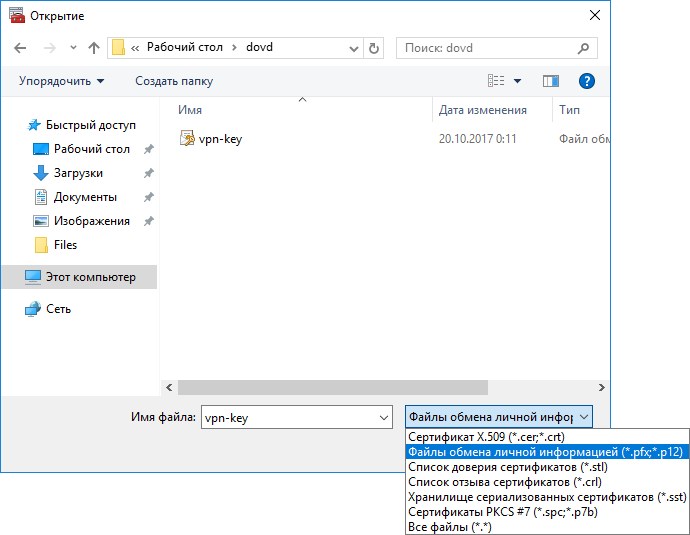

В диалоге импорта не требуется менять значение полей, за исключением указания пути к файлу сертификата..

Внимание: в диалоге выбора файла нужно изменить тип (расширение) с Сертификат X.509 на Файлы обмена личной информации, иначе файл ключа (vpn-key.p12) не будет в нём виден.

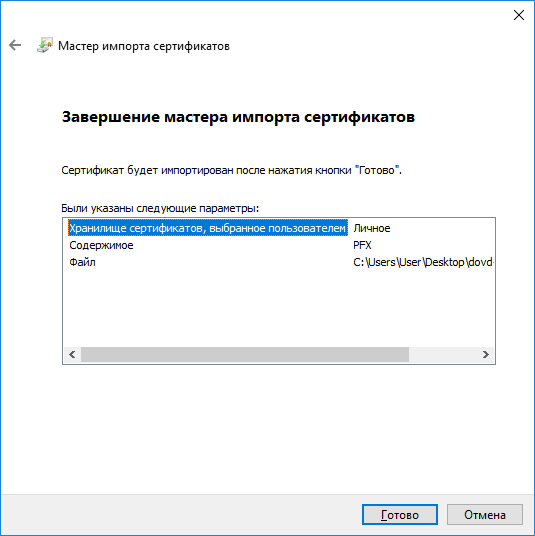

На последнем шаге импорта Вы должны увидеть страницу с параметрами, как на изображении справа.

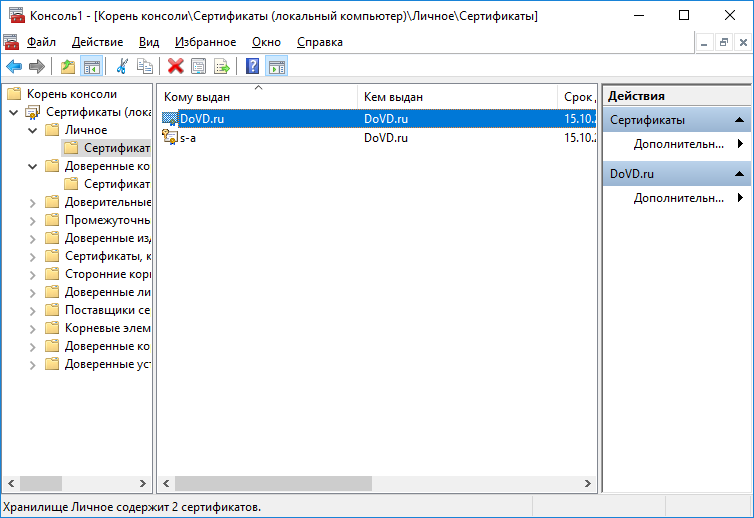

Теперь в разделе Личное (подраздел Сертификаты) будет 2 записи: одна для Центра сертификации (ЦС), другая для клиентского сертификата.

Перетащите запись ЦС в раздел Доверенные корневые центры сертификации.

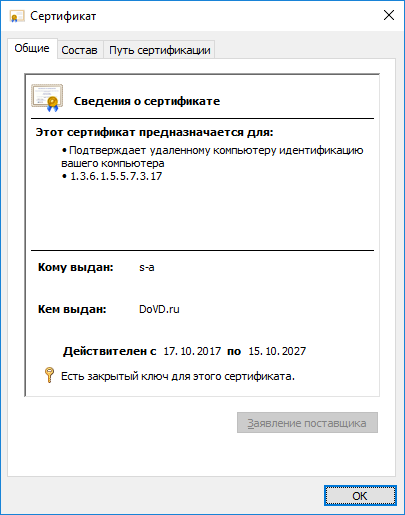

В результате в Личное останется только клиентский сертификат.

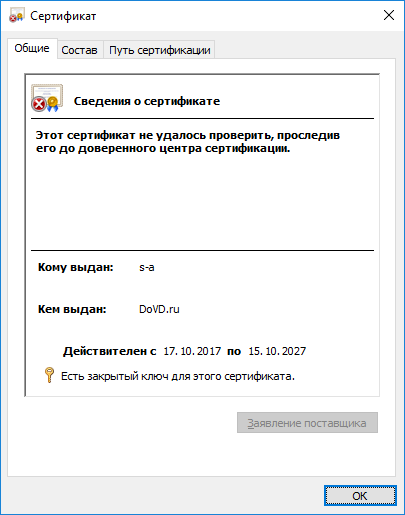

Убедитесь, что всё сделано верно, сделав двойной клик на записи клиентского сертификата — в окне с информации не должно быть предупреждения о том, что сертификат не удалось проверить, проследив его до доверенного центра сертификации

.

Теперь консоль и все другие окна можно закрыть.

Создание VPN-соединения

Откройте Панель управления, и в ней — раздел Центр управления сетями и общим доступом.

Создайте новое подключение:

- Нажмите на ссылку Создание и настройка общего нового подключения или сети.

- Выберите Подключение к рабочему месту и нажмите Далее.

- Нажмите Использовать моё подключение к Интернету (VPN).

- В поле Адрес в Интернете введите v.dovd.ru, а в поле Имя объекта назначения — любое имя, которые Вы хотите видеть в различных диалогах (например, dovd.ru).

- Закройте мастер кнопкой Создать.

Откройте параметры подключения (всё из того же Центра управления сетями):

- Нажмите ссылку Изменение параметров адаптера в левой части.

- Откройте свойства только что созданного подключения.

-

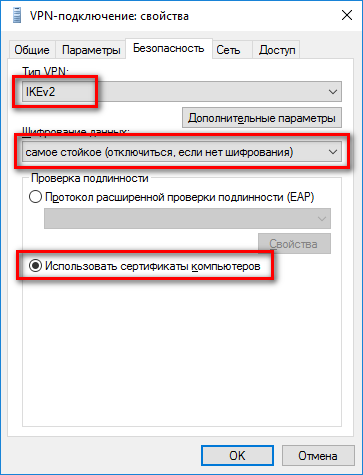

Перейдите на вкладку Безопасность и измените следующие свойства:

- Тип VPN

- IKEv2

- Шифрование данных

- самое стойкое

- Проверка подлинности

- Использовать сертификаты компьютеров

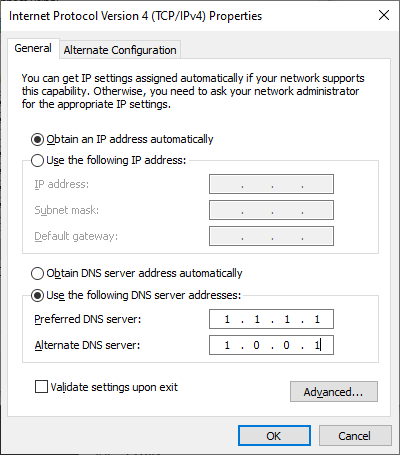

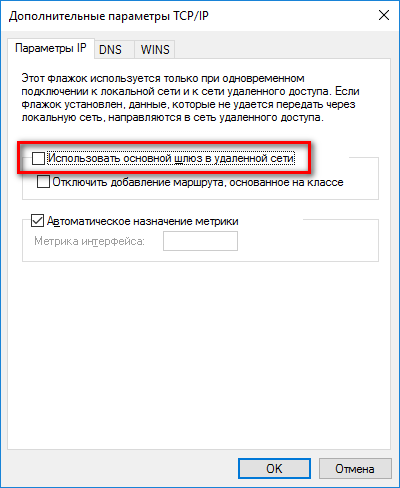

- Перейдите на вкладку Сеть, сделайте двойной щелчок по IP версии 4 (TCP/IPv4), в открывшемся диалоге нажмите Дополнительно и снимите флажок с Использовать основной шлюз в удаленной сети. Нажмите ОК, и еще раз ОК.

- Закройте свойства нажатием на кнопку OK.

На этом настройка завершена.

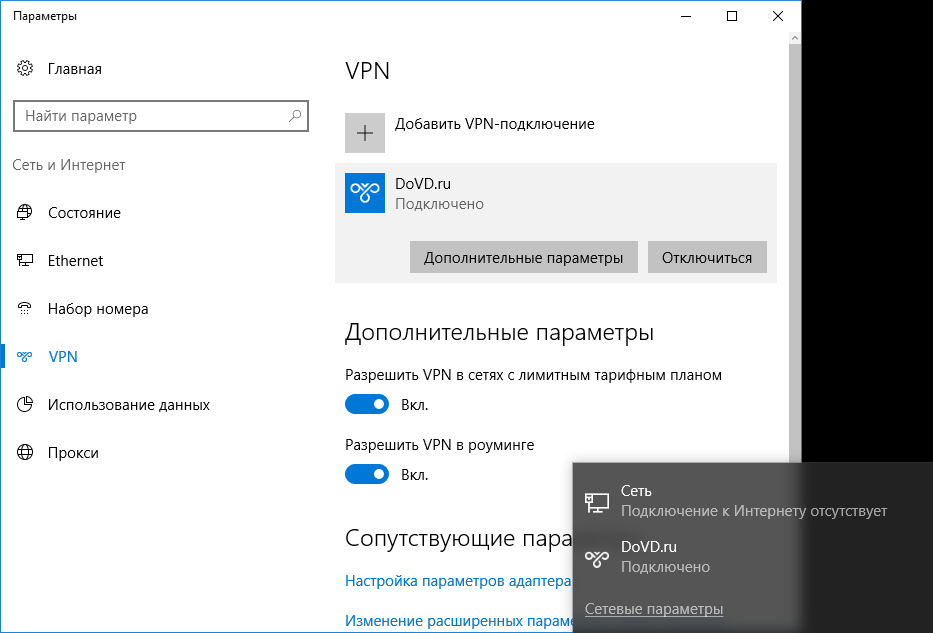

Подключение к VPN

Этот шаг нужно выполнять при каждом подключении к Интернету (то есть при выключении компьютера, смене пользователя и в других случаях).

Чтобы это происходило автоматически, можно создать задание в системном Планировщике (событие: Microsoft-Windows-NetworkProfile/Выполняется, код события: 10000).

Подключиться к VPN можно двумя способами:

- Нажав на значок сети рядом с часами в панели задач и нажав на имя подключения.

- Открыв параметры Windows (меню «Пуск», кнопка-иконка с шестерёнкой, раздел Сеть и Интернет, подраздел VPN).

Доступ к сетевому диску

При активном VPN-подключении открывается доступ к общим файлам (сетевому диску).

Для проверки работоспособности откройте Проводник и перейдите по адресу \\s.dovd.ru — должен появиться диалог с запросом имени пользователя и пароля для входа.

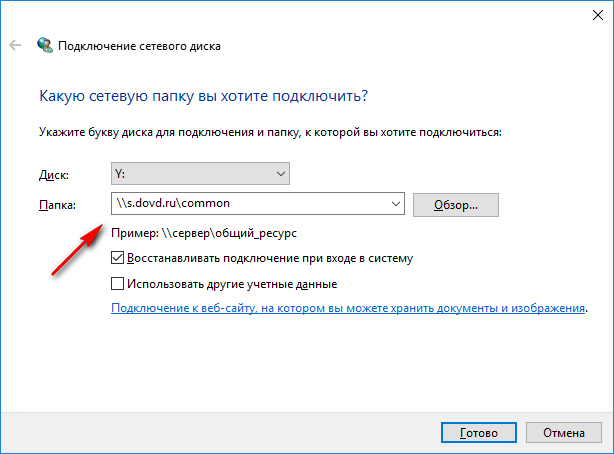

Удобнее всего работать с общими документами посредством сетевого диска. Для этого откройте в Проводнике Мой компьютер и выберите команду Подключить сетевой диск из меню Компьютер. Укажите следующие параметры:

- Диск

- Буква диска может быть любой. По этой букве будут доступны общие файлы.

- Папка

- Сетевой путь вида \\s.dovd.ru\папка (папка обязательна). Этот путь можно скопировать из адресной строки Проводника.

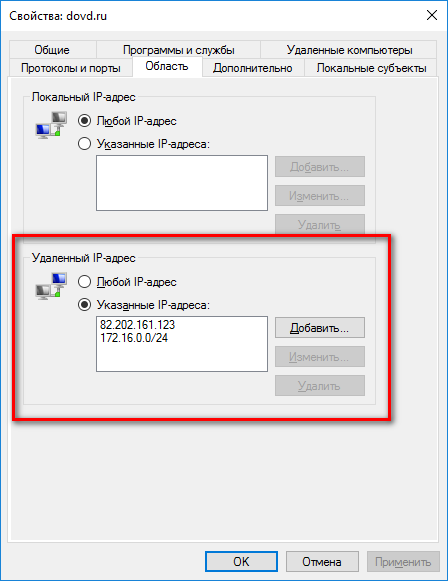

Настройка брандмауэра (firewall)

По умолчанию, исходящие соединения в Windows не блокируются.

Если у Вас это не так, то создайте исходящее правило, разрешающее подключения по любому протоколу любых программ на эти удалённые IP-адреса:

77.246.157.70 172.16.0.0/24

[VPN] Как настроить IPsec VPN-соединение в Windows 10 (поддержка прошивки доступна для 3.0.0.4.386_4xxxx)

IKEv2 — это функция, доступная только в версиях прошивки 3004.386.4xxxx и выше. Найдите маршрутизатор, поддерживающий такие версии прошивки. Вы можете скачать последнюю версию прошивки в ASUS Центре загрузок

[Примечание] Поддержка прошивки доступна для 3.0.0.4.386_4xxxx

RT-AC3100

RT-AC5300

RT-AC86U

RT-AC88U

RT-AX88U

RT-AX92U

GT-AC2900

GT-AC5300

GT-AX11000

ZenWiFi XT8

[Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии? (ASUSWRT)

[Беспроводной маршрутизатор] Как обновить прошивку Вашего роутера до последней версии через ASUS Router App?

Настройте роутер ASUS

- Включите VPN Сервер

- Настройте логин и пароль для VPN клиента

- Экспорт сертификации

Настройте ПК с Windows 10

- Добавьте параметр в реестр

- Установите сертификат в Windows

- Создайте VPN соединение

Настройте роутер ASUS

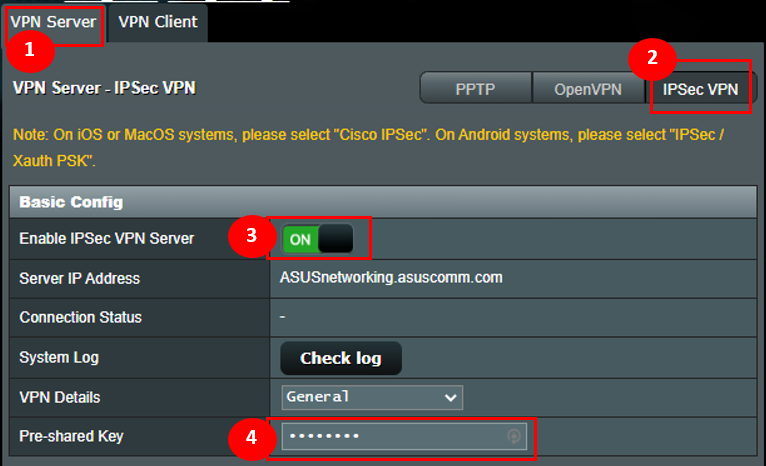

Шаг 1. Включите VPN сервер

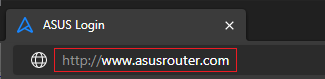

1. Подключите свой компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите LAN IP Вашего роутера или URL http://www.asusrouter.com для доступа на страницу настроек WEB GUI.

Для получения более подробной информации, пожалуйста, обратитесь к [Беспроводной маршрутизатор] Как открыть страницу настроек роутера (Web GUI)

2. Выберите [VPN] с левой стороны Дополнительных настроек > [VPN Сервер]

3. Включите IPsec VPN сервер

Примечаниe: Пожалуйста, проверьте, что WAN IP является публичным IP адресом и рекомендуется настроить DDNS для Вашей сети.

4. Введите учетные данные в поле Pre-shared предоставленный ключ.

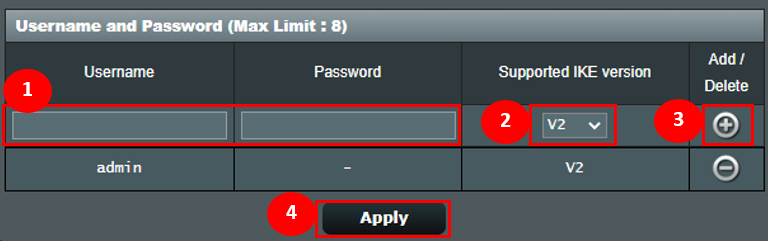

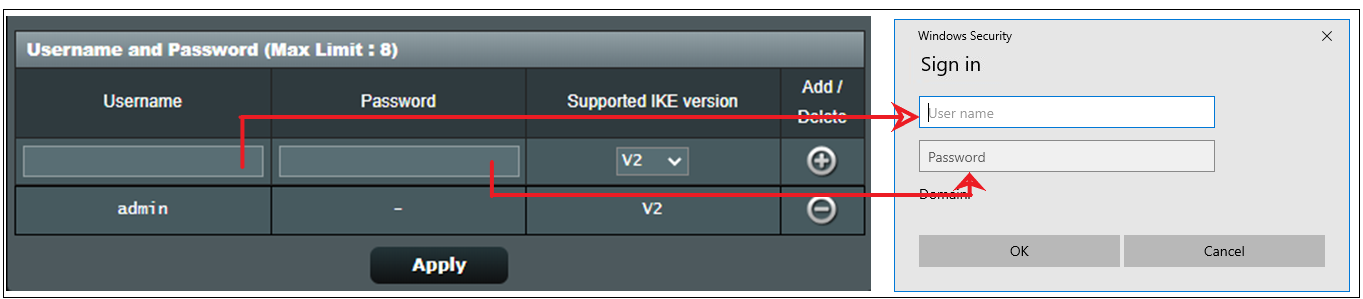

Шаг 2. Установите имя пользователя и пароль для VPN-клиента

- Введите имя пользователя и пароль для доступа к VPN-серверу.

- Выберите опцию “V2” Поддерживаемая версия IKE.

- Щелкните иконку [+] затем нажмите Применить для сохранения.

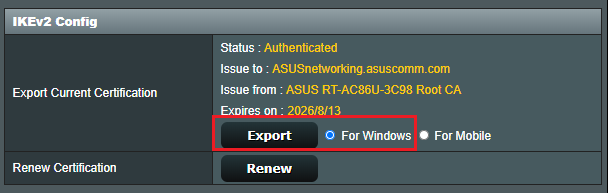

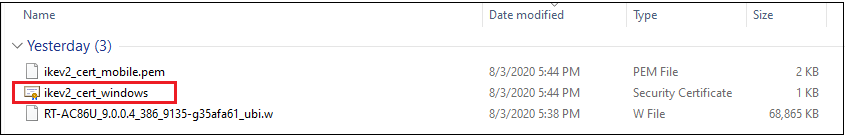

Шаг 3. Экспорт сертификата

1. Кнопка экспорта будет доступна после нажатия кнопки применить.

2. Выберите [For Windows].

3. Нажмите кнопку Экспорт, после чего Вы загрузите файл сертификата с именем cert ikev2_cert_windows.der.

Настройте ПК с Windows 10

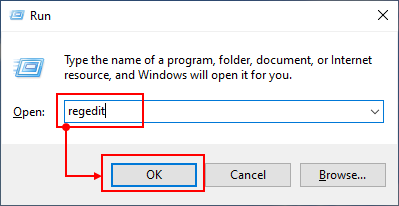

Шаг 4. Добавьте параметр в реестр

1. Нажмите клавишу Windows

2. Укажите: [regedit] и нажмите OK.

Примечание: нажмите да, если вас спросят, хотите ли Вы разрешить приложению вносить изменения в Ваш компьютер.

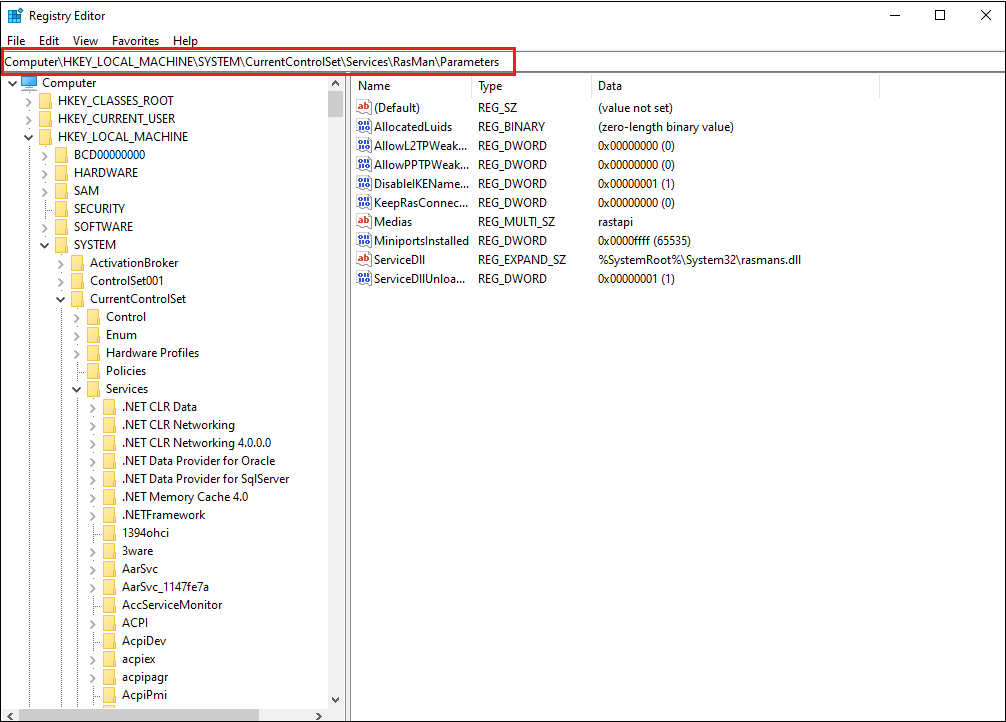

3. На левой панели найдите и щелкните папку: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\Parameters

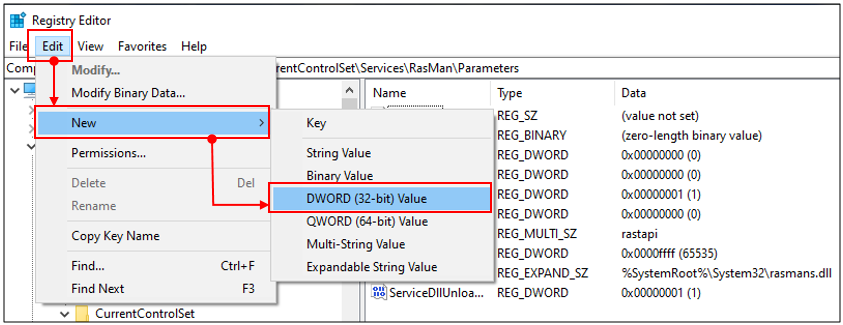

4. Щелкните меню Правка и наведите курсор на Создать. Щелкните Значение DWORD.

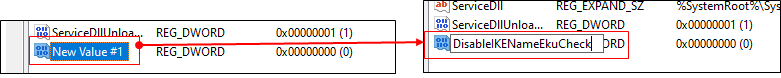

На правой панели появится новый реестр с именем DisableIKENameEkuCheck.

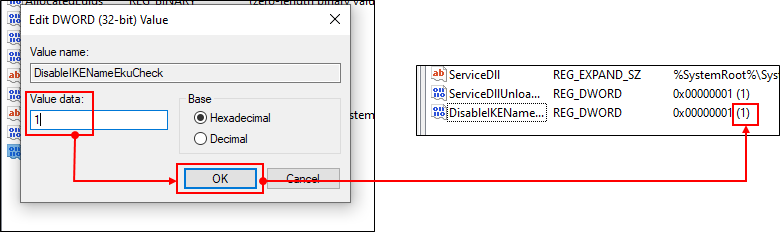

и установите значение 1.

5. Перезагрузите компьютер.

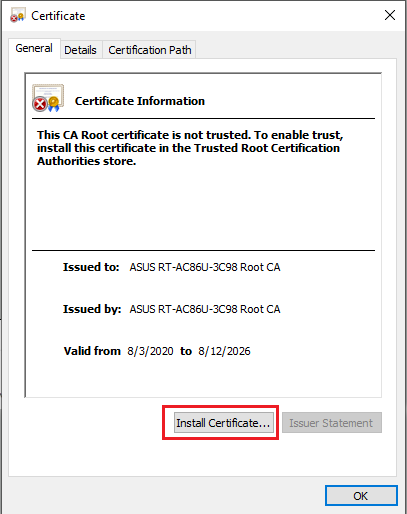

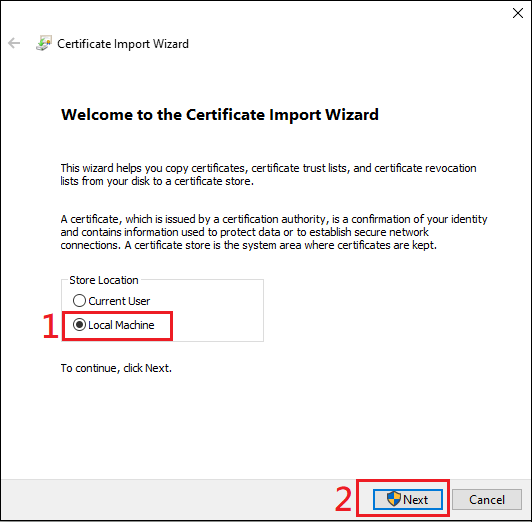

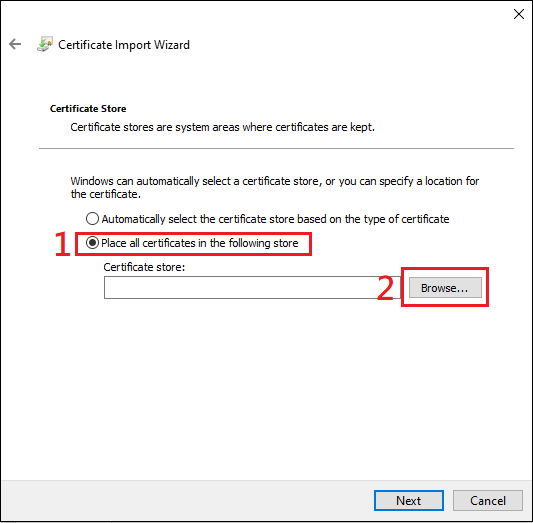

Шаг 5. Установите сертификат в Windows

1. Дважды кликните на сертификат.

2. Нажмите на “Установить сертификат”

3. Выберите “Данное устройство” и нажмите Далее.

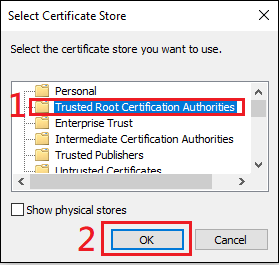

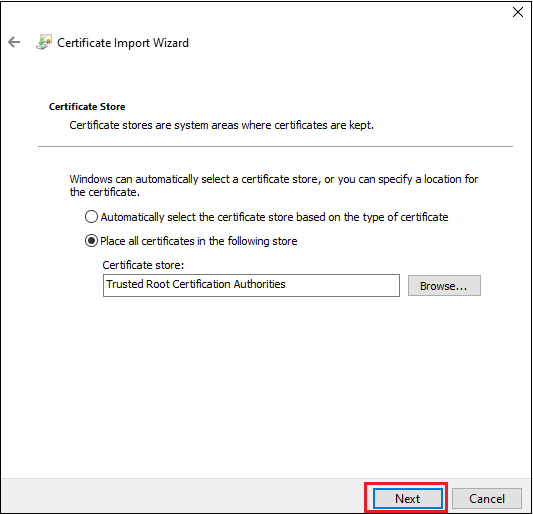

4. Выберите “Поместить все сертификаты в следующее хранилище” и нажмите “Обзор”.

5. Выберите “Доверенные корневые центры сертификации” нажмите ОК.

6. Затем нажмите “Далее”

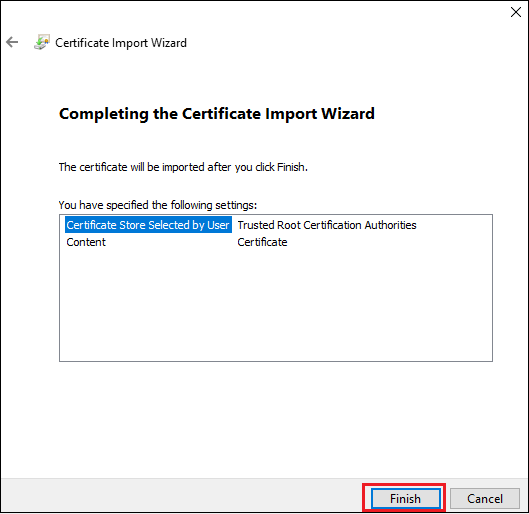

7. Нажмите Готово.

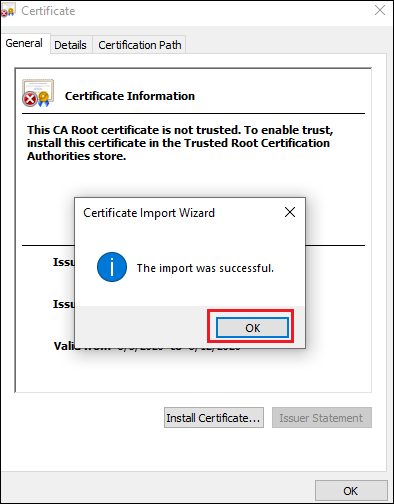

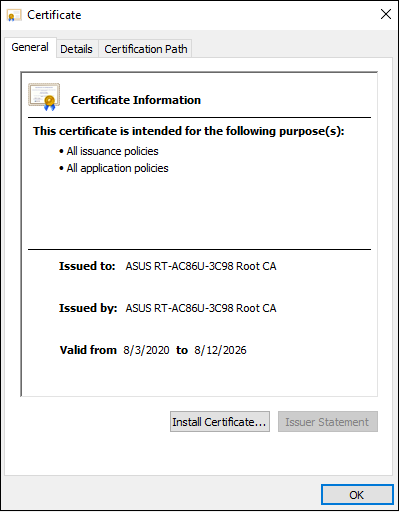

8. Дважды щелкните файл сертификации, чтобы проверить. Вы можете проверить, как показано ниже, если сертификация успешно установлена.

Шаг 6. установите подключение VPN

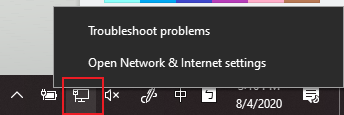

1. Откройте Параметры сети и Интернета

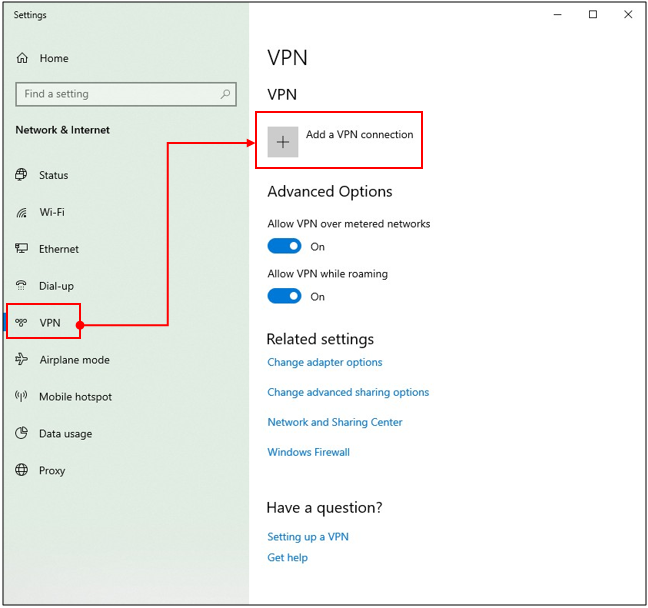

2. Перейдите на страницу настроек VPN. Нажмите кнопку [+], чтобы добавить VPN-соединение.

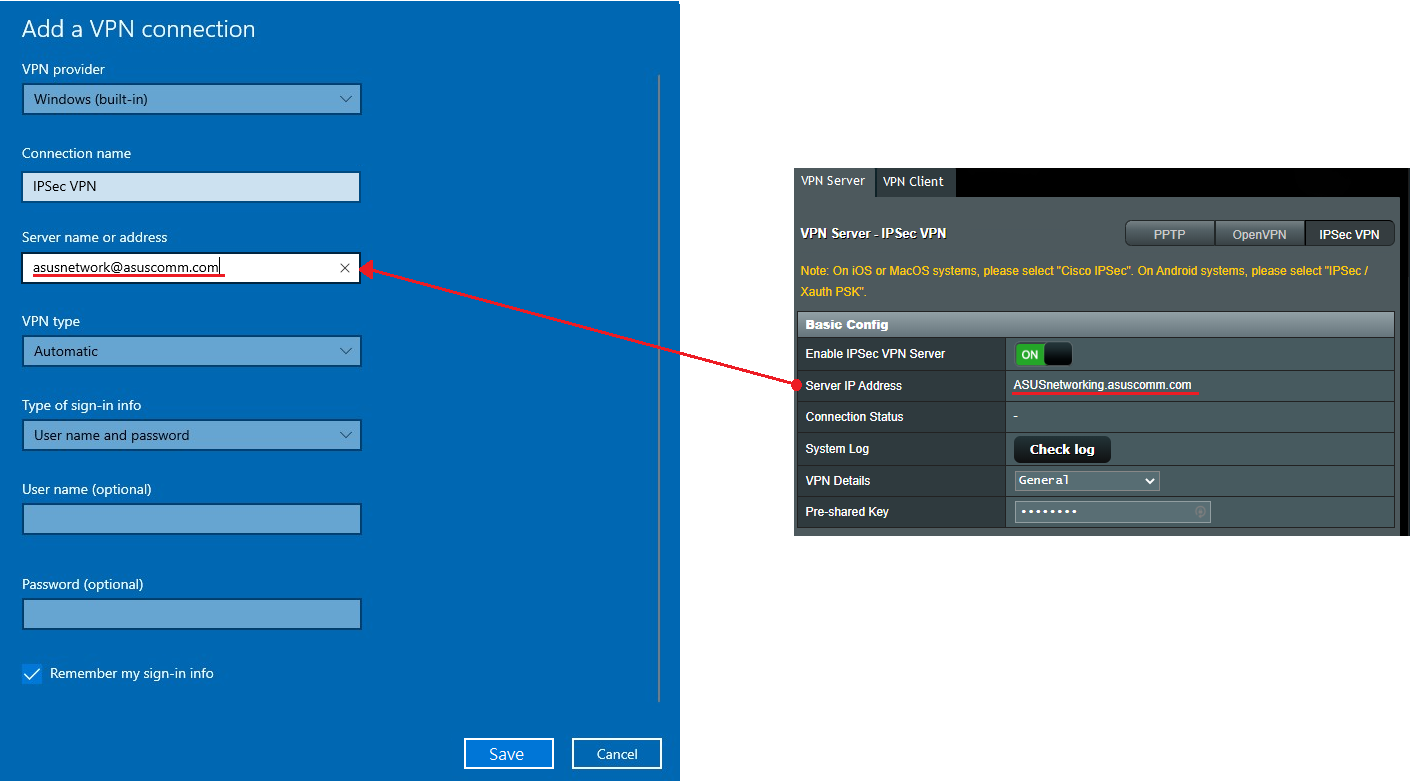

3. В поле Имя или адрес сервера на экране конфигурации VPN введите имя домена или IP-адрес, отображаемый в поле IP-адрес сервера на странице Сервер VPN. Нажмите Сохранить, чтобы завершить настройку.

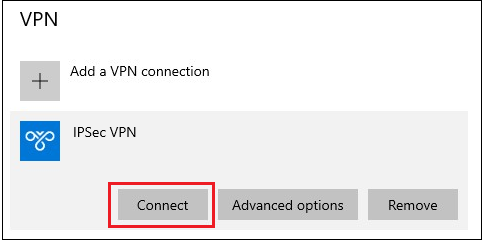

4. Нажмите кнопку Подключиться над созданным профилем VPN.

5. Введите имя пользователя и пароль, затем нажмите OK, чтобы подключиться к VPN-серверу. Готово!

Примечание:

1. Если Вы подключаетесь к маршрутизатору из Интернета через IPSec VPN и не можете получить доступ к серверу внутри локальной сети, отключите или проверьте настройки брандмауэра сервера локальной сети.

2. Если Вы одновременно настроили соединение IPSec VPN с мобильным устройством или ПК, подключенным к маршрутизатору, после его завершения Вы можете подключиться к другим устройствам в локальной сети через IPSec VPN без доступа в Интернет. В этом случае отключите Wi-Fi на своем мобильном устройстве или ПК, а затем подключитесь к Интернету через мобильную сеть 3G / 4G. Теперь Вы в другой сети. Попробуйте снова подключиться к VPN.

3. Может быть максимум 8 клиентов с соединениями IPSec.

4. Одна учетная запись / пароль IPsec может позволить подключаться только одному клиенту (максимум до 8 правил учетной записи / пароля).

5. IPsec требует учетной записи / пароля для подключения, а не поддержки бесплатного входа.

Как скачать (Утилиты / ПО)?

Вы можете загрузить последние версии драйверов, программного обеспечения, микропрограмм и руководств пользователя из ASUS Центра загрузок.

Узнать больше о Центре загрузок ASUS можно по ссылке.