Имеется нашумевшая игра Hogwarts Legacy, к которой идут внутриигровые предметы, получаемые через связь игры с аккаунтом WBgames. Проблема в том, что WBgames сидит на серверах Amazon, которые без VPN блочатся. Я смогла соединить аккаунты через пробный доступ к HideMyName, получить дропсы с твича и т.д., но пробный доступ кончился и сама игра без соединения этот контент всё равно не видит. Вторая проблема: мне нужно VPN-подключение конкретно для этой игры, а не на всё и вся, поэтому просто включить VPN не получится. И вариант с виртуалкой для меня тоже не подходит, слишком много возни для одной игры. В идеале мне нужно, чтобы VPN работал только для игры или включался/выключался на период запуска игры. Проблема третья: я абсолютный профан в этом, и мне нужно объяснить максимально простыми словами и подробной инструкцией. имеющийся на портале решённый вопрос для меня неинформативен, к сожалению. Проблема четвёртая (если это важно в контексте): роутер поддерживает только PPTP/L2TP, что такое OpenVPN, он не понимает.

-

Вопрос задан

-

2897 просмотров

You can do it with network namespaces on GNU/Linux.

Here’s how to run OpenVPN and a single application in a separate namespace:

Create the net network namespace:

ip netns add myvpn

Start the loopback interface in the namespace (otherwise many things don’t work as expected…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Create virtual network interfaces that will let OpenVPN (in the namespace) access the real network, and configure the interface in the namespace (vpn1) to use the interface out of the namespace (vpn0) as its default gateway

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Enable IPv4 routing and NAT for the interface in the namespace. As my default interface is a wireless one, I use wl+ (which may match wlan0, wlp3s0, etc.) in iptables for the outgoing interface; if you use a wired interface you should probably use en+ (or br+ for a bridged interface)

iptables -A INPUT \! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Configure the nameserver to use inside the namespace

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Almost done, now we should have full network access in the namespace

ip netns exec myvpn ping www.google.com

Finally start OpenVPN in the namespace

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Once tun0 is up in the namespace, you’re ready to start the program you wanted!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

SOURCE article.

Also there is a wrapper script in the source article you can adapt for your needs.

VPN (Virtual Private Network) — это технология, которая обеспечивает безопасное соединение с сетью Интернет и защищает ваши данные от нежелательного доступа. Как правило, VPN используется для обеспечения безопасности всего устройства или всей сети, но что, если вам нужно настроить VPN только для одного приложения?

Настройка VPN только для одного приложения позволяет направлять трафик отдельного приложения через защищенное соединение, в то время как все остальные приложения продолжают использовать обычное подключение. Это особенно полезно, если вам нужен доступ к определенным сайтам или сервисам, которые блокируются в вашей стране или регионе.

В данной статье мы рассмотрим подробную инструкцию о том, как настроить VPN только для одного приложения на различных операционных системах. Мы рассмотрим настройку VPN для одного приложения на Windows, MacOS, Android и iOS.

Перед тем, как начать настраивать VPN, у вас должен быть установлен VPN-клиент. Вы можете выбрать любой из известных VPN-клиентов, которые поддерживают функцию настройки VPN только для одного приложения. Чтобы убедиться, что ваш VPN-клиент поддерживает такую функцию, обратитесь к документации или поставщику услуг VPN.

Содержание

- Что такое VPN

- Зачем настраивать VPN только для одного приложения

- Шаг 1: Подготовка

- Выбор подходящего VPN-сервиса

Главное преимущество VPN – это обеспечение конфиденциальности вашего интернет-соединения. Когда вы используете VPN, ваш IP-адрес и личные данные остаются скрытыми от посторонних. Кроме того, VPN позволяет получать доступ к заблокированным или ограниченным в вашей стране контенту и сервисам.

VPN может быть полезен во многих сферах – от обеспечения безопасности в интернете до обхода географических ограничений для стриминга видео или доступа к онлайн-играм. Он также позволяет обезопасить передачу данных в общественных Wi-Fi сетях, предотвращая возможные атаки хакеров.

VPN-соединение может быть настроено на уровне всего устройства или только для определенных приложений. Во втором случае вы можете выбрать, какие приложения будут использовать VPN, а какие нет. Это особенно полезно в случаях, когда требуется защитить только определенные данные или приложения на вашем устройстве.

Зачем настраивать VPN только для одного приложения

|

1. Защита конкретных данных Ваше приложение может содержать важную чувствительную информацию, например, данные банковского счета или личную корреспонденцию. Настройка VPN только для этого приложения позволит обеспечить защиту только для этих конкретных данных, не затрагивая другие приложения и сервисы. |

2. Обход блокировок Некоторые страны и организации блокируют доступ к определенным ресурсам и сервисам. Используя VPN только для нужного приложения, можно обойти такие блокировки и получить доступ к запрещенным контенту или сервисам. |

|

3. Оптимизация скорости Использование VPN может влиять на скорость интернет-соединения. В случае, когда вы хотите обеспечить безопасность только для одного приложения, настройка VPN только для этого приложения позволит избежать негативного влияния на скорость в других приложениях или сервисах. |

4. Работа с внутренними сетями Если вы работаете с внутренними сетями компании или организации, VPN может быть необходим для доступа к защищенным ресурсам. Но иногда требуется использовать VPN только для работы с конкретным приложением, чтобы не мешать другим соединениям и программам. |

Настраивая VPN только для одного приложения, вы можете обеспечить необходимую безопасность и конфиденциальность, минимизируя влияние VPN на другие приложения и сервисы. Это очень удобно, если вам нужна защита только в определенных случаях или для определенных данных.

Шаг 1: Подготовка

Перед тем как начать настройку VPN только для одного приложения, вам потребуется выполнить несколько подготовительных шагов. Вот список необходимых действий:

| Шаг | Описание |

| 1 | Установите на своем устройстве VPN-клиент или ОС с встроенным VPN. |

| 2 | Зарегистрируйтесь в VPN-сервисе и получите учетные данные для подключения. |

| 3 | Убедитесь, что выбранное приложение, для которого вы хотите настроить VPN, уже установлено на вашем устройстве. |

| 4 | Настройте доступ к интернету через VPN, если этого требуют правила вашего VPN-сервиса. |

После выполнения этих подготовительных шагов вы будете готовы к настройке VPN только для одного приложения. Операции, описанные далее, будут зависеть от вашего устройства и используемого VPN-клиента или ОС.

Выбор подходящего VPN-сервиса

При выборе VPN-сервиса для настройки VPN только для одного приложения важно учесть несколько факторов, чтобы обеспечить безопасность, скорость и надежность подключения.

1. Защита данных: Проверьте, поддерживает ли выбранный VPN-сервис протоколы шифрования, такие как OpenVPN или IKEv2. Также обратите внимание на политику хранения логов и защиту от утечки DNS.

2. Скорость соединения: Использование VPN может снижать скорость соединения. Убедитесь, что выбранный сервис предлагает быструю и стабильную скорость соединения для безопасного и комфортного использования выбранного приложения.

3. Географическое расположение серверов: Расположение серверов VPN может влиять на скорость и доступность сервиса. Выберите сервис, предлагающий серверы в стране или регионе, где находится ваше целевое приложение, чтобы обеспечить максимально эффективное подключение.

4. Кроссплатформенность: Убедитесь, что выбранный VPN-сервис поддерживает операционные системы и устройства, на которых вы планируете использовать приложение. Это поможет избежать несовместимости и обеспечит стабильное подключение.

5. Цена: Сравните стоимость различных VPN-сервисов и выберите тот, который соответствует вашим бюджетным возможностям. Однако не забывайте, что недорогие или бесплатные сервисы могут ограничивать скорость и объем передаваемых данных.

| VPN-сервис | Защита данных | Скорость соединения | Географическое расположение серверов | Кроссплатформенность | Цена |

|---|---|---|---|---|---|

| ExpressVPN | +++ | ++++ | ++++ | ++++ | $$$ |

| NordVPN | +++ | ++++ | ++++ | ++++ | $$ |

| Surfshark | +++ | ++++ | ++++ | ++++ | $ |

В таблице представлены некоторые из популярных VPN-сервисов и их оценки по указанным критериям. Используйте эту информацию вместе с отзывами и рекомендациями пользователей для выбора подходящего VPN-сервиса для вашего конкретного случая.

A VPN или виртуальная частная сеть можно определить как технологию компьютерной сети, которая позволяет нам безопасно расширить локальную сеть через общедоступную сеть, такую как Интернет. Его способ работы заключается в установлении виртуального соединения «точка-точка» с использованием выделенных соединений, которые зашифрованы.

Когда мы используем зашифрованную VPN, наша информация как будто безопасно перемещается по туннелю, вдали от посторонних глаз нашего оператора, правительств, компаний и т. д. Таким образом, для связи с VPN-сервером мы используем зашифрованное соединение с использованием таких протоколов, как OpenVPN, IKEv2, L2TP/IPSec or WireGuard.

Что касается того, как использовать VPN, мы можем сделать это двумя способами:

- Использование VPN-клиент , и в этом случае это повлияет на все соединение и, следовательно, на все программы.

- С браузер со встроенным VPN .

- Использование расширение или плагин для браузера в котором только то, что мы делаем исключительно через этот конкретный браузер, является тем, что мы делаем анонимно. Без сомнения, это самый простой способ использовать VPN только для нескольких программ. Вам может быть интересно узнать, безопасно ли использовать расширение VPN в браузере.

Одним из элементов, который мы чаще всего используем для подключения к Интернету, несомненно, является наш браузер. Поэтому самый простой способ использовать VPN только для веб-браузера — использовать расширение для браузера. В этих случаях мы собираемся рассмотреть вопрос о том, являются ли все эти надстройки, которые мы собираемся установить, более или менее безопасными.

В этом случае многое будет зависеть от провайдера VPN, расширение которого мы выбираем. Если мы выберем бесплатный VPN, у нас будет гораздо больше риска, что наша история посещений и активность будут проданы третьим лицам. Причина проста: они должны обслуживать эти серверы, и это влечет за собой экономические затраты, которые они должны каким-то образом амортизировать. По этой причине, если мы хотим гарантировать нашу анонимность, обычно удобнее нанять платный VPN, такой как NordVPN, CyberGhost, Surfshark или TunnelBear.

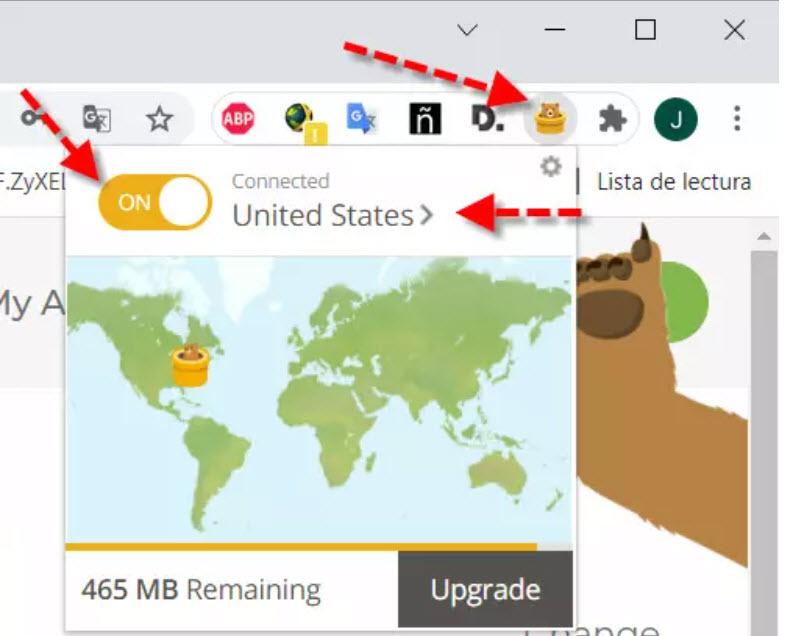

Вот, например, как настроить расширение TunnelBear VPN для Chrome и Firefox. Однако у других поставщиков услуг VPN также есть свои плагины для браузера:

- Surfshark : Chrome и Firefox .

- CyberGhost : Chrome и Firefox .

- NordVPN : Chrome и Firefox .

Вот несколько примеров, и у многих платных VPN есть свои собственные, они могут быть даже для Microsoft Edge браузер. Однако, если мы хотим сохранить анонимность, мы должны быть очень осторожны, чтобы:

- Используйте только этот браузер.

- Прежде чем начать, убедитесь, что расширение активно.

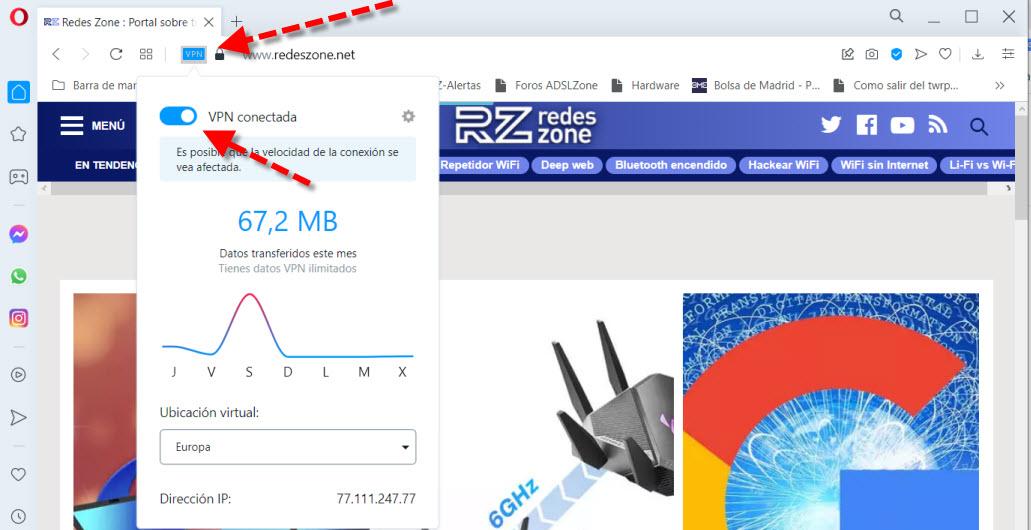

С другой стороны, мы также можем использовать браузеры со встроенным VPN. Тот, который мы можем скачать, это Опера для Windows , Он также имеет Android версия, которую вы можете скачать из Play Store:

Это пример Opera для Windows с включенным VPN:

Его форма активации очень проста: в адресной строке мы нажимаем VPN, а затем активируем поле, отмеченное красной стрелкой, чтобы включить его. Наконец, мы увидели, как VPN можно использовать только для некоторых программ через расширения браузера, а также с браузерами со встроенным VPN.

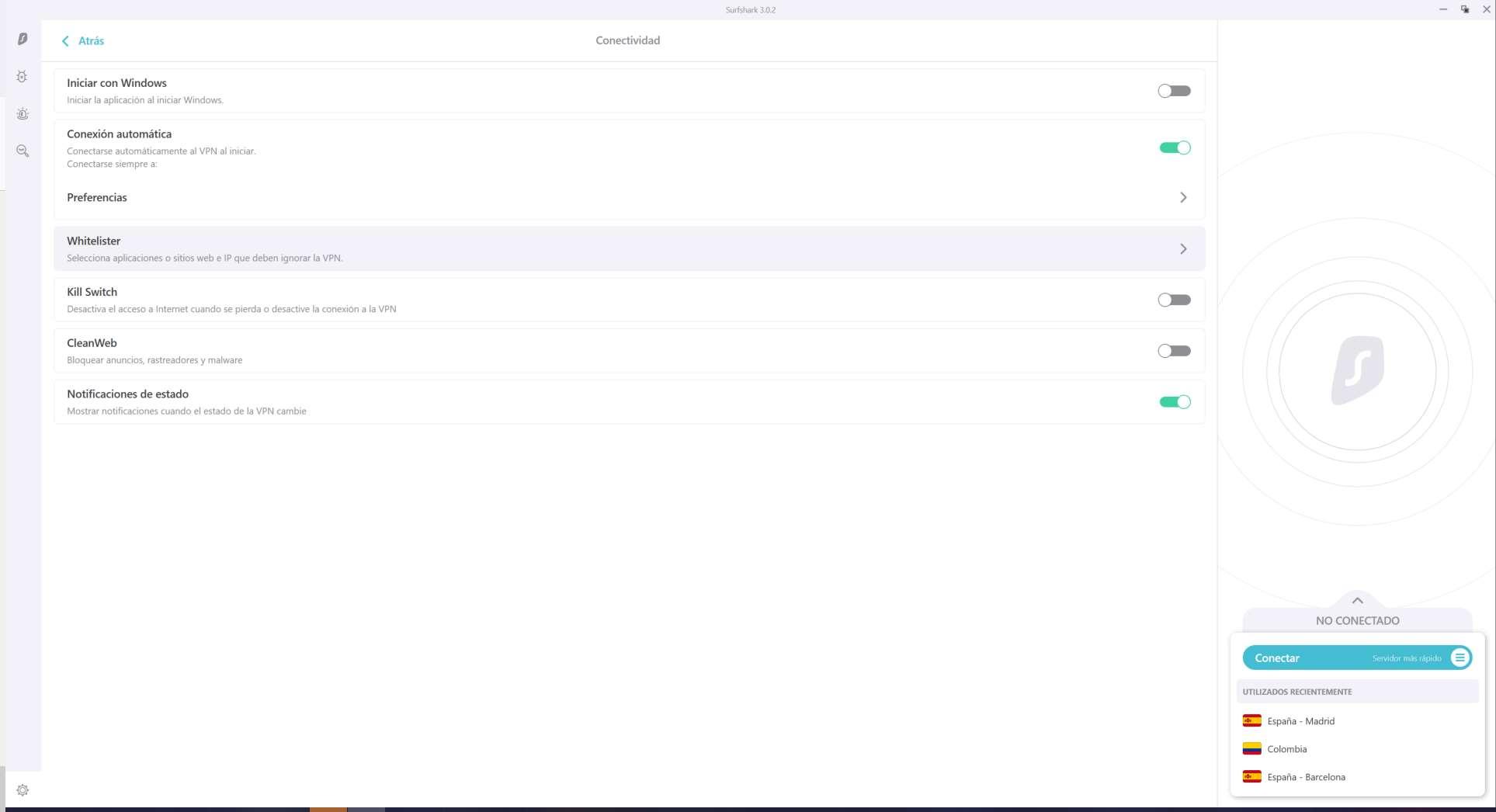

Если вы хотите использовать VPN в некоторых установленных программах на вашем компьютере, вам потребуется установить программное обеспечение для Windows или macOS различных служб VPN. Установив эти программы, вы сможете легко и быстро выбирать, с какими программами вы хотите общаться с интернетом через VPN, а с какими напрямую, минуя VPN. Все провайдеры, такие как Surfshark, NordVPN или PureVPN среди прочих, имеют эту важную функцию, и она также очень проста в использовании.

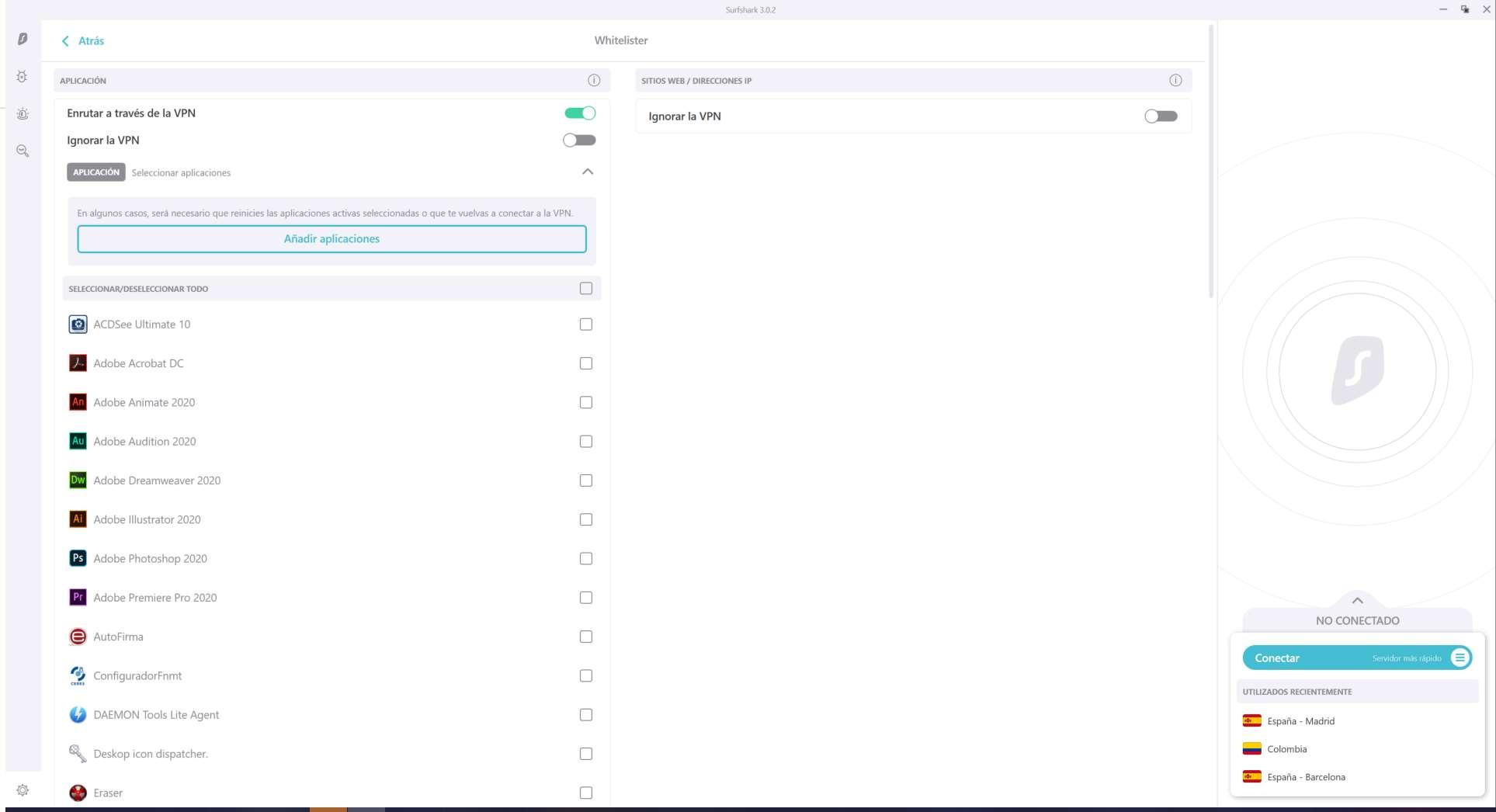

Ниже вы можете увидеть, как это будет сделано в Surfshark, который мы используем. Приходится заходить в меню «Настройки» и попадаем в раздел «Белый прослушиватель»:

Как только мы окажемся в этом меню, у нас будет два варианта: направить приложения через VPN или игнорировать VPN. После того, как мы определили политику, мы выберем различные программы, которые мы установили на нашем компьютере, чтобы они получали доступ к Интернету с той или иной политикой.

Как вы видели, очень легко создать такую конфигурацию, которая позволит определенным программам подключаться к Интернету через VPN, а другим программам подключаться вне VPN.

You can do it with network namespaces on GNU/Linux.

Here’s how to run OpenVPN and a single application in a separate namespace:

Create the net network namespace:

ip netns add myvpn

Start the loopback interface in the namespace (otherwise many things don’t work as expected…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Create virtual network interfaces that will let OpenVPN (in the namespace) access the real network, and configure the interface in the namespace (vpn1) to use the interface out of the namespace (vpn0) as its default gateway

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Enable IPv4 routing and NAT for the interface in the namespace. As my default interface is a wireless one, I use wl+ (which may match wlan0, wlp3s0, etc.) in iptables for the outgoing interface; if you use a wired interface you should probably use en+ (or br+ for a bridged interface)

iptables -A INPUT ! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Configure the nameserver to use inside the namespace

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Almost done, now we should have full network access in the namespace

ip netns exec myvpn ping www.google.com

Finally start OpenVPN in the namespace

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Once tun0 is up in the namespace, you’re ready to start the program you wanted!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

SOURCE article.

Also there is a wrapper script in the source article you can adapt for your needs.

You can do it with network namespaces on GNU/Linux.

Here’s how to run OpenVPN and a single application in a separate namespace:

Create the net network namespace:

ip netns add myvpn

Start the loopback interface in the namespace (otherwise many things don’t work as expected…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Create virtual network interfaces that will let OpenVPN (in the namespace) access the real network, and configure the interface in the namespace (vpn1) to use the interface out of the namespace (vpn0) as its default gateway

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Enable IPv4 routing and NAT for the interface in the namespace. As my default interface is a wireless one, I use wl+ (which may match wlan0, wlp3s0, etc.) in iptables for the outgoing interface; if you use a wired interface you should probably use en+ (or br+ for a bridged interface)

iptables -A INPUT ! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Configure the nameserver to use inside the namespace

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Almost done, now we should have full network access in the namespace

ip netns exec myvpn ping www.google.com

Finally start OpenVPN in the namespace

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Once tun0 is up in the namespace, you’re ready to start the program you wanted!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

SOURCE article.

Also there is a wrapper script in the source article you can adapt for your needs.

У меня есть доступ к VPN и я хочу использовать его только для некоторых приложений, а не для всех.

Например:

если я подключаюсь к VPN, я хочу, чтобы только приложения Opera и Newsbin использовали это VPN-соединение. Все другие приложения, такие как, например, Outlook, должны использовать обычное интернет-соединение (в то время как VPN подключен / открыт).

Афайк, это невозможно, но я не совсем уверен. Итак, поэтому мой вопрос: это выполнимо?

Ответы:

Нет, это не так. Ну, не используя обычные средства. Маршрутизация — это маршрутизация. Маршрутизация работает ниже модели OSI. Вам нужно, чтобы он был осведомлен на уровне приложения (выше), чтобы он мог определить, какую программу вы используете и т. Д. Маршрутизаторы NORMAL не позволяют настраивать маршруты на основе приложений или номеров портов.

Я думаю, что это возможно, хотя. Маршрутизаторы могут видеть порты, поэтому вы можете фильтровать их по номеру порта и отправлять трафик по разным маршрутам. Я уверен, что прочитал что-то некоторое время назад с маршрутизаторами Cisco, которые могут сделать это. Хотя они не дешевы и являются бизнес-роутерами, которые требуют много настроек, и я предполагаю, что вы хотите что-то простое для домашнего использования.

Таким образом, эта функция понадобится маршрутизатору, а ваши стандартные — для домашнего использования, даже компании не поддерживают эти функции. Только передовые линии Cisco и Sonicwall предлагают эти возможности.

Это возможно сделать, по крайней мере, в Linux (и я думаю о BSD и OS X). Вы можете сделать это:

- Создайте пользователя exra для всего трафика VPN.

- Создайте дополнительную таблицу маршрутизации с 1 маршрутом по умолчанию через VPN.

- Сконфигурируйте Netfilter через Iptables, чтобы использовать другую таблицу маршрутизации для всего трафика, исходящего из определенного идентификатора пользователя.

- Запустите приложения, которые должны использовать VPN под своим собственным пользователем. Например, с помощью «sudo».

Есть сценарии для выполнения вышеуказанных шагов здесь или есть другой гид здесь .

Вот подробное руководство по маршрутизации передачи через VPN (используя принадлежащий вам сервер VPN).

Вы можете использовать брандмауэр Windows для этого (при условии, что вы используете Win 7 или Vista) — я написал руководство по этому

Подключитесь к своему VPN как обычно.

Откройте Центр управления сетями и общим доступом — щелкните правой кнопкой мыши значок подключения к Интернету на панели задач и выберите «Открыть Центр управления сетями и общим доступом» (см. Ниже).

Вы должны увидеть (как минимум) две сети, перечисленные в разделе «Просмотр ваших активных сетей» — ваше VPN-подключение и одну, называемую «Сеть» — также называемое вашим ISP-подключением. Убедитесь, что ваш VPN — это «Общедоступная сеть», а ваше соединение с провайдером — «Домашняя сеть». Если вам нужно изменить какое-либо соединение, щелкните по нему, и появится окно параметров (см. Ниже).

Перейдите в Панель управления и нажмите Система и безопасность (см. Ниже).

В появившемся окне нажмите Брандмауэр Windows (см. Ниже).

В окне брандмауэра Windows нажмите «Дополнительные параметры» на левой панели (см. Ниже). Примечание. Для внесения изменений в настройки брандмауэра необходимо войти в систему как администратор.

Вы должны увидеть окно с названием Брандмауэр Windows в режиме повышенной безопасности. В этом окне нажмите Inbound Rules (см. Ниже).

На правой панели вы увидите опцию для нового правила. Нажмите на нее (см. Ниже).

В мастере New Inbound Rule (который должен появиться) сделайте следующее:

Выберите Program и нажмите Next.

Выберите программу, для которой вы хотите заблокировать весь трафик, кроме VPN-соединения, и нажмите «Далее».

Выберите Заблокировать соединение.

Тик Домен и приват. Убедитесь, что Public не отмечен.

Повторите шаг 9 для исходящих правил.

Вы можете сделать это с сетевыми пространствами имен в GNU / Linux.

Вот как запустить OpenVPN и отдельное приложение в отдельном пространстве имен:

Создайте пространство имен сети:

ip netns add myvpn

Запустите петлевой интерфейс в пространстве имен (в противном случае многие вещи работают не так, как ожидалось…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Создайте виртуальные сетевые интерфейсы, которые позволят OpenVPN (в пространстве имен) получить доступ к реальной сети, и настройте интерфейс в пространстве имен (vpn1) для использования интерфейса из пространства имен (vpn0) в качестве шлюза по умолчанию.

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Включите маршрутизацию IPv4 и NAT для интерфейса в пространстве имен. Поскольку мой интерфейс по умолчанию является беспроводным, я использую wl + (который может соответствовать wlan0, wlp3s0 и т. Д.) В iptables для исходящего интерфейса; если вы используете проводной интерфейс, вы, вероятно, должны использовать en + (или br + для мостового интерфейса)

iptables -A INPUT ! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Настройте сервер имен для использования внутри пространства имен

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Почти готово, теперь у нас должен быть полный доступ к сети в пространстве имен

ip netns exec myvpn ping www.google.com

Наконец запустите OpenVPN в пространстве имен

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Как только tun0 появится в пространстве имен, вы готовы запустить нужную программу!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

ИСТОЧНИК статья.

Также в исходной статье есть скрипт-обертка, который вы можете адаптировать под свои нужды.

Я сделал это на Windows. Идея состоит в том, чтобы связать исходящие сетевые пакеты с интерфейсом VPN. Люди предлагают ForceBindIP для этого, но благодаря этому ответу у меня появилась идея использовать прокси. Недостатком этого метода является то, что либо ваши приложения должны иметь поддержку прокси, либо вам придется использовать проксификатор (см. Здесь и здесь ). Положительным моментом является то, что таким образом вы сможете ограничить использование VPN в браузере для определенных доменов, используя FoxyProxy или аналогичные дополнения.

Я использую 3proxy в режиме SOCKS и привязываю его внешний интерфейс к IP VPN. OpenVPN используется для VPN-подключения.

В моем файле .ovpn ( client, dev tun) я добавил эти строки:

route-nopull

route 0.0.0.0 0.0.0.0 vpn_gateway

pull-filter ignore "dhcp-option DNS "

script-security 2

up 'c:pathtoup.cmd'

down 'c:pathtodown.cmd'

route-nopullигнорировать маршруты, отправленные с сервера. В вашем случае вам может понадобиться закомментировать redirect-gateway.

route чтобы добавить маршрут для этого интерфейса, без этой линии он не будет использоваться, даже если приложение привязано к нему.

pull-filterсохранить выдвинутый DNS, который в противном случае будет сброшен route-nopullвместе с выдвинутыми маршрутами. Эта опция поддерживается начиная с OpenVPN 2.4, если вам нужно придерживаться OpenVPN 2.3 (последняя версия для Windows XP), вам придется dhcp-option DNS x.x.x.xвместо этого добавить две строки с жестко закодированными IP-адресами.

script-security 2 разрешить сценарии.

up сценарий:

cd %~dp0

echo auth none> 3proxy-openvpn.conf

echo internal 127.0.0.1>> 3proxy-openvpn.conf

echo external %4>> 3proxy-openvpn.conf

echo socks>> 3proxy-openvpn.conf

start /b 3proxy.exe 3proxy-openvpn.conf

down сценарий:

taskkill /f /im 3proxy.exe

Таким образом, после того, как вы подключитесь к VPN с помощью этой конфигурации, 3proxy.exeпроцесс будет запущен, и на 1080порту будет работать прокси SOCKS5 с ограниченным локальным хостом с возможностью разрешения DNS , теперь просто настройте ваше приложение на использование localhost:1080прокси SOCKS.

Если вы используете Linux и используете openVPN, VPNShift прекрасно работает.

Просто получите доступ к VPN через виртуальную машину.

- Создайте ВМ, затем изнутри ВМ …

- Установите «выбранные» приложения

- Настройте VPN

Используйте «выбранные» приложения из виртуальной машины вместо того, чтобы использовать их с хост-компьютера.

PS Конечно, вам нужно предоставить сетевой доступ к виртуальной машине через хост-компьютер.

Я знаю, что это слишком поздний ответ, который я только что натолкнул, но в случае, если это когда-либо будет иметь отношение к кому-то, у меня было то же обстоятельство, что я хотел пропустить свой рабочий трафик через VPN, но не хотел, чтобы мой личный трафик направлялся через их прокси-серверы и тому подобное. Я тогда работал с Win7, но они все еще работали с WinXP на многих своих системах. В конце концов они просто дали мне второй компьютер для работы, который решил проблему (коммутатор, подключенный к обоим компьютерам, мог просто перепрыгивать), но до этого я запускал Virtual XP, который я установил как свою рабочую ОС .. Я бы подключился к работе через VPN с указанной виртуальной машины, что бы освободило трафик моей персональной ОС от рабочих ограничений и шпионажа.

VPN не различает приложения и не занимается маршрутизацией трафика, а лишь предоставляет сетевой интерфейс со шлюзом. За маршрутизацию отвечает ваша операционная система.

Тем не менее, в программе для Android мы реализовали возможность выбирать приложения, которые должны работать через VPN, а какие не должны.

Для настольных компьютеров разграничение работы программ по VPN и без решается через виртуальную машину. Например, VMWare или VirtualBox. На виртуальной машине устанавливается VPN, подключается, и все программы внутри этой среды будут работать через VPN. На основной системе программы продолжают работать без VPN.

Написать в службу поддержки

Была ли статья полезна?

Спасибо за отзыв!

Уточните, почему:

- содержание статьи не соответствует заголовку

- текст трудно понять

- мне не нравится, как это работает

- нет ответа на мой вопрос

- рекомендации не помогли

- другая причина

Расскажите, что вам не понравилось в статье:

Расскажите, что вам не понравилось в статье:

Полезные ссылки

- Приложение для Windows

- Приложение для macOS

- Приложение для Android

- Приложение для iOS

- Приложение для Linux

- Настройка на роутере

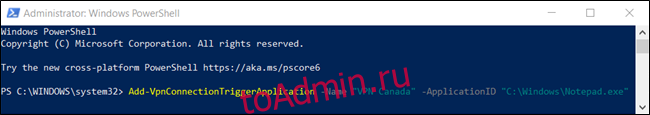

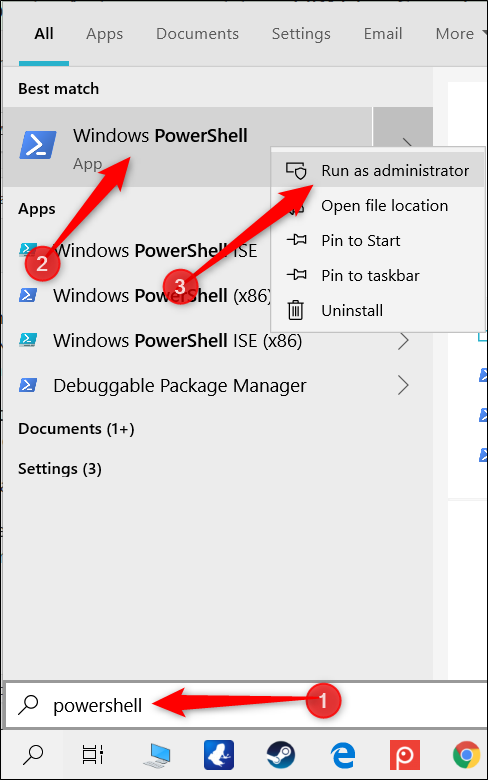

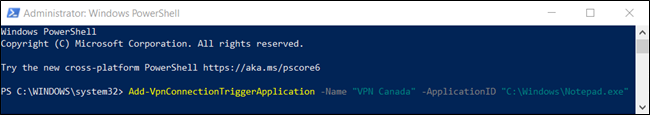

С помощью командлета Windows 10 PowerShell вы можете легко добавлять приложения для автоматического запуска VPN-подключения при их запуске. Автоматизация этой задачи означает, что вам даже не придется думать о подключении к VPN при использовании определенных приложений.

Чтобы воспользоваться этой функциональностью в PowerShell, вам сначала нужно добавить на свой компьютер службу VPN, если у вас ее еще нет.

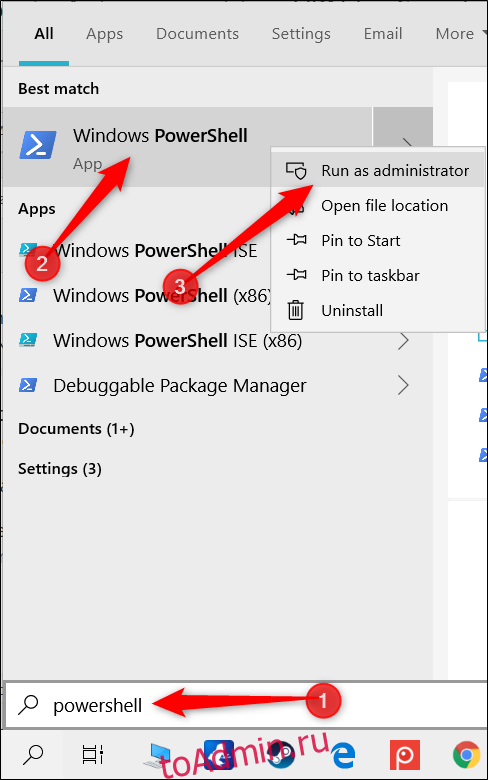

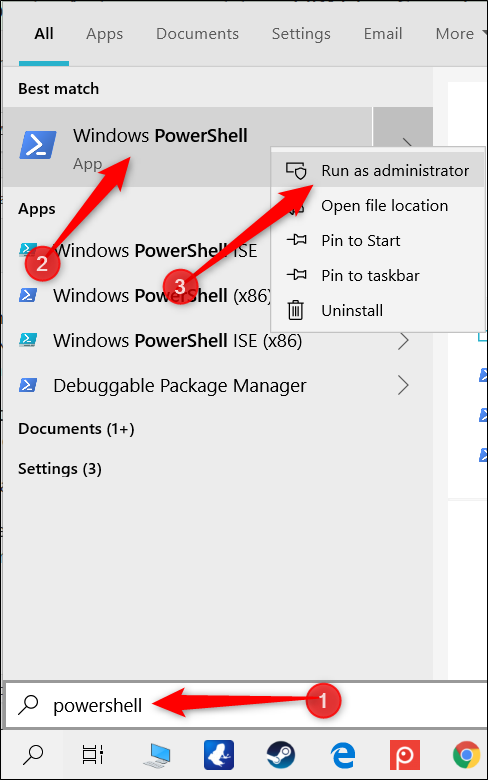

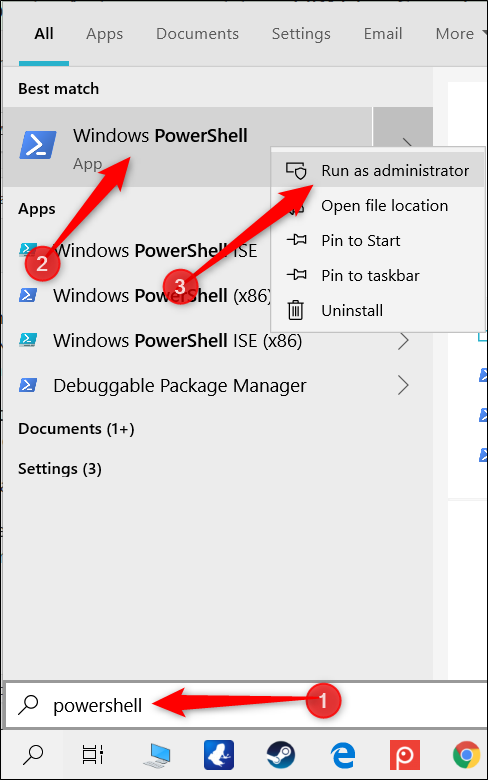

После настройки VPN-подключения в Windows 10 вам необходимо открыть экземпляр PowerShell с повышенными привилегиями. Для этого нажмите кнопку «Пуск» и введите «Powershell». Щелкните правой кнопкой мыши «Windows PowerShell» и выберите в меню «Запуск от имени администратора».

Нажмите «Да» в появившемся запросе разрешения доступа к вашему компьютеру.

В окне PowerShell введите следующее и замените и с именем VPN-соединения и путем к файлу приложения, которое вы хотите использовать, соответственно:

Add-VpnConnectionTriggerApplication -Name "" –ApplicationID ""

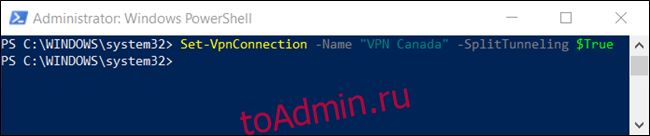

Убедитесь, что вы добавили в команду кавычки.

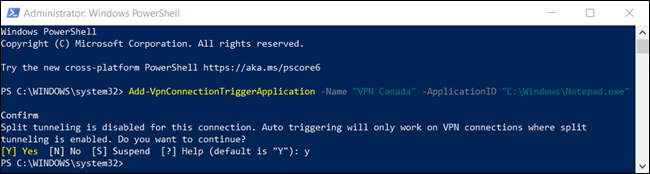

Нажмите Enter, чтобы запустить команду. PowerShell предупреждает, что раздельное туннелирование по умолчанию отключено. Чтобы продолжить, вы должны подтвердить и активировать функцию до того, как она запустится автоматически.

Введите «Y», когда появится запрос, а затем нажмите Enter еще раз для завершения.

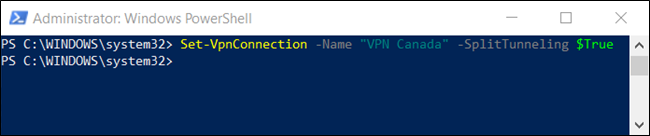

Вы должны включить раздельное туннелирование, чтобы автоматический запуск мог подключаться к VPN без вмешательства человека.

Разделенное туннелирование не позволяет Windows маршрутизировать весь сетевой трафик через VPN, когда приложение запускает его. Вместо этого он разделяет трафик, и только данные из указанного приложения будут проходить через VPN.

Введите Set-VpnConnection -Name «”-SplitTunneling $ True в PowerShell и заменить с именем вашего VPN (опять же, заключите его в кавычки), а затем нажмите Enter.

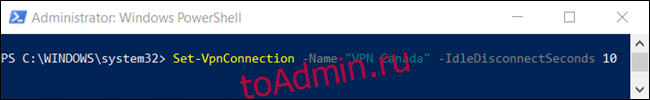

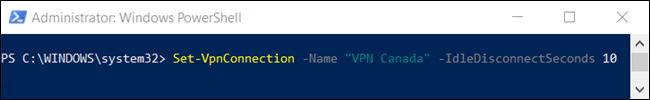

Затем, если вы случайно закроете приложение и не хотите, чтобы соединение прерывалось, вы можете установить буфер тайм-аута для перезапуска приложения.

Введите Set-VpnConnection -Name «”-IdleDisconnectSeconds в PowerShell и нажмите Enter. Заменить с именем вашего подключения и с количеством секунд ожидания завершения соединения.

Теперь, когда приложение закрывается, Windows будет ждать 10 секунд, прежде чем разорвать VPN-соединение. Вы можете указать это число как хотите или вообще пропустить этот шаг.

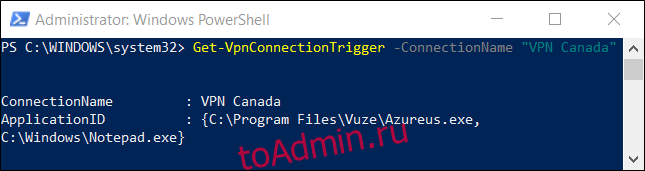

Как узнать, какие приложения автоматически запускают VPN

Есть несколько способов проверить, какие приложения вы установили для запуска VPN-соединения. Вы можете использовать командлет внутри PowerShell или отредактировать файл телефонной книги в проводнике.

Если VPN неожиданно запускается, и вы не знаете почему, вы можете использовать любой из следующих методов, чтобы определить, какое приложение его запустило.

Использование командлета PowerShell

Чтобы использовать этот метод, нажмите кнопку «Пуск» и введите «Powershell». Щелкните правой кнопкой мыши «Windows PowerShell» и выберите в меню «Запуск от имени администратора».

Нажмите «Да» в появившемся запросе разрешения доступа к вашему компьютеру.

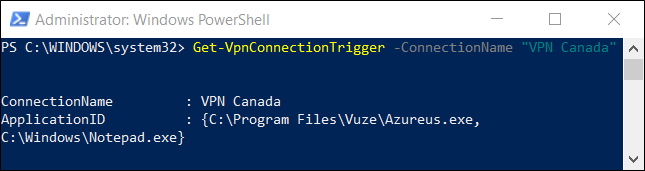

В окне PowerShell введите следующую команду, но замените с именем вашего VPN-подключения, а затем нажмите Enter:

Get-VpnConnectionTrigger -ConnectionName

В нашем примере команда извлекла свойства триггера VPN-соединения «VPN Canada» и отобразила их ниже.

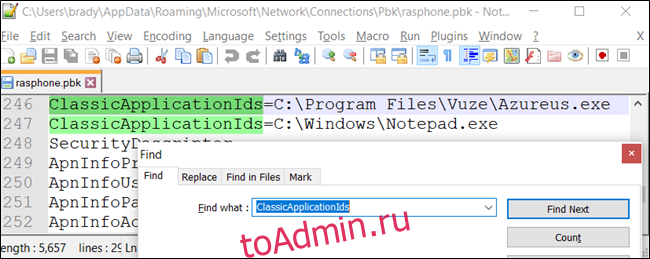

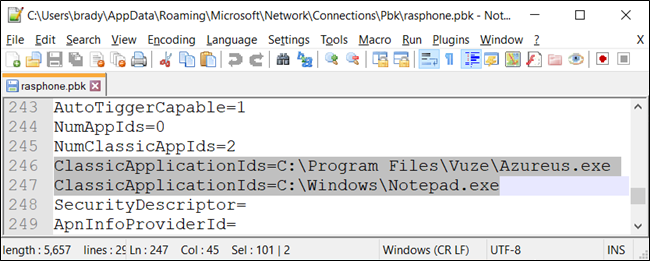

Использование проводника

Другой вариант — отследить дозвон файл телефонной книги в проводнике. Вы можете открыть его в текстовом редакторе и увидеть список приложений, запускающих VPN.

Файл телефонной книги предоставляет Windows стандартный способ сбора и указания информации, необходимой для установления соединения удаленного доступа (RAS). Файл содержит такую информацию, как IP-адреса, порты, настройки модема и — информацию, которую мы ищем — приложения, запускающие соединение.

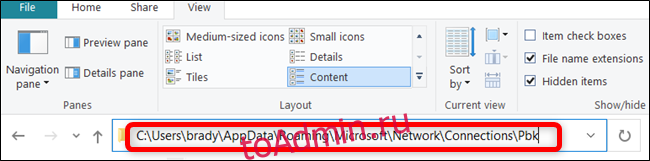

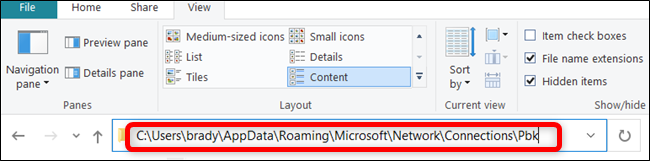

Для начала откройте проводник и вставьте следующий каталог в адресную строку, но замените с текущим именем пользователя, а затем нажмите Enter:

C:UsersAppDataRoamingMicrosoftNetworkConnectionsPbk

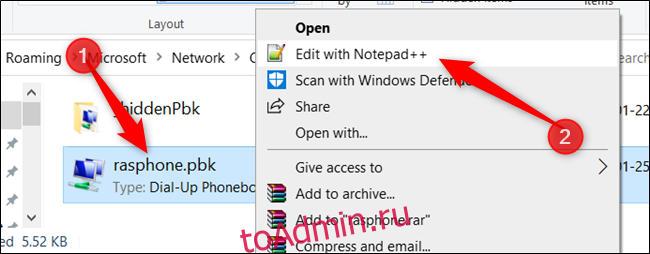

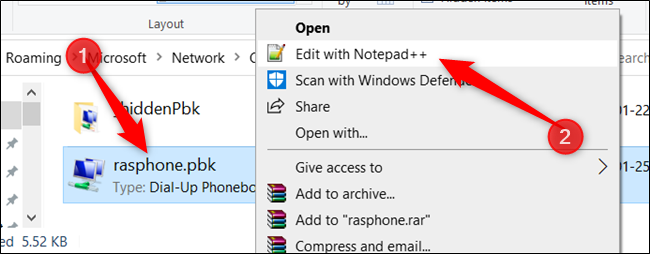

Щелкните правой кнопкой мыши «rasphone.pbk» и затем выберите текстовый редактор, в котором вы хотите открыть файл.

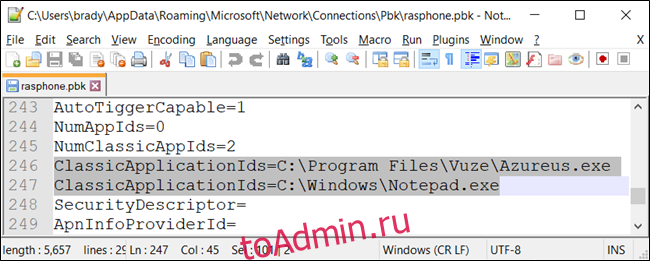

Этот один файл содержит все VPN-подключения на вашем компьютере, поэтому, если у вас более одной VPN, вам, возможно, придется многое просмотреть, чтобы найти нужные приложения. Каждое приложение хранится под функцией «ClassicApplicationIDs» в качестве прямого пути к файлу.

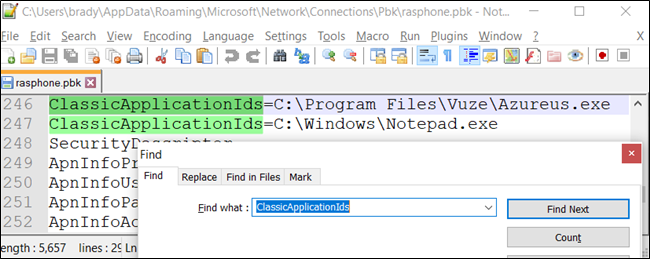

К счастью, если вы не хотите прокручивать для поиска каждого приложения, в большинстве текстовых редакторов есть функция поиска. Нажмите Ctrl + F, введите «ClassicApplicationIds» в текстовое поле и нажмите Enter.

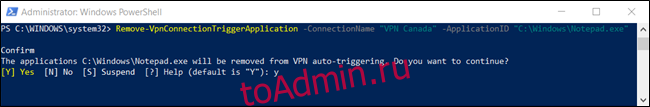

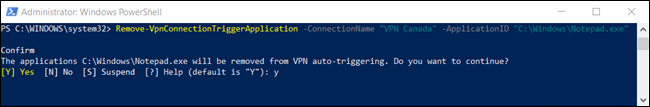

Как удалить автоматический запуск VPN

Если вы случайно добавили не то приложение или больше не хотите, чтобы VPN срабатывала при запуске определенных приложений, вы можете удалить их с помощью аналогичного командлета в PowerShell.

Чтобы удалить автоматический запуск VPN, нажмите кнопку «Пуск» и введите «Powershell». Щелкните правой кнопкой мыши «Windows PowerShell» и выберите в меню «Запуск от имени администратора».

Нажмите «Да» в появившемся запросе разрешения доступа к вашему компьютеру.

В окне PowerShell введите следующее, но замените и с именем вашего VPN-соединения и путем к приложению соответственно:

Remove-VpnConnectionTriggerApplication -Name "" –ApplicationID ""

PowerShell предложит вам подтвердить, что вы хотите удалить приложение из списка автоматического запуска. Введите «Y» и нажмите Enter.

Повторите этот шаг для каждого приложения, которое хотите удалить из списка.

Теперь, когда вы запускаете указанные вами приложения, Windows инициирует VPN-соединение и отправляет через него свой трафик — стороннее программное обеспечение не требуется.

AdGuard VPN

1.3.603.0

Бесплатный VPN-сервис, который обеспечивает полную анонимность в сети, высокую скорость соединения, а также включает блокировщик рекламы и защиту от вредоносных сайтов.

ZenMate VPN

5.0.50 (для Windows)

VPN-расширение для браузеров Firefox, Google Сhrome и Opera, предназначенное для шифрования веб-трафика. Обеспечивает конфиденциальность личных данных и возможность подсоединения к различным сервисам

Windscribe

2.5 Build 18

Программа, которая позволяет «серфить» в интернете безопасно и анонимно. Предлагает богатый функционал и удобную оболочку для настройки подключения.

Planet VPN

1.4.05.01

Бесплатная программа для настройки VPN-соединения с возможностью выбора локации.

ProtonVPN

2.3.1

Надежный швейцарский VPN-клиент с поддержкой технологии P2P и возможностью выбора страны при подключении.

Betternet

7.1.1

Простая программа, позволяющая настроить соединение с VPN-сервером путем нажатия одной кнопки. Приложение существует на пожертвования и доходы от рекламы.

Hola

1.203.102.0

Бесплатное приложение, которое позволит стать анонимным в сети и получить доступ к различным сервисам.

Hotspot Shield

12.0.1

Надежный VPN-клиент с высокой скоростью передачи данных внутри виртуальной сети. В бесплатной версии программы отображаются рекламные баннеры.

TunnelBear

4.6.3.0

Удобное приложение, предназначенное для облегчения работы с VPN-серверами.

Psiphon

3 Build 177

Бесплатная программа с поддержкой технологий VPN, SSH и HTTP-прокси. Обладает всеми необходимыми функциями для подключения и настройки виртуальной сети.

Speedify

13.0.0 Build 10778

Многофункциональный VPN-клиент, который обеспечивает быстрый и анонимный доступ к любым веб-сайтам и онлайн сервисам.

OpenVPN

2.6.0

Полнофункциональное SSL VPN решение, которое предназначено для создания виртуальных локальных сетей.

Radmin VPN

1.3.4568.3

Бесплатная программа для создания защищенных виртуальных локальных сетей (VPN) между компьютерами через интернет.

Touch VPN

2.0.0.265

Бесплатный vpn-клиент с хорошей скоростью интернет-соединения и надежным шифрованием трафика.

HideGuard VPN

2.6.1

Программа, позволяющая изменить ваш IP-адрес и сделать вас анонимным в сети.

FlyVPN

6.7.1.1

Простой и понятный VPN-клиент, который поможет остаться анонимным в сети и обойти региональные ограничения веб-сервисов.

If you’re into automating tasks, you can auto-trigger a VPN connection when you launch certain apps in Windows 10. We’ll help you set it up.

Quick Links

- How to Add VPN Auto-Triggering

- How to See Which Applications Auto-Trigger a VPN

- How to Remove VPN Auto-Triggering

With Windows 10’s PowerShell cmdlet, you can easily add applications to automatically trigger a VPN connection when they launch. Automating this task means you won’t even have to think about connecting to a VPN when you use certain apps.

To take advantage of this functionality in PowerShell, you’ll first have to add a VPN service to your computer if you don’t already have one.

How to Add VPN Auto-Triggering

After you set up a VPN connection on Windows 10, you’ll need to open an elevated instance of PowerShell. To do so, click the Start button, and then type «Powershell.» Right-click «Windows PowerShell,» and then select «Run as Administrator» from the menu.

Click «Yes» in the prompt that appears to allow access to your computer.

In the PowerShell window, type the following and replace <VPNConnection> and <AppPath> with the name of the VPN connection, and the file path to the application you want to use, respectively:

Add-VpnConnectionTriggerApplication -Name "<VPNConnection>" --ApplicationID "<AppPath>"

Make sure you include the quotation marks in the command.

Press Enter to run the command. PowerShell warns you that split tunneling is disabled by default. To continue, you must confirm and enable the feature before it’s automatically triggered.

Type «Y» when the prompt appears, and then press Enter once more to finish.

You have to enable split tunneling for the auto-trigger to connect to the VPN without human intervention.

Split tunneling stops Windows from routing all network traffic through the VPN when the application triggers it to start. Instead, it splits the traffic, and only the data from the application listed will flow through the VPN.

Type Set-VpnConnection -Name "<VPNConnection>" -SplitTunneling $True into PowerShell and replace <VPNConnection> with the name of your VPN (again, keep the quotes around it), and then press Enter.

Next, in case you accidentally close the application and don’t want the connection to terminate, you can set a timeout buffer for you to restart the app.

Type Set-VpnConnection -Name "<VPNConnection>" -IdleDisconnectSeconds <IdleSeconds> into PowerShell and press Enter. Replace <VPNConnection> with the name of your connection and <IdleSeconds> with the number of seconds to wait until the connection terminates.

Now, when the application closes, Windows will wait 10 seconds before it terminates the VPN connection. You can make this number whatever you want or omit this step altogether.

How to See Which Applications Auto-Trigger a VPN

There are a few ways you can check to see which applications you’ve set to trigger the start of a VPN connection. You can either use a cmdlet inside PowerShell or edit the phonebook file in File Explorer.

If the VPN suddenly starts and you’re unsure why, you can use either of the following methods to pinpoint which application triggered it.

Using a PowerShell Cmdlet

To use this method, click the Start button and type «Powershell.» Right-click «Windows PowerShell,» and then select «Run as Administrator» from the menu.

Click «Yes» in the prompt that appears to allow access to your computer.

In the PowerShell window, type the following command, but replace <VPNConnection > with the name of your VPN connection, and then press Enter:

Get-VpnConnectionTrigger -ConnectionName <VPNConnection>

In our example, the command retrieved the trigger properties of the VPN connection «VPN Canada» and displayed them below.

Using File Explorer

The other option is to track down the dial-up phonebook file in File Explorer. You can open it in a text editor and see the list of applications that trigger the VPN.

A phonebook file provides a standard way for Windows to collect and specify the information it needs to establish a Remote Access Connection (RAS). The file contains information like IP addresses, ports, modem settings, and—the info we’re looking for—applications that trigger the connection.

To get started, open File Explorer and paste the following directory into the address bar, but replace <User> with the current username, and then press Enter:

C:\Users\<User>\AppData\Roaming\Microsoft\Network\Connections\Pbk

Right-click «rasphone.pbk,» and then select the text editor in which you want to open the file.

This one file contains all the VPN connections on your computer, so if you have more than one VPN, you might have to sift through a lot to find the applications you want. Each application is stored under the function «ClassicApplicationIDs» as its direct file path.

Luckily, if you don’t want to scroll to find each app, most text editors have a Find feature. Press Ctrl+F, type «ClassicApplicationIds» in the text field, and then press Enter.

How to Remove VPN Auto-Triggering

If you accidentally add the wrong application or no longer want the VPN to trigger when you launch specific apps, you can remove them using a similar cmdlet in PowerShell.

To remove VPN auto-triggering, click the Start button, and then type «Powershell.» Right-click «Windows PowerShell,» and then select «Run as Administrator» from the menu.

Click «Yes» in the prompt that appears to allow access to your computer.

In the PowerShell window, type the following, but replace <VPNConnection> and <AppPath> with the name of your VPN connection and the path to the application, respectively:

Remove-VpnConnectionTriggerApplication -Name "<VPNConnection>" --ApplicationID "<AppPath>"

PowerShell prompts you to confirm you want to remove the application from the auto-trigger list. Type «Y» and press Enter.

Repeat this step for every application you want to remove from the list.

Now, when you launch the applications you specified, Windows will initiate a VPN connection and send their traffic through it—no third-party software required.