Для работы нам понадобится Windows Server, который имеет белый IP и выход за NAT. Т.к. данный урок я снимаю преимущественно для слушателей закрытой академии Kurets.Ru, весь процесс поднятия VPN будет продемонстрирован на версии сервера 2016 года. Данный релиз является наиболее актуальным и распространённым на сегодняшний день.

Однако тот же алгоритм действий вполне применим, как более новой версии 2019 года, так и к устаревшим 2012 и 2008 года соответственно. В качестве клиента будет использоваться стандартная рабочая станция с Windows 10. Такие дела. Что ж, ребятки, меньше слов, больше дела. Не будем сёдня долго запрягать. Погнали настраивать.

Шаг 1. Первым делом заходим на сервер в корпоративной сети и в оснастке «Диспетчер серверов» кликаем по пункту «Добавить роли и компоненты».

Шаг 2. Далее.

Шаг 3. Оставляем параметр «Установка ролей и компонентов».

Шаг 4. В данном окне выбираем сервер, на котором собираемся поднимать службу VPN. У нас выбор не велик. Жмём «Далее».

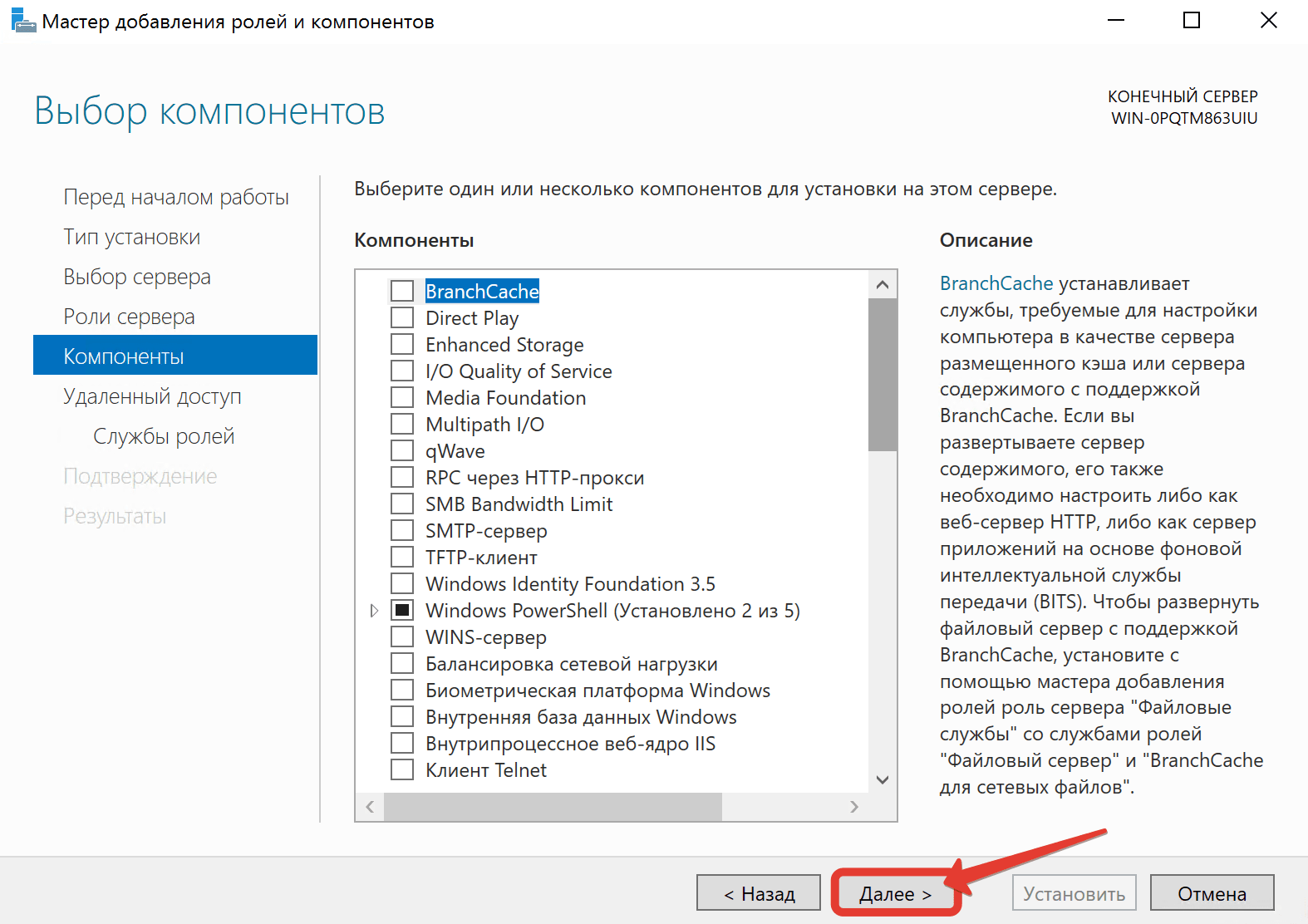

Шаг 5. Отмечаем пункт «Удалённый доступ». Next.

Шаг 6. В компонентах ничего не меняем.

Шаг 7. Знакомимся с информацией о том, что такое в принципе VPN и зачем нужен удаленный доступ.

Шаг 8. Отмечаем галочкой параметр «DirectAccess и VPN» и добавляем необходимые компоненты.

Шаг 9. Далее.

Шаг 10. Далее.

Шаг 11. Всё. Можно приступить к установке. Кликаем по соответствующей кнопке и идём заваривать чай.

Шаг 12. По завершению установки закрываем данную оснастку.

Шаг 13. В диспетчере серверов раскрываем «Средства» и ищем пункт «Маршрутизация и удаленный доступ».

Шаг 14. Видим слева наш сервер, отмеченный красной меткой. Данный цвет кружка свидетельствует о том, что сервер VPN не настроен и соответственно не функционирует. Исправим это недоразумение. Кликаем правой кнопкой. «Настроить и включить маршрутизацию и удаленный доступ».

Шаг 15. Выбираем пункт «Особая конфигурация».

Шаг 16. Отмечаем «Доступ к виртуальной частной сети (VPN)».

Шаг 17. И после нажатия на «Готово» в последнем окне кликаем по кнопке «Запустить службу».

Шаг 18. Сервер взлетел. Остались нюансы. Вызываем контекстное меню. «Свойства».

Шаг 19. У меня на учебном сервере не настроен DHCP, поэтому на вкладке IPv4 укажем статический пул адресов. Из этого диапазона будут получать настройки наши рабочие станции, которые мы далее будем подключать извне.

Шаг 20. Отлично. Диапазон задали. Теперь затронем вопрос безопасности. Переходим на соответствующую вкладку и отмечаем параметр «Разрешить пользовательские политики IPsec для L2TP». Вводим секретный ключ, который будет использоваться для подключения к нашей корпоративной сети из интернета. Жмём «Применить» и в появившемся окне соглашаемся с предупреждением о важности перезапуска службы маршрутизации.

Шаг 21. Перезапускать мы её будем прямо сейчас. В диспетчере привычным движением раскрываем «Средства» — «Службы».

Шаг 22. Ищем в длинном списке «Маршрутизация и удаленный доступ» и вызвав контекстное меню, перезапускаем эту историю.

Шаг 23. Осталось подумать, каким пользователям будет предоставлен доступ к нашей частной сети. У меня данная тачка не в домене. Т.к. подразумевается, что она выполняет исключительно роль общей шары. Поэтому будем мудрить с локальными пользюками. Открываем в пуске «Управление компьютером» и на соответствующей вкладке отмечаем нужного пользователя. Я заранее создал одного Юзверя.

Шаг 24. Заходим в свойства данной учётки и на вкладке «Входящие звонки» разрешаем «Права доступа к сети». Применяем наши изменения.

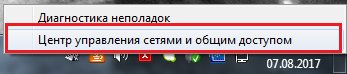

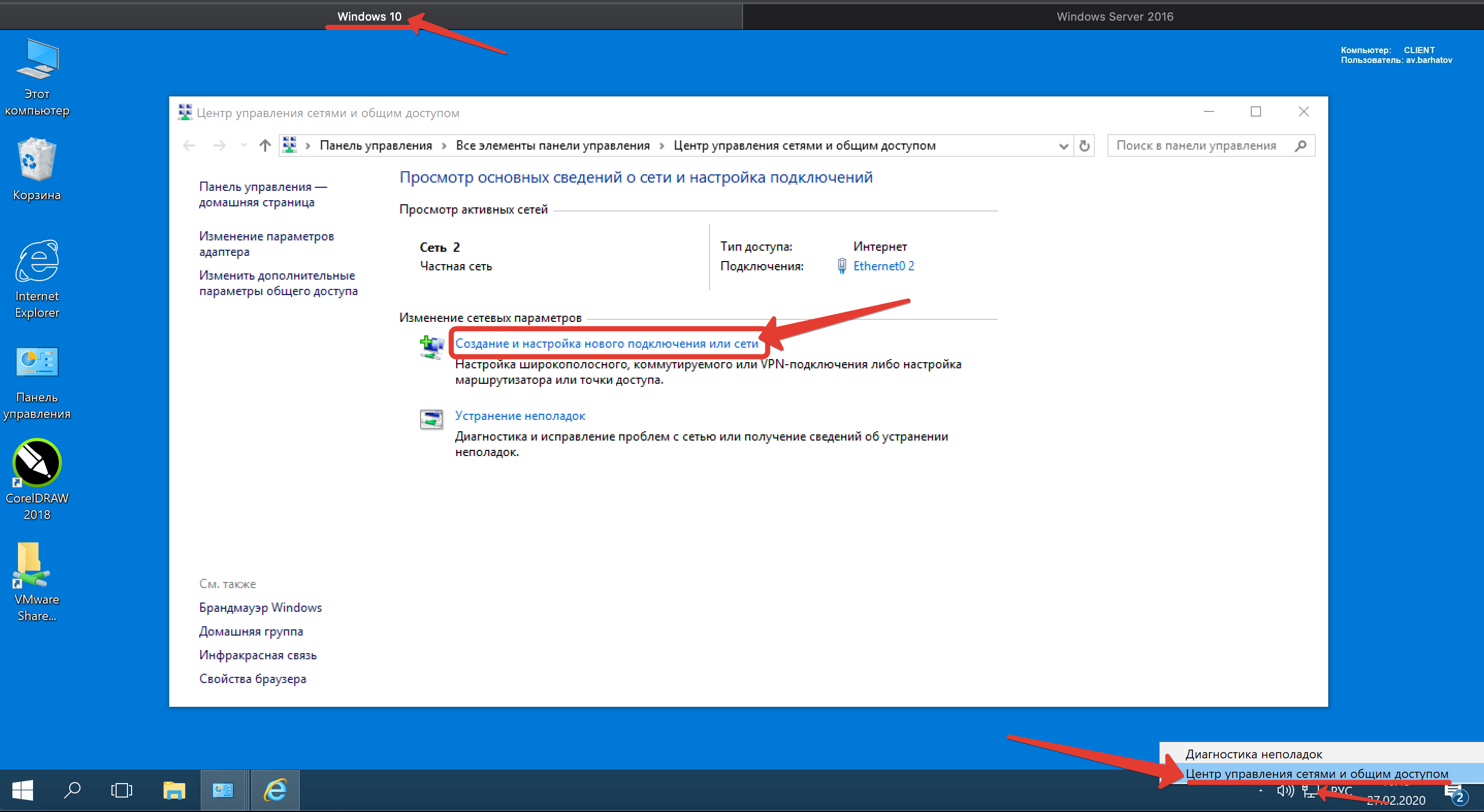

Шаг 25. И переходим к настройке клиентского компьютера. У меня это комп на Windows 10. Отмечу, что он не находится в одной сети с сервером, но при этом имеет выход в Интернет. Открываем «Центр управления сетями и общим доступом» и далее «Создание и настройка нового подключения или сети».

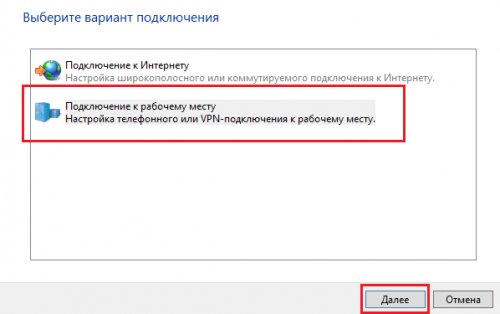

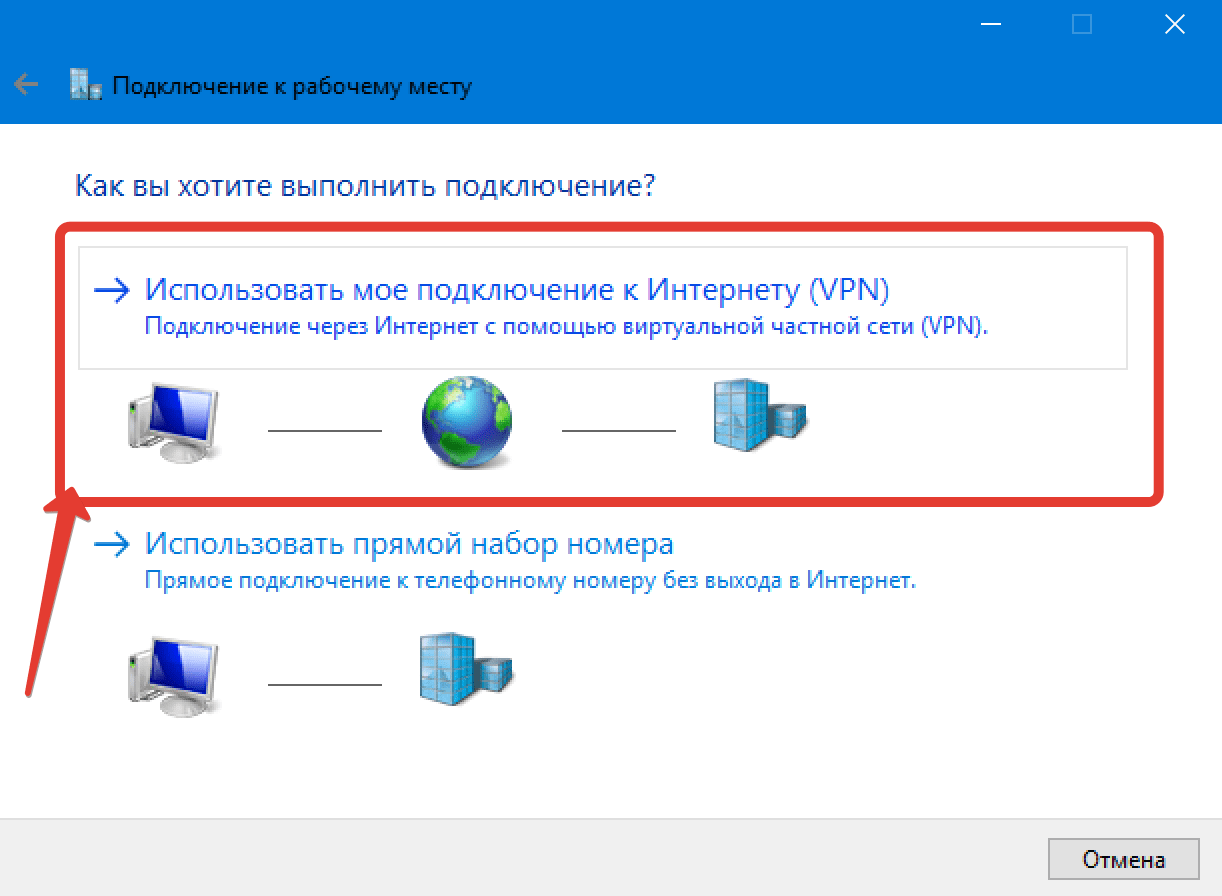

Шаг 26. В открывшемся окне помощника выбираем пункт «Подключение к рабочему месту».

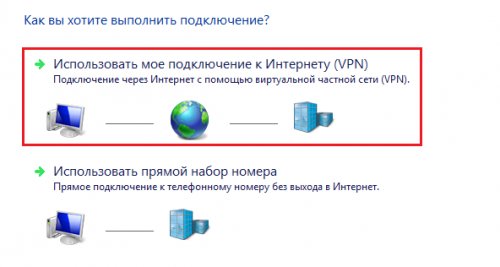

Шаг 27. «Использовать моё подключение к интернету».

Шаг 28. Вводим белый ip-адрес нашего сервера, который выведен за NAT. И при желании изменяем название подключения. Я оставлю по умолчанию. Ждём «Создать».

Шаг 29. Хорошо. Далее заходим в «Свойства» созданного подключения.

Шаг 30. И на вкладочке «Сеть» раскрываем «Свойства» компонента IPv4. Жмём «Дополнительно» и снимаем галочку с пункта «Использовать основной шлюз в удаленной сети». Это очень важный момент. Если этого не сделать, то сразу после подключения к корпоративной сети, ваше локальное подключение к Интернету на компьютере пропадёт, ибо по умолчанию VPN использует шлюз удалёнки. Так что будьте предельно внимательны и не пропускайте данный шаг при настройке внешних рабочих станций.

Шаг 31. Сохраняем изменения и переходим на вкладочку «Безопасность». Тут нам необходимо изменить тип протокола на «L2TP» и в дополнительных параметрах задать «Ключ для проверки подлинности», который мы ранее указывали на сервере.

Шаг 32. Всё, братцы. Теперь смело можно подключаться. Кликаем по значку сети на панели задач и выбираем наше подключение.

Шаг 33. Вводим данные от учетной записи пользователя. Помним, что в данном примере мы разрешали доступ к нашей сети извне только одному Юзверю.

Шаг 34. И дожидаемся статуса «Подключено». С этого момента мы находимся в корпоративной сети, а следовательно можем пользоваться её ресурсами.

Шаг 35. Давайте попробуем проверить функционал общих папок. Открываем проводник и в адресной строке вводим ip сервера.

Шаг 36. Через некоторое время видим расшареную папку «Общий обмен». Это свидетельствует о том, что наше VPN-подключение к серверу сконфигурировано корректно.

Более подробно о том, как создавать общие папки, настраивать квоты и в целом производить полную настройку виндового сервера, что называется, под ключ. Вы можете узнать в нашем полноценном обучающем курсе по администрированию Windows Server 2016.

Друзья, сегодня мы научились создавать защищённое VPN-соединение. С его помощью вы сможете не только наладить свою собственную работу на удалёнке и выполнять большую часть задач прямо из дома, но также при возникновении соответствующей потребности объединить сети нескольких филиалов в единый канал.

Если урок оказался полезным, то не забудьте поставить лайк этому видео и оформить подписку с колокольчиком. Таким образом вы первыми будете получать информацию о новых выпусках. В заключении, традиционно, хочу пожелать вам удачи, успеха и самое главное отличного настроения. Берегите себя и свои сервера. До новых встреч.

Всем приветь!

Последнее время все больше и больше «закручиваются гайки» интернет-свобод и это толкает все большее количество людей на то, чтобы прибегать к разным анонимайзерам и проксимайзерам. Конечно, скрыть свой реальный IP-адрес — это неединственная цель прокси-серверов и VPN-серверов. У них куда больше возможностей и целей. Они позволяют не только скрыть реальный IP, но и шифровать трафик, дабы уберечься от злоумышленников, которые могут его перехватить. Еще одна область применения VPN — это построение сетей для связывания, допустим, двух территориально распределенных компьютеров / офисов. Если вы настраиваете VPN-сервер, то это не значит, что вы хотите скрыть свой реальный IP, можно построить туннель для шифрования трафика, но без сокрытия IP или обхода блокировок.

Сегодня я хочу поговорить о разных VPN’ах: не о тех, которые мы покупаем у какого-либо провайдера VPN, тем более что паранойя и периодически появляющиеся новости о сливах подрывают к ним доверие; а о тех VPN-сервисах, которые мы самостоятельно устанавливаем и настраиваем.

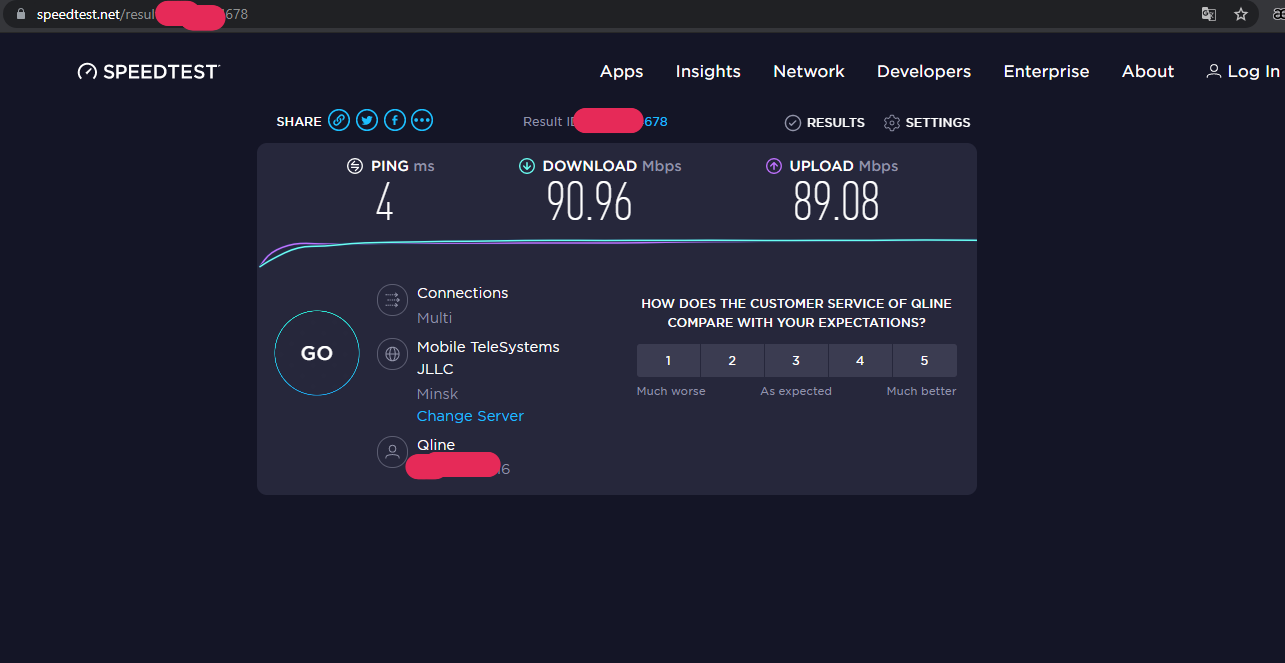

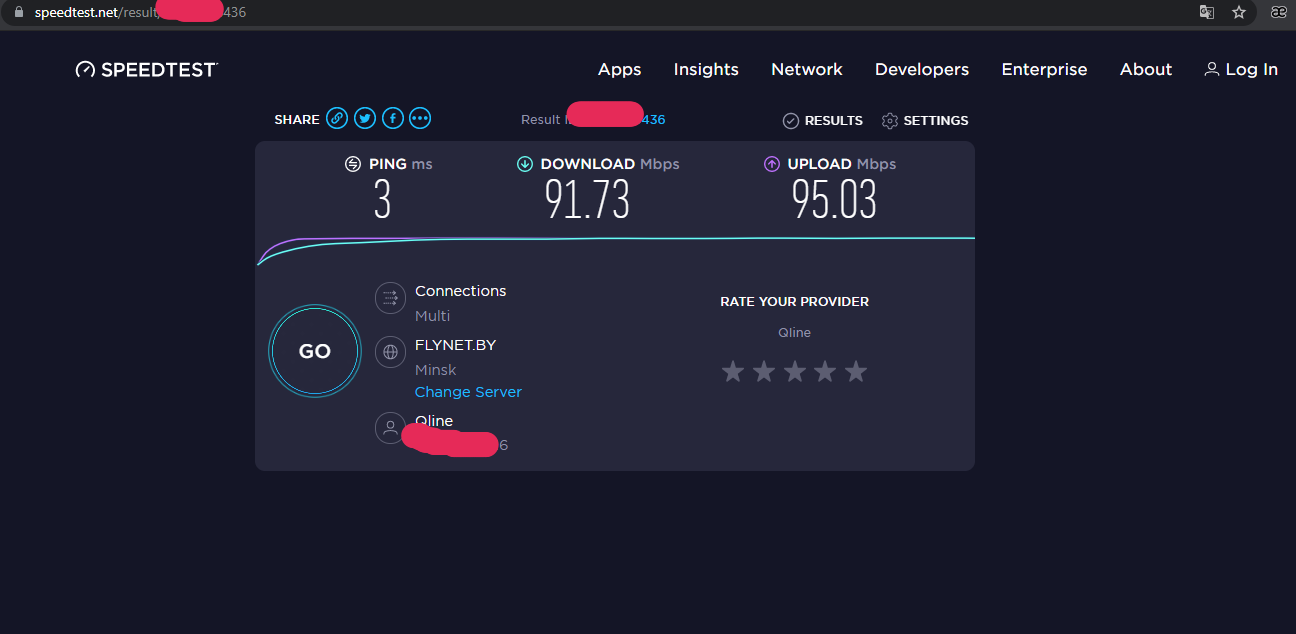

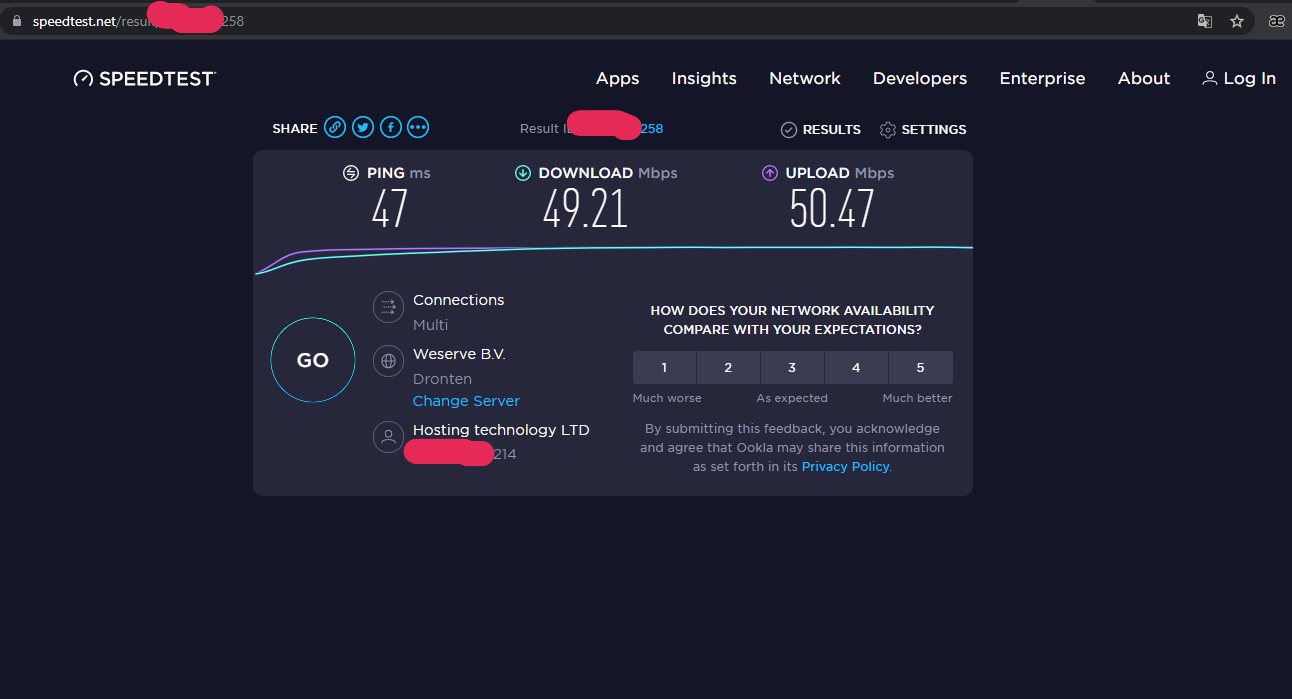

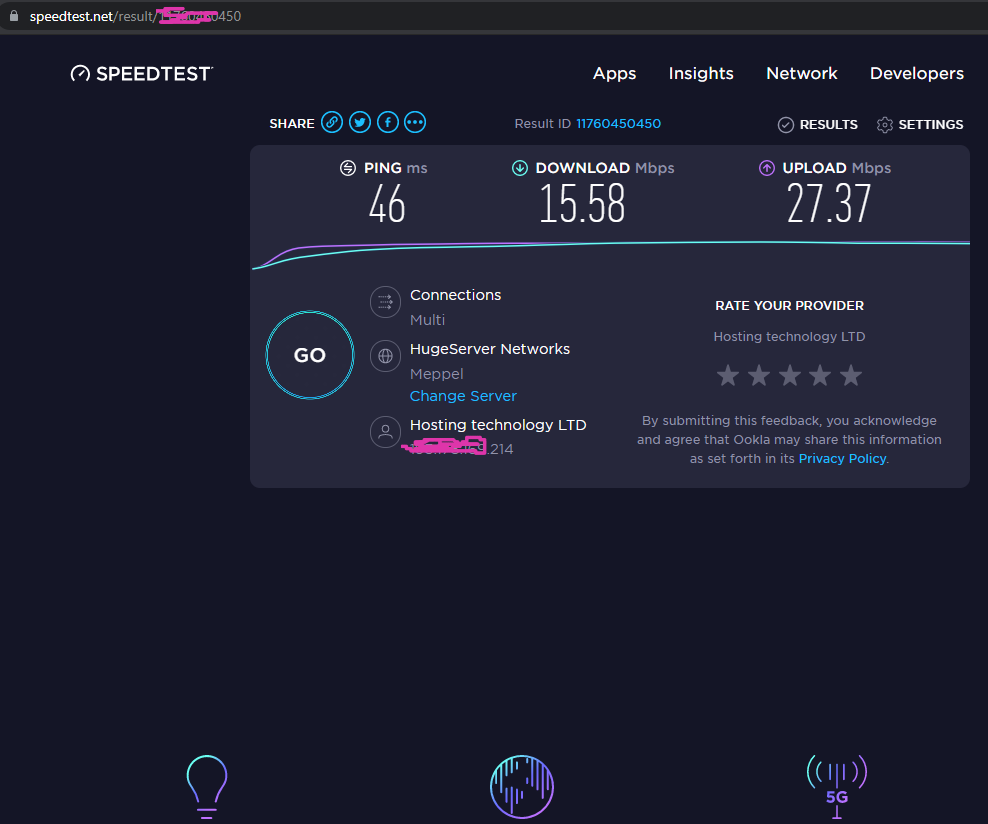

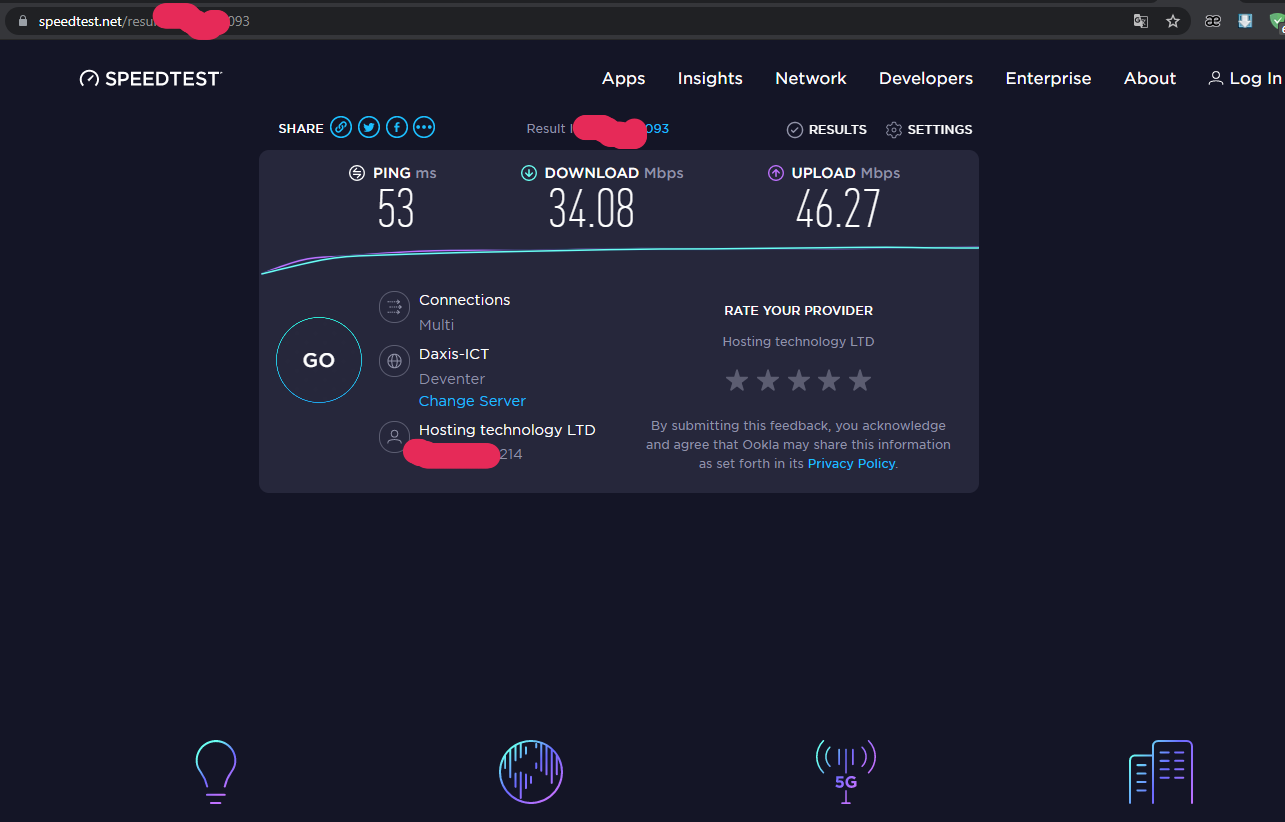

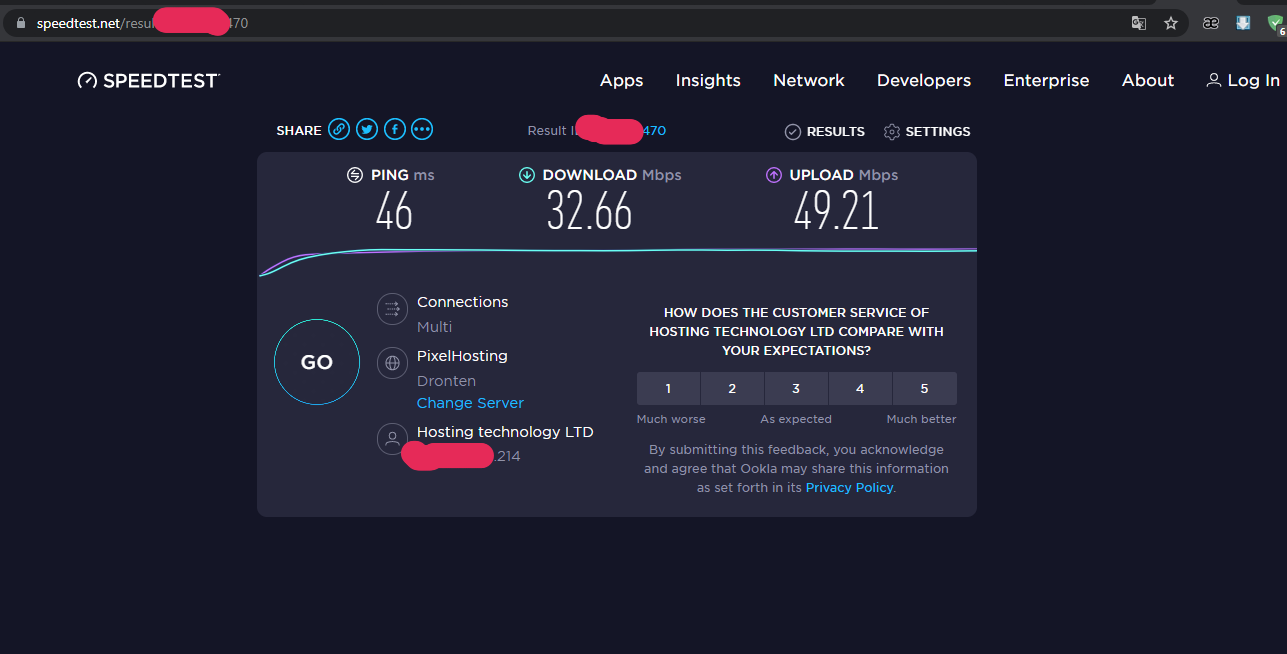

Характеристики сервера: процессор: 2 core x 3.2 GHz, память: 2 ГБ, канал интернета: 500Мбит/с

Характеристики компьютера: процессор: 2 core x 2.4 GHz, память: 8 ГБ, Wi-Fi: 2.4GHz/5GHz, канал интернета: 100Мбит/с

Тут мы рассмотрим 5 VPN-решений:

1. OpenVPN

Об OpenVPN можно говорить много и долго, однако только глухой о нем не слышал, но читал. А посему я сразу перейду к сути.

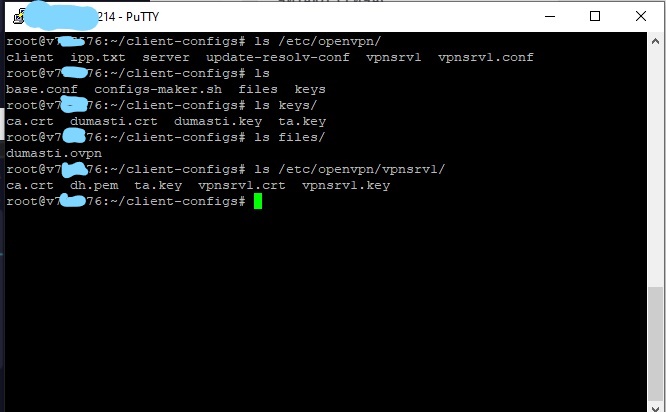

Настройка OpenVPN несложная, однако одной-двумя командами не отделаться. Помимо настройки OpenVPN-сервера, нужно сгенерировать ключи шифрования не только для пользователей, но и для самого сервера, объединить (но необязательно) клиентские ключи и настройки в один файл .ovpn или .conf (зависит от OS, в которой будет использоваться сертификат) для удобства. Для повышения безопасности Центр сертификации для выпуска ключей лучше делать на отдельном сервере (но это опционально и все можно сделать на одном сервере). Говоря о безопасности ЦС, хочу обратить внимание на двухуровневую иерархию ЦС (тут же можно найти базовую конфигурацию OpenVPN и инструкцию по настройке), для домашнего / личного использования это конечно слишком, но быть может для большего пригодится.

Данный сервис поддается настройке под множество задач и имеет целый арсенал опций и возможностей. Обо всем этом можно прочитать в документации или на просторах Google.

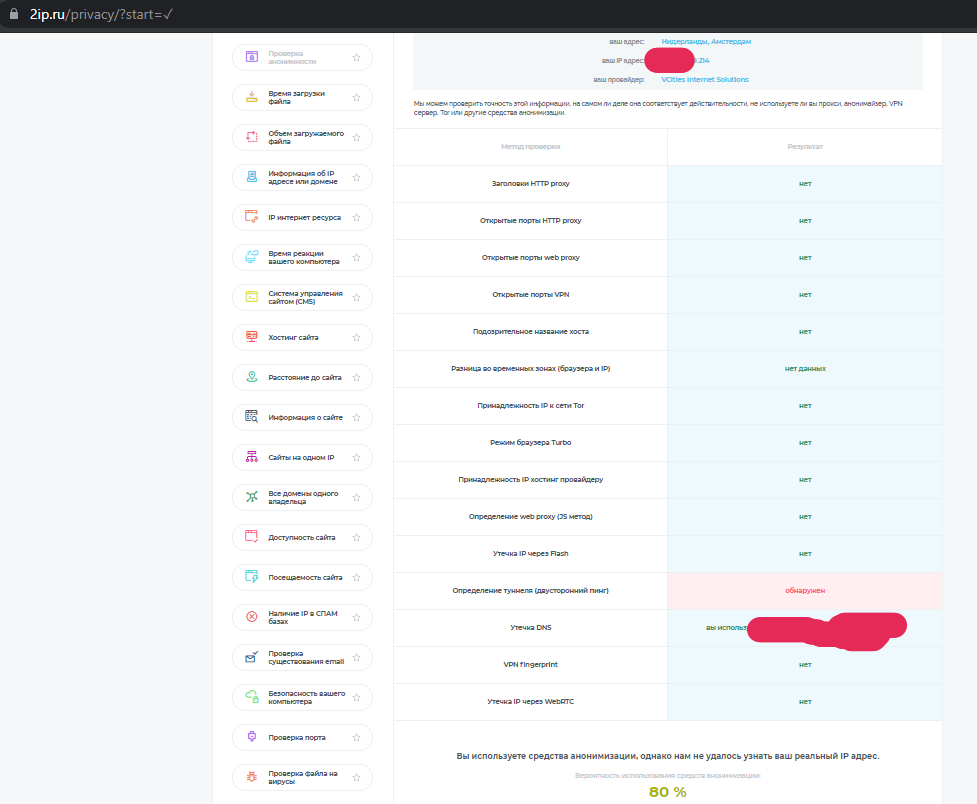

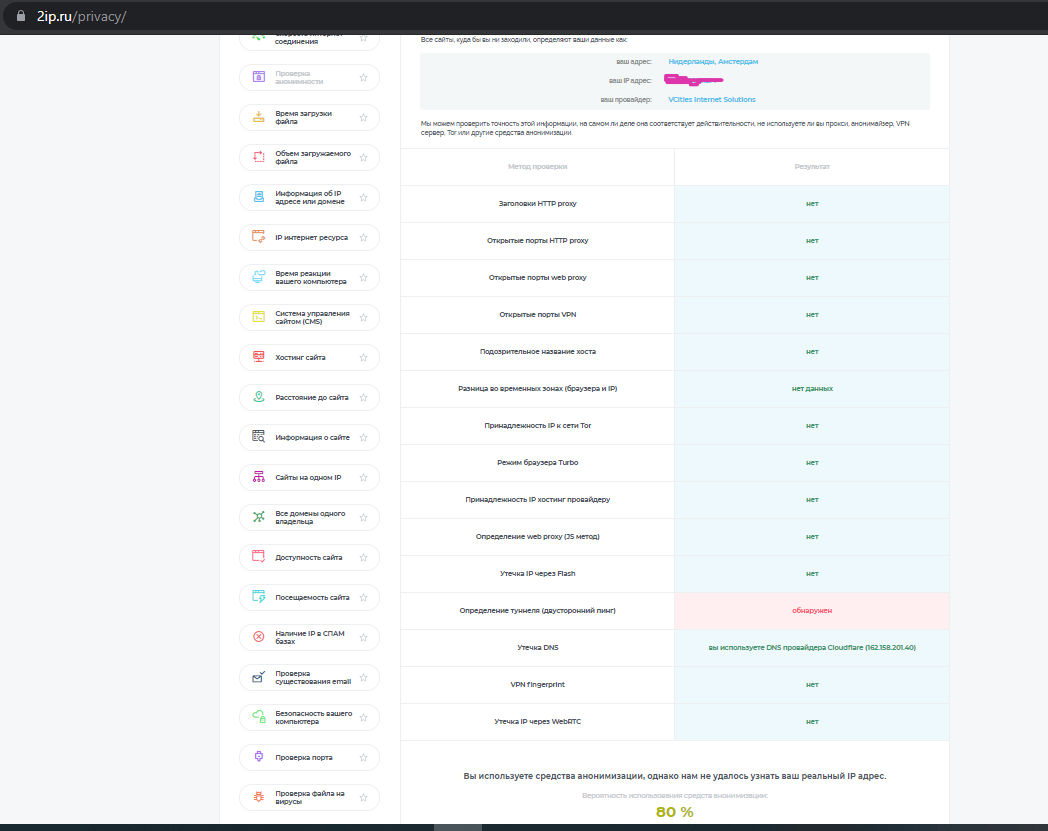

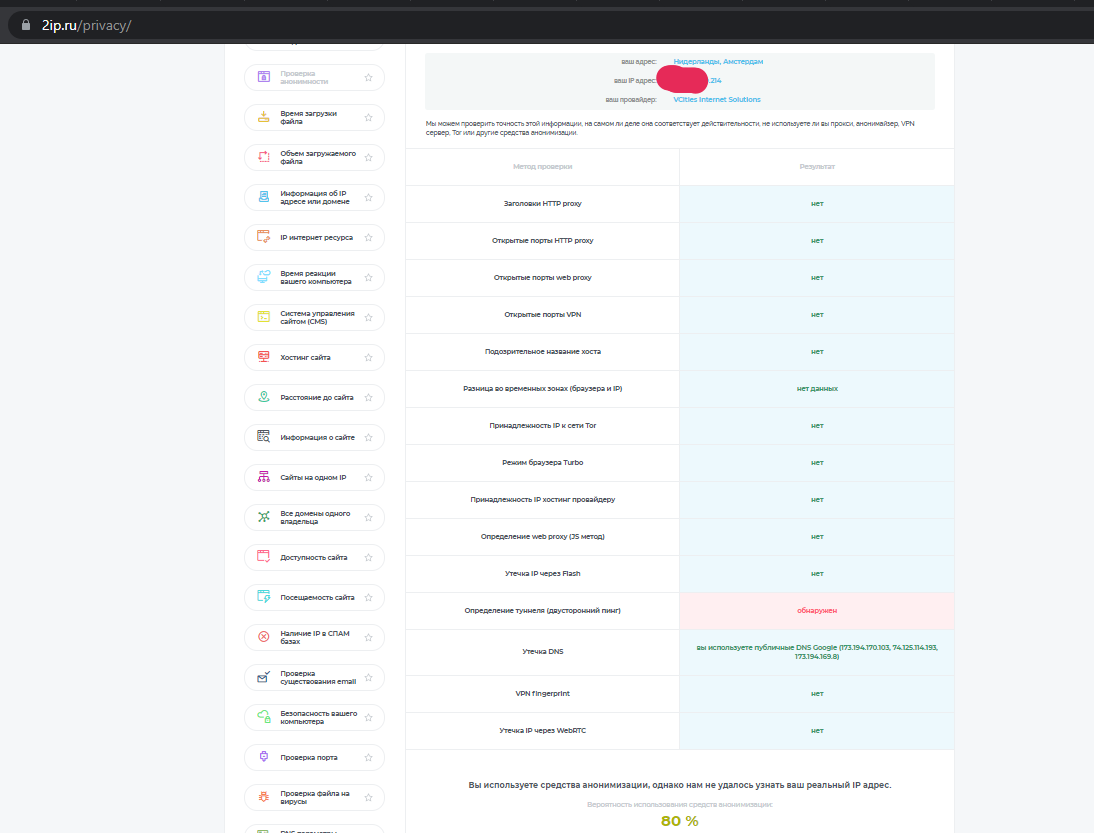

Тут и далее определение туннеля (двусторонний пинг) исправляется запретом на сервере ICMP-трафика к своему VPN-серверу.

Ссылка на сайт и инструкцию по установке.

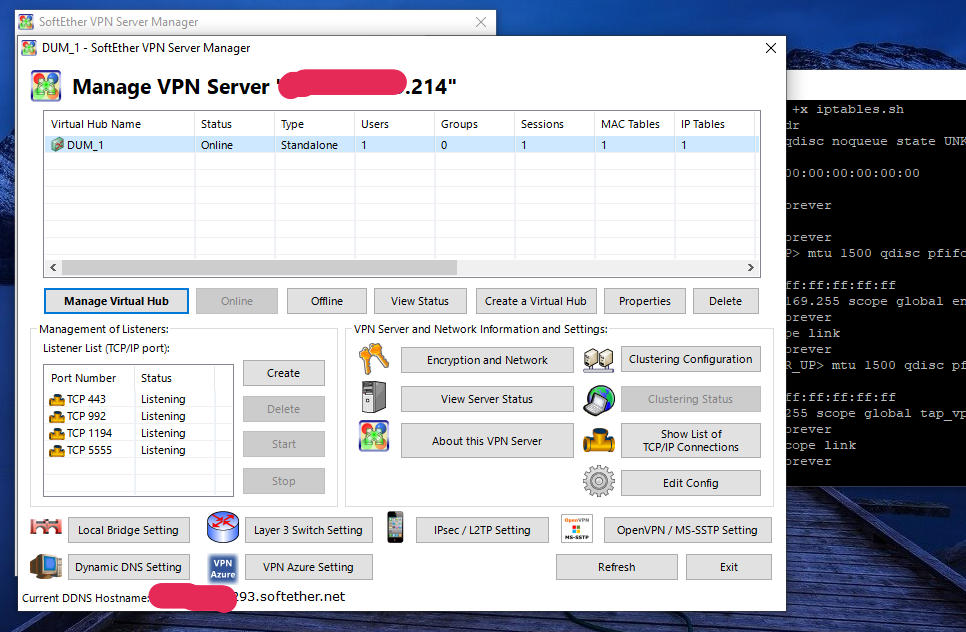

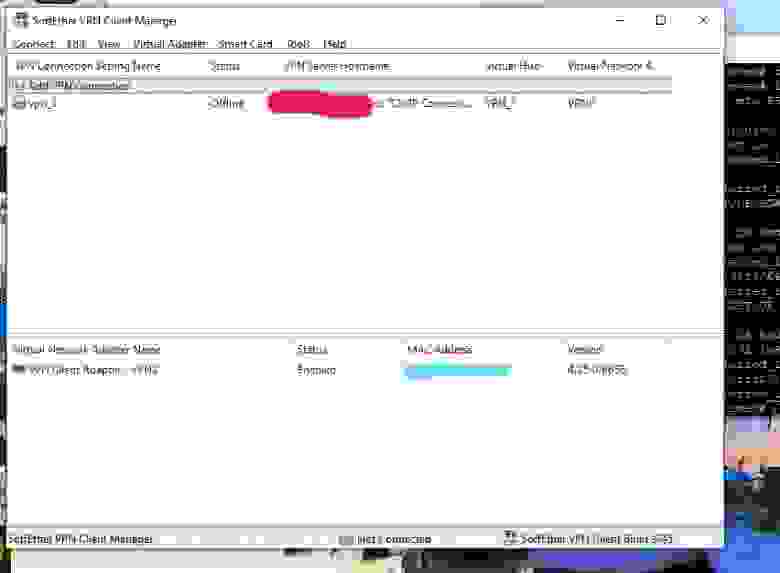

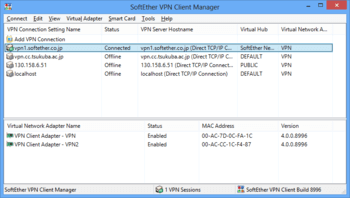

2. Softether

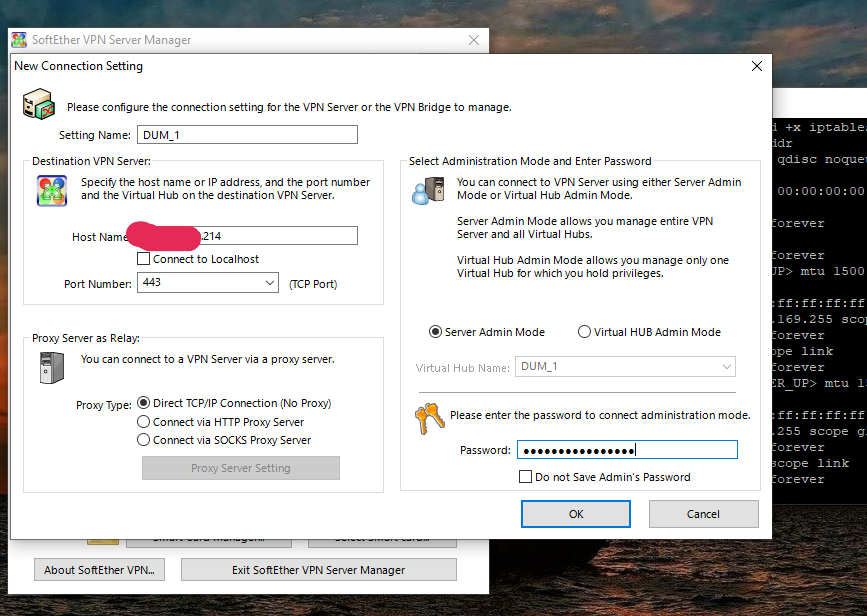

Данное решение достаточно интересное, гибкое и красивое. В настройке надо немного заморочиться, но если уметь следовать инструкциям при разных «танцах» и найти правильную документацию, то все получится быстро и легко.

Данное решение умеет многое и может закрыть потребности как неискушенного пользователя, так и более требовательных ценителей. Обо всех способностях подробнее можно почитать тут или еще где-нибудь в Google.

Настройка VPN может осуществляться как в терминале Linux, так и через серверное графическое приложение на Windows. После установки на Linux через терминал на локальном компьютере через Softether manager можно подключиться к серверу и администрировать его в GUI. Для подключения клиента нужно его установить на ПК / сервер и подключаться тем способом, который вам больше нравится (OpenVPN, L2TP и др.).

В данном решении есть одна интересная опция, которая меня заинтересовала год назад — это connect via icmp. Объясню ее принцип работы: когда провайдер прибегает к DPI и блокирует трафик, в котором замечен протокол OpenVPN или другой VPN, данная функция маскирует VPN-трафик под icmp-протокол, что позволяет пробиться сквозь блокировку.

Хочу сразу предупредить о том, что есть некоторые подводные камни во время установки, — это проблема при настройке dhcp сервера на Debian, решается она отключением dhcp для IPv6. Также происходит утечка dns, что снижает уровень анонимизации, однако немного потанцевав это исправляется.

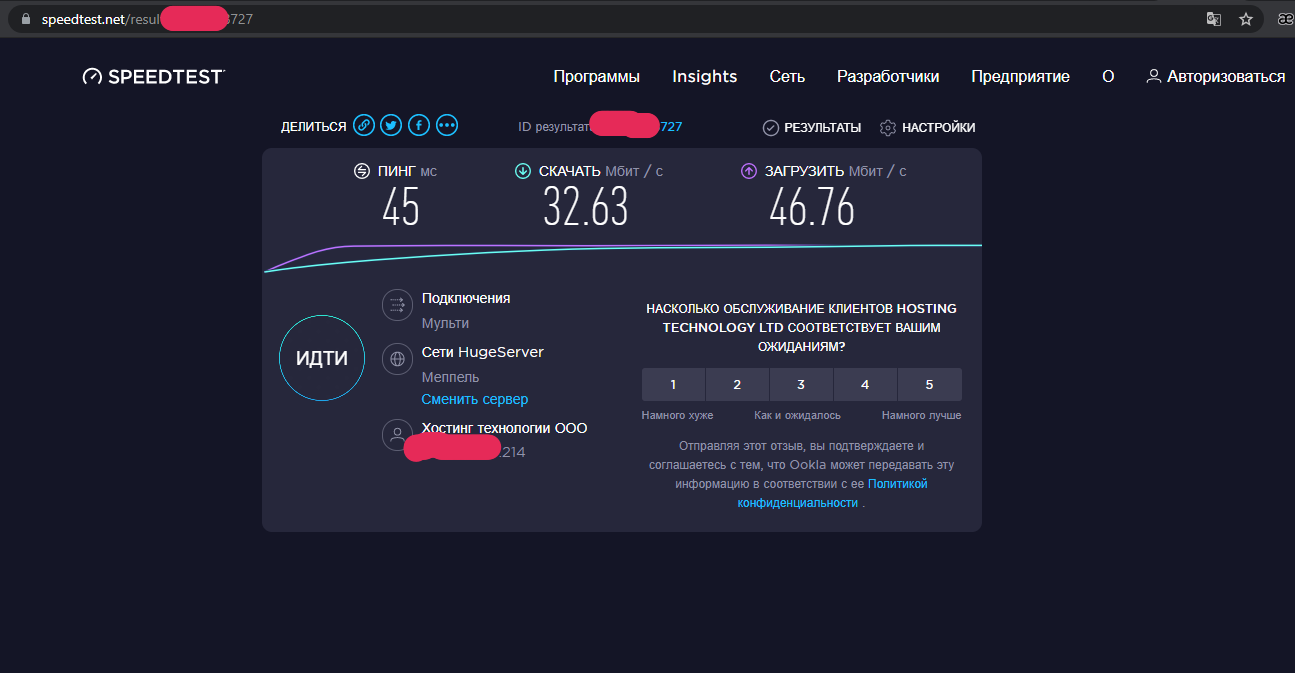

Если сравнивать все остальные показатели, то скорость в VPN тут показала наиболее высокую, чем со всеми остальными сервисами.

Ссылка на сайт и инструкцию по установке.

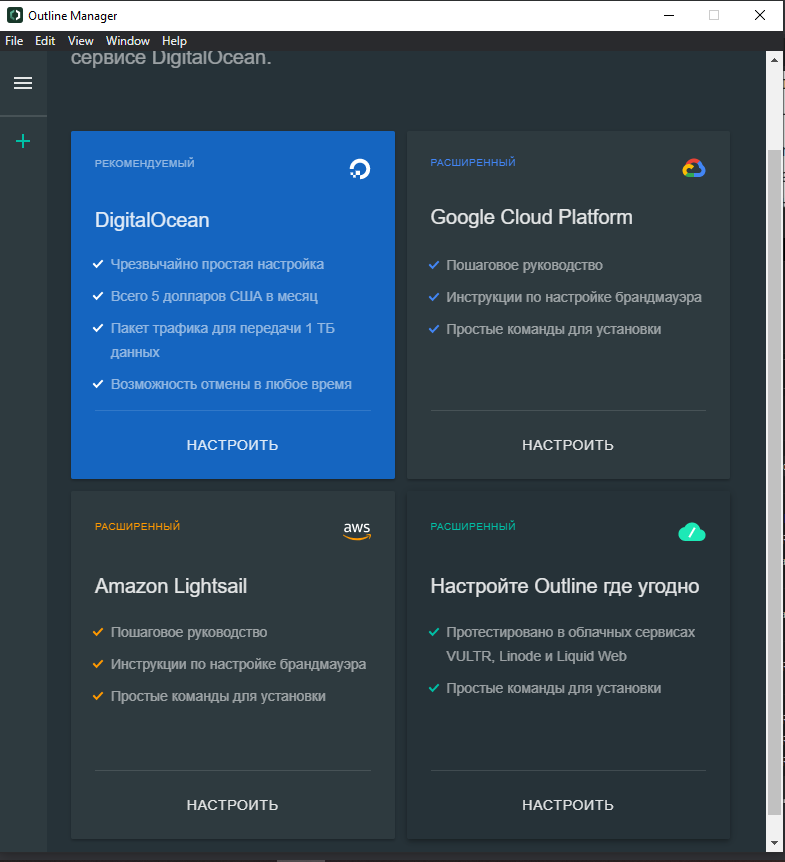

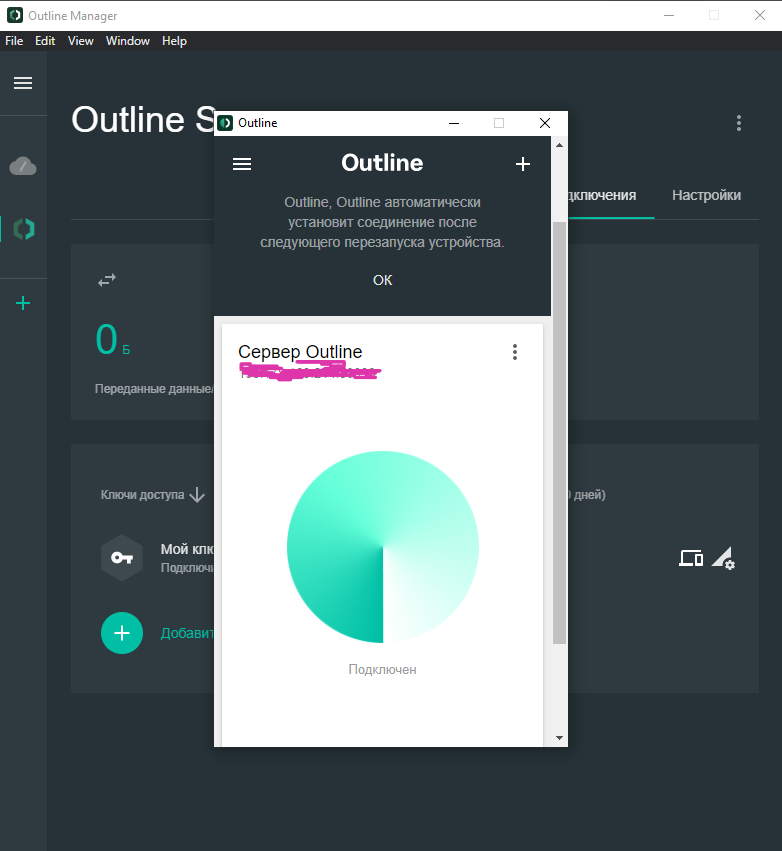

3. Outline

Из всех рассматриваемых сегодня VPN-сервисов этот является наиболее легким в установке. Администрация VPN-сервиса происходит с локального компьютера через приложение Outline Manager, а на удаленном сервере нужно всего лишь ввести одну команду, которую дает Outline Manager. Из сложностей может стать только то, что для работы VPN нужно установить докер. Из всех возможных настроек, которые можно применять, — это индивидуальное ограничение количества трафика для клиента в течение 30 дней.

Outline работает, когда другие VPN заблокированы, и устойчив к изощренным формам цензуры, таким как блокировка на основе сети или блокировка IP. Outline более устойчив, потому что он построен с использованием протокола, который трудно обнаружить и, следовательно, сложнее заблокировать.

За два месяца работы зарекомендовал себя положительно и стабильно.

Ссылка на сайт и инструкцию по установке.

4. Pritunl

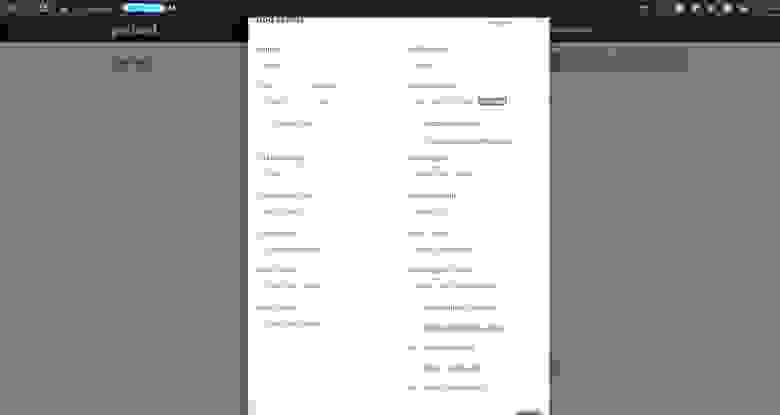

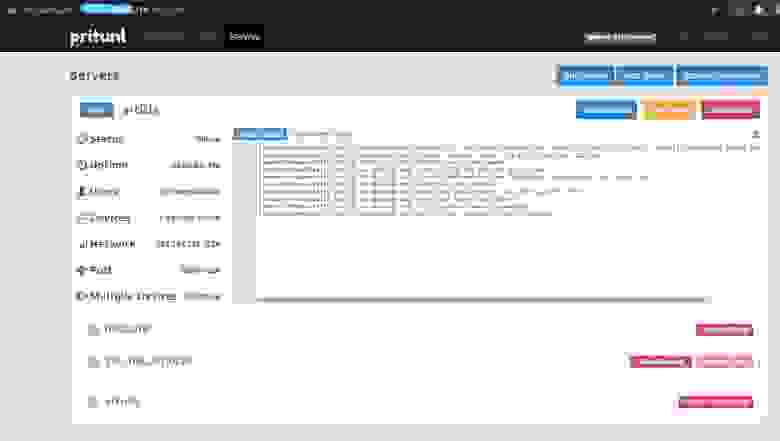

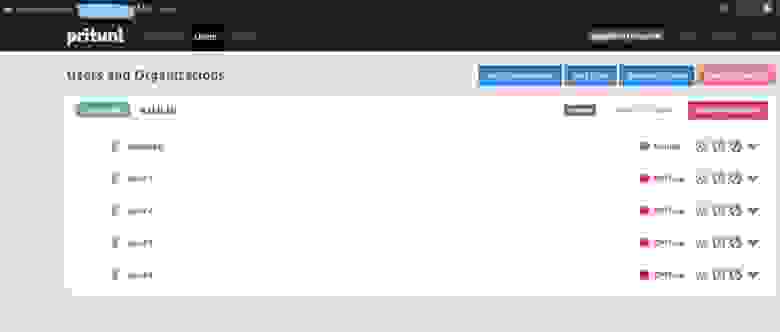

С Pritunl у меня давняя дружба, как и с OpenVPN. Собственно, Pritunl является надстройкой OpenVPN. Он имеет очень дружелюбный и понятный веб-интерфейс, через который можно не только отслеживать количество клиентов и статус их подключения, но и настраивать сам VPN-сервер. Если быть точным, то всё администрирование VPN-сервиса происходит в вебе. Данный сервис имеет три тарифа, один из которых бесплатный. С повышением тарифа можно получить дополнительные опции, которые достаточно интересны, но для личного использования бесполезны и с лихвой можно ограничится бесплатным тарифом. Платным тарифом можно воспользоваться бесплатно в тестовом периоде (7 дней), но для этого надо привязать карту. Углубляться во все прелести платной подписки не стану, их можно узнать самостоятельно на сайте или спросить в комментариях. Для использования Pritunl не нужна регистрация.

Сам процесс установки прост. Он займет не более 15 минут, еще 5 минут на создание инфраструктуры и минута на получение и установку сертификата VPN.

Из особенностей хочу отметить то, что без особого труда можно создавать несколько VPN-сервисов на одном сервере. И мы не создаем пользователя для каждого сервиса в отдельности или для всех сервисов сразу, есть возможность решать, сможет ли тот или иной пользователь получать доступ к тому или иному сервису. Для этого есть группы (или organizations), в которых состоят пользователи. И доступ к сервисам разрешается не пользователю, а группе, в которой состоит пользователь.

Ссылка на сайт и инструкцию по установке.

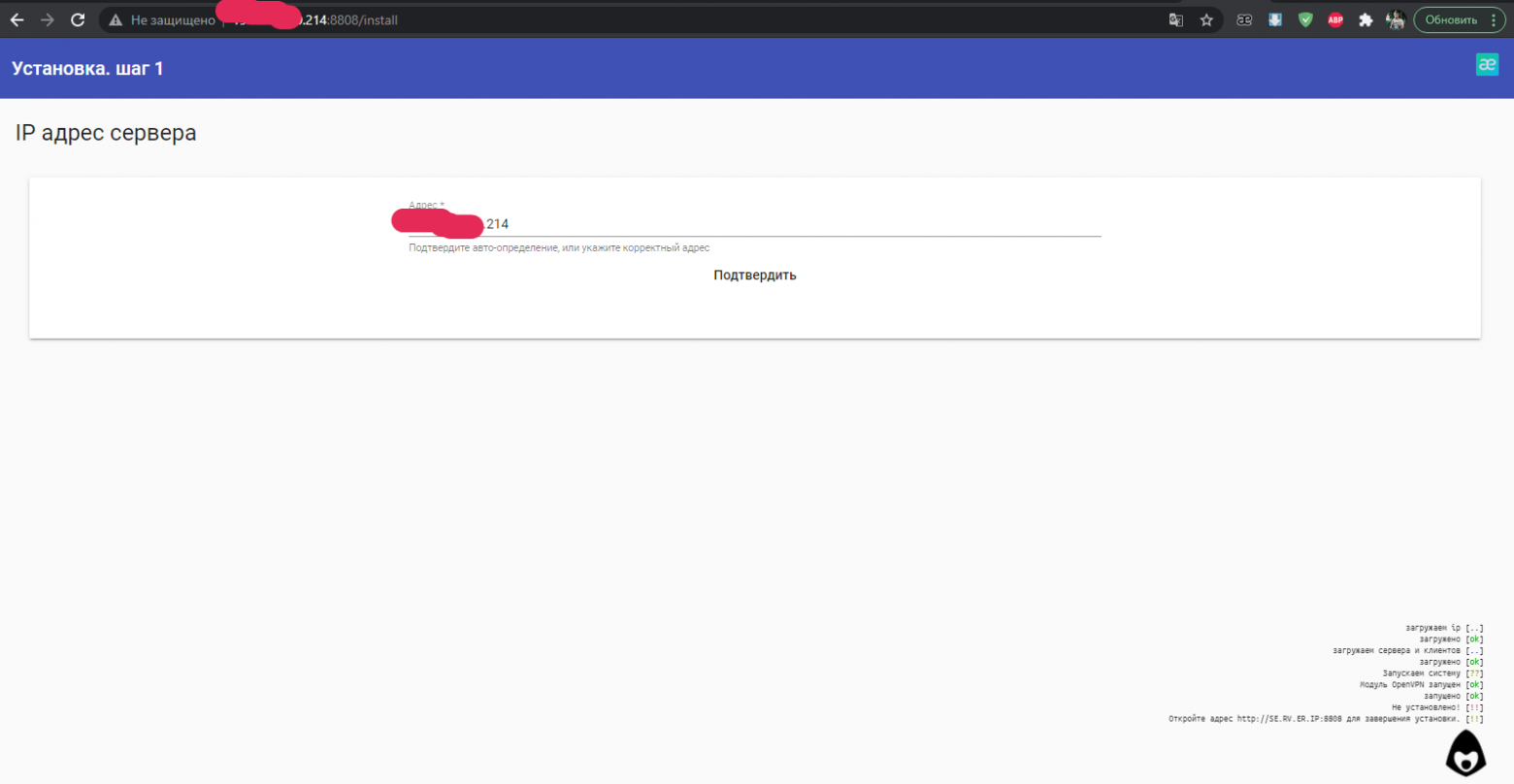

5. VPNFace Lite

С данным VPN-сервисом я познакомился несколько лет назад, и он покорил меня своей простотой и Tor-подключением. На сервере для его установки надо запустить только одну команду и ответить на два интерактивных вопроса, после мы переходим в браузер и в три клика настраиваем админку, которая дает доступ к администрированию веб и сервера (доступ на сервер становится доступен только через админский VPN-сертификат), однако он не анонимизирует трафик, он создает только шифрованный туннель для администраторских нужд. Помимо этого подключения, доступно еще два вида подключения: стандартный и всем привычный VPN, который шифрует и анонимизирует трафик, а второй, DarkVPN, который дает доступ к ресурсам .onion, шифрует трафик, анонимизация происходит посредством постоянно меняющейся точки выхода в сеть, что скрывает не только реальный IP-адрес пользователя, но и IP-адрес VPN-сервера, через который осуществляется выход. Однако все это приносит в жертву скорость интернет-подключения.

Ссылка на сайт и инструкцию по установке.

Не буду навязывать свое мнение, что лучше, а перефразирую старую советскую песню, которую до сих пор можно услышать под Новый год в каждой квартире: «Думайте сами, решайте сами, какой VPN иметь…»

Сервера поднимал тут. Еще использую сервера тут, данный хостинг имеет большое разнообразие локаций по приемлемым ценам.

Благодарю за внимание!

Реклама

Для облегчения жизни предлагаю собственный скрипт для создания vpn сервера и клиентских сертификатов.

Благодарность автора

Благодарю Алексея, Дарью и Владислава за внесенные правки, а также Евгению за помощь в оформлении.

Не секрет, что верный способ дополнительно обезопасить работу с сервером – наладить соединение с ним через виртуальную частную сеть (VPN).

Как настроить client-to-site VPN в облаке, мы уже писали, а сегодня рассмотрим, какие настройки нужно сделать со стороны самой операционной системы, чтобы VPN-соединение работало как надо. Шагов много, но в целом все они достаточно простые. Так что не будем терять ни минуты, приступаем.

1. Войдите в Центр управления сетями и общим доступом.

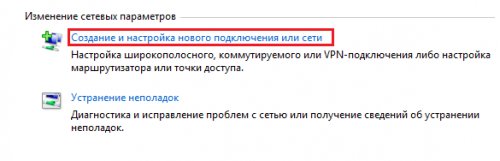

2. Выберите пункт Создание и настройка нового подключения или сети.

3. Выберите Подключение к рабочему месту.

4. В следующем окне нажмите Использовать мое подключение к интернету (VPN).

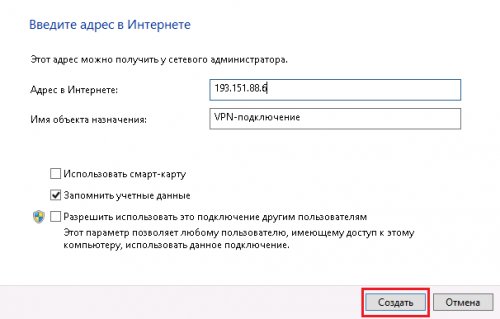

5. В поле Адрес в Интернете введите IP-адрес хоста и нажмите Создать. Если вы не знаете IP, подглядеть его можно при настройках VPN client-to-site (пункт 4). В нашем случае это 193.151.88.6.

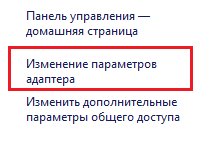

6. Вернитесь в Центр управления сетями и общим доступом и нажмите Изменение параметров адаптера.

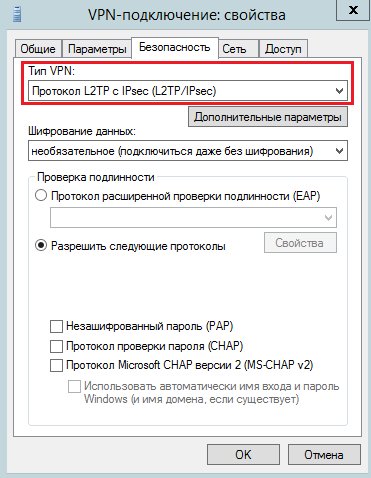

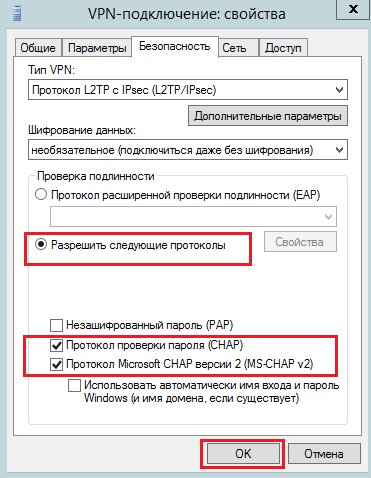

7. Откройте свойства созданного подключения и перейдите на вкладку Безопасность.

8. В поле Тип VPN укажите Протокол L2TP с IPsec (L2TP/IPsec).

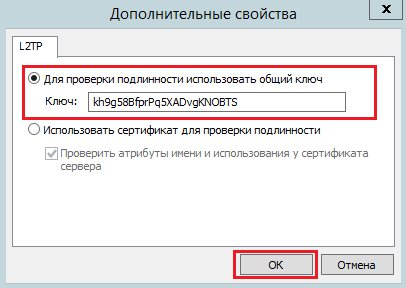

9. Тут же нажмите Дополнительные параметры и в открывшемся окне выберите вариант Для проверки подлинности использовать общий ключ. Сам ключ опять-таки сгенерировался во время настроек client-to-site VPN (пункты 5-6), в нашем случае это kh9g58BfprPq5XADvgKNOBTS.

10. В Проверке подлинности выберите Разрешить следующие протоколы и отметьте второй и третий пункты.

Есть, настройки VPN-соединения со стороны операционной системы завершены. Если client-to-site VPN в облаке тоже окончательно настроен – решение готово к использованию, для подключения используйте логин и пароль, которые сгенерировали при настройках client-to-site в пункте 4. Если нет – читайте нашу пошаговую инструкцию, донастраивайте, и да прибудет с вами сила.

А если у вас остались другие облачные вопросы, обращайтесь к нам за грамотной консультацией 24/7. До связи!

Official OpenVPN Connect client program

This is the official OpenVPN Connect client software for Windows workstation platforms developed and maintained by OpenVPN Inc. This is the recommended client program for the OpenVPN Access Server to enable VPN for Windows. The latest version of OpenVPN for Windows is available on our website.

If you have an OpenVPN Access Server, it is recommended to download the OpenVPN Connect client software directly from your own Access Server, as it will then come pre configured for use for VPN for Windows. The version available here contains no configuration to make a connection, although it can be used to update an existing installation and retain settings.

Download OpenVPN Connect v3

sha256 signature: 81c97d2a482f8e0062f3e58d22dafedfcd973332f5e62d2511419a42cd9aa9d4

For Windows 7, 8, 10, and 11.

A 32 bits version is also available:

Download OpenVPN Connect v3 for 32 bits

sha256 signature: 7f80d6ef9818ba854c6b379381d51d1b8b4735acdad4b27f661b4e52ff69855d

Previous generation OpenVPN Connect V2 is available here:

Download OpenVPN Connect v2.7.1

sha256 signature: f65dd0ea784dd63632be64f89b1f83d51c199fd7319888883780cb9e975c325a

For Windows 7, 8, and 10.

The Interface

Our latest line of OpenVPN for Windows (OpenVPN Connect) software available for the major platforms features a new and improved user interface, making the experience of installing and using the OpenVPN for Windows software a snap. With an easy to use import feature you can import profiles straight from your OpenVPN Access Server or just import a saved profile from disk.

Frequently Asked Questions

Yes, you may continue to use both v2 and v3 on the same connect device and import the profiles desired into each. If you like, you can run either one or both.

No, the client cannot connect to multiple servers at once. It does support multiple connection profiles, giving you the option to switch easily from one server to the next, but you can only be connected to one at a time. This is by design, to prevent unexpected traffic paths when connecting to multiple VPN servers at the same time. If you are a system administrator and you require a complex setup where multiple connections are active at the same time, there is the option to use the open source community OpenVPN client software available from our website.

The OpenVPN client v1 was called “OpenVPN Desktop Client” and is no longer available. It is also not safe to use this anymore as it hasn’t been maintained for many years. It was replaced with the OpenVPN client v2. The OpenVPN client v2 is called “OpenVPN Connect Client” and has been in use for many years. It is still available from our website. You can download it from the direct link new the top of this page. The OpenVPN client v3 is called “OpenVPN Connect” and is the latest generation of our software. You can download it with the link above. It is also offered in the OpenVPN Access Server client web interface itself.

This is the official OpenVPN Connect software for Windows workstation platforms developed and maintained by OpenVPN Inc. This is the recommended client program for the OpenVPN Access Server. The latest versions are available on our website. If you have an OpenVPN Access Server, you can download the OpenVPN Connect client software directly from your own Access Server, and it will then come pre-configured for use. The version available here contains no configuration to make a connection, although it can be used to update an existing installation and retain settings.

- Download the MSI file

- Open and start the setup wizard.

- Give permissions to install on your Windows OS.

- Complete the OpenVPN Connect Setup Wizard.

- The OpenVPN logo displays in your tray (bottom right) with DISCONNECTED status.

- Click on the icon to start the Onboarding Tour.

- Review how to import a profile from a server by entering the Access Server Hostname and credentials or uploading a profile from your computer.

- Agree to the data collection use and retention policies after reviewing them.

- Import a profile, either from the server or from file.

- Navigate to your OpenVPN Access Server client web interface.

- Login with your credentials.

- Select ‘OpenVPN Connect for Windows’.

- Wait until the download completes, and then open it (specifics vary depending on your browser).

- Click Run to start the installation process.

- Click Yes to approve the privilege escalation request.

- Wait until the installation process completes.

- In the system tray, the OpenVPN Connect Client is now ready for use.

- From the OpenVPN Connect UI, choose “Import from Server”.

- Enter your Access Server Hostname, Title, Port (optional), and your credentials—username and password.

- Click Add.

- If you choose to Import autologin profile, it is less secure, but you won’t need to re-enter credentials.

- Choose “Import from File”.

- Drag and drop a .OVPN file or click on Browse to navigate to the location on your computer.

- The message displays that the profile is successfully imported and displays the hostname and the title. You can change the title if desired.

- Click on Add to complete the import.

Layer 2 bridging (TAP) is no longer supported. Switch over to TUN Mode to resolve this issue.

OpenVPN Access Server starts with a self-signed certificate. With this, you will receive warnings from your web browser about the site not being secure as well as a certificate error when importing a profile with the Connect Client. You can simply override the warnings or add an exception for your web browser. To resolve this, you can set up a DNS host name that resolves to the public address of your Access Server and install a valid SSL certificate that corresponds to that DNS host name. Going forward, you would use that hostname to access your server instead of the IP address. This is also the recommended method as validated SSL certificates can only ever function with a valid public DNS hostname.

Your Access Server Hostname is the address at which your Access Server can be reached. For example it could be https://vpn.yourcompany.com/. If a DNS hostname is not set up, it is also possible to specify the IP address where your Access Server. For example: https://55.193.55.55 Your credentials are your username and password. You may need to get that information from your Access Server administrator if you don’t know it.

Title is the name for the profile. It is automatically defined as the username with the hostname or IP address(example: user1@hostname). It differentiates between multiple profiles. You can define it manually as well. The title can be anything you want just so you can see which profile is which.

Choosing this option allows you to import an autologin profile with the address and credentials for your Access Server, then simply start the connection with the tap of a button. You would not need to re-enter credentials each time you connect. The autoprofile itself contains an embedded secure certificate that identifies and authorizes your connection automatically. It is an optional setting on the OpenVPN Access Server that the administrator of the server can choose to make available to you. If you find you cannot import the autologin profile, your administrator may not have allowed autologin through user permissions.

During investigation of a vulnerability called VORACLE, it was found that using compression to make the data that goes through the VPN tunnel smaller, and thus faster, has an adverse effect on security. To learn more about this see our security notification on our website regarding the VORACLE attack vulnerability. In order to protect our customers, we are disabling compression by default. Some servers of the open source variety can be configured in such a way that the client must do compression, or else the client may not connect successfully. In such a case, you should get the server updated to disable compression. But we understand that this is not always possible, and you may need to be able to connect to such a server. In that event you can go into the settings and re-enable compression.

- OpenVPN Connect v3 supports Windows 7, Windows 8, Windows 10, and Windows 11.

- OpenVPN Connect v2 supports Windows Vista, Windows 7, Windows 8, and Windows 10.

- For Windows XP, you’ll need to get an open source client from the Open Source Community.

Downloading and installing

SoftEther VPN

для Windows

SoftEther VPN — надежный и простой в использовании инструмент для создания безопасной виртуальной частной сети VPN, основанной на клиент-серверной архитектуре. Присутствует поддержка популярных VPN протоколов (EtherIP, IPsec, L2TP, OpenVPN, MS-STTP и L2TPv3), AES 256-bit и RSA 4096-bit шифрование, высокая пропускная способность (1 Гбит/с), двойной стэк IPv4 / IPv6 и пр.

Приложение встраивает универсальный движок для создания удаленных подключений, а также соединений сайт-к-сайту, позволяя настраивать пользовательский топологии VPN. Поддерживает OpenVPN и VPN протоколу Microsoft на базе SSTP, позволяя пользователям клонировать настройки сервера для упрощения процесса миграции.

Основные возможности:

- Простота установки как удаленного доступа, так и межсетевого VPN.

- SSL-VPN Tunneling на HTTPS для обхода NAT и брандмауэров.

- Ethernet-мосты (L2) и IP-маршрутизация (L3) через VPN.

- Поддержка динамических DNS и протокола NAT Traversal.

- Шифрование AES 256-bit и RSA 4096-bit.

- Наличие дополнительных функций безопасности.

- Высокая пропускная способность (1 Гбит/с) и низкое потребление системных ресурсов.

- Поддержка Windows, Linux, Mac, Android, iPhone, iPad и Windows Mobile.

- Поддержка 6 популярных VPN протоколов (EtherIP, IPsec, L2TP, OpenVPN, MS-STTP и L2TPv3).

- Функция клонирования OpenVPN.

- Двойной стэк IPv4 / IPv6.

- VPN-сервер работает в Windows, Linux, FreeBSD, Solaris и Mac OS X.

ТОП-сегодня раздела «Анонимайзеры, VPN»

Tor Browser 12.5.6

Предоставляет надежную защиту персональной информации и конфиденциальности, которая…

Planet VPN 2.1.19.1

Бесплатный VPN с возможностями, функционалом и защищенностью на уровне топовых платных…

AdGuard VPN 2.1.0

Удобный инструмент для интернет-безопасности и защиты конфиденциальности в Сети,…

Windscribe 2.6.14

Удобное решение, которое представляет собой набор инструментов, которые работают вместе…

DNS Jumper 2.2

DNS Jumper — небольшое бесплатное приложение для быстрого переключения DNS на ПК для повышения уровня безопасности или увеличения скорости работы в Интернете…

Отзывы о программе SoftEther VPN

прохожий про SoftEther VPN 4.38.9760 [22-01-2022]

Как же жаль что епучий древний ноут сдох раньше чем я записал на флешку установочный файл, который устанавливает уже настроенную прогу…

7 | 6 | Ответить

Дмитрий про SoftEther VPN 4.31.9727 beta [19-03-2020]

Без рекламы итд, но очень мало европейских серверов

11 | 10 | Ответить

Салех в ответ Дмитрий про SoftEther VPN 4.38.9760 [27-12-2021]

Можете помочь с настройкой софтэзер

8 | 28 | Ответить

пабгер про SoftEther VPN 4.25 Build 9656 RTM [24-07-2019]

а можете добавить турцыю в softezer VPN

9 | 19 | Ответить

Роман про SoftEther VPN 4.25 Build 9656 RTM [16-07-2019]

пацаны ваще ребята умеете могёте четко внатуре классно

14 | 10 | Ответить

Ghost про SoftEther VPN 4.25 Build 9656 RTM [21-04-2018]

Программа очень хорошая. Единственное хотелось бы сказать разработчикам сайта. У Вас ссылки не верные вместо сервера скачивается клиент, а вместо клиента сервер…

8 | 29 | Ответить