Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

Нажмите «Далее» и отметьте пункт «Через Интернет».

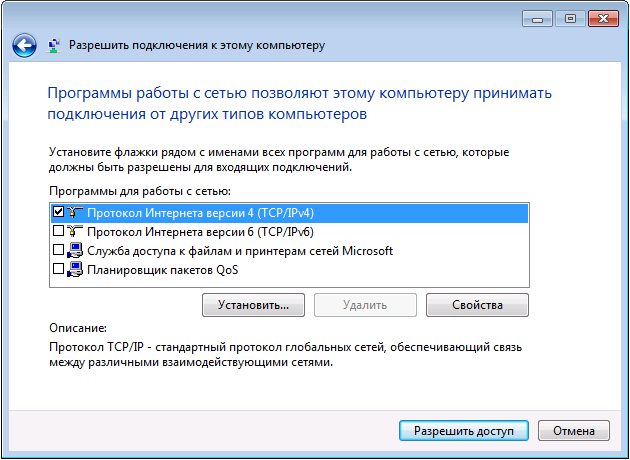

В следующем диалоговом окне нужно отметить, по каким протоколам будет возможно подключение: если вам не требуется доступ к общим файлам и папкам, а также принтерам при VPN подключении, можно снять отметку с этих пунктов. Нажмите кнопку «Разрешить доступ» и дождитесь завершения создания VPN сервера Windows.

Если потребуется отключить возможность VPN подключения к компьютеру, кликните правой кнопкой мыши по «Входящие подключения» в списке подключений и выберите пункт «Удалить».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP. Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется «из коробки». Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

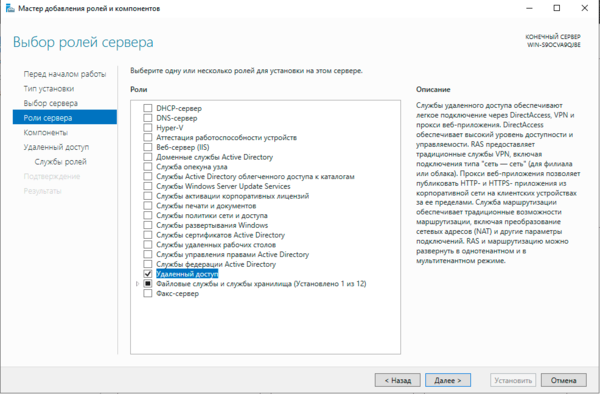

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

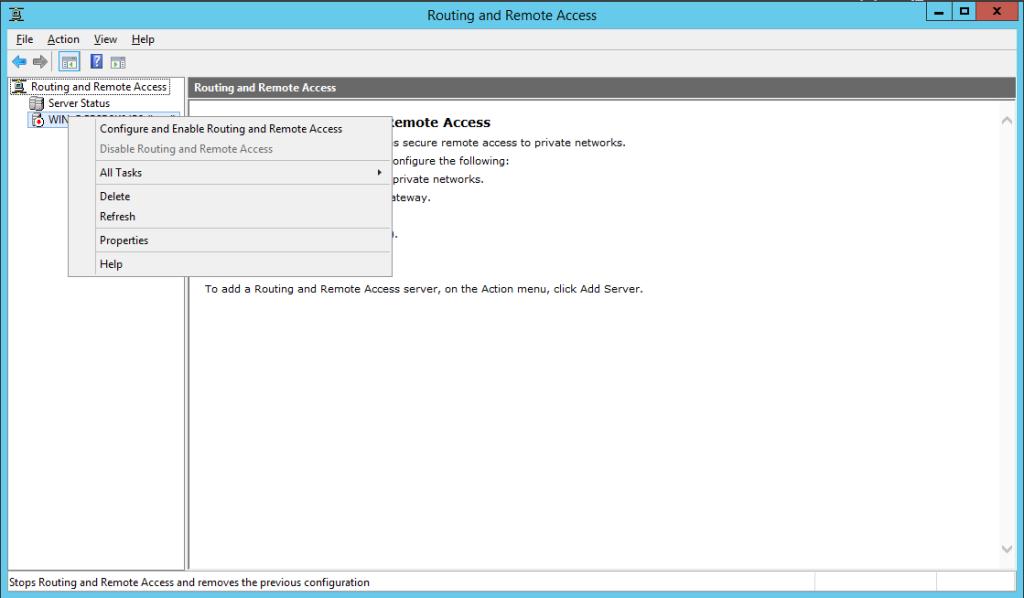

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

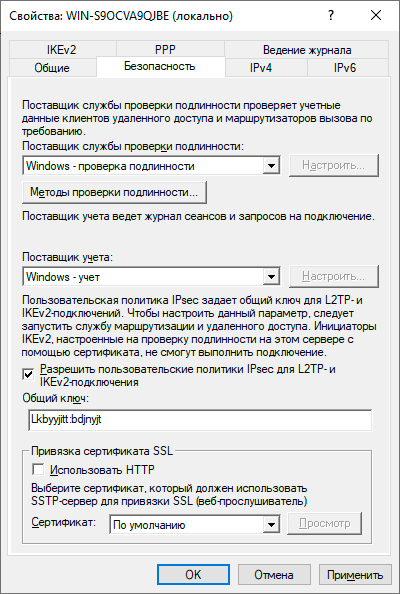

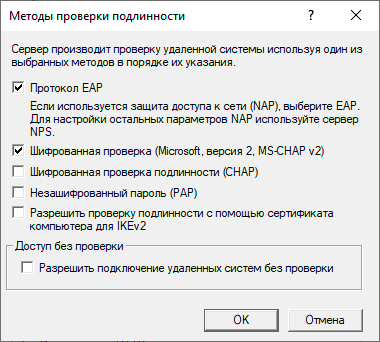

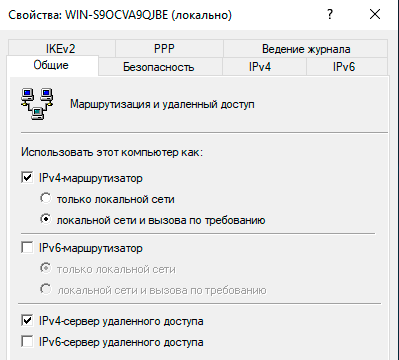

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows — проверка подлинности, а Поставщик учета — Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

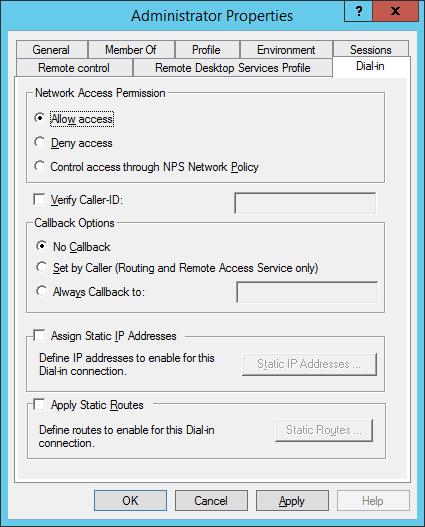

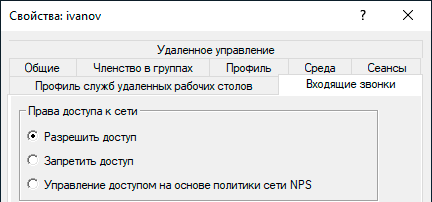

На этом настройка сервера может считаться законченной, следующим шагом следует разрешить подключения нужным пользователям, для этого в свойствах пользователя перейдем на закладку Входящие звонки и в блоке Права доступа к сети укажем Разрешить доступ. Теперь указанный пользователь может подключаться к нашему серверу используя свои учетные данные.

Proxy ARP

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN — это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит — сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

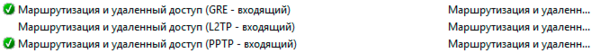

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgentИ создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

Set-ItemProperty -Path "HKLM:SYSTEM\CurrentControlSet\Services\PolicyAgent" -Name "AssumeUDPEncapsulationContextOnSendRule" -Type DWORD -Value 2 -ForceПосле чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

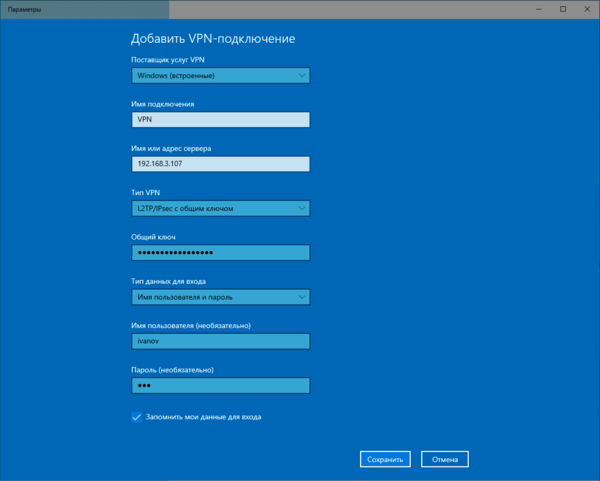

С одной стороны это простой вопрос, с другой — имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями — для любых дистрибутивов.

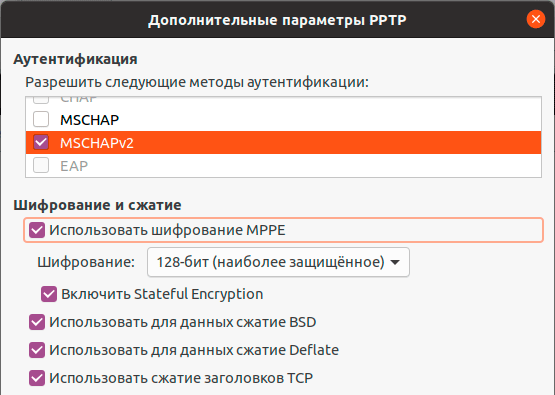

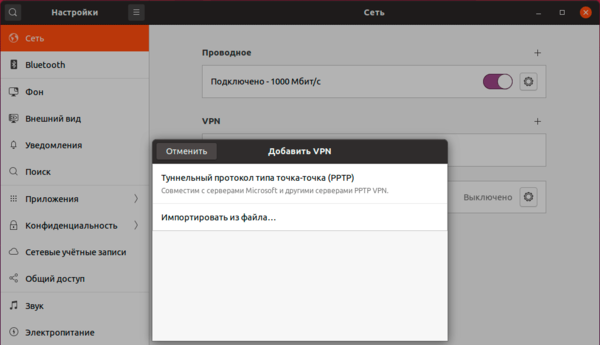

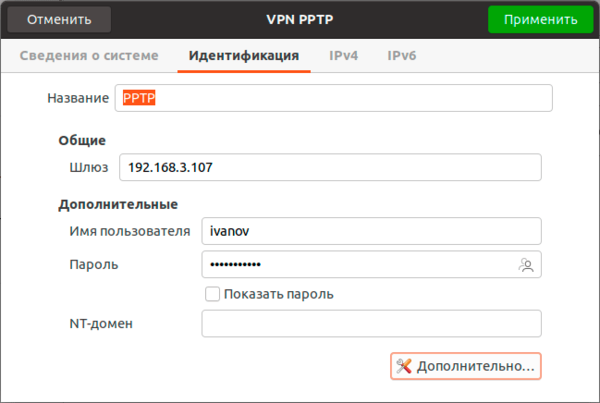

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки — Сеть и добавить новое VPN-подключение.

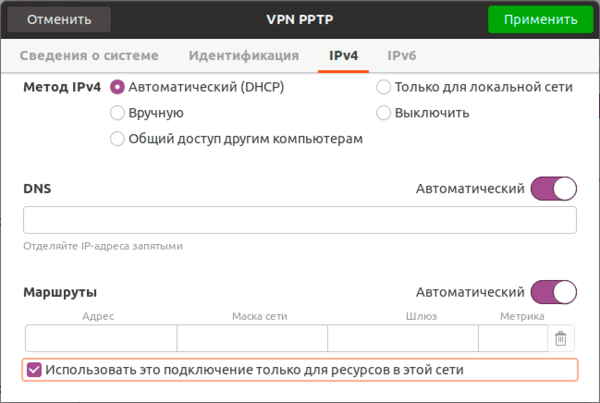

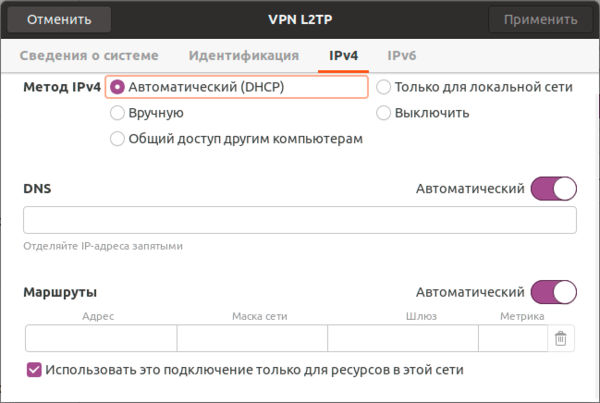

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

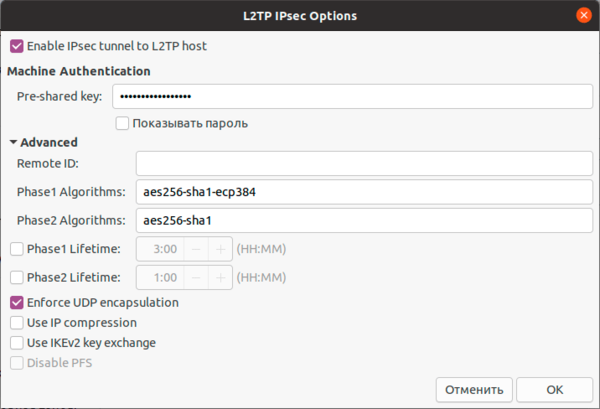

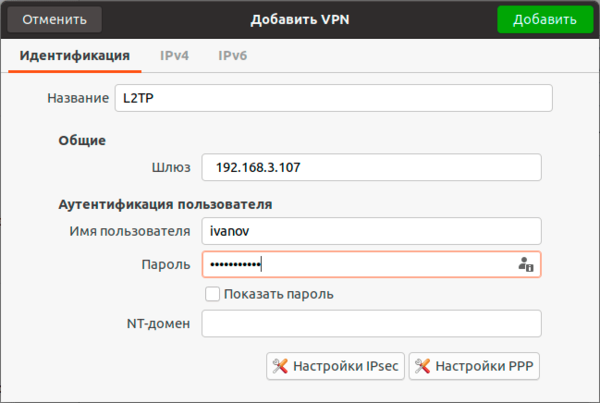

Для работы с L2TP потребуется установить дополнительные пакеты:

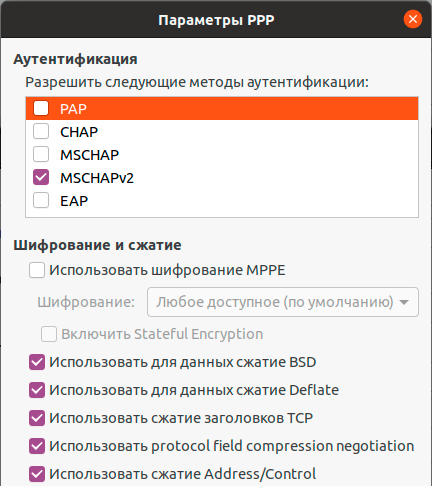

apt install network-manager-l2tp-gnomeПосле чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

Сохраняем настройки и переходим на вкладку IPv4, где также в разделе Маршрутизация ставим флаг Использовать это подключение только для ресурсов этой сети, чтобы направить в туннель только трафик для сети офиса.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Для работы нам понадобится Windows Server, который имеет белый IP и выход за NAT. Т.к. данный урок я снимаю преимущественно для слушателей закрытой академии Kurets.Ru, весь процесс поднятия VPN будет продемонстрирован на версии сервера 2016 года. Данный релиз является наиболее актуальным и распространённым на сегодняшний день.

Однако тот же алгоритм действий вполне применим, как более новой версии 2019 года, так и к устаревшим 2012 и 2008 года соответственно. В качестве клиента будет использоваться стандартная рабочая станция с Windows 10. Такие дела. Что ж, ребятки, меньше слов, больше дела. Не будем сёдня долго запрягать. Погнали настраивать.

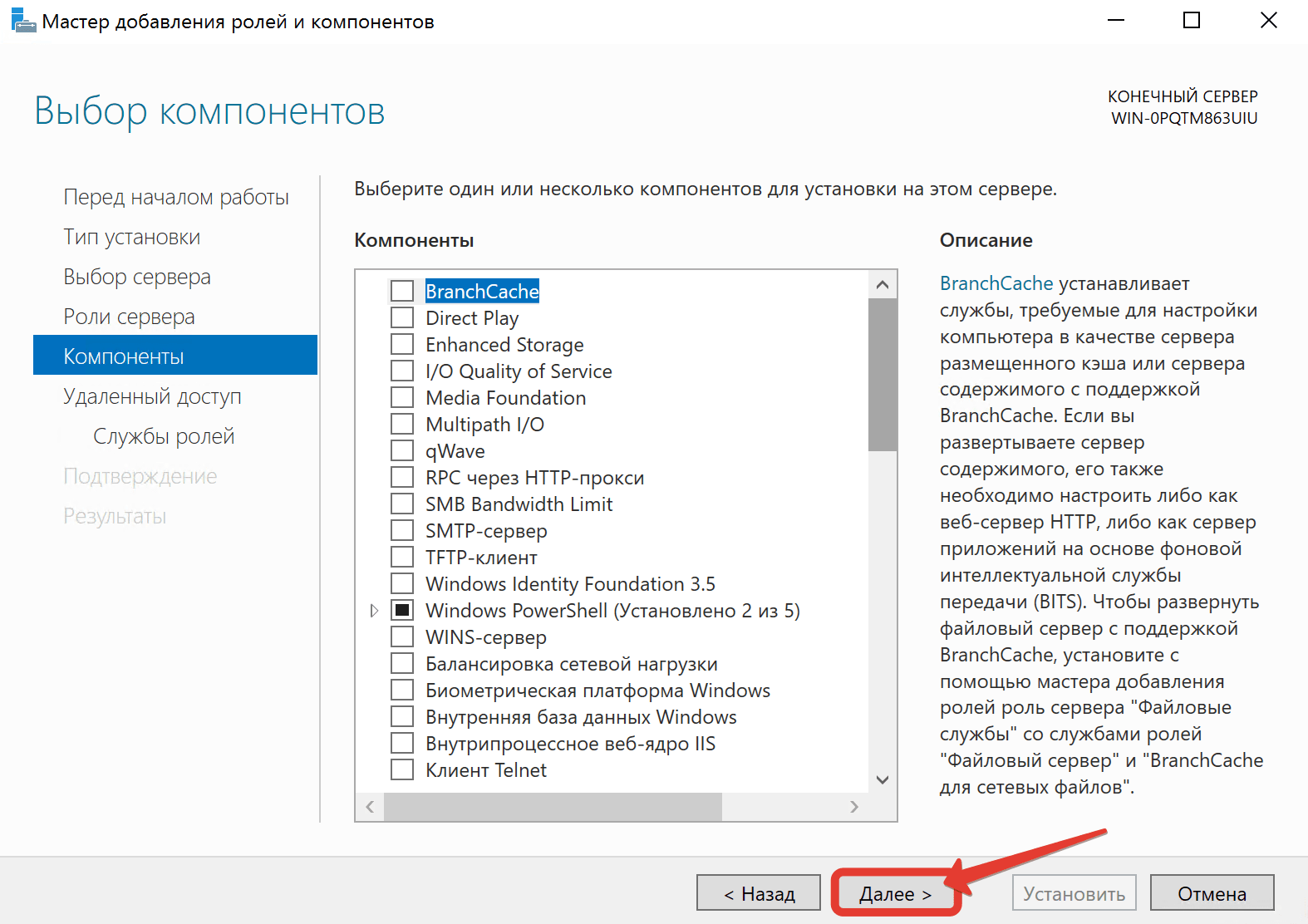

Шаг 1. Первым делом заходим на сервер в корпоративной сети и в оснастке «Диспетчер серверов» кликаем по пункту «Добавить роли и компоненты».

Шаг 2. Далее.

Шаг 3. Оставляем параметр «Установка ролей и компонентов».

Шаг 4. В данном окне выбираем сервер, на котором собираемся поднимать службу VPN. У нас выбор не велик. Жмём «Далее».

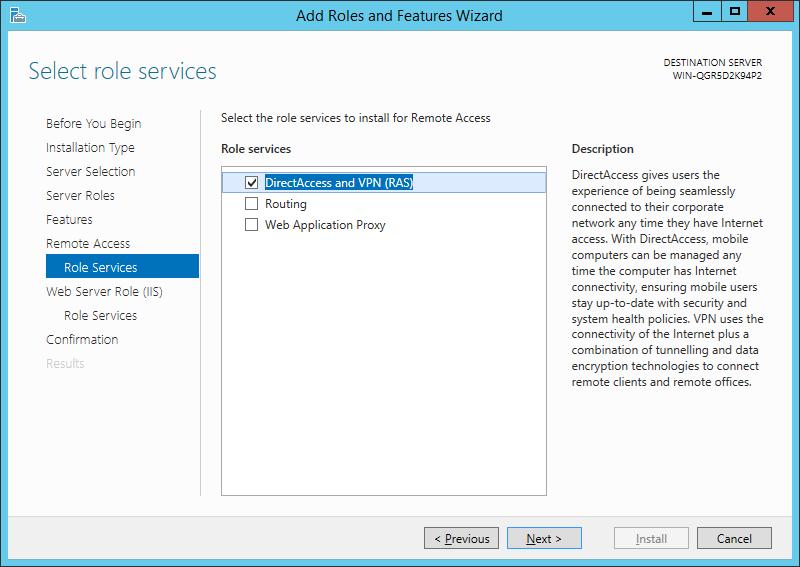

Шаг 5. Отмечаем пункт «Удалённый доступ». Next.

Шаг 6. В компонентах ничего не меняем.

Шаг 7. Знакомимся с информацией о том, что такое в принципе VPN и зачем нужен удаленный доступ.

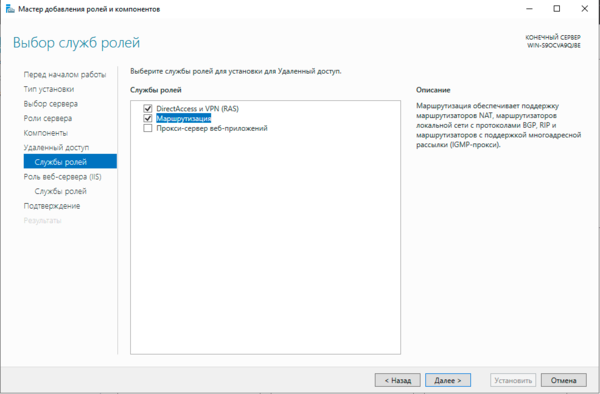

Шаг 8. Отмечаем галочкой параметр «DirectAccess и VPN» и добавляем необходимые компоненты.

Шаг 9. Далее.

Шаг 10. Далее.

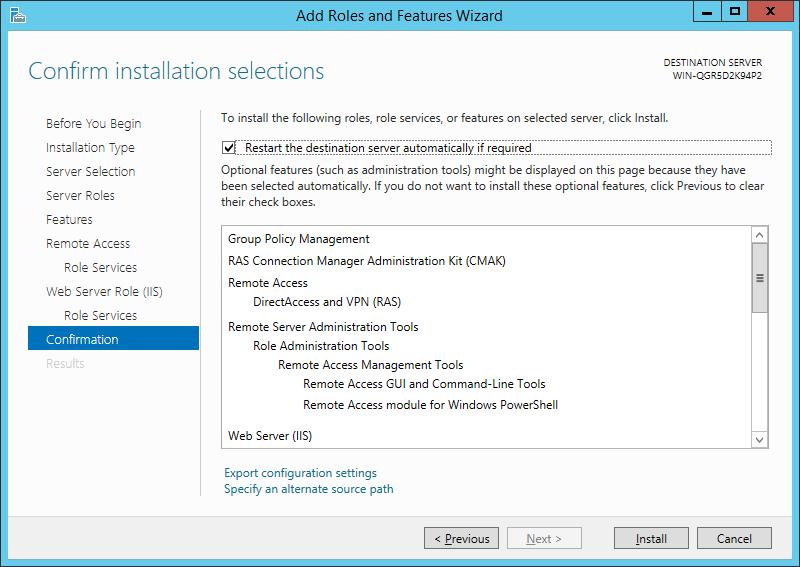

Шаг 11. Всё. Можно приступить к установке. Кликаем по соответствующей кнопке и идём заваривать чай.

Шаг 12. По завершению установки закрываем данную оснастку.

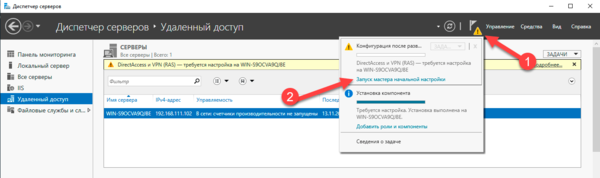

Шаг 13. В диспетчере серверов раскрываем «Средства» и ищем пункт «Маршрутизация и удаленный доступ».

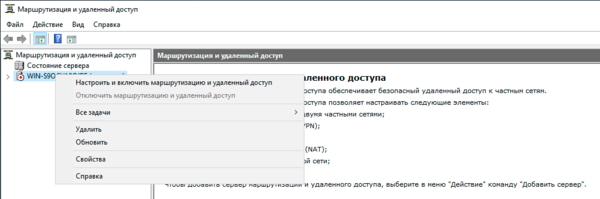

Шаг 14. Видим слева наш сервер, отмеченный красной меткой. Данный цвет кружка свидетельствует о том, что сервер VPN не настроен и соответственно не функционирует. Исправим это недоразумение. Кликаем правой кнопкой. «Настроить и включить маршрутизацию и удаленный доступ».

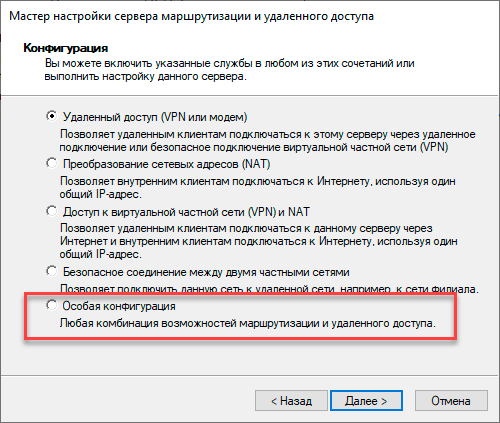

Шаг 15. Выбираем пункт «Особая конфигурация».

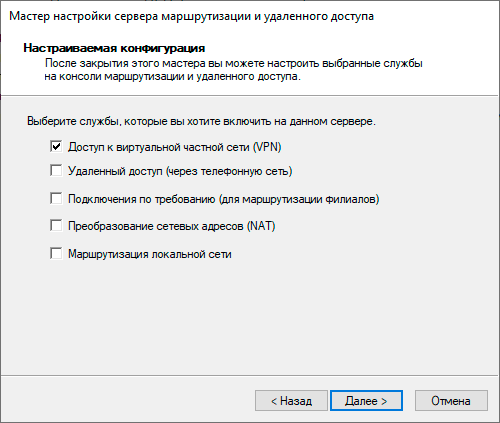

Шаг 16. Отмечаем «Доступ к виртуальной частной сети (VPN)».

Шаг 17. И после нажатия на «Готово» в последнем окне кликаем по кнопке «Запустить службу».

Шаг 18. Сервер взлетел. Остались нюансы. Вызываем контекстное меню. «Свойства».

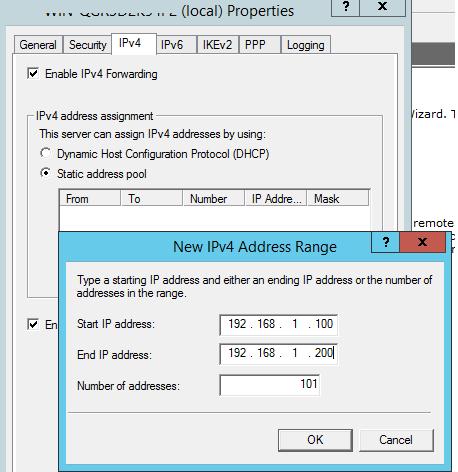

Шаг 19. У меня на учебном сервере не настроен DHCP, поэтому на вкладке IPv4 укажем статический пул адресов. Из этого диапазона будут получать настройки наши рабочие станции, которые мы далее будем подключать извне.

Шаг 20. Отлично. Диапазон задали. Теперь затронем вопрос безопасности. Переходим на соответствующую вкладку и отмечаем параметр «Разрешить пользовательские политики IPsec для L2TP». Вводим секретный ключ, который будет использоваться для подключения к нашей корпоративной сети из интернета. Жмём «Применить» и в появившемся окне соглашаемся с предупреждением о важности перезапуска службы маршрутизации.

Шаг 21. Перезапускать мы её будем прямо сейчас. В диспетчере привычным движением раскрываем «Средства» — «Службы».

Шаг 22. Ищем в длинном списке «Маршрутизация и удаленный доступ» и вызвав контекстное меню, перезапускаем эту историю.

Шаг 23. Осталось подумать, каким пользователям будет предоставлен доступ к нашей частной сети. У меня данная тачка не в домене. Т.к. подразумевается, что она выполняет исключительно роль общей шары. Поэтому будем мудрить с локальными пользюками. Открываем в пуске «Управление компьютером» и на соответствующей вкладке отмечаем нужного пользователя. Я заранее создал одного Юзверя.

Шаг 24. Заходим в свойства данной учётки и на вкладке «Входящие звонки» разрешаем «Права доступа к сети». Применяем наши изменения.

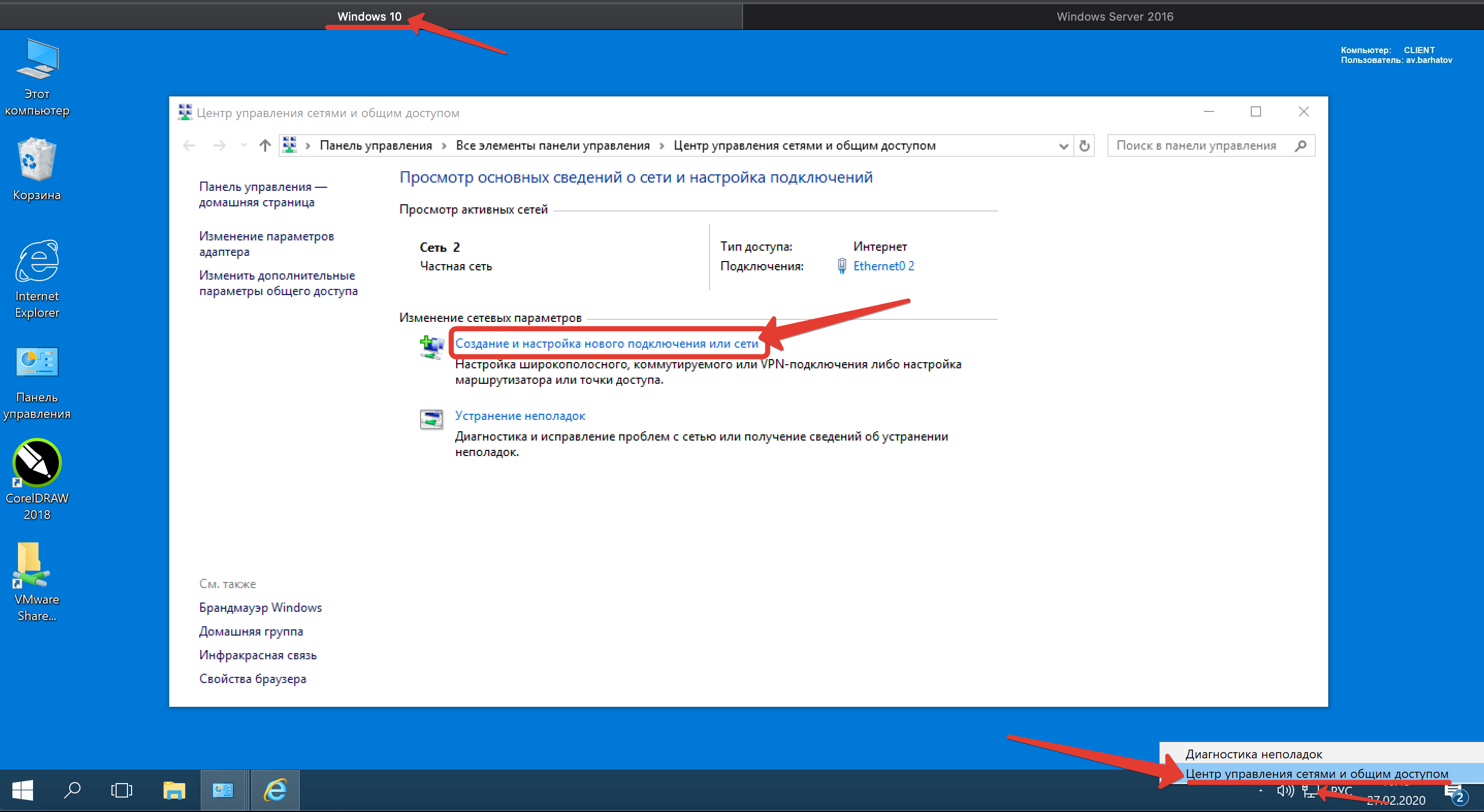

Шаг 25. И переходим к настройке клиентского компьютера. У меня это комп на Windows 10. Отмечу, что он не находится в одной сети с сервером, но при этом имеет выход в Интернет. Открываем «Центр управления сетями и общим доступом» и далее «Создание и настройка нового подключения или сети».

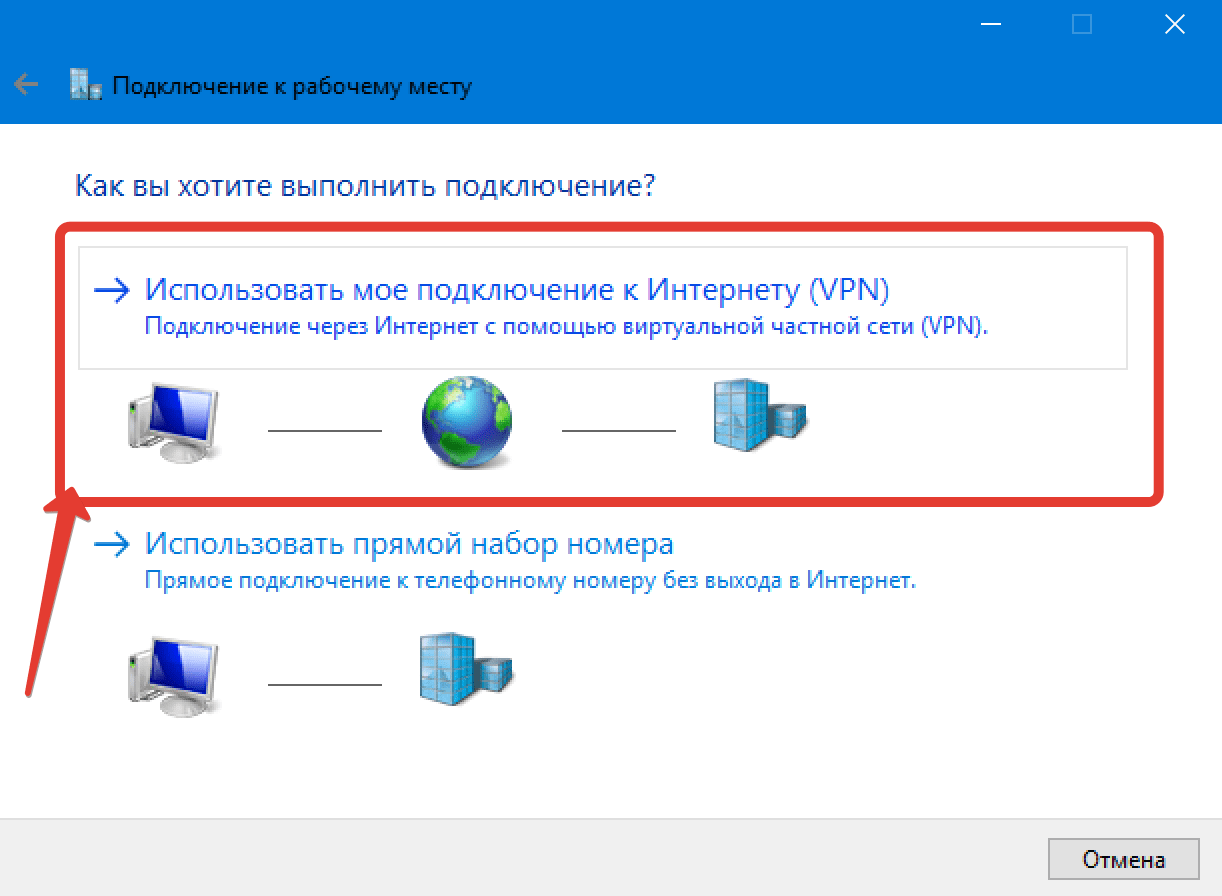

Шаг 26. В открывшемся окне помощника выбираем пункт «Подключение к рабочему месту».

Шаг 27. «Использовать моё подключение к интернету».

Шаг 28. Вводим белый ip-адрес нашего сервера, который выведен за NAT. И при желании изменяем название подключения. Я оставлю по умолчанию. Ждём «Создать».

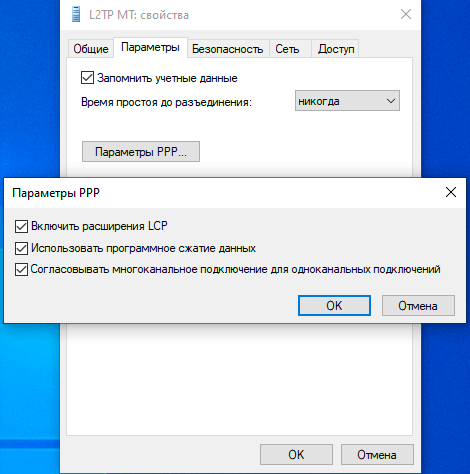

Шаг 29. Хорошо. Далее заходим в «Свойства» созданного подключения.

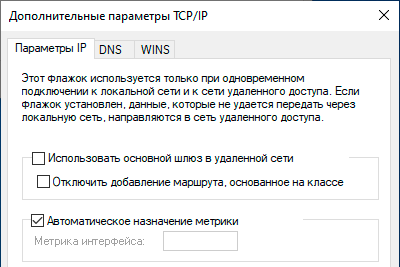

Шаг 30. И на вкладочке «Сеть» раскрываем «Свойства» компонента IPv4. Жмём «Дополнительно» и снимаем галочку с пункта «Использовать основной шлюз в удаленной сети». Это очень важный момент. Если этого не сделать, то сразу после подключения к корпоративной сети, ваше локальное подключение к Интернету на компьютере пропадёт, ибо по умолчанию VPN использует шлюз удалёнки. Так что будьте предельно внимательны и не пропускайте данный шаг при настройке внешних рабочих станций.

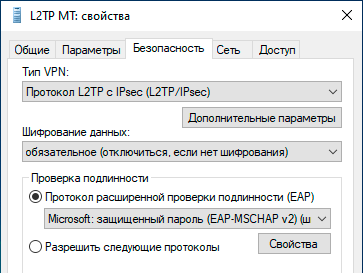

Шаг 31. Сохраняем изменения и переходим на вкладочку «Безопасность». Тут нам необходимо изменить тип протокола на «L2TP» и в дополнительных параметрах задать «Ключ для проверки подлинности», который мы ранее указывали на сервере.

Шаг 32. Всё, братцы. Теперь смело можно подключаться. Кликаем по значку сети на панели задач и выбираем наше подключение.

Шаг 33. Вводим данные от учетной записи пользователя. Помним, что в данном примере мы разрешали доступ к нашей сети извне только одному Юзверю.

Шаг 34. И дожидаемся статуса «Подключено». С этого момента мы находимся в корпоративной сети, а следовательно можем пользоваться её ресурсами.

Шаг 35. Давайте попробуем проверить функционал общих папок. Открываем проводник и в адресной строке вводим ip сервера.

Шаг 36. Через некоторое время видим расшареную папку «Общий обмен». Это свидетельствует о том, что наше VPN-подключение к серверу сконфигурировано корректно.

Более подробно о том, как создавать общие папки, настраивать квоты и в целом производить полную настройку виндового сервера, что называется, под ключ. Вы можете узнать в нашем полноценном обучающем курсе по администрированию Windows Server 2016.

Друзья, сегодня мы научились создавать защищённое VPN-соединение. С его помощью вы сможете не только наладить свою собственную работу на удалёнке и выполнять большую часть задач прямо из дома, но также при возникновении соответствующей потребности объединить сети нескольких филиалов в единый канал.

Если урок оказался полезным, то не забудьте поставить лайк этому видео и оформить подписку с колокольчиком. Таким образом вы первыми будете получать информацию о новых выпусках. В заключении, традиционно, хочу пожелать вам удачи, успеха и самое главное отличного настроения. Берегите себя и свои сервера. До новых встреч.

#статьи

-

0

Дешёвый и сердитый ответ блокировкам.

Изображение: mrsiraphol / freepik / rawpixel / Freepik / Mickey O`Neil / Hofmann Natalia / Unsplash / OpenVPN Inc/ Wikimedia Commons / Дима Руденок для Skillbox Media

Пишет о сетях, инструментах для разработчиков и языках программирования. Любит готовить, играть в инди‑игры и программировать на Python.

Пользоваться VPN несложно — на рынке есть много готовых решений, в том числе бесплатных. Но не все VPN одинаково надёжны. Некоторые из них могут просматривать ваш трафик и продавать его третьим лицам. Чтобы избежать этого, можно поднять VPN на своём собственном сервере.

В этой статье мы расскажем о том, как настроить свой VPN на базе OpenVPN. Это вполне по силам сделать даже начинающим, да и стоить будет дешевле, чем пользоваться платными сервисами. Ещё один плюс: ваш VPN будет почти неуязвим для блокировок, так как Роскомнадзору нет дела до частных сетей.

А если не хотите заморачиваться с настройкой своего сервера, в конце статьи есть список бесплатных серверов и инструкция, как к ним подключиться. Так у вас тоже получится свой рабочий VPN — но чуть менее быстрый и безопасный.

Содержание

- Почему OpenVPN

- Часть первая: настраиваем сервер

- Подключаемся к серверу: Windows

- Подключаемся к серверу: GNU/Linux

- Подключаемся к серверу: macOS

- Устанавливаем OpenVPN на сервер

- Создаём пользователей

- Часть вторая: устанавливаем клиент

- На компьютере (Windows, Linux, macOS)

- На Android-смартфоне

- На iPhone

- Список бесплатных VPN-серверов

- Настраиваем файл конфигурации

- Заключение

OpenVPN — это один из самых гибких и надёжных протоколов VPN. Его используют как обычные люди, так и сетевики и безопасники для настройки корпоративных сетей.

Вот его главные фишки:

Безопасность. OpenVPN обеспечивает высокий уровень безопасности благодаря шифрованию и аутентификации на основе сертификатов. Это защищает ваши данные от несанкционированного доступа и прочтения.

Кросс-платформенность. OpenVPN поддерживается на большом количестве платформ, включая Windows, macOS, Linux, Android и iOS. Это значит, что вы можете использовать его на разных устройствах и ОС.

Гибкость. OpenVPN настраивается для работы через различные порты и прокси-серверы. Это полезно, когда некоторые порты или протоколы блокируются вашим интернет-провайдером или сетью.

Открытый исходный код. Код OpenVPN доступен общественности для просмотра и аудита. Это делает проект прозрачнее и позволяет обнаруживать и исправлять уязвимости быстрее.

Стабильность. Долгая история разработки и широкое комьюнити — это плюсики к стабильности и надёжности. Ещё OpenVPN автоматически восстанавливает соединение при обрыве связи.

В целом OpenVPN предлагает сильную безопасность, широкую поддержку платформ, гибкость настройки, открытый исходный код и стабильность, что делает его привлекательным вариантом для использования в качестве протокола VPN.

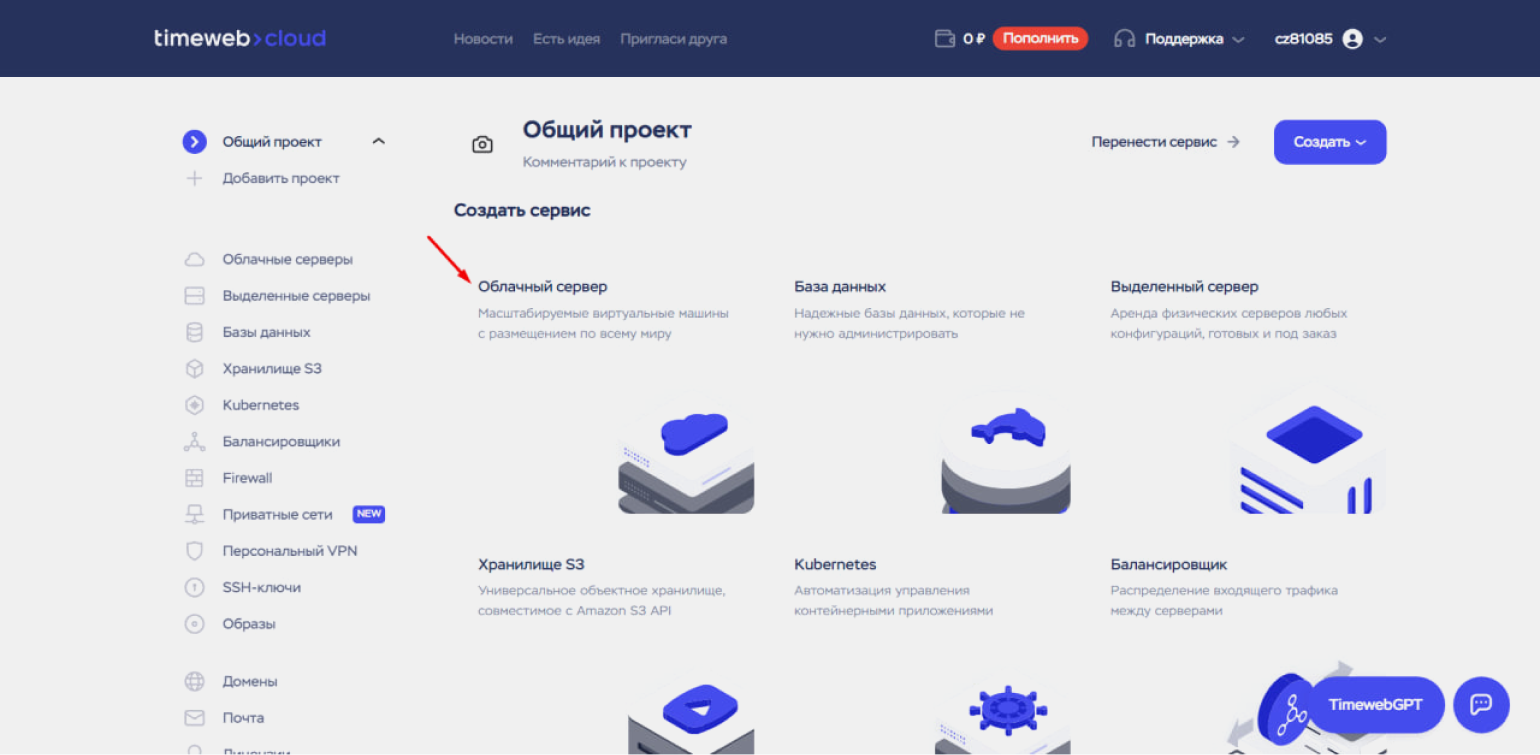

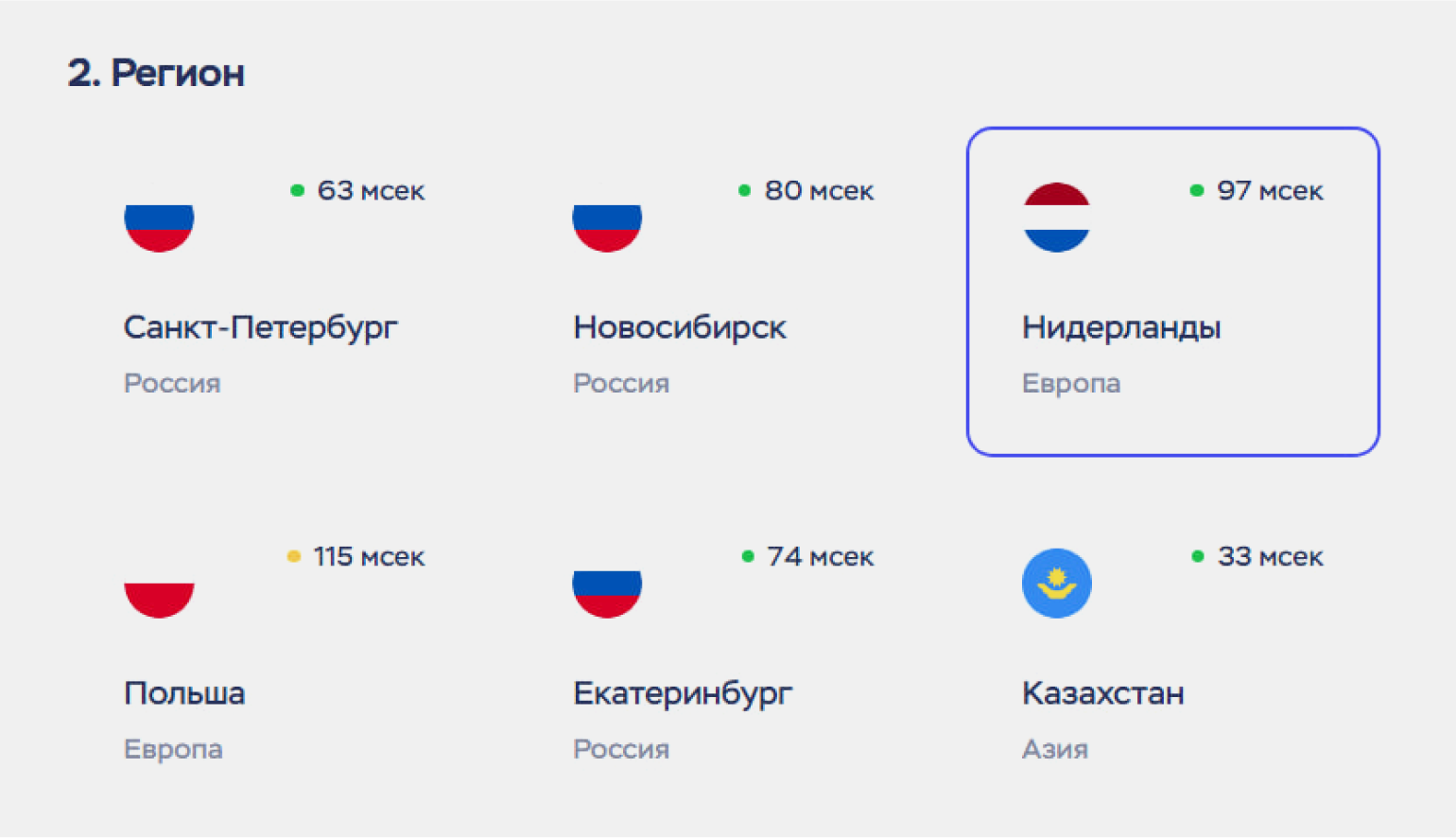

Чтобы настроить серверную часть, нам потребуется собственно сервер. Он может быть физическим или облачным. Выбор за вами, но мы рекомендуем второй вариант — это дешевле и не так трудозатратно. Услуги аренды облачного сервера предлагает, например, Timeweb. На момент написания статьи там доступны серверы в России, Польше, Нидерландах и Казахстане.

На сайте вам предложат пройти регистрацию и выбрать следующие параметры сервера:

- операционную систему;

- страну, где сервер физически расположен;

- конфигурацию серверного железа;

- возможность бэкапа;

- SSH-ключ;

- тип сети — публичную или приватную.

Будем отталкиваться от того, что мы выбрали операционную систему Ubuntu версии 20.04. Если хотите пользоваться ресурсами, заблокированными в России, лучше выбирать страну за пределами СНГ.

Конфигурация подойдёт любая, поэтому берём самую дешевую — она будет верхней строчкой в списке. Тратить деньги на бэкап смысла нет, проще настроить VPN заново, если настройки слетят. SSH-ключи тоже излишни — они нужны, чтобы сервер и клиент убедились, что они те, за кого себя выдают. В нашем случае смысла в этом нет. Сеть оставляем публичной.

После настроек пополните счет в Timeweb (обычной банковской карты будет достаточно) и оплатите желаемый срок аренды сервера. Ваш сервер создан! Подождите несколько минут и обновите страницу — сервер запустится, и мы сможем двигаться дальше.

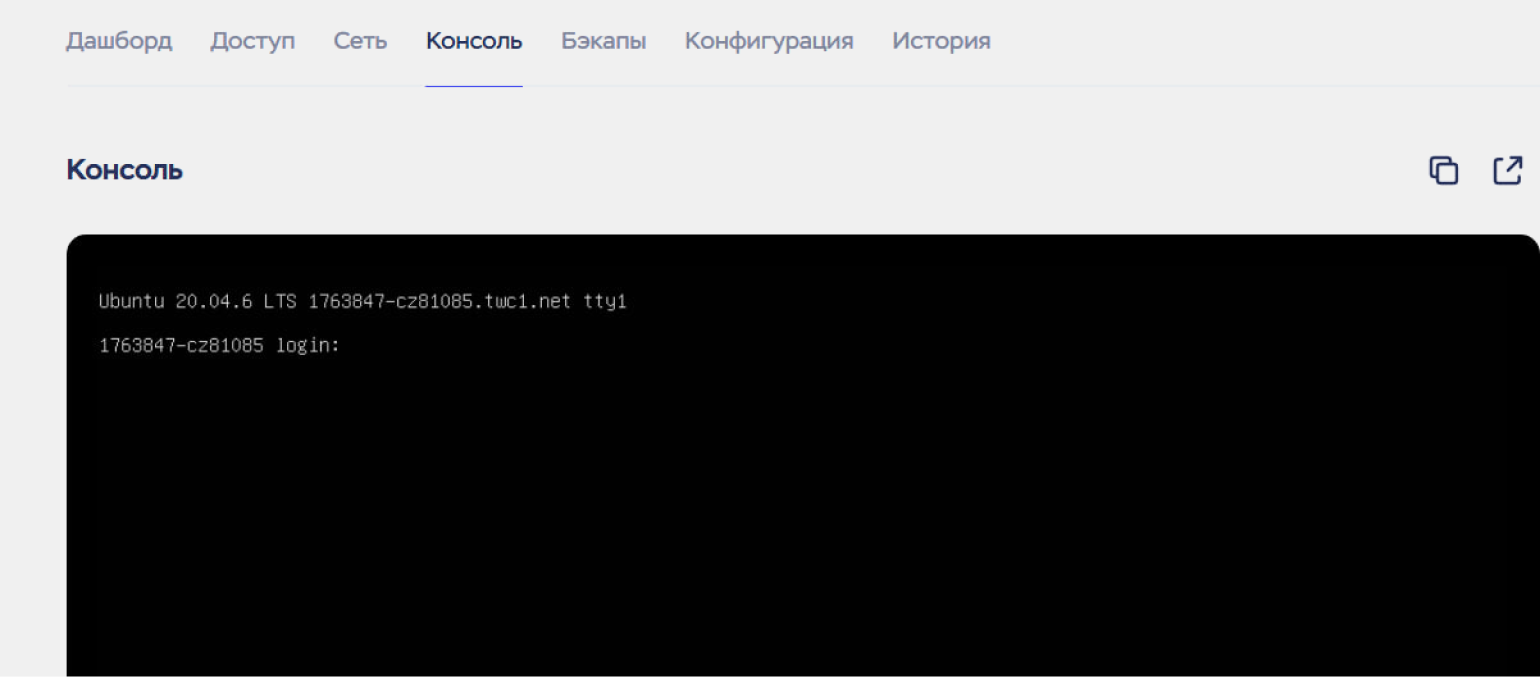

Теперь пришло время подключиться к серверу. Можно воспользоваться веб-консолью в панели управления вашим сервером на Timeweb. В этом случае подключаться к серверу не нужно, сразу переходите к настройкам.

Но если вы выбрали другого хостера — не проблема: сервер можно настроить и с компьютера.

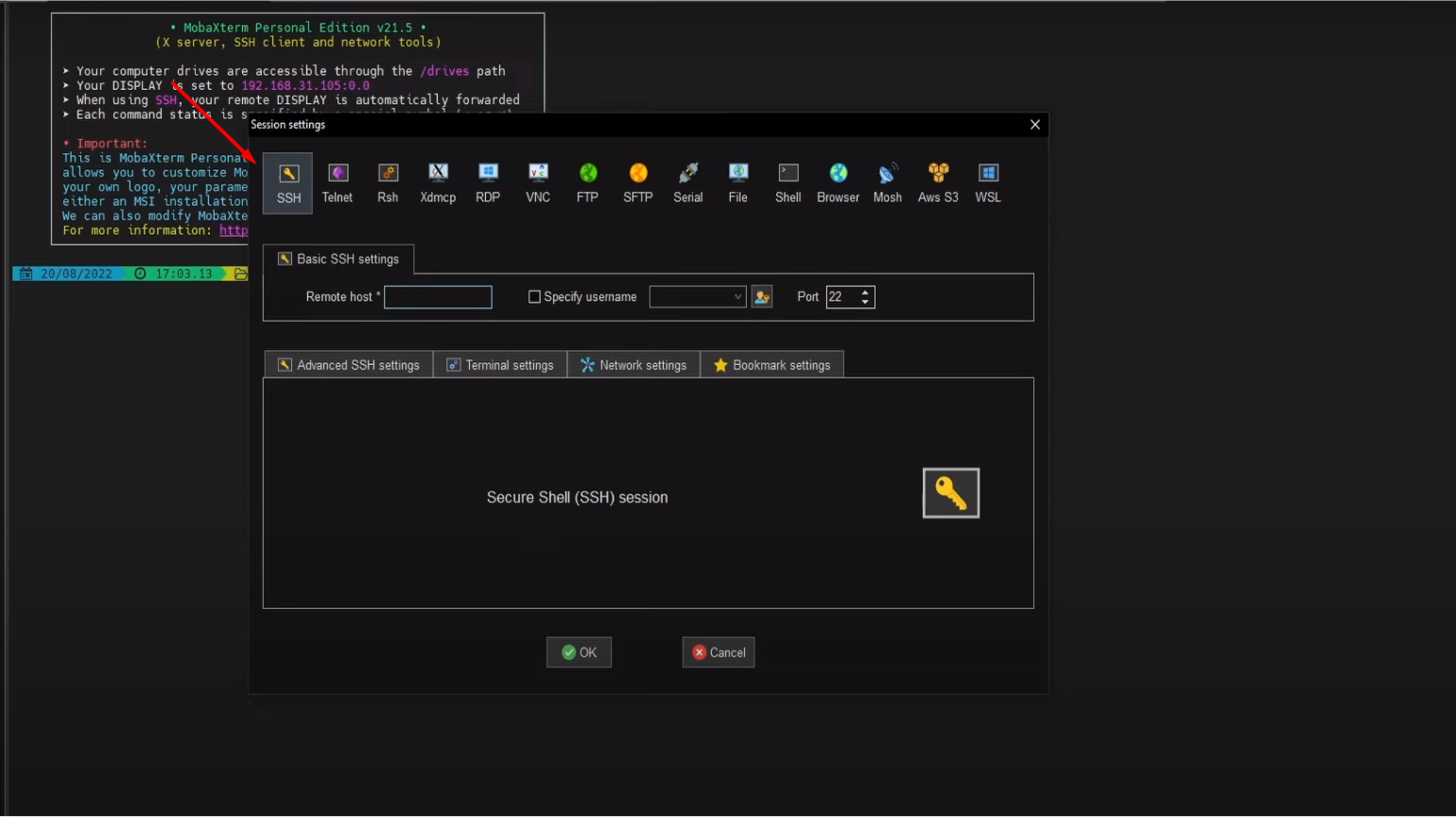

Если вы используете Windows, то перед настройкой нужно будет установить SSH-терминал, так как встроенная командная строка Windows не обрабатывает SSH-команды. Мы будем использовать MobaXterm, но вы можете выбрать любой другой. Linux и macOS поддерживают SSH из собственной командной строки. В терминале MobaXterm:

- Выберите Session.

- Выберите SSH.

- Введите IP-адрес сервера в поле Remote Host.

- Отметьте чекбокс и введите имя пользователя в поле Specify username.

- Нажмите ОК.

- Появится запрос на ввод пароля — введите или вставьте его комбинацией Shift + Insert (пароль не будет отображаться в терминале — это нормально). Если вы пользуетесь ноутбуком, то загуглите комбинацию клавиш, которая заменяет Insert в вашей модели и зажмите её вместе с Shift.

Откройте терминал. В командной строке:

Шаг 1. Введите следующую команду:

ssh -l username XXX.XXX.XXX.XXX

Иксы замените на IP-адрес сервера, а username — на имя пользователя.

Шаг 2. Если будет предложено подтвердить подлинность сервера, введите yes.

Шаг 3. Введите пароль (вводимые символы не отображаются в терминале, это нормально).

Откройте терминал (нажмите значок Launchpad в панели Dock, введите слово Терминал в поле поиска и нажмите значок терминала). В командной строке:

Шаг 1. Введите:

ssh -l username XXX.XXX.XXX.XXX

Иксы замените на IP-адрес сервера, username — на имя пользователя.

Шаг 2. Если будет предложено подтвердить подлинность сервера, введите yes.

Шаг 3. Введите пароль (вводимые символы не отображаются в терминале, это нормально).

Теперь переходим на сайт openvpn.net, в раздел в раздел products → self-hosted solutions → software packages.

Далее кликаем на эмблему Ubuntu и в появившемся окне выбираем Ubuntu 20 для x86_64 или ARM64, в зависимости от конфигурации вашего сервера (Timeweb обычно предоставляет x86_64).

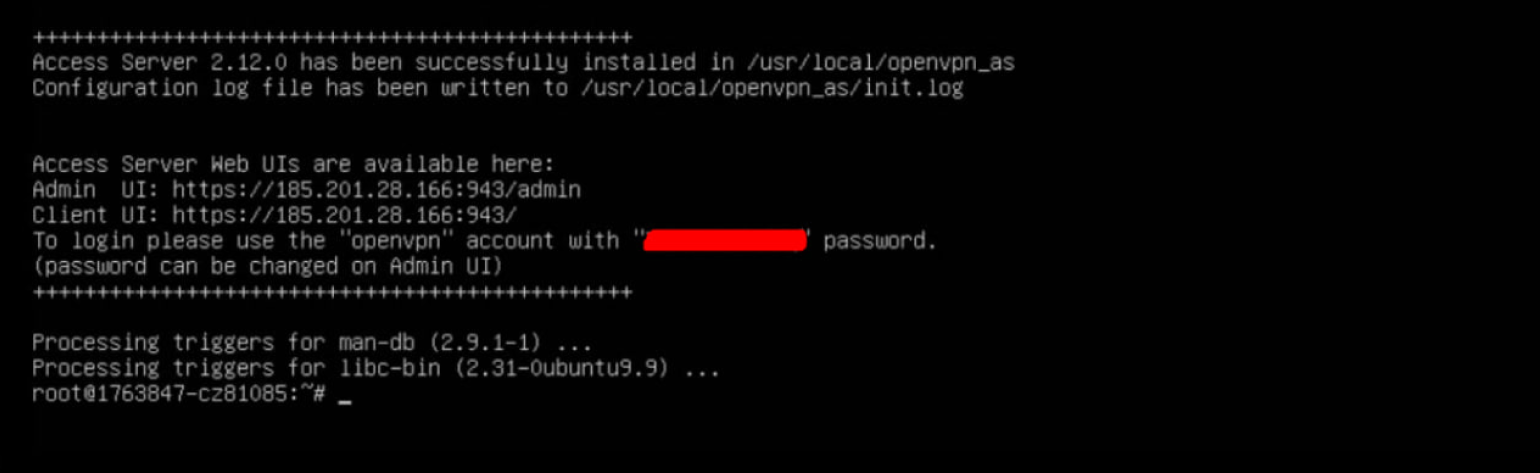

Далее последовательно введите команды из списка Option 1. После ввода последней команды скопируйте куда-нибудь значения следующих полей из вывода терминала:

Admin UI Client UI login password

После того как мы подключились к серверу, мы сможем управлять им дистанционно. Для начала создадим первых пользователей.

Скопируйте данные строки Admin UI в строку браузера — вы окажетесь в админской панели сервера. Проигнорируйте предупреждение браузера о безопасности (Дополнительно → Принять риск → Продолжить). Ничего страшного не произойдёт — вы и так знаете, что это ваш сервер.

Введите логин и пароль (из вывода терминала). Вы попадёте в админскую панель своего сервера. Прочтите и примите лицензионное соглашение.

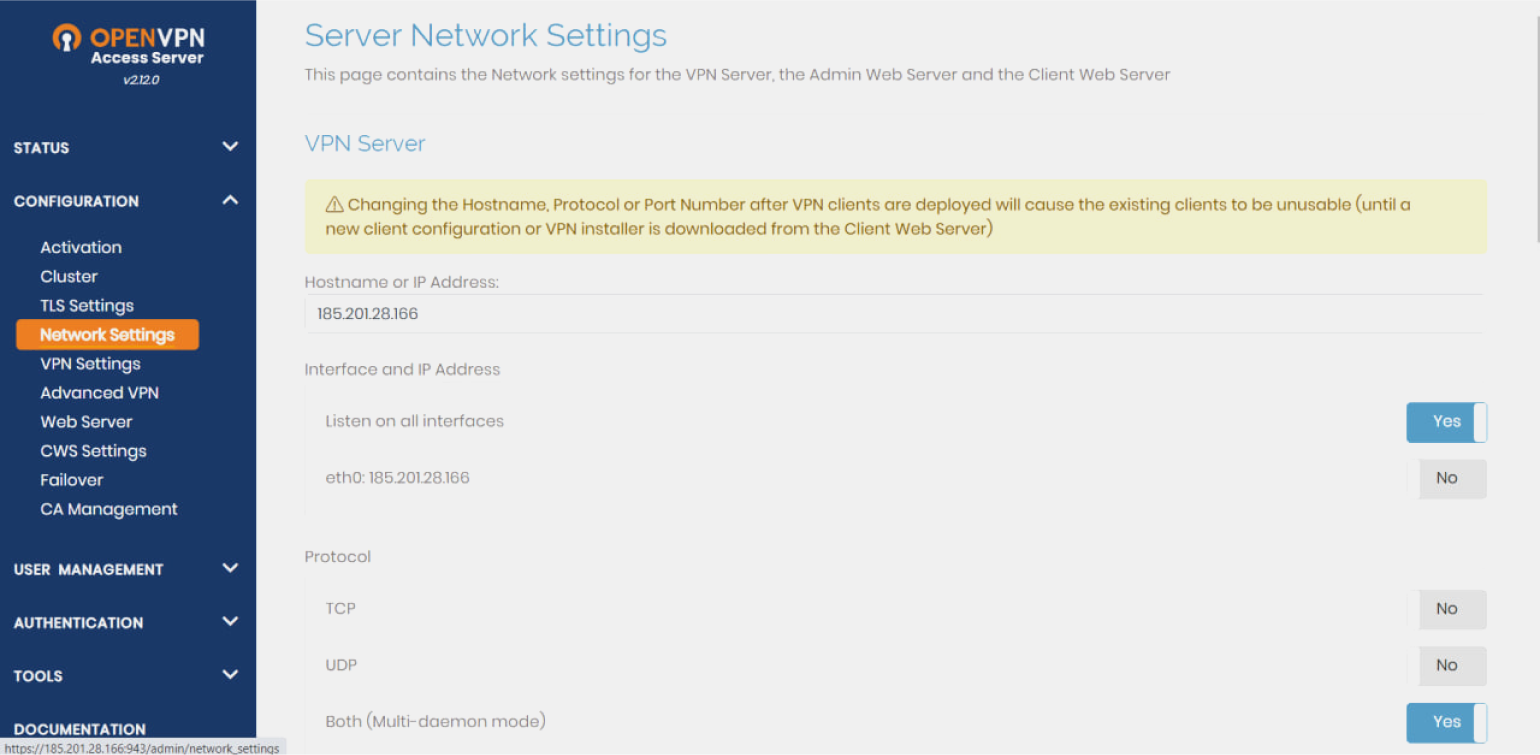

Далее заходите в Configuration → Network settings. Проверьте, правильно ли указан IP-адрес в соответствующем поле.

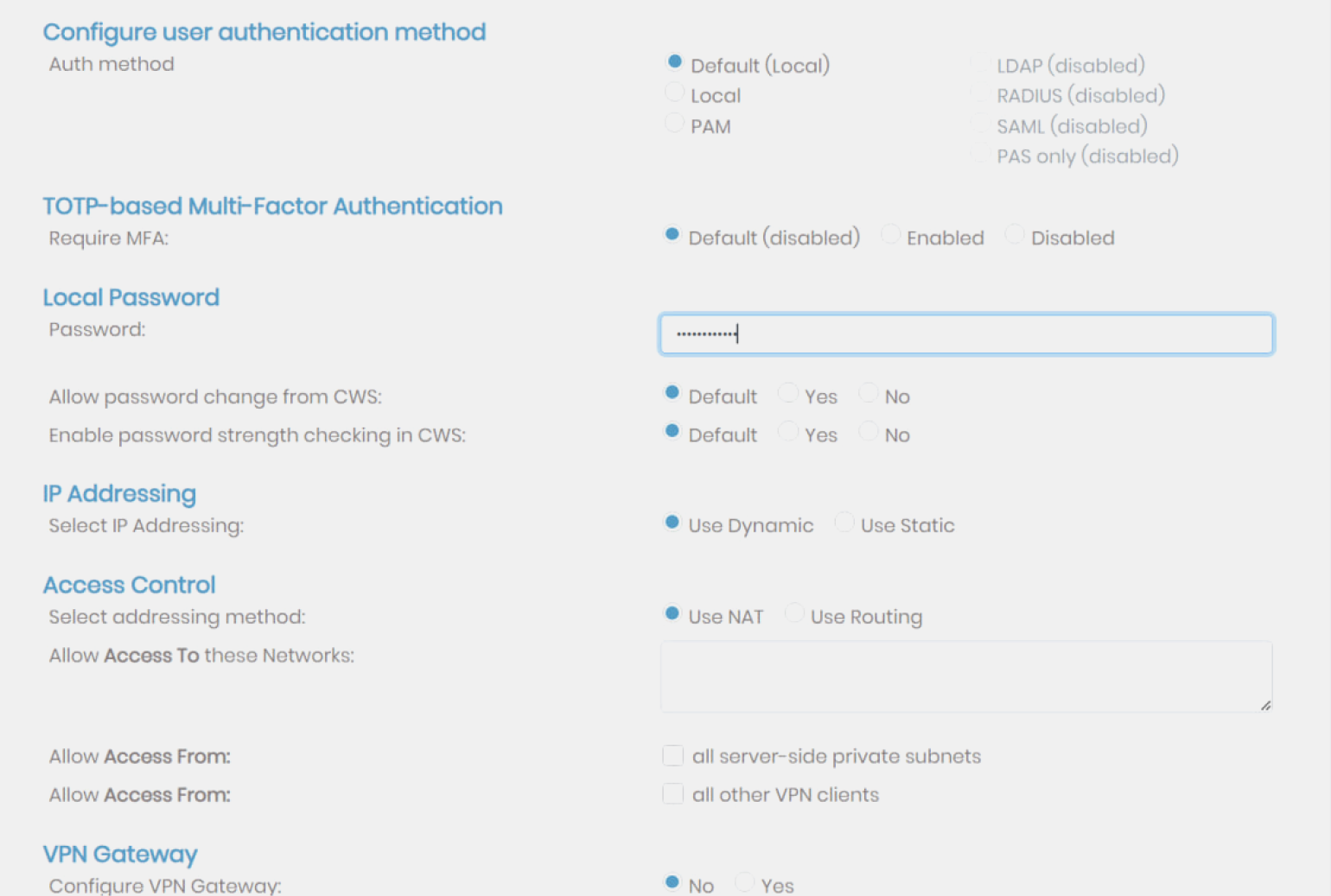

Теперь переходите в User management → User permissions. Здесь мы создаём пользователей. Одновременно только два пользователя могут работать с некоммерческой версией OpenVPN.

Введите имя пользователя в предложенном поле и нажмите на иконку в столбике More settings. Развернётся панель, где нужно будет назначить пароль для пользователя. После создания пароля сверните панель щелчком по той же иконке и нажмите Save settings. Если хотите пользоваться VPN и с мобильного устройства, то создайте ещё одного пользователя.

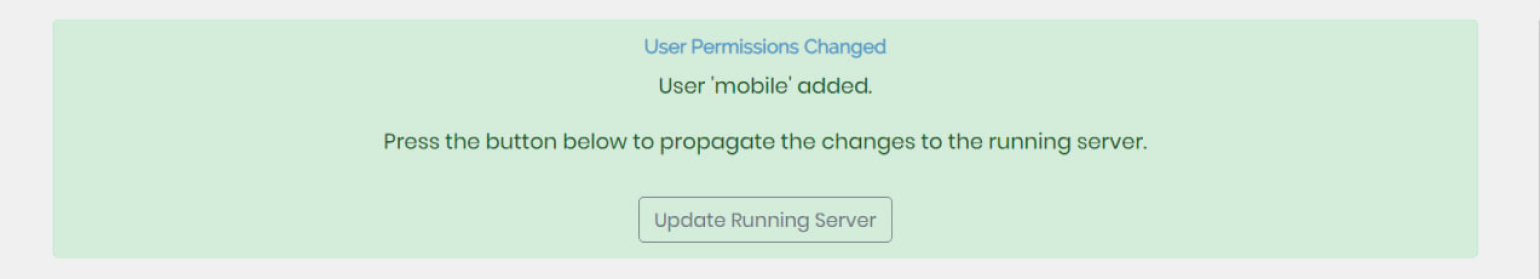

Далее вам предложат перезагрузить сервер. Нажимайте Update Running Server, и после перезагрузки изменения вступят в силу.

Самое сложное позади. Дальше нас ждёт, по сути, простая установка приложения.

Если вы перешли в эту часть статьи из оглавления и не настраивали собственный сервер, вам нужно будет скачать клиент с официального сайта — есть версии для Windows, Linux и macOS. А ещё — файл конфигурации стороннего сервера, который можно найти здесь.

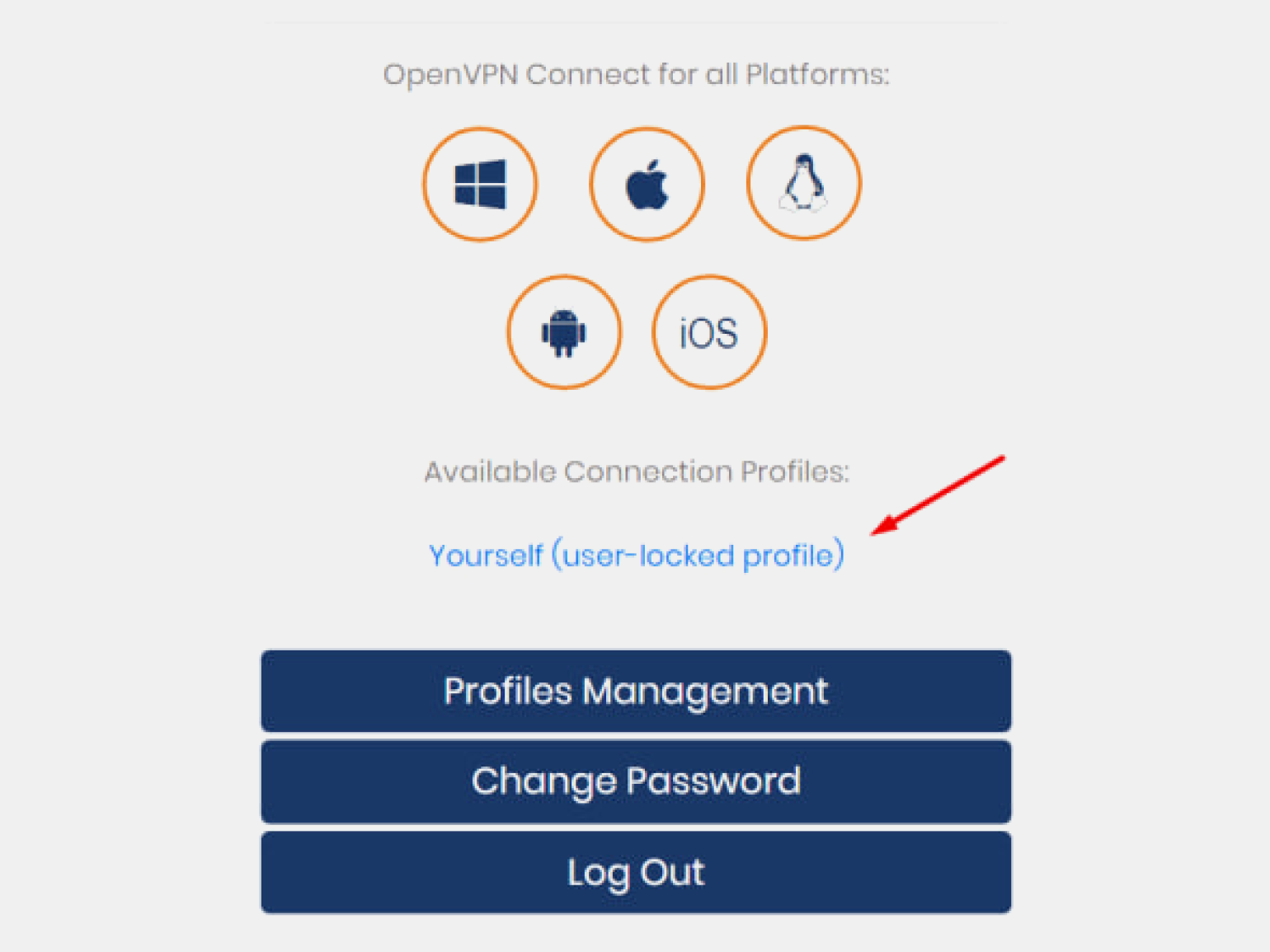

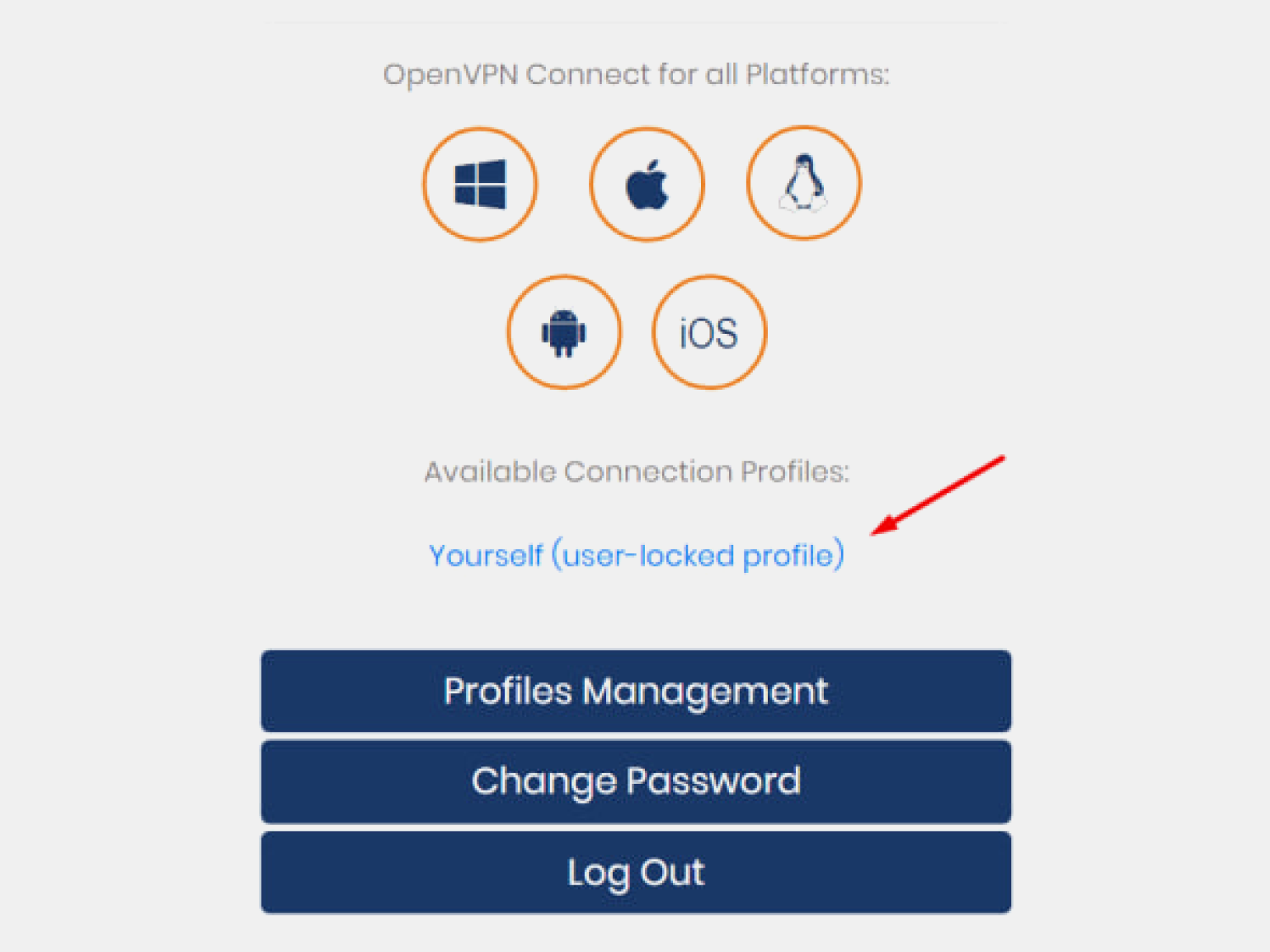

Если вы были с нами всю первую часть статьи, выходите из админки и заходите в пользовательскую версию страницы по только что созданным логину и паролю. Для этого скопируйте строку вывода Client UI или просто удалите из строки браузера с админкой /admin.

Скачайте на открывшейся странице установщик клиента для своей операционной системы. Если у вас уже установлен клиент, то кликайте на Yourself (user-locked profile) — вы скачаете конфигурационный файл, который нужно будет открыть в клиенте.

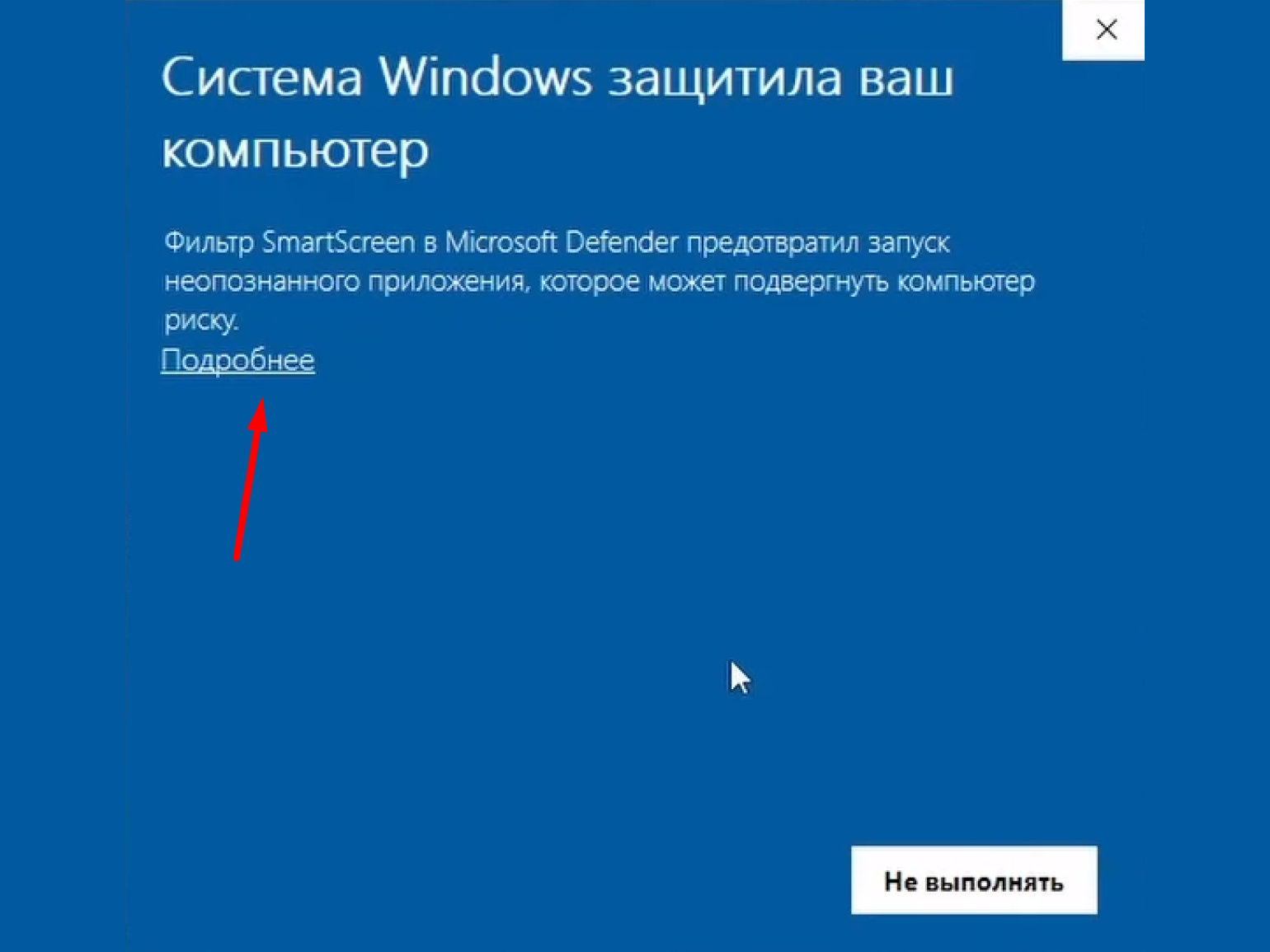

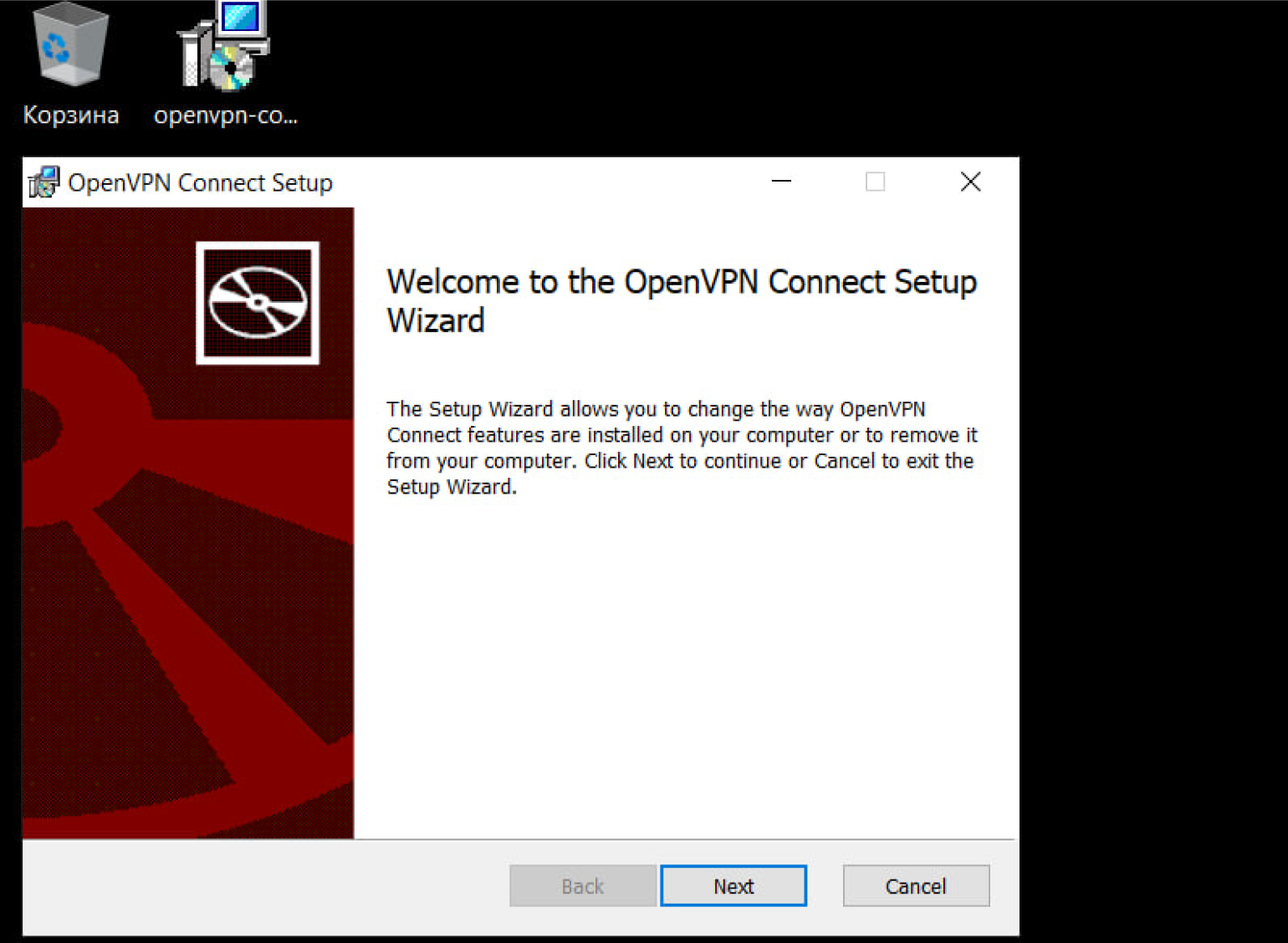

Запустите установщик. Мы покажем установку в Windows, но в Linux и macOS процесс проходит идентично. Разве что в Windows система будет ругаться. Это не страшно — нажимайте Подробнее → Выполнить в любом случае.

Следуйте инструкциям из установщика.

Поздравляем! Клиент установлен.

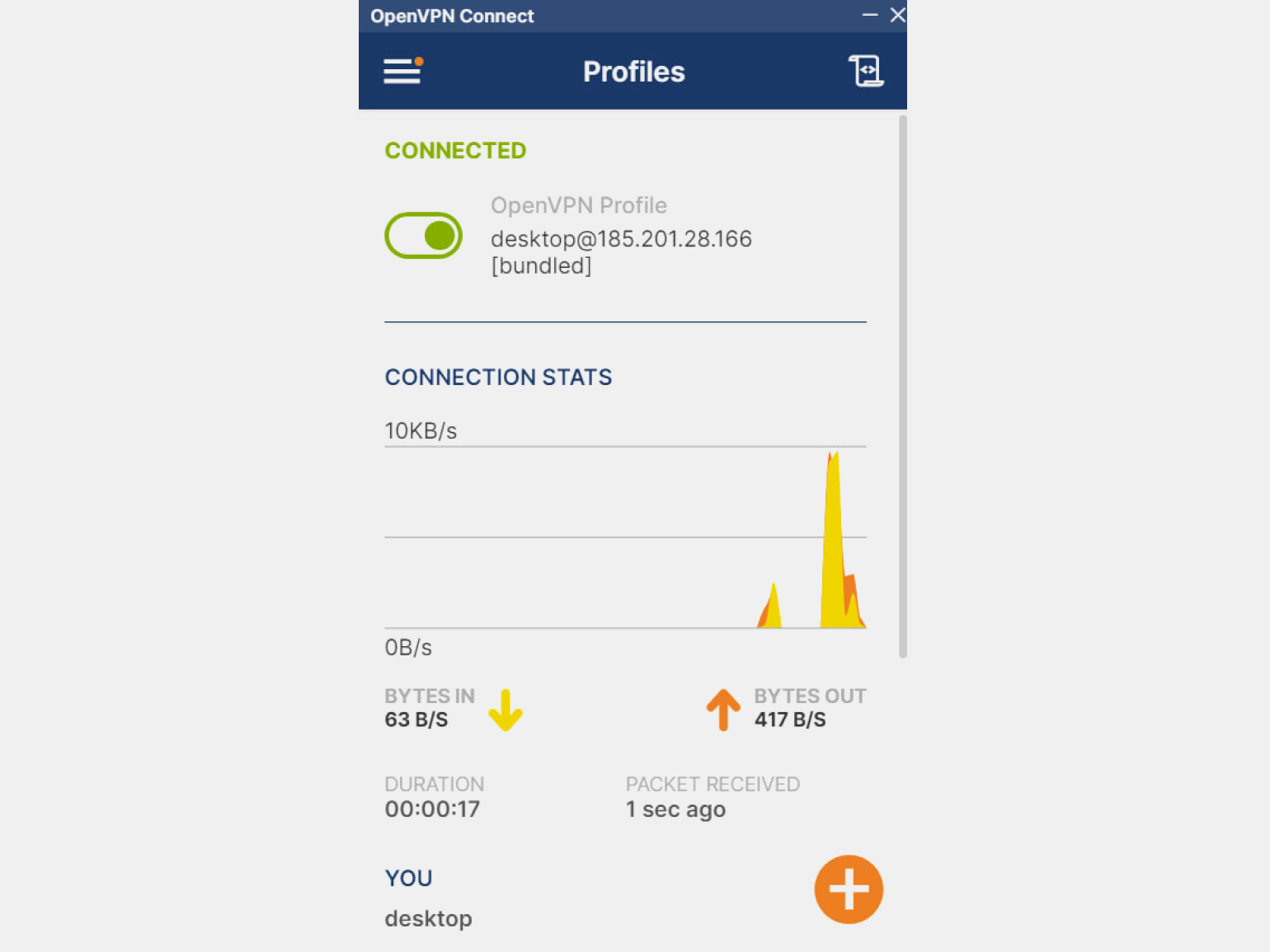

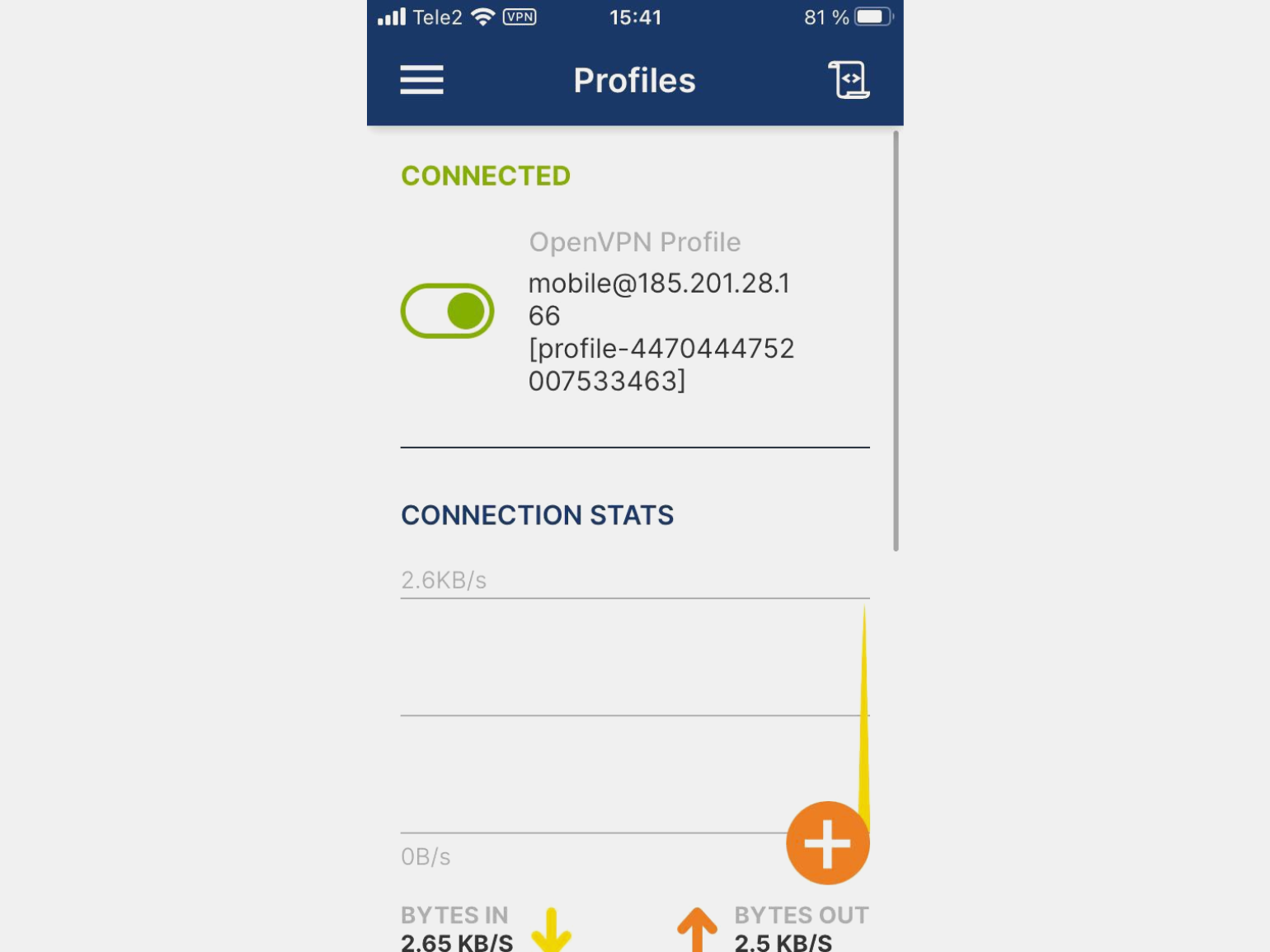

Если вы подняли свой сервер, то при запуске профиль пользователя уже будет добавлен в клиент. Кликайте на ползунок, вводите пароль, и вуаля — вы подключены к VPN через собственный сервер. С подключением!

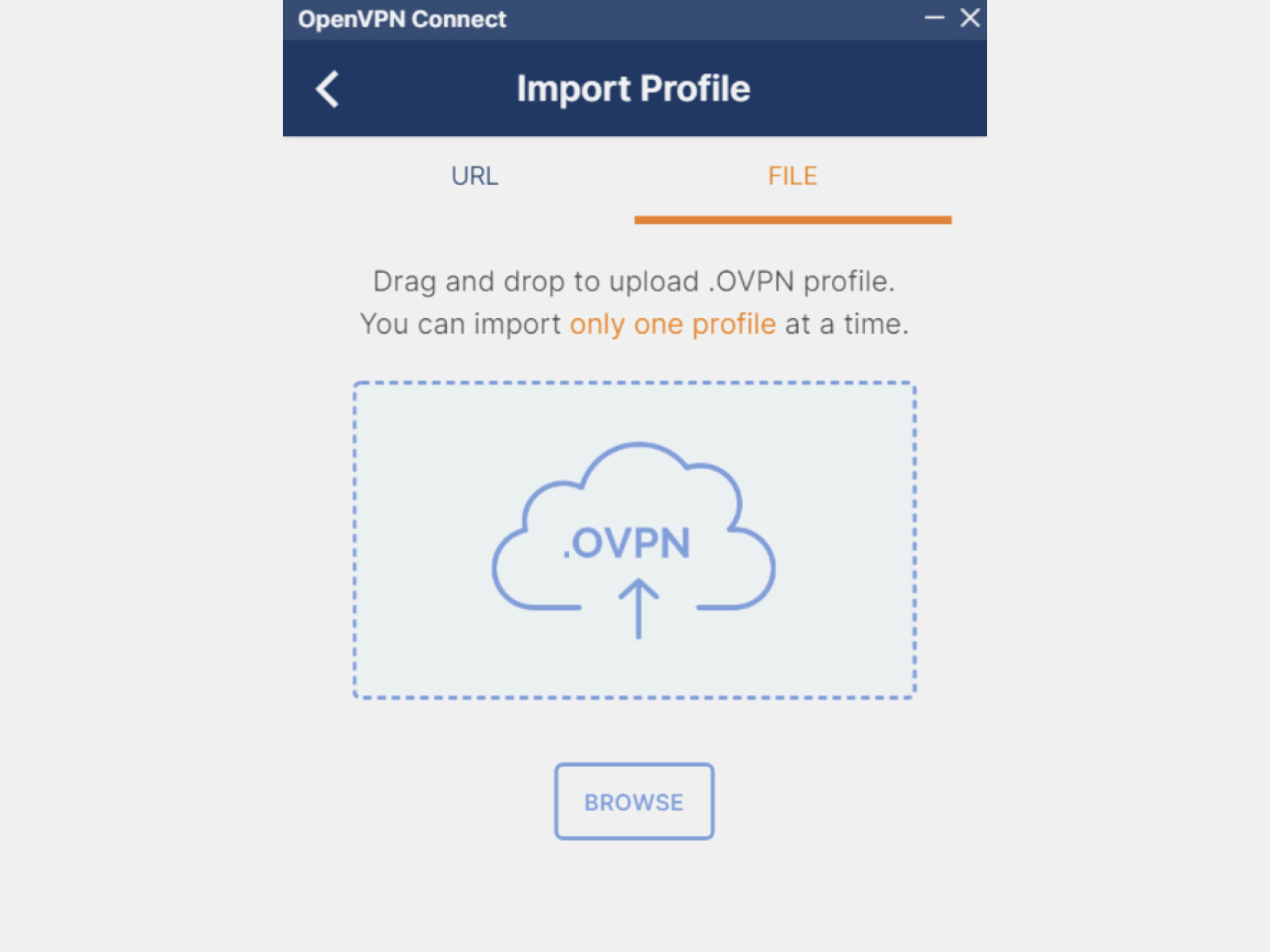

Если вы решили использовать сторонний VPN-сервер и скачали файл конфигурации OpenVPN, то в меню клиента кликайте на плюсик, выбирайте вкладку File и перетаскивайте файл в поле для загрузки. Дальше подключайтесь так, как описывалось в предыдущем абзаце.

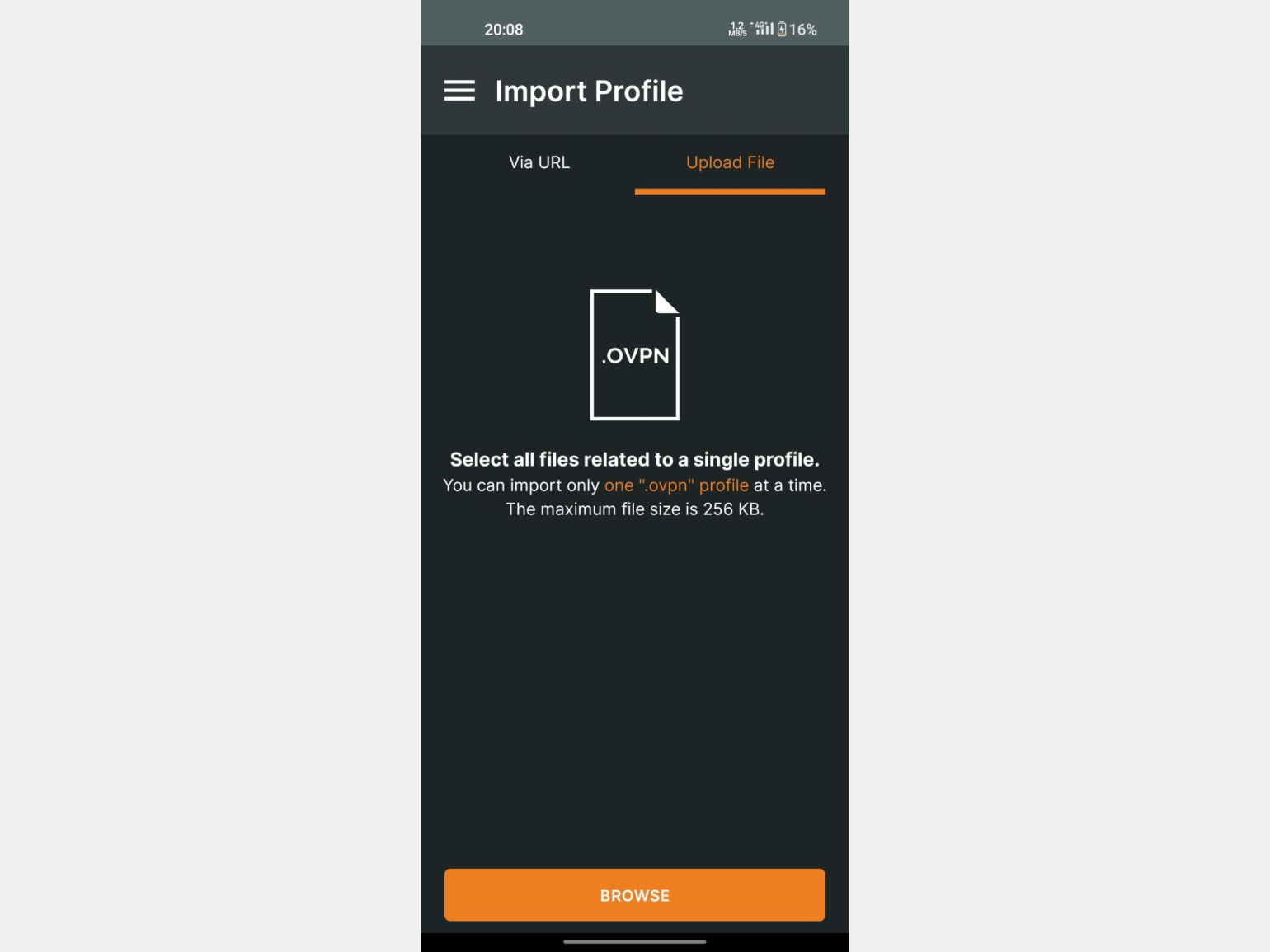

Шаг 1. Установите приложение OpenVPN Connect с Google Play.

Шаг 2. Сохраните файл конфигурации OpenVPN (.ovpn) своего сервера на мобильное устройство или скачайте бесплатный чуть ниже. Если вы создали разных пользователей на сервере — для десктопа и для мобильного, то заходите под пользователем для мобильного.

Шаг 3. Откройте приложение OpenVPN Connect. Нажмите на значок меню (обычно это три горизонтальные линии) в верхнем левом углу.

Шаг 4. Выберите вкладку File. Выберите скачанный с сервера файл конфигурации OpenVPN (.ovpn).

Шаг 5. Нажмите Выбрать или Импортировать для импорта конфигурации.

Шаг 6. Введите логин и пароль пользователя, которого вы создавали под мобильное устройство (если подключаетесь к своему серверу).

Шаг 7. Нажмите на импортированное подключение, чтобы подключиться к VPN-серверу.

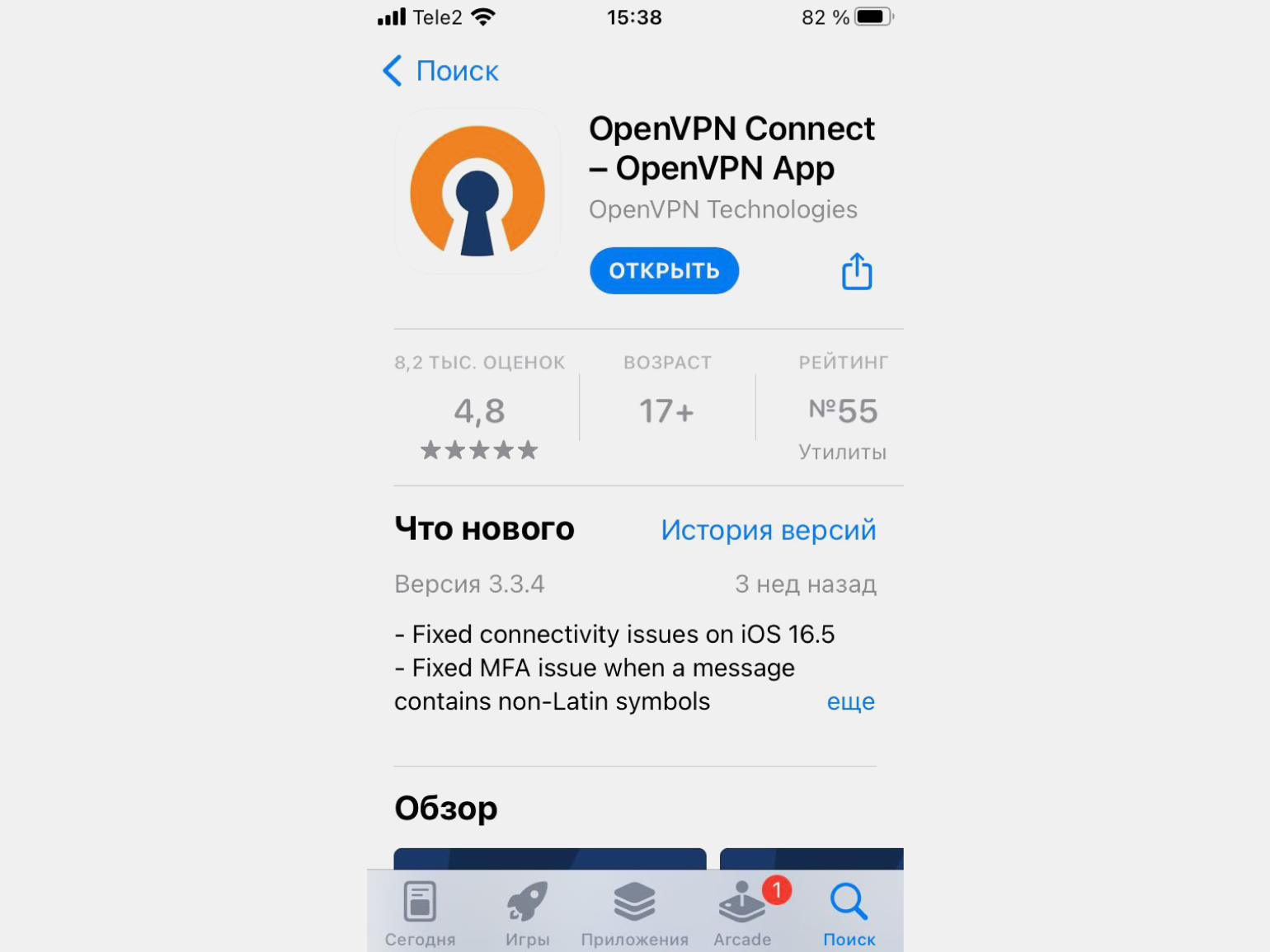

Шаг 1. Установите приложение OpenVPN Connect из App Store.

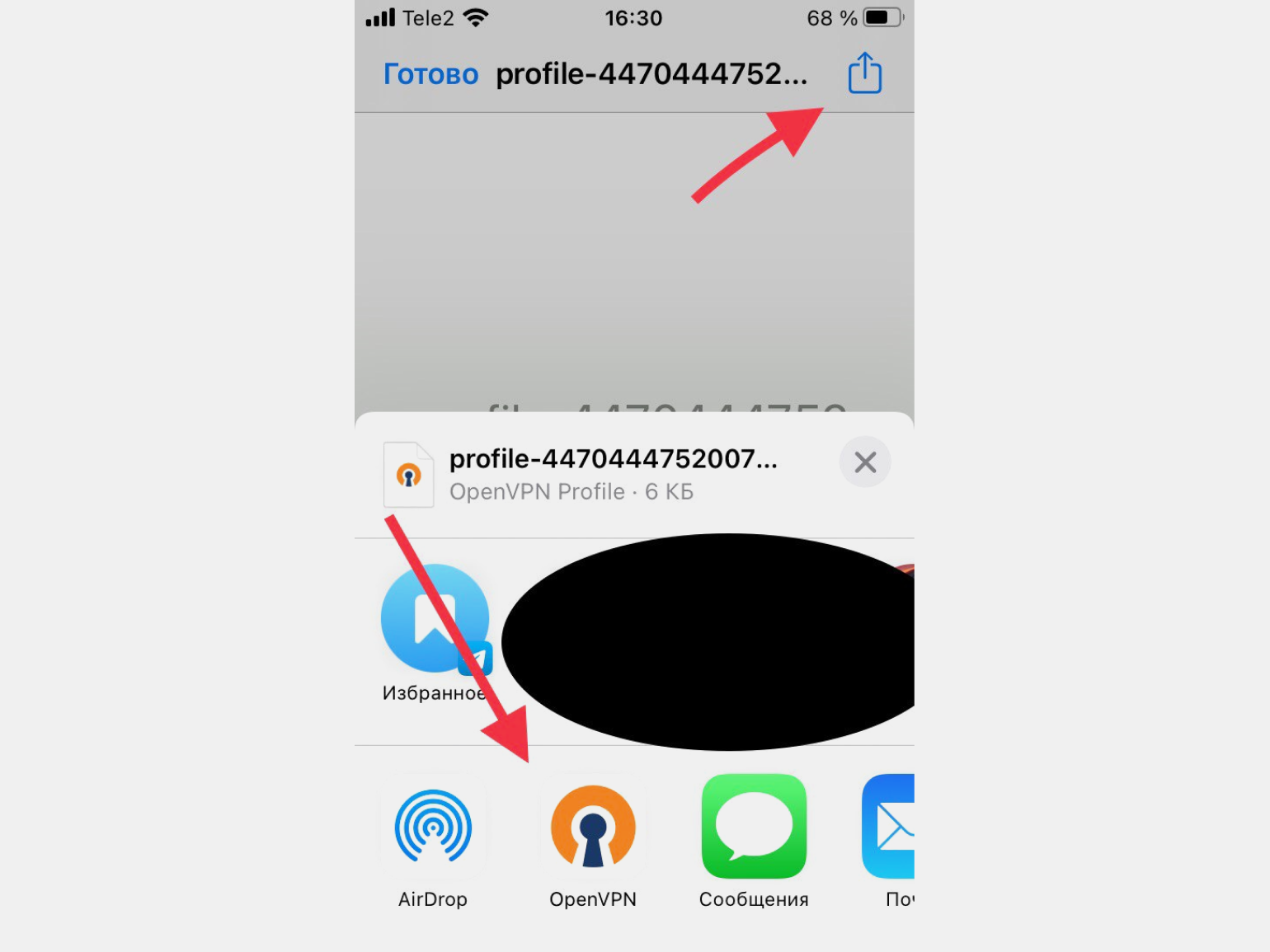

Шаг 2. Скопируйте файл конфигурации OpenVPN (.ovpn) на ваше устройство, например через iCloud Drive, Telegram, WhatsApp или по email. Или скачайте бесплатный в разделе ниже.

Шаг 3. На вашем устройстве найдите файл конфигурации и нажмите на него.

Шаг 4. В меню файла нажмите на значок, как на картинке ниже, и выберите OpenVPN.

Шаг 5. Откроется приложение OpenVPN Connect с предложением импортировать конфигурацию. Нажмите Импортировать для импорта конфигурации в приложение OpenVPN Connect.

Шаг 6. Введите логин и пароль пользователя, которого вы создавали под мобильное устройство (если подключаетесь к своему серверу).

Шаг 7. Нажмите на импортированное подключение, чтобы подключиться к VPN-серверу.

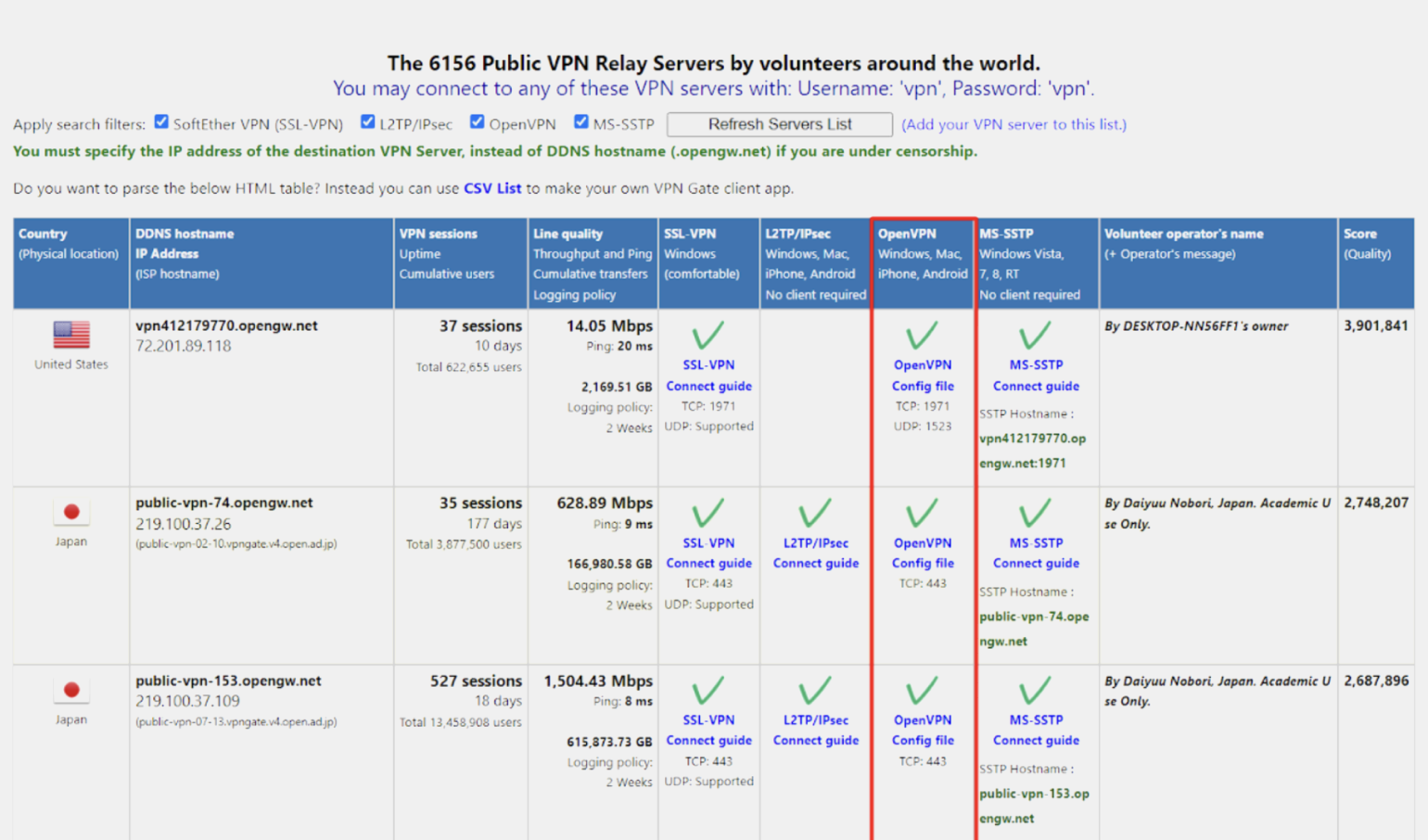

Существуют и бесплатные VPN-серверы. Главная их проблема — в скорости и качестве соединения, вряд ли получится комфортно сёрфить через такой сервер. Вторая проблема — конфиденциальность: непонятно, кто владеет сервером и кто имеет доступ к истории активности пользователей.

Если такие риски и неудобства вас не смущают, то заходите сюда. Прокрутите страницу немного вниз, пока не увидите список серверов.

Выбирайте сервер нужной вам страны и переходите по ссылке на скачивание конфигурационного файла OpenVPN. Что делать с этим файлом, написано выше, в разделе про установку клиента.

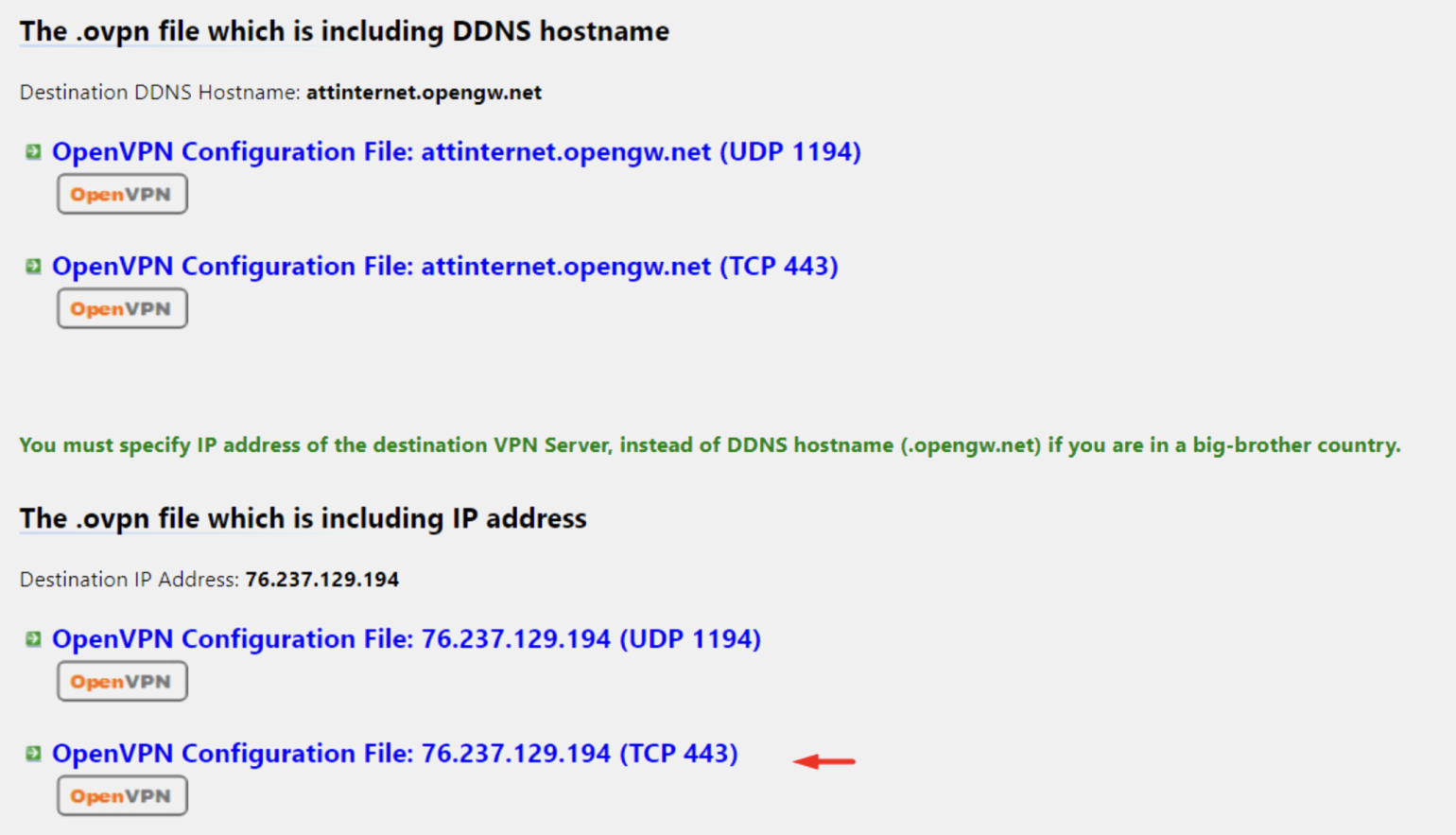

После перехода по ссылке скачайте один из четырёх файлов конфигурации. Мы рекомендуем тот, который указывается вместе с IP-адресом и работает через TCP — это самый последний вариант.

В любой момент сервер из этого списка может перестать работать или попасть под блокировку в вашей стране. Поэтому проверяйте актуальный список рабочих серверов.

Как видите, пользоваться OpenVPN для личного веб-сёрфинга просто и удобно. Однако на этом его преимущества не заканчиваются. При желании вы можете настроить соединение, используя файлы конфигурации OpenVPN — прописать маршруты, прокси-серверы для отдельных портов и так далее.

Если для личного использования заморачиваться с этим не имеет смысла, то при создании корпоративной сети это может пригодиться.

Вот некоторые основные параметры, которые могут быть указаны в файле конфигурации сервера OpenVPN:

port — порт, на котором сервер OpenVPN будет слушать входящие подключения.

proto — протокол, который будет использоваться сервером (TCP или UDP).

dev — виртуальное устройство сетевого интерфейса, которое будет использоваться сервером, например TUN или TAP.

ca, cert и key — пути к сертификатам и ключам, которые сервер OpenVPN будет использовать для аутентификации клиентов и установки безопасного соединения.

dh — путь к файлу с параметрами протокола Диффи — Хеллмана, используемыми для обмена ключами и установки шифрования.

server — внутренний IP-адрес и диапазон подсетей, которые сервер будет присваивать клиентам.

push позволяет серверу отправлять настройки клиентам, например маршруты, DNS-серверы или другие параметры сети.

keepalive указывает интервал проверки активности подключения между сервером и клиентом.

cipher и auth определяют алгоритмы шифрования и аутентификации, которые будут использоваться сервером.

log — путь к файлу журнала, где будут записываться события и сообщения сервера OpenVPN.

Продвинутая настройка выходит за рамки этого материала. Если вам нужно настроить корпоративное соединение с помощью OpenVPN, для этого есть отличный материал на «Хабре». Но, чтобы понимать, о чём идёт речь, вам нужно хотя бы базово разбираться в устройстве сетей и принципах кибербеза.

Если вам интересен этот путь, то начните с книги «Компьютерные сети: принципы, технологии, протоколы» авторства В. Олифер и Н. Олифер — это хороший выбор для новичков. А на YouTube есть простой и понятный курс по сетям от замдекана факультета ИТ МФТИ Андрея Созыкина.

Жизнь можно сделать лучше!

Освойте востребованную профессию, зарабатывайте больше и получайте от работы удовольствие. А мы поможем с трудоустройством и важными для работодателей навыками.

Посмотреть курсы

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).

В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

В роли Remote Access нас интересует служба “DirectAccess and VPN (RAS)” . Установим ее (установка службы тривиальна, на последующих шагах все настройки можно оставить по-умолчанию. Будут установлены веб сервер IIS, компоненты внутренней базы Windows — WID).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Install-WindowsFeatures RemoteAccess -IncludeManagementTools

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

В том случае, если между вашим VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к вашему VPN серверу на базе Windows Server 2012 R2:

- Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP over IPSEC: TCP 1701 и UDP 500

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Примечание. Раздаваемые сервером IP адреса в целях корректной маршрутизации не должны пересекаться с ip адресацией на стороне VPN клиента.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях:

- VPN сервер на Windows 7

- VPN сервер встроенными средствами Widows 8

Настройка PPTP и/или L2TP сервера удаленного доступа

Настройка PPTP и/или L2TP сервера удаленного доступа

Proxy ARP

Proxy ARP