Установка и настройка L2TP VPN-сервера на Ubuntu Server

L2TP сервер удобен тем, что позволяет использовать встроенные средства Windows для подключения. В данной инструкции рассмотрим процесс его установки и настройки на Ubuntu 16.04 и 18.04. В итоге мы получим:

- VPN-сервер, использующий туннельный протокол L2TP.

- Защита соединения посредством общего ключа + аутентификация пользователя.

- Доступ к локальной сети.

Мы выполним следующие настройки:

IPSEC

L2TP

PPP

Клиента

Доступ в Интернет и локальную сеть

Диагностика неисправности

Настройка IPSEC

Для управления IPSec используется пакет strongswan — установим его командой:

apt-get install strongswan

Открываем конфигурационный файл для настройки ipsec:

vi /etc/ipsec.conf

Для config setup добавим:

config setup

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

protostack=netkey

* где virtual_private для нас является наиболее важным параметром и определяет приватные сети. В данном примере просто перечислены сети, зарезервированные под локальные — мы можем указать и другие.

… а также вставляем ниже:

conn l2tpvpn

type=transport

authby=secret

pfs=no

rekey=no

keyingtries=2

left=%any

leftprotoport=udp/l2tp

leftid=@l2tpvpnserver

right=%any

rightprotoport=udp/%any

auto=add

* где:

- type — тип соединения. Возможны варианты tunnel (хост-хост, хост-подсеть или подсеть-подсеть); transport (хост-хост); passthrough (без обработки IPsec).

- authby — способы аутентификации двух узлов. Возможны варианты secret (по паролю) или rsasig (цифровые подписи RSA).

- pfs — расшифровывается как Perfect Forward Secrecy. Позволяет активировать совершенную секретность в канале ключей соединения.

- rekey — перепроверить соединение, когда оно истекает.

- keyingtries — число попыток, чтобы «договориться» о соединении или его замене.

- left — IP-адрес левого участника (сервера). %any означает, что адрес может быть любой.

- leftprotoport — определяет протокол и порт, на котором будет работать левая сторона (сервер). В данном примере указан UDP и порт 1701.

- leftid — идентификация левого участника соединения.

- right — IP-адрес правого участника (клиента). %any означает, что адрес может быть любой.

- rightprotoport — определяет протокол и порт, на котором будет работать правая сторона (клиент). В данном примере указан UDP и любой порт.

- auto — операция, которая должна запуститься автоматически при старте IPsec.

Создаем секретный ключ — для этого открываем на редактирование файл:

vi /etc/ipsec.secrets

… и добавляем:

%any %any : PSK «my_key_password»

* в данном примере мы устанавливаем общий пароль my_key_password для соединений с любого IP.

Разрешаем автозапуск strongswan и перезапускаем службу:

systemctl enable strongswan

systemctl restart strongswan

Устанавливаем сервер L2TP:

apt-get install xl2tpd

Открываем файл настройки сервера:

vi /etc/xl2tpd/xl2tpd.conf

Добавляем:

[global]

port = 1701

access control = no

ipsec saref = yes

force userspace = yes

auth file = /etc/ppp/chap-secrets

[lns default]

ip range = 176.16.10.10-176.16.10.200

local ip = 176.16.10.1

name = l2tpserver

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

exclusive = no

hidden bit = no

length bit = yes

require authentication = yes

require chap = yes

refuse pap = yes

где:

- port — порт UDP, на котором работает VPN. По умолчанию, 1701.

- access control — принимать или нет запросы только от клиентов с определенными IP, перечисленными в настройках клиентов.

- ipsec saref — указывает использовать или нет ipsec Security Association, позволяющий отслеживать несколько клиентов с одинаковыми IP-адресами.

- force userspace — повышает производительность за счет декапсуляции пакетов L2TP.

- auth file — путь к файлу аутентификации.

- ip range — диапазон адресов, которые назначаются подключенным клиентам.

- local ip — IP-адрес сервера в сети VPN.

- name — имя сервера для процесса согласования.

- pppoptfile — путь к файлу с настройкой pppd.

- flow bit — позволяет добавлять в пакеты порядковые номера.

- exclusive — если поставить в yes, сервер разрешит только одно соединение с клиентом.

- hidden bit — скрывать или нет AVP.

- length bit — использовать ли бит длины, указывающий полезную нагрузку.

- require authentication — требовать ли аутентификацию.

- require chap — требовать ли аутентификацию PPP по протоколу CHAP.

- refuse pap — требовать ли аутентификацию PPP по протоколу PAP.

Разрешаем автозапуск vpn-сервера и перезапускаем его:

systemctl enable xl2tpd

systemctl restart xl2tpd

PPP

Открываем на редактирование конфигурационный файл:

vi /etc/ppp/options.xl2tpd

Добавляем:

noccp

auth

crtscts

mtu 1410

mru 1410

nodefaultroute

lock

noproxyarp

silent

modem

asyncmap 0

hide-password

require-mschap-v2

ms-dns 77.88.8.8

ms-dns 8.8.8.8

Создаем пользователя. Для этого открываем файл:

vi /etc/ppp/chap-secrets

И добавляем:

«user1» l2tpserver «password1» «172.16.10.10»

«user2» l2tpserver «password2» *

* формат записи — <логин> <имя сервиса> <пароль> <IP клиента (не обязательно)>

Перезапускаем xl2tpd:

systemctl restart xl2tpd

Настройка клиента

В параметрах сети и Интернет в разделе VPN создаем новое соединение:

Задаем настройки:

* где:

- Имя подключения — произвольное имя.

- Имя или адрес сервера — адрес сервера VPN, к которому мы будем подключаться.

- Тип VPN — для нашего случая, выбираем L2TP/IPsec с предварительным ключом.

- Общий ключ — ключ, который мы задали в файле /etc/ipsec.secrets.

- Тип данных для входа — выбираем пользователь и пароль.

- Имя пользователя и пароль — логин и пароль, которые мы задали в файле /etc/ppp/chap-secrets.

Доступ в Интернет и локальную сеть

После подключения к сети VPN мы не сможем ни выйти в Интернет, ни подключиться к узлам локальной сети. Чтобы это исправить, открываем на редактирование файл:

vi /etc/sysctl.d/99-sysctl.conf

… и добавляем строку:

net.ipv4.ip_forward=1

* мы разрешили форвард сетевых запросов и настроили сервер в качестве шлюза.

После применяем настройку:

sysctl -p /etc/sysctl.d/99-sysctl.conf

Добавляем правило в iptables:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

* данное правило включает маскарадинг на интерфейсе eth0. Вам необходимо подставить в команду значение своего сетевого адаптера.

В случае с единым сетевым интерфейсом больше ничего делать не потребуется — Ubuntu начнет работать как Интернет-шлюз.

В случае с несколькими сетевыми адаптерами, настраиваем сетевой экран:

iptables -A FORWARD -i eth1 -o eth0 -m state —state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

* предполагается, что eth1 используется для внутренней сети, а eth0 — внешней.

Диагностика проблем

Описанная выше настройка не предполагает наличие лога. Для этого открываем конфигурационный файл для ppp:

vi /etc/ppp/options.xl2tpd

Добавим:

…

logfile /var/log/xl2tpd/xl2tpd.log

debug

Создадим каталог для лога:

mkdir /var/log/xl2tpd

Перезапускаем сервис xl2tpd:

systemctl restart xl2tpd

Пробуем подключиться к серверу — в случае наличия проблем, наблюдаем за логом:

tail -f /var/log/xl2tpd/xl2tpd.log

Время на прочтение

10 мин

Количество просмотров 219K

Прочитал топик habrahabr.ru/blogs/linux/67209 и решил выложить сюда свою статью, которая была до этого видна только в закрытой корпоративной Wiki.

Обычно, при создании VPN, используется подключение типа точка-точка к некоторому серверу, либо установка ethernet-туннеля с некоторым сервером, при котором туннелю назначается определённая подсеть. Сервер VPN при этом выполняет функции маршрутизации и фильтрования трафика для доступа к локальной сети через VPN.

Данная статья рассматривает другой подход к созданию виртуальной сети, при котором удалённые системы включаются в уже существующую локальную подсеть, а сервер VPN выполняет роль Ethernet-шлюза. При использовании такого подхода мы всё ещё имеем возможность фильтровать трафик на основании способа подключения (например, использовать для локальной сети и для удалённых пользователей разные фильтры), но исключается необходимость настройки маршрутизации, а удалённые машины включаются прямо в локальную сеть, видят ресурсы, даже способны использовать широковещательные посылки вообще без дополнительной настройки. Через такой VPN у них отображаются все компьютеры локальной сети Windows, все доступные XDMCP-серверы при XDMCP broadcast и т. д.

Структура сети и настройка сервера

Предположим, что имеется офис с локальной сетью, используется IP-подсеть 192.168.168.0/24. В эту локальную сеть мы включим домашних пользователей, то есть они будут иметь адрес из этой же самой подсети. Необходимо убедиться, что у них «дома» не встречается данная подсеть, и что никакие системы в локальной сети не имеют адресов из диапазона, который мы выделим для удалённых пользователей.

Поддержка моста в ядре

Для работы такой техники нам нужны некоторые ядерные драйвера. Это универсальный драйвер виртуальных сетевых интерфейсов tun, и драйвер ethernet-моста bridge. Можно включить их в ядро, или собрать модулями:

-> Networking

-> Networking support (NET [=y])

-> Networking options

<*> 802.1d Ethenet Bridging (BRIDGE [=y])

-> Device Drivers

-> Network device support (NETDEVICES [=y])

<*> Universal TUN/TAP device driver support (TUN [=y])

Если они будут собраны модулями, необходимо либо включить автоматическую загрузку модулей в ядре, либо загружать их самому перед установкой VPN-соединения.

Программное обеспечение

Для сервера потребуется OpenVPN и утилиты для обслуживания моста. В Gentoo они собираются следующим образом:

emerge net-misc/bridge-utils net-misc/openvpn

При использовании >=sys-apps/baselayout-1.12.6 этого достаточно, для более старых версий потребуются специальные утилиты для обслуживания tun/tap-устройств:

emerge sys-apps/usermode-utilities

Настройка сети

Положим, eth2 — интерфейс, к которому подключена локальная сеть, с назначенным адресом 192.168.168.254. Его настройка выглядела примерно так:

config_eth2=( "192.168.168.254/24" )

Поскольку он будет участвовать в мосте, ему не нужно назначать адреса. Также, в мосте участвует вновь создаваемый виртуальный интерфейс tap0, которому тоже не назначается никакого адреса. Адрес, который использовался eth2, назначается теперь мосту br0:

config_eth2=( "null" )

tuntap_tap0="tap"

config_tap0=( "null" )

depend_br0() {

need net.tap0 net.eth2

}

# указываем существующие интерфейсы, объединяя их в мост

bridge_br0="eth2 tap0"

# либо, можно динамически подключать туда вновь появляющиеся интерфейсы

#bridge_add_eth2="br0"

config_br0=( "192.168.168.254/24" )

Также нужно создать настроечные скрипты для указанных интерфейсов:

cd /etc/init.d ln -s net.lo net.eth2 ln -s net.lo net.tap0 ln -s net.lo net.br0

Достаточно автоматически загружать только интерфейс br0. depend_br0() автоматически поднимет все остальные необходимые ему для работы:

rc-update add net.br0 default /etc/init.d/net.eth2 stop /etc/init.d/net.br0 start

Создание ключей OpenVPN

Мы будем авторизовывать клиентов посредством RSA-ключей OpenSSL. Для упрощения процесса, для нас приготовили несколько init-скриптов:

cd /usr/share/openvpn/easy-rsa/

Там есть файл vars, в который мы занесём общие значения:

nano vars

Внизу этого файла мы заполняем наши переменные:

export KEY_COUNTRY="RU" export KEY_PROVINCE="Voronezh oblast" export KEY_CITY="Boguchar" export KEY_ORG="OrganiZationnAme" export KEY_EMAIL="root@oza.ru"

Загружаем переменные из этого файла и строим CA (Certificate Authority):

source ./vars ./clean-all ./build-ca

Ключ сервера

Для генерации ключа сервера с именем office, используем следующую команду:

./build-key-server office

На вопрос «Common Name» нужно ответить именем сервера (в нашем случае, office). На два вопроса в конце «Sign the certificate? [y/n]» и «1 out of 1 certificate requests certified, commit? [y/n]» отвечаем «y».

При необходимости, можно будет создать дополнительные ключи серверов. Например, это могут быть резервные серверы доступа для повышения надёжности системы. Они создаются той же командой, перед ней нужно выполнить source ./vars.

Параметры Диффи-Хеллмана

Здесь ничего дополнительно делать не придётся, но придётся подождать.

./build-dh

Этот файл нужен только на сервере.

Ключи клиентов

Каждому клиенту необходимо выдать свой ключ. Для клиента с именем client ключ создаётся командой

./build-key client

На вопрос о «Common Name» отвечаем именем клиента (в данном случае, client). На два вопроса в конце отвечаем согласием.

Сгенерированные ключи и сертификаты передаём клиентам через защищённый канал. При необходимости, можно создавать ещё ключи той же командой. Перед её запуском, необходимо загрузить окружение — выполнить source ./vars.

Настройка и запуск сервиса OpenVPN

Для запуска следует использовать следующую конфигурацию сервера (файл /etc/openvpn/openvpn.conf):

# Этот порт рекомендован IANA для OpenVPN. Можно перевесить на другой порт, но секретность не повысится - он всё равно первым делом признаётся, что он - OpenPVN. port 1194 # OpenVPN может использовать tcp и udp в качестве транспортного протокола, udp - предпочтительнее proto udp # Виртуальный интерфейс, который мы включили в мост, непременно типа tap (через tun нельзя эмулировать Ethernet) dev tap0 # Корневой самоподписанный сертификат CA ca /etc/openvpn/keys/ca.crt # Сертификат и секретный ключ сервера. crt должен иметь режимы 644, key - 600 cert /etc/openvpn/keys/office.crt key /etc/openvpn/keys/office.key # Файл с параметрами Диффи-Хеллмана. Если у вас другая длина ключей, исправьте имя :) dh /etc/openvpn/keys/dh1024.pem # Раздавать удалённым клиентам адреса в этой подсети, из этого диапазона (обратите внимание - подсеть задаётся ВСЯ, как в конфиге сетевухи, а диапазон - часть подсети) server-bridge 192.168.168.254 255.255.255.0 192.168.168.128 192.168.168.159 # Разрешить взаимодействие клиентов друг с другом (иначе только с сервером и сегментом сети "за мостом") client-to-client # Это позволит выдать клиенту тот же самый адрес, какой выдавали раньше, если не занят ifconfig-pool-persist /etc/openvpn/ipp.txt # Если вы не хотите через DHCP передавать также и адрес DNS-сервера, можно убрать следующую строку push "dhcp-option DNS 192.168.168.254" # Компрессия comp-lzo # Максимальное число клиентов - имеет смысл сделать меньше или равно числу адресов в диапазоне server-bridge max-clients 32 # Подробности относительно этих ключей - в документации OpenVPN keepalive 10 120 # Не переинициализировать tun и не перечитывать ключ при переподключениях; если работаем не как root, а как nobody, то нам это и не позволят, поэтому либо все эти опции, либо ни одну из них user nobody group nobody persist-key persist-tun # Каждую минуту OpenVPN сбрасывает сюда текущее состояние (список клиентов, маршруты и т. д.) status /tmp/openvpn-status.log # Очень шумный лог, нормальная работа - verb 2 verb 6 log-append /var/log/openvpn.log

Ключ office.key должен иметь режим 600 (доступ только владельцу). Файлы office.crt и dh1024.pem имеют режим 644.

Настройка фильтрования

Поскольку мы используем мост, есть несколько особенностей организации фильтрования пакетов. Например, не все проходящие пакеты могут вообще оказаться IPv4. Для настройки работы моста в ядре существует несколько параметров:

Переменные этой группы сохраняются в файлах директории /proc/sys/net/bridge/. Их можно также настраивать в /etc/sysctl.conf, тогда они все получат префикс «net.brigde.»

- bridge-nf-call-arptables

Логическая переменная bridge-nf-call-arptables управляет передачей трафика ARP в цепочку FORWARD пакетного фильтра arptables. Установленное по умолчанию значение 1 разрешает передачу пакетов фильтрам, 0 – запрещает. - bridge-nf-call-iptables

Логическая переменная bridge-nf-call-iptables управляет передачей проходящего через мост трафика IPv4 в цепочки iptables. Используемое по умолчанию значение 1 разрешает передачу пакетов для фильтрации, 0 – запрещает. - bridge-nf-call-ip6tables

Действие аналогично предыдущему, только оно настраивает передачу трафика IPv6 для фильтрования в цепочки ip6tables. - bridge-nf-filter-vlan-tagged

Логическая переменная bridge-nf-filter-vlan-tagged определяет возможность передачи трафика IP/ARP с тегами VLAN программам фильтрации пакетов (arptables/iptables). Значение 1 (установлено по умолчанию) разрешает передачу пакетов с тегами VLAN программам фильтрации, 0 – запрещает.

Для фильтрования пакетов, проходящих через мост, используется соответствие physdev, которое различает, с какого и на какой порт моста следует пакет. Включаем его в ядре:

-> Networking

-> Networking support (NET [=y])

-> Networking options

-> Network packet filtering framework (Netfilter) (NETFILTER [=y])

-> Core Netfilter Configuration

-> Netfilter Xtables support (required for ip_tables) (NETFILTER_XTABLES [=y])

-> "physdev" match support (NETFILTER_XT_MATCH_PHYSDEV [=y])

Кроме этого, конфигурация ядра должна разрешать передачу пакетов на фильтрацию iptables, т.е. bridge-nf-call-iptables=1 и bridge-nf-call-ip6tables=1 (если вы используете IPv6).

После можете использовать, например, такие правила для фильтрования:

iptables -A FORWARD -p tcp --dport 22 -m physdev --physdev-in eth1 --physdev-out eth0 -j ACCEPT

Поподробнее про настройку фильтрации между портами поста можно почитать в статье Building bridges with Linux

Если вы не хотите делать никаких различий между пользователями LAN и пользователями bridged VPN, вы можете просто выключить эти параметры в ядре (они включены по умолчанию):

echo "net.bridge.bridge-nf-call-iptables = 0" >> /etc/sysctl.conf echo "net.bridge.bridge-nf-call-ip6tables = 0" >> /etc/sysctl.conf

Клиенты

На клиенте необходимо создать конфигурационный файл OpenVPN следующего содержания:

client nobind dev tap proto udp # Куда подключаться. Можно указать несколько опций remote - будет использоваться первый доступный сервер. Если для server.example.net имеется несколько A-записей, между ними выбор производится случайно. remote server.example.net 1194 # Никогда не сдаваться, пытаться подключаться бесконечно. resolv-retry infinite # Либо все опции вместе, либо ни одна из них persist-key persist-tun user nobody group nogroup comp-lzo ns-cert-type server ca ca.crt cert client.crt key client.key

Если сервер подключен через несколько провайдеров, можно повысить устойчивость сети к отказам. Для этого клиенту нужно прописать несколько опций remote, по одной на сервер, в порядке «сначала предпочтительные».

Имена файлов, указанные в параметрах ca, cert и key — это файлы, переданные через защищённый канал. Права доступа к файлу key должны быть установлены в 600.

Linux

Необходим universal tun/tap driver в ядре, либо модулем, но загруженный.

Gentoo

При установке net-misc/openvpn создаётся скрипт /etc/init.d/openvpn. Этот скрипт запускает openvpn с конфигурационным файлом /etc/openvpn/openvpn.conf. Мы, однако, можем поддерживать несколько конфигураций OpenVPN одновременно, если сделаем симлинки вида /etc/init.d/openvpn.network-name -> /etc/init.d/openvpn — каждый такой скрипт запускает OpenVPN с конфигурационным файлом /etc/openvpn/network-name.conf.

Соответственно, помещаем туда вышеприведённый конфиг, создаём симлинк и кладём скрипты в поддиректорию в /etc/openvpn/. В конфиге прописываем полный путь к ключу и сертификатам. Следите, чтобы имена файлов в конфиге не пересекались, во избежание неприятных эффектов!

Запуск и останов сети производятся через управление сервисом /etc/openvpn.network-name.

Windows

Конфигурационный файл помещается в директорию «C:\Program Files\OpenVPN\config\» с именем вроде «office.ovpn», туда же помещаются остальные файлы — ключи и сертификаты. Если мы их помещаем в поддиректорию (например, хотим использовать несколько виртуальных сетей и все они предоставили файлы с одинаковым именем ca.crt), указываем полные пути к файлам.

Для запуска сетей можно либо запустить сервис OpenVPN (тогда будут запущены все конфигурации *.ovpn, найденные в config\), либо по отдельности — щёлкаем по файлу .ovpn правой кнопкой и выбираем «Запустить OpenVPN с этой конфигурацией».

Возможные проблемы

Проверить доступность сервера, если он запущен на TCP, можно обычным telnetом.

Windows

Нет свободного виртуального адаптера TAP

Wed Dec 31 10:43:51 2008 TCP connection established with 88.83.201.253:1194 Wed Dec 31 10:43:51 2008 TCPv4_CLIENT link local: [undef] Wed Dec 31 10:43:51 2008 TCPv4_CLIENT link remote: 88.83.201.253:1194 Wed Dec 31 10:44:51 2008 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) Wed Dec 31 10:44:51 2008 TLS Error: TLS handshake failed Wed Dec 31 10:44:51 2008 Fatal TLS error (check_tls_errors_co), restarting Wed Dec 31 10:44:51 2008 SIGUSR1[soft,tls-error] received, process restarting Wed Dec 31 10:44:56 2008 IMPORTANT: OpenVPN's default port number is now 1194, based on an official port number assignment by IANA. OpenVPN 2.0-beta16 and earlier used 5000 as the default port. Wed Dec 31 10:44:56 2008 Re-using SSL/TLS context Wed Dec 31 10:44:56 2008 LZO compression initialized Wed Dec 31 10:44:56 2008 Attempting to establish TCP connection with 88.83.201.253:1194 Wed Dec 31 10:44:56 2008 TCP connection established with 88.83.201.253:1194 Wed Dec 31 10:44:56 2008 TCPv4_CLIENT link local: [undef] Wed Dec 31 10:44:56 2008 TCPv4_CLIENT link remote: 88.83.201.253:1194 Wed Dec 31 10:45:11 2008 [office] Peer Connection Initiated with 88.83.201.253:1194 Wed Dec 31 10:45:13 2008 All TAP-Win32 adapters on this system are currently in use. Wed Dec 31 10:45:13 2008 Exiting Press any key to continue...

По логу OpenVPN видно, что клиент успешно присоединился к серверу, авторизовался, но не смог привязать виртуальную сеть к виртуальному адаптеру. Скорее всего, какие-то другие процессы уже задествовали все имеющиеся в системе адаптеры TAP-Win32. Это мог быть и сам OpenVPN, повисший и не отдавший адаптер.

Лечится перезагрузкой или выяснением, какие бы это могли быть процессы и принудительным их убиванием.

Ссылки

При написании данной статьи, использовались следующие источники:

- Gentoo Linux Wiki — HOWTO OpenVPN Server for Ethenet Bridging with Server Certificates (Есть копия этой страницы, по адресу: http://www.gentoo-wiki.info/HOWTO_OpenVPN_Server_for_Ethernet_Bridging_with_Server_Certificates. Спасибо hexes за ссылку!)

- Gentoo Linux Wiki — HOWTO OpenVPN Linux Server Windows Client

- OpenVPN Documentation — HOWTO

- Энциклопедия сетевых протоколов — параметры sysctl для стека IP

- Building bridges with Linux

P.S. Некоторые источники почили. Ссылки я убирать не буду, но стоит иметь ввиду.

Безопасный удаленный доступ к сервисам в локальной сети.

VPN (англ. Virtual Private Network, «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет).

Википедия

Наиболее популярные решения с открытым исходным кодом для построения виртуальных частных сетей — «OpenVPN» и «IPSec». В релиз ядра Linux 5.6, который состоялся 30 марта 2020 года, вошла еще одна реализация технологии VPN — «WireGuard». Это молодой набирающий популярность проект.

Основные преимущества «WireGuard»:

- Высокая производительность (бенчмарки можно посмотреть тут)

- Простая настройка

- Современная криптография

- Качественный код

В этой инструкции мы настроим VPN-туннель в локальную сеть с помощью «WireGuard» и обеспечим доступ из интернета к узлам LAN с различных устройств.

Адресация в LAN — 192.168.100.0/24, VPN-сети назначим диапазон 10.0.0.0/24.

Настройка сервера

Для размещения сервера потребуется VPS. При выборе необходимо обратить внимание на технологию виртуализации: предпочтительно KVM, можно XEN, а вот OpenVZ следует избегать. Дело в том, что в WireGuard реализован как модуль ядра, а в OpenVZ ядро очень старое. Я буду использовать самый дешевый виртуальный сервер c операционной системой Ubuntu 20.04 (KVM 512 МБ RAM 20 ГБ SSD 1 CPU — такая конфигурация вполне подойдет).

Залогинимся на сервер с правами пользователя root и выполним следующие команды:

# устанавливаем Wireguard

apt update && apt upgrade

apt install wireguard

# разрешаем проброс пакетов

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

# генерируем ключи для сервера:

wg genkey | tee /etc/wireguard/privatekey | wg pubkey | tee /etc/wireguard/publickey

Создадим конфигурационный файл /etc/wireguard/wg0.conf со следующим содержимым:

[Interface]

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 51820

PrivateKey = <SERVER_PRIVATE_KEY>

Параметры PostUp/PostDown содержат правила iptables, которые будут применены при запуске/остановке сервиса. Обратите внимание на название сетевого интерфейса — оно должно соответствовать общедоступному сетевому адаптеру, в моем случае это eth0. Вывести список адаптеров можно командой:

ip a

Выберите из списка тот, которому соответствует внешний IP-адрес. <SERVER_PRIVATE_KEY> — заменяем содержимым файла /etc/wireguard/privatekey.

Запустим VPN-сервис и добавим его в автозагрузку:

wg-quick up wg0

systemctl enable wg-quick@wg0

Убедимся, что служба запустилась корректно:

root@wg-server:/etc/wireguard# wg show wg0

interface: wg0

public key: <SERVER_PUBLIC_KEY>

private key: (hidden)

listening port: 51820

Настройка клиента в LAN

Если ваш роутер поддерживает WireGuard (Zyxel KeeneticOS >=3.3, Mikrotik RouterOS >=7.1beta2, OpenWRT) — можно настроить VPN-клиент прямо на нем. Я буду использовать для этой цели сервер Ubuntu 20.04 (локальный адрес 192.168.100.7).

Первый этап настройки аналогичен конфигурации серверной части. Выполняем с правами root-пользователя:

# устанавливаем WireGuard

apt update && apt upgrade

apt install wireguard

# разрешаем проброс пакетов

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

# генерируем ключи для клиента

wg genkey | tee /etc/wireguard/privatekey | wg pubkey | tee /etc/wireguard/publickey

Редактируем /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <PEER_LAN_PRIVATE_KEY>

Address = 10.0.0.2/32

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o wlp2s0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o wlp2s0 -j MASQUERADE

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24

PersistentKeepalive = 20

<PEER_LAN_PRIVATE_KEY> — заменяем содержимым /etc/wireguard/privatekey, <SERVER_PUBLIC_KEY> — /etc/wireguard/publickey с сервера, <SERVER_IP> — внешний IP-адрес сервера. Правила iptables в PostUp/PostDown необходимы для того, чтобы наш клиент выступал в роли шлюза в LAN. Указываем в правилах тот сетевой интерфейс, на который назначен локальный адрес (192.168.100.7, в моем случае это wlp2s0). Уточните его путем исполнения команды:

ip a

В параметре AllowedIPs задаются адреса, маршрутизация к которым будет осуществляться через VPN-интерфейс. В поле PersistentKeepalive — периодичность проверки доступности соединения в секундах. Запускаем службу и добавляем в автозагрузку:

wg-quick up wg0

systemctl enable wg-quick@wg0

На сервере добавляем в файл /etc/wireguard/wg0.conf блок:

…

[Peer]

# PEER_LAN

PublicKey = <PEER_LAN_PUBLIC_KEY>

AllowedIPs = 10.0.0.2/32, 192.168.100.0/24

Где <PEER_LAN_PUBLIC_KEY> — /etc/wireguard/publickey клиента. Перезапустим службу и убедимся, что все настроено корректно:

systemctl restart wg-quick@wg0

root@wg-server:/etc/wireguard# wg show wg0

interface: wg0

public key: <SERVER_PUBLIC_KEY>

private key: (hidden)

listening port: 51820

peer: <CLIENT_PUBLIC_KEY>

endpoint: <CLIENT_IP>:42946

allowed ips: 10.0.0.2/32, 192.168.100.0/24

latest handshake: 2 minutes, 8 seconds ago

transfer: 3.24 KiB received, 828 B sent

root@wg-server:/etc/wireguard# ping -c 3 10.0.0.2

PING 10.0.0.2 (10.0.0.2) 56(84) bytes of data.

64 bytes from 10.0.0.2: icmp_seq=1 ttl=64 time=31.1 ms

64 bytes from 10.0.0.2: icmp_seq=2 ttl=64 time=120 ms

64 bytes from 10.0.0.2: icmp_seq=3 ttl=64 time=40.9 ms

— 10.0.0.2 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 31.093/63.987/119.950/39.774 ms

root@wg-server:/etc/wireguard# ping -c 3 192.168.100.5

PING 192.168.100.5 (192.168.100.5) 56(84) bytes of data.

64 bytes from 192.168.100.5: icmp_seq=1 ttl=63 time=31.8 ms

64 bytes from 192.168.100.5: icmp_seq=2 ttl=63 time=119 ms

64 bytes from 192.168.100.5: icmp_seq=3 ttl=63 time=40.0 ms

— 192.168.100.5 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 31.834/63.573/118.915/39.273 ms

Проверим теперь с клиента:

root@wg-lan-client:/etc/wireguard# wg show wg0

interface: wg0

public key: <CLIENT_PUBLIC_KEY>

private key: (hidden)

listening port: 42946

peer: <SERVER_PUBLIC_KEY>

endpoint: <SERVER_IP>:51820

allowed ips: 10.0.0.0/24

latest handshake: 8 seconds ago

transfer: 21.34 KiB received, 83.03 KiB sent

persistent keepalive: every 21 seconds

root@wg-lan-client:/etc/wireguard# ping -c 3 10.0.0.1

PING 10.0.0.1 (10.0.0.1) 56(84) bytes of data.

64 bytes from 10.0.0.1: icmp_seq=1 ttl=64 time=32.0 ms

64 bytes from 10.0.0.1: icmp_seq=2 ttl=64 time=32.6 ms

64 bytes from 10.0.0.1: icmp_seq=3 ttl=64 time=32.2 ms

— 10.0.0.1 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 5ms

rtt min/avg/max/mdev = 32.013/32.265/32.586/0.316 ms

Настройка удаленных клиентов

Сборки WireGuard доступны для основных платформ: Linux, Windows, Mac, Android, FreeBSD, OpenWRT и др. Рассмотрим настройку VPN-клиента на десктопах под управлением Linux и Windows, а так же на Android-смартфоне.

Удаленный Linux клиент

На клиенте выполняем с правами root:

# устанавливаем Wireguard

apt update && apt upgrade

apt install wireguard

# генерируем ключи

wg genkey | tee /etc/wireguard/peer_1_privatekey | wg pubkey | tee /etc/wireguard/peer_1_publickey

Конфигурационный файл /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <PEER_1_PRIVATE_KEY>

Address = 10.0.0.3/32

DNS = 8.8.8.8

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 0.0.0.0/0

# AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

<PEER_1_PRIVATE_KEY> — заменяем содержимым /etc/wireguard/peer_1_privatekey, <SERVER_PUBLIC_KEY> — /etc/wireguard/publickey с сервера.

Обратите внимание на строку «AllowedIPs = 0.0.0.0/0» — в данной конфигурации весь трафик будет маршрутизироваться через VPN-адаптер. Это может понадобиться для сокрытия реального IP при работе в интернет или для защиты трафика при подключении к недоверенным сетям (например публичные Wi-Fi точки доступа). В этом случае указываем «DNS = 8.8.8.8» (8.8.8.8 — DNS-сервер Google), чтобы DNS-запросы выполнялись через защищенное VPN-соединение.

Если VPN-туннель необходим только для доступа к LAN 192.168.100.0/24 — убираем строчку «DNS = 8.8.8.8» и в параметре AllowedIPs меняем «0.0.0.0/0» на «10.0.0.0/24, 192.168.100.0/24».

# запускаем службу

wg-quick up wg0

# добавляем в автозапуск

systemctl enable wg-quick@wg0

На сервере в конфигурационный файл /etc/wireguard/wg0.conf добавляем блок:

…

[Peer]

PublicKey = <PEER_1_PUBLIC_KEY>

AllowedIPs = 10.0.0.3/32

Где <PEER_1_PUBLIC_KEY> — содержимое файла /etc/wireguard/peer_1_publickey клиента и перезапускаем службу:

systemctl restart wg-quick@wg0

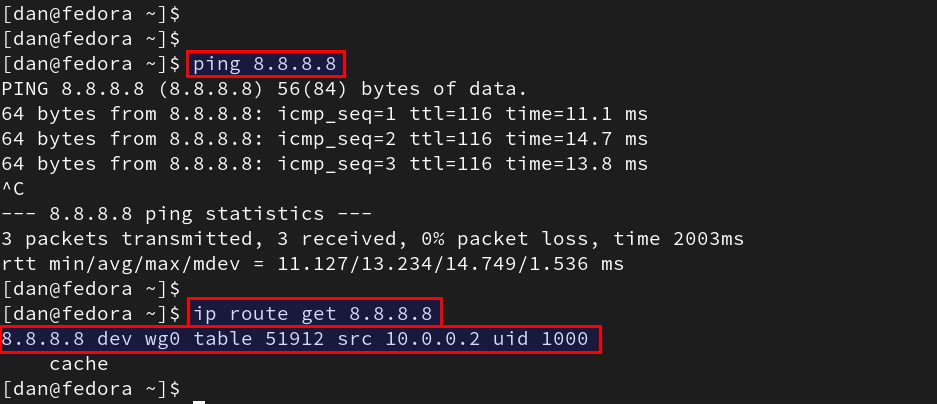

Возвращаемся на клиент и проверяем доступность узлов в LAN через VPN-туннель:

root@wg-peer1:/etc/wireguard# wg show wg0

interface: wg0

public key: <PEER_1_PUBLIC_KEY>

private key: (hidden)

listening port: 34022

peer: <SERVER_PUBLIC_KEY>

endpoint: <SERVER_IP>:51820

allowed ips: 10.0.0.0/24, 192.168.100.0/24

latest handshake: 44 seconds ago

transfer: 6.91 KiB received, 8.96 KiB sent

persistent keepalive: every 20 seconds

root@wg-peer1:/etc/wireguard# ping -c 3 192.168.100.5

PING 192.168.100.5 (192.168.100.5) 56(84) bytes of data.

64 bytes from 192.168.100.5: icmp_seq=1 ttl=62 time=66.3 ms

64 bytes from 192.168.100.5: icmp_seq=2 ttl=62 time=65.7 ms

64 bytes from 192.168.100.5: icmp_seq=3 ttl=62 time=67.2 ms

— 192.168.100.5 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2003ms

rtt min/avg/max/mdev = 65.748/66.387/67.157/0.582 ms

Удаленный Windows клиент

На сервере сгенерируем ключи для Windows-клиента:

wg genkey | tee /etc/wireguard/peer_2_windows_privatekey | wg pubkey | tee /etc/wireguard/peer_2_windows_publickey

Добавим блок Peer в файл /etc/wireguard/wg0.conf:

…

[Peer]

PublicKey = <PEER_2_PUBLIC_KEY>

AllowedIPs = 10.0.0.4/32

Перезапустим сервер:

systemctl restart wg-quick@wg0

Конфигурационный файл windows.conf:

[Interface]

PrivateKey = <PEER_2_PRIVATE_KEY>

Address = 10.0.0.4/32

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

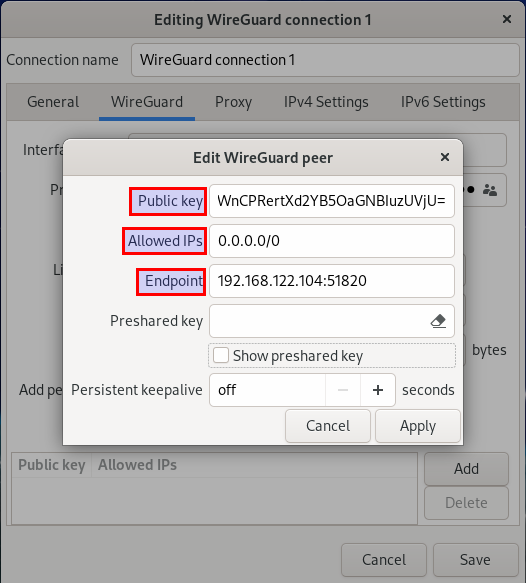

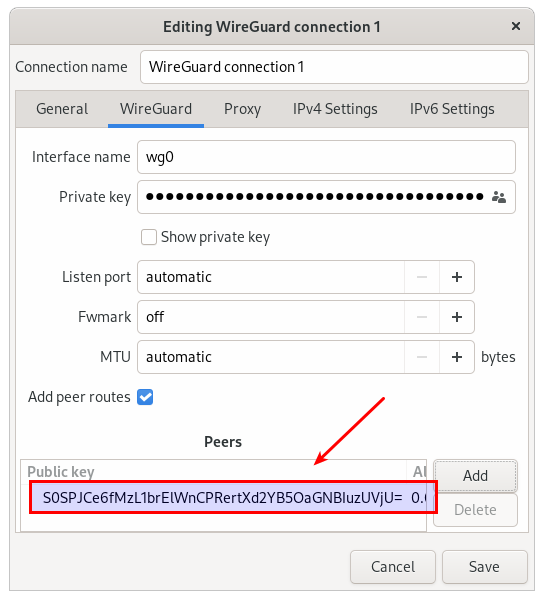

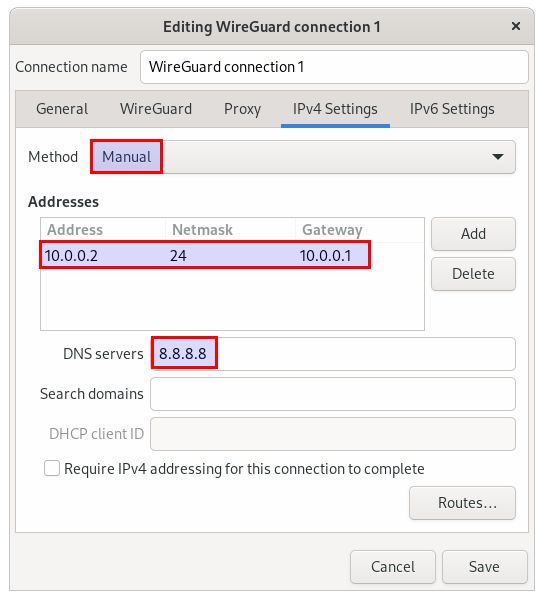

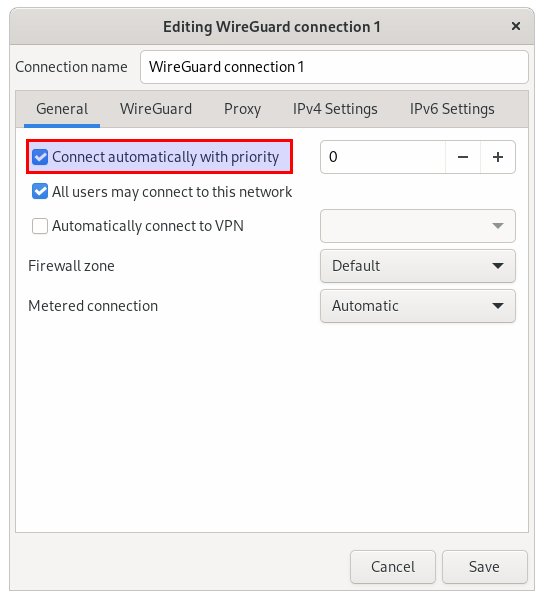

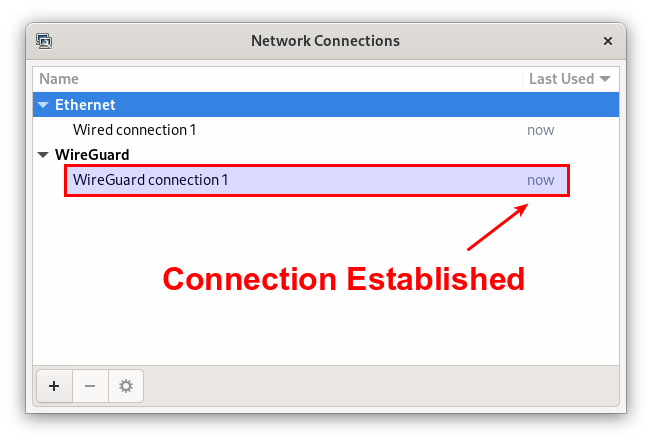

В приложении WireGuard открываем конфигурационный файл и нажимаем кнопку «подключение».

Конфигурационные файлы можно генерировать и на клиентах, а после отправлять открытые части ключей на сервер.

Удаленный Android клиент

Приложение для Android доступно в Google Play.

Генерируем ключи для клиента и добавляем Peer в конфигурационный файл сервера.

wg genkey | tee /etc/wireguard/peer_3_android_privatekey | wg pubkey | tee /etc/wireguard/peer_3_android_publickey

/etc/wireguard/wg0.conf:

…

[Peer]

PublicKey = <PEER_3_PUBLIC_KEY>

AllowedIPs = 10.0.0.5/32

Не забываем перезапускать сервер после каждого изменения конфигурации:

systemctl restart wg-quick@wg0

Создадим конфигурационный файл для Android клиента mobile.conf:

[Interface]

PrivateKey = <PEER_3_PRIVATE_KEY>

Address = 10.0.0.5/32

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

Устанавливаем пакет qrencode:

sudo apt install qrencode

И генерируем QR-код с конфигурацией для PEER_3:

В Android-приложении выбираем пункт меню «сканировать QR-код»:

И подключаемся к VPN-туннелю:

Распространенные проблемы

1. Соединение не устанавливается, «0 B received»

wg show wg0

interface: wg0

public key: <CLIENT_PRIVATE_KEY>

private key: (hidden)

listening port: 42658

peer: <SERVER_PUBLIC_KEY>

endpoint: 80.249.145.4:51821

allowed ips: 10.0.0.0/24

transfer: 0 B received, 1.16 KiB sent

persistent keepalive: every 20 second

Возможные причины и решения:

- Сетевое соединение блокируется межсетевым экраном — проверьте настройки iptables на сервере и Linux клиентах, брандмауэра Windows, межсетевого экрана маршрутизатора;

- UDP трафик блокируется интернет провайдером — WireGuard не поддерживает TCP, в этом случае стоит рассмотреть альтернативные решения, например openVPN в режиме TCP (либо туннелировать UDP, что не всегда целесообразно);

- Ошибка в IP-адресе или PORT сервера — проверьте значение параметра «Endpoint» в конфигурационном файле;

- Ошибка в ключах — проверьте ключи, в конфигурации сервера — открытые части ключей клиентов и приватная часть ключа сервера, в конфигурации клиентов — открытая часть ключа сервера, приватная часть ключа клиента.

2. При указании параметра DNS возникает ошибка «resolvconf: command not found»

root@wg-peer1:/etc/wireguard# wg-quick up wg0

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.0.0.2/32 dev wg0

[#] ip link set mtu 1420 up dev wg0

[#] resolvconf -a wg0 -m 0 -x

/usr/bin/wg-quick: line 32: resolvconf: command not found

[#] ip link delete dev wg0

Установите пакет openresolv:

apt install openresolv

WireGuard — оптимальное решение для организации удаленного доступа к сетям малых офисов и домашним сетям. Он прост в настройке, работает на всех распространенных платформах и обладает хорошей производительностью.

PPTP (Point-to-Point Tunneling Protocol) – это протокол, который позволяет устанавливать защищенное соединение между клиентом и сервером через общедоступную сеть, такую как Интернет. В данной статье мы рассмотрим настройку PPTP VPN между Linux-клиентом и Windows-сервером.

Шаг 1: Установка и настройка PPTP сервера на Windows

Первым шагом необходимо установить и настроить PPTP сервер на Windows. Для этого следуйте данным инструкциям:

1. Откройте «Панель управления» и выберите «Программы и компоненты».

2. Нажмите «Включение и отключение компонентов Windows».

3. Найдите «Службы маршрутизации и удаленного доступа» и отметьте его для установки.

4. Нажмите «OK» и дождитесь завершения установки.

5. После установки откройте «Панель управления» и выберите «Администрирование».

6. Дважды щелкните на «Маршрутизация и удаленный доступ» и выберите «Новая настройка сервера».

7. Выберите «Тип настройки сервера» как «Оператор точки доступа VPN».

8. Укажите пул IP-адресов, который будет использоваться для назначения клиентским подключениям.

9. Настройте аутентификацию, выбрав «Только аутентификация с помощью пароля».

10. Нажмите «OK» и дождитесь завершения настройки сервера.

После завершения этих шагов Windows сервер будет готов к установке и настройке PPTP VPN.

Шаг 2: Установка и настройка PPTP клиента на Linux

Теперь перейдем к настройке PPTP клиента на Linux машине. Для этого нужно выполнить следующие действия:

1. Установите необходимые пакеты, выполнив команду:

sudo apt-get install pptp-linux

2. Создайте файл с данными для подключения, выполнив команду:

sudo vi /etc/ppp/peers/myvpn

Внутри файла введите следующие данные:

pty "pptp SERVER_IP --nolaunchpppd" name USERNAME password PASSWORD remotename PPTP require-mppe-128 file /etc/ppp/options.pptp ipparam myvpn

3. Сохраните и закройте файл.

Шаг 3: Подключение к PPTP серверу

Теперь, когда PPTP сервер настроен на Windows и PPTP клиент настроен на Linux, мы готовы к подключению.

1. Выполните команду ниже для запуска PPTP VPN:

sudo pon myvpn

2. Подождите пару секунд, и вы увидите вывод о успешном подключении.

3. Для проверки выполните команду ниже:

ifconfig

Вы увидите новый сетевой интерфейс ppp0, который указывает на успешное подключение к PPTP VPN серверу.

Теперь вы можете использовать PPTP VPN для безопасного пользования интернетом.

В заключение, мы рассмотрели процесс установки и настройки PPTP VPN между Linux-клиентом и Windows-сервером. Это довольно простой способ настроить защищенное соединение для доступа к общедоступной сети. Мы рекомендуем проверить безопасность вашего соединения и настройки сервера перед использованием его в продакшен-среде.

Виртуальные сети (VPN) обеспечивают не только построение корпоративных связей или защиту при пользовании общедоступными подключениями,но и выход в интернет. Разберемся, как осуществляется настройка VPN Linux.

Благодаря VPN доступно посещение веб-ресурсов в обход блокировкам с сохранением приватности, что в последнее время тревожит пользователей больше всего. Процесс настройки VPN для каждой системы имеет свои особенности и может выполняться в различных вариациях. В зависимости от многих факторов, в том числе целевого назначения и типа построения сети существует несколько способов реализации технологии.

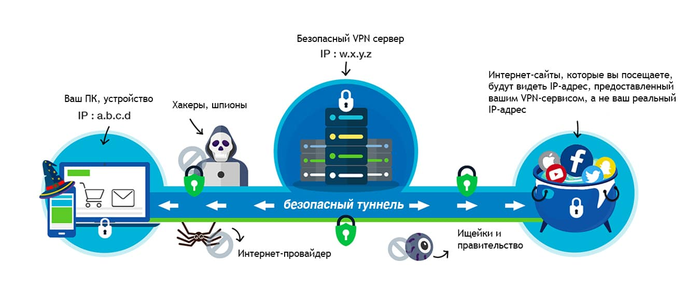

Что такое VPN и зачем это нужно?

Для начала разберём, что представляет собой Virtual Private Network (виртуальная частная сеть) и как применим данный вид технологий. Благодаря VPN можно объединить любое число устройств в частную сеть, и обеспечить защищённый канал для передачи данных. Так, применяя подключение такого типа, пользователи могут сохранить приватность в интернете и не переживать о сохранности данных, в том числе при работе в сетях с общим доступом. Подсоединение к VPN позволяет избежать перехвата информации со стороны злоумышленников, поскольку маршрут обмена пакетами надёжно защищён шифрованием и аутентификацией пользователя.

Данные шифруются на стороне отправителя и следуют по каналу связи в зашифрованном виде, а расшифровываются уже на устройстве получателя, при этом у обоих подразумевается общий ключ доступа. С применением VPN возможно создание надёжной сети поверх ненадёжной (как правило, интернета). Подключение пользователя выполняется не напрямую, а посредством сервера, соединённого с внутренней или внешней сетью. Это и обеспечивает приватность в интернете, поскольку в таком случае веб-ресурсам будет виден IP сервера, к которому подсоединён клиент. Сервер потребует прохождения процедуры идентификации, а также аутентификации и после того, как пользователь авторизован, возможна работа с сетью.

Наиболее часто VPN используют в следующих случаях:

- Подключение к интернету посредством VPN нередко применимо провайдерами городских сетей, а также на предприятиях. Плюсом такого метода реализации является защищённость канала связи, поскольку возможна настройка разных ступеней безопасности. Это обеспечивается настройкой одной сети поверх другой и доступом в интернет посредством двух разных сетей.

- Внутри корпоративной сети. Объединение в одну сеть позволяет получить безопасным доступ к сети скольким угодно компьютерам сотрудников вне зависимости от их местонахождения и удаления от сервера.

- Объединение компонентов корпоративной сети. Применяя VPN для обеспечения взаимодействия различных частей предприятия, возможна организация доступа для них к отдельным ресурсам общей сети.

Реализация технологии доступна для различных устройств, операционкой которых поддерживается опция или имеется VPN-клиент, способный осуществлять проброс портов с применением TCP/IP в виртуальную сеть.

Пользователь может самостоятельно выполнить все действия по настройке. Необходимость в этом возникает даже не ради цели обхода региональных блокировок, ведь для этого можно и не настраивать VPN в компьютере (для посещения заблокированных ресурсов достаточно инсталляции стороннего приложения, установки специального расширения для браузеров или использования встроенного функционала обозревателя). Настроить VPN на ПК или ноутбуке часто требуется в случае смены провайдера для настройки доступа в интернет. Настройка VPN под Linux имеет свои специфические особенности, учитывая многогранность ОС, но принцип остаётся тот же.

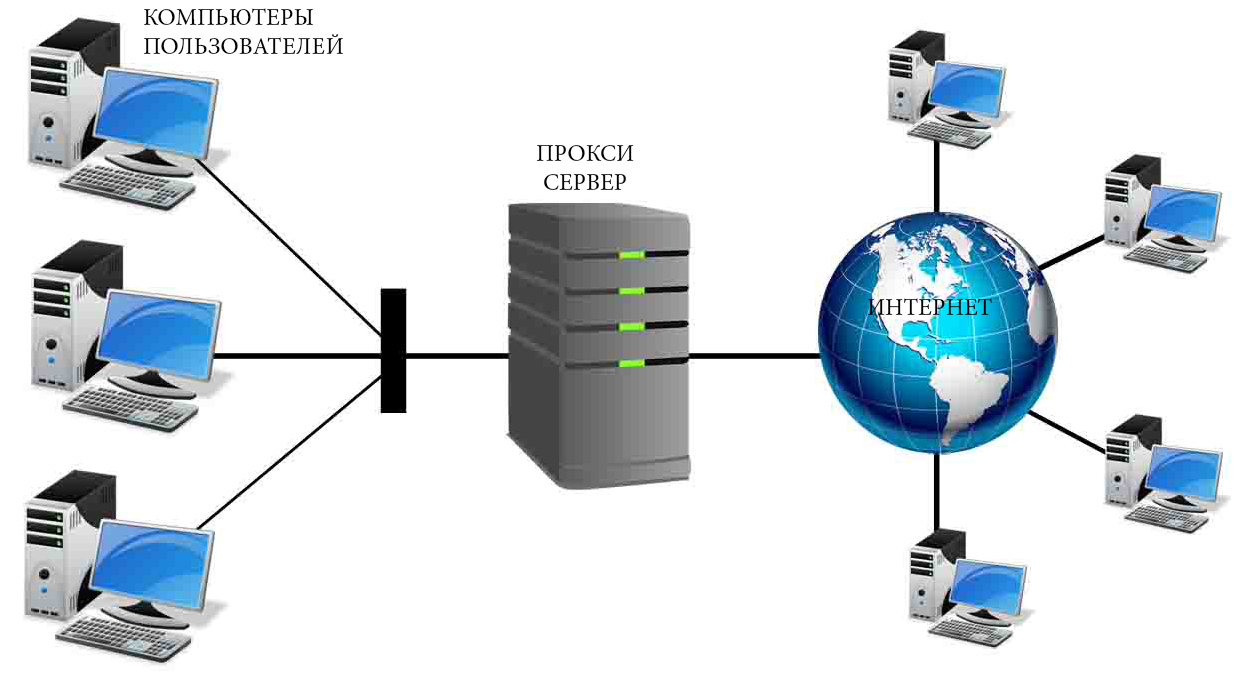

Чем VPN отличается от прокси?

Наверняка многие не раз использовали прокси, например, чтобы посидеть в Telegram. В чем отличие прокси от VPN-сервера?

Когда вы подключаетесь к прокси-серверу, тот становится своего рода посредником между вашим устройством и Интернетом. Весь ваш интернет-трафик проходит через прокси-сервер и, как следствие, получает его IP-адрес.

Подключение к прокси-серверу скрывает ваш исходный IP-адрес и позволяет получить доступ к заблокированному контенту. Тем не менее, прокси-серверы не шифруют трафик, поэтому все данные, которыми вы обмениваетесь через установленное подключение, могут быть перехвачены подключенными к тому же серверу злоумышленниками.

VPN-сервис обеспечит вам все преимущества прокси-сервера, а также защитит и зашифрует трафик, которым ваше устройство обменивается с интернет-серверами. Это позволит вам работать в Интернете, не опасаясь кражи или перехвата ваших данных.

Настройка серверной части на Linux

Рассмотрим создание VPN сервера PPTP на платформе Ubuntu Server. С Linux достаточно легко развернуть сервер и сделать это можно даже на слабом устройстве. Наиболее просто реализовать VPN с PPTP, поскольку для воплощения не потребуется устанавливать сертификаты на устройства клиентов, а аутентификация выполняется благодаря вводу имени и пароля. Для начала потребуется инсталлировать пакеты: sudo apt-get install pptpd.

Когда пакеты для функционирования PPTP VPN установлены, следует настроить сервер. Чтобы задать диапазон адресов и выполнить прочие главные настройки, откроем файл /etc/pptpd.conf (редактируется с правами администратора): nano /etc/pptpd.conf.

Connections

Для раздачи более сотни подключений разом, находим Connections. Данный параметр должен быть раскомментирован, после чего указываем в этой строке необходимое значение количества подключений. Для отправки по VPN широковещательных пакетов раскомментировать придётся и параметр bcrelay. Далее идём в конец файла, где настроим адреса. Добавляем адрес сервера в VPN сети: localip 10.0.0.1.Диапазон адресов для раздачи клиентам (выделяем сразу с некоторым запасом, поскольку увеличить количество, не перезапуская pptpd не получится): remoteip 10.0.0.20-200.Если у вас имеется несколько внешних IP, можно конкретизировать, по какому из них прослушивать интерфейсы входящих PPTP: listen внешний ip.Параметр speed позволяет задать скорость подключений (бит/с). Сохраняем и закрываем файл.

Encryption

В секторе Encryption, отвечающем за шифрование, строки, которые запрещают применение устаревших и небезопасных способов аутентификации, должны быть раскомментированы:

refuse-pap, refuse-chap, refuse-mschap

Опция proxyarp должна быть включена, она отвечает за включение поддержки сервером Proxy ARP. Опция lock позволяет разрешить (для этого комментируем) или запретить (для этого раскомментируем) пользователю множественные подключения. Сохраняемся и закрываем файл. Настройка сервера завершена, но для создания клиентов вносим соответствующие записи в /etc/ppp/chap-secrets:

sudo nano /etc/ppp/chap-secrets.

Они выглядят примерно таким образом:

username1 *password12345*, username2 10.10.12.11 password345*, username3 * password787 10.10.11.21.

Для каждого пользователя прописываем его имя, пароль, удалённый и локальный IP, разделяя сведения клавишей пробел. Удалённый адрес прописываем при наличии у клиента статического IP и при условии применения исключительно такового, в ином случае предпочтительно ставить звёздочку, чтобы соединение однозначно было выполнено. Локальный адрес же указываем при выделении пользователю одного и того же IP в VPN-сети. В примере выше для клиента в первом варианте соединения осуществляются с любого внешнего IP, локальный выделится первый доступный. Во втором случае – локальный будет выделен первый доступный, но подключения выполняются только с указанного адреса. В третьем – соединиться с сетью можно с любого адреса, локальный же выделится тот, который был нами прописан. Настройка серверной части VPN PPTP завершена, перезапускаем его.

Само устройство в перезагрузке не нуждается.

Настройка VPN клиентов

Выполнить наладку клиентской части VPN сервера можно в любой ОС, мы же будем настраивать на Убунте. По большому счёту соединение будет работать и с параметрами, выставленными по умолчанию, но лучше указать тип подключения и выполнить некоторые другие настройки. Установка VPN на Ubuntu предполагает следующие действия:

- В меню «Система» переходим в «Параметры» и выбираем «Сетевые соединения».

- Выбираем тип соединения «Туннельный протокол точка-точка PPTP».

- Присваиваем подключению наименование или оставляем, как было предоставлено.

- В поле «Шлюз» вбиваем внешний IP сервера, прописываем имя и пароль (в правой части поля для пароля присутствует опция его сохранения для этого юзера).

- Жмём «Дополнительно» и в новом окне ставим флажок напротив пункта «Использовать шифрование MPPE» (это обязательное условие для связи с сервером).

- Теперь позакрываем окна и подключимся к нашему серверу.

Настройка сети VPN для Linux завершена, и устройства могут быть соединены локально, но для входа в интернет через VPN потребуется выполнить ещё некоторые настройки.

Настройка доступа в интернет через VPN

Когда с локальной сетью разобрались, начинаем настраивать соединение с интернетом. Для осуществления подключения в терминале прописываем такие команды:

- iptables -A FORWARD -s 10.0.0.1/24 -j ACCEPT;

- iptables -A FORWARD -d 10.0.0.1/24 -j ACCEPT.

Под 10.0.0.1/24 подразумевается локальный IP сервера и маска сети. Сохраняемся: iptables-save и подтверждаем новые параметры.

Теперь на Linux есть возможность соединения с сетью интернет посредством VPN, а также доступны и остальные преимущества работы с виртуальной сетью. Посещаемые ресурсы увидят внешний адрес сервера, что обусловит приватность, а соединение будет надёжно защищено от хакерских атак и обеспечит безопасность передачи данных.

Настраиваем L2TP VPN-сервер на платформе Linux (Debian / Ubuntu)

L2TP — один из наиболее популярных VPN-протоколов, обладающий, благодаря IPsec, отличной безопасностью, достаточной простотой и широкой поддержкой со стороны всех современных ОС. Для работы с ним не требуется установка дополнительного ПО и какие-либо сложные настройки. Мы уже рассматривали настройку L2TP VPN-сервера на платформах Windows и Mikrotik, а теперь расскажем, как настроить аналогичный сервер в Linux, дистрибутивах основанных на Debian или Ubuntu. В качестве систем на тестовом стенде мы использовали Debian 10 и Ubuntu 20.04, но с некоторыми изменениями данная инструкция применима к любым версиям Linux со strongSwan версии 5.0 и выше.

Настраиваем IPsec

Именно с устаревшими настройками IPsec вам придется столкнуться в большинстве опубликованных инструкций. Нет, все даже будет работать, но вот безопасность такого решения окажется довольно низкой, не соответствующей современным требованиям. Поэтому, если у вас уже имеется настроенный экземпляр L2TP-сервера мы настоятельно советуем обновить его настройки.

Для работы с IPsec мы будем использовать пакет strongSwan, установим его:

apt install strongswan

Затем откроем файл настроек /etc/ipsec.conf и добавим в его конец следующие секции:

conn rw-base

fragmentation=yes

dpdaction=clear

dpdtimeout=90s

dpddelay=30s

conn l2tp-vpn

also=rw-base

ike=aes128-sha256-modp3072

esp=aes128-sha256-modp3072

leftsubnet=%dynamic[/1701]

rightsubnet=%dynamic

mark=%unique

leftauth=psk

rightauth=psk

type=transport

auto=add

Первая секция задает общие параметры: включает фрагментацию IKE и настраивает протокол обнаружения мертвых узлов (Dead Peer Detection, DPD), отвечающий за обнаружение неактивных клиентов. Вторая относится уже к L2TP-соединениям, указывая использовать транспортный режим IPsec, аутентификацию по общему ключу и задает используемые шифры. Приведенные значения являются рекомендуемыми и взяты из официальной документации strongSwan.

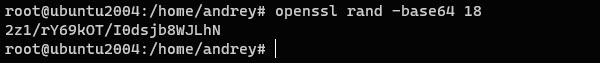

Общий ключ следует указать в файле /etc/ipsec.secrets, добавив в него следующую строку:

%any %any : PSK «mySharedKey»

Где mySharedKey — общий ключ, так как от него зависит безопасность вашей VPN-сети мы рекомендуем использовать в качестве ключа случайно сгенерированную строку из букв, цифр и спецсимволов. Для этого можно воспользоваться командой:

openssl rand -base64 18

Результатом ее выполнения станет случайная строка длинной в 18 символов.

После внесения указанных настроек перезапустим службу:

systemctl restart strongswan

В Ubuntu имя службы несколько иное — strongswan-starter, поэтому команда будет иметь вид:

systemctl restart strongswan-starter

Настраиваем L2TP

Для реализации функций L2TP-сервера предназначен пакет xl2tpd, для его установки выполните:

apt install xl2tpd

Затем откройте файл настроек /etc/xl2tpd/xl2tpd.conf, раскомментируйте и приведите к следующему виду опции:

[global]

port = 1701

auth file = /etc/ppp/chap-secrets

access control = no

ipsec saref = yes

force userspace = yes

[lns default]

exclusive = no

ip range = 10.2.2.100-10.2.2.199

hidden bit = no

local ip = 10.2.2.1

length bit = yes

require authentication = yes

name = l2tp-vpn

pppoptfile = /etc/ppp/options.xl2tpd

flow bit = yes

Большая часть опций относится к настройке протокола L2TP и требует понимания его работы, поэтому мы на них останавливаться не будем. Разберем те опции, которые имеют существенное значение. Параметр auth file указывает на файл с данными для аутентификации, а pppoptfile — набор опций для PPP-соединения, которое используется внутри L2TP-туннеля, name — имя сервера, которое будет использоваться для поиска аутентификационных данных в файле chap-secrets.

Опции local ip и ip range

Опции local ip и ip range отвечают за локальный адрес сервера в VPN-сети и диапазон адресов для выдачи удаленным клиентам. Здесь можно использовать два подхода: выдавать клиентам адреса из диапазона локальной сети офиса и включить ProxyARP, в этом случае настраивать маршрутизацию на клиентах не требуется, они будут как-бы включены в общую сеть офиса на канальном уровне (L2), либо выдавать адреса из непересекающегося диапазона и использовать маршрутизацию. Автоматизировать создание маршрутов для Windows-клиентов можно с использованием PowerShell.

Для настройки PPP перейдем в /etc/ppp и скопируем стандартный файл настроек:

cd /etc/ppp

cp options options.xl2tpd

Затем открываем файл /etc/ppp/options.xl2tpd на редактирование и приводим к следующему виду. Опции перечислены в порядке их следования, нужно раскомментировать их и указать нужное значение, если опция отсутствует, то ее следует добавить в конце файла.

asyncmap 0

auth

crtscts

lock

hide-password

modem

mtu 1460

lcp-echo-interval 30

lcp-echo-failure 4

noipx

refuse-pap

refuse-chap

refuse-mschap

require-mschap-v2

multilink

mppe-stateful

Если вы будете использовать ProxyARP то дополнительно раскомментируйте опцию:

proxyarp

Также для Windows-клиентов можно передать настройку DNS-серверов, для этого добавьте опции:

ms-dns 192.168.1.1

ms-dns 192.168.1.2

Это позволит настроить первичный и альтернативный DNS-сервера в системе.

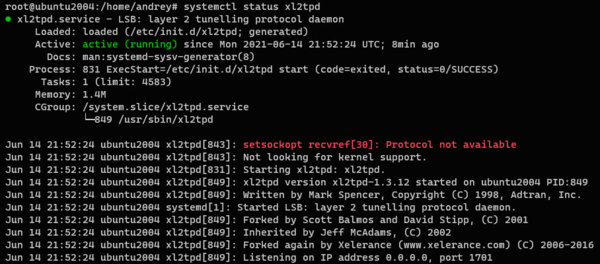

Сохраним все внесенные изменения и перезапустим службу L2TP-сервера:

systemctl restart xl2tpd

Строку со следующим сообщением можно проигнорировать, на работу VPN-сервера она не влияет:

xl2tpd[843]: setsockopt recvref[30]: Protocol not available

Заключительным этапом настройки будет создание учетных записей для удаленных клиентов, для этого откроем файл /etc/ppp/chap-secrets и внесем следующую строку:

ivanov l2tp-vpn Pa$$word_1 *

Первым указываем логин, затем имя службы, оно должно совпадать с тем, которое мы указали в опции name в xl2tpd.conf, после него идет пароль и IP-адрес клиента, символ * обозначает что можно присвоить любой адрес из выбранного диапазона. Если же требуется выдать клиенту постоянный адрес, то его следует указать явно, и он не должен входить в динамический диапазон указанный в ip range, например:

petrov l2tp-vpn Pa$$word_1 10.2.2.99

Для доступа к L2TP-серверу следует разрешить в брандмауэре входящие подключения к портам 500 UDP,1701 UDP и 4500 UDP.

PPP

Открываем на редактирование конфигурационный файл:

vi /etc/ppp/options.xl2tpd

Добавляем:

noccp

auth

crtscts

mtu 1410

mru 1410

nodefaultroute

lock

noproxyarp

silent

modem

asyncmap 0

hide-password

require-mschap-v2

ms-dns 77.88.8.8

ms-dns 8.8.8.8

Создаем пользователя. Для этого открываем файл:

vi /etc/ppp/chap-secrets

И добавляем:

«user1» l2tpserver «password1» «172.16.10.10»

«user2» l2tpserver «password2″ ** формат записи — <логин> <имя сервиса=»»> <пароль>

Перезапускаем xl2tpd:

systemctl restart xl2tpd

Настройка клиента

В параметрах сети и Интернет в разделе VPN создаем новое соединение:

Задаем настройки:

* где:

- Имя подключения — произвольное имя.

- Имя или адрес сервера — адрес сервера VPN, к которому мы будем подключаться.

- Тип VPN — для нашего случая, выбираем L2TP/IPsec с предварительным ключом.

- Общий ключ — ключ, который мы задали в файле /etc/ipsec.secrets.

- Тип данных для входа — выбираем пользователь и пароль.

- Имя пользователя и пароль — логин и пароль, которые мы задали в файле /etc/ppp/chap-secrets.

Доступ в Интернет и локальную сеть

После подключения к сети VPN мы не сможем ни выйти в Интернет, ни подключиться к узлам локальной сети. Чтобы это исправить, открываем на редактирование файл:

vi /etc/sysctl.d/99-sysctl.conf

… и добавляем строку:

net.ipv4.ip_forward=1

* мы разрешили форвард сетевых запросов и настроили сервер в качестве шлюза.

После применяем настройку:

sysctl -p /etc/sysctl.d/99-sysctl.conf

Добавляем правило в iptables:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

* данное правило включает маскарадинг на интерфейсе eth0. Вам необходимо подставить в команду значение своего сетевого адаптера.

В случае с единым сетевым интерфейсом больше ничего делать не потребуется — Ubuntu начнет работать как Интернет-шлюз.

В случае с несколькими сетевыми адаптерами, настраиваем сетевой экран:

iptables -A FORWARD -i eth1 -o eth0 -m state —state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -j ACCEPT

* предполагается, что eth1 используется для внутренней сети, а eth0 — внешней.

Создаём свой VPN-сервер IPsec / L2TP

Сегодня создадим свой VPN-сервер.

Выберем протокол для VPN.

OpenVPN

Считается самым простым и популярным вариантом, у которого скорость, защита и надежность на высоком уровне, но требует установки клиентского приложения, что не всегда удобно.

L2TP/IPSec

Собственно, именно этот протокол мы будем использовать в этой статье, т.к. найденный на github сценарий автоматической установки и настройки мне показался самым простым для новичков и «чайников» + подойдёт для установки не только на Ubuntu но и на Debian и CentOS. Недостаток этого протокола, пожалуй в том, что он считается медленным и стандартные порты может закрыть ваш интернет-провайдер или сетевой администратор.

С VPN L2TP/IPSec, который мы установим, на устройстве нам нужно будет только ввести:

- IP адрес своего VPS сервера Oracle;

- 20-и значный ключ IPSec;

- Логин (имя пользователя) и пароль.

PPTP

Устаревший протокол, у которого конечно же достойная скорость подключения, но в плане защиты и конфиденциальности он на самом низком уровне и использовать его в проектах «Умного дома», я точно не рекомендую!

IKEv2

Считается протоколом с самой высокой степенью безопасности, стабильно подключается после разрыва соединения, быстрее, чем L2TP, но не очень простой в плане самостоятельной установки на сервер.

Ну и наконец переходим к самому главному — установим VPN — сервер. Особенности сервера, который мы будем устанавливать:

- Быстрее IPsec/XAuth («Cisco IPsec») и поддерживается режим IKEv2.

- Доступен предварительно созданный Docker-образ VPN-сервера.

- Полностью автоматизированная настройка IPsec VPN-сервера.

- Инкапсулирует весь трафик VPN в UDP — протокол ESP не нужен.

- Протестировано с Ubuntu, Debian, CentOS / RHEL и Amazon Linux 2.

Вся наша установка сводится к запуску сценария автоматической настройки с githab , мы лишь подготовим систему, пропишем 20-и значный ключ IPSec, логин и пароль для VPN + откроем порты для VPN в VPS от Oracle.

Другие варианты установки + дополнительная настройка IKEv2 (рекомендуется) смотрите в документации автора скрипта . Для параноиков — это «open source», исходный код скрипта смотрим там же.

Подключаемся через PuTTy по SSH к своему серверу:

- Для получения списка новых пактов, выполните: sudo apt-get update.

- Для выполнения обновления пакетов, выполните: sudo apt-get upgrade

- Не забываем нажать «»Y» — «Enter». Скачиваем скрипт командой: wget -O.

- После завершения, открываем для редактирования: sudo nano -w.

- Сохраняем и закрываем файл, нажав CTRL + X, Y, а затем ENTER.

- Запускаем скрипт и ждем на пару минут.

В одинарных кавычках указываем свои значения:

YOUR_IPSEC_PSK=’ Защищенный PSK IPsec должен состоять мин из 20 случайных символов.’

YOUR_USERNAME=’ Ваш логин для VPN’

YOUR_PASSWORD=’ Ваш пароль для VPN’

Нужно ещё открыть порты UDP 500 и 4500 для VPN на VPS от Oracle.

Для этого открываем ссылку в письме, которая пришла после регистрации в Oracle, вводим логин и пароль и попадаем в свою учетку, где следуем по пути: Сети — Виртуальные облачные сети — vcn- (ВАШ) — Сведения о списках безопасности.

Альтернативный способ попасть туда из главного окна: «Настроить сеть с помощью мастера», «Запуск мастера VNC» нужно нажать «отмена», кликаем на свой «VNC-номер», далее в «ресурсах» нажимаем на «Списки безопасности» и кликаем на «Default Security List for vcn-номер».

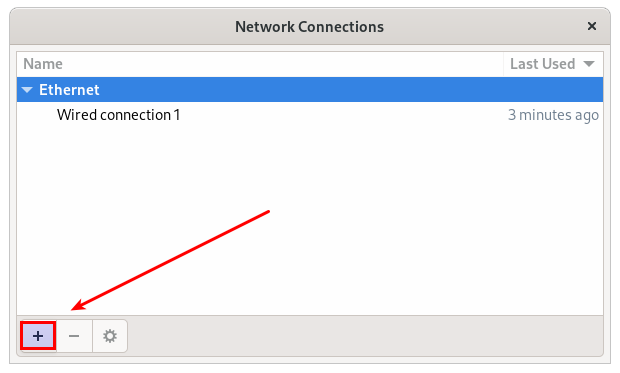

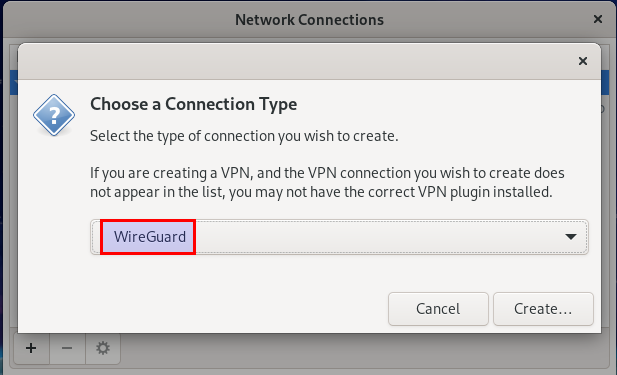

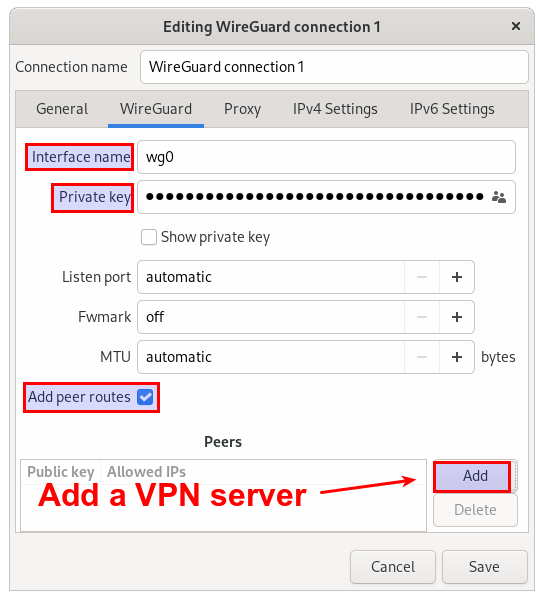

Создание VPN соединения из консоли Linux

Опишу как создать соединение через NetworkManager. Настраивать буду на примере соединения L2TP. Итак давайте посмотрим как происходит создание VPN соединения из консоли Linux.

Создание соединения L2TP через NetworkManager

Запускайте команду от имени root либо с повышенными правами sudo

nmcli connection add connection.id [Name] con-name [Name] type VPN vpn-type l2tp ifname — connection.autoconnect no ipv4.method auto vpn.data «gateway = [ipv4], ipsec-enabled = yes, ipsec-psk = 0s»$(base64 <<<‘[PSK]’ | rev | cut -c2- | rev)»=, mru = 1400, mtu = 1400, password-flags = 0, refuse-chap = yes, refuse-mschap = yes, refuse-pap = yes, require-mppe = yes, user = [user]» vpn.secrets password=[user-password]

Описание настроек:

- [Name] — название VPN соединения;

- [ipv4] — ip адрес VPN сервера l2tp/ipsec;

- [PSK] — ключ PSK (pre shared key);

- [user] — имя пользователя;

- [user-password] — пароль пользователя.

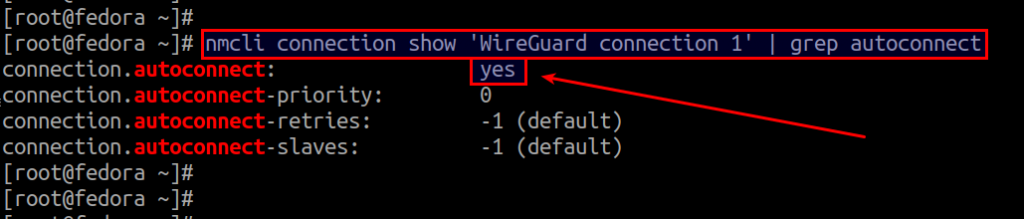

Настройки вновь созданного соединения VPN сохраняются по адресу /etc/NetworkManager/system-connections/{vpn_name}. Где vpn_name — имя вашего VPN соединения.

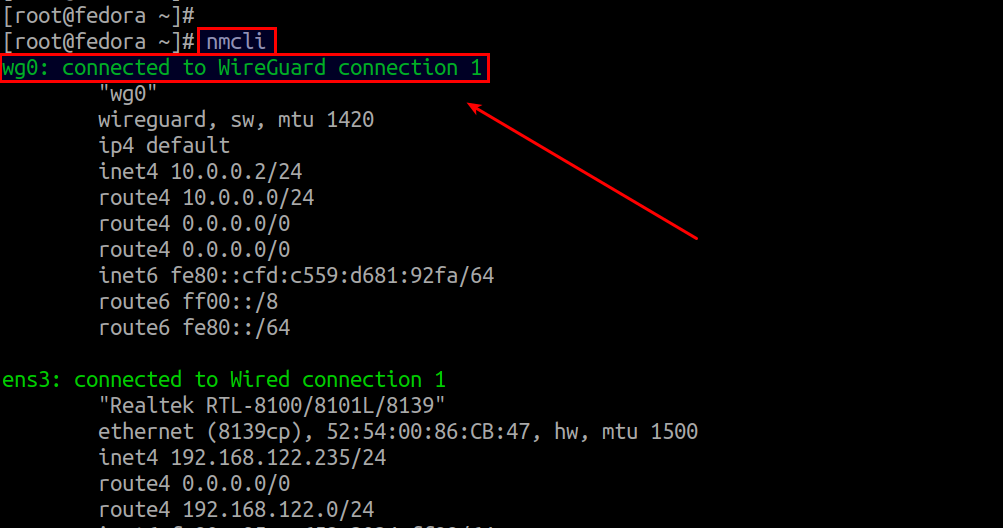

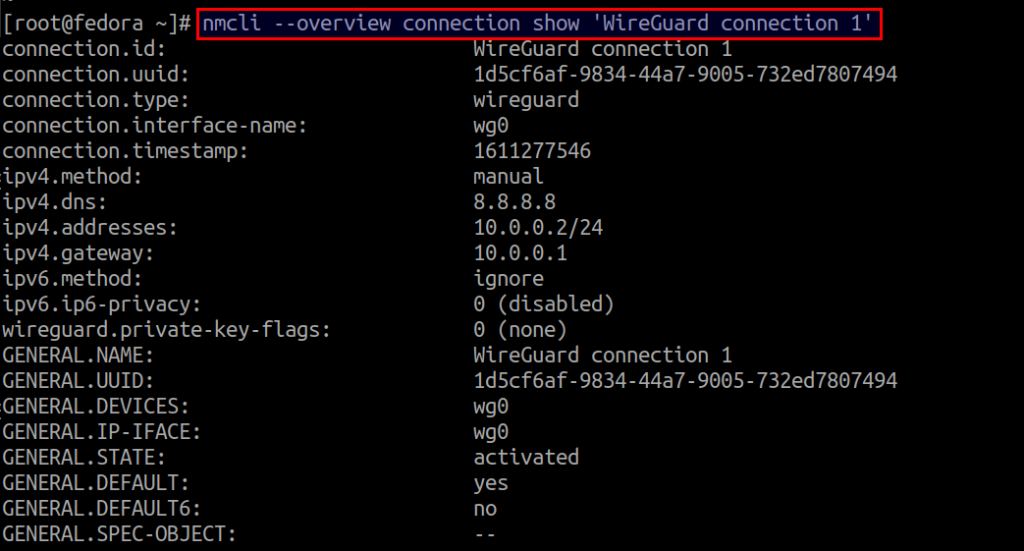

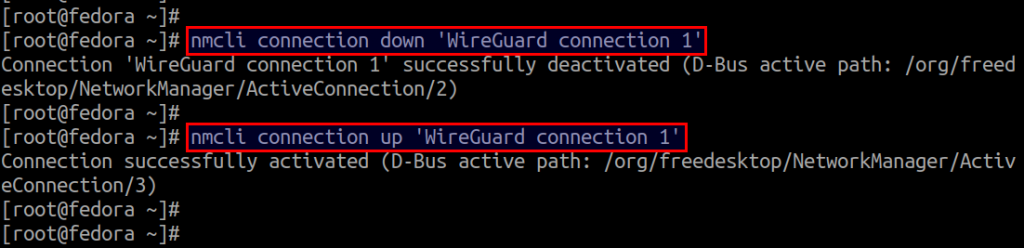

Команды для работы с VPN соединением

- Вывести информацию о созданном соединении nmcli c show id [vpnName].

- Подключение к VPN из командной строки nmcli c up [vpnName].

- Отключение от VPN из командной строки nmcli c down [vpnName].

Создание подключения в Astra Linux

Перед настройкой VPN-подключения, в дереве пользователей откройте карточку нужного пользователя и установите флаг Разрешить удаленный доступ через VPN.Не рекомендуем использовать для VPN-подключений кириллические логины. Перед созданием подключения в Astra Linux, настройте Ideco UTM:

- Перейдите в раздел Пользователи -> VPN-подключение -> Основное.

- Установите флаг в строке нужным подключением и, если требуется, заполните дополнительные поля или скопируйте PSK-ключ.

- Протокол L2TP/IPSecПротокол IKEv2/IPSec.

- Перепроверить способы шифрования можно в конфигурации UTM: откройте терминал UTM и проверьте командой: cat /etc/strongswan/swanctl/conf.d/road_warriors.conf.

Для Phase1 Algorithm ищите значения “proposals=”. Для Phase2 Algorithms ищите значения “esp_proposals=”.

Что для этого нужно?

Следует отметить, что центр сертификации (ЦС) рекомендуется использовать на отдельной машине. ЦС служит для обслуживания запросов на сертификаты.

Установка ПО

Это, пожалуй самый простой этап. Здесь достаточно воспользоваться менеджером пакетов или системой управления пакетами (СУП) для установки требуемых пакетов ПО. Для любого из популярных дистрибутивов Linux они доступны из стандартный репозиториев.

В зависимости от используемого дистрибутива наименования пакетов могут различаться. Оба пакета нужно устанавливать и на сервере, и у клиентов.

Организация центра сертификации

Это очень важный этап, поскольку от наличия собственного ЦС зависит безопасность организуемой сети VPN. Также это удобно, поскольку собственный ЦС позволяет легко управлять ключами и сертификатами, а также распространять их для клиентов. Также отпадает необходимость хранения всех сертификатов клиентов, поскольку их подписи находятся у ЦС.

Генерация и настройка ключей клиентов

На данном этапе нужно произвести похожие настройки для Easy-RSA на клиентских машинах, с той лишь разницей, что генерировать ключи нужно на основе главного сертификата серверной машины, на которой работает OpenVPN-сервер. Главный сертификат нужно скопировать на клиентские машины. Но для начала следует создать инфраструктуру клиентского окружения для работы с ключами:

Далее, нужно скопировать главный сертификат сервера (файл *.crt) на все клиентские компьютеры. Для этого удобно использовать утилиту scp:

Далее можно создавать (генерировать) клиентские ключи, используя скопированный с сервера сертификат. Для этого на клиентском компьютере в каталоге /etc/openvpn/easy-rsa нужно выполнить следующие команды:

Важно понимать, что для того, чтобы генерация клиентских ключей была возможной, необходимо, чтобы серверный сертификат находился в каталоге keys/ у клиентов. Сгенерированные в результате клиентские ключи позволяют подключаться к серверу OpenVPN. Однако, для того, чтобы сервер их принимал и предоставлял доступ к VPN-сети, необходимо, чтобы эти ключи (файлы *.csr) были подписаны на самом сервере. Можно также, используя SCP, отправить их на сервер:

$ scp /etc/openvpn/easy-rsa/keys/John.csr username@host

В результате будет создан уже подписанный сервером сертификат, который необходимо отдать клиенту. На этом организация инфраструктуры для работы с ключами (и сертификатами) завершена. Теперь этого достаточно, чтобы сервер OpenVPN и клиенты установили защищённую связь. Однако необходимо ещё произвести некоторые настройки самой системы OpenVPN.

Также, если планируется для более надёжной защиты использовать TLS-шифрование, то на стороне сервера всё в том же в каталоге /etc/openvpn/easy-rsa выполнить команду.

Настройка сервера OpenVPN

После установки OpenVPN обычно по-умолчанию никаких конфигурационных файлов для работы не предоставляется. Это сделано потому, что для начала нужно определить, как использовать OpenVPN на конкретной машине: в качестве сервера или клиента. Только после этого должна определяться конфигурация, которая, как можно понимать, будет различаться для сервера и для клиента.

Эта команда (точнее конвейер команд) извлечёт и архива server.conf.gz текстовые данные и создаст из них конфигурационный файл server.conf с базовыми настройками работы OpenVPN-сервера. Теперь нужно задать, собственно, актуальные опции: протокол и номер порта.

Серверные ключи и сертификаты из каталога /etc/openvpn/easy-rsa/keys также необходимо определить в конфигурации. Также нужно указать диапазон VPN-сети. Эта запись определяет адрес самого OpenVPN-сервера (10.8.0.0), а также маску его сети. В итоге рабочая конфигурация должна выглядеть следующим образом. Теперь можно сохранить файл server.conf. Настройка сервера OpenVPN завершена. Далее нужно выполнить его запуск с помощью команды openvpn, указав соответствующий конфигурационный файл.

Настройка клиентов OpenVPN

Теперь необходимо настроить клиентские машины. Также нужно воспользоваться файлами шаблонами, но они доступны без распаковки. Для клиента может быть задано несколько конфигурационных файлов для подключения к разным серверам OpenVPN. Ключевыми параметрами для клиентской конфигурации являются remote, ca, cert, а также key.

Здесь remote задаёт IP-адрес сервера OpenVPN в Интернет, а также порт подключения, который должен совпадать с тем, что указан в серверной конфигурации. Параметр ca – это серверный сертификат, а cert – созданный на его основе ключ John.csr, а теперь подписанный сертификат John.crt. Параметр key – это закрытый ключ клиента. Следует отметить, что именно при помощи параметров cert и key обеспечивается подключение клиентов к сети VPN.

Теперь можно запускать OpenVPN на клиентском компьютере. После этого, если всё настроено правильно, клиенты подключатся к VPN. Но на этом ещё не всё. Необходимо настроить перенаправление для туннеля VPN, чтобы пользователи могли направлять и получать через него трафик. Для начала необходимо разрешить серверу пропускать пакеты.

Затем разрешить всем подключаться к серверу OpenVPN. Ну а также разрешить клиентам доступ в интернет через туннель. Предыдущие три правила iptables стоит применять, когда в сети действует запрещающая политика. Также нужно следить за тем, чтобы брандмауэр не блокировал подключения по протоколу UDP к OpenVPN-серверу.

Настройка OpenVPN сервера в Linux

В этой статье, в качестве системы для примера мы будем использовать операционную систему CentOS, но операции не будут отличаться в других дистрибутивах. Сначала скачайте сам скрипт:

Затем запустите скрипт от имени суперпользователя с помощью такой команды:

Дальше скрипт задаст несколько вопросов по настройкам OpenVPN. Сначала нужно указать точный ip адрес VPS, на котором будет запущен OpenVPN, именно на этом адресе программа будет слушать соединения:

Затем выберите протокол, который вы хотите использовать. Например, если я хочу использовать TCP то нужно выбрать 2:

Затем введите номер порта, на котором будет слушать программа, можно оставить значение по умолчанию:

Выберите сервера DNS, которые нужно использовать, мне, например, нравятся сервера от Google:

Введите имя клиента, для которого будут подписаны сертификаты на доступ:

Дальше нажмите Enter, и подтвердите установку OpenVPN. Программа сама установит нужные пакеты в вашем дистрибутиве, а затем подпишет все необходимые сертификаты, запустит сервер openvpn и даже добавит его в автозагрузку systemd:

Последний шаг, это утилита спросит есть ли у вашего сервера дополнительный внешний ip адрес. Это может быть полезно, если вы используете NAT, и для доступа к серверу применяете какой-либо туннель. В других случаях этот пункт можно пропустить, для VPS точно пропускаем.

Теперь установка и настройка OpenVPN сервера Linux завершена. Конфигурационный файл для клиента сохранен по адресу /root/sergiy-pc.ovpn, может иметь и другое имя, в зависимости от того, какое имя вы дали клиенту. Самое интересное, что для того чтобы добавить новых клиентов, вам просто достаточно запустить скрипт еще раз. Осталось только скопировать полученный файл клиенту, для этого можно на клиентском компьютере выполнить scp: scp root@адрес_сервера:/root/sergiy-pc.ovpn /etc/openvpn/.

Настройка клиента OpenVPN

Вы можете настроить OpenVPN на клиентской машине как захотите, например, с помощью NetworkManager. Но мы рассмотрим ручной вариант. Сначала установите саму программу. Установка OpenVPN Linux Ubuntu выполняется командой:

sudo apt install openvpn

sudo yum install openvpn

Теперь для подключения к нашему серверу используем полученный файл:

Как видите, OpenVPN автоматически выдал IP вашему компьютеру, теперь можете проверить подключение к этому серверу с помощью ping:

Установка и настройка SoftEther VPN на Linux

Установка SoftEther VPN на Linux выполняется из исходников. Мы рассмотрим процесс компиляции и установки программного продукта в командной строке Linux. Инструкция протестирована на Ubuntu и Rocky Linux (CentOS). Настройку сервера мы выполним в графическом интерфейсе Server Manager. В качестве решения VPN будет использоваться OpenVPN.

Предварительная настройка

Перед установкой сервера VPN выполним предварительные настройки.

Установка пакетов, необходимых для установки приложения

Для загрузки, сборки и установки SoftEther нам нужны дополнительные компоненты:

- wget — для загрузки исходников;

- tar — для распаковки архивов;

- make — компиляция приложения из исходников;

- gcc — набор компиляторов для разных языков программирования.

Их может не быть в системе и требуется установка. В зависимости от типа дистрибутива, наши действия будут немного отличаться.

- Deb (Debian, Ubuntu, Astra Linux): apt update apt install wget tar make gcc.

- RPM (Rocky Linux, CentOS, Oracle Linux): um install wget tar make gcc.

Настройка брандмауэра

В нашем примере мы хотим использовать OpenVPN, поэтому нам нужен порт 1194 (если мы захотим его поменять, то подставляем свое значение). Также нам нужно открыть порт 5555 — по нему мы будем подключаться к системе для управления настройками из графического интерфейса.

В зависимости от утилиты управления брандмауэром, наши действия будут отличаться.

Iptables (как правило, для Debian/Ubuntu)

- iptables -I INPUT -p tcp —dport 1194 -j ACCEPT;

- iptables -I INPUT -p udp —dport 1194 -j ACCEPT;

- iptables -I INPUT -p tcp —dport 5555 -j ACCEPT.

Для сохранения правил вводим:

- apt install iptables-persistent;

- netfilter-persistent save.

Firewalld (как правило, для Rocky Linux/CentOS)

- firewall-cmd —permanent —add-port=1194/{tcp,udp};

- firewall-cmd —permanent —add-port=5555/tcp.

Для сохранения правил вводим:

- firewall-cmd —reload

Загрузка и установка SoftEther VPN

Переходим на страницу загрузки программного обеспечения, выбираем серверный компонент и платформу для установки:

Ниже появятся ссылки для загрузки SoftEther VPN — копируем последнюю RTM:

На сервере с помощью скопированной ссылки загрузим архив с исходниками:

wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.38-9760-rtm/softether-vpnserver-v4.38-9760-rtm-2021.08.17-linux-x64-64bit.tar.gz

Создадим каталог, где будут находиться файлы сервера:

mkdir /opt/vpnserver

Распакуем скачанный архив в созданную папку:

tar zxvf softether-vpnserver-v*.tar.gz -C /opt/vpnserver —strip-components 1

Переходим в распакованную директорию:

cd /opt/vpnserver/

Выполняем компиляцию:

make

Мы должны увидеть что-то на подобие:

After you start the server daemon, you can open the HTML5 Web Administration Console is available at

https://127.0.0.1:5555/

or

https://ip_address_of_the_vpn_server:5555/

This HTML5 page is obviously under construction, and your HTML5 development contribution is very appreciated.

Серверная часть установлена.

Запуск сервера

Для запуска сервера используется команда /opt/vpnserver/vpnserver start. Но нам нужно настроить непрерывную работу системы, поэтому мы будем использовать systemd.

Создаем файл:

vi /etc/systemd/system/vpnserver.service

[Unit]

Description=SoftEther VPN Server

After=network.target

[Service]

Type=forking

ExecStart=/opt/vpnserver/vpnserver start

ExecStop=/opt/vpnserver/vpnserver stop

ExecReload=/bin/kill -HUP $MAINPID

Restart=on-failure

[Install]

WantedBy=multi-user.target

Перечитываем конфигурацию systemd:

systemctl daemon-reload

Разрешаем автозапуск и стартуем vpnserver:

systemctl enable vpnserver —now

Проверяем состояние:

systemctl status vpnserver

Смотрим, на каких портал слушает сервис:

ss -tunlp | grep vpnserver

Мы должны увидеть что-то на подобие:

udp UNCONN 0 0 0.0.0.0:49032 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=5),(«vpnserver»,pid=15458,fd=5))

udp UNCONN 0 0 0.0.0.0:58441 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=11))

udp UNCONN 0 0 127.0.0.1:1194 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=47))

udp UNCONN 0 0 10.0.2.18:1194 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=46))

udp UNCONN 0 0 0.0.0.0:36046 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=16))

udp UNCONN 0 0 0.0.0.0:23986 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=43))

udp UNCONN 0 0 [::1]:1194 [::]:* users:((«vpnserver»,pid=15459,fd=49))

udp UNCONN 0 0 [fe80::a00:27ff:fedc:7a3d]%enp0s3:1194 [::]:* users:((«vpnserver»,pid=15459,fd=48))

tcp LISTEN 0 128 0.0.0.0:1194 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=35))

tcp LISTEN 0 128 0.0.0.0:5555 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=39))

tcp LISTEN 0 128 0.0.0.0:443 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=26))

tcp LISTEN 0 128 0.0.0.0:992 0.0.0.0:* users:((«vpnserver»,pid=15459,fd=31))

tcp LISTEN 0 128 [::]:1194 [::]:* users:((«vpnserver»,pid=15459,fd=37))

tcp LISTEN 0 128 [::]:5555 [::]:* users:((«vpnserver»,pid=15459,fd=41))

tcp LISTEN 0 128 [::]:443 [::]:* users:((«vpnserver»,pid=15459,fd=28))

tcp LISTEN 0 128 [::]:992 [::]:* users:((«vpnserver»,pid=15459,fd=33))

Другими словами, vpnserver запускается на большом количестве портов. Сервис работает и можно переходить к его настройке.

Создаем пароль администратора

Для администрирования SoftEther, создаем пароль администратора. Вводим:

/opt/vpnserver/vpncmd

Система задаст вопрос, какой сервис нам нужен — выбираем Management of VPN Server or VPN Bridge (номер 1):

- Management of VPN Server or VPN Bridge.

- Management of VPN Client.

Use of VPN Tools (certificate creation and Network Traffic Speed Test Tool)

Select 1, 2 or 3: 1

На следующие два вопроса просто нажимаем Enter.

Мы окажемся в командной оболочке SoftEther. Вводим:

> ServerPasswordSet

И дважды задаем пароль, который планируем использовать: