Имеется нашумевшая игра Hogwarts Legacy, к которой идут внутриигровые предметы, получаемые через связь игры с аккаунтом WBgames. Проблема в том, что WBgames сидит на серверах Amazon, которые без VPN блочатся. Я смогла соединить аккаунты через пробный доступ к HideMyName, получить дропсы с твича и т.д., но пробный доступ кончился и сама игра без соединения этот контент всё равно не видит. Вторая проблема: мне нужно VPN-подключение конкретно для этой игры, а не на всё и вся, поэтому просто включить VPN не получится. И вариант с виртуалкой для меня тоже не подходит, слишком много возни для одной игры. В идеале мне нужно, чтобы VPN работал только для игры или включался/выключался на период запуска игры. Проблема третья: я абсолютный профан в этом, и мне нужно объяснить максимально простыми словами и подробной инструкцией. имеющийся на портале решённый вопрос для меня неинформативен, к сожалению. Проблема четвёртая (если это важно в контексте): роутер поддерживает только PPTP/L2TP, что такое OpenVPN, он не понимает.

-

Вопрос задан

-

2897 просмотров

You can do it with network namespaces on GNU/Linux.

Here’s how to run OpenVPN and a single application in a separate namespace:

Create the net network namespace:

ip netns add myvpn

Start the loopback interface in the namespace (otherwise many things don’t work as expected…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Create virtual network interfaces that will let OpenVPN (in the namespace) access the real network, and configure the interface in the namespace (vpn1) to use the interface out of the namespace (vpn0) as its default gateway

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Enable IPv4 routing and NAT for the interface in the namespace. As my default interface is a wireless one, I use wl+ (which may match wlan0, wlp3s0, etc.) in iptables for the outgoing interface; if you use a wired interface you should probably use en+ (or br+ for a bridged interface)

iptables -A INPUT \! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Configure the nameserver to use inside the namespace

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Almost done, now we should have full network access in the namespace

ip netns exec myvpn ping www.google.com

Finally start OpenVPN in the namespace

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Once tun0 is up in the namespace, you’re ready to start the program you wanted!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

SOURCE article.

Also there is a wrapper script in the source article you can adapt for your needs.

VPN не различает приложения и не занимается маршрутизацией трафика, а лишь предоставляет сетевой интерфейс со шлюзом. За маршрутизацию отвечает ваша операционная система.

Тем не менее, в программе для Android мы реализовали возможность выбирать приложения, которые должны работать через VPN, а какие не должны.

Для настольных компьютеров разграничение работы программ по VPN и без решается через виртуальную машину. Например, VMWare или VirtualBox. На виртуальной машине устанавливается VPN, подключается, и все программы внутри этой среды будут работать через VPN. На основной системе программы продолжают работать без VPN.

Написать в службу поддержки

Была ли статья полезна?

Спасибо за отзыв!

Уточните, почему:

- содержание статьи не соответствует заголовку

- текст трудно понять

- мне не нравится, как это работает

- нет ответа на мой вопрос

- рекомендации не помогли

- другая причина

Расскажите, что вам не понравилось в статье:

Расскажите, что вам не понравилось в статье:

Полезные ссылки

- Приложение для Windows

- Приложение для macOS

- Приложение для Android

- Приложение для iOS

- Приложение для Linux

- Настройка на роутере

У меня есть доступ к VPN и я хочу использовать его только для некоторых приложений, а не для всех.

Например:

если я подключаюсь к VPN, я хочу, чтобы только приложения Opera и Newsbin использовали это VPN-соединение. Все другие приложения, такие как, например, Outlook, должны использовать обычное интернет-соединение (в то время как VPN подключен / открыт).

Афайк, это невозможно, но я не совсем уверен. Итак, поэтому мой вопрос: это выполнимо?

Ответы:

Нет, это не так. Ну, не используя обычные средства. Маршрутизация — это маршрутизация. Маршрутизация работает ниже модели OSI. Вам нужно, чтобы он был осведомлен на уровне приложения (выше), чтобы он мог определить, какую программу вы используете и т. Д. Маршрутизаторы NORMAL не позволяют настраивать маршруты на основе приложений или номеров портов.

Я думаю, что это возможно, хотя. Маршрутизаторы могут видеть порты, поэтому вы можете фильтровать их по номеру порта и отправлять трафик по разным маршрутам. Я уверен, что прочитал что-то некоторое время назад с маршрутизаторами Cisco, которые могут сделать это. Хотя они не дешевы и являются бизнес-роутерами, которые требуют много настроек, и я предполагаю, что вы хотите что-то простое для домашнего использования.

Таким образом, эта функция понадобится маршрутизатору, а ваши стандартные — для домашнего использования, даже компании не поддерживают эти функции. Только передовые линии Cisco и Sonicwall предлагают эти возможности.

Это возможно сделать, по крайней мере, в Linux (и я думаю о BSD и OS X). Вы можете сделать это:

- Создайте пользователя exra для всего трафика VPN.

- Создайте дополнительную таблицу маршрутизации с 1 маршрутом по умолчанию через VPN.

- Сконфигурируйте Netfilter через Iptables, чтобы использовать другую таблицу маршрутизации для всего трафика, исходящего из определенного идентификатора пользователя.

- Запустите приложения, которые должны использовать VPN под своим собственным пользователем. Например, с помощью «sudo».

Есть сценарии для выполнения вышеуказанных шагов здесь или есть другой гид здесь .

Вот подробное руководство по маршрутизации передачи через VPN (используя принадлежащий вам сервер VPN).

Вы можете использовать брандмауэр Windows для этого (при условии, что вы используете Win 7 или Vista) — я написал руководство по этому

Подключитесь к своему VPN как обычно.

Откройте Центр управления сетями и общим доступом — щелкните правой кнопкой мыши значок подключения к Интернету на панели задач и выберите «Открыть Центр управления сетями и общим доступом» (см. Ниже).

Вы должны увидеть (как минимум) две сети, перечисленные в разделе «Просмотр ваших активных сетей» — ваше VPN-подключение и одну, называемую «Сеть» — также называемое вашим ISP-подключением. Убедитесь, что ваш VPN — это «Общедоступная сеть», а ваше соединение с провайдером — «Домашняя сеть». Если вам нужно изменить какое-либо соединение, щелкните по нему, и появится окно параметров (см. Ниже).

Перейдите в Панель управления и нажмите Система и безопасность (см. Ниже).

В появившемся окне нажмите Брандмауэр Windows (см. Ниже).

В окне брандмауэра Windows нажмите «Дополнительные параметры» на левой панели (см. Ниже). Примечание. Для внесения изменений в настройки брандмауэра необходимо войти в систему как администратор.

Вы должны увидеть окно с названием Брандмауэр Windows в режиме повышенной безопасности. В этом окне нажмите Inbound Rules (см. Ниже).

На правой панели вы увидите опцию для нового правила. Нажмите на нее (см. Ниже).

В мастере New Inbound Rule (который должен появиться) сделайте следующее:

Выберите Program и нажмите Next.

Выберите программу, для которой вы хотите заблокировать весь трафик, кроме VPN-соединения, и нажмите «Далее».

Выберите Заблокировать соединение.

Тик Домен и приват. Убедитесь, что Public не отмечен.

Повторите шаг 9 для исходящих правил.

Вы можете сделать это с сетевыми пространствами имен в GNU / Linux.

Вот как запустить OpenVPN и отдельное приложение в отдельном пространстве имен:

Создайте пространство имен сети:

ip netns add myvpn

Запустите петлевой интерфейс в пространстве имен (в противном случае многие вещи работают не так, как ожидалось…)

ip netns exec myvpn ip addr add 127.0.0.1/8 dev lo

ip netns exec myvpn ip link set lo up

Создайте виртуальные сетевые интерфейсы, которые позволят OpenVPN (в пространстве имен) получить доступ к реальной сети, и настройте интерфейс в пространстве имен (vpn1) для использования интерфейса из пространства имен (vpn0) в качестве шлюза по умолчанию.

ip link add vpn0 type veth peer name vpn1

ip link set vpn0 up

ip link set vpn1 netns myvpn up

ip addr add 10.200.200.1/24 dev vpn0

ip netns exec myvpn ip addr add 10.200.200.2/24 dev vpn1

ip netns exec myvpn ip route add default via 10.200.200.1 dev vpn1

Включите маршрутизацию IPv4 и NAT для интерфейса в пространстве имен. Поскольку мой интерфейс по умолчанию является беспроводным, я использую wl + (который может соответствовать wlan0, wlp3s0 и т. Д.) В iptables для исходящего интерфейса; если вы используете проводной интерфейс, вы, вероятно, должны использовать en + (или br + для мостового интерфейса)

iptables -A INPUT \! -i vpn0 -s 10.200.200.0/24 -j DROP

iptables -t nat -A POSTROUTING -s 10.200.200.0/24 -o wl+ -j MASQUERADE

sysctl -q net.ipv4.ip_forward=1

Настройте сервер имен для использования внутри пространства имен

mkdir -p /etc/netns/myvpn

echo 'nameserver 8.8.8.8' > /etc/netns/myvpn/resolv.conf

Почти готово, теперь у нас должен быть полный доступ к сети в пространстве имен

ip netns exec myvpn ping www.google.com

Наконец запустите OpenVPN в пространстве имен

ip netns exec myvpn openvpn --config /etc/openvpn/myvpn.conf

Как только tun0 появится в пространстве имен, вы готовы запустить нужную программу!

while ! ip netns exec myvpn ip a show dev tun0 up; do sleep .5; done

ip netns exec myvpn sudo -u $MYSELF popcorntime

ИСТОЧНИК статья.

Также в исходной статье есть скрипт-обертка, который вы можете адаптировать под свои нужды.

Я сделал это на Windows. Идея состоит в том, чтобы связать исходящие сетевые пакеты с интерфейсом VPN. Люди предлагают ForceBindIP для этого, но благодаря этому ответу у меня появилась идея использовать прокси. Недостатком этого метода является то, что либо ваши приложения должны иметь поддержку прокси, либо вам придется использовать проксификатор (см. Здесь и здесь ). Положительным моментом является то, что таким образом вы сможете ограничить использование VPN в браузере для определенных доменов, используя FoxyProxy или аналогичные дополнения.

Я использую 3proxy в режиме SOCKS и привязываю его внешний интерфейс к IP VPN. OpenVPN используется для VPN-подключения.

В моем файле .ovpn ( client, dev tun) я добавил эти строки:

route-nopull

route 0.0.0.0 0.0.0.0 vpn_gateway

pull-filter ignore "dhcp-option DNS "

script-security 2

up 'c:\path\to\up.cmd'

down 'c:\path\to\down.cmd'

route-nopullигнорировать маршруты, отправленные с сервера. В вашем случае вам может понадобиться закомментировать redirect-gateway.

route чтобы добавить маршрут для этого интерфейса, без этой линии он не будет использоваться, даже если приложение привязано к нему.

pull-filterсохранить выдвинутый DNS, который в противном случае будет сброшен route-nopullвместе с выдвинутыми маршрутами. Эта опция поддерживается начиная с OpenVPN 2.4, если вам нужно придерживаться OpenVPN 2.3 (последняя версия для Windows XP), вам придется dhcp-option DNS x.x.x.xвместо этого добавить две строки с жестко закодированными IP-адресами.

script-security 2 разрешить сценарии.

up сценарий:

cd %~dp0

echo auth none> 3proxy-openvpn.conf

echo internal 127.0.0.1>> 3proxy-openvpn.conf

echo external %4>> 3proxy-openvpn.conf

echo socks>> 3proxy-openvpn.conf

start /b 3proxy.exe 3proxy-openvpn.conf

down сценарий:

taskkill /f /im 3proxy.exe

Таким образом, после того, как вы подключитесь к VPN с помощью этой конфигурации, 3proxy.exeпроцесс будет запущен, и на 1080порту будет работать прокси SOCKS5 с ограниченным локальным хостом с возможностью разрешения DNS , теперь просто настройте ваше приложение на использование localhost:1080прокси SOCKS.

Если вы используете Linux и используете openVPN, VPNShift прекрасно работает.

Просто получите доступ к VPN через виртуальную машину.

- Создайте ВМ, затем изнутри ВМ …

- Установите «выбранные» приложения

- Настройте VPN

Используйте «выбранные» приложения из виртуальной машины вместо того, чтобы использовать их с хост-компьютера.

PS Конечно, вам нужно предоставить сетевой доступ к виртуальной машине через хост-компьютер.

Я знаю, что это слишком поздний ответ, который я только что натолкнул, но в случае, если это когда-либо будет иметь отношение к кому-то, у меня было то же обстоятельство, что я хотел пропустить свой рабочий трафик через VPN, но не хотел, чтобы мой личный трафик направлялся через их прокси-серверы и тому подобное. Я тогда работал с Win7, но они все еще работали с WinXP на многих своих системах. В конце концов они просто дали мне второй компьютер для работы, который решил проблему (коммутатор, подключенный к обоим компьютерам, мог просто перепрыгивать), но до этого я запускал Virtual XP, который я установил как свою рабочую ОС .. Я бы подключился к работе через VPN с указанной виртуальной машины, что бы освободило трафик моей персональной ОС от рабочих ограничений и шпионажа.

Настраиваем ВПН для определённых сайтов и приложений при помощи раздельного туннелирования.

Многие пользователи сталкиваются с дискомфортом при использовании ВПН, ведь стандартное VPN-подключение зашифровывает всю сеть целиком. При этом некоторые ситуации требуют открытые каналы связи. Чтобы каждый раз не отключать сервис, такие бренды как ExpressVPN предоставляют для удобства функцию раздельного туннелирования.

Что такое раздельное туннелирование

Раздельное туннелирование или сплит-туннелирование – функция лучших VPN приложений позволяющая отделить зашифрованный трафик от обычного. С ней вы можете выбрать приложения или сайты, которые будут подключены через VPN-туннель или наоборот отключены от него.

В зависимости от интерфейса и настроек программы, встречается 3 типа раздельного туннелирования:

- обратное раздельное туннелирование – когда вся ваша сеть подключена к VPN, и вы просто исключаете из неё какие-либо программы;

- раздельное туннелирование на основе приложения – когда ВПН использует только те приложения, которые вы сами указали в настройках сервиса.

- раздельное туннелирование на основе URL – если вам нужно подключить к VPN определённый web-сайт. Например, при желании иметь доступ через ВПН только к библиотекам Netflix, вы можете указать в списке ВПН-подключений доменное имя этого сервиса. Данную функцию реализовывают некоторые лучшие VPN для браузера в своих приложениях и расширениях.

Для чего нужно сплит-туннелирование

Обычно раздельное туннелирование применяется в следующих случаях:

- если нужно обеспечить безопасность данных – иногда возникает необходимость отключить ВПН и использовать обычную сеть, но некоторые данные должны быть всё равно защищены;

- чтобы использовать реальный IP-адрес и виртуальный одновременно – когда нужно подключиться к частному серверу или приложению с белым списком адресов, куда внесён ваш настоящий IP;

- при настройке беспроводных устройств – например, вы используете беспроводной принтер или телевизионную приставку (подробнее в статье «Лучшие VPN для SmartTV»), подключаемые по Wi-Fi к компьютеру. Их приложения или адреса потребуется внести в исключения, чтобы ВПН не помешал установке локального соединения;

- для снижения нагрузки на VPN-подключение – некоторые программы могут быть слишком «тяжёлыми» и требовать больше пропускной способности, чем может позволить VPN.

Разделять трафик можно и на мобильных устройствах. На нашем сайте имеются подборки лучших VPN для телефонов с раздельным туннелированием:

Как настроить VPN для определённых программ

Настроим раздельное туннелирование на примере ExpressVPN:

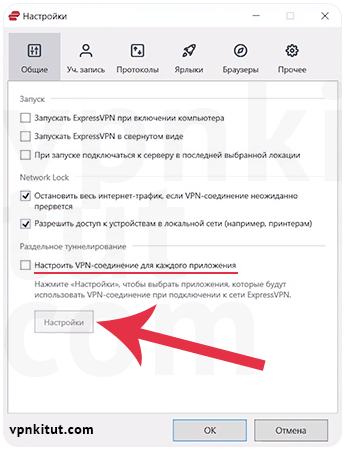

- откройте меню настроек и на вкладке «Общие» отметьте галочкой пункт «Настроить VPN-соединение для каждого приложения»;

- затем нажмите появившуюся ниже кнопку «Настройки«;

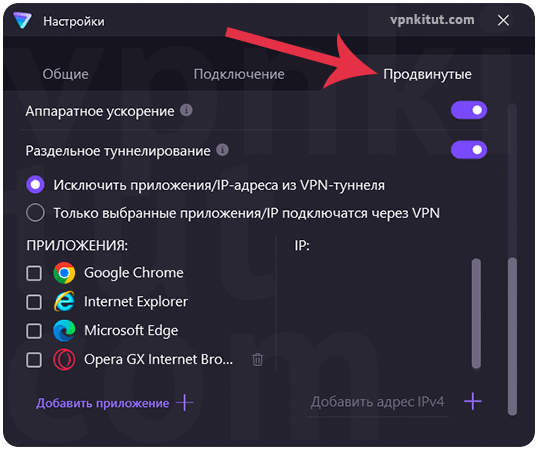

- в открывшемся окне нужно выбрать одну из опций «выбранные приложения не используют VPN» или «только выбранные приложения используют VPN»;

- в первом случае вы настроите ВПН для всей сети и исключите определённые приложения – во втором случае ВПН настраивается только для отдельных программ;

- когда отметите нужный вам флажок – появится список с выбором приложения и кнопками «+» и «-«;

- кнопка со знаком плюса позволит добавлять программы на вашем компьютере, а с минусом – удалять их из списка;

- добавив все необходимые приложения, нажмите «ОК».

Скачать ExpressVPN бесплатно на 30 дней

Какие VPN имеют функцию раздельного туннелирования

Впервые функцию раздельного туннелирования включили в своё приложение разработчики Ivacy. Постепенно другие сервисы тоже стали использовать эту технологию. На данный момент все лучшие VPN могут отделять зашифрованный трафик от обычного, например:

- Самый быстрый сервис ExpressVPN позволяет разделить приложения во вкладке «Общие», опция так и называется «Раздельное туннелирование».Также можно разграничить веб-сайты при помощи браузерного плагина.

- Наиболее выгодный Surfshark имеет опцию «WhiteLister» в разделе функций «Features». Позволяет указать туннелирование программ (обратное и на основе приложения), сайтов и IP-адресов без необходимости устанавливать расширение на браузер.

- Сервис с двойной защитой NordVPN имеет в настройках пункт «Split Tunneling», где можно выбрать тип разделения трафика: исключать приложения из ВПН-туннеля или наоборот подключать к нему только указанные программы. В расширении для браузера есть настройка автоподключения VPN для отдельных веб-страниц.

- Недорогие сервисы PureVPN и Ivacy позволяют настроить туннель для отдельных приложений в параметрах программы для компьютера или смартфона.

Чтобы выбрать ВПН с раздельным туннелированием для своего ПК, можете ознакомиться с материалами на нашем сайте:

Есть ли раздельное туннелирование в бесплатных VPN

В ProtonVPN во вкладке продвинутых настроек. Учтите, что бесплатные сервисы могут следить за вами и передавать личные данные третьим лицам. Конкретно при работе с Протоном имеются такие прецеденты.

Однако в большинстве своём данная настройка предоставляется только в платных версиях. В относительно свободном Atlas VPN, эта функция становится доступна только после приобретения подписки.

Самый лучший вариант – воспользоваться пробным периодом премиальных VPN с раздельным туннелированием или возвратом средств. Так ExpressVPN предлагает установить 7-дневную триал-версию на смартфон или использовать 30-дневную гарантию.

Скачать ExpressVPN бесплатно на 30 дней

Таблица VPN с раздельным туннелированием

| Express | Surfshark | Nord | Atlas | Pure | Ivacy | |

|---|---|---|---|---|---|---|

| Бесплатная версия | 7 дней на мобильных устройствах | 7 дней на мобильных устройствах | Нет | Нет | 7 дней за $0.99 | 7 дней за $0.99 |

| Сплит туннель по IP | + | + | + | + | + | + |

| Сплит туннель для сайтов | + | + | + | + | + | + |

| Сплит туннель для приложений | + | + | + | + | + | + |

В каких VPN нет раздельного туннелирования

- VPNGate

- Psiphon

- TunnelBear

- 1.1.1.1

- ZoogVPN

- Speedify

- Aman VPN