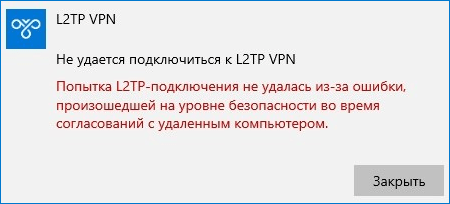

Сбои в ОС Windows не редкость, возникают они по разным причинам и некоторые из них могут препятствовать доступу к сети. Так, например, при наличии подключения, использующего протокол L2TP, иногда встречается ошибка с кодом 789, появляющаяся у абонентов при попытке запуска VPN с компьютера напрямую. Пользователям не впервой самостоятельно решать подобные задачи, тем более, когда речь идёт о сбоях в программной части, с аппаратными проблемами уже сложнее и чаще всего без специалиста не обойтись. Ошибка 789 VPN сообщает о сбое, случившемся на уровне безопасности в момент согласований с удалённым устройством, но попытки решить проблему путём реализации ещё одного подключения в такой ситуации безуспешны. Чаще всего сбой возникает на Windows 7 или 8, но возможен и в других версиях операционки. Если ошибок в настройке сетевого подключения нет, и система не поражена вирусами, проблема кроется в реестре. Ошибка связана с недостатком необходимых для полноценного функционирования файлов и потребуется редактирование параметров.

Исправление ошибки 789 при подключении VPN.

Что значат эти записи в реестре

Если попытка L2TP-подключения не удалась вследствие появления сбоя с кодом 789, источник проблемы сокрыт в некорректной аутентификации на базе предварительного ключа, обеспечивающего соединение по L2TP/IPSec. Для реализации функционирования процесса требуются ключи «ProhibitIpSec» и «AllowL2TPWeakCrypto». ОС Windows стандартно не может создать соединение по L2TP в отсутствии IPSec. Так, если в реестре параметр ProhibitIpSec имеет значение 1, то на устройстве с операционкой Windows 7, 8, 10 не будет осуществляться создание фильтра, который на автомате применяет проверку подлинности ЦС, тогда будет проверяться локальный либо политики IP Security. Параметр AllowL2TPWeakCrypto применяется для активации алгоритмов шифрования MD5 (Message Digest 5 шифрует любые сведения в формате 128-битного хэширования) и DES (Data Encryption Standard – стандарт симметричного шифрования, осуществляет преобразование 64-битовых блоков данных посредством 56-битового ключа). Так, ошибка 789 при соединении с L2TP внезапно появляется при удалении ключей, обеспечивающих корректность функционирования VPN-канала. Они могут пропасть после инсталляции обновлений драйверов, приложений или удаления вирусами.

Бесполезные советы по ошибке 789

Как водится, пользователи при появлении сбоев в работе Windows, в поиске решений возникшей проблемы перечитывают всю существующую информацию из сети и достаточно часто сталкиваются с совершенно безрезультатными, а иногда абсурдными способами. Один из вариантов – ошибка 789 при подключении к L2TP спровоцирована выбором неверного типа VPN. Решение предлагается гениальное:

- Перейти к настройкам VPN соединения и во вкладке «Сеть» — «Тип VPN» выбрать «Автоматически» или «PPTP».

Но ведь у нас не стоит задача, чтобы заработало подключение L2TP, и цель не заключается в поиске альтернатив, а включение PPTP не имеет никакого отношения к настройке функционирования нужного нам канала. Ещё одно из нелепых решений – обращение к провайдеру. Хотя, звонок и может быть эффективен, ведь обычно поставщик связи всегда готов поспособствовать налаживанию соединения. В данном случае он тоже поможет справиться с задачей, организовав приход мастера.

Как исправить ошибку 789 l2tp в Windows

Мы уже выяснили, что при нормально настроенной сети и исправном функционировании Windows, где, в том числе отсутствует вирусное ПО – проблема в реестре. Редактирование его вручную без имеющихся навыков не рекомендуется, поскольку при неправильных действиях вмешательство пользователя может привести к неработоспособности компьютера и повлечь за собой непоправимые последствия для операционной системы. В любом случае перед работой с реестром лучше будет создать резервную копию. Если вы являетесь опытным юзером, то ничто не мешает самостоятельно внести необходимые изменения в записи реестра, чтобы тем самым устранить ошибку 789 и затем беспрепятственно подключиться к L2TP-соединению. Выполняем такие манипуляции:

- Открываем реестр любым удобным способом (например, нажатием клавиш Win+R вызываем консоль «Выполнить», где вводим команду regedit – метод универсален. При работе с Windows 7 и более ранними версиями ОС можно открыть реестр через Пуск, запросив в поле поиска regedit).

- Реестр имеет древовидную структуру в любой из версий ОС. Так, для устранения ошибки VPN-соединения с кодом 789 идём в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters.

- Создаём или корректируем имеющиеся параметры (в строки прописываем значение 1)

- «ProhibitIpSec»=dword:00000001

- «AllowL2TPWeakCrypto»=dword:00000001.

- Подтверждаем действие.

- После выполненных манипуляций перезагружаю устройство, что необходимо для вступления в силу изменений и подключаюсь к интернету.

Испробовав этот метод для устранения ошибки 789, многие пользователи отмечают, что на Windows 10, 8, 7 проблема больше не возникает.

Repair L2TP VPN error using our practical solutions or VPN pick

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on

- VPN error 789 appears when a Windows system isn’t configured properly while using the L2TP protocol.

- This error can be fixed with a quick network adapter reset from Device Manager.

- IPSec configuration should be changed as well as a fallback solution, so tweak the services as shown in our guide.

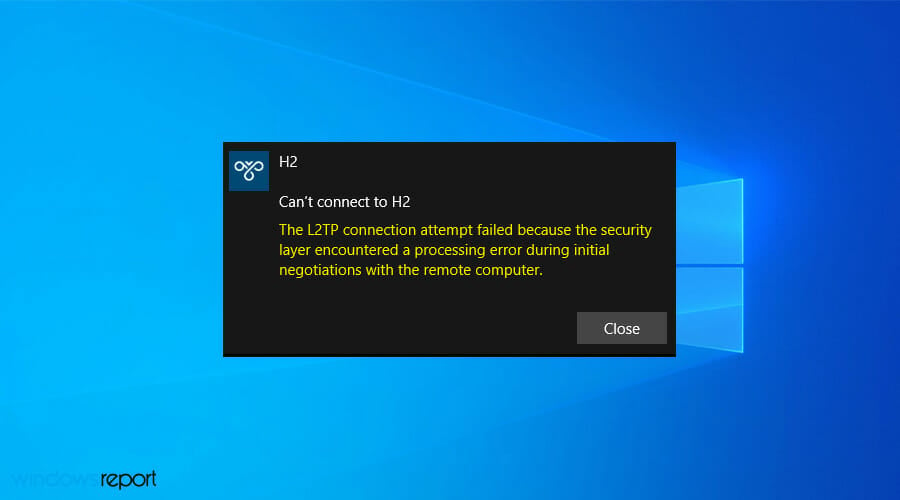

Using a VPN is a great way to protect your online privacy, but sometimes you might experience issues with it. Many Windows 10/11 users reported VPN error 789 which states the following message:

The L2TP connection attempt failed because the security layer encountered a processing error during initial negotiations with the remote computer

This issue will prevent you from achieving a safe connection on your PC, so it’s crucial that you fix it. So keep on reading to find out how to fix this problem once and for all.

Why does VPN error 789 appear?

This error pops up when your system is not properly set up to connect to an L2TP server, thus the connection attempt fails even before you establish a connection with the server.

It is also linked to the incorrect configuration of your operating system like Windows 10 in this case. This generic error is thrown when the IPSec negotiation fails for the L2TP/IPSec connections.

Other possible causes include:

- L2TP-based VPN client (or VPN server) is behind NAT

- The wrong certificate or pre-shared key is set on the VPN server or client

- A machine certificate or trusted root machine certificate is not present on the VPN server

- Machine Certificate on VPN Server does not have Server Authentication as the EKU

Before trying any of these solutions, ensure that L2TP and IPSec pass-through options are enabled from your router.

If you configured your VPN service manually, then make sure you use the preshared key 12345678. If this doesn’t work, here are more solutions you can use to fix this problem on your PC.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

How do I fix the VPN error 789 on Windows 10 & 11?

- Reset network adapter

- Check the certificate

- Use a reliable VPN service

- Re-enable IPSec on your computer

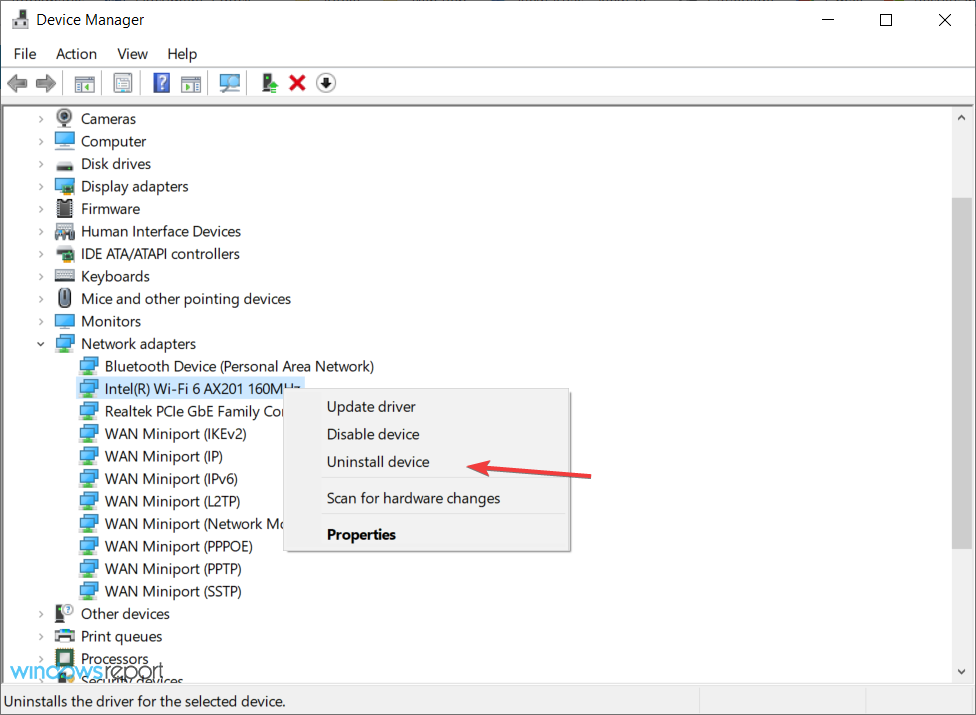

1. Reset network adapter

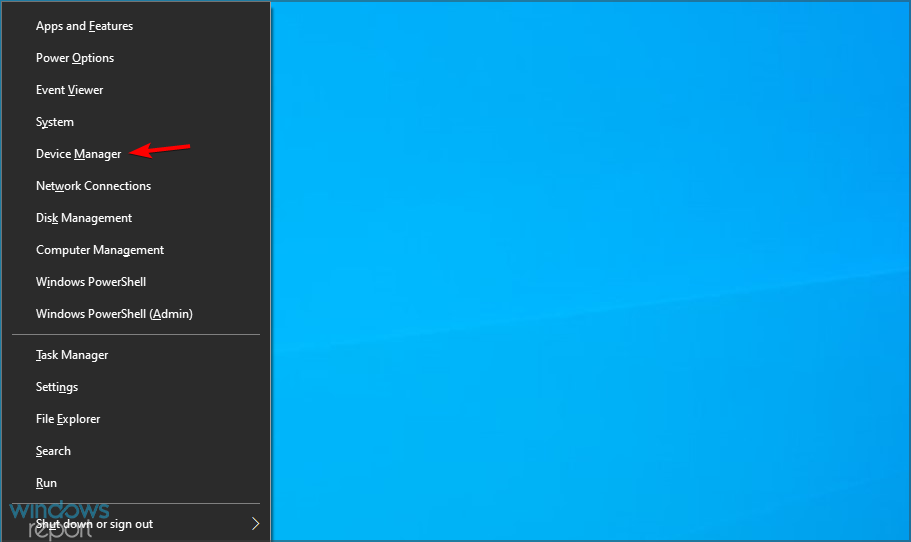

- Press the Windows key + X and select Device Manager.

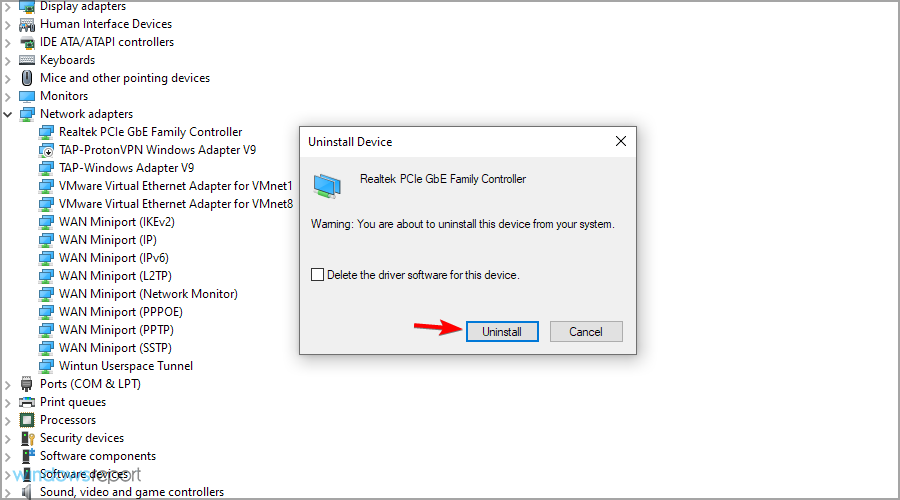

- Identify your network adapter and right-click on it then select Uninstall device.

- Click on Uninstall to confirm.

- Restart your computer. The device will reinstall and should reset it to default settings.

Refreshing the network adapter driver can make this problem go away quickly so make sure you try it out by performing the steps above.

2. Check the certificate

It is very important to ensure the correct certificate is used both on the client and the server side.

In case the two don’t match, you won’t be able to use the virtual private network. You might need to renew the certificate with your provider.

If you are using a Pre Shared Key (PSK), ensure that the same PSK is configured on the client-side, and the VPN server machine.

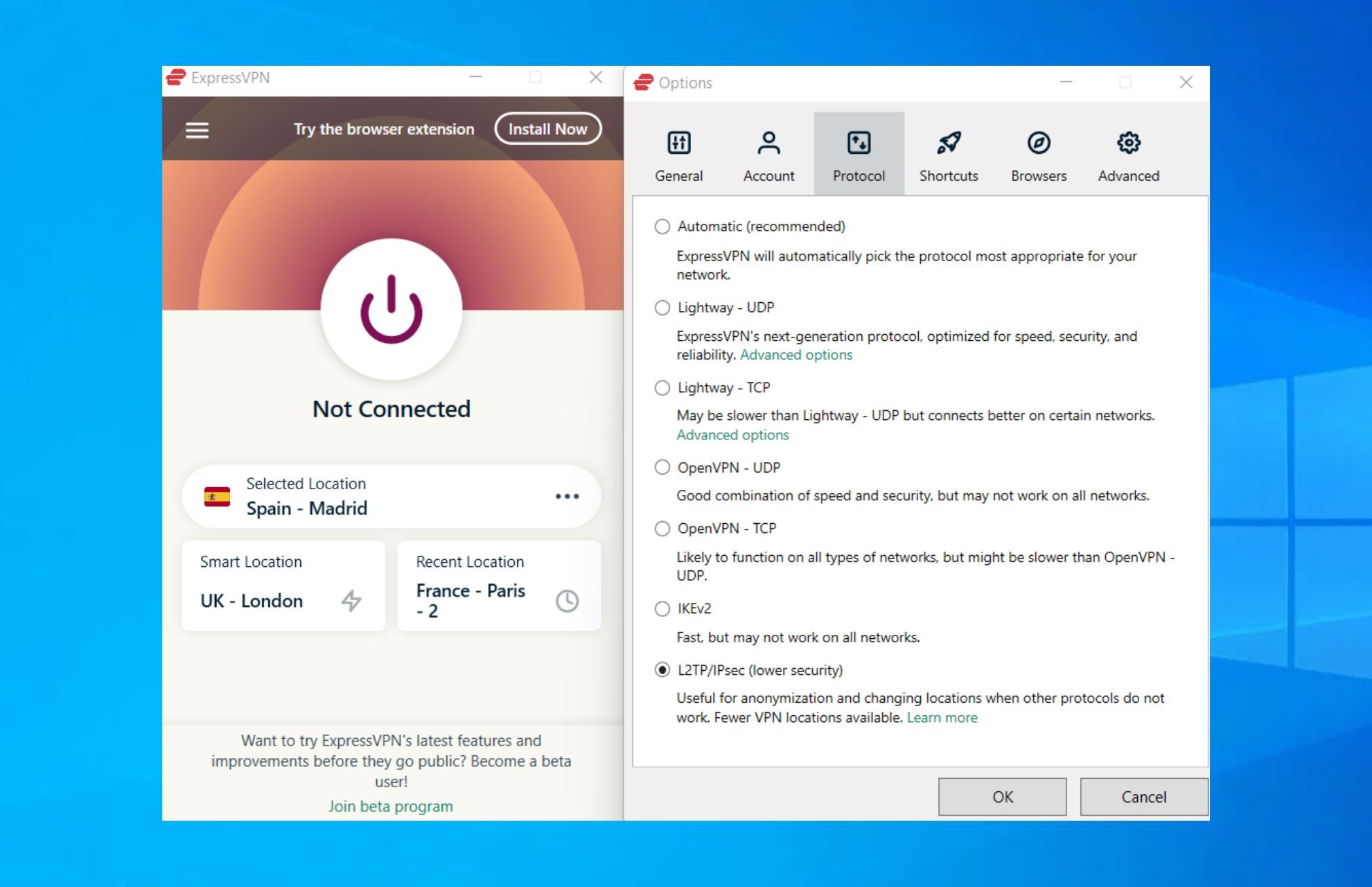

3. Use a reliable VPN service

It is very likely that the root of this problem is that the servers you use are not very optimal for your connection. For this reason, it is recommended to use a top-level VPN service.

To make sure you will not encounter this kind of issue in the future, look for a VPN service that has a large number of servers worldwide. That guarantees an increased chance of server availability and functionality.

We used and tested ExpressVPN with 3,000 servers across the globe and multiple locations in the US to access restricted content like streaming shows or sports from overseas.

Plus, it is easy to use, you don’t need any level of proficiency to get an optimal connection.

To get started, select the subscription plan of your choice, create an account and install it. When the app is ready to open, connect to a secure server with just one click.

This VPN is amongst the most secure services out there, with a verified no-logs policy. It provides a remarkably fast connection and free content access for geo-blocked content globally.

ExpressVPN

Overcome the VPN error 789 and enjoy secure and fast browsing across the whole globe.

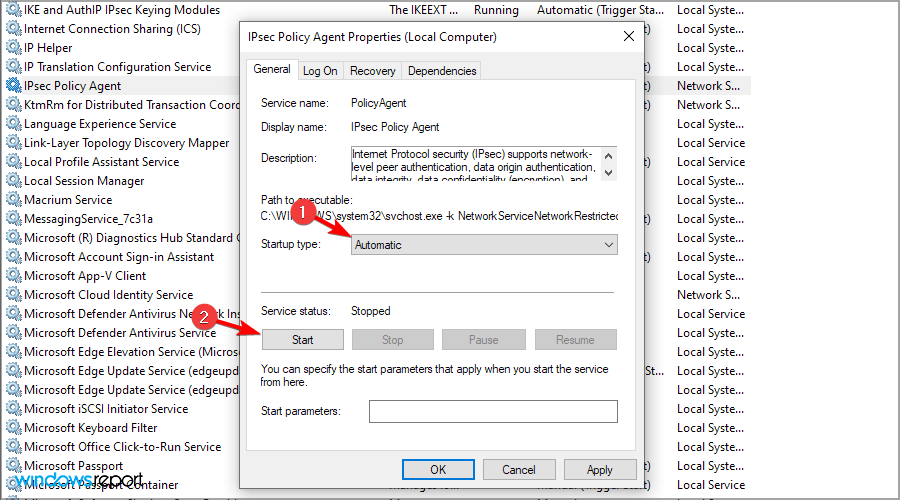

4. Re-enable IPSec on your computer

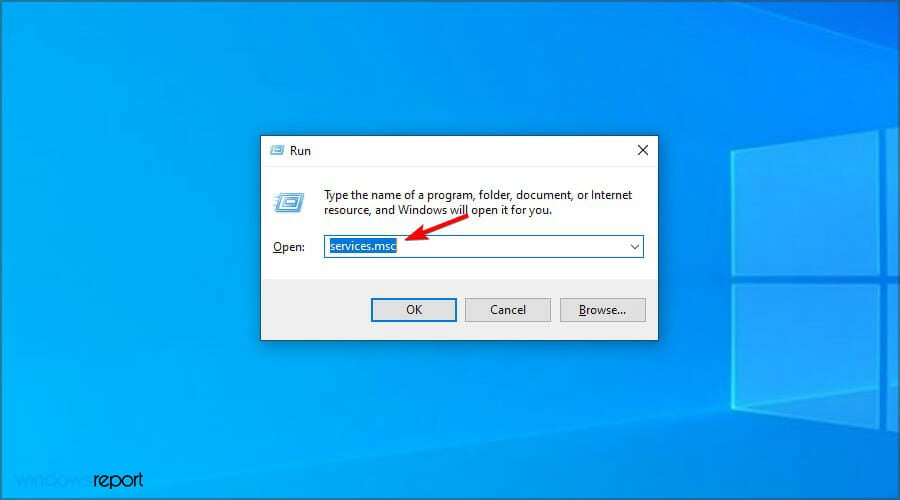

- Press the Windows key + R keyboard shortcut to start Run.

- Type services.msc and press Enter or click OK.

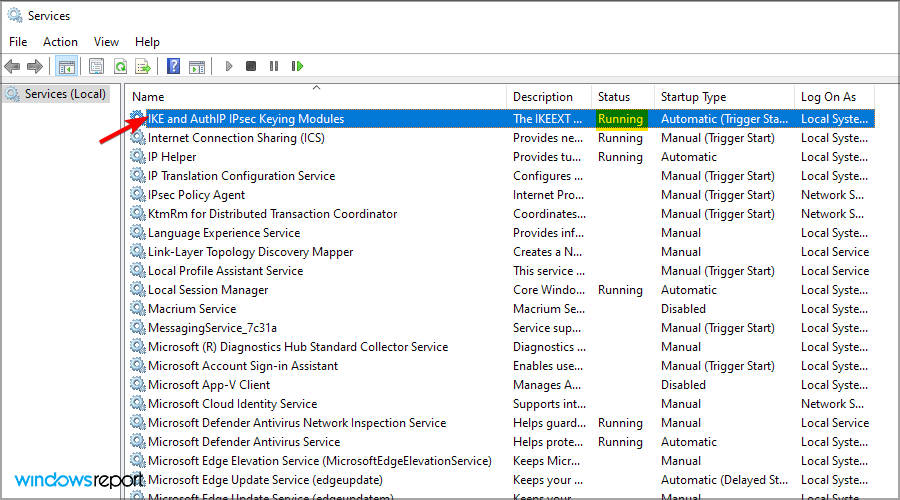

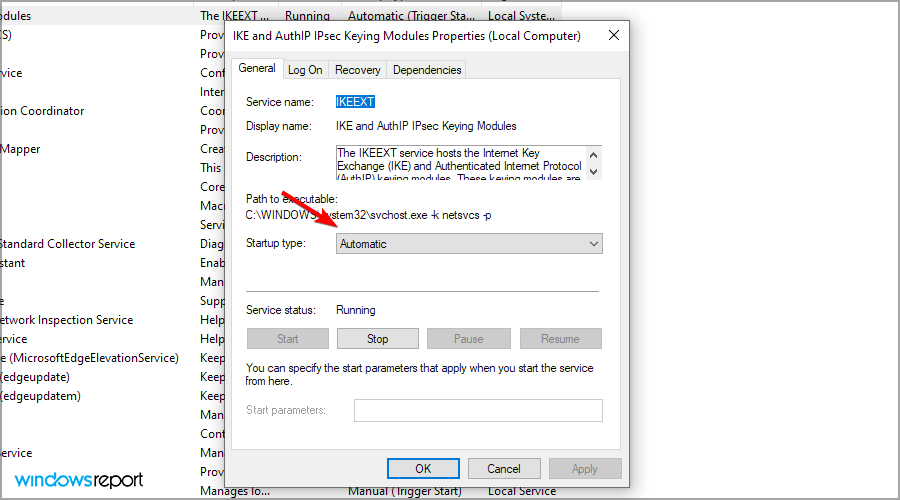

- Double-click the IKE and AuthIP IPSec Keying Modules service.

- Set the Startup type to Automatic. If the service is running, click Stop and then Start. If it’s disabled, just click Start.

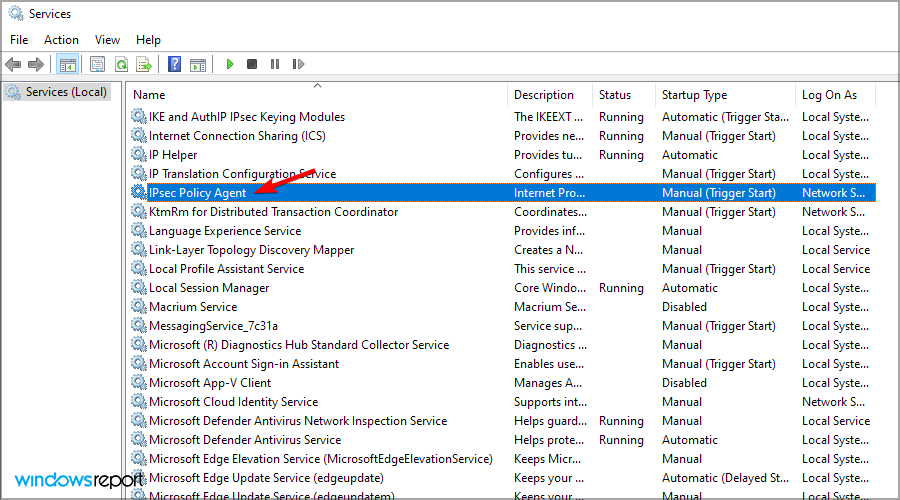

- Find IPSec Policy Agent and double-click it.

- Set the Startup type to Automatic. If the service is running, stop it and start it again. If it’s not running, start it.

- Save the changes.

- Restart your VPN service.

Once you have done all the steps above carefully, the VPN should work smoothly as the protocol settings have been reset to default.

If, however, it doesn’t work, you have to manually set the encryption method both for the server and the client-side, in order for them to be compatible.

In case you have a user-specific issue on your computer yet you still get the L2TP connection attempt failed error, you can also contact the customer care or tech support team for your specific VPN provider.

- Fix: EXCEPTION_ILLEGAL_INSTRUCTION Error on Windows 11

- Delayed Write Failed Error on Windows 11: How to Fix it

- How to Remove Windows Copilot on Windows 11

How do I fix Windows 11’s VPN error 789?

The following guide presents a useful method to resolve the VPN 789 error on Windows 11 PC.

Before starting this system process, be sure you understood it correctly and apply the steps as shown below to avoid potential registry damages.

NOTE

This method works only if your system is behind a NAT.

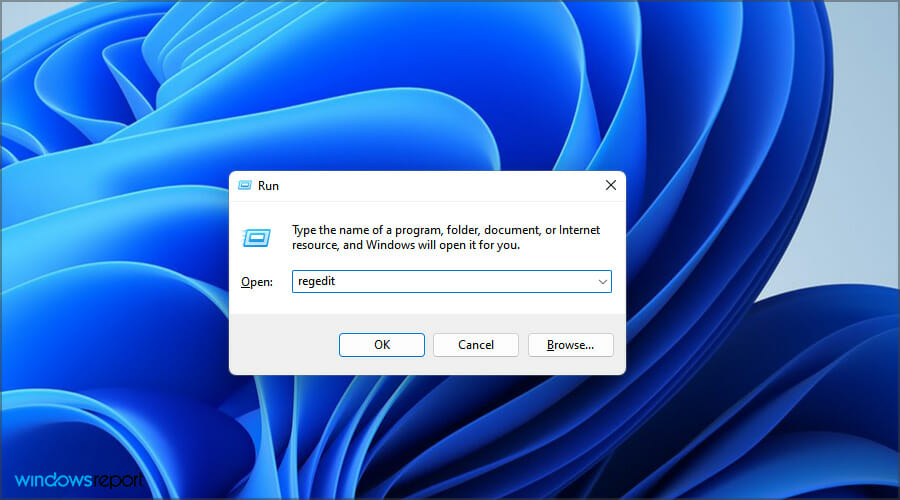

- Press Windows key + R and enter regedit.

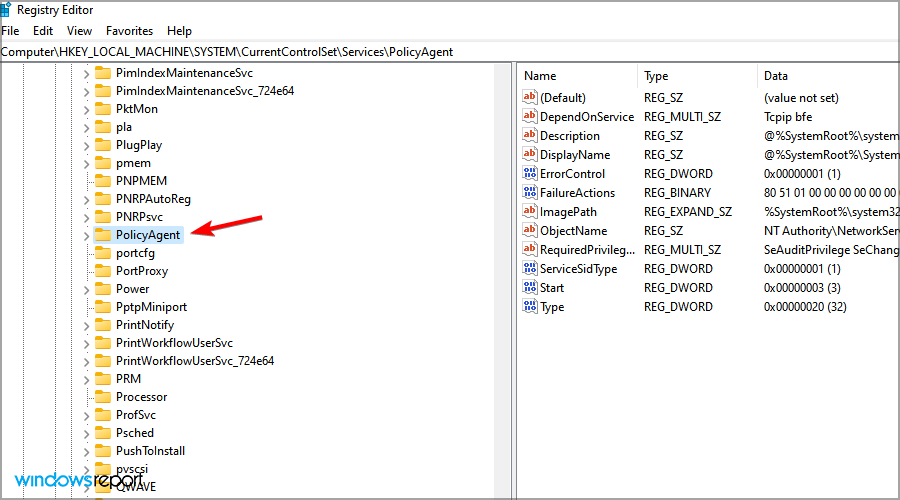

- Navigate to the following path:

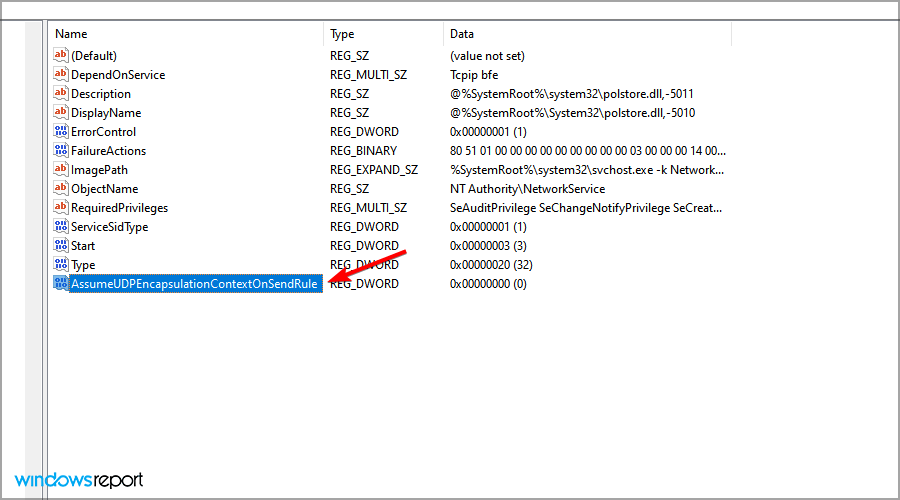

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent - Right-click the space in the right pane and expand the New section. Select DWORD (32-bit) Value.

- Enter AssumeUDPEncapsulationContextOnSendRule as the name of the DWORD and double-click it.

- Set the Value data to 2 and click OK to save changes.

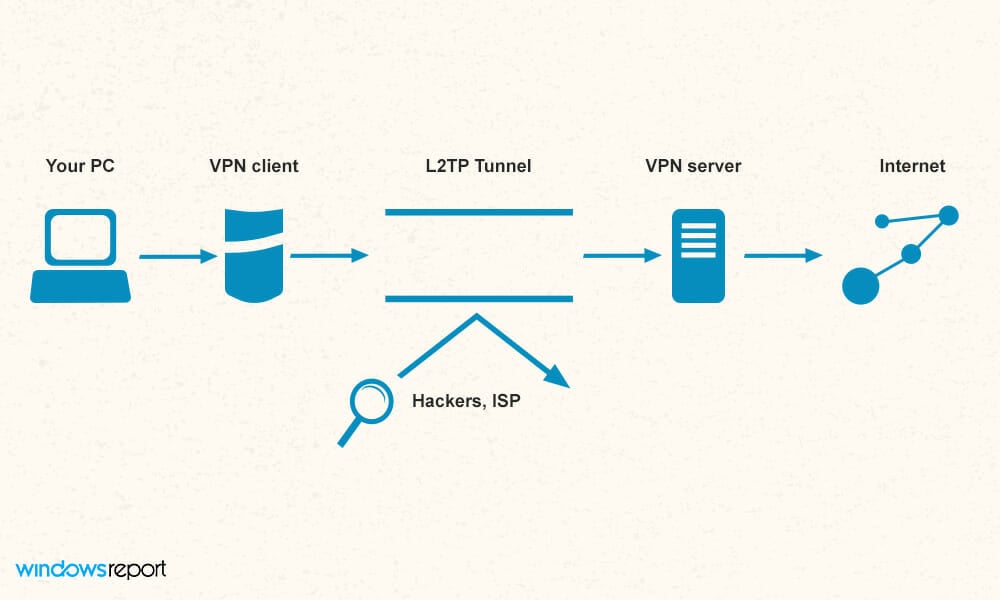

How does L2TP work?

Layer 2 Tunneling Protocol, also known as L2TP, is a tunneling protocol used by many VPN software.

It combines the features of other protocols including PPTP and L2F and establishes a safe connection between the VPN client and the server.

It’s important to mention that L2TP doesn’t offer encryption, and this is why it’s always paired with IPSec in order to provide the necessary security.

L2TP is also considered better than PPTP. It secures the traffic passing by it in an IPsec tunnel. If you have issues with it, we have an excellent guide on how to fix L2TP problems.

In addition, the ports you need to open are 500 and 4500 for UDP. You have the complete guide on unblocking L2TP for other ports and more.

Which is better, paid or free VPN?

While free VPNs are useful, they usually come with major limitations. In most cases, you’ll have a daily bandwidth cap. Other restrictions include the number of servers or the maximum speed that you can achieve.

With a reliable and paid VPN, you’ll have unlimited access to any server and no data restrictions, which makes it a superior choice for most users.

Fixing VPN error 789 is relatively simple, and we hope that this guide helped you solve the issue on your PC.

If the issue is still there, you can change your software completely. Just check our list including the best VPNs for Windows 10 and pick the one that suits your needs.

Do let us know if any of these solutions fixed VPN error 789 by leaving a comment in the section below.

Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Standard Windows Server 2012 R2 Essentials Windows Server 2012 R2 Foundation Еще…Меньше

В данной статье описывается проблема, которая возникает в Windows Server 2012 R2 сервере под управлением службы маршрутизации и удаленного доступа (RRAS) службы. Доступно исправление для устранения этой проблемы. Исправление с условием.

Симптомы

Рассмотрим следующий сценарий:

-

Развертывание DirectAccess и протоколов L2TP VPN-подключений в Windows Server 2012 R2.

-

Установлен сертификат IP-HTTPS из открытого центра сертификации (ЦС).

-

Второй сертификат от внутреннего ЦС устанавливается для L2TP/IPsec VPN-подключения.

В этом сценарии подключения L2TP/IPsec VPN не работает и появляется ошибка 789 код, который выглядит примерно следующим образом:

Ошибка 789: Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером.

Сведения об исправлении

Важно. Если установить языковой пакет после установки данного исправления, необходимо переустановить это исправление. Таким образом, рекомендуется установить все языковые пакеты, которые прежде чем установить данное исправление. Дополнительные сведения содержатся в статье Установка языковых пакетов для Windows.

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для загрузки, имеется раздел «Исправление загрузки доступно» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос на получение исправления в службу технической поддержки и поддержки.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Затраты на обычные службы поддержки будет применяться к Дополнительные вопросы и проблемы, с которыми не данным исправлением, оплачиваются. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, это потому, что исправление не поддерживается для этого языка.

Предварительные условия

Для установки этого исправления необходимо иметь апреля 2014 накопительный пакет обновления для Windows RT 8.1, Windows 8.1 и Windows Server 2012 R2 (2919355) , установленные в Windows Server 2012 R2.

Сведения о реестре

После установки данного исправления, настраивается следующий подраздел реестра:

HKLM\System\CurrentControlSet\Services\RemoteAccess\Parameters

Имя: DoNotUpdateAuthCert

Тип: REG_DWORD

Значение: 0

Для установки этого исправления необходимо изменить значение раздела реестра на 1. Затем установите следующий параметр реестра с отпечатком сертификата L2TP/IPsec:

HKLM\System\CurrentControlSet\Services\RemoteAccess\Parameters: ServerAuthCert

Необходимость перезагрузки

Может потребоваться перезагрузить компьютер после установки данного исправления.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Причина

Данная проблема возникает, поскольку DirectAccess заполняет следующий подраздел реестра с хэшем сертификатов IP-HTTPS во время настройки.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess\Parameters: ServerAuthCert

Ссылки

См. термины , которые корпорация Майкрософт использует для описания обновлений программного обеспечения.

Сведения о файлах

Английская (США) версия данного обновления программного обеспечения устанавливает файлы, атрибуты которых указаны в приведенных ниже таблицах. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). Имейте в виду, что дата и время для этих файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени. При выполнении определенных операций с файлами даты и время могут изменяться.

Важно. Windows Server 2012 R2 исправления и исправления Windows 8.1 включаются в тех же самых пакетов. Однако исправления на странице запроса исправлений перечислены под обеими операционными системами. Для получения пакета исправлений, который применяется к одной или обеих операционных систем, установите исправления, перечисленные в разделе «Windows 8.1/Windows Server 2012 R2» на странице. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) и направлению поддержки (LDR, GDR) можно определить по номерам версий, как показано в следующей таблице.

Версия

Продукт

Контрольная точка

Направление поддержки

6.3.960 0.18xxx

Windows Server 2012 R2

RTM

GDR

-

Файлы МАНИФЕСТА (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе «сведения о дополнительных файлах». MUM, MANIFEST и связанные файлы каталога безопасности (.cat) очень важны для поддержания состояния обновленных компонентов. Файлы каталога безопасности, для которых не перечислены атрибуты, подписанные цифровой подписью корпорации Майкрософт.

x64 Windows Server 2012 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Raconfigtask.dll |

6.3.9600.18053 |

547,328 |

11-Sep-2015 |

23:44 |

x86 |

x64 Windows Server 2012 R2

|

Свойства файла |

Значение |

|---|---|

|

Имя файла |

Amd64_460549fc224692e8189024ad47235fff_31bf3856ad364e35_6.3.9600.18053_none_16a64ae36a86d55b.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

703 |

|

Дата (UTC) |

11-Sep-2015 |

|

Время (UTC) |

23:46 |

|

Платформа |

Неприменимо |

|

Имя файла |

Amd64_db9cbc30bfdc15358d803b34720914f0_31bf3856ad364e35_6.3.9600.18053_none_d3a150e6ca39d600.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

724 |

|

Дата (UTC) |

11-Sep-2015 |

|

Время (UTC) |

23:46 |

|

Платформа |

Неприменимо |

|

Имя файла |

Amd64_microsoft-windows-r..donotupdateservauth_31bf3856ad364e35_6.3.9600.18053_none_62c2c9dce0d4fb41.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

728 |

|

Дата (UTC) |

11-Sep-2015 |

|

Время (UTC) |

15:44 |

|

Платформа |

Неприменимо |

|

Имя файла |

Msil_microsoft-windows-raconfigtask_31bf3856ad364e35_6.3.9600.18053_none_5d768727a693015c.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

48,443 |

|

Дата (UTC) |

11-Sep-2015 |

|

Время (UTC) |

23:46 |

|

Платформа |

Неприменимо |

|

Имя файла |

Update.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

2,103 |

|

Дата (UTC) |

11-Sep-2015 |

|

Время (UTC) |

23:46 |

|

Платформа |

Неприменимо |

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

В сообществах можно задавать вопросы и отвечать на них, отправлять отзывы и консультироваться с экспертами разных профилей.

Ошибка подключения к L2TP VPN появилась компьютерах под управлением Windows 10/11.

В январе 2022 года вышли обновления KB5009543 (Windows 10) и KB5009566 (Windows 11), которые включали исправления и улучшения безопасности, но из-за которого многие пользователи L2TP-VPN столкнулись с ошибкой «Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным ПК.»

В системном журнале Windows данная ошибка выделена с кодом 789: Ошибка 789: Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности во время согласований с удаленным компьютером.

Первый способ. Как решить ошибку подключения VPN.

Во-первых, удаляем обновления с компьютера.

1. Можно сделать удаление через Панель управления. Перейдите Панель управления -Программы и компоненты — Просмотр установленных обновлений — перейдите к списку установленных обновлений, выберите KB5009566 (для Windows 11) или KB5009543 (для Windows 10) и нажмите «Удалить».

Среди прочего, рассмотрите удаление других проблемных обновлений — KB5009624, KB5009557, KB5009555, KB5009566 и KB5009543. После удаления обновлений обязательно перезагрузите ПК.

2. Так же можно удалить обновления через командную строку Windows. Запустите командную строку от имени администратора и выполните команду на удаление сбойного KB (например, KB5009453 — указываете номер KB для вашей версии ОС):

wusa /uninstall /kb:5009543

Номера пакетов:

Windows 10 — KB5009543 (wusa /uninstall /kb:5009543);

Windows 11 — KB5009566 (wusa /uninstall /kb:5009566);

Windows Server 2012 R2 — KB5009624 (wusa /uninstall /kb:5009624);

Windows Server 2019 — KB5009557 (wusa /uninstall /kb:5009557);

Windows Server 2022 — KB5009555 (wusa /uninstall /kb:5009555).

Второй способ. Ошибка 789 VPN.

Запретите использование IPsec (Internet Protocol Security) через реестр. Запустите редактор реестра, перейдите в раздел [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters] и добавьте параметр «ProhibitIpSec» = 1 (REG_DWORD). После внесения изменений перезагрузите ПК.

Третий способ. Ошибка L2TP-VPN подключения.

Установите новые обновления, которые исправляют ошибку.

Что бы узнать версию Windows введите в командной строке команду:

winver

В открывшемся окне найдите строку Версия и в соответствии с информацией ниже установите обновление.

Список опубликованных обновлений:

- Windows 11, версия 21H2 (первоначальный выпуск) — KB5010795;

- Windows Server 2022 — KB5010796;

- Windows 10, версия 21H2 — KB5010793;

- Windows 10, версия 21H1 — KB5010793;

- Windows 10, версия 20H2, Windows Server, версия 20H2 — KB5010793;

- Windows 10, версия 20H1 — KB5010793;

- Windows 10, версия 1909 — KB5010792;

- Windows 10, версия 1607, Windows Server 2016 — KB5010790;

- Windows 10, версия 1507 — KB5010789;

- Windows 7 SP1, Windows Server 2008 SP2 — KB5010798;

- Windows Server 2008 — KB5010799;

- Windows 8.1, Windows Server 2012 R2 — KB5010794;

- Windows Server 2012 — KB5010797.

Четвертый способ. Не подключается VPN.

Снова откройте редактор реестра, перейдите в раздел [HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters]. Создайте или измените параметр AllowL2TPWeakCrypto на значение 1. Это значение ослабляет уровень шифрования, но может вам помочь. Для L2TP/IPSec используются алгоритмы MD5 и DES.

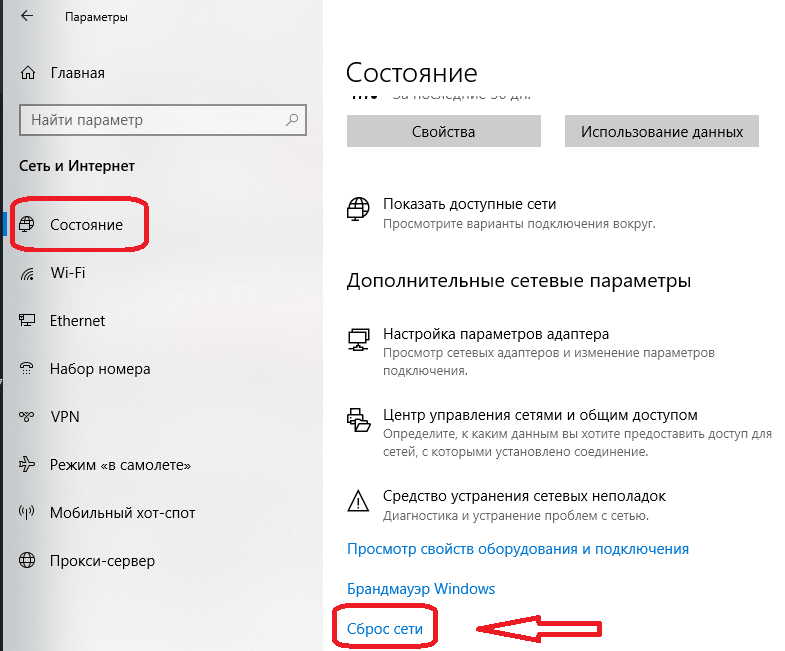

Пятый способ. Не работает VPN.

Если все способы выше не помогли, то возможно требуется выполнить «сброс сети» . Для этого переходим в «Параметры» — «Сеть и интернет» — слева в меню выбираем «Состояние». В основном окне, в самом низу нажимаем «Сброс сети».

Напишите в комментариях, какой способ вам помог.

Добрый день.

Есть офисный Keenetic Ultra II, прошивка 3.5.10 (последняя). Поднят VPN-сервер L2TP/IPsec. Я со своего компьютера подключаюсь успешно. А вот у коллеги подключение не устанавливается, ошибка «Попытка L2TP-подключения не удалась из-за ошибки произошедшей на уровне безопасности во время согласований с удаленным компьютером.»

В логах: CoID={58CBDEBD-02F3-0002-C7EC-CB58F302D801}: Пользователь DESKTOP-OP9LD77\Наталья установил удаленное подключение Office, которое завершилось сбоем. Возвращен код ошибки 789.

Оба компьютера Windows 10 с последними обновлениями.

Лог успешного подключение с кинетика (1.1.1.1 офисный ip, публичный, 2.2.2.2 — ip моего домашнего роутера):

Скрытый текст

10[IKE] 2.2.2.2 is initiating a Main Mode IKE_SA

Янв 6 15:09:11 ipsec

10[CFG] received proposals: IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Янв 6 15:09:11 ipsec

[truncated] 10[CFG] configured proposals: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_768, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_384, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_256, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_768, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_384, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_256, IKE:DES_CBC/HMAC_MD5_96/PRF_HMA

Янв 6 15:09:11 ipsec

10[CFG] selected proposal: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Янв 6 15:09:11 ipsec

10[IKE] sending DPD vendor ID

Янв 6 15:09:11 ipsec

10[IKE] sending FRAGMENTATION vendor ID

Янв 6 15:09:11 ipsec

10[IKE] sending NAT-T (RFC 3947) vendor ID

Янв 6 15:09:11 ipsec

07[IKE] remote host is behind NAT

Янв 6 15:09:11 ipsec

07[IKE] linked key for crypto map ‘(unnamed)’ is not found, still searching

Янв 6 15:09:11 ipsec

08[CFG] looking for pre-shared key peer configs matching 1.1.1.1…2.2.2.2[192.168.1.141]

Янв 6 15:09:11 ipsec

08[CFG] selected peer config «VPNL2TPServer»

Янв 6 15:09:11 ipsec

08[IKE] IKE_SA VPNL2TPServer[25108] established between 1.1.1.1[1.1.1.1]…2.2.2.2[192.168.1.141]

Янв 6 15:09:11 ipsec

08[IKE] scheduling reauthentication in 28777s

Янв 6 15:09:11 ipsec

08[IKE] maximum IKE_SA lifetime 28797s

Янв 6 15:09:11 ipsec

08[IKE] DPD not supported by peer, disabled

Янв 6 15:09:12 ipsec

12[CFG] received proposals: ESP:AES_CBC=256/HMAC_SHA1_96/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_SHA1_96/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/NO_EXT_SEQ, ESP:DES_CBC/HMAC_SHA1_96/NO_EXT_SEQ, ESP:NULL/HMAC_SHA1_96/NO_EXT_SEQ

Янв 6 15:09:12 ipsec

12[CFG] configured proposals: ESP:AES_CBC=128/HMAC_SHA1_96/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_MD5_96/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_MD5_96/NO_EXT_SEQ, ESP:DES_CBC/HMAC_SHA1_96/NO_EXT_SEQ, ESP:DES_CBC/HMAC_MD5_96/NO_EXT_SEQ

Янв 6 15:09:12 ipsec

12[CFG] selected proposal: ESP:AES_CBC=128/HMAC_SHA1_96/NO_EXT_SEQ

Янв 6 15:09:12 ipsec

12[IKE] received 3600s lifetime, configured 28800s

Янв 6 15:09:12 ipsec

12[IKE] received 250000000 lifebytes, configured 0

Янв 6 15:09:12 ipsec

14[IKE] CHILD_SA VPNL2TPServer{31235} established with SPIs c71c4a92_i 75eb5af8_o and TS 1.1.1.1/32[udp/l2tp] === 2.2.2.2/32[udp/l2tp]

Янв 6 15:09:12 ndm

IpSec::CryptoMapInfo: «VPNL2TPServer»: IPsec connection to L2TP/IPsec server from «2.2.2.2» is established.

Янв 6 15:09:12 ndm

IpSec::IpSecNetfilter: start reloading netfilter configuration…

Янв 6 15:09:12 ndm

IpSec::IpSecNetfilter: netfilter configuration reloading is done.

Янв 6 15:09:13 ppp-l2tp

l2tp: new tunnel 41037-3 created following reception of SCCRQ from 2.2.2.2:1701

Янв 6 15:09:13 ppp-l2tp

l2tp tunnel 41037-3 (2.2.2.2:1701): established at 1.1.1.1:1701

Янв 6 15:09:13 ppp-l2tp

l2tp tunnel 41037-3 (2.2.2.2:1701): new session 27123-1 created following reception of ICRQ

Янв 6 15:09:13 ppp-l2tp

ppp0:: connect: ppp0 <—> l2tp(2.2.2.2:1701 session 41037-3, 27123-1)

Янв 6 15:09:13 ppp-l2tp

ppp0:ivanov: ivanov: authentication succeeded

Янв 6 15:09:13 ppp-l2tp

ppp0:ivanov: CCP: discarding packet

Янв 6 15:09:13 kernel

l2tp0: renamed from ppp0

Янв 6 15:09:13 ppp-l2tp

l2tp0:ivanov: session started over l2tp session 41037-3, 27123-1

Янв 6 15:09:13 ndm

IpSec::CryptoMapInfo: «VPNL2TPServer»: L2TP/IPsec client «ivanov» connected from «2.2.2.2» with address «172.16.2.2».

Янв 6 15:09:14 ndhcps

DHCPINFORM received for 172.16.2.2 from 00:00:00:00:00:00.

Янв 6 15:09:14 ndhcps

sending INFORM to 00:00:00:00:00:00.

sending INFORM to 00:00:00:00:00:00.

Лог неудачного подключения (3.3.3.3 — ip домашнего роутера коллеги):

Скрытый текст

09[IKE] 3.3.3.3 is initiating a Main Mode IKE_SA

Янв 6 15:12:53 ipsec

09[CFG] received proposals: IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Янв 6 15:12:53 ipsec

[truncated] 09[CFG] configured proposals: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_768, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_384, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_256, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_768, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_384, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/ECP_256, IKE:DES_CBC/HMAC_MD5_96/PRF_HMA

Янв 6 15:12:53 ipsec

09[CFG] selected proposal: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Янв 6 15:12:53 ipsec

09[IKE] sending DPD vendor ID

Янв 6 15:12:53 ipsec

09[IKE] sending FRAGMENTATION vendor ID

Янв 6 15:12:53 ipsec

09[IKE] sending NAT-T (RFC 3947) vendor ID

Янв 6 15:12:54 ipsec

14[IKE] remote host is behind NAT

Янв 6 15:12:54 ipsec

14[IKE] linked key for crypto map ‘(unnamed)’ is not found, still searching

Янв 6 15:12:54 ipsec

05[IKE] message parsing failed

Янв 6 15:12:54 ipsec

05[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:12:55 ipsec

07[IKE] message parsing failed

Янв 6 15:12:55 ipsec

07[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:12:56 ipsec

06[IKE] message parsing failed

Янв 6 15:12:56 ipsec

06[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:12:59 ipsec

11[IKE] message parsing failed

Янв 6 15:12:59 ipsec

11[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:02 ipsec

14[IKE] message parsing failed

Янв 6 15:13:02 ipsec

14[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:05 ipsec

15[IKE] message parsing failed

Янв 6 15:13:05 ipsec

15[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:08 ipsec

08[IKE] message parsing failed

Янв 6 15:13:08 ipsec

08[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:11 ipsec

09[IKE] message parsing failed

Янв 6 15:13:11 ipsec

09[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:14 ipsec

15[IKE] message parsing failed

Янв 6 15:13:14 ipsec

15[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:17 ipsec

06[IKE] message parsing failed

Янв 6 15:13:17 ipsec

06[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:20 ipsec

09[IKE] message parsing failed

Янв 6 15:13:20 ipsec

09[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:23 ipsec

15[IKE] message parsing failed

Янв 6 15:13:23 ipsec

15[IKE] ID_PROT request with message ID 0 processing failed

Янв 6 15:13:23 ipsec

10[JOB] deleting half open IKE_SA with 3.3.3.3 after timeout

Пробовал, но не помогло:

1) добавлять в реестр параметр:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent] «AssumeUDPEncapsulationContextOnSendRule»=dword:00000002

2) на домашнем роутере включить «Пропускать VPN IPSec»

3) на домашнем роутере добавить компьютер в DMZ

4) отключать брандмауэр на компьютере

Подскажите, куда дальше копать?