Пользователи Интернета часто спрашивают, что такое WLAN на роутере, как его включить, в чем плюсы и минусы. Режим Wireless Local Area Network представляет собой систему, позволяющую обмениваться данными, и разработанную в качестве альтернативы проводным сетям. Применяется в офисах, домах, квартирах и других объектах для беспроводной связи с Интернетом без применения кабелей и на высоких скоростях.

Что такое WLAN в роутере

Для начала разберем, что такое WLAN на модеме, и с чем «его едят». В качестве главной точки в WLAN-сети используются беспроводные маршрутизаторы (роутеры). В основе функционирования лежит стандарт IEEE 802.11, а сама система продается под более известным брендом Wi-Fi.

При рассмотрении вопроса, что значит WLAN на роутере, важно разобраться и в принципе работы системы. Здесь используются радиоволны, которые проходят сквозь стенки, перекрытия или иные препятствия. Диапазон и область охвата составляет до 160 м в зависимости от типа роутера и имеющихся на пути сигнала помех.

Еще один момент — кнопка WLAN на роутере. Она применяется не на всех маршрутизаторах и предназначена для включения опции. Также имеется индикатор WLAN, но его обозначение может отличаться. Его изображение имеет вид нескольких полукруглых волн (символ Wi-Fi). В нормальном режиме индикатор должен светиться или мигать.

Плюсы и минусы использования

Рассмотрев вопрос, что означает на роутере WLAN, можно подвести итоги по преимуществам и недостаткам технологии.

Плюсы:

- Удобство применения. Этот преимущество касается только владельца Вай-Фай сети, а также потребителей услуги. Для первых установка и настройка WLAN на роутере обходится в меньшую сумму, если сравнивать с прокладкой провода. Иногда применение провода нецелесообразно из-за местоположения, особенностей рельефа, позиции строений и коммуникаций.

- Расширение сети. Если настроить WLAN в роутере, можно увеличить охват Интернета на территорию до 150-300 м. При желании доступно подключение дополнительных маршрутизаторов или репитеров для увеличения зоны охвата. При наличии определенных навыков Вы можете и самостоятельно сделать репитер из роутера, это не так сложно, как кажется.

- Легкость установки. Настроить WLAN проще, чем прокладывать кабель по улице или помещению.

- Мобильность. Сети Wi-Fi не бояться препятствий, что позволяет подключаться к Интернету при наличии на пути перегородок, стен или иных препятствий.

- Одновременность подключения. После предварительной настройки к Интернету может одновременно подключаться большое число пользователей.

- Высокая скорость. В разделе, что такое влан на роутере, мы уже отмечали, что скорость соединения может достигать 108 Мбит/с. Конечный параметр зависит от общей нагрузки на Интернет.

- Совместимость. Система WLAN успешно работает с устройствами разных компаний-производителей.

Рассмотренные преимущества делают Wi-Fi сети по-настоящему удобным решением для дома и бизнеса.

У технологии имеется и ряд минусов, которые необходимо учитывать:

- Небольшое расстояние передачи данных. Этот минус характерен для роутеров, работающих на старых протоколах. На рабочий диапазон влияют и другие параметры, к примеру, характер местности. Так, на открытых участках сигнал может достигать 300 м. При наличии препятствий расстояние ограничивается 100 м. В большом офисе диапазон действия еще меньше — 20-40 метров.

- Низкая скорость. В старых протоколах WLAN на роутере (802.11n), скорость подключения ограничена 100 Мбит/с. Для сравнения в кабельных сетях этот параметр может достигать 1 Гбит/с. Единственная надежда на внедрение нового протокола 802.11ax.

- Риск для здоровья. Касательно сетей WLAN проведено много исследований. Ряд ученых заявляет, что сеть Wi-Fi опасна для здоровья. Так, не рекомендуется работать возле источников сигнала (роутеров) и стараться их отключать на ночь. Но такие заявления находятся больше в сфере предположений, ведь реальных фактов пока никто не предоставил.

- Уровень безопасность. По степени защиты от взлома проводная сеть выигрывает. Но если уметь настраивать WLAN на роутере, знать, что это за сеть, и как ее защитить, можно свести к минимуму риск взлома. Существующие протоколы шифрования WEP подразумевают кодировку с помощью ключей с числом символов до 40. Но даже такую защиту можно взломать путем перехвата пакетов. Чтобы защититься от рисков, важно избегать работы в общедоступных сетях Вай-Фай.

- Высокий расход энергии. Ноутбуки, смартфоны, планшеты и другие устройства, подключенные к WLAN роутера, тратят больше заряда. В результате заряжать источник питания приходится чаще.

- Несовместимость некоторого Вай-Фай оборудования. Перед организацией WLAN-сети необходимо разобраться с вопросами совместимости. Трудности могут возникнуть только в том случае, если использовать оборудование разных производителей. Но так происходит далеко не всегда.

Если говорить в целом, применение WLAN в роутере имеет больше преимуществ, чем недостатков. С помощью системы можно пользоваться Интернетом на большом расстоянии и избежать прокладки кабелей. Что касается недостатков, многих из них будут решены уже в ближайшие годы.

Как пользоваться WLAN на модеме: включение, отключение, настройка

Для правильного пользования системой важно знать, как включить WLAN на роутере и выполнить настройку Wi-Fi. Для этого подключите роутер к компьютеру или ноутбуку с помощью сетевого кабеля, подайте на устройство питание, а далее сделайте такие шаги:

- Откройте браузер и вбейте в адресную строку адрес маршрутизатора. Данные для входа, как правило, приводятся на днище устройства.

- Авторизуйтесь, указав логин и пароль. Эти сведения можно найти в договоре с провайдером или на этикетке маршрутизатора.

- Возле позиции WLAN в окне поставьте отметку. Далее в графе Name укажите имя сети, регион и установите автоматический режим определения канала (или Вы можете самостоятельно выбрать канал). Жмите на кнопку Применить для сохранения данных.

- Направляйтесь в раздел настройке WLAN сети и установите протокол шифрования. Для большей надежности выберите WPA2+PSK. В специальном поле укажите ключ, имеющий длину до 22 символов. Сохраните данные.

- Укажите список устройств, которые разрешены для WLAN. Для этого направляйтесь в раздел дополнительных установок выберите из списка Setup Access List.

- Включите контроль доступа. Для решения задачи возле Turn Access Control On просто отметьте чебокс.

- Перейдите в раздел VPN. Эта функция часто называется Hotspot Shield.

Теперь можно включить Wi-Fi на подключаемом устройстве, найти необходимую сеть и ввести пароль для входа. Чтобы отключить WLAN, можно деактивировать эту опцию в маршрутизаторе путем нажатия на кнопку или просто отсоединить устройство от сети.

Итоги

Зная особенности Wi-Fi и назначение кнопки WLAN на роутере, разобравшись что это, и как работает, можно забыть о проводах и заменить их беспроводным подключением. Главное — правильно ввести настройки и помнить о безопасности, которую может обеспечить установка надежного пароля.

Продукт

GT-AX11000 Pro, GT-AX6000, ROG Rapture GT-AXE16000, RT-AX86U Pro, RT-AX88U Pro, ZenWiFi Pro ET12, ZenWIFI Pro XT12

[Беспроводной маршрутизатор] Что такое VLAN и как его настроить?

VLAN (виртуальная локальная сеть) — это логическая сеть, которая создается внутри более крупной физической сети. Виртуальные сети VLAN позволяют сегментировать сеть на более мелкие виртуальные подсети, которые можно использовать для изоляции трафика и повышения производительности сети.

Виртуальные сети часто используются в корпоративных сетях для разделения различных отделов или групп или для сегментирования различных типов трафика (таких как голос, данные и видео). Они также могут использоваться в домашних сетях для изоляции различных устройств или пользователей или для отделения гостевых сетей от основной сети.

- Trunk/магистральный порт (Tagged/тегированный порт):

VLAN trunk port/магистральный порт VLAN — это сетевой порт, который используется для передачи трафика для нескольких VLAN (виртуальных локальных сетей) по одному физическому соединению. Магистральные порты часто используются для подключения коммутаторов, маршрутизаторов и других сетевых устройств в сети и обычно настраиваются таким образом, чтобы разрешать передачу трафика для нескольких VLAN по одному каналу.

- Access port/порт доступа (Untagged/не тегированный порт):

A VLAN access port/Порт доступа — это сетевой порт, который используется для передачи трафика для одной VLAN (виртуальной локальной сети) по физическому соединению. Порты доступа часто используются для подключения к сети таких устройств, как компьютеры, принтеры и другие устройства конечных пользователей, и обычно настраиваются таким образом, чтобы разрешать передачу через порт только трафика для одной VLAN.

Примечание:

1). При создании расширенной гостевой сети (Guest network pro) также будет создана VLAN в настройках VLAN.

2). Поддерживаемые модели VLAN:

- RT-AX86U Pro, RT-AX88U Pro

- GT-AX11000 Pro, GT-AXE16000, GT-AX6000

- ZenWiFi_Pro_ET12, ZenWiFi_Pro_XT12

- ExpertWiFi Series

3). Поддерживается в версии прошивки 9.0.0.6_102_4856(Beta Version). Это предварительная стадия бета-тестирования. Эта версия может быть понижена только с помощью веб-интерфейса пользователя.

Как настроить VLAN в роутерах ASUS?

1. Подключите компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа на страницу настроек.

2. Введите имя пользователя и пароль вашего маршрутизатора для входа в систему.

3. Откройте страницу Локальная сеть > VLAN.

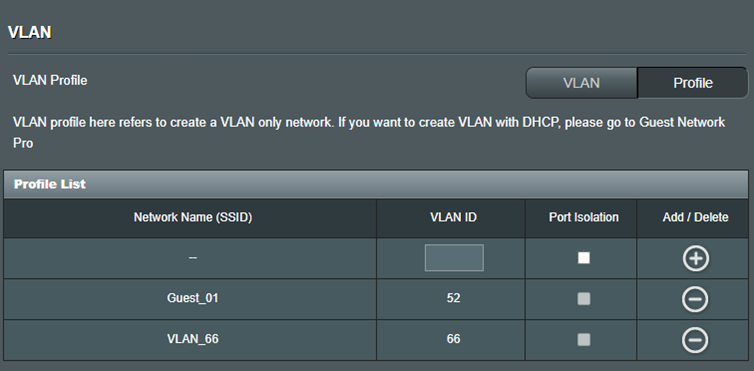

4. Создайте VLAN профиль на закладке “Профили/Profile”. Вы можете назначить свой собственный VLAN ID.

5. Изоляция портов ограничивает права доступа к различным устройствам в одной и той же VLAN.

На этой странице вы сейчас создаете “Сеть только для VLAN”, что означает сеть с VID, но без DHCP.

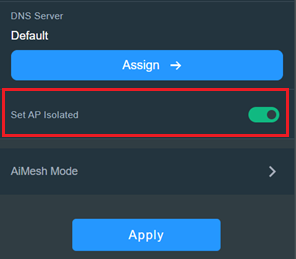

Если VLAN имеет профиль Guest Network Pro (SDN), Вы можете включить изоляцию точек доступа, чтобы ограничить права доступа к различным устройствам Wi-Fi соответственно.

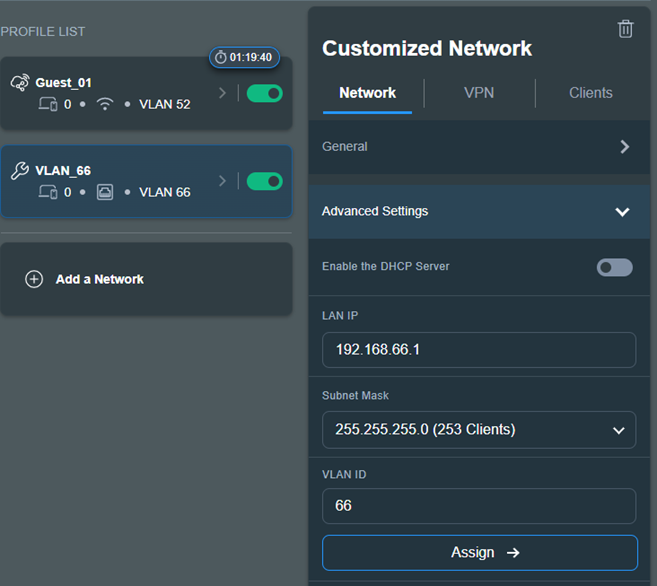

Если Вы хотите включить DHCP в этой сети VLAN, Вы можете перейти в Guest Network Pro (SDN), Дополнительные настройки для изменений.

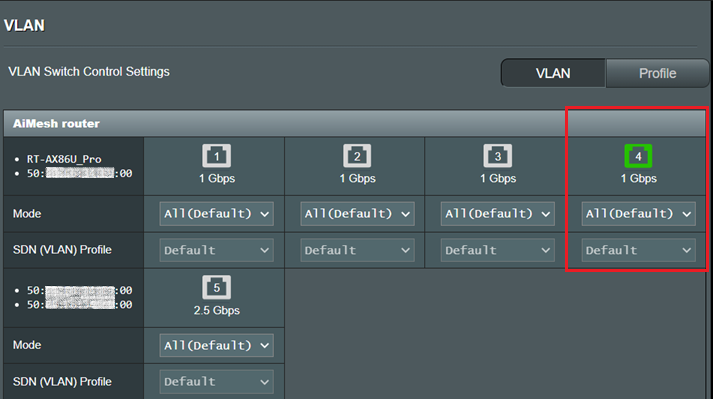

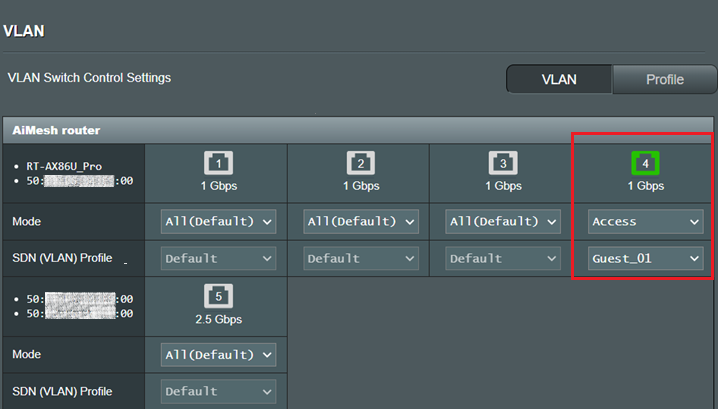

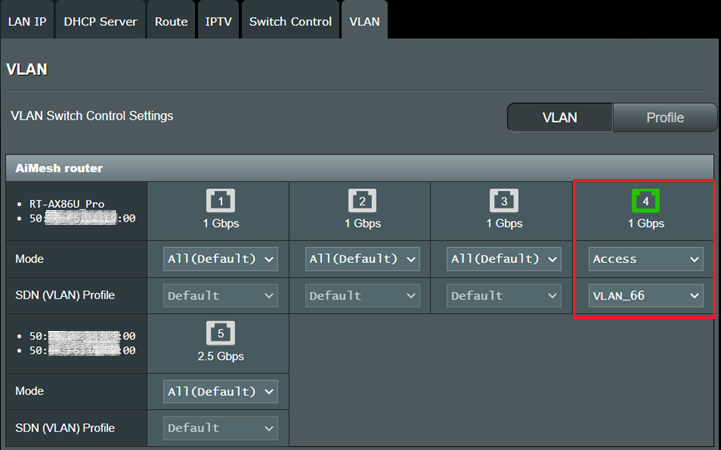

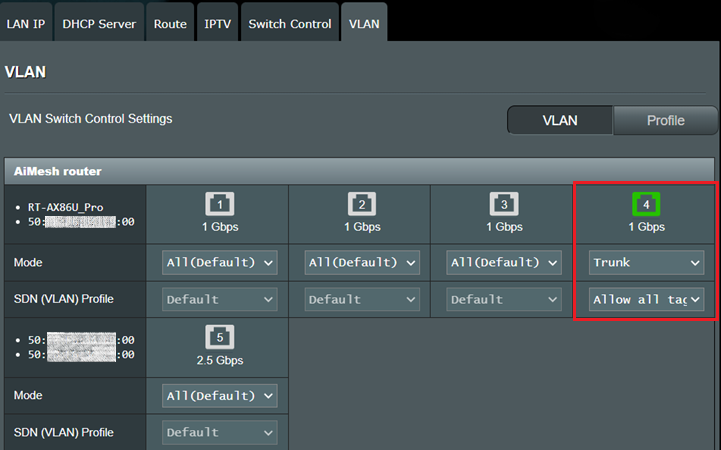

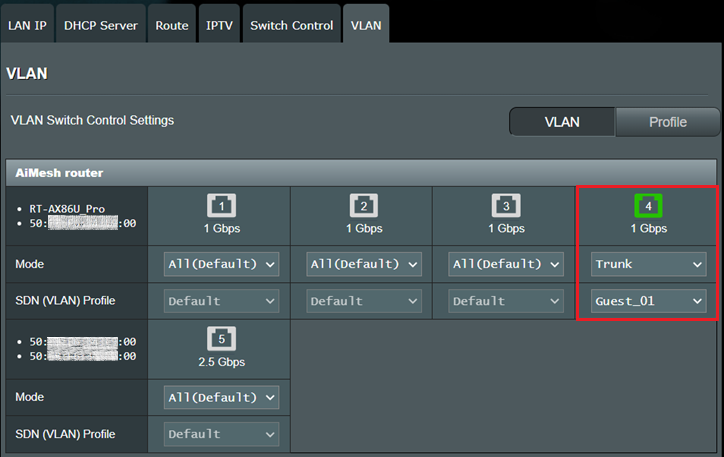

6. 6. На вкладке “VLAN” вы можете выбрать порт с определенным профилем и режимом (Trunk/Access).

Режим работы LAN:

а. По умолчанию: “Все (По умолчанию)” означает, что разрешены все помеченные (Tagged) и немаркированные (Untagged) пакеты.

б. Access/режим доступа: Разрешить выбранную SDN(VLAN). Вы можете выбрать профили, созданные либо с помощью Guest Network pro, либо с помощью VLAN.

Например, если у нас есть Guest_01(гостевая сеть) с VID=52, выберите порт 4 в качестве режима доступа, а профиль — Guest_01, этот порт предоставит те же права, что и Guest_01.

в. Trunk/магистральный режим:

-Разрешить все помеченные: Разрешены все помеченные пакеты, не помеченные тегами будут отброшены.

-С выбранным SDN(VLAN): разрешен только выбранный SDN или VLAN.

Вы можете использовать режим магистрали для подключения маршрутизатора к управляемому коммутатору.

Как получить (Утилиты / Прошивку)?

Вы можете загрузить последние версии драйверов, программного обеспечения, встроенного ПО и руководств пользователя через Центр загрузки ASUS.

Если вам нужна дополнительная информация о Центре загрузки ASUS, пожалуйста, перейдите по Ссылке.

Всем привет! И сегодня мы постараемся полностью раскрыть вопрос – что такое VLAN и как его настроить на CISCO. Постараюсь писать, как можно проще и с простыми примерами – для чайников. Для полного понимания я советую прочесть статью от начала и до конца. Вам не нужно иметь под рукой коммутатор от CISCO, чтобы понять принципы стандартной настройки – все можно понять «на лету», так как я буду использовать простой пример. Если у вас будут какие-то вопросы или дополнения, пишите в комментариях.

Содержание

- Начало

- Настройка VLAN на коммутаторе

- Ситуация с переездом сотрудника

- Общение между собой

- Настройка маршрутизатора

- Видео

- Задать вопрос автору статьи

Начало

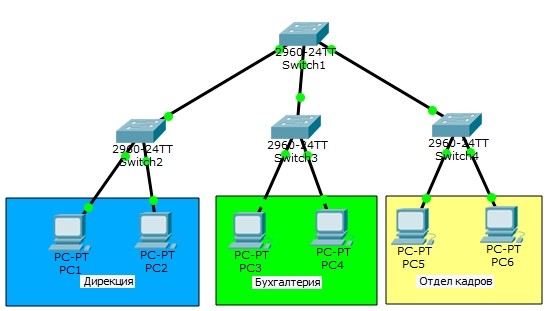

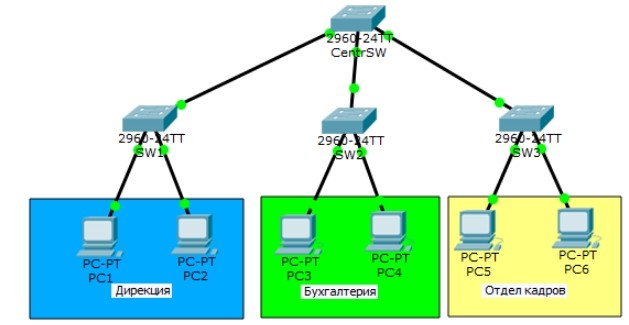

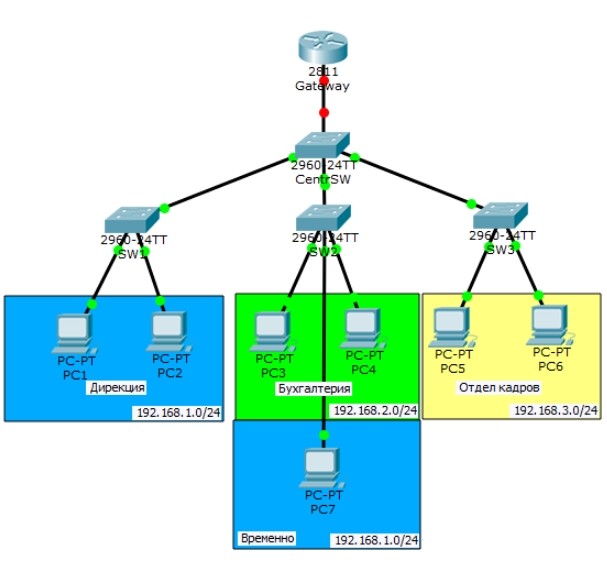

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

Если вы подзабыли, что такое коммутатор, то идем читать статейку тут.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

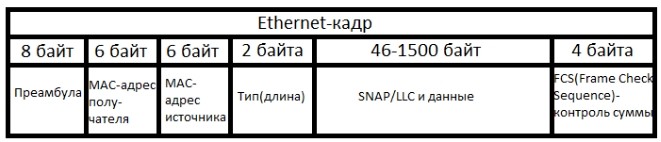

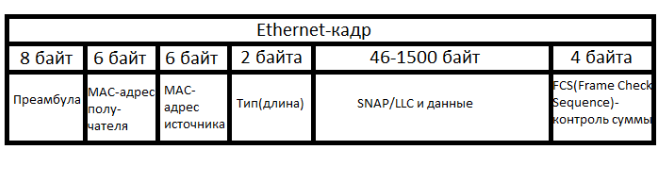

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр. Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

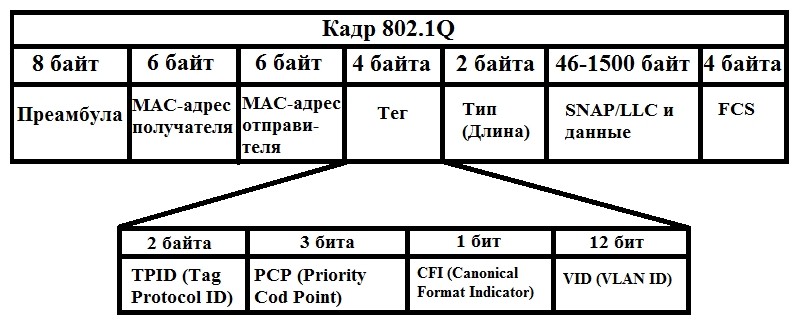

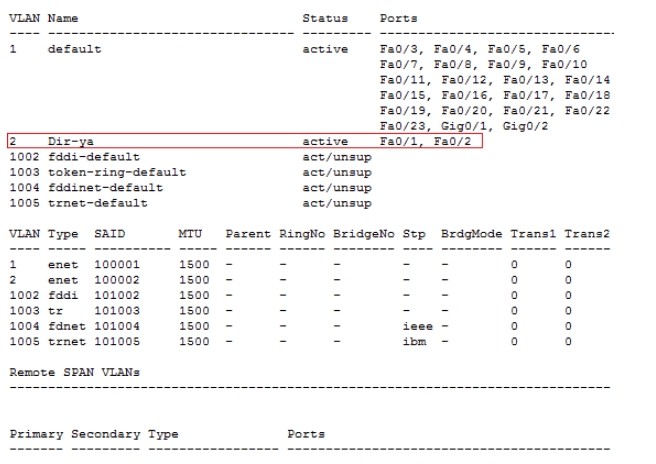

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

show vlan

Смотрим по столбцам:

- Тут находится номер нашего ВЛАН подключения. Чуть ниже вы видите другие номера с 1002 по 1005 – они зарезервированы и их удалить или поменять как-то НЕЛЬЗЯ!

- Далее идут имена.

- Статус – может быть активным или активным и одновременно не поддерживаемым – как на последних зарезервированных портах.

- И последняя строка – одна из самых главных. Тут мы задаем каждому VLAN свои порты и тут мы «разделаем пространство» бухгалтеров от отдела кадров. FA0/1 переводится как «Fast Ethernet» – 1 порт. Как видите у нас тут 24 порта «Fast Ethernet» со скоростью 100 Мбит в секунду. И 2 порт: Gig01 и Gig02 – со скоростью 1000 Мбит (или 1 Гбит) в секунду (мы их пока трогать не будем).

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Switch(config)#hostname SW1

SW1(config)#

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

Создаем VLAN 2:

SW1(config)#vlan 2

Задаем ему имя:

SW1(config-vlan)#name Dir-ya

Теперь давайте подключим наши компьютеры, и заведем им отдельные VLAN. К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

SW1(config)#interface fastEthernet 0/1

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

SW1(config-if)#switchport mode access

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

SW1(config-if)#switchport access vlan 2

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

SW1(config)#interface range fastEthernet 0/1-2

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

SW1(config-if)#switchport trunk allowed vlan 2

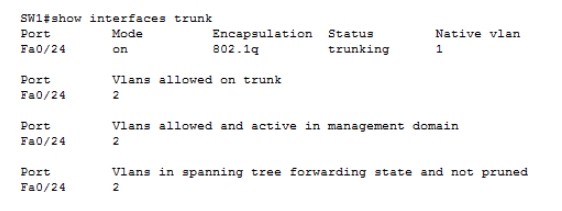

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

Теперь создаем внутреннюю сеть для отдела кадров:

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunk

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

А теперь останется настроить 2-ой и 3-ий коммутатор по аналогии с первым. Описывать это тут я не стану, так как делается все одинаково. Только не забудьте обозвать их – как «SW2» и «SW3». Далее нужно просто создать и прикрутить соответствующие VLAN: 3 и 4. Также не забудьте их обозвать теми же наименованиями, которые мы применили в центральном коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

Да – все компы находятся в одной сети. Да, мы ограничили трафик на канальном уровне с помощью разбиения сегментов и портов на VLAN. Вообще мы могли просто бы разделить данную сеть на 3 подсети и трафик также бы был ограничен. Дело в том, что коммутатор не может разделять трафик между разными подсетями – это уже сетевой уровень модели OSI.

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-ya

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2

Теперь переходим к центральному коммутатору:

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4

Заметьте, что для 2 внешнего порта мы разрешили использовать сразу два влана. Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Router(config)#hostname Gateway

Gateway(config)#

Так как маршрутизатор подключен к центральному коммутатору, то шлюзы у нас будут не физические, а виртуальные (сабинтерфейс), так как мы ведь не подключили компьютеры напрямую к маршрутизатору. Для этого надо на маршрутизаторе настроить три этих самых сабинтерфейса – ведь у нас 3 VLAN и 3 подсети:

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Осталось создать шлюз для последней подсети:

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

CentrSW(config)#interface fastEthernet 0/24

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

CentrSW(config-if)#switchport mode trunk

Все VLAN можно прописать просто через запятую:

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4

Теперь, например, если отправить пакет данных из первого компьютера к пятому, произойдет следующее:

- Отправка будет осуществлена по IP адресу с 192.168.1.1 (комп 1) на адрес 192.168.3.2 (комп 5).

- Первый комп вообще не понимает: «кто это вообще такой?», – и поэтому он отправляет пакет своему центральному шлюзу (192.168.1.1). Он отправляет пакет по протоколу ARP, используя MAC-адрес, чтобы запрос точно дошел до шлюза.

- Пакет доходит до центрального свича, далее идет к маршрутизатору. И потом ответ идет обратно до первого компа.

- Теперь первый комп понимает – где находится пятый и отправляет пакет по протоколу ICMP.

- Пакет доходит обратно до маршрутизатора. Роутер не знает ничего про пятый комп (192.168.3.2), но знает про коммутатор (SW3) и отправляет туда запрос.

- Коммутатор уже связывается с 5 компом, который отправляет ответ обратно.

- Но ответ доходит только до маршрутизатора, который записывает данный IP адрес в свою таблицу.

- Как видите, ответ все никак не может дойти до первого компа, хотя запрос уже был отправлен ранее. Тогда он отправляет новый пакет запросов, и вот уже тот через маршрутизатор идет до 5-го компьютера.

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Всех с наступившим новым годом! Продолжаем разговор о сетях и сегодня затронем такую важную тему в мире коммутации, как VLAN. Посмотрим, что он из себя представляет и как с ним работать. А также разберем работающие с ним протоколы VTP и DTP.

В предыдущих статьях мы уже работали с многими сетевыми устройствами, поняли, чем они друг от друга отличаются и рассмотрели из чего состоят кадры, пакеты и прочие PDU. В принципе с этими знаниями можно организовать простейшую локальную сеть и работать в ней. Но мир не стоит на месте. Появляется все больше устройств, которые нагружают сеть или что еще хуже — создают угрозу в безопасности. А, как правило, «опасность» появляется раньше «безопасности». Сейчас я на самом простом примере покажу это.

Мы пока не будем затрагивать маршрутизаторы и разные подсети. Допустим все узлы находятся в одной подсети.

Сразу приведу список IP-адресов:

- PC1 – 192.168.1.2/24

- PC2 – 192.168.1.3/24

- PC3 – 192.168.1.4/24

- PC4 – 192.168.1.5/24

- PC5 – 192.168.1.6/24

- PC6 – 192.168.1.7/24

У нас 3 отдела: дирекция, бухгалтерия, отдел кадров. У каждого отдела свой коммутатор и соединены они через центральный верхний. И вот PC1 отправляет ping на компьютер PC2.

Кто хочет увидеть это в виде анимации, открывайте спойлер (там показан ping от PC1 до PC5).

Работа сети в одном широковещательном домене

Красиво да? Мы в прошлых статьях уже не раз говорили о работе протокола ARP, но это было еще в прошлом году, поэтому вкратце объясню. Так как PC1 не знает MAC-адрес (или адрес канального уровня) PC2, то он отправляет в разведку ARP, чтобы тот ему сообщил. Он приходит на коммутатор, откуда ретранслируется на все активные порты, то есть к PC2 и на центральный коммутатор. Из центрального коммутатора вылетит на соседние коммутаторы и так далее, пока не дойдет до всех. Вот такой не маленький трафик вызвало одно ARP-сообщение. Его получили все участники сети. Большой и не нужный трафик — это первая проблема. Вторая проблема — это безопасность. Думаю, заметили, что сообщение дошло даже до бухгалтерии, компьютеры которой вообще не участвовали в этом. Любой злоумышленник, подключившись к любому из коммутаторов, будет иметь доступ ко всей сети. В принципе сети раньше так и работали. Компьютеры находились в одной канальной среде и разделялись только при помощи маршрутизаторов. Но время шло и нужно было решать эту проблему на канальном уровне. Cisco, как пионер, придумала свой протокол, который тегировал кадры и определял принадлежность к определенной канальной среде. Назывался он ISL (Inter-Switch Link). Идея эта понравилась всем и IEEE решили разработать аналогичный открытый стандарт. Стандарт получил название 802.1q. Получил он огромное распространение и Cisco решила тоже перейти на него.

И вот как раз технология VLAN основывается на работе протокола 802.1q. Давайте уже начнем говорить про нее.

В 3-ей части я показал, как выглядит ethernet-кадр. Посмотрите на него и освежите в памяти. Вот так выглядит не тегированный кадр.

Теперь взглянем на тегированный.

Как видим, отличие в том, что появляется некий Тег. Это то, что нам и интересно. Копнем глубже. Состоит он из 4-х частей.

1) TPID (англ. Tag Protocol ID) или Идентификатор тегированного протокола — состоит из 2-х байт и для VLAN всегда равен 0x8100.

2) PCP (англ. Priority Code Point) или значение приоритета — состоит из 3-х бит. Используется для приоритезации трафика. Крутые и бородатые сисадмины знают, как правильно им управлять и оперирует им, когда в сети гуляет разный трафик (голос, видео, данные и т.д.)

3) CFI (англ. Canonical Format Indicator) или индикатор каноничного формата — простое поле, состоящее из одного бита. Если стоит 0, то это стандартный формат MAC-адреса.

4) VID (англ. VLAN ID) или идентификатор VLAN — состоит из 12 бит и показывает, в каком VLAN находится кадр.

Хочу заострить внимание на том, что тегирование кадров осуществляется между сетевыми устройствами (коммутаторы, маршрутизаторы и т.д.), а между конечным узлом (компьютер, ноутбук) и сетевым устройством кадры не тегируются. Поэтому порт сетевого устройства может находиться в 2-х состояниях: access или trunk.

- Access port или порт доступа — порт, находящийся в определенном VLAN и передающий не тегированные кадры. Как правило, это порт, смотрящий на пользовательское устройство.

- Trunk port или магистральный порт — порт, передающий тегированный трафик. Как правило, этот порт поднимается между сетевыми устройствами.

Сейчас я покажу это на практике. Открываю ту же лабу. Картинку повторять не буду, а сразу открою коммутатор и посмотрю, что у него с VLAN.

Набираю команду show vlan.

Выстраиваются несколько таблиц. Нам по сути важна только самая первая. Теперь покажу как ее читать.

1 столбец

— это номер VLAN. Здесь изначально присутствует номер 1 — это стандартный VLAN, который изначально есть на каждом коммутаторе. Он выполняет еще одну функцию, о которой чуть ниже напишу. Также присутствуют зарезервированные с 1002-1005. Это для других канальных сред, которые вряд ли сейчас используются. Удалить их тоже нельзя.

Switch(config)#no vlan 1005

Default VLAN 1005 may not be deleted.При удалении Cisco выводит сообщение, что этот VLAN удалить нельзя. Поэтому живем и эти 4 VLANа не трогаем.

2 столбец

— это имя VLAN. При создании VLAN, вы можете на свое усмотрение придумывать им осмысленные имена, чтобы потом их идентифицировать. Тут уже есть default, fddi-default, token-ring-default, fddinet-default, trnet-default.

3 столбец

— статус. Здесь показывается в каком состоянии находится VLAN. На данный момент VLAN 1 или default в состоянии active, а 4 следующих act/unsup (хоть и активные, но не поддерживаются).

4 столбец

— порты. Здесь показано к каким VLAN-ам принадлежат порты. Сейчас, когда мы еще ничего не трогали, они находятся в default.

Приступаем к настройке коммутаторов. Правилом хорошего тона будет дать коммутаторам осмысленные имена. Чем и займемся. Привожу команду.

Switch(config)#hostname CentrSW

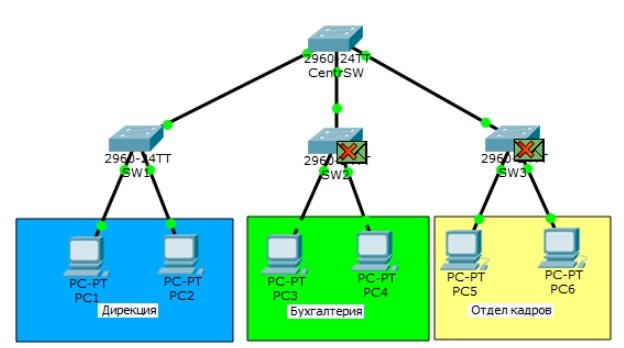

CentrSW(config)#Остальные настраиваются аналогично, поэтому покажу обновленную схему топологии.

Начнем настройку с коммутатора SW1. Для начала создадим VLAN на коммутаторе.

SW1(config)#vlan 2 - создаем VLAN 2 (VLAN 1 по умолчанию зарезервирован, поэтому берем следующий).

SW1(config-vlan)#name Dir-ya - попадаем в настройки VLAN и задаем ему имя.VLAN создан. Теперь переходим к портам. Интерфейс FastEthernet0/1 смотрит на PC1, а FastEthernet0/2 на PC2. Как говорилось ранее, кадры между ними должны передаваться не тегированными, поэтому переведем их в состояние Access.

SW1(config)#interface fastEthernet 0/1 - переходим к настройке 1-ого порта.

SW1(config-if)#switchport mode access - переводим порт в режим access.

SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.

SW1(config)#interface fastEthernet 0/2 - переходим к настройке 2-ого порта.

SW1(config-if)#switchport mode access - переводим порт в режим access.

SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.Так как оба порта закрепляются под одинаковым VLAN-ом, то их еще можно было настроить группой.

SW1(config)#interface range fastEthernet 0/1-2 - то есть выбираем пул и далее настройка аналогичная.

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2Настроили access порты. Теперь настроим trunk между SW1 и CentrSW.

SW1(config)#interface fastEthernet 0/24 - переходим к настройке 24-ого порта.

SW1(config-if)#switchport mode trunk - переводим порт в режим trunk.

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upСразу видим, что порт перенастроился. В принципе для работы этого достаточно. Но с точки зрения безопасности разрешать для передачи нужно только те VLAN, которые действительно нужны. Приступим.

SW1(config-if)#switchport trunk allowed vlan 2 - разрешаем передавать только 2-ой VLAN.Без этой команды передаваться будут все имеющиеся VLAN. Посмотрим, как изменилась таблица командой show vlan.

Появился 2-ой VLAN с именем Dir-ya и видим принадлежащие ему порты fa0/1 и fa0/2.

Чтобы вывести только верхнюю таблицу, можно воспользоваться командой show vlan brief.

Можно еще укоротить вывод, если указать определенный ID VLANа.

Или его имя.

Вся информациях о VLAN хранится в flash памяти в файле vlan.dat.

Как вы заметили, ни в одной из команд, нет информации о trunk. Ее можно посмотреть другой командой show interfaces trunk.

Здесь есть информация и о trunk портах, и о том какие VLAN они передают. Еще тут есть столбец Native vlan. Это как раз тот трафик, который не должен тегироваться. Если на коммутатор приходит не тегированный кадр, то он автоматически причисляется к Native Vlan (по умолчанию и в нашем случае это VLAN 1). Native VLAN можно, а многие говорят, что нужно менять в целях безопасности. Для этого в режиме настройки транкового порта нужно применить команду — switchport trunk native vlan X, где X — номер присваиваемого VLAN. В этой топологии мы менять не будем, но знать, как это делать полезно.

Осталось настроить остальные устройства.

CentrSW:

Центральный коммутатор является связующим звеном, а значит он должен знать обо всех VLAN-ах. Поэтому сначала создаем их, а потом переводим все интерфейсы в транковый режим.

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunkНе забываем сохранять конфиг. Команда copy running-config startup-config.

SW2:

SW2(config)#vlan 3

SW2(config-vlan)#name buhgalter

SW2(config)#interface range fastEthernet 0/1-2

SW2(config-if-range)#switchport mode access

SW2(config-if-range)#switchport access vlan 3

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport mode trunk

SW2(config-if)#switchport trunk allowed vlan 3SW3:

SW3(config)#vlan 4

SW3(config-vlan)#name otdel kadrov

SW3(config)#interface range fastEthernet 0/1-2

SW3(config-if-range)#switchport mode access

SW3(config-if-range)#switchport access vlan 4

SW3(config)#interface fastEthernet 0/24

SW3(config-if)#switchport mode trunk

SW3(config-if)#switchport trunk allowed vlan 4

Обратите внимание на то, что мы подняли и настроили VLAN, но адресацию узлов оставили такой же. То есть, фактически все узлы в одной подсети, но разделены VLAN-ами. Так делать нельзя. Каждому VLAN надо выделять отдельную подсеть. Я это сделал исключительно в учебных целях. Если бы каждый отдел сидел в своей подсети, то они бы априори были ограничены, так как коммутатор не умеет маршрутизировать трафик из одной подсети в другую (плюс это уже ограничение на сетевом уровне). А нам нужно ограничить отделы на канальном уровне.

Снова отправляю ping с PC1 к PC3.

Идет в ход ARP, который нам и нужен сейчас. Откроем его.

Пока что ничего нового. ARP инкапсулирован в ethernet.

Кадр прилетает на коммутатор и тегируется. Теперь там не обычный ethernet, а 802.1q. Добавились поля, о которых я писал ранее. Это TPID, который равен 8100 и показывающий, что это 802.1q. И TCI, которое объединяет 3 поля PCP, CFI и VID. Число, которое в этом поле — это номер VLAN. Двигаемся дальше.

После тега он отправляет кадр на PC2 (т.к. он в том же VLAN) и на центральный коммутатор по транковому порту.

Так как жестко не было прописано какие типы VLAN пропускать по каким портам, то он отправит на оба коммутатора. И вот здесь коммутаторы, увидев номер VLAN, понимают, что устройств с таким VLAN-ом у них нет и смело его отбрасывают.

PC1 ожидает ответ, который так и не приходит. Можно под спойлером посмотреть в виде анимации.

Анимация

Теперь следующая ситуация. В состав дирекции нанимают еще одного человека, но в кабинете дирекции нет места и на время просят разместить человека в отделе бухгалтерии. Решаем эту проблему.

Подключили компьютер к порту FastEthernet 0/3 коммутатора и присвою IP-адрес 192.168.1.8/24.

Теперь настрою коммутатор SW2. Так как компьютер должен находиться во 2-ом VLAN, о котором коммутатор не знает, то создам его на коммутаторе.

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-yaДальше настраиваем порт FastEthernet 0/3, который смотрит на PC7.

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2И последнее — настроить транковый порт.

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2 - обратите внимание на эту команду.

А именно на ключевое слово "add". Если не дописать это слово, то вы сотрете все остальные разрешенные к передаче VLAN на этом порту.

Поэтому если у вас уже был поднят транк на порту и передавались другие VLAN, то добавлять надо именно так.Чтобы кадры ходили красиво, подкорректирую центральный коммутатор CentrSW.

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4Время проверки. Отправляю ping с PC1 на PC7.

Пока что весь путь аналогичен предыдущему. Но вот с этого момента (с картинки ниже) центральный коммутатор примет другое решение. Он получает кадр и видит, что тот протегирован 2-ым VLAN-ом. Значит отправлять его надо только туда, где это разрешено, то есть на порт fa0/2.

И вот он приходит на SW2. Открываем и видим, что он еще тегированный. Но следующим узлом стоит компьютер и тег надо снимать. Нажимаем на «Outbound PDU Details», чтобы посмотреть в каком виде кадр вылетит из коммутатора.

И действительно. Коммутатор отправит кадр в «чистом» виде, то есть без тегов.

Доходит ARP до PC7. Открываем его и убеждаемся, что кадр не тегированный PC7 узнал себя и отправляет ответ.

Открываем кадр на коммутаторе и видим, что на отправку он уйдет тегированным. Дальше кадр будет путешествовать тем же путем, что и пришел.

ARP доходит до PC1, о чем свидетельствует галочка на конверте. Теперь ему известен MAC-адрес и он пускает в ход ICMP.

Открываем пакет на коммутаторе и наблюдаем такую же картину. На канальном уровне кадр тегируется коммутатором. Так будет с каждым сообщением.

Видим, что пакет успешно доходит до PC7. Обратный путь я показывать не буду, так как он аналогичен. Если кому интересно, можно весь путь увидеть на анимации под спойлером ниже. А если охота самому поковырять эту топологию, прикладываю ссылку на лабораторку.

Логика работы VLAN

Вот в принципе самое популярное применение VLAN-ов. Независимо от физического расположения, можно логически объединять узлы в группы, там самым изолируя их от других. Очень удобно, когда сотрудники физически работают в разных местах, но должны быть объединены. И конечно с точки зрения безопасности VLAN не заменимы. Главное, чтобы к сетевым устройствам имели доступ ограниченный круг лиц, но это уже отдельная тема.

Добились ограничения на канальном уровне. Трафик теперь не гуляет где попало, а ходит строго по назначению. Но теперь встает вопрос в том, что отделам между собой нужно общаться. А так как они в разных канальных средах, то в дело вступает маршрутизация. Но перед началом, приведем топологию в порядок. Самое первое к чему приложим руку — это адресация узлов. Повторюсь, что каждый отдел должен находиться в своей подсети. Итого получаем:

- Дирекция — 192.168.1.0/24

- Бухгалтерия — 192.168.2.0/24

- Отдел кадров — 192.168.3.0/24

Раз подсети определены, то сразу адресуем узлы.

- PC1:

IP: 192.168.1.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1 - PC2:

IP: 192.168.1.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1 - PC3:

IP: 192.168.2.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.2.1 - PC4:

IP: 192.168.2.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.2.1 - PC5:

IP: 192.168.3.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.3.1 - PC6:

IP: 192.168.3.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.3.1 - PC7:

IP: 192.168.1.4

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1

Теперь про изменения в топологии. Видим, что добавился маршрутизатор. Он как раз и будет перекидывать трафик с одного VLAN на другой (иными словами маршрутизировать). Изначально соединения между ним и коммутатором нет, так как интерфейсы выключены.

У узлов добавился такой параметр, как адрес шлюза. Этот адрес они используют, когда надо отправить сообщение узлу, находящемуся в другой подсети. Соответственно у каждой подсети свой шлюз.

Осталось настроить маршрутизатор, и я открываю его CLI. По традиции дам осмысленное имя.

Router(config)#hostname Gateway

Gateway(config)#Далее переходим к настройке интерфейсов.

Gateway(config)#interface fastEthernet 0/0 - переходим к требуемому интерфейсу.

Gateway(config-if)#no shutdown - включаем его.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upТеперь внимание! Мы включили интерфейс, но не повесили на него IP-адрес. Дело в том, что от физического интерфейса (fastethernet 0/0) нужен только линк или канал. Роль шлюзов будут выполнять виртуальные интерфейсы или сабинтерфейсы (англ. subinterface). На данный момент 3 типа VLAN. Значит и сабинтерфейсов будет 3. Приступаем к настройке.

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0Маршрутизатор настроен. Переходим к центральному коммутатору и настроим на нем транковый порт, чтобы он пропускал тегированные кадры на маршрутизатор.

CentrSW(config)#interface fastEthernet 0/24

CentrSW(config-if)#switchport mode trunk

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4Конфигурация закончена и переходим к практике. Отправляю ping с PC1 на PC6 (то есть на 192.168.3.3).

PC1 понятия не имеет, кто такой PC6 или 192.168.3.3, но знает, что они находятся в разных подсетях (как он это понимает описано в предыдущей статье). Поэтому он отправит сообщение через основной шлюз, адрес которого указан в его настройках. И хоть PC1 знает IP-адрес основного шлюза, для полного счастья не хватает MAC-адреса. И он пускает в ход ARP.

Обратите внимание. Как только кадр прибывает на CentrSW, коммутатор не рассылает его кому попало. Он рассылает только на те порты, где разрешен пропуск 2-го VLAN. То есть на маршрутизатор и на SW2 (там есть пользователь, сидящий во 2-ом VLAN).

Маршрутизатор узнает себя и отправляет ответ (показан стрелочкой). И обратите внимание на нижний кадр. Когда SW2 получил ARP от центрального коммутатора, он аналогично не стал рассылать его на все компьютеры, а отправил только PC7, который сидит во 2-ом VLAN. Но PC7 его отбрасывает, так как он не для него. Смотрим дальше.

ARP дошел до PC1. Теперь ему все известно и можно отправлять ICMP. Еще раз обращу внимание на то, что в качестве MAC-адреса назначения (канальный уровень), будет адрес маршрутизатора, а в качестве IP-адреса назначения (сетевой уровень), адрес PC6.

Доходит ICMP до маршрутизатора. Он смотрит в свою таблицу и понимает, что не знает никого под адресом 192.168.3.3. Отбрасывает прибывший ICMP и пускает разведать ARP.

PC6 узнает себя и отправляет ответ.

Доходит до маршрутизатора ответ и он добавляет запись в своей таблице. Посмотреть таблицу ARP можно командой show arp.

Двигаемся дальше. PC1 недоволен, что ему никто не отвечает и отправляет следующее ICMP-сообщение.

На этот раз ICMP доходит без проблем. Обратно он проследует тем же маршрутом. Я лишь покажу конечный результат.

Первый пакет затерялся (в результате работы ARP), а второй дошел без проблем.

Кому интересно увидеть в анимации, добро пожаловать под спойлер.

InterVLAN Routing

Итак. Мы добились того, что если узлы находятся в одной подсети и в одном VLAN, то ходить они будут напрямую через коммутаторы. В случае, когда нужно передать сообщение в другую подсеть и VLAN, то передавать будут через роутер Gateway, который осуществляет «межвлановую» маршрутизацию. Данная топология получила название «router on a stick» или «роутер на палочке». Как вы поняли она очень удобна. Мы создали 3 виртуальных интерфейса и по одному проводу гоняли разные тегированные кадры. Без использования сабинтерфейсов и VLAN-ов, пришлось бы для каждой подсети задействовать отдельный физический интерфейс, что совсем не выгодно.

Кстати очень хорошо этот вопрос разобран в этом видео (видео идет около 3-х часов, поэтому ссылка с привязкой именно к тому моменту времени). Если после прочтения и просмотра видео захочется добить все собственными руками, прикладываю ссылку на скачивание.

Разобрались с VLAN-ами и переходим к одному из протоколов, работающего с ним.

DTP (англ. Dynamic Trunking Protocol) или на русском динамический транковый протокол — проприетарный протокол компании Cisco, служащий для реализации trunk режима между коммутаторами. Хотя в зависимости от состояния, они могут согласоваться и в режим access.

В DTP есть 4 режима: Dynamic auto, Dynamic desirable, Trunk, Access. Рассмотрим как они согласуются.

То есть левая колонка это 1-ое устройство, а верхняя строка 2-ое устройство. По-умолчанию коммутаторы находятся в режиме «dynamic auto». Если посмотреть таблицу сопоставления, то два коммутатора в режиме «dynamic auto» согласуются в режим «access». Давайте это и проверим. Создаю я новую лабораторную работу и добавлю 2 коммутатора.

Соединять их пока не буду. Мне надо убедиться, что оба коммутатора в режиме «dynamic auto». Проверять буду командой show interfaces switchport.

Результат этой команды очень большой, поэтому я его обрезал и выделил интересующие пункты. Начнем с Administrative Mode. Эта строка показывает, в каком из 4-режимов работает данный порт на коммутаторе. Убеждаемся, что на обоих коммутаторах порты в режиме «Dynamic auto». А строка Operational Mode показывает, в каком режиме работы они согласовали работу. Мы пока их не соединяли, поэтому они в состоянии «down».

Сразу дам вам хороший совет. При тестировании какого либо протокола, пользуйтесь фильтрами. Отключайте показ работы всех ненужных вам протоколов.

Перевожу CPT в режим simulation и отфильтрую все протоколы, кроме DTP.

Думаю здесь все понятно. Соединяю коммутаторы кабелем и, при поднятии линков, один из коммутаторов генерирует DTP-сообщение.

Открываю и вижу, что это DTP инкапсулированный в Ethernet-кадр. Отправляет он его на мультикастовый адрес «0100.0ccc.cccc», который относится к протоколам DTP, VTP, CDP.

И обращу внимание на 2 поля в заголовке DTP.

1) DTP Type — сюда отправляющий вставляет предложение. То есть в какой режим он хочет согласоваться. В нашем случае он предлагает согласовать «access».

2) Neighbor MAC-address — в это поле он записывает MAC-адрес своего порта.

Отправляет он и ждет реакции от соседа.

Доходит до SW1 сообщение и он генерирует ответный. Где также согласует режим «access», вставляет свой MAC-адрес и отправляет в путь до SW2.

Успешно доходит DTP. По идее они должны были согласоваться в режиме «access». Проверю.

Как и предполагалось, согласовались они в режим «access».

Кто то говорит, что технология удобная и пользуется ею. Но я крайне не рекомендую использовать этот протокол в своей сети. Рекомендую это не только я, и сейчас объясню почему. Смысл в том, что этот протокол открывает большую дыру в безопасности. Я открою лабораторку, в которой разбиралась работа «Router on a stick» и добавлю туда еще один коммутатор.

Теперь зайду в настройки нового коммутатора и жестко пропишу на порту работу в режиме trunk.

New_SW(config)#interface fastEthernet 0/1

New_SW(config-if)#switchport mode trunkСоединяю их и смотрю, как они согласовались.

Все верно. Режимы «dynamic auto» и «trunk» согласуются в режим trunk. Теперь ждем, когда кто- то начнет проявлять активность. Допустим PC1 решил кому то отправить сообщение. Формирует ARP и выпускает в сеть.

Пропустим его путь до того момента, когда он попадет на SW2.

И вот самое интересное.

Он отправляет его на вновь подключенный коммутатор. Объясняю, что произошло. Как только мы согласовали с ним trunk, он начинает отправлять ему все пришедшие кадры. Хоть на схеме и показано, что коммутатор отбрасывает кадры, это ничего не значит. К коммутатору или вместо коммутатора можно подключить любое перехватывающее устройство (sniffer) и спокойно просматривать, что творится в сети. Вроде перехватил он безобидный ARP. Но если взглянуть глубже, то можно увидеть, что уже известен MAC-адрес «0000.0C1C.05DD» и IP-адрес «192.168.1.2». То есть PC1 не думая выдал себя. Теперь злоумышленник знает о таком компьютере. Вдобавок он знает, что он сидит во 2-ом VLAN. Дальше он может натворить многого. Самое банальное — это подменить свой MAC-адрес, IP-адрес, согласоваться быстро в Access и и выдавать себя за PC1. Но самое интересное. Ведь сразу можно этого не понять. Обычно, когда мы прописываем режим работы порта, он сразу отображается в конфигурации. Ввожу show running-config .

Но здесь настройки порта пустые. Ввожу show interfaces switchport и проматываю до fa0/4.

А вот здесь видим, что согласован trunk. Не всегда show running-config дает исчерпывающую информацию. Поэтому запоминайте и другие команды.

Думаю понятно почему нельзя доверять этому протоколу. Он вроде облегчает жизнь, но в то же время может создать огромную проблему. Поэтому полагайтесь на ручной метод. При настройке сразу же обозначьте себе какие порты будут работать в режиме trunk, а какие в access. И самое главное — всегда отключайте согласование. Чтобы коммутаторы не пытались ни с кем согласоваться. Делается это командой «switchport nonegotiate».

Переходим к следующему протоколу.

VTP (англ. VLAN Trunking Protocol) — проприетарный протокол компании Cisco, служащий для обмена информацией о VLAN-ах.

Представьте ситуацию, что у вас 40 коммутаторов и 70 VLAN-ов. По хорошему нужно вручную на каждом коммутаторе их создать и прописать на каких trunk-ых портах разрешать передачу. Дело это муторное и долгое. Поэтому эту задачу может взвалить на себя VTP. Вы создаете VLAN на одном коммутаторе, а все остальные синхронизируются с его базой. Взгляните на следующую топологию.

Здесь присутствуют 4 коммутатора. Один из них является VTP-сервером, а 3 остальных клиентами. Те VLAN, которые будут созданы на сервере, автоматически синхронизируются на клиентах. Объясню как работает VTP и что он умеет.

Итак. VTP может создавать, изменять и удалять VLAN. Каждое такое действие влечет к тому, что увеличивается номер ревизии (каждое действие увеличивает номер на +1). После он рассылает объявления, где указан номер ревизии. Клиенты, получившие это объявление, сравнивают свой номер ревизии с пришедшим. И если пришедший номер выше, они синхронизируют свою базу с ней. В противном случае объявление игнорируется.

Но это еще не все. У VTP есть роли. По-умолчанию все коммутаторы работают в роли сервера. Расскажу про них.

- VTP Server. Умеет все. То есть создает, изменяет, удаляет VLAN. Если получает объявление, в которых ревизия старше его, то синхронизируется. Постоянно рассылает объявления и ретранслирует от соседей.

- VTP Client — Эта роль уже ограничена. Создавать, изменять и удалять VLAN нельзя. Все VLAN получает и синхронизирует от сервера. Периодически сообщает соседям о своей базе VLAN-ов.

- VTP Transparent — эта такая независимая роль. Может создавать, изменять и удалять VLAN только в своей базе. Никому ничего не навязывает и ни от кого не принимает. Если получает какое то объявление, передает дальше, но со своей базой не синхронизирует. Если в предыдущих ролях, при каждом изменении увеличивался номер ревизии, то в этом режиме номер ревизии всегда равен 0.

Это все, что касается VTP версии 2. В VTP 3-ей версии добавилась еще одна роль — VTP Off. Он не передает никакие объявления. В остальном работа аналогична режиму Transparent.

Начитались теории и переходим к практике. Проверим, что центральный коммутатор в режиме Server. Вводим команду show vtp status.

Видим, что VTP Operating Mode: Server. Также можно заметить, что версия VTP 2-ая. К сожалению, в CPT 3-ья версия не поддерживается. Версия ревизии нулевая.

Теперь настроим нижние коммутаторы.

SW1(config)#vtp mode client

Setting device to VTP CLIENT mode.Видим сообщение, что устройство перешло в клиентский режим. Остальные настраиваются точно также.

Чтобы устройства смогли обмениваться объявлениями, они должны находиться в одном домене. Причем тут есть особенность. Если устройство (в режиме Server или Client) не состоит ни в одном домене, то при первом полученном объявлении, перейдет в объявленный домен. Если же клиент состоит в каком то домене, то принимать объявления от других доменов не будет. Откроем SW1 и убедимся, что он не состоит ни в одном домене.

Убеждаемся, что тут пусто.

Теперь переходим центральному коммутатору и переведем его в домен.

CentrSW(config)#vtp domain cisadmin.ru

Changing VTP domain name from NULL to cisadmin.ru

Видим сообщение, что он перевелся в домен cisadmin.ru.

Проверим статус.

И действительно. Имя домена изменилось. Обратите внимание, что номер ревизии пока что нулевой. Он изменится, как только мы создадим на нем VLAN. Но перед созданием надо перевести симулятор в режим simulation, чтобы посмотреть как он сгенерирует объявления. Создаем 20-ый VLAN и видим следующую картинку.

Как только создан VLAN и увеличился номер ревизии, сервер генерирует объявления. У него их два. Сначала откроем тот, что левее. Это объявление называется «Summary Advertisement» или на русском «сводное объявление». Это объявление генерируется коммутатором раз в 5 минут, где он рассказывает о имени домена и текущей ревизии. Смотрим как выглядит.

В Ethernet-кадре обратите внимание на Destination MAC-адрес. Он такой же, как и выше, когда генерировался DTP. То есть, в нашем случае на него отреагируют только те, у кого запущен VTP. Теперь посмотрим на следующее поле.

Здесь как раз вся информация. Пройдусь по самым важным полям.

- Management Domain Name — имя самого домена (в данном случае cisadmin.ru).

- Updater Identity — идентификатор того, кто обновляет. Здесь, как правило, записывается IP-адрес. Но так как адрес коммутатору не присваивали, то поле пустое

- Update Timestamp — время обновления. Время на коммутаторе не менялось, поэтому там стоит заводское.

- MD5 Digest — хеш MD5. Оно используется для проверки полномочий. То есть, если на VTP стоит пароль. Мы пароль не меняли, поэтому хэш по-умолчанию.

Теперь посмотрим на следующее генерируемое сообщение (то, что справа). Оно называется «Subset Advertisement» или «подробное объявление». Это такая подробная информация о каждом передаваемом VLAN.

Думаю здесь понятно. Отдельный заголовок для каждого типа VLAN. Список настолько длинный, что не поместился в экран. Но они точно такие, за исключением названий. Заморачивать голову, что означает каждый код не буду. Да и в CPT они тут больше условность.

Смотрим, что происходит дальше.

Получают клиенты объявления. Видят, что номер ревизии выше, чем у них и синхронизируют базу. И отправляют сообщение серверу о том, что база VLAN-ов изменилась.

Принцип работы протокола VTP

Вот так в принципе работает протокол VTP. Но у него есть очень большие минусы. И минусы эти в плане безопасности. Объясню на примере этой же лабораторки. У нас есть центральный коммутатор, на котором создаются VLAN, а потом по мультикасту он их синхронизирует со всеми коммутаторами. В нашем случае он рассказывает про VLAN 20. Предлагаю еще раз глянуть на его конфигурацию.

И тут в сеть мы добавляем новый коммутатор. У него нет новых VLAN-ов, кроме стандартных и он не состоит ни в одном VTP-домене, но подкручен номер ревизии.

И перед тем как его воткнуть в сеть, переводим порт в режим trunk.

Теперь переключаю CPT в «Simulation Mode» и отфильтровываю все, кроме VTP. Подключаюсь и смотрю, что происходит.

Через какое то время до NewSW доходит VTP сообщение, откуда он узнает, что в сети есть VTP-домен «cisadmin.ru». Так как он не состоял до этого в другом домене, он автоматически в него переходит. Проверим.

Теперь он в том же домене, но с номером ревизии выше. Он формирует VTP-сообщение, где рассказывает об этом.

Первым под раздачу попадет SW1.

Заметьте, что на SW1 приходят сразу 2 VTP-сообщения (от NewSW и от CentrSW). В сообщении от NewSW он видит, что номер ревизии выше, чем его и синхронизирует свою базу. А вот сообщение от CentrSW для него уже устарело, и он отбрасывает его. Проверим, что изменилось на SW1.

Обновился номер ревизии и, что самое интересное, база VLAN. Теперь она пустая. Смотрим дальше.

Обратите внимание. До сервера доходит VTP-сообщение, где номер ревизии выше, чем у него. Он понимает, что сеть изменилась и надо под нее подстроиться. Проверим конфигурацию.

Конфигурация центрального сервера изменилась и теперь он будет вещать именно ее.

А теперь представьте, что у нас не один VLAN, а сотни. Вот таким простым способом можно положить сеть. Конечно домен может быть запаролен и злоумышленнику будет тяжелее нанести вред. А представьте ситуацию, что у вас сломался коммутатор и срочно надо его заменить. Вы или ваш коллега бежите на склад за старым коммутатором и забываете проверить номер ревизии. Он оказывается выше чем у остальных. Что произойдет дальше, вы уже видели. Поэтому я рекомендую не использовать этот протокол. Особенно в больших корпоративных сетях. Если используете VTP 3-ей версии, то смело переводите коммутаторы в режим «Off». Если же используется 2-ая версия, то переводите в режим «Transparent».

Кому интересно посмотреть это в виде анимации, открывайте спойлер.

Подключение коммутатора с большей ревизией

Для желающих поработать с этой лабораторкой, прикладываю ссылку.

Ну вот статья про VLAN подошла к концу. Если остались какие то вопросы, смело задавайте. Спасибо за прочтение.

LAN, или локальная сеть, является основой для обмена данными внутри компьютерных сетей. Внутри LAN устройства могут свободно общаться друг с другом и передавать информацию, но что делать, если организации требуется разделить сеть на несколько групп, каждой из которых нужен отдельный уровень безопасности и доступ к определенным ресурсам? В этом случае на помощь приходит технология VLAN (Virtual Local Area Network).

VLAN позволяет создать виртуальные сети внутри физической сети. Виртуальные сети могут быть логически разделены друг от друга, так что устройства в одной группе могут выполнять общие функции без доступа к ресурсам других групп. VLAN позволяет сегментировать сеть на уровне коммутатора или маршрутизатора, без необходимости физической раздельности устройств.

Применение технологии VLAN позволяет организациям управлять сетью более эффективно. Она обеспечивает повышенную безопасность, уменьшает конфликты в сети и позволяет гибко управлять доступом к ресурсам. VLAN также позволяет создавать виртуальные LAN для отдельных отделов или групп пользователей, что улучшает общение и сокращает нагрузку на сеть.

Содержание

- Виртуальная локальная сеть (VLAN): определение и суть технологии

- Преимущества использования VLAN на роутере

- Как настроить VLAN на роутере: шаги и основные настройки

- Маршрутизация VLAN на роутере: принципы и примеры

- Применение VLAN на роутере в корпоративных сетях: сокращение затрат и повышение безопасности

Виртуальная локальная сеть (VLAN): определение и суть технологии

Основная идея VLAN заключается в том, чтобы разделить устройства внутри сети на несколько виртуальных сегментов, которые могут общаться друг с другом только в пределах своей группы. Такая сегментация позволяет повысить безопасность и эффективность работы компьютерной сети.

Для создания VLAN необходим специальный коммутатор, поддерживающий эту технологию. Коммутатор разделяет порты на группы и настраивается таким образом, чтобы устройства, подключенные к одному порту, находились в одной VLAN. Виртуальные сети можно настраивать с помощью программного обеспечения управления коммутатором.

Основное преимущество VLAN заключается в улучшении безопасности и управляемости сети. Благодаря сегментации сети, внешние устройства или злоумышленники, которые попадут в одну из VLAN, не смогут получить доступ к другим виртуальным сетям. Также VLAN позволяет управлять трафиком с помощью различных механизмов QoS (Quality of Service) и ограничивать широту канала.

Виртуальные локальные сети активно применяются в офисных зданиях, учебных заведениях, серверных комнатах и других ситуациях, где необходимо создавать группы устройств с различными уровнями доступа и безопасности. Они упрощают настройку и управление сетью, снижают нагрузку на сетевые устройства и экономят ресурсы.

Преимущества использования VLAN на роутере

Использование VLAN (Virtual Local Area Network) на роутере предоставляет несколько преимуществ, которые могут быть полезными в различных сценариях сетевой организации:

| Преимущество | Описание |

|---|---|

| Изоляция сетей | С использованием VLAN можно разделить физическую локальную сеть на несколько виртуальных сегментов, обеспечивая изоляцию трафика между ними. Это позволяет улучшить безопасность сети, так как защищенные данные не попадут на незащищенные сегменты. |

| Улучшенный управляемый доступ | С помощью VLAN можно ограничить доступ к определенным ресурсам только для определенных групп пользователей. Например, можно создать отдельные VLAN для отделов компании, чтобы обеспечить доступ только к нужным ресурсам для каждого отдела. |

| Эффективное использование сетевых ресурсов | С использованием VLAN можно оптимизировать использование сетевых ресурсов, разделяя их между различными группами пользователей. Это позволяет более эффективно управлять пропускной способностью и ресурсами сети. |

| Упрощенное управление сетью | Использование VLAN на роутере позволяет упростить управление сетью, так как администратор может группировать и управлять устройствами на основе их VLAN-принадлежности. Это способствует повышению эффективности работы и уменьшению сложности настройки. |

В целом, использование VLAN на роутере представляет собой мощный инструмент для организации сети, который позволяет достичь изоляции, управления и эффективного использования ресурсов сети.

Как настроить VLAN на роутере: шаги и основные настройки

Настройка VLAN на роутере состоит из нескольких основных шагов, которые позволяют вам создать виртуальные локальные сети. Это может быть полезно, если вы хотите разделить сетевой трафик на различные группы или отделы в вашей организации, чтобы обеспечить безопасность и эффективность сети.

Вот некоторые основные шаги и настройки, которые вам понадобятся для настройки VLAN на роутере:

- Подключите компьютер к роутеру с помощью сетевого кабеля или через беспроводное подключение.

- Откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно это 192.168.1.1 или 192.168.0.1, но конкретный IP-адрес может отличаться в зависимости от модели роутера.

- Введите свой логин и пароль для входа в интерфейс управления роутером. Если у вас нет учетной записи, то по умолчанию логин и пароль можно найти в документации к роутеру или на его корпусе.

- Перейдите в настройки VLAN. Обычно эта опция находится в разделе «Сеть» или «Настройки LAN».

- Создайте новый VLAN, указав его идентификатор (ID) и название. Идентификатор VLAN — это число от 1 до 4094, которое уникально для каждого VLAN на роутере.

- Присвойте портам роутера VLAN, чтобы установить соответствие между VLAN и физическими интерфейсами роутера. Например, вы можете назначить порты 1-4 VLAN 1, а порты 5-8 VLAN 2.

- Настройте тегирование VLAN (VLAN tagging) для портов, если требуется. Тегирование VLAN позволяет упаковывать данные во фреймы с сетевым трафиком, чтобы они могли быть правильно направлены внутри сети.

- Сохраните настройки и перезагрузите роутер, чтобы применить изменения.

После выполнения этих шагов ваш роутер будет настроен на использование VLAN. Вы сможете управлять трафиком внутри вашей сети, разделять его на различные группы и обеспечить безопасность данных.

Маршрутизация VLAN на роутере: принципы и примеры

На роутере маршрутизация VLAN выполняется с использованием многоуровневой коммутации VLAN (VLAN Trunking Protocol, VTP). Роутер может быть настроен для маршрутизации трафика между различными VLAN, позволяя виртуальным сетям взаимодействовать друг с другом.

Примеры использования маршрутизации VLAN на роутере включают:

- Разделение сетей – маршрутизация VLAN позволяет физически отдельным группам пользователей работать внутри своей собственной виртуальной сети, изолированной от других групп. Например, в офисе можно создать отдельные VLAN для отделов продаж, маркетинга и разработки, чтобы каждая группа имела доступ только к своим ресурсам.

- Управление трафиком – маршрутизация VLAN позволяет управлять потоком данных, направляя его по оптимальным маршрутам и устанавливая правила приоритета для различных VLAN. Это позволяет повысить производительность сети и обеспечить равномерное распределение нагрузки.

- Обеспечение безопасности – маршрутизация VLAN позволяет настроить правила доступа между VLAN, контролируя, какие устройства и ресурсы могут общаться между собой. Это облегчает управление безопасностью сети и защиту от несанкционированного доступа.

В итоге, маршрутизация VLAN на роутере предоставляет возможность эффективно управлять сетью, разделять ее на логически изолированные сегменты и повышать безопасность передачи данных. Это особенно полезно в крупных организациях, где необходимо управлять множеством пользователей и ресурсов.

Применение VLAN на роутере в корпоративных сетях: сокращение затрат и повышение безопасности

Одно из главных преимуществ использования VLAN на роутере — уменьшение затрат на сетевое оборудование. Вместо того, чтобы использовать отдельные физические сегменты сети для разных групп пользователей, VLAN позволяет создавать виртуальные сегменты, разделенные логически, но работающие на одной физической сети. Это позволяет значительно сократить количество необходимого сетевого оборудования, так как не требуется прокладывать отдельные кабели для каждого сегмента.

Повышение безопасности является еще одним преимуществом использования VLAN на роутере в корпоративных сетях. Благодаря разделению логических сегментов, VLAN позволяет ограничить доступ пользователей к определенным ресурсам и предотвратить несанкционированный доступ к информации.

Кроме того, VLAN позволяет улучшить производительность сети и обеспечить более эффективное управление ресурсами. Путем группировки связанных устройств в один VLAN, можно оптимизировать трафик в сети и повысить пропускную способность. Также, администратор может управлять трафиком и настраивать политики безопасности на уровне VLAN.

В заключение, использование VLAN на роутере в корпоративных сетях позволяет сократить затраты на сетевое оборудование, улучшить безопасность и производительность сети. Эта технология является незаменимым инструментом для эффективного управления корпоративной сетью.