These quick fixes have been tested by our team

by Farhad Pashaei

As a technophile, Farhad has spent the last decade getting hands-on experience with a variety of electronic devices, including smartphones, laptops, accessories, wearables, printers, and so on. When… read more

Updated on

- Windows Hello is not available on the domain issue happens because it has been discontinued on the domain following the 1607 update.

- To use Windows Hello on the domain, you must deploy this service on a business account.

- Installing OS updates is the first step in fixing any software-related issue.

Due to security concerns, Windows Hello is not available on a domain with the release of Windows 10 Update 1607. You must now configure domain access for Windows Hello for Business.

But how? The following deployment guide provides the information required to successfully implement Windows Hello for Business in an existing environment and solve any potential issues.

So, stick with us as we go into great depth and provide you with five different fixes to any potential Windows Hello business.

How do I set up Windows Hello for Business?

Cert-Trust and Key-Trust are two distinct implementations of Hello for Business by Microsoft. The default and simplest to set up is Key-Trust.

Each of these techniques needs certain software and apps. Visit this page on how to Setup Windows Hello for Business because the instructions are too lengthy to fit in one article.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

But if you have set up Hello for Business but it still doesn’t work on the domain, here are five quick fixes.

What can I do if Windows Hello is not available on domain?

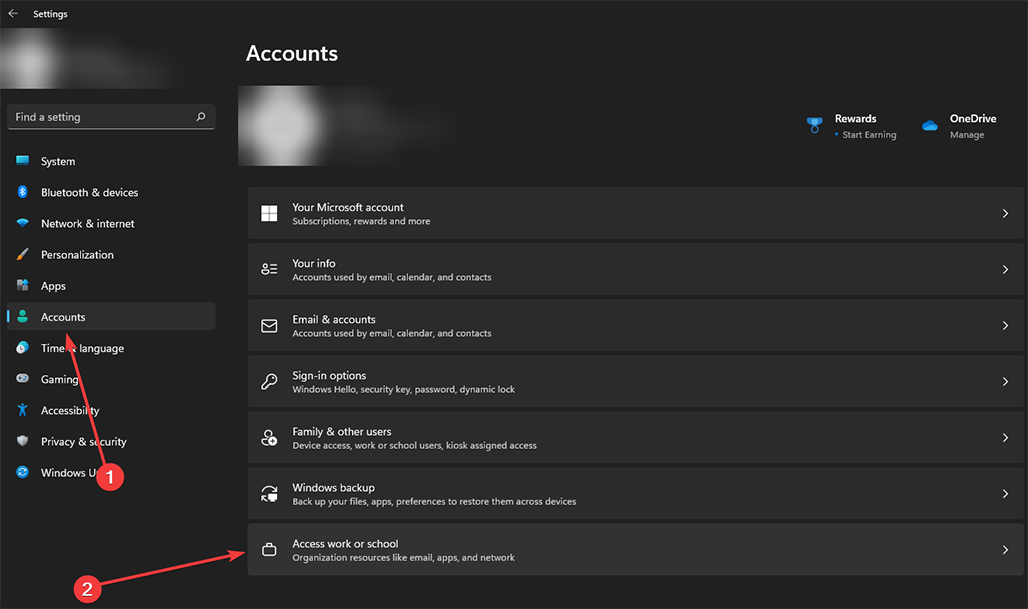

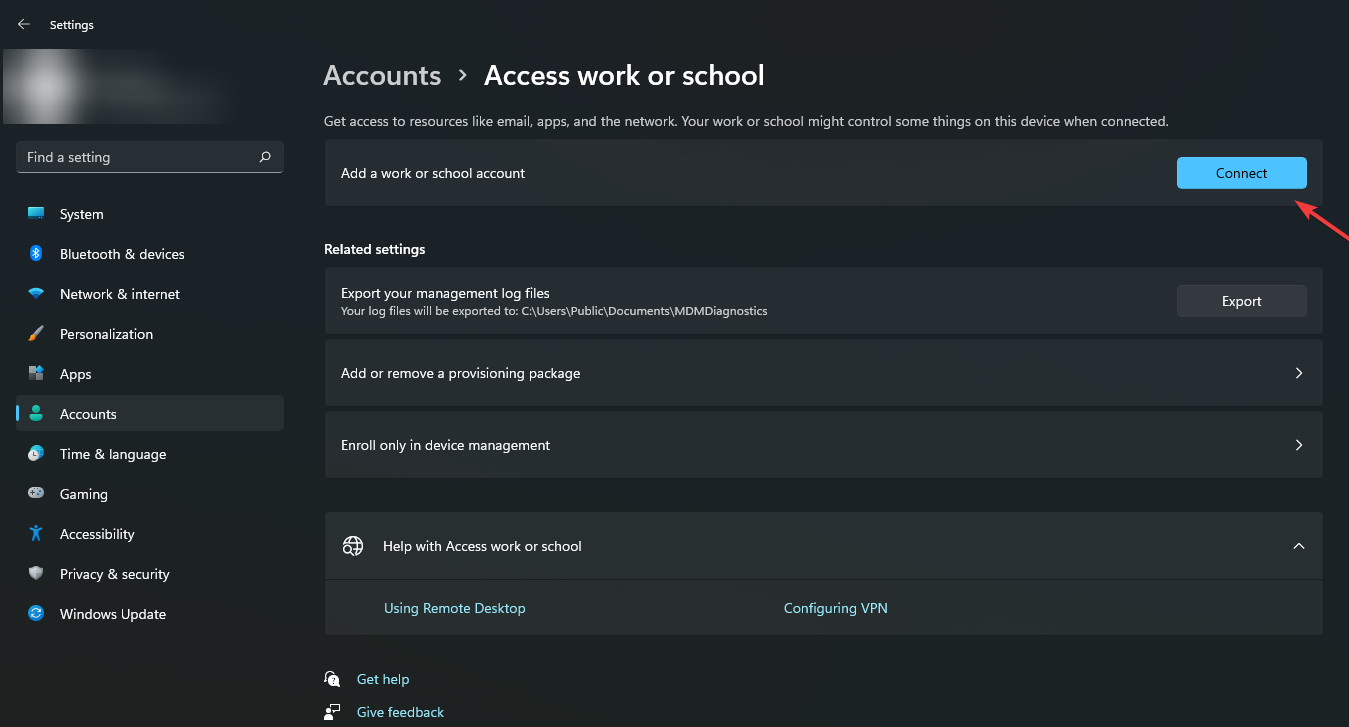

1. Disconnect from Work or School Account

- You may find the Access Work or School option by going to Windows Settings and then Accounts.

- Disconnect the Work or School Account setting with the bright Windows logo next to it.

- You shouldn’t change the Connected to domain setting.

- Next, select Sign-in Options. PIN and fingerprint are no longer grayed out. Make sure convenience PIN sign-in is enabled if it’s still grayed out.

- Select PIN first, then set fingerprints.

- Go back to Settings, Accounts, and select Access Work or School.

- Enter the user’s email address and password after clicking Connect.

You must disconnect the Work or School Account service and then reconnect if your company’s PCs are domain-joined. By disconnecting, you may set up your PIN and fingerprint.

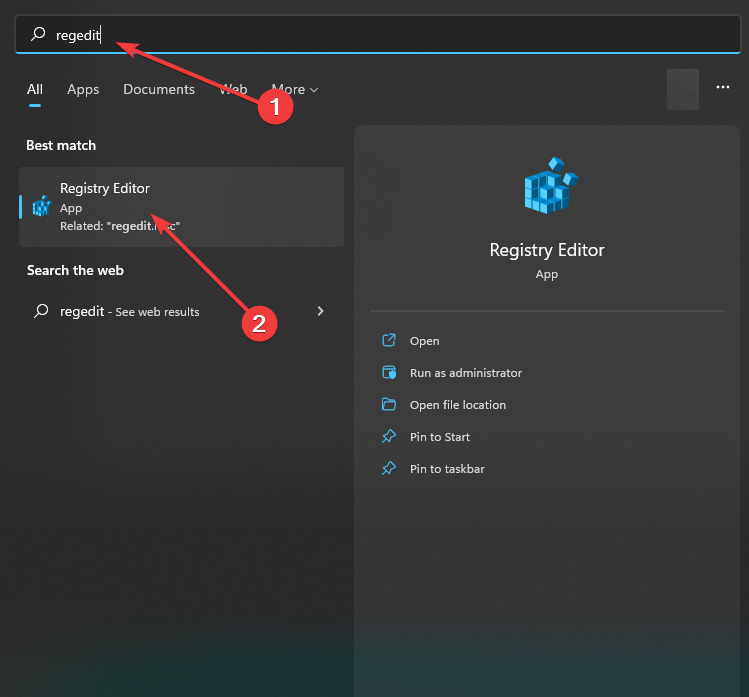

2. Set registry key

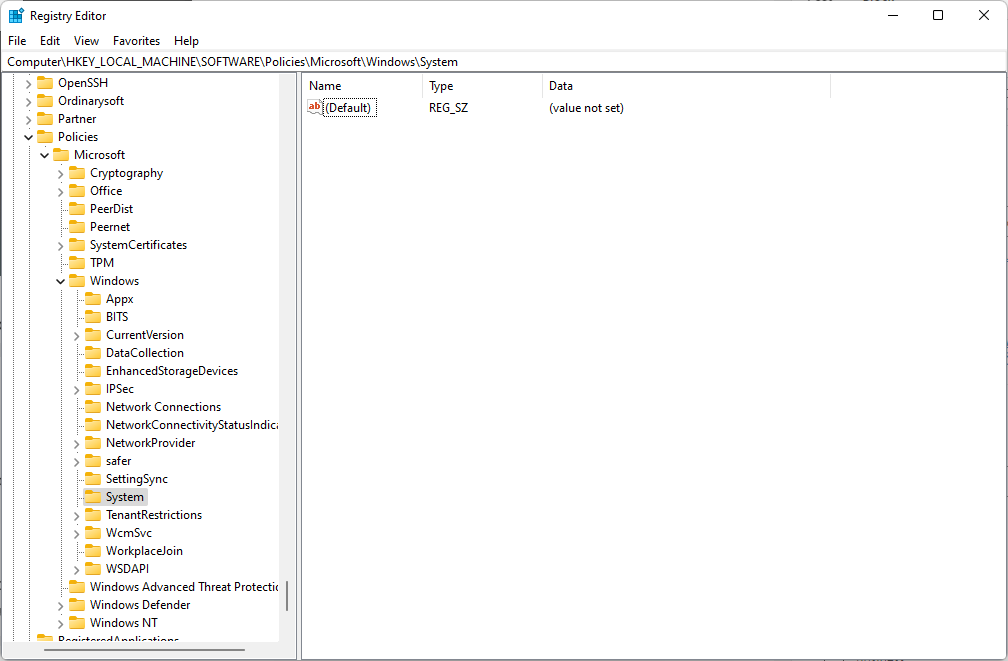

- Open the Windows Registry Editor by typing Regedit in the Start menu search box.

- Go to the following location to continue:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System - When you get to the directory, make a DWORD called AllowDomainPINLogon by right-clicking on the page.

- Put 1 as the value.

- Restart your computer.

Registry Editor is a useful application to alter registries to fix issues with Windows Hello.

- How to Make a Program Available to All Users on Windows 11

- How to Download & Install Microsoft LifeCam Drivers on Windows 11

- How to Quickly Turn Off Accents on Keyboard in Windows 11

- CredentialUIBroker.exe Error: How to Fix it on Windows 11

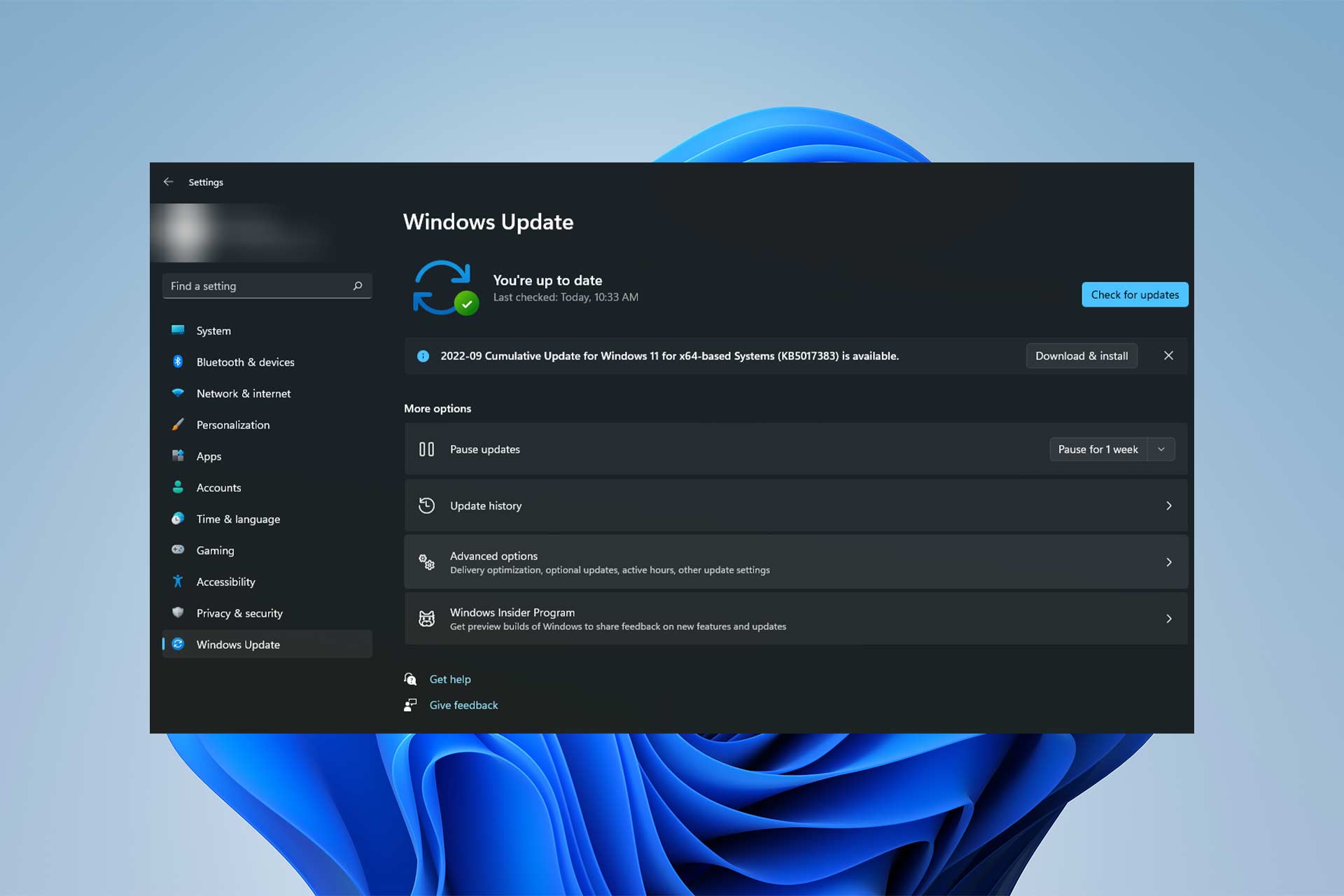

3. Update Windows

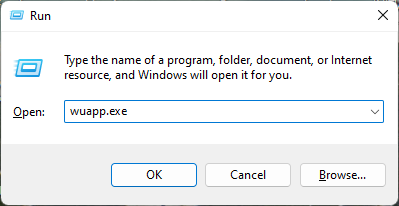

- A Run dialog box will appear if you simultaneously click the Windows key and R on your keyboard.

- Enter wuapp.exe in the text box and hit Enter to launch the Windows Update tab of the Settings app. (Or look for the Windows update tab in Settings.)

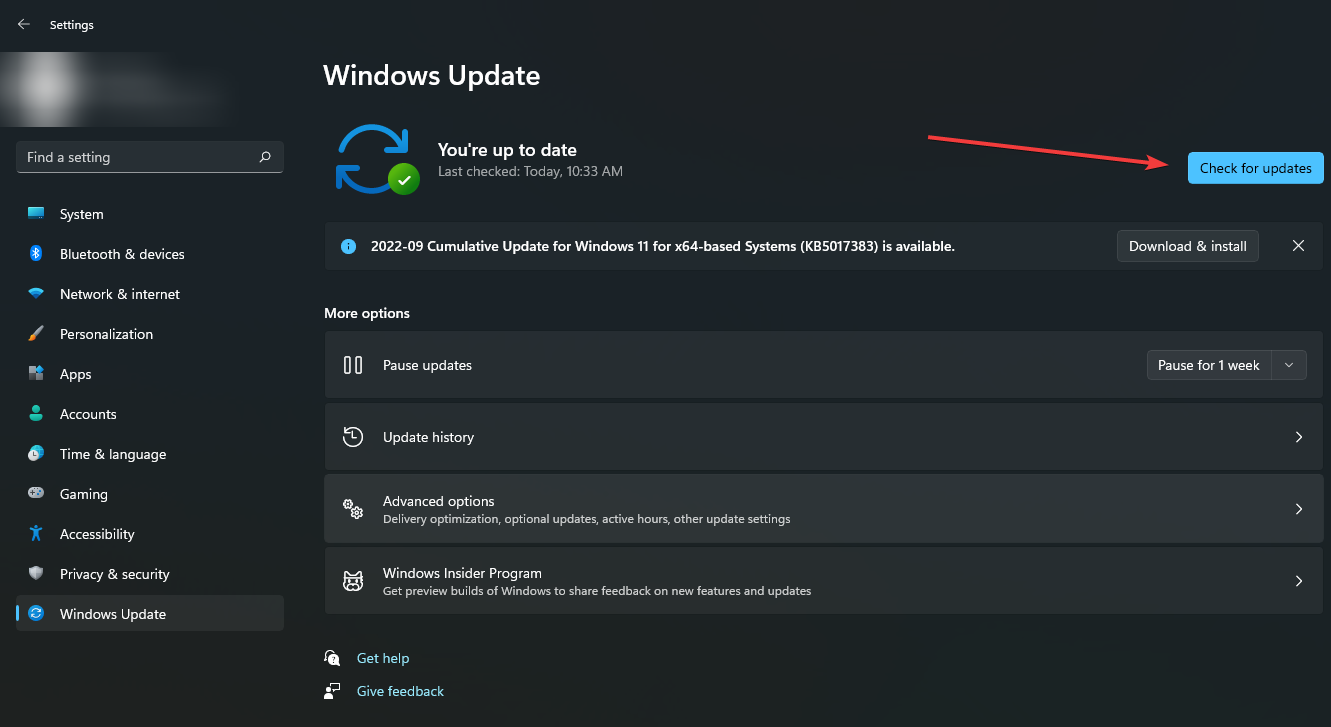

- When you reach the Windows Update screen, click Check for updates.

- Next, install each pending update by following the on-screen instructions that appear.

- After each Windows update has been installed, restart your computer.

Updating Windows is always the first step in fixing any issue since Windows patches often fix bugs and errors in the OS.

4. Make sure you have the Pre-requirements installed

- Install Active Directory Domain Services on a Domain Controller running Windows Server 2016 or later.

- Make sure that the Active Directory Schema is 2016 or above.

- Active Directory Certificate Services (ADCS) 2012 or above is required.

- An HTTP-accessible certificate revocation list (CRL) is required.

- You need a resolvable DNS for the CRL on the client.

- A new Kerberos Authentication Template will be created, which must be deployed on all Domain Controllers (overwriting the previous one).

- Setup, configure and synchronize users from on-premise AD into AAD with Azure AD Connect.

- Licensing for Azure AD Premium P1 or P2 or equivalent.

- Installation of the Domain Controller Root Certificate for the clients.

Before attempting to deploy Windows Hello for business, make sure you have the necessary preparations.

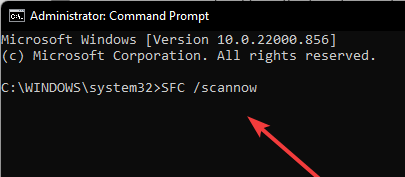

5. Run an SFC scan

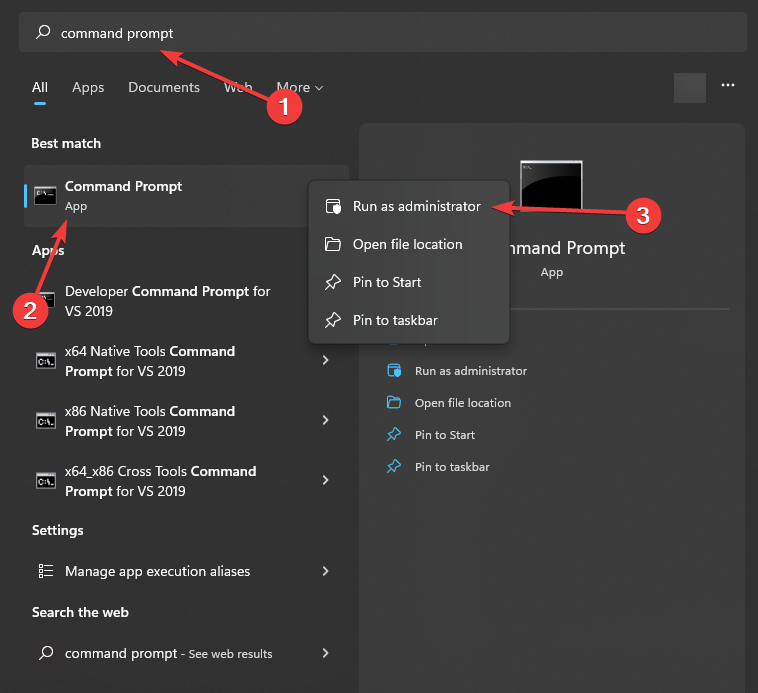

- Type Command Prompt or CMD into the Start Menu search box, right-click the top result and select Run as administrator.

- Type the following after starting the tool:

sfc /scannow. - The System File Checker will now perform an integrity check on your computer’s protected operating system files.

- It might take some time to finish. Once you’ve started the process, you can’t stop it before it’s finished.

- Restart your computer.

System file corruption can possibly cause every issue, and Windows Hello dysfunction is also one of them. SFC scan will automatically find and repair the corrupted file in minutes.

Windows Hello offers secure, integrated biometric authentication based on fingerprint or facial recognition.

Windows Hello uses a combination of specialized infrared (IR) cameras and software to improve accuracy and prevent spoofing.

Although implementing this feature might be challenging, it is well worth it. And if you run into any potential problems along the way, this article will help you with the above solutions.

In the comment section below, let us know if you were able to successfully fix Windows Hello not available on the domain issue.

Доброго времени суток, Уважаемый. Сейчас я постараюсь рассказать что такое Windows Hello для бизнеса и как это настроить.

Windows Hello — это система аутентификации в Windows 10, на основе PIN кода, биометрических данных или гравифеского пароля. Приставка для бизнеса значит, что все это будет работать в домене.

Почему пароль уже не очень хорошо? Потому что! Если серьезно, то можно почитать тут.

Что нам надо?

- Active Directory — Минимум 1 контроллер домена на базе Windows Server 2016. Уровень домена не ниже Windows Server 2012 R2.

- Public Key Infrastructure

- Azure Active Directory.

- Windows 10 в качестве клиента.

Настройка сертификатов контроллера домена

Клиенты должны доверять контроллерам домена; лучший способ это обеспечить — предоставить каждому контроллеру домена сертификат проверки подлинности Kerberos. Установка сертификата на контроллер домена позволяет центру распространения ключей (KDC) подтверждать свою подлинность другим членам домена.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору домена.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблон сертификата» щелкните правой кнопкой мыши шаблон Проверка подлинности Kerberos в области сведений, а затем щелкните Скопировать шаблон.

- На вкладке Совместимость снимите флажок Показать последующие изменения. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Центр сертификации. Выберите Windows Server 2012 или Windows Server 2012 R2 из списка Получатель сертификата.

- На вкладке Общие в поле отображаемого имени шаблона введите Проверка подлинности контроллера домена (Kerberos). Измените срок действия и период обновления в соответствии с потребностями вашей организации. Примечание: если используются другие имена шаблонов, их необходимо помнить и заменить на эти имена в разных частях лаборатории.

- На вкладке Субъект нажмите кнопку Строится на основе данных Active Directory, если она еще не нажата. Выберите пункт Нет в списке Формат имени субъекта. Выберите DNS-имя в списке Включить эту информацию в альтернативное имя субъекта. Снимите все остальные флажки.

- На вкладке Шифрование выберите Поставщик хранилища ключей из списка Категория поставщика. Из списка Имя алгоритма выберите RSA. Введите 2048 в текстовое поле Минимальный размер ключей. Выберите SHA256 из списка Хэш запроса. Нажмите кнопку OK.

- Закройте консоль.

Замена существующего сертификата контроллера домена

Большое количество контроллеров домена может иметь существующий сертификат контроллера домена. Службы сертификатов Active Directory предоставляют шаблона сертификата по умолчанию от контроллеров домена — шаблон сертификата контроллера домена. Более поздние версии включают новый шаблон сертификата — шаблон сертификата проверки подлинности контроллера домена. Эти шаблоны сертификатов были предоставлены до обновления спецификации Kerberos, в которой указано, что центры распространения ключей (KDC), выполняющие проверку подлинности сертификатов, должны включать расширение KDC для проверки подлинности.

Шаблон сертификата проверки подлинности Kerberos — самый новый шаблон сертификата, предназначенный для контроллеров домена, и именно его следует развернуть на всех контроллерах домена (2008 или более поздней версии). Функция автоматической регистрации в Windows позволяет легко заменить эти сертификаты контроллеров домена. Можно использовать следующую конфигурацию для замены более старых сертификатов контроллеров домена новыми сертификатами с помощью шаблона сертификата проверки подлинности Kerberos.

Войдите в центр сертификации или на рабочие станции управления, используя учетные данные, эквивалентные администратору предприятия.

- Откройте консоль управления Центр сертификации.

- Щелкните правой кнопкой мыши элемент Шаблоны сертификатов и затем выберите Управление.

- В консоли «Шаблоны сертификатов» щелкните правой кнопкой мыши шаблон Проверки подлинности на контроллере домена (Kerberos) (или имя шаблона сертификата, созданного в предыдущем разделе) в области сведений и нажмите кнопку Свойства.

- Выберите вкладку Устаревшие шаблоны. Нажмите кнопку Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Контроллер домена и нажмите кнопку ОК. Нажмите Добавить.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности контроллера домена и нажмите кнопку ОК.

- Из диалогового окна Добавление устаревшего шаблона выберите шаблон сертификата Проверка подлинности Kerberos и нажмите кнопку ОК.

- Добавьте другие шаблоны сертификатов предприятия, настроенные ранее для контроллеров домена, на вкладку Устаревшие шаблоны.

- Нажмите кнопку ОК и закройте консоль Шаблоны сертификатов.

Шаблон сертификата настроен для замены всех шаблонов сертификатов, перечисленных в списке устаревших шаблонов сертификатов.

Публикация шаблонов сертификатов в центр сертификации

Центр сертификации может выдавать только сертификаты, соответствующие шаблонам сертификатов, опубликованным в этот центр сертификации.

- Откройте консоль управления Центр сертификации.

- Разверните родительский узел в области навигации.

- В области навигации щелкните Шаблоны сертификатов.

- Щелкните правой кнопкой мыши узел Шаблоны сертификатов. Выберите пункт Создать и щелкните выдаваемый Шаблон сертификата.

- В окне Включение шаблонов сертификатов выберите шаблон Проверка подлинности контроллера домена (Kerberos), созданный в предыдущих шагах. Нажмите кнопку ОК для публикации выбранного шаблона сертификатов в центр сертификации.

- Если вы опубликовали шаблон сертификата проверки подлинности контроллера домена (Kerberos), следует отменить публикацию шаблонов сертификатов, включенных в список устаревших шаблонов.

- Чтобы отменить публикацию шаблона сертификата, щелкните правой кнопкой мыши шаблон сертификата, публикацию которого вы хотите отменить, в области сведений консоли «Центр сертификации», а затем выберите Удалить. Нажмите кнопку Да для подтверждения операции.

- Закройте консоль.

Настройка контроллеров домена для автоматической регистрации сертификатов

Контроллеры домена автоматически запрашивают сертификат на основе шаблона сертификата контроллера домена. Однако контроллер домена не знает о более новых шаблонах сертификатов или устаревших конфигурациях шаблонов сертификатов. Чтобы продолжить автоматическую регистрацию и обновление сертификатов контроллера домена, которые знают о более новых шаблонах сертификатов и устаревших конфигурациях шаблона сертификата, создайте и настройте объект групповой политики для автоматической регистрации сертификатов и свяжите объект групповой политики с OU контроллеров домена.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Автоматическая регистрация сертификатов контроллера домена в поле имени и нажмите кнопку ОК.

- Щелкните правой кнопкой мыши объект групповой политики Автоматическая регистрация сертификатов контроллера домена и щелкните Изменить.

- В области навигации в узле Конфигурация компьютера разверните Политики.

- Разверните Параметры Windows, Параметры безопасности и выберите Политики открытого ключа.

- В области сведений щелкните правой кнопкой мыши Клиент служб сертификации: автоматическая регистрация и выберите Свойства.

- В окне Модель конфигурации выберите Включено.

- Установите флажок Обновлять сертификаты с истекшим сроком действия или в состоянии ожидания и удалять отозванные сертификаты.

- Установите флажок Обновлять сертификаты, использующие шаблоны сертификатов.

- Нажмите кнопку OK. Закройте Редактор управления групповыми политиками.

- В области навигации разверните домен и узел, имя которого соответствует имени вашего домена Active Directory. Щелкните правой кнопкой мыши подразделение Контроллеры домена и щелкните Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Автоматическая регистрация сертификатов контроллера домена или имя объекта групповой политики регистрации сертификата контроллера домена, созданный ранее, и нажмите кнопку ОК.

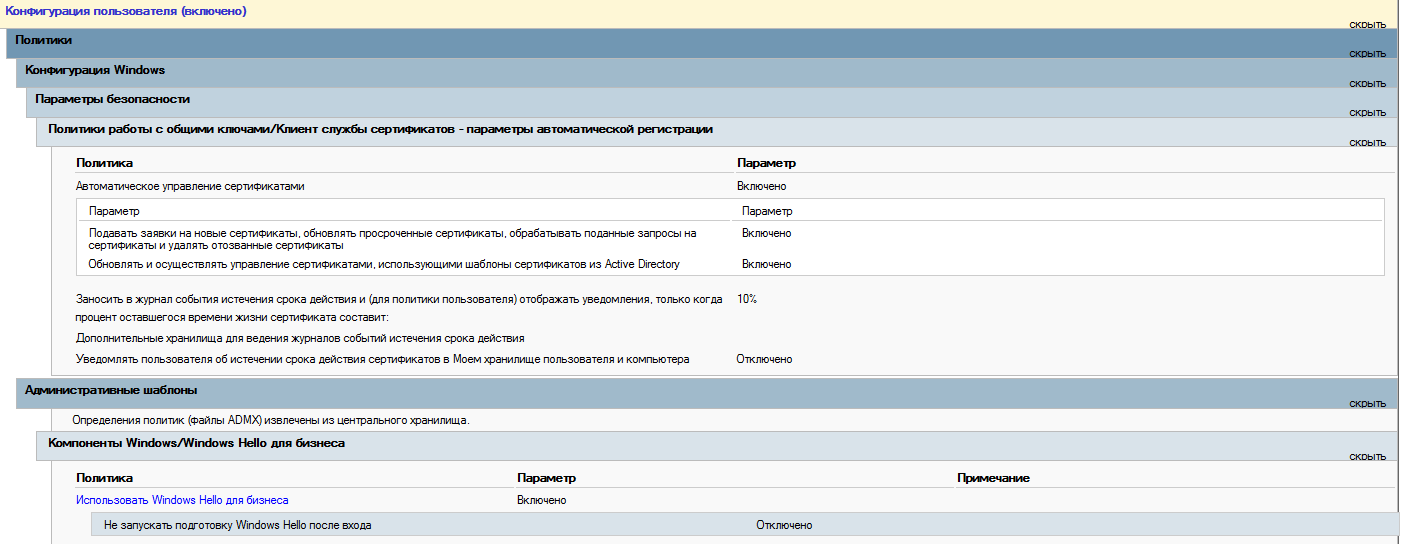

Групповая политика «Включить Windows Hello для бизнеса»

Параметр групповой политики «Включить Windows Hello для бизнеса» необходим Windows для определения того, следует ли пользователю пытаться регистрироваться в Windows Hello для бизнеса. Пользователь будет пытаться регистрироваться только в случае, если этот параметр политики включен.

Создание объекта групповой политики Windows Hello для бизнеса

Объект групповой политики содержит параметры политики, необходимые для запуска подготовки Windows Hello для бизнеса, а также для обеспечения автоматического продления сертификатов проверки подлинности Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Щелкните правой кнопкой мыши Объект групповой политики и выберите Создать.

- Введите Включить Windows Hello для бизнеса в поле имени и нажмите кнопку ОК.

- В области содержимого щелкните правой кнопкой мыши объект групповой политики Включить Windows Hello для бизнеса и выберите Изменить.

- В области навигации в узле Конфигурация пользователя разверните Политики.

- Разверните Административные шаблоны, Компонент Windows и выберите Windows Hello для бизнеса.

- В области содержимого дважды щелкните Использовать Windows Hello для бизнеса. Щелкните Включить и нажмите кнопку ОК.

- Закройте Редактор управления групповыми политиками.

Настройка безопасности в объекте групповой политики Windows Hello для бизнеса

Самый лучший способ развертывания объекта групповой политики Windows Hello для бизнеса— это использование фильтрации по группам безопасности. Благодаря этому можно легко управлять пользователями, которые должны получить Windows Hello для бизнеса, просто добавляя их в группу. Это позволяет развернуть Windows Hello для бизнеса в несколько этапов.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен и выберите узел Объект групповой политики.

- Дважды щелкните объект групповой политики Включить Windows Hello для бизнеса.

- В разделе Фильтрация ограничений безопасности области содержимого нажмите кнопку Добавить. Введите Пользователи Windows Hello для бизнеса или имя ранее созданной группы безопасности и нажмите кнопку ОК.

- Перейдите на вкладку Делегирование, выберите Прошедшие проверку и нажмите кнопку Дополнительно.

- В списке Группы или пользователи выберите Прошедшие проверку. В списке Разрешения для прошедших проверку пользователей снимите флажок Разрешить для разрешения Применить групповую политику. Нажмите кнопку OK.

Развертывание объекта групповой политики Windows Hello для бизнеса

При применении объекта групповой политики Windows Hello для бизнеса используется фильтрация по группам безопасности. Это позволяет привязать объект групповой политики к домену, что гарантирует, что объект групповой политики будет находиться в пределах области для всех пользователей. Тем не менее, фильтрация по группам безопасности гарантирует, что только пользователи, входящие в глобальную группу Пользователи Windows Hello для бизнеса, будут получать и применять объект групповой политики, что приводит к подготовке Windows Hello для бизнеса.

- Запустите Консоль управления групповыми политиками (gpmc.msc).

- В области навигации разверните домен, щелкните правой кнопкой мыши узел с именем вашего домена Active Directory и выберите Связать существующий объект групповой политики…

- В диалоговом окне Выбор объекта групповой политики выберите Включить Windows Hello для бизнеса или имя ранее созданного объекта групповой политики Windows Hello для бизнеса и нажмите кнопку ОК.

Azure Active Directory

Теперь важно обновить структуру синхронизации Active Directory с Azure Active Directory. Если этого не сделать, то при вводе PIN кода, пользователи будут видеть ошибку вида «функция (входа по PIN коду) временно недоступна».

Windows 10

Можно приступать к настроке PIN кода, отпечатка пальцев и т.д.

Join

- Home

- How-tos

to enable IT peers to see that you are a professional.

1 Minute Read

-

Spice

-

Reply (0)

-

Subscribe

-

Share

Opens a new window

-

Facebook

Opens a new window -

Twitter

Opens a new window -

Reddit

Opens a new window -

LinkedIn

Opens a new window

-

to enable IT peers to see that you are a professional.

- General Networking |

- VoIP |

- Best Practices |

- General IT Security |

- Data Storage

Sign Up

Load More

Есть контроллер домена AD WS2016.

Пользователь с ноутбуком ZenBook Flip 14 UM462DA (в домене), хочет осуществлять вход в с систему посредством «Распознавания лиц Windows Hello». (на устройстве такая техническая возможность присутствует)

Но «что то пошло не так»

Решил применить в AD групповую политику(нашел мануалы в инете), но ничего не изменилось.

Как все такие реализовать вход в систему с помощью Windows Hello?

-

Вопрос задан

-

2353 просмотра

- Remove From My Forums

-

Вопрос

-

Приобрели ноутбук с биометрическим устройством (отпечаток), — Windows 10 Pro

Ввел его в домен (на сервере Windows 2008 r2)

Так вот, в локальной учетной записи (на ноутбуке) Windows Hello позволяет установить отпечаток пальца для входа в систему, а в сетевой учетной записи (под доменом) Windows Hello заблокирована (кнопка настройки, для установки отпечатка —

серая и не позволяет установить отпечаток).Я нашел информацию, что в домене необходимо в объектах груп. политики включить поддержку Windows Hello внутри домена, но не могу найти этого у себя.

(Последовательно выберите Конфигурация компьютера > Политики > Административные шаблоны > Компоненты Windows > Windows Hello для бизнеса.)

Active Directory как я уже писал живет на Windows Server 2008 R2.

Как мне включить Windows Hello в домене?

Ответы

-

это который? на 2008

R2?Вам слова RSAT например что нить говорят? 2008й в принципе незнает о такой фишке как windows Hello. Для того чтобы

управлять всеми настройками плюшек присущими серверным\клиентскими осями более поздних версий вам нужен соответствующий либо как минимум соответствующий

контроллер с установленной оснасткой, или просто обыный сервер с новой осью и дополнительно установленными оснастками или соотвествующая клиентская система с установленным RSAT.Однако, вы точно уверены что вам только в политиках нужно эту фишку включить?

Вы через свой центр сертификации будете цеплять или ажурку как IDP использовать или таки 2016й домен контроллером добавите?

Я вот краем глаза пробежался по

винде капец

Windows

Hello, и вроде как не очень просто эту радость разворачивать в доменной среде.-

Помечено в качестве ответа

6 июня 2017 г. 10:59

-

Помечено в качестве ответа