Продукт

GT-AX11000 Pro, GT-AX6000, ROG Rapture GT-AXE16000, RT-AX86U Pro, RT-AX88U Pro, ZenWiFi Pro ET12, ZenWIFI Pro XT12

[Беспроводной маршрутизатор] Что такое VLAN и как его настроить?

VLAN (виртуальная локальная сеть) — это логическая сеть, которая создается внутри более крупной физической сети. Виртуальные сети VLAN позволяют сегментировать сеть на более мелкие виртуальные подсети, которые можно использовать для изоляции трафика и повышения производительности сети.

Виртуальные сети часто используются в корпоративных сетях для разделения различных отделов или групп или для сегментирования различных типов трафика (таких как голос, данные и видео). Они также могут использоваться в домашних сетях для изоляции различных устройств или пользователей или для отделения гостевых сетей от основной сети.

- Trunk/магистральный порт (Tagged/тегированный порт):

VLAN trunk port/магистральный порт VLAN — это сетевой порт, который используется для передачи трафика для нескольких VLAN (виртуальных локальных сетей) по одному физическому соединению. Магистральные порты часто используются для подключения коммутаторов, маршрутизаторов и других сетевых устройств в сети и обычно настраиваются таким образом, чтобы разрешать передачу трафика для нескольких VLAN по одному каналу.

- Access port/порт доступа (Untagged/не тегированный порт):

A VLAN access port/Порт доступа — это сетевой порт, который используется для передачи трафика для одной VLAN (виртуальной локальной сети) по физическому соединению. Порты доступа часто используются для подключения к сети таких устройств, как компьютеры, принтеры и другие устройства конечных пользователей, и обычно настраиваются таким образом, чтобы разрешать передачу через порт только трафика для одной VLAN.

Примечание:

1). При создании расширенной гостевой сети (Guest network pro) также будет создана VLAN в настройках VLAN.

2). Поддерживаемые модели VLAN:

- RT-AX86U Pro, RT-AX88U Pro

- GT-AX11000 Pro, GT-AXE16000, GT-AX6000

- ZenWiFi_Pro_ET12, ZenWiFi_Pro_XT12

- ExpertWiFi Series

3). Поддерживается в версии прошивки 9.0.0.6_102_4856(Beta Version). Это предварительная стадия бета-тестирования. Эта версия может быть понижена только с помощью веб-интерфейса пользователя.

Как настроить VLAN в роутерах ASUS?

1. Подключите компьютер к маршрутизатору через проводное соединение или Wi-Fi и введите IP-адрес локальной сети Вашего маршрутизатора или URL-адрес маршрутизатора http://www.asusrouter.com для доступа на страницу настроек.

2. Введите имя пользователя и пароль вашего маршрутизатора для входа в систему.

3. Откройте страницу Локальная сеть > VLAN.

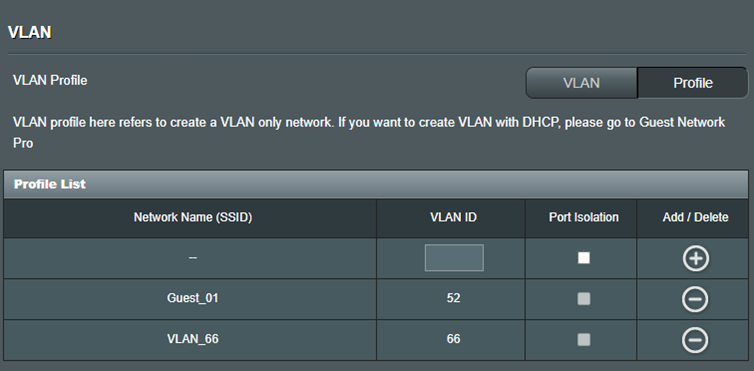

4. Создайте VLAN профиль на закладке “Профили/Profile”. Вы можете назначить свой собственный VLAN ID.

5. Изоляция портов ограничивает права доступа к различным устройствам в одной и той же VLAN.

На этой странице вы сейчас создаете “Сеть только для VLAN”, что означает сеть с VID, но без DHCP.

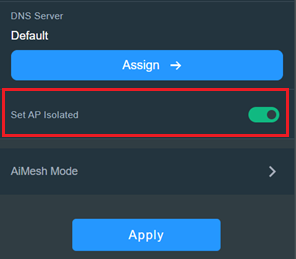

Если VLAN имеет профиль Guest Network Pro (SDN), Вы можете включить изоляцию точек доступа, чтобы ограничить права доступа к различным устройствам Wi-Fi соответственно.

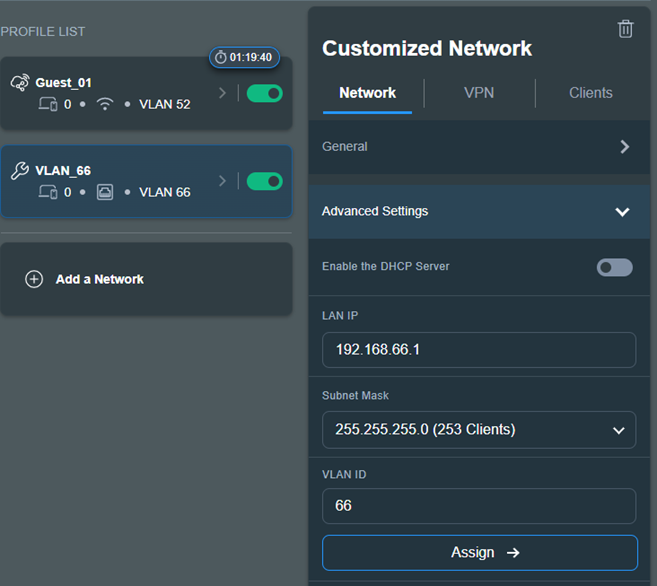

Если Вы хотите включить DHCP в этой сети VLAN, Вы можете перейти в Guest Network Pro (SDN), Дополнительные настройки для изменений.

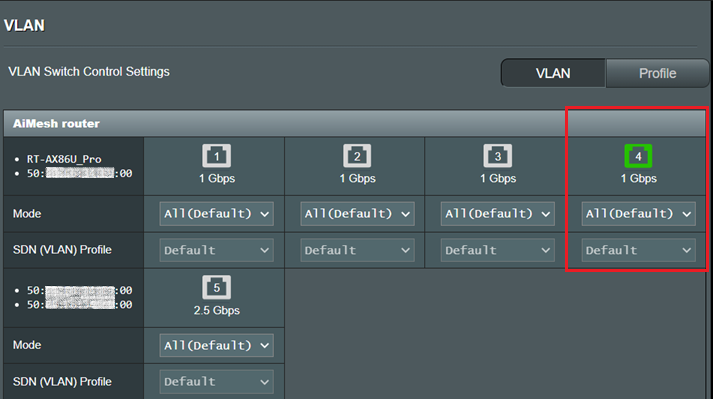

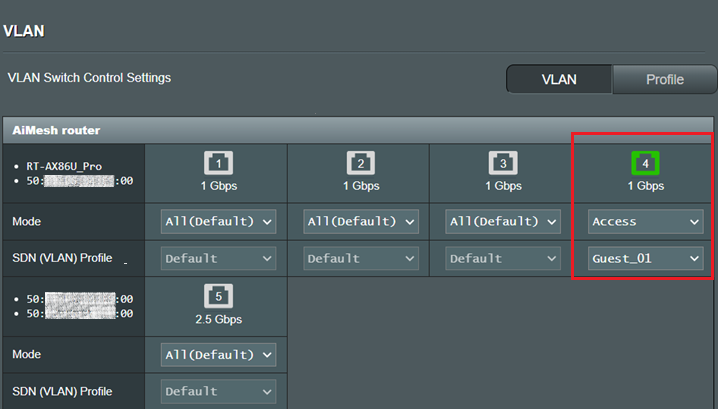

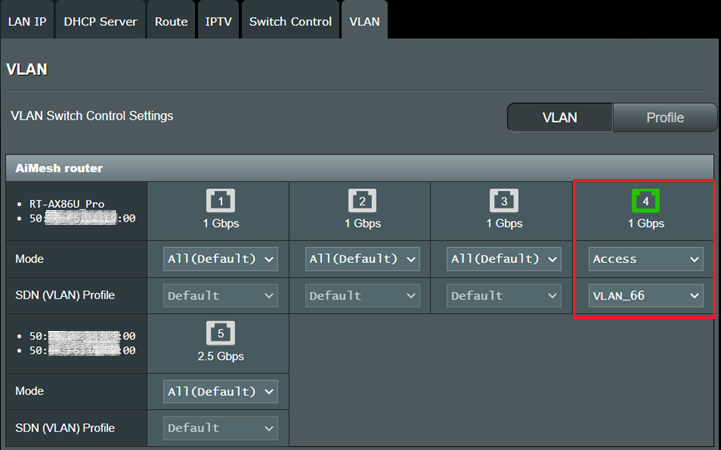

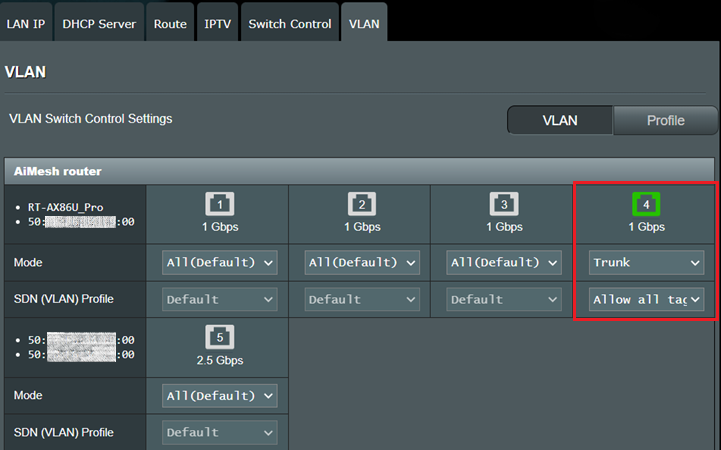

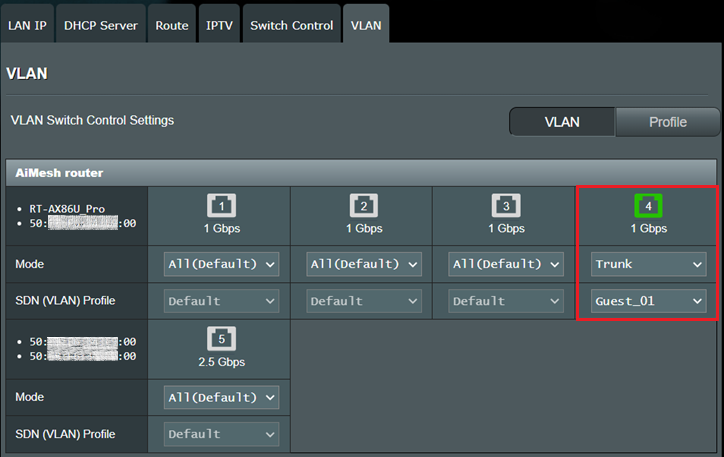

6. 6. На вкладке “VLAN” вы можете выбрать порт с определенным профилем и режимом (Trunk/Access).

Режим работы LAN:

а. По умолчанию: “Все (По умолчанию)” означает, что разрешены все помеченные (Tagged) и немаркированные (Untagged) пакеты.

б. Access/режим доступа: Разрешить выбранную SDN(VLAN). Вы можете выбрать профили, созданные либо с помощью Guest Network pro, либо с помощью VLAN.

Например, если у нас есть Guest_01(гостевая сеть) с VID=52, выберите порт 4 в качестве режима доступа, а профиль — Guest_01, этот порт предоставит те же права, что и Guest_01.

в. Trunk/магистральный режим:

-Разрешить все помеченные: Разрешены все помеченные пакеты, не помеченные тегами будут отброшены.

-С выбранным SDN(VLAN): разрешен только выбранный SDN или VLAN.

Вы можете использовать режим магистрали для подключения маршрутизатора к управляемому коммутатору.

Как получить (Утилиты / Прошивку)?

Вы можете загрузить последние версии драйверов, программного обеспечения, встроенного ПО и руководств пользователя через Центр загрузки ASUS.

Если вам нужна дополнительная информация о Центре загрузки ASUS, пожалуйста, перейдите по Ссылке.

Всем привет! И сегодня мы постараемся полностью раскрыть вопрос – что такое VLAN и как его настроить на CISCO. Постараюсь писать, как можно проще и с простыми примерами – для чайников. Для полного понимания я советую прочесть статью от начала и до конца. Вам не нужно иметь под рукой коммутатор от CISCO, чтобы понять принципы стандартной настройки – все можно понять «на лету», так как я буду использовать простой пример. Если у вас будут какие-то вопросы или дополнения, пишите в комментариях.

Содержание

- Начало

- Настройка VLAN на коммутаторе

- Ситуация с переездом сотрудника

- Общение между собой

- Настройка маршрутизатора

- Видео

- Задать вопрос автору статьи

Начало

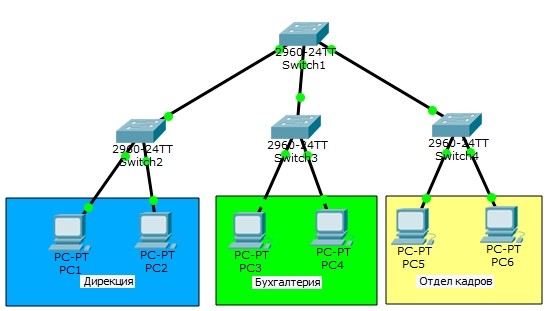

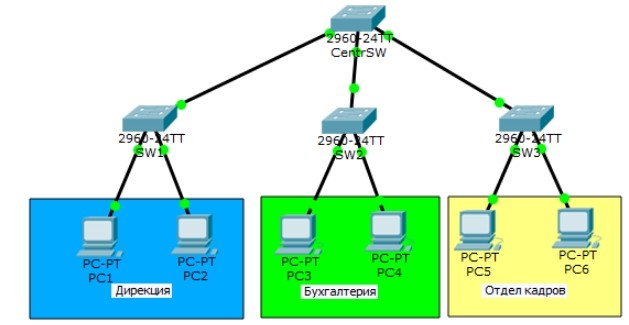

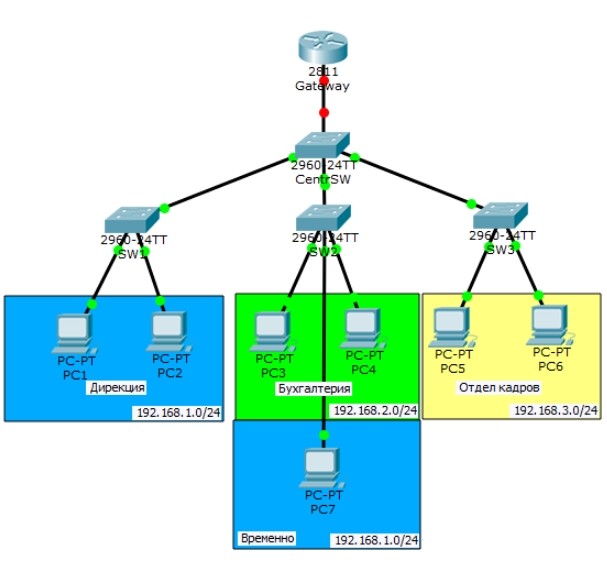

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch2, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch1 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

Если вы подзабыли, что такое коммутатор, то идем читать статейку тут.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802.1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

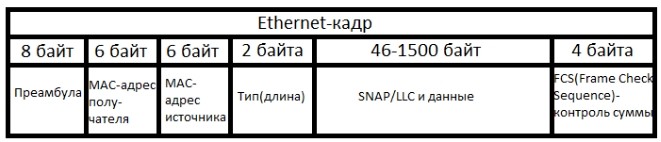

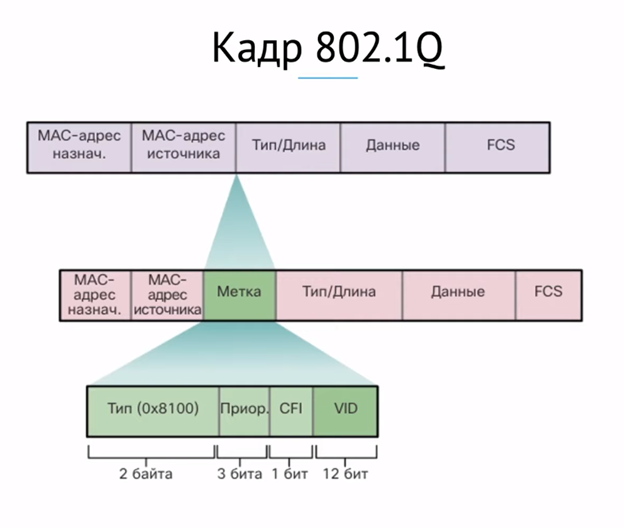

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр. Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

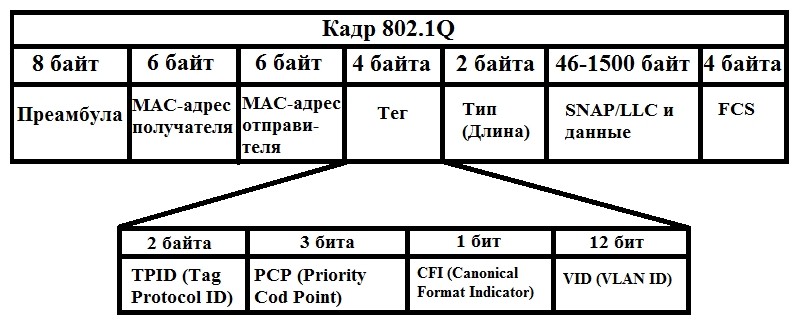

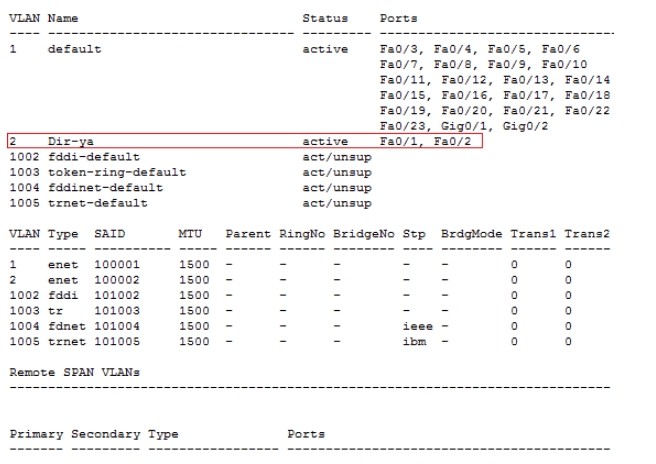

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

show vlan

Смотрим по столбцам:

- Тут находится номер нашего ВЛАН подключения. Чуть ниже вы видите другие номера с 1002 по 1005 – они зарезервированы и их удалить или поменять как-то НЕЛЬЗЯ!

- Далее идут имена.

- Статус – может быть активным или активным и одновременно не поддерживаемым – как на последних зарезервированных портах.

- И последняя строка – одна из самых главных. Тут мы задаем каждому VLAN свои порты и тут мы «разделаем пространство» бухгалтеров от отдела кадров. FA0/1 переводится как «Fast Ethernet» – 1 порт. Как видите у нас тут 24 порта «Fast Ethernet» со скоростью 100 Мбит в секунду. И 2 порт: Gig01 и Gig02 – со скоростью 1000 Мбит (или 1 Гбит) в секунду (мы их пока трогать не будем).

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Switch(config)#hostname SW1

SW1(config)#

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

Создаем VLAN 2:

SW1(config)#vlan 2

Задаем ему имя:

SW1(config-vlan)#name Dir-ya

Теперь давайте подключим наши компьютеры, и заведем им отдельные VLAN. К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

SW1(config)#interface fastEthernet 0/1

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

SW1(config-if)#switchport mode access

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

SW1(config-if)#switchport access vlan 2

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

SW1(config)#interface range fastEthernet 0/1-2

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

SW1(config-if)#switchport trunk allowed vlan 2

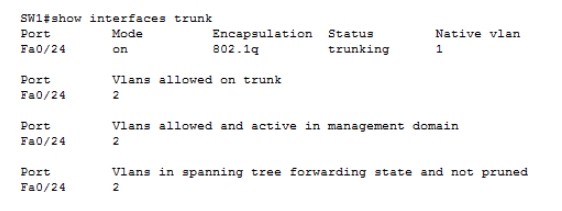

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

Теперь создаем внутреннюю сеть для отдела кадров:

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunk

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

А теперь останется настроить 2-ой и 3-ий коммутатор по аналогии с первым. Описывать это тут я не стану, так как делается все одинаково. Только не забудьте обозвать их – как «SW2» и «SW3». Далее нужно просто создать и прикрутить соответствующие VLAN: 3 и 4. Также не забудьте их обозвать теми же наименованиями, которые мы применили в центральном коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

Да – все компы находятся в одной сети. Да, мы ограничили трафик на канальном уровне с помощью разбиения сегментов и портов на VLAN. Вообще мы могли просто бы разделить данную сеть на 3 подсети и трафик также бы был ограничен. Дело в том, что коммутатор не может разделять трафик между разными подсетями – это уже сетевой уровень модели OSI.

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

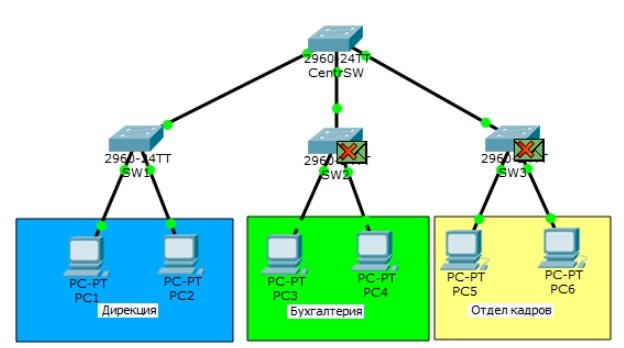

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-ya

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2

Теперь переходим к центральному коммутатору:

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4

Заметьте, что для 2 внешнего порта мы разрешили использовать сразу два влана. Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Router(config)#hostname Gateway

Gateway(config)#

Так как маршрутизатор подключен к центральному коммутатору, то шлюзы у нас будут не физические, а виртуальные (сабинтерфейс), так как мы ведь не подключили компьютеры напрямую к маршрутизатору. Для этого надо на маршрутизаторе настроить три этих самых сабинтерфейса – ведь у нас 3 VLAN и 3 подсети:

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Осталось создать шлюз для последней подсети:

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

CentrSW(config)#interface fastEthernet 0/24

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

CentrSW(config-if)#switchport mode trunk

Все VLAN можно прописать просто через запятую:

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4

Теперь, например, если отправить пакет данных из первого компьютера к пятому, произойдет следующее:

- Отправка будет осуществлена по IP адресу с 192.168.1.1 (комп 1) на адрес 192.168.3.2 (комп 5).

- Первый комп вообще не понимает: «кто это вообще такой?», – и поэтому он отправляет пакет своему центральному шлюзу (192.168.1.1). Он отправляет пакет по протоколу ARP, используя MAC-адрес, чтобы запрос точно дошел до шлюза.

- Пакет доходит до центрального свича, далее идет к маршрутизатору. И потом ответ идет обратно до первого компа.

- Теперь первый комп понимает – где находится пятый и отправляет пакет по протоколу ICMP.

- Пакет доходит обратно до маршрутизатора. Роутер не знает ничего про пятый комп (192.168.3.2), но знает про коммутатор (SW3) и отправляет туда запрос.

- Коммутатор уже связывается с 5 компом, который отправляет ответ обратно.

- Но ответ доходит только до маршрутизатора, который записывает данный IP адрес в свою таблицу.

- Как видите, ответ все никак не может дойти до первого компа, хотя запрос уже был отправлен ранее. Тогда он отправляет новый пакет запросов, и вот уже тот через маршрутизатор идет до 5-го компьютера.

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

VLAN (Virtual Local Area Network / Виртуальная локальная сеть) – это технология, которая позволяет подключить хосты с общим набором требований к широковещательному домену независимо от их местонахождения. Также технология позволит решить проблемы вещания, например, логически разделить одну LAN сеть на несколько виртуальных VLAN, вследствии чего хосты будут взаимодействовать только с теми хостами, которые находятся в их VLAN.

Пример:

Как показано на рисунке, к коммутатору подключены две разные группы хостов. Нам требуется, чтобы компьютеры из разных групп не взаимодействовали друг с другом, при этом все имели доступ в интернет через роутер.

Схема конфигурации

Конфигурация 802.1Q VLAN на роутере:

- Создайте VLAN 2 и 3, добавьте порт 5 (порт LAN) для обоих виртуальной сетей с правилом выхода (тегированный).

Конфигурация 802.1Q VLAN на коммутаторе:

- Создайте VLAN 2. Добавьте порты 1 и 2 к сети 2

- Создайте VLAN 3. Добавьте порты 1 и 3 к сети 3

Конфигурация VLAN на роутере:

| VLAN | Egress rule | PVID | |

| Port 1 | VLAN 2-3 | Tagged | — |

| Port 2 | VLAN 2 | Untagged | 2 |

| Port 3 | VLAN 3 | Untagged | 3 |

Конфигурация VLAN на коммутаторе:

| VLAN | Egress rule | PVID | |

| Port 1 | VLAN 2-3 | Tagged | — |

| Port 2 | VLAN 2 | Untagged | 2 |

| Port 3 | VLAN 3 | Untagged | 3 |

Значение PVID «-» означает, что вам не надо настраивать PVID для этого порта, просто оставьте значение по умолчанию.

Пошаговая настройка:

В качестве примера возьмем роутер TL-R600VPN и свич TL-SG105E.

Настройка 802.11Q VLAN на роутере

Перейдите в меню Network >VLAN > VLAN, и нажмите для загрузки страницы конфигурации.

Создайте VLAN 2.3 и добавьте порт 5 к обоим VLAN’ам, задав правило выхода “Tag”

Настройка 802.11Q VLAN на коммутаторе

Шаг 1

Перейдите в меню VLAN > 802.1Q VLAN, чтобы открыть страницу настройки. Включите функцию 802.11Q VLAN поставив значение Enable (Включить). Добавьте порты 1, 2 в VAN2 и VLAN3 как “Untagged Ports”. Укажите правило входа порта 1, как “Tagged ports” в настройке VLAN2 и VLAN3. Укажите правило входа порта 2 в VLAN2, как “Untagged”. Укажите правило входа порта 3 в VLAN3 как “Untagget”.

Шаг 2

Перейдите в меню VLAN > 802.1Q PVID Setting, чтобы загрузить файл настройки. Укажите PVID для портов 2,3 значения 2 и 3 соответственно, для порта 1 оставьте значение 1.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Назначение VLAN

VLAN (Virtual local area network) – виртуальная локальная сеть

Используется для:

- Сегментации сетей – деление локальных сетей логическим образом.

- Повышение уровня безопасности

- Разделение сети по функциональному назначению

Сегментация сетей

Сегментация сетей – деление локальных сетей логическим образом. Например, при большом количестве устройств не всем нужно иметь доступ друг к другу (напр. отделу юриспруденции не нужно иметь доступ к принтеру, который находится в отделе финансистов. Или нужно ограничить доступ группы устройств до определенных серверов или видеонаблюдения).

Конечно, сегментацию можно проводить и физическим методом, взяв коммутатор и подключив к нему все устройства, а в случае переезда, брать оборудование с собой и тянуть провода заново.

Однако, в тех случаях, когда компания большая и подобных перестановок много, это может приводить к очень медленной реализации тех задач, которые значительно тормозят бизнес. Так же разбираться в физической топологии такой сети будет достаточно сложно.

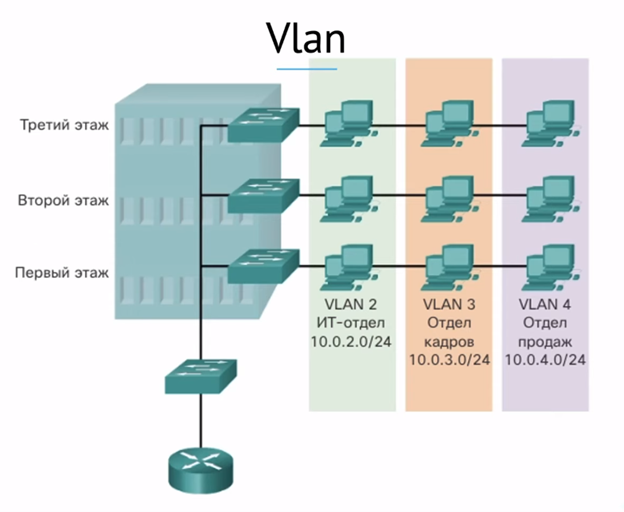

Поэтому был придуман подход, в котором изначально планируется сеть на максимальное количество устройств, т. е. устанавливается максимальное количество коммутаторов в стойку, и они все коммутируются до рабочих мест. Все дальнейшие вопросы, связанные с настройкой (напр. переездами рабочих мест), выполняются на логическом уровне: на управляемых коммутаторах меняется принадлежность интерфейсов к разным отделам.

Например, первые 5 интерфейсов — это отдел IT, интерфейсы на другом коммутаторе с 3 по 10 — это отдел кадров и т. д. (Рис. 47.1). Это приводит к тому, что решение организационных вопросов происходит гораздо быстрее, сохраняя при этом сегментацию сетей. Ко всему прочему, когда компания выходит за определенные рамки, в одном broadcast-домене становится большое количество устройств, в современном мире это будет работать, но правилом хорошего тона будет придерживаться размера /24 (254 устройства) или, например, /23.

Повышение уровня безопасности

Повышение безопасности сети заключается в том, что одно устройство не может получить доступ к другому устройству. Так же становятся невозможен ряд атак типа arp-spoofing, подмены mac-адресов и прочие атаки, присутствующие в L2 сегменте.

Разделение сети по функциональному назначению

Например, в сети могут быть телефоны и компьютеры. ПК должны иметь доступ в интернет, подключаться к серверам, возможно, иметь настройки прокси. Телефоны же имеют совершенно другую задачу, доступ в интернет не требуется, доступ нужен только до телефонной станции или до tftp-сервера для загрузки обновлений или получения автоматических настроек.

Может быть так, что настройки будут конфликтовать друг с другом, а разделение по функциональному назначению поможет решить этот конфликт. Например, через протокол DHCP ПК будут получать одни настройки, в то время как телефоны могут получать совершенно другие настройки.

Описание работы VLAN

VLAN-ом является 802.1Q стандарт, который поддерживается всеми производителями. Это значит, что настроенные на MikroTik VLAN смогут работать с настроенными на cisco VLAN.

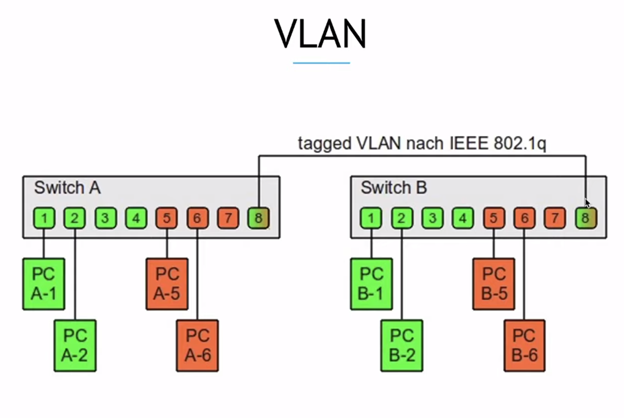

С точки зрения устройств возможны 2 варианта (Рис. 47.2):

- Работа идет без VLAN – кадр идет в исходном состоянии без изменений. Чаще всего так происходит с рабочими станциями, когда рабочая станция подключается к локальной сети, и на интерфейсе самой рабочей станции не происходит никаких настроек. Такой тип интерфейса на коммутаторе называется access VLAN (untag VLAN – не тегированный VLAN).

- Кадр передается с VLAN – в кадре уже имеется метка VLAN. Соединение между коммутаторами как раз иллюстрирует подобный тип подключения (Рис. 47.3). Между SwitchA port8 и SwitchB port8 существует тегированный VLAN (tagged VLAN nach IEEE 802.1q), это значит, что по этому интерфейсу идут несколько виртуальных локальных сетей в параллель, и они не перемешиваются между собой.

Разделение сетей достигается добавлением дополнительной 4-байтовой метки в заголовок (Рис. 47.2):

- Тип – Tag Protocol Identifier (TPID, Идентификатор протокола тегирования, 16 бит). Указывает используемый протокол для тегирования. Для 802.1Q используется значение 0x8100.

- TCI – Tag control information (16 бит) состоит из:

- Приор. – Priority code point (PCP, 3 бит) используется стандартом 802.1q для задания приоритета передаваемого трафика

- DEI – Drop eligible indicator (DEI, 1 бит) (Прежде Canonical Format Indicator, CFI) Индикатор допустимости удаления. Может использоваться отдельно или совместно с PCP для указания кадров, которые могут быть отброшены при наличии перегрузки

- VID – — VLAN Identifier (VID, идентификатор VLAN, 12 бит) указывает к какому VLAN принадлежит кадр. Диапазон возможных значений от 0 до 4095.

При планировании локальной сети так же нужно учитывать, что VID равные 4095 могут быть зарезервированы за оборудованием, поэтому рекомендуется не использовать значения выше 4093, так же вопросы могут возникнуть с VID выше 1000, а также с 1000 по 1100. Цифры VID в целом ничего не значат и никакой логики между собой не несут, это лишь цифры, которые позволяют в рамках одного интерфейса не смешивать кадры между собой.

Например (Рис. 47.3) если устройство PC A-1 пытается общаться с устройством PC B-1, то коммутатор А, просмотрев свою таблицу коммутации, видит, что mac-адрес устройства PC B-1 находится за 8м портом, но 8й порт является тегированным портом (например VID = 2) и на mac-адресе PC B-1 указан VLAN 2. Следовательно, перед передачей данных, кадр будет видоизменен – будет добавлена метка с VLAN и указан vid = 2. Switch B, получив этот кадр, видит, что PC B-1 находится за 1м портом, так же не указано, что кадр должен быть видоизменен, следовательно, кадр меняется в обратную сторону – с него убирается метка VLAN, и кадр передается в том виде, в котором он был изначально. Если необходим доступ между устройствами, находящимися в разных VLAN, то общение должно происходить через роутер, т. е. данные будут отправляться роутеру, а роутер в свою очередь маршрутизировать их, и в свою очередь тут возникает вопрос по политикам безопасности между сетями, которые нужно настраивать для защиты сетей друг от друга.

Настройка VLAN в Mikrotik

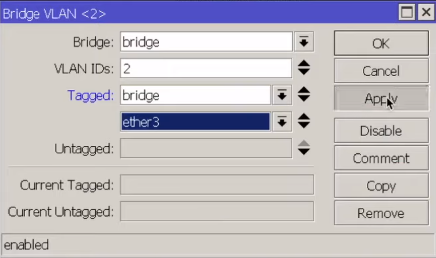

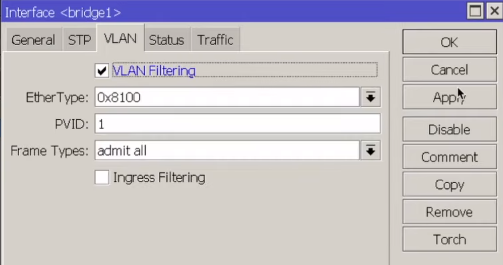

Добавление VLAN осуществляется на вкладке Bridge -> VLANs

Для того, чтобы с VLAN-ом можно было работать на роутере (напр. назначить ip-адрес или добавить dhcp-сервер) и вообще взаимодействовать с ним на роутере, необходимо в VLAN добавить самого себя – bridge для того, чтобы с него снять тэг, настроить sub-интерфейс, на котором в свою очередь будут настроены ip-адреса, dhcp-серверы и пр. Так же добавляется порт ether3, которым текущий коммутатор подключен к соседнему коммутатору.

Или командой:

/interface bridge VLAN add bridge=bridge1 tagged=bridge1,ether5 VLAN-ids=2

Для просмотра созданных VLAN можно воспользоваться командой:

/interface bridge VLAN print

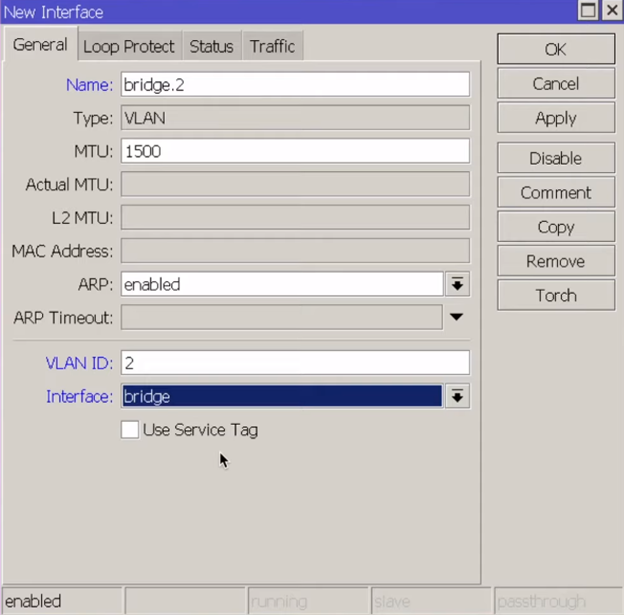

Следующим шагом будет создание VLAN интерфейса, на который будет назначаться ip-адрес, для этого в разделе Interfaces -> VLAN (Рис. 47.5)

При создании интерфейса указываем Name (bridge.2 – на линуксовый манер, в котором указывается имя интерфейса и через точку номер VLAN), VLAN ID (2), Interface (bridge) – интерфейс, на котором будет сниматься тегированный VLAN.

Командой:

/interface VLAN add name=bridge.2 VLAN-id=2 interface=bridge

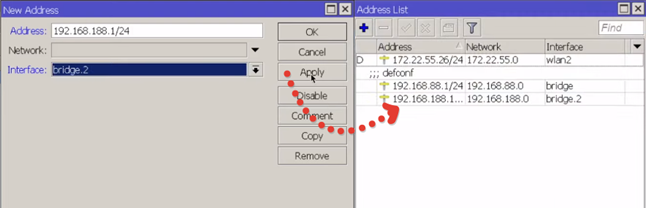

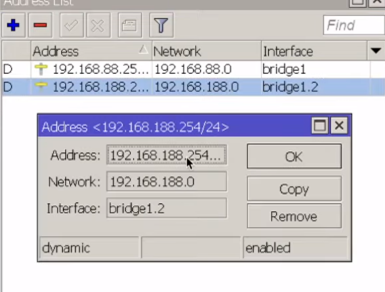

Далее необходимо на интерфейс назначить ip-адрес, для этого в разделе IP->Addresses добавляем новый адрес: 192.168.188.1/24 и указываем sub-интерфейс bridge.2(Рис. 47.6).

Командой:

/ip address add address=192.168.188.1/24 interface=bridge.2

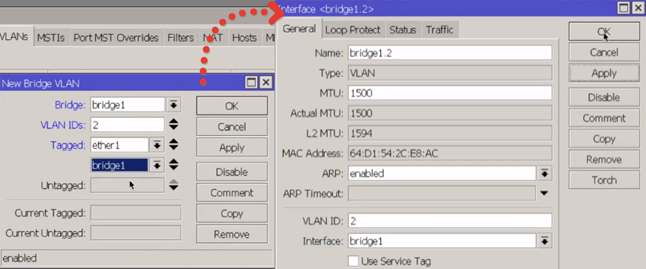

На другом устройстве необходимо повторить те же действия (Рис. 47.7).

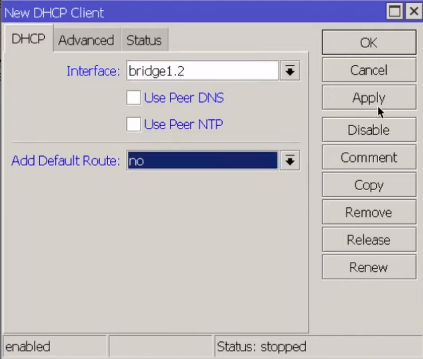

Указание bridge1 в тегированных портах необходимо для получения ip-адреса на данном устройстве. Так же необходимо добавить DHCP-клиент на sub-интерфейсе, для этого в разделе IP->DHCP-client создается новый клиент (Рис.47.8).

Подобная настройка необходима для того, чтобы работа с VLAN происходила не глобально на бридже, а на тех портах, на которых было разрешение.

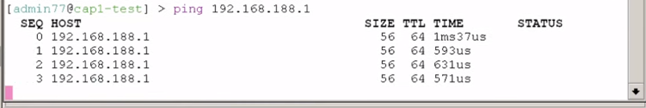

Для проверки можно как проверить полученный адрес на устройстве (Рис. 47.10), так и пропинговать устройство (Рис. 47.11).

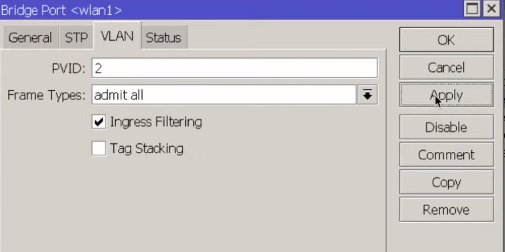

В случаях, когда возникает необходимость настроить интерфейсы, что будут принадлежать к нужному VLAN, необходимо в разделе bridge назначить конкретному интерфейсу конкретный VLAN (Рис. 47.12)

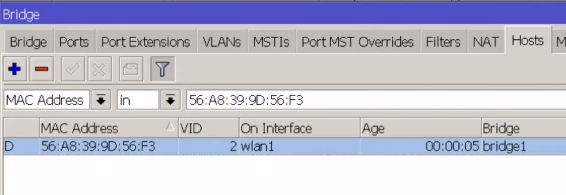

В итоге, все устройства, подключенные к интерфейсу wlan1, автоматически будут попадать в необходимую сеть. Подключенные устройства можно просмотреть на вкладке Bridge -> Hosts, как на первом коммутаторе, так и на втором (Рис. 47.13).

По тому же принципу могут настраиваться гостевые сети.

Итоги

Для настройки VLAN необходимо выполнить несколько шагов:

- Необходимо разметить порты по принадлежности к тому или иному VLAN (Рис. 47.4).

- Создание sub-интерфейса VLAN с необходимым VLAN ID на бридже (Рис. 47.5).

- Добавить ip-адрес в Address List и повесить его на созданный интерфейс (Рис. 47.6), настроить необходимые службы.

- Включение Bridge VLAN Filtering.

В современной версии RouterOS нет необходимости создавать несколько бриджей для разделения L2 доменов на разделение на разные домены, это делается с помощью VLAN-ов. Так же при создании нескольких бриджей, есть вероятность, что работать аппаратно будет только один, т. е. работа с Hardware Offloading будет возможна только на 1 бридже (актуально для коммутаторов 3й серии).

На этом базовая настройка VLAN в Mikrotik завершена.

Summary

Standards: IEEE 802.1Q, IEEE 802.1ad

Virtual Local Area Network (VLAN) is a Layer 2 method that allows multiple Virtual LANs on a single physical interface (ethernet, wireless, etc.), giving the ability to segregate LANs efficiently.

You can use MikroTik RouterOS (as well as Cisco IOS, Linux, and other router systems) to mark these packets as well as to accept and route marked ones.

As VLAN works on OSI Layer 2, it can be used just like any other network interface without any restrictions. VLAN successfully passes through regular Ethernet bridges.

You can also transport VLANs over wireless links and put multiple VLAN interfaces on a single wireless interface. Note that as VLAN is not a full tunnel protocol (i.e., it does not have additional fields to transport MAC addresses of sender and recipient), the same limitation applies to bridging over VLAN as to bridging plain wireless interfaces. In other words, while wireless clients may participate in VLANs put on wireless interfaces, it is not possible to have VLAN put on a wireless interface in station mode bridged with any other interface.

802.1Q

The most commonly used protocol for Virtual LANs (VLANs) is IEEE 802.1Q. It is a standardized encapsulation protocol that defines how to insert a four-byte VLAN identifier into the Ethernet header.

Each VLAN is treated as a separate subnet. It means that by default, a host in a specific VLAN cannot communicate with a host that is a member of another VLAN, although they are connected in the same switch. So if you want inter-VLAN communication you need a router. RouterOS supports up to 4095 VLAN interfaces, each with a unique VLAN ID, per interface. VLAN priorities may also be used and manipulated.

When the VLAN extends over more than one switch, the inter-switch link has to become a ‘trunk’, where packets are tagged to indicate which VLAN they belong to. A trunk carries the traffic of multiple VLANs; it is like a point-to-point link that carries tagged packets between switches or between a switch and router.

The IEEE 802.1Q standard has reserved VLAN IDs with special use cases, the following VLAN IDs should not be used in generic VLAN setups: 0, 1, 4095

Q-in-Q

Original 802.1Q allows only one VLAN header, Q-in-Q on the other hand allows two or more VLAN headers. In RouterOS, Q-in-Q can be configured by adding one VLAN interface over another. Example:

/interface vlan add name=vlan1 vlan-id=11 interface=ether1 add name=vlan2 vlan-id=12 interface=vlan1

If any packet is sent over the ‘vlan2′ interface, two VLAN tags will be added to the Ethernet header — ’11’ and ’12’.

Properties

| Property | Description |

|---|---|

| arp (disabled | enabled | local-proxy-arp | proxy-arp | reply-only; Default: enabled) | Address Resolution Protocol setting

|

| arp-timeout (auto | integer; Default: auto) | How long the ARP record is kept in the ARP table after no packets are received from IP. Value auto equals to the value of arp-timeout in IP/Settings, default is 30s. |

| disabled (yes | no; Default: no) | Changes whether the bridge is disabled. |

| interface (name; Default: ) | Name of the interface on top of which VLAN will work |

| mtu (integer; Default: 1500) | Layer3 Maximum transmission unit |

| name (string; Default: ) | Interface name |

| use-service-tag (yes | no; Default: ) | IEEE 802.1ad compatible Service Tag |

| vlan-id (integer: 4095; Default: 1) | Virtual LAN identifier or tag that is used to distinguish VLANs. Must be equal for all computers that belong to the same VLAN. |

MTU should be set to 1500 bytes same as on Ethernet interfaces. But this may not work with some Ethernet cards that do not support receiving/transmitting of full-size Ethernet packets with VLAN header added (1500 bytes data + 4 bytes VLAN header + 14 bytes Ethernet header). In this situation, MTU 1496 can be used, but note that this will cause packet fragmentation if larger packets have to be sent over the interface. At the same time remember that MTU 1496 may cause problems if path MTU discovery is not working properly between source and destination.

Setup examples

Layer2 VLAN examples

There are multiple possible configurations that you can use, but each configuration type is designed for a special set of devices since some configuration methods will give you the benefits of the built-in switch chip and gain larger throughput. Check the Basic VLAN switching guide to see which configuration to use for each type of device to gain maximum possible throughput and compatibility, the guide shows how to setup a very basic VLAN trunk/access port configuration.

There are some other ways to setup VLAN tagging or VLAN switching, but the recommended way is to use Bridge VLAN Filtering. Make sure you have not used any known Layer2 misconfigurations.

Layer3 VLAN examples

Simple VLAN routing

Let us assume that we have several MikroTik routers connected to a hub. Remember that a hub is an OSI physical layer device (if there is a hub between routers, then from the L3 point of view it is the same as an Ethernet cable connection between them). For simplification assume that all routers are connected to the hub using the ether1 interface and have assigned IP addresses as illustrated in the figure below. Then on each of them the VLAN interface is created.

Configuration for R2 and R4 is shown below:

R2:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

R4:

[admin@MikroTik] /interface vlan> add name=VLAN2 vlan-id=2 interface=ether1 disabled=no [admin@MikroTik] /interface vlan> print Flags: X - disabled, R - running, S - slave # NAME MTU ARP VLAN-ID INTERFACE 0 R VLAN2 1500 enabled 2 ether1

The next step is to assign IP addresses to the VLAN interfaces.

R2:

[admin@MikroTik] ip address> add address=10.10.10.3/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.4/24 10.0.1.0 10.0.1.255 ether1 1 10.20.0.1/24 10.20.0.0 10.20.0.255 pc1 2 10.10.10.3/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

R4:

[admin@MikroTik] ip address> add address=10.10.10.5/24 interface=VLAN2 [admin@MikroTik] ip address> print Flags: X - disabled, I - invalid, D - dynamic # ADDRESS NETWORK BROADCAST INTERFACE 0 10.0.1.5/24 10.0.1.0 10.0.1.255 ether1 1 10.30.0.1/24 10.30.0.0 10.30.0.255 pc2 2 10.10.10.5/24 10.10.10.0 10.10.10.255 vlan2 [admin@MikroTik] ip address>

At this point it should be possible to ping router R4 from router R2 and vice versa:

"Ping from R2 to R4:" [admin@MikroTik] ip address> /ping 10.10.10.5 10.10.10.5 64 byte ping: ttl=255 time=4 ms 10.10.10.5 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/2.5/4 ms "From R4 to R2:" [admin@MikroTik] ip address> /ping 10.10.10.3 10.10.10.3 64 byte ping: ttl=255 time=6 ms 10.10.10.3 64 byte ping: ttl=255 time=1 ms 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 1/3.5/6 ms

To make sure if the VLAN setup is working properly, try to ping R1 from R2. If pings are timing out then VLANs are successfully isolated.

"From R2 to R1:" [admin@MikroTik] ip address> /ping 10.10.10.2 10.10.10.2 ping timeout 10.10.10.2 ping timeout 3 packets transmitted, 0 packets received, 100% packet loss

InterVLAN routing

If separate VLANs are implemented on a switch, then a router is required to provide communication between VLANs. A switch works at OSI layer 2 so it uses only Ethernet header to forward and does not check IP header. For this reason, we must use the router that is working as a gateway for each VLAN. Without a router, a host is unable to communicate outside of its own VLAN. The routing process between VLANs described above is called inter-VLAN communication.

To illustrate inter-VLAN communication, we will create a trunk that will carry traffic from three VLANs (VLAN2 and VLAN3, VLAN4) across a single link between a Mikrotik router and a manageable switch that supports VLAN trunking.

Each VLAN has its own separate subnet (broadcast domain) as we see in figure above:

- VLAN 2 – 10.10.20.0/24;

- VLAN 3 – 10.10.30.0/24;

- VLAN 4 – 10.10.40.0./24.

VLAN configuration on most switches is straightforward, basically, we need to define which ports are members of the VLANs and define a ‘trunk’ port that can carry tagged frames between the switch and the router.

Create VLAN interfaces:

/interface vlan add name=VLAN2 vlan-id=2 interface=ether1 disabled=no add name=VLAN3 vlan-id=3 interface=ether1 disabled=no add name=VLAN4 vlan-id=4 interface=ether1 disabled=no

Add IP addresses to VLANs:

/ip address add address=10.10.20.1/24 interface=VLAN2 add address=10.10.30.1/24 interface=VLAN3 add address=10.10.40.1/24 interface=VLAN4

RouterOS /32 and IP unnumbered addresses

In RouterOS, to create a point-to-point tunnel with addresses you have to use the address with a network mask of ‘/32’ that effectively brings you the same features as some vendors unnumbered IP address.

There are 2 routers RouterA and RouterB where each is part of networks 10.22.0.0/24 and 10.23.0.0/24 respectively and to connect these routers using VLANs as a carrier with the following configuration:

RouterA:

/ip address add address=10.22.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.22.0.1/32 interface=vlan1 network=10.23.0.1 /ip route add gateway=10.23.0.1 dst-address=10.23.0.0/24

RouterB:

/ip address add address=10.23.0.1/24 interface=ether1 /interface vlan add interface=ether2 vlan-id=1 name=vlan1 /ip address add address=10.23.0.1/32 interface=vlan1 network=10.22.0.1 /ip route add gateway=10.22.0.1 dst-address=10.22.0.0/24