Создание виртуального сервера может быть полезным и необходимым действием для всех, кто хочет получить доступ к своим устройствам или ресурсам с любой точки мира. Роутер Keenetic предлагает отличное решение для создания виртуального сервера. Это позволяет вам удаленно управлять устройствами, хранить и передавать файлы, обмениваться информацией с помощью сетевых протоколов.

Виртуальный сервер на роутере Keenetic можно настроить всего в несколько простых шагов. Сначала вам нужно зайти в веб-интерфейс роутера, введя его IP-адрес в адресной строке браузера. После этого вам нужно войти в раздел «Настройки сети» и выбрать вкладку «Виртуальные серверы». Здесь вы можете создать новый виртуальный сервер или редактировать уже существующий.

При создании виртуального сервера необходимо указать порт, на котором будет доступен ваш сервер, а также выбрать протокол (TCP или UDP) и внутренний IP-адрес устройства, к которому будет переадресовываться трафик. Также можно настраивать проброс портов и указывать название для вашего виртуального сервера.

Настраивать виртуальный сервер на роутере Keenetic очень просто благодаря интуитивному интерфейсу и ясной системе настроек. С помощью этой функции вы сможете быстро и удобно получить доступ к вашим устройствам и ресурсам с любой точки мира.

Если вы хотите получить больше контроля над вашей сетью и устройствами, создание виртуального сервера на роутере Keenetic является отличным вариантом. Это поможет вам сделать вашу сеть защищенной и доступной для удаленного управления, а также обеспечит возможность хранения и передачи файлов безопасным способом через сеть.

Содержание

- Подготовка к созданию виртуального сервера

- Шаг 1: Подключение к роутеру Keenetic

- Шаг 2: Переход в настройки роутера

- Шаг 3: Проверка сетевых настроек

- Создание виртуального сервера на роутере Keenetic

- Шаг 4: Настройка портов

Подготовка к созданию виртуального сервера

Прежде чем приступить к созданию виртуального сервера на роутере Keenetic, необходимо выполнить несколько подготовительных шагов. Это поможет обеспечить более гладкое и эффективное создание виртуального сервера.

Вот несколько рекомендаций, которые следует учесть:

- Обновите прошивку роутера: перед началом работы убедитесь, что у вас установлена последняя версия программного обеспечения для роутера Keenetic. Это позволит избежать возможных проблем и улучшить общую производительность.

- Настройте соединение с Интернетом: убедитесь, что у вас есть стабильное и надежное подключение к Интернету. Это важно для создания и поддержки виртуального сервера.

- Создайте статический IP-адрес: для успешного создания виртуального сервера необходимо привязать его к статическому IP-адресу. Это позволит обращаться к серверу по постоянному адресу, что удобно для пользователей.

- Определите порт для сервера: виртуальный сервер будет работать через определенный порт. Убедитесь, что порт, который вы выбрали, свободен и не используется другими службами или приложениями.

Учтите эти рекомендации для успешного создания виртуального сервера на роутере Keenetic. Это поможет обеспечить стабильную работу вашего сервера и максимальное удобство для пользователей.

Шаг 1: Подключение к роутеру Keenetic

Прежде чем настроить виртуальный сервер на роутере Keenetic, необходимо подключиться к самому роутеру. Для этого выполните следующие действия:

- Установите роутер вблизи компьютера и подключите его к источнику питания.

- С помощью сетевого кабеля подключите компьютер к одному из портов LAN на задней панели роутера.

- Откройте веб-браузер и введите IP-адрес роутера в адресной строке. Обычно это 192.168.1.1 или 192.168.0.1. Если вы не знаете IP-адрес роутера, вы можете найти его в документации или на дне самого роутера.

- Нажмите клавишу Enter, чтобы открыть страницу входа в роутер.

- Введите свои учетные данные (логин и пароль), если они были изменены. Обычно по умолчанию логином является admin, а пароль может отсутствовать или быть указан на дне роутера.

- Нажмите кнопку Войти или ОК, чтобы войти в личный кабинет роутера.

Теперь вы успешно подключились к роутеру Keenetic и готовы приступить к настройке виртуального сервера.

Шаг 2: Переход в настройки роутера

Для создания виртуального сервера на роутере Keenetic, необходимо зайти в его настройки.

Вам потребуется открыть веб-браузер и в поисковой строке ввести IP-адрес вашего роутера. Обычно это адрес 192.168.1.1. После ввода адреса нажмите клавишу Enter.

Откроется страница входа в настройки роутера. Введите логин и пароль администратора. Если вы не меняли эти данные ранее, используйте значения по умолчанию. Обычно логин — admin, а пароль — admin или leave it blank (оставьте поле пароля пустым).

После успешного входа в настройки роутера откроется панель управления. Здесь вы найдете различные разделы и настройки для управления роутером.

Переходите к следующему шагу для создания виртуального сервера на роутере Keenetic.

Шаг 3: Проверка сетевых настроек

После того, как вы настроили виртуальный сервер на роутере Keenetic, важно проверить сетевые настройки, чтобы убедиться, что все работает корректно.

1. Подключитесь к виртуальному серверу с помощью удаленного доступа или любым другим способом, который вы использовали при настройке.

2. Проверьте, что все необходимые порты открыты и перенаправлены на виртуальный сервер.

3. Убедитесь, что IP-адрес виртуального сервера соответствует настройкам, которые вы указали при настройке.

4. Проверьте доступность виртуального сервера из внешней сети, например, с помощью пинга или подключения через браузер.

Если вы обнаружили какие-либо проблемы или ошибка, проверьте настройки и повторите все шаги заново. Убедитесь, что вы правильно указали IP-адрес, порты и другие параметры.

После проверки и исправления всех настроек, ваш виртуальный сервер на роутере Keenetic должен работать стабильно и быть доступным из внешней сети.

Создание виртуального сервера на роутере Keenetic

Для создания виртуального сервера на роутере Keenetic следуйте этим шагам:

- Войдите в веб-интерфейс роутера Keenetic. Для этого введите в адресной строке браузера IP-адрес роутера (по умолчанию 192.168.1.1) и нажмите Enter.

- Введите имя пользователя и пароль для входа в веб-интерфейс роутера.

- Настроить виртуальный сервер можно через вкладку «Приложения и игры» или «Функции сети» (в зависимости от модели роутера).

- В настройках виртуального сервера укажите следующую информацию:

- Название — имя виртуального сервера для удобства.

- Тип — выберите тип протокола, который вы хотите использовать (например, TCP или UDP).

- Внешний порт — порт, который будет использоваться для входящих соединений.

- Внутренний IP-адрес — IP-адрес устройства в вашей локальной сети, на который будут перенаправляться входящие запросы.

- Внутренний порт — порт, на который будут перенаправляться входящие запросы.

- После заполнения всех полей нажмите «Применить» или «Сохранить» для сохранения настроек виртуального сервера.

- Теперь виртуальный сервер настроен и готов к использованию. Входящие запросы на внешний порт роутера будут перенаправлены на указанный внутренний IP-адрес и порт.

Помните, что настройка виртуального сервера может быть сложной задачей, требующей знания сетевых протоколов и портов. Перед началом настройки рекомендуется ознакомиться с документацией вашего роутера и провести необходимые исследования.

Шаг 4: Настройка портов

После того, как вы вошли в административную панель роутера Keenetic, перейдите в раздел «Настройки сети» или «Сеть». Затем найдите вкладку «Перенаправление портов» или «Порты» и кликните на нее.

На странице настроек портов вы увидите таблицу с уже существующими настройками. Чтобы создать виртуальный сервер, вам необходимо нажать на кнопку «Добавить новую запись» или «Создать новое перенаправление порта».

В открывшемся окне вам необходимо заполнить следующую информацию:

- Протокол: выберите протокол TCP, UDP или оба протокола

- Внешний порт: укажите порт, по которому будут поступать внешние подключения

- Внутренний IP-адрес: выберите IP-адрес вашего виртуального сервера

- Внутренний порт: укажите порт, на который будут перенаправляться внешние подключения

- Описание: дайте название или описание для удобства распознавания этой настройки

После заполнения всех необходимых полей нажмите кнопку «Применить» или «Сохранить» для сохранения настроек. Вам может потребоваться перезагрузить роутер для применения изменений.

Теперь ваш виртуальный сервер настроен и готов к использованию. Вы можете повторить этот шаг для создания дополнительных виртуальных серверов, если вам это необходимо.

На чтение 4 мин Просмотров 31.7к. Опубликовано

Обновлено

В этой статье я расскажу, что такое DMZ хост или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то читаем тут. Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры. В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ — что это в роутере?

DMZ («демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

Как использовать сервер DMZ на маршрутизаторе?

С помощью описанного выше методы мы с помощью роутера открываем лишь один порт для одного устройства в сети. Через DMZ-хост можно открыть сразу несколько портов. Однако, делать это нужно лишь в крайних случаях, так как в таком случае устройство оказывается абсолютно открытым для доступа из интернета. Однако иногда это делать необходимо, например, для настроек просмотра камер видеонаблюдения, подключенных через регистратор, или для организации игрового сервера.

Приведу пример — часто при подключении регистратора видеонаблюдения по умолчанию используется порт 80 и поменять его в настройках просто невозможно. В то же самое время на маршрутизаторе этот порт также занят и перенаправить его не получится. В этом случае на помощь приходит DMZ-хост на роутере.

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер». В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте тут.

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

И далее заполняем:

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

Настройка DMZ на роутере TP-Link

Функция DMZ на роутере TP-Link в новой версии веб-интерфейса находится в «Дополнительных настройках» в разделе «NAT переадресация — DMZ». Здесь все просто — включаем его галочкой и указываем IP адрес компьютера, на котором откроются все порты.

DMZ-хост на роутере Asus

На маршрутизаторе Asus настройка DMZ хоста идентична, а находится она в основном разделе меню «Интернет»

Настройка DMZ Zyxel Keenetic

На роутере Zyxel Keenetic тоже имеется подобная функция, но она не называется DMZ, а скрыта в разделе «Безопасность — Межсетевой экран».

Сначала выбираем здесь тип сети, в которую хотим разрешить доступ — это Home Network (Домашняя сеть)

И далее нажимаем на кнопку «Добавить правило»

Далее оставляем все по умолчанию, кроме одного пункта — «IP адрес назначения». Здесь нужно выбрать «Один» и в текстовом поле написать IP адрес компьютера, на котором надо открыть все порты. Обратите внимание, что в графе «Протокол» сейчас выбираем TCP.

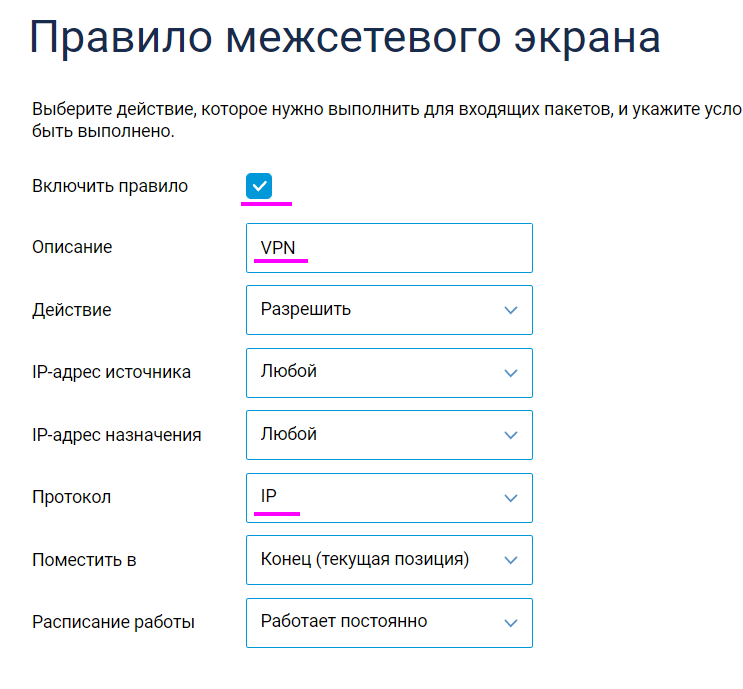

Делаем все, как на картинке ниже:

И жмем на кнопку «Сохранить». После этого добавляем еще одно правило — точно такое же, только для протокола «UDP». В итоге должна получиться вот такая картина

На обновленной линейке Keenetic DMZ настраивается тоже в рубрике «Межсетевой экран». Жмем тут «Добавить правило»

Включаем его галочкой и прописываем все то же самое, как и в старой версии Zyxel

Для расширения кругозора также советую прочитать инструкцию от компании Зайксель.

Видео по настройке DMZ Host на маршрутизаторе

Задать вопрос

- 10 лет занимается подключением и настройкой беспроводных систем

- Выпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение»

- Автор видеокурса «Все секреты Wi-Fi»

Keenetic Wireguard

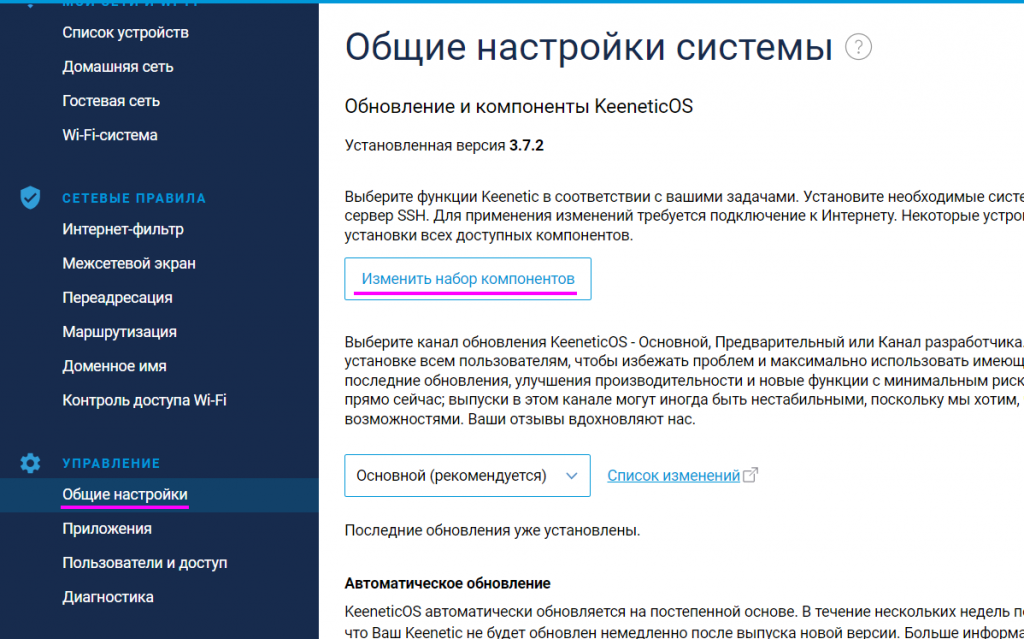

Поддержка WireGuard VPN реализована для актуальных моделей Keenetic, начиная с выпусков KeeneticOS версии 3.3

Подготовка

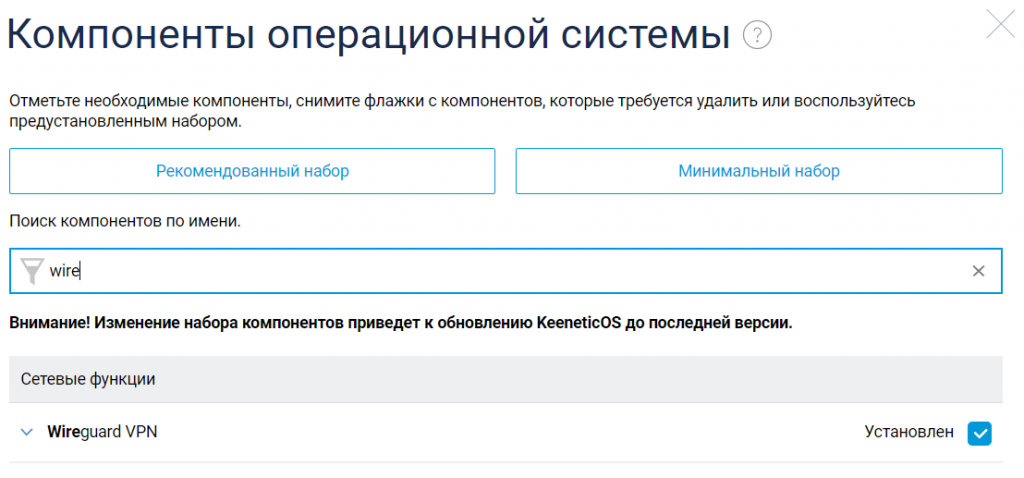

Для начала добавляем в роутер Keenetic поддержку wigreguard

Управление -> Общие настройки -> Изменить набор компонентов

В строке поиска вводим Wireguard и устанавливаем компонент

Настройка Wireguard сервера

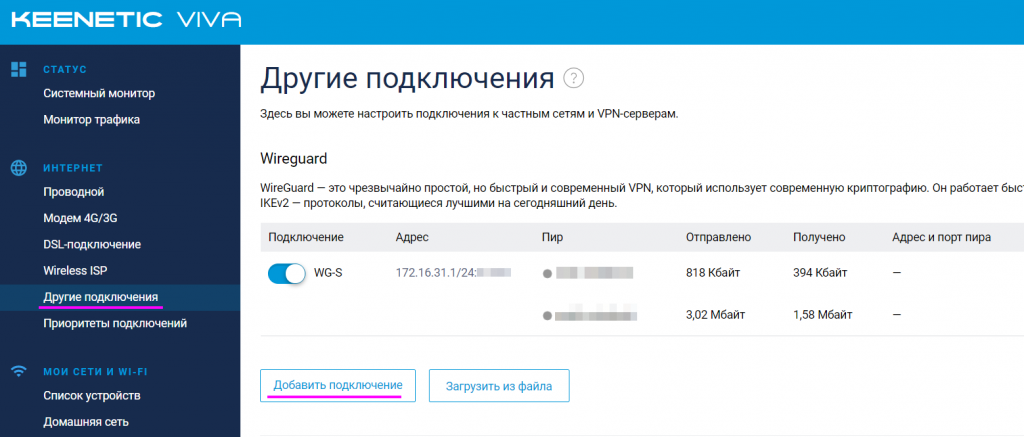

Переходим к настройкам Wireguard-сервера.

Интернет -> Другие подключения -> Добавить подключениеСоздаем новое подключение

Selectel — ведущий провайдер облачной инфраструктуры и услуг дата-центров

Компания занимает лидирующие позиции на рынке на рынке выделенных серверов и приватных облаков, и входит в топ-3 крупнейших операторов дата-центров в России.

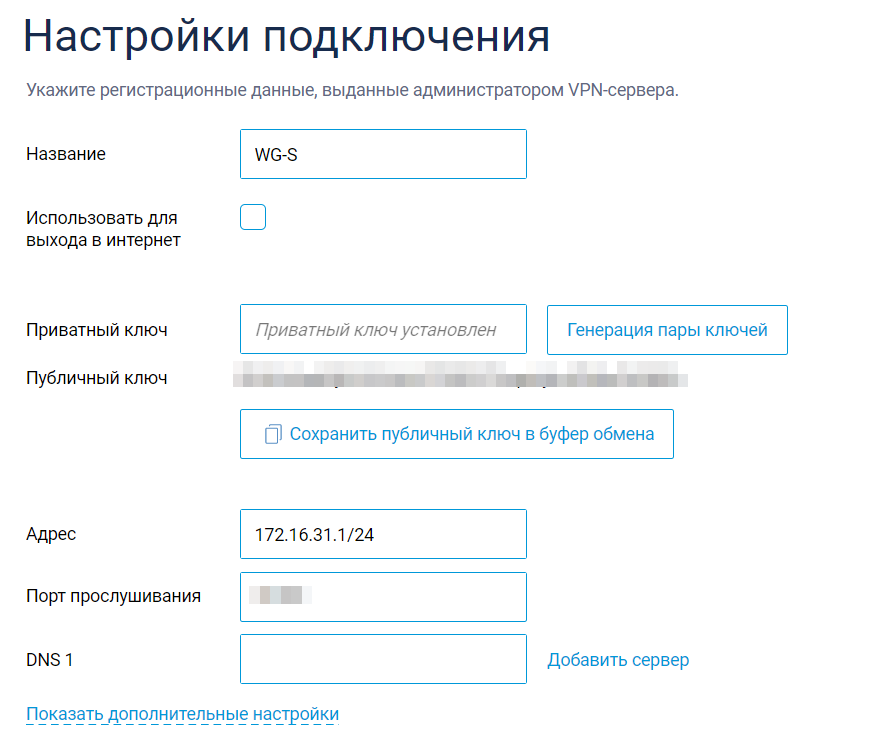

Называем его, к примеру WG-S (Wireguard server)

Задаем следующие параметры

Название: WG-S (любое название)

Жмем на кнопку "Генерация пары ключей", публичный ключ понадобится далее

Адрес: 172.16.31.1/24 - наш терминальный ip Wireguard сервера

Порт: к примеру 12345

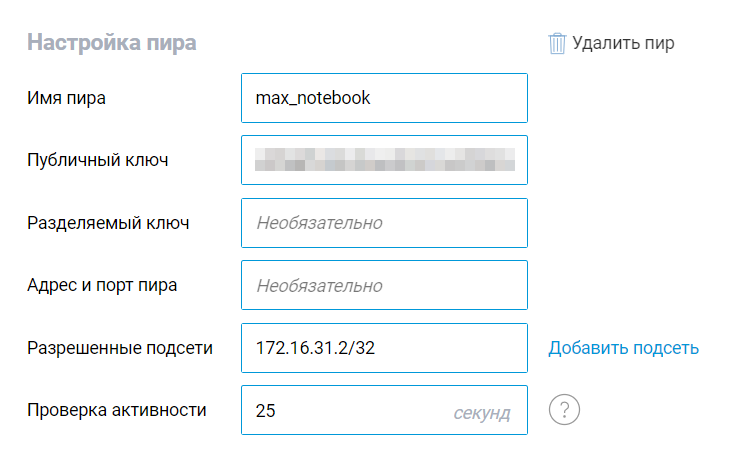

Чуть ниже будет кнопка “Добавить пир”, нажимаем её и задаем параметры пира

Имя пира: любое понятное имя

Публичный ключ: получим при настройки клиента, чуть ниже

Разрешенные подсети: 172.16.31.2/32 - терминальный ip wireguard клиента

Проверка активности: я ставлю 25 сек

Настройка Wireguard клиента

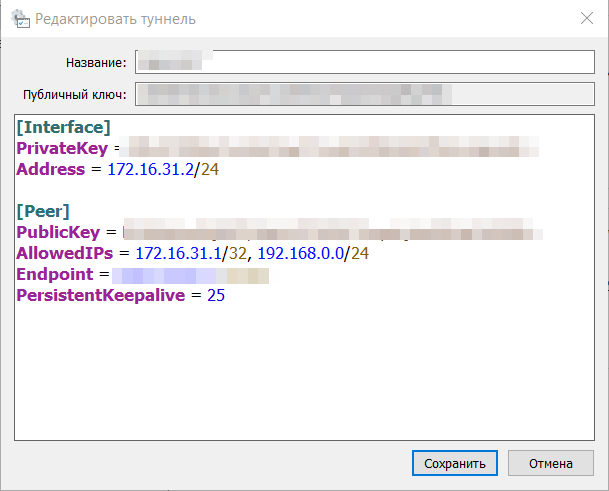

Запускаем Wireguard на ПК и создаем новый туннель

Название: придумываем удобное название

Публичный ключ: генерится сам. Копируем его и вставляем в шаге выше

PrivateKey: генерится сам

Address: 172.16.31.2/32 - терминальный ip-адрес клиента

PublicKey: публичный ключ сервера

AllowedIPs: 172.16.31.1/32, 192.168.0.0/24 - разрешаем терминальный ip-адрес сервера и сетку в удаленном офисе

Endpoint: ip:port wireuard серевера (к примеру 8.8.8.8:12345)

PersistentKeepalive: 25 сек, проверка активности

На этом настройка VPN клиента и сервера завершена.

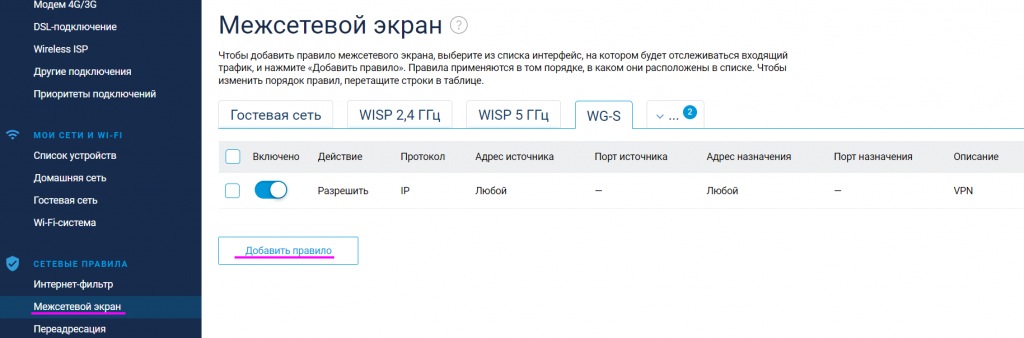

Настройка межсетевого экрана

Переходим в пункт меню

Сетевые правила -> Межсетевой экранВыбираем вкладку с названием нашего Wireguard (WG-S) и жмем “Добавить правило”

Задаем удобное описание, меняем протокол на IP и включаем правило

На этом настройка завершена.

Включаем Wireguard сервер на роутере Keenetic, коннектимся клиентом и проверяем доступность удаленных машин.

У блога появился новый хостинг от компании Selectel.

Нашли интересную или полезную информацию в блоге? Хотели бы видеть на нем еще больше полезных статей? Поддержи автора рублем.

Если вы размещаете материалы этого сайта в своем блоге, соц. сетях, и т.д., убедительная просьба публиковать обратную ссылку на оригинал.

Устанавливаем и настраиваем личный сервер с ВПН на роутере Кинетик. Подключаемся к собственному роутеру с сервером в любой точке мира.

Настраиваем свой VPN-сервер на Keenetic

Сервер позволяет подключить к другой сети, роутеру (все лучшие VPN для роутеров любой фирмы), или маршрутизатору Keenetic. Это обеспечивает возможность удаленного доступа через смартфон, планшет или с любого другого устройства, даже если пользователь находится не дома.

Вход в настройки и включение DDNS

Подключить к локальной сети Keenetic можно двумя способами:

- Кабелем через локальный порт;

- По Wi-Fi.

Для использования интерфейса в браузере нужно ввести IP-адрес роутера (192.168.1.1) или адрес сайта — my.keenetic.net. Остается авторизоваться в системе, используя логин и пароль (если не были изменены, то их можно найти на коробке с устройством).

Смысл сервера – в доступе к нему извне. Подключение производится через внешний адрес маршрутизатора. Однако есть нюансы. Провайдеры выдают два адреса:

- Белый динамический;

- Серый статический.

Обязательно, чтобы провайдер выдал внешний фиксированный (белый) адрес. Если нет – на новых прошивках KeenDNS есть возможность подключиться к статистическому IP. Создается облачный DDNS, работающую напрямую или через облако. При взаимодействии с последними сборками прошивки:

- Перейдите в параметр «Доменное имя» и вводим любое название, нажимаем «Зарегистрировать».

- Если имя не занято – роутер уведомит об этом и выдаст 3 поддомена (можно выбрать любой).

- Для серого IP перейдите в «Общие настройки» и активируйте «Keenetic Cloud».

- На экране появится диалоговое окно – дождитесь, пока оборудование загрузит SSL-сертификаты. Затем выберите «Режим работы»: через облако – для серого IP, прямой доступ – для белого адреса.

Если на роутере старая прошивка, то с серым IP ничего не сделать. Можно только подключиться к другому провайдеру или купить новую модель Keenetic. Для пользователей с белым IP – нужно аналогично настроить DDNS:

- Зайдите в параметр «Интернет», затем в «DDNS».

- Изучите список серверов. В стандартном варианте доступны: Dyn, No-Ip и DNS-Master.

- Зайдите на сайт этих серверов, зарегистрируйте и сформируете DDNS.

- Зайдите обратно в настройки и введите параметры DDNS.

Настройка WireGuard-сервера

Из-за особенностей протокола обозначения «клиент» и «сервер» становятся условными. Возможность организовать WireGuard-туннель появилась в версии ПО KeeneticOS 3.3 — функция работает только на новых устройствах. Подключение работает в формате «Site-To-Site VPN». Если у одного из интернет-центров есть белый IP — лучше настроить его как сервер. WireGuard можно использовать только для связи двух сетей (обычно роутеров) в одну локальную.

Другой важный нюанс – настройка производится на обоих устройствах сразу. К примеру, параметры сервера обозначены с компьютера, а клиента – со смартфона (лучшие VPN для телефона смотрите отдельно). При этом можно организовать туннель между роутерами в разных точках мира. Например, если подключается связь к серверу VPN-сервиса.Для настройки зайдите в компоненты и добавьте WireGuard. Затем:

- В названии укажите имя английскими буквами. Для примера: на одном устройстве (сервере) – Sev, на другом (клиенте) – CL. Оба должны быть открыты.

- Кликните на «Генерацию пары ключей».

- В строке с адресом впишите IP-туннель с bitmask (допускается указание любого спектра из частного диапазона). Если проще, частные адреса – это те, что действуют внутри локальной сети и не доступны в интернете. Для примера возьмем 172.16.82.1/24, номер порта – 16632 (через него и будет оформляться подключение устройств, роутер сам его откроет). Нажмите на «Добавить».

- В роутере CL добавьте подключение с названием Sev и кликните на «Генерация пары ключей», затем сразу на «Сохранить публичный ключ в буфер обмена».

- Вернитесь в параметре сервера, где появится страница с настройкой пиров. Введите туда данные (при этом нельзя закрывать настройки клиента): имя пира (как в клиенте), публичный ключ – из буфера обмена; разрешенные подсети (спектр локальных адресов клиента – в данном случае 172.16.82.2), настройка маски — /32. При этом нужно не забыть указать о спектре локальных клиентских сетей (192.168.100.0/24). В периодичности проверке аёктивности подключения выберите 15 секунд.

Теперь остается настроить межсетевой экран. Откройте параметр подключение и сформулируйте правило для доступа извне. Далее:

- Разрешайте все настройки.

- Пропишите статический адрес для туннеля в разделе с маршрутизацией: тип маршрута – до сети, адрес – пул маршрутизатора CL, маска подсети — 255.255.255.0, в интерфейсе выберите подключение Sev.

- Вернитесь в созданное подключение и сохраните ключ – он понадобится для клиента.

- Перейдите в настройки CL и в параметре адреса укажите туннель 172.16.82.2 и маску /24.

- Добавьте пир с именем как на сервере, вставьте ключ из буфера обмена, укажите внешний адрес или тот, что создан с DDNS, затем после знака «:» введите порт сервера. В разрешенных подсетях вбейте туннель 172.16.82.1/32 и укажите спектр локальных устройств. Проверка активности – аналогично на 15 секунд.

- В межсетевом экране добавьте те же настройки, что и на сервере.

- Создайте статистический маршрут как на сервере, но в адреса введите изначальный пул Sev, а в интерфейсе CL.

Если конфигурация проделана правильно, то в разделе «WireGuard» на роутерах в графе «Пир» будет зеленый кружек и указано название второго устройства.

Читайте также:

Настройка OpenVPN-сервера

Вначале нужно установить компоненты OpenVPN (приведено в инструкции по настройки сервера PPTP/SSTP). Режим работы протокола определяется его файлом конфигурации. Рассмотрим самый простой вариант соединения двух роутеров с использованием общего секретного ключа.

- Создайте секретный ключ (нужно скачать и установить OpenVPN с сайта). В примере используется сборка 2.4.6-I602 для Win.

- Перезагрузите ПК. В директории, в которую установлен OpenVPN, найдите файл командной строки bin – откройте его от имени администратора и введите команду: Openvpn.exe —genkey —secret static.key.

- Откройте файл с ключом в Блокноте и скопируйте из него текст, вставив его в места настройки файлов конфигурации обоих устройств.

- Перейдите к параметрам первого роутера. Нажмите «Другие подключения» и добавьте соединение с протоколом «OpenVPN».

- В графе с именем введите название подключения, а в строке конфигурации вставьте содержимое файла конфигурации и сохраните настройки.

- Аналогично проделайте настройку второго роутера, но используйте конфигурацию клиента.

Также на стороне устройства-сервера в веб-интерфейсе нужно выполнить команду:

- Interface OpenVPN0 no ip global

- Interface OpenVPN0 security-level private

Для разрешения трафика между двумя роутерами с приватной безопасностью используется команда no isolate-private. Если сервер будет использован для доступа к Интернету, то понадобится использовать Ip nat 10.1.0.2 255.255.255.255. Проделанные настройки сохраняются командой system configuration save.

Остается открыть порт для соединения по протоколу: сформулируйте правило в Межсетевом экране для параметра «Провайдер» или для того, которое используется для выхода в интернет.

В правиле фильтрации, в графе «Действие» нужно выдать разрешение, а в строке «Протокол», значении «UDP» и «Номер порта назначение» выбрать 1194. На этом простейший вариант настройки соединения по OpenVPN. Для проверки сети можно провести диагностику через системный журнал.

Настройка PPTP/SSTP-сервера

Для работы сервера потребуются дополнение «PPTP VPN-сервер». Зайдите на страницу «Общие настройки» в графе «Обновление и компоненты», затем кликните на «Изменить набор компонентов». В окне «Приложения» найдите строку «VPN-сервер PPTP» и кликните по ссылке. Настройте сервер:

- Графа «Множественный вход» позволяет организовать несколько одновременных подключения при использовании одинаковых данных. Это влияет на безопасность и усложняет мониторинг, но упрощает использование.

- Пункт «Только с шифрованием» — оставьте галочку, иначе трафик не будет защищен;

- «NAT для клиентов» — настройка доступа сервера в Интернет.

- «Доступ к сети» — выбрать «Домашнюю сеть», если к ней подразумевается подключение.

- «Начальный IP-адрес» — стандартный пул адресов для клиентов (не должны пересекаться с сервером, потому лучше изменить параметр);

- Спектр адресов — до 10;

- «Пользователи» — допускается создание разных учетных записей.

Подключить к серверу в качестве клиента можно через другой роутер, смартфон на базе Android (список лучших VPN для Андроид) или компьютер на базе Windows (смотрите все лучшие VPN для ПК с Windows).

Для настройки SSTP-сервера используется аналогичное дополнение — «SSTP VPN-сервер». В этом случае кроме активной службы KeenDNS, нужно выбрать имя в домене keenetic: .link, .pro или .name и выдать доступ извне при помощи протокола HTTPS:

- Зайти в «Пользователи и доступ».

- Открыть «Удаленный доступ» и разрешить настройку по протоколам «HTTP и HTTP» или «Только HTTPS».

В остальном настройка SSTP-сервера производится по аналогии с PPTP-сервером. Для подключения роутера к VPN-сервису:

- Перейдите на страницу «Другие подключения».

- Откройте раздел «VPN-подключения» и выберите «Добавить подключение».

- В «Параметры VPN» найдите графу «Тип» и выберите значение «PPTP».

- В «Имя подключения» впишите название соединения, а в качестве имени укажите доменное имя или IP-адрес сервера.

- В разделе «Имя пользователя» и «Пароль» введите информацию об открытом профиле.

Необходимую информацию для доступа к серверу в качестве клиентов можно запросить у поставщика VPN услуг, если используется премиум-сервис. Подробнее о подключении роутера к VPN можно прочитать в нашей статье.

Настройка L2TP/IPsec-сервера и клиентский сервис

Установите компонент «VPN-сервер L2TP/IPsec» по инструкции выше. При регистрации сервера в параметре «Общий ключ IPsec» введите ключ безопасности. Настройте параметры соединения по аналогии с PPTP/SSTP-сервером. Подключение клиентов также производится по стандартному алгоритму: единственное, в «Параметры VPN» в поле «Тип» нужно выбрать «L2TP/IPsec».

Проверка работоспособности VPN на Keenetic

Для проверки VPN зайдите в настройки маршрутизатора, откройте параметр «Пользователя» — там есть вся информация о подключениях, клиентах и обмене трафика. В случае с OpenVPN выполните пинг обоих концов туннеля. Для сервера используйте команду:

- ping 10.1.0.1

- ping 10.1.0.2

Для клиента:

- ping 192.168.1.1

- ping 192.168.2.1

Если вы подключили Keenetic в качестве клиента к серверу VPN, то проверить работоспособность соединения вы можете на сайте ExpressVPN или NordVPN — система автоматически укажет, если защита трафика отсутствует. Также встроенные технологии укажут на утечку DNS.

VPN (Virtual Private Network; виртуальная частная сеть) — обобщенное название технологий, позволяющих обеспечить одно или несколько сетевых соединений (туннелей) поверх другой сети (например Интернет).

Существует много причин для использования виртуальных частных сетей. Наиболее типичные из них — безопасность и конфиденциальность данных. С использованием средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Известно, что сети, использующие протокол IP (Internet Protocol), имеют «слабое место», обусловленное самой структурой протокола. Он не имеет средств защиты передаваемых данных и не может гарантировать, что отправитель является именно тем, за кого себя выдает. Данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

Если вы из Интернета подключаетесь к собственному домашнему серверу, файлам USB-накопителя, подключенного к роутеру, видеорегистратору или по протоколу RDP к рабочему столу компьютера, рекомендуем использовать VPN-соединение. В этом случае можно будет не волноваться о безопасности передаваемых данных, т.к. VPN-соединение между клиентом и сервером, как правило, зашифровано.

Интернет-центры Keenetic поддерживают следующие типы VPN-соединений:

- PPTP/SSTP

- L2TP over IPSec (L2TP/IPSec)

- WireGuard

- OpenVPN

- IPSec

- IKEv2

- GRE/IPIP/EoIP

- IPSec Xauth PSK (Virtual IP)

С помощью интернет-центра Keenetic ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в Интернет.

Во всех моделях Keenetic реализованы как VPN клиенты/серверы для безопасного доступа: PPTP, L2TP over IPSec, IKEv2, Wireguard, OpenVPN, SSTP, так и туннели для объединения сетей: Site-to-Site IPSec, EoIP (Ethernet over IP), GRE, IPIP (IP over IP).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения разных сценариев: хост-хост, хост-сеть, хосты-сеть, клиент-сервер, клиенты-сервер, роутер-роутер, роутеры-роутер (vpn concentrator), сеть-сеть (site-to-site).

Если вы не знаете, какой тип VPN выбрать, приведенные ниже таблицы и рекомендации помогут в этом.

Таблица 1.

| Тип VPN | Клиент | Сервер | Аппаратное ускорение * | Количество одновременных подключений |

| PPTP | + | + | — | Клиент: до 128 Сервер: до 100/150/200 в зависимости от модели ** |

| SSTP | + | + | — | |

| L2TP over IPSec | + | + | + | Клиент: до 128 Сервер: ограничение отсутствует |

| WireGuard | + | + | — | до 32 |

| IPSec | + | + | + | ограничение отсутствует *** |

| IKEv2 | + | + | + | ограничение отсутствует |

| GRE/IPIP/EoIP | + | + | — | до 128 |

| OpenVPN | + | + | — | ограничение отсутствует |

| IPSec Xauth PSK | — | + | + | ограничение отсутствует |

* — для моделей Runner 4G, Start, 4G, Lite, Omni, City, Air, Extra используется ускорение только работы алгоритма AES, а в моделях Viva, Ultra, Giga, Giant, Hero 4G, DUO, DSL используется аппаратное ускорение всего протокола IPSec.

** — до 200 для Giga и Ultra; до 150 для DSL и Duo; до 100 для Start, 4G, Lite, Omni, City, Air, Extra и Zyxel Keenetic Air, Extra II, Start II, Lite III Rev.B, 4G III Rev.B.

*** — до версии KeeneticOS 3.3 ограничение составляло до 10 подключений для Giga, Ultra и до 5 для всех остальных моделей.

Важно! Число клиентских подключений ограничивается выделенным служебным размером раздела памяти объемом 24 Кбайта для хранения VPN-конфигураций. Особенно это актуально для OpenVPN-соединений, т.к. суммарный размер их конфигураций не должен превышать 24 Кбайта.

Таблица 2.

| Тип VPN | Уровень сложности | Уровень защиты данных | Скорость** | Ресурсо емкость |

Интеграция в ОС |

| PPTP | для обычных пользователей | низкий | средняя, высокая без MPPE | низкая | Windows, macOS, Linux, Android, iOS (до версии 9 вкл.) |

| SSTP | для обычных пользователей | высокий | средняя, низкая при работе через облако | средняя | Windows |

| L2TP over IPSec | для обычных пользователей | высокий | высокая, средняя на младших моделях | высокая | Windows, macOS, Linux, Android, iOS |

| WireGuard | для опытных пользователей | очень высокий | высокая | низкая | отсутствует* |

| IPSec | для профессионалов | очень высокий | высокая | высокая | Windows, macOS, Linux, Android, iOS |

| IKEv2 | для обычных пользователей | высокий | высокая | высокая | Windows, macOS, Linux, iOS |

| OpenVPN | для опытных пользователей | очень высокий | низкая | очень высокая | отсутствует* |

| IPSec Xauth PSK | для обычных пользователей | высокий | высокая | высокая | Android, iOS |

* — для организации подключения понадобится установить дополнительное бесплатное ПО в операционных системах Windows, macOS, Linux, Android, iOS.

** — представлены относительные величины, а не конкретные цифры, т.к. скорости для VPN-подключений зависят от моделей и целого ряда факторов — типа используемых алгоритмов шифрования, числа одновременных подключений, типа подключения к Интернету и скорости интернет-канала, от загрузки интернет-канала, нагрузки на сервер и других факторов. Низкой будем называть скорость до 15 Мбит/с, средняя в районе 30 — 50 Мбит/с и высокая — свыше 70 Мбит/с.

Таблица 3.

| Тип VPN | Плюсы | Минусы |

| PPTP | популярность, широкая совместимость с клиентами | невысокий уровень защиты данных, в сравнении с другими протоколами VPN |

| SSTP | возможность работы VPN-сервера при наличии «серого» IP для доступа в Интернет *, использование протокола HTTPS (TCP/443) | встроенный клиент только в ОС Windows, низкая скорость передачи данных при работе через облако |

| L2TP over IPSec | безопасность, стабильность, широкая совместимость с клиентами, простая настройка | используются стандартные порты, что позволяет провайдеру или системному администратору заблокировать трафик |

| WireGuard | современные протоколы безопасности данных, низкая ресурсоемкость, высокая скорость передачи данных | не входит в состав современных ОС, разработка является экспериментальной и может проявляться нестабильность |

| IPSec | надежность, очень высокий уровень защиты данных | сложность настройки для обычных пользователей |

| IKEv2 | надежность, высокий уровень защиты данных, простая настройка, поддержка на устройствах Blackberry | не входит в состав Android (для подключения нужно использовать дополнительное бесплатное ПО), используются стандартные порты, что позволяет провайдеру или системному администратору блокировать трафик |

| OpenVPN | высокий уровень защиты данных, использование протокола HTTPS (TCP/443) | не входит в состав современных ОС, очень ресурсоемкий, невысокие скорости передачи данных |

| IPSec Xauth PSK | безопасность, входит в состав современных мобильных ОС | отсутствие поддержки клиентов в ОС для ПК |

* — данная возможность реализована на нашем облачном сервере как специальное программное расширение и доступно только для пользователей интернет-центров Keenetic.

Для обычных пользователей для использования удаленных подключений клиенты-сервер мы рекомендуем:

- L2TP over IPSec (L2TP/IPSec), PPTP, IKEv2, IPSec Xauth PSK, SSTP

В ряде моделей Keenetic передача данных по IPSec (в том числе L2TP over IPSec и IKEv2) ускоряется аппаратно с помощью процессора устройства, что обеспечивает высокие скорости передачи данных. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения.

Если провайдер выдает вам публичный IP-адрес, рекомендуем обратить внимание на серверы IKEv2, L2TP over IPSec и на так называемый виртуальный сервер IPSec (Xauth PSK). Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Для IKEv2 в ОС Android используйте бесплатный популярный VPN-клиент strongSwan.

В качестве самого оптимального универсального варианта можно считать L2TP/IPSec.

Если же интернет-провайдер предоставляет вам только частный «серый» IP-адрес для работы в Интернете, и нет возможности получить публичный IP, вы всё-равно сможете организовать удаленный доступ к своей домашней сети, используя VPN-сервер SSTP. Основным преимуществом туннеля SSTP является его способность работать через облако, т.е. он позволяет установить подключение между клиентом и сервером, даже при наличии «серых» IP-адресов с обеих сторон. Все остальные VPN-сервера требуют наличия публичного «белого» IP-адреса. Обращаем ваше внимание, что данная возможность реализована на нашем облачном сервере и доступно только для пользователей Keenetic.

Что касается туннельного протокола PPTP, он наиболее прост и удобен в настройке, но потенциально уязвим, в сравнении с другими типами VPN. Тем не менее лучше использовать его, чем не применять VPN вовсе.

Для опытных пользователей к этому списку можно добавить:

- WireGuard, OpenVPN

OpenVPN очень популярен, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPSec. В интернет-центре Keenetic для подключения OpenVPN реализованы такие возможности как режим TCP и UDP, аутентификация TLS, использование сертификатов и ключей шифрования для повышения уровня безопасности VPN-подключения.

Современный протокол WireGuard сделает работу с VPN проще и быстрее (в несколько раз в сравнении с OpenVPN) без наращивания мощности железа в устройстве.

Для объединения сетей и организации Site-to-Site VPN используйте:

- IPSec, L2TP over IP (L2TP/IPSec), WireGuard

Для решения специализированных задач по объединению сетей:

- EoIP, GRE, IPIP

IPSec является одним из самых безопасных протоколов VPN за счет использования криптостойких алгоритмов шифрования. Он является идеальным вариантом для создания подключений типа Site-to-Site VPN для объединения сетей. Кроме этого для профессионалов и опытных пользователей имеется возможность создавать туннели IPIP, GRE, EoIP как в простом виде, так и в сочетании с туннелем IPSec, что позволит использовать для защиты этих туннелей стандарты безопасности IPSec VPN. Поддержка туннелей IPIP, GRE, EoIP позволяет установить VPN-соединение с аппаратными шлюзами, Linux-маршрутизаторами, компьютерами и серверами с ОС UNIX/Linux, а также с другим сетевым и телекоммуникационным оборудованием, имеющих поддержку указанных туннелей. Настройка туннелей данного типа доступна только в интерфейсе командной строки (CLI) интернет-центра.