Utilize a proficient VPN tool for routing all your network traffic safely

by Vlad Constantinescu

Vlad might have a degree in Animal Husbandry and Livestock Management, but he’s currently rocking anything software related, ranging from testing programs to writing in-depth reviews about them…. read more

Updated on

- Using a VPN is an excellent way of keeping your online privacy safe if you use it right.

- VPNs can redirect all your network traffic through a private server, away from prying eyes.

- Sometimes, your VPN connection might leak sensitive data about you.

- In this guide, we’re going to show you how to prevent these leaks from ever occurring on your PC.

Using a VPN is an excellent way of protecting your online privacy if it’s done right. It’s effective because the VPN service redirects all your network traffic through a private server, away from prying eyes.

Many casual users turn to VPNs to hide their IP address, spoof their location, or unblock streaming services.

But there are also businesses that use corporate VPNs like Cisco AnyConnect or SonicWall Global VPN Client to secure their networks.

However, in some cases, certain bits of traffic might escape the private tunnel and expose you. We call these incidents leaks.

In this article, we’re going to show you how to prevent these leaks from ever occurring on your PC.

Does VPN redirect all traffic?

Yes, a VPN redirects all your network traffic to its secure tunnel, unless you use split tunneling or a browser with a built-in VPN or VPN extension.

By routing all your Internet traffic through VPN servers, you protect all applications with web access on your computer or mobile device.

At the same time, you can route all traffic through OpenVPN on Windows 10 and connect to your access servers for enhanced privacy.

Similar to the split tunneling tool, it’s possible to route certain traffic through a VPN on Windows 10.

This is useful to redirect Internet traffic for particular cases like reducing high ping in games and keeping other PC services on the local connection.

How to route all traffic through VPN on Windows 10?

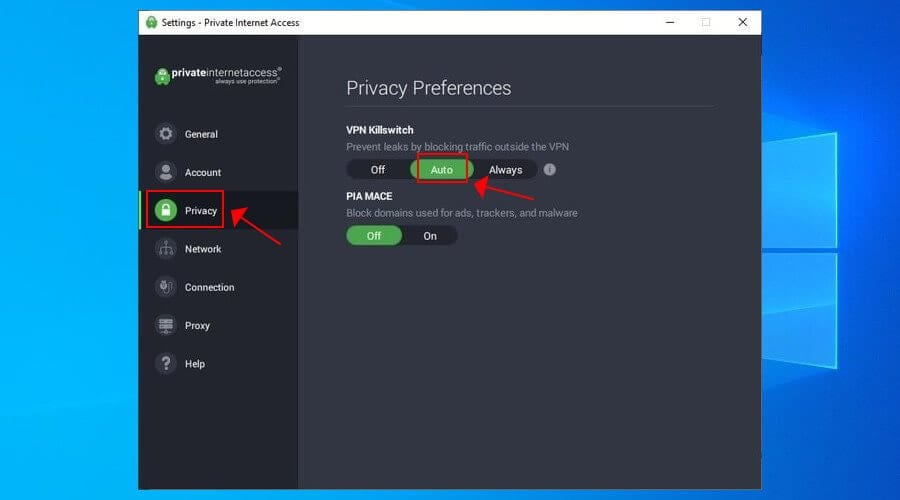

1. Using a VPN client’s kill switch

- Launch your VPN client (we used PIA in this example since it’s the best in the business)

- Open its configuration section

- Look for the kill switch option

- Make sure it’s set to Auto or Always

It goes without saying that using a reliable VPN such as Private Internet Access can save you a lot of hassle.

You just go to its configuration section as we’ve described in Method #1 and make sure to activate the kill switch feature.

This tool makes sure that all your network traffic goes straight through the private VPN tunnel.

If the VPN connection fails, PIA automatically blocks all traffic, eliminating the risk of accidental leaks. It’s the best VPN with a built-in kill switch.

Private Internet Access

Worried about IP, DNS, or WebRTC leaks? PIA offers a built-in kill switch to quickly fix it.

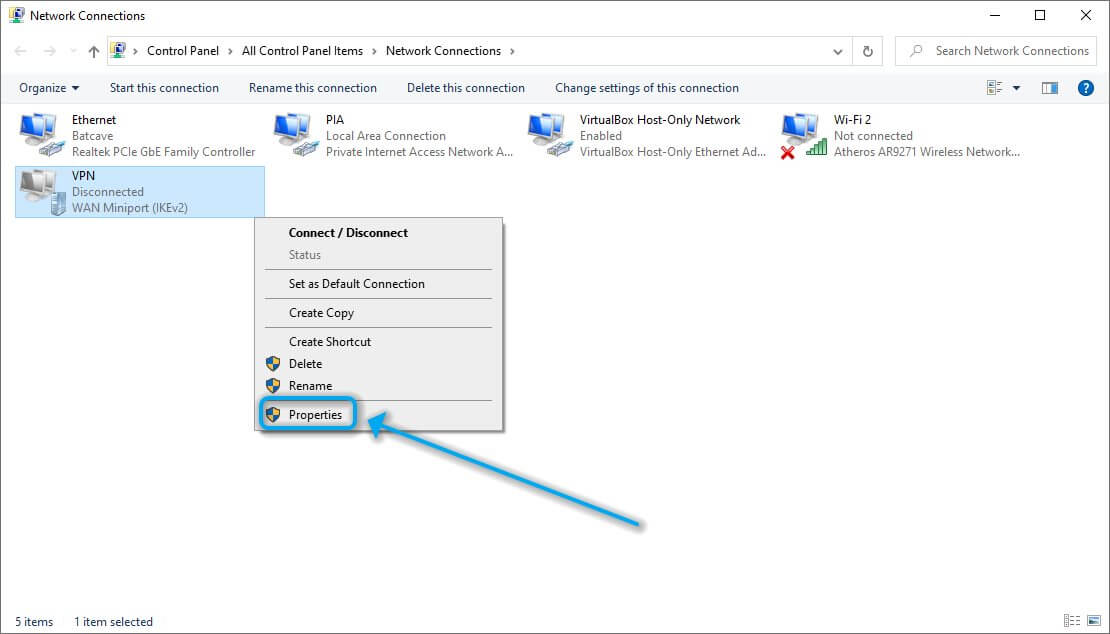

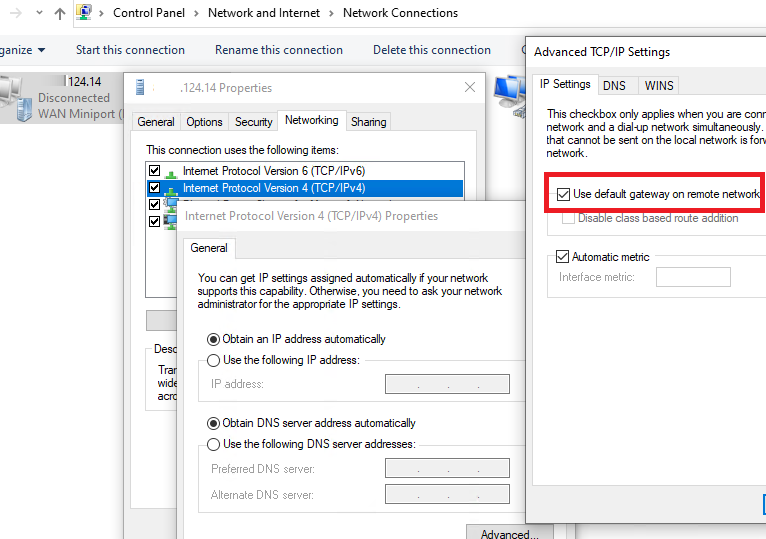

2. Modifying a VPN connection manually on Windows 10

- Go to your Network Connections window

- Locate the VPN connection you normally use

- Right-click it and select Properties in the menu

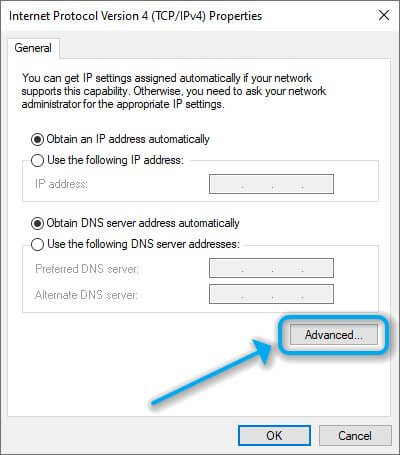

- Select the Networking tab in the VPN’s properties window

- Choose the Internet Protocol Version 4 (TCP/IPv4)

- Click the Properties button

- In the newly-opened window, click the Advanced button

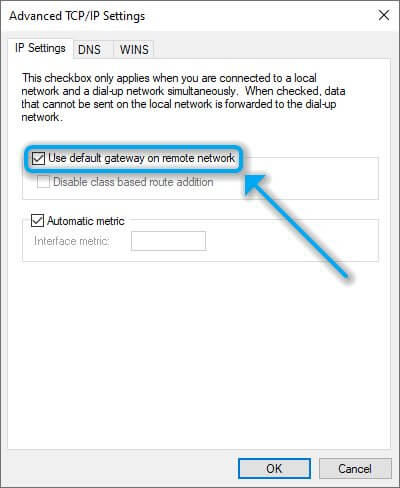

- Make sure that the Use default gateway on remote network option is checked

- Click OK

- Restart your PC

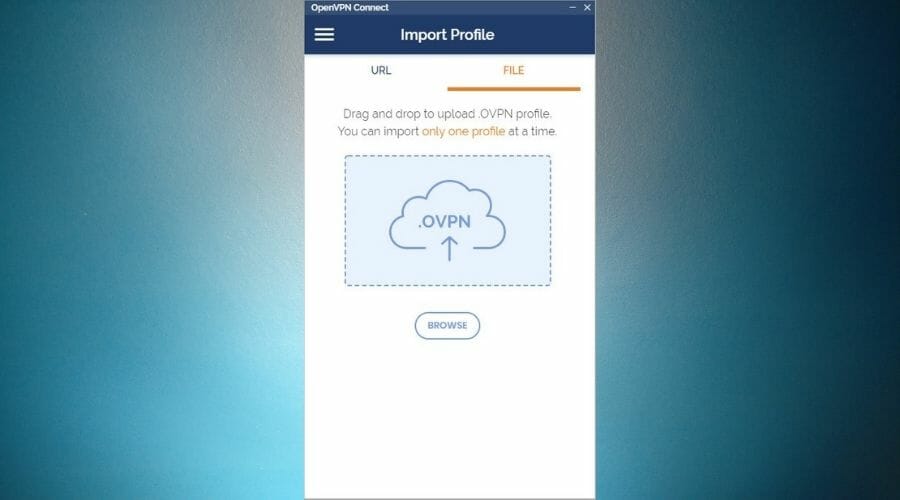

3. Using OpenVPN

- Locate the OpenVPN configuration file associated with your server (OVPN)

- Open it in a text editor

- Add the following line somewhere in the OVPN file: redirect-gateway def1

- Save the file and close it

- Restart your OpenVPN server

- How to Manually Set Up a VPN on Windows 11

- How To Fix VPN Blocking AirPlay [3 Working Solutions]

- Fix GTA Online Not Working with VPN [5 Tested Methods]

Make sure that your network traffic is routed entirely through VPN

All things considered, there are several ways to ensure that all of your network traffic stays inside your private VPN tunnel. Depending on your setup, you can tackle the issue in various ways.

However, your safest bet would be to pick a reliable VPN service and let it do all the work.

Kill switches are some of the best tools you can use to ensure that all your network traffic is encrypted before getting out in the open.

As a general rule, you should avoid trusting free VPNs like Turbo VPN with your sensitive data.

While they’re a great starting point to get used to VPN technology and see how it changes your Internet experience, a premium VPN is worth it in the long haul.

I found this on the internet years ago, have lost the original source link.

A computer uses a «routing table» to decide where to send it’s data packets. In XP/Vista, you can see your routing table by using the following command inside the cmd shell: netstat -R

You’ll see many lines but scan through them and the only one that is of interest is the 0.0.0.0 line (ignore other lines like net masking) and it looks like this:

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.8 20

What 0.0.0.0 sort of means is «any IP address». And Gateway is where to send the data. Interface is your IP address. So anytime you have data to send to any IP address, it’ll be sent to the 192.168.0.1 (your router) IP address which then funnels to your local ISP. When you log onto VPN, you end up with a new second 0.0.0.0 line:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.8 20

0.0.0.0 0.0.0.0 91.122.72.211 91.122.72.23 10

So your computer has two routes it can pick from. Now this is where the Metric number comes in. Metric means cost. Because the metric is lower on the second route (10<20), it «costs» less, and so your computer always sends data via the VPN route, and your data is secure

Now the problem is that when your VPN line drops, your original routes still exist so you’ll continue to seed/leech under your local IP address. So the solution is AFTER you’ve logged onto VPN (not before otherwise you won’t have any routes to log onto the VPN), delete your original route with this command: route delete 0.0.0.0 192.168.0.1

Now your routing table will look like this:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 91.122.72.211 91.122.72.23 10

And if your VPN line drops, you lose that route, so there are no more 0.0.0.0 routes and your external connection will be immediately cut off. If you want to access the internet you’ll need to add the original route back with this command:

route add 0.0.0.0 mask 0.0.0.0 192.168.0.1 IF 8

The «IF 8» mean «interface 8». The number 8 may be different on your computer, look at the output of netstat -r to get the correct number of your interface.

A couple more points.

You may need to set a static local IP address if you have flaky wireless. Otherwise if you briefly lose your wireless connection (and therefore local IP address) while on VPN and your VPN doesn’t drop, when your PC reconnects back to your wireless, your original route will automatically be added, and so even though you deleted it, it’ll pop back up. So in the Control Panel under networking, turn off DHCP and assign the 192.168.0.8 address manually. That way that route will never be added back unless you add it yourself.

After you manually add your routes back, it make take some time before DNS works again. I’ve never figured out why the delay, so sometimes it’s faster to reboot your computer after you lose the connection (this is why VMWARE is so much easier).

Tip 1: Create .bat files with the route add/del commands in it, that way you can just click a short cut.

Tip 2: Also create a shortcut to cmd with this Target: %SystemRoot%\system32\cmd.exe /k «netstat -R» . That way you never have to go to Start->Run->cmd->netstat -R each time you want to check your routes.

Tip 3: Use a virtual machine (like vmware) to connect to a VPN, that way your normal day to day traffic won’t be affected.

Пользователи при подключении из дома к корпоративному VPN серверу (будь то AlwaysOnVPN, стандартный VPN сервер на Windows Server RRAS, или OpenVPN) жалуются, что у них не работает доступ в Интернет со своего компьютера при активном VPN подключении. В этой статье мы разберемся, почему пропадает доступ в Интернет в Windows 10 при подключении к VPN и как исправить эту проблему.

При создании нового VPN подключения в Windows (всех версий) в его настройках по-умолчанию включена опция “Использовать основной шлюз удаленной сети” (Use default gateway on remote network). Это означает, что весь трафик с вашего компьютера отправляется через VPN туннель. Если на VPN сервере для удаленных клиентов разрешен доступ только к локальным ресурсам предприятия, и запрещен доступ в Интернет, то у пользователя на компьютере не будут открываться внешние веб-сайты и другие Интернет ресурсы. Соответственно, после отключения от VPN, весь трафик пользователя пойдет через обычную сеть и у него появится Интернет-доступ.

Режим, когда часть трафика (доступ к корпоративным ресурсам) отправляется через VPN туннель, а другая часть (доступ в Интернет) через локальное сетевое подключение называется split tunneling.

В Windows 10 можно включить split tunneling (отключить маршрутизацию Интернет трафика через VPN туннель) тремя способами:

- В настройках параметров TCP/IP VPN подключения;

- С помощью фала rasphone.pbk;

- При помощи PowerShell командлета Set-VpnConnection с параметром SplitTunneling

Самый простой способ – изменить настройки TCP/IP для вашего VPN подключения через Панель управления.

- Откройте список сетевых подключений в Панели управления (Control Panel\Network and Internet\Network Connections) и откройте свойства вашего VPN подключения;

- Перейдите на вкладку Networking, выберите Internet Protocol Version 4 (TCP/IPv4) и нажмите кнопку Properties;

- Нажмите кнопку Advanced;

- Убедитесь, что на вкладке IP Settings включена опция “Use default gateway on remote network’.

После отключения опции “Использовать основной шлюз в удаленной сети” и переподключения к VPN шлюзу на компьютере появится доступ в Интернет через вашего провайдера. Но в некоторых билдах Windows 10 по какой-то причине эта опция теперь не работает (втречались разные проблемы: поле недоступно для редактирования, или настройка не сохраняется, или же не открываются настройки при нажатии на кнопку свойств TCP/IPv4), поэтому нужно рассмотреть и другие способы.

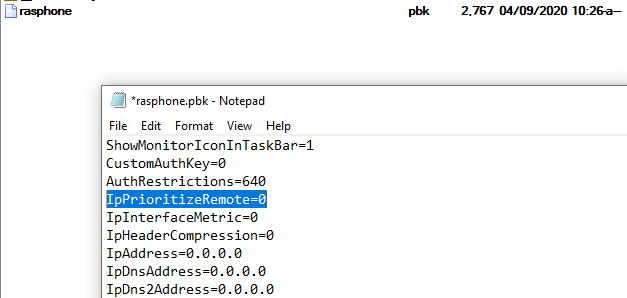

Файл rasphone.pbk находится в каталоге (

C:\ProgramData\Microsoft\Network\Connections\pbk\

) – если вы создали VPN подключение для всех пользователей компьютера, или в каталоге профиля пользователя

C:\Users\username\AppData\Roaming\Microsoft\Network\Connections\Pbk

– если данное VPN подключение доступно только для вашего пользователя.

Откройте файл rasphone.pbk с помощью любого тактового редактора (подойдет даже notepad.exe). В этом файле хранятся параметры всех настроенных VPN подключений. Найдите параметр IpPrioritizeRemote. По умолчанию его значение равно 1. Измените его на 0, сохраните файл rasphone.pbk и перезапустите VPN подключение.

Файл rasphone.pbk можно использовать для передачи правильно сконфигурированного VPN подключения пользователям на личные компьютере.

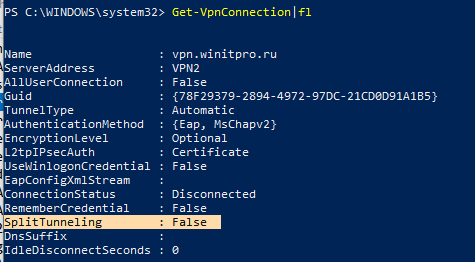

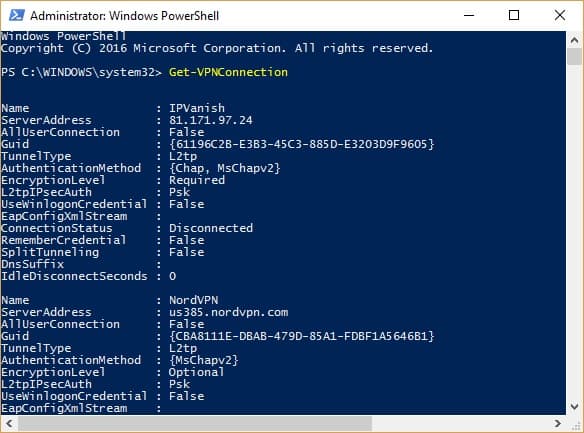

Также вы можете настроить разделение VPN трафика с помощью PowerShell. Выведите список доступных VPN подключений:

Get-VpnConnection

Убедитесь, что опция SplitTunneling для данного подключения отключена (

SplitTunneling: False

).

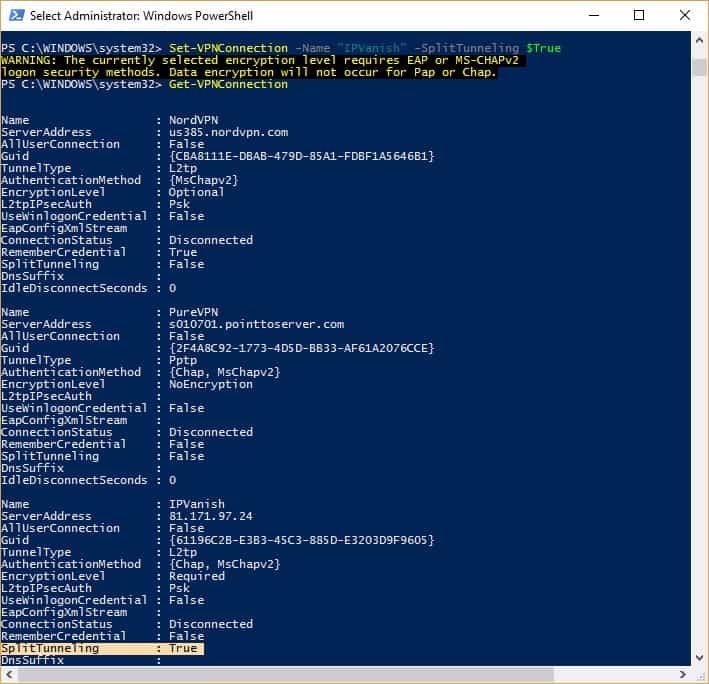

Чтобы включить SplitTunneling, нужно указать имя вашего VPN подключения:

Set-VpnConnection –name “vpn.winitpro.ru” -SplitTunneling $true

Переподключитесь к своему VPN серверу и проверьте, что у вас на компьютере появился доступ в Интернет и сохранился доступ к корпоративным ресурсам за VPN шлюзом. Включение опции SplitTunneling аналогично отключению (Use default gateway on remote network) в настройка TCP/IPv4 для VPN подключения (после выполнения предыдущей команды галка на этой опции снимается).

Еще одна довольно частая проблема при активном VPN подключении – проблема с разрешением DNS имен. Перестают резолвится ресурсы в локальной сети, т.к. по-умолчанию используются DNS сервера VPN подключения. Проблема описана здесь: https://winitpro.ru/index.php/2019/06/05/ne-rabotaet-dns-pri-aktivnom-vpn/

From the OpenVPN HowTo Documentation

Implementation

Add the following directive to the server configuration file:

push «redirect-gateway def1»

If your VPN setup is over a wireless network, where all clients and the

server are on the same wireless subnet, add the local flag:push «redirect-gateway local def1»

Pushing the redirect-gateway option to clients will cause all IP

network traffic originating on client machines to pass through the

OpenVPN server. The server will need to be configured to deal with this

traffic somehow, such as by NATing it to the internet, or routing it

through the server site’s HTTP proxy.On Linux, you could use a command such as this to NAT the VPN client

traffic to the internet:iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

This command assumes that the VPN subnet is 10.8.0.0/24 (taken from

the server directive in the OpenVPN server configuration) and that the

local ethernet interface is eth0.When redirect-gateway is used, OpenVPN clients will route DNS queries

through the VPN, and the VPN server will need handle them. This can be

accomplished by pushing a DNS server address to connecting clients

which will replace their normal DNS server settings during the time

that the VPN is active. For example:push «dhcp-option DNS 10.8.0.1» will configure Windows clients (or

non-Windows clients with some extra server-side scripting) to use

10.8.0.1 as their DNS server. Any address which is reachable from clients

may be used as the DNS server address.

Раздельное туннелирование позволяет пользователям VPN маршрутизировать трафик от определенных приложений или устройств через VPN, в то время как трафик от других приложений и устройств передается по сети по умолчанию, не относящейся к VPN. Сплит туннелирование может использоваться для нескольких различных целей, включая:

- Разрешение нормального использования Интернета при одновременном доступе к ресурсам, доступным только пользователям VPN, таким как бизнес-сервер

- Настройка конкретных устройств, таких как игровые приставки или боксы потокового мультимедиа, для использования (или не использования) VPN без влияния на другие устройства в сети

- Отправка всего трафика устройства через VPN, за исключением доступа к контенту или службам, которые не разрешают VPN-подключения, такие как MLB.tv или Netflix

- Отправка всего трафика через VPN, за исключением контента и услуг, требующих низкой задержки, таких как приложения VoIP и онлайн-игры

- Маршрутизация только через торрент-трафик через VPN, а весь другой интернет-трафик идет в сеть по умолчанию

- Получите доступ к VPN, не влияя на ваше соединение с другими устройствами в локальной сети, такими как принтеры или Plex Media Server

Ваше воображение ограничивает количество заявок на разделенное туннелирование. Ну, это и ваше оборудование. Различные типы разделенного туннелирования имеют разные технические требования. То, чего вы можете достичь, сильно зависит от вашего устройства, Wi-Fi-роутера и VPN-сервиса..

Прежде чем начать, важно понять, что разделенное туннелирование требует определенных технических знаний, и случайная реализация может привести к угрозам безопасности. Если вы не настроите должным образом настройки раздельного туннелирования, ваш интернет-провайдер или третье лицо могут получить доступ к некоторым вашим конфиденциальным данным..

Contents

- 1 Типы сплит туннелирования

- 2 Как разделить туннель на MacOS

- 3 Как разделить туннель на Windows

- 3.1 Сплит туннелирование с вашим собственным сервером OpenVPN в Windows

- 4 Как разделить туннель на маршрутизаторах DD-WRT

- 4.1 Политика на основе маршрутизации

- 4.2 Порт на основе маршрутизации

- 4.3 IP-маршрутизация назначения

- 5 Как разделить туннель на томатных роутерах

Типы сплит туннелирования

Для типичных пользователей VPN существует четыре основных типа разделенного туннелирования.

Первый тип является наиболее простым и полезен, если вам нужен доступ к удаленным ресурсам через VPN при одновременном поддержании обычного, не VPN-подключения к Интернету. Мы объясним, как это сделать, в руководствах ниже..

Второй по устройству. Например, если вы хотите, чтобы ваша игровая приставка подключалась к Интернету без VPN, а ваш ПК и смартфон — с VPN. Этот тип разделенного туннелирования обычно выполняется на вашем маршрутизаторе Wi-Fi. В популярном встроенном ПО маршрутизатора DD-WRT это называется «маршрутизацией на основе политик».

Третий тип разделенного туннелирования является прикладным. Вы можете настроить черный или белый список приложений и служб, которые вы хотите подключить к VPN или не хотите подключать к VPN, соответственно. Последнее иногда называют «обратным» разделенным туннелированием. Например, если вы хотите, чтобы через VPN проходил только торрент-трафик, но все другие приложения, такие как игры и веб-браузеры, подключались к Интернету без VPN, это метод, который вы хотите использовать. Раздельное туннелирование по приложениям работает только на некоторых VPN, операционных системах и прошивках маршрутизатора..

Последний тип разделенного туннелирования позволяет вам маршрутизировать трафик на основе его назначения, а не его источника. Например, если вы хотите направить весь трафик через VPN, за исключением того, что вы путешествуете на Netflix или Hulu. Это называется IP-маршрутизацией, и это наиболее сложный тип разделения туннелирования. Для этого требуется маршрутизатор с отслеживанием состояния или брандмауэр, и даже если у вас есть такие сайты, как Netflix, имеют так много IP-адресов, что трудно обеспечить их надежную работу. Таким образом, мы не будем рассматривать IP-маршрутизацию в этой статье.

Не все операционные системы поддерживают все типы разделенного туннелирования. На самом деле, пользователи Windows обнаружат, что их возможности сильно ограничены. Маки неплохие, но маршрутизаторы с прошивкой DD-WRT или Tomato предлагают наибольшую универсальность. К сожалению, они также являются наиболее сложными для настройки.

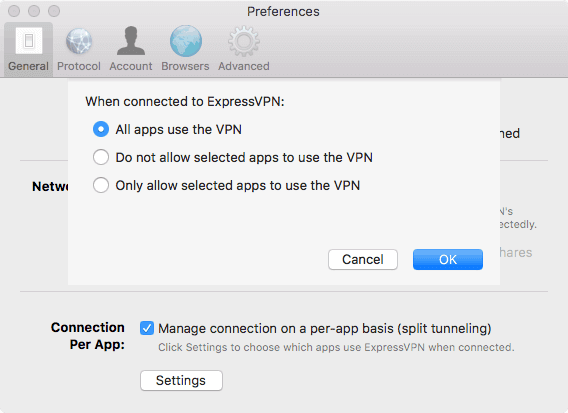

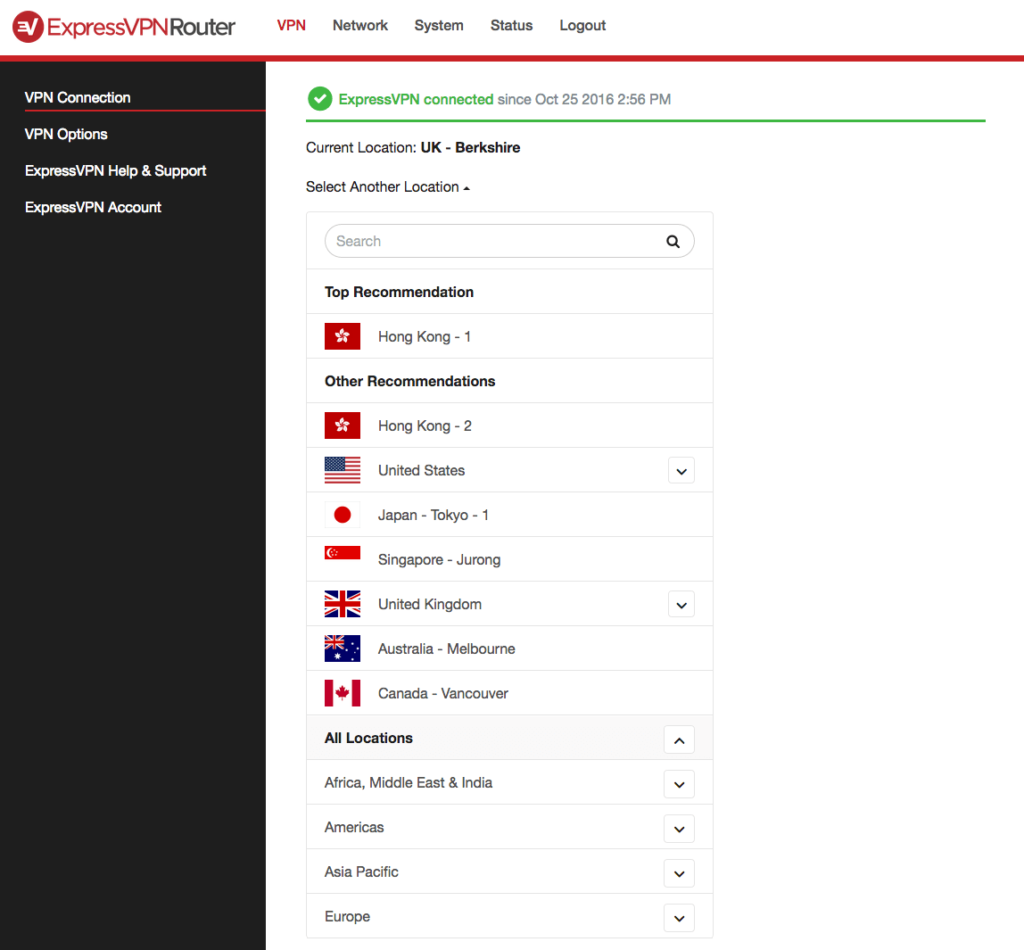

Во-первых, узнайте у своего провайдера VPN, включает ли его приложение встроенную функцию раздельного туннелирования. Хотя это не так часто, некоторые провайдеры, такие как ExpressVPN, предлагают разделенное туннелирование на основе приложений. С Подключение к приложению Функция в приложении Mac ExpressVPN, вы можете создать черный или белый список приложений для маршрутизации через VPN.

Если ваше VPN-приложение не имеет встроенной поддержки раздельного туннелирования, нам придется испачкать руки и делать все вручную..

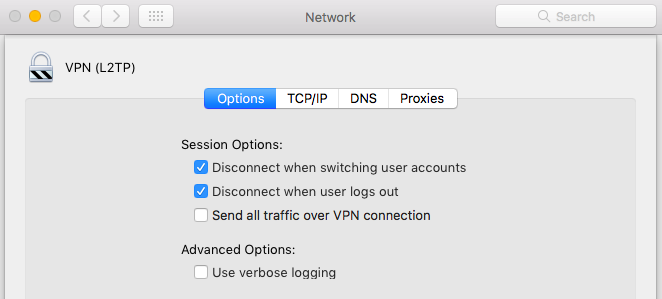

Вам потребуются административные привилегии суперпользователя и существующее соединение L2TP или PPTP, а также целевая подсеть для частного пространства VPN..

- Перейти к Системные настройки > сеть

- На левой боковой панели щелкните ваше VPN-соединение и перейдите к Расширенные настройки > Параметры

- Снимите флажок для Отправить весь трафик через VPN-соединение

- Сохраните свои изменения и подключитесь к VPN

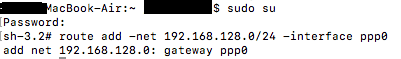

- После подключения перейдите к заявка > коммунальные услуги > Терминал

- Тип Ifconfig в терминал и нажмите Enter. Запишите интерфейс, используемый VPN. Используя L2TP, это, вероятно, будет ppp0

- Войдите в систему как root. Простой способ сделать это — набрать судо су в терминал и авторизуйтесь с паролем Mac.

- Введите следующую команду, заменив >СУБНЕТ НАЗНАЧЕНИЯ< с подсетью, которую вы хотите маршрутизировать через VPN, и >VPN ИНТЕРФЕЙС< с интерфейсом, перечисленным в предыдущем шаге. добавьте -net >СУБНЕТ НАЗНАЧЕНИЯ< -интерфейс >VPN ИНТЕРФЕЙС<

Смотрите также: Наш список рекомендуемых провайдеров Mac VPN.

Как разделить туннель на Windows

Windows довольно ограничена, когда дело доходит до раздельного туннелирования. Мы никак не можем разделить туннель по приложениям или пунктам назначения. Вместо этого опция раздельного туннелирования в Windows намного шире. Вы можете не туннелировать трафик IPv4 и IPv6, чтобы через VPN проходил только локальный трафик. Это полезно, если нужно использовать VPN только для доступа к удаленным ресурсам, недоступным через обычное интернет-соединение, но не намного.

Кроме того, Windows только разделяет туннели для протоколов VPN, для которых она имеет встроенную поддержку. Это означает, что вам нужно сначала настроить соединение L2TP, SSTP или PPTP. OpenVPN не будет работать здесь.

В этом примере будет использоваться ваше локальное подключение для доступа к Интернету, а VPN будет использоваться для доступа к удаленным ресурсам, таким как частный бизнес-сервер, доступ к которому возможен только через VPN. VPN будет использоваться только тогда, когда хост не доступен в локальной сети.

В этом руководстве будет использоваться Windows 10. Мы предполагаем, что вы уже настроили VPN-подключение, и вам нужно только включить раздельное туннелирование. Вам понадобятся права администратора и целевая подсеть для вашего частного пространства VPN.

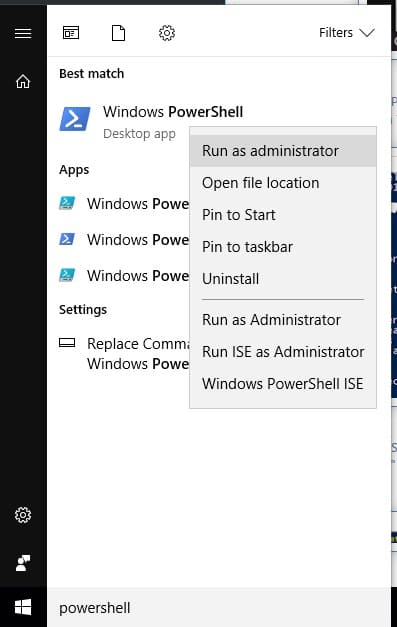

- В строке поиска Windows введите Powershell и щелкните по нему правой кнопкой мыши Запустить от имени администратора

- Тип Get-VPNConnection и нажмите Enter, чтобы открыть список всех доступных VPN-подключений. (Я тестирую множество VPN, поэтому на скриншоте их несколько, но, скорее всего, у вас будет только одна.) Запишите имя VPN вы хотите разделить туннель.

- Введите следующую команду и нажмите Enter, заменив >VPN NAME< с именем, которое вы отметили на предыдущем шаге: Set-VPNConnection -Name «>VPN NAME<”-SplitTunneling $ True

Вы можете проверить, что разделенное туннелирование включено, введя Get-VPNConnection команда снова. Поле раздельного туннелирования теперь должно быть установлено в True.

Затем введите эту команду и запишите Описание поле:

ipconfig / all

При необходимости добавьте маршрут. замещать >СУБНЕТ НАЗНАЧЕНИЯ< с подсетью, которую вы хотите направить через VPN, и >ИНТЕРФЕЙС< с именем поля Описание, которое мы упомянули на последнем шаге:

интерфейс netsh ipv4 добавить маршрут >СУБНЕТ НАЗНАЧЕНИЯ< «>НАИМЕНОВАНИЕ ИНТЕРФЕЙСА<«

Если вы хотите отключить разделенное туннелирование, введите эту команду:

Set-VPNConnection -Name «>VPN NAME<» -SplitTunneling $ False

Сплит туннелирование с вашим собственным сервером OpenVPN в Windows

Если вы создали свой собственный сервер OpenVPN, аналогичный тому, который описан в нашем руководстве и использует Amazon EC2, вы можете включить раздельное туннелирование в Windows, отредактировав свои файлы конфигурации..

удалять redirect-gateway def1 в вашем конфигурационном файле сервера OpenVPN (вероятно, называется server.conf). В конфигурации клиента (client.ovpn или client.conf) добавьте следующую строку:

маршрут 12.12.12.0 255.255.255.0 vpn_gateway

Это маршрутизирует подсеть 12.12.12.0 через VPN-соединение и все остальное из не-VPN-соединения.

Смотрите также: Лучший VPN для пользователей Windows 10.

Как разделить туннель на маршрутизаторах DD-WRT

Настройка OpenVPN и раздельного туннелирования на маршрутизаторах DD-WRT является утомительным и сложным делом, поэтому, если вы хотите пойти по маршруту маршрутизатора, мы рекомендуем приобрести подписку на ExpressVPN. При этом вы можете установить прошивку ExpressVPN для настраиваемого маршрутизатора или купить маршрутизатор с предварительно установленной прошивкой. Это гораздо проще, чем настроить все вручную.

ЛУЧШИЙ VPN для разделения туннеля на маршрутизаторах DD-WRT: ExpressVPN — наш выбор. Эта VPN-технология лидирует с простыми в использовании приложениями и программным обеспечением для маршрутизаторов. Он имеет обширную серверную сеть, которая оптимизирована для высокоскоростных соединений. Трудно победить в личной жизни и безопасности. Работает со всеми основными потоковыми сервисами. Существует 30-дневная гарантия возврата денег, поэтому вы можете попробовать ее без риска.

Если вы хотите сэкономить несколько долларов и сделать что-то сложное, мы предполагаем, что вы уже настроили VPN-соединение в DD-WRT и правильно его работаете. DD-WRT позволяет разделять туннельный VPN-трафик несколькими различными способами:

- устройством, называемым «маршрутизацией на основе политик»

- по IP-адресу назначения, называемому «IP-маршрутизация»

- по приложению или порту

Политика на основе маршрутизации

На панели инструментов DD-WRT перейдите к обслуживание > VPN. Найдите поле маршрутизации на основе политик и введите IP-адреса для каждого из устройств, которые вы хотите пройти через VPN. Просто как тот!

Если вы не уверены в IP-адресах своих устройств, вы можете найти их, перейдя в Состояние маршрутизатора страница панели инструментов DD-WRT. Под сеть раздел, найти Активные IP-соединения. Нажмите на номер рядом с этим, чтобы запустить Таблица активных IP-соединений. Здесь вы можете просмотреть IP-адреса для всех входящих и исходящих соединений на маршрутизаторе, а также протоколы и номера портов.

Порт на основе маршрутизации

Если вы хотите указать, какие программы или приложения используют VPN, один из способов сделать это — разделить туннелирование по портам. Скорее всего, каждое приложение использует свой порт, например, веб-браузеры используют порты TCP 80 и 443, Spotify использует порт TCP 4070, а Steam использует порты UDP с 27000 по 27030. Таким образом, указав, через какие конкретные порты следует маршрутизировать трафик VPN, мы можем разделить туннель. по заявке.

К сожалению, это сложнее, чем кажется на DD-WRT. Вам необходимо ознакомиться с IPTables, который управляет правилами брандмауэра Linux в прошивке. Вы можете найти этот учебник полезным в качестве примера.

Перейти к администрация > команды. Под Межсетевой экран щелчок редактировать и введите необходимые команды. Затем перейдите к конфигурации клиента OpenVPN в DD-WRT и найдите Дополнительный конфиг поле для изменения конфигурации OpenVPN.

IP-маршрутизация назначения

Если вы хотите туннелировать трафик по его назначению, то есть по веб-сайту или другому серверу, то IP-маршрутизация может помочь..

Перейдите к конфигурации клиента OpenVPN в DD-WRT и найдите Дополнительный конфиг коробка. Введите следующее:

Маршрут-nopull

маршрут XXX.XXX.XXX.XXX 255.255.255.255 net_gateway

маршрут YYY.YYY.YYY.YYY 255.ZZZ.ZZZ.0 vpn_gateway

Замените X на тот же адрес, который вы ввели под IP сервера поле вашей конфигурации OpenVPN. Замените Y на IP-адрес сервера, на который вы хотите направить VPN-трафик, и Z на соответствующую подсеть (последняя часто будет 255.255.255.0)..

Обратите внимание, что если вы хотите направить весь трафик VPN, идущий на конкретный веб-сайт, вам необходимо добавить IP-адреса и подсети для всех серверов, которые использует веб-сайт. Netflix, например, использует несколько десятков IP-адресов, и они могут меняться в любое время, поэтому вам нужно будет найти актуальный список IP-адресов Netflix и регулярно обновлять эту конфигурацию.

Как разделить туннель на томатных роутерах

У Tomato нет встроенной маршрутизации на основе политик, как DD-WRT, поэтому вы в значительной степени застряли с использованием IPTables для выполнения своей работы. На панели инструментов Tomato, когда ваше соединение OpenVPN уже установлено и работает, это пример того, как включить выборочную маршрутизацию..

Перейти к администрация > Сценарии > Межсетевой экран и добавьте эти команды:

iptables -I FORWARD -i br0 -o tun11 -j ПРИНЯТЬ

iptables -I FORWARD -i tun11 -o br0 -j ПРИНЯТЬ

iptables -I INPUT -i tun11 -j ОТКЛОНИТЬ

iptables -t nat -A POSTROUTING -o tun11 -j MASQUERADE

Перейдите на вкладку «WAN Up» и добавьте эти команды, заменив >ИСТОЧНИК IP-АДРЕС< с локальным IP-адресом устройства, которое вы хотите маршрутизировать через VPN:

спать 30

ip route flush table 200

ip route flush cache

IP правило добавить из >ИСТОЧНИК IP-АДРЕС< поиск 200

VPN_GW = `ifconfig tun11 | awk ‘/ inet addr / {split ($ 2, A,»:»); печать A [2]} ‘`

ip route добавить таблицу 200 по умолчанию через $ VPN_GW dev tun11

На левой боковой панели перейдите к VPN-туннелирование > OpenVPN Client. В конфигурации клиента OpenVPN перейдите к продвинутый. Под Пользовательская конфигурация, добавьте эту команду:

Маршрут-nopull

Туннельный Сплит Паулио Джорджио, лицензированный по CC BY 2.0