Перестало работать теневое подключение к рабочим станциям в доменной сети, OC Windows 10 Pro

10.0.19042. Служба TermService работает, порт открыт, в реестре fDenyTSConnections=0

Предположительно все началось после чистки оптимизаторами auslogics, ashampoo нерадивым стажером.

Что еще можно предпринять?

Картинка

-

Вопрос задан

-

539 просмотров

Отвечу на свой вопрос

Проблема решена методом сравнения реестров(один до оптимайзера, другой после)

В реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SessionEnv значение start должно быть 3

И еще на всякий случай проверить службу

TermService(русск. Службы удаленных рабочих столов) запуск вручную

Либо в реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermServicestart = 3

Пригласить эксперта

в групповых политиках gpedit.msc искал?

А случаем нe ставили CryptoPro или VipNet?

Они могут блокировать, тоже что-то в реестре ломают

-

Показать ещё

Загружается…

ЛАНИТ

•

Санкт-Петербург

от 80 000 ₽

08 окт. 2023, в 12:15

100000 руб./за проект

09 окт. 2023, в 12:05

2000 руб./за проект

09 окт. 2023, в 12:01

1000 руб./в час

Минуточку внимания

Вы можете использовать возможности теневых подключений (Remote Desktop Shadowing) для удалённого подключение к сессиям пользователей на компьютерах Windows. Это функционал является по сути аналогом Remote Assistance и позволяет администраторам удаленно просматривать и взаимодействовать с рабочим столом пользователей как на десктопных версиях (Windows 11 или 10), так и на RDS серверах Windows Server.

Содержание:

- Настройка клиентов Windows для удаленного подключения через теневые сессии

- Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Настройка клиентов Windows для удаленного подключения через теневые сессии

Вам нужно определенным образом настроить компьютеры, к которым вы хотите подключаться через теневое подключение.

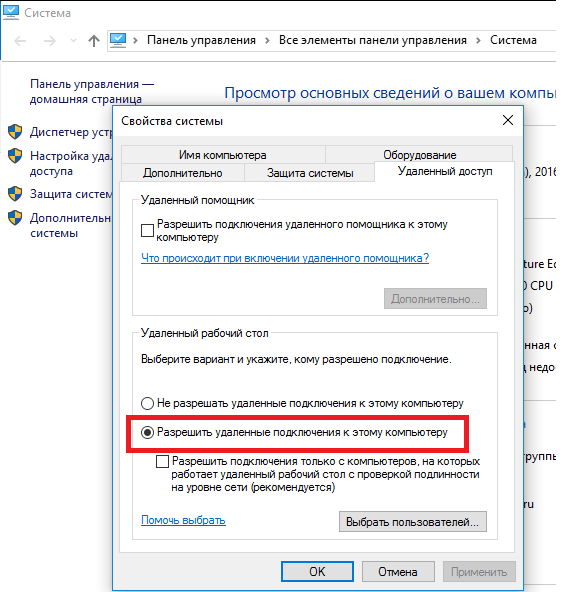

- Включите удаленный рабочий стол (RDP) на компьютерах пользователей (вручную или через GPO);

- Ваша учетная запись должна обладать правами локального администратора на компьютере пользователей (вы можете добавить пользователя в группу администраторов вручную или с помощью групповых политик);

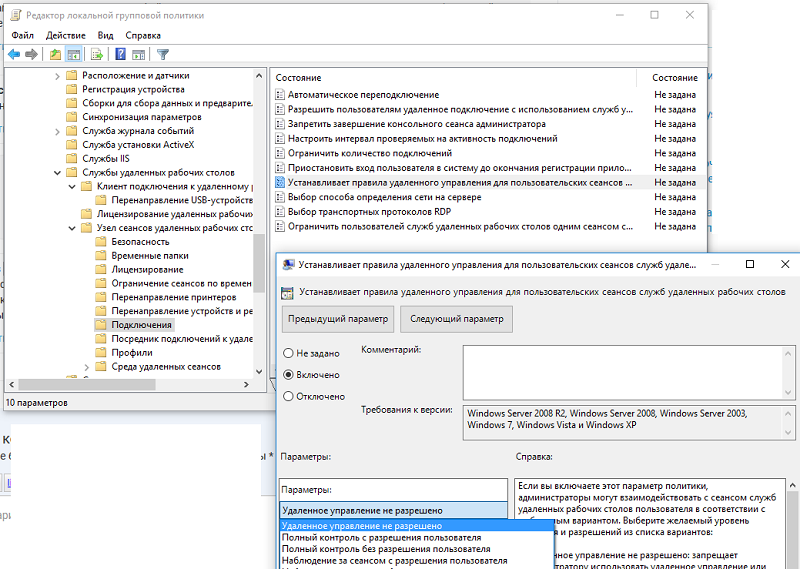

- Настройте режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение). Можно настроить режим через групповую политику “Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов” (Set rules for remote control of Remote Desktop Services user sessions) в разделе Конфигурация компьютера -> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов –> Узел сеансов удаленных рабочих столов –> Подключения (Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections).

Доступны 5 режимов:0 – запретить удаленное управление;

1 — полный контроль с разрешения пользователя;

2 — полный контроль без разрешения пользователя;

3 — наблюдение за сеансом с разрешения пользователя;

4 — наблюдение за сеансом без разрешения пользователя. - Вы можете включить нужный режим напрямую в реестре. Отредактируйте реестр вручную или с помощью команды (в этом примере мы установили 4 режим – разрешить просмотр сеанса пользователя без уведомления):

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v Shadow /t REG_DWORD /d 4По умолчанию данный теневое подключение выполняется в режиме полного контроля с разрешения пользователя.

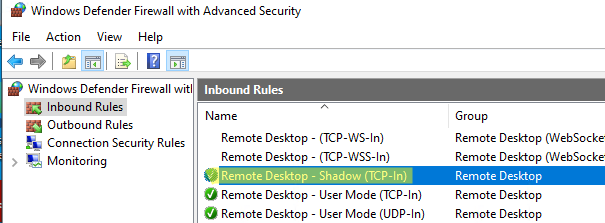

- Настройте правила Windows Defender Firewall, разрешающие трафик теневых подключений по сети. Для трафика session shadowing в Windows вместо стандартного порта 3389/RDP используются порты 139/TCP, 445/TCP и диапазон динамических RPC портов (49152 по 6553). Чтобы разрешить входящий трафик теневых подключений, нужно включить два преднастроненных правила в Windows:

File and Printer Sharing (SMB-In)

и

Remote Desktop - Shadow (TCP-In)

. Последнее правило разрешает удаленный доступ к процессу

RdpSa.exe

. Вы можете включить правила Windows Defender на компьютерах пользователей через GPO или с помощью PowerShell командлета Enable-NetFirewallRule.

Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Рассмотрим, как удаленно подключиться рабочему столу сессии другого пользователя на удаленном компьютере Windows через теневые подключения RDP. В этом примере я покажу, как подключиться с компьютера Windows 11 к сессии пользователя на рабочей станции пользователя с Windows 10.

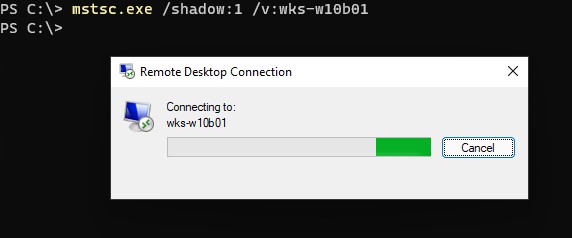

Для теневого подключения к сессии пользователя используется стандартная RDP утилита mstsc.exe. Формат команды такой:

Mstsc.exe /shadow:<ID сессии> /v:<Имя или IP адрес компьютера>

Также можно использовать одну из опций:

- /prompt – запросить имя и пароль пользователя, под которым выполняется подключение (если не указано, подключение выполняется под текущим пользователем).

- /control – режим взаимодействия с сеансом пользователя. Если параметр не задан, вы подключитесь в режиме просмотра (наблюдения) сессии пользователя, т.е. вы не сможете управлять его мышью и вводить данные с клавиатуры;

- /noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

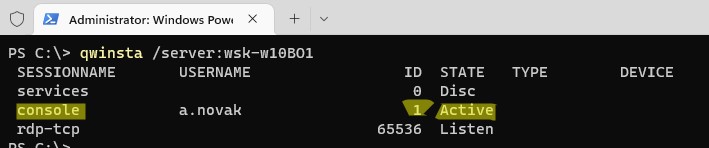

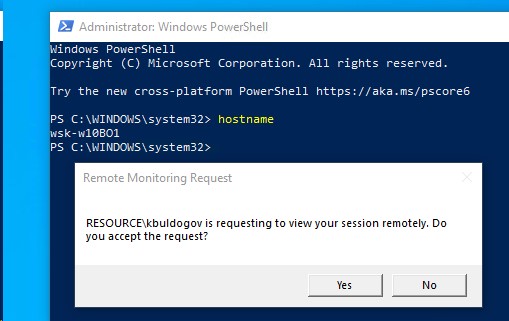

Теперь нужно узнать имя пользователя и ID его сессии на удаленном компьютере (если пользователь работает непосредственно за консолью компьютера, то ID его сессии всегда будет равно 1).

Выведем список сессий пользователей на удаленном компьютере (это может быть как десктопный компьютер с Windows 11/10 или Windows Server с ролью Remote Desktop Services Host (RDSH).

qwinsta /server:wks-w10b01

В данном примере видно, что на компьютере залогинен один пользователь a.novak, который работает непосредственно за компьютером (

SESSIONNAME=console

). Идентификатор сессии ID=1.

Чтобы подключиться к рабочему столу этого пользователя через теневое подключение, выполните команду:

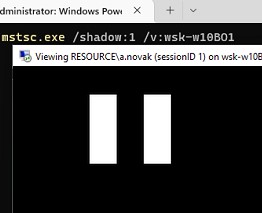

mstsc.exe /shadow:1 /v:wks-w10b01

На экране пользователя Windows появится запрос подтверждения подключения администратора к его сеансу: Запрос на удаленное подключение Username запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

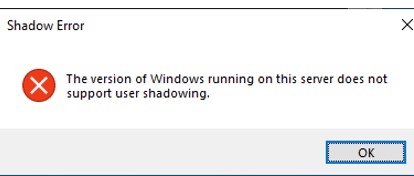

Если служба TermService на удаленном компьютере отключена, то при попытке удалённого подключения через RDP shadow появится ошибка:

The version of Windows running on this server does not support user shadowing

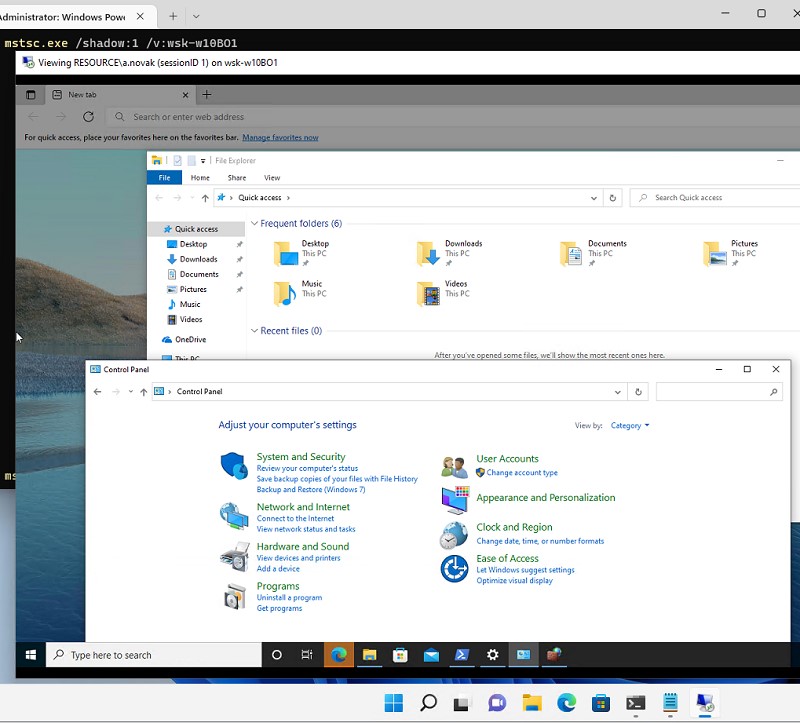

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией. Если вы хотите управлять его сессией, добавьте в команду параметр /control. В этом случае надпись в заголовке окна сменится с

Viewing username (sessionID 1) on computername

на

Controlling…

В данном случае вы подключились непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса. При удаленном подключении к Windows 10 через обычный RDP, то сессия локального отключается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10).

Если сессия пользователя заблокирована, или появляется запрос повышения привилегий UAC, то без исопльзования режима

mstsc /control

окно с теневой сессией становится черным и на нем появляется символ паузы.

Теневая сессия переходит в приостановленное состояние, если у пользователя появляется запрос UAC на Secure desktop. После того, как пользователь подтвердит действие UAC, ваша сессия возобновится.

Чтобы развернуть окно теневой сессии во весь экран, воспользуйтесь комбинацией клавиш Ctrl + Alt + Break.

Для завершения теневой сессии нажмите на компьютере

alt+*

(или

ctrl+*

на RDS сервере).

Вы можете оповестить пользователя о том, что кто-то удаленно подключится к его сессии через теневое подключение с помощью следующего PowerShell скрипта:

while($true){

if (Get-Process -Name "RdpSa" -ErrorAction SilentlyContinue){[console]::beep(1000,500);Write-Host "RdpSa is running at $(Get-Date)"}

Start-Sleep -Seconds 1

}

В данном примере мы оповещаем пользователя звуковым оповещением, но вы можете вывести всплывающее уведомление на рабочий стол. Можно запустить этот PowerShell скрипт как службу Windows.

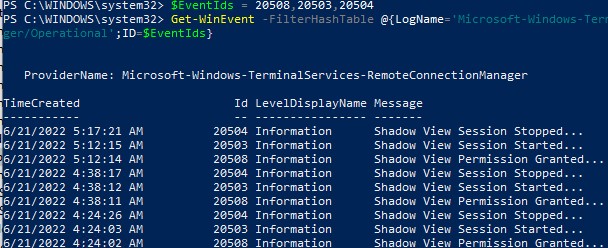

Вы можете получить историю теневых подключений к компьютеру пользователя из журнала событий Windows. Все интересующие вас логи находятся в разделе Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:Event Viewer

- Event ID 20508 — Shadow View Permission Granted

- Event ID 20503 — Shadow View Session Started

- Event ID 20504 — Shadow View Session Stopped

Вы можете получить логи теневых подключений к компьютеру с помощью PowerShell:

$EventIds = 20508,20503,20504

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational';ID=$EventIds}

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 11/10/ 8.1 и Windows Server 2022/2019/2016/2012 R2. Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer/Anydesk для локальной или корпоративной сети.

- Remove From My Forums

-

Общие обсуждения

-

windows 7 обновил все что связано с rdp

lnk

Оболочка версии 6.3.9600

протокол удаленного рабочего стола 8.1

пытаюсь подключиться командой

mstsc /shadow:1 /v:192.168.1.40 /noConsentPrompt

и получаю в ответ

otvet

в версии windows установленной на этом сервере не поддерживается теневой доступМожно ли как нибудь сделать, что бы теневой доступ работал на win 7 ?

-

Изменен тип

Anton Sashev Ivanov

3 апреля 2017 г. 11:46

Обсуждение

-

Изменен тип

Все ответы

-

похоже, или откатывать обновления до версии rdp 7.1, или обновлять версию ОС:

https://support.microsoft.com/en-us/help/2592687

Issue

Windows 7 SP1 supports the Shadow command (Remote Control). This command can be used by an administrator to view or control an active session of another user. After RDP 8.0 is enabled on a computer that’s running Windows 7 SP1, an administrator

user cannot use the Shadow command to view or control another user’s session.Resolution

Administrators can use Remote Assistance or another product that provides similar capability to view or control another user’s session. -

как бы откатил RDP до версии 7.1

lnk

но shadow вообще исчез

-

Изменено

korggrodno3

28 марта 2017 г. 9:46

-

Изменено

-

Погодите:) Я думал, вы в режиме shadow хотите подключаться к windows 7 и написал для этого сценария, что если на ней rdp обновлен до 8 версии, то подключиться не получиться.

К какой версии windows вы пытаетесь подключиться?

-

lnk

Для RDP версии 8.0 тоже самое shadow не доступен.

Хочу подключиться к windows 7 sp1

lnk

-

хм, тут мне кажется все просто:

нужно rdp на windows7 обновить, чтоб появился shadow (на той, с которой осуществляется подключение), а на той, куда подключаетесь, наоборот, откатить до 7.1 — оно или заработает, или нет.

и если не заработает, то воспользоваться предлагаемым решением kb microsoft:

Resolution

Administrators can use Remote Assistance or another product that provides similar capability to view or control another user’s session.Вообще, это все похоже на какие-то костыли и я бы сразу перешел к рекомендуемому решению:)

-

В итоге выяснилось, что shadow работает на win7sp1 для случае когда RDP 7.1

Но экспериментально установлено ряд особенностей.

— команда подключения вместе привычного mstsc /shadow:2 выглядит shadow 2

— Подключиться можно только из терминального сеанса к другому терминальному или консольному.При попытке подключиться к сеансу с другого компьютера командой

mstsc /shadow:2 /v:192.168.1.40 /noConsentPrompt

получаем такую ошибку

ошибка -

Столкнулся с точно такой же проблемой и ошибкой… Так и не удалось подключиться в Shadow с другого физического клиента на win7?

Быть может кто подскажет как параметр реестра AllowRemoteRPC назначить через групповые политики ?

-

Изменено

IwinstonI

12 апреля 2021 г. 14:46

-

Изменено

Помимо использования Remote Assistance, вы можете удаленно подключиться к рабочему столу пользователя Windows 10 с помощью теневого RDP подключения (Remote Desktop Shadowing). Большинство администраторов так или иначе пользовались этим функционалом для подключения к сессиям пользователей на терминальных RDS серверах с Windows Server 2012 R2 / Server 2016. Однако далеко не все знают, что теневое подключение можно использовать для удаленного просмотра и взаимодействия с рабочим столом пользователя и на десктопной Windows 10. Рассмотрим, как это работает.

Как вы помните, если попытаться удаленно подключится к компьютеру с Windows 10 через RDP, то сессия пользователя, работающего локально выбивается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10). Однако вы можете подключится непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса.

Предположим, вам нужно подключиться с сервера Windows Server 2012 R2 к рабочему столу пользователя, работающего локально за рабочей станцией с Windows 10.

Для теневого подключения к сессии пользователя нужно использовать стандартную RDP утилиту mstsc.exe. Формат команды такой:

Mstsc.exe /shadow:<ID сессии> /v:<Имя или IP адрес компьютера>

Также можно использовать одну из опций:

- /prompt – запросить имя и пароль пользователя, под которым выполняется подключение (если не указано, подключение выполняется под текущим пользователем).

- /control – режим взаимодействия с сеансом пользователя. Если параметр не задан, вы подключитесь в режиме просмотра (наблюдения) сессии пользователя, т.е. вы не сможете управлять его мышью и вводить данные с клавиатуры;

- /noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

Режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение) настраивается с помощью групповой политики или редактирования реестра.

Политика находится в разделе Конфигурация компьютера ->Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов –> Узел сеансов удаленных рабочих столов –> Подключения (Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections) и называется «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов» (Set rules for remote control of Remote Desktop Services user sessions).

Вместо включения политики можно выставить значение dword ключа с именем Shadow в ветке реестра HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services. Допустимые значения:

- 0 – запретить удаленное управление;

- 1 — полный контроль с разрешения пользователя;

- 2 — полный контроль без разрешения пользователя;

- 3 — наблюдение за сеансом с разрешения пользователя;

- 4 — наблюдение за сеансом без разрешения пользователя.

По умолчанию данный ключ не задан и теневое подключение осуществляется в режиме полного контроля с разрешения пользователя.

Чтобы удаленно подключится к компьютеру через теневое подключение, у подключающейся учетной записи должны быть права администратора на компьютере, а в свойствах системы включен удаленный рабочий стол (RDP).

Запросим удаленно список сессий на рабочей станции Windows 10 командой:

qwinsta /server:192.168.11.60

Как вы видите, на данном компьютере имеется одна консольная сессия пользователя с идентификатором ID = 1.

Итак, попробуем удаленно подключиться к сессии пользователя через теневое подключение. Выполните команду:

Mstsc /shadow:1 /v:192.168.11.60

На экране пользователя Windows 10 появится запрос:

Запрос на удаленное подключение

Username запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией.

Совет. Для завершения теневой сессии нажмите на компьютере alt+* или ctrl+* на RDS сервере.

Если проверить сетевые соединения с помощью TCPView, можно увидеть, что взаимодействие идет через RemoteRPC (а не по протоколу RDP с портом TCP 3389). Т.е. для подключения используется случайный TCP порт из высокого диапазона RPC. На стороне подключающегося компьютера соединение устанавливает mstsc.exe, на стороне клиента подключение обрабатывает rdpsa.exe или rdpsaproxy.exe (в зависимости от билда Windows 10). Поэтому на клиенте должен быть включен RemoteRPC:

HKLM\SYSTЕM\CurrеntCоntrоlSеt\Cоntrol\Tеrminal Sеrvеr

“AllоwRemotеRPС”=dwоrd:00000001

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 10 / 8.1 и Windows Server 2012 R2 /2016. Чтобы теневое подключение работало на клиентах с Windows 7 SP1 (Windows Server 2008 R2) нужен RDP клиент версии 8.1 – поэтому придется установить обновление KB2830477 (требует наличия установленных KB2574819 и KB2857650).

- Форумы » Наука и техника » Компьютерный » Разговоры о компьютерах

-

Разговоры о компьютерах

В.Н.> ну так. прикольно. ярко только очень

В.Н.> взял-таки себе такой монитор

В.Н.> ну так. прикольно. ярко только очень

Не угодишь вам.. Из отзывов по твоей ссылке:

В.Н.>> ну так. прикольно. ярко только очень

Надеюсь, ты скриншот разместил не для того, чтобы мы яркость твоего монитора оценили?

А исключительно оценить твои извращенные пристрастия по поводу ориентации монитора?

Bod> Не угодишь вам.. Из отзывов по твоей ссылке:

ну уж хз. сейчас яркость поставил на тридцать процентов и мне норм.

GOGI> А исключительно оценить твои извращенные пристрастия по поводу ориентации монитора?

первый раз работаю с таким большим разрешением. прям дофига всего влезает на экран. непривычно.

В мониторе есть встроенные колонки. и датчик присутствия пользователя. Отходишь — монитор гаснет. и начинает усиленно экономить электричество. Фигово только, что и звук вырубается

пс.но если вместо себя оставить кружку, система не срабатывает.

ппс. но срабатывает жена — ты чего кружки за собой не убираешь?

блин косой с этой автоматизацией

Это сообщение редактировалось 10.11.2018 в 14:58

вопрос возник.

Есть утиль под вынь. RDP Wrapper

Снимает ограничения обычных несерверных версий выни на только один сеанс в одно время. По дефолту можно настраивать до 15 сеансов, и, что самое главно, подключаться к активному сеансу удаленно, не выбивая локального юзера из него.

Условно «не-запретный», бо она всего навсего кидает на диск свою длл-ку и в реестре путь к терм.серверу переписывает на свою длл-ку вместо виндовой termsrv.dll

Собсно вопрос такой:

На машинвах вне домена — всё пашет отлично.

На машинах в домене — почему-то можно всё кроме того, что мне надо — подключения вдвоем к одному сеансу.

Можно сидеть под разными юзерами одновременно. Можно даже одному юзеру открыть несколько сеансов, если снять галку single session per user. Но вот вместе один сеанс — хрен. Выбрасывает локального при подключении удаленного хоть убейся веником.

Была мысль, что в политиках что-то накосячено, но сколько искал, ничего не нашел.

Куда тут еще можно копать?

ЗЫ всякие тимвьюеры-vnc-радмины и прочее нелегальное не надо предлагать, запрещено. remote assistance тоже нихрена не то, что нужно, бо не работает так, как мне надо. Интересует решение именно в рамках вопроса

Bredonosec> она всего навсего кидает на диск свою длл-ку и в реестре путь к терм.серверу переписывает на свою длл-ку вместо виндовой termsrv.dll

Наверняка эта та же MS’овская DLL, только или пропатченная по примеру DLL из беты или вообще родная из беты без каких-то изменений. Нарушение лицензионного соглашения

Bredonosec> Была мысль, что в политиках что-то накосячено, но сколько искал, ничего не нашел.

Если DLL на базе MS’овской из беты, то она будет смотреть политику «Административные шаблоны» -> «Компоненты Windows» -> «Службы терминалов» -> «Ограничить пользователей службы терминалов одним удаленным сеансом», а если эта политика не задана, то смотрятся настройки службы терминалов. Только я ХЗ, DLL из беты видит доменные или только локальные политики/настройки, этот момент не копал.

e.m.> Наверняка эта та же MS’овская DLL, только или пропатченная по примеру DLL из беты или вообще родная из беты без каких-то изменений. Нарушение лицензионного соглашения

ну.. формально да.. но по факту я всё равно один буду юзать, мне просто важно, чтоб на том компе экран показывал в точности то же самое, что и я делаю удаленно, не выкидывая.

e.m.> Если DLL на базе MS’овской из беты, то она будет смотреть политику «Административные шаблоны» -> «Компоненты Windows» -> «Службы терминалов» -> «Ограничить пользователей службы терминалов одним удаленным сеансом»,

спасибо )

Вообще-то

Local PC policies -> admin templates -> windows components -> Remote desktop services -> RDP session host -> limit number of connections

Но всё равно не задано. Ни это, ни каких-либо слов о том, что нужно мне: удаленное подключение к той же активной сессии консоли. Теперь хоть уверен в том

>а если эта политика не задана, то смотрятся настройки службы терминалов.

копаю щас RDP session host config tool с настройкой limit monitors per session.. походу оснастку сначала надо установить…

Bredonosec> Вообще-то

По старой версии винды смотрел, другой нет сейчас под рукой.

Bredonosec> Ни это, ни каких-либо слов о том, что нужно мне: удаленное подключение к той же активной сессии консоли

А, так еще и Remote Desktop Shadowing требуется? Тогда хочется подробностей про ОС и как подключаешься.

В принципе, патченная DLL для этого не требуется на сравнительно новых виндах:

e.m.> А, так еще и Remote Desktop Shadowing требуется? Тогда хочется подробностей про ОС и как подключаешься.

В принципе, не «еще», а только она

e.m.> В принципе, патченная DLL для этого не требуется на сравнительно новых виндах:

e.m.> Теневое RDP подключение к рабочему столу пользователя в Windows 10 | Windows для системных администраторов

Спасибо за наводку, материал по виду то, что мне и надо, но!

Но при попытке отработать на 2 машинах с вин7 и в домене, даже несмотря на установку указанных обнов (на обе, несмотря на то,что они говорили, что уже установлены), и выставление в реестре RPC на 1 и термсервис на 2 (без спроса) — всё равно шиш. Тупо «имя компьютера неправильное».

Что по имени, что по ИПу. Пробовал еще два бэкслеша добавлять в начале — без разницы, реакция идентична.

При попытке qwinsta на тему вывода сессий — ошибка 1722.

Что им еще может не хватать тогда?

Bredonosec> Что им еще может не хватать тогда?

К сожалению точно,не подскажу, на 7-ке сам shadow не пользовал, могу посмотреть на выходных. RPC-порты не закрыты, случайно, файрволлом?

e.m.> К сожалению точно,не подскажу, на 7-ке сам shadow не пользовал, могу посмотреть на выходных. RPC-порты не закрыты, случайно, файрволлом?

хм.. гугланул, там вроде конкретных не указано..

На рдп 3389 так точно открыты, сам проверял наличие..

А проверить дома не могу, это всё на работе, я туда до понедельника не попаду..

Поигрался бы и на 10, но под рукой были только машины с 7..

Bredonosec> На рдп 3389 так точно открыты

RPC на Windows, ЕМНИП, это 135…

Проверил на 7-ке, обобщаю:

Использовать shadow-подключение к пользовательскому сеансу возможно двумя способами: локально и удаленно, при любом из них требуется задать разрешение на подключение к сеансу пользователя через реестр или групповые политики, иначе при попытке использовать shadow в доступе будет отказано.

Локальное использование shadow: зайти в отдельный сеанс на сервере, локально на консоли компьютера или удаленно по RDP-протоколу (версия RDP-протокола не важна) и уже внутри открытой сессии подключиться для управления к сессии другого пользователя через консольную команду shadow, либо через «Менеджер Задач» или RDC Manger. При включенном UAC потребуется запуск от администратора, но при подключении через «Менеджер Задач» достаточно сначала подтвердить запрос UAC включив «Отображать процессы всех пользователей» во вкладке «Процессы». Этот способ накладывает ограничения на ОС выступающую в роли сервера — она должна позволять держать активными минимум две сессии. XP/Vista/7/8 это не позволят без мухлежа (патч на DLL или замена на DLL из беты, либо использование RDP Wrapper Library — он не патчит, но все равно нарушает лицензионную политику и поддерживает минимум 7-ку).

Удаленное использование shadow: подключиться к серверу терминалов по RPC-протоколу, запустив терминального клиента с ключом shadow — это требует поддержки и от клиента, и от сервера. В Windows от 8.1 и выше терминальный сервер RPC-подключение поддерживает. На 7-ке и 2008/2008R2 терминальный сервер не поддерживает подключение по RPC, поэтому при попытке подключения через shadow к этим ОС терминальный клиент покажет сообщение «В версии Windows, установленной на этом сервере, не поддерживается теневой доступ пользователей», т.е. для них доступен только локальный способ, причем на 7-ке потребуется еще и мухлеж. Клиенты с поддержкой RPC есть для Windows от 7-ки и выше, для 7-ки требуется установить апдейты из KB2830477, в остальных поддержка имеется изначально. Поскольку соединение с сервером терминалов в режиме теневого доступа идет не по RDP, а по RPC, то требуется не только разрешить использование RPC сервером терминалов, присвоив значение dwоrd:00000001 ключу “AllоwRemotеRPС” в ветке реестра «HKLM\SYSTЕM\CurrеntCоntrоlSеt\Cоntrol\Tеrminal Sеrvеr\», но и убедиться в том, что сервер может принимать входящие соединения на порт RPC — это TCP 445, на десктопных системах с брэндмауэром Windows этот порт закрыт по-умолчанию. При попытке подключиться к серверу с закрытым RPC-портом RDP-клиент выдаст сообщение «Неправильное имя компьютера».

Это сообщение редактировалось 24.11.2018 в 21:14

e.m.> Локальное использование shadow: зайти в отдельный сеанс на сервере, локально на консоли компьютера или удаленно по RDP-протоколу (версия RDP-протокола не важна) и уже внутри открытой сессии подключиться для управления к сессии другого пользователя через консольную команду shadow, либо через «Менеджер Задач» или RDC Manger.

ээ… не имею на чем опробовать (комп с семеркой рендерит видео, не хочу трогать), это в таскманажоре на сессию другого юзера ткнуть просто? И переключит, или откроет в отдельном окне вторую?

e.m.> требуется установить апдейты из KB2830477,

Так всё это было по ссылке, что ты дал, и по ссылкам из неё же. я всё это сделал, написал вчера.

Единственное, что порты 445 не проверил, проверю в понедельник.

Bredonosec> в таскманажоре на сессию другого юзера ткнуть просто?

Да. Правой кнопкой мыши на нужную сессию и выбрать «Удаленное управление», при подключении будет выбором хоткея выхода обратно в RDP-сеанс. По-умолчанию, хоткей Ctrl + * на цифровом блоке. Значение хоткей по-умолчанию меняется в реестре машины к которой осуществляется теневое подключение, за это отвечает ветка «HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\TaskManager» или «HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Terminal Server\TSADMIN», в ключах «ShadowHotkeyKey» и «ShadowHotkeyShift» указываются в dword порядковые номера записей в выпадающем списке доступных хоткей. Хоткей Ctrl + * действует и при подключении через shadow, причем для shadow нет возможности его изменить через параметры запуска и на 7-ке указанные ключи реестра на хоткей для shadow у меня не повлияли.

Bredonosec> переключит, или откроет в отдельном окне вторую?

Переключит, переведя RDP-сеанс из которого подключился в тип «Теневой», если в теневом подключении нажать хоткей, то вернется обратно в RDP-сеанс.

Bredonosec> по ссылкам из неё же. я всё это сделал,

Так другие тоже могут читать

С консольным shadow все еще забавнее, оказывается. Shadow может подключать любой терминальный сеанс к сессии пользователя, даже если запускать shadow из под терминальной сессии на другом компе в сети. Только shadow не умеет самостоятельно авторизоваться и использует авторизацию клиента сети Майкрософт, поэтому нужна возможность установления между пользовательской и терминальной сессией сетевого сеанса с авторизацией под логином пользователя, в чей сеанс нам надо подключиться, либо под записью имеющей на целевом компьютере права администратора. То есть, терминальный сеанс на клиентской машине вообще не требуется и можно подключаться в теневом режиме к XP/Viste/7-ке без мухлежа с DLL и RDP Wrapper Library, только в цепочку подключений потребуется добавить еще один комп, поскольку к локальному консольному сеансу shadow не умеет подключать сеанс с удаленного компьютера, а через терминальный сервер не создает сеанс на том же компьютере, с которого запускаешь терминальный клиент (по крайней мере по-умолчанию, но этот момент не копал). Несколько путано, но на примере будет понятнее, надеюсь.

Допустим, у нас есть еще три компа: Initiator, Proxy и Target. На Target в локальном сеансе сидит пользователь с логином User и нам надо подключиться к его сеансу в теневом режиме. Этот User имеет на Target права обычного пользователя и даже не входит в группу «Remote Desktop Users». На Proxy есть какой-то пользователь входящий в группу «Remote Desktop Users», админские права ему так же не требуются. Мы сидим на Initiator, пофиг какая у нас ОС, хоть Android на смартфоне, мы можем находиться за пределами основной сети и не видеть Target, но нам нужна возможность подключиться по RDP к Proxy (версия протокола роли не играет). Proxy должен видеть ресурсы SMB на Target, т.е. на Proxy и Target должна работать сеть Майкрософт с возможностью авторизации («общий доступ к файлам и принтерам» и «доступ по паролю» в случае рабочей группы). Так же на Target должны быть открыты соответствующие порты, присутствовать сетевые ресурсы IPC$, ADMIN$ и C$ (или иная буква системного раздела), а так же, в некоторых случаях понадобится вспомогательная шара доступная пользователю User.

Шаг 1. Подключаемся по RDP с Initiator на Proxy и входим под какой-то учеткой. Учетку с правами админа, даже локального для Proxy, не рассматриваем — это скучно и небезопасно, поэтому возможны два варианта, но оба требуют знания пароля от User:

а) У нас домен, User доменный пользователь и мы вошли на Proxy под ним — это самый простой вариант, в этом случае с Proxy сразу доступны специальные ресурсы Target. Идем в консоль, набираем «qwinsta User /server:Target» и видим ID сеанса под которым сидит этот юзер на Target. Далее набираем «shadow ID /server:Target» и подключаемся к этому сеансу в теневом режиме. Выходим по хоткей.

б) У нас рабочая группа, либо нам не хочется авторизоваться на Proxy под доменной учеткой и мы авторизуемся под локальным пользователем Proxy. Далее идем в Проводник (либо в консоли используем возможности команды «net») и пытаемся войти на Target в шару C$ (если User является админом на Target) или в отдельную шару с доступом для User. В поле авторизации вводим имя пользователя вместе с именем его компьютера (Target\User) или домена (Domain\User), в зависимости от принадлежности учетки и пароль. Если поставить галку «сохранить пароль», то можно будет попасть в засаду при попытке подключиться через Proxy к сеансу другого пользователя на Target и придется удалять пароль User из сохраненных через оснастку хранилища паролей. Далее аналогично: узнаем ID сеанса «qwinsta User /server:Target», подключаемся «shadow ID /server:Target», выходим по хоткей.

Если групповой политикой включен режим доступа не запрашивающий подтверждения на управление, то у пользователя на Target лишь быстро моргнет экран. В Диспетчере Задач не появится новых сеансов и если мы себя никак не проявим или подключаемся в режиме просмотра, то пользователь даже не узнает о нашем подключении. Узнать он сможет только если ему хватит прав на запуск оснастки «Общие файлы», где в списке открытых файлов будут записи типа «LSM_API_service», «Shadowpipe» и «TermSrv_API_service» под именем пользователя которым мы авторизовались на Proxy по SMB. Либо в tcpview из набора Sysinternals, там будет видно входящее подключение с Proxy на порт TCP 445 (microsoft-ds), а если у пользователя хватит прав, то и растущие показания счетчика пакетов у этого соединения.

В теории, подключение по RPC должно отличаться от RDP-подключения по загрузке процессора на Target и утилизации полосы от Target до Proxy, но я не смог увидеть разницы на виртуалках.

Это сообщение редактировалось 25.11.2018 в 05:59

e.m.> а) У нас домен, User доменный пользователь

открыл 445 порт — в итоге qwinsta session id сразу отдаёт, но при попытке shadow — ругается, что version of windows, running on this server, does not support user shadowing.

При этом wrapper поставлен, то есть, теоретически мультисеансы не должны вызывать проблем.

зы. А на вин10 в той же ситуации — unspecified error

Это сообщение редактировалось 26.11.2018 в 12:28

Bredonosec> при попытке shadow — ругается

Это ругается терминальный клиент с ключом /shadow, или консольная команда shadow? Если первое, то для ОС ниже 8.1 теневой режим только через консольную команду работает.

Bredonosec> на вин10 в той же ситуации — unspecified error

У меня под рукой нет шаблона с 10-кой, поставлю и отпишу по результату.

e.m.> Это ругается терминальный клиент с ключом /shadow, или консольная команда shadow? Если первое, то для ОС ниже 8.1 теневой режим только через консольную команду работает.

я только через консоль вводом с руки делал

Хотя еще на той неделе видел в тексте файла .rdp параметр shadow, но не допетрил, что оно то, что мне нужно копать.

e.m.> У меня под рукой нет шаблона с 10-кой, поставлю и отпишу по результату.

мне беглый гугл на эту ошибку ничего вменяемого не дал — всё про 2012 и 16 сервера или вообще что-то несвязанное… или безответное..

Bredonosec> я только через консоль вводом с руки делал

Поставил последнюю 10-ку LTSC 1809 (RS5/October 2018 Update, билд 10.0.17763.107). Пробовал под SMBv1, возможно это повлияло на результаты, но разворачивать контроллер домена под актуальные версии времени сейчас нет.

В домене нормально работают консольные qwinsta/query и RDP с ключом /shadow. Консольный shadow не работает, выдавая ошибку удаленного управления с кодом 87 «Параметр задан неверно».

В рабочей группе консольный shadow не может найти указанный сеанс, а qwinsta/query ругаются на отсутствие прав доступа при удаленном подключении — финт с предварительной авторизацией по SMB с указанием логина/пароля уже не срабатывает. RDP с ключом /shadow работает, но что бы удаленно узнать ID нужного сеанса придется использовать psexec (запустив qwinsta/query на удаленном компьютере) или PowerShell.

Похоже, что в 10-ке (в целом или только в данном релизе — ХЗ) усилили фильтрацию прав. В принципе, отключение фильтрации ведет к снижению безопасности, поэтому с консольным shadow имеет смысл заморачиваться только для старых версий ОС, а при возможности лучше использовать теневое подключение с авторизацией через RDP.

Дешевый струйный МФУ Canon это натуральные жигули от мира оргтехники.

Печатаешь день, потом потом полдня моешь, чистишь и руки все в чернилах. Сидишь и думаешь: что я себе Epson не купил?

решил потихоньку собрать себе компьютер. а то обидно — монитор есть, а всего остального ещё нет.

начал с самого доступного. купил себе винчестер

пс. хотя странно это фитюльку называть «винчестером». я ещё помню те олдскульные добрые времена, когда с винчестером было не страшно заходить ночью в темную подворотню

В.Н.> начал с самого доступного. купил себе винчестер

не нахожу хороший обзор, емнис, на 3дньюз был.

Мужик тестировал ссд-шки, загружая работой, и на практике мерял, после ккого обьема данных они дохнут.

Там были довольно неожиданные результаты. В общем, я заинтересовался после того, как у нас начали массово дохнуть ссд диски — выяснилось, что модель хоть официально хорошая, но реально г**но.

В общем, перед покупкой надо бы прочесть. (ток на работе линка осталась, дома в яндексе что-то не находит)

на работе постепенно шеф дозрел до реорганизации компьютерно-сетевого хозяйства.

Начал к нам ходить какой-то народ, предлагать установку серверов разной степени навороченности, прокладку сетей к ним, каких-то файерволов ну и всего такого.

мне вот что крайне не нравится. я у всех этих коробейников спрашиваю — а как мы сможем убедиться, что вы не оставили незакрытых дверей, через которые вы сами и будете сливать всю нашу информацию?

а они такие — «а никак. Можете только полагаться на честное слово».

Это действительно так, и мы никак не можем защититься?

мне единственное, что приходит на ум, так это заказать потом аудит работы у сторонней организации.

но, черт побери, потом придётся учинять ещё одну проверку для проверки предыдущей проверки

как-то можно разорвать этот порочный круг, не разорив предприятие проверками?

Bredonosec> В общем, перед покупкой надо бы прочесть. (ток на работе линка осталась, дома в яндексе что-то не находит)

поздно. я уже купил этот винт

-

в начало страницы

| новое

- Форумы » Наука и техника » Компьютерный » Разговоры о компьютерах

![[image]](https://www.balancer.ru/cache/sites/org/ha/habrastorage/getpro/habr/post_images/cf2/e41/6ea/128x128-crop/cf2e416ea047ad95ea7cf05bca7dd783.png)