Время на прочтение

4 мин

Количество просмотров 12K

Уязвимости в ОС и программном обеспечении всегда являлись одними из самым мощных векторов тестирования на проникновение. Какими интересными свежими уязвимостями можно пополнить свой арсенал? В статье попробуем разобраться, как работают 3 уязвимости в ОС Windows и MS Office, которые были опубликованы в последние полгода.

Список уязвимостей

С каждым годом, несмотря на улучшение процессов разработки программного обеспечения и введения большого количества систем защит, количество выпускаемых в паблик эксплойтов растет. Поэтому, чтобы не потеряться в этом море ошибок и готовых эксплойтов, выполним несколько шагов.

Шаг первый — определим набор программного обеспечения, который нам был бы интересен. Так как пентест обычно проводится для корпоративных сетей, где особой популярностью пользуется ОС Windows, то логично будет в список включать уязвимости для нее и её компонентов. Итак, в списке следующий софт:

-

Windows 7,8,10

-

Windows Server 2016, 2019

-

Exchange Server

-

Sharepoint Server

-

Пакет приложений MS Office

-

Atlassian Confluence

-

Atlassian Jira

-

git

-

WordPress

-

…

Быстрый поиск через любую поисковую машину находит несколько тысяч уязвимостей, которые были выпущены в public для перечисленных продуктов. Определим небольшой список:

-

CVE-2021-1727 (Windows)

-

CVE-2021-1732 (Windows)

-

CVE-2021-40444 (Office)

CVE-2021-1727

Уязвимость в ОС Windows, согласно находится в Windows Installer сервисе. Успешная эксплуатация может позволить повысить свои привилегии до уровня пользователя System. Иными словами, это полная компрометация ОС. Описание, в чем конкретно заключается уязвимость, не доступно. Среди уязвимых систем — Windows 7, 8, 10 до 2004 билда включительно.

Попробуем найти информацию среди уже готовых эксплойтов. Первая же ссылка нас приводит к вот этому репозиторию. Эксплойт написан на языке программирования C++. В этот раз нам повезло: PoC снабжен исходным кодом, в котором есть даже интересные комментарии. С использованием исходного кода опишем верхнеуровнего алгоритм эксплойта:

-

mainфункция почти весь код содержит в цикле, условием которого является успешное чтение ключа реестраSYSTEM\\CurrentControlSet\\Services\\Fax\\ImagePath. Причем поиск осуществляется следующего значения —%systemroot%\\Temp\\asmae.exe -

На строке 76 и 77 внутри цикла устанавливается приоритет процесса и потока эксплойта.

SetPriorityClass(GetCurrentProcess(), REALTIME_PRIORITY_CLASS); SetThreadPriority(GetCurrentThread(), THREAD_PRIORITY_TIME_CRITICAL);Это может указывать на то, что эксплойт использует проблему типа Race Condition.

-

Подтверждение пункту 2 можно привести так же использование вот такого цикла для загрузки процессора:

DWORD WINAPI thread(void* args) { do { } while (1); } -

Основная эксплуатация происходит параллельно следующей команде:

c:\\windows\\system32\\msiexec.exe", L" /fa C:\\Windows\\Temp\\asmae.msi /quiet

Таким образом, перед нами эксплойт, который приводит к Race Condition и, используя эту уязвимость, перезатирает исполняемый файл для сервиса внутри Windows. В данном случае используется сервис «Fax».

В репозитории уже есть 2 файла, которые используются для запуска полезной нагрузки: asmae.msi и asmae.exe.

CVE-2021-1732

Уязвимость в Windows Win32k подсистеме. Win32k — самая популярная подсистема для повышения привилегий. Данная уязвимость не стала исключением. Основные проблемы, которые преследуют эту подсистему — рассинхронизация создания и уничтожения объектов, с которыми работают алгоритмы. Практически всегда это элементы пользовательского интерфейса, которые создаются со случайными значениями параметров инициализации.

Публичный эксплойт для этой уязвимости можно также найти в репозитории здесь.

Сам эксплойт использует достаточно простой алгоритм, однако, благодаря введенным в ОС подсистемам защиты, выполнение этого алгоритма может быть достаточно нетривиальной задачей.

Итак, чтобы повысить привилегии для пользователя, эксплойт выполняет следующие этапы:

-

Создание и инициализация фэйковых объектов подсистемы Win32k

-

Использование уязвимости или стандартного механизма ОС для получения маппинга оперативной памяти ядра ОС

-

Поиск primary Token в памяти запущенного процесса

-

Модификация привилегий напрямую или с использованием донорского процесса, как правило это процесс System.exe

Эксплойт с самого начала использует механизм поиска базовых адресов в оперативной памяти. Для этого используется функция HmValidateHandle. На основании данных от этой функции собирается примитив для чтения памяти:

QWORD MyRead64(QWORD qwDestAddr)

{

MENUBARINFO pmbi = {};

pmbi.cbSize = sizeof(MENUBARINFO);

if (g_bIsInit)

{

}

else

{

QWORD *pTemp = (QWORD*)LocalAlloc(0x40u, 0x200ui64);

memset(pTemp, 0, 0x200);

QWORD qwBase = 0x000000400000000;

QWORD qwAdd = 0x0000000800000008;

for (int i = 0; i < 0x40; i++)

{

*(pTemp + i) = qwBase + qwAdd*i;

}

*(QWORD *)ref_g_pMem5 = (QWORD)pTemp;

GetMenuBarInfo(g_hWndMax, -3, 1, &pmbi);

g_pmbi_rcBar_left = pmbi.rcBar.left;

bool g_bIsInit = 1;

}

*(QWORD *)ref_g_pMem5 = qwDestAddr - g_pmbi_rcBar_left;

GetMenuBarInfo(g_hWndMax, -3, 1, &pmbi);

return (unsigned int)pmbi.rcBar.left + ((__int64)pmbi.rcBar.top << 32);

}В качестве примитива на запись используется функция SetWindowLongPtrA. Далее перезатирается токен для выполнения команд с повышенными привелегиями.

CVE-2021-40444

Уязвимость в модуле mshtml, который используется для работы с разметкой в ОС Windows. Наиболее популярной уязвимость стала в совокупности с использованием MS Office пакета приложений. Это, наверное, одна из самых простых узявимостей, которые появлялись за последнее время. Уязвимость достаточно быстро получила большое количество фреймворков для воспроизведения и использования. Например, вот этот репозиторий.

Суть уязвимости заключается в том, что mshtml используется для того, чтобы скачивать из сети шаблоны для работы с Office документами. Причем производятся подобные загрузки автоматически, без какой-либо валидации.

В стандартном сценарии загрузка шаблонов позволяет работать с xml/html файлами, которые могут перемежаться cab архивами. Это обстоятельство и используется для эксплуатации. То есть чтобы стриггерить узявимость, эксплойты из репозитория просто создают подложный файл шаблона и cab файл, который будет выполнять запуск команд на системе с привелегиями пользователя, который открыл документ.

Триггер можно найти здесь.

Выводы

Изучение уязвимостей может помочь более эффективно использовать их при тестировании на проникновение. Без знаний о том, что происходит в результате использования той или иной уязвимости, будет потрачено драгоценное время, которого всегда мало на проведение всех тестов.

Материал подготовлен Александром Колесниковым в рамках курса «Пентест. Практика тестирования на проникновение».

|

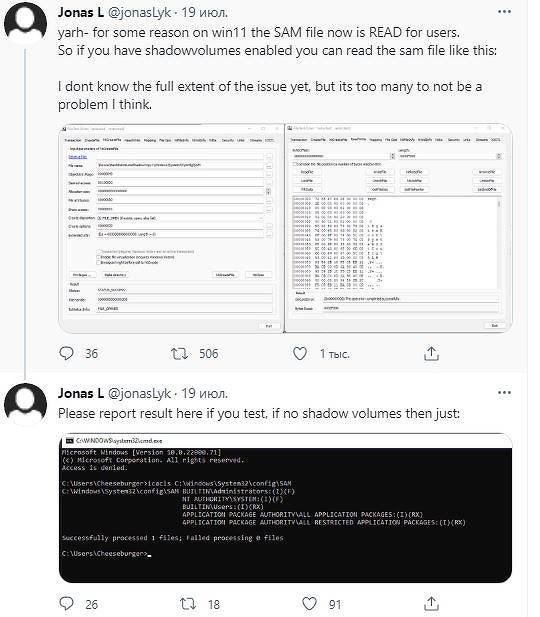

В Windows 10 и Windows 11 есть уязвимость, открывающая хакерам возможность повышать свои права на компьютере вплоть до администраторских. У Microsoft пока нет устраняющего ее патча, но есть инструкция по временному решению проблемы. Если ей последовать, то пользователь лишится всех ранее созданных точек восстановления системы.

Небезопасная Windows 11

В операционной системе Windows 11, которую корпорация Microsoft анонсировала меньше месяца назад, обнаружена проблема с системой безопасности. В системе нашлась брешь, которая позволяет повышать права пользователя вплоть до администраторских и проводить различные манипуляции с базой данных системного реестра.

Как пишет портал Bleeping Computer, «дыру» обнаружил специалист в сфере информационной безопасности Йонас Ликкегаард (Jonas Lykkegaard). С его слов, она присутствует не только в новейшей Windows 11, но и в популярной во всем мире Windows 10. «Дыру» Ликкегаард назвал HiveNightmare и SeriousSAM (по аналогии с известным 3D-шутером). Ей присвоен идентификатор CVE-2021-36934.

Windows 11 даже не успела выйти, а уже начала обрастать уязвимостями

Хакеры, знающие об этой уязвимости, получают доступ не просто к базе данных реестра Windows. В их руки также попадают различные данные, включая параметры конфигурации ОС, хеши пользовательских паролей, различные настройки приложений и т. д.

Как работает уязвимость

Все файлы базы данных, доступ к которым могут получить хакеры, хранятся в каталоге Windows\system32\config. Это пять системных файлов под названием DEFAULT, SAM, SECURITY, SOFTWARE и SYSTEM. Например, в файле SAM (Security Account Manager), представляющем собой диспетчер учетных записей безопасности, хранятся хешированные пароли всех пользователей ПК.

Сообщение Ликкегаарда о найденной бреши

Йонас Ликкегаард заметил, что даже пользователи с обычным уровнем прав имеют доступ к этим файлам. Это позволяет хакерам извлекать из них нужные данные, а также повышать свои права на компьютере жертвы.

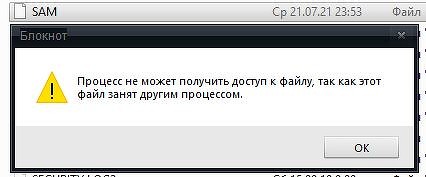

Для доступа к файлам нужны их теневые копии

Попытка получить доступ непосредственно этим файлам приведет лишь к появлению на экране окна с отказом выполнении этой операции. Windows постоянно использует эти файлы во время работы. Однако она же создает их скрытие (теневые) копии, которые и используются хакерами для получения нужной им информации. Доступ к таким копиям ОС никак не ограничивает.

Microsoft ничего не сделала за три года

По данным Bleeping Computer, уязвимость CVE-2021-36934 совсем скоро отметит свое трехлетие. Она появилась в составе Windows 10 еще осенью 2018 г. с выходом версии 1809.

С тех пор Microsoft исправно переносила ее во все более свежие версии своей настольной ОС. Позже «дыра» перешла «по наследству» и новой Windows 11, пришедшей на смену Windows 10 (ее поддержка будет прекращена в октябре 2025 г.).

Пока неизвестно, когда именно Microsoft узнала о наличии в ее ОС этой уязвимости. «Мы расследуем ситуацию и при необходимости примем соответствующие меры для защиты пользователей», – заявил изданию представитель Microsoft.

На момент публикации материала патч, устраняющий ее, не был доступен пользователям.

Может ли одна платформа импортозаместить решения СЭД, BPM, CRM и Service?

CNews Analytics

Microsoft предлагает пока лишь временное решение по защите от хакеров, желающих проэксплуатировать CVE-2021-36934. Корпорация рекомендует пользователям вручную ограничить доступ к каталогу Windows\system32\config, чтобы никто не мог получить доступ к столь важным файлам.

Для выполнения этого действия нужно запустить командную строку или Windows PowerShell и выполнить команду «icacls %windir%\system32\config\*.* /inheritance:e» (без кавычек).

Также пользователям необходимо самостоятельно удалить все теневые копии файлов, хранящиеся на компьютере. Microsoft рекомендует удалить еще и все точки восстановления системы. Они используются для «оживления» ОС после сбоя.

Сделать это можно через вкладку «Дополнительно» в меню «Очистка диска». Добраться до него можно путем клика правой кнопки мыши по системному разделу и выбора пункта «Свойства».

Linux недалеко ушел

21 июля 2021 г. CNews рассказывал о двух уязвимостях в Linux, тоже открывающих хакерам широчайших простор для действий. Одна «дыра» нашлась в ядре Linux – она пряталась в нем на протяжении семи лет. Вторая брешь на протяжении шести лет находится в составе системного менеджера systemd.

Эти уязвимости вызывают крах системы и позволяют запускать любой код. Под угрозой оказались пользователи множества популярных дистрибутивов Linux, в особенности Debian, Fedora, Ubuntu и Red Hat.

- Обнаружить не сложно, не реагировать нельзя. Погружение в последние обновления KATA & KEDR Expert

уязвимости

В октябрьском обновлении Microsoft закрыла 71 уязвимость, в том числе несколько достаточно серьезных.

В последнем вторничном обновлении Microsoft Windows была закрыта в общей сложности сразу 71 уязвимость. Самая опасная из них — обнаруженная нашими технологиями CVE-2021-40449, уязвимость класса use-after-free в драйвере Win32k, которая уже эксплуатируется злоумышленниками. О ней мы писали во вторник.

Однако кроме нее были закрыты еще три достаточно серьезные уязвимости, информация о которых уже попала в публичный доступ. В данный момент Microsoft называет вероятность их эксплуатации «Less likely». Но надо иметь в виду, что эти уязвимости уже активно обсуждаются в Интернете, к тому же существуют доказательства осуществимости атак — поэтому не исключено, что кто-то попробует воспользоваться какой-либо уязвимостью на практике.

Уязвимость в ядре Microsoft Windows

CVE-2021-41335, самая опасная дыра из трех, имеет рейтинг 7,8 по шкале CVSS. Она содержится в ядре Microsoft Windows и допускает повышение привилегий потенциально вредоносного процесса.

Обход Windows AppContainer

Вторая уязвимость, CVE-2021-41338, позволяет обойти ограничения среды Windows AppContainer, которая служит для защиты приложений и процессов. Эту возможность дает существование дефолтных правил Windows Filtering Platform, которые при совпадении определенных условий могут быть использованы для обхода ограничений. В результате это может привести к повышению привилегий.

Уязвимость была обнаружена участниками проекта Google Project Zero, которые сообщили о ней в Microsoft в июле и предоставили компании 90-дневный срок на устранение, после чего опубликовали доказательство ее применения в открытом доступе. Уязвимость имеет рейтинг 5,5 по шкале CVSS.

Уязвимость в Windows DNS Server

Уязвимость CVE-2021-40469 актуальна только для машин под Microsoft Windows, работающих в качестве серверов DNS. Но при этом уязвимы все актуальные серверные версии системы, начиная с Server 2008 и заканчивая недавно вышедшей Server 2022. Уязвимость допускает удаленное выполнение постороннего кода на сервере и имеет рейтинг 7,2 балла по шкале CVSS.

Как защитить компанию от эксплуатации уязвимостей

Как показывают результаты исследования наших коллег, занимающихся реагированием на инциденты, эксплуатация уязвимостей остается одним из популярнейших начальных векторов атаки. Причем далеко не всегда это самые свежие уязвимости — согласно выводам исследования, главная угроза тут не столько «зиродеи», сколько несвоевременная установка обновлений в целом. Поэтому мы всегда рекомендуем централизованно устанавливать обновления на все подключенные устройства. Особенно это актуально для критических приложений — операционных систем, браузеров и защитных решений.

А чтобы вашу компанию не могли атаковать при помощи пока неизвестных уязвимостей, следует использовать защитные решения с проактивными технологиями, способными выявить эксплойты нулевого дня.

Советы

Три «бытовые» атаки на Linux

Даже если вы об этом не знаете, у вас дома наверняка есть устройства с ОС Linux — и им тоже нужна защита! Вот три Linux-угрозы, о которых часто забывают даже профессионалы в IT.

Специалисты по кибербезопасности опубликовали код демонстрационного эксплойта (proof-of-concept, PoC) для уязвимости в подсистеме Win32k операционной системы Windows. Эта брешь используется в реальных кибератаках, а патч доступен с мая.

Согласно описанию, проблема в безопасности может привести к локальному повышению прав. Как известно, Win32k управляет менеджером окон, графическим вводом и выводом, а также работает в качестве интерфейса для разного рода входных данных от аппаратной начинки.

Именно поэтому эксплуатация уязвимости в подсистеме дает злоумышленникам возможность повысить права или выполнить код в целевой системе.

Баг отслеживается под идентификатором CVE-2023-29336, Microsoft устранила его с выходом майского набора патчей. Первыми на проблему указали специалисты чешской антивирусной компании Avast.

По шкале CVSS v3.1 уязвимость получила 7,8 балла. В Avast обратили внимание на баг после фиксации атак с его применением.

Исследователи из Numen также опубликовали отчет, в котором отмечается, что брешь непосредственно затрагивает более ранние версии операционной системы: Windows 10, Windows Server и Windows 8. Что касается актуальной Windows 11, она не подвержена CVE-2023-29336.

Читайте также

/news/2023-10-10-114534/42078

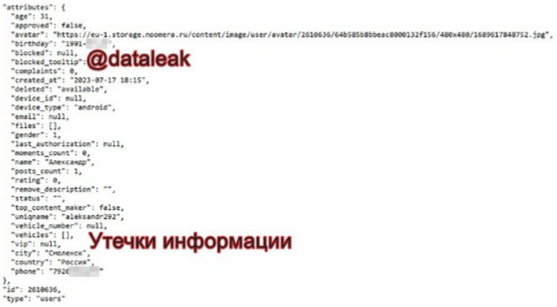

На теневом форуме выставлены на продажу персональные данные пользователей noomeera[.]com — социальной сети для участников дорожного движения. По словам продавца, база содержит 2 037 529 записей.

В настоящее время Noomera используют около 10,6 млн автолюбителей, их друзей, родных и знакомых (если верить счетчику на старт-странице сайта). Об очередной крупной утечке сообщил сегодня утром телеграм-канал «Утечки информации».

Слитые записи содержат следующую информацию:

- имя,

- телефон,

- адрес имейл,

- дата рождения,

- пол,

- юзернейм,

- город и страна,

- тип устройства (iOS или Android),

- ссылка на аватар,

- дата регистрации.

Проверка этих ПДн пока не производилась, актуальность базы данных в сообщении @dataleak не указана.

Согласно статистике InfoWatch, в первой половине 2023 года объем слитых ПДн в России возрос более чем на 72% — до 705 млн записей. На прошлой неделе стало известно еще об одной утечке — у страховщика «ОСК»; злоумышленникам удалось добраться до клиентской базы компании, содержащей хешированные пароли, номера телефонов, имейл-адреса, данные удостоверений личности и полисов, а также госномера автомобилей и VIN-коды.

Свидетельство о регистрации СМИ ЭЛ № ФС 77 — 68398, выдано федеральной службой по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор) 27.01.2017

Разрешается частичное использование материалов на других сайтах при наличии ссылки на источник. Использование материалов сайта с полной копией оригинала допускается только с письменного разрешения администрации.

© ООО «АМ Медиа», 2005-2023. Все права защищены.

Рекламные коды ОРД: JapBIIgg8, JapBINit6, JapBIR7iO, JapBIM8gm, LdtCKaTR6

уязвимости

уязвимости