Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

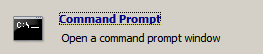

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

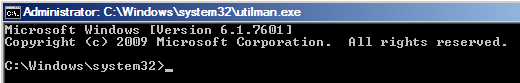

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

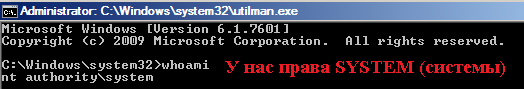

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Создаем подраздел с именем Parameters и добавляем в него два ключа реестра типа REG_SZ (строка): Application со значением с:\temp\cmd.exe и AppParameters со значением /k net user administrator P@$$w0rd .

Application указывает, что запускать, AppParameters — с какими параметрами. В нашем случае будет запущена командная строка, в которой будет выполнена команда net user, которая сменит пароль администратора на P@$$w0rd. Можно задать свой вариант, главное чтобы он соответствовал требованиям доменной политике безопасности.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Я рассмотрю несколько способов сброса пароля пользователя средствами самой системы, без привлечения стороннего ПО.

Для этого нам понадобится только установочный диск или USB-флешка с Windows Server 2008/2008 R2 или Windows Vista/7.

Первоначальный этап для первых трёх способов одинаков:

- Грузимся с диска/флэшки.

- На экране с кнопкой Установить выбираем в левом нижнем углу ссылку Восстановление системы;

- На следующем экране выставляем переключатель в верхнюю позицию («Используйте средство восстановления…») и нажимаем Далее;

- Здесь выбираем ссылку Командная строка;

Способ 1. Суть — заставить загружаться командную строку вместе с Windows.

-

В командной строке набираем regedit и жмём Enter. Откроется редактор реестра.

-

Выделяем раздел HKEY_LOCAL_MACHINE. Затем из меню Файл выбираем пункт Загрузить куст.

-

Переходим на диск, где установлена Windows, и открываем файл:<буква_диска>:\Windows\System32\config\SYSTEM

-

Вводим произвольное имя для загружаемого раздела. Например — temp.

-

Переходим в раздел HKEY_LOCAL_MACHINE\temp\Setup. Затем щелкаем два раза по параметру:

* CmdLine, вводим cmd.exe и нажимаем ОК.

* SetupType, заменяем 0 на 2 и нажимаем ОК.

-

Выделяем раздел temp в HKEY_LOCAL_MACHINE, затем из меню Файл выбираем пункт Выгрузить куст.

-

Закрываем редактор реестра. Перезагружаемся.

Способ 2. Суть — заменить служебные программы Windows (Специальные возможности или Залипание клавиш) командной строкой. Дело в том, что на экране входа эти программы запускаются от имени системы (SYSTEM). За Специальные возможности отвечает файл Utilman.exe, за Залипание клавиш — sethc.exe.

- В командной строке последовательно вводим несколько команд (предполагается, что Windows установлена на диске С, но при загрузке в консоль восстановления литера С присваивается скрытому загрузочному разделу, а системному присваивается литера D):

cd /d D:\

cd Windows\System32

move Utilman.exe Utilman.original или move sethc.exe sethc.original

Получим ответ: Перемещено файлов: 1

copy cmd.exe Utilman.exe или copy cmd.exe sethc.exe

Получим ответ: Скопировано файлов: 1

Примечание. Если вы затрудняетесь определить букву раздела с Windows, попробуйте способ из этой статьи или последовательно перебирайте буквы разделов с использование команды dir после каждой буквы.

2. Перезагружаемся.

После перезагрузки:

Если был использован Способ 1, то командная строка появится сразу, если Способ 2, то:

- На стартовом экране Windows нажмите кнопку Специальные возможности в левом нижнем углу (если подменяли Utilman.exe) или 5 раз нажмите на клавишу Shift (если подменяли sethc.exe).

2. Запустится командная строка.

3. Последний шаг — выполните команду:

net user <Имя_пользователя> <пароль>,

где <Имя_пользователя> — имя пользователя, которому нужно сбросить пароль, например, Администратор;

<пароль> — новый пароль учётной записи.

Примечание 1. Если имя или пароль содержат пробелы, введите их в «кавычках».

Примечание 2. Введите команду net user без параметров, чтобы отобразить все имеющиеся учётные записи.

Внимание! Данная операция сделает недоступными шифрованные файлы для данного пользователя и его приватные ключи (если таковые имеются). Возможно, лучше будет создать нового пользователя и включить его в группу Администраторы.

Способ 3. Суть — разблокировка скрытой учётной записи Администратор. По умолчанию эта учётная запись не имеет пароля, что позволит без проблем войти в систему и изменить пароль к любой другой учётной записи.

- В командной строке набираем regedit и жмём Enter. Откроется редактор реестра.

- Выделяем раздел HKEY_LOCAL_MACHINE. Затем из меню Файл выбираем пункт Загрузить куст.

- Переходим на диск, где установлена Windows, и открываем файл:<буква_диска>:\Windows\System32\config\SAM

- Вводим произвольное имя для загружаемого раздела. Например — temp.

- Теперь выбираем раздел HKEY_LOCAL_MACHINE\temp\SAM\Domains\Account\Users\000001F4 и дважды кликаем по ключу F. Откроется редактор, в котором первое число в строке 038 (это 11) меняем на 10. Внимание! Поменять надо только его, не добавляя и не удаляя другие числа!

- Выделяем раздел temp в HKEY_LOCAL_MACHINE, затем из меню Файл выбираем пункт Выгрузить куст.

- Закрываем редактор реестра. Перезагружаемся.

Теперь на стартовом экране появится учётная запись Администратор.

Способ 4. Последний способ не требует даже диска с Windows! Оригинал статьи — здесь.

- Включите компьютер.

- Когда появится экран с надписью «Запуск Windows», нажмите кнопку питания.

- Перезапустив систему, при загрузке вы получите возможность выбрать: Обычный запуск Windows или Запустить восстановление загрузки. Выберите Запустить восстановление загрузки.

- Далее, у вас спросят, хотите ли вы использовать Восстановление системы. Нажмите Отмена.

- После непродолжительного ожидания, вам сообщат, что Восстановление загрузки закончилось неудачей. Нажмите на кнопку со стрелкой вниз, чтобы посмотреть детали проблемы.

- Прокрутите в самый низ и кликните на ссылке для просмотра offline-версии заявления о конфиденциальности.

- Откроется Блокнот. Нажмите Файл -> Открыть.

- В диалоге Открыть перейдите в Компьютер, затем в папку C:\Windows\System32 (буква системного диска может быть другой).

- Измените тип файла с Текстовые документы на Все файлы.

- Найдите файл utilman.exe или sethc.exe.

- Щёлкните правой кнопкой мыши и переименуйте файл, например, добавив к имени bak или old.

- Найдите файл cmd.exe.

- Щёлкните правой кнопкой мыши и скопируйте его, затем тут же вставьте.

- Получится файл с именем cmd — Копия, переименуйте его в utilman или sethc.

- Закройте Блокнот и нажмите Завершить. Система перезагрузится.

Дальнейшие действия я описал в разделе После перезагрузки немного выше.

И последнее — ОБЯЗАТЕЛЬНО «откатите» все сделанные вами изменения. Иначе в безопасности системы образуется огромная дыра.

v.2.4

Прочитано:

44 315

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Сейчас я покажу пошагово, как сбросить пароль локального Администратора на сервере под управлением Windows Server 2008 R2.

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

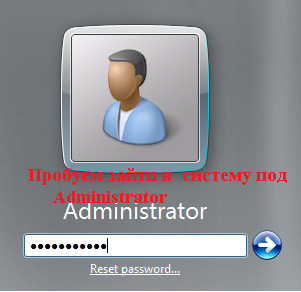

Окно входа:

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

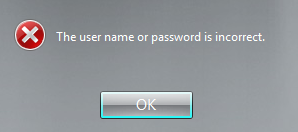

Загружаемся с установочного диска:

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт «Repair your computer«:

В появившемся окне «System Recovery Options» выбираем пункт по дефолту «Use recovery tools«, продолжаем, выбрав «Next«.

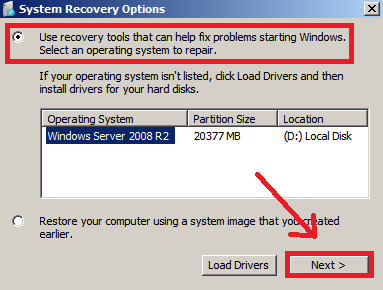

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

В открывшимся окне командной строки проделываем следующие манипуляции:

|

X:\Sources>cd /d d:\ D:\cd Windows D:\Windows\cd System32 D:\Windows\System32\move Utilman.exe Utilman.exe.backup D:\Windows\System32\copy cmd.exe utilman.exe |

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

Выбираем «Ease of access«, щелкаем по нему левой кнопкой мыши:

См. скриншот.

Запуститься окно командной строки:

Теперь у нас доступ к системе с правами NT Authority\SYSTEM:

Теперь меняем пароль на локальную учётную запись Администратора:

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

И возвращаем utilman.exeобратно, в текущей запущенной командной строке сделать это невозможно. Следует проделать точно такие же шаги как мы делали выше.

В окне командной строке вводим:

|

X:\Sources>cd /d d:\Windows\System32 D:\Windows\System32\copy utilman.exe.backup utilman.exe Overwrite utilman.exe? (Yes/No/All): y 1 file(s) copied. |

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.

As an IT Professional, you might find yourself blessed with the unfortunate scenario of working on a Windows server that is not able to authenticate to the domain and the cached domain credentials are no longer working. In addition to this predicament, you learn that there is no documentation for the local administrator password. Either the client who you’re working for doesn’t know the local administrator password or the previous engineer who built the server is no longer working for your company and the standard passwords aren’t working. A 3rd party password cracker application will allow you to reset the local administrator password. But if you want to use a 3rd party password cracker application, you can follow the steps below and use the Ease of Access Exploit to change the local administrator password.

The Ease of Access Exploit modifies the windows system files to enable you to open a command prompt at the windows login screen. This command prompt also runs as the system account, allowing you to add, create, or edit local accounts. The only tool needed for this exploit is a Windows CD. It can be a Windows Vista, Windows 7, Windows 8, Server 2008 R2, Server 2008, Server 2012 or a Server 2012 R2 CD. Even though a Windows Server 2008 CD is used in this example, Linux distributions and Ultimate Boot CD will also work as well. The commands would be the same; the only difference would be the way you get to the command prompt.

How to reset your admin password

To get started, boot the server to a Windows CD. Browse to the repair section and open up the command line tool.

Inside the command line, change directories to the windows installation directory. It will usually be the C, D, or E drive. In this example the D drive contains the Windows system files. Type the following commands:

D:

Cd Windows/system32

Ren utilman.exe utilman.exe.old

Copy cmd.exe utilman.exe

This will change directories to the system32 directory and rename the Utilman.exe file, which is the executable file that allows users to open up the Ease of Access menu. This menu allows users to modify the contrast of the screen and access features such as the Magnifier and Narrator. After renaming the utilman.exe file, cmd.exe is copied and renamed as “utilman.exe”. Now when users click on the ease of access tool at the windows login, the command prompt will appear instead of the normal menu.

Reboot the host and start up normally. At the login screen click on the ease of access button in the lower left corner. A command prompt running as the system account will appear.

Now you can either enable and reset the local administrator password or create an additional account and add it to the local administrators group.

Change the Local Administrator Password

Type the following commands to change the local administrator password and enable the account if it’s disabled:

Net user administrator newpassword

Net user Administrator /active:yes

Create an Additional Local Administrator Account

Type the following commands add another local administrator account

Net user newadmin P@ssw0rd /add

Net localgroup administrators newadmin /add

You can now login to the server with the new local administrator password or with an additional admin account. Once logged in, make sure to revert the Ease of Access menu back to normal by typing the following commands:

Copy utilman.exe.old utilman.exe

What if I Am Using Windows Server Core?

Windows server core is an installation option that is available during the initial install of Windows Server 2008 and higher. Essentially this will install windows without the graphical user interface. Read “Benefits of a Windows Server 2012 R2 Core Installation” by Andy Syrewicze for more information on why Server Core should be used. The Utilman.exe file is not included in the install of server core. So when you boot to the windows CD you can skip the part where you back up the utilman.exe executable. Type in the following commands:

D:

Cd Windows/system32

Copy cmd.exe utilman.exe

This will copy the command line executable and rename it as the utilman.exe file. When the host is rebooted, it will think the utilman.exe file exists and the Ease of Access button will respond by opening the command prompt when clicked on.

How Do I Protect My Server Against This Exploit?

The easiest and most inexpensive way to protect against this exploit is to set a BIOS password and change the boot order to exclude CD-ROMs and USB drives. This would protect against an internal attacker that compromises the out-of-band management utility. However, if the attacker gains physical access to the server, they can reset the BIOS password and still use this exploit. This is why access to the server room should always be secured. For more information on securing Hyper-V, be sure to check out “7 Keys to Hyper-V Security” by Eric Siron.

This article was written specific for Hyper-v, but this applies to physical and virtual systems.

You can find the original article in the following link, Altaro

- Security

Рассмотрим как выполнить сброс пароля от учетной записи Администратор в ОС Windows Server 2008 R2/Windows Server 2012 R2.

Инструкция

Перезагружаем сервер и запускаемся с установочного диска Windows Server 2008 R2/Windows Server 2012 R2.

Выбираем режим Repair your computer (Восстановление системы)

Выбираем Troubleshoot (Устранение неполадок)

В разделе Advanced options (Дополнительные параметры) нажмите Command Promt (Командная строка)

В командной строке выполните следующие команды:

d: cd windows \ system32 ren Utilman.exe Utilman.exe.old copy cmd.exe Utilman.exe

Закройте командную строку и нажмите Продолжить.

Система загрузится в обычном режиме. На экране входа в систему, нажмите комбинацию клавиш Windows + U.

В командной строке вы можете изменить пароль, введя следующую команду:

net user administrator Password123

После смены пароля перезагружаем систему и загружаемся с установочного диска. Необходимо вернуть файлы в исходное состояние, в командной строке выполняем действия:

d: cd windows\system32 del utilman.exe и подтверждаем удаление copy utilman.exe.old utilman.exe

Перезагружаем систему и входим под учетной записью администратора с указанным паролем.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…