Как и любая другая операционная система, Windows имеет свои собственные основные сетевые утилиты командной строки, которые широко используются для устранения неполадок и сбора информации. Этими сетевыми утилитами для Windows являются Ping, Tracert, IPConfig, и т.п., которые очень полезны и позволяют управлять и контролировать сетевые подключения без установки дополнительного программного обеспечения. Для тех, кто не в курсе таких инструментов, или не ясно, о том, как работать с этими инструментами, давайте обсудим, что эти сетевые утилиты для Windows могут делать.

Ping

Ping — это команда, использующаяся для проверки того, может ли исходный компьютер достичь указанного целевого компьютера. Как правило, Ping посылает пакеты ICMP запроса к удаленному хосту (компьютеру в сети), и, если удаленный адрес назначения отправляет ответ, то он считается активным (находиться в сети в данный момент). Кроме того, всякий раз, когда Вы «пингуете» хост и получает ответ, Вы можете видеть время, необходимое для того, чтобы пакет дошёл до адресата и вернулся отправителю. Если удаленный хост не доступен или настроен не отвечать на пакеты Ping, то вы будете иметь потери пакетов и получаю ошибки «Превышен интервал ожидания для запроса».

В общем случае команда ping выглядит примерно так:

ping www.google.com

Вы также можете использовать различные флаги, такие как -n, -f или -a для достижения различных результатов.

- -n — Определяет количество эхо-запросов для отправки. По умолчанию 4 запроса.

- -w — Позволяет настроить тайм-аут (в миллисекундах). Умолчанию 1000 (1-й тайм-аут).

- -l — Позволяет настроить размер пакета ping. Размер по умолчанию составляет 32 байта.

- -f — Устанавливает бит не фрагментировать пакет ping. По умолчанию, пакет ping позволяет использование фрагментации.

Также мы можем использовать параметр –t, который будет «пинговать» хост до тех пор, пока мы не остановим его вручную. Помимо URL, вы можете также ввести IP-адрес в качестве пункта назначения.

Tracert

В то время как команда ping используется, если исходный компьютер может добраться до места назначения, то команда Tracert в Windows, используется, чтобы увидеть путь, который проходит пакет от источника к заданной цели. Лучше всего в команде TRACERT является то, что в её выводе перечислены все маршрутизаторы, через которые она проходит, а также показывает время, необходимое для каждого хопа (каждого сетевого узла). Так же, как команда Ping, Tracert может быть использована для устранения неполадок. В общем случае команда Tracert выглядит примерно так:

tracert www.google.com

Netstat

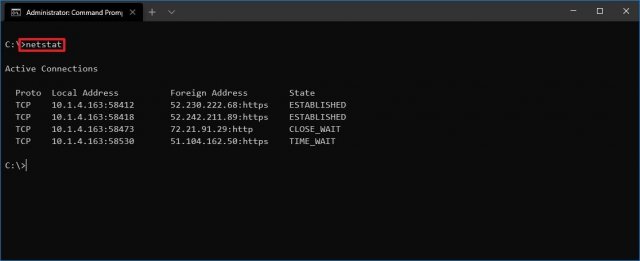

Netstat выступает в качестве сетевого статиста, и она может быть использован для отображения всей информации о входящих и исходящих соединений по сети. По умолчанию, команда Netstat показывает Вам простой список всех открытых соединений TCP наряду с IP-адресами источника и назначения. Например, выполнив следующую команду, Вы увидите все активные TCP соединения с компьютера Windows.

netstat –f

IPConfig

Начиная с Windows NT, Microsoft представила новую команду под названием IPConfig, которая предназначена для того, чтобы позволить пользователям управлять и просматривать все сетевые данные компьютера Windows. Ниже приведены некоторые из наиболее часто используемых команд Ipconfig.

ipconfig /all

Команда, использованная выше может быть применена для просмотра сведений о всех сетевых адаптерах, подключенных к компьютеру Windows.

ipconfig /flushdns

Flushdns может использоваться для очистки кэша DNS, который в свою очередь заставляет Windows получить новые записи DNS от провайдера.

ipconfig /release

Команда может быть использована для того, чтобы освободить IP-адреса, используемые конкретными приложениями путем прекращения всех активных соединений TCP/IP.

Хотя есть несколько платных и бесплатных приложений с графическим интерфейсом для утилит командной строки, описанных выше, эти встроенные команды покажут Вам всю основную информацию для устранения неполадок и позволят управлять сетевыми подключениями в Windows PC. Так же в этой статье рассмотрены далеко не все параметры и примеры использования команд. Здесь даны только самые наиболее используемые. Чтобы просмотреть полный список параметров и их описания просто введите имя команды, а через пробел символы «/?». Этот параметр выведет полную справку по используемой команде.

ping /?

tracert /?

netstat /?

Ipconfig /?

На этом Всё. Если у вас есть комментарии, то оставляйте их ниже, а также подписывайтесь на наши новости и оставайтесь с нами.

Windows 10 поставляется с множеством инструментов командной строки, которые помогают управлять конфигурациями сети и решать проблемы. В этой статье будут описаны восемь таких инструментов.

В системе Windows 10 можно легко подключиться к сети и интернету с помощью проводного или беспроводного соединения. Однако иногда возникает необходимость управлять настройками вручную или устранять проблемы с подключением. Именно в таких случаях могут пригодиться встроенные инструменты командной строки.

Почти для любой проблемы Windows 10 предлагает инструмент командной строки. Например, ipconfig и ping являются одними из основных инструментов для просмотра сетевых настроек и устранения проблем с подключением. Если вы имеете дело с проблемой маршрутизации, команда route может показать текущую таблицу маршрутизации для изучения и определения проблем, а с помощью инструмента nslookup можно диагностировать проблемы DNS.

Ещё есть такие инструменты, как arp для устранения проблем с переключением и определения MAC-адреса по IP-адресу. Инструмент командной строки netstat позволяет просматривать статистику всех подключений. Можно задействовать инструмент netsh для отображения и изменения многих аспектов конфигурации сети, таких как проверка текущей конфигурации, сброс настроек, управление настройками Wi-Fi и Ethernet, включение или отключение брандмауэра и многое другое.

В этом руководстве по Windows 10 будут описаны восемь инструментов командной строки, которые дадут возможность управлять и устранять сетевые проблемы на компьютере и в сети.

1. IPConfig

В Windows 10 ipconfig (конфигурация интернет-протокола) является одним из наиболее распространённых сетевых инструментов, позволяющим запрашивать и отображать текущую конфигурацию сети TCP/IP (протокол управления передачей/интернет-протокол). Команда также содержит параметры для выполнения различных действий, таких как обновление параметров протокола динамической конфигурации хоста (DHCP) и системы доменных имен (DNS).

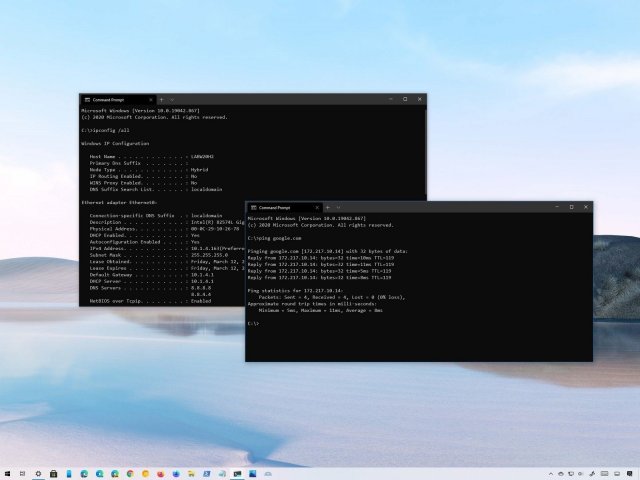

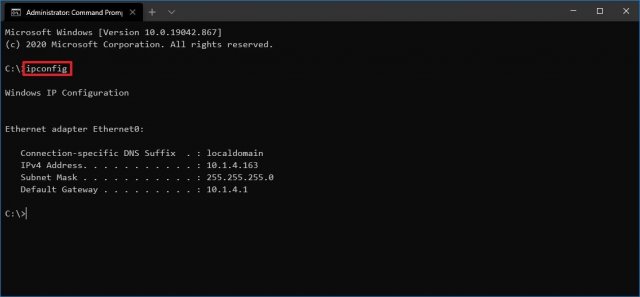

Показать конфигурацию сети

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра информации о конфигурации сети TCP/IP и нажмите ввод:

ipconfigСовет: в командной строке вы можете использовать команду cls, чтобы очистить экран после того, как вам больше не нужна информация от ipconfig.

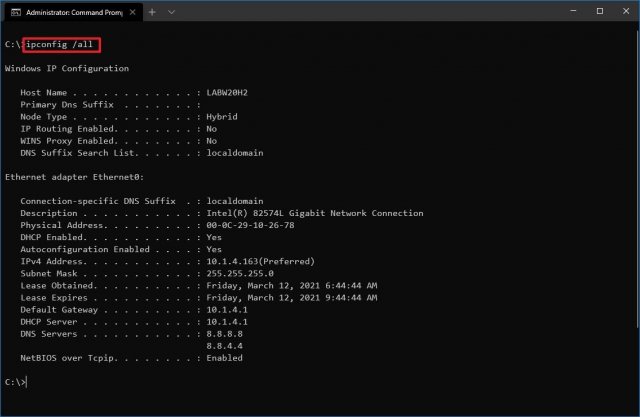

- Введите следующую команду, чтобы просмотреть всю конфигурацию сети TCP/IP, и нажмите ввод:

ipconfig /all

После выполнения этих действий вы получите обзор всей конфигурации TCP/IP на компьютере.

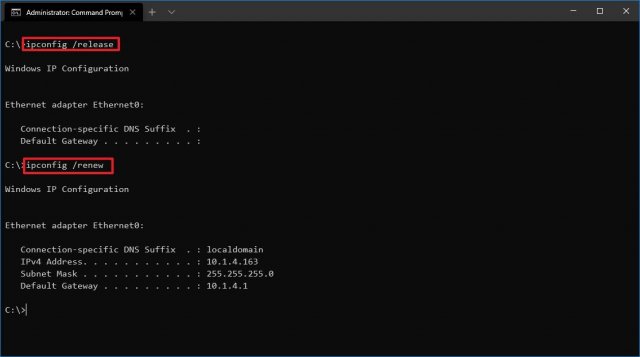

Обновление сетевых настроек

Чтобы сбросить и обновить конфигурацию сети с помощью командной строки, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для удаления текущей конфигурации сети и нажмите ввод:

ipconfig /release - Введите команду для изменения конфигурацию сети и нажмите ввод:

ipconfig /renew

После выполнения этих действий первая команда очистит текущую конфигурацию, а вторая загрузит новые настройки с DHCP-сервера для решения проблем с подключением. Если срок действия динамически назначаемых параметров на сервере не истёк, на устройстве часто можно получить прежний IP-адрес.

Обновление настроек DNS

Для очистки и восстановления текущих записей кеша DNS в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для очистки системного кеша DNS на устройстве и нажмите ввод:

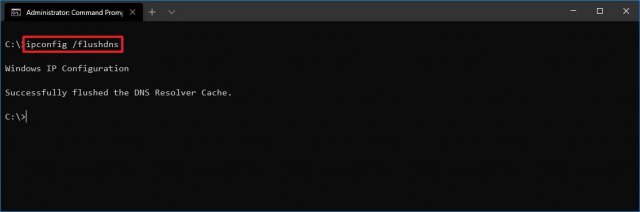

ipconfig /flushdns

После выполнения этих действий хранящиеся в кеше DNS Windows 10 записи будут удалены и обновлены. Обычно эта команда нужна, когда вы не можете подключиться к другому компьютеру или веб-сайту с применением имени хоста или домена из-за устаревшей информации в локальном кеше.

2. Ping

Ping является ещё одним важным сетевым инструментом. Он позволяет отправлять сообщения эхо-запроса ICMP (Internet Control Message Protocol) для проверки IP-соединения с другими устройствами, будь то другой компьютер в локальной сети или интернет-сервис.

Проверка подключения устройства

Чтобы проверить подключение к сети с помощью команды ping, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отправки эхо-запроса ICMP для проверки подключения и нажмите ввод:

ping IP-OR-DOMAINВ команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую хотите протестировать.

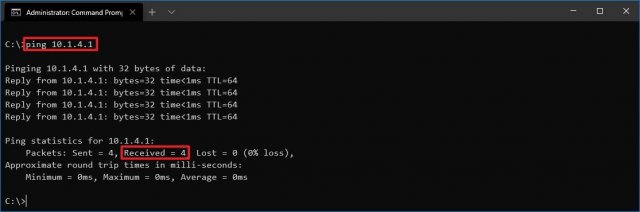

Например, следующая команда проверяет связь между локальным устройством и маршрутизатором:

ping 10.1.4.1Совет: если вы используете параметр -a (например, ping -a 10.1.4.1), команда преобразует адрес в имя хоста.

- Необязательно. Введите команду для тестирования сетевого стека локального компьютера и нажмите ввод:

ping 127.0.0.1 or ping loopbackПримечание: 127.0.0.1 — это хорошо известный адрес, который называется адресом обратной связи. Когда вы запускаете команду, если вы получаете ответ, это означает, что сетевой стек в Windows 10 запущен и работает. Это то же самое, что пинговать устройство с использованием его собственного сетевого адреса.

После выполнения этих действий ожидается получение четырёх успешных эхо-ответов от пункта назначения. Это означает, что устройство может взаимодействовать с удалённым хостом. Если время ожидания запроса истекло, проблема может быть вызвана множеством причин.

Если вы столкнулись с проблемами подключения, начните проверять локальный компьютер, чтобы убедиться, что сетевой стек работает. Затем проверьте подключение к маршрутизатору, чтобы убедиться, что проблема не в локальной сети. Затем проверьте связь с веб-сайтом, чтобы узнать, есть ли проблема с подключением к интернету или удалённым хостом.

Если удалённое устройство или служба блокируют протокол ICMP, команда ping всегда будет отключаться по таймауту.

Диагностика активности потери пакетов

Команда ping включает себя ряд параметров, к которым можно получить доступ с помощью команды ping /?. Одна из этих опций представляет собой возможность установить время, когда инструмент будет запускаться. Это может помочь при проверке потерянных пакетов при устранении проблем с подключением.

Чтобы запустить команду ping в определённое время, сделайте следующее:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для выполнения пинга до остановки и нажмите ввод:

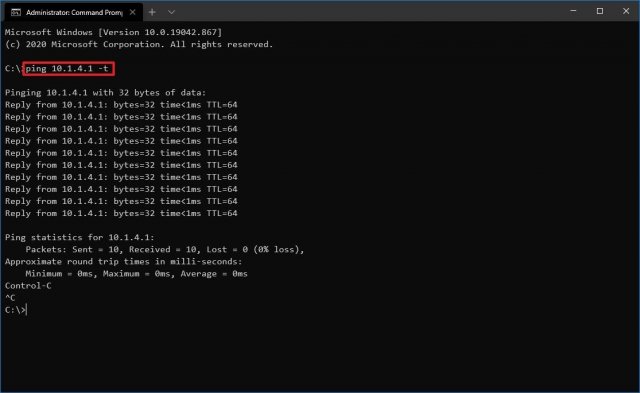

ping IP-OR-DOMAIN -tВ команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя компьютера или службы, которую вы хотите протестировать.

Например, эта команда проверяет связь между локальным устройством и маршрутизатором в течение 60 секунд:

ping 10.1.4.1 -t - Используйте сочетание клавиш Control + C, чтобы остановить проверку связи.

После выполнения этих действий вы сможете увидеть успешные и потерянные запросы. Это может подсказать, как продолжить устранять неполадки и решать проблемы с подключением. В локальной сети администраторы обычно используют команду ping, чтобы узнать, когда служба перестаёт работать. Кроме того, этот инструмент можно использовать как быстрый способ проверки, когда сервер снова запущен, при удалённом перезапуске сервера.

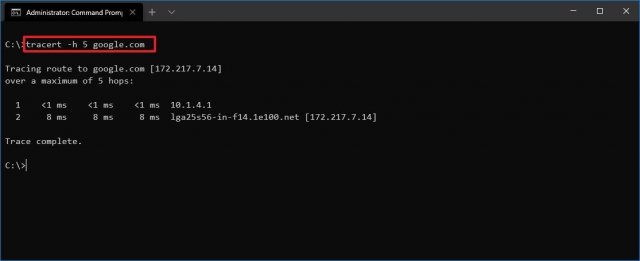

3. Tracert

Windows 10 также включает в себя tracert (Trace Route). Это диагностический инструмент для определения сетевого пути к месту назначения с помощью серии эхо-запросов ICMP. Однако, в отличие от команды ping, каждый запрос включает значение TTL (время жизни), которое увеличивается на единицу каждый раз, что позволяет отображать список пройденного маршрута и продолжительность.

Чтобы отследить маршрут до пункта назначения с помощью командной строки, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду, чтобы понять путь к месту назначения, и нажмите ввод:

tracert IP-OR-DOMAINВ команде замените IP-OR-DOMAIN на фактический IP-адрес или доменное имя пункта назначения, для которого требуется устранить неполадки.

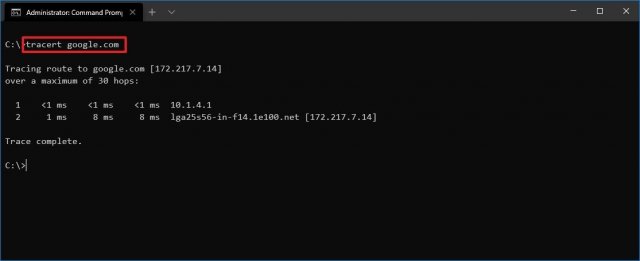

Например, эта команда позволяет просмотреть путь, по которому пакеты достигают Google.com:

tracert google.com - Необязательно. Введите команды для настройки количества прыжков до места назначения и нажмите ввод:

tracert -h HOP-COUNT IP-OR-DOMAINВ команде замените IP-OR-DOMAIN на фактический IP-адрес или имя домена пункта назначения, неполадки с которым вы хотите решить, и HOP-COUNT для количества переходов, которые вы хотите отслеживать.

Например, следующая команда устанавливает ограничение в пять переходов (узлов) до пункта назначения:

tracert -h 5 google.com

После выполнения этих действий вы узнаете, доступен ли пункт назначения или возникла проблема с сетью на этом пути.

Подобно инструменту ping, tracert включает в себя несколько параметров, которые можно просмотреть с помощью команды tracert /? команда.

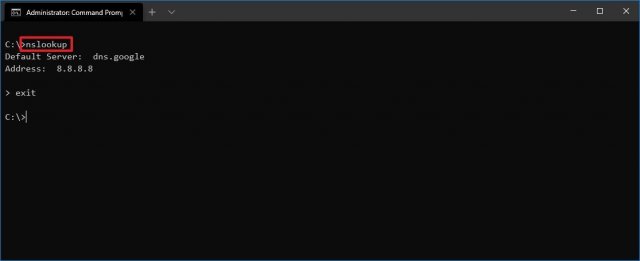

4. NSLookup

Инструмент nslookup (поиск сервера имён) может отображать ценные сведения для поиска и устранения связанных с DNS проблем. Инструмент включает в себя интерактивный и неинтерактивный режимы. Чаще всего вы будете использовать неинтерактивный режим, что означает, что вы будете вводить полную команду для получения необходимой информации.

Вы можете использовать эту команду для отображения DNS-имени и адреса локального устройства по умолчанию, определения доменного имени IP-адреса или серверов имен для конкретного узла.

Чтобы начать работу с nslookup в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для поиска локального DNS-имени и адреса, нажмите ввод:

nslookupПримечание: эта команда также используется для открытия интерактивного режима nslookup.

- Подтвердите текущую информацию DNS.

- Введите следующую команду для выхода из интерактивного режима и нажмите ввод:

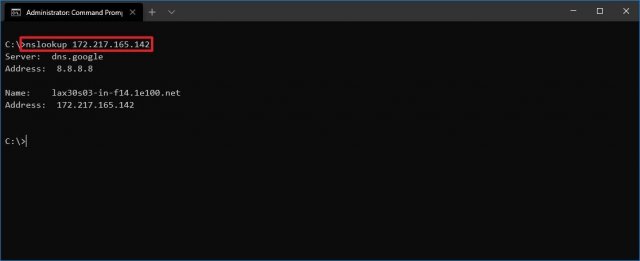

exit - Введите команду для определения имени и адреса конкретного сервера, нажмите ввод:

nslookup IP-ADDRESSВ команде замените IP-ADDRESS на адрес удалённого устройства.

Например, эта команда ищет IP-адрес 172.217.165.142:

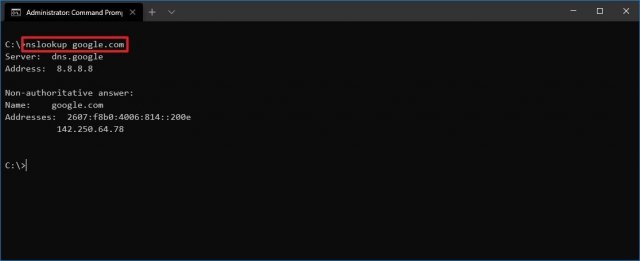

nslookup 172.217.165.142 - Введите команду для определения адреса конкретного сервера и нажмите ввод:

nslookup DOMAIN-NAMEВ команде замените DOMAIN-NAME на адрес удалённого устройства.

Например, эта команда ищет IP-адрес Google.com:

nslookup google.com

После выполнения этих действий, в зависимости от команды, вы узнаете, есть ли у устройства преобразователь DNS и IP-адрес или домен, и наоборот, удалённый хост.

5. NetStat

Инструмент netstat (Сетевая статистика) отображает статистику всех сетевых подключений. Это позволяет видеть открытые и подключенные порты, чтобы отслеживать и устранять сетевые проблемы для Windows 10 и приложений.

При использовании инструмента netstat можно получить список активных сетевых подключений и портов прослушивания. Вы можете просмотреть статистику сетевого адаптера и протоколов. Можно отобразить текущую таблицу маршрутизации и многое другое.

Чтобы начать работу с netstat:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для отображения всех активных TCP-подключений и нажмите ввод:

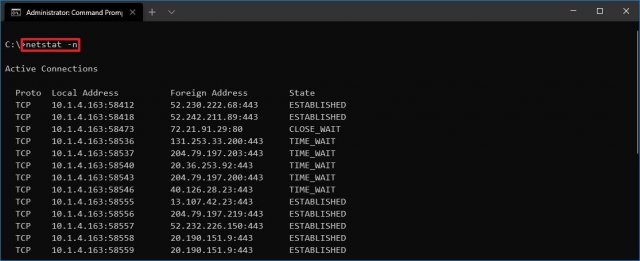

netstat - Необязательно. Введите команду для отображения активных подключений, показывающую числовой IP-адрес и номер порта вместо попытки определить имена, и нажмите ввод:

netstat -n - Необязательно. Введите команды для обновления информации через определённый промежуток времени и нажмите ввод:

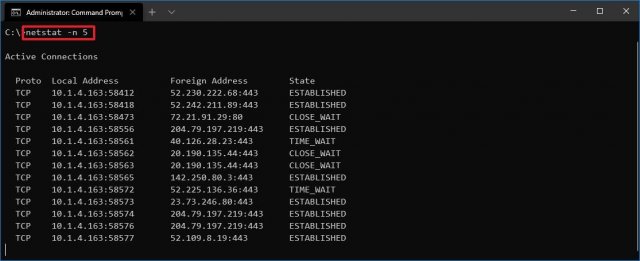

netstat -n INTERVALВ команде не забудьте заменить INTERVAL на число секунд, через которое информация должна повторно отобразится.

В этом примере запрашиваемая команда обновляется каждые пять секунд:

netstat -n 5Примечание: при использовании интервала можно завершить команду с помощью сочетания клавиш Ctrl + C в консоли.

После запуска команды она отобразит список всех активных подключений в четырех столбцах, включая:

• Proto: отображает протокол подключения, включая TCP или UDP.

• Локальный адрес: отображает IP-адрес устройства, за которым следует точка с запятой с номером порта подключения. Двойная точка с запятой внутри скобок указывает на локальный IPv6-адрес. Адрес «0.0.0.0» также относится к локальному адресу.

• Внешний адрес: показывает IP-адрес (или полное доменное имя) удалённого компьютера с номером порта после имени порта и точки с запятой (например, https, http, microsoft-ds, wsd).

• Состояние: показывает, активно ли соединение (установлено), был ли порт закрыт (time_wait), программа не закрыла порт (close_wait). Другие доступные статусы включают в себя include, closed, fin_wait_1, fin_wait_2, last_ack, listen, syn_received, syn_send и timed_wait.

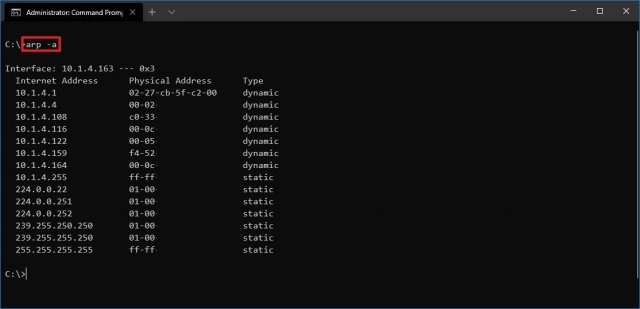

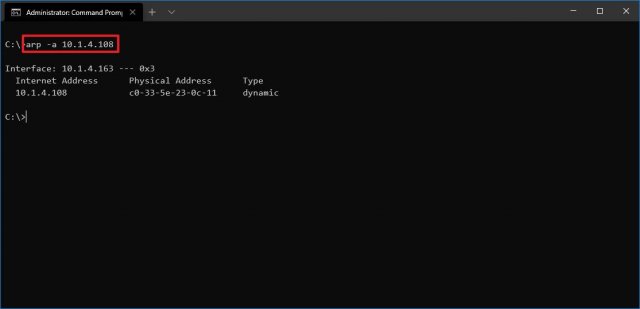

6. ARP

Windows 10 поддерживает таблицу arp (протокол разрешения адресов), в которой хранятся записи IP в Media Access Control (MAC), разрешённые системой. Инструмент arp позволяет просматривать всю таблицу, изменять записи и использовать её для определения MAC-адреса удалённого компьютера.

Обычно о MAC-адресах не нужно беспокоиться, но есть сценарии, когда эта информация может пригодиться. Например, при устранении сетевых проблем на уровне канала передачи данных (коммутации) или при ограничении доступа или фильтрации контента через сеть для определённых устройств.

Чтобы начать работу с arp в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите следующую команду, чтобы просмотреть текущий кеш таблицы arp в Windows 10, и нажмите ввод:

`arp -a’4. Введите команды для определения MAC-адреса удалённого устройства и нажмите ввод:

arp -a IPВ команде замените IP на адрес места назначения.

Например, эта команда показывает физический адрес пункта назначения 10.1.4.113:

arp -a 10.1.4.108 - Подтвердите MAC-адрес (физический) удалённого устройства.

После выполнения этих шагов вы сможете просмотреть всю таблицу arp и MAC-адрес определённого IP-адреса.

Если вы хотите узнать все доступные параметры, используйте команду arp /? , чтобы вывести список всех параметров с описаниями.

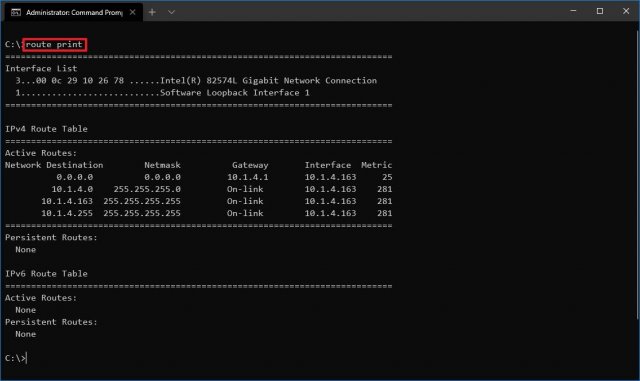

7. Route

Инструмент маршрутизации отображает таблицу маршрутизации, которая позволяет Windows 10 понимать сеть и взаимодействовать с другими устройствами и службами. Инструмент также предлагает некоторые параметры для изменения и очистки таблицы при необходимости.

Как и в случае с инструментом arp, обычно не нужно беспокоиться о таблице маршрутизации. И всё же, этот инструмент командной строки пригодится при устранении проблем.

Чтобы просмотреть или очистить таблицу маршрутизации в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра таблицы маршрутизации в Windows 10 и нажмите ввод:

route print - Подтвердите информацию таблицы маршрутизации.

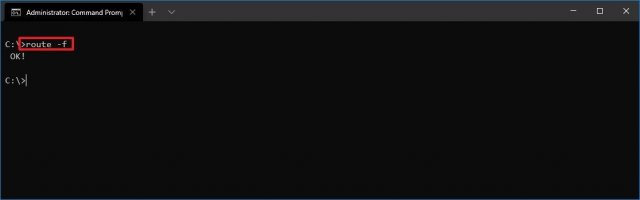

- Необязательно. Введите команду для очистки таблицы маршрутизации и нажмите ввод:

route -fПримечание: при выполнении этой команды устройство потеряет подключение к сети, поскольку система больше не понимает её топологию.

После выполнения команды перезагрузите компьютер, чтобы сетевой стек смог восстановить таблицу маршрутизации. Обычно не нужно очищать таблицу, если вы не изменили некоторые записи и требуется сбросить таблицу.

После выполнения этих действий будет понятно, что такое таблица маршрутизации и как очистить информацию.

Вы также можете использовать route /?, чтобы просмотреть список доступных параметров, включая параметры для изменения сетевых показателей, указания шлюза, добавления нового маршрута и многого другого. Однако обычно не рекомендуется изменять эти настройки, если вы не понимаете, как работает сеть.

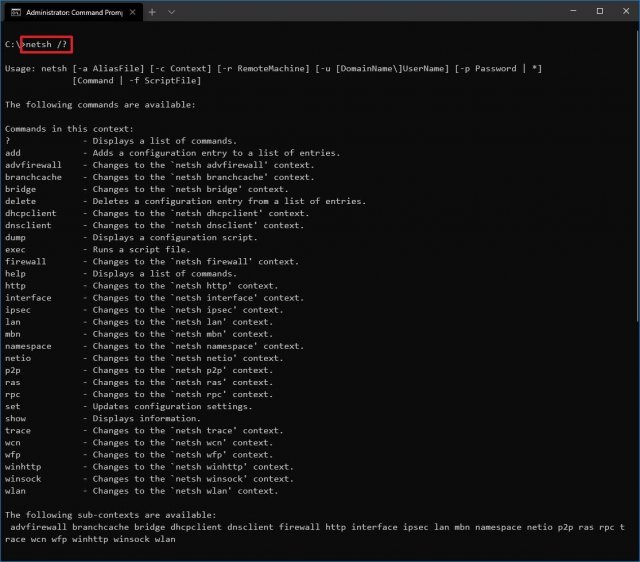

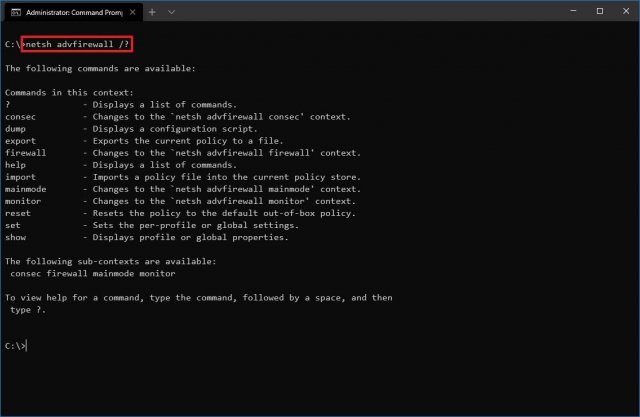

8. Netsh

В Windows 10 netsh (сетевая оболочка) — это устаревший инструмент командной строки, который позволяет отображать и изменять практически любую сетевую конфигурацию. Например, вы можете использовать этот инструмент для просмотра текущей конфигурации сети, управления беспроводными соединениями, сброса сетевого стека для устранения наиболее распространённых проблем, включения или отключения брандмауэра и многого другого.

Чтобы начать работу с инструментом командной строки netsh, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите команду для просмотра списка доступных команд (контекстов) и нажмите ввод:

netsh /?Введите следующую команду, чтобы просмотреть список доступных подкоманд (подконтекстов) для конкретной опции, и нажмите ввод:

netsh CONTEXT-COMMANDВ команде измените CONTEXT-COMMAND на команду, которая содержит дополнительные параметры.

Например, эта команда показывает команды, доступные для управления брандмауэром с помощью netsh:

netsh advfirewall /?

После выполнения этих действий будет понятно, как перемещаться по команде контекстов и подконтекстов netsh для управления настройками сети.

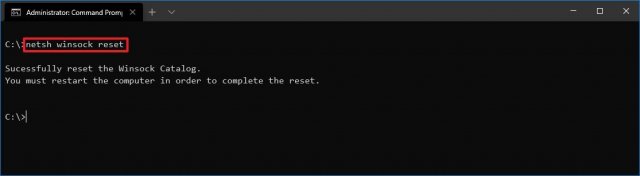

Сброс системного сетевого стека

Чтобы сбросить сетевой стек для решения распространённых проблем с подключением, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Введите следующую команду для сброса стека winsock и нажмите ввод:

netsh winsock reset - Перезагрузите компьютер.

После выполнения этих действий конфигурация winsock будет сброшена, что может решить проблемы с подключением к сети и интернету.

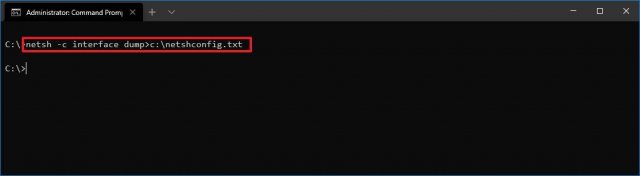

Экспорт и импорт конфигурации сети

Чтобы экспортировать конфигурацию сети с помощью netsh в Windows 10, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта текущей конфигурации для всех сетевых адаптеров и нажмите ввод:

netsh -c interface dump>PATHTOEXPORTED.txtВ команде замените PATHTOEXPORTED.txt на путь и имя файла для хранения конфигурации.

Например, следующая команда экспортирует настройки в файл netshconfig.txt:

netsh -c interface dump>c:netshconfig.txt

После выполнения этих шагов можно открывать файл в любом текстовом редакторе, чтобы просмотреть экспортированную конфигурацию.

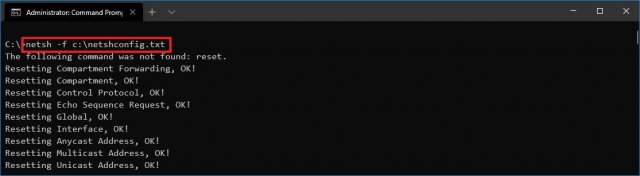

Импорт конфигурации сети

Чтобы импортировать параметры конфигурации сети с помощью netsh, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду для импорта конфигурации сети и нажмите ввод:

netsh -c interface dump>PATHTOIMPORTED.txtВ команде замените PATHTOEXPORTED.txt на путь и имя файла конфигурации.

Например, следующая команда импортирует настройки из файла netshconfig.txt:

netsh -f c:netshconfig.txt

После завершения этих действий новая сетевая конфигурация будет импортирована и применена к Windows 10.

Включение и отключение брандмауэра

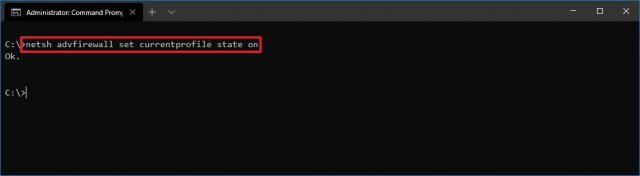

Чтобы включить брандмауэр Windows 10 с помощью netsh, выполните следующие действия:

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду включения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state on

После выполнения этих действий на устройстве включится брандмауэр Защитника Windows.

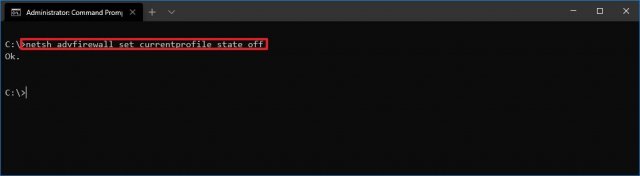

Отключение брандмауэра

- Нажмите на кнопку «Пуск».

- Введите в поиск cmd и нажмите правой кнопкой мыши на «Запуск от имени администратора».

- Наберите команду выключения брандмауэра по умолчанию и нажмите ввод:

netsh advfirewall set currentprofile state off

После выполнения этих действий брандмауэр Защитника Windows на устройстве будет выключен.

В Windows 10 есть множество инструментов, которые можно задействовать для изменения настроек и устранения сетевых проблем с помощью командной строки, PowerShell и графических приложений. В этом руководстве рассказывается только о том, как помочь работать с наиболее с распространёнными инструментами командной строки.

Цель работы: Научиться применять сетевые утилиты командной строки Windows.

Содержание

Теория

Подготовительная часть

Порядок выполнения задания

Варианты Скачать журнал группы с вариантами

Web-ресурсы

Теория

Утилитами называются сравнительно небольшие программы, предназначенные для решения каких-либо узкоспециализированных задач. В данной работе рассматриваются утилиты операционной системы Windows, используемые для диагностики сетевых подключений. Обзор утилит мы совместим с изучением основ теории компьютерных сетей.

Утилита ipconfig

Для связи с сетью компьютеры оснащаются сетевыми интерфейсами, к которым относятся

Ethernet платы, Wi-Fi и WiMAX модули. Указанные интерфейсы должны иметь IP адреса. Пример такого адреса – 192.168.0.1. Компьютер может иметь не одну плату, а две или три, и каждая из них будет иметь свой IP адрес. Если имеется WiMAX модуль, то и он будет иметь свой IP адрес. Таким образом, компьютер может иметь несколько адресов. Адреса необходимы для организации пересылки сообщений по сети. Адреса должны быть уникальными, т.е. неповторяющимися. Ведь если в сети находятся два компьютера с одинаковыми адресами, то кому из них будет адресовано сообщение с указанным адресом? Отметим также, что IP адреса разбиты на две категории: приватные и публичные. Приватные адреса имеют силу лишь для своей локальной сети и в глобальной сети они не видны. Примером такого адреса является 192.168.0.1. Существуют сотни тысяч, а может быть, миллионы локальных сетей, в которых встречаются компьютеры с одинаковыми приватными адресами, и они никак не конфликтуют между собой из-за совпадения адресов. Публичные же адреса уникальны для всей глобальной сети.

Компьютеры образуют сети, которые также имеют свои адреса. Например, компьютер с адресом 192.168.0.1 находится в сети с адресом 192.168.0.0. У адреса сети и адреса компьютера, как видим, совпадают первые три числа. Сколько же на самом деле должно совпадать чисел определяет так называемая маска подсети. Для нашего примера эта маска имеет вид 255.255.255.0. Такое значение маски чаще всего и встречается в локальных сетях. Более подробно об IP адресации и, соответственно, о маске подсети будет изложено в теоретической части данного курса.

Сами компьютерные сети не изолированы друг от друга. Для связи их между собой используются специализированные компьютеры, называемые маршрутизаторами. Такие сетевые устройства имеют как минимум два сетевых интерфейса, один из которых принадлежит одной сети, другой же является частью второй сети. Маршрутизатор, перенаправляя сообщения с одного своего интерфейса на другой, обеспечивает межсетевой трафик. Если маршрутизатор имеет три платы, то он будет находиться на границе трех сетей. Широкое распространение получили двухточечные сети, которые образуют два маршрутизатора, соединенные общим кабелем. Интерфейсы обеих маршрутизаторов, присоединенные к разным концам одного кабеля, должны иметь адреса, относящиеся к одной и той же сети. Более часто встречаются тупиковые сети. Такие сети связаны лишь с одним маршрутизатором (отсюда и название сети — тупиковая). Компьютеры, находящиеся в такой сети, отправляют сообщения, адресованные в другие сети, на интерфейс этого маршрутизатора. Компьютеры, следовательно, должны знать адрес интерфейса маршрутизатора своей сети. Такой адрес носит название основной шлюз. Маршрутизатор полученные от компьютеров тупиковой сети сообщения перенаправляет дальше, передавая их своим соседям-маршрутизаторам по двухточечным каналам связи. Таким образом, сообщение последовательно перемещается по следующим сетям: тупиковая сеть, двухточечная сеть 1, двухточечная сеть 2, …, двухточечная сеть N, тупиковая сеть. Если же маршрут перемещения изучать по узлам, то он будет таким: компьютер (отправитель сообщения), маршрутизатор 1, маршрутизатор 2, …, маршрутизатор N-1, компьютер (получатель сообщения).

Подытоживая вышесказанное, отметим, что таким образом для настройки сетевого интерфейса компьютера необходимо назначить ему IP адрес, маску подсети и указать основной шлюз.

Программа ipconfig предназначена для получения информации о настройках сетевых интерфейсов. Выполняется данная утилита в окне командной строки. Для этого необходимо нажать кнопку Пуск и выбрать пункт «Выполнить…». Далее следует ввести cmd и нажать Enter. В открывшемся окне командной строки

следует ввести команду ipconfig и нажать Enter. Пример результата выполнения данной утилиты:

C:UsersАнатолий>ipconfig

Настройка протокола IP для Windows

Ethernet adapter Сетевое подключение Bluetooth:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Адаптер беспроводной локальной сети Беспроводное сетевое соединение:

DNS-суффикс подключения . . . . . : Home

Локальный IPv6-адрес канала . . . : fe80::595:5d8d:56f5:500c%41

IPv4-адрес. . . . . . . . . . . . : 192.168.0.206

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 192.168.0.10

Ethernet adapter Подключение по локальной сети:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.{DDDBA9F8-664B-4B57-B2D0-93DE69D2FBE7}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер Подключение по локальной сети* 3:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.{73A36F53-6EE2-4F00-B90B-D11719558242}:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :

Туннельный адаптер isatap.Home:

Состояние среды. . . . . . . . : Среда передачи недоступна.

DNS-суффикс подключения . . . . . :Home

В данном примере команда выполнялась на ноутбуке. Связь с «внешним миром» осуществлена с помощью беспроводной сети. IP адрес интерфейса ноутбука — 192.168.0.206, маска — 255.255.255.0, шлюз — 192.168.0.10. Интерфейсы ноутбука и маршрутизатора находятся в одной сети 192.168.0.0. Сетевой кабель не подключен (по Ethernet адаптеру среда передачи недоступна).

Утилита ping

Компьютеры и другие узлы сети помимо IP адресов имеют так называемые доменные адреса. Такие адреса удобны пользователям сети, так как они легче запоминаются. К примеру доменный адрес mаil.ru запомнить намного проще чем его IP аналог в виде 94.100.180.70. За соответствие доменных и IP адресов отвечает DNS служба. Когда с компьютера исходит запрос на какой-либо сетевой ресурс по его доменному адресу, то DNS служба позволяет определить соответствующий этому ресурсу IP адрес.

Утилита ping позволяет проверить доступность какого-либо удаленного узла по сети. С этой целью на указанный узел отправляется сообщение в виде запроса, и утилита переходит в режим ожидания прихода ответного сообщения. По истечении некоторого времени посылается повторное сообщение. По результатам обмена сообщениями выводится статистика о качестве связи между двумя узлами. Для пингования удаленного узла можно использовать либо его IP адрес, либо его доменное имя.

Команда ping 127.0.0.1 позволяет проверить настройку самого сетевого интерфейса. Адрес 127.0.0.1 является служебным и узлам сети не назначается. DNS аналог этого адреса: localhost. Сетевой интерфейс при использовании данного адреса пингует сам себя

ping 127.0.0.1

Обмен пакетами с 127.0.0.1 по с 32 байтами данных:

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Ответ от 127.0.0.1: число байт=32 время<1мс TTL=128

Статистика Ping для 127.0.0.1:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 0мсек, Максимальное = 0 мсек, Среднее = 0 мсек

В рассмотренном случае сетевой интерфейс настроен без ошибок, потери отсутствуют. Параметр TTL переводится как «время жизни» (time to life). Его создает узел, отправляющий в сеть свое сообщение. Маршрутизаторы, передавая данное сообщение из одной сети в другую, убавляют TTL на единицу. Если на каком-то маршрутизаторе TTL будет убавлено до нуля, то сообщение будет уничтожено. Маршрутизатор, удаливший из сети сообщение, извещает об этом отправителя, указывая свой адрес.

Второй вариант использования ping – это проверка состояния тупиковой сети, в которой находится сам узел. С этой целью пингуется основной шлюз:

ping 192.168.0.10

Обмен пакетами с 192.168.0.10 по с 32 байтами данных:

Ответ от 192.168.0.10: число байт=32 время=11мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=10мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=9мс TTL=64

Ответ от 192.168.0.10: число байт=32 время=8мс TTL=64

Статистика Ping для 192.168.0.10:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 8мсек, Максимальное = 11 мсек, Среднее = 9 мсек

В данном примере маршрутизатор доступен. Он в свои ответные сообщения помещает TTL (64) отличное от TTL (128) сетевого интерфейса компьютера.

Для проверки доступности удаленного хоста, как правило, применяются доменные адреса:

ping esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=8мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=10мс TTL=57

Ответ от 212.0.68.2: число байт=32 время=7мс TTL=57

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 7мсек, Максимальное = 10 мсек, Среднее = 8 мсек

Удаленный узел доступен. В данном случае мы видим, что DNS служба определила IP адрес узла в виде 212.0.68.2.

Утилита имеет несколько опций, из которых рассмотрим лишь одну: -i, позволяющую задать значение TTL:

ping -i 1 esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.0.10: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Здесь TTL был принят равным 1 и сообщение с пингом было уничтожено на шлюзе (192.168.0.10). В следующем примере TTL=2

ping -i 2 esstu.ru

Обмен пакетами с esstu.ru [212.0.68.2] с 32 байтами данных:

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Ответ от 192.168.1.1: Превышен срок жизни (TTL) при передаче пакета.

Статистика Ping для 212.0.68.2:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

На этот раз сообщение дошло до маршрутизатора (192.168.1.1), который был вторым за шлюзом. Так, постепенно меняя значение TTL, можно получить список всех маршрутизаторов, находящихся между компьютером и удаленным узлом 212.0.68.2.

Утилита tracert

Эта утилита, последовательно применяя пинг с увеличивающимся TTL, позволяет получить список промежуточных маршрутизаторов:

tracert esstu.ru

Трассировка маршрута к esstu.ru [212.0.68.2]

с максимальным числом прыжков 30:

1 1 ms 1 ms 1 msWRT54GL [192.168.0.10]

2 3 ms 2 ms 2 ms 192.168.1.1

3 8 ms 4 ms 5 ms ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

4 17 ms 5 ms 8 ms 213.228.114.27

5 8 ms 3 ms 3 ms core-gi-0-2.burnet.ru [212.0.64.90]

6 7 ms 5 ms 6 ms ws-70-71.burnet.ru [212.0.70.71]

7 8 ms 4 ms 3 ms 86.110.127.129

8 8 ms 4 ms 4 ms 212.0.68.2

Трассировка завершена.

Между двумя узлами в данном случае находится 7 маршрутизаторов. Трансляция сетевых адресов (NAT) реализуется на маршрутизаторе с адресом 192.168.1.1. Пояснение: Данный адрес является приватным и он назначен ближнему интерфейсу роутера. Дальний его интерфейс имеет публичный адрес, так как он находится в одной сети с интерфейсом следующего маршрутизатора (213.228.116.203). Следовательно на данном роутере настроен NAT, позволяющий подменять в сообщениях приватные адреса публичными.

Утилита pathping

Утилита pathping сочетает в себе черты команд ping и tracert, позволяя получить дополнительную информацию, которую не обеспечивают две последние. Команда определяет процент потерь сообщений на всех переходах, выявляя самые медленные и ненадежные участки маршрута.

pathping esstu.ru

Трассировка маршрута к esstu.ru [212.0.68.2]

с максимальным числом прыжков 30:

0 EXPHOME.Home [192.168.0.206]

1 WRT54GL [192.168.0.10]

2 Broadcom.Home [192.168.1.1]

3 ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

4 213.228.114.27

5 core-gi-0-2.burnet.ru [212.0.64.90]

6 ws-70-71.burnet.ru [212.0.70.71]

7 86.110.127.129

8 212.0.68.2

Подсчет статистики за: 200 сек. ...

Исходный узел Маршрутный узел

Прыжок RTT Утер./Отпр. % Утер./Отпр. % Адрес

0 EXPHOME.Home [192.168.0.206]

0/ 100 = 0% |

1 6мс 0/ 100 = 0% 0/ 100 = 0% WRT54GL [192.168.0.10]

0/ 100 = 0% |

2 8мс 0/ 100 = 0% 0/ 100 = 0% Broadcom.Home [192.168.1.1]

0/ 100 = 0% |

3 11мс 0/ 100 = 0% 0/ 100 = 0% ULND-BRAS3.sib.ip.rostelecom.ru [213.228.116.203]

0/ 100 = 0% |

4 11мс 0/ 100 = 0% 0/ 100 = 0% 213.228.114.27

0/ 100 = 0% |

5 10мс 0/ 100 = 0% 0/ 100 = 0% core-gi-0-2.burnet.ru [212.0.64.90]

0/ 100 = 0% |

6 15мс 0/ 100 = 0% 0/ 100 = 0% ws-70-71.burnet.ru [212.0.70.71]

0/ 100 = 0% |

7 --- 100/ 100 =100% 100/ 100 =100% 86.110.127.129

0/ 100 = 0% |

8 12мс 0/ 100 = 0% 0/ 100 = 0% 212.0.68.2

Трассировка завершена.

В настройках некоторых маршрутизаторов может стоять запрет на выдачу ответа на пришедший пинг. В данном примере маршрутизатор с подобной настройкой имеет адрес 86.110.127.129. Попытка отправить пинг на этот адрес убеждает нас в справедливости этого утверждения:

ping 86.110.127.129

Обмен пакетами с 86.110.127.129 по с 32 байтами данных:

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.

Статистика Ping для 86.110.127.129:

Пакетов: отправлено = 4, получено = 0, потеряно = 4

(100% потерь)

Утилита arp

Сетевые интерфейсы, такие как Ethernet, Wi-Fi и WiMAX, имеют вшитые в их микросхемы адреса. Пример подобного адреса: 70-F3-95-A6-FE-0C. Эти адреса, называемые аппаратными, физическими или MAC, должны добавляться к сообщениям, прежде чем они будут переданы через сеть. Не все сети используют такие адреса, но в тупиковых они, как правило, применяются. Узел, собирающийся отправить сообщение M другому узлу, должен предварительно узнать MAC адрес получателя сообщения. Для решения данной проблемы узел применяет технологию ARP. Как работает ARP? Узел отправляет ARP запрос всем узлам своей сети. В запрос узел «вкладывает» IP адрес получателя сообщения M. На запрос отвечает лишь тот, у кого требуемый IP адрес. В своем ответе он сообщает свой MAC адрес. И лишь после этого первый узел ему сможет отправить свое сообщение M. В данном случае мы рассмотрели перессылку сообщения M, относящегося к внутрисетевому трафику. Если же оба узла находятся в разных сетях, то узел должен своё сообщение перенаправить маршрутизатору своей сети. Это означает, что к сообщению должен быть добавлен MAC адрес сетевого интерфейса маршрутизатора. В таком случае, ARP запрос узла адресуется маршрутизатору. Таким образом, основной шлюз, указываемый при настройке сетевой платы узла, необходим для определения MAC адреса интерфейса маршрутизатора. Для уменьшения ARP трафика компьютеры в течении некоторого времени хранят в своей памяти таблицу с IP и MAC адресами тех устройств, с которыми они в последнее время обменивались сообщениями.

Утилита arp позволяет получить таблицу соответствия IP адресов и MAC-адресов. Ниже приведен вывод, полученный командой arp, выполненной с ключом –a

arp -a

Интерфейс: 192.168.0.206 --- 0xe

адрес в Интернете Физический адрес Тип

192.168.0.10 20-aa-4b-2a-d5-21 динамический

192.168.0.255 ff-ff-ff-ff-ff-ff статический

224.0.0.22 01-00-5e-00-00-16 статический

224.0.0.252 01-00-5e-00-00-fc статический

239.192.152.143 01-00-5e-40-98-8f статический

239.255.255.250 01-00-5e-7f-ff-fa статический

255.255.255.255 ff-ff-ff-ff-ff-ff статический

В данном случае мы видим, что основной шлюз (192.168.0.10) имеет MAC адрес 20-aa-4b-2a-d5-21.

Утилита netstat

Когда мы говорим: «компьютеры обмениваются сообщениями», то это не совсем точное утверждение. На самом деле обмен происходит между сетевыми приложениями. В оперативной памяти компьютера одновременно могут находиться и выполняться несколько программ, получающих сообщения из сети или отправляющие их в сеть. Как же сообщения, приходящие из сети в компьютер, распределяются между этими приложениями? На этот случай в сообщениях предусмотрены дополнительные адреса, называемые портами. Здесь уместно привести аналогию с обычной почтовой корреспонденцией. Для того чтобы письмо было доставлено в многоквартирный дом (компьютер), на конверте письма указывается номер дома (IP адрес компьютера). Затем письма необходимо разложить по почтовым ящикам согласно номерам квартир. Номер квартиры, присутствующий на конверте письма, и есть аналог портов. Далее жильцы (т.е. сетевые приложения) забирают эти письма (сообщения).

Распределение потока сообщений, приходящих из сети на компьютер, по разным портам называется демультиплексированием. И, напротив, сбор сообщений от разных приложений в единый поток и отправляемый в сеть называется мультиплексированием.

Когда приложение хочет обменяться сообщениями с другим удаленным приложением, оно должно знать не только IP адрес компьютера данного приложения, но и номер порта, которое то приложение использует. Эта связка из двух адресов (IP адрес и порт) называется сокетом.

Как же приложение, собирающее отправить свое сообщение, выясняет номер порта, используемое адресатом? Здесь следует упомянуть про клиент-серверную архитектуру, применяемую в сетевых технологиях. Одно из приложений является сервером, получающим запросы от клиентов, обрабатывающим их и отправляющим клиенту результаты обработки запросов. Клиенты же являются инициаторами соединения между ними и сервером, отправляя серверу свои запросы. При разработке подобных сетевых приложений программисты заранее определяют номера портов, которые их сервера будут использовать. Клиенты, соответственно, при своих запросах на сервер должны использовать этот порт. Сервер, будучи запущенным, должен постоянно находиться в оперативной памяти своего компьютера, ожидая прихода из сети сообщений от клиентов на «прослушиваемый» им порт.

Возможны конфликтные ситуации, вызванные применением одного и того же порта разными серверными программами. Если запускаемый сервер обнаружит, что его порт использует другое приложение, то он не сможет выполнять свои функции в своем обычном режиме. В то же время другой сервер, занимающий этот порт, будет получать сообщения от чужих клиентов, что может приводить к ошибкам его исполнения. Следовательно, важно распределять порты таким образом, чтобы серверные программы не конфликтовали между собой из-за совпадения используемых ими портов. За распределение портов отвечает организация IANA (Internet Assigned Numbers Authority, Администрация адресного пространства Интернет).

Таким образом, оба приложения (клиент и сервер) устанавливают между собой соединение, используя два сокета. Сокеты можно условно представить в виде двух розеток, соединенных между собой неким виртуальным каналом связи. Когда одно приложение «помещает» в сокет свое сообщение, то оно доставляется на другой конец канала — на второй сокет, и попадает, таким образом, другому приложению.

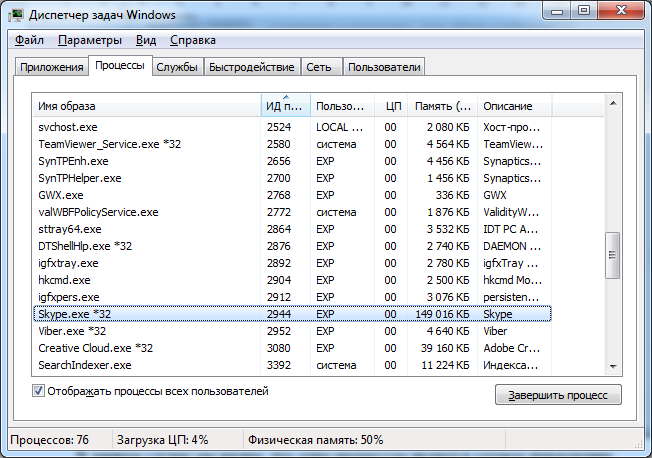

Команда netstat позволяет получить список сокетов. Ниже приведен вывод этой команды, полученный c использованием опций -a, -n и -o.

netstat -ano Активные подключения Имя Локальный адрес Внешний адрес Состояние PID TCP 0.0.0.0:80 0.0.0.0:0 LISTENING 2944 TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 892 TCP 0.0.0.0:443 0.0.0.0:0 LISTENING 2944 TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:2869 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:26143 0.0.0.0:0 LISTENING 4 TCP 0.0.0.0:45662 0.0.0.0:0 LISTENING 2920 TCP 0.0.0.0:49152 0.0.0.0:0 LISTENING 576 TCP 0.0.0.0:49153 0.0.0.0:0 LISTENING 1020 TCP 0.0.0.0:49154 0.0.0.0:0 LISTENING 724 TCP 0.0.0.0:49155 0.0.0.0:0 LISTENING 660 TCP 0.0.0.0:49160 0.0.0.0:0 LISTENING 640 TCP 0.0.0.0:61741 0.0.0.0:0 LISTENING 2944 TCP 127.0.0.1:5939 0.0.0.0:0 LISTENING 2580 TCP 127.0.0.1:10000 0.0.0.0:0 LISTENING 2920 TCP 127.0.0.1:49156 127.0.0.1:49157 ESTABLISHED 2952 TCP 127.0.0.1:49157 127.0.0.1:49156 ESTABLISHED 2952 TCP 127.0.0.1:49158 127.0.0.1:49159 ESTABLISHED 2952 TCP 127.0.0.1:49159 127.0.0.1:49158 ESTABLISHED 2952 TCP 192.168.0.206:139 0.0.0.0:0 LISTENING 4 TCP 192.168.0.206:54842 64.4.23.171:40013 ESTABLISHED 2944 TCP 192.168.0.206:54844 157.56.53.42:12350 ESTABLISHED 2944 TCP 192.168.0.206:54845 173.252.121.3:5222 ESTABLISHED 2944 TCP 192.168.0.206:54850 191.235.188.99:443 ESTABLISHED 2944 TCP 192.168.0.206:54893 64.4.61.132:443 ESTABLISHED 2944 TCP 192.168.0.206:54919 157.56.194.7:443 ESTABLISHED 2944 TCP 192.168.0.206:55125 185.39.80.24:80 ESTABLISHED 3684 TCP 192.168.0.206:57762 137.116.224.167:443 TIME_WAIT 0 TCP 192.168.0.206:57770 81.19.104.81:443 TIME_WAIT 0 TCP 192.168.0.206:57792 192.168.0.10:1780 TIME_WAIT 0 TCP 192.168.0.206:57793 192.168.0.10:1780 TIME_WAIT 0 TCP 192.168.0.206:57822 81.19.104.81:443 TIME_WAIT 0 TCP 192.168.0.206:57845 176.119.71.119:62348 ESTABLISHED 2920 < дальнейший вывод был пропущен>

Cокеты обозначаются в виде IP_адрес:порт (с двоеточием между адресами). Например, 192.168.0.206:54842. Виртуальный канал связи, существующий между двумя сетевыми приложениями, обозначен парой сокетов. Например, 192.168.0.206:54842 и 64.4.23.171:40013. Первый сокет открыт на компьютере, другой на удаленном узле. Адрес в виде 0.0.0.0 означает любые IP адреса. Если в качестве номера порта присутствует 0, то это означает любые значения портов. В колонке «Состояние» отображается состояние соединения:

- LISTENING – ожидание подключения;

- ESTABLISHED– соединение установлено, идет обмен сообщениями;

- TIME_WAIT–время ответа превышено.

Первый тип состояния (LISTENING) означает, что сетевое приложение ждет установления соединения по определенному порту. Например, сокет 0.0.0.0:443 означает, что какое-то удаленное приложение может отправить на компьютер сообщение на порт 443 с целью установить виртуальное соединение.

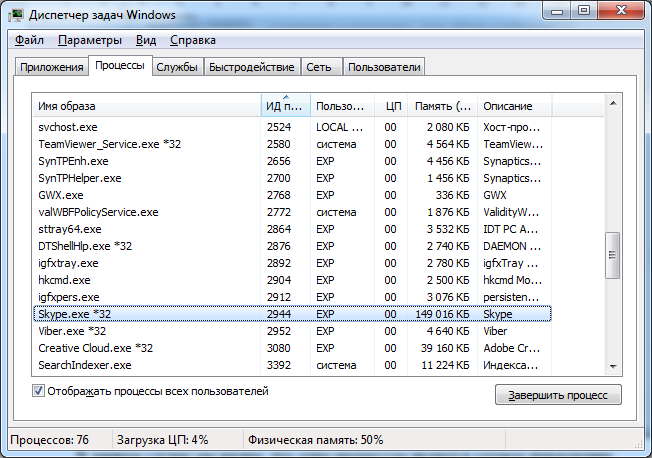

В последней колонке (PID) выводятся номера процессов. Под процессами понимаются приложения. Из вывода мы видим, что процесс 2944 ждет подключения по портам 80, 443 и 61741. Как выше было сказано, какая-то программа с другого узла может отправить запрос на установление соединения с процессом 2944. Такая программа своё сообщение может адресовать на любой из указанных трех портов. Чтобы выяснить, какая программа запущена под видом процесса 2944, вызовем диспетчер задач (Ctrl+Alt+Delete). В окне диспетчера перейдем на вкладку Процессы и войдем в меню Вид. Далее выберем строчку Выбрать столбцы и активируем чекбокс ИД процесса (PID). Щелкнем по OK. Затем отсортируем таблицу по столбцу ИД процесса (PID), щелкнув по его названию. Находим запись, соответствующую процессу 2944.

В данном случае мы видим, что этим процессом является сетевое приложение Skype. Приведенный выше вывод netstat показывает, что данная программа поддерживает связь с шестью удаленными skype приложениями других пользователей. Для каждого соединения был создан отдельный сокет.

Подготовительная часть

В начало

Все команды выполняются в окне командной строки и дублируются с помощью пакетного файла. Правила запуска окна командной строки были рассмотрены выше (рис. 1). Отметим лишь, что команды в окне вводятся с клавиатуры и выполняются нажатием на клавишу Enter. Предыдущие команды можно вызвать для редактирования и повторного выполнения с помощью клавиши Стрелка вверх. Скриншоты окна помещайте в файл отчета со всеми необходимыми комментариями.

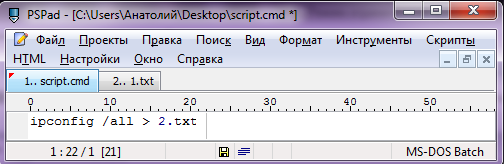

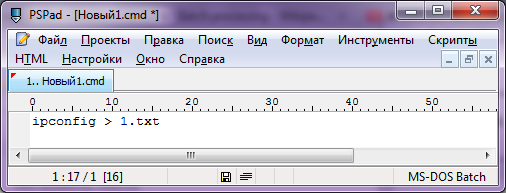

Рассмотрим приемы работы с пакетным файлом. Для этого Вам потребуется специализированный текстовый редактор PSPad. С помощью поисковых машин Интернета (Google, Яндекс и т.п.) найдите сайт разработчика данного редактора. Скачайте дистрибутив редактора и инсталлируйте его на своем компьютере. Также рекомендуется с данного сайта скачать русификатор, который следует распаковать в папку Lang.

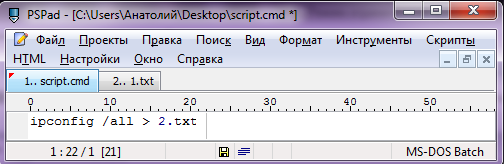

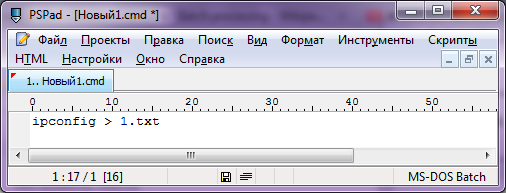

Запустите PSPad и в его окне выполните команду Файл/Новый. Выберите тип файла MS-DOS Batch (второй вариант Windows Shell Script ). В созданный файл введите строку текста ipconfig > 1.txt

Сохраните файл на рабочий стол под именем script. На рабочем столе файл имеет вид

Для его выполнения выполните двойной щелчок по нему мышью. На рабочем столе появится новый файл в виде

Для открытия файла 1.txt следует вернуться в окно PSPad. В меню Кодировка PSPad’а выберите OEM Russian (866) и затем откройте файл 1.txt (Файл/Открыть…). Важно соблюдать порядок действий: вначале выбирать OEM Russian (866) и после открывать файл. Из данного файла некоторые фрагменты вывода можно скопировать в файл отчета по лабораторной работе.

Поменяйте строку в скрипте на ipconfig /all > 2.txt

Красный уголок у названия скрипта предупреждает, что файл был изменен, но не сохранен. Сохраните файл. Уголок должен исчезнуть. При выполнении команды ipconfig /all вывод будет помещен в текстовый файл 2.txt. Запустите с рабочего стола скрипт и просмотрите в PSPad’е содержимое файла 2.txt.

Порядок выполнения задания

В начало

- Скачайте заготовку отчета.

- В окне командной строки выполните команду ipconfig. Скрин окна (Alt+Print Scr) поместите в отчет (Ctrl+V). Вывод команды ipconfig перенаправьте в текстовый файл, используя пакетный файл. Запишите в отчет информацию об IP адресе сетевого адаптера, маске сети и шлюзе по умолчанию.

- Для получения более подробной информации о настройках адаптера запустите в окне командной строки утилиту ipconfig с ключом /all. Скрин окна поместите в отчет.

- Повторите команду ipconfig /all с выводом в текстовый файл и запишите в отчет информацию о физическом адресе сетевой платы.

- Применив команду ping, проверьте настройку платы, доступность основного шлюза и доступность удаленного узла. Адреса удаленных узлов выбирайте по своему варианту. Скрины и выводы поместите в отчет.

- Используя опцию -i команды ping определите адреса первых трех маршрутизаторов находящихся между вашим компьютером и удаленным узлом. Адреса и скрины поместите в отчет.

- Применив команду tracert, получите список роутеров на маршруте от вашего компьютера до удаленного узла. Определите адрес роутера, на котором действует NAT.

- Используя pathping, изучите состояние линков на маршруте от вашего компьютера до удаленного узла и определите самые «узкие места» (т.е. самые медленные участки).

- Получите таблицу ARP вашего компьютера. Выпишите в отчет MAC адрес основного шлюза.

- Командой netstat, выполненной с ключами –a, –n и –o, получите список соединений, действующих на Вашем компьютере.

- Определите имя любого приложения, установившего соединение с удаленной программой. Свой вывод обоснуйте соответствующим скрином.

Варианты

В начало

- infpol.ru

- vk.com

- one.one.one.one

- yandex.ru

- ok.ru

- mail.ru

- rambler.ru

- wikipedia.org

- youtube.com

- facebook.com

- infpol.ru

- edu03.ru

- edu.ru

- twitter.com

- bgtrk.ru

- gmail.com

- habrahabr.ru

- exponenta.ru

- informika.ru

- narod.ru

Web-ресурсы

В начало

- Работа с сетью в командной строке Windows

Большинство рассматриваемых сетевых утилит для полноценной работы требуют наличия административных привилегий. Для операционных систем семейства Windows 2000/XP достаточно того, чтобы пользователь работал под учетной записью члена группы администраторов. Интерпретатор командной строки cmd.exe можно запустить с использованием меню Пуск — Выполнить — cmd.exe. В среде операционных систем Widows Vista/Windows 7 интерпретатор cmd.exe должен быть запущен для выполнения с использованием пункта контекстного меню «Запустить от имени администратора». Командные файлы, в которых используются сетевые утилиты, также должны выполняться в контексте учетной записи с привилегиями администратора.

В списке представлены сетевые утилиты командной строки для получения информации о сетевых настройках, выполнения операций по конфигурированию и диагностике сети.

В описании команд используется

< текст > — текст в угловых скобках. Обязательный параметр

[ текст ] — текст в квадратных скобках. Необязательный параметр.

( текст ) — текст в круглых скобках. Необходимо выбрать один из параметров.

Вертикальная черта | — разделитель для взаимоисключающих параметров. Нужно выбрать один из них.

Многоточие … — возможно повторение параметров.

Краткое описание и примеры использования сетевых утилит командной строки Windows:

ARP

IPCONFIG

GETMAC

NBTSTAT

NETSH

NETSTAT

NET

NSLOOKUP

PATHPING

PING

ROUTE

TELNET

TRACERT

Примеры практического использования.

Утилита ARP.EXE

Утилита командной строки ARP.EXE присутствует во всех версиях Windows и имеет один и тот же синтаксис.

Команда ARP позволяет просматривать и изменять записи в кэш ARP (Address Resolution Protocol — протокол разрешения адресов), который представляет собой таблицу соответствия IP-адресов аппаратным адресам сетевых устройств. Аппаратный адрес — это уникальный, присвоенный при изготовлении, 6-байтный адрес сетевого устройства, например сетевой карты. Этот адрес также часто называют MAC-адресом (Media Access Control — управление доступом к среде) или Ethernet-адресом. В сетях Ethernet передаваемые и принимаемые данные всегда содержат MAC-адрес источника (Source MAC) и MAC-адрес приемника (Destination MAC). Два старших бита MAC-адреса используются для идентификации типа адреса:

— первый бит — одиночный (0) или групповой (1) адрес.

— второй бит — признак универсального (0) или локально администрируемого (1) адреса.

Следующие 22 бита адреса содержат специальный код производителя MFG или OUI — универсальный код организации.

Другими словами, любое сетевое устройство имеет аппаратный адрес, состоящий из 2- х частей. Старшую часть MAC — адреса, централизованно выделяемую по лицензии каждому производителю сетевого оборудования. Например, 00:E0:4C — для сетевых устройств REALTEK SEMICONDUCTOR CORP. Крупным производителям сетевого оборудования обычно принадлежит несколько диапазонов OUI . И младшую часть MAC-адреса, которая формируется при производстве оборудования, и уникальна для каждого экземпляра устройства.

Отображение IP-адресов (формируемых программным путем), в аппаратные адреса, выполняется с помощью следующих действий:

— в сеть отправляется широковещательный запрос (ARP-request), принимаемый всеми сетевыми устройствами. Он содержит IP и Ethernet адреса отправителя, а также, целевой IP-адрес, для которого выполняется определение MAC-адреса.

— каждое устройство, принявшее запрос проверяет соответствие целевого IP-адреса, указанного в запросе, своему собственному IP-адресу. При совпадении, отправителю передается ARP-ответ (ARP-Reply), в котором содержатся IP и MAC адреса ответившего узла. Кадр с ARP-ответом содержит IP и MAC адреса как отправителя, так и получателя-составителя запроса.

— информация, полученная в ARP-ответе, заносится в ARP-кэш и может использоваться для обмена данными по IP-протоколу для данного узла. ARP-кэш представляет собой таблицу в оперативной памяти, каждая запись в которой содержит IP, MAC и возраст их разрешения. Возраст записи учитывается для того, чтобы обеспечить возможность повторного выполнения процедуры ARP при каком либо изменении соответствия адресов.

Синтаксис ARP.EXE:

arp[-a [InetAddr] [-NIfaceAddr]] [-g [InetAddr] [-NIfaceAddr]] [-dInetAddr [IfaceAddr]] [-sInetAddr EtherAddr [IfaceAddr]]

-a[ InetAddr] [ -NIfaceAddr] — ключ -a — отображает текущую таблицу ARP для всех интерфейсов. Для отображения записи конкретного IP-адреса используется ключ -a с параметром InetAdd , в качестве которого указывается IP-адрес. Если узел, отправляющий ARP-запрос имеет несколько сетевых интерфейсов, то для отображения таблицы ARP нужного интерфейса, можно использовать ключ -N с параметром IfaceAddr, в качестве которого используется IP-адрес интерфейса.

-g[ InetAddr] [ -NIfaceAddr] ключ -g идентичен ключу -a.

-d InetAddr[ IfaceAddr] — используется для удаления записей из ARP-кэш. Возможно удаление по выбранному IP или полная очистка ARP кэш. Для удаления всех записей, вместо адреса используется символ * Если имеется несколько сетевых интерфейсов, то очистку можно выполнить для одного из них, указав в поле IfaceAddr его IP .

-s InetAddr EtherAddr [ IfaceAddr] — используется для добавления статических записей в таблицу ARP. Статические записи хранятся в ARP-кэш постоянно. Обычно, добавление статических записей используется для сетевых устройств, не поддерживающих протокол ARP или не имеющих возможности ответить на ARP- запрос.

/? — получение справки по использованию arp.exe. Аналогично — запуск arp.exe без параметров.

Примеры использования ARP:

arp -a — отобразить все записи таблицы ARP.

arp -a 192.168.0.9 — отобразить запись, соответствующую IP-адресу 192.168.0.9

arp -a 192.168.1.158 -N 192.168.1.1 — отобразить таблицу ARP для адреса 192.168.1.158 на сетевом интерфейсе 192.168.1.1

arp -a -N 10.164.250.148 — отобразить все записи таблицы ARP на сетевом интерфейсе 10.164.250.148 .

arp -s 192.168.0.1 00-22-15-15-88-15 — добавить в таблицу ARP статическую запись, задающую соответствие IP — адреса 192.168.0.1 и MAC-адреса 00-22-15-15-88-15

arp -s 192.168.0.1 00-22-15-15-88-15 192.168.0.56 — то же самое, что и в предыдущем случае, но с указанием сетевого интерфейса, для которого выполняется добавление статической записи.

arp -d 192.168.1.1 192.168.1.56 удаление записи из таблицы ARP для IP-адреса 192.168.1.1 на сетевом интерфейсе 192.168.1.56

arp -d * — полная очистка таблицы ARP. Аналогично — arp -d без параметров. Если имеется несколько сетевых интерфейсов, то очистка может быть выполнена только для одного из них — arp -d * 192.168.0.56.

Некоторые замечания по практическому использованию команды ARP:

— разрешение адресов по протоколу ARP выполняется только при операциях передачи данных по протоколу IP .

— время жизни записей в таблице ARP ограничено, поэтому, перед просмотром ее содержимого для конкретного адреса нужно выполнить ping на этот адрес.

— если ответ на ping не приходит, а запись для данного IP-адреса присутствует в таблице ARP, то этот факт можно интерпретировать как блокировку ICMP-пакетов брандмауэром пингуемого узла.

— невозможность подключения к удаленному узлу по протоколам TCP или UDP при наличии записей в таблице ARP для целевого IP, может служить признаком отсутствия служб обрабатывающих входящие подключения, или их блокировки брандмауэром (закрытые порты).

— ARP протокол работает в пределах локального сегмента сети. Поэтому, если выполнить ping на внешний узел ( например ping yandex.ru ), то в таблице ARP будет присутствовать запись для IP — адреса маршрутизатора, через который выполняется отправка пакета во внешнюю сеть.

При использовании команды ARP для отображения таблицы, не помещающейся на экране, удобно пользоваться командой постраничного вывода more или перенаправлением стандартного вывода в файл:

arp -a | more

arp -a > C:myarp.txt

Утилита IPCONFIG .

Утилита командной строки IPCONFIG присутствует во всех версиях Windows. Некоторые параметры командной строки не поддерживаются в версиях предшествующих Windows Vista/Windows 7

Команда IPCONFIG используется для отображения текущих настроек протокола TCP/IP и для обновления некоторых параметров, задаваемых при автоматическом конфигурировании сетевых интерфейсов при использовании протокола Dynamic Host Configuration Protocol (DHCP).

Синтаксис:

ipconfig [/allcompartments] [/all] [/renew[Adapter]] [/release[Adapter]] [/renew6[Adapter]] [/release6[Adapter]] [/flushdns] [/displaydns] [/registerdns] [/showclassidAdapter] [/setclassidAdapter [ClassID]]

Параметры:

/? — отобразить справку по использованию IPCONFIG

/all — отобразить полную конфигурацию настроек TCP/IP для всех сетевых адаптеров. Отображение выполняется как для физических интерфейсов, так и для логических, как например, dialup или VPN подключения.

/allcompartments — вывести полную информацию о конфигурации TCP/IP для всех секций. Применимо для Windows Vista/Windows 7 .

/displaydns — отобразить содержимое кэш службы DNS — клиент.

/flushdns — сбросить содержимое кэш службы DNS — клиент.

/registerdns — инициировать регистрацию записей ресурсов DNS для всех адаптеров данного компьютера. Этот параметр используется для изменения настроек DNS сетевых подключений без перезагрузки компьютера.

/release[Adapter] — используется для отмены автоматических настроек сетевого адаптера, полученных от сервера DHCP. Если имя адаптера не указано, то отмена настроек выполняется для всех адаптеров.

/release6[Adapter] — отмена автоматических настроек для протокола IPv6

/renew[Adapter] — обновить конфигурацию для сетевого адаптера настроенного на получение настроек от сервера DHCP. Если имя адаптера не указано, то обновление выполняется для всех адаптеров.

/renew6[Adapter] — как и в предыдущем случае, но для протокола IPv6

/showclassid Adapter и /setclassid Adapter[ ClassID] — эти параметры применимы для Windows Vista / Windows 7 и используются для просмотра или изменения идентификатора Class ID, если он получен от DHCP — сервера при конфигурировании сетевых настроек.

Изменение сетевых настроек с помощью команды IPCONFIG, в основном, применимо к тем сетевым адаптерам, которые настроены на автоматическое конфигурирование с использованием службы динамической настройки основных параметров на сетевом уровне DHCP (Dynamic Host Configuration Protocol) или службы автоматической настройки приватных IP — адресов APIPA (Automatic Private IP Addressing) .

Если в параметрах командной строки IPCONFIG используется имя адаптера, содержащее пробелы, то оно должно заключаться в двойные кавычки. Если имя содержит символы русского алфавита, то оно должно быть представлено в DOS-кодировке.

Для имен адаптеров применимо использование символа * в качестве шаблона:

* — любое имя

Локальн* — имя адаптера начинается с » Локальн »

* сети * — имя адаптера содержит строку » сети «

Примеры использования:

ipconfig — отобразить базовые сетевые настройки для всех сетевых адаптеров. BR>

ipconfig /all — отобразить все сетевые настройки для всех сетевых адаптеров.

ipconfig /renew «Подключение по локальной сети 2» — обновить сетевые настройки, полученные от DHCP — сервера только для адаптера с именем » Подключение по локальной сети 2″

ipconfig /dysplaydns — вывести на экран содержимое кэш службы разрешения имен DNS

ipconfig /showclassid «Подключение по локальной сети» — отобразить все допустимые для этого адаптера идентификаторы классов DHCP.

ipconfig /setclassid «Local Area Connection» TEST — установить для адаптера с именем «Local Area Connection» идентификатор класса DHCP «TEST». Если идентификатор класса DHCP не указан, то он будет удален.

Пример отображаемой конфигурации сетевого адаптера :

Ethernet adapter Подключение по локальной сети : — имя адаптера

DNS-суффикс подключения . . . . . : — DNS-суффикс из настроек сетевого подключения

Описание. . . . . . . . . . . . . : Realtek 8139d Adapter #2 — описание адаптера.

Физический адрес. . . . . . . . . : 00-14-02-7B-ED-67 — MAC- адрес данного адаптера.

DHCP включен. . . . . . . . . . . : Да — признак использования DHCP для конфигурирования сетевого адаптера

Автонастройка включена. . . . . . : Да — признак автоматической настройки параметров адаптера с использованием функции автоматического назначения адресов (APIPA) при отсутствии сервера DHCP. Режим определяется значением ключа реестра

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesTcpipParametersInterfacesGUID адаптераIPAutoconfigurationEnabled

Значение 0 (тип DWORD) параметра IPAutoconfigurationEnabled отключает APIPA. Если значение этого параметра равно 1 , или параметр отсутствует в реестре, APIPA активируется.

Автонастройка IPv4-адреса . . . . : 169.254.254.18(Основной) — автоматически полученный локальный адрес, если используется APIPA

Локальный IPv6-адрес канала . . . : fe80::7c22:e7f8:3a71:8249%16(Основной) — локальный IPv6 адрес, если используется адресация IPv6

IPv4-адрес. . . . . . . . . . . . : 10.10.11.77(Основной) — используемый для данного адаптера IPv4 — адрес.

Маска подсети . . . . . . . . . . : 255.255.224.0 — маска подсети.

Аренда получена. . . . . . . . . . : 2 марта 2012 г. 22:44:48 — дата и время получения сетевой конфигурации от сервера DHCP

Срок аренды истекает. . . . . . . . . . : 3 марта 2012 г. 2:31:27 — срок истечения аренды сетевых настроек. Определяется сервером DHCP.

Основной шлюз. . . . . . . . . : 10.10.11.1 — IP — адрес маршрутизатора, используемого в качестве шлюза по умолчанию.

Код класса DHCPv4. . . . . . . . . . : TEST — код класса DHCP, если он существует.

DHCP-сервер. . . . . . . . . . . : 10.10.11.11 — — IP-адрес DHCP-сервера, от которого получена сетевая конфигурация.

Следующие 2 параметра (идентификатор участников DHCP — DUID и идентификатор арендованного адреса IAID) присутствуют при автоматическом конфигурировании настроек протокола IPv6 . В крупных сетях могут присутствовать несколько серверов DHCPv6. При автоматическом конфигурировании сетевого адаптера, все они получают от клиента специальный запрос DHCP REQUEST. Каждый из них проверяет, ему ли был направлен запрос. Сервер не приступает к обработке пакетов с DUID, отличающимся от его собственного. При совпадении DUID, сервер помечает адрес как присвоенный и возвращает ответ DHCP REPLY. На этом обработка запроса завершается.

IAID — это специальный идентификатор арендуемого IPv6-адреса длиной 4 байта. Клиенту выделяется адрес на время, определенное сервером (срок аренды). Когда предпочитаемый срок действия адреса заканчивается, клиент отправляет серверу пакет DHCP RENEW с запросом на продление этого срока. В сообщение включается идентификатор IAID, код которого также хранится в базе данных DHCP сервера. Если сервер готов продлить срок действия адреса, он отправляет ответ DHCP REPLY и клиент получает возможность использования арендованного адреса без повторного получения настроек.

IAID DHCPv6 . . . . . . . . . . . : 234890384 — идентификатор арендованного адреса IAID

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-14-E2-78-C0-00-0C-1E-7C-29-E3 — идентификатор участников DHCP

DNS-серверы. . . . . . . . . . . : 94.25.128.74

94.25.208.74 — адреса DNS — серверов, используемых для разрешения имен в IP-адреса узлов.

NetBios через TCP/IP. . . . . . . . : Включен — режим использования NetBios через протокол TCP/IP.

Утилита GETMAC .

Утилита командной строки GETMAC присутствует в версиях Windows XP и старше. Используется для получения аппаратных адресов сетевых адаптеров (MAC-адресов) как на локальном, так и на удаленном компьютере.

Синтаксис:

GETMAC [/S <система> [/U <пользователь> [/P <пароль>]]] [/FO <формат>] [/NH] [/V]

Параметры:

/S <система> — имя или IP-адрес удаленного компьютера.

/U [<домен>]<пользователь> Имя пользователя. Если не задано, то используется текущая учетная запись.

/P [<пароль>] — Пароль. Если задан параметр /U и не задан пароль, то он будет запрошен.

/FO <формат> — Формат, в котором следует отображать результаты запроса. Допустимые форматы: «TABLE» (таблица), «LIST» (список), «CSV» (разделяемые запятыми поля). Если параметр не задан, то используется вывод в виде таблицы (TABLE) .

/NH — Указывает, что строка заголовков столбцов не должна отображаться в результирующем файле. форматов TABLE и CSV.

/V — Отображение подробной информации. В отображаемой информации присутствует имя сетевого подключения и название сетевого адаптера.

/? — Вывод справки по использованию команды.

Примеры:

GETMAC /? — отобразить краткую справку об использовании GETMAC.

GETMAC /FO csv — выдать информации о MAC-адресах всех существующих на локальном компьютере сетевых адаптеров в формате CSV (полей с разделителями в виде запятой)

GETMAC /S COMPUTER /NH /V — получить MAC адреса сетевых адаптеров для удаленного компьютера COMPUTER, не отображать заголовки столбцов в таблице и использовать отображение подробной информации. Для подключения к удаленному компьютеру используется текущая учетная запись пользователя.

GETMAC /S 192.168.1.1 /NH /V — то же самое, но вместо имени компьютера задан его IP-адрес.

GETMAC /S COMPUTER /U user /P password — получить MAC — адрес адаптеров удаленного компьютера COMPUTER. Для подключения к нему используется имя пользователя «user» и пароль «password»

GETMAC /S COMPUTER /U mydomainuser — для подключения к удаленному компьютеру используется учетная запись пользователя «user» в домене «mydomain». Пароль пользователя вводится по запросу.

GETMAC /S COMPUTER /U mydomainuser /P password — то же самое, что и в предыдущем случае, но пароль задан в командной строке.

Пример выводимой информации по GETMAC без параметров:

Физический адрес Имя транспорта

=================== ==========================================================

00-00-DB-CE-97-9C DeviceTcpip_{85E2B831-859B-45D4-9552-0E6DCFB57391}

00-2E-20-6B-0D-07 DeviceTcpip_{158A50DF-F6F2-4909-8F15-DF94B51A81FF}

По имени транспорта можно найти в реестре записи, связанные с данным сетевым адаптером.

Утилита NBTSTAT .

Команда NBTSTAT позволяет получить статистику протокола NetBIOS over TCP/IP (NetBT), таблицу имен локальных и удаленных компьютеров и содержимое кэш NetBIOS имен. Применение NBTSTAT позволяет принудительно обновить кэш NetBIOS-имен компьютеров и имена, зарегистрированные с помощью серверов Windows Internet Name Service (WINS).

Синтаксис:

nbtstat[-aRemoteName] [-AIPAddress] [-c] [-n] [-r] [-R] [-RR] [-s] [-S] [Interval]

Параметры командной строки:

-a RemoteName — отображает таблицу имен удаленного компьютера. NetBIOS-имена соответствуют перечню NetBIOS-приложений, выполняющихся на удаленном компьютере.

-A IPAddress — то же самое, что и в предыдущем случае, но вместо имени удаленного компьютера используется его IP-адрес

. -c — отображает кэш имен NetBIOS и соответствующих им IP-адресов.

-n — отображает таблицу NetBIOS-имен на локальном компьютере. Состояние «Зарегистрирован» означает, что имя зарегистрировано с использованием широковещательного запроса или с помощью сервера WINS.

-r — отображает статистику разрешения NetBIOS-имен. На компьютерах под управлением Windows XP и старше, выдается раздельная статистика о разрешении имен с помощью широковещетельной рассылки и с помощью сервера имен WINS.

-R — очистка кэш NetBIOS-имен и загрузка данных из секции #PRE файла LMHOSTS.

-RR — очистка кэш NetBIOS — имен на локальном компьютере и их повторная регистрация с использованием сервера WINS.

-s — отображает статистику NetBIOS — сессий между клиентом и сервером и NetBIOS-имена удаленных узлов.

-S — отображает статистику сессий между клиентом и сервером и IP-адреса удаленных узлов.

Interval — интервал обновления отображаемых данных в секундах. Для прекращения автоматического обновления используется комбинация клавиш CTRL+C

/? — отобразить справку по использованию NBTSTAT.

Примеры использования: nbtstat -n — вывести список зарегистрированных NetBIOS-имен на локальном компьютере.

nbtstat -a SERVER — вывести список зарегистрированных NetBIOS-имен на компьютере SERVER.

nbtstat -A 192.168.1.1 — вывести список зарегистрированных NetBIOS-имен на удаленном компьютере с IP-адресом 192.168.1.1 .

nbtstat -RR — выполнить очистку и перерегистрацию NetBIOS-имен на локальном компьютере.

Утилита NETSH.EXE

Утилита сетевой оболочки NETSH (NETwork SHell) — наиболее полное и функциональное стандартное средство управления сетью с использованием командной строки в среде Windows XP и старше. Набор внутренних команд сетевой оболочки пополняется с появлением новых версий операционной системы, что необходимо учитывать при работе в локальной сети с различными ОС. Так, например, команда уровня wlan ( netsh wlan — управление беспроводной сетью) может использоваться на компьютерах под управлением Windows Vista и старше и отсутствует в Widows XP. Синтаксис используемых команд и параметров также может различаться в разных операционных системах семейства Windows.

При запуске NETSH.EXE без параметров на экран выводится приглашение к вводу внутренних команд оболочки. Набор команд представляет собой многоуровневую структуру, позволяющую выполнять необходимые действия в выбранном контексте. При вводе знака вопроса ? можно получить краткую справку по доступному перечню команд на данном уровне. Ввод команды данного уровня со знаком вопроса вызовет отображение справки по ее использованию. Аналогичную справку можно получить, введя определенную команду и, после перехода на уровень ее выполнения, ввести знак вопроса. При необходимости, можно выполнить нужное действие без использования интерактивного режима, указав в качестве параметров командной строки последовательный набор внутренних команд NETSH и необходимых параметров. Например:

netsh advfirewall show global последовательно выполняется команда первого уровня advfirewall, в ее контексте, команда следующего уровня show с параметром global

Команды NETSH можно выполнить и на удаленном компьютере с использованием подключения по локальной сети. Netsh также предоставляет возможность выполнения сценариев, представляющих собой группу команд в текстовом файле, выполняемых в режиме очередности на определенном компьютере. В целом, возможности NETSH настолько обширны, что трудно найти сетевую задачу, которую невозможно было бы решить с использованием данной утилиты.

Синтаксис:

NETSH.EXE [-a AliasFile] [-c Context] [-r RemoteMachine] [-u [DomainName]UserName] [-p Password | *] [Command | -f ScriptFile]

-a AliasFile — не завершать работу а перейти к приглашению ввода команд после выполнения AliasFile. AliasFile — имя текстового файла, в котором содержатся одна или несколько команд netsh .

-c Context — изменить контекст (уровень) команд netsh.

-r RemoteMachine — выполнять команды netsh на удаленном компьютере. В качестве RemoteMachine может использоваться имя или IP-адрес.

[-u DomainName]UserName — имя пользователя для подключения к удаленному компьютеру. Если не задано, то используется текущее имя пользователя.

-p Password пароль для подключения к удаленному компьютеру.

Command — команда оболочки netsh , которую необходимо выполнить.

-f ScriptFile — аналогично ключу -a, но после выполнения команд файла сценария Scriptfile, работа netsh завершается.

Пример полученной справки об использовании по команде netsh ? или вводе знака вопроса на приглашение при запуске netsh без параметров в среде ОС Windows 7:

Применимы следующие команды:

Команды в этом контексте:

? — Отображение списка команд.

add — Добавление элемента конфигурации в список элементов.

advfirewall — Изменения в контексте ‘netsh advfirewall’.

branchcache — Изменения в контексте ‘netsh branchcache’.

bridge — Изменения в контексте ‘netsh bridge’.

delete — Удаление элемента конфигурации из списка элементов.

dhcpclient — Изменения в контексте ‘netsh dhcpclient’.

dnsclient — Изменения в контексте ‘netsh dnsclient’.

dump — Отображение сценария конфигурации.

exec — Запуск файла сценария.

firewall — Изменения в контексте ‘netsh firewall’.

help — Отображение списка команд.

http — Изменения в контексте ‘netsh http’.

interface — Изменения в контексте ‘netsh interface’.

ipsec — Изменения в контексте ‘netsh ipsec’.

lan — Изменения в контексте ‘netsh lan’.

mbn — Изменения в контексте ‘netsh mbn’.

namespace — Изменения в контексте ‘netsh namespace’.

nap — Изменения в контексте ‘netsh nap’.

netio — Изменения в контексте ‘netsh netio’.

p2p — Изменения в контексте ‘netsh p2p’.

ras — Изменения в контексте ‘netsh ras’.

rpc — Изменения в контексте ‘netsh rpc’.

set — Обновление параметров конфигурации.

show — Отображение информации.

trace — Изменения в контексте ‘netsh trace’.

wcn — Изменения в контексте ‘netsh wcn’.

wfp — Изменения в контексте ‘netsh wfp’.