windows:server:2019:supermicro:x11dpl-i:ipmi:remote_installation

Содержание

Дааавно я новые севера не приобретал, давно… Столько воды утекло, а там ничего по сути не изменилось, кроме обновленного, точнее сказать, сетевого, BMC и отсутствии поддержки скоростей ниже 1 гигабита1). Мда, прогресс стоит. Стоит давно и прочно. Увы.

Но наличие технологии IPMI, все же, порадовало, т.к. сейчас стоит задача обновления серверного парка в небольшой компании, где я бываю редко, а реагировать на сбои хочется наиболее оперативно. В этом ключе я размышлял над приобретением IP KVM, взамен обычному, но что-то подходящие стоят много, да и не приглянулось мне ничего… А тут! А тут такая радость!

Установив сервер в стойку, подключив сеть и питание, я со спокойной душой ушел домой – в натуральном виде тестировать новые для меня возможности и горизонты…

Заковырки начались еще на стадии настройки BIOS, в контексте RAID—UEFI—ISO – сначала я не мог взять в толк, куда подевались настройки RAID‘a, потом долго тыкался туда-сюда пытаясь заставить систему все видеть так, как я хочу, а потом… потом настал черед установки Windows Server…

Ладно, обо всем по порядку в виде инструкции.

Подготовка драйверов

-

Скачать сайта Supermicro последнюю версию драйвера «Intel SATA»2);

-

распаковать из архива «Win.zip» папку «VROC_X.X.X.XXXX_XX-drivers»;

-

содержимое упаковать любым способом в ISO-образ3).

Основные действия

Настройку IPMI я, пожалуй, опущу, т.к. в базовом варианте она состоит только в подключении сетевого интерфейса и нахождении на корпусе или материнской плате наклейки с паролём4).

Подключение к BMC

-

Скачать и установить Java-машину, если таковой еще нет;

-

подключиться браузером к web-интерфейсу BMC-модуля5) и авторизоваться;

-

перейти «Remote Control → Console Redirection» и нажать «Launch Console»;

-

запустить скачанный файл «launch.jnlp», подключившись к «Java iKVM Viewer»6).

Монтирование образов

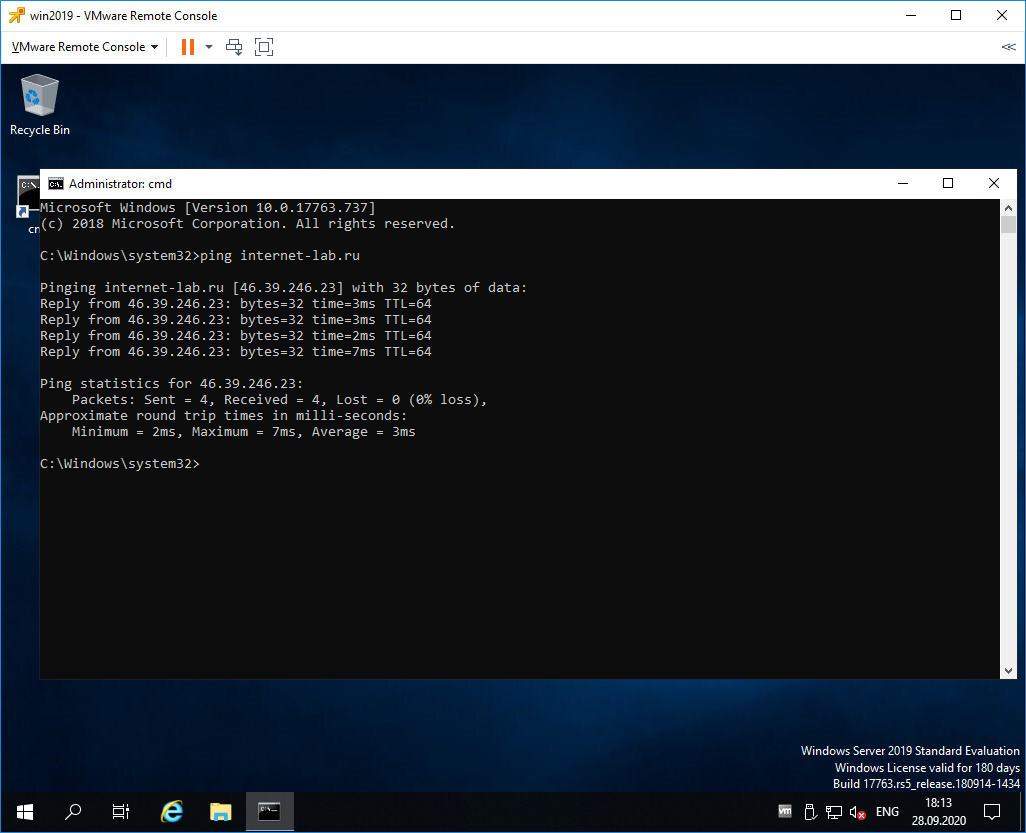

Этот способ прекрасно работает при подключении к рабочей сети по VPN через Интернет7), хотя установка и занимает достаточно значительное время.

-

Открыть окно виртуальных хранилищ, перейдя в «Virtual Media → Virtual Storage»

;

-

на закладке «Device1» в списке «Logical for Device1» выбрать «ISO File»;

-

нажать «Open Image», выбрать дистрибутив Windows Server9) и нажать «Plug in»;

-

на закладке «Device2» повторить действия 2 и 3 для образа с драйверами.

В этом самом месте я провел достаточно много лишнего времени, т.к. пытался подключить ISO-образ системы и образ дискеты с драйверами, лежащие на сетевом ресурсе в офисе, через web-интерфейс в разделе «Virtual Media → Floppy Disk/CD—ROM Image» – это по какой-то причине не работает! При таком способе подключения образ системы как-то не так монтируется и загрузиться с него в UEFI режиме невозможно, также, как и с образом дискеты происходит что-то не менее непонятное.

Настройка UEFI-BIOS

-

Войти в «Aptio Setup Utility»10), т.е. BIOS;

-

на закладке «Advanced» открыть раздел «PCH SATA Configuration»;

-

параметр «Configure SATA as» установить в значение «RAID»;

-

параметр «SATA RAID Option ROM/UEFI Driver»11) в значение «EFI»;

-

для всех дисков, если надо, установить параметр «SATA Device Type» в «Solid State Drive»;

-

выйти из текущего раздела, зайти в раздел «Intel(R) VOC SATA Controller» и создать нужные массивы12);

-

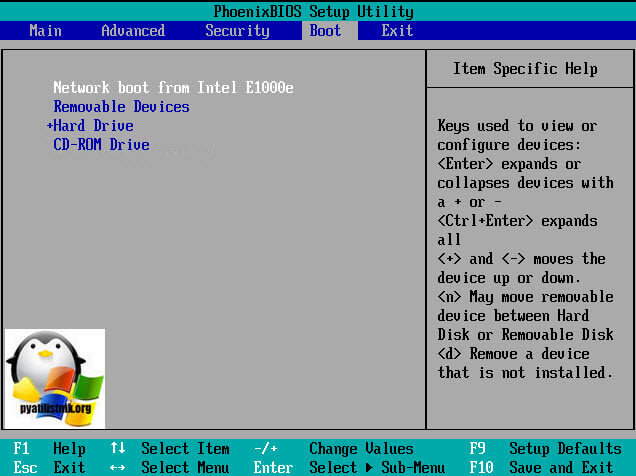

перейти на закладку «Boot»;

-

установить параметр «Boot mode select» в значение «UEFI»;

-

проверить, чтобы параметр «LEGACY to EFI support» был «Disable»;

-

установить «Boot Option #1» в значение «UEFI USB CD/DVD:UEFI: ATEN Virtual CDROM YSOJ»;

-

установить «Boot Option #2» в «UEFI Hard Disk»;

-

остальные режимы загрузки от греха подальше отключить;

-

перейти на закладку «Save & Exit» и нажать «Save Changes and Reset».

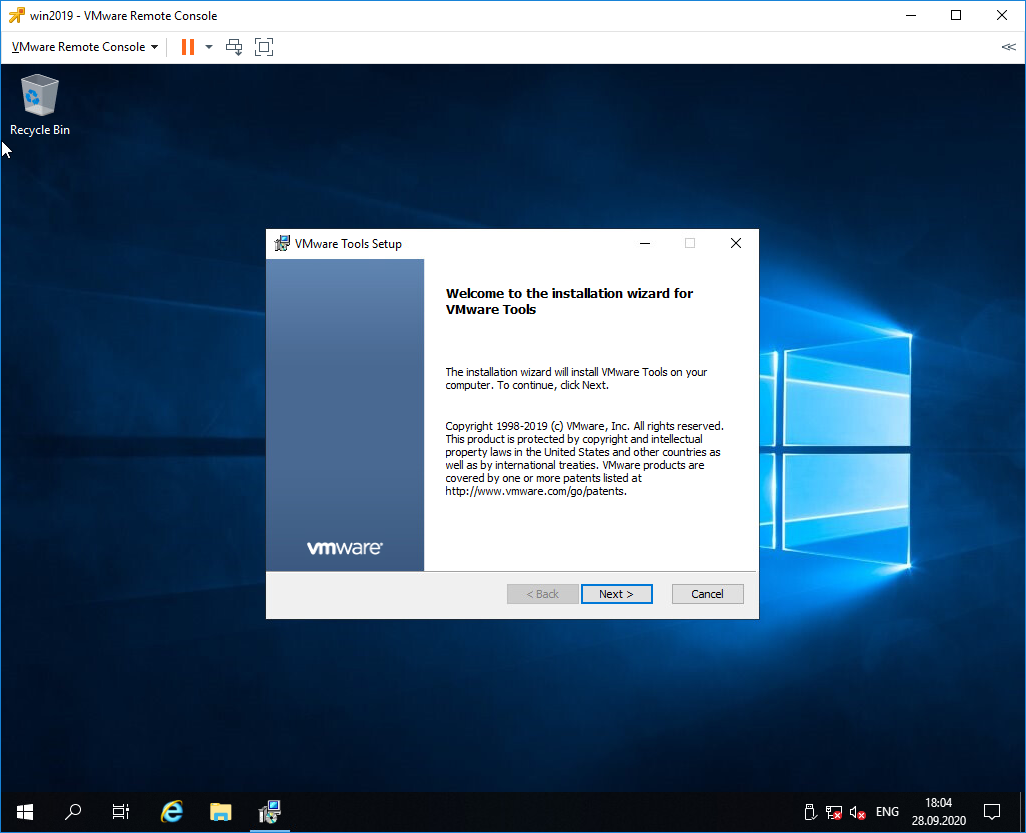

Установка Windows

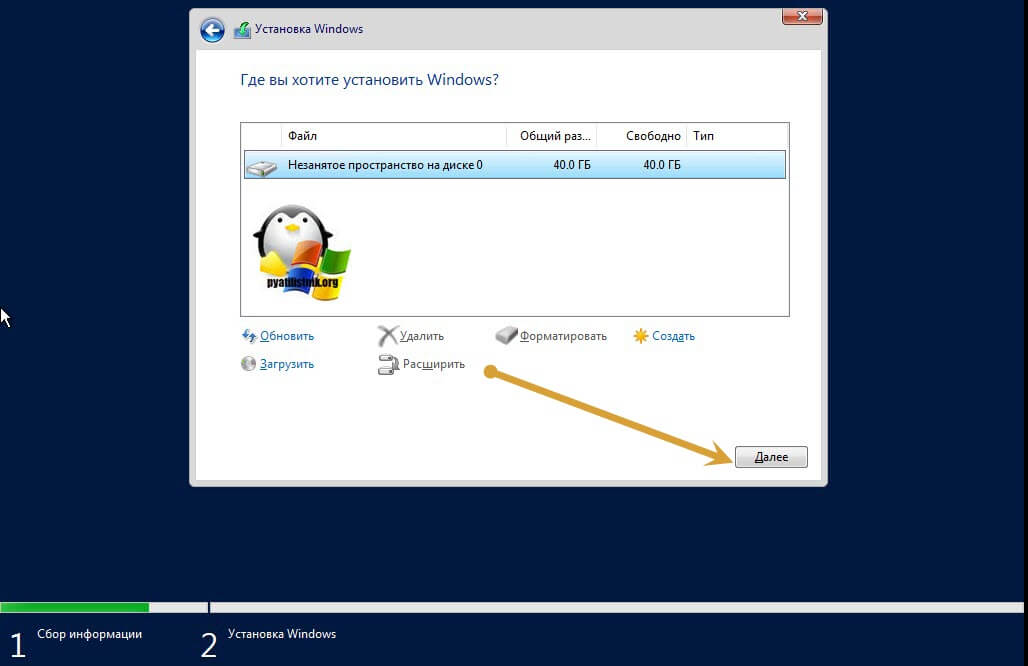

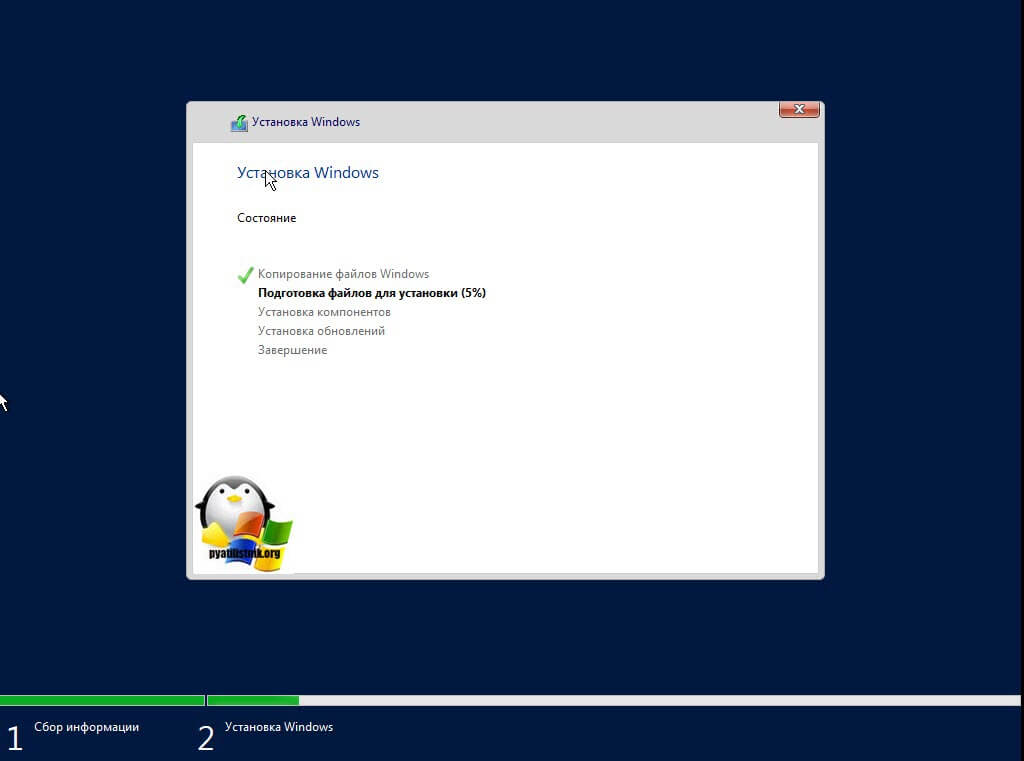

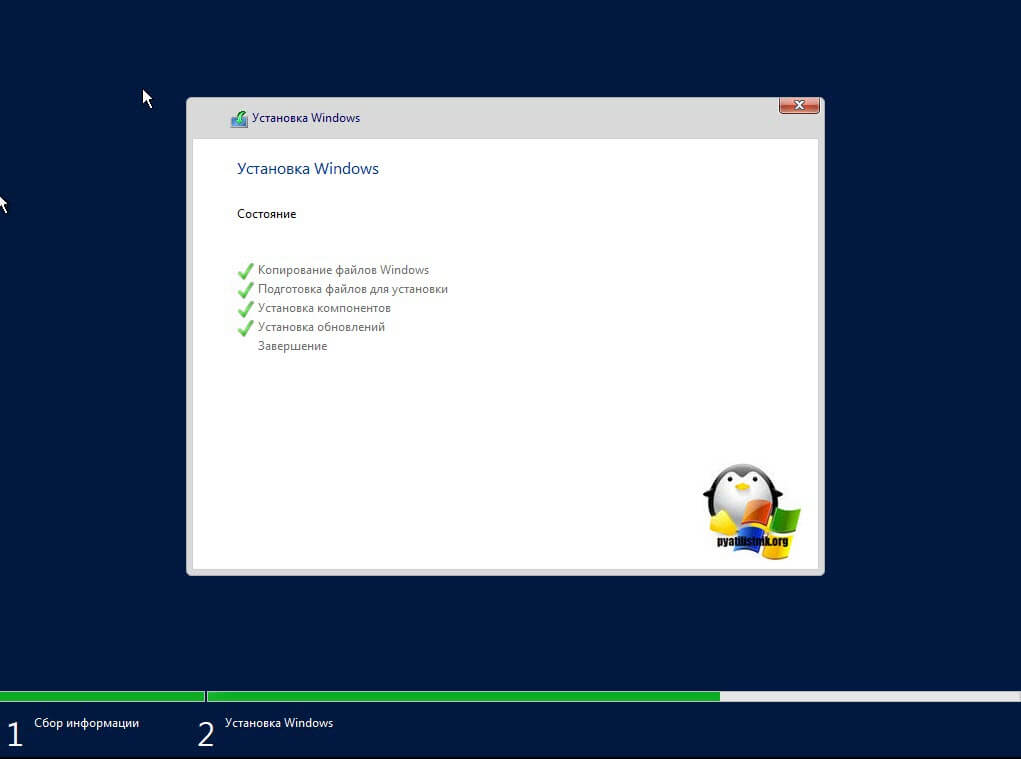

При таких настройках установка системы в режиме UEFI проходит как обычно. Естественно, в окне «Где вы ходите установить Windows?» нужно нажать «Загрузить → Обзор → CD-дисковод «VROC», выбрать папку «VROC_XX_iaStorE_win8_64», нажать «Ок» и «Далее».

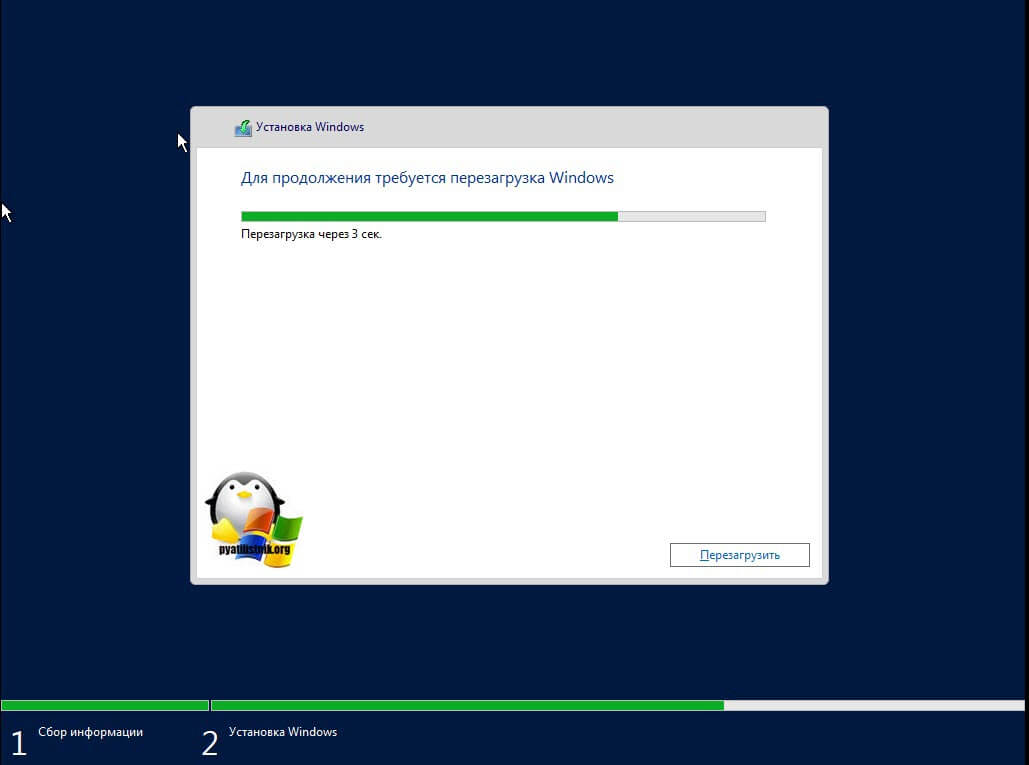

Теперь, как говорится, можно «откинуться на спинку кресла и отдохнуть»13)… особенно, если вы дома, сервер в офисе, а между вами непонятно какой Интернет!

Безопасная загрузка

Не знаю, почему, но в моем случае, пришлось несколько заморочиться, чтобы включить «Secure Boot»…

-

Еще раз войти в «Aptio Setup Utility»;

-

на закладке «Security» перейти в раздел «Secure Boot»;

-

параметр «Secure Boot Mode» установить в «Custom»;

-

параметр «CSM Support» в «Disabled»;

-

перейти в подраздел «Key Management»;

-

установить параметр «Provision Factory Defaults» в «Enabled»;

-

установить «Restore Factory Keys» в «Yes»14);

-

вернуться в раздел «Secure Boot»;

-

установить «Secure Boot Mode» в значение «Standard»;

-

и, наконец-то, включить «Secure Boot», установив в значение «Enabled».

Помимо этого, желательно установить пароль «Administrator Password» и переключить «Password Check» в значение «Setup». Все, можно идти на закладку «Save & Exit» и нажимать «Save Changes and Reset».

Дисклеймер

-

Использование материалов данной базы знаний разрешено на условиях лицензии, указанной внизу каждой страницы! При использовании материалов активная гиперссылка на соответствующую страницу данной базы знаний обязательна!

-

Автор не несет и не может нести какую либо ответственность за последствия использования материалов, размещенных в данной базе знаний. Все материалы предоставляются по принципу «как есть». Используйте их исключительно на свой страх и риск.

-

Все высказывания, мысли или идеи автора, размещенные в материалах данной базе знаний, являются исключительно его личным субъективным мнением и могут не совпадать с мнением читателей!

-

При размещении ссылок в данной базе знаний на интернет-страницы третьих лиц автор не несет ответственности за их техническую функциональность (особенно отсутствие вирусов) и содержание! При обнаружении таких ссылок, можно и желательно сообщить о них в комментариях к соответствующей статье.

Последнее изменение: 2022/02/12 11:40 (внешнее изменение)

Время на прочтение

8 мин

Количество просмотров 87K

Как было написано в одной умной книге — если в вашем IT-отделе нет автоматизированной установки операционной системы, то её создание может быть самой важной задачей, которую вы когда-либо выполняли.

Для работы MDT необходимо:

- WDS

- Windows ADK

- PowerShell

- .net Framework

- DHCP

План

- Добавление роли Windows Deployment Services (WDS) на сервер;

- Загрузка и установка на сервер необходимых компонентов;

- Запуск и настройка WDS;

- Запуск и настройка MDT;

- Импорт приложений;

- Импорт установочных образов;

- Импорт драйверов;

- Импорт пакетов;

- Создание задач;

- Тестирование.

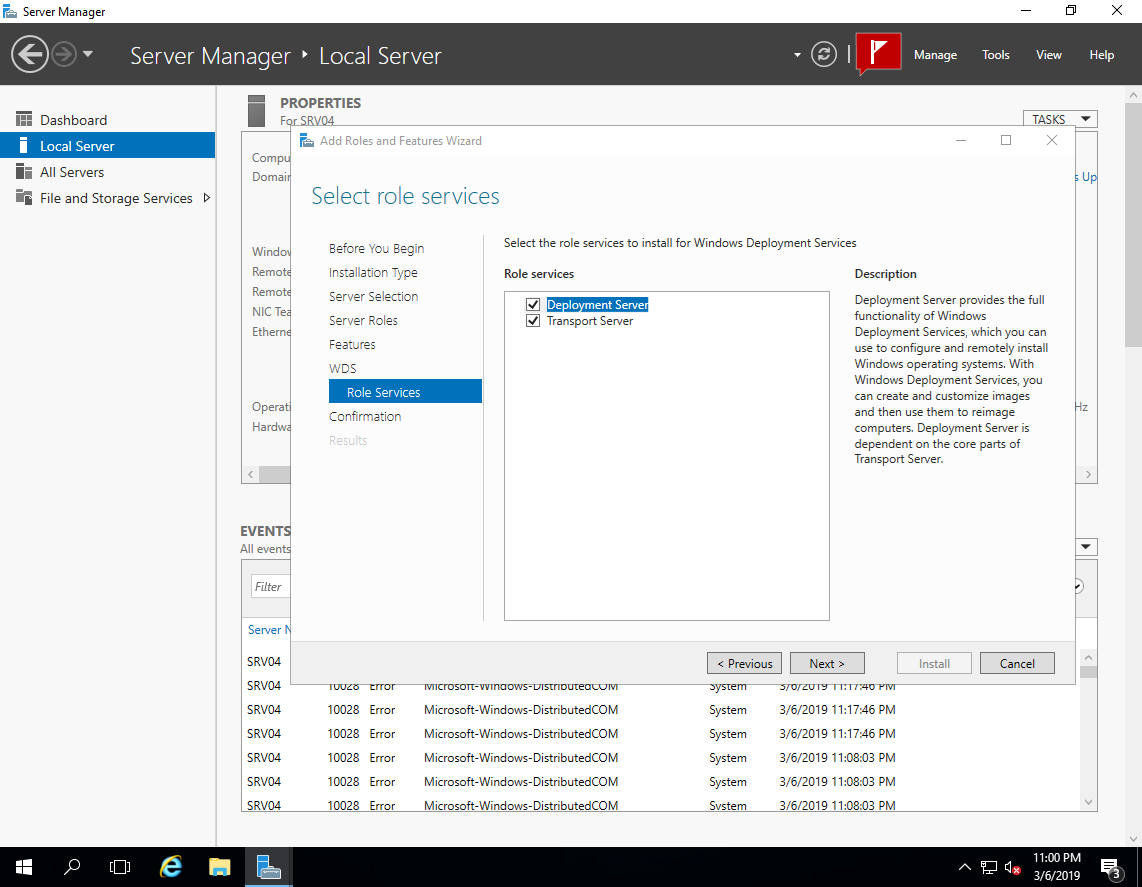

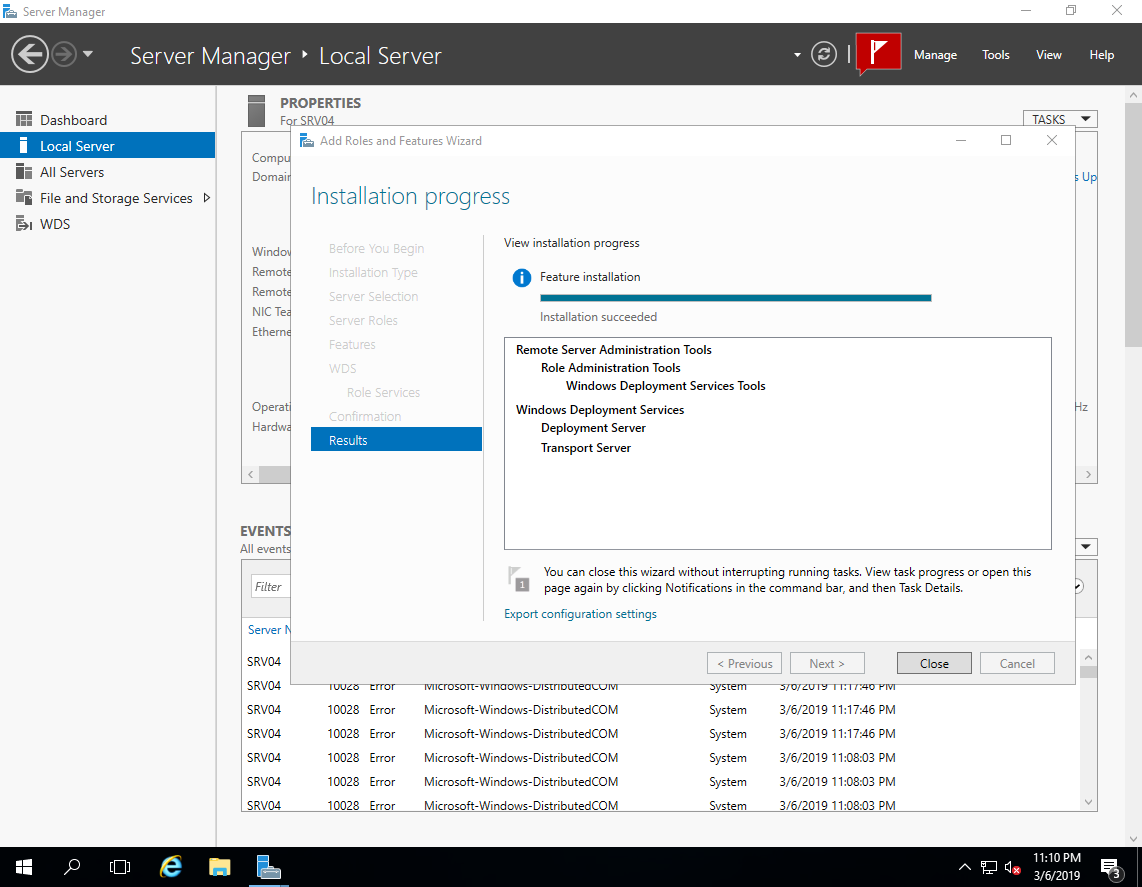

Добавление роли Windows Deployment Services (WDS) на сервер

На сервере включаем роль WDS.

Загрузка и установка на сервер необходимых компонентов

С официального сайта скачиваем и устанавливаем Windows Assessment and Deployment Kit (ADK):

1) Download the Windows ADK for Windows 10, version 1809 (возможно, новее)

2) Download the Windows PE add-on for the ADK

Отмечаем для установки:

- Deployment Tools

- Imaging And Configuration Designer

- Configuration Designer

- User State Migration Tools

Также скачиваем и устанавливаем Microsoft Deployment Toolkit (MDT)

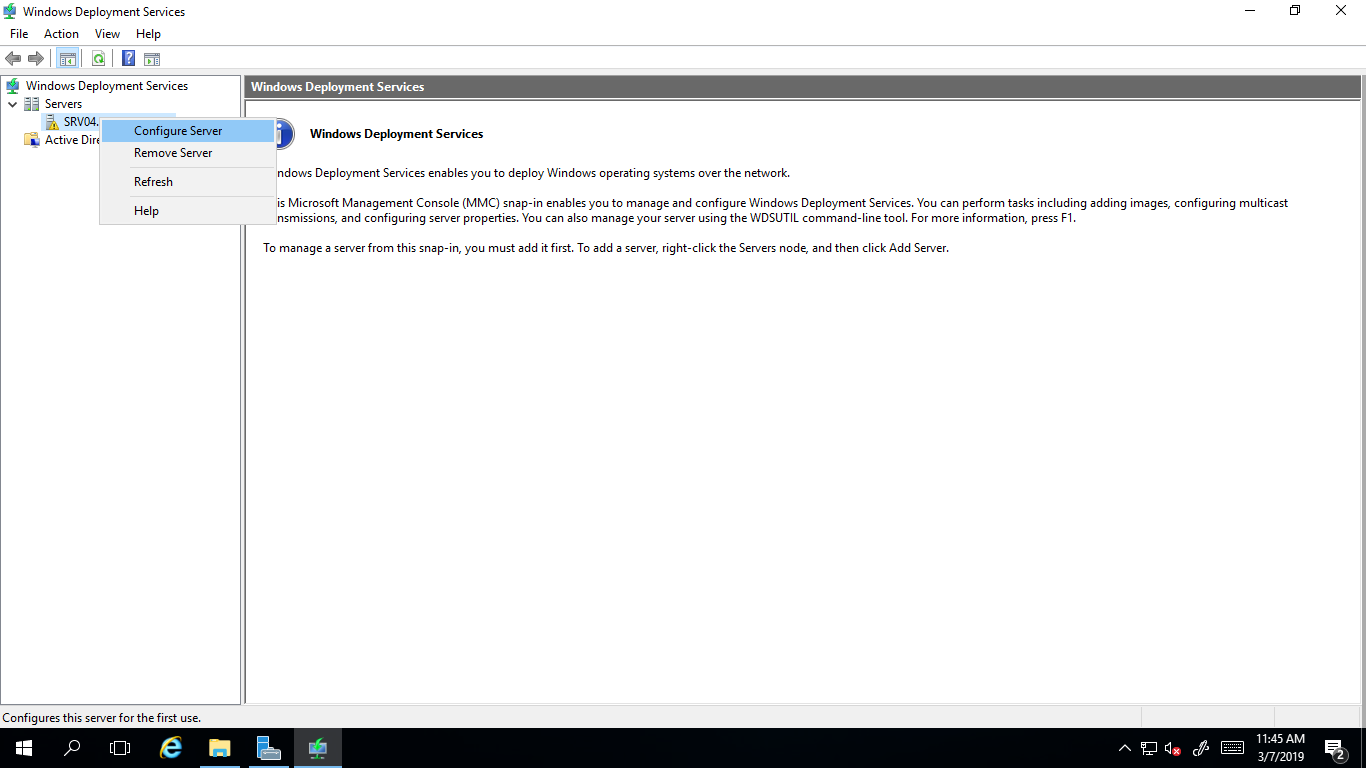

Запуск и настройка WDS

Открываем консоль WDS

Запускаем конфигурирование.

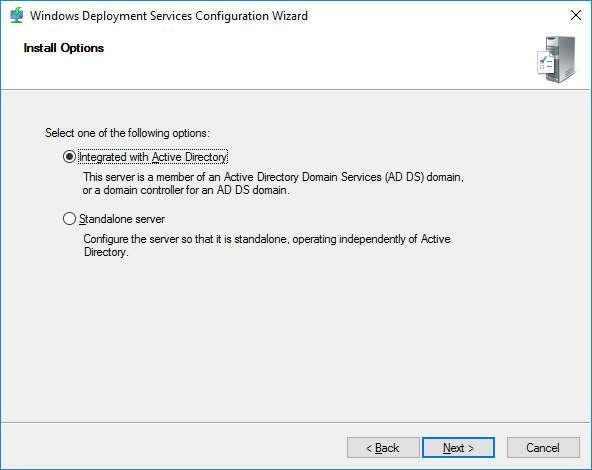

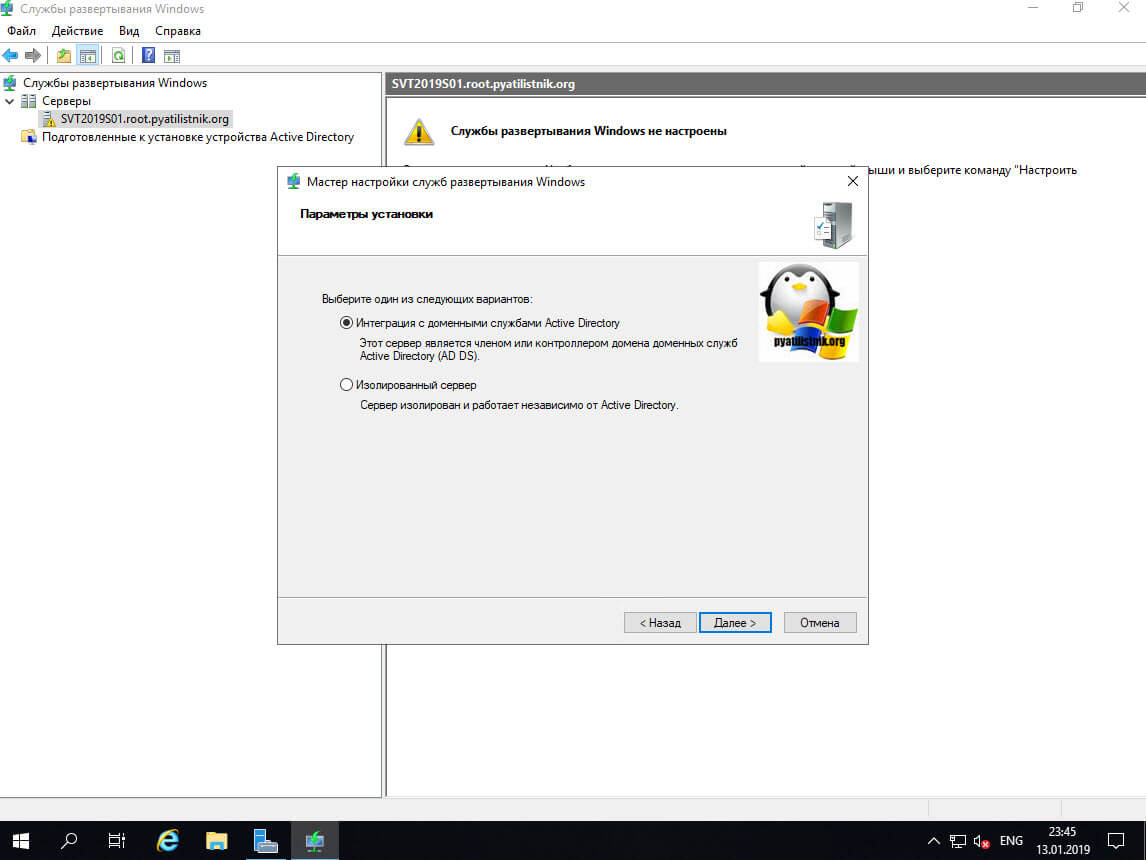

В мастере настройки выбираем интеграцию с доменом.

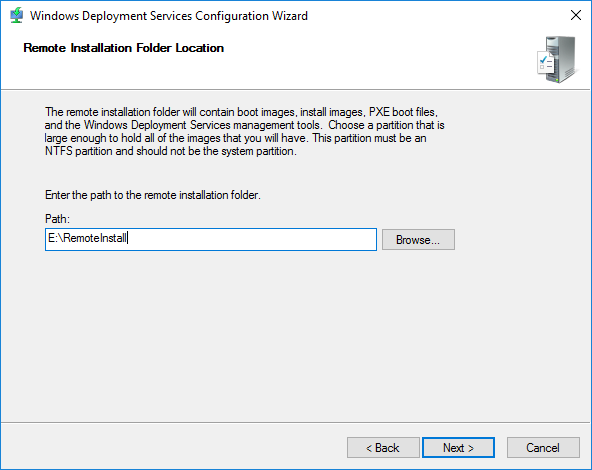

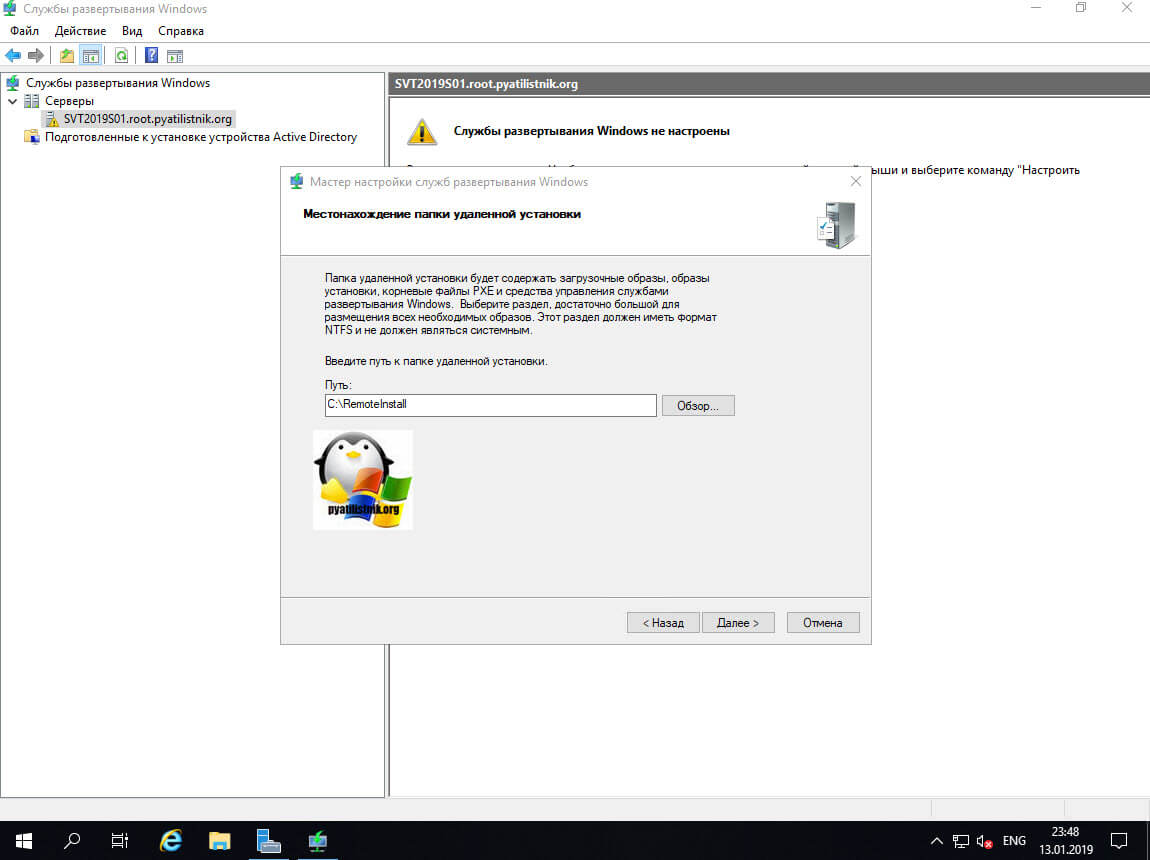

Задаем служебную папку WDS.

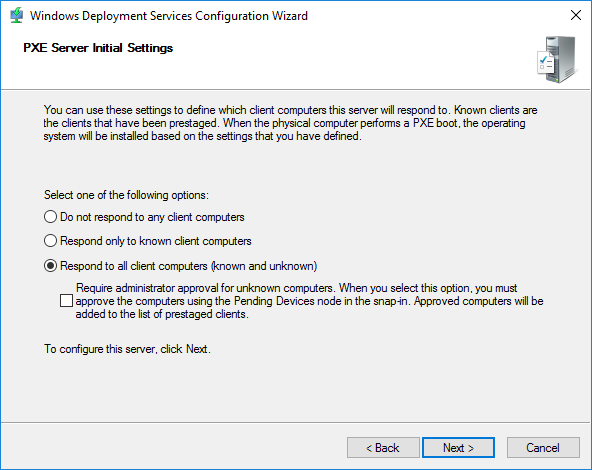

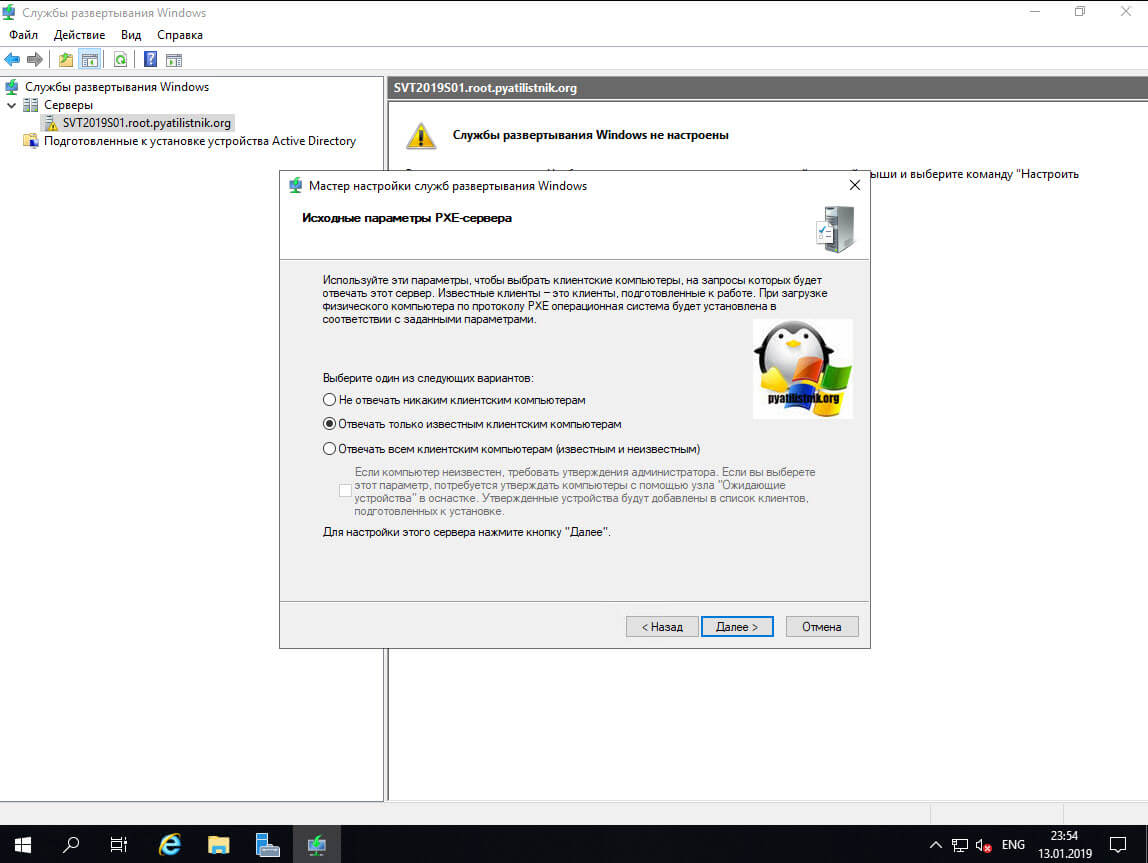

На следующем шаге можно выбрать каким компьютерам будет отвечать сервер WDS:

- Никому не отвечать — можно отключить работу сервера на время настройки или тестирования, например, чтобы пользователи не получали возможные конфликты при установке.

- Отвечать только известным компьютерам — список составляется в консоли и если записи адреса компьютера нет, то он не получит возможность работать с сервером.

- Отвечать всем клиентам — ответ получат все компьютеры. Если установить галку ниже, то при обращении неизвестных устройств (не записанных ранее) в консоли появится запись, что некий компьютер с определенным адресом запрашивает подключение. Можно отклонить или принять и процесс продолжится. Позже эти настройки можно изменить в консоли WDS.

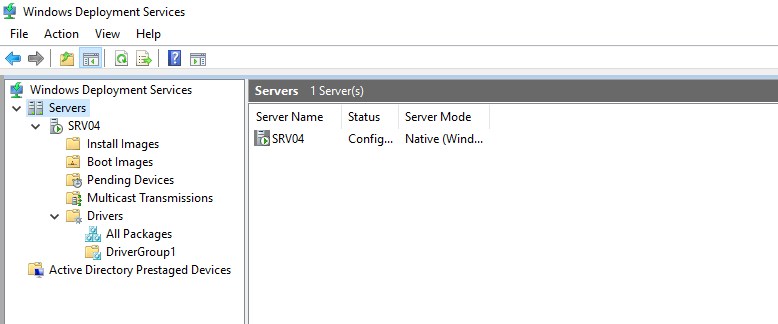

Завершаем процесс первоначальной настройки. Имеем следующую структуру папок:

WDS нам понадобится только для подключения и передачи образов, поэтому без подробного объяснения:

Install Images — установочные образы (не используем);

Boot Images — загрузочные образы (добавим созданные в MDT);

Pending Devices — появляются устройства запрашивающие соединение если включена опция «требуется подтверждение администратора».

Запуск и настройка MDT

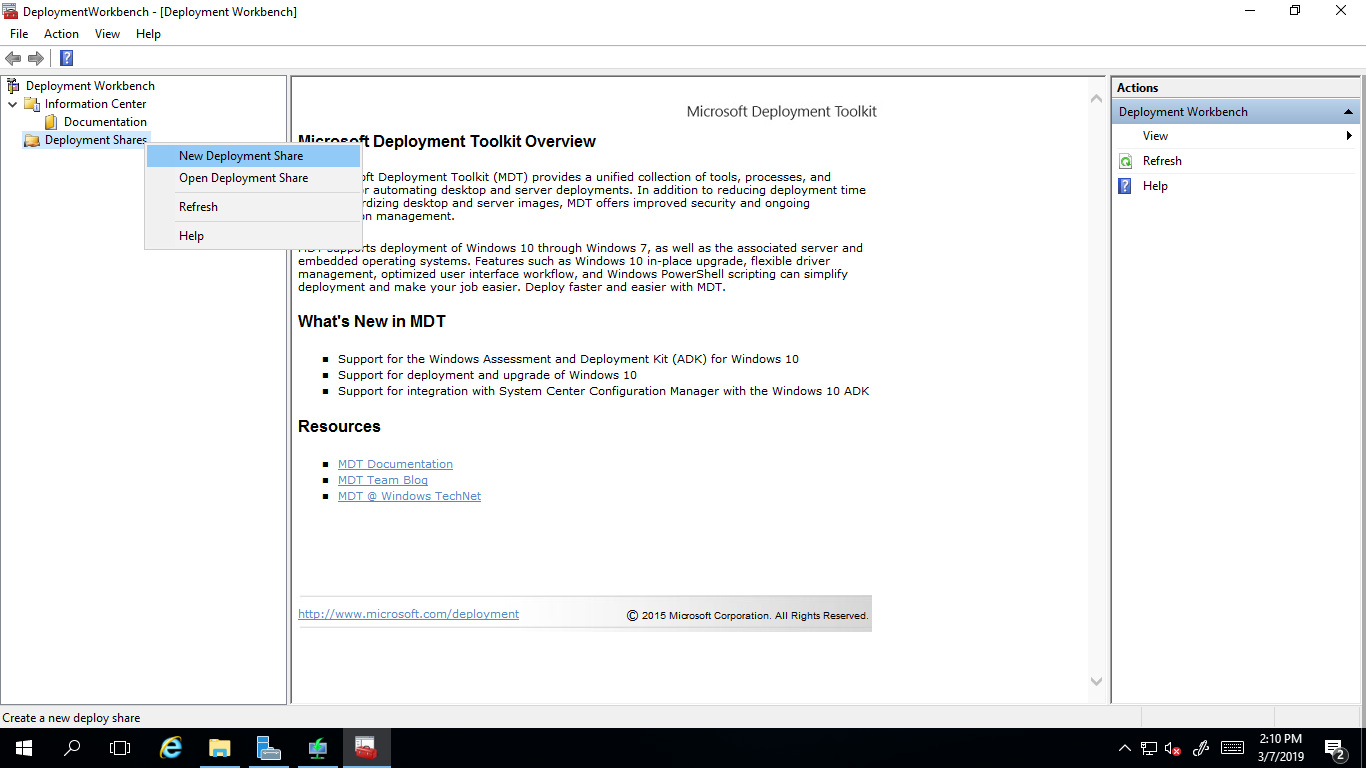

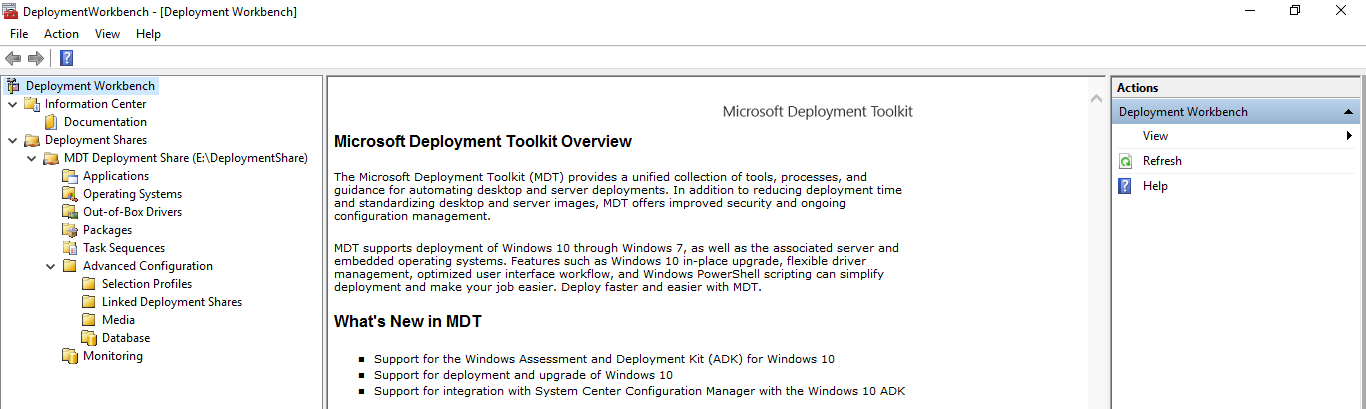

Для настройки MDT запускаем его консоль. Microsoft Deployment Toolkit -> Deployment Workbench.

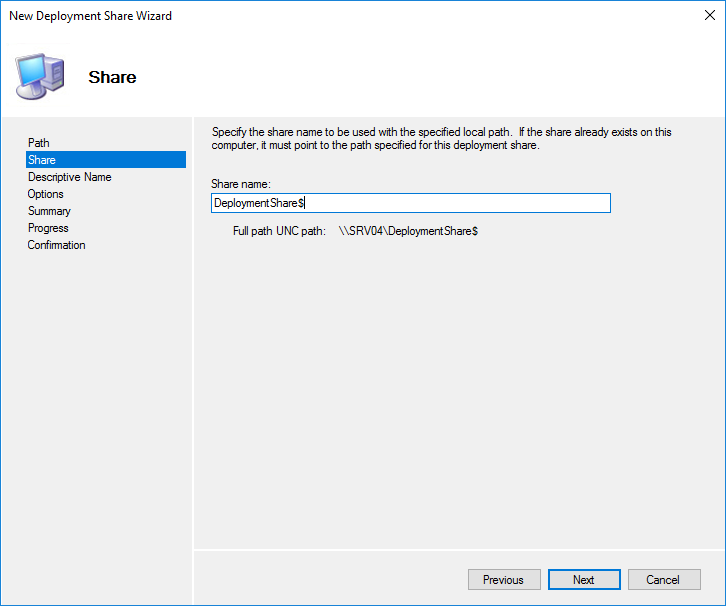

Добавляем новую DeploymentShare. В ней будут храниться все файлы для установки.

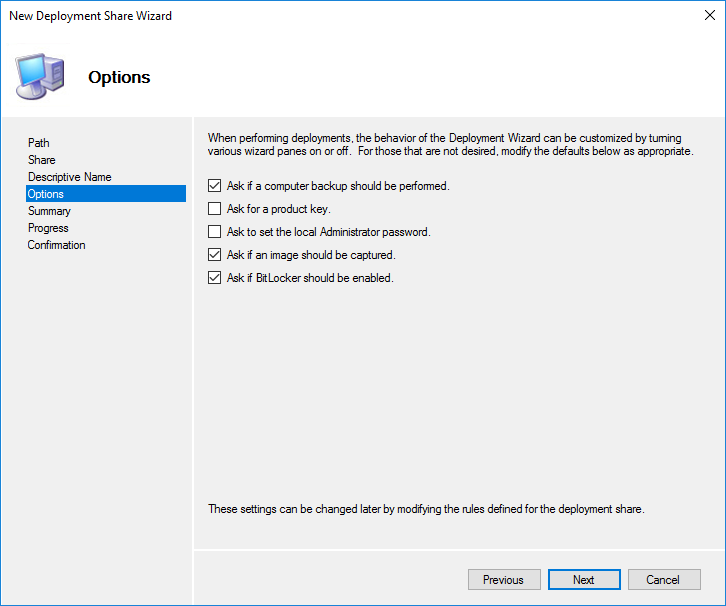

Следующие опции относятся к процессу установки и могут быть изменены позже.

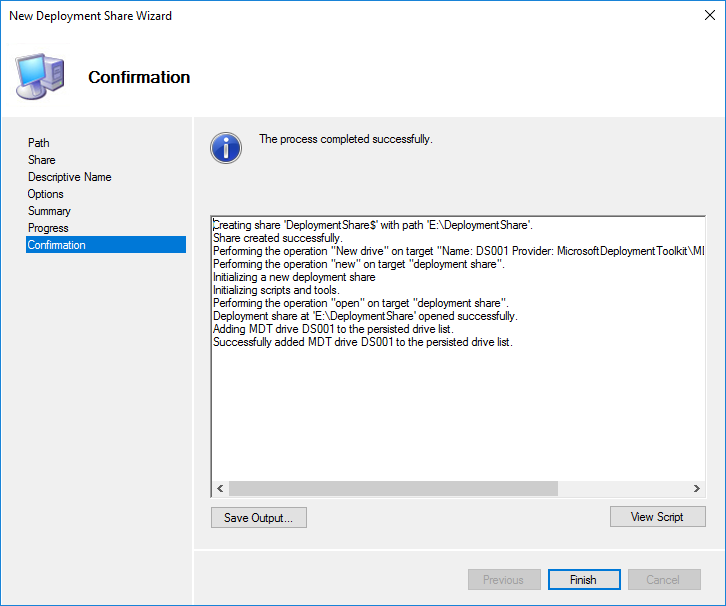

На завершающем этапе будет запущен процесс создания который должен пройти успешно.

Общая папка E:\DeploymentShare$ может переноситься на другие сервера простым копированием. Отключение и подключение осуществляется в консоли MDT.

Applications — приложения которые устанавливаются на операционную систему;

Operating Systems — операционные системы доступные для загрузочного образа;

Out-of-Box Drivers — драйвера (.inf);

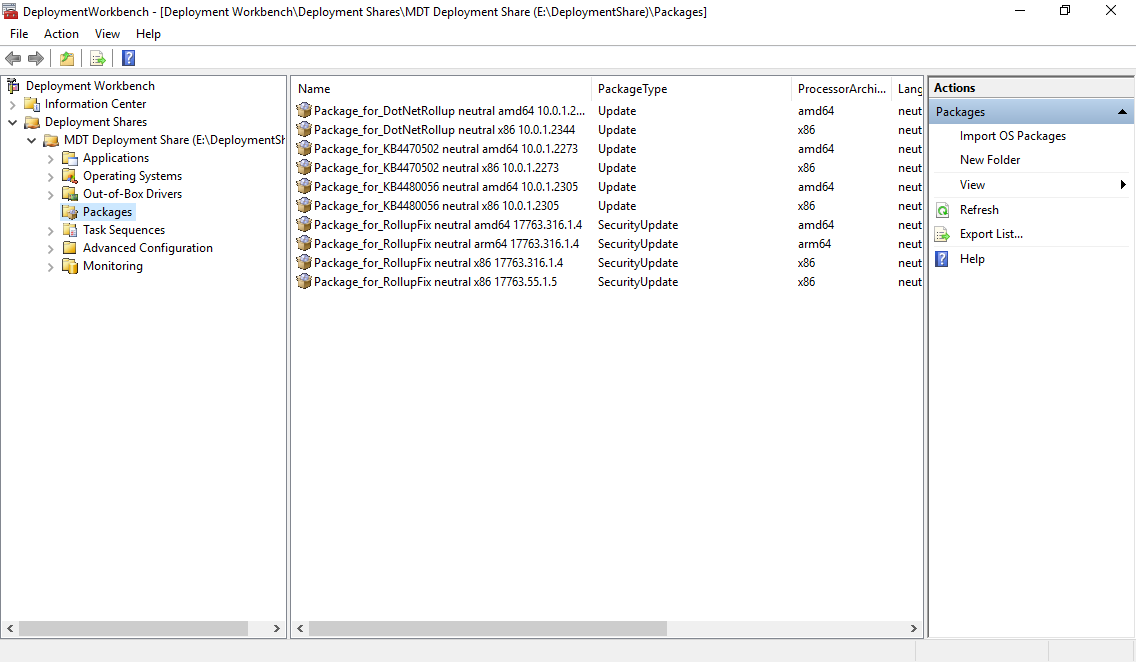

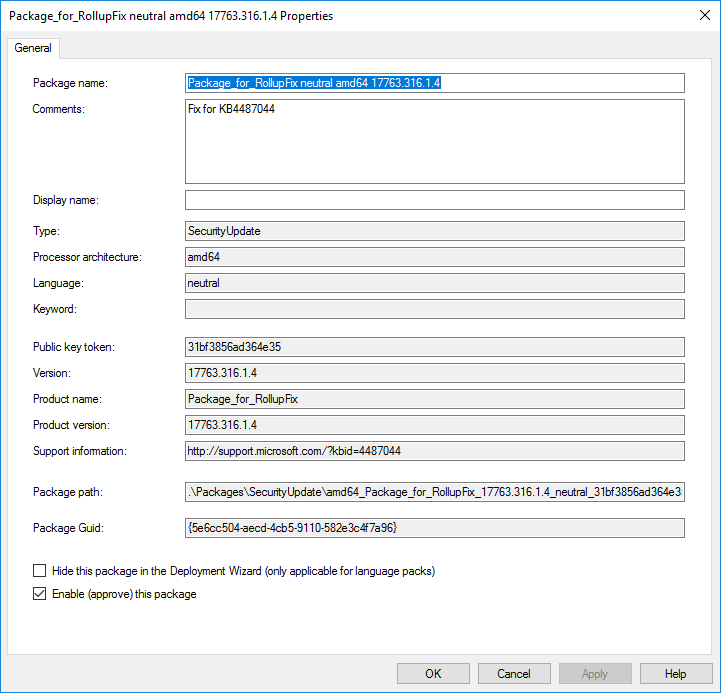

Packages — пакеты обновлений безопасности, сервисные, языковые и т.д. (.cab и .msu);

Task Sequences — последовательность задач установки;

Selection Profiles — логические группы объединения контента;

Linked Deployment Shares — другие подключенные DeploymentShare с других серверов;

Monitoring — при включенной опции отображается ход выполнения установки на клиентах.

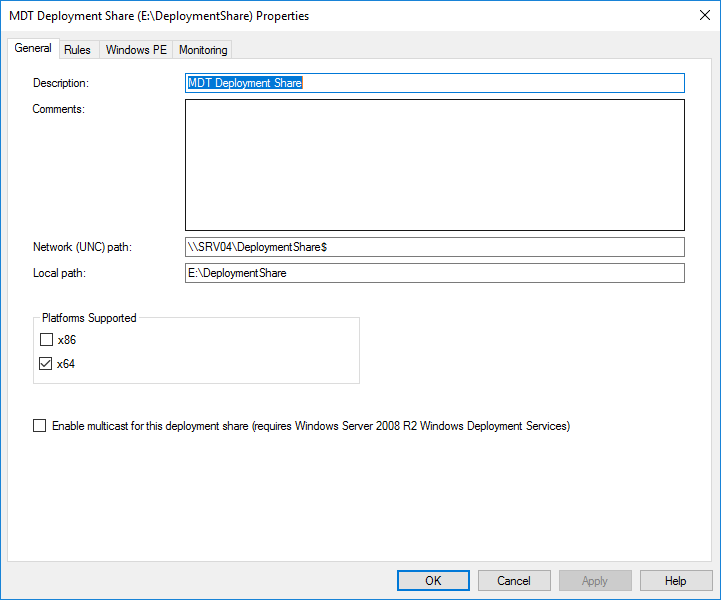

Открываем свойства нашей шары MDT Deployment Share. На вкладке General можно выбрать для каких платформ создавать .wim файлы с которых позже можно будет загружаться.

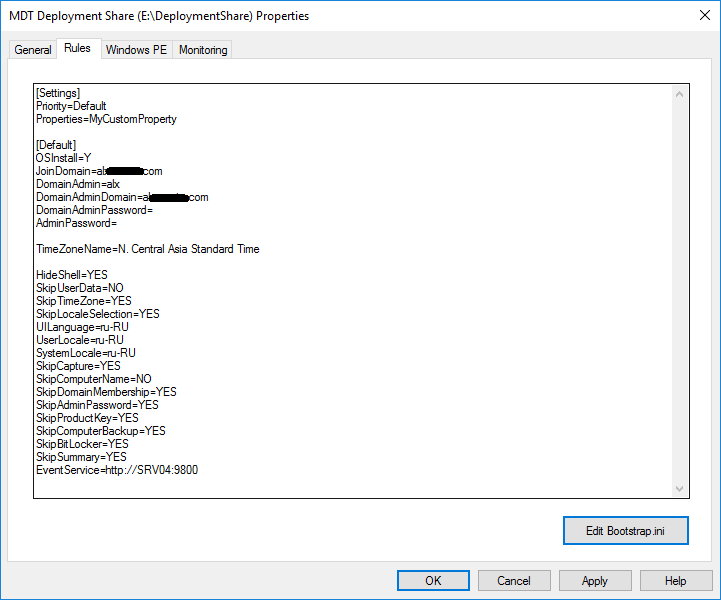

На вкладке Rules настраиваются конфигурационные файлы автоматизации MDT. В самом окне отображается текст файла .\Control\CustomSettings.ini, а под кнопкой Edit Bootstrap.ini файл .\Control\Bootstrap.ini.

CustomSettings.ini — находится на сервере и скрывает шаги меню установки, а также определяет некоторые параметры установки.

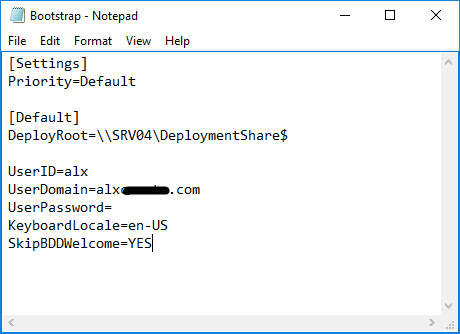

Bootstrap.ini — находится в загрузочном образе и определяет параметры для подключения к DeploymentShare.

.\Control\CustomSettings.ini

OSInstall=Y //установить операционную систему

JoinDomain=alx*.com //ввести в этот домен

DomainAdmin=alx - имя пользователя используемого для присоединения

DomainAdminDomain=alx*.com //домен пользователя

DomainAdminPassword= //пароль пользователя

AdminPassword= //пароль локального администратора на новой машине

HideShell=YES //скрыть Shell

SkipUserData=NO //пропустить шаг о решении сохранности пользовательских данных (если установка производится поверх существующей системы)

TimeZoneName=N. Central Asia Standard Time //временная зона

SkipTimeZone=YES //пропустить выбор временной зоны

UILanguage=ru-RU //выбор языка интерфейса

UserLocale=ru-RU //выбор местоположения

SkipLocaleSelection=YES //пропустить выбор месторасположения

SystemLocale=ru-RU //выбор языка для non-Unicode программ

SkipCapture=YES //пропустить захват установленной операционной системы

SkipComputerName=NO //пропустить ввод имени компьютера

SkipDomainMembership=YES //пропустить членство в домене

SkipAdminPassword=YES //пропустить пароль администратора

SkipProductKey=YES //пропустить ввод лицензионного ключа

SkipComputerBackup=YES //пропустить выполнение резервного копирования

SkipBitLocker=YES //пропустить настройку шифрования BitLocker

SkipSummary=YES //пропустить страницу с выводом результирующих настроек

EventService=http://SRV04:9800 //установить сервер назначения для логовСписок временных зон

.\Control\Bootstrap.ini

[Settings]

Priority=Default

[Default]

DeployRoot=\\SRV04\DeploymentShare$

UserID=alx //имя пользователя для доступа к папкам Deployment Share

UserDomain=alx*.com //домен пользователя

UserPassword= //пароль пользователя

KeyboardLocale=en-US //выбор языка

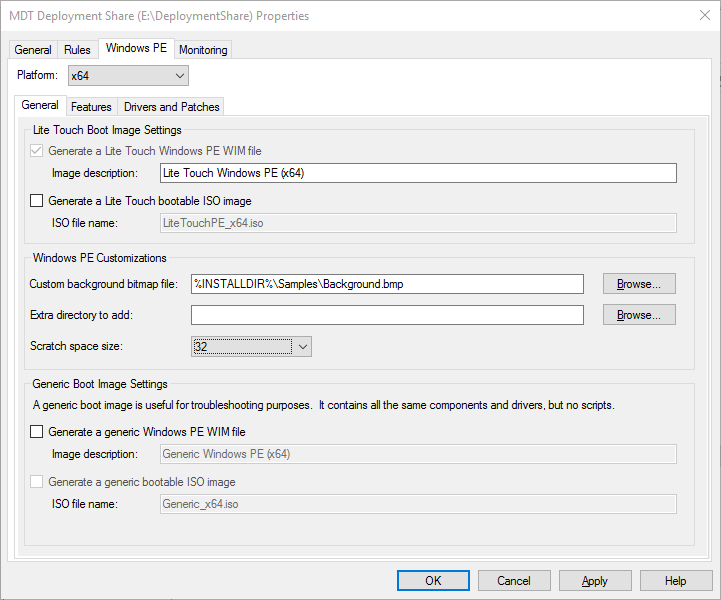

SkipBDDWelcome=YES //пропустить начальную страницу установщикаНа вкладке Windows PE настраивается создание загрузочных образов. Можно отключить на первой вкладке создание .wim файла, но выбрать на третьей .iso файл, если он нам нужен. Сейчас оставил только платформу x64. Второй пункт Generate a Lite Touch bootable ISO image понадобится, если нам необходим загрузочный ISO файл который мы могли бы записать на флешку или диск и загрузиться с него. Scratch space size — размер памяти в мегабайтах выделяемой для скриптов и команд установщика.

На вкладке Features можем добавить какие-либо компоненты в загрузочный образ. На вкладке Drivers and Patches лучше выбрать созданный специально для загрузочного образа Selection profile с сетевыми драйверами.

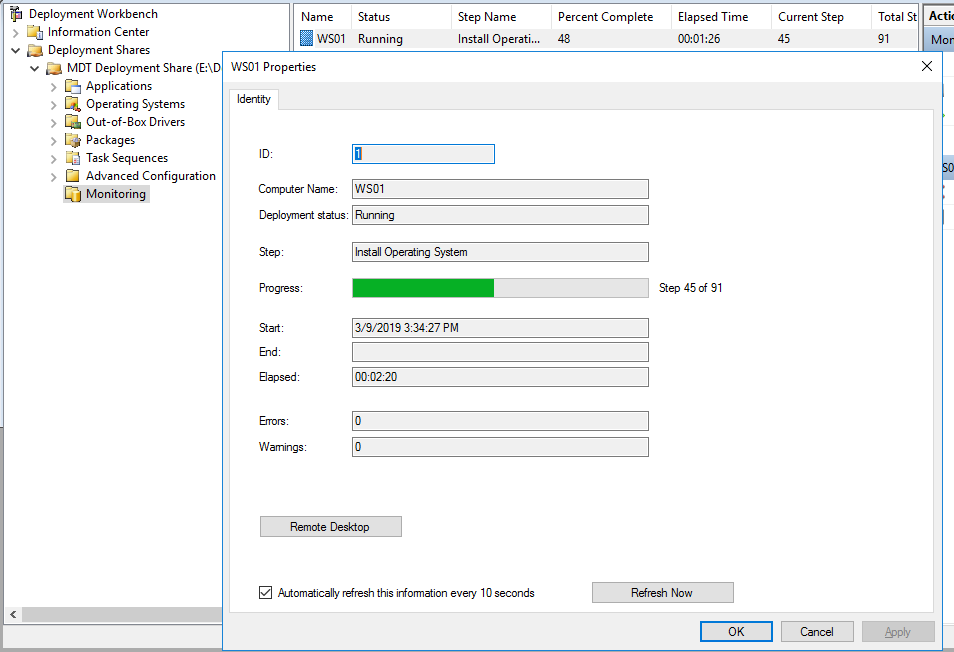

На следующей вкладке Monitoring включаем опцию чтобы он начал принимать логи от клиентов во время установки и отображать статус в папке Monitoring.

В соответствии со своей политикой безопасности добавляем разрешения на чтение каталога DeploymentShare$ и на этом простая настройка MDT закончена.

Импорт приложений

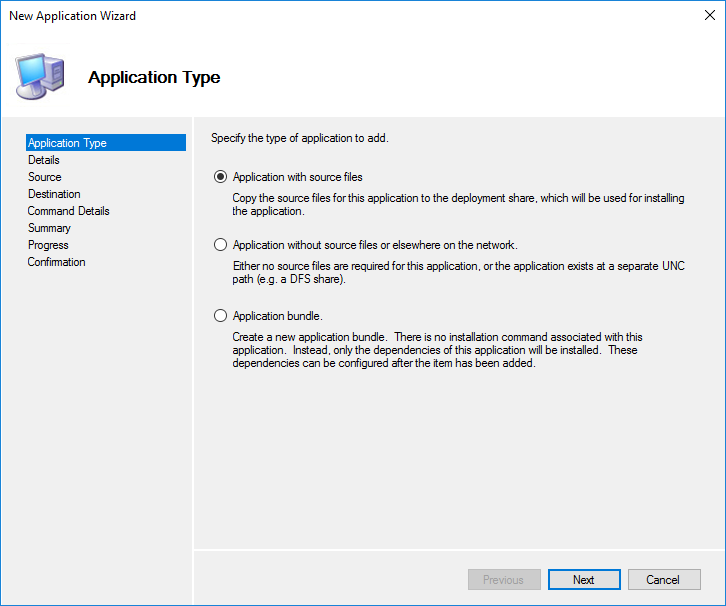

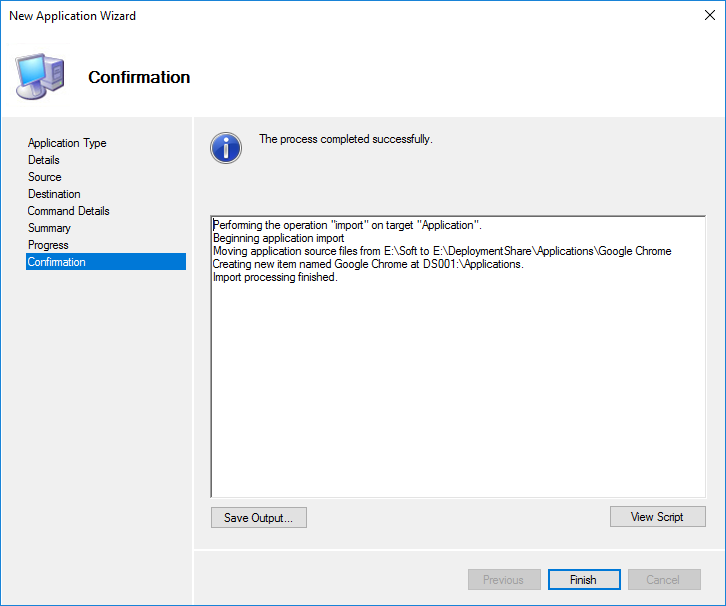

В контекстном меню папки Applications выбираем пункт New Application.

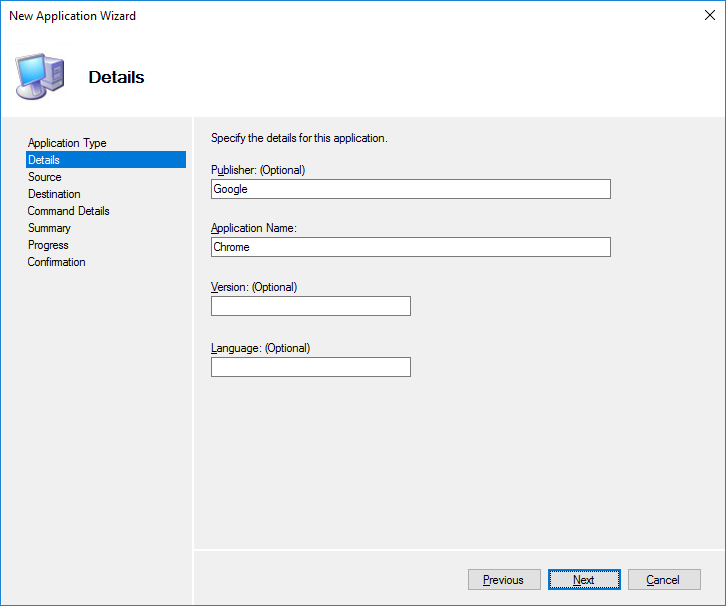

Добавим Google Chrome.

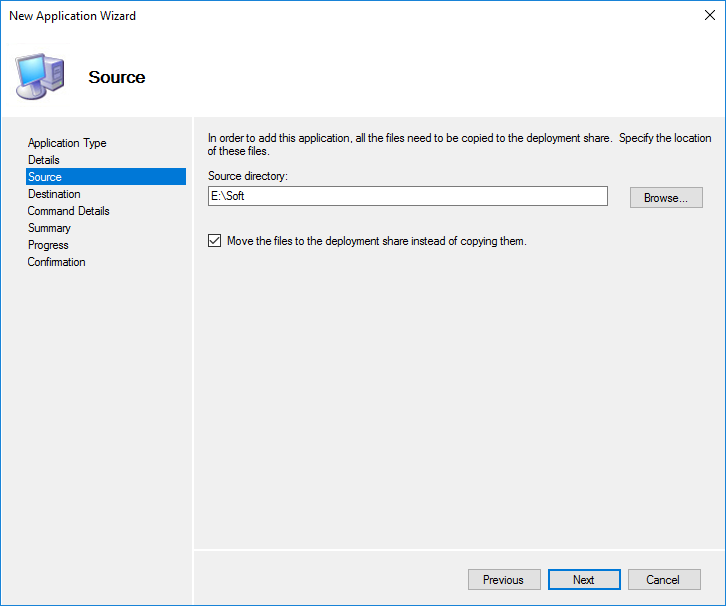

Скачиваем Standalone Enterprise на 64 бита и сохраняем в отдельную временную папку, например, E:\Soft. Указываем, где программа находится и выбираем опцию чтобы всё содержимое было перемещено в новую папку.

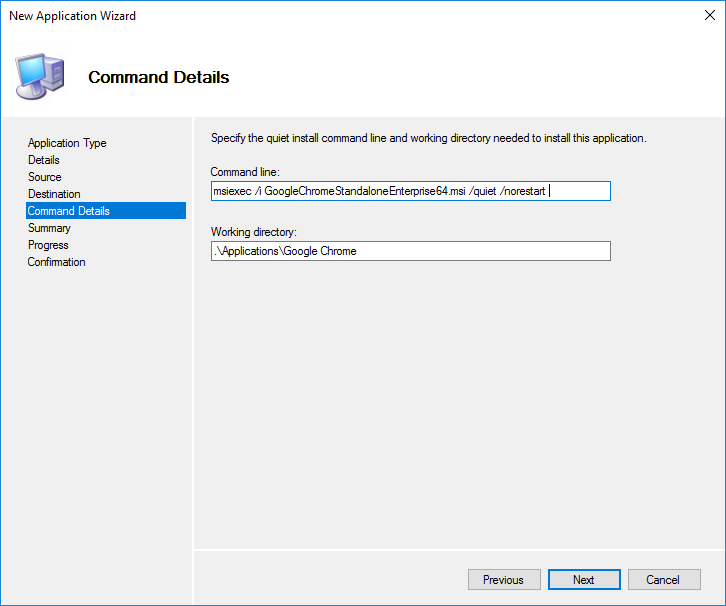

Далее составляем команду для тихой установки этого приложения и заполняем соответствующее поле.

По аналогии добавляем весь нужный нам софт.

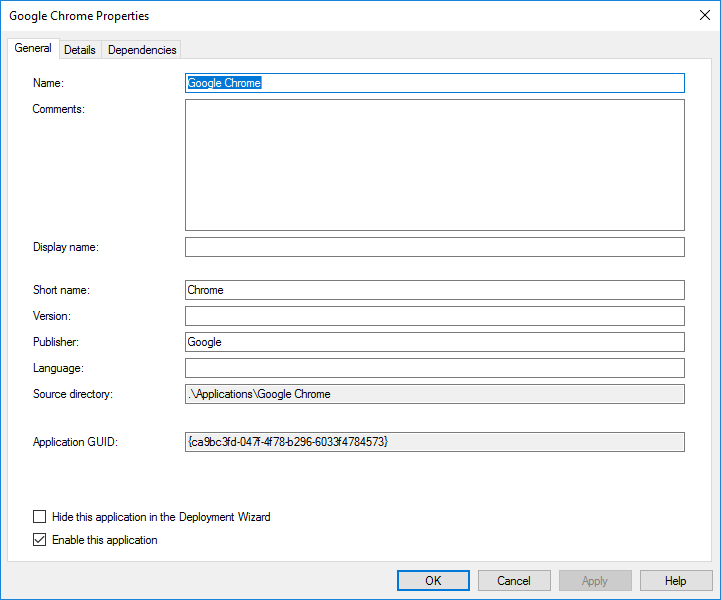

При переходе в свойства импортированного приложения на вкладке General можно редактировать ранее заполненные параметры, скрыть из списка выбора приложений при установке (если хотим устанавливать принудительно через задачу, например) и отключить это приложение в MDT вовсе если нужно исключить его использование в установке, но не желаем удалять (например, тестирование или обновление).

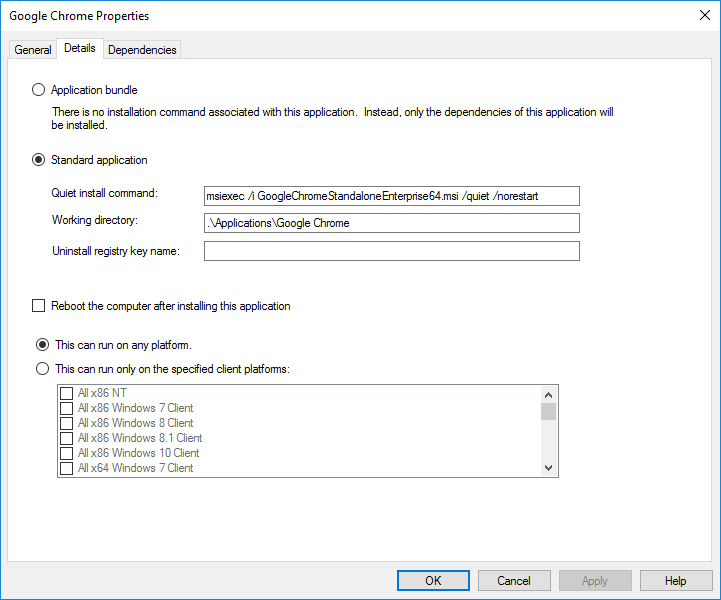

На вкладке Details можно изменить внесенные настройки, обязать перезагружаться после установки и разрешить запуск только на выбранных платформах.

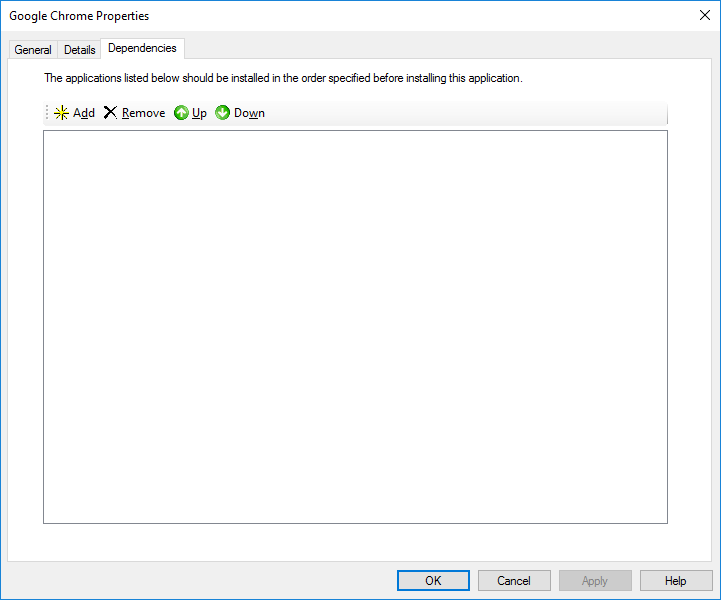

На последней вкладке Dependencies указываются зависимости. Если для приложения нужны какие-то дополнительные установки, то тут указывается их порядок. Только после установки зависимостей установится основное приложение. Софт, указанный в списке, должен быть импортирован заранее.

Импорт установочных образов

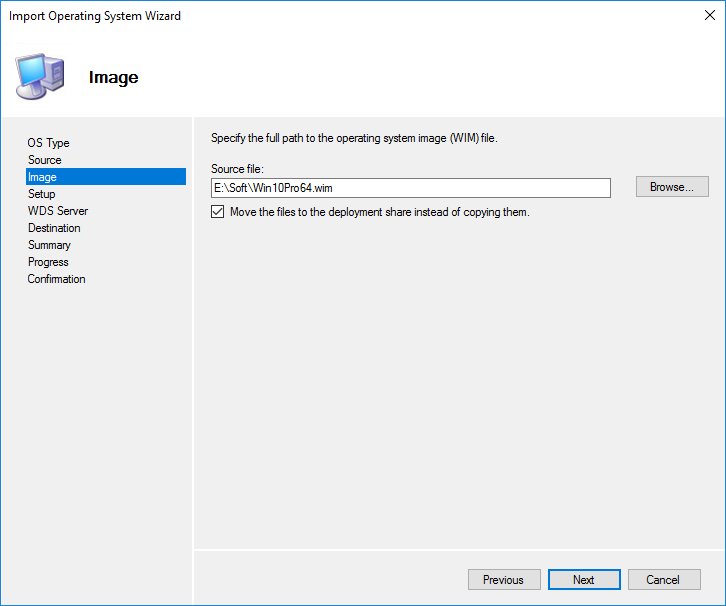

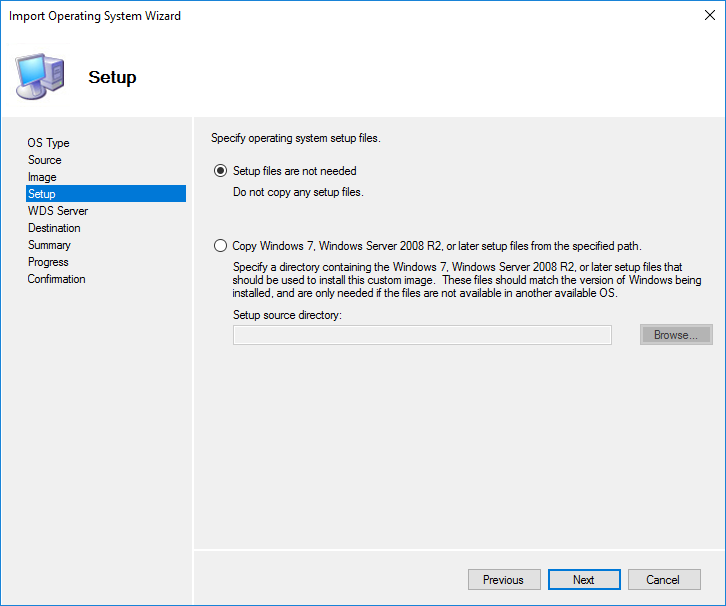

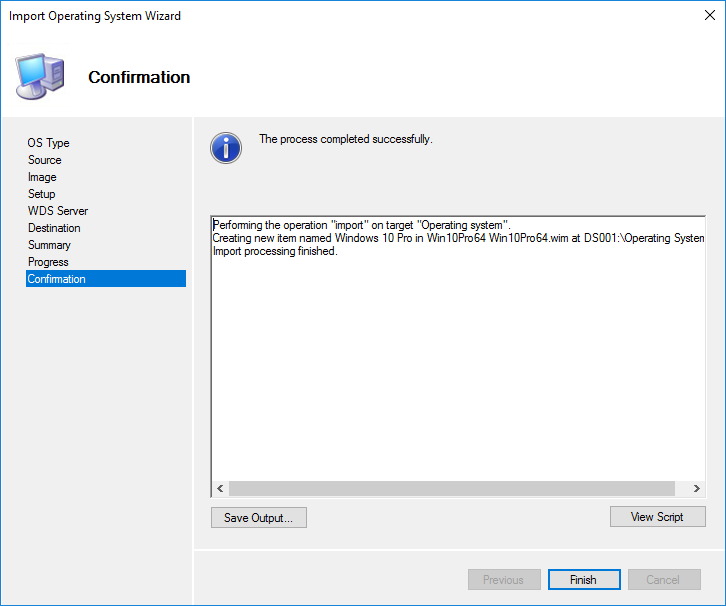

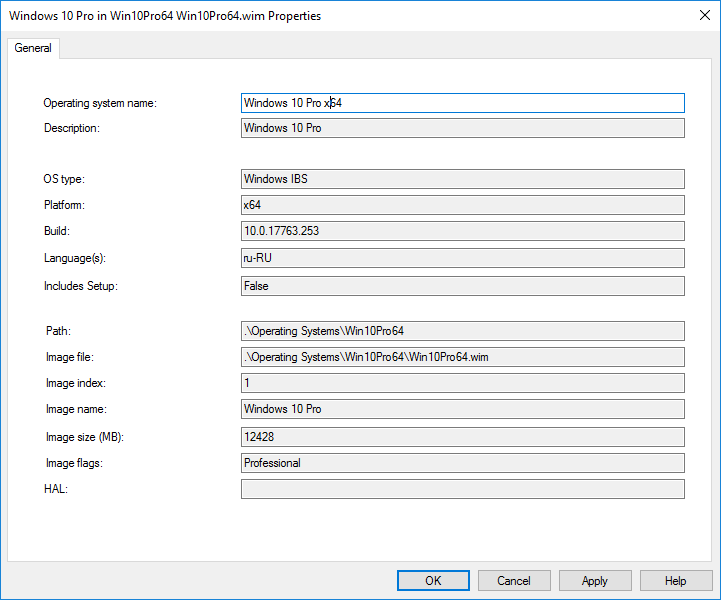

В папку Operating Systems добавляем операционную систему. У меня имеется .wim файл с Windows 10 Pro x64.

Почему .wim?

Лицензий на LTSC нет, только Pro. Поэтому приходится с выходом новой версии скачивать актуальную Windows 10 и с помощью MSMG ToolKit вычищать предустановленное… программы. На выходе получается .iso с вложенным .wim.

Переименовываем в более удобный вид.

Импорт драйверов

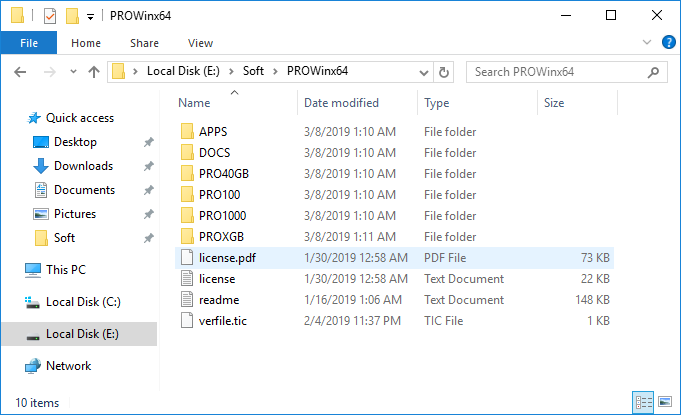

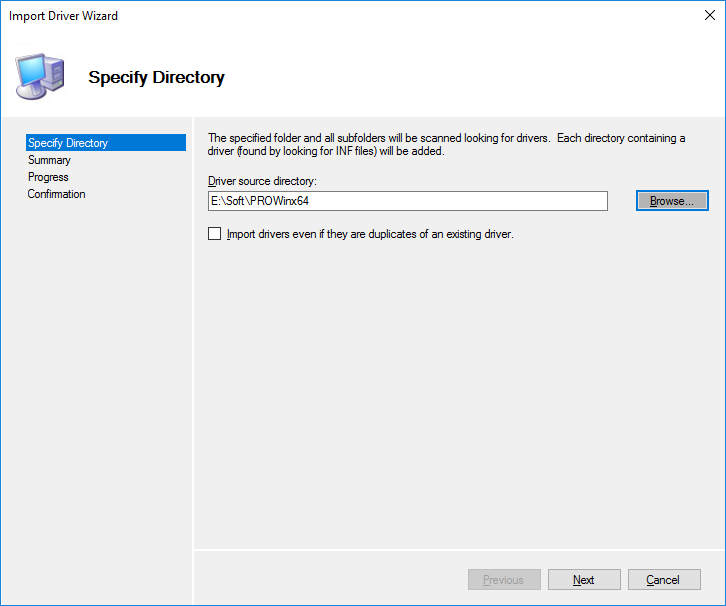

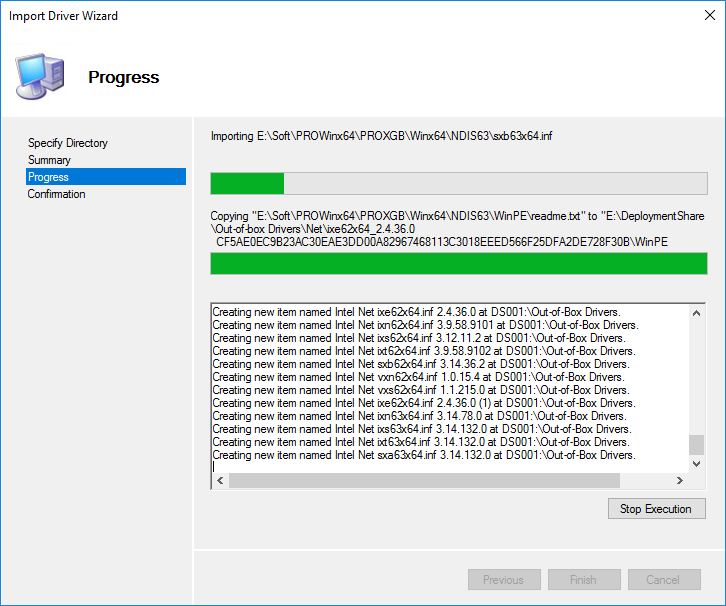

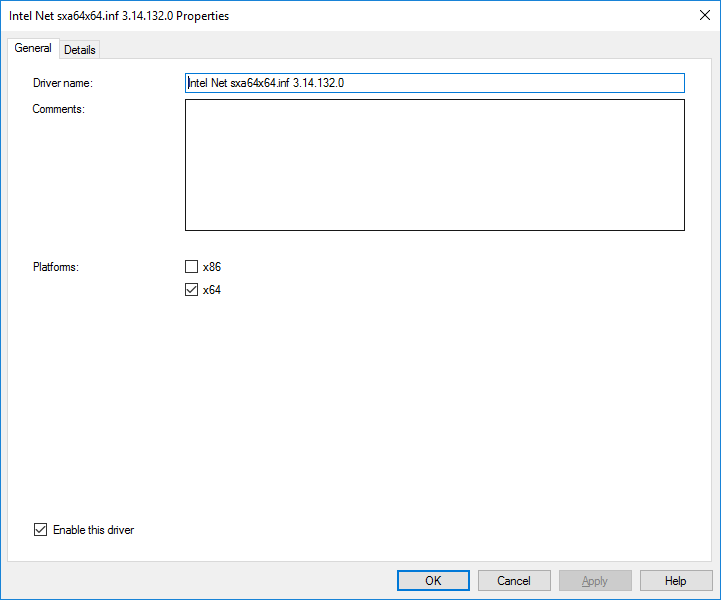

Для примера импортируем драйвера для сетевых карт Intel. Стоит сразу заметить, что любые архивы должны быть распакованы т.к. MDT автоматически по указанной директории ищет именно .inf файлы.

Целесообразно создавать подпапки для разделения производителей и моделей компьютерного оборудования. Отдельно стоит выделить драйвера для сетевых карт и дисков для загрузочного образа с помощью Selection Profiles.

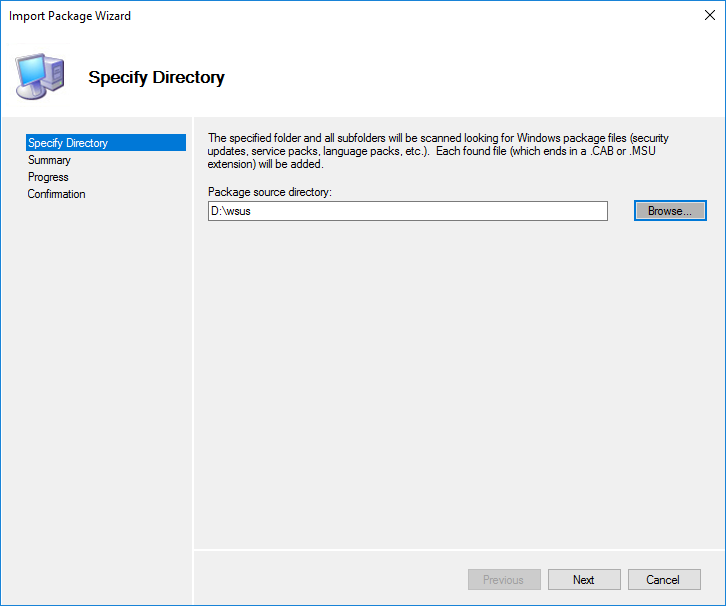

Импорт пакетов

Если имеется WSUS, то можно указать на папку с его расположением и все пакеты будут найдены автоматически (из найденных сортировать через Selection Profiles). Если нет, то необходимо вручную скачать пакеты и указать место их расположения.

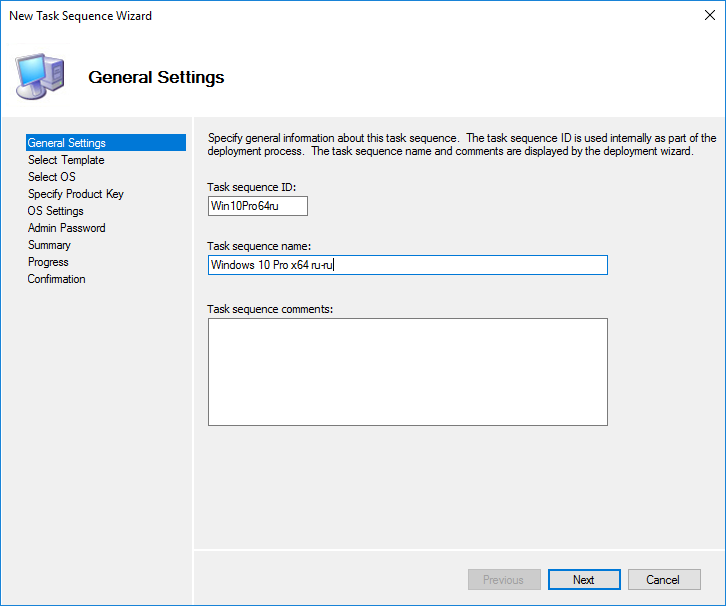

Создание задач

Task Sequences — это последовательность задач для установки. Можно добавлять, удалять или изменять шаги установки. На первой странице при добавлении задается ID и название.

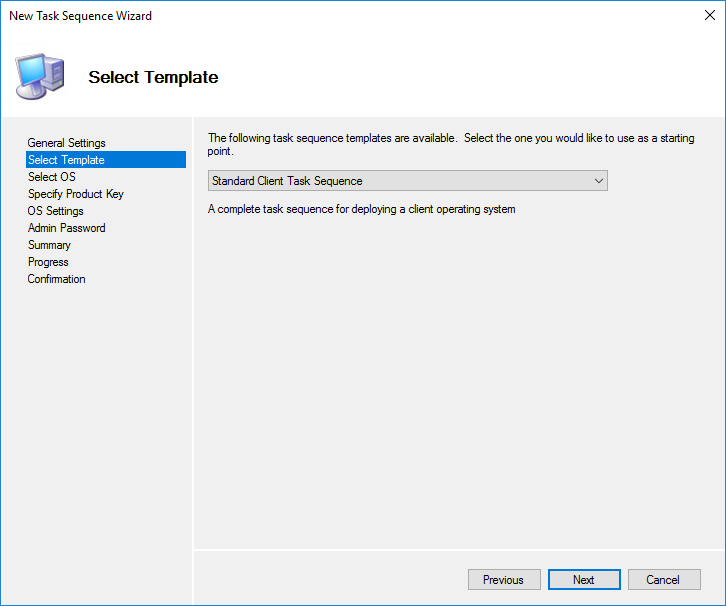

Выбирается шаблон.

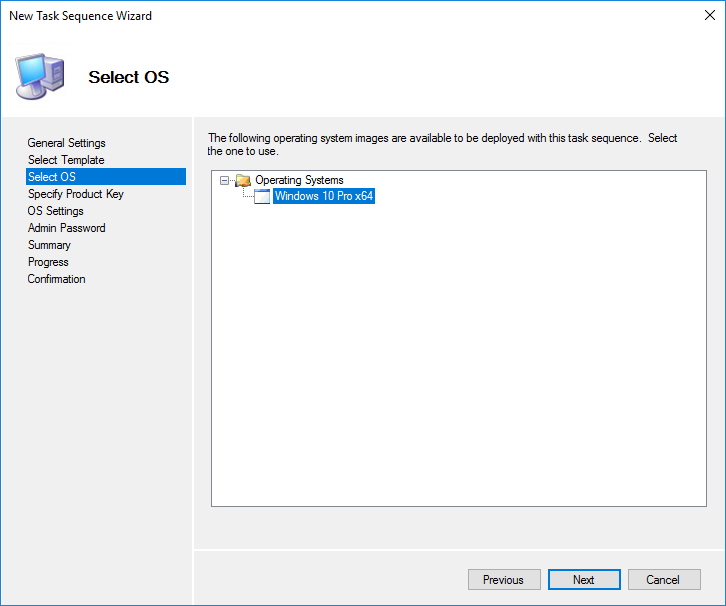

Выбор операционной системы из добавленных ранее.

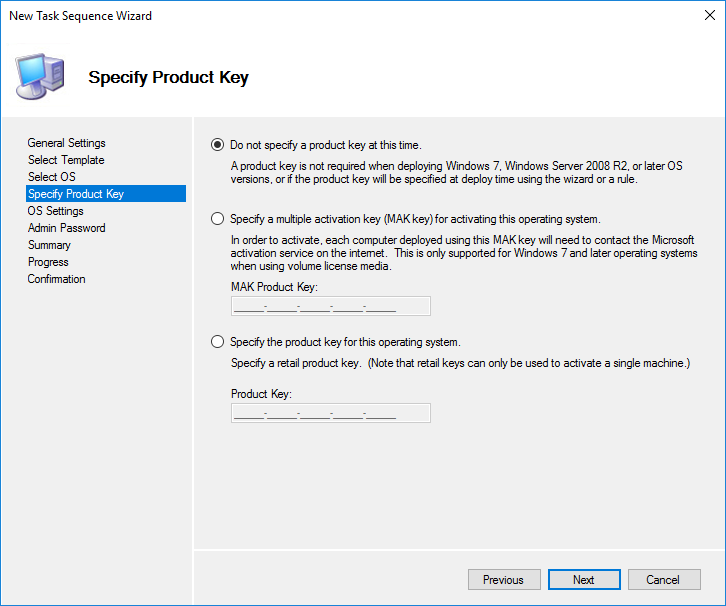

Ввод лицензионных ключей. Ключ будет указан после или во время установки, поэтому не задан.

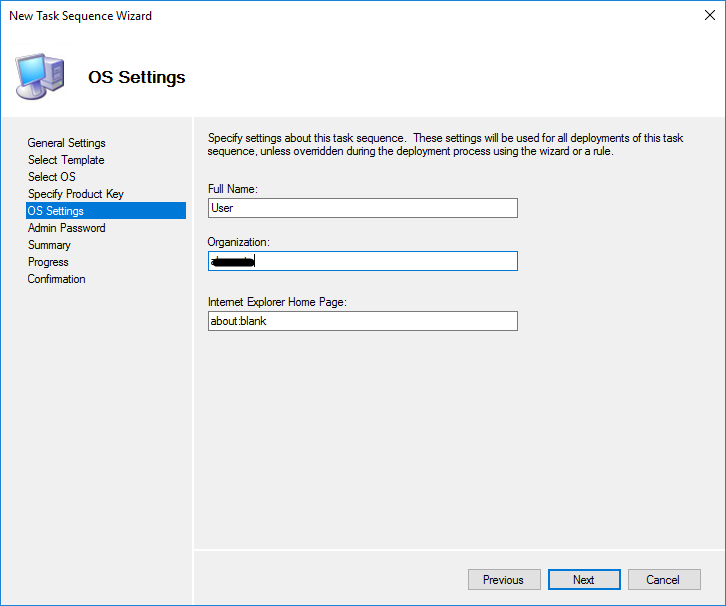

Вводим имя пользователя и название организации.

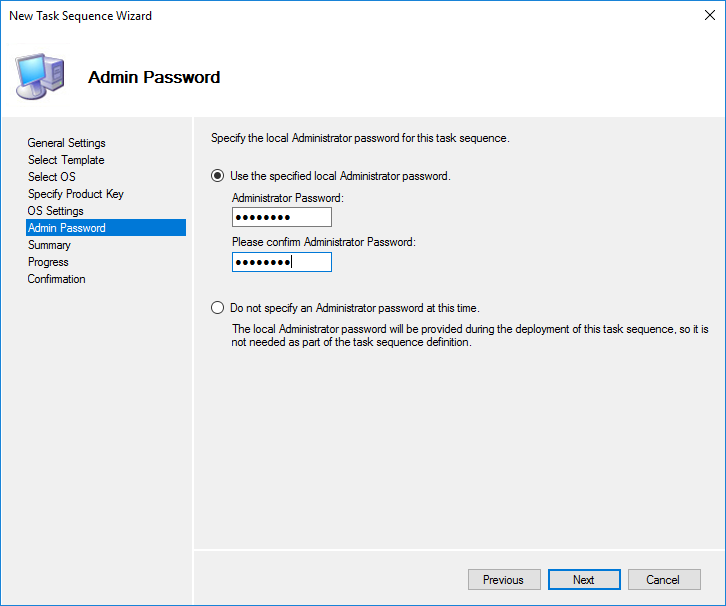

Пароль будущего локального администратора.

После создания можно аналогично просматривать её свойства и вносить изменения.

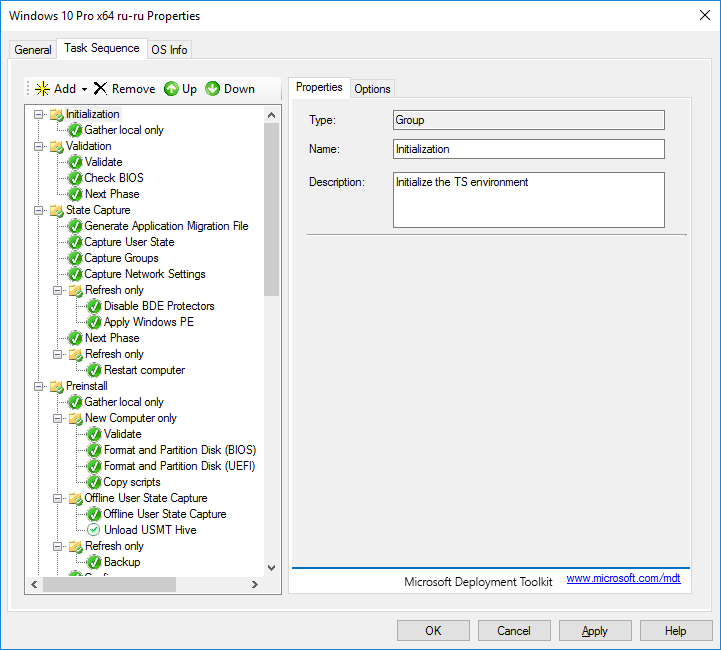

На вкладке Task Sequence описан весь процесс выполнения установки. Последовательность необходимо изменять под свои нужды.

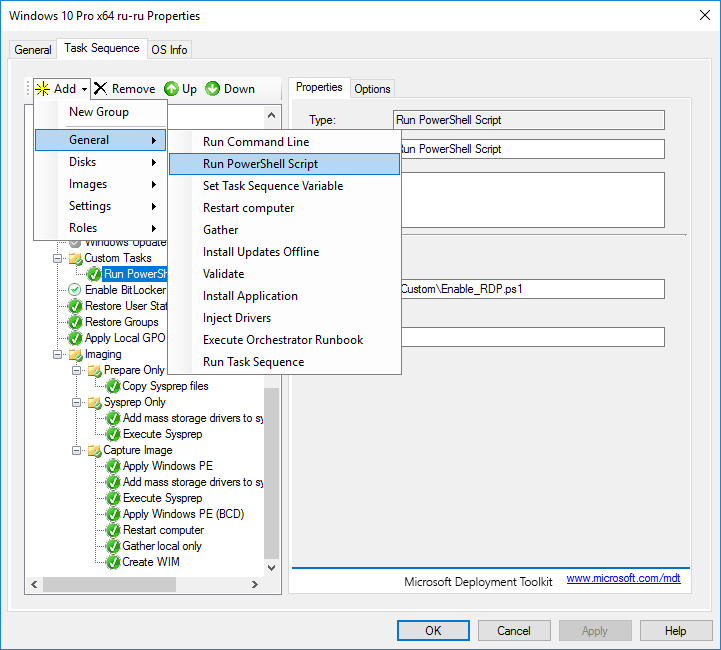

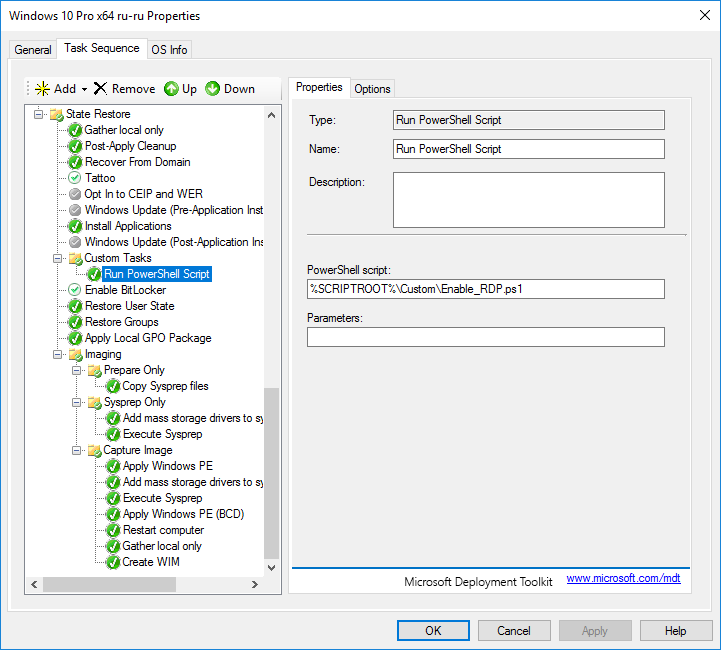

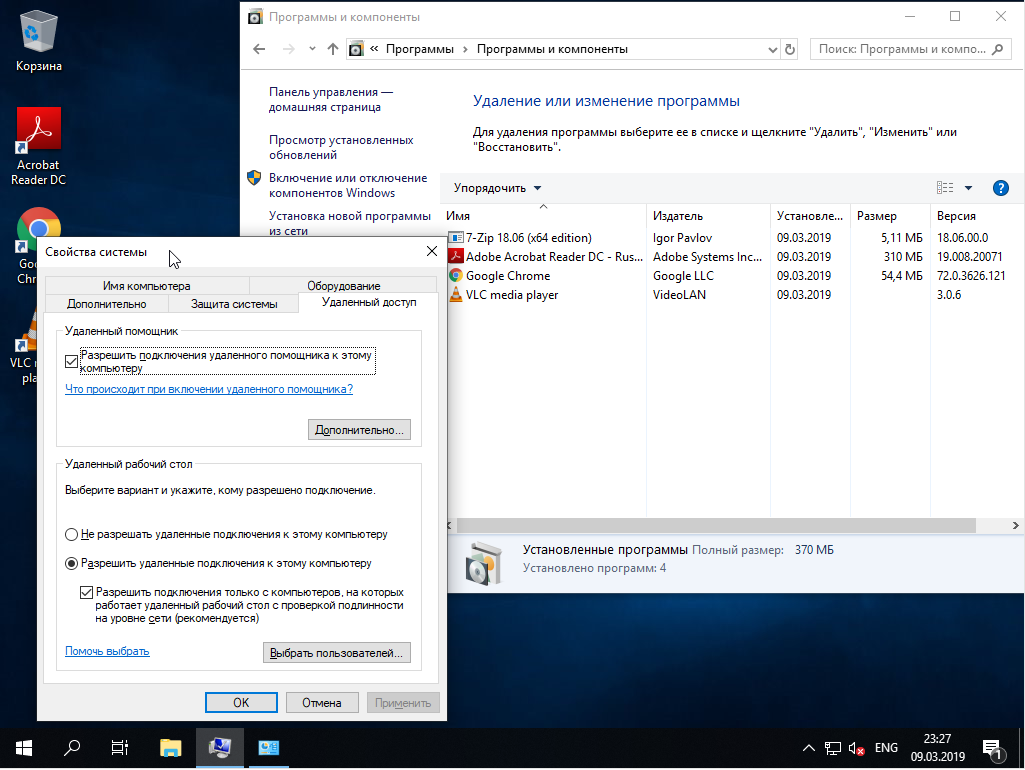

Для примера я добавлю скрипт включающий возможность подключиться по RDP т.к. по умолчанию после установки она отключена.

В папке .\Scripts\Custom создан скрипт на PowerShell Enable_RDP.ps1:

(Get-WmiObject Win32_TerminalServiceSetting -Namespace root\cimv2\TerminalServices).SetAllowTsConnections(1,1)

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\TerminalServices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(1)

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"Далее выбираем желаемое место в этом порядке и добавляем новый пункт.

На вкладке Options мы можем отключить выполнение этого шага и включить продолжение выполнения установки если на этом шаге возникнет ошибка. Там же добавляются дополнительные необходимые условия для выполнения этого шага.

Рекомендую более детально изучить возможности разных типов задач. После завершения редактирования последовательности можно приступить к созданию загрузочных образов.

Для создания образов выбираем второй пункт.

Обновление DeploymentShare необходимо выполнять после:

- обновления загрузочных драйверов (сетевых карт и дисковых накопителей);

- добавления компонентов в загрузочный образ;

- изменения параметров загрузочного образа;

- обновления версии Windows ADK;

- изменения Bootrstrap.ini;

- изменения файлов «экстра»-директорий.

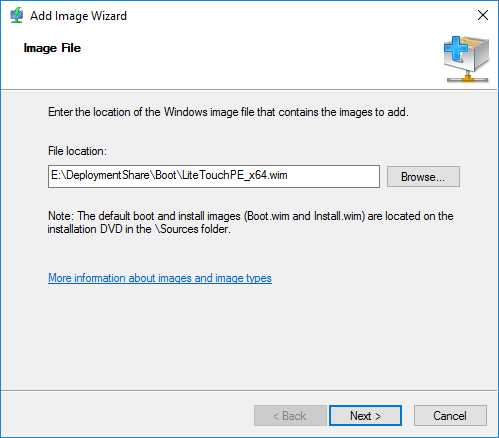

Переходим в консоль WDS и в папку Boot Images добавляем созданный загрузочный образ. WDS скопирует этот образ в свой рабочий каталог.

Тестирование

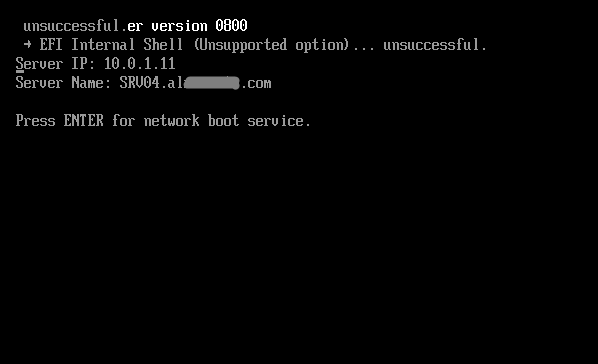

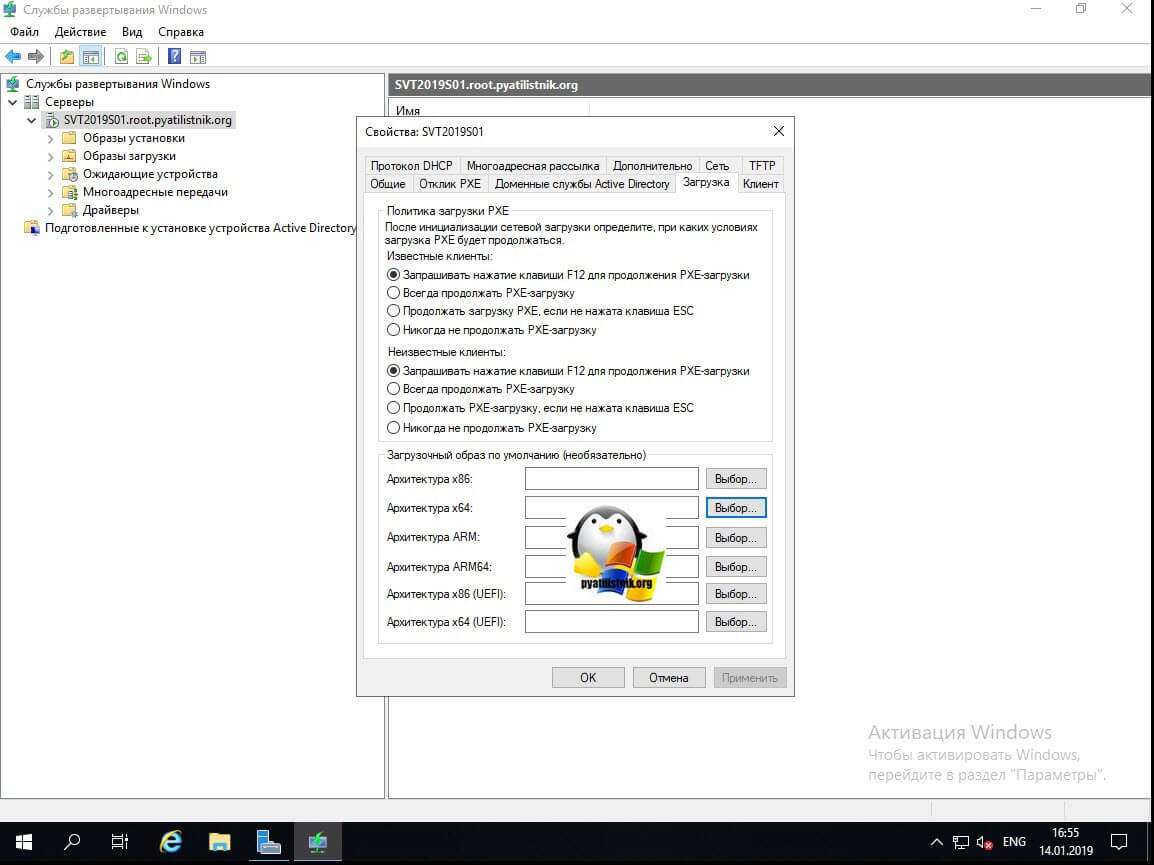

Настраиваем на тестовом компьютере загрузку по сети. Сервер WDS определяется автоматически. По умолчанию, компьютер ожидает нажатия F12 для продолжения загрузки. Эта настройка меняется в свойствах сервера WDS на вкладке Boot.

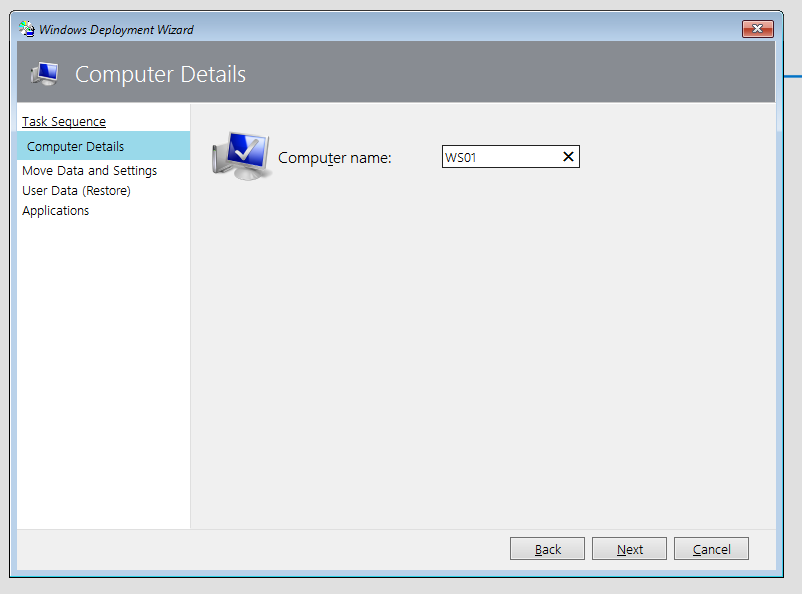

Большинство настроек было определено в конфигурационных файлах, остается заполнить недостающие. Выбираем доступный Task Sequences.

Задаем имя компьютера.

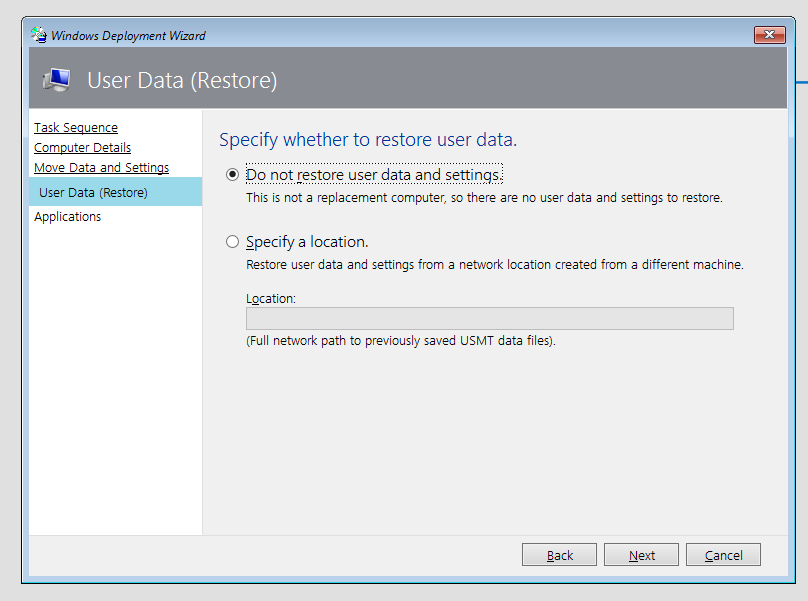

Данная настройка позволяет сохранить профили пользователей. У нас чистая установка, поэтому оставим как есть.

Можно и восстановить откуда-либо.

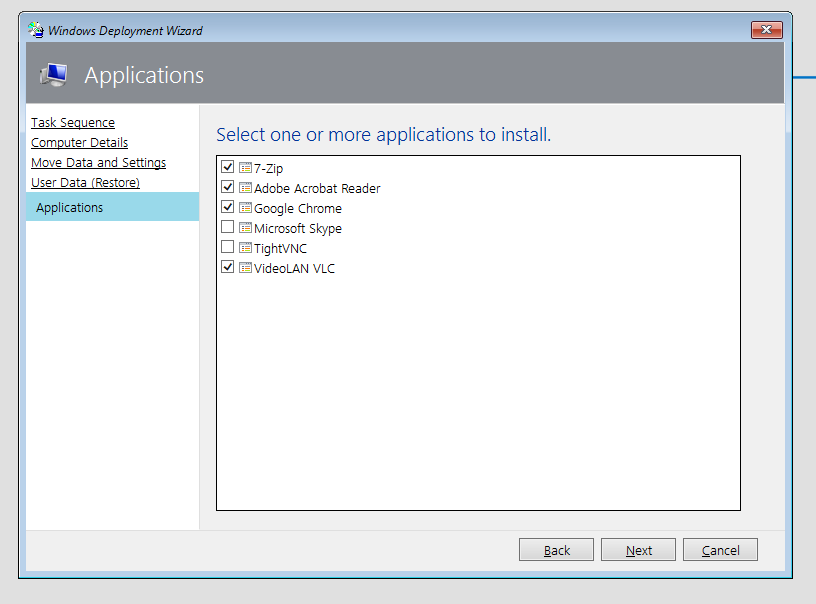

Выбираем необходимый софт.

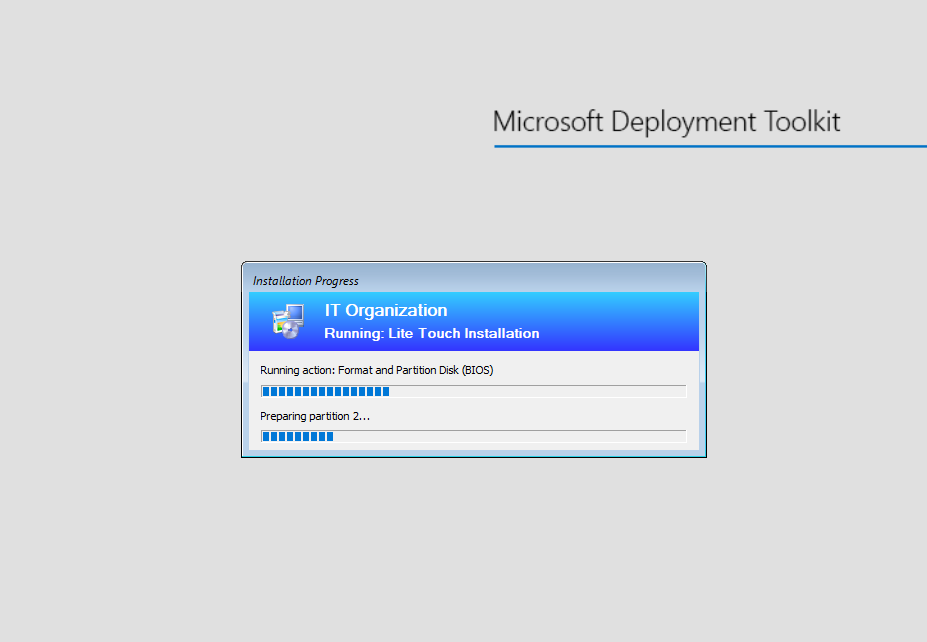

Дальнейшая установка производится в автоматическом режиме.

При включенном мониторинге за ходом процесса установки можно наблюдать через консоль.

В конечном итоге, затратив пару минут своего времени (не считая установку) на загрузку по сети и ввод оставшихся настроек, мы получаем готовую к работе отвечающую нашим требованиям операционную систему. Сложность конечного результата определяется заранее, поэтому смысла особого не имеет.

Явные плюсы автоматизации:

- Экономия своего времени. Во время установки можем заниматься интересными делами.

- Единообразие устанавливаемых систем.

- Меньше время ожидания, чем это делалось бы вручную.

- Возможность менять отдельные элементы при изменениях, а не пересобирать образ целиком.

Полная официальная документация MDT

Обновлено 19.01.2019

Доброго времени суток. Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз я с вами разобрал процесс установки Windows Server 2019, после которого мы произвели ее настройку и оптимизацию. Теперь я бы хотел из данного сервера сделать сервис по захвату и установке подготовленных образов операционных систем, для оптимизации и ускорения ввода в эксплуатацию рабочих мест для сотрудников. Для этого как раз и есть роль WDS (Windows Deployment Services), которую мы проинсталлируем и настроим для эксплуатации.

Что такое Windows Deployment Services

Перед тем как мы все установим и настроим, я бы хотел вам привести описание и назначение WDS-сервера. WDS (Windows Deployment Services) — это специальная роль «Службы развертывания Windows» в операционных системах Windows Server, которая необходима для автоматизации установки различных операционных систем Windows по сети посредством протокола PXE. Позволяет одновременно подготавливать хоть 10-20 рабочих и более, без участия администратора, так как позволяет все автоматизировать. В следствие чего вы экономите огромное количество времени. Вот список плюсов:

- Установленные, последние обновления

- Необходимый набор драйверов, под каждое железо

- Предустановленный софт, для каждого отдела

- Файл ответов, для автоматической установки системы на чистые компьютеры

В более крупных организациях, для таких целей, есть более функциональный и сложный продукт SCCM, так что WDS, это его младший брат, для компаний средней и маленькой численности

Перед инсталляцией на пустые рабочие станции, позволяет создать эталонные образы, где вы заранее можете установить все обновления или весь компьютерный софт, который должен присутствовать у конечного пользователя. Ранее я вам уже писал целый цикл статей об автоматизированной установке рабочих мест и даже про отдельный PXE сервер на LInux, который позволял устанавливать помимо Windows, еще и Linux и даже Vmware ESXI, так что советую ознакомиться.

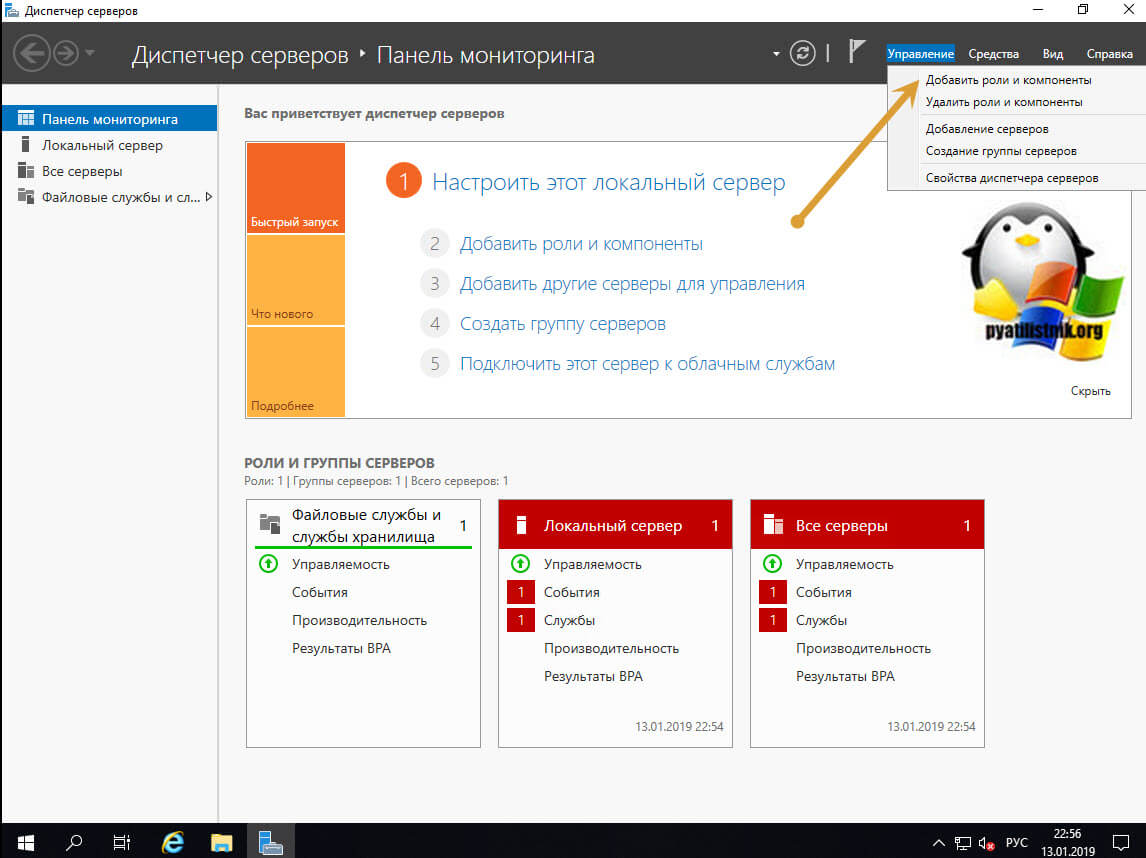

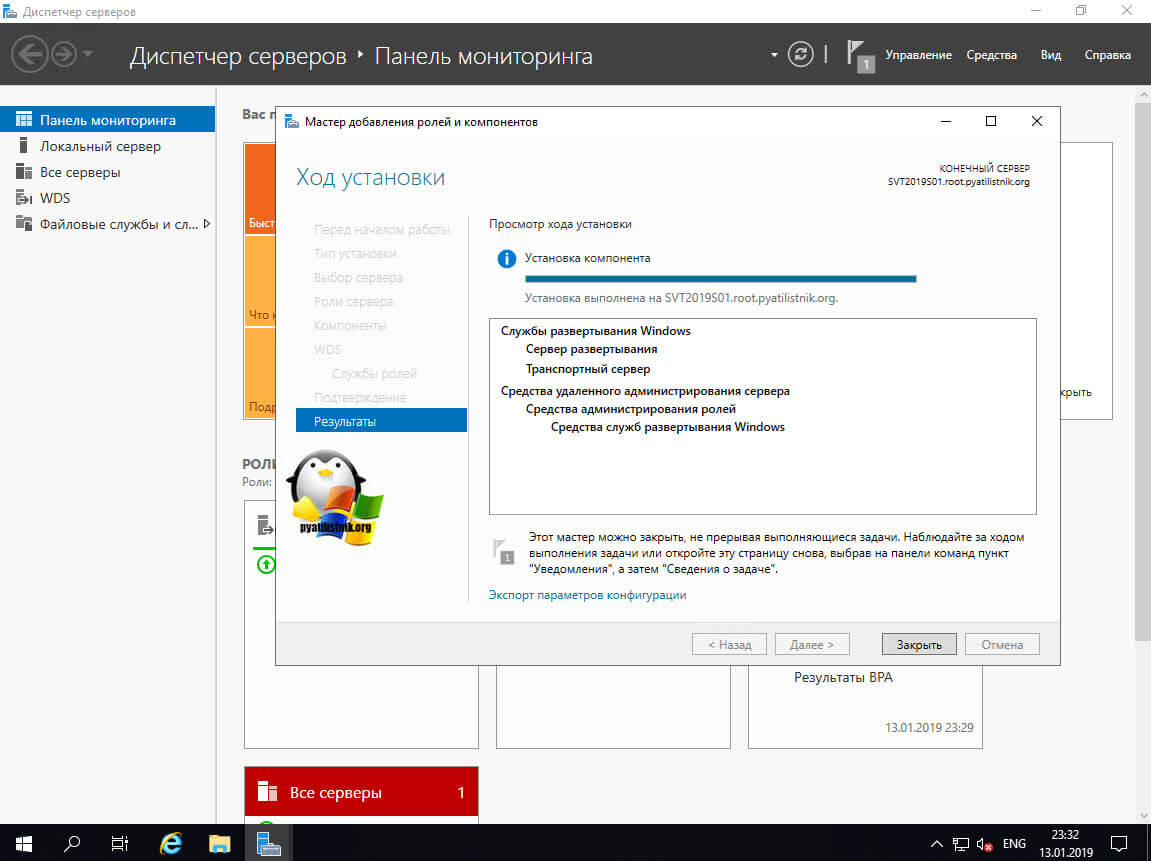

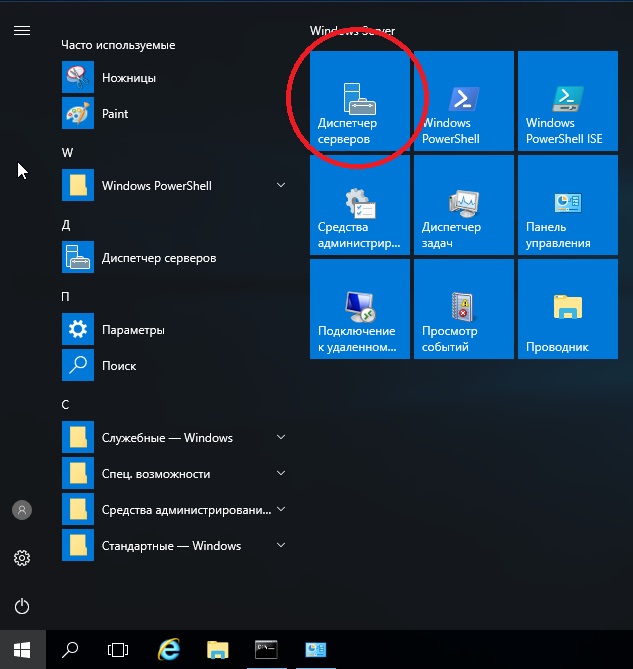

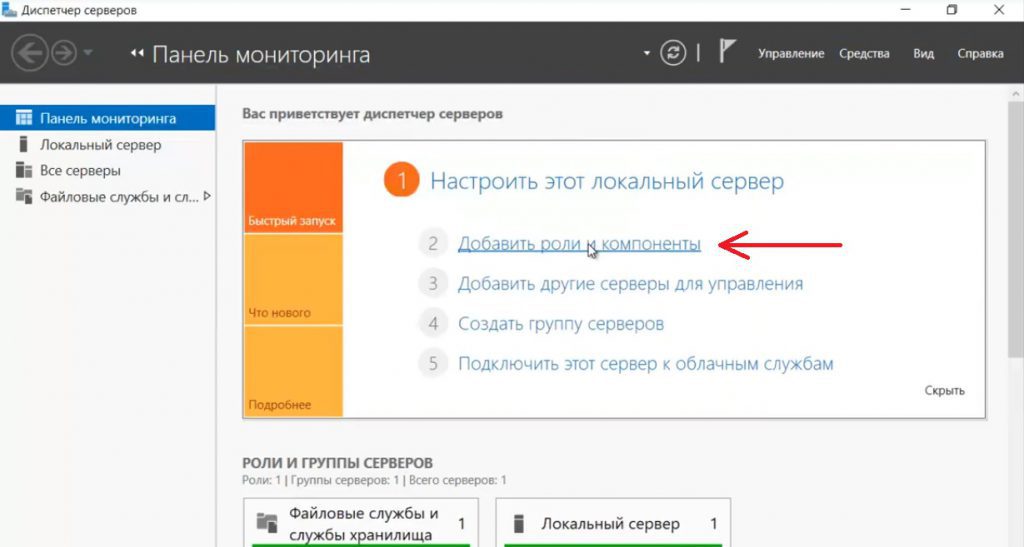

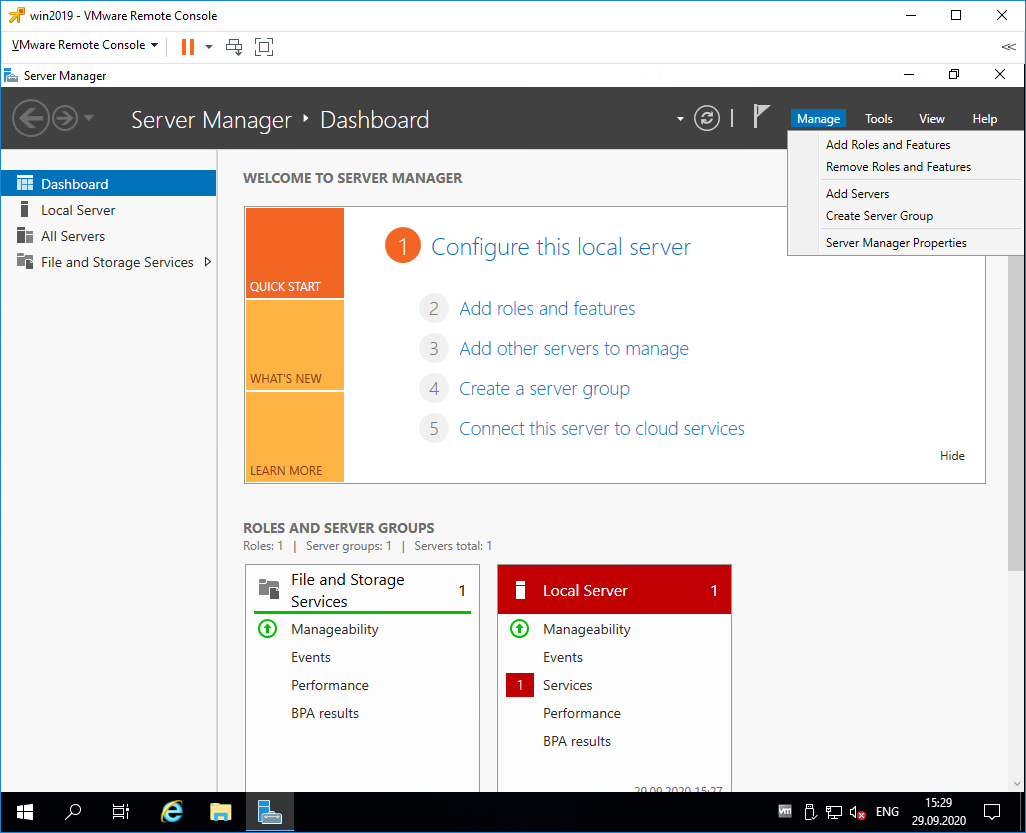

Как производится установка роли в Windows Server 2019 я подробно рассказал, так что о методах я не буду останавливаться. И так открываете диспетчер серверов и в правом верхнем углу выберите пункт «Управление», где нужно добавить роль и компонент.

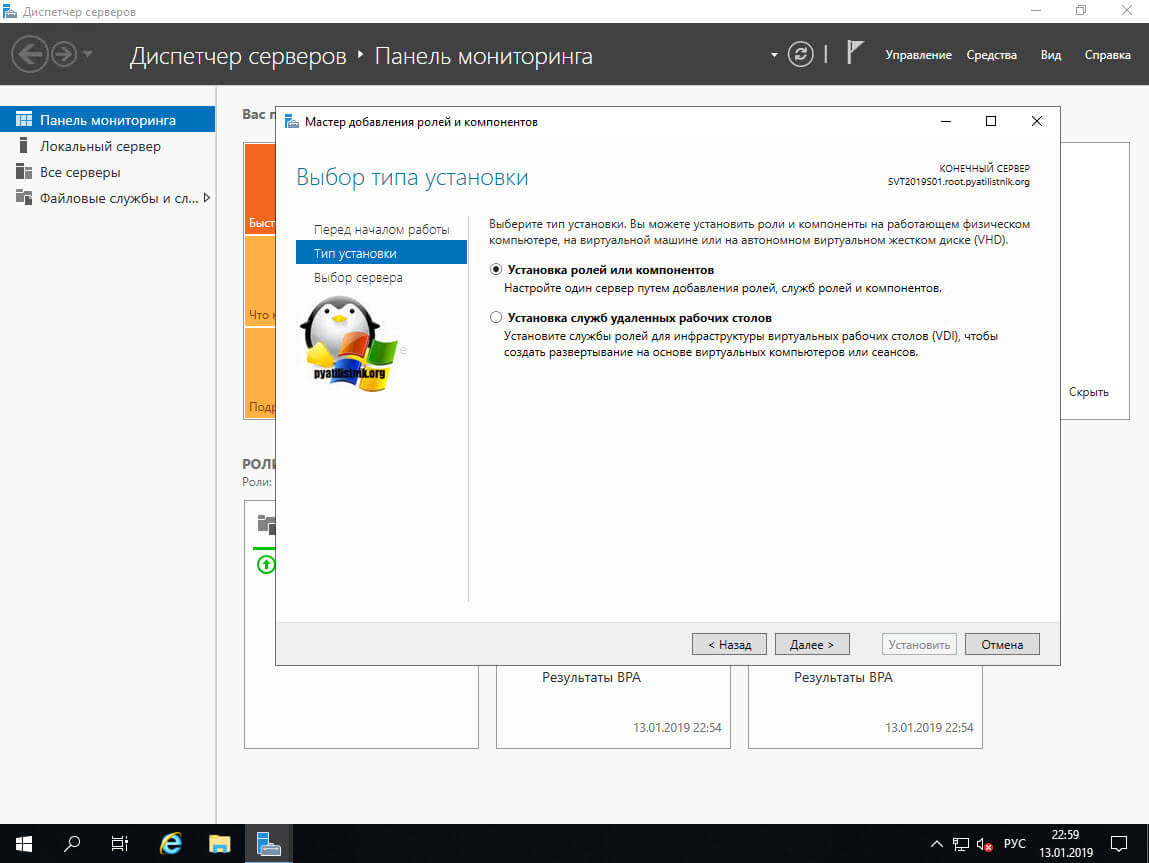

далее вы оставляете стандартный тип установки, VDI нам тут не нужен.

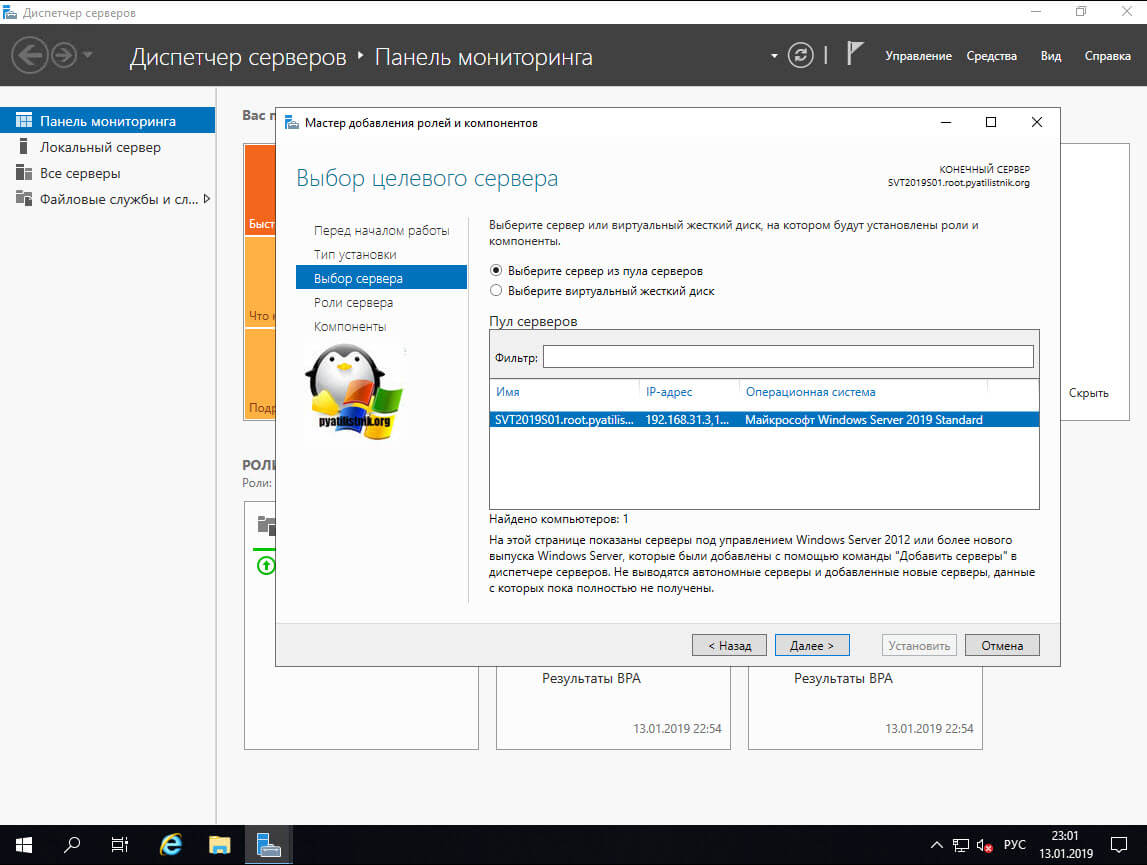

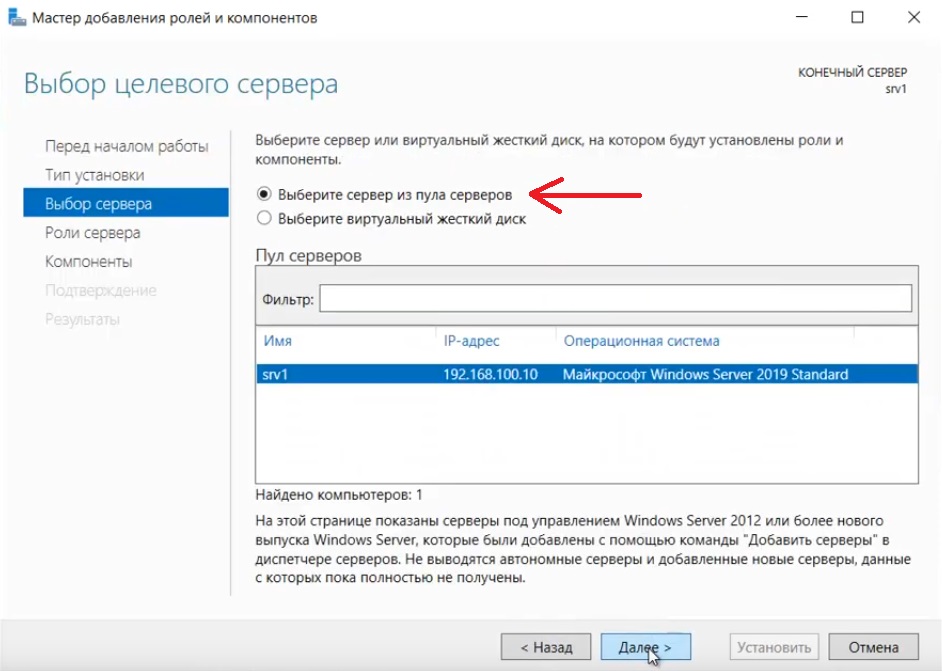

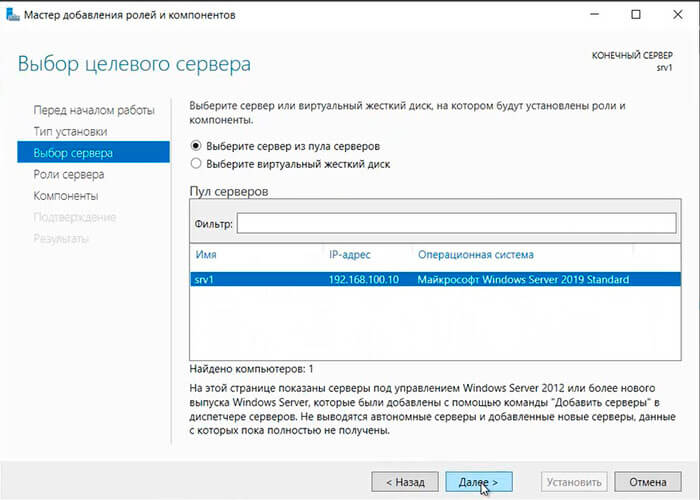

На следующем шаге вы выбираете пул и сервер из пула, в моем примере, это один локальный сервер.

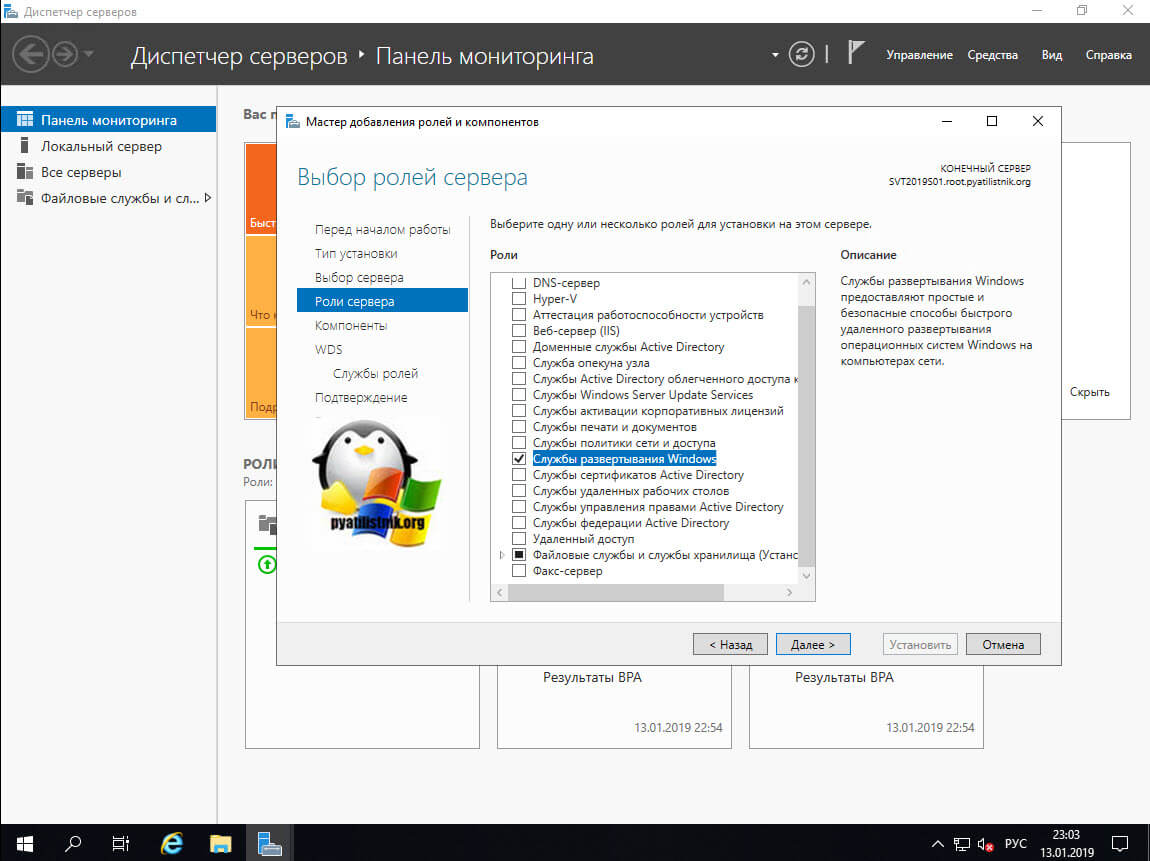

Теперь вам необходимо выбрать роль «Службы развертывания Windows» и нажать далее.

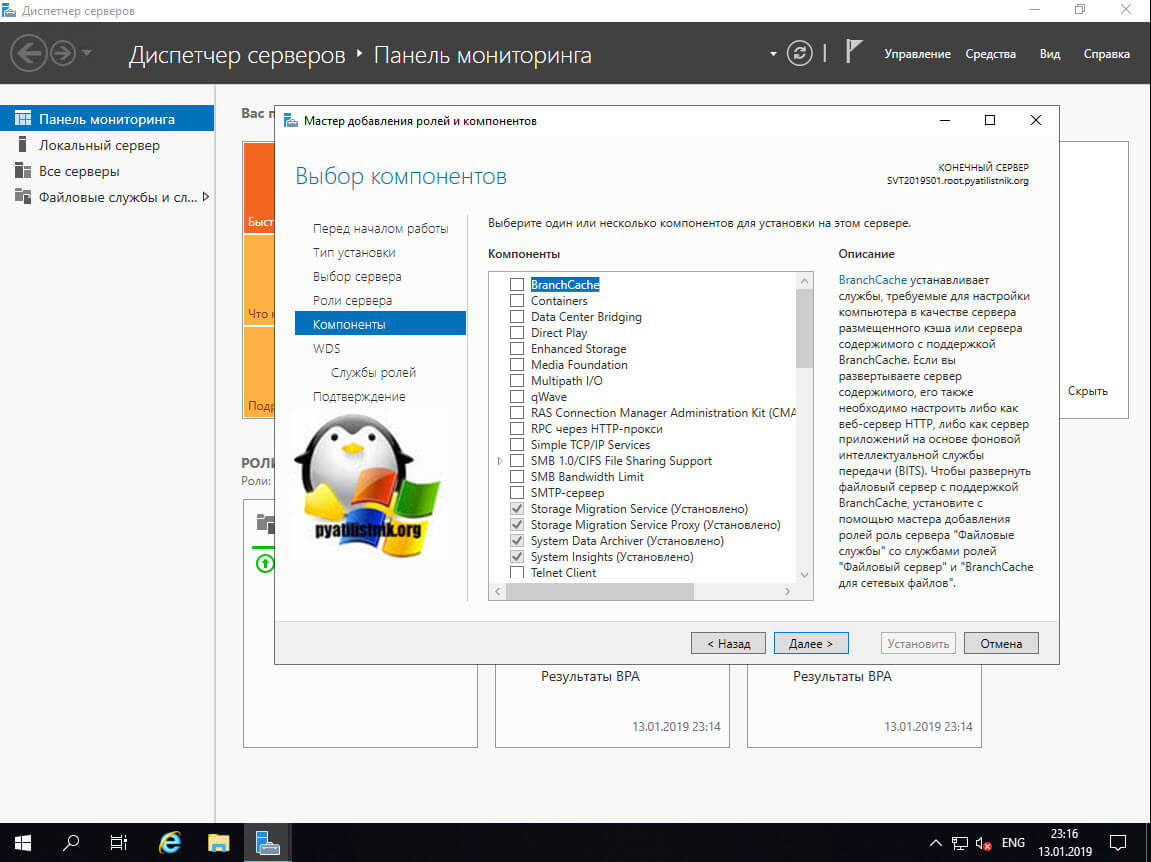

среди компонентов нам ничего не нужно, просто пропускаем это окно.

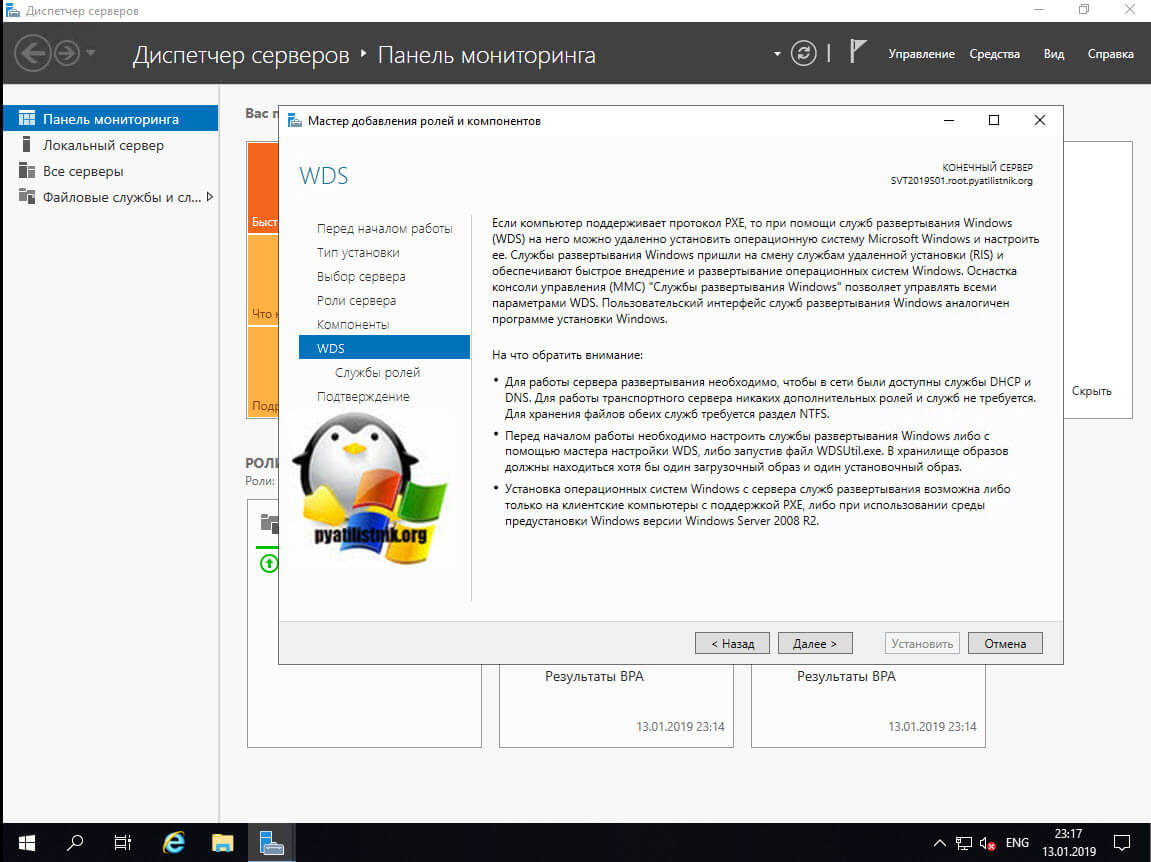

Теперь у вас появится окно. в котором вам покажут общие сведения, о WDS роли и ее назначении, при каких сценариях ее применяют, нажимаем далее.

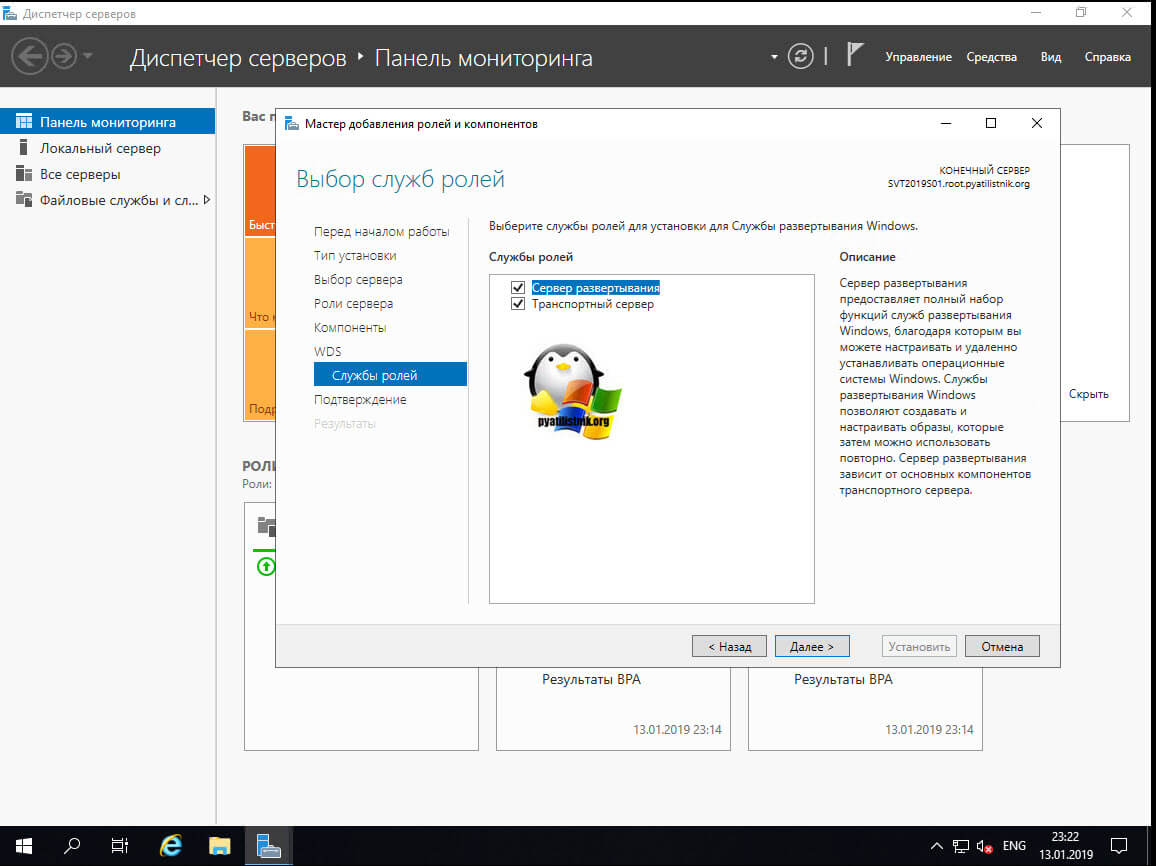

Теперь у вас будет выбор компонентов служб развертывания Windows:

- Сервер развертывания — это сама важная часть, позволяющая вам создавать образы и настраивать.

- Транспортный сервер — это сетевые компоненты для развертывания, лучше ставить совместно с сервером развертывания.

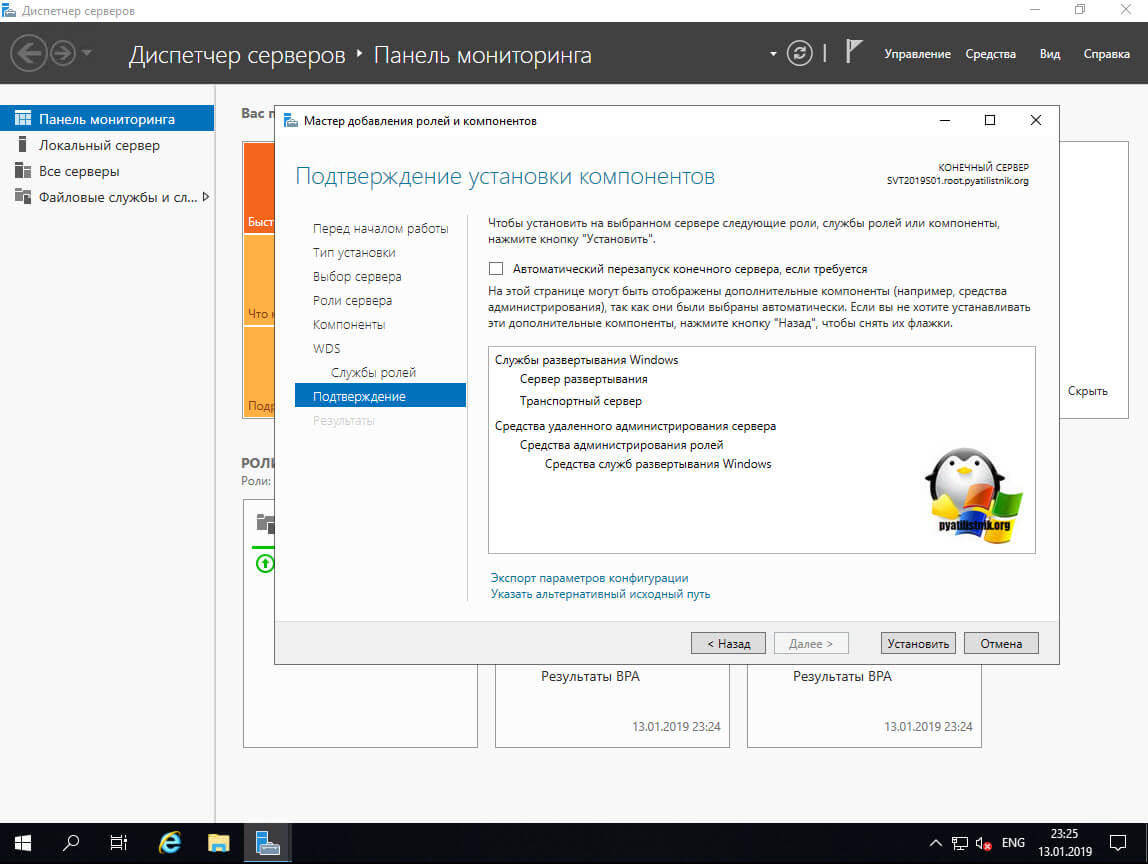

На последнем этапе нажимаем кнопку «Установить»

Через минуту инсталляция служб развертывания Windows будет завершена, можно приступать к настройкам.

То же самое можно выполнить в Power Shell, командой:

Install-WindowsFeature wds-deployment -includemanagementtools

Настройка служб развертывания Windows

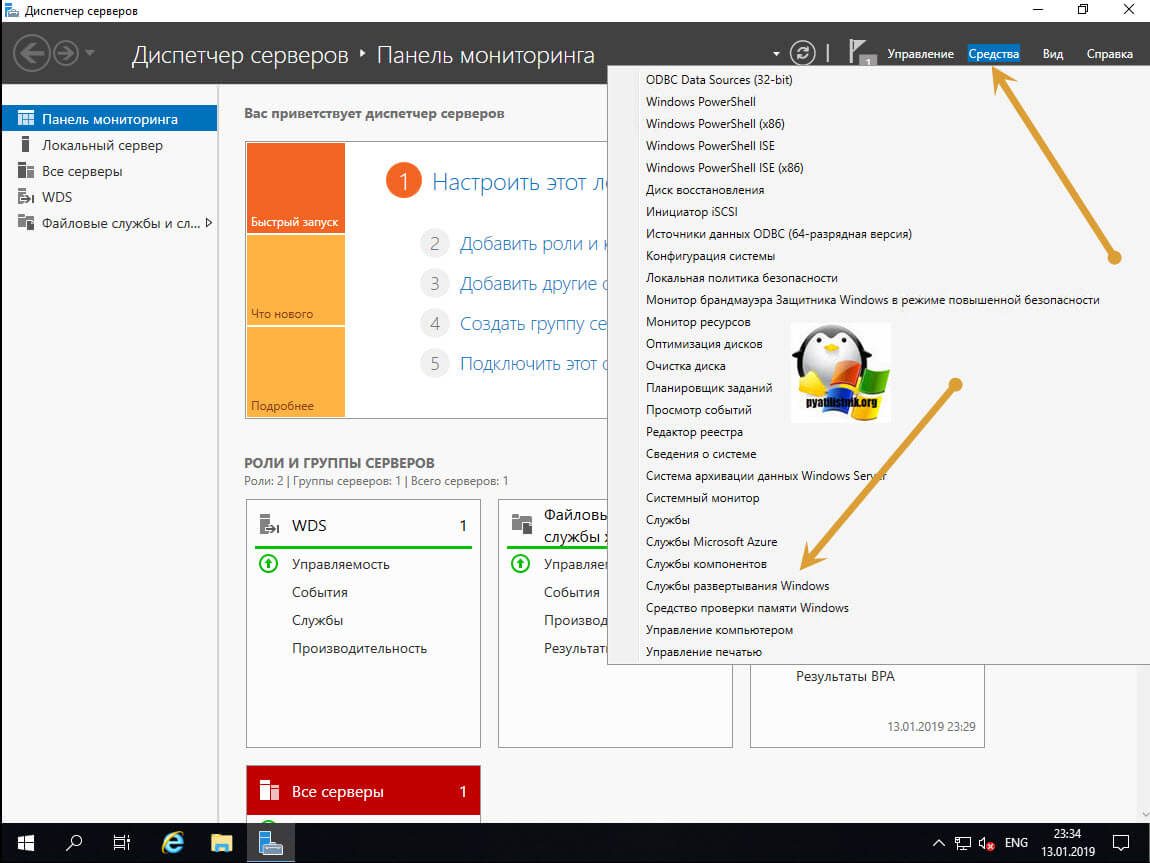

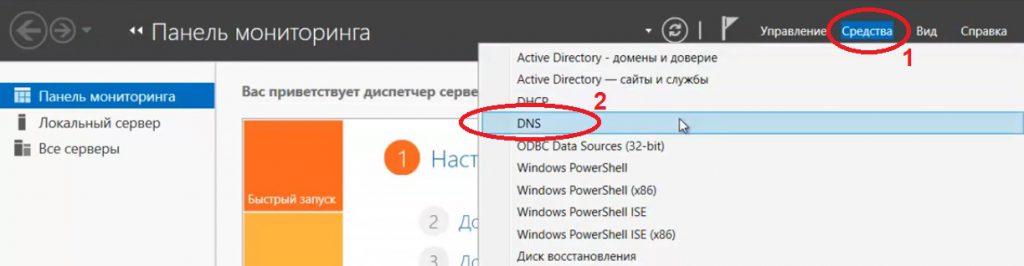

Давайте приступим к настройке WDS на новейшей Windows Server 2019. В диспетчере серверов нажмите кнопку «Средства» и найдите пункт «Службы развертывания Windows».

Настройка WDS сервера

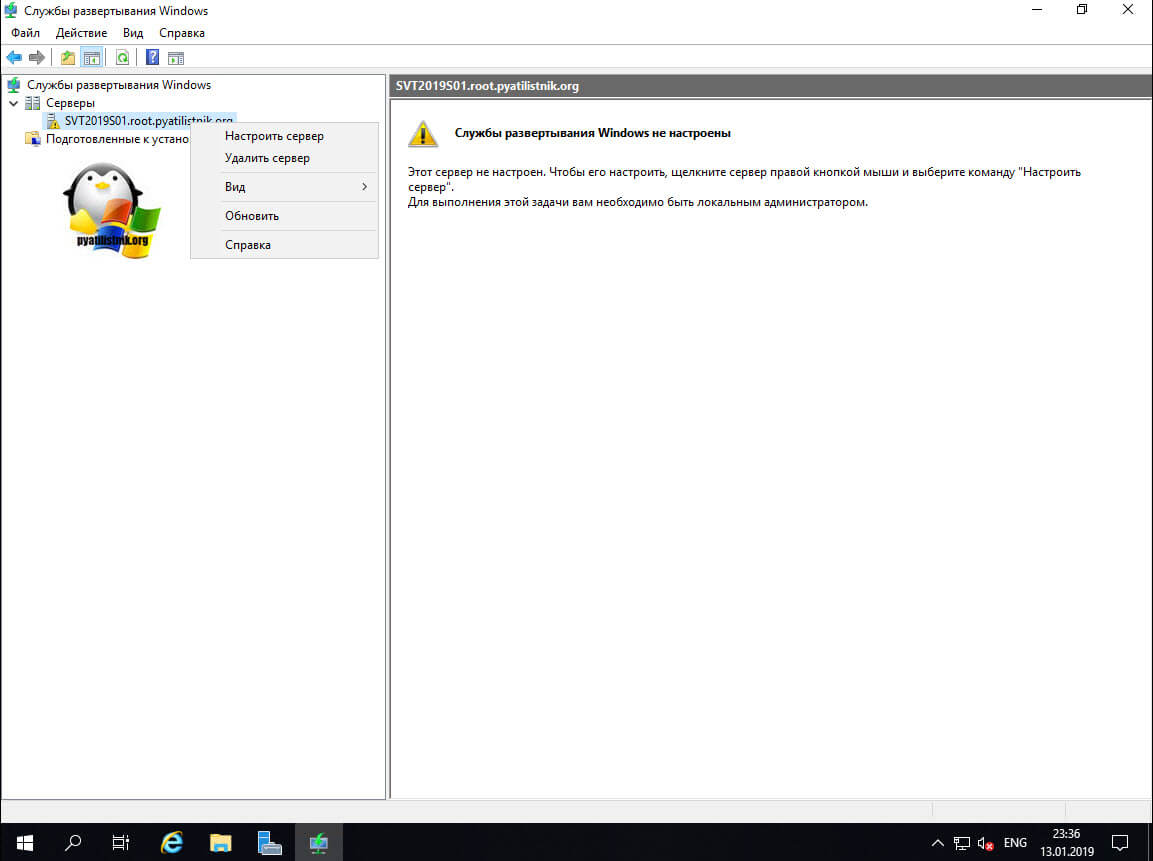

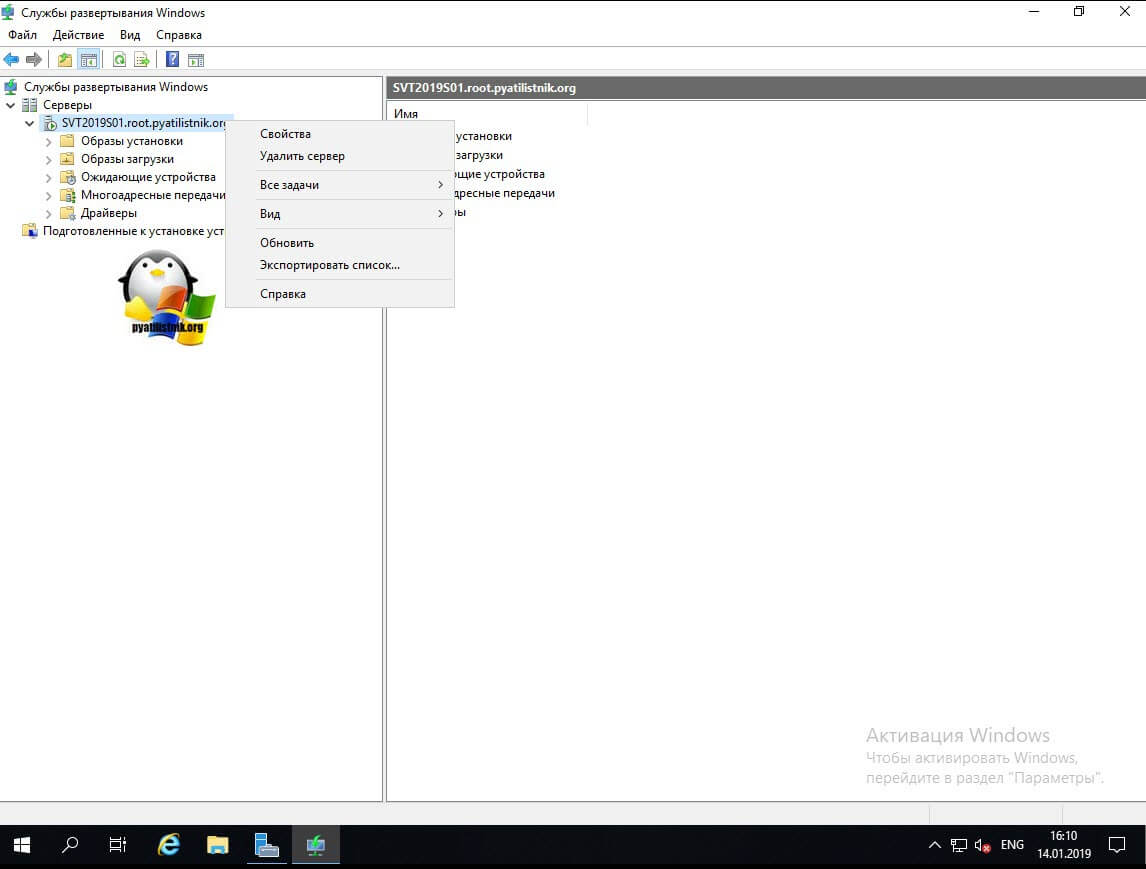

В открывшейся оснастке, разверните узел серверы и щелкните по вашему правым кликом и из контекстного меню выберите пункт «Настроить сервер». Обратите внимание, что по умолчанию тут стоит предупредительный знак.

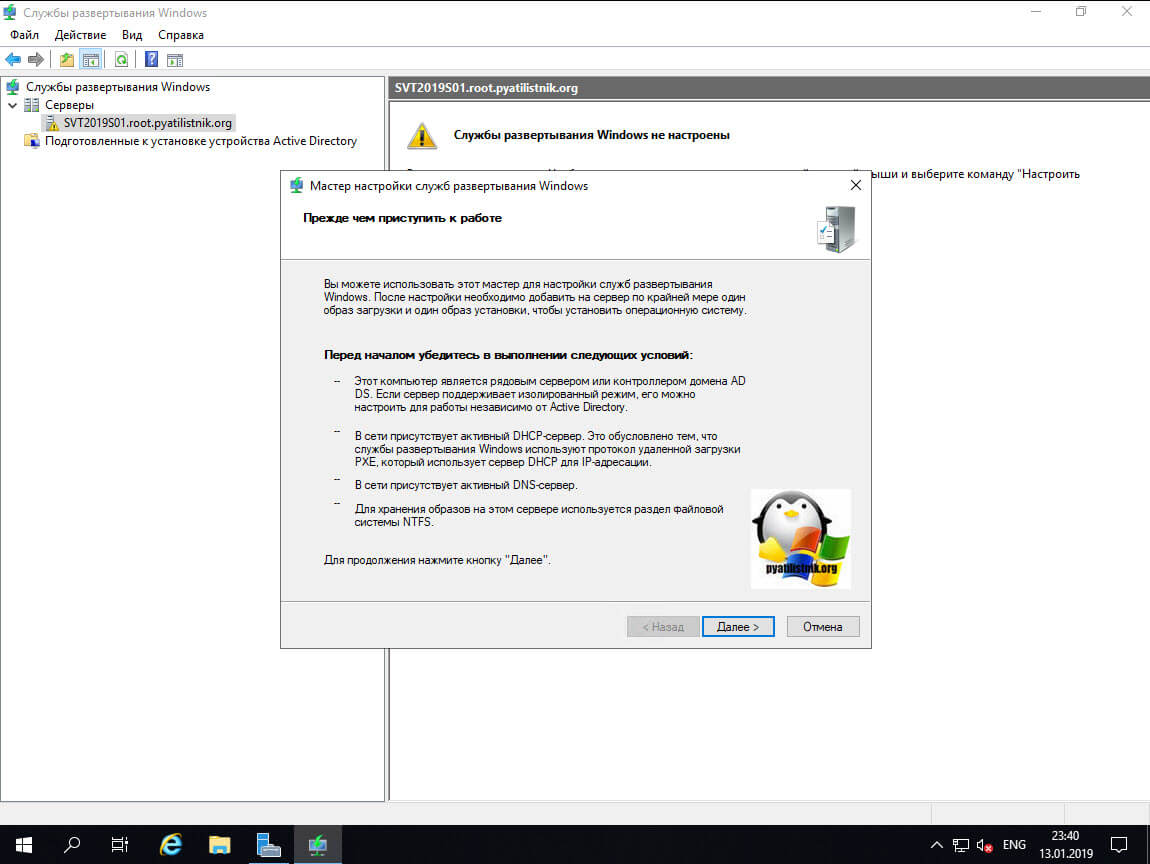

У вас появится окно с необходимыми требованиями для работы WDS сервера:

- Нужно убедиться, что данный сервер не является контроллером домена Active Directory

- В сети должен быть активный DHCP-сервер

- В сети должен быть DNS-сервер

- На папке, где будут хранится образы, должны быть права

Далее вы увидите два варианта работы WDS сервера:

- В качестве интегрированного сервера с доменными службами Active Directory

- В виде изолированного сервера, когда нужно его вынести за пределы AD

Я выберу первый вариант с доменом.

Выбираем папку в которой планируется хранить образы для последующей установки. Старайтесь размещать ее на отдельном диске. Сама папка должна называться Remoteinstall.

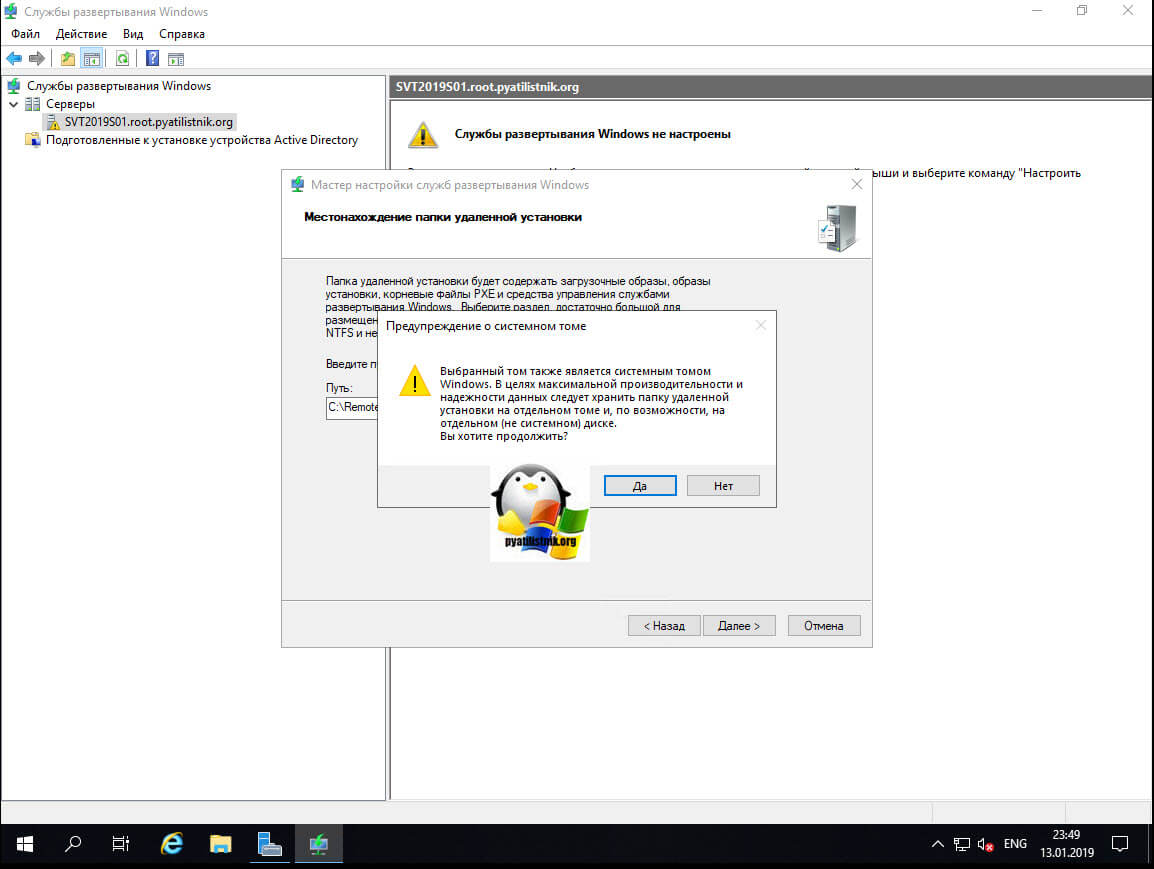

Если все же выберите системный том, то получите предупреждение:

Выбранный том также является системным томом Windows. В целях максимальной производительности и надежности данных следует хранить папку удаленной установки на отдельном томе и, по возможности, на отдельном диске.

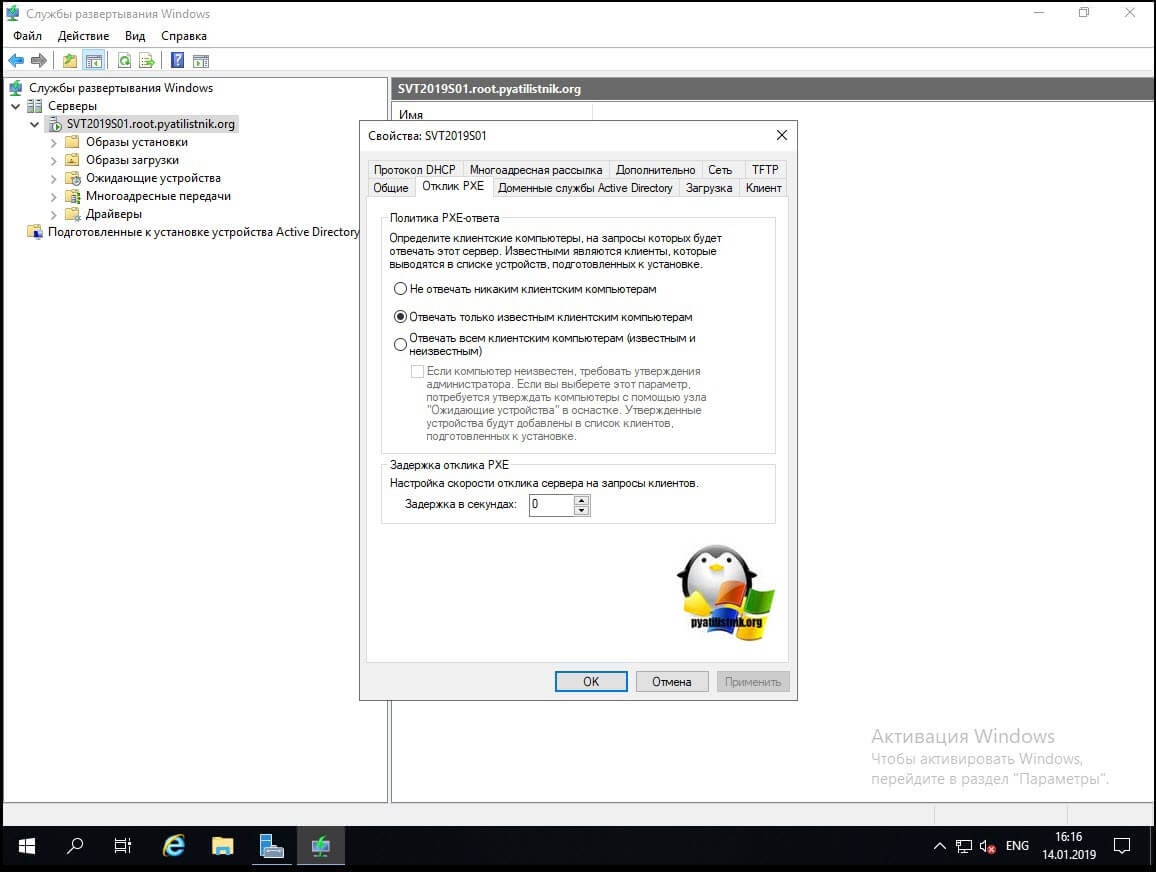

Далее вам нужно выбрать поведение при попытке доступа клиентам к WDS серверу:

- Не отвечать никаким клиентским компьютерам — это полностью ручное одобрение перед установкой с сервера развертывания Windows

- Отвечать только известным клиентским компьютерам — это те которые введены в домен или созданы в оснастке ADUC заранее

- Отвечать всем клиентским компьютерам (известным и неизвестным)

Я вам советую выбрать второй вариант, это золотая середина.

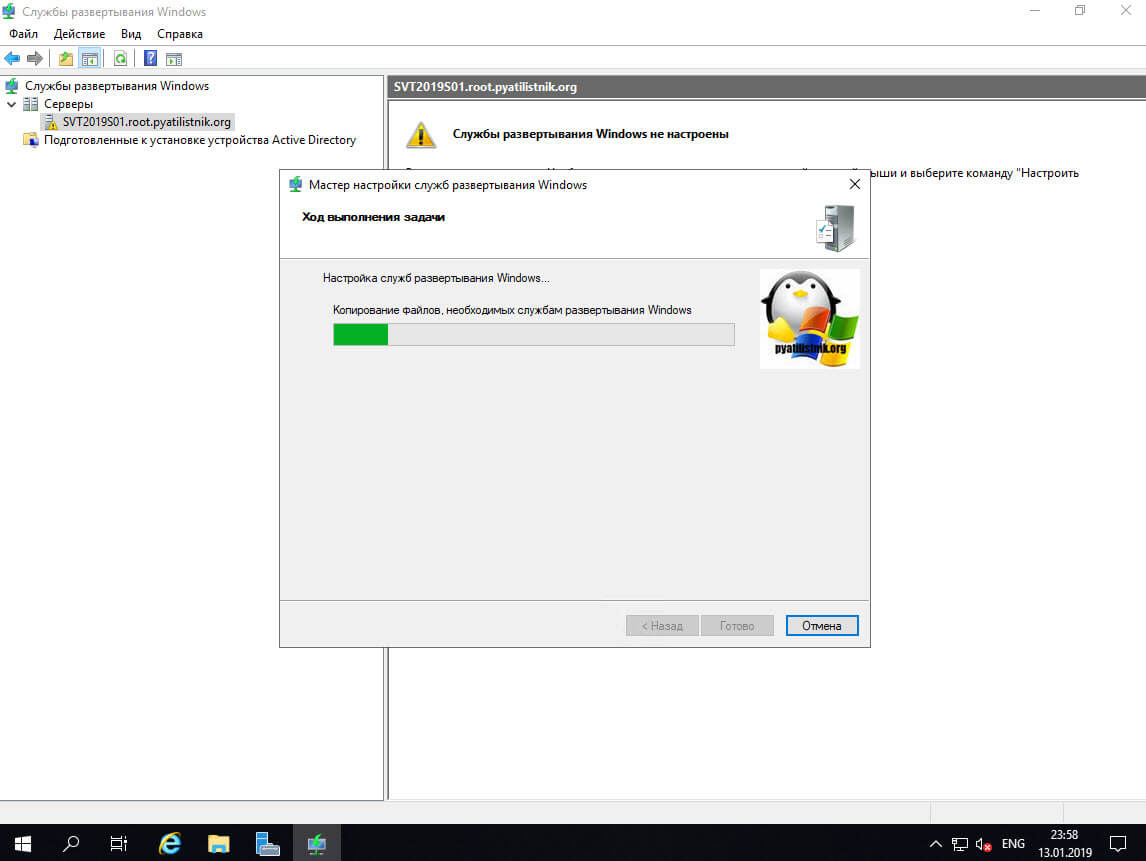

Начнется процесс настройки WDS-сервера и копирование необходимых файлов для служб развертывания.

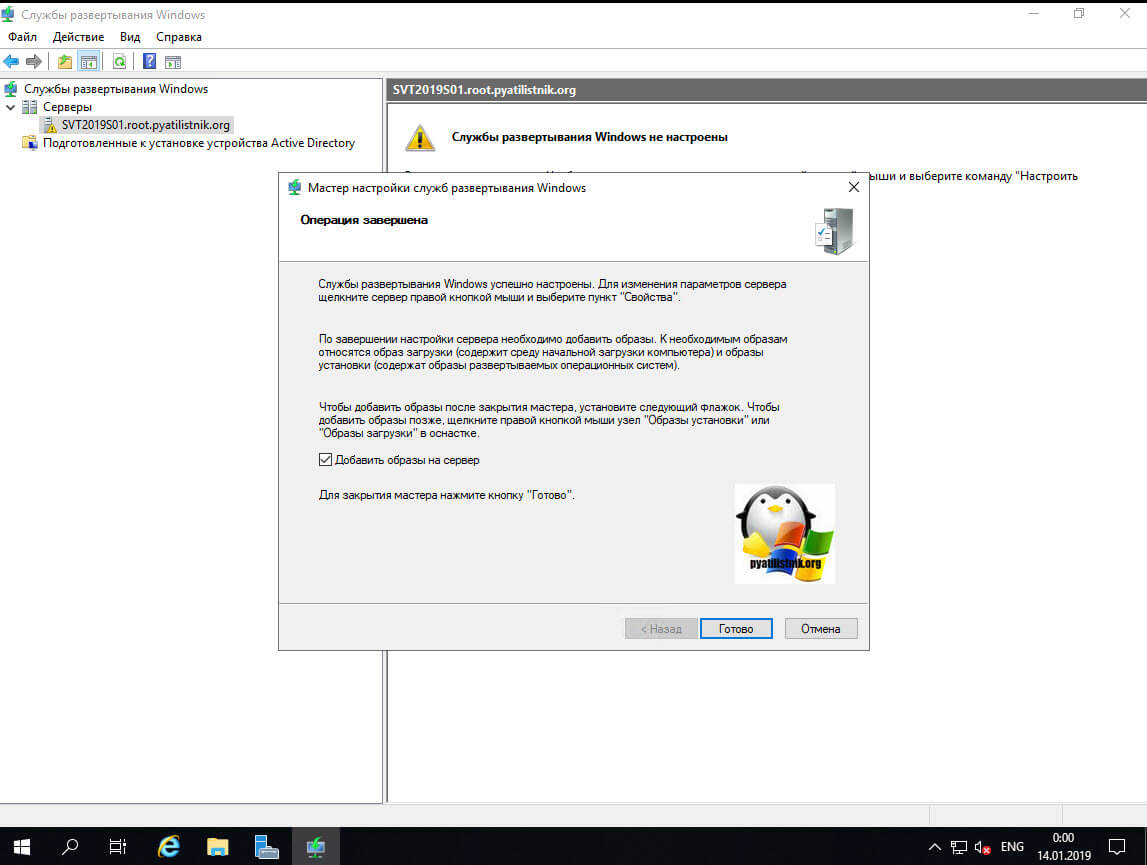

После окончания настройки, вам предложат добавить первый образ на сервер, чем мы и займемся.

Обзор и изменение настроек WDS

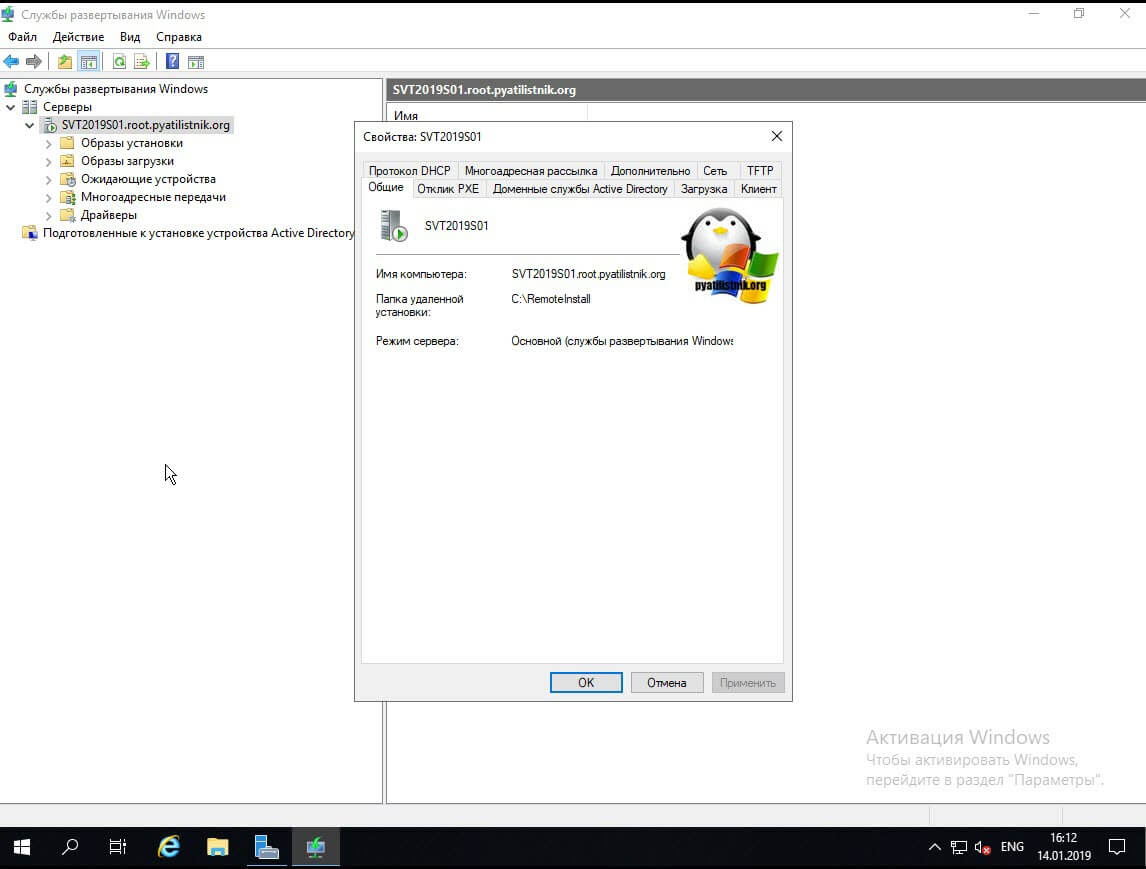

Изменение настроек службы развертывания windows, вы можете осуществить через свойства, вызвав их в контекстном меню.

У вас откроется вкладка общие, где вы сможете увидеть имя сервера WDS, папку установки.

Вкладка «Отклик PXE», поможет вам изменить поведение при ответе клиентам, которые ищут сервер по сети, я вам советую оставлять ответы только известным компьютерам, если же домена Active Directory не будет, то можно выставить обнаружение для всех. Обратите внимание, что вы можете задать таймер скорости ответа в секундах.

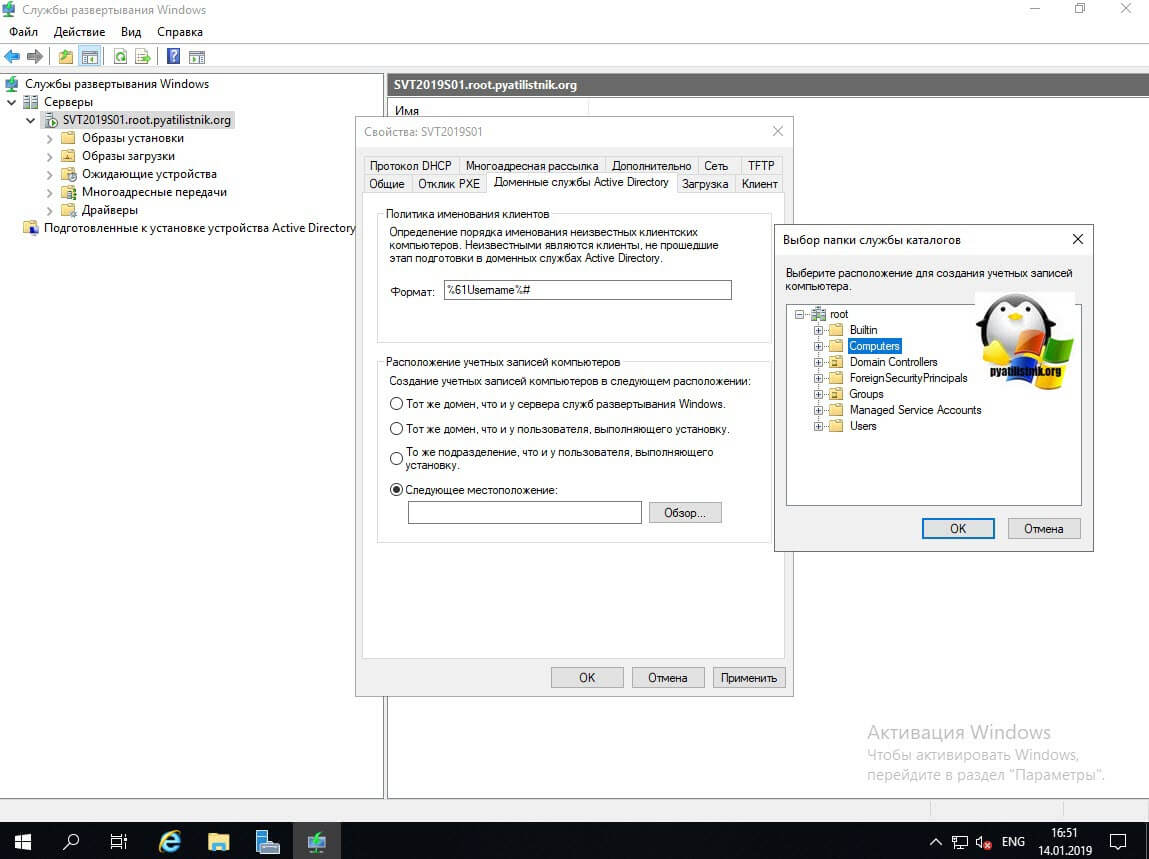

Вкладка «Доменные службы Active Directory», позволяет вам задать две вещи:

- Это формат имени устанавливаемого компьютера

- Место расположения компьютеров, можно указать куда закинуть в домене компьютер, выбрав нужную OU.

По умолчанию в формате имени вы увидите вот такую запись: %61Username%#. Она означает, что для задания имени компьютера будет использоваться первые 61 символа имени пользователя. Имя будет усечено до первых 15 символов имени пользователя.

Политика именования WDS имен:

WDS настраивается с помощью политики именования клиентов, которую можно увидеть в поле «Формат». Политика по умолчанию состоит в том, чтобы называть компьютеры как %61Username%#. Это код или набор инструкций, которые сообщают WDS, как создать имя компьютера.

- %Username- Эта переменная указывает использовать имя пользователя клиента WDS в качестве основы для имени компьютера. Например, если вы запускаете установку от учетной записи службы поддержки и запускаете установку образа, то переменная %Username будет заменена на логин службы поддержки.

- %First — Будет использоваться имя пользователя. Например, Ivan Semin, будет взято Ivan.

- %Last — WDS-сервер возьмет в качестве имени компьютера фамилию пользователя, кто устанавливает его.

- %MAC — MAC-адрес или Ethernet-адрес сетевого адаптера, который используется для установки образа, будет заменен этой переменной.

Эти переменные могут быть объединены. Например, если вы используете %First%Last и развертываете образ, используя учетную запись пользователя Ivan Semin, тогда имя компьютера будет IvanSemin. Вы также можете установить политику именования клиента на что-то вроде %First%Last-PC. В итоге компьютер будет называться IvanSemin-PC. Это потому, что -PC является константой, а не переменной.

Имена компьютеров, как правило, короткие. Они ограничены 15 символами, если вы хотите, чтобы машина присоединилась к домену. Возможно, у вас есть пользователи с очень длинными именами, которые не подходят. Вы можете контролировать, сколько символов будет использоваться из переменной.

Например, если вы хотите использовать шесть символов из фамилии, введите %6Last. Например, развертывание образа с политикой именования клиента %1First%6Last-PC с пользователем Ivan Semin приведет к тому, что компьютер будет называться ISemin-PC.

Что если Иван Семин присоединится к компании и попытается создать для себя компьютер с использованием WDS? Имена компьютеров должны быть уникальными. Используя эту политику именования клиента, его компьютер также должен называться ISemin-PC. Это вызовет проблему.

Числовой счетчик решил бы эту проблему, сделав имя компьютера уникальным. Вы можете сделать это, используя переменную %[n]#. Этот подход позволяет вам добавить инкрементный счетчик из n цифр. Например,%1First%6Last-PC-%2# разрешает добавочный счетчик из двух цифр. В итоге получится ISemin-PC-2.

WDS будет использовать политику именования клиентов для настройки имени компьютера в процессе его установки. Например, вы можете развернуть несколько машин, таких как PYATILISTNIK001, PYATILISTNIK002, PYATILISTNIK003 и PYATILISTNIK004, используя политику именования компьютеров PYATILISTNIK%03#.

Если есть переменная %#, счетчик будет просто увеличиваться, чтобы сгенерировать следующую доступную машину. Например, вы можете вручную построить PYATILISTNIK005 и присоединить его к домену. Следующая машина, созданная WDS, на самом деле не будет PYATILISTNIK005. WDS просто перейдет к PYATILISTNIK006.

WDS присоединит компьютер к домену. Созданный компьютерный объект имеет атрибут netbootGUID. WDS сохранит в этом атрибуте MAC-адрес или GUID аппаратного обеспечения компьютера (физического или виртуального). Это означает, что имя компьютера связано с оборудованием, если MAC / GUID не изменяется или объект компьютера не удаляется.

Вы можете решить перестроить PYATILISTNIK002, развернув на нем образ с помощью WDS. WDS определит MAC или GUID машины. Если это значение будет найдено в netbootGUID существующего объекта компьютера, WDS узнает, как повторно использовать имя компьютера.

Эта функция позволяет использовать большинство доступных номеров в имени компьютера и связывает имя компьютера с оборудованием. Это может быть очень полезно. Вы можете внедрить решение для распространения программного обеспечения или управления компьютером, основанное на имени компьютера. Пользователь может восстановить свой ПК и при этом сохранить те же политики управления, потому что WDS будет повторно использовать свое старое имя компьютера, если MAC / GUID не изменился.

Ниже вы можете задать организационное подразделение, где будут создаваться учетные записи компьютеров, такой аналог утилиты redircmp. Вкладка загрузка, позволит вам задать поведение инициализации сетевой загрузки, она выражается в нескольких условиях, где-либо нужно нажимать специальные клавиши, либо нет.

- Запрашивать нажатие клавиши F12 для продолжения загрузки — лучше ее оставить. Приведу пример, когда у вас есть необходимость нажимать дополнительные клавиши, это позволяет защититься от случайных ошибок. Предположим вы переустанавливаете по сети операционную систему на сервере, и хотите тронуть только диск C:, но если у вас стоит автоматическая загрузка, да и еще с автоматическим разбиением дисков, через файл ответов, то вы можете так затереть данные. Или вообще случай из практики, когда коллега по случайности закинул компьютер пользователя не в тот VLAN, а у пользователя ленивый администратор не убрал загрузку с PXE, в итоге человек когда включил с утра компьютер полностью убил свой компьютер, и переустановил его, пришлось восстанавливать его данные.

- Всегда продолжать PXE загрузку

- Продолжить загрузку PXE, если не нажата клавиша ESC

- Никогда не продолжать PXE-загрузку

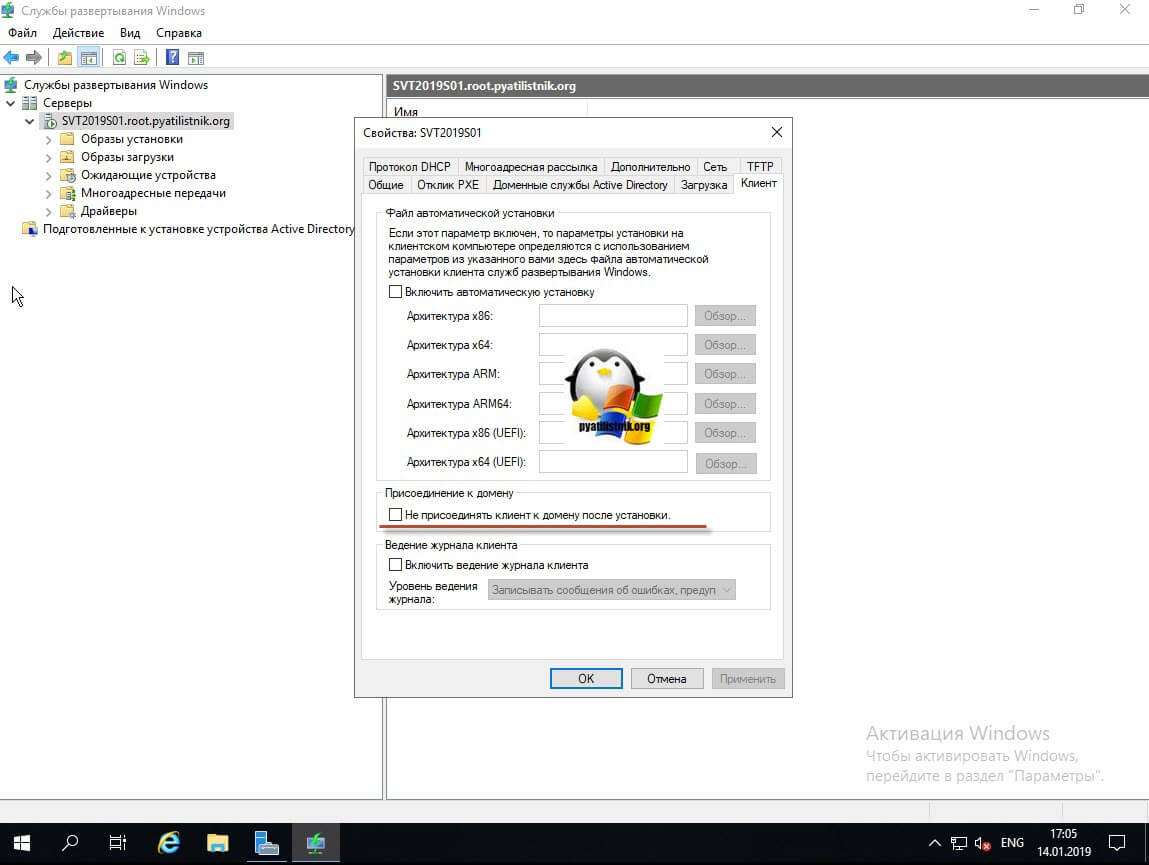

Для неизвестных, не доменных клиентов, вы можете задать такие же настройки.Чуть ниже вы можете для каждой архитектуры задать загрузочный образ по умолчанию, задав их через выбор. Вкладка «Клиент» позволяет вам автоматизировать процесс установки операционной системы и меню установщика, путем подкладывания файла ответов для каждой из архитектур. Подробнее про файл ответов читайте по ссылке слева. Так же вы можете задать, что клиента не нужно присоединять к домену после установки.

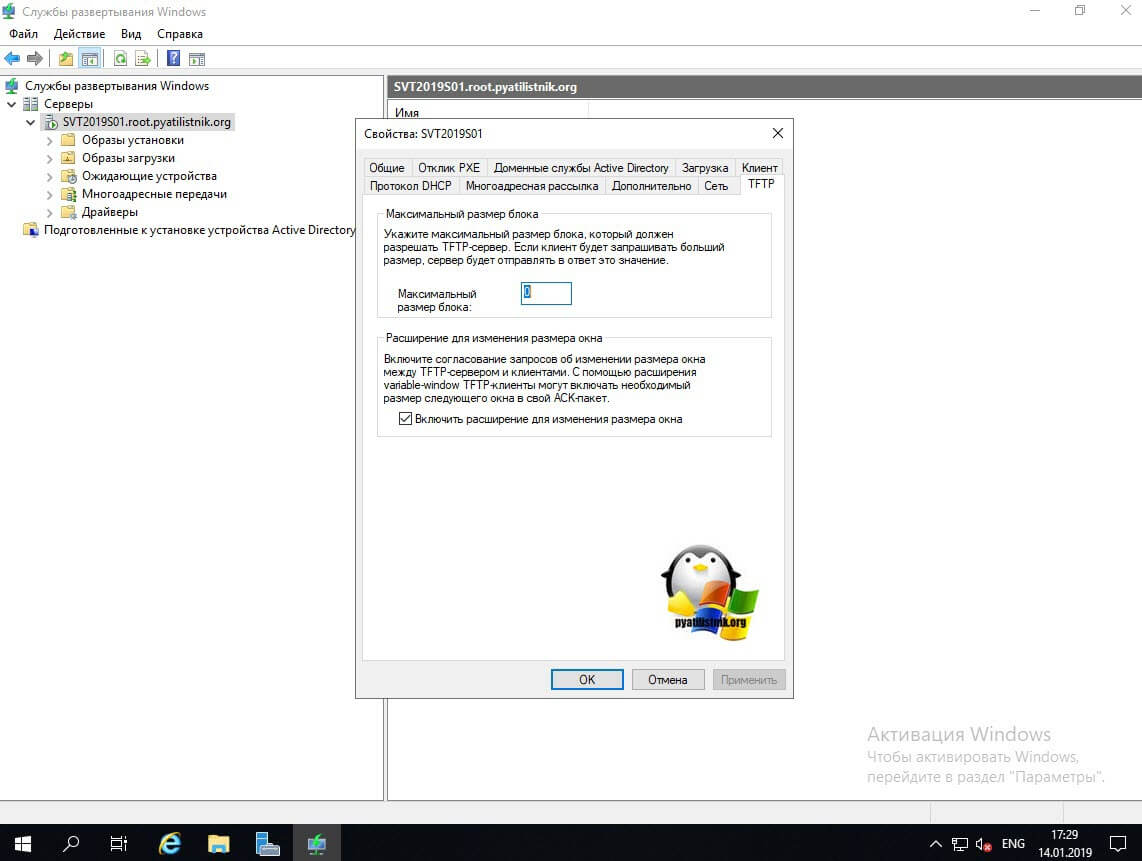

Вкладка TFTP позволит вам задать максимальный размер блока.

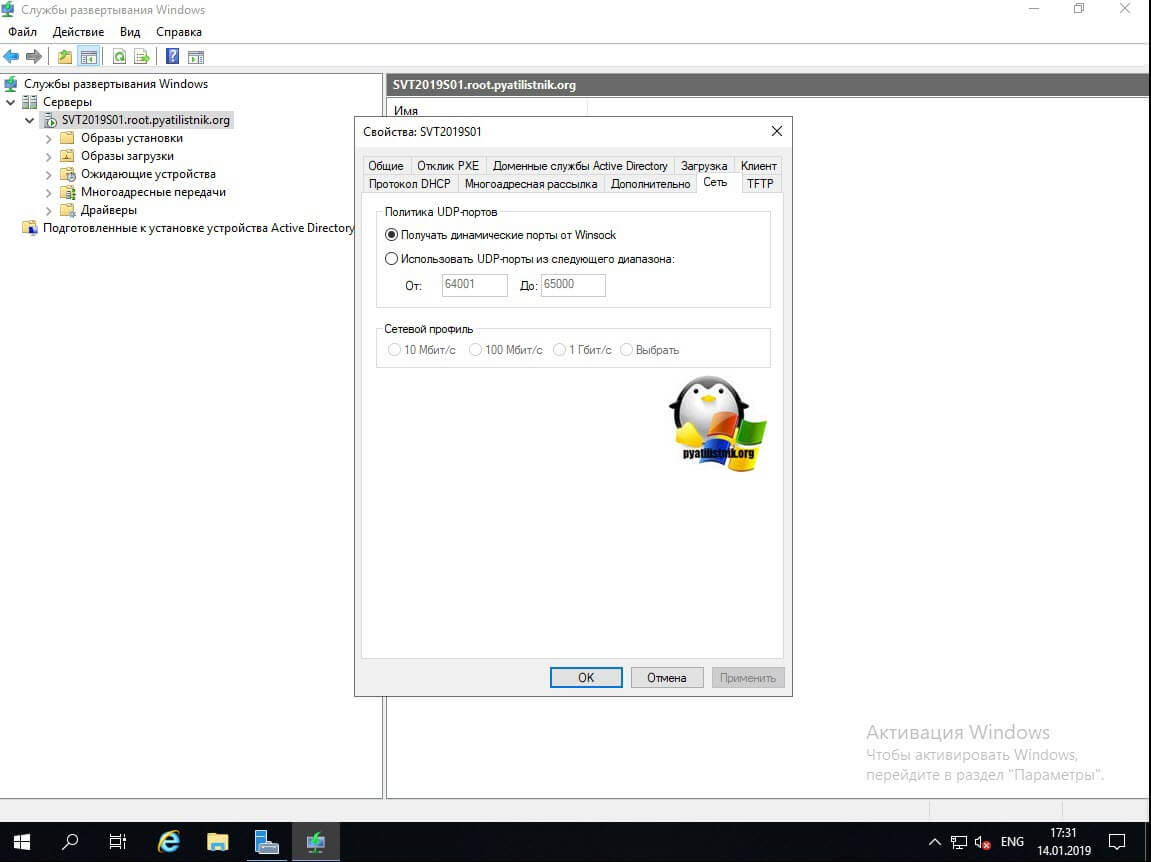

Вкладка «Сеть» позволит определить какие UDP порты и диапазоны будут участвовать в процессе обращения к WDS серверу.

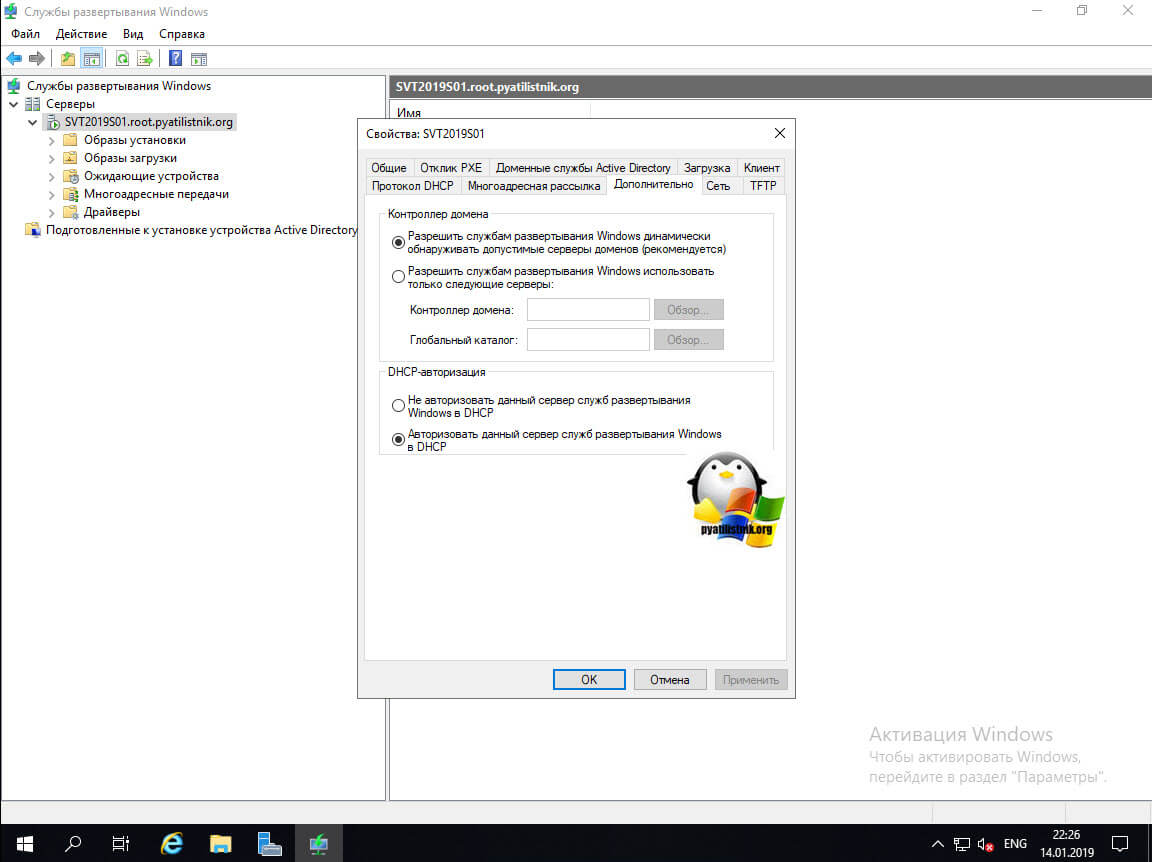

Вкладка «Дополнительно» позволит вам явным образом указать с какими контроллерами домена можно работать, а так же вы сможете провести авторизацию WDS-службы, как DHCP.

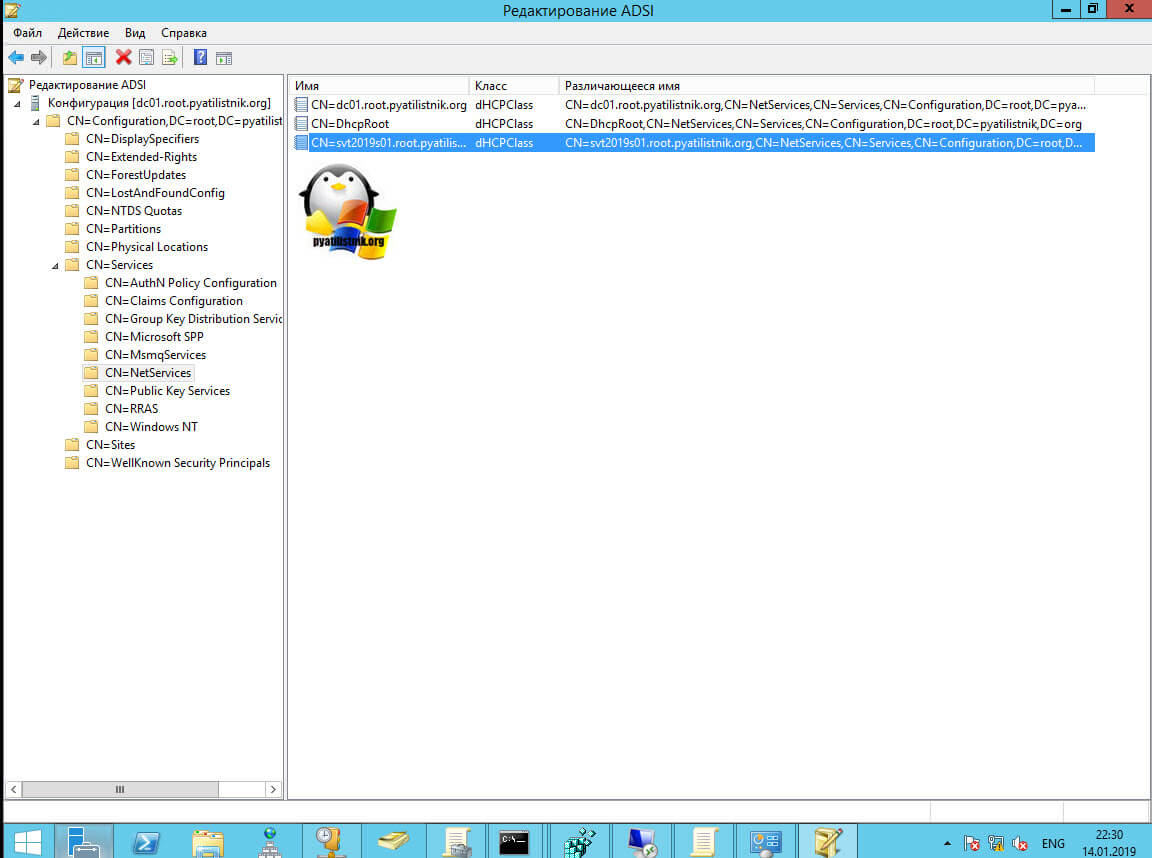

Что из себя представляет авторизация служб развертывания Windows. По сути у вас будет создана запись раздел конфигурации Active Directory, посмотреть можно в редакторе атрибутов по пути:

CN=Configuration,CN=Services,CN=NetServices

Там вы найдете запись типа CN=FQDN-имя вашего сервера, в моем примере, это CN=svt2019s01.root.pyatilistnik.org,CN=NetServices,CN=Services,CN=Configuration,DC=root,DC=pyatilistnik,DC=org.

Авторизовать WDS службу вы можете и через командную строку, через утилиту wdsutil.exe. введите команду:

wdsutil.exe /Set-Server /Authorize:Yes

Чтобы включить запрет не авторизованным компьютерам обращаться к серверу развертывания Windows, выполните:

wdsutil.exe с /Set-Server /RogueDetection:Yes

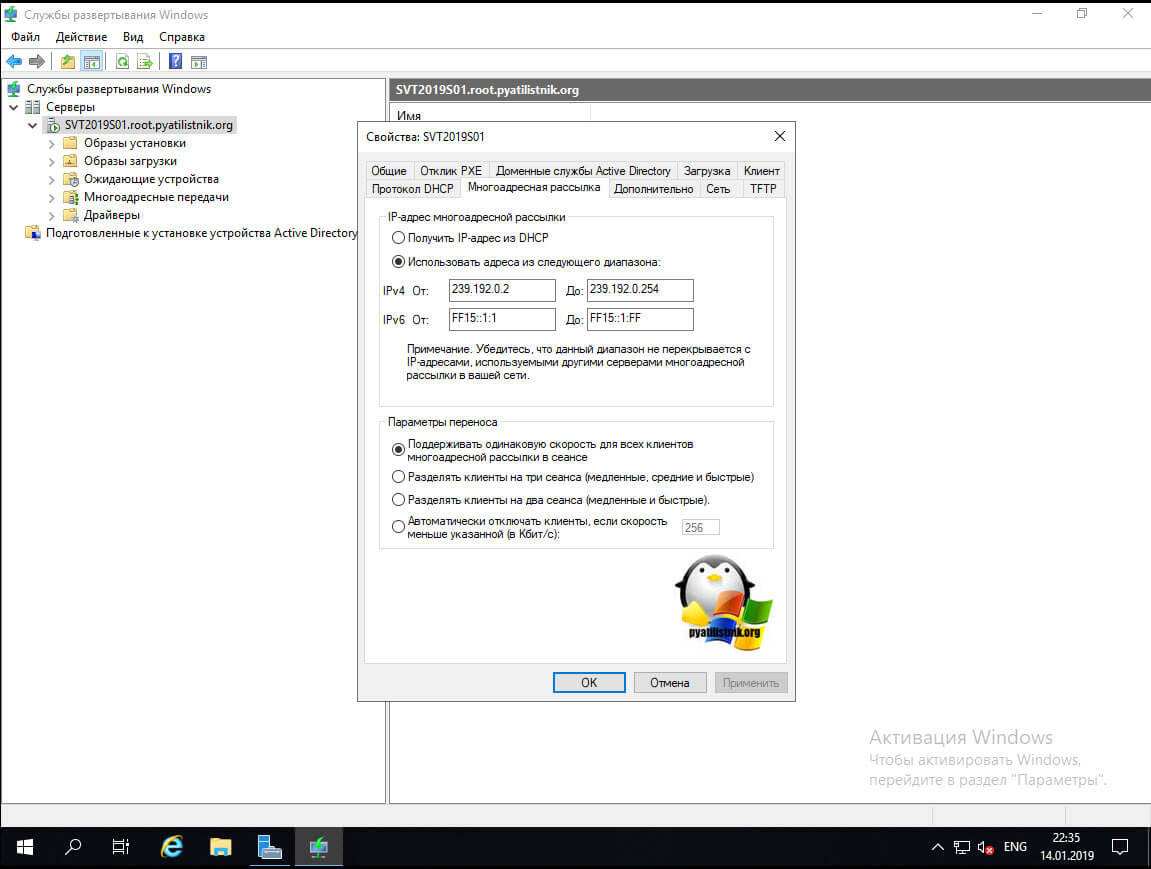

Если серверы DHCP и WDS установлены на одной машине, то авторизация сервера WDS не будет иметь смысла, так как в этом случае запросы на порт 67 будут обрабатываться сервером DHCP и проверяться будет именно его авторизация. Таким образом, для того, чтобы проверка авторизации проходила как для DHCP, так и для WDS, каждая из этих служб должна функционировать на отдельной машине. Вкладка «Многоадресная рассылка» позволит вам задать диапазоны ip-адресов, которые будут выданы клиентским компьютерам, так же вы можете управлять скоростью заливки:

- Поддерживать одинаковую скорость для всех клиентов многоадресной рассылки в сеансе

- Разделить клиенты на три сеанса (Медленные, средние и быстрые)

- Разделять клиенты на два сеанса (Медленные и быстрые)

- Автоматически отключать клиенты, если скорость меньше указанной

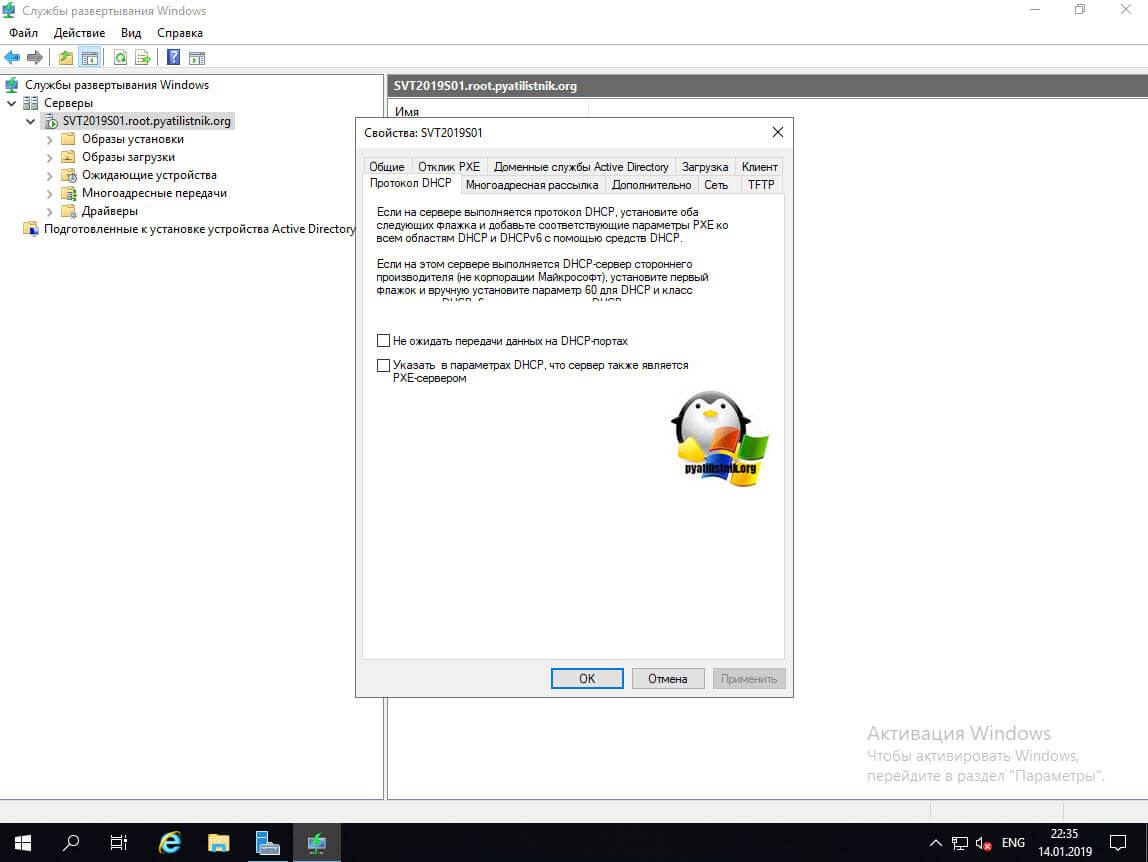

Ну и последняя вкладка «Протокол DCHP», тут вам нужно выставить две галки, если на сервере WDS так же присутствует роль DCHP, иначе будут проблемы с поиском сервиса:

- Не ожидать передачи данных на DCHP портах

- Указать в параметрах DCHP, что сервер так же является PXE-сервером.

На этом обзор настроек можно считать законченным.

Структура WDS сервера

Теперь давайте разберем структуру каталогов на сервере развертывания Windows. У вас тут будет шесть пунктов:

- Образы установки — тут будут хранится по сути сами дистрибутивы Windows, которые вы либо импортируете, либо сами создадите и захватите, тот самый эталонный образ. Именно они будут устанавливаться на конечные клиенты

- Образ загрузки — это по сути меню загрузчика с WinPE образами, которые позволят вам выбрать нужный образ установки и попасть в его меню

- Ожидающие устройства, тут будет список устройств, которые нужно будет одобрять в ручном режиме

- Многоадресные передачи — это режим раскатывания образа сразу на два и более чистых компьютера, подключенных к одному коммутатору и сегменту сети, по сути одновременно будет идти загрузка на все компьютера, тем самым экономя нагрузку на сеть, благодаря хитрому механизму балансировки

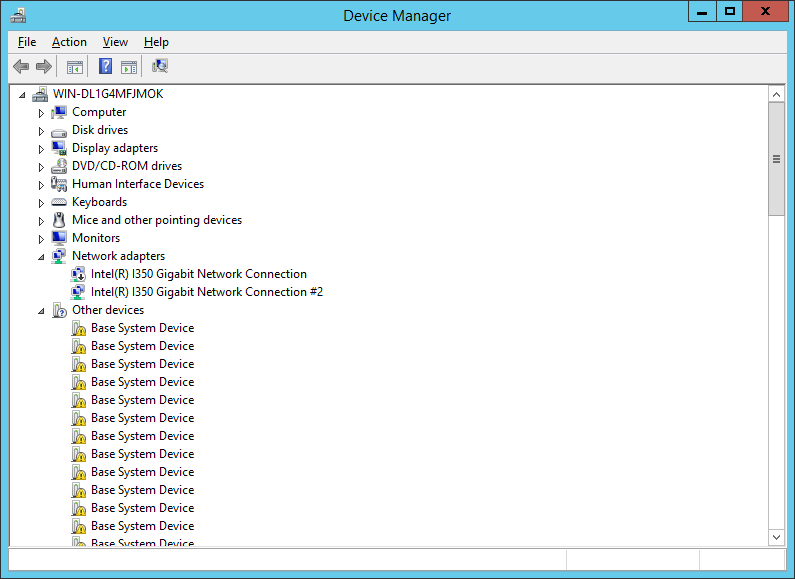

- Драйверы — тут у вас будут пакеты драйверов, нужные для интеграции, например для жестких дисков или RAID-массивов, очень частая ситуация, что попав на этап разметки дисков, вы их просто не видите или вообще получаете ошибку 0x80300024

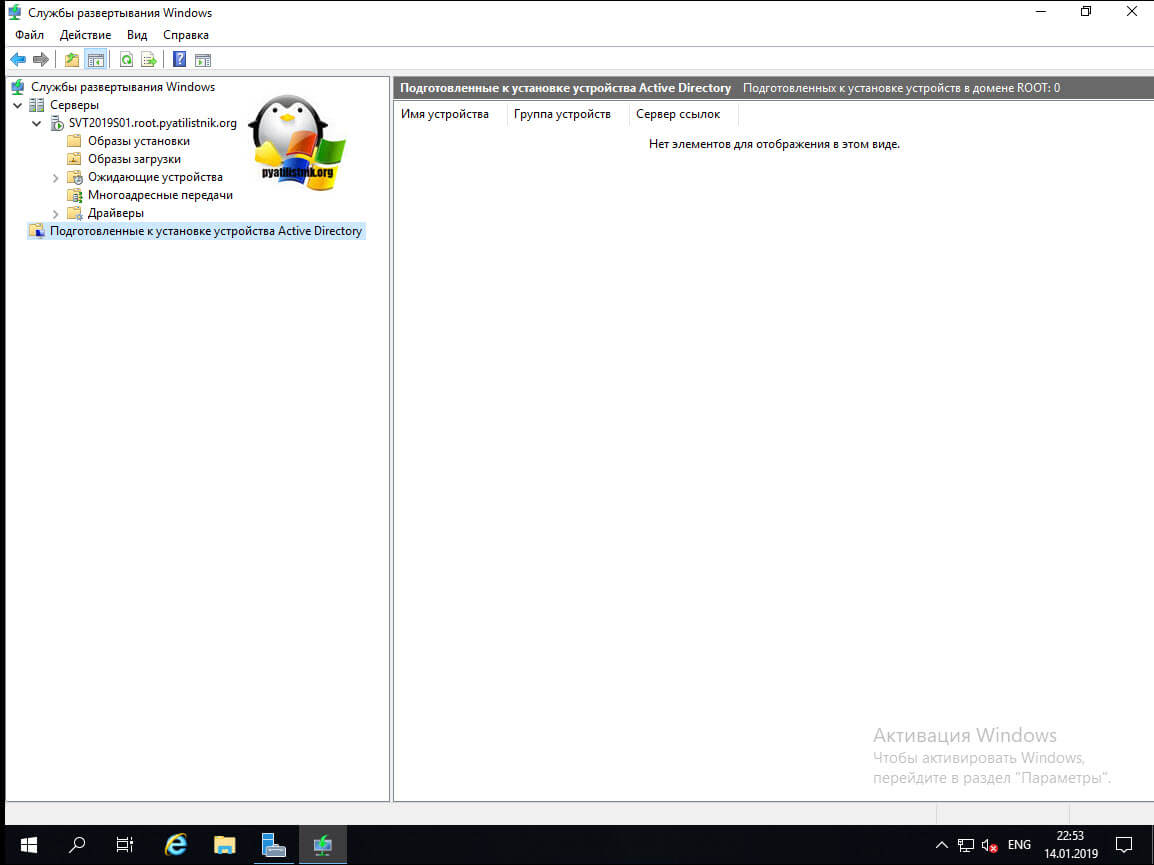

- Подготовленные к установке устройства Active Directory

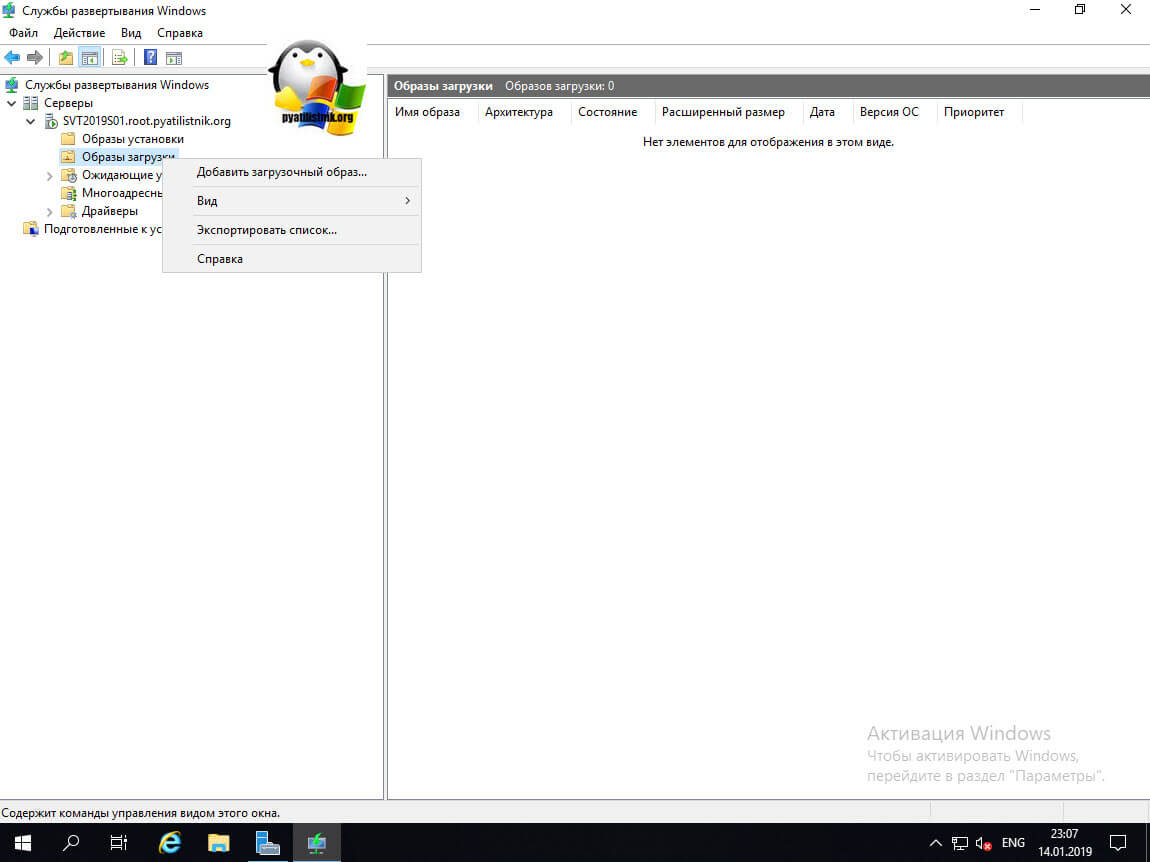

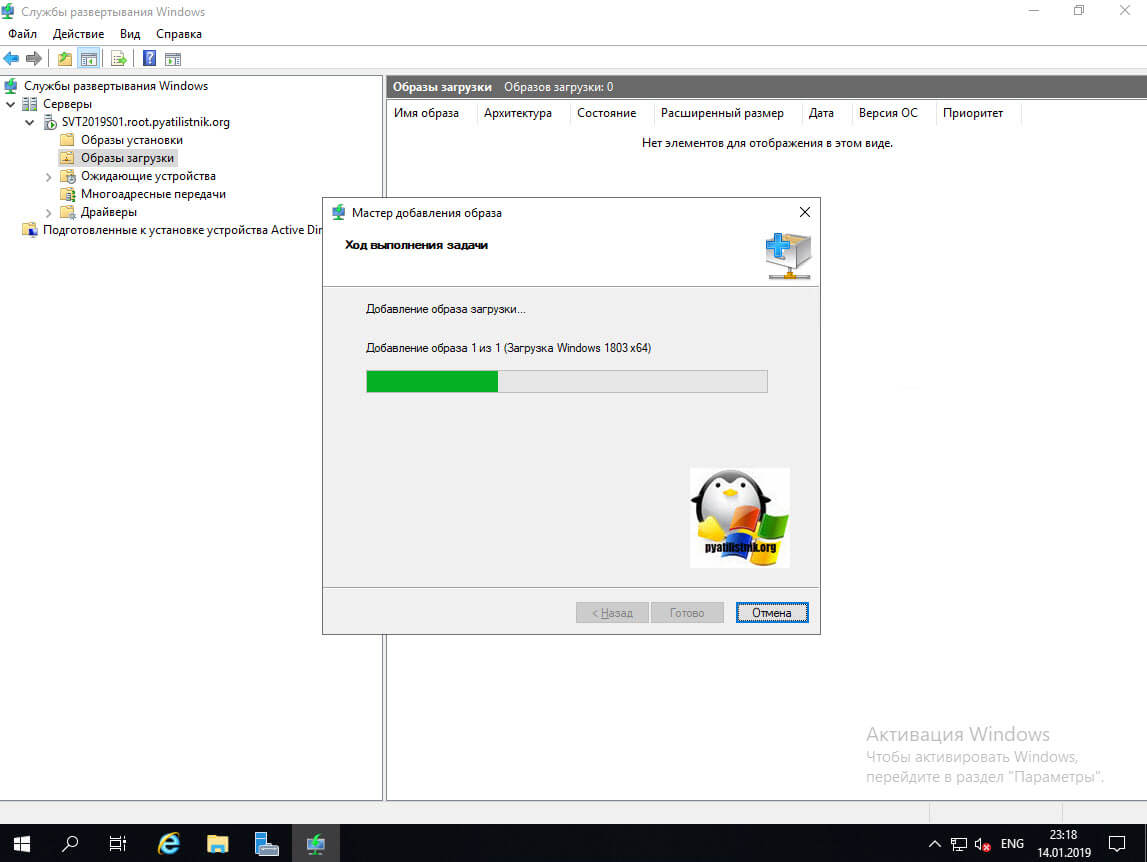

Создание образа загрузки

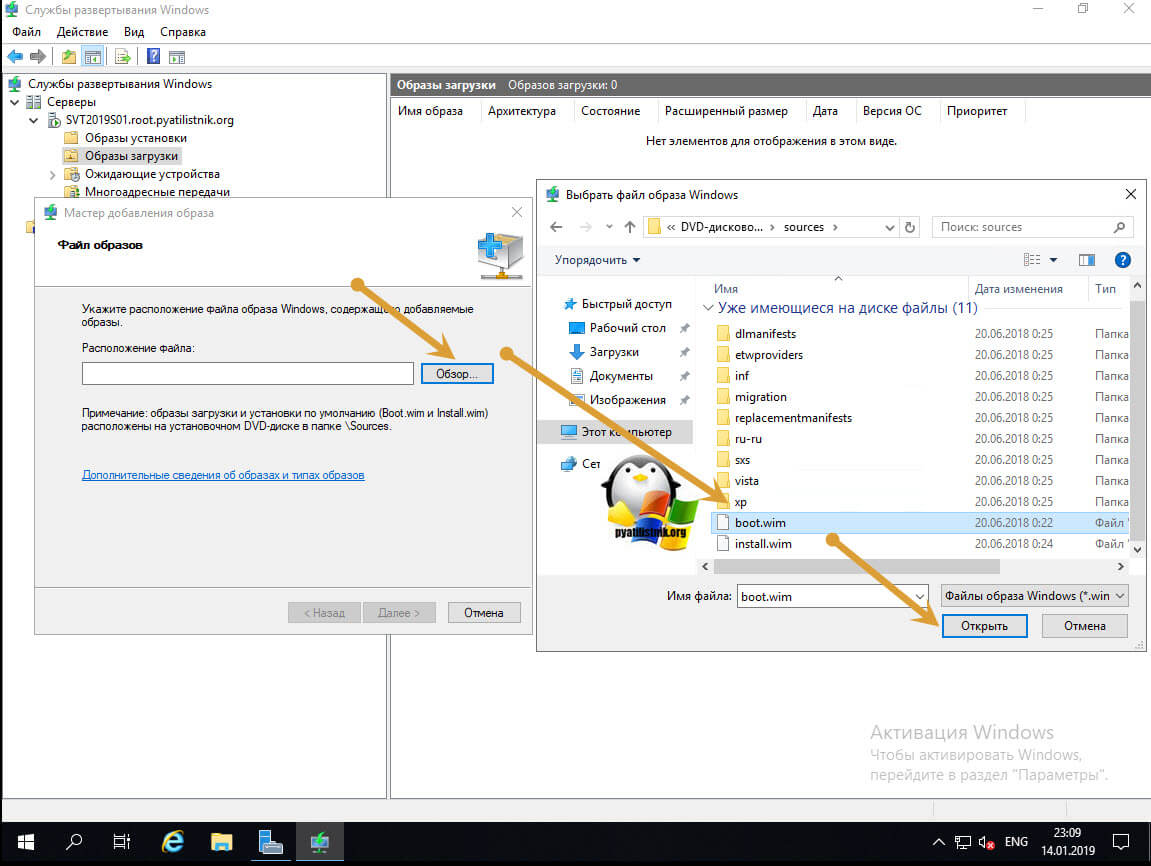

Первым делом вы должны создать загрузочное меню с загрузочными дисками. Для этого используются оригинальные ISO образы Microsoft. Я в своем примере создам загрузчик Windows 10 1803. Вы его должны смонтировать, чтобы получить каталог файлов. Если у вас физический сервер, например с Windows Server 2008R2, то вы можете ему подсунуть загрузочную флешку. Далее вы щелкаете правым кликом по пункту «Образы загрузки» и выбираете пункт «Добавить загрузочный образ»

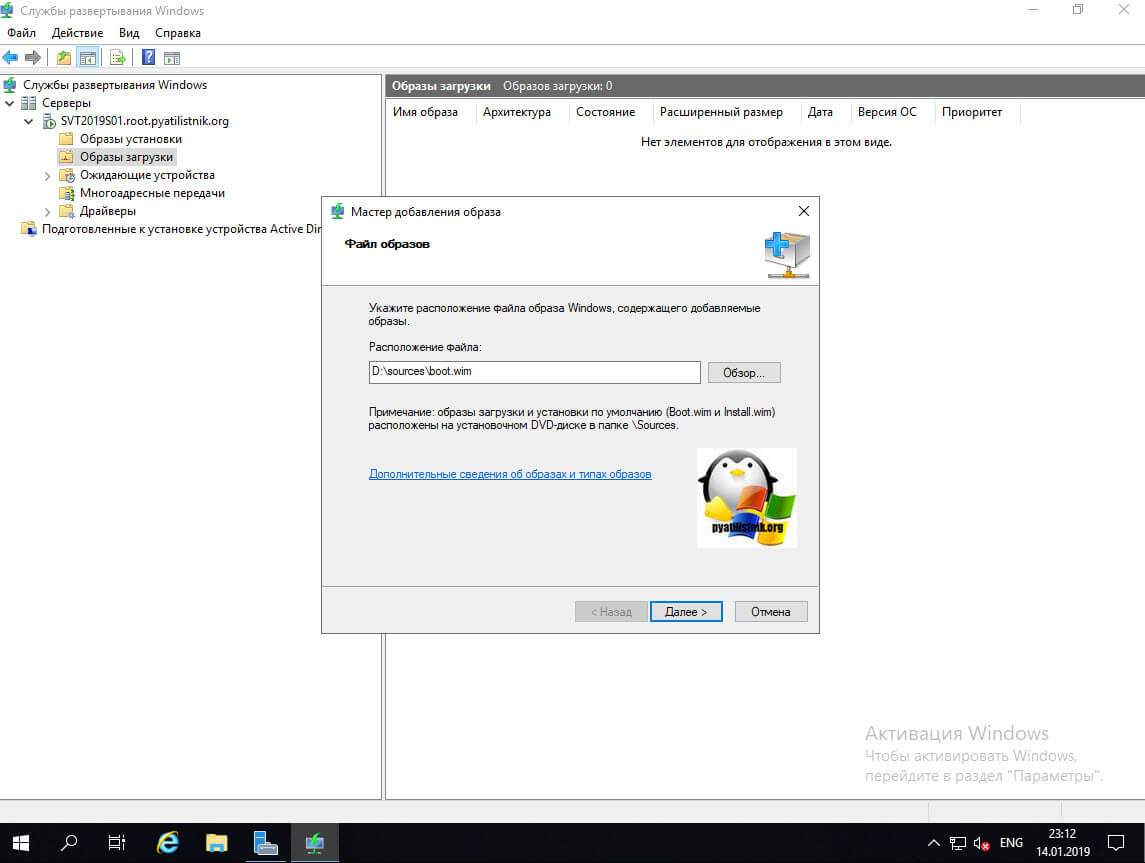

В мастере добавления образа нажмите кнопку «Обзор», пройдите в ваш смонтированный диск и перейдите в каталог sources, где вам необходимо найти файл boot.wim. Выберите boot.wim и откройте его.

Выбрав загрузчик boot.wim нажмите далее.

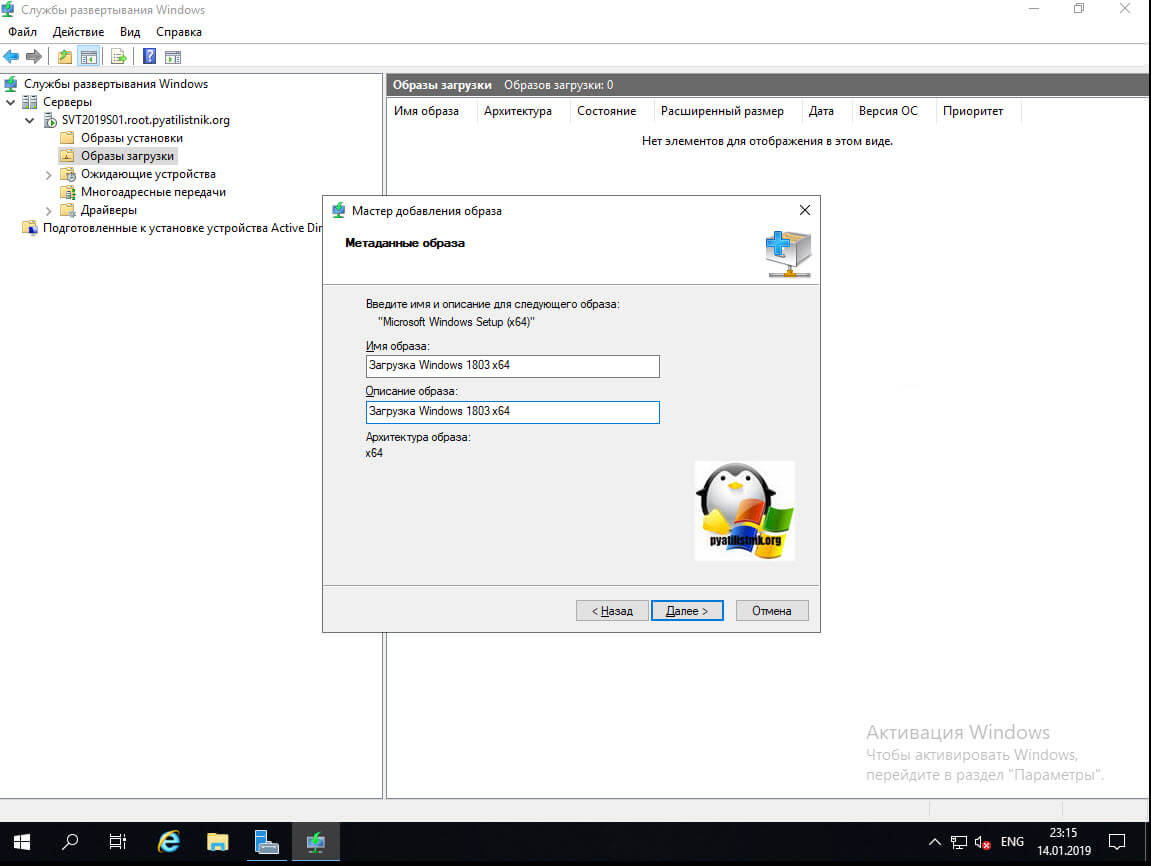

Теперь необходимо заполнить метаданные образа, в имени указываем удобное для себя имя образа и чуть ниже его описание, описание поможет быстро ориентироваться в самой оснастке, когда загрузчиков boot.wim будет много.

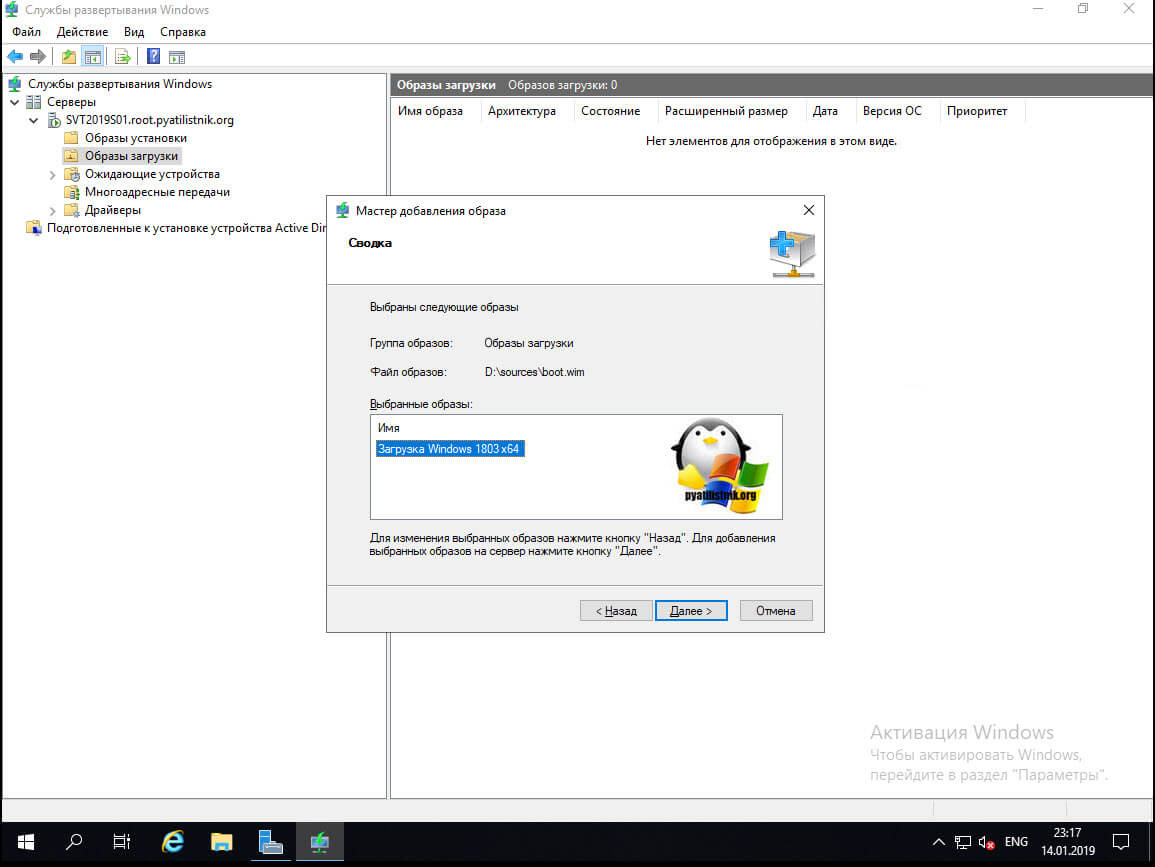

На следующем шаге выбираем наш образ и идем далее.

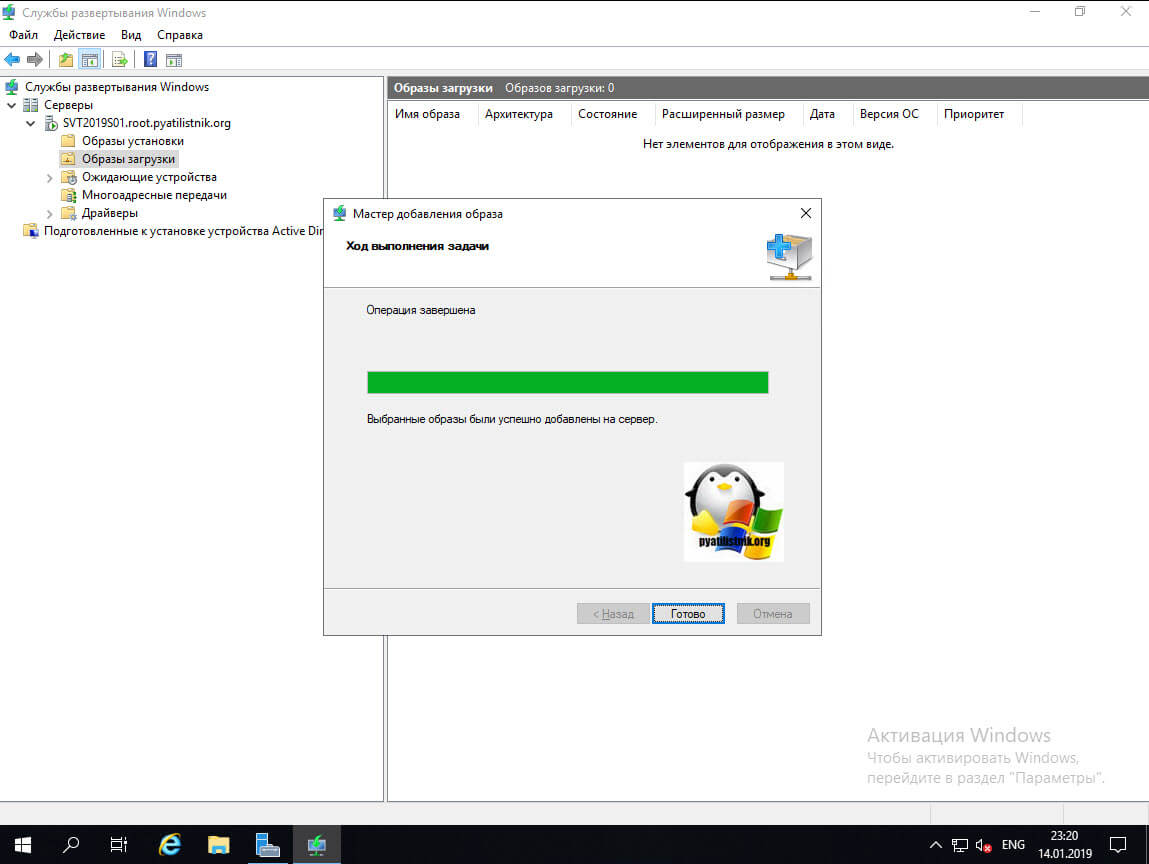

Добавление образа загрузки, сам процесс будет быстрым, так как файлик boot.wim весит всего 445 мегабайт.

Готово.

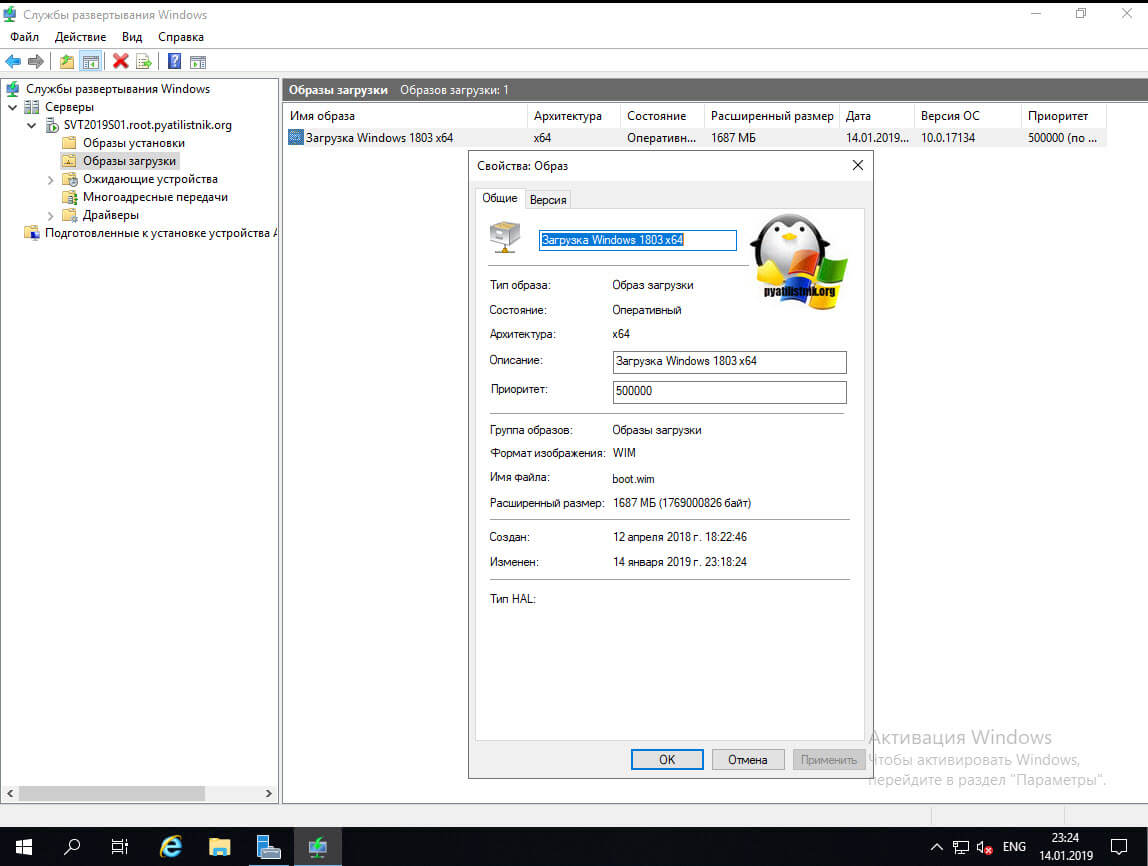

У вас появится запись с именем образа, что мы задавали, в столбцах будет много полезной информации, начиная от размера и заканчивая версией ОС. В свойствах вы можете изменить имя и описание, а так же задать приоритет. Когда загрузчик у нас готов, мы можем создать установочный образ на сервере развертывания Windows.

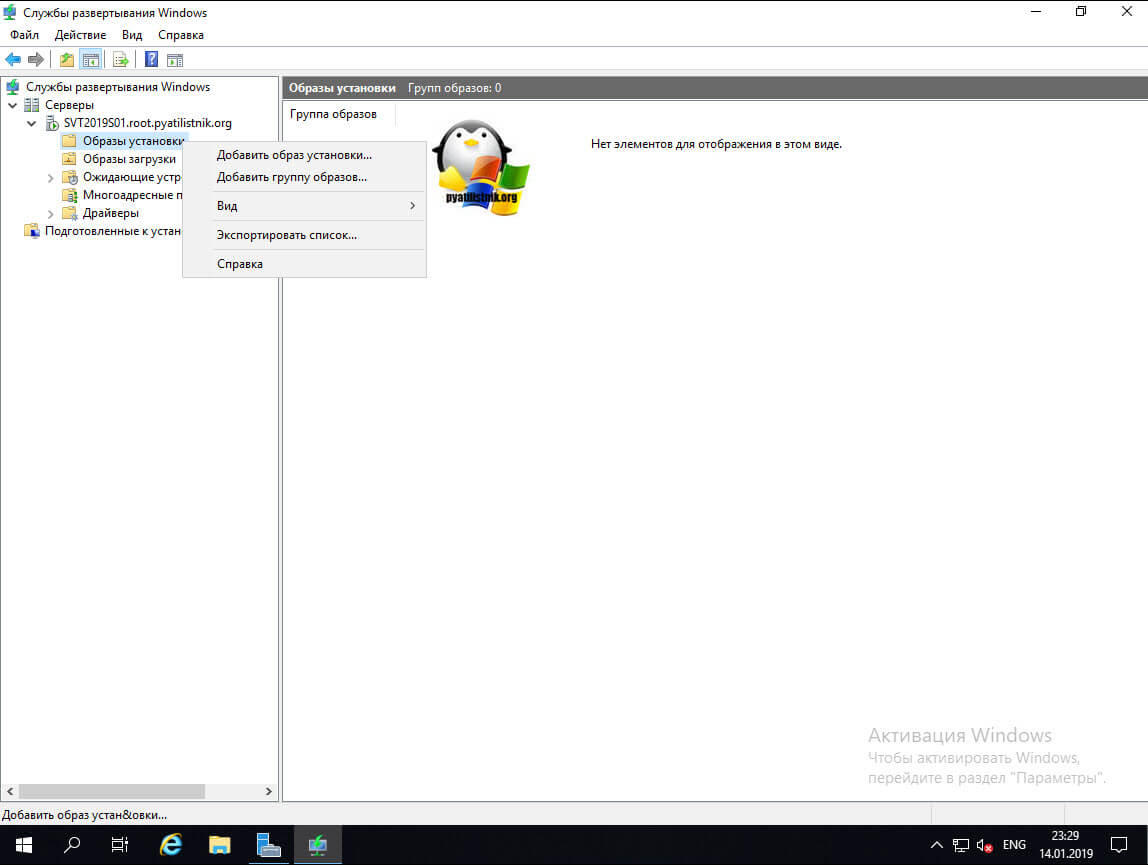

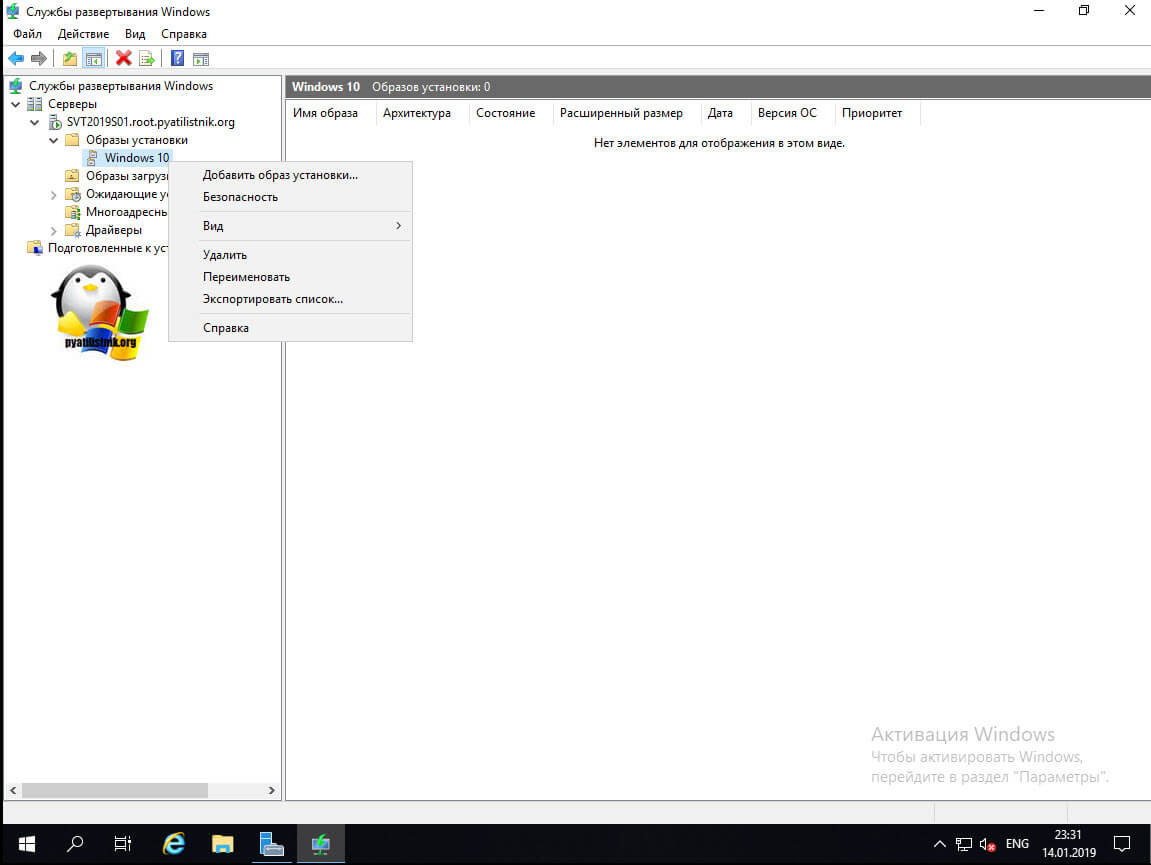

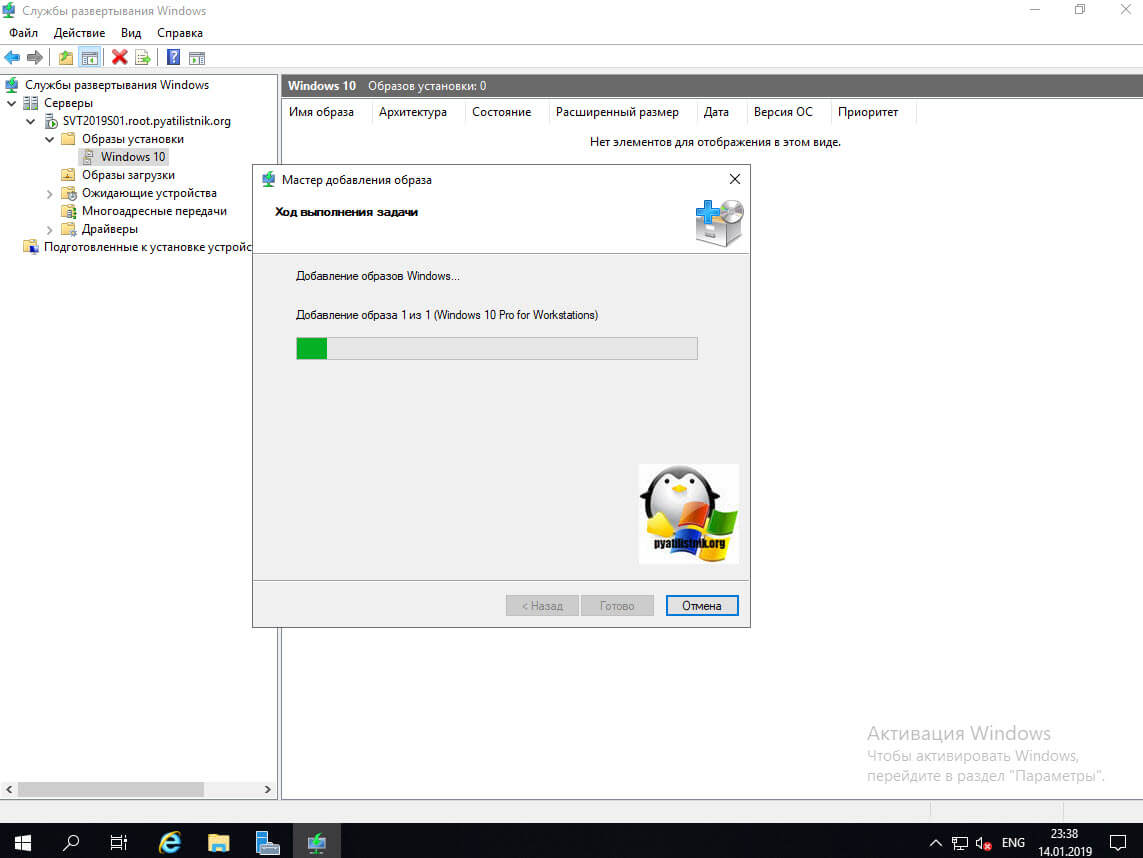

Создание образа установки на WDS сервере Windows Server 2019

Сам процесс на Windows Server 2019, мало чем отличается от предыдущих версий. Образ установки мы так же найдем на установочном диске с дистрибутивом Windows, но как я и писал выше его можно получать в случае захвата эталонного образа, подготовленного заранее. Перейдите в раздел «Образы установки» и так же через правый клик выберите пункт «Добавить образ установки».

Обратите внимание, что тут можно создать группу, это можно сравнить с категориями, например разбиение по версиям Windows.

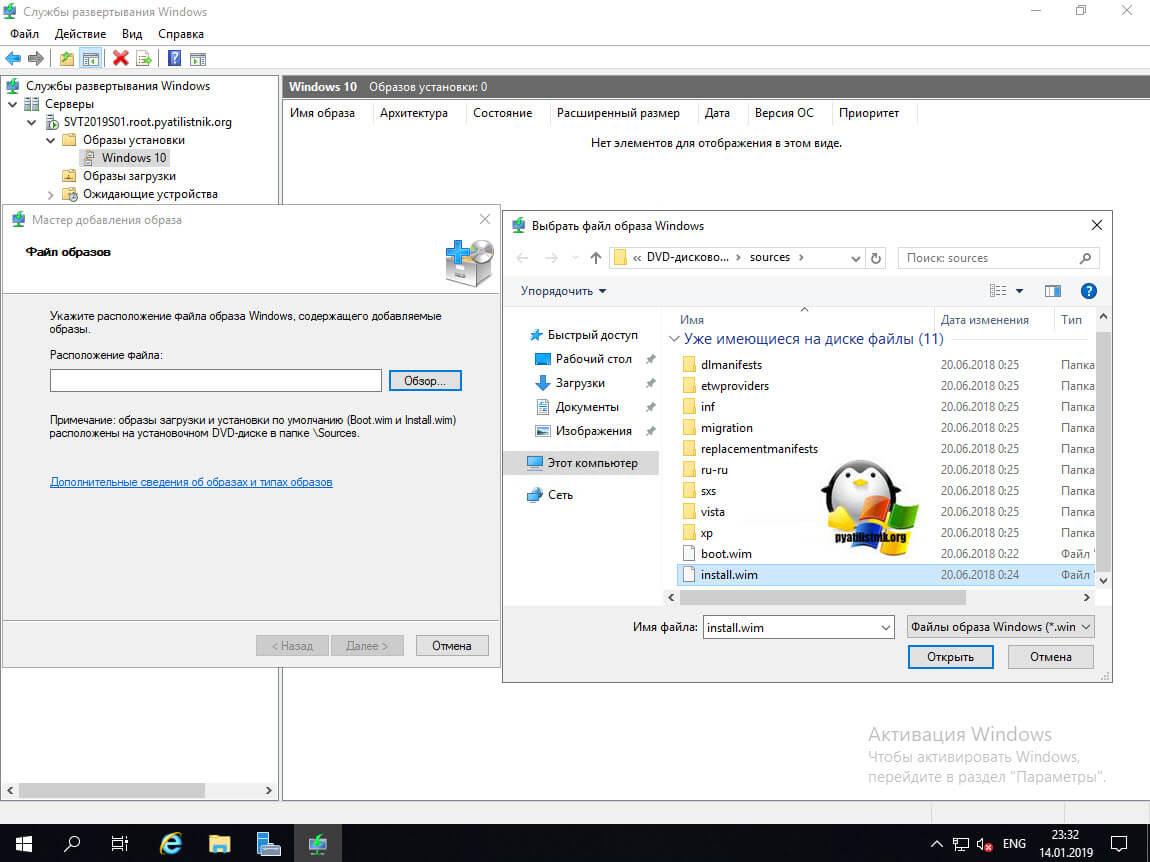

Тут в мастере добавления, вам через кнопку обзор нужно найти на дистрибутиве в папке sources файл install.wim, он будет размером более 2 гб, это и есть сам дистрибутив операционной системы Windows в виде такого архива.

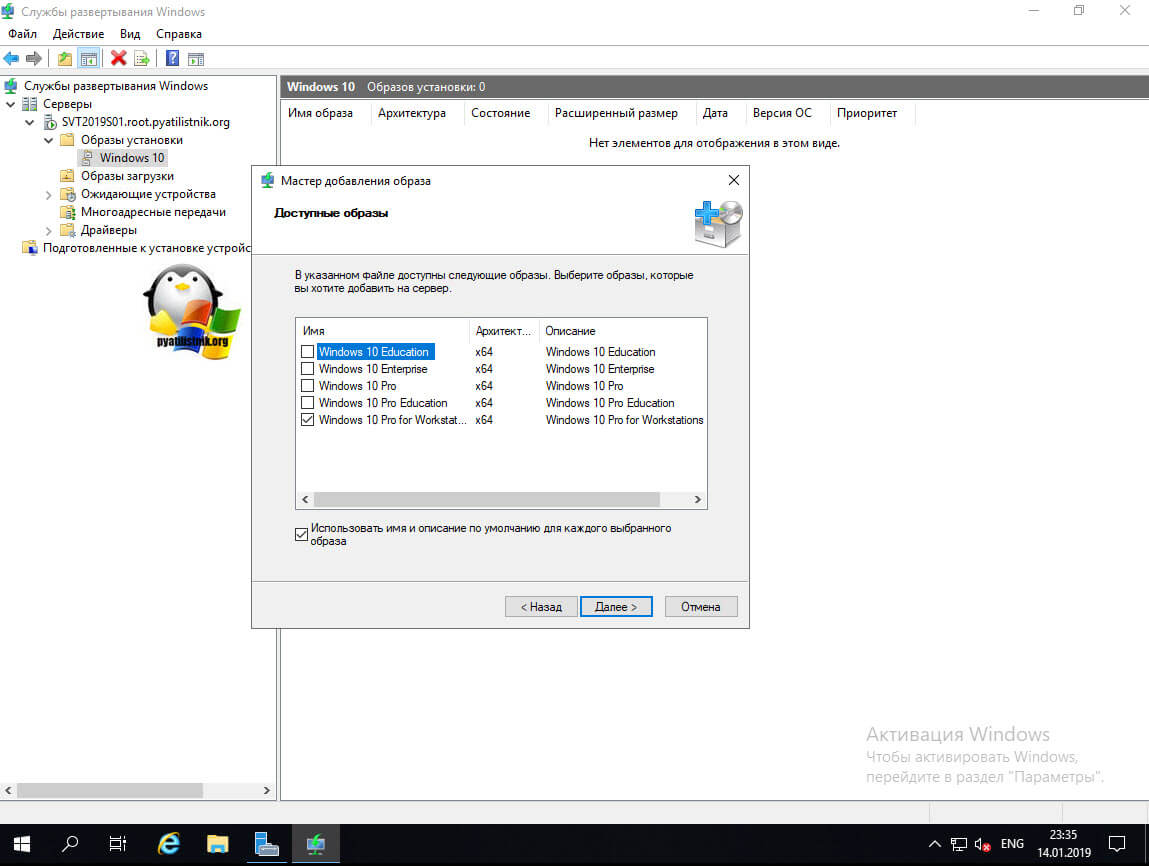

На следующем шаге, если у вас в файле install.wim, содержится более одной версии операционной системы, то вам нужно галками проставить ваш выбор, в моем случае, это Windows 10 PRO.

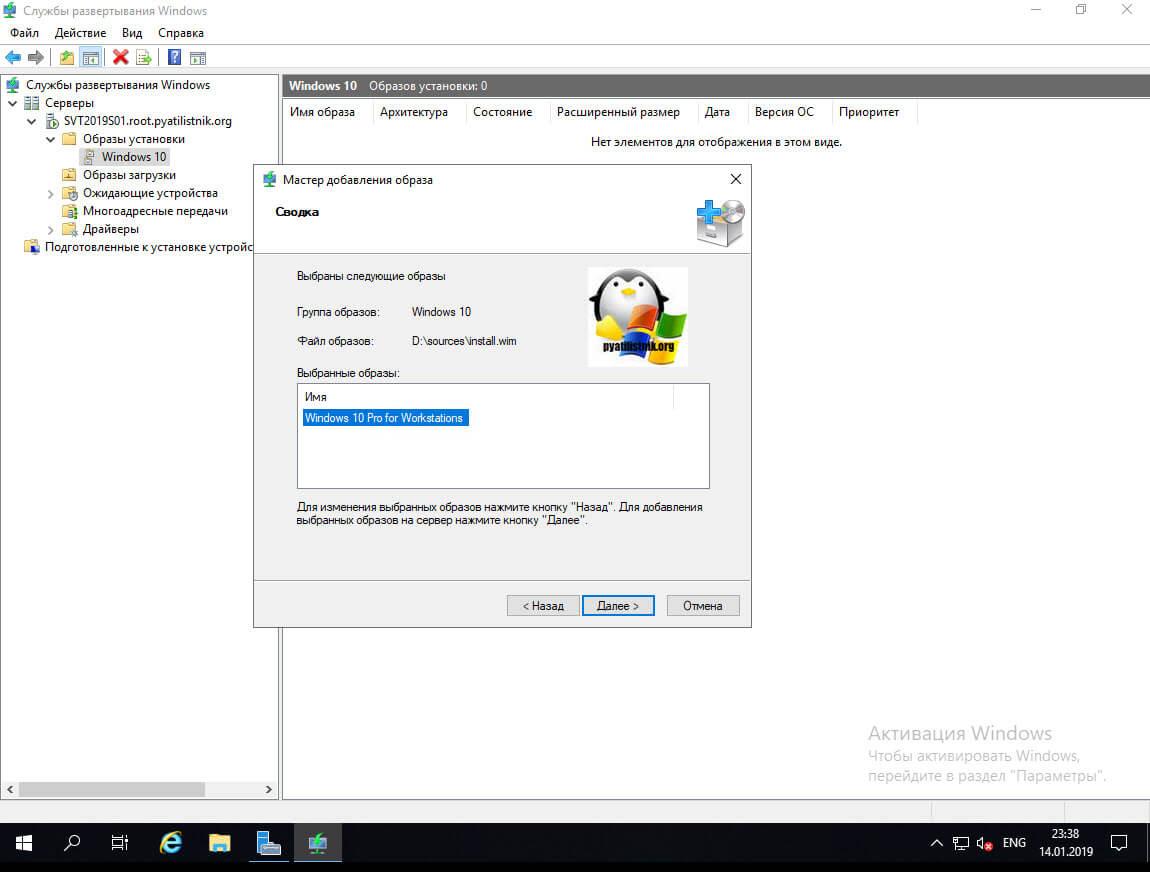

Выбираем ваш образ установки и нажимаем далее.

Сам процесс добавления займет чуть больше времени, так как файл install.wim весит несколько гигабайт.

Все у меня успешно все добавилось.

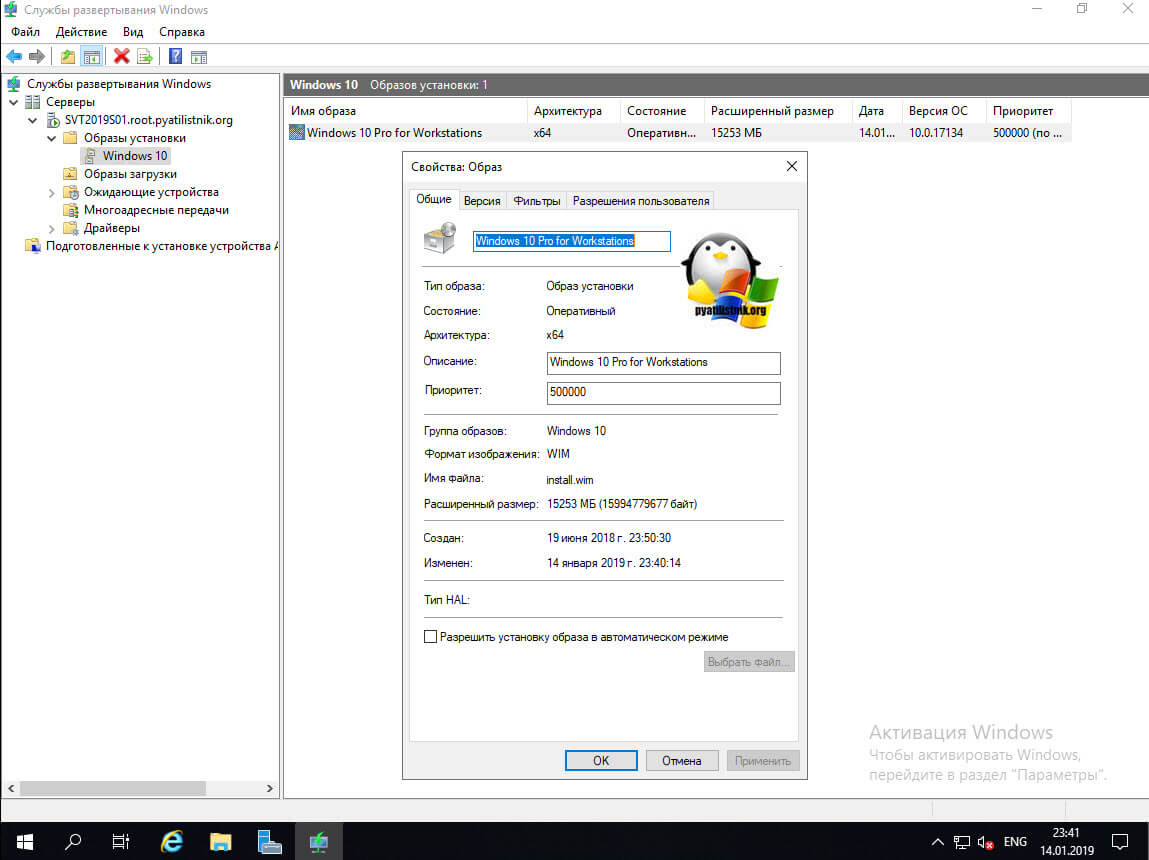

Как и в случае с загрузочным образом вы в свойствах можете изменить имя установочного образа, его описание.

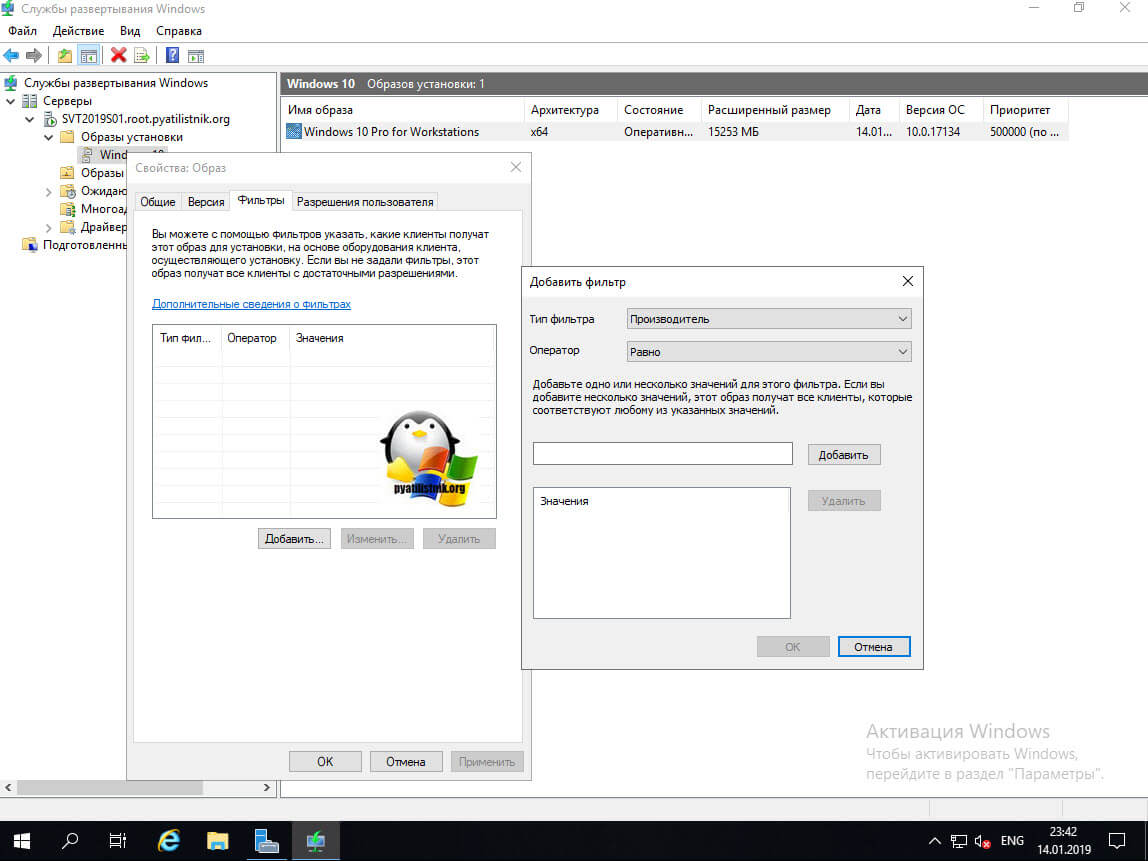

На вкладке фильтры, вы можете более тонко описать к каким компьютерам можно применять образ, например, к производителям Dell.

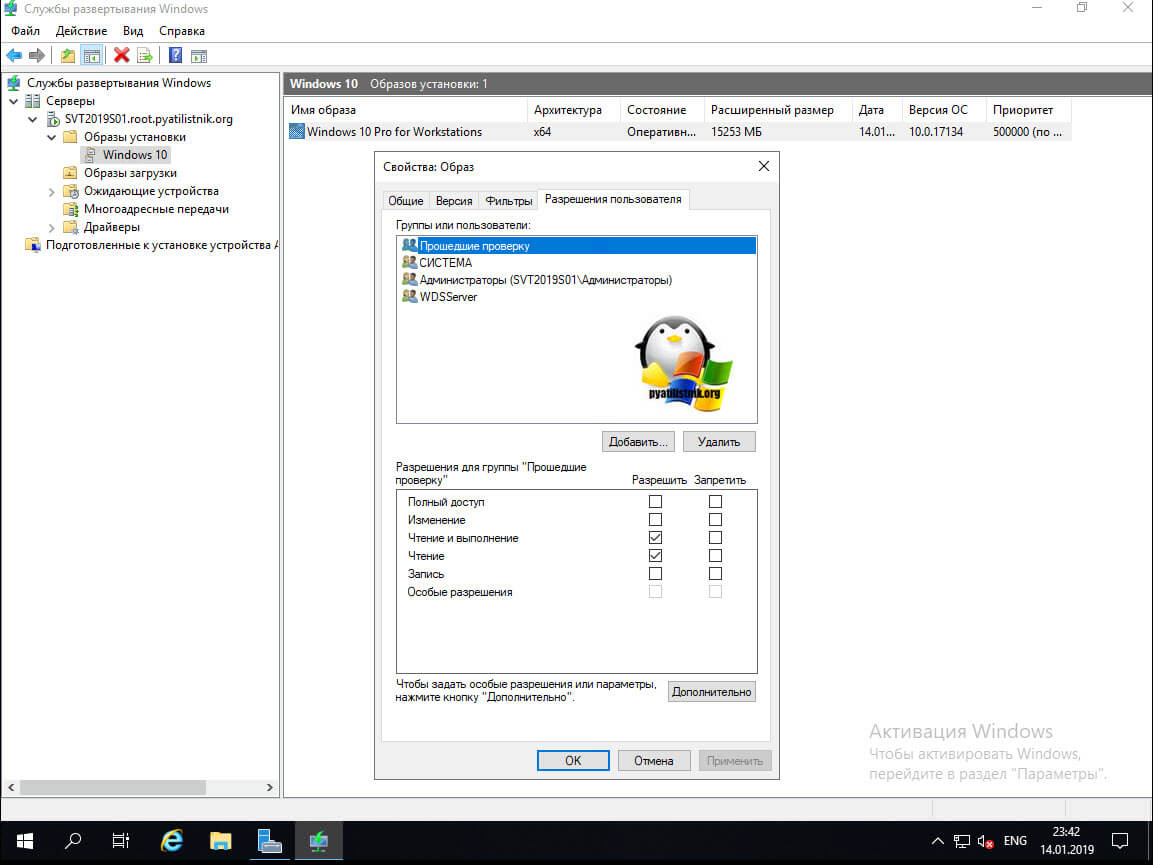

На вкладке «Разрешения пользователя» вы можете более выборочно задать, какие пользователи или группы Active Directory, могут его читать, чтобы применить.

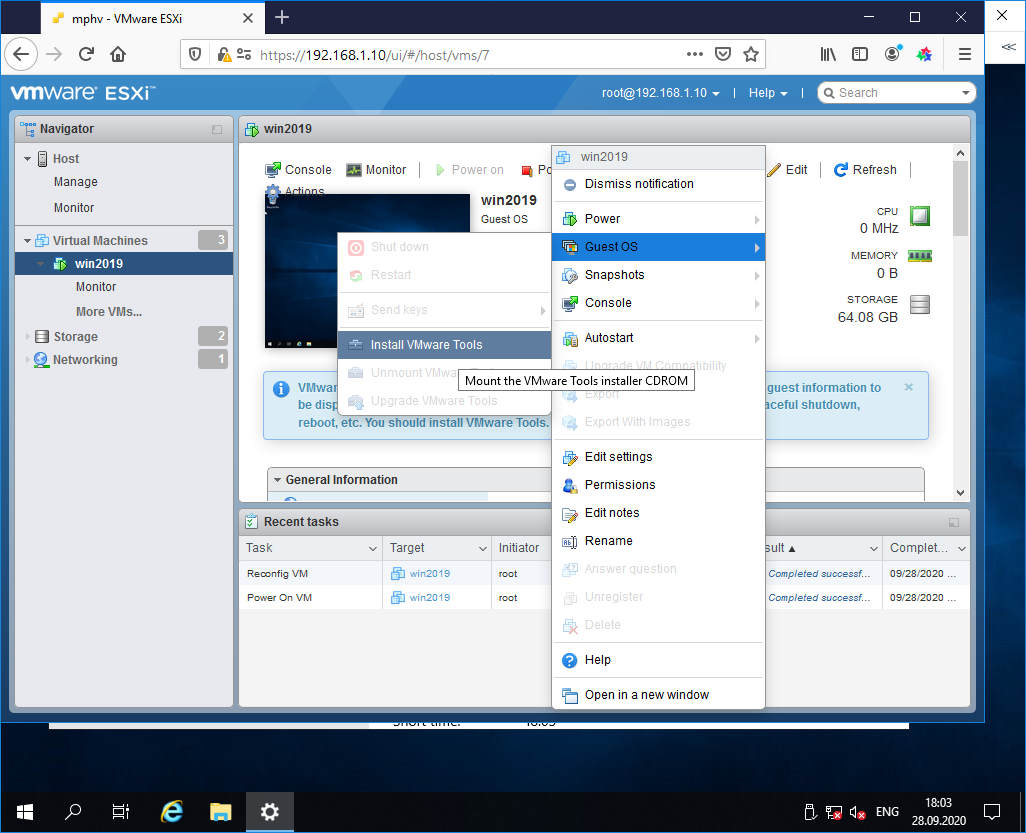

Установка Windows 10 с WDS сервера

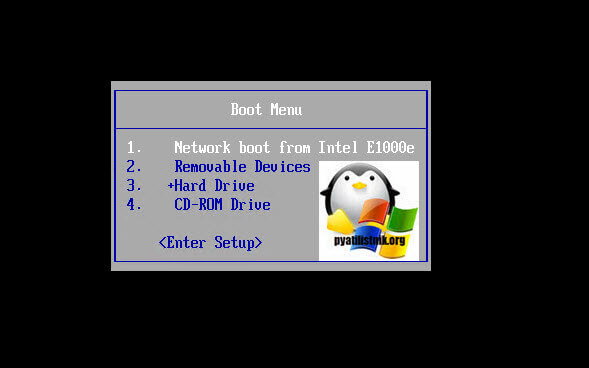

Когда у нас все готово, мы можем протестировать установку Windows с нашего PXE сервера. Для этого возьмите чистую рабочую станцию, в моем примере, это будет виртуальная машина на гипервизоре VMware ESXI 6.5. Первым делом вам необходимо:

- Либо выставить в биос загрузку с сетевой карты

- Либо выбрать при старте Boot Menu и загрузиться с сетевой карты

так же убедитесь, что у вас в биос включена поддержка PXE протокола

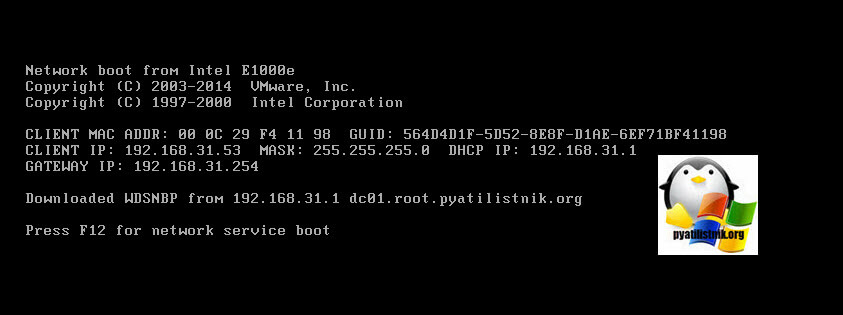

У вас появится окно с предложением нажать клавишу F12 сделаем это.

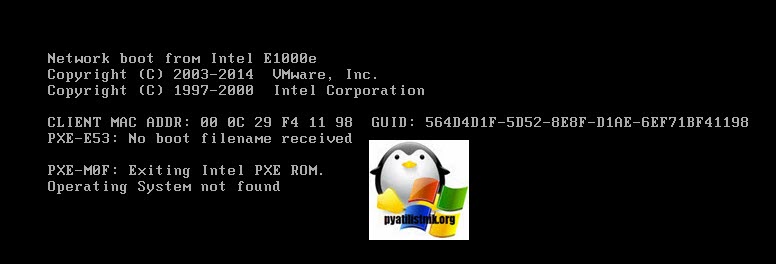

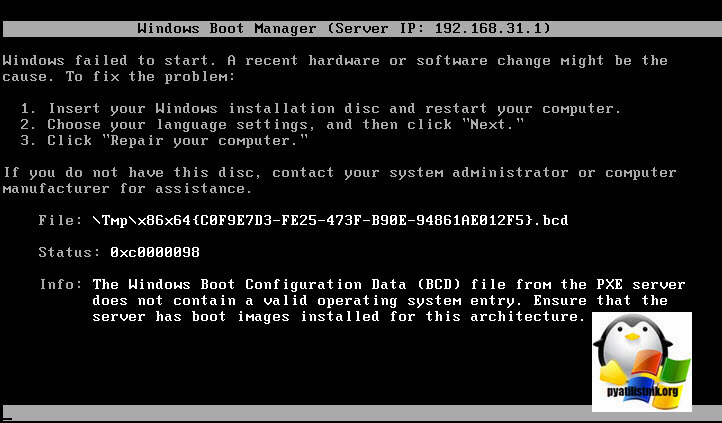

Если у вас все правильно настроено, то у вас начнется загрузка и вы увидите стандартный ползунок загрузки, если в сети вам никто не ответил, то вы получите ошибку:

PXE-E53 No Boot Filename received

PXE-M0F: Exiting intel PXE ROM. Operating System not found

так же вы можете поймать и такую ошибку, если у вас WDS сервер находится на другом хосте от DHCP:

Windows Failed to start. Status 0xc0000098. File tmpGUID.bcd

Как решается ошибка со статусом 0xc0000098 на при загрузке с WDS сервера читайте по ссылке слева.

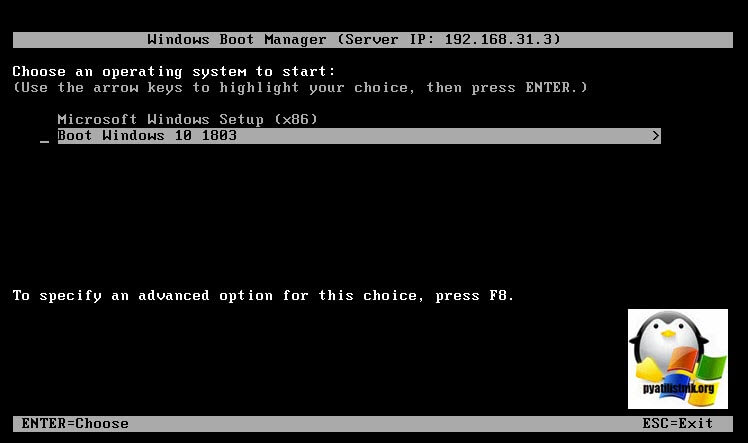

В итоге у вас должно появится окно с выбором загрузчика, их может быть много под каждое поколение и архитектуру ОС.

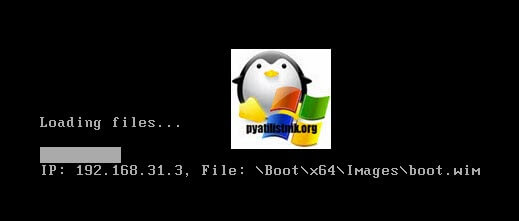

Начнется загрузка файла boot.wim, который находится в текущем загрузчике. Видно к какому ip-адресу обращается клиентский компьютер.

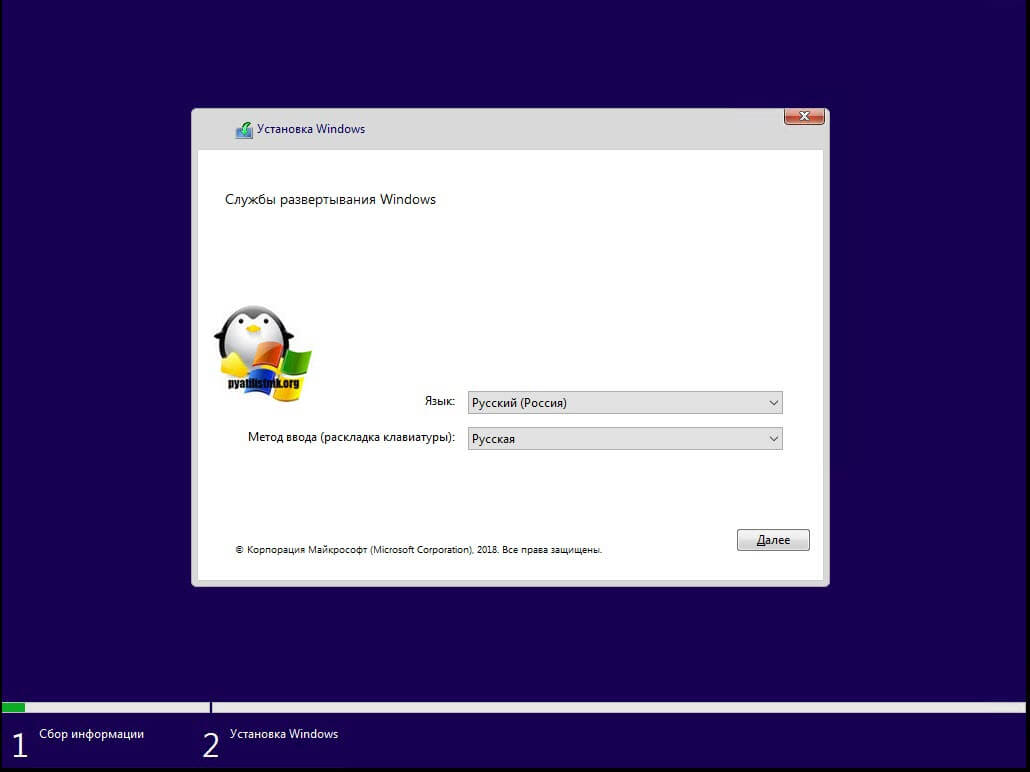

У вас откроется мастер установки Windows, выбираем язык мастера и нажимаем далее.

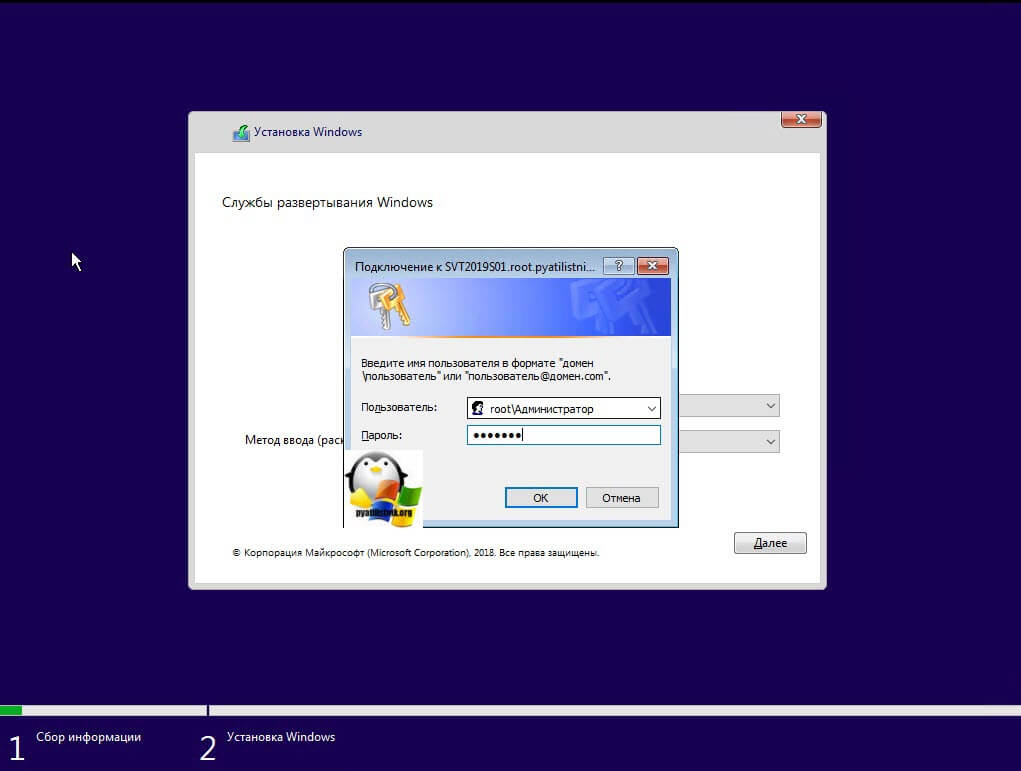

Вам необходимо авторизоваться, указав учетные данные имеющие доступ к серверу WDS.

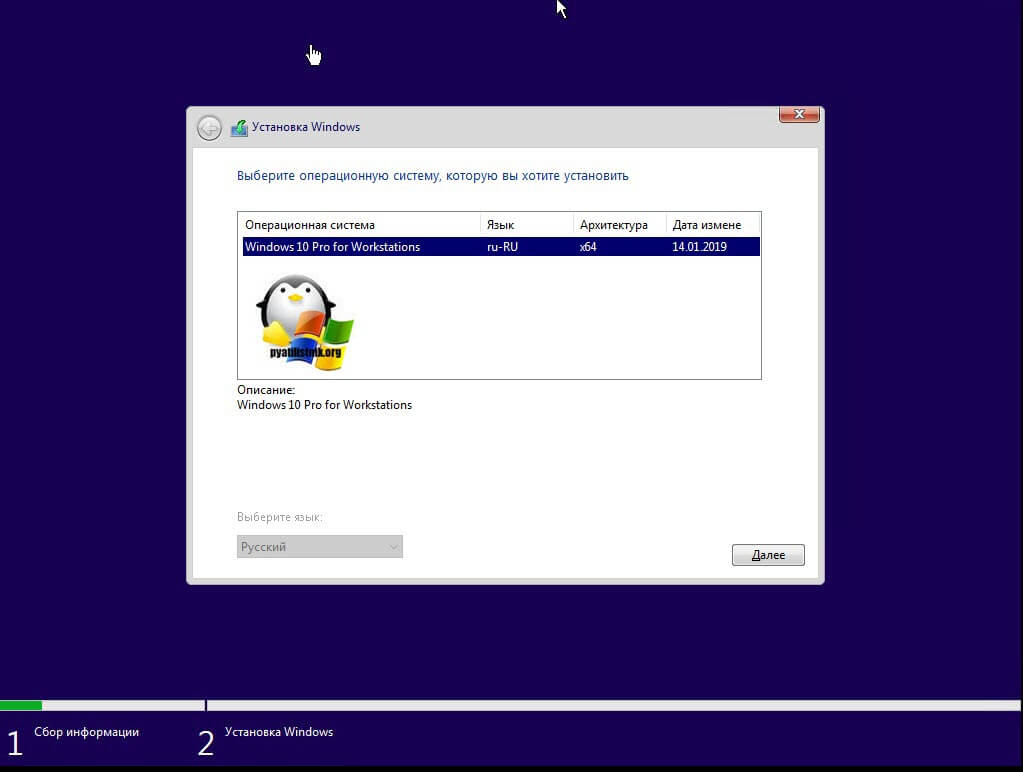

Если все хорошо, то вы увидите на следующем окне список доступных образов установки, в моем случае, это Windows 10 Pro for Workstations.

После чего вы увидите интерфейс разметки и выбора раздела для установки. В следующей статье я подробно расскажу, как вы можете создать свой эталонный образ со всеми обновлениями и установленным софтом, ну и передать его на WDS сервер. Надеюсь было не долго, а с вами Иван Семин .автор и создатель блога Pyatilistnik.org.

INTRODUCTION

Windows Deployment Services (WDS)

Windows Deployment Services (WDS) allows to install Windows operating systems to a PXE-enabled clients without a physical media using network. You can automate Windows installation process including the necessary softwares and drivers to more than one computer to reduce time waste.

Preboot eXecution Environment (PXE)

In computing, the Preboot eXecution Environment (PXE), most often pronounced as pixie) specification describes a standardized client-server environment that boots a software assembly, retrieved from a network, on PXE-enabled clients. – WIKI

Image types

WDS supports four image types

- Install Image: It is the actual operating system. It is found in the operating system mediasourcesinstall.wim.

(refer this youtube video tutorial to make install.wim https://www.youtube.com/watch?v=vyQ-b7mueLY)

- Boot Image: It is Windows PE image. You can find it the operating system mediasourcesboot.wim.

- Discover Image: This image is used by WDS clients which don’t support PXE boot. You create the image using boot.wim image from media file and Windows Assessment Tool Kit (ADK) to create a discover image.

- Capture Image: This image is custom install image. You capture the image from a template computer using Sysprep, and deploy the image on client computes.

AT least two types of images are needed to be added in Windows Deployment Services in this tutorial

- install.wim (actual Windows installation files)

- boot.wim (used to boot client machines)

you can download Windows 10 installation with Windows Imaging Format (WIM) files namely install.wim and boot.wim from Microsoft website

LINK: https://www.microsoft.com/en-us/evalcenter/evaluate-windows-10-enterprise

Capture image is also created later in this tutorial to install Windows 10 with softwares

More tips

- Windows Deployment Services (WDS) can be either standalone or integrated with active directory

- DNS and DHCP servers should be configured since the client PC rely on them

- Windows firewall should be disabled in the WDS server

- To install windows, the client PC should be booted using network service boot

- WDS supports images namely Windows Vista, Windows 7, Windows 8, Windows 10, Windows Server 2008, Windows Server 2012 and Windows Server 2016

TUTORIAL

The tutorial is divided into 3 steps

- Install Windows Deployment Services

- Configure Windows Deployment Services

- Prepare and add images (install.wim and boot.wim)

login to Windows Server 2019 (in this case the Active Directory is already configured and WDS will be installed in the same server. If you need, you can install WDS as a standalone server separately which is recommended)

01 Install Windows Deployment Services

Click ‘Add roles and features’ in the ‘Server Manager’

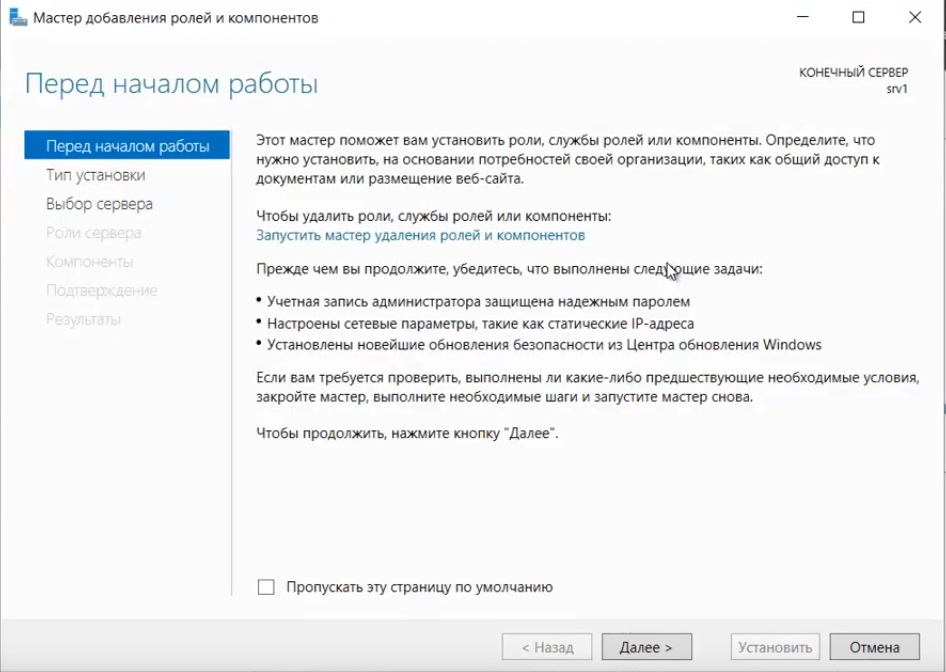

Click ‘Next’ to proceed from ‘Before you begin’ window

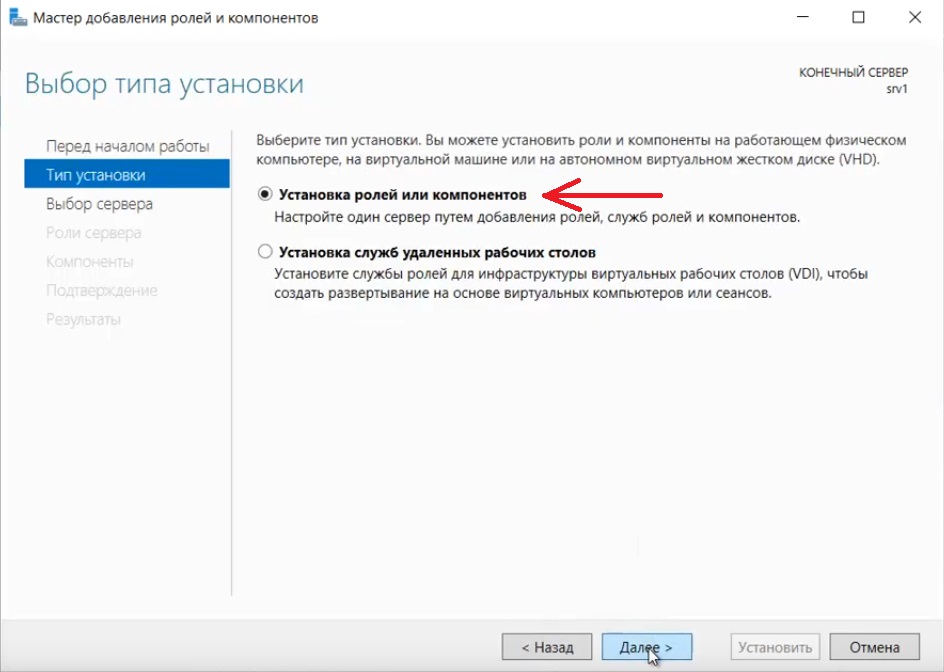

Select ‘Role based or feature based’ as the installation type

Select the server from the server pool where WDS is going to be installed

Select ‘Windows Deployment Services’ as the server role

Click ‘Next’

Select both of the role services namely ‘Deployment Server’ and ‘Transport Server’ (this option is selected by default)

Confirm the installation selection and click ‘Install’

02 Configure Windows Deployment Services

Select ‘Windows Deployment Services’ from the ‘Server Manager’

Notice that WDS is not configured yet and needs to be properly configured

Right click on the server and select ‘Configure Server’

Read the prerequisites carefully which will be needed to troubleshoot in future

Next Window gives two options to install WDS (‘Integrated with active directory’ is chosen for this scenario. If you needed WDS can be installed as a standalone server)

Browse to choose the remote installation folder

Local (D:) drive is chosen here and formatted and NTFS file system is chosen as it is a requirement

A meaningful name is given for the destination folder

‘Respond to all client computers (known and unknow)’ is selected out of the three options given

If you need you can add images to the server right after finishing the configuration

03 Prepare and add images (install.wim and boot.wim)

Firstly, make sure that WDS is running. If not right click on the server and select ”All tasks’ and start the service (In this case the service is already running)

Go to local Disk drive D:/techremoteinstall which was configured earlier

Right click on the folder and select properties to share the folder in network so client PCs have the access

Check the inside of the folder

Boot the Windows 10 ISO image

Download link: https://www.microsoft.com/en-us/evalcenter/evaluate-windows-10-enterprise

Right click on ‘Boot images’ and select ‘Add Boot Image’

Select ‘Browse’ to go to location of the image

Select Windows 10

Open ‘sources’ folder

Select ‘boot.wim’ file

Click ‘Next’ to proceed

Provide an appropriate ‘image name’ and ‘image description’

Review the ‘Summary’ and click ‘Next’

Click ‘Finish’ to exit from the ‘Add Image Wizard’

Select the Boot Images to find the added Windows 10 boot image

In the next step, right click on the ‘Install Images’ and select ‘Add Install Image’

In this step an option is given to create an image group

Browse to find the install.wim

Go to Windows 10 installation files and find install.wim

After providing the file location click ‘Next’ to proceed

Select the version of the Windows 10 (In this downloaded ISO there is only one version. If you are given multiple options you can select the required versions)

Review the summary and click ‘Next’ to proceed

Wait till the image (install.wim) is added to the server

Check ‘Install Images’ to see the added windows 10 ‘install.wim’ file

BELOW WE MAY GET STEP-BY-STEP SCREENSHOTS,

Step 1 — Click on «Start» button.

Step 2 — Click on «Server Manager«.

Step 3 — Click on «Add roles and features«.

Step 4 — Click on «Next«.

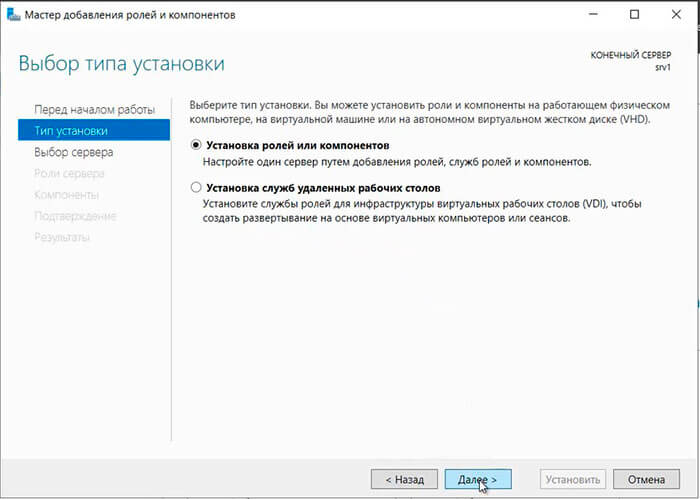

Step 5 — Keep selected «Role-based or feature-based installation» and click on «Next«.

Step 6 — Select/Verify the server name and IP address, then click on «Next«.

Step 7 — Locate «Active Directory Domain Services» and click the check box.

Step 8 — Click on «Add Features«.

Step 9 — Locate «DHCP Server» and click the check box.

Step 10 — Click on «Add Features«.

Step 11 — Locate «DNS Server» and click the check box.

Step 12 — Click on «Add Features«.

Step 13 — Locate «Windows Deployment Services» and click the check box.

Step 14 — Click on «Add Features«.

Step 15 — Confirm the Tick marks and click on «Next«.

Step 16 — Click on «Next«.

Step 17 — Click on «Next«.

Step 18 — Click on «Next«.

Step 19 — Click on «Next«.

Step 20 — Click on «Next«.

Step 21 — Click on «Next«.

Step 22 — Click on the check box «Restart the destination server automatically if required«.

Step 23 — Click on «Yes«.

Step 24 — Click on «Install«.

Step 25 — Wait for some time until installation completes.

Step 26 — Click on «Promote this server to a domain controller«.

Step 27 — Click on «Add a new forest«.

Step 28 — Type root domain name.

Step 29 — Click on «Next«.

Step 30 — Choose appropriate «Forest and Domain functional level» from drop down menu and type «Directory Services Restore Mode (DSRM) password«.

Step 31 — Click on «Next«.

Step 32 — Click on «Next«.

Step 33 — Verify the NetBIOS name assigned to the domain and click on «Next«.

Step 34 — Click on «Next«.

Step 35 — Click on «Next«.

Step 36 — Click on «Install«.

Step 37 — Wait for some time until installation completes and system restarts.

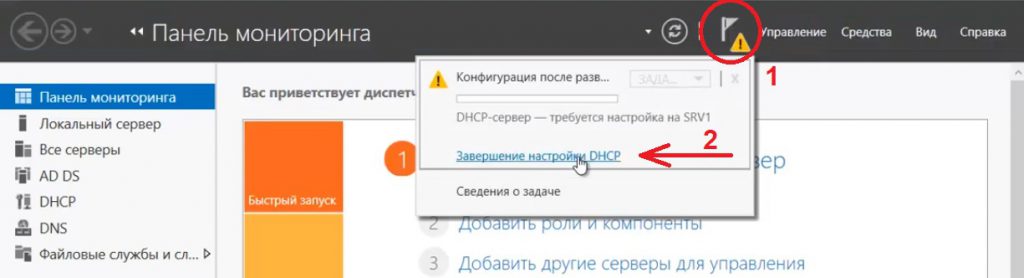

Step 38 — Click on «Notifications» flag icon.

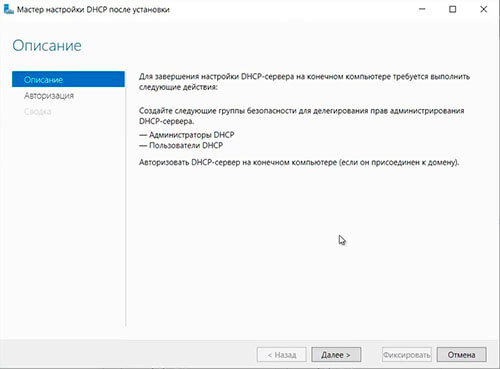

Step 39 — Click on «Complete DHCP configuration«.

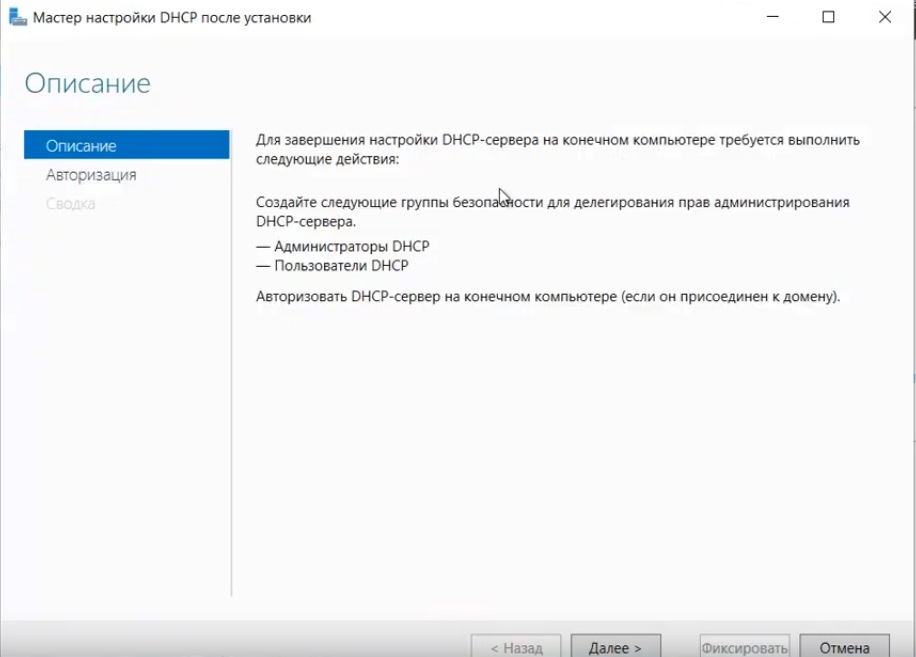

Step 40 — Click on «Next«.

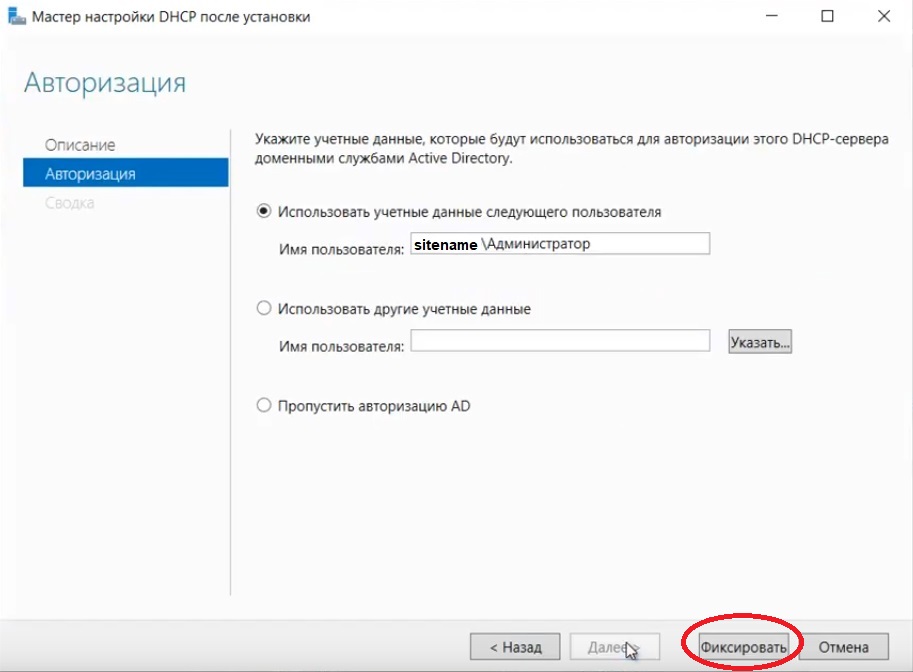

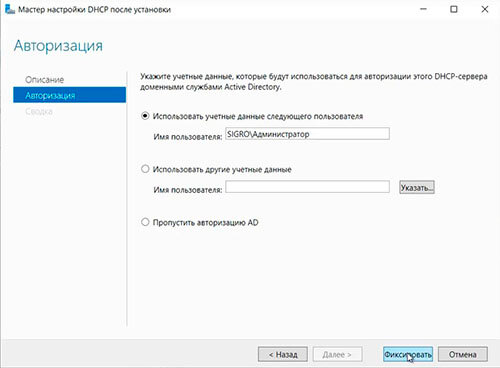

Step 41 — Click on «Commit«.

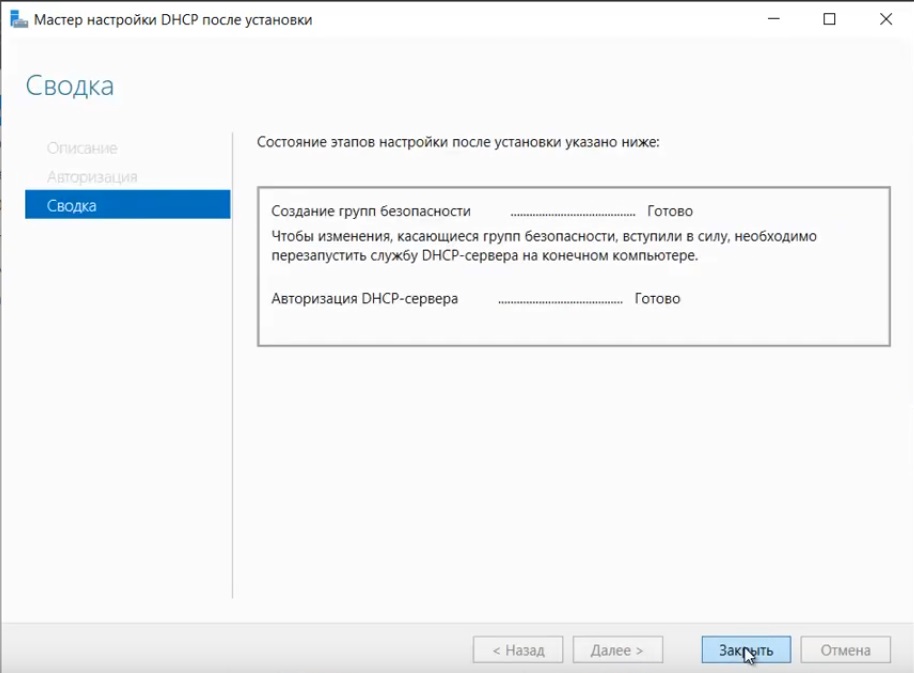

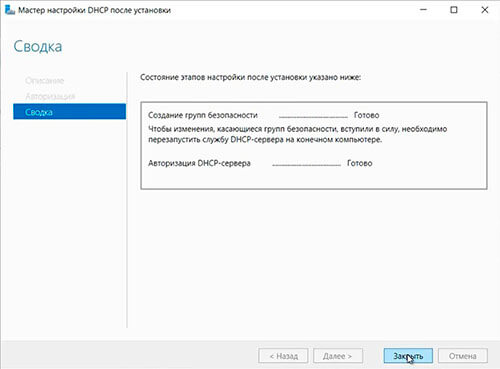

Step 42 — Click on «Close”.

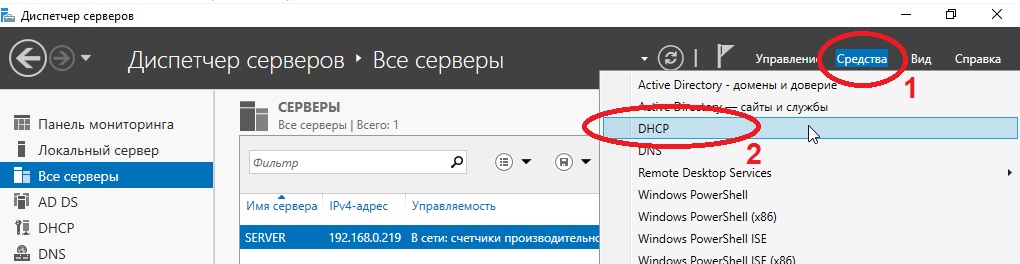

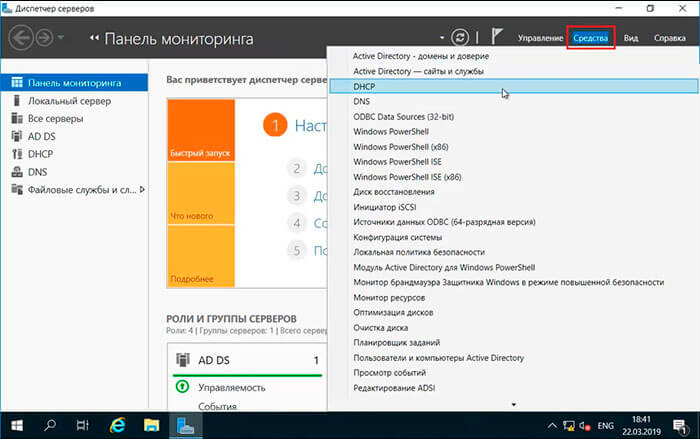

Step 43 — Click on «Tools» button.

Step 44 — Click on «DHCP«.

Step 45 — Click on «Server«, e.g. wds2019.dskoli.net as shown in screenshot.

Step 46 — Click on «IPv4«.

Step 47 — Click on «More Actions«.

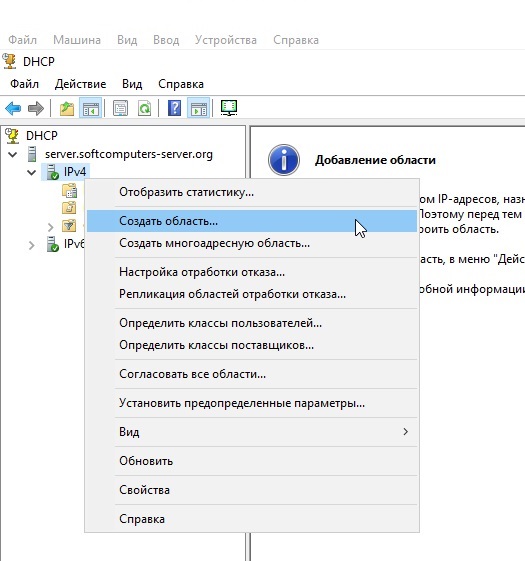

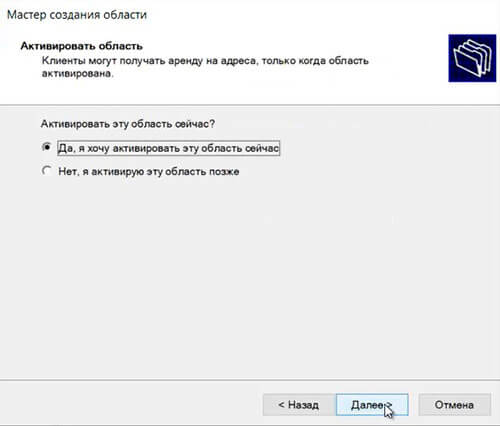

Step 48 — Click on «New Scope…«.

Step 49 — Click on «Next«.

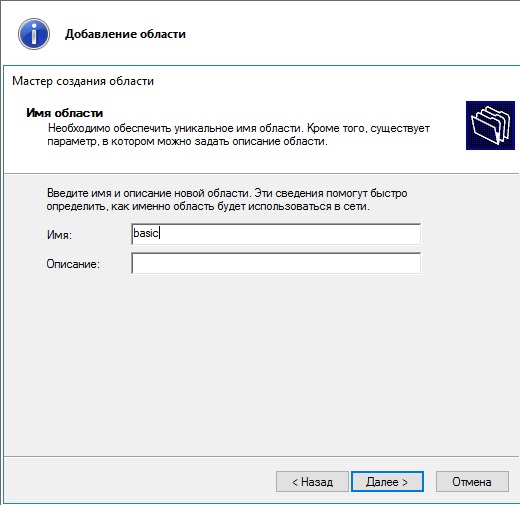

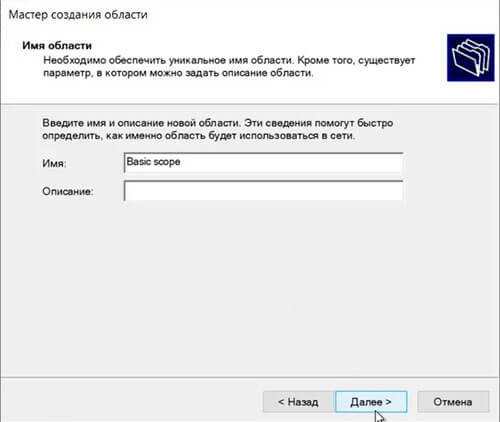

Step 50 — Type a name and description for the scope.

Step 51 — Click on «Next«.

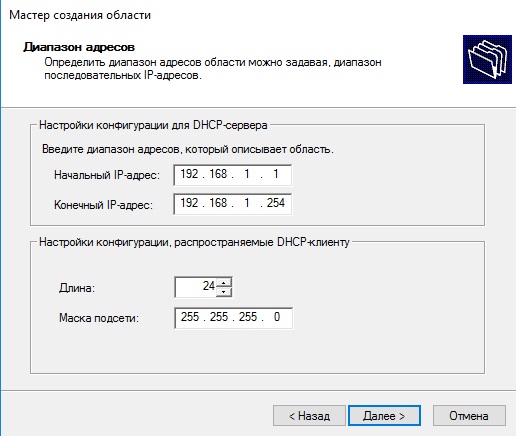

Step 52 — Type the «IP Address Range» for the scope.

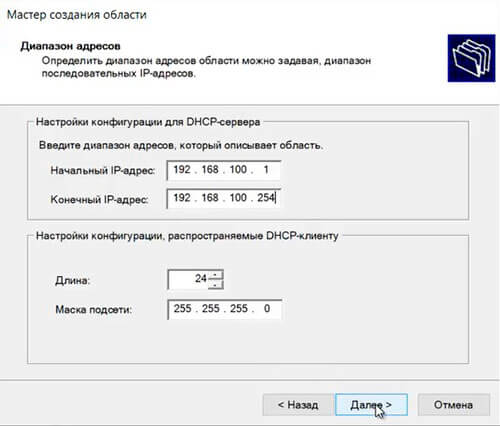

Step 53 — Click on «Next«.

Step 54 — Type the «IP Address Range» that you want to exclude for the scope.

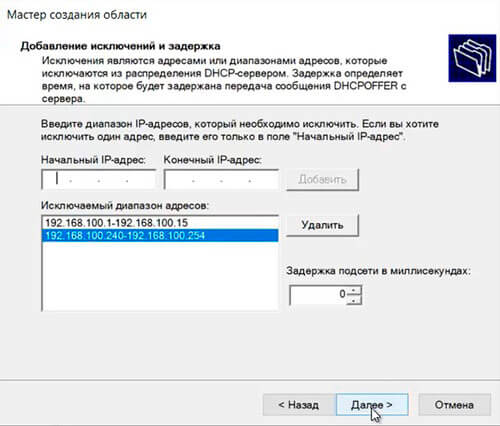

Step 55 — Click on «Add«.

Step 56 — Click on «Next«.

Step 57 — Click on «Next«.

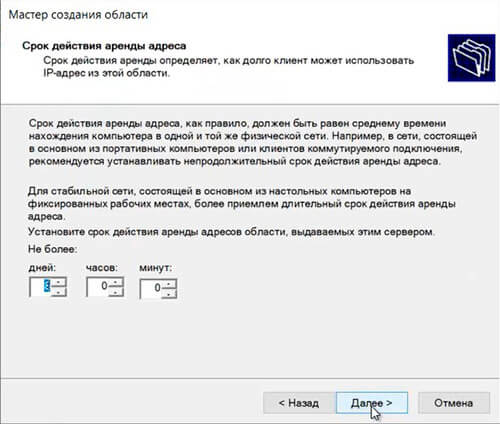

Step 58 — Click on «Next«.

Step 59 — Type an «IP Address» of same server.

Step 60 — Click on «Add«.

Step 61 — Click on «Next«.

Step 62 — Click on «Next«.

Step 63 — Click on «Next«.

Step 64 — Click on «Next«.

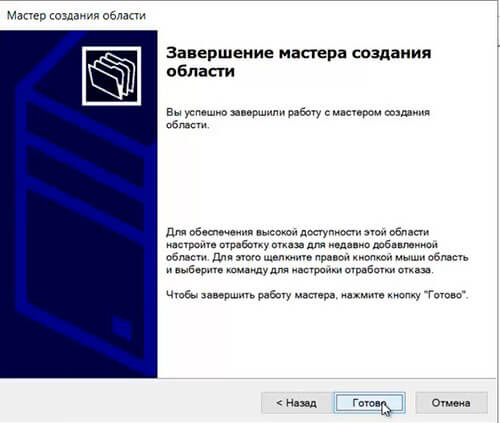

Step 65 — Click on «Finish«.

Step 66 — Verify Scope has been created and Active.

Step 67 — Click on «Tools» button.

Step 68 — Click on «Windows Deployment Services«.

Step 69 — Click on «Servers«.

Step 70 — Select «Server«, e.g. wds2019.dskoli.net as shown in screenshot.

Step 71 — Right-click on «Server«, e.g. wds2019.dskoli.net as shown in screenshot.

Step 72 — Click on «Configure Server«.

Step 73 — Click on «Next«.

Step 74 — Click on «Next«.

Step 75 — Change the path to the remote installation folder.

Step 76 — Click on «Next«.

Step 77 — Click on «Next«.

Step 78 — Click on «Respond to all client computers (known and unknown)«.

Step 79 — Click on «Next«.

Step 80 — Click on «Finish«.

Step 81 — Right-Click on “Boot Images”.

Step 82 — Click on «Add Boot Image…«.

Step 83 — Click on «Browse«.

Step 84 — Click on Windows Image»DVD Drive» and open “sources”.

Step 85 — Double-click on «boot.wim«.

Step 86 — Click on «Next«.

Step 87 — Click on «Next«.

Step 88 — Click on «Next«.

Step 89 — Wait for some time until adding boot image completes.

Step 90 — Click on «Finish«.

Step 91 — Right-Click on “Install Images”.

Step 92 — Click on «Add Install Image…«.

Step 93 — Click on «Next«.

Step 94 — Click on «Browse«.

Step 95 — Double-click on «install.wim«.

Step 96 — Click on «Next«.

Step 97 — Un-check all images which are not required.

Step 98 — Make sure required one is selected and then click on «Next«.

Step 99 — Click on «Next«.

Step 100 — Wait for some time until adding Windows image completes.

Step 101 — Click on «Finish«.

Step 102 — Right-click on «Server«, e.g. wds2019.dskoli.net as shown in screenshot.

Step 103 — Scroll to “All Tasks” and click on «Start«.

Step 104 — Wait for some time until services starting.

Step 105 — Click on «OK«.

Step 106 — Verify the green icon on «Server«, e.g. wds2019.dskoli.net as shown in screenshot.

Client Side

Make Client machine boot from network or create virtual machine with an option “Install an operating system from a network-based installation server“.

Step 107 — Click on «Start«.

Step 108 — Wait for some time until Virtual Machine “Start PXE over IPv4”.

Step 109 — Verify the details and press “Enter» for network boot service.

Step 110 — Wait for some time until “Loading files…”.

Step 111 — Click on «Next«.

Step 112 — Enter administrator user name in the format “domainuser or user@domain.com”.

Step 113 — Click on «Ok«.

Step 114 — Select required Operating system and Click on «Next«.

Step 115 — Click on «Drive options (advanced)«.

Step 116 — Click on «New«.

Step 117 — Click on «Apply«.

Step 118 — Click on «OK«.

Step 119 — Click on «Next«.

Step 120 — Wait for some time until server initiates session.

Step 121 — Windows Installation will start.

“Thank You for being with me.”

Время на прочтение

8 мин

Количество просмотров 77K

Как было написано в одной умной книге — если в вашем IT-отделе нет автоматизированной установки операционной системы, то её создание может быть самой важной задачей, которую вы когда-либо выполняли.

Для работы MDT необходимо:

- WDS

- Windows ADK

- PowerShell

- .net Framework

- DHCP

План

- Добавление роли Windows Deployment Services (WDS) на сервер;

- Загрузка и установка на сервер необходимых компонентов;

- Запуск и настройка WDS;

- Запуск и настройка MDT;

- Импорт приложений;

- Импорт установочных образов;

- Импорт драйверов;

- Импорт пакетов;

- Создание задач;

- Тестирование.

Добавление роли Windows Deployment Services (WDS) на сервер

На сервере включаем роль WDS.

Загрузка и установка на сервер необходимых компонентов

С официального сайта скачиваем и устанавливаем Windows Assessment and Deployment Kit (ADK):

1) Download the Windows ADK for Windows 10, version 1809 (возможно, новее)

2) Download the Windows PE add-on for the ADK

Отмечаем для установки:

- Deployment Tools

- Imaging And Configuration Designer

- Configuration Designer

- User State Migration Tools

Также скачиваем и устанавливаем Microsoft Deployment Toolkit (MDT)

Запуск и настройка WDS

Открываем консоль WDS

Запускаем конфигурирование.

В мастере настройки выбираем интеграцию с доменом.

Задаем служебную папку WDS.

На следующем шаге можно выбрать каким компьютерам будет отвечать сервер WDS:

- Никому не отвечать — можно отключить работу сервера на время настройки или тестирования, например, чтобы пользователи не получали возможные конфликты при установке.

- Отвечать только известным компьютерам — список составляется в консоли и если записи адреса компьютера нет, то он не получит возможность работать с сервером.

- Отвечать всем клиентам — ответ получат все компьютеры. Если установить галку ниже, то при обращении неизвестных устройств (не записанных ранее) в консоли появится запись, что некий компьютер с определенным адресом запрашивает подключение. Можно отклонить или принять и процесс продолжится. Позже эти настройки можно изменить в консоли WDS.

Завершаем процесс первоначальной настройки. Имеем следующую структуру папок:

WDS нам понадобится только для подключения и передачи образов, поэтому без подробного объяснения:

Install Images — установочные образы (не используем);

Boot Images — загрузочные образы (добавим созданные в MDT);

Pending Devices — появляются устройства запрашивающие соединение если включена опция «требуется подтверждение администратора».

Запуск и настройка MDT

Для настройки MDT запускаем его консоль. Microsoft Deployment Toolkit -> Deployment Workbench.

Добавляем новую DeploymentShare. В ней будут храниться все файлы для установки.

Следующие опции относятся к процессу установки и могут быть изменены позже.

На завершающем этапе будет запущен процесс создания который должен пройти успешно.

Общая папка E:DeploymentShare$ может переноситься на другие сервера простым копированием. Отключение и подключение осуществляется в консоли MDT.

Applications — приложения которые устанавливаются на операционную систему;

Operating Systems — операционные системы доступные для загрузочного образа;

Out-of-Box Drivers — драйвера (.inf);

Packages — пакеты обновлений безопасности, сервисные, языковые и т.д. (.cab и .msu);

Task Sequences — последовательность задач установки;

Selection Profiles — логические группы объединения контента;

Linked Deployment Shares — другие подключенные DeploymentShare с других серверов;

Monitoring — при включенной опции отображается ход выполнения установки на клиентах.

Открываем свойства нашей шары MDT Deployment Share. На вкладке General можно выбрать для каких платформ создавать .wim файлы с которых позже можно будет загружаться.

На вкладке Rules настраиваются конфигурационные файлы автоматизации MDT. В самом окне отображается текст файла .ControlCustomSettings.ini, а под кнопкой Edit Bootstrap.ini файл .ControlBootstrap.ini.

CustomSettings.ini — находится на сервере и скрывает шаги меню установки, а также определяет некоторые параметры установки.

Bootstrap.ini — находится в загрузочном образе и определяет параметры для подключения к DeploymentShare.

.ControlCustomSettings.ini

OSInstall=Y //установить операционную систему

JoinDomain=alx*.com //ввести в этот домен

DomainAdmin=alx - имя пользователя используемого для присоединения

DomainAdminDomain=alx*.com //домен пользователя

DomainAdminPassword= //пароль пользователя

AdminPassword= //пароль локального администратора на новой машине

HideShell=YES //скрыть Shell

SkipUserData=NO //пропустить шаг о решении сохранности пользовательских данных (если установка производится поверх существующей системы)

TimeZoneName=N. Central Asia Standard Time //временная зона

SkipTimeZone=YES //пропустить выбор временной зоны

UILanguage=ru-RU //выбор языка интерфейса

UserLocale=ru-RU //выбор местоположения

SkipLocaleSelection=YES //пропустить выбор месторасположения

SystemLocale=ru-RU //выбор языка для non-Unicode программ

SkipCapture=YES //пропустить захват установленной операционной системы

SkipComputerName=NO //пропустить ввод имени компьютера

SkipDomainMembership=YES //пропустить членство в домене

SkipAdminPassword=YES //пропустить пароль администратора

SkipProductKey=YES //пропустить ввод лицензионного ключа

SkipComputerBackup=YES //пропустить выполнение резервного копирования

SkipBitLocker=YES //пропустить настройку шифрования BitLocker

SkipSummary=YES //пропустить страницу с выводом результирующих настроек

EventService=http://SRV04:9800 //установить сервер назначения для логовСписок временных зон

.ControlBootstrap.ini

[Settings]

Priority=Default

[Default]

DeployRoot=\SRV04DeploymentShare$

UserID=alx //имя пользователя для доступа к папкам Deployment Share

UserDomain=alx*.com //домен пользователя

UserPassword= //пароль пользователя

KeyboardLocale=en-US //выбор языка

SkipBDDWelcome=YES //пропустить начальную страницу установщикаНа вкладке Windows PE настраивается создание загрузочных образов. Можно отключить на первой вкладке создание .wim файла, но выбрать на третьей .iso файл, если он нам нужен. Сейчас оставил только платформу x64. Второй пункт Generate a Lite Touch bootable ISO image понадобится, если нам необходим загрузочный ISO файл который мы могли бы записать на флешку или диск и загрузиться с него. Scratch space size — размер памяти в мегабайтах выделяемой для скриптов и команд установщика.

На вкладке Features можем добавить какие-либо компоненты в загрузочный образ. На вкладке Drivers and Patches лучше выбрать созданный специально для загрузочного образа Selection profile с сетевыми драйверами.

На следующей вкладке Monitoring включаем опцию чтобы он начал принимать логи от клиентов во время установки и отображать статус в папке Monitoring.

В соответствии со своей политикой безопасности добавляем разрешения на чтение каталога DeploymentShare$ и на этом простая настройка MDT закончена.

Импорт приложений

В контекстном меню папки Applications выбираем пункт New Application.

Добавим Google Chrome.

Скачиваем Standalone Enterprise на 64 бита и сохраняем в отдельную временную папку, например, E:Soft. Указываем, где программа находится и выбираем опцию чтобы всё содержимое было перемещено в новую папку.

Далее составляем команду для тихой установки этого приложения и заполняем соответствующее поле.

По аналогии добавляем весь нужный нам софт.

При переходе в свойства импортированного приложения на вкладке General можно редактировать ранее заполненные параметры, скрыть из списка выбора приложений при установке (если хотим устанавливать принудительно через задачу, например) и отключить это приложение в MDT вовсе если нужно исключить его использование в установке, но не желаем удалять (например, тестирование или обновление).

На вкладке Details можно изменить внесенные настройки, обязать перезагружаться после установки и разрешить запуск только на выбранных платформах.

На последней вкладке Dependencies указываются зависимости. Если для приложения нужны какие-то дополнительные установки, то тут указывается их порядок. Только после установки зависимостей установится основное приложение. Софт, указанный в списке, должен быть импортирован заранее.

Импорт установочных образов

В папку Operating Systems добавляем операционную систему. У меня имеется .wim файл с Windows 10 Pro x64.

Почему .wim?

Лицензий на LTSC нет, только Pro. Поэтому приходится с выходом новой версии скачивать актуальную Windows 10 и с помощью MSMG ToolKit вычищать предустановленное… программы. На выходе получается .iso с вложенным .wim.

Переименовываем в более удобный вид.

Импорт драйверов

Для примера импортируем драйвера для сетевых карт Intel. Стоит сразу заметить, что любые архивы должны быть распакованы т.к. MDT автоматически по указанной директории ищет именно .inf файлы.

Целесообразно создавать подпапки для разделения производителей и моделей компьютерного оборудования. Отдельно стоит выделить драйвера для сетевых карт и дисков для загрузочного образа с помощью Selection Profiles.

Импорт пакетов

Если имеется WSUS, то можно указать на папку с его расположением и все пакеты будут найдены автоматически (из найденных сортировать через Selection Profiles). Если нет, то необходимо вручную скачать пакеты и указать место их расположения.

Создание задач

Task Sequences — это последовательность задач для установки. Можно добавлять, удалять или изменять шаги установки. На первой странице при добавлении задается ID и название.

Выбирается шаблон.

Выбор операционной системы из добавленных ранее.

Ввод лицензионных ключей. Ключ будет указан после или во время установки, поэтому не задан.

Вводим имя пользователя и название организации.

Пароль будущего локального администратора.

После создания можно аналогично просматривать её свойства и вносить изменения.

На вкладке Task Sequence описан весь процесс выполнения установки. Последовательность необходимо изменять под свои нужды.

Для примера я добавлю скрипт включающий возможность подключиться по RDP т.к. по умолчанию после установки она отключена.

В папке .ScriptsCustom создан скрипт на PowerShell Enable_RDP.ps1:

(Get-WmiObject Win32_TerminalServiceSetting -Namespace rootcimv2TerminalServices).SetAllowTsConnections(1,1)

(Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace rootcimv2TerminalServices -Filter "TerminalName='RDP-tcp'").SetUserAuthenticationRequired(1)

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"Далее выбираем желаемое место в этом порядке и добавляем новый пункт.

На вкладке Options мы можем отключить выполнение этого шага и включить продолжение выполнения установки если на этом шаге возникнет ошибка. Там же добавляются дополнительные необходимые условия для выполнения этого шага.

Рекомендую более детально изучить возможности разных типов задач. После завершения редактирования последовательности можно приступить к созданию загрузочных образов.

Для создания образов выбираем второй пункт.

Обновление DeploymentShare необходимо выполнять после:

- обновления загрузочных драйверов (сетевых карт и дисковых накопителей);

- добавления компонентов в загрузочный образ;

- изменения параметров загрузочного образа;

- обновления версии Windows ADK;

- изменения Bootrstrap.ini;

- изменения файлов «экстра»-директорий.

Переходим в консоль WDS и в папку Boot Images добавляем созданный загрузочный образ. WDS скопирует этот образ в свой рабочий каталог.

Тестирование

Настраиваем на тестовом компьютере загрузку по сети. Сервер WDS определяется автоматически. По умолчанию, компьютер ожидает нажатия F12 для продолжения загрузки. Эта настройка меняется в свойствах сервера WDS на вкладке Boot.

Большинство настроек было определено в конфигурационных файлах, остается заполнить недостающие. Выбираем доступный Task Sequences.

Задаем имя компьютера.

Данная настройка позволяет сохранить профили пользователей. У нас чистая установка, поэтому оставим как есть.

Можно и восстановить откуда-либо.

Выбираем необходимый софт.

Дальнейшая установка производится в автоматическом режиме.

При включенном мониторинге за ходом процесса установки можно наблюдать через консоль.

В конечном итоге, затратив пару минут своего времени (не считая установку) на загрузку по сети и ввод оставшихся настроек, мы получаем готовую к работе отвечающую нашим требованиям операционную систему. Сложность конечного результата определяется заранее, поэтому смысла особого не имеет.

Явные плюсы автоматизации:

- Экономия своего времени. Во время установки можем заниматься интересными делами.

- Единообразие устанавливаемых систем.

- Меньше время ожидания, чем это делалось бы вручную.

- Возможность менять отдельные элементы при изменениях, а не пересобирать образ целиком.

Полная официальная документация MDT

Содержание

- Установка windows server 2019 по сети

- Чистая установка windows server 2019

- Установка windows server 2019 по сети

- Установка windows server 2019 по сети

- Установка и настройка Active Directory, DNS, DHCP

- Переименование сервера

- Настройка сетевого интерфейса

- Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

- Повышение роли сервера до уровня контроллера домена

- Настройка обратной зоны DNS

- Настройка DHCP-сервера

Установка windows server 2019 по сети

И добрый день! Очень рад вас вновь видеть, уважаемые читатели и гости IT блога Pyatilistnik.org. На дворе уже 2019 год, а это значит, что Microsoft готова нас с вами перевести на новый продукт в серверном сегменте. В прошлый раз я вам рассказывал, как производится установка Windows Server 2016. Данная операционная система заимела очень хорошую оценку, это вам не десятка и Microsoft тут особо не экспериментирует, это же корпоративный сегмент, приносящий основные дивиденды. Сегодня я вам покажу, процесс установки Windows Server 2019 Standard, и мы разберем что нового в данной ОС. Уверен, что вам будет интересно.

Чистая установка windows server 2019

Когда речь идет, о сервере, то ни один уважающий себя администратор, не будет производить обновление одной версии на другую, это вам не клиентские операционные системы, где например, Windows 7 обновляли до Windows 10. Так как это сервер, то и у него ответственность иная, он предоставляет пользователям и клиентам сервисы компании, нужные для бизнес процесса или получения прибыли, поэтому тут все серьезнее.

Правильнее производить чистую установку на виртуальную машину или физический сервер, и уже потом на него переводить (мигрировать) нужные вам сервисы со старого сервера, причем за счет нововведений Windows Server 2019.

Из подготовительных действий вам нужно выполнить три действия :

Я буду производить инсталляцию на тестовом стенде, поэтому у меня это будет простое монтирование ISO в виртуальную машину, вы же должны выбрать удобный для себя метод. Первым делом, когда вы вставили загрузочное устройство, вам в BIOS нужно выставить загрузку с него, так называемый приоритет загрузки.

Когда все сделано как нужно, то после перезагрузки сервера у вас появится сообщение, о выборе загрузки с диска с дистрибутивом, в виде сообщение «Press any key to boot from CD or DVD» вам нужно успеть нажать «Enter», для того чтобы попасть в мастер установки.

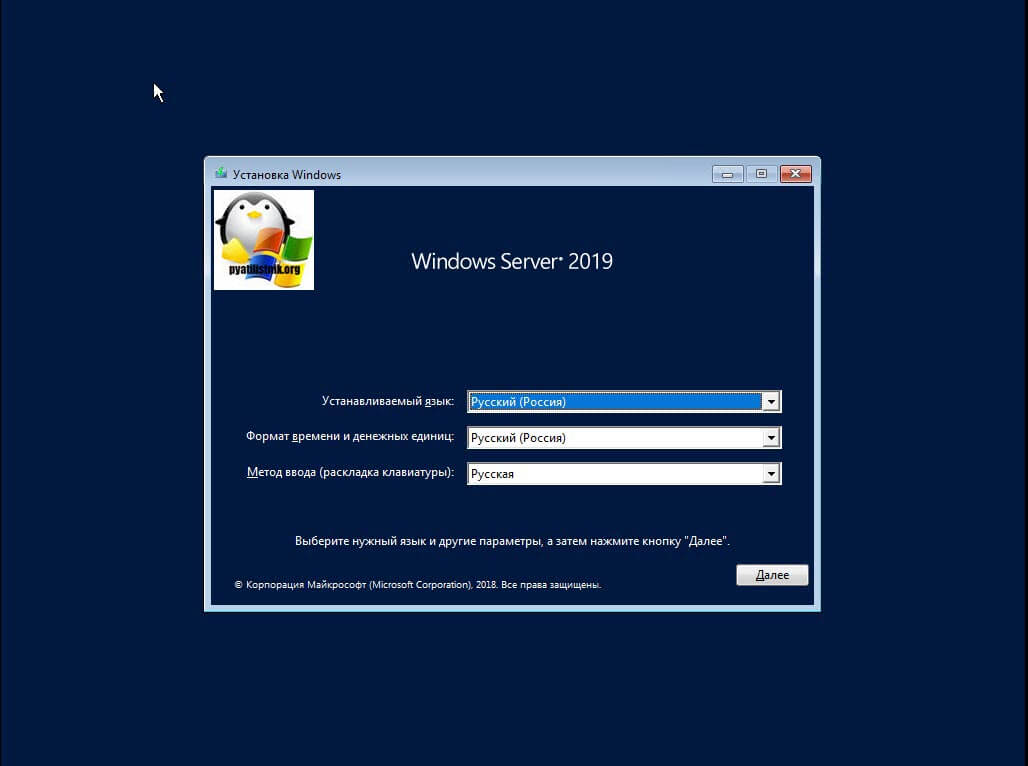

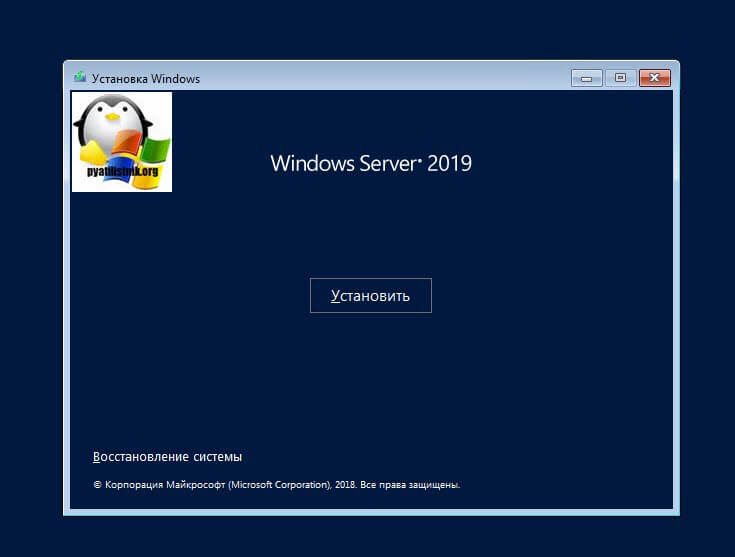

После того, как у вас пробежит белый ползунок загрузки мастера установки, у вас появится приветственное окно «Установка Windows», где вам покажут, что это Windows Server 2019 и предложат выбрать три пункта, которые напоминаю, будут распространятся только на интерфейс мастера инсталляции:

После чего можете смело нажимать «Далее». На следующем окне мастера установки Windows Server 2019 Standard у вас будет две кнопки. Собственно кнопка «Установка» и ссылка на инструменты восстановления системы. Начнется подготовка «Начало установки».

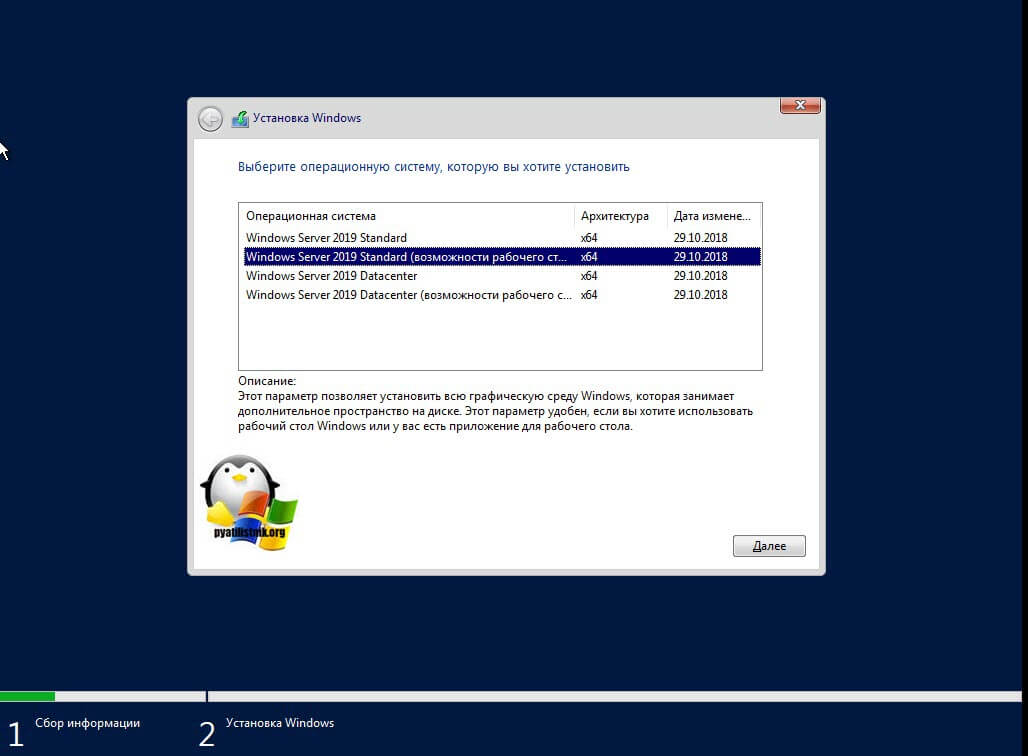

Далее от вас потребуют указать, какую операционную систему систему вы выбираете, на выбор будет четыре варианта, два с графическим интерфейсом, а два в режиме ядра (Core), но разница только в редакции Standard или Datacenter. Выбираем нужную и нажимаем «Далее».

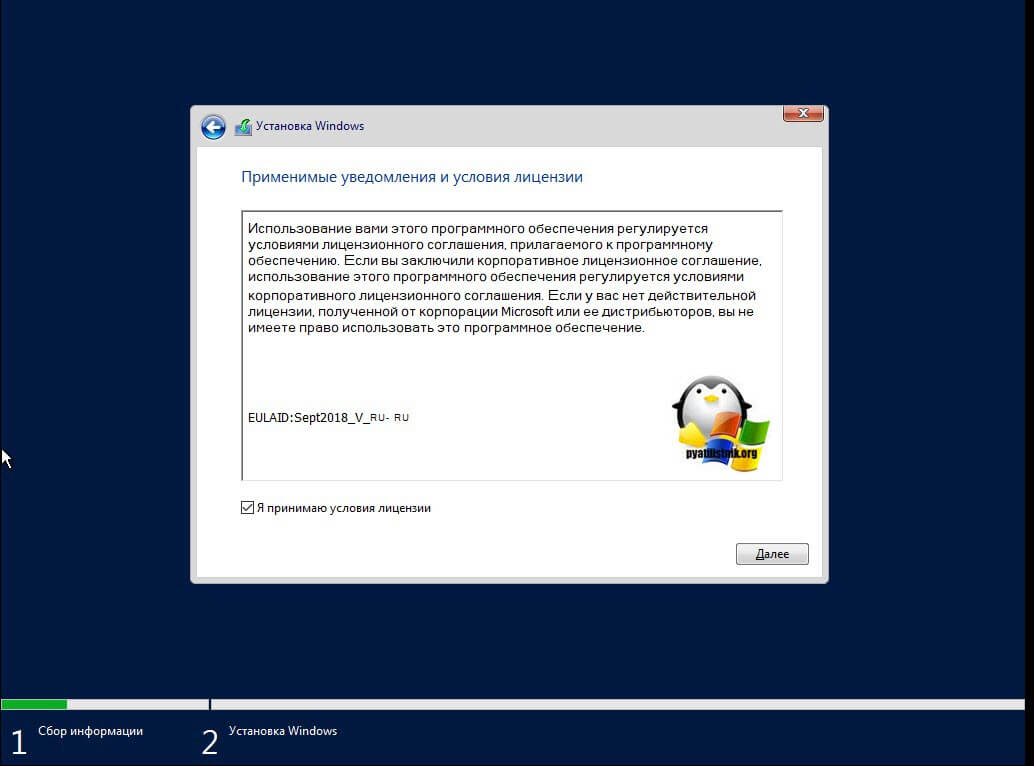

Теперь если вы совсем упоротый, то полностью изучаем и читаем условия лицензии, после чего их принимаем, ставя соответствующую галку «Я принимаю условия лицензии».

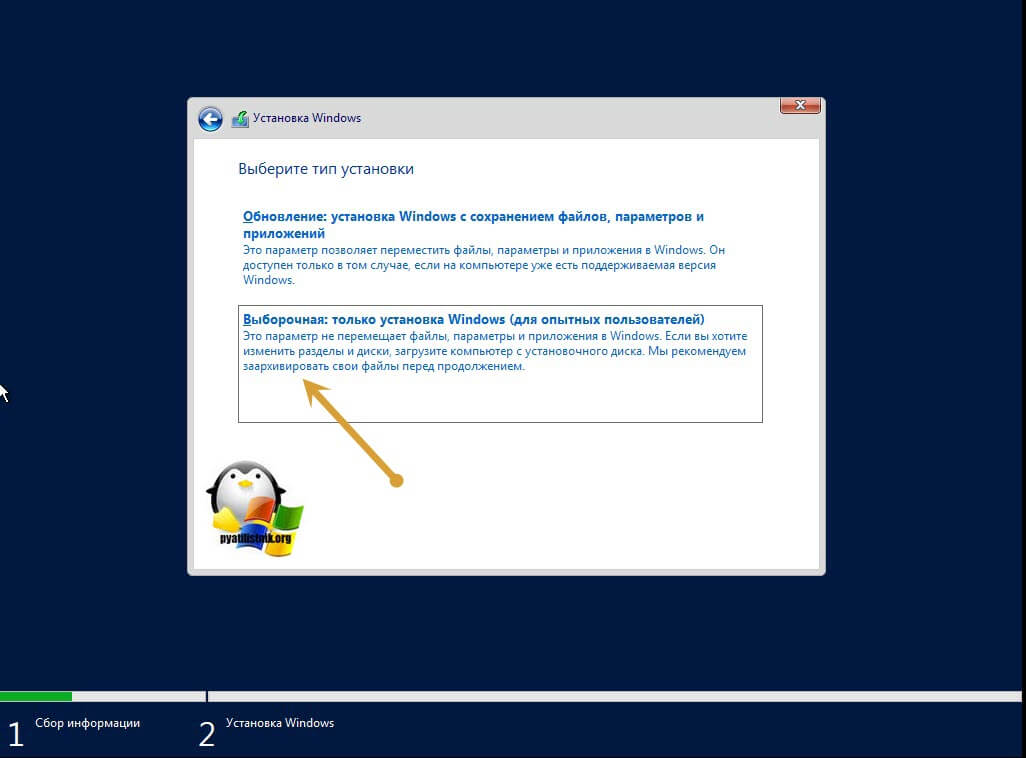

Теперь у вас будет самый важный шаг, вы по сути на развилке:

Теперь остался последний подготовительный этап, и заключается он в том, что вам необходимо разметить диск для установки системы. В момем примере, это SSD диск, размеров в 40 гб, в виде незанятого пространства и я просто нажимаю далее. Если у вас уже имеются разделы, то нужно выбрать куда вы будите ставить, обчно делают резервную копию данных, после чего удаляют не нужные разделы.

Ну и собственно начинается сам процесс установки виндоус. У вас на первом этапе, мастер инсталляции Windows Server 2019 скопирует с дистрибутива необходимые файлы на локальный диск, после чего начнет их извлечение, а уже потом начнет установку компонентов и обновлений. Как только он это сделает сервер первый раз перезагрузиться, по сути ему больше не нужно будет иметь подключенного загрузочного устройства с дистрибутивом системы.

Вот так вот будет выглядеть завершающий этап

Потребуется еще одна перезагрузка.

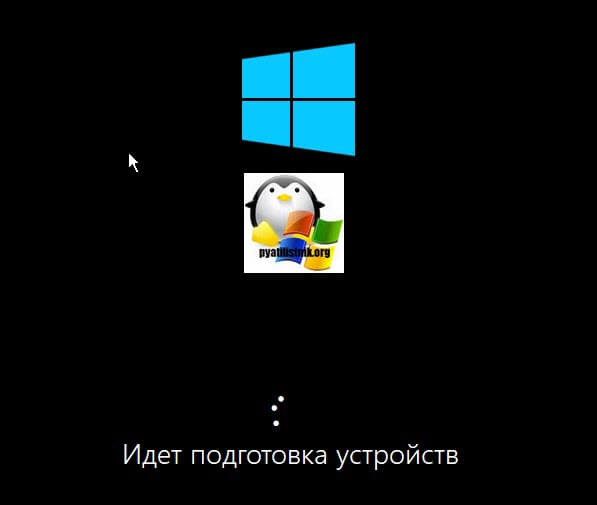

Теперь начинается подготовительный этап, где будет определено ваше оборудование и произведены для него настройки

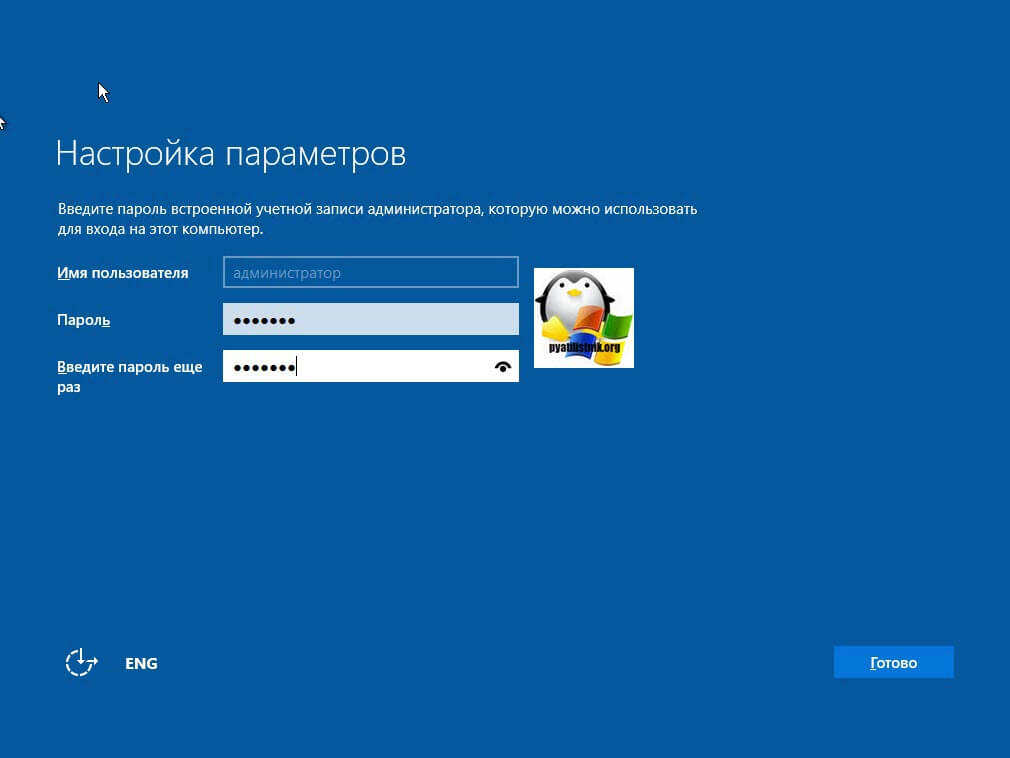

Когда все будет закончено, у вас появится окно «Настройка параметром», где вас попросят указать два раза пароль для учетной записи Администратор, напоминаю, что тут действует правило стойкости пароля.

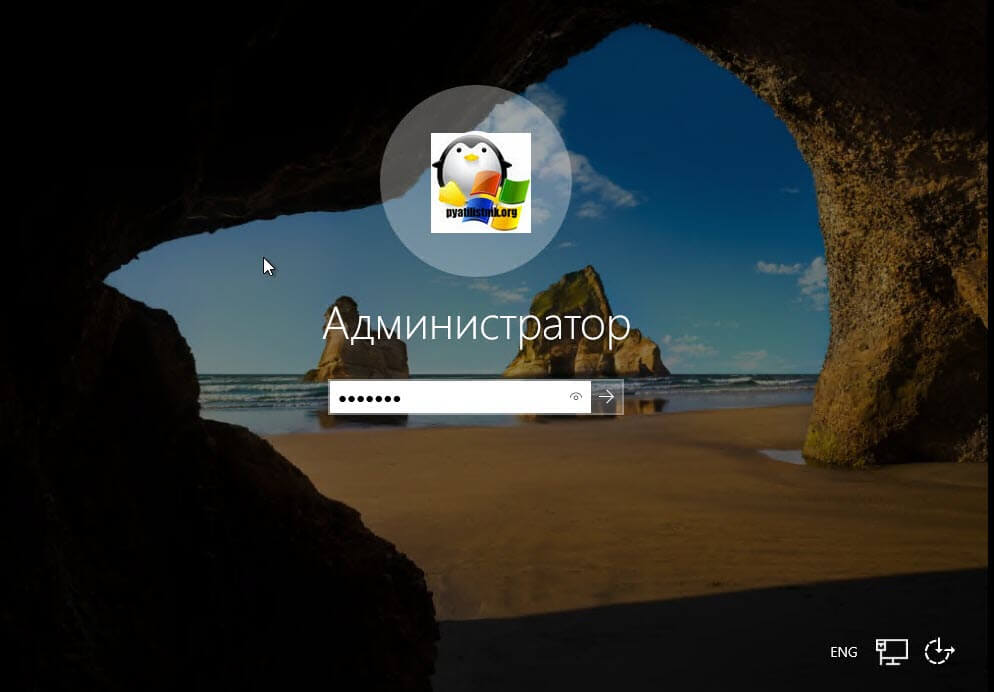

Через мгновение перед вами будет экран аутентификации, нажимаем волшебное сочетание клавиш CTRL+ALT+DELETE

Вводим пароль администратора и логинимся в систему.

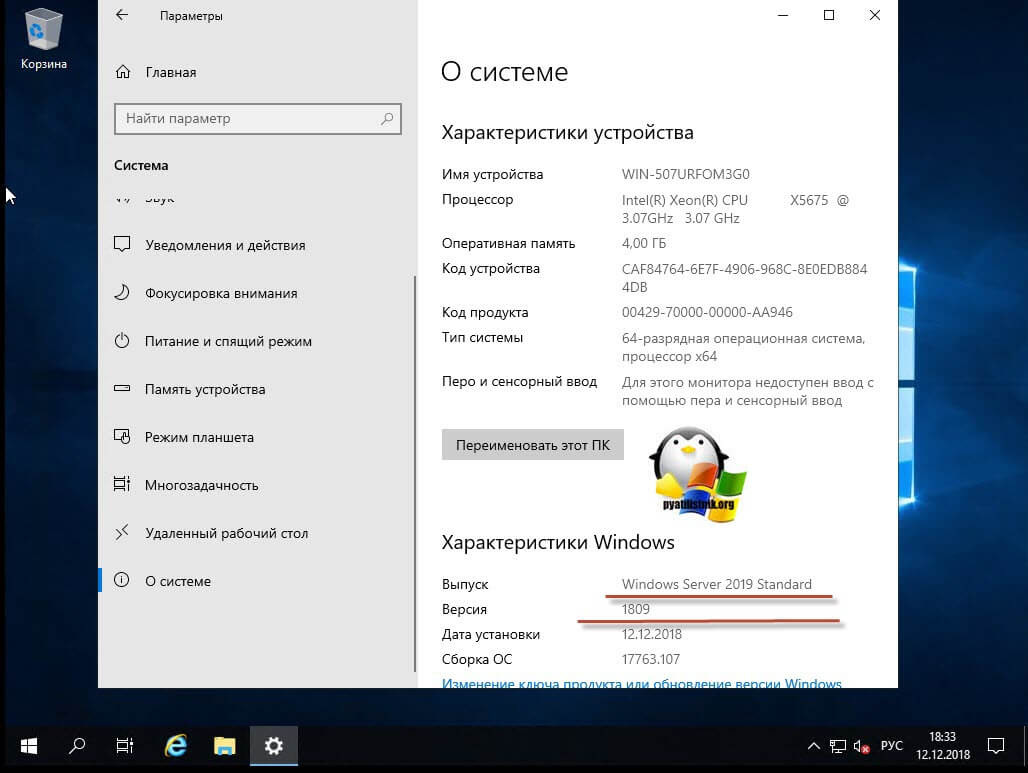

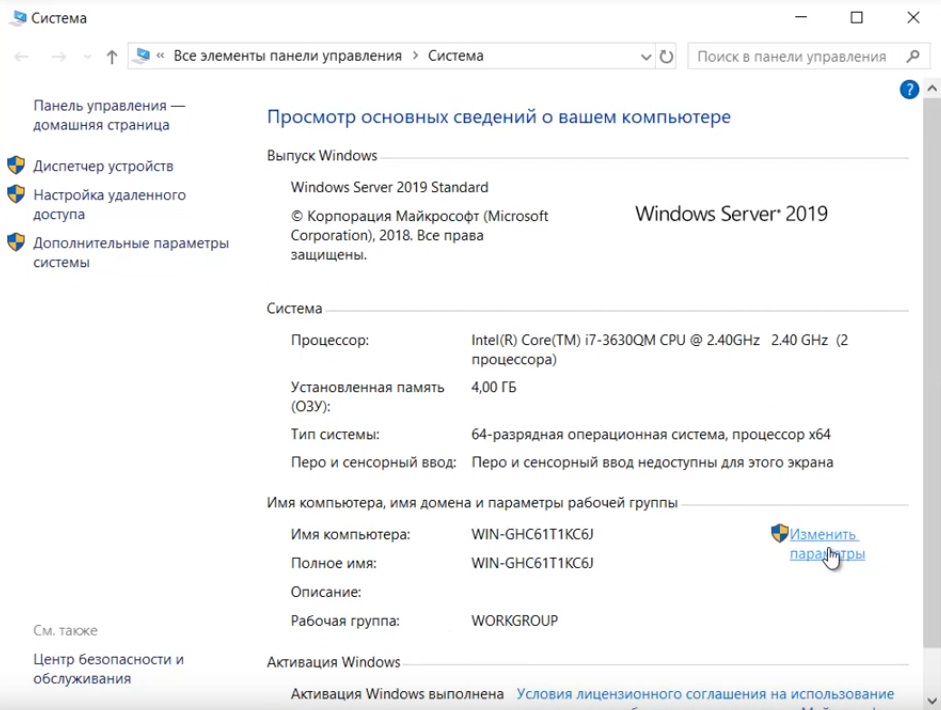

Перед вами будет рабочий стол, для примера я зайду в окно «о системе», где мы видим, что установлена Windows Server 2019 Standard 1809 Сборка 17763.107

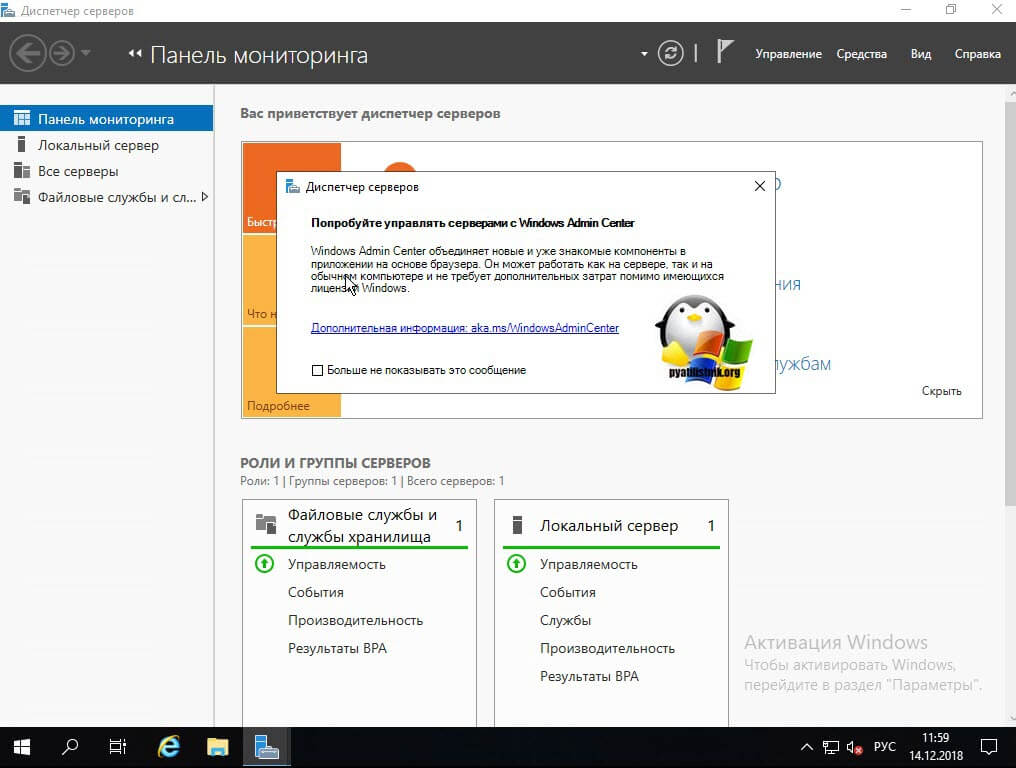

Когда вы попадете на рабочий стол 2019 сервера, то у вас автоматически будет запущено окно диспетчера серверов, как это было и ранее, но тут появился новый нюанс, в виде окна с подсказкой, где компания Microsoft вас уведомит, что появился новый инструмент управления серверами, под названием Windows Admin Center, это кросплатформенный комбайн управления серверами из браузера, думаю он станет через лет пять, основным инструментом для системного администратора, о нем я напишу отдельную статью (Настройка Windows Admin Center)

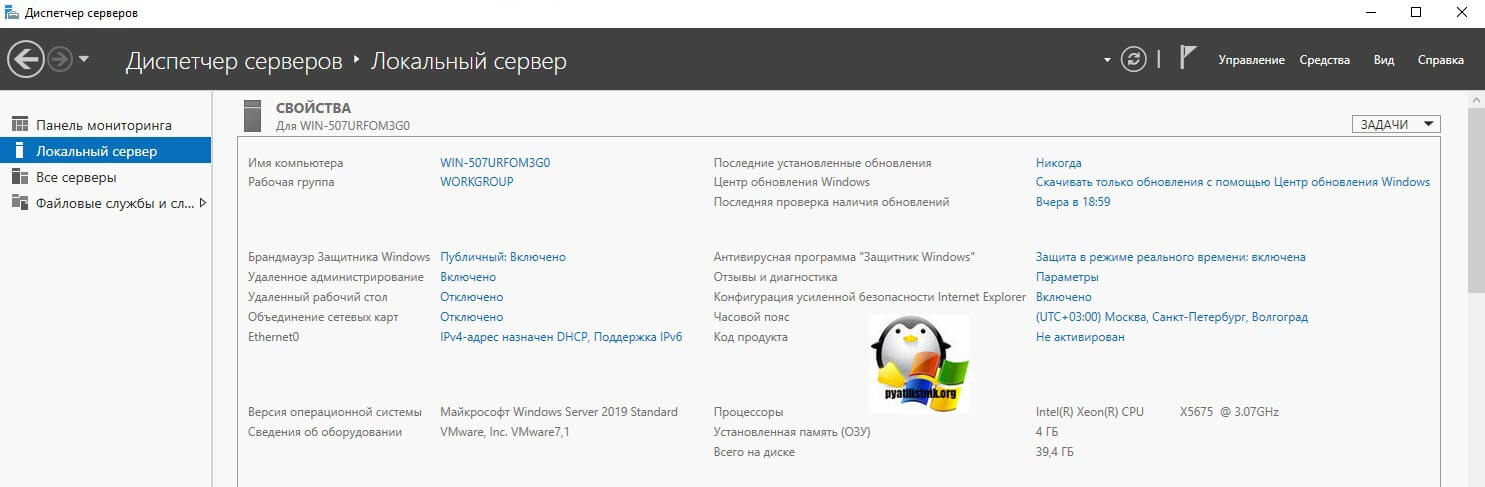

В диспетчере серверов, у вас все так же будут три вкладки:

Вот так вот выглядит окно управления локальным сервером, тут все по старому, здесь вы можете выполнить действия:

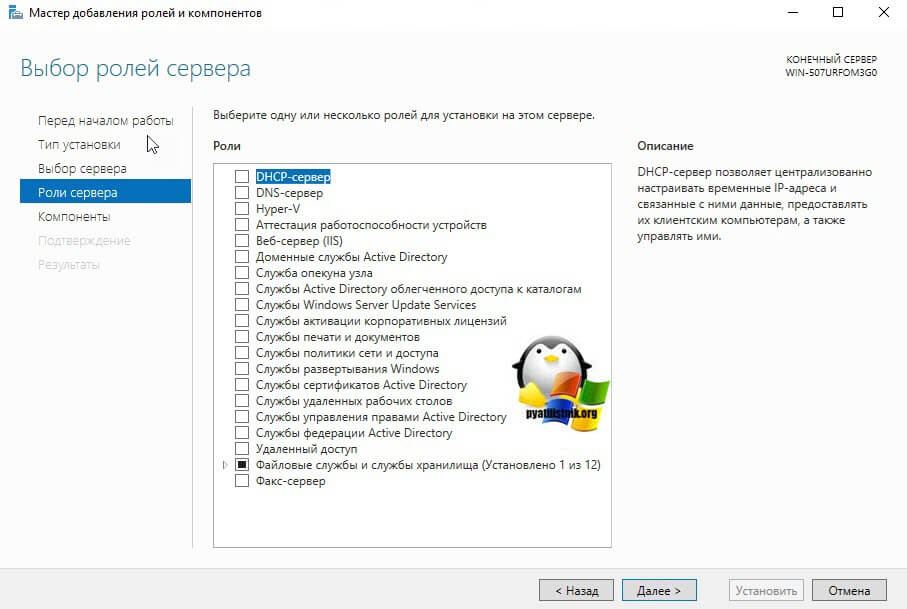

Перед вами список ролей Windows Server 2019, в данной версии операционной системы их 20.

Вот подробный список компонентов в Windows Server 2019

Источник

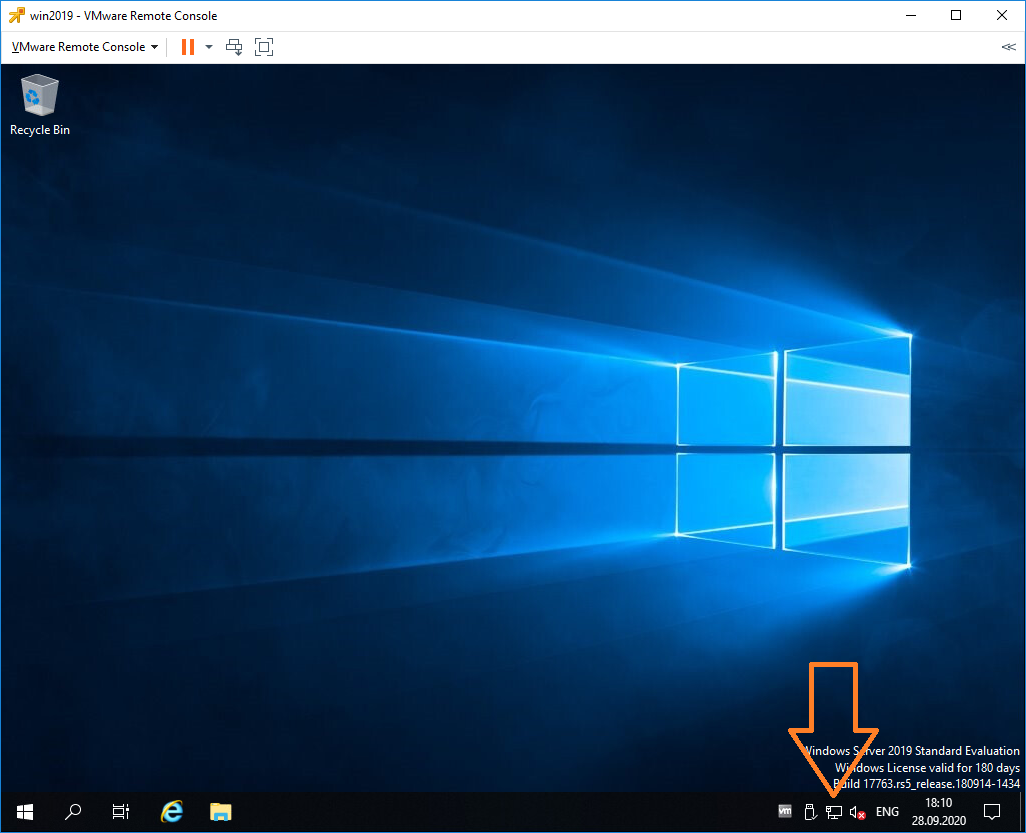

Установка windows server 2019 по сети

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

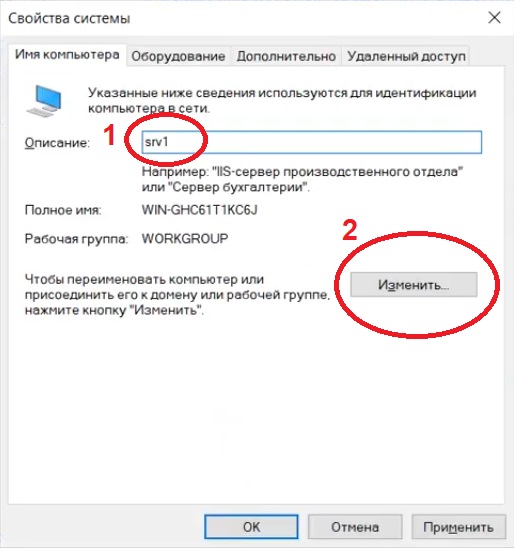

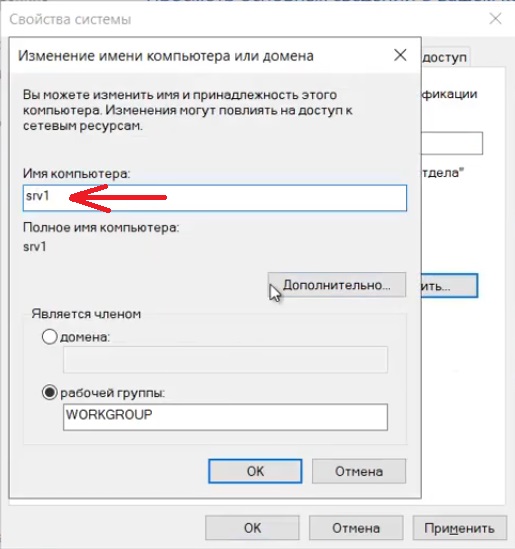

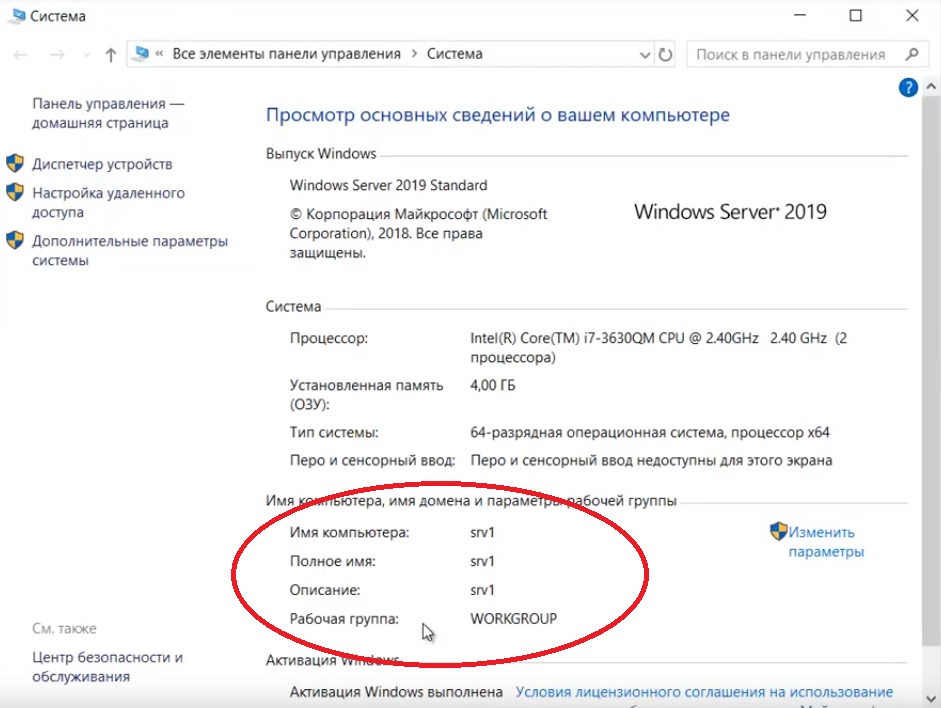

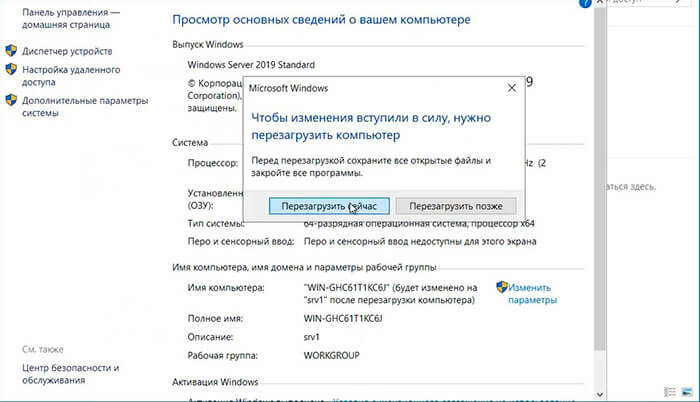

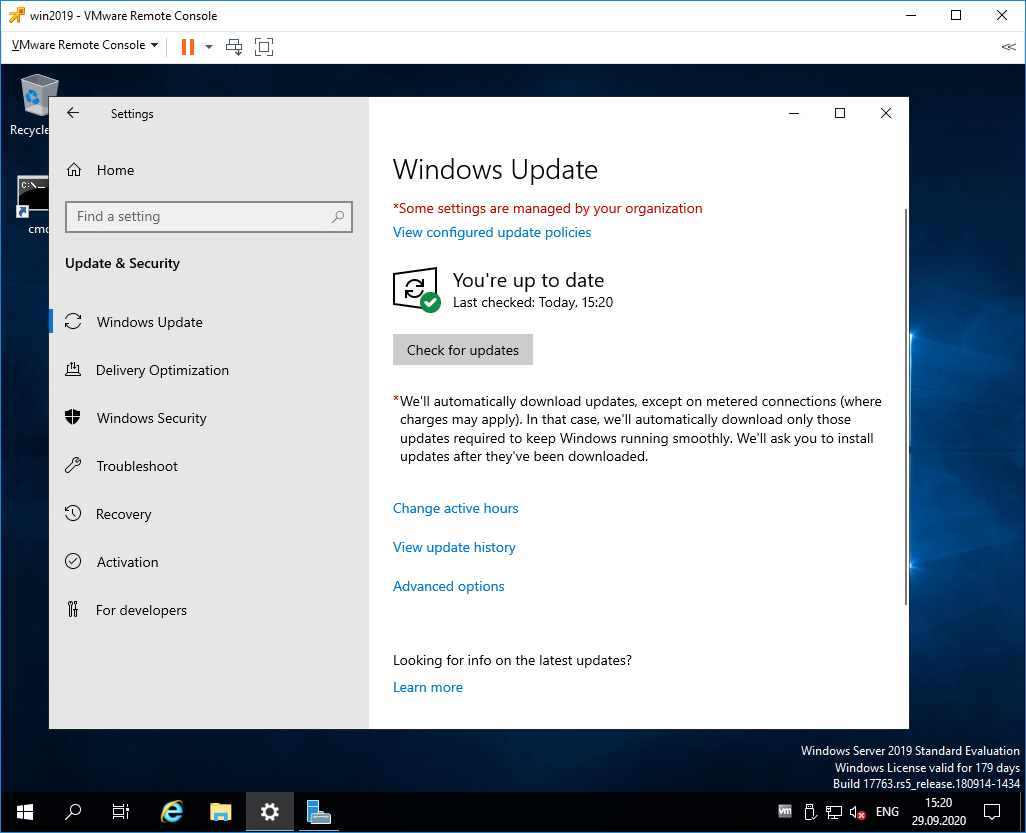

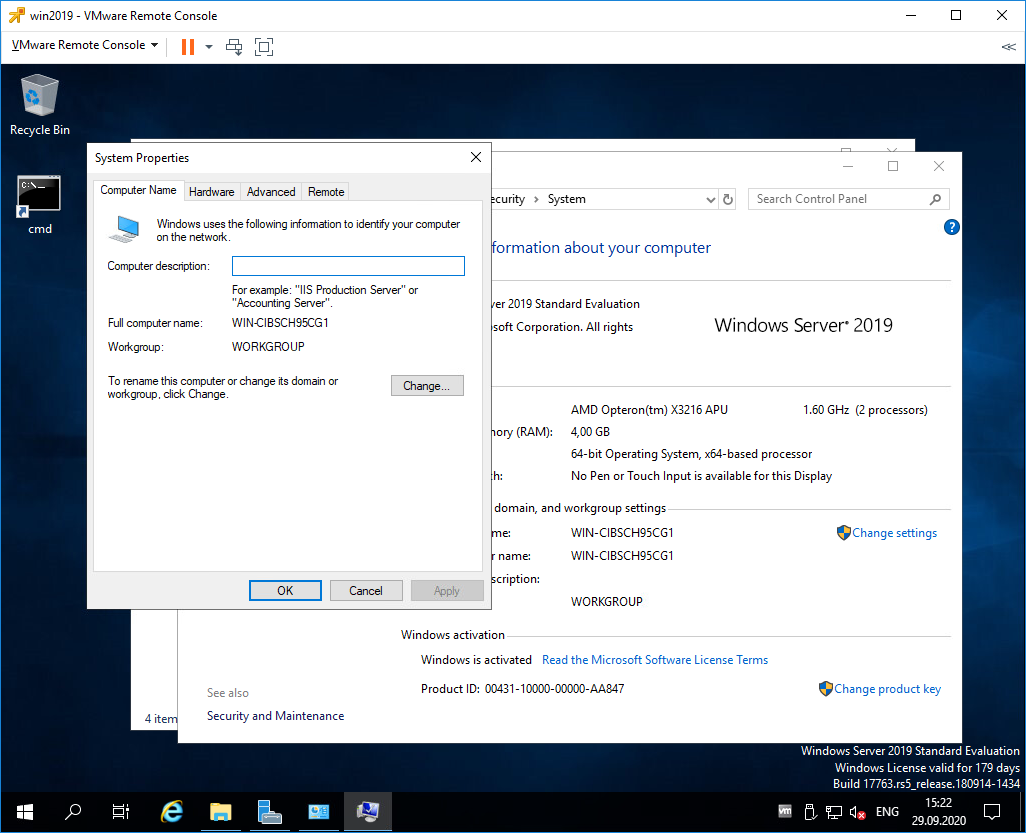

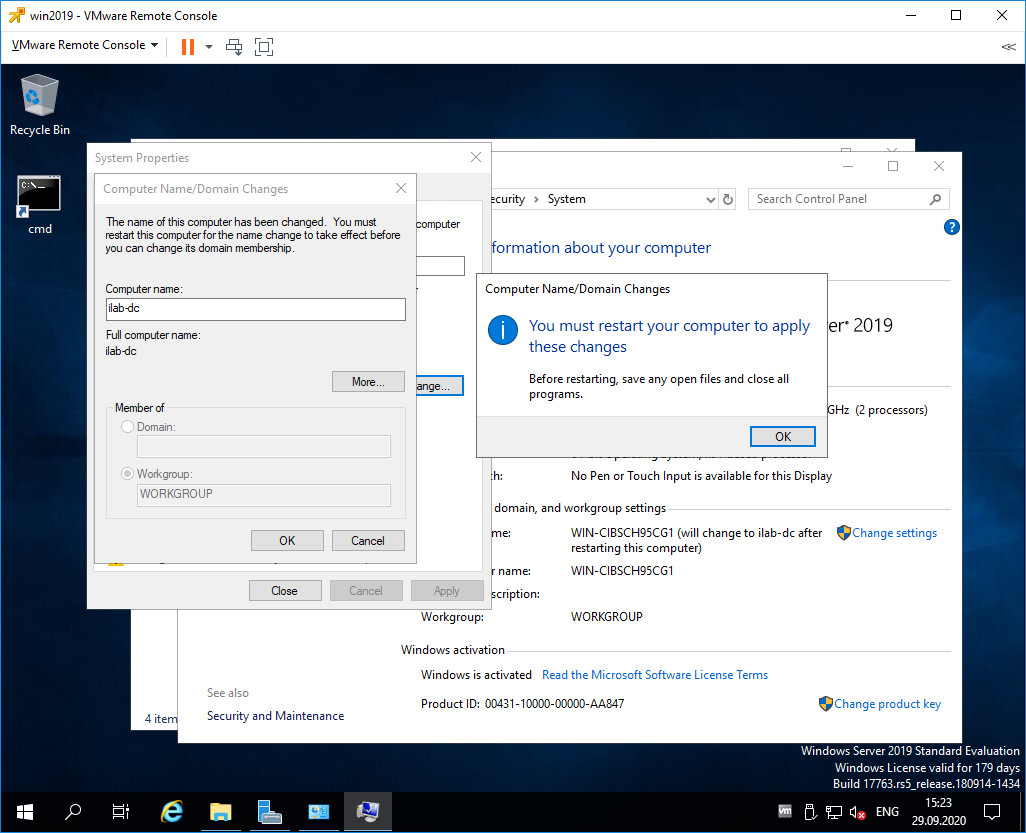

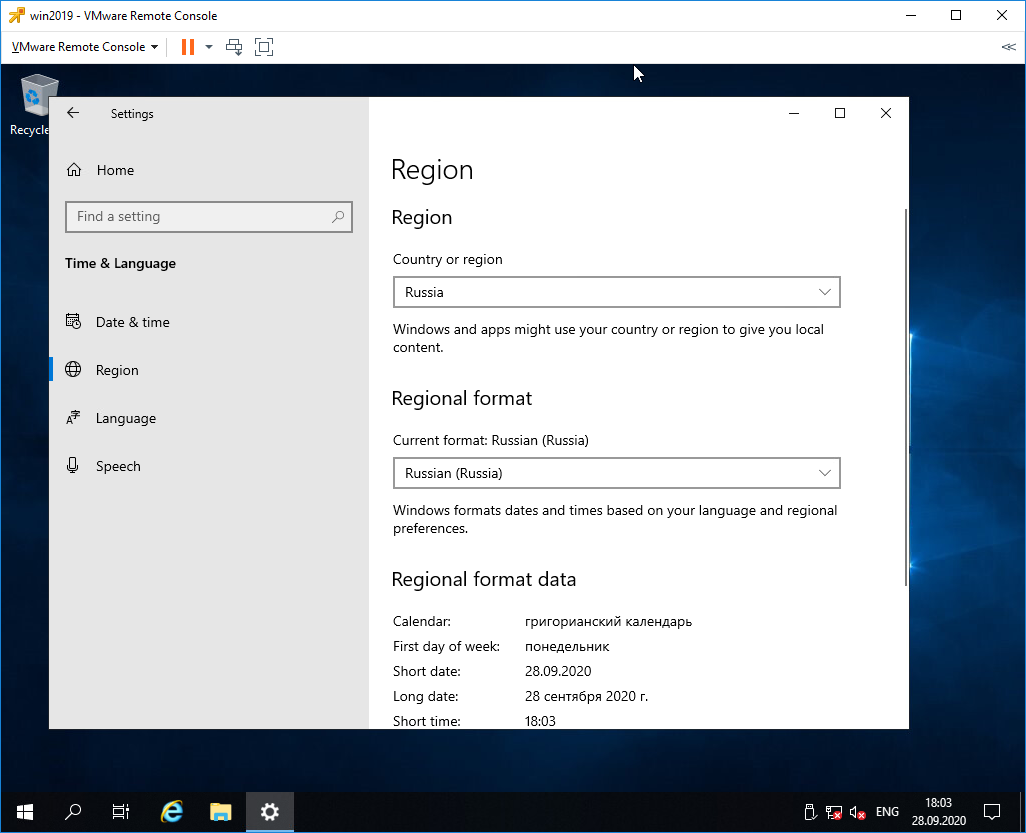

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

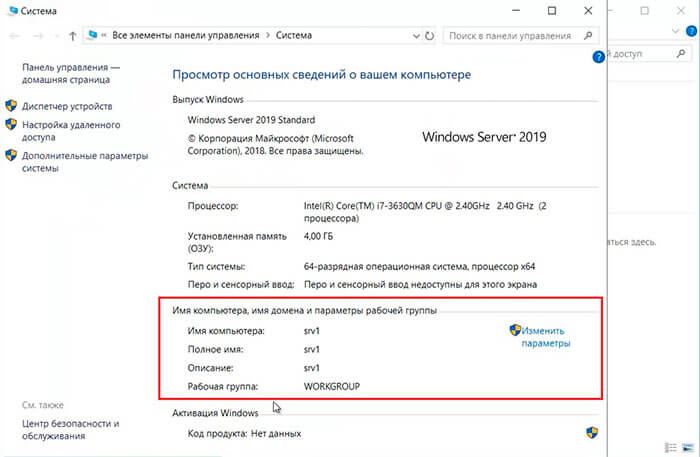

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

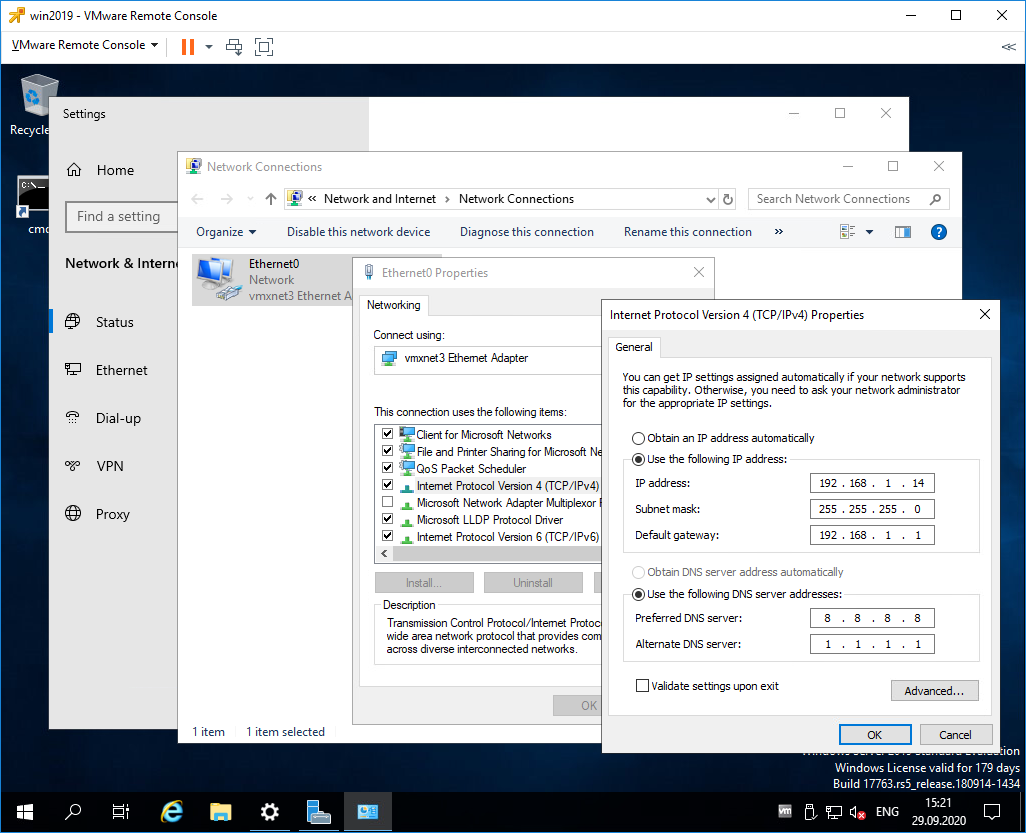

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

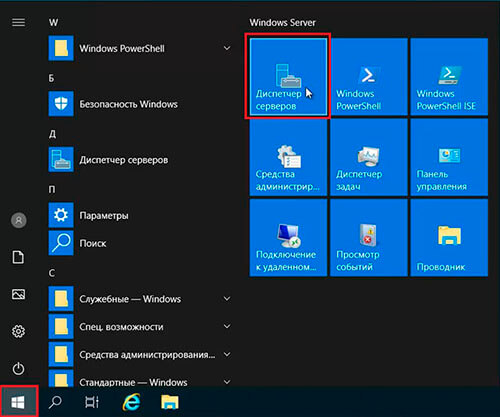

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

Соответственно выбираем нужный нам пул сервера.

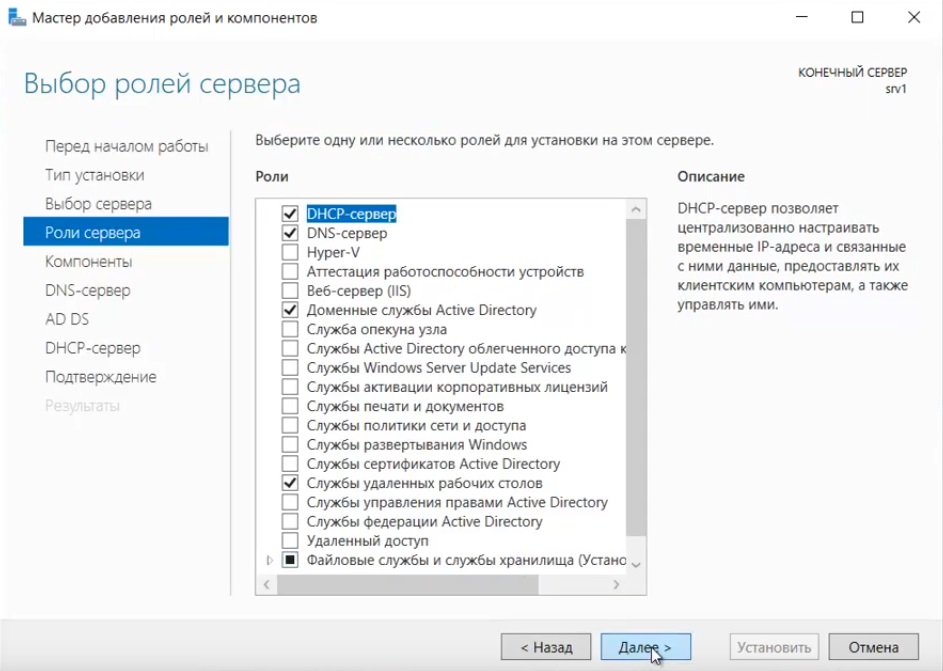

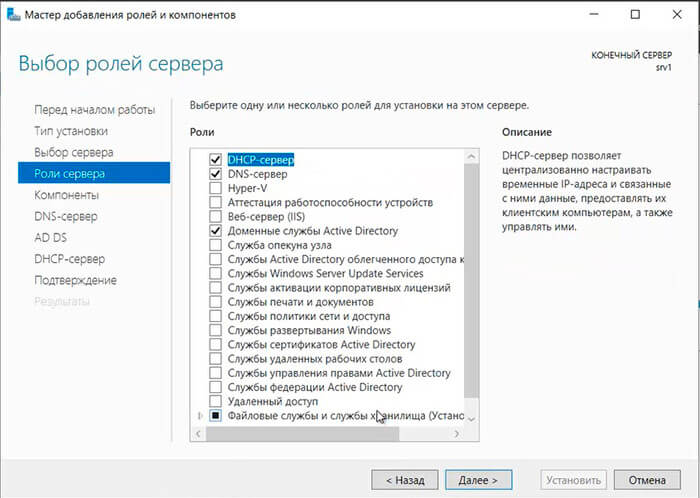

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

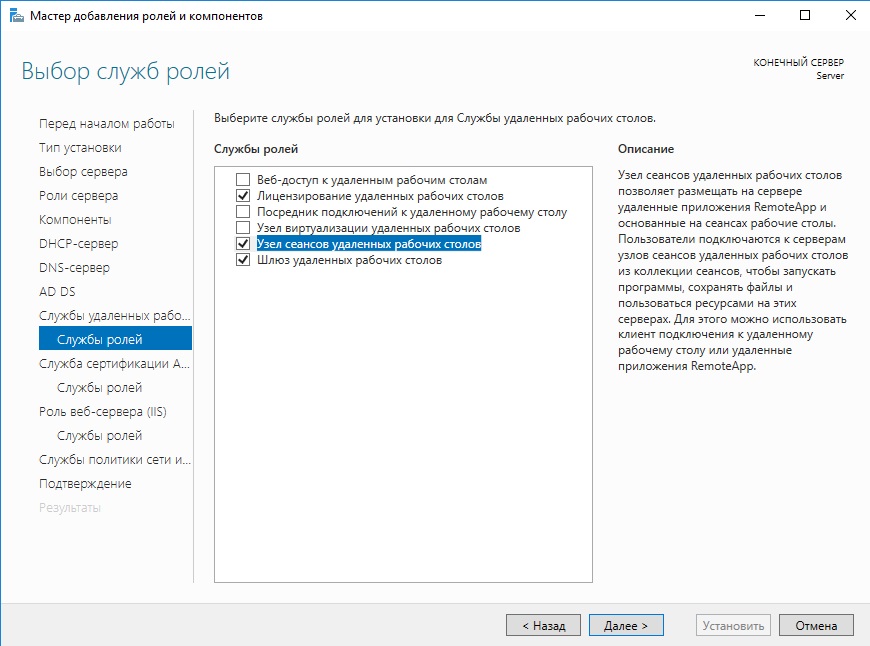

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

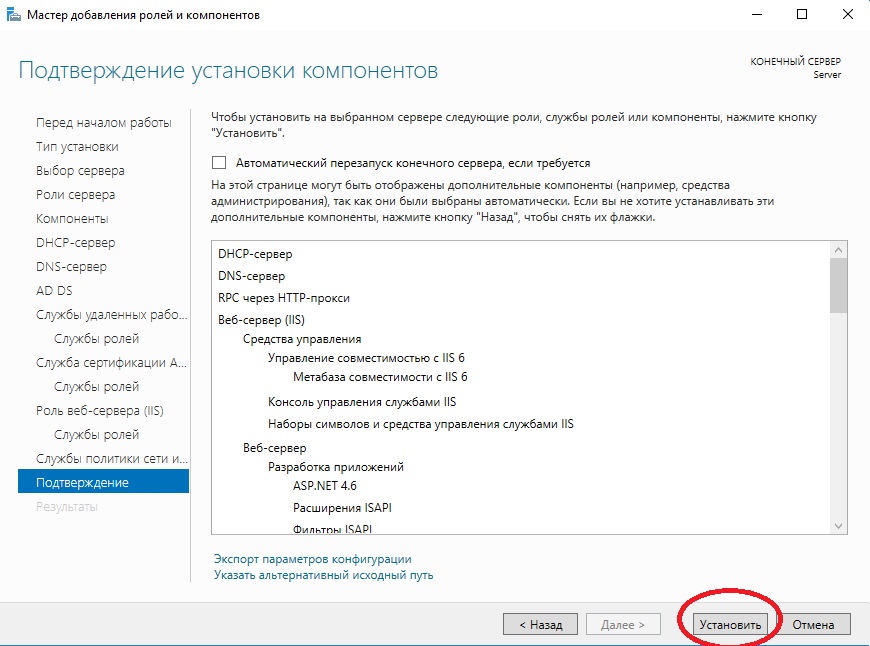

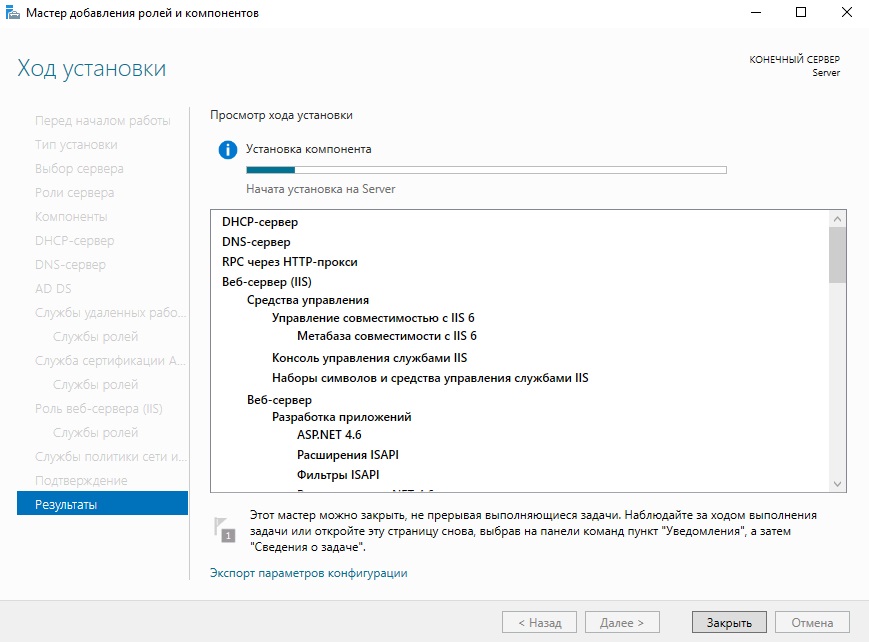

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

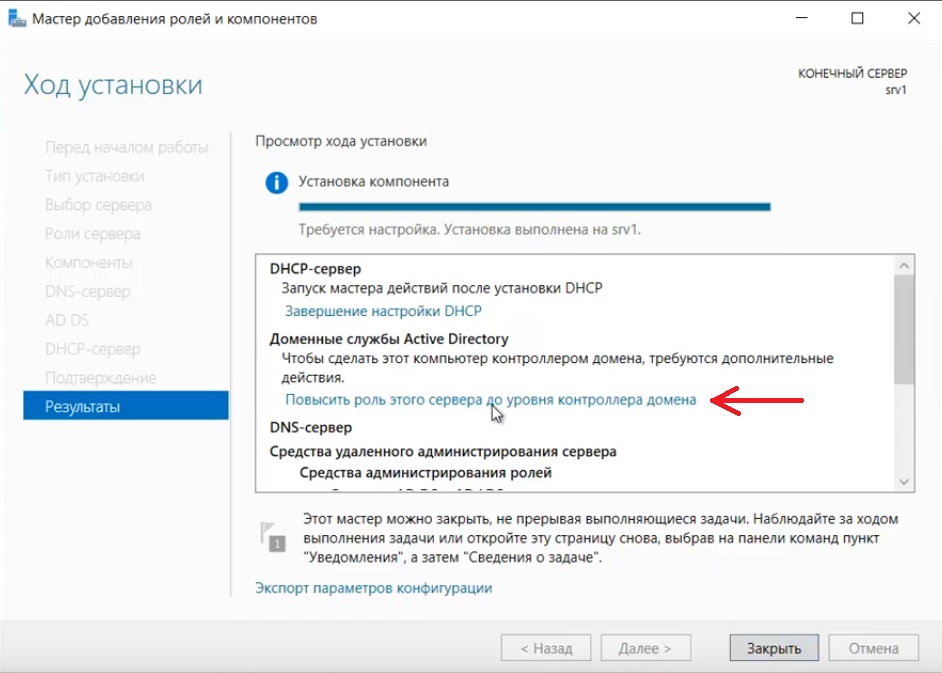

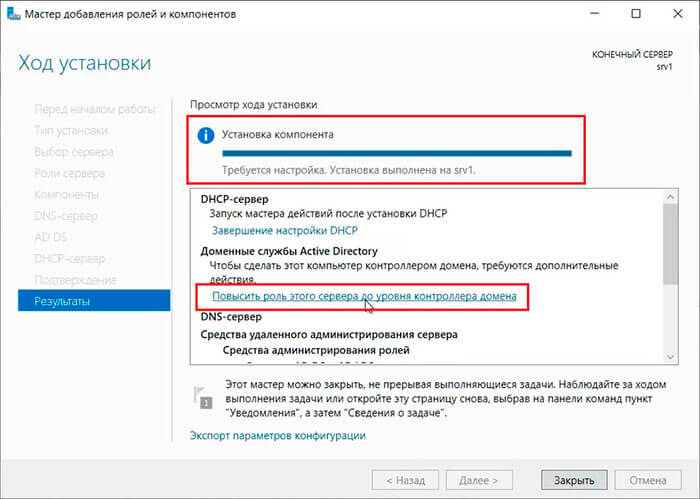

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

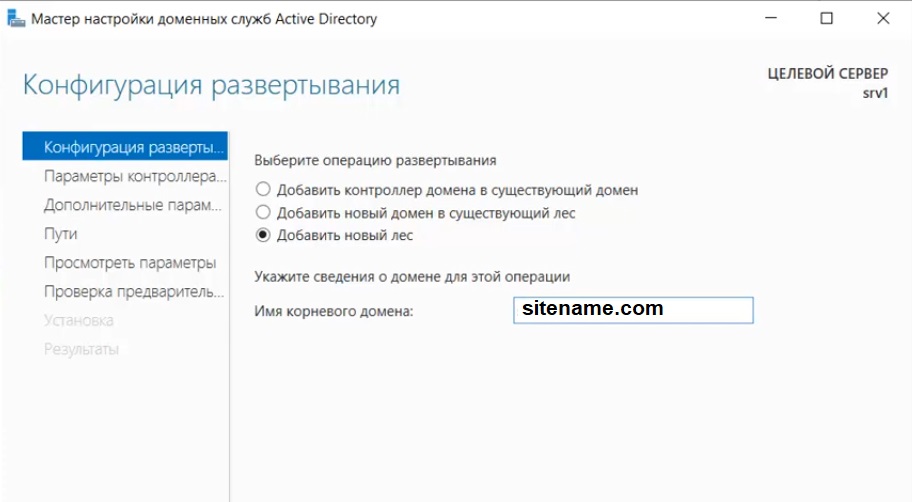

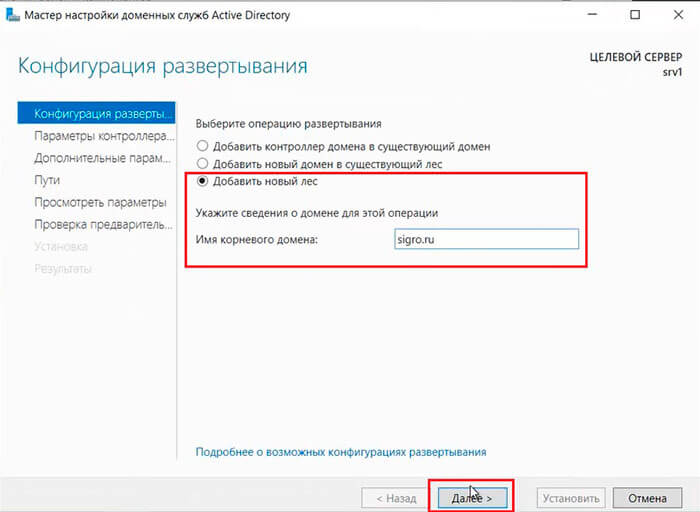

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

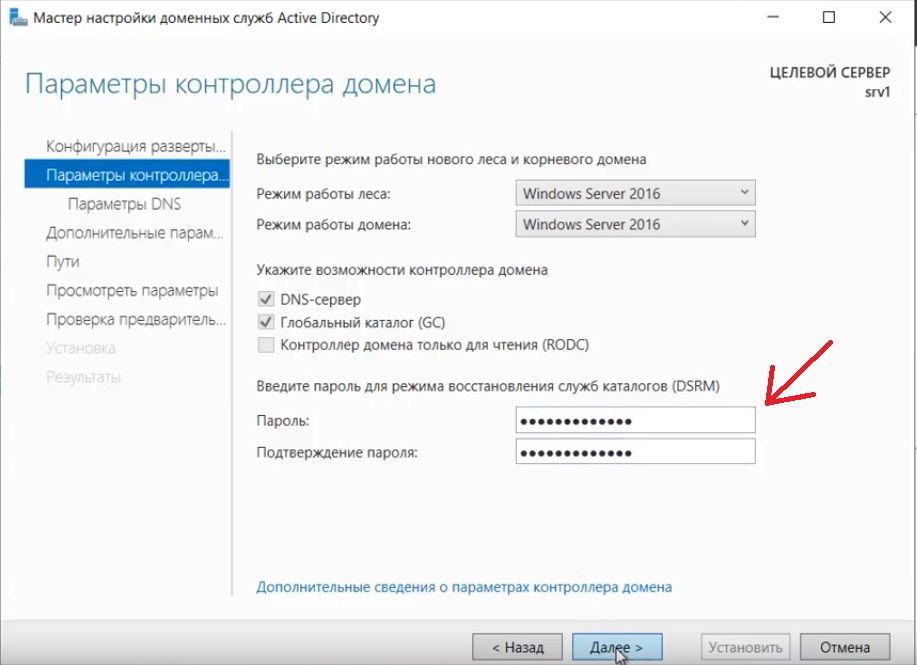

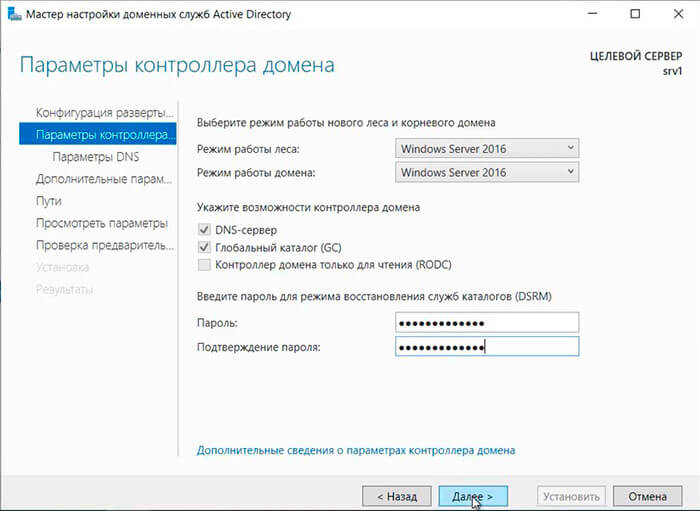

В параметрах контроллера нужно придумать пароль.

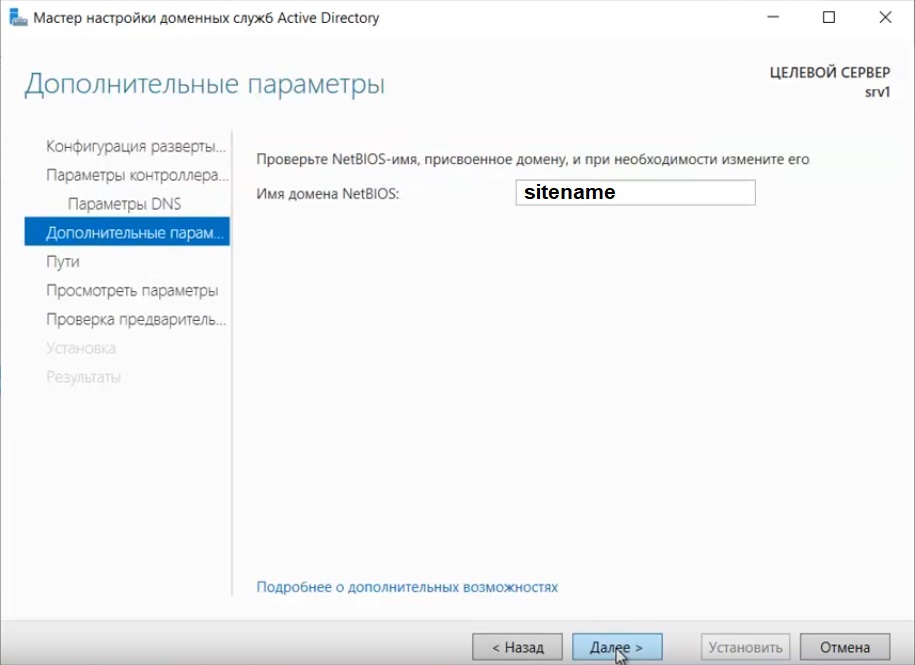

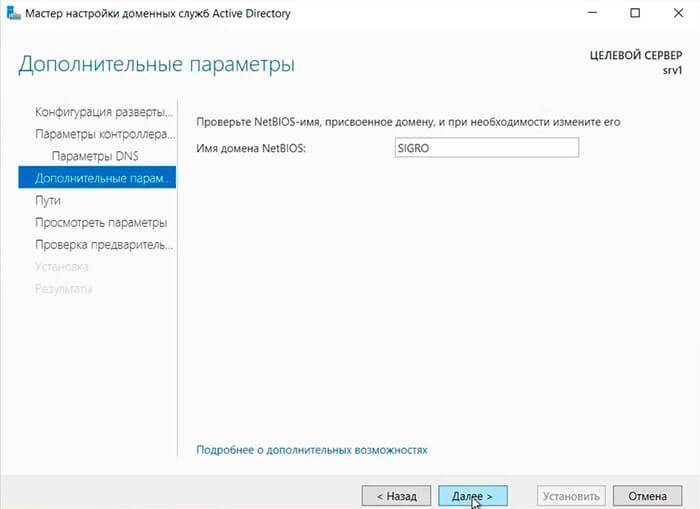

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

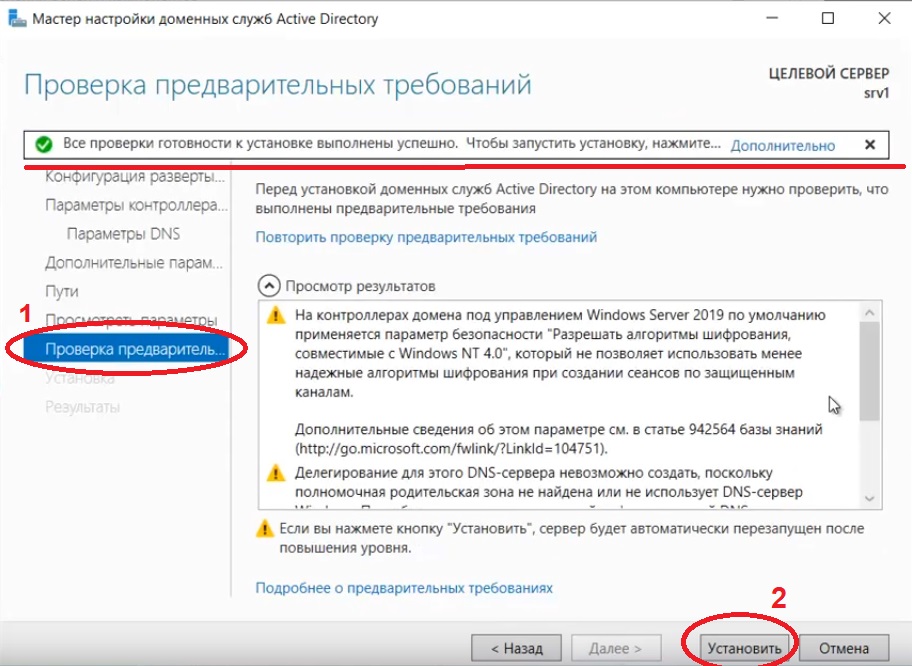

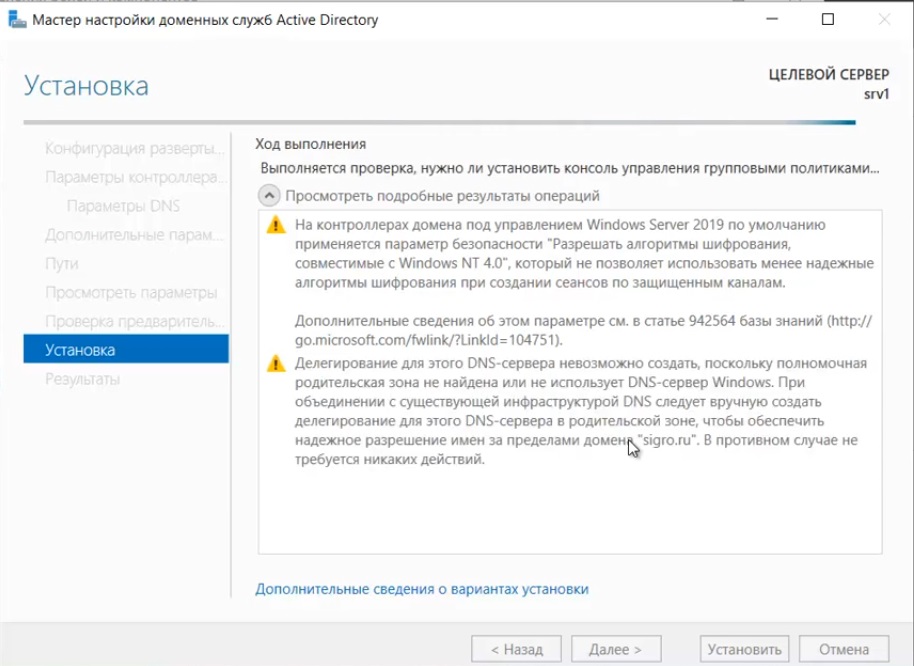

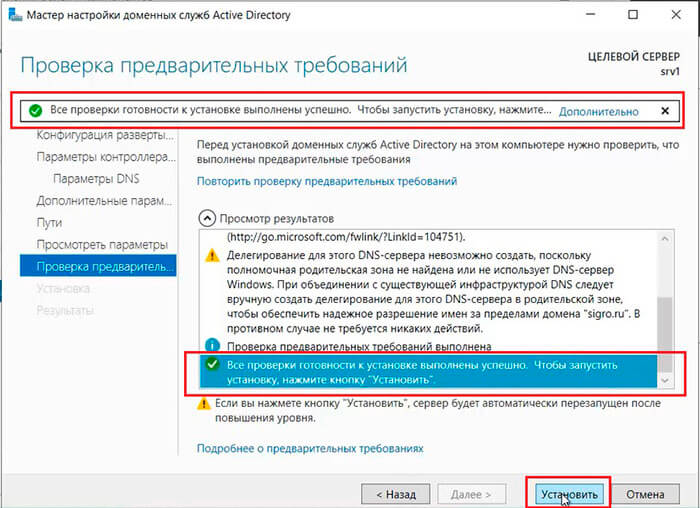

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

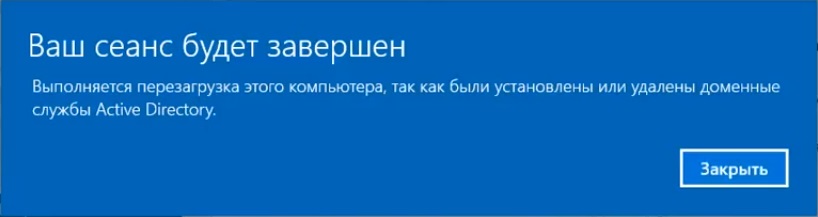

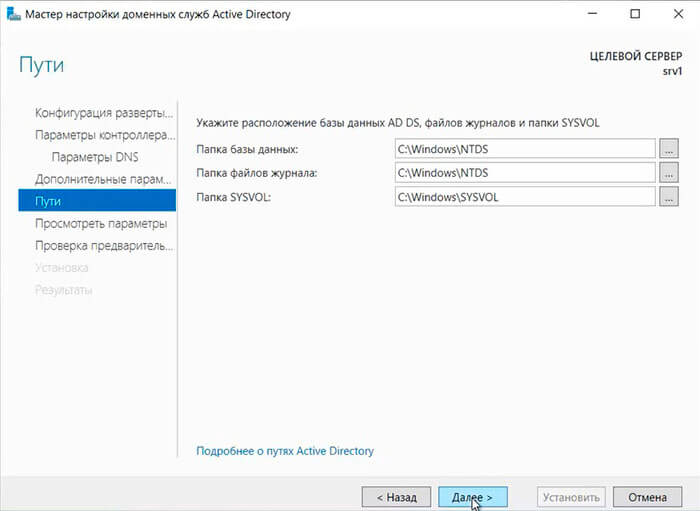

После полной установки необходимо перезагрузиться.

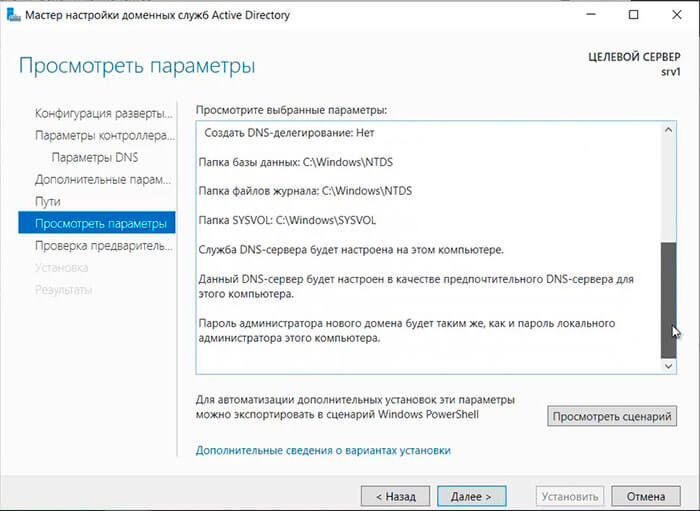

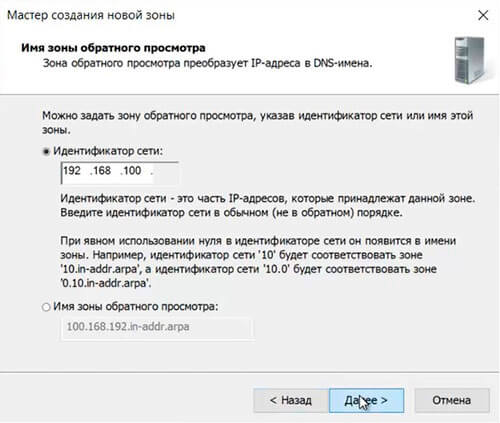

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

Выбираем «Основную зону».

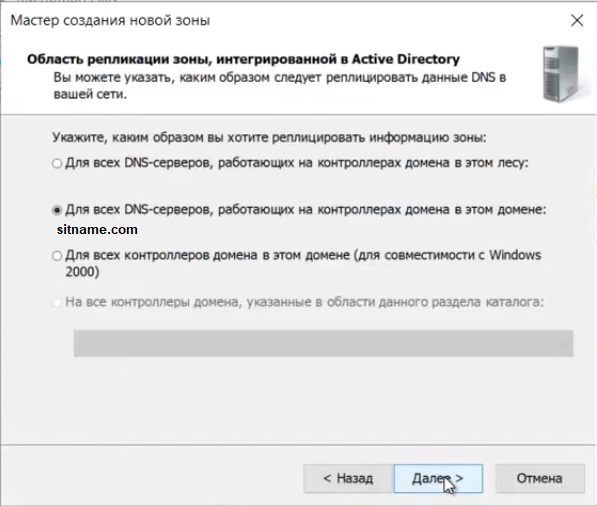

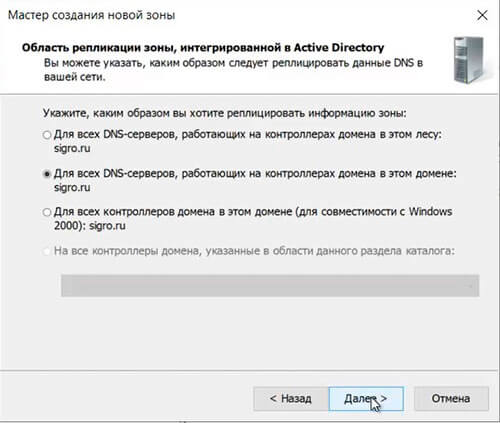

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

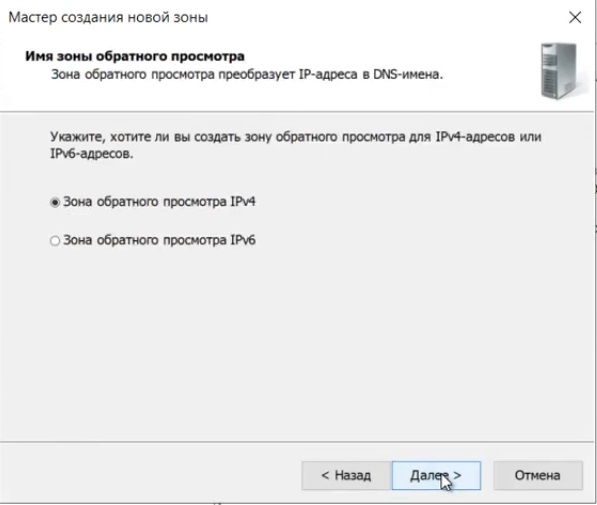

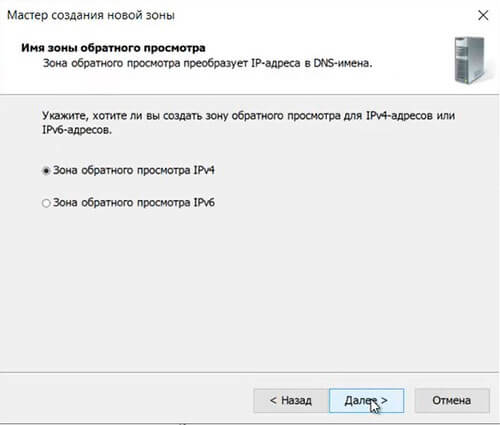

Зона обратного просмотра IPv4

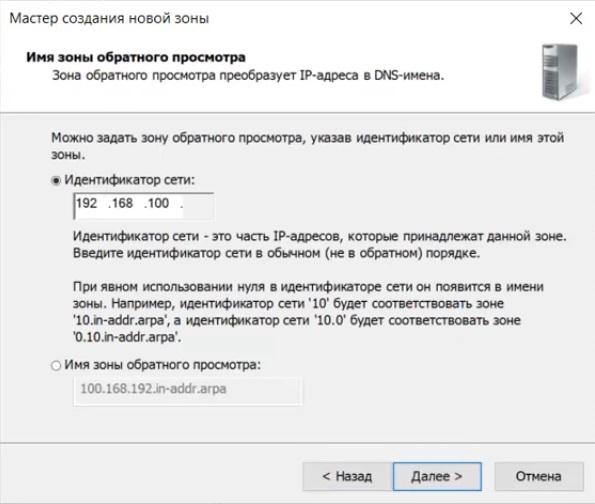

Ну и соответственно выводим индефикатор сети.

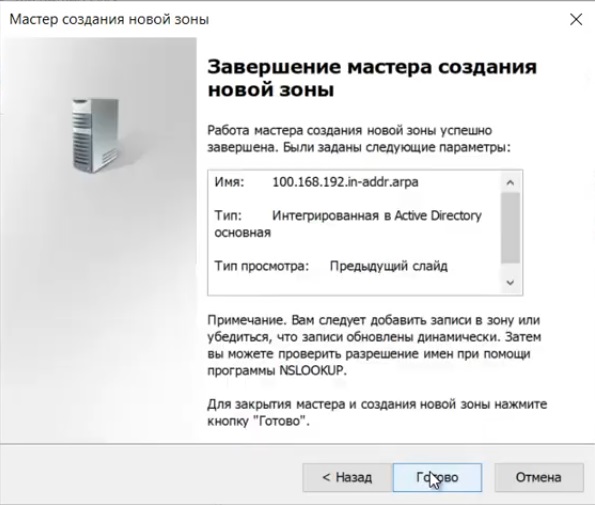

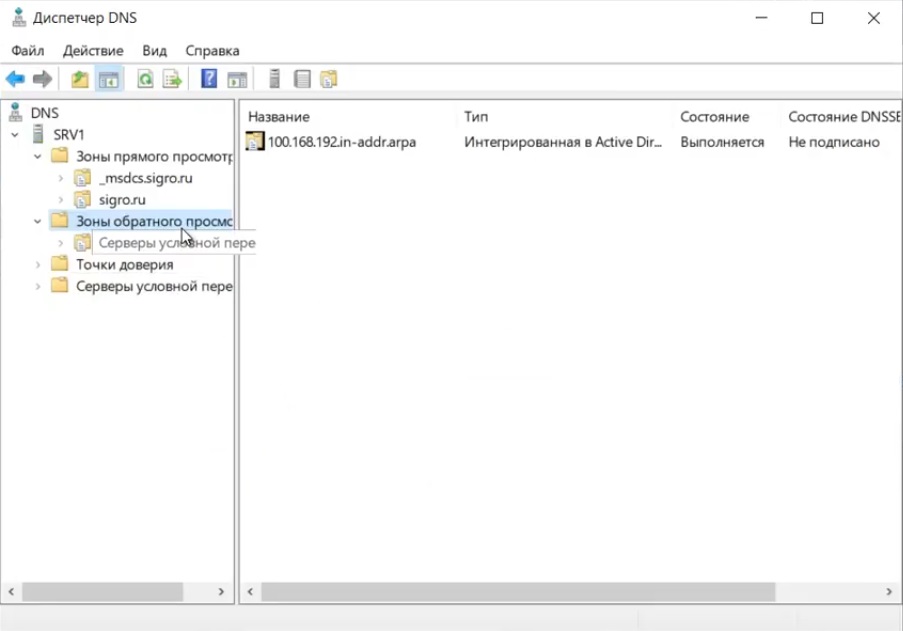

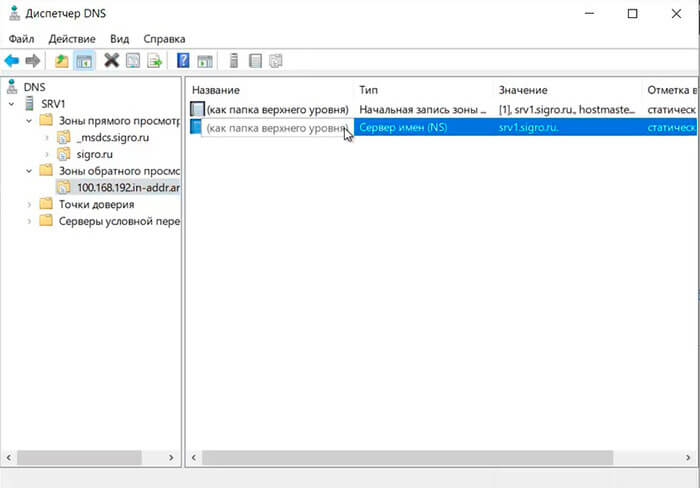

Проверяем, что все установилось.

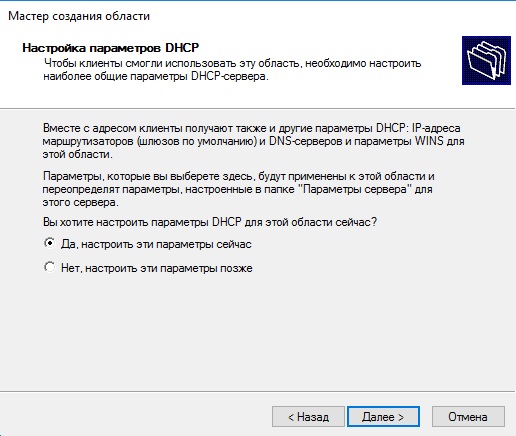

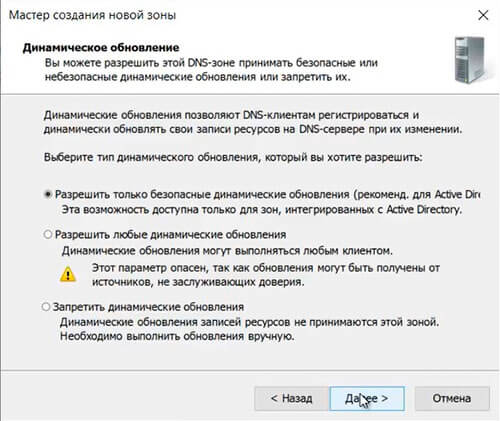

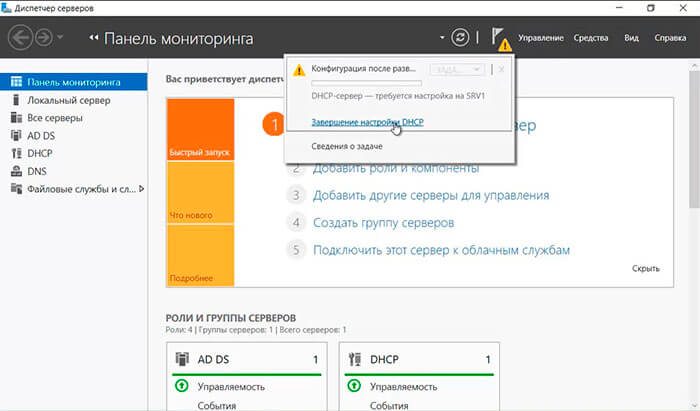

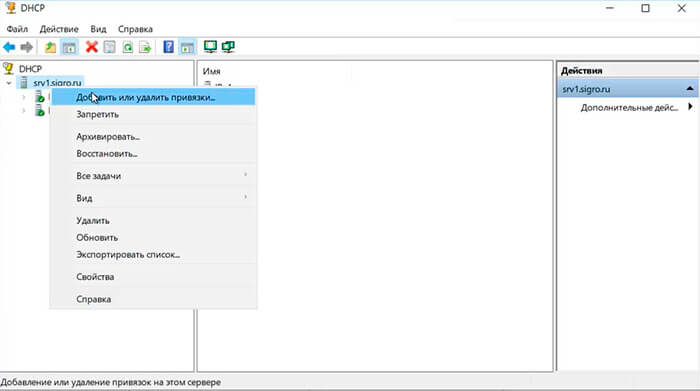

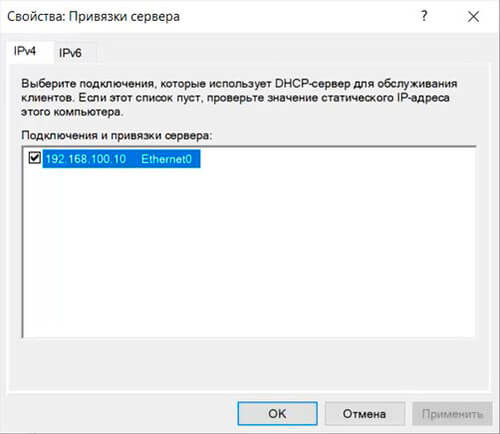

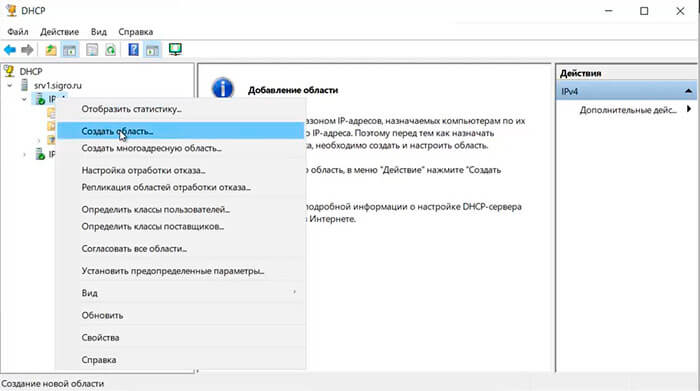

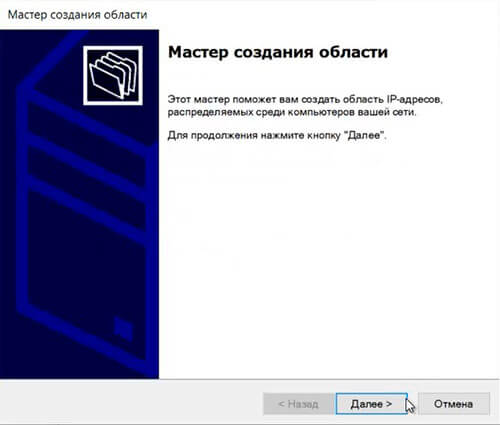

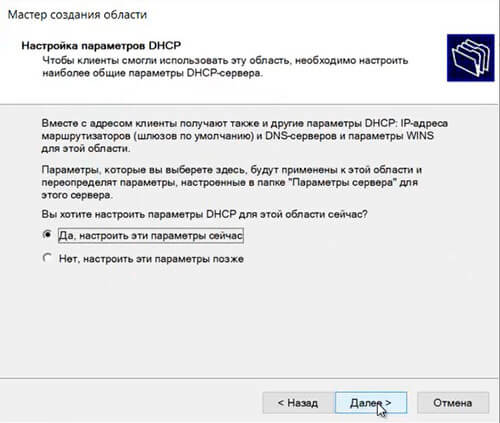

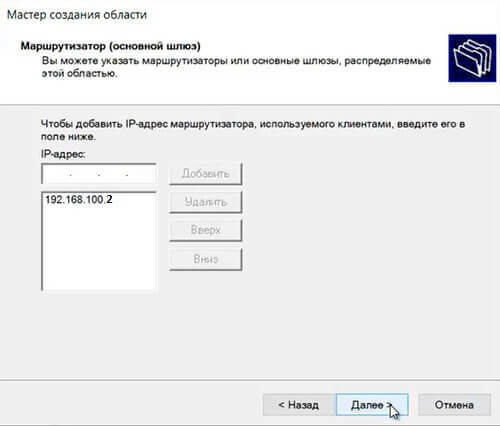

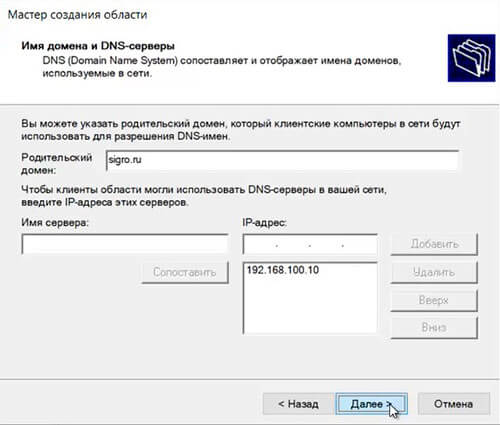

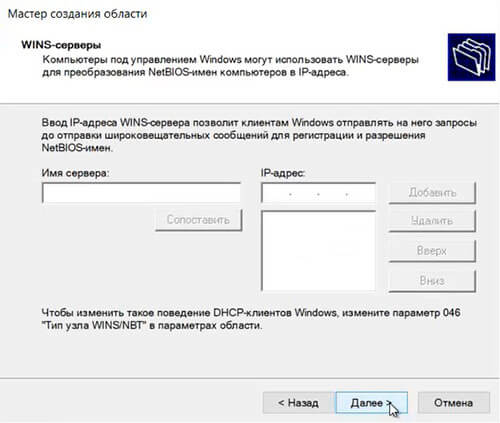

5) Переходим к настройке DHCP. Переходим в мастер установки.

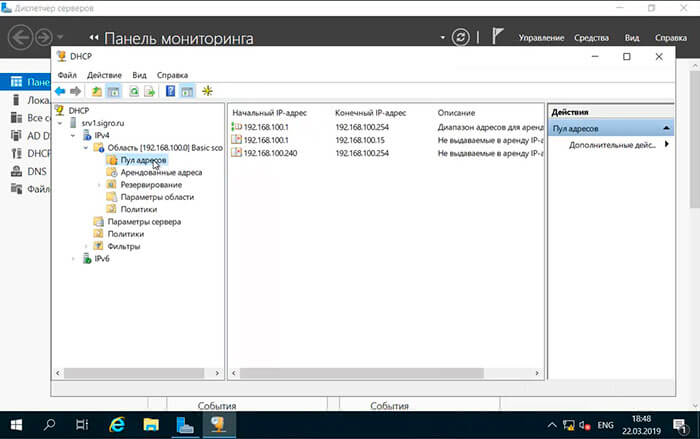

После завершения установки => Диспетчер => Средства => DHCP

Задаем любое имя области DHCP.

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

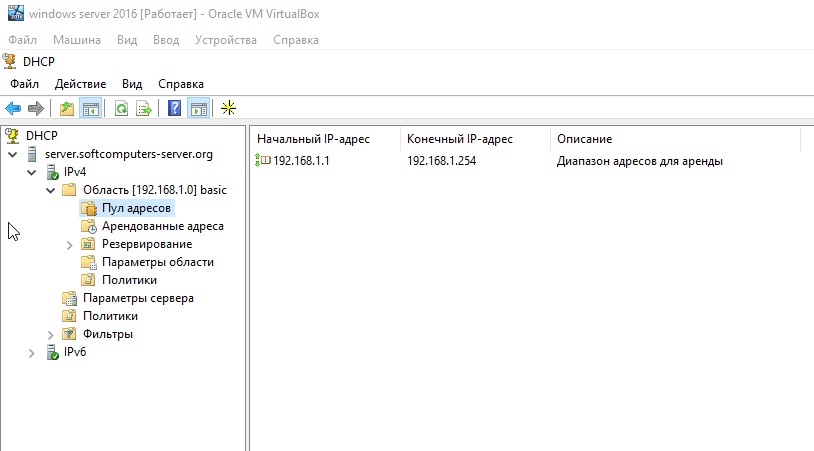

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

Установка windows server 2019 по сети

Установка и настройка Active Directory, DNS, DHCP

Переименование сервера

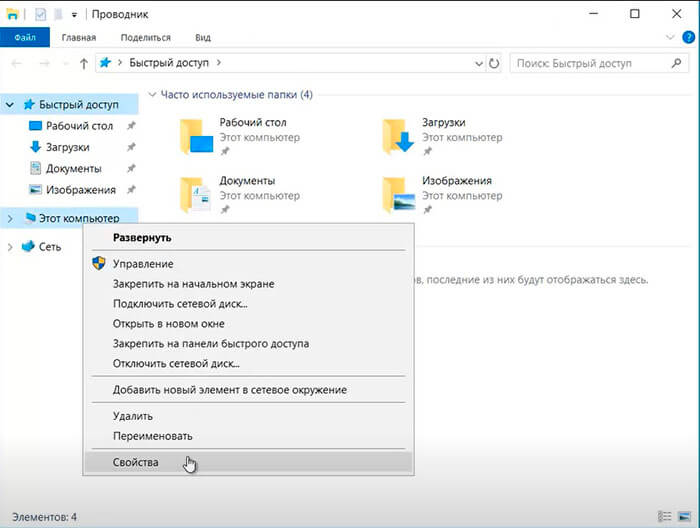

1. Для изменения имени сервера нажимаем правой клавишей мыши на «Этот компьютер«, в появившемся меню выбираем «Свойства«.

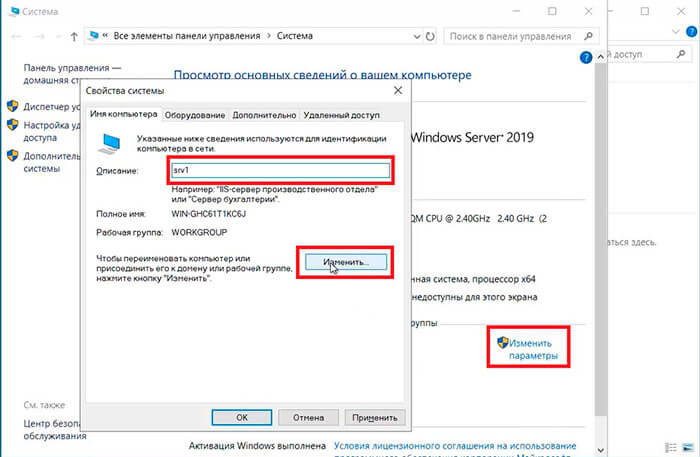

2. Далее нажимаем «Изменить параметры«. В открывшемся окне добавляем описание сервера, далее выбираем «Изменить«.

4. Нажимаем «Перезагрузить сейчас» и ожидаем перезагрузки сервера.

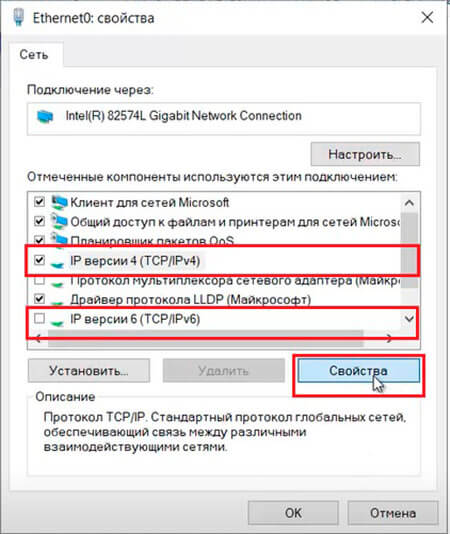

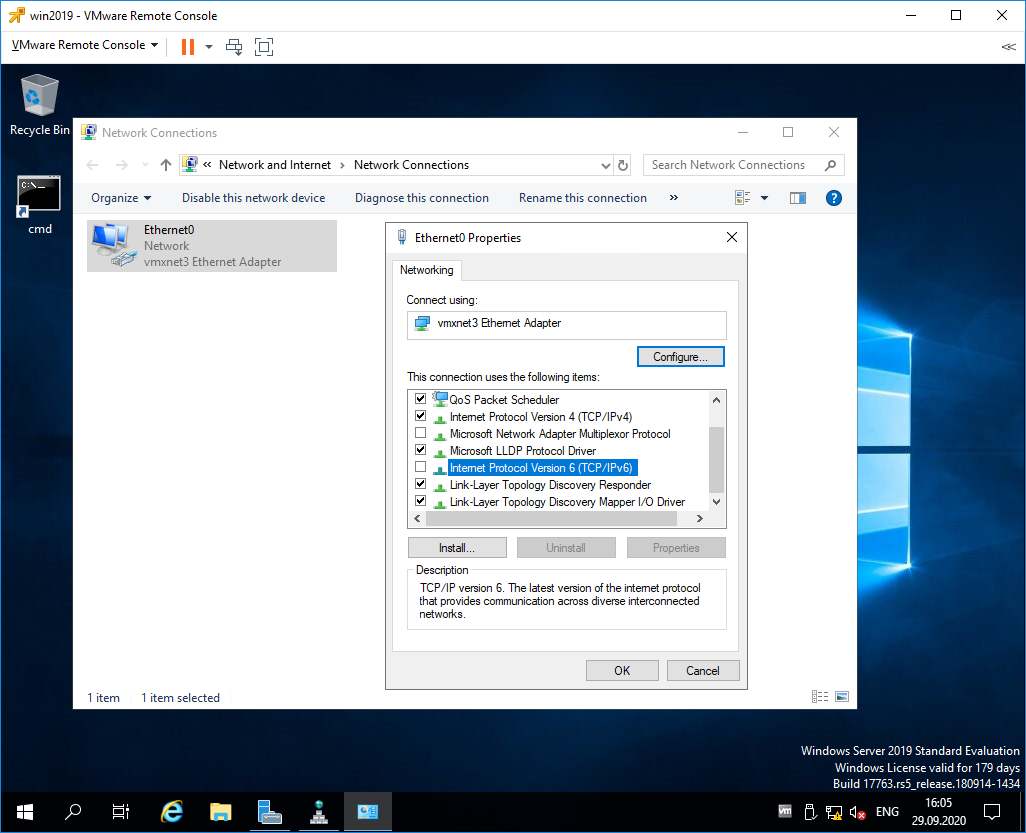

Настройка сетевого интерфейса

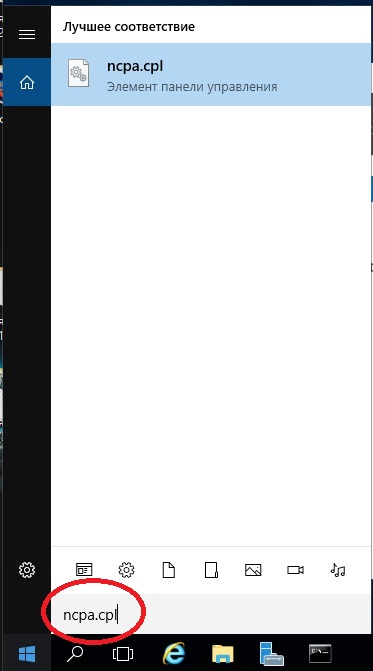

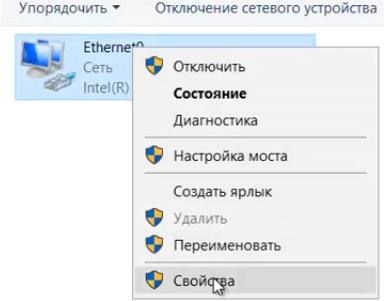

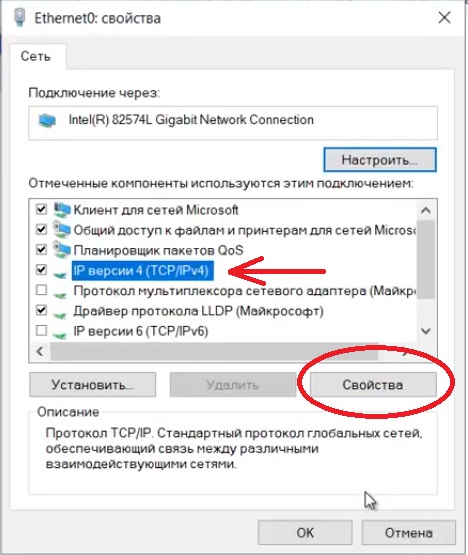

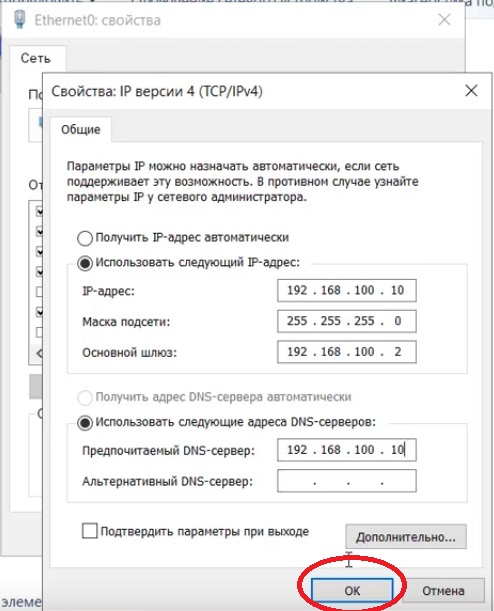

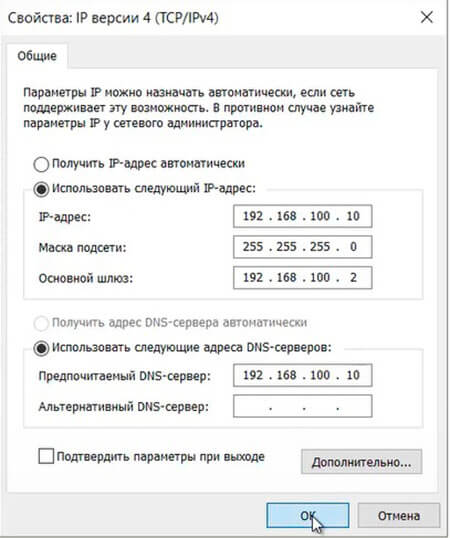

6. Для настройки сетевого интерфейса в поиске набираем ncpa.cpl, далее «Enter«. Снимаем чекбокс «IP версии 6«, далее выбираем «IP версии 4«, далее «Свойства«.

7. Выбираем «Использовать следующий IP-адрес» и задаём статический IP-адрес сервера, маску подсети, основной шлюз (если есть), и предпочитаемый DNS-сервер. Нажимаем «ОК«. На этом настройка сетевого интерфейса закончена.

Установка на сервера ролей: DNS-сервер, Доменные службы Active Directory, DHCP-сервер

8. Нажимаем «Пуск«, далее «Диспетчер серверов«.

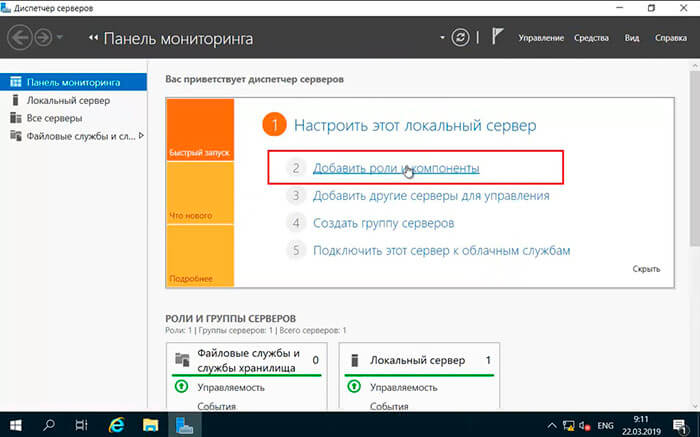

9. В новом окне выбираем «Добавить роли и компоненты«.

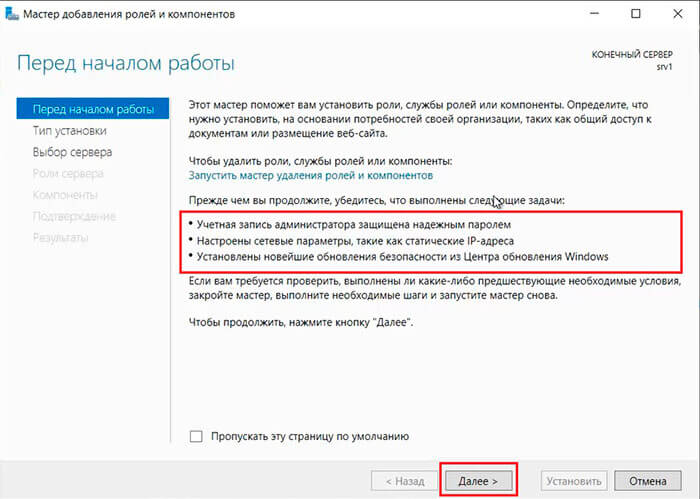

10. Читаем предупреждение сервера «Перед началом работы«, не забываем защитить учетную запись администратора надежным паролем, затем «Далее«.

11. Проверяем, что чекбокс стоит на «Установка ролей или компонентов«, затем «Далее«.

12. Выбираем сервер, на который будут установлены роли и компоненты. Снова «Далее«.

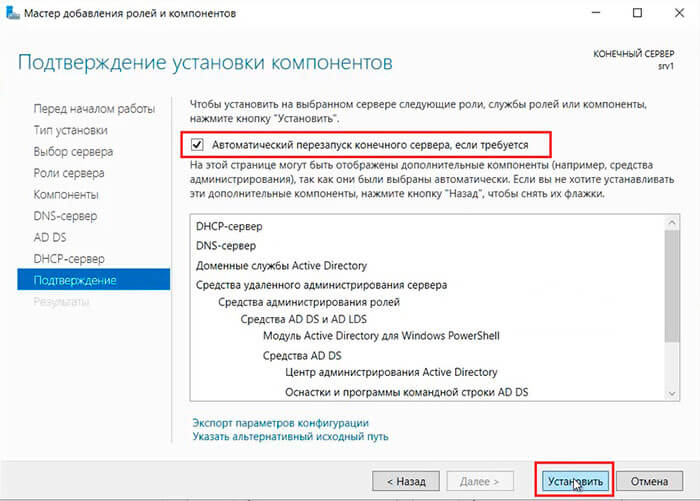

13. Устанавливаем чекбоксы напротив выбранных ролей сервера, в данном случае это DNS-сервер, Доменные службы Active Directory, DHCP-сервер. Нажимаем «Далее«.

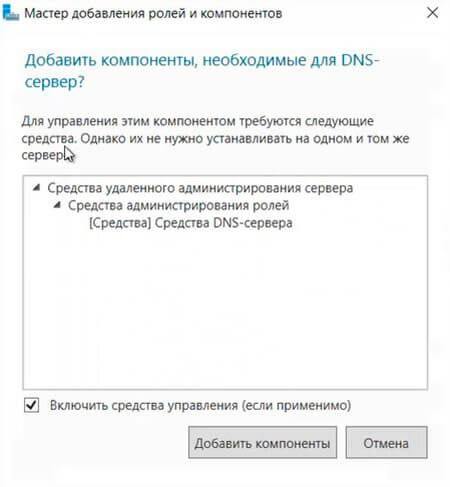

14. При каждом выборе роли будет появляться «Мастер добавление ролей и компонентов«, который будет спрашивать о добавлении компонентов для выбранных ролей сервера. Нажимаем «Добавить компоненты«.

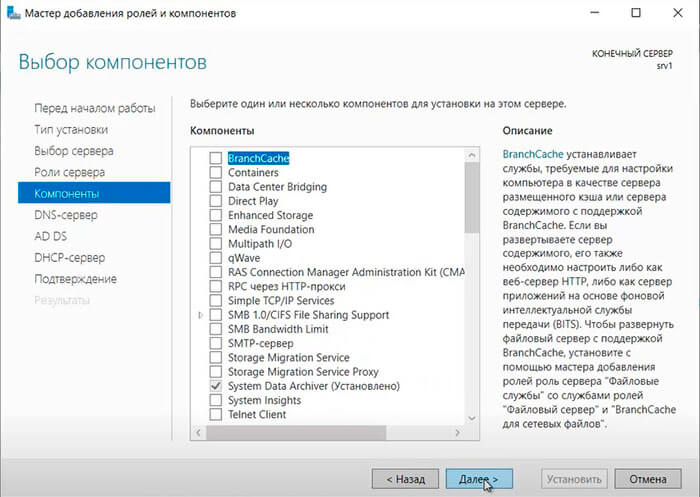

15. Нажимаем «Далее«, необходимые компоненты были выбраны в предыдущем шаге.

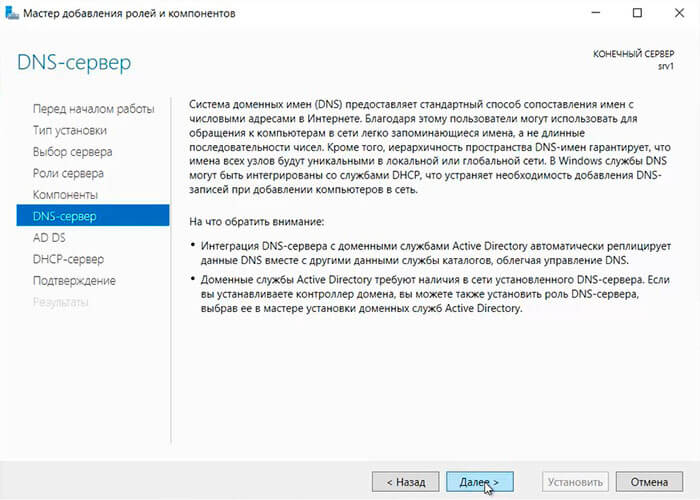

16. Читаем предупреждение DNS-сервера на что обратить внимание, затем «Далее«.

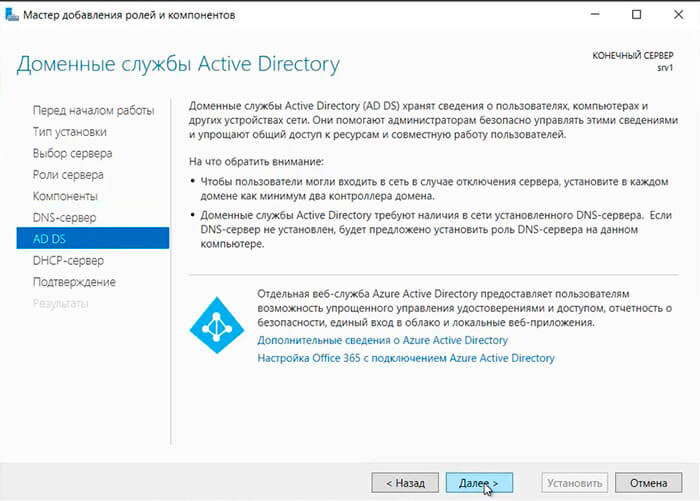

17. Читаем предупреждение AD DS, нажимаем «Далее«.

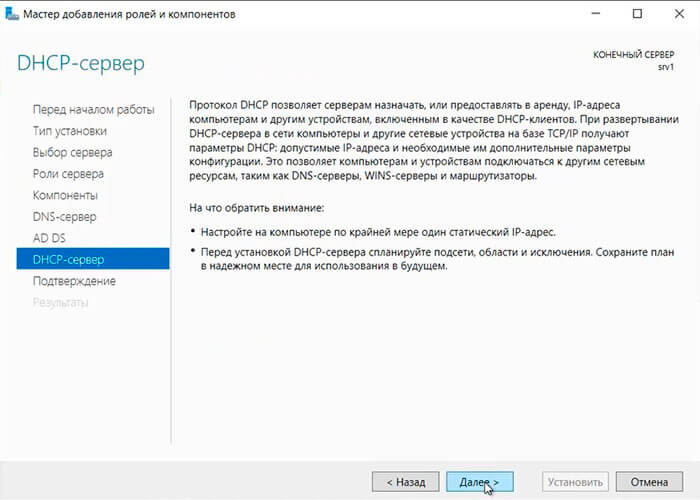

18. Читаем предупреждение DHCP-сервера, снова «Далее«.

19. Ставим «чекбокс» напротив «Автоматический перезапуск конечного сервера, если требуется«, нажимаем «Установить«.

В результате произойдет установка выбранных ролей сервера.

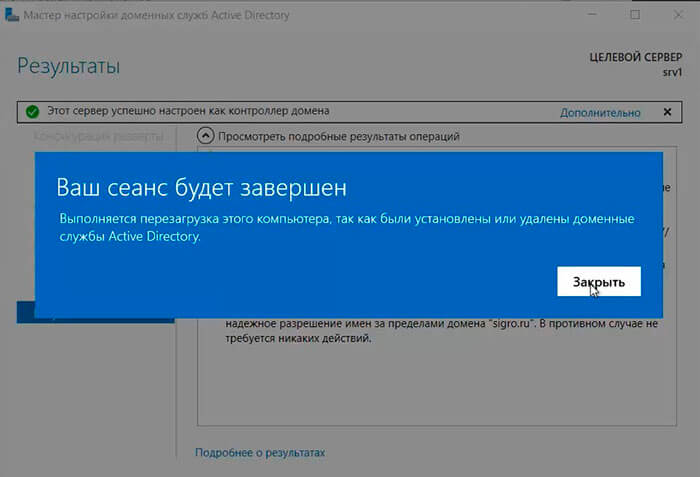

Повышение роли сервера до уровня контроллера домена

20. Нажимаем «Повысить роль этого сервера до уровня контроллера домена«.

21. Далее выбираем «Добавить новый лес» и задаем «Имя корневого домена«.

22. В следующем окне дважды вводим пароль для режима восстановления служб каталогов (DSRM), затем «Далее«.

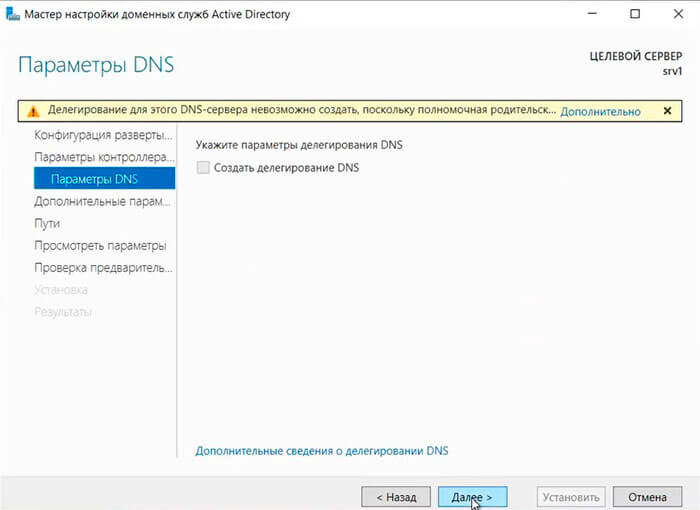

23. В следующем окне снова «Далее«.

24. Проверяем NetBIOS-имя, присвоенное домену, и при необходимости меняем его. Затем «Далее«.

25. Оставляем по умолчанию расположение базы данных AD DS, файлов журналов и папки SYSVOL, снова «Далее«.

26. После просмотра выбранных параметров и их одобрения нажимаем «Далее«.

28. По завершению установки произойдет перезагрузка сервера.

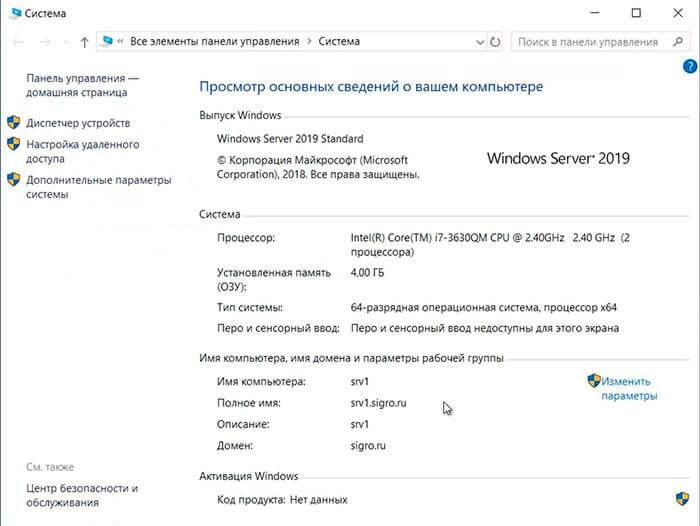

29. После перезагрузки полное имя компьютера изменится, к имени сервера добавиться доменное имя. Active Directory можно использовать.

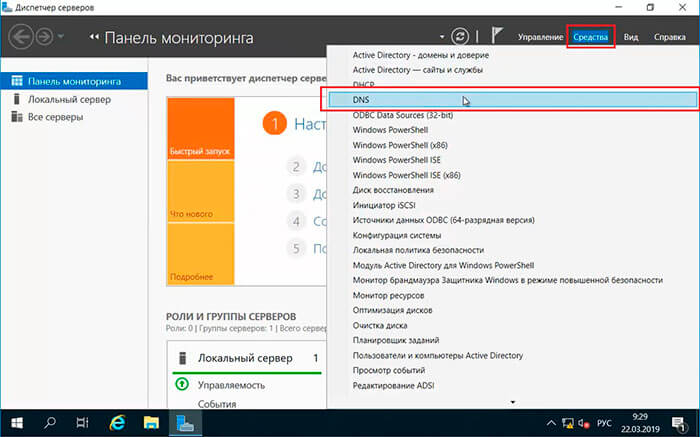

Настройка обратной зоны DNS

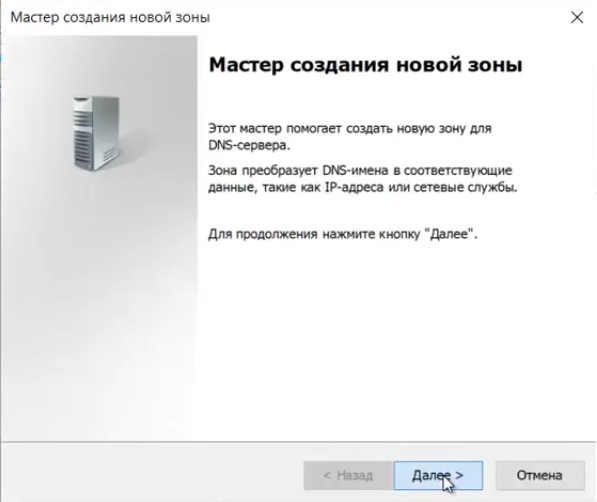

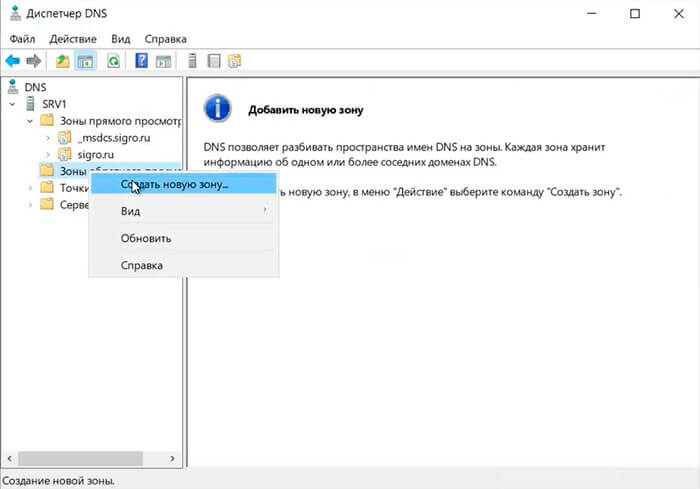

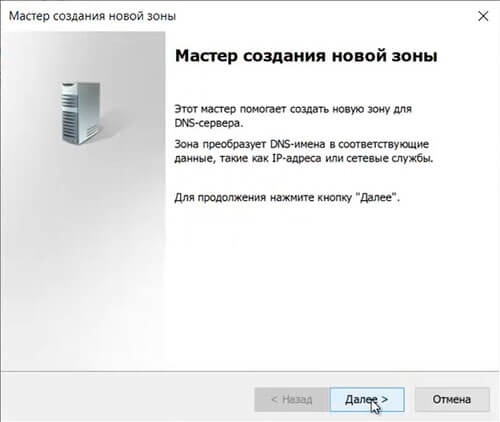

31. Раскрываем дерево DNS, нажимаем правой клавишей мыши на «Зоны обратного просмотра«, в появившемся меню «Создать новую зону. «.

32. В появившемся мастере создания новой зоны нажимаем «Далее«.

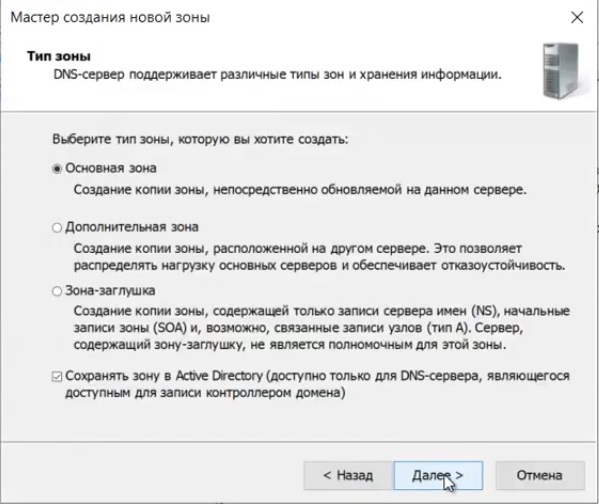

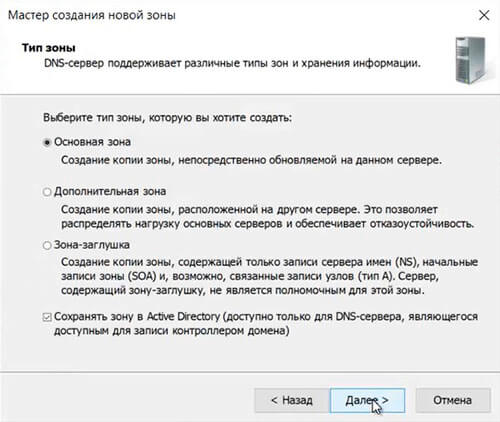

33. Выбираем «Основная зона«, затем «Далее«.

34. Оставляем по умолчанию область репликации зоны, интегрированной в Active Directory, нажимаем «Далее«.