Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

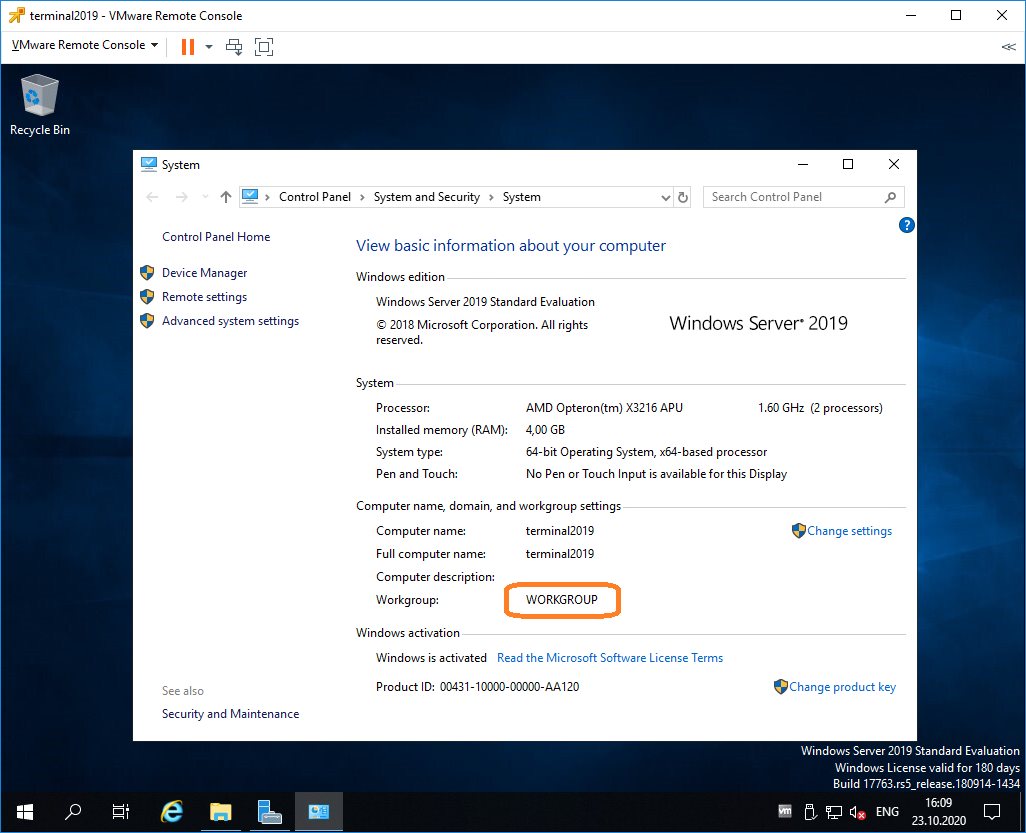

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

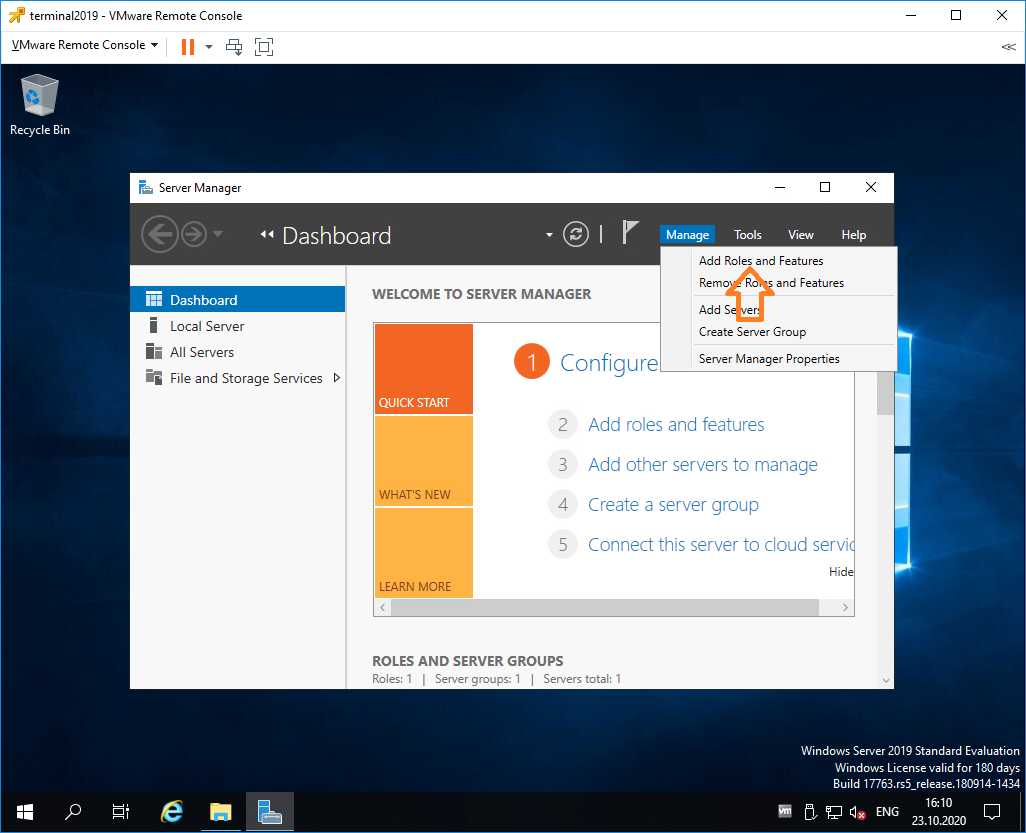

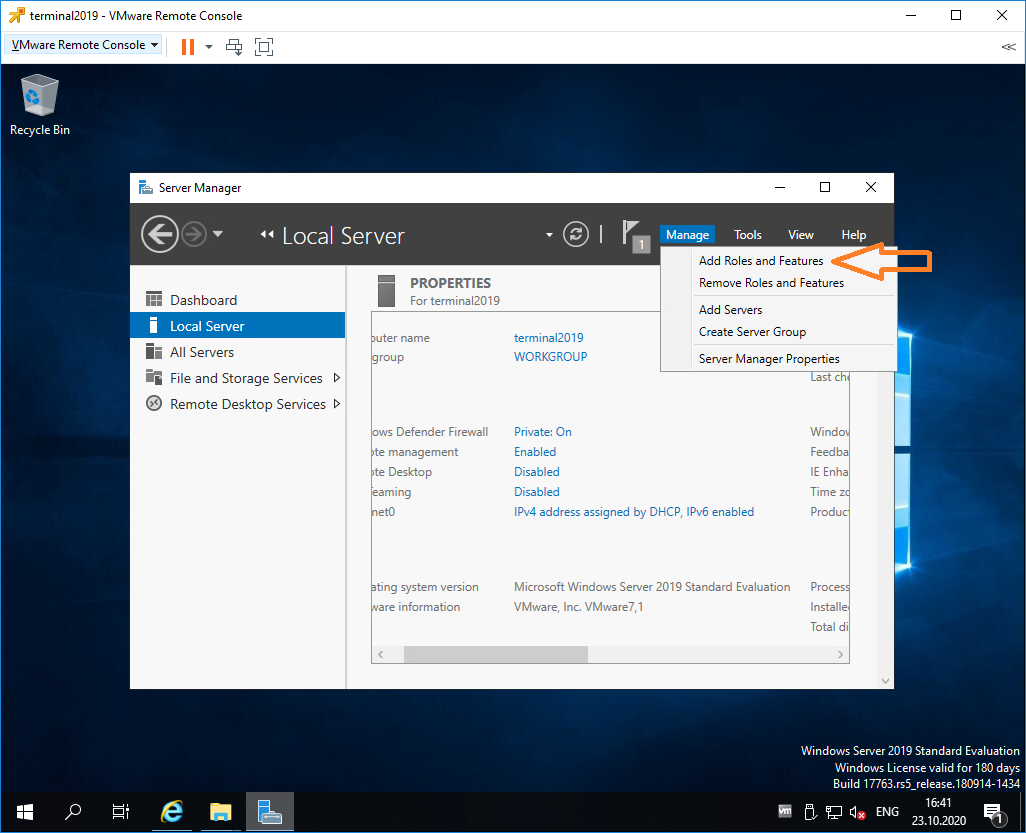

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

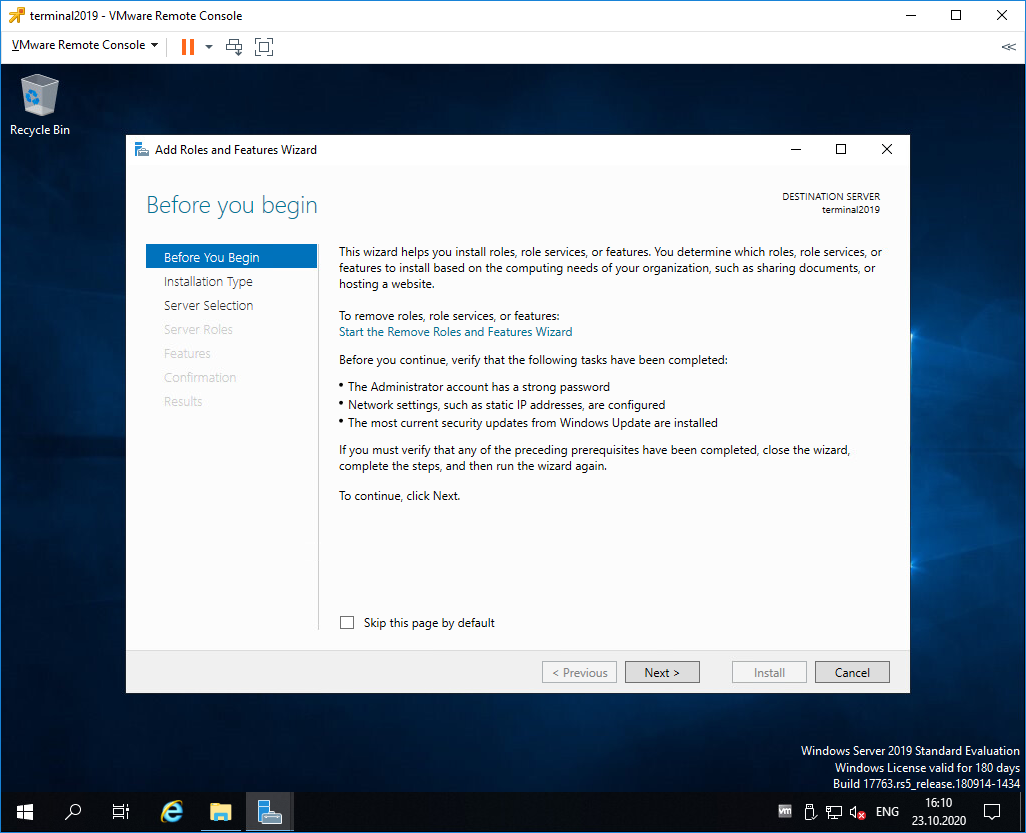

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

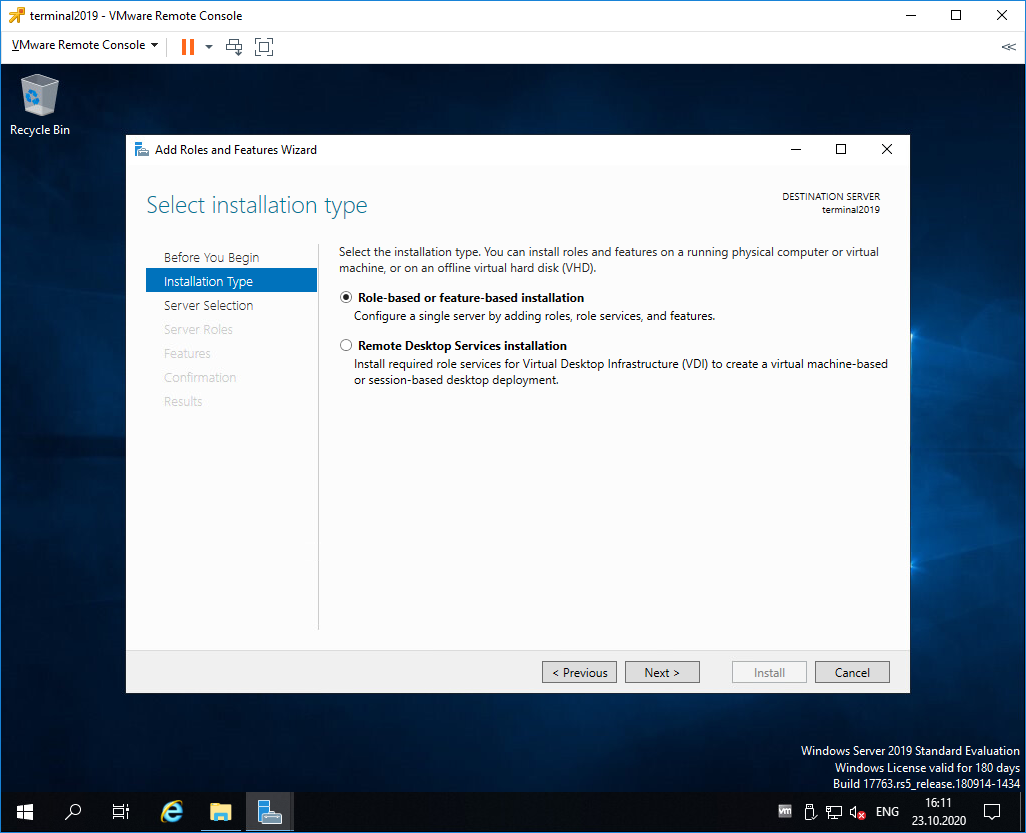

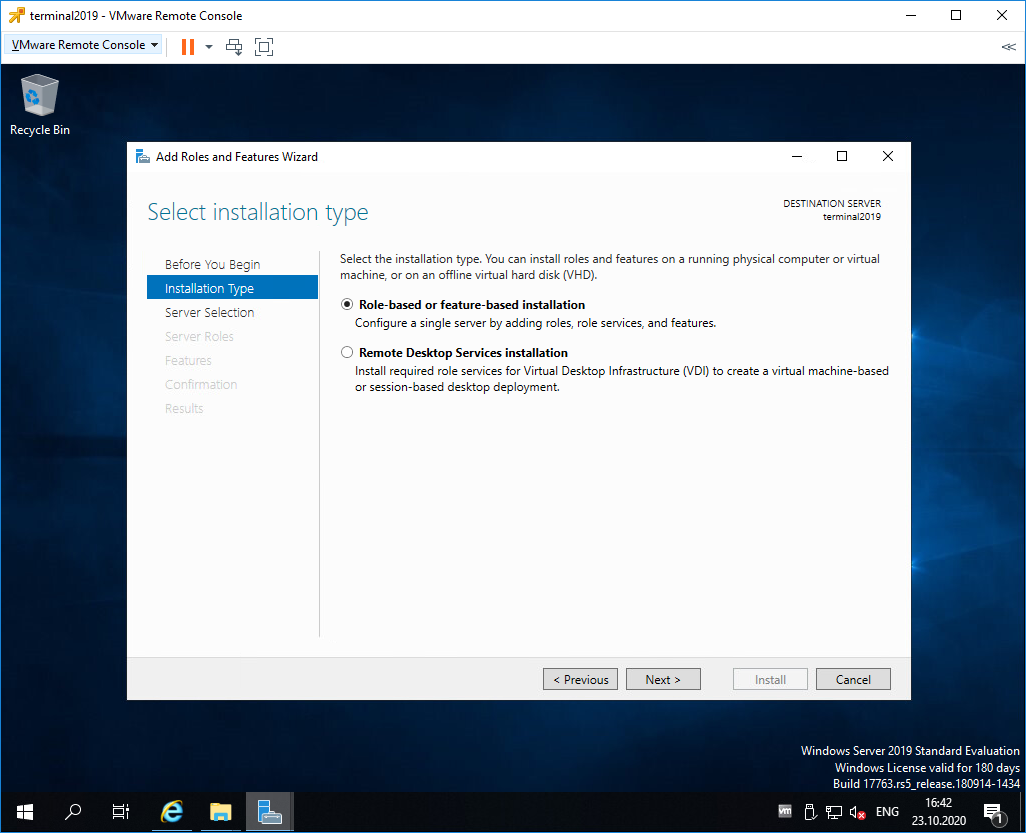

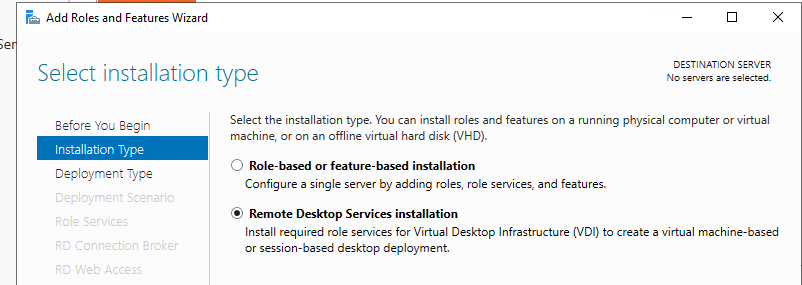

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

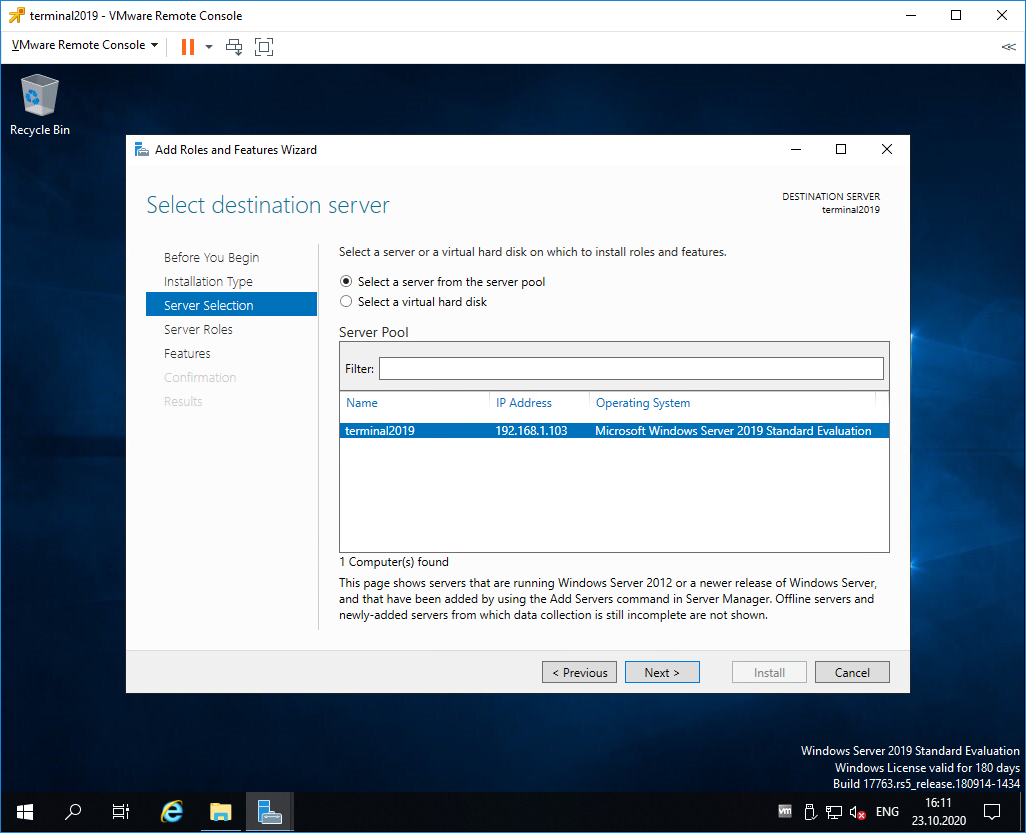

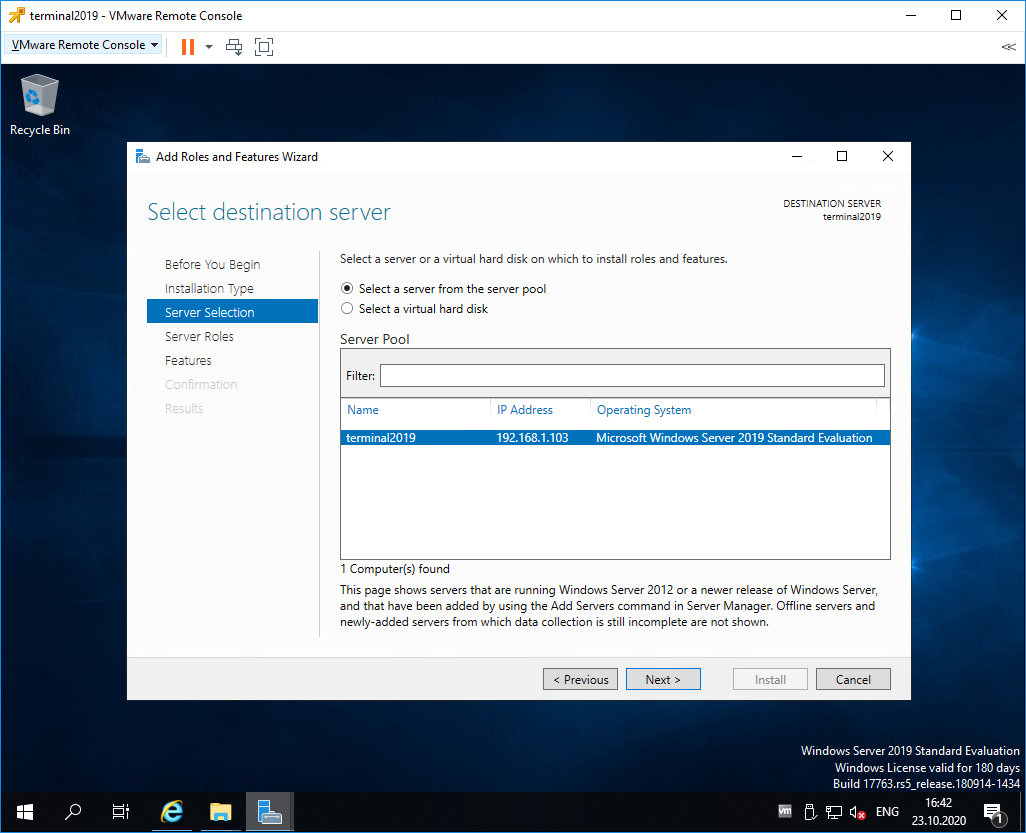

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

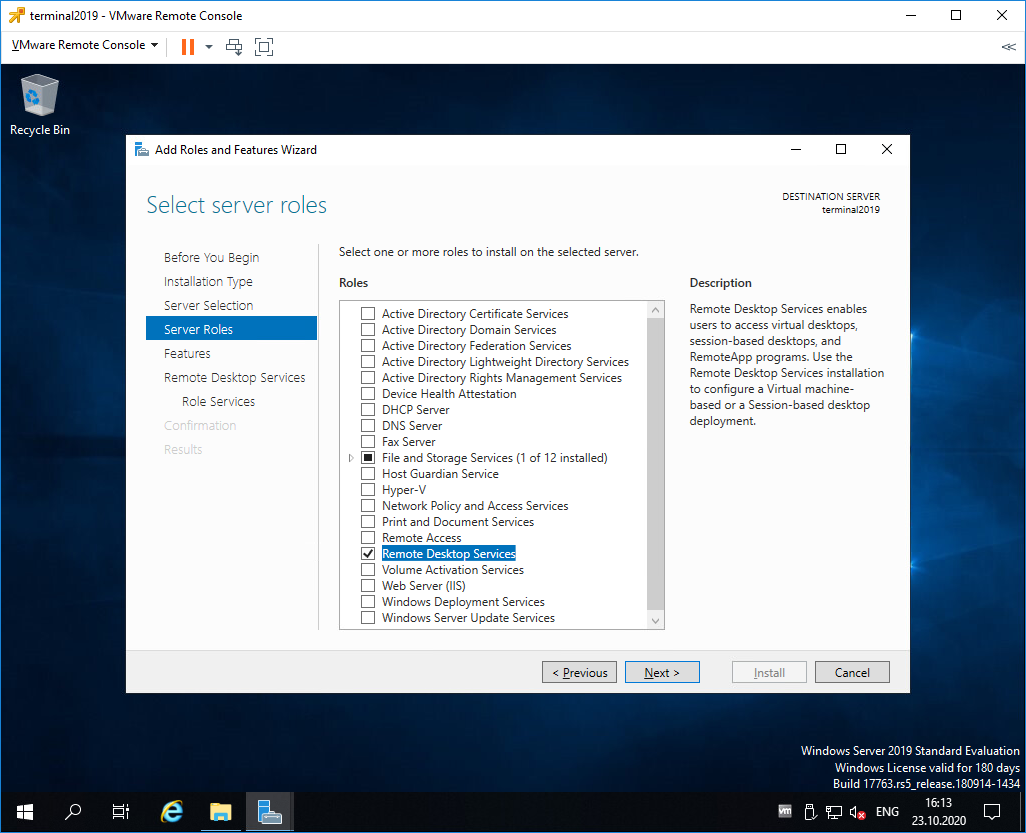

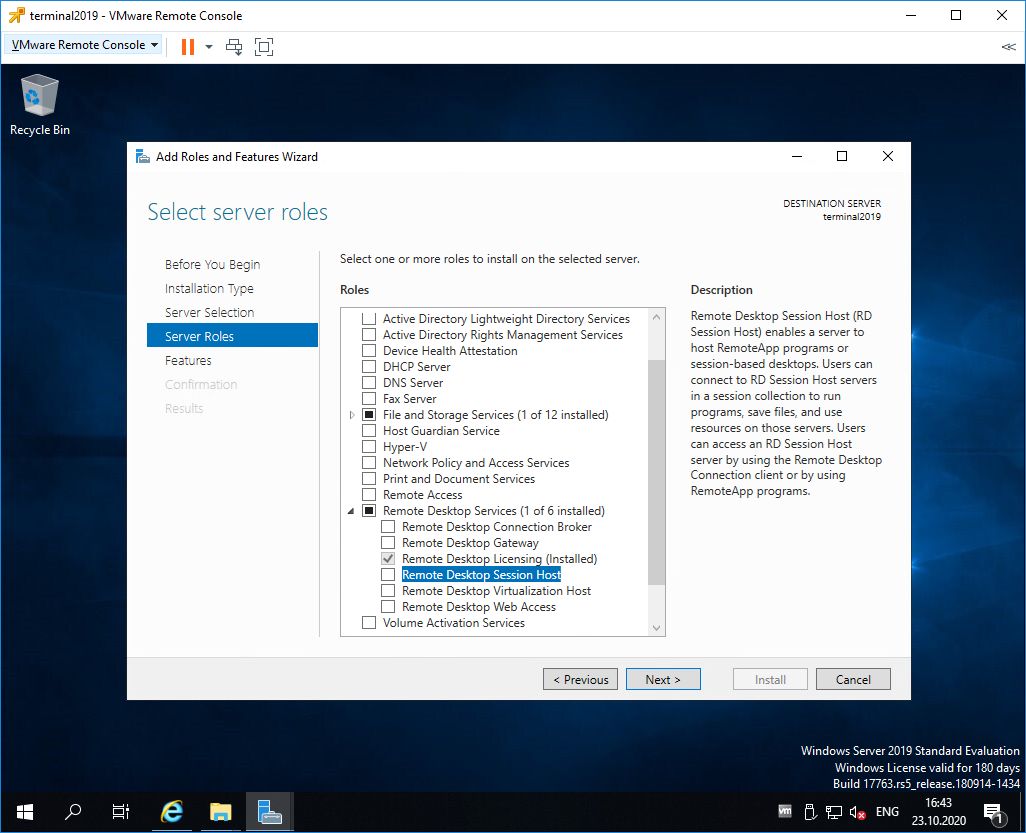

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

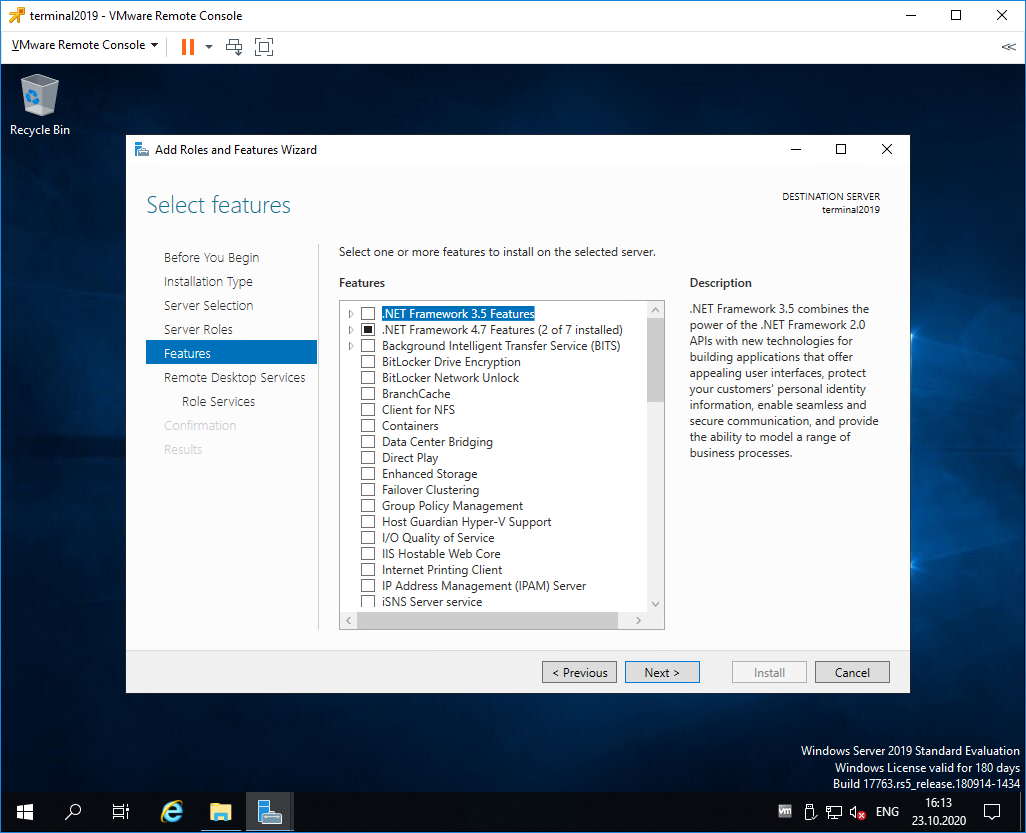

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

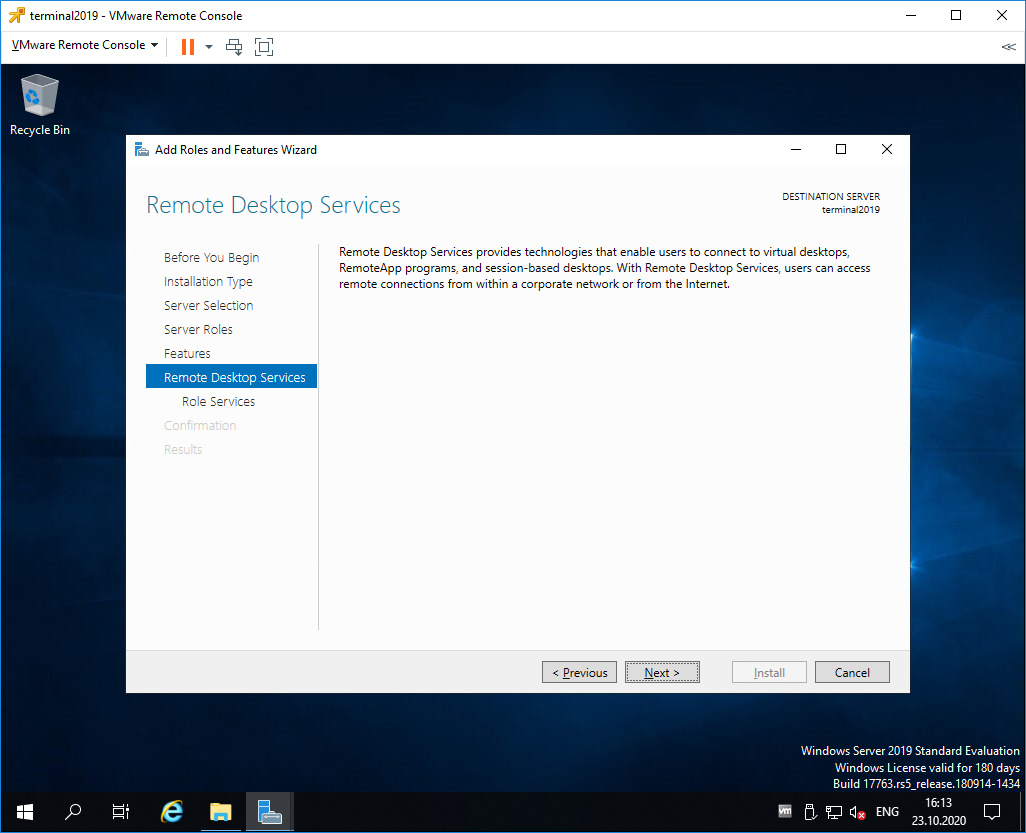

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

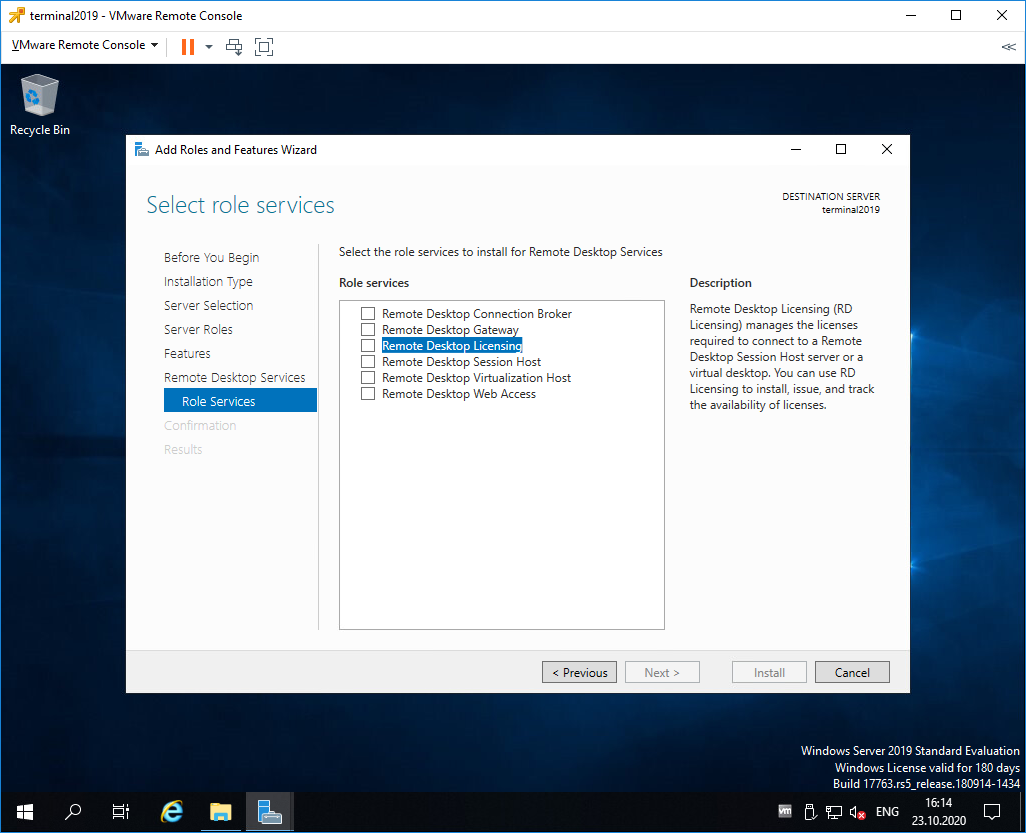

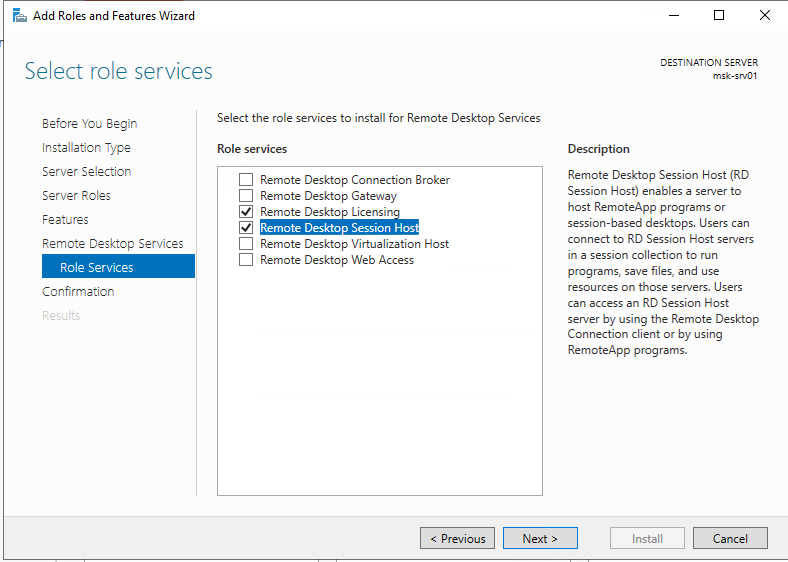

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

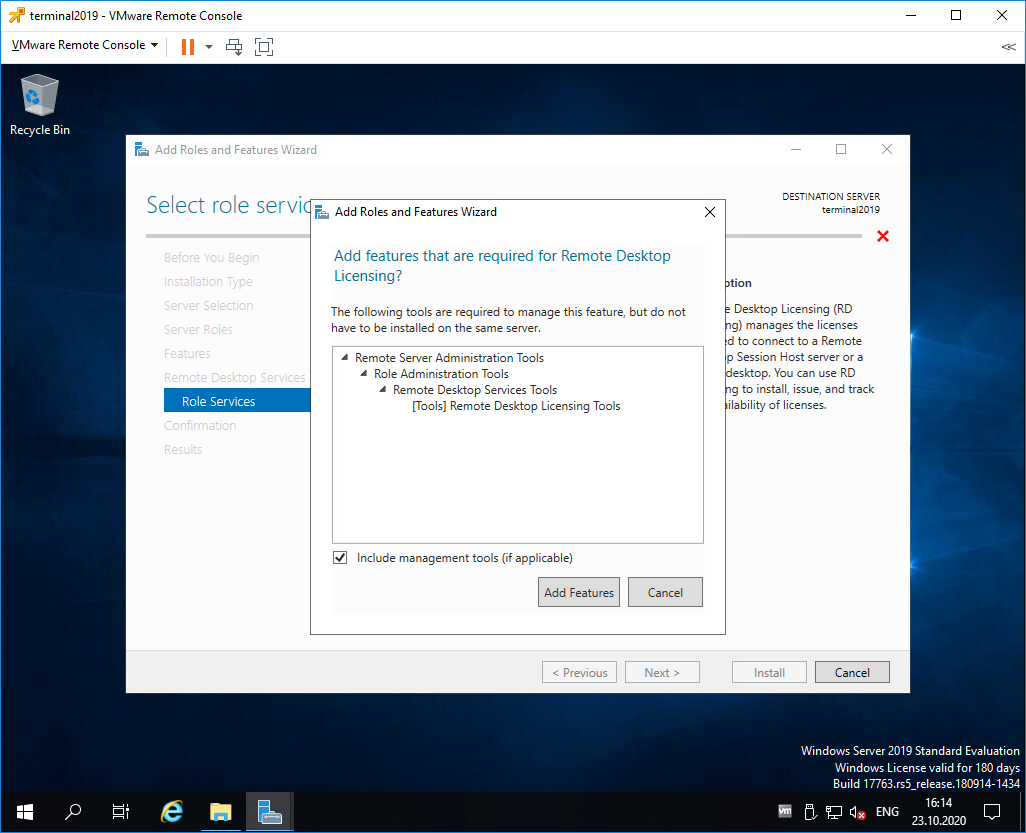

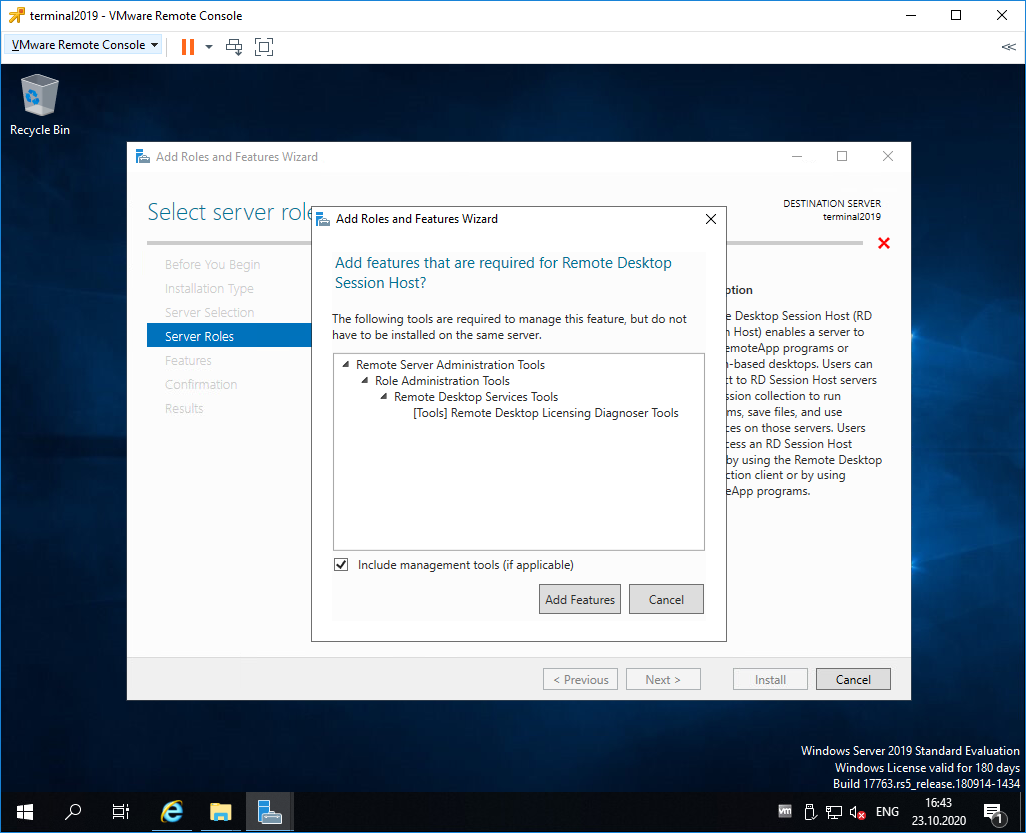

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

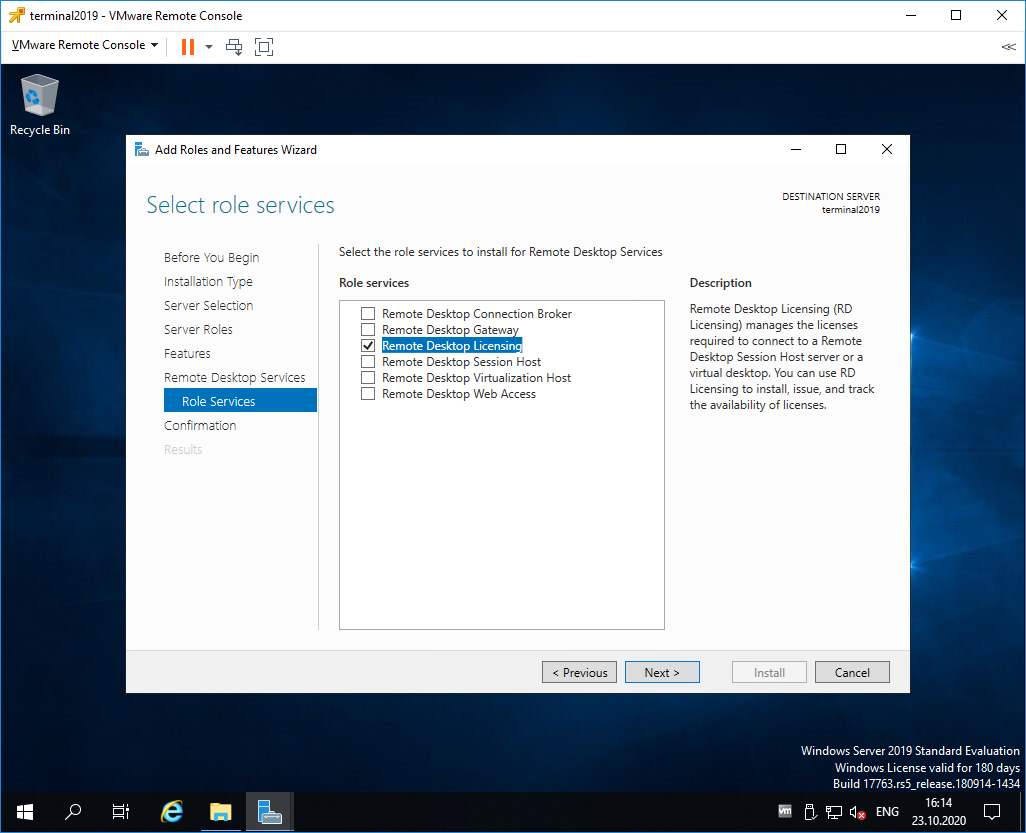

Remote Desktop Licensing выделено галкой, Next.

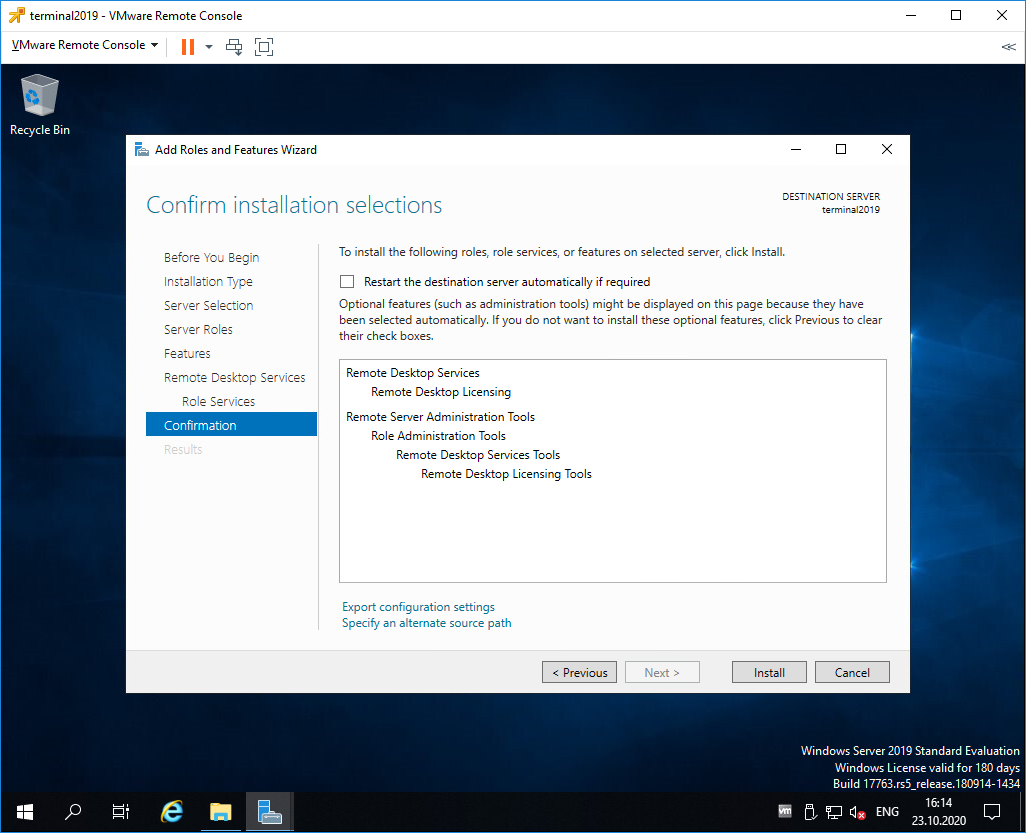

Попадаем в раздел Confirmation. Install.

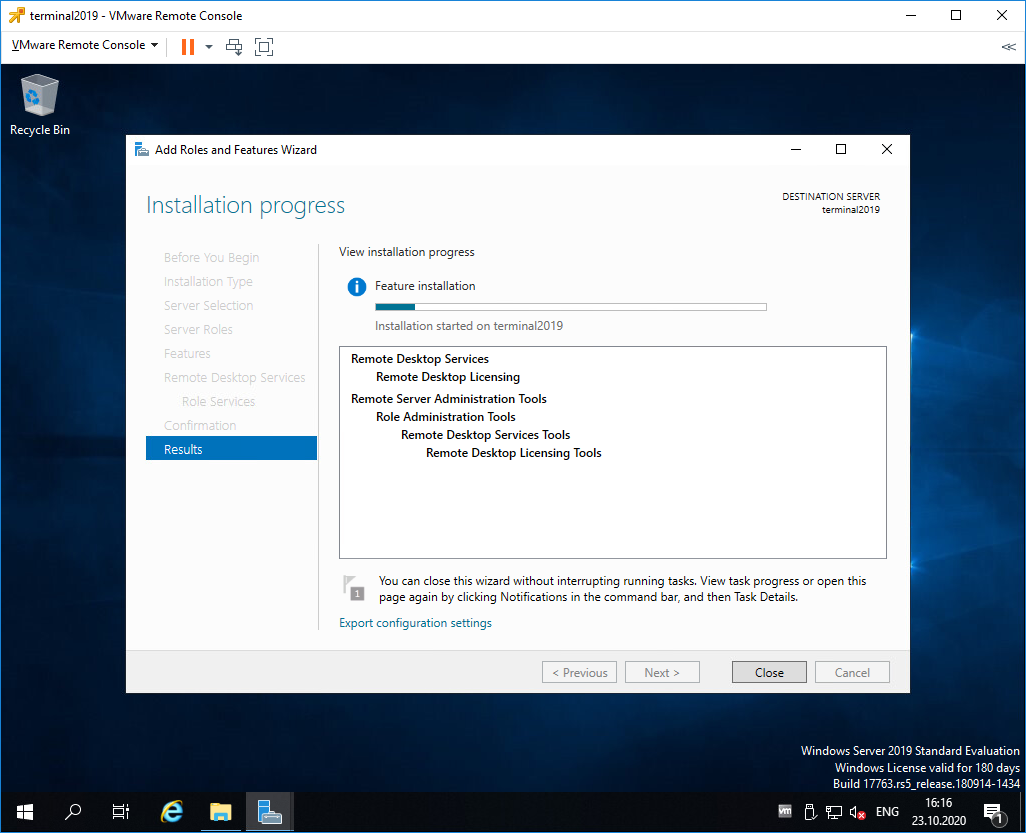

Начинается установка роли.

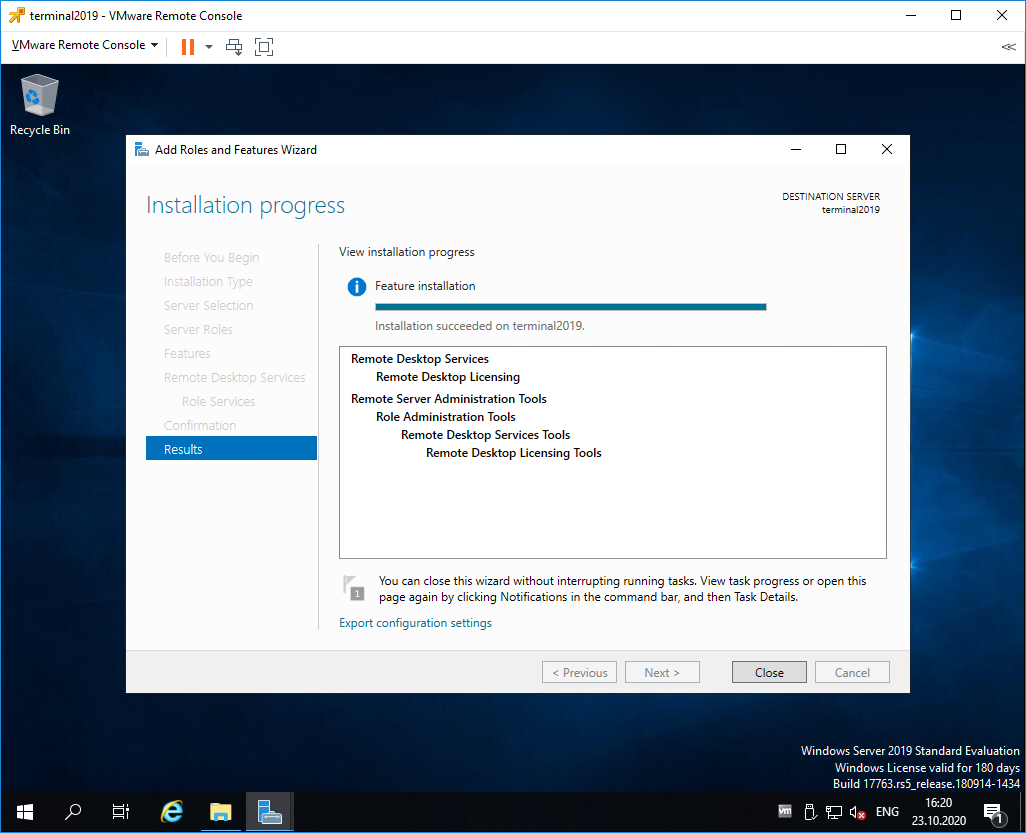

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

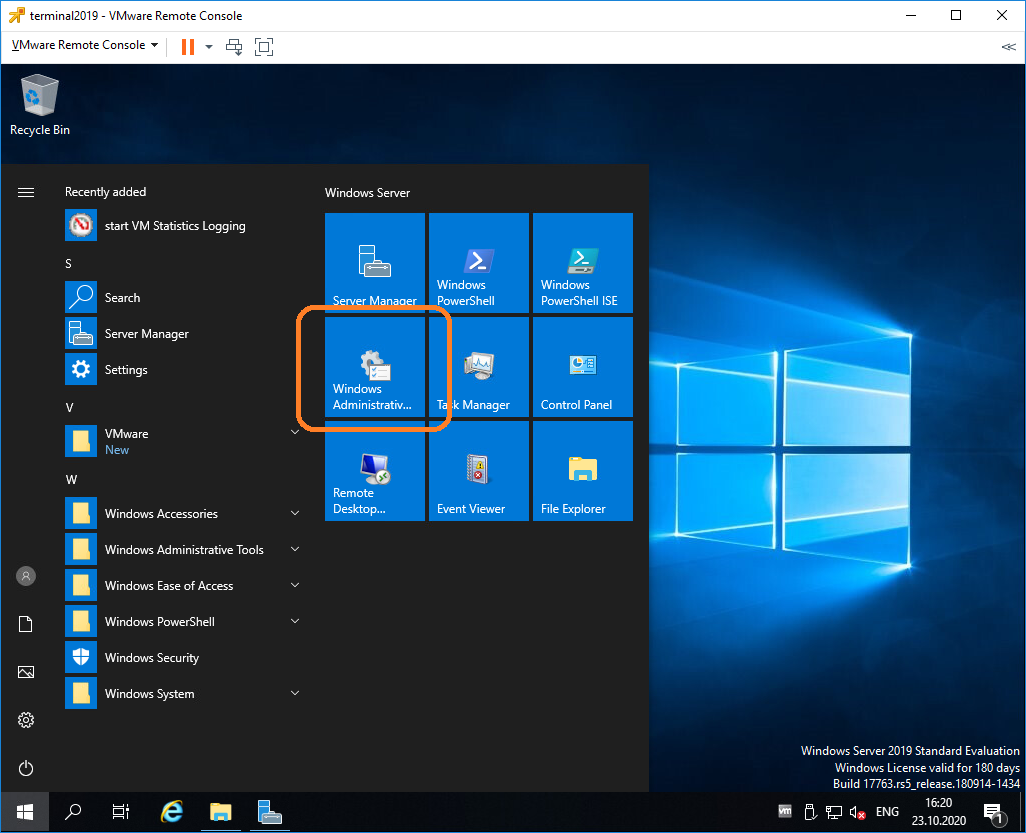

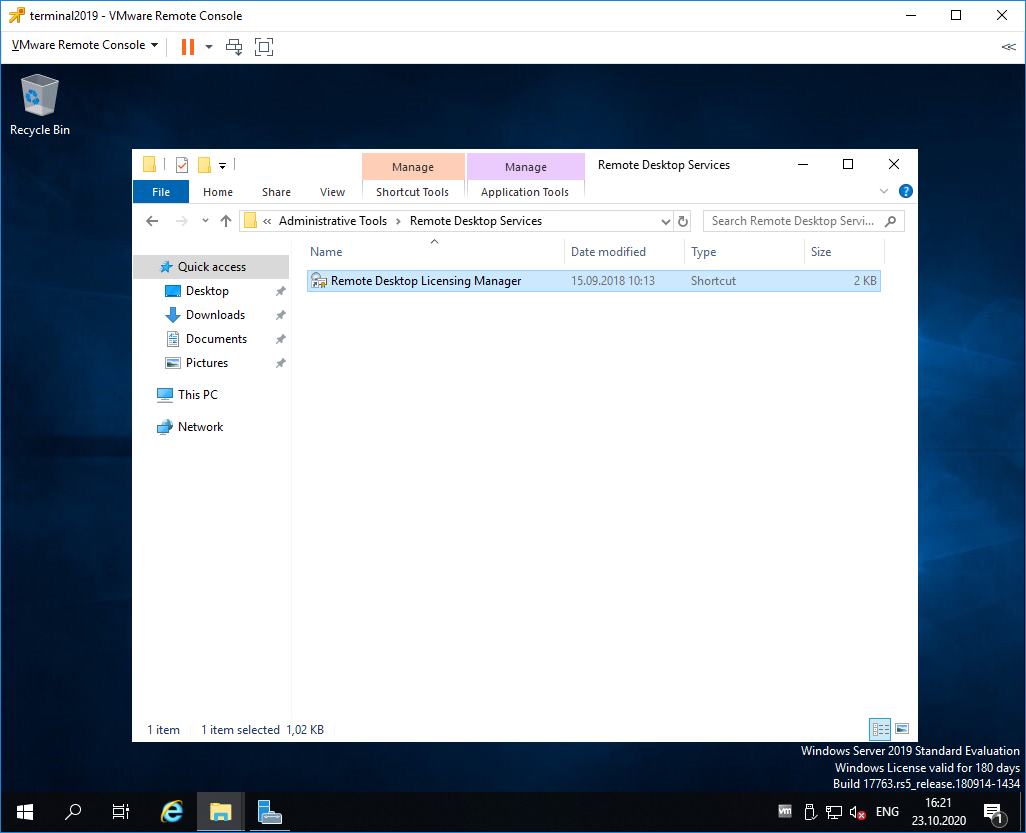

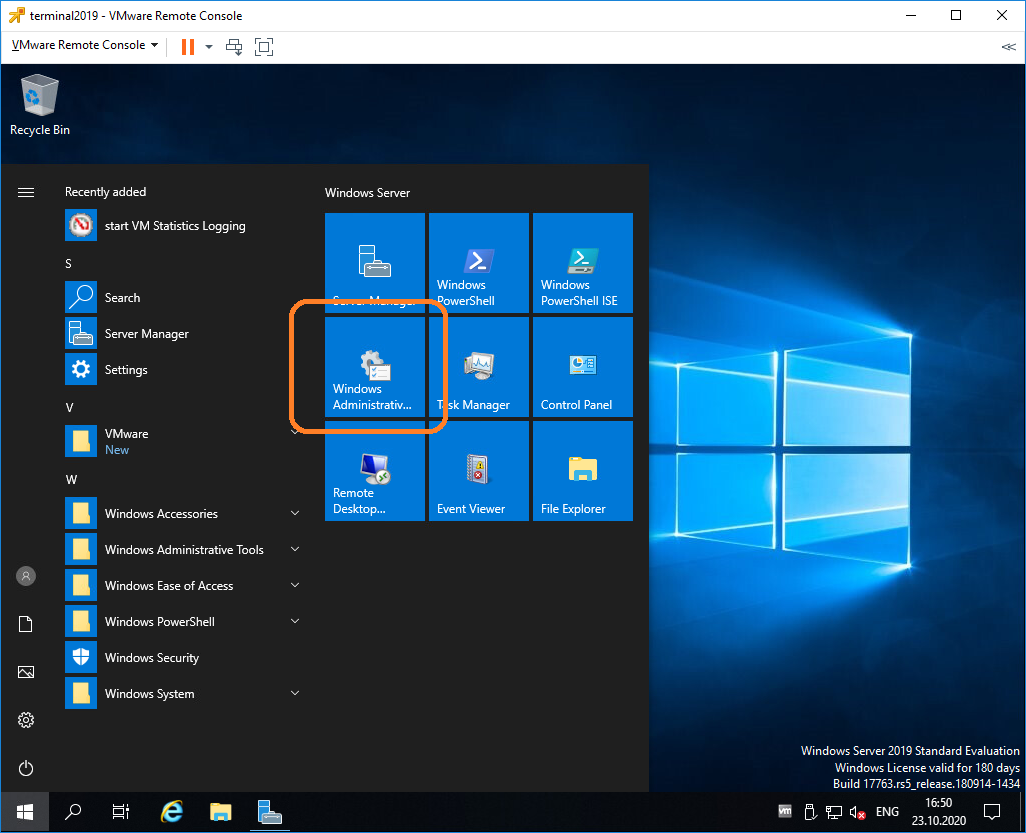

Открываем Windows Administrative Tools.

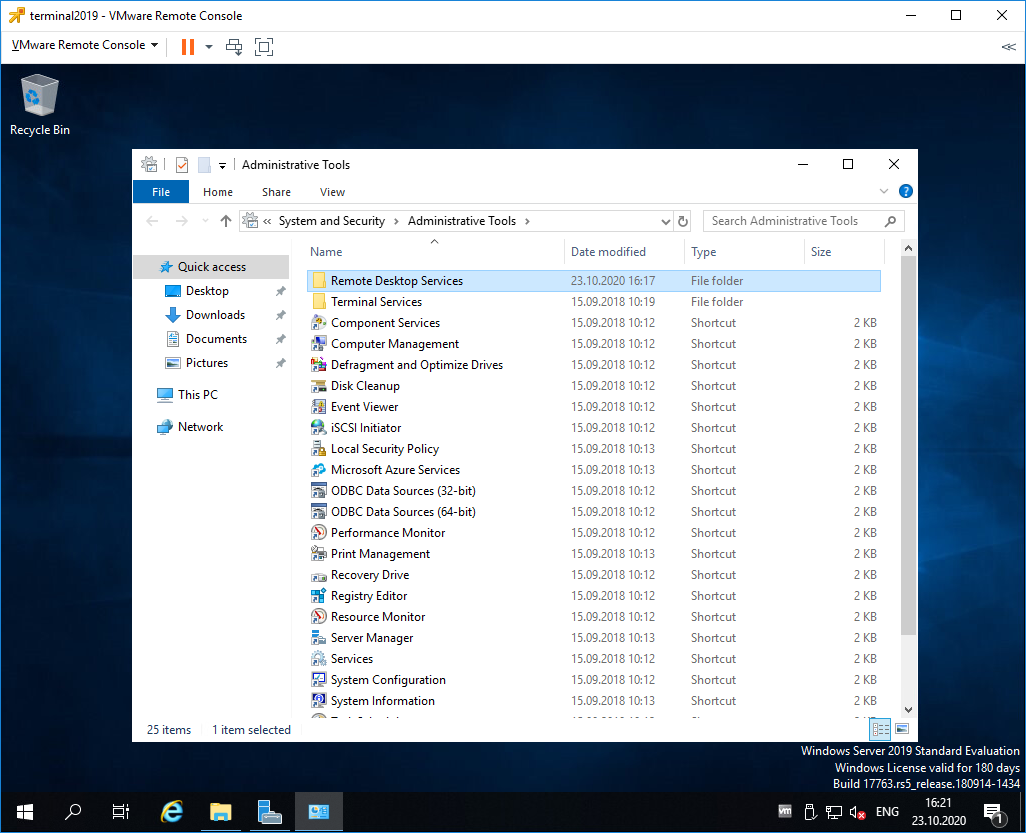

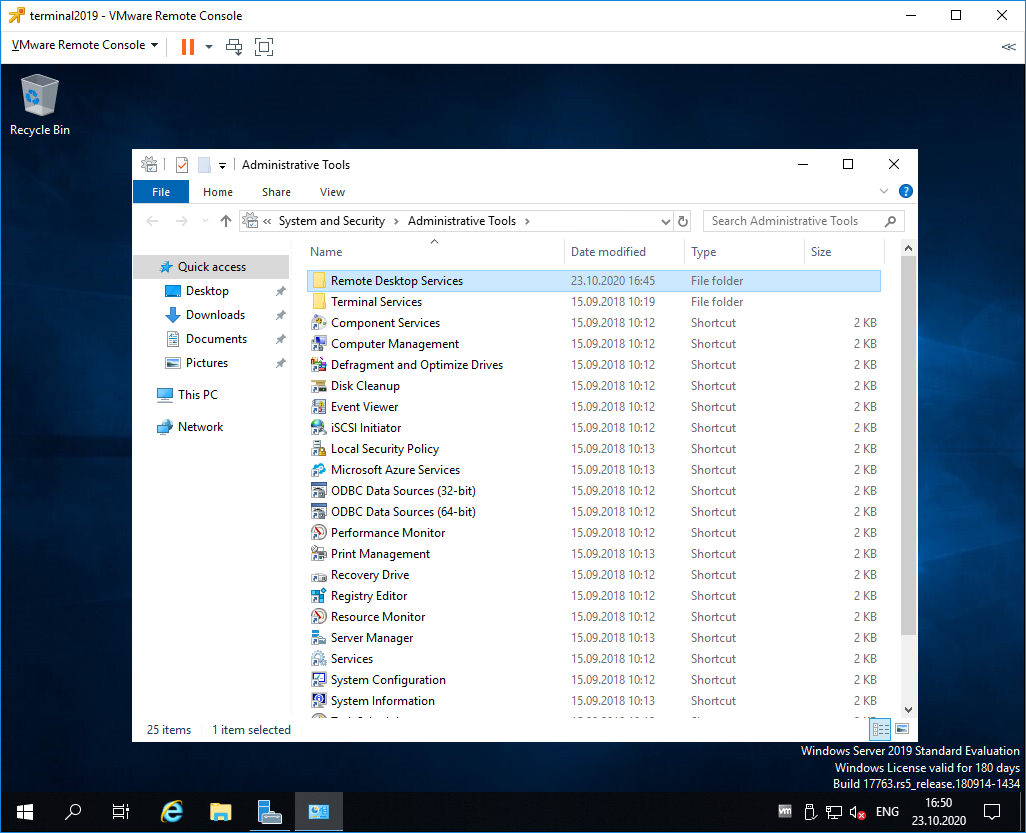

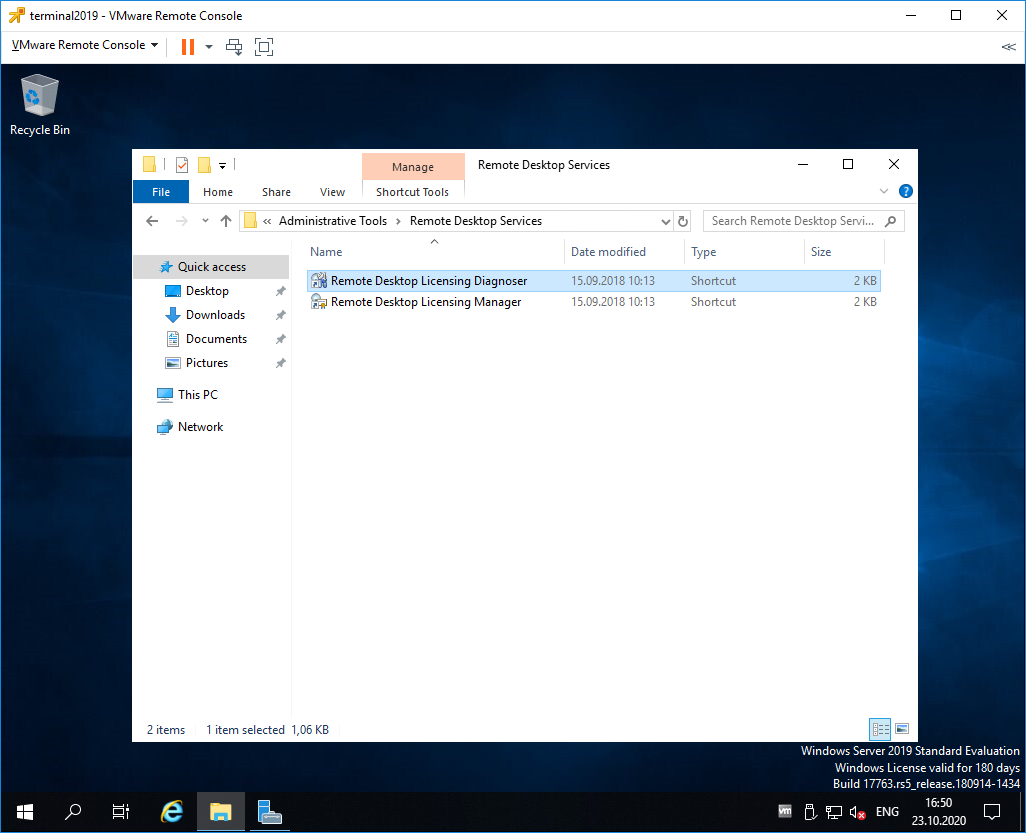

Переходим в папку Remote Desktop Services.

Запускаем оснастку Remote Desktop Licensing Manager.

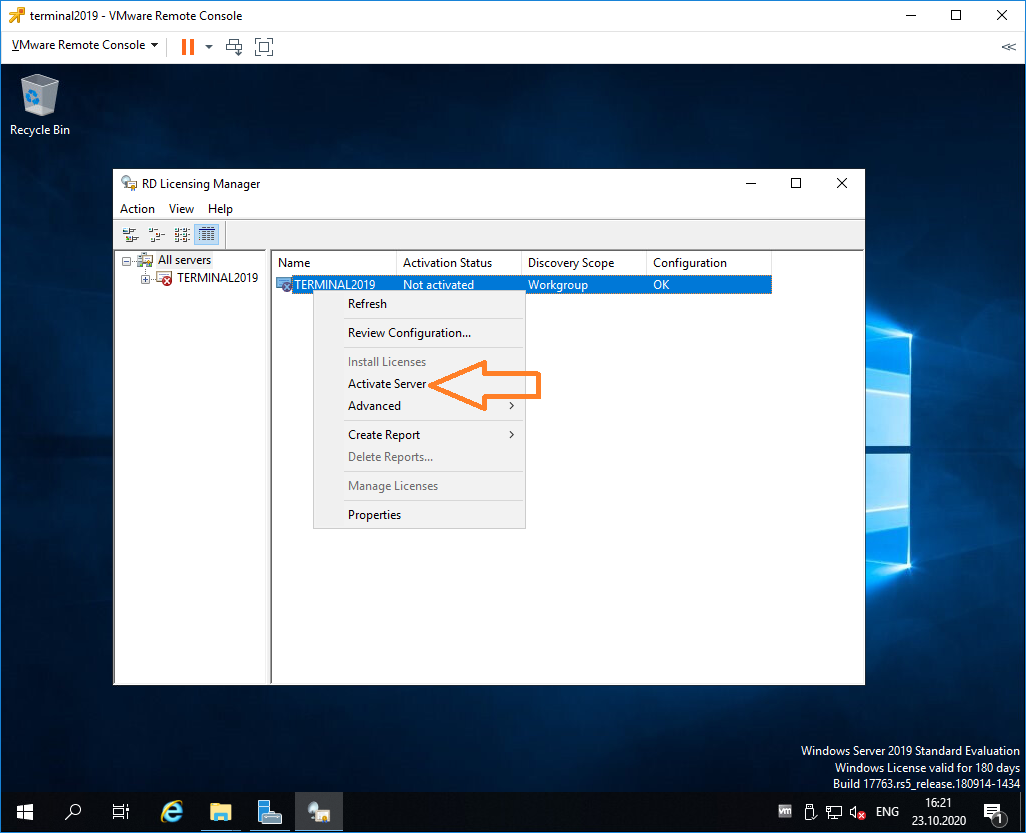

Выбираем наш сервер, правой кнопкой — активировать.

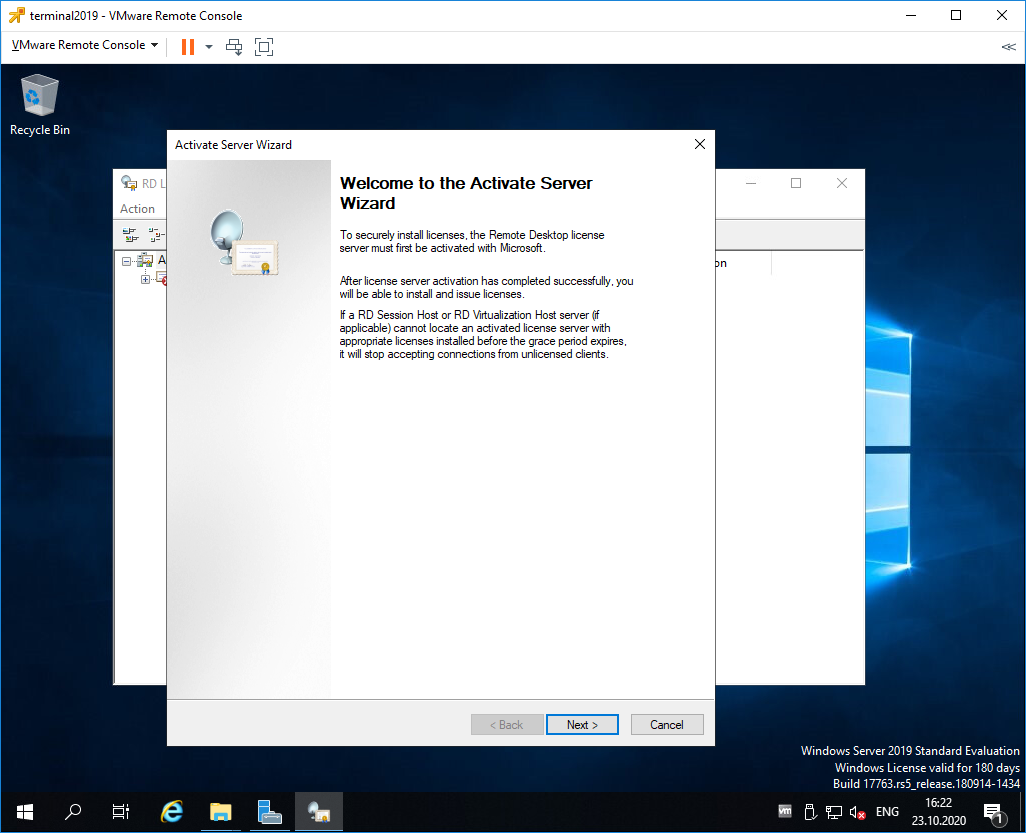

Открывается окно активации. Next.

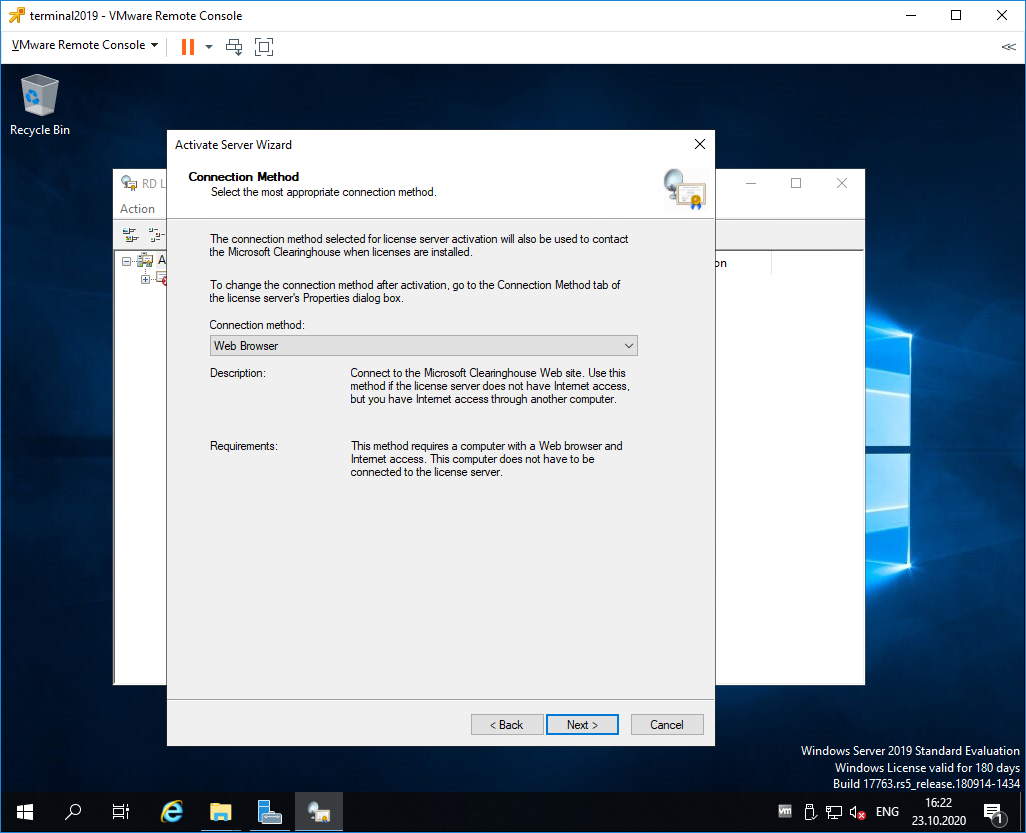

Выбираем метод соединения Web Browser. Next.

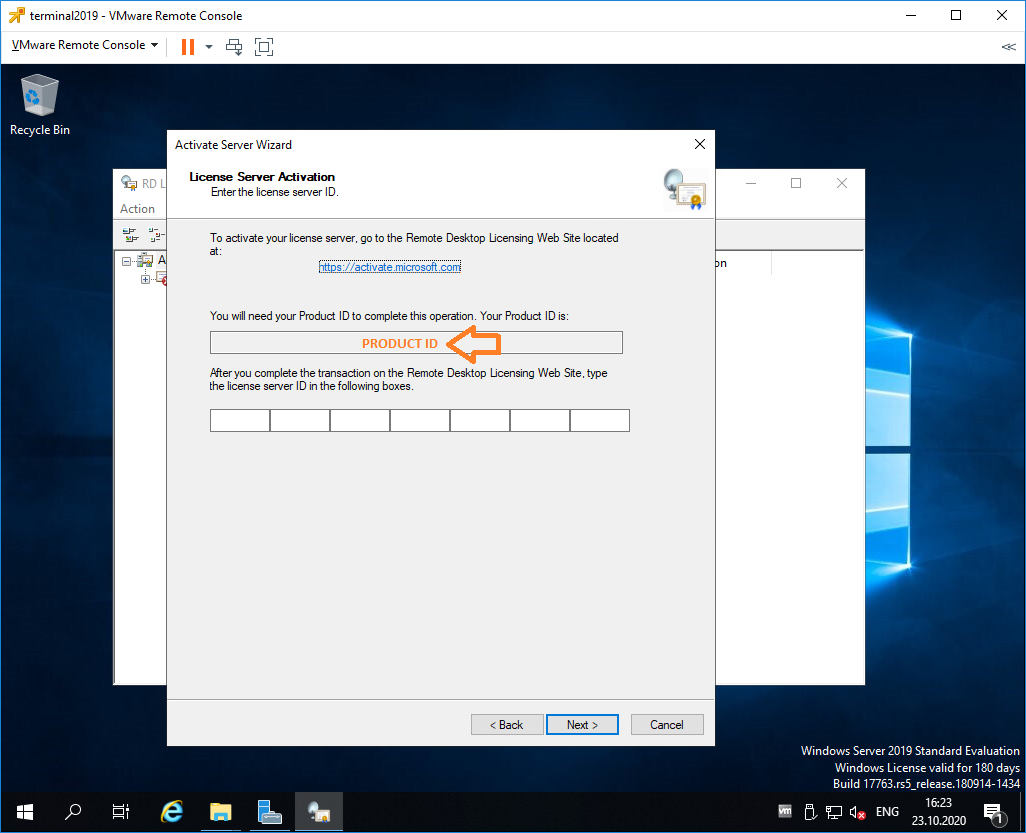

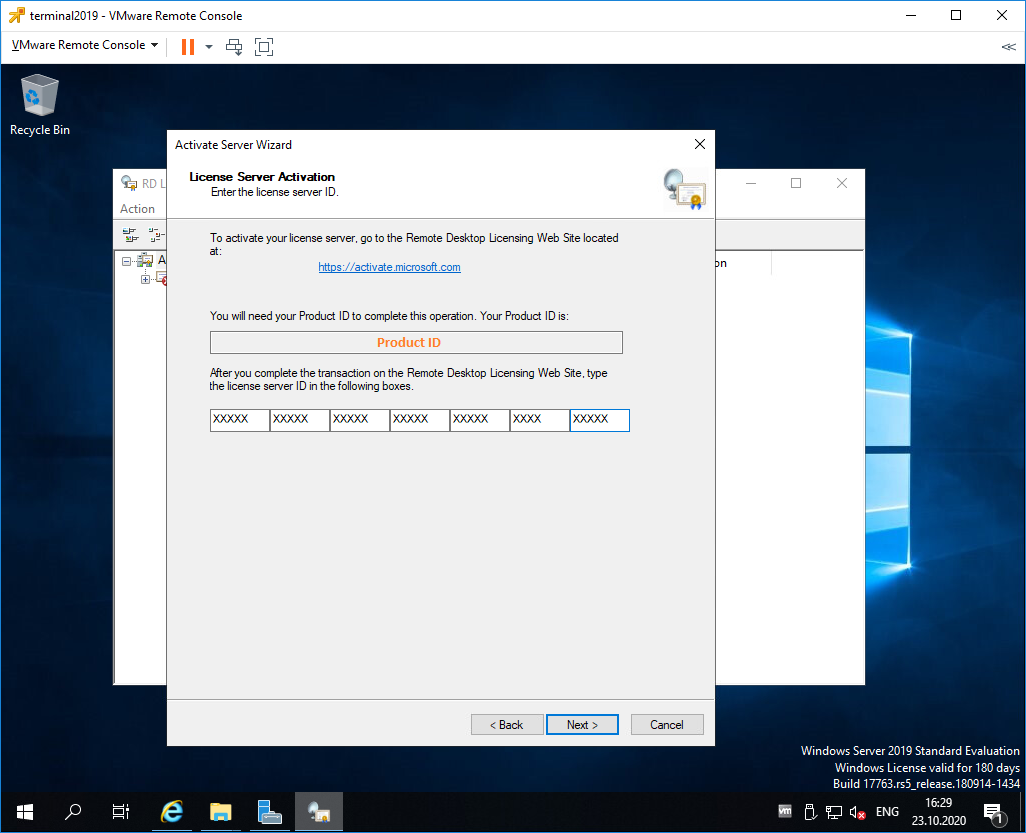

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

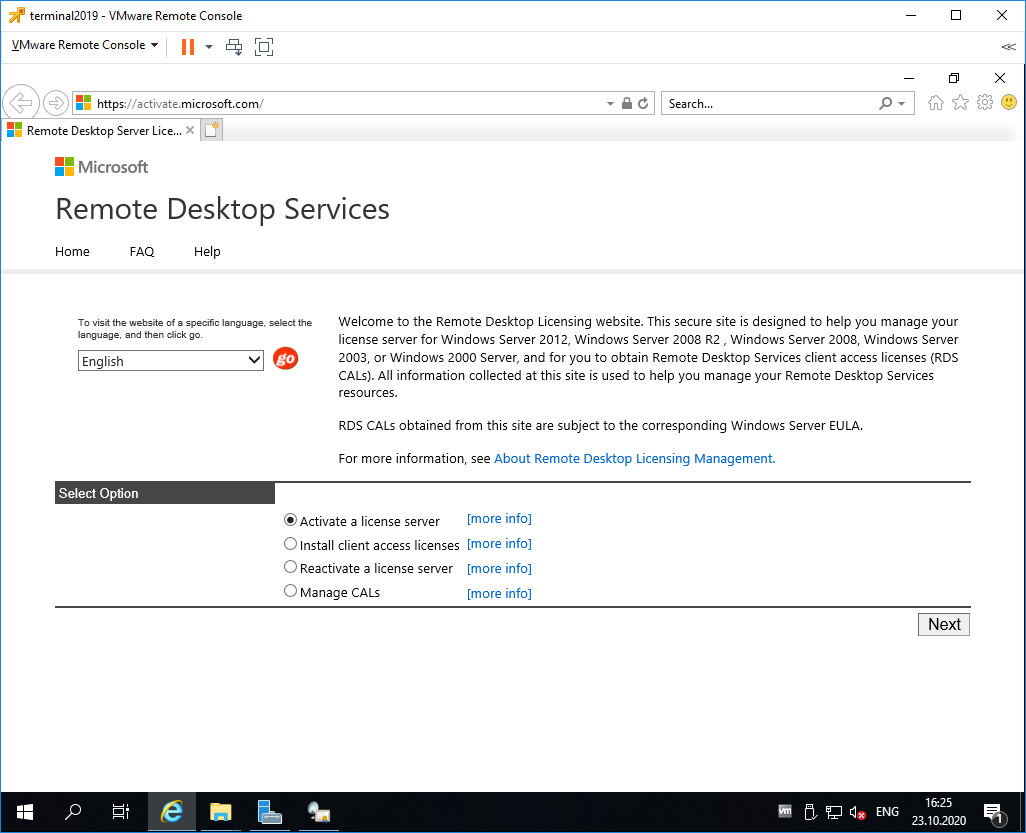

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

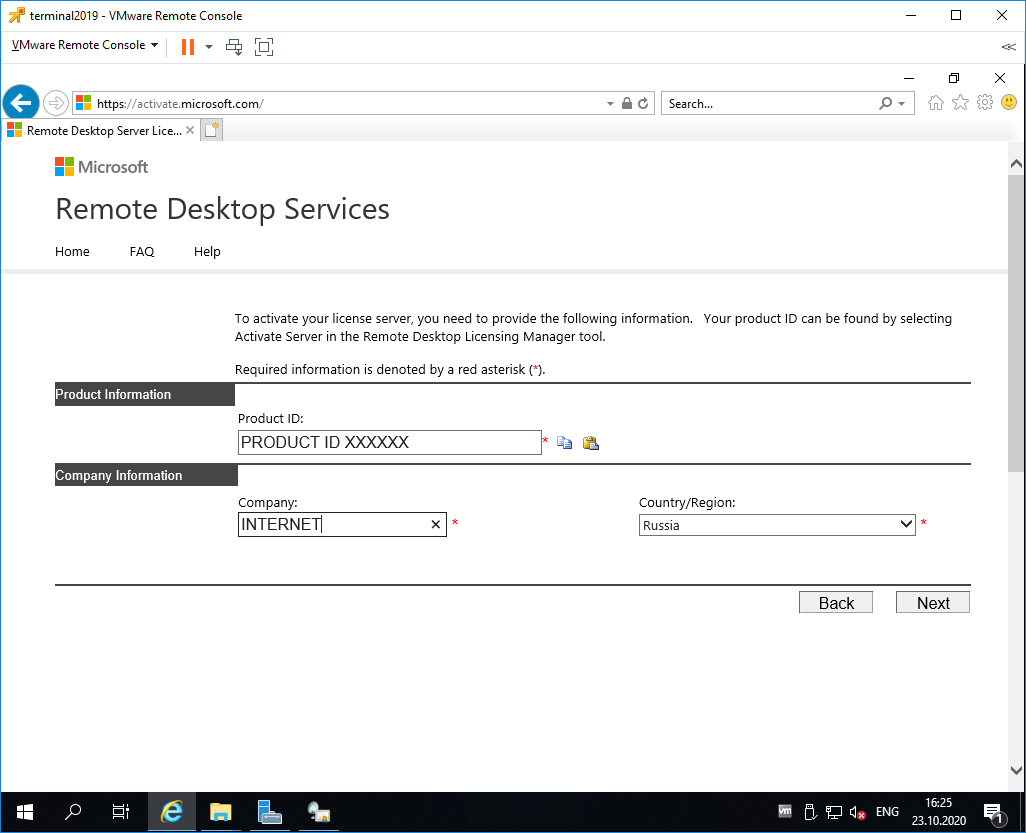

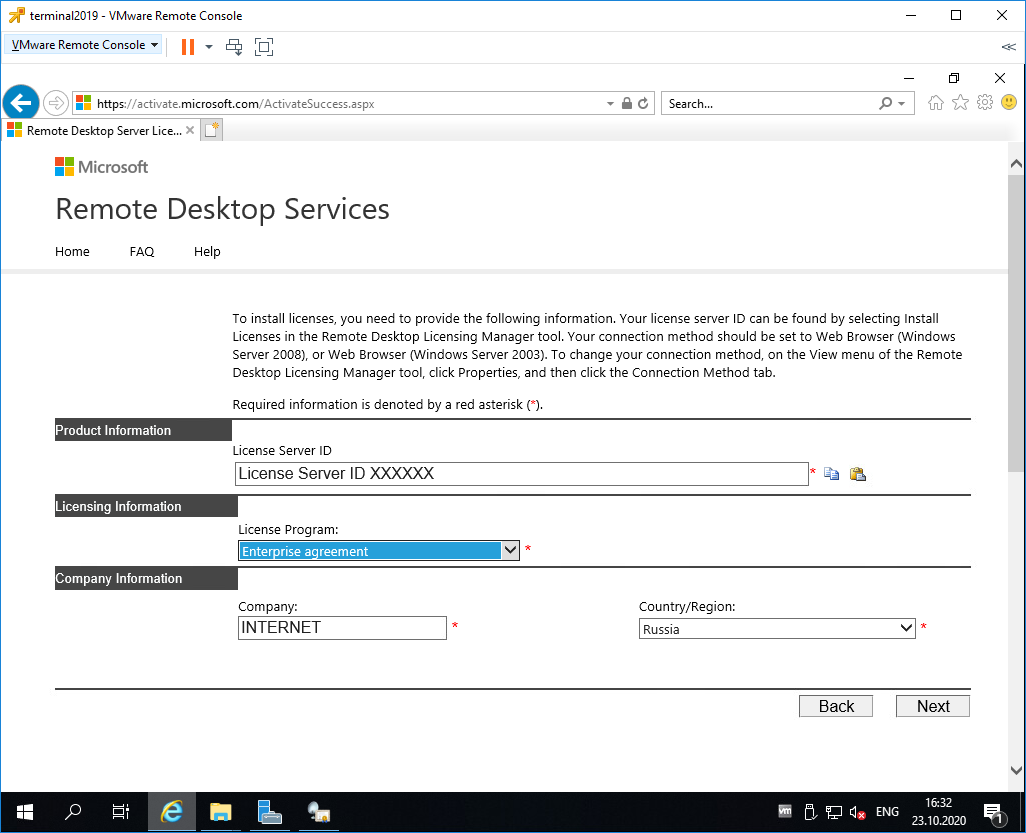

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

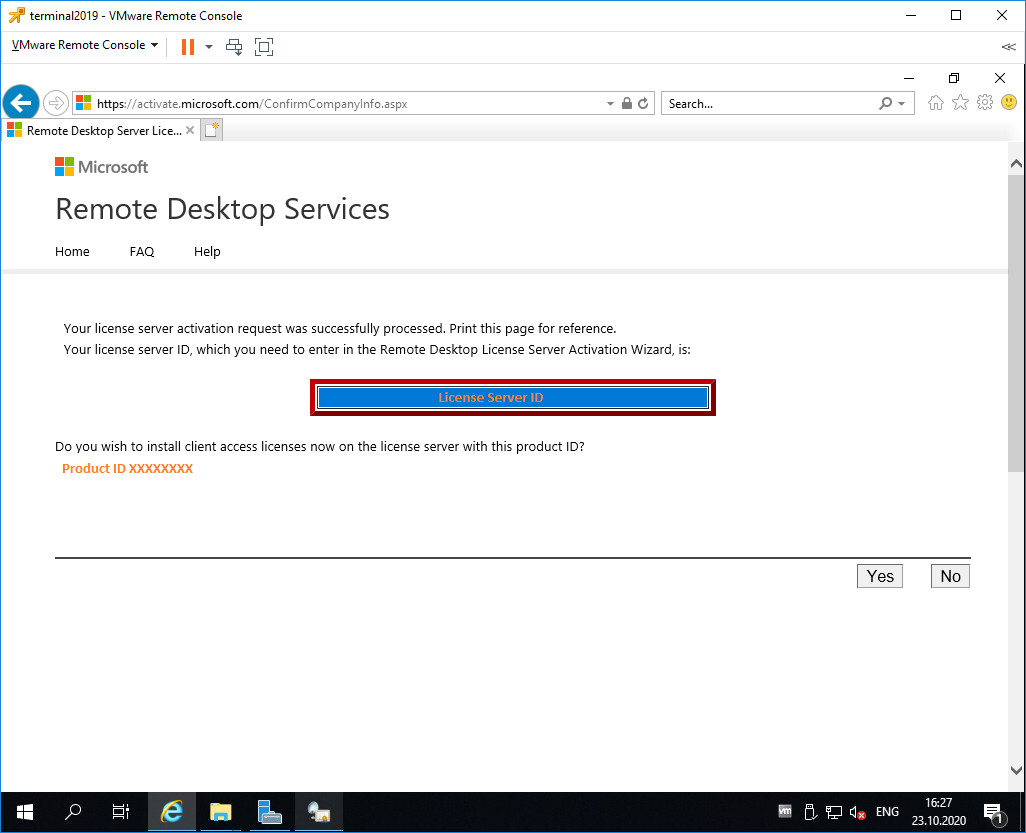

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

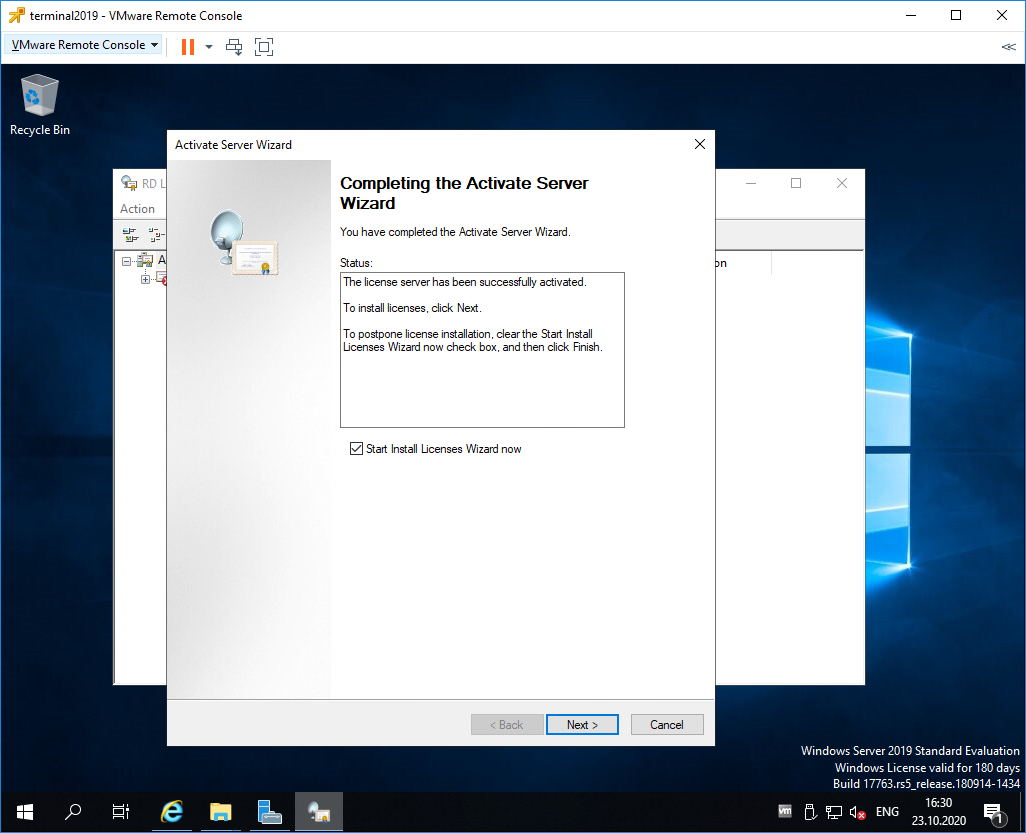

Устанавливаем галку «Start Install Licenses Wizard now». Next.

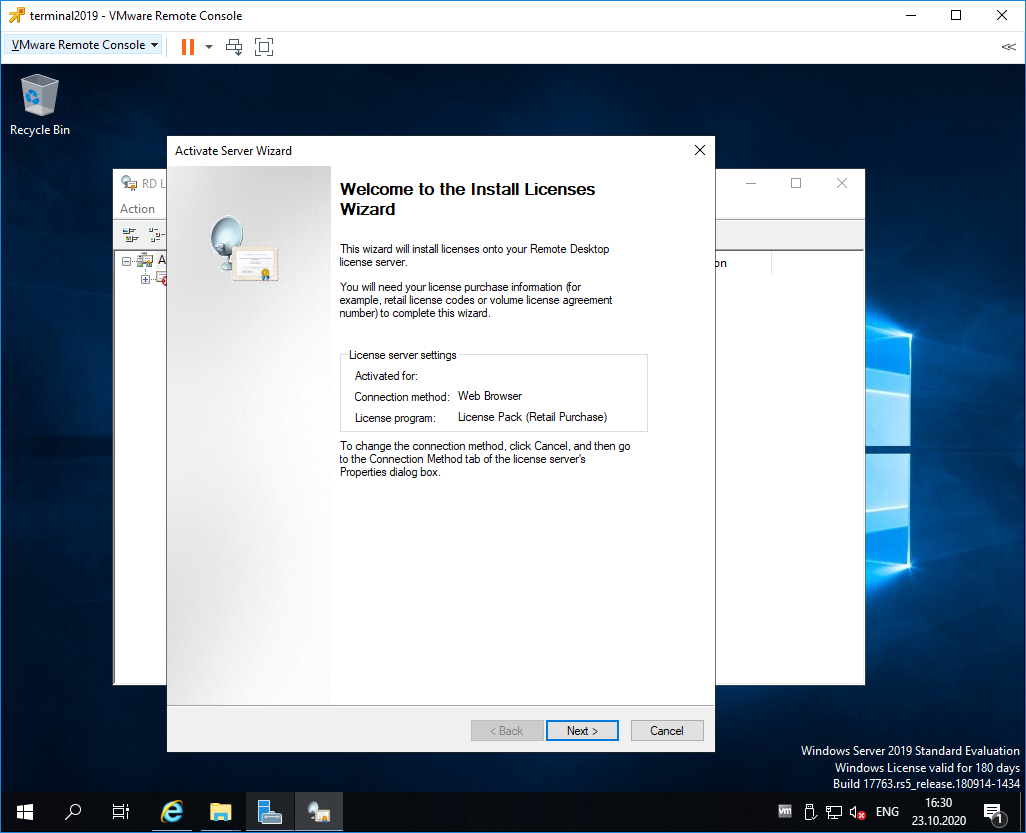

Открывается мастер установки лицензий. Next.

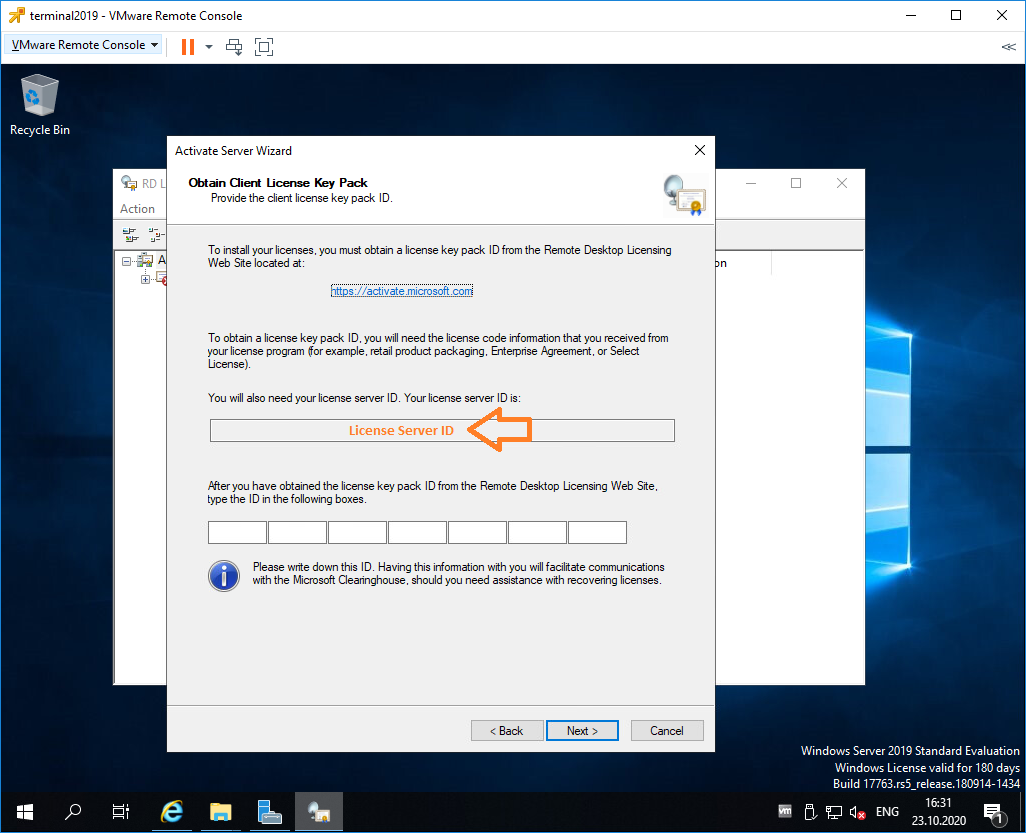

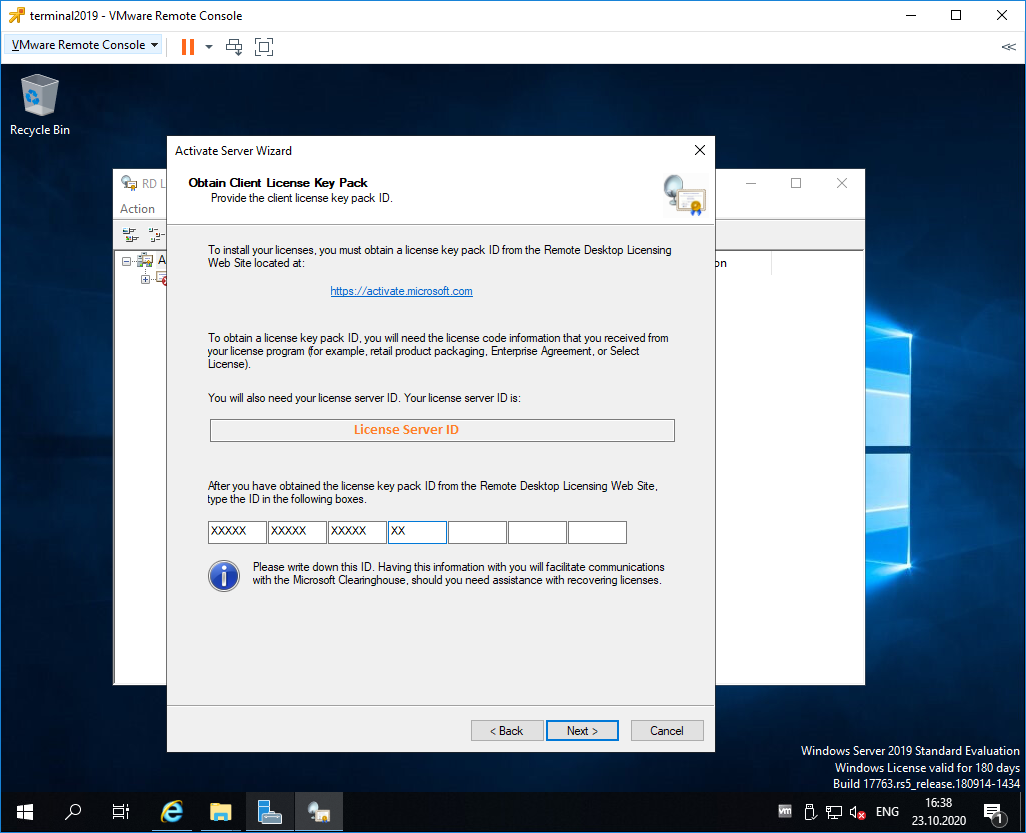

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

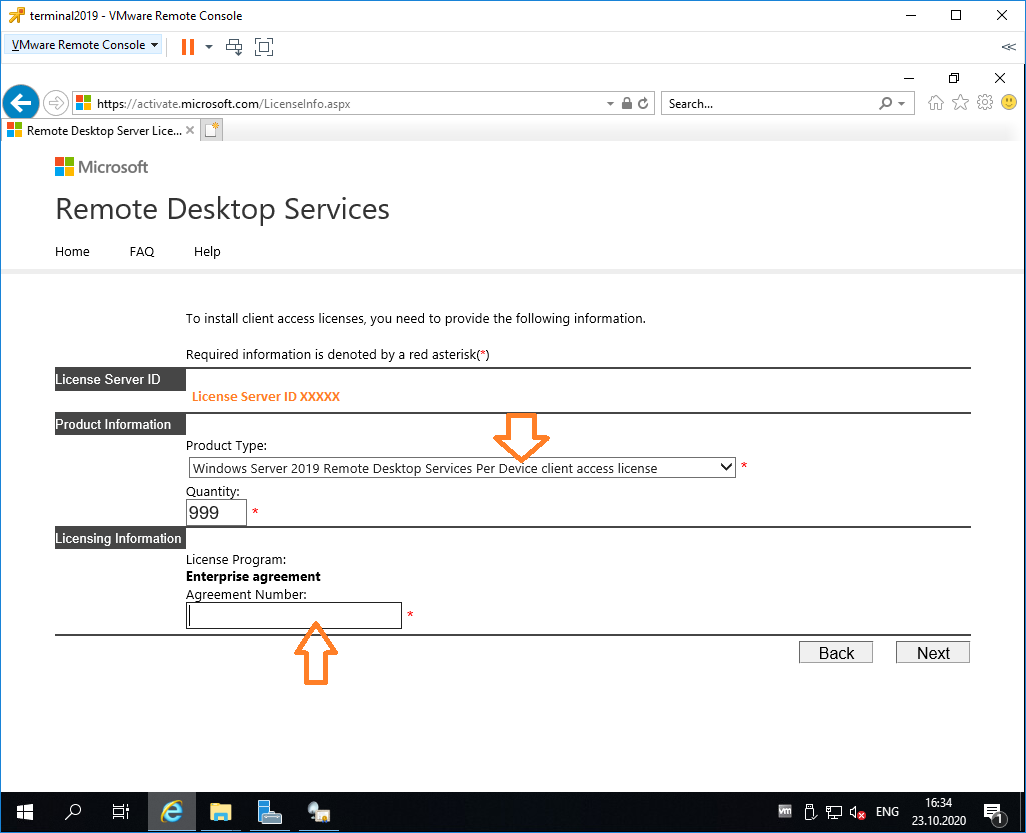

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

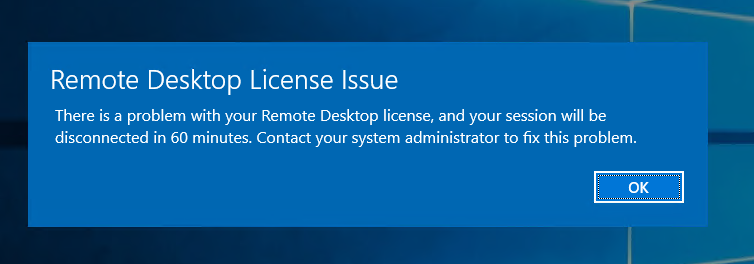

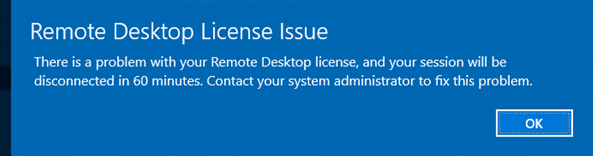

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

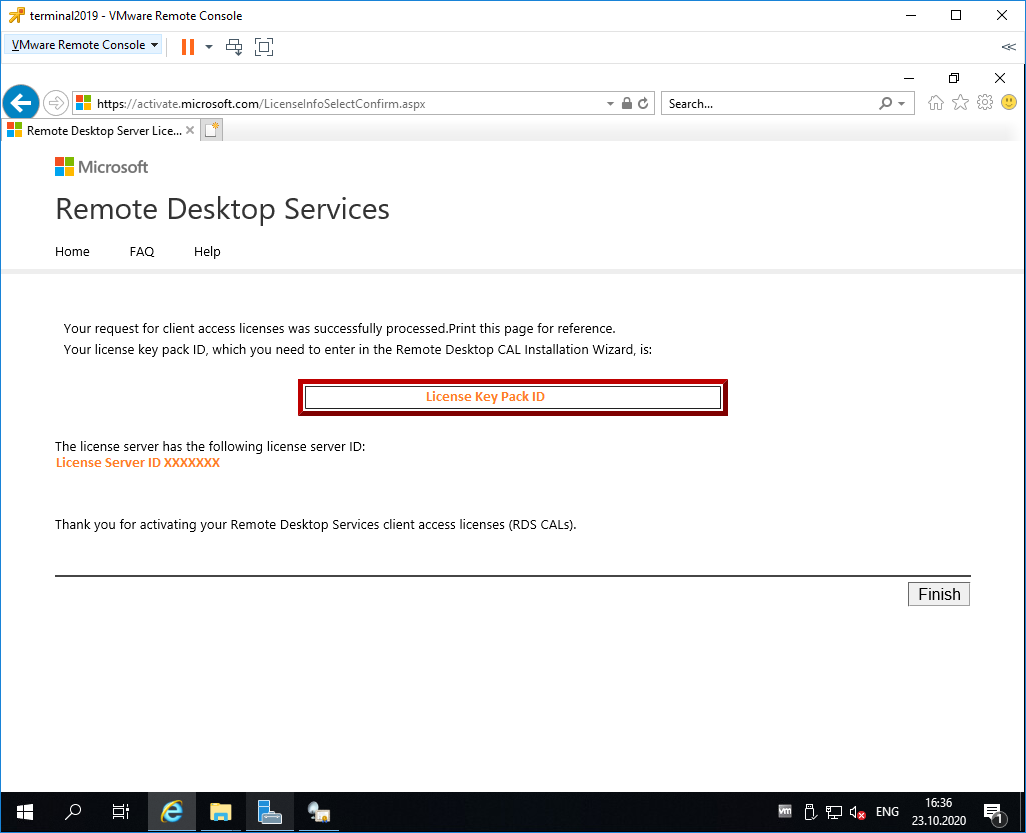

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

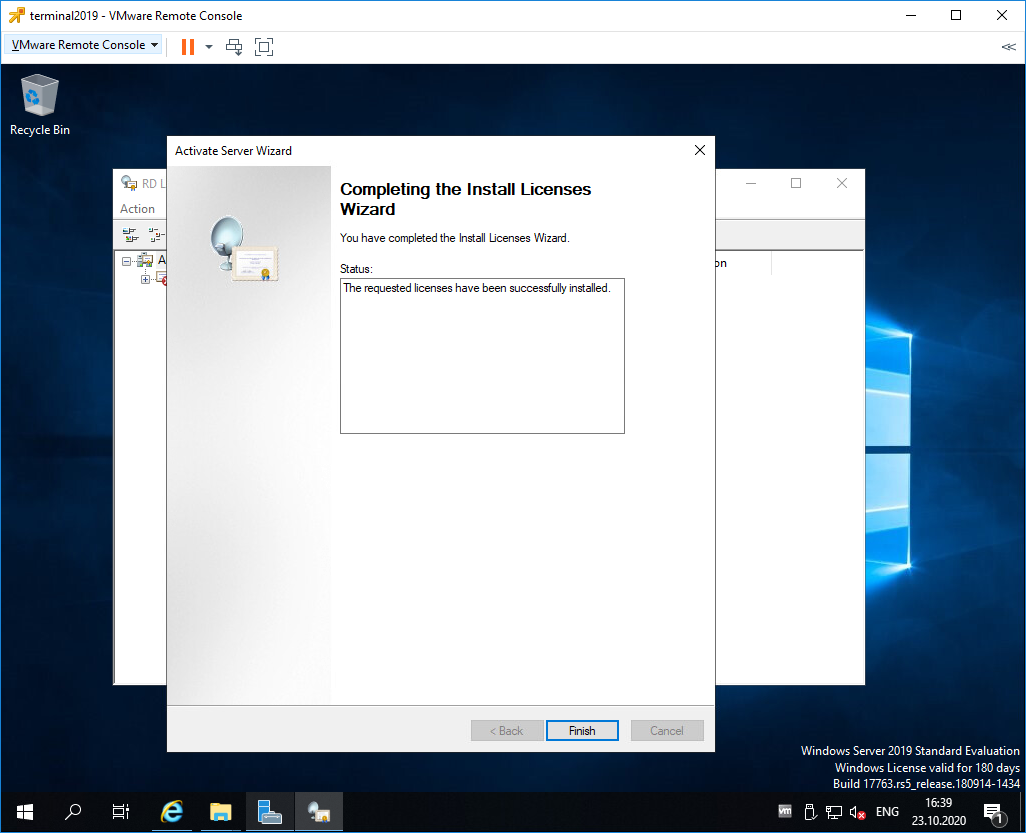

Finish.

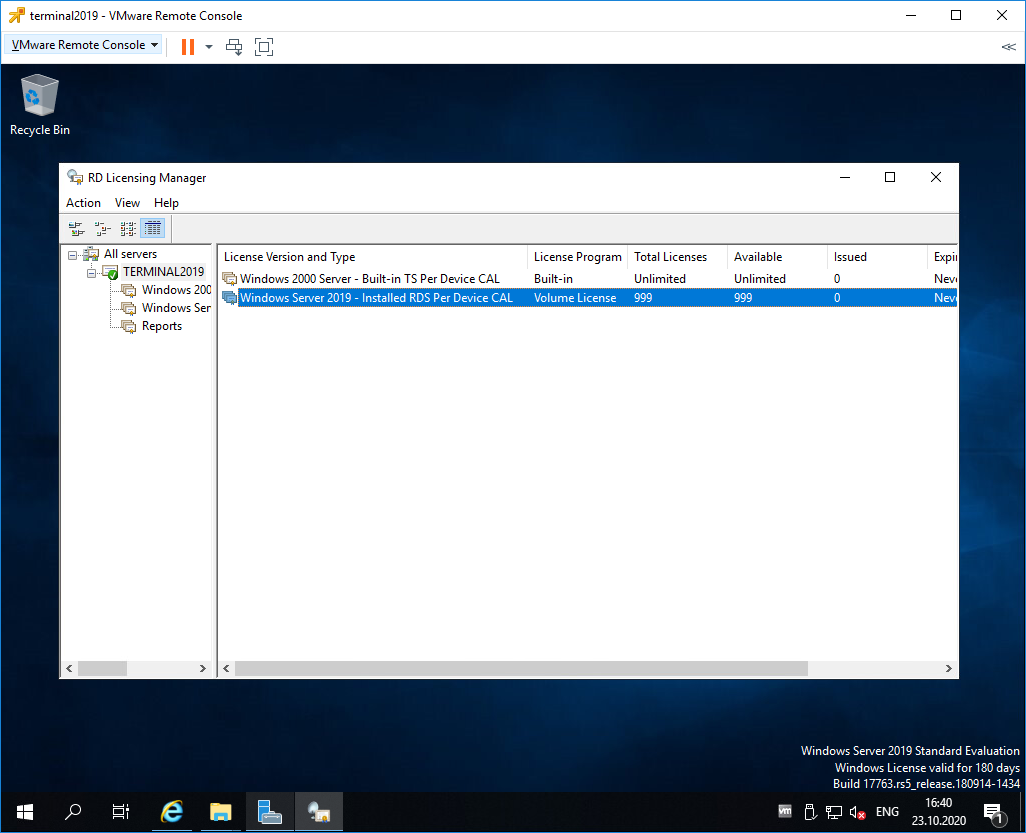

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

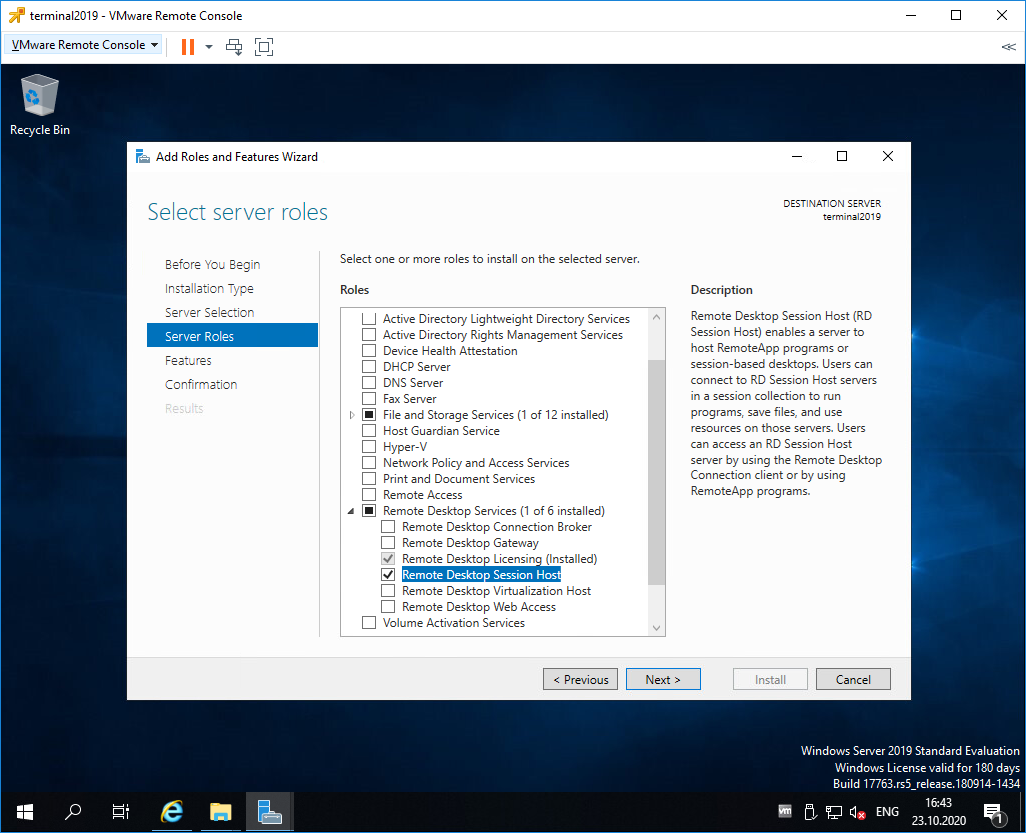

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

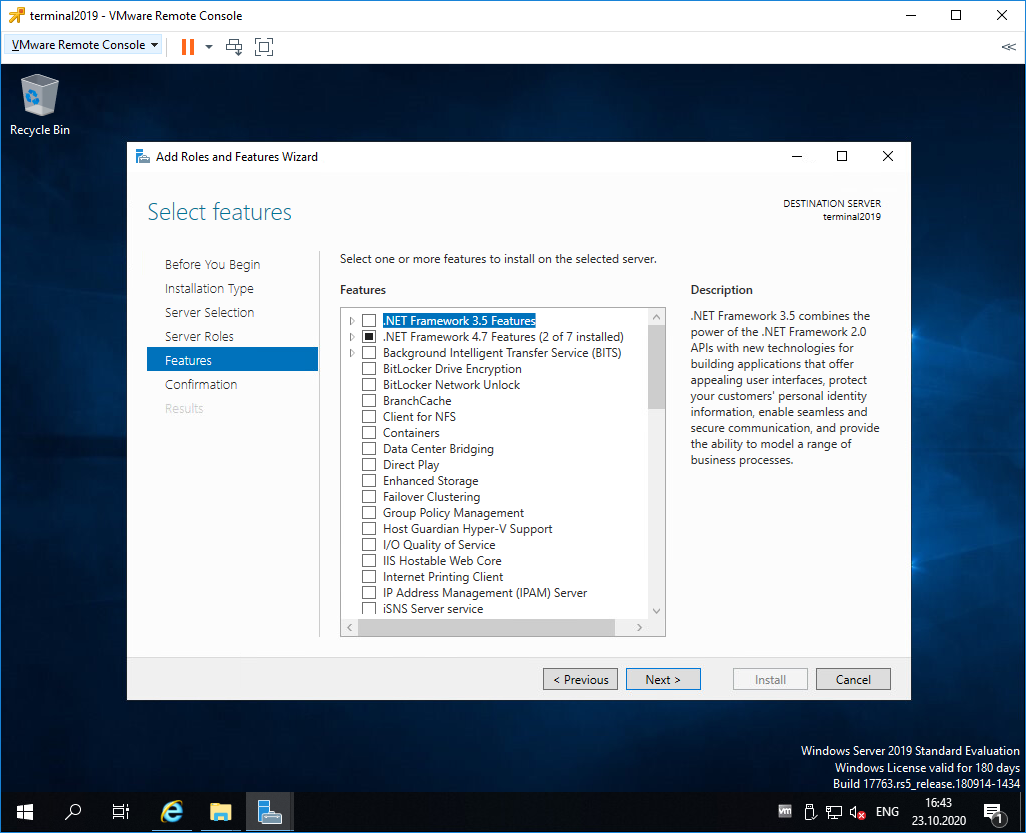

Попадаем в раздел Features, ничего не выделяем. Next.

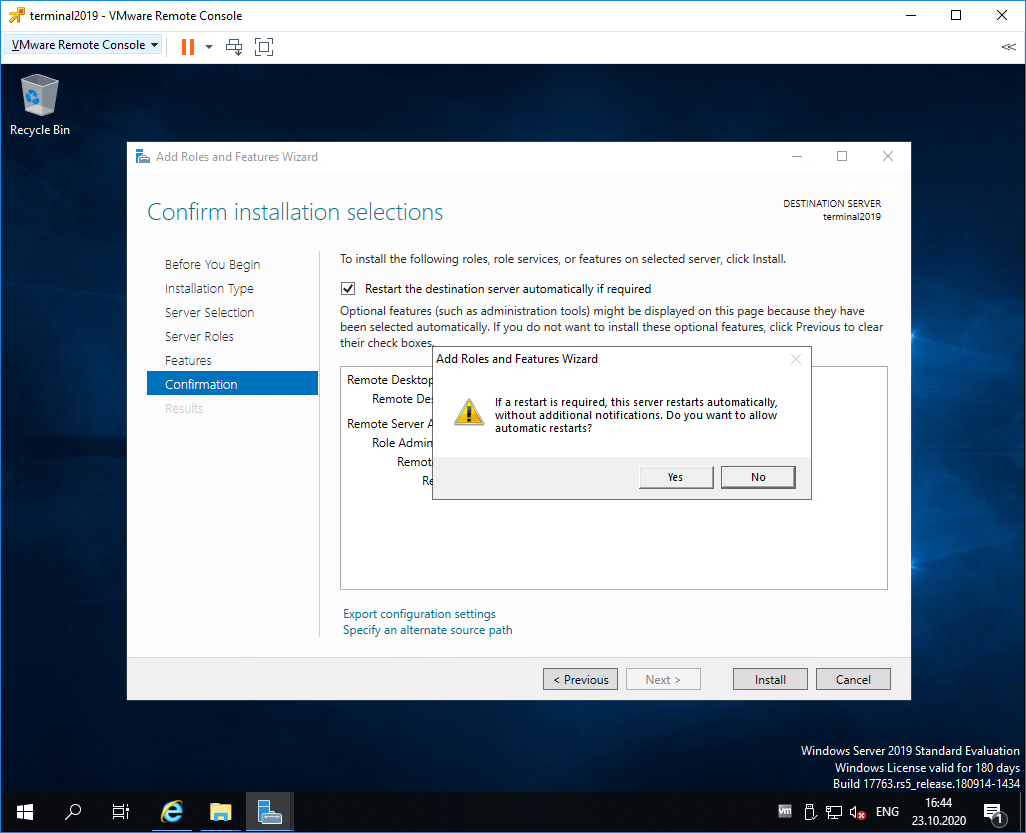

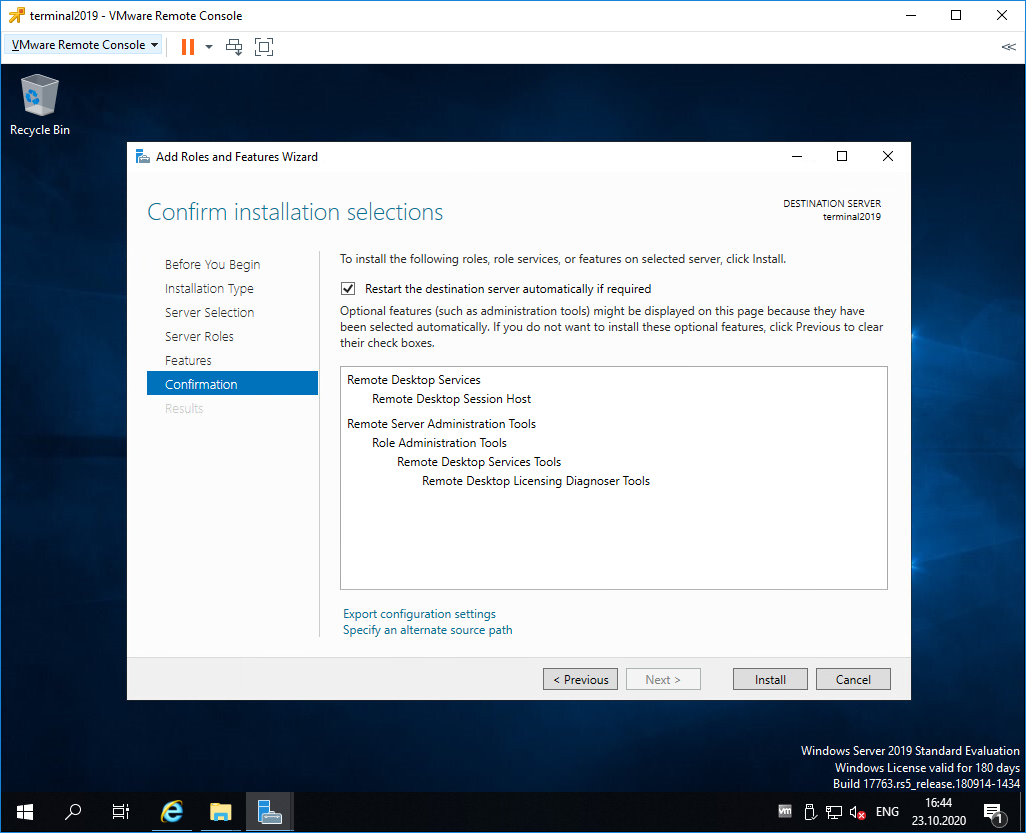

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

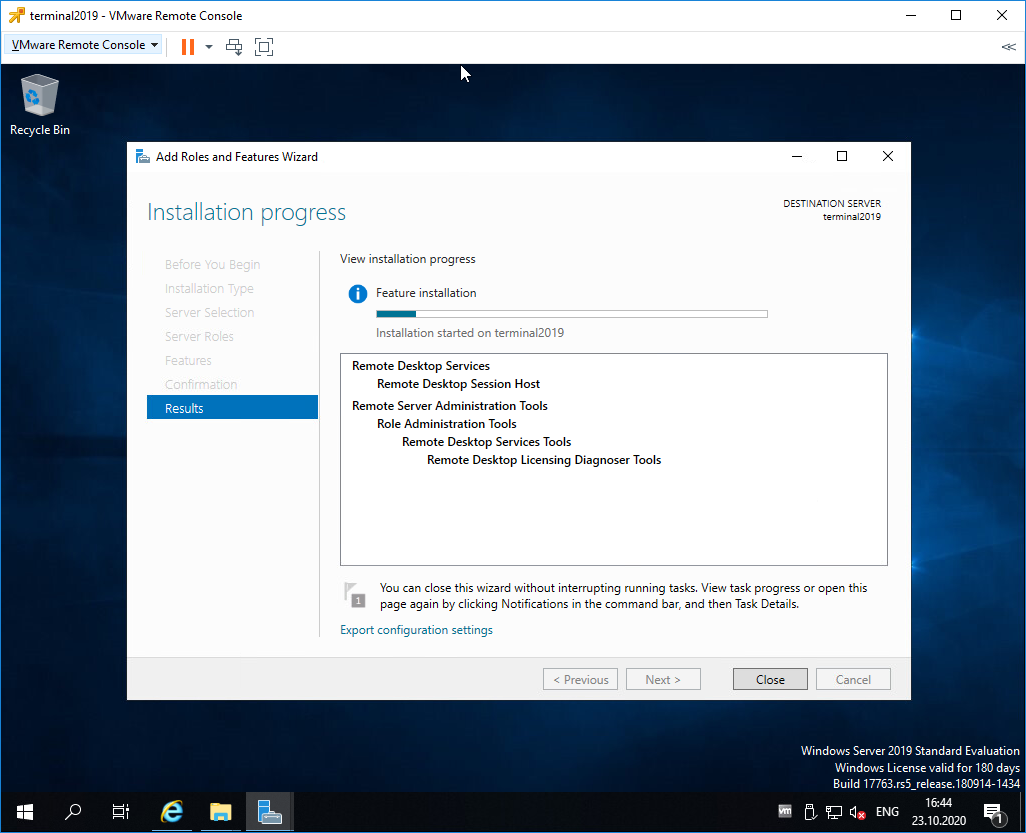

Начинается процесс установки роли.

Сервер перезагружается.

В процессе устанавливаются компоненты.

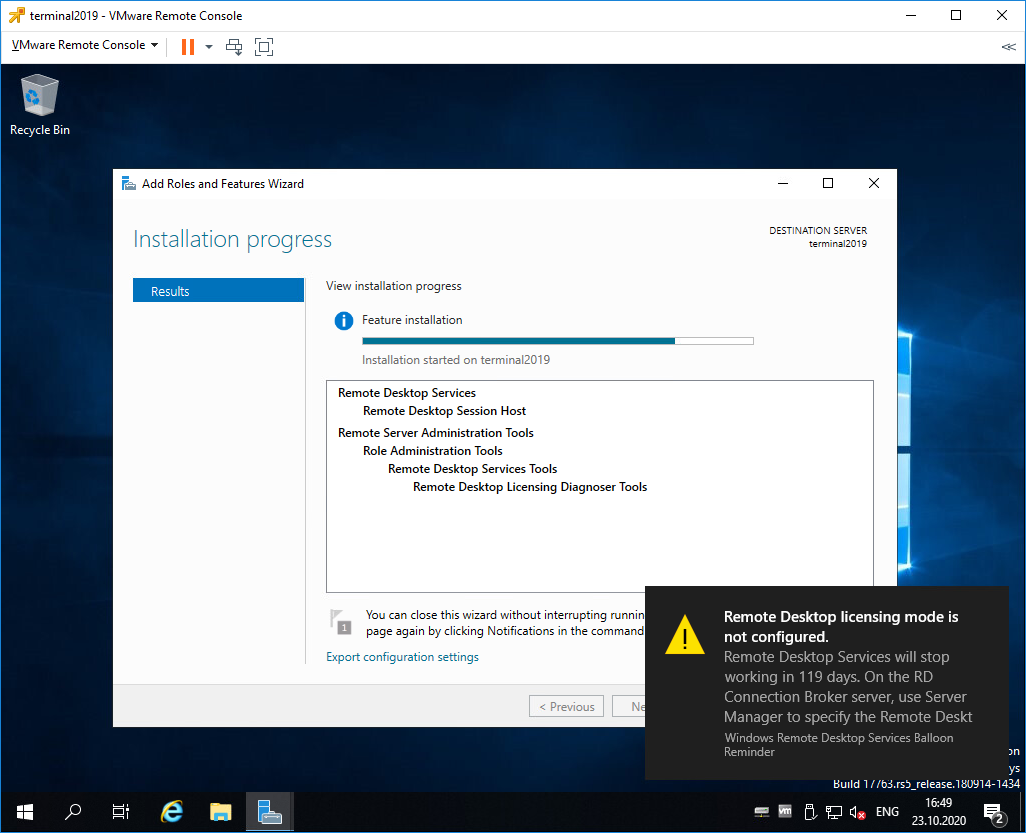

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

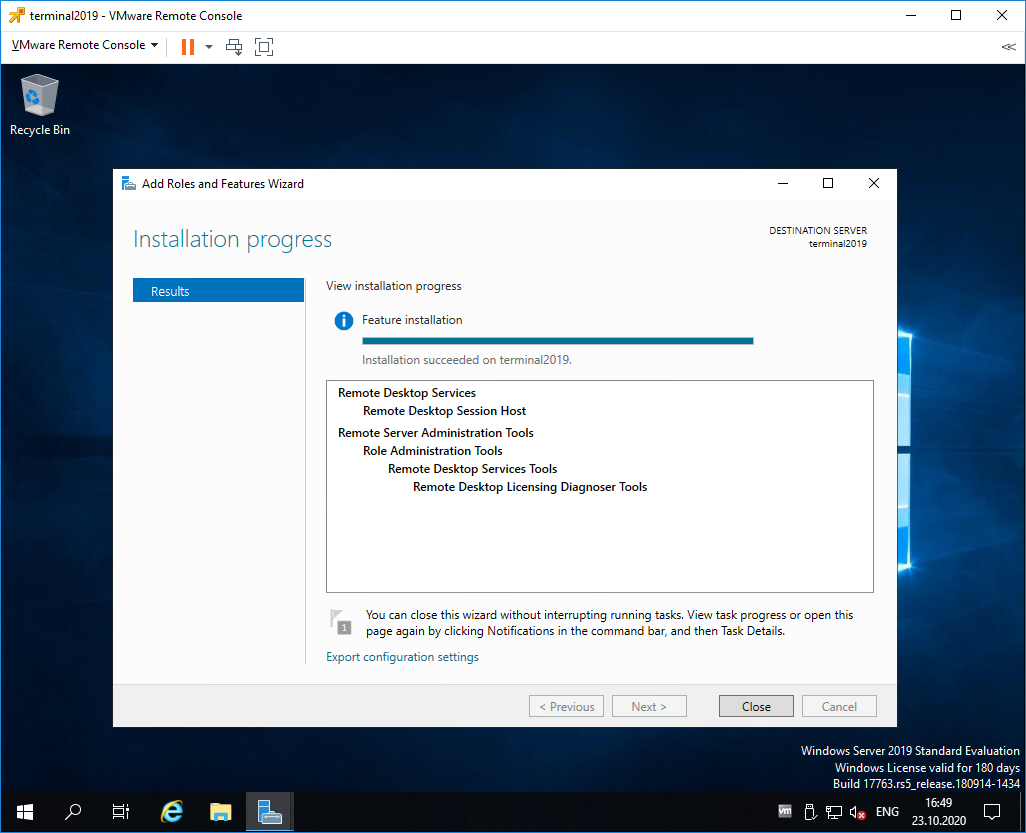

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

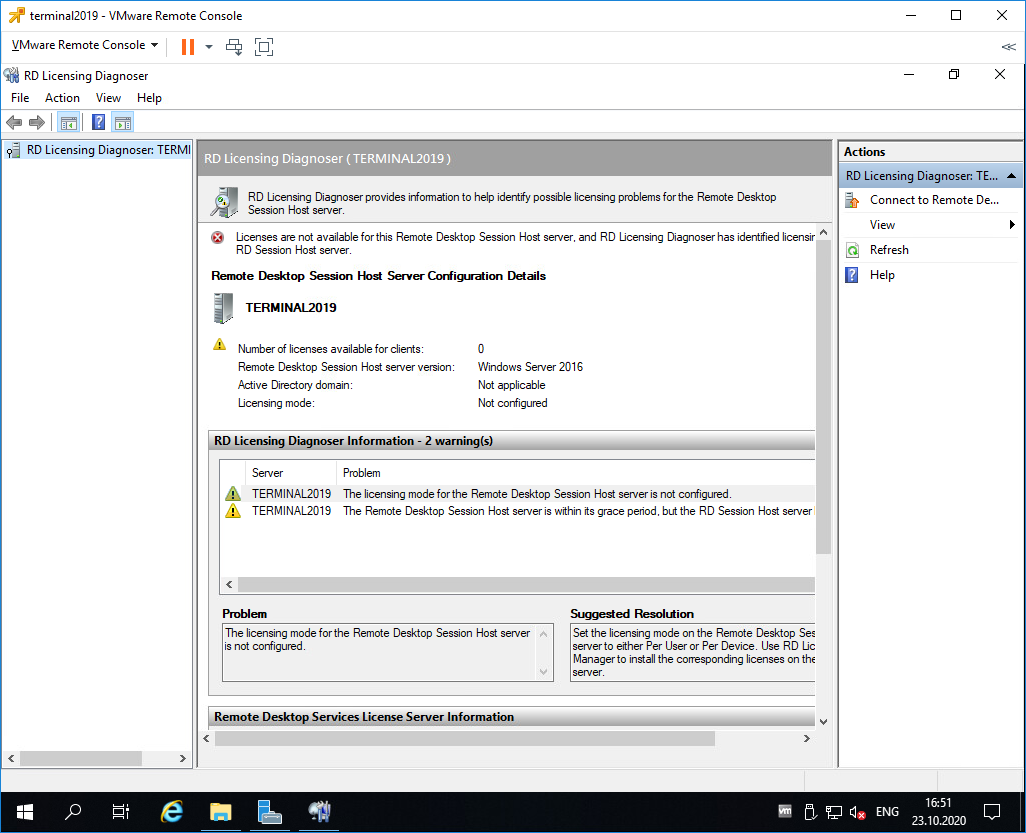

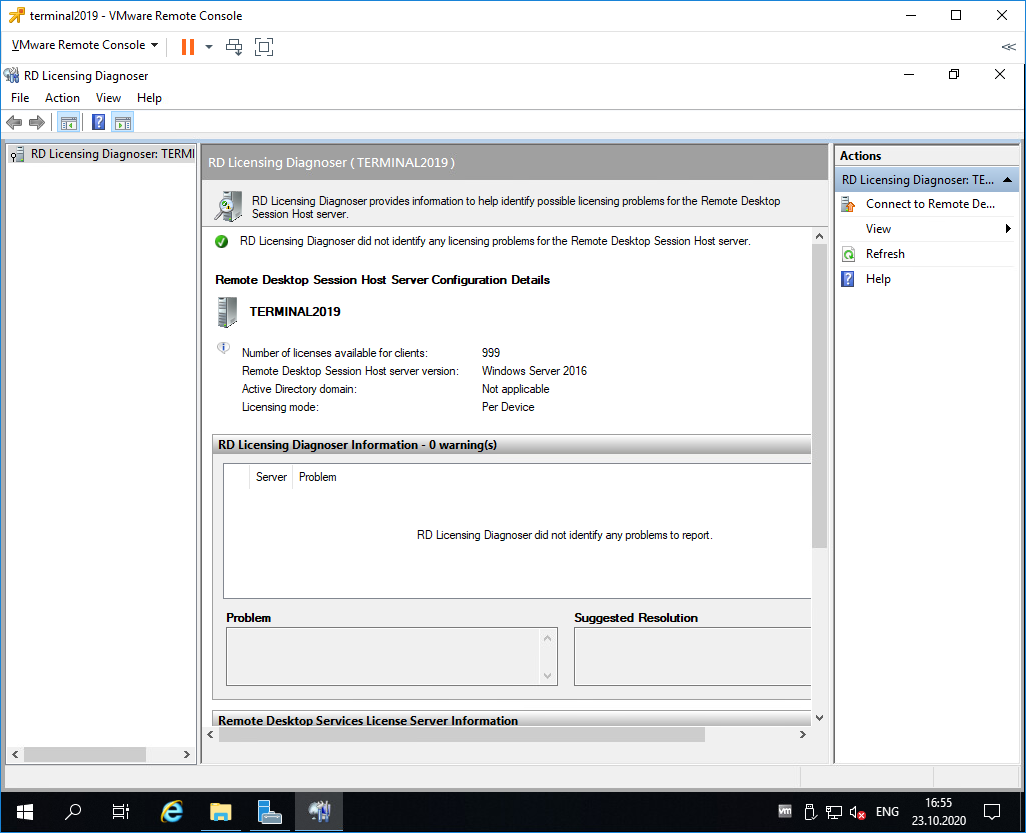

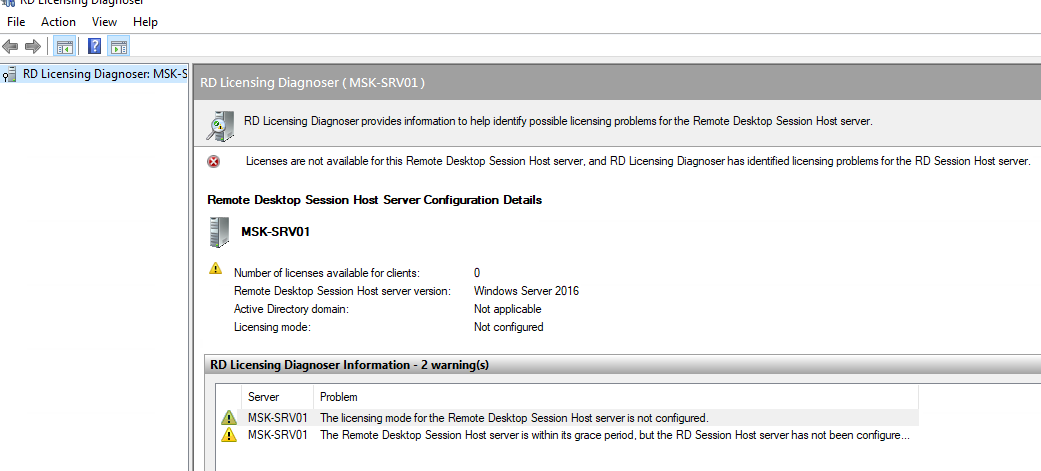

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

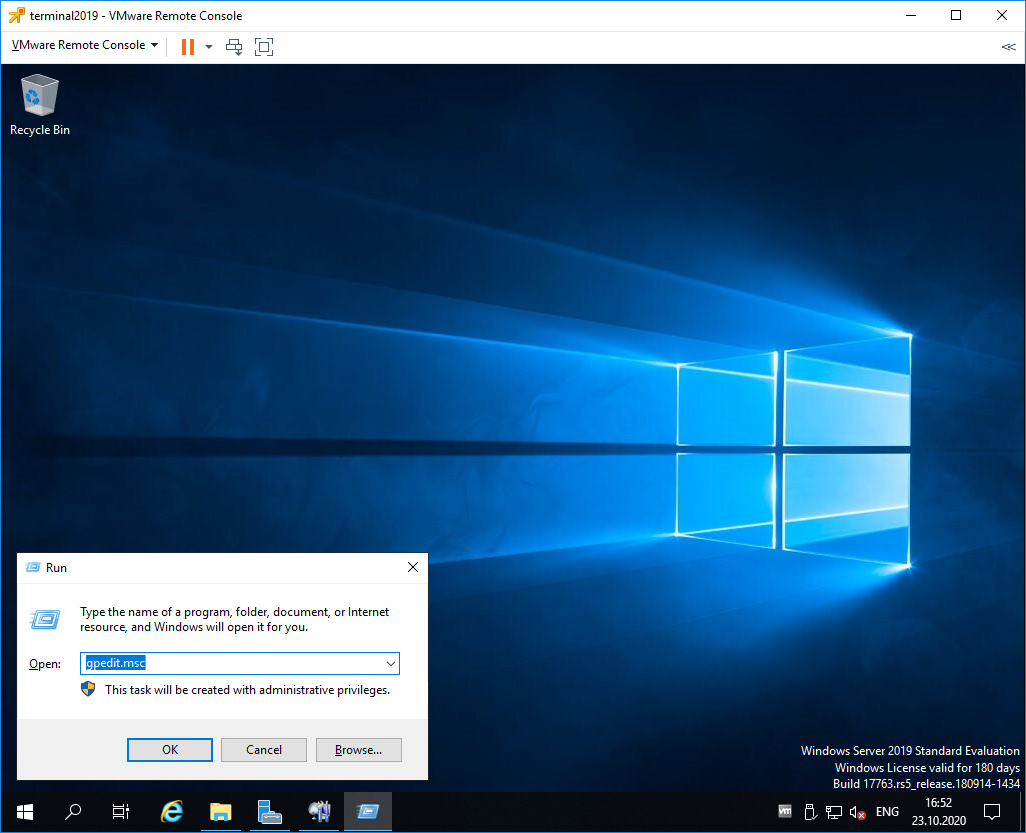

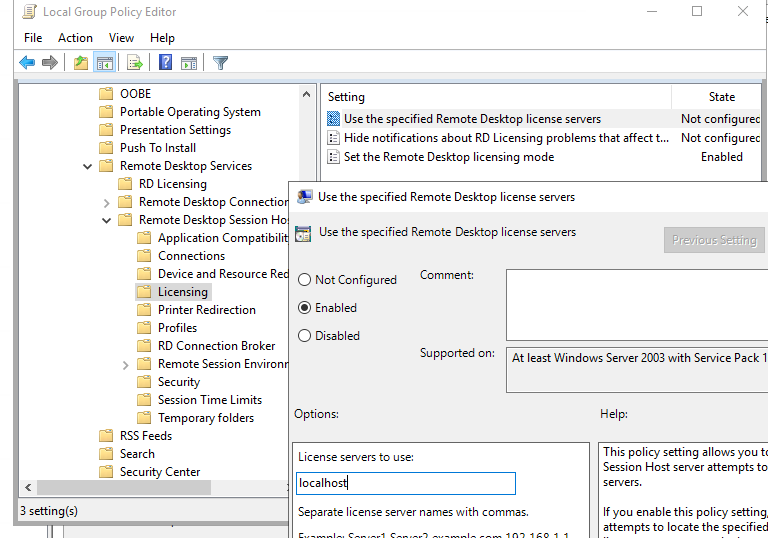

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

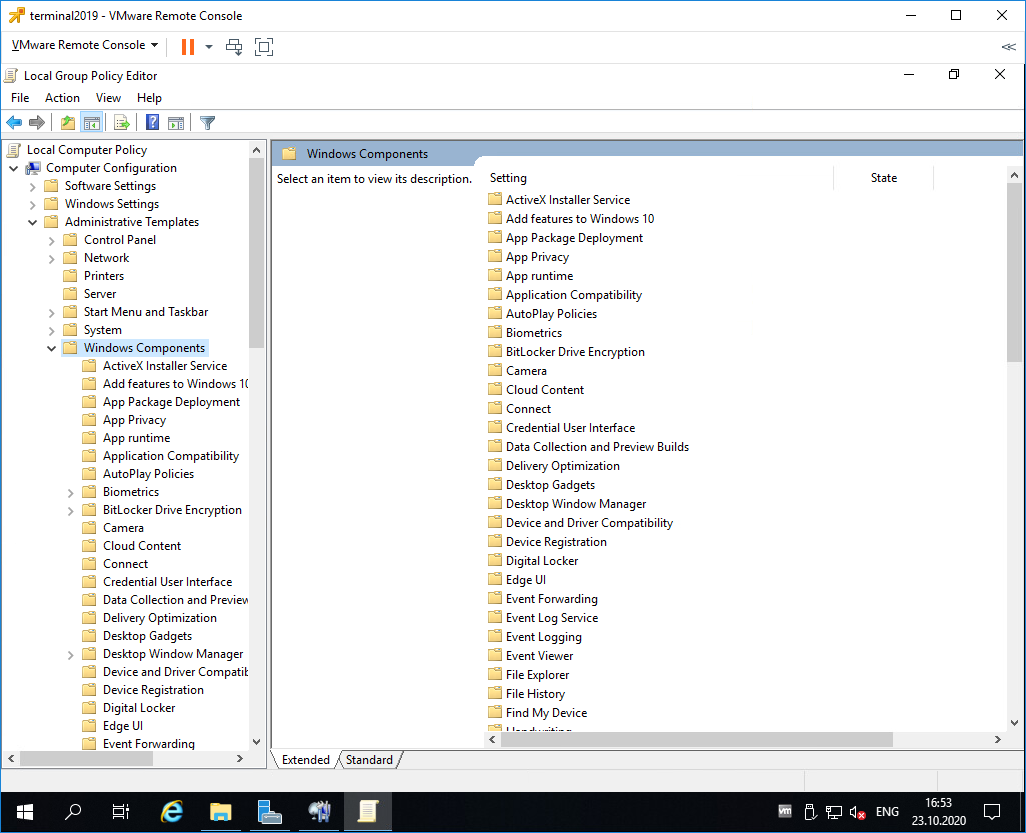

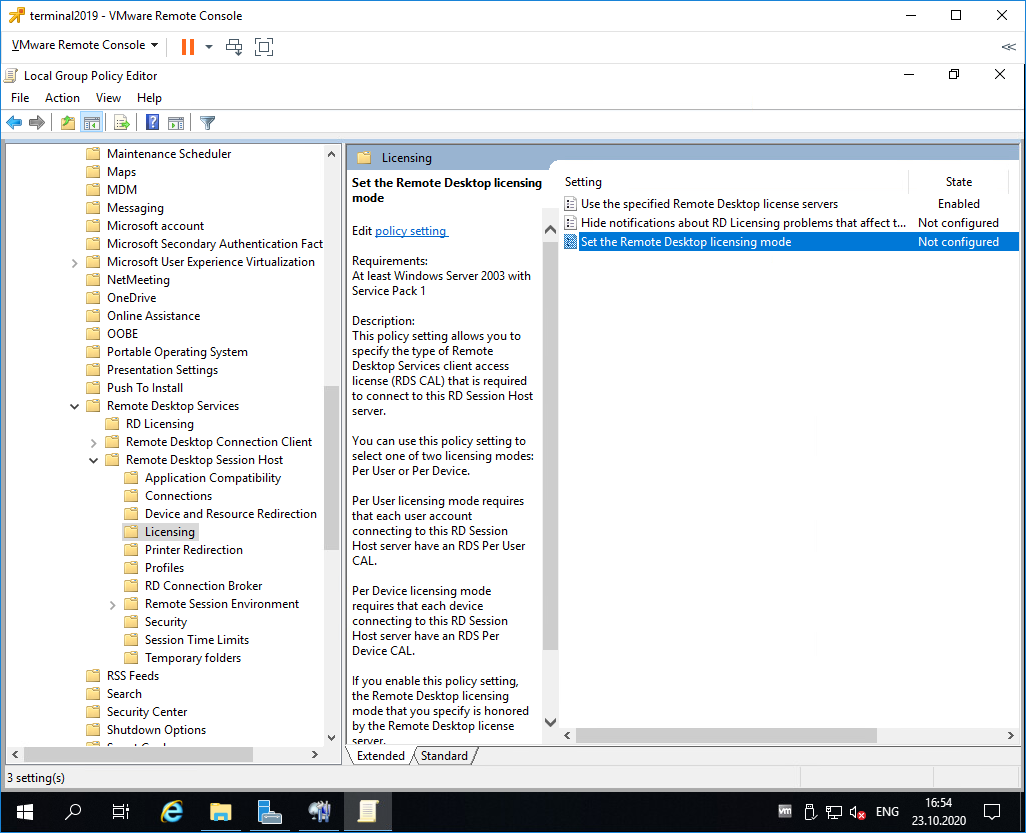

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

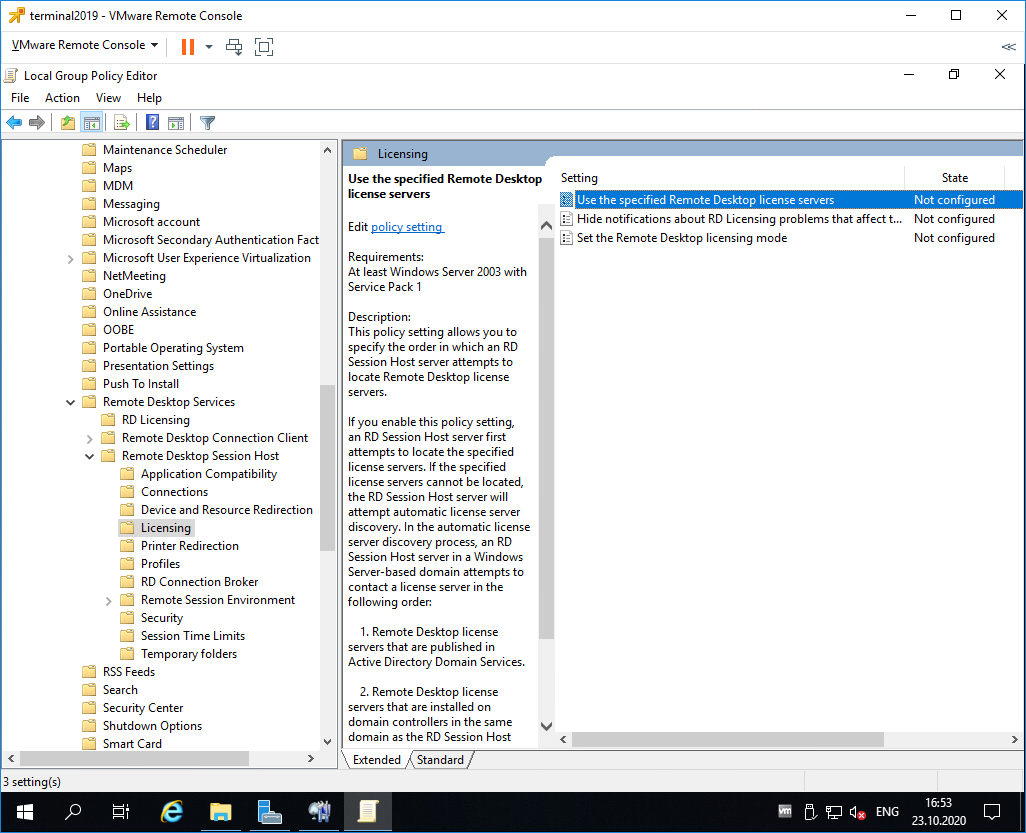

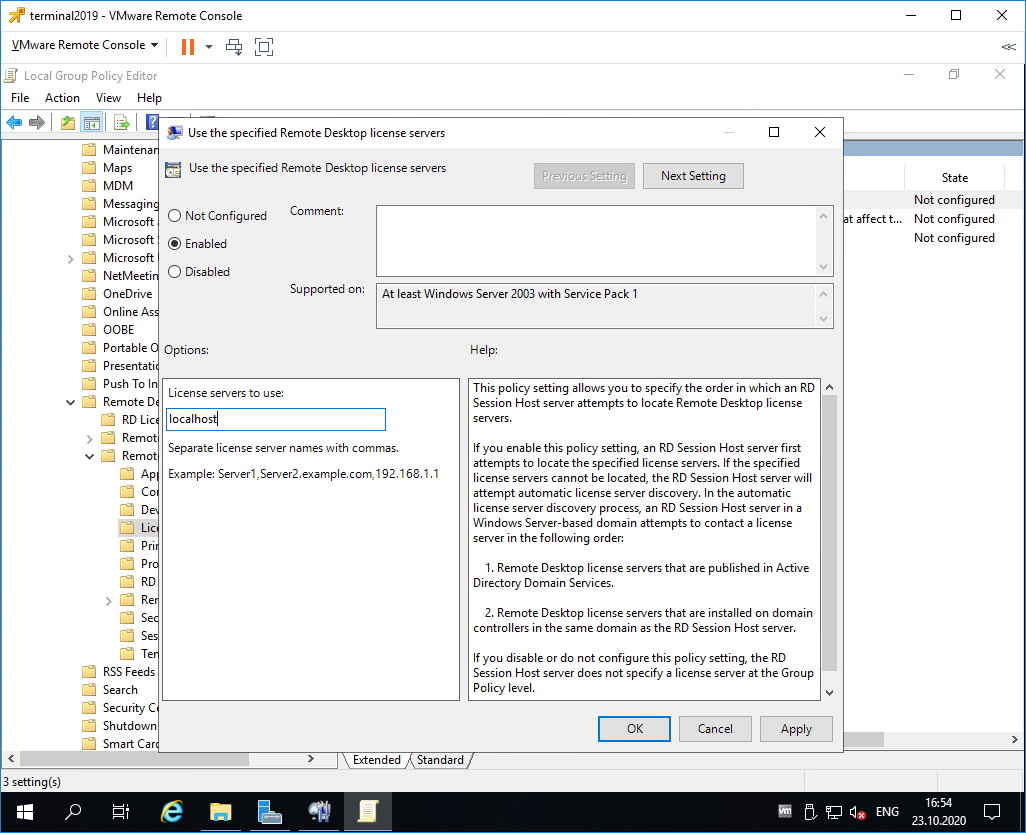

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

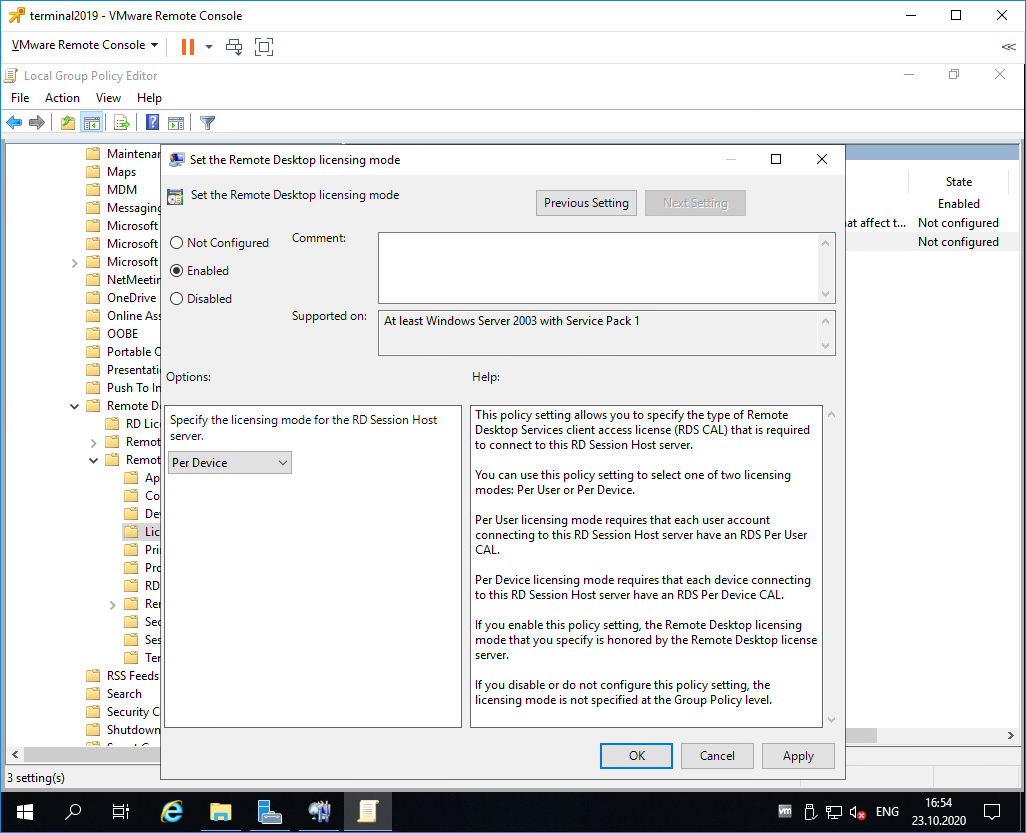

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

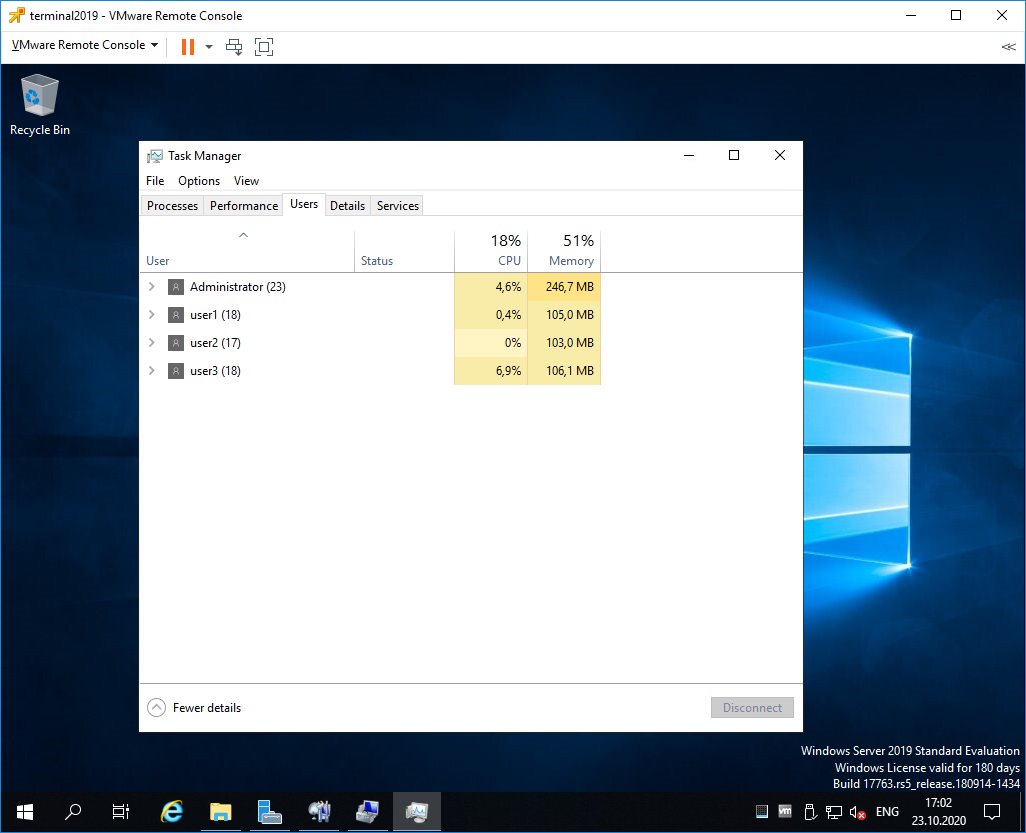

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

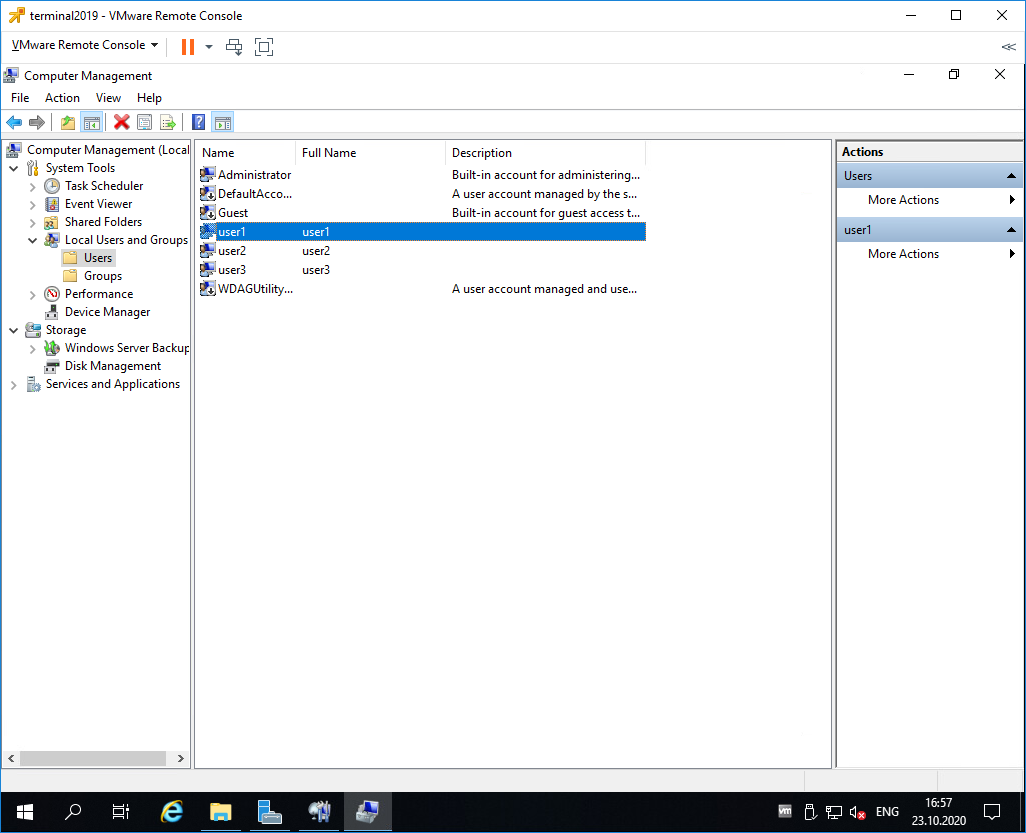

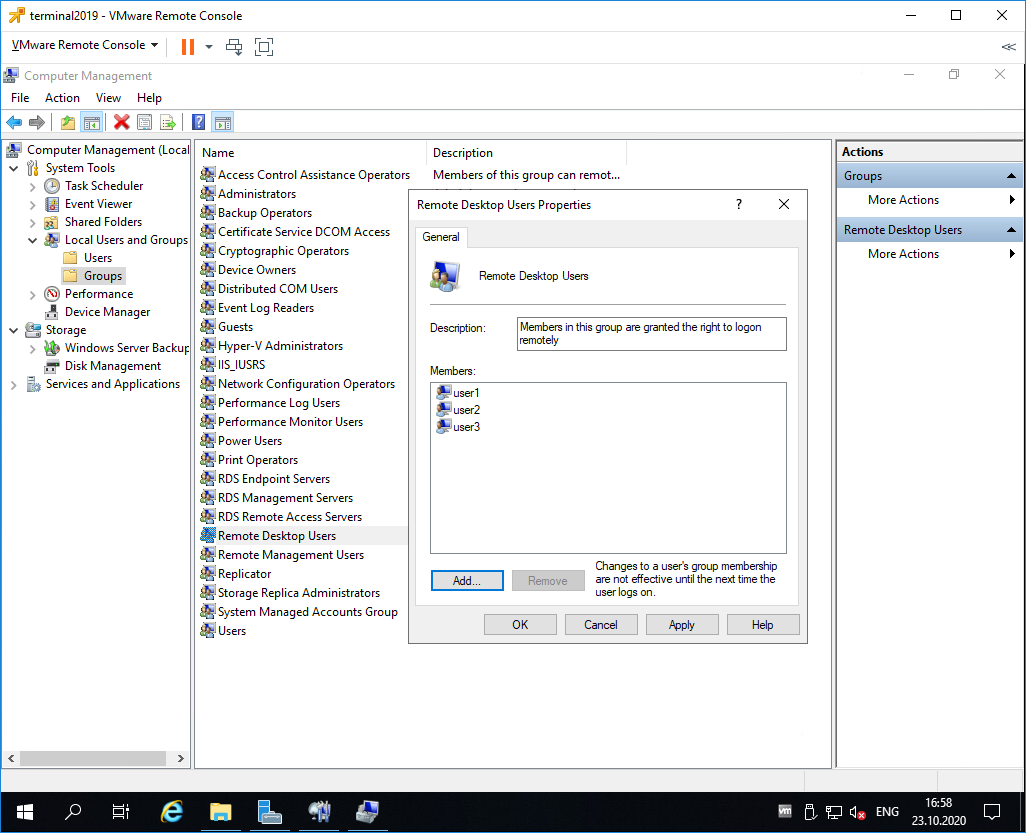

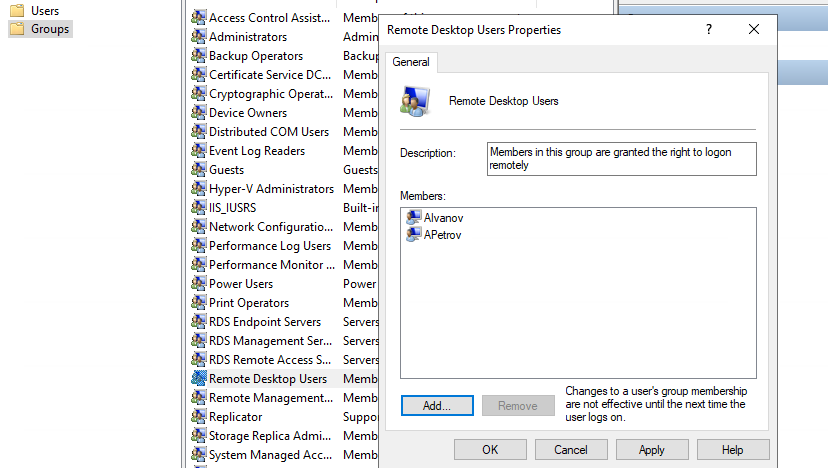

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

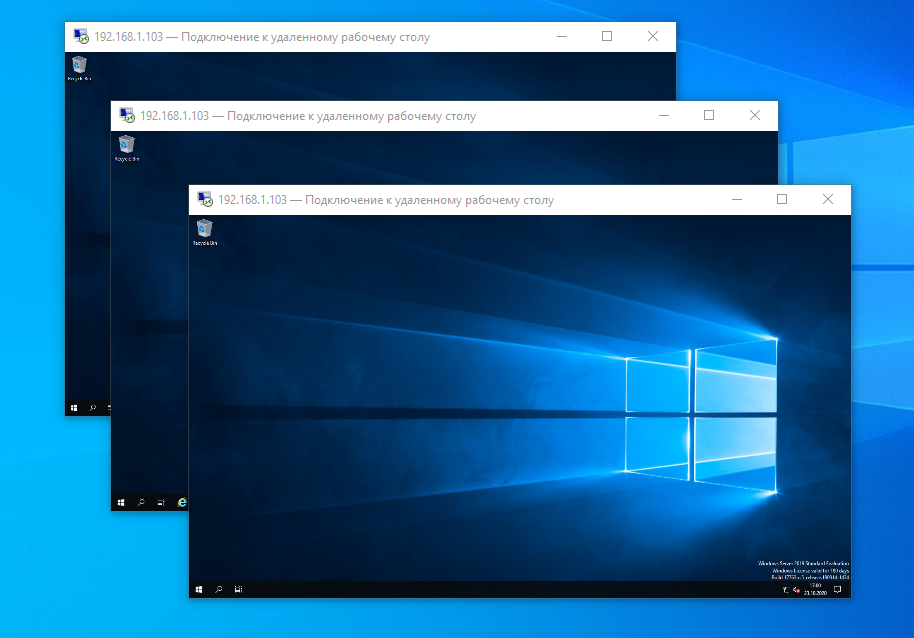

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Windows 2019 Server Terminal Server — это функционал Windows Server, который позволяет пользователям удаленно подключаться к серверу и выполнять задачи в удаленной среде. Однако, установка и настройка данного функционала может вызвать определенные сложности, особенно в случаях, когда отсутствует доменная сеть.

Эта пошаговая инструкция поможет вам правильно установить и настроить Windows 2019 Server Terminal Server без наличия домена. Следуя этим шагам, вы сможете настроить удаленный доступ к вашему серверу и упростить работу вашей команды.

Содержание

- Шаг 1: Установка Windows 2019 Server

- Шаг 2: Установка Terminal Server

- Шаг 3: Настройка Terminal Server

- Установка Windows 2019 Server Terminal Server без домена: пошаговая инструкция

- Шаг 1: Установка операционной системы

- Шаг 2: Установка роли Terminal Server

- Шаг 3: Настройка пользователей и групп

- Шаг 4: Настройка удаленного доступа

- Шаг 5: Подключение к серверу удаленного рабочего стола

- Шаг 1: Подготовка к установке

- Шаг 2: Загрузка и установка Windows 2019 Server

- Шаг 3: Подключение к сети и настройка IP-адреса

- Шаг 4: Установка и настройка Terminal Services

- Шаг 5: Создание RDP-пользователей и настройка доступа

- Шаг 6: Настройка безопасности и автоматического входа

Шаг 1: Установка Windows 2019 Server

В первую очередь, необходимо установить операционную систему Windows 2019 Server на ваш сервер. Убедитесь, что у вас есть лицензионный ключ и подходящий образ системы под вашу архитектуру сервера.

Шаг 2: Установка Terminal Server

После установки ОС Windows 2019 Server, перейдите в меню «Управление сервером» и выберите «Добавить роли и компоненты». В появившемся окне выберите «Терминальные службы» и нажмите «Далее», чтобы установить компонент.

Шаг 3: Настройка Terminal Server

После установки компонента Terminal Server, перейдите к его настройке. Запустите «Консоль администрирования терминальных служб» из меню «Управление сервером». В открывшемся окне выберите «Добавить роль» и следуйте инструкциям мастера настройки.

В заключение, следуя этой пошаговой инструкции, вы сможете установить и настроить Windows 2019 Server Terminal Server без домена. Этот функционал поможет вам оптимизировать работу вашей команды и предоставит удобный удаленный доступ к вашему серверу. Удачной настройки!

Установка Windows 2019 Server Terminal Server без домена: пошаговая инструкция

Ниже приведены пошаговые инструкции по установке и настройке Windows 2019 Server Terminal Server без домена. Следуя этим шагам, вы сможете успешно настроить сервер для удаленного доступа и управления.

Шаг 1: Установка операционной системы

Сначала необходимо скачать и установить операционную систему Windows 2019 Server на ваш сервер. Запустите установочный файл и следуйте инструкциям на экране. Убедитесь, что вы выбрали правильные параметры установки, включая язык, тип установки и разделы жесткого диска.

Шаг 2: Установка роли Terminal Server

После установки операционной системы, откройте Server Manager и выберите «Manage» (Управление) в верхнем правом углу. Затем выберите «Add Roles and Features» (Добавить роли и компоненты) из выпадающего меню.

В мастере установки выберите сервер, на котором вы хотите установить роль Terminal Server. Затем выберите «Remote Desktop Services Installation» (Установка служб удаленного рабочего стола) и нажмите «Next» (Далее).

Далее выберите «Standard deployment» (Стандартная установка) и нажмите «Next» (Далее).

Затем выберите «Session-based desktop deployment» (Установка рабочего стола на основе сеансов) и нажмите «Next» (Далее).

На следующем экране введите имя сервера и нажмите «Next» (Далее).

Затем выберите «Restart the destination server automatically if required» (Перезагрузить сервер назначения автоматически, если это потребуется) и нажмите «Deploy» (Установить).

Шаг 3: Настройка пользователей и групп

После установки роли Terminal Server необходимо настроить пользователей и группы для удаленного доступа. Откройте Server Manager и выберите «Tools» (Инструменты) в верхнем правом углу. Затем выберите «Computer Management» (Управление компьютером) из списка инструментов.

В окне «Computer Management» выберите «Local Users and Groups» (Локальные пользователи и группы), затем «Users» (Пользователи). Нажмите правой кнопкой мыши в области «Users» и выберите «New User» (Создать пользователя).

Введите необходимое имя пользователя, пароль и установите другие параметры по вашему желанию. Убедитесь, что опция «User must change password at next logon» (Пользователь должен сменить пароль при следующем входе в систему) отключена. Нажмите «Create» (Создать) и затем «Close» (Закрыть).

Затем выберите «Groups» (Группы), щелкните правой кнопкой мыши в области «Groups» и выберите «New Group» (Создать группу).

Введите имя группы и добавьте пользователей, которым вы хотите предоставить удаленный доступ. Нажмите «Create» (Создать) и затем «Close» (Закрыть).

Шаг 4: Настройка удаленного доступа

После настройки пользователей и групп, необходимо настроить удаленный доступ на сервере Terminal Server. Откройте Server Manager и выберите «Tools» (Инструменты) в верхнем правом углу. Затем выберите «Remote Desktop Services» (Службы удаленного рабочего стола) из списка инструментов.

В открывшемся окне «Remote Desktop Services», выберите «RD Licensing Manager» (Менеджер лицензий RD). Затем выберите «Activate Server» (Активировать сервер) и следуйте инструкциям для активации сервера.

После активации сервера выберите «Remote Desktop Session Host Configuration» (Конфигурация хоста сеанса удаленного рабочего стола) в окне «Remote Desktop Services». Затем выберите «RDP-Tcp» в правой части окна и выберите «Properties» (Свойства) в меню справа.

В окне «RDP-Tcp Properties», перейдите на вкладку «General» (Общее) и установите значение «Maximum connections» (Максимальное количество подключений) в соответствии с вашими потребностями. Нажмите «OK» (ОК) и затем «OK» (ОК) снова.

Шаг 5: Подключение к серверу удаленного рабочего стола

После настройки удаленного доступа на сервере Terminal Server, вы можете подключиться к нему с помощью удаленного рабочего стола. На локальном компьютере откройте «Remote Desktop Connection» (Подключение к удаленному рабочему столу) и введите IP-адрес или имя сервера Terminal Server. Нажмите «Connect» (Подключиться) и введите учетные данные пользователя, которому разрешен удаленный доступ.

После успешного подключения вы сможете удаленно управлять сервером Terminal Server и запускать необходимые приложения.

Вот и все! Теперь у вас есть пошаговая инструкция по установке и настройке Windows 2019 Server Terminal Server без домена. Следуйте этим шагам и настройте сервер для удобного удаленного доступа и управления.

Шаг 1: Подготовка к установке

Перед установкой Windows 2019 Server Terminal Server необходимо выполнить несколько предварительных шагов:

- Проверьте системные требования. Удостоверьтесь, что ваш компьютер соответствует минимальным требованиям для установки и использования Windows 2019 Server Terminal Server.

- Создайте установочный носитель. Загрузите образ операционной системы Windows 2019 Server с официального сайта Microsoft и создайте загрузочный USB-накопитель или диск.

- Сделайте резервные копии данных. Перед началом установки рекомендуется создать резервные копии всех важных данных, чтобы избежать их потери в случае возникновения проблем.

- Проверьте соединение с интернетом. Убедитесь, что ваш компьютер имеет доступ к интернету, так как в процессе установки может потребоваться загрузка дополнительных компонентов.

- Подготовьте лицензию. Приобретите и будьте готовы предоставить лицензионный ключ для активации Windows 2019 Server Terminal Server.

После выполнения всех подготовительных шагов вы будете готовы к началу установки и настройки Windows 2019 Server Terminal Server.

Шаг 2: Загрузка и установка Windows 2019 Server

Перед установкой Windows 2019 Server необходимо загрузить соответствующий образ операционной системы с официального сайта Microsoft.

1. Перейдите на сайт Microsoft и найдите страницу загрузки Windows 2019 Server.

2. На странице загрузки выберите необходимый язык и нажмите кнопку «Скачать».

3. Дождитесь окончания загрузки образа операционной системы.

4. Подготовьте загружаемый USB-накопитель или DVD-диск для установки Windows 2019 Server.

5. Подключите загружаемый носитель к серверу.

6. Перейдите в BIOS сервера и установите загрузку с подключенного носителя.

7. Перезагрузите сервер.

8. Во время загрузки нажмите указанную на экране клавишу для входа в меню выбора загрузки.

9. Выберите подключенный USB-накопитель или DVD-диск для загрузки.

10. Дождитесь загрузки файлов установки операционной системы.

11. Следуйте инструкциям мастера установки Windows 2019 Server для выбора опций и настроек.

12. Дождитесь завершения установки операционной системы на сервере.

После завершения установки Windows 2019 Server можно переходить к настройке терминального сервера без домена.

Шаг 3: Подключение к сети и настройка IP-адреса

В этом шаге мы подключим сервер к локальной сети и настроим IP-адрес.

Для начала, убедитесь в том, что у вас есть доступ к сети и настройте подключение сервера следующим образом:

| Параметр | Значение |

|---|---|

| IP-адрес | Введите желаемый IP-адрес для сервера. Убедитесь, что IP-адрес находится в сетевом диапазоне вашей локальной сети. |

| Маска подсети | Введите маску подсети, соответствующую настройкам вашей локальной сети. |

| Основной шлюз | Укажите IP-адрес основного шлюза вашей сети. |

После внесения всех необходимых настроек, нажмите кнопку «Применить» или «ОК», чтобы сохранить изменения.

Проверьте доступность сервера в локальной сети, попытавшись открыть любой веб-ресурс или выполнить команду «ping» на сервере с другого компьютера в сети.

Теперь сервер готов к дальнейшей настройке и установке необходимых компонентов для Terminal Server.

Шаг 4: Установка и настройка Terminal Services

После установки операционной системы Windows 2019 Server вы можете приступить к установке и настройке службы Terminal Services.

Для начала откройте «Установку сервера» в меню «Управление сервером».

В появившемся окне выберите «Роли» и щелкните правой кнопкой мыши на «Терминальные службы».

Выберите «Добавить роли».

Продолжайте кликать «Далее», пока не дойдете до вкладки «Службы терминалов».

Установите флажок напротив «Терминальные службы», а затем щелкните «Далее».

В следующем окне выберите лицензирование согласно вашим потребностям и щелкните «Далее».

На странице «Функции» щелкните «Далее».

В следующем окне выберите способ установки сертификатов и щелкните «Далее».

На странице «Сеть» оставьте значения по умолчанию и щелкните «Далее».

Продолжайте кликать «Далее» до появления страницы «Проверка установки».

Если проверка пройдена успешно, нажмите «Установка».

После установки службы Terminal Services вам необходимо будет настроить терминальный сервер. Настройку можно выполнить в меню «Управление сервером».

Это завершает шаг 4 по установке и настройке Terminal Services. Теперь ваш Windows 2019 Server готов для использования в качестве терминального сервера.

Шаг 5: Создание RDP-пользователей и настройка доступа

После установки и настройки Windows Server 2019 Terminal Server без домена необходимо создать пользователей, которые будут получать доступ к серверу по протоколу RDP (Remote Desktop Protocol) и настроить их доступ.

Для создания нового RDP-пользователя выполните следующие действия:

- Зайдите в «Панель управления» и выберите «Учетные записи пользователей».

- Нажмите «Создать новую учетную запись пользователя».

- Укажите имя пользователя, пароль и другую необходимую информацию.

- Нажмите «Создать» или «Готово».

После того, как пользователь создан, необходимо настроить его доступ к серверу по протоколу RDP:

- Зайдите в «Панель управления» и выберите «Система».

- Во вкладке «Дополнительные параметры» выберите «Удаленный рабочий стол» или «Remote Desktop».

- Убедитесь, что опция «Разрешить подключение к этому компьютеру» или «Allow connections to this computer» выбрана.

- Нажмите «Применить» или «ОК».

После выполнения всех этих действий новые пользователи смогут получить доступ к серверу по протоколу RDP с использованием своих учетных данных.

Важно помнить, что настройка доступа пользователей к серверу по протоколу RDP должна осуществляться с соблюдением всех соответствующих политик безопасности и требований к защите данных, чтобы обеспечить безопасное использование сервера.

Шаг 6: Настройка безопасности и автоматического входа

Для обеспечения безопасности и удобства пользователей можно настроить автоматический вход при подключении к серверу.

1. Откройте «Панель управления» и выберите «Учетные записи пользователей».

2. Выберите «Создать учетную запись пользователя» и введите имя пользователя и пароль.

3. Затем выберите «Изменить тип учетной записи» и установите тип «Администратор».

4. Перейдите в «Панель управления» и выберите «Учетные записи пользователей» еще раз.

5. Выберите «Изменить параметры учетной записи» и выберите «Сменить пароль». Введите новый пароль для пользователя.

6. Чтобы настроить автоматический вход, перейдите в «Панель управления» и выберите «Учетные записи пользователей».

7. Выберите «Настроить способ входа или выхода» и выберите «Изменить способ входа или выхода».

8. Выберите опцию «Использовать следующее имя пользователя и пароль» и введите данные учетной записи, которую вы создали на шаге 2.

9. Нажмите «ОК» и перезапустите сервер.

Теперь при подключении к серверу будет использоваться автоматический вход с указанной учетной записью. Это обеспечит удобство пользователей и повысит безопасность вашего сервера.

В этой статье описано, как установить и настроить роль терминального сервера Remote Desktop Session Host в рабочей группе (без домена Active Directory) и без всех дополнительных ролей (Connection Broker, Remote Desktop Web Access, RDS Gateway).

Windows Server с ролью RDSH (Remote Desktop Session Host) позволяет одновременно подключаться к серверу по RDP нескольким пользователям (по умолчанию в Windows Server разрешены только 2 административных RDP подключения). Для каждого пользователя создается отдельная сессия и он получает доступ к персональному рабочему столу

Если вы планируете используете отдельный RDS сервер в рабочей группе, имейте в виду, что его функциональность ограничена. Он не может масштабироваться до полноценной RDS фермы Windows Server, нельзя создавать отдельные коллекцию или RemoteApp, нет брокера, нельзя использовать User Profile Disks для профилей пользователей, отсутствуют средства централизованного управления, при проведении операций обслуживания RDP сервис будет недоступен.

Содержание:

- Установка роли Remote Desktop Services в Windows Server 2019

- Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

- Настройка роли Remote Desktop Session Host в рабочей группе

Установка роли Remote Desktop Services в Windows Server 2019

Предполагаем, что вы уже установили сервер с Windows Server и выполнили базовые настройки (ip адрес, имя сервера, время/дата, установили обновления и т.д.). Теперь можно установить службу RDS.

Для этого можно использовать Server Manager или PowerShell.

Для установки службы RDS через Server Manager нужно выбрать Role-based or feature-based installation -> Server roles -> Remote Desktop Services -> в компонентах RDS выберите службы Remote Desktop Session Host и Remote Desktop Licensing (согласитесь с установкой компонентов RSAT для управления этими ролями).

Обратите внимание, что если в Server Manager вы выбрали тип установки Remote Desktop Services installation, то в режиме Standard deployment и Quick Start установщик дополнительно установит роли RD Connection Broker и Web Access. В нашем случае все эти роли излишни, т.к. мы ставим стендалон RDS сервер.

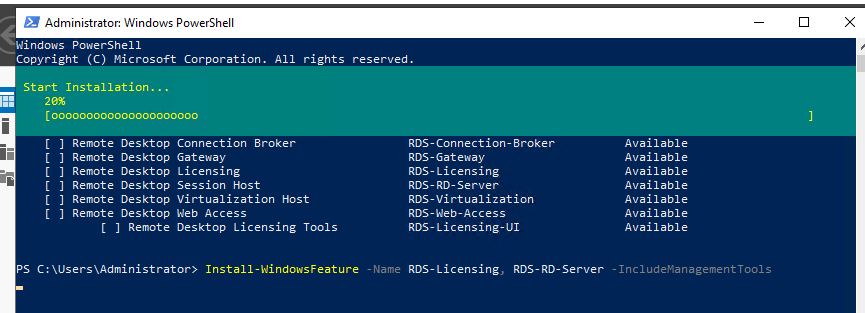

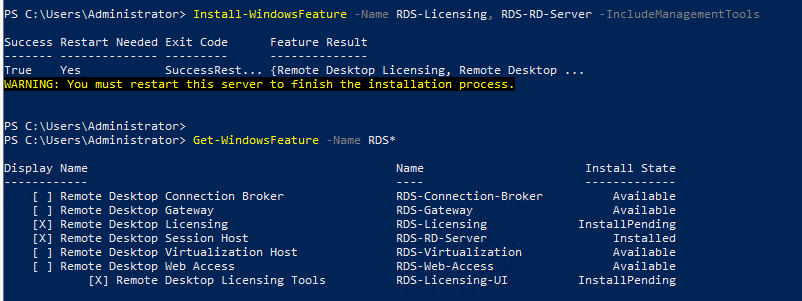

Также вы можете установить нужные роли Windows Server с помощью PowerShell:

Install-WindowsFeature -Name RDS-Licensing, RDS-RD-Server –IncludeManagementTools

Проверьте, какие RDS роли установлены на сервере:

Get-WindowsFeature -Name RDS* | Where installed

Перезагрузите сервер:

Restart-Computer

Настройка роли Remote Desktop Licensing, добавление RDS лицензий (CAL)

Следующий этап – настройка роли Remote Desktop Licensing, которая обеспечивает лицензирование RDP подключений пользователей к вашему RDS серверу. Вы можете установить и активировать роль Remote Desktop Licensing на данном хосте (если он у вас один), либо можете разместить роль RDLicensing на другом сервере. Один сервер с ролью RDS Licensing можете выдавать лицензии неограниченному количеству RDSH хостов.

Если вы решили использовать локальный сервер RDLicensing, активируйте сервер лицензий RDS и установите клиентские лицензии (RDS CAL) согласно гайду по ссылке.

В рабочей группе нужно использовать RDS CAL типа Per Device. Если ваш сервер лицензирования выдает только Per User лицензии, то пользователи при RDP подключении к серверу будут получать ошибку:

Remote Desktop License Issue There is a problem with your Remote Desktop license, and your session will be disconnected in 60 minutes.

Настройка роли Remote Desktop Session Host в рабочей группе

Перейдите в Control Panel -> System and Security -> Administrative Tools -> Remote Desktop Services -> Remote Desktop Licensing Diagnoser. Обратите внимание, что ваш сервер еще не настроен на получение RDS CAL лицензий с сервера лицензирования. Об этом свидетельствуют надписи:

- The licensing mode for the Remote Desktop Session Host server is not configured

- Number of licenses available for clients:

0

Если вы не нацелите ваш RDSH сервер на сервер лицензирования RDS, который может выдать пользователям лицензии, ваш сервер будет находится в триальном режиме. В этом режиме службы RDS работают в течении всего 120 дней (при каждом подключении в трее будет появляться сообщение “

Служба удаленных рабочих столов перестанет работать через xxx дней

”). После окончания grace периода ваши пользователи не смогут подключится к RDS с ошибкой:

Remote session was disconnected because there are no Remote Desktop client access licenses available for this computer.

Основной недостаток роли Remote Desktop Services в Windows Server 2019 при установке в рабочей группе – у вас по сути нет никаких удобных инструментов управления ролью RDS. Любые настройки роли RDSH придется выполнять через редактор локальных групповых политик

gpedit.msc

.

[/alert]

В локальной GPO нужно настроить параметры лицензирования RDS:

- Перейдите в раздел GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Licensing;

- Установите параметра Set the Remote Desktop licensing mode: Per Device;

- В Use the specified Remote Desktop license servers укажите адрес сервера, на котором установлен сервер RDLicensing. Если сервер лицензии установлен локально, укажите localhost или 127.0.0.1;

- Обновите локальные политики, и запустите Remote Desktop Licensing Diagnoser. Убедитесь, что он видит ваши RDS CAL.

Дополнительно в локальных GPO вы можете настроить лимиты (таймауты) на длительность RDP сессий и правила отключения пользователей при неактивности.

Если вы хотите настроить различные групповые политики для локальных пользователей и администраторов, воспользуйтесь функционалом множественных GPO (MLGPO).

Теперь нужно создать для пользователей локальные учетные записи на RDS сервере, под которыми они будут аутентифицироваться. Можно создать пользователей с помощью оснастки lusrmgr.msc или через PowerShell:

$UserPassword = ConvertTo-SecureString "Pa$$dr0w!!" -AsPlainText -Force

New-LocalUser "AIvanov" -Password $UserPassword -FullName "Andrey Ivanov"

Чтобы разрешить пользователю подключаться к серверу через службы Remote Desktop Services, нужно добавить аккаунт в локальную группу Remote Desktop Users. Добавьте пользователей вручную через консоль управления группами или через PowerShell:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member AIvanov

Для данной группы пользователей разрешен вход в локальной политикие Allow logon through Remote Desktop Services (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment). Эта же политика позволяет обеспечить RDP вход пользователям даже на контроллер домена.

Теперь пользователи могут попробовать со своих компьютеров подключится к вашему RDS хосту с помощью клиента mstsc.exe (или любого другого RDS клиента). Проверьте, что к серверу одновременно может подключится более двух активных RDP сессий .

При первом входе устройству пользователя выдается временная лицензия (особенности RDS Per Device лицензирования). При втором входе выдается постоянная лицензия, которая появится в консоли Remote Desktop Licensing Manager. Лицензия выдается на срок от 52 до 89 дней (случайное число).

Если у вас исчерпаны Per Device лицензии, вы можете вручную отозвать лицензии для некоторых устройств пользователей. Воспользуйтесь консоль RDSLicensing или таким PowerShell скриптом:

$licensepacks = Get-WmiObject win32_tslicensekeypack | where {($_.keypacktype -ne 0) -and ($_.keypacktype -ne 4) -and ($_.keypacktype -ne 6)}

# общее количество лицензий типа per device

$licensepacks.TotalLicenses

# количество лицензий, выданных устройствам

$TSLicensesAssigned = gwmi win32_tsissuedlicense | where {$_.licensestatus -eq 2}

# имя компьютера, для которого нужно отозвать лицензию

$compname="MSK-PC16"

$RevokePC = $TSLicensesAssigned | ? sIssuedToComputer -EQ $compname

$RevokePC.Revoke()

Если вам нужно подключиться в RDP сессию пользователя, вы можете воспользоваться режимом теневого подключения RDS (он работает на RDSH в рабочей группе).

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:\Scripts\win-acme

Создаем 3 bat-файла:

- Файл «C:\Scripts\win-acme\Register.bat»

Файл «C:\Scripts\win-acme\Register.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:\Scripts\win-acme\Scripts\PSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:\Scripts\win-acme\Register.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TS\efsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Терминальные серверы позволяют пользователям удаленно подключаться к операционной системе и использовать ее ресурсы через подключение по протоколу Remote Desktop Protocol (RDP). Установка и настройка терминального сервера Windows Server 2019 без домена может быть немного сложной задачей, но пошаговая инструкция поможет вам справиться с этим.

Прежде всего, убедитесь, что у вас установлена операционная система Windows Server 2019. Затем откройте «Серверный менеджер» и выберите «Добавить роли и компоненты». Далее следуйте инструкциям мастера установки и убедитесь, что выбрали опцию «Установить службу терминалов».

После завершения установки откройте «Управление серверами» и найдите раздел «Сервисы терминалов». Щелкните правой кнопкой мыши на «Сервисы терминалов» и выберите «Установка сервера». Затем выберите опцию «Сложная модель развертывания».

Далее создайте сертификат для защищенного подключения. Выберите «Установить SSL-сертификат» и укажите путь к сертификату. При необходимости можно создать самоподписанный сертификат.

В заключение, настройте параметры доступа к терминальному серверу. Введите имя домена и выберите опцию «Ограниченный режим доступа». Затем укажите порт RDP (обычно используется порт 3389) и задайте параметры безопасности.

Следуя этой пошаговой инструкции, вы сможете успешно настроить терминальный сервер Windows Server 2019 без домена. Управление удаленными компьютерами станет удобным и эффективным процессом для вашей компании или организации.

Содержание

- Как настроить терминальный сервер Windows Server 2019 без домена: подробная инструкция

- Установка операционной системы Windows Server 2019

- Установка и настройка роли терминального сервера

Как настроить терминальный сервер Windows Server 2019 без домена: подробная инструкция

Настраивать терминальный сервер Windows Server 2019 без домена может быть немного сложнее, чем с доменом, но это по-прежнему возможно. В этой подробной инструкции вы найдете все необходимые шаги для настройки терминального сервера без домена.

Шаг 1: Установка операционной системы

Первым шагом является установка операционной системы Windows Server 2019 на ваш сервер. Убедитесь, что вы используете правильную версию операционной системы, подходящую для вашего оборудования.

Шаг 2: Установка служб терминалов

После установки операционной системы вы должны установить службы терминалов для использования сервера в качестве терминального сервера. Перейдите в «Управление сервером» и выберите «Установить роли и компоненты». Выберите «Службы терминалов» и следуйте инструкциям мастера установки, чтобы установить необходимые компоненты.

Шаг 3: Настройка служб терминалов

После установки служб терминалов вы должны настроить их для использования на вашем сервере. Перейдите в «Центр администрирования служб терминалов» и выберите «Настройка сервера лицензирования». Следуйте инструкциям мастера настройки для создания или подключения к службе лицензирования.

Шаг 4: Создание пользователей

Чтобы пользователи могли подключаться к вашему серверу, необходимо создать учетные записи пользователей. Перейдите в «Управление пользователями и группами локальной политики» и создайте новые учетные записи пользователей для каждого пользователя. Укажите необходимые разрешения и пароли для каждого пользователя.

Шаг 5: Настройка сетевых параметров

Наконец, вам нужно настроить сетевые параметры вашего сервера, чтобы пользователи могли подключаться к нему через Интернет или локальную сеть. Установите статический IP-адрес для вашего сервера и настройте правила брандмауэра для разрешения входящих соединений на порту RDP (по умолчанию 3389).

Теперь ваш терминальный сервер Windows Server 2019 без домена готов к использованию. Пользователи могут подключаться к нему через удаленный рабочий стол, используя свои учетные записи пользователей.

Обратите внимание, что настройка терминального сервера без домена может быть сложнее и безопасность может быть менее надежной, чем при использовании домена. Убедитесь, что вы следуете лучшим практикам безопасности и правильно настраиваете ограничения доступа к серверу.

Установка операционной системы Windows Server 2019

1. Получите установочный образ операционной системы Windows Server 2019 в формате ISO.

2. Запишите образ на USB-накопитель или создайте виртуальный привод, используя программу для создания виртуальных приводов, например, Daemon Tools.

3. Вставьте USB-накопитель или откройте виртуальный привод с установочным образом.

4. Перезагрузите компьютер и установите загрузку с USB-накопителя или виртуального привода.

5. В процессе загрузки выберите язык установки, формат даты и времени, а также раскладку клавиатуры.

6. Нажмите «Установить сейчас».

7. Примите лицензионное соглашение и нажмите «Далее».

8. Выберите тип установки — «Пользовательская: создать только разделы» и нажмите «Далее».

9. Создайте разделы на жестком диске, выберите раздел для установки операционной системы и нажмите «Далее».

10. Дождитесь завершения установки операционной системы.

11. После завершения установки, выполните настройку базовых параметров, таких как имя компьютера и пароль администратора.

12. При необходимости, установите обновления операционной системы с помощью Windows Update.

Установка и настройка роли терминального сервера

Перед началом установки и настройки роли терминального сервера на Windows Server 2019 без домена, убедитесь, что ваш сервер соответствует системным требованиям для работы в качестве терминального сервера.

Для установки и настройки роли терминального сервера выполните следующие шаги:

- Откройте Server Manager (Управление сервером) через меню «Start»

- Выберите вкладку «Manage» (Управление)

- Нажмите на «Add Roles and Features» (Добавить роли и компоненты)

- В появившемся окне «Add Roles and Features Wizard» (Мастер добавления ролей и компонентов) нажмите «Next» (Далее)

- Выберите «Role-based or feature-based installation» (Установка на основе роли или компонента) и нажмите «Next» (Далее)

- Выберите ваш сервер из списка серверов или оставьте по умолчанию и нажмите «Next» (Далее)

- В списке ролей найдите «Remote Desktop Services» (Службы удаленного рабочего стола) и установите флажок рядом с ним

- После установки флажка появится всплывающее окно, в котором будет предложено установить необходимые функции. Нажмите «Add Features» (Добавить компоненты)

- Нажмите «Next» (Далее)

- В новом окне нажмите «Next» (Далее)

- На вкладке «Select role services» (Выбор служб роли) поставьте флажок рядом с «Remote Desktop Session Host» (Хост сеансов удаленного рабочего стола)

- Далее, нажимайте «Next» (Далее) до появления окна «Confirmation» (Подтверждение)

- В окне «Confirmation» (Подтверждение) нажмите «Install» (Установить)

- После завершения установки роли, нажмите «Close» (Закрыть)

Теперь роль терминального сервера успешно установлена. Затем необходимо перезагрузить сервер, чтобы изменения вступили в силу.