Если Вы хотите развернуть LDAPv3-совместимый Open Source сервер в Windows (XP, Windows 7, 10 или даже, по недоразумению, в Windows Vista), у Вас есть три варианта:

-

OpenLDAP под cygwin.

Разработчики установщика cygwin проделали большую работу, чтобы установка была хоть и многословным, но очень простым процессом (полная установка может занять более 30 минут). И спрятали они OpenLDAP так, чтобы никто не догадался (он в категории Libs установщика, но мы Вам этого не говорили). Главный недостаток — то, что версия OpenLDAP обновляется нерегулярно (хотя, по совести говоря, пакеты обновляются довольно регулярно). Если Вы собираетесь заниматься разработкой, либо запускать другие *nix-пакеты под Windows — выбор очевиден.

-

ApacheDS. Работает под Java и включает прекрасный LDAP-клиент/систему разработки, называемую Apache Directory Studio. Этот превосходный инструмент можно использовать в качестве клиента к любой системе, в том числе OpenLDAP. Возможно, процесс установки покажется Вам немного сложным, поскольку система встроена в среду разработки Eclipse (которая любит всё всегда усложнять), но усилия стоят того.

-

Если же Вы хотите простую инсталляцию текущей версии OpenLDAP на Windows в пару кликов, то нет ничего лучше сборки OpenLDAP для Windows. Она периодически обновляется (по состоянию на ноябрь 2016 года версия OpenLDAP 2.4.44). Она опционально устанавливает различные механизмы манипуляции данными, в том числе базы данных (bdb и hdb OpenLDAP), OpenSSL (обеспечивает поддержку TLS в OpenLDAP) и даже Cyrus SASL (обеспечивает поддержку Kerberos). OpenLDAP выполняется не как задача Windows, а как dos-приложение.

Установка OpenLDAP для Windows

При последней установке данного программного обеспечения (ноябрь 2016 года) стало ясно, что процесс инсталляции с момента нашей предыдущей установки (OpenLDAP 2.4.35) поменялся радикально. Теперь доступны 32-х и 64-битные версии, а процесс инсталляции предоставляет много (слишком много?) опций. Получить программное обеспечение можно здесь, а инструкции по установке находятся здесь. Мы установили 64-битную версию на Windows 10 Home Edition. В нашем случае процесс инсталляции не прошёл гладко (64-битная версия, Home Edition, сами понимаете), но после небольшой доработки напильником за 20 минут мы получили вполне работоспособный OpenLDAP. Не так уж и плохо. Немного сбивало с толку то, что имена директорий/папок сильно отличаются от тех, которые мы привыкли видеть при инсталляции в Lunux/BSD.

Мы оставили наши записи об установке OpenLDAP 2.4.35 в назидание потомкам (не поддавайтесь искушению использовать их для чего-либо, кроме версии 2.4.35). Мы добавили записи о текущей инсталляции (ноябрь 2016 года, OpenLDAP 2.4.44), которые могут оказаться для Вас полезными (или бесполезными).

Примечания:

-

Возможно, вследствие ошибок при инсталляции, мы получили полностью установленный, но не запущенный OpenLDAP. В разных местах мы встречали намёки на то, что OpenLDAP может выполняться как служба Windows, но, как всегда, мы не стали читать документацию целиком. Скрипт запуска: C:\OpenLDAP\run\run.cmd (C:\OpenLDAP — корневая директория при инсталляции по умолчанию). Для удобства использования мы сделали себе ярлык на него на рабочем столе.

-

При инсталляции по умолчанию slapd при запуске использует slapd.conf (расположен в корневой директории (по умолчанию это C:\OpenLDAP), а не в привычной /etc/openldap как в Linux/BSD).

-

Конвертация в slapd.d тривиальна. После внесения необходимых изменений в файл slapd.conf, просто создайте новую директорию/папку с названием slapd.d. Откройте командную строку, перейдите в C:\OpenLDAP (или туда, куда Вы произвели установку) и выполните:

slaptest -f slapd.conf -F slapd.d

Откройте C:\OpenLDAP\run\run.cmd в любимом редакторе:

cd "%~dp0.." slapd -d 8 -h "ldaps:/// ldap:///" -f slapd.conf # удалите аргумент -f чтобы получилось: cd "%~dp0.." slapd -d 8 -h "ldaps:/// ldap:///" # сохраните файл

Запустите сервер, выполнив C:\OpenLDAP\run\run.cmd.

-

По умолчанию в скрипте запуска (смотрите предыдущее примечание) используется аргумент -d -1, генерирующий огромное количество отладочной информации и серьёзно снижающий производительность сервера. На первоначальном этапе это полезно, так как Вы получаете максимум диагностической информации. После того, как Вам удастся добиться от сервера стабильной работы, можно либо совсем удалить -d -1 в файле run.cmd, либо задать значение поменьше.

Примечание: Значение аргумента -d, используемое при старте OpenLDAP (slapd), благоразумно отменяет любые попытки динамически изменять значение атрибута oldLogLevel (при использовании OLC, cn=config), либо значения директивы loglevel в slapd.conf. Чтобы эти настройки имели эффект, удалите аргумент -d из строки запуска slapd.

Исторические заметки по установке OpenLDAP 2.4.35 для Windows

Далее следуют некоторые заметки об установке и использовании OpenLDAP (2.4.35) для Windows. При прочтении документации к пакету складывается впечатление, что его возможности значительно больше, чем предоставление основных сервисов OpenLDAP, в частности, там обсуждается использование Microsoft-SQL. Мы проигнорировали все эти новомодные штучки (поскольку не являемся пользователями MS-SQL) и всё равно получили отличную, высоко функциональную инсталляцию OpenLDAP. Порядок действий:

-

Скачайте программное обеспечение отсюда в подходящую директорию файловой системы.

-

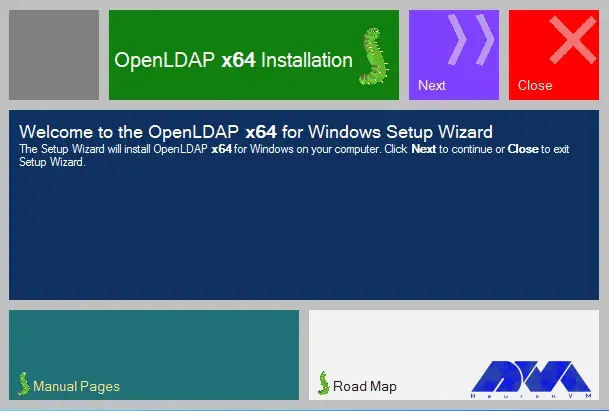

Распакуйте архив и дважды щёлкните для запуска OpenLDAP-2.y.xx-x86.exe (y — старший номер версии, а xx — младший номер версии). Следуйте запросам мастера установки. Установка может быть запущена с правами обычного пользователя (административных привилегий не требуется). Далее показаны экраны с немного путанным содержимым, для которых приводятся дополнительные разъяснения.

-

На этом экране Вас просят ввести Ваши данные, но ввод данных не позволяется. Попробуй разберись! Проигнорируйте его и нажмите «Next». Ничего страшного не случится.

-

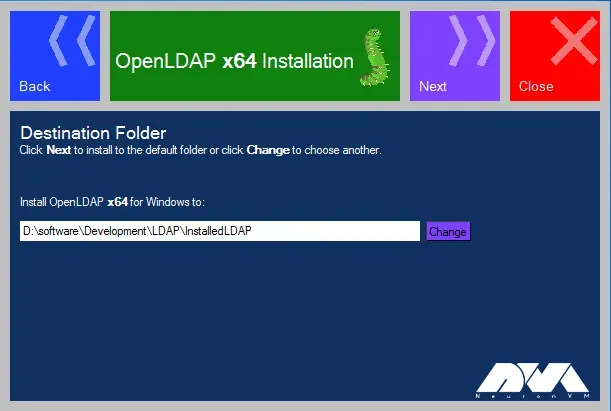

На этом экране показана директория по умолчанию, куда будет произведена установка. Измените её в соответствии с Вашими потребностями или просто нажмите «Next».

-

После установки файлов этот экран показывает некоторую общую информацию о конфигурации сервера. Большая часть её пригодна лишь в том случае, если Вы собираетесь использовать конфигурацию по умолчанию.

На следующем за этим экране запрашивается, хотите ли Вы прочитать документ readme.pdf. Наш совет — не стоит. Снимите галочку и читайте дальше эту инструкцию.

-

Когда последний экран мастера установки закроется и станет историей, у Вас будет следующая конфигурация (подразумевается, что Вы произвели инсталляцию в директорию по умолчанию C:\OpenLDAP, либо, если Вы один из тех, кого раздражает всё, что по умолчанию, скорректируйте значения на свои):

-

Система настроена на использование файла slapd.conf в директории \etc\openldap (директория slapd.d отсутствует — смотрите заметки по olc/cn=config здесь). Этот slapd.conf полностью работоспособен, в него стоит заглянуть хотя бы потому, что в нём содержатся относительные пути, указывающие на поддиректории и файлы внутри установочной директории. Обслуживание осуществляется на стандартных номерах портов LDAP (389 и 636 для ldaps). Если Вы собираетесь использовать свой собственный файл slapd.conf, обратите внимание на стандартные расположения, на которые указывают директивы pidfile, argsfile (по умолчанию \var\run) и logfile (по умолчанию \var\log) стандартного файла и для упрощения процесса подкорректируйте свои значения, аналогично проверьте расположение файлов наборов схемы данных (\etc\openldap\schema) и директивы directory (\var\db\openldap-data) в Вашем разделе (разделах) database (используйте указанную и при необходимости создайте новые директории).

-

Один из самых запутанных аспектов этой инсталляции OpenLDAP — собраны ли модули статически или динамически. В OpenLDAP для Windows они собраны статически (правильный выбор), это означает, что в директивах loadmodule или loadpath нет необходимости.

В назидание потомкам мы приводим файл slapd.conf по умолчанию пакета OpenLDAP для Windows:

# # See slapd.conf(5) for details on configuration options. # This file should NOT be world readable. # include /schema/core.schema # Define global ACLs to disable default read access. # Do not enable referrals until AFTER you have a working directory # service AND an understanding of referrals. #referral ldap://root.openldap.org pidfile /run/slapd.pid argsfile /run/slapd.args # Load dynamic backend modules: # modulepath # moduleload back_bdb.la # moduleload back_hdb.la # moduleload back_ldap.la # Sample security restrictions # Require integrity protection (prevent hijacking) # Require 112-bit (3DES or better) encryption for updates # Require 63-bit encryption for simple bind # security ssf=1 update_ssf=112 simple_bind=64 # Sample access control policy: # Root DSE: allow anyone to read it # Subschema (sub)entry DSE: allow anyone to read it # Other DSEs: # Allow self write access # Allow authenticated users read access # Allow anonymous users to authenticate # Directives needed to implement policy: # access to dn.base="" by * read # access to dn.base="cn=Subschema" by * read # access to * # by self write # by users read # by anonymous auth # # if no access controls are present, the default policy # allows anyone and everyone to read anything but restricts # updates to rootdn. (e.g., "access to * by * read") # # rootdn can always read and write EVERYTHING! ####################################################################### # BDB database definitions ####################################################################### database bdb suffix "dc=my-domain,dc=com" rootdn "cn=Manager,dc=my-domain,dc=com" # Cleartext passwords, especially for the rootdn, should # be avoid. See slappasswd(8) and slapd.conf(5) for details. # Use of strong authentication encouraged. rootpw secret # The database directory MUST exist prior to running slapd AND # should only be accessible by the slapd and slap tools. # Mode 700 recommended. directory /openldap-data # Indices to maintain index objectClass eq

-

Для запуска сервера выполните «Пуск» (Start) -> «Все программы» (All Programs) -> OpenLDAP -> Start LDAP Server:

Примечание: OpenLDAP для Windows использует инсталляционный файл типа .exe, а не .msi, и потому до появления значков в меню «Все программы» (All Programs) может пройти довольно много времени (до 30 минут).

Если Вы нетерпеливы, перейдите в директорию libexec и дважды щёлкните на StartLDAP.cmd. Это приведёт к немедленному запуску LDAP-сервера.

При старте сервера откроется окно сессии dos, куда будет выведена тонна информации, после чего окно останется открытым (Вы должны явно завершить OpenLDAP, нажав CTL-C в этом окне dos). Если что-то пошло не так, окно немедленно закроется. Если Вы используете директиву logfile (поставляемый по умолчанию файл slapd.conf использует \var\log\openldap.log), то ищите ошибки в файле журнала. Если Вы не используете директиву logfile, значит Вам не повезло.

Большой объём информации, выводимой в окне dos, может серьёзно замедлить работу сервера. Чтобы его уменьшить или ликвидировать, просто откройте (с помощью notepad) файл \libexec\StartLDAP.cmd и из последней строки этого файла либо вообще удалите аргумент -d -1 (для отмены вывода, за исключением катастрофических ошибок), либо измените -1 на какое-либо другое значение (подробнее здесь). Например, если значение равно 8, будет выводиться только информация о соединениях. Вот этот файл во всей красе, чтобы Вы могли увидеть, что представляет из себя последняя строка:

@echo off verify on Rem SET HOME= SET ODBCINI=..\etc\odbc.ini SET ODBCSYSINI=..\etc SET FREETDS=..\etc\freeTDS.conf SET TDSVER=8.0 SET TDSDUMP=..\var\log\freetds.log SET RANDFILE=..\bin\rfile.rnd SET LDAPCONF=..\etc\openldap\ldap.conf SET LDAPRC=..\bin\ldaprc Rem Adjust accordingly Rem SET KRB5_CONFIG=C:\Heimdal\etc\krb5-pkinit.conf Rem SET KRB5_KTNAME=C:\Heimdal\etc\krb5.keytab Rem SET KRB5CCNAME=FILE:C:/Heimdal/tmp/krb5cc_500 SET FQDN=localhost slapd.exe -d -1 -h "ldap://%FQDN%/ ldaps://%FQDN%/" -f ..\etc\openldap\slapd.conf

-

Стандартные ldap-утилиты OpenLDAP (ldapsearch и другие) располагаются в директории bin. В OpenLDAP для Windows есть удобное окно командной строки, предварительно сконфигурированное на эту директорию:

Вы также можете открыть любое окно с сессей dos и перейти в c:\openldap\bin, либо поместите этот путь в свою переменную path («Пуск» (Start) -> «Панель управления» (Control panel) -> «Система» (System) -> в открывшемся окне «Свойства системы» (Advanced system settings) выберите вкладку «Дополнительно» (Advanced) -> нажмите кнопку «Переменные среды» (Environmental settings) -> в открывшемся окне «Переменные среды» в нижней части найдите переменную path и добавьте ;c:\openldap\bin). Откройте любое окно с сессией dos («Пуск» (Start)->»Выполнить» (Run)->cmd) и можете запускать утилиты ldap. Примечание: slap-утилиты (slapadd и другие) находятся в директории sbin, возможно, Вы захотите добавить в переменную path также и путь ;c\openldap\sbin.

-

-

Как мы уже говорили, для остановки сервера OpenLDAP перейти в окно с сессией dos, в котором он выполняется, и нажать CTRL-C. Сервер остановится, и Вам будет выведен запрос «Terminate Batch Job?«; если в ответ на него вы нажмёте «y», окно закроется.

Если эта процедура не была соблюдена (например, Вы завершили работу компьютера, не остановив LDAP-сервер), сервер, вероятнее всего, откажется стартовать при следующем запуске. В этом случае перейдите в директорию c:\openldap\var\run и удалите все файлы в этой директории (slapd.args и slapd.pid). Теперь сервер должен запуститься. Если нет — обратитесь к файлу журнала (по умолчанию в \var\log). Ведь Вы же установили директиву logfile, правда?

Проблемы, комментарии, предположения, исправления (включая битые ссылки) или есть что добавить? Пожалуйста, выкроите время в потоке занятой жизни, чтобы написать нам, вебмастеру или в службу поддержки. Оставшийся день Вы проведёте с чувством удовлетворения.

First published on MSDN on Apr 10, 2017

Step-by-step guide for setting up

LDAPS

(LDAP over SSL)

The guide is split into 3 sections :

- Create a Windows Server VM in Azure

- Setup LDAP using AD LDS (Active Directory Lightweight Directory Services)

- Setup LDAPS (LDAP over SSL)

NOTE : The following steps are similar for Windows Server 2008, 2012, 2012 R2 , 2016. In this article, we will use Windows Server 2012 R2.

Create a Windows Server VM in Azure

Create a VM named “ldapstest” Windows Server 2012 R2 Datacenter Standard DS12 using the instructions here:

Create a Windows virtual machine with the Azure portal

Connect to the VM ldapstest using Remote Desktop Connection.

Setup LDAP using AD LDS

Now let us add AD LDS in our VM ldapstest

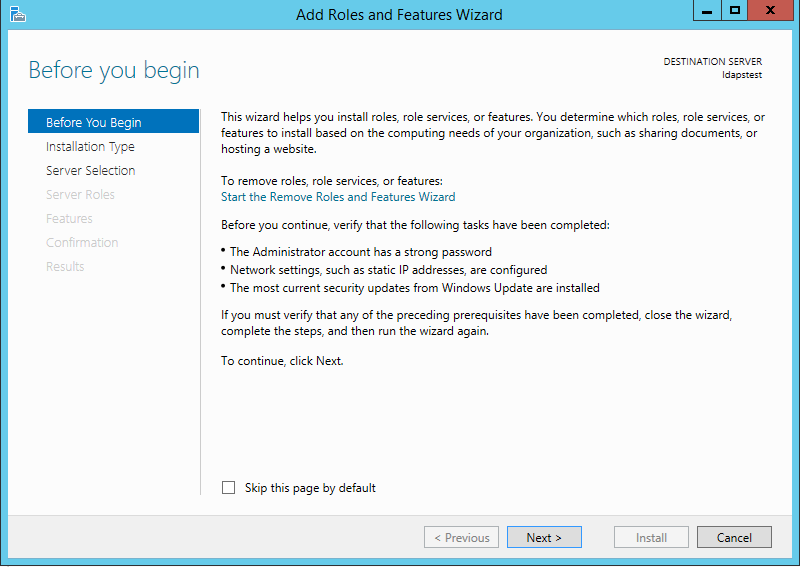

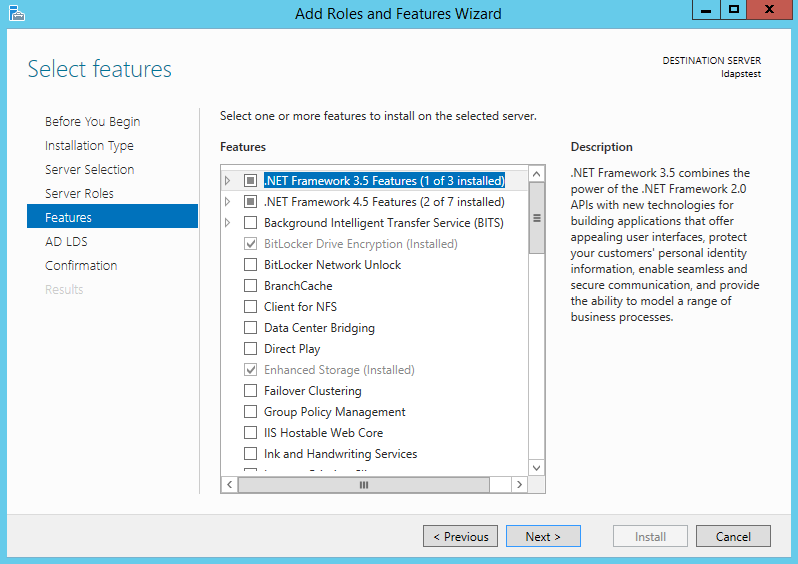

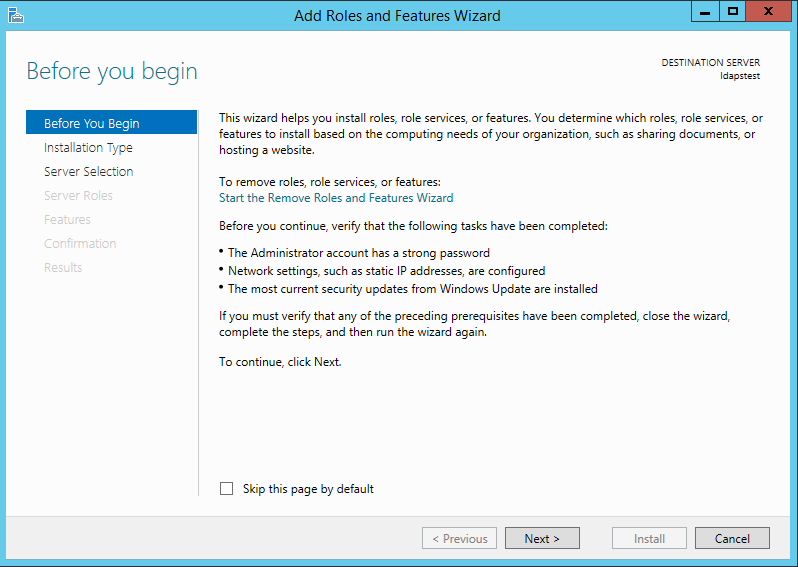

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

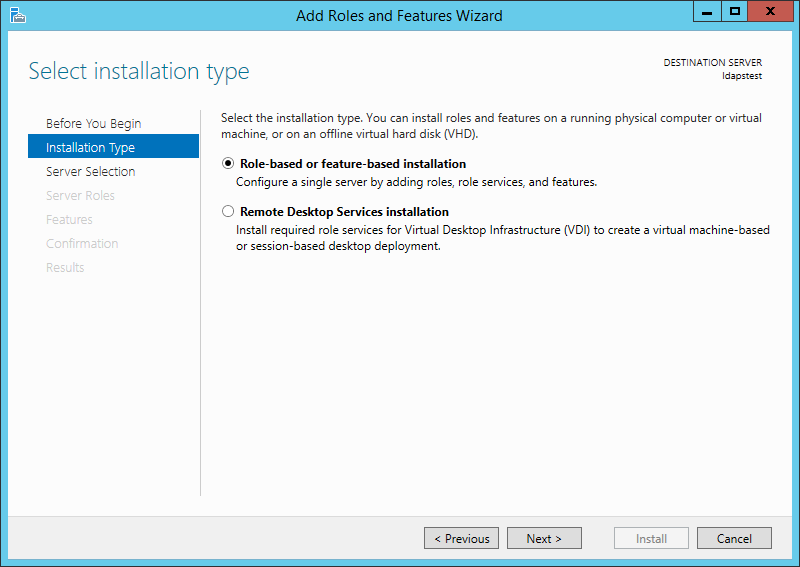

Choose Role-based or feature-based installation. Click Next.

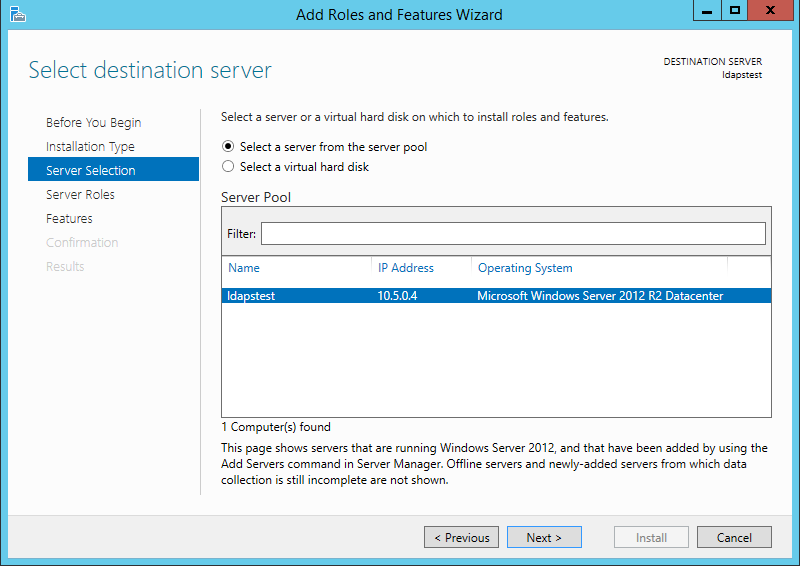

Select ldapstest server from the server pool. Click Next.

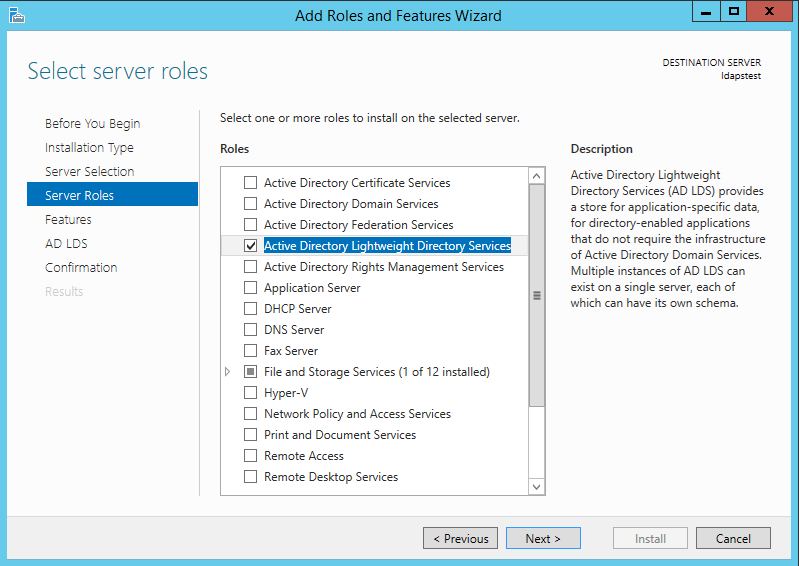

Mark Active Directory Lightweight Directory Services from the list of roles and click Next.

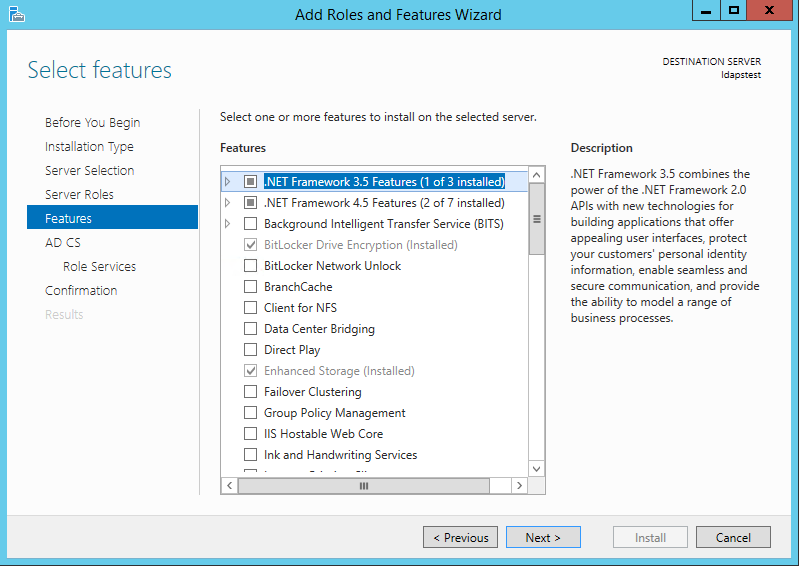

From the list of features, choose nothing – just click Next.

Click Next.

Click Install to start installation.

Once installation is complete, click Close.

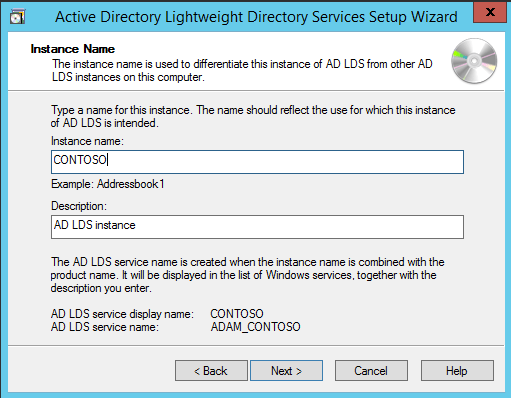

Now we have successfully set up AD LDS Role. Let us create a new AD LDS Instance “CONTOSO” using the wizard. Click the “Run the Active Directory Lightweight Directory Services Setup Wizard” in the above screen. And then Click Close.

Choose Unique Instance since we are setting it up for the first time.

Type “CONTOSO” in Instance Name and click Next.

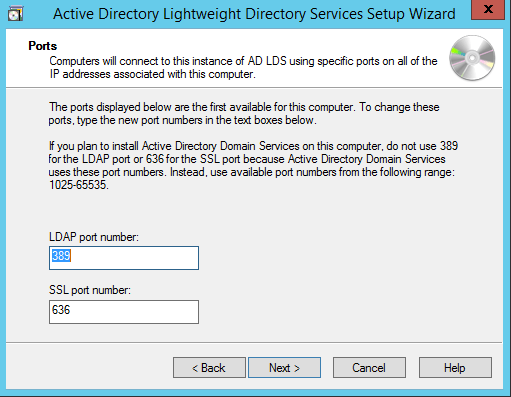

By Default, LDAP Port is 389 and LDAPS port is 636, let us choose the default values — click Next.

Create a new Application Directory Partition named “CN=MRS,DC=CONTOSO,DC=COM”. Click Next.

Using the default values for storage location of ADLDS files- Click Next.

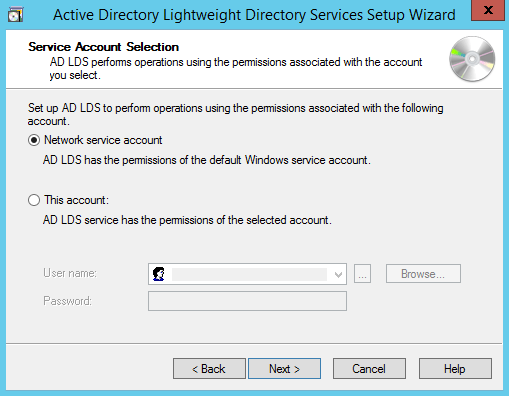

Choosing Network Service Account for running the AD LDS Service.

You will receive a prompt warning about data replication. Since we are using a single LDAP Server, we can click Yes.

Choosing the currently logged on user as an administrator for the AD LDS Instance. Click Next.

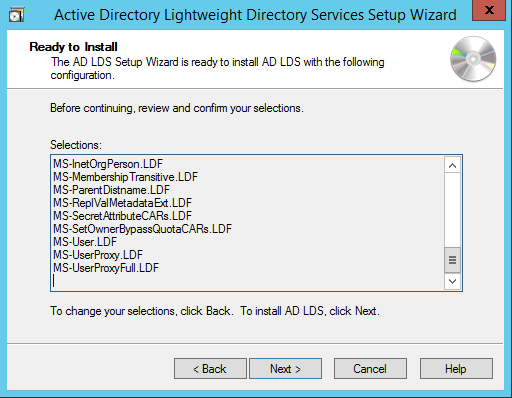

Mark all the required LDIF files to import (Here we are marking all files). Click Next.

Verify that all the selections are right and then Click Next to confirm Installation.

Once the instance is setup successfully, click Finish.

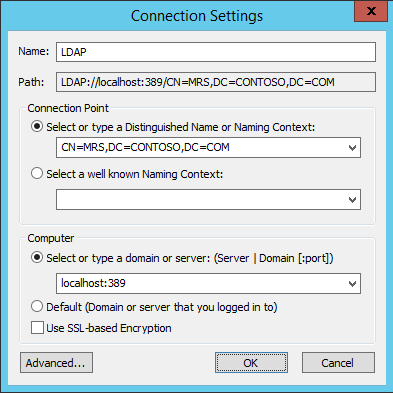

Now let us try to connect to the AD LDS Instance CONTOSO using ADSI Edit.

Click on Start —> Search “ADSI Edit” and open it.

Right Click on ADSI Edit Folder (on the left pane) and choose Connect To.. . Fill the following values and Click OK.

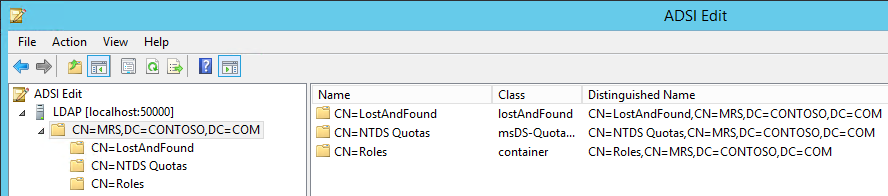

If the connection is successful, we will be able to browse the Directory CN=MRS,DC=CONTOSO,DC=COM :

Setup LDAPS (LDAP over SSL)

The Certificate to be used for LDAPS must satisfy the following 3 requirements:

• Certificate must be valid for the purpose of Server Authentication. This means that it must also contains the Server Authentication object identifier (OID): 1.3.6.1.5.5.7.3.1

• The Subject name or the first name in the Subject Alternative Name (SAN) must match the Fully Qualified Domain Name (FQDN) of the host machine, such as Subject:CN=contosoldaps. For more information, see How to add a Subject Alternative Name to a secure LDAP certificate .

• The host machine account must have access to the private key.

Now, let’s use Active Directory Certificate Services to create a certificate to be used for LDAPS. If you already have a certificate satisfying the above requirements, you can skip this step.

Click on Start —> Server Manager —> Add Roles and Features. Click Next.

Choose Role-based or feature-based installation. Click Next.

Select ldapstest server from the server pool. Click Next.

Choose Active Directory Certificate Services from the list of roles and click Next.

Choose nothing from the list of features and click Next.

Click Next.

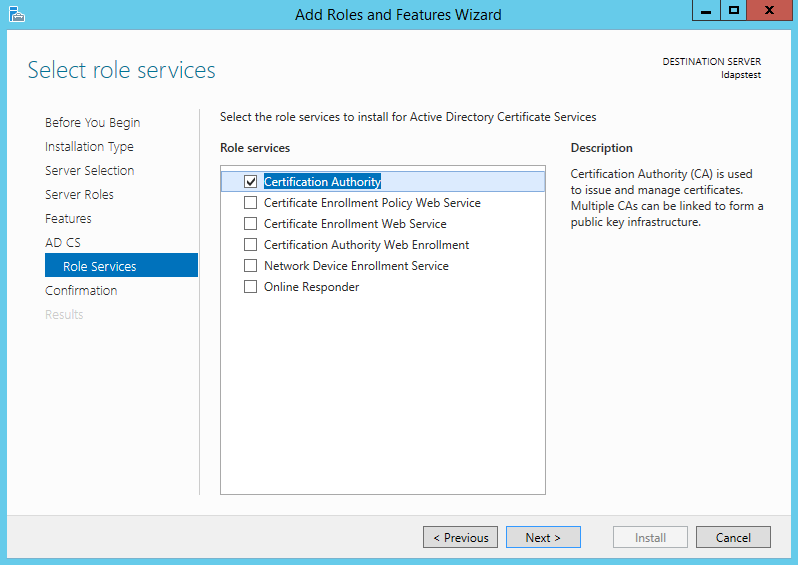

Mark “Certificate Authority” from the list of roles and click Next.

Click Install to confirm installation.

Once installation is complete, Click Close.

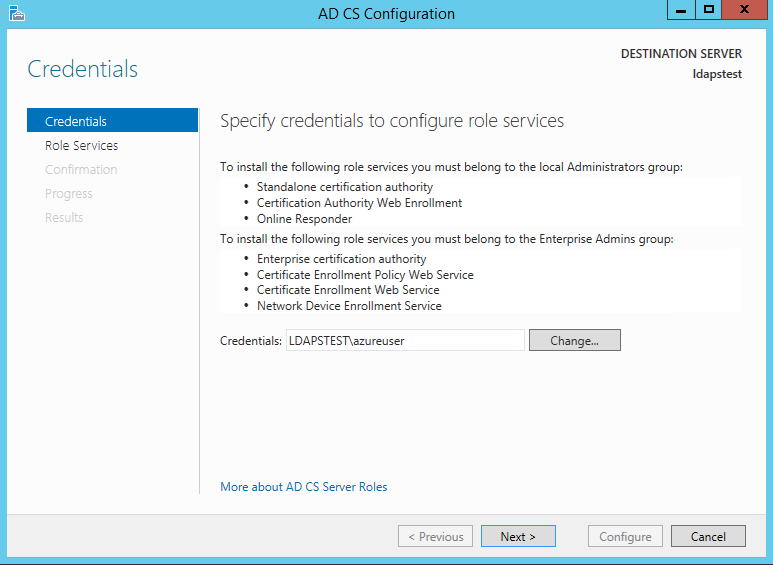

Now let’s create a certificate using AD CS Configuration Wizard. To open the wizard, click on “Configure Active Directory Certificate Services on the destination server” in the above screen. And then click Close. We can use the currently logged on user azureuser to configure role services since it belongs to the local Administrators group. Click Next.

Choose Certification Authority from the list of roles. Click Next.

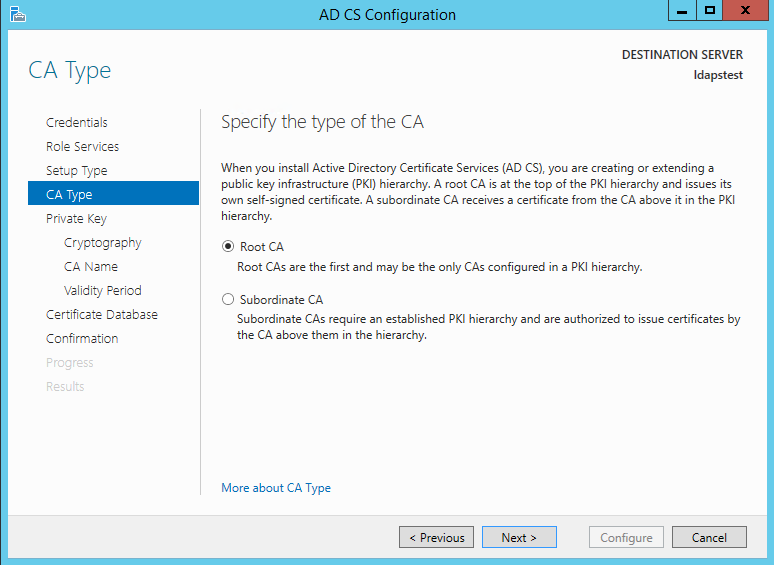

Since this is a local box setup without a domain, we are going to choose a Standalone CA. Click Next.

Choosing Root CA as the type of CA, click Next.

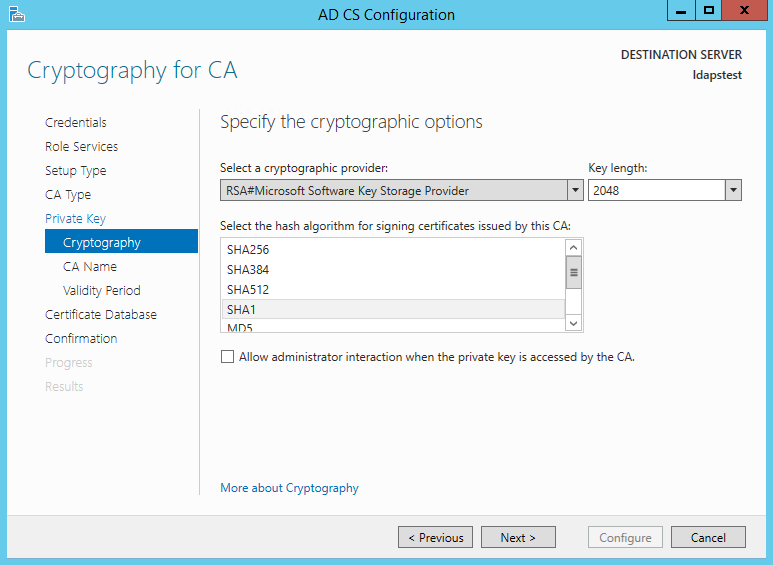

Since we do not possess a private key – let’s create a new one. Click Next.

Choosing SHA1 as the Hash algorithm. Click Next.

UPDATE : Recommended to select the most recent hashing algorithm since

SHA-1 deprecation countdown

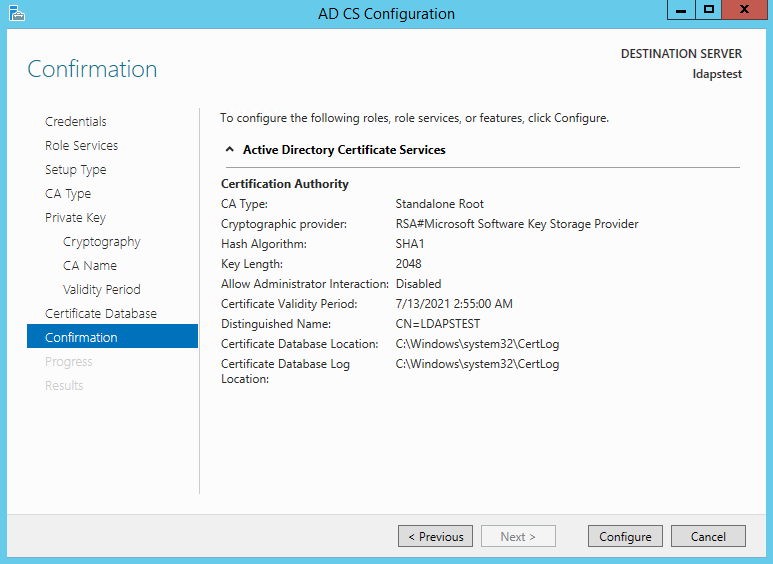

The name of the CA must match the Hostname (requirement number 2). Enter “LDAPSTEST” and Click Next.

Specifying validity period of the certificate. Choosing Default 5 years. Click Next.

Choosing default database locations, click Next.

Click Configure to confirm.

Once the configuration is successful/complete. Click Close.

Now let us view the generated certificate.

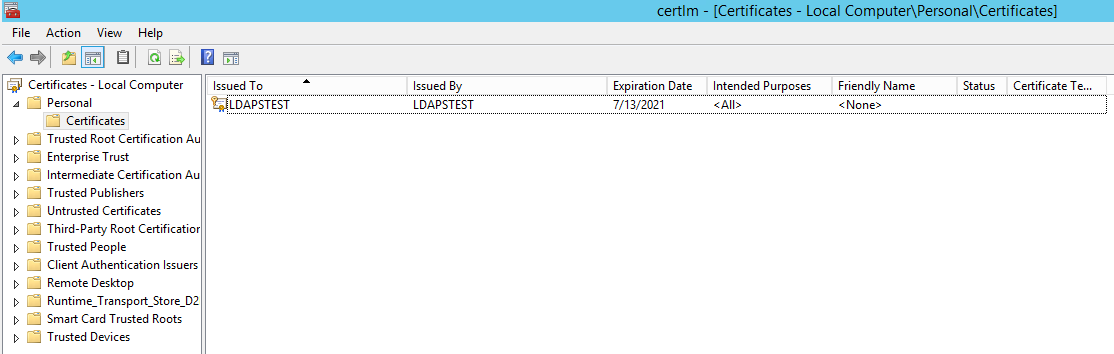

Click on Start à Search “Manage Computer Certificates” and open it.

Click on Personal Certificates and verify that the certificate “LDAPSTEST” is present:

Now to fulfill the third requirement, let us ensure host machine account has access to the private key. Using the Certutil utility, find the Unique Container Name. Open Command Prompt in Administrator mode and run the following command: certutil -verifystore MY

The private key will be present in the following location C:\ProgramData\Microsoft\Crypto\Keys\<UniqueContainerName>

Right Click C:\ProgramData\Microsoft\Crypto\Keys\874cb49a696726e9f435c1888b69f317_d3e61130-4cd8-4288-a344-7784647ff8c4 and click properties —> Security and add read permissions for NETWORK SERVICE.

We need to import this certificate into JRE key store since our certificate “CN=LDAPSTEST” is not signed by any by any trusted Certification Authority(CA) which is configured in you JRE keystore e.g Verisign, Thwate, goDaddy or entrust etc. In order to import this certificate using the keytool utility, let us first export this cert as a .CER from the machine certificate store:

Click Start —> Search “Manage Computer Certificates” and open it. Open personal, right click LDAPSTEST cert and click “Export”.

This opens the Certificate Export Wizard. Click Next.

Do not export the private key. Click Next.

Choose Base-64 encoded X .509 file format. Click Next.

Exporting the .CER to Desktop. Click Next.

Click Finish to complete the certificate export.

Certificate is now successfully exported to “C:\Users\azureuser\Desktop\ldapstest.cer”.

Now we shall import it to JRE Keystore using the keytool command present in this location:

C:\Program Files\Java\jre1.8.0_92\bin\keytool.exe.

Open Command Prompt in administrator mode. Navigate to “C:\Program Files\Java\jre1.8.0_92\bin\” and run the following command:

keytool -importcert -alias «ldapstest» -keystore «C:\Program Files\Java\jre1.8.0_92\lib\security\cacerts» -storepass changeit -file «C:\Users\azureuser\Desktop\ldapstest.cer»

Type “yes” in the Trust this certificate prompt.

Once certificate is successfully added to the JRE keystore, we can connect to the LDAP server over SSL.

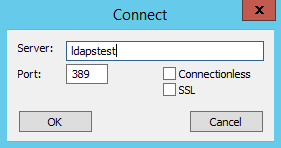

Now let us try to connect to LDAP Server (with and without SSL) using the ldp.exe tool.

Connection strings for

LDAP:\\ldapstest:389

LDAPS:\\ldapstest:636

Click on Start —> Search ldp.exe —> Connection and fill in the following parameters and click OK to connect:

If Connection is successful, you will see the following message in the ldp.exe tool:

To Connect to LDAPS (LDAP over SSL), use port 636 and mark SSL. Click OK to connect.

If connection is successful, you will see the following message in the ldp.exe tool:

REFERENCES

https://technet.microsoft.com/en-us/library/cc770639(v=ws.10)

https://technet.microsoft.com/en-us/library/cc725767(v=ws.10).aspx

http://social.technet.microsoft.com/wiki/contents/articles/2980.ldap-over-ssl-ldaps-certificate….

https://blogs.technet.microsoft.com/askds/2008/03/13/troubleshooting-ldap-over-ssl/

http://javarevisited.blogspot.com/2011/11/ldap-authentication-active-directory.html

In this article, we are going to teach you How to Install and Configure OpenLDAP on Windows step by step. LDAP is a protocol that allows anyone to find organizations, individuals, and other resources such as files, devices on the network, both on the Internet and on the internal network. You must use the OpenLDAP tool to use this protocol.

Install and Configure OpenLDAP on Windows Server

At the beginning of this article, we will have a definition of LDAP. Then we introduce you to OpenLDAP. Then in the next step, you will be taught how to install OpenLDAP on Windows. The final step will explain how to configure and complete the OpenLDAP installation process. Stay with us.

Introducing LDAP

LDAP stands for Lightweight Directory Access Protocol, which is a standard protocol application for accessing and maintaining distributed directory information services over the Internet Protocol Network. LDAP is a contract in the computer network and in the application layer that is used to communicate with the directory service. This protocol is documented in RFC 2251 and RFC 3377. LDAP allows you to manage and connect to different directories on the network, each of which may have a different operating system platform and structure.

What is OpenLDAP?

OpenLDAP is an open-source implementation of the Lightweight Directory Access Protocol or LDAP. OpenLDAP is free and created by the OpenLDAP project. This license is issued under its BSD license called OpenLDAP Public License.

How to Install OpenLDAP on Windows

In this section, we want to teach you how to install OpenLDAP on Windows. The first step is to download OpenLDAP from the official website.

Now, wait for the download to finish.

Then, You should go to the Downloads folder and double-click on the downloaded file.

You will be asked if you want the setup wizard to install OpenLDAP. Click Yes:

In the window that opens, click Next to continue:

Now you should check the box for “I accept terms of the License Agreement” and click Next again:

In this step, you can change the destination folder by clicking on change. Then click Next:

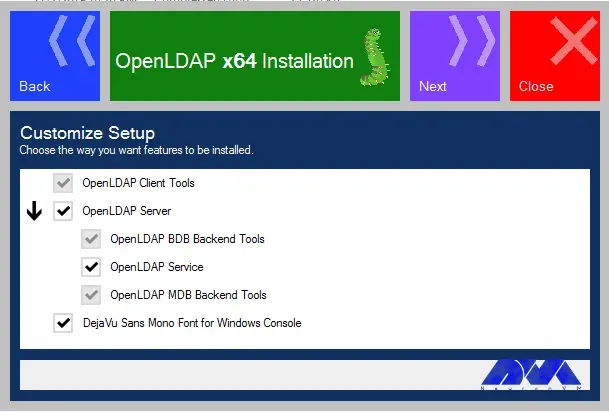

Now you should select the way you want features to be installed and then click Next again:

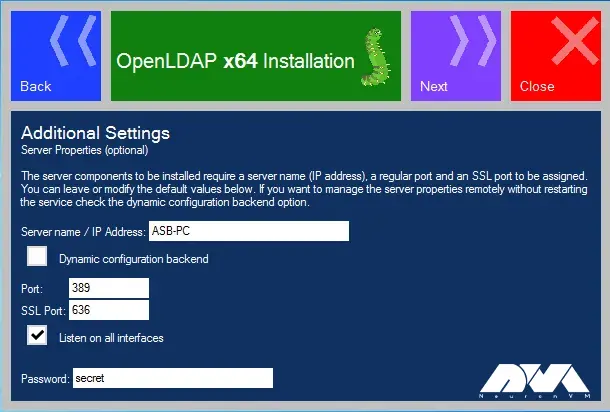

At this point, you can modify the default values. If you want to manage server properties remotely, you should check the dynamic configuration backend option. Finally, click Next:

How to Configure OpenLDAP on Windows

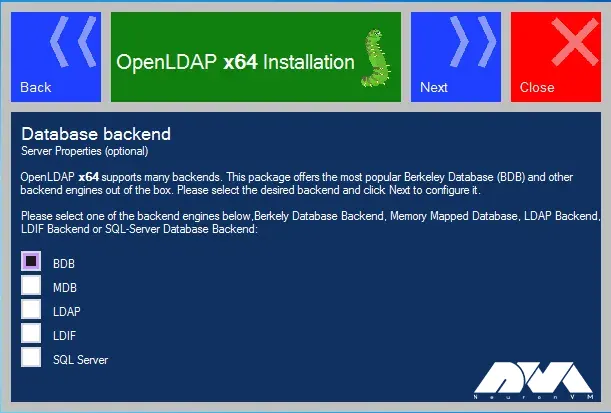

Now you should select one of the backend engines and then click Next:

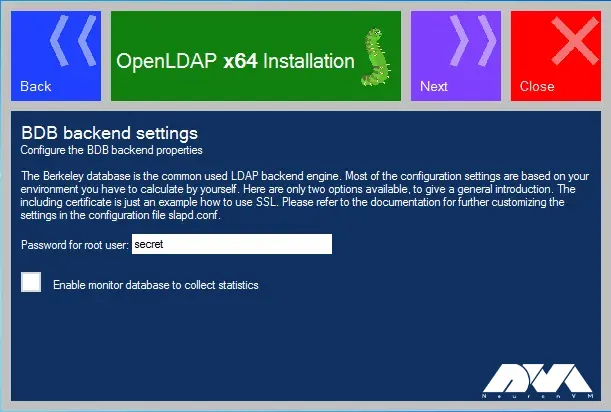

You can configure BDB backend Properties here and Then click Next:

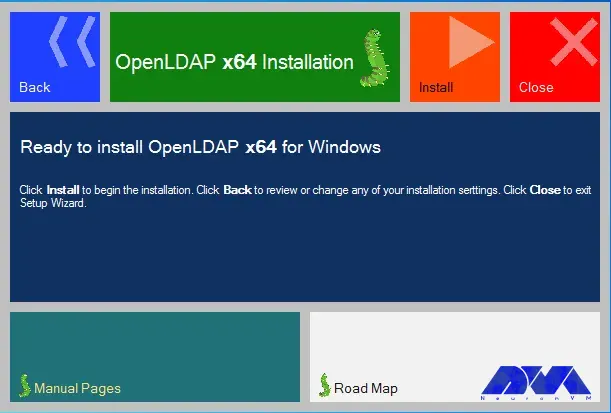

You should click the Install button to start the installation:

Wait a few moments for the installation process to finish. Finally, click close to exit the setup wizard.

Conclusion

This article introduced you to LDAP and also OpenLDAP. In the continuation of the article, You learned how to install and configure OpenLDAP with our step-by-step tutorial. It also runs on the BSD family of operating systems, as well as a wide range of other operating systems.

Lightweight Directory Access Protocol (LDAP) — протокол доступа к каталогам, широко используемый для хранения и организации информации о пользователях и ресурсах в сетях. Настройка и управление LDAP сервером может быть сложной задачей, особенно для тех, кто впервые сталкивается с этим протоколом.

В этой статье мы рассмотрим пошаговую установку и настройку LDAP сервера на операционной системе Windows. Мы покажем, как установить необходимое программное обеспечение, создать базу данных, настроить параметры безопасности и проверить работоспособность сервера.

В процессе руководства мы будем использовать OpenLDAP — одну из наиболее популярных и бесплатных реализаций LDAP сервера. OpenLDAP обладает широкими возможностями конфигурации и хорошей поддержкой сообщества, что делает его отличным выбором для начинающих.

Если вы хотите наладить управление пользователями, доступом и ресурсами на вашей локальной сети, тогда этот пошаговый гид поможет вам полностью развернуть и настроить LDAP сервер на Windows.

Содержание

- Как установить и настроить LDAP сервер на Windows: пошаговое руководство

- Загрузка и установка OpenLDAP

- Генерация SSL-сертификатов и настройка шифрования

Как установить и настроить LDAP сервер на Windows: пошаговое руководство

Для того чтобы развернуть LDAP сервер на операционной системе Windows, необходимо выполнить несколько простых шагов. В этом пошаговом руководстве мы рассмотрим процесс установки и настройки LDAP сервера на Windows.

Шаг 1: Скачайте пакет OpenLDAP для Windows с официального сайта OpenLDAP (https://www.openldap.org/). Выберите соответствующую версию пакета в зависимости от вашей операционной системы (32-бит или 64-бит).

Шаг 2: После скачивания пакета установите его на вашу систему, следуя инструкциям на экране. После успешной установки, запустите OpenLDAP.

Шаг 3: Настройте конфигурационный файл службы LDAP (slapd.conf), который находится в каталоге установки. Откройте этот файл в текстовом редакторе и внесите необходимые изменения. Установите значения для базы данных, порта, учетных записей администраторов и других параметров, в соответствии с вашими требованиями.

Шаг 4: Создайте базу данных для LDAP. Для этого используйте команду «ldapadd» или «ldapmodify», указав файл с описанием базы данных (обычно с расширением .ldif). Файл должен содержать информацию о структуре данных, схеме и других атрибутах, которые вам необходимо добавить в базу.

Шаг 5: Проверьте работоспособность вашего LDAP сервера. Для этого можно использовать утилиты командной строки, такие как «ldapsearch» или «ldapmodify». Выполните несколько простых запросов, чтобы удостовериться, что сервер работает корректно и база данных доступна для поиска и модификации.

Шаг 6: Настройте доступ к LDAP серверу. Установите права доступа для различных пользователей и групп, используя учетные записи администратора и прочие механизмы аутентификации. Убедитесь, что только необходимые пользователи имеют доступ к вашему серверу LDAP.

Шаг 7: Документируйте вашу настройку. Создайте файлы README или документацию, в которых описаны параметры конфигурации, методы аутентификации, схемы данных и другие важные настройки. Это поможет вам в будущем, а также другим администраторам, разработчикам и пользователям, которым понадобится работать с вашим сервером LDAP.

Поздравляю! Вы успешно установили и настроили LDAP сервер на операционной системе Windows. Теперь вы можете использовать его для хранения и организации данных, аутентификации пользователей и других задач. Удачи в вашей работе с LDAP!

Загрузка и установка OpenLDAP

Для установки OpenLDAP на операционной системе Windows необходимо выполнить следующие шаги:

- Перейдите на официальный сайт OpenLDAP по адресу https://www.openldap.org/.

- Перейдите на страницу загрузки, выберите подходящую версию для вашей операционной системы Windows и загрузите установочный файл.

- Запустите установочный файл и следуйте инструкциям мастера установки OpenLDAP.

- Во время установки будет предложено указать путь для установки OpenLDAP. Рекомендуется выбрать опцию по умолчанию или указать путь, удобный для вас.

- Выберите компоненты, которые вы хотите установить. Обычно достаточно установить базовые компоненты OpenLDAP.

- Начните установку и дождитесь ее завершения. Убедитесь, что установка прошла успешно.

После установки OpenLDAP вам будет доступен LDAP-сервер, с помощью которого вы сможете создавать и управлять каталогами с данными. Установка OpenLDAP на Windows — это первый шаг к настройке LDAP-сервера и его использованию для хранения и поиска информации в вашей сетевой среде.

Генерация SSL-сертификатов и настройка шифрования

Для обеспечения безопасности и защиты данных в LDAP сервере необходимо настроить SSL-шифрование. Для этого требуется создание и установка SSL-сертификатов.

Шаги по генерации SSL-сертификатов и настройке шифрования для LDAP сервера на Windows:

1. Установите OpenSSL на вашем компьютере. OpenSSL — это открытая реализация протокола шифрования SSL/TLS.

2. Запустите командную строку или PowerShell и перейдите в каталог, где установлен OpenSSL.

3. Генерация приватного ключа: выполните команду openssl genpkey -algorithm RSA -out private.key для генерации приватного ключа.

4. Генерация самоподписанного сертификата: выполните команду openssl req -new -key private.key -out certificate.csr для генерации запроса на сертификат.

5. Создание самоподписанного сертификата: выполните команду openssl x509 -req -in certificate.csr -signkey private.key -out certificate.crt для создания самоподписанного сертификата.

6. Скопируйте приватный ключ и сертификаты в каталог, где установлен LDAP сервер.

7. Откройте файл конфигурации LDAP сервера (обычно находится по пути C:\OpenLDAP\slapd.conf) и добавьте следующие строки:

TLSCACertificateFile C:\OpenLDAP\certificate.crt

TLSCertificateFile C:\OpenLDAP\certificate.crt

TLSCertificateKeyFile C:\OpenLDAP\private.key

Укажите пути к приватному ключу и сертификатам в соответствии с их расположением на вашем компьютере.

8. Сохраните изменения в файле конфигурации и перезапустите LDAP сервер.

После выполнения этих шагов LDAP сервер будет использовать SSL-шифрование для защиты передаваемых данных.

OpenLDAP — это свободная реализация протокола LDAP (Lightweight Directory Access Protocol), позволяющая создать и управлять централизованной базой данных пользователей и ресурсов в сети. Это мощный и гибкий инструмент, который может быть использован для управления системами аутентификации и авторизации в Windows-среде.

Установка и настройка OpenLDAP сервера на операционной системе Windows может показаться сложной задачей, но с правильной документацией и шаг за шагом инструкциями, это становится относительно простым процессом. В этой статье мы рассмотрим основные этапы установки и настройки OpenLDAP сервера для Windows.

Первым шагом в установке и настройке OpenLDAP сервера для Windows является загрузка дистрибутива OpenLDAP с официального сайта проекта. После загрузки дистрибутива необходимо выполнить процесс установки, следуя инструкциям на экране. После завершения установки, OpenLDAP сервер будет доступен на вашем компьютере.

Приступая к настройке OpenLDAP сервера, важно понимать основные концепции и термины, связанные с LDAP. LDAP-каталог состоит из записей, которые упорядочены в древовидной структуре. Каждая запись имеет уникальный идентификатор, известный как Distinguished Name (DN). Записи могут содержать различные атрибуты, которые хранят информацию о пользователях, группах и других объектах в каталоге.

Примечание: Настройка OpenLDAP сервера для Windows — это процесс, который требует некоторых навыков администрирования системы. Если у вас нет опыта работы с LDAP или Windows Server, рекомендуется обратиться к специалистам, которые помогут вам выполнить эту задачу.

Содержание

- Установка OpenLDAP на Windows

- Подготовка к установке

- Загрузка и установка OpenLDAP сервера

- Настройка OpenLDAP на Windows

- Конфигурация LDAP сервера

- Импорт и экспорт данных в OpenLDAP

Установка OpenLDAP на Windows

Для установки OpenLDAP на Windows необходимо выполнить следующие шаги:

- Скачайте дистрибутив OpenLDAP со страницы www.openldap.org.

- Запустите установочный файл и следуйте инструкциям мастера установки.

- Выберите директорию, в которую будет установлен OpenLDAP и нажмите «Установить».

- После завершения установки, откройте командную строку и перейдите в директорию с установленным OpenLDAP.

- Скопируйте файл «slapd.conf» из папки «example» в папку «etc» и переименуйте его в «slapd.conf».

- Откройте файл «slapd.conf» с помощью текстового редактора и внесите необходимые изменения в настройки сервера.

- Запустите сервер OpenLDAP, выполним команду «slapd -d 1» в командной строке.

- Проверьте работу сервера, открыв веб-браузере страницу «http://localhost:389» и убедившись что сервер работает правильно.

После завершения этих шагов сервер OpenLDAP будет успешно установлен на операционную систему Windows и будет готов к использованию.

Подготовка к установке

Перед установкой OpenLDAP сервера на операционную систему Windows необходимо выполнить несколько подготовительных шагов:

- Проверьте, что ваша операционная система соответствует требованиям для установки OpenLDAP сервера.

- Убедитесь, что на вашем компьютере установлена подходящая версия Java Runtime Environment (JRE), так как OpenLDAP сервер работает на платформе Java.

- Скачайте и установите утилиту OpenLDAP для Windows с официального сайта проекта.

- Выберите место установки OpenLDAP сервера и укажите соответствующий путь во время установки.

- Установите конфигурационные файлы для OpenLDAP сервера, которые будут использоваться при его работе.

После завершения этих подготовительных шагов вы будете готовы к установке и настройке OpenLDAP сервера на своей операционной системе Windows.

Загрузка и установка OpenLDAP сервера

Для установки OpenLDAP сервера на операционной системе Windows вам потребуется выполнить следующие шаги:

- Скачайте исполняемый файл сервера OpenLDAP с официального сайта проекта.

- Запустите установочный файл и следуйте инструкциям мастера установки.

- Выберите путь для установки сервера и укажите требуемые параметры.

- Дождитесь завершения установки.

- После установки сервера откройте командную строку или консоль администратора.

- Перейдите в каталог, в котором был установлен OpenLDAP сервер.

- Запустите утилиту «slapd» для запуска сервера OpenLDAP.

После выполнения этих шагов OpenLDAP сервер будет успешно установлен и готов к настройке и использованию.

Настройка OpenLDAP на Windows

Настройка OpenLDAP на Windows может показаться сложной задачей, но следуя определенным шагам, вы сможете быстро и легко установить и настроить сервер OpenLDAP на своей операционной системе Windows.

Перед тем, как приступить к настройке, убедитесь, что у вас установлен приложение OpenLDAP на вашей операционной системе. Вы можете скачать последнюю версию приложения с официального сайта OpenLDAP.

После установки приложения вам необходимо настроить конфигурационный файл slapd.conf. Этот файл содержит информацию о базе данных и других параметрах сервера OpenLDAP.

После открытия файла slapd.conf, вам следует определить базу данных для вашего сервера. Это можно сделать с помощью следующей строки:

database mdb

После этого вставьте следующие строки, чтобы настроить пути к базе данных и журналам:

suffix «dc=example,dc=com»

rootdn «cn=admin,dc=example,dc=com»

rootpw {CLEARTEXT}password

Здесь вы можете определить желаемое имя базы данных, а также имя и пароль администратора.

Сохраните файл и перезапустите службу OpenLDAP.

Теперь вы можете использовать инструменты командной строки, такие как ldapsearch и ldapmodify, для управления вашим сервером OpenLDAP.

Таким образом, настройка OpenLDAP на Windows завершена. Вы можете начать использовать сервер для хранения и управления своими данными.

Конфигурация LDAP сервера

После успешной установки OpenLDAP сервера на Windows необходимо его настроить для работы. Конфигурация LDAP сервера осуществляется путем изменения настроек файла slapd.conf.

Для начала, необходимо открыть файл slapd.conf в текстовом редакторе. Он располагается в директории, указанной при установке сервера. Обычно это путь C:\OpenLDAP\slapd.conf.

Далее, в файле slapd.conf необходимо настроить основные параметры LDAP сервера. Важно знать, что в этом файле используется специальный формат, в котором параметры указываются в виде пар ключ-значение.

Ключи и значения отделены друг от друга символом равенства (=), а строки комментариев начинаются со знака решетки (#).

Некоторые основные параметры, которые желательно настроить:

suffix — определяет основной DN (Distinguished Name) для LDAP дерева. Пример: dc=my-domain,dc=com.

rootdn — определяет DN суперпользователя, который имеет полный доступ ко всей базе данных. Пример: cn=admin,dc=my-domain,dc=com.

rootpw — определяет пароль для суперпользователя. Значение должно быть зашифровано. Пример: {CLEARTEXT}password.

После внесения необходимых изменений в файл slapd.conf необходимо сохранить его и перезапустить сервис OpenLDAP.

Теперь LDAP сервер готов к использованию и можно приступить к созданию и настройке базы данных, а также добавлению и управлению записями в LDAP дереве.

Импорт и экспорт данных в OpenLDAP

OpenLDAP позволяет импортировать и экспортировать данные с помощью инструментов командной строки.

Чтобы импортировать данные в OpenLDAP, можно использовать команду ldapadd. Эта команда позволяет добавить данные из LDIF файла в LDAP директорию. Например, чтобы импортировать данные из файла data.ldif, можно выполнить следующую команду:

ldapadd -x -D "cn=admin,dc=example,dc=com" -W -f data.ldif

Для экспорта данных можно использовать команду ldapsearch. Эта команда позволяет выполнять поиск в LDAP директории и экспортировать результаты в LDIF файл. Например, чтобы экспортировать все записи из директории в файл export.ldif, можно выполнить следующую команду:

ldapsearch -x -D "cn=admin,dc=example,dc=com" -W -b "dc=example,dc=com" -LLL > export.ldif

При импорте и экспорте данных важно убедиться, что файлы LDIF содержат правильную синтаксическую структуру и соответствуют схеме LDAP директории. В противном случае процесс может завершиться с ошибками.