Криптография является важной составляющей информационной безопасности. В современном мире защита данных становится все более актуальной задачей, особенно в корпоративной среде. Для обеспечения надежной защиты информации многие организации используют программные продукты, такие как Криптопро.

Криптопро для Windows Server 2019 предоставляет возможность безопасной передачи и хранения информации, используя современные алгоритмы шифрования. Установка и настройка этого программного продукта является важным шагом для обеспечения безопасности данных вашей организации.

Криптопро для Windows Server 2019 обладает широкими возможностями по настройке и администрированию. Он интегрируется с системными службами Windows, позволяя централизованно управлять сертификатами и ключами шифрования.

В этой статье мы рассмотрим процесс установки и настройки Криптопро для Windows Server 2019. Мы ознакомимся с основными шагами по установке программы и настройке сертификатных служб, а также рассмотрим важные аспекты администрирования Криптопро.

Установка операционной системы Windows Server 2019

1. Подготовка к установке:

Перед установкой операционной системы Windows Server 2019 необходимо проверить, соответствуют ли системные требования. Убедитесь, что ваш сервер имеет необходимые характеристики и поддерживает Windows Server 2019.

2. Загрузка образа операционной системы:

Скачайте ISO-образ операционной системы с официального сайта Microsoft или сведите его на DVD-диск. Затем вставьте этот диск в оптический привод вашего сервера или подключите его к виртуальной машине.

3. Запуск установки:

Перезагрузите сервер и выберите загрузку с DVD-диска или виртуального привода. Затем следуйте инструкциям по установке операционной системы Windows Server 2019. Выберите язык, тип установки и диск, на который будет установлена операционная система.

4. Ввод лицензионного ключа:

При установке операционной системы Windows Server 2019 вы должны будете ввести лицензионный ключ. Убедитесь, что ключ верен и соответствует вашей лицензии.

5. Установка компонентов:

Выберите, какие компоненты и функции вы хотите установить на ваш сервер. В зависимости от ваших потребностей, вы можете выбрать различные опции.

6. Настройка сети:

Настройте сетевые настройки, включая IP-адрес, DNS-серверы и другие параметры сети. Убедитесь, что ваш сервер правильно подключен к сети.

7. Создание учетной записи администратора:

Создайте учетную запись администратора, которая будет иметь полный доступ к вашему серверу. Установите пароль для этой учетной записи и сохраните его в надежном месте.

8. Завершение установки:

Дождитесь завершения установки. После этого ваш сервер будет готов к работе.

Подготовка сервера к установке Криптопро

Перед установкой Криптопро на сервер с ОС Windows Server 2019 необходимо выполнить несколько подготовительных шагов:

1. Убедитесь, что сервер имеет доступ к интернету. Для установки и активации Криптопро требуется подключение к сети.

2. Проверьте, что на сервере не установлены и не используются другие криптографические компоненты, такие как Microsoft CryptoAPI или другие утилиты для работы с электронной подписью. Возможные конфликты могут вызвать непредвиденные ошибки при установке и функционировании Криптопро.

3. Проверьте наличие всех обновлений и патчей операционной системы. Необходимо убедиться, что сервер работает на последней версии и установлены все необходимые исправления безопасности.

4. Создайте точку восстановления системы. В случае возникновения проблем или ошибок при установке Криптопро, это позволит вернуть сервер в рабочее состояние.

5. Убедитесь, что на сервере отключено антивирусное программное обеспечение или настроены исключения для файлов и процессов, связанных с установкой и работой Криптопро. Антивирусное ПО может блокировать доступ к файлам или причинять дополнительные сложности при установке и использовании Криптопро.

После выполнения указанных шагов сервер готов к установке и настройке Криптопро на ОС Windows Server 2019.

КриптоПро — это средство для обеспечения безопасности информации на операционных системах Windows. Эта мощная программа позволяет работать с электронной подписью, шифрованием и другими криптографическими сервисами.

Для установки КриптоПро на сервер с операционной системой Windows Server 2012 вам потребуется скачать установочный файл с официального сайта компании. После скачивания запустите установщик и следуйте инструкции. Установка КриптоПро довольно проста и не требует специальных навыков или знаний.

После установки вам потребуется настроить КриптоПро для работы на Windows Server 2012. Вам необходимо открыть программу и перейти в настройки. Здесь вы сможете указать путь к файлам ключей, настроить параметры шифрования и выбрать алгоритмы, которые будут использоваться.

Настраивать КриптоПро на Windows Server 2012 необходимо аккуратно и внимательно, так как неправильные настройки могут привести к потере данных или уязвимости системы. Рекомендуется обратиться к документации или проконсультироваться с специалистами перед началом настройки.

Содержание

- Установка КриптоПро для Windows Server 2012

- Шаги по установке КриптоПро на Windows Server 2012

- Настройка КриптоПро на Windows Server 2012

Установка КриптоПро для Windows Server 2012

Для установки КриптоПро на операционную систему Windows Server 2012 следуйте инструкциям:

- Скачайте установочный файл КриптоПро с официального сайта.

- Запустите установку КриптоПро с правами администратора.

- Выберите язык установки и нажмите «Далее».

- Ознакомьтесь с соглашением лицензии, примите его условия и нажмите «Далее».

- Выберите путь установки и нажмите «Далее».

- Выберите компоненты КриптоПро, которые вы хотите установить, и нажмите «Далее».

- Выберите необходимую конфигурацию сертификата и нажмите «Далее».

- Выберите сертификат хранения ключей и нажмите «Далее».

- После завершения установки, нажмите «Готово».

После установки КриптоПро вы сможете использовать его функциональность на Windows Server 2012 для защиты данных и шифрования информации.

Шаги по установке КриптоПро на Windows Server 2012

Шаг 1: Скачайте установочный файл КриптоПро с официального сайта разработчика.

Шаг 2: Следуйте инструкциям мастера установки, запустив скачанный файл.

Шаг 3: При выборе типа установки, выберите «Полная установка».

Шаг 4: Проверьте, что установка будет производиться в корректную директорию. При необходимости, измените путь установки.

Шаг 5: Принимайте лицензионное соглашение и нажмите «Далее».

Шаг 6: При выборе компонентов для установки, оставьте выбранной опцию «Все компоненты».

Шаг 7: Укажите пароль для защиты личного ключа КриптоПро. Обязательно запомните или запишите этот пароль в безопасном месте.

Шаг 8: Дождитесь завершения установки и нажмите «Готово».

Шаг 9: Перезагрузите сервер, чтобы изменения вступили в силу.

Шаг 10: После перезагрузки сервера, убедитесь, что КриптоПро успешно установлен и работает корректно, проведя тестовые проверки.

Примечание: Важно следовать инструкциям внимательно и быть осторожными при установке КриптоПро на Windows Server 2012, чтобы избежать возможных проблем и конфликтов с другими программами.

Настройка КриптоПро на Windows Server 2012

Для использования КриптоПро на Windows Server 2012 необходимо выполнить следующие шаги:

Шаг 1: Установка КриптоПро

Скачайте установочный файл КриптоПро с официального сайта и запустите его. Следуйте инструкциям мастера установки, выбрав необходимые опции и указав путь для установки.

Шаг 2: Создание контейнера ключей

После установки КриптоПро необходимо создать контейнер ключей, который будет использоваться для хранения сертификатов и закрытых ключей. Для этого откройте командную строку и выполните следующую команду:

certmgr -inst -store my -container «MyContainer» -prov «Crypto-Pro Provider»

Здесь «MyContainer» — это имя контейнера ключей, которое вы можете заменить на свое.

Шаг 3: Настройка параметров КриптоПро

Для настройки параметров КриптоПро на Windows Server 2012 откройте файл конфигурации CSP (Crypto Service Provider), который находится по пути:

C:\WINDOWS\system32\drivers\etc\cryptcp.cfg

В этом файле вы можете изменить различные параметры, такие как путь к контейнеру ключей, используемому алгоритму шифрования и т.д.

Шаг 4: Перезапуск службы КриптоПро

После внесения изменений в файл конфигурации необходимо перезапустить службу КриптоПро. Для этого выполните следующую команду в командной строке:

net stop cprocsp

net start cprocsp

После перезапуска службы КриптоПро настройки будут применены, и вы сможете использовать КриптоПро на Windows Server 2012.

КриптоПро — один из ведущих российских разработчиков программного обеспечения в сфере информационной безопасности. Это надежное и проверенное временем решение для защиты информации и электронного документооборота.

Установка КриптоПро на Windows Server может быть немного сложной задачей для пользователей без определенных навыков и знаний. В этой подробной инструкции мы расскажем, как правильно установить программу и настроить ее для работы на вашем сервере.

Прежде чем начать установку, убедитесь, что ваш сервер соответствует минимальным системным требованиям. Это поможет вам избежать возможных проблем и сбоев в работе программы. Также рекомендуется сделать резервную копию всех важных данных и настроек перед установкой КриптоПро.

Важно помнить, что для успешной установки и работы КриптоПро на Windows Server необходимы права администратора.

Следующим шагом является загрузка установочного пакета КриптоПро с официального сайта разработчика. Выберите соответствующую версию программы для вашего сервера и скачайте установочный файл. После завершения загрузки запустите установку программы, следуя инструкциям на экране.

Содержание

- Загрузка КриптоПро на Windows Server

- Установка КриптоПро на Windows Server

- Настройка КриптоПро на Windows Server

- Подключение КриптоПро к приложениям на Windows Server

- Тестирование и использование КриптоПро на Windows Server

Загрузка КриптоПро на Windows Server

Для установки КриптоПро на Windows Server необходимо выполнить следующие шаги:

- Перейдите на официальный сайт КриптоПро по адресу: https://www.cryptopro.ru/.

- На главной странице найдите раздел «Загрузка» и выберите вкладку «Программное обеспечение».

- В списке товаров найдите соответствующую версию КриптоПро для вашей операционной системы Windows Server и нажмите на ссылку для скачивания.

- Сохраните установочный файл на вашем сервере.

После завершения загрузки установочного файла КриптоПро вы можете приступить к его установке на Windows Server. Подробная инструкция по установке программы будет зависеть от выбранной версии КриптоПро и может варьироваться. Рекомендуется ознакомиться с официальной документацией или обратиться к специалистам для получения более подробной информации и поддержки.

Установка КриптоПро на Windows Server

Для установки КриптоПро на Windows Server следуйте инструкциям ниже:

- Скачайте установочный файл КриптоПро с официального сайта разработчика.

- Запустите установочный файл и следуйте инструкциям мастера установки. Убедитесь, что выбрана правильная версия КриптоПро для вашей операционной системы.

- При установке укажите путь, куда будет установлен КриптоПро, и дополнительные параметры, если необходимо.

- Дождитесь завершения процесса установки.

- После установки запустите КриптоПро и выполните необходимые настройки в соответствии с требованиями вашей системы.

После выполнения указанных шагов КриптоПро будет успешно установлен на Windows Server. Вы можете использовать его для обеспечения защиты информации и поддержки электронной подписи в вашей системе.

Настройка КриптоПро на Windows Server

Шаг 1: Загрузите и установите КриптоПро CSP на ваш сервер. Вы можете скачать установочный файл с официального сайта КриптоПро.

Шаг 2: После установки запустите КриптоПро CSP и выберите подходящий конфигурационный профиль для вашего сервера. Если у вас нет определенных требований, рекомендуется выбрать профиль «Полная установка».

Шаг 3: Проверьте установку КриптоПро, запустив командную строку. Введите команду «cryptcp -enumerate -d» и убедитесь, что список установленных сертификатов успешно отображается.

Шаг 4: Для использования КриптоПро с другими приложениями, установите специальные пакеты расширений. Например, для работы с сервером электронной почты Microsoft Exchange установите «КриптоПро Exchange Plugin».

Шаг 5: Установите драйверы и программное обеспечение для работы с токенами или устройствами для хранения ключей. Если ваш сервер будет использовать аппаратное обеспечение для хранения ключей, установите соответствующие драйверы и утилиты.

Шаг 6: После завершения настройки проверьте работу КриптоПро на вашем сервере. Проверьте возможность создания сертификатов и подписывания документов с использованием КриптоПро. Также убедитесь, что приложения, которые должны использовать КриптоПро, успешно распознают и работают с установленной системой криптографии.

Примечание: Внимательно следуйте инструкциям, предоставляемым вместе с установочным пакетом КриптоПро и дополнительными пакетами расширений. Неправильная настройка системы криптографии может привести к неправильной работе сервисов и утечке конфиденциальной информации.

Подключение КриптоПро к приложениям на Windows Server

КриптоПро позволяет эффективно защищать данные и обеспечивать безопасность ваших приложений на Windows Server. Для подключения КриптоПро к вашим приложениям следуйте следующей инструкции:

Шаг 1: Загрузите и установите КриптоПро на ваш Windows Server с официального сайта разработчика.

Шаг 2: Откройте ваше приложение на Windows Server и найдите файл с расширением .exe или .dll, который необходимо защитить с помощью КриптоПро.

Шаг 3: Создайте резервную копию оригинального файла, чтобы в случае проблемы можно было восстановить исходные данные.

Шаг 4: Запустите утилиту КриптоПро и выберите опцию «Защитить файл». Укажите путь к оригинальному файлу и задайте имя для защищенного файла.

Шаг 5: Установите необходимые параметры защиты, такие как тип сертификата и уровень шифрования.

Шаг 6: Подтвердите установку защиты и дождитесь завершения процесса.

Шаг 7: Перезапустите ваше приложение на Windows Server и убедитесь, что оно успешно подключается к защищенному файлу КриптоПро.

Примечание: В случае необходимости, вы также можете подключить КриптоПро к приложениям на Windows Server, используя API и функции библиотеки КриптоПро.

Тестирование и использование КриптоПро на Windows Server

Шаг 1: Подготовка сервера

Перед началом установки КриптоПро на Windows Server необходимо подготовить сервер для работы с криптографическими операциями.

а) Установка ОС и обновления

Установите последнюю версию операционной системы Windows Server на сервере и обновите ее до последних доступных обновлений и патчей.

б) Подготовка аппаратной инфраструктуры

Убедитесь, что на сервере установлены все необходимые драйверы и программные компоненты, связанные с аппаратной криптографией. Подключите необходимые аппаратные устройства (токены, смарт-карты и т.д.) и убедитесь, что они работают корректно.

Шаг 2: Установка КриптоПро

а) Загрузка установщика

Перейдите на официальный сайт КриптоПро и загрузите установщик программного комплекса — обычно это файл с расширением .msi.

б) Запуск установки

Запустите загруженный установщик и следуйте инструкциям мастера установки. В процессе установки может потребоваться подтверждение привилегий администратора.

Шаг 3: Тестирование функционала КриптоПро

а) Проверка установки

После завершения установки КриптоПро, убедитесь, что все необходимые компоненты были успешно установлены и работают корректно. Проверьте наличие и правильность работы установленных сервисов и приложений КриптоПро.

б) Тестирование функционала

Для тестирования функционала КриптоПро на Windows Server вы можете использовать различные фрикциональные приложения, предоставляемые разработчиком. Проведите тестирование различных операций, таких как создание электронной подписи, шифрование и расшифровка данных, генерация ключей и т.д.

Шаг 4: Интеграция КриптоПро с приложениями

а) Интеграция с веб-сервером

Если вы планируете использовать КриптоПро в веб-приложениях, убедитесь, что веб-сервер настроен на поддержку криптографии и корректно интегрирован с КриптоПро. Проверьте работоспособность криптоопераций, выполняемых веб-приложениями.

б) Интеграция с серверными приложениями

Если у вас есть серверные приложения, которые должны использовать криптооперации, убедитесь, что они корректно интегрированы с КриптоПро и могут без проблем выполнять нужные криптооперации.

Следуя этим шагам, вы сможете успешно установить и использовать КриптоПро на Windows Server. При возникновении проблем или ошибок, обратитесь к документации КриптоПро или обратитесь в техническую поддержку разработчика.

На чтение 5 мин Опубликовано Обновлено

КриптоПро — это программное обеспечение, предоставляющее надежные средства для шифрования, подписи и защиты информации. Установка КриптоПро на сервер с операционной системой Windows позволяет значительно повысить безопасность и надежность системы.

В этой пошаговой инструкции мы расскажем, как установить КриптоПро на сервер с операционной системой Windows Server. Следуя этим шагам, вы сможете легко настроить программу и использовать ее функционал для шифрования и подписи файлов, а также для обеспечения безопасных соединений.

Шаг 1: Загрузка установочного пакета

Перед установкой КриптоПро необходимо загрузить установочный пакет с официального сайта разработчика. Перейдите на сайт «https://www.cryptopro.ru/downloads» и выберите соответствующую версию программного обеспечения, совместимую с вашей операционной системой Windows Server.

Шаг 2: Установка КриптоПро

Запустите загруженный установочный пакет и следуйте инструкциям мастера установки КриптоПро. В процессе установки выберите требуемые компоненты и настройки программы. Убедитесь, что все зависимости и требуемые компоненты установлены, прежде чем продолжать установку.

Содержание

- Подготовка к установке

- Проверка системных требований

- Получение установочного пакета

- Запуск установки

- Настройка КриптоПро

- Проверка правильности установки

Подготовка к установке

Перед началом установки КриптоПро на Windows Server необходимо выполнить несколько предварительных шагов:

- Убедитесь, что ваш сервер соответствует минимальным системным требованиям КриптоПро. Это включает наличие операционной системы Windows Server и наличие актуальных обновлений операционной системы.

- Сделайте резервную копию вашей системы и всех важных данных на сервере. Установка КриптоПро может повлиять на конфигурацию системы, поэтому иметь резервную копию в случае возникновения проблем будет полезно.

- Внимательно ознакомьтесь с документацией по установке КриптоПро на Windows Server. Она содержит подробные инструкции и советы по установке, а также может содержать дополнительные требования к серверу.

- Проверьте наличие всех необходимых компонентов и программного обеспечения, которые потребуются в процессе установки КриптоПро. Возможно, вам понадобятся установка Microsoft Visual C++ Redistributable, Microsoft .NET Framework и других компонентов.

- Убедитесь, что вы имеете все необходимые лицензионные ключи или сертификаты для установки и активации КриптоПро на вашем сервере.

После выполнения этих предварительных шагов вы будете готовы к установке КриптоПро на Windows Server и сможете перейти к следующему этапу.

Проверка системных требований

Перед установкой КриптоПро на Windows Server необходимо убедиться, что система соответствует определенным требованиям. Вот список системных требований, которые необходимо проверить:

- Операционная система. Убедитесь, что у вас установлена поддерживаемая версия Windows Server, такая как Windows Server 2012, Windows Server 2016 или Windows Server 2019.

- Архитектура процессора. Установка КриптоПро поддерживает как 32-битную, так и 64-битную архитектуру процессора. Проверьте, какая архитектура установлена на вашем сервере.

- Свободное место на диске. Удостоверьтесь, что на диске, на который вы собираетесь установить КриптоПро, достаточно свободного места. Рекомендуется иметь не менее 500 МБ свободного дискового пространства.

- Учетная запись администратора. Для установки КриптоПро требуется учетная запись, обладающая правами администратора на сервере. Убедитесь, что у вас есть доступ к учетной записи администратора или что у вас есть права администратора на сервере.

Проверьте все указанные требования, прежде чем приступать к установке КриптоПро. Если какое-либо из требований не выполняется, вам может потребоваться выполнить необходимые действия или обратиться за помощью к системному администратору.

Получение установочного пакета

Для начала процесса установки КриптоПро на Windows Server вам потребуется получить установочный пакет программы. Следуйте указанным ниже шагам, чтобы получить необходимый файл:

- Откройте официальный сайт КриптоПро, используя интернет-браузер.

- Перейдите на страницу загрузки программного обеспечения.

- На странице загрузки выберите нужную версию КриптоПро для Windows Server. Обратите внимание на операционную систему и битность вашего сервера.

- Подтвердите свое согласие с лицензионным соглашением и начните загрузку установочного пакета.

- Ожидайте завершения загрузки установочного файла на ваш компьютер или сервер.

После завершения загрузки вы готовы приступить к установке КриптоПро на Windows Server. В следующем разделе инструкции описаны шаги по установке программы на ваш сервер.

Запуск установки

Для установки КриптоПро на Windows Server выполните следующие шаги:

- Скопируйте установочный файл КриптоПро на сервер.

- Запустите установочный файл, щелкнув по нему двойным кликом.

- В появившемся окне установщика нажмите кнопку «Далее».

- Ознакомьтесь с лицензионным соглашением и, если вы согласны, выберите опцию «Принимаю условия лицензионного соглашения» и нажмите кнопку «Далее».

- Выберите каталог, в который будет установлен КриптоПро, либо оставьте значение по умолчанию, и нажмите кнопку «Далее».

- Выберите компоненты для установки. Рекомендуется оставить все компоненты выбранными и нажать кнопку «Далее».

- Выберите язык интерфейса и нажмите кнопку «Далее».

- Проверьте параметры установки и нажмите кнопку «Установить».

- Дождитесь окончания установки.

- После завершения установки нажмите кнопку «Готово».

После выполнения этих шагов КриптоПро будет успешно установлена на ваш Windows Server. Теперь вы можете использовать ее функциональные возможности для обеспечения безопасности ваших данных.

Настройка КриптоПро

После установки КриптоПро на Windows Server необходимо выполнить дополнительные настройки перед использованием утилиты.

Вот пошаговая инструкция по настройке КриптоПро:

- Откройте КриптоПро CSP Toolkit;

- Выберите «Сервисы» в меню и затем «Управление сервисами»;

- Выберите вкладку «Сервисы CSP»;

- Найдите установленный сервис КриптоПро и выберите его;

- Нажмите на кнопку «Настроить» в правой части окна;

- Установите необходимые параметры для сервиса, например, выберите контейнеры и настройте права доступа;

- Нажмите «Применить» и закройте окно.

После выполнения этих настроек КриптоПро будет готов к использованию на Windows Server. Пожалуйста, обратите внимание, что настройки могут отличаться в зависимости от версии КриптоПро и операционной системы.

Проверка правильности установки

После завершения установки КриптоПро на Windows Server необходимо выполнить проверку правильности установки следующим образом:

- Откройте командную строку, введите команду

certmgr.mscи нажмите Enter. Это откроет Менеджер сертификатов Windows. - Перейдите в раздел «Личное» в разделе «Сертификаты — Текущий пользователь».

- Проверьте наличие сертификата от КриптоПро. Он должен называться «КриптоПро (RSA)», «КриптоПро (ГОСТ Р 34.10-2012)», «КриптоПро (ГОСТ Р 34.11-2012)», «КриптоПро (ГОСТ Р 34.10-94)» или «КриптоПро (ГОСТ Р 34.11-94)».

- Если сертификаты КриптоПро отсутствуют, повторите установку, следуя инструкции.

- Если сертификаты присутствуют, значит установка КриптоПро на Windows Server прошла успешно и система готова к использованию.

Проверка правильности установки позволит убедиться в корректности установки КриптоПро и готовности системы для использования криптографических функций.

Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

-

TLS-сервера доступа к веб-сайтам;

-

Сервера портального доступа;

-

VPN-сервера.

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

-

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

-

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

-

Установить СКЗИ КриптоПро CSP 5.0.12330:

-

Установить КриптоПро ЭЦП Browser plug-in;

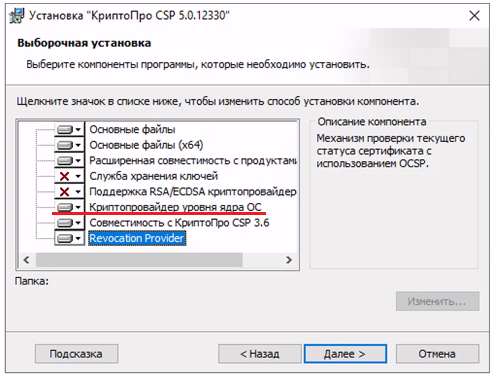

Инсталляцию производим через «Дополнительные опции»

-

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

-

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера

в службах и ядре Windows.

3. В следующем окне оставляем пункты:

-

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

-

Усиленный контроль использования ключей;

-

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

-

Не интегрирован с Active Directory (а он нам и не нужен);

-

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

-

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

-

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

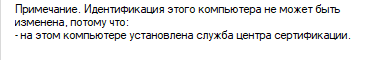

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

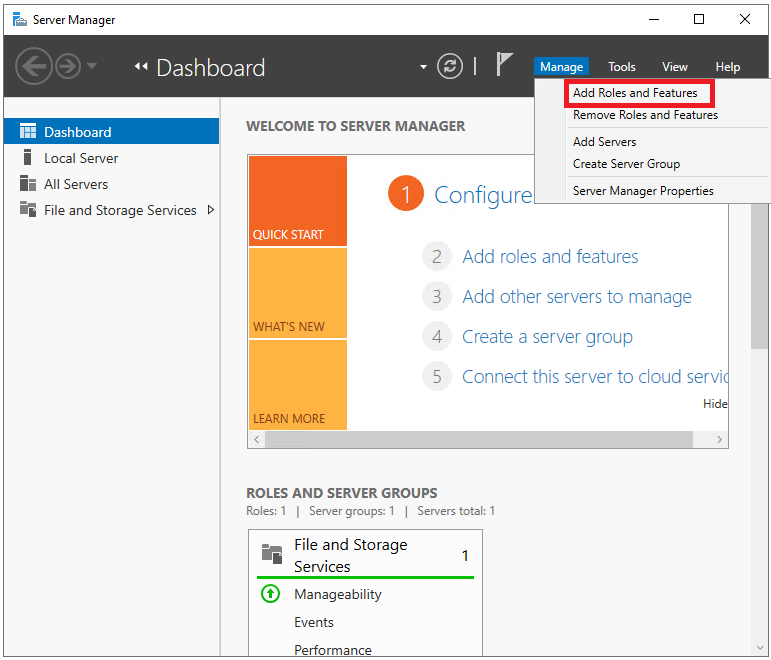

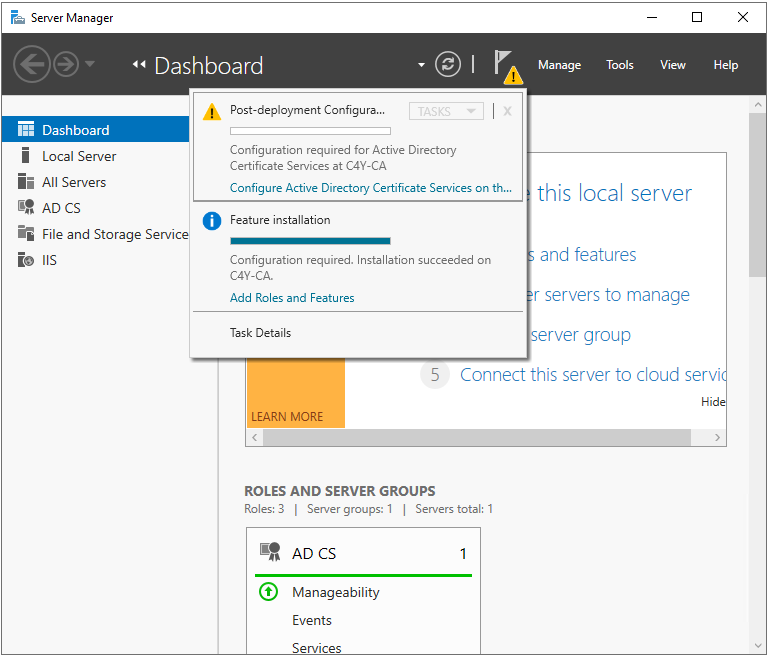

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» — «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

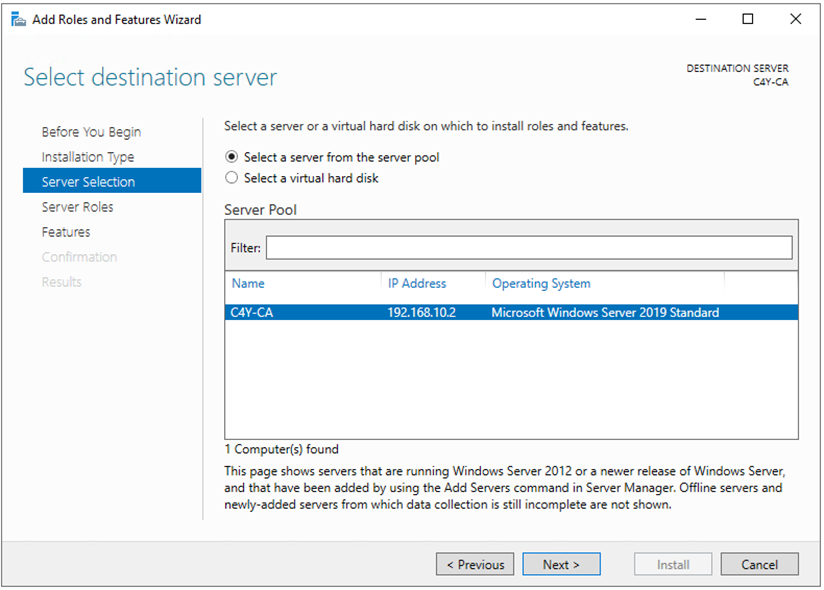

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» — «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

-

«Центр сертификации (Certification Authority)»,

-

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

3. После установки роли центра сертификации необходимо его настроить

(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

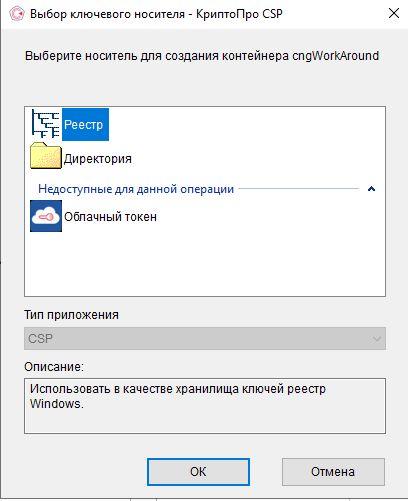

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA):

Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

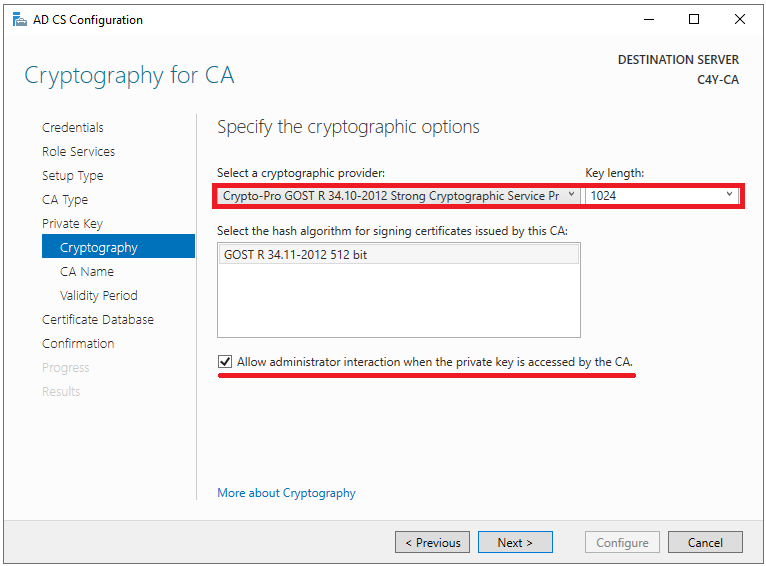

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

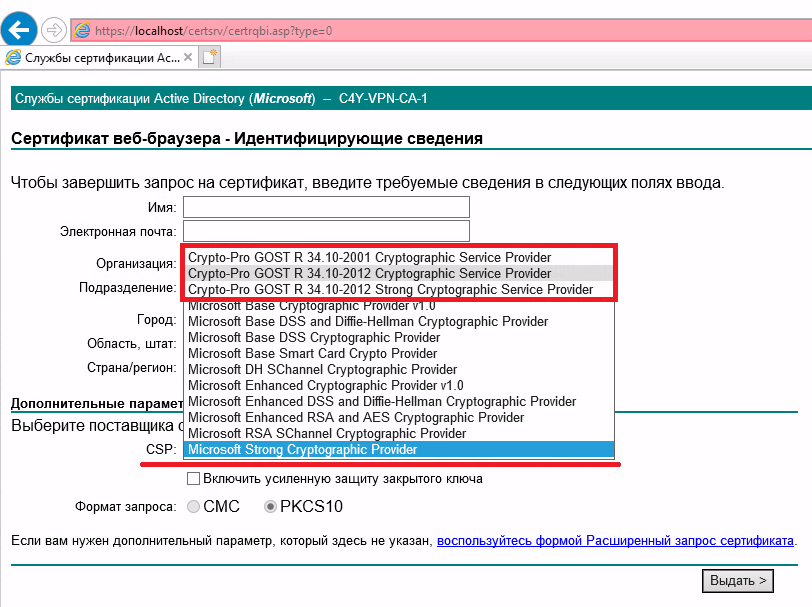

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис.

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию — «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

Ключи пользователя ОС: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Users\SID-пользователя\Keys

В некоторых случаях (было замечено в виртуальных машинах) сертификат попадает сюда: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE\[Wow6432Node]\

CryptoPro\Settings\USERS\{SID-пользователя}\Keys\ //

2. Директория: (в качестве хранилища ключей используется директория на жёстком диске), путь хранения контейнеров ключей следующий: C:\Users\All Users\Crypto Pro\Crypto

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

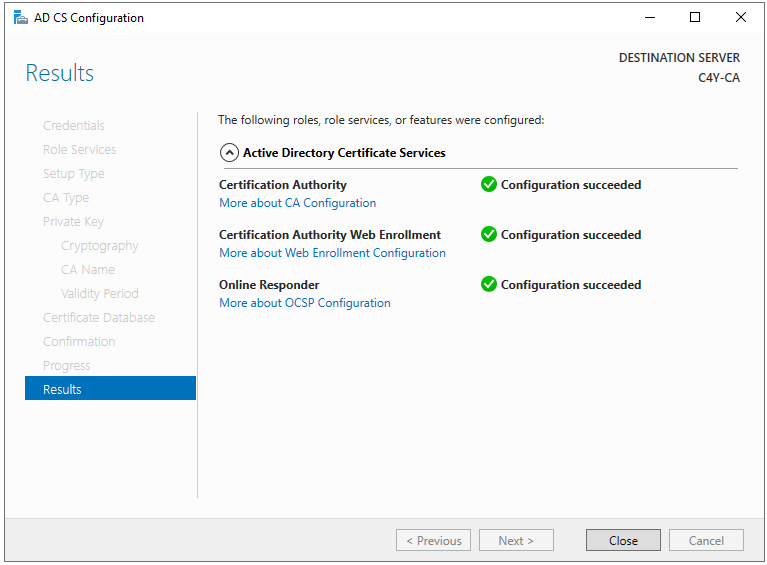

3.14. Далее появится окно результатов об успешной установке компонентов (рис.

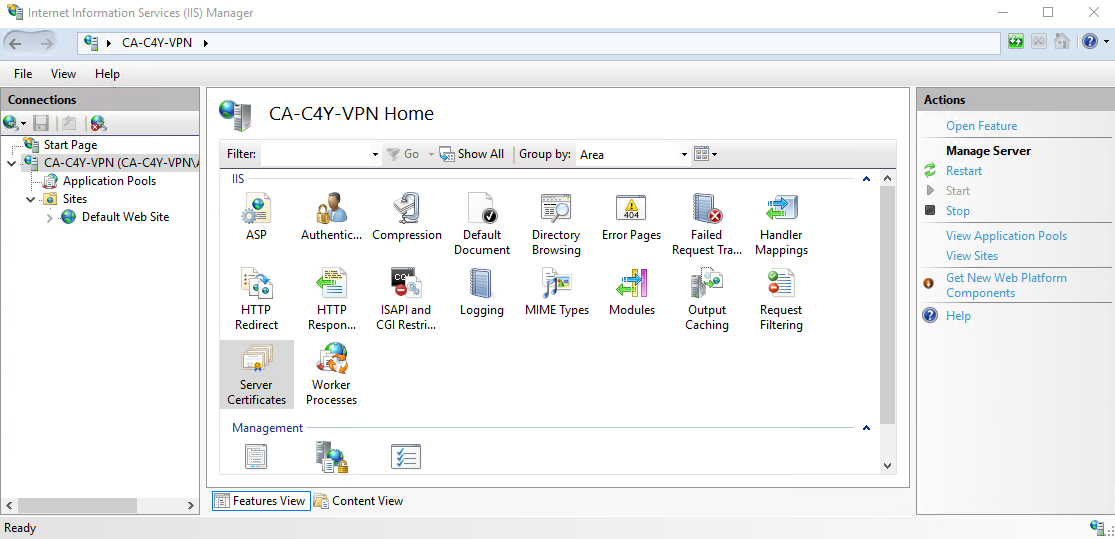

Настройка веб-сервера IIS

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» — Default Web Site – Bindings – добавить (Add) — выбрать https – и выбрать самоподписанный SSL-сертификат.

Также сертификат вы можете выпустить следующим образом:

На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

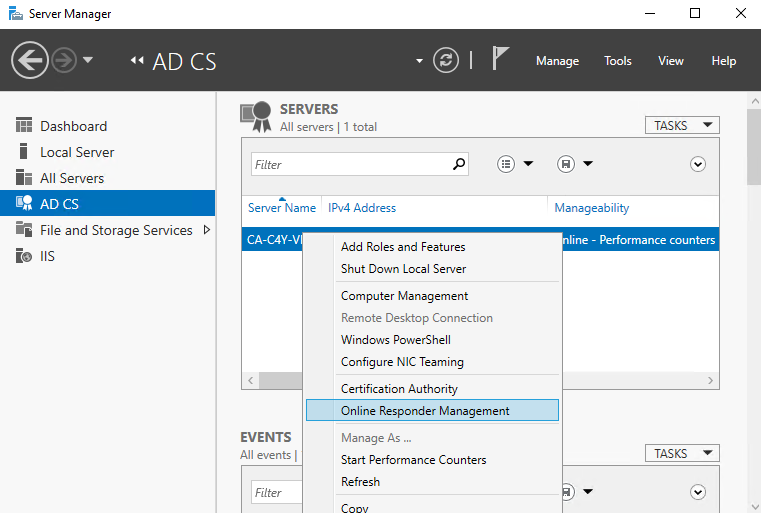

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) — «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» — «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» — выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

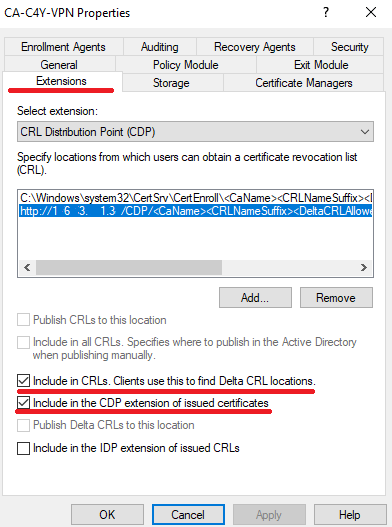

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

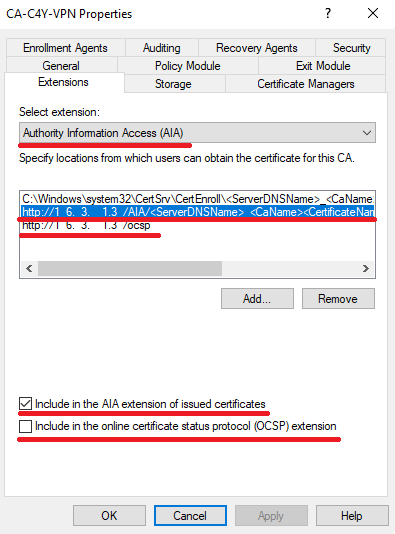

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

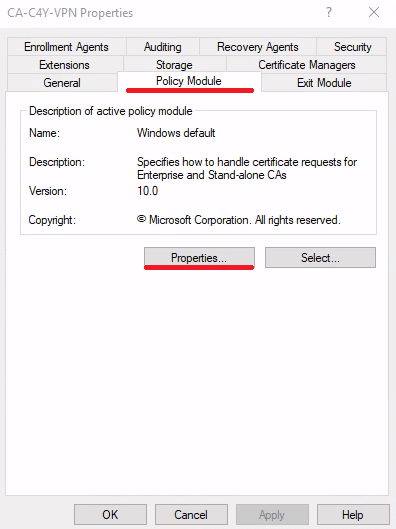

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

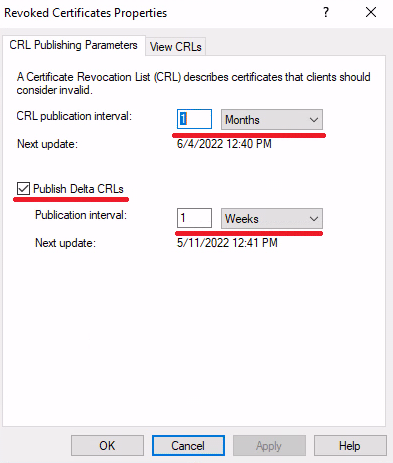

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

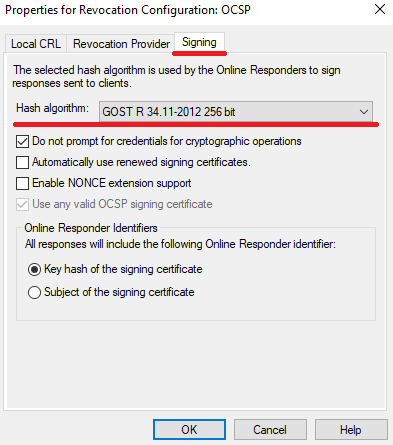

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

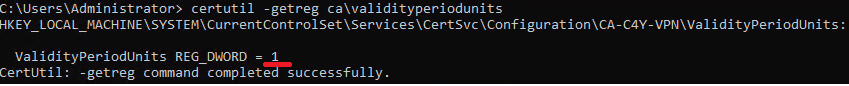

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой - certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

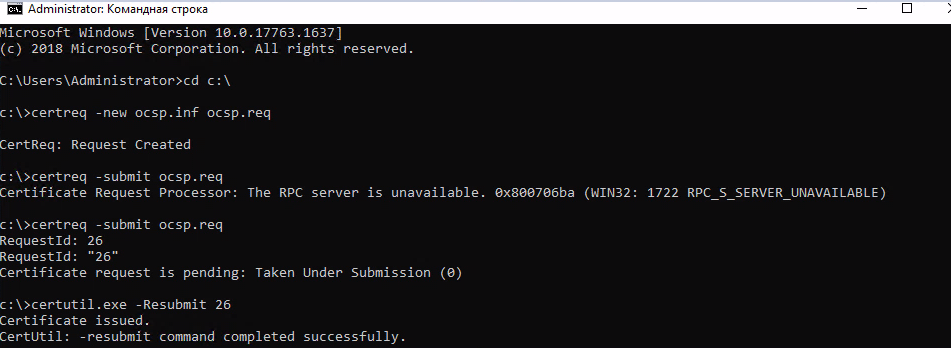

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run — MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks — Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

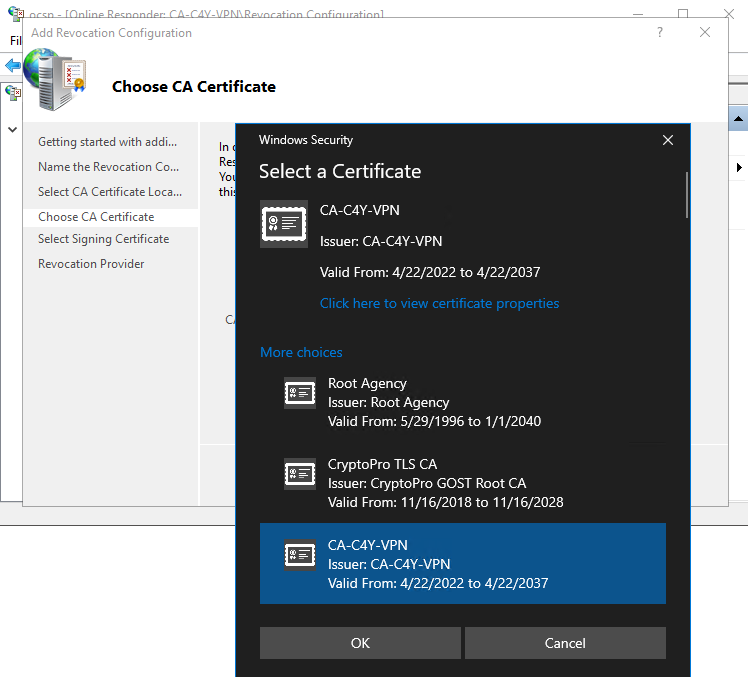

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» — «Далее».

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

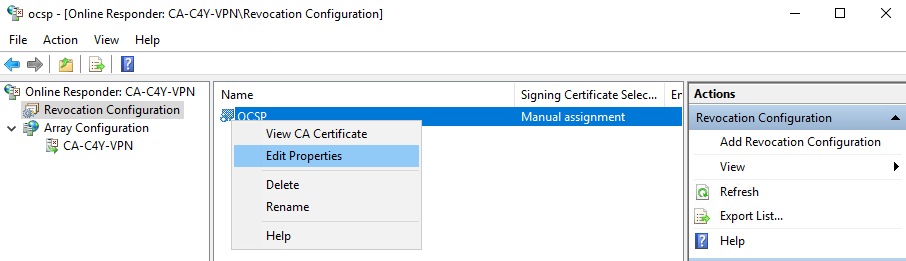

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

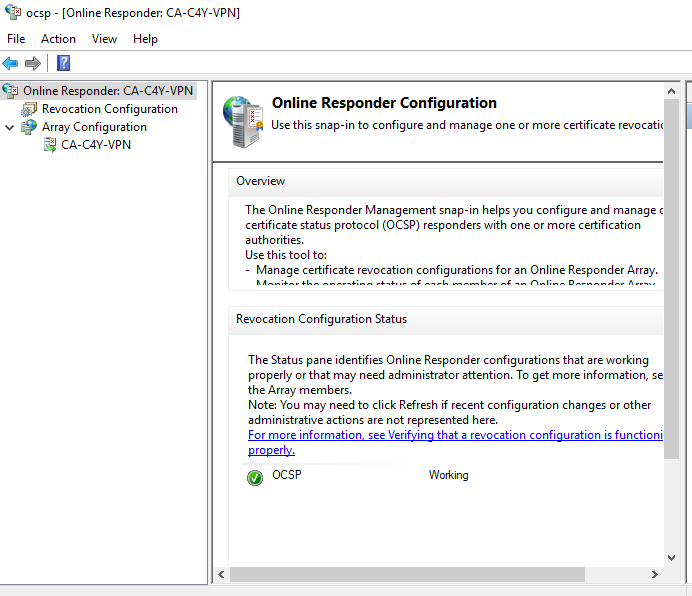

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.