Аппаратная платформа UserGate Management Center C

Для малого бизнеса, филиалов, POS-систем, школ, Wi-Fi-точек

UserGate Management Center C предоставляет единую точку управления, с помощью которой администратор может осуществлять централизованное управление настройками безопасности, применять единые политики, а также обеспечивать мониторинг используемых аппаратных и виртуальных устройств UserGate.

Аппаратная платформа UserGate Management Center E

Для больших корпоративных сетей и интернет-провайдеров

Использование большего количества межсетевых экранов, например, в организациях с филиальной сетью, где требуется применение общей политики безопасности для каждого из устройств, возникает потребность в использовании единого центра управления. UserGate Management Center E способен объединить управление большим количеством межсетевых экранов в единой точке.

Время на прочтение

6 мин

Количество просмотров 11K

Приветствую читателей в шестой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться, каким образом можно предоставить доступ для удаленных пользователей к внутренним ресурсам компании средствами UserGate.

Я покажу, как настроить Remote access VPN и SSL VPN. В первом случае UserGate необходимо настроить в качестве сервера, а пользователи со своей стороны должны будут настроить клиент для подключения к UserGate (UserGate поддерживает работу со стандартными клиентами большинства популярных операционных систем). Во втором случае пользователям необходим только браузер, но не ко всем типам ресурсов можно настроить доступ таким образом.

VPN для удаленного доступа клиентов

У UserGate нет собственного клиента VPN, поэтому для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных — протокол IPSec. Так как протокол L2TP/IPsec поддерживается большинством современных операционных систем это позволяет настроить подключение к UserGate средствами стандартных клиентов. Как я писал выше, UserGate выступает в качестве сервера и для того чтобы настроить его необходимо выполнить следующие действия:

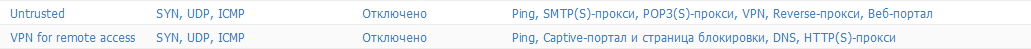

в разделе “Сеть” необходимо разрешить сервис VPN для зоны из которой будут подключаться клиенты, у меня это зона “Untrusted”. Далее в этом же разделе нужно создать зону, в которую помещаются клиенты, подключаемые через VPN, можно использовать уже существующую зону “VPN for remote access”.

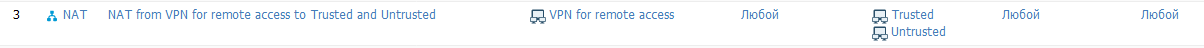

Для того чтобы трафик мог ходить из зоны “VPN for remote access” в необходимые нам зоны, создаем в разделе “Политики сети” правило NAT или используем предустановленное правило “NAT from VPN for remote access to Trusted and Untrusted”. Оно разрешает наттирует трафик из зоны “VPN for remote access” в зоны “Trusted” и “Untrusted”.

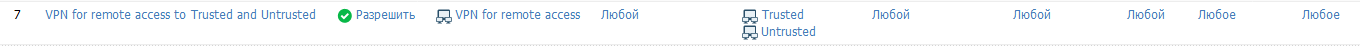

Следующим шагом будет создания правила межсетевого экрана, для этого в разделе “Политики сети” включаем уже существующее правило “VPN for remote access to Trusted and Untrusted”или создаем свое правило (данное правило должно разрешать прохождения трафика из зоны “VPN for remote access” в зоны “Trusted” и “Untrusted”).

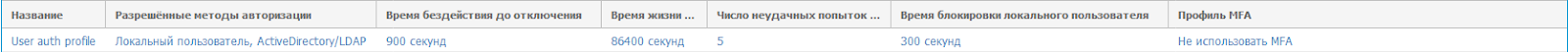

Далее создаем профиль авторизации в разделе “Пользователи и устройства”. Здесь можно использовать тот же профиль авторизации, что используется для авторизации пользователей для получения доступа к сети интернет, но согласно руководству UserGate для авторизации VPN нельзя использовать методы прозрачной авторизации, такие как Kerberos, NTLM, SAML IDP.

VPN поддерживает многофакторную авторизацию, но как видно из скриншота, я не буду настраивать MFA.

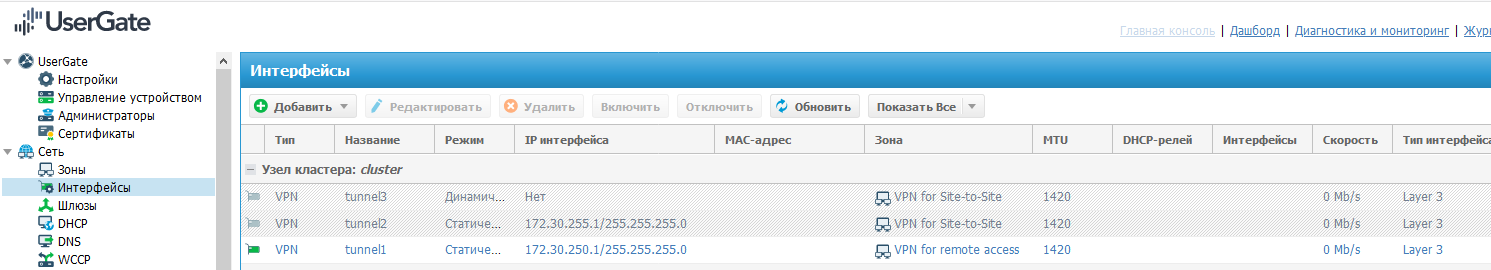

Создаем VPN-интерфейс, для этого переходим в раздел “Сеть”, “Интерфейсы”, где по умолчанию уже создан VPN-интерфейс tunnel1, который рекомендовано использовать для Remote access VPN, включаем его.

Приступаем к непосредственной настройке параметров VPN, для этого переходим в раздел “VPN”.

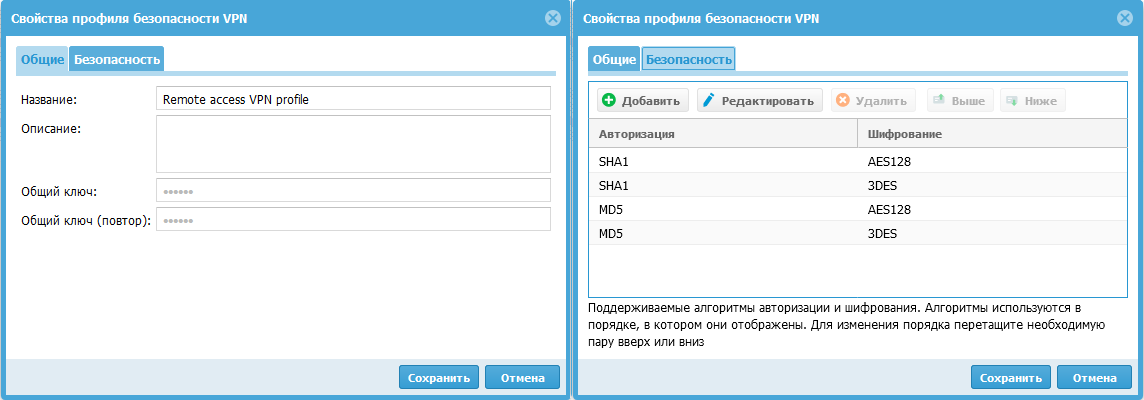

В подразделе “Профили безопасности VPN” уже есть преднастроенный профиль “Remote access VPN profile”, остается открыть его и на вкладке “Общие” изменить общий ключ шифрования (Preshared key). На вкладке “Безопасность” можно выбрать пары алгоритмов аутентификации и шифрования. Алгоритмы используются в порядке, в котором они изображены (сверху вниз) и при установлении соединения используется первая пара, которую поддерживают сервер и клиент. Алгоритмы авторизации и шифрования приведенные в примере подходят для большинства стандартных клиентов VPN. Допускается иметь несколько профилей и использовать их для построения соединений с разными типами клиентов.

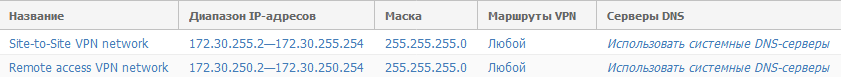

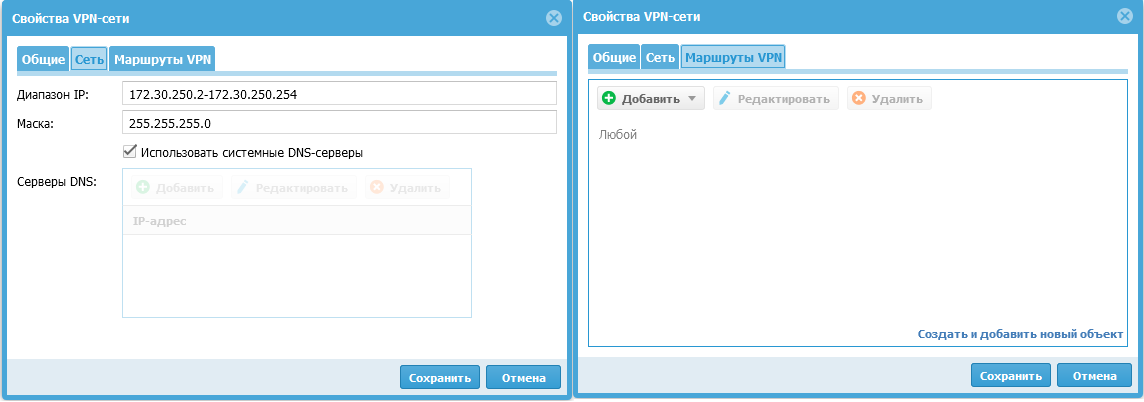

Далее переходим в подраздел “Сети VPN”, и либо создаем новую сеть VPN, либо меняем имеющуюся “Remote access VPN network”:

Настроим диапазон IP-адресов, которые будут использованы клиентами. Исключаем из диапазона адреса, которые назначены VPN-интерфейсу, используемые совместно с данной сетью. Также не следует указывать широковещательный адрес.

Можно назначить свои DNS-сервера, которые будут переданы клиенту, или поставить галочку “Использовать системные DNS”, в этом случае клиенту будут назначены DNS-серверы, которые использует UserGate.

На вкладке “Маршруты VPN” указываются маршруты, передаваемые клиенту в виде бесклассовой адресации (CIDR), например, если указать любой, то весь трафик удаленного пользователя будет уходить в туннель, а потом маршрутизироваться как локальный трафик шлюзом. Если же необходимо пускать трафик только в локальную сеть, то указываем здесь эту сеть, а остальной трафик будет идти мимо туннеля.

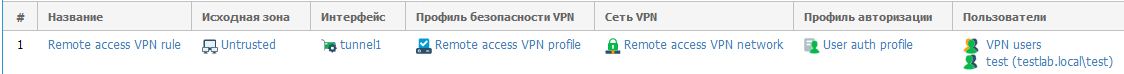

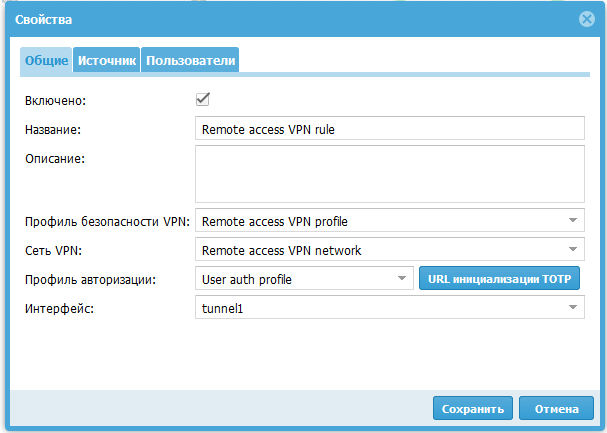

Создавая серверное правило в подразделе “Серверные правила” мы используем ранее настроенные сеть VPN, интерфейс VPN и профиль VPN, а также выбираем зону “Untrusted”, с которой будут подключаться пользователи VPN, профиль авторизации “User auth profile” и пользователи VPN (у меня это локальная группа “VPN users” и доменный пользователь “test”).

Также если необходимо настроить MFA TOTP (Time-based One-time Password Algorithm), то здесь же производится первоначальная инициализация TOTP-устройства.

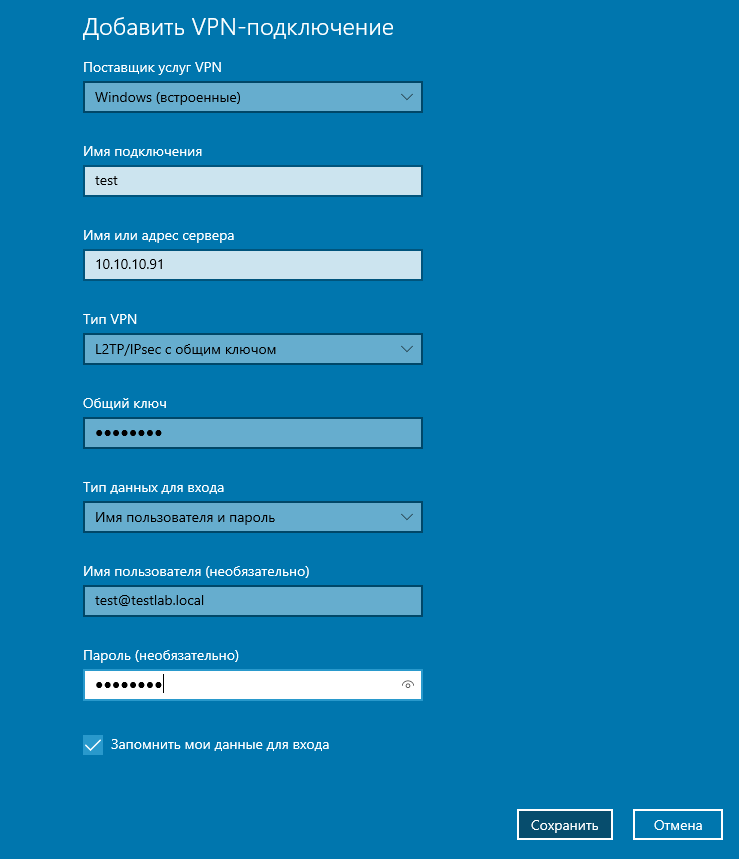

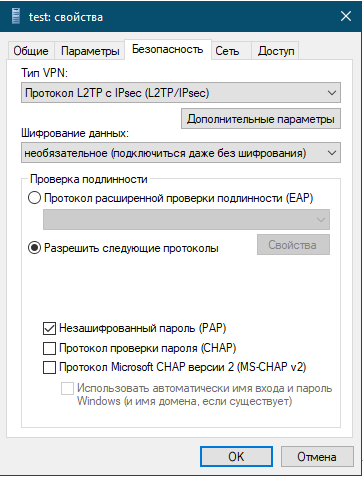

Следующим шагом является настройка VPN клиента на пользовательском компьютере. Для Windows 10 настройки показаны на скриншоте внизу, но есть несколько нюансов. Для подключения используется незашифрованный пароль (PAP), соответственно в настройках адаптера указываем данный протокол. Хоть здесь и используется незашифрованный пароль, но передается он по зашифрованному нашим общим ключом каналу. Также для корректной работы в данной системе необходимо изменение параметра реестра HKEYLOCALMACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent в соответствии со статьей.

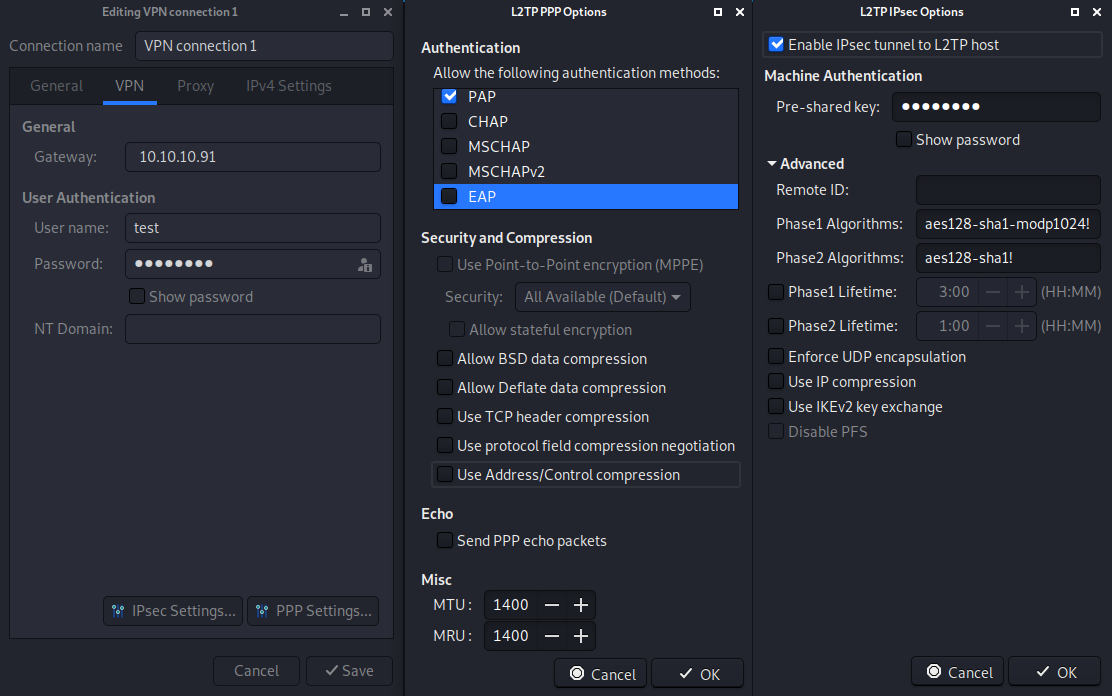

Для настройки на Linux клиентах, UserGate предлагает установить дополнительные пакеты network-manager-l2tp и network-manager-l2tp-gnome. После этого можно приступить к настройке:

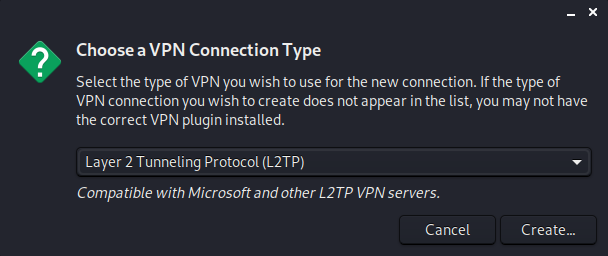

создаем новое подключение VPN выбрав Layer 2 Tunneling Protocol (L2TP).

После этого настраиваем параметры подключения и указываем данные для аутентификации. В настройках PPP оставляем в качестве метода аутентификации PAP и отключаем все виды компрессии. В настройках IPsec указываем Pre-shared key и указываем следующие параметры:

Phase1 algorithms: aes128-sha1-modp1024!

Phase2 algorithm: aes128-sha1!

Веб-портал (SSL VPN)

Веб-портал позволяет предоставить доступ к внутренним веб-ресурсам, терминальным и ssh-серверам компании для удаленных или мобильных пользователей, используя при этом только протокол HTTPS.

Включить веб-портал необходимо в разделе “Настройки” кликнув на соответствующую кнопку.

В открывшемся окне настроек включаем чекбоксом “Включено” портал, задаем имя хоста, указываем порт, который будет использоваться сервисом веб-портала, профиль авторизации, шаблон страницы авторизации, шаблон портала. По желанию можно добавить на странице портала выбор домена AD/LDAP, а также показ CAPTCHA. Если не назначить свой сертификат для создания HTTPS-соединения, то будет использоваться сертификат для роли SSL Captive-портала. Также можно включить авторизацию пользователей по сертификату, но тогда необходимо добавить пользовательский сертификат в список сертификатов UserGate с ролью “Пользовательский сертификат” и сопоставить его с пользователем.

Чтобы разрешить доступ к сервису, нужно для зоны, из которой будут подключаться пользователи поставить, галочку напротив веб-портала.

Собственно теперь, у пользователей есть доступ на портал. Осталось добавить внутренние ресурсы. Для этого необходимо перейти в раздел “Глобальный портал” и в подразделе “Веб-портал” создать записи публикаций внутренних ресурсов.

Нажав кнопку «Добавить» в подразделе «Веб-портал», появляется окно настроек ресурса. Включив ресурс и заполнив название, переходим к полю “URL”, здесь необходимо указывать полный URL, начиная с http://, https://, ftp://, ssh:// или rdp://. Для работы RDP доступа необходимо отключить опцию Network Level Authentication на сервере терминалов. Поле “Домен прямого доступа” не обязательно к заполнению, если указать домен, то пользователь может получить доступ к публикуемому ресурсу, минуя веб-портал. В поле “Иконка” можно выбрать иконку, которая будет отображаться на веб-портале для данной закладки. На вкладке “Вспомогательные URL” указываются URL, необходимые для работы основного URL. На вкладке “Пользователи” выбираем пользователей, у которых будет отображаться ресурс.

Заключение

В данной статье были рассмотрены два метода доступа к ресурсом компании для удаленных пользователей. Также можно предоставить доступ к некоторым ресурсам с помощью DNAT/Порт-форвардинга и Reverse-прокси, но DNAT/Порт-форвардинг уже рассматривался ранее, а Reverse-прокси используется для публикации серверов HTTP/HTTPS только с некоторыми преимуществами (в отличие от DNAT/Порт-форвардинга):

-

Публикация по HTTPS серверов, работающих по HTTP и наоборот.

-

Балансировка запросов на ферму веб-серверов.

-

Возможность ограничения доступа к публикуемым серверам с определенных Useragent.

-

Возможность подмены доменов и путей публикуемых серверов.

Следует также отметить, что при публикаций внутренних ресурсов с помощью DNAT/Порт-форвардинга, Reverse-прокси и веб-портала порядок применения правил следующий: 1. Правила DNAT. 2. Правила Reverse-прокси. 3. Правила веб-портала.

Следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Сначала одно замечание, из которого будут вытекать особенности: ⚠️ У UserGate нет собственного клиента VPN, поэтому для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных — протокол IPSec.

Конфигурация сети VPN на UserGate

В разделе Сеть → Зоны, в вкладке Контроль доступа необходимо разрешить сервис VPN для зоны, из которой будут подключаться клиенты.

В этом же разделе необходимо создать зону, в которую помещаются клиенты, подключаемые через VPN. Можно использовать уже существующую зону «VPN for remote access».

Дальше необходимо разрешить трафик из зоны VPN. Для этого создается в разделе Политики сети правило NAT или можно использовать предустановленное правило NAT from VPN for remote access to Trusted and Untrusted. Оно разрешает трафик из зоны VPN for remote access в зоны Trusted и Untrusted.

Следующим этапом настройки будет создание правила межсетевого экрана. Для этого в разделе Политики сети можно использовать уже существующее правило VPN for remote access to Trusted and Untrusted или создать свое правило (данное правило должно разрешать прохождения трафика из зоны VPN for remote access в зоны Trusted и Untrusted).

Далее нужно создать профиль авторизации в разделе Пользователи и устройства.

⚠️ Согласно руководству UserGate для авторизации VPN нельзя использовать методы прозрачной авторизации, такие как Kerberos, NTLM, SAML IDP.

Для VPN нужно создать сетевой интерфейс, для этого нужно перейти в раздел Сеть → Интерфейсы, где по умолчанию уже создан VPN-интерфейс tunnel1, который рекомендовано использовать для Remote access VPN. Его необходимо включить.

Дальше настройка будет просиходить в разделе VPN.

В подразделе Профили безопасности VPN уже есть преднастроенный профиль Remote access VPN profile, на вкладке Общие, после открытия профиля, можно **изменить общий ключ шифрования (Preshared key). На вкладке **Безопасность можно выбрать пары алгоритмов аутентификации и шифрования. Алгоритмы используются в порядке, в котором они изображены (сверху вниз) и при установлении соединения используется первая пара, которую поддерживают сервер и клиент. Алгоритмы авторизации и шифрования приведенные в примере подходят для большинства стандартных клиентов VPN. Допускается иметь несколько профилей и использовать их для построения соединений с разными типами клиентов.

Далее подраздел Сети VPN. Необходимо создать новую сеть VPN, либо меняем имеющуюся Remote access VPN network:

Настроим диапазон IP-адресов, которые будут использованы клиентами. Исключаем из диапазона адреса, которые назначены VPN-интерфейсу, используемые совместно с данной сетью. Также не следует указывать широковещательный адрес.

Можно назначить свои DNS-сервера, которые будут переданы клиенту, или поставить галочку Использовать системные DNS. Во втором случае клиенту будут назначены DNS-серверы, которые использует UserGate.

На вкладке Маршруты VPN указываются маршруты, передаваемые клиенту в виде бесклассовой адресации (CIDR). Например, если указать любой, то весь трафик удаленного пользователя будет уходить в туннель, а потом маршрутизироваться как локальный трафик шлюзом. Если же необходимо пускать трафик только в локальную сеть, то нужно указать здесь эту сеть, а остальной трафик будет идти мимо туннеля.

Создавая серверное правило в подразделе Серверные правила используются ранее настроенные сеть VPN, интерфейс VPN и профиль VPN. Также выбираем зону Untrusted, с которой будут подключаться пользователи VPN, профиль авторизации User auth profile и пользователи VPN.

Также, если необходимо настроить MFA TOTP (Time-based One-time Password Algorithm), то здесь же производится первоначальная инициализация TOTP-устройства.

Следующим шагом является настройка VPN клиента на пользовательском компьютере.

Конфигурация клиента VPN

Конфигурация клиента Windows

Для Windows 10 настройки представленны на скриншоте.

⚠️ Для подключения используется незашифрованный пароль (PAP). Пароль передается по зашифрованному общим ключом каналу.

Также для корректной работы может потребоваться изменение параметра реестра HKEYLOCALMACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent в соответствии со статьей Microsoft

Конфигурация клиента Linux

Для настройки на Linux клиентах, UserGate предлагает установить дополнительные пакеты network-manager-l2tp и network-manager-l2tp-gnome (второй пакет подойдет для систем с средой рабочего стола Gnome). После этого можно приступить к настройке:

Создаем новое подключение VPN выбрав Layer 2 Tunneling Protocol (L2TP).

После этого настраиваем параметры подключения и указываем данные для аутентификации. В настройках PPP оставляем в качестве метода аутентификации PAP и отключаем все виды компрессии. В настройках IPsec указываем Pre-shared key и указываем следующие параметры:

Phase1 algorithms: aes128-sha1-modp1024!

Phase2 algorithm: aes128-sha1!

Данное приложение обладает огромным количеством различных инструментов для обеспечения сетевой безопасности компьютера или группы машин.

Описание программы

В комплект программного обеспечения входит большое количество инструментов, названия которых вы видите в левой части скриншота. Это фаервол, межсетевой экран, распределение ролей между группами, создание правил автоматизации и DHCP-сервер. Также, что немаловажно, мы можем работать с качественным VPN-клиентом.

Как пользоваться

Рассмотрим процесс правильной инсталляции и дальнейшего использования данного программного обеспечения:

- Сначала при помощи прикрепленной ниже кнопки необходимо скачать исполняемый файл программы.

- Запускаем инсталляцию и устанавливаем флажок в позицию принятия лицензионного соглашения.

- Воспользовавшись кнопкой «Далее», переходим к следующему этапу, после чего дожидаемся завершения процесса копирования файлов по своим местам.

В комплекте с установочным дистрибутивом вы найдете и соответствующий кряк. Это позволит в бесплатном режиме получить полную лицензионную версию софта.

Достоинства и недостатки

Предлагаем разобрать перечень характерных сильных и слабых сторон межсетевого экрана.

Плюсы:

- пользовательский интерфейс переведен на русский язык;

- огромное количество инструментов для обеспечения безопасности ПК или группы компьютеров;

- активатор в комплекте.

Минусы:

- сложность освоения и использования.

Скачать

Исполняемый файл программы отличается сравнительно небольшим размером, поэтому может быть загружен по прямой ссылке.

| Лицензия: | Кряк в комплекте |

| Платформа: | Windows 7, 10, 11 x32/64 Bit |

| Язык: | Русский |

Программное обеспечение UserGate Client

Программное обеспечение UserGate Client

ПО для конечных устройств класса Endpoint Detection & Response (EDR)

ПО класса Endpoint Detection & Response

В корпоративной сети каждое устройство с удаленным подключением может стать точкой входа для злоумышленников. Безопасность конечных точек является важным компонентом сетевой безопасности, поскольку все больше сотрудников используют в работе мобильные устройства и получают возможность входить через них в корпоративную сеть.

UserGate Client – агент UserGate SUMMA для защиты конечных устройств

Факторы риска:

-

массовый удаленный доступ;

-

увеличение количества программ-вымогателей;

-

отсутствие обмена данными между изолированными средствами безопасности;

-

рост числа эксплойтов;

-

низкая скорость реагирования на киберинциденты в нагруженной сети.

Стратегия

Наиболее эффективную защиту корпоративных сетей от новых угроз обеспечивает опережающая стратегия безопасности — интегрированные компоненты отслеживания, управления и расширенной защиты конечных точек.

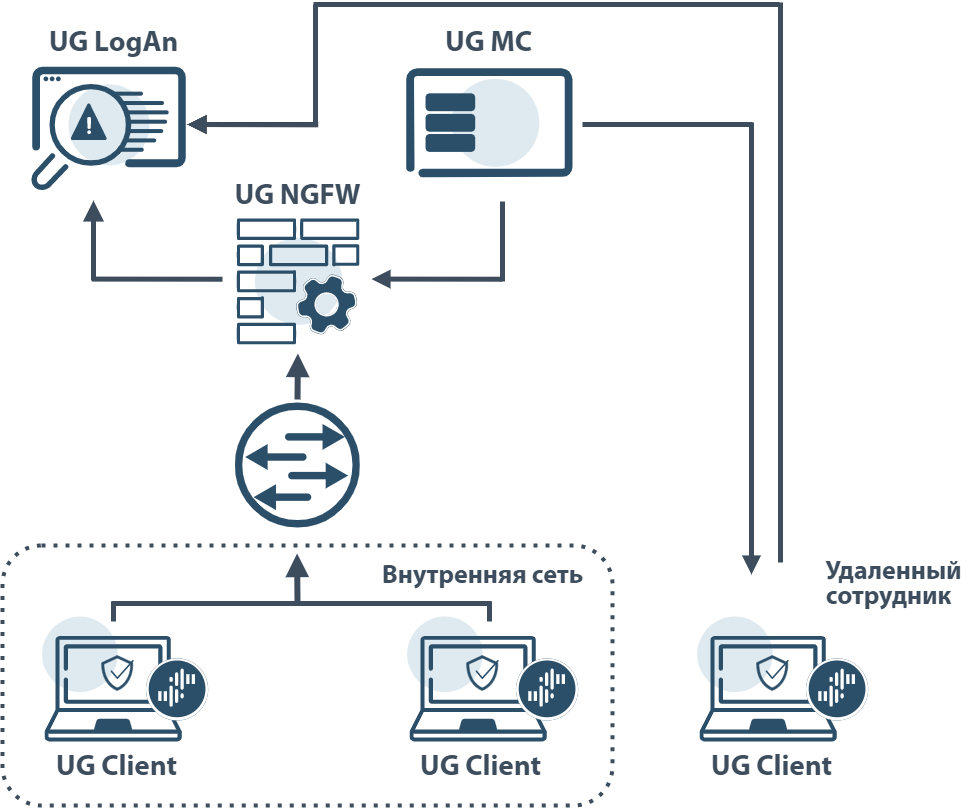

Решение

UserGate Client — агент UserGate SUMMA, обеспечивающий видимость событий безопасности, контроль и cетевой доступ с нулевым доверием (ZTNA). Подключаясь к экосистеме компонентов безопасности UserGate SUMMA, UserGate Client предоставляет дополнительную информацию о конечной точке и позволяют контролировать устройство внутри и за пределами периметра.

Механизмы использования:

Классический EDR (Endpoint Detection & Response)

EDR состоит из агентов UserGate Client, устанавливаемых на конечные точки, и серверной части (UserGate Management Center + UserGate Log Analyzer). UserGate Client ведет мониторинг конечной точки и передает данные о событиях безопасности в UserGate Log Analyzer.

UserGate Log Analyzer анализирует полученные данные, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах. Если EDR-система обнаруживает событие с признаками киберинцидента, она оповещает об этом сотрудников службы безопасности.

Контроль доступа к сети (Network Access Control, NAC)

NAC состоит из агентов UserGate Client, сервера управления UserGate Management Center, сервера аналитики UserGate Log Analyzer и межсетевого экрана UserGate NGFW. UserGate Management Center формирует правила безопасности для доступа в сеть, основываясь на данных конечного устройства (версия ОС, наличие обновлений, наличие конкретного ПО и т.д.). UserGate NGFW получает информацию о соответствии конечного устройства политикам безопасности и принимает решение о предоставлении доступа.

Защита конечных точек вне периметра

UserGate Client имеет функционал межсетевого экрана уровня узла. Это позволяет сохранить уровень защиты конечного устройства при покидании периметра сети. При любой удаленной работе сохранится возможность фильтровать вредоносные и запрещенные сайты, а также обеспечить защиту сетевых соединений от различных угроз.

Подключение к защищенной сети (VPN)

UserGate Client имеет возможность подключаться к защищенным корпоративным сетям посредством встроенного VPN-клиента. Алгоритмы шифрования трафика позволяют безопасно получать доступ к внутренним ресурсам и данным организации вне зависимости от местоположения сотрудника и его устройства. Дополнительные механизмы аутентификации (Multi-Factor Authentication, MFA) позволят предоставить доступ только тем пользователям, которые прошли соответствующую проверку.

Компонент сетей с нулевым доверием (ZTNA)

С помощью UserGate Client появляется возможность организовать архитектуру нулевого доверия (Zero Trust Network Access, ZTNA) в корпоративной сети за счет механизмов аутентификации пользователей и политик допуска устройств в сеть. Дополнительные проверки позволяют снизить риск неправомерного доступа к IТ-инфраструктуре, а также гранулярно разграничить приложения, к которым будет предоставлен доступ.