Для пользователей, работающих на операционной системе Windows, входящих в домен Active Directory, существует еще один способ идентификации — использовать специальный агент авторизации. Агент представляет собой сервис, который передает на сервер UserGate информацию о пользователе, его имя и IP-адрес, соответственно, UserGate будет однозначно определять все сетевые подключения данного пользователя, и идентификация другими методами не требуется. Чтобы начать работу с идентификацией пользователей с помощью агента авторизации, необходимо выполнить следующие шаги:

|

Наименование |

Описание |

|---|---|

|

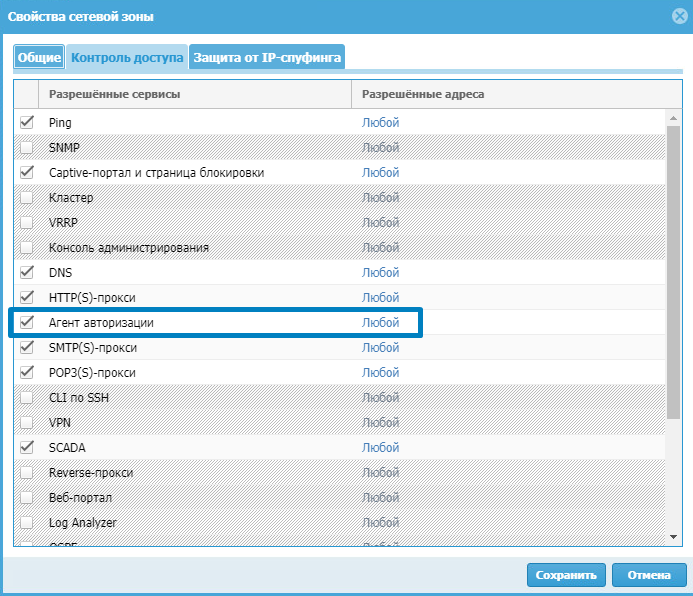

Шаг 1. Разрешить сервис агент авторизации на необходимой зоне. |

В разделе Сеть —> Зоны разрешить сервис Агент авторизации для той зоны, со стороны которой находятся пользователи. |

|

Шаг 2. Задать пароль агентов терминального сервера. |

В консоли UserGate в разделе UserGate —> Настройки —> Модули напротив записи Пароль агентов терминального сервиса нажать на кнопку Настроить и задать пароль агентов терминального сервера. |

|

Шаг 3. Установить агент авторизации. |

Установить агент авторизации на все компьютеры, для которых необходимо идентифицировать пользователей. Агент авторизации поставляется вместе с административным шаблоном для распространения через политики Active Directory. Используя этот шаблон, администратор может развернуть корректно настроенный агент на большое количество пользовательских компьютеров. С помощью административного шаблона администратор может задать IP-адрес и порт сервера UserGate, и заданный на предыдущем шаге пароль. Более подробно о развертывании ПО с использованием политик Active Directory вы можете прочитать в документации Microsoft. Агент может быть установлен и без использования групповых политик. Для этого необходимо установить агент из инсталлятора и в ключах реестра:

указать необходимые параметры для подключения к серверу UserGate: «ServerIP»=»» «ServerPort»=»1813» «SharedKey»=»» |

UserGate теперь будет получать информацию о пользователях. В политиках безопасности можно использовать имена пользователей, как они указаны в Active Directory, для этого необходим настроенный LDAP-коннектор. Если коннектор не настроен, то можно использовать пользователей Known и Unknown.

Для пользователей, работающих на операционной системе Windows, входящих в домен Active Directory, существует еще один способ идентификации — использовать специальный агент авторизации. Агент представляет собой сервис, который передает на сервер UserGate информацию о пользователе, его имя и IP-адрес, соответственно, UserGate будет однозначно определять все сетевые подключения данного пользователя, и идентификация другими методами не требуется. Чтобы начать работу с идентификацией пользователей с помощью агента авторизации, необходимо выполнить следующие шаги:

|

Наименование |

Описание |

|---|---|

|

Шаг 1. Разрешить сервис агент авторизации на необходимой зоне. |

В разделе Сеть —> Зоны разрешить сервис Агент авторизации для той зоны, со стороны которой находятся пользователи. |

|

Шаг 2. Задать пароль агентов терминального сервера. |

В консоли UserGate в разделе UserGate —> Настройки —> Модули напротив записи Пароль агентов терминального сервиса нажать на кнопку Настроить и задать пароль агентов терминального сервера. |

|

Шаг 3. Установить агент авторизации. |

Установить агент авторизации на все компьютеры, для которых необходимо идентифицировать пользователей. Агент авторизации поставляется вместе с административным шаблоном для распространения через политики Active Directory. Используя этот шаблон, администратор может развернуть корректно настроенный агент на большое количество пользовательских компьютеров. С помощью административного шаблона администратор может задать IP-адрес и порт сервера UserGate, и заданный на предыдущем шаге пароль. Более подробно о развертывании ПО с использованием политик Active Directory вы можете прочитать в документации Microsoft. Агент может быть установлен и без использования групповых политик. Для этого необходимо установить агент из инсталлятора и в ключах реестра:

указать необходимые параметры для подключения к серверу UserGate: «ServerIP»=»» «ServerPort»=»1813» «SharedKey»=»» |

UserGate теперь будет получать информацию о пользователях. В политиках безопасности можно использовать имена пользователей, как они указаны в Active Directory, для этого необходим настроенный LDAP-коннектор. Если коннектор не настроен, то можно использовать пользователей Known и Unknown.

Приветствую в новой публикации цикла статей, посвященному продукции компании UserGate. В данной статье мы рассмотрим, как создать локального пользователя на устройстве UserGate, добавим LDAP-коннектор для подключения к Microsoft Active Directory и настроим captive-портал.

Идентификация пользователей позволяет применять политики безопасности, правила межсетевого экрана, правила веб-безопасности только к тем пользователям или группам пользователей, которым это необходимо.

Пользователи и группы пользователей могут быть созданы на самом устройстве UserGate (локальные пользователи и группы). Кроме локальных пользователей можно добавить и сервера авторизации. При этом поддерживаются следующие типы серверов авторизации:

- LDAP-коннектор;

- Сервер авторизации пользователей Radius;

- Сервер авторизации пользователей TACACS+;

- Сервер авторизации Kerberos;

- Сервер авторизации NTLM;

- Сервер авторизации SAML (SSO).

UserGate оперирует следующими типами пользователей:

- Пользователь Unknown — множество пользователей, не идентифицированных системой;

- Пользователь Known — множество пользователей, идентифицированных системой;

- Пользователь Any — любой пользователь (объединение множеств пользователей Known и Unknown);

- Определенный пользователь — пользователь, определенный и идентифицированный в системе.

В рамках данной статьи будет рассмотрен явный способ идентификации пользователей через captive-портал. У UserGate есть прозрачные варианты определения пользователей, например kerberos. К сожалению, рассмотрение этого механизма выходит за рамки нашего курса.

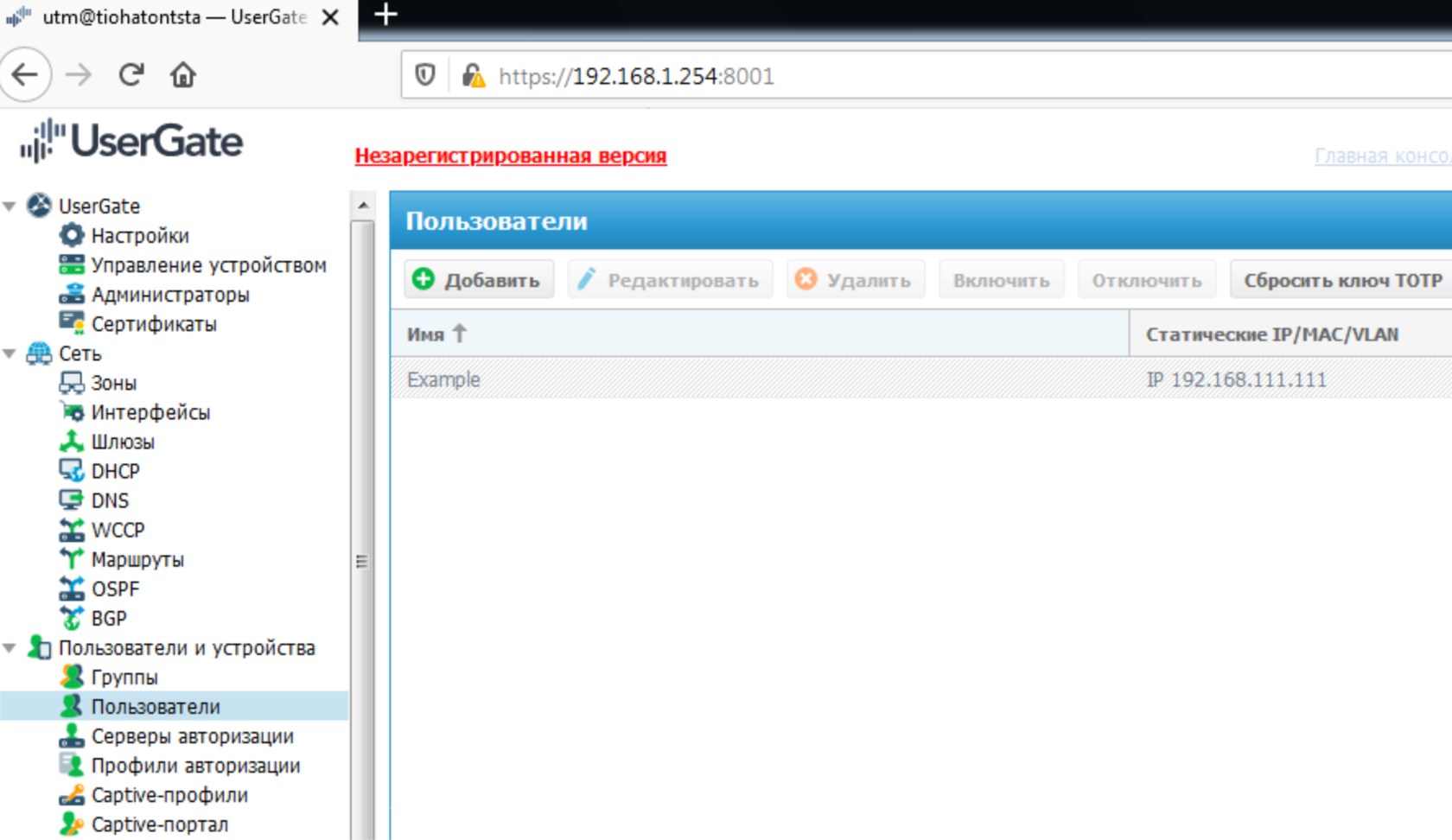

Создание локальных пользователей

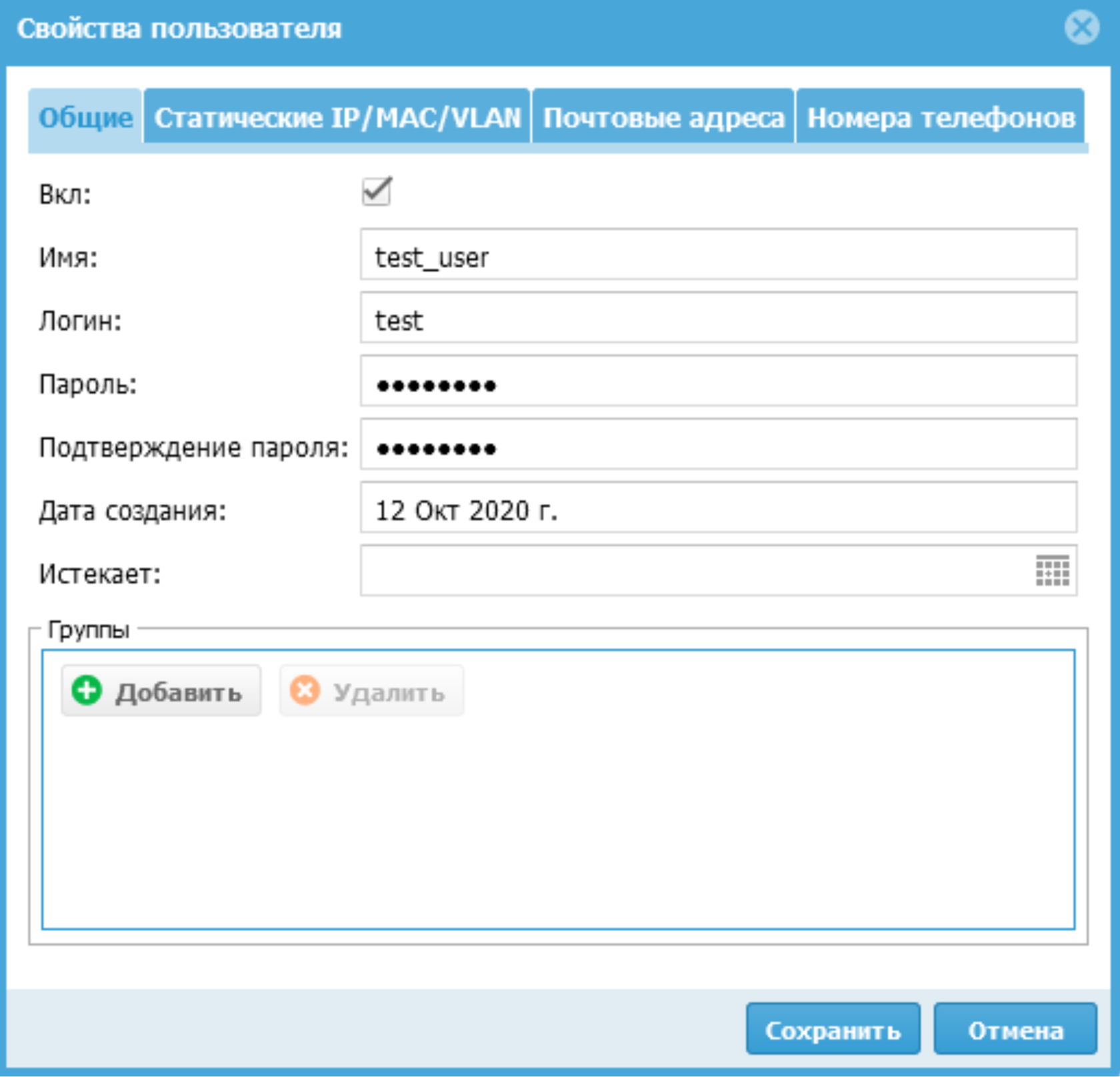

Для создания локального пользователя нужно задать его имя, но чтобы идентифицировать его, необходимо указать:

- Логин и пароль — для идентификации по имени и паролю. В этом случае потребуется настроить Captive-портал, где пользователь сможет ввести данное имя и пароль для авторизации.

- IP-адрес или диапазон, MAC-адрес для идентификации с помощью комбинации MAC и IP-адресов. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанных MAC и/или IP-адреса.

- VLAN ID для идентификации пользователя по тегу VLAN. В данном случае необходимо обеспечить, чтобы данный пользователь всегда получал доступ в сеть с указанного VLAN.

Также при создании локального пользователя можно указать его электронные почтовые адреса и номера телефонов. Если данные параметры указаны, то они могут быть использованы для отсылки пользователю необходимой информации, например, как 2-й фактор при мультифакторной аутентификации.

В случае, если у пользователя указан и логин, и пароль, и IP/MAC/VLAN адреса, система использует идентификацию по адресу, то есть идентификация по адресу является более приоритетной.

Создание локального пользователя:

Данные для идентификации:

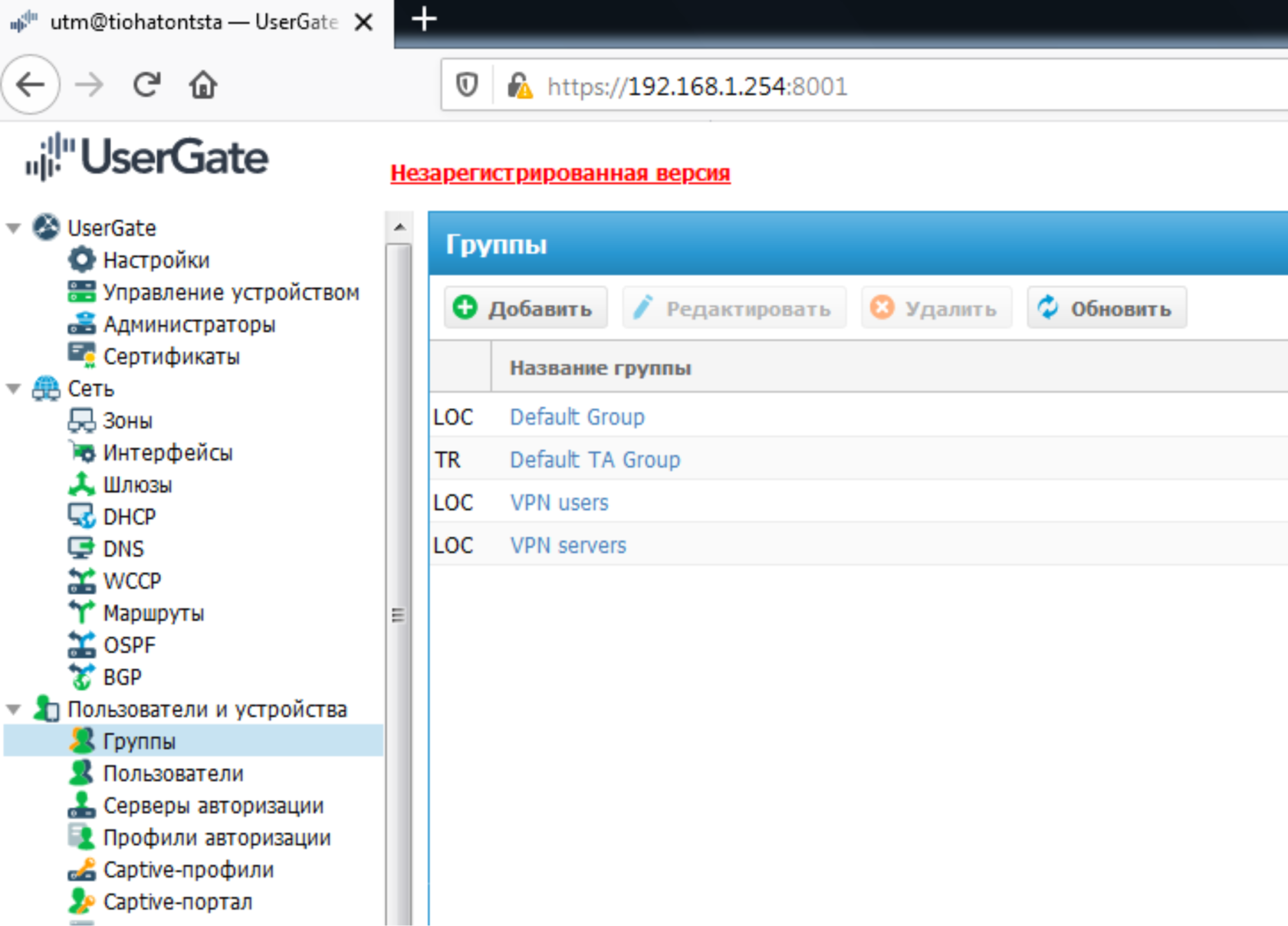

Для более удобного управления политиками безопасности пользователей можно объединить в группу.

Группы пользователей:

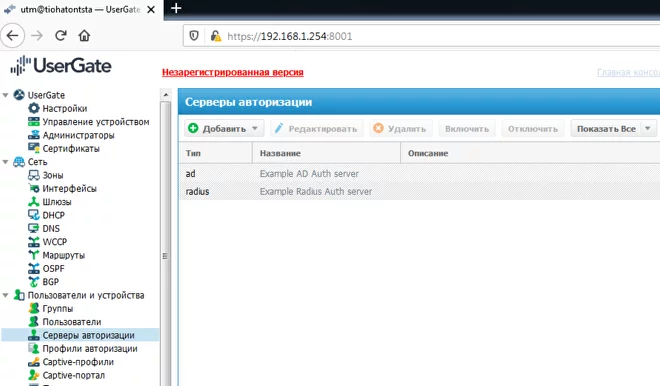

LDAP-коннектор

Рассмотрим подключение к Active Directory через LDAP-коннектор, с использованием методов авторизации Captive-портала. Для этого в разделе «Серверы авторизации» нажать на кнопку «Добавить» и выбрать «Добавить LDAP-коннектор».

Подключение к Active Directory через LDAP-коннектор:

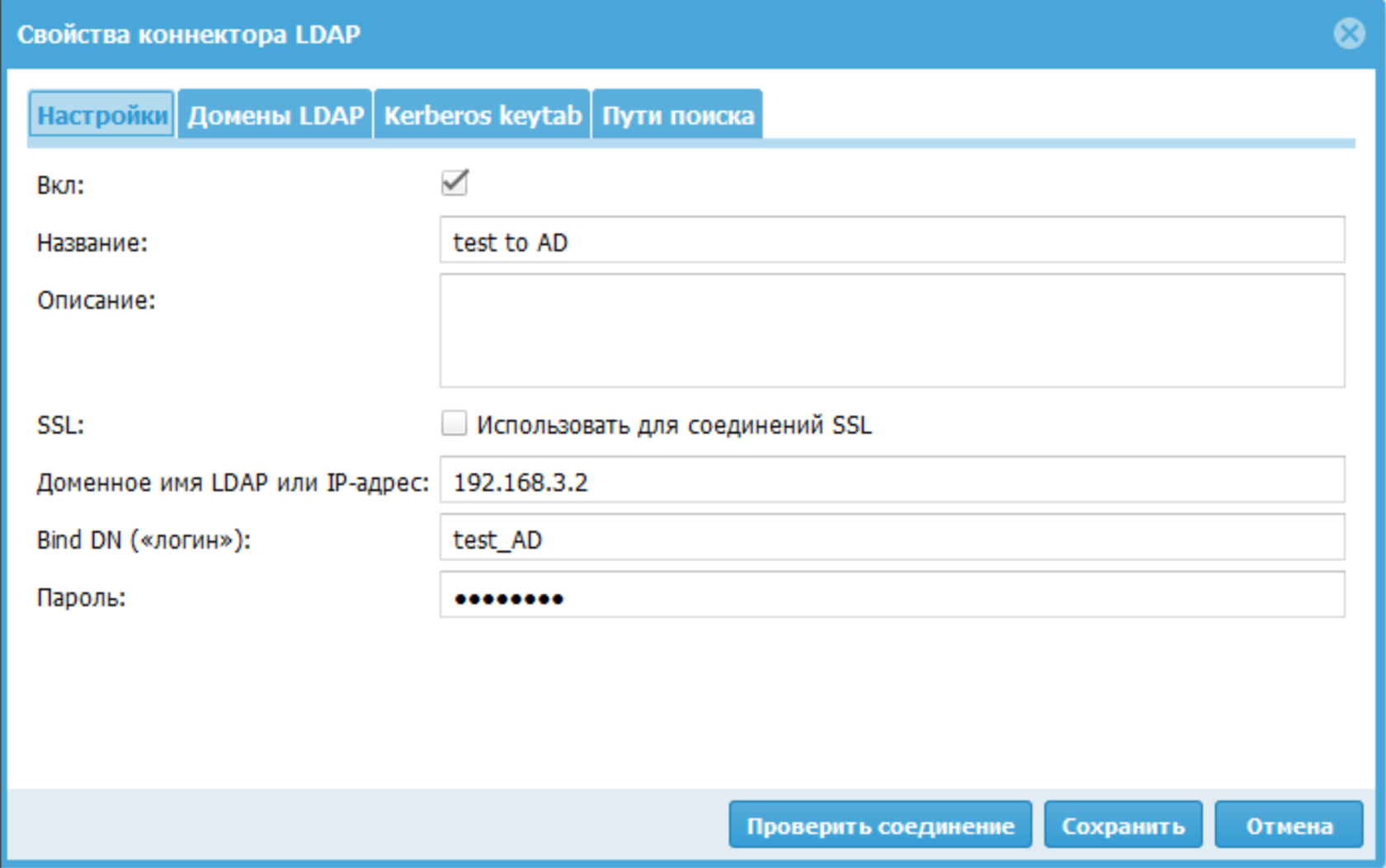

Далее в окне «Свойства коннектора LDAP» ставим галочку «Вкл», вводим название, указываем доменное имя LDAP или IP-адрес. В поле «Bind DN («login»)» нужно указать имя пользователя (права администратора не нужны, достаточно прав на поиск и чтение), которое необходимо использовать для подключения к серверу LDAP. Имя должно быть в формате DOMAINusername или username@domain. После ввода пароля пользователя для подключения к домену, на вкладке «Домены LDAP» перечисляем список доменов, которые обслуживаются указанным контроллером домена, данный список будет использован для выбора на странице авторизации Captive-портала при включении соответствующей опции.

Также можно указать путь поиска, если необходимо сузить область поиска пользователей и групп, при отсутствии какого-то пути поиск происходит по всему каталогу. Вкладка «Kerberos keytab» предназначена для загрузки keytab-файл. Он понадобится при настройке авторизации Kerberos, но UserGate советует загружать данный файл даже если не планируется использование авторизации Kerberos, потому что шлюз может использовать механизма kerberos, чтобы снизить нагрузку на серверы LDAP.

Свойства коннектора LDAP:

Настройка Captive-портала

Captive-портал позволяет авторизовать неизвестных пользователей (Unknown users), которые не были идентифицированы с помощью агентов терминальных серверов, агентов авторизации для Windows или заданы с явным указанием IP-адреса. Кроме этого, с помощью Captive-портала можно настроить самостоятельную регистрацию пользователей с подтверждением идентификации через SMS или e-mail.

Авторизация с помощью Captive-портала возможна только для протоколов HTTP и HTTPS. Т.е. пользователю необходимо запустить браузер и пройти авторизацию на портале, чтобы получить доступ до адреса назначения по протоколам отличным от HTTP и HTTPS.

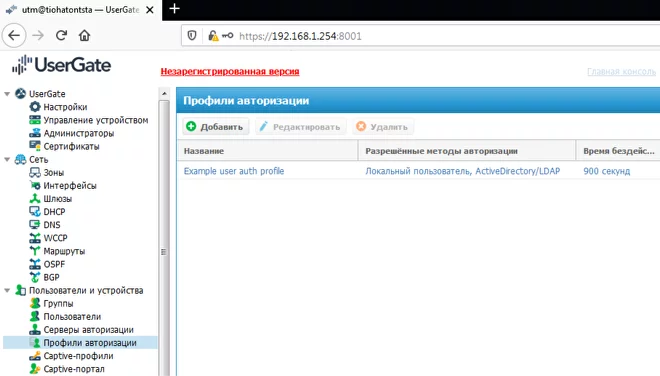

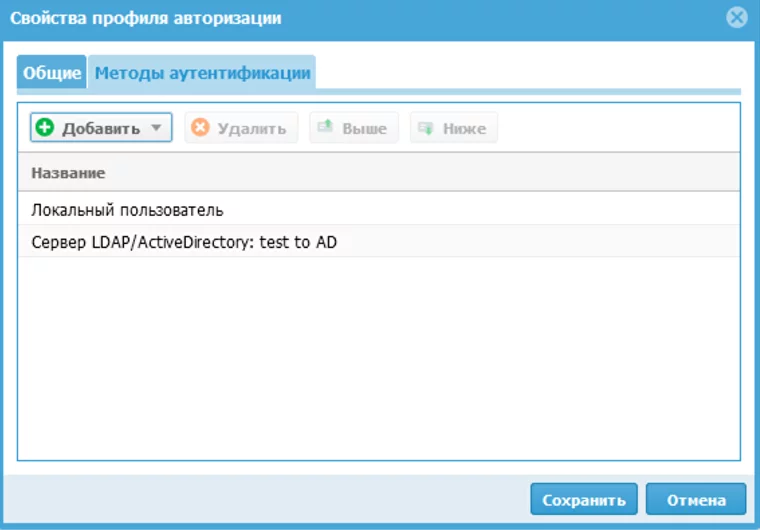

Для настройки Captive-портала следует сначала добавить профиль авторизации:

В котором, укажем метод аутентификации — это локальный пользователь и ранее созданный сервер авторизации (LDAP-коннектор).

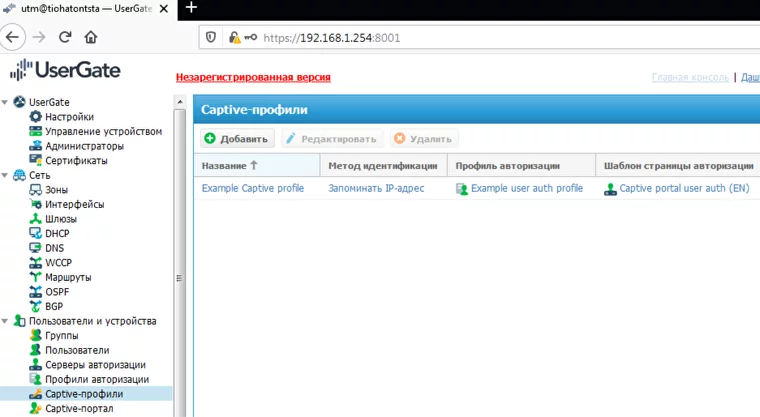

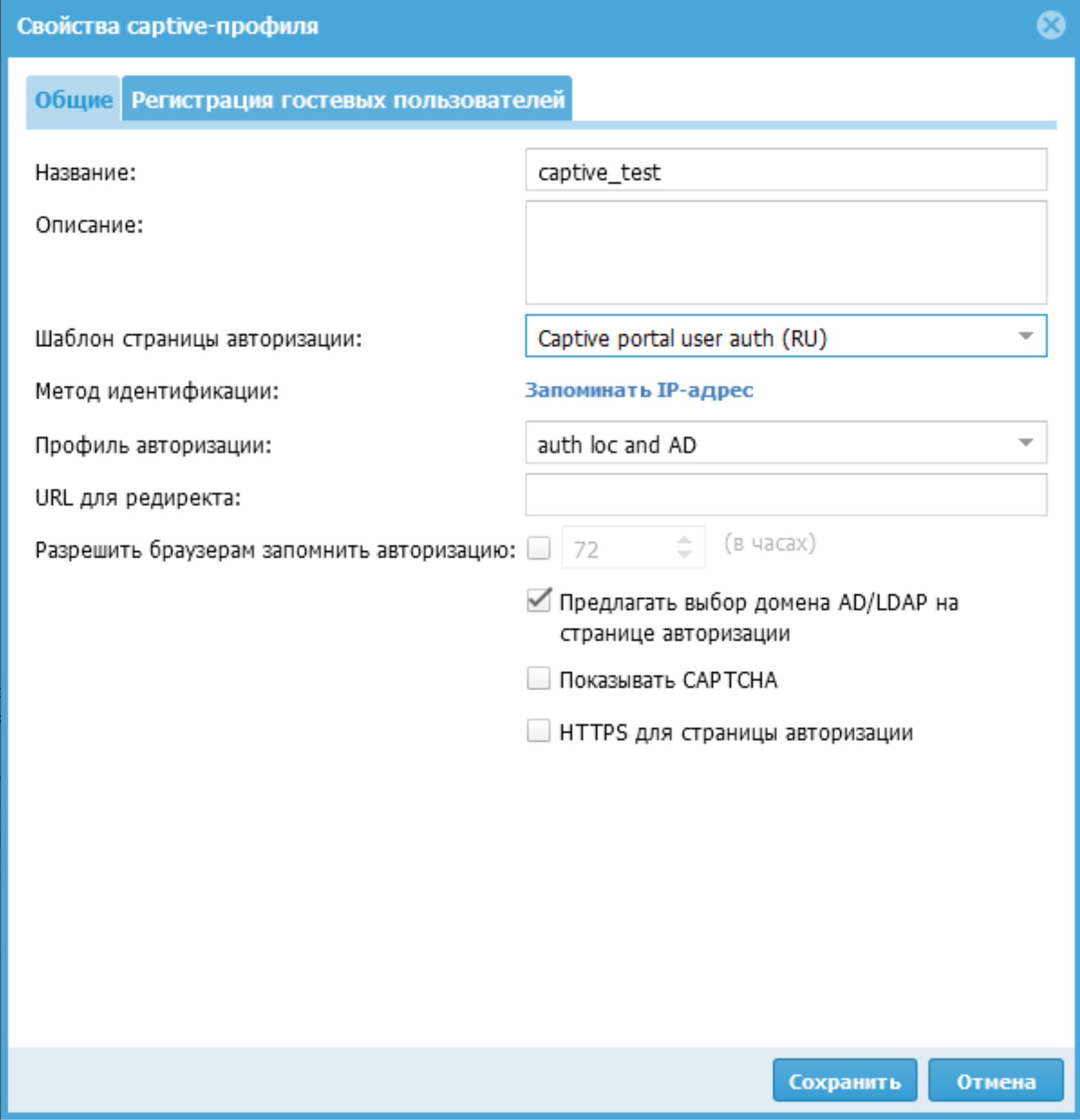

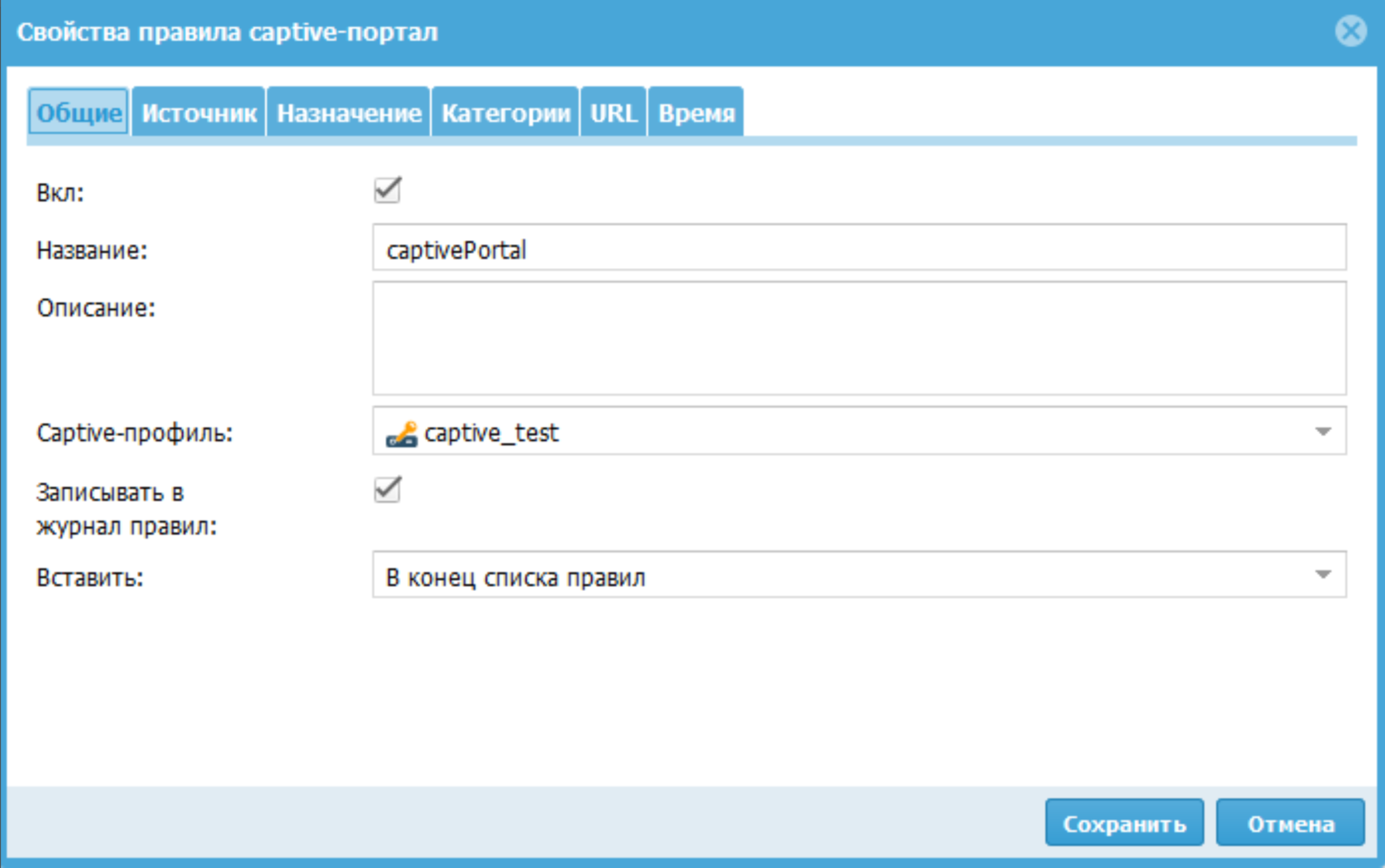

После этого создаем Captive-профиль:

В свойствах профиля указываем название, также можем выбрать шаблон страницы авторизации.

В методе идентификации есть два варианта, с помощью которых UserGate запомнит пользователя:

- Запоминать IP-адрес. Сопоставляет IP-адрес с пользователем, но данный вариант некорректно работает при наличии NAT-подключения между пользователями и шлюзом UserGate.

- Запоминать cookie. Данный способ предполагает добавить в браузер пользователя cookie. Это позволяет авторизовать пользователей, находящихся за NAT-устройством, но только используя протокол HTTP(S) и только в том браузере, в котором происходила авторизация через Captive-портал. Также для правил межсетевого экрана пользователь, идентифицированный по cookie, будет всегда определен как Unknown user.

В captive-профиле выбираем созданный ранее профиль авторизации.

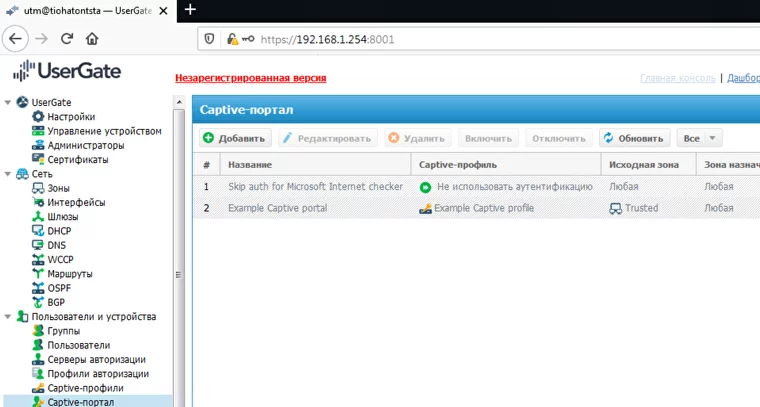

На странице Captive-портала создаем правило, оно должно определить трафик, к которому должны быть применены методы идентификации из профиля созданного ранее.

Указав различные условия и используя разные captive-профиля для нескольких правил Captive-портала, можно получить различные политики идентификации пользователей.

В случае, если необходимо сменить пользователя после его авторизации в системе или выйти из системы, необходимо перейти на URL

http://logout.captive

и нажать на кнопку «Выйти».

Пользователи терминальных серверов

Терминальный сервер служит для удаленного обслуживания пользователя с предоставлением рабочего стола или консоли. Как правило, один терминальный сервер предоставляет свой сервис нескольким пользователям, а в некоторых случаях десяткам или даже сотням пользователей. Проблема идентификации пользователей терминального сервера состоит в том, что у всех пользователей сервера будет определен один и тот же IP-адрес, и UserGate не может корректно идентифицировать сетевые подключения пользователей. Для решения данной проблемы предлагается использование специального агента терминального сервиса.

Агент терминального сервиса должен быть установлен на все терминальные серверы, пользователей которых необходимо идентифицировать. Агент представляет собой сервис, который передает на сервер UserGate информацию о пользователях терминального сервера и об их сетевых соединениях.

Для корректной идентификации пользователей требуется настроенный сервер Active Directory коннектор.

Файлы дистрибутива агента терминального сервера UserGate доступны в личном кабинете клиента UserGate по адресу

https://my.usergate.com

, в разделе «Все загрузки».

Настройка идентификации пользователей терминального сервера

Для того, чтобы успешно подключить агент терминального сервера к устройству UserGate необходимо выполнить несколько шагов:

Настройка зоны подключения терминального сервера

Для настройки параметров зоны войдите в консоль администрирования устройства. Перейдите в раздел Сеть – Зоны и выберите соответствующую вашим конфигурациям зону. По умолчанию, считается, что внутренний трафик поступает на устройство из зоны Trusted. Откройте параметры зоны и убедитесь, что в закладке Контроль доступа активировано поле «Агент авторизации»:

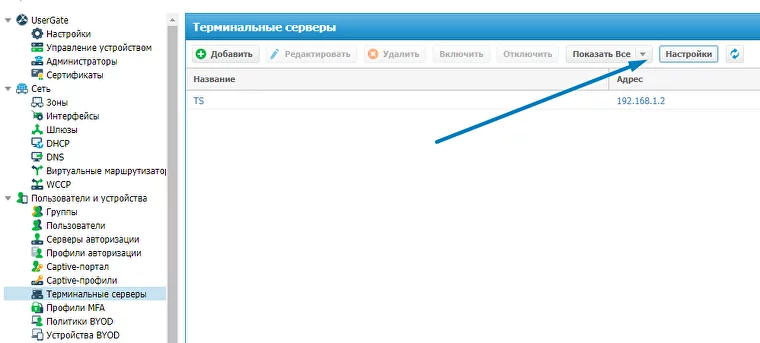

Установка пароля для подключения агента

Для конфигурации пароля агентов перейдите в раздел Пользователи и устройства – Терминальные серверы. В данном разделе в будущем будут отображаться все подключенные агенты терминальных серверов. Так же в данном разделе можно управлять подключениями агентов. Чтобы задать пароль для подключения агентов, нажмите на кнопку Настройки и установите пароль.

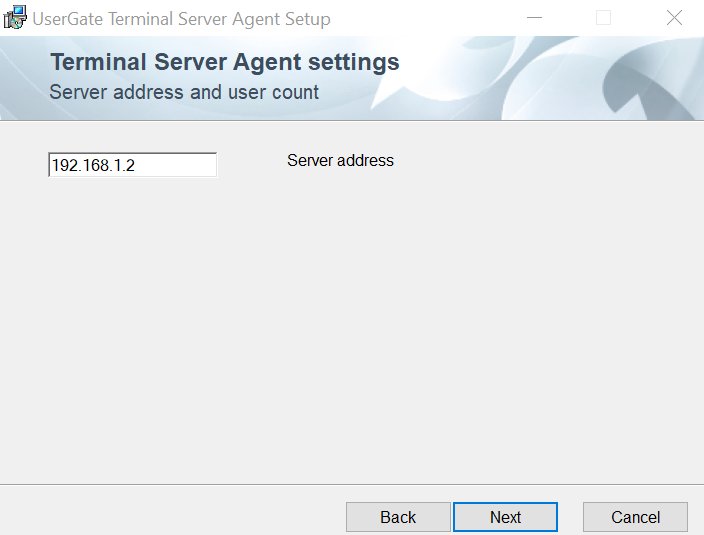

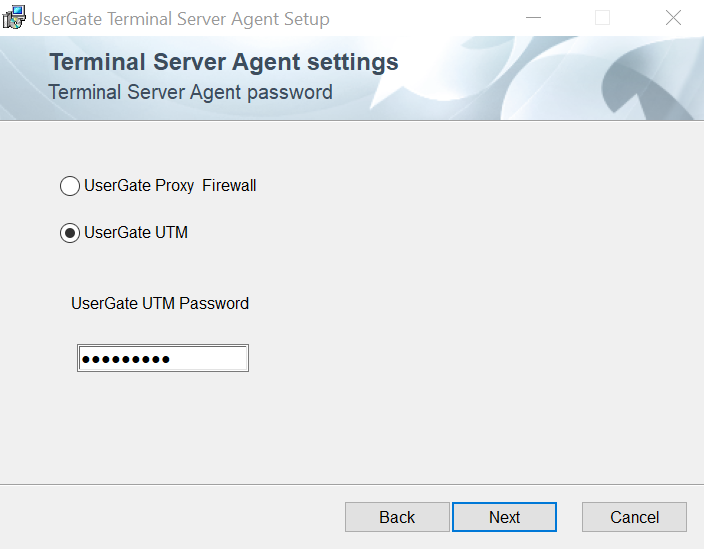

Установка агента терминального сервера

Для установки ПО запустите установочный файл, подходящий для вашей системы. Во время установки запустится мастер настройки агента, который предложит ввести настройки подключения к устройству UserGate. Минимальные достаточные для установки агента данные составляют IP-адрес устройства и пароль для подключения к устройству.

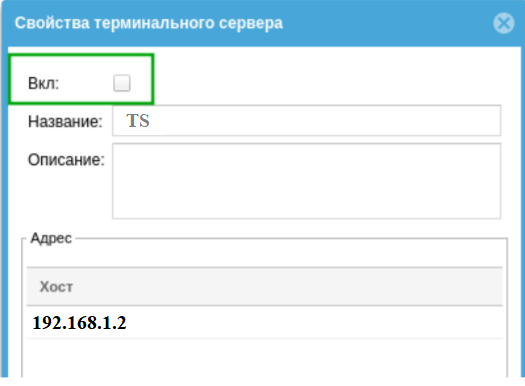

После успешной установки и регистрации ПО, в административном интерфейсе UserGate появится запись о зарегистрированном агенте. Обратите внимание, агент находится в отключенном состоянии. Необходимо активировать подключение со стороны устройства:

Заключение

В данной статье были рассмотрены темы создания локальных пользователей, добавление LDAP-коннектора с целью интеграции UserGate с Microsoft Active Directory, а также создание captive-портала. В следующей статье мы подробно разберем функционал политик контентной фильтрации и SSL/TLS-инспекцию.

Автор статьи: Дмитрий Лебедев, инженер TS Solution.

Больше учебных материалов по ИБ и ИТ направлениям вы найдете на учебном портале

TS University

. После регистрации вам станут доступны статьи, курсы и вебинары о решениях Кода Безопасности, UserGate, Positive Technologies, Check Point и других вендоров.

Агент безопасности UserGate Client относится к классу Endpoint Detection & Response (EDR) и решает сразу несколько задач защиты данных на рабочих станциях, позволяя создать интегрированную систему отслеживания, управления и расширенной защиты конечных точек, входящих в корпоративную сеть, и обеспечить надежную защиту IТ-ресурсов. Основные задачи UserGate Client — регистрация событий безопасности, контроль состояния и организация cетевого доступа с нулевым доверием (Zero Trust Network Access, ZTNA). UserGate Client внесен в реестр российского программного обеспечения, запись в реестре 13087.

Основные возможности UserGate Client:

- Передача информации экосистеме безопасности UserGate SUMMA о состоянии устройства, работающих на нем приложениях и версиях ПО. Архитектура UserGate Endpoint Detection & Response включает агенты UserGate Client, устанавливаемые на рабочие станции, и серверную часть (UserGate Management Center + UserGate Log Analyzer). UserGate Client ведет мониторинг ситуации и передает данные о событиях безопасности в UserGate Log Analyzer. UserGate Log Analyzer анализирует полученные данные, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах. При обнаружении события с признаками киберинцидента EDR-система оповещает сотрудников службы безопасности, а также блокирует сетевую активность, заводит инцидент безопасности и выполняет другие действия благодаря возможностям интеграции в рамках экосистемы UserGate.

- Контроль доступа в сеть на основе политик соответствия требованиям (Network Access Control). UserGate NAC состоит из агентов UserGate Client, сервера управления UserGate Management Center, сервера аналитики UserGate Log Analyzer и межсетевого экрана UserGate NGFW. UserGate Management Center формирует правила безопасности для доступа в сеть, основываясь на данных рабочей станции (версия ОС, наличие обновлений, наличие конкретного ПО и т.д.). UserGate NGFW получает информацию о соответствии рабочей станции политикам безопасности и принимает решение о предоставлении доступа.

- Подключение к корпоративной сети на принципах сетевого доступа с нулевым доверием (ZTNA). UserGate Client реализует архитектуру нулевого доверия за счет механизмов аутентификации пользователей и политик допуска устройств в сеть. Дополнительные проверки позволяют снизить риск неправомерного доступа к IТ-инфраструктуре, а также гранулярно разграничить приложения, к которым будет предоставлен доступ.

- Управление политиками используемых на устройстве приложений.

- Защита на уровне персонального межсетевого экрана. UserGate Client имеет функционал межсетевого экрана уровня узла. Это позволяет сохранить уровень защиты рабочей станции при покидании периметра сети. При любой удаленной работе сохранится возможность фильтровать вредоносные и запрещенные сайты, а также обеспечивать защиту сетевых соединений от различных угроз.

- Безопасное удаленное соединение (Virtual Private Network). UserGate Client имеет возможность подключаться к защищенным корпоративным сетям посредством встроенного VPN-клиента. Алгоритмы шифрования трафика позволяют безопасно получать доступ к внутренним ресурсам и данным организации вне зависимости от местоположения сотрудника и его устройства. Дополнительные механизмы аутентификации (Multi-Factor Authentication, MFA) позволят предоставить доступ только тем пользователям, которые прошли соответствующую проверку.

С помощью пакетов экспертизы от MRC UserGate (Центр мониторинга и реагирования) можно обнаруживать следы компрометации (IoC) на конечных станциях, а также блокировать вредоносную активность в случае обнаружения инцидента.

Требования

UserGate Client может быть установлен на компьютеры с версией ОС не ниже Windows 8/10. Для минимальной работоспособности необходимо от 6 Гбайт оперативной памяти, а также процессор с тактовой частотой не ниже 2 ГГц и 200 Мбайт свободного пространства на жестком диске.

Сегодня руководство, наверное, уже всех компаний оценило по достоинству те возможности, которые предоставляет Интернет для ведения бизнеса. Речь идет, конечно же, не об интернет-магазинах и электронной торговле, которые, как ни крути, сегодня являются больше маркетинговыми инструментами, нежели реальным способом увеличения оборота товаров или услуг. Глобальная сеть является отличной информационной средой, практически неисчерпаемым источником самых разнообразных данных. Кроме того, она обеспечивает быструю и дешевую связь как с клиентами, так и с партнерами фирмы. Нельзя сбрасывать со счетов и возможности Интернета для маркетинга. Таким образом, получается, что Глобальную сеть, в общем-то, можно считать многофункциональным бизнес-инструментом, который может повысить эффективность выполнения сотрудниками компании своих обязанностей.

Впрочем, для начала необходимо предоставить этим сотрудникам доступ к Интернету. Просто подключить один компьютер к Глобальной сети сегодня не проблема. Существует много способов, как это можно сделать. Также найдется немало компаний, предлагающих практическое решение данной задачи. Вот только вряд ли Интернет на одном компьютере сможет принести фирме заметную пользу. Доступ к Сети должен быть у каждого сотрудника с его рабочего места. И здесь нам не обойтись без специального программного обеспечения, так называемого прокси-сервера. В принципе возможности операционных систем семейства Windows позволяют сделать любое соединение с Интернетом общим. В этом случае доступ к нему получат другие компьютеры из локальной сети. Впрочем, это решение вряд ли стоит рассматривать хоть сколько-нибудь серьезно. Дело в том, что при его выборе придется забыть о контроле над использованием Глобальной сети сотрудниками компании. То есть любой человек с любого корпоративного компьютера может выйти в Интернет и делать там все что угодно. А чем это грозит, наверное, никому объяснять не нужно.

Таким образом, единственный приемлемый для компании способ организации подключения всех компьютеров, входящих в корпоративную локальную сеть, — это прокси-сервер. Сегодня на рынке присутствует немало программ этого класса. Но мы будем говорить только об одной разработке. Она называется UserGate, а создали ее специалисты компании eSafeLine. Главными особенностями этой программы являются широкие функциональные возможности и очень удобный русскоязычный интерфейс. Кроме того, стоит отметить, что она постоянно развивается. Недавно на суд общественности была представлена новая, уже четвертая версия этого продукта.

Итак, UserGate. Этот программный продукт состоит из нескольких отдельных модулей. Первый из них — непосредственно сам сервер. Он должен быть установлен на компьютере, напрямую подключенном к Интернету (интернет-шлюзу). Именно сервер реализует доступ пользователей в Глобальную сеть, осуществляет подсчет использованного трафика, ведет статистику работы и т. п. Второй модуль предназначен для администрирования системы. С его помощью ответственный сотрудник осуществляет всю настройку прокси-сервера. Главной особенностью UserGate в этом плане является то, что модуль администрирования не обязательно должен быть размещен на интернет-шлюзе. Таким образом, речь идет об удаленном управлении прокси-сервером. Это очень хорошо, поскольку системный администратор получает возможность управлять доступом в Интернет непосредственно со своего рабочего места.

Помимо этого в состав UserGate входят еще два отдельных программных модуля. Первый из них нужен для удобного просмотра статистики использования Интернета и построения отчетов на ее основе, а второй — для авторизации пользователей в некоторых случаях. Такой подход прекрасно сочетается с русскоязычным и интуитивно понятным интерфейсом всех модулей. Все вместе это позволяет быстро и без каких-либо проблем настроить общий доступ к Глобальной сети в любом офисе.

Но давайте все-таки перейдем к разбору функциональных возможностей прокси-сервера UserGate. Начать нужно с того, что в этой программе реализовано сразу же два разных способа настройки DNS (самая, пожалуй, важная задача при реализации общего доступа). Первый из них — NAT (Network Address Translation — преобразование сетевых адресов). Он обеспечивает очень точный учет потребленного трафика и позволяет пользователям применять любые разрешенные администратором протоколы. Правда, стоит отметить, что некоторые сетевые приложения в этом случае будут работать некорректно. Второй вариант — DNS-форвардинг. Он имеет большие ограничения по сравнению с NAT, но зато может использоваться на компьютерах с устаревшими операционными семействами (Windows 95, 98 и NT).

Разрешения на работу в Интернете настраиваются с помощью понятий «пользователь» и «группа пользователей». Причем, что интересно, в прокси-сервере UserGate пользователь — это не обязательно человек. Его роль может выполнять и компьютер. То есть в первом случае доступ в Интернет разрешается определенным сотрудникам, а во втором — всем людям, севшим за какой-то ПК. Естественно, при этом используются разные способы авторизации пользователей. Если речь идет о компьютерах, то их можно определять по IP-адресу, связке IP- и MAC-адресов, диапазону IP-адресов. Для авторизации же сотрудников могут использоваться специальные пары логин/пароль, данные из Active Directory, имя и пароль, совпадающие с авторизационной информацией Windows, и т. д. Пользователей для удобства настройки можно объединять в группы. Такой подход позволяет управлять доступом сразу же всех сотрудников с одинаковыми правами (находящихся на одинаковых должностях), а не настраивать каждую учетную запись по отдельности.

Есть в прокси-сервере UserGate и собственная биллинговая система. Администратор может задавать любое количество тарифов, описывающих, сколько стоит одна единица входящего или исходящего трафика или времени подключения. Это позволяет вести точный учет всех расходов на Интернет с привязкой к пользователям. То есть руководство компании всегда будет знать, кто сколько потратил. Кстати, тарифы можно сделать зависимыми от текущего времени, что позволяет в точности воспроизвести ценовую политику провайдера.

Прокси-сервер UserGate позволяет реализовывать любую, сколь угодно сложную политику корпоративного доступа к Интернету. Для этого используются так называемые правила. С их помощью администратор может задать ограничения для пользователей по времени работы, по количеству отправленного или принятого трафика за день или месяц, по количеству используемого времени за день или месяц и т. д. В случае превышения этих лимитов доступ к Глобальной сети будет автоматически перекрываться. Кроме того, с помощью правил можно ввести ограничения на скорость доступа отдельных пользователей или целых их групп.

Другим примером использования правил являются ограничения на доступ к тем или иным IP-адресам или их диапазонам, к целым доменным именам или адресам, содержащим определенные строки, и т. д. То есть фактически речь идет о фильтрации сайтов, с помощью которой можно исключить посещение сотрудниками нежелательных веб-проектов. Но, естественно, это далеко не все примеры применения правил. С их помощью можно, например, реализовать переключение тарифов в зависимости от загружаемого в данный момент сайта (необходимо для учета льготного трафика, существующего у некоторых провайдеров), настроить вырезание рекламных баннеров и т. п.

Кстати, мы уже говорили, что у прокси-сервера UserGate есть отдельный модуль для работы со статистикой. С его помощью администратор может в любой момент просмотреть потребленный трафик (общий, по каждому из пользователей, по группам пользователей, по сайтам, по IP-адресам серверов и т. п.). Причем все это делается очень быстро с помощью удобной системы фильтров. Кроме того, в данном модуле реализован генератор отчетов, с помощью которого администратор может составлять любую отчетность и экспортировать ее в формат MS Excel.

Очень интересным решением разработчиков является встраивание в файрвол антивирусного модуля, который контролирует весь входящий и исходящий трафик. Причем они не стали изобретать велосипед, а интегрировали разработку «Лаборатории Касперского». Такое решение гарантирует, во-первых, действительно надежную защиту от всех зловредных программ, а во-вторых, регулярное обновление баз данных сигнатур. Другой важной в плане информационной безопасности возможностью является встроенный файрвол. И вот он-то был создан разработчиками UserGate самостоятельно. К сожалению, стоит отметить, что интегрированный в прокси-сервер файрвол довольно серьезно отличается по своим возможностям от ведущих продуктов в этой области. Собственно говоря, речь идет о модуле, осуществляющем простую блокировку трафика, идущего по указанным администратором портам и протоколам к компьютерам с заданными IP-адресами и от них. В нем нет ни режима невидимости, ни некоторых других, в общем-то, обязательных для файрволов функций.

К сожалению, одна статья не может включить подробный разбор всех функций прокси-сервера UserGate. Поэтому давайте хотя бы просто перечислим наиболее интересные из них, не вошедшие в наш обзор. Во-первых, это кеширование загруженных из Интернета файлов, что позволяет реально экономить деньги на услугах провайдера. Во-вторых, стоит отметить функцию Port mapping, которая позволяет привязать любой выбранный порт одного из локальных Ethernet-интерфейсов к нужному порту удаленного хоста (эта функция необходима для работы сетевых приложений: системы типа банк — клиент, различные игры и т. п.). Помимо этого в прокси-сервере UserGate реализованы такие возможности, как доступ к внутренним корпоративным ресурсам, планировщик заданий, подключение к каскаду прокси, мониторинг трафика и IP-адресов активных пользователей, их логинов, посещенных URL-адресов в режиме реального времени и многое, многое другое.

Ну а теперь пришла пора подвести итоги. Мы с вами, уважаемые читатели, довольно подробно разобрали прокси-сервер UserGate, с помощью которого можно организовать общий доступ к Интернету в любом офисе. И убедились в том, что данная разработка сочетает в себе простоту и удобство настройки и использования с весьма обширным набором функциональных возможностей. Все это делает последнюю версию UserGate весьма привлекательным продуктом.

Организация совместного доступа к интернету пользователей локальной сети — одна из наиболее распространенных задач, с которыми приходится сталкиваться системным администраторам. Тем не менее до сих пор она вызывает много затруднений и вопросов. Например — как обеспечить максимальную безопасность и полную управляемость?

Введение

Сегодня мы подробно рассмотрим как организовать совместный доступ к интернету сотрудников некой гипотетической компании. Предположим, что их количество будет лежать в пределах 50–100 человек, а в локальной сети развернуты все обычные для таких информационных систем сервисы: домен Windows, собственный почтовый сервер, FTP-сервер.

Для обеспечения совместного доступа мы будем использовать решение под названием UserGate Proxy & Firewall. У него есть несколько особенностей. Во-первых, это чисто российская разработка, в отличие от многих локализованных продуктов. Во-вторых, она имеет более чем десятилетнюю историю. Но самое главное — это постоянное развитие продукта.

Первые версии этого решения представляли собой относительно простые прокси-серверы, которые могли только обеспечивать совместное использование одного подключения к интернету и вести статистику его использования. Наибольшее распространение среди них получил билд 2.8, который до сих пор еще можно встретить в небольших конторах. Последнюю же, шестую версию сами разработчики уже не называют прокси-сервером. По их словам, это полноценное UTM-решение, которое охватывает целый спектр задач, связанных с безопасностью и контролем действий пользователей. Давай посмотрим, так ли это.

Развертывание UserGate Proxy & Firewall

В ходе установки интерес представляют два этапа (остальные шаги стандартны для инсталляции любого ПО). Первый из них — это выбор компонентов. Помимо базовых файлов, нам предлагается установить еще четыре серверных компонента — это VPN, два антивируса (Panda и «Антивирус Касперского») и обозреватель кеша.

Модуль VPN-сервера устанавливается по необходимости, то есть когда в компании планируется использование удаленного доступа сотрудников или для объединения нескольких удаленных сетей. Антивирусы имеет смысл инсталлировать только в том случае, если у компании приобретены соответствующие лицензии. Их наличие позволит сканировать интернет-трафик, локализовать и блокировать вредоносное ПО непосредственно на шлюзе. Обозреватель кеша обеспечит просмотр закешированных прокси-сервером веб-страниц.

Дополнительные функции

Запрет нежелательных сайтов

Решение поддерживает технологию Entensys URL Filtering. По сути, это облачная база данных, содержащая более 500 миллионов сайтов на разных языках, разбитых более чем по 70 категориям. Основное ее отличие — постоянный мониторинг, в ходе которого веб-проекты постоянно контролируются и при смене контента переносятся в другую категорию. Это позволяет с высокой долей точности запретить все нежелательные сайты, просто выбрав определенные рубрики.

Применение Entensys URL Filtering увеличивает безопасность работы в интернете, а также способствует повышению эффективности труда сотрудников (за счет запрета социальных сетей, развлекательных сайтов и прочего). Однако ее использование требует наличие платной подписки, которую необходимо продлевать каждый год.

Помимо этого, в состав дистрибутива входит еще два компонента. Первый из них — «Консоль администратора». Это отдельное приложение, предназначенное, как это видно из названия, для управления сервером UserGate Proxy & Firewall. Главная его особенность — возможность удаленного подключения. Таким образом, администраторам или ответственным за использование интернета лицам не нужен прямой доступ к интернет-шлюзу.

Второй дополнительный компонент — веб-статистика. По сути, она представляет собой веб-сервер, который позволяет отображать подробную статистику использования глобальной сети сотрудниками компании. С одной стороны, это, вне всякого сомнения, полезный и удобный компонент. Ведь он позволяет получать данные без установки дополнительного ПО, в том числе и через интернет. Но с другой — он занимает лишние системные ресурсы интернет-шлюза. А поэтому его лучше устанавливать только в том случае, когда он действительно нужен.

Второй этап, на который стоит обратить внимание в ходе инсталляции UserGate Proxy & Firewall, — выбор базы данных. В предыдущих версиях UGPF мог функционировать только с файлами MDB, что сказывалось на производительности системы в целом. Теперь же есть выбор между двумя СУБД — Firebird и MySQL. Причем первая входит в состав дистрибутива, так что при ее выборе никаких дополнительных манипуляций производить не нужно. Если же ты пожелаешь использовать MySQL, то предварительно ее нужно установить и настроить. После завершения установки серверных компонентов необходимо подготовить рабочие места администраторов и других ответственных сотрудников, которые могут управлять доступом пользователей. Сделать это очень просто. Достаточно из того же самого дистрибутива установить на их рабочие компьютеры консоль администрирования.

Дополнительные функции

Встроенный VPN-сервер

В версии 6.0 появился компонент VPN-сервер. С его помощью можно организовать защищенный удаленный доступ сотрудников компании к локальной сети или объединить удаленные сети отдельных филиалов организации в единое информационное пространство. Данный VPN-сервер обладает всеми необходимыми функциональными возможностями для создания туннелей «сервер — сервер» и «клиент — сервер» и маршрутизации между подсетями.

Базовая настройка

Вся настройка UserGate Proxy & Firewall ведется с помощью консоли управления. По умолчанию после установки в ней уже создано подключение к локальному серверу. Однако если ты используешь ее удаленно, то соединение придется создать вручную, указав IP-адрес или имя хоста интернет-шлюза, сетевой порт (по умолчанию 2345) и параметры авторизации.

После подключения к серверу в первую очередь необходимо настроить сетевые интерфейсы. Сделать это можно на вкладке «Интерфейсы» раздела «Сервер UserGate». Сетевой карте, которая «смотрит» в локальную сеть, выставляем тип LAN, а всем остальным подключениям — WAN. «Временным» подключениям, таким как PPPoE, VPN, автоматически присваивается тип PPP.

Если у компании есть два или более подключения к глобальной сети, причем одно из них основное, а остальные резервные, то можно настроить автоматическое резервирование. Сделать это довольно просто. Достаточно добавить нужные интерфейсы в список резервных, указать один или несколько контрольных ресурсов и время их проверки. Принцип работы этой системы таков. UserGate автоматически с указанным интервалом проверяет доступность контрольных сайтов. Как только они перестают отвечать, продукт самостоятельно, без вмешательства администратора, переключается на резервный канал. При этом проверка доступности контрольных ресурсов по основному интерфейсу продолжается. И как только она оказывается успешной, автоматически выполняется переключение обратно. Единственное, на что нужно обратить внимание при настройке, — это выбор контрольных ресурсов. Лучше взять несколько крупных сайтов, стабильная работа которых практически гарантирована.

Дополнительные функции

Контроль сетевых приложений

В UserGate Proxy & Firewall реализована такая интересная возможность, как контроль сетевых приложений. Ее цель — запретить доступ к интернету любого несанкционированного ПО. В рамках настройки контроля создаются правила, которые разрешают или блокируют сетевую работу различных программ (с учетом версии или без него). В них можно указывать конкретные IP-адреса и порты назначения, что позволяет гибко настраивать доступ ПО, разрешив ему выполнять только определенные действия в интернете.

Контроль приложений позволяет выработать четкую корпоративную политику по использованию программ, частично предотвратить распространение вредоносного ПО.

После этого можно переходить непосредственно к настройке прокси-серверов. Всего в рассматриваемом решении их реализовано семь штук: для протоколов HTTP (включая HTTPs), FTP, SOCKS, POP3, SMTP, SIP и H323. Это практически все, что может понадобиться для работы сотрудников компании в интернете. По умолчанию включен только HTTP-прокси, все остальные можно активировать при необходимости.

Прокси-серверы в UserGate Proxy & Firewall могут работать в двух режимах — обычном и прозрачном. В первом случае речь идет о традиционном прокси. Сервер получает запросы от пользователей и переправляет их внешним серверам, а полученные ответы передает клиентам. Это традиционное решение, однако в нем есть свои неудобства. В частности, необходимо настраивать каждую программу, которая используется для работы в интернете (интернет-браузер, почтовый клиент, ICQ и прочее), на каждом компьютере в локальной сети. Это, конечно, большая работа. Тем более периодически, по мере установки нового программного обеспечения, она будет повторяться.

При выборе прозрачного режима используется специальный NAT-драйвер, входящий в комплект поставки рассматриваемого решения. Он прослушивает соответствующие порты (80-й для HTTP, 21-й для FTP и так далее), детектирует поступающие на них запросы и передает их прокси-серверу, откуда они отправляются дальше. Такое решение более удачно в том плане, что настройка программного обеспечения на клиентских машинах уже не нужна. Единственное, что требуется, — в качестве основного шлюза в сетевом подключении всех рабочих станций указать IP-адрес интернет-шлюза.

Следующий шаг — настройка пересылки DNS-запросов. Сделать это можно двумя способами. Самый простой из них — включить так называемый DNS-форвардинг. При его использовании поступающие на интернет-шлюз от клиентов DNS-запросы перенаправляются на указанные серверы (можно использовать как DNS-сервер из параметров сетевого подключения, так и любые произвольные DNS-серверы).

Второй вариант — создание NAT-правила, которое будет принимать запросы по 53-му (стандартный для DNS) порту и переправлять их во внешнюю сеть. Однако в этом случае придется либо на всех компьютерах вручную прописывать DNS-серверы в настройках сетевых подключений, либо настроить отправку DNS-запросов через интернет-шлюз с сервера контроллера домена.

Управление пользователями

После завершения базовой настройки можно переходить к работе с пользователями. Начать нужно с создания групп, в которые впоследствии будут объединяться аккаунты. Для чего это нужно? Во-первых, для последующей интеграции с Active Directory. А во-вторых, группам можно присваивать правила (о них мы поговорим позднее), таким образом управляя доступом сразу большого количества пользователей.

Следующим шагом будет внесение в систему пользователей. Сделать это можно тремя разными способами. Первый из них, ручное создание каждого аккаунта, мы по понятным причинам даже не рассматриваем. Этот вариант подходит лишь для малых сетей с небольшим количеством пользователей. Второй способ — сканирование корпоративной сети ARP-запросами, в ходе которого система сама определяет список возможных аккаунтов. Однако мы выбираем третий, наиболее оптимальный с точки зрения простоты и удобства администрирования вариант — интеграцию с Active Directory. Выполняется она на основе созданных ранее групп. Сначала нужно заполнить общие параметры интеграции: указать домен, адрес его контроллера, логин и пароль пользователя с необходимыми правами доступа к нему, а также интервал синхронизации. После этого каждой созданной в UserGate группе нужно присвоить одну или несколько групп из Active Directory. Собственно говоря, настройка на этом и заканчивается. После сохранения всех параметров синхронизация будет выполняться в автоматическом режиме.

Создаваемые в ходе авторизации пользователи по умолчанию будут использовать NTLM-авторизацию, то есть авторизацию по доменному логину. Это очень удобный вариант, поскольку правила и система учета трафика будут работать независимо от того, за каким компьютером в данный момент сидит пользователь.

Правда, для использования этого метода авторизации необходимо дополнительное программное обеспечение — специальный клиент. Эта программа работает на уровне Winsock и передает на интернет-шлюз параметры авторизации пользователей. Ее дистрибутив входит в комплект поставки UserGate Proxy & Firewall. Быстро установить клиент на все рабочие станции можно с помощью групповых политик Windows.

К слову сказать, NTLM-авторизация далеко не единственный метод авторизации сотрудников компании для работы в интернете. Например, если в организации практикуется жесткая привязка работников к рабочим станциям, то можно использовать для идентификации пользователей IP-адрес, MAC-адрес или их сочетание. С помощью этих же методов можно организовать доступ к глобальной сети различных серверов.

Контроль пользователей

Одно из значительных преимуществ UGPF составляют широкие возможности для контроля пользователей. Они реализуются с помощью системы правил управления трафиком. Принцип ее работы очень прост. Администратор (или другое ответственное лицо) создает набор правил, каждое из которых представляет собой одно или несколько условий срабатывания и выполняемое при этом действие. Эти правила присваиваются отдельным пользователям или целым их группам и позволяют в автоматическом режиме контролировать их работу в интернете. Всего реализовано четыре возможных действия. Первое из них — закрыть соединение. Оно позволяет, например, запретить загрузку определенных файлов, предотвратить посещение нежелательных сайтов и прочее. Второе действие — изменить тариф. Оно используется в системе тарификации, которая интегрирована в рассматриваемый продукт (мы ее не рассматриваем, поскольку для корпоративных сетей она не особо актуальна). Следующее действие позволяет отключить подсчет трафика, получаемого в рамках данного соединения. В этом случае передаваемая информация не учитывается при подведении суточного, недельного и месячного потребления. Ну и наконец, последнее действие — ограничение скорости до указанного значения. Его очень удобно использовать для предотвращения «забивания» канала при загрузке больших файлов и решении других подобных задач.

Условий в правилах управления трафиком гораздо больше — около десяти. Некоторые из них относительно просты, например максимальный размер файла. Такое правило будет срабатывать при попытке пользователей загрузить файл больше указанного размера. Другие условия привязаны ко времени. В частности, среди них можно отметить расписание (срабатывание по времени и дням недели) и праздники (срабатывает в указанные дни).

Однако наибольший интерес представляют условия, связанные с сайтами и контентом. В частности, с их помощью можно блокировать или устанавливать другие действия на определенные виды контента (например, видео, аудио, исполняемые файлы, текст, картинки и прочее), конкретные веб-проекты или целые их категории (для этого используется технология Entensys URL Filtering, см. врезку).

Примечательно, что одно правило может содержать сразу же несколько условий. При этом администратор может указывать, в каком случае оно будет выполняться — при соблюдении всех условий или любого одного из них. Это позволяет создать очень гибкую политику использования интернета сотрудниками компании, учитывающую большое количество всевозможных нюансов.

Настройка межсетевого экрана

Неотъемлемая часть драйвера NAT UserGate — межсетевой экран, с его помощью решаются различные задачи, связанные с обработкой сетевого трафика. Для настройки используются специальные правила, которые могут быть одного из трех типов: трансляции сетевого адреса, маршрутизации и файрвола. Правил в системе может быть произвольное количество. При этом применяются они в том порядке, в каком перечислены в общем списке. Поэтому если поступающий трафик подходит под несколько правил, он будет обработан тем из них, которое расположено выше других.

Каждое правило характеризуется тремя основными параметрами. Первый — источник трафика. Это может быть один или несколько определенных хостов, WAN- или LAN-интерфейс интернет-шлюза. Второй параметр — назначение информации. Здесь может быть указан LAN- или WAN-интерфейс или dial-up соединение. Последняя основная характеристика правила — это один или несколько сервисов, на которые оно распространяется. Под сервисом в UserGate Proxy & Firewall понимается пара из семейства протоколов (TCP, UDP, ICMP, произвольный протокол) и сетевого порта (или диапазона сетевых портов). По умолчанию в системе уже есть внушительный набор предустановленных сервисов, начиная с общераспространенных (HTTP, HTTPs, DNS, ICQ) и заканчивая специфическими (WebMoney, RAdmin, различные онлайн-игры и так далее). Однако при необходимости администратор может создавать и свои сервисы, например описывающие работу с онлайн-банком.

Также у каждого правила есть действие, которое оно выполняет с подходящим под условия трафиком. Их всего два: разрешить или запретить. В первом случае трафик беспрепятственно проходит по указанному маршруту, а во втором блокируется.

Правила трансляции сетевого адреса используют технологию NAT. С их помощью можно настроить доступ в интернет рабочих станций с локальными адресами. Для этого необходимо создать правило, указав в качестве источника LAN-интерфейс, а в качестве приемника — WAN-интерфейс. Правила маршрутизации применяются в том случае, если рассматриваемое решение будет использоваться в качестве роутера между двумя локальными сетями (в нем реализована такая возможность). В этом случае маршрутизацию можно настроить для двунаправленной прозрачной передачи трафика.

Правила файрвола используются для обработки трафика, который поступает не на прокси-сервер, а непосредственно на интернет-шлюз. Сразу после установки в системе есть одно такое правило, которое разрешает все сетевые пакеты. В принципе, если создаваемый интернет-шлюз не будет использоваться как рабочая станция, то действие правила можно сменить с «Разрешить» на «Запретить». В этом случае на компьютере будет блокирована любая сетевая активность, кроме транзитных NAT-пакетов, передающихся из локальной сети в интернет и обратно.

Правила файрвола позволяют публиковать в глобальной сети любые локальные сервисы: веб-серверы, FTP-серверы, почтовые серверы и прочее. При этом у удаленных пользователей появляется возможность подключения к ним через интернет. Как пример можно рассмотреть публикацию корпоративного FTP-сервера. Для этого админ должен создать правило, в котором в качестве источника выбрать пункт «Любой», в качестве назначения указать нужный WAN-интерфейс, а в качестве сервиса — FTP. После этого выбрать действие «Разрешить», включить трансляцию трафика и в поле «Адрес назначения» указать IP-адрес локального FTP-сервера и его сетевой порт.

После такой настройки все поступающие на сетевые карты интернет-шлюза соединения по 21-му порту будут автоматически перенаправляться на FTP-сервер. Кстати, в процессе настройки можно выбрать не только «родной», но и любой другой сервис (или создать свой собственный). В этом случае внешние пользователи должны будут обращаться не на 21-й, а на иной порт. Такой подход очень удобен в тех случаях, когда в информационной системе есть два или более однотипных сервиса. Например, можно организовать доступ извне к корпоративному порталу по стандартному для HTTP порту 80, а доступ к веб-статистике UserGate — по порту 81.

Аналогичным образом настраивается внешний доступ к внутреннему почтовому серверу.

Важная отличительная черта реализованного межсетевого экрана — система предотвращения вторжений. Она работает полностью в автоматическом режиме, выявляя на основе сигнатур и эвристических методов попытки несанкционированного воздействия и нивелируя их через блокировку потоков нежелательного трафика или сброс опасных соединений.

Подводим итоги

В этом обзоре мы достаточно подробно рассмотрели организацию совместного доступа сотрудников компании к интернету. В современных условиях это не самый простой процесс, поскольку нужно учитывать большое количество различных нюансов. Причем важны как технические, так и организационные аспекты, особенно контроль действий пользователей.

Примечание:

Данная статья была отредактирована, дополнена актуальными данными и дополнительными ссылками.

UserGate Proxy & Firewall

представляет собой интернет-шлюз класса UTM (Unified Threat Management), позволяющий обеспечивать и контролировать общий доступ сотрудников к интернет-ресурсам, фильтровать вредоносные, опасные и нежелательные сайты, защищать сеть компании от внешних вторжений и атак, создавать виртуальные сети и организовывать безопасный VPN-доступ к ресурсам сети извне, а также управлять шириной канала и интернет-приложениями.

Продукт является эффективной альтернативой дорогостоящему программному и аппаратному обеспечению и предназначен для использования в компаниях малого и среднего бизнеса, в государственных учреждениях, а также крупных организациях с филиальной структурой.

Всю дополнительную информацию о продукте вы сможете найти .

В программе имеются дополнительные платные модули:

- Kaspersky Antivirus

- Panda Antivirus

- Avira Antivirus

- Entensys URL Filtering

Лицензия на каждый из модулей предоставляется на один календарный год. Опробовать работу всех модулей можно в триальном ключе, который может быть предоставлен на срок от 1 до 3 месяцев на неограниченное число пользователей.

Подробно про правила лицензирования можно прочитать .

По всем вопросам, связанным с покупкой решений Entensys, обращайтесь по адресу: sal[email protected] или по телефону бесплатной линии: 8-800-500-4032.

Системные требования

Для организации шлюза необходим компьютер или сервер, который должен удовлетворять следующим системным требованиям:

- Частота CPU: от 1,2 ГГц

- Объём RAM: от 1024 Gb

- Объём HDD: от 80 Гб

- Количество сетевых адаптеров: 2 и более

Чем больше число пользователей (относительно 75 пользователей), тем больше характеристики сервера должны быть.

Мы рекомендуем устанавливать наш продукт на компьютер с «чистой» серверной операционной системой, рекомендуемой операционной системой является Windows 2008/2012.

Мы не гарантируем корректной работы UserGate Proxy&Firewall и/или совместной работы сторонних служб и не рекомендуем его совместное использование

с сервисами на шлюзе, который выполняет следующие роли:

- Является контроллером домена

- Является гипервизором виртуальных машин

- Является сервером терминалов

- Выполняет роль высоконагруженного сервера СУБД/DNS/HTTP и пр.

- Выполняет роль SIP сервера

- Выполняет критичные для бизнес-процессов сервисы или службы

- Всё вышеперечисленное

UserGate Proxy&Firewall на данный момент может конфликтовать со следующими типами программного обеспечения:

- Все без исключения сторонние

Брандмауэр/Firewall решения - Антивирусные продукты компании BitDefender

- Антивирусные модули выполняющие функцию Firewall или «Антихакер», большинства антивирусных продуктов. Рекомендуется отключить эти модули

- Антивирусные модули обеспечивающие проверку данных передаваемых по протоколам HTTP/SMTP/POP3, это может вызвать задержку при активной работе через прокси

- Сторонние программные продукты, которые способны перехватывать данные сетевых адаптеров — «измерители скорости», «шейперы» и т.п.

- Активная роль Windows Server «Маршрутизация и удалённый доступ» в режиме NAT/Internet Connection Sharing (ICS)

Внимание!

При установке рекомендуется отключить поддержку протокола IPv6 на шлюзе, при условии что не используются приложения которые используют IPv6. В текущей реализации UserGate Proxy&Firewall нет поддержки протокола IPv6, и соответственно фильтрация этого протокола не осуществляется. Таким образом, хост может быть доступен извне по протоколу IPv6 даже при активированных запрещающих правилах файрволла.

При корректной настройке, UserGate Proxy&Firewall совместим со следующими сервисами и службами:

Роли Microsoft Windows Server:

- DNS сервер

- DHCP сервер

- Print сервер

- Файловый(SMB) сервер

- Сервер приложений

- WSUS сервер

- WEB сервер

- WINS сервер

- VPN сервер

И со сторонними продуктами:

- FTP/SFTP серверы

- Серверы обмена сообщениями — IRC/XMPP

При установке UserGate Proxy&Firewall убедитесь, что стороннее ПО не использует порт или порты, которые может использовать UserGate Proxy&Firewall. По умолчанию UserGate использует следующие порты:

- 25 — SMTP-прокси

- 80 — прозрачный HTTP-прокси

- 110 — POP3-прокси

- 2345 — консоль администратора UserGate

- 5455 — VPN-сервер UserGate

- 5456 — клиент авторизации UserGate

- 5458 — DNS-форвардинг

- 8080 — HTTP-прокси

- 8081 — веб-статистика UserGate

Все порты можно менять с помощью консоли администратора UserGate.

Установка программы и выбор база данных для работы

Мастер настройки UserGate Proxy & Firewall

Более детальное описание настройки правил NAT описано в этой статье:

Агент UserGate

После установки UserGate Proxy&Firewall обязательно

произведите перезагрузку шлюза. После авторизации в системе, в панели задач Windows рядом с часами иконка UserGate агент должна стать зелёной. Если иконка серая, то значит в процессе установки произошла ошибка и служба сервера UserGate Proxy&Firewall не запущена, в этом случае обратитесь к соответствующему разделу базы знаний Entensys, либо к технической поддержке компании Entensys.

Конфигурирование продукта осуществляется посредством консоли администрирования UserGate Proxy&Firewall, которую можно вызвать как двойным щелчком по иконке агента UserGate, так и по ярлыку из меню «Пуск».

При запуске консоли администрирования первым шагом является регистрация продукта.

Общие настройки

В разделе «Общие настройки» консоли администратора задайте пароль пользователя Administrator. Важно!

Не используйте юникод-специсмволы или ПИН-код продукта в качестве пароля для доступа к консоли администрирования.

В продукте UserGate Proxy&Firewall есть механизм защиты от атак

, активировать его можно также в меню «Общие настройки». Механизм защиты от атак является активным механизмом, своего рода «красная кнопка», который работает на всех интерфейсах. Рекомендуется использовать эту функцию в случае DDoS атак либо массового заражения вредоносным ПО (вирусы/черви/ботнет-приложения) компьютеров внутри локальной сети. Механизм защиты от атак может блокировать пользователей, использующих файлобменные клиенты — торренты, direct connect, некоторые типы VoIP клиентов/серверов, осуществляющих активный обмен трафиком. Чтобы получить ip адреса заблокированных компьютеров, откройте файл ProgramData\Entensys\Usergate6\logging\fw.log

или Documents and Settings\All users\Application data\Entensys\Usergate6\logging\fw.log

.

Внимание!

Параметры, описанные ниже, рекомендуется менять только при большом количестве клиентов/высоких требованиях к пропускной способности шлюза.

В этом разделе также имеются следующие настройки: «Максимальное число соединений» — максимальное количество всех соединений через NAT и через прокси UserGate Proxy&Firewall.

«Максимальное число NAT соединений» — максимальное количество соединений, которое UserGate Proxy&Firewall может пропускать через драйвер NAT.

Если количество клиентов не более 200-300, то настройки «Максимальное число соединений» и «Максимальное число NAT соединений» менять не рекомендуется. Увеличение этих параметров может привести к существенной нагрузке на оборудование шлюза и рекомендуется только в случае оптимизации настроек при большом количестве клиентов.

Интерфейсы

Внимание!

Перед этим обязательно проверьте настройки сетевых адаптеров в Windows! Интерфейс подключенный к локальной сети (LAN) не должен содержать адреса шлюза! DNS-серверы в настройках LAN-адаптера указывать не обязательно, IP-адрес должен быть назначен вручную, не рекомендуем его получать с помощью DHCP.

IP-адрес LAN-адаптера должен иметь частный IP-адрес. допустимо использовать IP-адрес из следующих диапазонов:

10.0.0.0 — 10.255.255.255 (10/8 prefix)

172.16.0.0 — 172.31.255.255 (172.16/12 prefix)

192.168.0.0 — 192.168.255.255 (192.168/16 prefix)

Распределение адресов частных сетей описаны в RFC 1918

.

Использование других диапазонов в качестве адресов для локальной сети приведёт к ошибкам в работе UserGate Proxy&Firewall.

Интерфейс, подключенный к сети Интернет (WAN), должен содержать IP-адрес, маску сети, адрес шлюза, адреса DNS-серверов.

Не рекомендуется использование более трёх DNS-серверов в настройках WAN-адаптера, это может привести к ошибкам в работе сети. Предварительно проверьте работоспособность каждого DNS сервера с помощью команды nslookup в консоли cmd.exe, пример:

nslookup usergate.ru 8.8.8.8

где 8.8.8.8 — адрес DNS-сервера. Ответ должен содержать IP-адрес запрошенного сервера. Если ответа нет, то DNS-сервер не валиден, либо DNS-трафик блокируется.

Необходимо определить тип интерфейсов. Интерфейс с IP-адресом, который подключен к внутренней сети, должен иметь тип LAN; интерфейс, который подключен к сети Интернет — WAN.

Если WAN-интерфейсов несколько, то необходимо выбрать основной WAN-интерфейс, через который будет ходить весь трафик, кликнув правой кнопкой мыши по нему и выбрав «Установить основным соединением». Если планируется использование другого WAN-интерфейса в качестве резервного канала, рекомендуем воспользоваться «Мастером настройки» .

Внимание!

При настройке резервного подключения рекомендуется задать не DNS-имя хоста, а IP-адрес для того, чтобы UserGate Proxy&Firewall переодически опрашивал его с помощью icmp(ping) запросов и при отсутствии ответа включал резервное подключение. Убедитесь, что DNS-серверы в настройках сетевого резервного адаптера в Windows работоспособны.

Пользователи и группы

Для того, чтобы клиентский компьютер мог авторизоваться на шлюзе и получать доступ к службам UserGate Proxy&Firewall и NAT, необходимо добавить пользователей. Для упрощения выполнения этой процедуры, воспользуйтесь функцией сканирования — «Сканировать локальную сеть». UserGate Proxy&Firewall самостоятельно просканирует локальную сеть и предоставит список хостов, которые можно добавить в список пользователей. Далее, можно создать группы и включить в них пользователей.

Если у Вас развёрнут контроллер домена, то Вы можете настроить синхронизацию групп с группами в Active Directory, либо произвести импорт пользователей из Active Directory, без постоянной синхронизации с Active Directory.

Создаем группу, которая будет синхронизована с группой или группами из AD, вводим необходимые данные в меню «Синхронизация с AD», перезапускаем службу UserGate с помощью агента UserGate. Через 300 сек. пользователи автоматически импортируются в группу. У этих пользователей будет выставлен способ авторизации — AD.

Межсетевой экран

Для корректной и безопасной работы шлюза необходимо обязательно

сконфигурировать межсетевой экран.

Рекомендуется следующий алгоритм работы межсетевого экрана: запретить весь трафик, а затем добавлять разрешающие правила по необходимым направлениям. Для этого правило #NONUSER# надо перевести в режим «Запретить» (это запретит весь локальный трафик на шлюзе). Осторожно!

Если вы конфигурируете UserGate Proxy&Firewall удалённо, последует отключение от сервера. Затем необходимо создать разрешающие правила.

Разрешаем весь локальный трафик, по всем портам от шлюза в локальную сеть и из локальной сети к шлюзу, создав правила со следующими параметрами:

Источник — «LAN», назначение — «Любой», сервисы — ANY:FULL, действие — «Разрешить»

Источник — «Любой», назначение — «LAN», сервисы — ANY:FULL, действие — «Разрешить»

Затем создаём правило, которое откроет доступ в Интернет для шлюза:

Источник — «WAN»; назначение — «Любой»; сервисы — ANY:FULL; действие — «Разрешить»

Если Вам необходимо разрешить доступ входящих подключений по всем портам к шлюзу, то правило будет выглядеть так:

Источник — «Любой»; назначение — «WAN»; сервисы — ANY:FULL; действие — «Разрешить»

И если Вам необходимо, чтобы шлюз принимал входящие подключения, к примеру только по RDP (TCP:3389), и его можно было пинговать снаружи, то необходимо создать такое правило:

Источник — «Любой»; назначение — «WAN»; сервисы — Any ICMP, RDP; действие — «Разрешить»

Во всех остальных случаях, из соображений безопасности, создание правила для входящих подключений не нужно.

Для того чтобы дать доступ клиентским компьютерам в Интернет, необходимо создать правило трансляции сетевых адресов (NAT).

Источник — «LAN»; назначение — «WAN»; сервисы — ANY:FULL; действие — «Разрешить»; выбираете пользователей или группы, которым необходимо предоставить доступ.

Возможна настройка правил межсетевого экрана — разрешать то, что явно запрещено и наоборот, запрещать то, что явно разрешено в зависимости от того, как Вы настроите правило #NON_USER# и какая у Вас политика в компании. У всех правил есть приоритет — правила работают в порядке сверху вниз.

Варианты различных настроек и примеры правил межсетевого экрана можно посмотреть .

Прочие настройки

Далее, в разделе сервисы — прокси можете включить необходимые прокси-серверы — HTTP, FTP, SMTP, POP3, SOCKS. Выберите нужные интерфейсы, включение опции «прослушивать на всех интерфейсах» быть небезопасной, т.к. прокси в таком случае будет доступен как на LAN интерфейсах так и на внешних интерфейсах. Режим «прозрачного» прокси, маршрутизирует весь трафик по выбранному порту на порт прокси, в таком случае на клиентских компьютерах, указывать прокси не нужно. Прокси остаётся также доступным и по порту, указанному в настройках самого прокси-сервера.

Если на сервере включен прозрачный режим прокси (Сервисы — Настройка прокси), то достаточно указать в настройках сети на клиентской машине сервер UserGate в качестве основного шлюза. В качестве DNS-сервера также можно указать сервер UserGate, в этом случае должен быть включен .

Если на сервере прозрачный режим отключен, то нужно прописать адрес сервера UserGate и соответствующий порт прокси, указанный в Сервисы — Настройка прокси, в настройках подключения браузера. Пример настройки сервера UserGate для такого случая можно посмотреть .

Если в вашей сети имеется сконфигурированный DNS сервер, то можете указать его в настройках DNS форвардинга UserGate и настройках WAN адаптера UserGate. В таком случае и в режиме NAT и в режиме прокси все DNS запросы будут направлены на этот сервер.

Сегодня Internet — не только средство общения или способ проведения досуга, но еще и рабочий инструмент. Поиск информации, участие в торгах, работа с клиентами и партнерами требуют присутствия сотрудников компаний в Сети. На большинстве компьютеров, используемых как в личных целях, так и в интересах организации, установлены операционные системы Windows. Естественно, все они оснащены механизмами предоставления доступа в Internet. Начиная с версии Windows 98 Second Edition, в качестве стандартного компонента в операционные системы Windows встроена функция Internet Connection Sharing (ICS), с помощью которой обеспечивается групповой доступ из локальной сети в Internet. Позднее в версии Windows 2000 Server появилась служба Routing and Remote Access Service (маршрутизация и удаленный доступ) и была реализована поддержка протокола NAT.

Но у ICS есть свои недостатки. Так, данная функция изменяет адрес сетевого адаптера, а это может вызывать проблемы в локальной сети. Поэтому ICS предпочтительно использовать только в домашних или небольших офисных сетях. В этой службе не предусмотрена авторизация пользователей, поэтому в корпоративной сети ее задействовать нежелательно. Если говорить о применении в домашней сети, то и здесь отсутствие авторизации по имени пользователя также становится неприемлемым, поскольку адреса IP и MAC очень легко подделать. Поэтому, хотя в Windows и существует возможность организации единого доступа в Internet, на практике для реализации этой задачи применяют либо аппаратные, либо программные средства независимых разработчиков. Одним из таких решений является программа UserGate.

Первое знакомство

Proxy-сервер Usergate позволяет предоставить пользователям локальной сети выход в Internet и определять политику доступа, запрещая доступ к определенным ресурсам, ограничивая трафик или время работы пользователей в сети. Кроме того, Usergate дает возможность вести раздельный учет трафика как по пользователям, так и по протоколам, что значительно облегчает контроль затрат на Internet-подключение. В последнее время среди Internet-провайдеров наблюдается тенденция предоставлять безлимитный доступ в Internet по своим каналам. На фоне такой тенденции на первый план выходит именно контроль и учет доступа. Для этого proxy-сервер Usergate обладает достаточно гибкой системой правил.

Proxy-сервер Usergate с поддержкой NAT (Network Address Translation) работает на операционных системах Windows 2000/2003/XP с установленным протоколом TCP/IP. Без поддержки протокола NAT Usergate способен работать на Windows 95/98 и Windows NT 4.0. Сама программа не требует для работы особых ресурсов, основное условие — наличие достаточного места на диске для файлов кэша и журнала. Поэтому все же рекомендуется устанавливать proxy-сервер на отдельной машине, отдавая ему максимальные ресурсы.

Настройка

Для чего нужен proxy-сервер? Ведь любой Web-браузер (Netscape Navigator, Microsoft Internet Explorer, Opera) уже умеет кэшировать документы. Но вспомним, что, во-первых, мы не выделяем для этих целей значительных объемов дискового пространства. А во-вторых, вероятность посещения одних и тех же страниц одним человеком значительно меньше, чем если бы это делали десятки или сотни людей (а такое количество пользователей имеется во многих организациях). Поэтому создание единого кэш-пространства для организации позволит сократить входящий трафик и ускорит поиск в Internet документов, уже полученных кем-либо из сотрудников. Proxy-сервер UserGate может быть связан по иерархии с внешними proxy-серверами (провайдеров), и в этом случае удастся если не уменьшить трафик, то хотя бы ускорить получение данных, а также уменьшить стоимость (обычно стоимость трафика у провайдера через proxy-сервер ниже).

Забегая вперед, скажу, что настройка кэша выполняется в разделе меню «Сервисы» (см. экран 1). После перевода кэша в режим «Включен» можно настроить его отдельные функции — кэширование POST-запросов, динамических объектов, cookies, контента, получаемого по FTP. Здесь же настраивается размер выделенного для кэша дискового пространства и время жизни кэшированного документа. А чтобы кэш начал работать, нужно настроить и включить режим proxy. В настройках определяется, какие протоколы будут работать через proxy-сервер (HTTP, FTP, SOCKS), на каком сетевом интерфейсе они будут прослушиваться и будет ли выполняться каскадирование (необходимые для этого данные вводятся на отдельной закладке окна настройки служб).

Перед началом работы с программой нужно выполнить и другие настройки. Как правило, это делается в такой последовательности:

- Создание учетных записей пользователей в Usergate.

- Настройка DNS и NAT на системе с Usergate. На данном этапе настройка сводится главным образом к настройке NAT с помощью мастера.

- Настройка сетевого соединения на клиентских машинах, где необходимо прописать шлюз и DNS в свойствах TCP/IP сетевого соединения.

- Создание политики доступа в Internet.

Для удобства работы программа разделена на несколько модулей. Серверный модуль запускается на компьютере, имеющем подключение к Internet, и обеспечивает выполнение основных задач. Администрирование Usergate осуществляется с помощью специального модуля Usergate Administrator. С его помощью производится вся настройка сервера в соответствии с необходимыми требованиями. Клиентская часть Usergate реализована в виде Usergate Authentication Client, который устанавливается на компьютер пользователя и служит для авторизации пользователей на сервере Usergate, если применяется авторизация, отличная от авторизаций IP или IP + MAC.

Управление

Управление пользователями и группами вынесено в отдельный раздел. Группы необходимы для облегчения управления пользователями и их общими настройками доступа и тарификации. Можно создать столько групп, сколько потребуется. Обычно группы создаются в соответствии со структурой организации. Какие параметры можно назначить для группы пользователей? С каждой группой связан тариф, по которому будут учитываться расходы на доступ. По умолчанию используется тариф default. Он пустой, поэтому соединения всех пользователей, входящих в группу, не тарифицируются, если тариф не переопределен в профиле пользователя.

В программе имеется набор предопределенных правил NAT, которые изменить нельзя. Это правила доступа по протоколам Telten, POP3, SMTP, HTTP, ICQ и др. При настройке группы можно указать, какие из правил будут применяться для данной группы и пользователей, входящих в нее.

Режим автодозвона может использоваться в том случае, когда подключение к Internet осуществляется через модем. При включении этого режима пользователь может инициализировать подключение к Internet, когда соединения еще нет, — по его запросу модем устанавливает соединение и обеспечивает доступ. Но при подключении через выделенную линию или ADSL необходимость в этом режиме отпадает.

Добавление учетных записей пользователей не сложнее добавления групп (см. экран 2). А если компьютер с установленным proxy-сервером Usergate входит в домен Active Directory (AD), учетные записи пользователей могут быть импортированы оттуда и затем разнесены по группам. Но как при вводе вручную, так и при импорте учетных записей из AD необходимо настроить права пользователей и правила доступа. К ним относятся тип авторизации, тарифный план, доступные правила NAT (если групповые правила не полностью удовлетворяют потребности конкретного пользователя).

Proxy-сервер Usergate поддерживает несколько типов авторизации, в том числе авторизацию пользователей через Active Directory и окно регистрации Windows Login, что позволяет интегрировать Usergate в существующую сетевую инфраструктуру. Usergate использует собственный драйвер NAT, поддерживающий авторизацию через специальный модуль — модуль клиентской авторизации. В зависимости от выбранного способа авторизации в настройках профиля пользователя необходимо указать либо его IP-адрес (или диапазон адресов), либо имя и пароль, либо же только имя. Здесь же может быть указан электронный адрес пользователя, на который будут высылаться отчеты об использовании им доступа в Internet.

Правила

Система правил Usergate является более гибкой в настройках по сравнению с возможностями Remote Access Policy (политика удаленного доступа в RRAS). С помощью правил можно закрыть доступ к определенным адресам URL, ограничить трафик по тем или иным протоколам, установить временной лимит, ограничить максимальный размер файла, который пользователь может скачать, и многое другое (см. экран 3). Стандартные средства операционной системы не обладают достаточной для решения этих задач функциональностью.

Правила создаются с помощью помощника. Они распространяются на четыре основных объекта, отслеживаемые системой, — соединение, трафик, тариф и скорость. Причем для каждого из них может быть выполнено одно действие. Выполнение правил зависит от настроек и ограничений, которые для него выбираются. К их числу относятся используемые протоколы, время по дням недели, когда это правило будет действовать. Наконец, определяются критерии по объему трафика (входящего и исходящего), времени работы в сети, остатку средств на счете пользователя, а также список IP-адресов источника запроса и сетевые адреса ресурсов, на которые распространяется действие. Настройка сетевых адресов также позволяет определить типы файлов, которые пользователи не смогут загружать.

Во многих организациях не разрешается использовать службы мгновенных сообщений. Как реализовать такой запрет с помощью Usergate? Достаточно создать одно правило, закрывающее соединение при запросе сайта *login.icq.com*, и применить его ко всем пользователям. Применение правил позволяет изменять тарифы для доступа в дневное или ночное время, к региональным или общим ресурсам (если такие различия предоставляются провайдером). К примеру, для переключения между ночным и дневным тарифами необходимо будет создать два правила, одно будет выполнять переключение по времени с дневного на ночной тариф, второе — обратное переключение. Собственно, для чего необходимы тарифы? Это основа работы встроенной биллинговой системы. В настоящее время данной системой можно пользоваться только для сверки и пробного расчета расходов, но после того, как биллинговая система будет сертифицирована, владельцы системы получат надежный механизм для работы со своими клиентами.

Пользователи

Теперь вернемся к настройкам DNS и NAT. Настройка DNS заключается в указании адресов внешних DNS-серверов, к которым будет обращаться система. При этом на компьютерах пользователей необходимо в настройках соединения для свойств TCP/IP в качестве шлюза и DNS указать IP внутреннего сетевого интерфейса компьютера с Usergate. Несколько иной принцип настройки при использовании NAT. В этом случае в системе нужно добавить новое правило, в котором требуется определить IP приемника (локальный интерфейс) и IP отправителя (внешний интерфейс), порт — 53 и протокол UDP. Это правило необходимо назначить всем пользователям. А в настройках соединения на их компьютерах в качестве DNS следует указать IP-адрес сервера DNS провайдера, в качестве шлюза — IP-адрес компьютера с Usergate.

Настройка почтовых клиентов может быть выполнена как через Port mapping, так и через NAT. Если в организации разрешено использовать службы мгновенных сообщений, то для них должна быть изменена настройка подключения — необходимо указать применение брандмауэра и proxy, задать IP-адрес внутреннего сетевого интерфейса компьютера с Usergate и выбрать протокол HTTPS или Socks. Но надо иметь в виду, что при работе через proxy-сервер будет недоступна работа в Chat rooms и Video Chat, если используется Yahoo Messenger.

Статистика работы записывается в журнал, содержащий информацию о параметрах соединений всех пользователей: время соединения, длительность, затраченные средства, запрошенные адреса, количество полученной и переданной информации. Отменить запись информации о пользовательских соединениях в файл статистики нельзя. Для просмотра статистики в системе существует специальный модуль, доступ к которому возможен как через интерфейс администратора, так и удаленно. Данные могут быть отфильтрованы по пользователям, протоколам и времени и могут быть сохранены во внешнем файле в формате Excel для дальнейшей обработки.

Что дальше

Если первые версии системы были предназначены лишь для реализации механизма кэширования proxy-сервера, то в последних версиях появились новые компоненты, предназначенные для обеспечения информационной безопасности. Сегодня пользователи Usergate могут задействовать встроенный модуль брандмауэра и антивируса Касперского. Брандмауэр позволяет контролировать, открывать и блокировать определенные порты, а также публиковать Web-ресурсы компании в Internet. Встроенный брандмауэр обрабатывает пакеты, не прошедшие обработку на уровне правил NAT. Если пакет был обработан драйвером NAT, он уже не обрабатывается брандмауэром. Настройки портов, выполненные для proxy, а также порты, указанные в Port Mapping, помещаются в автоматически генерируемые правила брандмауэра (тип auto). В правила auto также помещается порт 2345 TCP, используемый модулем Usergate Administrator для подключения к серверной части Usergate.

Говоря о перспективах дальнейшего развития продукта, стоит упомянуть создание собственного сервера VPN, что позволит отказаться от VPN из состава операционной системы; внедрение почтового сервера с поддержкой функции антиспама и разработку интеллектуального брандмауэра на уровне приложений.

Михаил Абрамзон

— Руководитель группы аркетинга компании «Дигт».

После того, как подключили локальную сеть к интернет, имеет смысл настроить систему учета трафика и в этом нам поможет программа Usergate. Usergate является прокси-сервером и позволяет контролировать доступ компьютеров из локальной сети, в сеть интернет.

Но, для начала давайте вспомним, как мы ранее настроили сеть в видеокурсе «Создание и настройка локальной сети между Windows 7 и WindowsXP», и как предоставили доступ всем компьютеры к сети интернет через один канал связи. Схематично можно представить в следующем виде, есть четыре компьютера, которые мы объединили в одноранговую сеть, выбрали рабочую станцию work-station-4-7, с операционной системой Windows 7, в качестве шлюза, т.е. подключили дополнительную сетевую карту, с доступом в сеть интернет и разрешили другим компьютерам в сети, выходить в Интернет через данное сетевое подключение. Остальные три машины являются клиентами интернета и на них, в качестве шлюза и DNS, указали IP адрес компьютера раздающего интернет. Ну чтож, теперь давайте разберемся с вопросом контроля доступа к сети Интернет.

Установка UserGate не отличается от установки обычной программы, после установки система просит перезагрузиться, перезагружаемся. После перезагрузки, первым делом давайте попробуем выйти в интернет, с компьютера на котором установлен UserGate — выйти получается, а с других компьютеров нет, следовательно, Proxy сервер начал работать и по умолчанию запрещает всем выход в Интернет, по этому требуется его настроить.

Запускаем консоль администратора (Пуск \ Программы \

UserGate

\ Консоль администратора

) и тут у нас появляется сама консоль и открывается вкладка Соединения

. Если мы попробуем открыть какую-либо из вкладок с лева, по выдается сообщение (UserGate Консоль администратора не подключена к UserGate Серверу), по этому при запуске у нас открывается вкладка Соединения, чтобы мы могли сначала подключиться к серверу UserGate.

И так, по умолчанию Имя сервера – local; Пользователь – Administrator; Сервер – localhost, т.е. серверная часть расположена на данном компьютере; Порт – 2345.