Время на прочтение

7 мин

Количество просмотров 159K

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer’s default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

И так поехали:

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

Пример:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

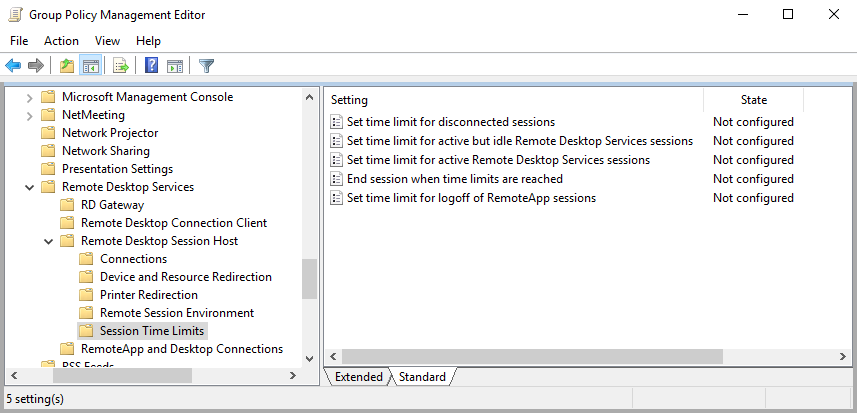

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

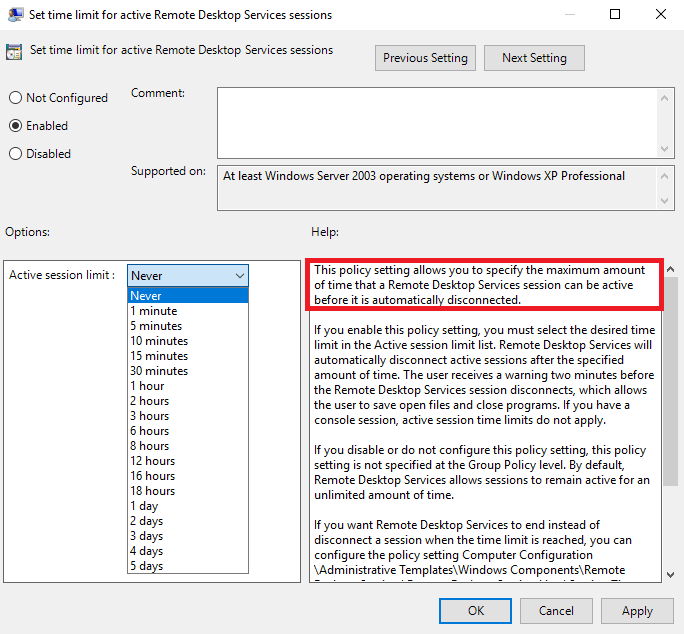

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

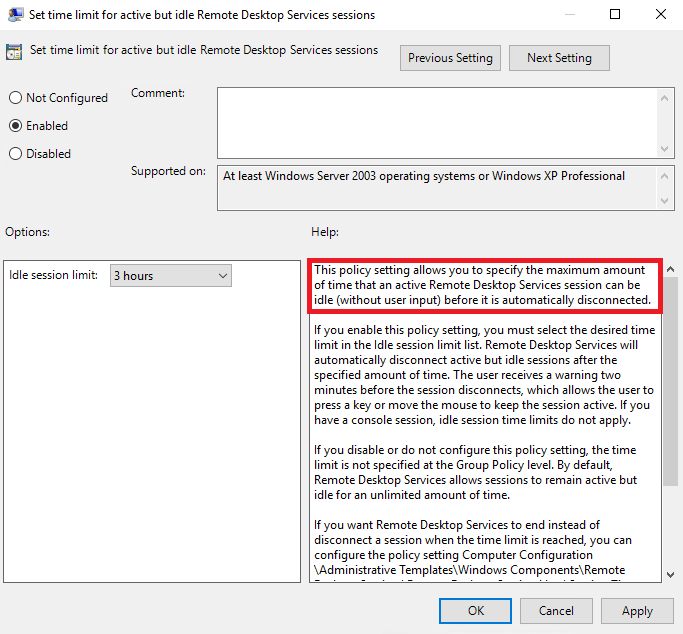

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

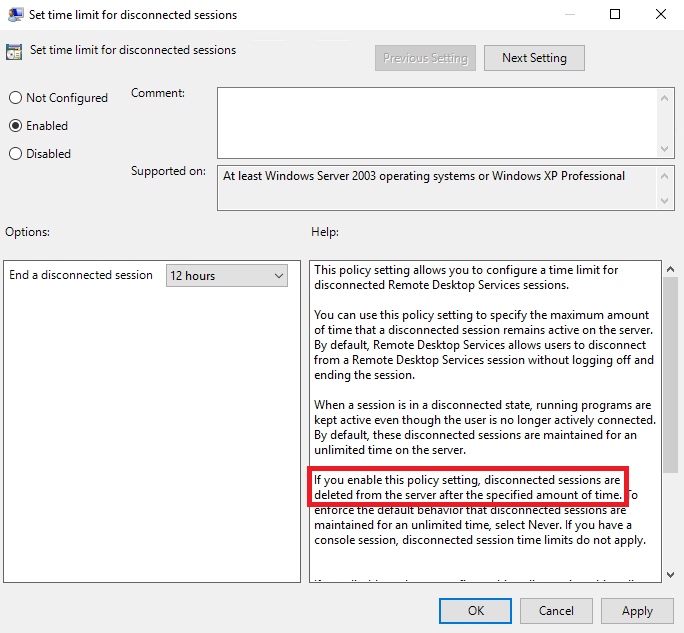

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

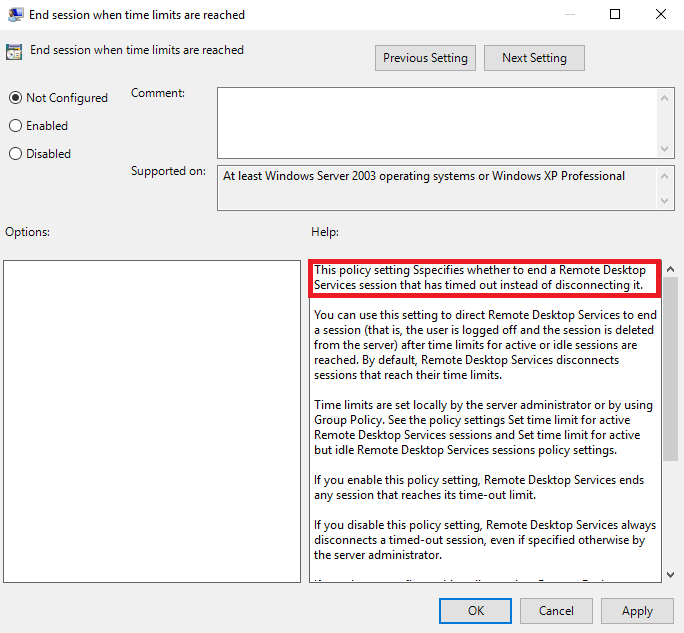

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Длительность RDP-сессий в ОС Windows по умолчанию не ограничена. Это означает, что сессия будет выполняться на сервере до тех пор, пока пользователь ее явно не завершит. Большое количество незавершенных сессий ведет к повышенной нагрузке на сервер, кроме того могут закончится лицензии на подключение. Во избежании подобных проблем рекомендуется ограничивать время RDP-сессий. В доменной среде это ограничение можно реализовать с помощью групповых политик.

При настройке ограничений очень важно понимать все нюансы, поэтому сначала немного теории. RDP-сессия может находится в одном из трех состояний:

• Active – сессия активна, пользователь выполняет какие то действия (двигает мышкой, нажимает на клавиатуру и т.п.);

• Idle – сессия активна, но пользователь активности не проявляет;

• Disconnected – сессия отключена.

Для завершения работы с удаленным рабочим столом у пользователя есть два варианта:

• Отключение (Disconnect) — пользователь отключается от удаленного компьютера, но сессия на нем остается. Это значит что все открытые пользователем файлы остаются открытыми, запущенные программы продолжают выполняться и т.д. Соответственно при необходимости пользователь может подключиться к своей сессии и продолжить работу с того места, на котором остановился;

• Завершение сеанса (Logoff) — пользователь завершает сеанс подключения и выходит из системы. При этом сессия пользователя закрывается, а все ее содержимое (документы, программы и т.п.) удаляется из памяти. При следующем подключении для пользователя создается новая сессия, в которой он будет все начинать заново.

Политики, отвечающие за ограничения сессии, могут применяться как к компьютерам, так и к пользователям. Настройки для компьютера:

Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits (Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени)

Для пользователя:

User Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits (Конфигурация пользователя\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени).

Set time limit for active Remote Desktop Services sessions (Задать ограничение по времени для активных сеансов служб удаленных рабочих столов)

Эта политика задает время, по истечении которого происходит автоматическое отключение активной сессии пользователя. Включать ее стоит только в том случае, если вы хотите жестко ограничить время работы пользователей, поскольку по истечении лимита времени сессия будет прервана независимо от активности пользователя.

Для активации политики переводим ее в состояние Enabled и выбираем необходимое время. Диапазон выбора широкий, от 1 минуты до 5 дней, а если выбрать Never, то сессия не будет отключаться никогда.

Set time limit for active but idle Terminal Services sessions (Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов)

Эта политика задает время, по истечении которого происходит автоматическое отключение сессии при неактивности пользователя. Если пользователь не проявляет активность, то по истечении указанного времени его сеанс будет отключен, т.е. перейдет в состояние Disconnected.

Set time limit for disconnected sessions (Задать ограничение по времени для отключенных сеансов)

Здесь мы задаем время, в течение которого отключенная сессия хранится на сервере. По истечении этого времени сессия будет завершена и удалена с сервера со всем содержимым. Важно понимать, что при завершении сессии все несохраненные данные будут потеряны.

End session when time limits are reached (Завершать сеанс при достижении ограничения по времени)

Эта политика указывает, что именно сделать с сессией. Если установить ее в Enabled, то по достижении временного лимита сессии всегда будут завершаться, а не отключаться.

Все эти настройки помогают регулировать нагрузку на сервер, однако обращаться с ними следует аккуратно. К примеру время активной сессии лучше не ограничивать, чтобы пользователей не выкидывало с сервера в процессе работы. Также стоит быть осторожнее с лимитом для отключенных сессий, поскольку у пользователей могут быть несохраненные данные и при завершении сессии они будут потеряны.

Настройка лимитов (таймаутов) RDP-сессий на терминальном сервере Windows

Тематические термины: терминальный сервер, Windows

По умолчанию, на терминальном сервере RDP-сессия длится до тех пор, пока пользователь ее явно не прервет. В некоторых случаях, это может привести к зависанию профиля или некоторых запущенных приложений.

Рекомендуется задавать лимит на сеансы, по достижении которого принудительно завершать терминальные сессии и выполнять выход пользователя из системы.

Настройка на терминальном сервере

Сессии можно настроить для конкретного сервера в настройках сервера терминалов. Процесс немного отличается в зависимости от версии операционной системы Windows.

Windows 2012 и выше

В диспетчере серверов переходим в службы удаленных рабочих столов:

Переходим в коллекцию, для которой хотим поменять настройки сеанса:

В свойствах коллекции кликаем по Задачи — Изменить свойства:

Переходим в раздел Сеанс и выставляем ограничения:

* где Окончание разъединенного сеанса — время, через которое для пользователей с завершенными сеансами произойдет выход из системы; Ограничение бездействующего сеанса — время, через которое сеанс перейдет в разъединенный, если пользователь в нем не работает (не проявляет никакой активности).

Windows 2008 R2 и ниже

Нажимаем Пуск — Администрирование — Службы удаленных рабочих столов — Конфигурация узла сеансов удаленных рабочих столов:

В разделе «Подключения» дважды кликаем по RDP-Tcp:

На вкладке «Сеансы» ставим галочку Переопределить параметры пользователя и выставляем необходимые лимиты:

* где Завершение отключенного сеанса — время, по достижении которого отключенный сеанс будет завершен, а для пользователя будет выполнен выход; Ограничение бездействующего сеанса — ограничение на сеанс, в котором пользователь не работает.

Настройка через GPO

Если терминальных серверов много или необходимо централизованно задать политику ограничения сессий, можно воспользоваться групповыми политиками Active Directory.

Заходим в консоль управления политиками — создаем политику с любым понятным названием — переходим в настройку созданной политики.

В зависимости от необходимости применять политику к пользователям и/или компьютерам, используем следующие ветки для настройки:

- Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени

(Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits) - Конфигурация пользователя\Политики\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Ограничение сеансов по времени

(User Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Session Time Limits)

* если для пользователей и компьютеров используются отдельные организационные юниты, необходимо создавать политику в соответствующей ветке.

Для настройки выставляем следующие значения:

| Параметр | Описание | Значения |

|---|---|---|

| Завершать сеанс при достижении ограничения по времени (End session when time limits are reached) | Задает глобальную настройку, которая разрешает или запрещает лимиты, в принципе. | Включено — включает режим ограничения сессий (для нашей цели выбираем это значение). Отключено — выключает и запрещает лимиты. Не задано — выключает для политик, но разрешает локальные настройки на сервере. |

| Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов (Set time limit for active but idle Terminal Services sessions) | Если пользователь завершил работу с сервером, но не завершил сеанс, можно установить ограничение сессии этим параметром. Таким образом, пользователи, которые не завершают сеанс будут автоматически выкинуты из сессии. | Включено — активируем лимит для бездействующих сеансов (выставляем ее). И в выпадающем списке указываем время бездействия, например 3 часа. Отключено — отключает лимит на бездействующие сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для отключенных сеансов (Set time limit for disconnected sessions) | Если пользователь отключил сеанс, но не вышел из системы, можно автоматически его разлогинить с помощью этой опции. | Включено — активируем лимит для завершенных сеансов (выставляем ее). И в выпадающем списке указываем время, например 3 часа. Отключено — отключает лимит на завершенные сессии. Не задано — настройка задается локально на сервере. |

| Задать ограничение по времени для активных сеансов служб удаленных рабочих столов (Set time limit for active Remote Desktop Services sessions) | Независимо от того, работает пользователь в системе или нет, сервер завершит его сеанс, отправив уведомление за 2 минуты до отключения. | Включено — активируем лимит для активных сеансов. В выпадающем списке необходимо указать время. Данную опцию лучше не применять. С практической точки зрения опция создаст много неудобств. Отключено — отключает лимит на завершенные активные сессии. Не задано — настройка задается локально на сервере. |

Для применения настроек ждем или выполняем команду на сервере:

gpupdate /force

Проверяем, применились ли политики:

gpresult /r

Использование фильтров

Если нам необходимо применить ограничения через политики только для определенных серверов/пользователей, применяем фильтры безопасности.

Для этого создаем группу в Active Directory и добавляем туда нужные серверы (или пользователей).

Проверяем, что нужные нам серверы или пользователи стали членами созданной группы.

а) команда для проверки компьютера:

gpresult /r /scope:computer

б) для пользователя:

gpresult /r /scope:user

Если в созданной группе компьютера/пользователя нет, то:

а) для пользователя выходим из сеанса сервера и подключаемся по новой.

б) на сервере выполняем команды:

klist -lh 0 -li 0x3e7 purge

gpupdate /force

Если в нашей среде Active Directory несколько сайтов, то наши настройки могут появиться на нужном контроллере через несколько минут (как правило, до 15). Если нет возможности ждать, можно форсировать процесс репликации с помощью инструмента «Active Directory — сайты и службы».

Далее при создании групповой политики удаляем группу «Прошедние проверку», которая присутствует по умолчанию:

И добавляем созданную ранее, например:

После настраиваем политику по инструкции выше.

Чтобы проверить, что настройка применилась только у нужным нам объектам, на сервере выполняем команду:

gpresult /r

В прошлый раз мы развернули отказоустойчивую ферму RD Connection Broker с участием трёх серверов RD Session Host. В этой заметке будет описана часть процесса настройки серверов фермы, в частности, в части настройки пользовательской среды – включение механизмов перемещаемых профилей (Roaming User Profiles) и перенаправления папок пользователей (Folder Redirection).

Для управления параметрами настройки пользовательских профилей воспользуемся групповыми политиками. Создадим объект доменной групповой политики (GPO), который будет настраивать все сервера RD Session Host (RDSH) в нашей ферме RD Connection Broker

Создаём объект групповой политики

В нашем примере GPO будет называться KOM-AD01-OU-CU-SA-RDCB-Farm-Policy и будет прилинкован к контейнеру в домене (OU), в котором расположены только учетные записи серверов RDSH входящих в нашу ферму.

Для начала в GPO включим режим обработки «замыкания на себя» в режим замены.

Computer Configuration/Policies/Administrative Templates/System/Group Policy

Политика: User Group Policy loopback processing mode

Значение: Enabled

Режим: Replace

Такая настройка позволит сделать так, чтобы при обработке GPO, при входе пользователя на сервера фермы, применялись настройки пользовательского окружения исключительно из этой политики и игнорировались любые другие пользовательские настройки из других доменных политик. Это нам нужно для того, чтобы свести к минимуму возможные конфликты одних и тех же пользовательских настроек имеющихся в разных GPO с целью сделать процесс управления пользовательской средой на серверах фермы максимально жёстким и предсказуемым.

Практика показывает, что можно совмещать настройки нескольких политик с включённым режимом замыкания, главное не забыть про порядок применения этих политик. Это может быть полезно если у вас несколько ферм, каждая из которых имеет уникальные настройки, а основная масса настроек является одинаковой для всех ферм. Вот пример линковки политик для такой конфигурации:

Далее мы рассмотрим несколько параметров групповых политик, которые нам нужно будет использовать для настройки работы механизмов перемещаемых профилей и перенаправления папок, а также нескольких связанных с этим параметров.

Включаем перемещаемые профили

В созданной групповой политике, прежде всего включаем параметр добавляющий группу администраторов к параметрам безопасности для создаваемых папок перемещаемых профилей пользователей (Roaming User Profiles).

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Add the Administrators security group to roaming user profiles

Значение: Enabled

Этот параметр обеспечивает администратору полный контроль над всеми папками профилей пользователей и его нужно установить на первоначальном этапе конфигурирования фермы, так как он применяется лишь при создании новых пользовательских профилей.

Следующим в GPO включаем параметр указывающий месторасположение сетевого каталога для хранения перемещаемых профилей пользователей

Computer Configuration/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Set path for Remote Desktop Services Roaming User Profile

Значение: Enabled

Путь: \\holding.com\Services\RDS_Profiles

Обратите внимание на то, что в нашем случае для указания пути используется линк в доменном пространстве имён DFS, хотя может быть и указан сетевой каталог непосредственно на каком-то файловом сервере. В нашем примере, соответствующий линк в DFS \holding.com\Services\RDS_Profiles ссылается на физический сетевой каталог \FileServer01\RDS_Profiles$. Рассмотрим подробней настройку этого каталога.

Сетевой каталог, в котором будут создаваться и храниться перемещаемые профили, должен быть расположен на файловой системе NTFS и иметь определённый запас свободного места. Строя отказоустойчивое решение фермы RDS весьма желательно не делать сетевой каталог перемещаемых профилей узким местом (точкой отказа) и при возможности подумать о размещении данного ресурса в высокодоступной кластеризованной среде.

Для каталога зададим разрешения безопасности рекомендованные в статье Windows Server TechCenter- Security Recommendations for Roaming User Profiles Shared Folders

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | List Folder/Read Data Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения пользовательских профилей. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_Profiles$=«D:\RDS_Profiles» /GRANT:DOM\KOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для вышеупомянутой группы доступа. Обратите внимание на то что имя сетевого каталога мы используем со знаком $ (скрытый каталог).

Так как мы открываем на листинг содержимое корневой папки для всех пользователей терминальной фермы, то в качестве дополнительных мер безопасности для созданного сетевого каталога можно включить применение технологии Access-based enumeration (ABE), которая позволит отображать только те папки, к которым пользователь имеет доступ. Сделать это можно через оснастку Share and Storage Management (StorageMgmt.msc) открыв свойства соответствующей сетевой папки на файловом сервере.

В свойствах сетевой папки мы увидим то, что по умолчанию механизм ABE выключен и для того, чтобы задействовать его, вызовем настройку расширенных параметров по кнопке Advanced

В открывшемся окне включим соответствующую опцию — Enable Access-based enumeration

Дополнительно хочу отметить, что перед началом применения механизма перемещаемых профилей стоит прислушаться к рекомендациям описанным в статье Windows Server TechCenter — Recommendations for Roaming User Profiles, в частности:

- Не использовать для хранения профилей дисковые тома с Encrypting File System (EFS), так как эти две технологии несовместимы.

- Не использовать для хранения профилей дисковые тома с включенной компрессией NTFS, так как это может вызвать усиленную фрагментацию данных.

- Очень внимательно подойти к вопросу применения дисковых квот. Недостаток места с процессе сохранения профиля может привести к потере пользовательских данных.

- Не использовать режим автономной работы (Offline Folders) для сетевого каталога хранения профилей.

В случае возникновения проблем в работе перемещаемых профилей, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%\Debug\Usermode\Userenv.log

ключом реестра (в случае отсутствия ключа его нужно создать)

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: Software\Microsoft\WindowsNT\CurrentVersion\Winlogon

Ключ: UserEnvDebugLevel REG_DWORD = 0x30002

Ограничение общего размера кэша перемещаемых профилей

Эта политика позволит нам по сути задействовать режим обслуживания кэшированных профилей на каждом из серверов фермы и в случае необходимости удалить устаревшие кэши профилей (не путать с самими перемещаемыми профилями которые хранятся в сетевом каталоге)

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Profiles

Политика: Limit the size of the entire roaming user profile cache

Значение: Enabled

Интервал мониторинга (в минутах): 1440

Максимальный размер кэша (в ГБ): 30

Интервал мониторинга определяет, как часто проверяется размер всего кэша перемещаемых профилей на каждом сервере. Когда размер всего кэша перемещаемых профилей пользователей превышает заданный максимальный размер, самые старые (использовавшиеся максимально давно) перемещаемые кэшированные профили пользователей будут удаляться, пока размер всего кэша перемещаемых профилей пользователей не станет меньше заданного максимального размера.

Фоновая выгрузка пользовательского реестра

По умолчанию изменения в перемещаемом профиле пользователя сохраняются только в процессе его выхода из системы. На практике можно встретить ситуацию когда пользовательский сеанс может находиться в активном состоянии длительное время и в этом случае, возможно, будет полезным включение новой политики фонового сохранения данных пользовательского реестра.

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Background upload of a roaming user profile’s registry file while user is logged on

Значение: Enabled

Метод планирования запуска: Run at set interval

Интервал (часов): 1

При такой настройке данные пользовательского реестра для активных сеансов будут сохраняться в фоновом режиме каждый час.

Включаем перенаправление папок

В процессе работы размер пользовательских профилей может увеличиваться, что в последствии приводит к более длительной процедуре загрузки/выгрузки перемещаемого профиля. Чтобы избежать этой проблемы, наряду с механизмом перемещаемых профилей задействуем механизм перенаправления папок пользователей (Folder Redirection). Механизм перенаправления папок позволяет определённый набор папок профиля не копировать каждый раз при входе и выходе пользователя, а установить в сессии пользователя перенаправление к этим данным, расположенным в сети.

Может возникнуть мысль о том, чтобы совместить расположение перемещаемых профилей с расположением перенаправляемых папок в одном физическом сетевом каталоге. Однако в документе Windows Server TechCenter — Best Practices for User Profiles можно найти рекомендацию разделения этих данных. Также встречаются обсуждения, говорящие о возникающих проблемах при попытке такого совмещения — Windows Server TechCenter Forums — Roaming profile and Folder Redirection

Настройка механизма перенаправления папок возможна через раздел групповой политики User Configuration/Policies/Windows Settings/Folder Redirection и в текущей версии содержит параметры для 13 папок:

Рассмотрим настройку на примере папки Desktop. На закладке Target eсть два основных режима перенаправления – Базовый (Basic) и Расширенный (Advanced). Базовый режим позволяет явным образом указать месторасположение папки в сети и эта настройка будет распространяться на всех пользователей к которым применяется данная политика. Расширенный режим позволяет комбинировать внутри одной политики несколько разных сетевых расположений папки в зависимости от членства пользователя в той или иной доменной группе безопасности. В разных источниках можно встретить рекомендацию использовать Расширенный режим только в крайних случаях, так как в некоторых ситуациях при такой настройке процесс входа пользователей может значительно затягиваться. В нашем примере используется Базовый режим перенаправления – Basic – Redirect everyone’s folder to the same location

В параметрах определяющих расположение папки выберем — Create a folder for each user under the root path, что приведёт к тому, что для каждого пользователя будет автоматически создаваться подкаталог в корневом каталоге указанном в поле Root Path

Обратите внимание на то, что в примере снова используется путь из доменного пространства имён DFS. Эксперименты показали, что если поменять этот путь в политике после того как перемещаемые папки были хоть раз использованы со старым путём – это приводит к неадекватному поведению профиля, которое лечится в последствии полным пересозданием профиля. Поэтому при задании путей в политиках перенаправляемых папок нужно уделить особое внимание вопросу планирования, чтобы постараться свести на нет в будущем возможные изменения указанных путей. А если вы по каким-то причинам не используете DFS, то для абстрагирования от конкретного пути к файловому серверу можно будет обойтись созданием алиаса в DNS (CNAME), который в последствии можно будет при необходимости легко изменить. Возможно кто-то здесь не согласится со мной и сможет в комментариях привести свои доводы о том, что изменение путей к перенаправляемым папкам не приводит к каким-либо проблемам в уже используемых ранее профилях.

Если на закладке Settings не отключить включенную по умолчанию настройку Grant the user exclusive rights to … то в процессе создания папки на неё не будут предоставлены права группе Администраторов (только создателю-владельцу и системе), что в перспективе может усложнить процесс администрирования этих папок. Учтите, что эту настройку нужно отключать как можно раньше, так как она действует только в процессе создания новых пользовательских папок и к уже созданным ранее папкам не применяется.

Таким образом, можно по аналогии настроить все остальные папки с одним исключением — для папок Pictures, Music, Videos можно установить настройку Follow the Documents folder , которая означает то, что настройки для этих папок будут использоваться те же что установлены для папки Documents

В ходе тестов выяснилось, что при включении такого режима папки Pictures, Music, Videos вкладываются в папку Documents и тем самым создают дополнительную путаницу, так как в пользовательском интерфейсе уже есть механизм Библиотек логически разделяющий все эти 4 папки. Поэтому, на мой взгляд, лучше настроить политики для этих папок по аналогии со всеми другими папками, то есть так же, как указано в примере с с папкой Desktop

Теперь поговорим о сетевом каталоге, указываемом в качестве Root Path.

Сетевой каталог, в котором будут создаваться и храниться перенаправляемые пользовательские папки, должен быть расположен на файловой системе NTFS и иметь запас свободного места. По сути, к этому каталогу можно отнести все те же требования, что и к каталогу перемещаемых профилей.

Для каталога зададим разрешения безопасности рекомендованные в статье VirtualizationAdmin.com — Patrick Rouse — How To Configure Folder Redirection

NTFS разрешения на каталог:

|

Пользователь или |

Область применения прав |

Уровень разрешений |

| SYSTEM | This Folder, Subfolders and Files | Full Control |

| Administrators | This Folder, Subfolders and Files | Full Control |

| CREATOR OWNER | Subfolders and Files Only | Full Control |

| KOM-AD01-RDSCL-AllUsers | This Folder Only | Traverse Folder/Execute File List Folder/Read Data Read Attributes Create Folders/Append Data |

В нашем примере KOM-AD01-RDSCL-AllUsers это имя доменной группы безопасности, объединяющей пользователей которые имеют доступ к ресурсам фермы RDS и которым понадобится данный ресурс для создания и хранения перенаправляемых пользовательских папок. После того как разрешения настроены, можем сделать данный каталог сетевым командой:

NET SHARE RDS_RFolders$=«D:\RDS_RFolders» /GRANT:DOM\KOM-AD01-RDSCL-AllUsers,FULL /UNLIMITED /CACHE:None

То есть на сетевой каталог даются полные разрешения (уровень SMB) для соответствующей группы доступа. Сетевой каталог также скрытый.

Также как и в случае с каталогом перемещаемых профилей, для каталога перенаправления папок логично будет включить применение технологии Access-based enumeration (ABE), которая позволит отображать пользователям только те папки к которым он имеет доступ.

При перенаправлении папок, например Desktop и Start Menu есть особенность. После того как политика начинает действовать и папки начинают работать как перенаправленные, при попытке запуска ярлыков появляется предупреждение безопасности, связанное с тем, что фактически запуск происходит с сетевого ресурса

Чтобы избежать подобных предупреждений, файловый сервер, на котором размещены перенаправленные папки, нужно добавить в список зоны узлов локальной интрасети Internet Explorer – Local intranet в формате file://FileServer01 — для конкретного файлового сервера или, например, file://holding.com — для всего FQDN домена (при этом в политиках перенаправления папок ссылки на файловый ресурс также должны быть представлены в формате FQDN). Как показывает практика, префикс file:// использовать не обязательно.

Для централизованной настройки зоны узлов локальной интрасети Internet Explorer настроим в нашей групповой политике соответствующий параметр:

User Configuration/Policies/Administrative Templates/Windows Components/Internet Explorer/Internet Control Panel/Security Page

Политика: Site to Zone Assignment List

Значение: Enable

Для настройки самого списка узлов нажмём кнопку Show

В открывшемся списке узлов в столбец Value name введём имя файлового сервера или сразу всего домена, а в поле Value поставим 1, что будет означать что эта запись относиться к зоне Local intranet

После применения данной политики предупреждения безопасности при запуске ярлыков должны исчезнуть.

Далее хочется отметить особенности перенаправления папки AppData(Roaming). При перенаправлении этой папки следует понимать что реально в процессе перенаправления участвует лишь подкаталог AppData\Roaming профиля пользователя, а подкаталоги AppData\Local и AppData\LocalLow используются как локальные. Для примера можно привести вывод команды SET отображающей значение переменных пользовательского окружения:

На самом деле необходимость перенаправления папки AppData(Roaming) нужно рассматривать индивидуально в каждой конкретной ситуации. Дело в том, что разработчики программного обеспечения, которое возможно будет использоваться в ферме RDS с перемещаемыми профилями и перенаправление папок, далеко не всегда уделяют должное внимание вопросам архитектуры приложения с точки зрения размещения файлов этого приложения. Если приложение вместо того чтобы хранить в AppData(Roaming) пользовательские статические данные больших размеров используют эту папку через чур интенсивно, – в таких ситуациях перенаправление этой папки может отрицательно сказаться на производительность работы такого приложения и создать неоправданную сетевую нагрузку.

Также следует помнить о том, что некоторые приложения имеют собственные возможности изменения своих настроек для оптимизации использования папки AppData, например если вы предоставляете своим пользователям в терминальных сеансах возможность работать с Outlook подключенному к Exchange, то вполне резонно будет отключить режим кэширования в настройках Outlook.

В случае возникновения проблем в работе перенаправления папок, для выявления возможных причин проблемы можно воспользоваться системным журналом Application или включить расширенное протоколирование в файл

%windir%\debug\usermode\fdeploy.log ключом реестра

Куст реестра: HKEY_LOCAL_MACHINE

Ветка реестра: Software\Microsoft\Windows NT\CurrentVersion\Diagnostics

Ключ: FdeployDebugLevel REG_DWORD = 0x0f

Ожидание полной загрузки профиля

В некоторых случаях, например в высокозагруженных средах, может возникать ситуация когда служба профилей в процессе входа пользователя не смогла достаточно быстро загрузить перемещаемый профиль из сетевого расположения, и предупредив пользователя об обнаружении медленного подключения, загружает локальную копию кэшированного профиля. Для того чтобы предотвратить загрузку локальной кэшированной копии и заставить службу профилей дожидаться полной загрузки профиля включим политику:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политика: Wait for remote user profile

Значение: Enabled

Ограничение пользователя одним сеансом

Несмотря на то, что пользовательскими сессиями будет управлять RD Connection Broker и в теории он всегда будет перенаправлять пользователя в его существующий сеанс, возможно не будет лишним включение политики ограничения пользователя одним сеансом на каждом сервере:

Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Connections

Политика: Restrict Remote Desktop Services users to a single Remote Desktop Services session

Значение: Enabled

Запрет работы с временными профилями

Возможны ситуации когда по каким-то причинам происходит повреждение пользовательского профиля. В конфигурации по умолчанию в случае невозможности загрузки профиля система загружает пользователю временный профиль и оповещает об этом пользователя. На практике были случаи когда пользователь не обращал внимание на данное сообщение и продолжал работу, сохраняя при этом какие-то свои данные в этом временном профиле. При завершении работы этого пользователя временный профиль уничтожался системой вместе с пользовательскими данными. Чтобы избежать подобных ситуаций запретим загрузку временных профилей политикой:

Computer Configuration/Policies/Administrative Templates/System/User Profiles

Политка: Do not log users on with temporary profiles

Значение: Enabled

Подробный вывод статусной информации

Политика подробного вывода статусной информации в процессе загрузки и выгрузки пользовательского профиля для пользователей даст визуальный эффект ускорения процесса загрузки, а для администраторов позволит быстро поверхностно понять на каком этапе могут происходить задержки выполнения

Computer Configuration/Policies/Administrative Templates/System

Политика: Verbose vs normal status message

Значение: Enabled

Это далеко не весь перечень параметров групповых политик, которыми можно гибко настраивать сервера RDSH в ферме RDCB, и их применение может варьироваться в зависимости от требований, предъявляемых к инфраструктуре удалённых рабочих столов в каждом конкретном случае.

Источники информации:

- MSDN Blogs > Remote Desktop Services (Terminal Services) Team Blog > User Profiles on Windows Server 2008 R2 Remote Desktop Services

- Windows Client TechCenter — Managing Roaming User Data Deployment Guide

- Windows Server TechCenter — How to Configure Folder Redirection

- Group Policy Central — Best Practice: Roaming Profiles and Folder Redirection (a.k.a. User State Virtualization)

Осваиваем Group Policy

Тщательно спланированная и правильно применяемая групповая политика — незаменимый инструмент для управления настольными компьютерами Windows. Однако эффективному использованию Group Policy мешают два обстоятельства. Первое — недостаточно ясное понимание принципов действия Group Policy и методов применения политик. Второе — отсутствие четкого представления о целях использования групповых политик. Немудрено растеряться перед огромным числом параметров Group Policy и разнообразием способов их применения. Но на самом деле освоить Group Policy несложно. Достаточно разобраться в механизме групповой политики, и администратору потребуется лишь некоторая изобретательность, чтобы применить Group Policy на практике. Поэтому вспомним основы Group Policy, а затем рассмотрим 10 способов использования групповой политики для управления настольными компьютерами на предприятии.

Коротко о Group Policy

Group Policy обеспечивает централизованное управление определенными сторонами функционирования настольных компьютеров в домене Windows Server. Оснастка Group Policy консоли управления Microsoft Management Console (MMC) содержит расширения и семь основных узлов. Узлы представляют собой входные точки для каждого расширения.

Administrative Templates (административные шаблоны). Administrative Templates — это политики на базе реестра, с помощью которых можно изменить параметры реестра, управляющие функционированием и внешним видом «рабочего стола», компонентов и приложений. Пять стандартных административных шаблонов загружаются с новым объектом групповой политики Group Policy Object (GPO): System.adm для семейства Windows Server 2003, Windows 2000 и Windows XP; Inetres.adm для параметров Internet Explorer (IE); Wmplayer.adm для Windows Media Player (WMP); Conf.adm для NetMeeting 3.01 и Wuau.adm для Windows Update.

Security Settings (параметры безопасности). Узел Security Settings определяет параметры безопасности локального компьютера, домена и сети.

Software Installation (установка программного обеспечения). Узел Software Installation назначает и публикует программы для пользователей и связывает их с компьютерами.

Scripts (сценарии). Узел Scripts определяет процедуры начального запуска и закрытия компьютера, регистрации и завершения сеанса пользователя. Любой WSH (Windows Script Host)-совместимый язык можно поместить в сценарный объект.

Remote Installation Services (RIS — службы дистанционной установки). Параметры этого узла управляют представлением функции Remote Operating System Installation на клиентских компьютерах.

Internet Explorer Maintenance (обслуживание Internet Explorer). Параметры данного узла используются для управления браузером Internet Explorer (IE) и позволяют настроить его функции.

Folder Redirection (перенаправление папок). Параметры этого узла перенаправляют специальные папки Windows (то есть My Documents, Application Data, Desktop и Start Menu) в альтернативное хранилище в сети.

Администраторы используют редактор Group Policy Editor (GPE) для настройки данных или параметров политики, которые хранятся в GPO. Объекты GPO, в свою очередь, связаны с соответствующими сайтами, доменами и организационными единицами (OU) в Active Directory (AD). Они определяют компьютеры и пользователей, к которым применяются параметры GPO. Большинство GPO используется для управления настольными компьютерами и учетными записями пользователей в организационной единице, содержащей объекты «пользователь» или «компьютер». Можно также задействовать Security Group и фильтрацию Windows Management Instrumentation (WMI) для дальнейшего сужения набора объектов, к которому применяется данная политика. А теперь приступим к использованию возможностей Group Policy для управления настольными компьютерами предприятия.

1 Следует всегда ожидать активизации сетевого соединения при начальной загрузке и регистрации

Данный параметр влияет на механизм Group Policy и определяет синхронный или асинхронный порядок применения GPO. В Windows 2000 объекты GPO применяются синхронно. В XP Professional появился усовершенствованный асинхронный режим обработки для ускорения процедур начальной загрузки и регистрации. Однако, как побочный эффект в XP Pro, параметры Group Policy, используемые для активизации определенного действия в соответствии с членством в группе безопасности, вступают в силу только после двух или даже трех регистраций. Недостатки такого подхода очевидны, особенно при использовании Group Policy как элемента стратегии безопасности предприятия. Но администратор может гарантированно применить целевые политики к приложению в ходе первой загрузки или регистрации, активизировав параметр Always wait for the network at computer startup and logon.

Параметр:

Computer Configuration Administrative Templates System Logon Always wait for the network at computer startup and logon

2 Автоматизированная установка операционной системы через RIS

Лучший способ реализовать возможности Group Policy — применить ее непосредственно при развертывании клиентских машин. RIS — факультативный компонент, впервые появившийся в Windows 2000 Server, с помощью которого администраторы могут создавать образы автоматизированной установки для Windows 2003, XP и Windows 2000. Эти образы можно развернуть на клиентах и серверах. Узел Remote Installation Services редактора GPE используется для управления параметрами Choice Screen Options, которые Windows предоставляет клиентам RIS. Экран Choice Options Properties позволяет настроить параметры Automatic Setup, Custom Setup, Restart Setup и Tools для RIS.

Параметр:

User Configuration Windows Settings Remote Installation Services Choice Options

3 Сценарии начальной загрузки, остановки, регистрации и выхода

Утверждение, что сценарии регистрации — вчерашний день в деле управления настольными компьютерами и пользователями, верно лишь отчасти. Group Policy обеспечивает гораздо более тщательный контроль места и времени запуска сценариев. Помимо указания традиционного сценария входа, который запускается при регистрации пользователя в домене, можно выполнять сценарий и при выходе пользователя из системы. Можно также указать отдельные сценарии как при запуске, так и при остановке компьютера. Эти четыре типа сценариев обеспечивают гораздо более гибкий подход к выполнению задач, не вписывающихся в традиционную парадигму сценариев регистрации.

Параметры:

Computer Configuration Windows Settings Scripts (Startup/Shutdown) User Configuration Windows Settings Scripts (Logon/Logoff)

4 Стандартизация параметров, определяющих внешний вид и реакцию операционной системы на действия пользователей

С помощью комбинации параметров Group Policy можно унифицировать работу пользовательских компьютеров. Стандартизация позволяет реализовать единый эффективный подход к обучению сотрудников и обслуживанию клиентских компьютеров. Такой подход позволяет управлять множеством параметров, их невозможно перечислить в данной статье. Однако приведенная ниже информация содержит некоторые полезные указания и может стать отправной точкой для дальнейшей работы.

Параметры:

User Configuration Administrative Templates Start Menu & TaskbarRemove Favorites menu from Start MenuTurn off personalized menus [в Windows 2003 и XP SP2];

Disable Personalized menus [в XP и Win2K Server]

Prevent changes to Taskbar and Start Menu Settings [в Windows 2003 и XP SP2]; Disable changes to Taskbar and Start Menu Settings [в XP и Win2K Server]

User Configuration Administrative Templates Windows Components Windows Explorer Turn on Classic Shell Remove the Folder Options menu item from the Tools menu Remove «Map Network Drive» and «Disconnect Network Drive» No «Entire Network» in My Network Places User Configuration Administrative Templates Desktop Hide and disable all items on the desktop Hide My Network Places icon on desktop Remove the Desktop Cleanup Wizard User Configuration Administrative Templates Control Panel Show only specified Control Panel applets User Configuration Administrative Templates Control Panel Add or Remove Programs Hide Change or Remove Programs page User Configuration Administrative Templates Control Panel Display Desktop Themes Remove Theme option Load a specific visual style file or force Windows Classic

5 Настройка параметров Windows Firewall для систем XP

Подавляющее большинство параметров для управления Windows Firewall появилось лишь недавно, в XP Service Pack 2 (SP2). Но прежде чем подробно рассмотреть эти параметры, следует отметить, что у администратора есть возможность управления брандмауэром Internet Connection Firewall в первоначальной версии XP через параметр Prohibit use of Internet Connection Firewall в сетевом домене DNS; параметр находится в разделе Computer ConfigurationAdministrative TemplatesNetworkNetwork Connections.

В XP SP2 с брандмауэром Windows Firewall связан набор управляемых параметров Group Policy. С помощью параметров групповой политики для Windows Firewall администратор может настроить две конфигурации брандмауэра, известные как профили. Профиль Domain используется, когда клиент подключен к сети, в которой расположены контроллеры домена клиента. Профиль Standard применяется, если клиент подключен через другую сеть. Если компьютеры не защищены корпоративным брандмауэром, можно подготовить набор параметров с более строгими ограничениями. А в профиле Domain можно назначить исключения, которые обеспечивают соединения из инструментов управления, размещенных на внутренних компьютерах. Для этих и других параметров XP SP2 необходимо активизировать XP SP2 Administrative Templates, как объясняется в статье Microsoft TechNet «Deploying Windows XP Service Pack 2 in Enterprise Environments» (http://www.microsoft.com/technet/ prodtechnol/winxppro/ deploy/sp2entdp.mspx).

Параметры:

Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Domain Profile Computer Configuration Administrative Templates Network/Network Connections Windows Firewall Standard Profile

6 Повышение уровня защиты настольных компьютеров

К защите настольных клиентов следует применять комплексный подход, и Group Policy помогает построить целостный, стабильный фундамент для стратегии безопасности. Group Policy обеспечивает централизованное управление и позволяет применить разнообразный набор параметров и политик для настольных компьютеров и пользователей. Усилия по защите можно сосредоточить в четырех основных областях: параметры безопасности, политики IP Security (IPSec), политики программных ограничений и политики для беспроводных сетей. Прежде чем применять эти политики в производственной среде, необходимо ясно осознать возможные последствия и произвести множество экспериментальных проверок, поэтому в данной статье подробности настройки не рассматриваются. Информацию о настройке параметров можно найти по адресу http://www.microsoft.com/resources/documentation/ WindowsServ/2003/all/deployguide/enus/Default.asp?url=/resources/documentation/windowsserv/2003/all/ deployguide/enus/dmebg_dsp_djor.asp.

Параметры безопасности используются для настройки таких механизмов защиты операционной системы, как файловые и реестровые списки ACL, политики аудита, политики паролей, протоколирование событий и режимы запуска служб. Шаблон безопасности можно импортировать в GPO, который позволяет организовать параметры безопасности в единое, легкоуправляемое целое. Стандартные шаблоны размещены в каталоге %systemroot%SecurityTemplates и имеют расширение .inf.

Параметр:

Computer Configuration Windows Settings Security Settings

IPSec — сравнительно сложный механизм безопасности для фильтрации, аутентификации и шифрования сетевого трафика. Для доступа к обширному списку учебных ресурсов, связанных с IPSec, следует обратиться на сервер Microsoft Windows Server 2003 IPSec Technology Center по адресу http://www.microsoft.com/windowsserver2003/ technologies/networking/ipsec/default.mspx.

Параметр:

Computer Configuration Windows Settings Security Settings IP Security Policies on Active Directory

Политики программных ограничений в дополнительных пояснениях не нуждаются. С их помощью можно указать приложения, работу с которыми можно разрешать или запрещать для отдельных пользователей или компьютеров.

Параметры:

Computer Configuration Windows Settings Security Settings Software Restriction Policies

User Configuration Windows Settings Security Settings Software Restriction Policies

С помощью политик для беспроводных сетей можно назначить параметры, управляющие службой Wireless Configuration Service в XP через Wireless Network Policies Extension в среде Windows 2003.

Параметр:

Computer Configuration Windows Settings Security Settings Wireless Network (IEEE 802.11) Policies

7 Управление Windows Update и Automatic Updates

В целом Windows Update и Automatic Updates операционной системы XP — превосходные службы. Однако в корпоративной среде существуют веские основания для ограничения их доступности и управления поведением служб. Администратор может блокировать Automatic Updates и запретить доступ пользователя к Windows Update через Group Policy. Как правило, это делается только при наличии централизованного механизма дистрибуции, такого как Software Update Services (SUS) или Windows Update Services (WUS), который придет ему на смену. И SUS, и WUS управляются через Group Policy, но для их работы может потребоваться обновленная версия административного шаблона Wuau.adm. Параметры для встроенных инструментов модернизации ориентированы на отдельных пользователей. Параметры SUS и WUS предназначены для компьютеров.

Параметры:

User Configuration Administrative Templates System Windows Automatic Updates

User Configuration Administrative Templates System Windows Update

Computer Configuration Administrative Templates Windows Components Windows Update

8 Перенаправление папок

С помощью параметра Folder Redirection путь для специальной папки, такой как My Documents, Desktop и Application Data, перенаправляется на сетевой диск. На файл-сервере эти папки и информация в них лучше защищены благодаря мощным аппаратным средствам серверного класса; кроме того, данные доступны пользователям многих рабочих станций. Отдельная, но вспомогательная технология — Offline Files операционной системы XP, которая автоматически обеспечивает автономный доступ к файлам при их перенаправлении в специальную папку.

Параметры:

User Configuration Windows Settings

Folder Redirection

User Configuration Network Offline Files

9 Стандартизация и защита IE

IE — одна из наиболее широко применяемых программ; к сожалению, она часто используется неправильно. Кроме того, через IE в компьютер часто проникают вредоносные программы и другие нарушители информационной безопасности. Несмотря на отсутствие абсолютно надежной защиты браузера, повысить безопасность и улучшить управление IE можно с помощью параметров Group Policy. С помощью редактора GPE можно настроить параметры IE и установить ограничения для отдельных компьютеров и пользователей в разделах User Configuration и Computer Configuration (большинство настраиваемых параметров находится в разделе User Configuration). Вот далеко не полный список настроек:

- изменение внешнего вида интерфейса браузера;

- назначение специальных URL для избранных страниц, поисковой страницы и домашней страницы;

- выбор стандартных программ для таких задач, как электронная почта и работа в тематических конференциях;

- управление зонами безопасности и рейтингом контента;

- настройка соединений для локальной сети и коммутируемого доступа.

Можно также ограничить доступ пользователей к определенным параметрам IE, элементам меню и страницам настройки для унификации и повышения безопасности. Полезно уделять время чтению вкладки Explain для настраиваемых параметров, чтобы избежать недоразумений при их отключении или активизации. В XP SP2 значительно увеличено число параметров безопасности IE, управляемых через Group Policy. Среди новшеств — анализ MIME в реальном времени (sniffing), повышение зонального уровня безопасности, ограничения установки элементов ActiveX и загрузки файлов, управление модулями расширения.

Параметры:

Computer Configuration Administrative Templates Windows Components Internet Explorer

User Configuration Administrative Templates Windows Components Internet Explorer

10 Software Installation Policy для автоматизированного развертывания приложений.

Установка и обслуживание программного обеспечения — часть функциональности IntelliMirror компании Microsoft, и управлять обеими процедурами можно через Group Policy. Настраивая параметры в редакторе GPE, администратор может опубликовать или связать приложение с пользователями или компьютерами. Функции установки и обслуживания программного обеспечения работают с программами, в которых используется технология Windows Installer (то есть файлы .msi). Конечно, технология Windows Installer используется для установки таких приложений Microsoft, как Office. Это значит, что администратор может связать Office с группой пользователей или компьютеров, и приложение будет развернуто автоматически. С помощью msi-трансформаций можно подготовить специальные процедуры установки и отсортировать группы безопасности, чтобы применить специальную установку к определенным категориям пользователей. Конечно, с помощью функций установки и обслуживания программ можно развернуть XP SP2. Файл Update.msi XP SP2 можно назначать только компьютерам, но не пользователям. Более подробная информация приведена в статье Microsoft «Best Practices for Using Update.msi to deploy Service Packs», http://www.support.microsoft.com/?kbid=278503.

Параметры:

User Configuration Software Installation

Computer Configuration Software Installation

Правильная политика

Если одни политики достаточно просты, то для применения других, например Folder Redirection, требуются подготовка и тестирование. Создавать политики лучше всего в ходе решения конкретной задачи или подготовки конкретной службы. При этом нужно определить параметры, относящиеся к поставленной задаче. Рекомендую прочесть описание на вкладке Explain при просмотре свойств параметра в редакторе GPE, чтобы полностью понять влияние параметра на поведение системы после его активизации. И наконец, перед применением политики в производственной среде необходимо выполнить исчерпывающее тестирование как результатов изменения параметра в GPO, так и способов выбора целевых компьютеров и пользователей.

Pедактор Windows IT Pro. С ним можно связаться по адресу: eroth@winnetmag.com