ЛАБОРАТОРНАЯ РАБОТА №6

УПРАВЛЕНИЕ СИСТЕМНЫМИ СЛУЖБАМИ И

ПРОЦЕССАМИ WINDOWS

Цель работы: Целью

работы является освоение способов управления службами в ОС Windows 10, изучение

специфики работы планировщика задач, а также ознакомление со структурой и особенностями

работы процессов и потоков в операционных системах.

Ход работы

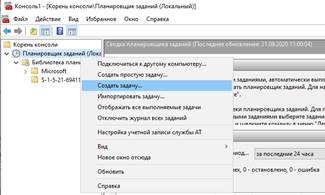

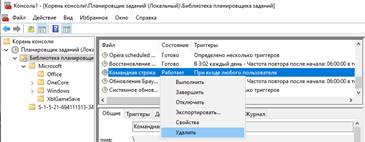

1. Задать через командную

строку перезагрузку компьютера через минуту после первого сбоя.

Если службу при первом сбое

нужно перезапустить через 60 секунд, значение параметра, будет следующее

actions restart/60000

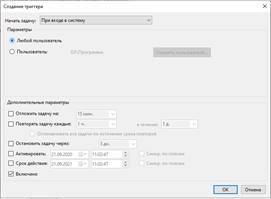

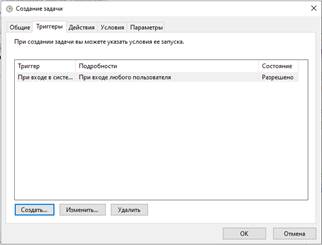

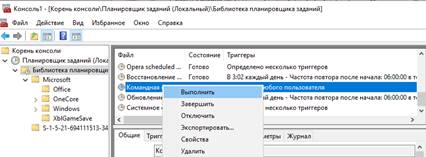

2. Назначить

автоматический запуск калькулятора после входа в Windows.

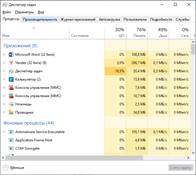

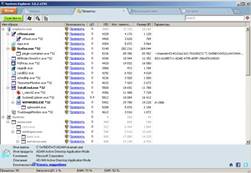

3. Смена стандартного

диспетчера задач на Process Explorer.

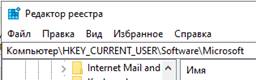

4. Определить какой

раздел реестра «Сапер» делает записи о рекордах.

Так как на моём

компьютере нет игры «Сапёр» то и файла, с результатами рекордных раундов, не

существует.

5. Определить какие файлы

реестра открывает косынка.

Так как на моём

компьютере нет игры «Касынка» то и соответствующего реестра не существует.

7. Определить какой

процесс запускается при открытии “Установки и удаления программ”.

При открытии “Установки и

удаления программ” открывается процесс explorer.exe

8. Определить в какой

файл записываются данные при работе с калькулятором.

При работе с

калькулятором данные записываются в временные файлы оперативной памяти, при

этом не сохраняются в долговечную память.

Контрольные вопросы

1.

Служба Windows— приложение, автоматически исполняемое

системой при запуске операционной системы Windows и выполняющиеся вне

зависимости от статуса пользователя.

2.

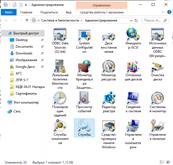

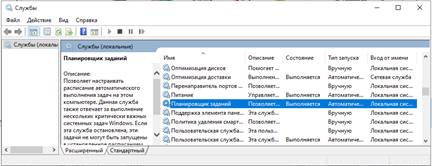

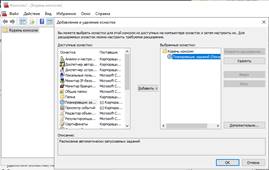

Для управления службами предусмотрены консоль

управления MMC, консоль управления и

командной сроки

3.

Служба может быть в одном из семи состояний:

остановлена, работает, приостановлена, находится в процессе остановки,

находится в процессе запуска, находится в процессе приостановки, находится в

процессе возобновления после приостановки.

4.

При сбое службы могут применятся следующие действия:

проверка состояния включенности службы, проверить правильность написанного

пути.

5.

Правами каких учётных записей может обладать служба

при запуске?

Служба при запуске может

обладать правами системы, администратора и обычного пользователя.

6.

Чем отличаются команды для управления службами

семейств net и sc?

sc работает только со

службами и имеет расширенные возможности по их настройке. net – же в отличии SC

является

многоцелевой.

7.

Для изменения состояния и типа запуска служб

используются команды:

Stop-Service -Name ИМЯ_СЛУЖБЫ

Restart-Service -Name ИМЯ_СЛУЖБЫ

Suspend-Service -Name ИМЯ_СЛУЖБЫ

Set-Service -Name ИМЯ_СЛУЖБЫ

-StartupType ТИП_ЗАПУСКА

В качестве ТИП_ЗАПУСКА могут быть:

·

Automatic — служба будет

запущена или была запущена операционной системой при запуске системы.

·

AutomaticDelayedStart —

запускается после загрузки системы.

·

Disabled — служба отключена и

не может быть запущена пользователем или приложением.

·

InvalidValue — не имеет

никакого эффекта. Командлет не возвращает ошибку, но StartupType службы не

изменяется.

·

Manual — служба запускается

только вручную, пользователем, с помощью диспетчера управления службами или

приложением.

8.

Чем отличается процесс от потока?

Процессы и потоки связаны

друг с другом, но при этом имеют существенные различия.

Процесс — экземпляр

программы во время выполнения, независимый объект, которому выделены системные

ресурсы (например, процессорное время и память).

Поток — определенный

способ выполнения процесса. Когда один поток изменяет ресурс процесса, это

изменение сразу же становится видно другим потокам этого процесса.

9.

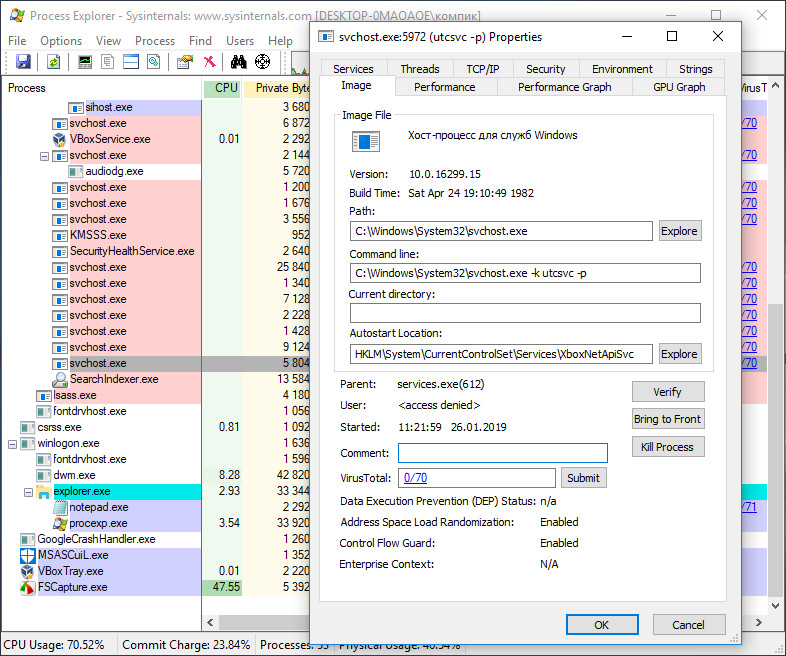

Как с помощью Process Explorer определить, каким

процессом открыто определенное окно?

В программе есть функция

определения процесса, соответствующего окна:

Вывод: в

ходе проделанной работы я освоил способы управления службами в ОС Windows 10,

изучил специфики работы планировщика задач, а также ознакомился со структурой и

особенностями работы процессов и потоков в операционных системах.

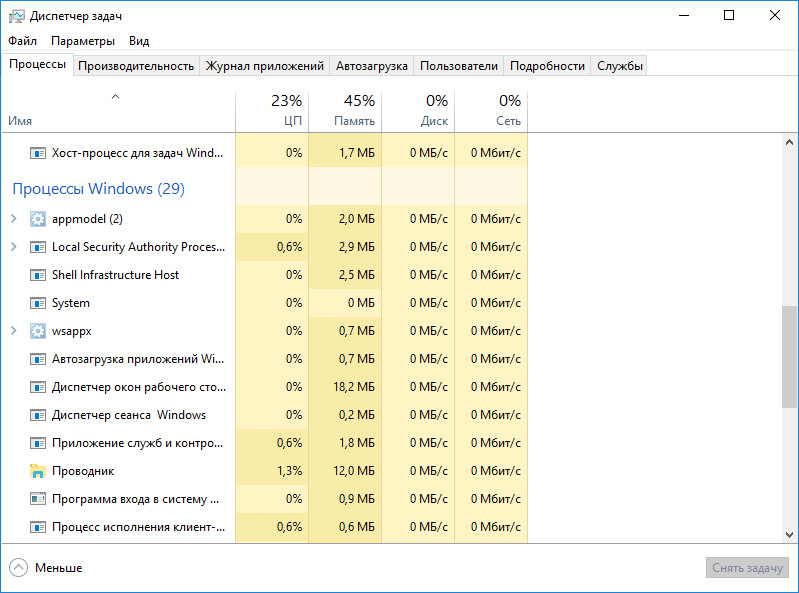

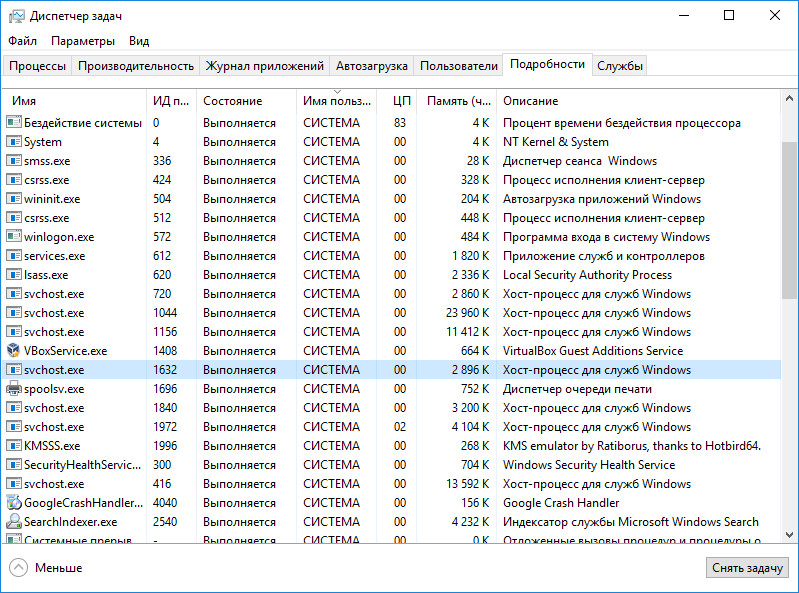

С понятием процесса в Windows более или менее знакомы все пользователи хотя бы один раз заглядывавшие в Диспетчер задач. На вопрос, что это такое, процесс, большинство ответят: это такая-то программа или служба. Ответ не совсем правильный, потому что программа — это набор инструкций, представленный в виде исполняемого файла, тогда как под процессом следует понимать набор из закрытого адресного пространства, данных и ресурсов, используемых при выполнении этой самой программы.

Для просмотра запущенных процессов и их управления в Windows 10 предусмотрен Диспетчер задач, опытные юзеры и системные администраторы могут использовать для этих целей более продвинутые программные инструменты вроде Process Explorer — утилиты, позволяющей помимо всего прочего получать информацию об открытых дескрипторах и загруженных библиотеках DLL. Вникать в такие тонкости рядовому пользователю, пожалуй, излишне, но знать названия стандартных процессов ОС очень даже желательно.

Для чего знать названия процессов

Знания эти могут пригодиться в случае необходимости идентификации процесса того или иного приложения и управления им, а также выявления опасного и потенциально нежелательного ПО.

Давайте же познакомимся со стандартными процессами Windows 10 и посмотрим, какую задачу они выполняют в системе. Во встроенном Диспетчере задач запущенные процессы отображаются в двух вкладках — «Процессы» и «Подробности».

В первой вкладке Диспетчер показывает имя процесса, во второй — название исполняемого файла, ID процесса, описание (имя), принадлежность, состояние и объем потребляемой памяти.

В Windows 10 все процессы делятся на три группы:

- Приложение

- Фоновые процессы

- Процессы Windows

В первую группу входят процессы штатных и сторонних прикладных программ, вторую составляют процессы, не имеющие окон, то есть те, которые работают в фоне. Среди них могут встречаться как процессы, запущенные системой (службы), так и процессы сторонних программ, например, антивирусов. Третью группу составляют собственно процессы операционной системы, обеспечивающие ее нормальное функционирование.

Вот они:

• svchost.exe – системный процесс, отвечающий за управление разными службами, служит своего рода контейнером для подпроцессов, использующих библиотеки DLL. В Диспетчере задач представлен несколькими экземплярами, большинство из которых являются критически важными для работы Windows. Располагается в папке System32, часто служит мишенью для вирусов.

• lsass.exe – важный системный процесс, отвечающий за авторизацию в системе. Если последняя прошла успешно, он инициирует запуск Проводника с помощью специального маркера. В отличие от svchost.exe, процесс lsass.exe всегда запускается с правами SYSTEM. Для работы системы критически важен. Располагается в папке System32, часто избирается мишенью для вредоносного ПО.

• explorer.exe – наиболее известный процесс, отвечающий за отображение графической оболочки Windows 10, позволяет осуществлять навигацию. Отключение не приведет к завершению работы системы, но сделает использование GUI невозможным. Запускается процесс из папки Windows, может иметь несколько экземпляров.

• sihost.exe – данный системный хост-процесс участвует в обслуживании инфраструктуры оболочки, позволяет открывать центр действий, различные меню, в том числе меню Пуск. Исполняемый файл запускается из папки System32.

• ntoskrnl.exe или system – базовый, критически важный процесс ядра операционной системы, отвечающий за работу множества системных функций и драйверов устройств. Завершение процесса System не предусмотрено, функционирование системы без него невозможно. Исполняемый файл располагается в папке System32.

• wininit.exe – этот процесс управляет автозагрузкой приложений в Windows, кроме того, он запускает ряд важных служб как SCM LSASS и LSM (диспетчер управления службами). Исполняемый файл располагается в папке System32. Случаи подмены вирусом не замечены.

• dwm.exe или диспетчер окон десктопа – процесс управляет визуальными эффектами важных элементов оболочки: десктопа, меню, окон и так далее. Запускается из каталога System32. Вероятность заражения невелика.

• smss.exe – управляет подсистемой менеджера сеансов Windows (сеансом авторизовавшегося юзера). Инициирует старт процессов Winlogon и Win32, участвует в установке переменных системы. Для Windows критически важен, файл лежит в директории System32, вероятность заражения оценивается как высокая.

• services.exe – важный процесс, отвечающий за управление системными службами. Запускается из директории System32, владельцем является Система. Работа процесса под другим пользователем будет указывать на вероятное заражение или подмену.

• winlogon.exe – отвечает за авторизацию (вход) конкретного юзера в систему и выход из нее. Запускается из папки System32, случаи заражения и подмены вирусом встречаются нечасто.

• csrss.exe – этот процесс управляет работой консольных приложений, например, командной строкой, является подсистемой компонента клиент-сервер. Исполняемый файл лежит в папке System32, вероятность заражения оценивается как высокая.

Теперь перейдем к системным процессам, обозначаемых в Диспетчере задач как фоновые.

• RuntimeBroker.exe – один из основных процессов ядра Windows 8.1 и 10, управляющий разрешениями универсальных приложений, к примеру, доступом к камере или микрофону. Каждому запущенному UWP-приложению соответствует свой экземпляр процесса RuntimeBroker. Исполняемый файл находится в каталоге System32.

• ApplicationFrameHost.exe – еще один процесс, отвечающий за работу UWP-программ. В Windows 10 обеспечивает запуск универсальных приложений в окнах независимо от используемого режима. Процесс может быть закрыт принудительно, но при этом будут закрыты и все запущенные UWP-приложения, включая работающие в фоне. Обитает exe-файл процесса в System32.

• ctfmon.exe – процесс обеспечивает работу языковой панели, управляет вводом данных. Не является критическим, при завершении пользователем обычно перезапускается автоматически. Исполняемый файл лежит в System32, случаи использования вирусами редки.

• SecurityHealthService.exe – системная служба, отвечающая в Windows 10 за работу Центра безопасности. Управляется Системой, завершение через Диспетчер задач не предусмотрено. Файл приложения находится в папке System32.

• spoolsv.exe – процесс, обеспечивающий вывод на печать с использованием принтера и других подобных устройств. Не является особо важным, может быть завершен из Диспетчера задач или отключен в службах. Файл находится в System32, заражение и использование вирусами маловероятно.

Это основные системные процессы, которые вы можете наблюдать в Диспетчере задач Windows 10.

Как можно видеть, большинство из них запускаются из папки System32, что является если не гарантией, то одним из главнейших признаков их подлинности, поскольку маскирующиеся под системные процессы вирусы чаще всего запускаются из каталога пользователя.

Впрочем, если у вас есть сомнения по поводу безопасности того или иного процесса, вы всегда можете проверить его на «причастность» к вирусной активности, воспользовавшись утилитой Process Explorer, умеющей получать данные о файле с сервиса VirusTotal.

И еще один момент.

Изучив список процессов в Диспетчере задач, вы наверняка обнаружите процессы, которые не были приведены в нашем списке. Это вполне нормальное явление, поскольку процессы, особенно входящие в категорию «Фоновые» могут принадлежать различным дополнительным системным компонентам, а также драйверам устройств, имеющихся на вашем компьютере.

Загрузка…

Работа операционной системы Windows основана на работе процессов. В этой статье разберём что такое Windows процессы, их свойства, состояния и другое.

Процессы

Процесс стоит воспринимать как контейнер с набором ресурсов для выполнения программы. То есть запускаем мы программу, для неё выделяется часть ресурсов компьютера и эта программа работает с этими ресурсами.

Процессы нужны операционной системе для многозадачности, так как программы работают в своих процессах и не мешают друг другу, при этом по очереди обрабатываются процессором.

Windows процессы состоят из следующего:

- Закрытое виртуальное адресное пространство, то есть выделенная для процесса часть оперативной памяти, которая называется виртуальной.

- Исполняемая программа выполняя свой код, помещает его в виртуальную память.

- Список открытых дескрипторов. Процесс может открывать или создавать объекты, например файлы или другие процессы. Эти объекты нумеруются, и их номера называют дескрипторами. Ссылаться на объект по дескриптору быстрее, чем по имени.

- Контекст безопасности. Сюда входит пользователь процесса, группа, привилегии, сеанс и другое.

- Идентификатор процесса, то есть его уникальный номер.

- Программный поток (как минимум один или несколько). Чтобы процесс хоть что-то делал, в нем должен существовать программный поток. Если потока нет, значит что-то пошло не так, возможно процесс не смог корректно завершиться, или стартовать.

У процессов есть еще очень много свойств которые вы можете посмотреть в «Диспетчере задач» или «Process Explorer«.

Процесс может быть в различных состояниях:

- Выполняется — обычно все фоновые процессы будут в этом состоянии, а если процесс с окошком, то значит что приложение готово принимать данные от пользователя.

- Приостановлен — означает что все потоки процесса находятся в приостановленном состоянии. Приложения Windows Apps переходят в это состояние при сворачивании окна для экономии ресурсов.

- Не отвечает — означает что программный поток не проверял свою очередь сообщений более 5 секунд. Поток может быть занят работой и интенсивно загружать процессор, или может ожидать операции ввода/вывода. При этом окно приложения зависает.

В Windows существуют процессы трёх типов:

- Приложения. Процессы запущенных приложений. У таких приложений есть окно на рабочем столе, которое вы можете свернуть, развернуть или закрыть.

- Фоновые процессы. Такие процессы работают в фоне и не имеют окна. Некоторые процессы приложений становятся фоновыми, когда вы сворачиваете их в трей.

- Процессы Windows. Процессы самой операционной системы, например «Диспетчер печати» или «Проводник».

Дерево процессов

В Windows процессы знают только своих родителей, а более древних предков не знают.

Например у нас есть такое дерево процессов:

Процесс_1 |- Процесс_2 |- Процесс_3

Если мы завершим дерево процессов «Процесс_1«, то завершатся все процессы. Потому что «Процесс_1» знает про «Процесс_2«, а «Процесс_2» знает про «Процесс_3«.

Если мы вначале завершим «Процесс_2«, а затем завершаем дерево процессов «Процесс_1«, то завершится только «Процесс_1«, так как между «Процесс_1» и «Процесс_3» не останется связи.

Например, запустите командную строку и выполните команду title parrent чтобы изменить заголовок окна и start cmd чтобы запустить второе окно командной строки:

>title parrent >start cmd

Измените заголовок второго окна на child и из него запустите программу paint:

>title child >mspaint

В окне командной строке child введите команду exit, окно закроется а paint продолжит работать:

>exit

После этого на рабочем столе останутся два приложения, командная строка parrent и paint. При этом parrent будет являться как бы дедом для paint.

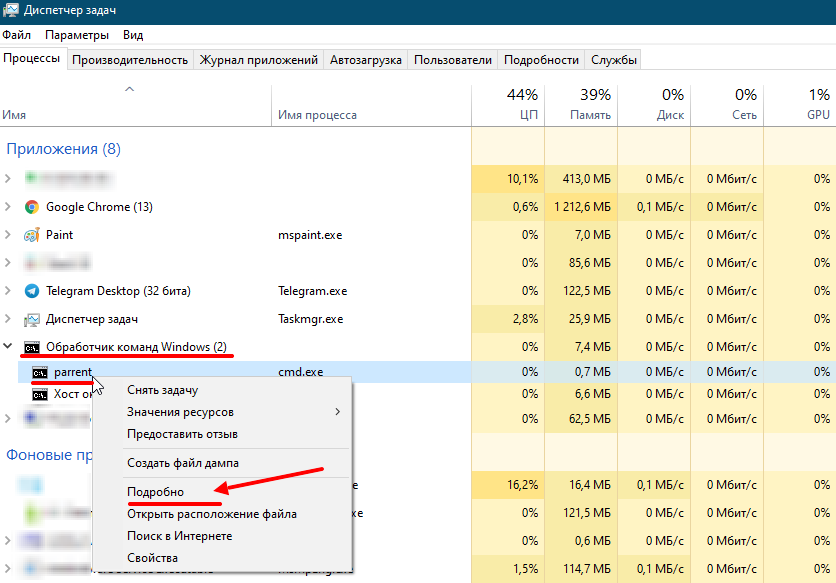

Запустите «Диспетчер задач», на вкладке «Процессы» найдите процесс «Обработчик команд Windows», разверните список и найдите «parrent«. Затем нажмите на нём правой копкой мыши и выберите «Подробно»:

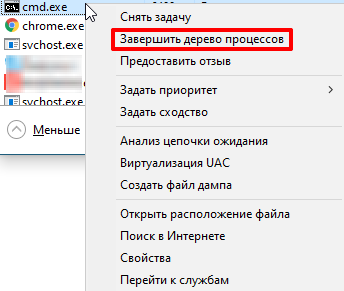

Вы переключитесь на вкладку «Подробно» с выделенным процессом «cmd.exe«. Нажмите правой кнопкой по этому процессу и выберите «Завершить дерево процессов»:

Окно командной строки Parrent завершится а Paint останется работать. Так мы убедились что связи между первым процессом и его внуком нет, если у внука нет непосредственного родителя.

Потоки

На центральном процессоре обрабатываются не сами процессы, а программные потоки. Каждый поток, это код загруженный программой. Программа может работать в одном потоке или создавать несколько. Если программа работает в несколько потоков, то она может выполняться на разных ядрах процессора. Посмотреть на потоки можно с помощью программы Process Explorer.

Поток содержит:

- два стека: для режима ядра и для пользовательского режима;

- локальную памятью потока (TLS, Thread-Local Storage);

- уникальный идентификатор потока (TID, Thread ID).

Приложение может создать дополнительный поток, например, когда у приложения есть графический интерфейс, который работает в одном потоке и ожидает от пользователя ввода каких-то данных, а второй поток в это время занимается обработкой других данных.

Изучение активности потока важно, если вам нужно разобраться, почему тот или иной процесс перестал реагировать, а в процессе выполняется большое число потоков. Потоков может быть много в следующих процессах:

- svchost.exe — главный процесс для служб Windows.

- dllhost.exe — отвечает за обработку приложений, использующих динамически подключаемые библиотеки. Также отвечает за COM и .NET. И ещё управляет процессами IIS.

- lsass.exe — отвечает за авторизацию локальных пользователей, попросту говоря без него вход в систему для локальных пользователей будет невозможен.

Волокна и планирование пользовательского режима

Потоки выполняются на центральном процессоре, а за их переключение отвечает планировщик ядра. В связи с тем что такое переключение это затратная операция. В Windows придумали два механизма для сокращения таких затрат: волокна (fibers) и планирование пользовательского режима (UMS, User Mode Scheduling).

Во-первых, поток с помощью специальной функции может превратится в волокно, затем это волокно может породить другие волокна, таким образом образуется группа волокон. Волокна не видимы для ядра и не обращаются к планировщику. Вместо этого они сами договариваются в какой последовательности они будут обращаться к процессору. Но волокна плохо реализованы в Windows, большинство библиотек ничего не знает о существовании волокон. Поэтому волокна могут обрабатываться как потоки и начнутся различные сбои в программе если она использует такие библиотеки.

Потоки UMS (User Mode Scheduling), доступные только в 64-разрядных версиях Windows, предоставляют все основные преимущества волокон при минимуме их недостатков. Потоки UMS обладают собственным состоянием ядра, поэтому они «видимы» для ядра, что позволяет нескольким потокам UMS совместно использовать процессор и конкурировать за него. Работает это следующим образом:

- Когда двум и более потокам UMS требуется выполнить работу в пользовательском режиме, они сами могут периодически уступать управление другому потоку в пользовательском режиме, не обращаясь к планировщику. Ядро при этом думает что продолжает работать один поток.

- Когда потоку UMS все таки нужно обратиться к ядру, он переключается на специально выделенный поток режима ядра.

Задания

Задания Windows (Job) позволяют объединить несколько процессов в одну группу. Затем можно этой группой управлять:

- устанавливать лимиты (на память или процессорное время) для группы процессов входящих в задание;

- останавливать, приостанавливать, запускать такую группу процессов.

Посмотреть на задания можно с помощью Process Explorer.

Диспетчер задач

Чаще всего для получения информации о процессе мы используем «Диспетчер задач». Запустить его можно разными способами:

- комбинацией клавиш Ctrl+Shift+Esc;

- щелчком правой кнопкой мыши на панели задач и выборе «Диспетчер задач»;

- нажатием клавиш Ctrl+Alt+Del и выборе «Диспетчер задач»;

- запуском исполняемого файла C:\Windows\system32\Taskmgr.exe.

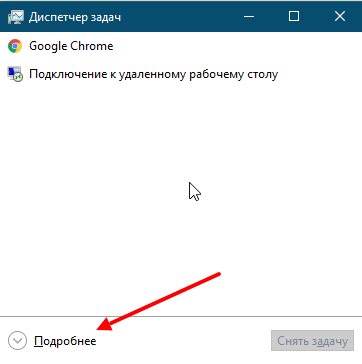

При первом запуске диспетчера задач он запускается в кратком режиме, при этом видны только процессы имеющие видимое окно. При нажатие на кнопку «Подробнее» откроется полный режим:

В полном режиме на вкладке «Процессы» виден список процессов и информация по ним. Чтобы получить больше информации можно нажать правой кнопкой мышки на заголовке и добавить столбцы:

Чтобы получить еще больше информации можно нажать правой кнопкой мышки на процессе и выбрать «Подробно». При этом вы переключитесь на вкладку «Подробности» и этот процесс выделится.

На вкладке «Подробности» можно получить ещё больше информации о процессе. А также здесь также можно добавить колонки с дополнительной информацией, для этого нужно щелкнуть правой кнопкой мыши по заголовку и нажать «Выбрать столбцы»:

Process Explorer

Установка и подготовка к работе

Более подробную информацию о процессах и потоках можно получить с помощью программы Process Explorer из пакета Sysinternals. Его нужно скачать и запустить.

Некоторые возможности Process Explorer:

- информация по правам процесса: кто владелец процесса, у кого есть доступ к нему;

- выделение разными цветами процессов и потоков, для удобного восприятия информации:

- процессы служб — розовый;

- ваши собственные процессы — синий;

- новые процессы — зелёный;

- завершенные процессы — красный;

- список файлов открытых процессом;

- возможность приостановки процесса или потока;

- возможность уничтожения отдельных потоков;

- поиск процессов создающих наибольшую нагрузку на процессор;

- отображение списка процессов в виде дерева, а также алфавитная сортировка и сортировка в обратном порядке;

- возможность посмотреть:

- число дескрипторов у процесса;

- активность потоков в процессе;

- подробную информация о распределении памяти.

Запустите Process Explorer:

Далее нужно настроить сервер символических имен. Если это не сделать, при двойном щелчке на процессе, на вкладке Threads (потоки) вы получите сообщение о том, что символические имена не настроены:

Для начала скачиваем установщик «Пакет SDK для Windows 10».

Устанавливать все не нужно, достаточно при установки выбрать «Debugging Tools for Windows«:

Для настройки символических имен перейдите в меню Options / Configure / Symbols. Введите путь к библиотеке Dbghelp.dll, которая находится внутри установленного «Пакета SDK для Windows 10» по умолчанию:

- C:\Program Files (x86)\Windows Kits\10\Debuggers\x64\Dbghelp.dll.

И путь к серверу символической информации:

- srv*C:\Symbols*http://msdl.microsoft.com/download/symbols

При этом:

- C:\Symbols — путь к кеширующей локальной папке;

- http://msdl.microsoft.com/download/symbols — сервер microsoft.

Некоторые основные настройки Process Explorer:

- Смена цветового выделения — Options / Configure Colors.

- Выбор колонок с информацией о процессах — View / Select Columns.

- Сортировка процессов — нужно щелкнуть на заголовке столбца Process, при первом щелчке сортировка будет в алфавитном порядке, при втором в обратном порядке, при третьем вернется в вид дерева.

- Просмотр только своих процессов — View / снять галочку Show Processes from All Users.

- Настройка времени выделения только что запущенных процессов и завершённых — Options / Difference Highlight Duration / введите количество секунд.

- Чтобы исследователь процесс подробнее можно дважды щелкнуть на нем и посмотреть информацию на различных вкладках.

- Открыть нижнюю панель для просмотра открытых дескрипторов или библиотек — Vies / Show Lower Panel.

Потоки в Process Explorer

Потоки отдельного процесса можно увидеть в программе Process Explorer. Для этого нужно дважды кликнуть по процессу и в открывшемся окне перейти на вкладку «Threads»:

В колонках видна информация по каждому потоку:

- TID — идентификатор потока.

- CPU — загрузка процессора.

- Cycles Delta — общее количество циклов процессора, которое этот процесс использовал с момента последнего обновления работы Process Explorer. Скорость обновления программы можно настроить, указав например 5 минут.

- Suspend Count — количество приостановок потока.

- Service — название службы.

- Start Address — начальный адрес процедуры, который начинает выполнение нового потока. Выводится в формате:«модуль!функция».

При выделении потока, снизу показана следующую информация:

- Идентификатор потока.

- Время начала работы потока.

- Состояние потока.

- Время выполнения в режиме ядра и в пользовательском режиме.

- Счетчик переключения контекста для центрального процессора.

- Количество циклов процессора.

- Базовый приоритет.

- Динамический приоритет (текущий).

- Приоритет ввода / вывода.

- Приоритет памяти.

- Идеальный процессор (предпочтительный процессор).

Есть также кнопки:

- Stack — посмотреть стек процесса;

- Module — посмотреть свойства запущенного исполняемого файла;

- Permission — посмотреть права на поток;

- Kill — завершить поток;

- Suspend — приостановить поток.

Задания в Process Explorer

Process Explorer может выделить процессы, управляемые заданиями. Чтобы включить такое выделение откройте меню «Options» и выберите команду «Configure Colors», далее поставьте галочку «Jobs»:

Более того, страницы свойств таких процессов содержат дополнительную вкладку Job с информацией о самом объекте задания. Например приложение Skype работает со своими процессами как за заданием:

Запустите командную строку и введите команду:

>runas /user:<домен>\<пользователь> cmd

Таким образом вы запустите еще одну командную строку от имени этого пользователя. Служба Windows, которая выполняет команды runas, создает безымянное задание, чтобы во время выхода из системы завершить процессы из задания.

В новой командной строке запустите блокнот:

>notepad.exe

Далее запускаем Process Explorer и находим такое дерево процессов:

Как видим, процесс cmd и notepad это процессы связанные с каким-то заданием. Если дважды кликнуть по любому из этих процессов и перейти на вкладку Job, то мы увидим следующее:

Тут видно что эти два процесса работают в рамках одного задания.

Вернуться к оглавлению

Сводка

Имя статьи

Процессы Windows

Описание

Работа операционной системы Windows основана на работе процессов. В этой статье разберём что такое Windows процессы, их свойства, состояния и другое

Введение

В операционной системе Windows 10 существует множество системных процессов, которые обеспечивают стабильность и функциональность системы. Системные процессы — это программы и сервисы, которые получают доступ к системным ресурсам и выполняют различные функции, необходимые для правильной работы операционной системы.

Значение системных процессов

Системные процессы играют важную роль в операционной системе Windows 10. Они контролируют и управляют работой компонентов системы, и без них многие функции операционной системы могут быть недоступны или работать некорректно. Системные процессы обеспечивают следующие функции:

- Управление памятью: системные процессы отвечают за управление выделением и освобождением памяти для программ, а также за обеспечение защиты памяти от несанкционированного доступа.

- Управление процессором: системные процессы распределяют ресурсы процессора между запущенными программами, обеспечивая эффективную работу системы.

- Управление вводом и выводом: системные процессы обрабатывают запросы на чтение и запись данных на устройствах ввода-вывода, таких как жесткий диск, принтеры, сетевые интерфейсы и другие.

- Управление сетью: системные процессы обрабатывают сетевые запросы, обеспечивают соединение с интернетом и другими устройствами в сети, и выполняют другие сетевые задачи.

Управление системными процессами

Управление системными процессами в операционной системе Windows 10 может быть выполнено несколькими способами:

1. Диспетчер задач

Диспетчер задач — это утилита, встроенная в операционную систему Windows 10, которая позволяет просматривать и управлять запущенными процессами и службами. Чтобы открыть Диспетчер задач, можно использовать комбинацию клавиш Ctrl + Shift + Esc или Ctrl + Alt + Del, а затем выбрать «Диспетчер задач» из перечисленных опций.

В Диспетчере задач можно просмотреть список запущенных процессов, их использование ресурсов и производительность, а также завершить или приостановить нежелательные процессы.

2. Службы системы

Службы системы — это специальные программы, которые выполняются в фоновом режиме и предоставляют определенные функции системы. Управление службами системы может быть выполнено с помощью Службы компонентов. Чтобы открыть Службы компонентов, можно нажать Win + R, ввести «services.msc» и нажать «ОК».

В Службах компонентов можно просмотреть список служб, в том числе и системных процессов, изменить их параметры запуска, остановить или запустить службы.

3. Командная строка

Управление системными процессами также может быть выполнено с помощью командной строки. Команда tasklist позволяет просмотреть список запущенных процессов, а команда taskkill позволяет завершить нежелательные процессы с использованием идентификатора процесса.

Заключение

Системные процессы являются важной частью операционной системы Windows 10, обеспечивающей ее стабильность и функциональность. Понимание того, что такое системные процессы и как им управлять, позволяет пользователям эффективно настраивать и контролировать работу своей операционной системы.

Итак системные процессы windows, предназначение системных процессов выполнение определенных задач на компьютере. У любой программы или службы есть свой процесс, а у некоторых несколько. Например процесс самой программы и процесс проверки обновлений этой программы.

Каждый из этих процессов потребляет определенное количество системных ресурсов. Если процесс потребляет больше чем ему может дать компьютер, то последний начинает виснуть иногда намертво. Также процессами может управлять вирус, особенно теми что грузят систему. Посмотреть список запущенных процессов на компьютере вы можете в диспетчере задач вызвав его клавишами Ctrl+Alt+Del. В диспечере задач также можно

посмотреть загрузку центрального процессора и оперативной памяти определенным процессом или приложением.

Процессы операционной системы

winlogon.exe — Является системным процессом, этот процесс нельзя завершить, он отвечает за вход и выход пользователя в систему. Файл отвечающий за этот процесс находится в папке C:\\Windows\\System32. Некоторые вирусы могут клонировать этот процесс, если вы видите файл winlogon.exe в каком нибудь другом месте, проведите сканирование системы в безопасном режиме.

sms.exe — Этот системный процесс отвечает за запуск пользовательского сеанса, а также за процессы winlogon и win32. В случае если некоторые из процессов завершаются аварийно, smss.exe дает команду системе прекратить отвечать на посылаемые запросы. Некоторые из вирусов могут использовать процесс sms.exe для скрытия своего нахождения в системе, например W32.Dalbug.Worm , Win32. Brontok, Win32.Landis, Adware.DreamAd Win32 Sober.

explorer.exe — Процесс отвечающий за проводник, то есть за все что связано с рабочим столом меню пуск и пользовательскими папками. Этот процесс нельзя завершать в противном случае пропадет рабочий стол и вы не сможете никуда зайти. Если такое случилось, запустить процесс можно запустив программу выполнить, клавишами Win+R, далее набрав в окне команду explorer.exe.

Аналогичные действия можно произвести вызвав диспетчер задач клавишами Ctrl+Alt+Del Вкладка файл / новая задача /выполнить. Процесс explorer.exe может конфликтовать с некоторыми файлами и программами.

При появлении проблем если процесс вылетает или грузит систему рекомендуется проверить систему на вирусы, а также выявить методом тыка (завершая сторонние процессы не имеющие отношения к системе), с каким процессом конфликтует проводник. Таким процессом может оказаться одна из недавно установленных программ.

alg.exe — Системный процесс отвечающий службу операционной системы Windows а именно а именно за доступ к интернету и функциональность брандмауэра windows, эту службу могут использовать также некоторые межсетевые экраны. Завершать процесс alg.exe не рекомендуется, с завершением этого процесса пропадет доступ в интернет. Некоторые вирусы могут скрываться за этим процессом, такие как сетевой червь Worm.Fagot, W32.Petch, и им подобные.

spoolsv.exe — Процесс отвечающий за службу spooler, которая в свою очередь отвечает за управление заданиями на печать, а также передачу факсимильных сообщений. Есть некоторые вирусы которые благополучно маскируются под видом этого процесса.

Вот некоторые примеры этих процессов: spool.exe, spools.exe, spoolsrv.exe, spoolmgr.exe, spool16.exe, spool32.exe , spooll32.exe. При обнаружении таких процессов у себя в системе, немедленно их завершайте и сканируйте систему в безопасном режиме.

svchost.exe — Является системным процессом, этот процесс предназначен для служб которые запускаются из динамически загружаемых библиотек (DLL). Одновременно может быть запущено несколько процессов svchost.exe, не пугайтесь, в зависимости от того какие службы запущены.

Системная папка файла svchost находится в директории C:\\Windows\\System32 , при обнаружении этого файла в другой директории может скрываться вирус или сетевой червь. Наиболее известные вирусы маскирующиеся под процесс svchost, это W32.Welchia.Worm, W32/Jeefo и W32.Assarm@mm.

ctfmon.exe — Процесс который управляет технологией альтернативного ввода данных. Этот процесс запускает языковую панель при старте системы. Процесс работает даже если закрыты все программы, его предназначение поддержка клавиатуры, перевод, а также распознавание речи и рукописных символов.

Этот процесс используют вирусы Trojan.Satiloler , Spyware.UltraKeylogger, W32.Snow.A для своего сокрытия в системе. Директория расположения процесса C:\Windows\System32, при обнаружении его в другой директории есть вероятность заражения системы.

csrss.exe — Процесс клиент серверной -подсистемы. Процесс отвечает за работу консольных приложений и является менеджером потоков в windows. Завершить этот процесс невозможно так как завершение этого процесса ведет к аварийной перезагрузке компьютера.

Есть вирусы которые используют имя данного процесса для сокрытия присутствия в системе. Оригинальный файл процесса хранится в папке System32. На серверных машинах количество этих процессов может доходить до нескольких десятков.

Lsass.exe — Это процесс проверки подлинности локальный сервер, он инициирует процесс, отвечающий за проверку пользователей в службе Winlogon. Невозможно завершить этот процесс посредством диспетчера задач. Проверка подленности производится библиотекой Msgina.dll, которая используется по умолчанию.

В случае успешной проверки процесс Lsass создает маркер доступа для пользователя, этот маркер используется во время запуска начальной пользовательской оболочки. Процессы, которые запускает пользователь,получают в наследие этот маркер.

wuauclt.exe — Процесс который отвечает за проверку наличий обновления установленной операционной системы са сайте Microsoft. Завершение процесса wuauclt.exe никак не влияет на работоспособность Windows. Обратите внимание на что расположение файла инициирующего процесс wuauclt.exe находится в директории C:\Windows\System32.

Если файл процесса находится в директории отличной от указанной, просканируйте компьютер на наличие вирусов. Чтобы предотвратить появление процесса wuauclt.exe в диспечере задач, попробуйте отключить автоматическую проверку обновлений операционной системы.

hkcmd.exe — Процесс графических карт Intel (Intel Hotkey Command Module). Этот процесс предназначен для обеспечения управления при помощи горячих клавиш, настройками видео карты. Завершение процесса никак не влияет на работоспособность системы. Так же вы его можете отключить в панели настроек видеокарты. Некоторые вирусные программы такие как: W32/Pahatia-A, W32/Sdbot-DGR маскируются под этот процесс для сокрытия своего нахождения в системе. При выявлении процесса hkcmd.exe в директории отличной от C:\Windows\System32 , немедленно просканируйте компьютер новейшим антивирусным ПО в безопасном режиме.