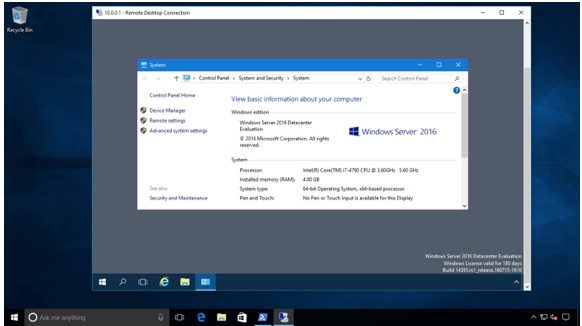

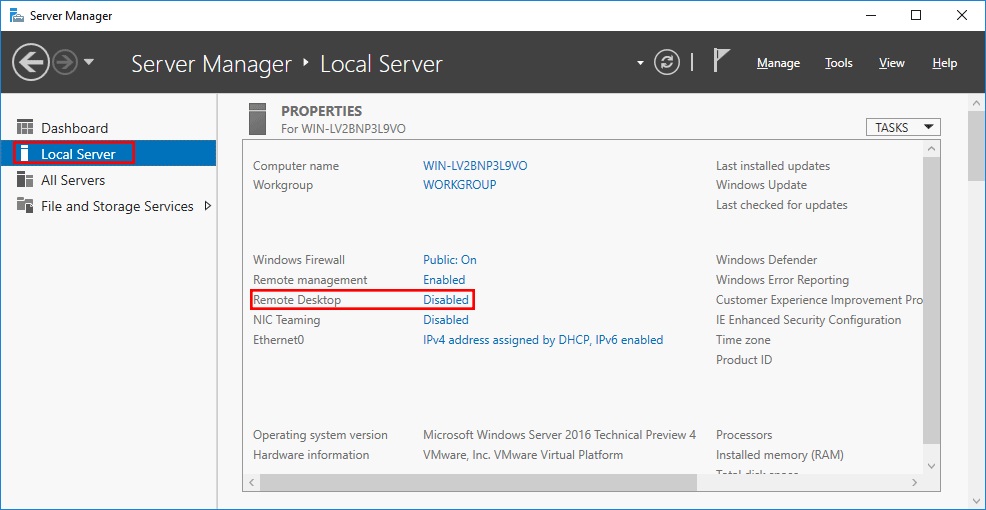

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

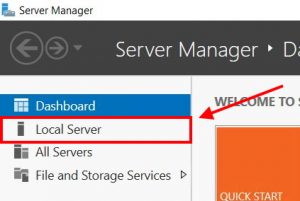

Server Manager

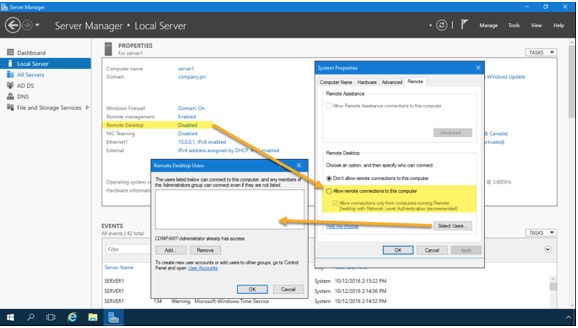

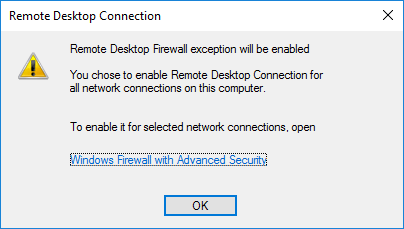

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

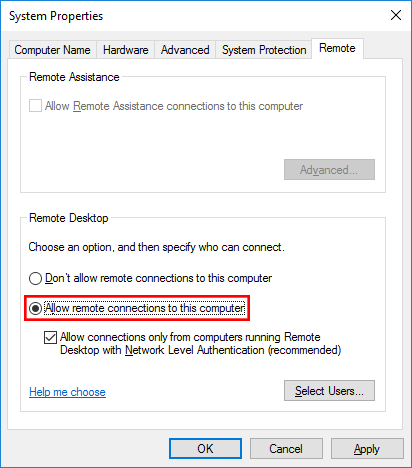

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

Windows PowerShell

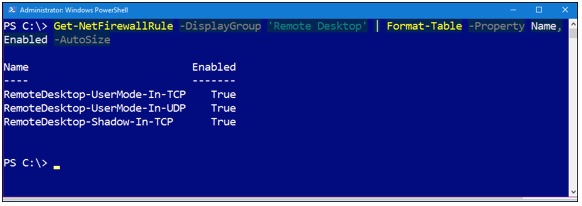

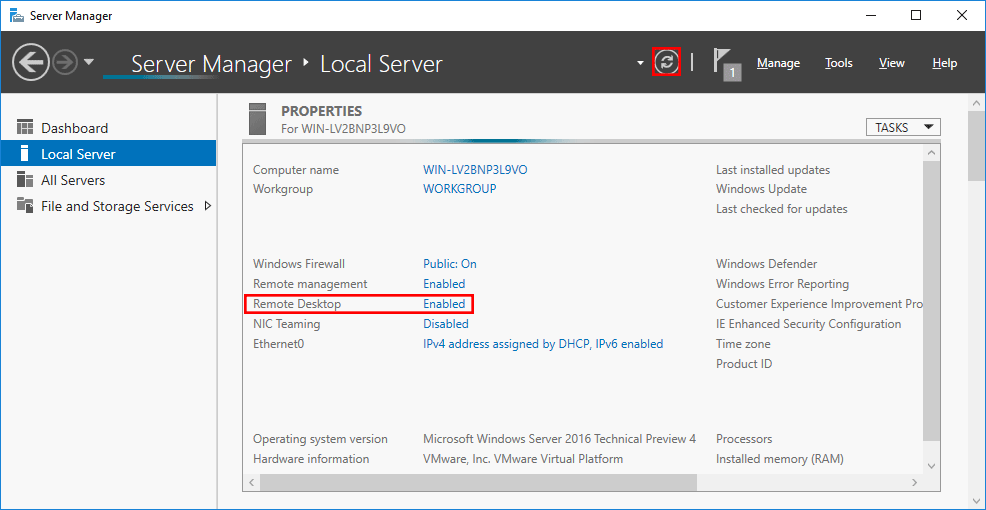

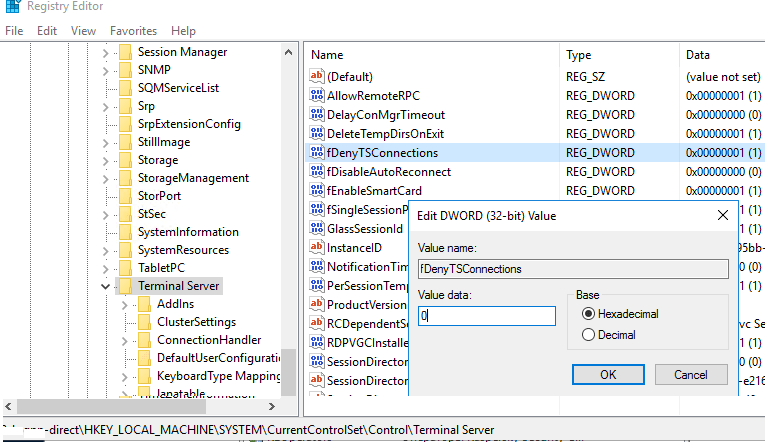

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

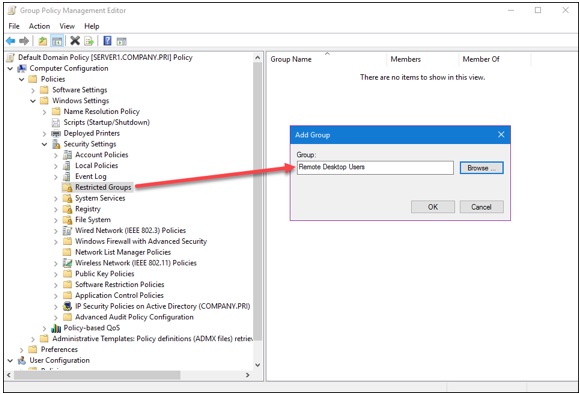

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

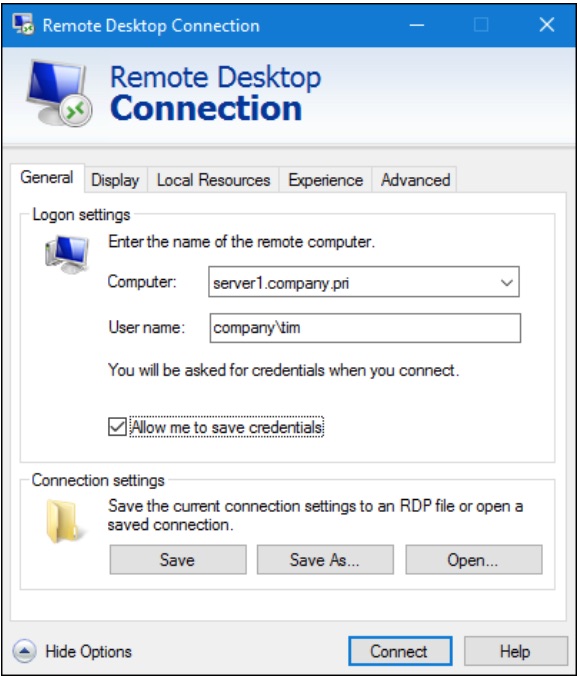

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Join the experts who read Tom’s Hardware for the inside track on enthusiast PC tech news — and have for over 25 years. We’ll send breaking news and in-depth reviews of CPUs, GPUs, AI, maker hardware and more straight to your inbox.

Windows Server 2016 – это операционная система, разработанная специально для использования в корпоративной среде. Она является одной из самых популярных платформ для построения и управления серверными сетями. Однако для достижения оптимальной работы сервера необходимо правильно настроить операционную систему.

В данной статье мы рассмотрим пошаговый процесс настройки Windows Server 2016, начиная с установки операционной системы. Каждый этап будет подробно описан, чтобы даже начинающий администратор смог успешно настроить серверный компьютер.

В процессе настройки Windows Server 2016 мы рассмотрим такие важные аспекты, как настройка сети, активация серверных ролей и компонентов, а также установка и настройка служб безопасности. Кроме того, мы расскажем о важных моментах, связанных с обновлением операционной системы и управлением пользователями и группами.

Прежде чем приступить к настройке Windows Server 2016, рекомендуется иметь определенные знания в области системного администрирования, а также подготовить необходимое оборудование и установочные диски операционной системы.

Все необходимые шаги настройки Windows Server 2016, которые будут рассмотрены в данной статье, можно применить как на компьютерах в локальной сети, так и в облачной среде. Главное – следовать инструкциям и быть внимательным на каждом этапе настройки операционной системы.

Содержание

- Установка операционной системы Windows Server 2016

- Настройка сетевого соединения в Windows Server 2016

- Установка и настройка службы Active Directory в Windows Server 2016

- Шаг 1: Установка роли Active Directory Domain Services (AD DS)

- Шаг 2: Настройка службы Active Directory

- Настройка групповых политик в Windows Server 2016

- Настройка безопасности и мониторинга в Windows Server 2016

- 1. Установка обновлений

- 2. Настройка брандмауэра

- 3. Установка антивирусного программного обеспечения

- 4. Настройка пользователей и групп

- 5. Настройка аудита

- 6. Установка дополнительных инструментов мониторинга

Установка операционной системы Windows Server 2016

Установка операционной системы Windows Server 2016 включает в себя несколько этапов:

- Получите установочный образ операционной системы. Вы можете скачать образ с официального сайта Microsoft или использовать физический носитель с дистрибутивом.

- Загрузите сервер с установочного носителя. Для этого вам необходимо выбрать загрузочное устройство в BIOS или UEFI.

- Выберите язык установщика, формат времени и раскладку клавиатуры.

- Нажмите «Установить сейчас».

- Примите условия лицензионного соглашения, нажав на кнопку «Принимаю».

- Выберите тип установки. Если вы обновляете существующую операционную систему, выберите «Пользовательская: сохранение только ваших личных файлов». Если у вас нет предыдущей версии Windows, выберите «Пользовательская: установка Windows только на этот раздел».

- Выберите диск, на который будет установлена операционная система, и нажмите «Далее».

- Установщик будет выполнять процесс установки. Подождите, пока процесс не завершится.

- После завершения установки выполните настройку операционной системы, указав требуемые параметры, такие как имя компьютера, пароль администратора и сетевые настройки.

После завершения всех этапов установки операционная система Windows Server 2016 будет готова к использованию.

Настройка сетевого соединения в Windows Server 2016

Для начала необходимо открыть «Центр управления сетями и общим доступом».

Далее следует выбрать «Изменение параметров адаптера».

Откроется окно «Сетевые подключения», в котором будут отображены все сетевые адаптеры, установленные в системе. Чтобы настроить соединение, необходимо выбрать нужный адаптер и кликнуть правой кнопкой мыши по его значку. В появившемся контекстном меню следует выбрать «Свойства».

В открывшемся окне «Свойства подключения» следует выбрать «Протокол интернета версии 4 (TCP/IPv4)» и нажать кнопку «Свойства».

На вкладке «Общие» необходимо указать IP-адрес, маску подсети и шлюз по умолчанию. Также можно указать предпочитаемый и альтернативный DNS-сервер. После заполнения всех полей следует нажать кнопку «OK».

Настройка сетевого соединения в Windows Server 2016 завершена. Теперь сервер готов к работе в сети.

| Поле | Описание |

|---|---|

| IP-адрес | Уникальный адрес сервера в сети |

| Маска подсети | Определяет размер сети и диапазон возможных IP-адресов |

| Шлюз по умолчанию | Определяет путь для обмена данными между сетями |

| DNS-сервер | Позволяют преобразовывать доменные имена в IP-адреса |

Установка и настройка службы Active Directory в Windows Server 2016

В этом разделе мы расскажем о процессе установки и настройки службы Active Directory в Windows Server 2016.

Шаг 1: Установка роли Active Directory Domain Services (AD DS)

| Шаг | Действие | Описание |

|---|---|---|

| 1 | Откройте «Server Manager». | Нажмите «Start» и выберите «Server Manager» из списка приложений. |

| 2 | Выберите «Manage» и нажмите «Add Roles and Features». | Откроется мастер установки ролей и компонентов. |

| 3 | Выберите «Role-Based or Feature-Based Installation». | Нажмите «Next». |

| 4 | Выберите сервер, на котором хотите установить службу AD DS, и нажмите «Next». | Выберите сервер из списка доступных серверов. |

| 5 | Выберите роль «Active Directory Domain Services». | Мастер установки предложит установить необходимые компоненты. |

| 6 | Нажмите «Next» и примите условия лицензионного соглашения. | Прочитайте условия и отметьте пункт «I accept the license terms». |

| 7 | Нажмите «Install» и дождитесь завершения установки. | Мастер установки начнет установку необходимых компонентов. |

Шаг 2: Настройка службы Active Directory

| Шаг | Действие | Описание |

|---|---|---|

| 1 | Откройте «Server Manager». | Нажмите «Start» и выберите «Server Manager» из списка приложений. |

| 2 | Выберите «Manage» и выберите «Promote this server to a domain controller». | Откроется мастер настройки службы AD DS. |

| 3 | Выберите «Add a new forest» и введите имя нового леса. | Введите имя леса в поле «Root domain name». |

| 4 | Выберите уровень функциональности леса и домена. | Выберите желаемый уровень функциональности из списка. |

| 5 | Выберите директорию для базы данных и журналов. | Укажите путь для базы данных и журналов службы AD DS. |

| 6 | Выберите пароль для «Directory Services Restore Mode». | Введите пароль и подтвердите его. |

| 7 | Нажмите «Next» и примите условия лицензионного соглашения. | Прочитайте условия и отметьте пункт «I accept the license terms». |

| 8 | Нажмите «Install» и дождитесь завершения настройки. | Мастер настройки начнет установку и настройку службы AD DS. |

Поздравляю! Теперь у вас установлена и настроена служба Active Directory в Windows Server 2016. Вы можете использовать ее для управления ресурсами и идентификации в вашей сети.

Настройка групповых политик в Windows Server 2016

1. Откройте «Group Policy Management Console» (консоль управления групповыми политиками) на сервере Windows Server 2016.

2. Щелкните правой кнопкой мыши на домене или организационной единице (OU), к которой вы хотите применить групповую политику, и выберите «Create a GPO in this domain, and Link it here» (Создать групповую политику в этом домене и связать ее здесь).

3. Введите имя групповой политики и нажмите «OK» (ОК).

4. Щелкните правой кнопкой мыши на созданной групповой политике и выберите «Edit» (Редактировать).

5. В открывшемся окне «Group Policy Management Editor» (Редактор групповых политик) вы сможете настроить различные параметры и свойства групповой политики.

6. Например, вы можете настроить политики безопасности, управление программным обеспечением, настройки сети, права доступа и многое другое.

7. Щелкните на нужной вам категории политик в левой панели и настройте соответствующие параметры в правой панели.

8. После завершения настройки групповой политики сохраните изменения и закройте редактор групповых политик.

9. Чтобы применить настроенную групповую политику, выполните команду «gpupdate /force» в командной строке или перезагрузите компьютеры и пользователей в сети.

10. Результаты применения групповой политики можно увидеть в журнале событий Windows или с помощью средств мониторинга и аудита.

Групповые политики в Windows Server 2016 позволяют настроить различные аспекты работы системы и обеспечить безопасность и удобство использования. При правильной настройке групповых политик можно значительно упростить администрирование сети и повысить ее эффективность.

Настройка безопасности и мониторинга в Windows Server 2016

Windows Server 2016 предоставляет набор инструментов и функциональных возможностей для настройки безопасности и мониторинга сервера. Ниже приведены некоторые шаги, которые следует выполнить для обеспечения безопасности и мониторинга в Windows Server 2016.

1. Установка обновлений

Перед началом работы рекомендуется установить все доступные обновления для Windows Server 2016. Это позволит исправить известные уязвимости и обеспечить безопасность сервера.

2. Настройка брандмауэра

Windows Server 2016 поставляется с инструментом Windows Firewall, который можно использовать для настройки защиты сервера от несанкционированного доступа. Рекомендуется настроить брандмауэр в соответствии с требованиями вашей сети и приложений.

3. Установка антивирусного программного обеспечения

Для обеспечения защиты от вирусов и других вредоносных программ рекомендуется установить антивирусное программное обеспечение на сервер. После установки следует регулярно обновлять его и сканировать сервер на наличие вредоносных программ.

4. Настройка пользователей и групп

В Windows Server 2016 доступны различные инструменты для настройки пользователей и групп. Рекомендуется создать отдельные учетные записи для каждого пользователя и назначать им соответствующие права доступа. Также следует ограничить доступ пользователей к серверу и ресурсам в соответствии с их ролями и обязанностями.

5. Настройка аудита

Windows Server 2016 предоставляет возможности для аудита действий пользователей и событий на сервере. Рекомендуется настроить аудит, чтобы отслеживать подозрительную активность и регистрировать ее. Аудит поможет выявить возможные угрозы и проанализировать происходящее на сервере.

6. Установка дополнительных инструментов мониторинга

Для обеспечения полного мониторинга сервера рекомендуется установить дополнительные инструменты мониторинга, такие как Windows Performance Monitor или систему мониторинга событий Windows. Эти инструменты позволяют отслеживать производительность сервера, загрузку ресурсов и выявлять потенциальные проблемы.

Правильная настройка безопасности и мониторинга в Windows Server 2016 поможет обеспечить безопасность сервера и своевременно выявлять проблемы. Следуя рекомендациям и используя доступные инструменты, можно существенно повысить надежность и стабильность работы сервера.

Для настройки терминального сервера к нему распространяются ниже представленные требования исходя из ПО, которое будет запускаться пользователями и количества пользователей:

- Процессор: от 4 ядер

- Оперативная память : 1 ГБ на каждого пользователя + 4 ГБ для работы ОС + 4 ГБ запас

- Дисковая система: для большей отказоустойчивости нужно настроить RAID-массив

Для установки выделить два диска: первый логический диск от 50 ГБ. До 100 ГБ выделить для установки ОС, второй логический диск выделить под пользовательские профили с расчетом минимум 1 ГБ на пользователя - Ширина канала для терминального сервера: 250 Кбит/с на пользователя

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

У нас вы можете взять терминальный сервер 1С в аренду с бесплатными индивидуальными настройками.

Первоначальные настройки Windows Server 2016:

- Настроить статический IP-адрес сервера

- Проверить правильность настройки времени и часового пояса

- Установить все обновления системы

- Задать понятное имя для сервера и, при необходимости, ввести его в домен

- Включить доступ до сервера по удаленному рабочему столу для удаленного администрирования

- Настроить запись данных профилей пользователей на второй логический диск

- Активировать лицензию Windows Server 2016

Настройка терминального сервера

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей локальной сети есть контроллер домена, просто присоединяйте к нему сервер терминалов, иначе установите на сервер роль контроллера домена.

Установка роли и компонентов

В панели быстрого запуска открываем Диспетчер серверов:

Нажимаем Управление — Добавить роли и компоненты:

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

Нажимаем Далее, при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ к удаленным рабочим столам — возможность выбора терминальных приложений в браузере.

- Посредник подключений к удаленному рабочему столу — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации удаленных рабочих столов — для виртуализации приложений и запуска их через терминал.

- Шлюз удаленных рабочих столов — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и нажимаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее:

Выбираем программу, по которой куплены лицензии, например, Enterprise Agreement:

Нажимаем Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество:

Нажимаем Далее — Готово.

Проверить статус лицензирования можно в диспетчере серверов: Средства — Remote Desktop Services — Средство диагностики лицензирования удаленных рабочих столов.

Мы также готовы оказать помощь в установке и настройке терминального сервера.

Нашим клиентам мы предлагаем реализацию данного проекта и его последующее обслуживание в рамках ИТ-аутсорсинга.

Do you wish to enable RDP in Windows Server 2016? Need to establish remote connections but don’t know how to do so? Want to configure remote desktop using Command Prompt or PowerShell terminal? This how-to tutorial will answer your questions and help you with the configuration.

Why should you use Windows Server 2016?

In a previous article, we have explained how to enable RDP in Windows Server 2012. Now, it’s time to tell you about Windows Server 2016, and explain how you can enable Remote Desktop in Windows Server 2016. But let’s start with a brief history of Windows Server 2016.

Windows Server 2016 is the successor to Windows Server 2012 R2 released in October 2016. This is the seventh release of Windows Server families.

Need a Remote Desktop?

Reliable, high-performance RDP servers with 99.95 uptime. Take your desktop on the go to all the major cities in the US, Europe, and Asia.

Get an RDP Server

Main Features of Windows Server 2016

- Active Directory Federation Services

- Windows Defender (a pre-installed anti-malware)

- IIS 10, support for HTTP/2

- High-availability cluster (i.e. HA cluster, or Metro-clusters Active/Active, or even fail-over cluster)

- Web application proxy

- Windows PowerShell 5.1

- Windows Server Containers

- The feature of Nano-server

- Hyper-V cluster update

- Remote Desktop Services (like Support of Gen 2 VMs (virtual machines) with Remote Desktop, or Pen remoting support, or Edge support in RDSH, or even support of OpenGL applications and guest VMs in Remote Desktop)

- Windows Multipoint Services

- Personal session desktops

And client updates ( including Remote Desktop preview app for Windows 10, and Remote Desktop preview app for Mac)

As you see, Windows Server 2016 comes with brand new features that Allow Remote Desktop and better connections. Here, we will tell you how to enable RDP in Windows Server 2016.

Things to notice before configuring RDP in Windows Server 2016

- By default, Remote Desktop is disabled in all Windows Server 2016 editions (except Windows server 2016 Essential edition).

- RDP in Windows Server can be enabled through two environments including the PowerShell terminal, and logging into the GUI (Graphical User Interface).

- The main difference between these two installation options comes in the GUI shell package. Server Core 2016 does not have pre-installed GUI shell packages. In fact, the GUI is no longer an option in a default install in Windows Server 2016. If you wish to enable Remote Desktop on Windows Server 2016 using GUI, you should enable it.

Windows 10 VPS Hosting

Get yourself an efficient Windows 10 VPS for remote desktop, at the cheapest price out there. FREE Windows 10 running on NVMe SSD storage and high-speed internet.

Check Out Windows 10 VPS Plans

As you know, Graphic User Interface (GUI) allows for remote access to Windows Server 2016. So, when it comes to enabling RDP in Windows Server 2016 via Logging into the GUI, your first requirement is the installation of a Graphic User Interface. After installing the GUI, do the following steps:

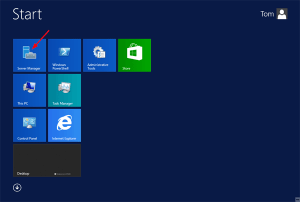

Step 1 : Find Server Manager option

Open Server Manager

Step 2 : Select Local server

Click Local Server from the left panel

Step 3 : Disable Remote Desktop

Find the Remote Desktop option and click Disabled as shown in the following picture

Step 4 : Enable the Allow remote connections to this computer

In this step, a new window will appear. In System Properties Window, enable the Allow remote connections to this computer In this part, you can decide whether to choose Network Level Authentication (NLA) or not. You can also, add more users here.

Step 5 : Confirm the configuration

Once, you configure all required settings, you will see a message to enable the corresponding Windows Firewall rule. The Remote Desktop Connection Window helps you to establish remote desktop connections, so click OK to confirm the configuration.

Step 6 : Select the Refresh button to set the changes

Now, move back to the Server Manager window. In this window, select the Refresh button as highlighted below to set the changes. Congratulation. You configured a remote desktop.

Enable RDP in Windows Server 2016 via Powershell

PowerShell is an object-oriented command environment that has new features in Windows Server 2016. It utilizes small programs called cmdlets to simplify the management, administration, and configuration of heterogeneous environments.

To enable Remote Desktop in Windows Server 2016 via PowerShell, we can use two cmdlets. The first will enable remote desktop and the second will open the Firewall. They are listed here:

- A code used to configure remote access:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetControlTerminal Server" -Name "fdenyTSXonnections" -Value 0

- A code for opening the firewall:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

As you see, PowerShell enables RDP with these commands. Notice that administrators can remote in by default, while to provide non-admin users permission to Remote Desktop access, you should add them to the Remote Desktop Users’ local group.

Need a Remote Desktop?

Reliable, high-performance RDP servers with 99.95 uptime. Take your desktop on the go to all the major cities in the US, Europe, and Asia.

Get an RDP Server

Enable RDP in Windows Server 2016 with command line

Well, one of the answers to the “How to Enable RDP in Windows Server 2016” question is using PowerShell Terminal. In order to do this, you should follow the instructions below.

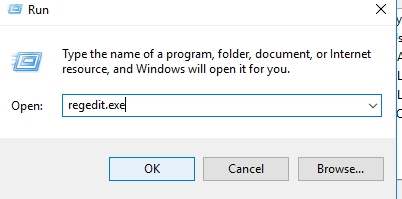

1- Click Windows + R key to open Run Window;

2- In this window, type regedit.exe and press OK;

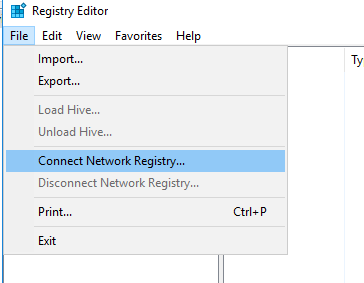

3- In Registry Editor, select File and then select Connect Network Registry;

4- Specify the IP address or hostname of the remote computer and press But remember that:

If the remote computer could not authorize you as a current user, then a credential is needed.

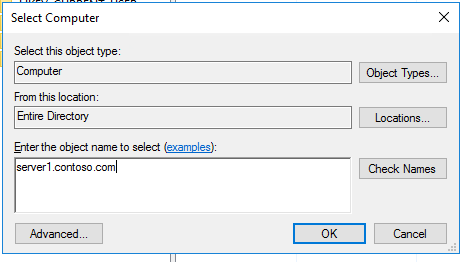

5- Now, the Registry Editor Panel appears. In this stage try to find “HKLMSYSTEMCurrentControlSetControlTerminal Server” and change the DWORD value of the fDenyTSConnections parameter from 1 to 0, and press OK;

6- Now, it’s time to add one of the firewall rules in the Windows Firewall. This rule allows remote connections. You can add it via PowerShell Remoting, using PS exec, or using a GPO (Group Policy Object). Go to the Command Prompt and type the following code:

PsExec.exe \server1 -u contosoadmin -p password cmdnetsh advfirewall firewall add rule name="allow RemoteDesktop" dir=in protocol=TCP localport=3389 action=allowshutdown –f –r –t

7- Reboot your system and try to connect to a remote computer.

Note:

8- For more information about how to set firewall rules in Windows firewall, run the following command:

netsh advfirewall firewall add rule ?

9- Make sure to run all these codes in administrator mode. To do so, do the following:

Click on Start, type CMD, then right-click on Command Prompt and choose Run as Administrator.

Windows 10 VPS Hosting

Get yourself an efficient Windows 10 VPS for remote desktop, at the cheapest price out there. FREE Windows 10 running on NVMe SSD storage and high-speed internet.

Check Out Windows 10 VPS Plans

Conclusion

In this article, we learned how to enable RDP in Windows Server 2016 using various methods. We can mention one extra method here. By default, windows server 2016 sets external Remote Desktop Access to disabled. We can easily enable it using Server Manager (as we explained in a previous article named “how to enable RDP in Windows Server 2012”). So you can also use server manager to enable remote connections via Windows Server 2016. Do you know any more methods? Please share with us.

В 2017 году Microsoft анонсировала работы по разработке бесплатного HTML5 веб-интерфейса для администрирования и централизованного управления серверами Windows Server. Проект получил кодовое название Project Honolulu. В апреле 2018 года Microsoft выпустила RTM решение и теперь данный продукт официально называется Windows Admin Center.

Идея Microsoft заключается в замене традиционных MMC консолей и других графических инструментов управления серверами Windows возможностью управления из браузера через единый веб интерфейс (по аналогии с веб-клиентом управления VMware vCenter). Admin Center разворачивается локально и может быть использован в том числе для управления серверами, изолированных от Интернета.

На данный момент проект Гонолулу находится в стадии preview и доступен как часть программы Windows Server Insider. В текущей версии из веб-интерфейса возможно выполнить около 80% типовых задач администрирования серверами Windows Server. По информации от Microsoft, RTM версия продукта будет доступна в марте 2018 года (вместе с выходом обновления 1803).

Содержание:

- Особенности, требования и ограничения Windows Admin Center

- Установка Windows Admin Center в Windows 10/ Windows Server 2016

- Использование консоли Admin Center для управления серверами Windows

Особенности, требования и ограничения Windows Admin Center

Windows Admin Center поддерживает управление следующими версиями ОС: Windows Server 2016, Windows Server 2012 / R2, Hyper-V 2016/2012R2/2012, Windows 10, северами Azure, а также Core редакциями. Возможно также управление целыми кластерами: Failover Clusters, Hyper-V Clusters и виртуальными машинами Hyper-V на них.

На управляемый хост не нужно устанавливать никаких агентов или дополнительных расширений. Коммуникация осуществляется выполняется через Remote PowerShell и WMI over WinRM с помощью RESTful API. На управляемых серверах должен быть установлен как минимум Management Framework (WMF) 5.0 (Powershell 5.0). На Windows Server 2012 / R2 WMF 5.0 нужно становить отдельно.

Узнать поддерживаемую версию Powershell можно с помощью команды:

$PSVersionTable

Сам веб интерфейс Windows Admin Centerнаписан на HTML 5 и корректно работает в Edge и Chrome (Internet Explorer пока полностью не поддерживается).

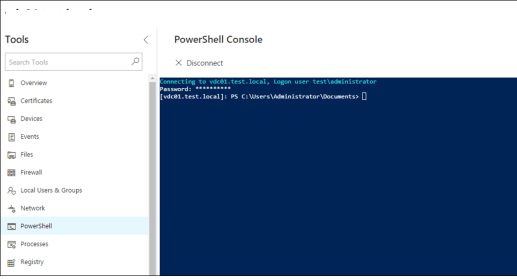

В последней доступной версии Windows Admin Center прямо из окна браузера поддерживается RDP подключение через веб-интерфейс и консоль PowerShell.

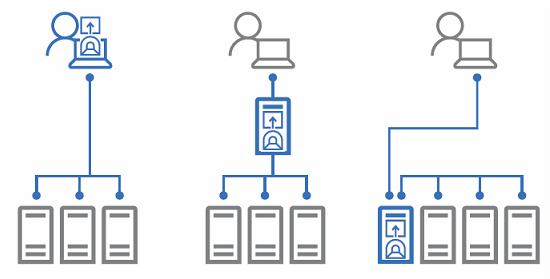

На Windows Server 2016 можно установить Windows Admin Center в режиме шлюза (Gateway Mode), в этом режиме возможно удаленно подключаться к консоли управление с других компьютерах. На Windows 10 / Windows Server 2012 клиент устанавливается в режиме Desktop Mode (консоль доступна только с локального компьютера).

Для авторизации на удаленных серверах можно вручную вводить данные для авторизации, или использовать Local Administration Password Solution (LAPS).

Установка Windows Admin Center в Windows 10/ Windows Server 2016

Установить Windows Admin Center можно на Windows 10 или на Windows Server (2016 и 1709) в режиме Gateway. Чтобы скачать msi дистрибутив Windows Admin Center (около 30 Мб), можно на странице https://docs.microsoft.com/en-us/windows-server/manage/windows-admin-center/understand/windows-admin-center

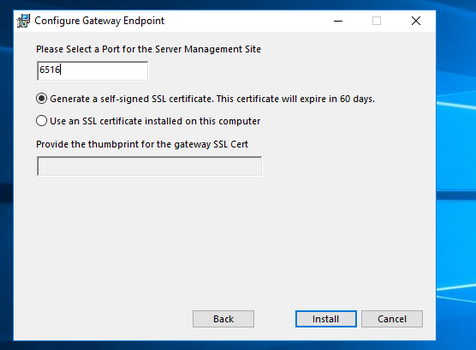

Установить дистрибутив Windows Admin Center можно из командной строки (с самоподписанным сертификатом сроком действия 60 дней)

msiexec /i HonoluluTechnicalPreview1712-05002.msi /qn /L*v log.txt SME_PORT=6516 SSL_CERTIFICATE_OPTION=generate

Либо с помощью обычного мастера установки. По умолчанию для управления используется порт 6515 (можно изменить). На Windows Server компонент Admin Center устанавливается в виде отдельной службы.

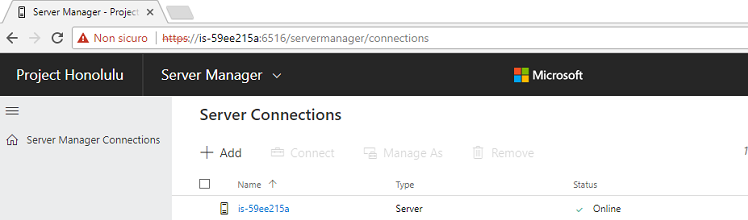

После установки веб интерфейс консоли Honolulu можно открыть, перейдя по адресу:

https://ip_сервера:6516

или с помощью значка на рабочем столе.

Использование консоли Admin Center для управления серверами Windows

По умолчанию в веб-консоли добавлен только один локальный сервер.

С помощью кнопки Add можно добавить

- Отдельный сервер (Server Manager)

- Отказоустойчивый кластер (Failover Cluster Manager)

- Кластер Hyper-V (Hyper-Converged Cluster Manager)

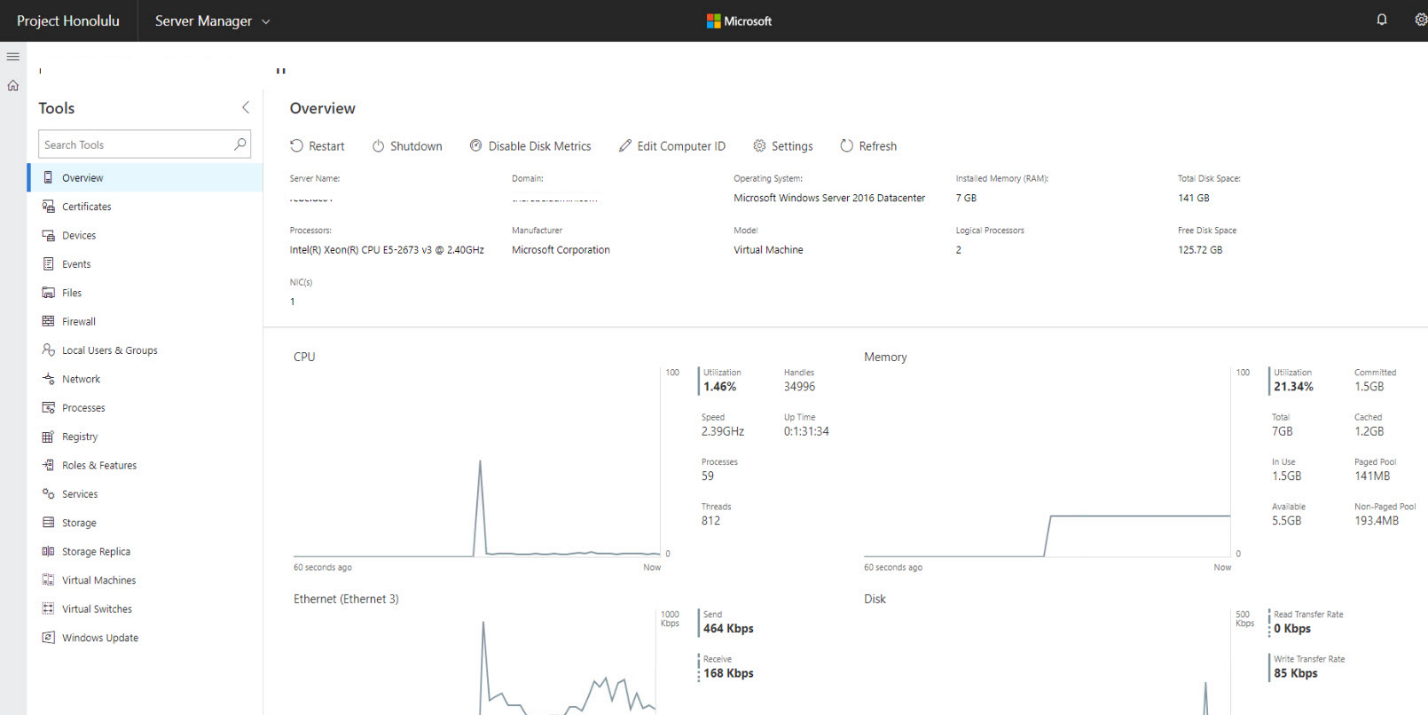

В нашем случае у нас только один сервер. Выберем его, чтобы открыть веб консоль управления. На этой странице отображаются характеристики сервера, а также его состояние в реальном времени (производительность, нагрузка и т.д.). прямо из этой панели можно выключить или перезагрузить сервер, изменить его имя.

В левом сайдбаре представлен список доступных функций, которыми можно управлять из веб-интерфейса. Кратко пробежимся по основным:

Список возможностей веб консоли Windows Admin Center пока не дотягивает до полноценного функционала всех инструментов управления Windows, однако со временем доступный функционал веб интерфейса будет существенно расширен. В дальнейшем Microsoft планирует опубликовать SDK, позволяющий партнерам расширять функционал консоли Admin Center.