Find out the most convenient ways to enable Remote Desktop

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on

- Remote Desktop is an incredibly useful feature employed by a large number of users for seamless remote access.

- The fastest way to enable Remote Desktop on Windows Server is from the Server Manager GUI.

- Some users also rely on third-party tools to enable Remote Desktop, and we have the perfect one for you.

Remote Desktop Connection is a protocol that helps you to connect to another computer that is available at a remote location. But, some users are experiencing problems while enabling Remote Desktop on Windows Server.

So, if you were planning to enable the functionality and remotely access the computer, there are quite a few ways to do that. Read the following sections to learn more about it and choose a method that seems the most convenient.

Does Windows Server 2019 have Remote Desktop?

Yes, Windows Server 2019 does support the functionality and allows users to enable the Remote Desktop feature seamlessly. Though remember, Windows Server 2019 has Remote Desktop turned off by default for security reasons.

So, users need to first manually enable it before being able to connect, access, and control the computer through another device.

How do I enable Remote Desktop in Windows Server 2019?

1. Use PowerShell

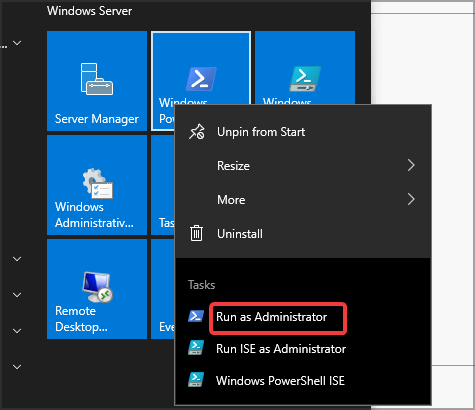

- Press the Windows key, search for Windows PowerShell, right-click on the relevant search result, and select Run as Administrator.

- Paste the following command in PowerShell and hit Enter:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0 - By default, remote desktop connections are blocked by the Windows Firewall. Execute the following command to configure the firewall to allow remote desktop connections:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

This is, by far, the quickest method to enable Remote Desktop in Windows Server 2019. If due to some reason, you are experiencing problems, use the Server Manager GUI to enable Remote Desktop connections as illustrated next.

2. Use Server Manager GUI

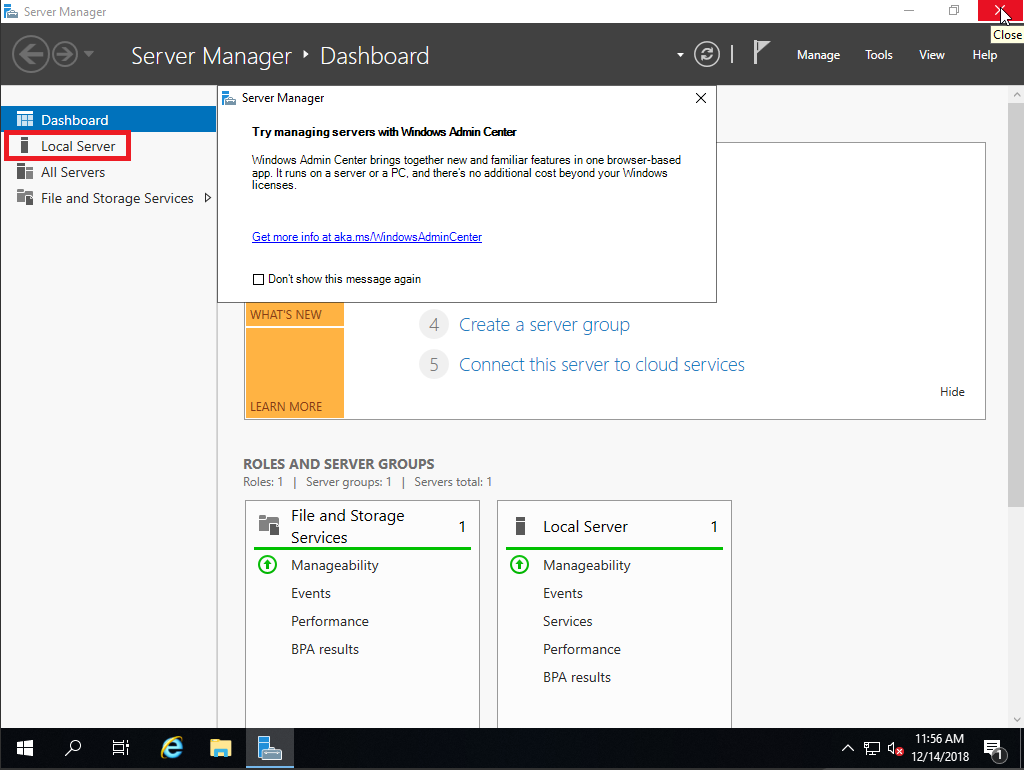

- First, log in to the server as a local administrator.

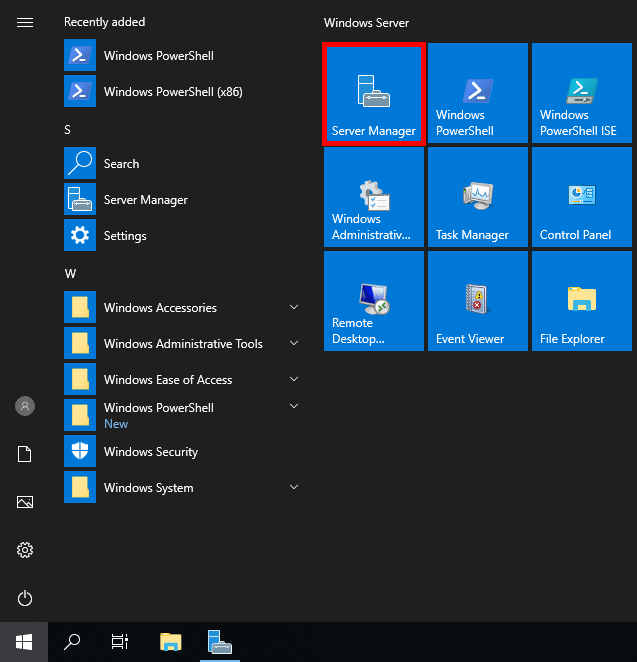

- Now, search for Server Manager in the Start menu, and launch it.

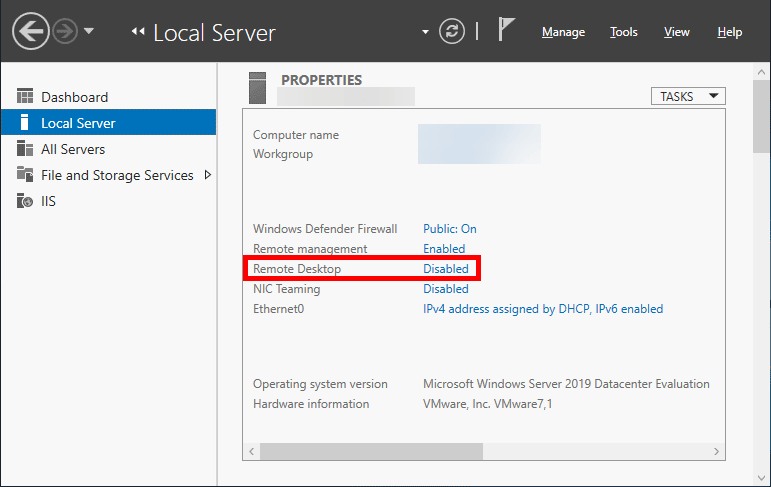

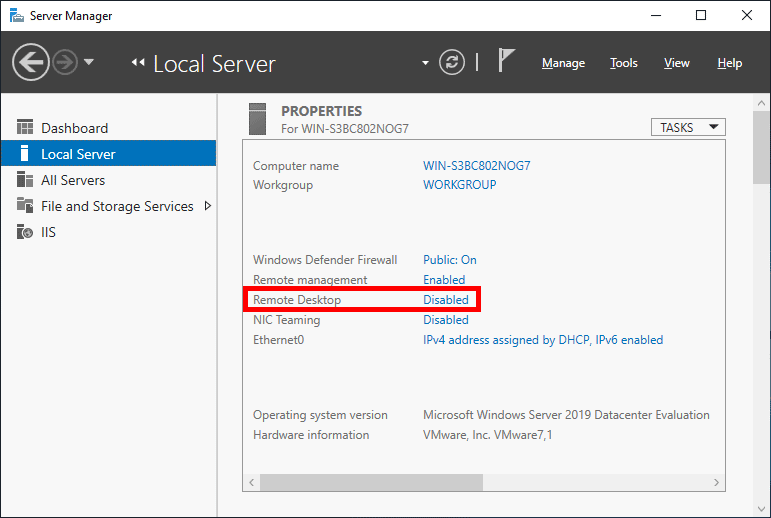

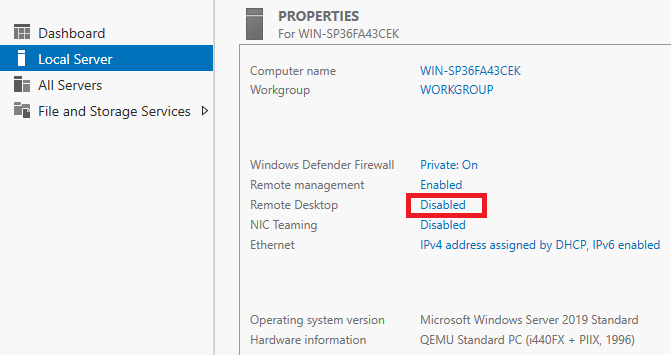

- Next, select Local Server from the navigation pane on the left, and then click on the Disabled option next to Remote Desktop.

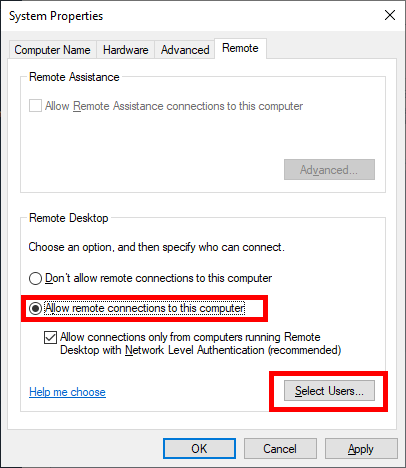

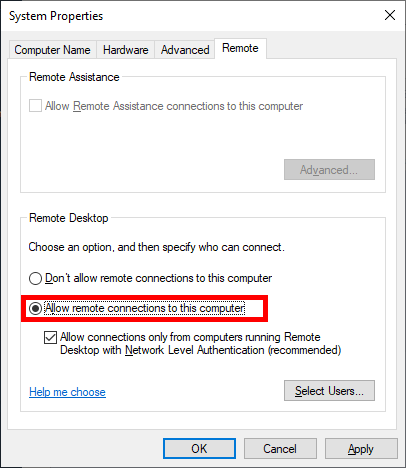

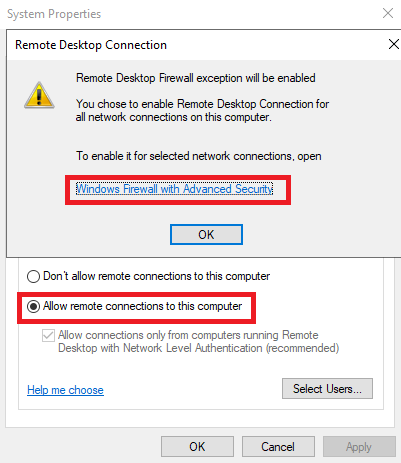

- Tick the Allow remote connections to this computer option.

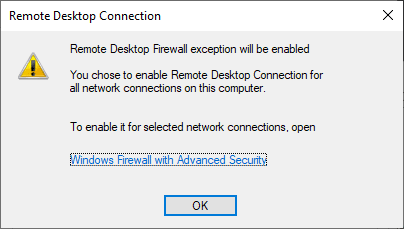

- You will now see the Remote Desktop firewall exception warning. Click the Select Users button to add allowed users.

- Now add the Username and hit the Check names button. Finally, click OK to save the changes.

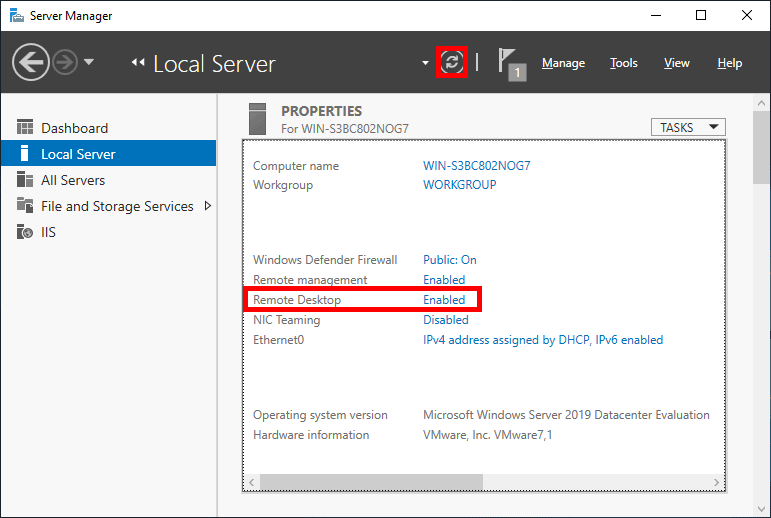

That’s it! If the changes don’t reflect right away, perform a quick refresh, and you will find that Remote Desktop is enabled on Windows Server.

3. Use Command Prompt

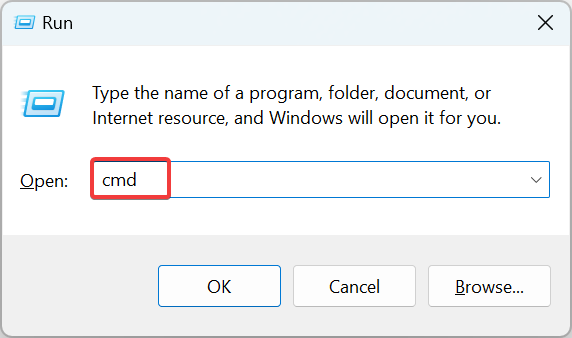

- Press Windows + R to open Run, type cmd in the text field, and hit Enter.

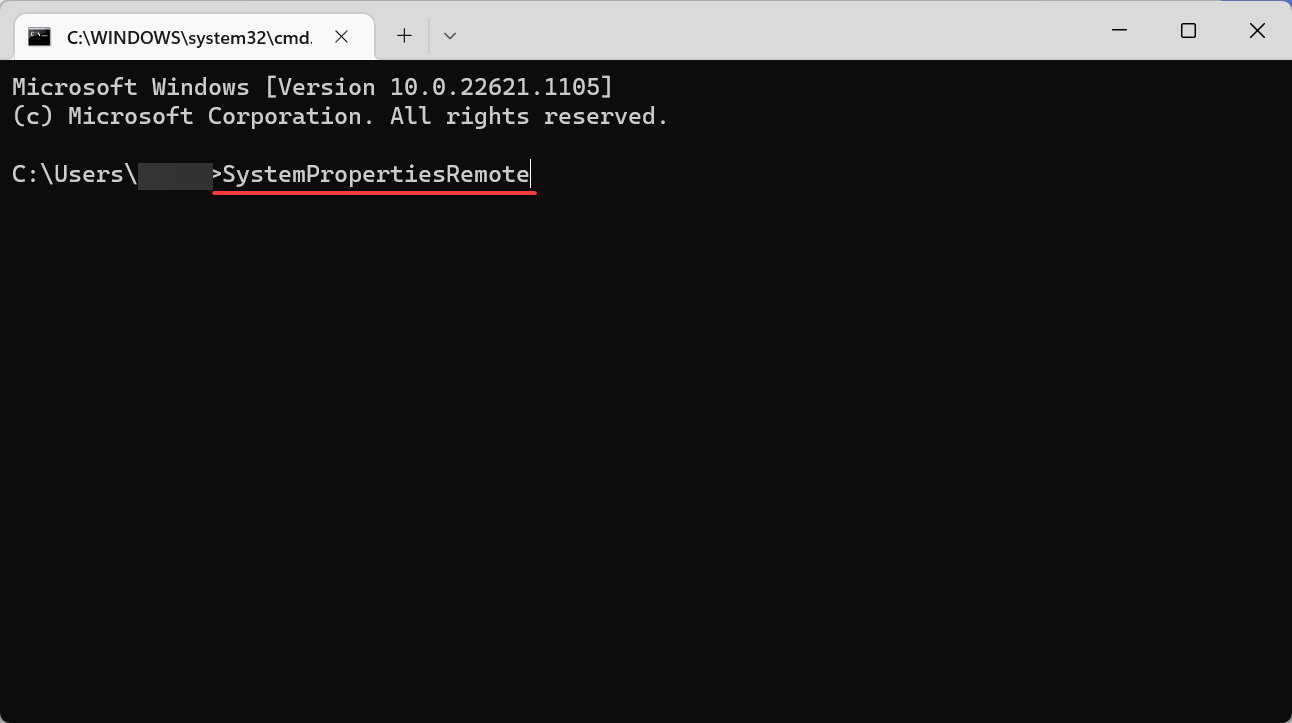

- Now, paste the following command and hit Enter:

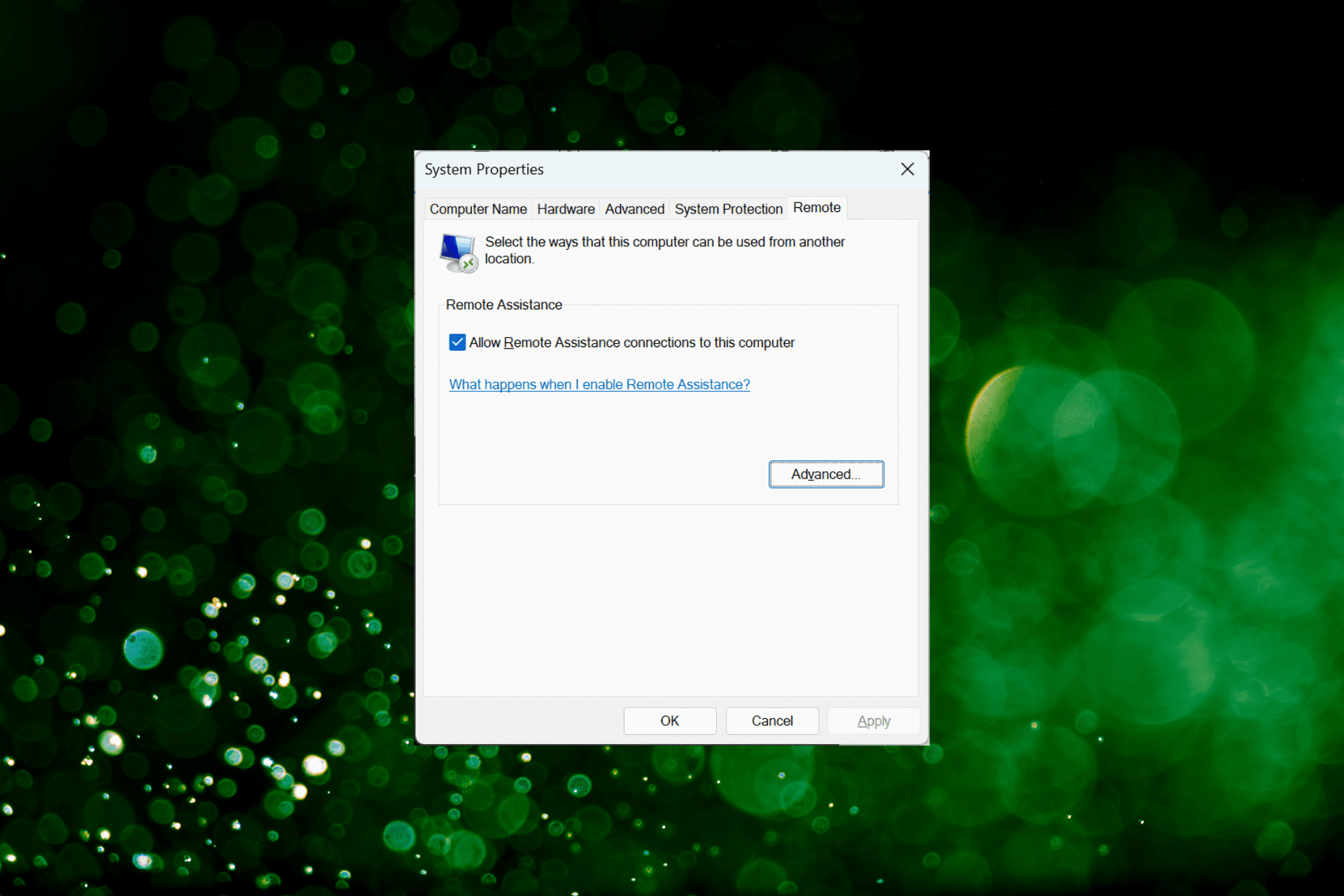

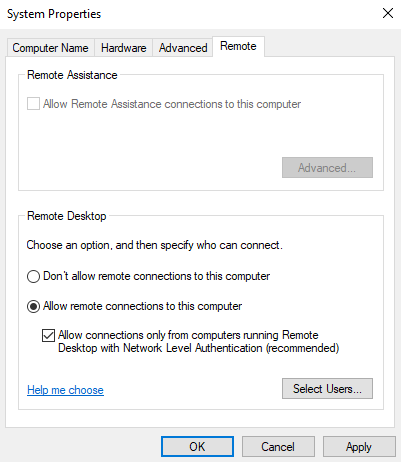

SystemPropertiesRemote - Under the Remote tab, tick the checkbox for Allow remote connections to this computer, and click on OK to save the changes.

If none of the solutions were helpful, you could use Mikogo for secure remote desktop services. The tool offers a wide range of other features, each simplifying one task or the other.

In case you are experiencing problems with it, find out what to do when Remote Desktop is not working.

If you have any queries or want to share feedback for this guide, drop a comment below.

Posted by

on December 20, 2018

By default in Windows Server 2019 remote desktop is disabled. This post will cover how to turn on and enable Remote Desktop Protocol (RDP) in Windows Server 2019, using either PowerShell or the GUI.

Note: In Windows Server 2019 Essentials edition, remote desktop is already enabled by default so you will not need to manually do this.

Remote desktop can be enabled through the graphical user interface (GUI) with the following easy steps.

Allowing Remote Desktop With The GUI

- Open Server Manager. This can be found by opening the start menu, as shown below.

If Server Manager does not show here, simply type “Server Manager” into the start menu to search for it. By default Server Manager will open when you log in to the GUI, otherwise you can select it from the task bar.

- Within the Server Manager window, select Local Server from the left hand side. You may need to wait a little for it to detect the current state of your system. You should see that Remote Desktop is listed as Disabled as shown below.

- Click on the Disabled text which will open the System Properties window in the Remote tab.

- From the System Properties window, select “Allow remote connections to this Computer” as shown below.

Tip: You can also open the System Properties window shown above by entering “SystemPropertiesRemote” into a Command Prompt or PowerShell terminal.

- Once you select “Allow remote connections to this computer” the below warning message will appear, advising that this will create the required firewall rules in Windows firewall to allow remote desktop traffic in from any source address, select OK to proceed.

- At this point you can optionally click the “Select Users…” button to define specific users or groups that have permission to connect via remote desktop. Select the OK button to close out of the System Properties window and enable remote desktop.

- Back in Server Manager, Remote Desktop may still show as Disabled until you refresh the view. After clicking the refresh button as highlighted below (or pressing F5 on the keyboard), the status should update to Enabled.

That’s it, remote desktop should now be ready to use!

Allowing Remote Desktop With PowerShell

While there isn’t currently an explicit PowerShell cmdlet used for enabling remote desktop, we can use the Set-ItemPropery cmdlet to modify the registry value that enables or disables Remote Desktop:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Once complete we can use the ‘Enable-NetFirewallRule’ to configure Windows Firewall to allow remote desktop connections in:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Remote Desktop should now be accessible in Windows Server 2019.

By default this will allow all connections in, the same as if we had just enabled it using the GUI steps shown above. It is highly recommended that you configure more specific firewall rules where possible to only allow inbound traffic from known hosts.

Summary

By default Windows Server 2019 sets external remote desktop access to disabled as a security measure, we can easily optionally enable it from within the server console or via PowerShell to allow everyone or a specific set of users or groups.

Удаленное подключение к серверу Windows Server 2019 является важной функцией для администраторов, позволяющей управлять сервером из любой точки сети. Это особенно полезно в случаях, когда сервер расположен в удаленном или недоступном месте, что делает физическое подключение невозможным или неудобным.

Настройка удаленного подключения Windows Server 2019 довольно проста и имеет несколько шагов. Сначала необходимо убедиться, что сервер имеет соединение с интернетом и включен соответствующий компонент, позволяющий удаленное подключение.

Затем следует установить права доступа для пользователей, которым разрешено подключаться к серверу удаленно. Это требуется для обеспечения безопасности и защиты сервера от несанкционированного доступа.

Примечание: перед процессом настройки удаленного подключения необходимо обратить внимание на безопасность и принять все необходимые меры для защиты сервера, включая использование надежного пароля и других мер безопасности.

После установки прав доступа можно приступить к процессу настройки удаленного подключения с помощью инструментов администрирования сервера Windows Server 2019. Это включает в себя конфигурацию удаленного рабочего стола (Remote Desktop) и открытие необходимых портов на брандмауэре сервера.

В результате правильной настройки удаленного подключения Windows Server 2019 администратор сможет подключаться к серверу удаленно, используя любой компьютер с подходящей программой удаленного рабочего стола. Это значительно облегчит управление сервером и повысит эффективность работы.

Содержание

- Основные понятия

- Подготовка сервера

- Настройка сетевого подключения

- Установка необходимых программ

- Настройка удаленного подключения

Основные понятия

Перед тем как перейти к настройке удаленного подключения на Windows Server 2019, необходимо разобраться в некоторых основных понятиях.

Удаленное подключение — это возможность получать доступ к компьютеру или серверу из другого устройства, находящегося в другом месте. Для этого необходимо настроить соединение через специальный протокол, такой как RDP (Remote Desktop Protocol).

Windows Server 2019 — это операционная система, разработанная компанией Microsoft для использования на серверах. Она предоставляет широкий спектр функций для управления ресурсами сети, хранения данных, создания виртуальных машин и множества других задач.

Корневой пользователь (Administrator) — это учетная запись с полными правами доступа ко всем функциям и данным сервера. Процесс настройки удаленного подключения на Windows Server 2019 требует прав администратора, поэтому важно использовать эту учетную запись при выполнении настроек.

Порт — это логический адрес, используемый для идентификации приложения или службы в сети. Порт TCP 3389 используется по умолчанию для протокола RDP и должен быть открыт, чтобы разрешить удаленные подключения к Windows Server 2019.

IP-адрес — это уникальный номер, используемый для идентификации устройства в сети. Каждому устройству в сети присваивается свой уникальный IP-адрес, который необходим для определения адреса удаленного сервера при настройке удаленного подключения.

Подготовка сервера

Перед настройкой удаленного подключения необходимо выполнить несколько шагов для подготовки сервера:

- Убедитесь, что ваш сервер работает на операционной системе Windows Server 2019. Для проверки версии операционной системы можно открыть «Сведения о системе» в разделе «Система» в панели управления.

- Установите все необходимые обновления операционной системы. Для этого можно воспользоваться инструментом «Windows Update», который можно найти в разделе «Обновление и безопасность» в панели управления.

- Настройте сетевые параметры сервера. Убедитесь, что сервер имеет статический IP-адрес. Для настройки сетевых параметров можно воспользоваться инструментом «Сетевые подключения», который можно найти в разделе «Сеть и Интернет» в панели управления.

- Установите необходимые роли и службы для удаленного подключения. Для этого можно воспользоваться инструментом «Управление сервером», который можно найти в меню «Пуск».

- Настройте брандмауэр для разрешения удаленного подключения. Для этого необходимо открыть порты TCP 3389 и UDP 3389, которые используются для удаленного рабочего стола. Для настройки брандмауэра можно воспользоваться инструментом «Расширенные параметры безопасности Windows», который можно найти в разделе «Система и безопасность» в панели управления.

После выполнения всех указанных шагов сервер будет подготовлен для настройки удаленного подключения.

Настройка сетевого подключения

Прежде чем настраивать удаленное подключение, необходимо убедиться, что сетевое подключение на сервере работает корректно.

Для этого выполните следующие шаги:

1. Подключите сетевой кабель к сетевому адаптеру на сервере и удостоверьтесь, что соединение стабильное.

2. Откройте «Панель управления» на сервере и выберите «Сеть и Интернет».

3. Нажмите на «Центр управления сетями и общим доступом» и выберите «Изменение параметров адаптера».

4. Найдите сетевой адаптер, который используется для подключения к сети, и щелкните правой кнопкой мыши на его значке.

5. Выберите «Свойства» и найдите «Протокол интернета версии 4 (TCP/IPv4)».

6. Обязательно убедитесь, что «Получить IP-адрес автоматически» и «Получение адреса DNS автоматически» включены.

7. Нажмите «ОК» и закройте окно «Свойства».

После выполнения этих шагов сетевое подключение на сервере будет готово к настройке удаленного доступа.

Установка необходимых программ

Перед настройкой удаленного подключения к Windows Server 2019 необходимо установить несколько программ, которые обеспечат его функциональность и защиту.

- Windows Server 2019 Remote Desktop Services (RDS) — служба удаленного рабочего стола, которая позволяет пользователю подключаться к удаленному серверу.

- Microsoft Remote Desktop — клиент для удаленного доступа к Windows Server. Вы можете загрузить его с официального сайта Microsoft или из магазина приложений в Windows.

- SSL-сертификат — для обеспечения безопасного удаленного подключения, рекомендуется получить SSL-сертификат от надежного центра сертификации. Это обеспечит шифрование передаваемых данных и защитит сервер от атак посредника.

Установка данных программ позволит вам настроить удаленное подключение к Windows Server 2019 и обеспечить безопасность ваших данных при использовании этой службы.

Настройка удаленного подключения

Удаленное подключение к серверу Windows Server 2019 позволяет администраторам управлять сервером из любого места, используя удаленный рабочий стол (Remote Desktop). Настройка удаленного подключения предполагает выполнение нескольких шагов.

- Включение удаленного подключения

- На рабочем столе сервера щелкните правой кнопкой мыши по кнопке «Пуск» и выберите «Свойства».

- В открывшемся окне «Свойства системы» выберите вкладку «Дополнительно».

- В разделе «Удаленный доступ» установите флажок напротив пункта «Разрешить подключение к этому компьютеру».

- Сохраните изменения, закрыв окно «Свойства системы».

- Настройка брандмауэра

- На рабочем столе сервера откройте «Панель управления».

- Выберите раздел «Система и безопасность» и перейдите в «Центр управления Windows Defender».

- В левой части окна выберите «Разрешение удаленных подключений к компьютеру».

- Установите флажок напротив пункта «Разрешить подключения от любых версий клиентов (по умолчанию)».

- Сохраните изменения, закрыв «Центр управления Windows Defender».

- Настройка правил групповой политики

- Откройте «Панель управления» и перейдите в «Систему и безопасность».

- В разделе «Администрирование» выберите «Набор инструментов групповой политики».

- Разверните раздел «Конфигурация компьютера» и перейдите в «Административные шаблоны» -> «Система» -> «Отключение функций подсистемы удаленного рабочего стола» -> «Включить подсистему удаленного рабочего стола».

- Установите параметр «Включено» и сохраните изменения.

- Подключение к удаленному рабочему столу

- На компьютере, с которого будет осуществляться подключение, откройте Проводник и введите в адресной строке IP-адрес сервера.

- Нажмите Enter и введите учетные данные администратора сервера.

- После успешного входа, откроется удаленный рабочий стол сервера.

Для начала настройки удаленного подключения необходимо включить соответствующую опцию в настройках сервера Windows Server 2019.

Чтобы удаленное подключение работало корректно, необходимо настроить брандмауэр сервера, разрешив входящие подключения по протоколу Remote Desktop.

Если сервер находится в домене, необходимо настроить параметры групповой политики для разрешения удаленного подключения.

После завершения настройки удаленного подключения, можно подключиться к серверу Windows Server 2019 через удаленный рабочий стол.

После завершения настройки удаленного подключения, вы сможете удаленно управлять сервером Windows Server 2019 и выполнять необходимые задачи с любого компьютера.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Бесплатный сервер 1С для подписчиков нашего telegram-канала !

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:\Scripts\win-acme

Создаем 3 bat-файла:

- Файл «C:\Scripts\win-acme\Register.bat»

Файл «C:\Scripts\win-acme\Register.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:\Scripts\win-acme\wacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress admin@admin --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:\Scripts\win-acme\Scripts\PSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:\Scripts\win-acme\Register.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TS\efsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

When you order a Windows Server 2019 VPS, you can always access it via the console in the control panel. Because the resolution of the console is limited, and it is nice of course to not always first log into the TransIP control panel, you can also use a Remote Desktop Protocol (RDP) connection. You can also use this, for example, to move files from and to the server.

The ‘RDP’ function is not enabled by default yet for new Windows Server 2019 installations (due to security reasons) but can be enabled via the Server Manager. How you can do this is described below step by step.

Step 1

Go to ‘VPS & Colocation’ in your TransIP control panel and click the name of your VPS. You will now see the page that appears at the top of the VPS console. Click it to activate the ‘noVNC’ connection and open the OS.

Step 2

Open the Server Manager (start > Server Manager) and click ‘Local Server’ on the left. On the right, you will now see a large number of options and the status of the server.

In Server 2019, a new web-based Admin Center has been added, of which you will see a notification when you open the browser. The use of this is beyond the scope of this manual.

Step 3

One of the options which is visible is Remote Desktop, whose status is ‘Disabled’ by default. Click it to enable Remote Desktop.

Step 4

You will now see the ‘System Properties’, change the selected option from ‘Don’t allow remote connections to this computer’ to the option below, ‘Allow remote connections to this computer’.

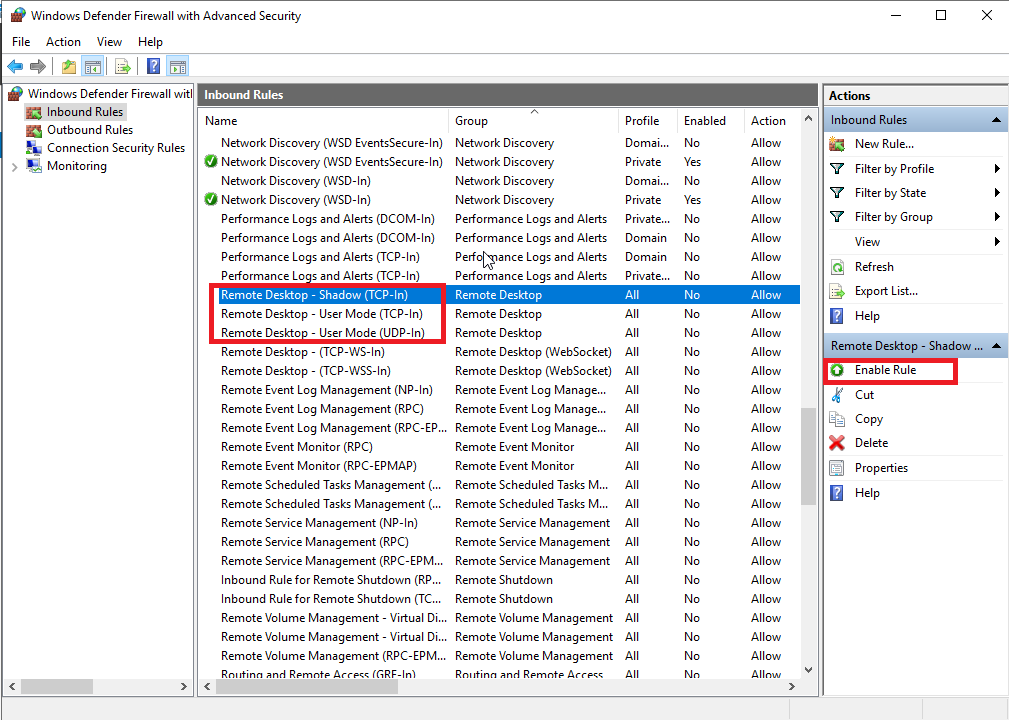

A prompt about the Windows Firewall appears. Click ‘Windows Firewall with Advanced Security’ to go to the firewall settings (you can also do this later).

Step 5

Click the ‘Inbound Rules’ in the upper left corner to adjust the firewall rules for inbound traffic. Scroll down to the rules for ‘Remote Desktop’.

Then click the three different lines below one by one and on the right side click ‘Enable Rule’:

- Remote Desktop — Shadow (TCP-In)

- Remote Desktop — User Mode (TCP-In)

- Remote Desktop — User Mode (UDP-In)

Step 6

Close the Windows Firewall screen. The window to enable RDP is shown again. Click ‘Apply’ to enable the RDP connection to the server.

It may then take a few seconds, but after, the Remote Desktop status in the Server Manager should change to Enabled.

Step 7

You can now test whether making a connection is successful from your own Windows computer.

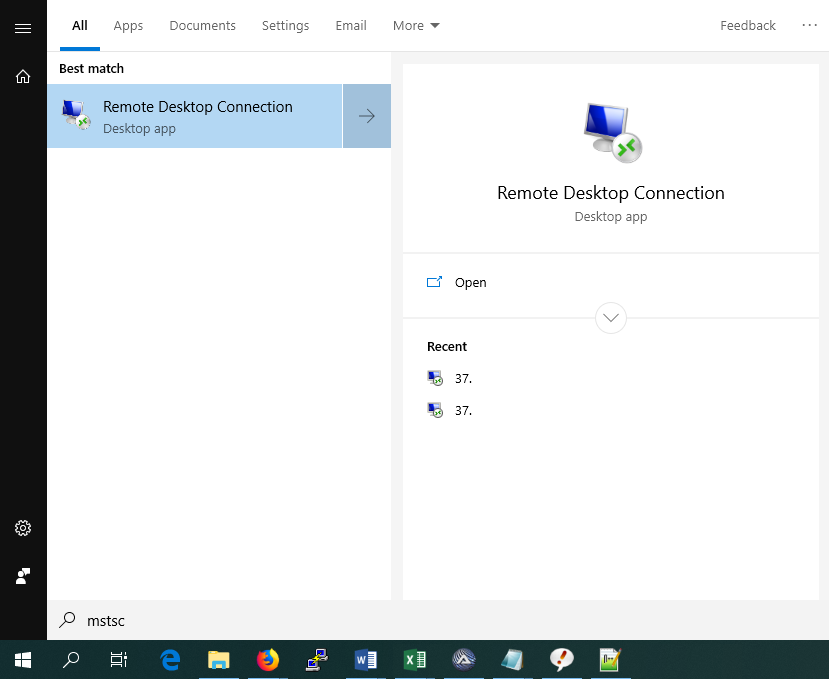

Open ‘Remote Desktop Connection’ — the application is called mstsc.exe.

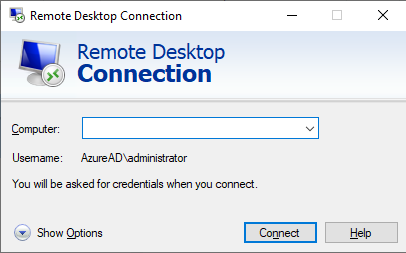

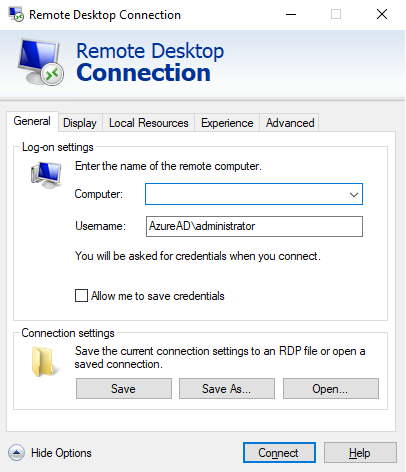

Step 8

In the application that you have now opened, you will be asked for the IP address (this can also be a hostname if you have linked it via DNS) and the username of the VPS, enter it and click ‘Connect’.

Tip: If you click ‘Show Options’ here and then click the ‘Local Resources’ tab, you can also add your local disks where you can then move / copy files to and from inside Remote Desktop.

Step 9

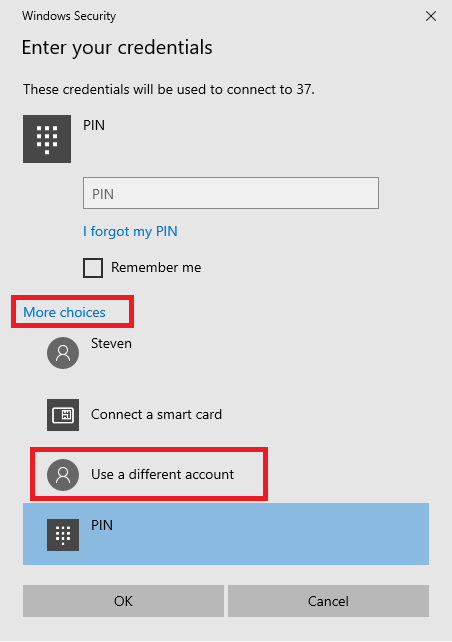

You will now see a prompt asking for the log-in credentials of a user account. In Windows 10, the first time you connect to your VPS you get a screen with the option to log in with your Windows 10 user account.

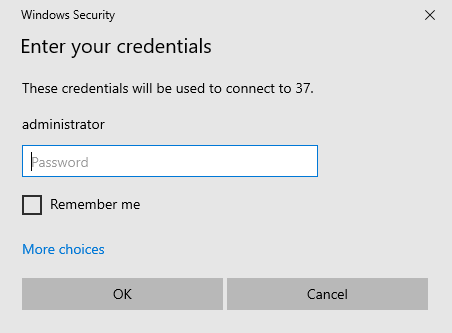

You should not enter your Windows 10 credentials however, but those of your VPS. Therefore, click ‘More choices’> ‘Use a different account’. Then enter your username and password and click ‘OK’.

From now on, when you connect to this VPS with MSTSC you will see the following screen:

Step 10

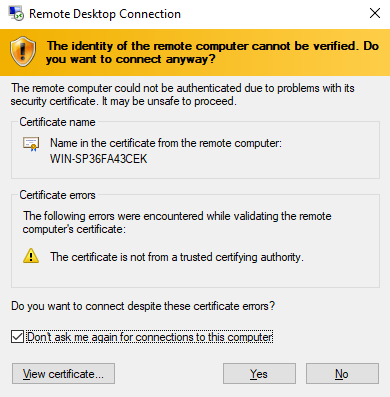

You will now see a warning because the VPS has a self-signed SSL certificate by default. This is not a problem and you can click ‘Yes‘ without a worry.

The RDP application on your computer has now been started and you will see a ‘full-screen’ view of the Windows Server 2019 VPS desktop on your screen!

Possible issues:

When you follow the above steps, you will enable RDP for the user you are logged in with. In this case ‘Administrator’, but if you have created an extra user you will have to add it via Remote Desktop Users.

Should you have any questions left regarding this article, do not hesitate to contact our support department. You can reach them via the ‘ContactUs’ button at the bottom of this page.

If you want to discuss this article with other users, please leave a message under ‘Comments‘.