Содержание

- Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

- Общие обсуждения

- Все ответы

- Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

- Что означает отсутствуют серверы обработки

- Как работает авторизация в Active Directory

- Заходим на сервер когда отсутствует связь с сервером

- Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

- Отказано в доступе (ограничение по типу входа в систему)

- Изменение членства пользователя в группах или назначенных ему прав

- Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

- Пользователю не удается выполнить вход с помощью смарт-карты

- Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

- Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

- Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

- Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

- Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

- После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

- Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

- Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

- Общие обсуждения

- Все ответы

- Устранение неполадок с потоком рабочего стола ошибка недопустимых учетных данных

- Симптом

- Причина

- Решение

Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

Общие обсуждения

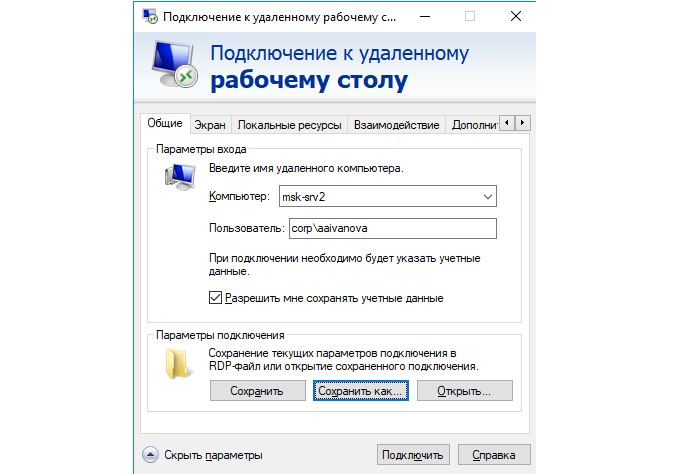

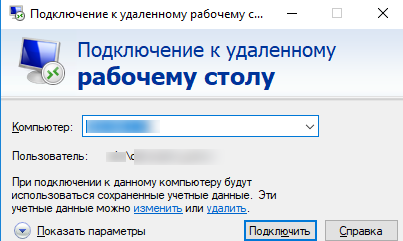

Доброго времени суток.

Учетные данные, использованные для подключения к xxx.xxx.xxx.xxx, недопустимы. Введите новые учетные данные.

Через Hyper-V входим без проблем.

Кто-то сможет подсказать откуда ростут проблемы?

Все ответы

Например, из-за отсутствия у учетной записи права на вход в систему через службу удаленных рабочих столов. Право это определяется политикой, при обычной настройке оно есть у групп Администраторы и Пользователи служб удаленных столов, кроме того в политике можно установить явный запрет на этот тип входа (проверьте всё это).

А вообще, для выяснения точной причины проблем со входом в систему включайте(через политику) аудит неудачных попыток входа в систему и смотрите журнал событий Безопасность.

Пытаемся зайти через учетку Администратора, причем уже неделю ходили без проблем.

Аудит пишет следующее:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: MOS1SKRIST1

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Источник

Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

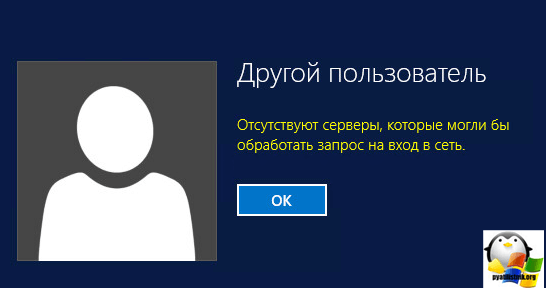

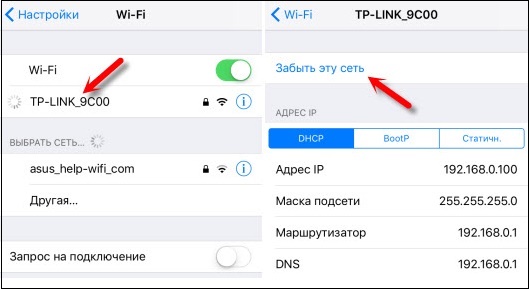

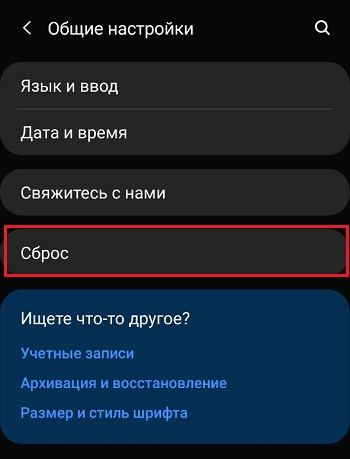

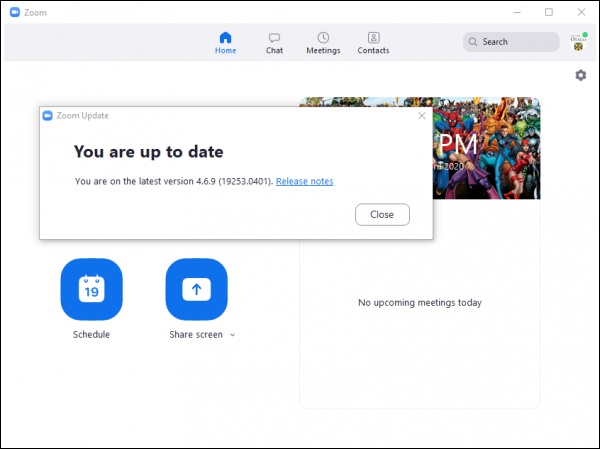

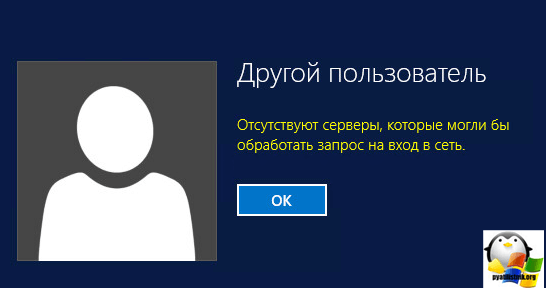

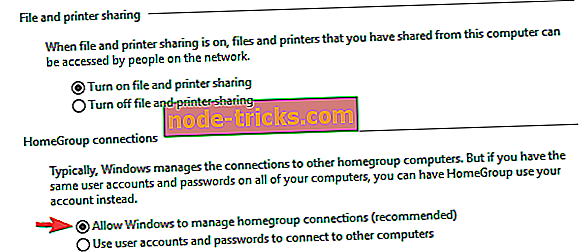

Всем привет, сегодня расскажу как можно попасть на компьютер в домене Adctive Directory, у которого при попытке залогиниться выскакивает сообщение отсутствуют серверы которые могли бы обработать запрос на вход в сеть, в итоге вы не можете на него попасть и естественно выполнить задачу. Бывает такое, при первой попытке авторизации, или же после того как вы сходили на обед, а возвратившись с него вы обнаружили свою проблему. Думаю для начинающих системных администраторов это будет полезно, будет большее понимание как это работает и как это чинить.

Что означает отсутствуют серверы обработки

И так у меня есть сервер с установленной на него операционной системой Windows Server 2012 R2, При попытке на него попасть у меня выскочило сообщение, отсутствуют серверы которые могли бы обработать запрос на вход в сеть. Смысл его заключается в том, что при попытке проверить ваш логин и пароль, серверу не удалось связаться с контроллером домена.

Как работает авторизация в Active Directory

У вас есть учетная запись в домене, вы пытаетесь войти на сервер, локально или удаленно, тут разницы нет. Сервер передает эти данные на ближайший контроллер домена, чтобы удостовериться есть ли такой пользователь или нет. Если по какой то причине, сервер не может установить связь с DC, то вы получаете отказ во входе. Если еще детальнее, то в Windows есть библиотека GINA (Graphical Identification and Authentication), она видит, что вы ввели логин и пароль, после чего она обращается к контроллеру Active Directory. За процесс аутентификации пользователя или компьютера по сети, отвечают два протокола NTLM (библиотека MSV1_0.dll) и Kerberos (библиотека Kerberos.dll). Ели бы у нас была не AD, то мы бы обращались к службе LSA (Local Security Authority), а та уже в свою очередь направила бы запрос в локальную базу данных SAM-базу для аутентификации пользователя а тот уже возвращает процессу Winlogon токен доступа.

Причины этого всего это ошибка в сетевом соединении между вашим сервером и контроллером домена и как вывод нужно проверить

Заходим на сервер когда отсутствует связь с сервером

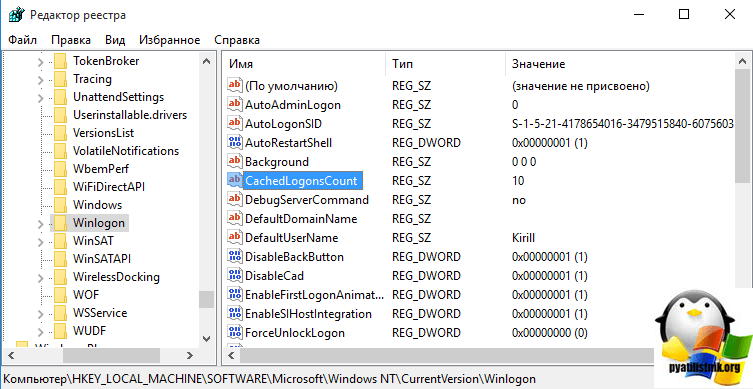

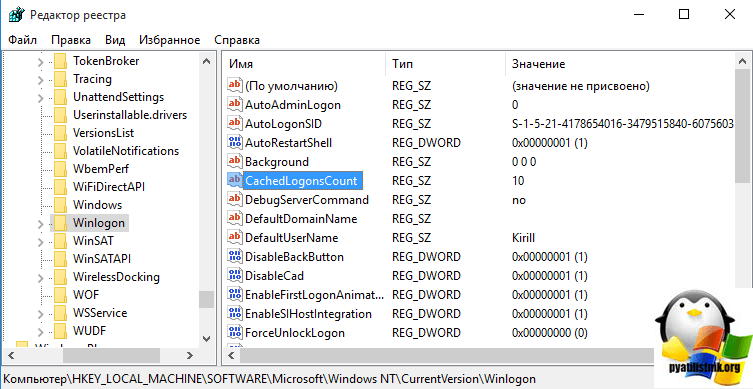

Сразу отмечу, что данный метод будет работать только если вы до этого логинились на данный сервер, когда вы до этого входили в систему, то ваши данные были помещены в хэш локального компьютера, это поможет обойти проблему, при которой вы получили отсутствуют серверы которые могли бы обработать запрос и позволит войти. Хочу отметить, что в хэш кладется не сам логин и пароль, а результат их проверки, а если совсем точно, то хэш пароля, обработанный специальным методом salt. salt генерируется на основе имени пользователя. Сами данные лежат в ветке реестра HKLMSECURITYCache к которому имеет доступ только система.

В WIndows за кэширование отвечает параметр реестра CashedLogonsCount, найти его можно по пути

Смысл данного параметра, очень простой, все сводится к тому, что он задает количество уникальных пользователей, у которых данные можно хранить локально. По дефолту, это значение 10. Простой пример если у вас уже залогинилось 10 человек, то их хэши будут храниться локально, если 11 залогиниться то он пере затрет первого и так далее.

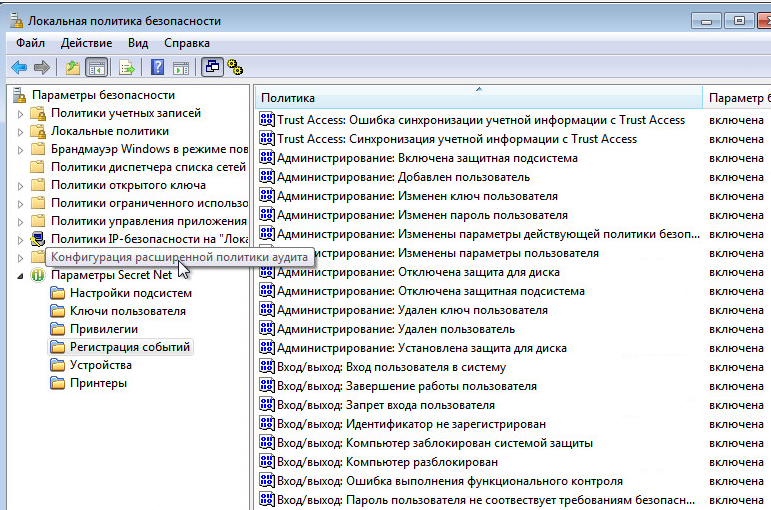

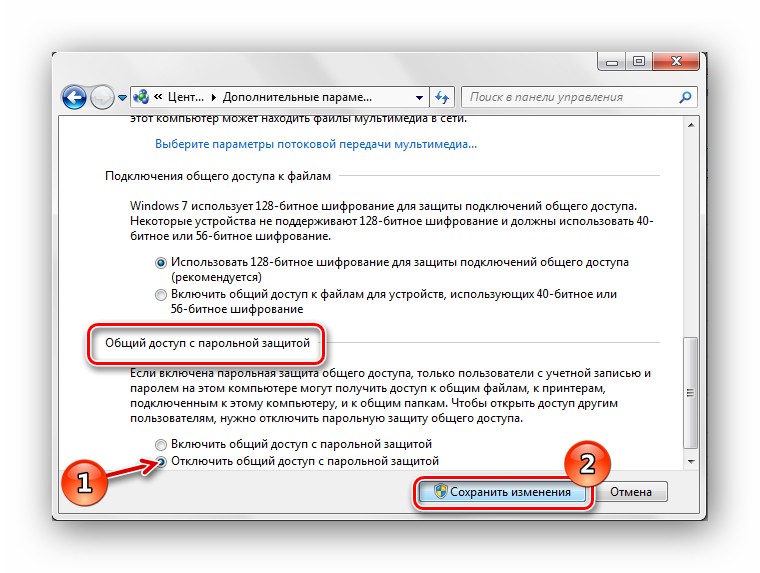

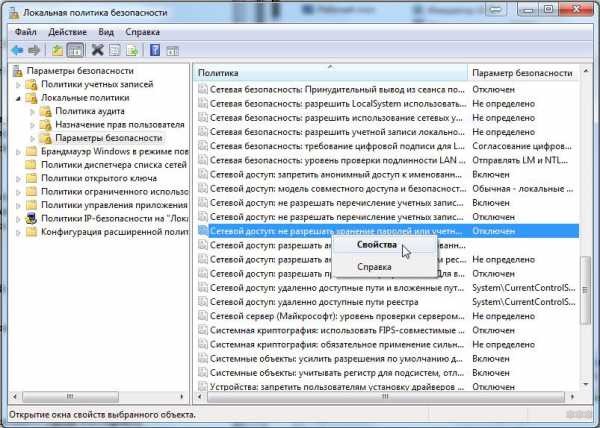

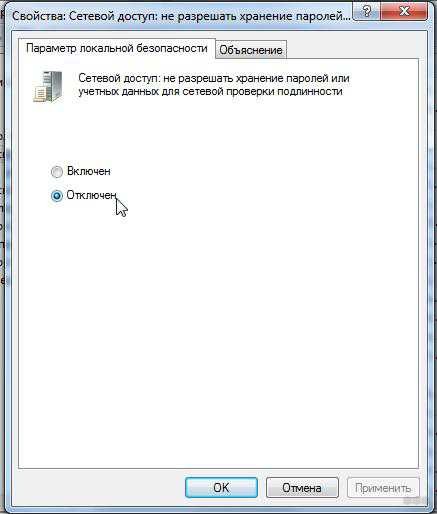

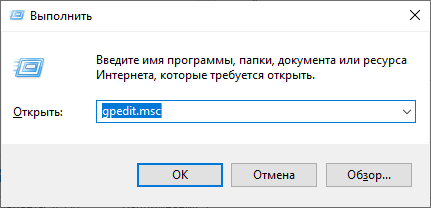

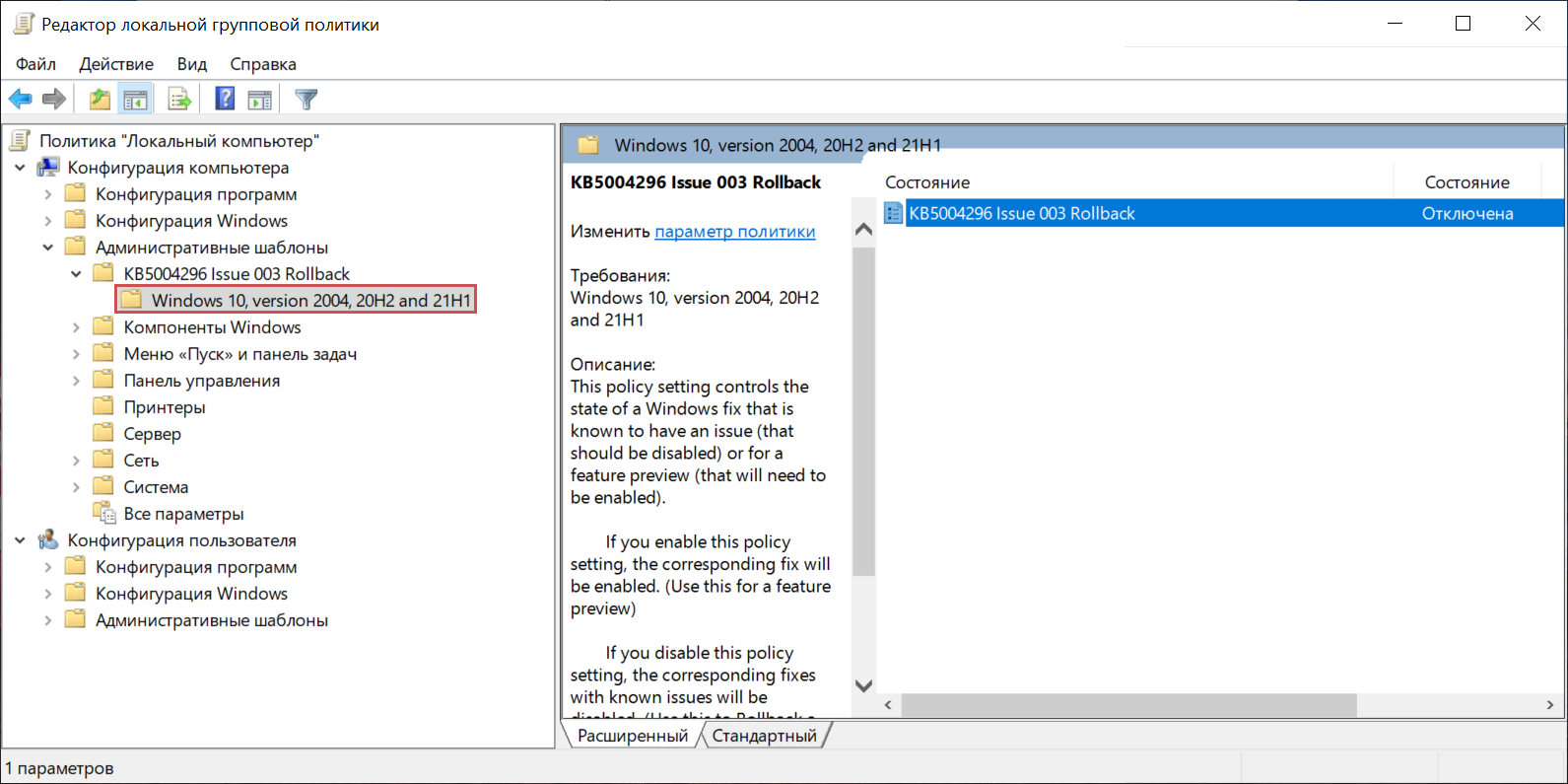

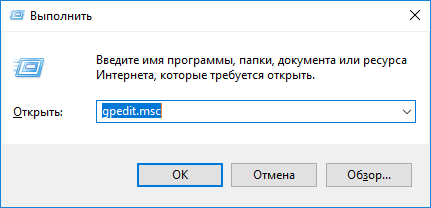

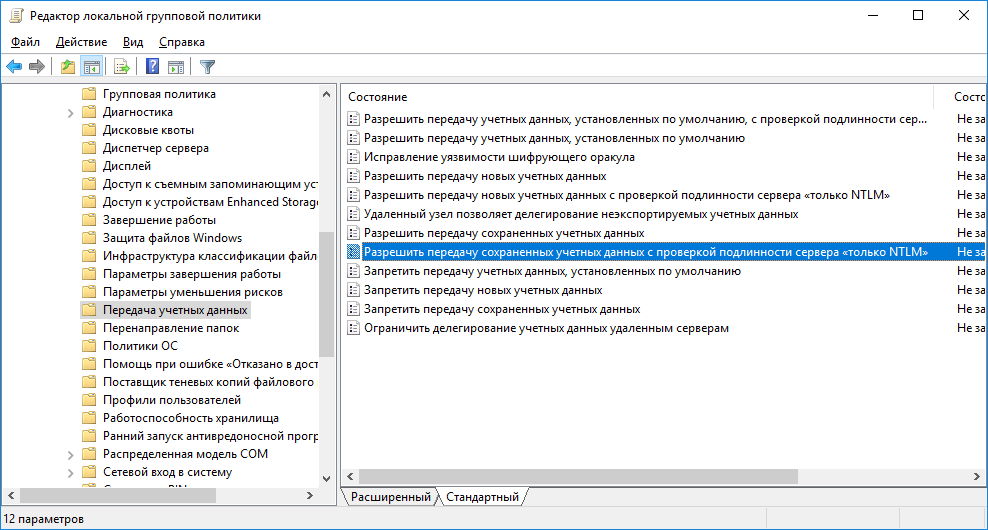

Если есть необходимость, поменять это значение, то групповая политика нам в помощь. Переходим в оснастку групповой политики, создаем либо новую или меняем ну уровне домена

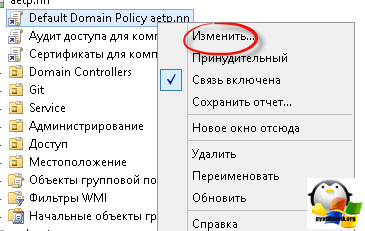

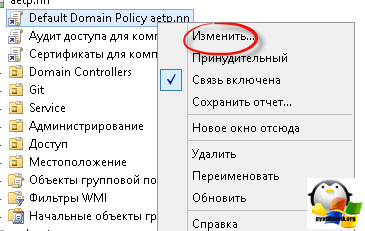

Я для примера хочу ее распространить на весь домен, а по умолчанию в AD создается Default Domain Policy политика, правым кликом по ней и выбираем изменить.

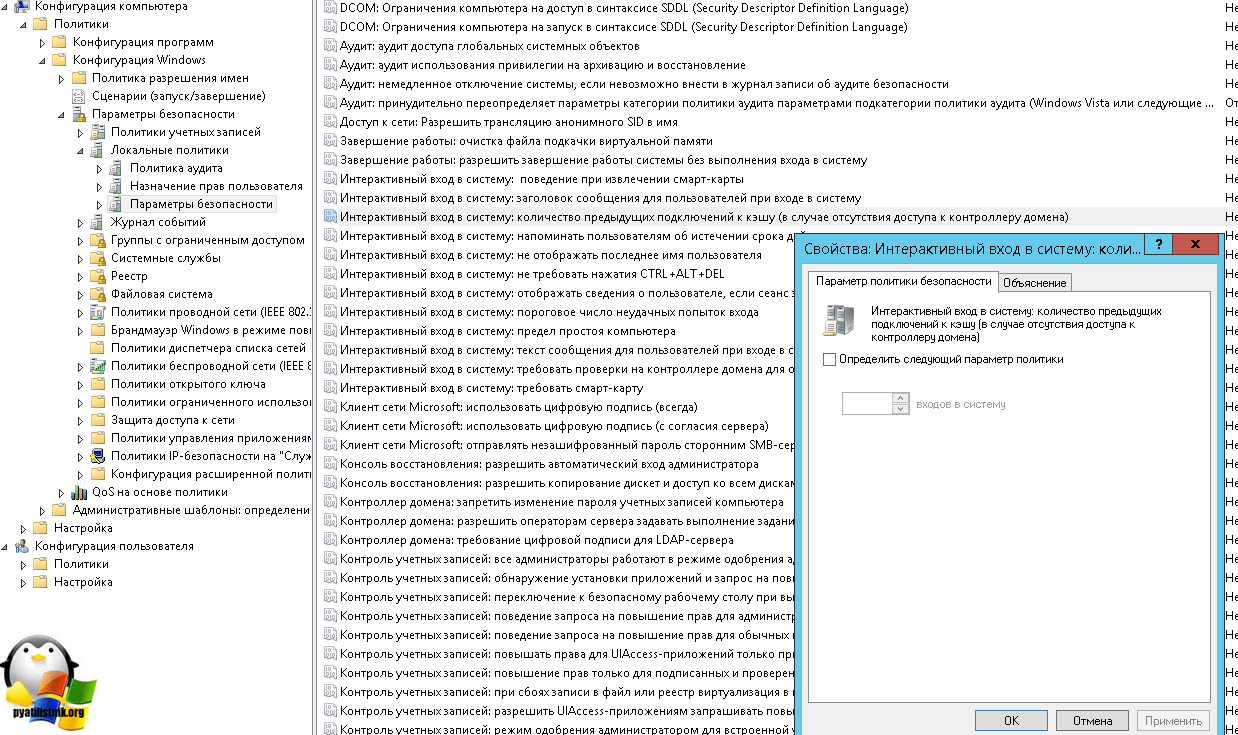

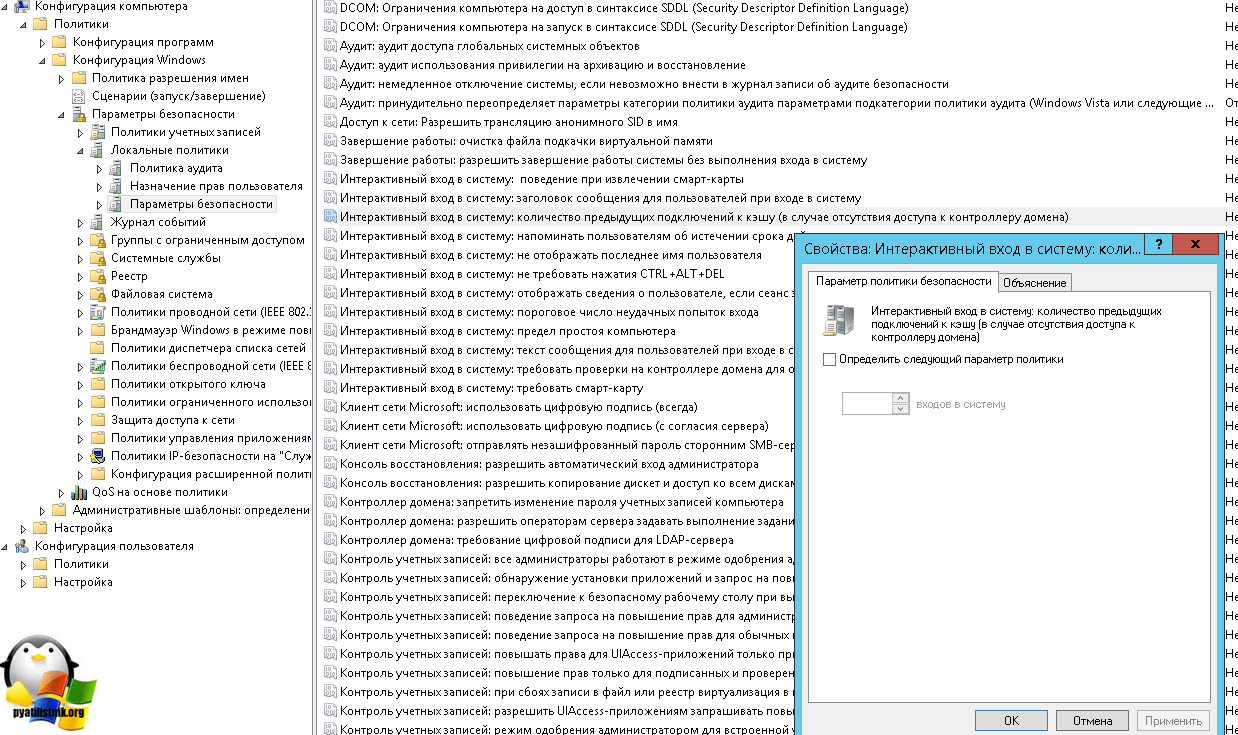

Переходим в раздел

Тут вам нужно найти параметр Интерактивный вход в систему: количество предыдущих подключений к кэшу, по сути это и есть CashedLogonsCount, Сам параметр можно задать от 0 до 50. Если выставите 0, то полностью запретите локальное кэширование, это правильно с точки зрения безопасности. но не даст вам войти на компьютер при отсутствии доступа к контроллеру и покажет вам отсутствуют серверы которые могли бы обработать запрос.

В английской версии это

С точки зрения безопасности, правильно отключать данное кэширование. так как у злоумышленника есть возможность использовать данный метод, для взлома. Но есть исключения из правил, это пользователи мобильных устройств, так например для человека, который часто ездит в командировки, данное кэширование просто необходимо. Теперь вы знаете, как войти в компьютер при сообщении отсутствуют серверы которые могли бы обработать запрос на вход в сеть. Думаю вам было полезно это узнать.

Источник

Пользователь не может выполнить аутентификацию или должен выполнить ее дважды

В этой статье описаны некоторые причины проблем с аутентификацией пользователей.

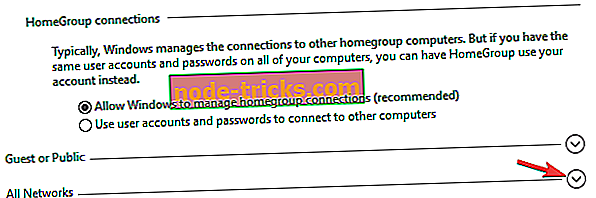

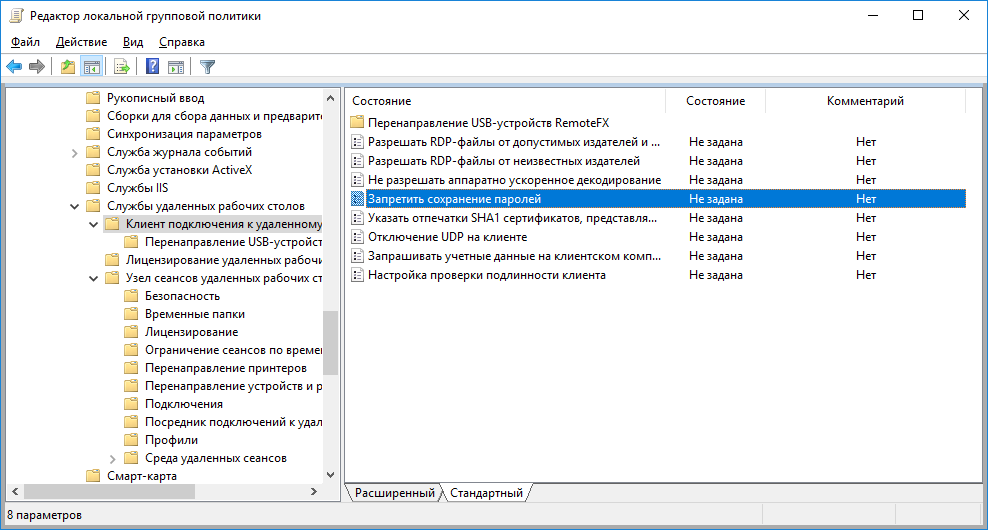

Отказано в доступе (ограничение по типу входа в систему)

В этом случае пользователь Windows 10, который пытается подключиться к компьютерам с Windows 10 или Windows Server 2016, получит отказ в доступе со следующим сообщением:

Подключение к удаленному рабочему столу

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

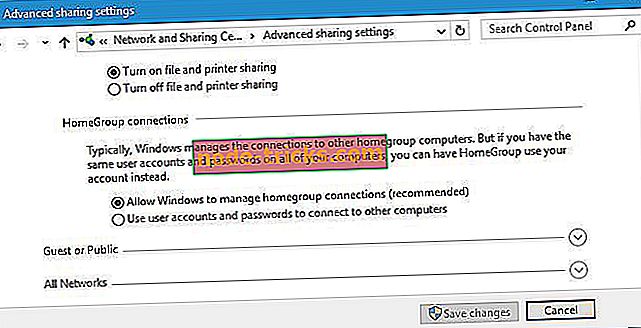

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.

Изменение членства пользователя в группах или назначенных ему прав

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.

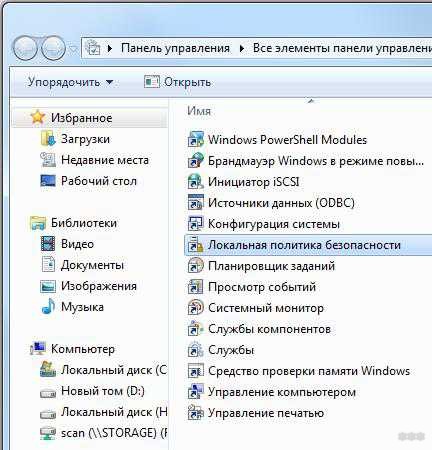

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.

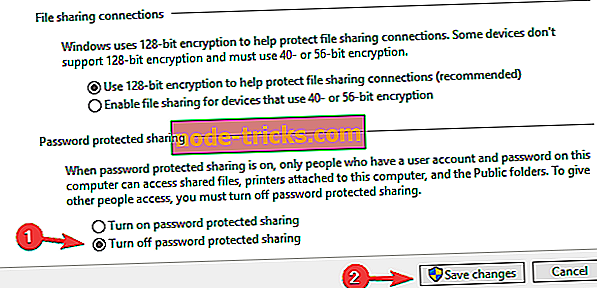

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.

Такое поведение обусловлено изменением в Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS). Эта информация отображается на вкладке «Профиль служб удаленных рабочих столов» в окне свойств объекта пользователя в оснастке MMC «Пользователи и компьютеры Active Directory».

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).

Пользователю не удается выполнить вход с помощью смарт-карты

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

Эта проблема возникает в развертываниях, в которых задействован сервер RDSH на сайте филиала, где используется RODC. Сервер RDSH размещен в корневом домене. Пользователи на сайте филиала относятся к дочернему домену и используют смарт-карты для проверки подлинности. Контроллер домена RODC настроен на кэширование паролей и принадлежит к группе с разрешением реплицировать пароли RODC. Когда пользователи пытаются выполнить вход в сеанс на сервере RDSH, они получают сообщение, например: «Неудачная попытка входа в систему. Указано неверное имя пользователя или другие неверные личные данные.»

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту. Если пользователь получает ошибку «Недопустимо», значит два ключа не совпадают.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

Эта проблема возникает, когда пользователи выполняют вход в систему компьютера Windows Server 2008 с пакетом обновления 2 (SP2), на котором установлено обновление KB4093227 (2018.4B). Когда пользователи пытаются выполнить вход с помощью смарт-карты, они получают отказ в доступе с сообщениями, например: «Действительные сертификаты не найдены. Убедитесь, что эта карта вставлена правильно и плотно сидит в разъеме». В то же время на компьютере Windows Server регистрируется событие приложения с сообщением «При получении цифрового сертификата с вставленной смарт-карты произошла ошибка: неправильная подпись.»

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

Эта проблема возникает, когда пользователи входят в систему компьютера Windows или Windows Server с обновлением KB4056446. Возможно, сначала пользователю удается войти в систему с помощью смарт-карты, но потом он получает сообщение об ошибке SCARD_E_NO_SERVICE. Удаленный компьютер может перестать отвечать.

Чтобы устранить эту проблему, перезапустите удаленный компьютер.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).

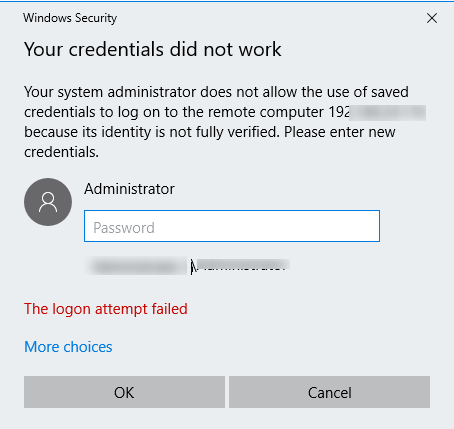

Пользователю не удается войти, при этом отображаются сообщения «Ошибка аутентификации» и «Защита CredSSP от атак с использованием криптографического оракула»

Когда пользователи пытаются войти с использованием любой версии Windows (начиная с Windows Vista с пакетом обновления 2 (SP2) или Windows Server 2008 с пакетом обновления 2 (SP2)), они получают отказ в доступе и такие сообщения:

Ошибка «Исправление шифрования CredSSP» ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.

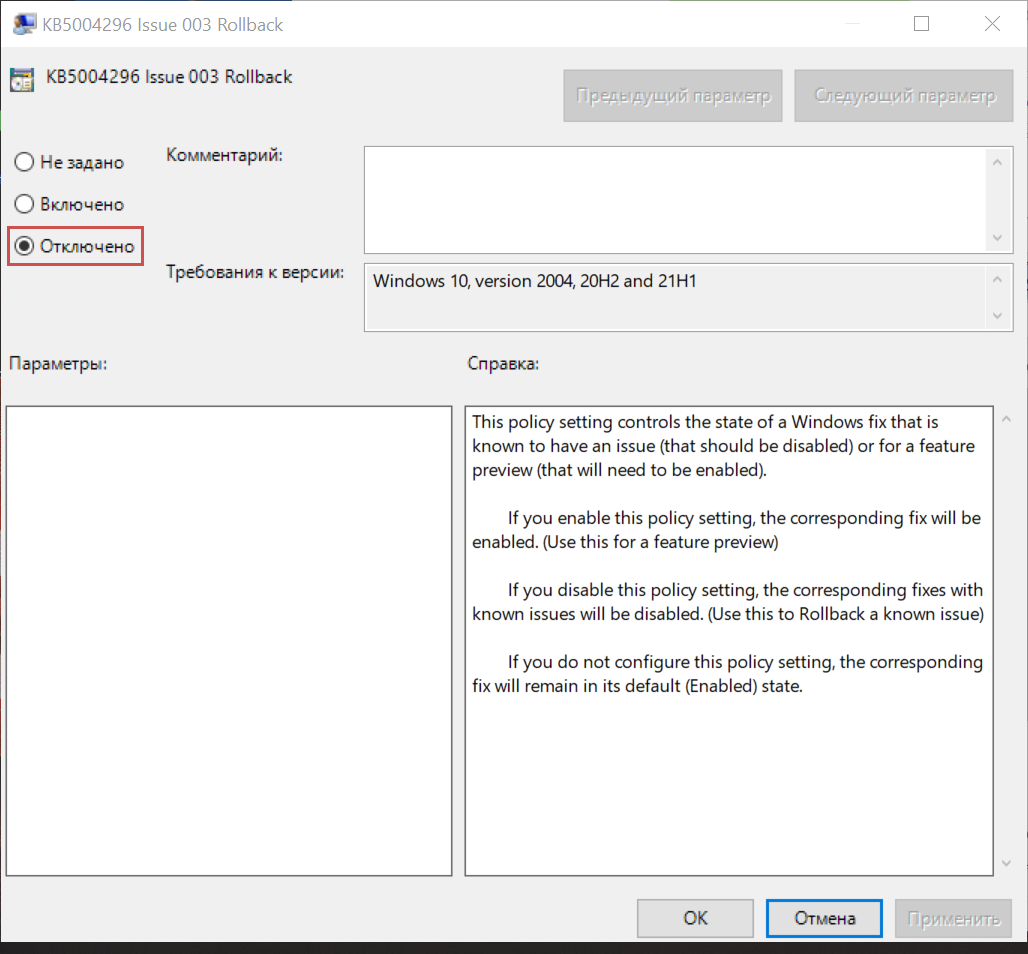

В исходные обновления была добавлена поддержка нового объекта групповой политики «Защита от атак с использованием криптографического оракула», который может иметь следующие настройки:

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию «Защита от атак с использованием криптографического оракула» изменилось с «Уязвимо» на «Устранено». После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.

Чтобы устранить эту проблему, обновите и перезапустите все системы. Полный список обновлений и дополнительные сведения об уязвимостях см. в разделе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability (CVE-2018-0886 | Уязвимость CredSSP, допускающая удаленное выполнение кода).

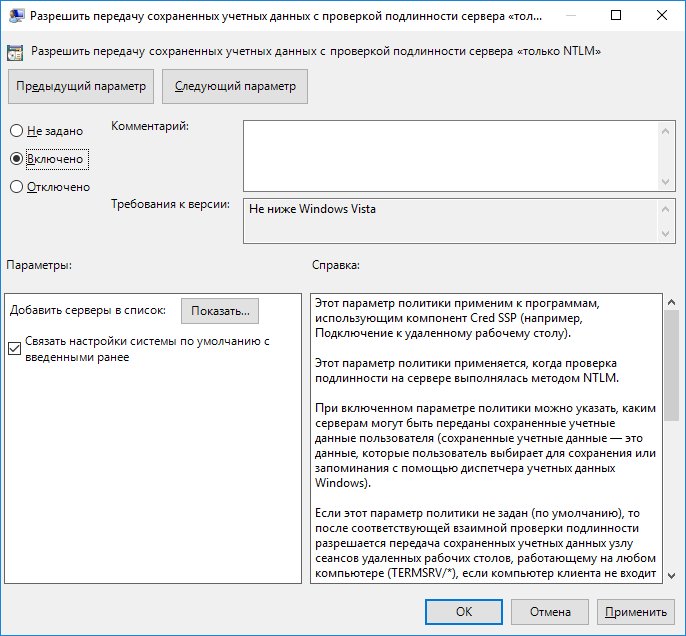

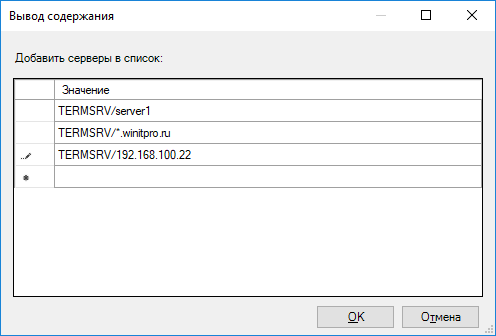

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:

Изменение этих групповых политик делает развертывание менее защищенным. Мы рекомендуем использовать их только временно (или вообще не использовать).

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.

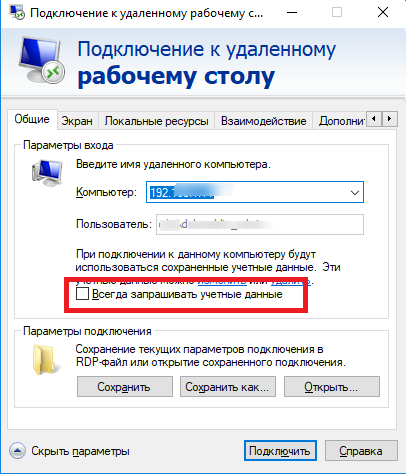

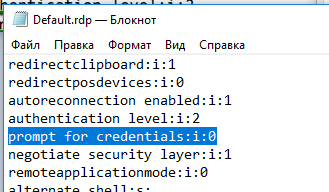

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г. К ним относятся следующие обновления:

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. Пользователям не удается войти на удаленные рабочие столы.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).

Источник

Учетные данные введены неверно или отсутствует связь с сервером выполняющим аутентификацию windows 7

Общие обсуждения

Доброго времени суток.

Учетные данные, использованные для подключения к xxx.xxx.xxx.xxx, недопустимы. Введите новые учетные данные.

Через Hyper-V входим без проблем.

Кто-то сможет подсказать откуда ростут проблемы?

Все ответы

Например, из-за отсутствия у учетной записи права на вход в систему через службу удаленных рабочих столов. Право это определяется политикой, при обычной настройке оно есть у групп Администраторы и Пользователи служб удаленных столов, кроме того в политике можно установить явный запрет на этот тип входа (проверьте всё это).

А вообще, для выяснения точной причины проблем со входом в систему включайте(через политику) аудит неудачных попыток входа в систему и смотрите журнал событий Безопасность.

Пытаемся зайти через учетку Администратора, причем уже неделю ходили без проблем.

Аудит пишет следующее:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: MOS1SKRIST1

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Источник

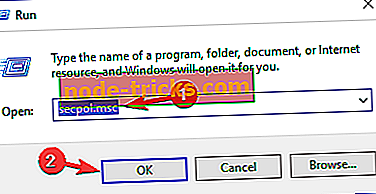

Устранение неполадок с потоком рабочего стола ошибка недопустимых учетных данных

Симптом

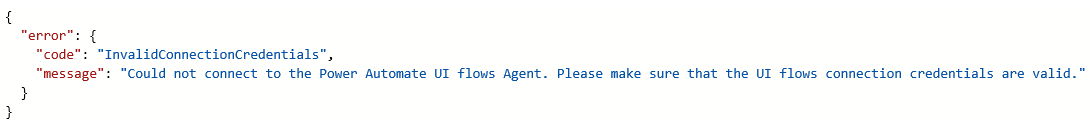

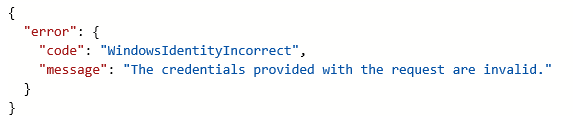

Поток, который выполнял работу с учетной записью AAD, не проходит с кодами ошибок «InvalidConnectionCredentials» или «WindowsIdentityIncorrect».

Причина

Есть несколько причин, по которым при использовании учетной записи AAD может возникнуть такая ошибка:

Учетные данные учетной записи, введенные в подключение, могут не совпадать с данными на компьютере.

Устройство может не быть присоединенным к AAD (или гибридным присоединенным к AAD) для поддержки проверки подлинности AAD.

Возможно, учетная запись AAD не синхронизируется с компьютером.

Решение

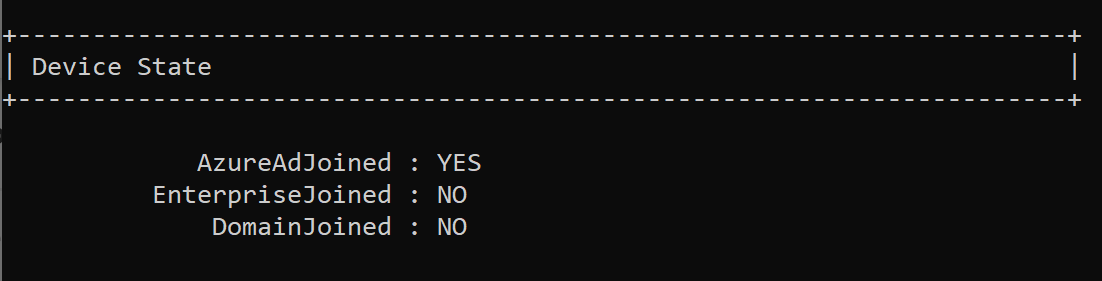

Для начала убедитесь, что устройство подключено к AAD или присоединено к домену.

Откройте командную строку.

Запуск команды «dsregcmd/Status»

Проверка раздела «состояние устройства»

Убедитесь, что одно из значений «DomainJoined» или «AzureAdJoined» — «Да».

Если это не так, учетная запись AAD не может использоваться, если устройство не подключено, ознакомьтесь с документацией Майкрософт о том, как присоединиться к устройству.

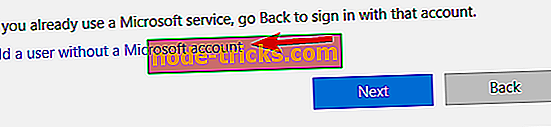

Затем укажите учетную запись AAD для использования в конфигурации компьютера:

Откройте вкладку «Параметры» и выберите пункт «учетные записи».

Выберите «доступ к работе или учебным заведениям»

Убедитесь в том, что вы видите текст с сообщением «подключено к Azure AD». Учетная запись, на которую она сообщает, может использоваться в соединении.

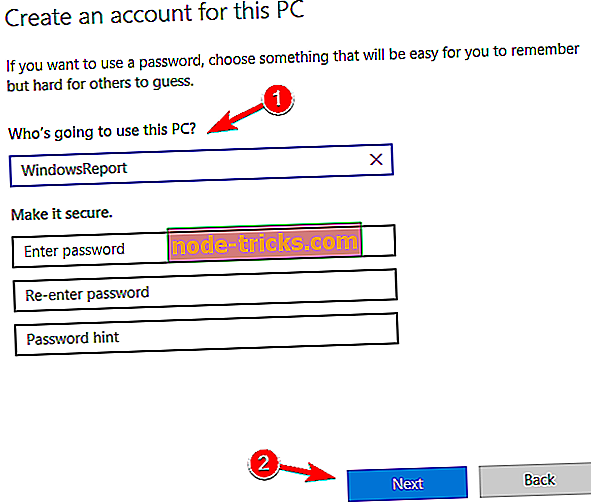

В третьих, синхронизируйте учетную запись AAD на устройстве. Для этого выполните указанные ниже действия.

Нажмите кнопку «сведения», чтобы выбрать подключение Azure AD в окне «доступ к работе или учебным заведениям».

Откроется экран, описывающий сведения о подключении и состояние синхронизации устройства. В конце этой кнопки появится кнопка «синхронизировать», а затем дождаться завершения этого процесса.

В четвертом — убедитесь в том, что настроенная учетная запись AAD может входить на устройство:

Попробуйте войти на компьютер с помощью учетной записи AAD, указанной в предыдущем шаге.

Для использования в соединении необходимо, чтобы вход в устройство успешно завершился.

Наконец, убедитесь в том, что поток правильно настроен с использованием правильного имени пользователя и пароля. Это очень похоже на учетную запись на вашем компьютере.

Источник

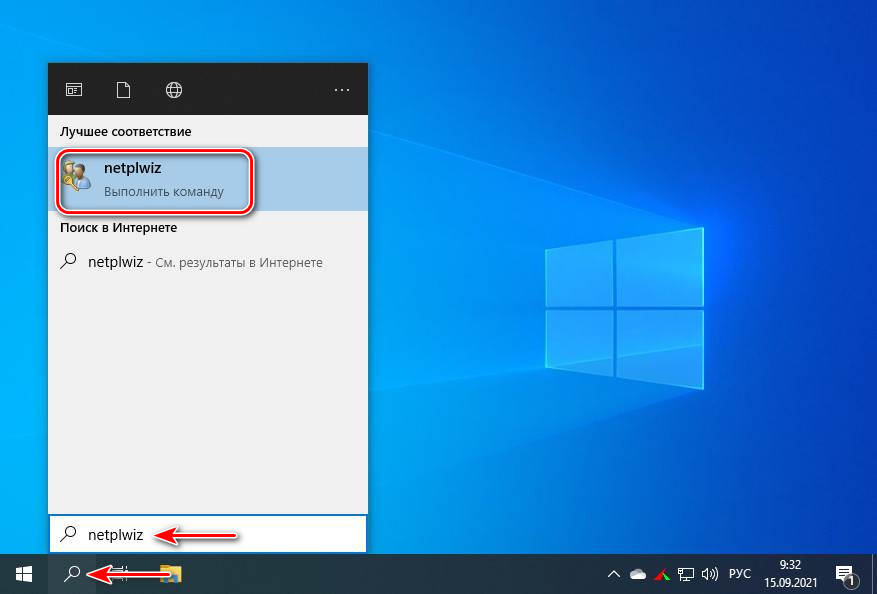

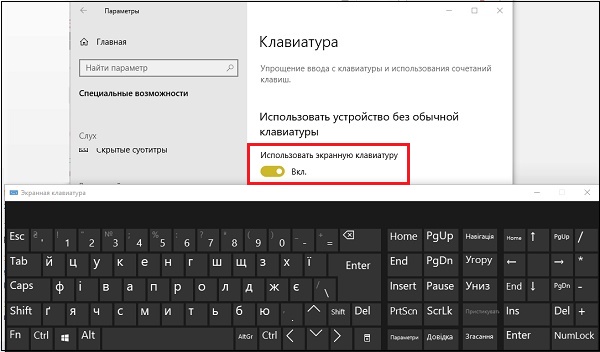

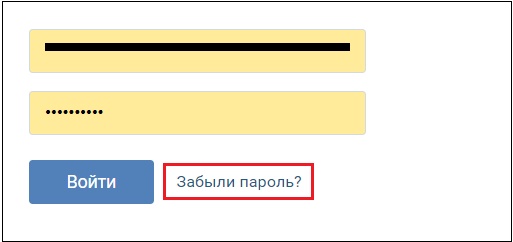

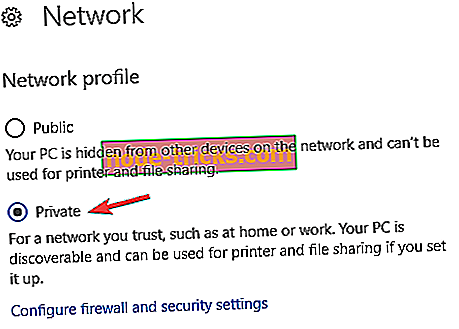

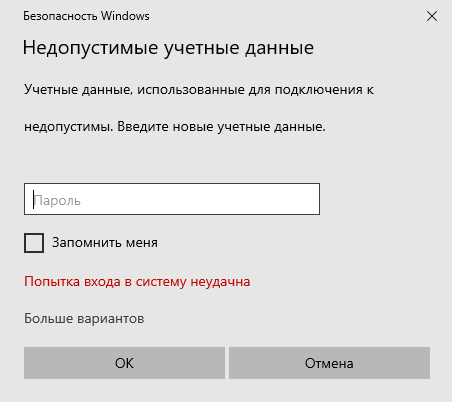

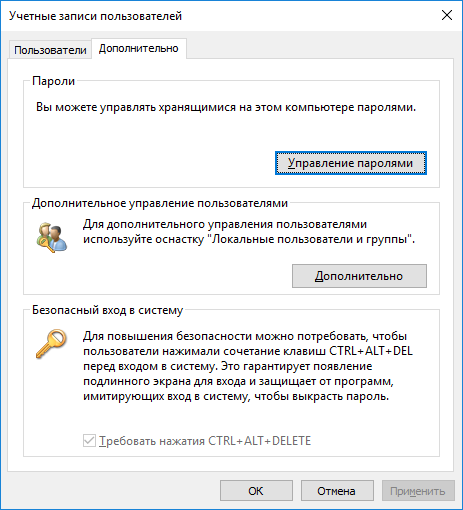

Тема этой публикации, друзья — неправильное имя пользователя или пароль в Windows 10. Это ошибка авторизации в Windows 10, возникающая при запуске компьютера, если у вашей учётной записи есть пароль, и вы настроили автоматический вход в операционную систему без необходимости ввода пароля. Но ситуация обернулась так, что вместо автоматического прохождения этапа авторизации на экране блокировки вы получаете окно с ошибкой входа в учётную запись, и вам всё равно нужно вводить пароль. При этом ваша учётная запись на экране блокировки отображается дважды. Что делать в этой ситуации?

Неправильное имя пользователя или пароль в Windows 10

Итак, ошибка на экране блокировки Windows 10 при запуске компьютера «Неправильное имя пользователя или пароль». Здесь можем нажать только «Ок».

Затем видим на экране блокировки две наши учётные записи, и в любую из них можем войти только при условии ввода пароля.

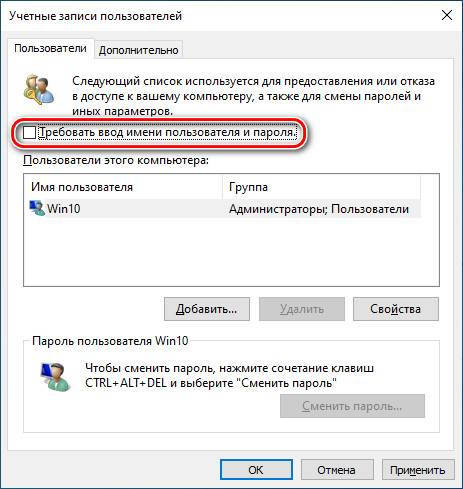

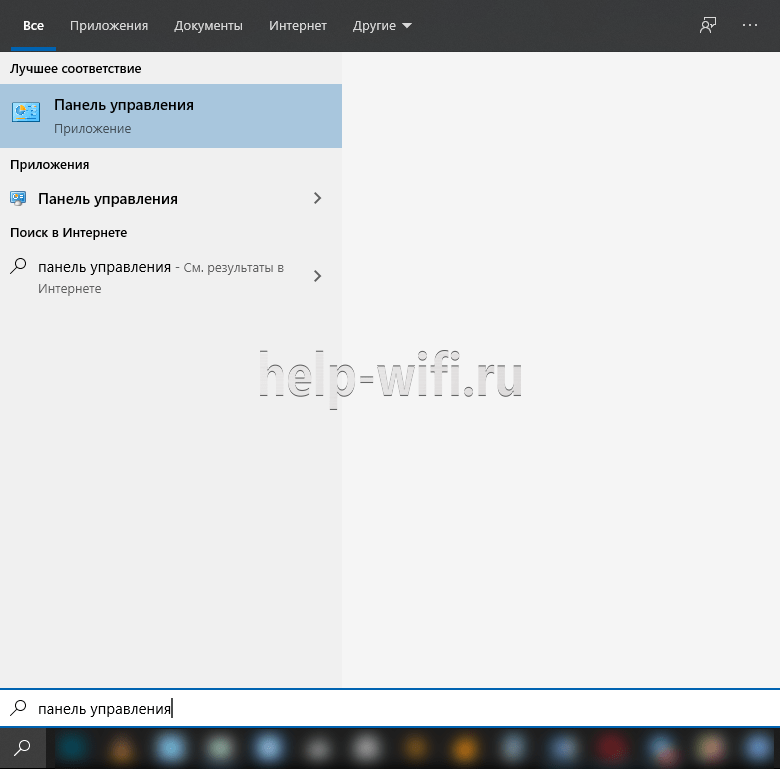

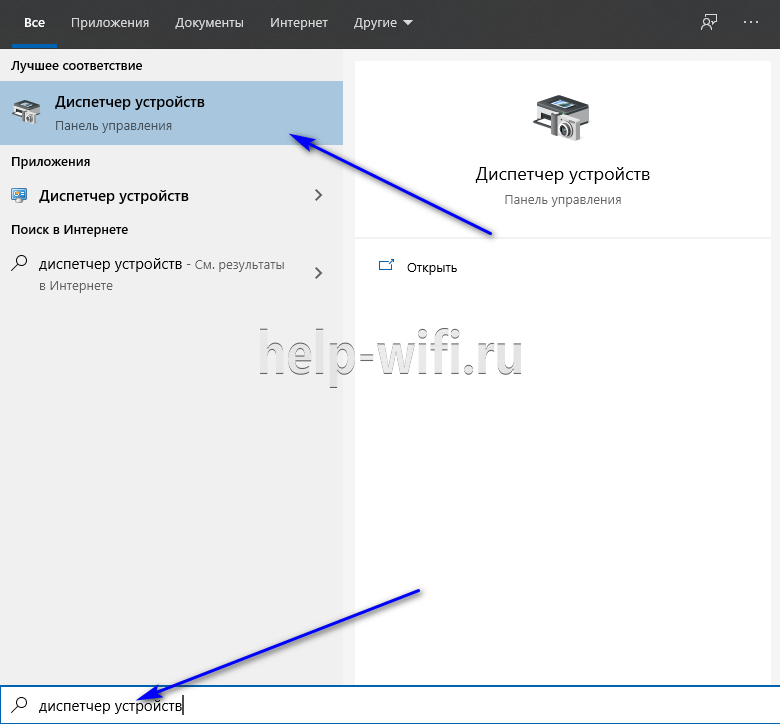

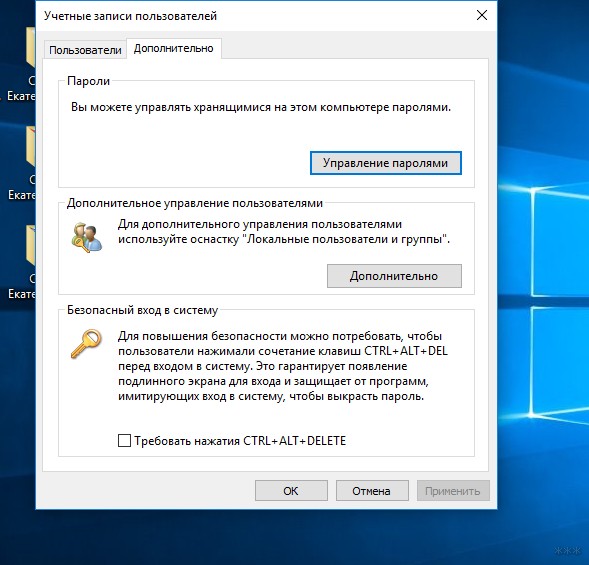

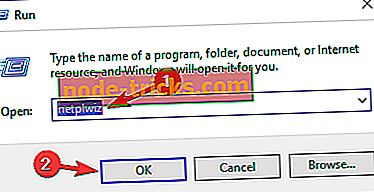

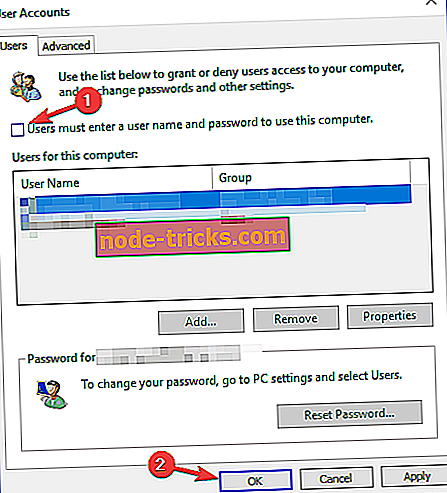

Причина этой проблемы кроется в неверных настройках автоматической авторизации в учётной записи Windows 10, которые вносились на компьютере с помощью оснастки netplwiz, либо с участием утилиты Autologon. Для устранения проблемы необходимо вновь обратиться к этим настройкам и перевыполнить их. Рассмотрим на примере netplwiz. Запускаем её с помощью системного поиска.

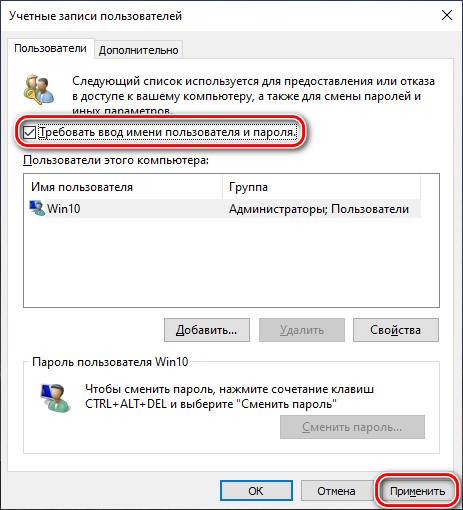

Здесь у вас по идее должна быть убрана галочка настройки «Требовать ввод имени пользователя и пароля».

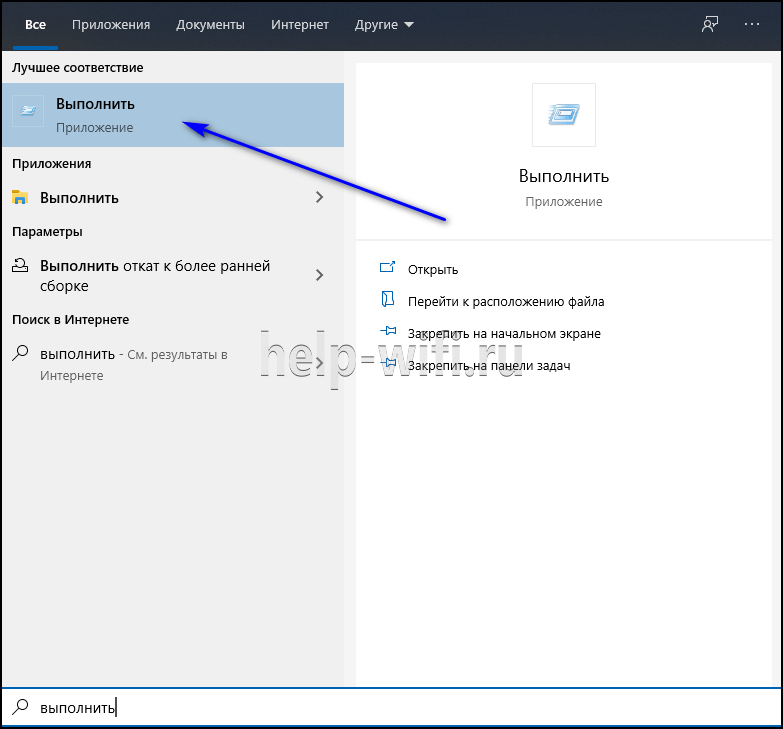

Установите её, примените изменения.

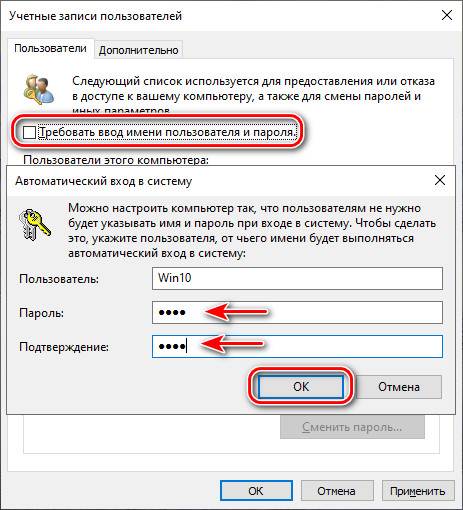

Затем снова уберите и внимательно введите, затем подтвердите пароль от учётной записи Windows 10. И не вносите никаких изменений в графу имени пользователя. Именно при выполнении этого процессе когда-то были допущены ошибки, из-за чего и возникала ошибка «Неправильное имя пользователя или пароль» при авторизации в Windows 10. Если у вас учётная запись Microsoft, вводите именно пароль от неё, а не пин-код.

Перезагружаем компьютер и проверяем. Ошибка должна исчезнуть. Если у вас таким способом не получается устранить проблему, просто уберите пароль, если вы пользуетесь локальной учётной записью. Если пользуетесь учётной записью Microsoft, перейдите на локальную. Как это всё сделать, смотрите в статье сайта «Автоматический вход в Windows 10 без ввода пароля».

Lanjetto писал(а):

Всем привет!

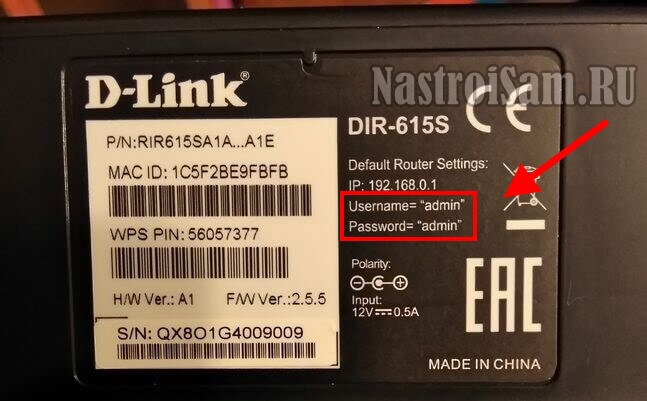

Такая проблема: на днях приобрел новый роутер DIR-615/D/P1A взамен старому DIR-300

Однако при подключении я сразу столкнулся с проблемой

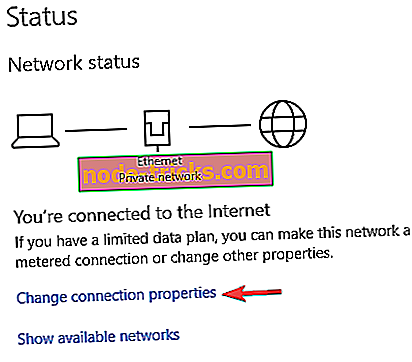

Индикаторы WLAN, Internet и LAN1, горят. И wi-fi видим другими устройствами, если его настроить, но доступа к интернету нет.

Полопатил форумы, но ни одного толкового решения не нашел. Попробовал обновить прошивку (была 1.0.3. стала 2.5.15) но соединение не появилось, хотя при настройке PPPoE ошибка сменилась на

Подключив кабель напрямую к компу соединение установить не удалось, получил 691 ошибку

Однако при подключении, обратно старого dir 300 все работает как часы.

логин и пароль провайдера естественно ввожу правильно, для надежности даже выдернул их из конфигов старого роутера

Подскажите в чем может быть проблема?

PS Прикладываю файл с логами

Добрый день.

В логе ответ от браса «You are already logged in — access denied»

По сути, на нем еще не отвалилась старая сессия pppoe.

Варианты:

1. Подождать минуты 3, прежде чем снова подключаться

2. В случае привязки по MAC, переписать MAC-адрес DIR-300 на WAN интерфейсе в настройки нового роутера, либо позвонить провайдеру и сообщить им новый адрес.

Аппаратная версия устройства: ver 1

Версия прошивки: TP_PharOS_1.2.1_150522

Ваша страна: Россия

Название провайдера: Ростелеком

Тип подключения: PPPoE

Скорость по тарифу: 10mbit

Подключение с ПК по wifi или по кабелю?: к DSL модему dsl keenetic

Если наблюдаются разрывы, то как часто?: постоянно

Наблюдается проблема, когда нет нагрузки?: Да

Что пишется в статусе Вашего подключения при проблеме?: Ошибка аутентификацииСохранено (Защита WPA2)Yt удается подключиться к сети

Наблюдается ли проблема при подключении без роутера?: —

В какой режим настраиваете точку?: AP, repeater

Ваша операционная система: win7

Антивирусные программы и фаерволы: —

Уровень сигнала нужной сети: 100%

Ситуация следующая: В наличии 4 устройства cpe210. Настраиваю одно из них в режиме AP, прошивка последняя (TP_PharOS_1.2.1_150522), регион Test mode, ip устройства 192.168.1.254, ip корневого модема 192.168.1.1, маска у обоих 255.255.255.0, мощность 27, WPA/WPA2 — Personal, остальное в Auto, пароль 8 символов, введен правильно, 2040mHz, дистанция 0, сохраняю настройки.

Ноутбук видит полную сеть, нажимаем подключение, вводим пароль, через несколько секунд «Ошибка подключения», на ноутбуке настройки tcpip в авторежиме, при попытке подключиться снова ноутбук даже не запомнил пароль, ввожу снова, проблема повторяется. Подключаюсь с телефона (htc one m8, android 5.0.1) телефон думает минуту с надписью (аутентификация) и выдает «ошибка аутентификации», далее даже не пытается подключиться, сеть в данный момент имеет статус на экране телефона «сохранено (Защита wpa2)». Напрямую к модему keenetic DSL подключаются оба устройства без ошибок. Попробовал отключить шифрование и сделать просто открытую сеть, телефон делает попытку подключиться и сразу же ее прекращает без каких либо сообщений, сеть отображаться как просто «сохранено». Сеть полная (говоря по-иному «пять палок»), расстояние до cpe210 15 метров, нахожусь в здании, прямая видимость через окно, если выйти из здания и подойти к cpe210 почти в плотную, то устройства иногда подключаются, при этом те, кто находятся в здании подключиться не могут.

в режиме repeater все повторяется.

остальные 3 cpe210 настраиваю так же, только в режиме repeater, тоже к dsl keenetic (только другой, в другом районе города), и каждый из них не дает к себе подключиться, выдавая либо ошибку аутентификации либо попросту отсутствие интернета, при полной мощности приема на телефонепланшете.

Подскажите если не сложно нормальную инструкцию как настроить cpe210 в режиме AP и в режиме Repeater, с указанием всех критичных моментов (включая всевозможные галки которые могут повлиять на стабильность подключения, типа «дистанции», «Short UI» и т.д.)

Я уже в течении нескольких лет развертываю wi-fi сети для гостиниц и частных домов в курортном городе, а сейчас начинаю терять веру в себя, не работает и я не могу понять почему…

upd:

Вот по таким схемам пытаюсь подключить

—

Почитал форум, думаю нужно мощность везде выкручивать на минимум. В правильную сторону мыслю?

Эта статья подходит для:

TL-WR841N , TL-WDR3500 , TL-WR743ND , TL-WR543G , TL-WR2543ND , Archer C50 , TL-WDR4900 , TL-MR3420 , TL-WR941ND , TL-WR843N , TL-WR710N , TL-WDR4300 , TL-WR541G , TL-WR702N , TL-WR700N , TL-WR841HP , TL-WR340G , TL-WR1043ND , TL-WR1042ND , TL-WDR3600 , TL-WR542G , TL-WR842N , Archer A5 , Archer C20 , TL-WR940N , Archer C7( V1 V2 V3 ) , Archer C20i , TL-WR741ND , TL-WR740N , TL-WR840N , TL-WR841ND , TL-WR810N , TL-WR340GD , TL-WR720N , TL-WR843ND , TL-WR842ND , TL-MR3020 , Archer C5 , Archer C2( V1 ) , TL-MR3220 , TL-MR3040

Эта инструкция предназначена для пользователей, которые используют DSL-модем с PPPoE-сервисом в режиме моста, и им необходимо установить PPPoE-подключение на устройстве TP-Link. Если вы используете кабельный модем, пожалуйста, игнорируйте данное руководство.

PPPoE-подключение включает две стадии: PPPoE Discovery и PPPoE Session. Есть четыре шага для стадии Discovery: PADI, PADO, PADR, PADS и три шага для стадии Session: LCP, Authentication, (включая два типа: CHAP и PAP) и IPCP.

Ниже приведены три примера, как в системном журнале роутера определить причину неудавшегося PPPoE подключения.

Пример 1.

Если PPPoE-подключение установлено успешно, в журнале будут видны успешные стадии PPP Discovery и Session, после которых будет строка PPPoE connected.

Журнал выглядит следующим образом:

Пример 2.

Если имя пользователя или пароль некорректные, подключение может пройти через стадию Discovery, но на стадии Session появится сообщение об ошибке «Failed to authenticate ourselves to peer». В этом случае вам необходимо проверить ваши имя пользователя и пароль с вашим интернет-провайдером.

Системный журнал выглядит следующим образом:

Пример 3.

Если к порту WAN не подключён кабель, подключение не пройдёт через стадию Discovery. В журнале появятся PADI-пакеты, но подключение не установится. В этом случае вам необходимо проверить подключение вашего модема с роутером.

Системный журнал выглядит следующим образом:

Примечание:

Вам необходимо зайти в интерфейс роутера на страницу управления, открыть раздел System Tools (Системные инструменты), System Log (Системный журнал) для чтения/сохранения журнала. Если вы не знаете, как зайти на интерфейс вашего устройства, обратитесь к FAQ 87.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

На чтение 13 мин Просмотров 62.6к.

Юрий Санаев

Системный администратор. Менеджер по продажам компьютеров и wi-fi оборудования. Опыт работы – 10 лет. Знает о «железе» и софте все и даже больше.

При настройке роутера пользователи регулярно сталкиваются с типом подключения PPPoE. Его использует большинство известных провайдеров – Ростелеком, Билайн, МТС и другие. Чтобы узнать, что такое PPPoE, нужно разобраться с его принципом работы, отличительными чертами, преимуществами в сравнении с прочими протоколами. А также со способами настройки через маршрутизатор или с помощью собственных возможностей ОС, установленной на компьютере.

Содержание

- Определение

- Принцип работы и преимущества

- Отличие от других протоколов

- Где найти логин и пароль

- Настройка через роутер

- Asus

- D-Link

- TP-Link

- Keenetic

- Настройка соединения в Windows

- Windows 7

- Windows 10

- Настройка в дистрибутивах Linux

- FreeBSD

- Debian и производные ОС

- Удаление соединения

- Частые ошибки и их решение

Определение

«PPoE» или «ПППоЕ» расшифровывается как «Point-to-Point Protocol over Ethernet» и означает «сетевой протокол передачи данных через Ethernet от точки к точке». Иными словами, PPPoE – это туннель, создаваемый в виртуальной сети между парой точек. Первая точка – это сервер поставщика услуг, а вторая – ПК, ноутбук или другая техника пользователя, подключаемая к Интернету. Среди таких устройств могут быть и гаджеты на базе Android. Соединение между точками устанавливается с помощью роутеров, модемов, репитеров, повторителей или иных приборов с портами Ethernet.

Принцип работы и преимущества

PPPoE соединение работает следующим образом. После запуска высокоскоростного подключения к Сети поверх Ethernet формируется виртуальный тоннель между провайдером и поставщиком. Этот путь позволяет сформировать и настроить иные протоколы, например, IP внутри PPP.

PPPoE подключение имеет ряд преимуществ в сравнении с соединением по телефонному проводу. Во-первых, выше скорость передачи информации. Во-вторых, оно зашифрованное и поэтому более защищенное.

Для доступа к Сети через протокол PPPoE нужен ввод учетных данных и имени поставщика услуг.

Другие достоинства PPPoE:

- простота и комфорт в использовании;

- сжатие информации при передаче и, как следствие, увеличение скорости;

- авторизация при каждом подключении к Сети, что исключает несанкционированный доступ к системе;

- протокол работает на разных платформах;

- высокая устойчивость ко сбоям сети;

- один из наиболее дешевых протоколов для доступа к Интернету;

- шифрование информации выполняется без потери пропускной способности.

За счет этих преимуществ протокол PPPoE наиболее популярен и чаще используется в сравнении с другими видами.

Отличие от других протоколов

Чтобы оценить подключение PPPoE, стоит сравнить его с прочими протоколами – PPTP и L2TP.

В сравнении с PPTP соединение PPPoE имеет преимущества:

- более высокая скорость;

- повышенная надежность;

- для PPPoE нужно одно подключение, для PPTP – два (для получения информации и для служебных данных);

- проще настраивается: для авторизации требуются только логин и пароль.

L2TP – более безопасное соединение, чем PPPoE, так как требует двухфакторной идентификации в виде сертификата, устанавливаемого на роутер или ПК, и ввода логина и пароля. Но это преимущество нуждается в большей мощности роутера для установки бесперебойного соединения на высокой скорости.

Среди преимуществ PPPoE в сравнении с L2TP:

- проще настроить на ПК или роутере;

- дешевле в работе для провайдера;

- протокол менее требователен к техническим параметрам устройства.

Из всех перечисленных протоколов PPPoE – оптимальный. Он предлагает лучшую защиту в сравнении с PPTP, но проигрывает по этому показателю L2TP. В то же время PPPoE проще настраивается и обслуживается.

Где найти логин и пароль

Запрос авторизационных данных для входа в Интернет выполняется при каждом подключении через PPPoE. Обычно это автоматический процесс, при котором роутер отправляет запрос на доступ, а сервер запрашивает логин и пароль соединения PPPoE. Если данные верны, начинается новая интернет-сессия.

Найти имя пользователя и пароль для PPPoE подключения пользователь сможет в договоре, заключенном с провайдером. Если он недоступен, нужно обратиться в офис провайдера или позвонить в службу поддержки, чтобы получить учетные данные. Потребуется предоставить информацию о себе – паспортные данные, ФИО, так как все сведения предоставляются только человеку, заключавшему договор с компанией.

Восстановить учетные данные можно с помощью специальных программ. Это такие утилиты как Dialupass, Network Password Recovery, BulletsPassView и другое ПО такого типа. Они способны помочь узнать логин и пароль PPPoE, но только если последние были сохранены в памяти ноутбука или компьютера на Windows 10, 8, 7 или иных версий.

Пользоваться сторонними программами для восстановления учетных данных рекомендуется с осторожностью. Они могут нанести вред технике при неправильных действиях. Поэтому лучше обратиться в техподдержку или к сотрудникам в офисе поставщика услуг.

Настройка через роутер

Перед тем, как настроить PPPoE соединение, стоит решить, как именно будет выполнен этот процесс – через интерфейс роутера или с помощью собственных возможностей ОС Windows и Linux.

Процесс настройки PPPoE на роутерах зависит от модели и бренда, выпустившего устройство.

Asus

Настройка PPPoE соединения на роутерах ASUS различается на различных версиях прошивки.

Начальные действия одинаковы. Перевернуть роутер, найти на наклейке IP-адрес и указать его в браузере для открытия веб-интерфейса. Логин и пароль размещены там же.

На экране появится меню быстрой настройки. Требуется закрыть его и перейти на главную страницу. Далее на роутерах с синим интерфейсом нажать «Дополнительные настройки» — «WAN», с черным веб-интерфейсом кликнуть «Интернет».

Далее:

- В поле «Тип WAN-подключения» выбрать «PPPoE».

- Установить автоматический запрос роутером IP-адреса.

- Соединение с DNS-сервером поставить автоматическое.

- Ввести имя пользователя и пароль.

- Кликнуть «Применить».

Обычно этого достаточно для соединения. Если провайдер предоставляет статический IP, напротив строк «Получить IP-адрес автоматически» и «Подключаться к DNS-серверу автоматически» выбрать «Нет», а затем указать данные, предоставленные поставщиком услуг.

D-Link

Роутеры D-Link имеют несколько прошивок, но действия на них почти одинаковы. Сначала требуется войти в веб-интерфейс и авторизоваться, пропустить окно быстрой настройки. Далее:

- Кликнуть «Расширенные настройки».

- В разделе «Сеть» нажать «WAN».

- Нажать «Добавить».

- Указать тип соединения – PPPoE

- Заполнить имя, дважды пароль.

- Кликнуть «Применить».

Маршрутизатор будет перезагружен, чтобы изменения вступили в силу.

TP-Link

У роутеров TP-Link три варианта прошивки и, соответственно, три варианта веб-интерфейса – зеленый, синий и бирюзовый.

Для настройки PPPoE подключения на роутере с зеленым и бирюзовым веб-интерфейсом:

- Кликнуть «Сеть», выбрать «WAN».

- Указать «Тип подключения» — «PPPoE».

- Ввести имя, дважды пароль.

- Выбрать динамический или статический IP-адрес. Во втором случае потребуется вручную ввести IP и маску подсети.

- Кликнуть «Сохранить».

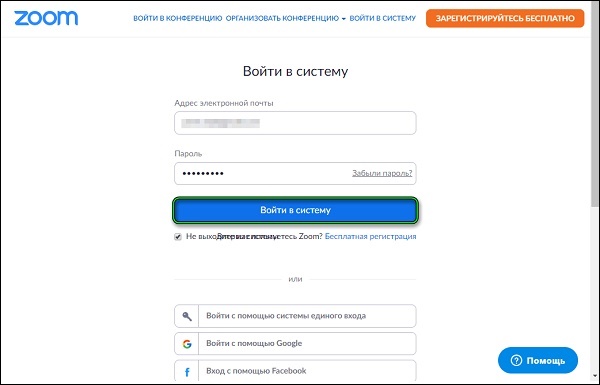

Действия для роутеров с синим веб-интерфейсом:

- Кликнуть «Базовая настройка».

- Нажать «Интернет».

- Выбрать способ соединения – «PPPoE».

- Ввести имя пользователя, пароль.

- Нажать «Сохранить».

После перезагрузки роутера можно будет воспользоваться новым соединением.

Keenetic

Чтобы настроить PPPoE соединение на роутерах Zyxel Keenetic:

- Кликнуть «Интернет» в веб-интерфейсе.

- Выбрать вкладку «PPPoe/VPN».

- Нажать «Добавить подключение».

- Установить тип (протокол) – PPPoE.

- Указать имя пользователя и пароль.

- Выбрать автоматическую установку параметров IP или ручную. Во втором случае потребуется ввести IP-адрес, маску подсети, шлюз, DNS.

- Сохранить изменения.

После перезагрузки новые параметры станут действительными.

Читайте, что делать, если DNS-сервер не отвечает.

Настройка соединения в Windows

На различных версиях ОС Windows от Microsoft процесс соединения по PPPoE очень схож.

Windows 7

Руководство для Windows 7:

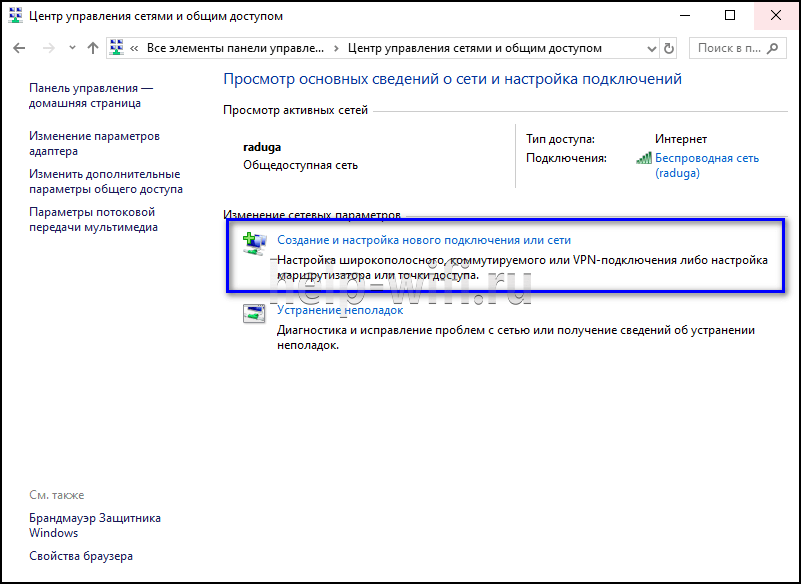

- Открыть «Панель управления» через меню кнопки «Пуск».

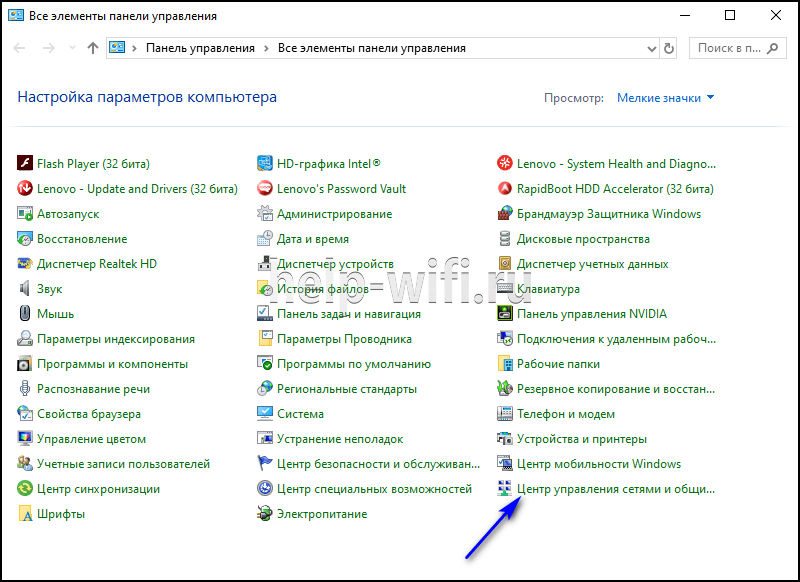

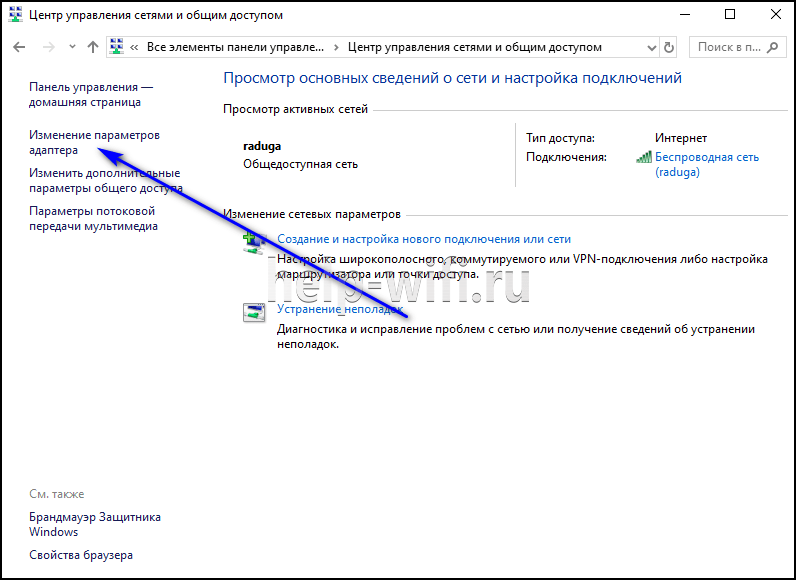

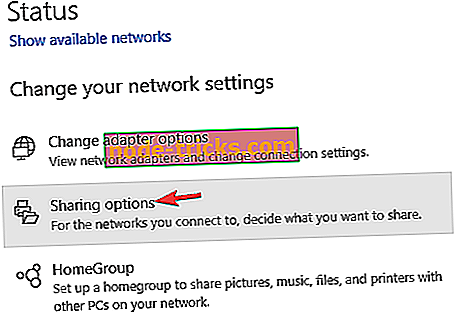

- Кликнуть на «Центр управления сетями…».

- Приступить к созданию и настройке нового подключения или сети.

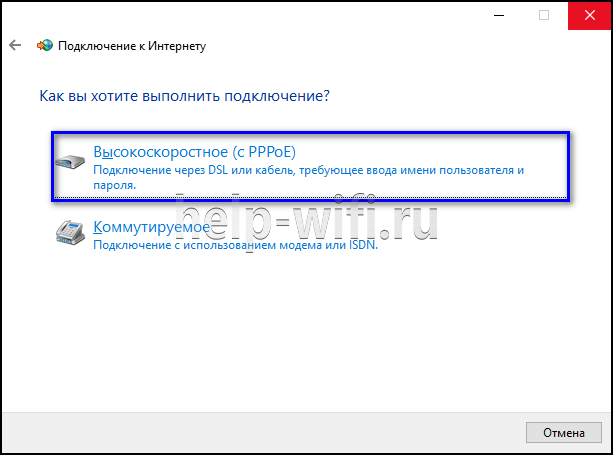

- Кликнуть «Подключение к Интернету».

- Указать «Высокоскоростное (с PPPoE)».

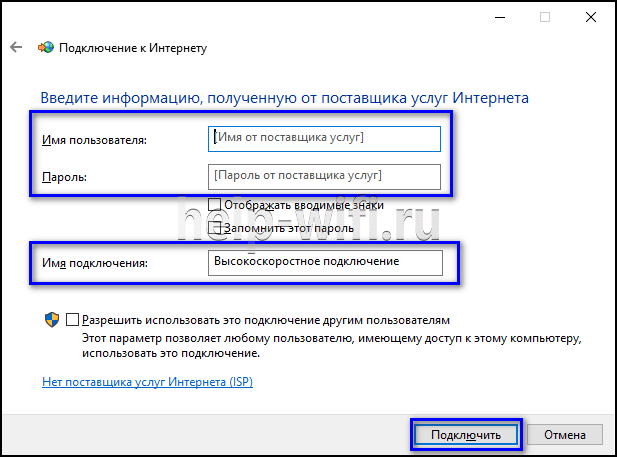

- Ввести данные для входа.

- Кликнуть «Подключить».

На экране высветится уведомление о созданном соединении.

Windows 10

Инструкция:

- Через поисковую строку найти «Панель управления».

- Справа выбрать «Мелкие значки» и кликнуть на «Центр управления сетями…».

- Выбрать «Создание и настройка нового подключения или сети».

- Указать «Подключение к Интернету».

- Нажать «Высокоскоростное (с PPPoE)».

- Ввести имя пользователя, пароль, название.

- Кликнуть «Подключить».

Появится уведомление о созданном соединении.

Настройка в дистрибутивах Linux

Чтобы подключить через PPPoE протокол ПК с Linux, нужно учитывать, что для внесения любых изменений в ОС потребуются ROOT-права. Их получение отличается в зависимости от дистрибутива.

Обычно для настройки параметров при работе в Linux используется терминал. Он комфортен в обращении и предлагает широкий набор функций, но стоит знать как минимум начальный набор команд.

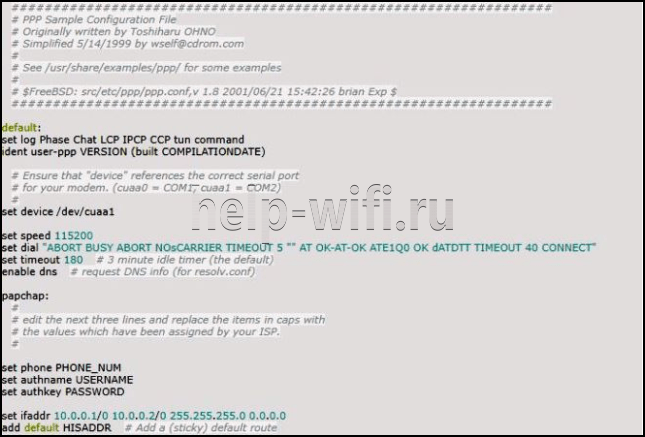

FreeBSD

Настройка PPPoE в этой ОС выполняется в файле конфигурации ppp.conf, расположенном по пути: /etc/ppp/. Он имеет вид, как на скриншоте ниже.

Чтобы создать соединение, нужно изменить файл в виде:

Default:

Set log Phase tun command

myisp:

set device PPPoE: rl0

set authname your_login

set authkey your_password

enable dns

add default HISADDR

Расшифровка параметров:

- set – установка параметров в системе;

- log – запись событий в журнал;

- phase – разделение записей в лог-файле на этапы для простоты понимания;

- tun – виртуальное устройство, формирующее подключение, в этом случае – «туннелирование»;

- comand – сохранение в журнал входящих запросов;

- myisp – наименование соединения, можно ввести любое слово;

- device – задействованное для подключения физическое устройство;

- PPPoE – указание используемого протокола;

- authname, authkey – имя пользователя и пароль, вместо строк «your_name» и «your_pasword» ввести данные, выданные провайдером;

- enable dns – сведения о серверах DNS получать из файла etc/resolv.conf.

- add default – команда, указывающая, что для соединения должен быть использован указанный в Linux по умолчанию адрес;

- HISSADR – IP-адрес подключенного сервера.

В файл resolv.conf самостоятельно внести данные, выданные провайдером. Они добавляются в строки «nameserver».

После ввода команд запустить соединение запросом: #ppp – ddial myisp. Чтобы вручную не вводить постоянно запрос, открыть файл автозапуска по адресу: /etc/rc.conf и ввести данные:

#echo ‘ppp_enable=”YES»’

#echo ‘ppp_mode=”ddial»’

#echo ‘ppp_profile=”myisp»

Чтобы вручную завершить соединение, а затем заново его запустить, нужно воспользоваться командами «/etc/rc.d/ ppp stop» и «/etc/rc.d/ ppp start» соответственно.

Debian и производные ОС

Руководство для Debian и Ubuntu:

- Запустить терминал, ввести запрос «sudo pppoeconf», где «sudo» — SuperUser do – означает запуск от имени администратора, а «pppoeconf» — переход к корректировке настроек PPPoE.

- Ввести пароль для входа в ОС.

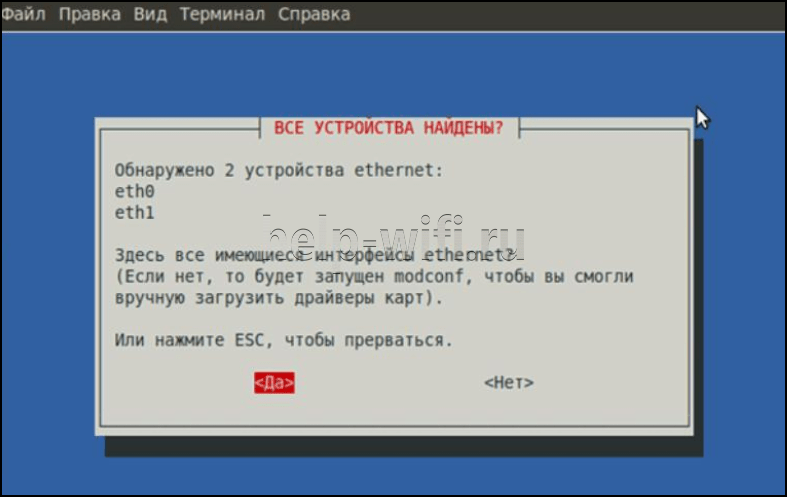

- В окне, предупреждающем о добавлении изменений в файл, подтвердить действие. ОС выполнит поиск сетевых устройств. Выбрать нужное.

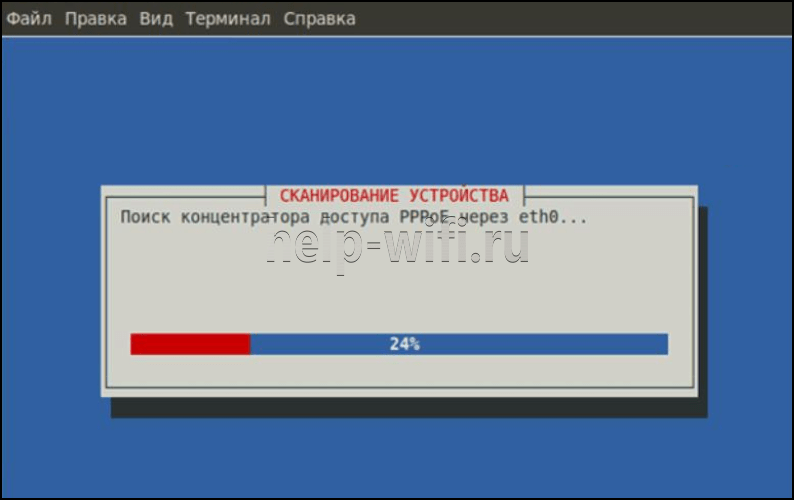

- Система выполнит поиск PPPoE. Если соединение не будет установлено, нужно посмотреть, подключен ли к устройству провод.

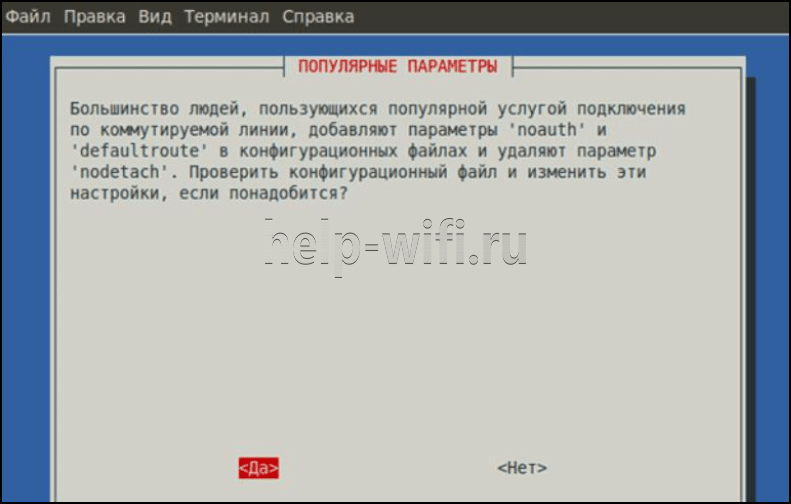

- В появившемся окне выбрать «Да», чтобы добавить параметры «noauth» и «defaultroute» и удалить параметр «nodetach».

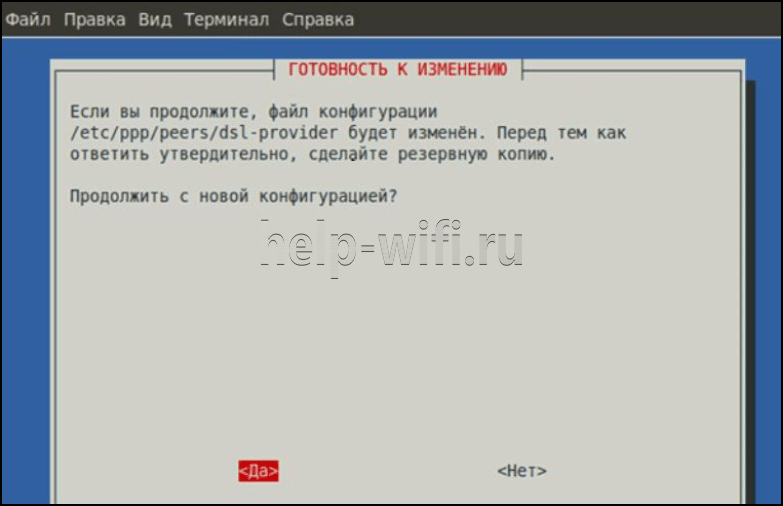

- Появится оповещение о редактировании конфигурации «dsl-provider». Нужно сделать резервную копию, чтобы в случае сбоя иметь возможность восстановить начальную версию, а затем продолжить работу с новой конфигурацией.

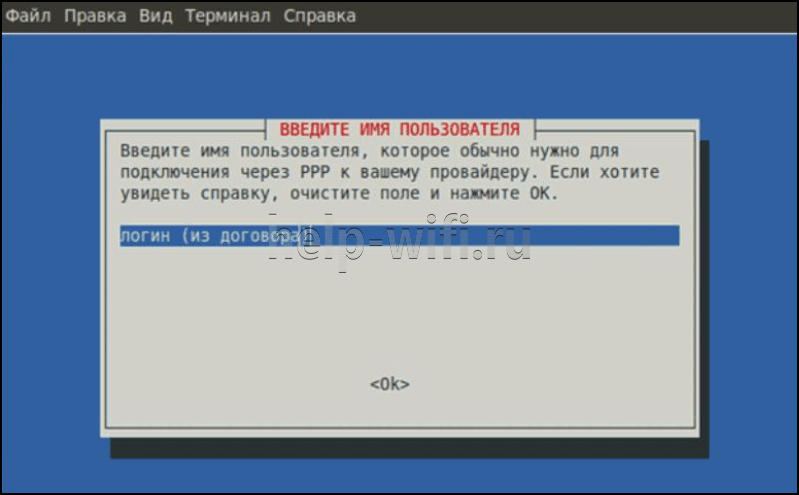

- Ввести логин, предоставленный поставщиком услуг.

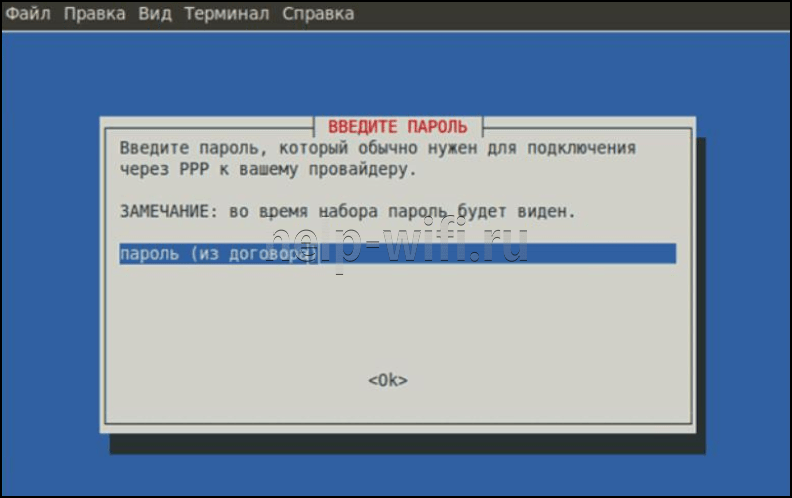

- Указать пароль.

- Подтвердить добавление адреса сервера в автоматическом режиме.

- Кликнуть «Да» в новом окне.

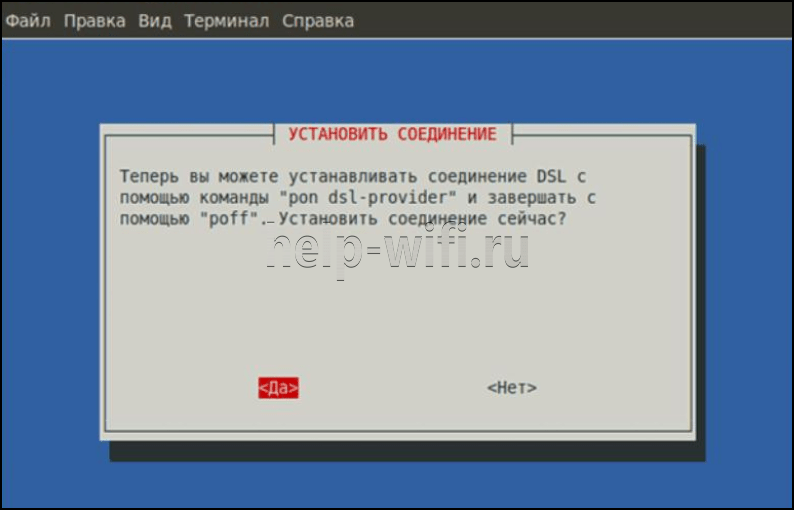

- Установить соединение, кликнув «Да».

- Проверить соединение, нажав «Да».

Создание подключения завершено.

Удаление соединения

Удалить подключение PPPoE можно:

- через «Панель управления»;

- через «Диспетчер устройств»;

- при помощи строки «Выполнить».

Через «Панель управления»:

- Кликнуть на «Центр управления сетями».

- Выбрать «Изменение параметров адаптера».

- Навести курсор на подключение, правой клавишей мыши (ПКМ) вызвать меню, выбрать «Удалить».

Через «Диспетчер устройств»:

- Через строку поиска вызывать «Диспетчер устройств».

- Развернуть вкладку «Сетевые устройства».

- Кликнуть на ненужном адаптере ПКМ и выбрать «Удалить».

Через строку «Выполнить»:

- Через поисковую строку запустить командную строку «Выполнить» или использовать клавиши «Win» + «R».

- Ввести «regedit».

- Открыть путь «HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionNetworkListProfiles».

- Стереть все профили, первый символ в названии которых «{».

После удаления соединения PPPoE любым из способов нужно перезагрузить компьютер.

Частые ошибки и их решение

При подключении к Сети через PPPoE проверяется подлинность подключения. В этот момент могут возникнуть ошибки, о которых оповестит техника.

Чаще всего встречаются:

- Ошибка 691. Некорректный логин или пароль, выданные поставщиком услуг или срок оплаты тарифа пользователя просрочен. Нужно положить деньги на счет.

- Ошибка 651. Сервер поставщика услуг недоступен. Иногда он перегружен, но чаще всего проводится техническое обслуживание. В службе поддержки можно узнать, когда работы завершатся.

- Ошибка 619. Характерна для 3G модемов. Недостаток средств на балансе SIM или некорректное указание данных для авторизации. Нужно проверить и пополнить счет, посмотреть, правильно ли введены логин и пароль.

- Ошибка 711 или сообщение «Не удается загрузить службу диспетчера подключений удаленного доступа». Неполадки в службах ОС Windows (Plug and Play, Диспетчер подключений удаленного доступа, Диспетчер автоматических подключений удаленного доступа, Служба SSTP, Телефония). Нужно перейти в раздел «Службы» операционной системы и проверить каждую из перечисленных. Можно завершить их работу, а затем запустить повторно.

- Ошибка 720. Характерна для пользователей Билайн. Неправильная работа протокола TCP/IP, к которому прикреплен адаптер удаленного доступа. Нужно удалить его, а затем заново установить этот компонент.

- Ошибки 678, 815. Удаленный ПК не отвечает на запросы. Причины – неисправный кабель, некорректная работа антивирусного ПО или файервола, сбои на сервере.

- Ошибки 769, 800. Нет соединения с Сетью. Нужно обратиться к имеющимся подключениям и включить вручную нужное.

- Ошибка 734. В ходе соединения происходит обрыв. Во вкладке «Безопасность» нужно выбрать «Небезопасный пароль» при проверке или заново создать подключение.

- Ошибка 735. Неверный IP. В параметрах сетевого адаптера выбрана ручная установка IP-адреса. Нужно выбрать «Автоматический режим».

Подключение по PPPoE – это удобный способ настройки интернет-соединения. Создать его можно как с помощью собственных возможностей ОС, так и через веб-интерфейс роутера. Если возникают ошибки при установке связи, их легко исправить, так как все они известны и для них найдены способы решения.

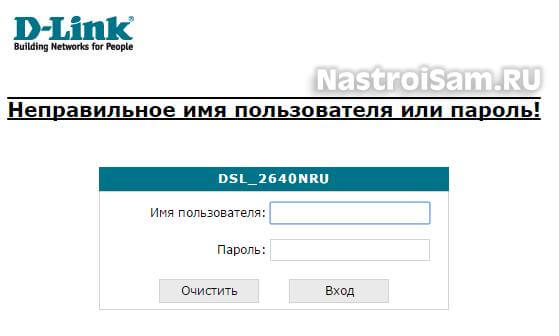

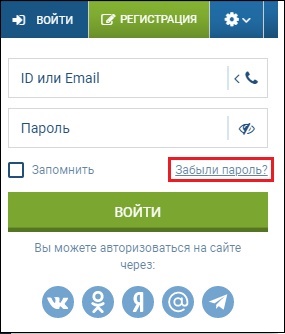

При попытке изменить настройки WiFi-роутера или ADSL-модема можно столкнуться с тем, что на самом начальном шаге — этапе авторизации в веб-интерфейсе — устройство будет ругаться на неправильный логин или пароль. Несмотря на то, что у разных производителей сетевого оборудования (Asus, D-Link, TrendNet, TP-Link, NetGear, Ростелеком, Дом.ру и т.д.) программное обеспечение отличается значительно, тем не менее подобные ошибки они стараются хоть как-то стандартизировать. Обычно роутером выдаётся ошибка авторизации «Неправильное имя пользователя или пароль». На англоязычных прошивках она будет выглядеть так: «User Name or Password is Incorrect» или «Authentication Failed».

Смысл, как мне кажется, должен быть понятен любому — была допущена ошибка при вводе логина либо пароля на доступ к веб-конфигуратору. Логично, что перед пользователем встанет вопрос — а какие данные тогда вводить?!

У подавляющего большинства модемов и роутеров по умолчанию используется логин admin и пароль admin. Информацию по другим маркам и моделям сетевых устройств Вы можете уточнить здесь.

Так же Вы всегда можете посмотреть заводской логин и пароль на самом роутере. Они написаны на наклейке, расположенной на нижней части корпуса девайса.

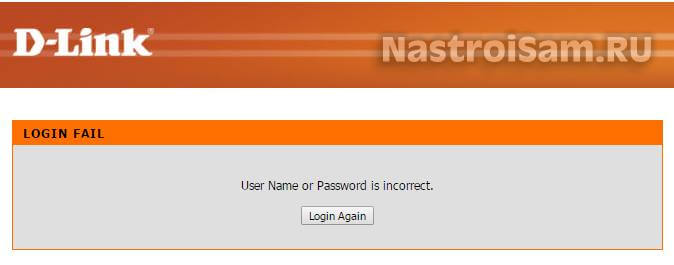

Восстановление заводского логина и пароля

Многие современные сетевые устройства при первом посещении веб-интерфейса настоятельно требуют от пользователя сменить заводской пароль роутера на свой собственный. Затем, после того, как будут сделаны необходимые настройки, всё это успешно забывается до того момента, как будет необходимо снова внести какие-либо изменения. И вот тут роутер начинает ругаться на неверный логин или пароль.

Если попытки подбора по памяти и ввода стандартных значений не увенчались успехом, то выход из ситуации один единственный — надо делать полный сброс текущих настроек до заводских. После этого модем либо маршрутизатор перестанет ругаться на неправильный логин и пароль и пустит со стандартными данными, которые указаны на наклейке.

Чтобы это сделать, надо на включенном устройстве с помощью скрепки или карандаша нажать кнопку «Reset» и подержать её в таком состоянии 10-12 секунд, после чего — отпустить.

Аппарат уйдёт на перезагрузку и, спустя несколько минут, будут восстановлены заводские значения.

- Ошибка: 619: (Не удается подключиться к удаленному компьютеру, поэтому порт подключения закрыт.).

Неправильно настроены параметры безопасности PPPoE соединения, PPPoE-трафик блокируется на пути к шлюзу, либо настройки PPPoE не вступили в действие. В свойствах PPPoE соединения откройте вкладку «Безопасность» — должно быть выбрано «Обычные (рекомендуемые параметры)» и должна быть выбрано «Небезопасный пароль». Перезагрузите компьютер и попробуйте подключиться еще раз. Проверьте настройки Вашего брандмауэра, и если не уверены в их правильности, отключите его. Если проблема сохраняется – позвонить в Службу технической поддержки.

- Ошибка: 691: (Доступ запрещен, поскольку такие имя пользователя или пароль недопустимы в этом домене).

Чаще всего эта ошибка возникает у пользователей InterCom, если они действительно не правильно набирают Имя пользователя и Пароль, либо под Вашим логином уже произведено PPPoE подключение к сети. Решение проблемы: Внимательно набрать Имя пользователя и Пароль. Логин вводится прописными английскими буквами и/или цифрами. Убедиться в том, что включена английская раскладка клавиатуры. Вспомните не давали ли Вы свои учетные данные друзьям/знакомым. Если проблема сохраняется – позвонить в Службу технической поддержки.

- Ошибка: 678, 815, 651: (Удаленный компьютер не отвечает).

Такой тип ошибки возникает, когда отсутствует связь между вашим компьютером и сервером доступа. Скорее всего причиной этой ошибки являются: неисправности на нашем активном оборудовании, у клиента отключена сетевая карта, подключение заблокировано антивирусной программой или файрволом. Решение проблемы:

- Возможно не подключен кабель локальной сети или плохой контакт в разъемах.

- Возможно неправильно работает сетевой адаптер вашего компьютера. Для устранения неисправности может потребоваться переустановка драйвера сетевого адаптера или замена сетевого адаптера.

- Возможно произошел обрыв кабеля или сервер доступа отключен.

- Возможно сетевой адаптер отключен в диспетчере устройств. Включите сетевой адаптер и повторите попытку подключения.

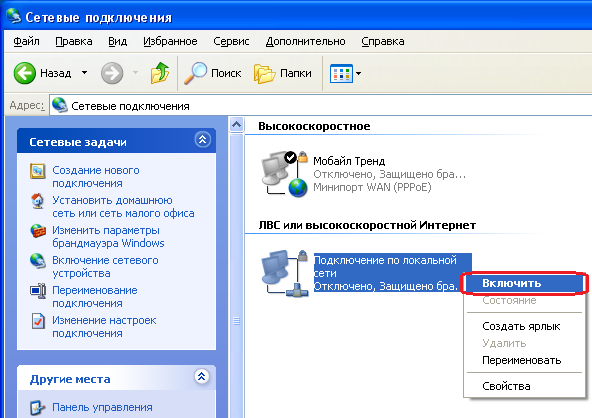

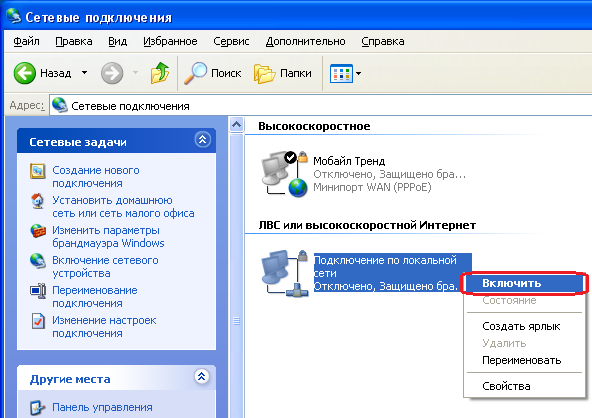

Проверить подключение по локальной сети (Пуск-> Панель управления -> Сетевые подключения -> нажать правой кнопкой мыши на Подключение по локальной сети — > выбрать Включить). Отключить антивирусную программу или файрвол. Если проблема сохраняется – позвонить в Службу технической поддержки.

- Ошибка: 769: (Указанное назначение недостижимо).

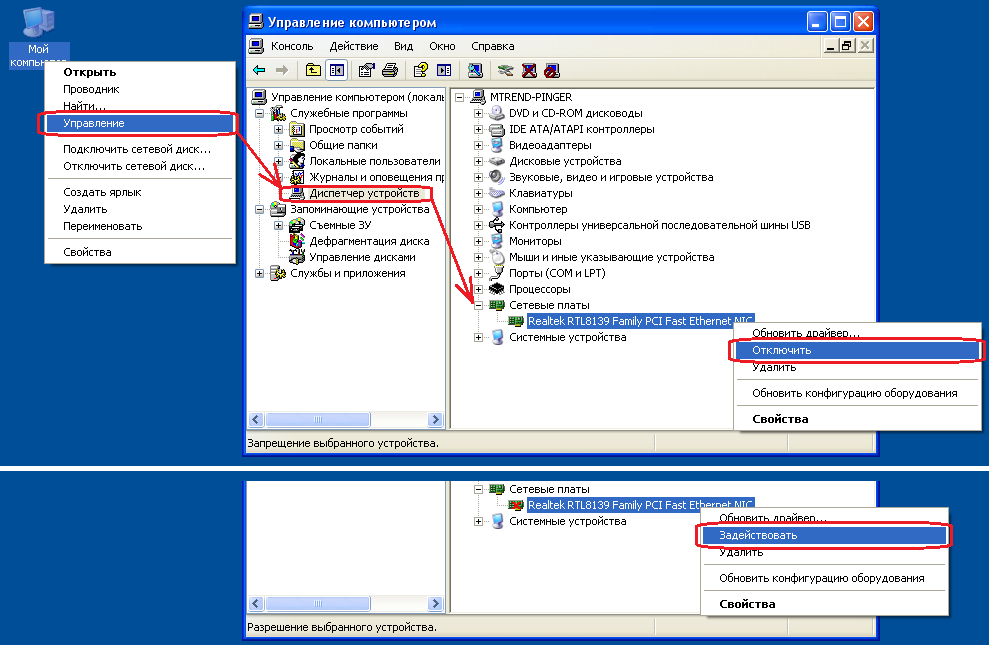

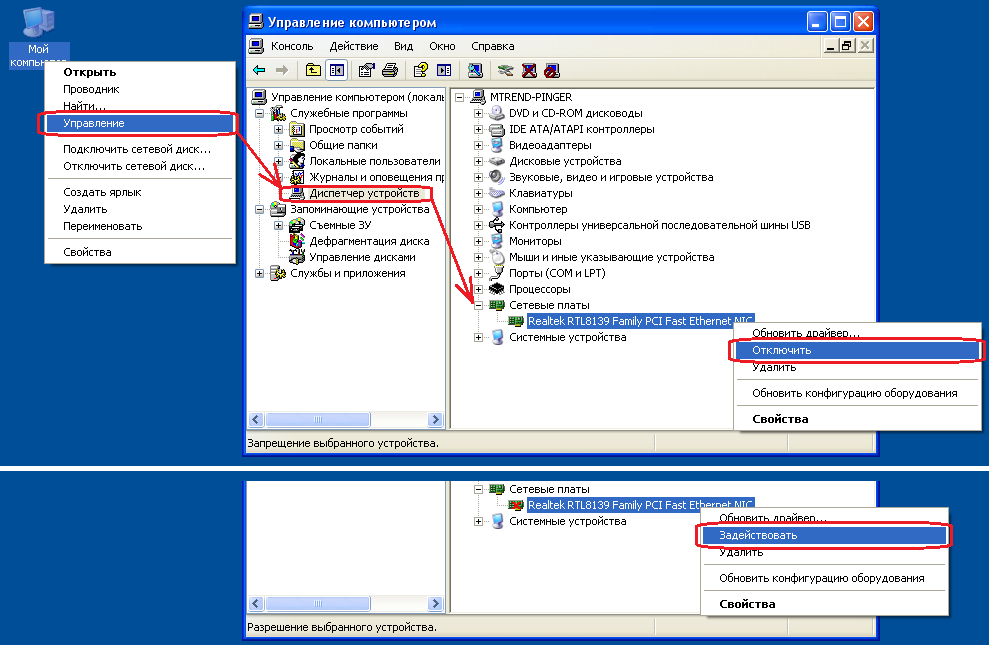

Причиной возникновения данной ошибки является то, что сетевая карта на вашем компьютере отключена. Решение проблемы: Необходимо включить сетевой адаптер в диспетчере устройств (Пуск-> Панель управления-> Система-> Оборудование-> Диспетчер устройств-> Сетевые Платы) Нажав правой кнопкой мыши, выбрать Задействовать и повторить попытку подключения. Если проблема сохраняется – позвонить в Службу технической поддержки.

- Ошибка: 734, 735: (Протокол управления PPP-связью был прерван)

. Эта ошибка может возникнуть в том случае, если протоколы безопасности на сервере, к которому устанавливается подключение, несовместимы с локальными параметрами безопасности. Решение проблемы: В папке Сетевые подключения щелкните используемое PPPoE подключении правой кнопкой мыши. Выберите команду Свойства и откройте вкладку Безопасность. В списке При проверке используется выберите Небезопасный пароль. Если проблема сохраняется – позвонить в Службу технической поддержки.

- Ошибка: 680 и 676: (Линия занята).

Такая ошибка возникает, если не правильно работает сетевая карта на вашем компьютере, или имеются неисправности на нашем активном оборудовании. Решение проблемы: Необходимо выключить и заново включить сетевой адаптер в диспетчере устройств (Пуск-> Панель управления-> Система-> Оборудование-> Диспетчер устройств-> Сетевые Платы) Нажав правой кнопкой мыши, выбрать Отключить, а затем Задействовать и повторить попытку подключения PPPoE. Если проблема сохраняется Перегрузить компьютер и повторить попытку подключения. Если проблема сохраняется – позвонить в Службу технической поддержки.

Не забывайте! Если у Вас стоит Роутер, то большинство проблем решается перезагрузкой роутера

(Выключить его с розетки и снова включить)

Содержание

- 1 Введение

- 2 Ошибка 619 – Указанный порт не подключен

- 3 Ошибка 629 – Подключение прервано удаленным компьютером

- 4 Ошибка 633 – Модем уже используется для исходящих подключений удалённого доступа

- 5 Ошибка 676 или 680 – Линия занята

- 6 Ошибка 678 – Удаленный компьютер не ответил вовремя (Ошибка 815 — для Windows Vista, Ошибка 651 — для Windows 7)

- 7 Ошибка 691 – Доступ запрещен, поскольку такие имя пользователя или пароль недопустимы в этом домене

- 8 Ошибка 692 – Произошла аппаратная ошибка модема

- 9 Ошибка 711 – Не удалось запустить службу диспетчера удаленного доступа

- 10 Ошибка 720 – Нет настроенных протоколов управления PPP

- 11 Ошибка 734 – Протокол управления связью PPP был прерван

- 12 Ошибка 735 – Запрошенный адрес был отвергнут сервером

- 13 Ошибка 769 – Указанное назначение не достижимо

Введение

Перед тем как звонить в службу технической поддержки проверьте баланс своего лицевого счета в личном кабинете https://stat.mtrend.ru, физическое подключение кабеля к сетевой карте компьютера, а так же запишите номер ошибки в подключении.

Ошибка 619 – Указанный порт не подключен

Для решения данной проблемы воспользуйтесь инструкциями к ошибке 692.

Ошибка 629 – Подключение прервано удаленным компьютером

Ошибка возникает при неправильном завершении предыдущей сессии, когда на сервере осталось незакрытое подключение, если уже создана сессия РРРоЕ и Вы пытаетесь поднять еще одну сессию. Порядок устранения аналогичен ошибке 691. Подождите не менее двух минут и попробуйте повторно подключиться. Не забывайте хранить в секрете свои данные для входа в Интернет.

Ошибка 633 – Модем уже используется для исходящих подключений удалённого доступа

Причиной ошибки является то, что виртуальный порт PPPoE уже используется. Перезагрузите компьютер, если создано несколько PPPoE подключений удалите неиспользуемые, повторите попытку подключения.

Ошибка 676 или 680 – Линия занята

Такая ошибка возникает, если не правильно работает сетевая карта на Вашем компьютере. Необходимо выключить и заново включить сетевой адаптер. Нажмите правой кнопкой мыши на Мой компьютер и выберите Управление компьютером. Появится окно Управление компьютером, в левой части окна выбираете Диспетчер устройств. В появившемся списке найдите Сетевые карты (Сетевые адаптеры, Сетевые платы), нажимаете слева на значок «+», открывается список установленных на компьютере сетевых карт, выбираете свою сетевую карту.

Нажав правой кнопкой мыши, выбираете «Отключить», а затем «Задействовать» и повторяете попытку подключения. Если сетевая плата отсутствует в диспетчере устройств, то она либо отключена в BIOS, либо не установлен драйвер на сетевую плату. Если перед пиктограммой отображен один из знаков: знак вопроса, восклицательный знак, то драйвер на сетевую плату установлен некорректно. Переустановите драйвер, перезагрузите компьютер и повторите попытку подключения.

Ошибка 678 – Удаленный компьютер не ответил вовремя (Ошибка 815 — для Windows Vista, Ошибка 651 — для Windows 7)

Такой тип ошибки возникает, когда отсутствует связь между вашим компьютером и сервером доступа. Скорее всего, причиной ошибки являются отключенная (неправильно работающая) сетевая карта, выключено подключение по локальной сети, не подключен кабель или плохой контакт в разъемах, либо произошел обрыв кабеля или подключение заблокировано антивирусной программой или фаерволом. Для устранения неисправности может потребоваться переустановка драйвера сетевого адаптера или замена сетевого адаптера.

Решение проблемы:

- Проверьте подключение по локальной сети:

- в Windows XP Пуск -> Панель управления -> Сети и подключения к Интернету -> Сетевые подключения;

- в Windows Vista Пуск -> Панель управления -> Сеть и Интернет -> Центр управления сетями и общим доступом -> Управление сетевыми подключениями (ссылка в левой части окна);

- в Windows 7 Пуск -> Панель управления -> Сеть и Интернет -> Центр управления сетями и общим доступом -> Изменение параметров адаптера (ссылка в левой части окна).

Затем необходимо нажать правой кнопкой мыши на Подключение по локальной сети и выбрать в меню «Включить».

- Проверьте, что сетевая карта ВКЛЮЧЕНА (если выключена — включите). Порядок действий смотрите в описании ошибки 676.

- Попробуйте удалить и заново установить сетевую карту в Диспетчере устройств, либо переустановить драйвера на сетевую карту.

- Если у Вас внутренняя сетевая карта (не встроенная в материнскую плату, а отдельная плата pci), то при выключенном компьютере попробуйте вытащить плату, вставить обратно, закрепить болтом, включить компьютер и попробовать подключиться.

- Попробуйте на время попыток подключения полностью отключить антивирусную программу или брандмауэр/фаервол.

Ошибка 691 – Доступ запрещен, поскольку такие имя пользователя или пароль недопустимы в этом домене

Чаще всего эта ошибка возникает, когда действительно неправильно набраны логин (имя пользователя) и/или пароль в подключении, либо под Вашим логином уже произведено подключение к сети.

Решение проблемы:

Удалите и заново внимательно наберите имя пользователя и пароль. Логин вводится строчными (маленькими) английскими буквами и/или цифрами. Убедитесь в том, что включена английская раскладка клавиатуры и выключен «Caps Lock» на клавиатуре.

Также такая ошибка будет появляться при неуплате за пользование интернетом (проверьте баланс в личном кабинете), либо при смене компьютера/сетевой карты/переустановке операционной системы на компьютере, в таком случае необходимо позвонить в техническую поддержку и продиктовать новый MAC-адрес сетевой карты.

Либо можно попробовать самостоятельно сменить MAC-адрес.

Ошибка 692 – Произошла аппаратная ошибка модема

Для решения этой проблемы выполните следующие действия: перезагрузить компьютер, если ошибка не пропадет откройте Диспетчер устройств и удалите сетевую карту как устройство. После этого вверху окна нажмите на значок «Обновить конфигурацию оборудования», либо перезагрузите компьютер. Попробуйте снова подключиться.

Ошибка 711 – Не удалось запустить службу диспетчера удаленного доступа

Решение проблемы:

Нажмите правой кнопкой мыши по значку Мой компьютер, выберите Управление. В открывшемся окне выберите Службы и приложения -> Службы. Активируйте службы Телефония и Диспетчер подключения удаленного доступа.

Ошибка 720 – Нет настроенных протоколов управления PPP

Решения проблемы:

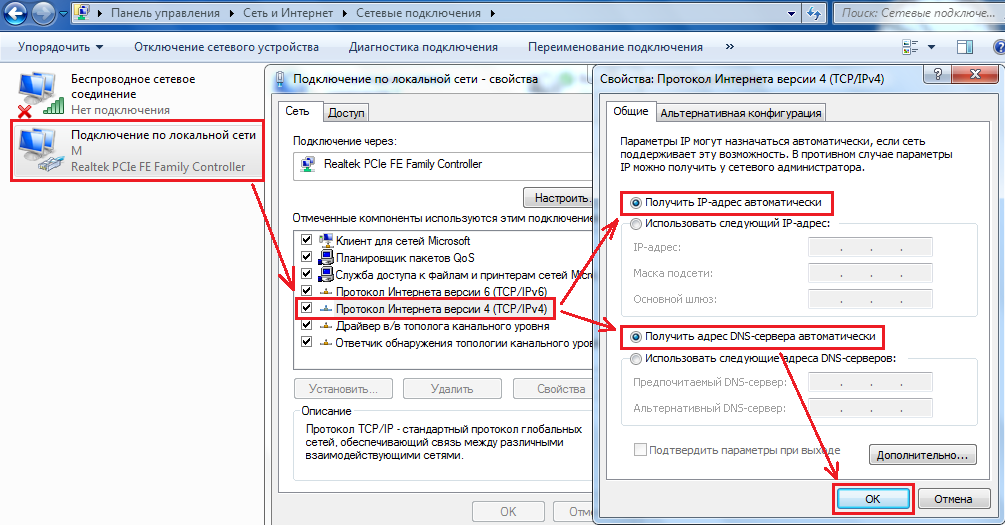

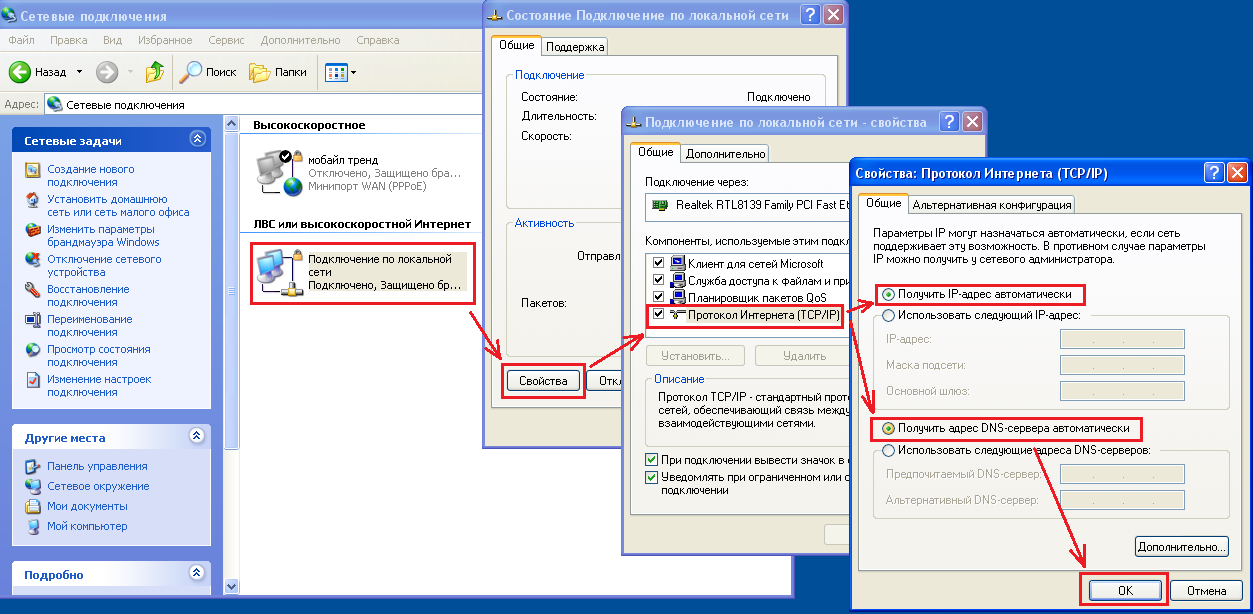

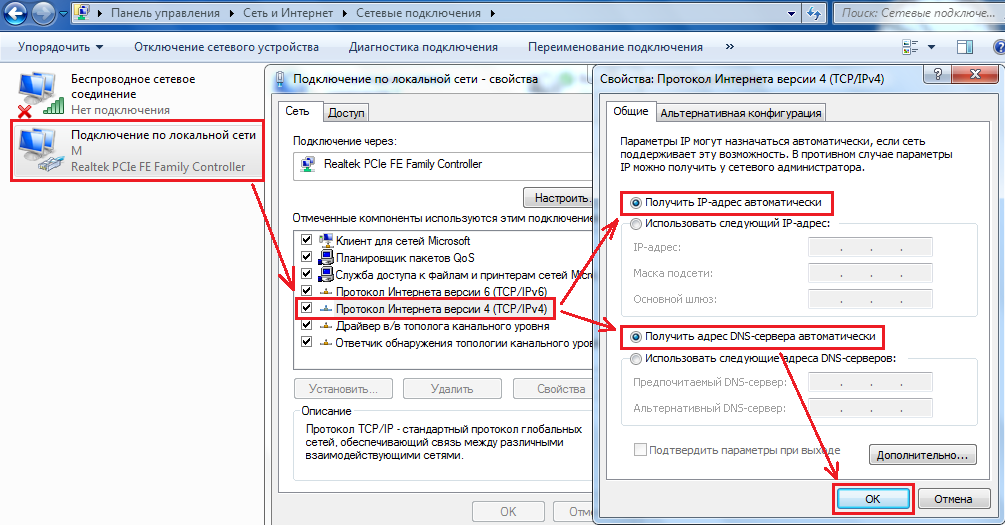

- Поставьте галочку в строчке «Протокол Интернета TCP/IP» в свойствах «Подключения по локальной сети».

- Попробуйте сбросить стек протоколов TCP/IP. Для этого в меню Пуск нажмите «Выполнить…» и там наберите cmd.exe (в Windows 7 нужно набрать cmd.exe в строке поиска). В командной строке наберите:

netsh int ip reset resetlog.txt

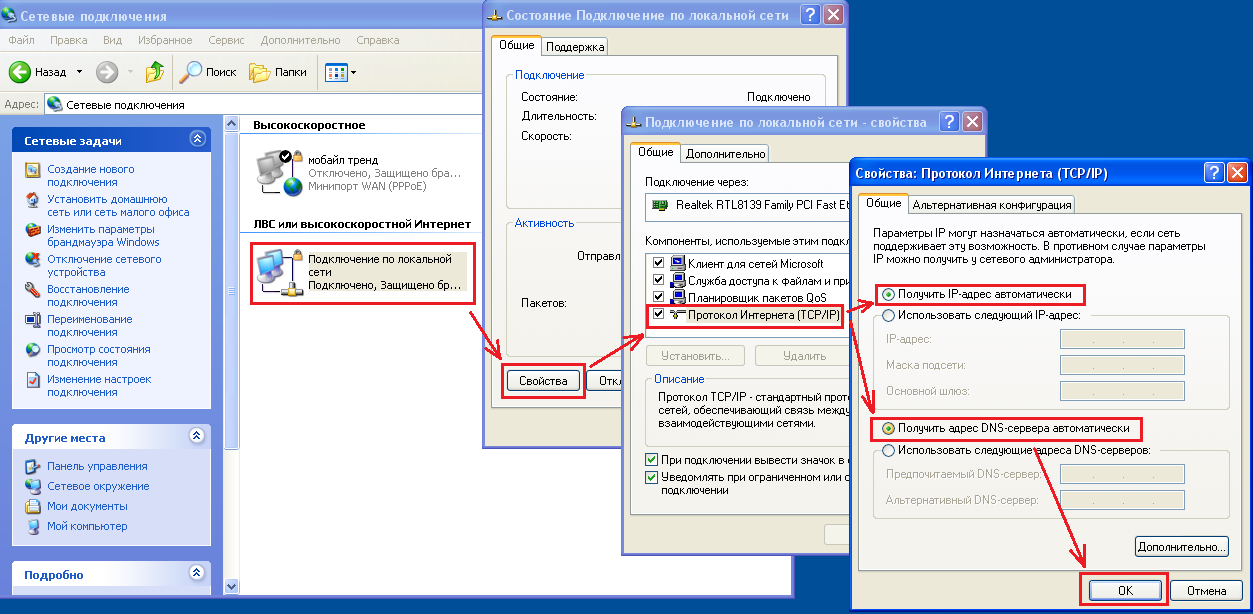

после того как выполнится сброс перезагрузить компьютер. - Запустите проверку целостности и восстановление системных файлов. Для этого в меню Пуск нажмите «Выполнить…» и там наберите:

sfc /scannow - Переустановите драйвера на сетевую карту. Если эта процедура не поможет, попробуйте воспользоваться следующей инструкцией: Ошибка 720. Инструкция для опытных пользователей

Ошибка 734 – Протокол управления связью PPP был прерван

Эта ошибка может возникнуть в том случае, если протоколы безопасности на сервере, к которому устанавливается подключение, несовместимы с локальными параметрами безопасности. В папке Сетевые подключения нажмите на используемом подключении правой кнопкой мыши. Выберите команду «Свойства» и откройте вкладку «Безопасность». В списке «При проверке используется» выберите «Небезопасный пароль» (в Windows 7 – Шифрование данных: Необязательное).

Ошибка 735 – Запрошенный адрес был отвергнут сервером

Данная ошибка может возникнуть из-за неверных настроек высокоскоростного подключения PPPoE. Необходимо открыть свойства Подключения по локальной сети, свойства Протокола интернета (TCP/IP) и выбрать «Получить IP-адрес автоматически», «Получить адрес DNS-сервера автоматически» и сохранить настройки, нажав кнопку «ОК».

Ошибка 769 – Указанное назначение не достижимо

Возможно, в Сетевых подключениях отключено Подключение по локальной сети. Необходимо открыть окно сетевых подключений, найти Подключение по локальной сети, нажать правой кнопкой мыши и выбрать в меню «Включить».

Так же нужно проверить в Диспетчере устройств состояние сетевой карты (значок сетевой карты перечеркнут красным крестиком). Порядок включения сетевой карты смотрите в описании ошибки 676.

Содержание

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

- Secret Net

- Дубликаты не найдены

- Стрелочка не поворачивается?

- Тестовое

- А я думал они уже вымерли

- Уделите восемь секунд на просмотр

- Онлайн собеседование

- Отзыв на весы

- B Москве мигранты избили и ограбили 28-летнего парня

- О, счастливчик!

- Детство

- Передайте товарищу тренеру, произошла ужасная ошибка!

- Ответ на пост «На Озон у меня украли полмиллиона»

- Настройка параметров механизмов защиты и средств управления Secret Net 7

- Настройка параметров механизмов защиты и средств управления Secret Net 7

- Защита входа в систему

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

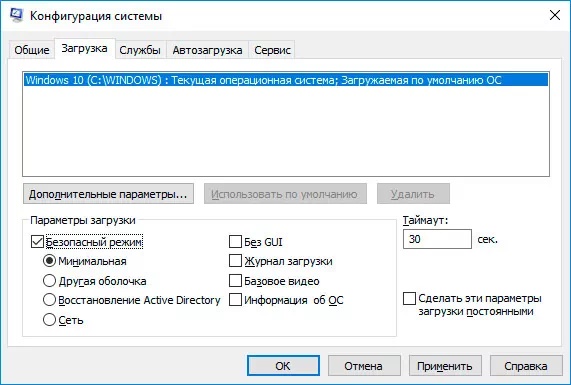

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

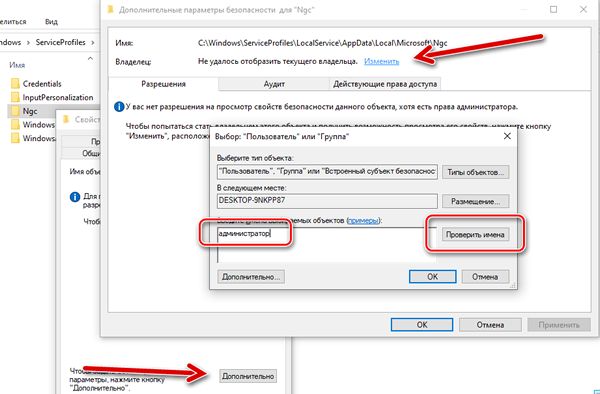

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

Secret Net

Привет умной половине Пикабу, столкнулся с такой проблемой в армии как Secret Net. Мой знакомый контрактник притараканил ноутбук в ЛАЗ, сказал что могу забрать себе, но в него нельзя вставлять флешку из-за этого самого Secret Net (ходит слух что любое подключение к ноутбуку отображается у службы ЗГТ) доступа к администратору нет, интернет не подключить, флешку тоже, но желание использовать ноутбук дикое) есть ли способ обойти эту «штуку»?

Дубликаты не найдены

он надеется сам кого-нибудь посадить

через пол года ноутбук отказался не нужен и его вернули

Оххх, молодо-зелено, вопрос стоит не в технической плоскости как удалить систему защиты и заиметь инструмент для просмотра порнухи, а исключительно в нормативно-правовой.

Само наличие секрет нета как бы толсто намекает, что ноут предназначен для обработки ГТ.

Даже если ноут списанный и с него удали все защищемые данные, все равно гриф с жесткого диска не снимается и жесткий диск (если он съемной) или весь ноут целиком подлежат хранению в первом отделе.

Этот ноут рано или поздно будут искать, а когда найдут, а найдут обязательно, то всех причастных анально покарают.

Мой совет пока не поздно вернуть где росло и не лезть в ноут с попытками обхода системы защиты. А по факту, спиздивший контрактник уже на статью себе накрутил, т.к. создал предпосылки утечки ГТ.

Подумайте как следует, возможно еще не поздно в сЗГТ с повинной идти, дальше уже только с органами госбезопасности уже общаться будете

Думаю, лучше вернуть обратно.

а второй половине Пикабу что, без привета оставаться?!)

Специальная галографическая наклейка с тремя буквами подтверждает, что проведена спец проверка и нет закладных устройств. На нормальных объектах проверяют все, например кондиционеры и чайники. Но наличие этой наклейки никак не связано с возможностью вынести

Блин да по обычному гуглению Secret Net сразу находит что делать. Но Вам бы я посоветовал отдать обратно где взяли. А если уж там админа требует, то просто винду переставить.

Сбрасываешь биос, грузиться с флешки, сбрасываешь пароль администратора, отключаешь секрет нет студио и настраиваешь как тебе надо

Если нет на биосе пароля, то выбираешь загрузку с флкшки и грузиться, потом получаешь пароль администратора и творишь все что хочешь, проверенно

Стрелочка не поворачивается?

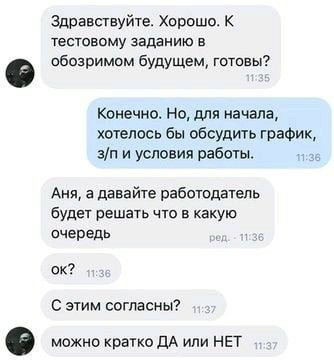

Тестовое

А я думал они уже вымерли

Иду сейчас по улице, а навстречу коробейник с книгами. И сразу так агрессивно мне их в нос сует:

-Мужчина, посмотрите книги.

-Я не продаю, я показываю.

Уделите восемь секунд на просмотр

возможно это поможет спасти жизнь кому-то из ваших близких и любимых)

Онлайн собеседование

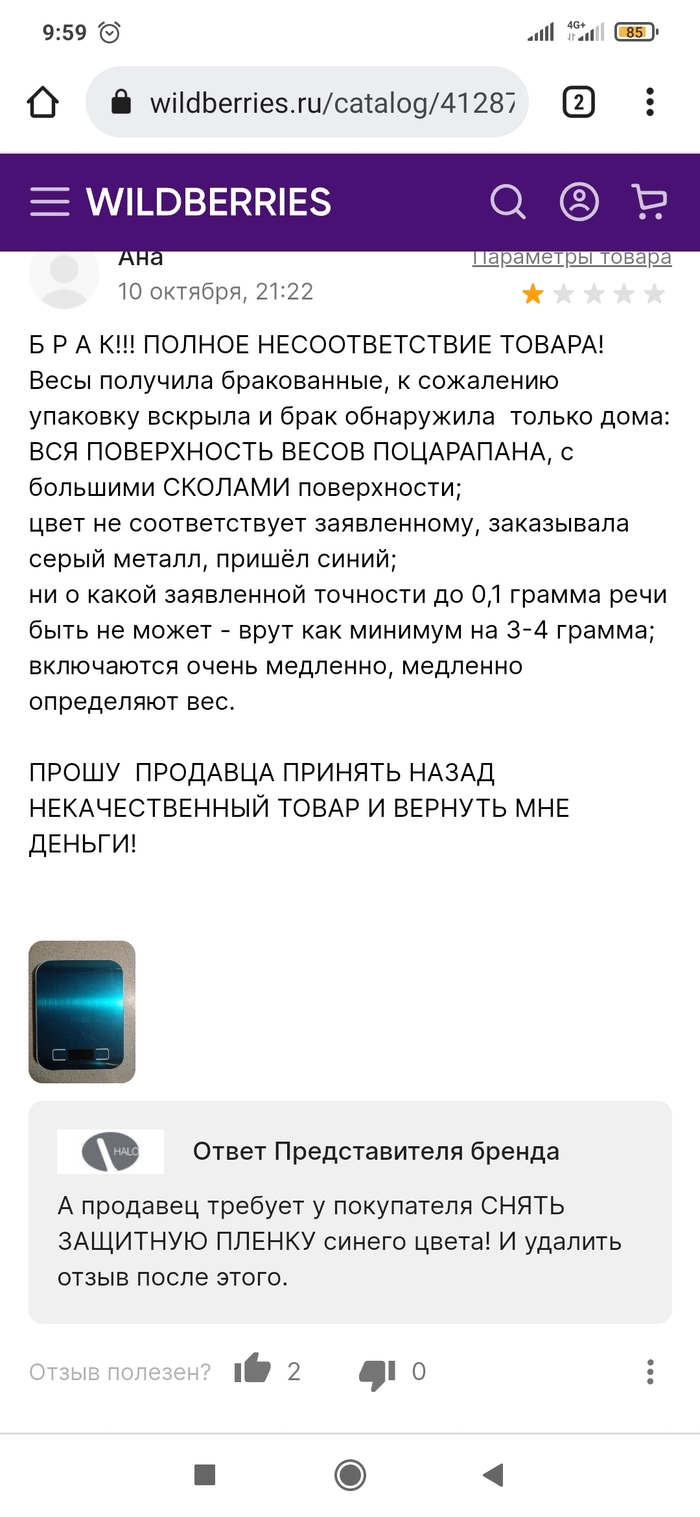

Отзыв на весы

Заказывал тут жене на ВБ весы на кухню и набрел на данный отзыв.

B Москве мигранты избили и ограбили 28-летнего парня

О, счастливчик!

Детство

Эх, мелкий я был умный. Дураком стал позже

Передайте товарищу тренеру, произошла ужасная ошибка!

Ответ на пост «На Озон у меня украли полмиллиона»

Доброй ночи, Пикабу!

Пост получился очень резонансным и быстро набрал высокий рейтинг, однако в этот раз представители Озона связались с нами и предоставили нам обширные данные, по которым выходило, что пользователь злоупотребил площадкой и необоснованно требовал возмещения с маркетплейса. В связи с этим информация из поста была удалена как введение пользователей в заблуждение и нами был дан комментарий, почему мы поступили подобным образом.

Пользователь обратился к нам в поддержку, а также в комментариях к представителю маркетплейса и предоставил свои данные, которые, однако, не опровергали имеющуюся у нас информацию, и потому у нас не было оснований для восстановления поста. Случаи, когда наши пользователи вводят читателей в заблуждение с целью создать искусственный резонанс и заработать на этом, к сожалению, тоже случаются.

Однако сегодня вечером, в пятницу, представители Озон снова связались с нами и предоставили новые, дополнительные данные. За последние двое суток они провели масштабную внутреннюю проверку всех сторон конфликта и, несмотря на то, что изначально действительно складывалась очевидная попытка обмануть площадку, в ходе проверки была выявлена мошенническая схема, из-за которой мошенник действительно украл деньги. Также они связались с нашим пользователем и сегодня полностью компенсировали сумму похищенных денежных средств в размере почти 497 тысяч рублей.

Администрация Пикабу не принимает на веру слова, не подтверждённые доказательствами, однако сейчас сложилась одна из тех редких ситуаций, когда события развиваются крайне неоднозначно и непредсказуемо. Мы благодарим Озон за то, что они разобрались в ситуации и предоставили нам все данные, реабилитирующие пользователя. С нашей стороны от лица администрации Пикабу хочу принести извинения пользователю @MikhailVettsel, и осветить ситуацию, что его притязания были полностью удовлетворены, а справедливость восстановлена. Также мы восстанавливаем первоначальный пост, чтобы пикабушники могли ознакомиться с его содержанием.

По сообщению маркетплейса, в настоящее время служба безопасности проводит розыскные мероприятия, чтобы найти мошенников, привлечь их к ответственности и вернуть похищенные деньги.

При появлении новой информации и официальных заявлений маркетплейса пост будет дополнен.

Источник

Настройка параметров механизмов защиты и средств управления Secret Net 7

Настройка параметров механизмов защиты и средств управления Secret Net 7

В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам, а также осуществляющих контроль действий пользователей и регистрацию событий, связанных с информационной безопасностью.

Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать следующие задачи:

Для решения перечисленных и других задач администратор безопасности использует средства системы Secret Net и операционной системы (ОС) Windows.

Основными функциями администратора безопасности являются:

Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

Описание параметров объектов групповой политики

К общим параметрам безопасности ОС Windows добавляются параметры Secret Net. Эти параметры применяются на компьютере средствами групповых политик и действуют в рамках локальной политики безопасности. В системе Secret Net предусмотрены возможности настройки параметров групповых политик в стандартных оснастках ОС Windows и в программе оперативного управления.

В стандартных оснастках ОС Windows параметры Secret Net представлены в узле «Параметры безопасности» иерархии узлов групповой политики.

Для просмотра и изменения параметров в стандартных оснастках ОС Windows:

По умолчанию раздел «Параметры Secret Net» содержит следующие группы параметров:

| Группа | Назначение |

| Настройки подсистем | Управление режимами работы механизма защиты входа в систему.

Управление режимами работы механизмов полномочного управления доступом и контроля печати. Настройка параметров хранения локального журнала Secret Net. Управление механизмом затирания удаляемой информации. Управление механизмом теневого копирования. Управление перенаправлением локальных устройств и ресурсов для терминальных подключений. Управление режимом локального оповещения о событиях НСД. |

| Ключи пользователя | Настройка параметров ключей для усиленной аутентификации пользователей.

Управление привилегиями пользователей в системе Secret Net: • для работы с локальным журналом Secret Net; • для работы в условиях замкнутой программной среды; • для изменения прав доступа к каталогам и файлам в механизме дискреционного управления доступом. |

| Регистрация

событий |

Настройка перечня событий, регистрируемых системой Secret Net. |

| Устройства | Управление параметрами контроля подключения и изменения

устройств и правами доступа к устройствам. |

| Принтеры | Управление параметрами использования принтеров |

Параметры настройки системы могут быть сгруппированы по принадлежности к защитным механизмам. Переключение режима группировки параметров осуществляется с помощью специальных кнопок панели инструментов или команд в меню «Вид» («По группам» и «По подсистемам»).

Для настройки параметров объектов политик безопасности:

На экране появится диалог настройки параметра.

Настройте параметры безопасности согласно приведенной таблице:

| Политика | Параметр безопасности |

| Администрирование: локальное оповещение об НСД | включено |

| Вход в систему: Запрет вторичного входа в систему | отключен |

| Вход в систему: количество неудачных попыток аутентификации | 5 |

| Вход в систему: Максимальный период неактивности до блокировки экрана | 10 минут |

| Реакция на изъятие идентификатора | нет |

| Вход в систему: Режим аутентификации пользователя | стандартная аутентификация |

| Вход в систему: Режим идентификации пользователя | смешанный |

| Журнал: максимальный размер журнала системы защиты | 4096 кБ |

| Журнал: политика перезаписи событий | затирать при необходимости |

| Затирание данных: Количество циклов затирания конфиденциальной информации | 3 |

| Затирание данных: Количество циклов затирания на локальных дисках | 3 |

| Затирание данных: затирания на сменных носителях | 3 |

| Контроль печати: Маркировка документов | стандартная обработка |

| Контроль печати: Перенаправление принтеров в RDP-подключениях | запрещено |

| Контроль печати: теневое копирование | определяется настройками принтера |

| Контроль приложений: Режим аудита | аудит пользовательских приложений |

| Контроль устройств: Перенаправление устройств в rdp-подключениях | запрещено |