Большинство администраторов терминальных серверов Windows заметили, что начиная с Windows Server 2012, на RDS серверах пропали оснастки управления tsadmin.msc (Remote Desktop Services Manager — Диспетчер служб удаленных рабочих столов) и tsconfig.msc (Remote Desktop Session Host Configuration — Конфигурация узла сеансов удаленных рабочих столов). Разработчики Microsoft решили, что большинством параметров сервера RDS можно управлять через Server Manager, консоль редактора групповых политик (gpedit.msc) или в настройках RDS коллекций. Однако все эти инструменты не настолько просты и удобны как старые остатки.

Разберёмся, как можно вернуть оснастки tsadmin.msc и tsconfig.msc на RDS серверах под управлением Windows Server 2016 (инструкция также к Windows Server 2019 и 2012 R2 окружению).

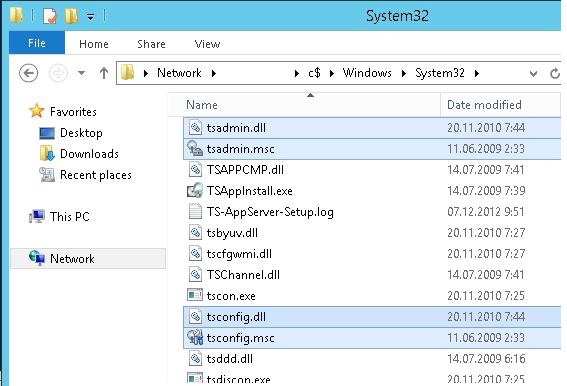

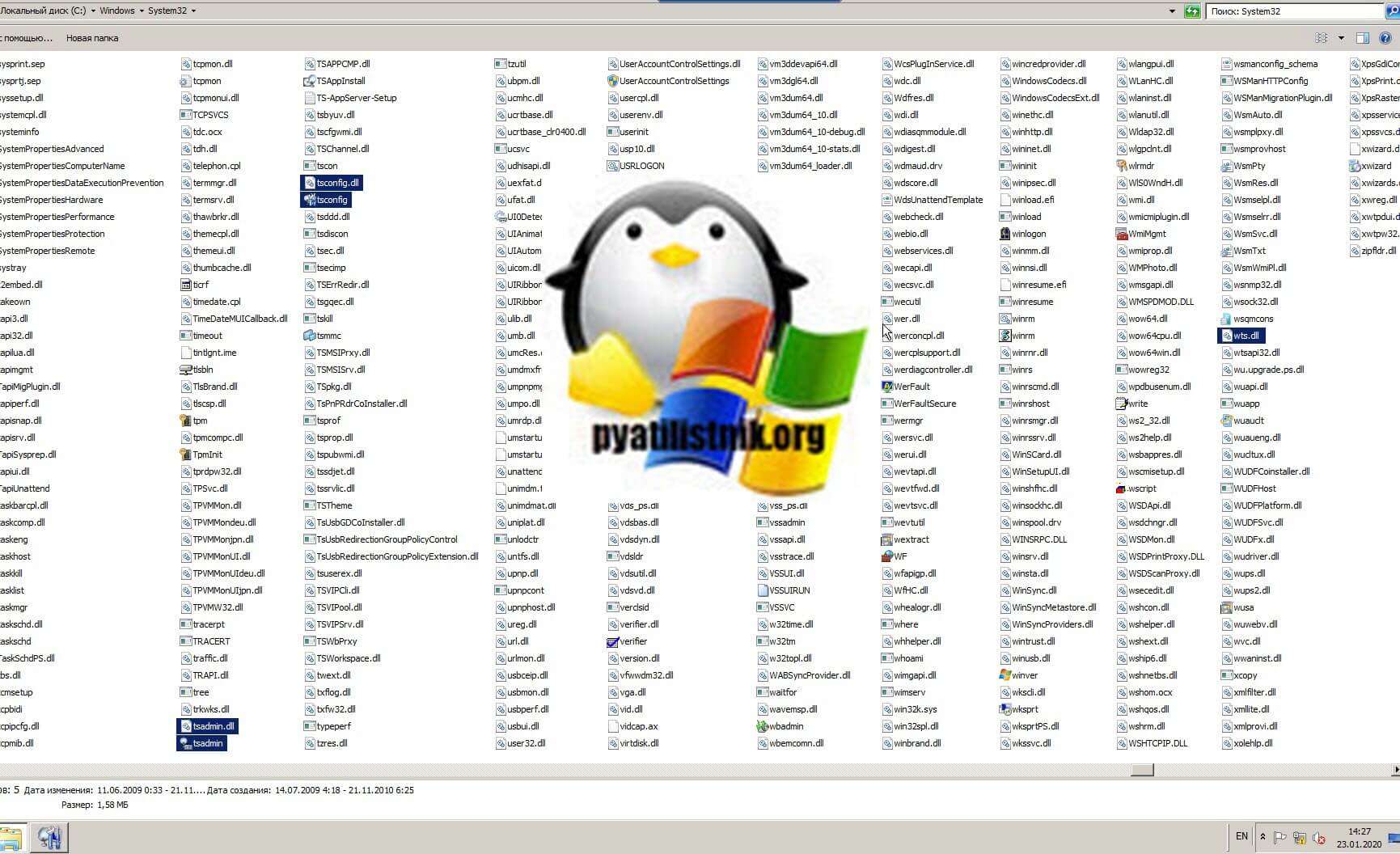

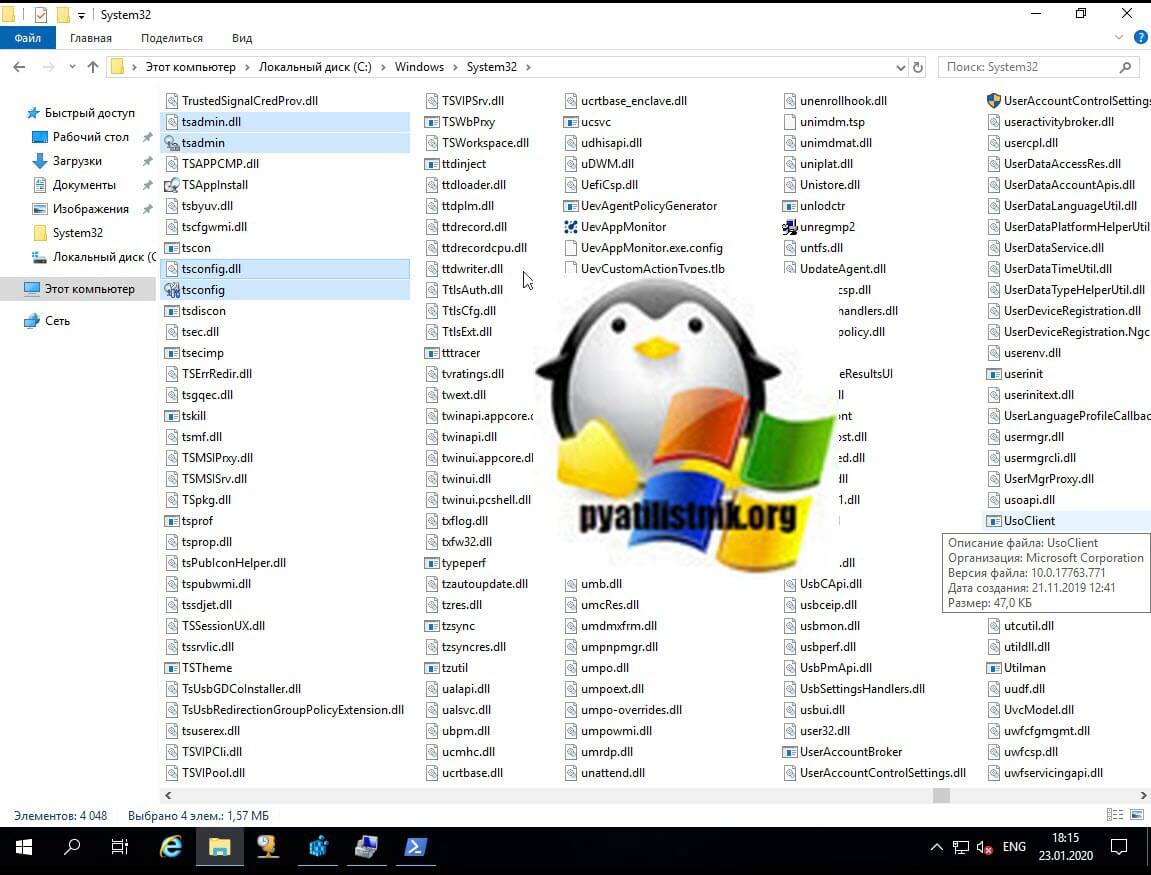

Для этого нам понадобится скопировать 6 файлов и 2 ветки реестра с любого сервера под управлением Windows Server 2008 R2 в аналогичный каталог C:\Windows\System32 на Windows Server 2016. Скопируйте следующие 7 файлов:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

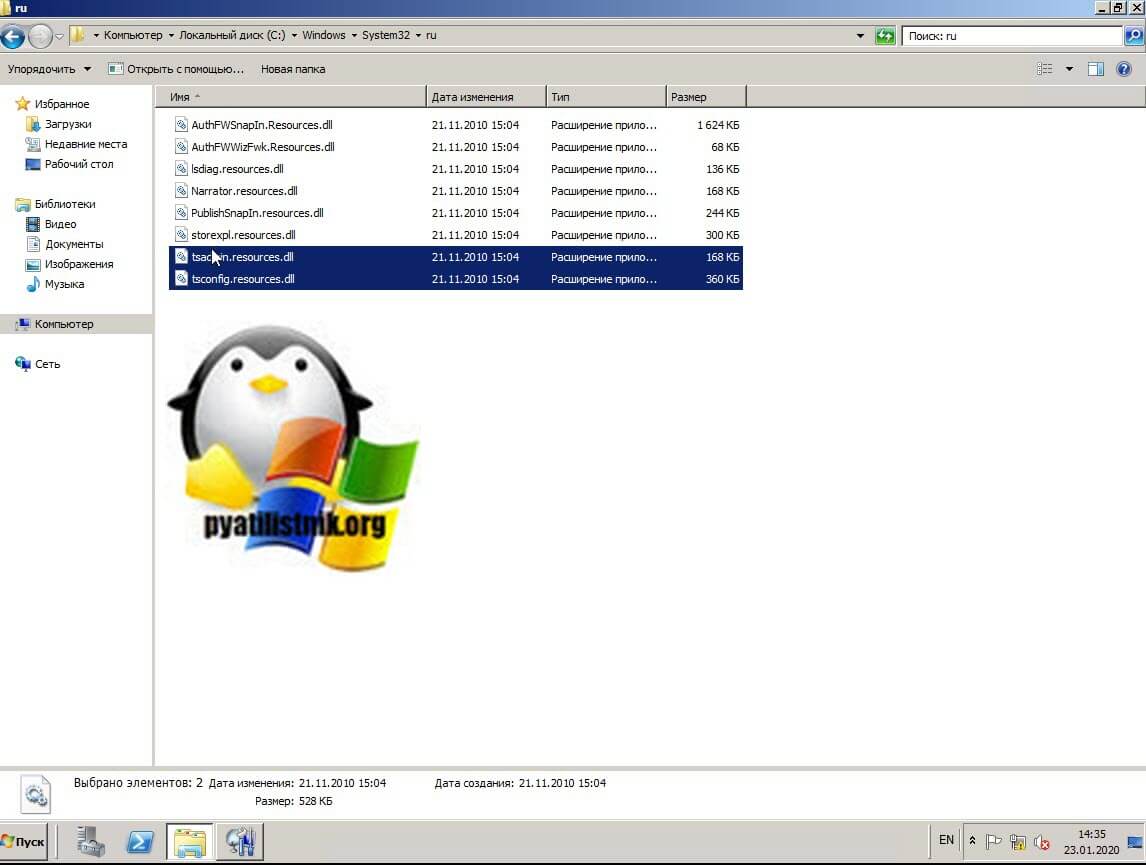

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

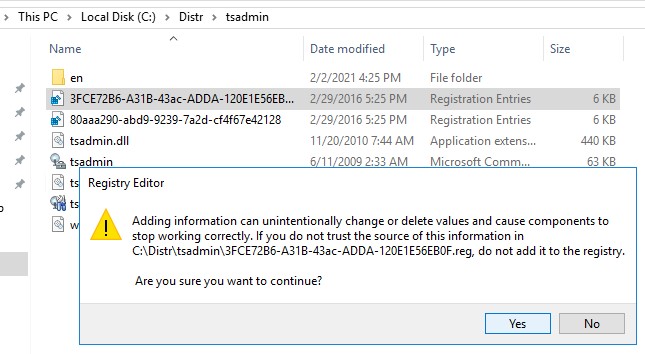

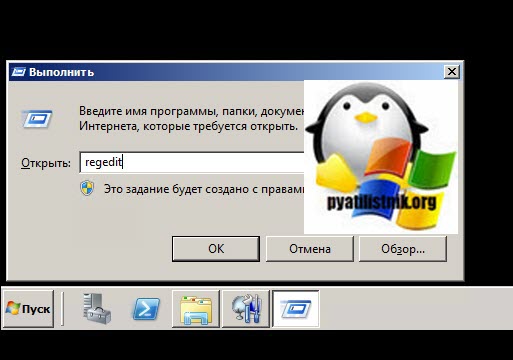

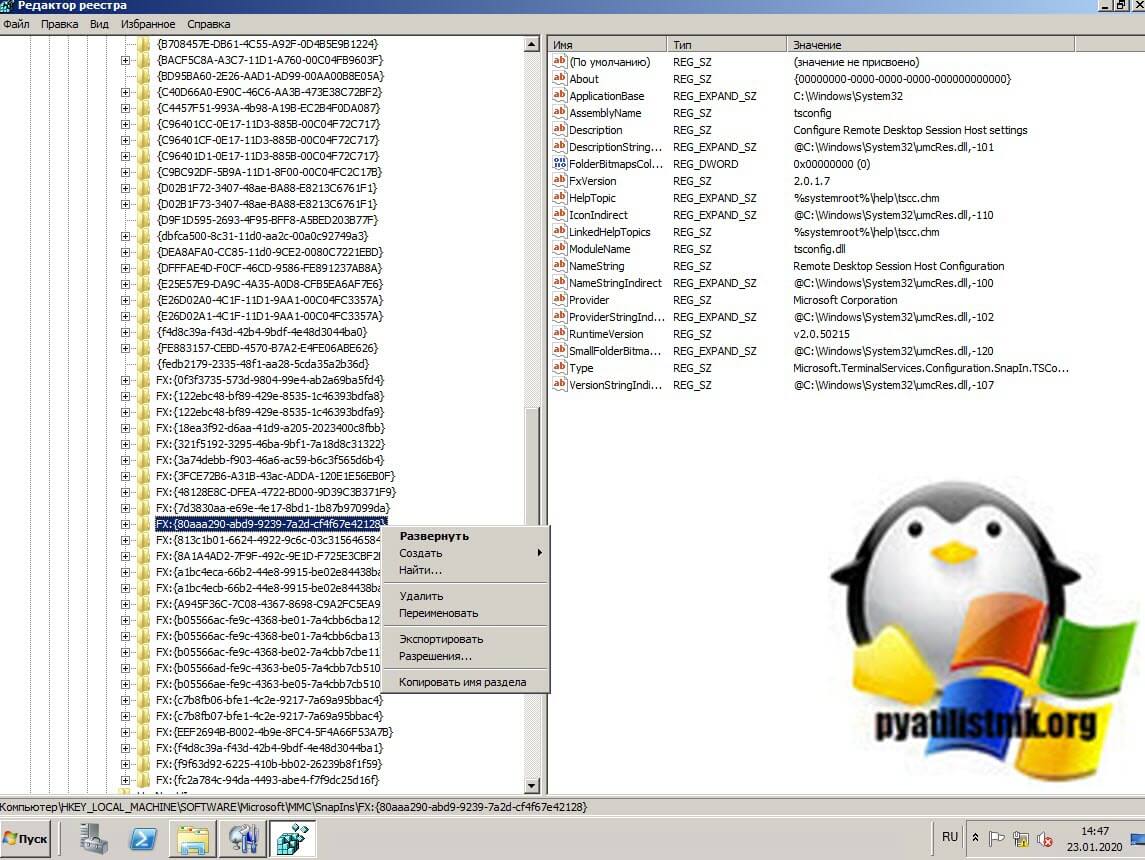

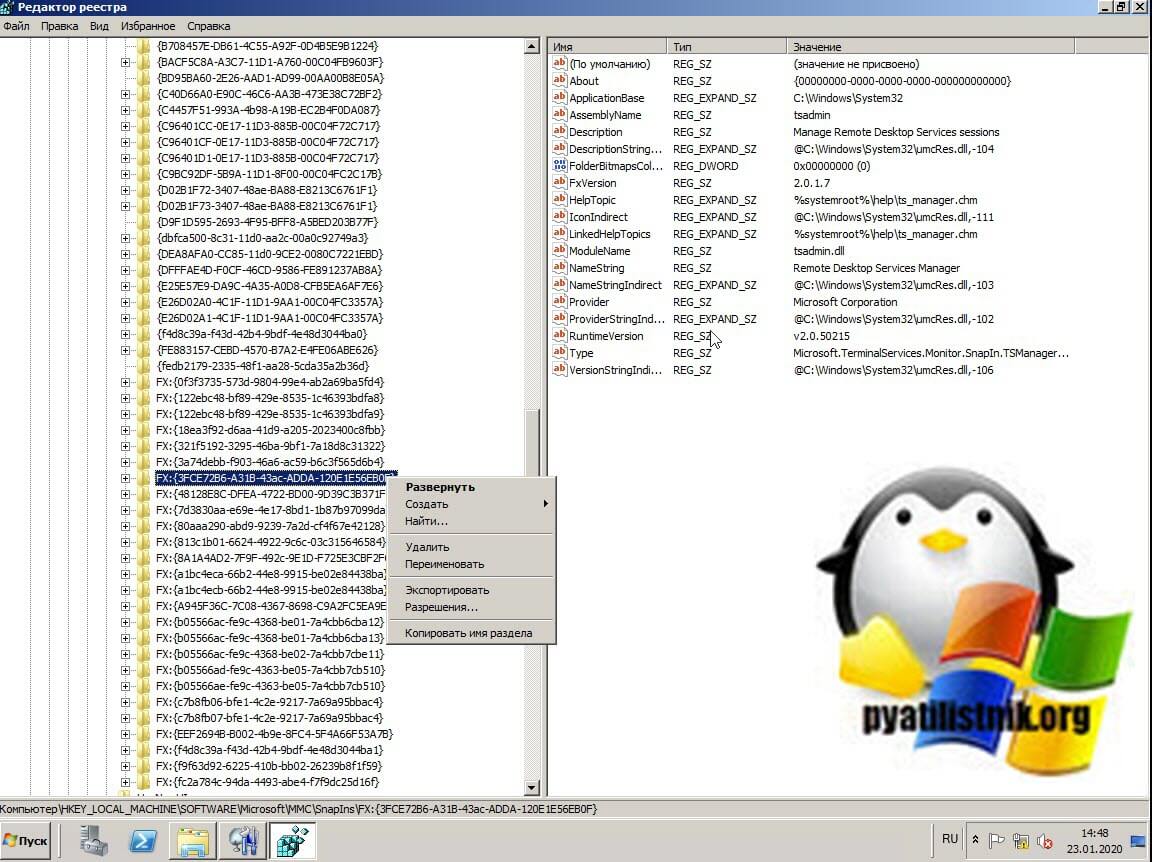

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы reg две ветки реестра:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

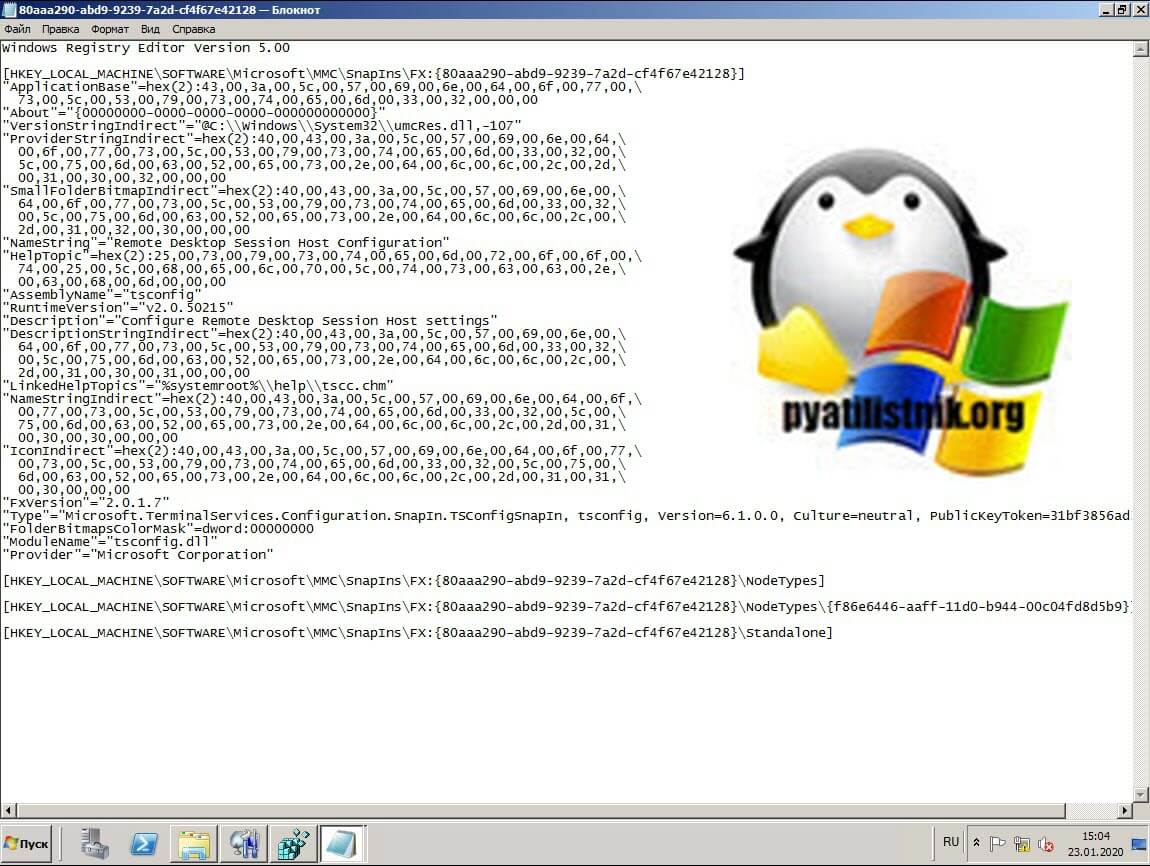

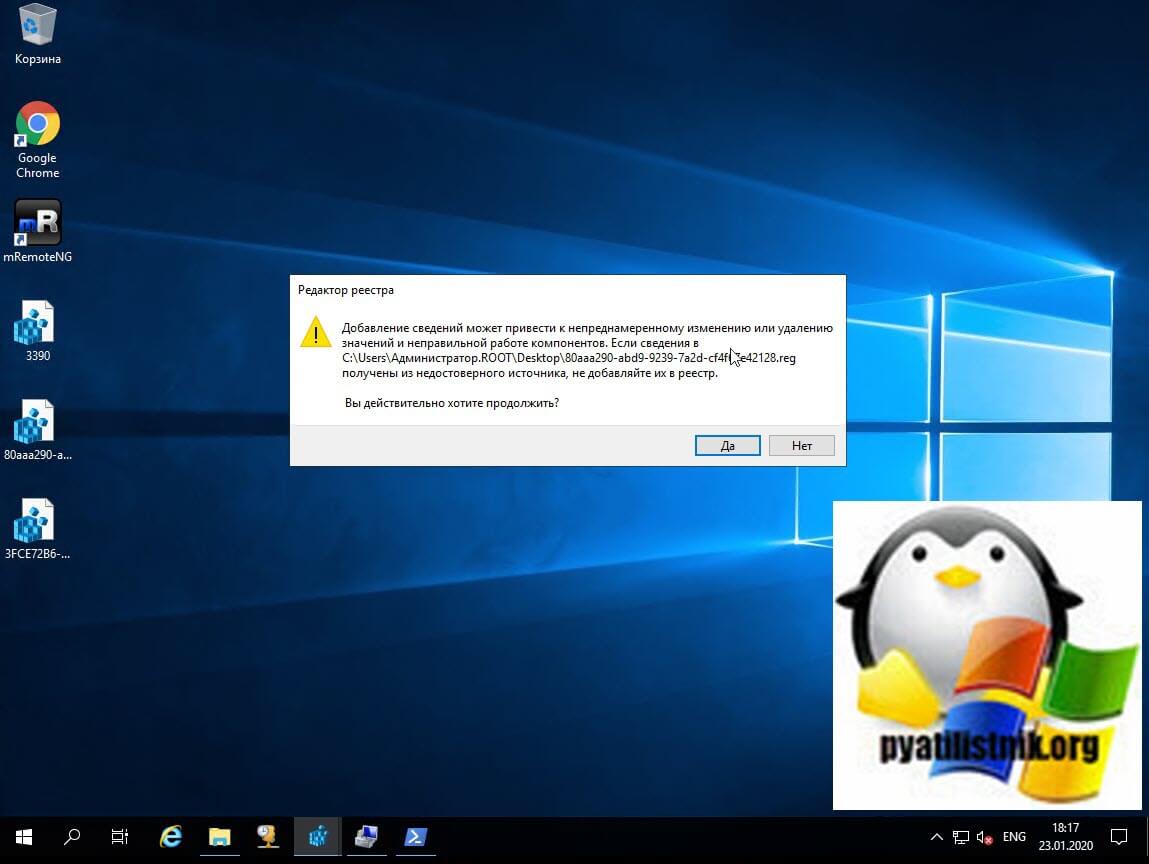

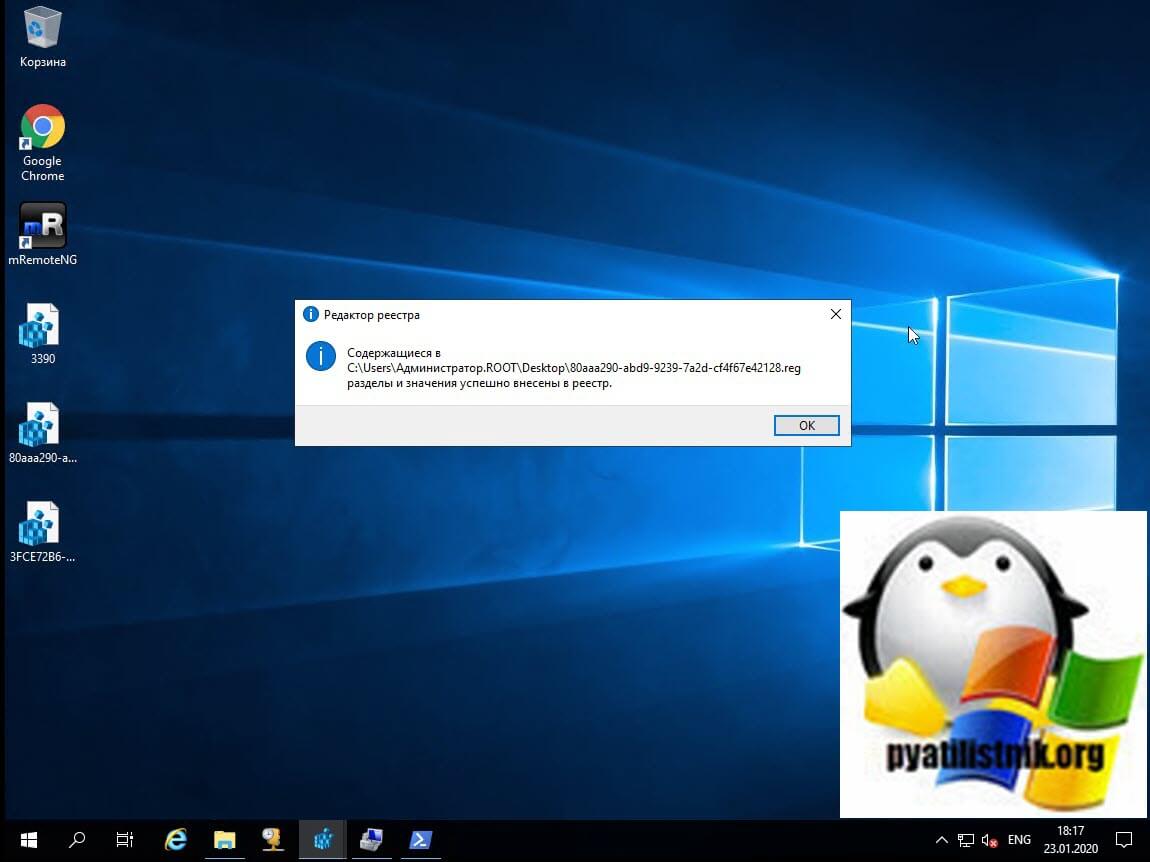

И по очереди импортировать эти ветки в реестр Windows Server 2016. Достаточно дважды щелкнуть по reg файлу и согласится с внесением изменений в реестр.

Осталось скопировать dll и msc файлы в каталог C:\Windows\System32 на хосте с Windows Server 2016. Регистрировать файлы dll библиотек не обязательно.

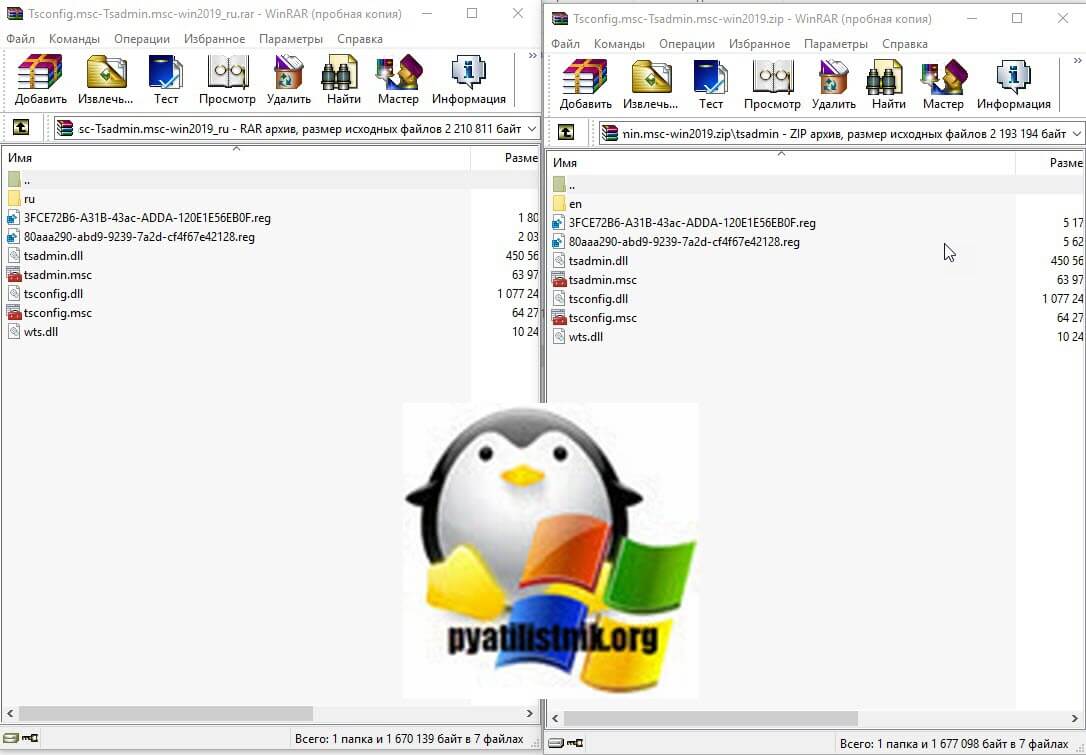

Примечание. Если у вас нет под рукой развернутого сервера с Windows Server 2008 R2 (их сейчас сложно найти в связи с окончанием поддержки), вы можете скачать архив с необходимыми файлами с нашего сайта.

- Комплект файлов с английской версии ОС — tsadmin-winsrv.zip

- с русской версии — tsadmin-winsrv_ru.zip

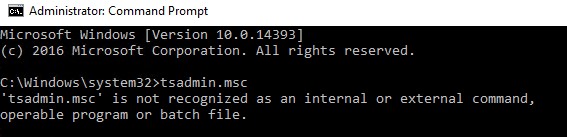

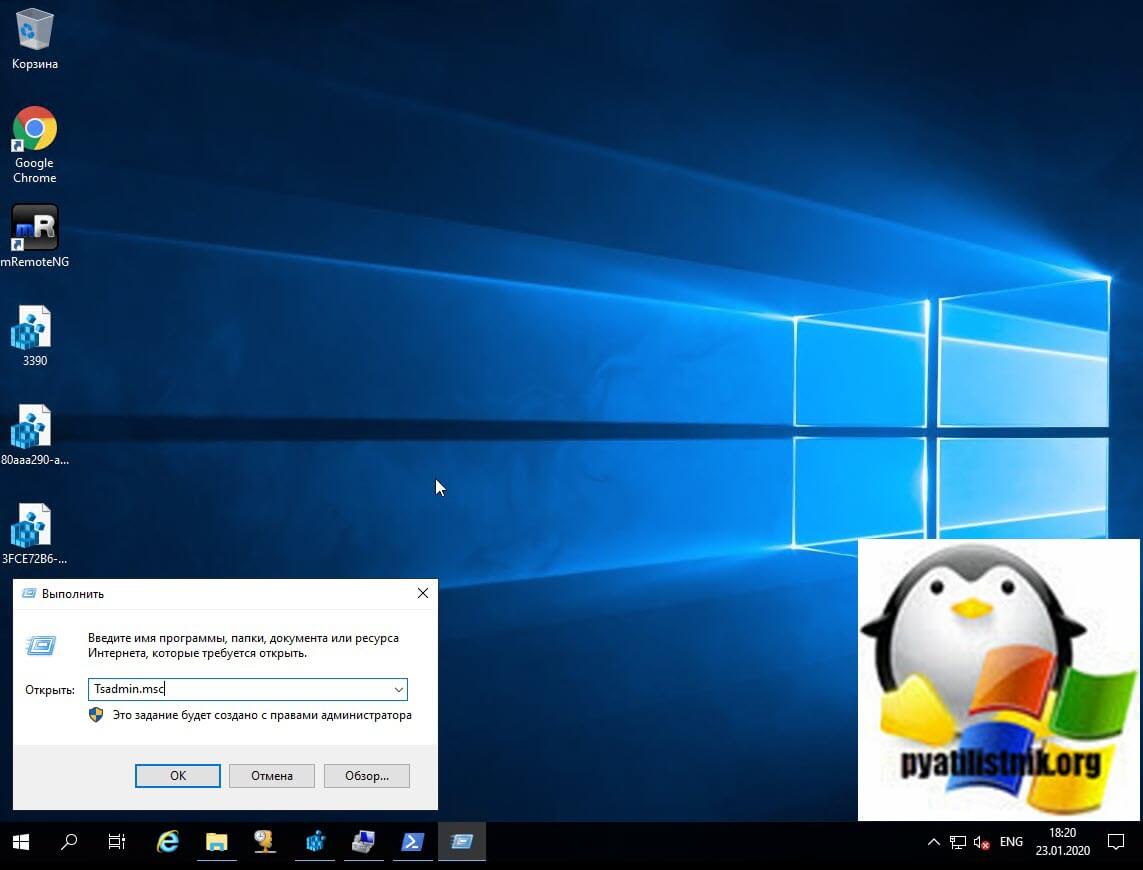

После этого попробуйте запустить нужную оснастку командами

tsadmin.msc

:

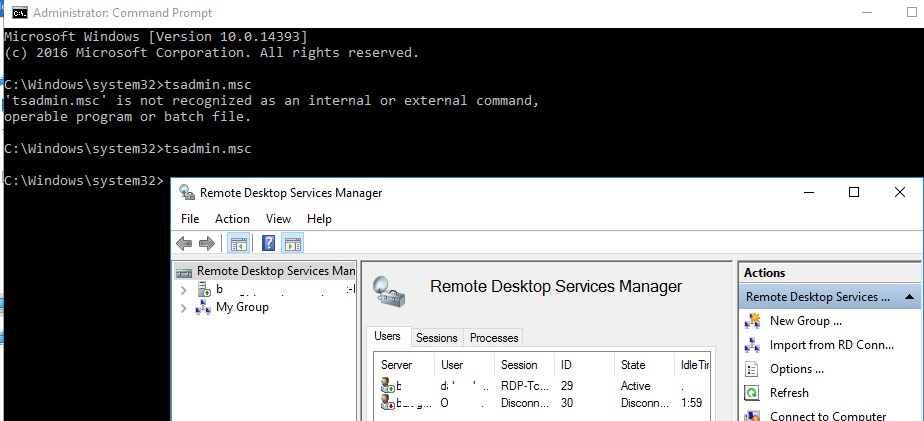

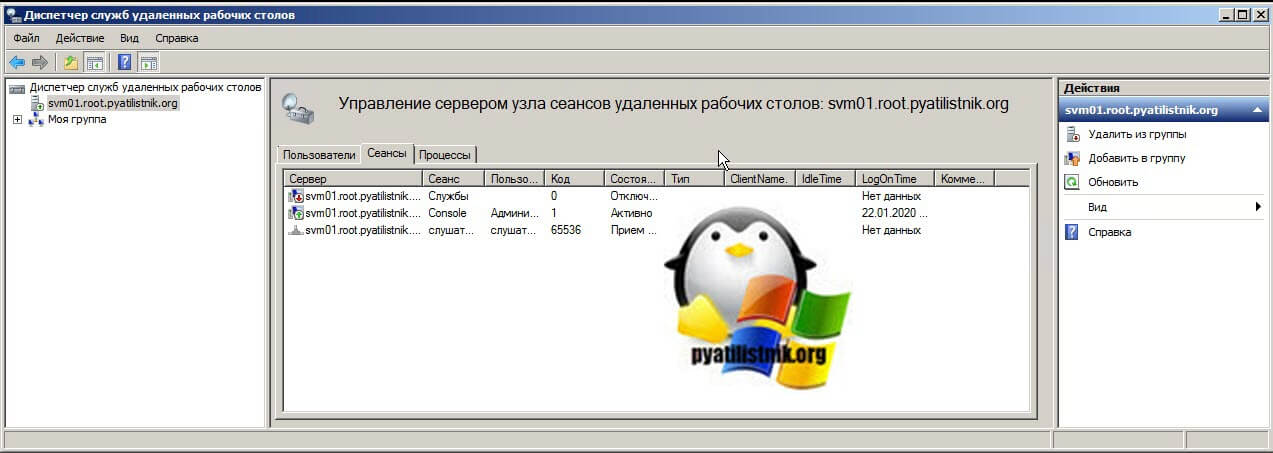

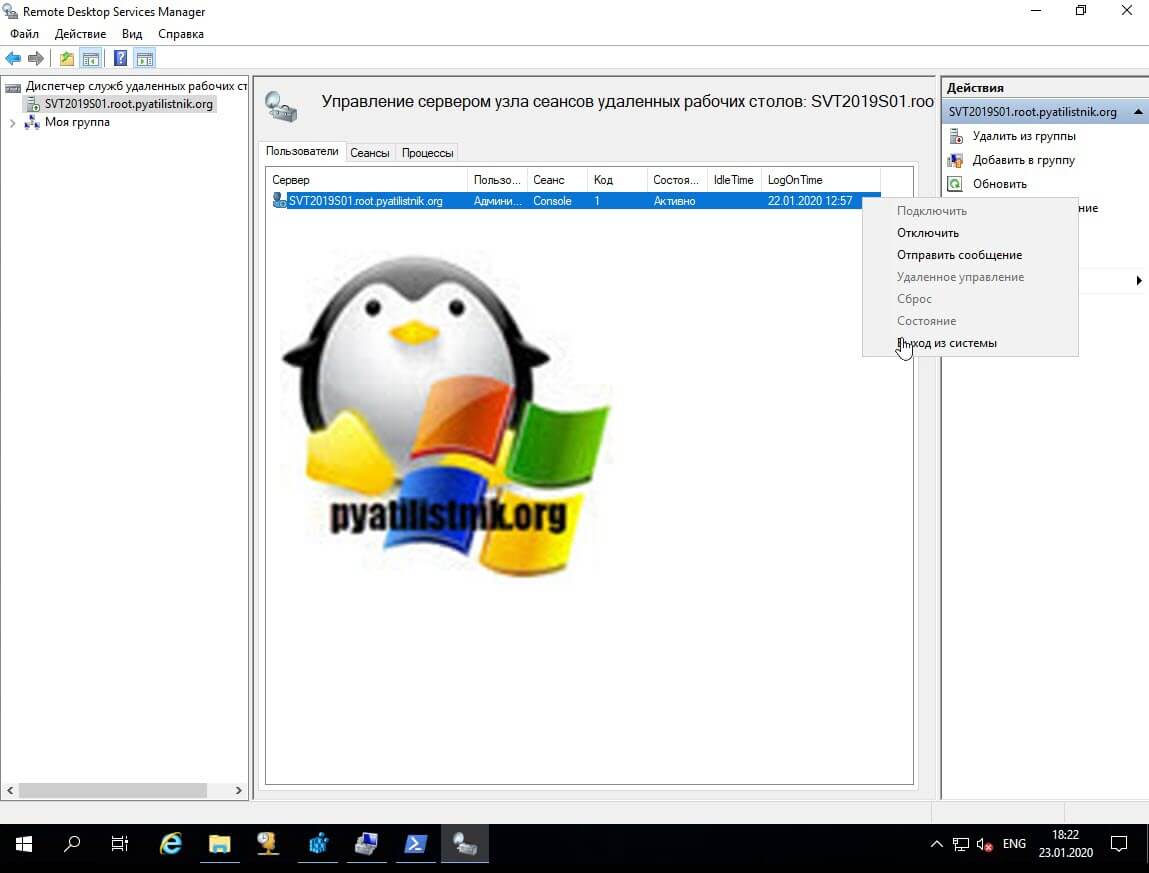

В этой консоли вы можете удобно управлять сессиями пользователей – можно отключить нужную сессию, отправить сообщение, инициировать корректный logoff и т.д. Оснастка tsadmin позволяет выбрать сразу нескольких пользователей и выполнить нужное действие сразу со всеми.

Можно запустить консоль

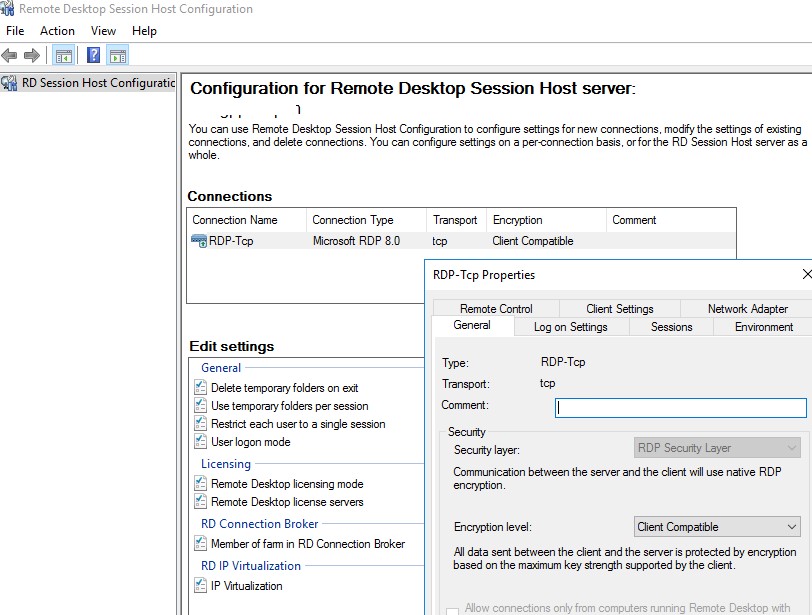

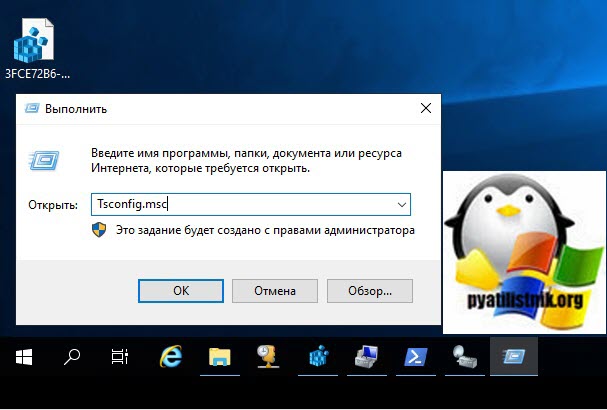

tsconfig.msc

:

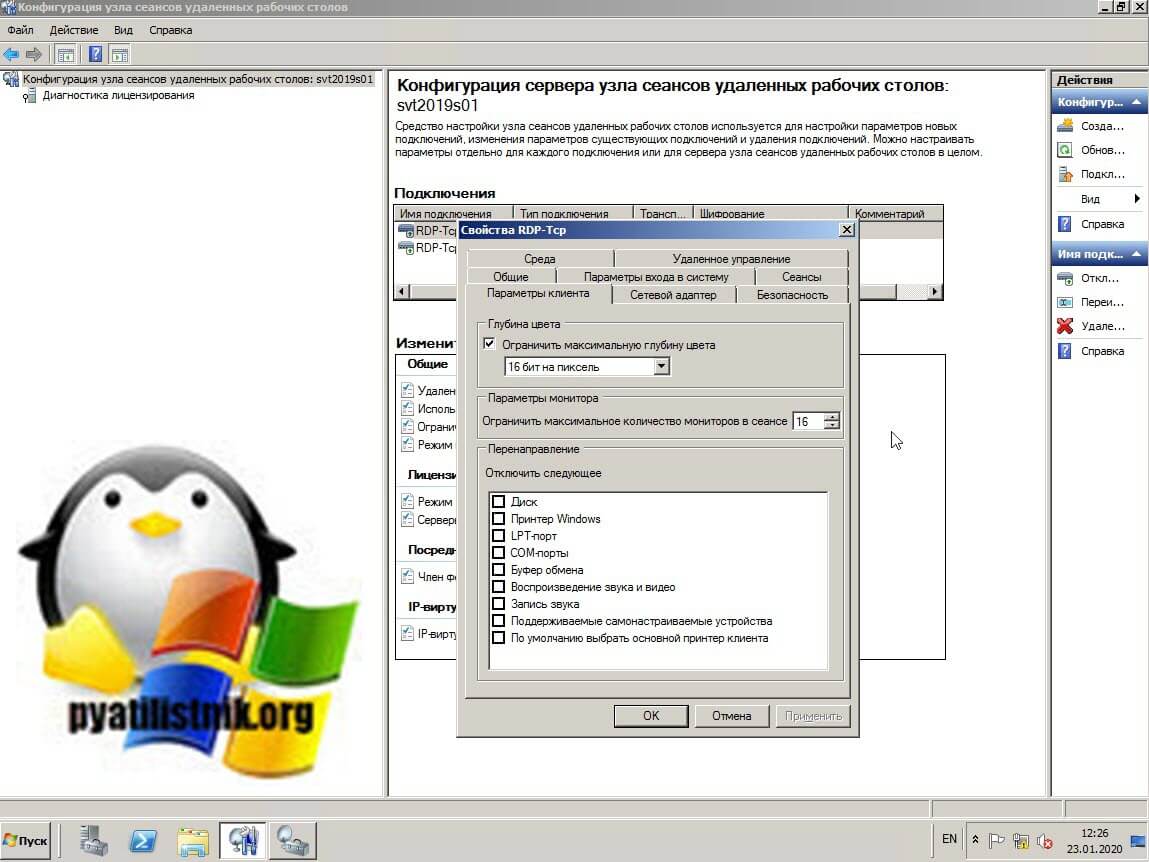

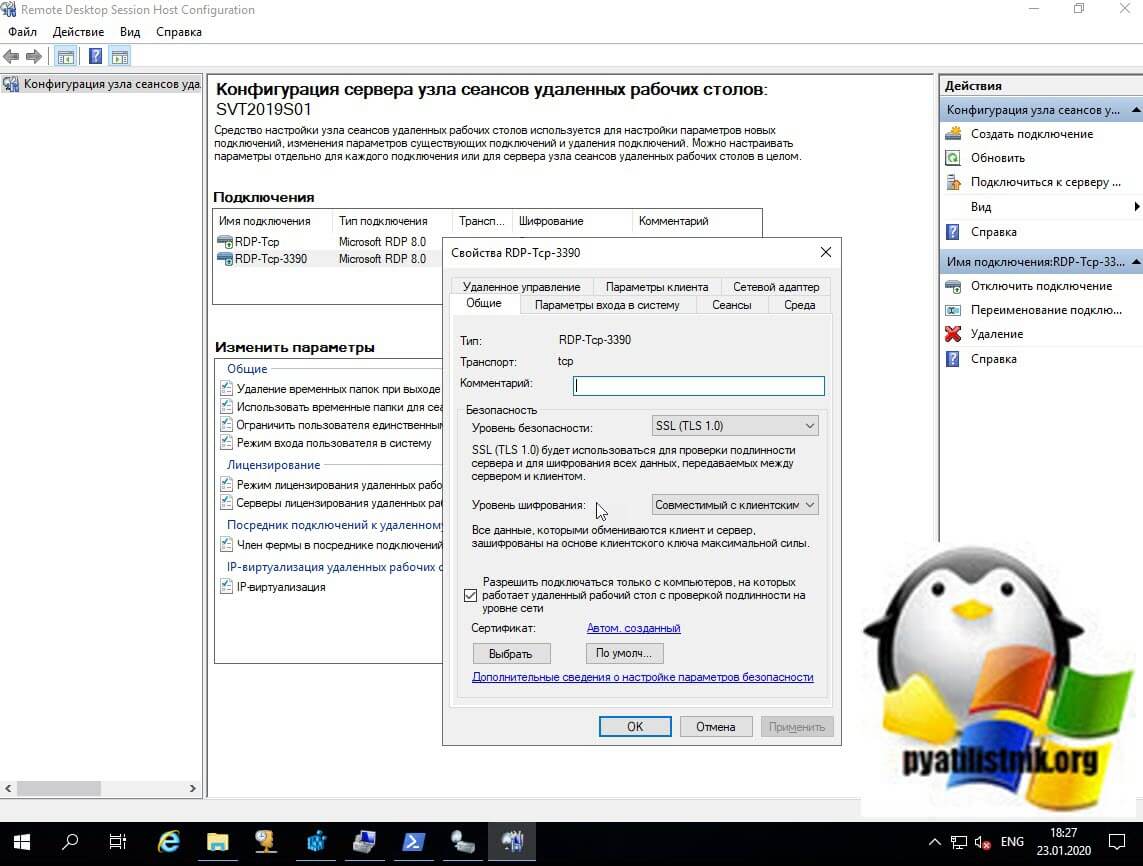

В консоли tsconfig.msc можно гораздо проще и удобнее настроить базовые параметры RDS хоста: задать сервер лицензирования и тип RDS лицензий, добавить хост в ферму RD Connection Broker (настроить вес хоста в ферме), настроить уровни шифрования RDP, настроить автозапуск программы при входе пользователя в сеанс, настроить таймауты отключения неактивных сессий пользователей на отдельно стоящем RDS хосте и т.д.

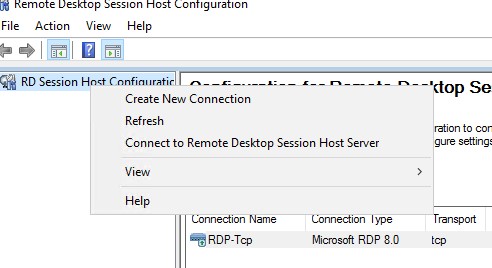

Обратите внимание, что не обязательно ставить эти консоли на все RDS хосты. С помощью опции Connect to Remote Desktop Session Host Server вы можете подключится к любому другому RDS хосту в вашей сети.

Примечание. Естественно, что использование старых консолей в новых версиях Windows Server это не поддерживаемое MS решение и вы можете использовать его на свой риск. ИМХО, проблем быть не должно.

Отметим, что с помощью консоли tsadmin.msc не получится подключиться к терминальной сессии пользователя (Ошибка: Access is denied). Подключение к RDS сессиям пользователей возможно по сценарию, описанному в статье RDS Shadow в Windows Server. Также в консоли tsconfig.msc в свойствах подключения RDP-Tcp отсутствует вкладка Security, через которую было удобно раздавать права группам сопровождения (без права администраторов) на подключение и управление RDP сессиями пользователей. Я использую следующую команду для предоставления определенной группе полные права на управления сессиями на сервере:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "domain\support_rds",2

Для просмотра текущий разрешений можно использовать PowerShell:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssetting

Большинство администраторов Windows Terminal Server заметили, что начиная с Windows Server 2012, оснастки управления tsadmin.msc (Remote Desktop Services Manager) и tsconfig.msc (Remote Desktop Session Host Configuration) исчезли с рабочего стола RDS серверов. Microsoft решила, что большинством настроек сервера RDS можно управлять с помощью диспетчера сервера, консоли редактора групповой политики (gpedit.msc) или в настройках библиотеки RDS. Однако все эти средства не так просты и доступны по цене, как старые остатки.

Давайте посмотрим, как можно вернуть оснастки tsadmin.msc и tsconfig.msc на серверах RDS под управлением Windows Server 2016 (инструкции также для сред Windows Server 2019 и 2012 R2).

Для этого нам нужно скопировать 6 файлов и 2 ветви журнала с любого сервера под управлением Windows Server 2008 R2 в тот же каталог C: \ Windows \ System32 на Windows Server 2016. Скопируйте следующие 7 файлов:

- c: \ windows \ system32 \ tsadmin.dll

- c: \ windows \ system32 \ tsconfig.dll

- c: \ windows \ system32 \ wts.dll

- c: \ windows \ system32 \ tsconfig.msc

- c: \ windows \ system32 \ tsadmin.msc

- c: \ windows \ system32 \ en \ tsconfig.resources.dll

- c: \ windows \ system32 \ en \ tsadmin.resources.dll

Итак, в Windows Server 2008 R2 с помощью редактора regedit необходимо экспортировать две ветки реестра в файл .reg:

- [HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ MMC \ SnapIns \ FX: {80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ MMC \ SnapIns \ FX: {3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

И, в свою очередь, он импортирует эти ветки в реестр Windows Server 2016. Просто дважды щелкните файл .reg и примите изменения реестра.

Осталось скопировать файлы dll и msc в каталог C: \ Windows \ System32 на хосте с Windows Server 2016. Регистрировать dll файлы библиотеки не обязательно.

Примечание. Если у вас под рукой нет распределенного сервера с Windows Server 2008 R2 (сейчас их сложно найти в связи с окончанием поддержки), вы можете скачать архив с необходимыми файлами с нашего сайта.

- Серия файлов с английский версии ОС – tsadmin-winsrv.zip

- с участием русский версии – tsadmin-winsrv_ru.zip

Затем попробуйте запустить необходимую оснастку с помощью команд

tsadmin.msc

:

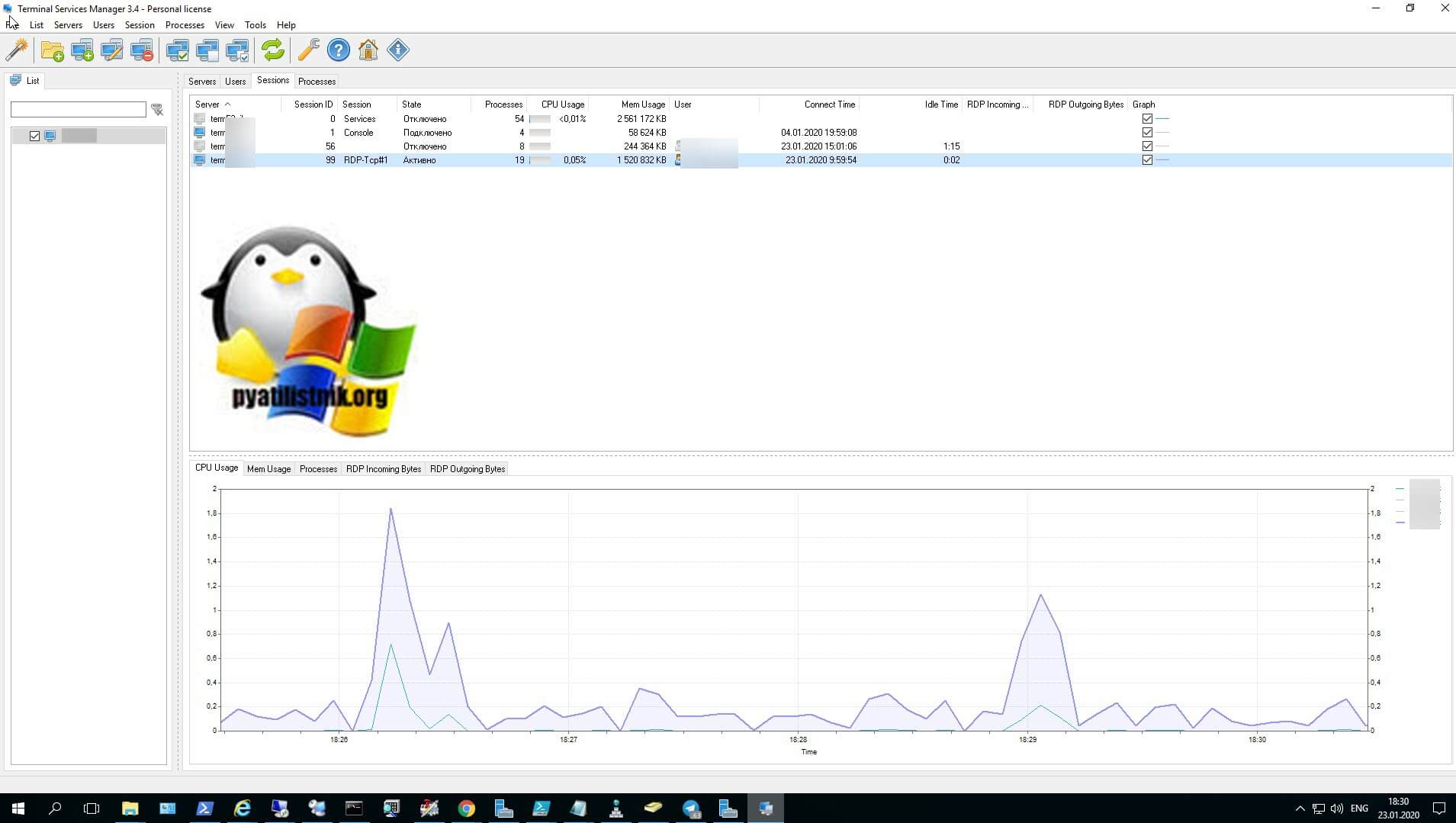

В этой консоли вы можете удобно управлять пользовательскими сеансами: вы можете отключить нужный сеанс, отправить сообщение, инициировать правильный выход из системы и так далее. Оснастка tsadmin позволяет одновременно выбирать нескольких пользователей и выполнять желаемое действие с ними всеми одновременно.

Вы можете запустить консоль

tsconfig.msc

:

В консоли tsconfig.msc намного проще и удобнее настроить основные параметры хоста RDS: установить сервер лицензий и тип лицензий RDS, добавить хост в ферму посредника подключений к удаленному рабочему столу (настроить вес хост в ферме), настройте уровни шифрования RDP, настройте программу на автоматический запуск, когда пользователь входит в сеанс, настройте тайм-ауты для отключения неактивных пользовательских сеансов на автономном хосте RDS и т д

Обратите внимание, что эти консоли не нужно устанавливать на всех хостах RDS. С помощью параметра «Подключиться к серверу узла сеанса удаленного рабочего стола» вы можете подключиться к любому другому узлу RDS в вашей сети.

Примечание. Конечно, использование старых консолей в новых версиях Windows Server не является поддерживаемым решением MS, и вы можете использовать его на свой страх и риск. ИМХО, проблем быть не должно.

Обратите внимание, что консоль tsadmin.msc не сможет подключиться к сеансу терминала пользователя (ошибка: доступ запрещен). Подключение к пользовательским сеансам RDS возможно по сценарию, описанному в статье RDS Shadow на Windows Server. Более того, в консоли tsconfig.msc в свойствах соединения RDP-Tcp отсутствует вкладка Безопасность, через которую было удобно назначать права группам обслуживания (без прав администратора) на подключение и управление пользовательскими сессиями RDP. Я использую следующую команду, чтобы предоставить определенной группе полный контроль над сеансами на сервере:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "domain\support_rds",2

Вы можете использовать PowerShell для просмотра текущих разрешений:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssetting

Источник изображения: winitpro.ru

Lately we have been speaking a lot about Ubuntu releases and the new consolidated xrdp installer script that we have recently updated (see here). Today, we wanted to do something different that speaking about xRDP. Time to do something a little bit different.

Recently, we have been asked if it was possible to get tsadmin console back and have it running on Windows 2019 RDS server. We had to look around on internet and we have found multiple articles and blog posts explaining how to bring back this mmc console and make it run on newer operating system. Based on the amount information we have found, we have decided to start writing a small series about these legacy tools and possible alternatives….

As you probably know, Windows 2008 & Windows 2008 R2 is reaching end of life in January 2020. Some people are still using Windows 2008 R2 and they are still using Terminal Services implementation. Recently, we have been installing a brand new RDS 2019 implementation and obviously the administrator of the Windows 2008 R2 terminal Server was a little bit lost with the new architecture and the new central management tool (i.e. RDMS).

The sysadmin felt that RDMS was good enough but he wanted to get back some of the old MMC console that he used to know and work with. We didn’t know if this would have been possible or if this would be even supported by Microsoft. It seems that using the legacy console, it’s possible to access more functionalities and exposes more configuration settings that are not available anymore in the new GUI console. We are assuming that these settings can still be modified but the hard way (registry, scripts, powershell, GPO settings,….)

So, based on multiple posts and article found on internet, we have compiled the following procedure to bring the tsadmin console back on top of a Windows 2019 server….

Using the Remote Desktop Service Manager (or the tsadmin.msc console), an administrator was able to check how many users where connected to a remote desktop server and perform a bunch of actions against these users. An Admin could send a message, disconnect,logoff,remote control a user. The tsadmin console looks like the following screenshot

The console also allows you to see user sessions and processes in used. You could select multiple objects and performed the required actions against this multiple selection of objects…

You can also remotely end processes on remote computer through the tsadmin console.

The other additional feature that some people might be using with tsadmin.msc console is the fact that you can add multiple servers in the console and monitor indeed the connections. You can add a Terminal server as any other server role you would wish to the console and kill process remotely or logoff disconnected users….

So, all in all, it might be true that this console is indeed offering some interesting features that are basically not available anymore in the RDMS GUI… If you compare with the RDMS console, you have basically the same information in a different format and you can also perform a bunch of actions against the selected object.

Using RDMS console, you cannot select multiple users and apply the selected action. With RDMS, you cannot remotely kill processes that might be preventing some users to perform their work and you cannot add other servers (not being part of the RDS FARM !!!) to the console to monitor their console. Obviously, if there is a need to perform some bulk actions, you can always use Powershell….

So, all in all, we have to say that we understand why some people want to get this console back on their new windows infrastructure…. Now, the question… Is is possible to get this console back on a Windows 2019 Server ? The answer is yes !

First, we need to get our hands on a windows 2008 R2 server and we need to grab the following files

You will need to copy these files in your Windows 2019 Server and place them also in the c:\Windows\System32\ directory . If you click on the tsadmin.msc file, you will end up with the following error.

You need to update the registry in order to have this mmc console recognized by the operating system….So, keep reading…

So, to update your registry, you will need to copy the text below in a text file and save it as a reg file. We have saved our file as tsadmin.reg

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

"ApplicationBase"=hex(2):43,00,3a,00,5c,00,57,00,69,00,6e,00,64,00,6f,00,77,00,\

73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,00,00

"About"="{00000000-0000-0000-0000-000000000000}"

"VersionStringIndirect"="@C:\\Windows\\System32\\umcRes.dll,-106"

"ProviderStringIndirect"=hex(2):40,00,43,00,3a,00,5c,00,57,00,69,00,6e,00,64,\

00,6f,00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,\

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00,6c,00,2c,00,2d,\

00,31,00,30,00,32,00,00,00

"NameString"="Remote Desktop Services Manager"

"HelpTopic"=hex(2):25,00,73,00,79,00,73,00,74,00,65,00,6d,00,72,00,6f,00,6f,00,\

74,00,25,00,5c,00,68,00,65,00,6c,00,70,00,5c,00,74,00,73,00,5f,00,6d,00,61,\

00,6e,00,61,00,67,00,65,00,72,00,2e,00,63,00,68,00,6d,00,00,00

"AssemblyName"="tsadmin"

"RuntimeVersion"="v2.0.50215"

"Description"="Manage Remote Desktop Services sessions"

"DescriptionStringIndirect"=hex(2):40,00,43,00,3a,00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,30,00,34,00,00,00

"LinkedHelpTopics"=hex(2):25,00,73,00,79,00,73,00,74,00,65,00,6d,00,72,00,6f,\

00,6f,00,74,00,25,00,5c,00,68,00,65,00,6c,00,70,00,5c,00,74,00,73,00,5f,00,\

6d,00,61,00,6e,00,61,00,67,00,65,00,72,00,2e,00,63,00,68,00,6d,00,00,00

"NameStringIndirect"=hex(2):40,00,43,00,3a,00,5c,00,57,00,69,00,6e,00,64,00,6f,\

00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,\

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00,6c,00,2c,00,2d,00,31,\

00,30,00,33,00,00,00

"IconIndirect"=hex(2):40,00,43,00,3a,00,5c,00,57,00,69,00,6e,00,64,00,6f,00,77,\

00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,75,00,\

6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00,6c,00,2c,00,2d,00,31,00,31,\

00,31,00,00,00

"FxVersion"="2.0.1.7"

"Type"="Microsoft.TerminalServices.Monitor.SnapIn.TSManagerSnapIn, tsadmin, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35"

"FolderBitmapsColorMask"=dword:00000000

"ModuleName"="tsadmin.dll"

"Provider"="Microsoft Corporation"

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}\NodeTypes]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}\Standalone]

When the file is created, it time to add this information into the registry. Simply double-click the file. When the following dialog box is displayed simply click yes

Then, another dialog box will be displayed confirming that these new registry entries have been added into your system…. Press OK

No need to reboot the machine. Simply click on the tsadmin.msc console and you should have the old admin tool up and running and usable….The screenshot below shows the tsadmin tool running on top of Windows 2019 Server…

We have seen that’s possible to bring back some old MMC consoles into newer operating system and have them working. However, this configuration is probably not supported by Microsoft and you should use this approach at your own risk !!! We do understand that some people want to get back some of the features provided by this MMC console but there might be some alternative solutions that could provide the same level of functionalities. These alternatives could be scripted, home-made tools or commercial tools which would be the recommended way to move forward

On the other hand, I can see a scenario where this approach could be used. Some organizations are only running software and tools that should have been approved before their deployment. In such situation, this workaround could be proposed and easily deployed. However, note also that these dll will probably never been updated and can introduce also some security risks within your network… So, to us, this approach is still to be considered as a temporary solution….

Главная \ FAQ \ Полезное по Windows Server \ Как вернуть TSADMIN.msc и TSCONFIG.msc для управления сервером терминалов в Windows Server 2019/2016/2012R2

Как вернуть TSADMIN.msc и TSCONFIG.msc для управления сервером терминалов в W…

Начиная с Windows Server 2012, на RDS серверах пропали оснастки управления tsadmin.msc (Remote Desktop Services Manager — Диспетчер служб удаленных рабочих столов) и tsconfig.msc (Remote Desktop Session Host Configuration — Конфигурация узла сеансов удаленных рабочих столов). Разработчики Microsoft решили, что большинством параметров сервера RDS можно управлять через Server Manager, консоль редактора групповых политик (gpedit.msc) или в настройках RDS коллекций. Однако все эти инструменты не удобны, поэтому многие хотят венуть старый способ управления терминальными серверами.

Как можно вернуть оснастки tsadmin.msc и tsconfig.msc на терминальных серверах под управлением Windows Server 2016 (пожходит так же для Windows Server 2019 и 2012 R2).

Для этого нам понадобится сервер с установленной Windows Server 2008 R2.

Далее необходимо скопировать 6 файлов и 2 ветки реестра с любого сервера под управлением Windows Server 2008 R2 в аналогичный каталог C:\Windows\System32 на Windows Server 2016.

Скопируйте следующие 7 файлов:

- c:\windows\system32\tsadmin.dll

- c:\windows\system32\tsconfig.dll

- c:\windows\system32\wts.dll

- c:\windows\system32\tsconfig.msc

- c:\windows\system32\tsadmin.msc

- c:\windows\system32\en\tsconfig.resources.dll

- c:\windows\system32\en\tsadmin.resources.dll

Затем на Windows Server 2008 R2 с помощью редактора regedit нужно экспортировать в файлы reg две ветки реестра:

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MMC\SnapIns\FX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}]

И по очереди импортировать эти ветки в реестр Windows Server 2016. Достаточно дважды щелкнуть по reg файлу и согласится с внесением изменений в реестр.

Осталось скопировать dll и msc файлы в каталог C:\Windows\System32 на хосте с Windows Server 2016. Регистрировать файлы dll библиотек не обязательно.

После этого попробуйте запустить нужную оснастку командами tsadmin.msc:

В этой консоли вы можете удобно управлять сессиями пользователей – можно отключить нужную сессию, отправить сообщение, инициировать корректный logoff и т.д. Оснастка tsadmin позволяет выбрать сразу нескольких пользователей и выполнить нужное действие сразу со всеми.

Можно запустить консоль tsconfig.msc:

В консоли tsconfig.msc можно гораздо проще и удобнее настроить базовые параметры RDS хоста: задать сервер лицензирования и тип RDS лицензий, добавить хост в ферму RD Connection Broker (настроить вес хоста в ферме), настроить уровни шифрования RDP, настроить автозапуск программы при входе пользователя в сеанс, настроить таймауты отключения неактивных сессий пользователей на отдельно стоящем RDS хосте и т.д.

Обратите внимание, что не обязательно ставить эти консоли на все RDS хосты. С помощью опции Connect to Remote Desktop Session Host Server вы можете подключится к любому другому RDS хосту в вашей сети.

Примечание. Естественно, что использование старых консолей в новых версиях Windows Server это не поддерживаемое MS решение и вы можете использовать его на свой риск. ИМХО, проблем быть не должно.

Отметим, что с помощью консоли tsadmin.msc не получится подключиться к терминальной сессии пользователя (Ошибка: Access is denied). Подключение к RDS сессиям пользователей возможно по сценарию, описанному в статье RDS Shadow в Windows Server. Также в консоли tsconfig.msc в свойствах подключения RDP-Tcp отсутствует вкладка Security, через которую было удобно раздавать права группам сопровождения (без права администраторов) на подключение и управление RDP сессиями пользователей. Я использую следующую команду для предоставления определенной группе полные права на управления сессиями на сервере:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName ="RDP-Tcp") CALL AddAccount "domain\support_rds",2

Для просмотра текущий разрешений можно использовать PowerShell:

get-WmiObject -Namespace "root/cimv2/terminalservices" -Class win32_tspermissionssetting

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

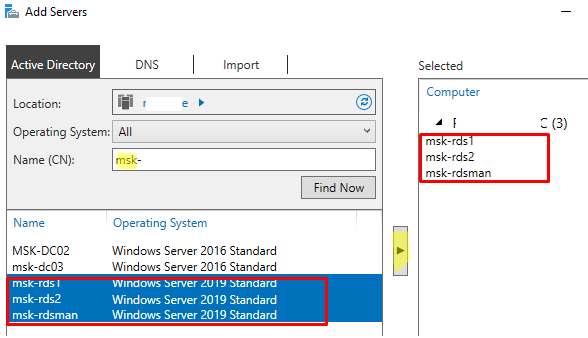

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

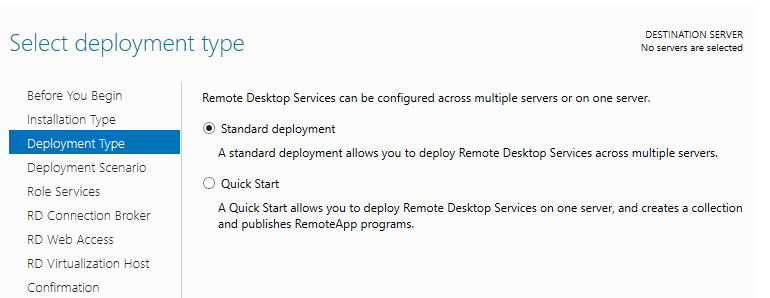

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

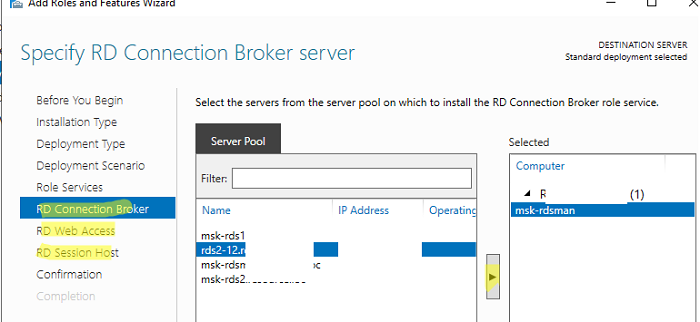

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

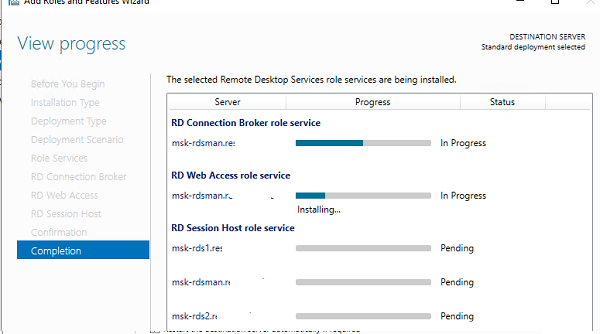

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

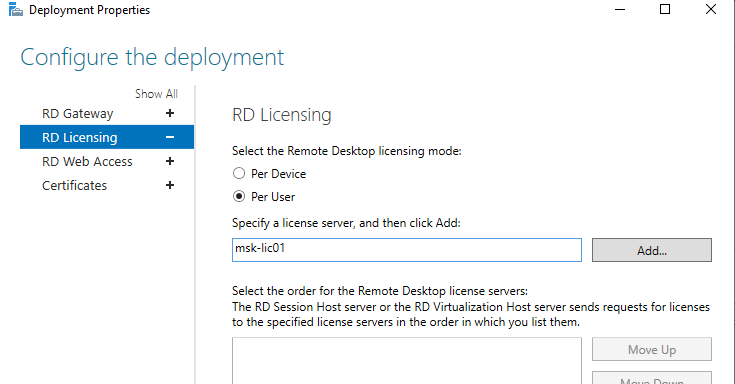

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

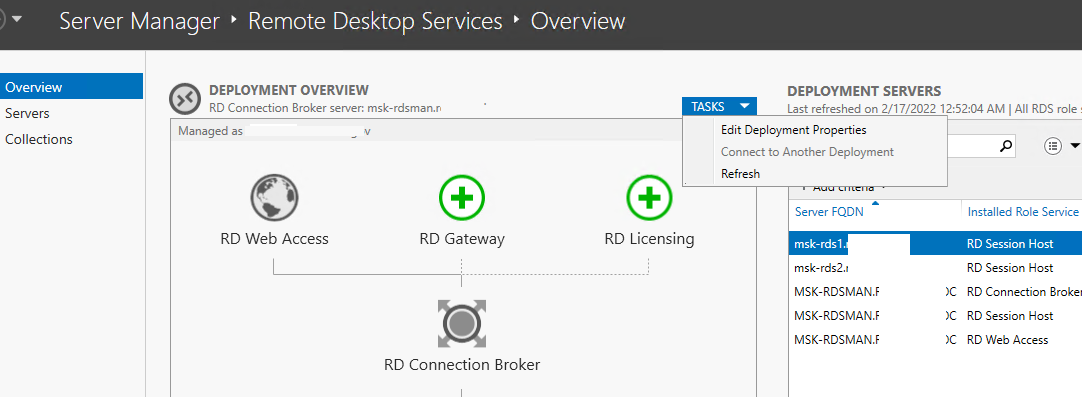

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

Создаем коллекции Remote Desktop Services в Windows Server

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

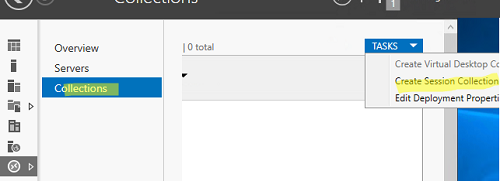

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

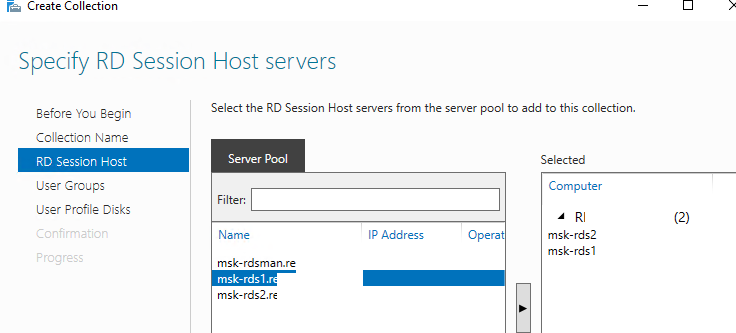

Здесь нужно задать:

- Имя коллекции RDS:

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

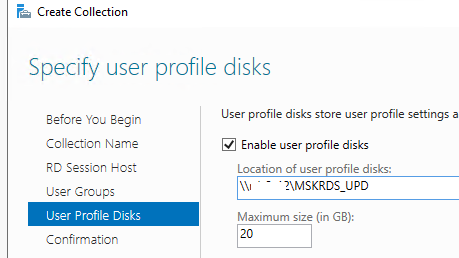

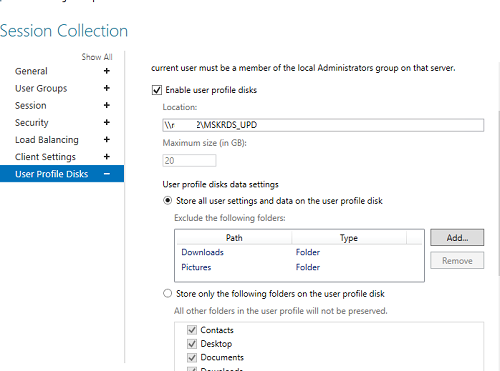

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

\msk-fs01mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию); - Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

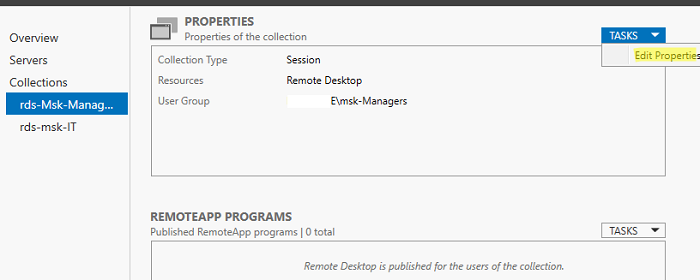

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

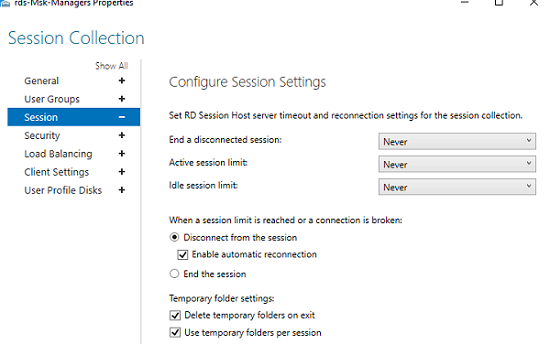

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

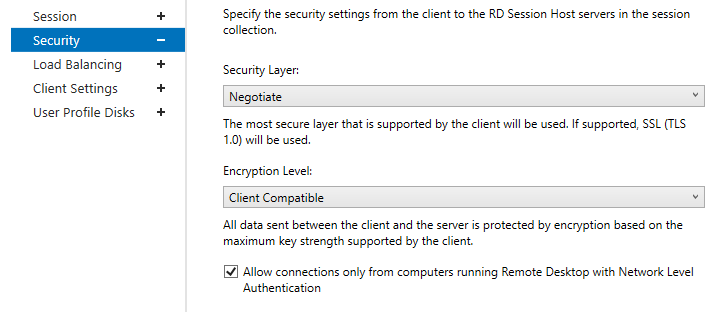

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

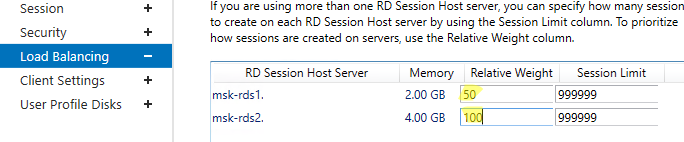

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

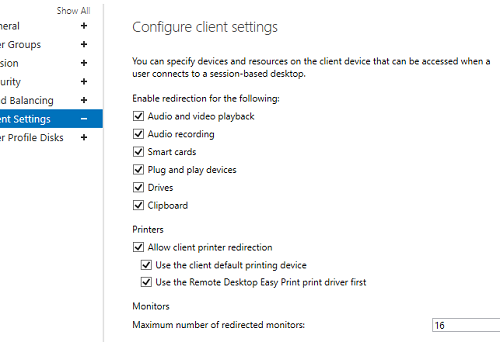

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

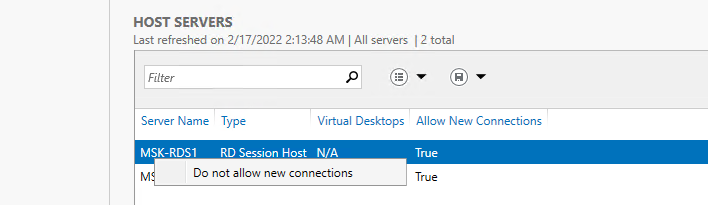

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:UsersPublicDesktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

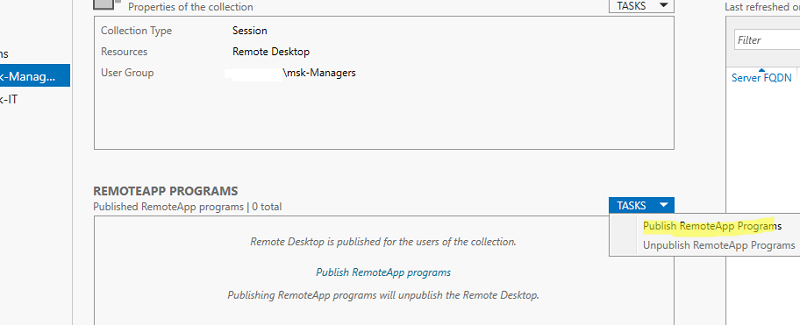

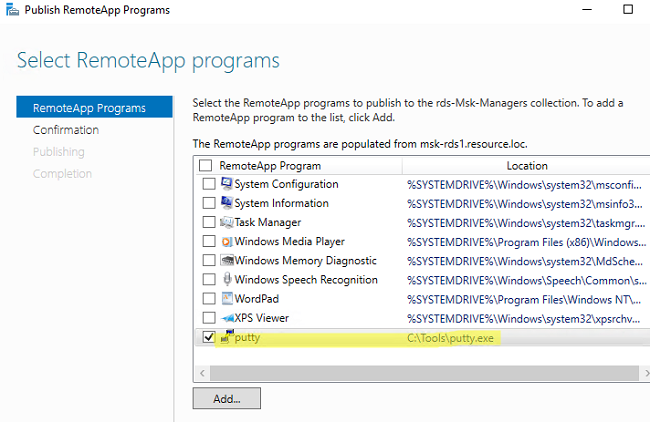

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

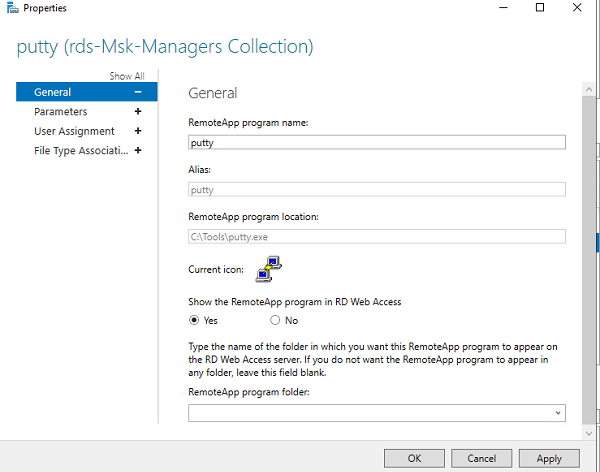

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

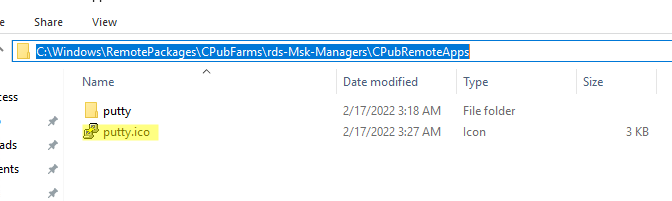

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:WindowsRemotePackagesCPubFarmsrds-Msk-ManagersCPubRemoteApps

Замените иконку приложения другим ico файлом.

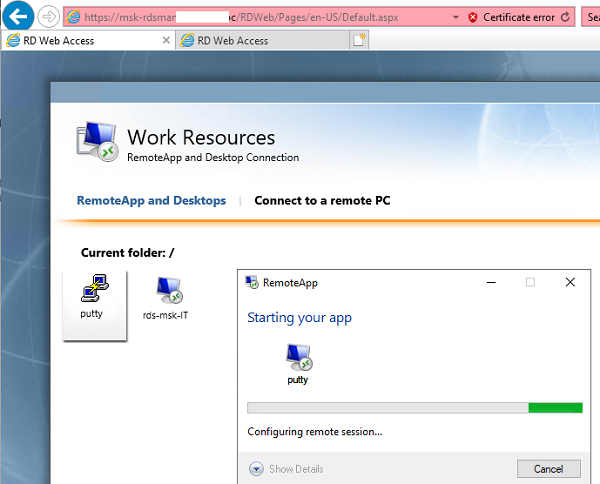

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:Toolsputty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:psRDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup [email protected]("WINITPROmsk-developers","WINITPROmsk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:Program Files (x86)GoogleChromeApplicationchrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

Обновлено 23.01.2020

Для чего нужны оснастки Tsconfig.msc и Tsadmin.msc

Бытует мнение, что все что новое оно априори должно быть лучше, в каких-то областях возможно это так, но не в компьютерном мире. Примеров этому очень много, например:

- Windows XP и Windows Vista

- Windows 7 и Windows 10

В случае с терминальными службами ситуация двоякая, с одной стороны Microsot сделала удобную общую оснастку в диспетчере серверов, а с другой лишила пользователей ряда оснасток и графических функция, которые они предоставляли. Microsoft по известной только им причине убрали оснастки из состава инструментов RDS фермы:

- Tsconfig.msc «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)» — это оснастка позволяющая вам задавать список серверов лицензирования RDSH хоста, производить настройку уровней безопасности RDP, управлять настройками сеансов, параметрами схода на RDP, параметрами клиента, запрещая или разрешая перенаправление устройств и многое другое. Напоминаю, что благодаря это оснастки я смог настроить права входа на изолированный терминальный стол созданный для подрядчиков. Вот так выглядела эта оснастка, уверен, что начинающие системные администраторы ее даже и не видели.

- Tsadmin.msc «Диспетчер служб удаленных рабочих столов» (Remote Desktop Services Manager) — это оснастка для взаимодействия и управления сессиями пользователей удаленного рабочего стола. Например вы можете удаленно завершить любой процесс пользователя, его разлогинить с терминального сервера, так же можете массово отправить сообщение пользователям RDP, в версиях Windows Server 2012 R2 и выше для этого мы использовали PowerShell, чтобы их оповестить. Сама оснастка выглядит вот так. Так же я бы советовал обратить внимание на утилиту Terminal Services Manager, она бесплатна и может выполнить все, что делает оснастка Tsadmin.msc. Эту утилиту как и делали энтузиасты для боле старших версий операционной системы Windows Server.

Алгоритм запуска TSADMIN.msc и TSCONFIG.msc в Windows Server 2019

Хорошо, что Microsoft не закрыла возможность регистрации и запуска оснасток TSADMIN.msc и TSCONFIG.msc в Windows Server 2012 R2 и выше. Хочу отметить, что данный метод не является официальным, но использовать его все же можно на свой страх и риск.

Суть метода заключается в том, что вам необходимо скопировать определенные библиотеки и сами оснастки Tsconfig.msc и Tsadmin.msc из Windows Server 2008 R2 или скачать их у меня если у вас нет уже в инфраструктуре таких серверов. так же необходимо для них прописать ключи реестра и права на них, это делается через выгрузку веток с 2008 R2 системы или скриптом, оба метода я покажу.

Если вы все скачали у меня, то состав архивов будет такой:

Если у вас есть своя Windows Server 2008 R2 (даже если ее нет вы можете быстро развернуть виртуальную машину), то вам необходимо скопировать вот такой список файлов из каталога C:WindowsSystem32

- c:windowssystem32tsconfig.msc

- c:windowssystem32tsadmin.msc

- c:windowssystem32tsadmin.dll

- c:windowssystem32tsconfig.dll

- c:windowssystem32wts.dll

А так же языковые файлы они располагаются по пути C:WindowsSystem32ru или C:WindowsSystem32en в зависимости от языка в системе. В моем примере русская версия поэтому я буду копировать файлы для русской версии. Из каталога мне необходимо скопировать

- c:windowssystem32rutsconfig.resources.dll

- c:windowssystem32rutsadmin.resources.dll

Следующим действием вам необходимо выгрузить две ветки реестра, если не хотите это делать, то их можно создать самому из кода, который я представлю ниже. Запустите редактор реестра Windows из окна выполнить, введя regedit.

Вам нужно найти вот такие ветки реестра и произвести их экспорт:

- HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{3FCE72B6-A31B-43ac-ADDA-120E1E56EB0F}

- HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}

Выбираем место сохранения ваших reg файлов. На выходе у вас будет два файла вот с таким содержимым, для оснастки tsconfig (80aaa290-abd9-9239-7a2d-cf4f67e42128)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

«ApplicationBase»=hex (2):43,00,3a,00,5c,00, 57,00,69,00,6e,00,64,00,6f,00,77,00,

73,00,5c,00,53,00,79,00,73,00,74,00,65,00, 6d,00,33,00,32,00,00,00

«About»=»{00000000-0000-0000-0000-000000000000}»

«VersionStringIndirect»=»@C:\Windows\System32\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,64,

00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00, 65,00,6d,00,33,00,32,00,

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex(2) :40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74,00, 65,00,6d,00,33,00,32,

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2):25,00,73,00,79,00,73,00,74,00,65, 00,6d,00,72,00,6f,00,6f,00,

74,00,25,00,5c,00,68,00,65,00,6c,00,70, 00,5c,00,74,00,73,00,63,00,63,00,2e,

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74, 00,65,00,6d,00,33,00,32,

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\help\tscc.chm»

«NameStringIndirect»=hex (2) :40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,

00,77,00,73,00,5c,00,53,00,79,00,73,00, 74,00,65, 00,6d,00,33,00,32,00,5c,00,

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,

00,30,00,30,00,00,00

«IconIndirect»=hex(2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,00,77,

00,73,00,5c,00,53,00,79,00,73,00,74,00, 65,00,6d,00,33,00,32,00,5c,00,75,00,

6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,00,31,

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}NodeTypes]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}NodeTypes{f86e6446-aaff-11d0-b944-00c04fd8d5b9}]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}Standalone]

для оснастки Tsadmin.msc (80aaa290-abd9-9239-7a2d-cf4f67e42128)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}]

«ApplicationBase»=hex(2):43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,00,

73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,00,00

«About»=»{00000000-0000-0000-0000-000000000000}»

«VersionStringIndirect»=»@C:\Windows\System32\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2):40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,64,

00,6f,00,77,00,73,00,5c,00,53,00,79,00,73, 00,74,00,65,00,6d,00,33,00,32,00,

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex (2):40,00, 43,00,3a,00,5c,00,57,00,69,00,6e,00,

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00,65,00,6d,00,33,00,32,

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73, 00,2e,00,64,00,6c,00,6c,00,2c,00,

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2) :25,00,73,00,79,00,73, 00,74,00,65,00,6d,00,72,00,6f,00,6f,00,

74,00,25,00,5c,00,68,00,65,00,6c,00,70,00, 5c,00,74,00,73,00,63,00,63,00,2e,

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2):40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00,73,00,74, 00,65,00,6d,00,33,00,32,

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\help\tscc.chm»

«NameStringIndirect»=hex (2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,

00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65, 00,6d,00,33,00,32,00,5c,00,

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00, 6c,00,6c,00,2c,00,2d,00,31,

00,30,00,30,00,00,00

«IconIndirect»=hex (2):40,00,43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,

00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00, 33,00,32,00,5c,00,75,00,

6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00, 6c,00,2c,00,2d,00,31,00,31,

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}NodeTypes]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}NodeTypes{f86e6446-aaff-11d0-b944-00c04fd8d5b9}]

[HKEY_LOCAL_MACHINESOFTWAREMicrosoft MMCSnapInsFX:{80aaa290-abd9-9239-7a2d-cf4f67e42128}Standalone]

напоминаю, что вы их можете создать вручную в виде обычного txt, вставить содержимое, а потом изменить тип файла на reg.

Регистрация оснасток Tsconfig.msc и Tsadmin.msc в Windows Server 2019

Теперь когда у вас есть все файлы необходимые для запуска и установки оснасток Tsconfig.msc и Tsadmin.msc, вы должны распаковать архив и положить файлы по тем же путям, приведу их сюда еще раз:

- c:windowssystem32tsadmin.dll

- c:windowssystem32tsconfig.dll

- c:windowssystem32wts.dll

- c:windowssystem32tsconfig.msc

- c:windowssystem32tsadmin.msc

- c:windowssystem32rutsconfig.resources.dll

- c:windowssystem32rutsadmin.resources.dll

Далее вам необходимо на вашем сервере Windows Server 2019 запустить два ключа реестра, которые мы выгружали. При их запуске будет предупреждение, говорим «Да«.

Файлы должны успешно импортироваться в реестр Windows.

Проверяем работу диспетчера служб удаленных рабочих столов

Попробуем запустить наши оснастки. Первой давайте запустим Tsadmin.msc. Для этого откройте окно выполнить и введите Tsadmin.msc. В итоге у нас запуститься «Диспетчер служб удаленных рабочих столов» (Remote Desktop Services Manager).

Работающие функции:

- отключение сеанса

- отправка сообщения

- сброс сессии

- статус сеанса

- регистрация сессии

- завершение процесса на вкладке процессов (одна из самых простых и важных функций инструмента)

Так же хочу порекомендовать бесплатную утилиту Terminal Services Manager, о которой я подробно рассказывал, советую посмотреть, это аналог оснасток Tsadmin.msc для некого управления RDS фермой, делает все то же самое.

Проверяем работу конфигурации узла сеансов удаленных рабочих столов

Запустите через окно выполнить Tsconfig.msc.

У вас откроется оснастка «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)». Тут вы увидите все привычные вкладки для настройки RDP подключения, кроме вкладки «Безопасность», которая доступна только в Windows Server 2008 R2, что весьма и весьма прискорбно, так как это была хорошая плюшка для тонкой настройки доступа по RDP.

На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org. Остались вопросы, пожелания или просто хотите поделиться опытом, то жду вас в комментариях.

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

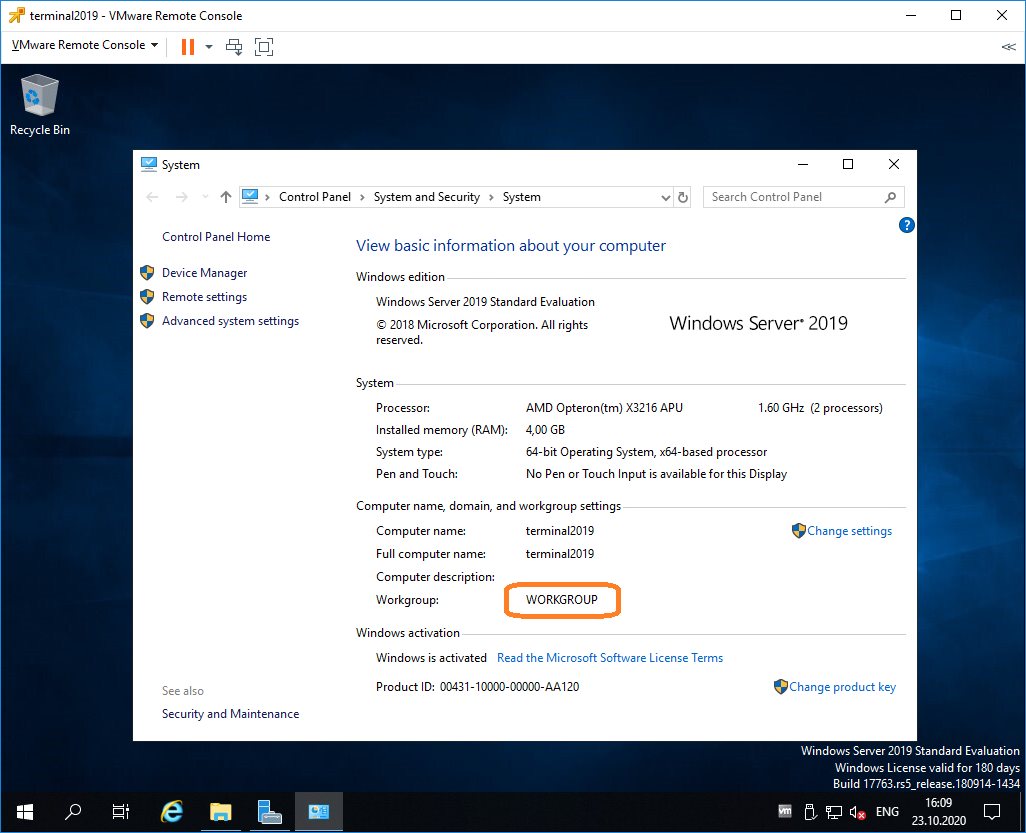

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

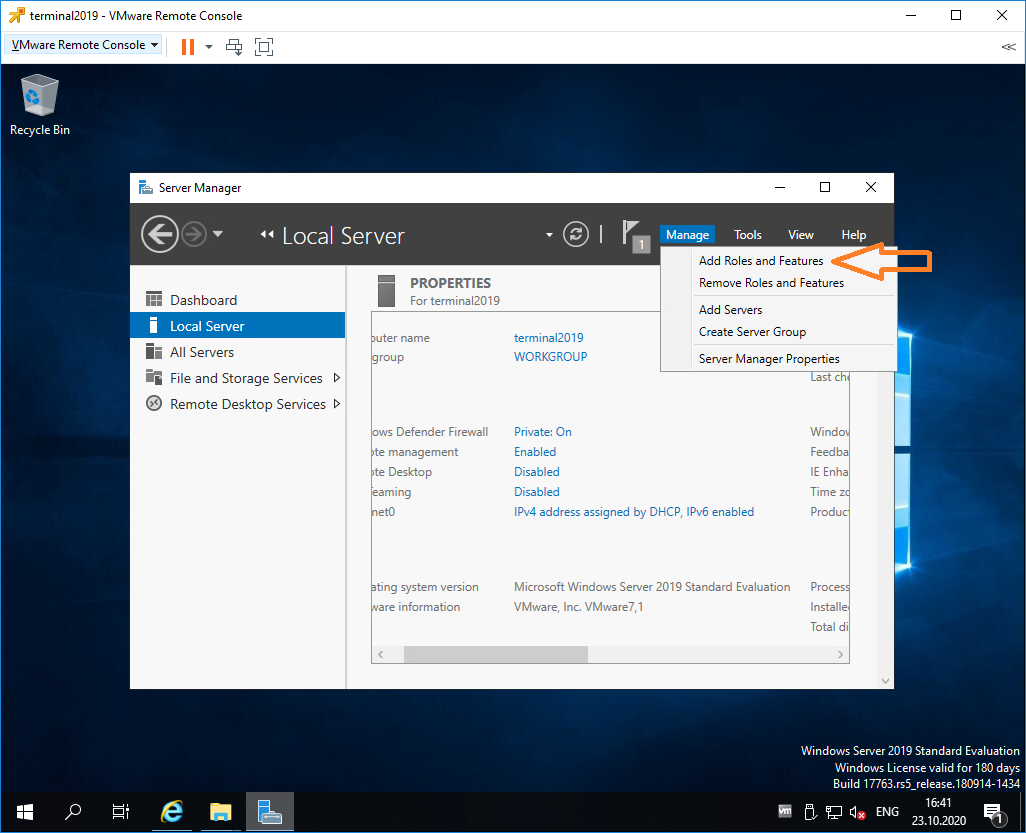

Роль Remote Desktop Licensing

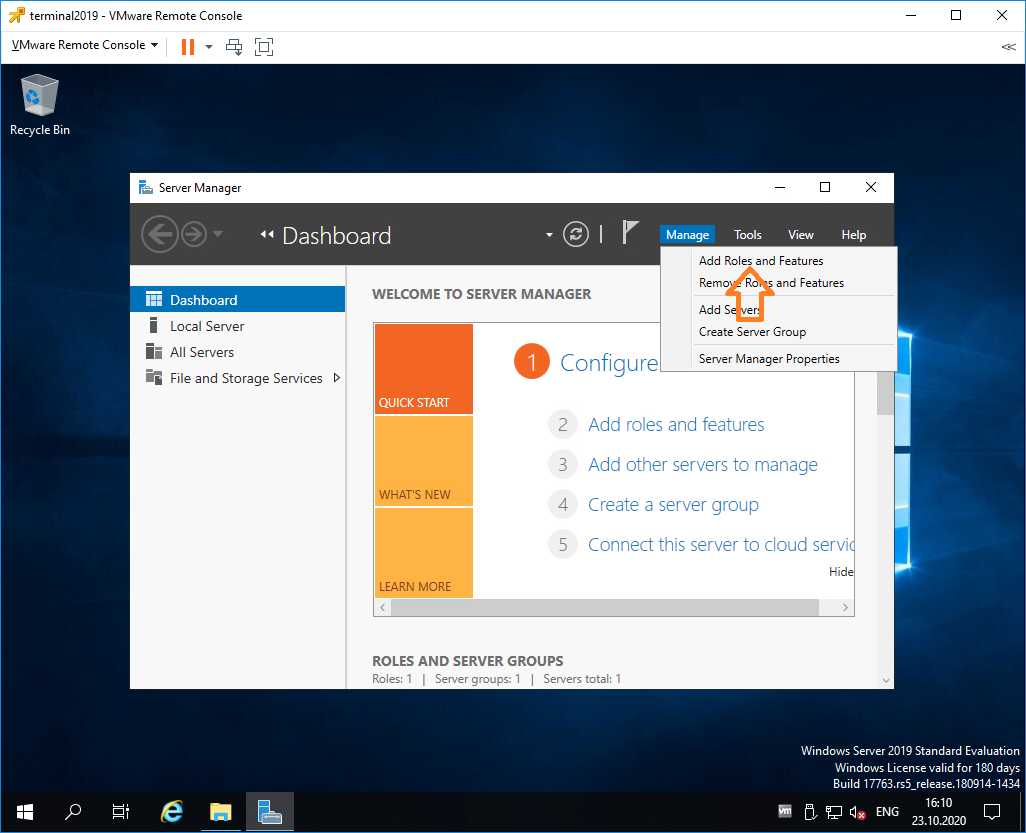

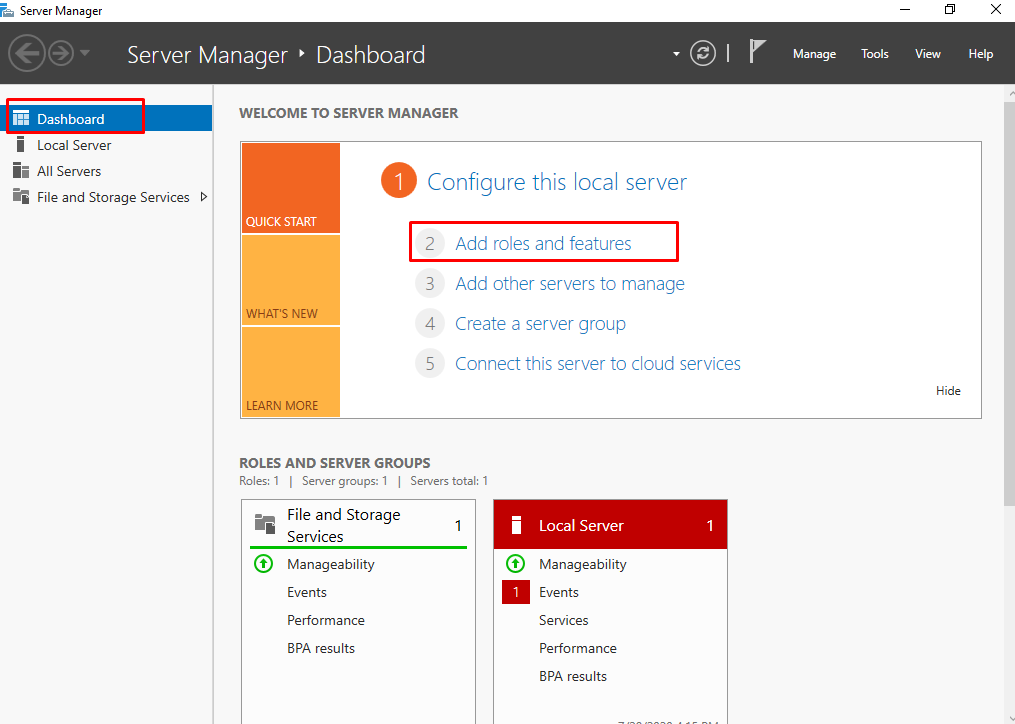

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

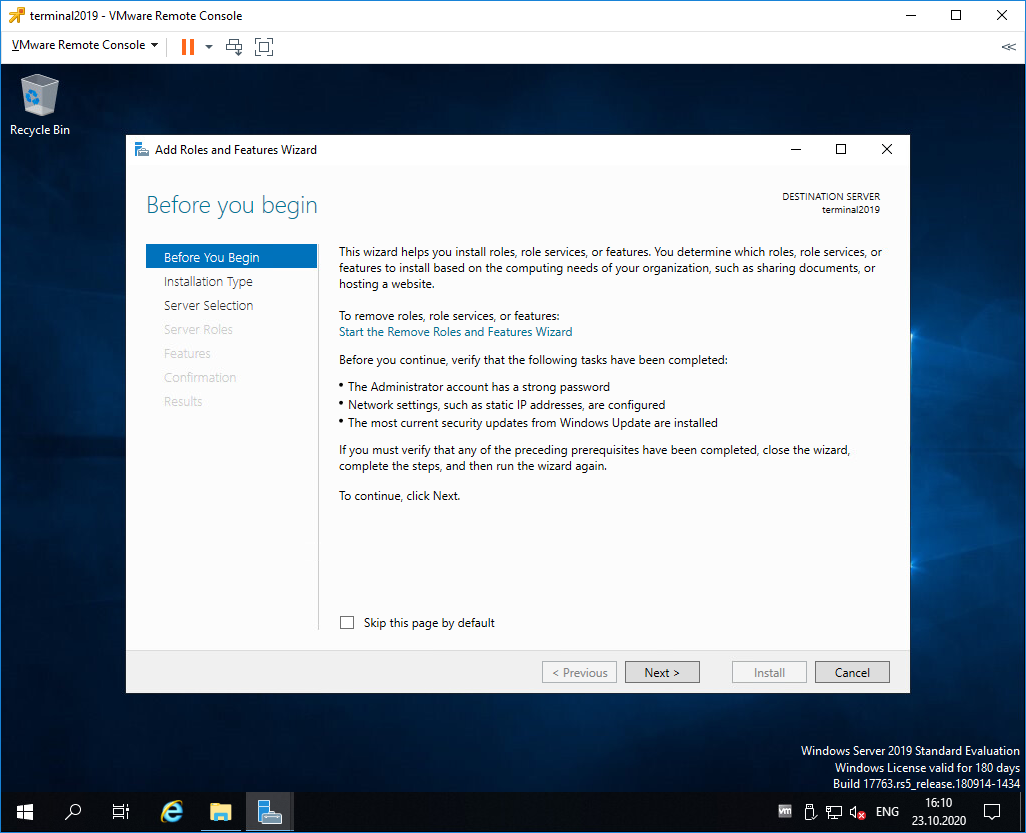

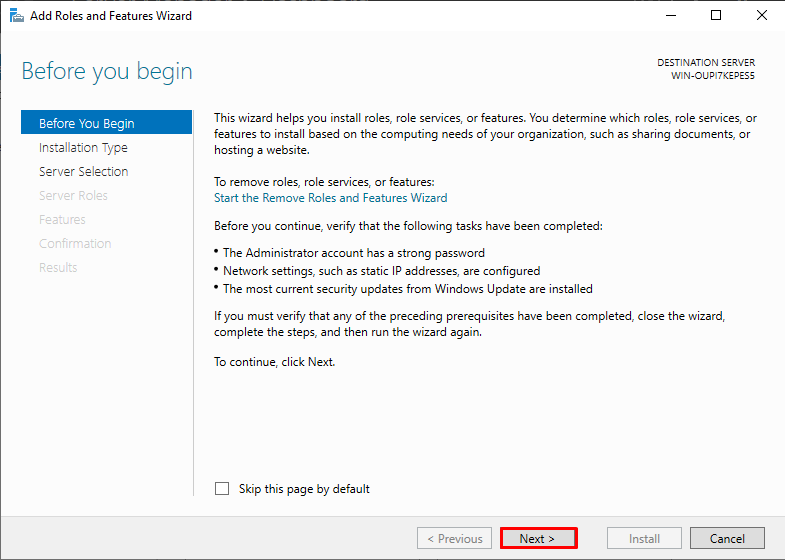

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

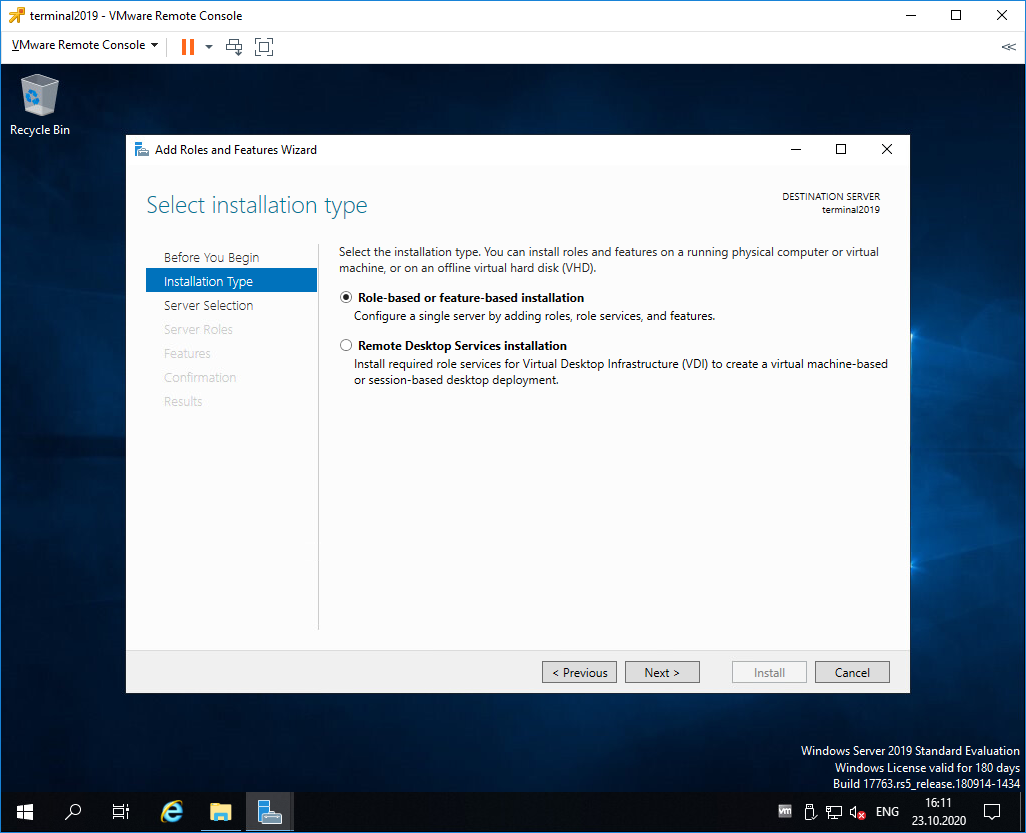

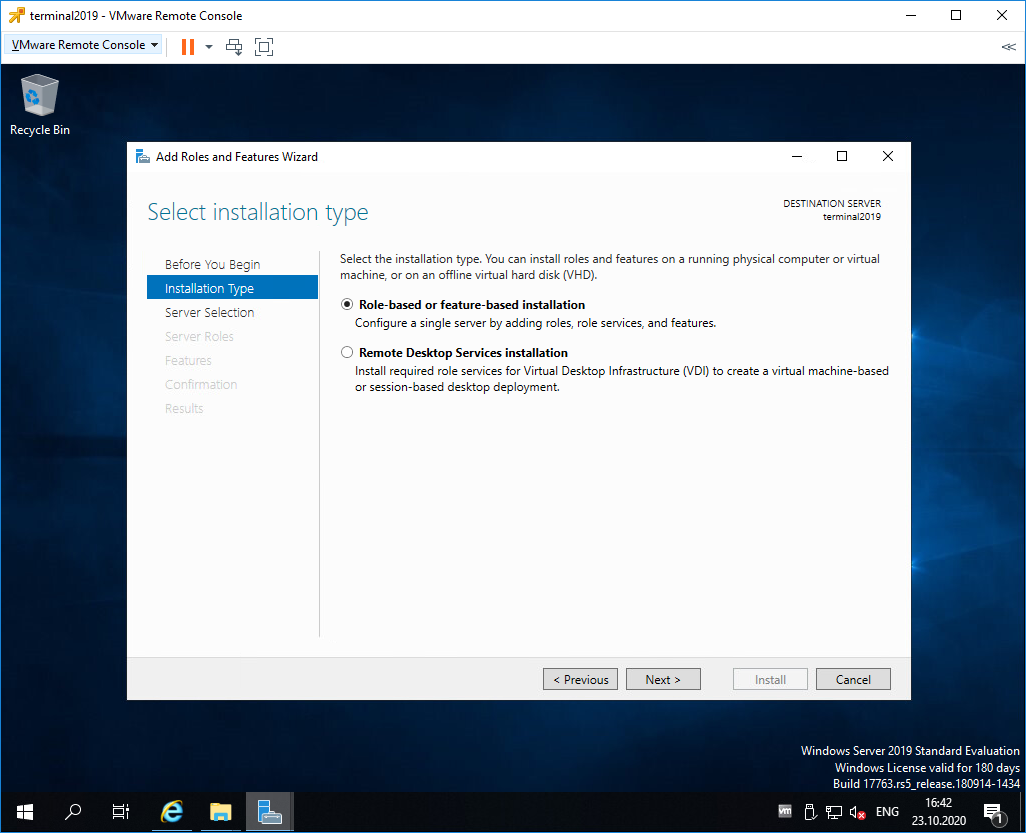

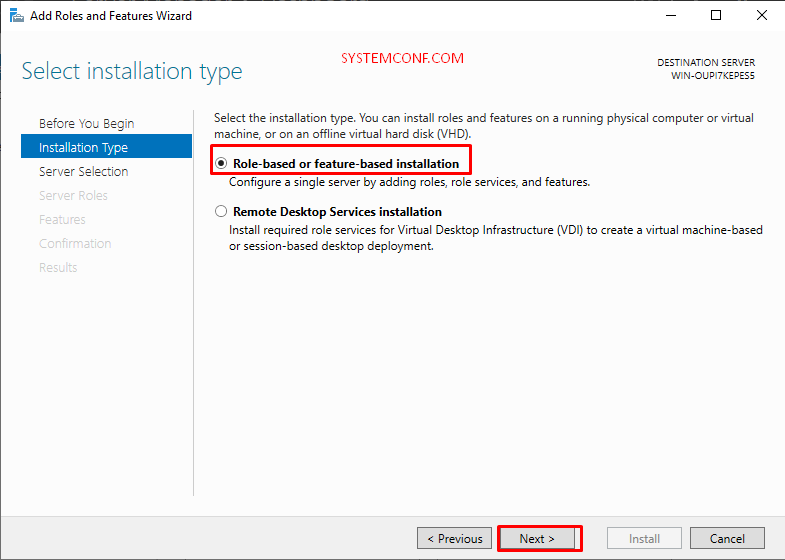

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

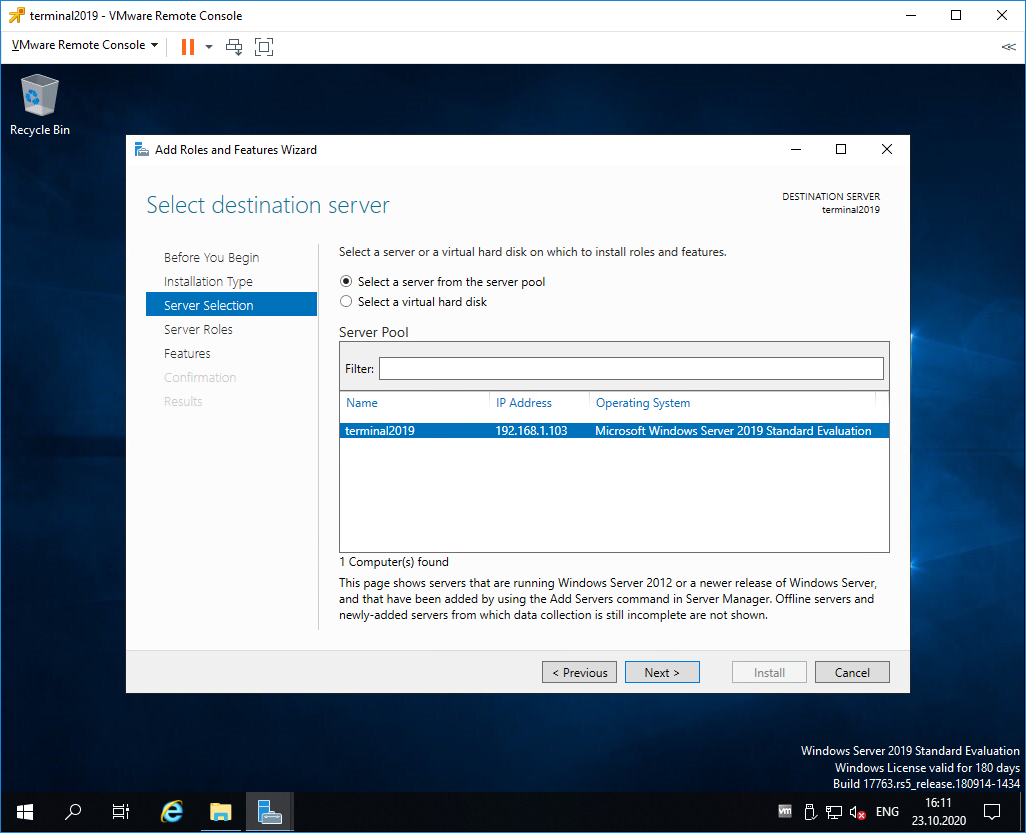

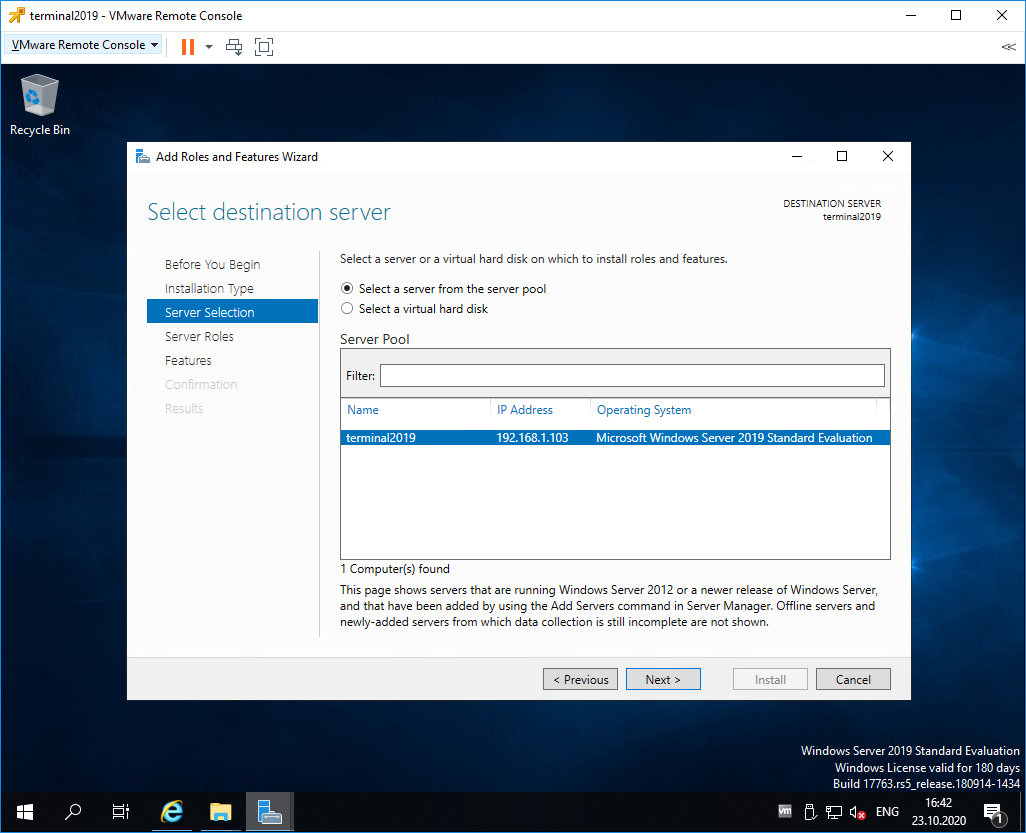

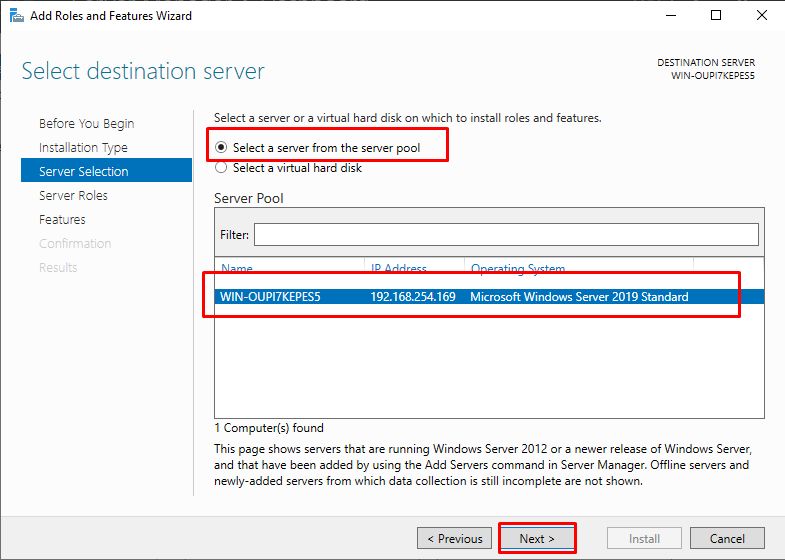

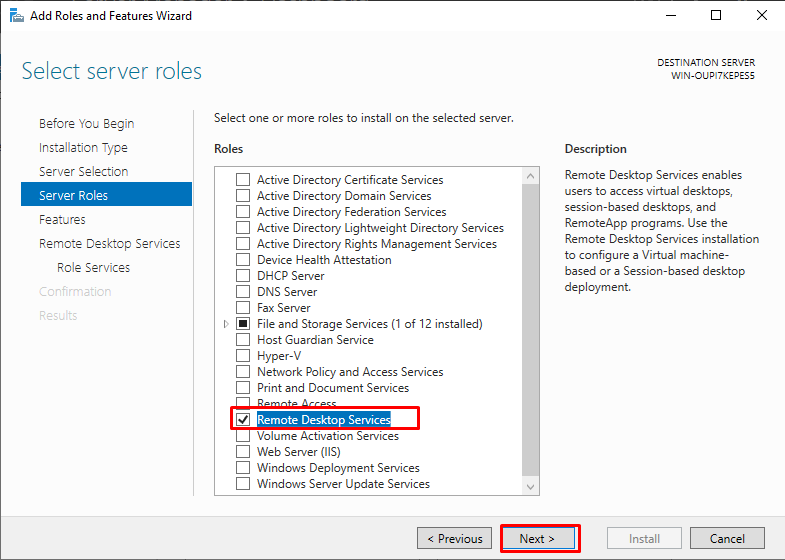

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

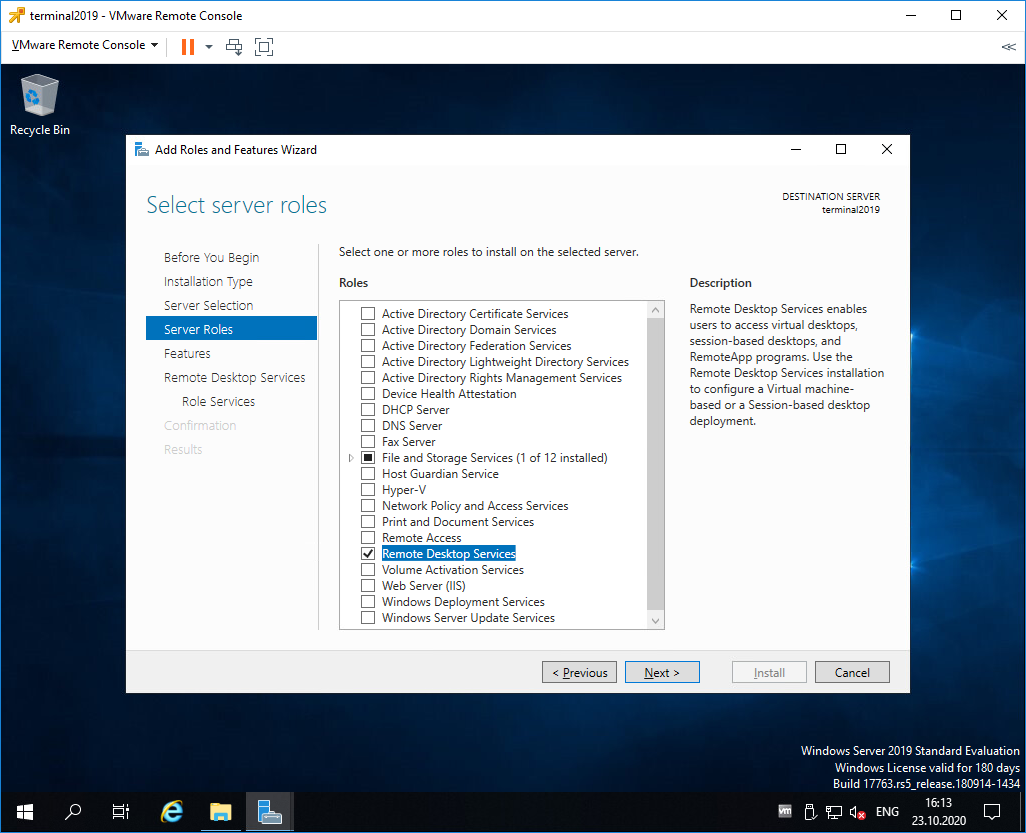

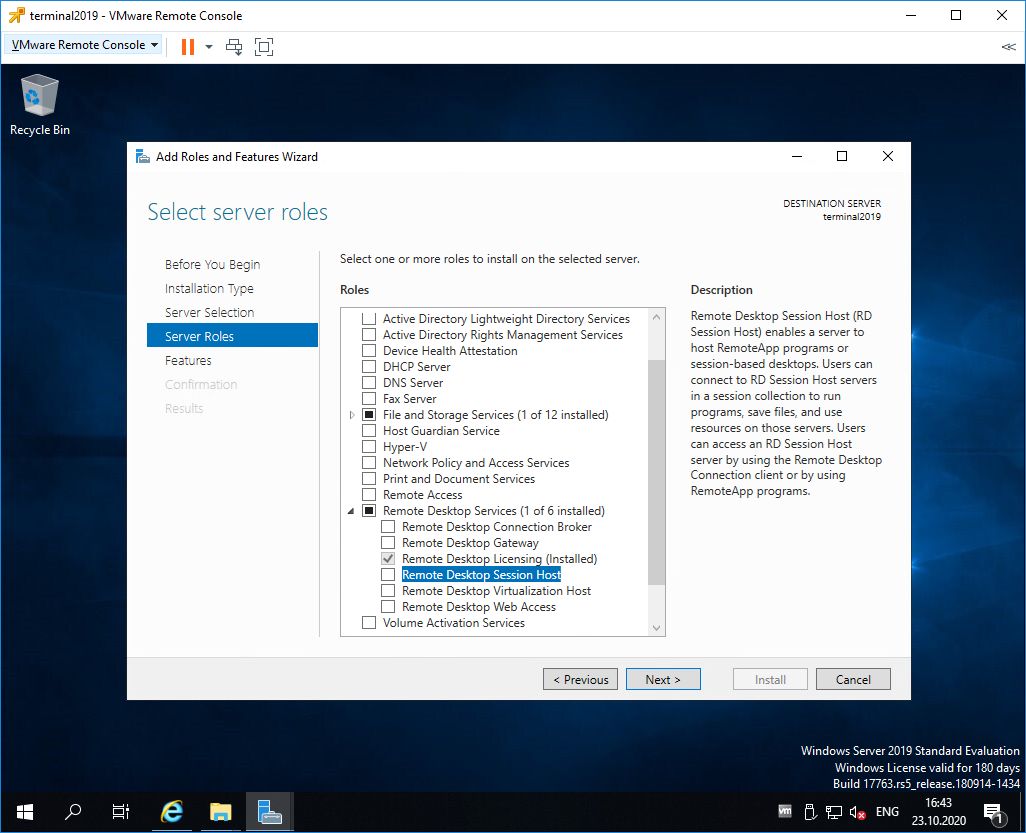

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

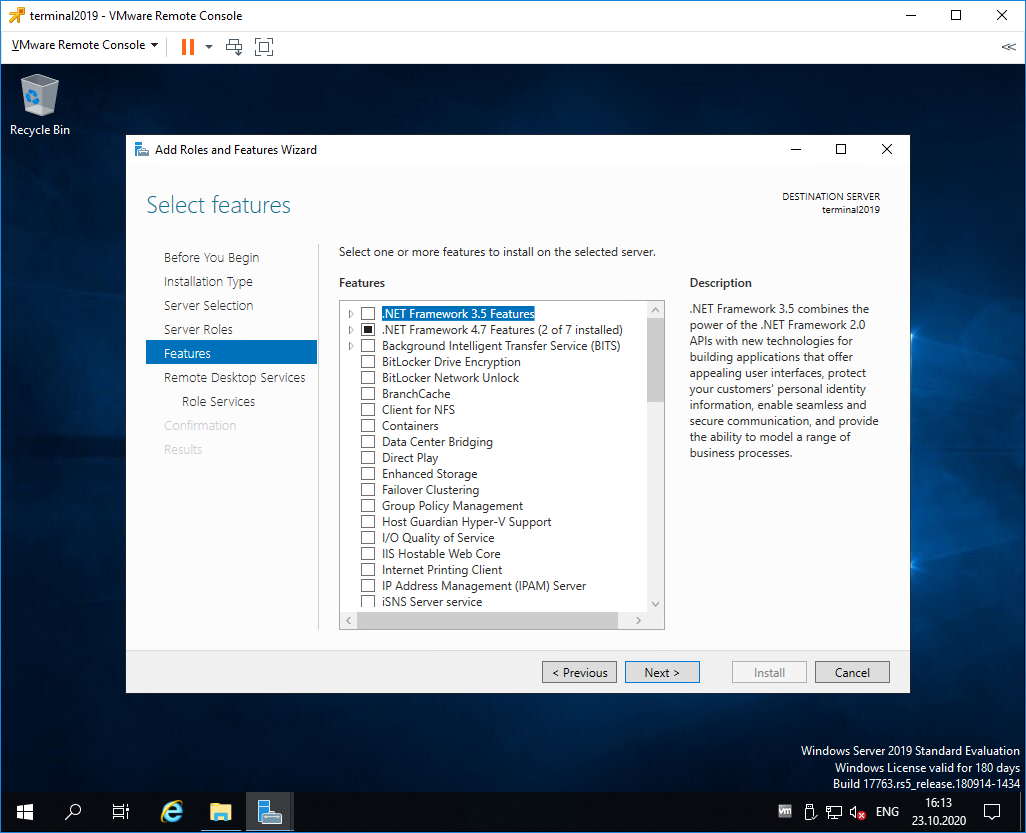

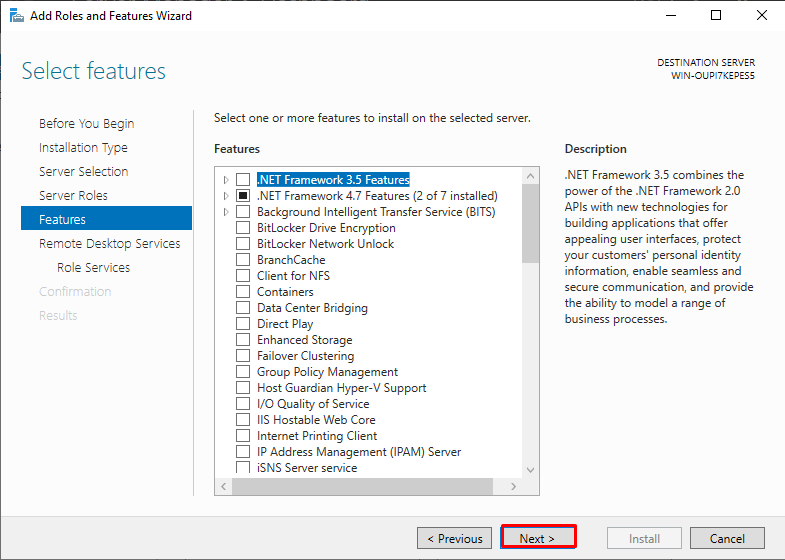

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

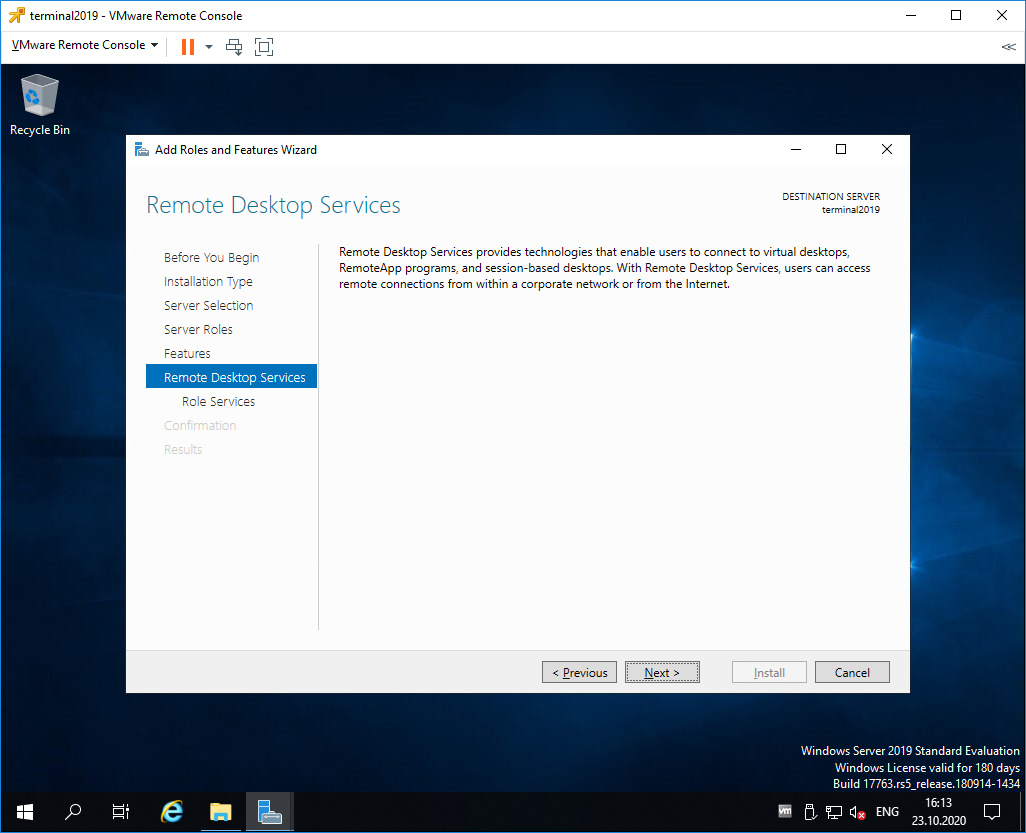

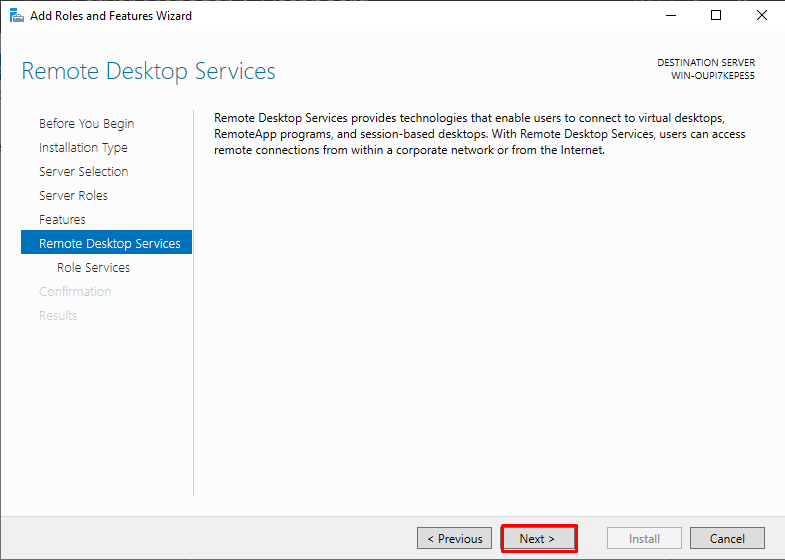

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

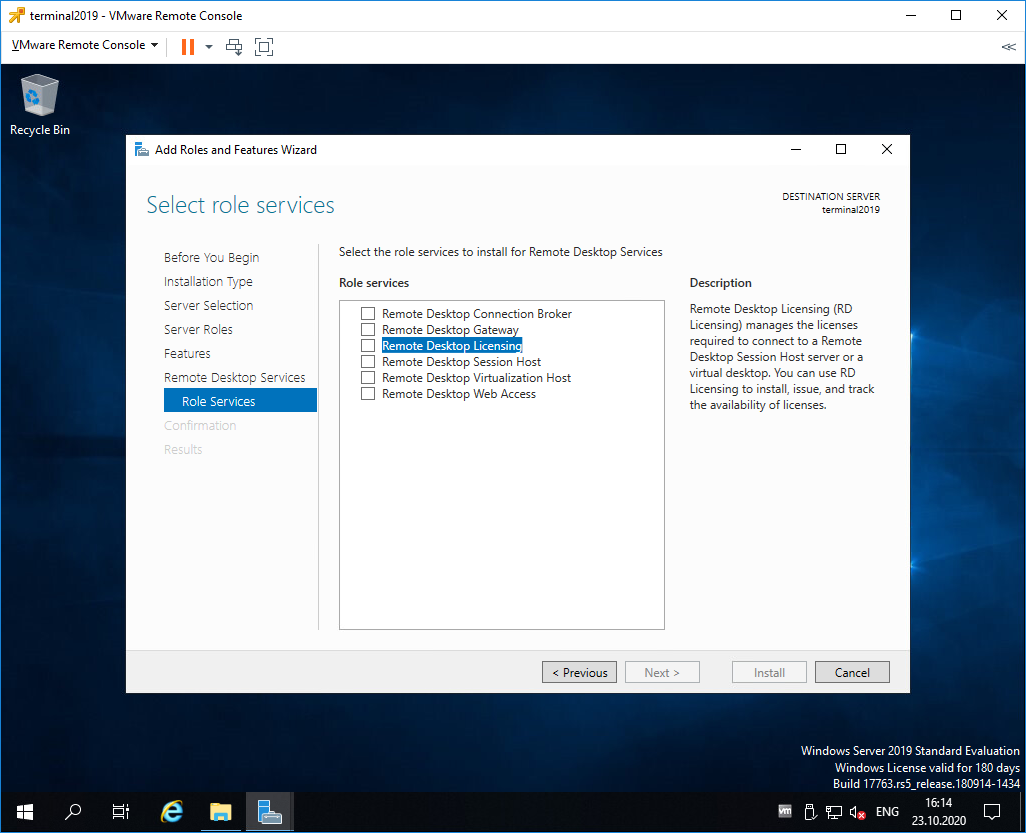

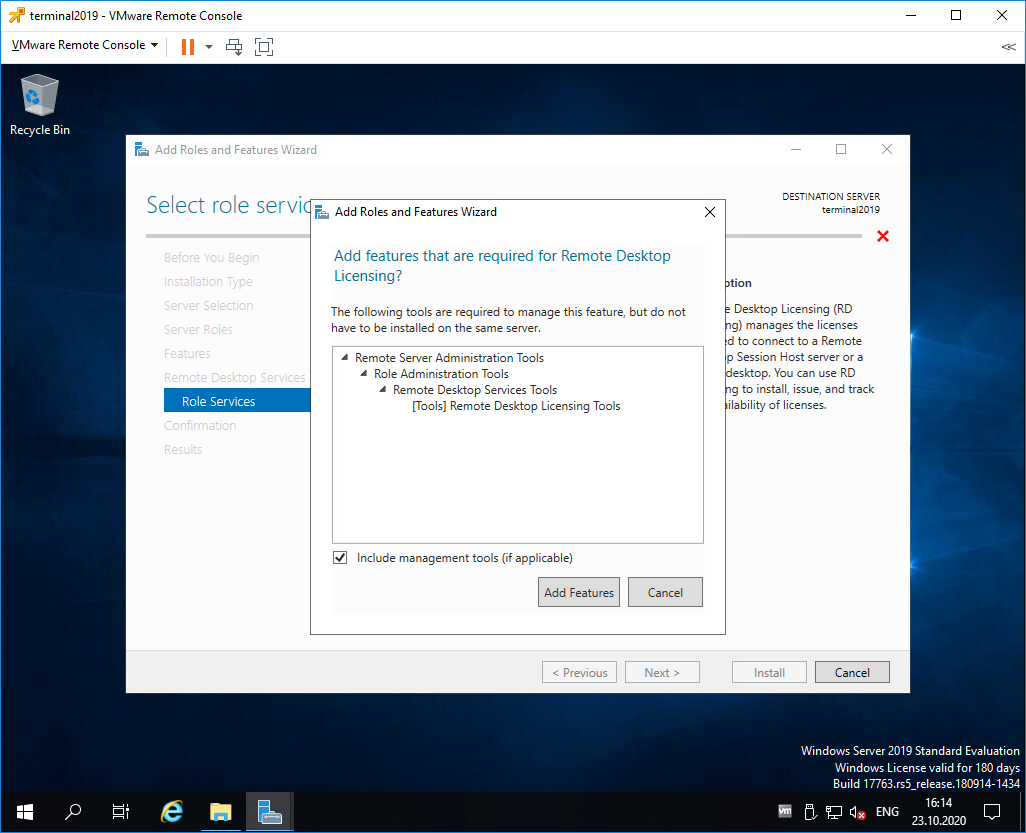

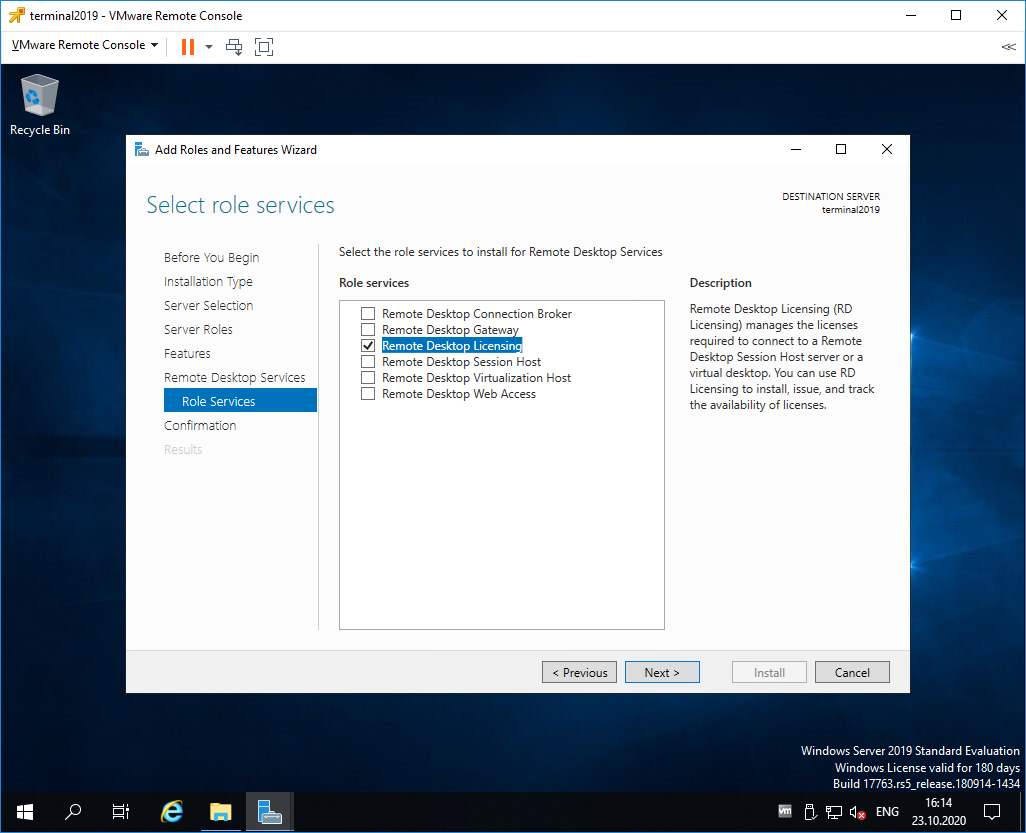

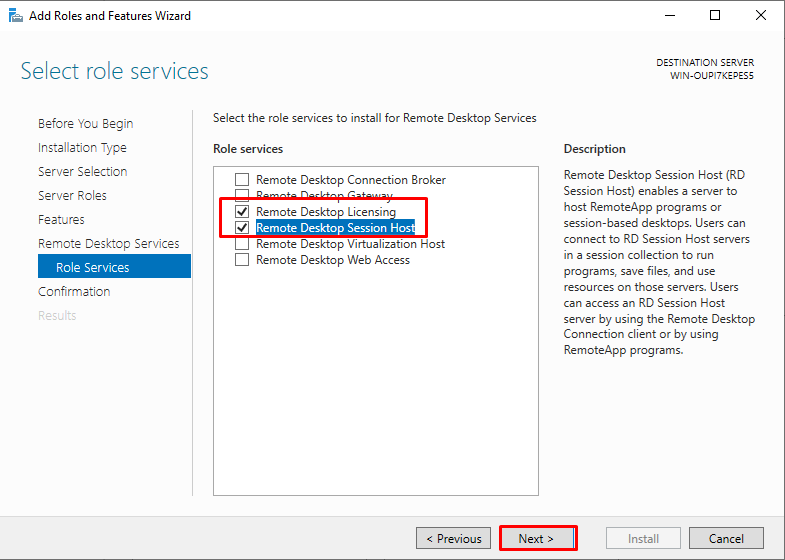

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

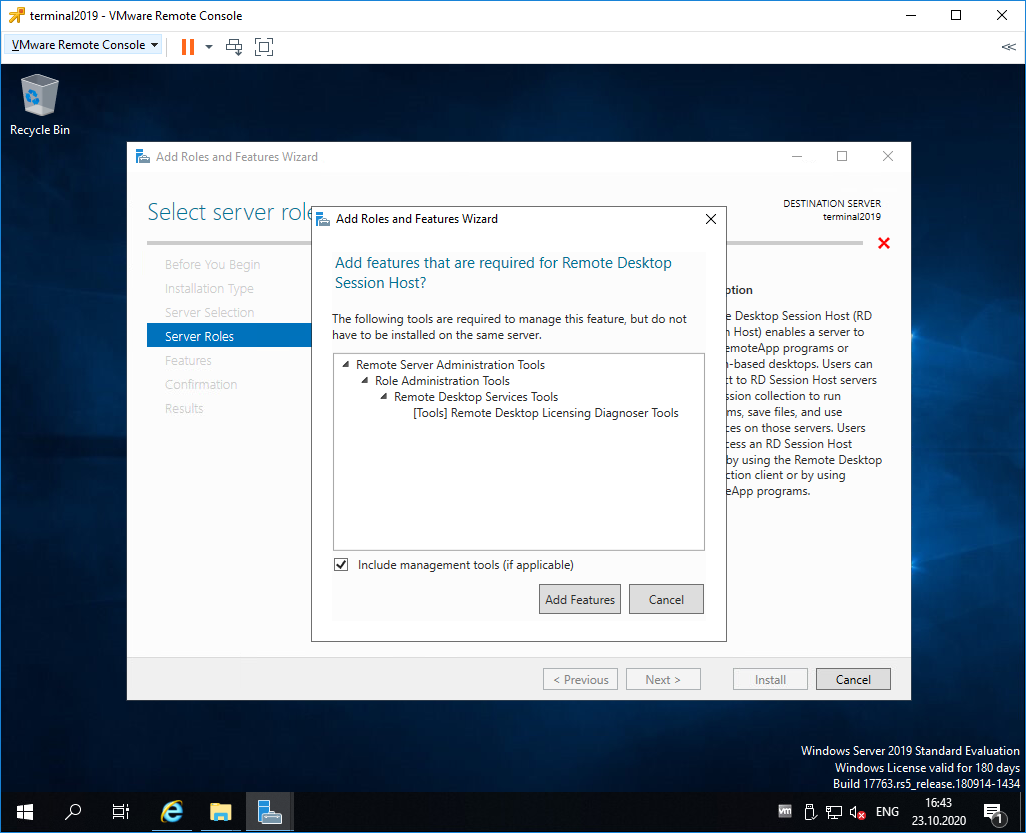

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

Remote Desktop Licensing выделено галкой, Next.

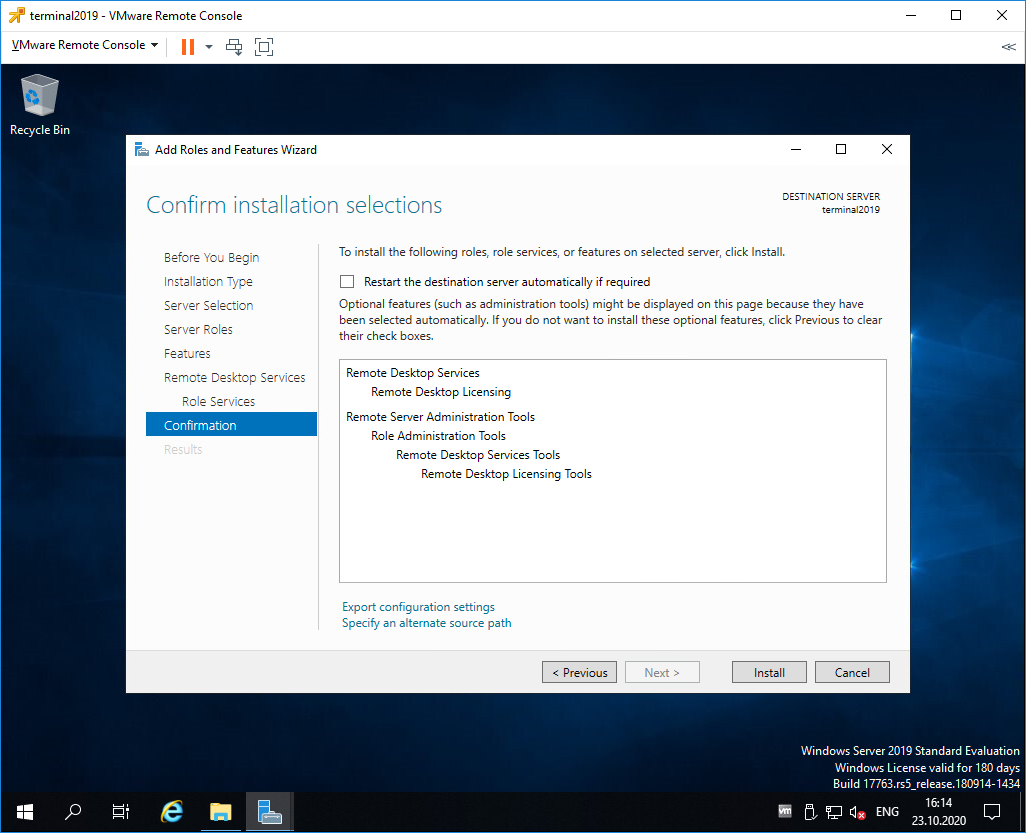

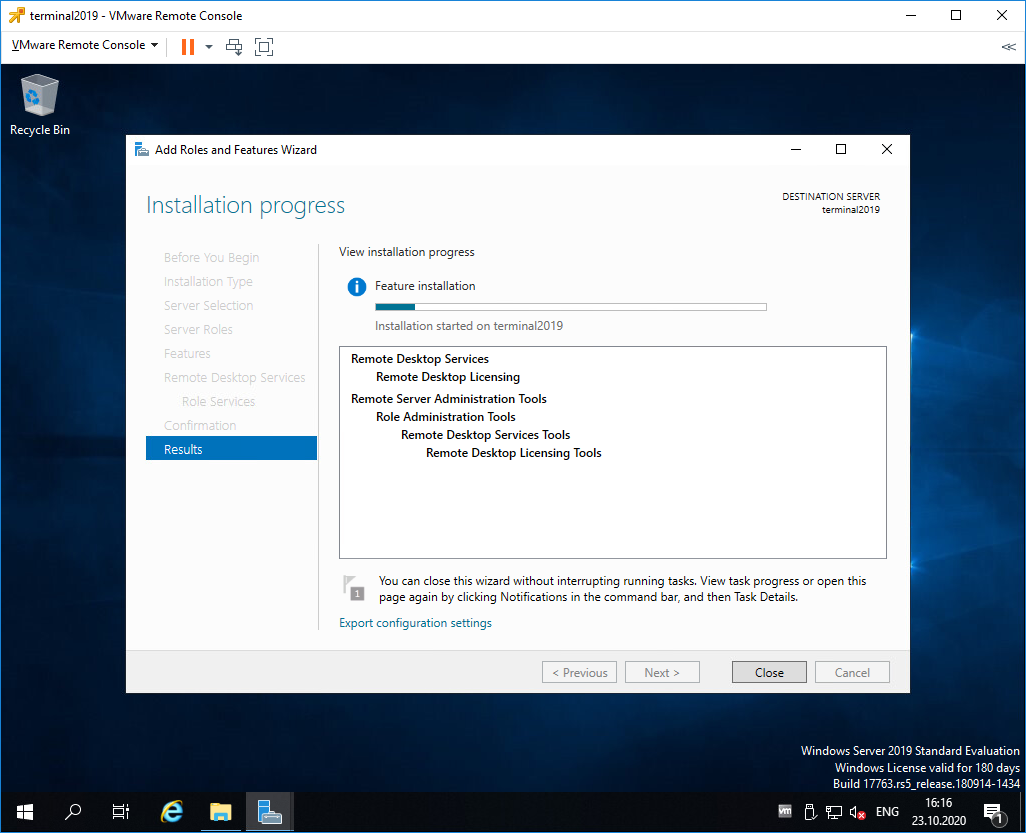

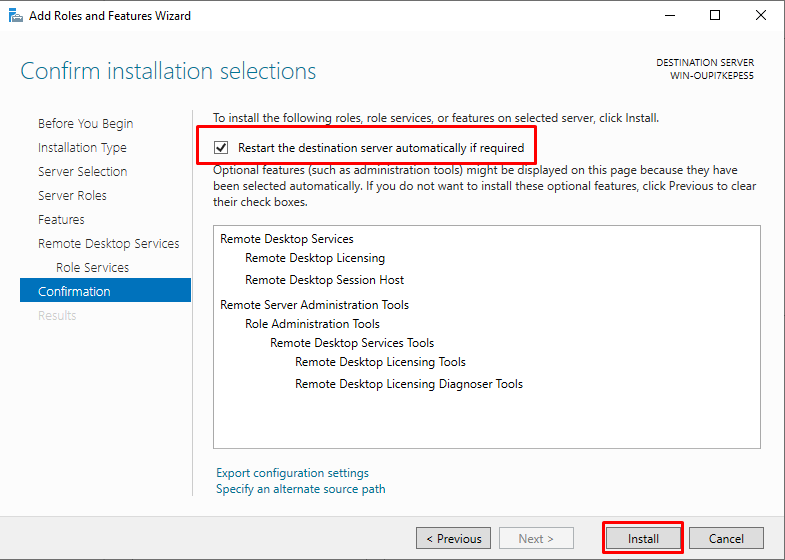

Попадаем в раздел Confirmation. Install.

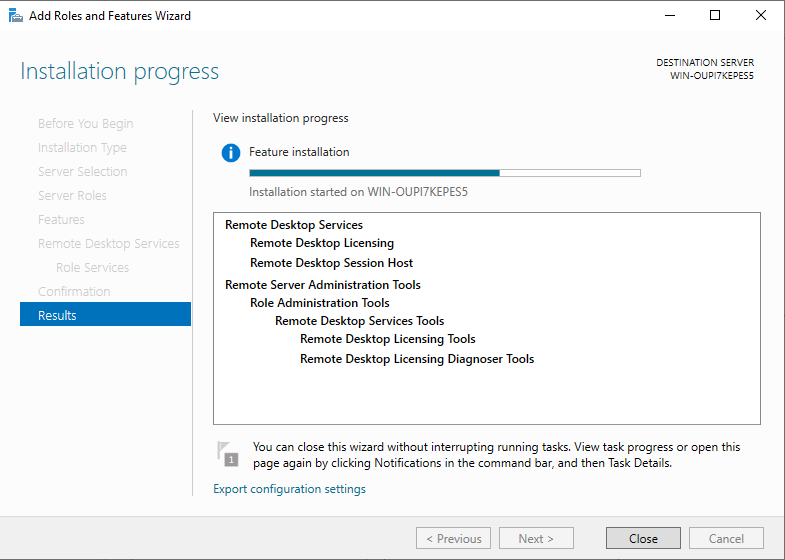

Начинается установка роли.

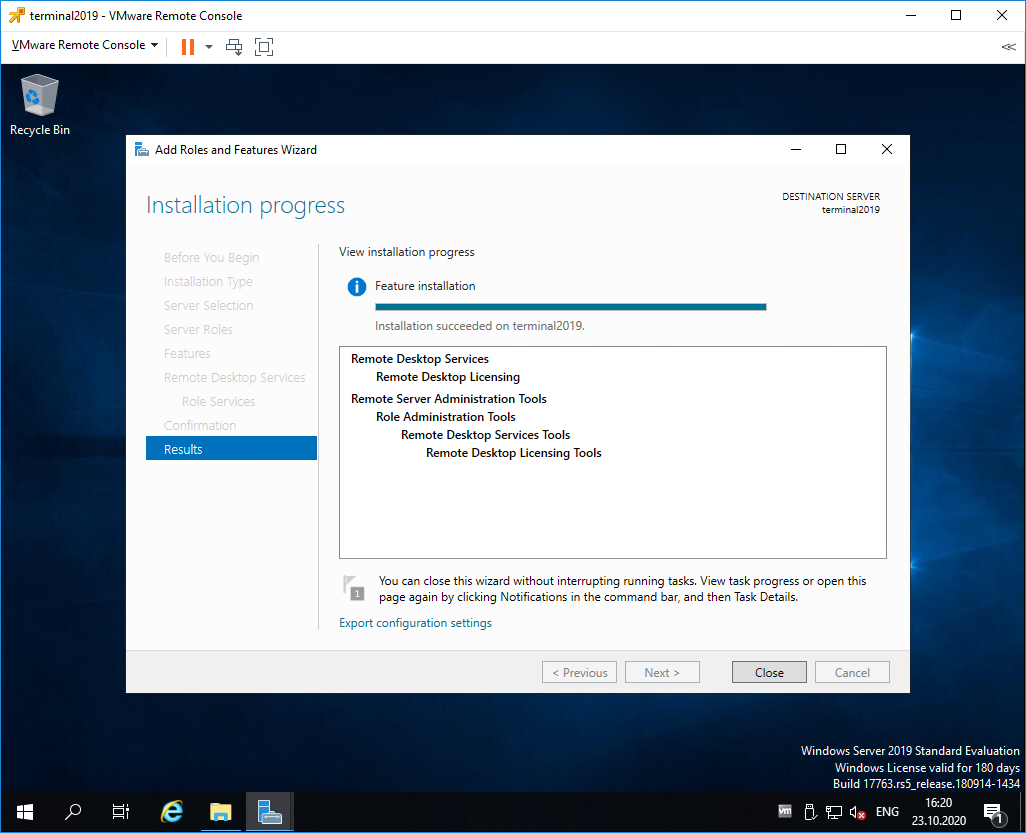

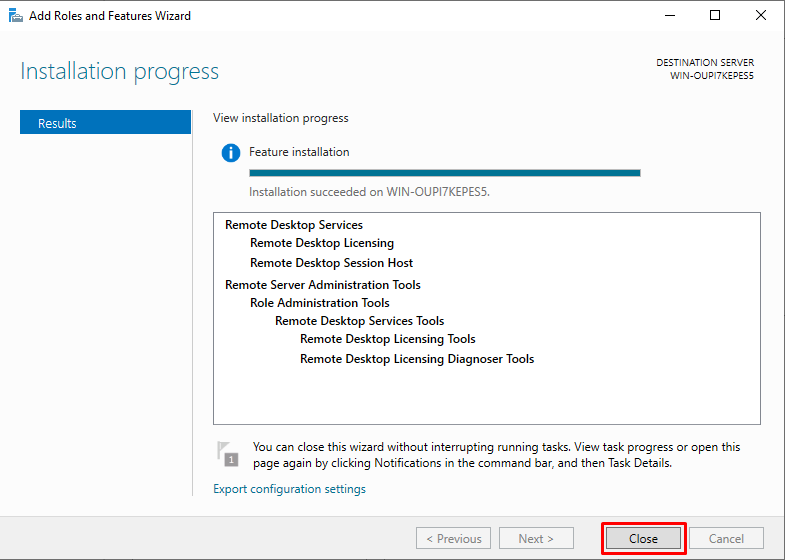

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

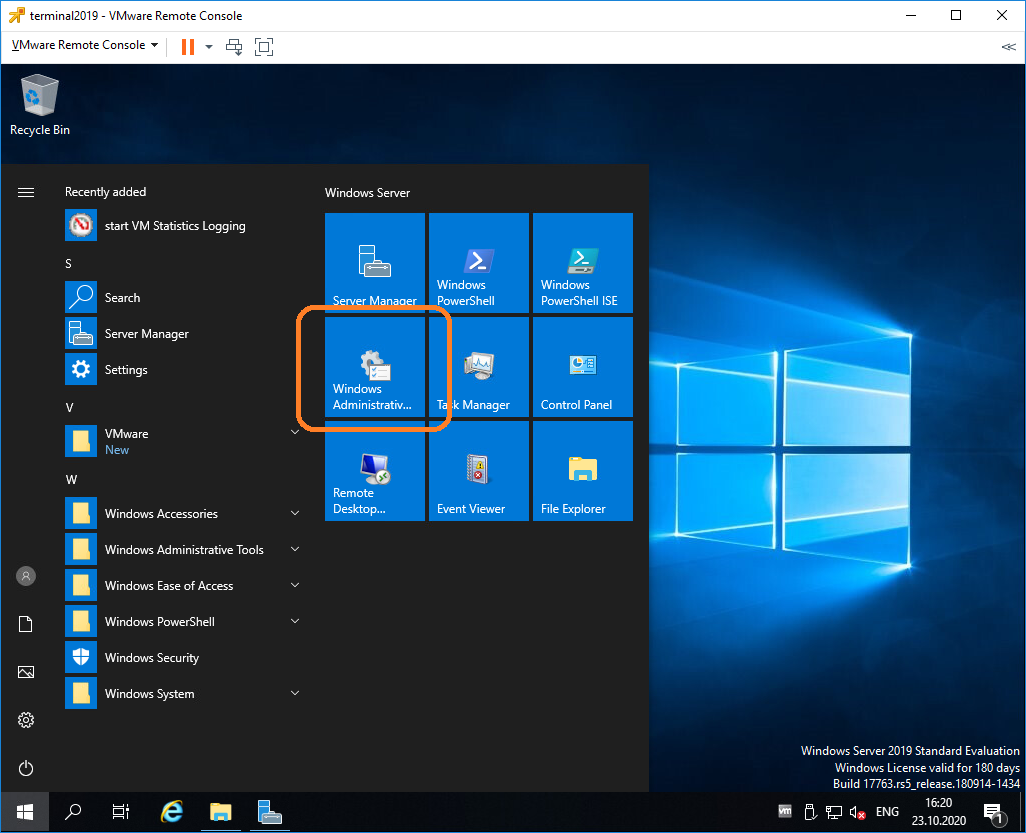

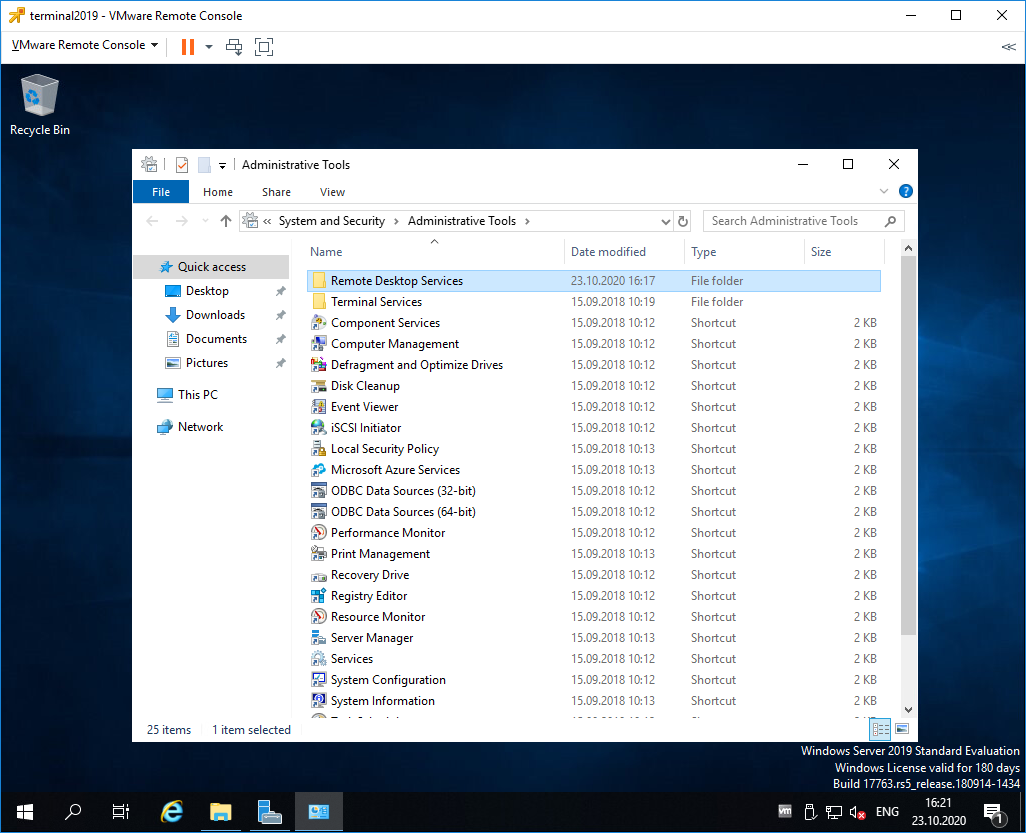

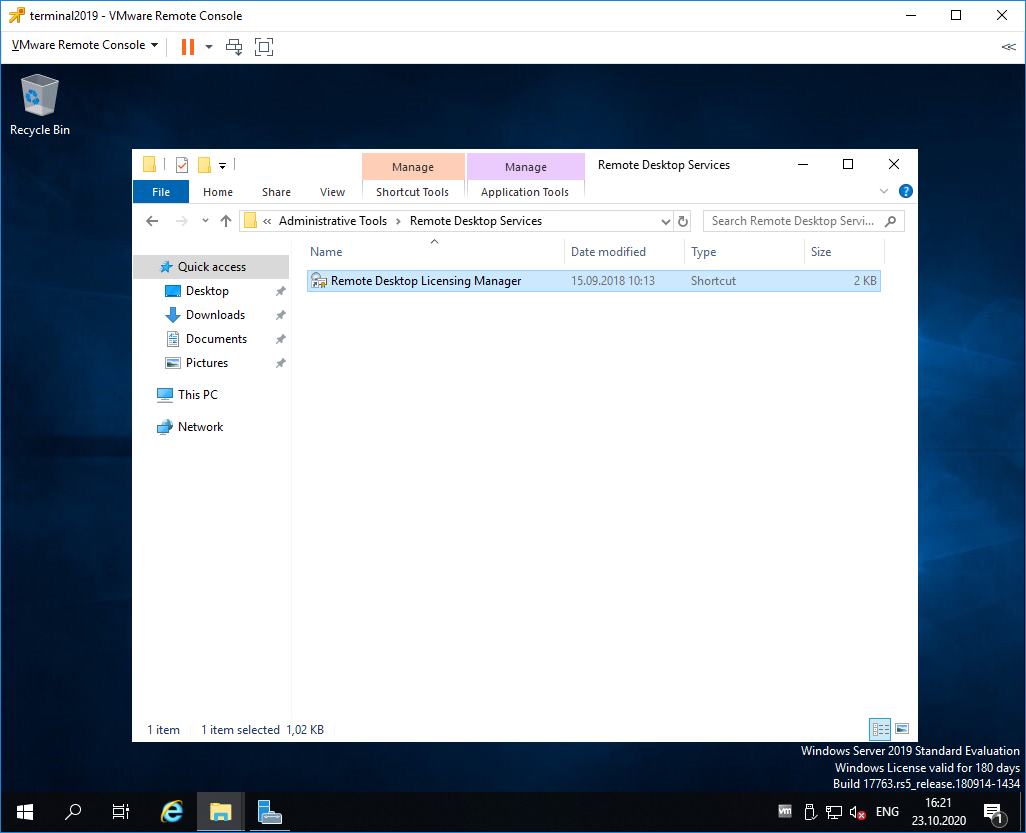

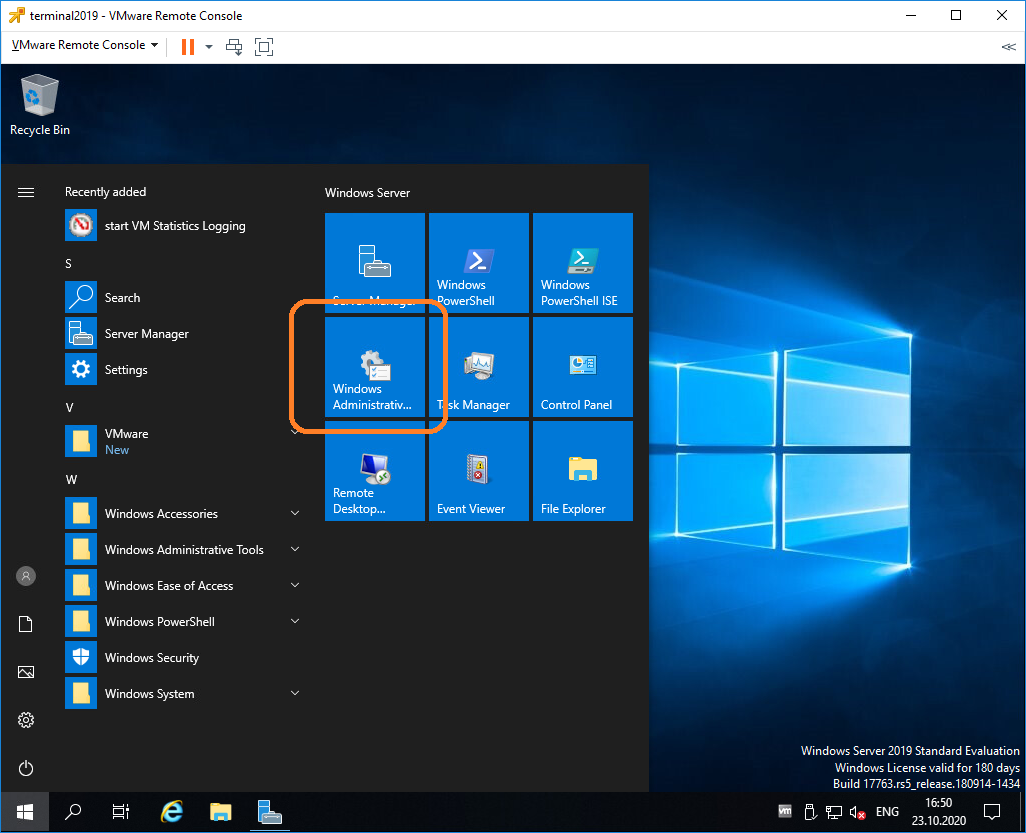

Открываем Windows Administrative Tools.

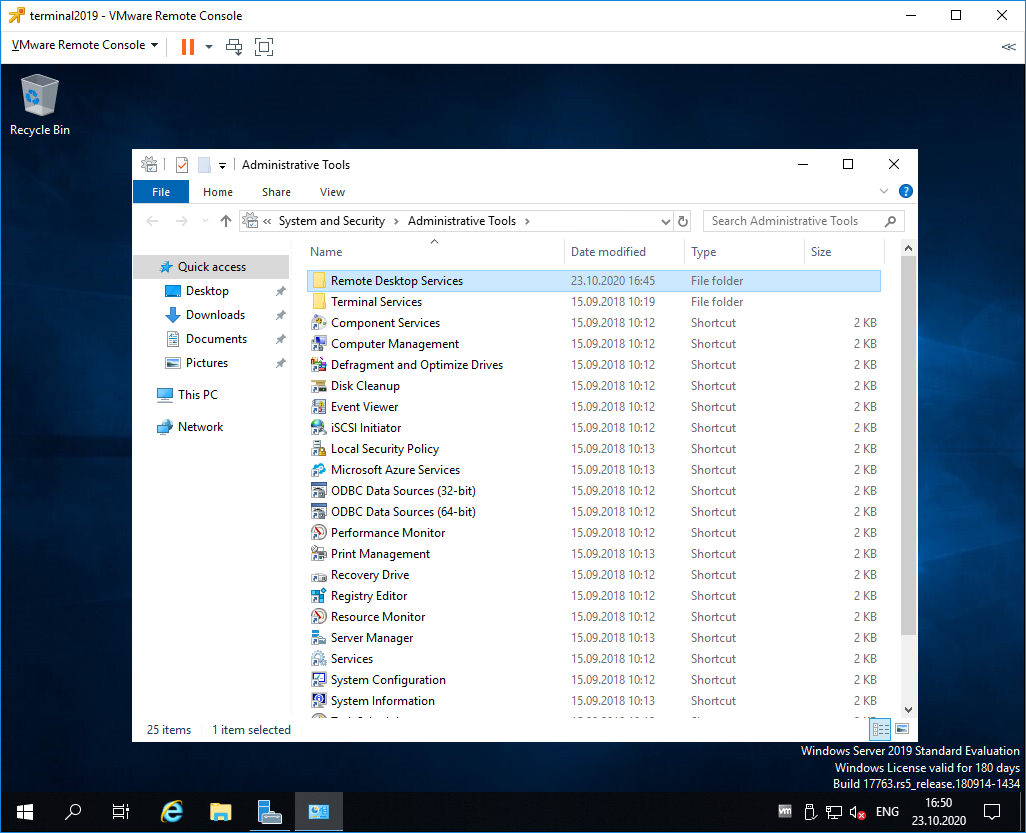

Переходим в папку Remote Desktop Services.

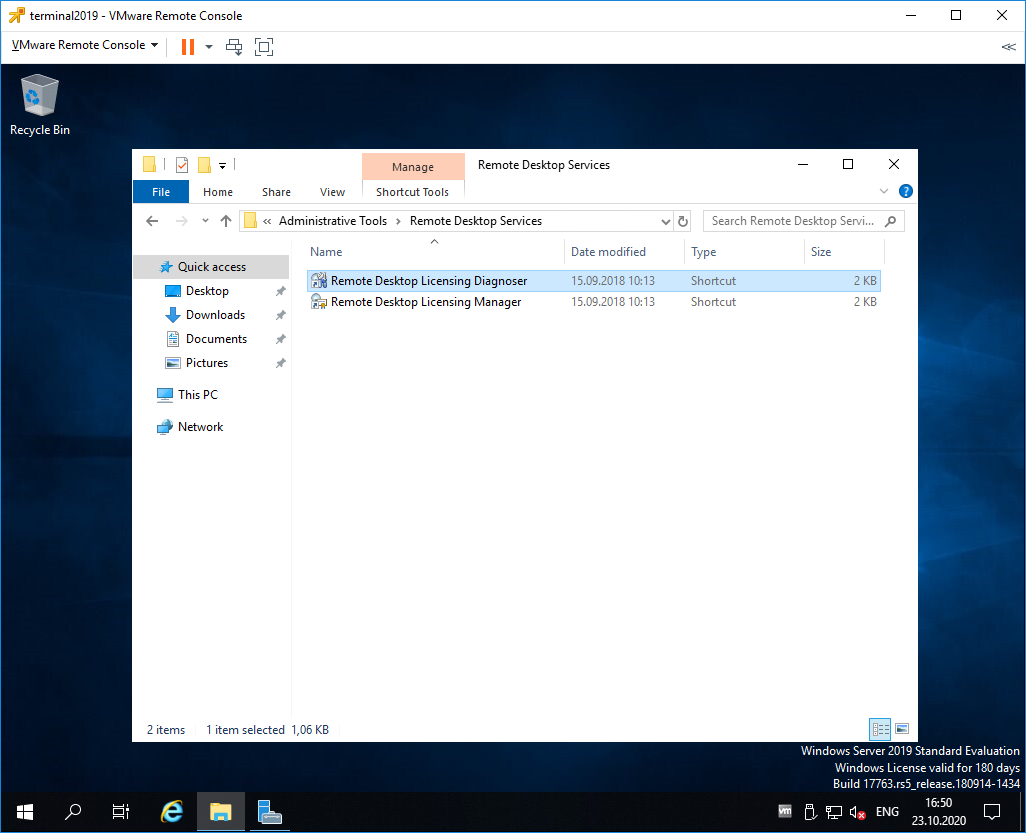

Запускаем оснастку Remote Desktop Licensing Manager.

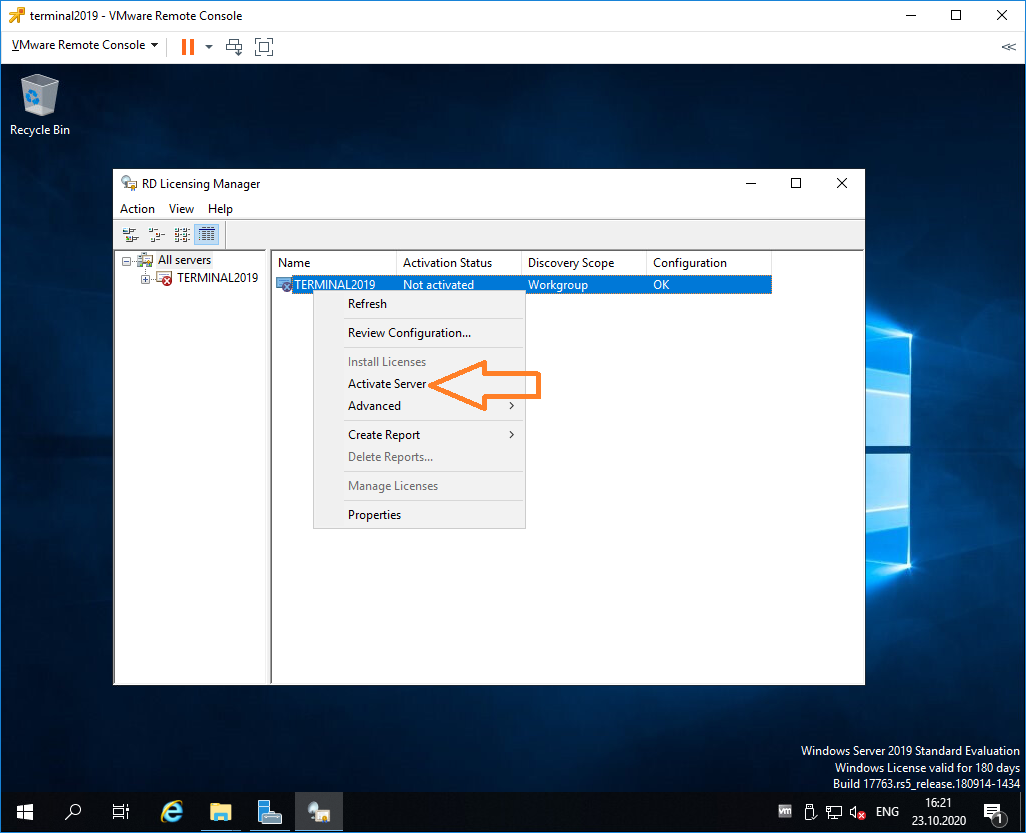

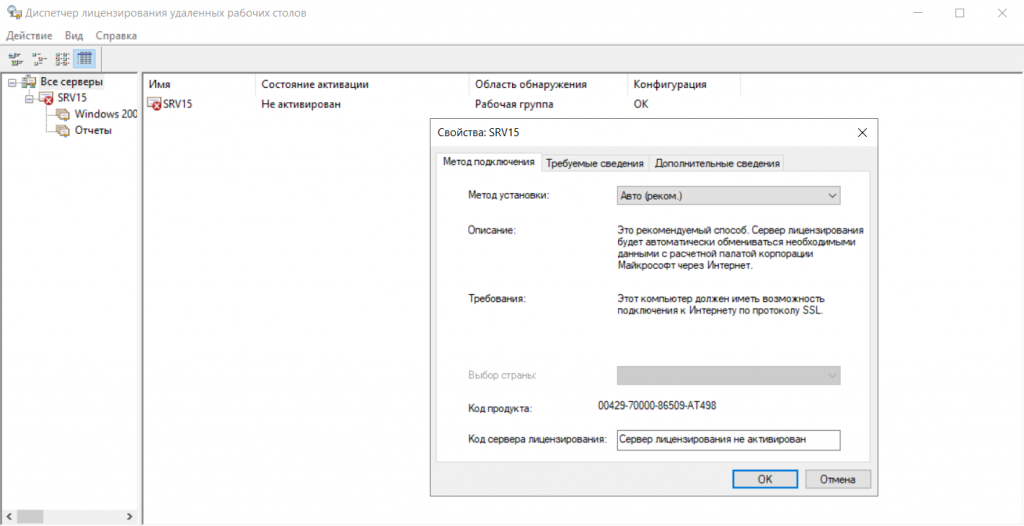

Выбираем наш сервер, правой кнопкой — активировать.

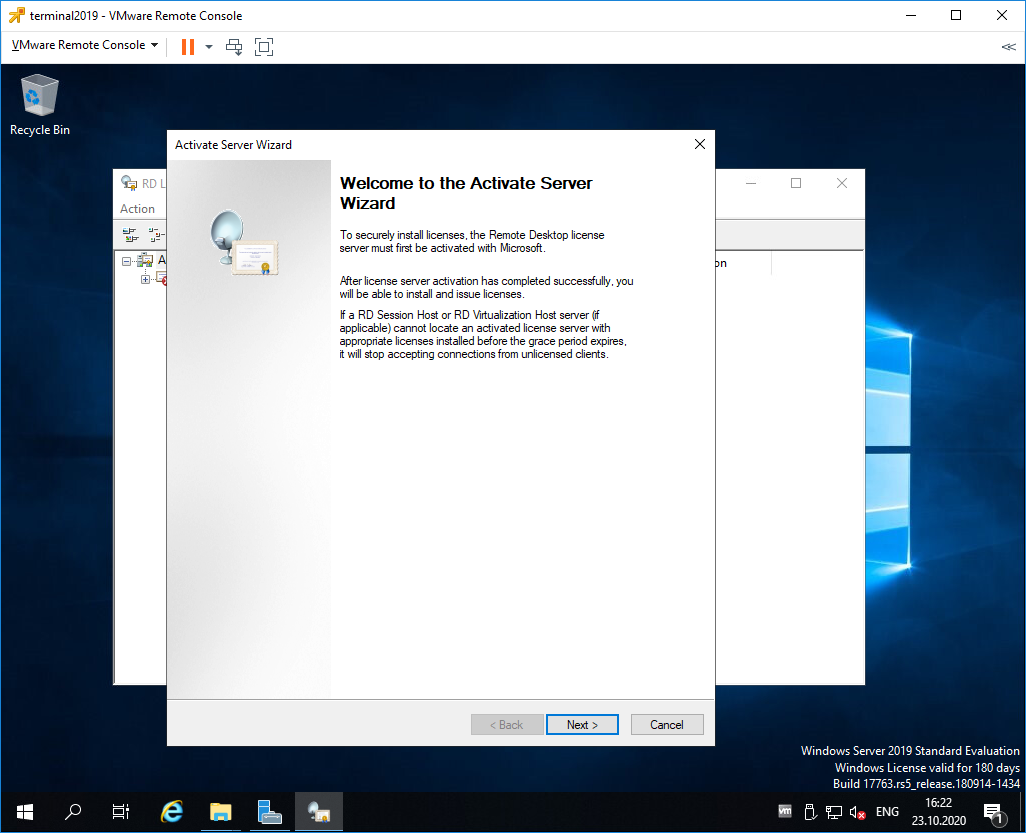

Открывается окно активации. Next.

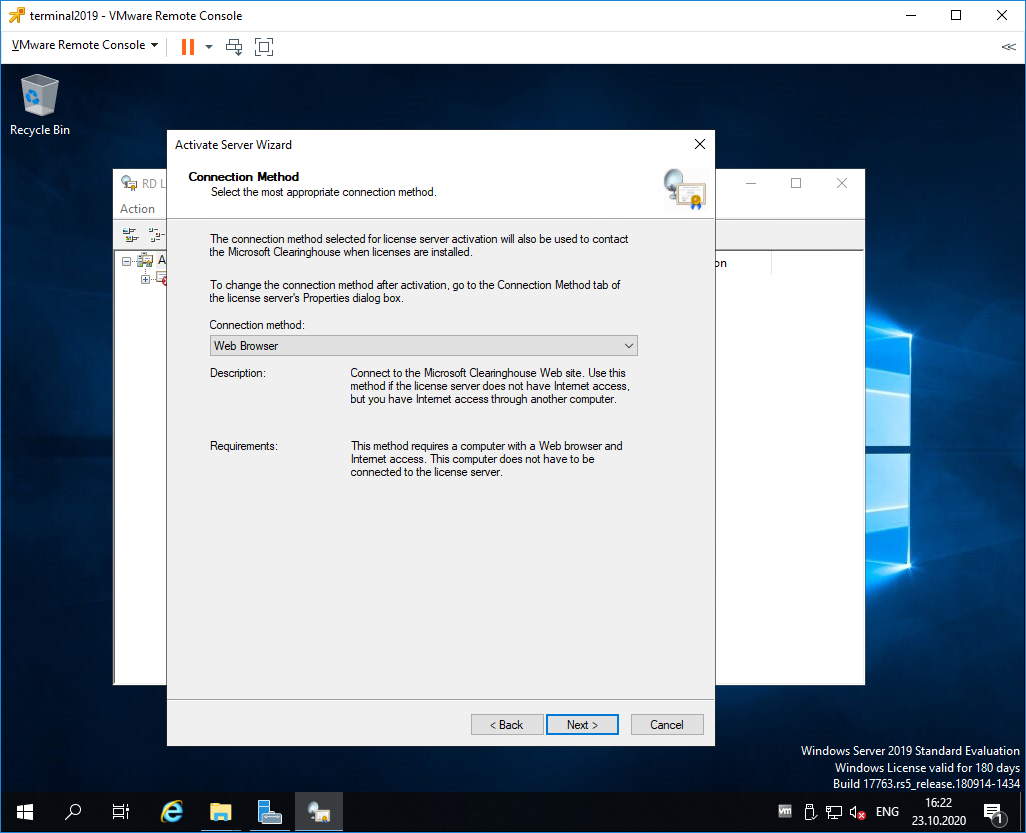

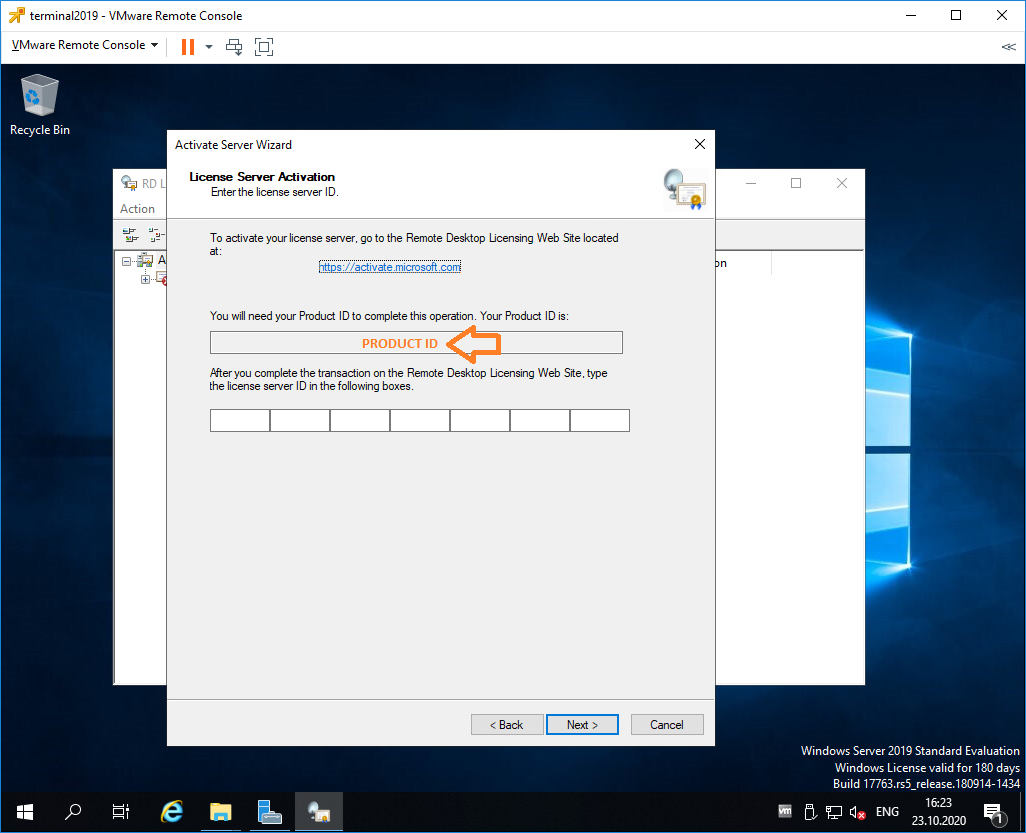

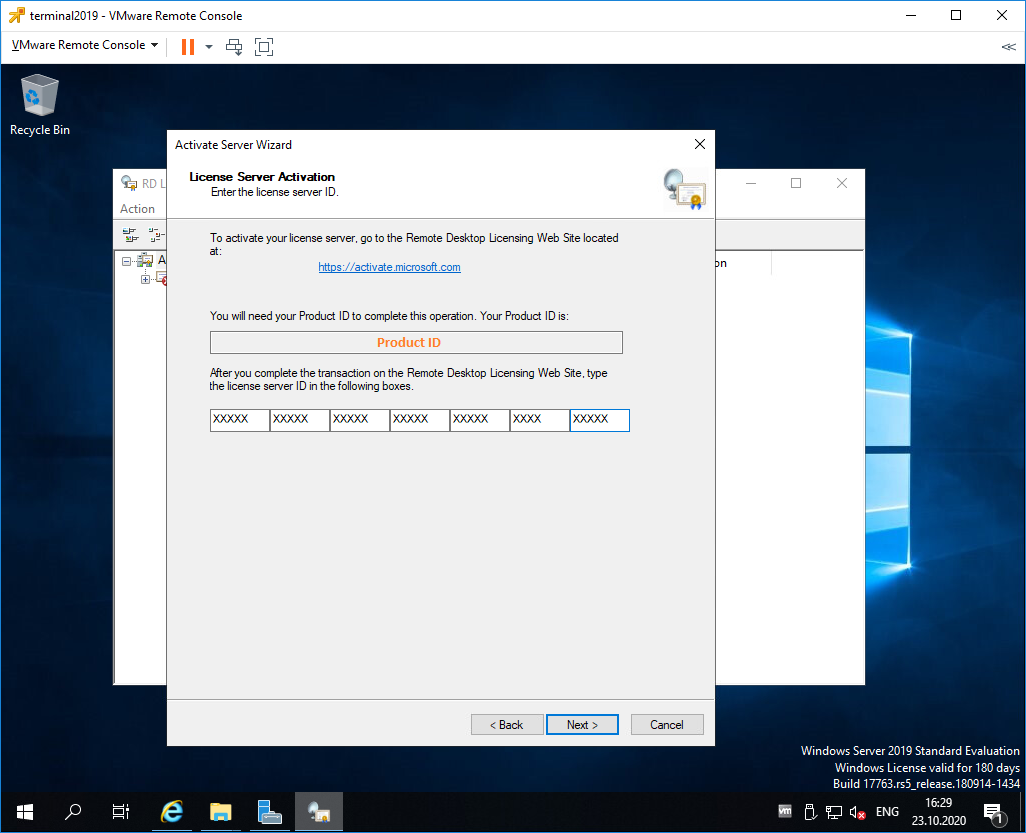

Выбираем метод соединения Web Browser. Next.

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

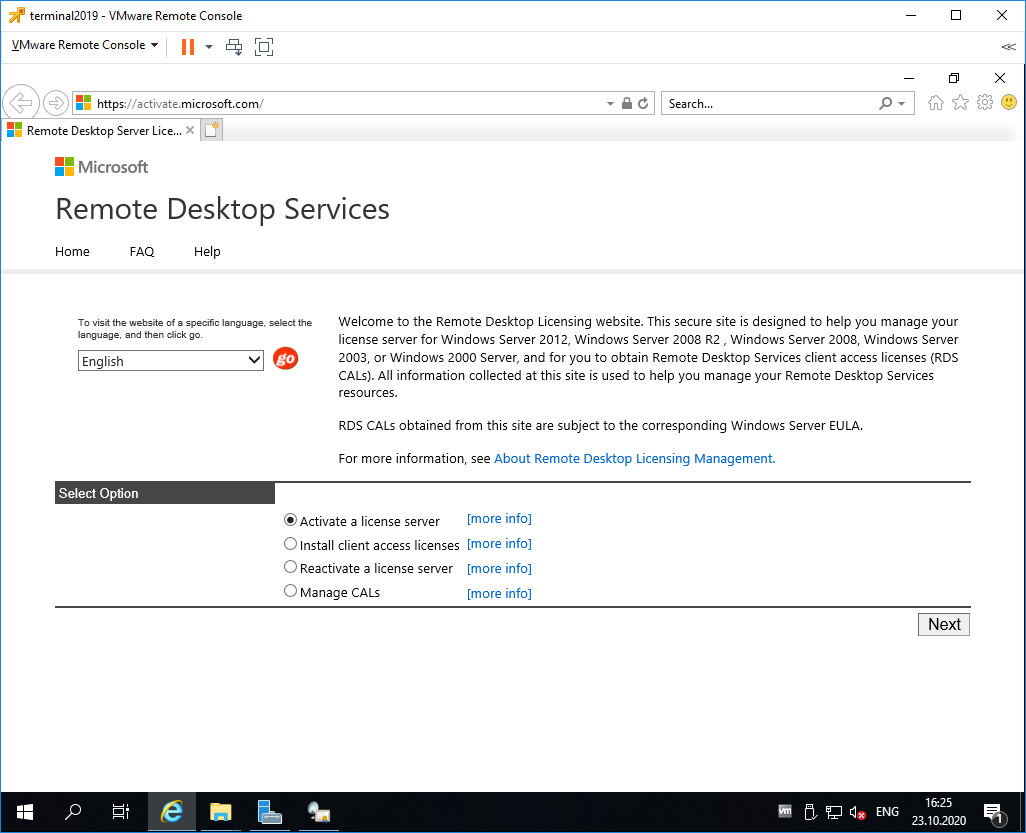

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

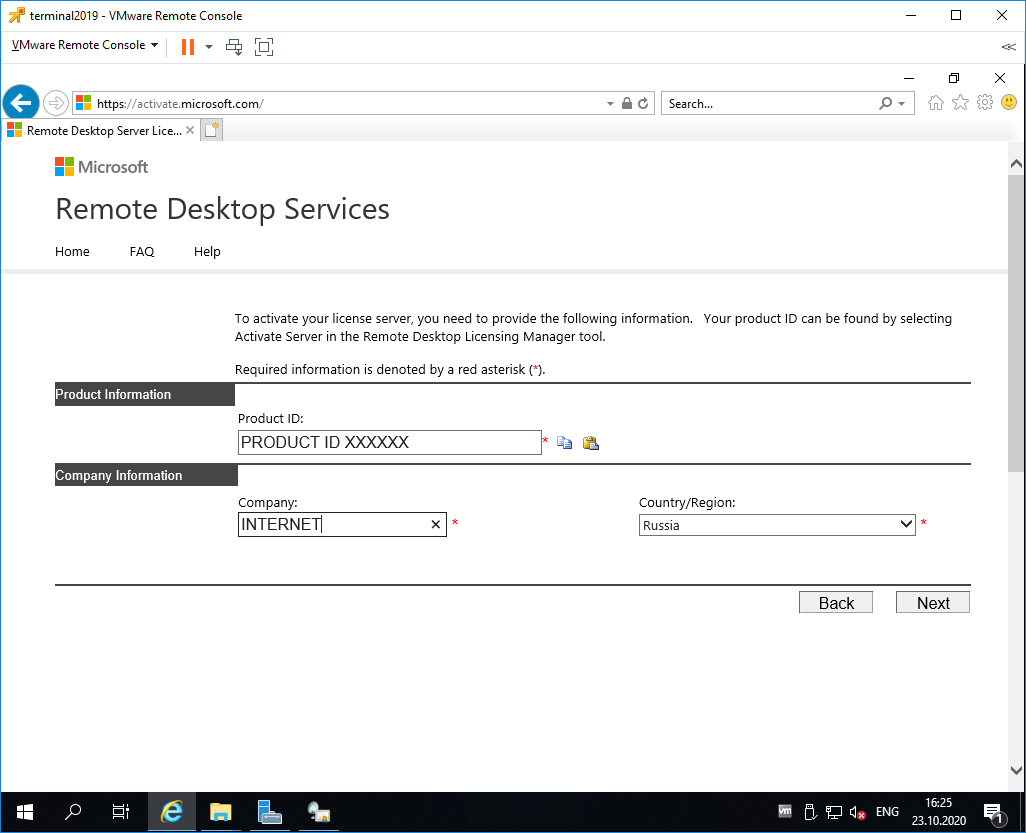

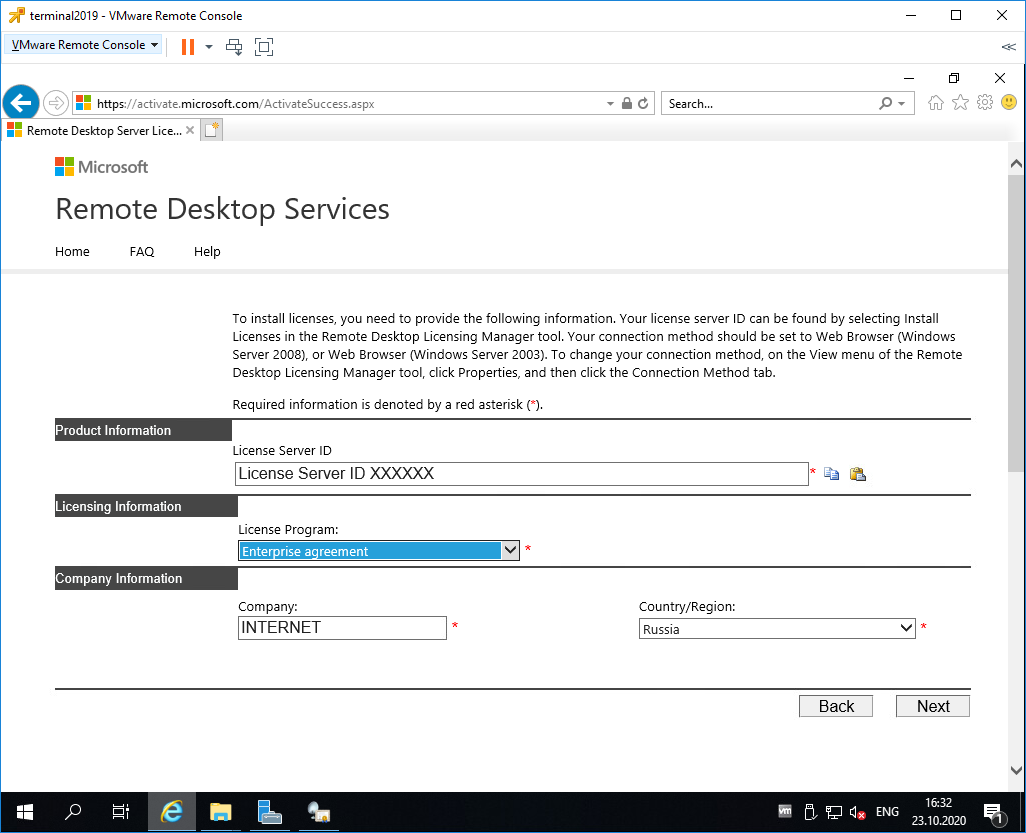

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

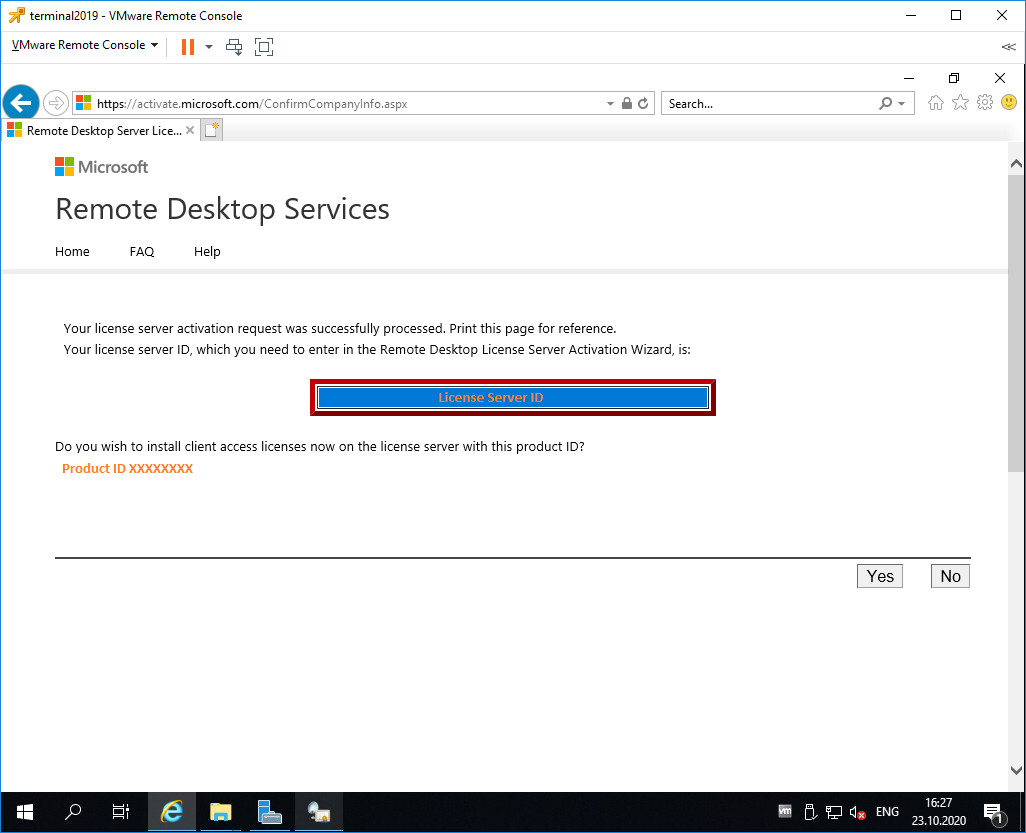

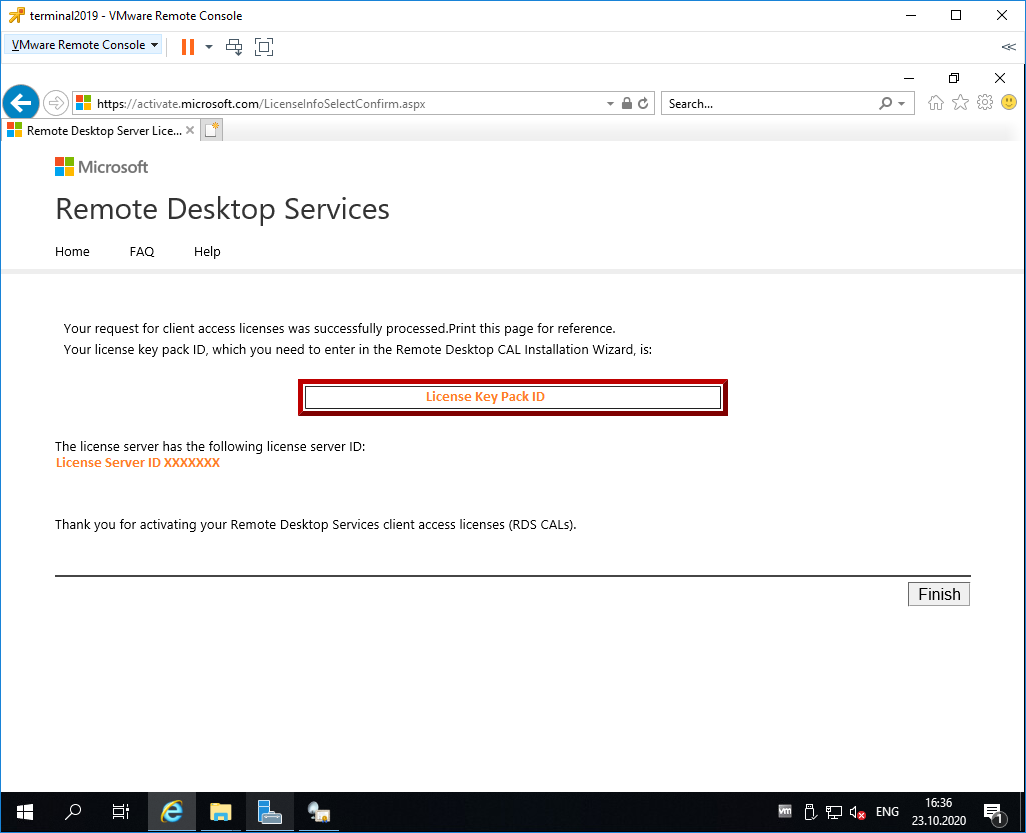

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

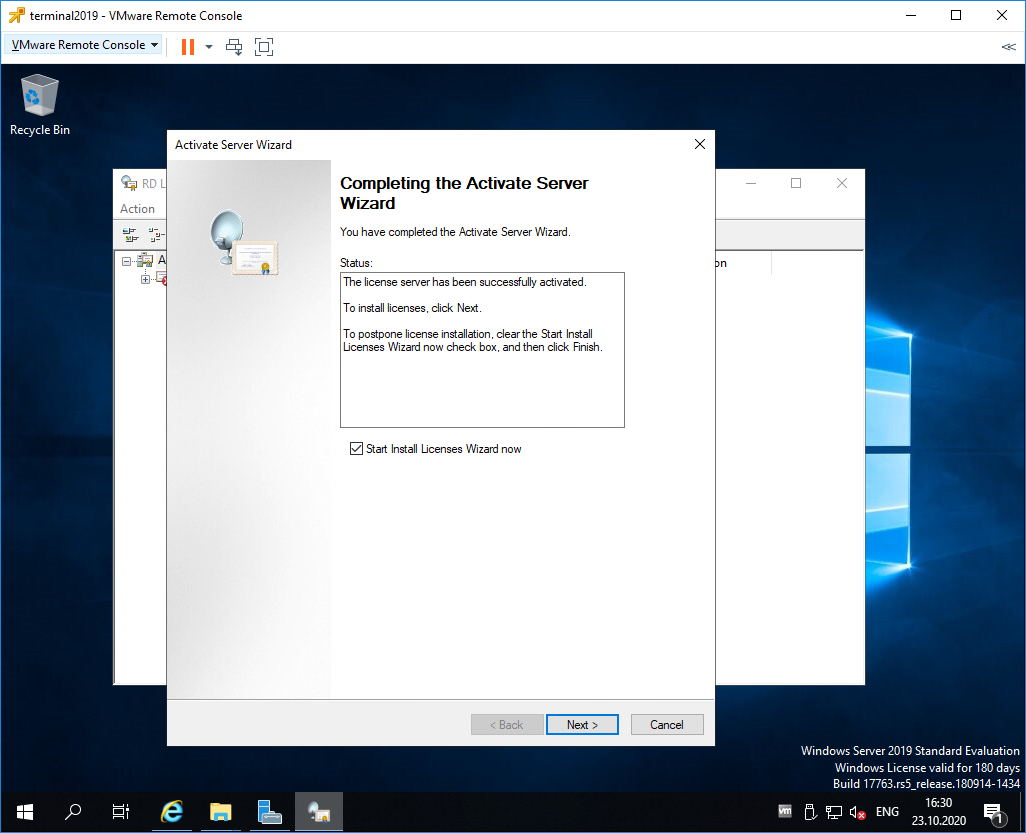

Устанавливаем галку «Start Install Licenses Wizard now». Next.

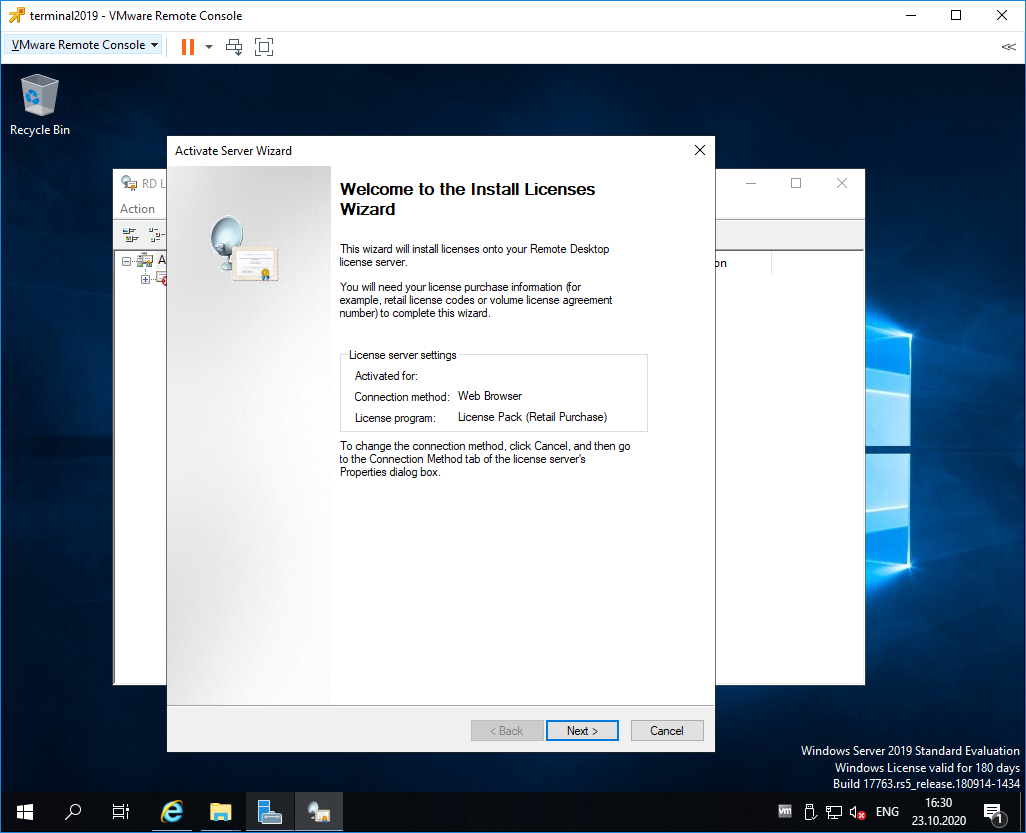

Открывается мастер установки лицензий. Next.

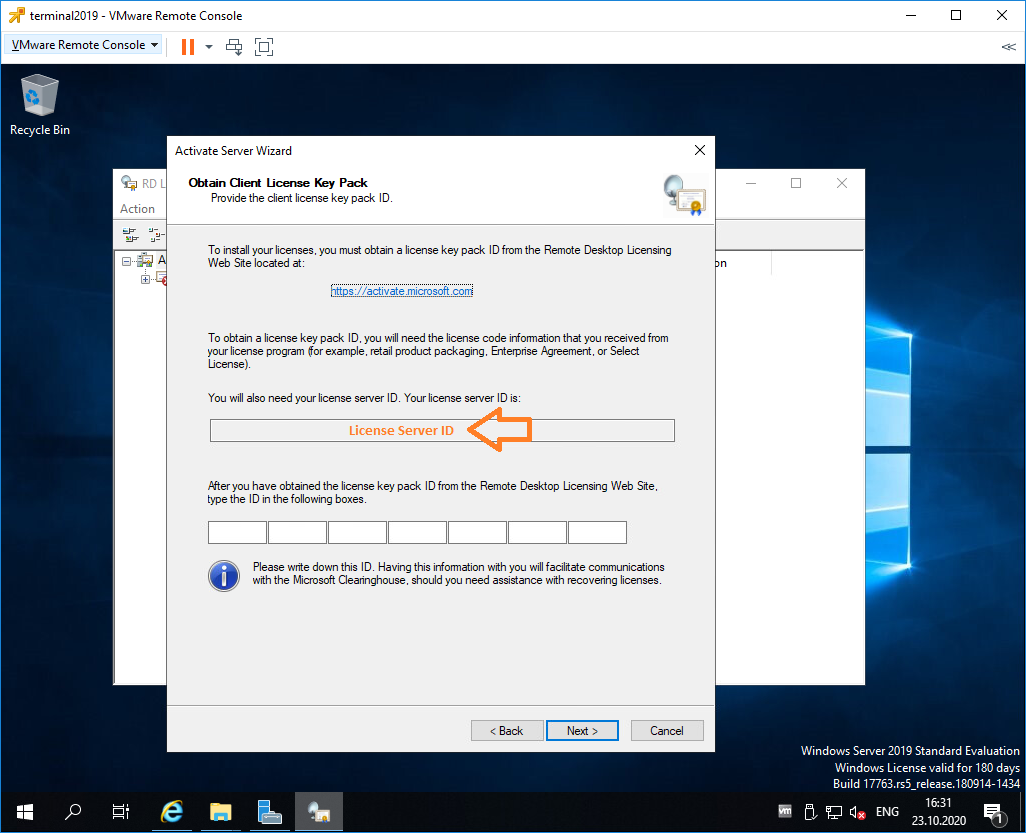

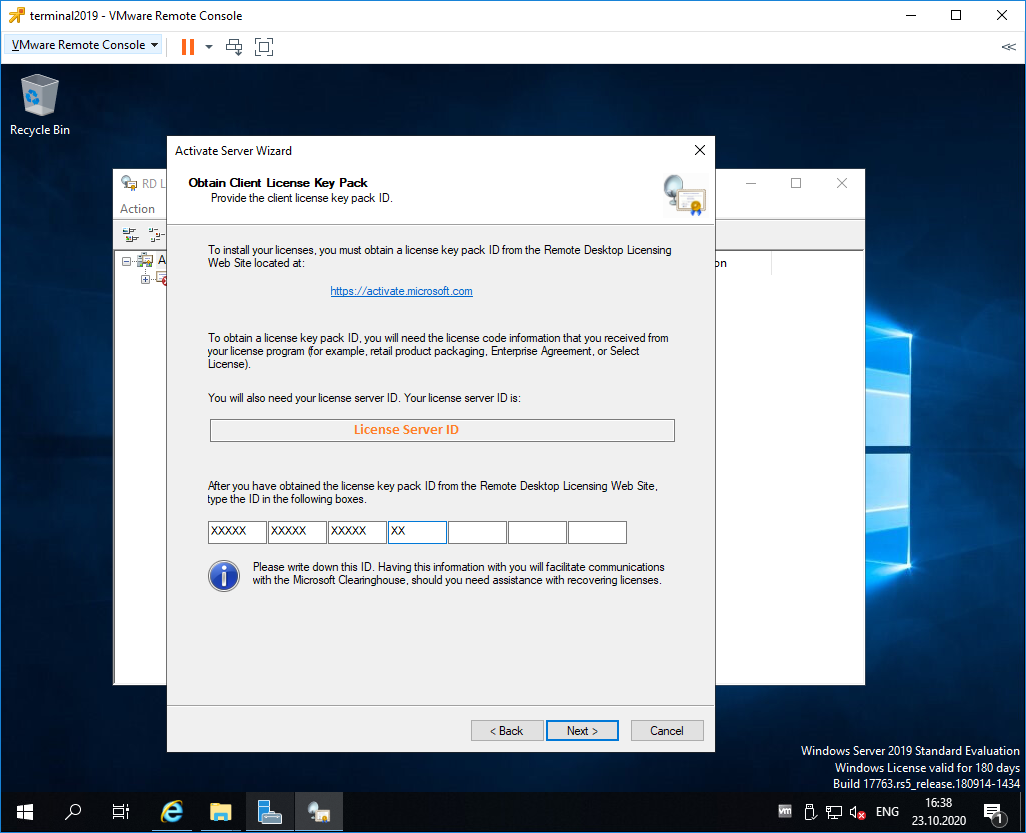

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

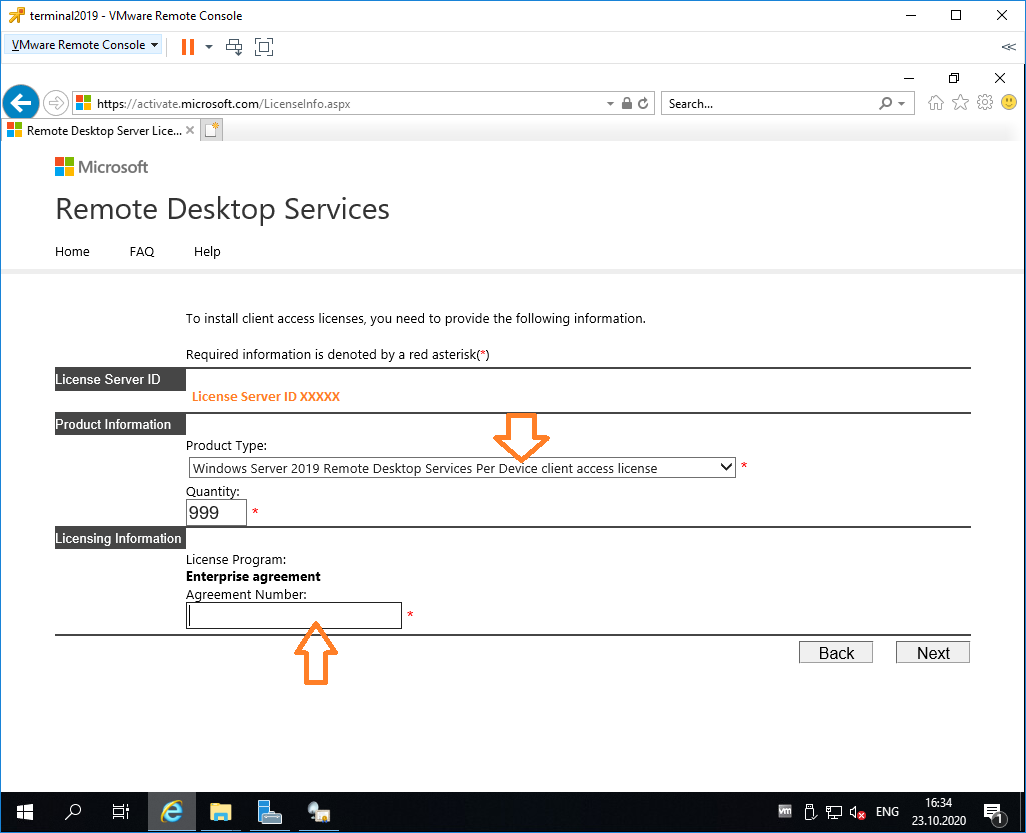

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

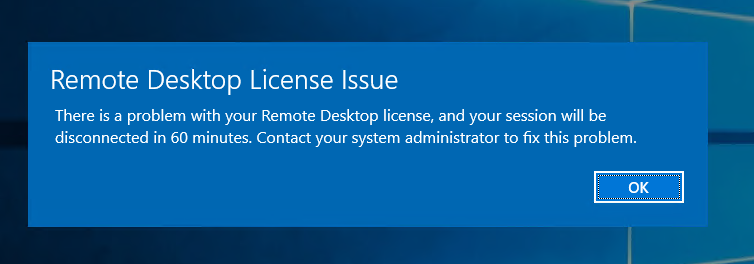

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

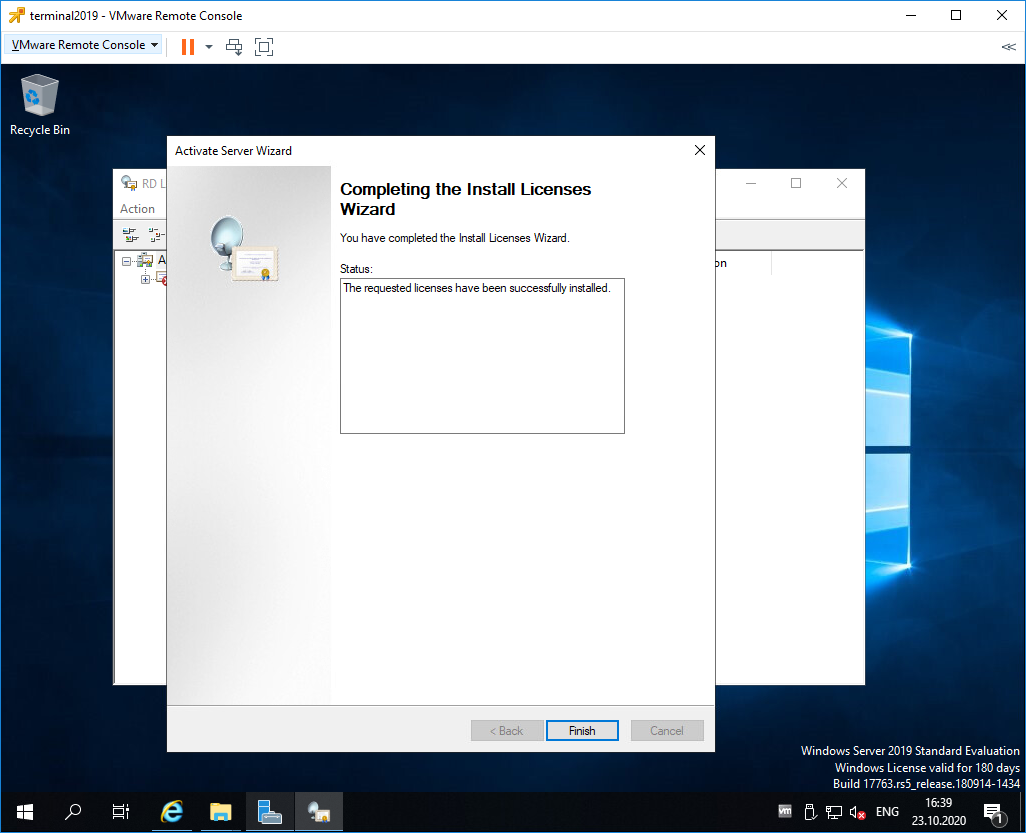

Finish.

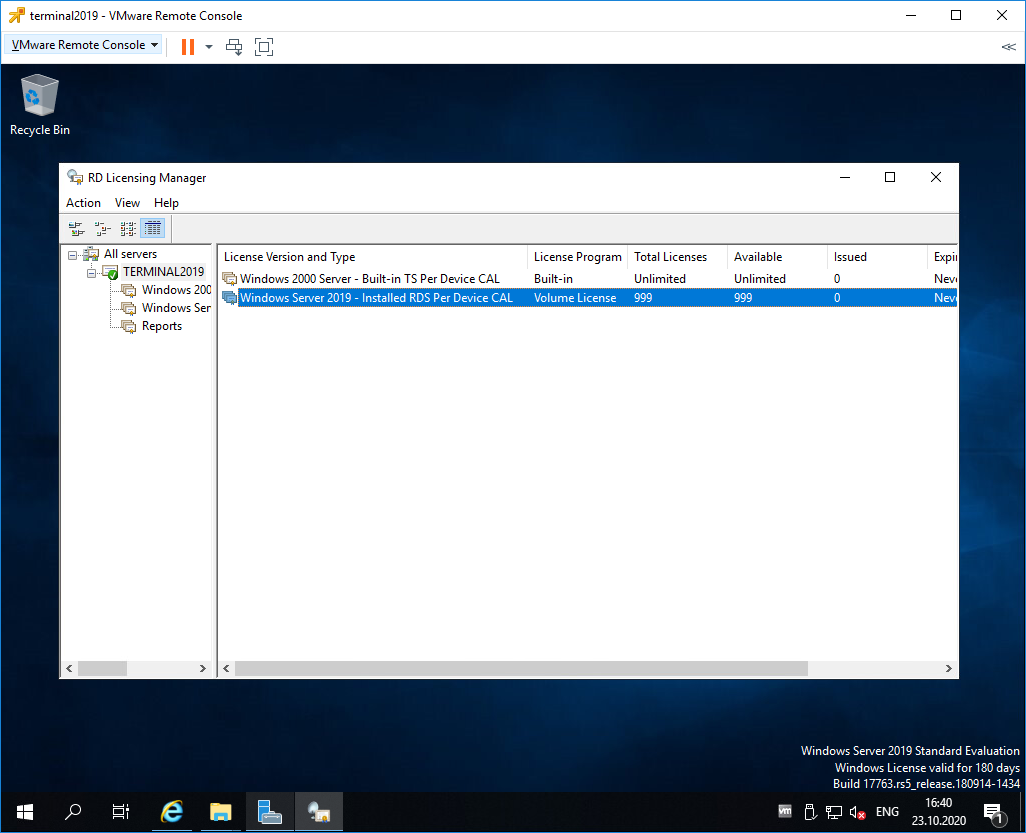

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

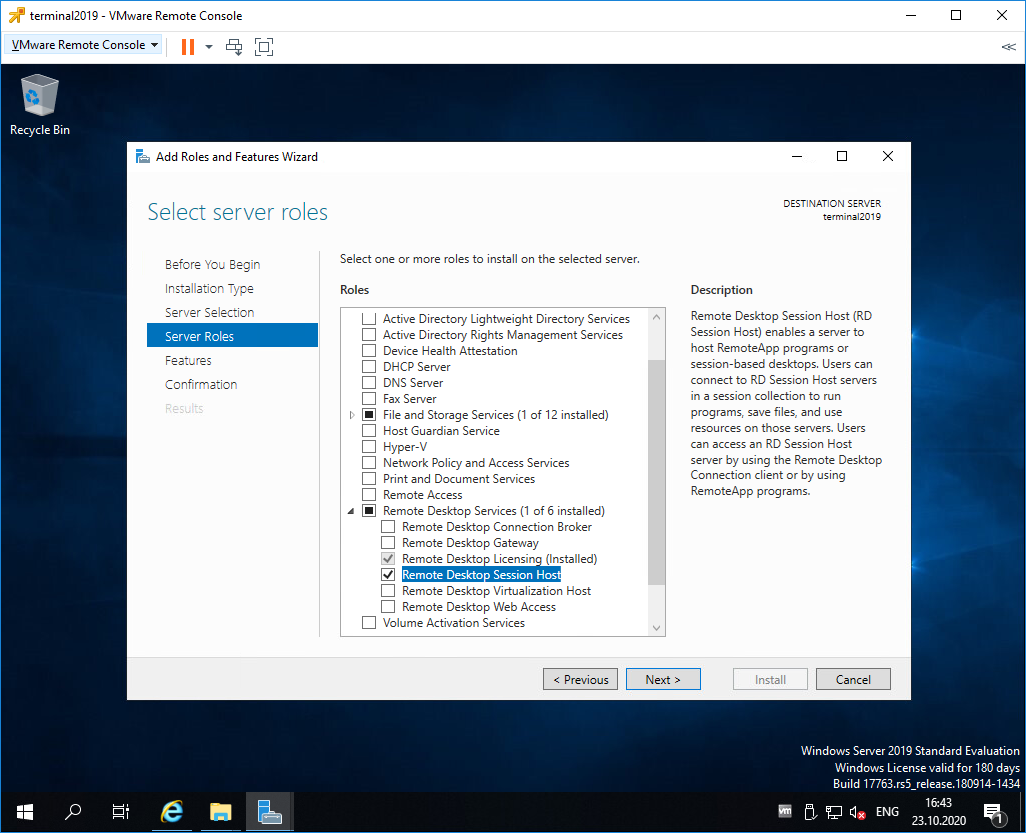

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

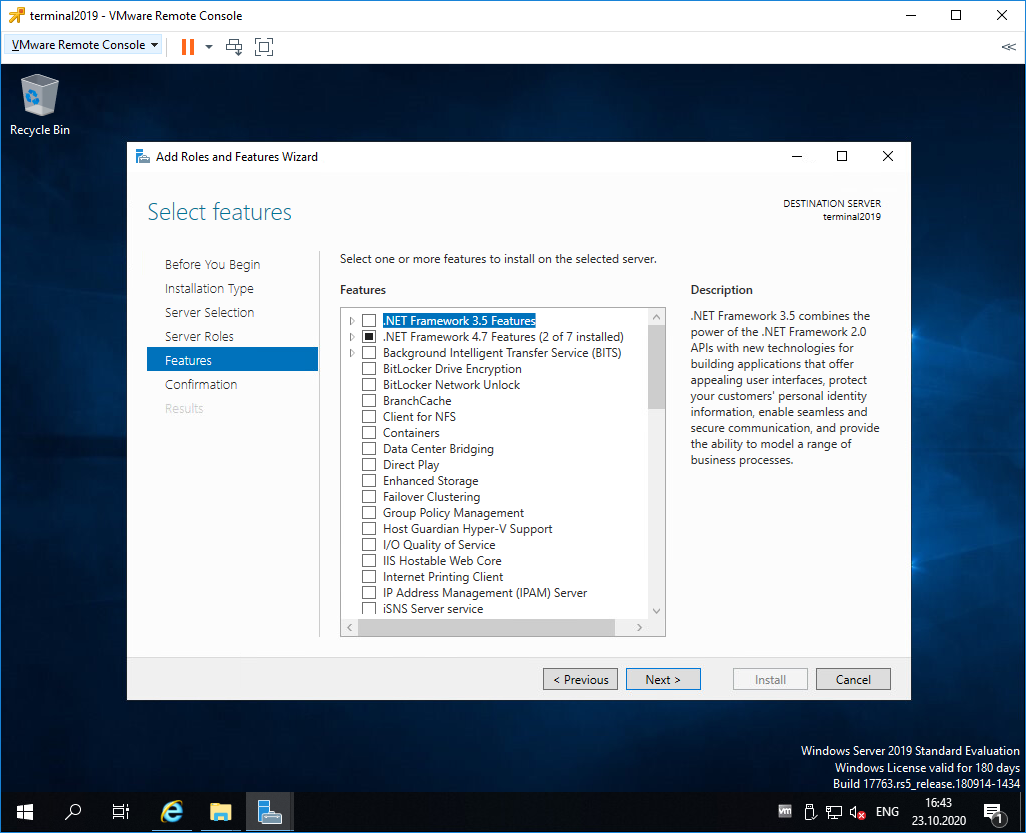

Попадаем в раздел Features, ничего не выделяем. Next.

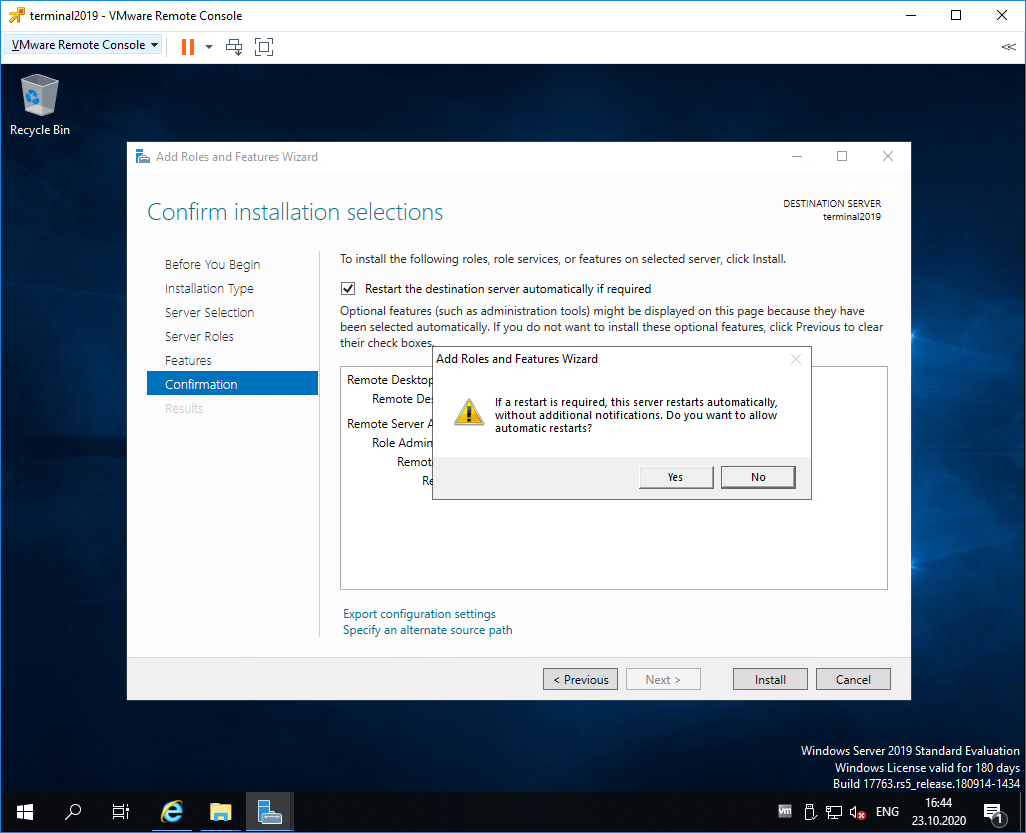

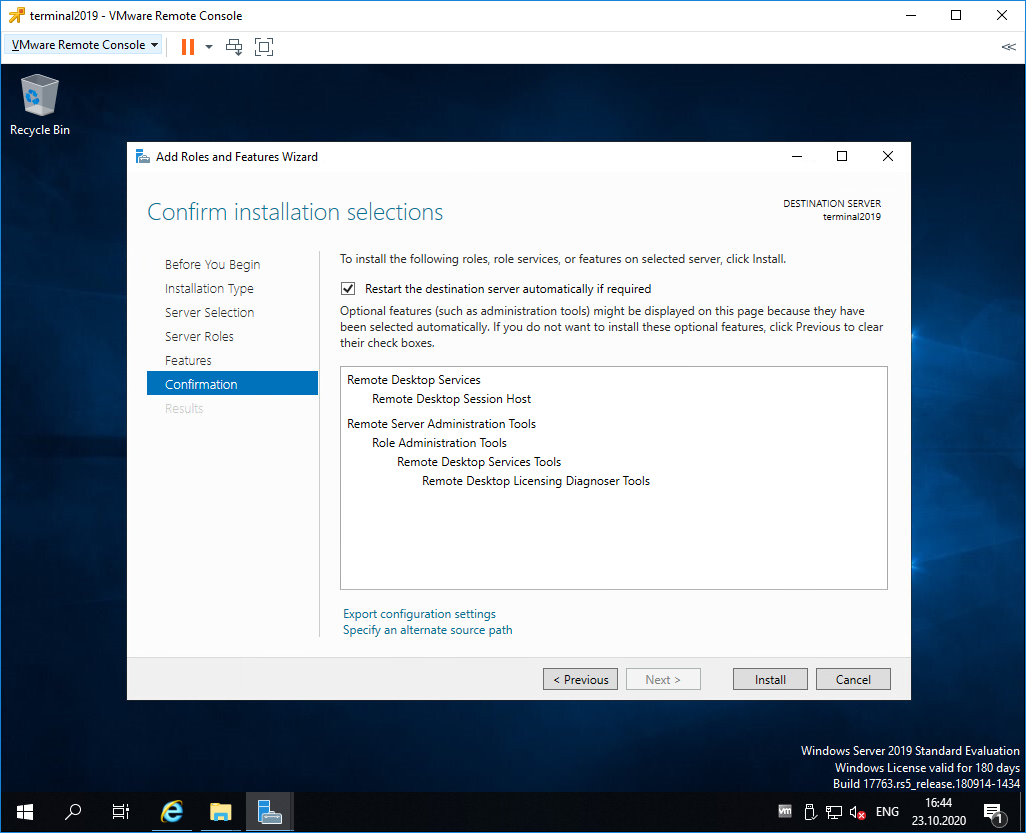

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

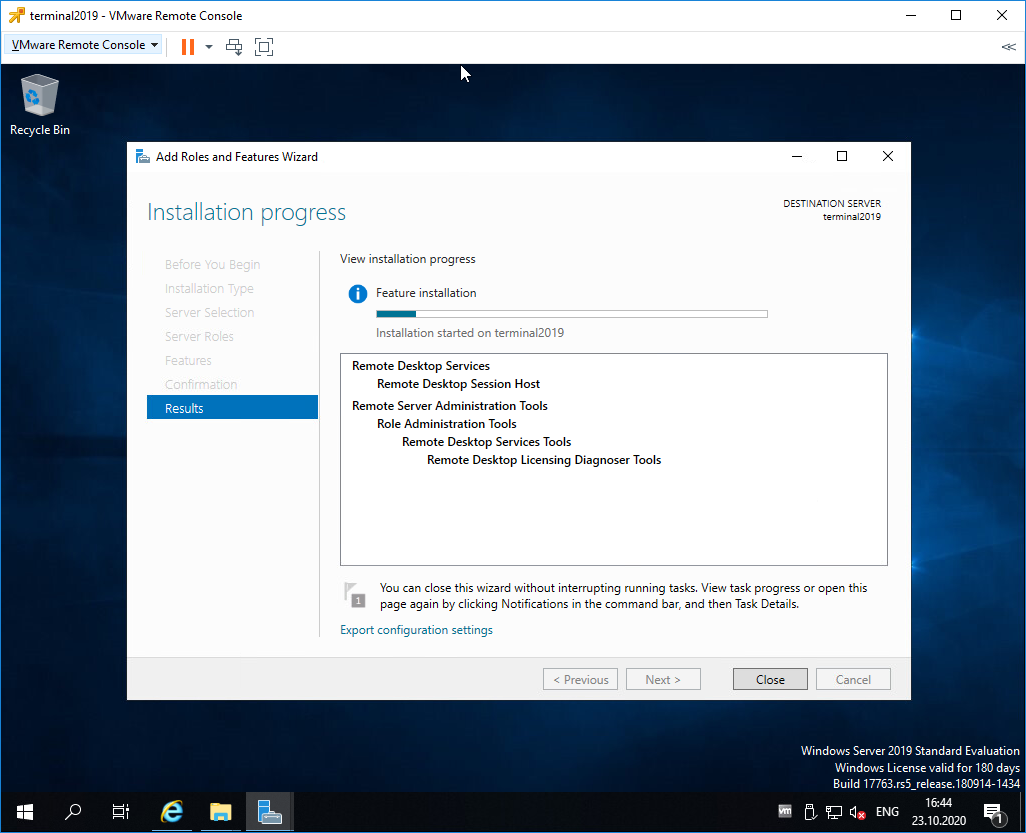

Начинается процесс установки роли.

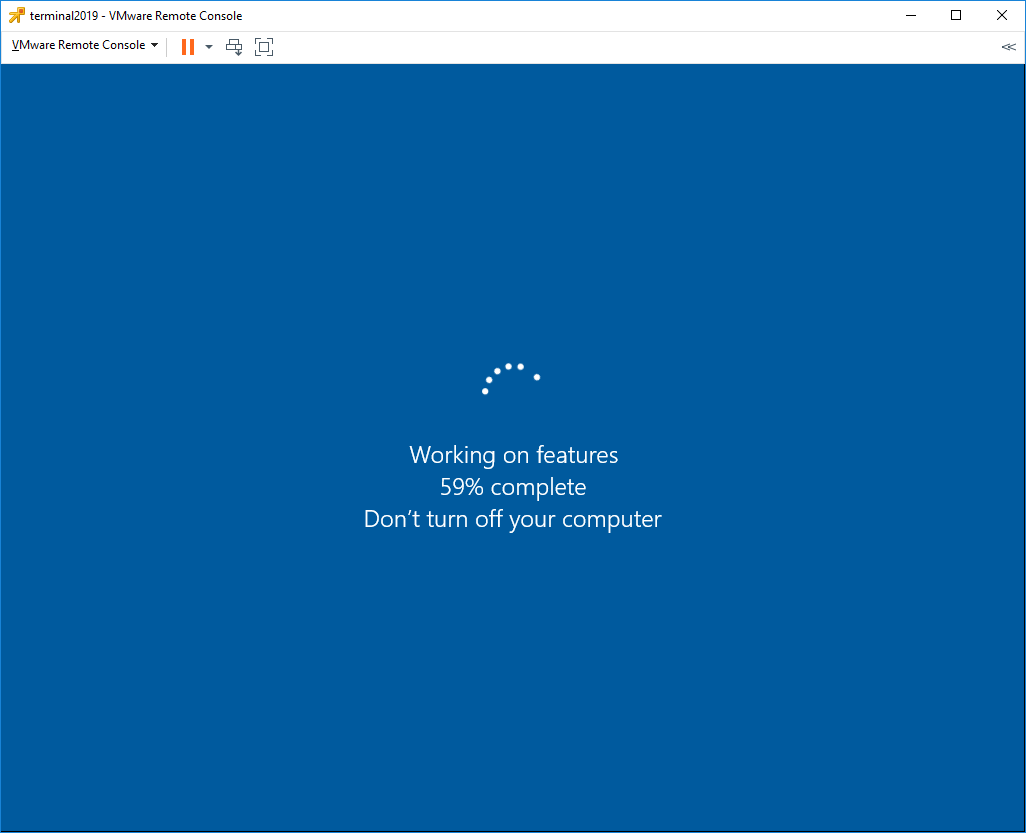

Сервер перезагружается.

В процессе устанавливаются компоненты.

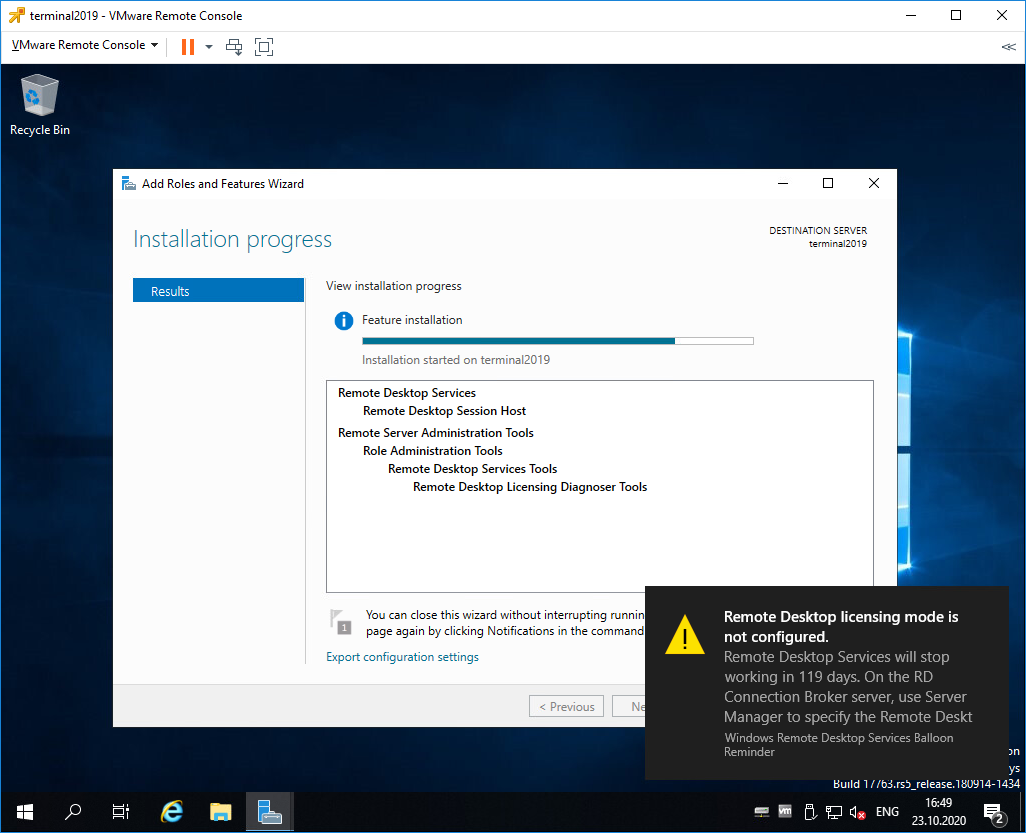

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

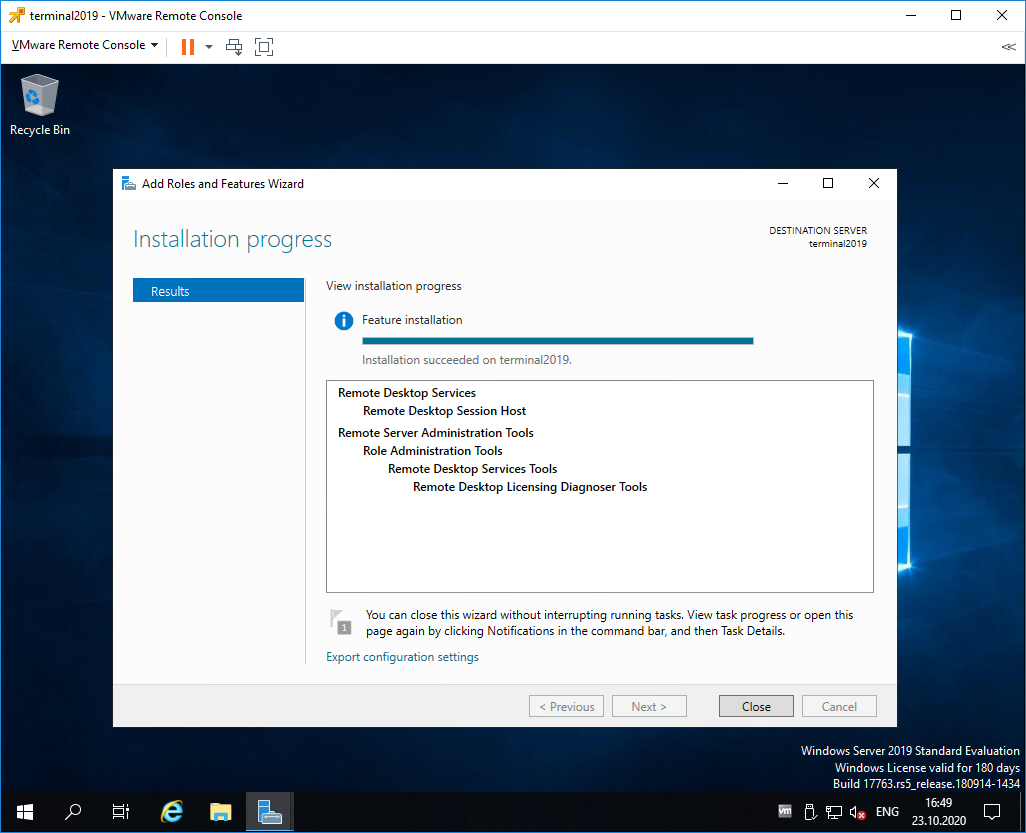

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

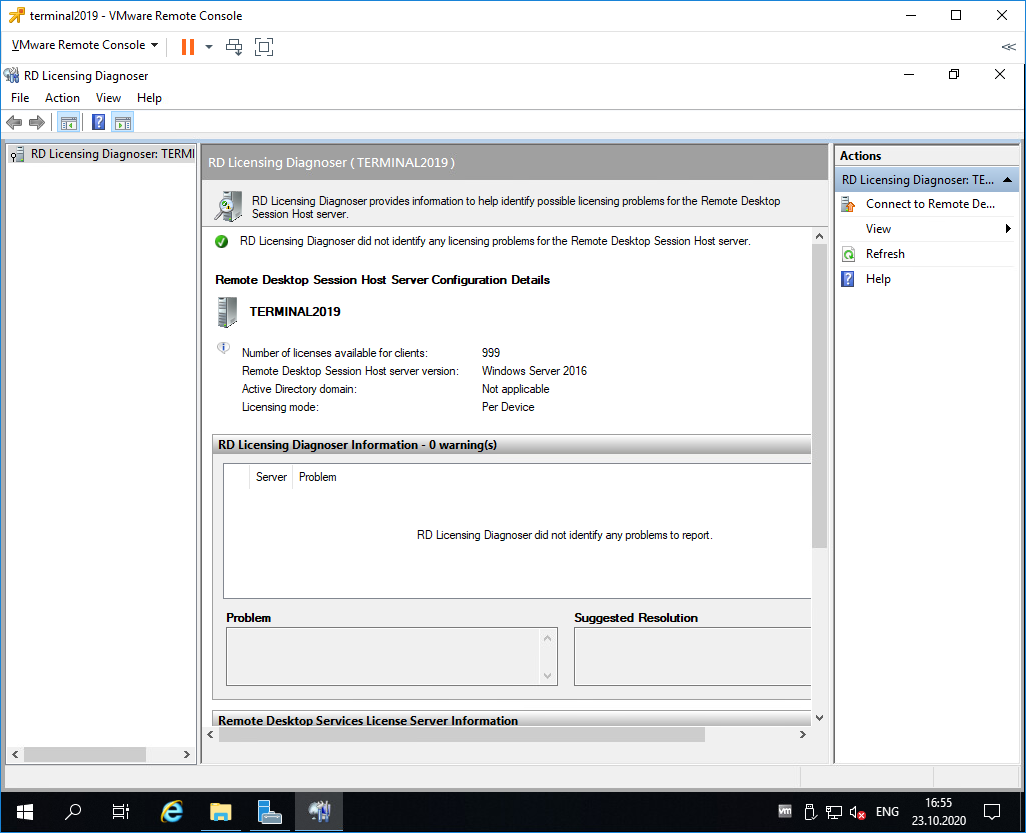

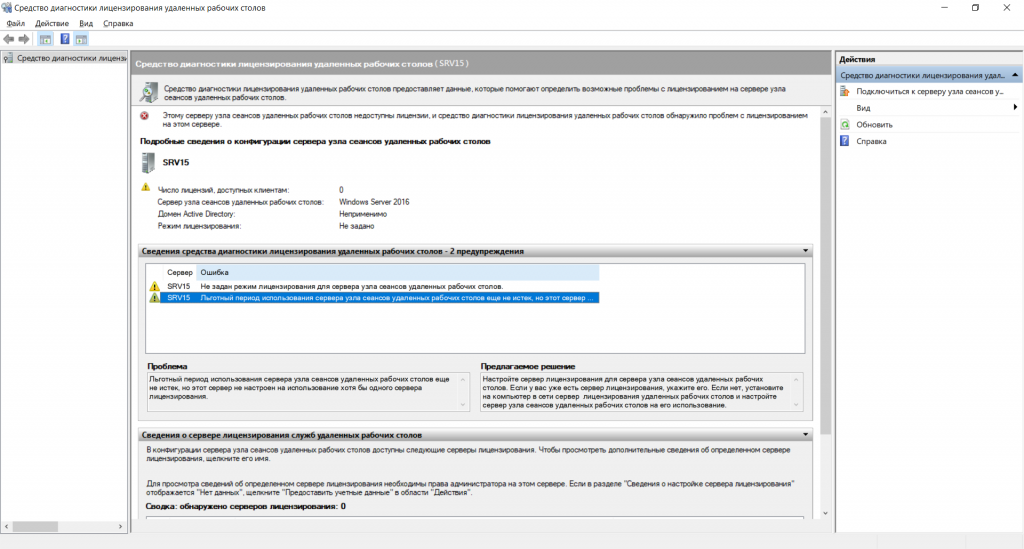

Запускаем оснастку Remote Desktop Licensing Diagnoser.

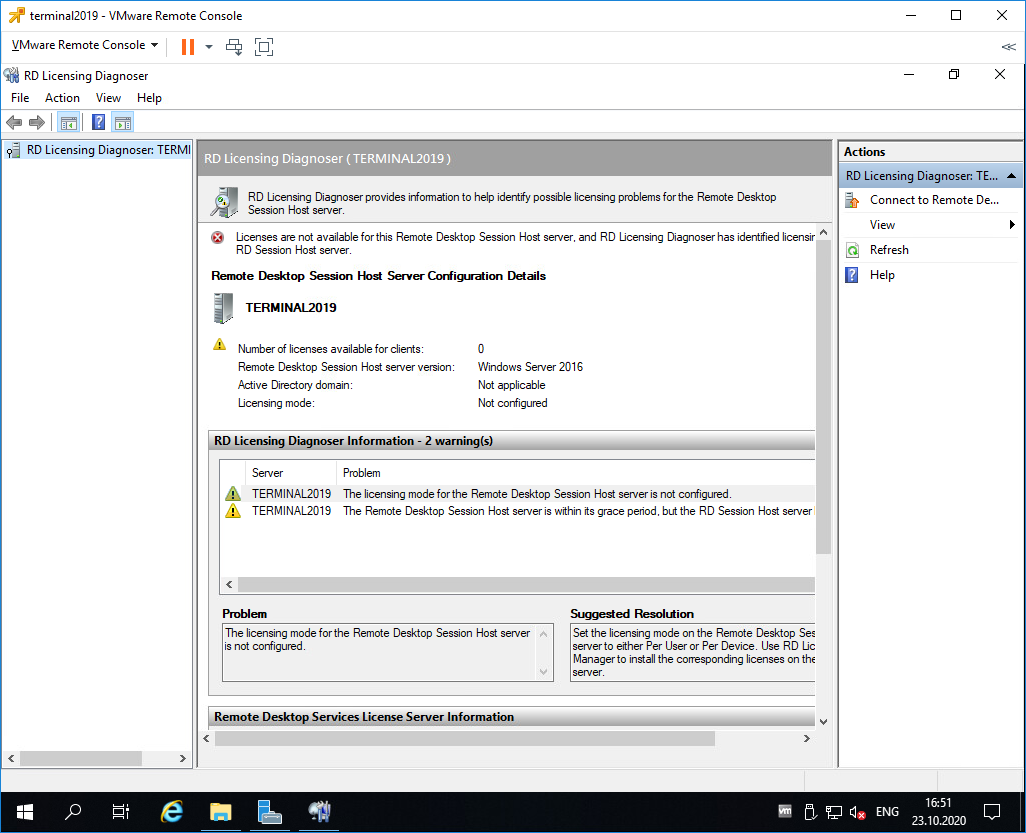

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

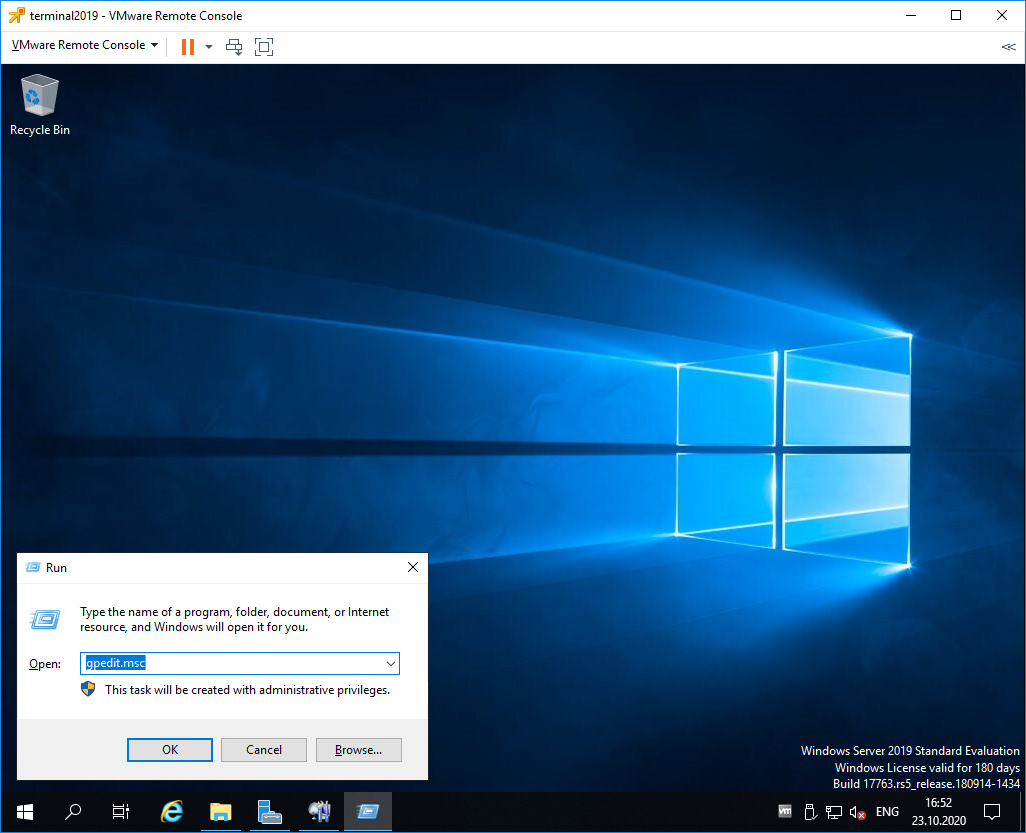

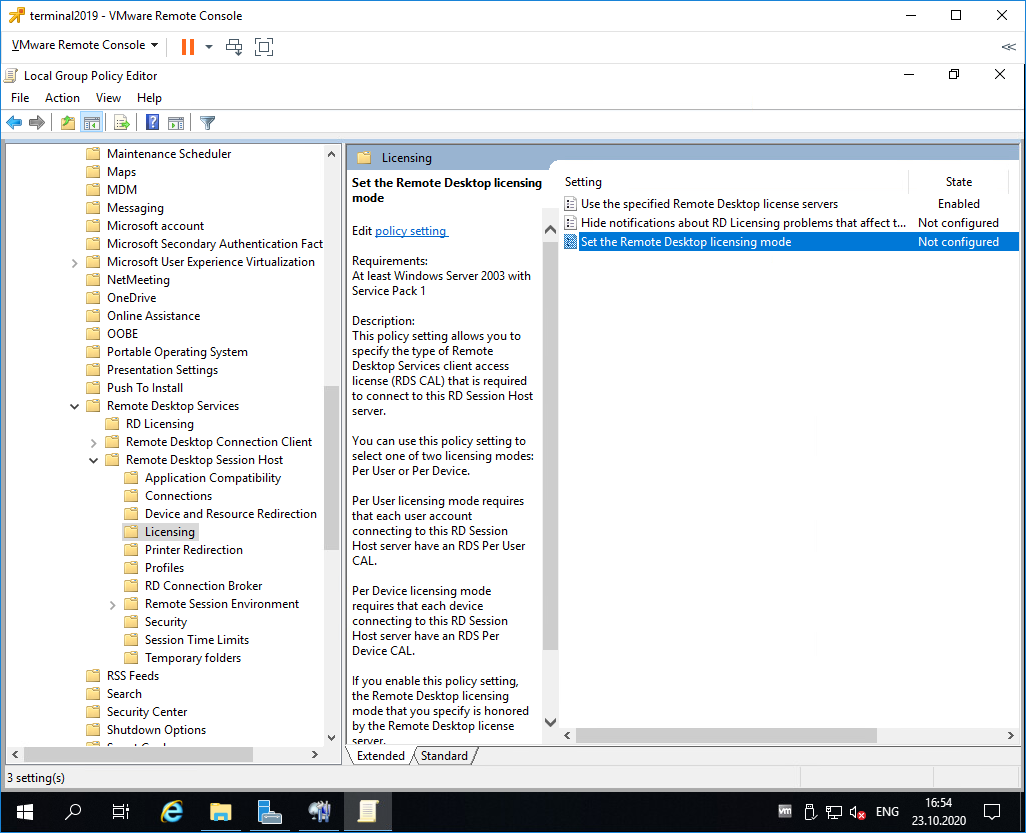

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

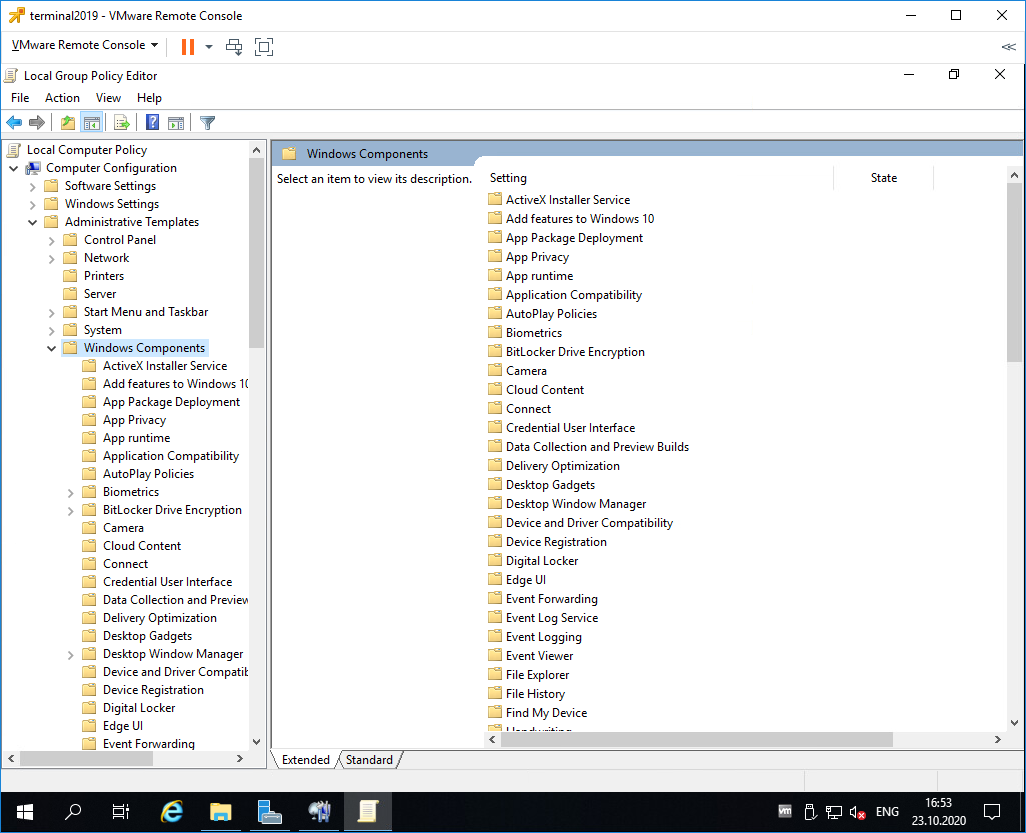

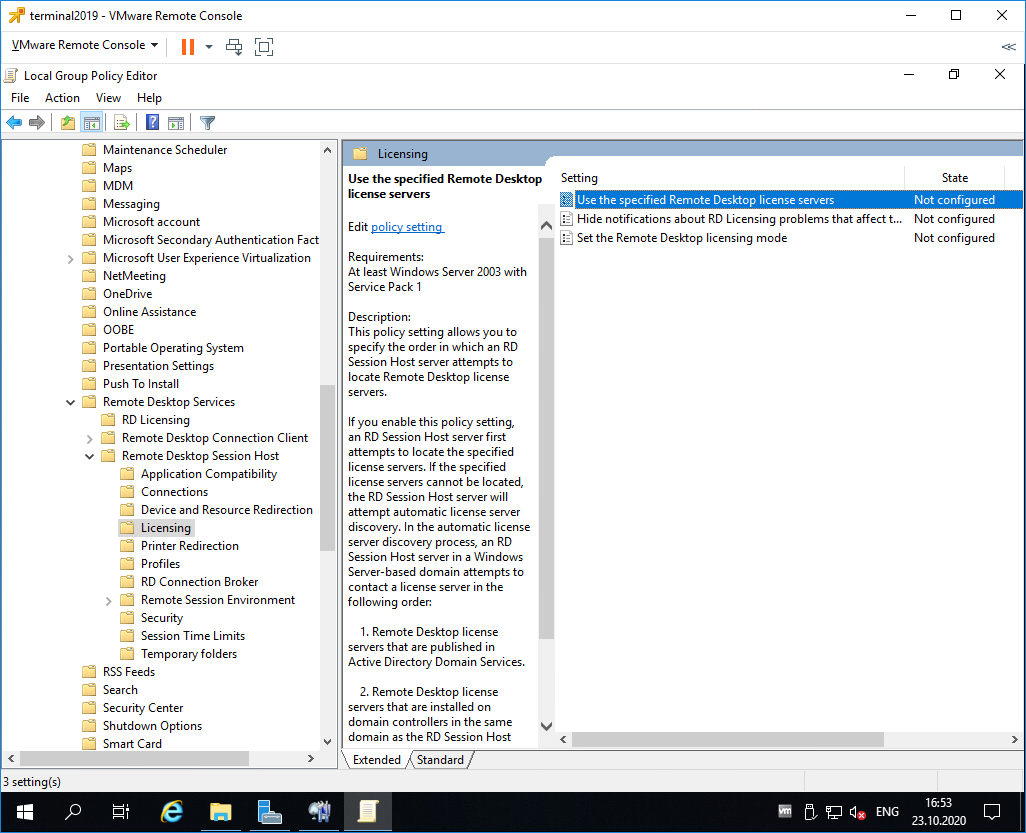

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

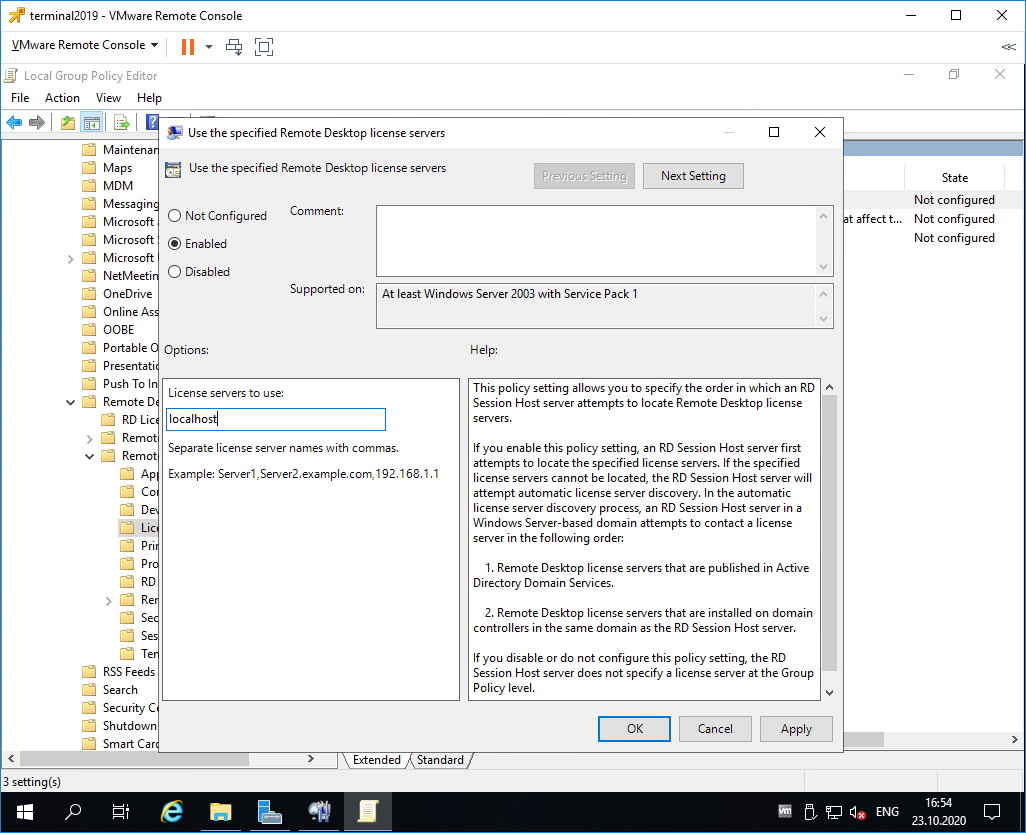

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

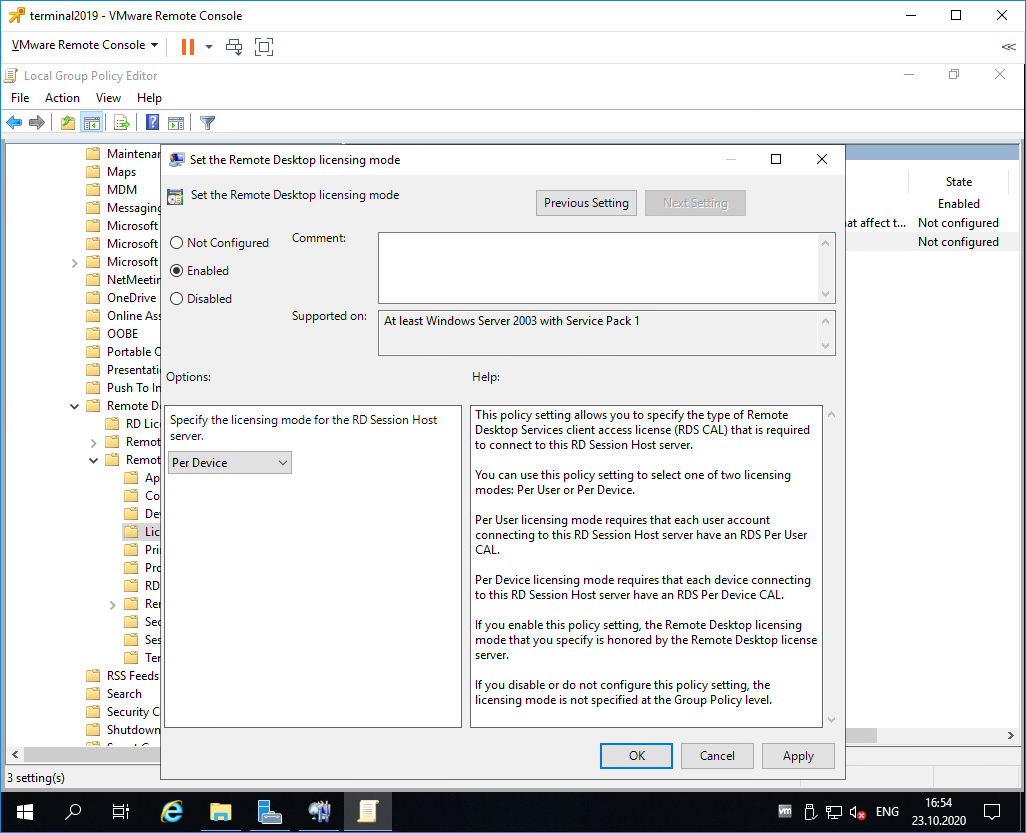

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

Практические испытания

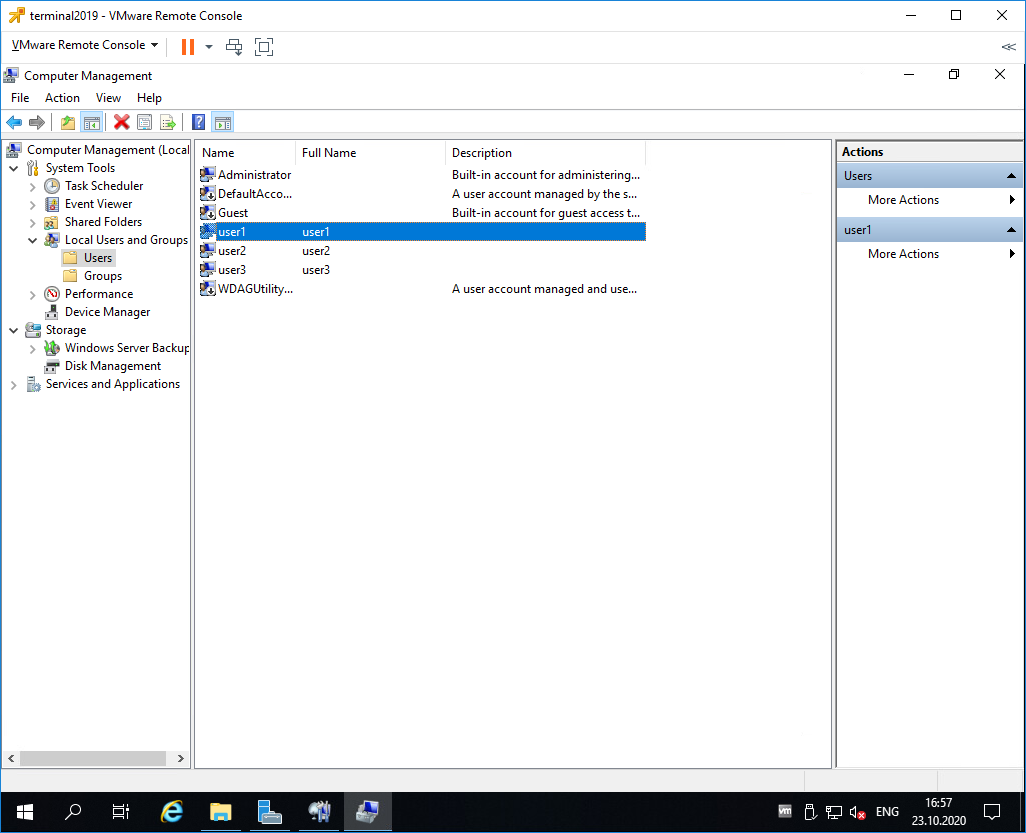

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

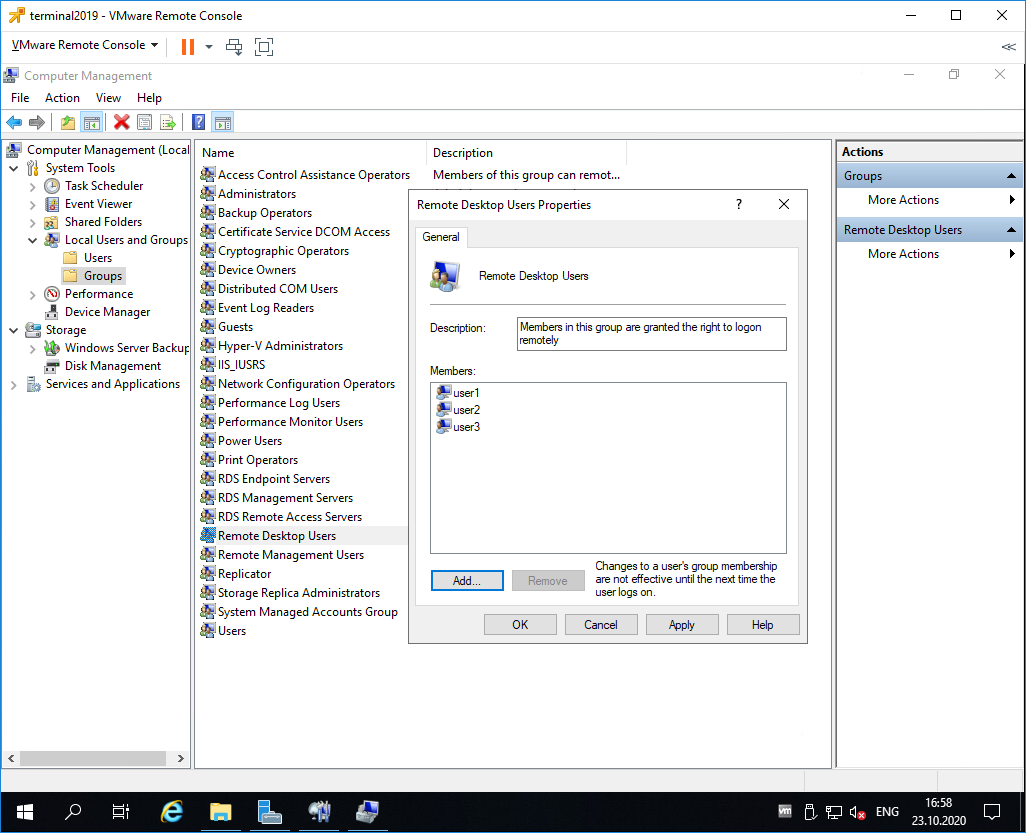

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

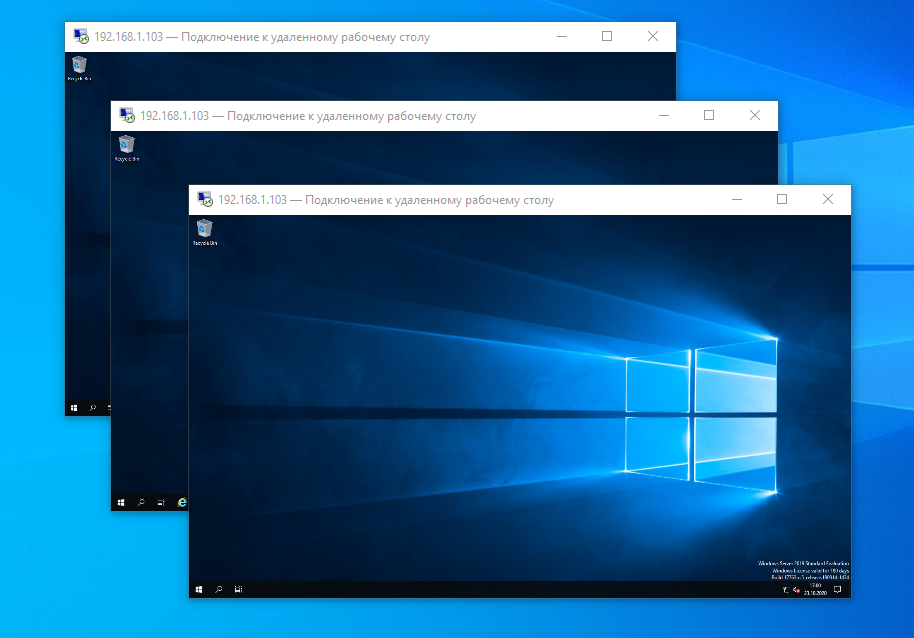

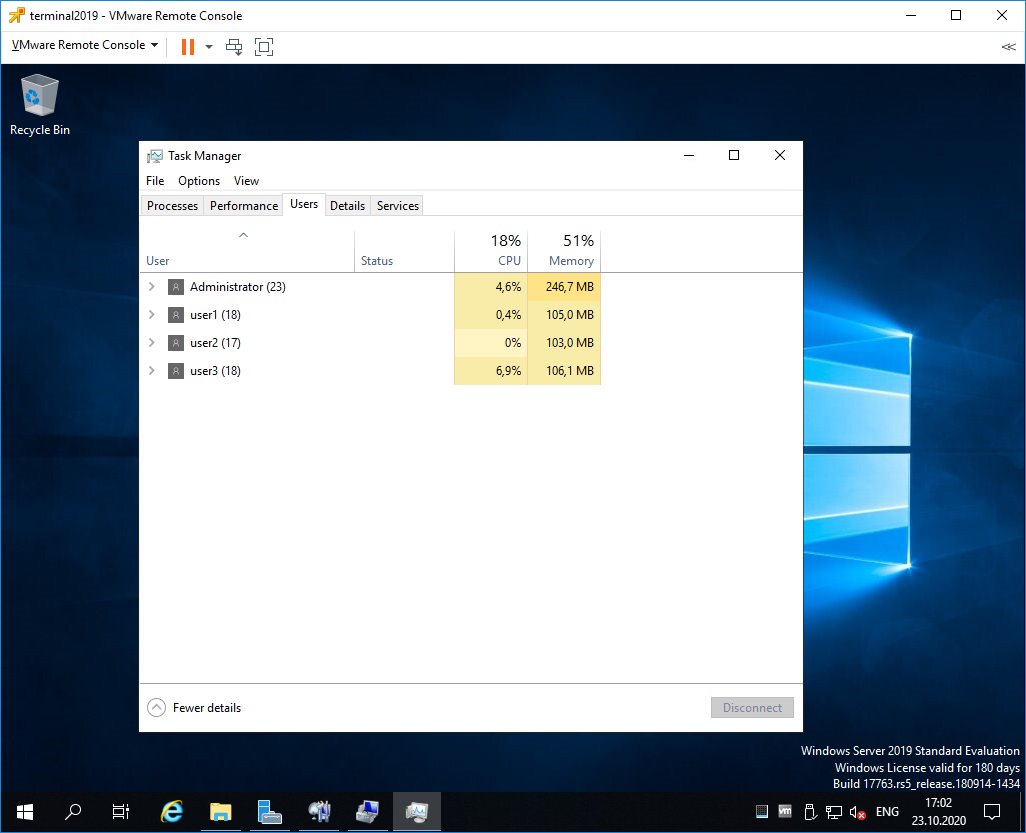

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

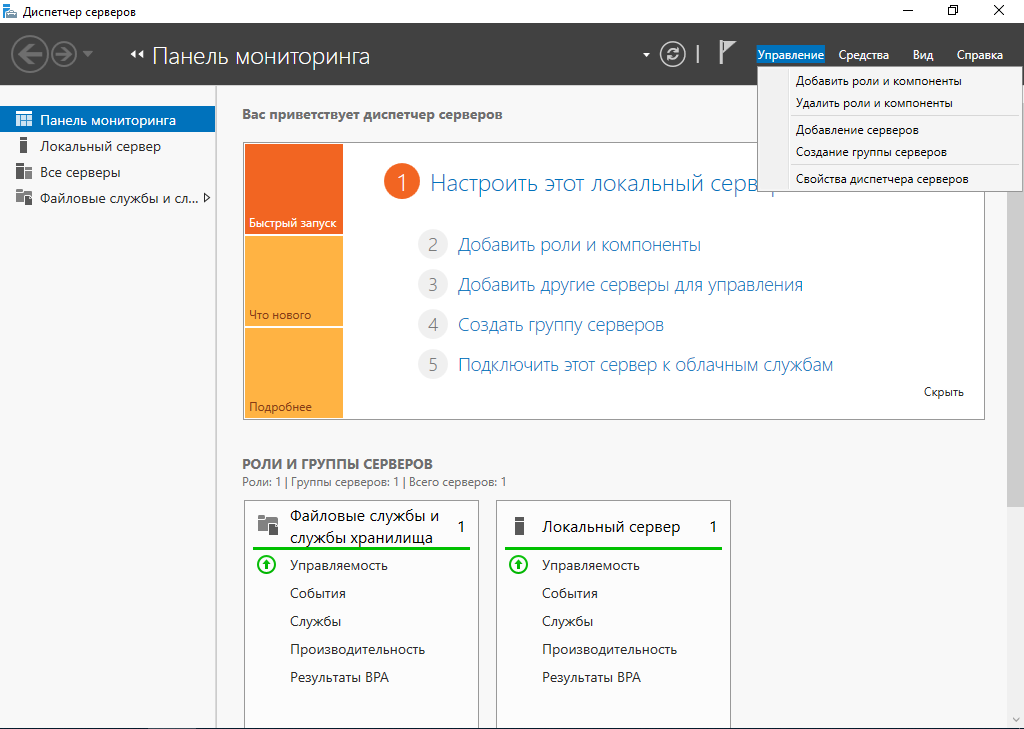

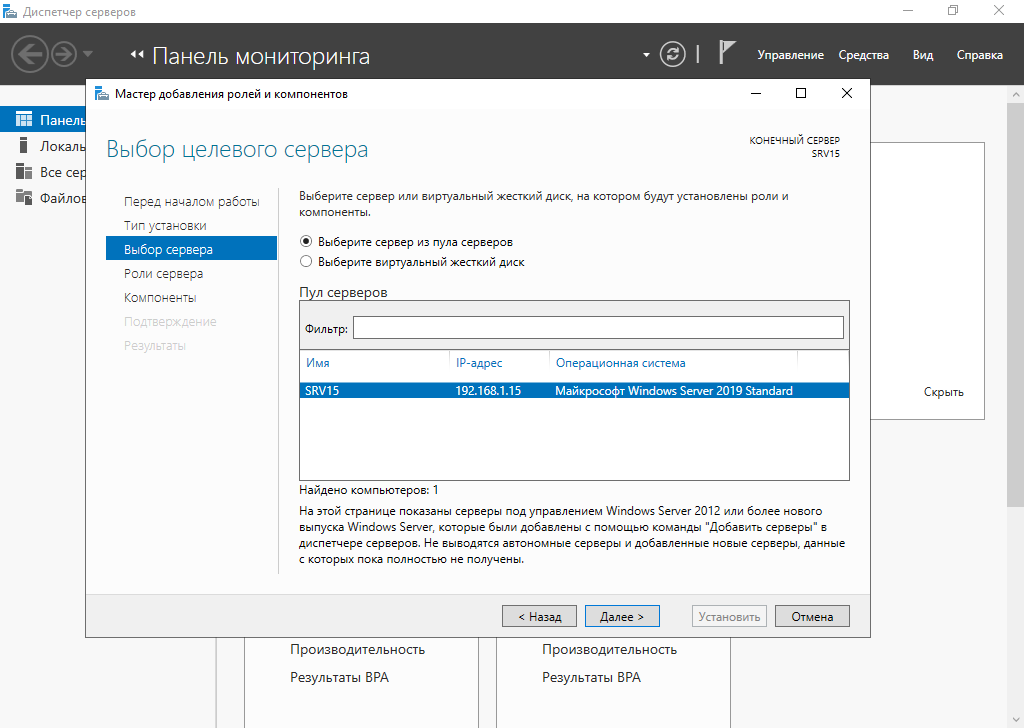

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

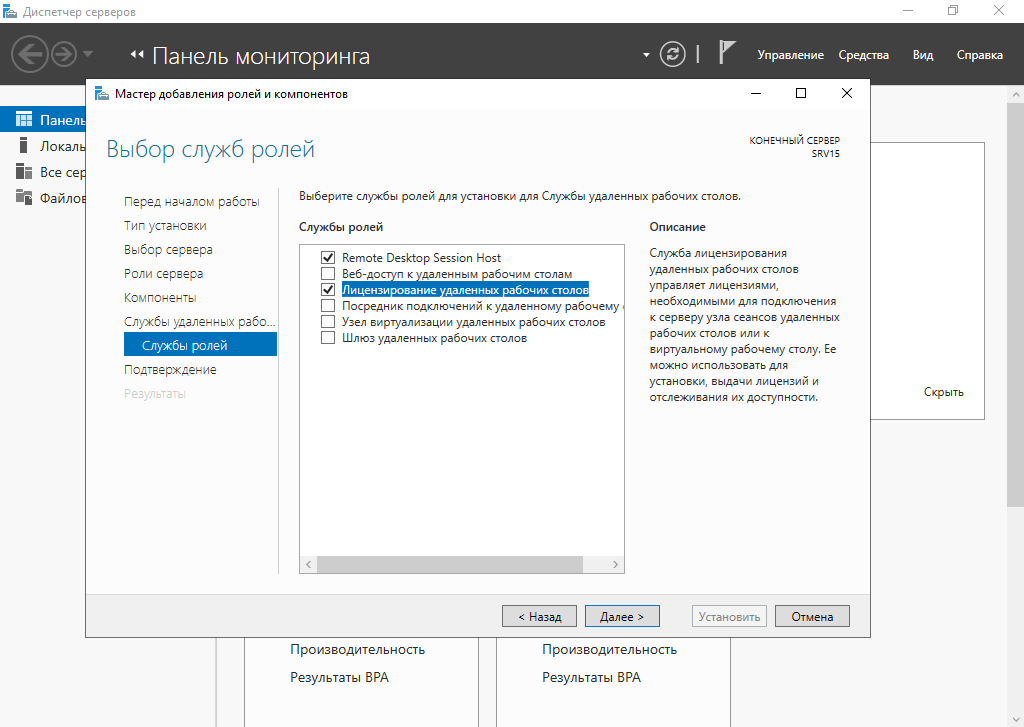

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

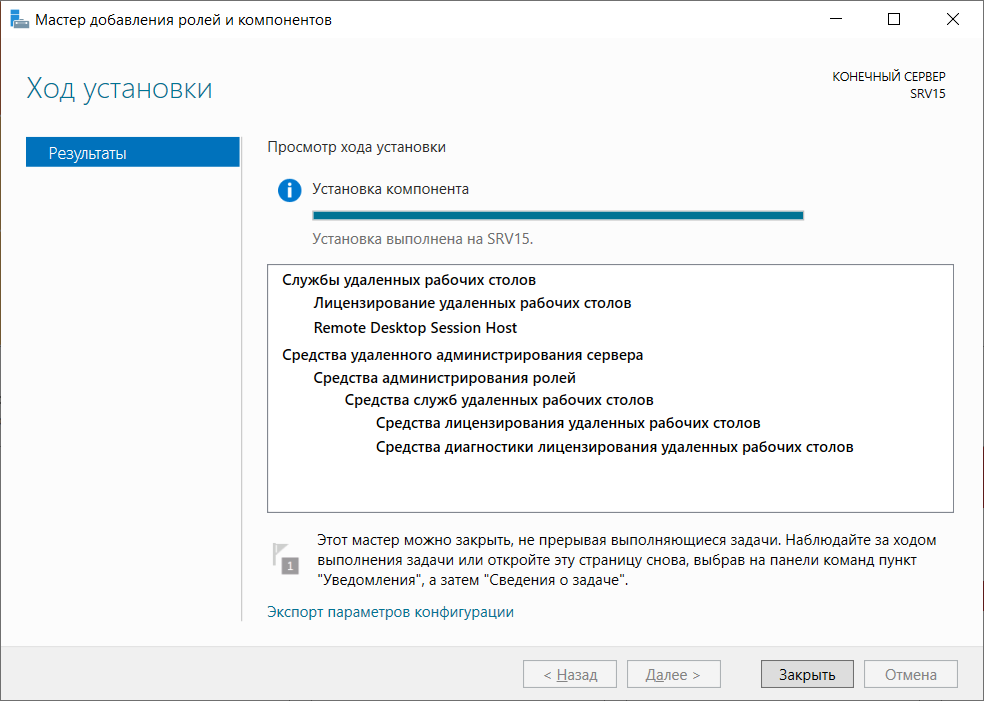

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

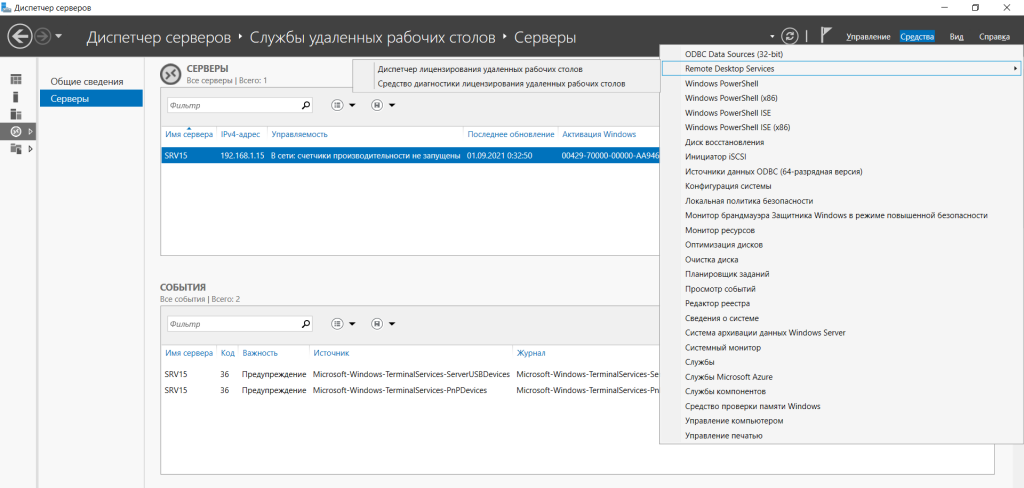

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

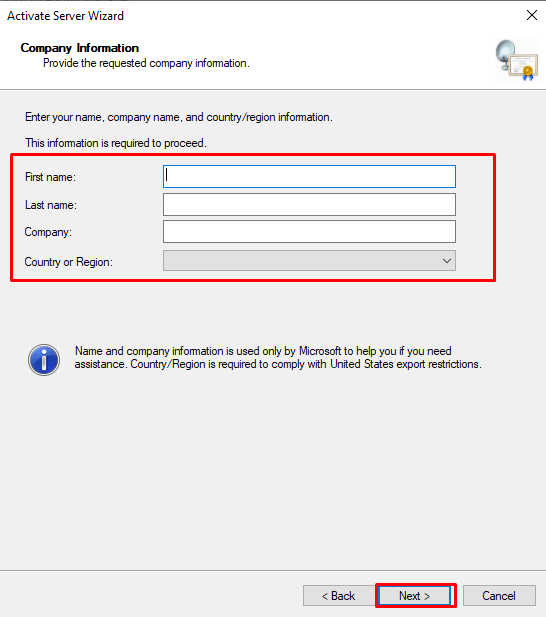

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

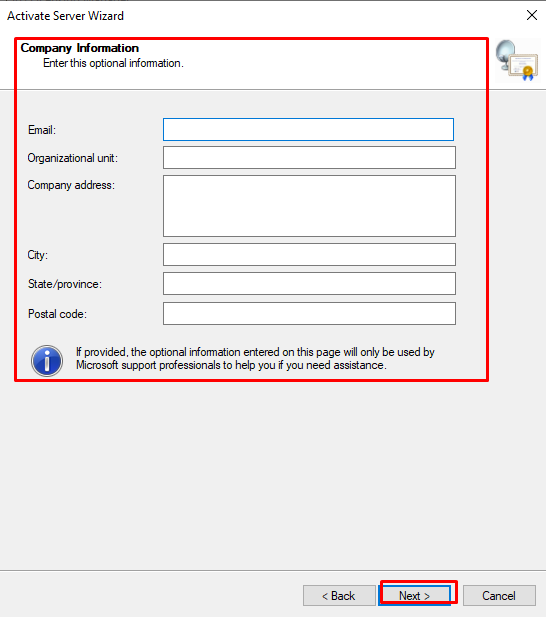

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

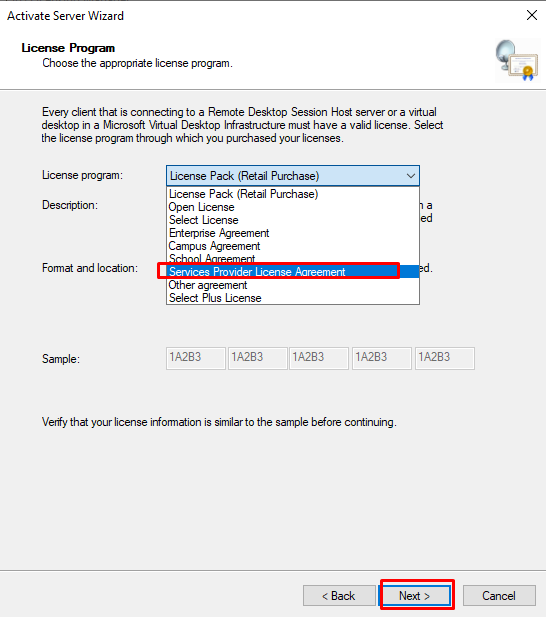

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

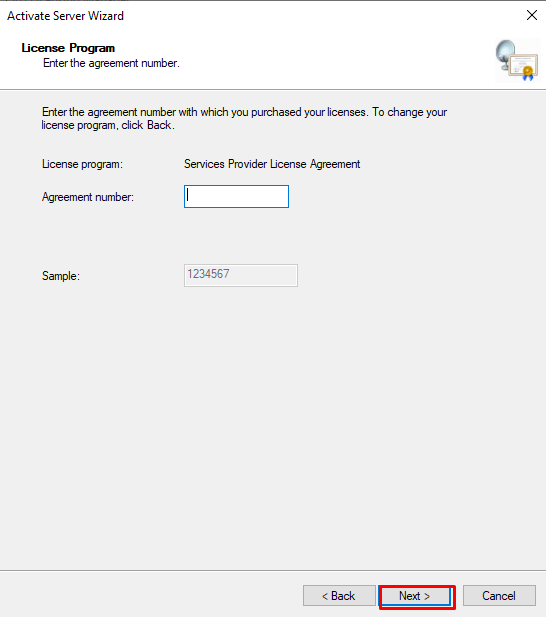

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

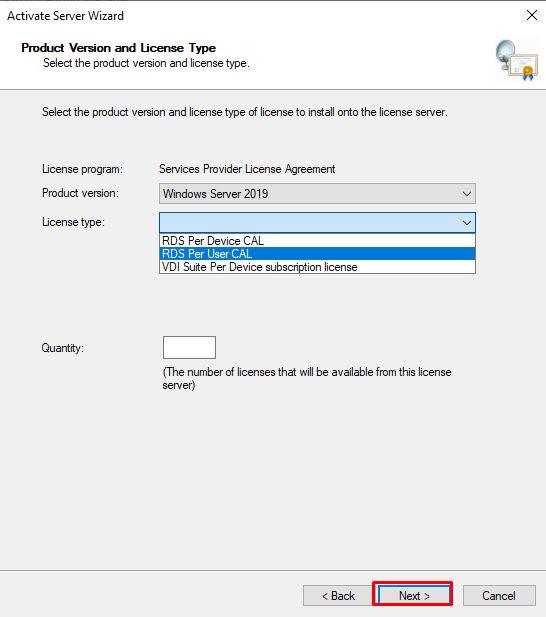

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики”

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл «C:Scriptswin-acmeRegister.bat»

Файл «C:Scriptswin-acmeRegister.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:Scriptswin-acmeScriptsPSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:Scriptswin-acmeRegister.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Краткая инструкция по быстрому развёртыванию сервера удалённых рабочих столов на ОС Microsoft Windows Server 2019 Standard по протоколу RDP.

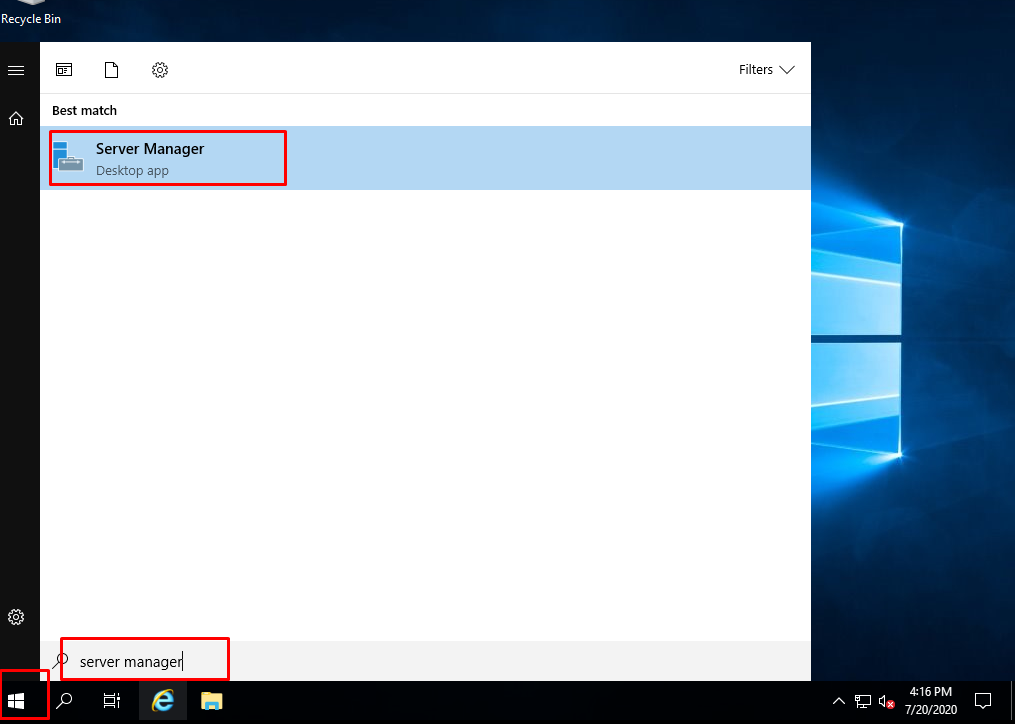

Для установки сервера терминалов запускаем Диспетчер серверов

В меню в пункте Управление выбираем Добавить роли и компоненты

В Типе установки выбираем Установка ролей и компонентов

Выбор сервера — текущий сервер, к которому будут подключаться клиенты

В Ролях сервера ставим чек-бокс на пункте Службы удалённых рабочих столов

В пункте Компоненты пока оставляем всё как есть.

Переходим в меню Службы удалённых рабочих столов в Службы ролей и ставим чек-боксы на пунктах Remote Desktop Session Host и Лицензирование удалённых рабочих столов

Ставим чек-бокс на Автоматический перезапуск конечного сервера

и сервер начнёт установку службы и необходимых компонентов.

После этого система перезапустится и продолжит устанавливать компоненты.

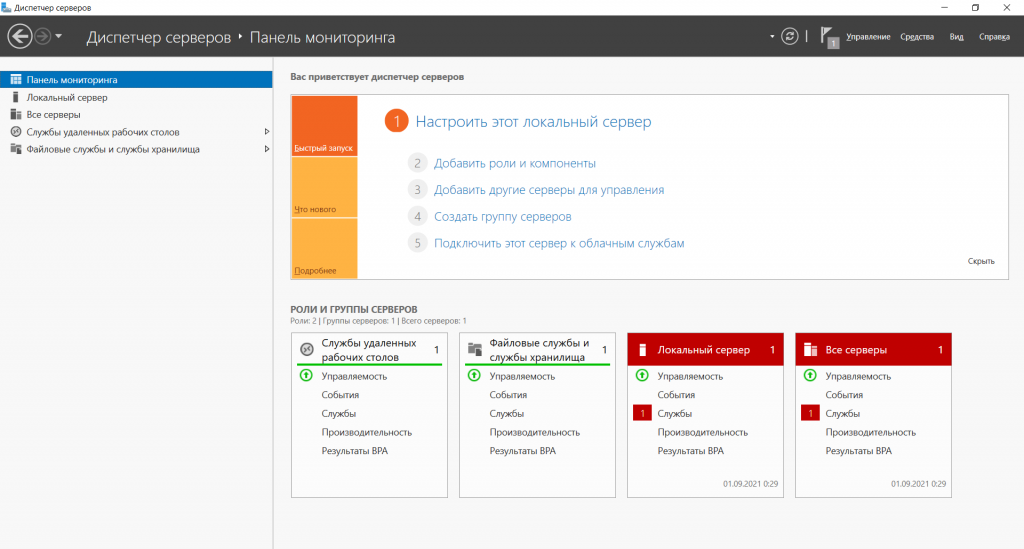

После перезагрузки машины система уведомит об успешном окончании установки

В Панели мониторинга в пункте Роли и группы серверов появится виджет Службы удалённых рабочих столов

В меню в пункте Средства переходим в Диспетчер лицензирования удалённых рабочих столов

Появится консоль со списком серверов. Кликаем по нелицензированному серверу и вводим код сервера лицензирования

В Средствах диагностики лицензирования удалённых рабочих столов в Сведениях мы увидим сообщение о прохождении тестового периода использования сервера узла сеансов удалённых рабочих столов.

После окончания на клиентах можно запускать Подключение к удалённому рабочему столу или команду

# mstsc

На этом установка завершена.

Необходимо помнить о лицензировании сервера терминалов.

XP/VS Terminal Server

A multi-user Remote Desktop access solution to turn any modern Windows system into a fully-featured RDP server.

Version 1.0.950 • Windows • 14.7 MB • Changelog

Supported operating systems

Windows XP

All versions including XP Home

Windows Vista

All versions including Vista Home Basic and Home Premium

Windows 7 / 8 / 8.1 / 10 / 11

All versions including Windows 7 Starter, Home Basic and Home Premium / Windows 8/8.1/10/11 Home (Standard), Professional and Enterprise

Windows Server

Standard and Professional only

Windows Server 2003/2008/2008 R2/2012/2012 R2/2016/2019/2022

Small Business Server (also 2011)

Web Server and Foundation Server (without the Terminal Services / Remote Desktop Services Role)

Windows Server 2012 (R2)/2016/2019/2022 all versions, also Essentials and Foundation

Remote Desktop Services (RDS), known as Terminal Services in Windows Server 2008 and earlier, is one of the components of Microsoft Windows that allow a user to take control of a remote computer or virtual machine over a network connection. RDS is the application of Microsoft’s thin client architecture where Windows software and the entire desktop of the computer running RDS can access any remote client machine that supports the Remote Desktop Protocol(RDP). The user interfaces are displayed from the server to the client system, and the input from the client system is transmitted to the server where the software execution takes place.

With the Windows Server 2008 operating system, the terminal server feature that we frequently use with Windows Server 2012 was edited with RDS and started to be offered as Remote Desktop Services under the Server manager. How to setup and configure RDS for Windows Server 2019, in this article, I will be telling you about this service.

We open our “Server Manager” Dashboard.

We click on the “Add roles and features” menu in the middle of the Server Manager Dashboard.

“Before you begin” welcomes you as the first step in the “Add Roles and Features Wizard” window that opens. By pressing the “Next” button, we start our pre-configuration for role installation.

In the “Installation Type” section, we select “Roles-Based 0r feature-based installation” and press the “Next” button.

In the “Server Selection” step, if you are managing multiple servers through “Server Manager”, select the server to install from the server pool section. If you do not manage your other servers through the Server Manager, the server you are already processing will be selected by default. After the server selection process is completed, click the “next” button.

In the “Server Roles” section, we select the “Remote Desktop Services” role that we want to install. We press the “Next” button.

You do not need to do anything in the “Features” step, but if you are going to install a different software after RDS, such as ERP, CRM, you can select the extra features you think you need from this section. If you are going to use it only for RDS, continue by pressing the “next” button without selecting any features.

From the “Remote Desktop Services” step it gives you a brief overview of the capabilities and usage of this role. After examining the relevant step, click the “Next” button.

ur RDL service provides license management services for our RDS role infrastructure. The RDS role is offered by Microsoft as an additional licensed product. You can install and test for free on Windows Server Roles and Features. Microsoft offers 120 days of free use for this role. Once your 120-day RDS role expires, you will need to purchase a license to continue using the service. Two different types of licenses are available for RDS. Firstly, our license is device-based, and our second license is based on user-based needs and demands, you can continue your use by choosing user or device-based license models.

I select the RDSH and RDL roles to continue with the installation. We continue by pressing the “Next” button.

In the “Confirmation” section, we view the RDSH and RDL roles and services we selected. Click the “Install” button.

During the installation, the system will restart. The installation will continue when you log in.

Our RDSH and RDL role and service installations have been completed. Click the “Close” button and log out.

RDSH and RDL setup with Powershell

You can complete the installation in a much shorter time with Powershell. You can install RDSH and RDL using the command below for the same roles as installations.

Install-WindowsFeature Remote-Desktop-Services, RDS-RD-Server, RDS-Licensing –IncludeManagementTools

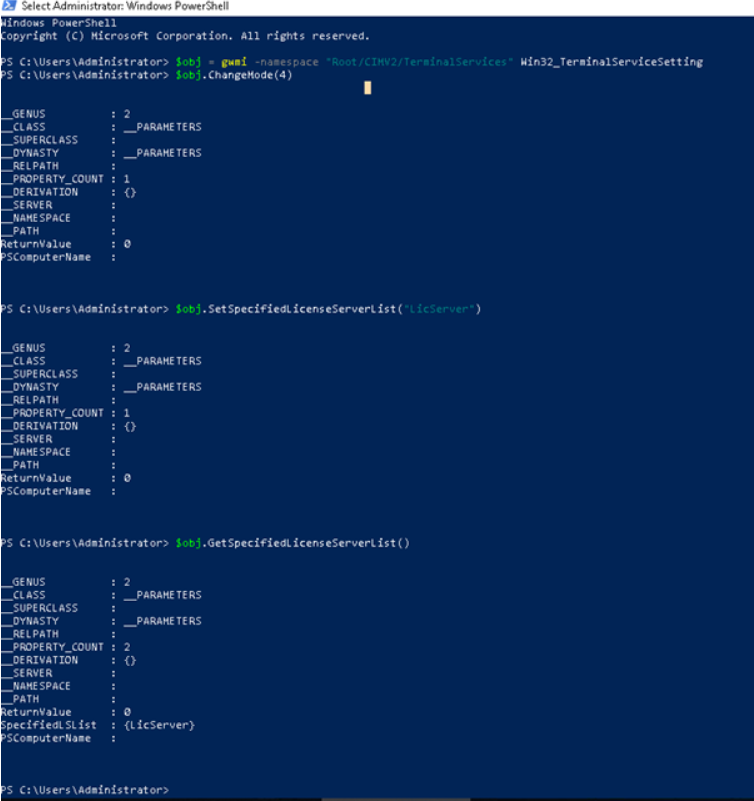

Configuring RDSH with PowerShell

You can use the following PowerShell commands to complete your RDSH configuration. With this process, we create our license registration for RDSH.

First, we check our service.

$obj = gwmi -namespace “Root/CIMV2/TerminalServices” Win32_TerminalServiceSetting

We choose the type of license we will use with our second command. Type Value for Device-based licensing and 2 for user-based licensing.

$obj.ChangeMode(value)

We are entering our license on RDL.

$obj.SetSpecifiedLicenseServerList(“LicServer”)

Finally, we are viewing our license.

$obj.GetSpecifiedLicenseServerList()

RDS License Management Configuration

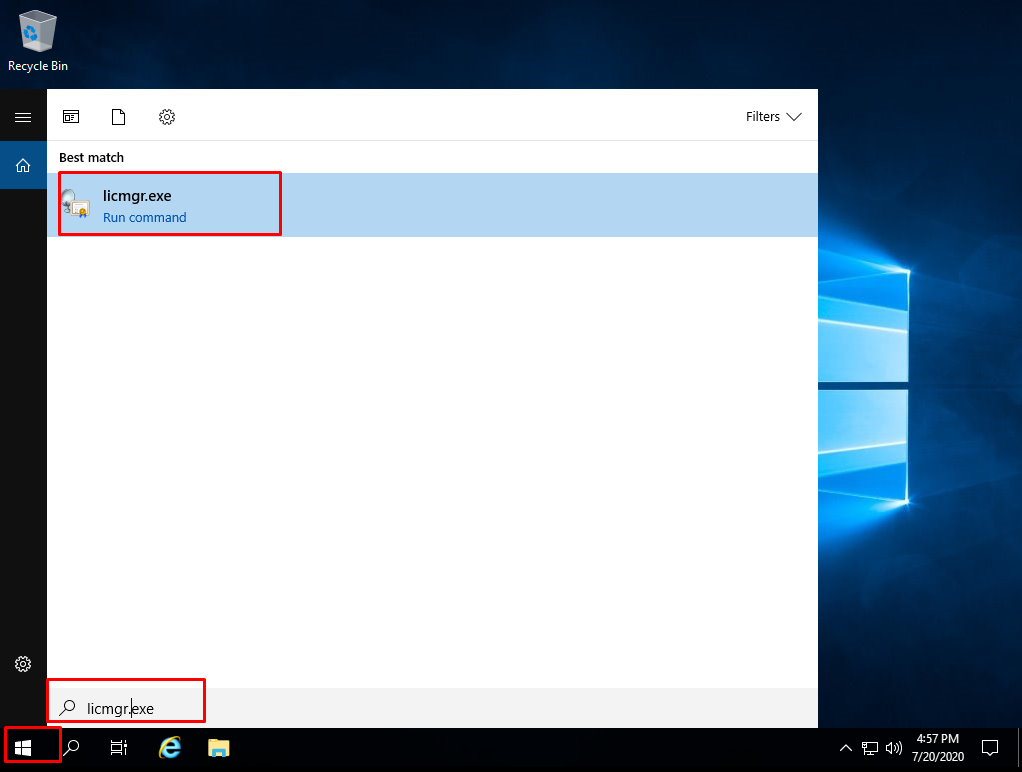

After installation, run RD Licensing Manager (licmgr.exe) to complete your RDS license management configuration.

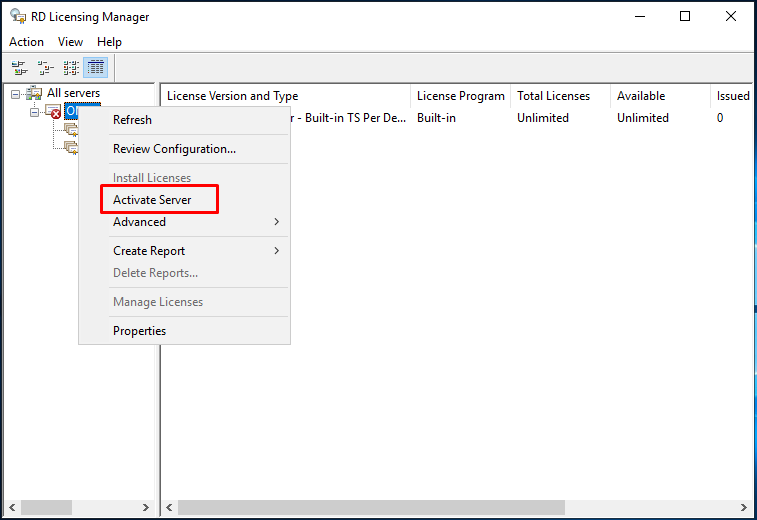

In the RD licensing manager application, under the “All Servers” section on the left, select our server, right-click and click on the “Activate Server” tab.

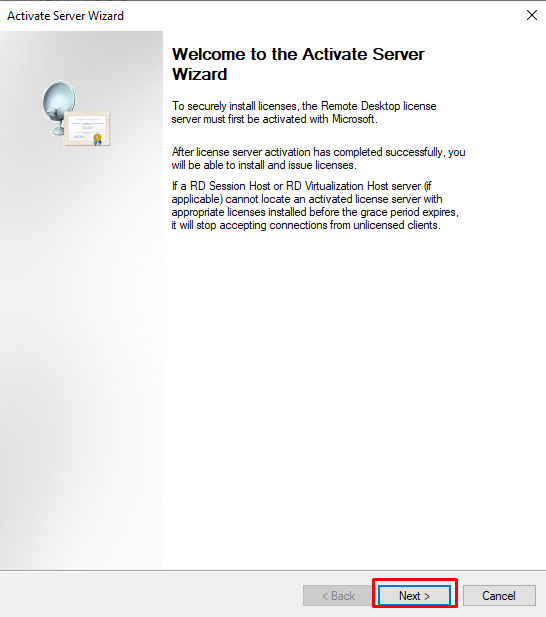

Click the “Next” button in the “Activate Server Wizard” window.

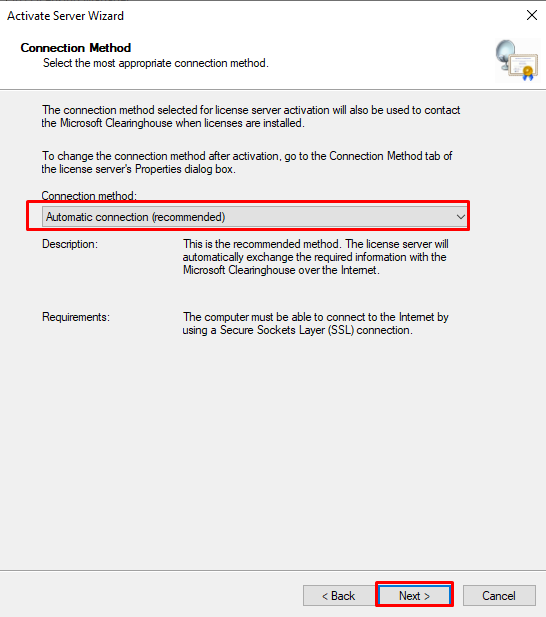

Select the “Automatic connection (recommended)” tab in the “Connection method:” section and click the “Next” button.

Enter the relevant information on the “Company Information” page and click the “next” button.

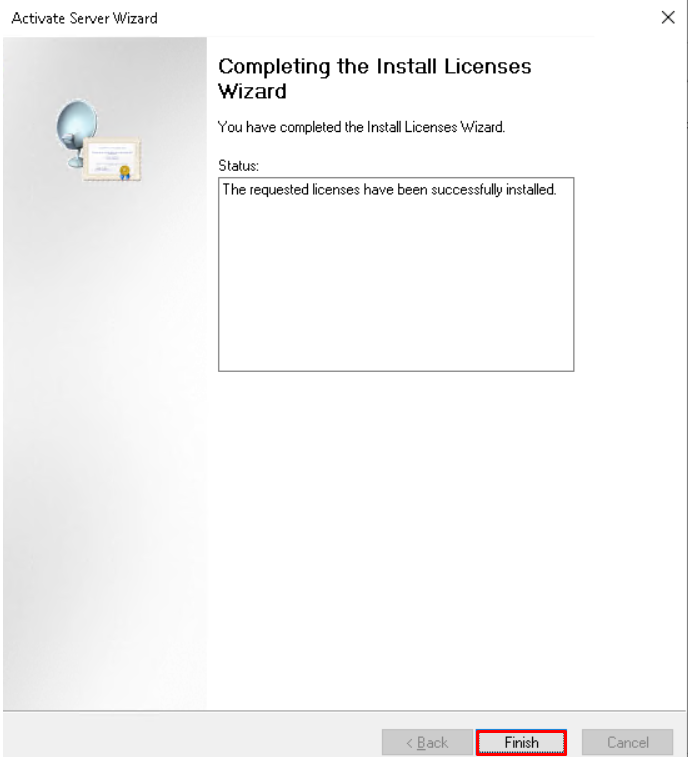

Select the “Start Install Licenses Wizard now” option on the “Completing the Activate Server Wizard” page and click the “next” button.

Continue by clicking the Next button in the “Install Licenses Wizard” window. In the License Program section, select the license type and location settings you have.

You will enter the activation or a serial number of your license in this section.

Enter the operating system type and the number of users of the license we have and click the “next” button.

Our license activation process has been completed. We check the latest status of our license.