1. Что такое инструменты SysInternals и как их использовать?

2. Знакомство с Process Explorer

3. Использование Process Explorer для устранения неполадок и диагностики

4. Понимание Process Monitor

5. Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра

6. Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО

В этой серии практических рекомендаций вы научитесь использовать инструменты SysInternals как профессионал, благодаря чему вы сможете лучше понимать и контролировать происходящее в вашей операционной системе.

В Windows есть множество других инструментов администрирования, доступных бесплатно в Интернете или даже из коммерческих источников, но ни один из них не является столь же незаменимым, как набор инструментов SysInternals. Это полный набор бесплатных инструментов для выполнения практически любых задач администратора, от мониторинга или запуска процессов до просмотра секретов, к каким файлам и ключам реестра действительно обращаются ваши приложения.

Эти инструменты использует каждый уважаемый компьютерщик — если вы хотите отделить зерна от плевел, просто спросите своего местного мастера по ремонту компьютеров, для чего используется Process Explorer. Если он ничего не понимает, вероятно, он не так хорош, как говорит. (Не волнуйтесь, если вы этого тоже не знаете, вы познакомитесь с этой утилитой в следующей части).

Помните тот раз, когда Sony пыталась встроить руткиты в свои музыкальные компакт-диски? Да, это была утилита SysInternals, которая первой обнаружила проблему, и именно ребята из SysInternals рассказали об этом. В 2006 году Microsoft наконец купила компанию, стоящую за SysInternals, и они продолжают бесплатно предоставлять эти утилиты на своём веб-сайте.

В этой серии статей вы познакомитесь с каждым из важных инструментов в комплекте, познакомитесь с ними и их многочисленными функциями, а затем эти инструкции помогут понять, как использовать их в реальных условиях. Интересного материала очень много, но поездка будет увлекательной, так что следите за обновлениями.

Что такое инструменты SysInternals?

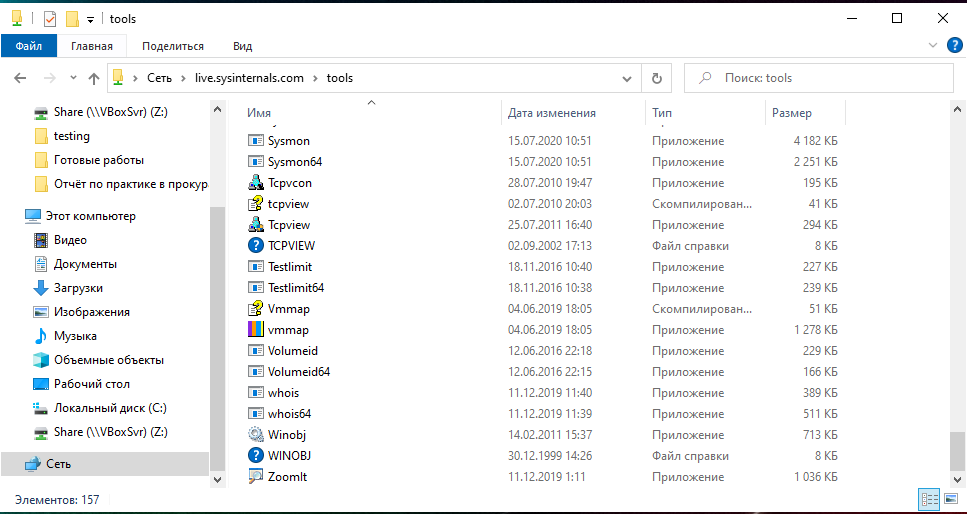

Набор инструментов SysInternals — это просто набор приложений Windows, которые можно бесплатно загрузить из соответствующего раздела веб-сайта Microsoft. Все они портативны, а это значит, что вам не только не нужно их устанавливать, вы можете скопировать их на флешку и использовать с любого ПК. Фактически, вы можете запускать их без установки через SysInternals Live (что мы немного проиллюстрируем).

Инструменты включают в себя такие утилиты, как Process Explorer, который очень похож на диспетчер задач с множеством дополнительных функций, или Process Monitor, который контролирует ваш компьютер на предмет изменений файловой системы, реестра или даже сетевой активности практически любого процесса в вашей операционной системе.

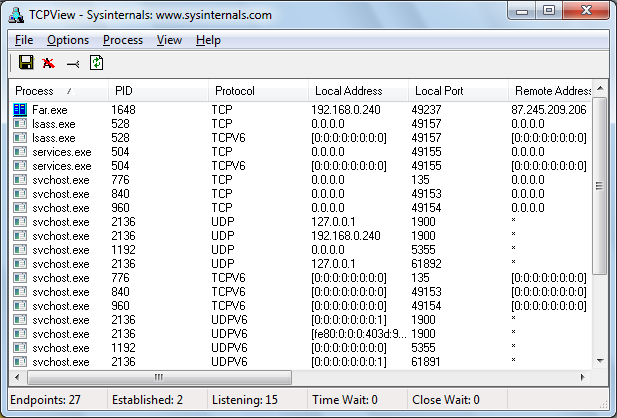

Autoruns помогает контролировать автоматическую запуску всех процессов, TCPView показывает, что подключается к ресурсам в Интернете, и есть целый набор инструментов, которые запускаются из командной строки, чтобы помочь вам взять под контроль процессы, службы и т. д.

Большинству этих инструментов потребуется права администратора на вашем компьютере, поэтому было бы разумно протестировать их на виртуальной машине или на тестовом компьютере, если вы не уверены, что делаете — это очень мощные инструменты.

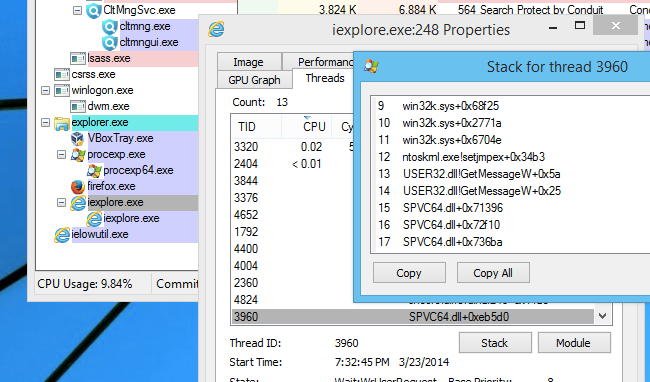

Например, предположим, что вы хотите устранить причину, по которой компьютер стал работать слишком медленно. И вы хотите проверить все потоки для конкретного приложения, а затем вы хотите увидеть весь стек для одного из этих потоков, чтобы точно узнать, какие библиотеки DLL и функции вызываются. В Process Explorer это делается тривиально — вы можете просто дважды щёлкнуть процесс, перейти на вкладку Threads и затем нажать кнопку Stack.

Что всё это значит? Подождите до уроков 2 и 3, где мы сделаем все возможное, чтобы объяснить вам концепции и, что более важно, объяснить, почему вы вас могут заинтересовать такие дебри процессов.

Где скачать SysInternals

Получить любой из инструментов SysInternals так же просто, как перейти на веб-сайт и загрузить zip-файл со всеми утилитами сразу. Также можно скачать любое из приложений по отдельности.

В любом случае разархивируйте и дважды щёлкните конкретную утилиту, которую хотите открыть. Вот и всё. Установщика нет.

Запуск инструментов из SysInternals Live

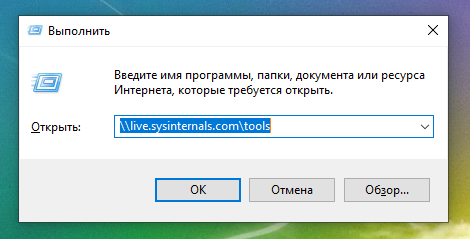

Если вы не хотите, чтобы у вас возникли проблемы с загрузкой и разархивированием, а затем с запуском приложения, и вы не хотите обновлять USB-накопитель с последними версиями, или у вас просто нет доступа к вашему диску во время работы на чужом компьютере, всегда можно прибегнуть к SysInternals Live.

Суть в следующем: несколько лет назад ребятам из SysInternals стало любопытно, смогут ли они найти новый способ распространения своего программного обеспечения… поэтому они создали общий файловый ресурс Windows на своём сервере и предоставили всем в Интернете доступ к нему.

Таким образом, вы можете просто ввести \live.sysinternals.comtools в поле «Выполнить» Windows после того, как вызовете его с помощью сочетания клавиш Win+R, откроется их общая папка, где вы можете осмотреться.

Адрес \live.sysinternals.comtools можно ввести в проводнике или даже просто в веб-браузере.

Примечание: формат \СЕРВЕРОБЩАЯ-ПАПКА называется путём UNC (Universal Naming Convention), и он работает практически в любом месте Windows. Вы можете использовать его в адресной строке проводника, в диалоговых окнах открытия и сохранения файлов или в любом другом месте, где вы обычно используете путь к файлу.

Любой инструмент вы можете запустить просто дважды щёлкнув его мышью.

Однако утилит много и поиск нужной может занять время. К счастью, есть гораздо более быстрый способ запустить любую утилиту SysInternals с любого подключённого к Интернету ПК с Windows.

Просто следуйте этому формату, чтобы напрямую запустить одну из утилит через окно «Выполнить»:

\live.sysinternals.comtoolsИМЯ-Инструмента

Например, для запуска Process Explorer имя исполняемого файла — procxp.exe, поэтому вы можете использовать \live.sysinternals.comtoolsprocexp64.exe для запуска Process Explorer, или изменить procexp64.exe на procmon64.exe для запуска Монитора процессов.

При запуске с SysInternals Live каждый раз будет показываться диалоговое окно с предупреждением системы безопасности, прежде чем вы действительно запустите любую из них. Это, конечно, хорошо, что Windows не позволяет запускать что-либо из общей папки. Это было бы катастрофой!

Мы настоятельно рекомендуем просто загрузить и установить копию инструментов на каждый компьютер, с которым вы работаете, а не запускать каждый раз с сайта Live. Но в крайнем случае приятно знать, что вы можете это сделать.

Следующий урок: Знакомство с Process Explorer

Следующий урок познакомит вас с приложением Process Explorer, заменой диспетчера задач со многими другими функциями. Интерфейс наполнен данными и опциями, поэтому мы рассмотрим и объясним всё, что вам нужно знать, например, что на самом деле означают все эти цвета в списке процессов.

После этого мы расскажем, как использовать его в реальном мире для борьбы с проблемными процессами, вредоносными программами и т. д. Затем мы перейдём на территорию Process Monitor и объясним, как использовать одно из самых мощных приложений для устранения неполадок, чтобы выяснить, что на самом деле происходит под капотом вашего ПК.

А затем мы познакомимся с некоторыми другими утилитами, такими как Autoruns, Bginfo и многими утилитами командной строки, включёнными в набор инструментов.

Предстоит охватить много материала, но это будет интересно.

Связанные статьи:

- Знакомство с Process Explorer (100%)

- Использование Process Explorer для устранения неполадок и диагностики (100%)

- Понимание Process Monitor (100%)

- Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра (100%)

- Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО (100%)

- Как открыть диск Linux на Windows (RANDOM — 50%)

Охота на вредоносное ПО с помощью Sysinternals Tools. Часть 1

В этой части статьи будут даны рекомендации по использованию Process Explorer для поиска и удаления вредоносного программного обеспечения.

Автор: Deb Shinder

Перевод: Владимир Вороницкий

Вступление

В последние несколько лет Марк Руссинович представляет свои презентации на ежегодном саммите MVP в Редмонде. В прошлом марте его выступление было связано с довольно интересной темой — Использование некоторых популярных системных утилит для обнаружения вредоносного ПО в системе. Утилиты можно бесплатно скачать с сайта Microsoft TechNet.

В первой части я изложу, что я извлекла из этих выступлений и покажу, как использовать некоторые из этих программ.

Автоматическая и ручная очистка вредоносного ПО

Существует множество различных программ по обнаружению и очистке от вредоносного ПО, в их число также входит антивирус, разработанный Microsoft — MSRT (Malicious Software Removal Tool). Этот антивирус можно скачать бесплатно здесь. Проблема большинства антивирусов заключается в том, что они зависят от своих сигнатур, поэтому каждый раз, когда обнаруживается новый вирус или другое вредоносное ПО поставщику антивируса требуется обновить базы данных для того, чтобы антивирусная программа смогла их опознавать. Вирусописатели ежедневно создают новое вредоносное ПО, и поэтому они всегда на один шаг опережают производителей антивирусов.

На какое-то время пользователи остаются незащищёнными от новых угроз, в зависимости от того как часто поставщики антивирусного ПО выпускают обновления. Многие пользователи ПК догадываются о том, что их антивирус работает не идеально. Часто один антивирус найдёт то, что другой не заметит. При появлении нового вредоносного ПО — ни один антивирус не сможет его обнаружить. Это основа концепции Zero Day (нулевого дня) — совершенно новое вредоносное ПО не может быть сразу обнаружено и защититься от него невозможно. В данном случае стоит применять ручную проверку. К тому же, она является более практичной, чем простой запуск антивируса с надеждой на лучшее. Если вы заметили подозрительное поведение в системе , вместо того, чтобы ждать пока выйдут обновления для антивируса, вы можете “копнуть” глубже и обнаружить его сами. Сделать это можно с помощью Process Monitor и Autorun

Ручное опознавание вредоносного ПО и его очистка.

В своих выступлениях Марк вначале выделил следующие шаги :

1. Отключить ПК от сети

2. Распознать активность вредоносного ПО в процессах и драйверах.

3. Приостановить и завершить обнаруженные процессы

4. Распознать и удалить вредоносного ПО из автозагрузки.

5. Удалить файлы с вредоносным ПО.

6.Перезагрузиться и повторить действия.

Данный процесс может быть многошаговым, так как авторы вредоносного ПО часто создают довольно сложное ПО, которое было заранее задумано, чтобы выстоять против ваших усилий по его уничтожению. Перезагрузку и повторения — осуществляйте до тех пор, пока вы не опознаете всё вредоносное ПО. Отключение от сети зараженной машины предотвращает заражение других ПК в сети и предотвращает немедленное инфицированию от соединения с клиентом после того, как оно было задействовано вашей антивирусной системой ,попытками очистки и т.п.

Но отключая зараженный ПК от сети, вы не сможете изучить активность вредоносного ПО и полностью понять, как оно работает и что делает.

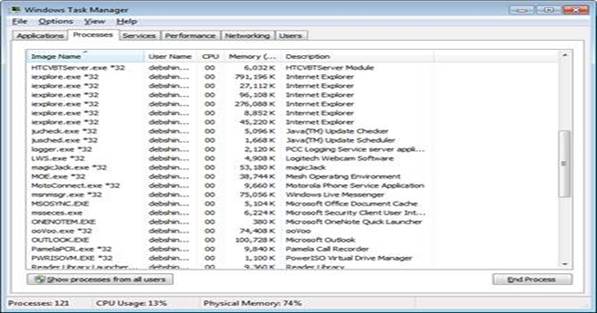

Как распознать подозрительные процессы?

Марк отметил, что искать следует в тех процессах, которые не имеют иконок ,описания, цифровой подписи или неподписанными изображениями Microsoft. Также сосредоточьтесь на тех процессах, которые находятся в директориях Windows, включают в строках странные URL, имеют открытые TCP/IP соединения, процессы которые содержат подозрительные DLL или службы (скрывается как DLL в процессе). Большинство вредоносного ПО упаковывается ,сжимается или шифруется. Многие авторы сами пишут свои упаковщики, поэтому их можно обнаружить по имеющимся сигнатурам упаковщиков. Большинство вредоносного ПО имеет все или некоторые описанные выше характеристики.

Так как же нам исследовать процессы ?

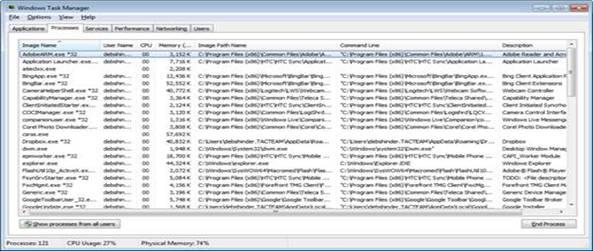

Большинство IT- профессионалов начинают с простого — с изучения закладки диспетчера задач.Task Manager был улучшен в Vista и Windows 7 по сравнению с XP.

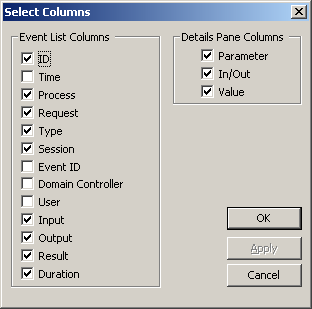

Колонка информации о процессах, используемых приложением, содержит полезную информацию. (Изображение 1).

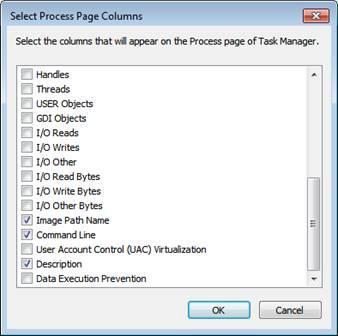

Вы можете получить дополнительную информацию в Task Manger.В меню ВИД вы можете отобразить дополнительные колонки (Изображение 2).

Вы можете отобразить полный путь к изображению, которое используется процессом или просмотреть командную строку для отображения команды со всеми параметрами, которые были использованы для запуска проверяемого процесса.

(вредоносное ПО часто имеет странный вид в командной консоли).

Просмотрите дополнительную информацию .

Изображении 3.

С помощью Task Manager можно получить и более подробную информацию. Кликните правой кнопкой и выберите свойства, в результате откроются свойства процесса в диалоговом окне. Здесь вы найдёте информацию относительно типов файлов, расположение, размер ,цифровые подписи ,авторские комментарии , номер версии и т.д. (большинство вредоносного ПО не имеют информации о версии).

Всё это неплохо , однако, Task Manager, всё же, не даёт полной информации.

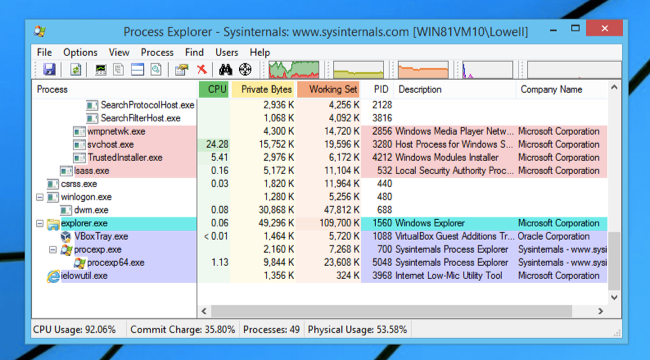

Обратите внимание, что процесс так же можно изучить с помощью инструмента SysInternals Process Explorer, используя Process Explorer, чтобы обнаружить вредоносное ПО.

Process Explorer бесплатное приложение размером 1.46Мб, которое может быть загружено на сайте Microsoft TechNet.

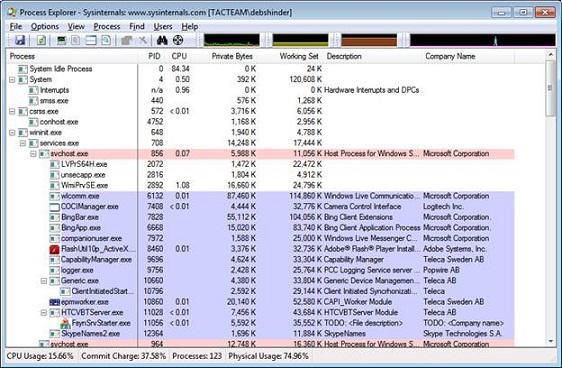

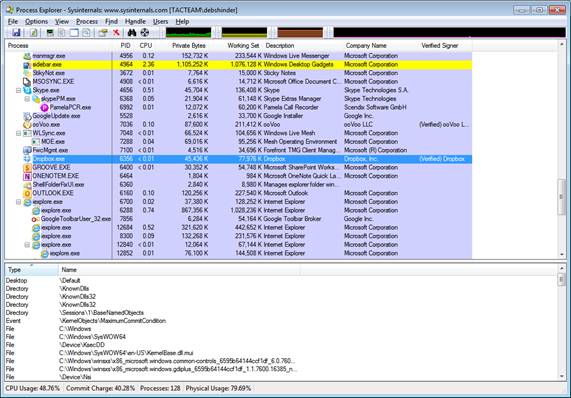

Последнюю версию 14.1 можно скачать отсюда. Его также можно запустить по этой ссылке. Как видите, на изображении 4 вид используемых процессов несколько другой.

изображение 4

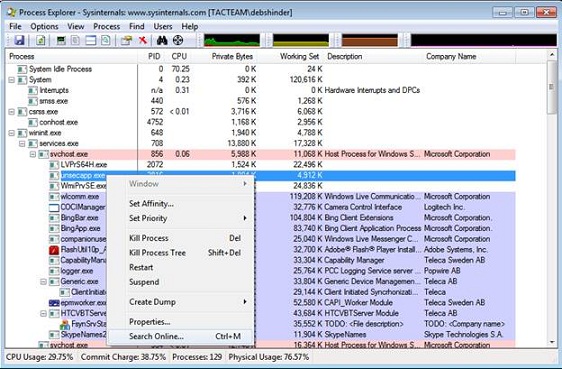

В Process Explorer в левой колонке изображено дерево процессов, в котором показаны главные и дочерние процессы. Если процесс выглядит подозрительным, то связанные с ним процессы тоже могут быть таковыми. Очень полезным свойством является возможность кликнуть по процессу и сделать «поиск онлайн» для поиска информации относительно процесса, как показано на изображении 5.

Следует помнить, что некоторое вредоносное ПО будет использовать псевдо-случайно сгенерированные процессы, с целью предотвращения получения какой-либо информации при поиске. Как мы недавно отмечали, вредоносное ПО часто бывает упаковано , фиолетовый цвет индикатора в Process Explorer означает, что, возможно, файлы упакованы. Заметьте, что процессы созданные в отладочных версиях Visual Studio, выглядят как упакованные процессы.

Некоторые процессы будут вам довольно знакомы, и не вызовут подозрений (svchost.exe, rundll32, taskhost.exe и т.д.). Авторы вредоносного ПО это тоже знают, и часто за такими процессами скрывается вредоносное ПО. Злоумышленники создают свои собственные хост – службы для скрытия активности в системных процессах. При выборе DLL ,вы можете увидеть, что находится внутри процесса, изображения или данные. Так же этот вид отображает загруженные драйвера и может проверять строки и цифровые подписи. Если вы обнаружите процессы Microsoft, которые не имеют цифровой подписи, это должно вызвать подозрения, так как весь код Microsoft является подписанным.

Вы можете выборочно проверять подписи. Сделайте двойной клик по процессу и в свойствах нажмите Verify.

Вы можете увидеть окно свойств в диалоговом окне, показанное на изображении 6.

Во время проверки процесса утилита вас подключит к интернету для проверки Certificate Revocation List (CRL). В Process Explorer вы можете добавить для отображения колонку «проверенные подписи»

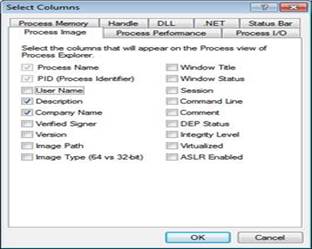

Вид -> выделить нужные колонки -> ставим галочку “Verified Signer” как показано на изображении 7.

Заметите новую колонку с подписями, которые были проверены в индивидуальном порядке.

изображение 8.

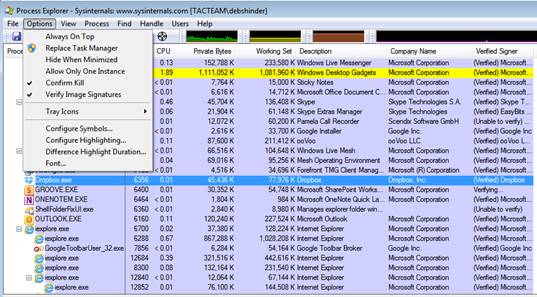

изображение 9.

Для того, чтобы проверить все подписи, вы можете нажать на Опции и выбрать Verify image signatures. Другая утилита в SysInternal tool — Sigcheck , создана для проверки цифровых подписей. Она совместима с версиями Windows XP и выше. Последнюю версию 1.71 можно скачать отсюда. Не забывайте ,что авторы вредоносного ПО также могут получить цифровые сертификаты для своего ПО, так что существование подписи не является гарантией безопасности процесса.

Итоги

В первой части статьи, посвященной использованию SysInternal tools для ручного выявления и очистки вредоносного ПО в Windows системах, было показано, как использовать Process Explorer для поиска подозрительных процессов, которые могут указывать на нежелательное ПО.

Во второй части мы рассмотрим как использовать функционал автозагрузки для обнаружения вредоносного ПО, загружающегося при запуске ,а также, как использовать Prоcess Monitor для отслеживания активности и возможных путей по очистке системы.

Содержание

- Windows Sysinternals Suite

- О программе

- Что нового

- Системные требования

- Полезные ссылки

- Подробное описание

- Обзор возможностей Windows Sysinternals Suite

- Утилиты Windows Sysinternals Suite

- Утилиты Microsoft Sysinternals

- Утилиты Sysinternals Suite для работы с сетью.

- Sysinternals Suite для Windows

- Отзывы о программе Sysinternals Suite

- Sysinternals Utilities Index

- Скрытые инструменты Microsoft: лучшие утилиты для Windows 10

- Что такое Sysinternals Suite

- Основные возможности Sysinternals

- Как запустить Sysinternals в проводнике Windows

- Как использовать Sysinternals Tools в браузере

- Что появилось в последнем обновлении Sysinternals Suite

- Как автоматически обновлять Sysinternals

Windows Sysinternals Suite

О программе

Что нового

Новое в версии от 26.10.2022 :

Новое в версии от 18.08.2022 :

Системные требования

Полезные ссылки

Подробное описание

Так как Windows является самой распространенной операционной системой, многие программы должны быть совместимы с ее функциями во избежание ошибок. Перед тем, как программа может быть представлена конечным пользователям, она должна быть протестирована и проанализирована. Некоторые приложения как раз предназначены для этой цели и являются полезными инструментами для разработчиков.

Обзор возможностей Windows Sysinternals Suite

Необходимые инструменты диагностики в одном продукте

Тем не менее, Winternals была приобретена Microsoft в 2006 году, в результате большинство утилит стали собственностью Редмонда. Многие из них доступны для отдельной загрузки, а также в составе пакета инструментов, который будет привлекателен для IT-профессионалов, в частности для системных администраторов.

Решение включает более 70 утилит, предназначенных для обнаружения и исправления ошибок, связанных с дисковой подсистемой, сетью и проблемами безопасности, а также для предоставления информации о процессах и системе. Продукт включает очень богатый набор утилит, поэтому мы рассмотрим самые популярные программы в составе пакета.

Следите за запущенными процессами и управляйте автозагрузкой программ

Включенный в состав пакета Process Explorer предоставляет детальную информацию о запущенных процессах и потреблении памяти, позволяет отслеживать какие службы потребляют больше го ресурсов компьютера.

С помощью Autoruns пользователь может управлять объектами автозагрузки, а Process Monitor выполнит мониторинг файловой активности и действий с реестром в режиме реального времени. Администраторы локальных и удаленных систем Windows NT / 2K могут использовать опции командной строки PsTools для быстрого исполнения процессов и получения информации о их работе.

Утилиты Windows Sysinternals Suite

AccessChk, AccessEnum, AdExplorer, AdInsight, AdRestore, Autologon, Autoruns, BgInfo, CacheSet, ClockRes, Contig, Coreinfo, Ctrl2Cap, DebugView, Desktops, Disk2vhd, DiskExt, DiskMon, DiskView, Disk Usage (DU), EFSDump, FindLinks, Handle, Hex2dec, Junction, LDMDump, ListDLLs, LiveKd, LoadOrder, LogonSessions, MoveFile, NTFSInfo, PendMoves, PipeList, PortMon, ProcDump, Process Explorer, Process Monitor, PsExec, PsFile, PsGetSid, PsInfo, PsPing, PsKill, PsList, PsLoggedOn, PsLogList, PsPasswd, PsService, PsShutdown, PsSuspend, RAMMap, RegDelNull, Registry Usage (RU), RegJump, SDelete, ShareEnum, ShellRunas, Sigcheck, Streams, Strings, Sync, Sysmon, TCPView, VMMap, VolumeID, WhoIs, WinObj, ZoomIt

Источник

Утилиты Microsoft Sysinternals

В настоящее время, пакет инструментов Windows Sysinternals может использоваться даже без загрузки на локальный компьютер благодаря возможности совместного доступа к ресурсу Sysinternals Live, который может быть подключен в качестве сетевого диска. Хотя, стоит отметить, что быстродействие данного ресурса оставляет желать лучшего и скорее всего его можно рассматривать как аварийный вариант работы.

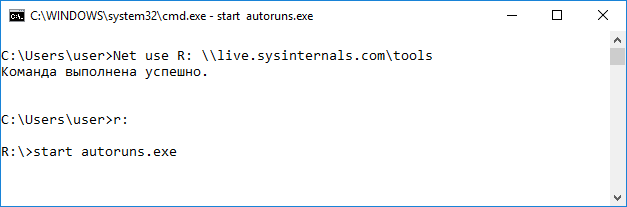

С сетевым диском, конечно, скорость обмена данными гораздо ниже, чем с локальным, но с ним можно без проблем работать, как с обычным локальным диском, в том числе и в командной строке. Так, например, командой

утилита autoruns.exe может быть запущена в отдельном окне. Таким образом, находясь в любом месте, где есть доступ в Интернет, можно воспользоваться самым функциональным и эффективным набором инструментов для Windows – Sysinternals Suite.

Большинство утилит пакета Sysinternals Suite для получения полной функциональности требуют наличия административных привилегий. Для операционных систем семейства Windows 2000/XP достаточно того, чтобы пользователь работал под учетной записью члена группы администраторов. В среде операционных систем Widows Vista/Windows 7 необходим запуск утилит с использованием пункта контекстного меню «Запустить от имени администратора». Командные файлы, в которых используются утилиты командной строки, также должны выполняться в контексте учетной записи с привилегиями администратора.

Повышение производительности системы при целенаправленном использовании Contig.exe как правило, выше по сравнению с тем, что может быть получено при использовании стандартных средств дефрагментации Windows.

***Logical sector 12541492 (0xbf5e34) on drive C is in file number 49502.

WINDOWS system32 D3DCompiler_38.dll

Т.е. интересующий нас сектор принадлежит файлу D3DCompiler_38.dll в каталоге Windowssystem32.

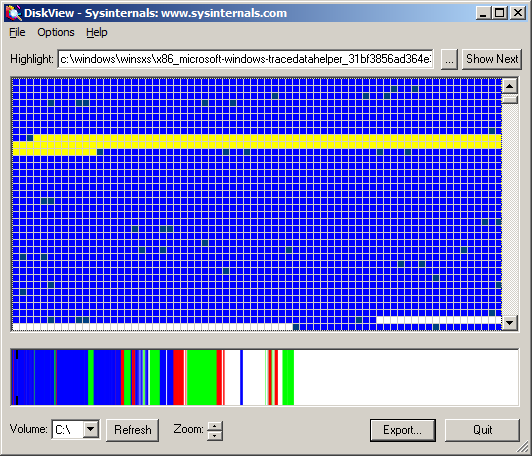

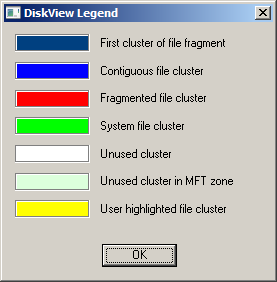

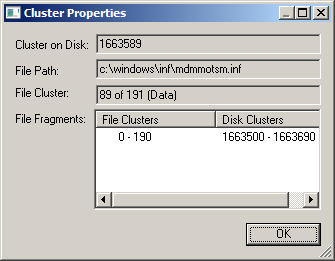

Программа DiskView позволяет получить в графическом виде карту использования дискового пространства:

В верхнем окне отображается более детализированная карта расположения данных. Полоса прокрутки позволяет выбрать зону отображения. Выбор указателем любой точки дискового пространства в нижнем окне, вызывает отображение карты кластеров для выбранного участка файловой системы в верхнем. Для изменения уровня детализации карты служит кнопка Zoom в нижней части основного окна программы. Щелчок на карте кластеров в верхнем окне приведет к отображению имени файла в поле HighLight и выделению цветом группы соответствующих ему кластеров. Двойной щелчок на поле отображаемых кластеров, в верхнем окне, вызывает окно свойств:

С помощью этих утилит можно легко определить перечень файловых ресурсов, используемых приложением, найти конфигурационные файлы, определить причины аварийных завершений или иных проблем, связанным с использованием файлов и каталогов Windows.

MoveFile позволяет выполнить удаление или перенос файла при следующей перезагрузке Windows. Используется в тех случаях, когда файл монопольно захвачен каким-либо приложением или сервисом и удалить или перенести его обычными средствами невозможно. Пример использования:

movefile.exe «C:Documents And SettingsuserLocal SettingsTEMPsvchost.exe» C:virussvchost.ex_

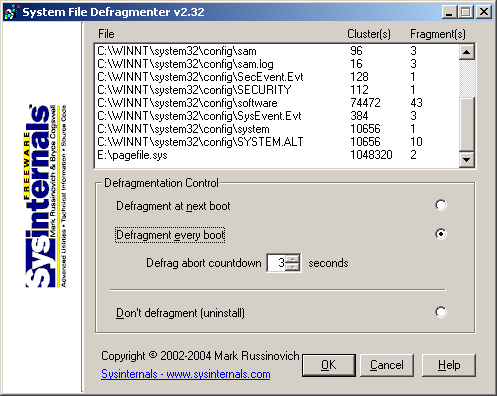

PageDefrag (pagedfrg.exe) по популярности многие годы находится на 4-5 месте среди утилит от Sysinternals. Позволяет повысить быстродействие системы путем дефрагментации файлов реестра (файлов SYSTEM, SOFTWARE, SAM, SECURITY,DEFAULT каталога windowssystem32config), журналов системы ( в этом же каталоге ) и файла подкачки (pagefile.sys).

После запуска, утилита выводит перечень файлов, которые могут быть обработаны и степень их фрагментации.

Программу PageDefrag можно запускать в консольном режиме, регулируя настройки с помощью параметров командной строки.

Утилиты Sysinternals Suite для работы с сетью.

Имеется встроенная справка на английском языке. Щелчок правой кнопкой по строке события позволяет вызвать контекстное меню, позволяющее получить краткое описание свойств события, имени и пути процесса, связанного с ним, перейти к предыдущему или следующему событию, завершившемуся ошибкой. Информация отображается в виде колонок, состав которых можно изменить

Контекстное меню, вызываемое правой кнопкой мышки позволяет выполнять определенные действия над выбранным соединением:

handle [[-a [-l]] [-u] | [-c [-y]] | [-s]] [-p

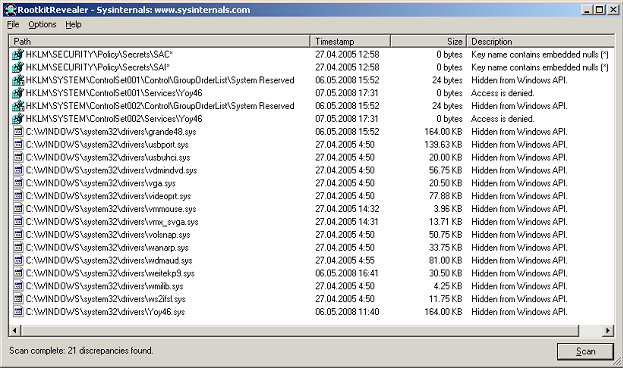

К утилитам безопасности можно отнести и программы для определения точек автоматического запуска (Autoruns), наблюдения за процессами (ProcMon), проверки прав доступа к ресурсам системы и т.п. Но, кроме того, в пакет Sysinternals Suite входит утилита RootkitRevealer основным предназначением которой является обнаружение rootkit-средств (руткитов) при заражении системы вирусами, реализующими специальные механизмы скрытия своего присутствия в системе.

Принцип работы RootkitRevealer основан на использовании кроме стандартных функций API-интерфейсов для файловой системы и реестра, своих собственных подпрограмм, реализующих эти же функции. Несоответствие полученных результатов может означать наличие rootkit-программы. RootkitRevealer выполняет сканирование реестра и файловой системы при нажатии кнопки Scan и результаты своей работы отображает в основном окне.

Программа не выполняет никаких операций по удалению вирусов и даже не указывает на конкретные файлы вредоносных программ. Вывод об их наличии должен сделать сам пользователь, проанализировав результаты сканирования.

Другие возможные описания события в поле Description могут быть ложной тревогой и говорить о том, что выполнение какой-либо функции API завершилось подозрительным результатом. Обычно это вызвано тем, что в процессе сканирования в мультизадачной среде Windows, какая-то из программ выполнила модификацию проверяемых данных или легальное программное обеспечение использует специализированные методы, схожие с теми, которыми пользуются создатели вирусов.

Существует возможность запуска RootkitRevealer с параметрами в командной строке:

rootkitrevealer [-a] [-c] [-m] [-r] [logfile]

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Источник

Sysinternals Suite для Windows

В состав пакета входят следующие системные утилиты: AccessChk, AccessEnum, AdExplorer, AdRestore, Autologon, Autoruns, BgInfo, CacheSet, ClockRes, Contig, Ctrl2Cap, DebugView, DiskExt, DiskMon, DiskView, Disk Usage (DU), EFSDump, FileMon, Handle, Hex2dec, Junction, LDMDump, ListDLLs, LiveKd, LoadOrder, LogonSessions, NewSid, NTFSInfo, PageDefrag, PendMoves, PortMon, ProcessExplorer, Process Monitor, ProcFeatures, PsExec, PsFile, PsGetSid, PsInfo, PsKill, PsList, PsLoggedOn, PsLogList, PsPasswd, PsService, PsShutdown, PsSuspend, RegDelNull, RegJump, RegMon, RootkitRevealer, SDelete, ShareEnum, ShellRunas, SigCheck, Streams, Strings, Sync, TCPView, VolumeID, WhoIs, WinObj, ZoomIt.

Отзывы о программе Sysinternals Suite

Алексей про Sysinternals Suite 29.07.2016 [20-12-2016]

Дмитрий про Sysinternals Suite 29.07.2016 [18-09-2016]

Отличные программы! Видно делались профессионалом своего дела. Примеры хорошо написанных системных утилит. В таких прогах русификатор и не нужен. Все описания программ есть на офф. сайте Марка и на сайте Microsoft.

4 | 4 | Ответить

BigWinClub Com про Sysinternals Suite 20.07.2015 [09-09-2015]

Я бы тоже от русика не отказался, как и от единой оболочки.

2 | 2 | Ответить

Portes про Sysinternals Suite 28.06.2012 [07-07-2012]

Автору не мешало бы сделать какую-то общую оболочку для запуска всех его программ с описаниями. А то так не очень удобно тыкать на ехе-шники его сборника и пытаться понять для чего они и что с каждым из них делать

5 | 3 | Ответить

влад про Sysinternals Suite 10.11.2011 [12-11-2011]

Какой может быть русификатор? Проги ж создал Русинович, а это уже звучит считай «по-русски».

2 | 5 | Ответить

Источник

Sysinternals Utilities Index

Sysinternals Suite

The entire set of Sysinternals Utilities rolled up into a single download.

Sysinternals Suite for Nano Server

Sysinternals Utilities for Nano Server in a single download.

Sysinternals Suite for ARM64

Sysinternals Utilities for ARM64 in a single download.

AccessChk

v6.14 (June 22, 2022)

AccessChk is a command-line tool for viewing the effective permissions on files, registry keys, services, processes, kernel objects, and more.

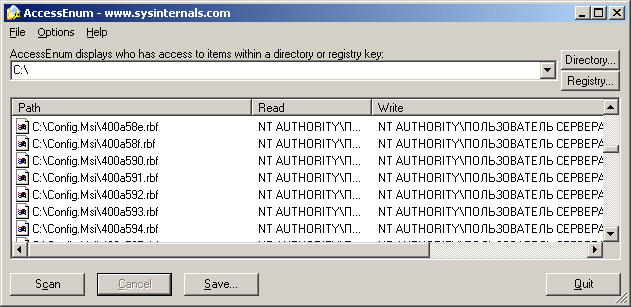

AccessEnum

v1.33 (October 12, 2022)

This simple yet powerful security tool shows you who has what access to directories, files and Registry keys on your systems. Use it to find holes in your permissions.

AdExplorer

v1.50 (November 04, 2020)

Active Directory Explorer is an advanced Active Directory (AD) viewer and editor.

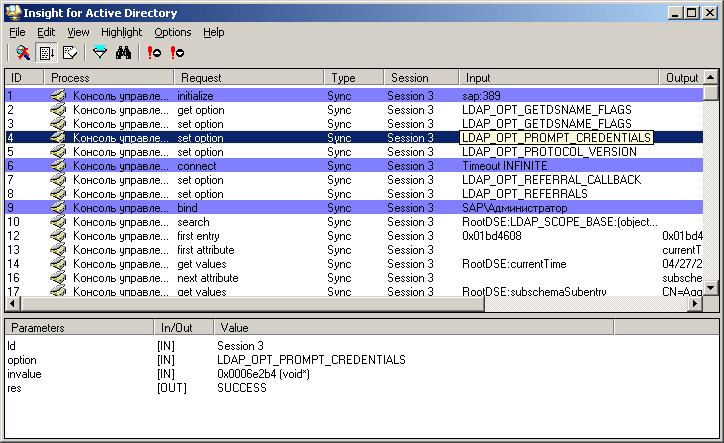

AdInsight

v1.2 (October 26, 2015)

An LDAP (Light-weight Directory Access Protocol) real-time monitoring tool aimed at troubleshooting Active Directory client applications.

AdRestore

v1.2 (November 25, 2020)

Undelete Server 2003 Active Directory objects.

Autologon

v3.10 (August 29, 2016)

Bypass password screen during logon.

Autoruns

v14.06 (October 26, 2022)

See what programs are configured to startup automatically when your system boots and you login. Autoruns also shows you the full list of Registry and file locations where applications can configure auto-start settings.

BgInfo

v4.26 (October 19, 2018)

This fully-configurable program automatically generates desktop backgrounds that include important information about the system including IP addresses, computer name, network adapters, and more.

BlueScreen

v3.2 (November 1, 2006)

This screen saver not only accurately simulates Blue Screens, but simulated reboots as well (complete with CHKDSK), and works on Windows NT 4, Windows 2000, Windows XP, Server 2003 and Windows 95 and 98.

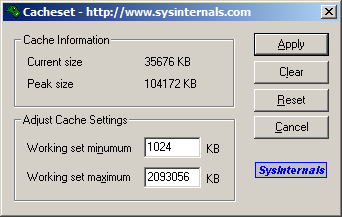

CacheSet

v1.01 (October 12, 2022)

CacheSet is a program that allows you to control the Cache Manager’s working set size using functions provided by NT. It’s compatible with all versions of NT.

ClockRes

v2.1 (July 4, 2016)

View the resolution of the system clock, which is also the maximum timer resolution.

Contig

v1.81 (October 12, 2022)

Wish you could quickly defragment your frequently used files? Use Contig to optimize individual files, or to create new files that are contiguous.

Coreinfo

v3.31 (August 18, 2014)

Coreinfo is a new command-line utility that shows you the mapping between logical processors and the physical processor, NUMA node, and socket on which they reside, as well as the cache’s assigned to each logical processor.

Ctrl2cap

v2.0 (November 1, 2006)

This is a kernel-mode driver that demonstrates keyboard input filtering just above the keyboard class driver in order to turn caps-locks into control keys. Filtering at this level allows conversion and hiding of keys before NT even «sees» them. Ctrl2cap also shows how to use NtDisplayString() to print messages to the initialization blue-screen.

DebugView

v4.90 (April 23, 2019)

Another first from Sysinternals: This program intercepts calls made to DbgPrint by device drivers and OutputDebugString made by Win32 programs. It allows for viewing and recording of debug session output on your local machine or across the Internet without an active debugger.

Desktops

v2.01 (October 12, 2022)

This new utility enables you to create up to four virtual desktops and to use a tray interface or hotkeys to preview what’s on each desktop and easily switch between them.

Disk2vhd

v2.02 (October 12, 2022)

Disk2vhd simplifies the migration of physical systems into virtual machines (p2v.md).

DiskExt

v1.2 (July 4, 2016)

Display volume disk-mappings.

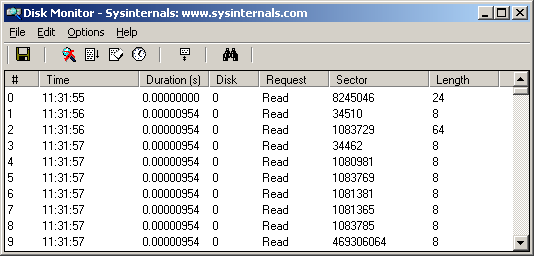

Diskmon

v2.02 (October 12, 2022)

This utility captures all hard disk activity or acts like a software disk activity light in your system tray.

DiskView

v2.41 (October 15, 2020)

Graphical disk sector utility.

Disk Usage (DU)

v1.62 (November 04, 2020)

View disk usage by directory.

EFSDump

v1.03 (October 12, 2022)

View information for encrypted files.

FindLinks

v1.1 (July 4, 2016)

FindLinks reports the file index and any hard links (alternate file paths on the same volume.md) that exist for the specified file.В A file’s data remains allocated so long as at it has at least one file name referencing it.

Handle

v4.22 (June 14, 2019)

This handy command-line utility will show you what files are open by which processes, and much more.

Hex2dec

v1.1 (July 4, 2016)

Convert hex numbers to decimal and vice versa.

Junction

v1.07 (July 4, 2016)

Create Win2K NTFS symbolic links.

LDMDump

v1.02 (November 1, 2006)

Dump the contents of the Logical Disk Manager’s on-disk database, which describes the partitioning of Windows 2000 Dynamic disks.

ListDLLs

v3.2 (July 4, 2016)

List all the DLLs that are currently loaded, including where they are loaded and their version numbers.

LiveKd

v5.62 (May 16, 2017)

Use Microsoft kernel debuggers to examine a live system.

LoadOrder

v1.02 (October 12, 2022)

See the order in which devices are loaded on your WinNT/2K system.

LogonSessions

v1.41 (November 25, 2020)

List the active logon sessions on a system.

MoveFile

v1.02 (September 17, 2020)

Allows you to schedule move and delete commands for the next reboot.

NotMyFault

v4.01 (November 18, 2016)

Notmyfault is a tool that you can use to crash, hang, and cause kernel memory leaks on your Windows system.

NTFSInfo

v1.2 (July 4, 2016)

Use NTFSInfo to see detailed information about NTFS volumes, including the size and location of the Master File Table (MFT) and MFT-zone, as well as the sizes of the NTFS meta-data files.

PendMoves

v1.3 (September 17, 2020)

Enumerate the list of file rename and delete commands that will be executed the next boot.

PipeList

v1.02 (July 4, 2016)

Displays the named pipes on your system, including the number of maximum instances and active instances for each pipe.

PortMon

v3.03 (January 12, 2012)

Monitor serial and parallel port activity with this advanced monitoring tool. It knows about all standard serial and parallel IOCTLs and even shows you a portion of the data being sent and received. Version 3.x has powerful new UI enhancements and advanced filtering capabilities.

ProcDump

v10.11 (August 18, 2022)

This command-line utility is aimed at capturing process dumps of otherwise difficult to isolate and reproduce CPU spikes. It also serves as a general process dump creation utility and can also monitor and generate process dumps when a process has a hung window or unhandled exception.

Process Explorer

v16.43 (August 18, 2022)

Find out what files, registry keys and other objects processes have open, which DLLs they have loaded, and more. This uniquely powerful utility will even show you who owns each process.

Process Monitor

v3.86 (October 12, 2022)

Monitor file system, Registry, process, thread and DLL activity in real-time.

PsExec

v2.34 (May 25, 2022)

Execute processes on remote systems.

PsFile

v1.03 (June 29, 2016)

See what files are opened remotely.

PsGetSid

v1.45 (June 29, 2016)

Displays the SID of a computer or a user.

PsInfo

v1.78 (June 29, 2016)

Obtain information about a system.

PsKill

v1.16 (June 29, 2016)

Terminate local or remote processes.

PsPing

v2.01 (January 29, 2014)

Measure network performance.

PsList

v1.4 (June 29, 2016)

Show information about processes and threads.

PsLoggedOn

v1.35 (June 29, 2016)

Show users logged on to a system.

PsLogList

v2.8 (June 29, 2016)

Dump event log records.

PsPasswd

v1.24 (June 29, 2016)

Changes account passwords.

PsService

v2.25 (June 29, 2016)

View and control services.

PsShutdown

v2.53 (October 12, 2022)

Shuts down and optionally reboots a computer.

PsSuspend

v1.07 (June 29, 2016)

Suspend and resume processes.

PsTools

v2.48 (October 12, 2022)

The PsTools suite includes command-line utilities for listing the processes running on local or remote computers, running processes remotely, rebooting computers, dumping event logs, and more.

RAMMap

v1.60 (October 15, 2020)

An advanced physical memory usage analysis utility that presents usage information in different ways on its several different tabs.

RDCMan

v2.83 (August 18, 2022)

Manage multiple remote desktop connections.

RegDelNull

v1.11 (July 4, 2016)

Scan for and delete Registry keys that contain embedded null-characters that are otherwise undeleteable by standard Registry-editing tools.

Registry Usage (RU)

v1.2 (July 4, 2016)

View the registry space usage for the specified registry key.

RegJump

v1.11 (October 12, 2022)

Jump to the registry path you specify in Regedit.

SDelete

v2.04 (November 25, 2020)

Securely overwrite your sensitive files and cleanse your free space of previously deleted files using this DoD-compliant secure delete program.

ShareEnum

v1.61 (October 12, 2022)

Scan file shares on your network and view their security settings to close security holes.

ShellRunas

v1.02 (October 12, 2022)

Launch programs as a different user via a convenient shell context-menu entry.

Sigcheck

v2.82 (July 27, 2022)

Dump file version information and verify that images on your system are digitally signed.

Streams

v1.6 (July 4, 2016)

Reveal NTFS alternate streams.

Strings

v2.54 (June 22, 2022)

Search for ANSI and UNICODE strings in binary images.

Sync

v2.2 (July 4, 2016)

Flush cached data to disk.

Sysmon

v13.30 (October 26, 2022)

Monitors and reports key system activity via the Windows event log.

TCPView

v4.16 (October 12, 2022)

Active socket viewer.

VMMap

v3.31 (November 04, 2020)

VMMap is a process virtual and physical memory analysis utility.

VolumeId

v2.1 (July 4, 2016)

Set Volume ID of FAT or NTFS drives.

Whois

v1.20 (December 11, 2019)

See who owns an Internet address.

WinObj

v3.13 (October 12, 2022)

The ultimate Object Manager namespace viewer is here.

ZoomIt

v4.52 (December 11, 2019)

Presentation utility for zooming and drawing on the screen.

Источник

Скрытые инструменты Microsoft: лучшие утилиты для Windows 10

Windows 10 предлагает очень мало профессиональных инструментов, однако можно открыть дополнительные возможности с помощью Sysinternals Tools. Недавно появилось обновление для данного пакета утилит — рассказываем о нем подробнее.

Что такое Sysinternals Suite

Windows 10 оснащена огромным количеством инструментов, но профессионалам их всё равно не хватает. Поэтому Microsoft выпускает дополнительные утилиты для продвинутых пользователей. В пакете Sysinternals вы можете найти целых 74 инструмента, которые помогут познакомиться со всеми даже самыми скрытыми компонентами Windows. Новые функции позволят заглянуть в саму систему и добавлять возможности, отсутствующие в основном наборе. Они отображают каждую деталь об автозапуске, запущенных программах, файловых системах или сетевом трафике.

Скачать пакет инстументов Sysinternals Suite можно на официальном сайте Microsoft. Это ZIP-папка размером около 35 Мбайт, которую вам нужно будет распаковать. В ней вы найдете все прилагаемые инструменты. Установка не требуется ни для одного из них, поэтому вы сможете легко скопировать папку на USB-накопитель и брать ее с собой.

Скачать пакет Sysinternals Tools с сайта Microsoft

Внимание: хотя каждый инструмент может быть безопасно запущен, сначала стоит узнать, что делает каждый из них по отдельности. Потому что программы глубоко проникают в систему и могут вызвать проблемы при неправильном обращении.

Основные возможности Sysinternals

Контроль над автозапуском. Autoruns — это идеальный инструмент для контроля за процессом запуска Windows. Например, в нем перечислены все сведения об автоматически запускаемых объектах. На вкладке программы можно просмотреть, что запускается при загрузке Windows и что именно происходит при старте системы, какие сервисы загружаются автоматически, а также какие драйверы и кодеки начинают работать. При желании с помощью флажков вы можете деактивировать отдельные элементы. Но здесь следует быть осторожным, а не просто отключать все подряд объекты запуска.

Лучше, чем диспетчер задач. В Windows 10 разработчики Microsoft уже и так очень неплохо поработали над диспетчером задач. Но в пакете Sysinternals есть еще один очень классный инструмент — своего рода замена диспетчера задач с множеством дополнительных функций — это Process Explorer. Конечно, с Process Explorer необходимо сначала как следует разобраться, но вот маленький совет — нажмите в разделе «Options» на «Tray Icons». Там поставьте флажки рядом с «CPU-History», а также «I/O-History», «GPU-History» и «Physical Memory History». После этого на панели задач появятся небольшие диаграммы, на которых вы увидите, с какой нагрузкой используется система.

Как запустить Sysinternals в проводнике Windows

Microsoft подготовила еще одну классную новинку под названием Sysinternals Live — сервис, который позволяет запускать Sysinternals Tools прямо из локальной сети. Для этого в проводнике Windows введите \live.sysinternals.comtools. Что особенно удобно: вы также можете подключить Sysinternals Live как сетевой диск: тогда инструменты всегда будут появляться, например, как диск S. Это можно сделать через вкладку «Компьютер» — «Подключить сетевой диск».

В принципе, у вас больше не будет необходимости сохранять пакет Sysinternals на USB-накопитель, если вы имеете доступ в интернет на своем компьютере. Потому что через браузер также можно открыть пакет инструментов: для этого надо зайти на страницу https://live.sysinternals.com.

В приложениях Edge Legacy и Internet Explorer достаточно просто кликнуть по инструменту, который вы выбрали, и нажать на «Выполнить». Другие браузеры, такие как Chrome или Firefox, загружают соответствующий exe-файл отдельно — к сожалению, то же самое делает и новый Microsoft Edge.

Что появилось в последнем обновлении Sysinternals Suite

Sysmon 13.00: Sysmon является мощным инструментом для мониторинга системы Windows. В новой версии он может сообщить о тех происходящих в системе процессах, которые подверглись неким вредоносным манипуляциям. Кроме того, в обновлениях были исправлены некоторые незначительные ошибки.

Process Monitor 3.61: Process Monitor — это инструмент мониторинга, который наблюдает за активностью файловой системы, реестра и процессов/потоков. В новой версии он работает и с функциями API RegSaveKey, RegLoadKey и RegRestoreKey.

Как автоматически обновлять Sysinternals

Те, кто подружился с инструментами Sysinternals, на практике сталкиваются с одной очень раздражающей проблемой: обновления. Да, существуют регулярные апдейты для инструментов, но, к сожалению, нет механизма для автоматических обновлений. С помощью Sysinternals Updater вы получите очень полезный инструмент, в котором вам просто нужно будет указать папку Sysinternals Suite.

Затем Sysinternals Updater сравнивает версию файла в папке с текущей версией на серверах Microsoft и загружает обновления. Что удобно: вы сможете скачивать апдейты только для отдельных инструментов или сразу всего пакета.

Источник

Adblock

detector

| Разработчик: | Microsoft (США) |

| Лицензия: | Freeware (бесплатно) |

| Версия: | [26.10.2022] |

| Обновлено: | 2022-10-27 |

| Системы: | Windows / Windows Server |

| Интерфейс: | английский |

| Рейтинг: |  |

| Ваша оценка: |

Моим коллегам —

специалистам по устранению неполадок Windows.

Никогда не отступайте и не сдавайтесь!

– Марк Руссинович

Элизе, благодаря ей сбываются самые прекрасные мечты!

(И она гораздо круче меня!)

– Аарон Маргозис

SIN_Titul.indd I

29.12.2011 13:41:15

Марк Руссинович

Аарон Маргозис

Предисловие Дэвида Соломона

Справочник

администратора

2012

Утилиты

Sysinternals

SIN_Titul.indd III

29.12.2011 13:41:15

УДК 004.738.5

ББК 32.973.202

P89

Руссинович Марк, Маргозис Аарон

P89 Утилиты Sysinternals. Справочник администратора. / Пер. с англ. — М. :

Издательство «Русская редакция» ; СПб. : БХВ-Петербург, 2012. — 480 стр. : ил.

ISBN 978-5-7502-0411-3 («Русская редакция»)

ISBN 978-5-9775-0826-1 («БХВ-Петербург»)

Эта книга — исчерпывающее руководство по использованию утилит Sysin-

ternals. Авторы книги — создатель утилит Sysinternals Марк Руссинович и при-

знанный эксперт по Windows Аарон Маргозис — подробно разбирают многочис-

ленные функции утилит для диагностики и управления файлами, дисками, си-

стемой безопасности и встроенным инструментарием Windows. Рекомендации

авторов проиллюстрированы многочисленными примерами из реальной жизни.

Изучив их, вы сможете справиться с неполадками в ИТ-системах так, как это

делают настоящие профессионалы.

Книга состоит из 18 глав и предметного указателя. Она предназначена для

ИТ-специалистов и опытных пользователей Windows, которые хотят применять

утилиты Sysinternals с максимальной эффективностью.

УДК 004.738.5

ББК 32.973.202

© 2011-2012, Translation Russian Edition Publishers.

Authorized Russian translation of the English edition of Windows® Sysinternals Administrator’s Reference, ISBN 978-

0-7356-5672-7 © Aaron Margosis and Mark Russinovich.

This translation is published and sold by permission of O’Reilly Media, Inc., which owns or controls all rights to publish

and sell the same.

© 2012, перевод ООО «Издательство «Русская редакция», издательство «БХВ-Петербург».

Авторизованный перевод с английского на русский язык произведения Windows® Sysinternals Administrator’s

Reference, ISBN 978-0-7356-5672-7 © Aaron Margosis and Mark Russinovich.

Этот перевод оригинального издания публикуется и продается с разрешения O’Reilly Media, Inc., которая владеет

или распоряжается всеми правами на его публикацию и продажу.

© 2012, оформление и подготовка к изданию, ООО «Издательство «Русская редакция», издательство «БХВ-

Петербург».

Microsoft, а также товарные знаки, перечисленные в списке, расположенном по адресу:

http://www.microsoft.com/about/legal/en/us/IntellectualProperty/Trademarks/EN-US.aspx являются товарными

знаками или охраняемыми товарными знаками корпорации Microsoft в США и/или других странах. Все другие

товарные знаки являются собственностью соответствующих фирм.

Все названия компаний, организаций и продуктов, а также имена лиц, используемые в примерах, вымышлены и

не имеют никакого отношения к реальным компаниям, организациям, продуктам и лицам.

SIN_Titul.indd IV

29.12.2011 13:41:15

Optimize Windows system reliability and performance with Sysinternals

IT pros and power users consider the free Windows Sysinternals tools indispensable for diagnosing, troubleshooting, and deeply understanding the Windows platform. In this extensively updated guide, Sysinternals creator Mark Russinovich and Windows expert Aaron Margosis help you use these powerful tools to optimize any Windows system’s reliability, efficiency, performance, and security. The authors first explain Sysinternals’ capabilities and help you get started fast. Next, they offer in-depth coverage of each major tool, from Process Explorer and Process Monitor to Sysinternals’ security and file utilities. Then, building on this knowledge, they show the tools being used to solve real-world cases involving error messages, hangs, sluggishness, malware infections, and much more.

Windows Sysinternals creator Mark Russinovich and Aaron Margosis show you how to:

Что такое Sysinternals Suite

Windows 10 оснащена огромным количеством инструментов, но профессионалам их всё равно не хватает. Поэтому Microsoft выпускает дополнительные утилиты для продвинутых пользователей. В пакете Sysinternals вы можете найти целых 74 инструмента, которые помогут познакомиться со всеми даже самыми скрытыми компонентами Windows. Новые функции позволят заглянуть в саму систему и добавлять возможности, отсутствующие в основном наборе. Они отображают каждую деталь об автозапуске, запущенных программах, файловых системах или сетевом трафике.

Скачать пакет инстументов Sysinternals Suite можно на официальном сайте Microsoft. Это ZIP-папка размером около 35 Мбайт, которую вам нужно будет распаковать. В ней вы найдете все прилагаемые инструменты. Установка не требуется ни для одного из них, поэтому вы сможете легко скопировать папку на USB-накопитель и брать ее с собой.

Внимание: хотя каждый инструмент может быть безопасно запущен, сначала стоит узнать, что делает каждый из них по отдельности. Потому что программы глубоко проникают в систему и могут вызвать проблемы при неправильном обращении.

Основные возможности Sysinternals

Контроль над автозапуском. Autoruns — это идеальный инструмент для контроля за процессом запуска Windows. Например, в нем перечислены все сведения об автоматически запускаемых объектах. На вкладке программы можно просмотреть, что запускается при загрузке Windows и что именно происходит при старте системы, какие сервисы загружаются автоматически, а также какие драйверы и кодеки начинают работать. При желании с помощью флажков вы можете деактивировать отдельные элементы. Но здесь следует быть осторожным, а не просто отключать все подряд объекты запуска.

Лучше, чем диспетчер задач. В Windows 10 разработчики Microsoft уже и так очень неплохо поработали над диспетчером задач. Но в пакете Sysinternals есть еще один очень классный инструмент — своего рода замена диспетчера задач с множеством дополнительных функций — это Process Explorer. Конечно, с Process Explorer необходимо сначала как следует разобраться, но вот маленький совет — нажмите в разделе «Options» на «Tray Icons». Там поставьте флажки рядом с «CPU-History», а также «I/O-History», «GPU-History» и «Physical Memory History». После этого на панели задач появятся небольшие диаграммы, на которых вы увидите, с какой нагрузкой используется система.

Как запустить Sysinternals в проводнике Windows

Microsoft подготовила еще одну классную новинку под названием Sysinternals Live — сервис, который позволяет запускать Sysinternals Tools прямо из локальной сети. Для этого в проводнике Windows введите \\live.sysinternals.com\tools. Что особенно удобно: вы также можете подключить Sysinternals Live как сетевой диск: тогда инструменты всегда будут появляться, например, как диск S. Это можно сделать через вкладку «Компьютер» — «Подключить сетевой диск».

Как использовать Sysinternals Tools в браузере

В принципе, у вас больше не будет необходимости сохранять пакет Sysinternals на USB-накопитель, если вы имеете доступ в интернет на своем компьютере. Потому что через браузер также можно открыть пакет инструментов: для этого надо зайти на страницу https://live.sysinternals.com.

В приложениях Edge Legacy и Internet Explorer достаточно просто кликнуть по инструменту, который вы выбрали, и нажать на «Выполнить». Другие браузеры, такие как Chrome или Firefox, загружают соответствующий exe-файл отдельно — к сожалению, то же самое делает и новый Microsoft Edge.

Что появилось в последнем обновлении Sysinternals Suite

Sysmon 13.00: Sysmon является мощным инструментом для мониторинга системы Windows. В новой версии он может сообщить о тех происходящих в системе процессах, которые подверглись неким вредоносным манипуляциям. Кроме того, в обновлениях были исправлены некоторые незначительные ошибки.

Process Monitor 3.61: Process Monitor — это инструмент мониторинга, который наблюдает за активностью файловой системы, реестра и процессов/потоков. В новой версии он работает и с функциями API RegSaveKey, RegLoadKey и RegRestoreKey.

Как автоматически обновлять Sysinternals

Те, кто подружился с инструментами Sysinternals, на практике сталкиваются с одной очень раздражающей проблемой: обновления. Да, существуют регулярные апдейты для инструментов, но, к сожалению, нет механизма для автоматических обновлений. С помощью Sysinternals Updater вы получите очень полезный инструмент, в котором вам просто нужно будет указать папку Sysinternals Suite.

Затем Sysinternals Updater сравнивает версию файла в папке с текущей версией на серверах Microsoft и загружает обновления. Что удобно: вы сможете скачивать апдейты только для отдельных инструментов или сразу всего пакета.

Читайте также:

- Что делать, если сбивается время на компьютере?=«content_internal_link»>

- Почему телефон не включается и что с этим делать: 6 советов=«content_internal_link»>

Search code, repositories, users, issues, pull requests…

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up