Теневое shadow подключение к RDP/RDS сеансам позволяет администраторам подключиться к сессии любого пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим Remote Desktop Shadowing (теневого подключения) работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (кроме версии Windows Server 2012, в которой стек rdp перенесен из режима ядра в пользовательский режим). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к RDP сессиям пользователей в Windows Server 2016 и Windows 10

Содержание:

- Использование Remote Desktop Shadow из графического GUI

- Групповые политики управления теневыми подключениями к RDS сессиям в Windows

- Теневое подключение RDS Shadow из PowerShell

- Как разрешить обычном пользователям использовать теневое подключение?

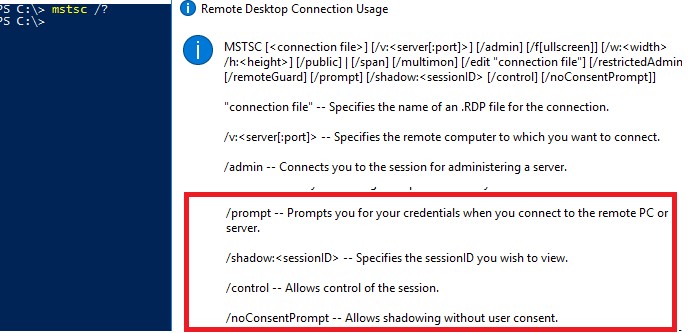

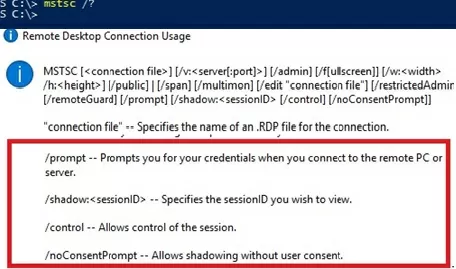

В Windows Server 2016/Windows 10 в стандартном RDP клиенте (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого (RDS Shadow) подключения к RDP сессии любого пользователя:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

- /shadow:sessionID – подключиться к RDP сессии пользователя по ID;

- /v:servername – можно указать имя удаленного хоста (RDP/RDS терминального сервера). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- /control – включает возможность взаимодействия с сеансом (рабочим столом) пользователя. Администратор может управлять мышкой пользователя, вводить данные с клавиатуры. Если эта опция не указана, используется режим просмотра сессии пользователя;

- /noConsentPrompt – опция позволяет администратору принудительно подключиться к любой сессии, не запрашивая у пользователя подтверждение на подключение;

- /prompt – позволяет использовать для подключения другую учетную запись, отличную от текущей. Запрашивается имя и пароль пользователя для подключения к сеансу.

Теневые сеансы можно использовать для подключения к сессиям пользователей на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, не обязательно обладать правами администратора на RDS хосте, на котором работает пользователь. Администраторы могут делегировать полномочия RDS Shadowing любым, даже не-административных учетным записям (об этом ниже).

Использование Remote Desktop Shadow из графического GUI

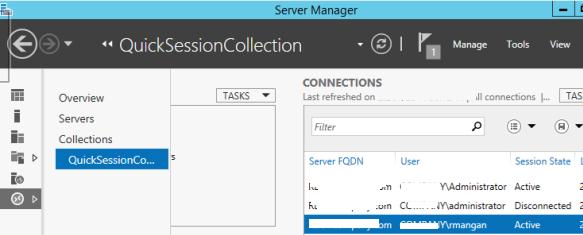

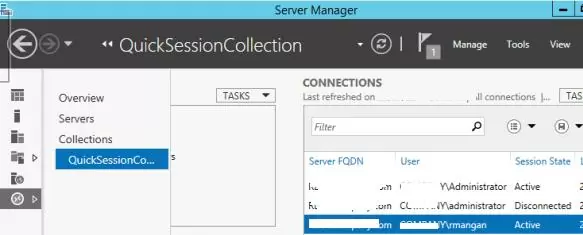

Подключиться к сессии пользователя можно с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на RDS сервере перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

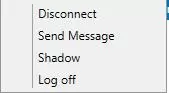

В списке справа будет перечислен список пользователей у которых имеются сессии на данном RDS сервере. Щелкните правой кнопкой по сессии нужно пользователя, выберите в контекстном меню Shadow (Теневая копия).

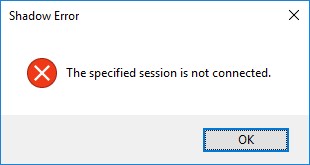

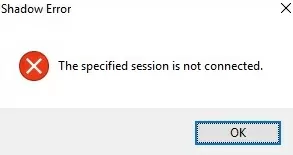

Вы можете подключиться только к активной сессии пользователя. Если сессия находится в состоянии Disconnected (отключена по таймауту), подключиться к такой сессии нельзя:

Shadow Error - The specified session is not connected.

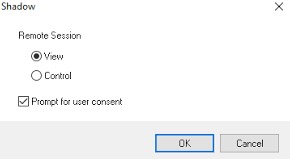

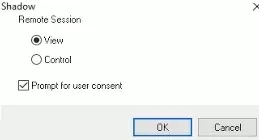

Появится окно c параметрами теневого подключения. Возможен просмотр (View) и управление (Control) сессией. Кроме того, можно включить опцию Prompt for user consent (Запрашивать согласие пользователя на подключение к сессии).

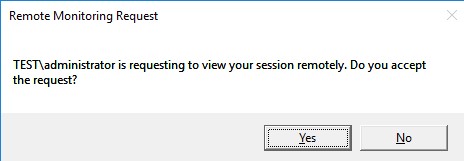

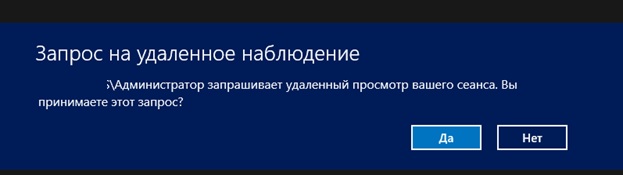

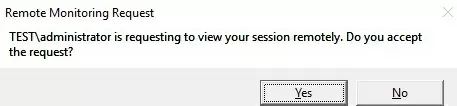

Если выбрана опция «Запрашивать согласие пользователя», в сессии у пользователя появится запрос:

Запрос на удаленное наблюдение/ Remote Monitoring Request Winitpro\administrator запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос?

Winitpro\administrator is requesting to view your session remotely. Do you accept the request?

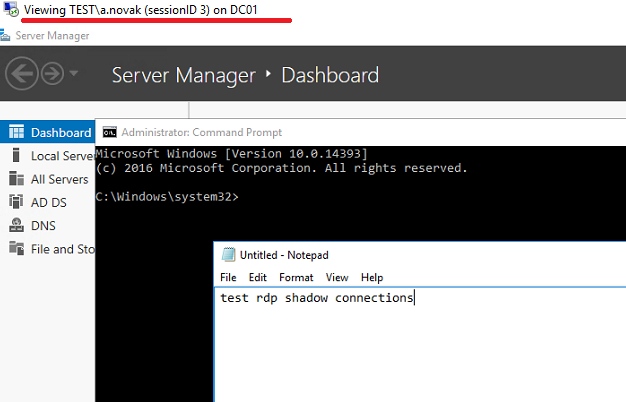

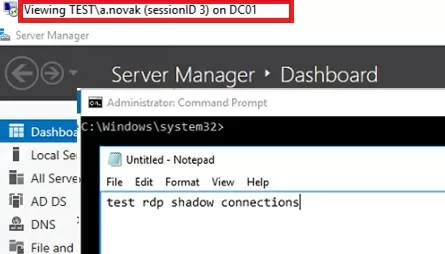

Если пользователь подтвердит подключение, то администратор увидит его рабочий стол в режиме просмотра, но не сможет взаимодействовать с ним.

Совет. Для отключения от сессии пользователя и выхода из shadow-режима, нужно нажать ALT+* на рабочей станции или Ctrl+* на RDS сервере (если не заданы альтернативные комбинации).

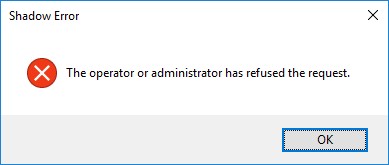

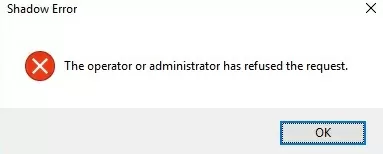

Если пользователь отклонил административное Shadow RDS подключение, появится окно:

Shadow Error: The operator or administrator has refused the request.

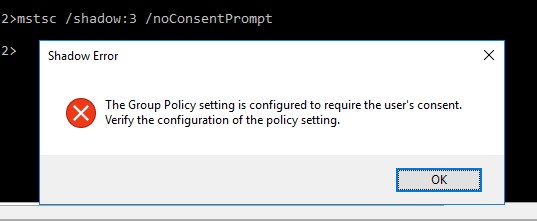

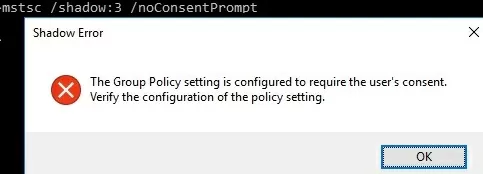

Если попытаться подключиться к сессии пользователя без запроса подтверждения, появится ошибка, сообщающая, что это запрещено групповой политикой:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

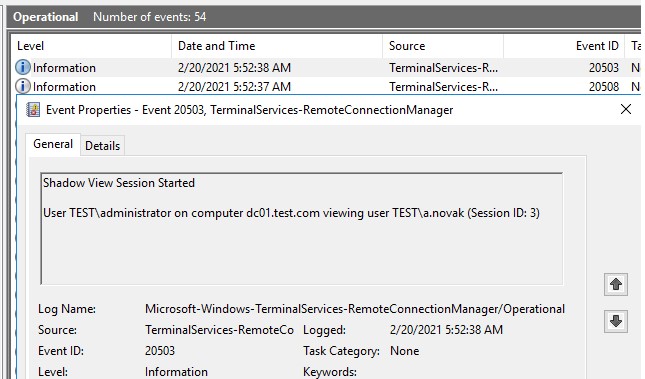

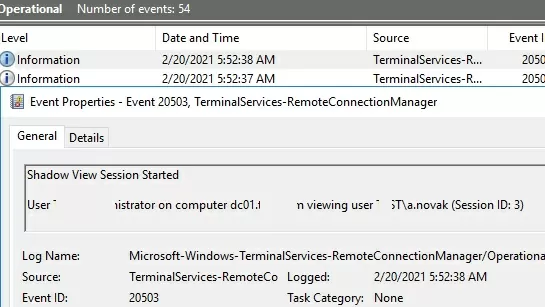

Если вам нужно вести аудит RDS Shadow подключений к пользователям, используйте в качестве фильтра следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:

- Event ID 20508: Shadow View Permission Granted

- Event ID 20503: Shadow View Session Started

- Event ID 20504: Shadow View Session Stopped

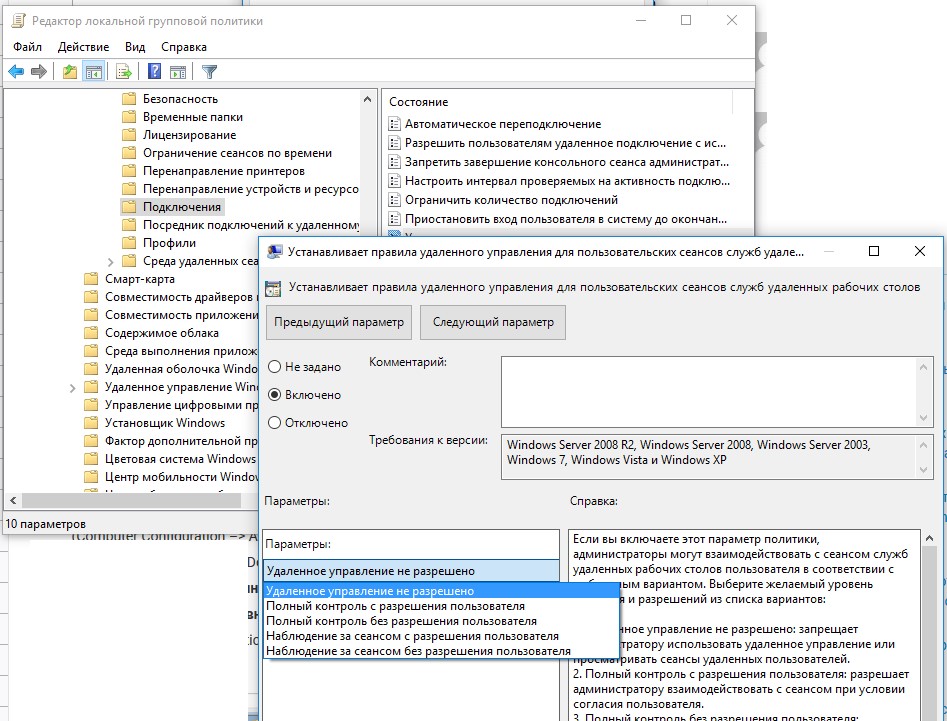

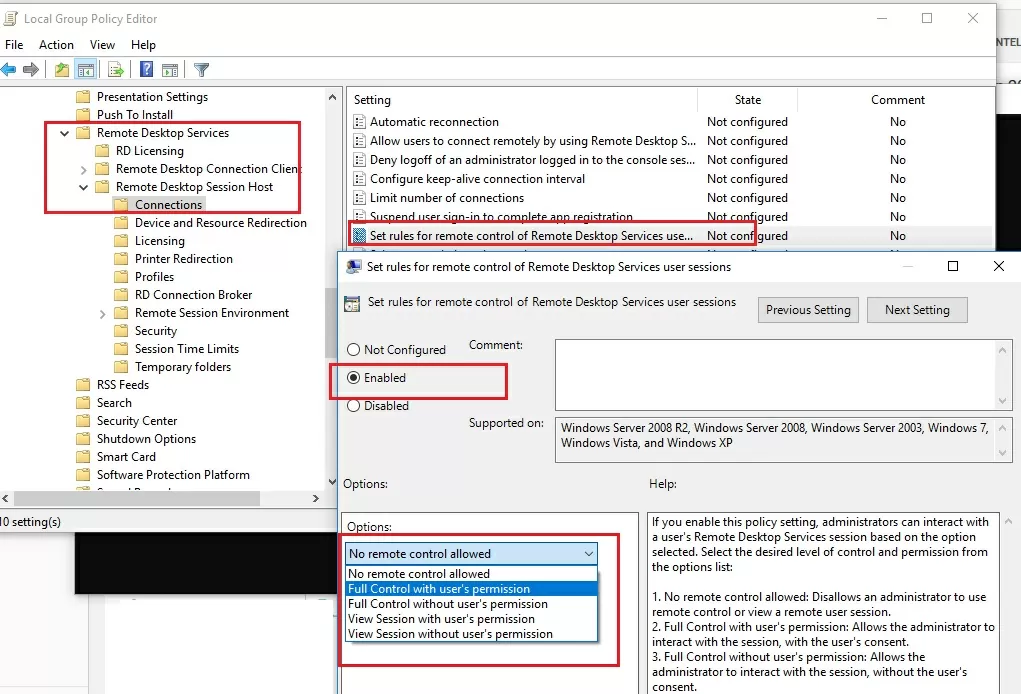

Групповые политики управления теневыми подключениями к RDS сессиям в Windows

Параметры удаленного управлениями RDS сессиями пользователя настраиваются отдельным параметром групповых политик — Set rules for remote control of Remote Desktop Services user sessions (Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов). Данная настройка находится в разделе Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения) в пользовательской и компьютерной секциях GPO. Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра

Shadow = 0

); - Full Control with users’s permission — полный контроль сессии с разрешения пользователя (

1

); - Full Control without users’s permission — полный контроль без разрешения пользователя (

2

); - View Session with users’s permission – наблюдение за сеансом с разрешением пользователя (

3

); - View Session without users’s permission – наблюдение за сеансом без разрешения пользователя (

4

).

Вы можете настроить правила удаленного подключения в домене из консоли управления GPO

gpmc.msc

с помощью рассмотренного параметра политики, либо групповой политикой, вносящей изменения напрямую в реестр системы (последний вариант позволяет более тонко нацелить политику на компьютеры с помощью Group Policy Item Level Targeting).

Теневое подключение RDS Shadow из PowerShell

Воспользоваться функционалом теневого подключения к сессии пользователя через теневое подключение Remote Desktop Services можно и из Powershell.

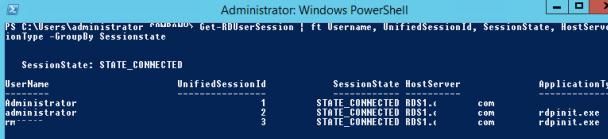

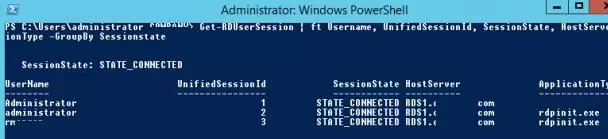

В первую очередь нужно получить список пользовательских сессий на терминальном RDS сервере (сессии пользователей будут сгруппированы в группы в зависимости от их статуса):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На данном сервере мы обнаружили три активных RDP сессии пользователей. Чтобы подключиться к сессии пользователя с ID сессии 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

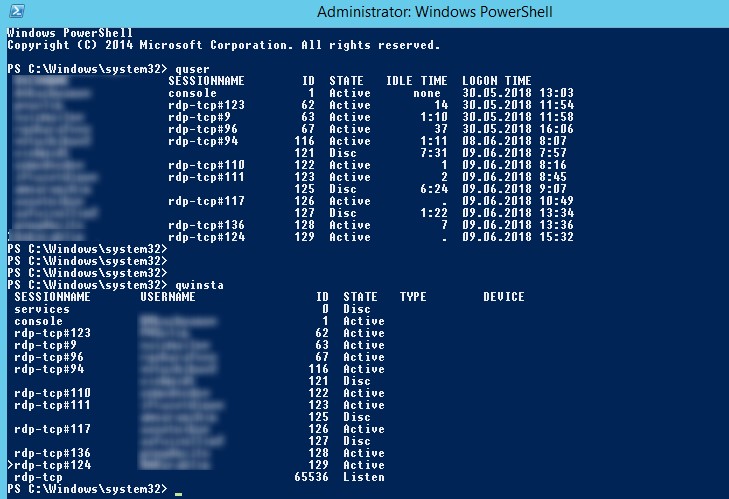

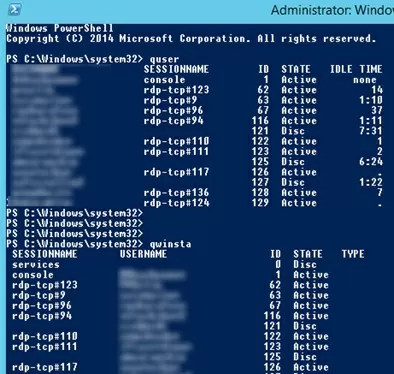

Также для получения списка всех RDP сессии на сервере (или десктопной редакции Windows 10 к которой разрешены множественные RDP подключения) можно использовать команду:

quser

Или

qwinsta

На экране отобразится список RDP сессий, их ID и статус: активная сессия (Active) или отключенная (Disconnected).

Для получения списка сессий на удалённом сервере выполните команду:

query session /server:servername

Чтобы подключиться к сессии пользователя на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

Для более удобного теневого подключения к RDP сессиям пользователей можно использовать следующий скрипт. Скрипт предложит ввести имя удаленного компьютера и выведет список всех пользователей с активными RDP сеансами. Вам нужно будет указать ID сеанса, к которому нужно подключится через Shadow сессию:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

Можно поместить данный файл в каталог %Windir%\System32. В результате для теневого подключения к пользователю достаточно выполнить команду shadow.

Для подключения к консольной сессии можно использовать такой скрипт:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

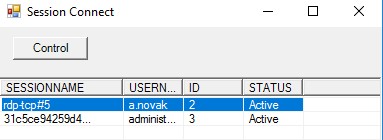

Также для теневого подключения можно использовать следующий PowerShell скрипт с простым графическим интерфейсом (rdp_shadow_connection.ps1):

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$dlgForm = New-Object System.Windows.Forms.Form

$dlgForm.Text ='Session Connect'

$dlgForm.Width = 400

$dlgForm.AutoSize = $true

$dlgBttn = New-Object System.Windows.Forms.Button

$dlgBttn.Text = 'Control'

$dlgBttn.Location = New-Object System.Drawing.Point(15,10)

$dlgForm.Controls.Add($dlgBttn)

$dlgList = New-Object System.Windows.Forms.ListView

$dlgList.Location = New-Object System.Drawing.Point(0,50)

$dlgList.Width = $dlgForm.ClientRectangle.Width

$dlgList.Height = $dlgForm.ClientRectangle.Height

$dlgList.Anchor = "Top, Left, Right, Bottom"

$dlgList.MultiSelect = $False

$dlgList.View = 'Details'

$dlgList.FullRowSelect = 1;

$dlgList.GridLines = 1

$dlgList.Scrollable = 1

$dlgForm.Controls.add($dlgList)

# Add columns to the ListView

foreach ($column in $Header){

$dlgList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[\s>]" , "" -replace "\s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dlgListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dlgListItem.Subitems.Add($_.USERNAME) | Out-Null

$dlgListItem.Subitems.Add($_.ID) | Out-Null

$dlgListItem.Subitems.Add($_.STATUS) | Out-Null

$dlgList.Items.Add($dlgListItem) | Out-Null

}

$dlgBttn.Add_Click(

{

$SelectedItem = $dlgList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Выберите сессию для подключения")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$dlgForm.ShowDialog()

Данный скрипт отобразить графическую форму со списком активных RDP сеансов на локальном сервере. Вам останется только выбрать учетную запись пользователя и нажать Connect.

Вы можете использовать теневое подключение к пользователю не только в Windows Server с ролью Remote Desktop Services, но и для подключения к рабочим столам пользователей на компьютерах с Windows 10 .

Как разрешить обычном пользователям использовать теневое подключение?

В рассмотренных выше примерах для использования теневого подключения к RDP сессиям пользователей необходимы права локального администратора на RDS сервере. Однако вы можете разрешить использовать теневое (shadow) подключение и для непривилегированных пользователей (не предоставляя им прав локального администратора на компьютере/сервере).

К примеру, вы хотите разрешить членам доменной группы AllowRDSShadow использовать теневое подключение к RDP сессиям. Выполните команду в cmd.exe с правами администратора:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName='RDP-Tcp') CALL AddAccount 'corp\AllowRDSShadow',2

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи столкнулись, что в Windows Server 2012 R2 перестал работать теневой доступ. При попытке выполнить теневое подключение к чужой сессии появляется сообщение «Неопознанная ошибка» (в логах присутствует ошибка

STATUS_BAD_IMPERSONATION_LEVEL

). Аналогичная проблема возникала и на RDS ферме на базе Windows Server 2016.

Для решения проблемы нужно установить отдельные обновления:

- для Windows Server 2016 — KB4057142 (от 17 января 2018)

- для Windows Server 2012 R2 — KB4057401 (от 17 января 2018)

Shadow session mode allows RDS administrators to view and interact with the user’s desktop. Remote Desktop Shadowing mode works on all modern versions of Windows starting from Windows Server 2012 R2 and Windows 8.1 (except for Windows Server 2012, due to the transfer of the RDP stack from kernel to user mode). In this article, we’ll look at how to configure and use RDS Shadowing to connect and manage active RDP user sessions on Windows Server 2016 and Windows 10.

Contents:

- Shadow Connection Options in the Windows RDP Client (mstsc.exe)

- Using Remote Desktop Shadow from the Windows GUI

- Configuring RDS Shadow Rules on Windows Using GPO

- Shadowing RDP Session with PowerShell

- How-to Allow Non-admin Users to Shadow RDS Sessions?

Shadow Connection Options in the Windows RDP Client (mstsc.exe)

On Windows Server 2016/Windows 10, the built-in RDP client (mstsc.exe) has several special options that can be used to remotely shadow connect to an active RDP session of any user:

Mstsc.exe [/shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [/prompt]]

- /shadow:ID – connect to the user’s RDP session with the specified ID;

- /v:servername – you can specify the hostname or IP address of the remote RDP/RDS host. If not set, connections are made to local user sessions on the current host;

- /control – allows to interact with the user session (desktop). The administrator can control the user’s mouse, input data from the keyboard. If this parameter is not set, the user’s session view mode is used;

- /noConsentPrompt – the option allows the administrator to force the connection to any session without asking the user to confirm the connection;

- /prompt – allows to connect with other credentials. The user name and password are requested to connect to the remote computer.

Shadow sessions can be used to connect to user sessions on computers and servers in both an Active Directory domain and a workgroup. In addition, it is not necessary to have administrator privileges on the RDS host on this the user’s RDP session is running . Administrators can delegate RDS Shadowing permissions to any user account, even for non-admins (more on this below).

Using Remote Desktop Shadow from the Windows GUI

You can connect to a user session using mstsc.exe or directly from Server Manager graphical console. To do it, open the Server Manager console on the RDS server, go to the Remote Desktop Services section -> select your collection, for example QuickSessionCollection.

The list on the right will contain a list of users who have sessions on this RDS server. Right-click on the user session you want, select Shadow from the drop-down menu.

You can only connect to an active user session. If the session is in a disconnected state (due to the RDS session limit/timeout settings), you cannot connect to such a session:

Shadow Error - The specified session is not connected.

A window with Shadow connection parameters will appear. You can either View or Control a user’s RDP session. You can also check Prompt for user consent option.

If this option is checked, the following request appears in the user’s RDP session:

Remote Monitoring Request woshub\administrator is requesting to view your session remotely. Do you accept the request?

If the user confirms the connection, the administrator will see his desktop in View mode, but won’t be able to interact with it.

Tip. To disconnect from a user session and exit the Shadow mode, press ALT+* on the workstation or Ctrl+* on the RDS server (if no alternative combinations are not set).

If a user rejects the administrative Shadow RDS connection, the following message appears:

Shadow Error: The operator or administrator has refused the request.

If you attempt to connect to a user’s session without prompting for confirmation, you receive an error message:

Shadow Error: The Group Policy setting is configured to require the user’s consent. Verify the configuration of the policy settings.

If you need to audit RDS shadow connection events for user sessions, use the following filtered events from the Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational log:

- Event ID 20508: Shadow View Permission Granted;

- Event ID 20503: Shadow View Session Started;

- Event ID 20504: Shadow View Session Stopped.

Configuring RDS Shadow Rules on Windows Using GPO

The settings for remote connections to RDS user sessions are configured using the Group Policy parameter Set rules for remote control of Remote Desktop Services user sessions, which is located under the User and Computer sections of the GPO: Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections. This policy corresponds to the DWORD Shadow parameter under the registry key HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (the values of this parameter corresponding to the policy settings are specified in brackets).

This policy can be used to configure the following RD Shadow connection options:

- No remote control allowed (corresponds to the value of the registry parameter

Shadow = 0); - Full Control with user’s permission (

1); - Full Control without user’s permission (

2); - View Session with user’s permission (

3); - View Session without user’s permission (

4).

To set the parameter of this policy directly through the registry, you can use the command:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v Shadow /t REG_DWORD /d 4

You can configure rules for remote shadow connections in the AD domain from the gpmc.msc console using the policy parameter described above, or by using Group Policy Preferences, which directly modify the registry parameter (the latter option allows you to more accurately target the policy to specific computers using the Group Policy Item Level Targeting).

Shadowing RDP Session with PowerShell

You can also use the Remote Desktop Services Shadow features to connect to a user’s session from PowerShell. First of all, you need to get a list of sessions on the RDS host (user sessions will be grouped according to their state):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

There are three active RDP user sessions on this server. Let’s connect to the user session with the session ID 3:

Mstsc /shadow:3 /control

Also, to get a list of all RDP sessions on the server (or on the Windows 10 desktop to which multiple RDP connections are allowed), you can use the command:

quser

or

qwinsta

The screen will display a list of RDP user sessions, their IDs and states: Active or Disconnected.

To show the list of sessions on a remote server, run the following command:

query session /server:servername

To connect to a user session on a remote server, use the command:

mstsc /v:rdsh2:3389 /shadow:3 /control

The dynamic port range (RPC) 49152 to 65535 is used to establish a remote shadow connection session instead of the default TCP/3389 RDP port.

For more convenient shadow connection to RDP user sessions, you can use the following batch script. It prompts you to enter the name of the remote RDS server, displays a list of all sessions and prompts you to specify the session (ID) to which you want to connect to:

shadow.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

You can save this bat file in the %Windir%\System32 directory. As a result, you just need to run the shadow command to start the shadow connection.

To connect to the console session, you can use this script:

shadow_console.bat

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

You can also use the following PowerShell script with a simple GUI (shadow_user_rdp_session.ps1) for shadow connection:

Add-Type -assembly System.Windows.Forms

$Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$gForm = New-Object System.Windows.Forms.Form

$gForm.Text ='Shadow Session Connect'

$gForm.Width = 400

$gForm.AutoSize = $true

$dBttn = New-Object System.Windows.Forms.Button

$dBttn.Text = 'Control'

$dBttn.Location = New-Object System.Drawing.Point(15,10)

$gForm.Controls.Add($dBttn)

$dList = New-Object System.Windows.Forms.ListView

$dList.Location = New-Object System.Drawing.Point(0,50)

$dList.Width = $gForm.ClientRectangle.Width

$dList.Height = $gForm.ClientRectangle.Height

$dList.Anchor = "Top, Left, Right, Bottom"

$dList.MultiSelect = $False

$dList.View = 'Details'

$dList.FullRowSelect = 1;

$dList.GridLines = 1

$dList.Scrollable = 1

$gForm.Controls.add($dList)

foreach ($column in $Header){

$dList.Columns.Add($column) | Out-Null

}

$(qwinsta.exe | findstr "Active") -replace "^[\s>]" , "" -replace "\s+" , "," | ConvertFrom-Csv -Header $Header | ForEach-Object {

$dListItem = New-Object System.Windows.Forms.ListViewItem($_.SESSIONNAME)

$dListItem.Subitems.Add($_.USERNAME) | Out-Null

$dListItem.Subitems.Add($_.ID) | Out-Null

$dListItem.Subitems.Add($_.STATUS) | Out-Null

$dList.Items.Add($dListItem) | Out-Null

}

$dBttn.Add_Click(

{

$SelectedItem = $dList.SelectedItems[0]

if ($SelectedItem -eq $null){

[System.Windows.Forms.MessageBox]::Show("Select a user session to connect ")

}else{

$session_id = $SelectedItem.subitems[2].text

$(mstsc /shadow:$session_id /control)

#[System.Windows.Forms.MessageBox]::Show($session_id)

}

}

)

$gForm.ShowDialog()

This script displays a simple graphical form with a list of active RDP sessions on the local host. You just need to select a user account and click the Connect button.

You can use the shadow user connection not only on Windows Server with the Remote Desktop Services role, but also to connect to users’ desktops running Windows 10 (Using Remote Desktop Session Shadowing Mode in Windows 10).

How-to Allow Non-admin Users to Shadow RDS Sessions?

In the examples above, using the shadow connection to RDS user sessions requires local administrator privileges on the RDS server. However, you can allow a non-admin user to shadow RDP sessions without granting local admin permissions on the computer/server.

For instance, you want to allow members of the AllowRDSShadow group to use a shadow connection to RDP user sessions. Open the elevated command prompt (cmd.exe) and run the command:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName=”RDP-Tcp”) CALL AddAccount “woshub\AllowRDSShadow”,2

Теневое подключение к сеансам RDP / RDS позволяет администраторам подключаться к любому сеансу пользователя для просмотра рабочего стола пользователя и взаимодействия с ним. Режим теневого копирования удаленного рабочего стола работает во всех современных версиях Windows, начиная с Windows 2012 R2 и Windows 8.1 (за исключением Windows Server 2012, в которой стек rdp переместился из режима ядра в режим пользователя). В этой статье мы рассмотрим, как настроить и использовать RDS Shadowing для подключения к пользовательским сеансам RDP в Windows Server 2016 и Windows 10

В Windows Server 2016 / Windows 10 в стандартном клиенте RDP (mstsc.exe) есть несколько специальных параметров, которые можно использовать для удаленного теневого подключения (RDS Shadow) к сеансу RDP любого пользователя:

Mstsc.exe /shadow:sessionID [/v:Servername] [/control] [/noConsentPrompt] [[/prompt]]

- / shadow: sessionID – подключиться к RDP-сессии пользователя по ID;

- / v: servername – вы можете указать имя удаленного хоста (терминальный сервер RDP / RDS). Если имя сервера не указано, выполняется подключение к локальным сеансам на текущем хосте;

- / control – включает возможность взаимодействия с сеансом пользователя (рабочий стол). Администратор может управлять мышью пользователя, вводить данные с клавиатуры. Если этот параметр не указан, используется режим просмотра сеанса пользователя;

- / noConsentPrompt – этот параметр позволяет администратору принудительно подключиться к любому сеансу, не запрашивая у пользователя подтверждение подключения;

- / prompt – позволяет использовать для подключения учетную запись, отличную от текущей. Имя пользователя и пароль необходимы для подключения к сеансу.

Теневые сеансы можно использовать для подключения к пользовательским сеансам на компьютерах и серверах как в домене Active Directory, так и в рабочей группе. Кроме того, необязательно иметь права администратора на хосте RDS, на котором работает пользователь. Администраторы могут делегировать полномочия теневого копирования RDS кому угодно, даже не административным учетным записям (подробнее см. Ниже).

Использование Remote Desktop Shadow из графического GUI

вы можете подключиться к пользовательскому сеансу с помощью утилиты mstsc.exe или графической консоли Server Manager. Для этого в консоли Server Manager на сервере RDS перейдите в раздел Remote Desktop Services -> выберите свою коллекцию, например QuickSessionCollection.

Список справа будет содержать список пользователей, у которых есть сеансы на этом сервере RDS. Щелкните правой кнопкой мыши сеанс, который нужен пользователю, выберите «Тень» в контекстном меню).

Вы можете подключиться только к активному пользовательскому сеансу. Если сеанс находится в отключенном состоянии (отключен из-за тайм-аута), вы не можете подключиться к этому сеансу:

Ошибка тени - указанный сеанс не подключен.

Появится окно с параметрами теневого подключения. Вы можете просматривать (Просмотр) и управлять (Управлять) сеансом. В качестве альтернативы вы можете включить опцию Требовать согласия пользователя).

Если выбрана опция «Запросить согласие пользователя», пользователю будет предложено в сеансе:

Запрос удаленного мониторинга Winitpro \ администратор запрашивает удаленный мониторинг вашей сессии. Вы принимаете этот запрос?

Winitpro \ администратор требует удаленного просмотра сеанса. Вы принимаете запрос?

Если пользователь подтвердит подключение, администратор увидит свой рабочий стол в режиме просмотра, но не сможет с ним взаимодействовать.

Совет. Чтобы выйти из сеанса пользователя и выйти из теневого режима, необходимо нажать ALT + * на рабочей станции или Ctrl + * на сервере RDS (если не указаны альтернативные комбинации).

Если пользователь отказался от административного подключения Shadow RDS, появится окно:

Теневая ошибка: оператор или администратор отклонил запрос.

В современных версиях Windows графическая оснастка tsadmin.msc из Windows Server 2008 R2 не может использоваться для теневых подключений к сеансам RDP.

Если вы попытаетесь подключиться к сеансу пользователя без запроса подтверждения, появится сообщение об ошибке о том, что это запрещено групповой политикой:

Теневая ошибка: параметр групповой политики настроен на требование согласия пользователя. Проверьте конфигурацию параметров политики.

Если вам нужно проверить подключения пользователей RDS Shadow, используйте следующие события из журнала Microsoft-Windows-TerminalServices-RemoteConnectionManager / Operational в качестве фильтра:

- Событие с кодом 20508: разрешение на просмотр теней предоставлено

- Событие с кодом 20503: сеанс просмотра теней запущен

- Событие с кодом 20504: сеанс теневого просмотра остановлен

Параметры для удаленного управления сеансами RDS пользователя настраиваются с помощью отдельного параметра групповой политики «Установить правила для управления сеансом пользователя служб удаленных рабочих столов». Этот параметр находится в разделе «Политики» -> «Административные шаблоны» -> «Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Узел удаленного сеанса» -> «Подключения» в разделах «Пользователь» и «Компьютер» объекта групповой политики. Эта политика соответствует параметру DWORD теневого реестра в ветке HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows NT \ Terminal Services (в скобках указаны значения этого параметра, соответствующие параметрам политики).

С помощью этой политики вы можете настроить следующие параметры подключения к теневому удаленному рабочему столу:

- Дистанционное управление запрещено – дистанционное управление запрещено (значение регистрового параметра

Shadow = 0);

- Полный контроль с разрешения пользователя – полный контроль над сеансом с разрешения пользователя (

1);

- Полный контроль без разрешения пользователя – полный контроль без разрешения пользователя (

2);

- Просмотр сеанса с авторизацией пользователя – сеанс мониторинга с авторизацией пользователя (

3);

- Просмотр сеанса без авторизации пользователя – мониторинг сеанса без авторизации пользователя (

4).

После изменения настроек не забудьте обновить настройки групповой политики на хосте RDP / RDS.

вы можете настроить правила для удаленного подключения в домене из консоли

gpmc.msc

, используя рассматриваемый параметр политики, или групповую политику, которая вносит изменения непосредственно в реестр (последний вариант позволяет более точно настроить таргетинг политики на компьютеры с помощью Group Таргетинг на уровень элемента политики).

Теневое подключение RDS Shadow из PowerShell

вы также можете использовать функцию теневого подключения к пользовательскому сеансу через теневое подключение к службам удаленных рабочих столов из Powershell.

Прежде всего, вам необходимо получить список пользовательских сессий на RDS-сервере терминала (пользовательские сессии будут сгруппированы по их статусу):

Get-RDUserSession | ft Username, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

На этом сервере мы обнаружили три активных пользовательских сеанса RDP. Чтобы подключиться к пользовательскому сеансу с идентификатором сеанса 3, выполните команду:

Mstsc /shadow:3 /control /noConsentPrompt

Кроме того, чтобы получить список всех сеансов RDP на сервере (или в настольной версии Windows 10, в которой разрешено несколько подключений RDP), вы можете использовать команду:

quser

ИЛИ

qwinsta

На экране отобразится список сеансов RDP, их идентификаторы и статус: сеанс активен (Активен) или отключен (Отключен).

Чтобы получить список сессий на удаленном сервере, выполните команду:

query session /server:servername

Чтобы подключиться к пользовательскому сеансу на удаленном сервере, используйте команду:

Mstsc /v:rdsh2:3389 /shadow:3 /control

Для более удобного теневого подключения к пользовательским сеансам RDP вы можете использовать следующий скрипт. Сценарий попросит вас ввести имя удаленного компьютера и отобразит список всех пользователей с активными сеансами RDP. Вам нужно будет указать идентификатор сеанса, к которому вы хотите подключиться через теневой сеанс:

shadow.bat

@eco выкл

set / P rcomp = "Введите имя или IP-адрес удаленного ПК: "

сеанс запроса / сервер:% rcomp%

set / P rid = "Введите идентификатор пользователя RDP: "

запустить mstsc / shadow:% rid% / v:% rcomp% / control

Вы можете поместить этот файл в каталог% Windir% \ System32. Поэтому для теневого подключения к пользователю достаточно запустить теневую команду.

Для подключения к сеансу консоли вы можете использовать следующий скрипт:

@eco выкл

set / P rcomp = "Введите имя или IP-адрес удаленного ПК: "

for / f "tokens = 3 delims =" %% G in ('query session console / server:% rcomp%') установить rid = %% G

запустить mstsc / shadow:% rid% / v:% rcomp% / control

Вы также можете использовать следующий сценарий PowerShell с простым графическим интерфейсом (rdp_shadow_connection.ps1) для теневого подключения):

Добавить тип -assembly System.Windows.Forms

$ Header = "SESSIONNAME", "USERNAME", "ID", "STATUS"

$ dlgForm = Новый объект System.Windows.Forms.Form

$ dlgForm.Text = 'Сессионное соединение'

$ dlgForm.Width = 400

$ dlgForm.AutoSize = $ true

$ dlgBttn = Новый объект System.Windows.Forms.Button

$ dlgBttn.Text = 'Контроль'

$ dlgBttn.Location = Новый объект System.Drawing.Point (15,10)

$ dlgForm.Controls.Add ($ dlgBttn)

$ dlgList = Новый объект System.Windows.Forms.ListView

$ dlgList.Location = Новый объект System.Drawing.Point (0.50)

$ dlgList.Width = $ dlgForm.ClientRectangle.Width

$ dlgList.Height = $ dlgForm.ClientRectangle.Height

$ dlgList.Anchor = "Сверху, слева, справа, снизу"

$ dlgList.MultiSelect = $ False

$ dlgList.View = 'Подробности'

$ dlgList.FullRowSelect = 1;

$ dlgList.GridLines = 1

$ dlgList.Scrollable = 1

$ dlgForm.Controls.add ($ dlgList)

# Добавить столбцы в ListView

foreach (столбец $ в заголовке){

$ dlgList.Columns.Add ($ column) | Out-Null

}

$ (qwinsta.exe | findstr "Active") -replace "^ [\ s>]", "" -replace "\ s +", "," | ConvertFrom-Csv -Header $ Header | ForEach-Object {

$ dlgListItem = новый объект System.Windows.Forms.ListViewItem ($ _. SESSIONNAME)

$ dlgListItem.Subitems.Add ($ _. USERNAME) | Out-Null

$ dlgListItem.Subitems.Add ($ _. ID) | Out-Null

$ dlgListItem.Subitems.Add ($ _. STATUS) | Out-Null

$ dlgList.Items.Add ($ dlgListItem) | Out-Null

}

$ dlgBttn.Add_Click(

{

$ SelectedItem = $ dlgList.SelectedItems [0]

if ($ SelectedItem -eq $ null){

[System.Windows.Forms.MessageBox] :: Show («Выберите сеанс для подключения")

} Другие{

$ session_id = $ SelectedItem.subitems [2] .text

$ (mstsc / shadow: $ идентификатор_сеанса / элемент управления)

# [System.Windows.Forms.MessageBox] :: Show ($ session_id)

}

}

)

$ dlgForm.ShowDialog()

Этот сценарий отображает графическую форму со списком активных сеансов RDP на локальном сервере. Все, что вам нужно сделать, это выбрать учетную запись пользователя и нажать «Подключиться.

Чтобы запускать сценарии PowerShell (Ps1) на вашем компьютере, вам необходимо настроить политику выполнения PowerShell.

Вы можете использовать теневое подключение пользователя не только на Windows Server с ролью служб удаленных рабочих столов, но и для подключения к рабочим столам пользователей на компьютерах с Windows 10 .

Как разрешить обычном пользователям использовать теневое подключение?

В предыдущих примерах для использования теневого подключения к пользовательским сеансам RDP требуются права локального администратора на сервере RDS. Однако вы также можете включить теневые подключения для непривилегированных пользователей (без предоставления им прав локального администратора на компьютере / сервере).

Например, вы хотите разрешить членам группы домена AllowRDSShadow использовать теневое подключение к сеансам RDP. Выполните команду в cmd.exe с правами администратора:

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

query session /server:%rcomp%

set /P rid="Enter RDP user ID: "

start mstsc /shadow:%rid% /v:%rcomp% /control

В январе 2018 года после установки обновления KB4056898 (патч Windows против Meltdown и Spectre) пользователи обнаружили, что теневой доступ перестал работать в Windows Server 2012 R2. При попытке установить теневое соединение с другим сеансом отображается сообщение «Неопознанная ошибка» (в журналах есть ошибка

@echo off

set /P rcomp="Enter name or IP of a Remote PC: "

for /f "tokens=3 delims= " %%G in ('query session console /server:%rcomp%') do set rid=%%G

start mstsc /shadow:%rid% /v:%rcomp% /control

). Аналогичная проблема возникла в ферме RDS на базе Windows Server 2016.

Чтобы это исправить, вам необходимо установить отдельные обновления:

- для Windows Server 2016 – KB4057142 (17 января 2018 г)

- для Windows Server 2012 R2 – KB4057401 (17 января 2018 г)

Источник изображения: winitpro.ru

Теневое управление RDP (Remote Desktop Protocol) — это возможность контролировать рабочую сессию пользователя на удаленном сервере Windows. В отличие от обычного удаленного подключения, теневое управление позволяет администратору присоединяться к сеансу пользователя, не завершая его работу и видя все то же самое, что видит пользователь. Это очень полезная функция для диагностики и устранения проблем, а также для обучения и контроля работы пользователей.

Для настройки теневого управления на Windows Server 2019 первым делом необходимо убедиться, что включена служба «Удаленное управление настильными сеансами». Для этого откройте «Панель управления», выберите «Система и безопасность», затем «Система» и «Дополнительные параметры системы». В открывшемся окне нажмите на вкладку «Удаленный доступ» и убедитесь, что включена опция «Разрешить подключение к этому компьютеру».

Перед включением функции теневого управления обязательно ознакомьтесь с законами, регламентами и политиками безопасности вашей организации, а также обратитесь к руководству администратора системы или ИТ-отделу.

Далее перейдите в «Панель управления», выберите «Администрирование политики безопасности» и затем «Локальные политики». Откройте «Права пользователя» и добавьте вашего пользователя или группу пользователей в поле «Включить удаленное управление настильными сеансами». После этого перезагрузите сервер для применения изменений.

Теперь, чтобы настроить теневое управление для конкретного пользователя, откройте «Панель управления» и выберите «Пользователи». Найдите нужного пользователя и щелкните правой кнопкой мыши, затем выберите «Свойства». В открывшемся окне перейдите на вкладку «Дополнительно» и выберите «Разрешить пользователю управление удаленными рабочими сеансами». После этого пользователь сможет управлять целевым сеансом.

Содержание

- Теневое управление RDP Windows Server 2019:

- Определение и назначение

- Преимущества теневого управления

- Настройка теневого управления в Windows Server 2019

Теневое управление RDP Windows Server 2019:

Теневое управление (или Remote Desktop Shadowing) в Windows Server 2019 представляет собой функцию, позволяющую системному администратору просматривать и управлять удаленным рабочим столом пользователя. Это очень полезная функция, которая позволяет быстро решать проблемы и обеспечивает более эффективное взаимодействие между администратором и пользователями.

Для использования теневого управления необходимо установить и настроить Remote Desktop Services (RDS) на Windows Server 2019. После установки RDS и настройки виртуальных машин, можно приступить к настройке теневого управления.

- Откройте «Диспетчер серверов» на сервере Windows Server 2019.

- Найдите раздел «Удаленные рабочие столы» и щелкните правой кнопкой мыши по нему.

- Выберите «Добавить удаленные рабочие столы» и следуйте инструкциям мастера настройки.

После завершения настройки теневое управление будет доступно для использования. При необходимости можно указать специфические правила доступа и ограничения.

Чтобы использовать теневое управление, администратору необходимо открыть «Диспетчер серверов», перейти в раздел «Удаленные рабочие столы» и выбрать конкретного пользователя. Затем щелкните правой кнопкой мыши и выберите «Подключиться к рабочему столу». При этом пользователь получит уведомление о том, что администратор хочет подключиться к его рабочему столу и будет иметь возможность либо разрешить, либо отклонить запрос.

Теневое управление RDP Windows Server 2019 — это очень полезная функция для администраторов, позволяющая проводить быстрые настройки и решать проблемы пользователей удаленно. Она улучшает эффективность работы и сокращает время реакции на проблемы, что особенно важно в корпоративных средах.

Определение и назначение

Теневое управление RDP (Remote Desktop Protocol) в Windows Server 2019 представляет собой функцию, которая позволяет администратору удаленно подключаться к рабочим сеансам пользователей и просматривать или управлять ими. Это очень полезная функция, особенно в больших компаниях, где у пользователей могут возникать проблемы или вопросы, и администратору необходимо решать их удаленно.

Теневое управление позволяет администратору наблюдать за рабочими сессиями пользователей, чтобы выявить проблемы и немедленно реагировать на них. Администратор может просматривать экран пользователя, основные приложения, открытые окна и осуществлять управление сеансом, перехватывая контроль мыши и клавиатуры.

Это дает возможность администратору мгновенно решать проблемы пользователей, обучать их или предоставлять необходимую поддержку, не покидая свое рабочее место.

Теневое управление RDP в Windows Server 2019 имеет некоторые дополнительные функциональные возможности, такие как возможность записи сессий пользователей, отправка сообщений и блокировка сеансов. Это делает процесс поддержки пользователей более эффективным и гибким.

Преимущества теневого управления

Теневое управление RDP Windows Server 2019 обладает рядом значительных преимуществ:

- Удобство и гибкость. С помощью теневого управления администраторы могут удаленно управлять и контролировать работу пользовательских сеансов в реальном времени. Это позволяет максимально оперативно реагировать на проблемы и решать их удаленно, даже не покидая рабочего места.

- Безопасность. Теневое управление позволяет администраторам наблюдать за действиями пользователей, идентифицировать потенциальные угрозы и предотвращать несанкционированные действия. Также оно способствует построению многоуровневой системы безопасности, так как администратор может в любой момент прервать сеанс пользователя, если обнаружит подозрительную активность.

- Экономия времени и ресурсов. Теневое управление позволяет решать проблемы и задачи пользователей удаленно. Это существенно сокращает время, затрачиваемое на обслуживание и поддержку пользователей, так как нет необходимости физически присутствовать на рабочем месте пользователя. Более того, данная функция позволяет обеспечить более высокую производительность и надежность сервера за счет оптимизации распределения ресурсов.

- Удобство обучения. Теневое управление упрощает процесс обучения новых сотрудников. Администраторы могут прямо на рабочем месте пользователя демонстрировать и объяснять работу с системой, что делает процесс освоения новых задач и программ более эффективным.

- Мониторинг и отчетность. С помощью теневого управления администраторы могут вести детальный мониторинг работы пользователей, анализировать их производительность и получать отчеты о выполненной работе. Это позволяет оптимизировать рабочие процессы, выявлять бутылочные горлышки и улучшать взаимодействие внутри компании.

Все эти преимущества делают теневое управление RDP Windows Server 2019 незаменимым инструментом для эффективного и безопасного удаленного администрирования серверов и рабочих станций.

Настройка теневого управления в Windows Server 2019

Теневое управление (Shadowing) в Windows Server 2019 позволяет администраторам осуществлять удаленное управление пользователями на сервере. Это может быть полезно, если вам нужно помочь пользователю с проблемой, настроить его учетную запись или обучить его основам работы.

Для настройки теневого управления на Windows Server 2019 следуйте этим шагам:

- Откройте «Диспетчер сервера» и перейдите в «Удаленную рабочую среду».

- В разделе «Удаленный рабочий стол» выберите опцию «Локальные сеансы и запросы для удаленного рабочего стола».

- Установите флажок рядом с «Разрешить другим пользователям просматривать ваш рабочий стол и управлять им».

- Нажмите «ОК», чтобы сохранить изменения.

Теперь вы можете осуществлять теневое управление пользователями на сервере. Для этого выполните следующие действия:

- Откройте «Диспетчер сервера» и перейдите в «Удаленные рабочие среды».

- В списке пользователей найдите нужного пользователя и щелкните правой кнопкой мыши на его имени.

- Выберите опцию «Теневое управление» из контекстного меню, чтобы начать теневой сеанс.

После выбора опции «Теневое управление» вы увидите уведомление пользователю о начале сеанса теневого управления. Он может либо принять запрос, либо отклонить его в зависимости от своих предпочтений.

Теперь вы можете просматривать рабочий стол пользователя и управлять им. Вам будут доступны все активные приложения, окна и файлы пользователя.

Настройка теневого управления в Windows Server 2019 позволяет более эффективно и оперативно помогать пользователям, устранять их проблемы и обучать их основам работы с сервером. Это инструмент, который может значительно упростить работу администраторов и повысить уровень поддержки для конечных пользователей.

На чтение 4 мин Опубликовано Обновлено

В наше время удаленное управление серверами является неотъемлемой частью многих организаций. Для обеспечения безопасности и эффективности работы, Windows Server 2019 предоставляет возможность использовать теневое управление RDP. Это позволяет администраторам подключаться к удаленному рабочему столу сотрудников для наблюдения и управления их сеансами.

Настройка теневого управления RDP на Windows Server 2019 несложна, но требует некоторых дополнительных шагов. В этой статье мы познакомимся с подробной инструкцией по настройке данной функции.

Шаг 1: Проверьте, что на сервере установлена роль удаленного рабочего стола.

Перейдите в «Серверный менеджер» и убедитесь, что установлена роль «Удаленный рабочий стол». Если роль отсутствует, установите ее, следуя инструкциям мастера установки ролей и компонентов.

Шаг 2: Настройте параметры RDP на сервере.

Откройте «Центр администрирования удаленных рабочих столов» и выберите «Свойства». В разделе «Удаленное управление» выберите «Разрешить удаленное управление для этого компьютера».

Следуя этим простым инструкциям, вы сможете успешно настроить теневое управление RDP на Windows Server 2019 и использовать его в своей работе. Эта функция значительно упрощает администрирование серверов и позволяет оперативно реагировать на любые проблемы, возникающие у пользователей.

Содержание

- Установка программного обеспечения для теневого управления RDP

- Включение и настройка функции теневого управления на Windows Server 2019

- Создание и настройка правил безопасности для теневого управления RDP

Установка программного обеспечения для теневого управления RDP

Для настройки теневого управления RDP на Windows Server 2019 вам необходимо установить специальное программное обеспечение. В этом разделе мы рассмотрим процесс установки программного обеспечения для теневого управления.

Следуйте этим шагам, чтобы установить программное обеспечение:

- Скачайте установочный файл программы для теневого управления RDP с официального сайта разработчика.

- Запустите установочный файл и следуйте инструкциям мастера установки.

- Выберите папку для установки программного обеспечения и нажмите «Далее».

- Выберите дополнительные компоненты, которые вы хотите установить, и нажмите «Установить».

- Подождите, пока процесс установки завершится.

- После завершения установки, запустите программу для теневого управления RDP.

Теперь у вас установлено программное обеспечение для теневого управления RDP на Windows Server 2019. Вы можете перейти к следующему разделу, чтобы узнать, как настроить программу для использования теневого управления RDP.

Включение и настройка функции теневого управления на Windows Server 2019

Функция теневого управления или Remote Desktop Services (RDS) позволяет администраторам подключаться и управлять удаленными сеансами пользователей на Windows Server 2019. Данная функция может быть очень полезной для обслуживания пользователей и устранения проблем на сервере.

Чтобы включить и настроить функцию теневого управления, выполните следующие шаги:

| Шаг 1: | Откройте Серверный менеджер на сервере Windows Server 2019. |

| Шаг 2: | В левой панели управления выберите Удаленный рабочий стол (Remote Desktop) и щелкните на нем. |

| Шаг 3: | Выберите вкладку Настройки теневого управления (Shadow). |

| Шаг 4: | На вкладке Настройки теневого управления установите флажок Разрешить теневое управление на сервере с сеансами RDP с разрешением пользователя. |

| Шаг 5: | Нажмите на кнопку Настроить рядом с флажком. |

| Шаг 6: | В открывшемся окне выберите режим теневого управления: Разрешено в любое время или Разрешено с разрешением пользователя. |

| Шаг 7: | Нажмите ОК для сохранения настроек. |

После выполнения этих шагов вы успешно включите и настроите функцию теневого управления на сервере Windows Server 2019. Теперь вы можете использовать данную функцию для удаленного управления сеансами пользователей и обслуживания сервера.

Создание и настройка правил безопасности для теневого управления RDP

Для обеспечения безопасности при использовании теневого управления RDP на Windows Server 2019 рекомендуется создать и настроить соответствующие правила безопасности. Это позволит предотвратить несанкционированный доступ к серверу и защитить данные.

Вот некоторые рекомендации по созданию и настройке правил безопасности для теневого управления RDP:

- Настройте фаервол сервера: установите правило, которое разрешает входящие соединения только на порт RDP (по умолчанию — 3389). Закройте все остальные порты, чтобы предотвратить попытки несанкционированного доступа к серверу.

- Ограничьте доступ только для определенных IP-адресов или диапазонов IP-адресов, с которых разрешен вход в систему через RDP. Это можно сделать, добавив соответствующие правила фаервола для каждого разрешенного IP.

- Установите сложные пароли для учетных записей, используемых для теневого управления RDP. Пароли должны быть длинными, содержать различные типы символов (буквы в верхнем и нижнем регистре, цифры, специальные символы) и регулярно обновляться.

- Отключите учетные записи с правами администратора, если они не требуются для выполнения конкретных задач. Используйте учетные записи с ограниченными правами пользователя.

Помните, что правильная настройка правил безопасности может существенно повысить защищенность сервера при использовании теневого управления RDP. При создании и настройке правил безопасности следуйте рекомендациям производителя операционной системы и лучшим практикам в области безопасности.