Вы можете использовать возможности теневых подключений (Remote Desktop Shadowing) для удалённого подключение к сессиям пользователей на компьютерах Windows. Это функционал является по сути аналогом Remote Assistance и позволяет администраторам удаленно просматривать и взаимодействовать с рабочим столом пользователей как на десктопных версиях (Windows 11 или 10), так и на RDS серверах Windows Server.

Содержание:

- Настройка клиентов Windows для удаленного подключения через теневые сессии

- Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Настройка клиентов Windows для удаленного подключения через теневые сессии

Вам нужно определенным образом настроить компьютеры, к которым вы хотите подключаться через теневое подключение.

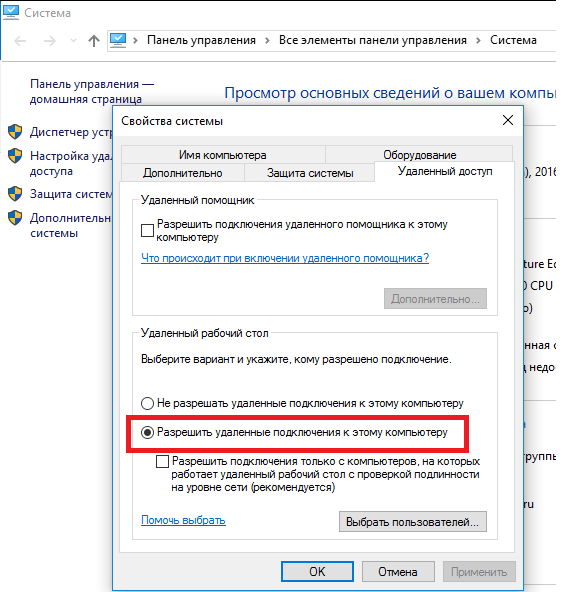

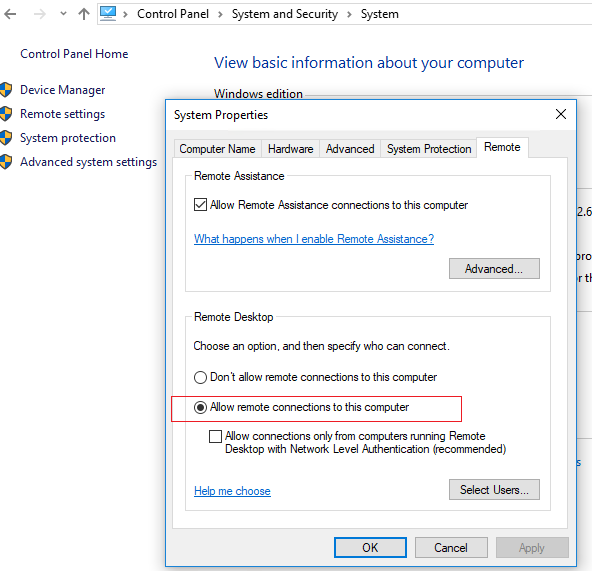

- Включите удаленный рабочий стол (RDP) на компьютерах пользователей (вручную или через GPO);

- Ваша учетная запись должна обладать правами локального администратора на компьютере пользователей (вы можете добавить пользователя в группу администраторов вручную или с помощью групповых политик);

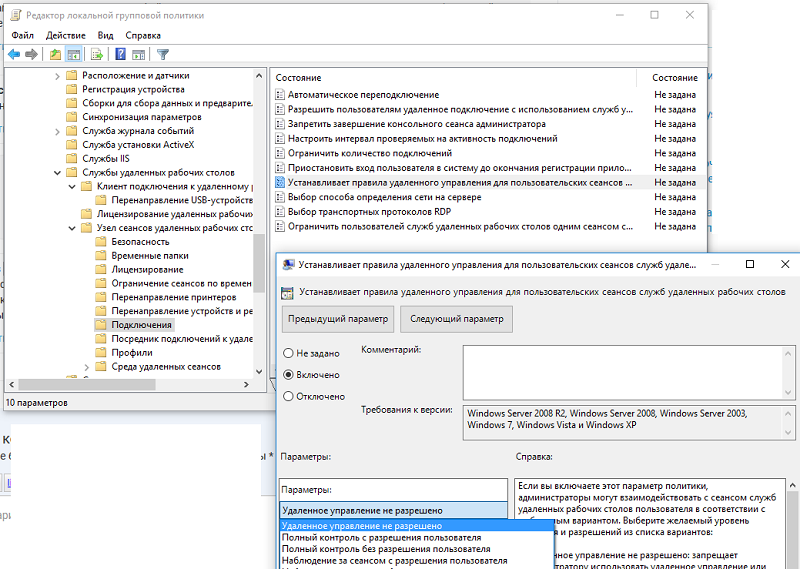

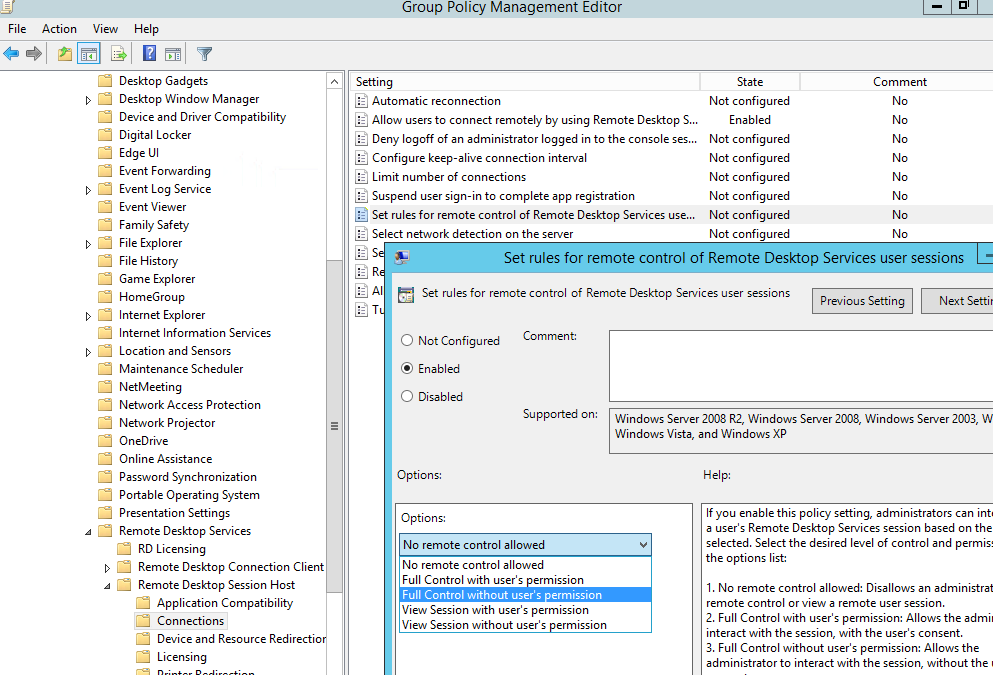

- Настройте режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение). Можно настроить режим через групповую политику “Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов” (Set rules for remote control of Remote Desktop Services user sessions) в разделе Конфигурация компьютера -> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов –> Узел сеансов удаленных рабочих столов –> Подключения (Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections).

Доступны 5 режимов:0 – запретить удаленное управление;

1 — полный контроль с разрешения пользователя;

2 — полный контроль без разрешения пользователя;

3 — наблюдение за сеансом с разрешения пользователя;

4 — наблюдение за сеансом без разрешения пользователя. - Вы можете включить нужный режим напрямую в реестре. Отредактируйте реестр вручную или с помощью команды (в этом примере мы установили 4 режим – разрешить просмотр сеанса пользователя без уведомления):

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v Shadow /t REG_DWORD /d 4По умолчанию данный теневое подключение выполняется в режиме полного контроля с разрешения пользователя.

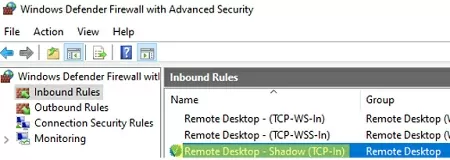

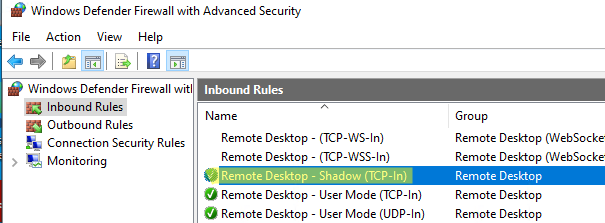

- Настройте правила Windows Defender Firewall, разрешающие трафик теневых подключений по сети. Для трафика session shadowing в Windows вместо стандартного порта 3389/RDP используются порты 139/TCP, 445/TCP и диапазон динамических RPC портов (49152 по 6553). Чтобы разрешить входящий трафик теневых подключений, нужно включить два преднастроненных правила в Windows:

File and Printer Sharing (SMB-In)

и

Remote Desktop - Shadow (TCP-In)

. Последнее правило разрешает удаленный доступ к процессу

RdpSa.exe

. Вы можете включить правила Windows Defender на компьютерах пользователей через GPO или с помощью PowerShell командлета Enable-NetFirewallRule.

Удаленное подключение к сессии пользователя Windows через RDP Shadowing

Рассмотрим, как удаленно подключиться рабочему столу сессии другого пользователя на удаленном компьютере Windows через теневые подключения RDP. В этом примере я покажу, как подключиться с компьютера Windows 11 к сессии пользователя на рабочей станции пользователя с Windows 10.

Для теневого подключения к сессии пользователя используется стандартная RDP утилита mstsc.exe. Формат команды такой:

Mstsc.exe /shadow:<ID сессии> /v:<Имя или IP адрес компьютера>

Также можно использовать одну из опций:

- /prompt – запросить имя и пароль пользователя, под которым выполняется подключение (если не указано, подключение выполняется под текущим пользователем).

- /control – режим взаимодействия с сеансом пользователя. Если параметр не задан, вы подключитесь в режиме просмотра (наблюдения) сессии пользователя, т.е. вы не сможете управлять его мышью и вводить данные с клавиатуры;

- /noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

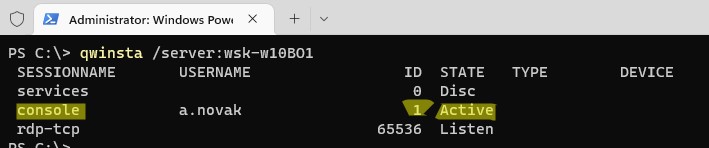

Теперь нужно узнать имя пользователя и ID его сессии на удаленном компьютере (если пользователь работает непосредственно за консолью компьютера, то ID его сессии всегда будет равно 1).

Выведем список сессий пользователей на удаленном компьютере (это может быть как десктопный компьютер с Windows 11/10 или Windows Server с ролью Remote Desktop Services Host (RDSH).

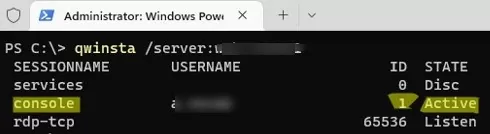

qwinsta /server:wks-w10b01

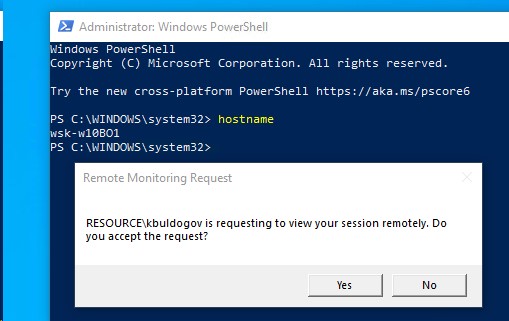

В данном примере видно, что на компьютере залогинен один пользователь a.novak, который работает непосредственно за компьютером (

SESSIONNAME=console

). Идентификатор сессии ID=1.

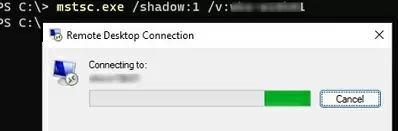

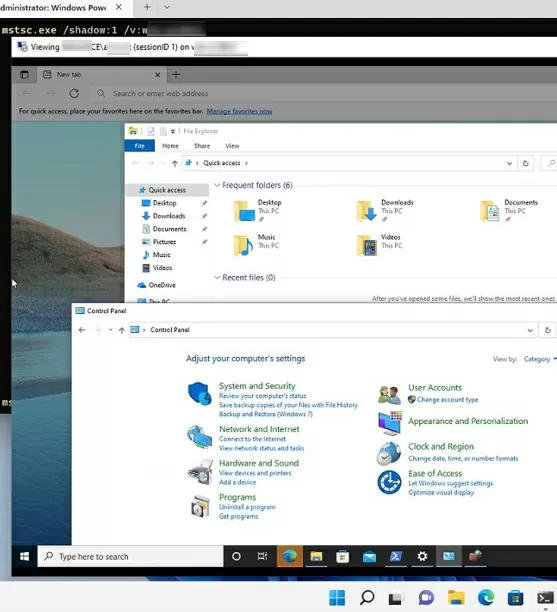

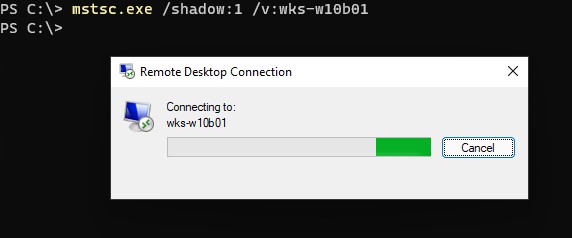

Чтобы подключиться к рабочему столу этого пользователя через теневое подключение, выполните команду:

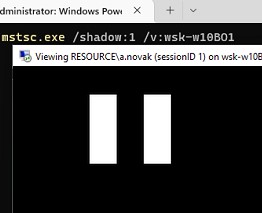

mstsc.exe /shadow:1 /v:wks-w10b01

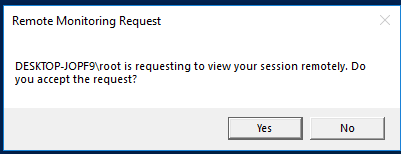

На экране пользователя Windows появится запрос подтверждения подключения администратора к его сеансу: Запрос на удаленное подключение Username запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

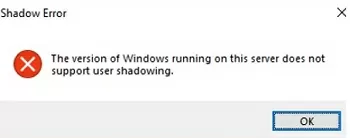

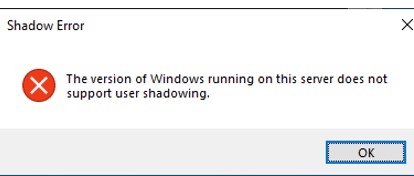

Если служба TermService на удаленном компьютере отключена, то при попытке удалённого подключения через RDP shadow появится ошибка:

The version of Windows running on this server does not support user shadowing

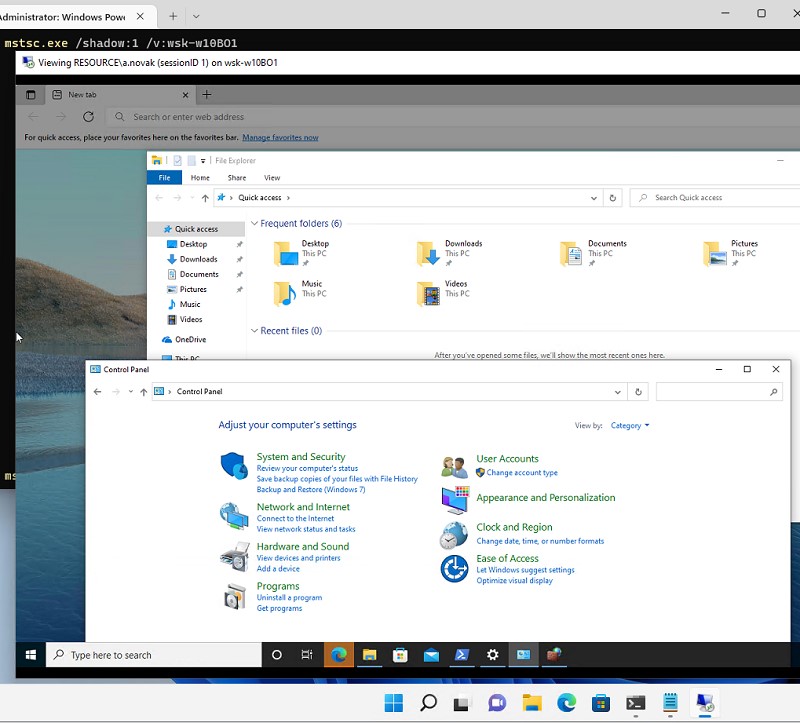

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией. Если вы хотите управлять его сессией, добавьте в команду параметр /control. В этом случае надпись в заголовке окна сменится с

Viewing username (sessionID 1) on computername

на

Controlling…

В данном случае вы подключились непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса. При удаленном подключении к Windows 10 через обычный RDP, то сессия локального отключается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10).

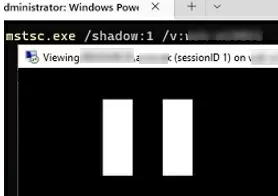

Если сессия пользователя заблокирована, или появляется запрос повышения привилегий UAC, то без исопльзования режима

mstsc /control

окно с теневой сессией становится черным и на нем появляется символ паузы.

Теневая сессия переходит в приостановленное состояние, если у пользователя появляется запрос UAC на Secure desktop. После того, как пользователь подтвердит действие UAC, ваша сессия возобновится.

Чтобы развернуть окно теневой сессии во весь экран, воспользуйтесь комбинацией клавиш Ctrl + Alt + Break.

Для завершения теневой сессии нажмите на компьютере

alt+*

(или

ctrl+*

на RDS сервере).

Вы можете оповестить пользователя о том, что кто-то удаленно подключится к его сессии через теневое подключение с помощью следующего PowerShell скрипта:

while($true){

if (Get-Process -Name "RdpSa" -ErrorAction SilentlyContinue){[console]::beep(1000,500);Write-Host "RdpSa is running at $(Get-Date)"}

Start-Sleep -Seconds 1

}

В данном примере мы оповещаем пользователя звуковым оповещением, но вы можете вывести всплывающее уведомление на рабочий стол. Можно запустить этот PowerShell скрипт как службу Windows.

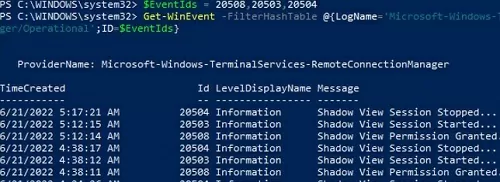

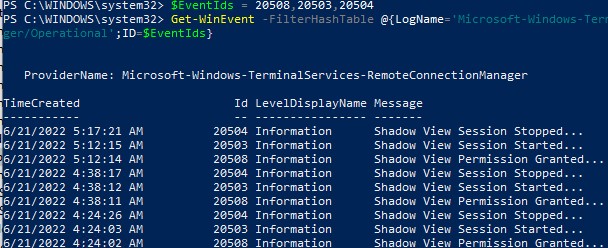

Вы можете получить историю теневых подключений к компьютеру пользователя из журнала событий Windows. Все интересующие вас логи находятся в разделе Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational:Event Viewer

- Event ID 20508 — Shadow View Permission Granted

- Event ID 20503 — Shadow View Session Started

- Event ID 20504 — Shadow View Session Stopped

Вы можете получить логи теневых подключений к компьютеру с помощью PowerShell:

$EventIds = 20508,20503,20504

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational';ID=$EventIds}

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 11/10/ 8.1 и Windows Server 2022/2019/2016/2012 R2. Таким образом Remote Desktop Shadowing можно использовать как аналог Remote Assistance (Удаленный помощник) или TeamViewer/Anydesk для локальной или корпоративной сети.

Помимо использования Remote Assistance, вы можете удаленно подключиться к рабочему столу пользователя Windows 10 с помощью теневого RDP подключения (Remote Desktop Shadowing). Большинство администраторов так или иначе пользовались этим функционалом для подключения к сессиям пользователей на терминальных RDS серверах с Windows Server 2012 R2 / Server 2016. Однако далеко не все знают, что теневое подключение можно использовать для удаленного просмотра и взаимодействия с рабочим столом пользователя и на десктопной Windows 10. Рассмотрим, как это работает.

Как вы помните, если попытаться удаленно подключится к компьютеру с Windows 10 через RDP, то сессия пользователя, работающего локально выбивается (даже если вы включите возможность использования нескольких одновременных RDP сессий в Windows 10). Однако вы можете подключится непосредственно подключиться к консольной сессии пользователя без блокировки его сеанса.

Предположим, вам нужно подключиться с сервера Windows Server 2012 R2 к рабочему столу пользователя, работающего локально за рабочей станцией с Windows 10.

Для теневого подключения к сессии пользователя нужно использовать стандартную RDP утилиту mstsc.exe. Формат команды такой:

Mstsc.exe /shadow:<ID сессии> /v:<Имя или IP адрес компьютера>

Также можно использовать одну из опций:

- /prompt – запросить имя и пароль пользователя, под которым выполняется подключение (если не указано, подключение выполняется под текущим пользователем).

- /control – режим взаимодействия с сеансом пользователя. Если параметр не задан, вы подключитесь в режиме просмотра (наблюдения) сессии пользователя, т.е. вы не сможете управлять его мышью и вводить данные с клавиатуры;

- /noConsentPrompt – не запрашивать у пользователя подтверждение на подключение к сессии.

Режим теневого подключения (нужно ли запрашивать подтверждение пользователя, и возможно управления в сессии или только наблюдение) настраивается с помощью групповой политики или редактирования реестра.

Политика находится в разделе Конфигурация компьютера ->Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов –> Узел сеансов удаленных рабочих столов –> Подключения (Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections) и называется «Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов» (Set rules for remote control of Remote Desktop Services user sessions).

Вместо включения политики можно выставить значение dword ключа с именем Shadow в ветке реестра HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services. Допустимые значения:

- 0 – запретить удаленное управление;

- 1 — полный контроль с разрешения пользователя;

- 2 — полный контроль без разрешения пользователя;

- 3 — наблюдение за сеансом с разрешения пользователя;

- 4 — наблюдение за сеансом без разрешения пользователя.

По умолчанию данный ключ не задан и теневое подключение осуществляется в режиме полного контроля с разрешения пользователя.

Чтобы удаленно подключится к компьютеру через теневое подключение, у подключающейся учетной записи должны быть права администратора на компьютере, а в свойствах системы включен удаленный рабочий стол (RDP).

Запросим удаленно список сессий на рабочей станции Windows 10 командой:

qwinsta /server:192.168.11.60

Как вы видите, на данном компьютере имеется одна консольная сессия пользователя с идентификатором ID = 1.

Итак, попробуем удаленно подключиться к сессии пользователя через теневое подключение. Выполните команду:

Mstsc /shadow:1 /v:192.168.11.60

На экране пользователя Windows 10 появится запрос:

Запрос на удаленное подключение

Username запрашивает удаленный просмотр вашего сеанса. Вы принимаете этот запрос.

Если пользователь разрешит соединение, вы подключитесь к его консольному сеансу и увидите его рабочий стол. Вы будете видеть все действия пользователя, но не сможете взаимодействовать с его сессией.

Совет. Для завершения теневой сессии нажмите на компьютере alt+* или ctrl+* на RDS сервере.

Если проверить сетевые соединения с помощью TCPView, можно увидеть, что взаимодействие идет через RemoteRPC (а не по протоколу RDP с портом TCP 3389). Т.е. для подключения используется случайный TCP порт из высокого диапазона RPC. На стороне подключающегося компьютера соединение устанавливает mstsc.exe, на стороне клиента подключение обрабатывает rdpsa.exe или rdpsaproxy.exe (в зависимости от билда Windows 10). Поэтому на клиенте должен быть включен RemoteRPC:

HKLM\SYSTЕM\CurrеntCоntrоlSеt\Cоntrol\Tеrminal Sеrvеr

“AllоwRemotеRPС”=dwоrd:00000001

Функционал теневого подключения Remote Desktop Shadowing работает в Windows 10 / 8.1 и Windows Server 2012 R2 /2016. Чтобы теневое подключение работало на клиентах с Windows 7 SP1 (Windows Server 2008 R2) нужен RDP клиент версии 8.1 – поэтому придется установить обновление KB2830477 (требует наличия установленных KB2574819 и KB2857650).

Нужно использовать RDS , windows 10, с дефолтными настройками.

Какие нужно выполнить действия, чтобы можно было подключиться ?

В поисках информации полазил по нескольким сайтам, но без успешно .

Включено сетевое обнаружение и разрешение на удаленный доступ, так же изменено разрешение на доступ через политику.

Читая про RDS многие писали что компьютер должен быть главным доменом, или локальным админом, как это сделать так же не разобрался. Последний сайт который читал этот :

https://winitpro.ru/index.php/2014/02/12/rds-shado…

Понял что в отличии от примеров там, я не вижу другие компьютеры через команду в PowerS «quser»

Хотя заходя в : мой компьютер > сеть. Я вижу все подключенные компьютеры и могу подключится к ним по RDP.

Что нужно сделать для отображения других локальных пользователей и подключения по RDS в принципе ?

Аналогичный настройки включены так же на удаленных компьютерах.

-

Вопрос задан

-

1310 просмотров

Сам по себе функционал теневого подключения идет уже из коробки и доступен пользователям с правами администратора, но с некоторыми оговорками, о которых я скажу далее. Данная статья служит коротким и быстрым руководством для настройки теневого подключения к сеансам пользователей на терминальном сервере, а также предоставлению данного функционала обычным пользователям без прав администратора.

По умолчанию, для подключения требуется согласие пользователя. Если вы попытаетесь подключиться без запроса согласия — вам будет выдана ошибка. Иногда этот параметр необходимо изменить, чтобы можно было подключаться к сеансу без участия пользователя.

Изменение параметров удаленного управления

Чтобы настроить возможные параметры удаленного подключения (например, разрешить подключаться без запроса пользователя или запретить управление сеансом, предоставив только право на просмотр) необходимо изменить следующий параметр групповой политики:

Set rules for remote control of Remote Desktop Services user sessions

(Установить правила удаленного управления для пользовательских сеансов служб удаленных рабочих столов).

Найти его можно здесь:

Policies -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections (Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Подключения)

Данной политике соответствует DWORD параметр реестра Shadow в ветке HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services (значения этого параметра, соответствующие параметрам политики указаны в скобках).

Этой политикой можно настроить следующие варианты теневого подключения RD Shadow:

- No remote control allowed — удаленное управление не разрешено (значение параметра реестра Shadow = 0 );

- Full Control with users’s permission — полный контроль сессии с разрешения пользователя ( 1 );

- Full Control without users’s permission — полный контроль без разрешения пользователя ( 2 );

- View Session with users’s permission – наблюдение за сеансом с разрешением пользователя ( 3 );

- View Session without users’s permission – наблюдение за сеансом без разрешения пользователя ( 4 ).

Выдача прав на подключение обычным пользователям

На каждом сервере, где необходимо осуществлять подключения, необходимо выполнить следующую команду (запустить cmd или powershell от имени администратора):

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName='RDP-Tcp') CALL AddAccount 'Domain\Group_Name',2

где

Domain — имя вашего домена

Group_Name — имя группы, в которой состоят пользователи, которым необходимо дать доступ

Материал написан на основе данной статьи:

https://winitpro.ru/index.php/2014/02/12/rds-shadow-v-windows-2012-r2/

Windows OS Hub / Windows 10 / Viewing a Remote User’s Desktop Session with Shadow Mode in Windows

You can use Remote Desktop Shadowing to remotely connect to user sessions on Windows computers. This feature is essentially an analog of Remote Assistance and allows administrators to remotely view and interact with the user’s desktop both on desktop versions (Windows 11 or 10) and on Windows Server RDS servers.

Contents:

- Enable Remote Desktop Shadow Connection Mode in Windows

- Remotely Connect to a User Session via Remote Desktop Shadowing

Remote Desktop Session Shadowing is often used by administrators to provide remote tech support to RDS users of Windows Server farms.

Enable Remote Desktop Shadow Connection Mode in Windows

You need to configure the Windows computers you want to connect to via the remote desktop shadow connection in a certain way.

- Enable Remote Desktop (RDP) on user computers (manually or via GPO);

- Your account must have local administrator permissions on the user’s computer (you can add the user to the ‘Administrators’ group manually or using Group Policies);

- Configure the shadow connection mode. You can configure whether you need to request the user confirmation to connect and whether view or control is allowed in the shadow session. You can configure shadow connection mode through the GPO option Set rules for remote control of Remote Desktop Services user sessions (Computer Configuration -> Administrative Templates -> Windows components -> Remote Desktop Services -> Remote Session Host -> Connections).

The following 5 modes are available:0 – disable shadow remote control;

1 — full control with user’s permission;

2 — full control without user’s permission;

3 — view session with user’s permission;

4 — view session without user’s permission - You can enable the desired shadow connection mode directly through the registry. Edit the registry manually or with the reg add command. In this example, we set mode 4, which allows the remote session to be viewed without the user’s permission:

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v Shadow /t REG_DWORD /d 4By default, this registry parameter is not set and the shadow connection is performed in full control mode with user confirmation.

- Configure Windows Defender Firewall rules to allow incoming remote shadow connections. The following ports are used for session shadowing traffic in Windows, instead of the standard 3389/RDP port: 139/TCP, 445/TCP, and a range of dynamic RPC ports (from 49152 to 65535). To allow incoming shadow connection traffic, you must enable two pre-defined firewall rules in Windows:

File and Printer Sharing (SMB-In)andRemote Desktop - Shadow (TCP-In). The last rule allows remote access to theRdpSa.exeprocess. You can enable Windows Defender rules on user computers through a GPO or by using the Enable-NetFirewallRule PowerShell cmdlet.

Remotely Connect to a User Session via Remote Desktop Shadowing

Let’s look at how to remotely connect to another user’s desktop session on a remote Windows computer using the Remote Desktop shadow connection. In this example, I will connect from my Windows 11 computer to the user’s session on the user’s Windows 10 workstation.

The built-in Remote Desktop Connection tool (mstsc.exe) is used to shadow connect to the user’s session. The command format is:

Mstsc.exe /shadow:<Session ID> /v:<Computer name or IP address>

You can also use one of the following mstsc options:

- /prompt – request a user credential to connect (if not specified, you will be connected with the current user credentials);

- /control – the mode that allows interacting with the user session. If the parameter is not set, you will be connected to a user session in a view mode, i. e. you won’t be able to control a user’s mouse or enter data from the keyboard;

- /noConsentPrompt – don’t prompt the user for confirmation to connect to a desktop session.

Now you need to find out the username and his session ID on the remote computer (if the user works directly at the computer console, then his session ID will always be 1).

Let’s display a list of user sessions on a remote computer (it can be a desktop computer running Windows 11/10 or Windows Server with the Remote Desktop Services Host role).

Let’s remotely request the list of sessions on Windows 10 workstation using this command:

qwinsta /server:PC_Name01

In this example, you can see that there is only one user logged into the computer, who works directly at the computer console (SESSIONNAME=console) with session ID=1.

Let’s try remotely connecting to this user’s desktop via a shadow connection. Run the command:

Mstsc /shadow:1 /v:PC_Name01

The Windows user will be prompted to confirm that an administrator is connecting to their session:

Remote connection request PC\admin is requesting to view your session remotely. Do you accept the request?

If the TermService service on the remote computer is disabled, then an error will appear when trying to connect remotely via remote desktop shadow connection:

The version of Windows running on this server does not support user shadowing.

If the user accepts the connection, you’ll connect to his console session and see the user’s desktop. You will see all user actions, but won’t be able to control (interact) this session. If you want to control his session, use the /control option in the mstsc command. In this case, the caption in the window title will change from Viewing username (sessionID 1) on computername to Controlling…

In this case, you connected directly to the user’s console session without blocking his session. When connecting remotely to Windows via a standard RDP session, the local user session becomes disconnected (even if you enable multiple concurrent RDP sessions in Windows).

If a user session is locked because the user is inactive or a UAC privilege escalation request appears when connecting without using the mstsc /control parameter, the shadow session window becomes black and a pause symbol appears on it.

The shadow session goes into a suspended state if the user has a UAC prompt on the Secure desktop. After the user confirms the UAC action, your shadow session will resume.

- Use the keyboard shortcut

Ctrl + Alt + Breakto resize the shadow connection window to fit the entire screen of your desktop; - Press

Alt+*on the computer (orCtrl+*on the RDS server) to end the shadow session.

You can notify a user that someone is remotely connecting to their session via an RDP shadow connection by using the following PowerShell script:

while($true){

if (Get-Process -Name "RdpSa" -ErrorAction SilentlyContinue){[console]::beep(1000,500);Write-Host "RdpSa is running at $(Get-Date)"}

Start-Sleep -Seconds 1

}

You can run this PowerShell script as a Windows service. In this example, we’re notifying the user with a simple beep. Also, you can show a pop-up notification on the desktop.

You can query a shadow connections history on a user computer from the Windows event logs. ll events of interest to you can be found in the Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational section of the Event Viewer.

- Event ID 20508 — Shadow View Permission Granted

- Event ID 20503 — Shadow View Session Started

- Event ID 20504 — Shadow View Session Stopped

You can get shadow connection logs from a user’s computer using PowerShell:

$EventIds = 20508,20503,20504

Get-WinEvent -FilterHashTable @{LogName='Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational';ID=$EventIds}

Remote Desktop Shadowing is available in Windows 11/10/ 8.1 and Windows Server 2022/2019/2016/2012 R2. Thus, you can use the Remote Desktop Shadowing as an analog of Remote Assistance or TeamViewer/AnyDesk, which provide instant and secure access to users’ computers on a local corporate network.

The following 5 modes are available:0 – disable shadow remote control;

The following 5 modes are available:0 – disable shadow remote control;