Can you Use Syskey on Windows 10?

Syskey.exe utility is no longer supported in Windows 10, Windows Server 2016, and later versions.

Why was Syskey Removed?

First introduced in the Q143475 hotfix which was included in Windows NT 4.0 SP3, it was removed in Windows 10 1709 due to its use of cryptography considered unsecure by modern standards, and its use as part of scams as a form of ransomware.

What Happened to Syskey?

It was discontinued in Windows 10 due to outdated cryptography. Where you probably heard of it is in connection to tech support scams, which maliciously use syskey to lock users out of their machine unless they pay a ransom.

Where is Syskey Located?

The syskey is stored on the local computer in the registry. It is hidden from casual access, but a dedicated attacker can quickly access the key. This mode is the most insecure, as the key is stored with the data it is protecting.

What is a Syskey Hack?

So, Syskey was an encryption program. This encryption program used a 128-bit RC4 encryption key to encrypt SAM (Security Account Manager) database that stores user passwords in a hashed format. In a hashed format, passwords are unreadable by an unauthorized program.

Can you Bypass Syskey?

SysKey is a littleknown tool built into Windows, which enables you to lock Windows SAM database with a password. Scammers take advantage of this tool to scam. The ONLY solution of removing SysKey password is to restore your system using the backup of the registry files in C:\Windows\System32\config\RegBack.

Syskey.exe Utility is no Longer Supported

Syskey is a Windows internal root encryption key thats used to encrypt other sensitive OS state data, such as user account password hashes. The SysKey utility can be used to add an extra layer of protection, by encrypting the syskey to use an external password.

What Happens when you Syskey a Computer?

SYStem KEY The Windows function that encrypts the data in the Security Accounts Manager SAM database. The encryption key is stored locally. Syskey Mode 1 is automatic, and the computer reads the key on startup.

Is it Possible to Remove Syskey?

Have you been scammed with the SysKey password? SysKey is a littleknown tool built into Windows, which enables you to lock Windows SAM database with a password. The ONLY solution of removing SysKey password is to restore your system using the backup of the registry files in C:\Windows\System32\config\RegBack.

Is there a Syskey in Windows 10?

Windows encryption tool Syskey is being removed in the upcoming Windows 10 Fall Creators Update. In other environments, Syskey provides preboot authentication, where the user is challenged for a password before the operating system boots. Microsoft is recommending BitLocker as a Syskey replacement.

What is Syskey Used For?

More information. Syskey is a Windows internal root encryption key thats used to encrypt other sensitive OS state data, such as user account password hashes. The SysKey utility can be used to add an extra layer of protection, by encrypting the syskey to use an external password.

Does Windows Still have Syskey?

Syskey is no longer included with Windows, and also cannot be run on its own anymore.

How To Set Up A Syskey Password For Windows System …

Прочитано:

1 816

Обязательно своей административной учетной записи нужно присваивать логин и пароль, а также настроить чтобы перед входом в систему нажимались сочетание клавиш: Ctrl + Alt + Del → это основа защиты Вашего компьютера/ноутбука с установленной любой операционной системы Windows. Вообще мер по защите системы множество, но есть одна интересная — это установить пароль на Syskey, то нельзя будет даже воспользоваться заметкой,т. к. сперва запрашивается пароль на разблокировку SAM Lock Tool, а уже потом на вход в систему.

У меня был случай когда недовольный сотрудник уходил с работы и напоследок заблокировал таким образом свой компьютер. Пришлось воспользоваться дистрибутивом HirensBootCD чтобы убрать блокировку Syskey. Так вот это хорошая защита, ее не так просто обойти если до этого никогда с ней дело не имел.

Но я задался целью, а как же можно снять блокировку Syskey, имея на руках лишь оригинальный дистрибутив Windows 10.

В этом случае поможет выше указанная заметка, но за одним лишь исключение — мне нужна только командная строка в режиме восстановления.

Press any key to boot from CD or DVD… нажимаю клавишу Enter

- Устанавливаемый язык: Русский (Россия)

- Формат времени и денежных единиц: Русский (Россия)

- Метод ввода (раскладка клавиатуры): США

и нажимаю «Далее«, затем «Восстановление системы» — «Поиск и устранение неисправностей» — «Командная строка»

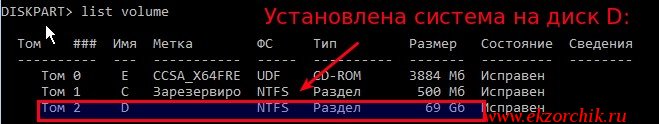

Проверяю, на каком логическом диске развернута система Windows 10, определил, что на диске D:

X:\Sources\diskpart

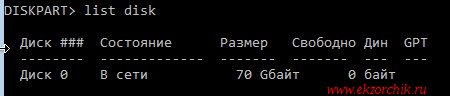

DISKPART> list disk

DISKPART>select disk 0

DISKPART> list volume

из вывода определяю, что система Windows 10 установлена на логический диск D:

Отлично, теперь выхожу из консоли утилиты diskpart

DISKPART> exit

Завершение работы DiskPart…

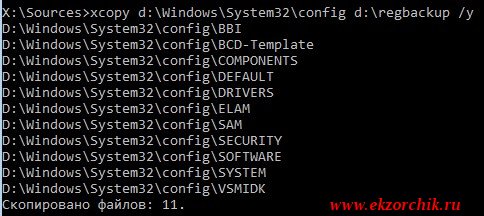

X:\Sources\mkdir d:\regbackup

Копирую текущие настройки защиты базы SAM в резервный каталог:

X:\Sources\xcopy d:\Windows\System32\config d:\regbackup /y

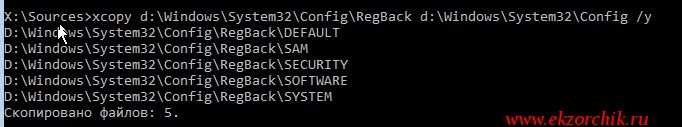

Подменяю дефолтными настройками файлы ответственные за работу syskey:

X:\Sources>xcopy d:\Windows\System32\Config\RegBack d:\Windows\System32\Config /y

Теперь нужно извлечь образ Windows 10 и перезагрузиться:

X:\Sources>exit

нажимаю «Выключить компьютер» консоли «Восстановление системы» этим действием система Windows 10 на которой кто-то включил блокировку будет выключена. Включаю ее, через BIOS отменяю что первым с чего нужно грузиться это CD-ROM, а ставлю, как обычно DISK. После чего наблюдаю за монитором, как загружается система и установленной блокировки SAM Lock Tool больше нет. Т.к. у меня был настроен AutoLogon, то система загрузилась полностью и передо мной рабочий стол.

Поставленная задумка отраженная в этой заметке полностью работоспособна. Добавить что-либо нет необходимости, а значит я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

SysKey – встроенная утилита Windows, которая может помочь вам защитить Управление учетными записями безопасности или базу данных SAM . Если вы не знаете, в базе данных SAM хранятся хешированные копии наших пользовательских паролей, которые шифруются локально сохраненным системным ключом.

Операционная система Windows предотвращает использование сохраненных, незашифрованных хэшей паролей и требует, чтобы хэши паролей и информация о пользователях были зашифрованы. Эти зашифрованные версии паролей обычно хранятся в файле с именем sam , который находится в папке system32 \ config . Этот файл является частью реестра, в двоичном формате и недоступен.

Если вы хотите обеспечить дополнительную безопасность для базы данных SAM, вы можете использовать SysKey для перемещения ключа шифрования базы данных SAM с вашего компьютера. Более того, используя SysKey, вы также можете настроить вводный пароль для дешифрования системного ключа, чтобы можно было получить доступ к базе данных SAM.

В этой статье я расскажу вам, как вы можете использовать SysKey или SAM Lock Tool для дополнительной защиты базы данных управления учетными записями Windows.

ОБНОВЛЕНИЕ : утилита Syskey.exe больше не поддерживается в Windows 10 v1709 и более поздних версиях. Если вы хотите использовать безопасность ОС во время загрузки, вы можете использовать BitLocker.

Syskey Utility

Чтобы открыть SAM Lock Tool , введите syskey в начале поиска и нажмите Enter.

Нажмите «Обновить», чтобы включить шифрование по умолчанию.

Выберите параметр Запуск пароля , если вы хотите ввести пароль для запуска Windows. Убедитесь, что вы используете надежный пароль – вы можете использовать его длиной от 12 до 128 символов! Если вы не хотите использовать эту опцию, оставьте ее невыбранной.

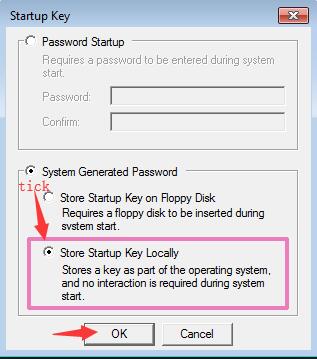

Если вы выберете Хранить ключ запуска локально , он будет хранить ключ как часть операционной системы, и от пользователя не требуется никакого взаимодействия во время запуска системы. Если вы выбрали эту опцию, т.е. Хранить ключ запуска локально, и нажмите кнопку ОК, вы получите сообщение о том, что ключ запуска базы данных учетной записи был изменен.

Нажмите OK еще раз, и утилита закроется. Теперь каждый раз, когда ваш компьютер загружается, если вы выбрали опцию Password Startup, вам будет предложено ввести Startup Password , прежде чем вы сможете войти в систему, используя свои учетные данные для входа.

Если вы выберете Сохранить ключ запуска на дискете , чтобы сохранить пароль запуска системы на дискете и нажмете кнопку ОК, вам будет предложено вставить дискету или, в нашем случае, USB-накопитель – никто не использует дискета в наши дни – так что вы можете использовать флешку.

Важно отметить, что носитель должен быть смонтирован на диске A. Используя «Управление дисками», вы всегда можете сначала назначить эту букву вашему флэш-накопителю USB, прежде чем запускать SysKey.

После того, как вы вставили флешку, нажмите ОК. Теперь ключ запуска будет сохранен на USB-накопителе!

Теперь, чтобы войти в свой компьютер, вам нужно будет сначала вставить USB-накопитель при загрузке компьютера. Если вы не вставите USB-накопитель, вы не сможете войти в систему. Когда вы вставляете USB-накопитель, Windows загружает ключ шифрования с диска «A», в который вы вставили USB-накопитель. Если вы установили пароль, вам будет предложено ввести его, прежде чем вы сможете продолжить ввод учетных данных для входа.

Удаление Syskey

Чтобы отменить это действие и отключить SysKey, снова запустите SysKey и на этот раз выберите Хранить ключ запуска локально.

Кстати, еще в 1999 году в SysKey была обнаружена дыра в безопасности, которая позволяла взломать его с помощью некоторых инструментов для атаки методом грубой силы. Но исправление этой ошибки SysKey было позже выпущено, и дыра исправлена.

SAM Lock Tool может не обеспечивать надежную защиту – по крайней мере, от профессиональных хакеров – но по крайней мере это еще один дополнительный уровень безопасности – кроме использования BitLocker – вы может дать на ваш компьютер Windows 7.

Некоторые из вас, возможно, захотят ознакомиться с этим списком бесплатных программ, который поможет вам заблокировать Windows с помощью USB-накопителя.

Fare thee well, and if for ever still for ever fare thee well.

Незадолго до официального выхода очередного большого обновления операционных систем Windows 10 Fall Creators Update и Windows Server 2016 RS3 компания Microsoft опубликовала список изменений в новых версиях. Среди компонентов для замены и удаления значится утилита syskey.exe. Microsoft объясняет этот факт так:

- В современных реалиях эта утилита не обеспечивает необходимый уровень безопасности данных

- Устаревшие технологии криптографии Syskey легко взламываются

- Утилита не защищает все критически важные данные

- Часто используется хакерами при развёртывании вредоносного программного обеспечения

Многие информационные порталы и агентства обошли эту новость стороной, хотя событие знаковое. Зная о функционировании Syskey не понаслышке, мы постараемся разобраться и показать, что большинство аргументов против Syskey, мягко выражаясь, неправда. По крайней мере, присутствует определенная недосказанность. Заинтригованы и хотите узнать подробности? Тогда приступим.

Для начала давайте разберемся, чтобы представляет из себя Syskey. Syskey это прозрачная программная надстройка, придуманная для дополнительной защиты хэшей пользователей, предотвращения оффлайн атак на базу данных хэшей SAM и защиты хэшей пользователей от атак с использованием радужных таблиц.

Впервые Syskey была представлена в операционной системе Windows NT 4.0 SP3. По-умолчанию функция дополнительной защиты изначально включена в Windows XP и более поздних операционных системах, и

отключить ее невозможно

. Вы уже догадались, почему последняя фраза выделена жирным? Все верно. Многие сайты неправильно перевели или преподнесли новость отказа от Syskey. Компания Microsoft отказывается не от защиты Syskey, а от утилиты syskey.exe. Как будет показано ниже, это большая разница.

На физическом уровне Syskey представляет собой алгоритм шифрования при помощи уникального 128-битного ключа Syskey. А утилита syskey.exe просто обеспечивает выбор места хранения этого ключа. Всего предусмотрено три места хранения:

- Реестр компьютера. По-умолчанию, ключ Syskey хранится именно в реестре и разбросан по четырем веткам

HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaJD HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaSkew1 HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaData HKEY_LOCAL_MACHINE/System/CurrentControlSet/Control/LsaGBG

Доступ к этим веткам закрыт всем, кроме системы. Но имея права администратора, несложно прочитать и извлечь Syskey.

- Дискета запуска. Если в утилите syskey.exe выбрать этот способ хранения ключа, то каждый раз при загрузке ПК будет запрошена дискета с сохраненным на ней 128-битным ключом. Дискета потребуется также и для того, чтобы отказаться от этого типа хранения.

- Стартовый пароль. В этом случае, ключ Syskey нигде не хранится, а создается каждый раз из введенного при загрузке системы стартового пароля. Если выбрать этот пункт, то при загрузке системы, до появления экрана выбора пользователей, Windows будет запрашивать начальный пароль, без которого дальнейшее продолжение работы невозможно. При изменении способа хранения ключа на другой, аналогично требуется знание начального пароля.

Итак, в новой версии Windows 10 и Windows Server 2016 будет удалена утилита syskey.exe. Следовательно, нельзя будет выбрать способ хранения ключа Syskey. Теперь он всегда будет храниться в реестре! «А в чем подвох?«, — спросите вы. Подвох в том, что те способы хранения Syskey, которые пойдут под нож, обеспечивают более сильную защиту персональных данных пользователей. И хотя им пользовались единицы, профессионалы в области компьютерной безопасности знают, что если, например, выбрать способ хранения Syskey на дискете, то без этой дискеты никакой злоумышленник, даже если он получить физический доступ к компьютеру, не сможет ни расшифровать файлы, зашифрованные EFS, ни персональные данные учетной записи.

Давайте пройдемся по причинам отказа от syskey.exe, на которые указывает Microsoft.

В современных реалиях эта утилита не обеспечивает необходимый уровень безопасности данных

Неверно. Хранение Syskey на дискете или генерация его по начальному паролю позволяет кардинально улучшить сохранность персональных данных пользователя при оффлайн атаках. Например, при установленном начальном пароле Syskey, даже если злоумышленник получит доступ к паролям skype/IE/chrome/wifi/lan и т.д., то без знания начального пароля Syskey расшифровать их не получится. После того, как выйдет очередное обновление Windows и ключ Syskey будет храниться только в реестре, жизнь потенциальных злоумышленников заметно упростится.

Устаревшие технологии криптографии Syskey легко взламываются

Не совсем так. Алгоритм получения ключа шифрования учетных записей SAM из ключа Syskey показан в конце статьи. Этот алгоритм, придуманный около двух десятков лет назад, несомненно, имеет свои минусы: скомпрометированная хэш функция MD5 и слабый потоковый алгоритм шифрования RC4. Кстати, в последних версиях Windows 10 они были заменены на SHA-256 и AES. Давайте попробуем посчитать, насколько быстро можно взломать защиту с установленным паролем или дискетой Syskey. Скорость подбора пароля Syskey на современном оборудовании составляет порядка 10-20 миллионов паролей в секунду для старого алгоритма (для нового — намного медленнее). Мы будем пессимистами и округлим это значение до 100. Но даже при таком раскладе взлом пароля Syskey будет проходить примерно в 100 раз медленнее, чем пароля учетной записи Windows. На перебор Syskey пароля ‘Letmein123‘ потребуется пара с половиной сотен лет. А вот подбор ключа, хранимого на дискете, произойдет не раньше смерти солнечной системы.

Утилита не защищает все критически важные данные

Не очень понятно, что именно имеется в виду. Скорее всего невозможность защиты некоторых файлов при помощи EFS. Например, системного реестра. В качестве альтернативы Microsoft предлагает использовать Bitlocker. Самое забавное при этом, что при включении шифрования Bitlocker для учетной записи Microsoft, ключ восстановления автоматически отправляется на серверы Microsoft. В домене все ключи восстановления Bitlocker хранятся в Active Directory, и любой, имеющий доступ к серверу, может легко расшифровать какой угодно ПК в домене. Мы уже писали об этом в одной из наших статей про уязвимость паролей доменных пользователей.

Часто используется хакерами при развёртывании вредоносного программного обеспечения

В 2014-2017 годах пользователи Windows подверглись одной из самых обширных атак с использованием встроенной утилиты syskey.exe. Как правило, это выглядело следующим образом: пользователю поступал звонок от якобы технической поддержки Microsoft. Человек на другом конце провода с сильным Индийским акцентом и невероятно английским именем, типа John Smith, утверждал, что на компьютере пользователя установлена вредоносная программа и для ее устранения требуется доступ к ПК. После того, как доверчивая жертва открывала доступ к своему компьютеру, злоумышленники запускали утилиту syskey.exe и устанавливали там стартовый пароль Syskey. Основная проблема восстановления компьютеров после syskey-атаки заключается в недостаточности сброса настроек и ключа Syskey. Для полной дешифрации требуется знание стартового пароля.

Без сомнений, отказ от syskey.exe сведет эту мошенническую схему к нулю. Но надеяться, что мошенники не будут использовать другие схемы обмана, по крайней мере, наивно. Люди, отвечающие за безопасность в Microsoft, скажите, кто помешает скаммерам менять не Syskey, а к примеру, пароль учетной записи? Сброс пароля на вход еще проще, чем установка Syskey. После получения доступа к компьютеру жертвы хакеру достаточно просто ввести в командной строке с правами администратора такую команду: net user USERNAME NEWPASSWORD. Знание старого пароля при этом необязательно.

Таким образом, после выхода обновления Windows 10 Fall Creators Update и отказа от утилиты syskey.exe, файлы и пароли пользователей станут более открыты как для мошенников, так и для спецслужб. Если Microsoft продолжит свою бездумную политику упрощения доступа к персональным данным пользователей, это кончится тем, что обычные пользователи, организации и целые страны начнут постепенно мигрировать на другие операционные системы. Достаточно сделать один финальный аккорд: прекратить поддержку обычных локальных учетных записей, оставив только учетные записи Microsoft. После этого шага пользователи больше не смогут рассматривать свои приватные данные как полностью безопасные. От слова, совсем. С одной стороны, для среднестатистического порядочного пользователя Сети это скорее плюс. С другой стороны, угнетает сознание того, что вся твоя частная жизнь может стать не только твоей, да и не совсем частной. Благо это или зло — решайте сами.

Приложение 1. Алгоритм получения ключа шифрования SAM из ключа Syskey.

BYTE hash[16], pDecodedData[32];

static BYTE samc1[]="!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%";

static BYTE samc2[]="0123456789012345678901234567890123456789";

//Generate decrypt key

Md5Init();

Md5Update(pSamSessionKey+8,16);

Md5Update(samc1,0x2F);

Md5Update(syskey,16);

Md5Update(samc2,0x29);

Md5Final(hash);

//Decrypt

memcpy(pDecodedData,pSamSessionKey+24,32);

Rc4SetKey(hash,16);

Rc4Decrypt(pDecodedData,32);

//Check sign

Md5Init();

Md5Update(pDecodedData,16);

Md5Update(samc2,0x29);

Md5Update(pDecodedData,16);

Md5Update(samc1,0x2F);

Md5Final(hash);

if( memcmp(pDecodedData+16,hash,16)==0 )

{

memcpy(pDecodedSamSessionKey,pDecodedData,16);

return TRUE;

}

return FALSE;

Приложение 2. Расшифровка Syskey из реестра.

BOOL DecryptSyskey(LPCTSTR szJD, LPCTSTR szSkew1, LPCTSTR szGBG, LPCTSTR szData)

{

BYTE p[]={0xb,0x6,0x7,0x1,0x8,0xa,0xe,0x0,0x3,0x5,0x2,0xf,0xd,0x9,0xc,0x4};

BYTE pEncryptedKey[16];

if( !szJD || !szSkew1 || !szGBG || !szData )

return FALSE;

//convert to binary

_stscanf_s(szJD,_T("%X"),(LPDWORD)&pEncryptedKey[0]);

_stscanf_s(szSkew1,_T("%X"),(LPDWORD)&pEncryptedKey[4]);

_stscanf_s(szGBG,_T("%X"),(LPDWORD)&pEncryptedKey[8]);

_stscanf_s(szData,_T("%X"),(LPDWORD)&pEncryptedKey[12]);

//Permutate

for( int i=0; i<16; i++ )

m_pSyskey[i]=pEncryptedKey[p[i]];

return TRUE;

}

Документ доступен для свободного распространения

и перепечатки с обязательной ссылкой на первоисточник.

(с) 2006 Passcape Software. All rights reserved.

Опубликовано:

12:14:39 11.10.2017

Автор:

Passcape_Admin

Последнее обновление

15:16:21 17.10.2017

Обновлено: 08.10.2023

Из официального объявления Microsoft в целях безопасности системный ключ был удален из Windows 10 версии 1709 или Windows 10 server 2016.

Но на самом деле, поскольку эта утилита syskey.exe была впервые представлена в Windows Server 2000, вполне вероятно, что некоторые из вас все еще используют системный ключ безопасности во время загрузки ОС в Windows XP, Windows 7 и 8, если вы еще этого не сделали. но обновлен до Windows 10.

Возможно, когда вы решили обновиться до Windows 10 V1709 и более поздних версий, вы не смогли этого сделать, так как утилита внешнего системного ключа шифрования заменена альтернативой BitLocker. Системный ключ был удален из обновления Windows 10 Fall Creators и последующих обновлений, таких как 1803 и 1809, поэтому вам не будет предложено ввести пароль системного ключа при запуске Windows 10.

Как это могло случиться с системным ключом в системах Windows? В этом посте вы найдете полное руководство по утилите syskey.exe, от того, что это такое, почему она не работает в Windows 10 Fall Creators Update и будущих обновлениях, до того, как ее удалить. Если вы используете его сейчас или просто проявляете интерес к системному ключу, продолжайте.

Что такое системный ключ?

Также известный как SAM Lock Tool, syskey (системный ключ) представляет собой встроенную утилиту Windows, используемую для шифрования системных данных, таких как хэши паролей учетных записей пользователей. Но, с другой стороны, инструмент syskey.exe может предложить Windows другой вид защиты, что означает, что syskey может быть зашифрован извне для установки контроллера домена Active Directory с использованием IFFM (Install-From-Media).

Так что же делает syskey в процессе? Во-первых, syskey переносит ключ шифрования базы данных SAM (Security Accounts Management) из системы Windows, например Windows XP, Windows 7 и 8, версии Windows 10 до Fall Creators Update, тем самым защищая базу данных SAM.

Кроме того, эта утилита syskey также запрещает загрузку системы и в большинстве случаев запрашивает пароль через USB-накопитель.

Прежде всего, это определение системного ключа и назначение системного и внешнего системного ключа.

Почему Windows 10 больше не поддерживает утилиту Syskey.exe?

Несомненно, теперь вы можете задаться вопросом, почему ключи SAM помогают в Windows XP, Windows 7 и 8, почему Microsoft решила удалить их из Windows 10 и призывает вас использовать альтернативы системным ключам, такие как BitLocker, VeraCrypt.

Конечно, инструмент SAM Lock не останется без внимания, если только не возникнут какие-либо проблемы с системным ключом.

Подробнее, некоторые ошибки системного ключа делают его менее надежным в системах Windows. Поэтому Microsoft отказывается от него в обновлении Windows 10 Fall Creators Update и последующих обновлениях.

<р>1. Утилита syskey.exe разработана на основе довольно слабой криптографии, которая может быть взломана в будущем.

<р>2. Не все данные или файлы на базе Windows могут быть зашифрованы с помощью инструмента syskey, поэтому он не может обеспечить безопасность системы Windows.

<р>3. Syskey.exe часто взламывался программами-вымогателями с момента его использования.

<р>4. Внешнее шифрование с помощью системного ключа для установки контроллера домена Active Directory также свидетельствует о слабости безопасности.

Исходя из этих недостатков утилиты syskey.exe, Microsoft заменила ее на BitLocker, который может похвастаться улучшенными функциями как для защиты ваших данных, так и для блокировки вирусов и угроз.

Например, если вам нужно использовать защиту ОС во время загрузки или использовать IFM для установки Active Directory или обновления до Windows 10 Server 2016 RS3, целесообразно использовать шифрование диска BitLocker, а не устаревшую блокировку SAM. Инструмент.

Как удалить Syskey с вашего ПК?

Для клиентов, у которых syske.exe все еще используется, во избежание взлома системного ключа лучше удалить системный ключ и попытаться использовать такие альтернативы системному ключу, как BitLocker, VeraCrypt, DiskCryptor и т. д.

Или, если вы хотите выполнить обновление до Windows 10 версии 1709 или более поздней версии, возникает необходимость отключить утилиту syskey.exe в Windows 10. Только после этого вы сможете успешно выполнить обновление до Windows 10 server 2016.

<р>1. Введите syskey в поле поиска и нажмите Enter, чтобы перейти к разделу «Защита базы данных учетных записей Windows».

<р>2. В разделе «Защита базы данных учетных записей Windows» нажмите «Обновить».

Вы можете видеть выше, что шифрование включено по умолчанию.

<р>3. В поле «Ключ запуска» сначала отметьте кружок «Пароль, сгенерированный системой», а затем выберите «Сохранить ключ запуска локально», чтобы сохранить системный ключ на локальном жестком диске ПК.

Вот вы хотите, также доступна установка пароля. Таким образом, при следующем запуске Windows 10 вам потребуется ввести пароль.

В тот момент, когда вы нажмете кнопку «ОК», системный ключ также будет отключен, так как во время перезагрузки системы не требуется никаких действий.

<р>4. В следующем окне появится сообщение о том, что ключ запуска базы данных учетной записи был изменен. Нажмите OK, чтобы завершить процесс.

Учитывая, что Microsoft официально выпустила BitLocker, после удаления ключа SAM из Windows XP, Windows 7, 8 или 10 вы также можете позволить BitLocker защищать системные файлы и данные. Большинству из вас, если вы хотите использовать пароль системного ключа для блокировки Windows 10, настоятельно рекомендуется попробовать BitLocker.

В заключение, независимо от того, хотите ли вы предотвратить угрозы безопасности, связанные с системным ключом, или выполнить обновление до Windows 10 версии 1709 (Windows 10 server 2016) или более поздней версии, вам необходимо узнать, что такое системный ключ и как его удалить из Windows 10.

Версию этой статьи для Microsoft Windows NT см. по адресу 143475.

Обзор

База данных управления учетными записями безопасности Microsoft Windows 2000, Microsoft Windows XP и Microsoft Windows 2003 (SAM) хранит хешированные копии паролей пользователей. Эта база данных зашифрована локально хранимым системным ключом. Чтобы обеспечить безопасность базы данных SAM, Windows требует, чтобы хэши паролей были зашифрованы. Windows запрещает использование сохраненных незашифрованных хэшей паролей.

Вы можете использовать утилиту SysKey для дополнительной защиты базы данных SAM, переместив ключ шифрования базы данных SAM с компьютера под управлением Windows. Утилита SysKey также может использоваться для настройки начального пароля, который необходимо ввести для расшифровки системного ключа, чтобы Windows могла получить доступ к базе данных SAM. В этой статье описывается, как использовать утилиту SysKey для защиты базы данных Windows SAM.

Дополнительная информация

Настроить защиту системного ключа Windows

Чтобы настроить защиту системного ключа Windows, выполните следующие действия:

В командной строке введите syskey и нажмите клавишу ВВОД.

В диалоговом окне «Защита базы данных учетных записей Windows» обратите внимание, что параметр «Шифрование включен» выбран и является единственным доступным параметром. Если выбран этот параметр, Windows всегда будет шифровать базу данных SAM.

Нажмите «Обновить».

Нажмите «Запуск с паролем», если вы хотите, чтобы для запуска Windows требовался пароль. Используйте сложный пароль, содержащий комбинацию прописных и строчных букв, цифр и символов. Пароль запуска должен содержать не менее 12 символов, а может быть до 128 символов.

Примечание. Если вам необходимо удаленно перезагрузить компьютер, для которого требуется пароль (если вы используете параметр «Запуск с паролем»), пользователь должен находиться за локальной консолью во время перезагрузки. Используйте этот параметр только в том случае, если доверенный администратор безопасности может ввести пароль для запуска.

Нажмите «Пароль, сгенерированный системой», если вы не хотите запрашивать пароль для запуска.

Выберите один из следующих вариантов:

Нажмите «Сохранить ключ запуска на дискете», чтобы сохранить пароль запуска системы на дискете. Для этого требуется, чтобы кто-то вставил дискету, чтобы запустить операционную систему.

Нажмите «Сохранить ключ запуска локально», чтобы сохранить ключ шифрования на жестком диске локального компьютера. Это параметр по умолчанию.

Нажмите «ОК» два раза, чтобы завершить процедуру.

Удалите ключ шифрования SAM с локального жесткого диска, используя параметр «Сохранить ключ запуска на гибком диске» для обеспечения оптимальной безопасности. Это обеспечивает высочайший уровень защиты базы данных SAM.

Всегда создавайте резервную дискету, если вы используете параметр «Сохранить ключ запуска на дискете». Вы можете перезапустить систему удаленно, если кто-то может вставить дискету в компьютер, когда он перезагрузится.

Примечание. База данных Microsoft Windows NT 4.0 SAM не была зашифрована по умолчанию. Базу данных SAM Windows NT 4.0 можно зашифровать с помощью утилиты SysKey.

Инструмент шифрования Windows Syskey исчезнет с грядущим обновлением Windows 10. Вот четыре альтернативных инструмента для защиты ваших данных.

Инструмент шифрования Windows Syskey будет удален в грядущем обновлении Windows 10 Fall Creators. Утилита шифрует информацию о паролях, хранящуюся в системных базах данных, которые, в свою очередь, сохраняются в реестре Windows.

Первоначальная цель состояла в том, чтобы предотвратить несанкционированные попытки взлома пароля в автономном режиме. Однако мошенники поняли, что могут использовать встроенную утилиту, чтобы блокировать пользователей в своих системах, заставляя их платить выкуп (до появления программы-вымогателя, но все еще используемой в телефонных аферах — на YouTube есть тысячи видеороликов). В других средах Syskey обеспечивает аутентификацию перед загрузкой, когда пользователю предлагается ввести пароль перед загрузкой операционной системы.

Microsoft рекомендует BitLocker в качестве замены системного ключа. Но каковы ваши варианты? Давайте посмотрим.

1. Битлокер

Если у вас Windows 10 Pro, Enterprise или Education, у вас установлен BitLocker. К сожалению, Windows 10 Домашняя не предлагает BitLocker в качестве стандартной функции.

Сейчас я скажу: если вы не планируете перейти на Windows 10 Pro (или не имеете доступа к выпуску Enterprise или Education), существуют другие бесплатные альтернативы Syskey, которые я собираюсь перечислить ниже. Но если вы уже используете Windows 10 Pro, стоит подумать о BitLocker.

Вы можете найти параметры BitLocker, в том числе мастер установки BitLocker, введя bitlocker в строке поиска Cortana (нажмите клавишу Windows + S).

Групповая политика TPM

При попытке включить BitLocker может появиться следующее сообщение:

Введите gpedit в строку поиска и выберите наиболее подходящий вариант.

Перейдите к Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker > Диски операционной системы. Затем выберите Требовать дополнительную аутентификацию при запуске.

Далее выберите Включено, чтобы разрешить изменение политики. Затем в разделе «Параметры» выберите «Разрешить BitLocker без совместимого TPM». Нажмите «Применить», затем «ОК».

Затем, когда вы вернетесь, ваша попытка включить BitLocker будет успешной. Подробнее об этом процессе читайте в нашем руководстве по шифрованию жесткого диска с помощью BitLocker в Windows 10.

2. ВераКрипт

Существует несколько бесплатных альтернатив BitLocker. Возможно, наиболее известным является VeraCrypt, созданный на обломках устаревшего инструмента шифрования TrueCrypt.

VeraCrypt предлагает ряд инструментов, включая создание и подключение виртуального зашифрованного диска, полное шифрование диска или раздела, а также предзагрузочную аутентификацию (зашифрованный раздел операционной системы).

Кроме того, VeraCrypt имеет расширенные функции, такие как скрытое шифрование операционной системы и другие инструменты скрытого тома.

VeraCrypt предлагает пользователям более широкий набор алгоритмов шифрования, включая AES, Twofish, Serpent и Camellia. Кроме того, пользователи могут выбрать один из двух алгоритмов хеширования: SHA-256 или RIPEMD-160.

Вывод для многих ясен: если вы не переходите на Windows 10 Pro за 99 долларов США, вам подойдет VeraCrypt. На самом деле многие пользователи VeraCrypt используют Windows 10 независимо от BitLocker из-за его широких возможностей шифрования.

3. Дисккриптор

DiskCryptor — еще один инструмент полного шифрования диска с открытым исходным кодом. Первоначально он был разработан как замена корпоративного (и коммерческого продукта) DriveCrypt Plus Pack, который также имеет предзагрузочную аутентификацию, но имеет высокую цену (125 евро или 149 долларов на момент написания). .

DiskCryptor изначально был запущен бывшим пользователем TrueCrypt, который использует никнейм «ntldr». Версии с 0.1 по 0.4 были полностью совместимы с TrueCrypt, используя соответствующее форматирование разделов, а также шифрование с помощью 256-битного AES. Однако DiskCryptor 0.5 запустил новый формат разделов, предназначенный для шифрования томов дисков, уже содержащих данные (изначально формат TrueCrypt шифровал только пустой или вновь созданный том диска).

DiskCryptor использует алгоритмы шифрования AES, Twofish и Serpent с 256-битными ключами. Кроме того, DiskCryptor особенно полезен для тех, кто хочет шифровать многозагрузочные системы, предлагая полную совместимость сторонних загрузчиков, таких как GRUB и LILO (предлагая предзагрузочную аутентификацию для каждого загрузочного раздела).

4. Шифрование томов Jetico BestCrypt

От отличного бесплатного варианта до одного из лучших платных инструментов шифрования на рынке. Он может шифровать широкий спектр типов томов, включая диски RAID, и предлагает аутентификацию перед загрузкой (с настраиваемым текстом, не меньше).

Кроме того, BestCrypt поддерживает TPM, а также возможность загрузки зашифрованных томов только из доверенной сети. Инструмент Volume Encryption использует четыре основных алгоритма шифрования с 256-битными ключами: AES, RC6, Serpent и Twofish.

Jetico BestCrypt Volume Encryption — это инструмент шифрования премиум-класса. Эксперт по шифрованию Брюс Шнайер даже рекомендует его, «несмотря на то, что он является собственностью», что говорит о многом. Однако продукты премиум-класса имеют премиальную цену. BestCrypt Volume Encryption обойдется вам в 119,99 долларов США.

Какую альтернативу Syskey вы выберете?

Это четыре отличные альтернативы Syskey, который скоро обесценится.

Вы можете спросить, почему в списке нет других вариантов. Честно говоря, это одни из лучших продуктов на рынке по нескольким причинам.

Например, BitLocker интегрирован в операционную систему Windows 10. Таким образом, это бесплатно, если у вас уже есть правильная лицензия, и очень хорошо поддерживается (как Microsoft, так и более широким технологическим сообществом). Если у вас Windows 10, у вас под рукой чрезвычайно мощный инструмент полного шифрования диска.

Veracrypt и DiskCryptor имеют открытый исходный код, полностью открыты для стороннего аудита и хорошо поддерживаются (читай: активно работают) соответствующими командами. Опять же, они предлагают отличное, чрезвычайно мощное полное шифрование диска, совершенно бесплатно.

Наконец, Jetico BestCrypt может вернуть вам кучу денег, но вы инвестируете в свою личную безопасность.

На рынке доступны и другие варианты. Такие инструменты, как Sophos SafeGuard Easy и Symantec Drive Encryption, также превосходны, но имеют более высокую цену. Однако читатели из малого и среднего бизнеса могут рассмотреть их из-за предлагаемой дополнительной поддержки.

Вам не нужно тратить большие деньги. На самом деле вам не нужно тратить деньги, чтобы гарантировать дополнительный уровень личной безопасности. Однако важно отметить, что системы, использующие Syskey в качестве дополнительного или обязательного уровня безопасности, не будут обновлены до Fall Creators Update.

Пароли пользователей Windows могут быть легко скомпрометированы любым компьютерным компьютером, имеющим физический доступ к ПК. Существует множество инструментов для взлома, сброса, разблокировки учетных записей и паролей Windows, таких как Ophcrack, Reset Windows Password и другие. Чтобы повысить безопасность входа в систему, в Windows есть скрытая функция безопасности, называемая системным ключом, которая дает нам дополнительный уровень безопасности для входа на ПК. Этот метод безопасности не так легко взломать, как учетную запись пользователя. Но есть кое-что, что вам нужно рассмотреть, прежде чем делать это.

- Если вы забыли пароль, единственный способ сбросить его — отформатировать Windows.

- Перед входом в учетные записи пользователей необходимо ввести системный ключ. Если ваш компьютер используется несколькими пользователями, каждый должен знать пароль.

Syskey также известен как Startup Key. Вы можете хранить системный ключ в Windows локально или на USB-накопителе. Если вы установите системный ключ для локального хранения, вам придется вводить системный ключ при каждой загрузке компьютера. В этом руководстве показано, как заблокировать компьютер с Windows 10/8/7/Vista/XP с помощью системного ключа.

Как заблокировать компьютер с помощью Syskey?

- Нажмите клавишу Windows + R, чтобы открыть окно «Выполнить», введите syskey и нажмите Enter.

- По запросу UAC нажмите «Продолжить».

Нажмите «Обновить».

Нажмите «Пароль для запуска», затем введите пароль для системного ключа.

В следующий раз вам нужно будет ввести системный ключ, чтобы войти на свой компьютер.

Windows теперь требует ввода системного ключа при загрузке компьютера. Если ваша учетная запись Windows защищена паролем, вам все равно потребуется ввести пароль учетной записи Windows, чтобы войти в Windows.

Читайте также:

- Локальная подсистема печати не работает под управлением Windows 10

- Как открыть окно команд в папке Windows 7

- 0x80131700 как исправить windows 7

- Ошибка Ubuntu при загрузке информации об источниках приложения Ubuntu

- Где находится главное меню в Windows 7