В Windows 10 и Windows Server 2019 появился встроенный SSH клиент, который вы можете использовать для подключения к *Nix серверам, ESXi хостам и другим устройствам по защищенному протоколу, вместо Putty, MTPuTTY или других сторонних SSH клиентов. Встроенный SSH клиент Windows основан на порте OpenSSH и предустановлен в ОС, начиная с Windows 10 1809.

Содержание:

- Установка клиента OpenSSH в Windows 10

- Как использовать SSH клиенте в Windows 10?

- SCP: копирование файлов из/в Windows через SSH

Установка клиента OpenSSH в Windows 10

Клиент OpenSSH входит в состав Features on Demand Windows 10 (как и RSAT). Клиент SSH установлен по умолчанию в Windows Server 2019 и Windows 10 1809 и более новых билдах.

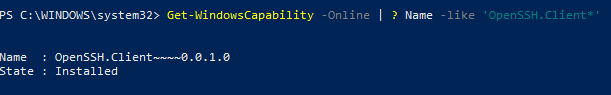

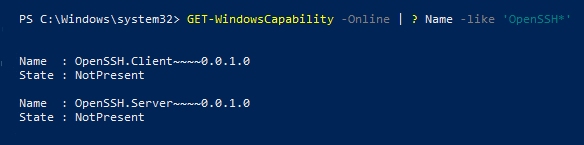

Проверьте, что SSH клиент установлен:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH.Client*'

В нашем примере клиент OpenSSH установлен (статус: State: Installed).

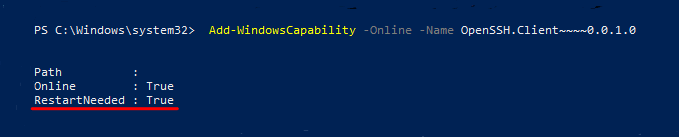

Если SSH клиент отсутствует (State: Not Present), его можно установить:

- С помощью команды PowerShell:

Add-WindowsCapability -Online -Name OpenSSH.Client* - С помощью DISM:

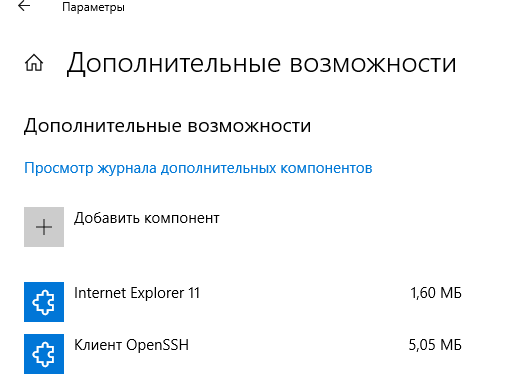

dism /Online /Add-Capability /CapabilityName:OpenSSH.Client~~~~0.0.1.0 - Через Параметры -> Приложения -> Дополнительные возможности -> Добавить компонент. Найдите в списке Клиент OpenSSH и нажмите кнопку Установить.

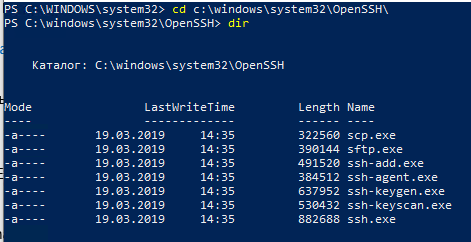

]Бинарные файлы OpenSSH находятся в каталоге c:\windows\system32\OpenSSH\.

- ssh.exe – это исполняемый файл клиента SSH;

- scp.exe – утилита для копирования файлов в SSH сессии;

- ssh-keygen.exe – утилита для генерации ключей аутентификации;

- ssh-agent.exe – используется для управления ключами;

- ssh-add.exe – добавление ключа в базу ssh-агента.

Вы можете установить OpenSSH и в предыдущих версиях Windows – просто скачайте и установите Win32-OpenSSH с GitHub (есть пример в статье “Настройка SSH FTP в Windows”).

Как использовать SSH клиенте в Windows 10?

Чтобы запустить SSH клиент, запустите командную строку

PowerShell

или

cmd.exe

. Выведите доступные параметры и синтаксис утилиты ssh.exe, набрав команду:

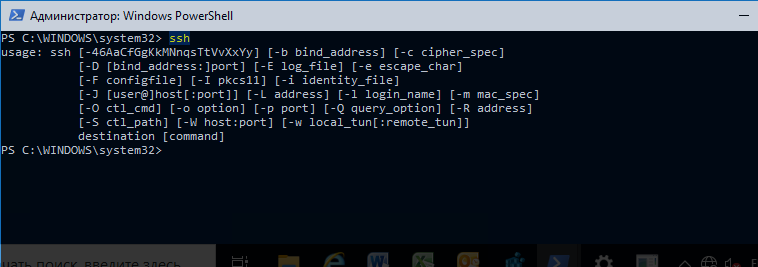

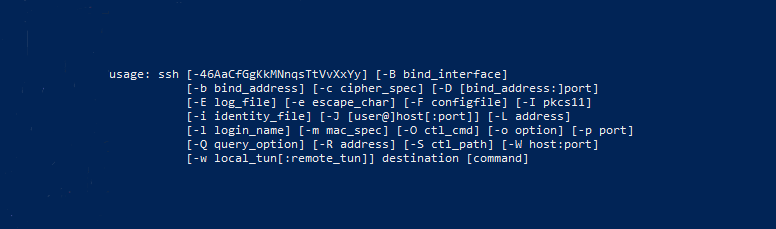

ssh

usage: ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-E log_file] [-e escape_char]

[-F configfile] [-I pkcs11] [-i identity_file]

[-J [user@]host[:port]] [-L address] [-l login_name] [-m mac_spec]

[-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address]

[-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]

destination [command]

Для подключения к удаленному серверу по SSH используется команда:

ssh username@host

Если SSH сервер запущен на нестандартном порту, отличном от TCP/22, можно указать номер порта:

ssh username@host -p port

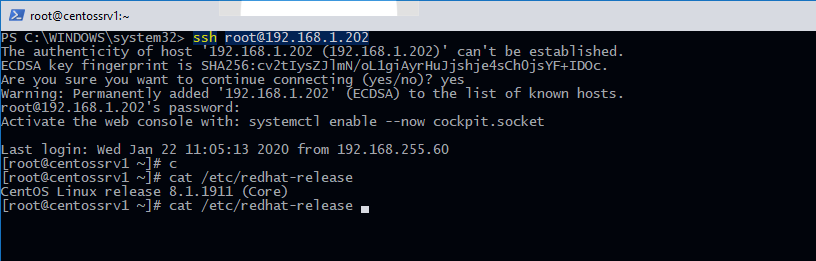

Например, чтобы подключиться к Linux хосту с IP адресом 192.168.1.202 под root, выполните:

ssh [email protected]

При первом подключении появится запрос на добавление ключа хоста в доверенные, наберите yes -> Enter (при этом отпечаток ключа хоста добавляется в файл C:\Users\username\.ssh\known_hosts).

Затем появится запрос пароля указанной учетной записи, укажите пароль root, после чего должна открытся консоль удаленного Linux сервера (в моем примере на удаленном сервере установлен CentOS 8).

С помощью SSH вы можете подключаться не только к *Nix подобным ОС, но и к Windows. В одной из предыдущих статей мы показали, как настроить OpenSSH сервер на Windows 10 и подключиться к нему с другого компьютера Windows с помощью SSH клиента.

Если вы используете SSH аутентификацию по RSA ключам (см. пример с настройкой SSH аутентификации по ключам в Windows), вы можете указать путь к файлу с закрытым ключом в клиенте SSH так:

ssh [email protected] -i "C:\Users\username\.ssh\id_rsa"

Также вы можете добавить ваш закрытый ключ в SSH-Agent. Сначала нужно включить службу ssh-agent и настроить ее автозапуск:

set-service ssh-agent StartupType ‘Automatic’

Start-Service ssh-agent

Добавим ваш закрытый ключ в базу ssh-agent:

ssh-add "C:\Users\username\.ssh\id_rsa"

Теперь вы можете подключиться к серверу по SSH без указания пути к RSA ключу, он будет использоваться автоматически. Пароль для подключения не запрашивается (если только вы не защитили ваш RSA ключ отдельным паролем):

ssh [email protected]

Еще несколько полезных аргументов SSH:

-

-C

– сжимать трафик между клиентом и сервером (полезно на медленных и нестабильных подключениях); -

-v

– вывод подробной информации обо всех действия клиента ssh; -

-R

/

-L

– можно использовать для проброса портов через SSH туннель.

SCP: копирование файлов из/в Windows через SSH

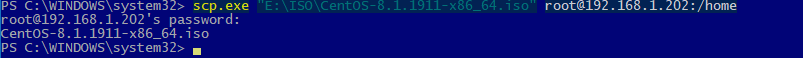

С помощью утилиты scp.exe, которая входит в состав пакета клиента SSH, вы можете скопировать файл с вашего компьютера на SSH сервер:

scp.exe "E:\ISO\CentOS-8.1.1911-x86_64.iso" [email protected]:/home

Можно рекурсивно скопировать все содержимое каталога:

scp -r E:\ISO\ [email protected]:/home

И наоборот, вы можете скопировать файл с удаленного сервера на ваш компьютер:

scp.exe [email protected]:/home/CentOS-8.1.1911-x86_64.iso e:\tmp

Если вы настроите аутентификацию по RSA ключам, то при копировании файлов не будет появляться запрос на ввод пароля для подключения к SSH серверу. Это удобно, когда вам нужно настроить автоматическое копирование файлов по расписанию.

Итак, теперь вы можете прямо из Windows 10 подключаться к SSH серверам, копировать файлы с помощью scp без установки сторонних приложений и утилит.

Каждому системному администратору приходилось сталкиваться с использованием SSH протоколов. При использовании систем под управлением Linux включить доступ к протоколу не составляет труда, открывается терминал и всё уже работает. Но при использовании операционной системы Windows придётся использовать различные SSH-клиенты.

SSH если дословно переводить с английского звучит как «безопасная оболочка». При использовании представляет собой сетевой протокол, основной задачей которого является безопасное управление ОС удалённо из другой точки сети. Производимое подключение является защищённым, обеспечивая аутентификацию и прямую передачу данных, безопасность такому соединению даёт шифрование трафика, проходящего через канал.

Как выбрать SSH клиент?

Вопросом выбора SSH клиента может задаться новичок, впервые столкнувшийся с этим протоколом. Основными различиями приложений являются интерфейс и дополнительные настройки. Функциональные возможности у всех практически идентичны.

Лучшие SSH-клиенты

SSH-клиентов в сети большое множество, рассмотрим самые популярные и функциональные из них.

Putty (и SuperPutty)

Один из самых популярных клиентов SSH и Telnet для Windows 7, 8, 10 и Linux. В программе присутствуют логи, есть возможность настраивать разрешения консольного окна, цвета и шрифты. Есть возможность сохранения ключей авторизации и работы через прокси-сервер. Программа распространяется бесплатно.

SuperPutty отличается от стандартного клиента более удобным интерфейсом, основное отличие — это наличие вкладок. Подходит для управления сразу нескольких устройств одновременно.

mRemoteNG

Утилита является не только клиентом, но и имеет большой набор инструментов. RDS – служба удалённых рабочих столов или служба терминалов, позволяет управляет удалённо рабочим столом машины, подключённой в сети. Помимо множество других функций, в mRemoteNG встроен Telnet. Относительным недостатком программы является запоминание паролей, что может сказаться на безопасности в дальнейшем.

MobaXterm

Популярная программа среди зарубежных системных администраторов. В сети существует две версии, бесплатная, с урезанным функционалом, и полноценная платная версия. Для стандартного использования хватает и бесплатной версии. В MobaXterm реализована группировка сессий, удобная работа с вкладками и множество других функций.

Remote Desktop Manager

Программа с большим набором функций и красивым плиточным интерфейсом. Кроме клиента в программе реализованы все инструменты управления и мониторинга сети. Из-за большого набора функций и полноценного интерфейса Remote Desktop Manager намного тяжелее своих аналогов. Как и у предыдущей, существует бесплатная и платная версии.

Solar Putty

Достаточно популярная утилита, но в узких кругах. Набор функций не сильно отличается от других. Приятный глазу и удобный в использовании интерфейс. Из характерных минусов Solar Putty следует отметить, что для скачивания приложения нужно будет заполнить множество личных данных, включая электронную почту, куда в дальнейшем будут приходить рекламные письма от компании.

WinSCP

Программа, используя которую, можно организовать зашифрованое соединение с FTP-сервером через туннелирование трафика по протоколу SSH. Интерфейс по своему устройству схож с PuTTy, он прост и понятен в использовании. Для подключения используется имя пользователя, пароль, хост, порт – тоже самое, что и в множестве других программ. WinSCP будет полезна как для новичков, так и для опытных пользователей.

Xshell

Полностью некоммерческий, бесплатный проект. Особенностями Xshell являются туннелирование, полное управление файлами и возможность использования локальных команд. Имеет поддержку множества протоколов, кроме стандартного SSH. Большой набор дополнительных инструментов поможет опытным пользователям в тонкой настройке необходимых подключений и управлений.

KiTTY

Программа представляет собой улучшенную и более оптимизированную версию популярной PuTTy. Появились возможности включить фильтрацию сессий, лаунчер для них, сохранение пароля, применение пользовательских команд и множество другого. Удобной особенностью KiTTY является полная интеграция с WindSCP. Пользователи, ранее работавшие с PuTTY, с лёгкостью разберутся с основными конфигурациями.

FireSSH для Firefox

Это не полноценная отдельная программа для Windows, а плагин, используемый для браузера FireFox. После его установки достаточно перейти в раздел «Меню» — «Разработка» и выбрать «FireSSH». После запуска приложения следует ввести данные для подключения — логин, пароль, хост и порт. Более расширенные параметры находятся во вкладке «Advanced». Плагин работает стабильно на всех современных версиях браузера. Не требует дополнительной настройки.

Secure Shell

Для браузеров работающих на ядре Chromium (Google Chrome, Yandex) существует свой отдельный плагин SSH-клиента. Установить Secure Shell можно из магазина дополнений Хром. По окончанию установки следует нажать на иконку клиента, далее настроить необходимые параметры для подключения и можно начинать работу.

-

Home

-

Partition Magic

- How to Set up SSH Client and Server on Windows 10 [Full Guide]

By Ariel | Follow |

Last Updated

What is SSH Client Windows? How to set up SSH client and server on your Windows 10 PC? If you are also trying to figure them out, this post of MiniTool will walk you through detailed steps to use SSH client Windows 10.

About SSH Client Windows 10

What is SSH Windows? SSH was developed with encryption that intends to provide integrity and confidentiality of data via an unsecured network. That indicates when accessing an unsecured network by using a client server architecture, SSH Windows can provide you with a secure channel that connects to an SSH client app with an SSH server.

In order to authenticate the remote computer, SSH usually needs public-key cryptography. There are 2 major ways to use SSH Windows 10, you can use automatically or manually generated public-private key pair.

Right now, I believe that you already have an overall understanding of SSH Windows. Let’s see how to set up SSH client Windows 10.

How to Install SSH Client and Server on Windows 10

The SSH client is an optional feature on Windows 10 that isn’t installed by default. To use Windows 10 SSH client and server smoothly, you need to install OpenSSH client firstly. This is because OpenSSH is set up as a default SSH client on Windows 10 operating system.

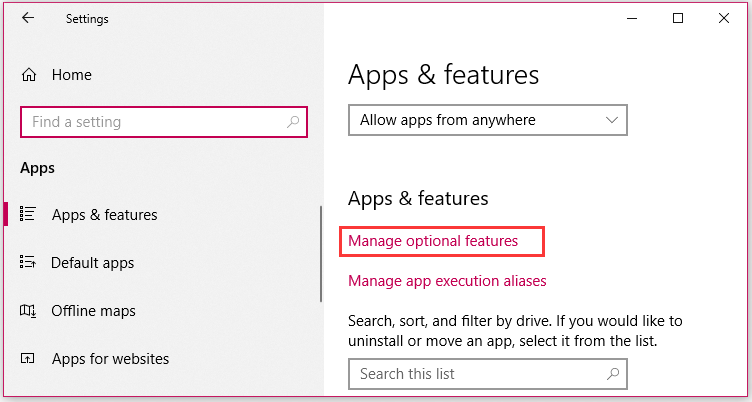

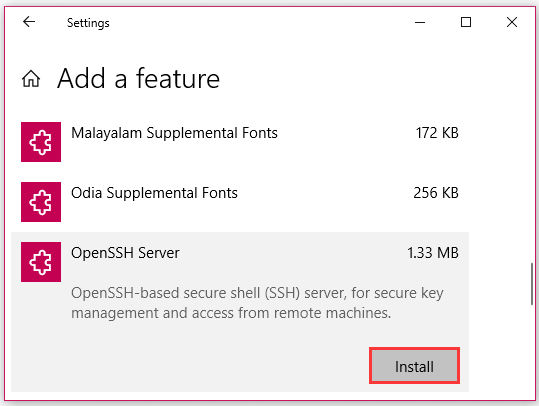

The OpenSSH client and OpenSSH server need to be installed separately in Windows 10 1809 and Windows Server 2019. So, please install OpenSSH client and server Windows 10 respectively. For that:

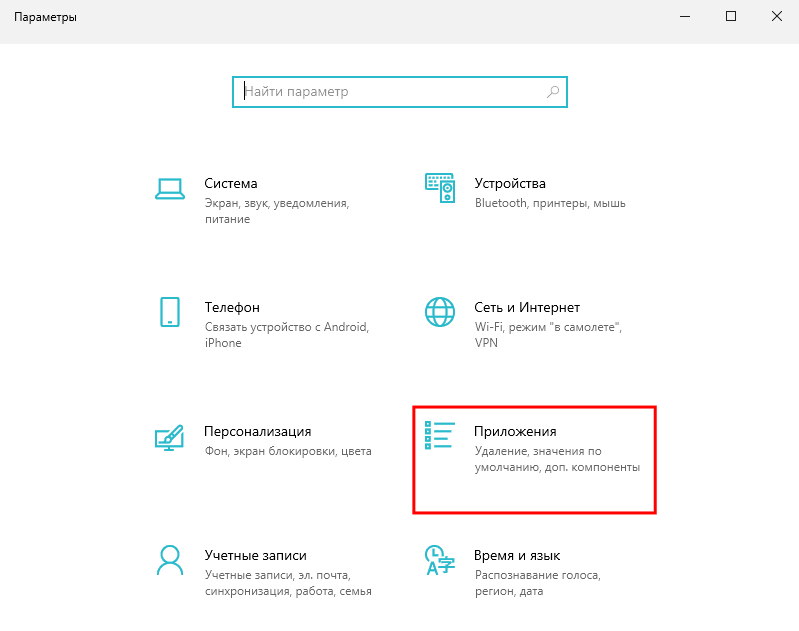

Step 1. Press Win + I keys to open the Settings app and click on the Apps section to go on.

Step 2. Scroll down the right sidebar and click on the Manage optional features under the Apps & features section.

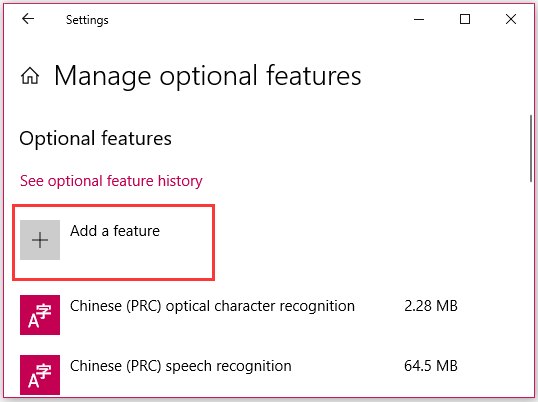

Step 3. In the pop-up window, click on the Add a feature at the top of the list of installed features.

Tip: You can scroll down this list of installed programs to check if the OpenSSH client and server have been installed. If it is, you can skip this step.

Step 4. Scroll down to find the OpenSSH Client program, double click it and click on the Install button.

Step 5. Then you can follow the same steps to install the OpenSSH server on your Windows 10 PC.

Note: When installing the OpenSHH server, you need to create and enable a firewall rule named “OpenSSH-Server-In-TCP”, which will allow inbound SSH traffic on port 22. You can refer to this post to create the firewall rule.

How to Use SSH Client Windows 10

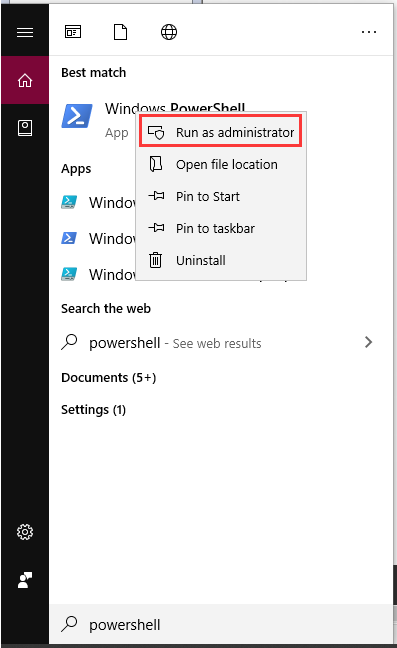

Once you installed OpenSSH client and server on Windows 10, you can try using the Windows 10 SSH client by running the SSH command. You can run the SSH command in either a PowerShell window or a Command Prompt window.

Here mainly focus on how to use SSH client Windows 10 via PowerShell. To do so, follow the steps below carefully.

Step 1. Type PowerShell in the search box, and then right-click the Windows PowerShell and select Run as administrator.

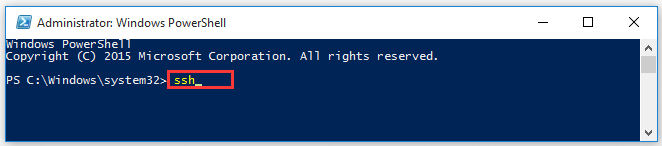

Step 2. Type the ssh command and hit Enter.

Tip: If you receive an error message saying the command isn’t found, you need to sign out and sign in again. Then restart your computer.

Step 3. To continue connecting to an SSH server at a ssh.example.com on port 22, you can type the ssh [email protected] command and hit Enter. If you want to run on a different port, you can type a specified port with the –p witch and hit Enter.

About The Author

Position: Columnist

Ariel has been working as a highly professional computer-relevant technology editor at MiniTool for many years. She has a strong passion for researching all knowledge related to the computer’s disk, partition, and Windows OS. Up till now, she has finished thousands of articles covering a broad range of topics and helped lots of users fix various problems. She focuses on the fields of disk management, OS backup, and PDF editing and provides her readers with insightful and informative content.

В этой статье мы расскажем, как работает SSH-клиент, как его установить, а также как подключиться к Ubuntu и Windows 10 по SSH. Но давайте сначала разберёмся, что такое SSH.

Что такое SSH

SSH (Secure Shell) — сетевой протокол прикладного уровня, который позволяет управлять операционной системой и выполнять функцию тунеллирования TCP-соединения. Работа SSH построена на взаимодействии 2-х компонентов: SSH-сервера и SSH-клиента. Подробнее читайте в статье Что такое SSH.

SSH-сервер по умолчанию прослушивает соединения на порту 22, а также требует аутентификации сторон. Есть несколько вариантов проверки соединения:

- по паролю. Используется чаще всего. При таком типе аутентификации между клиентом и сервером создаётся общий секретный ключ: он шифрует трафик;

- с помощью ключевой пары. Предварительно генерируется открытый и закрытый ключ. На устройстве, с которого нужно подключиться, хранится закрытый ключ, а на сервере — открытый. При подключении файлы не передаются, система только проверяет, что устройство имеет доступ не только к открытому, но и к закрытому ключу.

- по IP-адресу. При подключении система идентифицирует устройство по IP-адресу. Такой тип аутентификации небезопасен и используется редко.

OpenSSH (Open Secure Shell) — набор программ, который позволяет шифровать сеансы связи в сети. При таких сеансах используется протокол SSH.

OpenSSH включает в себя компоненты:

- ssh,

- scp,

- sftp,

- sshd,

- sftp-server,

- ssh-keygen,

- ssh-keysign,

- ssh-keyscan,

- ssh-agent,

- ssh-add.

Этот набор ПО может аутентифицировать пользователей с помощью таких встроенных механизмов как:

- публичные ключи,

- клавиатурный ввод: пароли и запрос-ответ,

- Kerberos/GSS-API.

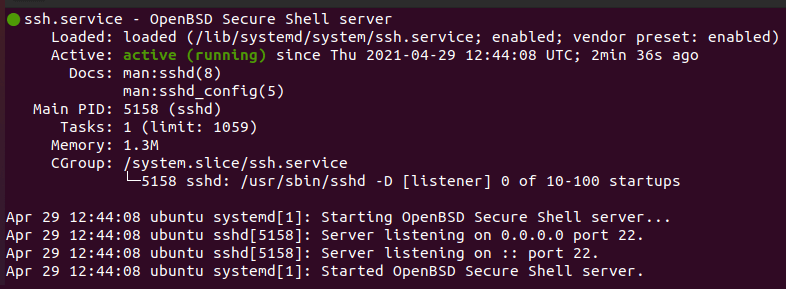

Установка OpenSSH на Ubuntu 22.04

В качестве примера мы рассмотрим установку Ubuntu 22.04. Настройка SSH Ubuntu Server 20.04 версии проходит аналогично.

При первой установке Ubuntu подключение по SSH запрещено по умолчанию. Включить доступ по SSH можно, если установить OpenSSH.

Для этого:

-

1.

Откройте терминал с помощью комбинации клавиш Ctrl + Alt + T.

-

2.

Обновите репозиторий командой:

-

3.

Установите SSH с помощью команды:

-

4.

Установите OpenSSH:

sudo apt install openssh-server -

5.

Добавьте пакет SSH-сервера в автозагрузку:

sudo systemctl enable sshd -

6.

Проверьте работу SSH:

Если установка прошла корректно, в выводе вы увидите настройки по умолчанию:

Настройка SSH Linux

Готово, вы установили OpenSSH на Ubuntu.

Настройка OpenSSH на Ubuntu 22.04

По умолчанию SSH-соединение работает по порту 22. Из соображений безопасности порт лучше изменить. Для этого:

-

1.

Запустите терминал с помощью комбинации клавиш Ctrl + Alt + T.

-

2.

Откройте конфигурационный файл в текстовом редакторе:

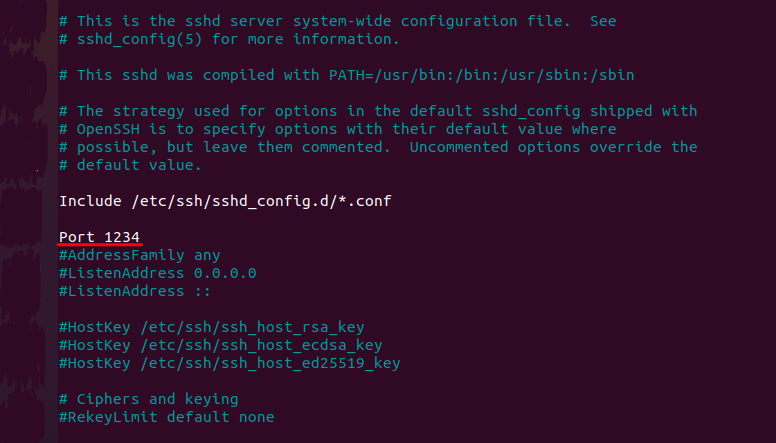

sudo nano /etc/ssh/sshd_config -

3.

В sshd_config замените порт 22 на другое значение в диапазоне от 1 до 65 535. Важно, чтобы выбранный порт не был занят другой службой:

CentOS 8 настройка SSH -

4.

Чтобы изменения вступили в силу, перезапустите SSH-сервер:

Готово, вы настроили OpenSSH на Ubuntu 22.04. Теперь вы можете внести дополнительные настройки или в Ubuntu разрешить пользователю доступ по SSH.

Установка OpenSSH на Windows 10

-

1.

В меню «Пуск» нажмите Параметры:

-

2.

Перейдите в раздел Приложения:

Настройка SSH -

3.

Выберите Приложения и возможности и нажмите Дополнительные компоненты:

-

4.

Проверьте, установлен ли компонент «Клиент OpenSSH». Для этого в поисковой строке наберите «OpenSSH». Если компонент уже установлен, переходите к шагу Настройка SSH на Windows 10.

Если компонент ещё не установлен, используйте PowerShell.

Что такое PowerShell

PowerShell — это утилита командной строки в ОС Windows. Она выпущена в составе Windows 7, Windows 8, Windows 8.1 и Windows 10 как неотъемлемая часть системы.

Управлять ОС через PowerShell можно при помощи командлетов — специальных команд. Командлеты работают аналогично с командами в терминале Linux.

Использование командлетов позволяет:

- работать с файловой системой и реестром Windows,

- изменять настройки операционной системы,

- управлять службами и процессами,

- устанавливать программы,

- управлять установленным ПО,

- встраивать исполняемые компоненты в программы,

- создавать сценарии, которые помогут автоматизировать администрирование.

-

5.

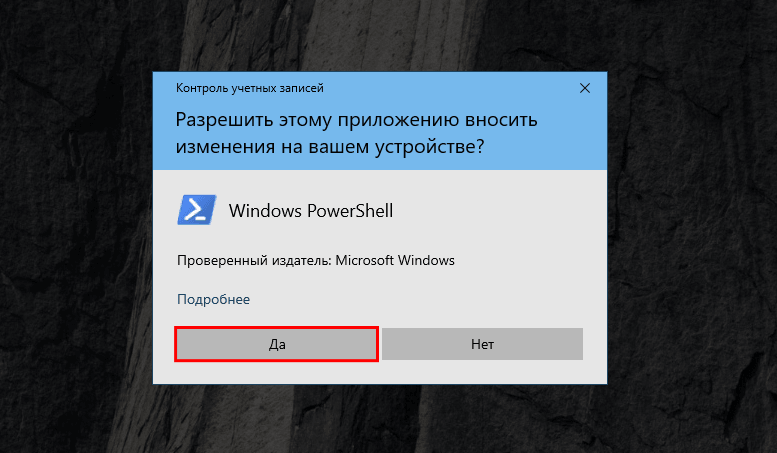

Перейдите в меню «Пуск». Правой кнопкой мыши кликните на Windows PowerShell и выберите Запуск от имени администратора:

-

6.

Дайте согласие на запуск программы. Для этого нажмите Да:

-

7.

Введите командлет:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH*'Вы увидите следующее сообщение:

-

8.

Установите OpenSSH с помощью командлета:

Add-WindowsCapability -Online -Name OpenSSH.Client~~~~0.0.1.0После установки вы увидите сообщение. Если для параметра «RestartNeeded» указан статус «True», перезагрузите компьютер.

Готово, вы установили OpenSSH на Windows.

Настройка Open SSH на Windows 10

-

1.

В меню «Пуск» и кликните на Windows PowerShell:

-

2.

Введите командлет:

В выводе отобразится справочная информация о командлетах:

-

3.

Если вам нужно подключиться к серверу по SSH, выполните командлет:

Где:

- username — имя пользователя SSH,

- host — имя удаленного сервера или его IP-адрес.

Например, так выглядит командлет для подключения к хостингу Рег.ру:

ssh u1234567@123.123.123.123

Готово, теперь вы можете как открыть доступ по SSH, так и внести дополнительные настройки на сервере.

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

👍

Уровень сложности

Простой

Время на прочтение

5 мин

Количество просмотров 56K

Программистов, сисадминов, devops’ов, тестировщиков часто объединяет использование некоторых общих технологий. Например, возможность иметь удалённый доступ к серверу пригодилось бы любому из указанной выше анекдотичной компании. Поэтому в этой статье мы рассмотрим основы работы с протоколом SSH на базовом уровня (без генерации ключей, подписей, мам, пап и кредитов). «Продвинутое» использование посмотрим уже отдельно, в следующий раз. Материал подготовил Макс, автор YouTube-канала PyLounge. Поехали!

Введение

SSH (Secure SHell — защищенная оболочка) — сетевой протокол прикладного уровня, предназначенный для безопасного удаленного доступа к различным системам (Linux, Windows, Mac).

Данный протокол шифрует всю передаваемую информацию по сети. По умолчанию, используется 22-й порт. В основном он нужен для удаленного управления данными пользователя на сервере, запуска служебных команд, работы в консольном режиме с базами данных.

Эта служба была создана в качестве замены не зашифрованному Telnet и использует криптографические техники, чтобы обеспечить, что всё сообщение между сервером и пользователем было зашифровано.

Чтобы установить SSH-соединение, необходимы два компонента: SSH-сервер и SSH-клиент. Сервер прослушивает определенный порт (по умолчанию это порт 22) и при успешной аутентификации дает доступ пользователю. Все команды, которые используются на SSH-клиенте, отправляются через защищенный канал связи на SSH-сервер, на котором они выполняются и откуда отправляют результат работы обратно клиенту.

SSH-сервер

Устанавливается на управляемой операционной системе и принимает входящие подключения от клиентских машин, проверяя соединение одним из способов:

-

по IP-адресу клиента, что не слишком безопасно из-за риска подмены;

-

по публичному ключу клиента и имени пользователя. Нужно создать приватный (закрытый) и публичный (открытый) ключ. Зашифровав информацию одним ключом, можно расшифровать ее только другим;

-

по паролю клиента, который передается в зашифрованном виде. Это один из наиболее распространенных вариантов. Вводить его нужно при каждом подключении.

Платные и бесплатные SSH-серверы есть для всех распространенных ОС:

-

BSD — OpenSSH;

-

Linux — dropbear, lsh-server, openssh-server;

-

Windows — freeSSHd, copssh, WinSSHD, OpenSSH и т. д.

SSH-клиент

Используется для входа на удаленный сервер и выполнения команд. Через клиент выполняется управление удаленным компьютером.

SSH-клиенты разработаны для всех ОС. Имеют платные и бесплатные версии:

-

Linux/BSD — openssh-client, putty, ssh, Vinagre;

-

Windows — PuTTY, SecureCRT, ShellGuard;

-

Android — connectBot.

Встроенный SSH-клиент Windows, основанный на OpenSSH, предустановлен в ОС, начиная с Windows 10 1809.

Установка OpenSSH на Ubuntu

Установка с помощью менеджера пакетов apt-get:

sudo apt-get install openssh-serverПроверка SELinux

Security Enhanced Linux, или SELinux – это усовершенствованный механизм контроля доступа, встроенный в большинство современных дистрибутивов Linux. Первоначально он был разработан Агентством национальной безопасности США для защиты компьютерных систем от вторжения злоумышленников и взлома. SELinux также может помешать работе с ssh. Поэтому необходимо убедиться, что он отключен, либо отключить его.

Устанавливаем доп. инструменты для работы с сетью и настройками безопасности:

sudo apt-get install policycoreutils

sudo apt-get install net-toolsПроверяем статус SELinux. Состояние должно быть disable.

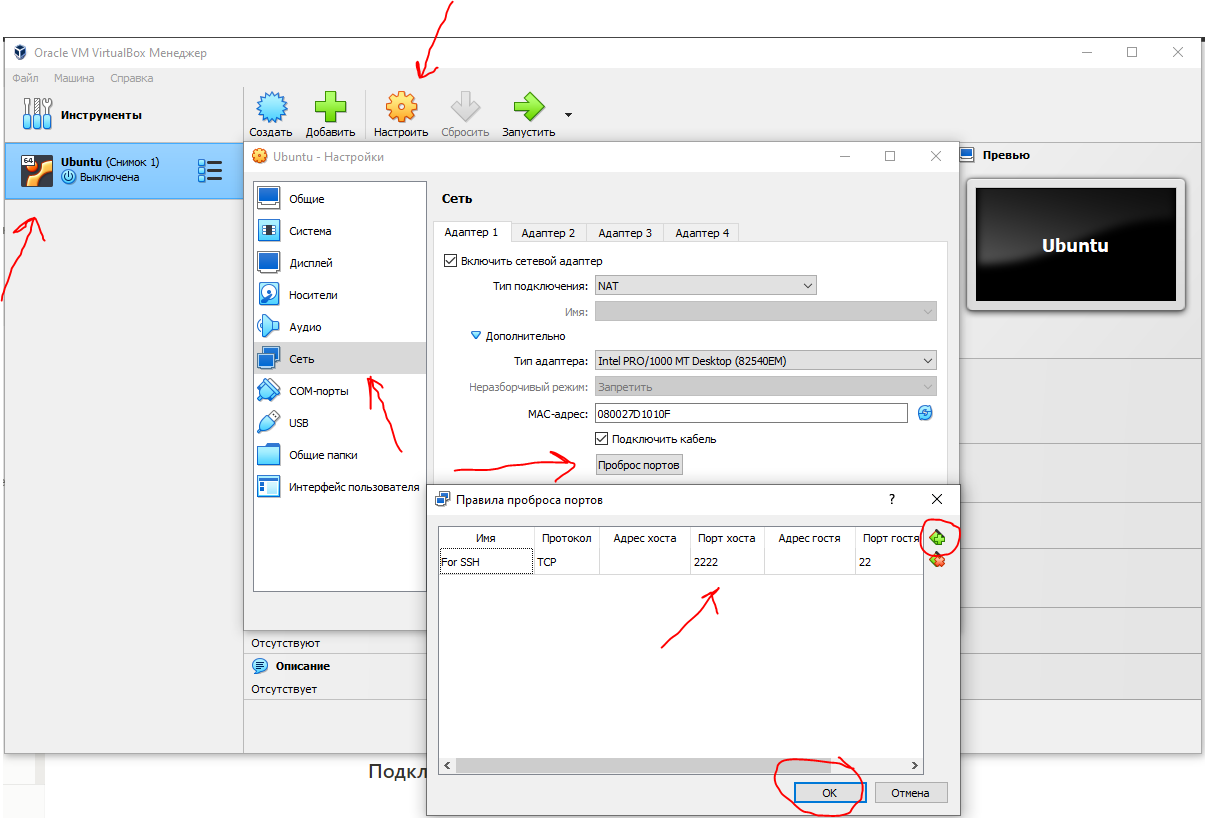

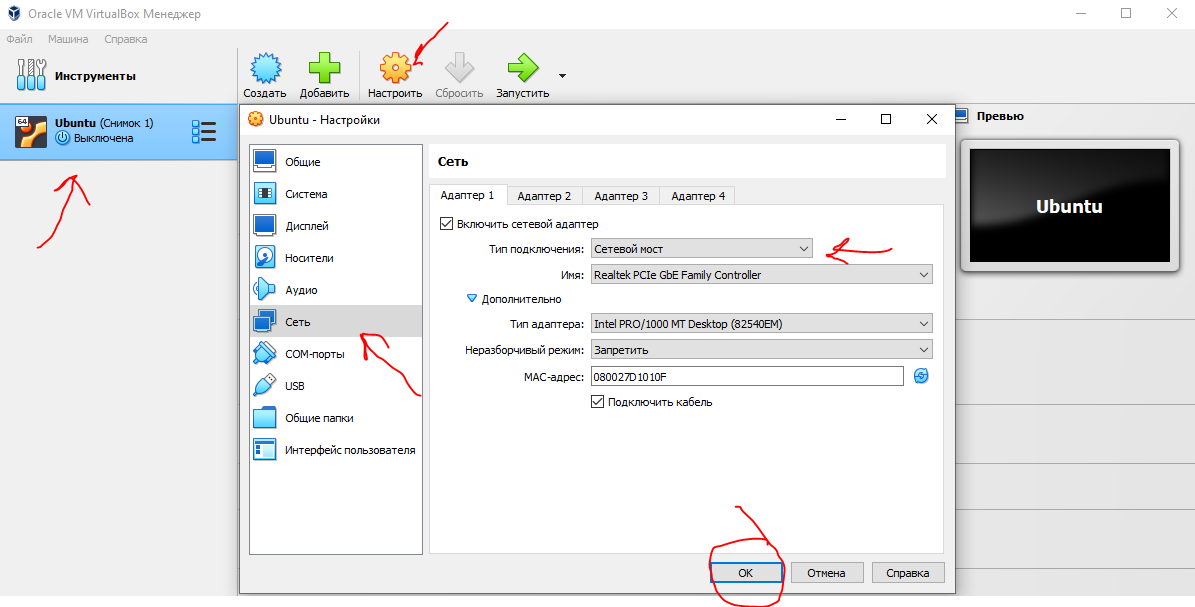

sestatusПодключение к виртуальной машине с типом подключения NAT

Если виртуальная машина использует тип сетевого подключения NAT, то первоначально необходимо настроить проброс портов. Пробросим порт хоста 2222 (или любой свободный) на гостевой порт виртуальной машины номер 22 (порт ssh по умолчанию).

После этого мы можем подключиться из Windows к нашей виртуальной машине.

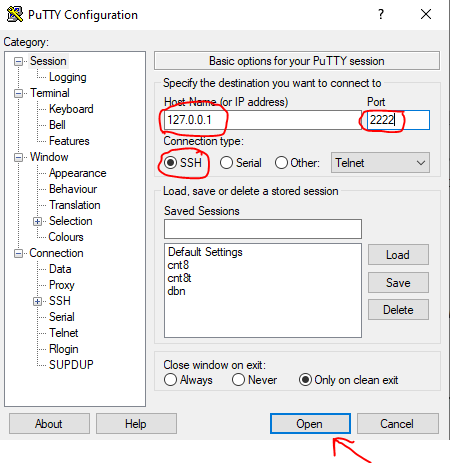

Подключение по ssh через PuTTY

Т.к. в качестве сетевого подключения у виртуальной машины используется NAT, при подключении мы будем указывать петлевой адрес localhost (127.0.0.1) c портом, на который был назначен проброс.

После этого вводим имя пользователя (пользователь должен существовать в linux!!!) и пароль от этого пользователя.

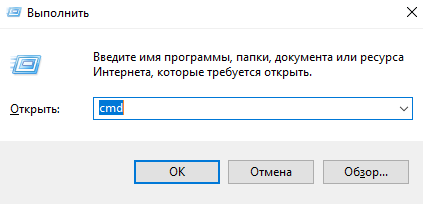

Подключение по ssh через Командную строку Windows (cmd)

Запускаем командную строку сочетанием клавиш Win + R . В открывшемся окне указываем cmd. Нажимаем OK.

В общем видео подключение по ssh имеет вид:

ssh имя_пользователя@ip_адрес_компьютера_к_которому_подключаемся -p портЕсли для подключения используется стандартный порт ssh — 22, то порт можно не указывать.

В открывшемся окне вводим команду:

ssh student@127.0.0.1 -p 2222Вводим пароль пользователя. Всё. Вы великолепны!

Подключение к виртуальной машине с типом подключение Сетевой мост

С типом подключения Сетевой мост необходимо выдать статический ip для Linux системы. Дальнейшее подключение будет уже по этому, выданному ip, а не через localhost.

Установка статического ip

Начиная с выпуска Ubuntu 17.10 NetPlan теперь это инструмент настройки сети по умолчанию для управления настройками сети, заменяющий файл конфигурации /etc/network/interfaces, который использовался в предыдущих версиях.

Файлы конфигурации для Netplan находятся в каталоге /etc/netplan и написаны на языке YAML. В этом каталоге вы найдете файлы конфигурации YAML.

Откроем конфигурационный файл:

sudo nano /etc/netplan/*.yamlОтредактируем конфигурационный файл:

network:

version: 2

renderer: NetworkManager

ethernets:

enp0s3:

dhcp4: false

addresses: [10.40.0.224/24]

gateway4: 10.40.0.1

nameservers:

addresses: [10.2.0.8, 10.2.0.3]

Здесь:

-

ethernets — указывает на проводное Ethernet подключение;

-

enp0s3 — имя сетевого интерфейса (можно узнать командой ifconfig);

-

dhcp4 — автоматическая выдача ipv4-адреса с помощью службы dhcp (для ipv6 указывать dhcp6);

-

addresses — ip-адрес и маска сети, которые назначаются компьютеру;

-

gateway4 — шлюз по умолчанию;

-

nameservers — список dns-серверов.

Посмотреть настройки можно с хостовой машины на Windows с помощью команды ipconfig /all.

Чтобы применить изменения и перезагрузить сеть, вводим команду:

sudo netplan applyПодключение по ssh

Запускаем командную строку сочетанием клавиш Win + R . В открывшемся окне указываем cmd. Нажимаем OK.

В открывшемся окне вводим команду:

ssh student@10.40.0.224Вводим пароль пользователя. Всё. Вы великолепны (2)!

Заключение

Несмотря на высокую защиту протокола, использование стандартного порта значительно повышает риск взлома сервера. Например, это можно сделать при помощи brute-force (атака полным перебором). Порт 22 — открытый, поэтому злоумышленнику нужно только подобрать логин и пароль к серверу. Это сложно, но возможно. Чтобы максимально ограничить доступ к серверу для злоумышленников (настроить брандмауэр, iptables), можно сменить SSH-порты.

Ресурсы, которые использовал

-

Как включить SSH в Ubuntu 20.04 (Routerus):https://routerus.com/how-to-enable-ssh-on-ubuntu-20-04/

-

Коротко об SSH / Хабр: https://habr.com/ru/sandbox/166705/

-

Что такое SSH (блог REG.RU): https://help.reg.ru/support/hosting/dostupy-i-podklyucheniye-panel-upravleniya-ftp-ssh/chto-takoye-ssh