В современных версиях Windows уже есть встроенный SSH сервер на базе пакета OpenSSH. В этой статье мы покажем, как установить и настроить OpenSSH сервер в Windows 10/11 и Windows Server 2022/2019 и подключиться к нему удаленно по защищенному SSH протоколу (как к Linux).

Содержание:

- Установка сервера OpenSSH в Windows

- Настройка SSH сервера в Windows

- Sshd_config: Конфигурационный файл сервера OpenSSH

- Подключение по SSH к Windows компьютеру

- Логи SSH подключений в Windows

Установка сервера OpenSSH в Windows

Пакет OpenSSH Server включен в современные версии Windows 10 (начиная с 1803), Windows 11 и Windows Server 2022/2019 в виде Feature on Demand (FoD). Для установки сервера OpenSSH достаточно выполнить PowerShell команду:

Get-WindowsCapability -Online | Where-Object Name -like ‘OpenSSH.Server*’ | Add-WindowsCapability –Online

Или при помощи команды DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server~~~~0.0.1.0

Если ваш компьютер подключен к интернету, пакет OpenSSH.Server будет скачан и установлен в Windows.

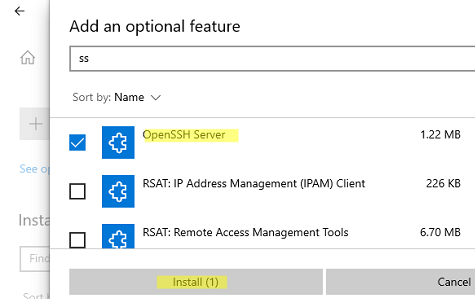

Также вы можете установить сервер OpenSSH в Windows через современную панель Параметры (Settings -> Apps and features -> Optional features -> Add a feature, Приложения -> Управление дополнительными компонентами -> Добавить компонент. Найдите в списке OpenSSH Server и нажмите кнопку Install).

На изолированных от интернета компьютерах вы можете установить компонент с ISO образа Features On Demand (доступен в личном кабинете на сайте Microsoft: MSDN или my.visualstudio.com). Скачайте диск, извлеките его содержимое в папку c:\FOD (достаточно распаковать извлечь файл

OpenSSH-Server-Package~31bf3856ad364e35~amd64~~.cab

), выполните установку из локального репозитория:

Add-WindowsCapability -Name OpenSSH.Server~~~~0.0.1.0 -Online -Source c:\FOD

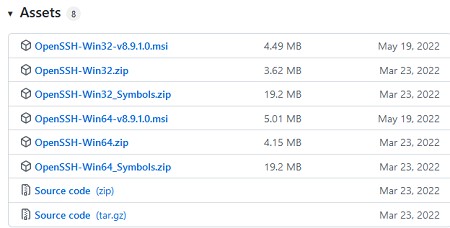

Также доступен MSI установщик OpenSSH для Windows в официальном репозитории Microsoft на GitHub (https://github.com/PowerShell/Win32-OpenSSH/releases/). Например, для Windows 10 x64 нужно скачать и установить пакет OpenSSH-Win64-v8.9.1.0.msi. Следующая PowerShell команда скачает MSI файл и установит клиент и сервер OpenSSH:

Invoke-WebRequest https://github.com/PowerShell/Win32-OpenSSH/releases/download/v8.9.1.0p1-Beta/OpenSSH-Win64-v8.9.1.0.msi -OutFile $HOME\Downloads\OpenSSH-Win64-v8.9.1.0.msi -UseBasicParsing

msiexec /i c:\users\root\downloads\OpenSSH-Win64-v8.9.1.0.msi

Также вы можете вручную установить OpenSSH сервер в предыдущих версиях Windows (Windows 8.1, Windows Server 2016/2012R2). Пример установки Win32-OpenSSH есть в статье “Настройка SFTP сервера (SSH FTP) в Windows”.

Чтобы проверить, что OpenSSH сервер установлен, выполните:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH.Ser*'

State : Installed

Настройка SSH сервера в Windows

После установки сервера OpenSSH в Windows добавляются две службы:

- ssh-agent (OpenSSH Authentication Agent) – можно использовать для управления закрытыми ключами если вы настроили SSH аутентификацию по ключам;

- sshd (OpenSSH SSH Server) – собственно сам SSH сервер.

Вам нужно изменить тип запуска службы sshd на автоматический и запустить службу с помощью PowerShell:

Set-Service -Name sshd -StartupType 'Automatic'

Start-Service sshd

С помощью nestat убедитесь, что теперь в системе запущен SSH сервер и ждет подключений на порту TCP:22 :

netstat -na| find ":22"

Проверьте, что включено правило брандмауэра (Windows Defender Firewall), разрешающее входящие подключения к Windows по порту TCP/22.

Get-NetFirewallRule -Name *OpenSSH-Server* |select Name, DisplayName, Description, Enabled

Name DisplayName Description Enabled ---- ----------- ----------- ------- OpenSSH-Server-In-TCP OpenSSH SSH Server (sshd) Inbound rule for OpenSSH SSH Server (sshd) True

Если правило отключено (состоянии Enabled=False) или отсутствует, вы можете создать новое входящее правило командой New-NetFirewallRule:

New-NetFirewallRule -Name sshd -DisplayName 'OpenSSH Server (sshd)' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22

Рассмотрим, где храниться основные компоненты OpenSSH:

- Исполняемые файлы OpenSSH Server находятся в каталоге

C:\Windows\System32\OpenSSH\

(sshd.exe, ssh.exe, ssh-keygen.exe, sftp.exe и т.д.) - Конфигурационный файл sshd_config (создается после первого запуска службы):

C:\ProgramData\ssh - Файлы authorized_keys и ssh ключи можно хранить в профиле пользователей:

%USERPROFILE%\.ssh\

Sshd_config: Конфигурационный файл сервера OpenSSH

Настройки сервере OpenSSH хранятся в конфигурационном файле %programdata%\ssh\sshd_config. Это обычный текстовый файл с набором директив. Для редактирования можно использовать любой текстовый редактор (я предпочитаю notepad++). Можно открыть с помощью обычного блокнота:

start-process notepad C:\Programdata\ssh\sshd_config

Например, чтобы запретить SSH подключение для определенного доменного пользователя (и всех пользователей указанного домена), добавьте в конце файле директивы:

DenyUsers winitpro\[email protected] DenyUsers corp\*

Чтобы разрешить подключение только для определенной доменной группы:

AllowGroups winitpro\sshadmins

Либо можете разрешить доступ для локальной группы:

AllowGroups sshadmins

По умолчанию могут к openssh могут подключаться все пользователи Windows. Директивы обрабатываются в следующем порядке: DenyUsers, AllowUsers, DenyGroups,AllowGroups.

Можно запретить вход под учетными записями с правами администратора, в этом случае для выполнения привилегированных действий в SSH сессии нужно делать runas.

DenyGroups Administrators

Следующие директивы разрешают SSH доступ по ключам (SSH аутентификации в Windows с помощью ключей описана в отдельной статье) и по паролю:

PubkeyAuthentication yes PasswordAuthentication yes

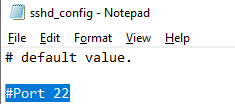

Вы можете изменить стандартный SSH порт TCP/22, на котором принимает подключения OpenSSH в конфигурационном файле sshd_config в директиве Port.

После любых изменений в конфигурационном файле sshd_config нужно перезапускать службу sshd:

restart-service sshd

Подключение по SSH к Windows компьютеру

Теперь вы можете попробовать подключиться к своей Windows 10 через SSH клиент (в этом примере я использую putty).

Вы можете использовать встроенный SSH клиентом Windows для подключения к удаленному хосту. Для этого нужно в командной строке выполнить команду:

ssh [email protected]

В этом примере

alexbel

– имя пользователя на удаленном Windows компьютере, и 192.168.31.102 – IP адрес или DNS имя компьютера.

Обратите внимание что можно использовать следующие форматы имен пользователей Windows при подключении через SSH:

-

alex@server1

– локальный пользователь Windows -

[email protected]@server1

–пользователь Active Directory (в виде UPN) или аккаунт Microsoft/ Azure(Microsoft 365) -

winitpro\alex@server1

– NetBIOS формат имени

В домене Active Directory можно использовать Kerberos аутентификацию в SSH. Для этого в sshd_config нужно включить параметр:

GSSAPIAuthentication yes

После этого можно прозрачно подключать к SSH сервер с Windows компьютера в домене из сессии доменного подключается. В этом случае пароль пользователя не указывается и выполняется SSO аутентификация через Kerberos:

ssh -K server1

При первом подключении появится стандартный запрос на добавление узла в список известных SSH хостов.

Нажимаем Да, и в открывшееся окне авторизуемся под пользователем Windows.

При успешном подключении запускается командная оболочка cmd.exe со строкой-приглашением.

admin@win10tst C:\Users\admin>

В командной строке вы можете выполнять различные команды, запускать скрипты и программы.

Я предпочитаю работать в командной строке PowerShell. Чтобы запустить интерпретатор PowerShell, выполните:

powershell.exe

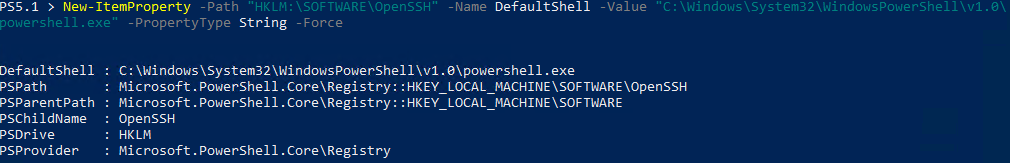

Чтобы изменить командную оболочку (Shell) по умолчанию в OpenSSH с cmd.exe на PowerShell, внесите изменение в реестр такой командой:

New-ItemProperty -Path "HKLM:\SOFTWARE\OpenSSH" -Name DefaultShell -Value "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -PropertyType String –Force

Осталось перезапустить SSH подключение и убедиться, что при подключении используется командный интерпретатор PowerShell (об этом свидетельствует приглашение

PS C:\Users\admin>

).

В SSH сессии запустилась командная строка PowerShell, в которой работают привычные функции: авто дополнение, раскраска модулем PSReadLine, история команд и т.д. Если текущий пользователь входит в группу локальных администраторов, то все команды в его сессии выполняются с повышенными правами даже при включенном UAC.

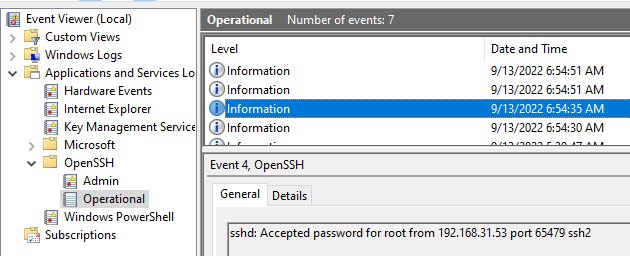

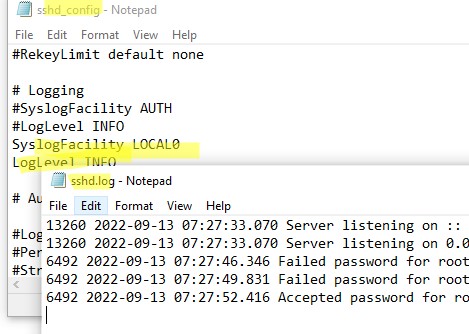

Логи SSH подключений в Windows

В Windows логи подключений к SSH серверу по-умолчанию пишутся не в текстовые файлы, а в отдельный журнал событий через Event Tracing for Windows (ETW). Откройте консоль Event Viewer (

eventvwr.msc

>) и перейдите в раздел Application and services logs -> OpenSSH -> Operational.

При успешном подключении с помощью к SSH серверу с помощью пароля в журнале появится событие:

EventID: 4 sshd: Accepted password for root from 192.168.31.53 port 65479 ssh2

Если была выполнена аутентификация с помощью SSH ключа, событие будет выглядеть так:

sshd: Accepted publickey for locadm from 192.168.31.53 port 55772 ssh2: ED25519 SHA256:FEHDEC/J72Fb2zC2oJNb45678967kghH43h3bBl31ldPs

Если вы хотите, чтобы логи писались в локальный текстовый файл, нужно в файле sshd_config включить параметры:

SyslogFacility LOCAL0 LogLevel INFO

Перезапустите службу sshd и провеьте, что теперь логи SSH сервера пишутся в файл C:\ProgramData\ssh\logs\sshd.log

Для удаленного доступа к компьютеру под управлением операционной системы Windows 7 существует несколько способов, одним из которых является использование Ssh сервера. Ssh (Secure Shell) – это криптографический протокол, который позволяет безопасно управлять удаленным компьютером через незащищенную сеть.

Установка и настройка Ssh сервера на Windows 7 достаточно просты и не требуют особых навыков в области IT. Для начала необходимо скачать и установить соответствующее программное обеспечение, например, OpenSSH, которое является одной из самых популярных реализаций Ssh протокола.

После установки необходимо настроить Ssh сервер. Для этого откройте файл конфигурации сервера и задайте необходимые параметры, такие как порт для подключения, список пользователей, доступных для удаленного доступа, аутентификацию и другие настройки. Следует отметить, что безопасность играет ключевую роль в настройке Ssh сервера, поэтому необходимо использовать сложные пароли и устанавливать дополнительные меры безопасности.

Использование Ssh сервера для удаленного доступа к компьютеру под управлением Windows 7 предоставляет удобные возможности для администрирования системы, передачи данных и выполнения удаленных команд. Правильная настройка и использование Ssh сервера значительно повышает безопасность удаленного доступа и защищает ваш компьютер от несанкционированного доступа.

Подробные инструкции по установке и настройке Ssh сервера для Windows 7 можно найти в документации программного обеспечения или на специализированных форумах и ресурсах. Следуйте инструкциям и не забывайте о безопасности, чтобы обеспечить безопасность удаленного доступа к вашему компьютеру.

Содержание

- Ssh server для Windows 7

- Установка Ssh сервера

- Настройка конфигурации сервера

- Создание пользователя для удаленного доступа

- Ключевые настройки безопасности

- Подключение к Ssh серверу

- Особенности использования Ssh сервера на Windows 7

Ssh server для Windows 7

Сервер ssh (Secure Shell) позволяет осуществлять удаленный доступ к компьютеру через защищенный протокол передачи данных. При этом все команды и информация передаются по зашифрованному каналу, что делает использование ssh безопасным для удаленного управления компьютером.

Настройка ssh сервера на операционной системе Windows 7 может быть полезна, если вам необходимо получить удаленный доступ к компьютеру с других устройств, таких как ноутбуки, смартфоны или планшеты.

Для настройки ssh сервера на Windows 7 существуют различные программы, такие как OpenSSH или FreeSSHd. Они позволяют создать ssh сервер на вашем компьютере и настроить параметры доступа.

После установки и настройки ssh сервера вы сможете получить доступ к своему компьютеру через терминал или ssh клиент на другом устройстве. Вам потребуется знать IP адрес компьютера, на котором установлен сервер ssh, а также логин и пароль для авторизации.

Использование ssh сервера на Windows 7 позволяет обмениваться файлами и выполнять удаленные команды на компьютере через защищенный канал передачи данных.

Важно отметить, что настройка ssh сервера требует некоторых знаний и навыков работы с операционной системой Windows. Также необходимо обеспечить безопасность и защиту сервера ssh, например, использовать сложные пароли и настроить правила брандмауэра.

Установка Ssh сервера

Для того чтобы настроить Ssh сервер на компьютере с операционной системой Windows 7, вам понадобится программное обеспечение OpenSSH. Вот пошаговая инструкция по его установке:

Шаг 1: Загрузите установочный файл программы OpenSSH с официального сайта разработчика. Убедитесь, что выбираете версию, совместимую с вашей операционной системой Windows 7.

Шаг 2: Запустите установочный файл и следуйте указаниям мастера установки. Вам может потребоваться подтвердить свое действие или ввести пароль администратора.

Шаг 3: После завершения установки, откройте командную строку и проверьте, установлен ли сервер OpenSSH. Введите команду ssh -V и нажмите Enter. Если в выводе команды отображается версия сервера, значит установка прошла успешно.

Теперь у вас установлен Ssh сервер на компьютере с операционной системой Windows 7. В следующем разделе мы рассмотрим, как настроить доступ к серверу.

Настройка конфигурации сервера

Для настройки конфигурации сервера SSH на Windows 7 вам понадобится открыть файл конфигурации. Этот файл обычно называется «sshd_config» и находится в папке «etc» в каталоге установки OpenSSH.

Откройте файл в текстовом редакторе и настройте параметры, соответствующие вашим потребностям.

Вот некоторые основные параметры, которые можно настроить:

- Port — порт, на котором будет работать сервер SSH. Обычно это порт 22, но вы можете использовать любой свободный порт.

- ListenAddress — IP-адрес, на котором будет прослушиваться сервер SSH. Если вы хотите, чтобы сервер слушал на всех доступных IP-адресах, вы можете указать значение «0.0.0.0».

- PermitRootLogin — определяет, разрешен ли вход для пользователя root. Если вы хотите запретить вход пользователя root, вы можете установить значение «no».

- AllowUsers — список пользователей, которым разрешен вход на сервер SSH. Вы можете указать одного или нескольких пользователей через запятую.

- PasswordAuthentication — определяет, разрешена ли аутентификация по паролю. Если вы хотите использовать только аутентификацию по ключам, вы можете установить значение «no».

- PubkeyAuthentication — определяет, разрешена ли аутентификация по ключам. Если вы хотите использовать только аутентификацию по паролю, вы можете установить значение «no».

После внесения всех необходимых изменений, сохраните файл и перезапустите службу сервера SSH для применения новых настроек.

Теперь ваш сервер SSH настроен и готов к удаленному подключению!

Создание пользователя для удаленного доступа

Для использования SSH сервера на Windows 7 необходимо создать пользователя, который будет иметь удаленный доступ. Для этого выполните следующие шаги:

| Шаг | Описание |

| 1 | Откройте панель управления и выберите «Учетные записи пользователей». |

| 2 | Нажмите на ссылку «Создать учетную запись». |

| 3 | Введите имя пользователя и пароль для новой учетной записи. |

| 4 | Укажите тип учетной записи как «Администратор». |

| 5 | Нажмите кнопку «Создать» для завершения создания пользователя. |

Теперь у вас есть новая учетная запись, с которой вы сможете подключиться к SSH серверу на Windows 7.

Ключевые настройки безопасности

1. Использование надежных паролей: установка сложных и уникальных паролей для учетных записей пользователей является первым шагом к обеспечению безопасности. Пароль должен содержать буквы, цифры и специальные символы, а также быть достаточно длинным.

2. Ограничение доступа по IP-адресу: можно настроить сервер таким образом, чтобы разрешать доступ только с определенного IP-адреса или диапазона IP-адресов. Это значительно снизит риск несанкционированного доступа.

3. Ограничение доступа по пользователям: можно разрешить доступ только определенным пользователям или группам пользователей. Это позволит контролировать, кто имеет доступ к серверу и предотвращать несанкционированный доступ.

4. Использование ключевой аутентификации: вместо паролей можно использовать ключевую аутентификацию, предоставляющую более высокий уровень безопасности. Ключевая пара состоит из открытого и закрытого ключей, где открытый ключ хранится на сервере, а закрытый ключ на компьютере клиента.

5. Число попыток подключения и блокирование пользователей: можно ограничить количество попыток подключения и настроить автоматическую блокировку пользователей после определенного числа неудачных попыток подключения. Это защитит сервер от перебора паролей и брутфорс-атак.

6. Обновление программного обеспечения: регулярное обновление SSH-сервера и другого программного обеспечения на сервере поможет исправить ошибки безопасности и закрыть уязвимости, которые могут быть использованы злоумышленниками.

Разработка и реализация проактивных мер безопасности является ключевым аспектом обеспечения защищенного удаленного доступа к серверу SSH на Windows 7. Учитывайте эти настройки безопасности при настройке сервера и следуйте рекомендациям по обеспечению безопасности, чтобы избежать возможных угроз безопасности.

Подключение к Ssh серверу

После успешной настройки Ssh сервера на компьютере с операционной системой Windows 7, можно приступать к подключению к нему с других устройств. Для этого потребуется Ssh клиент, который обычно предустановлен на большинстве операционных систем.

Чтобы подключиться к Ssh серверу, необходимо выполнить следующие шаги:

- Откройте командную строку или терминал на устройстве, с которого вы планируете подключаться к серверу.

- Введите команду

ssh [логин]@[адрес сервера], где [логин] — ваше имя пользователя на сервере, а [адрес сервера] — IP-адрес или доменное имя сервера. Например,ssh user@example.com. - Если сервер впервые добавлен в список «известных хостов», будет запрошено подтверждение доверия. Введите «yes» и нажмите Enter, чтобы продолжить.

- Введите пароль пользователя на сервере и нажмите Enter.

После успешного подключения, вы будете перенаправлены на командную строку сервера и сможете выполнять различные команды и операции удаленно.

Особенности использования Ssh сервера на Windows 7

Настройка Ssh сервера на операционной системе Windows 7 позволяет обеспечить удаленный доступ к компьютеру и проводить различные операции на нем, не находясь рядом с ним физически. При этом есть несколько особенностей, которые следует учесть:

- Системные требования: для установки и работы Ssh сервера на Windows 7 требуется наличие административных прав, а также диска с достаточным объемом свободного пространства.

- Безопасность: при использовании Ssh сервера на Windows 7 необходимо обеспечить безопасность соединения, в том числе путем использования шифрования и комплексных паролей. Также следует регулярно обновлять Ssh сервер и операционную систему для предотвращения возможных уязвимостей.

- Настройка брандмауэра: для использования Ssh сервера на Windows 7, необходимо настроить брандмауэр таким образом, чтобы не блокировать доступ к порту, на котором работает Ssh сервер.

- Управление пользователями: при использовании Ssh сервера на Windows 7 можно настроить различные уровни доступа для пользователей. Это позволяет ограничить права доступа и обеспечить безопасность системы.

- Локализация: при использовании Ssh сервера на Windows 7 следует обратить внимание на возможность настройки локализации. Это позволяет использовать сервер на различных языках и удобно работать с интерфейсом.

Учитывая эти особенности, использование Ssh сервера на Windows 7 становится более удобным и безопасным. Это открывает новые возможности для удаленной работы и управления компьютером даже находясь вне офиса или дома.

Подключение к VPS-серверу по SSH

В зависимости от операционной системы, установленной на вашем домашнем компьютере (не путайте с ОС сервера), возможны следующие варианты:

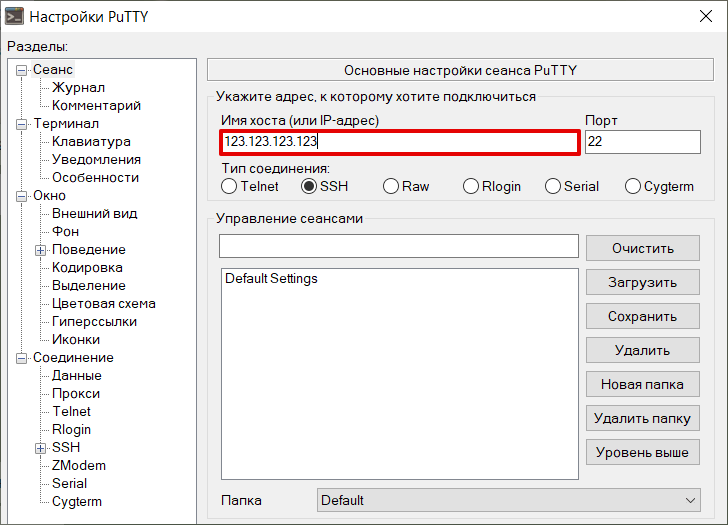

На вашем компьютере установлена ОС Windows

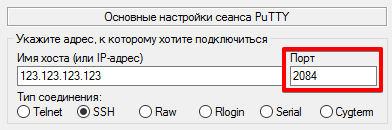

Как подключиться к VPS-серверу через windows-клиент PuTTY: скачайте клиент на официальном сайте (англоязычная версия).

Русифицированную версию Putty можно скачать здесь.

-

1.

Запустите программу. На странице с основными настройками сеанса PuTTY, в поле «Имя хоста» введите IP-адрес сервера и нажмите Enter:

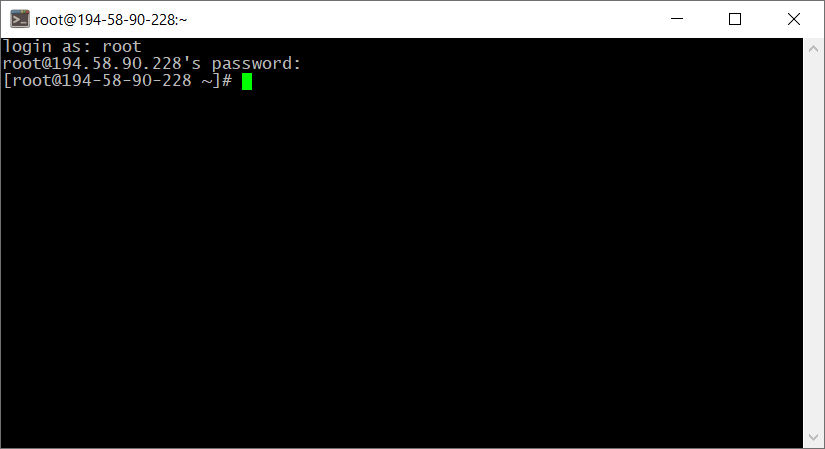

-

2.

В открывшемся окне PuTTY введите ваш логин (обычно это «root») и нажмите Enter. В следующей строке введите ваш пароль и нажмите Enter. В целях безопасности введенный пароль не отображается на экране в виде символов:

Пароль суперпользователя root отображается на странице услуги в личном кабинете. Подробнее в инструкции.

На вашем компьютере установлена Linux-подобная ОС (Ubuntu, Kubuntu, Fedora)

Подключитесь по SSH через терминал операционной системы.

- В Unity (Ubuntu): Главное меню — в поисковой строке введите слово «Терминал». Либо просто нажмите комбинацию клавиш: Ctrl+Alt+T.

- В Xfce (Xubuntu): Главное меню — Приложения — Система — Терминал.

- В KDE (Kubuntu): Главное меню — Приложения — Система — Терминал.

После запуска терминала введите команду:

Где 123.123.123.123 — IP-адрес вашего сервера. Нажмите «Enter», введите пароль root.

Информация об IP-адресе и пароле суперпользователя root высылается в информационном письме после создания услуги. Также они отображаются на странице услуги в личном кабинете. Подробнее в инструкции.

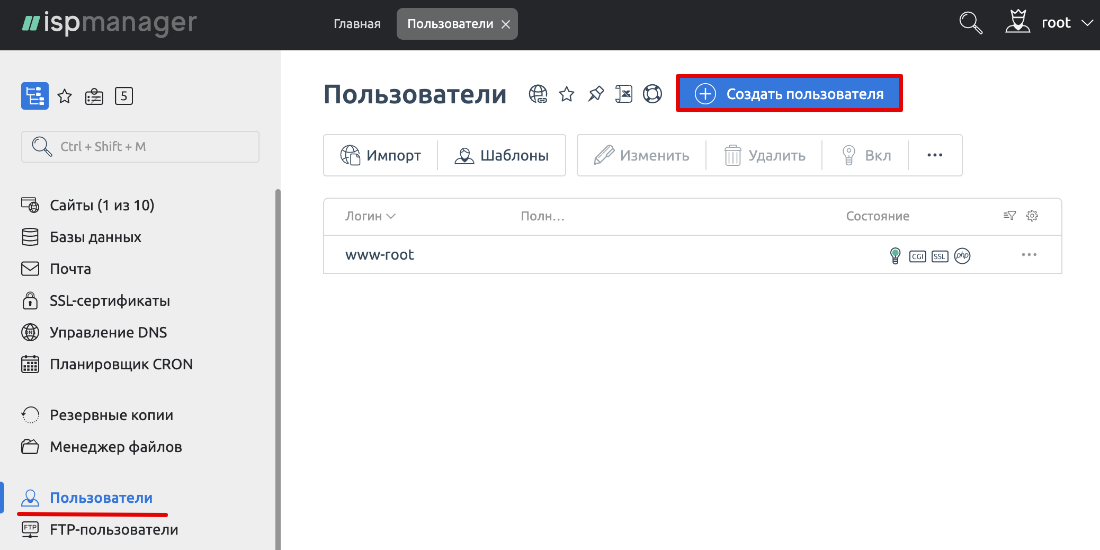

Как создать SSH-пользователя на VPS

На VPS можно создать неограниченное количество SSH-пользователей. Пользователи создаются из-под суперпользователя «root» по SSH и в панели управления ISPmanager. Рассмотрим создание пользователя в ISPmanager.

Обратите внимание

Если внешний вид вашей панели управления отличается от представленного в инструкции, кликните в левом нижнем углу «Старый интерфейс»

-

1.

Откройте панель управления ISPmanager под root-пользователем по инструкции.

-

2.

Перейдите в раздел «Пользователи» и нажмите Создать пользователя:

-

3.

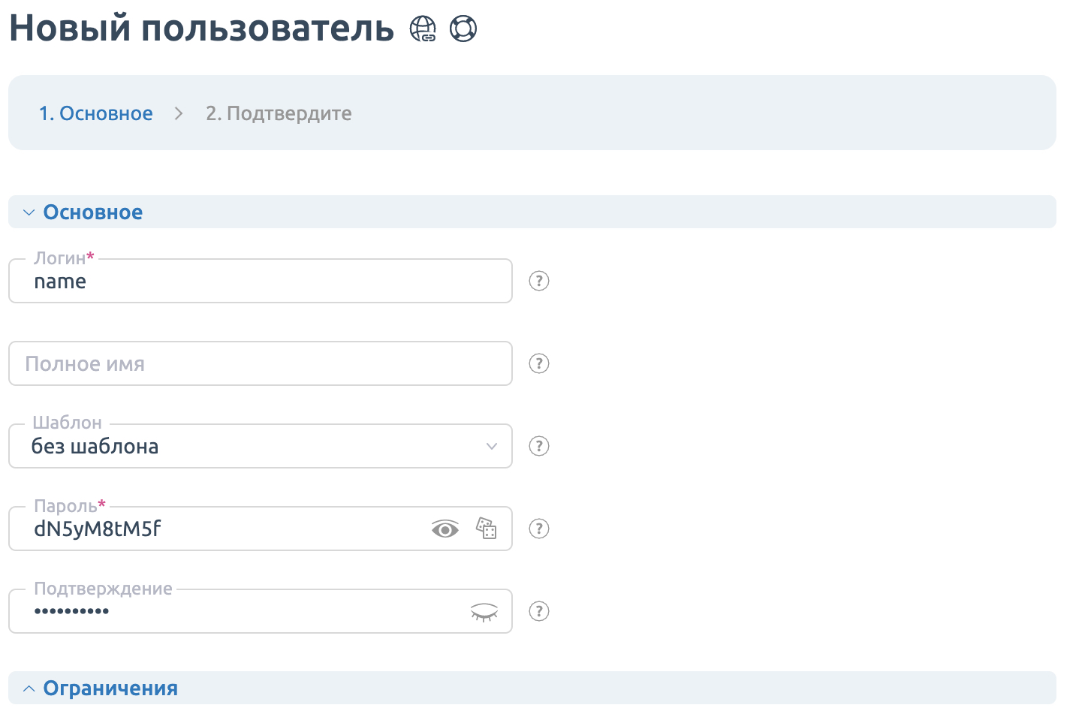

Введите имя пользователя и сгенерируйте надежный пароль в блоке «Основное»:

-

4.

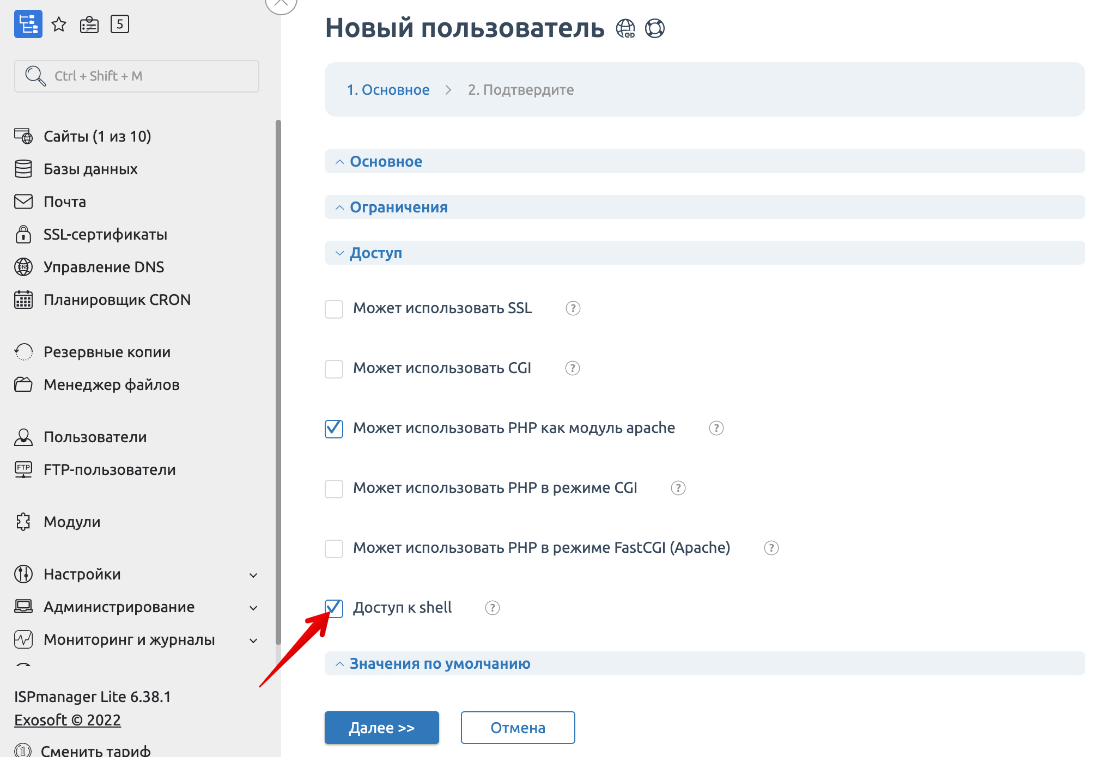

В блоке «Доступ» ниже установите галочку Доступ к shell:

-

5.

Нажмите Далее. И следуйте инструкциям в панели.

Готово, созданный таким образом пользователь будет иметь домашний каталог /var/www/имя_пользователя и иметь полный контроль над файлами внутри домашнего каталога. Устанавливать или удалять системные пакеты такой пользователь не сможет.

Как восстановить root-пароль

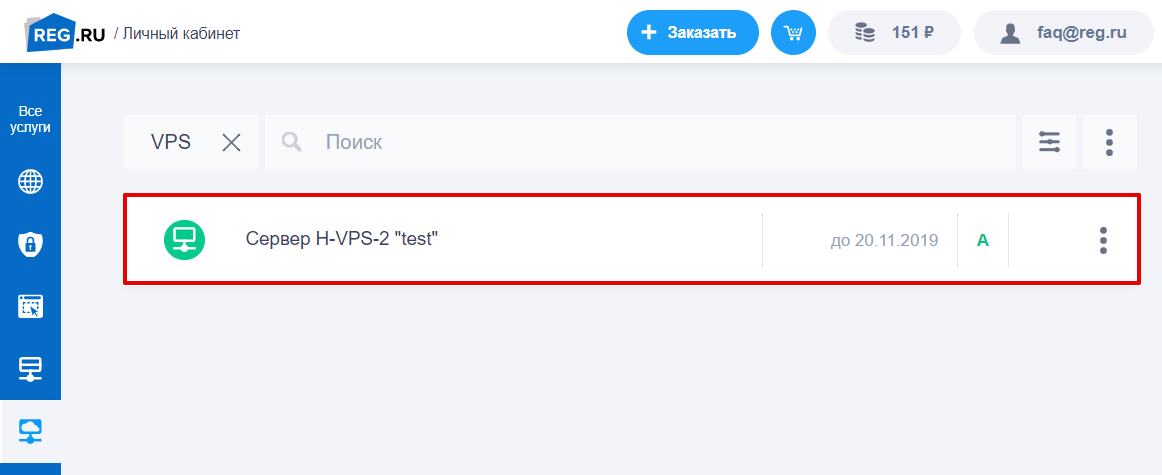

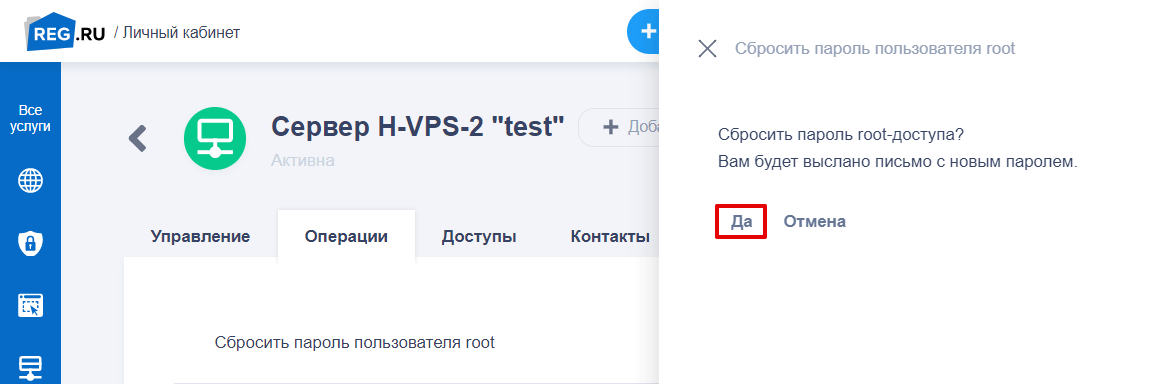

- 1.

-

2.

Кликните по названию необходимой услуги VPS:

-

3.

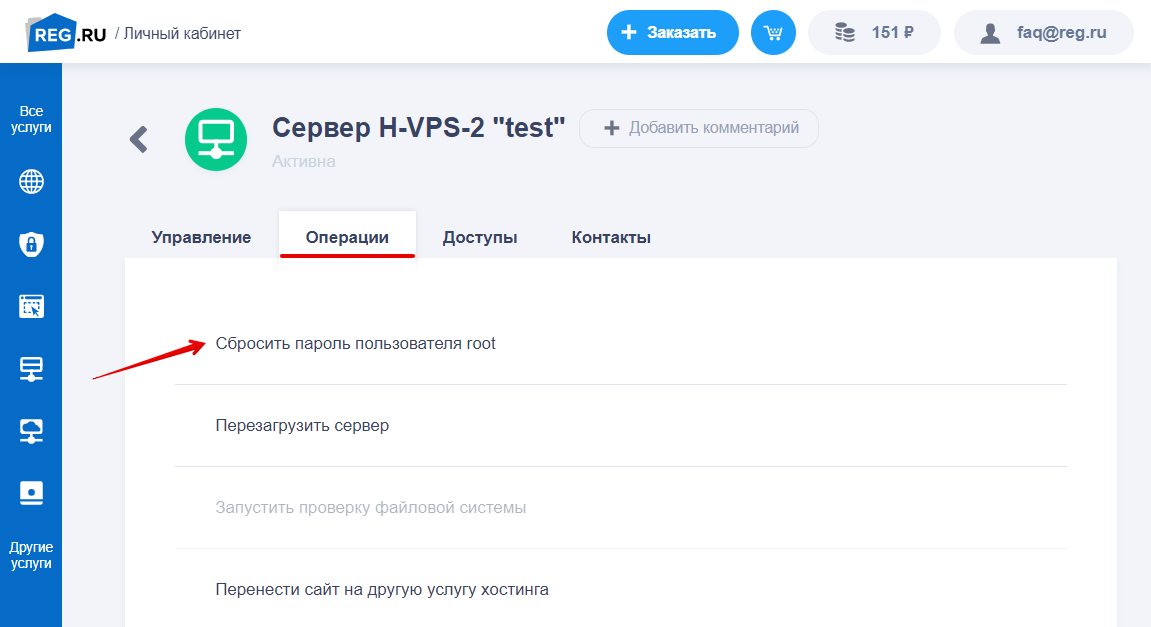

Во вкладке «Операции» нажмите Сбросить пароль пользователя root:

-

4.

Подтвердите действие, нажав Да во всплывающей шторке:

Готово, новый пароль root-пользователя будет выслан в письме.

Как сменить порт доступа к SSH

Обратите внимание

Если на вашем сервере установлен firewall, он может блокировать соединения. Перед изменениями разрешите доступ по новому порту в firewall.

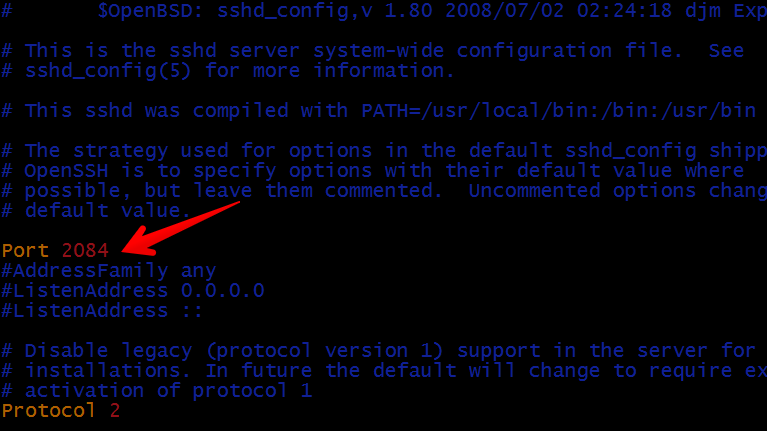

Для смены порта доступа к SSH-серверу:

-

1.

Подключитесь к серверу по SSH.

-

2.

Откройте на редактирование файл «/etc/ssh/sshd_config» при помощи редактора «vim», выполнив команду:

-

3.

Найдите пункт

#port 22, на клавиатуре нажмите клавишу «Insert» и удалите знак решетки «#». Замените цифру 22 на любой свободный порт. Назначение портов возможно в диапазоне от 1 до 65534. Рекомендуем выбрать малоиспользуемый диапазон портов 2000-7000:

После этого нажмите Escape, а затем Shift + :. Введите «wq» и нажмите «Enter».

-

4.

Перезапустите SSH-сервер при помощи команды:

/etc/init.d/sshd restart # если команда выше не помогла: service ssh restart

Готово, после перезагрузки сервера подключение по SSH будет происходить по новому порту. Пример подключения через PuTTy:

VPS с установленной CentOS

Закажите сервер с чистой CentOS или панелью управления ISPmanager всего за пару минут.

Заказать VPS c Centos

Помогла ли вам статья?

Спасибо за оценку. Рады помочь 😊

👍

Команды для создания пользователя в linux:

Посмотреть список групп в системе:

vi /etc/group

Посмотреть список груп конкретного пользователя:

id -Gn vasyapupkin

Создать пользователя:

sudo useradd vasya

Создать пользователя + скелетные директории:

sudo adduser vasya

Или создать пользователя сразу добавив в дополнительную группу newGroup:

sudo useradd -G newGroup vasyapupkin

Добавить пользователя vasyapupkin в группу newGroup:

sudo usermod -a -G newGroup vasyapupkin

добавить пользователю права sudo:

sudo usermod -a -G sudo vasya

//relogin after it

Или

sudo visudo

vasya ALL=(ALL:ALL) NOPASSWD:ALL

Удалить пользователя и его домашнюю директорию с файлами:

userdel -r vasya

Команды для работы с SSH ключами в linux:

Создать SSH пару ключей закрытый и открытый:

ssh-keygen -C "this key needs for username@remote_host"или

ssh-keygen -o -a 100 -t ed25519 -f ~/.ssh/id_rsa_custom -C "your email"где:

- -t Specifies the type of key to create (e.g., rsa)

- -b bits Specifies the number of bits in the key to create. The default length is 3072 bits (RSA) or 256 bits (ECDSA)

- -C comment Provides custom key comment (which will be appended at the end of the public key)

- -o Use the new OpenSSH format

- -a When saving a private key, this option specifies the number of KDF (key derivation function, currently bcrypt_pbkdf(3)) rounds used

- -f filename Specifies the filename of the key file

Скопировать ssh ключи от одного пользователя другому:

sudo cp -r /home/USER1/.ssh /home/USER2/.ssh

sudo chown -R USER2:USER2 /home/USER2/.ssh

sudo chmod -R 700 /home/ddudin/.sshСменить пароль на ключ можно с помощью команды

ssh-keygen -f ~/.ssh/id_rsa_my_custom -pКопирование открытого ключа на сервер:

ssh-copy-id -i id_rsa.pub username@remote_hostКогда ранее созданный ключ id_rsa.pub будет найден, тогда будет предложено ввести пароль учетной записи удаленного пользователя. Утилита подключится к учетной записи на удаленном хосте, используя указанный пароль. Затем содержимое ключа ~/.ssh/id_rsa.pub будет скопировано в основной каталог ~/.ssh удаленной учетной записи в файл с именем authorized_keys.

После этого можно проверить как работает подключение с этим ключом:

ssh -v -i ~/.ssh/id_rsa username@remote_hostГде:

- -i identity_file

- -v Prints debugging messages for ssh connection. The verbose mode is useful when troubleshooting configuration issues.

МОМЕНТЫ:

Все права на /home/USER/.ssh должны быть 700 и только пользователя владельца

Команды для этого:

sudo chown -R USER2:USER2 /home/USER2/.ssh

sudo chmod -R 700 /home/USER2/Выдержка из офф. документации:

3. Copy id_dsa.pub to the server's .ssh directory

* -> scp $HOME/.ssh/id_dsa.pub user@server:/home/user/.ssh

4. Change to /root/.ssh and create file authorized_keys containing id_dsa content

* -> cd /home/user/.ssh

* -> cat id_dsa.pub >> authorized_keysВырианты команд для работы с SSH в Windows:

scp $HOME/.ssh/id_rsa.pub user@11.1.2.3:/home/user/.ssh

ssh-copy-id user@11.1.2.3

"C:\Program Files\PuTTY\pscp.exe" C:/Users/user/.ssh/id_rsa.pub user@11.1.2.3:/home/user/.ssh

"C:\Program Files\PuTTY\pscp.exe" C:/Users/user/.ssh/id_rsa user@11.1.2.3:/home/user/.ssh

type public_id | "C:\Program Files\PuTTY\plink.exe" user@11.1.2.3 "umask 077; test -d .ssh || mkdir .ssh ; cat >> .ssh/authorized_keys"# Частые проблемы

если ssh спрашивает пароль когда ключ SSH вы уже подставили, тогда значит первым делом проверяйте как идет подключение:

ssh -vT git@YOUR_HOST_OR_GIT_REPOПосле этого вы поймете что ключ скорее всего не тот вы подставили и тогда вы можете добавить ключ в настройки гит-репы,

а в гит-репу нужен собственный формат ключа который дает puttygen

Источники:

- Настройка ключей SSH в Ubuntu 20.04 — https://www.digitalocean.com/community/tutorials/how-to-set-up-ssh-keys-on-ubuntu-20-04-ru

Люди – враги всяких затруднительных предприятий. (570)

The Secure Shell (SSH) protocol and the OpenSSH project have been around for decades on Linux. But OpenSSH on Windows hasn’t been embraced in the Windows world until recently. As such, a Windows Server doesn’t typically come pre-built and ready to go and requires some setup.

Not a reader? Watch this related video tutorial!

Not seeing the video? Make sure your ad blocker is disabled.

In this tutorial, you’re going to learn how to SSH into your Windows Server just as easily as Linux. You’ll learn how to get OpenSSH installed (or updated) on Windows, add appropriate firewall rules, and configure public key, password, and certificate-based authentication.

Prerequisites

To effectively follow the examples and demos in this article, you’ll need to meet these requirements below.

- A Windows Server machine – This article will use Windows Server 2019 Datacenter. The server this tutorial will use will have a user account called june and will connect to the server at the IP address of 40.117.77.227 with a hostname of ataWindows.

- A local computer with PowerShell 7.1 installed. PowerShell 7.1 is available in Windows, Linux, and macOS. The examples in this article use PowerShell 7.1 in Windows 10.

Downloading OpenSSH

Unlike Linux servers, Windows servers do not have an out-of-the-box SSH server running. But Microsoft has released an open-source port of OpenSSH for Windows. With this release, you can now set up an SSH server on a Windows machine.

To get started, you’ll first need to download OpenSSH. To do so, follow the steps below:

- Connect to the desktop on a Windows Server using Remote Desktop (RDP) or your preferred desktop manager client.

2. On your Windows Server desktop, open an elevated Windows PowerShell console.

3. Next, copy the code below, paste it in the PowerShell window, and press Enter. This script will download the latest OpenSSH release, which as of this writing, is v8.1.0.0p1-Beta to the current working directory.

If you like to save the PowerShell code to download OpenSSH, you can also open a code editor like Windows PowerShell ISE or Visual Studio Code and save it in there.

## Set network connection protocol to TLS 1.2

## Define the OpenSSH latest release url

$url = 'https://github.com/PowerShell/Win32-OpenSSH/releases/latest/'

## Create a web request to retrieve the latest release download link

$request = [System.Net.WebRequest]::Create($url)

$request.AllowAutoRedirect=$false

$response=$request.GetResponse()

$source = $([String]$response.GetResponseHeader("Location")).Replace('tag','download') + '/OpenSSH-Win64.zip'

## Download the latest OpenSSH for Windows package to the current working directory

$webClient = [System.Net.WebClient]::new()

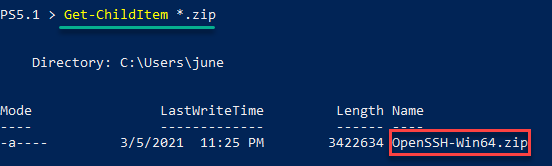

$webClient.DownloadFile($source, (Get-Location).Path + '\OpenSSH-Win64.zip')4. The OpenSSH-Win64.zip file should now be in your current working directory. Verify this by running the command below.

As you can see below, the OpenSSH-Win64.zip file exists in the directory.

Installing OpenSSH

After you’ve downloaded OpenSSH-Win64.zip, the next step is to install OpenSSH on the server. There’s no installation wizard in case you’re expecting it.

- While still in the same PowerShell session, copy the code below and run it in PowerShell. This code extracts the OpenSSH-Win64.zip file contents to C:\Program Files\OpenSSH.

# Extract the ZIP to a temporary location

Expand-Archive -Path .\OpenSSH-Win64.zip -DestinationPath ($env:temp) -Force

# Move the extracted ZIP contents from the temporary location to C:\Program Files\OpenSSH\

Move-Item "$($env:temp)\OpenSSH-Win64" -Destination "C:\Program Files\OpenSSH\" -Force

# Unblock the files in C:\Program Files\OpenSSH\

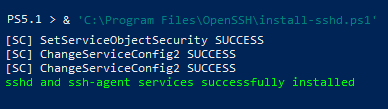

Get-ChildItem -Path "C:\Program Files\OpenSSH\" | Unblock-File2. After extracting the ZIP file, run the command below in PowerShell to execute the script C:\Program Files\OpenSSH\install-sshd.ps1. This script installs the OpenSSH SSH Server service (sshd) and OpenSSH Authentication Agent service (sshd-agent).

& 'C:\Program Files\OpenSSH\install-sshd.ps1'You can see the expected result below.

To ensure that the SSH server starts automatically, run the command below in PowerShell.

## changes the sshd service's startup type from manual to automatic.

Set-Service sshd -StartupType Automatic

## starts the sshd service.

Start-Service sshdAdding a Windows Firewall Rule to Allow SSH Traffic

This procedure is applicable only if your Windows Server is using the Windows Firewall. For servers using third-party firewalls, refer to your firewall documentation on how to allow port 22.

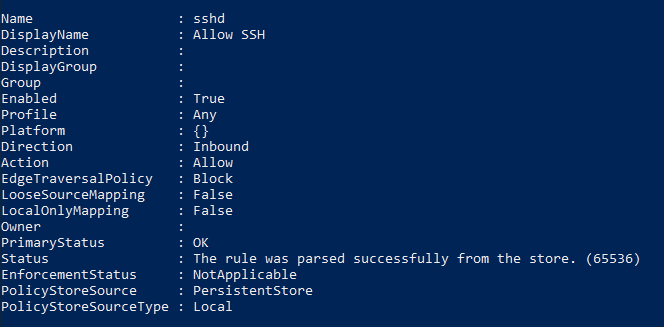

Installing OpenSSH does not automatically create a firewall exception rule to allow SSH traffic. Therefore, your next task is to create the firewall rule manually.

One of the easiest ways to create a new Windows Firewall rule is with PowerShell and the New-NetFirewallRule cmdlet. The command below creates a firewall rule called Allow SSH that allows all inbound TCP traffic destined to port 22.

Copy the command below and run it in PowerShell.

New-NetFirewallRule -Name sshd -DisplayName 'Allow SSH' -Enabled True -Direction Inbound -Protocol TCP -Action Allow -LocalPort 22The below screenshot shows the expected output in PowerShell after creating the firewall rule.

Connecting with SSH using Password Authentication

At this point, you’ve installed OpenSSH on Windows and performed the initial server configuration. The next step is to test whether connecting via SSH actually works.

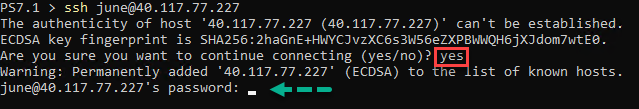

To test your newly configured SSH server, let’s now run the ssh command on your local computer.

The same steps in this section also apply when connecting to a Linux SSH server.

1. From your local computer this time, open PowerShell.

2. Next, run the command below to start the SSH login process. Make sure to change the username and the remote host of your Windows Server.

3. Since you’re connecting for the first time to the server, you will see a prompt saying that the authenticity of the host can’t be established. The message means that your computer does not recognize the remote host yet. Type yes and press Enter to continue.

4. When prompted for the password, type in your account password and press enter.

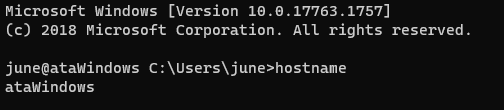

5. After logging in, as you can see in the screenshot below, you’ll arrive at the remote host’s command prompt. Suppose you want to confirm that you’ve entered the session on the remote host. To do so, type hostname, and press Enter. The command should return the remote computer name.

Changing the Default Shell for OpenSSH to PowerShell

When you first logged in to your Windows SSH server, you’ll notice that the default shell or command interpreter is CMD. Having CMD as the default SSH shell is fine, but if you prefer to use PowerShell as the default shell instead, follow these steps.

To change the default OpenSSH shell from CMD to PowerShell:

First, open an elevated PowerShell window on your Windows Server, if you don’t have one open already.

Next, create a new registry string value called DefaultShell in the registry key HKLM:\SOFTWARE\OpenSSH. Set the DefaultShell string data to the Windows PowerShell path C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe.

New-ItemProperty -Path "HKLM:\SOFTWARE\OpenSSH" -Name DefaultShell -Value "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -PropertyType String -ForceThe screenshot below shows the expected result of the command.

Configuring Public Key Authentication

In the previous sections, you connected with a username and password. this works but a more secure way to authenticate with an SSH server is by using a key pair.

In a nutshell, a key pair consists of two keys called the public key and private key, which constitute a set of security credentials to prove your identity.

The public key is stored on the server, while the private key stays on the local computer. You must treat a private key like your password. If the private key is compromised, anyone can use it to gain access to your SSH server.

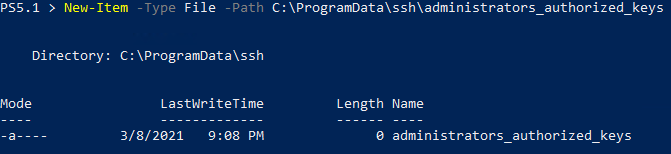

Public keys have to be on the server. But where? For OpenSSH on Windows, the SSH server reads the public keys from the C:\ProgramData\ssh\administrators_authorized_keys file. But this file does not exist by default. You must create one first.

Follow these steps below to create the administrators_authorized_keys file and set its proper access control list (ACL).

On the Windows Server:

1. Open an elevated Windows PowerShell console if not already.

2. Copy the command below and run it in PowerShell. This command creates the administrators_authorized_keys file using the New-Item cmdlet.

New-Item -Type File -Path C:\ProgramData\ssh\administrators_authorized_keysYou should see a result similar to the screenshot below.

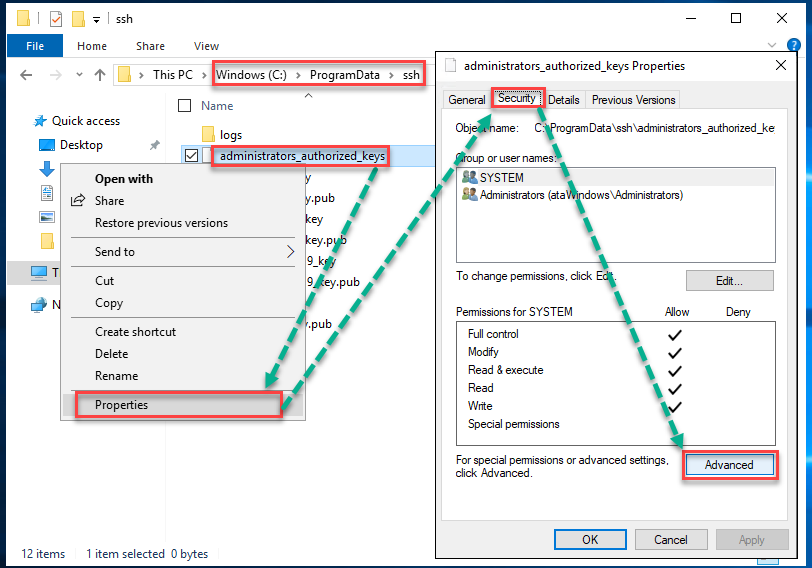

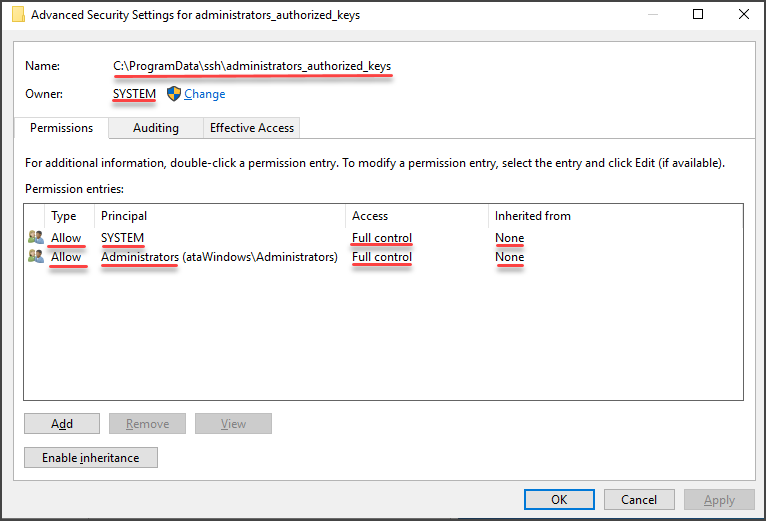

3. Next, get the ACL currently assigned to the ssh_host_dsa_key file and copy that ACL to the administrators_authorized_keys file. To do so, run the command below.

get-acl C:\ProgramData\ssh\ssh_host_dsa_key | set-acl C:\ProgramData\ssh\administrators_authorized_keysThe OpenSSH service requires that only the Administrators group and the SYSTEM account have access to the administrators_authorized_keys file. And copying the ACL of ssh_host_dsa_key to administrators_authorized_keys makes sense because the ACL is already set.

4. Now open up Windows Explorer.

5. Navigate to the C:\ProgramData\ssh\ folder.

6. Right-click on the administrators_authorized_keys file and click Properties.

7. On the properties page, click on the Security Tab and click Advanced.

8. Then, confirm if the permissions are as shown like in the image below.

Generating a New SSH Key Pair

To generate a new SSH key pair, use the ssh-keygen command, which is part of the OpenSSH client tools built-in to Windows 10 (and above) and most Linux operating systems.

The example shown in this section works on both Windows and Linux computers.

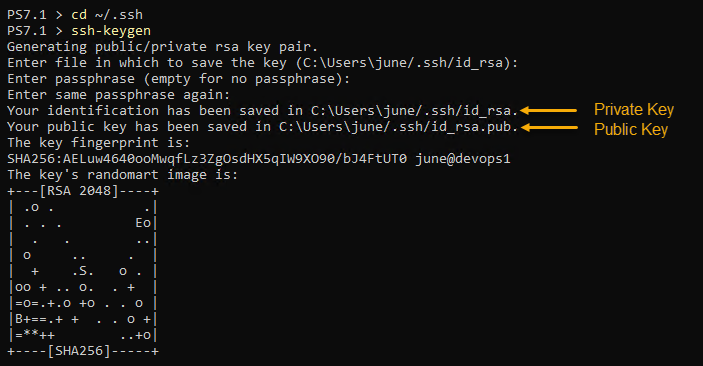

On your local computer, in a PowerShell console:

1. Navigate to your home folder’s .ssh directory by running the command below.

2. Next, type in the command ssh-keygen and press Enter. When asked to enter a file location to save the key you’re generating, keep the default location and press Enter. Doing so allows your SSH client to find your SSH keys when authenticating automatically.

In Windows, the default key file is C:\Users\<username>\.ssh\id_rsa.

3. At the next prompt, leave the passphrase blank. At this point, you do not have to use a passphrase for testing.

Adding a passphrase to your private key significantly increases its security. A passphrase acts as a second-factor authentication (2FA) to your private key.

You’ll notice that the command created two files; id_rsa (private key) and id_rsa.pub (public key).

Deploying the Public Key to the Windows SSH Server

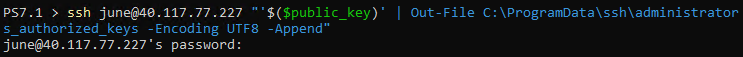

Now that you’ve generated your private-public key pair, your next step is to copy the public key to the C:\ProgramData\ssh\administrators_authorized_keys file on the SSH server.

On your local computer, in a PowerShell console:

1. Copy the code below and run it in PowerShell. Make sure to change the username and IP address first. You can refer to the comment above each command to know what each command does.

# Read the public key

$public_key = Get-Content ~/.ssh/id_rsa.pub

# Append the public key to the administrators_authorized_keys on the server using ssh.

ssh [email protected] "'$($public_key)' | Out-File C:\ProgramData\ssh\administrators_authorized_keys -Encoding UTF8 -Append"2. Enter your password when prompted, and ssh will proceed to copy the public key. You will see a similar result, as shown below.

Connecting with SSH using Public Key Authentication

Now that you’ve copied your public key to your SSH server, you no longer need to use a password to authenticate. As you can see below, ssh did not prompt for a password.

Configuring Certificate Authentication

Like public key authentication, certificate authentication is passwordless or passphrase-protected. To enable certificate login, follow the same procedure of generating a key pair sans deploying the public key to the SSH server.

You do not need to map the public key to the authorized_keys or administrators_authorized_keys files on the SSH server. Instead, the public key is signed using a certificate authority (CA) key.

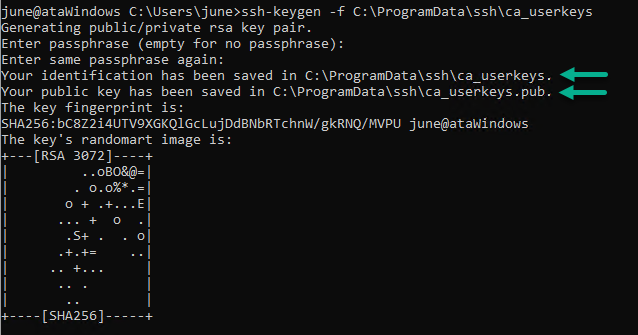

Creating the Certificate Authority (CA) Key

Generating the CA keys for signing is similar to generating a user key pair that you did earlier in this article. Only this time, you’ll need to specify a filename for the new CA keys. To do so, on your Windows Server in a PowerShell console:

Execute the ssh-keygen command as shown below. This command creates the CA key in C:\ProgramData\ssh\ca_userkeys, but feel free to use a different file name. Using a different filename will not affect the CA key functionality.

When asked for a passphrase, leave the passphrase empty and press Enter.

ssh-keygen -f C:\ProgramData\ssh\ca_userkeysYou can see below that the command created two files. ca_userkeys, which is the private key, and ca_userkeys.pub, which is the public key.

Now that you’ve generated the CA keys, tell the SSH server to trust the CA and where to find the CA key. To do this, add a new line TrustedUserCAKeys path/to/ca_userkeys.pub to the C:\ProgramData\ssh\sshd_config file on the server.

Run the commands below to append the configuration item in the file sshd_config.

# If the SSH server is Windows

echo TrustedUserCAKeys C:\ProgramData\ssh\ca_userkeys.pub>> C:\ProgramData\ssh\sshd_config

Signing the User’s Public Key

At this point, you’ve generated the CA keys and configured the SSH server to trust the CA public key file. What’s left now is to sign your user public key.

On your local computer, in a PowerShell console:

1. Copy the id_rsa.pub file to your home drive on the SSH server using the SCP command. Make sure to change the username and IP address to the correct values.

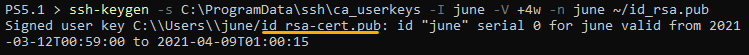

2. Log in to your Windows Server using ssh. Once logged in, run ssh-keygen to sign the user’s public key. You’ll notice that the command below used several parameters. Let’s break them down.

-s C:\ProgramData\ssh\ca_userkeys– specify the CA key’s location for signing the public key. In this example, the CA key is the one you generated.-I id_username– specify the ID you want to assign to the signed user public key. Change theid_usernamevalue to any name you want.-V +4w– this parameter specifies the validity period for the signed key. In this example,+4wmeans that the signed user key will be valid for four weeks. You can change this value to your preferred validity period.-n username– this is the username of whom will own the signed public key.<path to id_rsa.pub>– this is the user public key’s location to sign (Windows).

ssh-keygen -s C:\ProgramData\ssh\ca_userkeys -I id_username -V +4w -n username ~/id_rsa.pubAfter you run the command in your SSH session, you should get a similar output, as shown below. As you can see, the command generated a new file called id_rsa-cert.pub, which is the signed user certificate.

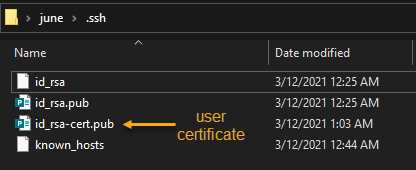

3. Now, navigate back to your local computer PowerShell session and copy the id_rsa-cert.pub file from the server to your local computer. Change the username and IP address to the correct values first before running the command.

After the copy completes, you’ll find the signed user certificate in your home folder, as shown below.

Connecting with SSH using Certificate Authentication

You’ve configured certificate authentication, and now you have your user certificate. You should now test if you can connect the SSH server with certificate authentication.

The command to connect to SSH with a certificate is the same as using a password or public key. But, if you enabled public key authentication previously, disable it first. Otherwise, ssh will keep using your key pair instead of your certificate.

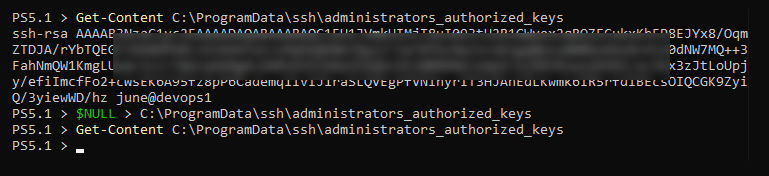

To disable your key-pair, remove your public key from the administrators_authorized_keys file. To do so, follow these steps.

Note that the succeeding commands will empty the whole administrators_authorized_keys file, effectively removing all mapped public keys. If you don’t want to clear all mapped public keys, use a text editor to remove selected public keys from each file manually.

While SSHed into the Windows Server:

1. Run the below code in PowerShell to empty the administrators_authorized_keys file.

# Clear the administrators_authorized_keys file

$NULL > C:\ProgramData\ssh\administrators_authorized_keys

# Confirm that the administrators_authorized_keys is empty

Get-Content C:\ProgramData\ssh\administrators_authorized_keys2. At this point, the authorized_keys and administrators_authorized_keys files are empty, as you can see in the screenshot below.

3. Type exit and press Enter to disconnect from your SSH session. You’ll be back to your PowerShell session.

4. After removing the public keys, your next ssh login attempt will use certificate authentication. The login experience will be the same as public key authentication.

Conclusion

You’ve now set up an OpenSSH Windows Server from scratch all the way to exploring and setting up various authentication means. You can now connect to your Windows Servers exactly how you would with Linux!