Listen to this article

С каждым новым выпуском Windows 10 все больше и больше полезных инструментов переносится из Linux. Во-первых, в Windows появилась подсистема для Linux, а теперь еще добавили встроенный клиент и сервер OpenSSH, который использует версию 7.5 OpenSSH. Хотя программное обеспечение Windows 10 OpenSSH в настоящее время находится в бета-версии, оно уже достаточно хорошо работает. Со встроенным в Windows 10 и включенным OpenSSH клиентом для подключения к серверу по SSH вам больше не потребуется использовать сторонний SSH-клиент (например, Putty).

В Windows 10 и Windows Server 2019 появился встроенный SSH клиент, который вы можете использовать для подключения к *Nix серверам, ESXi хостам и другим устройствам по защищенному протоколу, вместо Putty, MTPuTTY или других сторонних SSH клиентов. Встроенный SSH клиент Windows основан на порте OpenSSH и предустановлен в ОС, начиная с Windows 10 1809.

Установка клиента OpenSSH в Windows 10: Клиент OpenSSH входит в состав Features on Demand Windows 10 (как и RSAT). Клиент SSH установлен по умолчанию в Windows Server 2019 и Windows 10 1809 и более новых билдах.

Проверьте, что SSH клиент установлен:

Get-WindowsCapability -Online | ? Name -like 'OpenSSH.Client*'

В нашем примере клиент OpenSSH установлен (статус: State: Installed).

Если SSH клиент отсутствует (State: Not Present), его можно установить:

- С помощью команды PowerShell:

Add-WindowsCapability -Online -Name OpenSSH.Client* - С помощью DISM:

dism /Online /Add-Capability /CapabilityName:OpenSSH.Server~~~~0.0.1.0 - Через Параметры -> Приложения -> Дополнительные возможности -> Добавить компонент. Найдите в списке Клиент OpenSSH и нажмите кнопку Установить.

Бинарные файлы OpenSSH находятся в каталоге c:\windows\system32\OpenSSH\.

- ssh.exe – это исполняемый файл клиента SSH;

- scp.exe – утилита для копирования файлов в SSH сессии;

- ssh-keygen.exe – утилита для генерации ключей аутентификации;

- ssh-agent.exe – используется для управления ключами;

- ssh-add.exe – добавление ключа в базу ssh-агента.

Вы можете установить OpenSSH и в предыдущих версиях Windows – просто скачайте и установите Win32-OpenSSH с GitHub (есть пример в статье “Настройка SSH FTP в Windows”).

Как использовать SSH клиенте в Windows 10?

Чтобы запустить SSH клиент, запустите командную строку PowerShell или cmd.exe. Выведите доступные параметры и синтаксис утилиты ssh.exe, набрав команду:

ssh

usage: ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-b bind_address] [-c cipher_spec]

[-D [bind_address:]port] [-E log_file] [-e escape_char]

[-F configfile] [-I pkcs11] [-i identity_file]

[-J [user@]host[:port]] [-L address] [-l login_name] [-m mac_spec]

[-O ctl_cmd] [-o option] [-p port] [-Q query_option] [-R address]

[-S ctl_path] [-W host:port] [-w local_tun[:remote_tun]]

destination [command]

Для подключения к удаленному серверу по SSH используется команда:

ssh username@host

Если SSH сервер запущен на нестандартном порту, отличном от TCP/22, можно указать номер порта:

ssh username@host -p port

Например, чтобы подключиться к Linux хосту с IP адресом 192.168.1.202 под root, выполните:

ssh [email protected]

При первом подключении появится запрос на добавление ключа хоста в доверенные, наберите yes -> Enter (при этом отпечаток ключа хоста добавляется в файл C:\Users\username\.ssh\known_hosts).

Затем появится запрос пароля указанной учетной записи, укажите пароль root, после чего должна открытся консоль удаленного Linux сервера (в моем примере на удаленном сервере установлен CentOS 8).

С помощью SSH вы можете подключаться не только к *Nix подобным ОС, но и к Windows. В одной из предыдущих статей мы показали, как настроить OpenSSH сервер на Windows 10 и подключиться к нему с другого компьютера Windows с помощью SSH клиента.

Если вы используете SSH аутентификацию по RSA ключам (см. пример с настройкой SSH аутентификации по ключам в Windows), вы можете указать путь к файлу с закрытым ключом в клиенте SSH так:

ssh [email protected] -i "C:\Users\username\.ssh\id_rsa"

Также вы можете добавить ваш закрытый ключ в SSH-Agent. Сначала нужно включить службу ssh-agent и настроить ее автозапуск:

set-service ssh-agent StartupType ‘Automatic’

Start-Service ssh-agent

Добавим ваш закрытый ключ в базу ssh-agent:

ssh-add "C:\Users\username\.ssh\id_rsa"

Теперь вы можете подключиться к серверу по SSH без указания пути к RSA ключу, он будет использоваться автоматически. Пароль для подключения не запрашивается (если только вы не защитили ваш RSA ключ отдельным паролем):

ssh [email protected]

Еще несколько полезных аргументов SSH:

-C– сжимать трафик между клиентом и сервером (полезно на медленных и нестабильных подключениях);-v– вывод подробной информации обо всех действия клиента ssh;-R/-L– можно использовать для проброса портов через SSH туннель.

SCP: копирование файлов из/в Windows через SSH

С помощью утилиты scp.exe, которая входит в состав пакета клиента SSH, вы можете скопировать файл с вашего компьютера на SSH сервер:

scp.exe "E:\ISO\CentOS-8.1.1911-x86_64.iso" [email protected]:/home

Можно рекурсивно скопировать все содержимое каталога:

scp -r E:\ISO\ [email protected]:/home

И наоборот, вы можете скопировать файл с удаленного сервера на ваш компьютер:

scp.exe [email protected]:/home/CentOS-8.1.1911-x86_64.iso e:\tmp

Если вы настроите аутентификацию по RSA ключам, то при копировании файлов не будет появляться запрос на ввод пароля для подключения к SSH серверу. Это удобно, когда вам нужно настроить автоматическое копирование файлов по расписанию.

Итак, теперь вы можете прямо из Windows 10 подключаться к SSH серверам, копировать файлы с помощью scp без установки сторонних приложений и утилит.

Ну, и еще раз отметим, что по состоянию на сейчас OpenSSH еще не является полноценной функцией ОС Windows 10. PuTTy работает стабильнее и кроме того имеет более простой и понятный интерфейс. Но, как вы понимаете, как только нативный SSH в Microsoft доведут до ума, использование сторонних клиентов ограничат. Потому привыкать к OpenSSH так или иначе придется.

Источник: http://www.spy-soft.net/ и https://winitpro.ru/

Если Вам понравилась статья — поделитесь с друзьями

1 020 просмотров

Отказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

Если вам понравились материалы сайта, вы можете поддержать проект финансово, переведя некоторую сумму с банковской карты, счёта мобильного телефона или из кошелька ЮMoney.

From Wikipedia, the free encyclopedia

| Developer(s) | The OpenBSD Project |

|---|---|

| Repository | github |

| Written in | C |

| Operating system | Unix, Unix-like, Microsoft Windows |

| Type | Command |

| License | BSD, ISC, public domain |

| Website | www |

Secure Shell (SSH) is a protocol allowing secure remote login to a computer on a network using public-key cryptography. SSH client programs (such as ssh from OpenSSH) typically run for the duration of a remote login session and are configured to look for the user’s private key in a file in the user’s home directory (e.g., .ssh/id_rsa). For added security (for instance, against an attacker that can read any file on the local filesystem), it is common to store the private key in an encrypted form, where the encryption key is computed from a passphrase that the user has memorized. Because typing the passphrase can be tedious, many users would prefer to enter it just once per local login session. The most secure place to store the unencrypted key is in program memory, and in Unix-like operating systems, memory is normally associated with a process. A normal SSH client process cannot be used to store the unencrypted key because SSH client processes only last the duration of a remote login session. Therefore, users run a program called ssh-agent that runs beyond the duration of a local login session, stores unencrypted keys in memory, and communicates with SSH clients using a Unix domain socket.

Security issues[edit]

ssh-agent creates a socket and then checks the connections from ssh. Everyone who is able to connect to this socket also has access to the ssh-agent. The permissions are set as in a usual Linux or Unix system. When the agent starts, it creates a new directory in /tmp with restrictive permissions. The socket is located in this directory.

There is a procedure that may prevent malware from using the ssh-agent socket. If the ssh-add -c option is set when the keys are imported into the ssh-agent, then the agent requests a confirmation from the user using the program specified by the SSH_ASKPASS environment variable, whenever ssh tries to connect.

Ssh-agents can be «forwarded» onto a server you connect to, making their keys available there as well, for other connections. On the local system, it is important that the root user is trustworthy, because the root user can, amongst other things, just read the key file directly. On the remote system, if the ssh-agent connection is forwarded, it is also important that the root user on the other end is trustworthy, because it can access the agent socket on the remote (though not the key, which stays local).

Implementations[edit]

There are many different programs that perform the same functionality as the OpenSSH ssh-agent, some with very different user interfaces. PuTTY, for example, uses a graphical user interface in its bundled Pageant ssh-agent.

There are tools designed to provide key-agent functionality for both symmetric and asymmetric keys; these usually provide ssh-agent functionality as one of their application interfaces. Examples include GNOME Keyring and KWallet.

Some monolithic SSH clients include the ability to remember SSH passphrases across sessions. Examples include: SecureCRT.

Apple macOS[edit]

On the macOS operating system, ssh-agent has been integrated since Leopard, version 10.5 in 2007. Third-party open-source implementations of ssh-agent were available previously.[1]

Microsoft Windows[edit]

OpenSSH-based client and server programs have been included in Windows 10 since version 1803. The SSH client and key agent are enabled and available by default and the SSH server is an optional Feature-on-Demand.[2][3]

References[edit]

- ^ Dribin, Dave (21 August 2007). «SSHKeychain Warning». Dave Dribin’s Blog.

- ^ «What’s new for the Command Line in Windows 10 version 1803». 8 March 2018.

- ^ «Using the OpenSSH Beta in Windows 10 Fall Creators Update and Windows Server 1709». 15 December 2017.

External links[edit]

- ssh-agent man page from OpenSSH release (part of the OpenBSD project).

- third-party alternative ssh-agent front-end for Mac OS X

- «Using ssh-agent with SSH»

- An Illustrated Guide to SSH Agent Forwarding

- security aspects

SSH-Agent and OpenSSH are tools in Windows that can be used to authenticate to remote Git repositories, such as GitLab, GitHub, Azure DevOps, etc. Once set up as a service that stores your various SSH keys, this can facilitate authentication without entering a password each time, removing the irritation of entering a password every time you wish to push/pull/etc. from a Git repository.

Prerequisites

- The OpenSSH Client optional service must be enabled on your machine, and OpenSSH must be added to your PATH environment variable. You can read how to do that here.

- A remote Git repository that you wish to access. We will use a GitLab repository for this article; however, the process will be similar for other Git management providers.

- Git must be installed on your machine.

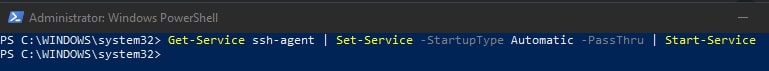

How to Install the SSH-Agent Service in Windows

Using an elevated PowerShell window (run as admin), execute the following command to install the SSH-Agent service and configure it to start automatically when you log into your machine:

Get-Service ssh-agent | Set-Service -StartupType Automatic -PassThru | Start-Service

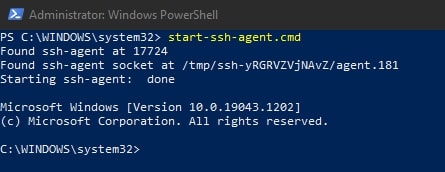

To avoid needing to restart your system to get the service running for the first time, execute this command:

start-ssh-agent.cmd

Setting up an SSH Key Pair to Access a Git Remote Provider

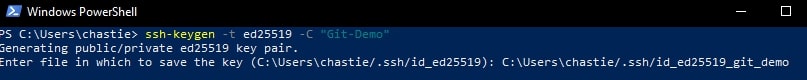

Using a command line tool such as Bash or PowerShell, you should be able to follow these steps to create a local SSH key pair. For our example, we will create an ED25519 key, but you can create other keys such as an RSA.

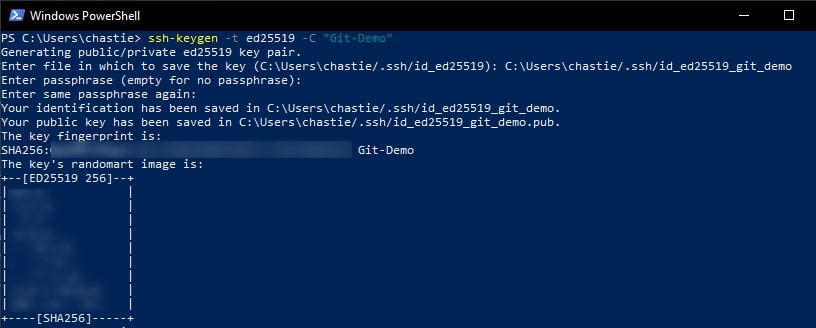

Create a new SSH ED25519 key, giving it a useful comment:

ssh-keygen -t ed25519 -C "Git-Demo"

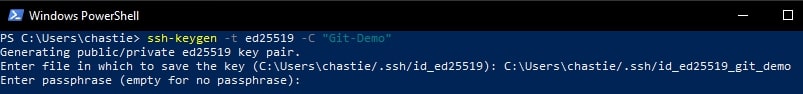

By default, the file will be stored in your local user’s SSH repository in Windows. You can choose another storage location if you wish or rename the file by entering a new file path to save the key. Leave it blank to stick with the default.

In our example, we rename the file from the default id_ed25519 to id_ed25519_git_demo:

You can also add a password if you like or leave this blank:

You will then be shown the key’s randomart image to confirm creation:

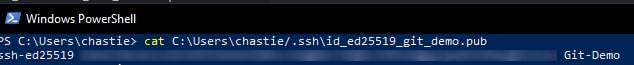

Copy the contents of the public key to your clipboard. You can read this key with the following command:

cat path\to\ssh\key.pub

For example, our code is likely:

cat C:\Users\chastie/.ssh\id_ed25519_git_demo.pub

Note: We access the public key with the .pub suffix.

A sample is shown here. You can then select this and copy it with a right-click of your mouse:

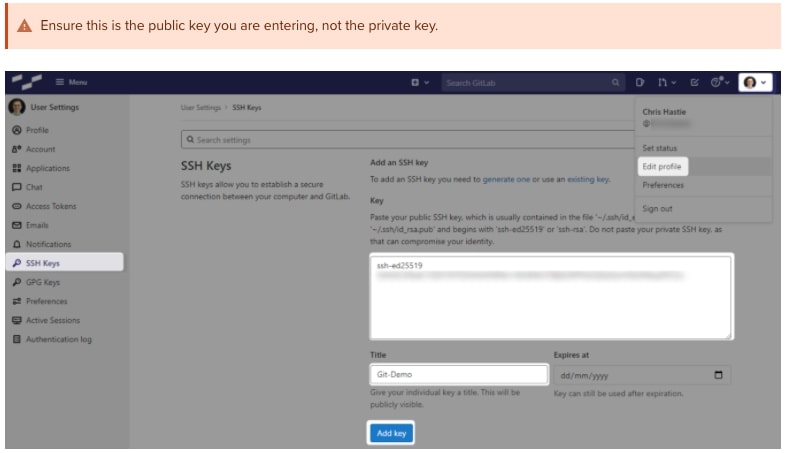

In GitLab (or the appropriate location of your Git remote repository), you can now add this public key to your user profile. In GitLab, you can do this by adding it under the SSH Keys section of your user settings:

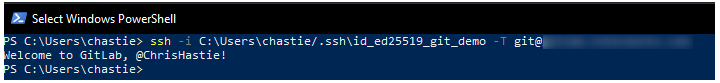

Test that you can connect to the repository when using the SSH private key directly with this command:

ssh -i path/to/ssh/private/key -T git@host

For example, our command could be:

ssh -i C:\Users\chastie/.ssh\id_ed25519_git_demo -T git@gitlab.mycompany.com or ssh -i C:\Users\chastie/.ssh\id_ed25519_git_demo -T git@github.com

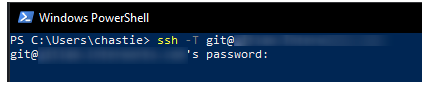

We have now established an SSH key pair that can authenticate to our Git remote provider. It remains to set this up in the SSH-Agent service to automatically provide access. We can demonstrate the issue by attempting the same connection, but without specifically naming the SSH key, with the command below:

ssh -T git@host

As we can see, if we execute this command without specifying an SSH key, we are prompted for a password:

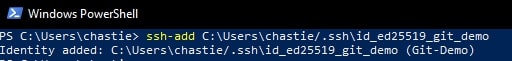

Adding the SSH Key to the SSH-Agent Service

Our goal is to be able to connect to a Git repository without entering a password. At this stage, we have a working SSH key pair and the SSH-Agent service installed and running.

Execute the following command to add your SSH key to your SSH-Agent service:

ssh-add path/to/ssh/private/key

For our example, our command could be:

ssh-add C:\Users\chastie/.ssh\id_ed25519_git_demo

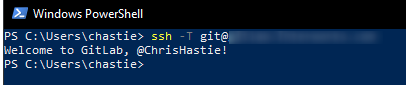

We can now test our connection to our Git remote provider without specifying a key and connect successfully:

ssh -T git@host

Configuring Git to Leverage the Windows SSH-Agent

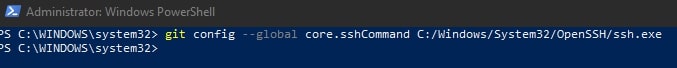

In an elevated console (run as admin), execute the following command to modify your existing Git configuration to leverage the windows OpenSSH service as the core SSH command:

git config --global core.sshCommand C:/Windows/System32/OpenSSH/ssh.exe

Congratulations! You have now set up your environment to automatically authenticate to your Git remote provider through an SSH key pair, without using passwords. If you wish to facilitate access to any other Git remote providers, simply follow the same steps to generate a key pair ( as outlined above) and add it to your existing SSH-Agent service.

bdbch

Posted on

• Updated on

Welcome to my first official guide on Dev.to. Today I want to explain how you can setup SSH and Git on your Windows 10 computer.

Note: This is not about 100% securing your keys but about how to generate keys for use with GitHub.

Thanks to garethdd for his constructive feedback.

What is SSH?

SSH stands for Secure Shell and is an awesome way to authenticate yourself on remote servers (for example the Github server) without typing in a password everytime.

SSH works via two keys, the Private Key and the Public Key. While the private key should always stay private and safe, the public key can be shared around the internet without any problems.

The private key allows you to get access to servers that have your public key registered, so your access can only be stolen if the attacker somehow gets your Secret Key so keep it safe!

SSH should be preinstalled on new Windows 10 machines.

What is Git?

Git is a free version management tool that helps you to versionize your code and potentially save it on a remote server (for example Github, Gitlab or Bitbucket).

You can install Git from here:

https://git-scm.com/download/win

You can also install Git via chocolatey:

choco install git -Y

Enter fullscreen mode

Exit fullscreen mode

Create a SSH Key

The first step is to generate a new SSH key. Use cmd or Powershell and run the following command:

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

Enter fullscreen mode

Exit fullscreen mode

You can but don’t need to give it a passphrase since you should never share your secret key around but using one will secure your keys. Keep in mind that everybody can have as many private keys as they want.

This generates a new private SSH key with rsa encryption and 4096 bits. It also generates a public key from the secret key which you can share around.

There will be a new folder and files in your Windows user folder.

In general you can create as many keys as you want. The id_rsa key is the default key generated by ssh and will be automatically be used by your ssh-agent if you don’t tell it to use another key.

What is an ssh-agent?

An ssh-agent is the agent process used to actually authenticate yourself with ssh. There are a few out there (PuTTY with Pageant for example) but for this example we’ll use the ssh-agent provided by the native and default Windows 10 ssh-agent.

If you want to you can use PuTTY and Pageant to make your keys even more secure. Read this post on Digital Ocean for more information.

If you want to change the key used by your ssh-agent, you must first start the service. The service will be disabled on Windows 10 by default. Search for Services and open the Services settings and look for the «OpenSSH Authentication Agent» and Activate it:

Now you will be able to access the ssh-agent from your console via ssh-agent.

For this example we’re going to try to load another key called example into our agent and use it instead of the id_rsa key. To do this you can run the following command:

ssh-add example

Enter fullscreen mode

Exit fullscreen mode

Now you will have both keys available for this session.

Register your SSH Key on Github

The next step is to register your generated SSH key on Github. For that, run the following command:

type C:\Users\your_user_name\.ssh\id_rsa.pub

Enter fullscreen mode

Exit fullscreen mode

and copy the output string into your clipboard. Now go to your Github keys settings and add a new SSH key with your public key and save it.

Congratulations! You now are able to get and push code to Github without any password!

Note: There should also be a C:\Users\your_user_name\.ssh\id_rsa file. This is your private key, don’t share this around!

Setup Github in your Shell

Now it’s time to setup Git on your machine. After installing it from the link above, open a new cmd or Powershell window. Now we need to set your public Git name and Git email address. This will always be public when pushing code.

Luckily Github gives you a privatized email address for use. Go to https://github.com/settings/emails and you will find a @users.noreply.github.com email address for your account. Copy this email address.

Next register your name and email in Git:

git config --global user.name "Your Name"

git config --global user.email your_email@users.noreply.github.com

Enter fullscreen mode

Exit fullscreen mode

Congratulations! Now all your Commits will be registered as being commited from your Github user.

Signing your GitHub commits (Optional Step)

To sign your commits you first must install the GPG command line tools. After you installed the GPG toolkit, you can run the following command to generate a new gpg key:

gpg --full-generate-key

Enter fullscreen mode

Exit fullscreen mode

This will ask you what kind of key you want. Go for RSA and RSA.

Now you need to enter a bit length. The recommendation is 4096 bits.

After that you can specify a expiration length or if the key should never expire. Pick as you want. Expiring keys are more secure in general because you have to renew them every now and then.

Now enter your personal informations to verifying your identity with your gpg key.

When you’re done you will be asked for a passphrase. Give it a secure passphrase and you will be done with your gpg-key generation.

After that you will be able to find your key in your users .gnupg folder as specified in the success message.

If you want to list your gpg keys, simply run

// short version

gpg --list-secret-keys

// long version

gpg --list-secret-keys --keyid-format LONG

Enter fullscreen mode

Exit fullscreen mode

Your GPG key you can share with Github is the key coming after sec rsa4096/ so for example in

/Users/hubot/.gnupg/secring.gpg

------------------------------------

sec 4096R/3AA5C34371567BD2 2016-03-10 [expires: 2017-03-10]

uid Hubot

ssb 4096R/42B317FD4BA89E7A 2016-03-10

Enter fullscreen mode

Exit fullscreen mode

the gpg key would be 3AA5C34371567BD2

To get your public key block, simply run

gpg --armor --export YOUR_GPG_KEY

Enter fullscreen mode

Exit fullscreen mode

which will output your public GPG Key Block. Copy it and paste it to your GitHub Account here.

From now on your commits will be signed when commited.

Use Git

Now you’re ready to actually use Git. From now you can clone repositories via git clone or push new code to Github. Here is a quick reference:

# Clone a repository to the current directory

git clone [REPOSITORY_CLONE_URL]

# Create a new commit with a message

git commit -m "Your commit message"

# Add files to the commit

git add .

git add ./filename.ext

# Push your commits to Github

git push origin master

git push origin [YOUR_BRANCH_NAME]

# Reset your repo to the last version

git reset --hard

# Create a new branch

git checkout -b [YOUR_BRANCH_NAME]

# Switch branches

git checkout [YOUR_BRANCH_NAME]

git checkout master

# Reset a single file

git checkout ./filename.ext

Enter fullscreen mode

Exit fullscreen mode

Conclusion

Thanks for reading this post. I hope it helped you with the setup. If you need help or have questions let me know!

Openssh authentication agent — это инструмент, который позволяет управлять ключами аутентификации SSH на операционной системе Windows 10. SSH (Secure Shell) — это протокол для безопасной удаленной работы с компьютером. Он позволяет шифровать данные, передаваемые между клиентом и сервером, что обеспечивает высокий уровень безопасности.

Authentication agent — это программное обеспечение, которое управляет аутентификационными ключами, используемыми при подключении к удаленному серверу с использованием протокола SSH. Он хранит и управляет ключами, предоставляя им доступ к удаленным системам без необходимости ввода пароля каждый раз при установке соединения.

Openssh authentication agent в Windows 10 позволяет создавать и управлять ключами аутентификации SSH. Ключи SSH состоят из публичной и приватной частей, которые используются для аутентификации клиента и сервера. Публичная часть ключа хранится на сервере, а приватная часть — на клиентском компьютере.

Отличительной особенностью Openssh authentication agent в Windows 10 является возможность использовать несколько ключей аутентификации одновременно. Это позволяет аутентифицироваться на разных серверах с использованием разных ключей, что повышает безопасность и удобство в использовании.

Все это делает Openssh authentication agent в Windows 10 очень полезным инструментом для разработчиков, системных администраторов и всех, кто работает с удаленными серверами с использованием протокола SSH. Он обеспечивает удобную и безопасную аутентификацию при подключении к серверам и позволяет управлять ключами аутентификации с помощью простого и интуитивно понятного интерфейса.

Содержание

- Что такое Openssh authentication agent в Windows 10?

- Основное понятие и назначение

- Возможности и преимущества Openssh authentication agent

Что такое Openssh authentication agent в Windows 10?

SSH-agent может быть полезен, когда вы часто подключаетесь к разным удаленным серверам, требующим аутентификации ключом. Вместо того чтобы каждый раз вводить пароль или приватный ключ при подключении к серверу, вы можете использовать ssh-agent для кэширования приватного ключа. После ввода пароля или разблокировки приватного ключа один раз, ssh-agent сохраняет ключ в памяти и предоставляет его при необходимости для автоматической аутентификации.

Openssh authentication agent в Windows 10 позволяет использовать приватные ключи, сгенерированные с помощью инструмента OpenSSH или других инструментов SSH, для аутентификации при подключении к разным типам серверов, включая Linux, Unix и другие операционные системы, которые поддерживают протокол SSH.

С помощью ssh-agent вы можете добавлять, удалять и управлять приватными ключами, а также просматривать список загруженных ключей и их состояние. Кроме того, ssh-agent может быть настроен для автоматической загрузки ключей при запуске системы.

Основное понятие и назначение

Openssh authentication agent (или ssh-agent) представляет собой программное средство, входящее в комплект программного обеспечения OpenSSH для операционной системы Windows 10. Оно работает в качестве аутентификационного агента, обеспечивая безопасное управление открытыми ключами для SSH-авторизации.

SSH (Secure Shell) является протоколом сетевой безопасности, который позволяет пользователю аутентифицироваться на удаленном сервере и обмениваться данными по зашифрованному каналу. Для аутентификации SSH использует пары открытых и закрытых ключей.

Openssh authentication agent позволяет пользователям гибко управлять открытыми ключами без необходимости повторного ввода паролей при каждом подключении. Оно запускается в фоновом режиме и управляет набором открытых ключей, которые могут быть использованы для аутентификации на удаленном сервере.

С помощью ssh-agent пользователи могут добавлять, удалять и управлять своими ключами, а также управлять сеансами аутентификации. Кроме того, ssh-agent позволяет кэшировать пароли для упрощения процесса аутентификации.

Openssh authentication agent значительно упрощает работу с SSH-ключами, повышая безопасность и обеспечивая удобство использования при подключении к удаленным серверам. При использовании ssh-agent пользователи могут автоматически подключаться к удаленным серверам без необходимости вводить пароли или ключевые фразы каждый раз.

Возможности и преимущества Openssh authentication agent

OpenSSH Authentication Agent в Windows 10 предоставляет ряд возможностей и преимуществ, повышающих безопасность и удобство при работе с удаленными серверами:

1. Компактность и надежность: OpenSSH Authentication Agent представляет собой небольшую и надежную утилиту, которая позволяет сохранить и управлять ключами доступа к удаленным серверам.

2. Удобство использования: с помощью OpenSSH Authentication Agent можно легко добавлять, удалять и управлять ключами доступа без необходимости вводить пароль каждый раз при подключении к серверу. Это упрощает и ускоряет процесс аутентификации и входа на удаленный сервер.

3. Кросс-платформенность: OpenSSH Authentication Agent доступен не только для операционных систем Windows 10, но и для других популярных операционных систем, таких как macOS и Linux. Это позволяет использовать один и тот же инструмент для управления ключами доступа на разных платформах.

4. Поддержка множества протоколов: OpenSSH Authentication Agent поддерживает не только протокол аутентификации SSH, но и такие протоколы, как SFTP и SCP. Это упрощает работу с удаленными файлами и позволяет выполнять перенос файлов между клиентом и сервером с применением шифрования.

5. Защита приватных ключей: OpenSSH Authentication Agent обеспечивает защиту приватных ключей доступа, храня их в зашифрованном виде с помощью пароля или фразы-пароля. Это предотвращает несанкционированный доступ к ключам и повышает безопасность процесса аутентификации.

6. Дополнительная авторизация: OpenSSH Authentication Agent поддерживает возможность использования дополнительных методов аутентификации, таких как двухфакторная аутентификация или аутентификация с помощью карточки смарт-карты. Это позволяет усилить безопасность входа на удаленный сервер.

7. Интеграция с другими инструментами: OpenSSH Authentication Agent может использоваться в сочетании с другими инструментами для автоматизации работы с удаленными серверами, такими как Ansible, Git и другие. Это упрощает и ускоряет процесс управления серверами и развертывания приложений.

В целом, OpenSSH Authentication Agent представляет собой мощный инструмент, обеспечивающий безопасное и удобное управление ключами доступа к удаленным серверам. Он позволяет значительно повысить защиту данных и упростить процесс аутентификации при работе с удаленными серверами.