После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

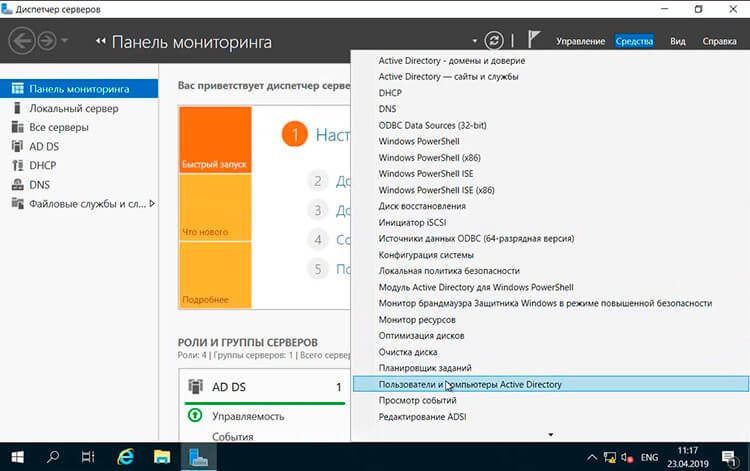

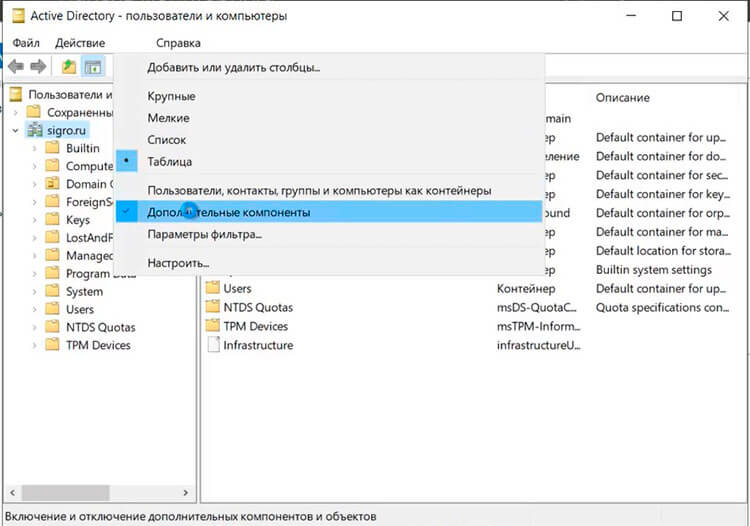

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

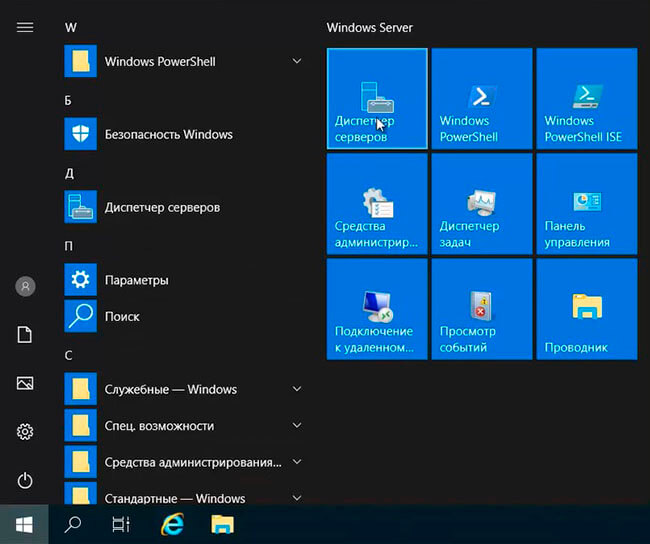

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

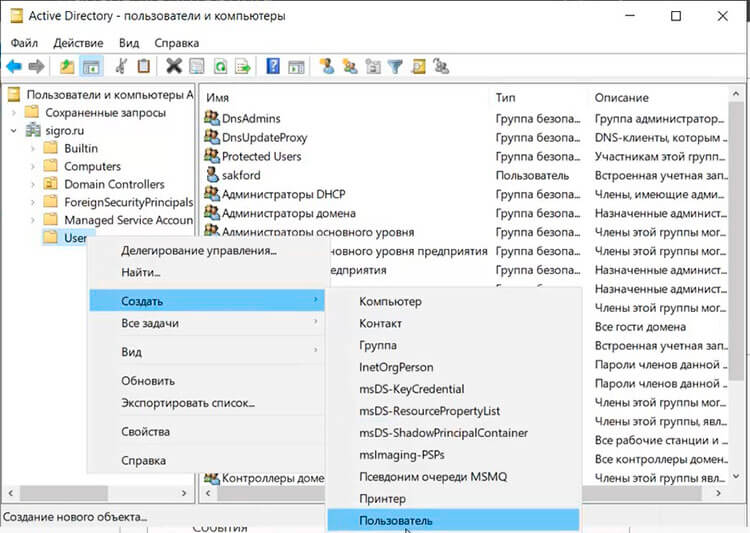

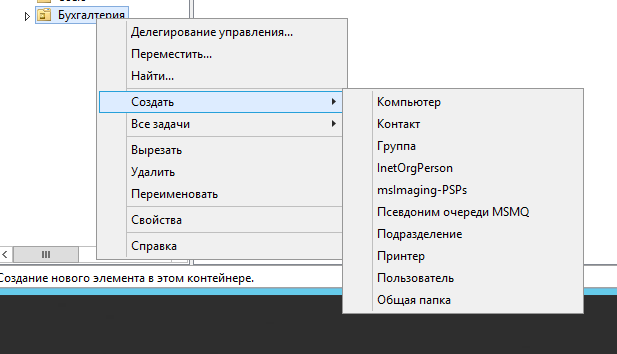

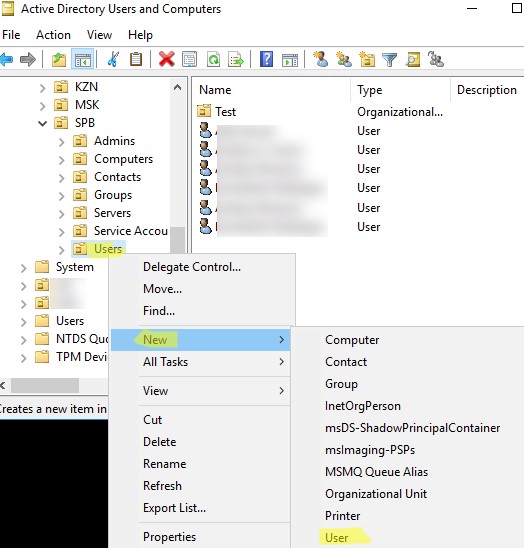

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

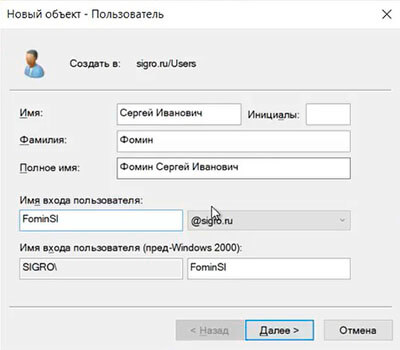

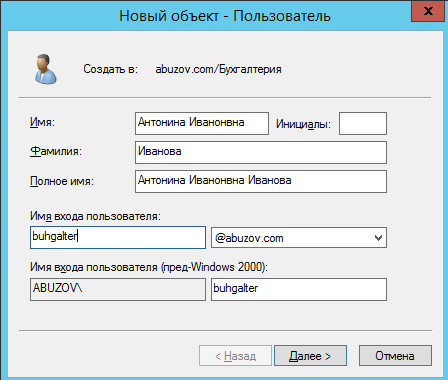

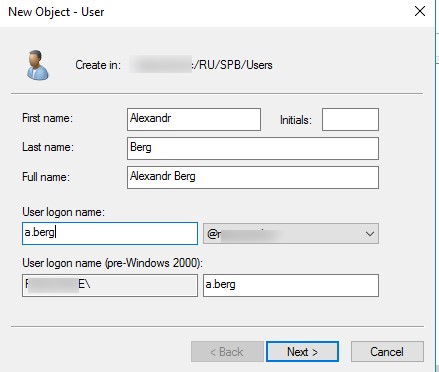

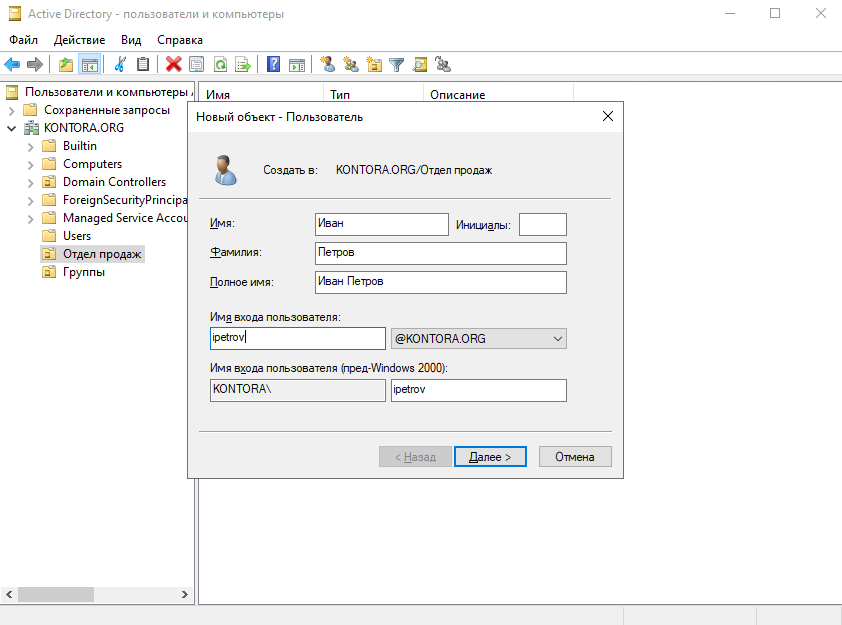

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

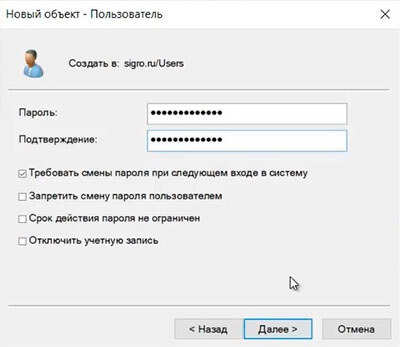

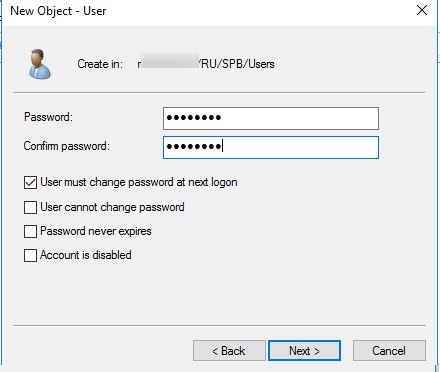

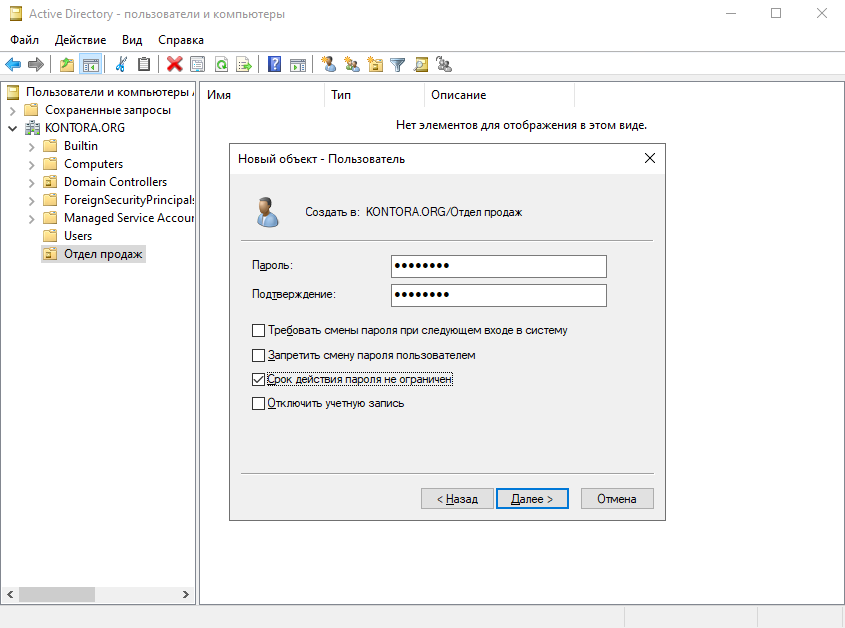

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

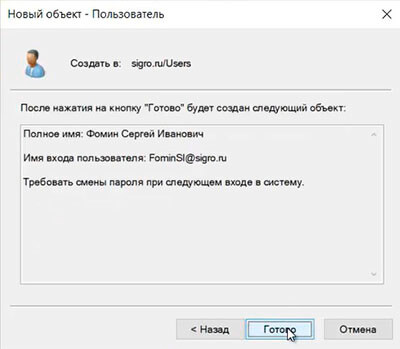

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

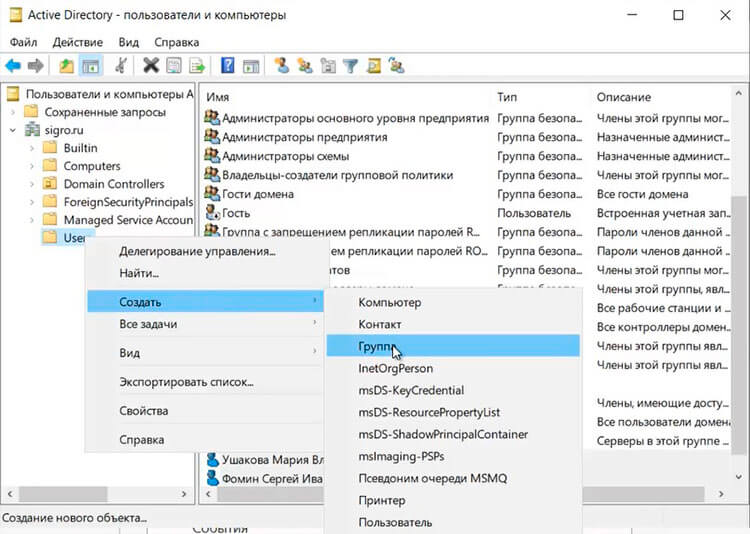

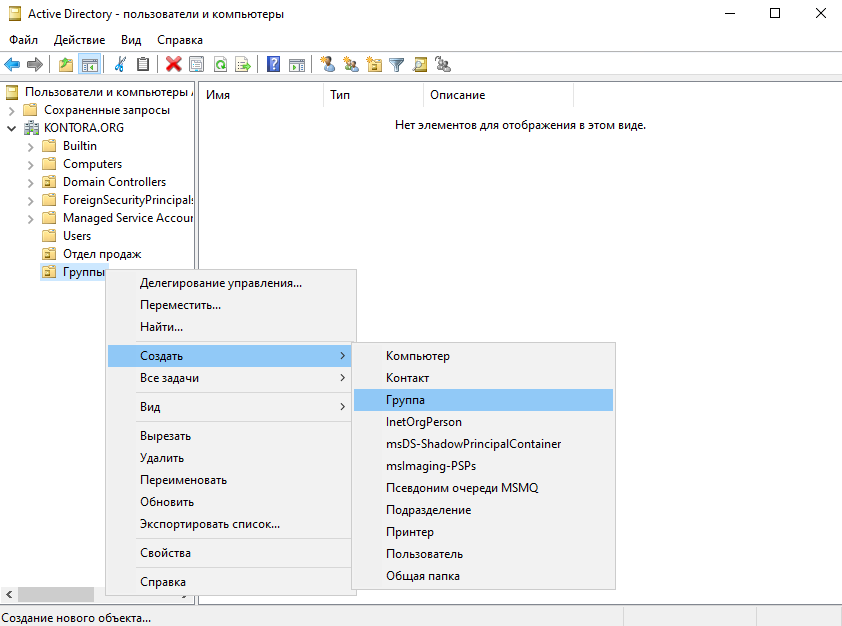

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

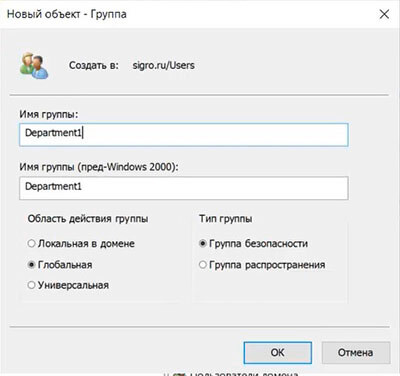

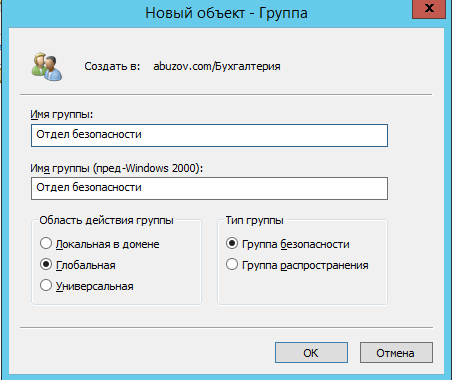

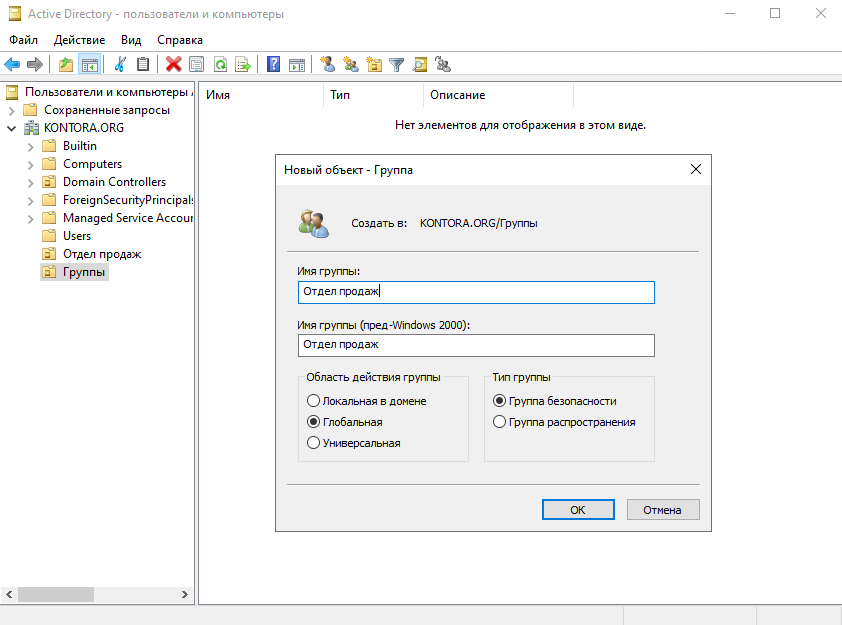

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

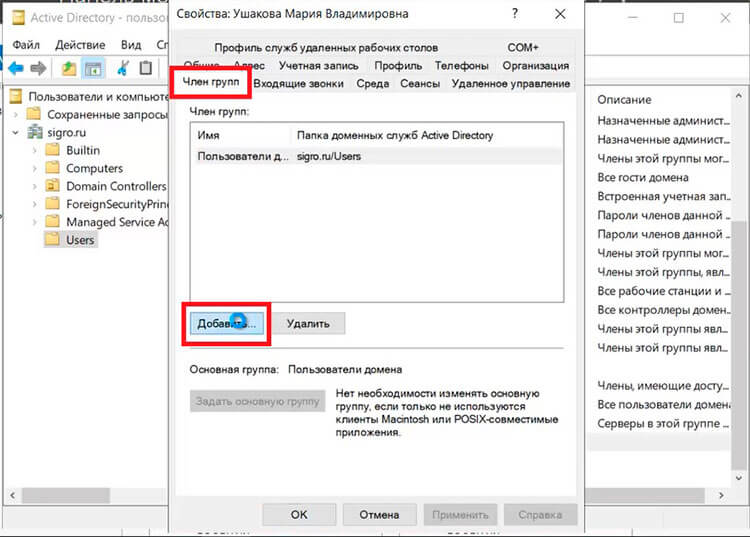

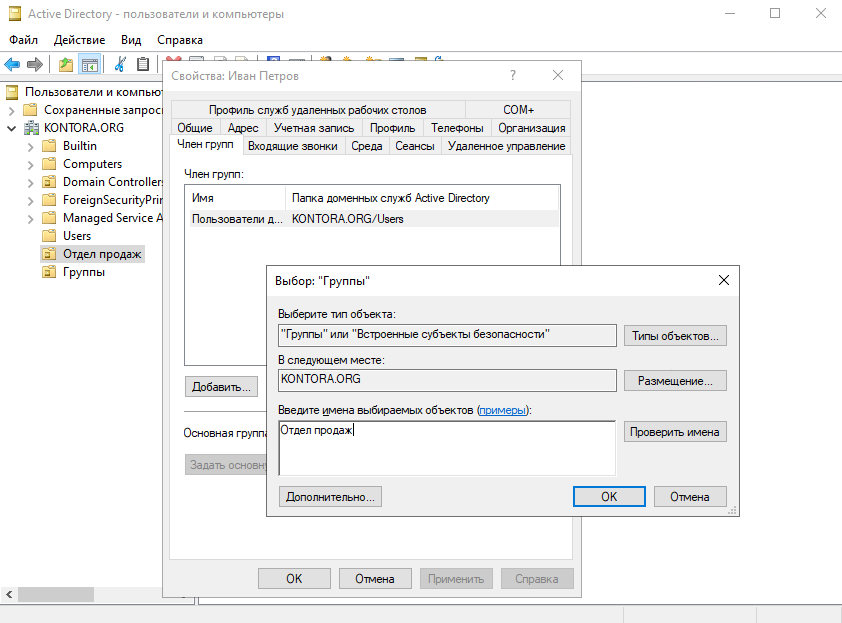

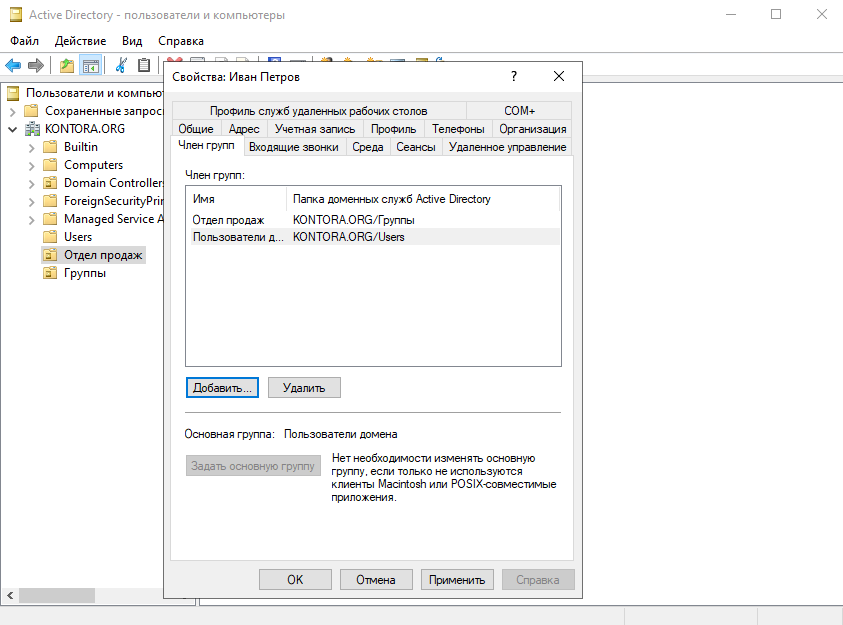

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

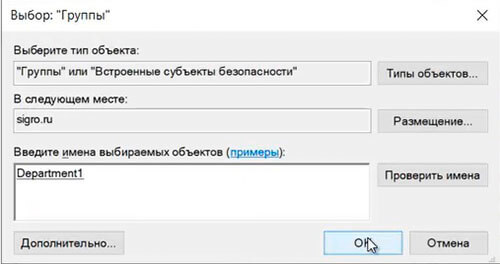

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

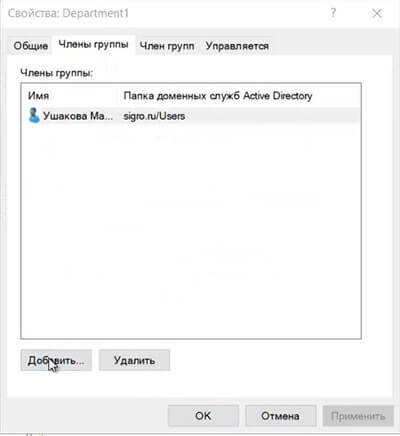

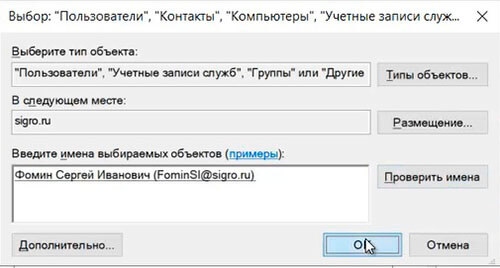

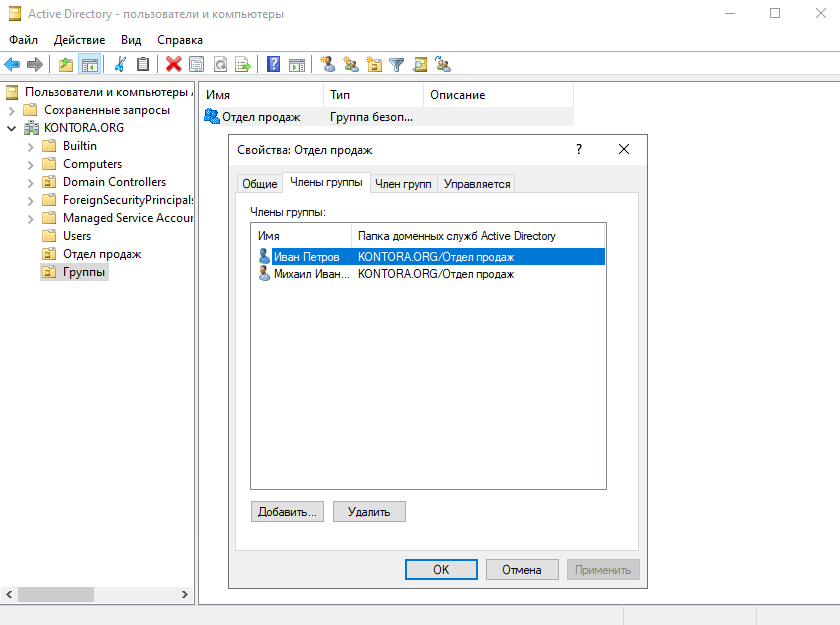

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

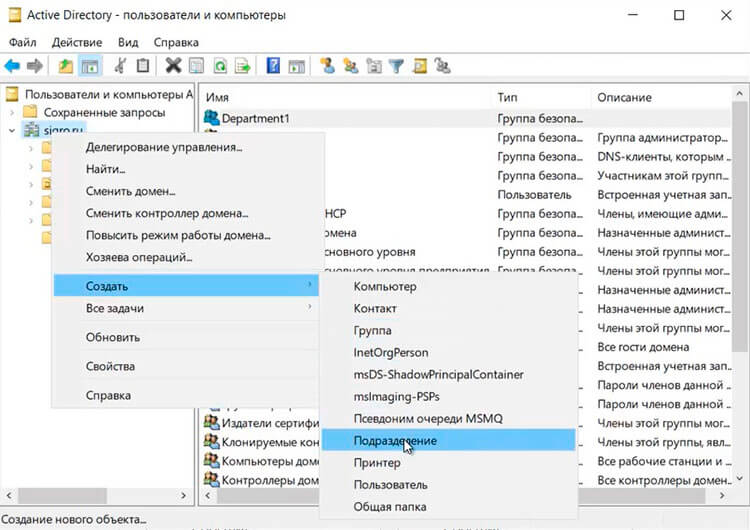

Добавление подразделения в домене

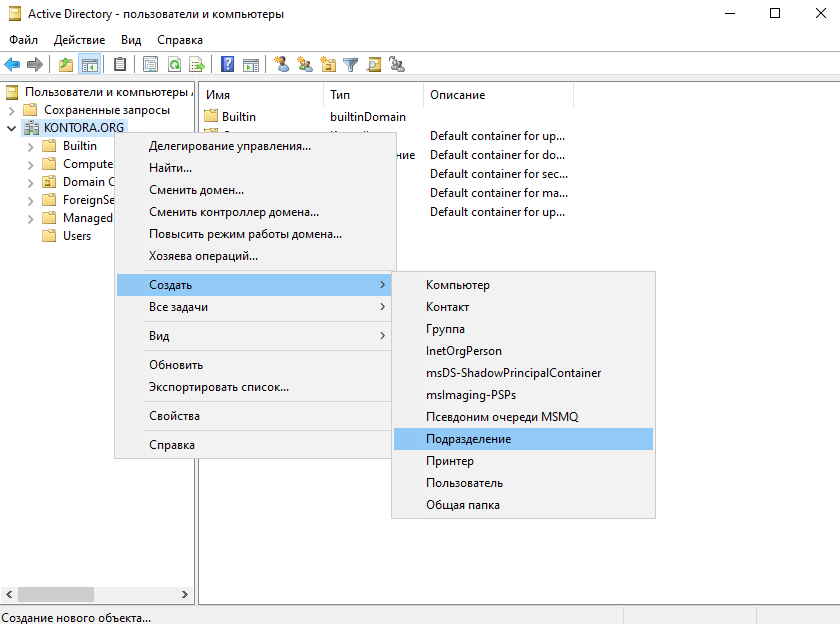

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

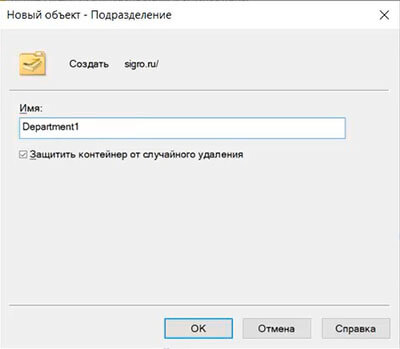

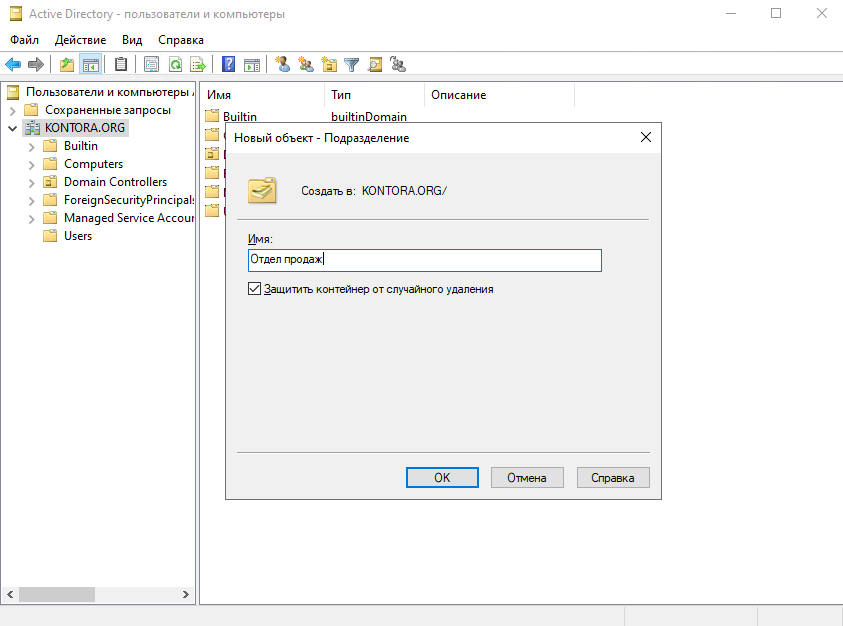

2. Задаём имя подразделения, далее «ОК«.

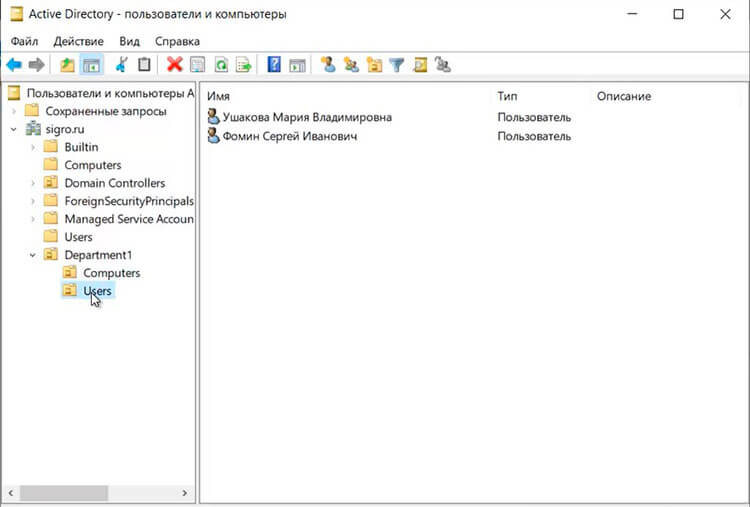

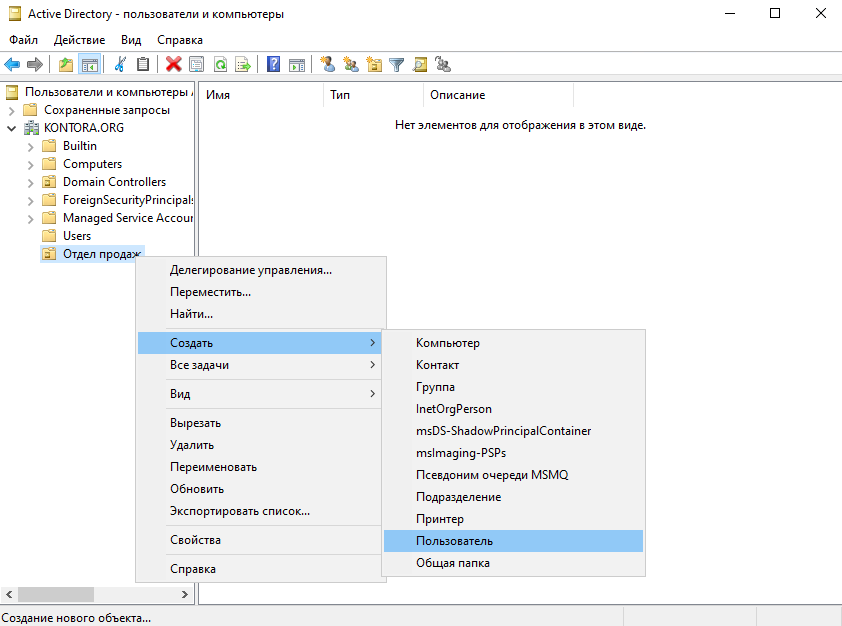

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

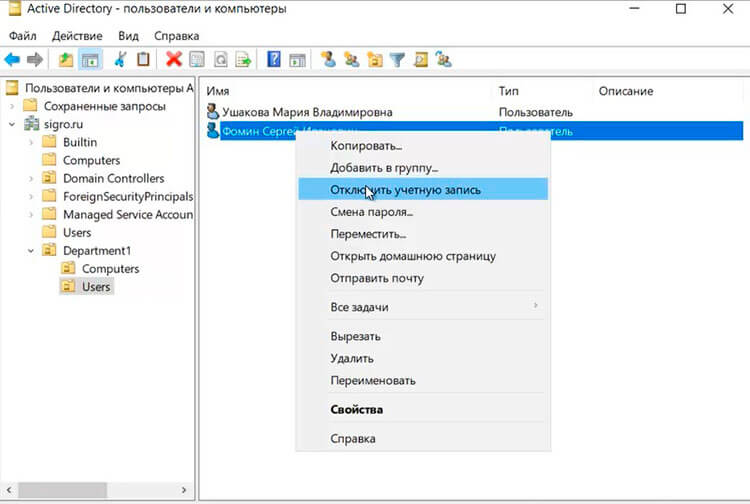

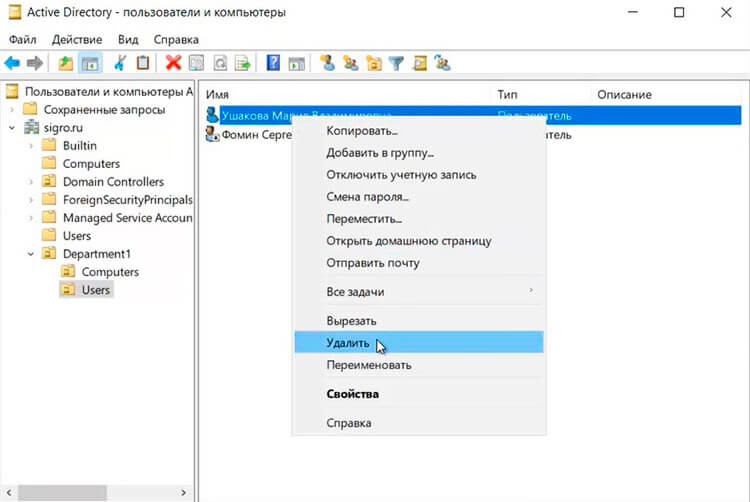

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

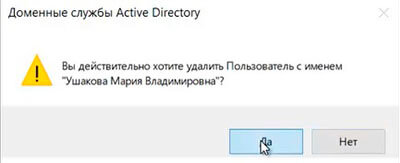

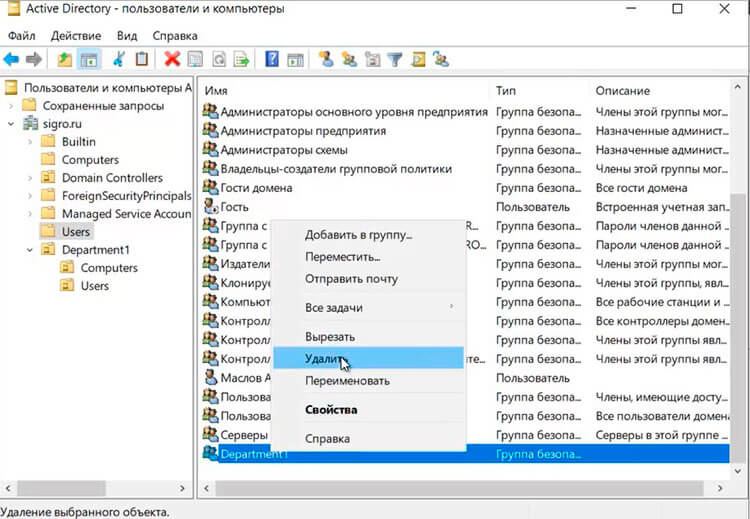

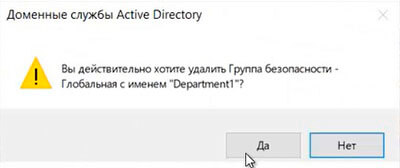

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

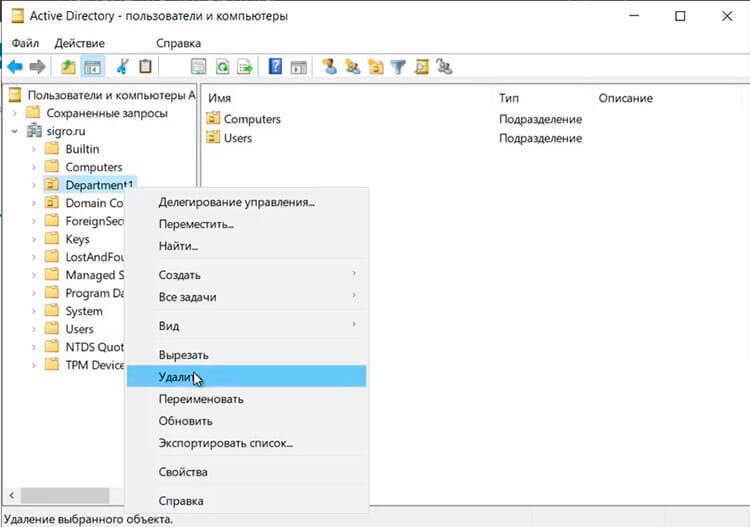

Удаление подразделения

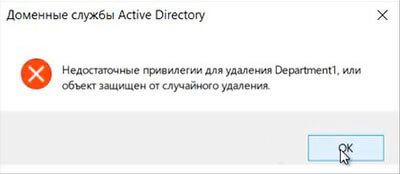

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

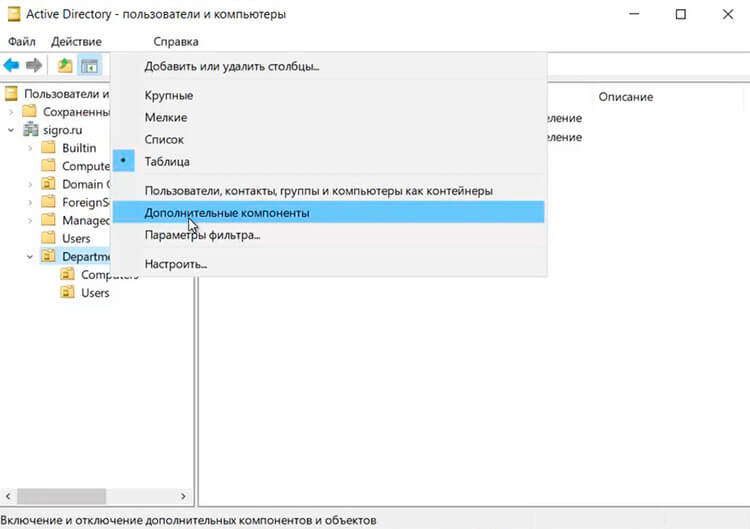

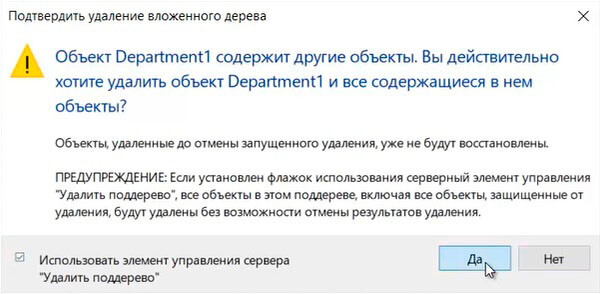

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

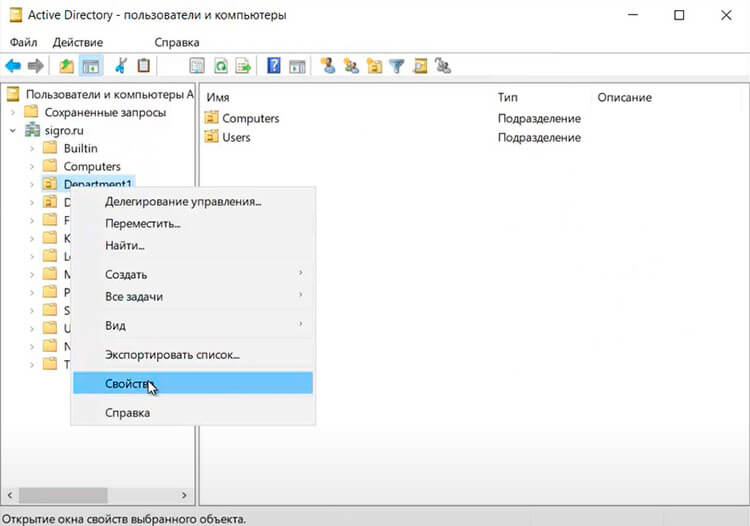

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

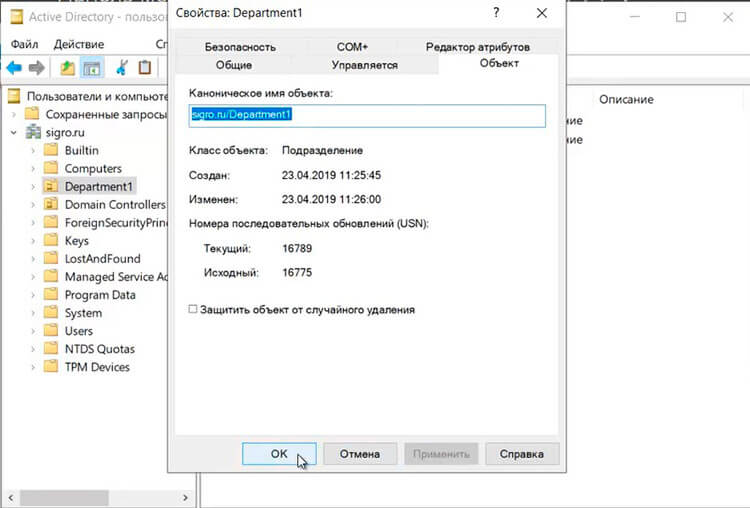

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

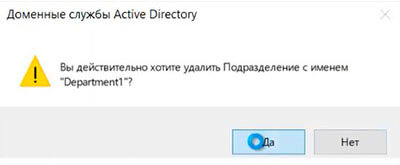

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

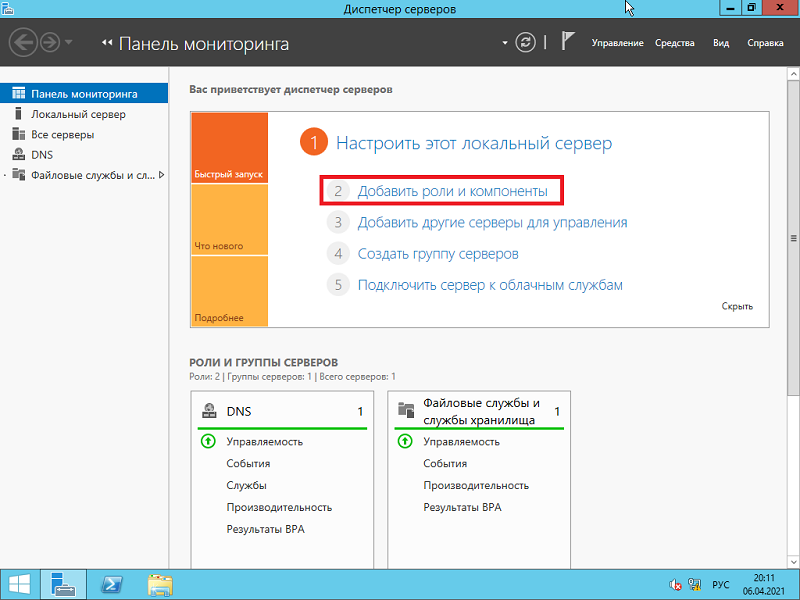

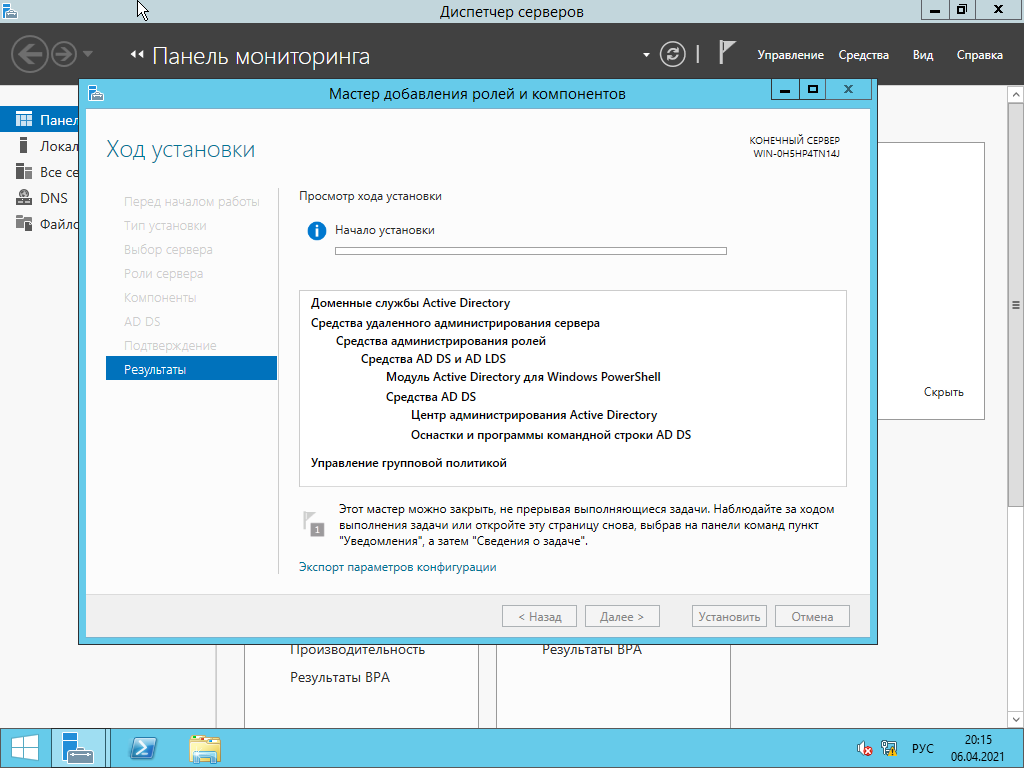

Запускаем Диспетчер серверов -> «Добавить роли и компоненты».

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

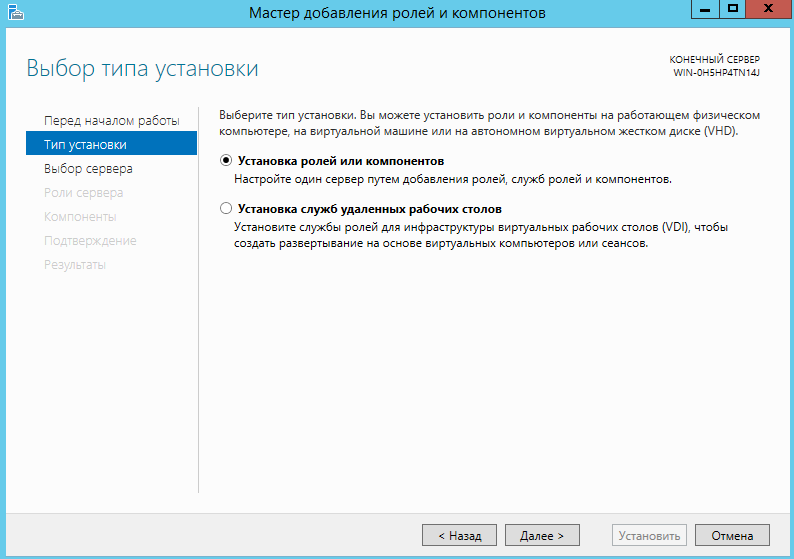

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

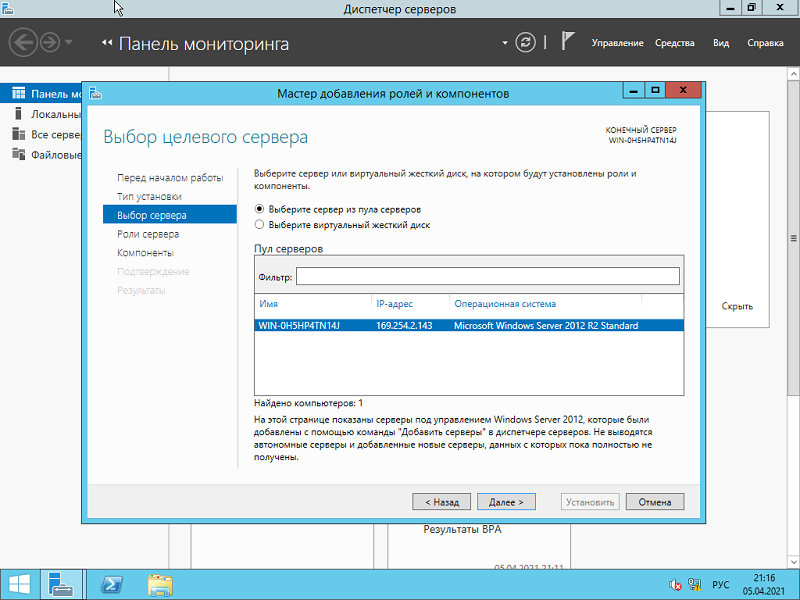

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

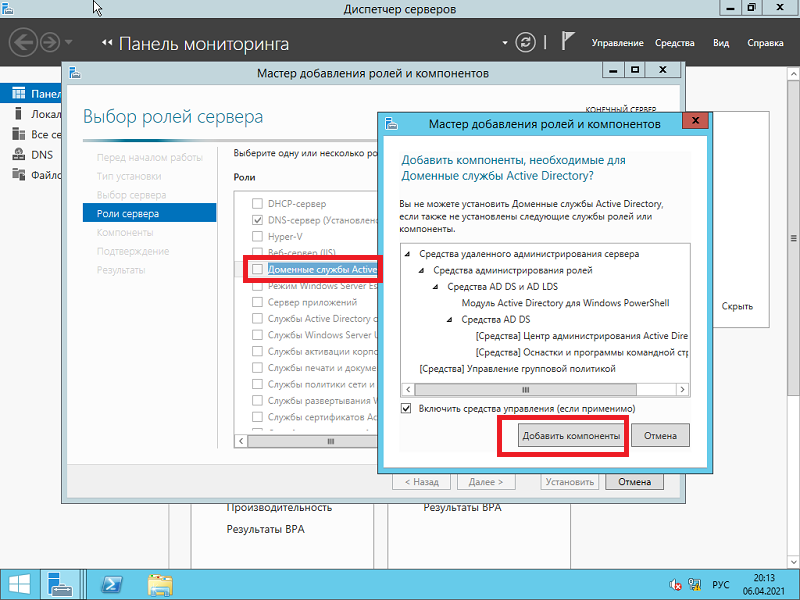

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

Перезапустите компьютер.

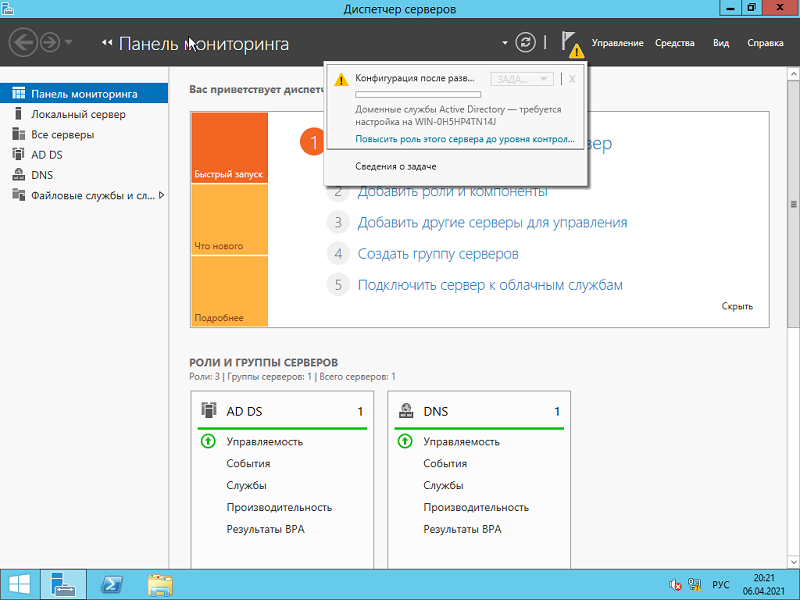

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Запустите «Мастер настройки доменных служб Active Directory», для чего нажмите на иконку «Уведомления» в диспетчере сервера, затем нажмите «Повысить роль этого сервера до уровня контроллера домена».

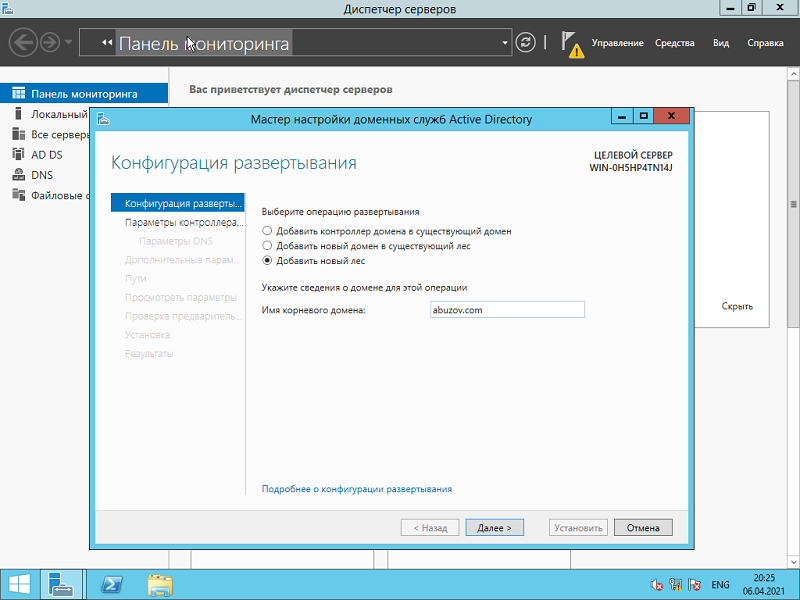

Выберите пункт «Добавить новый лес», затем введите имя домена в поле «Имя корневого домена». Домены в сети Windows имеют аналогичные названия с доменами в интернете. Я ввел имя домена buzov.com. Нажимаем «Далее».

На этом шаге можно изменить совместимость режима работы леса и корневого домена. Оставьте настройки по умолчанию. Задайте пароль для DSRM (Directory Service Restore Mode – режим восстановления службы каталога) и нажмите «Далее».

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

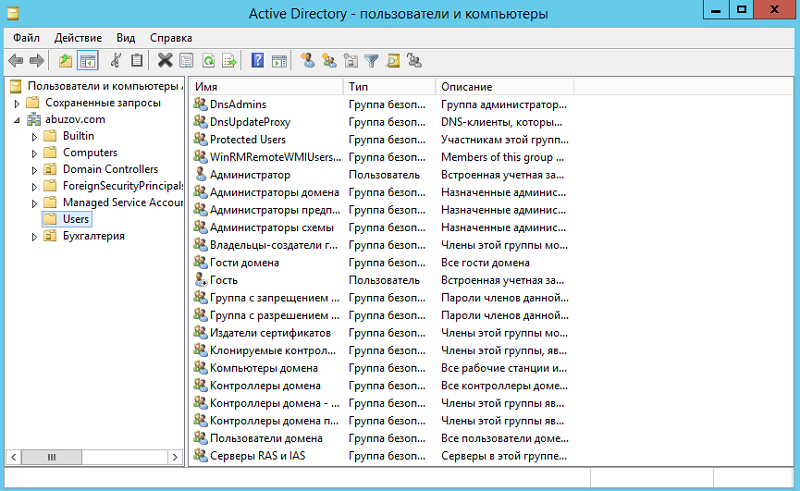

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Создадим отдел «Бухгалтерия», для этого выделите название домена и вызовите контекстное меню, в котором выберите (Создать – Подразделение). Введите имя отдела (бухгалтерия) и нажмите «OK»

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

После ввода имени пользователя и учетной записи нажмите «Далее». Теперь нужно ввести пароль. По умолчанию пароль должен соответствовать требованиям сложности, то есть содержать три из четырех групп символов: заглавные буквы, строчные буквы, цифры, специальные знаки ( . , + – = ? № $ и так далее). Установите параметр «Требовать смену пароля при следующем входе в систему».

Создайте учетную запись группы безопасности. Для этого в контекстном меню нового подразделения (бухгалтерия) выберите пункт (Создать – Группа). При создании новой группы безопасности необходимо ввести имя, область действия и тип группы. Область действия определяет видимость данной группы в службе каталога. Глобальная группа видна в любом домене службы каталога и ей могут назначаться привилегии доступа к ресурсам других доменов. Локальная группа видна только в своем домене, то есть ей будут доступны ресурсы только ее домена. Группы безопасности позволяют

объединять пользователей и другие группы для назначения им одинаковых привилегий на различные объекты. Группы распространения используются для рассылки сообщений, они не участвуют в разграничении прав доступа.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

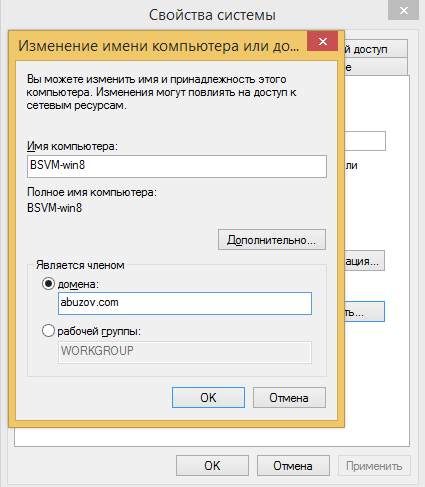

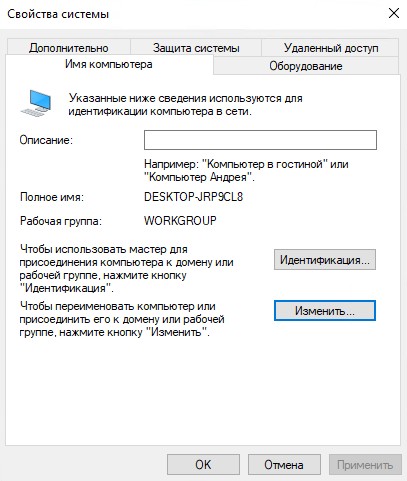

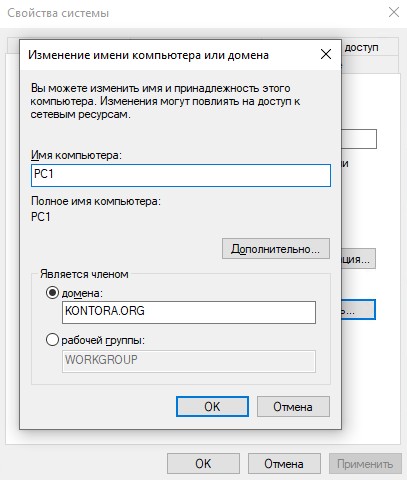

Откройте свойства системы (Пуск –> Панель управления –> Система и безопасность –> Система –> Дополнительные параметры системы). Выберите вкладку «Имя компьютера» и нажмите «Изменить». Выберите «Компьютер является членом домена» и введите имя домена.

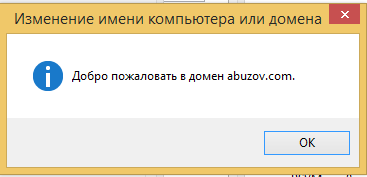

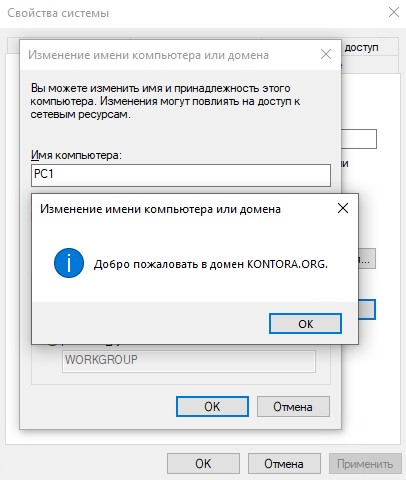

После этого необходимо ввести логин и пароль пользователя с правами присоединения к домену (обычно администратора домена). Если вы всё указали правильно, то появиться приветственное сообщение «Добро пожаловать в домен …».

Для того чтобы завершить присоединение, необходима перезагрузка.

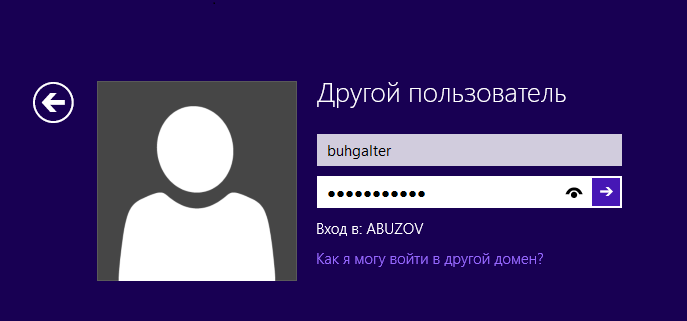

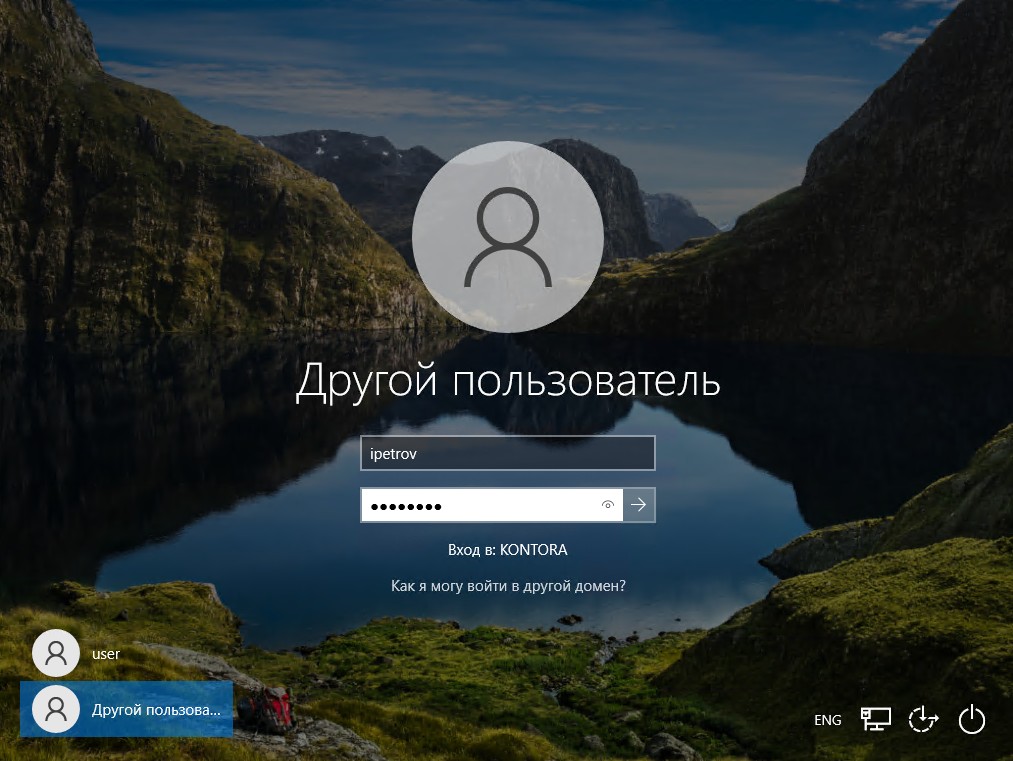

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

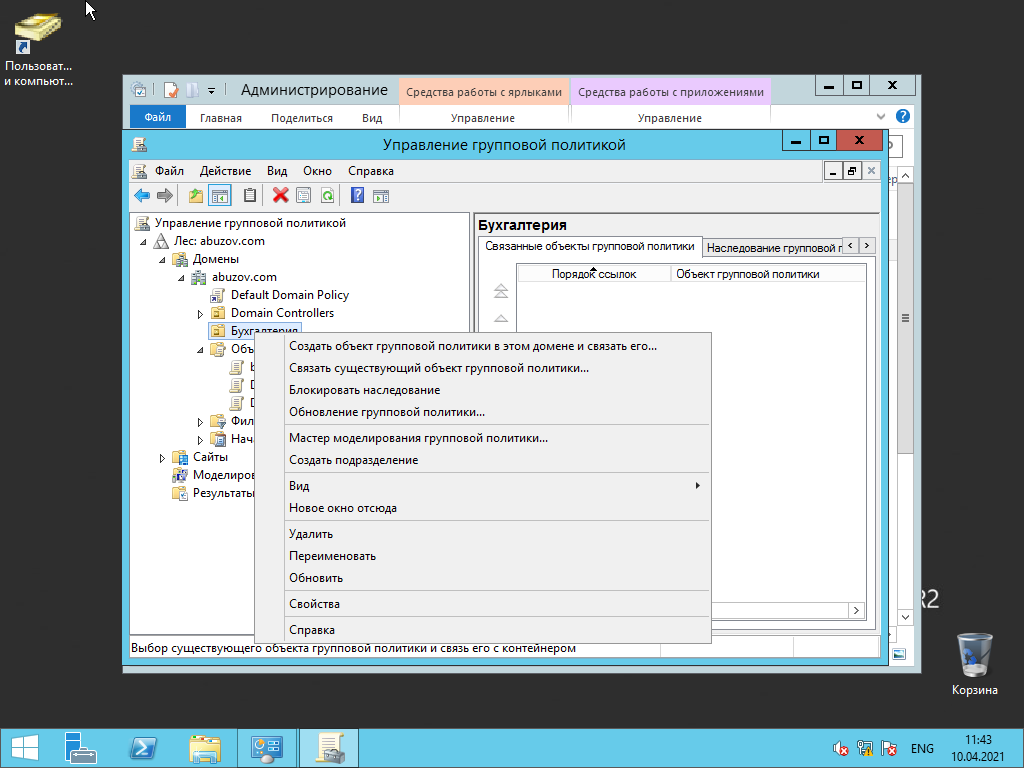

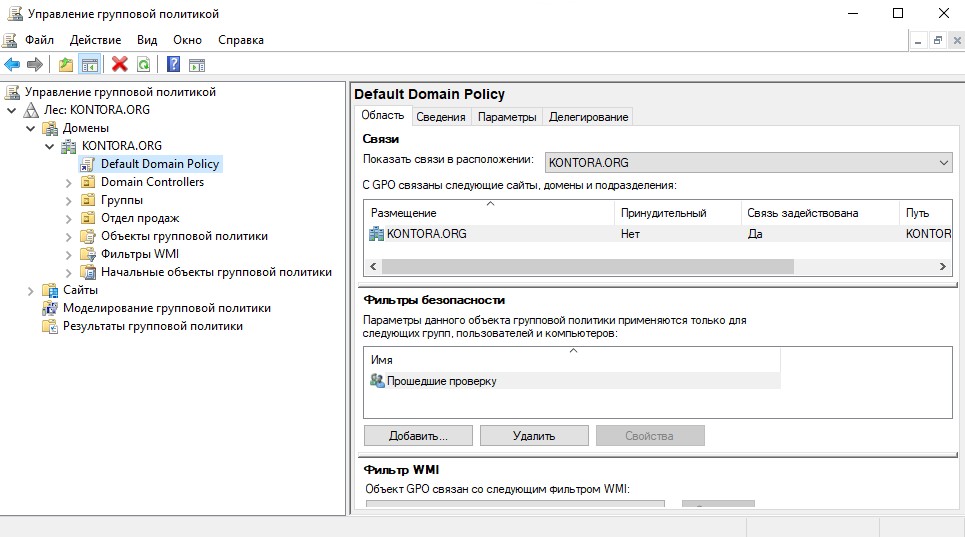

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

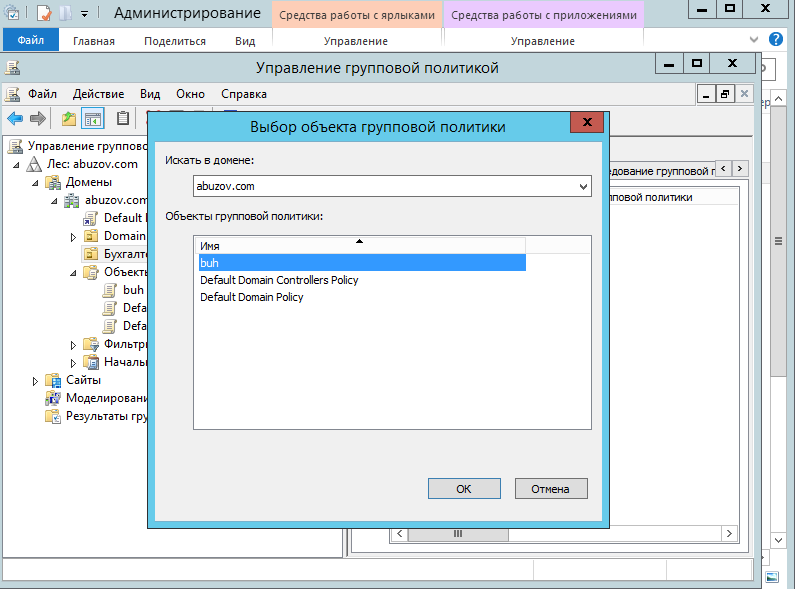

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Установка параметров безопасности — завершающий этап настройка домена и групповых политик в Windows Server.

Ограничения парольной защиты

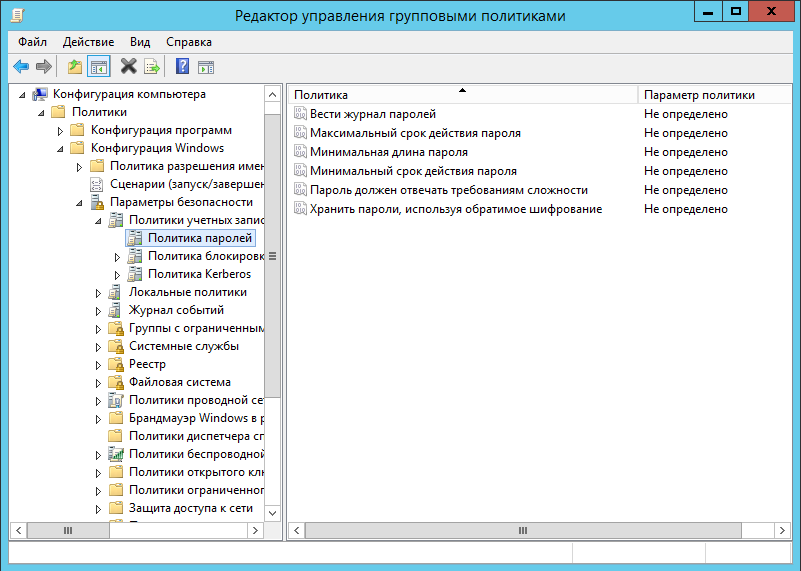

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

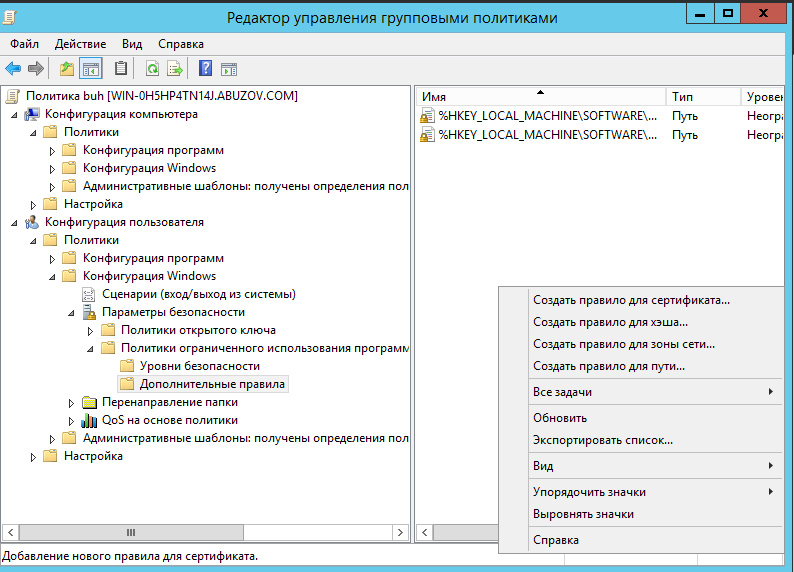

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

Выберите раздел Конфигурация пользователя –> Политики –> Конфигурация Windows –> Параметры безопасности –> Политики ограниченного использования программ. Нажмите правой кнопкой на «Политики ограниченного использования программ», далее заходим в «Дополнительные правила» и жмем правой кнопкой мыши, затем выбираем «Создать правило для пути».

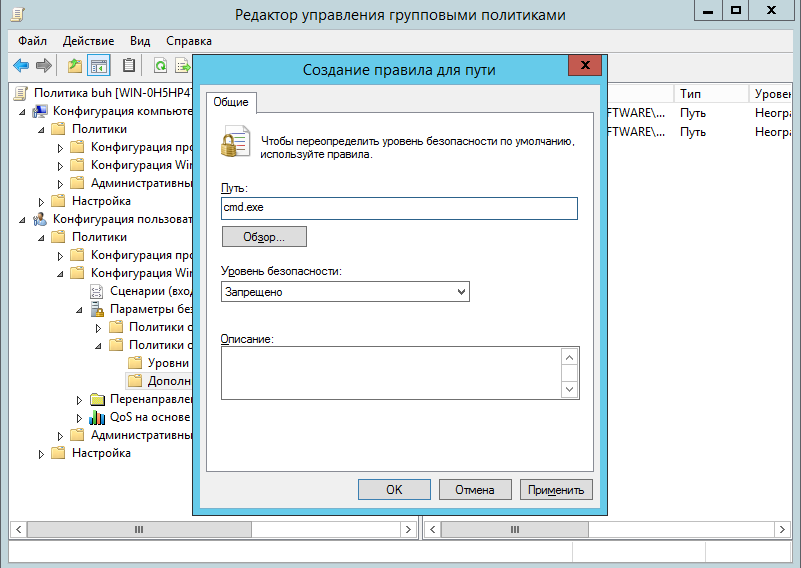

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

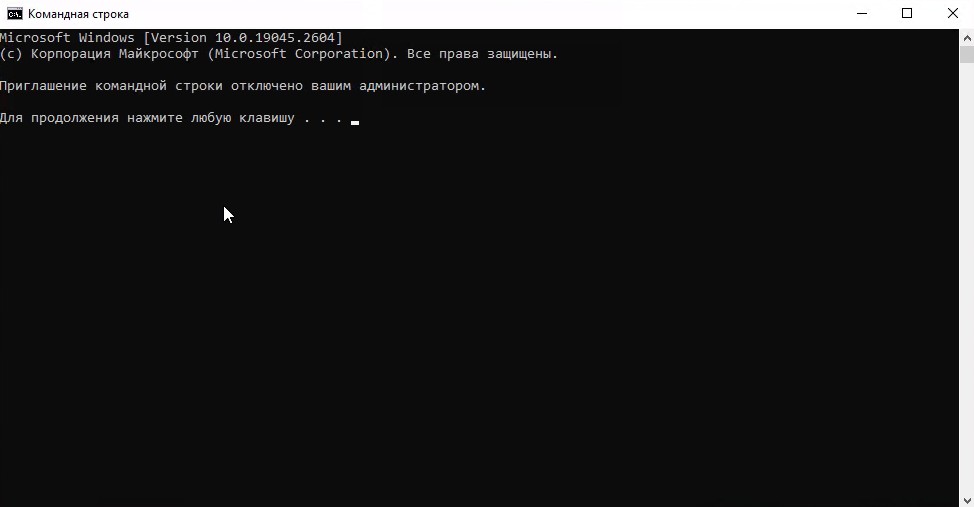

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

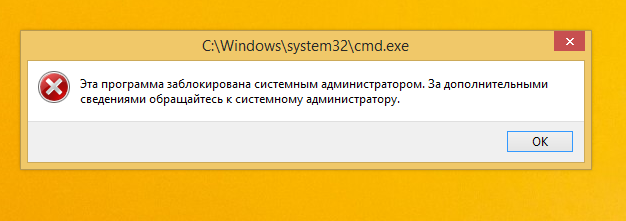

При попытке запустить командную строку на клиентской машине вы получите сообщение.

В этой статье мы рассмотрим, как создать (добавить) нового пользователей в домен Active Directory. Вы можете создать учетные записи пользователей в Active Directory с помощью графических mmc оснасток Active Directory Users and Computers (

dsa.msc

)/ AD Administrative Center (

dsac.msc

) или с помощью скриптов PowerShell.

Содержание:

- Как создать нового пользователя в домене Active Directory?

- New-ADUser: создать учетную запись пользователя с помощью PowerShell

- PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Как создать нового пользователя в домене Active Directory?

Самый простой способ создания нового доменного пользователе в Active Directory – воспользоваться графической mmc консоль ADUC.

- Запустите консоль Active Directory Users and Computers, выполнив команду

dsa.msc

; - Выберите контейнер (Organizational Unit, OU) Active Directory, в котором вы хотите создать нового пользователя. Щелкните по нему правой кнопкой и выберите New -> User;

Для создания пользователей в домене ваша учетная запись должна состоять в группе администраторов домена, Account Operators или вы можете делегировать права на создание пользователей другим пользователям/группам.

- Укажите имя, фамилию и инициалы пользователя, выберите его userPrincipalName (имя входа пользователя) и sAMAccountName, нажмите Next;

- Затем задайте пароль пользователя. На этой форме вы можете дополнительно включить для пользователя следующие опции атрибута UserAccountControl:

User must change password at next logon — пользователь при первом входе должен будет изменить пароль;

User cannot change password — пользователь не сможет самостоятельно изменить свой пароль (смена/сброс пароля может быть выполнена только администратором);

Password never expires — срок действия пароля пользователя никогда не истечет (если эта опция не включена, тогда срок действия пароля пользователя определяется политикой паролей Active Directory);

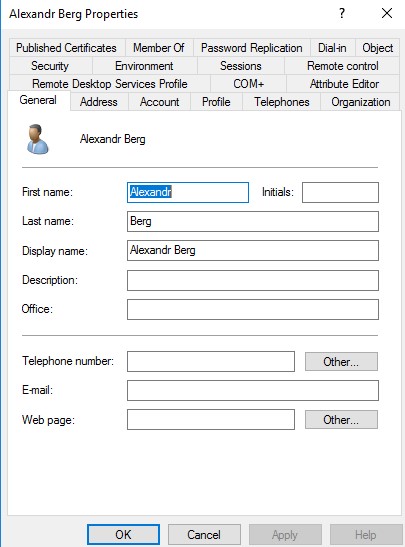

Account is disabled — учетная запись пользователя в домене отключена и не может использоваться для входа. - Найдите пользователя в консоли ADUC и откройте его свойства. Здесь вы можете задать дополнительные атрибуты пользователя: номер телефон, адрес, описание, должность, компанию (и т.д.), добавить его в группы AD, и изменить другие атрибуты на вкладке Attribute Editor.

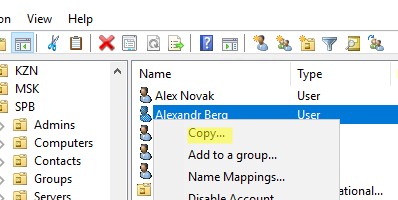

Вы можете создавать новых пользователей с аналогичными параметрами с помощью копирования. Такой способ создания новых пользователей подходит, когда вы хотите создать еще одного пользователя из одного подразделения, с тем же набором прав, адресом и описанием.

Щелкните по пользователю и выберите Copy. При копировании пользователя ему будет скопирован список групп, адрес (кроме улицы), настройки атрибута useraccountcontrol, параметры организации и ряд других атрибутов.

New-ADUser: создать учетную запись пользователя с помощью PowerShell

Выше мы показали, как вручную создать пользователя в домене AD с помощью графической консоли ADUC. Если вы постоянно создаете в домене новых пользователей, то гораздо удобнее автоматизировать этот процесс с помощью PowerShell.

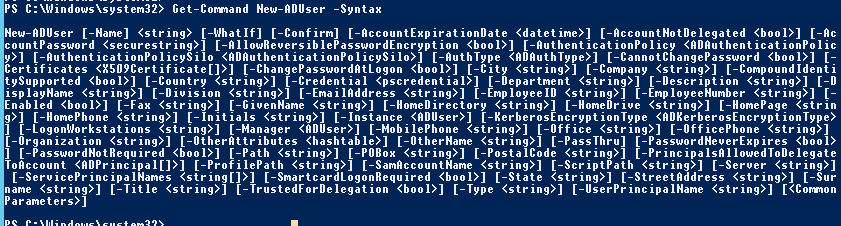

Для создания учетных записей пользователей в AD можно использовать командлет New-ADUser из модуля Active Directory Module for Windows PowerShell.

Полный синтаксис командлета New-ADUser можно получить с помощью команды:

Get-Command New-ADUser –Syntax

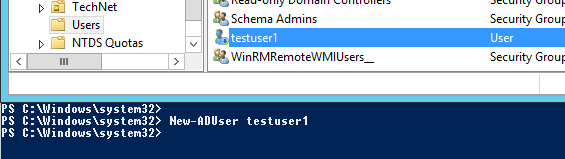

В минимальной версии для создания новой учетной записи пользователя в AD достаточно указать только его имя:

New-ADUser testuser1

Как вы видите, новая учетная запись пользователя была создана в контейнере Users. По умолчанию этот пользователь отключен. Чтобы использовать эту учетную запись, ее нужно включить (командлет Enable-ADAccount), задать пароль (командлет Set-ADAccountPassword) и настроить другие атрибуты (по необходимости).

Чтобы создать новую учетную запись в определенном контейнере (OU) домена с паролем и сразу включить ее, воспользуйтесь такой командой:

New-ADUser -Name "Test User2" -GivenName "Test" -Surname "User2" -SamAccountName "testuser2" -UserPrincipalName "[email protected]" -Path "OU=Users,OU=Accounts,OU=SPB,DC=winitpro,DC=loc" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Команда предложит сразу указать пароль нового пользователя (пароль передается в защищенном виде).

Примечание. Пароль пользователя должен соответствовать доменным политикам безопасности паролей по длине, сложности и т.д, иначе командлет вернет ошибку: New-ADUser : The password does not meet the length, complexity, or history requirement of the domain. Вы можете использовать готовый скрипт PowerShell для генерации сложного пароля для каждого пользователя.

Вы можете получить информацию о созданном пользователе домена с помощью командлета Get-ADUser:

Get-ADUser testuser2

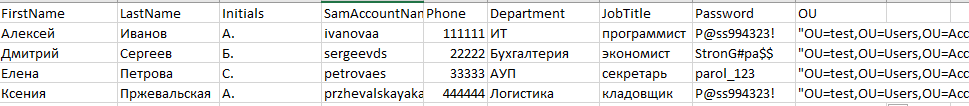

PowerShell: Массовое создание новых пользователей в AD по CSV файлу

Вы можете использовать PowerShell скрипты для массового заведения пользователей в домене Active Directory. Рассмотрим несколько простой скрипт для создания учетных записей пользователей по списку из CSV файла.

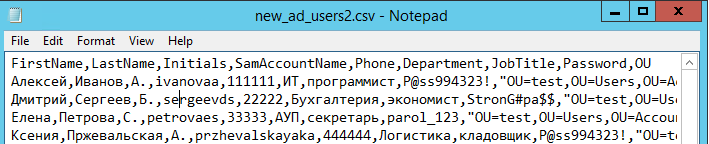

Заполните необходимые параметры пользователей в формате CSV (Excel) файла. Например, мой Excel файл с пользователями состоит из 9 колонок и имеет следующий формат шапки:

FirstName;LastName;Initials;SamAccountName;Phone;Department;JobTitle;Password;OU

Заполните данные пользователей и сохраните Exсel файл с в формате CSV c запятыми, в качестве разделителей. Кодировка файла должна быть обязательно UTF-8 (важно!).

Вы можете обращаться к значениям в ячейках Excel файла напрямую из PowerShell. Для упрощения кода скрипта в этом примере я использую плоский CSV файл.

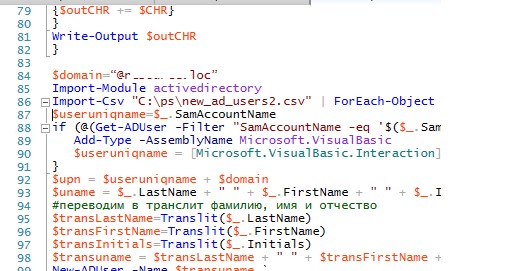

Теперь вы можете импортировать данный CSV файл (new_ad_users2.csv) и создать в домене новых пользователей. Код готового PowerShell скрипта представлен ниже:

Примечание.

- Имя OU, в котором нужно создать пользователя указывается в формате distinguishedName (

"OU=Users,OU=SPB,OU=RU,DC=winitpro,DC=ru"

). Значение нужно взят в двойные кавычки (т.к. строка содежрит запятые); - Имя пользователя в домене мы будем заводить на английском языке. Для транслитерации имен и фамилий пользователей с кириллицы в латиницу мы добавили в скрипт отдельную функцию Translit;

- Если в качестве разделителя CSV файла используется “;”, в командлет Import-Csv нужно добавить аргумент

-delimiter ";"

. Проверьте, какой разделитель (делиметер) используется в вашей Windows по-умолчанию (команда

(Get-Culture).TextInfo.ListSeparator)

. Если системный разделитель отличается от разделителя в CSV файле, его нужно указать в параметре

–Delimiter

; - Скрипт проверяет, существует ли пользователь в домене. Если в домене уже есть такая учетная запись, появляется предупреждение и предлагается ввести уникальный sAMAccountName (вы можете добавить порядковый номер в конце имени учетной записи).

$domain=“@winitpro.loc”

Import-Module activedirectory

Import-Csv "C:\ps\new_ad_users2.csv" | ForEach-Object {

$userSAM=$_.SamAccountName

if (@(Get-ADUser -Filter "SamAccountName -eq '$($_.SamAccountName)'").Count -ne 0) {

Add-Type -AssemblyName Microsoft.VisualBasic

$userSAM = [Microsoft.VisualBasic.Interaction]::InputBox("Пользователь с именем $_.SamAccountName уже существует", 'Укажите новое имя пользователя', $_.SamAccountName)

}

$upn = $userSAM + $domain

$uname = $_.LastName + " " + $_.FirstName + " " + $_.Initials

#переводим в транслит фамилию, имя и отчество

$transLastName=Translit($_.LastName)

$transFirstName=Translit($_.FirstName)

$transInitials=Translit($_.Initials)

$transuname = $transLastName + " " + $transFirstName + " " + $transInitials

New-ADUser -Name $transuname `

-DisplayName $uname `

-GivenName $_.FirstName `

-Surname $_.LastName `

-Initials $_.Initials `

-OfficePhone $_.Phone `

-Department $_.Department `

-Title $_.JobTitle `

-UserPrincipalName $upn `

-SamAccountName $userSAM `

-Path $_.OU `

-AccountPassword (ConvertTo-SecureString $_.Password -AsPlainText -force) -Enabled $true

}

Ниже представлен код функции транслитерации (вставить выше кода основного скрипта):

#сама функция транслитерации

function global:Translit {

param([string]$inString)

$Translit = @{

[char]'а' = "a"

[char]'А' = "A"

[char]'б' = "b"

[char]'Б' = "B"

[char]'в' = "v"

[char]'В' = "V"

[char]'г' = "g"

[char]'Г' = "G"

[char]'д' = "d"

[char]'Д' = "D"

[char]'е' = "e"

[char]'Е' = "E"

[char]'ё' = "yo"

[char]'Ё' = "Yo"

[char]'ж' = "zh"

[char]'Ж' = "Zh"

[char]'з' = "z"

[char]'З' = "Z"

[char]'и' = "i"

[char]'И' = "I"

[char]'й' = "j"

[char]'Й' = "J"

[char]'к' = "k"

[char]'К' = "K"

[char]'л' = "l"

[char]'Л' = "L"

[char]'м' = "m"

[char]'М' = "M"

[char]'н' = "n"

[char]'Н' = "N"

[char]'о' = "o"

[char]'О' = "O"

[char]'п' = "p"

[char]'П' = "P"

[char]'р' = "r"

[char]'Р' = "R"

[char]'с' = "s"

[char]'С' = "S"

[char]'т' = "t"

[char]'Т' = "T"

[char]'у' = "u"

[char]'У' = "U"

[char]'ф' = "f"

[char]'Ф' = "F"

[char]'х' = "h"

[char]'Х' = "H"

[char]'ц' = "c"

[char]'Ц' = "C"

[char]'ч' = "ch"

[char]'Ч' = "Ch"

[char]'ш' = "sh"

[char]'Ш' = "Sh"

[char]'щ' = "sch"

[char]'Щ' = "Sch"

[char]'ъ' = ""

[char]'Ъ' = ""

[char]'ы' = "y"

[char]'Ы' = "Y"

[char]'ь' = ""

[char]'Ь' = ""

[char]'э' = "e"

[char]'Э' = "E"

[char]'ю' = "yu"

[char]'Ю' = "Yu"

[char]'я' = "ya"

[char]'Я' = "Ya"

}

$outCHR=""

foreach ($CHR in $inCHR = $inString.ToCharArray())

{

if ($Translit[$CHR] -cne $Null )

{$outCHR += $Translit[$CHR]}

else

{$outCHR += $CHR}

}

Write-Output $outCHR

}

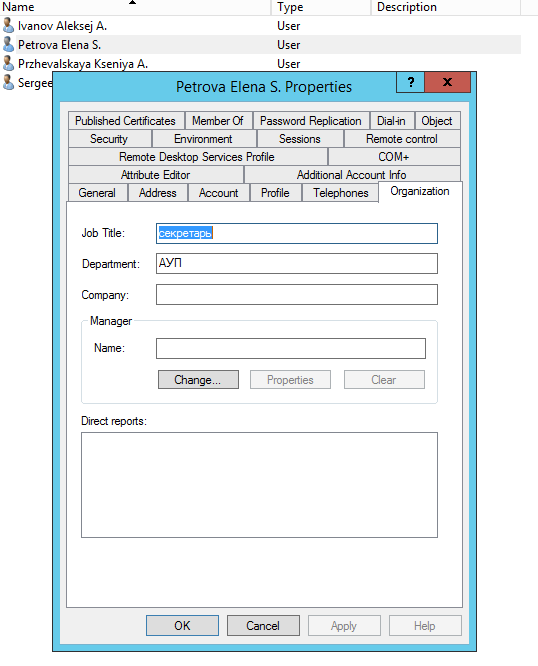

После выполнения скрипта, откройте консоль ADUC, разверните указанный контейнер и убедитесь, что в AD появились новые учетки пользователей (отследить создание учетных записей в AD можно так: Получение списка учетных записей AD, созданных за последние 24 часа.)

Вы сразу можете добавить учетные записи в нужные группы AD с помощью командлета Add-AdGroupMember. Для этого нужно немного модифицировать скрипт, добавив в цикле строку:

Add-AdGroupMember -Identity AllowPublicInet -Members $userSAM

Также вы можете установить фотографию пользователя в AD, чтобы она отображалась в Outlook и Lync:

Set-ADUser $userSAM -Replace @{thumbnailPhoto=([byte[]](Get-Content "C:\ps\user1_photo.jpg" -Encoding byte))}

Пользовательские учетные записи — одни из самых популярных объектов в AD. Они нужны для аутентификации и авторизации на рабочих компьютерах и во многих сервисах, интегрированных с AD. Решение различных проблем связанных с УЗ пользователей, а так же управление ими является одной из главных рутин для администраторов и специалистов хелпдеска. Данное руководство поможет вам сделать это несколькими способами. Чтобы управлять УЗ пользователей, необходимо войти на контроллер домена или сервер или устройство с установленными средствами удаленного администрирования сервера (RSAT) для Active Directory Domain Services.

Для того чтобы не было ошибок доступа, нам нужен аккаунт администратора домена или группы операторов учетных записей (Account Operators group), либо УЗ, которая делегирована на создание пользовательских объектов в домене или в нужной нам организационной единице (OU), которую мы будем использовать для хранения аккаунтов.

Как создать учетную запись пользователя

Давайте создадим учетную запись пользователя AD несколькими способами.

Создание учетной записи пользователя с помощью ADUC

Запустите Active Directory Users and Computers (dsa.msc).

Перейдите в нужную вам OU (organizational unit) или контейнер. На панели задач нажмите на значок New User, или щелкните правой кнопкой мыши пустое место в главном окне и выберите New -> User из меню, или щелкните правой кнопкой по выбранному вами OU или контейнеру и выберите New -> User.

Появится окно New Object – User, укажите параметры для вашего пользователя:

- Full Name, введите полное имя в поле Full Name или введите отдельно фамилию и имя в поля First Name и Last Name.

- User logon name – Имя логина пользователя, данный параметр создаст атрибут userPrincipalName и атрибут sAMAccountName, которые пользователь будет вводить при входе в систему.

Нажмите Next и укажите Пароль, затем наберите его во втором поле и отметьте нужные настройки, обычно для нового пользователя нужно отметить “User must change password at next logon“(Пользователь должен сменить пароль при следующем входе).

Нажмите Next и Finish. Поздравляем, учетная запись пользователя успешно создана!

Создание УЗ пользователя с помощью cmd.exe

Используйте следующую команду с необходимыми параметрами для создания объекта пользователя в контейнере “Users“, имя пользователя в примере будет GSoul:

dsadd.exe user "CN=GSoul,CN=Users,DC=office,DC=local" -upn GSoul@office.local -fn "Gordon" -ln "Soul" -display "Gordon Soul" -pwd "P@&&W0rd"

Создание учетной записи пользователя с помощью Windows PowerShell

Запустите следующий код PowerShell с правами администратора:

Import-Module ActiveDirectory

New-ADUser -Name FRobinson -Path "CN=Users,DC=office,DC=local" -GivenName "Frank" -Surname "Robinson" -sAMAccountName FRobinson

Как удалить учетную запись пользователя

Для того чтобы удалить пользователя из Active Directory, используйте один из следующих методов. Обратите внимание, что это не приведет к полному удалению УЗ, если у вас настроена корзина AD Recycle Bin.

Удаление учетной записи пользователя с помощью Active Directory Users and Computers

Чтобы удалить пользователя из домена, откройте Active Directory Users and Computers (dsa.msc).

Нажмите на меню View, включите Advanced Features. Перейдите в OU или контейнер, где находится объект пользователя, который вы собираетесь удалить. В меню Action выберите Find.

В поле Name введите имя пользователя, которого вы хотите удалить, и нажмите кнопку “Find now“. В списке результатов поиска выберите нужного пользователя.

Щелкните правой кнопкой мыши на пользователя и выберите из списка пункт “Delete“, а затем “Yes“.

Удаление учетной записи пользователя с помощью командной строки

Следующая команда удаляет пользователя “GSoul” из контейнера “Users” из домена office.local:

dsrm.exe "CN=Gregory Soul,CN=Users,DC=office,DC=local"

Удаление учетной записи пользователя с помощью Windows PowerShell

Используйте следующий PowerShell код для удаления пользователя из AD, синтаксис для примера использован такой же, как и в примере выше:

Import-Module ActiveDirectory

Remove-ADUser -Identity "CN=GSoul,CN=Users,DC=office,DC=local"

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

Службы Active Directory – решение от компании Microsoft позволяющее объединить различные объекты сети (компьютеры, сервера, принтеры и различные сервисы) в единую систему. Благодаря Active Directory администратор сети получает очень удобное централизованное средство управления учетными записями пользователей, групповыми политиками и объектами в сети.

Шаг 1. Подготовка сервера и развертывание Active Directory

Для начала нам необходимо подготовить главный контроллер домена, для этого нам понадобится сервер с установленной на нем Windows Server, в данной статье все манипуляции будем производить на Windows Server 2022, но это будет так же актуально и для Windows Server 2016 и 2019.

Забегая вперед скажу, что для безотказной работы Active Directory нам желательно иметь минимум два контроллера, чтобы в случае отказа одного из них (или на время его выключения для профилактики или установки обновлений) наша сеть AD продолжала функционировать.

Первым делом обязательно переименуйте ваш сервер, дав ему какое ни будь логичное для контроллера имя, например DC-1. Вторым делом, установите на сервер статический IP-адрес.

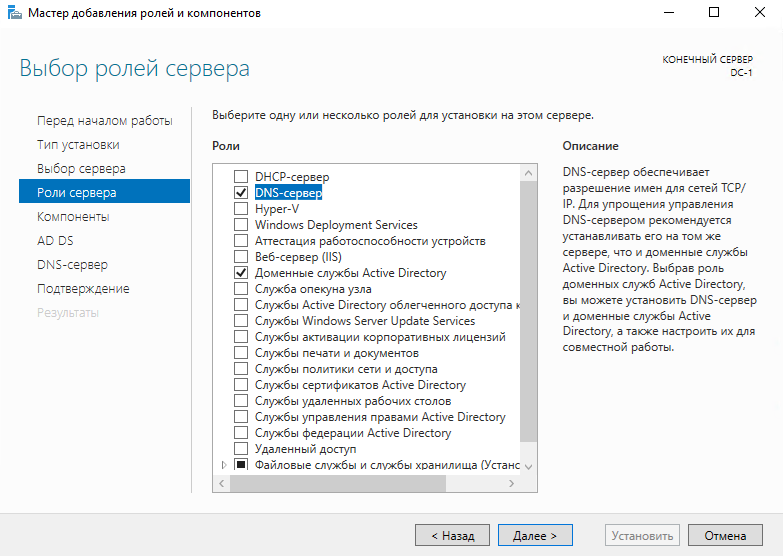

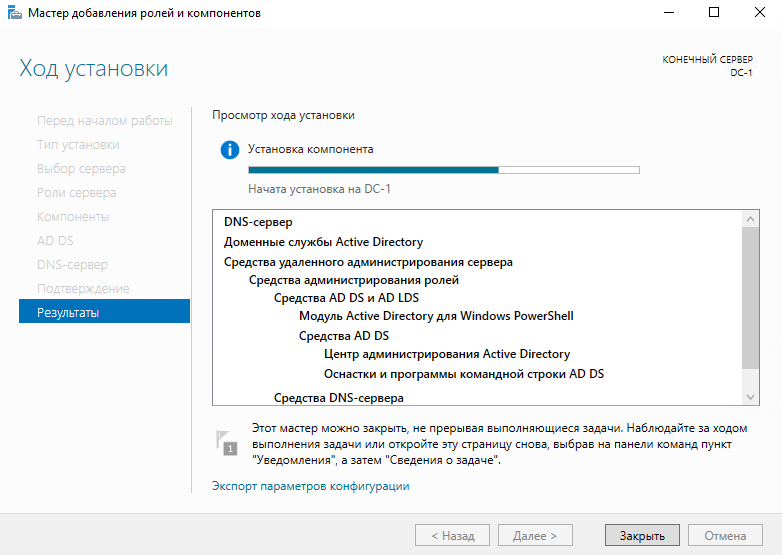

Теперь установим необходимые роли на наш будущий контроллер, выберем роль “DNS-сервер” и “Доменные службы Active Directory”.

Нажимаем несколько раз “Далее” и в конце нажимаем “Установить”, ждем завершения установки новых ролей.

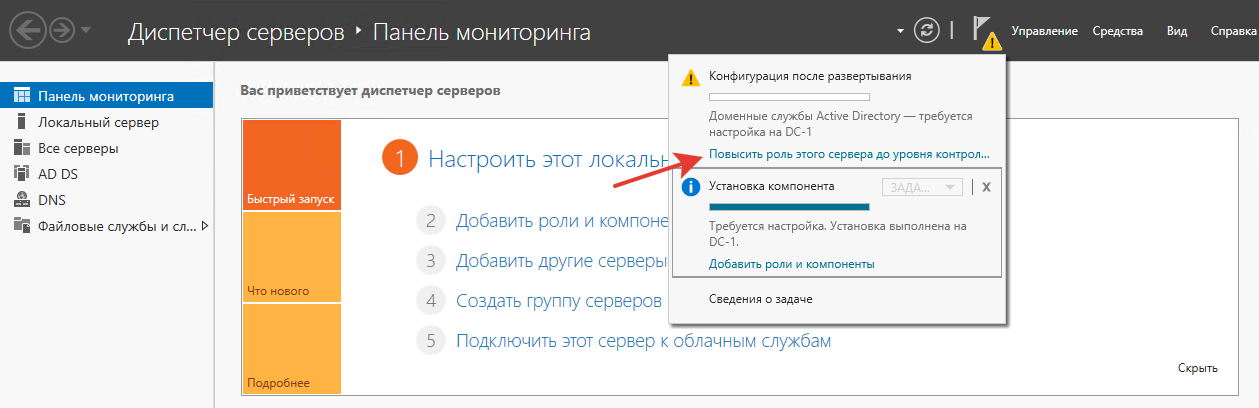

После завершения установки ролей можно нажать кнопку “Закрыть”. Далее в диспетчере серверов необходимо щелкнуть по флажку сверху и выбрать “Повысить роль этого сервера до уровня контроллера домена”.

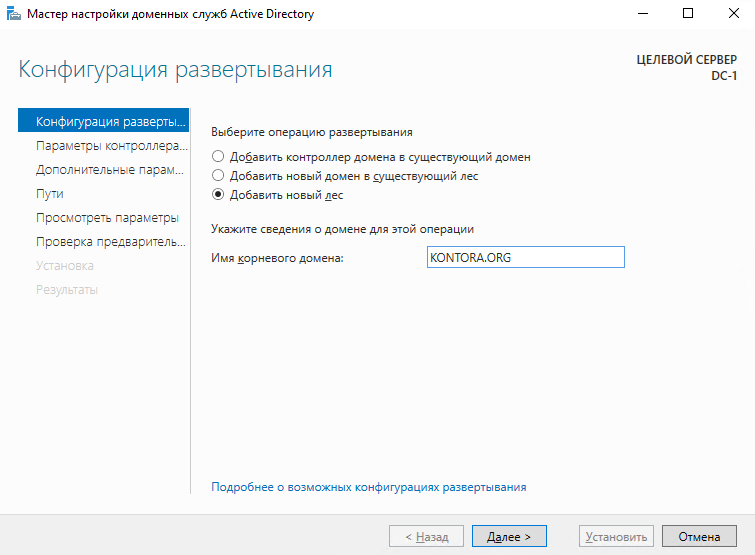

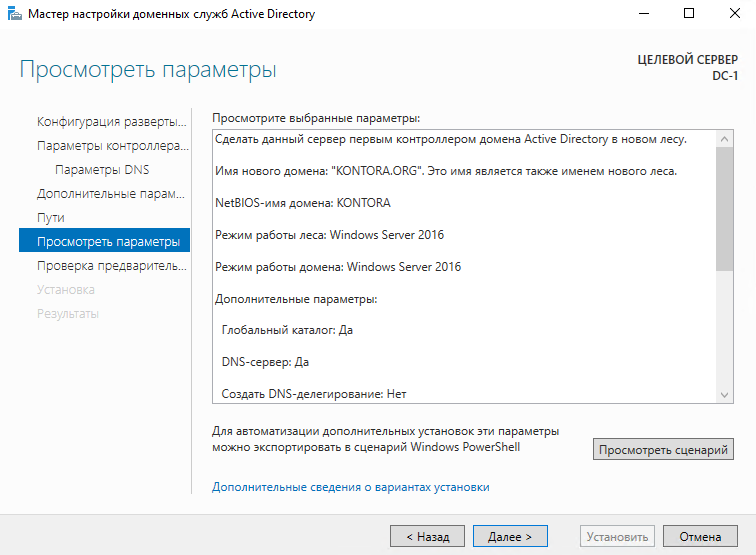

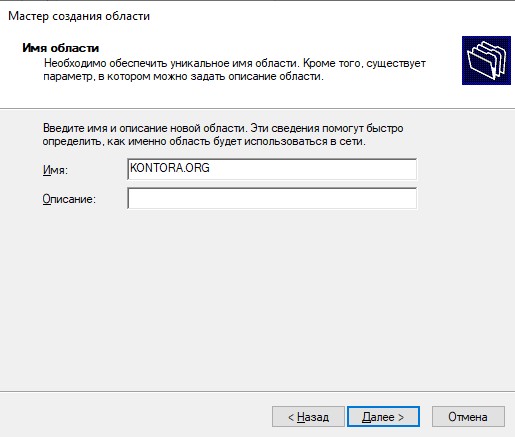

Запустится конфигуратор развертывания Active Directory. Выберем параметр “Добавить новый лес” и укажем имя нашего создаваемого домена, например KONTORA.ORG.

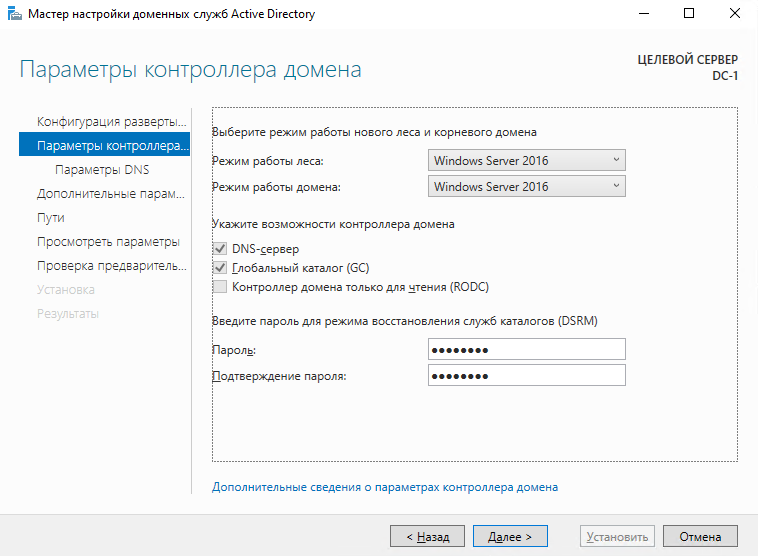

На следующей странице выбираем режим работы леса (рекомендую оставить Windows Server 2016), а так же укажите пароль для режима восстановления служб каталогов. Главное, не забудьте потом этот пароль.

Дальше нам предлагается указать параметры делегирования DNS, но сделать этого сейчас не получится, так как у нас еще не настроен DNS сервер, пропускаем этот шаг – жмем “Далее”.

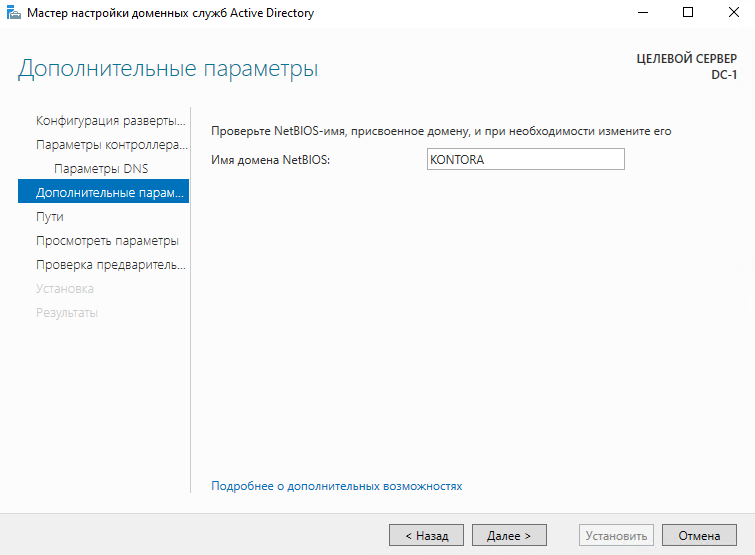

Дальше нас просят проверить NetBIOS имя вашего домена, ничего не трогаем, нажимаем “Далее”.

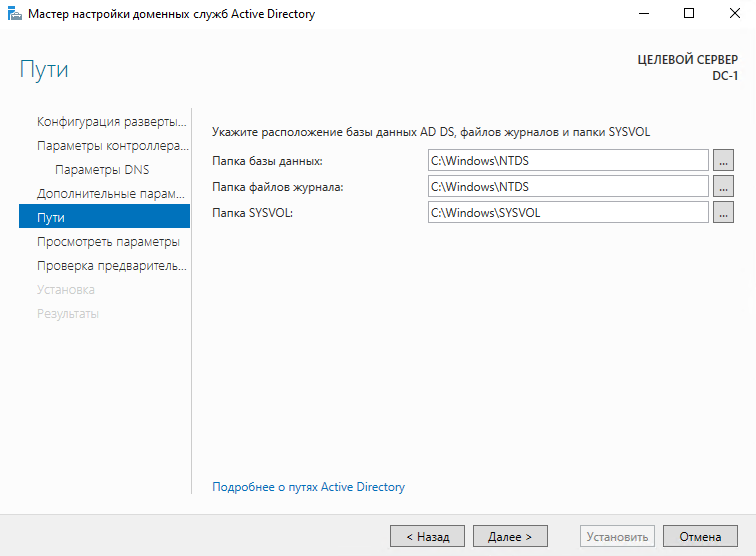

Далее нас попросят указать расположение базы данных Active Directory, файлов журналов и папки SYSVOL. Оставляем все по умолчанию и нажимаем “Далее”.

Затем нам предлагается посмотреть параметры, которые мы указали на этапах мастера развертывания AD, если хотите можете полистать. Нажимаем “Далее”.

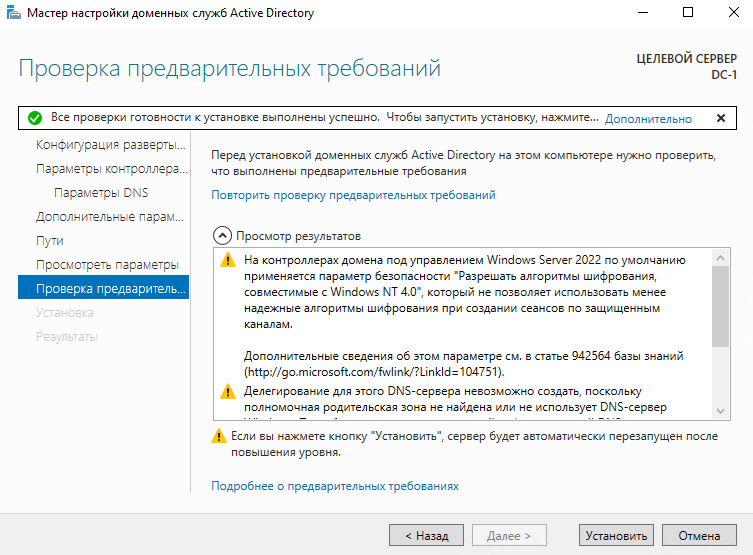

На этом этапе мастер говорит нам, что все готово к начале развертывания AD. Нажимаем кнопку “Установить” и ждем, в конце сервер сам уйдет в перезагрузку.

Теперь нам надо авторизоваться на сервере уже под доменной учетной записью. Так как ранее у нас на сервере был один пользователь, он же администратор, с именем “Администратор”, используем то же самое имя и тот же пароль, только при этом заходим в домен KONTORA.ORG.

Если вы подключаетесь к серверу через RDP, то указывать имя пользователя надо так: Администратор@KONTORA (.ORG можно не писать). Если авторизация под доменной учеткой прошла успешно, значит контроллер работает.

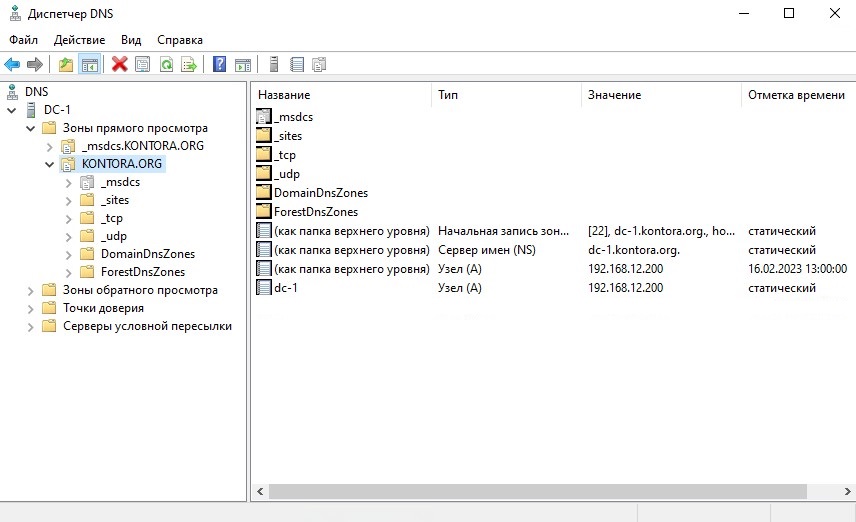

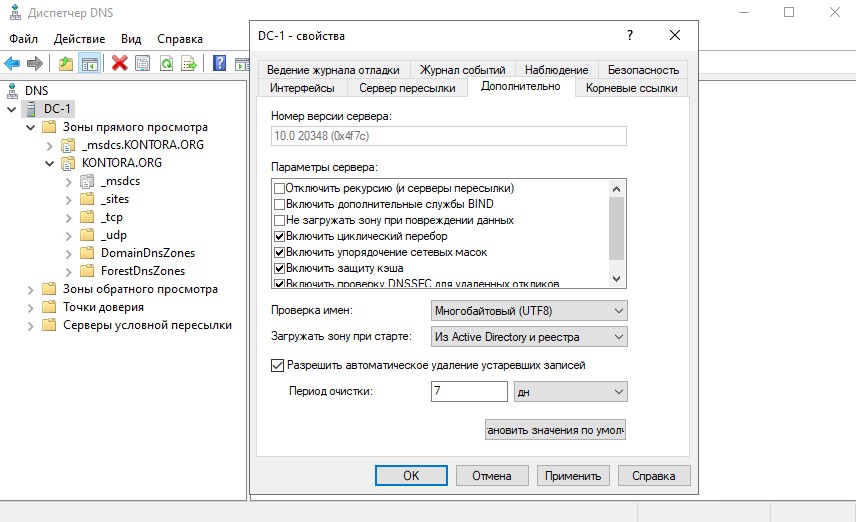

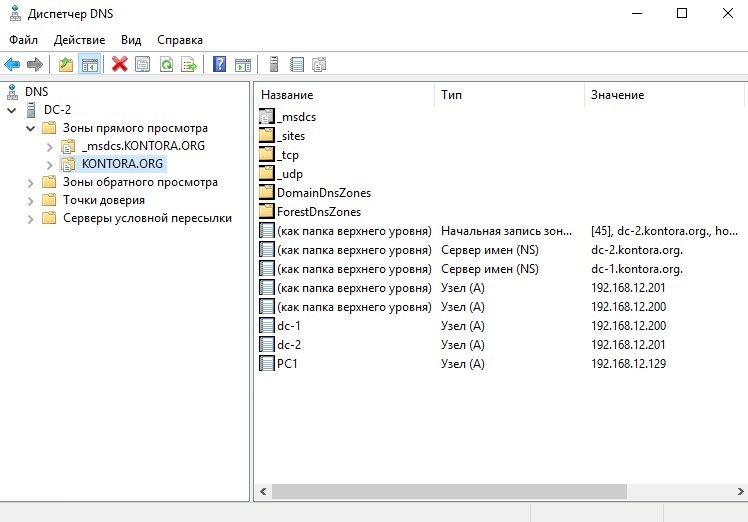

Откроем оснастку диспетчера DNS на контроллере домена командой dnsmgmt.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “DNS”. Как видим, мастер развертывания AD за нас уже подготовил и создал зону прямого просмотра, назвав ее именем нашего домена. Данная зона содержит в себе всю информацию о доменных именах компьютерах и прочих устройствах, добавленных в домен.

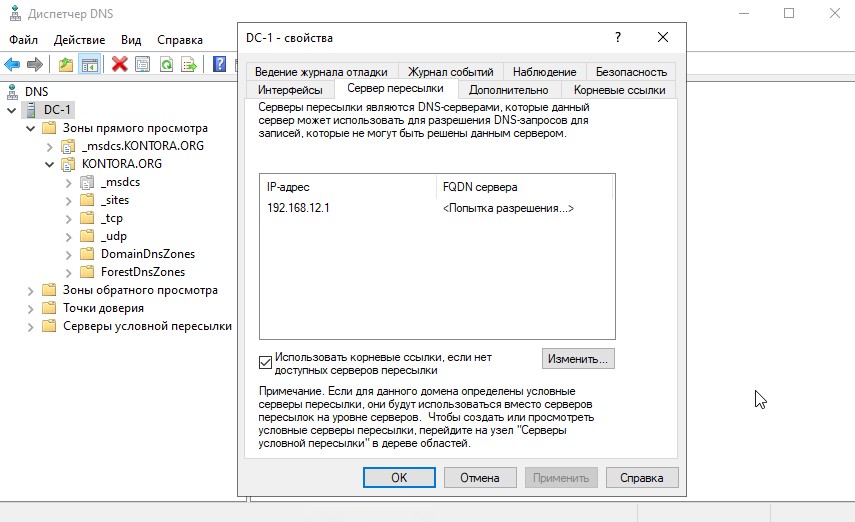

Откроем свойства нашего DNS-сервера и перейдем на вкладку “Сервер пересылки”. Сервер пересылки нужен для того, чтобы пересылать DNS-запросы внешних DNS-имен на DNS-серверы за пределами локальной сети. Сюда мастер по умолчанию добавит IP-адрес DNS-сервера, который был указан в статичных настройках IPv4 перед началом развертывания AD, у меня здесь указан IP-адрес моего маршрутизатора на котором работает DNS. По идее сюда можно прописать IP-адреса различных публичных DNS-серверов, например Google, Cloudflare и т.д.

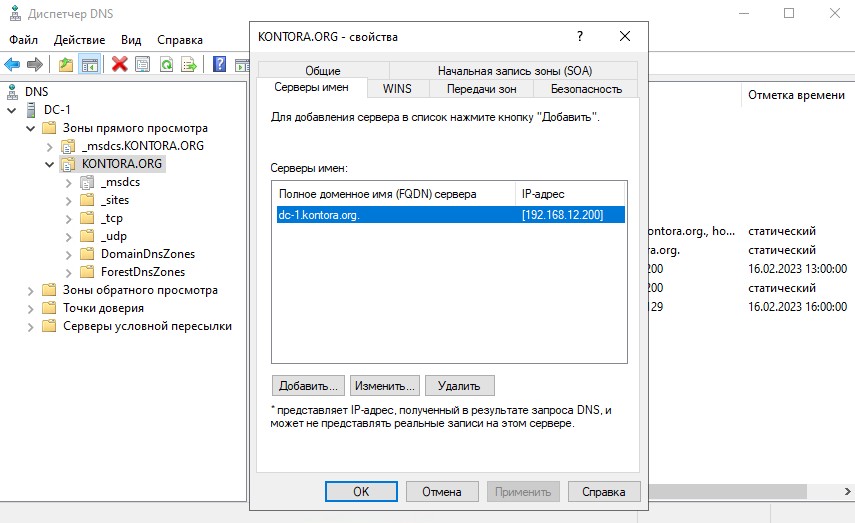

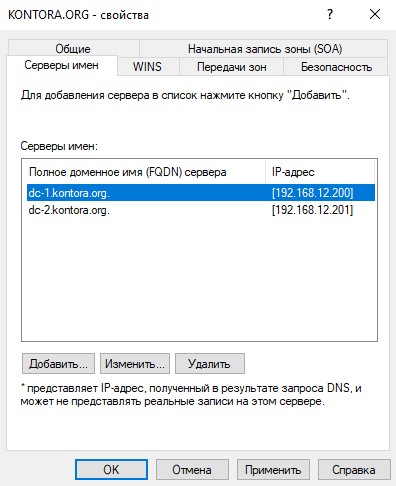

Откроем свойства зоны прямого просмотра, перейдем на вкладку “Серверы имен”. Здесь отображаются все DNS-серверы в нашем домене, в настоящее время у нас один контроллер и один сервер DNS, так как дополнительных серверов мы не поднимали. В случае если если мы добавим в наш домен еще один контроллер домена для репликации, на нем тоже будет поднята роль DNS-сервера и он отобразится на этой вкладке.

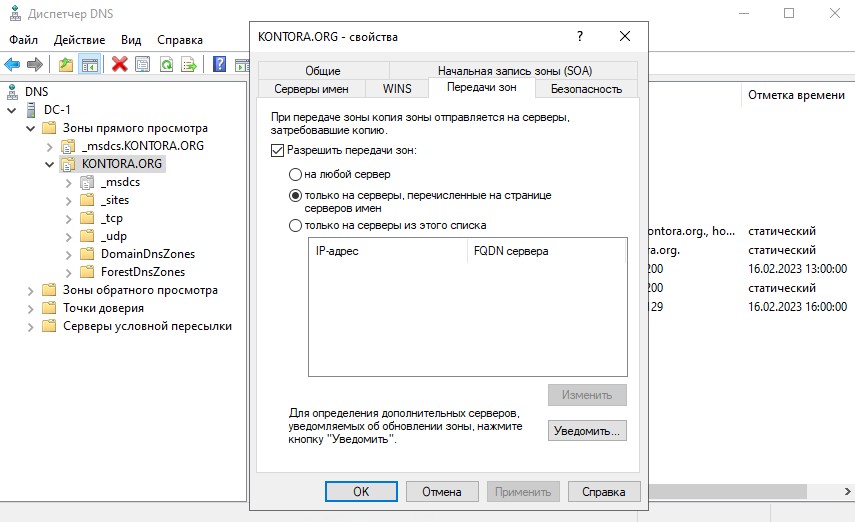

Перейдем на вкладку “Передачи зон” и заранее поставим галочку “Разрешить передачи зон” и выберем “только на серверы, перечисленные на странице серверов имен”. Данной настройкой мы заранее разрешим репликацию зоны на другие DNS-серверы в домене, если они будут добавлены. Если вы добавите в домен новый контроллер домена, не забудьте в свойствах этой же зоны на его DNS-сервере сделать такие же настройки, чтобы репликация была двухсторонняя.

Так же рекомендую открыть вкладку “Дополнительно” и поставить галочку “Разрешить автоматическое удаление устаревших записей”, это поможет избавиться от старых, неактуальных DNS записей.

При желании можно создать зону обратного просмотра. Зона обратного просмотра нужна для определения имен хостов имен по их IP -адресу. Нажимаем правой кнопкой мыши по зоне обратного просмотра и выбираем “Создать новую зону”, откроется мастер. Нажимаем “Далее”, выбираем “Основная зона”, далее указываем репликацию для всех DNS-серверов работающих на контроллерах домена в этом домене, выбираем зону обратного просмотра IPv4, указываем идентификатор сети (первые три октета вашей подсети), выбираем “Разрешить только безопасные динамические обновления” и “Готово”. Зона обратного просмотра создана. Зайдем в свойства зоны и тоже включим передачу имен на вкладке “Передачи зон”, как мы делали с зоной прямого просмотра.

Проверить работоспособность DNS-сервера можно командой:

dcdiag /test:dns

В случае ошибок при работе DNS инициируйте регистрацию или удаление записей DNS, выполнив команду:

nltest.exe /dsregdns

Выполнять обе команды необходимо в командной строке контроллера домена от имени администратора.

Шаг 2. Поднятие роли DHCP-сервера на контроллере домена и его настройка

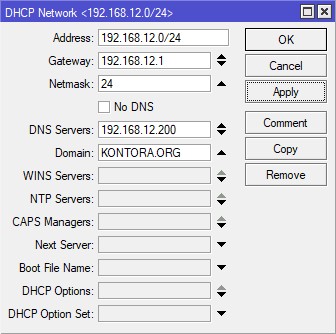

У вас уже наверняка имеется в сети свой DHCP-сервер, скорее всего это классическая его реализация на вашем маршрутизаторе. Если вы используете маршрутизатор MikroTik, вы вполне можете продолжать использовать и его. Главное, необходимо указать в его параметрах, чтобы он выдавал клиентам сетевые настройки используя в качестве DNS-сервера IP-адрес вашего контроллера домена, поскольку именно контроллер будет нашим главным DNS-сервером в сети, иначе клиентские компьютеры просто не увидят наш домен. Еще в параметрах DHCP-сервера необходимо будет указать имя вашего домена.

У MikroTik это выглядит так:

Но лучше все таки будет отдать роль DHCP-сервера самому контроллеру. Дело в том, что штатная роль DHCP на Windows Server умеет сама править зону прямого просмотра DNS, когда выдает тому или иному хосту новый IP-адрес. Плюс, можно будет настроить любое время аренды и не бояться, что в вашей прямой зоне DNS будут устаревшие сведения. В случае использования стороннего DHCP, того же MikroTik, необходимо будет выставлять время аренды вдвое больше, чем указано в параметрах автоматического удаления устаревших записей на вашем DNS-сервере. В нашем случае необходимо будет выставлять 14 дней.

Если вы не планируете разворачивать DHCP на Windows Server и планируете использовать DHCP на вашем маршрутизаторе, можете пропустить этот шаг.

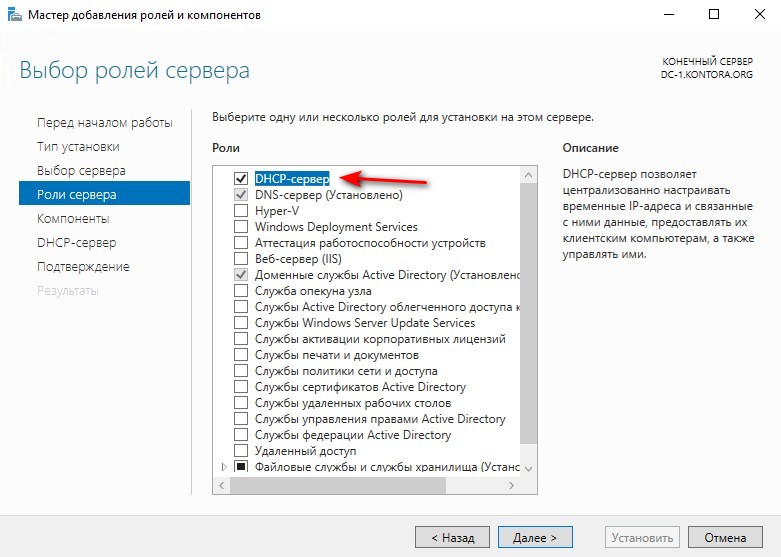

Для развертывания DHCP-сервера на контроллере домена, необходимо добавить новую роль.

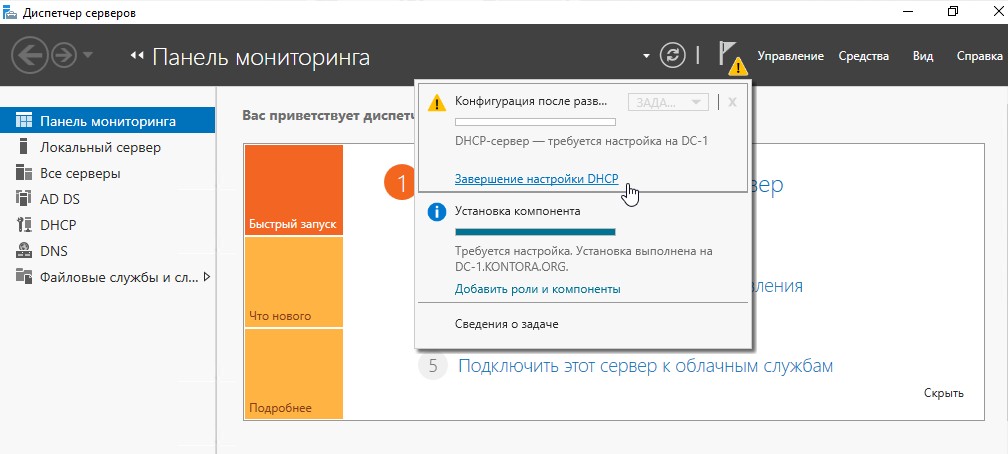

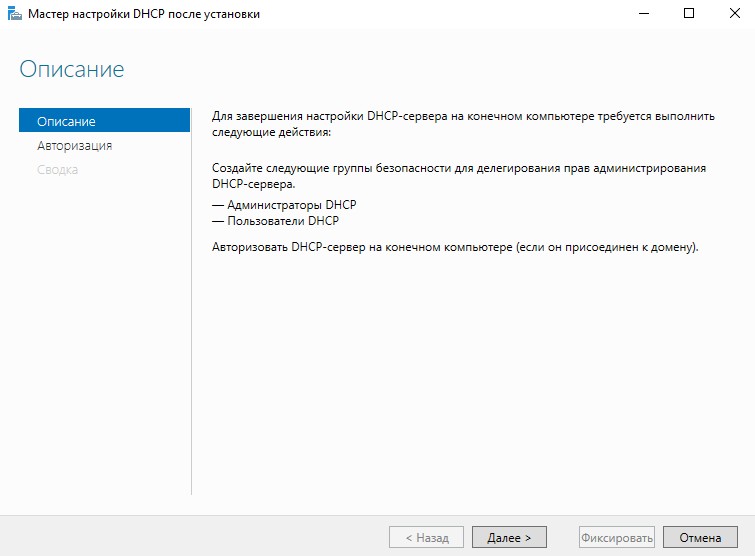

Нажимаем несколько раз “Далее” и в конце “Установить”. Ждем завершения установки новой роли. Затем щелкнем на флажок в правой верхней части диспетчера серверов и выберем “Завершение настройки DHCP”.

Запустится мастер настройки конфигурации DHCP, нажимаем “Далее”.

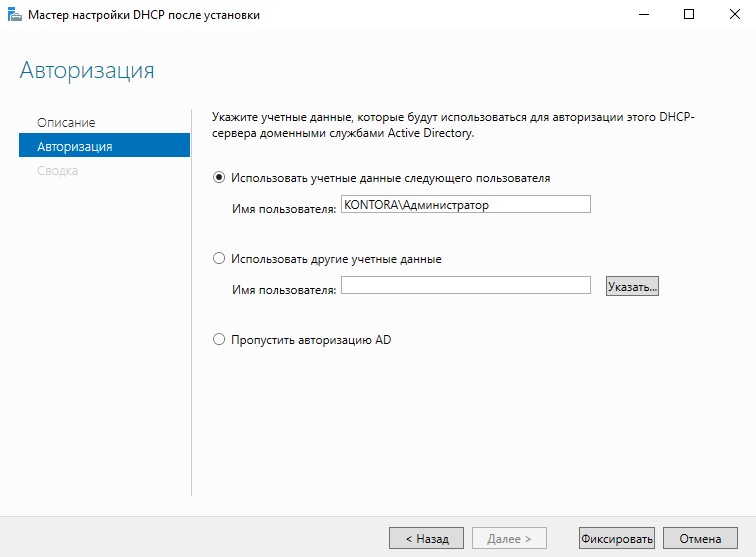

Указываем учетные записи для авторизации DHCP-сервера. Можно оставить администратора домена, а можно создать отдельную учетную запись и внести ее в группу “Администраторы DHCP”. Я оставлю администратора домена.

Нажимаем кнопку “Фиксировать” и “Закрыть”.

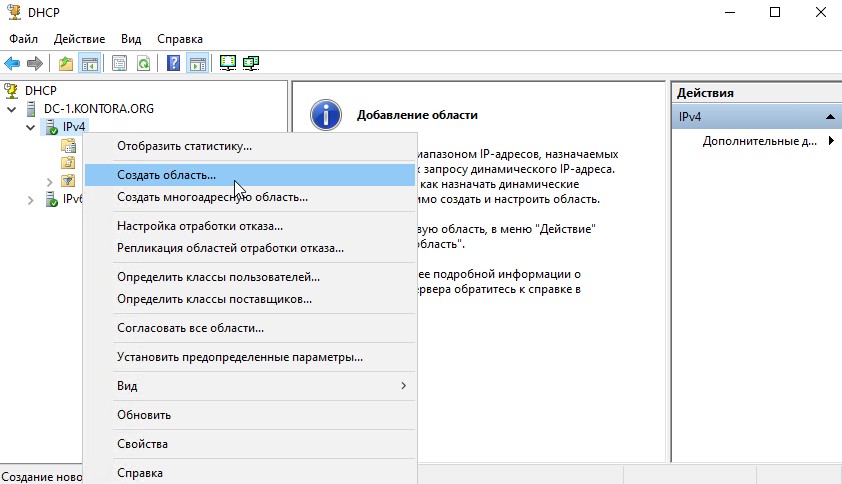

Теперь откроем диспетчер DHCP командой dhcpmgmt.msc или вызовем его из меню “Пуск” – “Средства администрирования Windows” – “DHCP”, откроется оснастка.

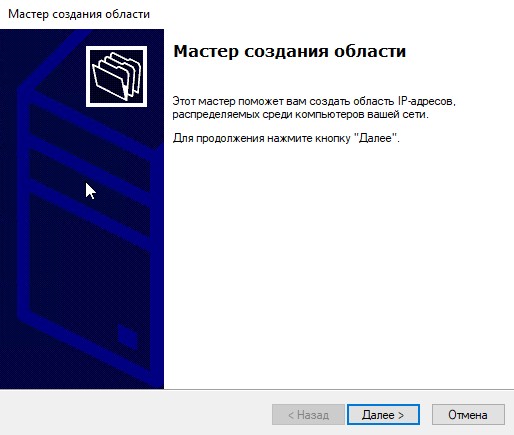

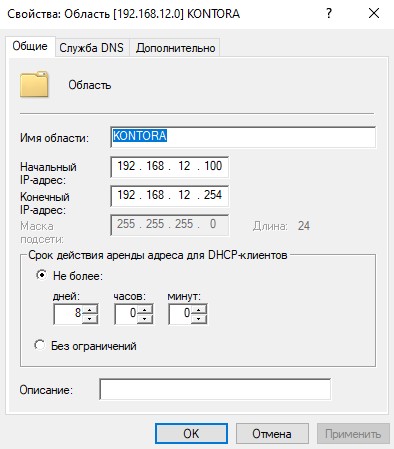

Развернем дерево нашего DHCP-сервера, щелкнем правой кнопкой мыши на “IPv4” и выберем “Создать область”, откроется мастер создания области.

Нажимаем “Далее”, задаем имя области, можно указать имя нашего домена.

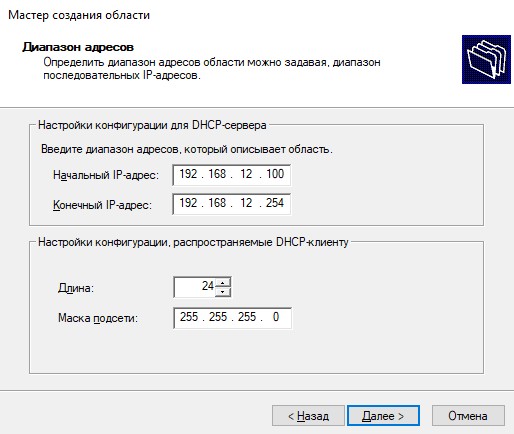

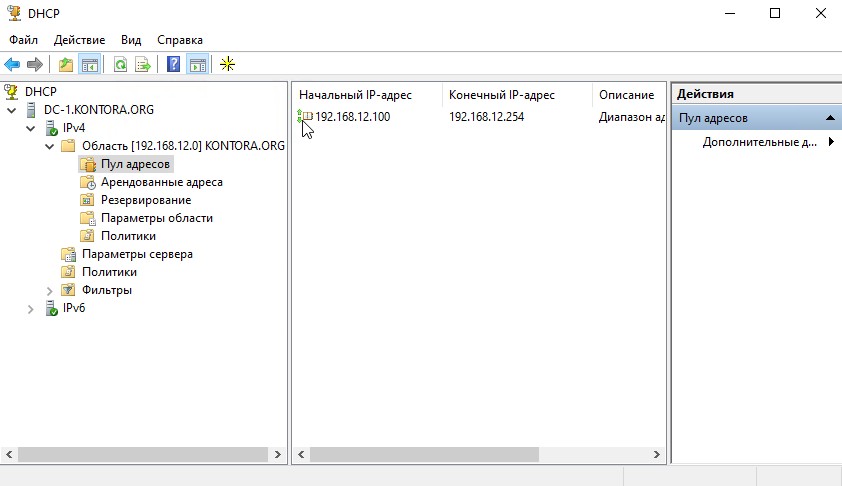

Нажимаем далее и указываем диапазон выдаваемых адресов, а так же маску подсети.

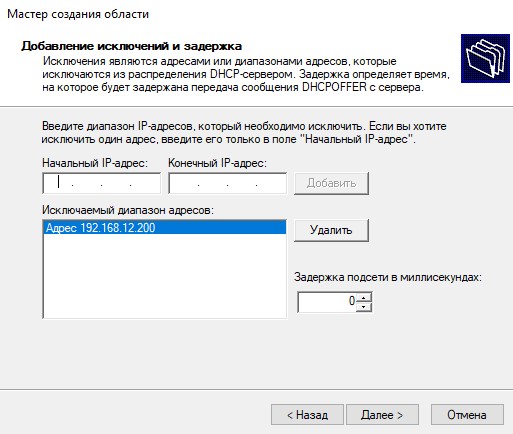

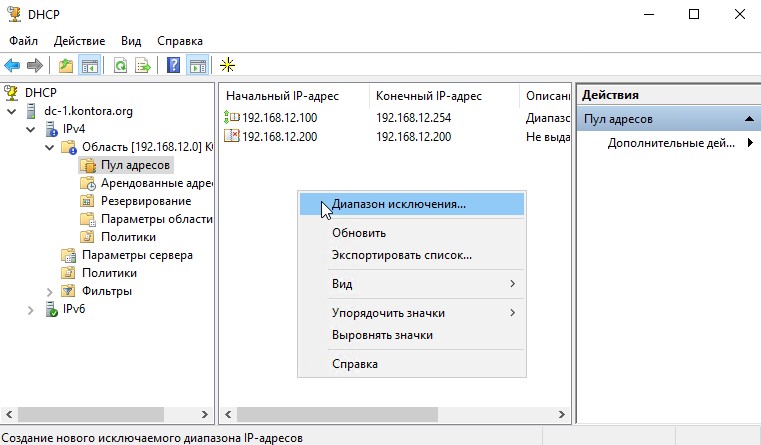

Нажимаем “Далее”. Здесь нам предлагается указать диапазон IP-адресов, которые DHCP-сервер не будет выдавать. Если таковых у вас нет, просто нажимаем “Далее”. Я же внесу сюда адрес, который сейчас предоставлен нашему контроллеру – 192.168.12.200. Вообще, правильнее было бы назначить контроллеру домена IP-адрес вне диапазона адресов, выдаваемых DHCP, например 192.168.12.2. Просто в моем случае я развернул стенд в своей действующей сети, где часть IP-адресов была уже занята и поэтому я назначил контроллеру IP-адрес из доступного участка адресов.

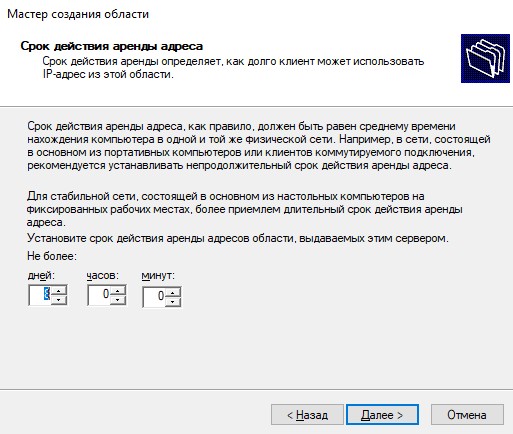

Теперь нас просят указать имя аренды IP-адресов, по умолчанию 8 дней. Можете оставить как есть, или указать свое значение. Я оставляю по умолчанию.

Идем дальше, нам предлагают настроить другие параметры, которые DHCP-сервер будет назначать клиентам, такие как IP-адрес маршрутизатора, DNS-сервера и т.д. Можем настроить позже, можем сейчас. Давайте сделаем.

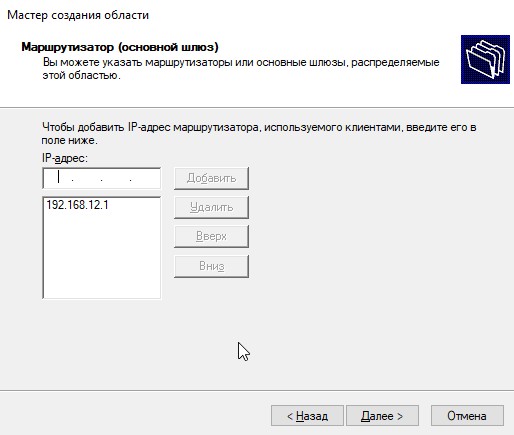

Указываем IP-адрес вашего маршрутизатора (шлюза).

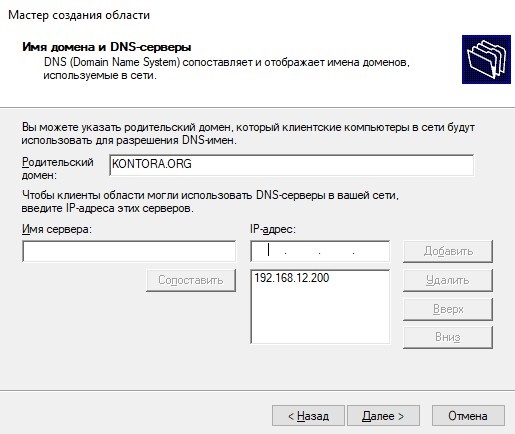

Далее нас просят указать имя домена и адрес DNS-сервера, мастер автоматически пропишет имя нашего домена и предложит в качестве DNS использовать IP-адрес контроллера домена, который у нас и будет основным DNS в сети.

Далее нас просят указать адрес WINS сервера. Он у нас не используется, поэтому пропускаем данный шаг. В конце нас спросят, хотим ли мы активировать данную область? Выбираем “Да”, нажимаем “Далее” и “Готово”.

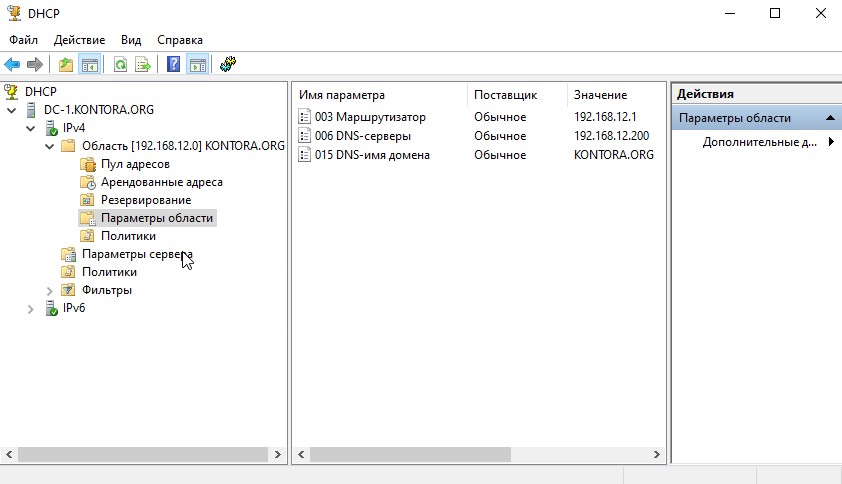

Как видим у нас создалась новая область IPv4 с заданным пулом адресов и необходимыми параметрами. На вкладке “Арендованные адреса” можно посмотреть список клиентов.

DHCP-сервер настроен и готов к работе. Для проверки работоспособности запросите новые настройки DHCP на клиентской машине, в Windows это можно сделать командой:

ipconfig /renew

Обязательно отключите DHCP-сервер на вашем маршрутизаторе, он нам больше не пригодится.

Шаг 3. Создание пользователей в домене

И так, у нас теперь есть домен и собственно первый его контроллер, он же основной. Но у нас пока нет пользователей, приступим к их созданию.

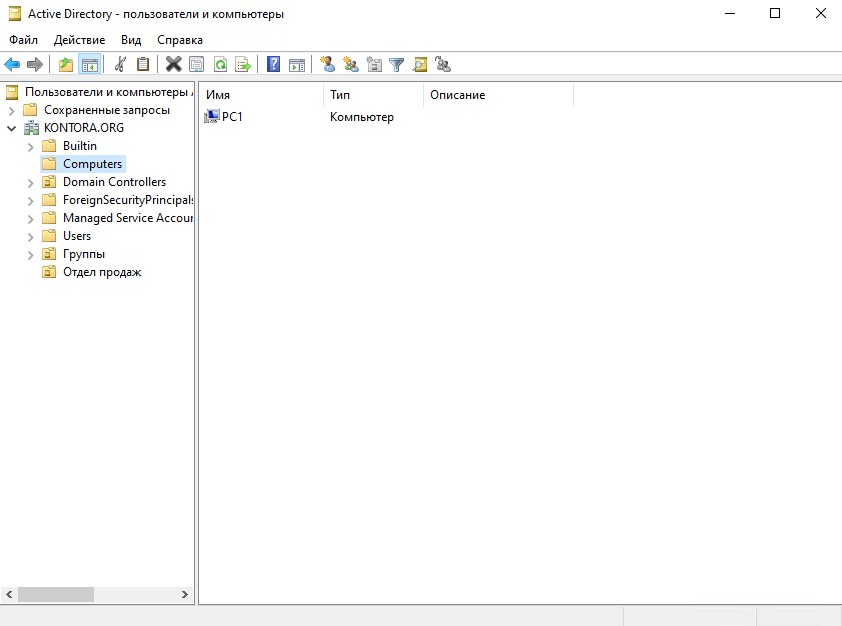

Для создания пользователей в AD используется оснастка “Active Directory – пользователи и компьютеры”, запустить ее можно командой dsa.msc или открыть с помощью ярлыка из меню “Пуск”, во вкладке “Средства администрирования”.

В данной оснастке можно создавать и удалять пользователей, группы, подразделения, компьютеры. Если у вас в организации много пользователей и отделов, удобнее всего для каждого отдела создать свое подразделение и всех его сотрудников помещать туда. Так же для отдельных подразделений будет удобно создавать персональные групповые политики.

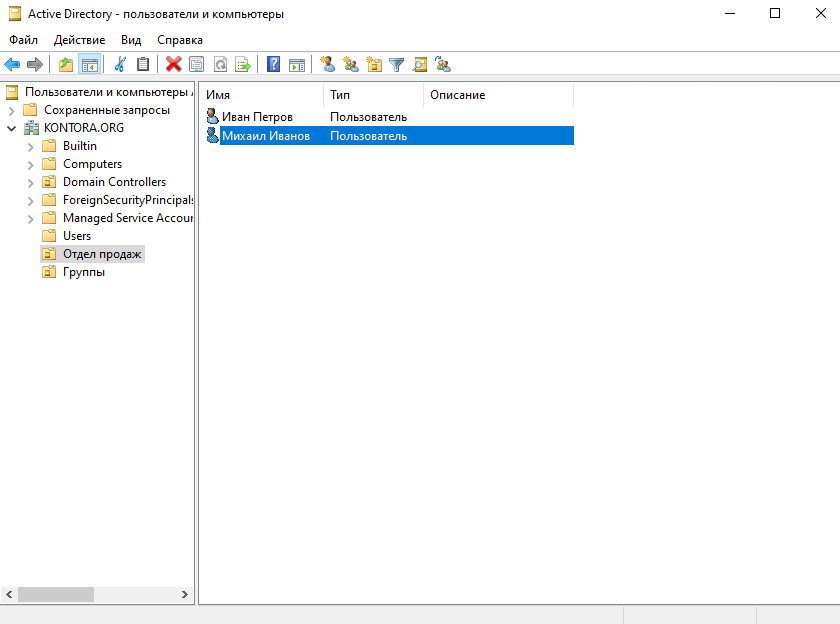

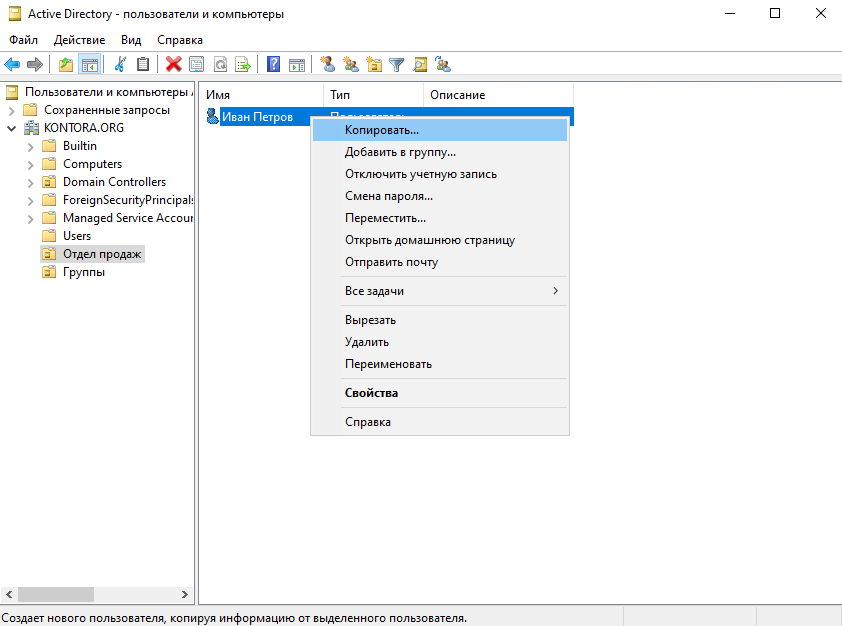

Для примера создадим подразделение “Отдел продаж” и создадим в нем учетные записи сотрудников – Петрова Ивана и Иванова Михаила.

Для создания подразделения щелкните правой кнопкой мыши по имени домена в оснастке “Пользователи и компьютеры” и выбирите “Создать” – “Подразделение”, затем введите имя подразделения и нажмите “ОК”.

Теперь щелкаем правой кнопкой мыши по значку нашего подразделения, выбираем “Создать” – “Пользователь”. Пишем имя и фамилию – Иван Петров, создадим ему логин ipetrov.

Нажимаем “Далее” и придумываем ему пароль. По стандартной политике использования паролей, он должен иметь минимум 8 символов, содержать буквы, цифры и хотя бы одна буква должна быть другого регистра, например – Pass1234. Ставим галочку “Срок действия пароля не ограничен”, если хотим создать постоянный пароль, и убираем галочку “Требовать смены пароля при следующем входе в систему”, если не хотим обременять пользователя лишними действиями при первом входе в систему. Нажимаем “Далее” и “Готово”, один пользователь в домене у нас есть.

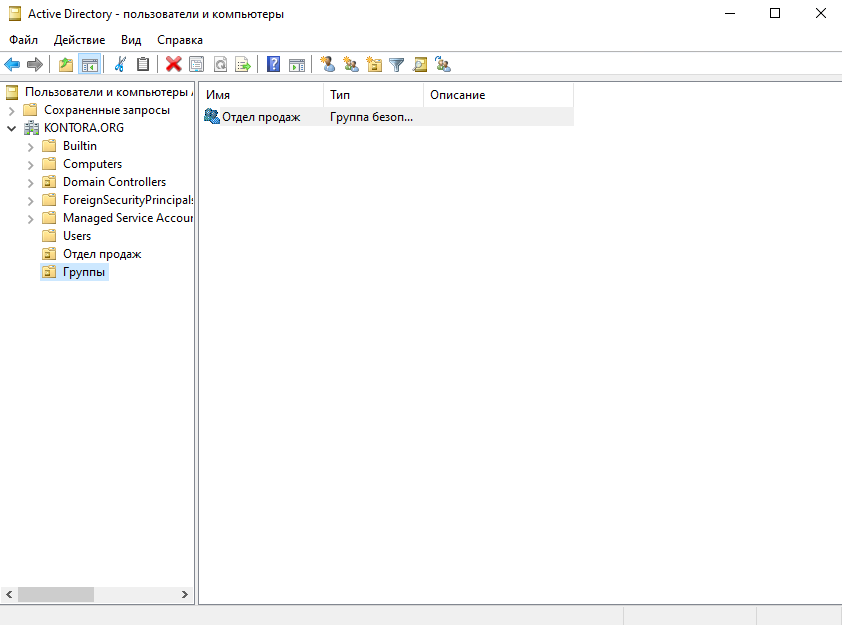

Далее, опять же для нашего удобства, создадим еще одно подразделение и назовем его “Группы”, в нем мы будем создавать наши группы пользователей и компьютеров, чтобы они все были в одном месте. В новом подразделении создадим первую группу “Отдел продаж”, в эту группу мы внесем пользователей из этого отдела.

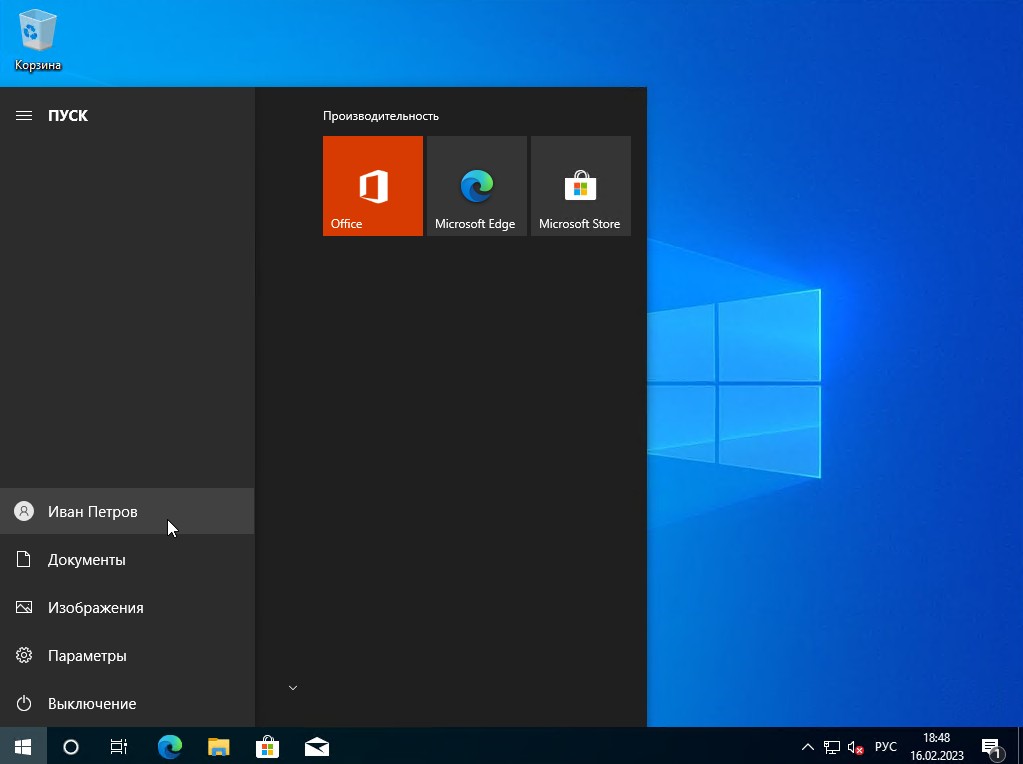

Переходим обратно в наше подразделение “Отдел продаж”, щелкаем дважды по пользователю Иван Петров, переходим на вкладку “Член групп” и добавляем группу “Отдел продаж”. Первый пользователь в группе у нас уже есть.

Теперь создадим в подразделении “Отдел продаж” второго пользователя – Михаил Иванов. Чтобы нам не указывать все параметры заново и не добавлять этого сотрудника в нужную группу, мы просто скопируем параметры из пользователя Иван Петров. Щелкаем по пользователю правой кнопкой мыши и выбираем “Копировать”.

Теперь у нас есть два пользователя в подразделении.

Действуя по аналогии можно создавать другие подразделения, группы и пользователей.

Шаг 4. Присоединение компьютеров в домен

После того как пользователи созданы, необходимо завести компьютеры в домен. Подключить к домену получится только те компьютеры, на которых Windows имеет редакцию “Профессиональная”, “Корпоративная”, “Embedded” и т.д. Домашнюю версию завести в домен не получится.

Переходим к компьютеру, который мы будем заводить в домен. Открываем дополнительные параметры системы, нажимаем “Изменить”.

Выбираем, что компьютер является членом домена, вводим домен KONTORA.ORG, при желании можем указать новое имя компьютеру.

Нажимаем “ОК”, далее нас попросят ввести данные администратора домена, вводим и ждем появления уведомления о том, что компьютер добавлен в домен.

Если во время присоединения к домену вышла ошибка, что указанный домен не найден, проверяйте, правильные ли настройки DNS указаны на клиентском компьютере. В качестве предпочитаемого DNS-сервера должен быть указан IP-адрес контроллера домена. Если вы вносили изменения в настройки DHCP-сервера, проверьте, что клиентский компьютер получил новые настройки.

Теперь необходимо перезагрузить компьютер. После перезагрузки на компьютере можно будет авторизоваться под доменной учетной записью администратора, либо пользователя из числа тех, что мы создали. Попробуем авторизоваться под именем Ивана Петрова, вводим его логин ipetrov и пароль Pass1234.

Как видим у нас прекрасно получилось авторизоваться под данным пользователем и даже имя и фамилия отображается во время входа в профиль.

В системе так же видно, что мы работаем под данным пользователем.

Перейдем в оснастку “Пользователи и компьютеры” на контроллере домена и откроем раздел Computers. Видим, что наш новый компьютер отображается в списке.

Кстати, если вы планируете завести в домен новый компьютер на котором ранее пользователь уже долгое время работал в своей локальной учетной записи и у него там наверняка все было настроено привычным ему образом – документы лежат в определенных местах, сохранена история браузера, сделаны удобные настройки Windows, стоят свои обои и т.д., вам наверняка потом придется переносить все в новый, доменный профиль, так как при первой авторизации после ввода компьютера в домен у пользователя создастся новый, пустой рабочий стол.

Чтобы этим не заморачиваться, нам нужно конвертировать локальную учетную запись пользователя в доменную, или другими словами – сделать миграцию профиля. Как делать миграцию профиля в Active Directory я описывал в этой статье.

Шаг 5. Примеры использования групповых политик в домене

Теперь, когда у вас есть свой домен, самое время заняться подготовкой групповых политик. Это очень удобно, достаточно создать одну политику и она будет применяться к тем пользователям и компьютерам, которые вы укажете в параметрах делегирования.

Запустить оснастку для работы с групповыми политиками можно командой gpms.msc или вызвать ее через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Управление групповой политикой”.

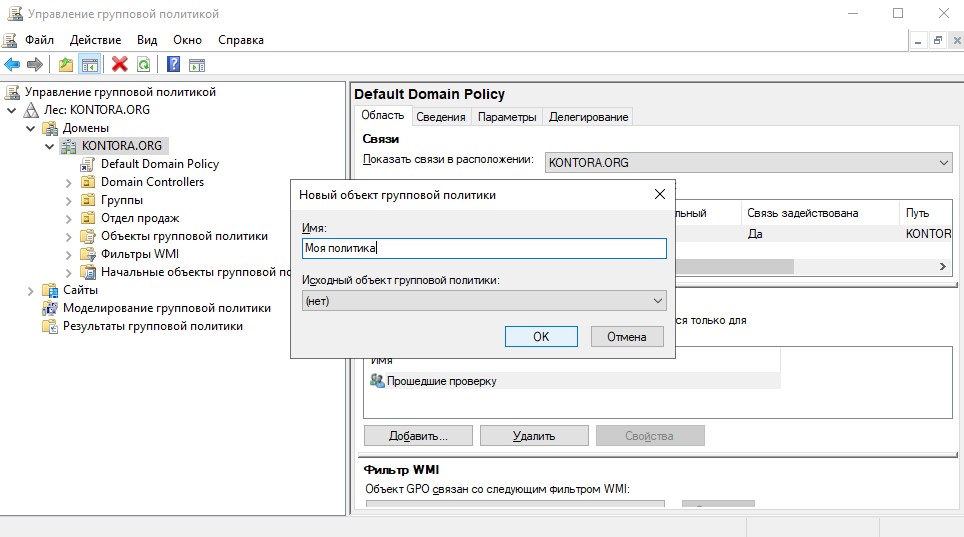

По умолчанию используется политика “Default Domain Policy”, рекомендую не трогать ее и создать свою политику, которую в случае чего можно будет потом удалить.

Щелкаем правой кнопкой мыши по имени нашего домена в оснастке и выбираем “Создать объект групповой политики в этом домене и связать его”, вводим имя нашей политики.

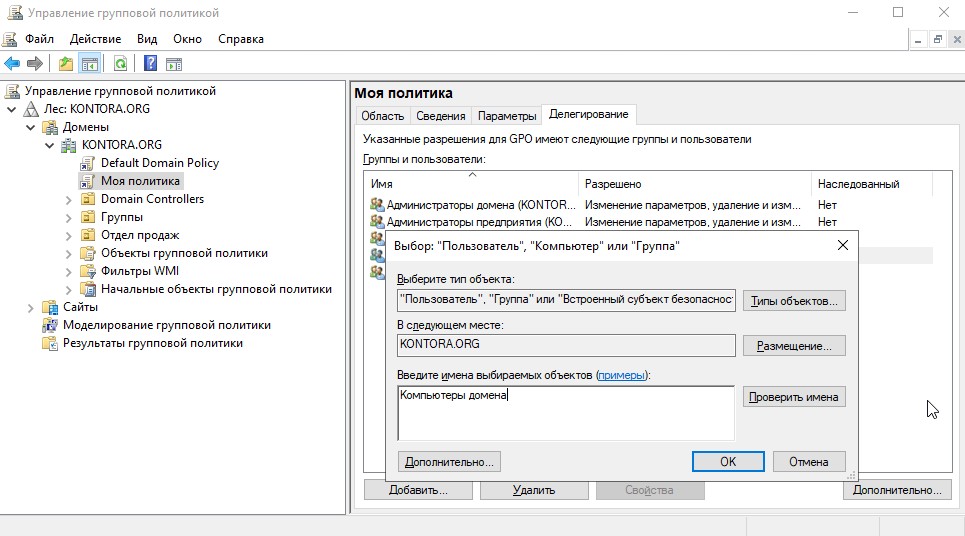

Щелкаем на нашу созданную политику и смотрим на “Фильтр безопасности”. Видим, что политика применяется к группе “Прошедшие проверку”, это означает, что политика будет применять ко всем пользователям и компьютерам домена. В случае чего эту группу можно убрать из фильтра и добавить туда какую ни будь другую, например “Отдел продаж”, которую мы создавали ранее. В таком случае параметры этой политики будут распространяться только на пользователей, которые были добавлены в группу “Отдел продаж”. Но есть один нюанс. Если мы убираем из фильтра безопасности группу “Прошедшие проверку” и добавляем туда любую другую группу, политика не будет применяться пока на вкладке “Делегирование” мы не добавим группу “Компьютеры домена.

В нашем примере мы не будем менять настройки делегирования и оставим все по стандарту, чтобы созданная нами политика применялась ко всем пользователям и компьютерам в домене.

Для редактирования групповой политики, щелкнем по нашей политике правой кнопкой мыши и выберем “Изменить”, откроется редактор групповой политики.

Давайте для примера сделаем следующие настройки:

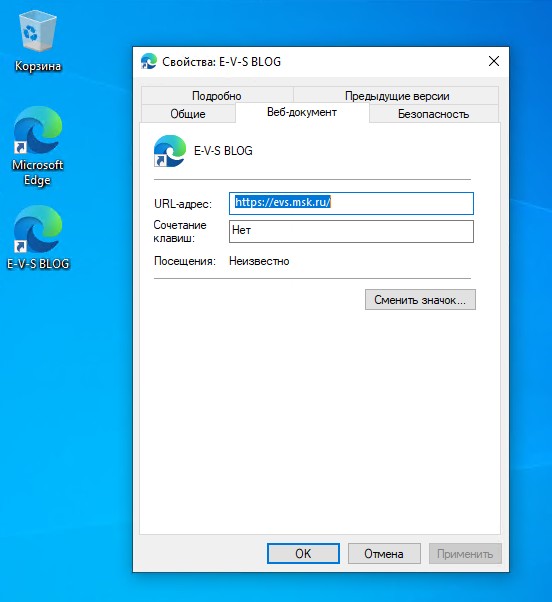

- Создадим на рабочих столах всех пользователей ярлык на сайт https://evs.msk.ru/

- Запретим запуск командной строки и редактора реестра.

- Отключим на компьютерах автоматические обновления.

Первые две настройки делаются в конфигурации пользователя.

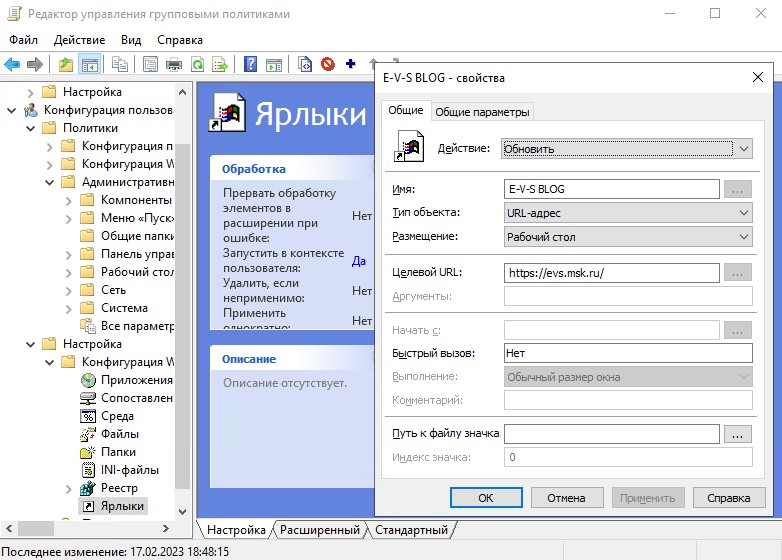

Для создания ярлыков перейдем в “Настройка” – “Конфигурация Windows” – “Ярлыки” и создадим новый ярлык. В качестве действия выбираем “Обновить”, это создаст ярлык заново при следующем входе в профиль, если пользователь решит удалить его. В качестве места размещения ярлыка выбираем “Рабочий стол”.

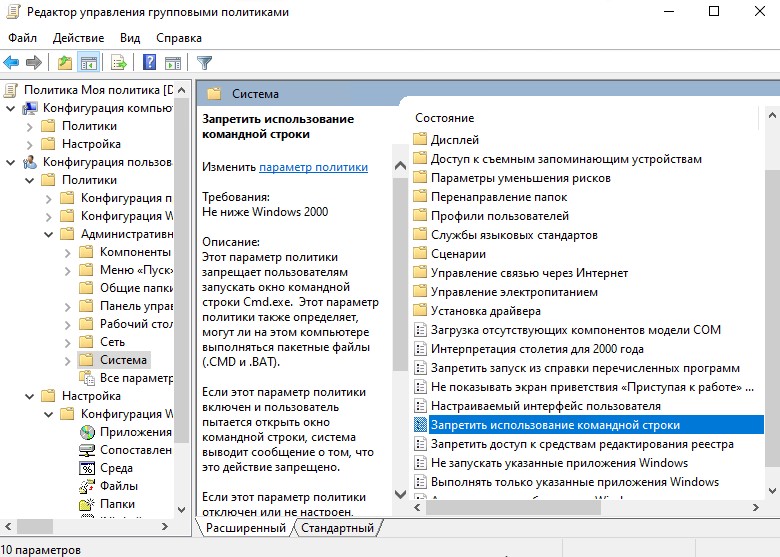

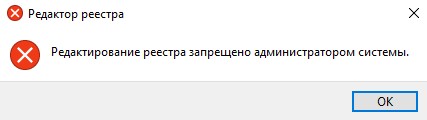

Для запрета использования командной строки и редактора реестра, перейдем в “Политики” – “Административные шаблоны” – “Система” и включим параметры “Запретить использование командной строки” и “Запретить доступ к средствам редактирования реестра”.

Теперь авторизуемся под одним из наших пользователей на клиентской машине.

Как видим у пользователя создался на рабочем столе наш ярлык.

А при попытке открыть командную строку у него она откроется с сообщением “Приглашение командной строки отключено вашим администратором”.

При попытке открыть редактор реестра тоже выйдет предупреждение.

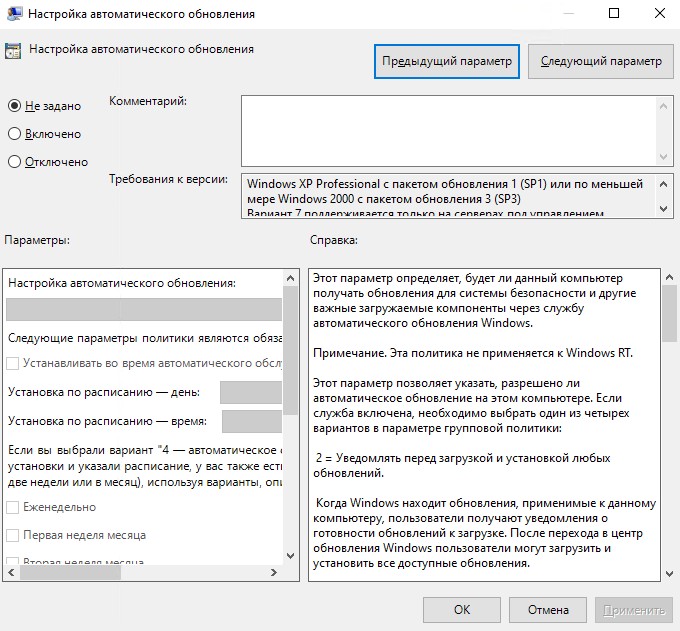

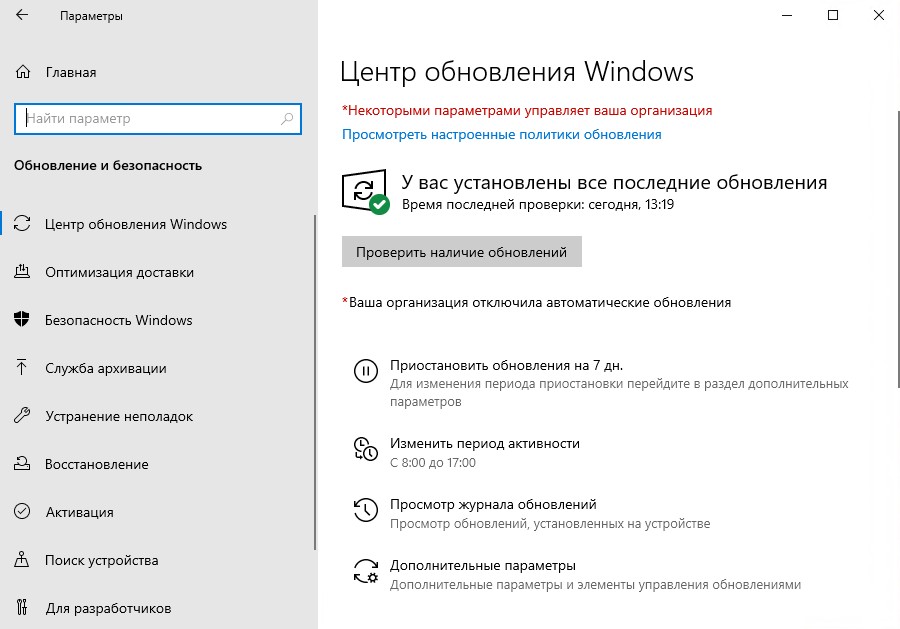

Теперь отключим обновления Windows. Для этого мы перейдем в конфигурацию компьютера в нашей политике. Откроем “Политики” – “Административные шаблоны” – “Компоненты Windows” – “Центр обновления Windows”. Далее выберем параметр “Настройка автоматического обновления”.

Выберем “Отключено” и нажмем “ОК”.

Проверим на нашей клиентской машине. Для этого перезагрузим клиентский компьютер, а затем откроем центр обновления Windows.

Как видим, система сообщаем нам, что “Ваша организация отключила автоматические обновления”.

Кстати, большинство новых групповых политик можно применить не прибегая к перезагрузке или завершению сеанса пользователя. Достаточно выполнить команду:

gpupdate /force

Таким образом можно создавать разные групповые политики, причем можно на каждую задачу создавать отдельную политику и в случае необходимости временно выключать ее. Для этого надо щелкнуть правой кнопкой мыши по нужно политике и снять галочку “Связь включена”. Для включения политики необходимо вернуть галочку.

Так как в нашем примере мы создали политику, которая делегируется всем пользователям в домене, она так же будет действовать и для администраторов и для них так же будут действовать ограничения, которые мы установили. Поэтому, если вы создаете политики с различными запретами и ограничениями, обязательно делегируйте их только для тех пользователей и групп, для которых данные ограничения должны действовать.

Шаг 6. Добавление в действующий домен второго контроллера

Теперь, когда вы создали домен, научились подключать к домену новые компьютеры, создавать пользователей, группы и научились работать с групповыми политиками, стоит побеспокоиться об отказоустойчивости построенной системы. В Active Directory это достигается созданием дополнительных контроллеров домена, которые реплицируются с главным контроллером и имеют в себе всегда актуальную базу Active Directory. Так, если один из контроллеров выйдет из строя, ваша инфраструктура продолжит функционировать в штатном режиме, а в случае восстановления вышедшего из строя контроллера, или добавления нового, он быстро обновит в себе актуальность вашей базы Active Directory.

Добавлять дополнительные контроллеры можно в двух режимах:

- Полноценный дополнительный контроллер домена, на котором как и на главном контроллере можно изменять настройки AD, создавать/удалять пользователей, группы, работать с редактором групповых политик и т.д. Все действия будут синхронизироваться со всеми контроллерами в домене.

- Режим “Только для чтения (RODC)”. Актуально, если вы планируете использовать такой контроллер на удаленном филиале, где у вас не будет к нему постоянного физического доступа. В таком режиме контроллер будет всегда поддерживать актуальную базу AD, синхронизируя ее с вашим основным контроллером, например, через VPN, и с помощью него смогут авторизовываться пользователи данного филиала не прибегая к необходимости обращаться каждый раз к вашему основном контроллеру. И при всем этом никто не сможет на таком контроллере внести какие либо изменения в вашу структуру AD.

Мы будем использовать первый режим.

Если первый контроллер домена вы разворачивали на “железном” сервере, а не на виртуальной машине, второй вполне можно развернуть на виртуалке. Главное, чтобы в сети был хотя бы один “железный” контроллер. Поэтому, если первый контроллер вы развернули на виртуальной машине, второй рекомендуется развернуть на “железном” сервере. Дело в том, что при использовании “железного” сервера, при развертывании AD по умолчанию отключается кэш диска, чтобы избежать потери информации при внезапных отключениях, а на виртуальной машине такая возможность отсутствует. Так, если на виртуальном сервере произойдет внештатная ситуация и часть данных будет потеряна, контроллер благополучно восстановит ее, загрузив с “железного” контроллера.

Для начала подготовим сервер для второго контроллера. Поменяем ему имя на DC-2 и введем его в наш домен. Далее установим, как в случае с первым нашим контроллером, роли “DNS-сервер” и “Доменные службы Active Directory”, а так же роль DHCP-сервера. Таким образом у нас будет второй, резервный контроллер домена со своим DNS-сервером и резервный DHCP-сервер.

Если вы используете свой отдельный DHCP-сервер, то роль DHCP-сервера разворачивать не нужно.

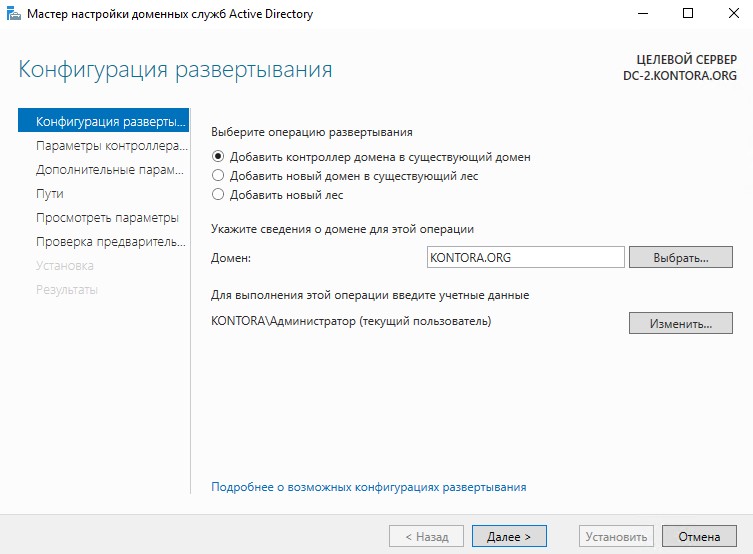

После установки ролей так же повышаем наш сервер до уровня контроллера домена и в мастере развертывания AD выбираем “Добавить контроллер домена в существующий домен”.

Далее, как и в случае с первым контроллером, указываем пароль для режима восстановления служб каталогов, на этом же этапе можно поставить галочку “Контроллер домена только для чтения (RODC)”. Мы будем делать полноценный контроллер, поэтому галочку ставить не будем. Здесь же предлагается выбрать сайт в который мы будем добавлять данный контроллер домена, что такое сайты в Active Directory я расскажу чуть ниже. Пока сайт у нас один, созданный по умолчанию, оставляем его и идем дальше.

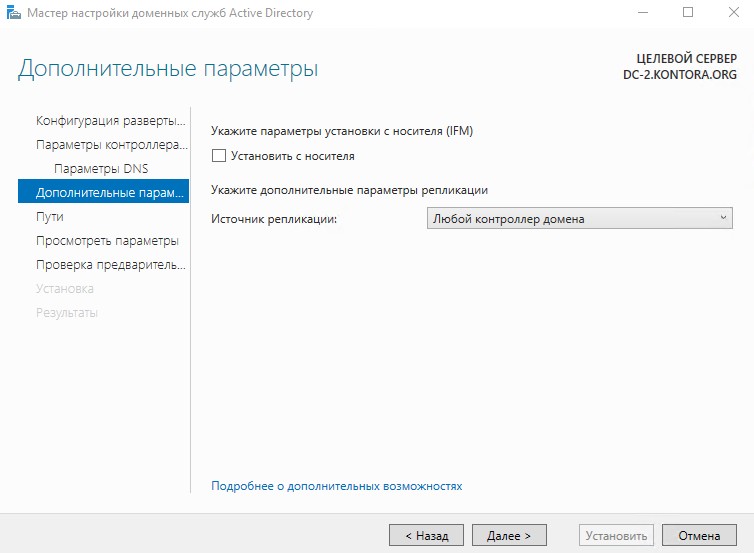

Далее пропускаем страницу “Делегирование DNS” и на странице параметров репликации нам необходимо выбрать источник репликации. Можно выбрать наш основной контроллер домена, однако я рекомендую оставить параметр “Любой контроллер домена”, на случай если у нас их в сети будет несколько. В таком случае наш подготавливаемый контроллер сможет реплицировать базу со всех контроллеров в домене, а не только с одного.

Дальше нас, как и в случае с настройкой первого контроллера, попросят указать пути к базе данных, файлам журналов и папке SYSVOL, оставляем все по умолчанию, нажимаем несколько раз “Далее” и “Установить”. Дожидаемся завершения работы мастера, по окончании ваш сервер уйдет в перезагрузку.

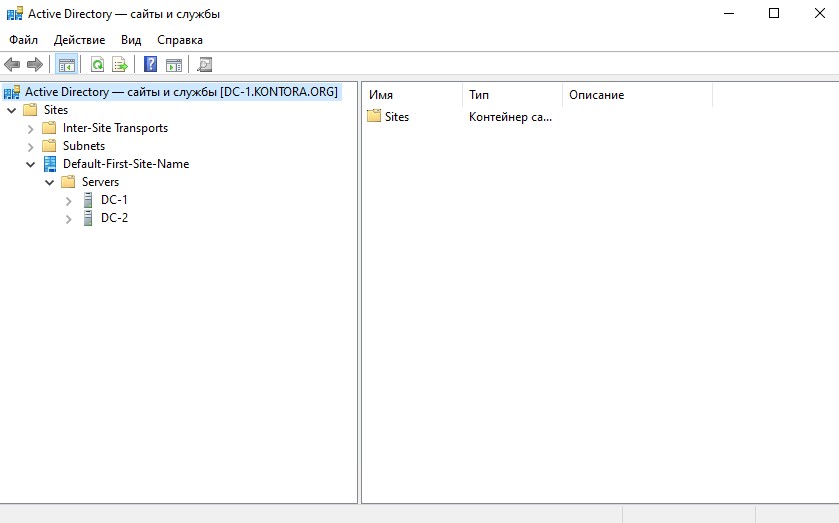

Зайдем на наш главный контроллер домена DC-1 и откроем оснастку “Active Directory – сайты и службы” по команда dssite.msc или через ярлык в меню “Пуск” – “Средства администрирования Windows” – “Active Directory – сайты и службы”. Развернем “Default-First-Site-Name”, затем “Servers” и увидим, что у нас в домене теперь два контроллера, DC-1 и DC-2.

Название сайта “Default-First-Site-Name” можно переименовать без каких либо опасений, можно ему дать имя вашей организации. Так же можно создавать другие сайты, если у вас, например, несколько филиалов и в каждом филиале используется своя подсеть. В настройках каждого сайта указываются параметры подсети, для которой он создается и это поможет мастеру развертывания AD добавлять новые контроллеры сразу в нужные сайты. С помощью сайтов можно оптимизировать трафик между филиалами в разных городах. Так, компьютеры филиала, подсеть которого ссылается на определенный сайт в котором есть свой контроллер домена, будет взаимодействовать в первую очередь с этим контроллером домена, а потом уже с остальными.

Для сопоставления подсетей с сайтами в Active Directory, в оснастке “Active Directory – сайты и службы” щелкните правой кнопкой по “Subnets” и выберете “Создать подсеть”. Укажите адрес подсети с маской и выберите мышкой сайт для которого создается данная подсеть.

После данной операции подсеть появится в разделе Subnets.

Переходим на наш второй контроллер DC-2 и открываем оснастку DNS. Видим, что зона основного просмотра реплицировалась с нашим DNS-сервером на первом контроллере. Так же видим в записях DNS наш новый контроллер.

Зайдем в свойства этой зоны и включим передачу зон на серверы, перечисленные на странице серверов имен. Далее перейдем на вкладку “Серверы имен” и убедимся, что у нас теперь там отображаются два наших DNS-сервера: DC-1 и DC-2.

Можно еще перейти в оснастку DNS на первом контроллере и проверить, что там так же отображаются оба сервера.

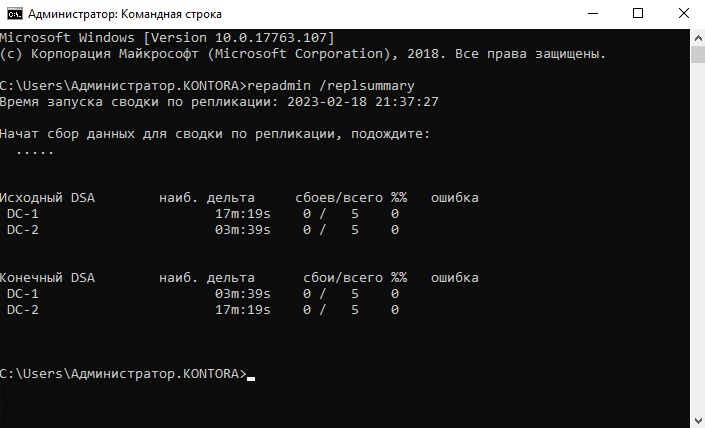

И так, репликация DNS у нас работает. Проверим работает ли репликация между самими контроллерами, для этого существует команда:

repadmin /replsummary

Выполняем ее в командной строке от имени администратора, должны получить такой результат:

Как видим, репликация работает. Если значение наиб. дельты не боле часа – с репликацией всё в порядке. Количество сбоев должно быть равно 0.

Если же в работе репликации возникли ошибки то можно использовать следующую команду чтобы посмотреть какой контекст наименования не реплицируется:

repadmin /showreps

Теперь настроим DHCP-сервер на втором контроллере и изменим настройки на DHCP-сервере нашего главного контроллера.

Для начала на DHCP-сервере нашего главного контроллера надо изменить диапазон выдаваемых адресов. Нужно сделать так, чтобы диапазоны выдаваемых адресов не пересекались между первым и вторым DHCP серверами. Например, чтобы первый DHCP выдавал IP-адреса в диапазоне 192.168.12.50-192.168.12.150, а второй DHCP в диапазоне 192.168.12.151-192.168.12.254. Таким образом диапазоны DHCP серверов не будут пересекаться между собой в тот момент, когда в сети они будут работать одновременно. Если вам не будет хватать адресов в пуле, можно расширить вашу сеть, сделав ее, например, с 22 маской (255.255.252.000). В таком случае у вас будут доступны подсети 192.168.12.0, 192.168.13.0, 192.168.14.0 и 192.168.15.0, разгуляться будет где.

Чтобы поменять диапазон выдаваемых адресов, нужно перейти в свойства вашей области IPv4 и поменять там значения:

Так же, если IP-адрес вашего второго контроллера пересекается с диапазоном выдаваемых адресов, добавьте его в исключения, однако я уже говорил, что лучше назначать контроллерам IP-адреса не из области выдаваемых DHCP.

Последним немаловажным изменением в настройках DHCP-сервера является добавление в параметрах области второго DNS-сервера – IP-адреса второго контроллера.

Теперь, используя инструкцию по настройке DHCP-сервера из этой статьи, завершите его настройку на втором контроллере домена.

Заключение

И так, мы сделали основные шаги в развертывании отказоустойчивой системы Active Directory в вашей сети. Теперь у вас в руках имеется мощный инструмент, благодаря которому администрирование огромных сетей теперь можно выполнять буквально в несколько кликов вышкой. Сломать отказоустойчивую систему AD очень сложно, но тем не менее не забывайте проверять техническое состояние ваших контроллеров, вовремя производите обслуживание серверов и конечно не забывайте про резервное копирование.