В этом разделе собрана информация о базовых событиях в работе программы, которые записываются в журнал событий Windows. События, связанные с работой Kaspersky Security, регистрируются в журнале событий Windows источником KSHSecurityService (службой Kaspersky Security). Такие события имеют фиксированный код события. События в таблице отсортированы по возрастанию кода события.

Базовые события в работе программы

|

Код события |

Категория задачи |

Уровень важности события |

Описание |

|

1011 |

AntivirusScanner; Dlp; TextCategorizer. |

Ошибка |

Событие записывается, если программа зафиксировала ошибки в работе компонента. В записи о событии указывается название компонента и описание ошибки. |

|

Предупреждение |

Событие записывается, если программа зафиксировала выключение компонента. В записи о событии указывается название компонента. |

||

|

Сведения |

Событие записывается, если программа зафиксировала включение компонента. В записи о событии указывается название компонента. |

||

|

1015 |

OAS |

Предупреждение |

Событие записывается, если программа обнаружила зараженный файл во время проверки при обращении. |

|

1019 |

OAS |

Предупреждение |

Событие записывается, если программа обнаружила нежелательный контент во время проверки при обращении. |

|

1020 |

OAS |

Предупреждение |

Событие записывается, если программа обнаружила фишинговую ссылку во время проверки при обращении. |

|

1021 |

ODS |

Сведения |

Событие записывается, если задача проверки по требованию была запущена вручную или автоматически по расписанию. В записи о событии указывается имя задачи и тип запуска. |

|

1022 |

ODS |

Сведения |

Событие записывается, если задача проверки по требованию была остановлена. В записи о событии указывается имя задачи и причина остановки задачи. |

|

1023 |

ODS |

Сведения |

Событие записывается, если пользователь запросил запуск задачи проверки по требованию. В записи о событии указывается учетная запись пользователя. |

|

1024 |

ODS |

Сведения |

Событие записывается, если пользователь запросил остановку задачи проверки по требованию. В записи о событии указывается учетная запись пользователя. |

|

1041 |

Updates |

Ошибка |

Событие записывается, если базы программы не удалось обновить. В записи о событии указывается описание ошибки. |

|

1042 |

Updates |

Сведения |

Событие записывается, если ошибка обновления баз программы устранена и базы обновлены успешно. В записи о событии указывается дата выпуска баз. |

|

1091 |

Updates |

Ошибка |

Событие записывается, если программа обнаруживает, что базы устарели более чем на сутки. В записи о событии указывается дата выпуска баз. |

|

1092 |

Updates |

Сведения |

Событие записывается, если базы программы были обновлены до последней версии. В записи о событии указывается дата выпуска баз. |

|

6200 |

Infrastructure |

Ошибка |

Событие записывается, если компонент программы перешел в режим ограниченной проверки. В записи о событии указывается название компонента и время его перехода в режим ограниченной проверки |

|

7114 |

Backup |

Сведения |

Событие записывается, если пользователь удалил файл из резервного хранилища. В записи о событии указывается учетная запись пользователя и подробная информация о файле. |

|

7115 |

Backup |

Сведения |

Событие записывается, если пользователь сохранил файл из резервного хранилища на диск. В записи о событии указывается учетная запись пользователя и подробная информация о файле. |

|

7116 |

Backup |

Сведения |

Событие записывается, если пользователь восстановил файл из резервного хранилища. В записи о событии указывается учетная запись пользователя и подробная информация о файле. |

|

10200 |

Licensing |

Предупреждение |

Событие записывается, если активный ключ не обнаружен. |

|

10201 |

Licensing |

Ошибка |

Событие записывается, если срок действия лицензии истек. В записи о событии указывается ключ и дата окончания срока действия лицензии. |

|

10202 |

Licensing |

Предупреждение |

Событие записывается, если настроен параметр Уведомить заранее об истечении срока действия лицензии (дни). В записи о событии указывается ключ, дата окончания срока действия лицензии и количество дней, оставшихся до окончания этого срока. |

|

11010 |

Infrastructure |

Сведения |

Событие записывается, если Консоль управления была запущена. В записи о событии указывается учетная запись пользователя, запустившего Консоль управления. |

|

11011 |

Infrastructure |

Сведения |

Событие записывается, если Консоль управления была закрыта. В записи о событии указывается учетная запись пользователя, закрывшего Консоль управления. |

|

16000 |

Dlp |

Предупреждение |

Событие записывается, если в политике или в задаче Поиска настроен параметр Вести запись событий в журнал событий Windows и Kaspersky Security Center и программа обнаружила файл, нарушающий политику безопасности. |

|

16012 |

Dlp |

Предупреждение |

Событие записывается, если специалист по информационной безопасности запросил сохранение на диск объекта, приложенного к инциденту. |

|

16013 |

Dlp |

Предупреждение |

Событие записывается, если специалист по информационной безопасности выполнил архивирование инцидентов. |

|

16100 |

Dlp |

Событие записывается, если настроен параметр Уведомлять при добавлении категорий «Лаборатории Касперского» и во время обновления баз программы были обновлены категории «Лаборатории Касперского». В записи о событии указываются названия обновленных категорий и краткие описания категорий. |

|

|

30000 |

Configuration |

Сведения |

Событие записывается, если параметры программы были изменены. В записи о событии указывается учетная запись пользователя, изменившего параметры, область изменений (например, Content Filtering), значение измененного параметра. |

|

31000 |

Licensing |

Сведения |

Событие записывается, если статус ключа, дата окончания срока действия лицензии, количество пользователей или тип лицензии изменились. В записи о событии указывается ключ, тип лицензии, дата окончания срока действия лицензии и количество пользователей лицензии. |

|

31022 |

Licensing |

Сведения |

Событие записывается, если пользователь выполнил действия с ключом Сервера безопасности или ключом Модуля DLP. В записи о событии указывается учетная запись пользователя. |

С помощью аудита событий доступа к объектам файловой системы вы можете определить конкретного пользователя, который создал, удалил или изменил определенный файл. В этой статье мы покажем, как настроить аудит событий удаления объектов в общей сетевой папке на Windows Server 2016. После настройки аудита, вы можете с помощью информации в журнале событий найти пользователя, который удалил на файловом сервере.

При удалении файла из сетевой папки, он удаляется сразу, а не отправляется в корзину пользователя. Список открытых по сети файлов в сетевой папке можно получить так.

Содержание:

- Включаем политику аудита доступа к файлам и папкам в Windows

- Настройка аудита событий удаления файлов из конкретной папки

- Запись событий удаления файлов в SQL базу (MySQL/MSSQL)

- Запись информации о событиях удаления файлов в текстовый файл

Включаем политику аудита доступа к файлам и папкам в Windows

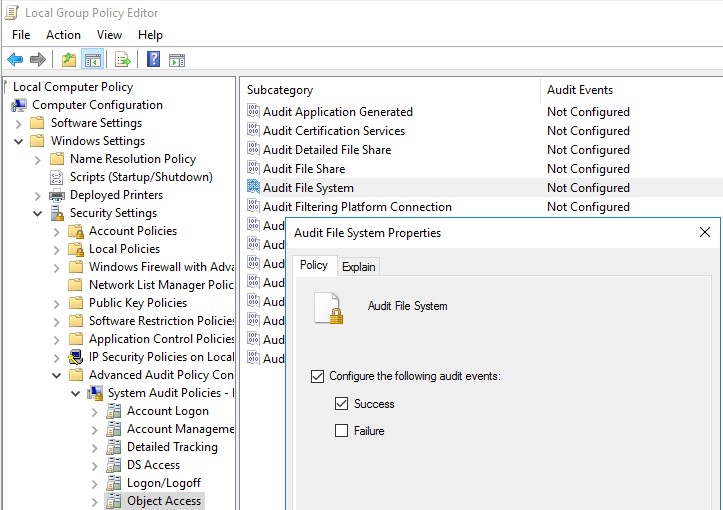

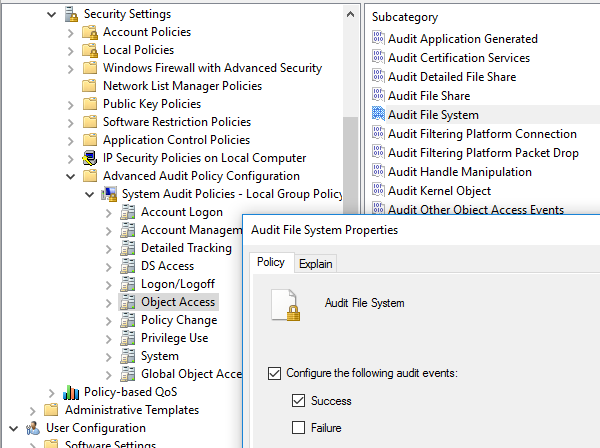

По умолчанию в Windows Server не включен аудит событий доступа к объектам на файловой системе. Вы можете включить и настроить аудит событий с помощью групповой политики. Если нужно включить политики аудита на нескольких серверах или компьютера, можно использовать доменные GPO (настраиваются с помощью консоли управления gpmc.msc). Если нужно настроить аудит только на одном сервере, можно воспользоваться локальной групповой политикой.

- Запустите консоль редактора локальной политики –

gpedit.msc

; - Перейдитевраздел GPO срасширенными политиками аудита Windows Settings -> Security Settings -> Advanced Audit Policy Configuration -> Object Access;

- Откройте политику Audit File System и укажите, что вы хотите сохранять в журнал только успешные события доступа к объектам файловой системы (Configure the following audit events -> Success);

Также можно включить аудит доступа к локальным объектам с помощью политики Audit Object Access в разделе Windows Settings -> Security Settings -> Local Policy -> Audit Policy. Однако использование политики Audit File System предпочтительнее, поскольку она отслеживает только события NTFS.

- Сохраните изменения и обновите настройки локальной групповой политики с помощью команды

gpupdate /force

.

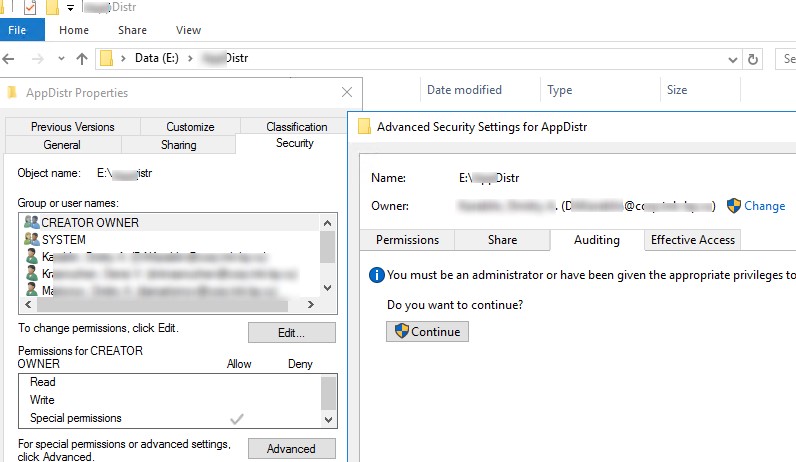

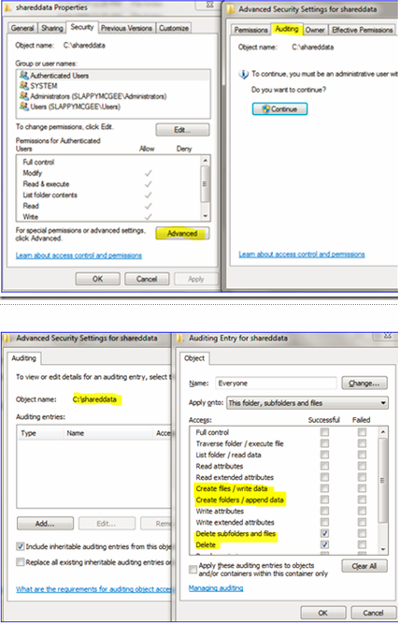

Настройка аудита событий удаления файлов из конкретной папки

Теперь нужно настроить аудит в свойствах общей сетевой папки, доступ к которой вы хотите отслеживать. Запустите проводник и откройте свойства общей папки. Перейдите на вкладку Security. Нажмите кнопку Advanced -> вкладка Auditing.

Если появится сообщение You must be an administrator or have been given the appropriate privileges to view the audit properties of this object, нажмите кнопку Continue.

Затем нажмите кнопку Add чтобы указать пользователя или группу, для которых нужно записывать все события аудита. Если вы хотите отслеживать события для всех пользователей, укажите группу Everyone.

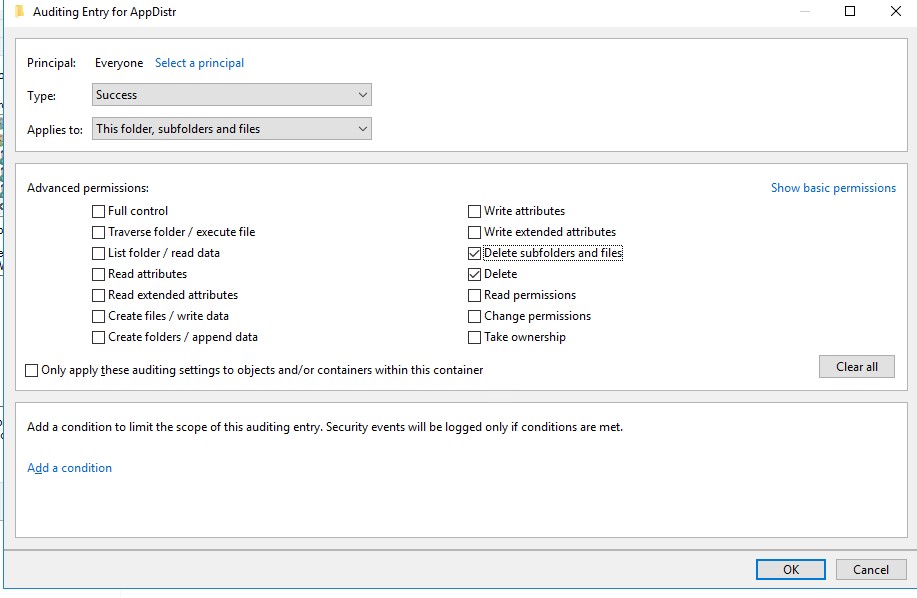

Затем нужно указать использование каких разрешений доступа к объекту нужно записывать в лог. Чтобы сохранять в Event Log только события удаления файлов, нажмите кнопку Show advanced permissions. В списке событий оставьте аудит только для событий удаления папок и файлов — Delete и Delete subfolders and files.

Совет. Включение аудита доступа к объектам Windows накладывает дополнительные расходы на ресурсы системы. Всегда старайтесь минимизировать количество объектов и событий аудита, которые нужно отслеживать.

Совет. Вы можете настроить аудит удаления файлов в папке с помощью через PowerShell:

$Path = "D:\Public"

$AuditChangesRules = New-Object System.Security.AccessControl.FileSystemAuditRule('Everyone', 'Delete,DeleteSubdirectoriesAndFiles', 'none', 'none', 'Success')

$Acl = Get-Acl -Path $Path

$Acl.AddAuditRule($AuditChangesRules)

Set-Acl -Path $Path -AclObject $Acl

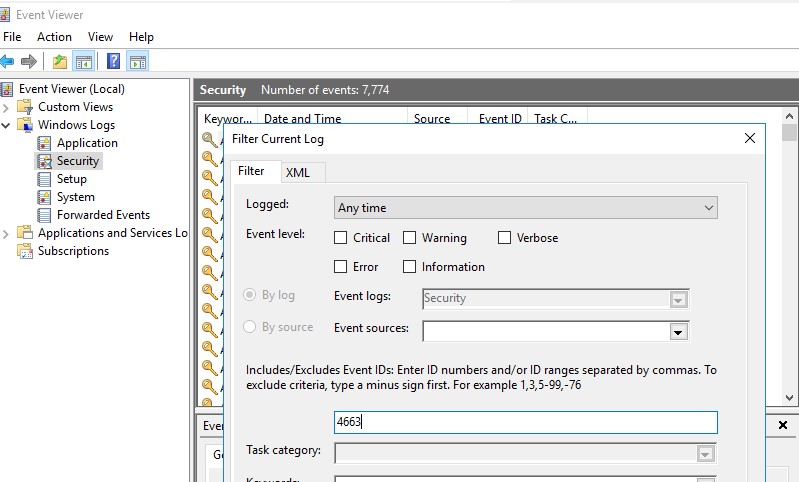

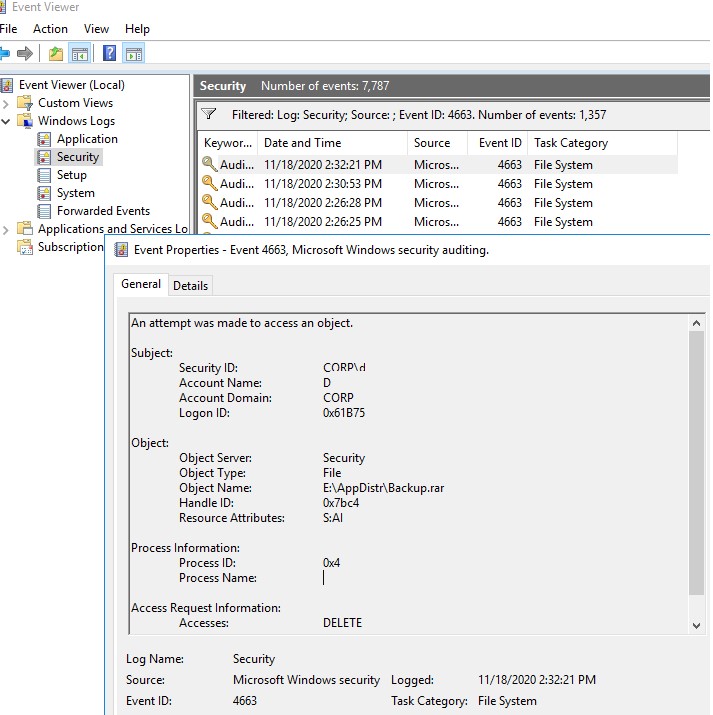

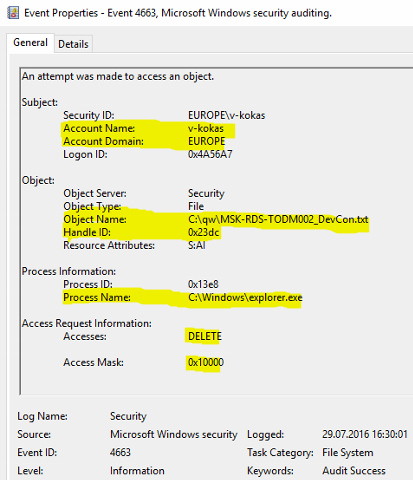

Теперь, если пользователь удалит любой файл или папку в сетевой папке, в журнале безопасности системы появляется событие File System -> Audit Succes c Event ID 4663 от источника Microsoft Windows security auditing.

Откройте mmc консоль Event Viewer (

eventvwr.msc

), разверните секцию Windows Logs -> Security. Включите фильтр событий по EventID 4663.

Откройте любой их оставшихся событий в Event Viewer. Как вы видите, в нем есть информация об имени удаленного файла и учетной записи пользователя, который удалил файл.

An attempt was made to access an object. Subject: Security ID: CORP\aaivanov Account Name: aaivanov Account Domain: CORP Logon ID: 0x61B71716 Object: Object Server: Security Object Type: File Object Name: E:\Distr\Backup.rar Handle ID: 0x7bc4 Resource Attributes: S:AI Process Information: Process ID: 0x4 Process Name: Access Request Information: Accesses: DELETE Access Mask: 0x10000

После настройки аудита, найдите в журнале Security вы сможете найти с:

- Кто и когда удалил файл в сетевой папке;

- Из какого приложения удален файл;

- На какой момент времени нужно восстанавливать бэкап данного каталога.

Запись событий удаления файлов в SQL базу (MySQL/MSSQL)

Если после включения аудита удаления файлов в сетевой папке, вы видите в журнале много событий, найти что-то в логах бывает проблематично. Во-первых, найти нужную запись среди тысячи событий довольно сложно (в Windows отсутствуют вменяемые средства поиска интересующего события с возможностью гибкой фильтрации), а во-вторых, если файл был удален давно, это событие может просто отсутствовать в журнале, т.к. было перезатерто более новыми.

Вы можете записывать все нужные событий в отдельную SQL базу данных. Для хранения событий можно использовать Microsoft SQL Server, Elasticsearch или MySQL/MariaDB.

В этом примере мы покажем, как записывать события аудита в отдельную таблицу БД на сервере MySQL. Формат таблицы:

- Имя сервера;

- Имя удаленного файла

- Время удаления;

- Имя пользователя, удалившего файл.

MySQL запрос на создание такой таблицы будет выглядеть так:

CREATE TABLE track_del (id INT NOT NULL AUTO_INCREMENT, server VARCHAR(100), file_name VARCHAR(255), dt_time DATETIME, user_name VARCHAR(100), PRIMARY KEY (ID));

Для получения событий с EventID 4663 из журнала Security за текущий день можно использовать такой PowerShell скрипт:

$today = get-date -DisplayHint date -UFormat %Y-%m-%d

Get-WinEvent -FilterHashTable @{LogName="Security";starttime="$today";id=4663} | Foreach {

$event = [xml]$_.ToXml()

if($event)

{

$Time = Get-Date $_.TimeCreated -UFormat "%Y-%m-%d %H:%M:%S"

$File = $event.Event.EventData.Data[6]."#text"

$User = $event.Event.EventData.Data[1]."#text"

$Computer = $event.Event.System.computer

}

}

Следующий PowerShell скрипт запишет полученные данные в БД MySQL на удаленном сервере:

Set-ExecutionPolicy RemoteSigned

Add-Type –Path ‘C:\Program Files (x86)\MySQL\MySQL Connector Net 6.9.8\Assemblies\v4.5\MySql.Data.dll'

$Connection = [MySql.Data.MySqlClient.MySqlConnection]@{ConnectionString='server=10.7.7.13;uid=posh;pwd=P@ssw0rd;database=aduser'}

$Connection.Open()

$sql = New-Object MySql.Data.MySqlClient.MySqlCommand

$sql.Connection = $Connection

$today = get-date -DisplayHint date -UFormat %Y-%m-%d

Get-WinEvent -FilterHashTable @{LogName="Security";starttime="$today";id=4663} | Foreach {

$event = [xml]$_.ToXml()

if($event)

{

$Time = Get-Date $_.TimeCreated -UFormat "%Y-%m-%d %H:%M:%S"

$File = $event.Event.EventData.Data[6]."#text"

$File = $File.Replace(‘\’,’|’)

$User = $event.Event.EventData.Data[1]."#text"

$Computer = $event.Event.System.computer

$sql.CommandText = "INSERT INTO track_del (server,file_name,dt_time,user_name ) VALUES ('$Computer','$File','$Time','$User')"

$sql.ExecuteNonQuery()

}

}

$Reader.Close()

$Connection.Close()

После сохранения событий во внешнюю базу данных, этот журнал можно очистить.

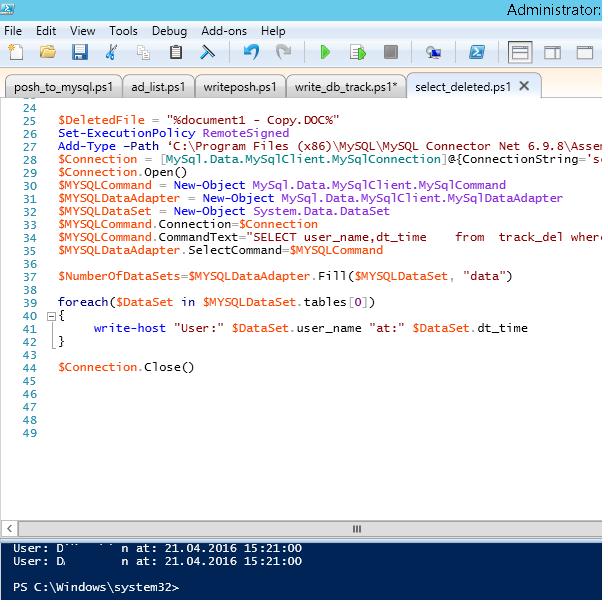

Теперь, чтобы узнать, кто удалил файл «document1 — Copy.DOC». Достаточно в консоли PowerShell выполнить следующий скрипт.

$DeletedFile = "%document1 - Copy.DOC%"

Set-ExecutionPolicy RemoteSigned

Add-Type –Path ‘C:\Program Files (x86)\MySQL\MySQL Connector Net 6.9.8\Assemblies\v4.5\MySql.Data.dll'

$Connection = [MySql.Data.MySqlClient.MySqlConnection]@{ConnectionString='server=10.7.7.13;uid=posh;pwd=P@ssw0rd;database=aduser'}

$Connection.Open()

$MYSQLCommand = New-Object MySql.Data.MySqlClient.MySqlCommand

$MYSQLDataAdapter = New-Object MySql.Data.MySqlClient.MySqlDataAdapter

$MYSQLDataSet = New-Object System.Data.DataSet

$MYSQLCommand.Connection=$Connection

$MYSQLCommand.CommandText="SELECT user_name,dt_time from track_del where file_name LIKE '$DeletedFile'"

$MYSQLDataAdapter.SelectCommand=$MYSQLCommand

$NumberOfDataSets=$MYSQLDataAdapter.Fill($MYSQLDataSet, "data")

foreach($DataSet in $MYSQLDataSet.tables[0])

{

write-host "User:" $DataSet.user_name "at:" $DataSet.dt_time

}

$Connection.Close()

В результате в консоли PS появится имя пользователя и время удаления файла.

Примечание. Была обнаружена проблема — символ «\» не записывается в БД, поэтому мы заменили его на «|». Соответственно если нужно вывести полный путь к файлу, при выборке из базы можно выполнить обратную замену:

$DataSet.file_name.Replace(‘|’,’\’)

. Спасибо Alex Kornev за замечание!

Скрипт сброса данных из журнала в БД можно выполнять один раз в конце дня по планировщику или повесить триггер на событие удаления (On Event), что более ресурсоемко. Все зависит от требования к системе.

Совет. Нужно убедиться, что вы указали достаточно большой максимальный размер для журнала безопасности, чтобы в него помещались все события за день. Иначе придется запускать задания сброса данных из журнала в базу чаще, чем 1 раз в день, или вообще по триггеру. Для рабочих станция Maximum Log Size как правило стоит задать не менее 64 Мб, на северах – 262 Мб. Опцию перезаписи старых событий нужно оставить включенной (Overwrite events as needed).

Можно создать реагировать простую веб страницу на php для получения информации о событиях удаления файлов в более удобном виде. Задача решается силами любого php программиста за 1-2 часа.

Важный совет. При наличии в журнале информации об удалении файла пользователем не спешите однозначно интерпретировать его как преднамеренное или даже злонамеренное. Многие программы (особенно этим грешат программы пакета MS Office), при сохранении изменений, сначала создается временный файл, данные записываются в него, а старая версия файла удаляется. В этом случае имеет смысл дополнительной записи в БД имени процесса, которым было выполнено удаление файла (поле ProcessName события), и вести анализ событий удаления файлов с учетом этого факта. Либо можно фильтровать события от некоторых процессов, например, winword.exe, excel.exe и пр.

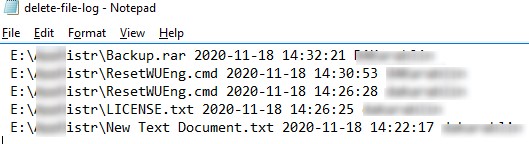

Запись информации о событиях удаления файлов в текстовый файл

Если вы не хотите вести отдельную БД, можно сохранять события аудита удалений файлов в текстовый лог файл. Воспользуйтесь таким PowerShell скриптом:

$Outfile = "C:\ps\delete-file-log.txt"

$today = get-date -DisplayHint date -UFormat %Y-%m-%d

Get-WinEvent -FilterHashTable @{LogName="Security";starttime="$today";id=4663} | Foreach {

$event = [xml]$_.ToXml()

if($event)

{

$Time = Get-Date $_.TimeCreated -UFormat "%Y-%m-%d %H:%M:%S"

$File = $event.Event.EventData.Data[6]."#text"

$User = $event.Event.EventData.Data[1]."#text"

$strLog = $Computer + " " + $File + " " + $Time + " " + $User

$strLog | out-file $Outfile –append

}

}

[/alert]

Итак, мы предложили идею и некий общий каркас системы аудита и хранения информации об удаленных файлах в сетевых шарах, при желании ее с лёгкостью можно будет модифицировать под ваши нужды.

Файлы журнала создаются автоматически и сохраняются в папке% temp%:% USERPROFILE% AppData Local Temp для локальной установки или удаления. % WINDIR% Temp для удаленной установки или удаления.

Содержание

- 1 Где хранятся логи Касперского?

- 2 Как удалить файлы журнала Kaspersky?

- 3 Как проверить историю Kaspersky?

- 4 Что такое трассировка Касперского?

- 5 Как мне найти ключ продукта Kaspersky на моем компьютере?

- 6 Как мне найти лицензионный ключ Kaspersky?

- 7 Отслеживает ли Касперский вашу историю просмотров?

- 8 Как вы просматриваете историю?

Где хранятся логи Касперского?

Журналы событий Kaspersky Security — это файлы в формате TXT, которые хранятся локально в папке <Папка установки программы> logs.

Чтобы удалить информацию из отчетов:

- Откройте окно настройки программы.

- В левой части окна в разделе «Общие настройки» выберите «Отчеты и хранилище».

- В правой части окна в разделе Отчеты нажмите кнопку Удалить отчеты.

Как проверить историю Kaspersky?

Откройте контекстное меню, щелкнув правой кнопкой мыши значок Kaspersky Security Scan, расположенный в области уведомлений панели задач Microsoft Windows. В контекстном меню выберите Просмотр результатов сканирования. Откроется окно результатов сканирования.

Что такое трассировка Касперского?

При создании запроса в техподдержку необходимо прикрепить файл трассировки. Файлы трассировки используются службой технической поддержки для диагностики. Они содержат все этапы выполнения команд приложения, записанные в файл, и помогают определить этап, на котором возникает проблема.

Как мне найти ключ продукта Kaspersky на моем компьютере?

Как найти ключ продукта Kaspersky

Откройте установку Kaspersky и нажмите «Лицензия». Во всплывающем окне «Лицензирование» установите флажок «Ключ», чтобы найти свой 20-значный лицензионный ключ.

Как мне найти лицензионный ключ Kaspersky?

Как восстановить коды активации

- Откройте главное окно программы.

- Щелкните ссылку «Лицензия» в главном окне приложения, чтобы перейти в окно «Лицензирование».

- По ссылке Восстановить коды активации перейдите в окно «Регистрация на портале My Kaspersky».

- Введите адрес электронной почты и пароль, которые вы использовали для регистрации на портале.

Отслеживает ли Касперский вашу историю просмотров?

Kaspersky Endpoint Security позволяет регистрировать данные о посещениях пользователями всех веб-сайтов, включая разрешенные. Это позволяет получить полную историю просмотров браузера.

Как вы просматриваете историю?

Чтобы просмотреть подробности истории сканирования:

- На верхней панели навигации щелкните Сканирование. Появится страница «Мои сканы».

- В таблице сканирований щелкните сканирование, для которого вы хотите просмотреть историю сканирования. Появится страница результатов сканирования. …

- Щелкните вкладку История. …

- В таблице истории сканирования выберите конкретный запуск: …

- Выполните одно из следующих действий:

На серверах под управлением Windows установлены Kaspersky Security for Windows Servers 11.0.1.897, а на АРМах Kaspersky Endpoint Security 11.4.0.233.

Для управления продуктами Лаборатории Касперского используется Kaspersky Security Center 13.2.0.1511 (ошибка была и до обновления на версии 12.2)

По всем серверам в разделе «События» хранится сотни тысяч событий «Объект не проверен»

В политике для Kaspersky Security for Windows Servers в разделе «Настройка событий» для ВСЕХ событий установлен параметр «Не хранить», однако в хранилище событий KSC ежедневно поступает огромное количество событий «Объект не проверен».

В следствии описанного выше, в хранилище событий KSC хватает места всего на несколько дней, а затем события переписывают предыдущие.

Подскажите куда копать. Как совсем отключить запись в БД подобных событий? (события абсолютно не информативны и хранить их в БД в таком количестве не нужно, но получается, что 90% БД забито ими)

1. Включение механизма аудита

Оптимальный инструмент — групповые политики (применять к OU отслеживаемых серверов). Возможно использование аналогичных локальных политик для каждого сервера

«Computer Settings \ Windows Settings \ Security Settings \ Advanced audit policy configuration \ system audit policies \ object access \ audit file system» => «audit events: success» enabled.

Весьма маловероятен сценарий, когда вам будет необходимо мониторить неудачные попытки доступа к файлам. Не отрицаю, что возможен. Но чаще нужно узнать кто удалил (или выложил) файл.

2. Настройка аудита на конкретных папках

Далее непосредственно на серверах, которые хранят данные, используя проводник, зайдя в свойства папки, которую нужно мониторить, включить настройки аудита для группы, которую хотим мониторить. Например, Everyone, если мы хотим отслеживать любые изменения любыми возможными пользователями и сервисами:

«Delete subfolders and file — Successful»

«Delete — Successful»

“Create files / write data — Successful”

“Create folders / append data — Successful”

3. Мониторинг событий

После этого в логах сервера (на котором хранятся файлы) в Security Event Log будут появляться события при создании и удалении файлов и поддиректорий из указанных выше папок.

Отследить конкретных участников операции можно с помощью двух событий:

Event ID: 4660

Description: An object was deleted.

- Сообщает, что файл был удалён.

- Содержит аккаунт того, кто выполнил операцию удаления

- Не содержит имени файла. Только его Handle ID

Event ID: 4663

Description:An attempt was made to access an object.

- Сообщает о какой-либо попытке доступа к файлу.

- Содержит аккаунт того, кто выполнил операцию.

- Содержит Handle ID и имя файла (Object Name)

- Access mask – маска доступа – определяет для каких целей была попытка доступа к файлу

Виды масок доступа:

| Тип доступа | Hex | Описание |

| ReadData (or ListDirectory) | 0x1 | ReadData – чтение данных из файла или объекта директории.ListDirectory – просмотр содержимого директории. |

| WriteData (or AddFile) | 0x2 | WriteData – запись данных в файл.AddFile – создание файла в директории. |

| AppendData (or AddSubdirectory or CreatePipeInstance) | 0x4 | AppendData – дописывание данных в файл. Не перезаписывает существующие данные, если дополнительно не содержит флага WriteData.AddSubdirectory – создание поддиректорий. |

| DELETE | 0x10000 | Удаление объекта. |

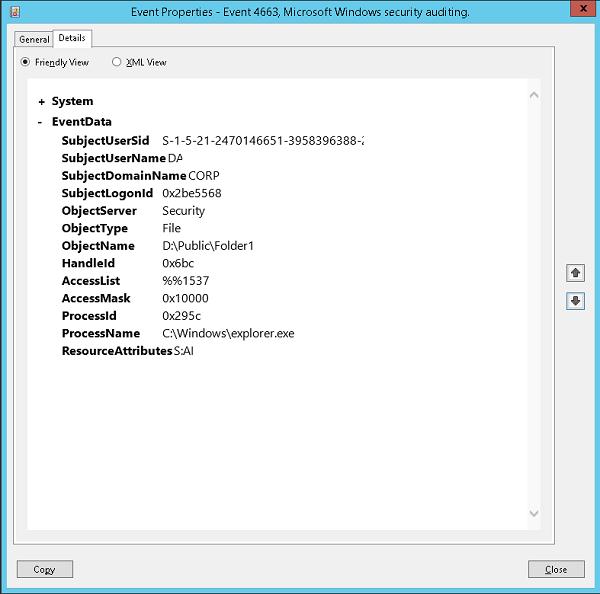

Ключевой источник информации – события 4663:

Раздел Subject содержит информацию об аккаунте, из-под которого производились операции над объектом.

Object – информация о файле (путь, имя, handle)

Process Information содержит информацию о том, какой процесс производил операции с файлом.

В разделе Access Request Information размещена информация о типе доступа и маске доступа.

При создании файла в указанной папке, в Security Event Log появляется пара событий с ID 4663, первое с маской 0х2, второе с маской 0х4.

При удалении файла появляется событие с ID 4663 и маской доступа 0х10000, а также событие 4660. Определить какой именно файл был удалён по событию 4660 можно найдя предваряющее его событие 4663, имеющее идентичный handle.

Для анализа логов можно использовать инструмент LogParser https://www.microsoft.com/en-us/download/details.aspx?id=24659 и, например, такой запрос:

LogParser.exe -i:evt «SELECT TimeGenerated, EventID, Extract_Token(Strings, 1,’|’) AS User, Extract_Token(Strings, 6, ‘|’) AS File, Extract_Token(Strings, 7, ‘|’) AS HandleID INTO 111.docx.txt FROM ‘C:\<all exported security logs>\*.evtx’ WHERE (STRCNT( Strings, ‘111.docx’ ) >0) ORDER BY TimeGenerated DESC»

Где «111.docx» — искомая строка, а C:\<all exported security logs>\*.evtx – путь к лог-файлам, выгруженным в формате EVTX. LogParser понимает и другие форматы.