Изменение пароля у доменной корпоративной учетной записи

С помощью следующих способов можно изменить пароль только у учетных записей, от которых известен текущий пароль.

Если срок действия Вашего пароля ещё не истек:

- Если Ваш рабочий компьютер работает под управлением ОС семейства Windows и является членом домена at.urfu.ru, то Вам требуется воспользоваться первым способом.

- Если Ваш рабочий компьютер не является членом домена at.urfu.ru, то Вам требуется воспользоваться вторым способом.

Если срок действия Вашего пароля уже истек:

- Если Ваш рабочий компьютер работает под управлением ОС семейства Windows и является членом домена at.urfu.ru, то при очередной загрузке компьютера форма смены пароля откроется автоматически. Можете сразу переходить к пункту 6 Способа 1.

- Если Ваш рабочий компьютер не является членом домена at.urfu.ru, то Вам требуется воспользоваться вторым способом. С одним замечанием: при входе в «Профиль пользователя», сразу после ввода текущего логина-пароля, диалоговое окно смены пароля откроется автоматически, значит пункт 3 Способа 2 Вы можете пропустить.

Способ 1.

- Включите компьютер.

- После загрузки Windows, введите логин и пароль учетной записи, у которой хотите сменить пароль.

- Откроется рабочий стол Windows пользователя, соответствующего этой учетной записи.

- Нажмите одновременно три кнопки на клавиатуре Ctrl, Alt и Delete.

- Выберите пункт «Изменить пароль». В различных версиях ОС Windows этот пункт может называться по-другому: «Сменить пароль пользователя», «Смена пароля».

- Откроется форма смены пароля. В первое поле нужно вписать старый пароль текущей учетной записи.

- Во второе поле нужно вписать новый(желаемый) пароль. Пароль должен соответствовать минимальным требованиям к паролям учетных записей в домене.

- В третье поле нужно вписать новый пароль, т.е. то что Вы вписали во второе поле.

- После заполнения полей нажмите на клавиатуре клавишу «Enter».

- Будет выдано информационное сообщение об успешности изменения пароля. Старый пароль больше не действителен, после следующей перезагрузке компьютера, для входа нужно использовать новый пароль.

Способ 2.

- Зайдите на сайт самообслуживания, в «Профиль пользователя»: https://id.urfu.ru/ProfileManagement/Profile .

- Введите логин и пароль учетной записи, у которой хотите сменить пароль.

- Откроется профиль пользователя. Нажмите на ссылку смена пароля.

- Откроется диалоговое окно смены пароля.

- В поле «старый пароль» впишите текущий пароль от учетной записи.

- В поле «новый пароль» впишите новый(желаемый) пароль. Пароль должен соответствовать минимальным требованиям к паролям учетных записей в домене.

- В поле «подтверждение пароля» впишите новый пароль, т.е. то что Вы вписали в поле «Новый пароль».

- Нажмите «Изменить».

- Откроется страница «Профиль пользователя». Это значит, Ваш текущий пароль сменен на новый. Старый пароль больше не действителен. Для входа в корпоративные системы используйте новый пароль.

- Если Вы используете Outlook для подключения к корпоративной почте, то после смены пароля Outlook, возможно, запросит ввести новый пароль. При следующем запуске Outlook, будет выведено диалоговое окно, в которое надо ввести Ваши логин и новый пароль. После установки галочки «Запомнить пароль», Outlook больше не будет выводить это диалоговое окно.

Приложение 1

Минимальные требования к паролям учетных записей в домене

~14 кБ, *.docx

(Размещен

25.02.2016)

В этой статье мы рассмотрим, как изменить (сбросить) пароль одного или нескольких пользователей Active Directory с помощью графической оснастки Active Directory Users and Computers, из командной строки, а также с помощью PowerShell командлета Set-ADAccountPassword.

Содержание:

- Изменить пароль пользователя домена из графической консоли Active Directory

- Как сбросить пароль пользователю Active Directory с помощью PowerShell?

- PowerShell скрипт для сброса пароля нескольких пользователей AD

- Изменить пароль пользователя в домене из командной строки

Изменить пароль пользователя домена из графической консоли Active Directory

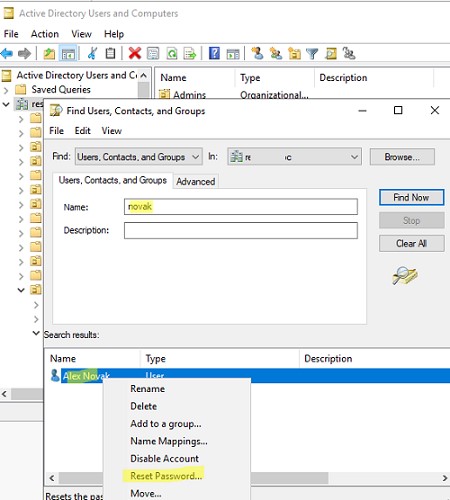

Для сброса пароля пользователя Active Directory можно использовать графическую оснастку

dsa.msc

(Active Directory Users & Computers — ADUC). Воспользуйтесь поиском в консоли ADUC и найдите учетную запись пользователя, которому нужно изменить пароль. Щелкните по нему правой кнопкой и выберите пункт “Смена пароля” (Reset password).

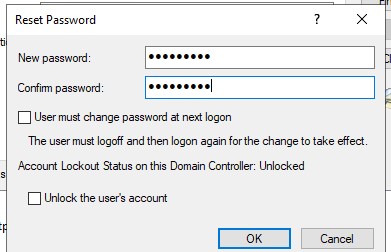

Укажите новый пароль (дважды). Здесь можно включить две опции:

- User must change password at next logon – если вы хотите, чтобы пользователь сам задал себе новый пароль при следующем входе;

- Unlock user’s account – включите эту опцию, если вы хотите разблокировать пользователя (если учетная запись заблокирована политикой безопасности AD из-за многократных попыток входа с неверным паролем).

Это самый просто и интуитивно понятный способ сброса пароля пользователя домена.

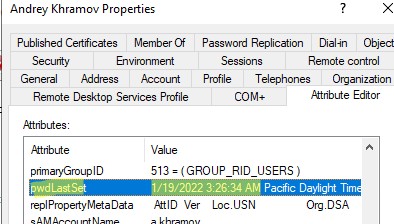

Также в свойствах пользователя на вкладке редактора атрибутов AD вы можете найти информацию о дате последней смены пароля. Это значение хранится в атрибуте пользователя pwdLastSet.

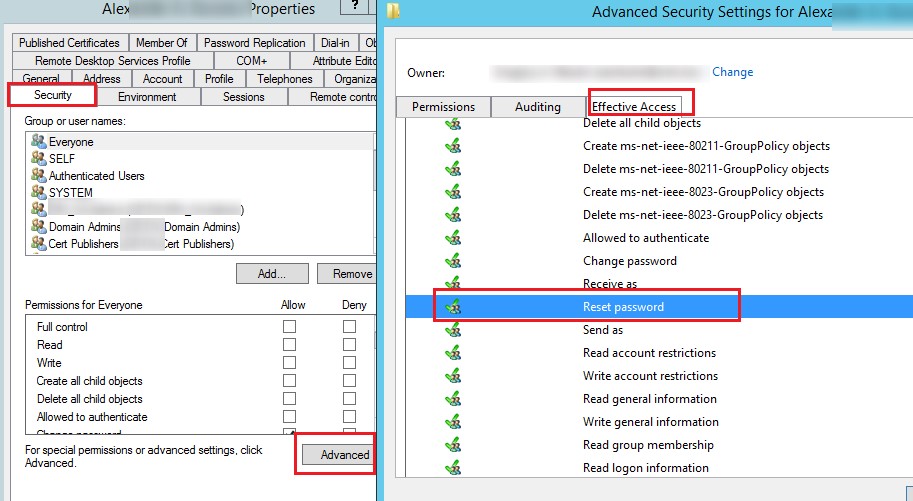

Для сброса пароля ваша учетной запись должна обладать соответствующими правами. По-умолчанию обычные пользователи AD не могут сбросить пароль других аккаунтов. Такие права есть только у учетных записей с правами администратора домена (Domain Admins), или Account Operators. Вы можете предоставить другим группам пользователям право на сброс паролей в определенных OU с помощью делегирования. По ссылке доступен пример делегирования прав на сброс паролей и разблокировку пользователей группе HelpDesk.

Чтобы проверить, что у вашей учетной записи есть право на сброс пароля определенного пользователя, откройте его свойства, перейдите на вкладку Security -> Advanced -> Effective Access -> укажите имя своей учетной записи -> убедитесь, что у вас есть разрешение Reset Password.

Как сбросить пароль пользователю Active Directory с помощью PowerShell?

Вы можете использовать команды PowerShell для сброса пароля пользователя в AD. Для этого можно использовать используется командлет Set-ADAccountPassword, входящий в модуль Active Directory для Windows PowerShell (в десктопых версиях Windows он входит в состав RSAT, а в серверных редакциях устанавливается в виде отдельного компонента AD DS Snap-Ins and Command-Line Tools). Перед использованием модуля его необходимо импортировать в сессию PowerShell:

Import-module ActiveDirectory

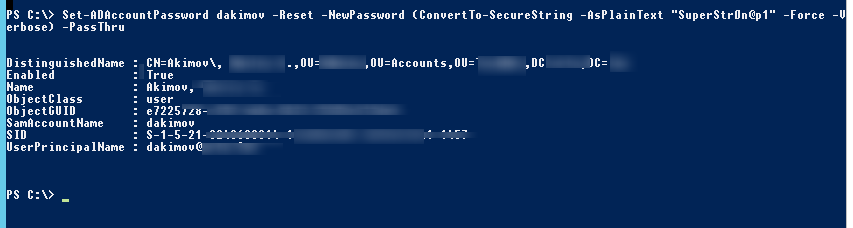

Чтобы сбросить пароль для пользователя dakimov и установить новый пароль SuperStr0n@p1, выполните команду:

Set-ADAccountPassword dakimov -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “SuperStr0n@p1” -Force -Verbose) –PassThru

alert]Для автоматической генерации сложный паролей пользователям вы можете использовать метод GeneratePassword, описанный в статье Генерация случайных паролей с помощью PowerShell. [/alert]

По умолчанию командлет возвращает объект и ничего не отображает в консоли. Чтобы вывести информацию об объекте пользователя в AD мы используем параметр –PassThru.

В качестве имени пользователя можно указать sAMAccountName (как в нашем случае), objectGUID, SID пользователя, или его DN (Distinguished Name, например CN=Akimov,OU=Users,DC=winitpro,DC=ru).

Если при смене пароля пользователя не указывать параметр –Reset, необходимо указать старый и новый пароль учетной записи.

Примечание. Если при сбросе пароля с помощью командлета Set-ADAccountPassword появляется ошибка:

Set-ADAccountPassword : The password does not meet the length, complexity, or history requirement of the domain.

Это означает что, новый пароль не соответствует требования сложности, длины и т.д., заданным в доменной политике паролей или гранулированной политике паролей, действующей на учетную запись пользователя.

Результирующие настройки парольной политики пользователя в домене можно вывести так:

Get-ADUserResultantPasswordPolicy -Identity a.novak

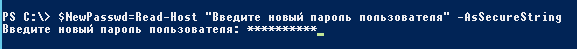

Если у вас включено ведение истории PowerShell команд, и вы не хотите, чтобы пароли в открытом виде сохранялись в сессии PoSh, пароль как и при создании пользователя нужно преобразовать в безопасную строку (подробнее о защите паролей в скриптах PowerShell здесь):

$NewPasswd=Read-Host "Введите новый пароль пользователя" –AsSecureString

Теперь можно задать новый пароль пользователю:

Set-ADAccountPassword dakimov -Reset –NewPassword $NewPasswd –PassThru

При сбросе пароля можно принудительно снять блокировку ученой записи, если она была заблокирована ранее (как найти с какого компьютера блокируется учетная запись, смотрите в статье Поиск источника блокировки пользователя в Active Directory):

Unlock-ADAccount –Identity dakimov

Чтобы пользователь при следующем входе в домен самостоятельно сменил данный пароль на новый, нужно изменить его свойства в AD, выполнив команду:

Set-ADUser -Identity dakimov -ChangePasswordAtLogon $true

Вы можете совместить в одной строке команду смены пароля и включение требования сменить пароль (атрибут userAccountControl):

Set-ADAccountPassword dakimov -NewPassword $NewPasswd -Reset -PassThru | Set-ADuser -ChangePasswordAtLogon $True

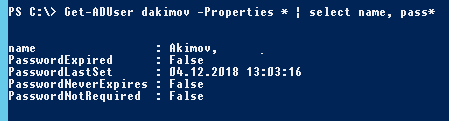

С помощью командлета Get-ADUser вы можете убедиться, что пароль сброшен успешно. Выведите время последней смены пароля аккаунта:

Get-ADUser dakimov -Properties * | select name, pass*

При сбросе пароля на контроллере домена (DC) регистрируется событие EventID 4724. Это событие помогает определить учетную запись, которая выполнила сброс пароля пользователя.

Вы можете узнать, когда истекает срок действия пароля пользователя согласно текущим настройкам политики паролей с помощью PowerShell команды:

Get-ADUser -Identity avivanov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }}

PowerShell скрипт для сброса пароля нескольких пользователей AD

Выше мы показали, как из PowerShell сбросить пароль одного пользователя в AD. Рассмотрим теперь другой сценарий – когда вам нужно сменить пароли сразу нескольких пользователей.

Например, вы хотите сбросить пароль всем сотрудникам департамента Sales на одинаковый и заставить сменить его при следующем входе. Вы можете использовать параметр –Filter для выбора пользователей с определенным значением в одном из атрибутов:

get-aduser -filter "department -eq 'Sales Dept' -AND enabled -eq 'True'" | Set-ADAccountPassword -NewPassword $NewPasswd -Reset -PassThru | Set-ADuser -ChangePasswordAtLogon $True

Рассмотрим еще один пример. Допустим, у вас есть CSV/Excel файл, в котором содержится список пользователей, которым нужно сбросить пароли и уникальный пароль для каждого пользователя. Формат файла users.csv:

sAMAccountName;NewPassword aivanov;PaSSde0r1 bpetrov;New$isde01 ssidorov;k@nndj!223

С помощью следующего скрипта PowerShell можно сбросить пароль для каждой учетной записи пользователя из CSV файла:

Import-Csv users.csv -Delimiter ";" | Foreach {

$NewPass = ConvertTo-SecureString -AsPlainText $_.NewPassword -Force

Set-ADAccountPassword -Identity $_.sAMAccountName -NewPassword $NewPass -Reset -PassThru | Set-ADUser -ChangePasswordAtLogon $false

}

После выполнения данного кода всем пользователям в файле будет установлен новый уникальный пароль.

Изменить пароль пользователя в домене из командной строки

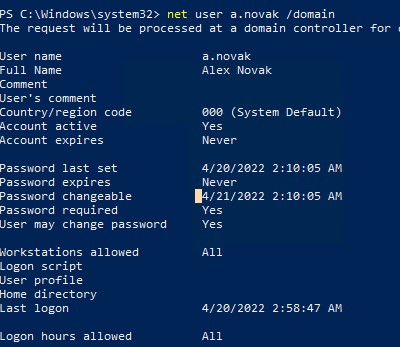

Если на компьютере не установлена консоль ADUC, или модуль RSAT-AD-PowerShell, вы можете использовать консольную команду net use для сброса пароля. Чтобы получить информацию о пользователе в домене, выполните команду:

net user a.novak /domain

В командной строке показана базовая информацию о пароле пользователя в домене:

Password last set 4/20/2022 2:10:05 AM Password expires Never Password changeable 4/21/2022 2:10:05 AM Password required Yes User may change password Yes Last logon 4/20/2022 2:58:47 AM Logon hours allowed All

Из значения Last Logon можно узнать, когда пользователь входит в домен последний раз. Чтобы получить более подробную информацию об истории входа пользователя в домен, смотри статью.

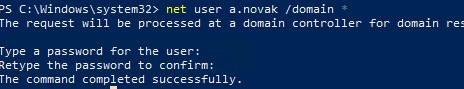

Чтобы сбросит пароль этого пользователя, выполните команду:

net user a.novak /domain *

Укажите новый пароль и подтвердите его:

Type a password for the user: xx Retype the password to confirm: xx The command completed successfully.

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

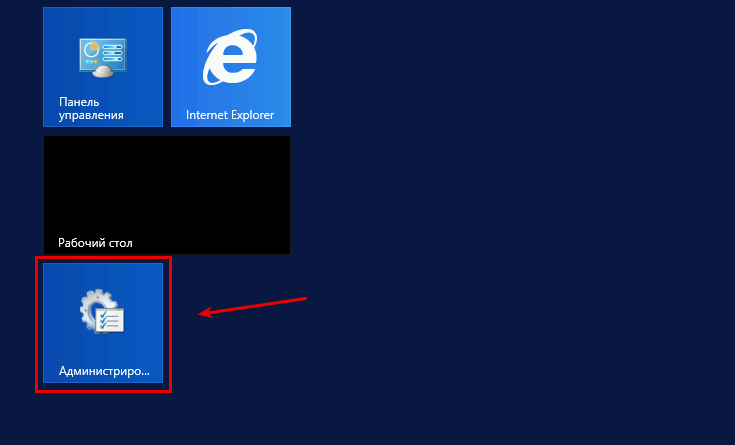

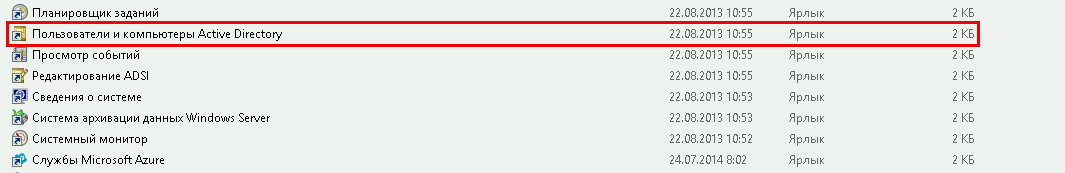

Для этого откройте «Пуск» -> «Администрирование» -> «Пользователи и компьютеры Active Directory»

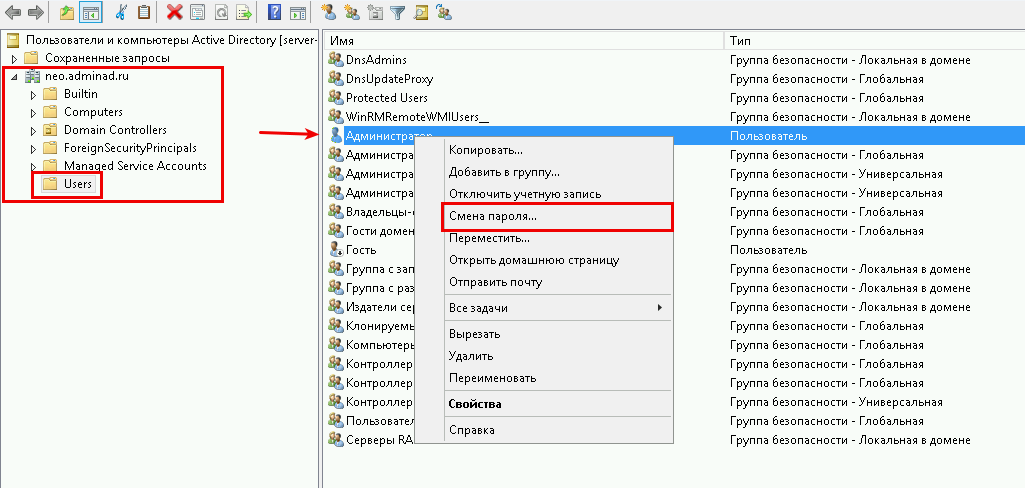

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля…»

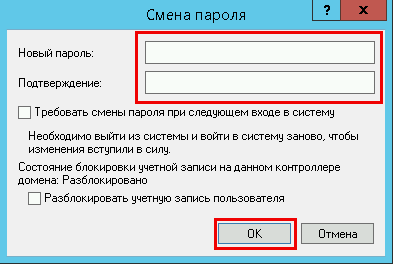

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

Нажмите «ОК»

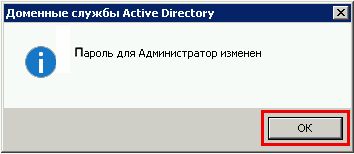

Если все данные ввели правильно то появится окно об удачной смене пароля

Готово

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Срок истечения пароля AD

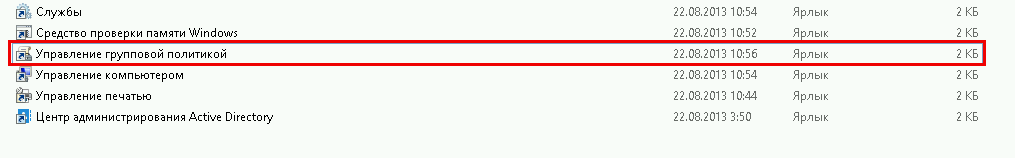

Откройте «Пуск» -> «Администрирование» -> «Управление групповой политикой»

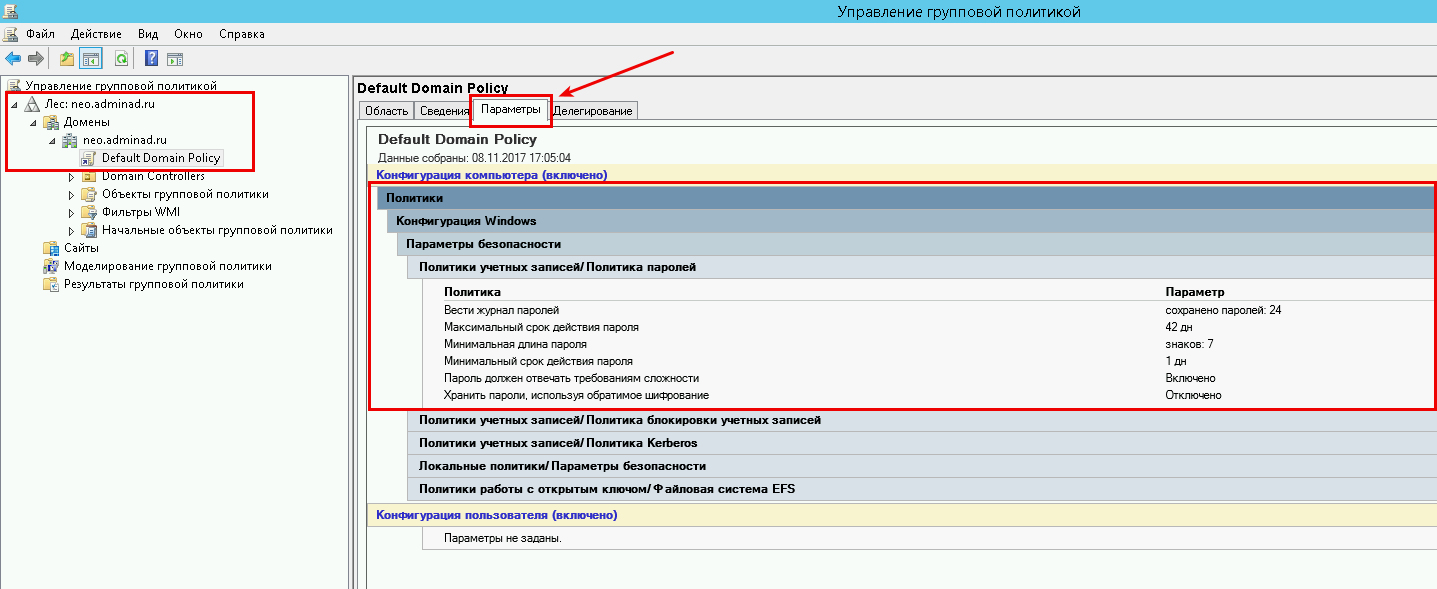

Далее откроется окно «Управление групповой политикой», в блоке слева откройте дерево

«Лес: Имя Вашего домена»

-> «Домены»

-> «Имя Вашего домена»

-> «Default Domain Policy»

затем в блоке справа выберите вкладку «Параметры».

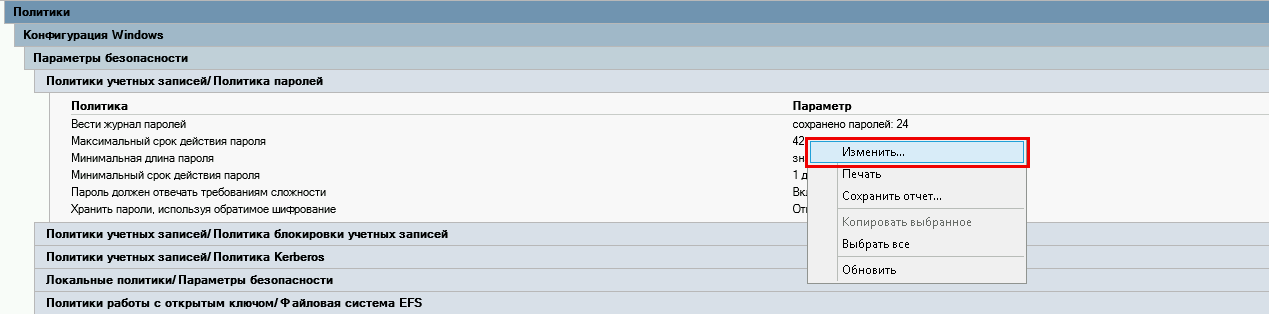

Во вкладке «Параметры» откройте вкладки «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политика учетных записей / Политика паролей»

В списке «Политика учетных записей / Политика паролей» нажмите правой кнопкой мыши на «Максимальный срок действия пароля 42 дня» и в контекстном меню выберите «Изменить»

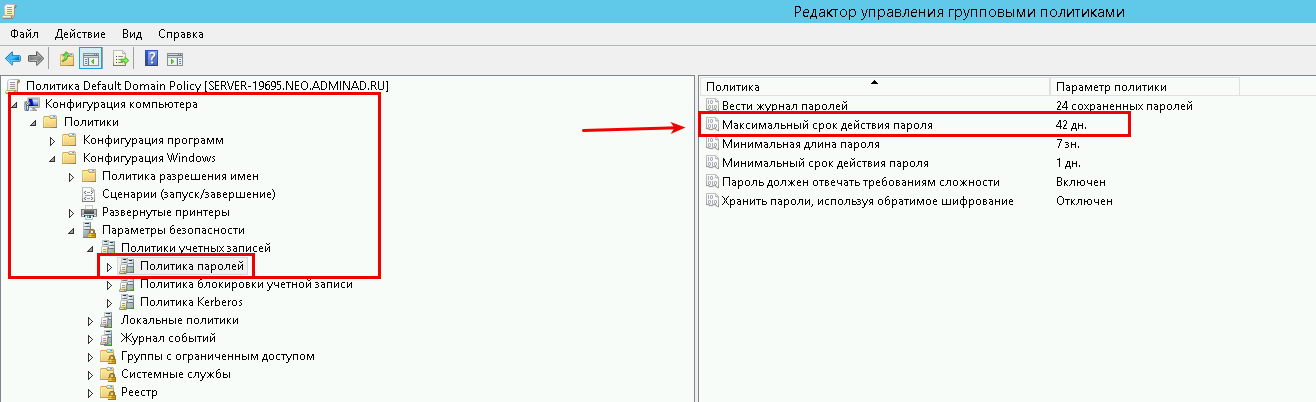

Перед Вами откроется «Редактор управления групповыми политиками»

В этом редакторе, в блоке слева откройте дерево:

«Конфигурация компьютера» -> «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политики учетных записей» -> «Политика паролей»

В блоке справа откройте «Максимальный срок действия пароля 42 дня»

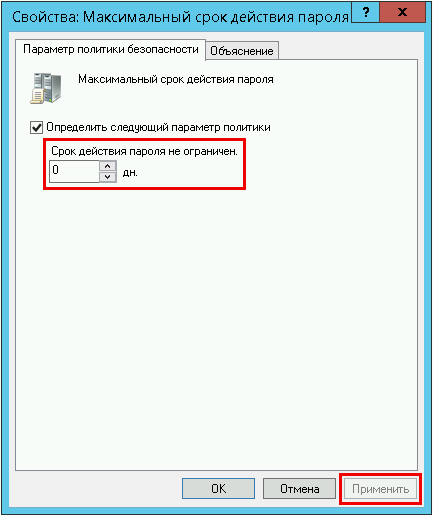

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

И нажмите кнопку «Применить» , готово.

Вчера от одного из читателей своего блога, получил вот такое письмо:

Пытаюсь разобраться, как на всех локальных компьютерах изменить пароль для учётной записи администратора или у локального админа сменить пароль .

я пробую написано тут сделать

http://gamelton.com/2010/12/13/group-policy-preferences-1/

но не выходит ( не новая не создаётся не обновляется пароль (

Может быть у вас есть в силу опыта какой то готовый способ ?

Вариантов решения этого вопроса несколько, по этому попытаюсь с консолидировать их воедино.

Конечно перед запуском выбранного варианта в продакшн среду, рекомендую оттестить выбранный вариант на виртуалках.

С точки зрения безопасности пароль локального администратора должен соответствовать следующим требованиям:

· быть известным только ограниченному кругу лиц;

· обладать достаточной сложностью;

· регулярно изменяться.

В связи с этим периодически возникает задача централизованной передачи учетных данных на рабочие станции пользователей. Решать данную задачу в домене Active Directory можно как минимум несколькими способами:

1) при помощи стартап-скриптов;

2) используя предпочтения групповых политик;

3) запуском скрипта на выделенном компьютере.

Наиболее традиционным способом автоматизации решений подобного рода является использование скриптов. Однако, хранение пароля в открытом виде не очень хорошо с точки зрения безопасности. В этом случае одним из вариантов защиты является кодирование скрипта. К сожалению, этот способ нельзя назвать на 100% безопасным, т.к. закодированные скрипты достаточно легко декодируются в исходное состояние. Об этом и пойдет речь в первом разделе статьи. Во второй части описаны альтернативные способы централизованной смены пароля локального администратора.

СТАРТАП-СКРИПТЫ

Стартап-скрипты зачастую используется для автоматизированного выполнения задач, требующих административных привилегий, на компьютерах пользователей. Допустим, что перед нами стоит задача привести к единому стандарту пароль локального администратора на части компьютеров домена.

Для решения применим скрипт, позаимствованный с блога«Hey, Scripting Guy!», и немного отредактируем его. В итоге получится что-то вроде:

strComputer = «.»

Set objUser = GetObject(«WinNT://» & strComputer & «/Administrator,user»)

objUser.SetPassword «12345-as» ‘

objUser.SetInfo

Сам скрипт не идеален. Например, в него можно добавить:

1) привязку к SID встроенного администратора (это необходимо, если учётная запись была переименована);

2) логирование в журнале событий системы;

3) отправку оповещений об ошибках выполнения по электронной почте.

Однако скрипт нужен нам лишь в качестве примера, поэтому нет смысла усложнять его структуру.

Теперь для автоматического изменения пароля администратора нам необходимо:

1) создать групповую политику;

2) добавить туда наш скрипт в качестве стартап-скрипта (более подробно об этом написано в KB198642);

3) прикрепить групповую политику к контейнеру с компьютерами, на которых должен изменяться пароль.

При этом следует учитывать, что доступ к этому скрипту будет у любого аутентифицированного пользователя. Как следствие, любой пользователь домена при желании и минимуме технических знаний сможет узнать пароль локального администратора. Причем не только для своей рабочей станции, но и для всех остальных. Это не очень хорошо с точки зрения безопасности.

Кодирование

Для решения данной проблемы мы можем воспользоваться утилитой Script Encoder от компании Microsoft. Эта утилита позволяет преобразовать vbs-скрипт в формат vbe. В результате, тело скрипта хранится в закодированном виде и это никак не сказывается на возможности его исполнения. Рассмотрим это более подробно на нашем примере:

1) Скачиваем установочный файл с сайта Microsoft.

2) Распаковываем его.

3) В результате получаем несколько файлов. Один из них — нужная нам утилита screnc.exe. Синтаксис использования следующий:

SRCENC [switches] inputfile outputfile.

Здесь inputfile – исходный vbs-скрипт, outputfile – его зашифрованный аналог, [switches] – необязательные параметры, которые нам не понадобятся.

4) В итоге тело скрипта будет иметь вид:

«#@~^mQAAAA==dDD/K:aEYD,xPrRE@#@&?nO,W4Ni/DP{~!+Dr(LnmOcrrxgP)JzE~LP/O.;Whw!OD~LPrzb9:bUkkY.lDW.S!/+ME#@#@&W(%i/Dc?nYKCk/AWM[PrF+fW*OCdrPv@#@&G(Lik+MR?Y&U0K@#@&Ly4AAA==^#~@»

Полученный vbe-файл можно использовать в качестве стартап-скрипта и он, также как и исходный скрипт, будет менять пароль локального администратора.

Декодирование

Казалось бы теперь учетные данные защищены и системный администратора может спать спокойно. Однако существуют vbs-скрипты, с помощью которых можно легко раскодировать зашифрованный вариант. Пример такого скрипта можно получить по следующему адресу: http://www.interclasse.com/scripts/decovbe.php.

Для его использования, скопируем код в файл decode.vbs и запустим его из командной строки. В качестве аргумента будет путь и имя закодированного vbe-файла:

decode.vbs output.vbe

В результате выполнения должно появиться окно, содержащее текст исходного vbs-скрипта. Как следствие учетные данные администратора опять могут стать известны потенциальному злоумышленнику.

Здесь приведен всего лишь один вариант скрипта, добавлю другие варианты решения проблемы:

pass = «пароль»

Set WshNetwork = CreateObject(«WScript.Network»)

Set oUserAccounts = GetObject(«winmgmts:{impersonationLevel=impersonate}!//» & WshNetwork.ComputerName & «/root/cimv2»).ExecQuery(«Select Name, SID from Win32_UserAccount WHERE Domain = ‘» & WshNetwork.ComputerName & «‘»)

For Each oUserAccount In oUserAccounts

If Left(oUserAccount.SID, 9) = «S-1-5-21-» And Right(oUserAccount.SID, 4) = «-500» Then

GetAdministratorName = oUserAccount.Name

End if

Set oUser = GetObject(«WinNT://» & WshNetwork.ComputerName & «/» & GetAdministratorName & «,user»)

oUser.SetPassword pass

oUser.SetInfo

Next

Или еще вариант:

Создайте файл LocalAdm.vbs, укажите необходимый вам пароль вместо «NewP@ssW0rd» и добавьте этот скрипт в GPO Startup Scripts:

On Error Resume Next

strComputer = "."

Set objWMIService = GetObject("winmgmts:\\" & strComputer & "\root\cimv2")

Set colItems = objWMIService.ExecQuery ("Select * from Win32_UserAccount Where LocalAccount = True")

For Each objItem in colItems

If Left (objItem.SID, 6) = "S-1-5-" and Right(objItem.SID, 4) = "-500" Then

Set objUser = GetObject("WinNT://" & strComputer & "/" & objItem.name & ",user")

objUser.SetPassword "NewP@ssW0rd"

objUser.SetInfo

End If

Next

АЛЬТЕРНАТИВНЫЕ ВАРИАНТЫ

Рассмотрим альтернативные способы решения задачи передачи учетных данных на рабочие станции. К таковым можно отнести:

1) Group Policy Preferences;

2) централизованное изменение пароля со стороны сервера;

3) усложнение структуры скрипта и ограничение доступа к нему.

Group Policy Preferences (GPP)

Предпочтения групповых политик это своего рода замена скриптам в групповых политиках. Данная технология активно рекламируется Microsoft и действительно значительно упрощает работу системного администратора. Изменение пароля локального администратора при помощи GPP довольно подробно описано в статье: «Change local administrator passwords with Group Policy Preferences». Ключевая мысль этой статьи: «Не рекомендуется изменять пароли локального администратора и сервисных учетных записей при помощи GPP». Связано это с тем, что ни смотря на то, что пароль администратора хранится в зашифрованном виде, для его получения достаточно 256bit AES ключа находящегося на рабочей станции. Таким образом, этот способ также не является безопасным.

Централизованное изменение пароля

Еще одним вариантом изменения пароля является выполнение скрипта не на рабочей станции, а непосредственно на сервере. Пример скрипта для осуществления этого можно найти в статье:

«How Can I Change a User’s Password?». Предложенный там скрипт:

Set objOU = GetObject(«LDAP://OU=Finance, DC=comp, DC=loc»)

objOU.Filter = Array(«Computer»)

For Each objItem in objOU

strComputer = objItem.CN

Set objUser = GetObject(«WinNT://» & strComputer & «/Administrator»)

objUser.SetPassword(«i5A2sj*!»)

Next

берет информацию о компьютерах из контейнера Active Directory и поочередно подключаясь к каждому из них меняет пароль администратора. Из минусов такого варианта можно отметить:

· необходимость удаленного подключения к компьютерам (а они не всегда могут быть доступны);

· организацию автоматического запуска скрипта по расписанию.

Этот вариант наиболее предпочтителен для меня, так как я не силен в vb программировании и не очень люблю скрипты.

Усложнение структуры скрипта

Достаточно много вариантов с применением скриптов изложено в обсуждение «Смена пароля локального администратора» на форумах Microsoft Technet. Особенно интересен вариант с веб-сервером. При его использовании компьютер во время загрузке обращается к серверу, на котором выполняется скрипт по изменению пароля локального администратора. Таким образом этот способ удачно сочетает в себе двух других вариантов, основанных на использовании startup-скриптов и централизованной смены пароля.

Альтернативный вариант

Создаём OU в неё добавляем либо пользователей, либо компьютеры (как сделал я) к ней прикрепляем политику и правим её.

1.Тут меняем имя учётки Администратора.

Конфигурация компьютера

Политики

Конфигурация Windows

Параметры безопасности

Локальные политики/Параметры безопасности

Учетные записи: переименование учетной записи администратора

2.Когда доменная политика применится на всех компьютерах, тогда в ход идёт утилитка от майкрософтка входящая в состав PsTools, pspasswd.

Скачать можно тут:

http://technet.microsoft.com/en-us/sysinternals/bb897543

собственно нам нужен сам файл

pspasswd.exe

запихиваем его в C:\Windows\System32

Можно на серванте, можно на своей тачке, только если на своей, то cmd открывать надо от имени администратора.

Далее читаем хелп по этой софтине.

либо смотрим сюда:

В cmd запускаем команду:

pspasswd @C:\office.txt admin 123456 >C:\log_admin.txt

pspasswd — запускает саму утилиту pspasswd.exe

@C:\office.txt — значёк @ указывает, что нужно читать данные из файла. Ну и далее путь к самому txt-шнику где у вас указаны имена компьютеров на которых надо менять пасс.

Что очень удобно т.к. меняться пасс будет только на тех машинах которые указаны в этом файле. На серверах например менять не надо, значит мы их туда не записываем.

admin — это учётная запись администратора, переименованная в пункте 1.

123456 — это сам пароль

>C:\log_admin.txt — а это вывод отработанной информации в лог файл.

Так же можно сделать батник или файл с расширением *.cmd и поставить на исполнение планировщик заданий, хоть каждый час.

На случай если не все тачки подключены в данный момент к сетке. Ведь пасс поменяется только на включённой машине.

Вариант решения вопроса с помощью Power Shell

ЗАКЛЮЧЕНИЕ

В статье предложены различные способы централизованной автоматической смены пароля локального администратора на рабочих станциях домена Active Directory. Для каждого рассмотрена возможность получения учетных данных потенциальным злоумышленником. В конце статье предложен наиболее безопасный, с точки зрения автора, алгоритм.

ССЫЛКИ:

· Script Encoder;

· Passwords in Group Policy Preferences;

· Change local administrator passwords with Group Policy Preferences;

· How Can I Change a User’s Password? ;

· Форумы Technet: Смена пароля локального администратора.

Всем удачной работы!!!

29.05.2012 —

Posted by |

scripts&GPO

Sorry, the comment form is closed at this time.

8 Sep 2013 9:53 AM

Take a look at the feature offered in SYNERGIX AD Client Extensions

http://www.synergix.com

The built-in administrator account password management has following options

— System generated passwords with min 8 characters

— Password changed frequently ( every 7 days )

— Unique password across domain computers

— Password validation ( every day )

— No backend SQL , IIS server required.

— Manage backup administrator account, account name can be system generated

— No scripting required

— Only designated administrators can retrieve built-in administrator account password

Found one link …

support.synergix.com/…/23775318-Test-Scenario-Managing-Built-In-Administrator-Account-Password

23 Jan 2015 9:45 AM

This doesn’t work anymore. Check this article

support.microsoft.com/…/2962486

22 Apr 2015 12:20 PM

gthegreat1 .. precisely. Microsoft’s implementation doesn’t work anymore. SYNERGIX AD Client Extensions works well and meet the DSS compliance requirement in Payment Card Industry, Banking Sector et al.

http://www.synergix.com … look for AD Client Extensions software.

22 Jun 2015 6:33 AM

I think MS have really made a mess of things here.

I was using group policy to set a local admin account password for a number of customers, the intention was for technical computer users to be able to log in as as administrator when needed but not to have administrator rights with their standard user account (reduce likelihood of infection etc… etc…..).

I have not found a viable workaround following MS changing this functionality and although I appreciate the need to mitigate risks such as this, I think that such a major change in functionality warrants re-development by MS to ensure that customers are not adversely affected.

Ok so rant over, but I am still struggling with this a year on;

If we create an AD group and through the below suggestion add it to the local administrators group, we can then use the nominated AD user accounts to log in to the computer, this leaves two issues:

1. You must log in to a domain joined computer using the administrator AD account, you can not simply use the account at a UAC prompt.

2. Once you have logged into a computer using the administrator AD account, you can use this account at a UAC prompt, however this uses cached credentials until you next login to the computer using the administrator AD account; we now have no control over synchronisation of the admin password.

In a scenario where we have mobile workers with laptops this is impossible to manage, the MS solution of using a script to randomly generate passwords is also of no use; every use of the admin account means a call to IT Services to get the password.

Has anyone found a solution to this that does not require investment in a third party product?

13 Feb 2016 8:08 AM

Hello DGreenway

You asked …

>> Has anyone found a solution to this that does not require investment in a third party product?

For Microsoft LAPS alternative, check out ADCE by Synergix ..

SYNERGIX offers first feature free in their product AD Client Extensions. You can opt for the «Local Account Password Management» feature only and not have to pay for the license to use that feature. You can get unlimited licenses.

Promo code is F3OFFER ( for First Feature Free offer )

www.synergix.com/…/microsoft-laps-compared