По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

Если вашей сети не осталось устройств, которые поддерживают только протокол SMB 1.1, нужно полностью отключить протокол SMBv1 на всех Windows компьютерах в целях безопасности. Отключив SMB 1, вы защитите компьютеры Windows от большого количества уязвимостей, которые есть в этом устаревшем протоколе (самый известный публичный эксплоит для SMBv1 — EternalBlue). В результате клиенты при доступе к общим сетевым SMB шарам будут использовать новые более производительные, безопасные и

функциональные

версии протокола SMB.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Содержание:

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Аудит доступа к файловому серверу по SMB v1.0

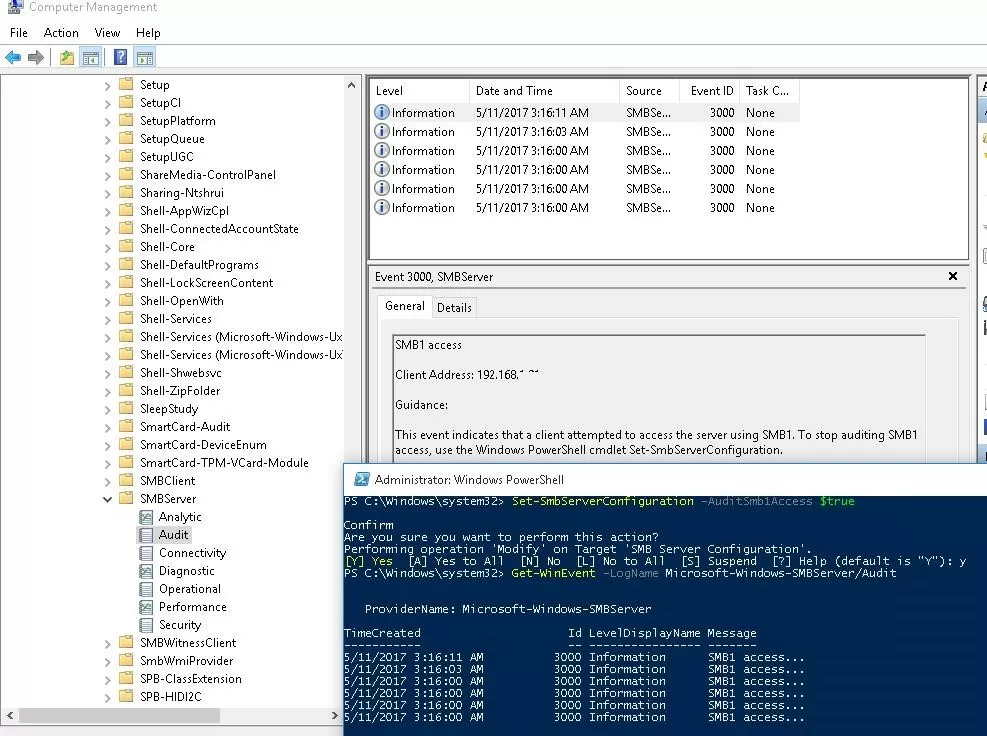

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

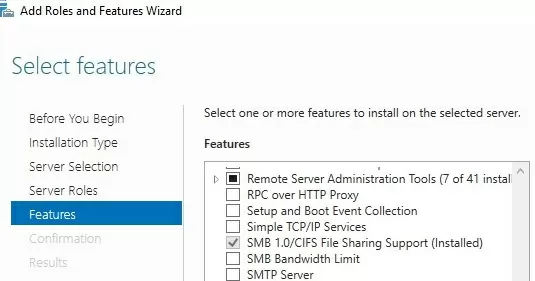

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

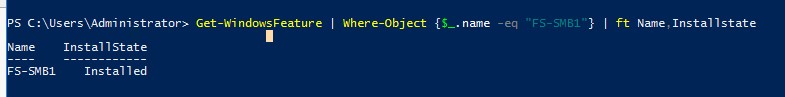

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Еще одна PowerShell команда, которая также позволяет удалить протокол SMB1Protocol:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

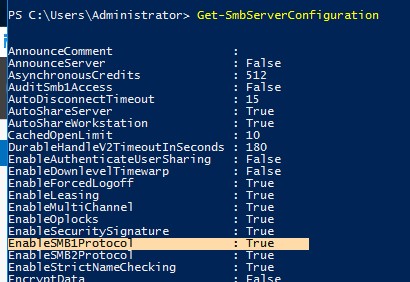

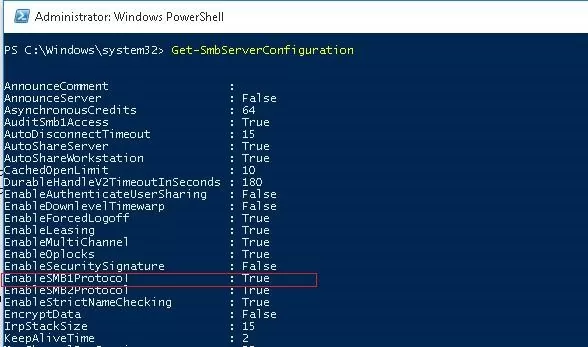

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Get-SmbServerConfiguration

Строка “

EnableSMB1Protocol: True

” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

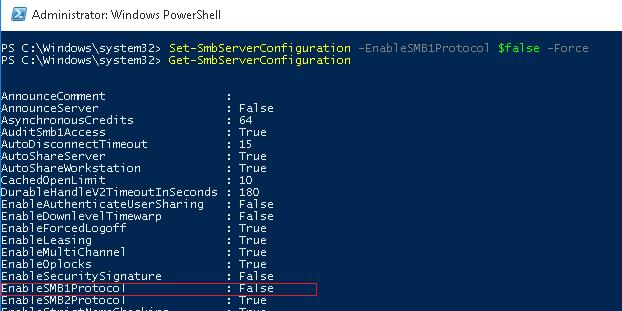

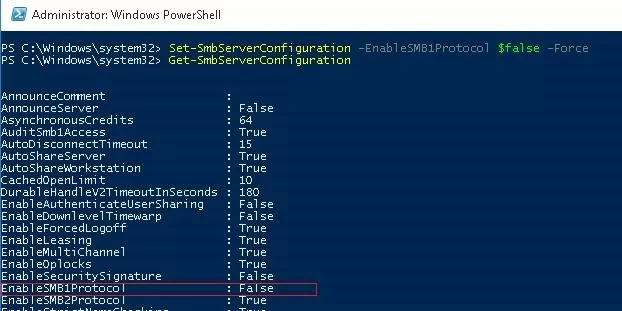

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета

Get-SmbServerConfiguration

убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

В Windows 7/8 и Windows Server 2008 R2/ 2012 для отключения клиента SMB нужно отключать службу и драйвер доступа по SMBv1 командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

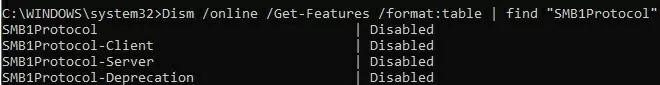

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

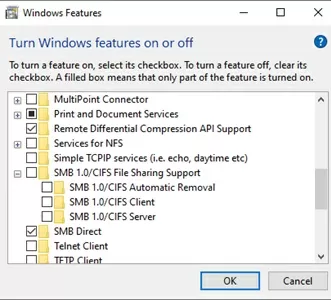

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

- Клиент SMB0/CIFS

- Сервер SMB0/CIFS

- Автоматическое удаление протокола SMB0/CIFS

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Также можно включить сервер и клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Автоматическое отключение клиента SMBv1 это разовая операция. Если администратор включит SMBv1 вручную еще раз, он не будет отключаться автоматически.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

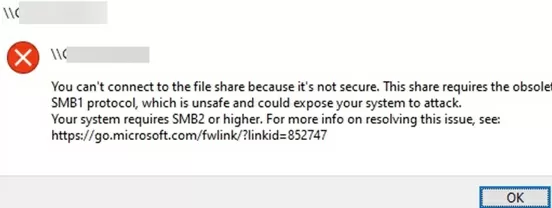

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

Отключение SMBv1 с помощью групповых политик

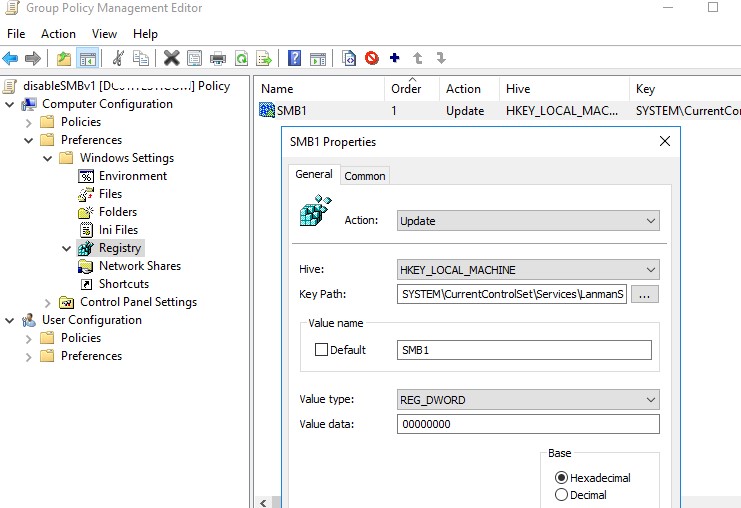

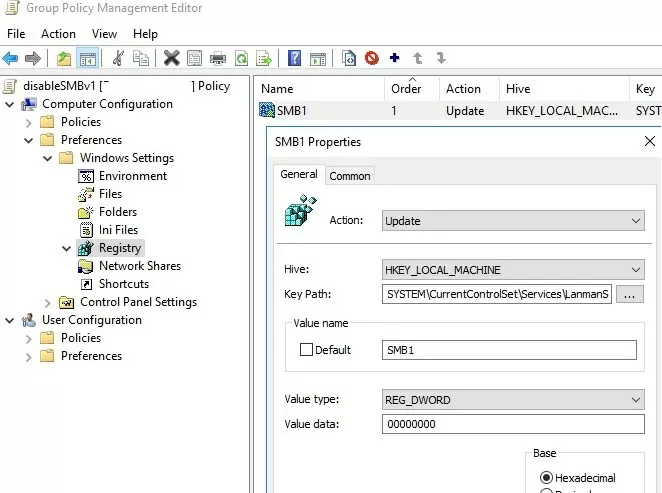

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:

Update

Hive:

HKEY_LOCAL_MACHINE

Key Path:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:

SMB1

Value type:

REG_DWORD

Value data:

0

Данная политика отключит через реестр поддержку компонента сервер SMBv1 на всех компьютерах.Если в вашем домене остались компьютеры с Windows XP/Server 2003, можно использовать отдельный WMI фильтр политики, чтобы исключить эти версии Windows из-под действия политики.

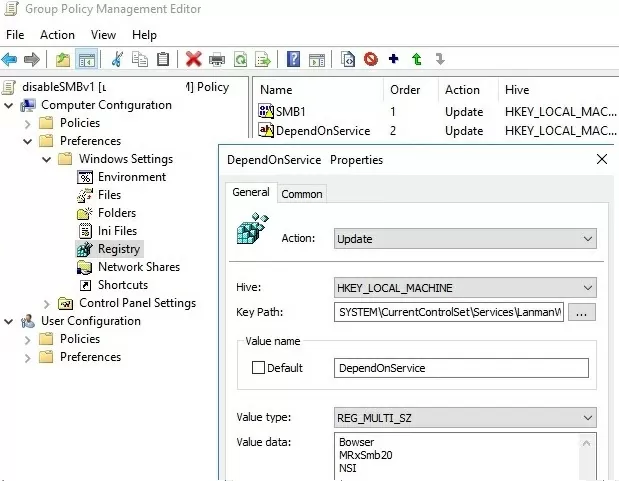

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

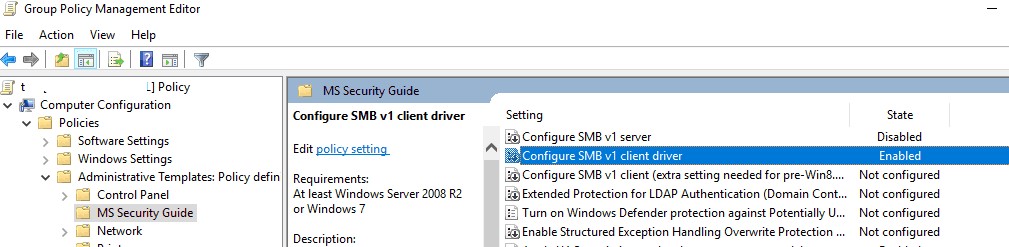

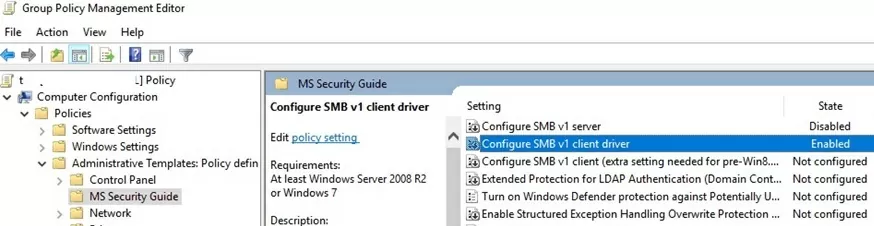

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

In Windows Server 2016/2019 and Windows 10 (starting with build 1709), the Server Message Block 1.0 (SMBv1) network protocol used to access shared folders is disabled by default. In most cases, this protocol is required to access shared folders hosted on legacy systems, such as no longer supported Windows XP, Windows Server 2003 and older OSs. In this article, we’ll look on how to enable or disable SMBv1 client and server support on Windows 10 and Windows Server 2016/2019.

If there are no SMB 1.x clients left on your network, you must completely disable SMBv1 on all Windows devices. By disabling SMB 1.0, you can protect Windows computers from a wide range of vulnerabilities in this legacy protocol (the most famous public exploit for SMBv1 is EternalBlue). As a result, your devices will use new, more efficient, secure and functional versions of the SMB protocol when accessing network shares.

In one of the previous articles, we showed the table of client- and server-side SMB version compatibility. According to the table, old client versions (XP, Server 2003 and some *nix clients) can access network shared folders only using SMB v1.0 protocol. If there are no such clients in the network, you can completely disable SMB 1.0 on the side of file servers (including AD domain controllers) and client desktops.

In Windows 10 and Windows Server 2016, the SMBv1 protocol is split into two separate components – SMB client and SMB server, which can be enabled/disabled independently.

Contents:

- Auditing Shared Folder Access via SMB v1.0

- Enable/Disable SMB 1.0 on Windows Server 2016/2019

- How to Enable/Disable SMBv1 on Windows 10?

- Disabling SMBv1 Client and Server via Group Policy

Auditing Shared Folder Access via SMB v1.0

Before disabling or completely removing SMB 1.0 driver on the side of the SMB file server, it’s worth making sure that there are no legacy clients that use it in your network. To do this, enable the audit of file server access over SMB v1.0 using the following PowerShell command:

Set-SmbServerConfiguration –AuditSmb1Access $true

After a couple of days, open the Event Viewer on the server, check the log Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit and see if any clients accessed the file server over SMB1.

In our example, an event with EventID 3000 from the SMBServer source was found in the log. The event indicates that the client 192.168.1.10 is trying to access the server using the SMB1 protocol.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

You need to find this computer or device on the network and update the OS or firmware to a version that supports newer SMB protocol versions: SMBv2 or SMBv3.

In our case we’ll ignore this information, but you should bear in mind that later this client won’t be able to access shared folders on this SMB server.

Enable/Disable SMB 1.0 on Windows Server 2016/2019

In Windows Server 2016 starting with build 1709 and Windows Server 2019, SMBv1 is disabled by default. To enable support for the SMBv1 client protocol in newer versions of Windows Server, you need to install the separate SMB 1.0/CIFS File Sharing Support feature.

You can install the SMBv1 feature using Server Manager, or through PowerShell.

You can check that SMBv1 is enabled with the PowerShell command:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

To install the FS-SMB1 feature, run:

Install-WindowsFeature FS-SMB1

To uninstall the SMBv1 client feature (requires a reboot), run the command:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Another PowerShell command that also removes the SMB1Protocol feature:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

In order for your server to handle SMBv1.0 client access, you need to enable SMBv1 support at the SMB file server level in addition to the FS-SMB1 component. To check if SMBv1 access is enabled for network shares on your server, run:

Get-SmbServerConfiguration

The line “EnableSMB1Protocol: True” means that you are allowed to access shared folders on this server using the SMBv1 protocol. To disable SMBv1 server support in Windows Server, run the PowerShell command:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Now use the Get-SmbServerConfiguration cmdlet to make sure SMB1 server is disabled.

To enable SMBv1 support on the server, run the command:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

On Windows 7/8 and Windows Server 2008 R2/2012, in order to disable the SMB 1.0 client, you need to disable the service and the SMBv1 access driver with the commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

How to Enable/Disable SMBv1 on Windows 10?

As we already said, in all new builds of Windows10 (starting from 1709) support for the SMB1 protocol is disabled (guest access via the SMBv2 protocol is also disabled).

In Windows 10, you can check the status of the SMBv1 protocol components with the DISM command:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

In our example, you can see that all SMBv1 features are disabled:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

In Windows 10, you can also manage SMB 1 features from the Control Panel (optionalfeatures.exe). Expand the SMB 1.0 /CIFS File Sharing Support option. As you can see, 3 SMBv1 components are also available here:

- SMB 1.0/CIFS Automatic Removal

- SMB 1.0/CIFS Client

- SMB 1.0/CIFS Server

You can enable SMBv1 client and server on Windows 10 from the feature management window or using the commands:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

You can also enable SMBv1 server and client in Windows 10 using PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

If after enabling SMBv1 client, it is not used for more than 15 days, it is automatically disabled.

Automatic removal of SMBv1 client is a one-time operation. If the administrator manually enables SMBv1 again, it won’t be disabled automatically.

To disable SMB1 client and server support in Windows 10, run the following DISM commands:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

If you disabled the SMBv1 client in Windows 10, then when you access a snared folder on a file server that only supports SMBv1 (the SMBv2 and v3 protocols are disabled or not supported), you may receive the following errors:

-

0x80070035 The network path was not found;

-

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks;

-

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher.

Additionally, if you disable the SMBv1 client, the Computer Browser service, which is used by the legacy NetBIOS protocol to discover devices on the network, stops working on the computer. To correctly display neighboring computers on the Windows 10 network, you must configure the Feature Discovery Provider Host service (check this article).

Disabling SMBv1 Client and Server via Group Policy

In an Active Directory domain environment, you can disable SMBv1 on all servers and computers using Group Policies (GPOs). Since there is no separate SMB configuration policy in the standard Windows Group Policies, you will have to disable it through the registry policy.

- Open the Group Policy Management console (

gpmc.msc), create a new GPO (disableSMBv1) and link it to the OU containing the computers on which you want to disable SMB1; - Switch to the policy editing mode. Expand the GPO section Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Create a new Registry Item with the following setting:

Action:Update

Hive:HKEY_LOCAL_MACHINE

Key Path:SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:SMB1

Value type:REG_DWORD

Value data:0

This policy will disable support for the SMBv1 server component through the registry on all computers.You can exclude some version of Windows from this policy using the WMI filter.

If you want to disable the SMB client on domain computers via GPO, create two additional registry parameters:

- The Start parameter (REG_DWORD type) with value 4 in the registry key HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- The DependOnService parameter (REG_MULTI_SZ type) with the value Bowser, MRxSmb20, NSI (each value on a new line) in the reg key HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

It remains to update the Group Policy settings on the clients (gpupdate /force) after the reboot make sure that the SMBv1 components are completely disabled.

The Security Baseline GPOs from the Microsoft Security Compliance Toolkit have a separate administrative template MS Security Guide (SecGuide.adml and SecGuide.admx files) that have separate options for disabling the SMB server and client:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Протокол SMB (Server Message Block) является важным компонентом работы файловых серверов, позволяя обмениваться данными между различными компьютерами в сети. SMB1 является одной из версий этого протокола и широко используется на старых версиях операционных систем Windows. Однако, начиная с Windows Server 2016, по умолчанию протокол SMB1 отключен из соображений безопасности.

Включение SMB1 на Windows Server 2016 может понадобиться в случае, если у вас есть старые клиенты или устройства, которые используют именно эту версию протокола. В данной статье мы рассмотрим подробную инструкцию по включению SMB1 на Windows Server 2016.

Важно отметить, что SMB1 является устаревшей и небезопасной версией протокола, поэтому перед включением его на сервере необходимо тщательно оценить потенциальные риски безопасности. Рекомендуется использовать более новые версии SMB, такие как SMB2 или SMB3, которые имеют улучшенные механизмы защиты.

Содержание

- Настройка параметров безопасности

- Установка SMB1

- Конфигурация SMB1

- Тестирование и проверка работоспособности

Настройка параметров безопасности

При включении SMB1 на Windows Server 2016 важно учесть следующие параметры безопасности:

- Аутентификация: Убедитесь, что используемый протокол SMB1 поддерживает необходимую аутентификацию.

- Авторизация: Настройте права доступа на файловой системе сервера для обеспечения безопасности данных.

- Шифрование: Рекомендуется использовать шифрование данных при передаче по SMB1 для защиты от несанкционированного доступа.

- Брандмауэр: Убедитесь, что на сервере открыты необходимые порты для работы с протоколом SMB1.

Обратите внимание, что использование SMB1 может ограничить безопасность вашей сети, поэтому рекомендуется переходить на более новые версии SMB при возможности.

Установка SMB1

Для установки SMB1 на Windows Server 2016 выполните следующие шаги:

- Откройте «Панель управления». Для этого щелкните правой кнопкой мыши по кнопке «Пуск» и выберите «Панель управления» из контекстного меню.

- Выберите «Программы» и затем «Включение или отключение компонентов Windows».

- В открывшемся окне «Включение или отключение компонентов Windows» найдите «Протокол файлов SMB 1.0/CIFS» и установите флажок рядом с ним.

- Нажмите «ОК», чтобы применить изменения.

- Дождитесь завершения процесса установки.

- Перезагрузите компьютер, чтобы изменения вступили в силу.

Теперь SMB1 успешно установлен и готов к использованию на Windows Server 2016.

Важно! Установка и использование SMB1 может представлять угрозу безопасности, поскольку данный протокол устарел и имеет уязвимости. Рекомендуется использовать более современные версии протокола SMB, такие как SMB2 или SMB3, для обеспечения безопасности ваших систем.

Конфигурация SMB1

Для включения протокола SMB1 на Windows Server 2016 необходимо выполнить следующие шаги:

| Шаг | Действие |

|---|---|

| 1 | Откройте «Управление сервером» и выберите «Установка ролей и компонентов». |

| 2 | Выберите «Службы файлов и хранения данных» и нажмите «Далее». |

| 3 | В появившемся окне отметьте «Протокол SMB1/CIFS» и нажмите «Далее». |

| 4 | Следуйте инструкциям мастера установки, чтобы завершить процесс. |

| 5 | Перезагрузите сервер, чтобы изменения вступили в силу. |

После выполнения указанных шагов протокол SMB1 будет активирован на вашем сервере Windows Server 2016. Теперь вы сможете использовать SMB1 для обмена файлами и печати с устройствами, которые требуют эту версию протокола.

Тестирование и проверка работоспособности

После того, как вы включили SMB1 на Windows Server 2016, рекомендуется провести тестирование и проверить его работоспособность. Вот несколько шагов для этого:

1. Подключитесь к серверу:

Используйте удаленное рабочее место или командную строку, чтобы подключиться к Windows Server 2016, на котором вы включили SMB1.

Пример подключения через командную строку:

Откройте командную строку на локальном компьютере и введите следующую команду:

net use \\ServerName\ShareName

Вместо ServerName укажите имя вашего сервера, а вместо ShareName — имя вашей общей папки.

2. Проверьте наличие подключения:

После ввода команды следует убедиться, что процесс подключения завершился успешно без ошибок. В случае успеха, система должна отобразить сообщение «Команда выполнена успешно.»

3. Проверьте доступность общих папок:

Откройте проводник на вашем компьютере и пройдите к папке, указанной в команде подключения. В случае успешного подключения, вы должны увидеть содержимое общей папки на сервере.

Если вы видите содержимое папки, значит подключение работает корректно, и SMB1 включен на вашем сервере Windows Server 2016.

Если вместо содержимого папки вы получаете сообщение об ошибке или не удается осуществить подключение, возможно, включение SMB1 не произошло правильно или вам потребуется выполнить дополнительные шаги для настройки и проверки работоспособности.

Важно отметить, что SMB1 является устаревшим протоколом, который имеет ряд уязвимостей в безопасности. Поэтому мы рекомендуем использовать более современные версии протокола SMB, если это возможно.

Need help to Enable/Disable SMB v 1.0 in Windows? We can help you.

As part of our Server Management Services, we help our customers with software installations regularly.

Today, let’s see how our Support Engineers Enable/Disable SMB v 1.0 in Windows.

Why is Server Message Block 1.0 (SMBv1) network protocol disabled by default?

The Server Message Block 1.0 (SMBv1) network protocol is disabled by default in Windows Server 2016/2019 and Windows 10.

- If there are no SMB 1.x clients left, we completely disable SMBv1 on all Windows devices.

- By disabling SMB 1.0, we protect Windows computers from a wide range of vulnerabilities in this legacy protocol.

- As a result, the devices will use new, more efficient, secure and functional versions of the SMB protocol when accessing network shares.

On the other hand, old client versions can access network shared folders only by using SMB v1.0 protocol. If there are no such clients in the network, we can completely disable SMB 1.0 on the side of file servers and client desktops.

Enable/Disable SMB v 1.0 in Windows

Before enabling or disabling the SMB 1.0 driver, we make sure that there are no legacy clients that uses it in the network.

Auditing Shared Folder Access via SMB v1.0

To do this, we enable the audit of file server access over SMB v1.0 using the following PowerShell command:

Set-SmbServerConfiguration –AuditSmb1Access $trueAlso, after a couple of days, we open the Event Viewer on the server and check the log in Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit. Check if any clients has access to the file server over SMB1.

To display the list of events from this event log we use the command:

Get-WinEvent -LogName Microsoft-Windows-SMBServer/AuditHere, an event with EventID 3000 from the SMBServer source is seen in the log. The event indicates that the client 192.168.1.10 is trying to access the server using the SMB1 protocol

SMB1 access

Client Address: (IP address)

Guidance:

This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.We have to find this computer or device on the network and update the OS or firmware to a version that supports newer SMB protocol versions.

Enable/Disable SMB v 1.0 in Windows Server 2016/2019

To enable support for the SMBv1 client protocol in newer versions of Windows Server, we install separate SMB 1.0/CIFS File Sharing Support feature.

It is possible either by using Server Manager or through PowerShell.

Check if SMBv1 is enabled using the PowerShell command:

Get-WindowsFeature | Where-Object {$_.name -eq “FS-SMB1”} | ft Name,InstallstateTo install the FS-SMB1 feature, run:

Install-WindowsFeature FS-SMB1Similarly, to uninstall the SMBv1 client feature (requires a reboot), run:

Uninstall-WindowsFeature –Name FS-SMB1 –RemoveAnother PowerShell command that removes the SMB1Protocol feature is:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -RemoveFor the server to handle SMBv1.0 client access, enable SMBv1 support at the SMB file server level in addition to the FS-SMB1 component.

Furthermore, to check, run:

Get-SmbServerConfiguration“EnableSMB1Protocol: True” means we have access to shared folders on this server using the SMBv1 protocol.

To disable SMBv1 server support in Windows Server, we run the PowerShell command:

Set-SmbServerConfiguration -EnableSMB1Protocol $false -ForceWe make sure using,

Get-SmbServerConfiguration cmdletIn the same way, to enable SMBv1 support on the server, we run the command:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -ForceOn Windows 7/8 and Windows Server 2008 R2/2012, in order to disable the SMB 1.0 client, we need to disable the service and the SMBv1 access driver with the commands:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabledDisabling SMBv1 Client and Server via Group Policy

In an Active Directory domain environment, we can disable SMBv1 on all servers and computers using Group Policies (GPOs).

Since there is no separate SMB configuration policy in the standard Windows Group Policies, we have to disable it through the registry policy.

- Open the Group Policy Management console (gpmc.msc), create a new GPO (disableSMBv1) and link it to the OU containing the computers on which we want to disable SMB1

- Switch to the policy editing mode. Expand the GPO section Computer Configuration -> Preferences -> Windows Settings -> Registry

- Create a new Registry Item with the following setting:

Action: Update Hive: HKEY_LOCAL_MACHINE Key Path: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters Value name: SMB1 Value type: REG_DWORD Value data: 0

This policy will disable support for the SMBv1 server component through the registry on all computers.

Also, to disable the SMB client on domain computers via GPO, create two additional registry parameters:

- The Start parameter (REG_DWORD type) with value 4 in the registry key HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10

- The DependOnService parameter (REG_MULTI_SZ type) with the value Bowser, MRxSmb20, NSI (each value on a new line) in the reg key HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

It remains to update the Group Policy settings on the clients (gpupdate /force). After the reboot make sure that the SMBv1 components are completely disabled.

The Security Baseline GPOs from the Microsoft Security Compliance Toolkit have a separate administrative template MS Security Guide (SecGuide.adml and SecGuide.admx files) that have separate options for disabling the SMB server and client:

- Configure SMB v1 server

- Configure SMB v1 client driver

[Get our 24/7 support. Our server specialists will keep your servers fast and secure.]

Conclusion

In short, webmasters can easily enable or disable SMB using powershell. Today, we’ve seen by example how Bobcares Support Techs go about to Enable/Disable SMB v 1.0 in Windows.

PREVENT YOUR SERVER FROM CRASHING!

Never again lose customers to poor server speed! Let us help you.

Our server experts will monitor & maintain your server 24/7 so that it remains lightning fast and secure.

GET STARTED

var google_conversion_label = «owonCMyG5nEQ0aD71QM»;

Протокол SMB1 (Server Message Block) используется для обмена файлами и принтерами между компьютерами в сети Windows. Однако в новых версиях Windows, включая Windows Server 2016, SMB1 по умолчанию отключен из-за своей известной уязвимости. Возможно, вам понадобится включить SMB1 на своем сервере, если в вашей сети еще используются устройства или программы, работающие только с этой версией протокола.

В этой статье мы расскажем вам, как включить SMB1 на Windows Server 2016. Следуйте нашей подробной инструкции и сделайте свою сеть совместимой с SMB1.

Перед тем, как приступить к настройке, обратите внимание, что включение SMB1 может повлечь за собой риски безопасности. SMB1 уязвим к атакам и может быть использован злоумышленниками для получения несанкционированного доступа к вашему серверу. Поэтому рекомендуется использовать этот протокол только при необходимости, а затем внимательно проконтролировать безопасность сети.

Содержание

- Почему может потребоваться включить SMB1 на Windows Server 2016

- Шаг 1: Откройте Панель управления

- Шаг 2: Выберите «Программы и компоненты»

- Шаг 3: Найдите и выберите «Вкладку «Включение или отключение компонентов Windows»

- Шаг 4: Раскройте «Протоколы SMB 1.0/CIFS файлового обмена»

Почему может потребоваться включить SMB1 на Windows Server 2016

- Некоторые устройства, работающие на более старых версиях протокола SMB, могут быть несовместимы с новыми версиями, такими как SMB2 и SMB3, поддерживаемые Windows Server 2016. Включение SMB1 может быть необходимо для обеспечения совместимости с такими устройствами.

- При использовании старых приложений или программ, которые требуют поддержки SMB1, может потребоваться включить эту версию протокола на сервере.

- В случае сетевых взаимодействий с другими устройствами или системами, которые еще не поддерживают более новые версии SMB, может потребоваться включить SMB1 на Windows Server 2016. Это может быть полезно при миграции на новую версию Windows с использованием сетевых функций.

- Некоторые устройства или программы могут использовать SMB1 для доступа к общим папкам или сетевым ресурсам. Если такие устройства или программы все еще используются, их работоспособность может зависеть от включения SMB1.

- В некоторых случаях, для устранения неполадок или проблем с сетевыми соединениями, может потребоваться временное включение SMB1 на Windows Server 2016 для тестирования и диагностики.

Шаг 1: Откройте Панель управления

Для этого выполните следующие действия:

- Нажмите на кнопку «Пуск» в нижнем левом углу экрана.

- В открывшемся меню выберите «Панель управления».

После выполнения этих действий откроется Панель управления, где вы сможете продолжить настройку SMB1 на вашем сервере Windows Server 2016.

Шаг 2: Выберите «Программы и компоненты»

Перейдите в Панель управления, используя выпадающее меню «Пуск» в нижнем левом углу рабочего стола.

В Панели управления найдите и выберите опцию «Программы и компоненты».

Обратите внимание, что для некоторых версий системы Windows Server 2016 этот раздел может называться «Установленные программы и компоненты».

После выбора этой опции откроется соответствующее окно с информацией о программах и компонентах, которые установлены на вашем сервере.

Шаг 3: Найдите и выберите «Вкладку «Включение или отключение компонентов Windows»

Чтобы включить функцию SMB1 на Windows Server 2016, необходимо выполнить следующие действия:

- Откройте «Панель управления» на вашем сервере.

-

В верхнем правом углу окна «Панель управления» найдите поле поиска и введите «включение или отключение компонентов Windows».

-

Появится соответствующий результат поиска. Нажмите на ссылку «Включение или отключение компонентов Windows».

После выполнения этих действий откроется окно «Консоль управления компонентами». Вы сможете приступить к настройке компонентов Windows и включению функции SMB1.

Шаг 4: Раскройте «Протоколы SMB 1.0/CIFS файлового обмена»

Чтобы включить протокол SMB1 на Windows Server 2016, необходимо открыть список доступных протоколов. Для этого выполняйте следующие действия:

Шаг 4.1: Откройте «Сервер управления»

Нажмите правой кнопкой мыши на значок Windows в левом нижнем углу рабочего стола и выберите «Сервер управления» в меню.

Шаг 4.2: Перейдите в «Роли сервера»

В окне «Сервер управления» щелкните на «Роли сервера» в левой панели навигации.

Шаг 4.3: Раскройте «Сервисы файлов и хранения»

В окне «Роли сервера» щелкните на «+» рядом с «Сервисы файлов и хранения», чтобы развернуть список.

Шаг 4.4: Раскройте «Файловый сервер»

В раскрытом списке «Сервисы файлов и хранения» щелкните на «+» рядом с «Файловый сервер», чтобы развернуть список.

Шаг 4.5: Раскройте «Протоколы SMB 1.0/CIFS файлового обмена»

В списке «Файловый сервер» найдите «Протоколы SMB 1.0/CIFS файлового обмена» и щелкните на «+» рядом с ним, чтобы развернуть список.

Шаг 4.6: Включите протокол SMB1

В раскрытом списке «Протоколы SMB 1.0/CIFS файлового обмена» убедитесь, что флажок напротив «Клиент SMB 1.0/CIFS» и «Сервер SMB 1.0/CIFS» установлен. Если флажки не установлены, активируйте их, щелкнув на них.

Шаг 4.7: Сохраните изменения

После включения протокола SMB1, сохраните изменения, нажав на кнопку «OK» или «Применить» внизу окна «Протоколы SMB 1.0/CIFS файлового обмена».

Поздравляем! Вы успешно раскрыли «Протоколы SMB 1.0/CIFS файлового обмена» на Windows Server 2016 и включили протокол SMB1.