В этой инструкции подробно о том, как включить протокол SMB1 на сервере и клиенте в Windows 11 и Windows 10. Примечание: указанный протокол в настоящее время считается небезопасным и без необходимости включать его не следует.

Включение компонента SMB 1.0

Прежде всего, в новых версиях Windows 11/10 потребуется включить отключенный по умолчанию компонент для поддержки SMBv1, для этого:

- Нажмите клавиши Win+R на клавиатуре, введите appwiz.cpl и нажмите Enter.

- В открывшемся окне в списке слева нажмите «Включение или отключение компонентов Windows».

- Включите компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS» и нажмите «Ок».

- Дождитесь установки необходимых компонентов и перезагрузите компьютер.

Также вы можете включить компонент с помощью команды PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

После того, как компонент был установлен, может потребоваться включить использование протокола SMB1 для сервера или клиента — в Windows 11 и 10 это выполняется отдельно.

Проверка и включение SMB 1 на клиенте

Для проверки состояния клиентской части протокола SMB1 в Windows 11 и Windows 10 используйте PowerShell или командную строку, запущенную от имени администратора и следующую команду:

sc.exe qc lanmanworkstation

Если в разделе «Зависимости» отсутствует запись mrxsmb10, протокол 1-й версии отключен. Для его включения можно использовать команды:

sc.exe config lanmanworkstation depend= bowser/mrxsmb10/mrxsmb20/nsi sc.exe config mrxsmb10 start= auto

То же самое можно проделать в редакторе реестра:

- В разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\mrxsmb10

для параметра Start установить значение 2

- В разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanWorkstation

изменить параметр DependOnService, добавив в него строку mrxsmb10

После внесения изменений в реестре, перезагрузите компьютер.

На сервере

Чтобы проверить состояние сервера SMB1 в Windows 11/10 используйте команду

PowerShell Get-SmbServerConfiguration | Select EnableSMB1Protocol

Если в результате вы увидите значение True, использование протокола включено.

При значении False вы можете включить его с помощью команды:

Set-SmbServerConfiguration -EnableSMB1Protocol $true

Для включения SMBv1 на сервере в реестре, измените значение параметра DWORD с именем SMB1 на 1 в разделе реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Внимание: по умолчанию параметр отсутствует в этом разделе реестра (при его отсутствии считается, что серверный протокол SMB1 включен). При необходимости вы можете его создать.

Внеся изменения в реестр, выполните перезагрузку компьютера.

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

Если вашей сети не осталось устройств, которые поддерживают только протокол SMB 1.1, нужно полностью отключить протокол SMBv1 на всех Windows компьютерах в целях безопасности. Отключив SMB 1, вы защитите компьютеры Windows от большого количества уязвимостей, которые есть в этом устаревшем протоколе (самый известный публичный эксплоит для SMBv1 — EternalBlue). В результате клиенты при доступе к общим сетевым SMB шарам будут использовать новые более производительные, безопасные и

функциональные

версии протокола SMB.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Содержание:

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Set-SmbServerConfiguration –AuditSmb1Access $true

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

SMB1 access Client Address: 192.168.1.10 Guidance: This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

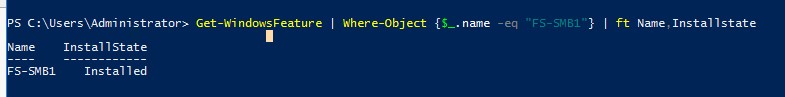

Проверить, что SMBv1 включен можно командой PowerShell:

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate

Чтобы установить компонент FS-SMB1, выполните:

Install-WindowsFeature FS-SMB1

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

Еще одна PowerShell команда, которая также позволяет удалить протокол SMB1Protocol:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

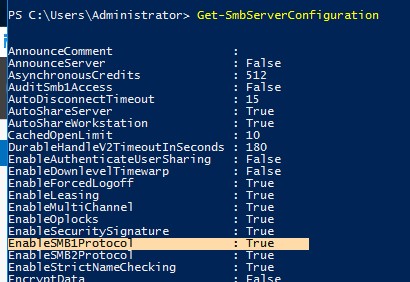

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

Get-SmbServerConfiguration

Строка “

EnableSMB1Protocol: True

” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

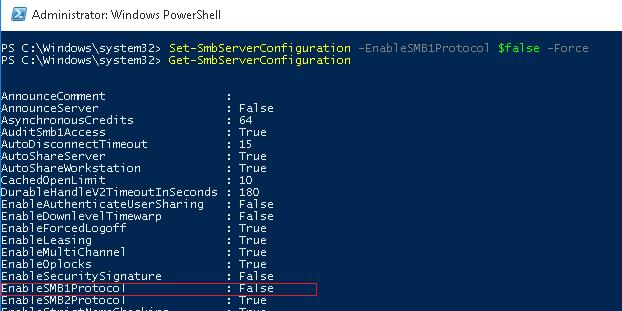

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force

Теперь с помощью командлета

Get-SmbServerConfiguration

убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

Set-SmbServerConfiguration -EnableSMB1Protocol $True -Force

В Windows 7/8 и Windows Server 2008 R2/ 2012 для отключения клиента SMB нужно отключать службу и драйвер доступа по SMBv1 командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find "SMB1Protocol"

В нашем примере видно, что все компоненты SMBv1 отключены:

SMB1Protocol | Disabled SMB1Protocol-Client | Disabled SMB1Protocol-Server | Disabled SMB1Protocol-Deprecation | Disabled

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами (

optionalfeatures.exe

). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

- Клиент SMB0/CIFS

- Сервер SMB0/CIFS

- Автоматическое удаление протокола SMB0/CIFS

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Enable-Feature /FeatureName:"SMB1Protocol-Server"

Также можно включить сервер и клиент SMBv1 с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Server

Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol-Client

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Автоматическое отключение клиента SMBv1 это разовая операция. Если администратор включит SMBv1 вручную еще раз, он не будет отключаться автоматически.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Client"

Dism /online /Disable-Feature /FeatureName:"SMB1Protocol-Server"

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

- 0x80070035 — не найден сетевой путь;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

Unable to connect to file shares because it is not secure. This share requires the obsolete SMB1 protocol, which is not secure and could expose your system to attacks

;

-

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколуSMB1, который небезопасен и может подвергнуть вашу систему риску атаки. Вашей системе необходимо использовать SMB2 или более позднюю версию.

You can’t connect to the file share because it’s not secure. This share requires the obsolete SMB1 protocol, which is unsafe and could expose your system to attack. Your system requires SMB2 or higher).

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

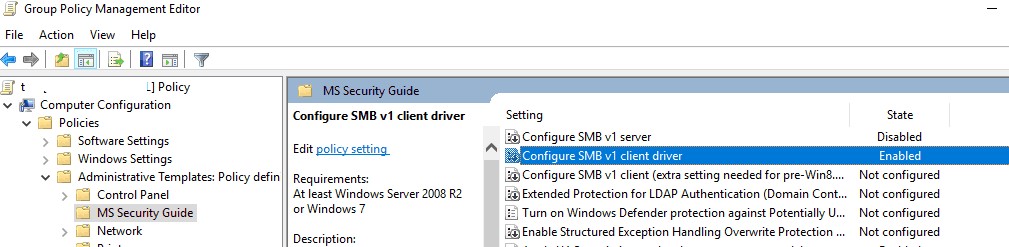

Отключение SMBv1 с помощью групповых политик

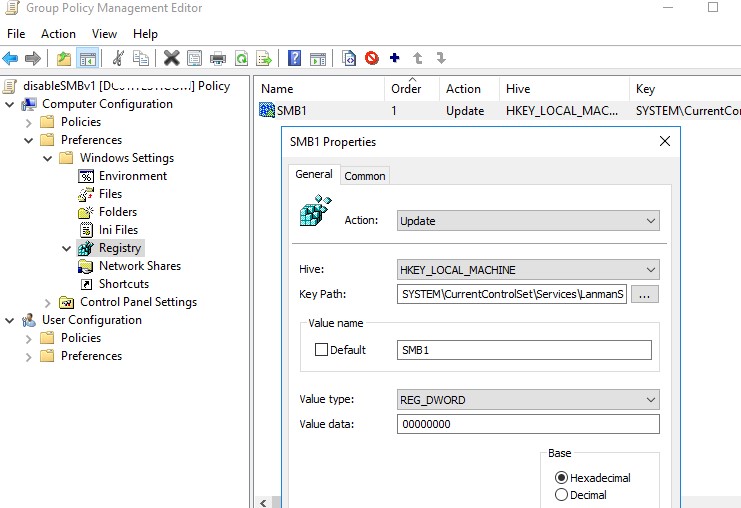

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

- Откройте консоль управления Group Policy Management (gpmc.msc), создайте новый объект GPO (disableSMBv1) и назначьте его на OU с компьютерами, на которых нужно отключить SMB1;

- Перейдите в режим редактирования политики. Выберите Computer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте новый параметр реестра (Registry Item) со следующими настройками:

Action:

Update

Hive:

HKEY_LOCAL_MACHINE

Key Path:

SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name:

SMB1

Value type:

REG_DWORD

Value data:

0

Данная политика отключит через реестр поддержку компонента сервер SMBv1 на всех компьютерах.Если в вашем домене остались компьютеры с Windows XP/Server 2003, можно использовать отдельный WMI фильтр политики, чтобы исключить эти версии Windows из-под действия политики.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

- Параметр Start (типа REG_DWORD) со значением 4 в ветке реестра HKLM\SYSTEM\CurrentControlSet\services\mrxsmb10;

- Параметр DependOnService (типа REG_MULTI_SZ) со значением Bowser, MRxSmb20, NSI (каждое значение с новой строки) в ветке реестра HKLM\SYSTEM\CurrentControlSet\Services\LanmanWorkstation.

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

В групповых политиках Security Baseline из Microsoft Security Compliance Toolkit есть отдельный административный шаблон (файлы SecGuide.adml и SecGuide.ADMX), в которых есть отдельные параметры для отключения сервера и клиента SMB:

- Configure SMB v1 server;

- Configure SMB v1 client driver.

Windows 10: включить Samba для подключения ресурсов в GNU / Linux

Как это уже стало общеизвестным и массовым знанием, Samba — это проект бесплатного программного обеспечения что позволяет реализовать Протокол обмена файлами Windows, в операционных системах типа UNIX, особенно бесплатные и открытые, как GNU / Linux.

самба подошел Windows 7 включен по умолчанию. Но с тех пор, то есть в прошлой версии Windows 8.Х, а в текущем Windows 10, его необходимо активировать вручную, чтобы общий ресурс в сети с помощью компьютера с этими Частные операционные системы, быть обнаруженным и подключенным к компьютеру с GNU / Linux. Вот почему важно знать процедуру его активации и достижения этой цели.

протокол самба известный как SMB (блок сообщений сервера), и в некоторых литературах, например СИФС (Общая файловая система Интернета), помимо разрешения компьютеров с GNU / Linux, Mac OS X или Unix В общем, они могут совместно использовать или получать доступ к ресурсам в сетях на базе Windows, это на самом деле, набор приложений Unix который реализует Протокол SMB, который используется для клиент-серверные операции в сети.

Таким образом, компьютер Юникс или подобное с самба вы можете войти в Сеть Microsoft, проявляя себя как Сервер и / или Клиент, и, таким образом, уметь:

- Просматривайте и исследуйте клиентские компьютеры в сети для облегчения совместной работы и взаимодействия с ними.

- Совместное использование и доступ к сетевым ресурсам, таким как папки, файлы или устройства, такие как диски, принтеры, сканеры и многофункциональные устройства.

- Упростите проверку клиентских компьютеров с помощью имени доступа к домену Windows.

- Разрешить взаимодействие и интеграцию с сервером разрешения имен (WINS) в сети Windows.

Наконец, прежде чем углубляться в предмет, помните, что Windows 10, самый современный и продвинутый Операционная система Microsoftиз 29 июля 2015В то время как Windows 7 от Январь 14 2020, больше нет Официальная расширенная поддержка. В то время как, Windows 8.1 пострадают от тех же последствий от Январь 10 2023.

Следовательно, либо их бесплатно заменяют на Бесплатные и открытые операционные системыКак GNU / Linux, или вам придется заплатить цену, чтобы перейти на Windows 10 и таким образом получить официальную поддержку.

Индекс

- 1 Как активировать службу Samba в Windows 10 для подключения общих ресурсов в GNU / Linux?

- 1.1 Наблюдения и рекомендации

- 1.2 шаг 1

- 1.3 шаг 2

- 1.4 шаг 3

- 1.4.1 СМБ 1.Х

- 1.4.2 SMB 2.X / 3.X

- 1.5 шаг 4

- 1.6 шаг 5

- 2 Заключение

Наблюдения и рекомендации

В нашем случае мы будем использовать 2 физических компьютера, один с Windows 10 и еще один с MX Linux 19.1 (ДЕБИАН 10) в домашней сети, то есть без сетевых Серверов. Просто Маршрутизатор который назначает IP-адреса динамически.

Идеально, чтобы компьютер с Windows 10 есть Название команды y Рабочая группа / доменное имя управляемый, то есть короткий, разборчивый и легко запоминающийся, если это необходимо или возможно. И, насколько это возможно, Рабочая группа / доменное имя то же самое, что настроено в компьютер с GNU / Linux.

шаг 1

Настройте имя компьютера и имя рабочей группы / домена

Предполагая, что Имя сетевой рабочей группы с компьютера с GNU / Linux море «Главная», вы должны перейти к компьютеру с Windows 10, остановитесь на вызываемой вкладке «Название команды» из окна «Свойства системы», доступ по выбору Панель управления называть «Расширенная конфигурация оборудования», внесите изменения, как показано на рисунке ниже.

Вы не можете сделать двойную замену за один раз, то есть вы должны изменить «Название команды» сначала и перезагрузка, а потом имя «Рабочая группа » сеть и перезагрузка.

шаг 2

Включите функцию SMB1.0 / CIFS в Windows 10

На этом этапе вы должны получить доступ к «Возможности системы Windows» по маршруту «Панель управления», «Программы» и «Программы и компоненты». Оказавшись там, вы должны нажать (активировать) поле, соответствующее «Поддержка протокола обмена файлами SMB 1.0 / CIFS».

Затем необходимо нажать кнопку «Активировать», как показано на изображении непосредственно ниже. Желательно перезагрузить его, чтобы изменения были полностью приняты.

При желании установите флажок «SMB Direct» для более продвинутой поддержки (использования) протокола.

шаг 3

Проверить и включить поддержку SMB 1.X / 2.X / 3.X из Windows Power Shell

Для обнаружения и активации / деактивации через Окна Power Shell, el

Сетевой протокол Samba от Windows 10, для каждого случая могут быть выполнены следующие команды:

СМБ 1.Х

обнаружить

Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocolдеактивировать

Disable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolАктивировать

Enable-WindowsOptionalFeature -Online -FeatureName SMB1ProtocolSMB 2.X / 3.X

обнаружить

Get-SmbServerConfiguration | Select EnableSMB2Protocolдеактивировать

Set-SmbServerConfiguration –EnableSMB2Protocol $falseАктивировать

Set-SmbServerConfiguration –EnableSMB2Protocol $trueВ нашем случае были активированы оба протокола, то есть SMB 1.0 и SMB 2.X / 3.X используя приложение «Windows PowerShell ISE» в качестве «Администратор», который показан на изображении непосредственно ниже.

шаг 4

Создать акцию

В нашем случае папка с названием «Пример» в корне Операционная система Windows 10 используется, когда создается именованный Пользователь «Сисадмин» («Админ», согласно файловому проводнику в пути «C: \ Users \ Admin». Указанный общий ресурс должен быть создан, желательно с добавлением пользователя «Все» со всеми необходимыми разрешениями безопасности и в данном случае совместно используемыми с тем же именем в сети, то есть «Пример».

Как показано на следующих рисунках:

- Сисадмин Настоящее имя пользователя: Администратор

- Все назначения пользователей и разрешения безопасности: в папку «Пример»

- Присвоение сетевого имени «Пример»: за акцию.

- Отображение сетевых ресурсов: из Windows 10

шаг 5

Подключите общий ресурс на компьютере с GNU / Linux

Для этого шага с компьютера вызывается «ВИТП2413» мы откроем Проводник В нашем Операционная система GNU / Linux, чтобы подключиться через Samba к поделиться «Примером» находится на компьютере «ВИТ» имеющий Windows 10, как показано на следующих изображениях:

- Запуск проводника: запустить сетевой путь «Smb: // vit / example» к общему ресурсу на Компьютере с Windows 10.

- Настройки пользовательских параметров Windows 10: для связи самбы.

- Поделиться дисплеем: в Windows 10 под названием «Пример» в GNU / Linux.

Наконец, для получения дополнительной информации по этому вопросу вы можете получить доступ к Официальная ссылка Microsoft об этом.

Заключение

Мы надеемся на это полезный небольшой пост на «¿Cómo activar el Servicio de Samba en Windows 10 para conectar recursos compartidos en GNU/Linux?», что является важной технической операцией, которую необходимо выполнить теперь, когда «Windows 7», это больше не стабильная версия и с официальной поддержкой «Microsoft»быть много интерес и полезность, В целом «Comunidad de Software Libre y Código Abierto» и большой вклад в распространение замечательной, гигантской и растущей экосистемы приложений «GNU/Linux».

И для получения дополнительной информации не всегда стесняйтесь посещать любой Онлайн-библиотека в качестве OpenLibra y ДжедИТ читать книги (PDF) по этой теме или другим области знаний. А пока, если вам это понравилось «publicación», не переставай делиться этим с другими, в вашем Любимые веб-сайты, каналы, группы или сообщества социальных сетей, желательно бесплатных и открытых как Мастодонт, или безопасно и конфиденциально, например Telegram.

Или просто посетите нашу домашнюю страницу по адресу FromLinux или присоединяйтесь к официальному каналу Телеграмма от FromLinux читать и голосовать за ту или иную интересную публикацию на «Software Libre», «Código Abierto», «GNU/Linux» и другие темы, связанные с «Informática y la Computación»И «Actualidad tecnológica».

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

A few PCs that have Windows 10 1709 installed (instead of upgraded from 1703) are having trouble connecting to network shares running on Samba (Ubuntu 17.10). Entries in event logs indicate that the cause seems to be that Windows 10 1709 disabled guest access.

Originally, the share itself was protected but guests can browse what shares are available by connecting to \\samba.company.com. I added restrict anonymous = 2 to smb.conf and now Windows Explorer prompts for sign in when accessing \\samba.company.com. However, those Windows 10 1709 PCs are still having trouble connecting to the Samba shares.

Most of the articles I found talk about enabling guest access on Windows 10. Is it possible to disable guest access on Samba instead?

asked Feb 4, 2018 at 4:54

JimJim

6312 gold badges7 silver badges21 bronze badges

1

To work I needed to add in my smb.conf

server min protocol = SMB2_10

client min protocol = SMB2

client max protocol = SMB3

ntlm auth = yes

answered Jul 3, 2019 at 16:19

3

insecure guest logins got disabled by default in Creators update.

enable it in Local Group Policy Editor

Computer configuration\administrative templates\network\Lanman Workstation

"Enable insecure guest logons"

answered Nov 14, 2018 at 15:58

BozojoeBozojoe

6371 gold badge6 silver badges17 bronze badges

If changing GPO Setting still does not work, which is in my case, then you need to:

Control Panel->Programs and Features->Turn windows features on or off->Find and check the option «SMB 1.0/CIFS Client»

answered Aug 13, 2018 at 23:41

1

You must log in to answer this question.

Not the answer you’re looking for? Browse other questions tagged

.

Not the answer you’re looking for? Browse other questions tagged

.

При работе в локальной сети часто возникает необходимость в передаче файлов между компьютерами. В таких случаях незаменимым решением станет программа Самба, которая поможет в настройке общедоступных директорий. Однако настройка Samba имеет ряд особенностей.

Настройка через терминал

Сама Samba – это программа, которая предназначена для обращения к различным сетевым интерфейсам, в том числе принтерам, с помощью особого протокола «SMB/CIFS». Состоит из серверной (работающей на Linux, MAC и других Unix-подобных OS) и клиентской части, которую можно установить даже на Windows 7, 8, 10.

Поскольку серверная часть программы предназначена для ОС Ubuntu, рассмотрим порядок ее настройки, а также затронем настройки Windows для обеспечения доступа.

Настройки Windows

Для того, чтобы программа работала корректно, нужно убедиться в том, что все компьютеры сети подключены к одинаковой рабочей группе. Обычно, в поле «Название группы» внесено значение «WORKGROUP». Чтобы определить, в какую группу входит используемый ПК, необходимо использовать командную строку:

- Нажать на клавиатуре комбинацию клавиш «WIN+R». В открывшемся окне ввести «cmd».

- Далее, в окне консоли ввести «net config workstation».

Следует обратить внимание на пункт «Домен рабочей станции».

- Если на ПК с ОС Ubuntu выставлен статический ip-адрес, следует указать его в файле «hosts». Найти его можно в папке «etc», которая, в свою очередь хранится в папке «Windows\system32».

- После последнего адреса в списке написать нужный IP-адрес.

Настройка Виндоус окончена.

Настройка серверной части Самба

Теперь можно перейти к настройке операционной системы Samba на Ubuntu. В процессе будет использоваться консоль. Сам процесс настройки Samba Server несложен, но требует внимательности к деталям:

- По окончании инсталляции необходимо используя консоль вписать следующую команду, которая установит недостающие модули Самбы:

sudo apt-get install -y samba python-glade2

- Вслед за этим нужно сделать бэкап существующего файла конфигурации:

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

- Создать новый файл конфигурации:

sudo gedit /etc/samba/smb.conf

- В открывшийся документ нужно внести следующую информацию:

[global] workgroup = WORKGROUPE netbios name = gate server string = %h server (Samba, Ubuntu) dns proxy = yes log file = /var/log/samba/log.%m max log size = 1000 map to guest = bad user usershare allow guests = yes

- Сохранить изменения кликом по кнопке в правом верхнем углу.

Также следует откорректировать файл «limits.conf»:

- Открыть его с помощью текстового редактора:

sudo gedit /etc/security/limits.conf

- Прокрутить вниз и перед последней строчкой в документе добавить следующее:

* - nofile 16384 root - nofile 16384

- Сохранить изменения.

Результат:

Создание общих папок

Затем следует создать общие папки на сетевом файловом сервере Samba:

- Сперва следует создать обычную директорию, название которой может быть абсолютно любым. Команда для консоли:

sudo mkdir -p /*выбранный путь*/share

- Задать права для того чтобы все пользователи смогли проводить операции над вложенными файлами. При этом следует указать точный путь:

sudo chmod 777 -R /*…*/share

- Открыть конфигурационный файл, чтобы добавить в него некоторые данные:

sudo gedit /etc/samba/smb.conf

- После блока «Global» добавить следующее:

[Share] comment = Full Share path = *…*/share guest ok = yes browsable = yes writable = yes read only = no force user = user force group = users

- Сохранить изменения. В результате должно получиться следующее:

- Перезапустить Самбу:

sudo service smbd restart

Найти созданную директорию на ПК с Windows можно через «Проводник» — «Сеть».

Неизменяемые папки

Если есть нужда в директории, над которой нельзя будет проводить операции редактирования – создается таковая с правами «Для чтения». Процедура идентична, за исключением некоторых параметров:

- Создать папку, назвать ее, например, «readonly». В терминале ввести:

sudo mkdir -p /readonly

- Дать папке необходимые права:

sudo chmod 777 -R readonly

- Следующей командой открыть конфигурацию:

sudo gedit /etc/samba/smb.conf

- Вновь добавить фрагмент текста в конец файла:

[Read] comment = Only Read path = /readonly guest ok = yes browsable = yes writable = no read only = yes force user = user force group = users

- Сохранить документ.

Папки с закрытым доступом

Для создания папки с аутентификацией и проверкой разрешений нужно:

- Создать папку, к примеру «Auth»:

sudo mkdir -p /Auth

- Задать права:

sudo chmod 777 -R /Auth

- Задать группу пользователей на свой выбор, а затем и пользователя, которому дать права доступа по авторизации.

- Добавить пользователя, например, «teacher»:

sudo useradd -g smbuser teacher

- Задать пароль для авторизации:

sudo smbpasswd -a teacher

- Внести изменения в файл конфигурации, добавив фрагмент:

[Pasw] comment = Only password path = /auth valid users = teacher read only = no

Графический интерфейс System Config Samba

Установка интерфейса

Для удобства управления настройками файлового сервера Samba можно подключить графический интерфейс:

- Для установки нужно ввести в консоли следующую команду:

sudo apt install system-config-samba

- Вместе с этим установить все сопутствующие компоненты Самба:

sudo apt-get install -y samba samba-common python-glade2 system-config-samba

- Перейти к запуску и настройке.

Запуск

Запустить System Config Samba из терминала:

- Нажать сочетание клавиш «CTRL+ALT+T».

- В окне консоли ввести:

sudo system-config-samba

- Нажать «Enter».

- Ввести системный пароль.

Добавляем пользователей

Перед настройкой папок нужно создать пользователей:

- На верхней панели выбрать вкладку «Настройка».

- Выбрать пункт «Пользователи Samba».

- В следующем окне выбрать пункт «Добавить пользователя».

- В выпадающем списке выбрать имя пользователя, которому может быть предоставлен доступ.

- Ввести имя пользователя в Windows.

- Ввести пароль с подтверждением.

- Нажать «ОК».

Настраиваем сервер

Настройка сервера упрощается через графический интерфейс:

- Выбрать вкладку «Настройки».

- Далее «Параметры сервера».

- Вкладка «Основной», ввести название группы в поле «Рабочая группа».

- Параметр описания не влияет ни на что, поэтому его значение можно не изменять.

- Перейти к вкладке «Безопасность».

- Выбрать режим аутентификации — «Пользователь».

- Выбрать в пункте «Шифровать пароли» вариант «Да».

- Выбрать учетную запись гостя.

- Нажать «ОК».

Создаем папки

Если папки не были созданы ранее, главное окно будет пустым. Для создания нужно провести ряд действий:

- Кликнуть по кнопке в виде плюса. Произойдет переход к окну создания.

- Нажать «Обзор» в открывшемся окне.

- Указать папку, к которой будет предоставлен общий доступ.

- Отметить галочками пункты «Виден» и «Общедоступен».

- Перейти к вкладке «Доступ».

- На данной вкладке выбрать пользователей, которые получат доступ к папке.

- Для создания общедоступной папки выбрать «Предоставить доступ всем».

- Нажать на «ОК».

В главном окне отобразится созданная директория.

Файловый менеджер Nautilus

Также эти операции можно провести в популярном файловом менеджере Nautilus.

Установка

Прежде всего необходимо выполнить установку:

- Открыть «Nautilus» кликом по иконке на панели задач.

- Перейти в расположение с директорией для общего доступа. Нажать правой кнопкой мыши и выбрать пункт «Свойства».

- Перейти на вкладку «Общедоступная папка локальной сети».

- Выбрать пункт «Опубликовать эту папку».

- Откроется окно, в котором кликнуть по кнопке «Установить службу» для начала установки Самбы.

- Будет открыто окно, в котором можно просмотреть описание устанавливаемых пакетов. Нажать «Установить».

- Ввести пароль пользователя для продолжения установки.

Дождаться завершения установки и перейти к настройке.

Основные настройки

Настройка Самба из Наутилуса намного упрощается, в сравнении с предыдущими способами.

Для добавления общедоступности директории нужно:

- Перейти на вкладку «Права».

- Определить права для всех типов пользователей.

- Для ограничения доступа какой-либо группе выбрать из списка «Нет».

- Далее перейти в меню «Изменить права на вложенные файлы».

- Точно также, как и во втором пункте определить права на взаимодействие с файлами.

- Нажать «Изменить», затем перейти к вкладке «Общедоступная папка локальной сети».

- Отметить галочкой вариант «Опубликовать эту папку».

- Ввести название папки.

- Поставить, либо убрать галочки, позволяющие проводить операции и предоставлять общий доступ пользователю без учетной записи.

- Нажать «Применить».

Стоит отметить, что без настройки Самбы папки могут не стать общедоступными.