На чтение 3 мин Опубликовано Обновлено

Служба удаленного управления Windows WS Management (WS-Management) — это набор протоколов и стандартов, разработанный Microsoft для удаленного управления операционной системой Windows. Эта служба позволяет администраторам производить различные операции удаленно, в том числе установку программного обеспечения, настройку параметров системы, а также получать информацию о состоянии компьютера и его компонентов.

WS-Management использует открытые стандарты для обмена данными и командами между клиентами и серверами, что обеспечивает совместимость с различными устройствами и платформами. Протоколы WS-Management основаны на XML и SOAP, что позволяет передавать сложные структурированные данные и обеспечивает безопасность и надежность передачи.

«Облачные» сервисы и виртуализация позволили существенно увеличить количество удаленно управляемых систем. WS-Management является стандартной службой в Windows и поддерживается большинством серверов и клиентов, что делает его незаменимым инструментом для системных администраторов», — говорит эксперт по информационным технологиям.

Служба WS-Management предоставляет администраторам возможность удаленного управления системами Windows без необходимости физического присутствия. Она облегчает работу администраторов, позволяет быстро реагировать на проблемы и повышает эффективность работы всей IT-инфраструктуры.

Основы технологии Windows WS Management

Основными компонентами технологии WMI являются:

- Поставщики данных (Providers) — они отвечают за сбор информации о системе и предоставление ее пользователю. Каждый компонент операционной системы может иметь свой собственный поставщик данных.

- Клиенты WMI (WMI Clients) — они позволяют пользователям взаимодействовать с WMI и выполнять различные операции удаленно. Клиенты могут быть написаны на различных языках программирования, таких как PowerShell, C#, VBScript и др.

- Репозиторий WMI (WMI Repository) — это база данных, в которой хранятся информация о доступных поставщиках данных и их классах. Репозиторий также хранит информацию о настройках и свойствах системы.

Технология WMI основана на использовании протокола WSMAN (Web Services for Management), который обеспечивает безопасное и надежное удаленное управление компьютерами и сетевыми ресурсами. Протокол WSMAN позволяет администраторам передавать команды и получать результаты в формате XML с использованием защищенного канала связи.

Основными возможностями технологии Windows WS Management являются:

- Мониторинг и сбор информации о системе — WMI позволяет получать информацию о состоянии компьютера, такую как конфигурация, процессы, службы, события и многое другое.

- Управление конфигурацией — WMI позволяет изменять настройки и конфигурацию системы, устанавливать параметры безопасности, настраивать сетевые соединения и т. д.

- Удаленное выполнение команд — WMI позволяет удаленно выполнять команды и скрипты на удаленных компьютерах, что упрощает и автоматизирует администрирование системы.

- Отслеживание событий и создание задач — WMI позволяет отслеживать события, происходящие в системе, и на их основе выполнять определенные действия. Также можно создавать и планировать задачи для выполнения в определенное время или по условию.

Технология Windows WS Management предоставляет мощный набор инструментов и API для удаленного управления системами Windows. Она позволяет администраторам упростить и автоматизировать рутинные задачи, улучшить мониторинг и отслеживание системы, а также обеспечить безопасное и надежное удаленное управление.

WS Management – это протокол и служба удаленного управления операционной системой Windows. Она позволяет администраторам удаленно управлять компьютерами и серверами, осуществлять мониторинг ресурсов и управление конфигурацией.

WS Management использует стандартные протоколы, такие как HTTP и HTTPS, для связи с удаленными узлами. Это позволяет администраторам использовать современные сетевые технологии и безопасные соединения при работе с удаленными компьютерами.

Основной принцип работы WS Management – это клиент-серверная архитектура. Клиентские приложения, такие как PowerShell или утилита Management Console, обмениваются данными с сервером посредством протокола WS-Man. Серверная часть WS Management включена в операционную систему Windows и предназначена для обработки запросов клиентских приложений.

WS Management предоставляет широкий набор возможностей удаленного управления Windows, включая запуск и остановку служб, управление процессами, выполнение скриптов, получение информации о системе и многое другое.

Одним из повседневных применений WS Management является удаленное управление серверами. Администраторы могут удаленно управлять серверами, устанавливать обновления и выполнять другие административные задачи, не покидая свое рабочее место.

Использование службы удаленного управления Windows WS Management значительно упрощает администрирование операционных систем Windows и позволяет сократить затраты на обслуживание компьютеров и серверов.

Содержание

- Зачем нужна служба удаленного управления Windows WS Management?

- Принцип работы службы удаленного управления Windows WS Management

- Преимущества использования службы удаленного управления Windows WS Management

Зачем нужна служба удаленного управления Windows WS Management?

Одной из главных причин использования службы WS-Management является удаленное администрирование компьютеров и серверов. Она позволяет системным администраторам выполнять различные задачи без необходимости физически находиться рядом с управляемым устройством.

Зачастую, администраторы сетей имеют дело с большим количеством компьютеров и серверов, работающих на различных операционных системах. Служба WS-Management позволяет упростить управление такой инфраструктурой за счет централизации и автоматизации процессов.

Кроме того, служба WS-Management обеспечивает безопасное соединение между удаленными устройствами и управляющей системой. Она использует современные протоколы и алгоритмы шифрования для защиты передаваемых данных и предотвращения несанкционированного доступа.

Использование службы удаленного управления Windows WS Management упрощает работу администратора, повышает производительность и безопасность системы, а также снижает затраты на обслуживание и ремонт оборудования.

Принцип работы службы удаленного управления Windows WS Management

Служба удаленного управления Windows WS Management (WinRM) разработана для обеспечения удаленного управления компьютерами и серверами на базе операционной системы Windows.

WinRM основан на протоколе веб-сервисов WS-Management (Web Services Management), который позволяет администраторам безопасно взаимодействовать с удаленными узлами с помощью SOAP (Simple Object Access Protocol) по HTTP или HTTPS протоколу.

Основной принцип работы службы WinRM заключается в следующем:

- Администратор устанавливает соединение с удаленным узлом, при этом аутентификация может быть выполнена с помощью различных методов (например, идентификация по паролю или сертификату).

- После аутентификации на удаленном узле запускается сеанс PowerShell, который предоставляет администратору полный доступ к ресурсам системы, таким как управление службами, процессами, сетевыми настройками и т. д.

- Администратор может использовать команды и скрипты PowerShell для выполнения различных задач или настройки удаленных узлов.

- Результаты выполнения команд или скриптов PowerShell возвращаются на локальную систему, где администратор может анализировать их и принимать соответствующие решения.

Служба WinRM также обеспечивает защиту передаваемых данных путем использования шифрования и цифровых сертификатов для проверки подлинности удаленных узлов.

Использование службы удаленного управления Windows WS Management позволяет администраторам более эффективно управлять удаленными узлами, особенно в условиях удаленной работы, а также автоматизировать множество повседневных задач, ускоряя процесс администрирования и повышая его безопасность.

Преимущества использования службы удаленного управления Windows WS Management

Служба удаленного управления Windows WS Management (также известная как служба WinRM) предоставляет широкий набор преимуществ и возможностей для удаленного управления системами Windows.

Одним из главных преимуществ службы WS Management является возможность управлять удаленными компьютерами без необходимости физического присутствия в одной сети с ними. Это особенно полезно для администраторов, работающих с распределенными и удаленными сетевыми инфраструктурами.

Служба WS Management предоставляет удобный интерфейс для удаленного управления компьютерами с помощью различных протоколов, включая HTTP и HTTPS. Это дает возможность использовать удаленное управление Windows с любого устройства, подключенного к сети, например, с помощью веб-браузера или специальных приложений.

Использование службы WS Management позволяет автоматизировать управление и администрирование компьютерами Windows. Администраторы могут выполнять действия как на отдельных компьютерах, так и на группах компьютеров одновременно, с помощью команд и сценариев, что значительно экономит время и ресурсы.

Служба WS Management обеспечивает высокую степень безопасности при удаленном управлении Windows. Она поддерживает шифрование данных и аутентификацию с использованием сертификатов, что обеспечивает защиту конфиденциальности и целостности информации.

Доступ к службе WS Management параметризуется, что позволяет определить различные уровни привилегий для разных пользователей и групп пользователей. Это дает возможность ограничить доступ к определенным функциям и данным в пределах сетевой инфраструктуры.

| Преимущества | Описание |

|---|---|

| Удаленное управление без присутствия в одной сети | Возможность управления компьютерами удаленно, независимо от их физического расположения |

| Поддержка различных протоколов | Возможность использовать разные протоколы для удаленного управления, включая HTTP и HTTPS |

| Автоматизация управления | Возможность автоматизировать управление компьютерами с помощью команд и сценариев |

| Высокая безопасность | Поддержка шифрования данных и аутентификации по сертификатам |

| Параметризуемый доступ | Возможность определить уровни привилегий для разных пользователей и групп пользователей |

From Wikipedia, the free encyclopedia

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Application programming interface |

| License | Proprietary commercial software |

| Website | docs |

WinRM (Windows Remote Management) is Microsoft’s implementation of WS-Management in Windows which allows systems to access or exchange management information across a common network. Utilizing scripting objects or the built-in command-line tool, WinRM can be used with any remote computers that may have baseboard management controllers (BMCs) to acquire data. On Windows-based computers including WinRM, certain data supplied by Windows Management Instrumentation (WMI) can also be obtained.[1]

Components[edit]

| Developer(s) | Microsoft |

|---|---|

| Operating system | Microsoft Windows |

| Type | Command |

| License | Proprietary commercial software |

| Website | docs |

- WinRM Scripting API

- Provides an Application programming interface enabling scripts to remotely acquire data from computers that perform WS-Management operations.

- winrm.cmd

- Built-in systems management command line tool allowing a machine operator to configure WinRM. Implementation consists of a Visual Basic Scripting (VBS) Edition file (Winrm.vbs) which is written using the aforementioned WinRM scripting API.

- winrs.exe

- Another command line tool allowing the remote execution of most Cmd.exe commands. This tool utilizes the WS-Management protocol.

- Intelligent Platform Management Interface (IPMI) driver

- Provides hardware management and facilitates control of remote server hardware through BMCs. IPMI is most useful when the operating system is not running or deployed as it allows for continued remote operations of the bare metal hardware/software.

- WMI plug-in

- Allows WMI data to be made available to WinRM clients.[2]

- WMI service

- Leverages the WMI plug-in to provide requested data or control and can also be used to acquire data from most WMI classes. Examples include the Win32_Process, in addition to any IPMI-supplied data.

- WS-Management protocol

- Web Services Management is a DMTF open standard defining a SOAP-based protocol for the management of servers, devices, applications and various Web services. WS-Management provides a common way for systems to access and exchange management information across the IT infrastructure.[3]

- Ports

- By default WinRM HTTPS used 5986 port, and HTTP uses 5985 port. By default, port 5985 is in listening mode, but port 5986 has to be enabled.

Common uses[edit]

Ansible communicates with Windows servers over WinRM using the Python pywinrm package and can remotely run PowerShell scripts and commands.[4]

Thycotic’s Secret Server also leverages WinRM to enable PowerShell remoting.[5]

SolarWinds Server and Application Monitoring software (SAM) utilizes a WinRM server on monitored servers for its PowerShell integration.[6]

CloudBolt leverages WinRM as part of Blueprints, Server Actions, and CB Plugins to execute remote scripts on Windows servers using the python pywinrm module.[7]

Security[edit]

WinRM uses Kerberos for initial authentication by default. This ensures that actual credentials are never sent in client-server communications, instead relying on features such as hashing and tickets to connect.[8] Although WinRM listeners can be configured to encrypt all communications using HTTPS, with the use of Kerberos, even if unencrypted HTTP is used, all communication is still encrypted using a symmetric 256-bit key after the authentication phase completes. Using HTTPS with WinRM allows for additional security by ensuring server identity via SSL/TLS certificates thereby preventing an attacker from impersonating it.[9]

References[edit]

- ^ windows-sdk-content. «Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «Windows Remote Management Glossary — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ windows-sdk-content. «About Windows Remote Management — Windows applications». docs.microsoft.com. Retrieved 2019-02-21.

- ^ «Windows Remote Management — Ansible Documentation». docs.ansible.com. Retrieved 2019-02-21.

- ^ «Thycotic Support». thycotic.force.com. Retrieved 2019-02-21.

- ^ «Create a WinRM HTTPS listener». SolarWinds Worldwide, LLC. Help and Support. 2016-03-24. Retrieved 2019-02-24.

- ^ «Remote Scripts — CloudBolt 8.7 Documentation». docs.cloudbolt.io. Retrieved 2019-06-04.

- ^ «How To: Configure WINRM for HTTPS». support.microsoft.com. Retrieved 2019-02-24.

- ^ FoxDeploy (2017-02-08). «Is WinRM Secure or do I need HTTPs?». FoxDeploy.com. Retrieved 2019-02-24.

External links[edit]

- Windows Remote Management — Windows applications | Microsoft Docs

В этой статье мы рассмотрим, как централизованно включить и настроить службу удаленного управления Windows Remote Management (WinRM) на компьютерах домена с помощью групповых политик. Напомню, что Windows Remote Management это реализация протокола WS-Management Protocol для удаленного управления клиентскими и серверными ОС Windows. WinRM позволяет удаленно управлять компьютерами через:

- Server Manager (Windows Server);

- PowerShell Remoting (PSSession);

- Windows Admin Center.

Как включить WinRM в Windows вручную?

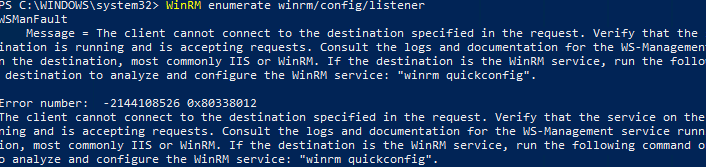

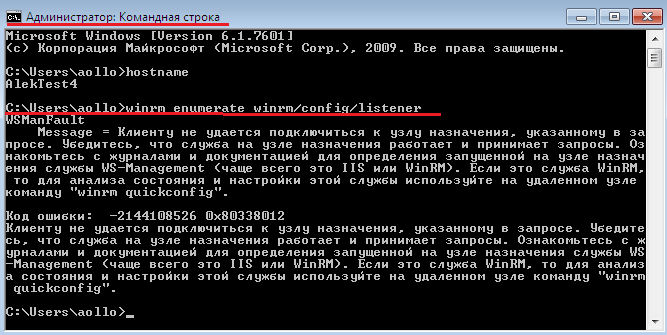

Служба WinRM установлена во всех современных версиях Windows. В Windows Server она включена по умолчанию, и отключена в десктопных редакциях Windows 11/10/8.1). По умолчанию слушатель службы WinRM listener не принимает подключения. Чтобы проверить это, выполните на клиенте команду:

WinRM enumerate winrm/config/listener

Появится ошибка, которая говорит, что служба WinRM не настроена:

WSManFault Message = The client cannot connect to the destination specified in the request. Verify that the service on the destination is running and is accepting requests. Consult the logs and documentation for the WS-Management service running on the destination, most commonly IIS or WinRM. If the destination is the WinRM service, run the following command on the destination to analyze and configure the WinRM service: "winrm quickconfig". Error number: -2144108526 0x80338012

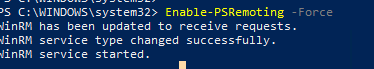

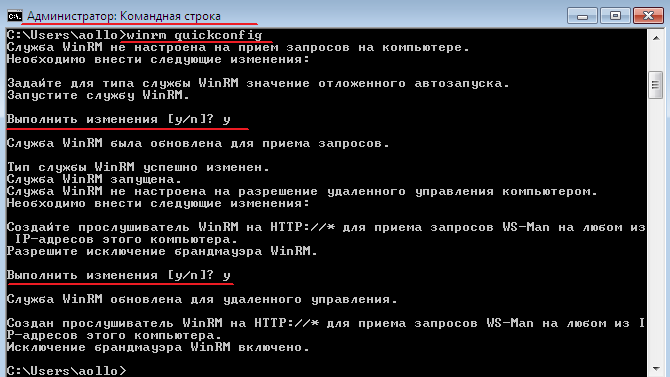

Чтобы включить и настроить службу WinRM в Windows, достаточно выполнить команду:

winrm quickconfig

или

Enable-PSRemoting –Force

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started.

Данная команда изменит тип запуска службы WinRM на автоматический, задаст стандартные настройки WinRM и добавить исключения для WinRM портов (5985 и 5986) в список исключений Windows Defender Firewall.

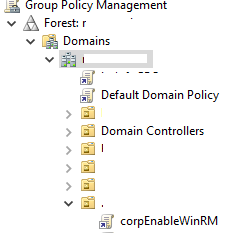

Настройка WinRM с помощью групповых политик

Вы можете автоматически включить и настроить WinRM на компьютерах домена с помощью групповых политик Windows.

- Откройте консоль редактора Group Policy Management Console (gpmc.msc), выберите контейнер с компьютерами на которых вы хотите включить WinRM и создайте новую политику corpEnableWinRM;

- Откройте политику на редактирование;

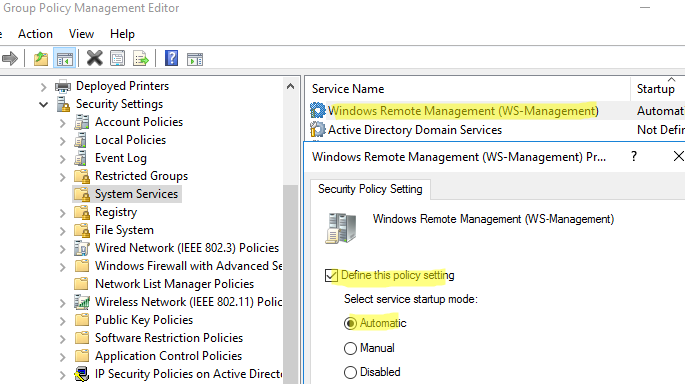

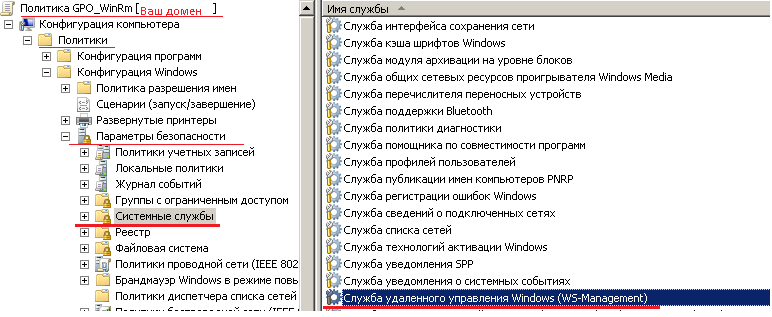

- Перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> System Services. Найдите службу Windows Remote Service (WS-Management) и настройте ее на автоматический запуск;

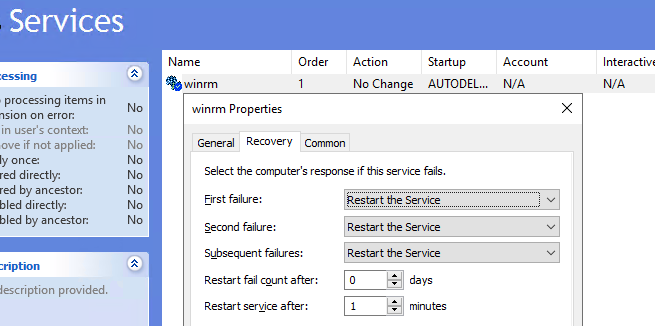

- Теперь перейдите в раздел Computer Policies -> Preferences -> Control Panel Settings -> Services и выберите New -> Service. Укажите имя службы WinRM и на вкладке Recovery задайте действие Restart the Service;

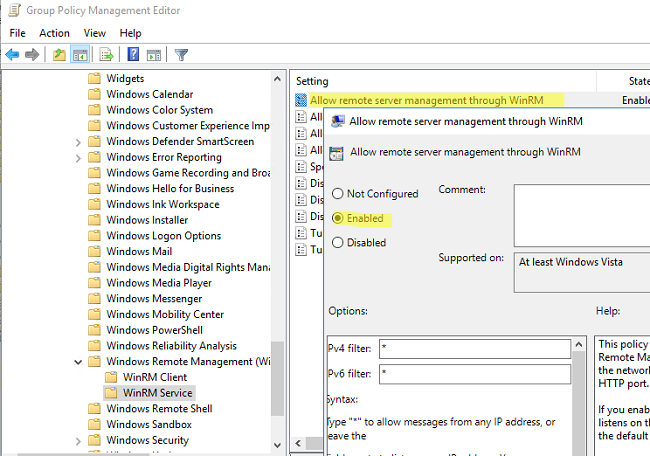

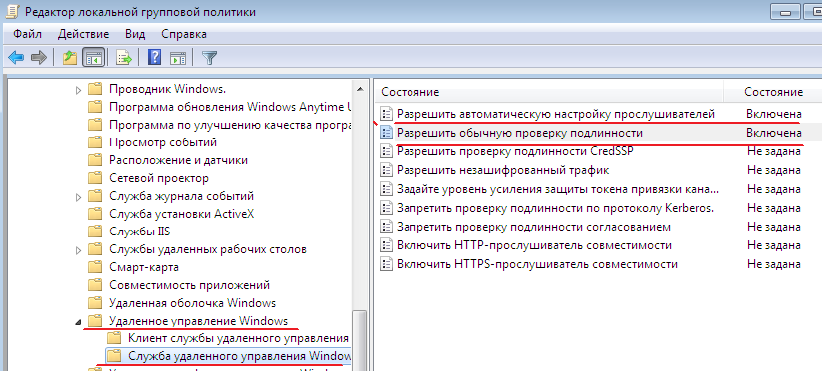

- Перейдите в раздел Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Windows Remote Management (WinRM) -> WinRM Service. Включите параметр Allow remote server management through WinRM. В поле фильтр IPv4/IPv6 можно указать IP адреса или подсети, на которых нужно слушать удаленные подключения через WinRM. Если вы хотите разрешать принимать WinRM подключения на всех IP адресах, оставьте здесь *;

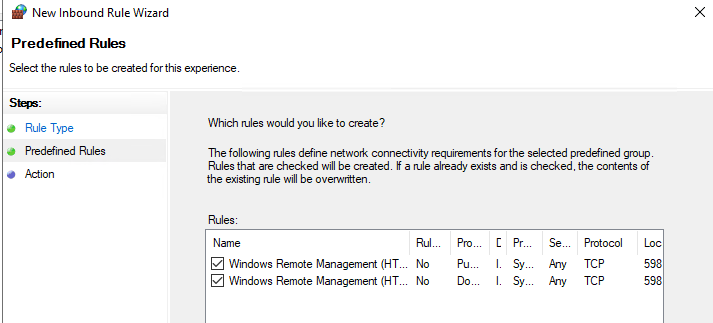

- Откройте в Windows Defender Firewall правила, разрешающие подключаться к WinRM по стандартным портам 5985 и 5986. Перейдите в Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security -> Windows Firewall with Advanced Security -> Inbound Rules. Выберите predefined rule Windows Remote Management;

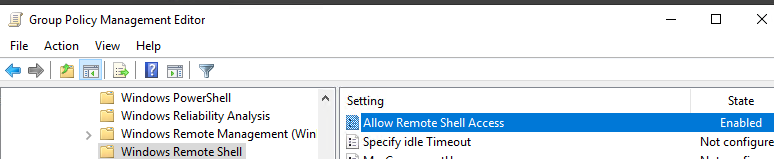

- Перейдите в раздел Computer Configuration -> Policies -> Windows Components -> Windows Remote Shell и включите параметр Allow Remote Shell Access.

Обновите настройки GPO на клиентах и проверьте, что служба WinRM настроилась автоматически. Для диагностики применения групповой политики на клиенте можно использовать утилиту gpresult.

Проверка настроек WinRM

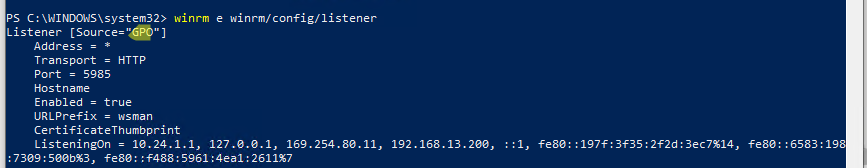

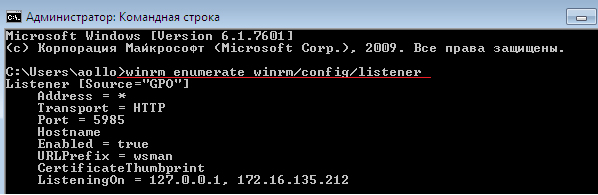

Чтобы проверить, что настройки WinRM на компьютере заданы через групповые политики, выполните команду:

winrm e winrm/config/listener

Команда выведет текущие настройки WinRM листенера. Обратите внимание на строку

Listener [Source="GPO"]

. Она означает, что настройки получены через групповые политики.

Полную конфигурацию службы WinRM можно вывести с помощью команды:

winrm get winrm/config

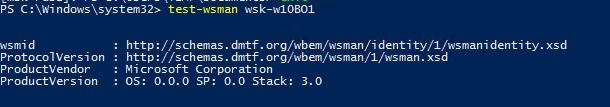

Теперь нужно попробовать удаленно подключиться к компьютеру через WinRM. Запустите на удаленном компьютере консоль PowerShell с учетной записью с правами администратора на обоих компьютерах и выполните команду:

Test-WsMan YourCompName1

Если WinRM включен, появится такой ответ:

wsmid : http://schemas.dmtf.org/wbem/wsman/identity/1/wsmanidentity.xsd ProtocolVersion : http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd ProductVendor : Microsoft Corporation ProductVersion : OS: 0.0.0 SP: 0.0 Stack: 3.0

Проверить доступность порта 5985 на удаленном компьютере можно так:

Test-NetConnection -ComputerName YourCompName1 -Port 5985

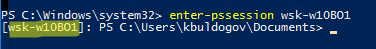

Теперь можно попробовать выполнить интерактивное подключение к удаленному компьютеру через PSRemoting с помощью командлета Enter-PSSession:

Enter-PSSession CompNameHere1

В данном случае подключение было успешно установлено и перед вами открылась консоль удаленного сервера.

По аналогии через PSRemoting на удаленном компьютере команду можно выполнить произвольную команду с помощью Invoke-Command:

Invoke-Command -ComputerName YourCompName1 -ScriptBlock {ipconfig /all}

Если соединение работает, вы увидите на экране вывод команды

ipconfig

.

Также можно выполнить команду на удаленном хосте так:

winrs -r:wsk-w10BO1 dir

В некоторых случаях при подключении через PSSession может появится ошибка:

Enter-PSSession : Connecting to remote server wsk-w10BO1 failed with the following error message : Access is denied. CategoryInfo : InvalidArgument: (wsk-w10BO1:String) [Enter-PSSession], PSRemotingTransportException FullyQualifiedErrorId : CreateRemoteRunspaceFailed

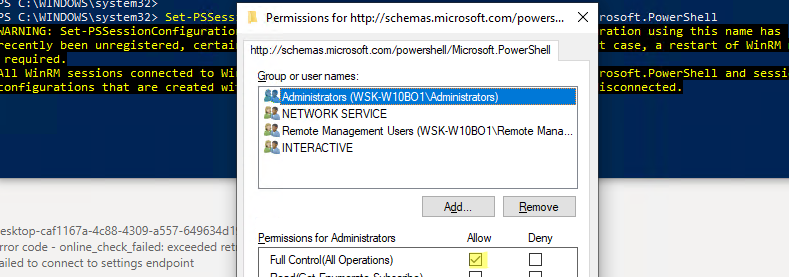

В этом случае проверьте настройки разрешения для подключения к WinRM на удаленном компьютере:

Set-PSSessionConfiguration -ShowSecurityDescriptorUI -Name Microsoft.PowerShell

Убедитесь, что ваша учетная запись входит в группу Administrators или Remote Management Users (см. статью об удаленном доступе через WinRM без прав администратора) и им предоставлены права FullControl. Также проверьте, нет ли Deny правил.

Для настройки WinRM и PSRemoting в рабочей группе (без домена AD) рекомендуем использовать эту инструкцию.

Прочитано:

10 178

Я опишу процесс, каким образом можно централизованно активировать и настроить службу Windows Remote Management (WinRM) на всех целевых компьютерах с помощью Group Security Policy. Windows Remote Management – это специальный сервис, позволяющий администраторам получить возможность удаленного доступа и управления клиентскими и серверными ОС Windows.

Возьмем обычный ПК с Windows 7, который включен в домен, и на котором не активирована функция Windows Remote Management. В командной строке введем следующую команду:

Запустим командную строку с правами администратора.

WinRM enumerate winrm/config/listener

WSMan Fault. The client cannot connect to the destination specified in the request. Error number: – 2144108526 0?80338012

Если нужно настроить WinRM вручную на отдельной системе, достаточно набрать команду:

winrm quickconfig

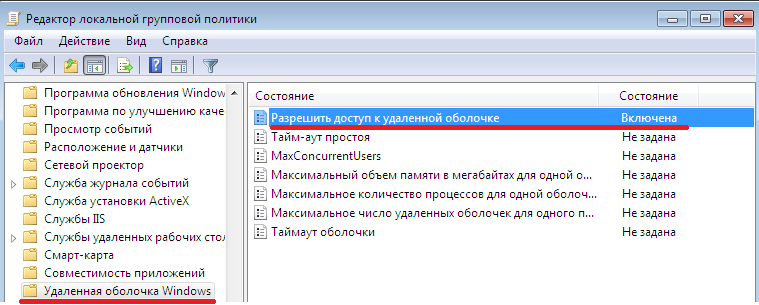

В том случае, если нужно настроить WinRM на группе компьютеров, то можно воспользоваться специальными параметрами групповой политики. Создадим групповую политику на контейнер где располагаются рабочие станции. Конфигурация компьютера — Политики — Административные шаблоны -> Компоненты Windows – Удаленное управление Windows. Активируем следующие параметры:

• Клиент службы удаленного управления Windows.

• Служба удаленного управления Windows

Далее в разделе Конфигурация компьютера – Политики — Административные шаблоны – Компоненты Windows – Удаленная оболочка Windows

Активируем пункт:

Разрешить доступ к удаленной оболочке – Включена

WinRM enumerate winrm/config/listener

После применения групповой политики, данной системой можно управлять удаленно с помощью команд WinRS. Следующая команда откроет командную строку, запущенную на удаленной системе:

winrs –r:<имя_компьютера> cmd

После появления окна командной строки вы можете выполнять и видеть результат выполнения любых команд на удаленном компьютере, как будто бы вы работаете за ним локально. Отметим, что на вашем управляющем компьютере WinRM также должна быть активирована.

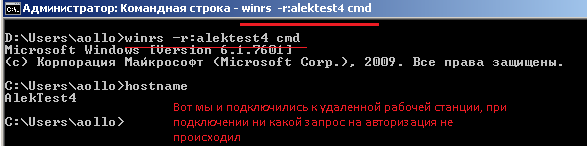

В моем случаем тестовая машина называется alektest4

winrs -r:alektest4 cmd