SMB Direct (Server Message Block Direct) — это новая версия протокола SMB, разработанная компанией Microsoft для операционной системы Windows.

SMB Direct использует технологию RDMA (Remote Direct Memory Access), которая позволяет более эффективно передавать данные между сетевыми устройствами, снижая задержку и увеличивая пропускную способность.

Однако, в некоторых случаях, может возникнуть необходимость отключить SMB Direct в Windows 10. Например, если у вас есть устройства или программное обеспечение, которые не поддерживают эту функцию или если вам нужно предотвратить несанкционированный доступ к вашим данным.

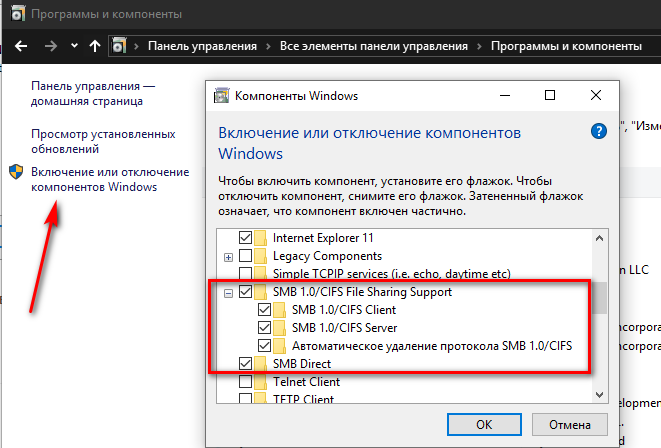

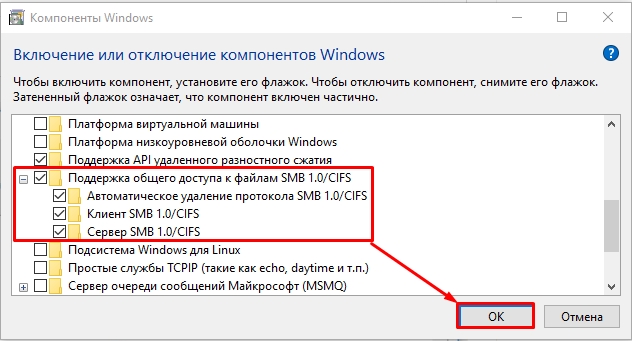

Отключение SMB Direct можно осуществить через настройки «Панели управления» в Windows 10. В разделе «Программы» выберите «Включение или отключение компонентов Windows» и найдите опцию «Клиент SMB Direct». Уберите галочку рядом с этой опцией и нажмите «ОК». После перезагрузки компьютера SMB Direct будет отключен.

Важно отметить, что отключение SMB Direct может повлиять на производительность некоторых приложений и функций Windows 10, поэтому рекомендуется быть осторожным при его отключении и, если это возможно, проконсультироваться с специалистом.

Содержание

- Важность SMB Direct в Windows 10

- Что такое SMB Direct?

- Как работает SMB Direct в Windows 10?

- Возможности отключения SMB Direct

- Последствия отключения SMB Direct в Windows 10

- Как отключить SMB Direct в Windows 10?

- Рекомендации по использованию SMB Direct в Windows 10

Важность SMB Direct в Windows 10

Одним из главных преимуществ SMB Direct является поддержка передачи данных по протоколу RDMA (Remote Direct Memory Access). RDMA позволяет обмениваться данными между участниками сети, минуя центральный процессор и работая непосредственно с памятью. Это обеспечивает высокую скорость передачи данных и снижает задержку.

Благодаря SMB Direct, пользователи могут получить быстрый доступ к сетевым ресурсам, таким как сетевые диски, принтеры и другие устройства, которые используют протокол SMB (Server Message Block). Это особенно важно для корпоративных сетей, где требуется быстрая и надежная передача данных.

SMB Direct также обеспечивает безопасность передачи данных. Он использует протоколы шифрования и аутентификации для защиты от несанкционированного доступа и перехвата данных. Это помогает предотвратить утечку конфиденциальной информации и обеспечить безопасность сети и данных.

В целом, SMB Direct играет важную роль в обеспечении производительности, безопасности и надежности сети в операционной системе Windows 10. Отключение данной функции может привести к снижению скорости передачи данных и повышению нагрузки на серверы, поэтому рекомендуется оставить ее включенной, если это необходимо для оптимальной работы сети.

Что такое SMB Direct?

SMB Direct реализует передачу данных посредством RDMA (Remote Direct Memory Access), что позволяет снизить задержку и увеличить пропускную способность при передаче файлов. RDMA позволяет обойти процессор главной платы и передавать данные напрямую между памятью клиента и сервера.

Основное преимущество SMB Direct заключается в его высокой производительности, особенно при работе с большими объемами данных.

SMB Direct доступен только в некоторых изданиях Windows, таких как Windows 10 Pro, Enterprise и Education, а также в Windows Server.

Как работает SMB Direct в Windows 10?

SMB Direct использует специализированные сетевые адаптеры, поддерживающие RDMA, чтобы установить прямое соединение между клиентским и серверным компьютерами. Это позволяет обходить прослойки сетевого стека операционной системы и передавать данные прямо в оперативную память без участия процессора. Таким образом, ускоряется передача данных и снижается нагрузка на процессор.

Технология SMB Direct обеспечивает надежность и целостность передаваемых данных с помощью различных механизмов, таких как цифровая подпись и шифрование данных. Кроме того, SMB Direct поддерживает функцию маршрутизации, позволяющую передавать данные между компьютерами через промежуточные узлы.

В Windows 10 SMB Direct можно настроить для работы с различными типами сетевых адаптеров, включая Ethernet и InfiniBand. При использовании InfiniBand можно достичь еще более высокой производительности и низкой задержки.

| Преимущества SMB Direct в Windows 10: |

|---|

| 1. Высокая производительность и низкая задержка передачи данных. |

| 2. Улучшенная пропускная способность. |

| 3. Надежность и целостность данных. |

| 4. Поддержка различных типов сетевых адаптеров. |

| 5. Возможность маршрутизации данных. |

Использование SMB Direct особенно полезно в ситуациях, когда требуется быстрая передача больших объемов данных, например, при работе с файловыми серверами или ресурсоемкими приложениями.

Возможности отключения SMB Direct

Отключение SMB Direct в Windows 10 может предоставить следующие возможности:

| Возможность | Описание |

|---|---|

| Повышение безопасности | Отключение SMB Direct может улучшить безопасность системы, поскольку это протокол, который может быть подвержен уязвимостям и использован злоумышленниками для атак. |

| Снижение ресурсозатрат | Некоторые пользователи могут отключить SMB Direct для снижения использования ресурсов системы. SMB Direct может потреблять значительную мощность процессора и память, особенно при передаче больших файлов по сети. |

| Решение проблем совместимости | Некоторые сетевые устройства или программное обеспечение могут несовместимы с SMB Direct. Отключение этого протокола может помочь решить проблемы, связанные с передачей данных по сети. |

Важно помнить, что отключение SMB Direct может повлиять на функциональность системы и сетевую связность. Перед отключением необходимо заботливо оценить возможные последствия и выполнять резервное копирование данных.

Последствия отключения SMB Direct в Windows 10

Отключение SMB Direct в Windows 10 может иметь несколько последствий для функционирования системы и сетевого соединения:

-

Потеря производительности сети: SMB Direct является протоколом для быстрой передачи данных по сети. Если он отключен, скорость передачи данных может значительно снизиться, особенно при работе с большими файлами или в использовании сетевого хранилища данных.

-

Ограниченные возможности доступа к файлам и папкам: SMB Direct обеспечивает безопасный доступ к сетевым ресурсам, таким как общие папки, принтеры и другие устройства. Если протокол отключен, пользователь может столкнуться с ограничениями при доступе к этим ресурсам. Например, некоторые сетевые принтеры могут перестать работать.

-

Уязвимости в безопасности: SMB Direct обеспечивает защищенную передачу данных по сети. Отключение этого протокола может повысить риск уязвимостей и несанкционированного доступа к данным.

Поэтому, перед отключением SMB Direct в Windows 10, рекомендуется обратить внимание на потенциальные последствия и внести соответствующие изменения в настройки сети и доступа к ресурсам.

Как отключить SMB Direct в Windows 10?

Процесс отключения протокола SMB Direct в Windows 10 может быть полезным в некоторых случаях, особенно если вы сталкиваетесь с проблемами сетевого соединения или безопасности. Вот несколько шагов, которые помогут вам отключить SMB Direct.

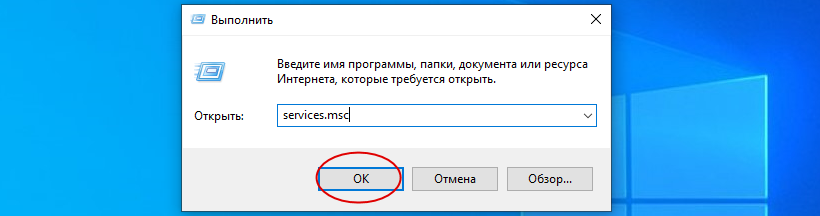

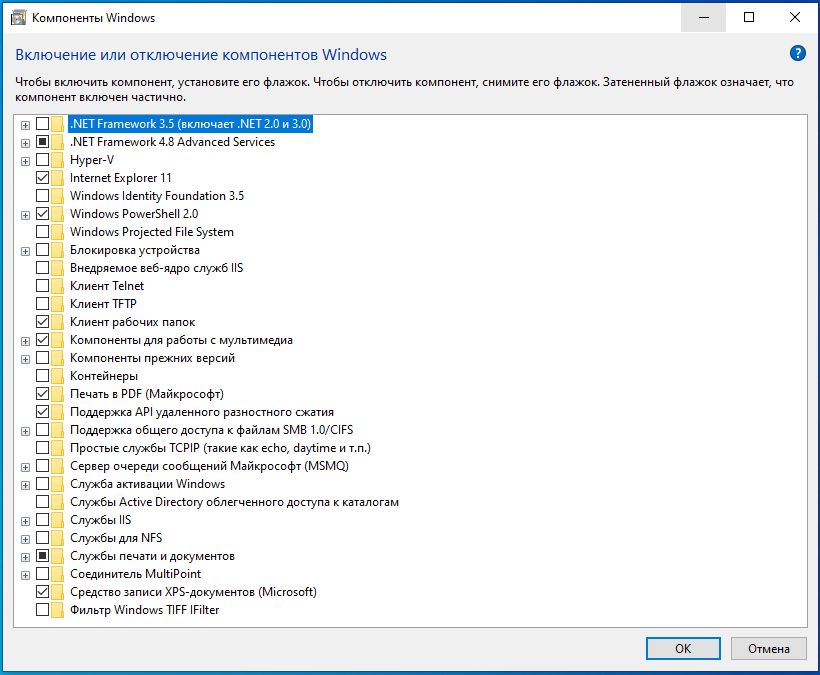

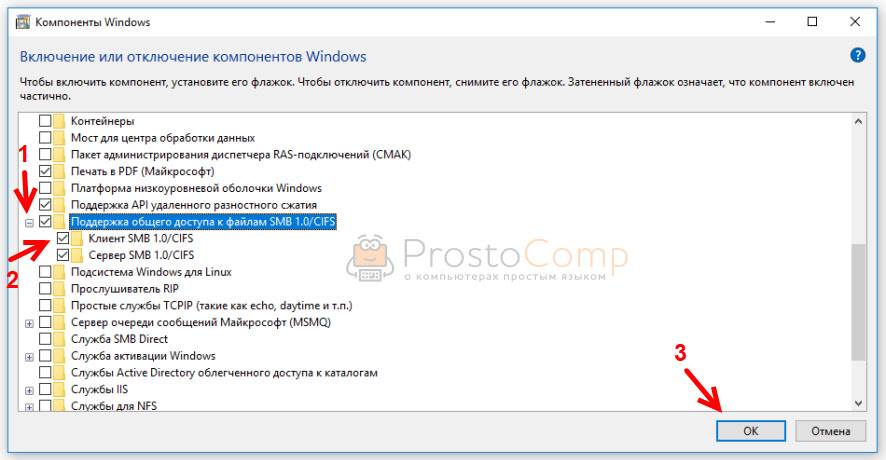

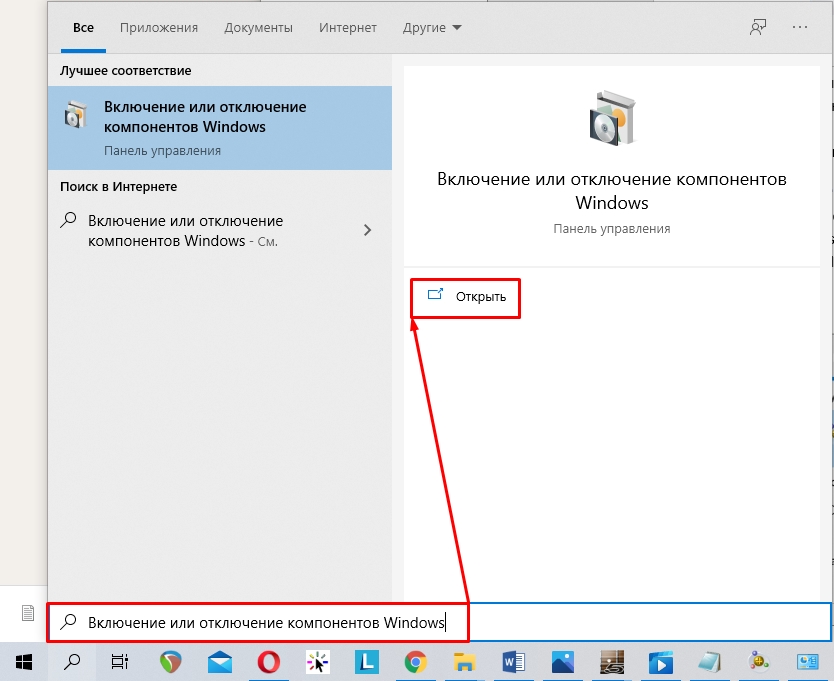

Шаг 1: Откройте «Панель управления» и выберите «Программы» — «Включение или отключение компонентов Windows».

Шаг 2: В появившемся окне прокрутите вниз и найдите «Файлы и службы печати» — «Службы файлов SMB 1.0/CIFS» и снимите флажок в соответствующем поле.

Шаг 3: Примените изменения, нажав «ОК».

Шаг 4: Перезагрузите компьютер, чтобы изменения вступили в силу.

Обратите внимание, что отключение SMB Direct может повлиять на функциональность и совместимость некоторых сетевых приложений и служб. Поэтому перед выполнением этой операции рекомендуется убедиться, что у вас есть альтернативные способы обеспечения необходимой функциональности.

Рекомендации по использованию SMB Direct в Windows 10

СMB Direct в Windows 10 предоставляет возможность улучшить производительность сетевых соединений на основе TCP/IP с помощью низкоуровневых сетевых адаптеров. Однако, перед использованием SMB Direct на компьютере с Windows 10, следует учитывать следующие рекомендации:

- Убедитесь, что ваша сетевая аппаратура поддерживает SMB Direct. Для использования SMB Direct необходимы сетевые адаптеры с RDMA (Remote Direct Memory Access), которые могут быть физическими адаптерами или виртуальными коммутаторами.

- Установите и настройте драйверы RDMA для ваших сетевых адаптеров. Дистрибутивы драйверов обычно предоставляются производителями сетевого оборудования и могут быть загружены с официальных сайтов.

- Проверьте совместимость вашей операционной системы с SMB Direct. Некоторые версии Windows 10 могут не поддерживать SMB Direct или требовать дополнительных обновлений.

- Правильно настройте параметры SMB Direct. Windows 10 предоставляет гибкую конфигурацию SMB Direct с помощью PowerShell или графического интерфейса управления.

- Используйте SMB Direct только в сетях с низкой задержкой и высокой пропускной способностью. Помните, что SMB Direct предназначен для использования в высокопроизводительных сценариях, и его использование в условиях с ограниченными ресурсами может привести к плохой производительности.

Следуя этим рекомендациям, вы сможете максимально эффективно использовать SMB Direct в Windows 10 и получить высокую производительность сетевых соединений.

Windows иногда и не без основания сравнивают с дыней: как и этот плод, операционная система имеет ядро и слои, представленные набором программных компонентов, а «поверх» всего этого располагается графическая оболочка, или иначе интерфейс. Одни из этих программных компонентов являются критически важными для работы операционной системы, другие являются дополнительными, упрощающими взаимодействие пользователя с Windows и обеспечивающими работу разных периферических устройств. Соответственно, из соображений оптимизации эти последние второстепенные компоненты и функции могут быть отключены.

- 1 Как открыть меню компонентов

- 2 Как включать и отключать компоненты

- 3 Какие компоненты Windows 10 могут быть отключены

- 3.1 Компоненты Windows, которые не стоит отключать:

- 3.2 Компоненты Windows, которые могут быть безболезненно отключены:

- 4 Итог

Как открыть меню компонентов

В Windows 10 получить доступ к интерфейсу управления компонентами можно как минимум двумя способами: с через «Параметры» и с помощью быстрой команды.

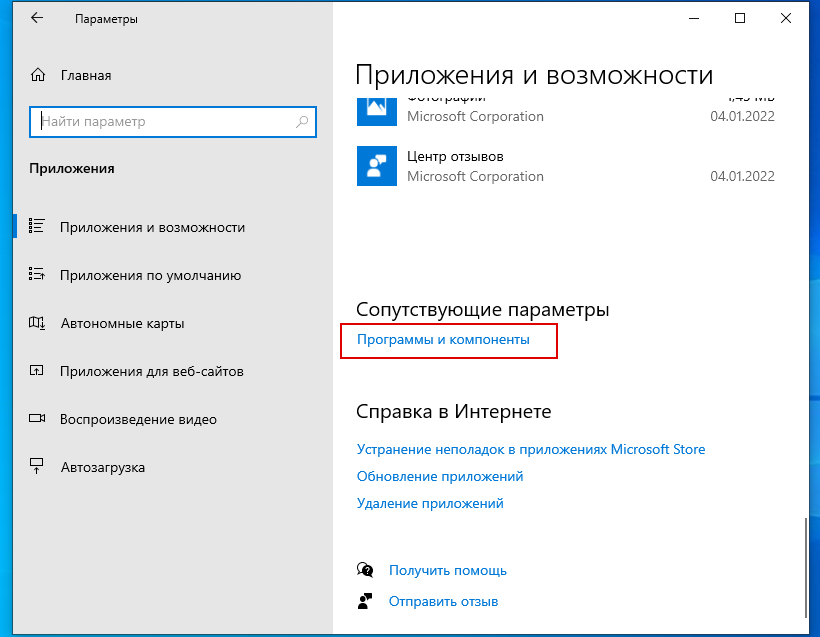

- Откройте приложение «Параметры», перейдите в раздел «Приложения и возможности», прокрутите список приложения до самого конца, нажмите ссылку «Программы и компоненты;»

- В открывшемся окне слева нажмите «Включение или отключение компонентов Windows»;

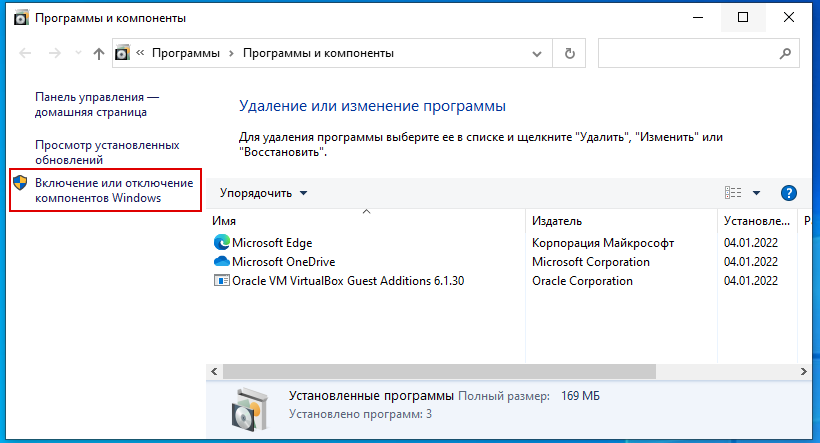

- Второй способ более простой и быстрый. Нажатием Win + R вызовите окошко выполнения команд, вставьте в него команду

optionalfeaturesи нажмите ввод.

Как включать и отключать компоненты

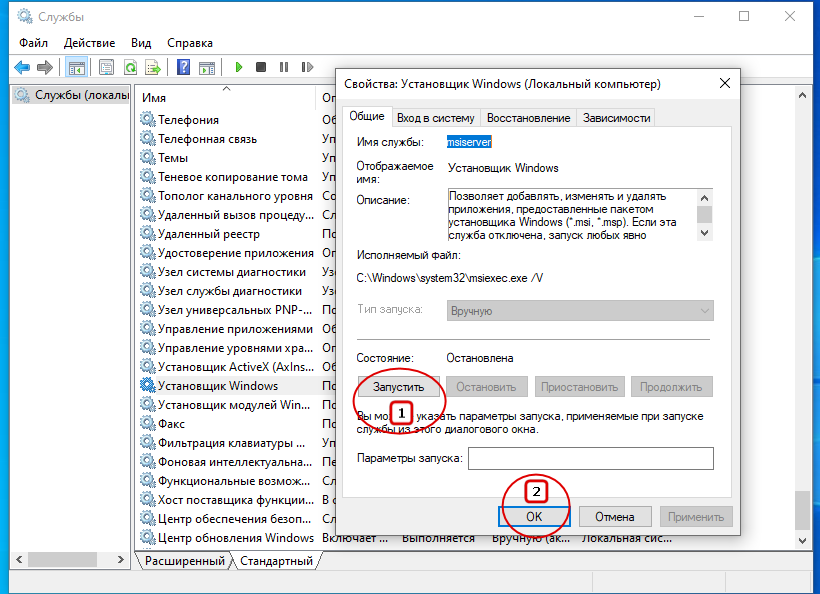

Включаются и отключаются компоненты путем установки или снятия галки напротив их названий, при этом может понадобиться перезагрузка компьютера. Некоторые компоненты являются составными, будучи представлены отдельными модулями. В этом случае название компонента будет отмечено знаком плюса, а сам пункт будет содержать один, два или более подпунктов. Компоненты, включенные частично (активны не все составные модули), отмечаются не флажком, а жирной квадратной точкой. У некоторых пользователей окно включения и отключения компонентов может оказаться пустым. Если вы столкнулись с этой проблемой, сделайте следующее:

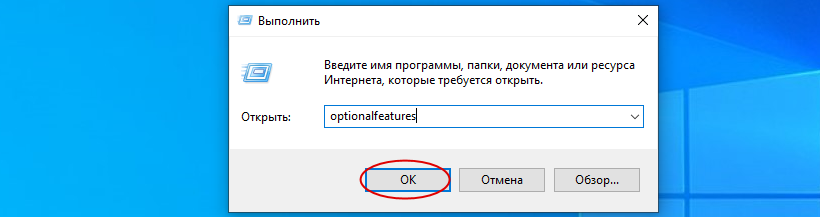

- Откройте командой

services.mscоснастку управления службами; - Найдите в списке службу «Установщик Windows» и посмотрите ее статус. Скорее всего, она отключена и не выполняется. Открыв ее свойства, выберите тип запуска «Автоматически» или «Вручную», нажмите «Применить», запустите службу и сохраните настройки.

После включения указанной службы список компонентом должен стать доступным.

Какие компоненты Windows 10 могут быть отключены

Большинство доступных в оснастке управления компонентов Windows 10 не являются критически важными для работы системы, поэтому они могут быть безболезненно отключены. Впрочем, есть компоненты, отключать которые не стоит, так как это приведет к деактивации часто используемых функций Windows и сделает невозможным запуск некоторых сторонних программ. Так, настоятельно не рекомендуется отключать .NET Framework последних версий (от 4.5 и выше). Исключение составляет .NET Framework устаревшей ныне версии 3.5, вы можете его отключить, если вдруг он окажется у вас включенным. В актуальных сборках Windows 10 и 11 по умолчанию этот компонент, как правило, отключен.

Ниже мы приводим две таблицы: в первой перечисляются компоненты, отключение которых нежелательно, вторая таблица содержит список компонентов, которые могут быть отключены без какого-либо ущерба для системы.

Компоненты Windows, которые не стоит отключать:

| Компонент | Описание |

|---|---|

| .NET Framework 4.8 и Advanced Services | Набор библиотек, необходимый для правильного функционирования операционной системы и многих сторонних программ |

| PowerShell 2.0 | Вторая версия командной строки с расширенным списком возможностей |

| Службы печати документов | Составной компонент. Отключать нежелательно, он может пригодиться при работе с факсами, сканерами и другими средствами вывода на печать |

| Поддержка API удаленного разностного сжатия | Компонент обеспечивает более быстрое сравнение синхронизируемых файлов. Используется в немногих приложениях, но на всякий случай его желательно оставить включенным |

Компоненты Windows, которые могут быть безболезненно отключены:

| Компонент | Описание |

|---|---|

| Internet Explorer | Устаревший браузер. В Windows 10 всё еще включен по умолчанию |

| Hyper-V | Встроенная технология виртуализации. Не включайте, если используете VirtualBox или другие сторонние гипервизоры |

| Компоненты прежних версий | Нужны для работы старых 16-битных программ |

| Application Guard | Изолированная среда для работы браузера Microsoft Edge. Не дает зловредным вирусам и приложениям выбраться дальше «песочницы». Бесполезна для тех, кто не использует Edge |

| Блокировка устройства | Составной компонент, регулирующий дополнительные настройки входа в систему |

| Windows Identity Foundation 3.5 | Устаревший фреймворк. Необходим только для работы старых программ. Сейчас практически не используется |

| Внедряемое веб-ядро служб IIS | Используется только разработчиками |

| Веб-ядро служб IIS | Облегченная версия веб-сервера от Microsoft. Пользователю не интересна, отключена |

| Защищенный узел | Инструменты для создания экранированной виртуальной машины на удаленном сервере |

| Клиент Telnet | Организовывает управление командной строкой на удаленном ПК по своему протоколу. Не является безопасным, включать только при прямой необходимости |

| Клиент TFTP | Прием/отправка данных по своему протоколу, аналогичен клиенту Telnet. Небезопасен, отключен |

| Контейнеры | В парадигме Windows контейнер — изолированное приложение, которое уже имеет все ресурсы для запуска и работы, без сторонних библиотек. Этот компонент отвечает за создание и взаимодействие с контейнерами Windows Server |

| Песочница Windows | Инструмент виртуализации, позволяющий запускать ненадежные с точки зрения безопасности программы и скрипты без риска повреждения системы |

| Компоненты для работы с мультимедиа | Хотя этот компонент и включен по умолчанию, он не является особо важным. Вам он понадобится, если вы захотите использовать приложения Windows Media или Windows Media Center |

| Поддержка общего доступа к файлам SMB 1.0/CIFS | Устаревший компонент, используемый для получения доступа к общим ресурсам NAS по данному протоколу. Отключен по соображения безопасности |

| Простые службы TCPIP | Дополнительные служебные средства командной строки. Интереса для пользователей не представляют |

| Сервер очереди сообщений Майкрософт (MSMQ) | Устаревшая служба для работы с ненадёжными сетями. Отключена |

| Мост (DCB) центра обработки данных | Серверный компонент, отвечающий за распределение трафика и повышение надежности передачи информации. Обычному пользователю не нужно |

| CMAK | Пакет администрирования для автоматизации клиентского подключения к VPN-серверам |

| Печать в PDF | Создание PDF-файлов из изображений, их распечатка |

| Подсистема Windows для Linux | Интегрированная среда, позволяющая запускать в Windows программное обеспечение, созданное для Linux |

| Платформа низкоуровневой оболочки | Запуск софта для виртуализации на уровне ядра Windows. Позволяет, к примеру, разделить сервер на несколько виртуальных машин |

| Прослушиватель RIP | Сервис, обеспечивающий взаимодействие с маршрутизатором, работающим по протоколу RIP1. Применяется для крупных локальных сетей |

| Служба SMB Direct | Сервис обмена данными с компьютерами, использующими файловую систему SMB 2.0. Пригодится при организации разнородной сети с Windows/Linux/Mac |

| Служба активации Windows | Несмотря на название, оба пункта не имеют ничего общего с лицензией Windows. Служба IIS позволяет размещать веб-сервера и прочие ресурсы в интернете, служба активации — помогает управлять размещением веб-приложений. Обычному юзеру не интересны |

| Службы Active Directory легкого доступа | Позволяет разграничивать права пользователей и проводить глубокую настройку механизма аутентификации. Полезна админам небольших сетей, не планирующим скорого расширения |

| Службы для NFS | Еще одна файловая система, еще одна служба доступа к ней. По умолчанию отключена |

| Соединитель Multipoint | Инструмент контроля и сбора информации для крупных сетей |

| Средство записи XPS | Активирует обработку документов формата XPS |

| Фильтр Windows TIFF Ifilter | Возможность распознавания и индексирования изображений TIFF. Нужна в редких случаях использования крупной, бессистемной базы изображений этого формата, например, после сканирования фотографий |

Итог

Наборы компонентов в разных версиях, редакциях и разрядностях Windows могут отличаться, но отличия эти, как правило, несущественны. Что касается отключения компонентов с целью повышения скорости работы Windows, данное решение не является целесообразным, поскольку полученный прирост производительности будет невелик. Если вы заметили, значительная часть компонентов и так отключена по умолчанию. И напротив, включать компоненты лишь для того чтобы они были включены, нет никакого резона. Если используемые вами функция или программа будет нуждаться в таком компоненте, Windows сама попросит вас его включить.

Один из самых важных преимуществ Windows 10 — поддержка протокола SMB Direct, который обеспечивает быструю передачу данных между компьютерами в локальной сети. С его помощью можно значительно увеличить скорость работы сетевых ресурсов, таких как общий доступ к файлам или печать.

Однако, есть случаи, когда пользователю может потребоваться отключить SMB Direct из-за различных проблем. Например, некоторые пользователи сталкиваются с проблемами совместимости при использовании этого протокола с некоторыми приложениями или устройствами. Другим причиной может быть снижение производительности системы из-за большого количества передаваемых данных.

Отключение SMB Direct в Windows 10 возможно, но для этого потребуются некоторые навыки администрирования и изменение некоторых системных настроек. В статье мы рассмотрим несколько способов отключить SMB Direct на компьютере под управлением Windows 10 и расскажем о возможных последствиях этого действия.

Содержание

- Что такое SMB Direct?

- Зачем нужен SMB Direct в Windows 10?

- Как отключить SMB Direct в Windows 10?

- Возможные последствия отключения SMB Direct в Windows 10

Что такое SMB Direct?

Технология SMB Direct позволяет достичь высокой производительности и увеличить пропускную способность сети, особенно при передаче больших файлов. Она часто используется в серверных окружениях для обеспечения высокой скорости доступа к данным и ускорения операций с файловой системой. SMB Direct также поддерживает оффлоадинг CPU, что позволяет освободить процессор для выполнения других задач, улучшая общую производительность системы.

Однако, необходимо учитывать, что для поддержки SMB Direct требуется специализированное оборудование, такое как сетевые адаптеры RDMA и сетевые коммутаторы с поддержкой RoCE (RDMA over Converged Ethernet). Поэтому, перед включением или отключением SMB Direct следует учитывать совместимость оборудования и потребности вашей конкретной сети.

Зачем нужен SMB Direct в Windows 10?

Преимущества SMB Direct включают в себя увеличение пропускной способности, снижение нагрузки на ЦП и снижение задержки при передаче данных. Это особенно полезно для задач, требующих высокой производительности сети, таких как виртуализация, резервное копирование или стриминг мультимедийного контента.

Кроме того, SMB Direct в Windows 10 поддерживает кластер полосы пропускания, что означает, что он может использовать одновременно несколько сетевых адаптеров для достижения еще большей производительности. Это особенно полезно для высоконагруженных рабочих нагрузок, где требуется высокая пропускная способность.

В целом, SMB Direct в Windows 10 способствует улучшению работы сети, обеспечивая высокую производительность и эффективность передачи данных. Поэтому его отключение может привести к снижению производительности и ухудшению опыта пользователей.

Как отключить SMB Direct в Windows 10?

Если вам необходимо отключить SMB Direct в операционной системе Windows 10, вы можете воспользоваться следующими шагами:

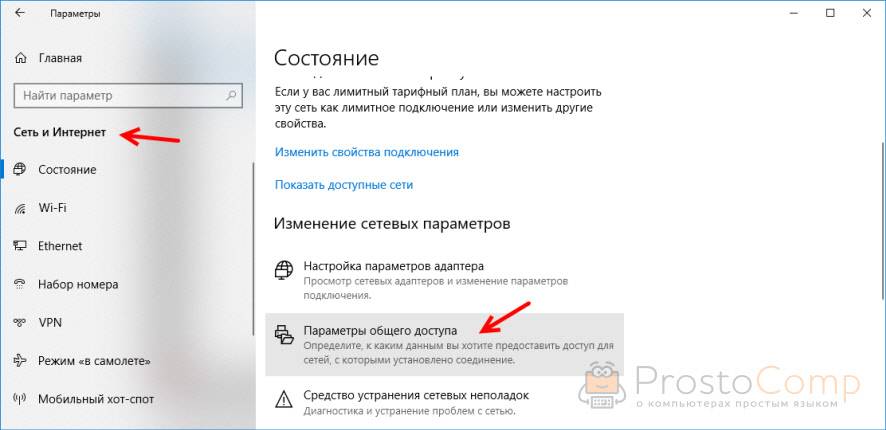

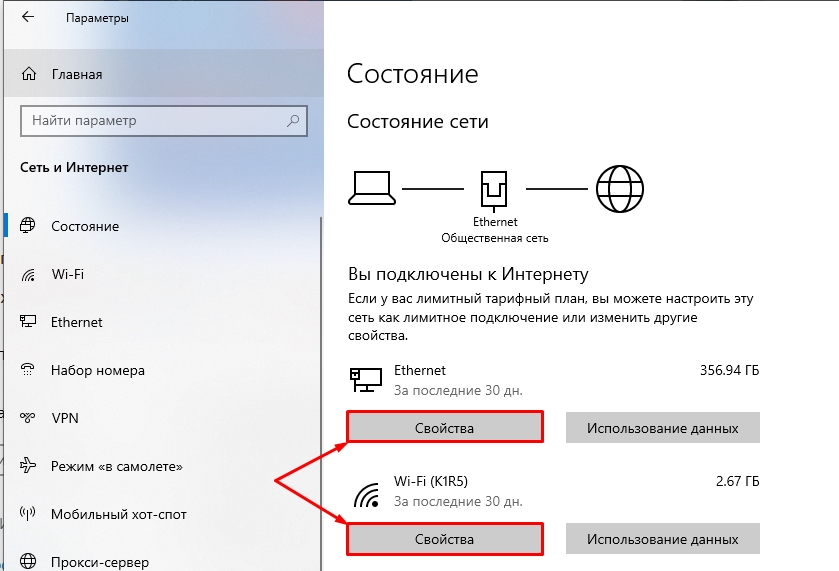

- Откройте «Параметры» (нажмите на значок «Пуск» и выберите «Параметры»).

- Выберите «Сеть и интернет».

- В левой панели выберите «Wi-Fi» или «Ethernet», в зависимости от того, какое соединение вы используете.

- В разделе «Изменение параметров адаптера» найдите соответствующее подключение и щелкните правой кнопкой мыши по нему.

- Выберите «Свойства».

- На вкладке «Сетевые службы файлов (SMB)» снимите флажок напротив «SMB Direct».

- Нажмите «OK», чтобы сохранить изменения.

- Перезагрузите компьютер, чтобы изменения вступили в силу.

После перезагрузки SMB Direct будет отключен на вашем компьютере с операционной системой Windows 10. Учтите, что отключение SMB Direct может повлиять на производительность и функциональность некоторых сетевых приложений, поэтому рекомендуется выполнить данную операцию только в случае необходимости. Обратите внимание, что процедура отключения SMB Direct может незначительно отличаться в зависимости от версии операционной системы Windows.

Возможные последствия отключения SMB Direct в Windows 10

Во-вторых, отключение SMB Direct может сказаться на производительности при работе с удаленными файловыми ресурсами. Это может быть особенно заметно при работе с крупными файлами, такими как видео или графические изображения. Отключение SMB Direct может привести к повышенной задержке в доступе к удаленным файлам и ухудшить общую производительность системы.

Кроме того, отключение SMB Direct может повлиять на работу некоторых сетевых служб и приложений, которые используют протокол SMB для доступа к файловым ресурсам. Некоторые приложения и службы, такие как облачные хранилища или серверы, могут требовать наличия SMB Direct для полноценной работы. Поэтому, отключение данной функции может привести к неправильной работе или невозможности использования некоторых приложений или служб.

В целом, отключение SMB Direct может иметь серьезные последствия для пользователей Windows 10. Перед отключением данной функции необходимо тщательно оценить все возможные риски и потери в производительности, чтобы принять решение, которое лучше соответствует потребностям пользователя.

Содержание

- Почему и как необходимо отключить SMB1 в Windows 10/8/7

- Отключение SMB1 из Панели управления

- Отключение SMB1 через Powershell

- Отключить SMB1 с помощью реестра Windows

- Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

- Отключение SMB или SMBv3 для устранения неполадок

- Удаление SMBv1

- Боремся с вирусами и инфраструктурой, или отключение SMB v1

- Считаем условно пострадавших

- Все-таки отключаем

- Работает – не трогай

- SMB Direct

- SMB Multichannel и SMB Direct

- Шифрование SMB с помощью SMB Direct

- Требования

- Вопросы использования SMB Direct

- Включение и отключение SMB Direct

- Отключение SMB Direct

- Повторное включение SMB Direct

- Проверка производительности SMB Direct

- Сравнение времени копирования файлов с использованием и без использования SMB Direct

- Сымитируйте отказ одного из сетевых адаптеров во время копирования файлов с использованием SMB Direct

- Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

- Аудит доступа к файловому серверу по SMB v1.0

- Включение/отключение SMB 1.0 в Windows Server 2016/2019

- Включить/отключить SMB 1.0 в Windows 10

- Отключение SMBv1 с помощью групповых политик

Почему и как необходимо отключить SMB1 в Windows 10/8/7

SMB или Server Message Block это протокол обмена по сети, предназначенный для совместного использования файлов, принтеров и других различных устройств. Существует три версии SMB – SMBv1, SMBv2 и SMBv3. Из соображений безопасности Microsoft рекомендует отключить SMB версии 1, так как он устарел и использует технологию, которой почти 30 лет. Чтобы избежать заражения вирусами-вымогателями типа WannaCrypt нужно отключить SMB1 и установить обновления для операционной системы. Этот протокол используется Windows 2000, Windows XP, Windows Server 2003 и Windows Server 2003 R2 – поэтому сетевой файловый доступ к данным версиям ОС будет не доступен. Тоже самое относится к некоторым сетевым хранилищам, сканерам и т.п.

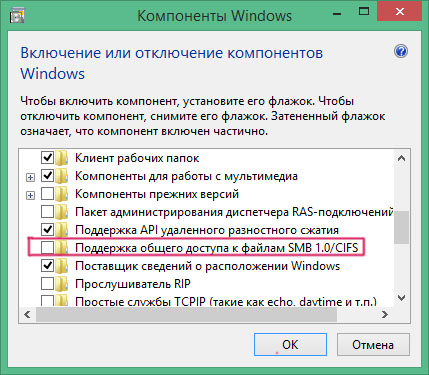

Отключение SMB1 из Панели управления

Отключаем ‘Поддержка общего доступа к файлам SMB 1.0/CIFS’

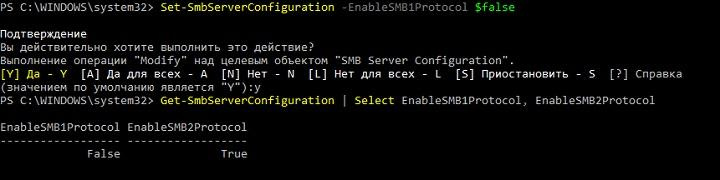

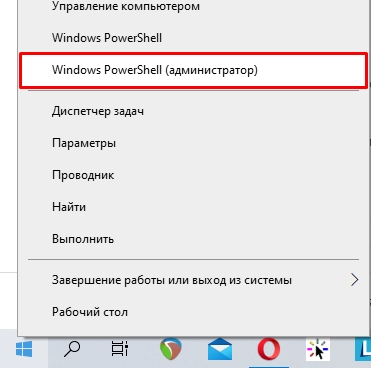

Отключение SMB1 через Powershell

Откройте консоль Powershell с правами администратора и введите следующую команду:

Отключить SMB1 с помощью реестра Windows

Также можно отключить SMBv1 запустив regedit.exe и перейдя к следующему разделу:

Создайте в этом разделе DWORD SMB1 со значением .

Значения для включения и отключения SMB1:

После этого необходимо установить обновление MS17-010. Обновление вышло подо все версии Windows, включая не поддерживаемые больше Windows XP и Windows Server 2003.

И в заключении хочется сказать, что, не смотря на установленный антивирус и регулярные обновления операционной системы, если Вам дороги ваши данные, необходимо в первую очередь думать о резервном копировании.

Источник

Как обнаруживать, включать и отключать SMBv1, SMBv2 и SMBv3 в Windows

применимо к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее.

Отключение SMB или SMBv3 для устранения неполадок

Мы рекомендуем включить протоколы SMB 2.0 и SMBv3, но может оказаться полезным временно отключить их для устранения неполадок. Дополнительные сведения см. в статье как определить состояние, включить и отключить протоколы SMB на сервере SMB.

в Windows 10, Windows 8.1 и Windows 8 Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012, отключение SMBv3 деактивирует следующие функциональные возможности:

в Windows 7 и Windows Server 2008 R2 отключение 2.0 отключает следующие функции:

протокол smb был впервые появился в Windows Vista и Windows Server 2008, а протокол SMBv3 появился в Windows 8 и Windows Server 2012. Дополнительные сведения о функциях SMB и SMBv3 см. в следующих статьях:

Удаление SMBv1

вот как можно удалить SMBv1 в Windows 10, Windows 8.1, Windows Server 2019, Windows Server 2016 и Windows 2012 R2.

Источник

Боремся с вирусами и инфраструктурой, или отключение SMB v1

В связи с недавной эпидемией шифровальщика WannaCry, эксплуатирующим уязвимость SMB v1, в сети снова появились советы по отключению этого протокола. Более того, Microsoft настоятельно рекомендовала отключить первую версию SMB еще в сентябре 2016 года. Но такое отключение может привести к неожиданным последствиям, вплоть до курьезов: лично сталкивался с компанией, где после борьбы с SMB перестали играть беспроводные колонки Sonos.

Специально для минимизации вероятности «выстрела в ногу» я хочу напомнить об особенностях SMB и подробно рассмотреть, чем грозит непродуманное отключение его старых версий.

SMB (Server Message Block) – сетевой протокол для удаленного доступа к файлам и принтерам. Именно он используется при подключении ресурсов через servernamesharename. Протокол изначально работал поверх NetBIOS, используя порты UDP 137, 138 и TCP 137, 139. С выходом Windows 2000 стал работать напрямую, используя порт TCP 445. SMB используется также для входа в домен Active Directory и работы в нем.

Помимо удаленного доступа к ресурсам протокол используется еще и для межпроцессорного взаимодействия через «именованные потоки» – named pipes. Обращение к процессу производится по пути .pipename.

Первая версия протокола, также известная как CIFS (Common Internet File System), была создана еще в 1980-х годах, а вот вторая версия появилась только с Windows Vista, в 2006. Третья версия протокола вышла с Windows 8. Параллельно с Microsoft протокол создавался и обновлялся в его открытой имплементации Samba.

В каждой новой версии протокола добавлялись разного рода улучшения, направленные на увеличение быстродействия, безопасности и поддержки новых функций. Но при этом оставалась поддержка старых протоколов для совместимости. Разумеется, в старых версиях было и есть достаточно уязвимостей, одной из которых и пользуется WannaCry.

| Версия | Операционная система | Добавлено, по сравнению с предыдущей версией |

| SMB 2.0 | Windows Vista/2008 | Изменилось количество команд протокола со 100+ до 19 |

| Возможность «конвейерной» работы – отправки дополнительных запросов до получения ответа на предыдущий | ||

| Поддержка символьных ссылок | ||

| Подпись сообщений HMAC SHA256 вместо MD5 | ||

| Увеличение кэша и блоков записичтения | ||

| SMB 2.1 | Windows 7/2008R2 | Улучшение производительности |

| Поддержка большего значения MTU | ||

| Поддержка службы BranchCache – механизм, кэширующий запросы в глобальную сеть в локальной сети | ||

| SMB 3.0 | Windows 8/2012 | Возможность построения прозрачного отказоустойчивого кластера с распределением нагрузки |

| Поддержка прямого доступа к памяти (RDMA) | ||

| Управление посредством командлетов Powershell | ||

| Поддержка VSS | ||

| Подпись AES–CMAC | ||

| Шифрование AES–CCM | ||

| Возможность использовать сетевые папки для хранения виртуальных машин HyperV | ||

| Возможность использовать сетевые папки для хранения баз Microsoft SQL | ||

| SMB 3.02 | Windows 8.1/2012R2 | Улучшения безопасности и быстродействия |

| Автоматическая балансировка в кластере | ||

| SMB 3.1.1 | Windows 10/2016 | Поддержка шифрования AES–GCM |

| Проверка целостности до аутентификации с использованием хеша SHA512 | ||

| Обязательные безопасные «переговоры» при работе с клиентами SMB 2.x и выше |

Считаем условно пострадавших

Посмотреть используемую в текущий момент версию протокола довольно просто, используем для этого командлет Get–SmbConnection:

Вывод командлета при открытых сетевых ресурсах на серверах с разной версией Windows.

Из вывода видно, что клиент, поддерживающий все версии протокола, использует для подключения максимально возможную версию из поддерживаемых сервером. Разумеется, если клиент поддерживает только старую версию протокола, а на сервере она будет отключена – соединение установлено не будет. Включить или выключить поддержку старых версий в современных системах Windows можно при помощи командлета Set–SmbServerConfiguration, а посмотреть состояние так:

Выключаем SMBv1 на сервере с Windows 2012 R2.

Результат при подключении с Windows 2003.

Таким образом, при отключении старого, уязвимого протокола можно лишиться работоспособности сети со старыми клиентами. При этом помимо Windows XP и 2003 SMB v1 используется и в ряде программных и аппаратных решений (например NAS на GNULinux, использующий старую версию samba).

| Производитель | Продукт | Комментарий |

| Barracuda | SSL VPN | |

| Web Security Gateway backups | ||

| Canon | Сканирование на сетевой ресурс | |

| Cisco | WSA/WSAv | |

| WAAS | Версии 5.0 и старше | |

| F5 | RDP client gateway | |

| Microsoft Exchange Proxy | ||

| Forcepoint (Raytheon) | «Некоторые продукты» | |

| HPE | ArcSight Legacy Unified Connector | Старые версии |

| IBM | NetServer | Версия V7R2 и старше |

| QRadar Vulnerability Manager | Версии 7.2.x и старше | |

| Lexmark | МФУ, сканирование на сетевой ресурс | Прошивки Firmware eSF 2.x и eSF 3.x |

| Linux Kernel | Клиент CIFS | С 2.5.42 до 3.5.x |

| McAfee | Web Gateway | |

| Microsoft | Windows | XP/2003 и старше |

| MYOB | Accountants | |

| NetApp | ONTAP | Версии до 9.1 |

| NetGear | ReadyNAS | |

| Oracle | Solaris | 11.3 и старше |

| Pulse Secure | PCS | 8.1R9/8.2R4 и старше |

| PPS | 5.1R9/5.3R4 и старше | |

| QNAP | Все устройства хранения | Прошивка старше 4.1 |

| RedHat | RHEL | Версии до 7.2 |

| Ricoh | МФУ, сканирование на сетевой ресурс | Кроме ряда моделей |

| RSA | Authentication Manager Server | |

| Samba | Samba | Старше 3.5 |

| Sonos | Беспроводные колонки | |

| Sophos | Sophos UTM | |

| Sophos XG firewall | ||

| Sophos Web Appliance | ||

| SUSE | SLES | 11 и старше |

| Synology | Diskstation Manager | Только управление |

| Thomson Reuters | CS Professional Suite | |

| Tintri | Tintri OS, Tintri Global Center | |

| VMware | Vcenter | |

| ESXi | Старше 6.0 | |

| Worldox | GX3 DMS | |

| Xerox | МФУ, сканирование на сетевой ресурс | Прошивки без ConnectKey Firmware |

Список взят с сайта Microsoft, где он регулярно пополняется.

Перечень продуктов, использующих старую версию протокола, достаточно велик – перед отключением SMB v1 обязательно нужно подумать о последствиях.

Все-таки отключаем

Если программ и устройств, использующих SMB v1 в сети нет, то, конечно, старый протокол лучше отключить. При этом если выключение на SMB сервере Windows 8/2012 производится при помощи командлета Powershell, то для Windows 7/2008 понадобится правка реестра. Это можно сделать тоже при помощи Powershell:

Или любым другим удобным способом. При этом для применения изменений понадобится перезагрузка.

Для отключения поддержки SMB v1 на клиенте достаточно остановить отвечающую за его работу службу и поправить зависимости службы lanmanworkstation. Это можно сделать следующими командами:

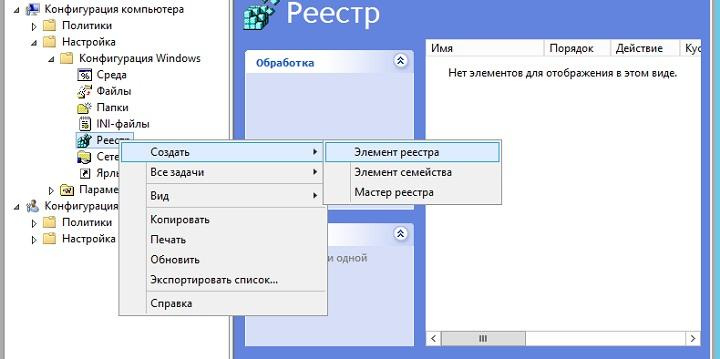

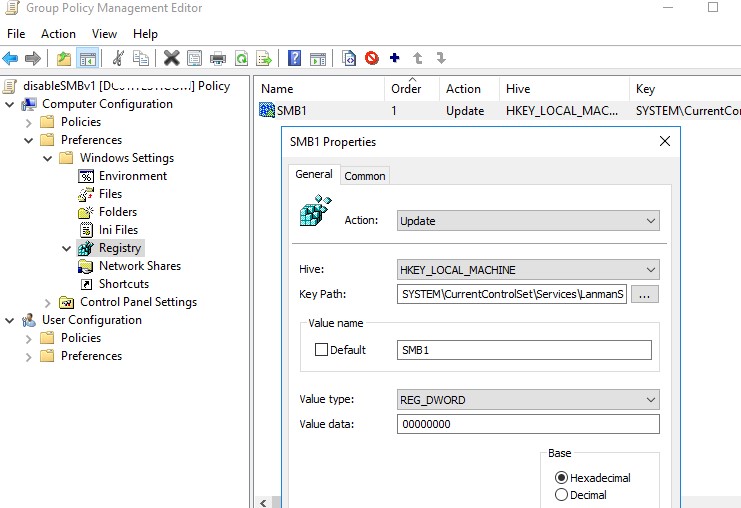

Для удобства отключения протокола по всей сети удобно использовать групповые политики, в частности Group Policy Preferences. С помощью них можно удобно работать с реестром.

Создание элемента реестра через групповые политики.

Чтобы отключить протокол на сервере, достаточно создать следующий параметр:

новый параметр: REG_DWORD c именем SMB1;

Создание параметра реестра для отключения SMB v1 на сервере через групповые политики.

Для отключения поддержки SMB v1 на клиентах понадобится изменить значение двух параметров.

Сначала отключим службу протокола SMB v1:

параметр: REG_DWORD c именем Start;

Обновляем один из параметров.

Потом поправим зависимость службы LanmanWorkstation, чтоб она не зависела от SMB v1:

параметр: REG_MULTI_SZ с именем DependOnService;

После применения групповой политики необходимо перезагрузить компьютеры организации. После перезагрузки SMB v1 перестанет использоваться.

Работает – не трогай

Как ни странно, эта старая заповедь не всегда полезна – в редко обновляемой инфраструктуре могут завестись шифровальщики и трояны. Тем не менее, неаккуратное отключение и обновление служб могут парализовать работу организации не хуже вирусов.

Расскажите, а вы уже отключили у себя SMB первой версии? Много было жертв?

Источник

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В Windows Server 2012 R2, Windows Server 2012 и Windows Server 2016 включен новый компонент SMB Direct, который поддерживает использование сетевых адаптеров с функцией удаленного доступа к памяти (RDMA). Сетевые адаптеры с RDMA могут работать на полной скорости с очень малой задержкой, используя при этом очень малую часть ресурсов ЦП. При использовании этой функции для таких рабочих нагрузок, как Hyper-V и Microsoft SQL Server, работа с удаленным файловым сервером будет похожа на работу с локальным хранилищем. Особенности SMB Direct:

SMB Direct автоматически настраивается операционной системой Windows Server 2012 R2 и Windows Server 2012.

SMB Multichannel и SMB Direct

SMB Multichannel — это компонент, отвечающий за обнаружение функций RDMA у сетевых адаптеров для включения SMB Direct. Без SMB Multichannel при работе с сетевыми адаптерами с функцией RDMA в SMB используется обычный TCP/IP (стек TCP/IP имеется во всех сетевых адаптерах наряду с новым стеком RDMA).

SMB при помощи SMB Multichannel определяет, обладает ли сетевой адаптер функцией RDMA, и затем создает несколько RDMA-соединений для данной сессии (по два соединения на интерфейс). Это позволяет SMB использовать высокую пропускную способность, малую задержку и низкую загрузку ЦП, присущие сетевым адаптерам с функцией RDMA. К этому также добавляется отказоустойчивость, если используется несколько интерфейсов RDMA.

Не следует объединять несколько сетевых адаптеров, имеющих функцию RDMA, если вы планируете использовать функцию RDMA этих адаптеров. При объединении сетевые адаптеры не поддерживают RDMA. После того как создано хотя бы одно сетевое соединение RDMA, соединение TCP/IP, изначально использовавшееся для согласования протокола, больше не используется. Однако соединение TCP/IP сохраняется в случае отказа соединений RDMA.

Шифрование SMB с помощью SMB Direct

Начиная с Windows Server 2022 и Windows 11, SMB Direct теперь поддерживает шифрование. Раньше при включении шифрования SMB функция прямого размещения данных отключалась, что уменьшало производительность RDMA до уровня TCP. Теперь шифрование данных выполняется до размещения, благодаря чему происходит относительно небольшое снижение производительности при добавлении конфиденциальности пакетов, защищаемых с помощью AES-128 и AES-256. Дополнительные сведения о настройке шифрования SMB см. в разделе Улучшения системы безопасности SMB.

Кроме того, отказоустойчивые кластеры Windows Server теперь поддерживают гибкий контроль над шифрованием обмена данными внутри узлов для общих томов кластера (CSV) и уровня шины хранилища (SBL). Это означает, что при использовании локальных дисковых пространств и SMB Direct вы можете шифровать обмен данными в направлении с востока на запад в самом кластере для повышения безопасности.

Требования

Для поддержки SMB Direct необходимо соблюдать следующие требования.

Вопросы использования SMB Direct

Включение и отключение SMB Direct

SMB Direct включается по умолчанию при установке Windows Server 2012 R2 и Windows Server 2012. Клиент SMB автоматически определяет и использует несколько сетевых соединений, если обнаруживается соответствующая конфигурация.

Отключение SMB Direct

Обычно отключение SMB Direct не требуется, но при необходимости отключить его можно, выполнив один из следующих сценариев Windows PowerShell.

Чтобы отключить RDMA для определенного интерфейса, введите:

Чтобы отключить RDMA для всех интерфейсов, введите:

Если RDMA отключен на клиенте или сервере, система не может использовать его. Network Direct — это внутреннее имя для базовой сетевой поддержки интерфейсов RDMA в Windows Server 2012 R2 и Windows Server 2012.

Повторное включение SMB Direct

После отключения RDMA его можно снова включить, выполнив один из следующих сценариев Windows PowerShell.

Чтобы снова включить RDMA для определенного интерфейса, введите:

Чтобы снова включить RDMA для всех интерфейсов, введите:

Для того чтобы снова начать пользоваться RDMA, необходимо включить его и на клиенте, и на сервере.

Проверка производительности SMB Direct

Проверить производительность можно с помощью одной из следующих процедур.

Сравнение времени копирования файлов с использованием и без использования SMB Direct

Чтобы оценить увеличенную пропускную способность SMB Direct, выполните следующее.

Сымитируйте отказ одного из сетевых адаптеров во время копирования файлов с использованием SMB Direct

Чтобы подтвердить отказоустойчивость SMB Direct, выполните следующее.

Чтобы не допустить сбоев рабочей нагрузки, которая не использует SMB Direct, убедитесь, что отключенный сетевой тракт не используется другой рабочей нагрузкой.

Источник

Как отключить или включить протокол SMBv1 в Windows 10/Server 2016?

По-умолчанию в Windows Server 2016/2019 и Windows 10 (начиная с билда 1709) отключена поддержка сетевого протокола для общего доступа к файлам в сетевых папках Server Message Block 1.0 (SMBv1). Этот протокол в большинстве случаев нужно только для обеспечения работы устаревших систем, например снятых с поддержки Windows XP, Windows Server 2003 и т.д. В этой статье мы рассмотрим, как включить или корректно отключить поддержку клиента и сервера SMBv1 в Windows 10 и Windows Server 2016/2019.

В одной из предыдущих статей мы приводили таблицу совместимости версий протокола SMB на стороне клиента и сервера. Согласно этой таблице, старые версии клиентов (XP, Server 2003 и некоторые устаревшие *nix клиенты) могут использовать для доступа к файловым ресурсам только протокол SMB 1.0. Если таких клиентов в сети не осталось, можно полностью отключить SMB 1.0 на стороне файловых серверов (в том числе контролерах домена AD) и клиентских станциях.

В Windows 10 и Windows Server 2016 протокол SMBv1 разделен на два отдельных компонента – SMB клиент и SMB сервер, которые можно включать/отключать отдельно.

Аудит доступа к файловому серверу по SMB v1.0

Перед отключением и полным удалением драйвера SMB 1.0 на стороне файлового SMB сервера желательно убедится, что в сети не осталось устаревших клиентов, которые используют для подключения протокол SMB v1.0. Для этого, нужно включить аудит доступа к файловому серверу по SMB1 протоколу с помощью команды PowerShell:

Через пару дней откройте на сервере журнал событий Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit и проверьте, были ли зафиксированы попытки доступа к ресурсам сервера по протоколу SMB1.

В нашем примере в журнале обнаружено событие с EventID 3000 от источника SMBServer, в котором указано что клиент 192.168.1.10 пытается обратиться к сервереу по протоколу SMB1.

Вам нужно найти в сети этот компьютер или устройство, при необходимости обновить ОС или прошивку, до версии поддерживающий, более новые протоколы SMB: SMBv2 или SMBv3.

В данном случае, мы проигнорируем эту информацию, но нужно учитывать тот факт, что в дальнейшем данный клиент не сможет получить SMB доступ к общим папкам на этом сервере.

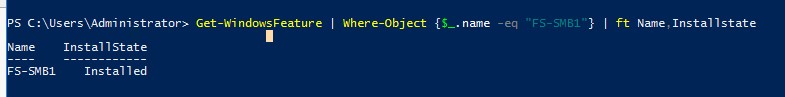

Включение/отключение SMB 1.0 в Windows Server 2016/2019

В Windows Server 2016, начиная с билда 1709, и Windows Server 2019 по умолчанию отключен протокол SMBv1. Чтобы включить поддержку клиентского протокола SMBv1в новых версиях Windows Server, нужно установить отдельный компонент SMB 1.0/CIFS File Sharing Support.

Вы можете установить компонент поддержки клиента SMBv1 с помощью Server Manager, или через PowerShell.

Проверить, что SMBv1 включен можно командой PowerShell:

Чтобы установить компонент FS-SMB1, выполните:

Для удаления SMBv1 клиента (понадобится перезагрузка), выполните:

Uninstall-WindowsFeature –Name FS-SMB1 –Remove

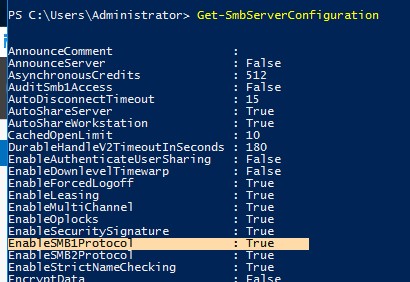

Чтобы ваш сервер мог обрабатывать доступ клиентов по протоколу SMBv1, кроме компонента FS-SMB1 нужно, чтобы поддержка протокола SMBv1 была включена на уровне файлового сервера SMB. Чтобы проверить, что на вашем сервере включен доступ по SMBv1 к сетевым папкам, выполните:

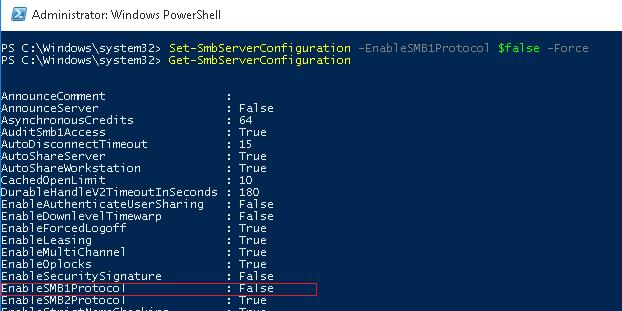

Строка “ EnableSMB1Protocol: True ” говорит о том, что у вас разрешен доступ по протоколу SMBv1 к сетевым папкам на сервере. Чтобы отключить поддержку сервера SMBv1 в Windows Server, выполните команду:

Теперь с помощью командлета Get-SmbServerConfiguration убедитесь, что протокол SMB1 отключен.

Чтобы включить поддержку протокола SMBv1 на сервере, выполните команду:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Включить/отключить SMB 1.0 в Windows 10

Как мы уже говорили, начиная с Windows 10 1709, во всех новых билдах поддержка протокола SMB1 отключена (также отключен гостевой доступ по протоколу SMBv2).

В Windows 10 вы можете проверить статус компонентов SMBv1 протокола командой DISM:

Dism /online /Get-Features /format:table | find «SMB1Protocol»

В нашем примере видно, что все компоненты SMBv1 отключены:

В Windows 10 также можно управлять компонентами SMB 1 из панели управления компонентами ( optionalfeatures.exe ). Разверните ветку Поддержка общего доступа к файлам SMB 1.0 /CIFS. Как вы видите здесь также доступны 3 компонента:

Вы можете включить клиент и сервер SMBv1 в Windows 10 из окна управления компонентами или командой:

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Enable-Feature /FeatureName:»SMB1Protocol-Server»

Если после включения SMBv1 клиента, он не используется более 15 дней, он автоматически отключается.

Чтобы отключить поддержку клиента и сервера SMB1 в Windows 10, выполните следующие команды DISM:

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Client»

Dism /online /Disable-Feature /FeatureName:»SMB1Protocol-Server»

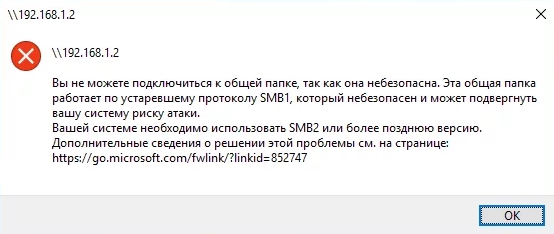

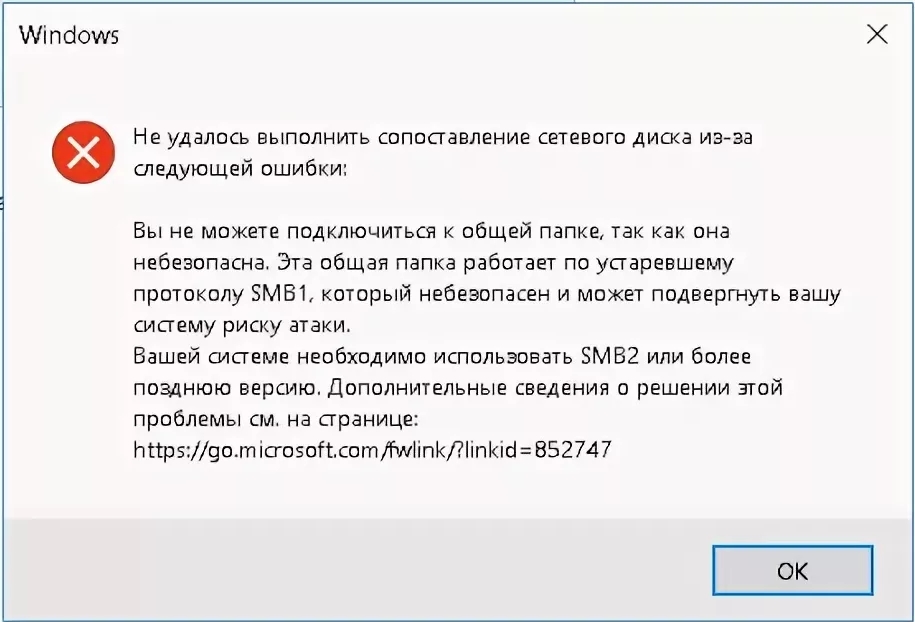

Если вы отключили поддержку SMBv1 клиента в Windows 10, то при доступе к сетевой папке на файловом сервере, который поддерживает только SMBv1 (протоколы SMBv2 и v3 отключены или не поддерживаются), появятся ошибки вида:

;

Также при отключении клиента SMBv1 на компьютере перестает работать служба Computer Browser (Обозреватель компьютеров), которая используется устаревшим протоколом NetBIOS для обнаружения устройств в сети. Для корректгого отобрражения соседних компьютеров в сети Windows 10 нужно настроить службу Function Discovery Provider Host (см. статью).

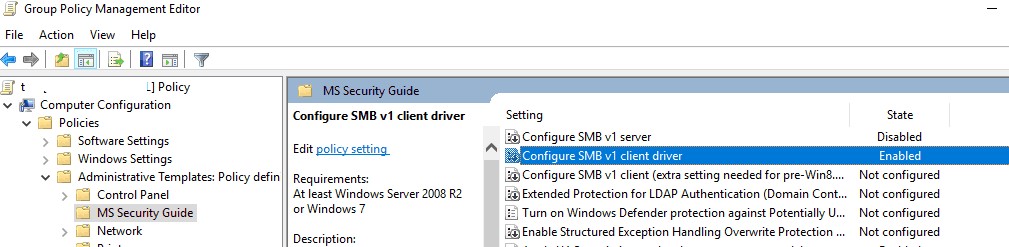

Отключение SMBv1 с помощью групповых политик

В доменной среде Active Directory вы можете отключить протокол SMBv1 на всех серверах и компьютеров с помощью групповой политики. Т.к. в стандартных политиках Windows нет политики настройки компонентов SMB, придется отключать его через политику реестра.

Если вы хотите через GPO отключить на компьютерах SMB клиент, создайте дополнительно два параметра реестра:

Осталось обновить настройки групповых политик на клиентах и после перезагрузки проверить, что компоненты SMBv1 полностью отключены.

Источник

Windows иногда и не без основания сравнивают с дыней: как и этот плод, операционная система имеет ядро и слои, представленные набором программных компонентов, а «поверх» всего этого располагается графическая оболочка, или иначе интерфейс. Одни из этих программных компонентов являются критически важными для работы операционной системы, другие являются дополнительными, упрощающими взаимодействие пользователя с Windows и обеспечивающими работу разных периферических устройств. Соответственно, из соображений оптимизации эти последние второстепенные компоненты и функции могут быть отключены.

- 1 Как открыть меню компонентов

- 2 Как включать и отключать компоненты

- 3 Какие компоненты Windows 10 могут быть отключены

- 3.1 Компоненты Windows, которые не стоит отключать:

- 3.2 Компоненты Windows, которые могут быть безболезненно отключены:

- 4 Итог

Как открыть меню компонентов

В Windows 10 получить доступ к интерфейсу управления компонентами можно как минимум двумя способами: с через «Параметры» и с помощью быстрой команды.

- Откройте приложение «Параметры», перейдите в раздел «Приложения и возможности», прокрутите список приложения до самого конца, нажмите ссылку «Программы и компоненты;»

- В открывшемся окне слева нажмите «Включение или отключение компонентов Windows»;

- Второй способ более простой и быстрый. Нажатием Win + R вызовите окошко выполнения команд, вставьте в него команду

optionalfeaturesи нажмите ввод.

Как включать и отключать компоненты

Включаются и отключаются компоненты путем установки или снятия галки напротив их названий, при этом может понадобиться перезагрузка компьютера. Некоторые компоненты являются составными, будучи представлены отдельными модулями. В этом случае название компонента будет отмечено знаком плюса, а сам пункт будет содержать один, два или более подпунктов. Компоненты, включенные частично (активны не все составные модули), отмечаются не флажком, а жирной квадратной точкой. У некоторых пользователей окно включения и отключения компонентов может оказаться пустым. Если вы столкнулись с этой проблемой, сделайте следующее:

- Откройте командой

services.mscоснастку управления службами; - Найдите в списке службу «Установщик Windows» и посмотрите ее статус. Скорее всего, она отключена и не выполняется. Открыв ее свойства, выберите тип запуска «Автоматически» или «Вручную», нажмите «Применить», запустите службу и сохраните настройки.

После включения указанной службы список компонентом должен стать доступным.

Какие компоненты Windows 10 могут быть отключены

Большинство доступных в оснастке управления компонентов Windows 10 не являются критически важными для работы системы, поэтому они могут быть безболезненно отключены. Впрочем, есть компоненты, отключать которые не стоит, так как это приведет к деактивации часто используемых функций Windows и сделает невозможным запуск некоторых сторонних программ. Так, настоятельно не рекомендуется отключать .NET Framework последних версий (от 4.5 и выше). Исключение составляет .NET Framework устаревшей ныне версии 3.5, вы можете его отключить, если вдруг он окажется у вас включенным. В актуальных сборках Windows 10 и 11 по умолчанию этот компонент, как правило, отключен.

Ниже мы приводим две таблицы: в первой перечисляются компоненты, отключение которых нежелательно, вторая таблица содержит список компонентов, которые могут быть отключены без какого-либо ущерба для системы.

Компоненты Windows, которые не стоит отключать:

| Компонент | Описание |

|---|---|

| .NET Framework 4.8 и Advanced Services | Набор библиотек, необходимый для правильного функционирования операционной системы и многих сторонних программ |

| PowerShell 2.0 | Вторая версия командной строки с расширенным списком возможностей |

| Службы печати документов | Составной компонент. Отключать нежелательно, он может пригодиться при работе с факсами, сканерами и другими средствами вывода на печать |

| Поддержка API удаленного разностного сжатия | Компонент обеспечивает более быстрое сравнение синхронизируемых файлов. Используется в немногих приложениях, но на всякий случай его желательно оставить включенным |

Компоненты Windows, которые могут быть безболезненно отключены:

| Компонент | Описание |

|---|---|

| Internet Explorer | Устаревший браузер. В Windows 10 всё еще включен по умолчанию |

| Hyper-V | Встроенная технология виртуализации. Не включайте, если используете VirtualBox или другие сторонние гипервизоры |

| Компоненты прежних версий | Нужны для работы старых 16-битных программ |

| Application Guard | Изолированная среда для работы браузера Microsoft Edge. Не дает зловредным вирусам и приложениям выбраться дальше «песочницы». Бесполезна для тех, кто не использует Edge |

| Блокировка устройства | Составной компонент, регулирующий дополнительные настройки входа в систему |

| Windows Identity Foundation 3.5 | Устаревший фреймворк. Необходим только для работы старых программ. Сейчас практически не используется |

| Внедряемое веб-ядро служб IIS | Используется только разработчиками |

| Веб-ядро служб IIS | Облегченная версия веб-сервера от Microsoft. Пользователю не интересна, отключена |

| Защищенный узел | Инструменты для создания экранированной виртуальной машины на удаленном сервере |

| Клиент Telnet | Организовывает управление командной строкой на удаленном ПК по своему протоколу. Не является безопасным, включать только при прямой необходимости |

| Клиент TFTP | Прием/отправка данных по своему протоколу, аналогичен клиенту Telnet. Небезопасен, отключен |

| Контейнеры | В парадигме Windows контейнер — изолированное приложение, которое уже имеет все ресурсы для запуска и работы, без сторонних библиотек. Этот компонент отвечает за создание и взаимодействие с контейнерами Windows Server |

| Песочница Windows | Инструмент виртуализации, позволяющий запускать ненадежные с точки зрения безопасности программы и скрипты без риска повреждения системы |

| Компоненты для работы с мультимедиа | Хотя этот компонент и включен по умолчанию, он не является особо важным. Вам он понадобится, если вы захотите использовать приложения Windows Media или Windows Media Center |

| Поддержка общего доступа к файлам SMB 1.0/CIFS | Устаревший компонент, используемый для получения доступа к общим ресурсам NAS по данному протоколу. Отключен по соображения безопасности |

| Простые службы TCPIP | Дополнительные служебные средства командной строки. Интереса для пользователей не представляют |

| Сервер очереди сообщений Майкрософт (MSMQ) | Устаревшая служба для работы с ненадёжными сетями. Отключена |

| Мост (DCB) центра обработки данных | Серверный компонент, отвечающий за распределение трафика и повышение надежности передачи информации. Обычному пользователю не нужно |

| CMAK | Пакет администрирования для автоматизации клиентского подключения к VPN-серверам |

| Печать в PDF | Создание PDF-файлов из изображений, их распечатка |

| Подсистема Windows для Linux | Интегрированная среда, позволяющая запускать в Windows программное обеспечение, созданное для Linux |

| Платформа низкоуровневой оболочки | Запуск софта для виртуализации на уровне ядра Windows. Позволяет, к примеру, разделить сервер на несколько виртуальных машин |

| Прослушиватель RIP | Сервис, обеспечивающий взаимодействие с маршрутизатором, работающим по протоколу RIP1. Применяется для крупных локальных сетей |

| Служба SMB Direct | Сервис обмена данными с компьютерами, использующими файловую систему SMB 2.0. Пригодится при организации разнородной сети с Windows/Linux/Mac |

| Служба активации Windows | Несмотря на название, оба пункта не имеют ничего общего с лицензией Windows. Служба IIS позволяет размещать веб-сервера и прочие ресурсы в интернете, служба активации — помогает управлять размещением веб-приложений. Обычному юзеру не интересны |

| Службы Active Directory легкого доступа | Позволяет разграничивать права пользователей и проводить глубокую настройку механизма аутентификации. Полезна админам небольших сетей, не планирующим скорого расширения |

| Службы для NFS | Еще одна файловая система, еще одна служба доступа к ней. По умолчанию отключена |

| Соединитель Multipoint | Инструмент контроля и сбора информации для крупных сетей |

| Средство записи XPS | Активирует обработку документов формата XPS |

| Фильтр Windows TIFF Ifilter | Возможность распознавания и индексирования изображений TIFF. Нужна в редких случаях использования крупной, бессистемной базы изображений этого формата, например, после сканирования фотографий |

Итог

Наборы компонентов в разных версиях, редакциях и разрядностях Windows могут отличаться, но отличия эти, как правило, несущественны. Что касается отключения компонентов с целью повышения скорости работы Windows, данное решение не является целесообразным, поскольку полученный прирост производительности будет невелик. Если вы заметили, значительная часть компонентов и так отключена по умолчанию. И напротив, включать компоненты лишь для того чтобы они были включены, нет никакого резона. Если используемые вами функция или программа будет нуждаться в таком компоненте, Windows сама попросит вас его включить.

Содержание

- 1 Включаем поддержку протокола SMB1 в Windows 10

- 2 Проверка параметров общего доступа в Windows 10

- 3 Проверяем настройки общего доступа

- 4 Антивирус или брандмауэр может блокировать сетевые устройства

- 5 Рабочая группа

- 6 Проблема с доступом к общей сетевой папке по SMB1 в Windows 10 (мое решение)

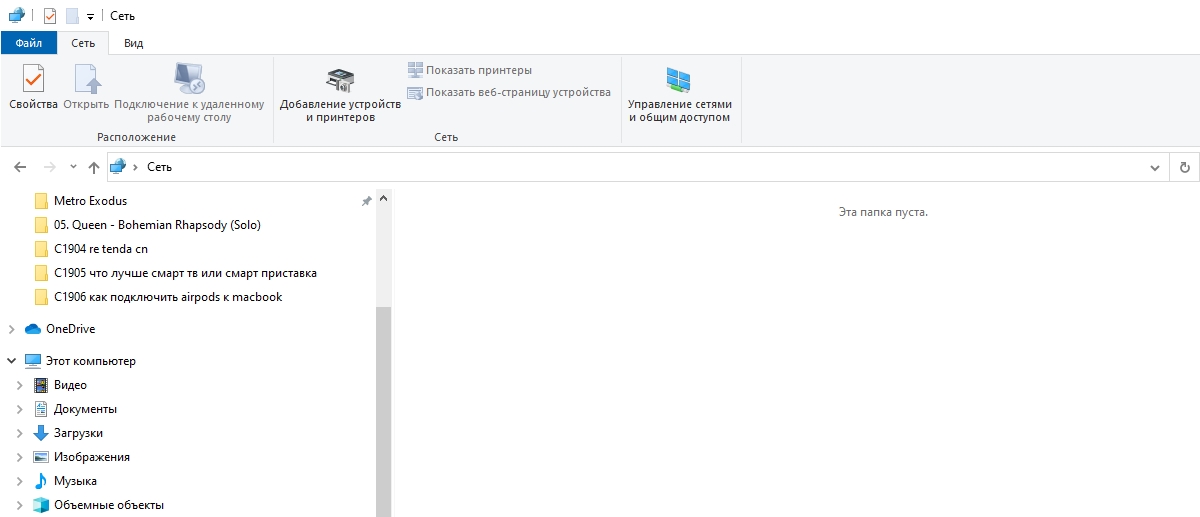

Самая популярная проблема при настройке локальной сети – когда компьютер не видит другие компьютеры, общие папки, сетевые накопители и т. д. Эта проблема чаще всего решается настройкой общего доступа и отключением антивируса (брандмауэра), но не всегда. В этой статье я хочу рассказать о нескольких решениях данной проблемы в Windows 10, которые я уже не раз применял на практике. Если у вас компьютер с установленной Windows 10 не видит компьютеры и папки в локальной сети, то первым делом нужно проверить, включена ли поддержка SMB1, так как после одного из обновлений этот протокол отключили. Как бы для безопасности. И это основная причина, по которой на вкладке «Сеть» в проводнике а не появляются сетевые устройства. Как правило, это более старые устройства, которые используют этот самый протокол SMB1, который в десятке отключен.

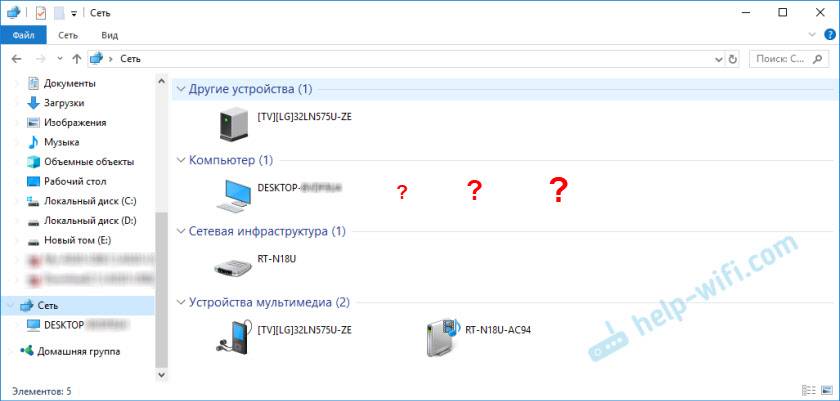

Открываем мы значит вкладку «Сеть» в проводнике Windows 10, где должны отображаться все сетевые устройства. Но видим там в лучшем случае свой Wi-Fi роутер, свой компьютер и может еще какие-то устройства мультимедиа. Другие компьютеры в локальной сети и сетевые папки не отображаются. А с других компьютеров они обычно видны и можно на них зайти. В том числе на этот компьютер с установленной Windows 10.

Как правило, все компьютеры подключены через один маршрутизтор. И многие почему-то думают, что локальная сеть не работает именно из-за настроек маршрутизатора. Но по своему опыту могу сказать, что это не так. Если на маршрутизаторе вы не настраивали какие-то особые функции и ничего не отключали, то все подключенные к нему устройства автоматически находятся в одной локальной сети.

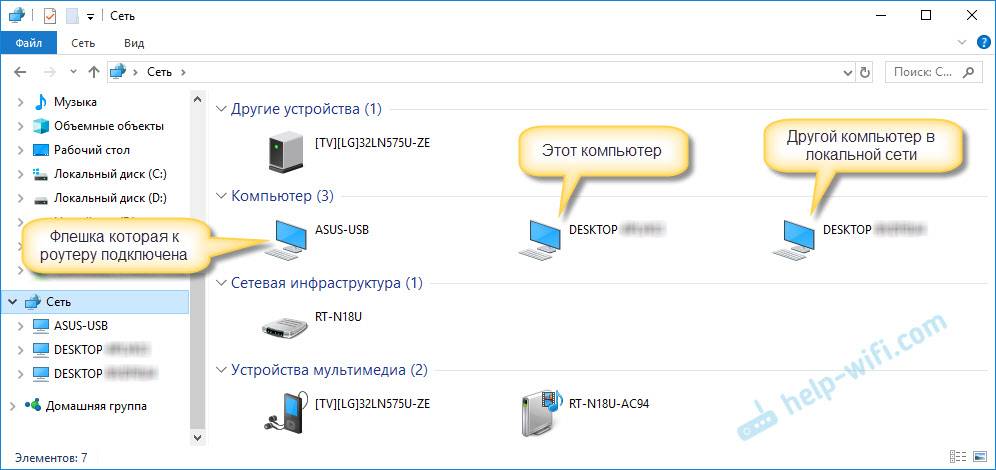

Отдельно хочу рассказать об общем доступе к USB-накопителям через роутер. Если вы подключили к роутеру в USB-порт флешку, или внешний жесткий диск и Windows 10 не видит сетевой накопитель на вкладке «Сеть», то проблема так же может быть в отключенном протоколе SMB1. Так как роутер использует этот протокол для общего доступа к накопителю (сетевой папке).

Включаем поддержку протокола SMB1 в Windows 10

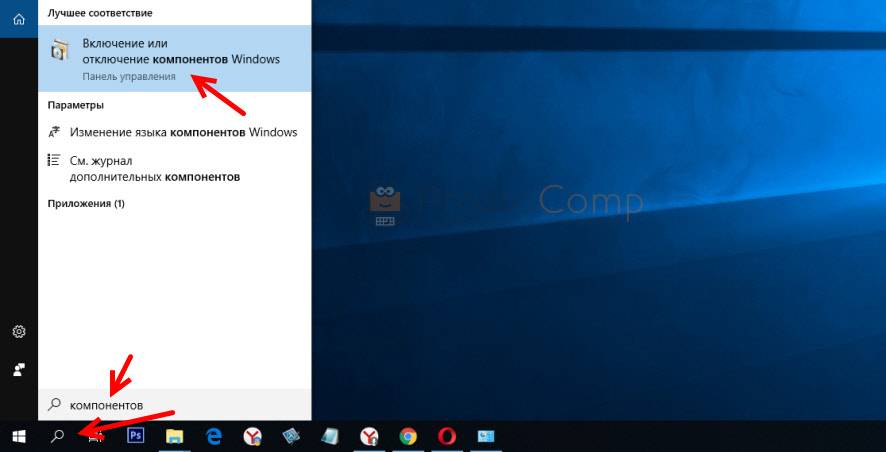

Откройте Пуск (или нажмите на кнопку поиска) и введите «компонентов». Откройте «Включение или отключение компонентов Windows». Или можно открыть это окно через «Панель управления» – «Программы и компоненты» и слева переходим в «Включение или отключение компонентов Windows».

Открываем пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS». Нужно поставить галочку возле «Клиент SMB 1.0/CIFS» и нажать «Ok».

Поддержка старого протокола SMB 1.0 в Windows 10 включена. Теперь система должна видеть все сетевые папки, доступ к которым осуществляется через SMB 1. Можете еще выполнить перезагрузку компьютера.

Возможно, конечно, на вашем компьютере отключен, или неправильно настроен общий доступ. Из-за чего Windows 10 не может обнаружить другие компьютеры и накопители в локальной сети. Сейчас покажу, как проверить эти настройки.

В Windows 10 (версия 1803) домашняя группа была удалена. Достаточно просто настроить общий доступ к принтерам и файлам.

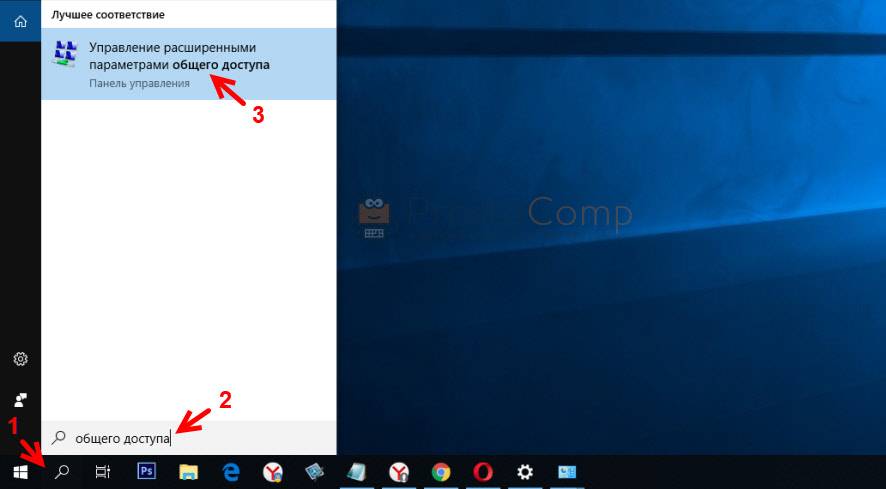

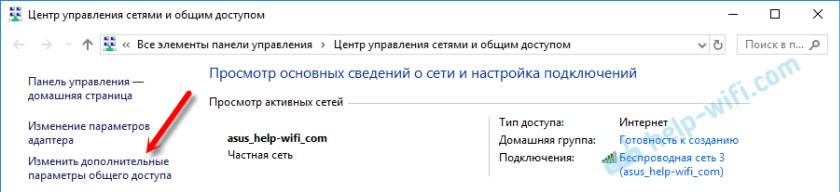

Открываем меню «Пуск» (или нажав на кнопку поиска) и пишем «общего доступа». Открываем «Управление расширенными параметрами общего доступа».

Или можно открыть это окно в параметрах «Сеть и Интернет» – «Параметры общего доступа».

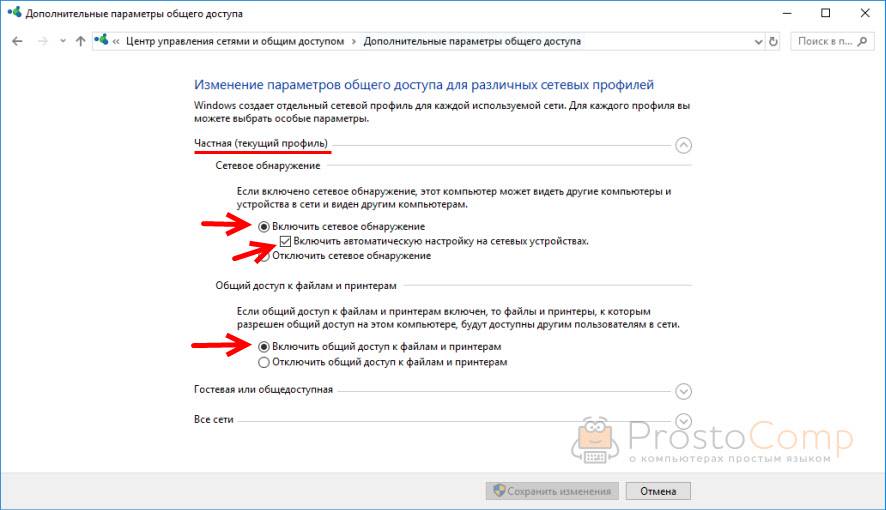

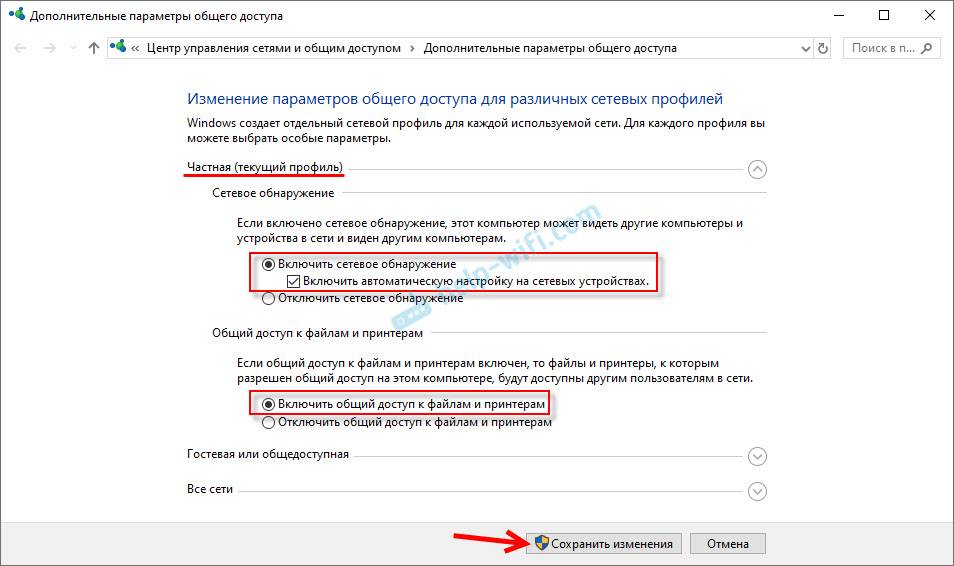

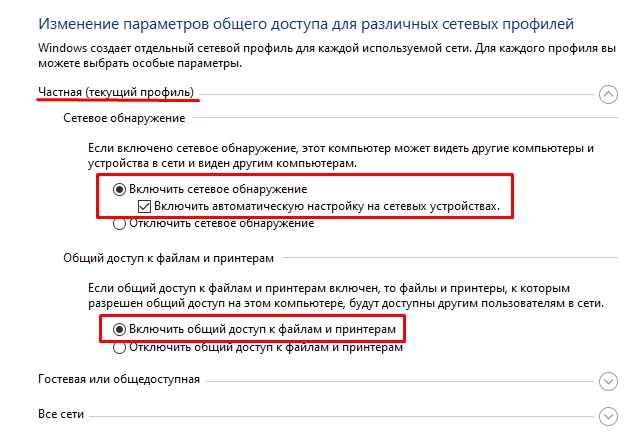

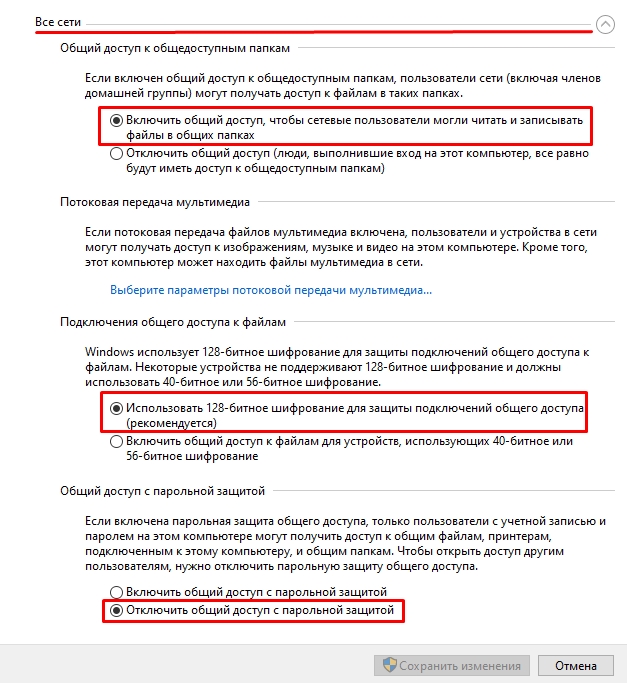

Дальше для текущего профиля (скорее всего это будет частная сеть) установите переключатель возле «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам». А так же поставьте галочку возле «Включить автоматическую настройку на сетевых устройствах».

Нажмите на кнопку «Сохранить изменения».

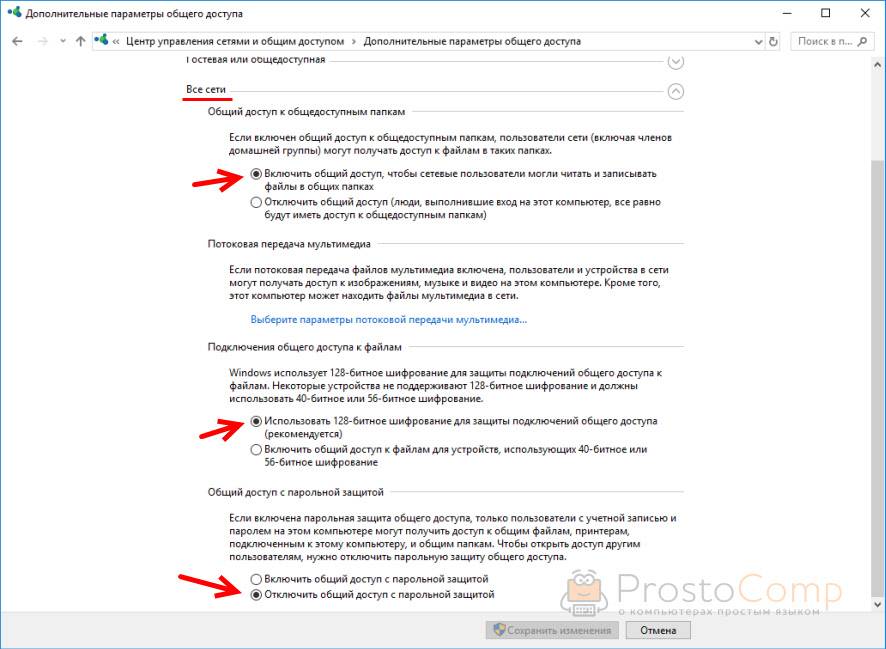

Если это не поможет – попробуйте установить такие настройки для вкладки «Все сети».

Но не рекомендую составлять такие настройки, особенно если вы часто подключаетесь к общественным Wi-Fi сетям.

Еще несколько решений:

- Убедитесь, что ваш компьютер и другие компьютеры с которыми вы хотите настроить локальную сеть подключены через один роутер.

- Отключите антивирус (встроенный в нем брандмауэр) и защитник Windows. Если это не решит проблему – включите обратно.

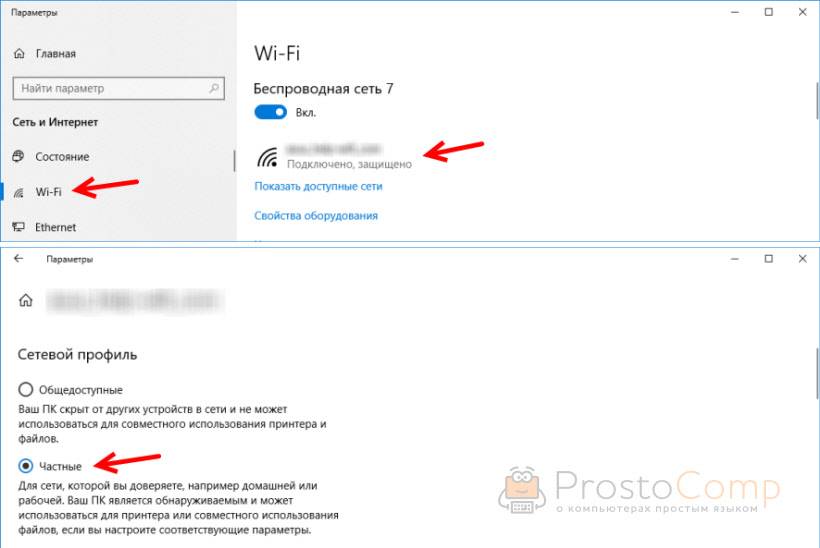

- Если ваш компьютер с Windows 10 (который не видит общие папки и компьютеры в локальной сети) подключен к роутеру по Wi-Fi, то присвойте этой беспроводной сети статус частной (домашней).

- Убедитесь, что на других компьютерах в локальной сети правильно заданы настройки общего доступа. Или на роутере настроен общий доступ к подключенному USB-накопителю.

Буду рад видеть ваши комментарии с другими решениями и вопросами по теме данной статьи!

Привет! Для тех кто не в теме, начну из далека. На компьютерах и ноутбуках с установленной Windows в проводнике есть отдельная вкладка «Сеть». На этой вкладке отображаются устройства из сетевого окружения. То есть, открыв вкладку «Сеть» мы там можем наблюдать компьютеры, сетевые хранилища (NAS), устройства мультимедиа (DLNA), флешки и внешние диски, которые подключены к роутеру и к которым настроен общий доступ. Проще говоря, те устройства, которые подключены через один роутер (находятся в одной сети) и на которых включена функция сетевого обнаружения (устройства, которые могут быть обнаружены в локальной сети). Там так же может отображаться наш маршрутизатор (раздел «Сетевая инфраструктура») и другие устройства.

Сейчас поясню что и как, и почему я вообще решил написать эту статью. У меня роутер ASUS, к которому я подключил USB флешку, и настроил общий доступ к этой флешке для всех устройств в сети. И что вы думаете, в разделе «Сеть» на всех компьютерах появился этот сетевой накопитель (он там отображается как «Компьютер»), а на моем компьютере он не отображался. То есть, мой компьютер не видел ни флешку подключенную к роутеру, ни другие компьютеры в этой сети. Зато отображался DLNA-сервер запущен на том же роутере. Но это ничего не меняет, так как мне нужен обычный сетевой доступ к накопителю.

Так же я не мог получить доступ к флешке, когда набирал ее адрес //192.168.1.1 в проводнике. Сразу этот адрес открывался через браузере. И мне не удалось подключить этот накопитель как сетевой диск. Его просто не было в списке доступных устройств в сетевом окружении.

Такая проблема, когда Windows 7, Windows 8, или Windows 10 не видит сетевые устройства – не редкость. Это не обязательно должна быть флешка, или внешний HDD, который вы подключили к своему маршрутизатору, как в моем случае. Чаще всего настраивают общий доступ между компьютерами в локальной сети. И точно так же сталкиваются с проблемой, когда компьютеры подключены к одной сети (к одному роутеру), настройки общего доступа выставлены правильно, а на вкладке «Сеть» пусто. Или отображается только маршрутизатор и ваш компьютер.

Так как причин и соответственно решений может быть много, то я наверное начну с самых простых (которые мне не помогли) и в конце этой статьи поделюсь решением, которое помогло в моем случае. В итоге мой ноутбук все таки увидел все устройства в сети. В том числе сетевой накопитель и другой компьютер, который так же подключен к этой сети.

Но это не значит, что у вас такой же случай. Поэтому, советую проверить все настройки по порядку.

Проверяем настройки общего доступа

Мы будем рассматривать два случая:

- Когда компьютеры не видят друг друга в локальной сети.

- Общий доступ к сетевому накопителю. Это у нас может быть флешка, или жесткий диск который подключен к роутеру, или отдельный накопитель (он же NAS).

Первый случай

Чтобы компьютеры могли видеть друг друга и отображаться в проводнике в разделе «Сеть», они должны быть подключены через один маршрутизатор. Или соединены напрямую (кабелем, или по Wi-Fi). Проще говоря, они должны находится в одной локальной сети.

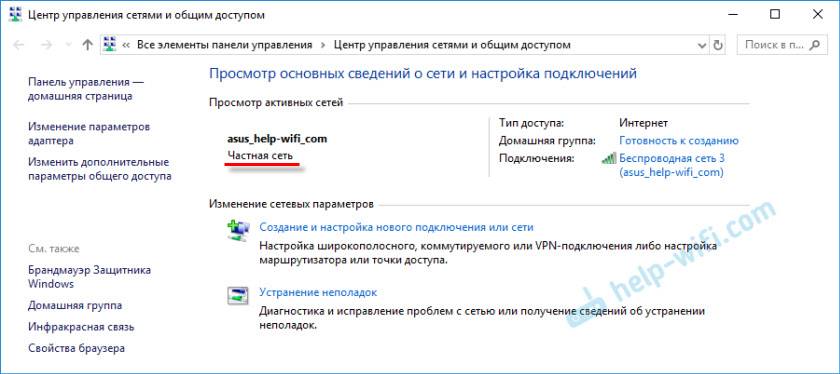

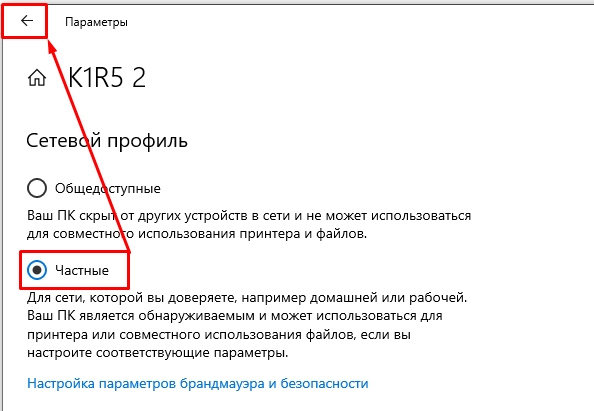

Дальше, на всех компьютерах (не знаю, сколько их там у вас), желательно присвоить статус сети «Домашняя» (частная). Как это сделать в Windows 10, я писал в статье домашняя (частная) и общественная (общедоступная) сеть Windows 10. В Windows 7 достаточно зайти в «Центр управления сетями и общим доступом» и сменить там статус текущего подключения.

Если после этого по прежнему компьютер не обнаруживает другие компьютеры (или наоборот), то давайте еще проверим параметры общего доступа.

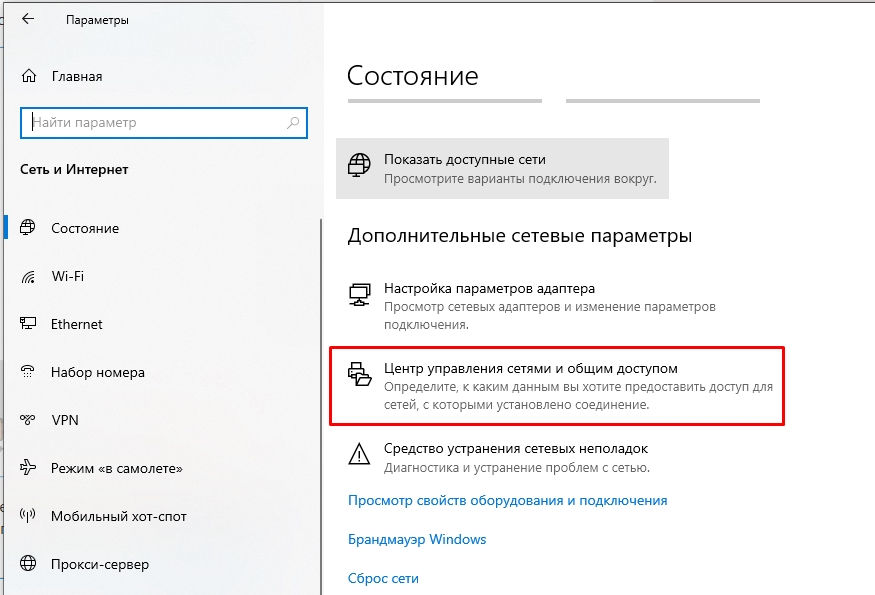

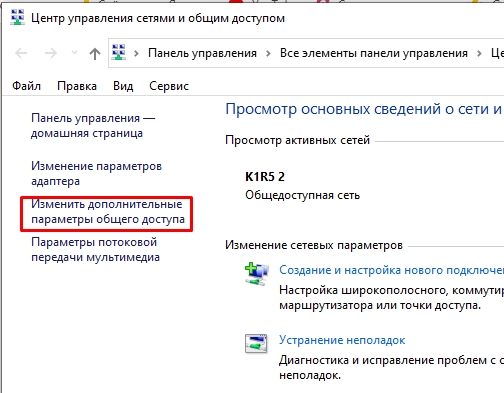

Для этого, в окне «Центр управления сетями и общим доступом» (если не знаете как открыть его в Windows 10, то смотрите эту статью) нажимаем на пункт «Изменить дополнительные параметры общего доступа».

И для текущего профиля (обычно это «Частная») выставляем параметры как на скриншоте ниже.

Делаем это на всех компьютерах в локальной сети.

Статьи по этой теме:

Не путайте настройки общего доступа с настройками FTP. Настройки FTP-сервера на роутере в данном случае не при чем.

Ну и если другие устройства видят сетевой накопитель и имеют к нему доступ, а на каком-то конкретном компьютере доступа к нему нет, то значит проблема не на стороне роутера. Перебирайте настройки «проблемного» ПК по этой статье.

Антивирус или брандмауэр может блокировать сетевые устройства

Если вашему антивирусу, или брандмауэру (фаерволу), который установлен на вашем компьютере что-то не понравилось, то он легко может сделать так, что ни вы не сможете видеть другие устройства в сетевом окружении, ни вас никто не сможет обнаружить.

Правда, у меня после отключения встроенного в антивирусе фаервола проблема не была решена (значит, проблема скорее всего не в нем), но все ровно мне кажется, что в моем случае без участия антивируса не обошлось.

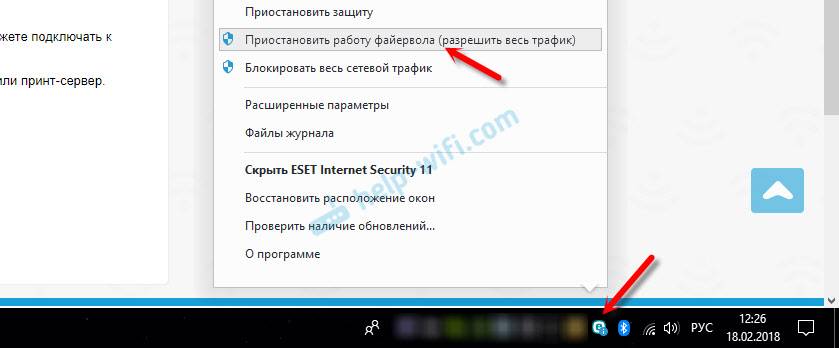

Поэтому, попробуйте на время полностью остановить работу антивируса, или хотя бы отключить встроенный в него фаервол (межсетевой экран). В NOD 32 это делается вот так:

Для проверки это нужно сделать на всех компьютерах, которые будут участвовать в локальной сети.

Вполне возможно, что у вас установлены еще какие-то программы, которые могут мониторить сеть и управлять сетевыми соединениями.

Если окажется, что проблема в антивирусе, то нужно добавить свою сеть в исключения. Запретить фаерволу блокировать саму сеть, или сетевые устройства.

Если у вас нет антивируса, то можно поэкспериментировать с отключением/включением брандмауэра встроенного в Windows.

Рабочая группа

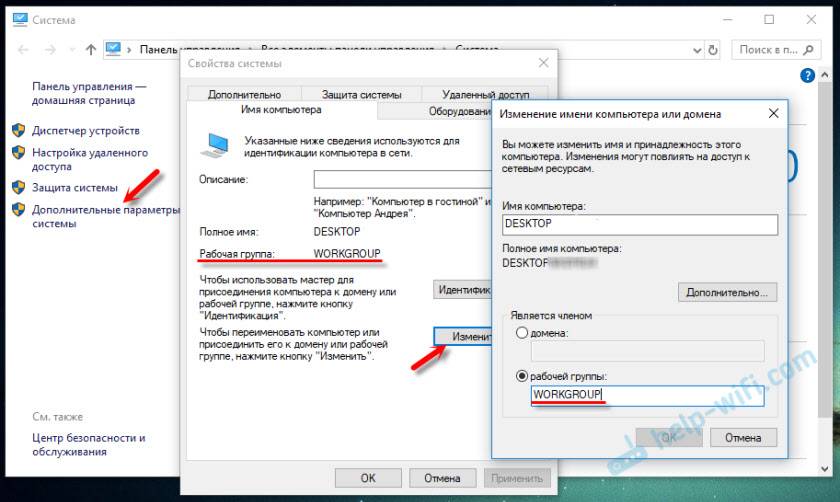

Рабочая группа должна быть одинаковой на всех устройствах. Как правило, так и есть. Но желательно проверить. Для этого откройте свойства компьютера «Система» и перейдите в «Дополнительные параметры системы».

Там будет указана «Рабочая группа». Чтобы изменить ее, нужно нажать на кнопку «Изменить».

Еще раз: имя рабочей группы должно быть одинаковым на всех компьютерах.

Если у вас проблема с доступом к сетевому накопителю (к флешке через маршрутизатор), то в настройках общего доступа на том же роутере ASUS так же указана рабочая группа. Можете посмотреть на скриншоте выше в статье. Она должна быть такой же, как на компьютере.

Проблема с доступом к общей сетевой папке по SMB1 в Windows 10 (мое решение)

Вернемся конкретно к моей проблеме. Все что я описал выше, проверил и перепроверил уже по 10 раз. Пару раз сделал сброс сетевых настроек, но Windows 10 так и не видела другие компьютеры в сети и что самое главное – в проводнике так и не появлялась общая папка в виде флеши подключенной к роутеру. А на других устройствах в сети все определялось без проблем. В том числе мой ноутбук.

Где-то я прочитал, что можно попробовать открыть общую папку через окно «Выполнить». Нажал сочетание клавиш Win + R, ввел адрес сетевой папки //192.168.1.1 (он же адрес роутера).

Доступ к накопителю я не получил, но появилась интересная ошибка:

Вы не можете подключиться к общей папке, так как она небезопасна. Эта общая папка работает по устаревшему протоколу SMB1, который небезопасен и может подвергнуть вашу систему риску атаки.

Вашей системе необходимо использовать SMB2 или более позднюю версию.

И ссылка, которую нужно вручную набирать 🙂

Вот она:

Это уже интересно. Хоть что-то.

SMB (Server Message Block) – сетевой протокол, который отвечает за общий доступ к файлам, принтерам и другим сетевым устройствам.

Начал искать. И оказывается, что в Windows 10 отказались от протокола SMB1. Из-за безопасности. А установленный на моем роутере пакет программ Samba походу работает по протоколу SMB1. Поэтому Windows 10 его не видит. Но другие компьютеры, которые так же работают на Windows 10 у меня так же не отображались на вкладке «Сеть».

Так как обновить протокол к SMB2 в настройках роутера я не мог, то решил что нужно как-то включить поддержку SMB1 в Windows 10. И как оказалось, это без проблем можно сделать. В итоге, после подключения компонента «Клиент SMB 1.0/CIFS» у меня все заработало. Система увидела общие папки на компьютерах в сети и сетевую папку настроенную на самом роутере.

Как включить SMB1 в Windows 10?

Через поиск найдите и откройте старую «Панель управления».

Переключитесь на «Мелкие значки» и откройте «Программы и компоненты».

Открываем «Включение или отключение компонентов Windows». Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS». Открываем его и ставим галочку возле «Клиент SMB 1.0/CIFS». Нажимаем Ok.

Если компьютер выдаст запрос на перезагрузку, то перезагрузите его. Если окна с предложением не будет, то выполните перезагрузку вручную.

После перезагрузки, на вкладке «Сеть» – «Компьютер» должны появится все доступные устройства в вашей сети.

Буду рад, если эта статья кому-то пригодится и поможет решить возникшую проблему. Не забудьте написать в комментариях о результатах. Или задать вопрос, куда же без них 🙂

340

СергейРешение проблем и ошибок

Скорее всего дело в том, что в рамках постепенного отключения старых небезопасных версий протокола SMB помимо полного отключения SMB1, по умолчанию стала блокировать также доступ под гостевой учетной записью на удаленный сервер по протоколу SMBv2.

При попытке такого подключения как раз и появляется такая ошибка. А в журнале клиента SMB (Microsoft-Windows-SMBClient) при этом фиксируется: Rejected an insecure guest logon.

Именно по этому при доступе к SMBv2 сетевым папкам под гостевой учетной (в большинстве случаев на NAS включают именно гостевой доступ) или к шарам на старых версия ОС (согласно опубликованной ранее таблице поддерживаемых версий SMB в различных версиях Windows, SMB 2.0 используется в Windows Server 2008 и Windows Vista SP1, а SMB 2.1 в Windows Server 2008 R2 и Windows 7).

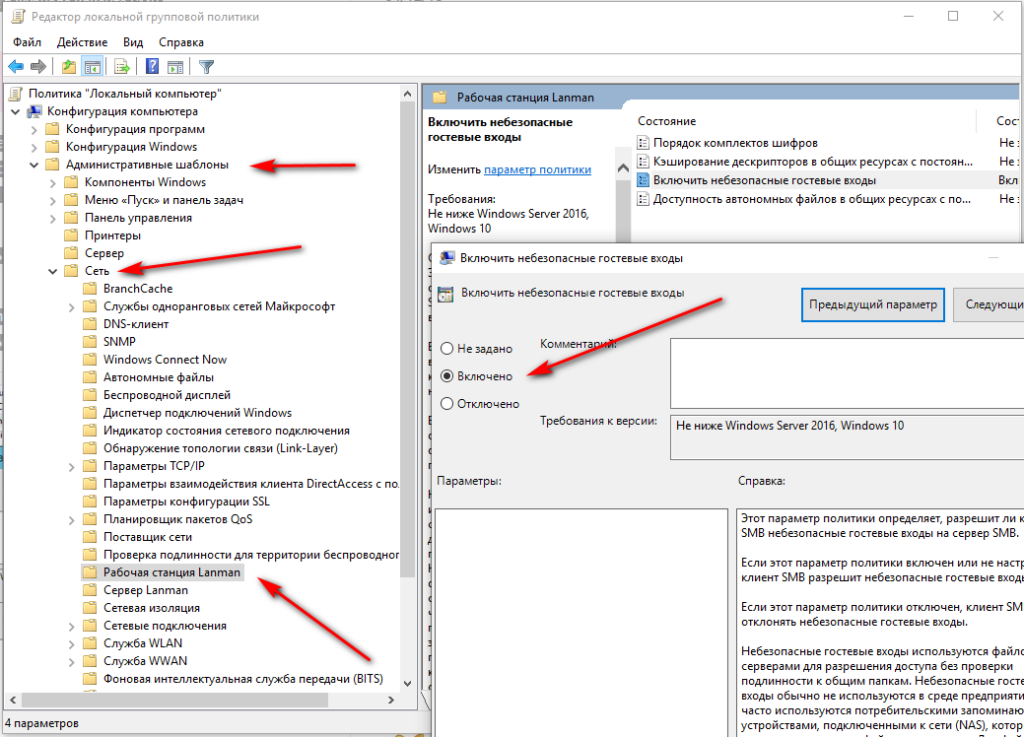

Чтобы включить доступ под гостевой учетной записью, нужно с помощью редактора групповых политик (gpedit.msc) в разделе:

Конфигурация компьютера ->Административные шаблоны -> Сеть->Рабочая станция Lanman включить политику Включить

небезопасные гостевые входы.

Либо создать следующий ключ реестра:

HKLMSYSTEMCurrentControlSetServicesLanmanWorkstationParameters “AllowInsecureGuestAuth”=dword:1

Если данное решение не помогло, возможно ваш NAS (или другое удаленное устройство, которое предоставляет доступ к сетевым папкам по SMB), поддерживают только SMBv1. Попробуйте включить этот протокол на клиенте (Windows Features -> SMB 1.0/CIFS File Sharing Support -> SMB 1.0/CIFS Client).

Однако, вы должны понимать, что использование данного обходного решения не рекомендовано, т.к. подвергает вашу систему опасности.

Используемые источники:

- https://prostocomp.net/sistema/windows-10-ne-vidit-kompyutery-v-seti-i-obshhie-papki-pochemu-i-chto-delat.html

- https://help-wifi.com/reshenie-problem-i-oshibok/ne-otobrazhayutsya-obshhie-papki-setevye-kompyutery-fleshki-diski-na-vkladke-set-provodnika-windows/

- http://it-chainik.ru/ne-otkryvayutsya-obshhie-setevye-smb-papki-v-windows-10/

Содержание

- Как обнаруживать, включать и отключать SMBv1, SMB и SMBv3 в Windows How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows

- Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

- Удаление SMB v1 How to remove SMB v1

- SMB Windows 10: настройка и как включить SMB1 и SMB2

- Включения SMB1 на Windows 10

- Проверка настроек

- Включение SMB2

- Ничего не помогло, папку или компьютер не видно, ничего не работает

- Почему и как необходимо отключить SMB1 в Windows 10/8/7

- Отключение SMB1 из Панели управления

- Отключение SMB1 через Powershell

- Отключить SMB1 с помощью реестра Windows

Как обнаруживать, включать и отключать SMBv1, SMB и SMBv3 в Windows How to detect, enable and disable SMBv1, SMBv2, and SMBv3 in Windows

Область применения: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012 Applies to: Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этой статье описывается, как включить и отключить протокол SMB версии 1 (SMBv1), SMB версии 2 (SMB) и SMB версии 3 (SMBv3) на клиентских и серверных компонентах SMB. This article describes how to enable and disable Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2), and SMB version 3 (SMBv3) on the SMB client and server components.

Хотя отключение или удаление SMBv1 может вызвать некоторые проблемы совместимости со старыми компьютерами или программами, SMBv1 имеет существенные уязвимости, и мы настоятельно рекомендуем не использовать ее. While disabling or removing SMBv1 might cause some compatibility issues with old computers or software, SMBv1 has significant security vulnerabilities and we strongly encourage you not to use it.

Отключение SMB или SMBv3 для устранения неполадок Disabling SMBv2 or SMBv3 for troubleshooting

Хотя мы рекомендуем использовать протоколы SMB 2.0 и SMBv3, может оказаться полезным временно отключить их для устранения неполадок, как описано в статье Обнаружение состояния, включение и отключение протокола SMB на сервере SMB. While we recommend that you keep SMBv2 and SMBv3 enabled, you might find it useful to disable one temporarily for troubleshooting, as described in How to detect status, enable, and disable SMB protocols on the SMB Server.

В Windows 10, Windows 8.1 и Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 и Windows Server 2012 отключение SMBv3 деактивирует следующие функции (а также функции 2.0, описанные в предыдущем списке): In Windows 10, Windows 8.1, and Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, and Windows Server 2012, disabling SMBv3 deactivates the following functionality (and also the SMBv2 functionality that’s described in the previous list):

- Прозрачная отработка отказа — клиенты повторно подключаются без прерывания узлов кластера во время обслуживания или отработки отказа Transparent Failover — clients reconnect without interruption to cluster nodes during maintenance or failover

- Scale Out — одновременный доступ к общим данным на всех узлах кластеров файлов Scale Out – concurrent access to shared data on all file cluster nodes

- Многоканальное агрегирование пропускной способности сети и отказоустойчивости при наличии нескольких путей между клиентом и сервером Multichannel — aggregation of network bandwidth and fault tolerance if multiple paths are available between client and server

- SMB Direct — добавляет поддержку сети RDMA для очень высокой производительности с низкой задержкой и низкой загрузкой ЦП. SMB Direct – adds RDMA networking support for very high performance, with low latency and low CPU utilization

- Шифрование — обеспечивает сквозное шифрование и защищает от перехвата в ненадежных сетях. Encryption – Provides end-to-end encryption and protects from eavesdropping on untrustworthy networks

- Аренда каталога — улучшает время отклика приложений в филиалах за счет кэширования Directory Leasing — Improves application response times in branch offices through caching

- Оптимизация производительности — оптимизация для небольшого случайного чтения и записи ввода-вывода Performance Optimizations — optimizations for small random read/write I/O

В Windows 7 и Windows Server 2008 R2 отключение SMB отключает следующие функциональные возможности. In Windows 7 and Windows Server 2008 R2, disabling SMBv2 deactivates the following functionality:

- Составной запрос — позволяет отправлять несколько запросов SMB 2 в виде одного сетевого запроса. Request compounding — allows for sending multiple SMB 2 requests as a single network request

- Большие операции чтения и записи — лучшее использование более быстрых сетей. Larger reads and writes — better use of faster networks

- Кэширование свойств папок и файлов — клиенты сохраняют локальные копии папок и файлов Caching of folder and file properties — clients keep local copies of folders and files

- Устойчивые дескрипторы. разрешение на прозрачное повторное подключение к серверу при наличии временного отключения Durable handles — allow for connection to transparently reconnect to the server if there is a temporary disconnection

- Улучшенная подпись сообщения — HMAC SHA-256 заменяет MD5 как алгоритм хеширования Improved message signing — HMAC SHA-256 replaces MD5 as hashing algorithm