Skip to end of metadata

-

Created by , last modified by Ксения Шаврова on Jul 21, 2020

Go to start of metadata

Включение / отключение службы распространения сертификатов

За автоматическую установку сертификатов отвечает Служба распространения сертификатов (Certificate Propagation Service, CertPropSvc).

Windows Vista / Server 2008 / 7 / 8 / 8.1 / Server 2008 R2 / Server 2012 R2 / Server 2012 / 10

Если эта служба включена, после подключения Рутокен к компьютеру, служба считывает все сертификаты со смарт-карты, после чего, копирует сертификаты пользователя и корневые сертификаты со смарт-карты в хранилище сертификатов текущего пользователя.

Certificate Propagation Service работает только с crypto api объектами. С сертификатами формата pkcs#11 эта служба работать не будет.

Включение / отключение службы распространения сертификатов

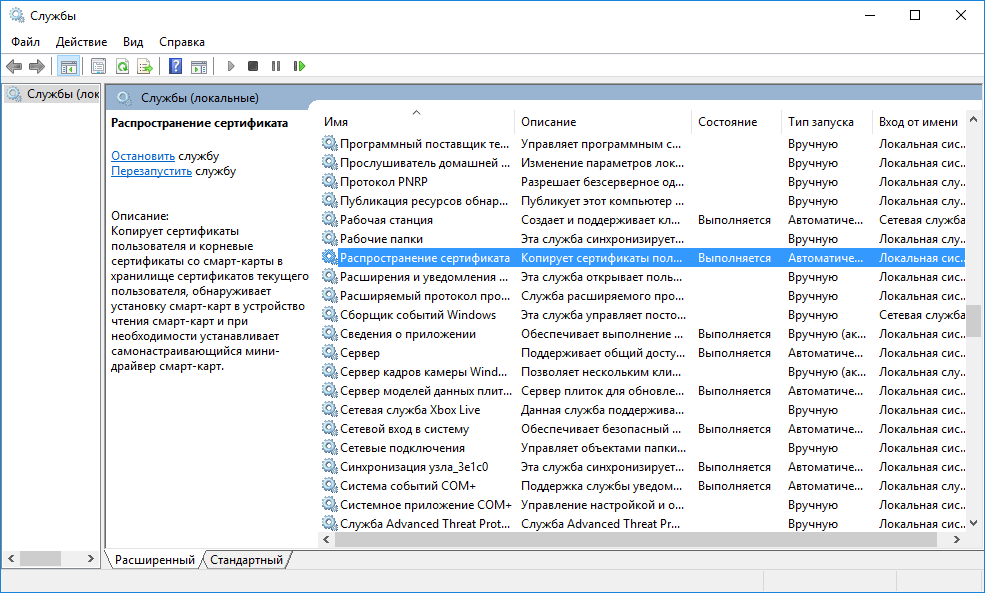

Для того чтобы включить / отключить службу распространения сертификатов, откройте «Пуск» — «Панель управления» — («Система и безопасность») — «Администрирование» — «Службы»

Выделите службу «Распространение сертификата» («Certificate Propagation»).

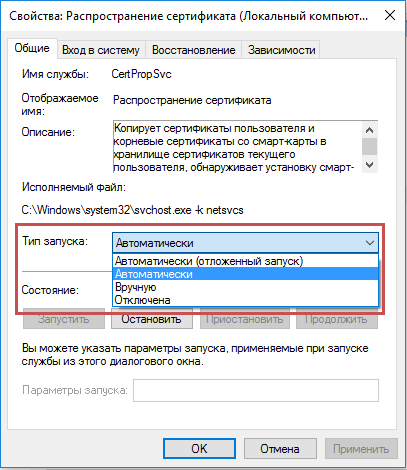

Для изменения настроек запуска и для включения/отключения службы, дважды кликните по названию службы.

Выберите необходимый тип запуска и, при необходимости, включите или отключите службу.

Нажмите «ОК» и закройте окно.

Для внесения изменений необходимо перезагрузить компьютер.

- No labels

|

t332 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Подскажите, как можно отключить, чтобы сертификаты с токена автоматически не устанавливались? |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: t332 Подскажите, как можно отключить, чтобы сертификаты с токена автоматически не устанавливались? Добрый день. Зайдите в оснастку Службы, отключите службу Распространение сертификата и в свойствах выберите Тип запуска: Отключена. |

|

Техническую поддержку оказываем тут |

|

|

|

|

|

t332

оставлено 11.10.2018(UTC) |

|

t332 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Большое спасибо, надо было раньше спросить, так долго уже мучались.. =) |

|

|

|

Александр Лавник |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 53 раз |

Автор: t332 Большое спасибо, надо было раньше спросить, так долго уже мучались.. =) Пожалуйста. |

|

Техническую поддержку оказываем тут |

|

|

|

|

t332 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Интересная штука получается… Да, указанная настройка отлично работает, изначальный вопрос исчерпан. Но некоторые ЭТП берут информацию для отображения списка сертификатов из… А вот непонятно откуда! |

|

|

|

t332 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

в %LOCALAPPDATA%\..\Roaming\Microsoft\SystemCertificates\My\Certificates — я вижу ОДИН файл тоже |

|

|

|

two_oceans |

|

|

Статус: Эксперт Группы: Участники Сказал(а) «Спасибо»: 110 раз |

Возможно плагин перечисляет контейнеры (например, так делает плагин ЕСИА — причем отображает исключительно контейнеры с сертификатом) и не обращает внимание на наличие/отсутствие этих сертификатов в хранилище личные. В этом случае Вы увидите в списке все сертификаты из контейнеров на токене, однако вполне вероятно, что не сможете зайти теми сертификатами, которые не установлены в «Личные», так как CryptoAPI как правило не сможет построить для них полную цепочку доверия. Предполагая следующий вопрос: сформировать контейнеры БЕЗ сертификата можно экспортом сертификата с закрытым ключом в файл формата P12/PFX и импортом обратно. |

|

|

|

t332 |

|

|

Статус: Новичок Группы: Участники Сказал(а) «Спасибо»: 1 раз |

Автор: two_oceans Возможно плагин перечисляет контейнеры (например, так делает плагин ЕСИА — причем отображает исключительно контейнеры с сертификатом) и не обращает внимание на наличие/отсутствие этих сертификатов в хранилище личные. В этом случае Вы увидите в списке все сертификаты из контейнеров на токене, однако вполне вероятно, что не сможете зайти теми сертификатами, которые не установлены в «Личные», так как CryptoAPI как правило не сможет построить для них полную цепочку доверия. Предполагая следующий вопрос: сформировать контейнеры БЕЗ сертификата можно экспортом сертификата с закрытым ключом в файл формата P12/PFX и импортом обратно. Я или не совсем точно выразился или не совсем понимаю Ваш ответ. |

|

|

|

two_oceans |

|

|

Статус: Эксперт Группы: Участники Сказал(а) «Спасибо»: 110 раз |

Тогда конечно мистика |

|

|

|

veb |

|

|

Статус: Активный участник Группы: Участники Сказал(а) «Спасибо»: 32 раз |

Служба Распространение сертификата — отключена и остановлена |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

How to View Certificates on Windows 10 (Using Windows 10 Certificate Manager)

Home » How to View Certificates on Windows 10 (Using Windows 10 Certificate Manager)

This brief guide introduces you to Windows 10 Certificate Manager. This tool allows you to view and manage installed digital certificates on Windows devices as well as view CRLs and CTLs as well

When you install digital certificates onto your computer, there’s one place where they should be imported right away: the Windows 10 Certificate Manager. This tool is an easy-to-use console where you can view installed certificates on your Windows 10 device all in one place. This includes:

- Code signing certificates

- Client authentication certificates

- Document signing certificates.

But the Windows 10 Certificate Manager doesn’t store only your personal or organizational certificates — it’s also where you can view:

- All publicly trusted root certificates that are pre-installed on your device,

- Certificate revocation lists (CRLs), and

- Certificate trust lists (CTLs).

This article will familiarize you with the Windows 10 Certificate Manager tool that’s built into your machine. After that, we’ll walk you through the processes of how to view both organizational and publicly trusted digital certificates that are installed on your device.

What Is the Windows 10 Certificate Manager? It’s How You Can View Installed Certificates

The Certificate Manager is a console that comes installed on every modern Windows computer. It’s a tool that enables you to do many things relating to digital certificates that are installed on your device, including:

- View installed certificates,

- Modify your certificates,

- Export existing certificates,

- Delete existing certificates, and

- Import new certificates.

This is also where you can view your device’s trust store for publicly trusted certificates (i.e., certificates issued by trusted certificate authorities [CAs]) that come pre-installed on your device. More on that toward the end of the article. But first, there’s one other important thing to mention before we move on to how to view certificates in Windows 10.

There are Two Types of Window Certificate Manager Tools (Snap-In vs Command-Line Utility)

Certmgr.msc is a Microsoft Management Console (MMC) snap-in. The snap-in is a handy interface where you can add specific tools to your device’s admin console (e.g., a certificate manager). This differs from the Certmgr.exe, which is a command-line utility certificate manager.

Now that we know what Windows Certificate Manager console is and why it’s useful, let’s get right to how you can use it to view, delete or install certificates onto your device.

How to View Installed Certificates on Windows 10 (Organizational & Individual Certificates)

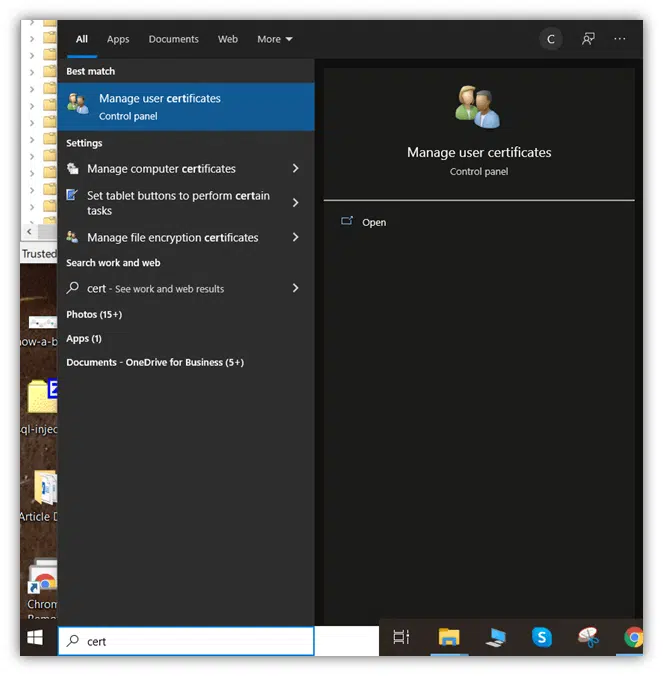

1. First, open your Windows 10 Certificate Manager. You can do this by typing either Cert or Certificate in the run menu.

2. Select the Manage user certificates option at the top of the menu. This will populate another window title Certmgr. This is the Certificate Manager tool, which allows you to view installed certificates on Windows 10.

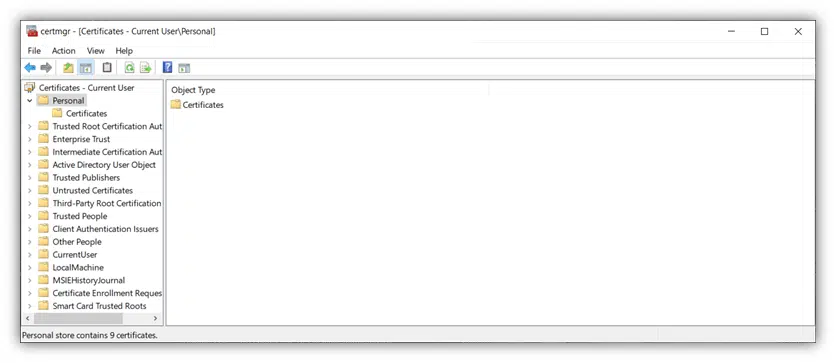

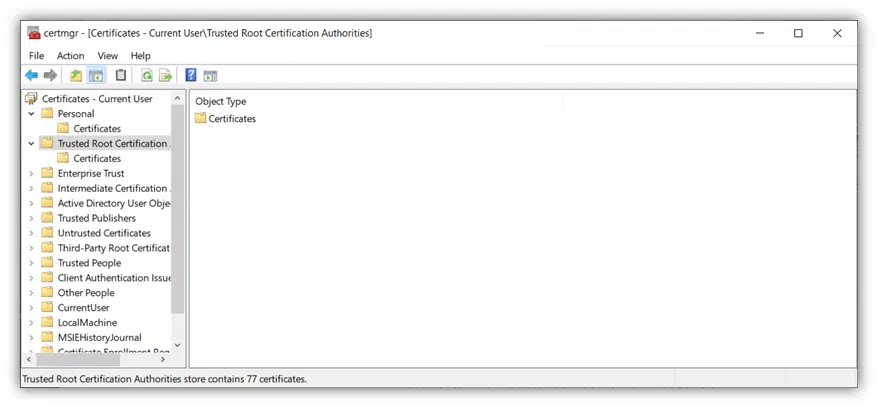

3. In the left pane, double-click the Personal folder to display a sub-folder titled Certificates.

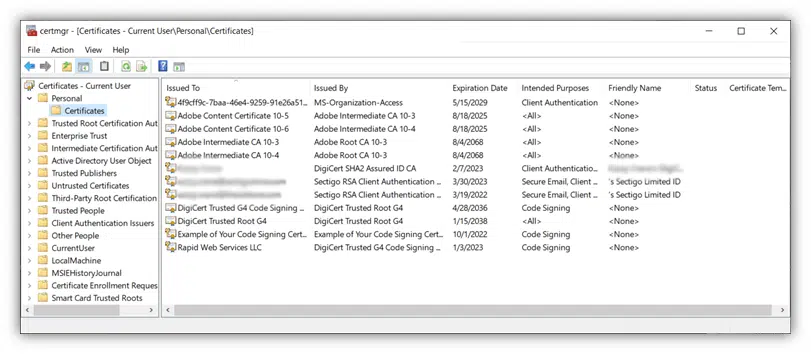

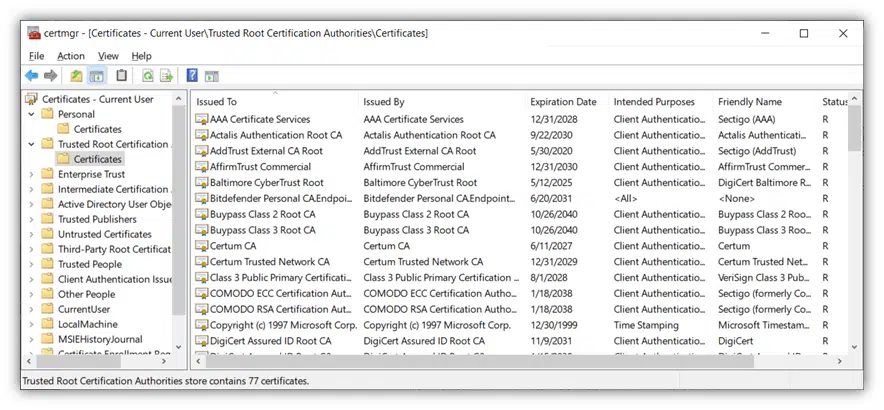

4. Select the Certificates folder in the left navigation to view the list of digital certificates you have installed on your machine. These will display in the right pane.

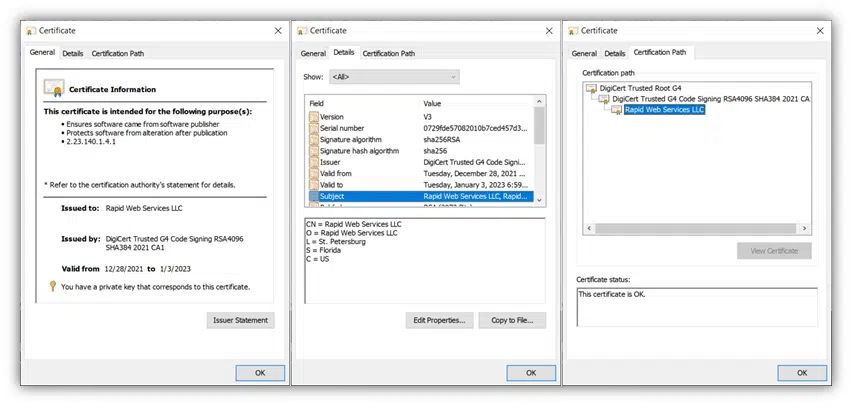

That’s it! Now, you can view any of these individual certificates by simply double-clicking on it. Doing this will open a new window that displays the digital certificate’s information, including:

- The certificate’s intended uses,

- Who it’s assigned to, and

- What trusted certificates it stems from and whether it’s trustworthy.

Now you know how to view installed certificates on Windows 10! Of course, if you’re curious to know what certificates you have installed on your device through Windows, then keep reading.

This will display a folder labeled Certificates, which will display the trusted root certificates that are installed on your device:

That’s it! As you can see, understanding how to view certificates on Windows 10 isn’t complicated at all once you know what it is you’re looking for. There’s really nothing to it.

If you want to learn how to import or install a code signing certificate on Windows, check out our other guide.

- Remove From My Forums

-

Вопрос

-

Добрый день.

служба «Распространение сертификата» не запускается. При ее запуске даже вручную, появляется ошибка: Служба «Распространение сертификата»

на «Локальный компьютер» была запущена и затем остановлена. Некоторые службы автоматически останавливаются, если они не используются другими службами или программами.Как решить проблему?

Ответы

-

Посмотрите эту статью, на английском.

Если проблемы с переводом, то воспользуйтесь переводчиком панели Гугл.

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-R2-and-2012/dn579263(v=ws.11)

В этом разделе для ИТ-специалиста описывается служба распространения сертификатов (CertPropSvc), которая используется в реализации смарт-карт.

Служба распространения сертификатов активируется, когда пользователь, подключенный к входу, вставляет смарт-карту в считывающее устройство, которое подключено к компьютеру.

Это действие вызывает чтение сертификата с смарт-карты.

Затем сертификаты добавляются в личный магазин пользователя.

Действия службы распространения сертификата контролируются с помощью групповой политики.

Дополнительные сведения см. В разделе « Групповая политика

и настройки реестра».

Не ищи Бога, не в камне, не в храме — ищи Бога внутри себя. Ищущий, да обрящет.

-

Предложено в качестве ответа

19 марта 2018 г. 7:04

-

Помечено в качестве ответа

Anton Sashev Ivanov

22 марта 2018 г. 10:01

-

Предложено в качестве ответа

Ранее уже приходилось сталкиваться с проблемой невозможности корректного развёртывания ПО из-за того, что на целевых компьютерах с OC Windows не обновляется хранилище сертификатов доверенных корневых центров сертификации (далее для краткости будем называет это хранилище TrustedRootCA). На тот момент вопрос был снят с помощью развёртывания пакета rootsupd.exe, доступного в статье KB931125, которая относилась к ОС Windows XP. Теперь же эта ОС полностью снята с поддержки Microsoft, и возможно, поэтому данная KB-статья более недоступна на сайте Microsoft. Ко всему этому можно добавить то, что уже даже на тот момент времени решение с развёртыванием уже устаревшего в ту пору пакета сертификатов было не самым оптимальным, так как тогда в ходу были системы с ОС Windows Vista и Windows 7, в которых уже присутствовал новый механизм автоматического обновления хранилища сертификатов TrustedRootCA. Вот одна из старых статей о Windows Vista, описывающих некоторые аспекты работы такого механизма — Certificate Support and Resulting Internet Communication in Windows Vista. Недавно я снова столкнулся с исходной проблемой необходимости обновления хранилища сертификатов TrustedRootCA на некоторой массе клиентских компьютеров и серверов на базе Windows. Все эти компьютеры не имеют прямого доступа в Интернет и поэтому механизм автоматического обновления сертификатов не выполняет свою задачу так, как хотелось бы. Вариант с открытием всем компьютерам прямого доступа в Интернет, пускай даже на определённые адреса, изначально рассматривался как крайний, а поиски более приемлемого решения привел меня к статье Configure Trusted Roots and Disallowed Certificates (RU), которая сразу дала ответы на все мои вопросы. Ну и, в общем то, по мотивам этой статьи, в данной заметке я кратко изложу на конкретном примере то, каким образом можно централизованно перенастроить на компьютерах Windows Vista и выше этот самый механизм авто-обновления хранилища сертификатов TrustedRootCA, чтобы он использовал в качестве источника обновлений файловый ресурс или веб-сайт в локальной корпоративной сети.

Для начала, на что нужно обратить внимание, это на то, что в групповых политиках, применяемых к компьютерам, не должен быть задействован параметр блокирующий работу механизма авто-обновления. Это параметр Turn off Automatic Root Certificates Update в разделе Computer Configuration > Administrative Templates > System > Internet Communication Management > Internet Communication settings. Нам потребуется, чтобы этот параметр был Выключен, либо просто Не настроен.

Если взглянуть на хранилище сертификатов TrustedRootCA в разделе Локальный компьютер, то на системах, не имеющих прямого доступа в Интернет, набор сертификатов будет прямо так скажем небольшой:

В статье KB2677070 — Доступно автоматическое обновление отозванных сертификатов для систем Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2 можно найти актуальные на данный момент ссылки на файлы, прямой доступ к которым (минуя прокси с требованием аутентификации) может потребоваться для функций авто-обновления:

- http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab

- http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab

Но вариант прямого доступа в рамках данной заметки мы больше упоминать не станем и рассмотрим пример локализации процесса обновления в соответствии с ранее упомянутой статьёй.

Первое, что нам нужно сделать, это рассмотреть варианты получения актуальных файлов набора корневых сертификатов для их дальнейшего распространения внутри локальной сети.

Попробуем на компьютере имеющем прямое подключение к Интернету выполнить команду генерации SST файла, который будет в себе содержать актуальный набор файлов корневых сертификатов. В данном случае на компьютере с Windows 10 выполняется команда, вызывающая входящую в базовый состав ОС утилиту Certutil, которая в свою очередь обращается к веб-узлу Microsoft и создаёт по указанному нами пути SST файл:

Certutil -generateSSTFromWU C:\Temp\WURoots.sst

Полученный в результате выполнения команды SST-файл по сути является контейнером, который содержит в себе все сертификаты для нужного нам обновления системы. Этот контейнер легко открывается в Проводнике Windows загружая ассоциированную с расширением файла оснастку управления сертификатами.

Этот файл удобно использовать, например, когда из всего подмножества доступных сертификатов нужно выбрать лишь некоторый набор и выгрузить их в отдельный SST файл для дальнейшей загрузки, например, с помощью консоли управления локальными сертификатами или с помощью консоли управления групповыми политиками (для импорта в какую-либо доменную политику через параметр Computer Configuration > Policies > Windows Settings > Security Settings > Public Key Policies > Trusted Root Certification Authorities).

Однако для интересующего нас способа распространения корневых сертификатов, с помощью модификации работы механизма авто-обновления на конечных клиентских компьютерах, нам потребуется несколько иное представление множества актуальных корневых сертификатов. Получить его можно с помощью всё той же утилиты Certutil, но уже с другим набором ключей.

В нашем примере в качестве локального источника распространения будет использована общая сетевая папка на файловом сервере. И здесь важно обратить внимание на то, что при подготовке такой папки обязательно нужно ограничивать доступ на запись, чтобы не получилось так, что любой желающий сможет модифицировать набор корневых сертификатов, которые потом будут «разливаться» по множеству компьютеров.

Certutil -syncWithWU -f -f \\FILE-SERVER\SHARE\RootCAupd\GPO-Deployment\

Ключи -f -f используются для форсированного обновления всех файлов в каталоге назначения.

В результате выполнения команды в указанной нами сетевой папке появится множество файлов общим объемом примерно в пол мегабайта:

Согласно ранее упомянутой статьи, назначение файлов следующее:

- Файл authrootstl.cab содержит сторонние списки доверия сертификатов;

- Файл disallowedcertstl.cab содержит список доверия сертификатов с недоверенными сертификатами;

- Файл disallowedcert.sst содержит хранилище сериализованных сертификатов, включая недоверенные сертификаты;

- Файлы с именами типа thumbprint.crt содержат сторонние корневые сертификаты.

Итак, файлы необходимые для работы механизма авто-обновления получены, и мы теперь переходим к реализации изменения схемы работы этого самого механизма. Для этого, как всегда, нам на помощь приходят доменные групповые политики Active Directory (GPO), хотя можно использовать и другие инструменты централизованного управления, весь всё, что нам нужно сделать на всех компьютерах — это изменить, вернее добавить, всего один параметр реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate, который и определит путь к нашему сетевому каталогу, в котором мы ранее разместили набор файлов корневых сертификатов.

Говоря о настройке GPO, для реализации поставленной задачи, опять же, можно использовать разные варианты. Например, есть «олд-скульный» вариант с созданием собственного шаблона групповой политики, так как это описано в уже знакомой нам статье. Для этого создадим файл в формате административного шаблона GPO (ADM), например, с именем RootCAUpdateLocalPath.adm и содержимым:

CLASS MACHINE

CATEGORY !!SystemCertificates

KEYNAME "Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate"

POLICY !!RootDirURL

EXPLAIN !!RootDirURL_help

PART !!RootDirURL EDITTEXT

VALUENAME "RootDirURL"

END PART

END POLICY

END CATEGORY

[strings]

RootDirURL="URL address to be used instead of default ctldl.windowsupdate.com"

RootDirURL_help="Enter a FILE or HTTP URL to use as the download location of the CTL files."

SystemCertificates="Windows AutoUpdate Settings"

Скопируем этот файл на контроллер домена в каталог %SystemRoot%\inf (как правило, это каталог C:\Windows\inf). После этого перейдём в редактор доменных групповых политик и создадим отдельную новую политику, открыв затем её на редактирование. В разделе Computer Configuration > Administrative Templates… откроем контекстное меню и выберем пункт подключения нового шаблона политик Add/Remove Templates

В открывшееся окне с помощью кнопки обзора выберем ранее добавленный файл %SystemRoot%\inf\RootCAUpdateLocalPath.adm, и после того, как шаблон появится в списке, нажмём Close.

После проделанного действия в разделе Configuration > Administrative Templates > Classic Administrative Templates (ADM) появится группа Windows AutoUpdate Settings, в которой будет доступен единственный параметр URL address to be used instead of default ctldl.windowsupdate.com

Откроем этот параметр и введём путь к локальному ресурсу, на котором мы расположили загруженные ранее файлы обновления, в формате http://server1/folder или file://\\server1\folder,

например file://\\FILE-SERVER\SHARE\RootCAupd\GPO-Deployment

Сохраним проделанные изменения и применим созданную политику к доменному контейнеру, в котором расположены целевые компьютеры. Однако рассмотренный метод настройки GPO имеет ряд недостатков и именно поэтому я назвал его «олд-скульным».

Другой, более современный и более продвинутый метод настройки реестра клиентов — это использование Group Policy Preferences (GPP). При таком варианте мы можем создать соответствующий объект GPP в разделе групповой политики Computer Configuration > Preferences > Registry с обновлением параметра (Action: Update) реестра RootDirURL (тип значения REG_SZ)

При необходимости можем для созданного параметра GPP включить гибкий механизм нацеливания (Закладка Common > Опция Item-level targeting) на конкретный компьютер или группу компьютеров для предварительного тестирования того, что у нас в конечном итоге получиться после применения групповых политик.

Разумеется, нужно выбрать какой-то один вариант, либо с подключением собственного ADM-шаблона, либо с использованием GPP.

После настройки групповых политик на любом подопытном клиентском компьютере выполним обновление командой gpupdate /force c последующей перезагрузкой. После загрузки системы проверим в реестре наличие созданного ключа и попробуем проверить наличие факта обновления хранилища корневых сертификатов. Для проверки воспользуемся простым но действенным примером описанным в заметке Trusted Roots and Disallowed Certificates.

Для примера посмотрим, есть ли в хранилище сертификатов компьютера корневой сертификат, использованный для выпуска сертификата, который установлен на сайте с именем buypass.no (но на сам сайт пока не переходим :)).

Сделать это удобнее всего с помощью средств PowerShell:

Get-ChildItem cert:\localmachine\root | Where {$_.friendlyname -like "*Buypass*"}

С большой долей вероятности у нас не окажется такого корневого сертификата. Если так, то откроем Internet Explorer и обратимся к URL https://buypass.no. И если настроенный нами механизм автоматического обновления корневых сертификатов работает успешно, то в event-логе Windows Application при это появится событие c источником (Source) CAPI2, свидетельствующее об успешной загрузке нового корневого сертификата :

Имя журнала: Application

Источник: Microsoft-Windows-CAPI2

Дата: 04.08.2016 18:20:45

Код события: 4097

Категория задачи:Отсутствует

Уровень: Сведения

Ключевые слова:Классический

Пользователь: Н/Д

Компьютер: KOM-WS306.holding.com

Описание:

Успешное автоматическое обновление стороннего корневого сертификата:: субъект: < CN=Buypass Class 3 Root CA, O=Buypass AS-983163327, C=NO > ; отпечаток SHA1: < DAFAF7FA6684EC068F1450BDC7C281A5BCA96457 > .

После этого мы можем снова выполнить указанную ранее команду запроса к хранилищу корневых сертификатов и увидим, что теперь в нём действительно появился новый корневой сертификат, именно тот который фигурировал в событии event-лога Windows:

Как видим, механизм авто-обновления работает и теперь всё, что остаётся, это организовать поддержку в актуальном состоянии файлов в сетевой папке, запланировав, например на ночное время, ежесуточное выполнение задания обновления ранее упомянутой командой:

Certutil -syncWithWU -f -f \\FILE-SERVER\SHARE\RootCAupd\GPO-Deployment\

На этом всё.

Дополнительные источники информации:

- TechNet Library — Configure Trusted Roots and Disallowed Certificates (RU)

- TechNet Wiki — Microsoft Trusted Root Certificate Program Updates

- adevis Blog — Trusted Roots and Disallowed Certificates

1 пользователь поблагодарил Александр Лавник за этот пост.

1 пользователь поблагодарил Александр Лавник за этот пост.