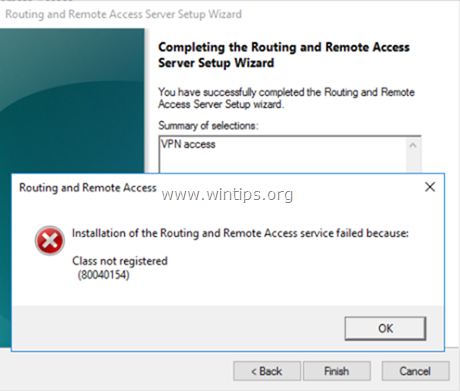

ИСПРАВЛЕНИЕ: Установка маршрутизации и удаленного доступа не удалась, потому что класс не зарегистрирован 80040154 — Server 2016 (решено)

В Windows Server 2016 при попытке настроить маршрутизацию и удаленный доступ может появиться следующая ошибка: «Установка маршрутизации и удаленного доступа не удалась, так как класс не зарегистрирован (80040154)».

Проблема в деталях: После установки роли «Удаленный доступ» для добавления функций «Прямой доступ и VPN» на Server 2016 появляется ошибка «Установка маршрутизации и удаленного доступа не удалась, поскольку класс не зарегистрирован. (80040154)» в последний шаг «Мастер настройки маршрутизации и удаленного доступа».

Причина ошибки «Класс не зарегистрирован (80040154)»: ошибка возникает из-за того, что на сервере не удалось установить роль «Удаленный доступ».

Как исправить FIX: класс не зарегистрирован (80040154) в настройке маршрутизации и удаленного доступа (Server 2016).

Чтобы исправить класс «Не зарегистрирован» (80040154) в мастере настройки маршрутизации и удаленного доступа, продолжите и переустановите роль удаленного доступа на вашем сервере. Для этого:

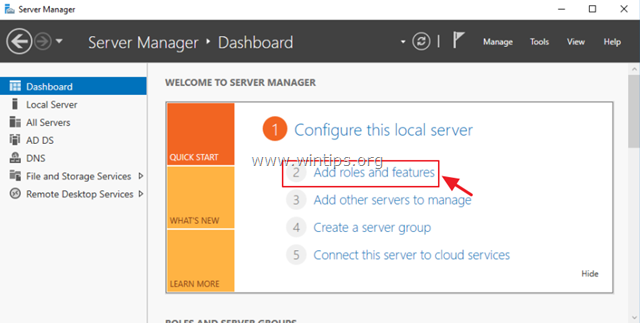

1. Откройте «Диспетчер серверов» и нажмите Добавить роли и особенности.

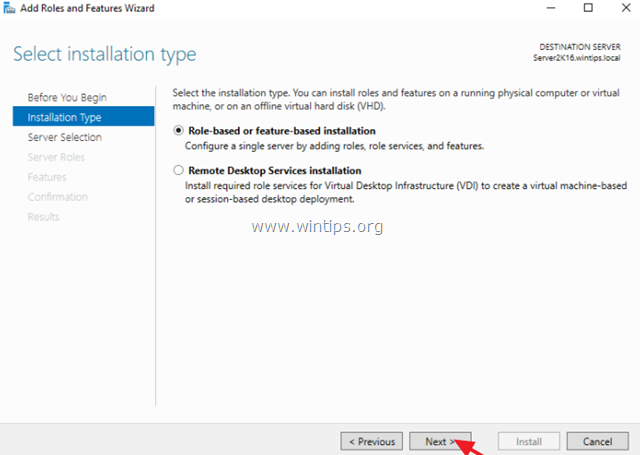

2. На первом экране «Мастер добавления ролей и компонентов» оставьте Ролевая или функциональная установка вариант и нажмите Следующий.

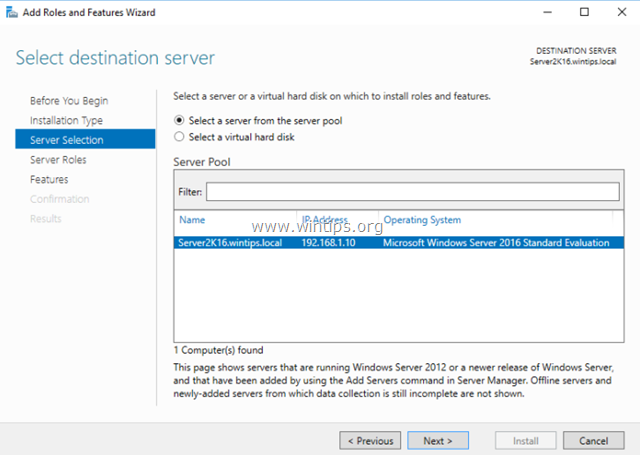

3. На следующем экране оставьте параметр по умолчанию «Выберите сервер из пула серверов«и нажмите Следующий.

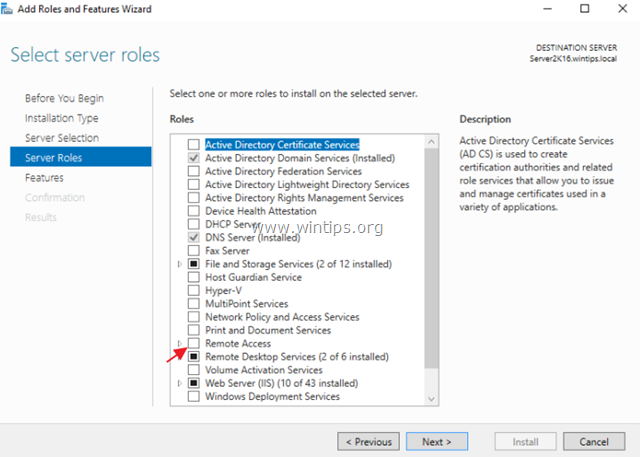

4. Выберите Удаленный доступ роль и нажмите следующий.

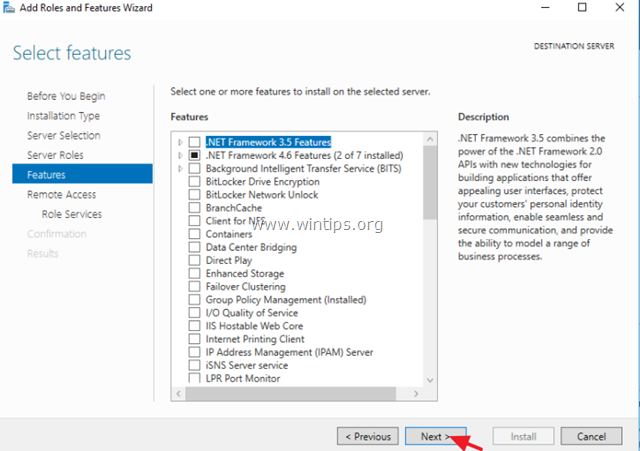

5. На экране «Функции» оставьте настройки по умолчанию и нажмите следующий.

6. На информационном экране «Удаленный доступ» нажмите следующий.

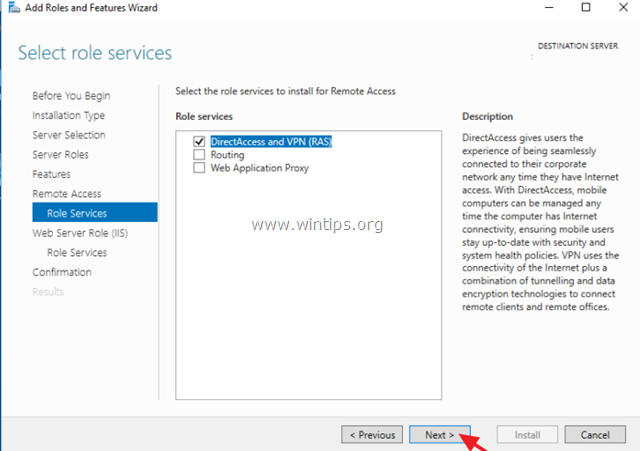

7. В «Удаленных сервисах» выберите Прямой доступ и VPN (RAS) Ролевые службы, а затем нажмите следующий.

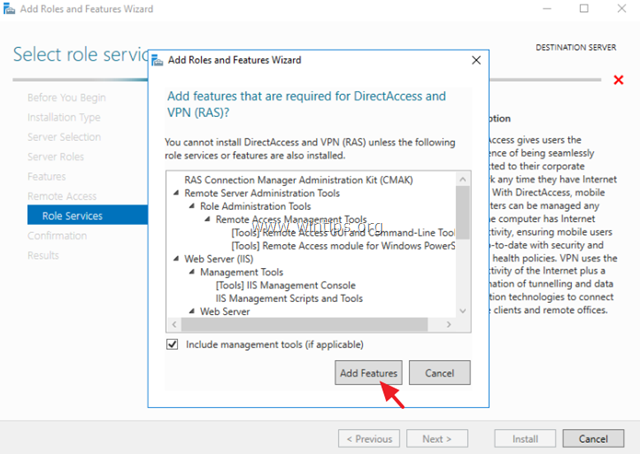

8. Затем нажмите Добавить функции.

9. щелчок следующий опять таки.

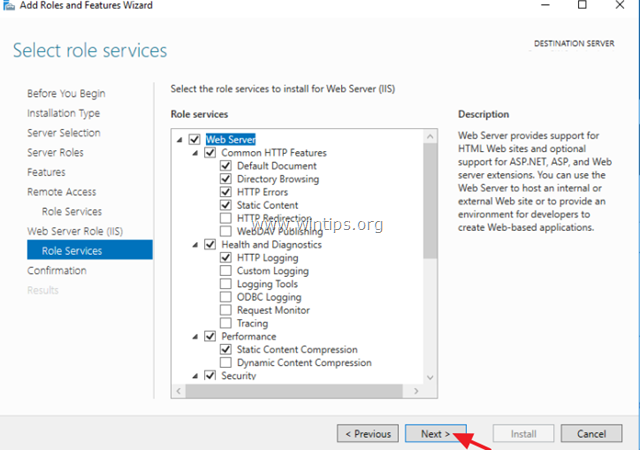

10. Оставьте настройки по умолчанию и нажмите следующий (дважды) на экранах «Роль веб-сервера (IIS)» и «Службы роли».

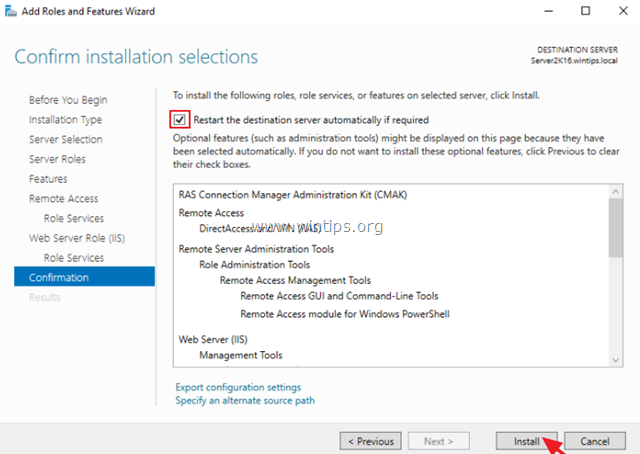

11. На экране «Подтверждение» выберите Перезагрузите сервер назначения автоматически (если требуется) и нажмите Установить.

12. Теперь дождитесь завершения установки.

13. Убедитесь, что установка завершена без ошибок. *

* Примечание. Если в конце процесса установки произошел сбой установки компонента с ошибкой: «Не удалось выполнить запрос на добавление или удаление компонентов на указанном сервере. Операция не может быть завершена, поскольку указанный сервер требует перезагрузки «, а затем прочитайте этот учебник, чтобы решить проблему.

14. Выполните и настройте маршрутизацию и удаленный доступ.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.

Мы продолжаем наши учебные пособия по Windows Server, рассмотрим в этом случае, как установить службу маршрутизации Windows Server 2016. Эта процедура дополняет настройку роли DHCP для нашего сервера, поскольку благодаря этому мы можем обеспечить подключение к Интернету компьютерам, подключенным к внутренней сети LAN.

Указатель содержания

Обычная работа в сетях LAN компаний и образовательных центров заключается именно в этом, чтобы подключить сервер с прямым доступом к Интернету посредством выделенной сетевой карты в этом отношении, а с другой стороны, чтобы подключить сеть LAN рабочий центр. Вот почему сегодня мы увидим, как создать мост с нашим сервером Windows Server 2016 для предоставления услуг NAT для нашей локальной сети и чтобы он мог выходить в Интернет через него.

Что такое служба NAT?

Прежде чем начать, мы должны быстро узнать некоторые концепции, чтобы лучше понять, что мы намерены делать. Выполнение процедуры понимания того, что мы действительно делаем, даст нам знания для решения возможных ошибок, которые могут произойти в будущем.

NAT или преобразование сетевых адресов, в переводе на испанский язык с сетевых адресов, состоит из процедуры, в которой устройство, обычно маршрутизатор или сервер с протоколом IP, может обмениваться пакетами данных между двумя сетями с разными IP-адресами или несовместимы друг с другом.

Процедура заключается в том, что DHCP-сервер назначает IP-адреса клиентам, которые подключены к нему в сети, в обычной ситуации наш DHCP-сервер будет нашим собственным маршрутизатором. Благодаря этому, когда мы подключаем к нему компьютер через Wi-Fi или Ethernet, он предоставляет нам IP-адрес определенного диапазона, обычно это будет 192.168.0.xxx или аналогичный. Каждому маршрутизатору в своем встроенном программном обеспечении назначен этот диапазон IP-адресов, который в любом случае мы можем настроить самостоятельно, получив доступ к его конфигурации.

Итак, когда наш DHCP-сервер (маршрутизатор) дает нам IP, чтобы мы могли с ним общаться, у него, в свою очередь, есть IP-адрес, который он получил из сети сетей, Интернет, который будет полностью отличаться от наш внутренний. Затем, с другой стороны, будет другой сервер, отвечающий за распределение этих IP-адресов через Интернет на маршрутизаторы, серверы и все, что с ним связано.

Смысл в том, чтобы соединить наш IP с внешним IP-адресом маршрутизатора. Для этого маршрутизатор должен включить процедуру преобразования сетевых адресов (NAT), посредством которой он отвечает за передачу пакетов с нашего внутреннего IP— адреса на свой внешний IP-адрес, чтобы они продолжали путь к месту назначения. То же самое произойдет, когда внешний узел предоставит нам запрошенную нами информацию, служба NAT отвечает за преобразование своего внешнего IP-адреса в наш внутренний IP-адрес и обеспечивает их доступ к нам.

Итак, почему мы хотим сервер NAT, если у нас есть маршрутизатор?

Ну, очень просто, представьте, что за маршрутизатором было 1000 компьютеров, соединенных в сеть коммутационным оборудованием, которое отвечало бы за распределение соединения. Никто в здравом уме не подключит последний из коммутаторов к маршрутизатору, чтобы вывести сеть LAN за границу, главным образом потому, что у простого маршрутизатора недостаточно средств для маршрутизации пакетов 1000 компьютеров, работающих одновременно.

Другая причина заключается в том, что, установив сервер, расположенный между локальной сетью и Интернетом (WAN), мы можем установить, например, доменные службы Active Directory, наш собственный DHCP-сервер или брандмауэр, который позволит нам иметь гораздо большую защиту от Интернет-атаки, если мы подключились с помощью простого маршрутизатора.

Короче говоря, мы собираемся разместить компьютер под управлением Windows Server 2016 между нашей внутренней сетью и Интернетом, чтобы он действовал как «маршрутизатор» между двумя сетями. Конечно, сервер также будет связан по очереди с нашим обычным и текущим маршрутизатором.

Подход схемы подключения

Для выполнения этой процедуры мы использовали виртуальный сервер через VirtualBox с двумя виртуальными сетевыми картами. Один из них используется в режиме моста для подключения сервера к Интернету, а другой — в режиме внутренней сети для имитации сети ЛВС, где компьютеры подключаются к серверу для получения IP-адресов через роль DHCP, ранее установленную на сервере.

Посетите этот учебник, чтобы установить DHCP-сервер в Windows Server 2016

В любом случае виртуальные машины, смонтированные на VirtualBox, смогут получить доступ к Интернету только в том случае, если сервер предоставляет службы маршрутизации. И это именно то, что мы будем проверять здесь.

Ситуация, в которой мы оказались бы, — это клиенты, подключенные к серверу с ролью DHCP, которая предоставляет IP-адреса, но невозможно подключиться к Интернету. Итак, начнем.

Мы собираемся приступить к установке службы маршрутизации в Windows Server 2016.

Как всегда, мы собираемся открыть Диспетчер серверов, и мы собираемся нажать на опцию « Управление ». Здесь мы выберем « Добавить роли и характеристики ».

Начнем с мастера, похожего на другие роли. Мы оставляем предустановленную опцию « Установка на основе характеристик или ролей ». Нажмите далее.

В следующем интересном окне нам нужно будет выбрать сервер, на который мы хотим установить роль. Поскольку у нас есть только один, потому что шаг будет трюизмом.

Следующее, что нам нужно сделать, это выбрать опцию « Удаленный доступ » из списка функций. Если мы посмотрим на правую сторону, появится много информации об этой функции. Что нас не интересует, так это именно функция маршрутизации с NAT, которая позволяет переносить наши компьютеры из домена в Интернет.

В новом окне выбора службы ролей нам нужно будет выбрать окно « Маршрутизация ». Автоматически мы откроем окно, где нам будет показан список всех функций, которые будут установлены при выборе этой опции.

Также отметим, что первый вариант будет выбран автоматически. Это связано с тем, что при установке маршрутизации нам также потребуются дополнительные функции на случай, если мы когда-нибудь захотим настроить сеть VPN на нашем сервере. Поэтому мы оставляем эти два поля отмеченными, в принципе прокси нас не интересует.

Далее мы проходим через другое окно выбора функций, где нам не нужно ничего трогать, поскольку интересная функция была в предыдущем.

Наконец, мы будем находиться в окне с описанием установки. Мы сможем установить флажок « Автоматически перезапускать сервер назначения ». Хотя мы уже предупреждаем, что у нас не будет необходимости перезагружаться, странная вещь — Windows.

Затем нажмите « Установить ».

Когда процедура закончится, у нас будет опция « Открыть мастер внедрения ». Мы будем нажимать там.

Да, мы закроем это непосредственно, потому что мы не хотим делать ни одну из трех вещей, которые появляются здесь. Хотя мы видим, что благодаря этому мы можем реализовать, например, VPN-сервер.

Конфигурация роли маршрутизации

Теперь пришло время настроить конфигурацию нашей маршрутизации так, чтобы сервер перенаправлял пакеты нашего клиентского оборудования на сетевую карту, подключенную к Интернету.

Для этого нажмите « Инструменты » в Диспетчере серверов. Надо выбрать « Маршрутизация и удаленный доступ »

В окне администрирования мы увидим, что в дереве состояния появляется красный значок, символ, который нам все еще необходим для правильной настройки.

Затем мы щелкаем правой кнопкой мыши по имени сервера и выбираем опцию « Настроить и включить маршрутизацию и удаленный доступ ».

На первом экране конфигурации нам нужно будет выбрать « Трансляция сетевых адресов (NAT) ».

Мы также могли бы выбрать опцию « Доступ к виртуальной частной сети (VPN) и NAT », которая сочетает в себе предыдущую опцию с возможностью создания VPN с доступом из-за рубежа. Каждый из которых вы выбираете тот, который вы хотите, мы выбрали, на данный момент, первый.

В следующем окне возможно, что когда мы перейдем к нему, абсолютно ничего не появится в текстовом поле. Это связано с довольно распространенной ошибкой, возникающей на Windows Server в первой конфигурации этой роли.

В случае, если мы не видим сетевых карт, помещенных в текстовое поле, мы выйдем из мастера и снова запустим настройку.

Когда появится соответствующая информация, нам нужно будет выбрать сетевую карту с доступом в Интернет. Если у нас есть сомнения, в случае, если у нас нет такого имени, как мы, мы перейдем к настройке адаптеров с помощью команды » ncpa.cpl » и проверим, какая сетевая карта подключена к Интернету.

Мы будем идентифицировать его, потому что он имеет в качестве шлюза IP-адрес маршрутизатора или устройства, отвечающего за подключение к внешней сети, например, брандмауэр.

Что ж, с этим мы настроим наш сервер маршрутизации. Мы увидим, что дерево было создано с различными разделами для IPv4 и IPv6, и мы увидим список сетевых адаптеров и других данных.

Проверьте, что мы можем получить доступ к Интернету

Теперь осталось проверить, можем ли мы получить доступ к Интернету с помощью клиента. Предполагается, что на этом этапе у всех нас будет настроена сетевая карта клиента в VirtualBox как « внутренняя ». Также предполагается, что у нас будет конфигурация распределения IP-адресов в динамическом режиме и что DHCP-сервер правильно назначил IP-адрес клиенту.

Если мы запустим компьютер, виртуальный или физический, с аналогичными характеристиками, мы увидим, что система немедленно указывает, что у нас уже есть доступ к Интернету.

Мы собираемся открыть веб-браузер, чтобы попытаться получить доступ к странице. Мы проверяем, что можем эффективно получить доступ к Интернету, и мы также видим, что роль DNS работает правильно и разрешает домены в соответствующих IP-адресах.

Как и в случае с DHCP-сервером, нам не нужно будет подключаться к домену или настраивать его на клиенте, чтобы иметь возможность подключаться через сервер с DHCP, DNS и службой маршрутизации. Нам нужно будет только подключиться к локальной сети, подключенной к соответствующей сетевой карте сервера.

Пока это все, что касается установки роли маршрутизации в Windows Server 2016.

Если вы пропустили какое-либо из наших руководств, чтобы завершить пакет Active Directory:

Мы надеемся, что вы смогли правильно настроить свою роль маршрутизации. Если у вас есть какие-либо проблемы, пожалуйста, сообщите нам. Мы вернемся с большим.

Опубликовано

Доброго времени суток, уважаемые читатели. Сегодня у нас тема: «Настройка NAT в Windows server 2012-2016». Всё так же две ОС, в одной статье. Мы установим необходимую роль, и сделаем базовую настройку NAT.

Установка и базовая настройка маршрутизации NAT, в Windows Server 2012-2016

Предварительно, сделайте настройку всех Ваших сетевых адаптеров.

Установка роли «Удалённый доступ»

- Открываем диспетчер устройств, и заходим в «Добавить роли и компоненты».

- Жмём «Далее», на памятке мастера.

- В выборе типа установки, нас интересует «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск.

- Жмём «Далее».

Выбор ролей сервера.

- Выбираем «Удалённый доступ».

- Жмём «Далее».

Выбор компонентов.

- Если нужно, что то дополнительно, выбираем и жмём «Далее».

Информативное окно об удалённом доступе.

- Жмём «Далее».

Выбор служб ролей.

- Выбираем «Маршрутизация».

- Появляется окно, с компонентами необходимыми для маршрутизации.

- Жмём «Добавить компоненты».

- В окне выбора ролей, жмём «Далее».

- Информативное окно, о роли устанавливаемого веб сервера, который необходим для работы маршрутизации.

- Жмём «Далее».

- В окне выбора служб ролей жмём «Далее».

Подтверждение установки компонентов.

- Проверяем, если всё верно, жмём «Установить».

- Начинается процесс установки.

- Ждём завершения, и жмём «Закрыть».

Настройка маршрутизации и удалённого доступа

- В области уведомлений диспетчера сервера, находим раздел «Средства».

- Кликаем по нему, и заходим в раздел «Маршрутизация и удалённый доступ».

- В открывшейся консоли, кликаем правой кнопкой мышки на нашем сервере, и в выдающем меню жмём на «Настроить и включить маршрутизацию и удалённый доступ».

- Открывается окно мастера, жмём «Далее».

Конфигурация.

- Выбираем «Преобразование сетевых адресов NAT».

- Жмём «Далее».

Подключение к интернету на основе NAT.

- Выбираем первый вариант, а в списке интерфейсов, тот который имеет подключение к интернету.

- Жмём «Далее».

Службы преобразования имён и адресов.

- Так же, выбираем первый вариант «Включить базовые службы».

- Жмём «Далее».

Назначение диапазонов адресов.

- Система, исходя из подключения вашего сетевого адаптера, определяет диапазон адресов, которым будет обеспечена поддержка маршрутизации.

- Жмём «Далее».

- В последнем окне мастера, жмём «Готово».

- Начинается запуск необходимых служб.

- По окончании, в окне консоли, появляется сообщение, о том, что служба маршрутизации и удалённого доступа настроена на этом сервере.

Для проверки работы маршрутизации, можно на любом компьютере Вашей локальной сети, в качестве основного шлюза указать адрес сервера, на котором Вы запустили NAT. Компьютер получит доступ в интернет.

Сегодня мы рассмотрели тему: «Настройка NAT в Windows server 2012-2016». Добавили необходимую роль, установили нужные компоненты, и сделали базовую настройку.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Настройка NAT в Windows server 2012»:

Видео на тему «Настройка NAT в Windows server 2016»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: 6

Похожие записи

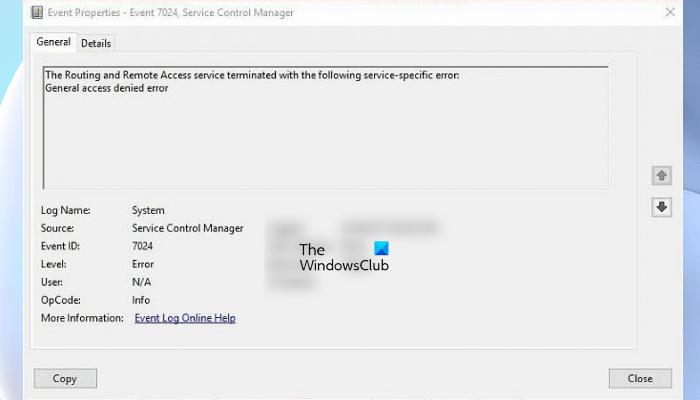

RRAS (Routing and Remote Access Service) is a Microsoft API software router that lets businesses deploy VPN connections in order to provide the end-users with remote access to their organization’s network. It also lets you set up a site-to-site VPN connection between two servers. Some users are experiencing issues with RRAS while setting up the VPN connection. According to them, the Routing and Remote Access Service keeps stopping or gets terminated with an error. This article lists some solutions that you can try if the Routing and Remote Access Service is not starting on your Windows device.

The following are some of the error messages reported by the users:

- The Routing and Remote Access service terminated with the following service-specific error:

General access denied error - The Routing and Remote Access service terminated with the following error:

The system cannot find the file specified. - Unable to load C:\Winnt\System32\Iprtrmgr.dll

- The Routing and Remote Access service terminated with service-specific error 2 (0x2).

- The Routing and Remote Access service terminated with service-specific error 31 (0x1F)

- The Routing and Remote Access service terminated with service-specific error 20205 (0x4EED).

- The Routing and Remote Access service terminated with service-specific error 193 (0xC1).

If the Routing and Remote Access Service keeps stopping or gets terminated with an error on your Windows device, you can try the solutions mentioned below.

- Enable the SvcHostSplitDisable Value in Registry

- Verify the RouterManagers key Values in the Registry

- Reset the TCP/IP or Internet Protocol

- Disable IPv6

- Restart the Routing and Remote Access Service

Let’s see all these troubleshooting guidelines in detail.

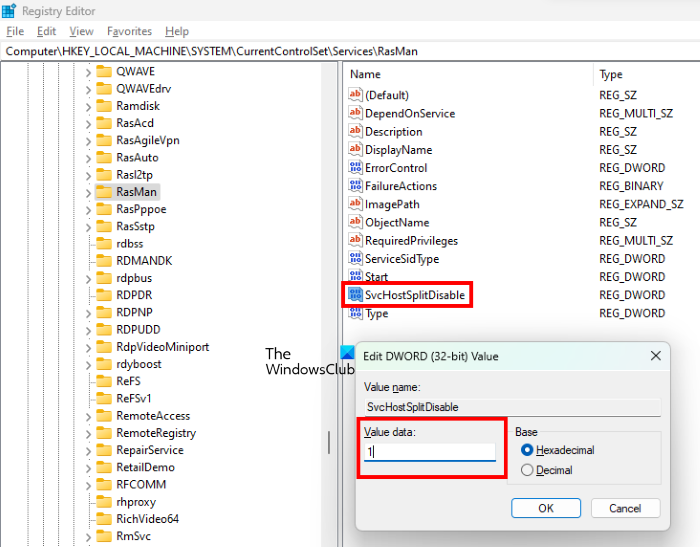

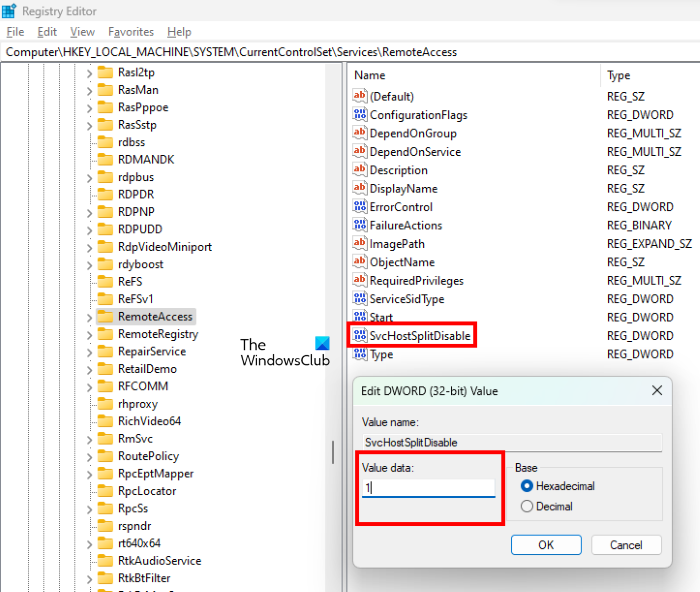

1] Enable the SvcHostSplitDisable Value in Registry

This solution has worked for a lot of users. You have to enable the SvcHostSplitDisable Value in two different locations in Windows Registry. The steps to do so are explained below. Before you begin, we recommend you create a system restore point and backup your Registry.

Press Win + R keys to launch the Run command box. Type regedit and click OK. Click Yes if you receive the UAC prompt. This will open the Registry Editor.

Once the Registry Editor opens, copy the following path and paste it into the address bar of the Registry Editor, and press Enter.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan

Make sure that the RasMan key is selected on the left side. Now, check whether the SvcHostSplitDisable value exists on the right side or not. If not, you have to create it manually.

To do so, right-click in the empty space and go to “New > DWORD (32-bit) Value.” Right-click on the newly created value and select Rename. Name that value to SvcHostSplitDisable.

Double-click on the SvcHostSplitDisable Value and enter 1 in its Value data. After that, click OK.

Now, navigate to the following path in the Registry Editor.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess

Make sure that the RemoteAccess key is selected on the left side. Check if it contains the DWORD (32-bit) SvcHostSplitDisable Value on the right side. If not, create it manually by following the procedure described just before.

After creating the SvcHostSplitDisable Value, double-click on it and enter 1 in its Value data.

After creating the above two values in Registry, restart your computer. After restarting the device, the problem should be fixed. If not, try the next solution.

2] Verify the RouterManagers key Values in the Registry

This solution is for the users who are getting the following error message with event ID 20103:

Unable to load C:\Winnt\System32\Iprtrmgr.dll

Open the Registry Editor and go to the following path.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\RemoteAccess\RouterManagers\IP

Make sure that the IP key is selected on the left side. Check whether the following Values are present on the right pane or not.

- DLLPath

- GlobalInfo

- ProtocolID

If yes, the above-mentioned Values should show the following Data type and Value data.

DLLPath

Data type: REG_EXPAND_SZ

Value data: %SystemRoot%\System32\Iprtrmgr.dllGlobalInfo

Data type: REG_BINARYProtocolID

Data type: REG_DWORD

Value data: 0x21 (Hexadecimal)

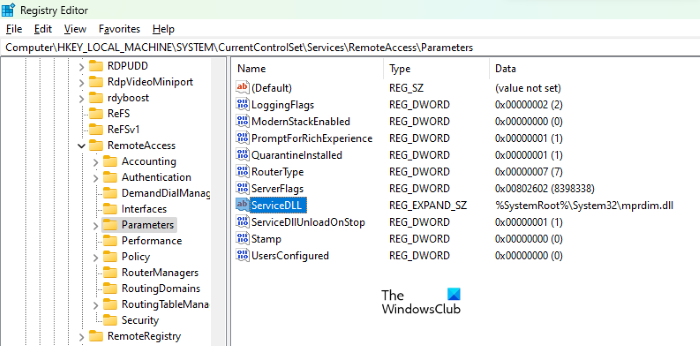

Now, go to the following path in the Registry Editor and check if the ServiceDLL is present on the right pane.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess\Parameters

If the ServiceDLL is not there, you have to export the above-mentioned registry branch from a computer on which the RRAS is working and then import that registry branch to your computer. To do so, you need to log in on another computer as an administrator.

Open the Registry Editor on which the RRAS is working and go to the above path. After that, go to “File > Export.” Save that branch to your Pendrive. Now, connect the Pendrive to your computer and open the Registry Editor. After that, Go to “File > Import” and select the file from your Pendrive. This should fix the issue.

If the issue still persists, reinstall the modem by following the instructions given below:

- First, disable the Routing and Remote Access service.

- Right-click on Start and select Device Manager.

- In the Device Manager, expand the Modems node and uninstall your Modem driver by right-clicking on it.

- Now, restart the server and wait till the Plug and Play service redetects the Modem.

- Enable the Routing and Remote Access service.

Read: Fix Enter network credentials error on Windows 11/10.

3] Reset the TCP/IP or Internet Protocol

If the problem is occurring due to the corruption in TCP/IP or Internet Protocol, resetting the Internet Protocol may fix the problem. If that does not help, you may use the Network Reset button and see.

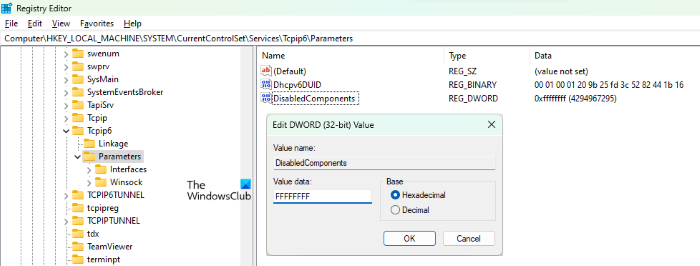

4] Disable IPv6

Disabling IPv6 has fixed the issue for some users. You can try this solution if the above fix did not solve your problem. The steps to disable the IPv6 are as follows:

Open the Registry Editor by following the steps described above.

Navigate to the following path.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters

Make sure that the Parameters key is selected on the left side. Create a new DWORD 32-bit Value, named DisabledComponents. We have already described how to create a DWORD 32-bit Value above in this article. If the value DisabledComponents already exists on the right side, no need to create it.

After creating the DisabledComponents value, double-click on it and change its Value data to FFFFFFFF. Click OK to save the changes.

Close the Registry Editor and restart your computer.

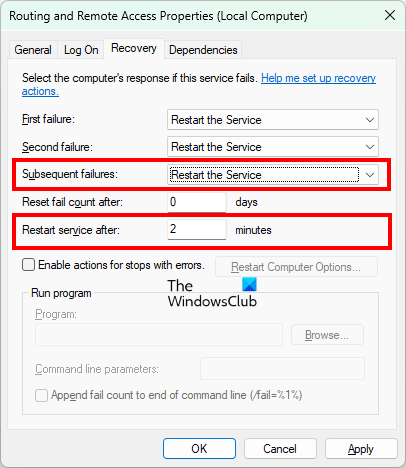

5] Restart the Routing and Remote Access Service

You can restart the Routing and Remote Access Service from the Windows 11/10 Services app. The following instructions will guide you on this:

- Launch the Run command box by pressing the Win + R keys.

- Type

services.mscand click OK. - In the Services app, scroll down the list of services and locate Routing and Remote Access.

- Once you find it, right-click on it and select Properties.

- Under the General tab, click on the Startup type drop-down and select Automatic (Delayed Start).

- Now, go to the Recovery tab and select Restart the Service in the Subsequent failures drop-down.

- Leave the Restart service after option to the default value, 2 minutes.

- Click Apply and then OK.

- Restart your computer. The service should be started after a delay of 2 minutes automatically.

Read: How to fix Wireless Network Connection Error 0x00028002.

What is Routing and Remote Access in Windows 11/10?

The RRAS or Routing and Remote Access Service is used to provide site-to-site connectivity by using a VPN or dial-up connections. By using RRAS technology, you can deploy VPN connections that let users access your organization’s network remotely. In short, the RRAS technology offers routing services to businesses in LAN or WAN environments by using secure VPN connections.

How do I disable Remote Access and Routing services?

To disable the Routing and Remote Access Service, you must be a member of the Administrators group. The steps to disable RRAS are listed below:

- Open Routing and Remote Access.

- Right-click on the computer name for which you want to disable the RRAS.

- Click on the Disable Routing and Remote Access option.

Hope this helps.

Read next: Network and Sharing Center not opening in Windows 11/10.

В домене Active Directory вы можете централизованно управлять макетом начального экрана (Start Layout) меню Пуск и панели задач на компьютерах пользователей Windows 10 с помощью групповых политик. Это позволяет назначить одинаковые настройки, вид и местоположение значков и ярлыков в меню Пуск и панели задач пользователям различных подразделений компании в зависимости от используемых програм и убедиться, что все рабочие места настроены одинаково.

Содержание:

- Экспорт/импорт макета меню Пуск в Windows 10 с помощью PowerShell

- Распространение макета начального экрана пользователям с помощью GPO

- Partial Lockdown – частичная блокировка макета начального экрана Windows

- Управление закрепленными ярлыкам в панели задач с помощью GPO

Экспорт/импорт макета меню Пуск в Windows 10 с помощью PowerShell

Самый простой способ получить макет стартового меню Пуск в Windows 10 — вручную настроить внешний вид и элементы рабочего стола на эталонном ПК. Создайте ярлыки (плитки) для необходимых приложений, закрепите и сгруппируйте их, удалите ненужные элементы. Затем вы можете экспортировать текущее описание элементов стартового меню в xml файл.

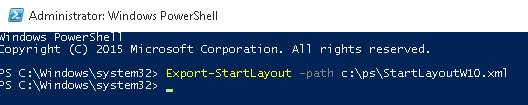

Экспортировать текущие настройки можно с помощью PowerShell командлета Export-StartLayout:

Export-StartLayout –path c:\ps\StartLayoutW10.xml

Вы можете вручную импортировать данный шаблон стартового меню на другом компьютере Windows 10 с помощью командлета Import-StartLayout:

Import-StartLayout –LayoutPath c:\ps\StartLayoutW10.xml –MountPath c:\

Примечание. Параметр MountPath указывает на путь, куда смонтирован .wim файл образа системы.

Основной недостаток командлета Import—StartLayout – он импортирует макет начального экрана не к профилю текущего пользователя, а к профилю пользователя по умолчанию (в каталоге C:\Users\Default\AppData\Local\Microsoft\Windows\Shell\ появляется файл Layoutmodification.xml). Данный XML макет начального экрана применится только к новым пользователя при первом входе в систему

Распространение макета начального экрана пользователям с помощью GPO

Чтобы распространить файл с макетом меню Пуск на компьютеры домена с помощью групповых политик (GPO), нужно скопировать полученный XML файл в каталог Netlogon на котроллере домена. Затем откройте консоль управления доменными групповыми политиками Group Policy Management Console (GPMC.msc) и создайте новую или отредактируйте существующую политику и назначьте ее на OU с пользователями.

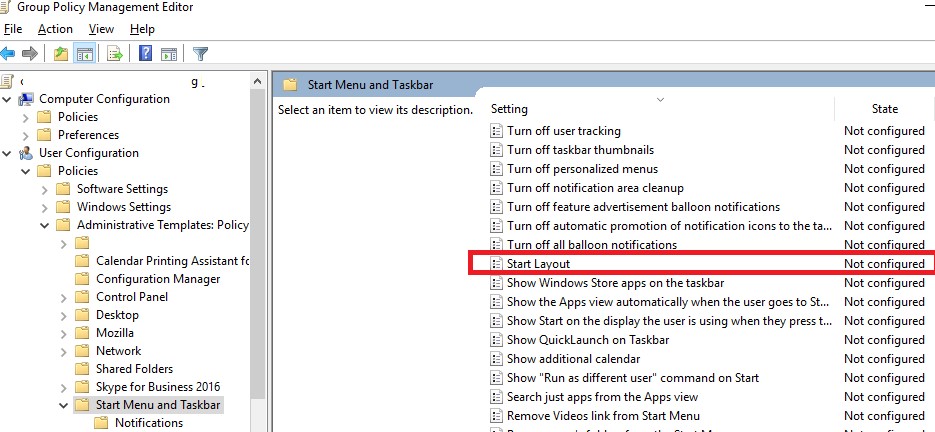

В редакторе GPO найдите политику с именем Start Layout (Макет начального экрана) в секции User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar (также вы можете привязать макет меню Пуск к компьютеру, для этого нужно настроить политику в секции Computer Configuration).

Примечание. Эту политику можно настроить с любого компьютера при наличие следующих файлов административных шаблонов: StartMenu.admx и StartMenu.adml (в Windows 10 / Windows Server 2016 они уже имеются).

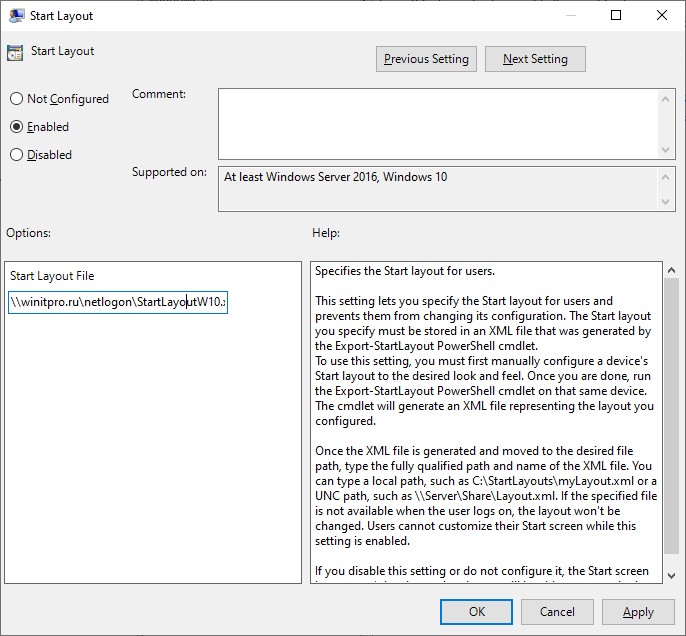

Откройте политику, включите ее (Enabled) и в поле Start layout file укажите UNC путь к xml файлу, содержащему макет стартового экрана Windows 10 на контроллере домена (например, \\domain.ru\netlogon\StartLayoutW10.xml).

Если вы хотите применить политику Start Layout, только к определенным группам пользователям или компьютерам, вы можете использовать Security Filtering или WMI фильтры GPO.

Важно. По умолчанию при задании параметров стартового меню и таскбара пользователей с помощью GPO, пользователи не могу изменять его элементы (удалять ярлыки, добавлять собственные). Чтобы разрешить пользователю менять элементы макета, нужно воспользоваться возможность частичной блокировки макета начального экрана (Partial Lockdown), описанной в секции ниже.

Partial Lockdown – частичная блокировка макета начального экрана Windows

Режим Partial Lockdown, появился в Windows 10 версии 1511, и позволяет указать группы плиток стартового меню, которые пользователи не могут изменить. Т.е. вы можете разрешить пользователяи изменять любые ярлыки, значки и плитки кроме определенной группы ярлыков корпоративных приложений.

Чтобы указать заблокированные группы начального экрана, нужно отредактировать XML файл с макетом с помощью любого текстового редактора (для редактирования XML файла удобно использовать Notepad++).

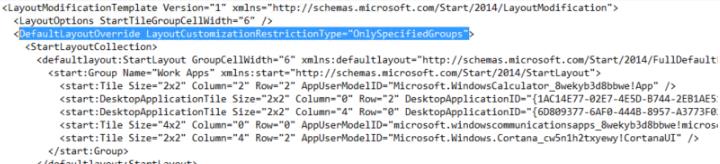

Откройте ваш файл StartLayoutW10.xml и найдите в нем секцию <DefaultLayoutOverride>. Чтобы заблокировать определенную группу ярлыков, нужно в атрибуты данной секции изменить на <DefaultLayoutOverride LayoutCustomizationRestrictionType=”OnlySpecifiedGroups”>.

Сохраните изменения в xml файле и распространите его на пользователей. Таким образом, будут заблокированы для редактирования пользователями только группы плиток (ярлыков), указанные в XML файле.

Partial Lockdown работает как в Windows 10 Enterprise так и в Pro (начиная с 1703).

В Windows 10 есть небольшой глюк, когда назначенный ярлык Internet Explorer не появляется после применения XML файла макета через GPO.

Для решения проблемы нужно отредактировать XML файл и исправить строку для ярлыка IE следующим образом:

<start:DesktopApplicationTile Size="2x2" Column="2" Row="2" DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Internet Explorer.lnk" />

И затем через GPO нужно скопировать ярлык “Internet Explorer.lnk” в каталог %ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\.

Управление закрепленными ярлыкам в панели задач с помощью GPO

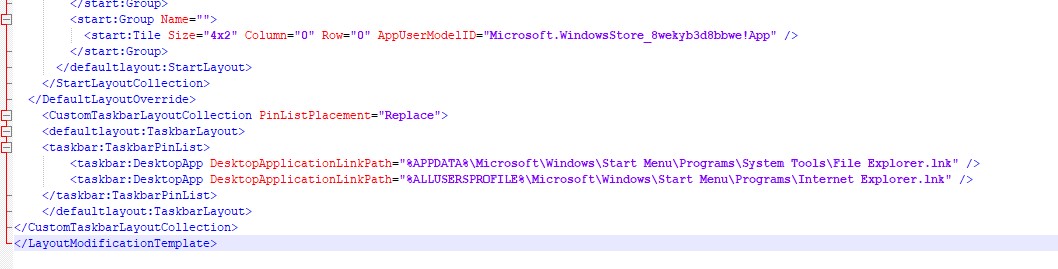

Начиная с Windows 10 1607 вы можете управлять закрепленными ярлыками в панели задач через тот же самый XML файл с макетом начального экрана. Чтобы добавить собственные закрепленные ярлыки в XML макет, который распространяется через GPO, отредактируйте XML файл. После тега </DefaultLayoutOverride> нужно добавить следующий код:

<CustomTaskbarLayoutCollection PinListPlacement="Replace" xmlns:taskbar="http://schemas.microsoft.com/Start/2014/TaskbarLayout"> <defaultlayout:TaskbarLayout> <taskbar:TaskbarPinList> <taskbar:DesktopApp DesktopApplicationLinkPath="%APPDATA%\Microsoft\Windows\Start Menu\Programs\System Tools\File Explorer.lnk" /> <taskbar:DesktopApp DesktopApplicationLinkPath="%ALLUSERSPROFILE%\Microsoft\Windows\Start Menu\Programs\Internet Explorer.lnk" /> </taskbar:TaskbarPinList> </defaultlayout:TaskbarLayout> </CustomTaskbarLayoutCollection>

В данном примере мы добавим в панель задач два ярлыка: File Explorer и Internet Explorer. После применения политики на компьютере пользователя, в таскбаре появятся два закрепленных ярлыка.

В старых версия Windows 10 (до 1607) ярлыки приложений в панели задач настраивается по другому. Попробуем разобраться как.

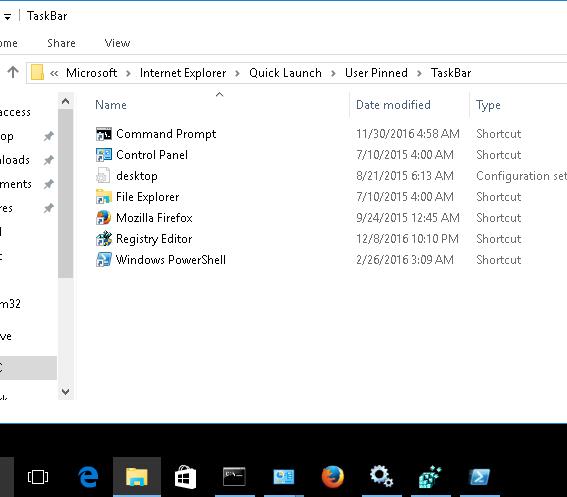

Список закрепленных в панели задач ярлыков хранится в Windows 10 в каталоге %APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar.

При этом параметры закрепленных в панели задач приложений хранятся в закодированном виде в ветке реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Taskband.

Для распространения настроек таскбара на компьютеры компании, нужно экспортировать содержимое данной ветки в reg файл:

reg export HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Taskband c:\ps\PinnedItem.reg

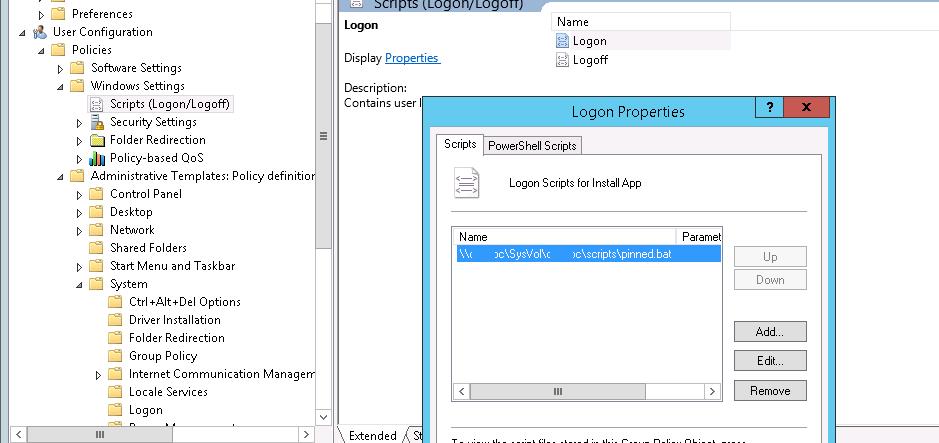

Этот reg файл и каталог с ярлыками (%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar) нужно скопировать в общедоступную сетевую папку (например в Netlogon). И в редакторе доменной групповой политики (User Configuration- > Policies -> Windows Settings -> Scripts (Logon/Logoff) -> Logon) добавить логон скрипт с кодом:

@echo off

set Logfile=%AppData%\pinned.log

if not exist "%Logfile% (

IF EXIST "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar" GOTO NOTASKDIR

del "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar\*" /S /Q

:NOTASKDIR

xcopy /E /Y "\\domain.ru\netlogon\PinnedItem " "%APPDATA%\Microsoft\Internet Explorer\Quick Launch\User Pinned"

regedit.exe /s "\\domain.ru\netlogon\PinnedItem.reg "

echo PinnedItemImported on %date% at %time% >> %LogFile%

taskkill /IM explorer.exe /f

start explorer.exe

}

Примечание. В скрипт добавлена проверка наличия файла %AppData%\pinned.log. Если файл имеется, значит данный скрипт уже выполнялся на этом компьютере и второй раз его применять не нужно, чтобы пользователь мог удалить или добавить собственные ярлыки в таскбаре.

Теперь при входе пользователя в систему ему будет применен “корпоративный” набор закрепленных иконок приложений в панели задач.