This blog post is a step by step guide on how to install Routing and Remote Access Service on Windows Server 2019.

Overview:

The Remote Access server role provides three network access technologies in Windows Server 2019. These technologies are the role services of the Remote Access server role.

- DirectAccess

- Routing and Remote Access

- Web Application Proxy

By using RRAS, you can deploy DirectAccess and VPN connections to provide end-users with remote access to your organization’s network. You can also create a site-to-site VPN connection between two servers at different locations.

- PART-1 How to Install Remote Access Service on Windows Server 2019

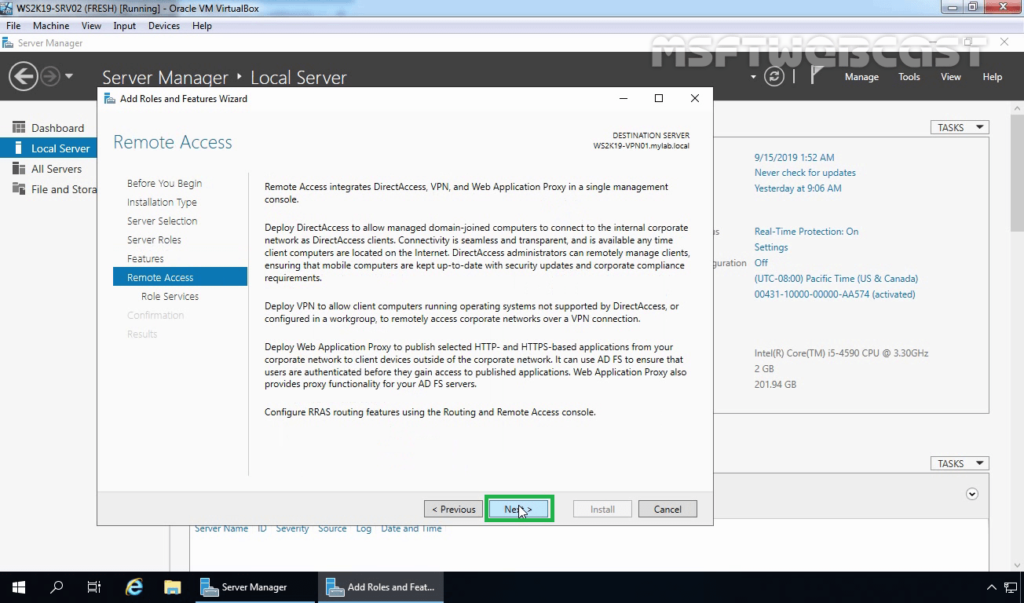

- PART-2 How to Install and Configure VPN in Windows Server 2019

- PART-3 Configure Network Policy Server (NPS) for VPN in Windows Server 2019

- PART-4 Configure Port Forwarding and Test VPN Connection on Windows 10

Understanding Test Lab:

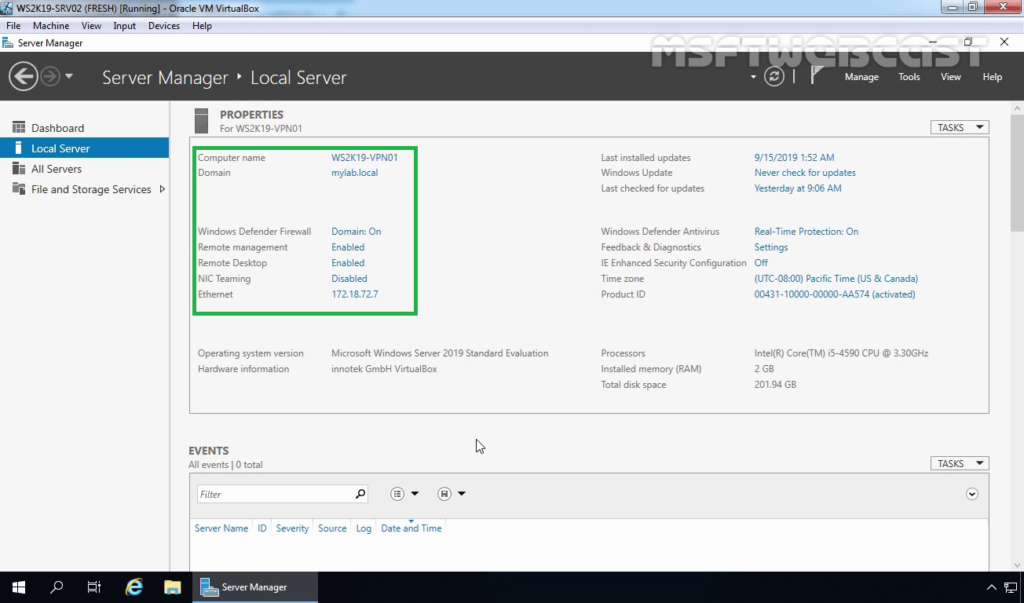

- WS2K19-DC01: Domain Controller and DNS server.

- WS2K19-VPN01: Member Server.

- WS10-CLI01: Windows 10 PC.

Install Remote Access service on Windows Server 2019:

1. Open Server Manager Console.

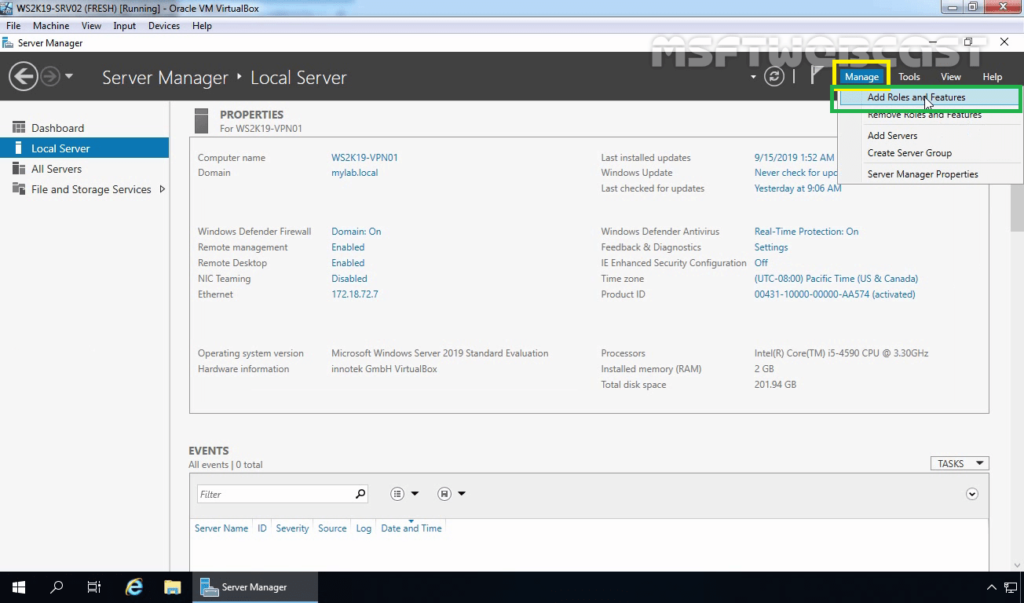

2. At the top of the Server Manager, click on Manage and select Add Roles and Features.

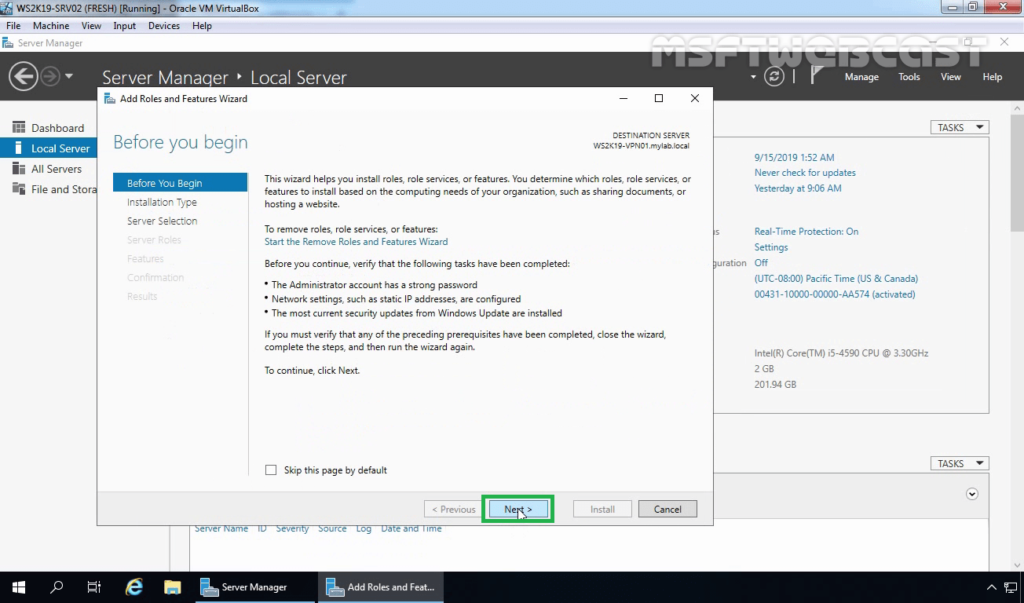

3. On the Before you begin page, click Next.

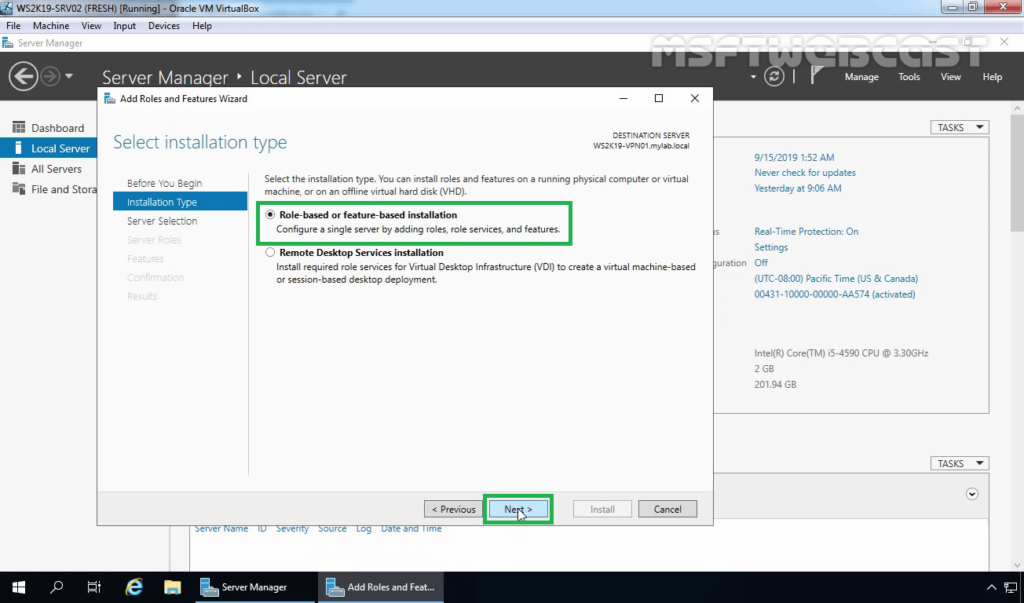

4. Select Role-based or feature-based installation and then click Next.

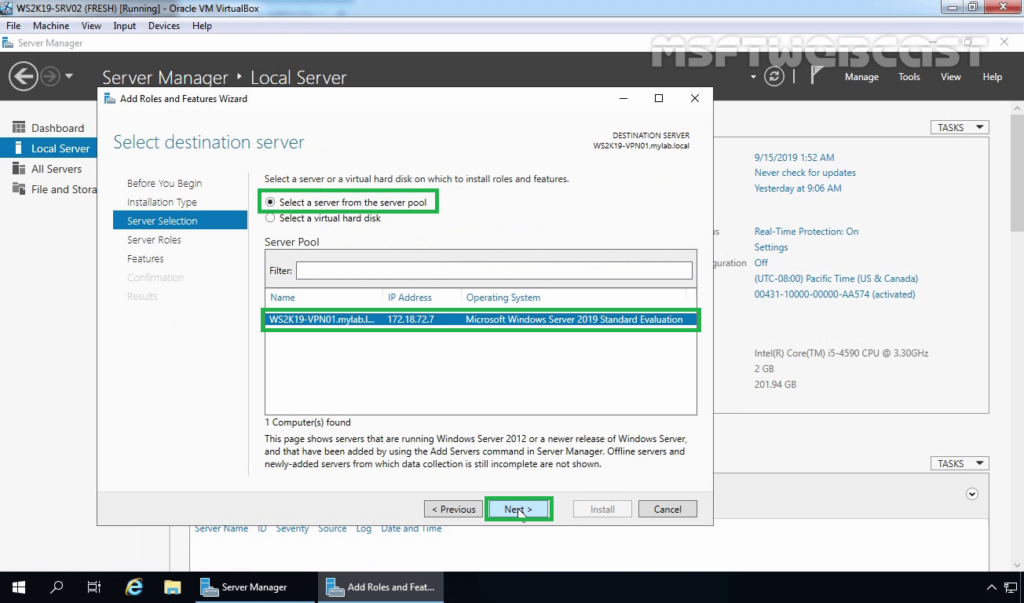

5. Select a server from the server pool on which you want to install the Remote Access Service, click Next.

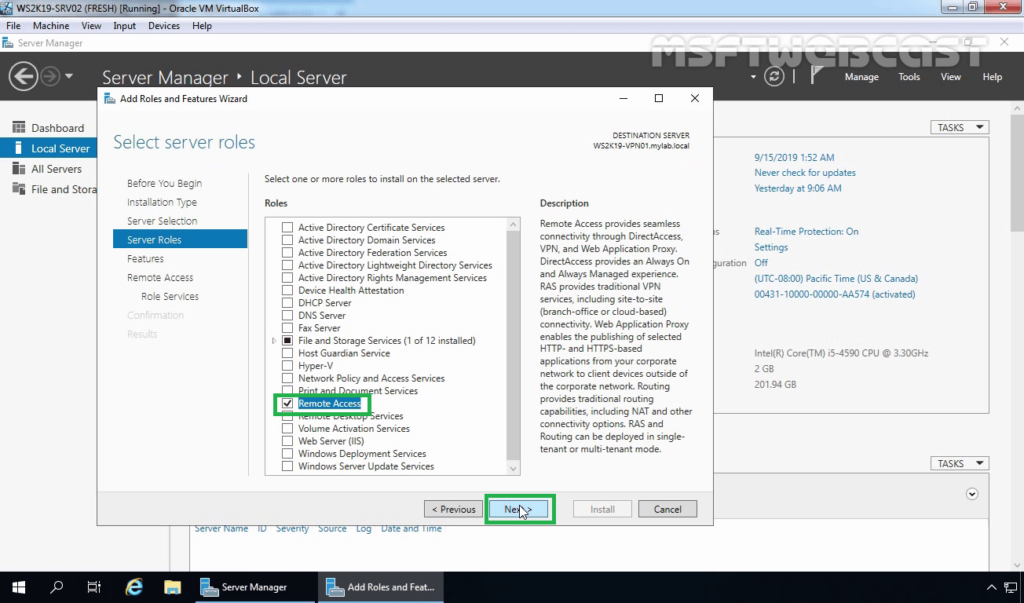

6. On select server roles page, select Remote Access Service. Click Next.

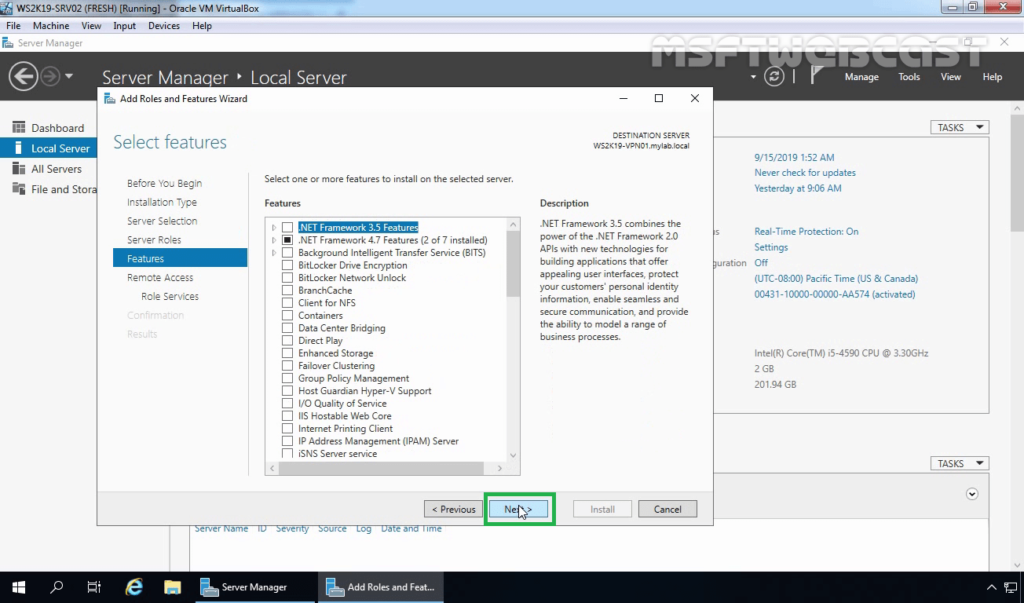

7. On select features page, click Next.

8. On the Remote Access page, read a brief overview of the Routing and Remote Access Service. Click Next.

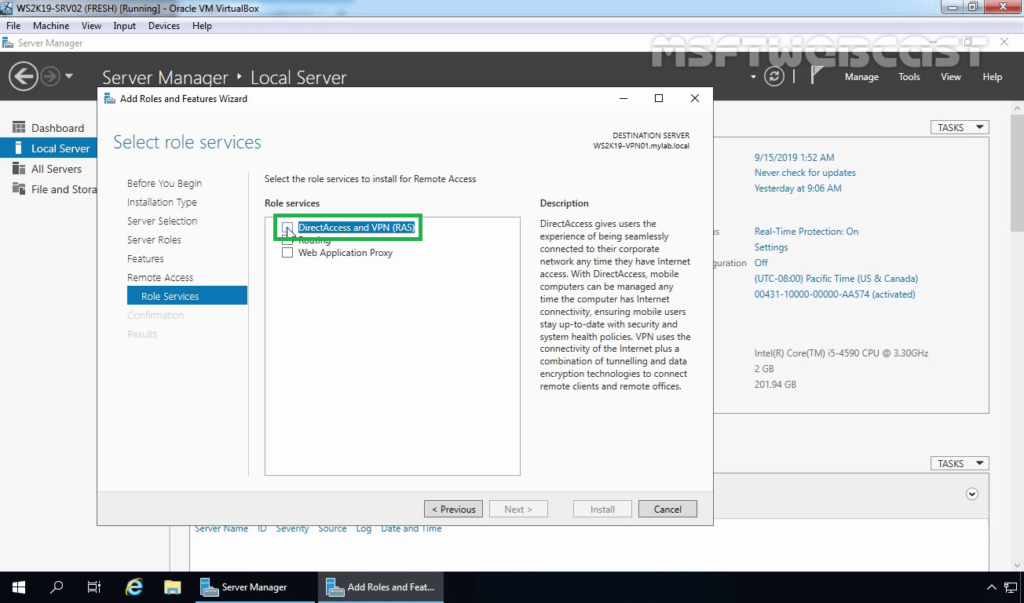

9. On select role services page, select DirectAccess and VPN (RAS) service.

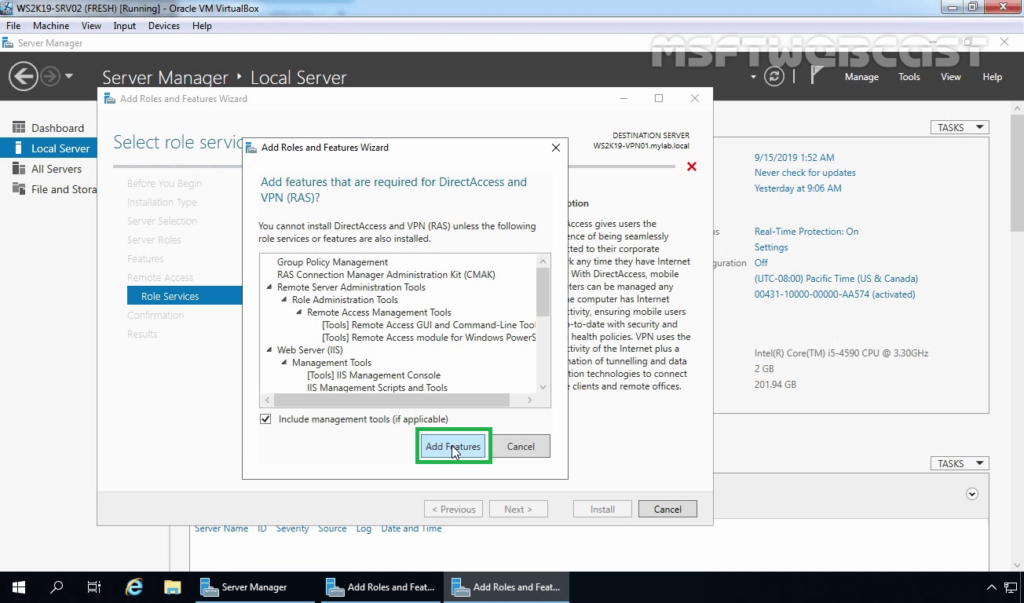

10. A new window will pop up, click on Add Features to include required features and management tools for DirectAccess and VPN.

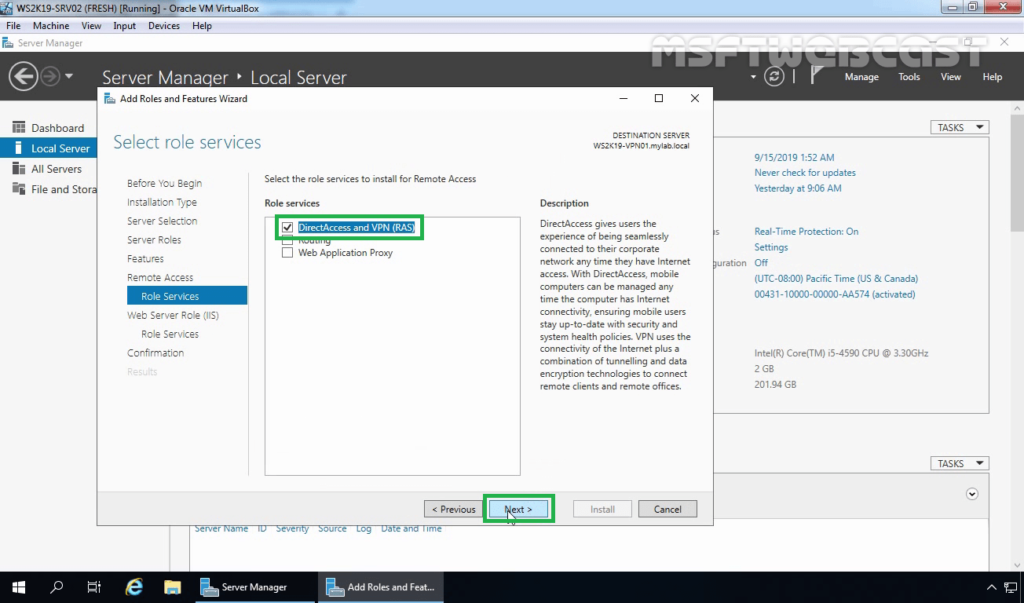

11. Make sure that DirectAccess and VPN role service is selected.

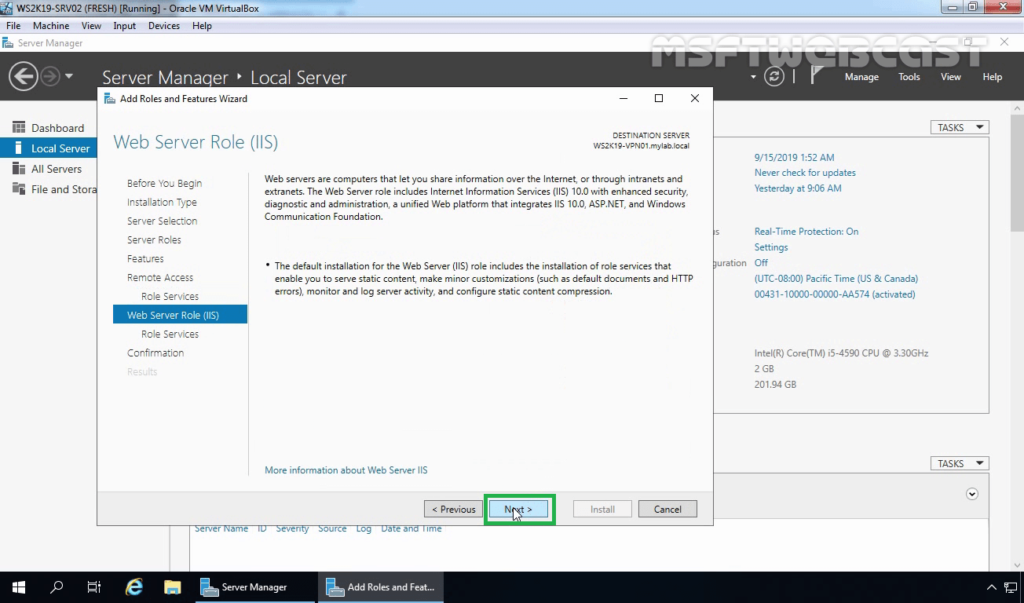

12. On the Web Server Role (IIS) page, read a brief overview of the IIS Service. Click Next.

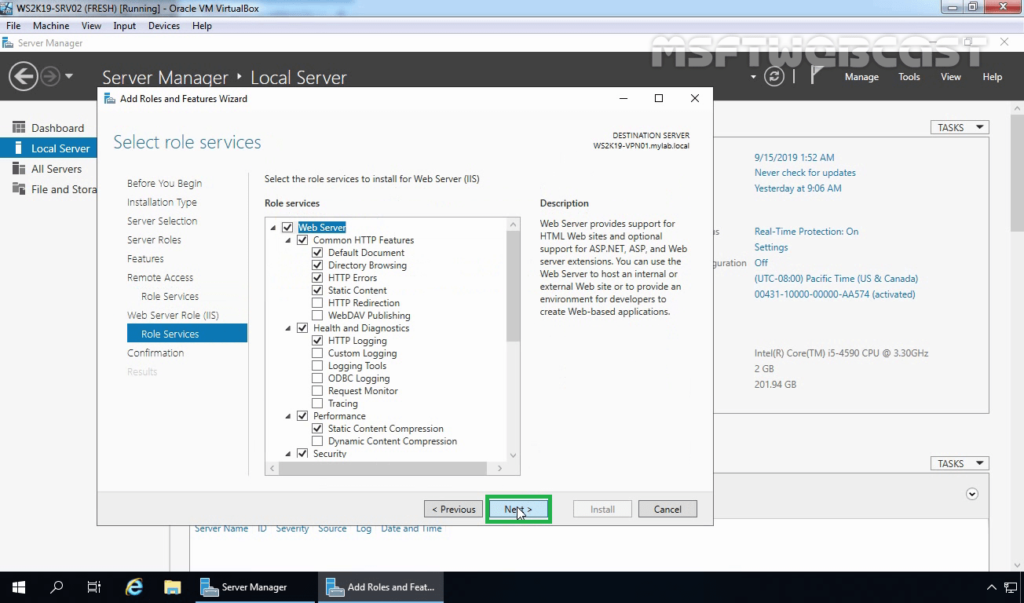

13. All required IIS role services are already selected. Click Next to continue.

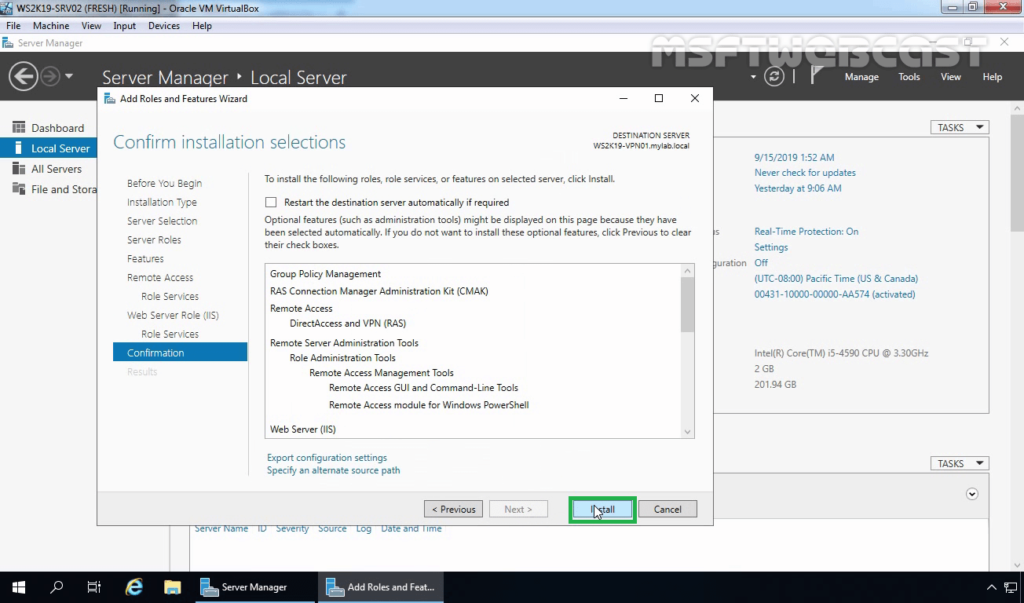

14. Click on the Install button to start the installation of Remote Access Service on Windows Server 2019.

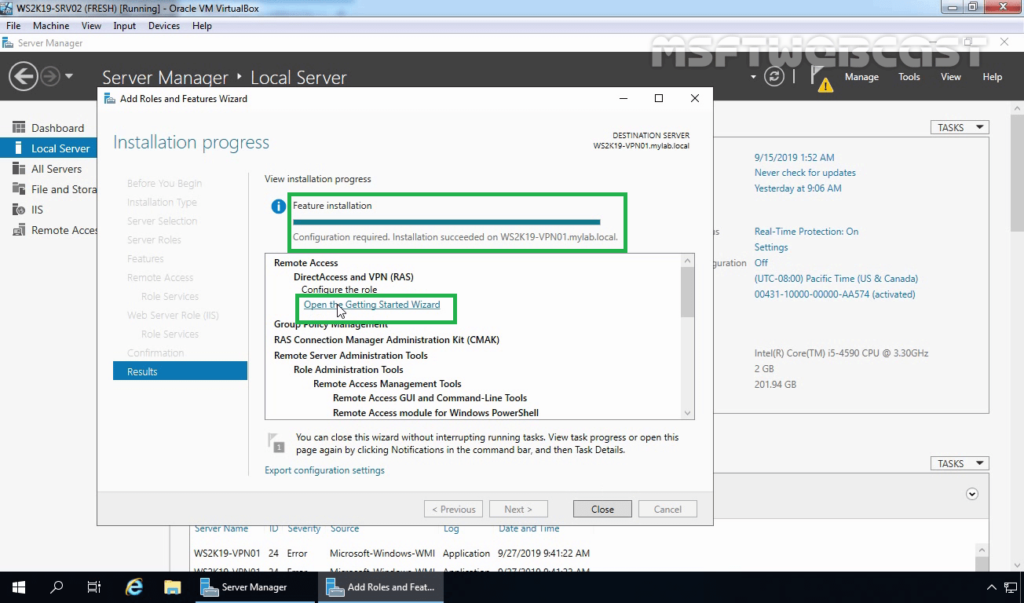

15. After installing the Remote Access service on windows server 2019, the next step is to configure the Remote Access server.

16. Click on the Open the Getting Started Wizard link to start the wizard to configure DirectAccess and VPN on Windows Server 2019 Remote Access Server.

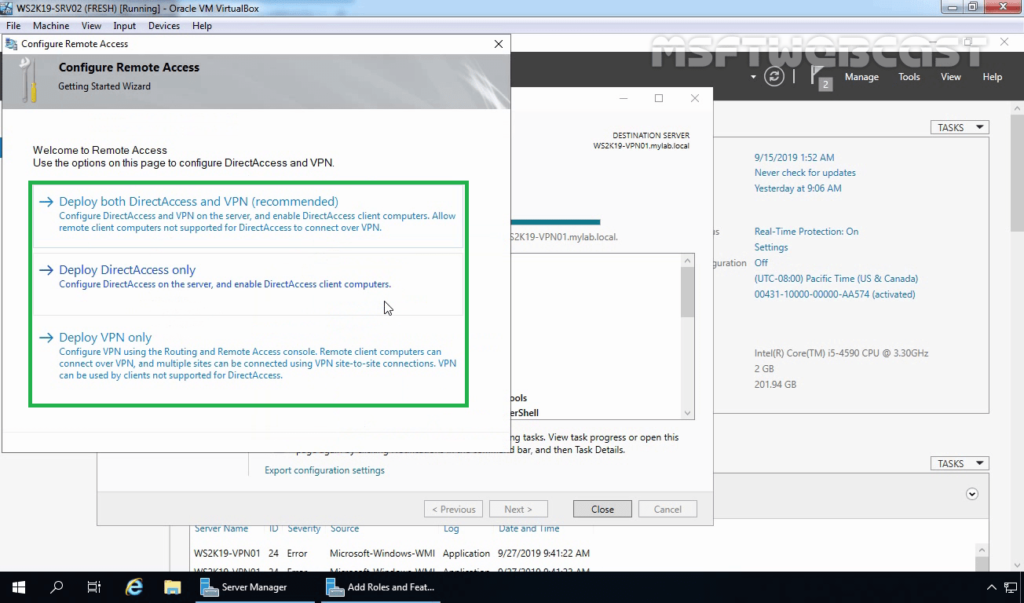

17. From this console, we can configure VPN on Windows Server 2019. In the next post on How to Configure VPN using Remote Access Service on Windows Server 2019.

After installing the Remote Access Service, next steps will be configure it.

Thank you for reading.

Post Views: 3,866

В операционной системе Windows Server 2019 доступна мощная и гибкая служба Routing and Remote Access Service (RRAS), которая предоставляет функции сетевой маршрутизации и удаленного доступа. Эта служба позволяет администраторам настраивать и управлять маршрутизацией между сетями, а также предоставлять удаленный доступ к сетевым ресурсам и сервисам.

Одной из основных возможностей RRAS является маршрутизация между сетями. С помощью RRAS можно создавать и настраивать виртуальные маршрутизаторы, которые обеспечивают передачу пакетов данных между различными сетями. Таким образом, администраторам становится доступно организовывать сложные многоразделители сетей, использовать маршрутизацию с учетом приоритета и другие полезные функции.

Кроме того, RRAS предоставляет возможность настройки удаленного доступа к сетевым ресурсам и сервисам. С помощью службы RRAS можно создавать и настраивать виртуальные частные сети (VPN), которые обеспечивают безопасное и зашифрованное соединение между удаленными клиентами и локальной сетью. Это позволяет пользователям подключаться к сетевым ресурсам, таким как файлы, папки и принтеры, с любого места в мире, обеспечивая высокую степень безопасности и гибкость.

Служба RRAS в Windows Server 2019 является незаменимым инструментом для организации сетевой инфраструктуры и обеспечения удаленного доступа к ресурсам. Гибкость, мощность и безопасность этой службы делают ее идеальной для различных сценариев использования, от малых предприятий до крупных корпораций.

Содержание

- Что такое RRAS

- Определение службы RRAS

- Преимущества RRAS в Windows Server 2019

- Маршрутизация в сети с помощью RRAS

Что такое RRAS

С помощью RRAS можно настроить и управлять различными типами подключений, такими как VPN (Virtual Private Network), а также реализовать функции маршрутизации, NAT (Network Address Translation) и др. Он обеспечивает безопасное и защищенное соединение с удаленными ресурсами при работе с удаленными рабочими столами, сетевыми папками или при доступе к внутренним ресурсам компании.

RRAS предоставляет широкий спектр возможностей для настройки и администрирования удаленного доступа и сетевой маршрутизации. Он позволяет управлять доступом пользователей на основе различных методов аутентификации, а также настраивать параметры маршрутизации и фильтрации трафика. С помощью RRAS можно построить гибкую и надежную сетевую инфраструктуру, обеспечивающую безопасность и качество обслуживания в сети.

В Windows Server 2019 служба RRAS имеет ряд улучшений и новых возможностей для обеспечения более эффективного и надежного удаленного доступа и сетевой маршрутизации. Ее использование позволяет упростить конфигурацию и управление сетевой инфраструктурой, а также повысить безопасность и производительность сети.

Определение службы RRAS

RRAS может быть использована для настройки различных типов сетевых соединений, включая виртуальную частную сеть (VPN), дисковый доступ через протоколы Point-to-Point Protocol (PPP) и Serial Line Internet Protocol (SLIP), а также маршрутизацию между локальными и удаленными сетями.

С помощью RRAS администраторы могут настраивать и управлять сетевыми подключениями, определять сетевые адреса и настраивать маршруты для эффективной передачи данных между узлами сети.

RRAS также обеспечивает безопасность сети, позволяя настраивать фильтрацию трафика, аутентификацию и шифрование для защиты данных и управления доступом.

Служба RRAS является важной частью сетевой инфраструктуры для организаций, которые нуждаются в удаленном доступе к своим ресурсам, а также для построения распределенных сетей и виртуальных частных сетей.

Преимущества RRAS в Windows Server 2019

1. Удобный конфигурационный интерфейс: RRAS в Windows Server 2019 предоставляет графический интерфейс, который значительно облегчает настройку и управление сетевой маршрутизацией и удаленным доступом. Благодаря простому и интуитивно понятному интерфейсу, даже неопытные пользователи могут быстро настроить необходимые настройки.

2. Поддержка различных протоколов маршрутизации: RRAS поддерживает широкий спектр протоколов маршрутизации, включая RIP (Routing Information Protocol), OSPF (Open Shortest Path First), BGP (Border Gateway Protocol) и другие. Это позволяет легко интегрировать RRAS в сети с различными протоколами маршрутизации и обеспечивает полную совместимость системы с существующей инфраструктурой.

3. Высокая производительность и масштабируемость: RRAS в Windows Server 2019 обеспечивает высокую производительность и масштабируемость, что дает возможность обрабатывать большие объемы сетевого трафика и поддерживать большое количество соединений. Это особенно актуально для предприятий с высокими нагрузками и требованиями к быстрой и надежной сетевой связи.

4. Безопасность и аутентификация: RRAS в Windows Server 2019 предлагает широкий набор функций безопасности, включая аутентификацию на основе сертификатов, протоколы шифрования и фильтрацию сетевого трафика. Кроме того, RRAS поддерживает VPN (виртуальные частные сети), что позволяет создавать защищенные туннели между удаленными абонентами и центральным сервером.

5. Поддержка IPv6: RRAS в Windows Server 2019 полностью поддерживает протокол IPv6, что обеспечивает гарантию совместимости современных сетевых технологий и возможность использования новых возможностей, которые предоставляет IPv6.

В целом, RRAS в Windows Server 2019 является мощным и удобным инструментом для настройки сетевой маршрутизации и удаленного доступа. Он предлагает широкий набор функций, обеспечивает высокую производительность, безопасность и совместимость с современными сетевыми технологиями, что делает его прекрасным выбором для организаций любого размера.

Маршрутизация в сети с помощью RRAS

Служба маршрутизации и удаленного доступа (RRAS) в Windows Server 2019 предоставляет возможность обеспечить маршрутизацию данных в сети. Маршрутизация позволяет направлять пакеты данных между различными сетевыми интерфейсами и сегментами. RRAS обеспечивает функциональность маршрутизатора и может использоваться для подключения предприятий или удаленных офисов к центральной сети.

Опция маршрутизации в RRAS позволяет задавать правила для передачи данных между сетевыми интерфейсами и принимать решения о маршрутизации пакетов. Правила маршрутизации определяют, какие пакеты передавать или отбрасывать в зависимости от различных параметров, таких как IP-адрес источника и назначения, порты и протоколы.

Плюсы использования маршрутизации в RRAS:

- Улучшение производительности сети: маршрутизация позволяет сократить время передачи данных и повысить отзывчивость сети.

- Улучшение безопасности: правила маршрутизации позволяют контролировать доступ к сети и ограничивать передачу данных только между доверенными узлами.

- Удобное управление: RRAS предоставляет графический интерфейс для настройки правил маршрутизации и мониторинга состояния сети.

- Поддержка удаленного доступа: RRAS может использоваться для подключения удаленных пользователей или офисов к сети через виртуальные частные сети (VPN) или другие протоколы удаленного доступа.

Настройка маршрутизации в RRAS:

Настройка маршрутизации в RRAS включает в себя следующие шаги:

- Установка и настройка службы RRAS: необходимо установить RRAS на сервере и выполнить его базовую настройку.

- Настройка сетевых интерфейсов: необходимо настроить сетевые интерфейсы, к которым будет подключаться маршрутизатор.

- Настройка правил маршрутизации: необходимо настроить правила маршрутизации, определяющие маршрутизацию пакетов между сетевыми интерфейсами.

- Настройка дополнительных опций: можно настроить дополнительные опции, такие как отслеживание состояния соединений и настройка протоколов маршрутизации.

- Тестирование и мониторинг: после настройки маршрутизации необходимо протестировать ее работу и выполнить мониторинг состояния сети.

Маршрутизация в RRAS позволяет создать гибкую и надежную сетевую инфраструктуру, обеспечивает более эффективное использование сетевых ресурсов и повышает безопасность сети. Настройка маршрутизации в RRAS позволяет администраторам более точно управлять передачей данных в сети и обеспечить высокую производительность сети.

How to install VPN on Windows Server 2019 using Routing and Remote Access

-

View Larger Image

In this blog article we are discussing about How to install and configure a VPN on Windows Server 2019 using Routing and Remote Access server role. A VPN is short form of virtual private network, which gives us a privacy, anonymity and security over public internet. A VPN service masks our ISP IP so your online actions are virtually untraceable. A VPN can also be used to connect computers to isolated remote computer networks that is usually inaccessible, by using the Internet or another intermediate network. Another Use of VPN is the client computers can browse websites through VPN server even if they are in the restricted internal network.

Routing and Remote Access Service is a Windows proprietary server role, that supports remote user or site-to-site connectivity by using virtual private network (VPN) or dial-up connections. So using RRAS we can convert a regular Windows Server as VPN server. Microsoft RRAS server and VPN client supports PPTP, L2TP/IPSec, SSTP and IKEv2 based VPN connection.

By default the VPN connections are made using PPTP which is a VPN Point-to-Point Tunnelling Protocol. We can also convert our VPN server to support SSTP. The PPTP protocol connection are established over TCP port 1723. PPTP also uses GRE and it supports encryption keys up to 128-bits. PPTP is a very fast VPN protocol and very easy to setup. Its supported by most operating systems like windows, Mac and Linux PC and android and IOS mobile devices.

System Configuration We Used.

Used Windows server 2019 which is covert as a VPN SSTP server.

Used Windows 10 client PC for connecting to Windows VPN server 2019.

Another thing is we are settings up VPN on windows server 2019 which only have one Network interface and its configured with Static Public IP address not NAT enabled. So this blog article can be implemented on Most of VPS ( Virtual Private Server) provided by Hosting Providers or with the Cloud Windows VMs.

Since its a VPS server, we only have RDP access using the VPS public IP address. So lets get started.

Here I have divided the whole steps in to different parts. Lets get started. Even though we are performing the install on Windows server 2019, you can refer this article for Windows server 2016 and windows server 2012.

Part:1 Install Remote Access Server role on Windows Server 2019

Log into the Windows Server 2019 > Click Windows Start Icon >> Click Server Manager.

Click Add Roles And Features

Click Next

Choose the Installation Type as ” Role based or feature based installation and click Next.

From Server selection, choose “select a server from the server pool” and click Next.

From Server Role choose ” Remote Access” and click Next.

Leave Features section as it is and click Next.

Click Next on Remote Access section.

Under Role Services choose “Direct Access and VPN (RAS) and Routing and click Next. A popup window will appear for confirming the features that need to be installed for Direct Access and VPN. Confirm it by clicking “Add Features”.

Under Web Server Role (IIS) Section click Next.

Under IIS Role services section leave the default one and Click Next.

Under Final Confirmation section click Install.

The Remote Access server role install will start automatically and normally it will get completed with in few Minutes. Once the installation succeeded click close.

Part:2 Create Additional Loopback Network Adaptor On Windows Server 2019

Its for skipping the error while running Configuring Remote Access Wizard and the error will be like below.

Less than two network interfaces were detected on this machine. For standard VPN server configuration at least two network interfaces need to be installed. Please use custom configuration path instead.

Under Server Manager click Tools >> Computer Management.

From Computer Management window Click Device Manager >> Click VM name from Right side.

Under Actions tab >> Click “Add legacy Hardware”

A add Hardware wizard will open and click Next.

Choose option ” Install the hardware that I manually select from a list ” and click Next.

Choose “Network Adaptors” and click Next.

Choose “Microsoft” as Manufacturer and ” Microsoft KM-TEST Loopback Adaptor ” as Model. Click Next.

Confirm the Install by clicking Next.

Once the install got completed close the install wizard by clicking Finish.

Now, we can confirm the new network adaptor install from the Computer Management panel itself. For that click Device Manager >> Click VM name >> Expand Network Adaptors, there we can see the newly added LoopBack Network adaptor available.

Part:3 Configuring Remote Access Service on VPN Server.

From Server Manager Choose Remote Access >> Right click the Server name >> Choose Remote Access Management.

Under “Direct Access And VPN” Click “Run the Remote Access Setup Wizard”

The Configure remote Access wizard will open Click “Deploy VPN only”

In the Routing and Remote Access Console , right click server name and choose ” configure and Enable routing and remote access ” option.

Click Next on Routing and Remote access server setup wizard.

Choose Virtual private network( VPN) access and NAT option. Click Next.

In the select Network Interface section, choose the network adaptor where our public IP configured and click Next.

In the IP address Assigned section, choose ” from a specified range of address” and Click Next. Here we are trying to define the private IP address that server give to remote VPN click PC after successful connection.

Click New button.

Give the starting and ending private IP range in the corresponding fields. Click Ok. We are giving IPs starting from 192.168.3.150 to 192.168.3.160.

Now we will see the assigned range and click Next.

In the Do you want to setup this server to work with a radius server question section, select “No, use Routing and Remote Access to authenticate connection requests” and Click next.

Click Finish on Completing the Routing and Remote Access server setup wizard.

Click Ok.

This completes the configuration of Routing and Remote Access Server. Now we can see a green up arrow next to server hostname and which shows the Routing and Remote access server service started successfully.

Part:4 Allow Remote Access to our VPN server through Public Network Adaptor.

For maintain the access to the VPN server over remote desktop we need to allow the remote access port over our public network adaptor itself through routing and remote access properties section. Otherwise we will loss the access to the server through remote desktop because we only have one Network interface available on server for both VPN traffic and for the remote access.

In the Routing and Remote Access Manager , Expand Server name >> Expand IPv4 >> Choose NAT >> Right Click Our Public Network Adaptor and choose Properties.

Select ” Remote Access” , A pop up window will appear, in the Private Address filed give our server public IP address and click OK. After that click Apply and OK.

If you have different RDP port, you need to create a new allow rule by clicking add option.

Part:5 Allow VPN remote access for the Users.

In this part we are giving a existing user on VPN server for remote access. Then only if we give the logins of these server users to remote VPN clients, they can successfully connect to server through VPN.

Go to the Computer Management Section >> Expand Local users and Groups >> Choose Users >> Right click a user where we wish to give VPN access and choose properties.

Under “Dial- In” tab >> Choose “Allow Access”. Click Apply and Ok.

Part:6 Allow VPN ports on Windows Firewall.

In this part we are allowing the ports used by the VPN server for communication on windows firewall. Otherwise the remote VPN clients won’t be able to communicate with the VPN server. Below are the ports we need to allow in VP server firewall.

- For PPTP: 1723 TCP and Protocol 47 GRE (also known as PPTP Pass-through

- For L2TP over IPSEC: 1701 TCP and 500 UDP

- For SSTP: 443 TCP

Now issue below power shell commands to allow ports in windows firewall.

Now if we look at the windows firewall inbound section , we can see the ports are allowed.

This Completes the PPTP VPN server setup on Windows server 2019. Now Lets Proceed with the Remote VPN Client on Windows 7 PC setup and Try to Establish a VPN server connection.

Step:7 Test VPN Connection.

Open Network and Sharing Center of your local PC/Laptop. Click on ‘Set up a new Connection or Network‘. Please note the screenshots are from a Windows 7 PC.

Click on Connect to a workplace.

Click on Use my Internet connection (VPN)

Enter IP address of VPN server (External network’s Primary/static IP which has Internet connection) and click on next.

Enter the user login details of VPN server, the user we created in VPN server or existing one with enabled VPN access and click on Connect.

Now you can see the client machine is trying to connect to the VPN server. Normally the connections are established using PPTP protocol. After successful connection, you can see a new VPN network adapter is created in Client PC Network adapters section.

If you right click on the VPN Network adapter and select “Properties” , you can see many tabs with different settings. Below are the default settings of my Client PC VPN network Adapter.

Refer below screenshots if you have any issues with VPN connection from client side.

Two other ways to confirm the VPN connection is successful is go back to VPN server 2019 and Open Routing and Remote Access Manager >> From there Expand our server name >> Choose Remote Access client, and in the right side we can see a active connection.

Another option to confirm the successful VPN connection is , open a browser in Windows 7 PC and search the what is my IP and it will show the public ISP IP as VPN server IP. Which means all the internet traffic from client side is routing through our VPN server.

This Concludes the settings up PPTP VPN on Windows server 2019. I hope this blog article is informative. Leave your thoughts in the comment box.

If you are Looking to Convert our PPTP VPN to support SSTP refer our below article.

Share This Story, Choose Your Platform!

Related Posts

9 Comments

-

Maximiliano Ramos

August 27, 2020 at 1:54 am — ReplyHello. I followed this guide to create a VPN network from my clients to our server, but despite all the configurations have been properly completed, the clients are not able to connect nor by SSTP SSL or PPTP. They will not reach out the server public ip address.

Is it possible to get some assistance to get this working?Thanks in advance.

-

admin

August 27, 2020 at 5:17 am — ReplyOkay, we can together find out what causing the issue. Email me the details and error.

-

Mark Fogel

October 13, 2021 at 12:48 pm — ReplyHi thanks for the guide, I have a successful connection to the VPN server however I am unable to connect to anything beyond. Is this a routing issue? Any idea what I should look out for?

Many Thanks,

-

admin

October 13, 2021 at 5:14 pm — ReplyHi Mark, Most probably routing issue. My suggestion is check your local network settings from your PC and make sure there is no Network conflict.

-

-

Tom Phillips

December 3, 2021 at 7:54 pm — ReplyHi,

How do I set this up with machine that is behind our company firewall and is configured with private IP address (access to internet and internal resources). So, basically I can’t configure public IP on this server, we need to use NAT, Firewall public IP -> Windows VPN server private IP. Also, can I use any private IP address for “Address range assignment” or do IPs need to be in the same network as the servers NIC? Thanks, 1st time trying to set this up.-

admin

December 3, 2021 at 8:48 pm — Replyokay, try to choose your private interface which is connected to your Firewall public IP while selecting interface and see if that works.

Also you can use any private IP range in the IP address Assigned section.

-

-

Jason

March 16, 2022 at 11:59 pm — ReplyAwesome guide, the only one I found that works!!

Keep up the good work. -

Aris Repolles

July 29, 2022 at 8:25 am — ReplyHi can you help about VPN connection on the server 2019. i already follow you guide but i enconter an error 807. can you help me?. thank you

-

Aris Repolles

July 29, 2022 at 8:26 am — ReplyHi, can you help with VPN connection on the server 2019? i already follow your guide but i encounter an error 807. can you help me?. thank you

Page load link

Go to Top

Сетевая адресация является одним из ключевых аспектов в настройке и поддержке сетей. NAT (Network Address Translation) является одной из распространенных технологий, которая позволяет организовать связь между внутренней и внешней сетями. В Windows Server 2019 имеется встроенный функционал для настройки NAT, который позволяет использовать один общедоступный IP-адрес для подключения к внешней сети.

Настройка NAT на Windows Server 2019 может быть полезной для решения различных задач, таких как обеспечение доступа к внешней сети для компьютеров во внутренней сети, использование ограниченного количества общедоступных IP-адресов и обеспечение безопасности сети. В данном руководстве мы рассмотрим пошаговую настройку NAT на Windows Server 2019 и расскажем о некоторых возможностях и ограничениях данной технологии.

Прежде чем начать настройку NAT, необходимо убедиться, что у вас имеется установленный и настроенный Windows Server 2019. Также необходимо иметь базовые знания о сетевой адресации и работе с операционной системой Windows Server. Если у вас есть все необходимые условия, мы готовы приступить к настройке NAT на Windows Server 2019.

Содержание

- Как настроить NAT на Windows Server 2019: подробное руководство

- Подготовка к настройке NAT

- Шаги по настройке NAT на Windows Server 2019

Как настроить NAT на Windows Server 2019: подробное руководство

Шаг 1: Установка роли «Маршрутизация и доступ удаленных пользователей»

Первым шагом настройки NAT на Windows Server 2019 является установка роли «Маршрутизация и доступ удаленных пользователей». Для этого выполните следующие действия:

1. Откройте Server Manager (Менеджер сервера) и выберите «Manage» (Управление).

2. В меню «Add Roles and Features» (Добавление ролей и возможностей) нажмите «Next» (Далее).

3. Выберите «Role-based or feature-based installation» (Установка на основе ролей или возможностей) и нажмите «Next» (Далее).

4. Выберите ваш сервер из списка и нажмите «Next» (Далее).

5. В разделе «Server Roles» (Роли сервера) выберите «Remote Access» (Удаленный доступ) и нажмите «Next» (Далее).

6. В разделе «Add Roles and Features Wizard» (Мастер добавления ролей и возможностей) выберите «DirectAccess and VPN (RAS)» (DirectAccess и VPN (RAS)) и нажмите «Next» (Далее).

7. Нажмите «Next» (Далее) и «Install» (Установить), чтобы начать установку роли.

8. После завершения установки роли нажмите «Close» (Закрыть).

Шаг 2: Настройка NAT

После установки роли «Маршрутизация и доступ удаленных пользователей» перейдите к настройке NAT. Для этого выполните следующие действия:

1. Откройте «Routing and Remote Access» (Маршрутизация и доступ удаленных пользователей) в Server Manager (Менеджер сервера).

2. В «Routing and Remote Access» (Маршрутизация и доступ удаленных пользователей) найдите ваш сервер и щелкните правой кнопкой мыши на нем. Выберите «Configure and Enable Routing and Remote Access» (Настроить и включить маршрутизацию и доступ удаленных пользователей).

3. В мастере настройки выберите «Custom Configuration» (Настройка по выбору) и нажмите «Next» (Далее).

4. В разделе «Configuration» (Конфигурация) выберите «Network Address Translation (NAT)» (Трансляция адресов сети (NAT)) и нажмите «Next» (Далее).

5. В разделе «Public interface to connected to the Internet» (Публичный интерфейс подключен к Интернету) выберите сетевой интерфейс, который имеет доступ к Интернету, и нажмите «Next» (Далее).

6. В разделе «Private interface connected to private network» (Частный интерфейс подключен к частной сети) выберите сетевой интерфейс, который используется для подключения устройств в вашей локальной сети, и нажмите «Next» (Далее).

7. Нажмите «Finish» (Завершить), чтобы завершить настройку NAT.

Шаг 3: Проверка настроек и тестирование

После настройки NAT на Windows Server 2019 рекомендуется проверить правильность настроек и протестировать соединение. Для этого выполните следующие действия:

1. Подключитесь к серверу, который настроен в качестве шлюза по умолчанию для устройств в вашей локальной сети.

2. Откройте командную строку и выполните команду ipconfig. Убедитесь, что IP-адрес и шлюз по умолчанию соответствуют настройкам сервера с установленным NAT.

3. Попробуйте открыть веб-страницу или выполнить другой сетевой запрос из устройств в вашей локальной сети и убедитесь, что соединение с Интернетом установлено.

4. В случае неудачного подключения, проверьте правильность настроек NAT и повторите попытку.

Вывод

Настройка NAT на Windows Server 2019 позволяет обеспечить защищенное соединение между вашей локальной сетью и интернетом. Следуя подробному руководству по настройке NAT, вы сможете легко установить и настроить NAT на Windows Server 2019 и обеспечить безопасность вашей сети.

Подготовка к настройке NAT

Перед тем, как приступить к настройке NAT на Windows Server 2019, необходимо выполнить несколько предварительных шагов для правильной работы и безопасности сети. Вот что нужно сделать перед началом процесса:

1. Планирование и подготовка сети. Перед настройкой NAT необходимо определить сетевые требования и задачи, чтобы выбрать наиболее подходящую конфигурацию. Также нужно убедиться, что компьютер соответствует минимальным требованиям для установки Windows Server 2019 и приобрести лицензию.

2. Установка Windows Server 2019. После приобретения лицензии установите операционную систему на сервер и выполните необходимую настройку сети, чтобы он был доступен из локальной сети.

3. Обновление и настройка безопасности. Перед настройкой NAT убедитесь, что сервер обновлен последними исправлениями безопасности, установите антивирусное программное обеспечение и примените необходимые меры безопасности согласно политике организации.

4. Конфигурация сетевых интерфейсов. Проверьте, что у сервера есть два сетевых интерфейса: один для подключения к локальной сети и другой для подключения ко внешней сети. Установите статические IP-адреса на каждом интерфейсе, чтобы обеспечить их стабильность.

5. Резервное копирование и восстановление. Важно создать резервную копию данных сервера и настроек перед настройкой NAT, чтобы иметь возможность восстановить систему в случае возникновения проблем.

После выполнения всех этих шагов вы будете готовы к началу настройки NAT на Windows Server 2019 и использованию его функциональности для маршрутизации трафика в вашей сети.

Шаги по настройке NAT на Windows Server 2019

Настройка Network Address Translation (NAT) на Windows Server 2019 позволяет реализовать доступ в Интернет для устройств в локальной сети, используя один публичный IP-адрес.

- Откройте Панель управления и выберите Сеть и интернет, затем Сетевые подключения.

- Нажмите правой кнопкой мыши на соединение с Интернетом и выберите Свойства.

- Во вкладке Общие установите флажок напротив Разрешить другим пользователям сети… и выберите вариант соединения, через которое будет осуществляться доступ в Интернет.

- Далее, перейдите во вкладку Сетевые параметры (TCP/IP) и отметьте Использовать следующий IP-адрес.

- Заполните поле IP-адрес сети NAT. Это должен быть IP-адрес, который будет использоваться для перевода адресов в локальной сети.

- В поле Маска подсети укажите подходящую маску подсети.

- Установите флажок напротив Включить NAT в этом сетевом интерфейсе.

- Нажмите ОК, чтобы сохранить изменения.

Теперь NAT настроен на вашем сервере Windows Server 2019. Вы можете проверить его работу, подключив устройство в локальной сети к Интернету и убедившись, что оно получает доступ к сети.

Network Address Translation (NAT) — это технология, используемая для преобразования IP-адресов в сетях. Она позволяет использовать ограниченное количество публичных IP-адресов для связи с устройствами в локальной сети. Windows Server 2019 предоставляет возможность настройки NAT прямо на сервере, что упрощает управление трафиком и защищает сеть.

В этом руководстве мы рассмотрим, как настроить NAT на Windows Server 2019. Мы покажем вам, как создать внутреннюю и внешнюю сеть, настроить маршрутизацию и преобразование адресов. В результате вы сможете использовать один публичный IP-адрес для доступа ко всем устройствам в вашей локальной сети.

Настройка NAT на Windows Server 2019 может быть полезна в различных сценариях использования. Она позволяет организовать доступ к внутренним ресурсам из внешней сети, управлять и контролировать трафик, обеспечить безопасность и конфиденциальность данных.

Содержание

- Настройка NAT на Windows Server 2019

- Что такое NAT и как он работает?

- Необходимые компоненты и требования

- Установка и настройка роли «Сетевая политика и службы удаленного доступа»

- Настройка пула IP-адресов и трансляций NAT

- Настройка правил доступа и порт-прослушивания

Настройка NAT на Windows Server 2019

NAT является процессом преобразования IP-адресов при передаче пакетов данных через маршрутизатор. Он позволяет использовать один публичный IP-адрес для обмена данными нескольких устройств в локальной сети.

В Windows Server 2019 есть встроенная функция NAT, позволяющая настраивать маршрутизацию между локальной сетью и внешней сетью.

- Установите роль маршрутизатора на сервере. Для этого откройте Server Manager, выберите «Add Roles and Features», пройдите по мастеру установки ролей и функций, и выберите «Remote Access».

- После установки роли маршрутизатора откройте Routing and Remote Access Management Console.

- Правый клик по серверу в консоли и выберите «Configure and Enable Routing and Remote Access».

- Выберите «Custom configuration» и перейдите к следующему шагу.

- Выберите «LAN routing» и нажмите «Next».

- Выберите сетевой интерфейс, связанный с локальной сетью, и нажмите «Next».

- Выберите «NAT» в качестве маршрутизационного протокола и нажмите «Finish».

- Настройте правила NAT для публикации веб-серверов, удаленного доступа и других служб.

- Сохраните и примените изменения.

После завершения этих шагов NAT будет настроен на сервере Windows Server 2019 и будет готов к использованию в локальной сети.

Что такое NAT и как он работает?

Основное назначение NAT заключается в преобразовании IP-адресов одной сети в другие IP-адреса другой сети для обеспечения связи между ними.

Процесс работы NAT состоит из следующих шагов:

- Идентификация исходящих пакетов данных: Маршрутизатор или коммутирующее устройство просматривает идентификатор пакета данных, чтобы определить его источник.

- Преобразование исходящего IP-адреса: Как только пакет данных был идентифицирован, коммутирующее устройство заменяет исходный IP-адрес пакета на собственный IP-адрес.

- Запись информации NAT: После преобразования исходного IP-адреса, коммутирующее устройство сохраняет информацию о соответствии исходного и измененного IP-адресов в таблице NAT.

- Передача пакета данных: Затем коммутирующее устройство перенаправляет пакет данных в соответствующую сеть с использованием нового IP-адреса.

- Идентификация входящих пакетов данных: Процесс NAT также работает в обратном направлении – идентифицирует пакеты данных, приходящие из внешних сетей.

- Преобразование входящего IP-адреса: Коммутирующее устройство заменяет входной IP-адрес на соответствующий внутренний IP-адрес согласно таблице NAT.

- Передача пакета данных во внутреннюю сеть: В итоге, коммутирующее устройство перенаправляет преобразованный пакет данных внутрь своей сети.

Использование NAT позволяет экономить IP-адреса и обеспечивает безопасность внутренней сети, скрывая реальные IP-адреса устройств от внешней сети.

Необходимые компоненты и требования

Для настройки NAT на Windows Server 2019 вам потребуются следующие компоненты:

1. Сервер с установленной операционной системой Windows Server 2019. На сервере должна быть установлена полная версия операционной системы, а не Core или Nano.

2. Доступ к интернету. Для работы NAT серверу необходим доступ к интернету. Убедитесь, что сервер подключен к сети и имеет рабочее подключение к интернету.

3. Доступные IP-адреса. При настройке NAT вам потребуются доступные IP-адреса для использования. Убедитесь, что имеете достаточное количество адресов, чтобы удовлетворить потребности вашей сети.

4. Права администратора. Для выполнения настроек NAT на Windows Server 2019 вам потребуются права администратора. Убедитесь, что вы вошли в систему от имени пользователя с соответствующими привилегиями.

Соблюдение этих требований и наличие необходимых компонентов позволят вам успешно настроить NAT на Windows Server 2019.

Установка и настройка роли «Сетевая политика и службы удаленного доступа»

Для настройки сетевой политики и служб удаленного доступа на Windows Server 2019 необходимо установить соответствующую роль. Это позволит осуществлять контроль доступа пользователей и управлять сетевыми соединениями.

Для установки роли «Сетевая политика и службы удаленного доступа» выполните следующие шаги:

- Откройте «Управление сервером» и выберите «Добавить роли и компоненты».

- В мастере установки ролей и компонентов выберите «Службы удаленного доступа».

- В появившемся окне выберите «Сетевая политика и службы удаленного доступа» и нажмите «Далее».

- Продолжайте установку, следуя инструкциям мастера. При необходимости загрузите необходимые компоненты из центра обновления Windows Server.

- После завершения установки, активируйте установленную роль.

После установки и активации роли вам потребуется настроить службы удаленного доступа. Настройка включает в себя установку и настройку службы маршрутизации и удаленного доступа, а также создание правил политики доступа.

Чтобы настроить службу маршрутизации и удаленного доступа, выполните следующие шаги:

- Откройте «Управление сервером» и выберите «Сервисы удаленного доступа».

- Выберите «Маршрутизация и удаленный доступ» и запустите мастер настройки.

- Следуйте инструкциям мастера, задавая необходимые параметры конфигурации.

После настройки службы маршрутизации и удаленного доступа, можно приступить к созданию правил политики доступа. Правила определяют условия доступа к сетевым ресурсам и задают правила связи для устройств в сети. Чтобы создать правило политики доступа, выполните следующие шаги:

- Откройте «Управление сервером» и выберите «Сервисы удаленного доступа».

- Выберите «Политика доступа сети» и запустите мастер настройки.

- Следуйте инструкциям мастера, указывая параметры доступа и связи.

Подводя итог, установка и настройка роли «Сетевая политика и службы удаленного доступа» позволяет контролировать доступ к сетевым ресурсам и управлять сетевыми соединениями на Windows Server 2019. После успешной установки и настройки роли, можно приступать к настройке других компонентов сети, таких как NAT.

Настройка пула IP-адресов и трансляций NAT

Для настройки пула IP-адресов и трансляций NAT на Windows Server 2019 следуйте инструкциям ниже:

1. Откройте «Панель управления» и выберите «Сеть и Интернет».

2. Нажмите на «Центр управления сетями и общим доступом».

3. В левом меню выберите «Изменение параметров адаптера».

4. Щелкните правой кнопкой мыши по соединению, через которое будет настраиваться NAT, и выберите «Свойства».

5. В открывшемся окне выберите вкладку «Общий доступ» и включите «Разрешить другим сетевым пользователям подключаться к Интернету через этот компьютер».

6. Нажмите на кнопку «Параметры…» и настройте пул IP-адресов для NAT.

| Внутренний IP-адрес | Внешний IP-адрес |

|---|---|

| 192.168.0.2 | Пусто |

| 192.168.0.3 | Пусто |

| 192.168.0.4 | Пусто |

7. Нажмите на кнопку «Добавить» и введите внутренний IP-адрес и внешний IP-адрес из пула. Оставьте поле «Внешний IP-адрес» пустым, если хотите использовать IP-адрес сервера для трансляции.

8. Нажмите на кнопку «ОК» и закройте все открытые окна.

Теперь настройка пула IP-адресов и трансляций NAT завершена. Вы можете использовать данные IP-адреса для подключения клиентских компьютеров к сети Интернет через сервер с настроенным NAT.

Настройка правил доступа и порт-прослушивания

Для настройки правил доступа и порт-прослушивания в Windows Server 2019 используется инструмент «Network Address Translation (NAT) Editor». Чтобы открыть его, выполните следующие шаги:

Шаг 1: Откройте «Серверный менеджер» (Server Manager). Для этого щелкните правой кнопкой мыши на значок «Пуск» и выберите «Серверный менеджер».

Шаг 2: В «Серверном менеджере» щелкните по имени вашего сервера в левой панели.

Шаг 3: В верхней панели выберите «Инструменты» (Tools) и выберите «Network Address Translation (NAT) Editor».

Шаг 4: В открывшемся окне «Network Address Translation (NAT) Editor» щелкните по вкладке «Правила доступа» (Access Rules).

Шаг 5: Щелкните по кнопке «Добавить» (Add), чтобы создать новое правило доступа.

Шаг 6: В открывшемся окне настройте параметры правила доступа. Выберите внешний и внутренний интерфейсы, а также задайте внешний и внутренний IP-адреса. Затем выберите, разрешен или запрещен доступ.

Шаг 7: После настройки правила доступа перейдите на вкладку «Порт-прослушивание» (Port Forwarding).

Шаг 8: Нажмите кнопку «Добавить» (Add), чтобы создать новое порт-прослушивание.

Шаг 9: В открывшемся окне настройки порт-прослушивания выберите внешний и внутренний интерфейсы, а также задайте внешний порт и внутренний IP-адрес и порт.

Шаг 10: После настройки всех нужных правил доступа и порт-прослушивания нажмите кнопку «ОК».

После выполнения всех этих шагов, правила доступа и порт-прослушивание будут настроены и применены. Теперь ваш сервер с подключенным NAT будет готов к обработке и перенаправлению сетевого трафика.