Время на прочтение

7 мин

Количество просмотров 17K

В начале февраля мы рассказывали вам про обнаружение преступников с помощью службы ATP в Защитнике Windows. В комментариях появились различные вопросы, относительно работы службы, поэтому мы решили поделиться подробным описанием её функционала.

Если говорить коротко, то Служба ATP в Защитнике Windows — это служба безопасности, с помощью которой можно обнаруживать в своих сетях угрозы безопасности, исследовать их и принимать ответные меры. Служба работает на основе встроенной в Windows 10 комбинации технологий и облачной службы Microsoft. К таким технологиям относятся:

- Датчики поведения на хостах. Эти датчики встроены в Windows 10. Они собирают и обрабатывают сигналы операционной системы о поведении (например, о взаимодействиях процессов, реестра, файлов и сети) и отправляют данные в ваш частный, изолированный облачный экземпляр службы ATP.

- Облачный анализ безопасности. По сути дает возможность преобразовывать поведенческие сигналы в аналитические данные для выявления угроз, а также помогает с рекомендациями по их устранению.

- Аналитика угроз. В Microsoft есть отдельные специалисты и отделы безопасности данных, в дополнении к этому используются аналитические данные об угрозах от партнеров. Это позволяет службе ATP идентифицировать средства, технологии и методы атаки. Оповещать пользователей при обнаружении соответствующих признаков в собираемых данных.

Схематично эти компоненты службы представлены ниже.

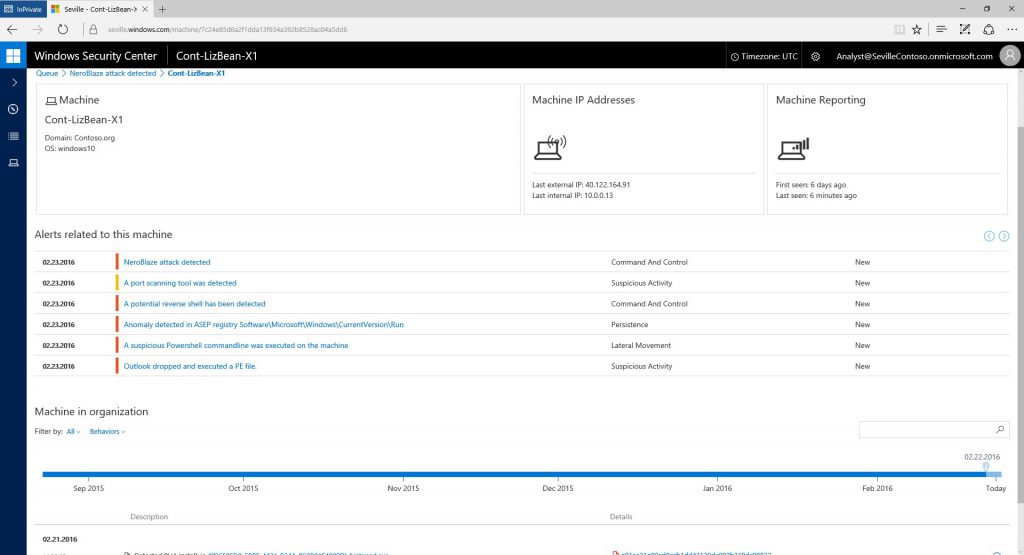

Возможности службы по исследованию хостов позволяют получить подробные оповещения, понять характер и масштаб возможного вторжения.

Служба ATP в Защитнике Windows работает с различными технологиями Windows по обеспечению безопасности:

- Защитник Windows

- AppLocker

- Device Guard

Она также может параллельно работать и со сторонними решениями по обеспечению безопасности.

Обзор портала Advanced Threat Protection в Защитнике Windows

Для мониторинга и ответных действий на угрозы можно использовать портал ATP. Он решает следующие задачи:

- Просмотр, сортировка и классификация оповещений от хостов.

- Поиск дополнительной информации, связанной с обнаруженными индикаторами. Это могут быть конкретные файлы или IP – адреса.

- Изменение различных настроек службы: часовой пояс и правила оповещений.

Интерфейс портала включает в себя четыре основные рабочие области:

- (1) Область Настроек

- (2) Область навигации

- (3) Основной портал

- (4) Поиск

С настройками всё вполне очевидно.

В Панели навигации доступны такие представления как:

- Информационная панель (сам дашборд, на котором отображается основная информация);

- Очередь оповещений (Новые, В процессе, Разрешённые и так далее).

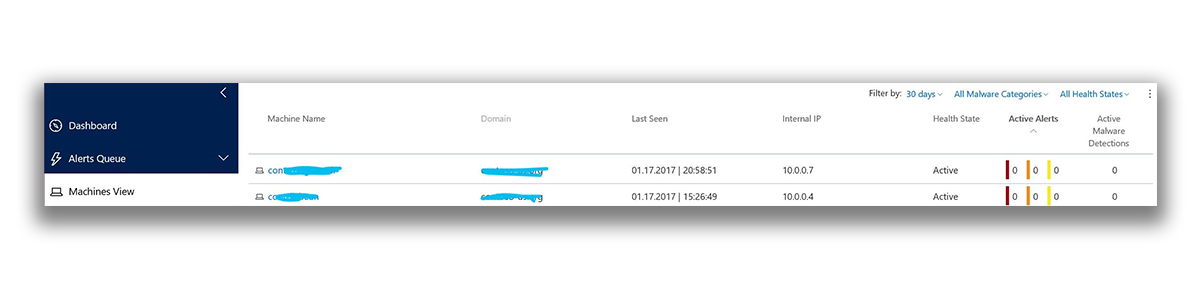

Раздел компьютеры отображает перечень компьютеров, которые защищает служба ATP, и некоторые сведения о них.

Настройка приоритетов позволяет настраивать уведомления по email или политику хранения данных (другими словами – сколько данные будут храниться в тенанте).

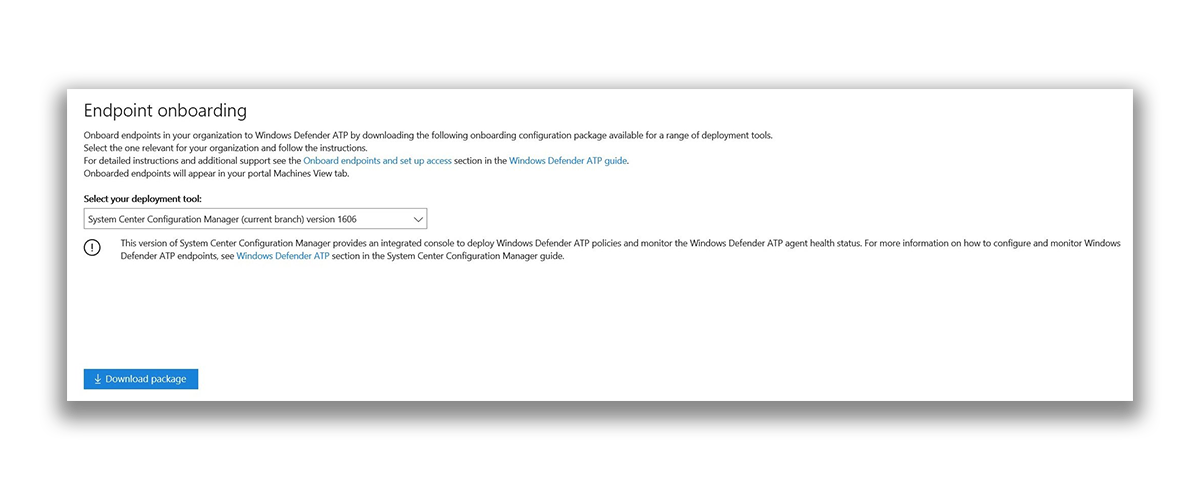

В разделе управление хостами можно скачать пакет для подготовки машин к работе с ATP.

Служба ATP и использует следующие условные обозначения:

Оповещение — сообщение об активности, которая коррелирует с атаками повышенной сложности.

Обнаружение — признак обнаруженной угрозы вредоносного программного обеспечения.

Активная угроза — угрозы, которые активно исполнялись на момент обнаружения.

Устранено — угроза удалена с компьютера.

Не устранено — угроза не удалена с компьютера.

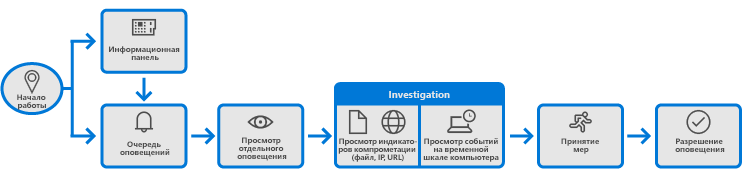

В общем виде подход к исследованию бреши в системе безопасности при помощи ATP можно разбить на следующие этапы:

- Просмотр оповещения на информационной панели или в очереди оповещений.

- Анализ индикаторов компрометации (IOC) или атаки (IOA).

- Анализ временной шкалы оповещений, поведения и событий компьютера.

- Управление оповещениями, понимание угрозы или потенциального взлома, сбор информации для определения необходимых действий и обработки оповещения.

Просмотр информационной панели службы Advanced Threat Protection в Защитнике Windows

Так как работу с ATP мы начинаем с анализа данных на информационной панели, рассмотрим её более подробно. Данные об оповещениях и компьютерах позволяют быстро установить факт, место и время подозрительной активности в сети — это дает необходимый контекст для понимания ситуации. Здесь также отображается сводка данных о событиях, помогающая идентифицировать значимые события или поведение на компьютере. Также можно открыть подробные сведения о событиях и индикаторах на более низком уровне. Активные плитки дают визуальные подсказки, позволяющие оценить общее состояние систем безопасности. При щелчке по такой плитке открывается подробное представление соответствующего компонента.

Оповещения службы ATP

При щелчке по плитке Оповещения ATP отображается общее количество активных оповещений службы ATP в сети за последние 30 дней. Оповещения распределены на две группы: Новые и Выполняющиеся.

Каждая группа имеет подкатегории по уровням серьёзности. Щелкнув по числу внутри каждого можно вывести представление очереди соответствующей категории.

Компьютеры, подвергающиеся риску

На этой плитке показан список компьютеров с наибольшим количеством активных оповещений. Общее число оповещений для каждого компьютера показано в круге рядом с именем компьютера. С противоположной стороны плитки представлено количество оповещений, сгруппированных по уровням серьёзности. Не сложно догадаться, что темный цвет это более опасные, а более светлый – менее.

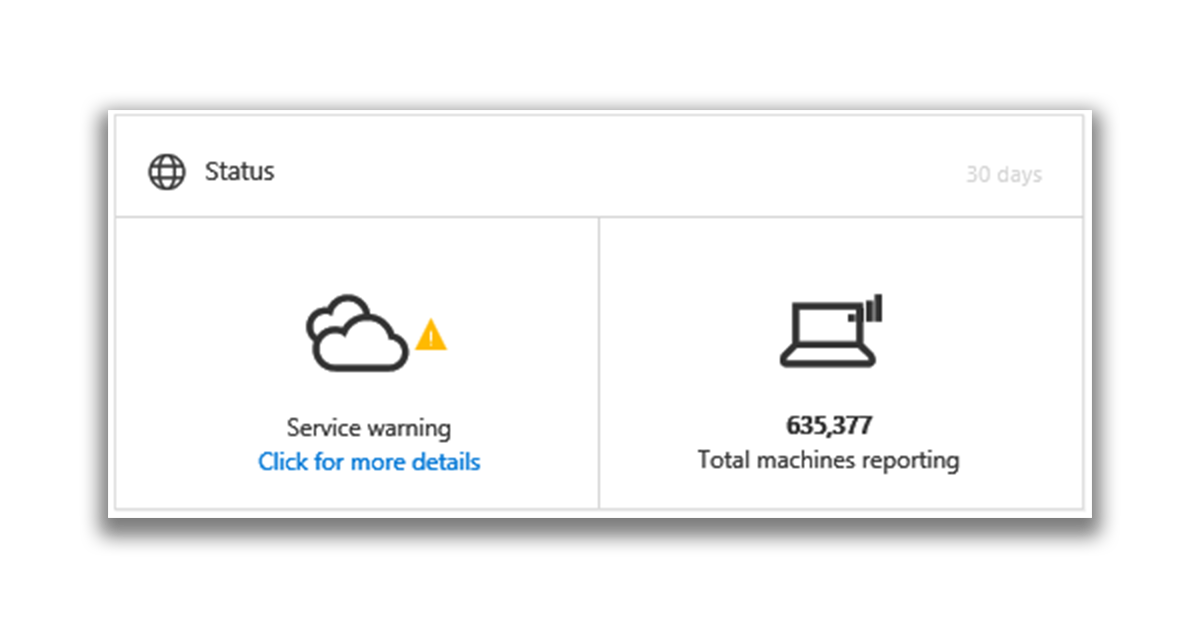

Плитка Статус содержит информацию о том, активна ли служба и имеются ли проблемы, а также о количестве компьютеров, которые направляли отчеты в службу в течение последних 30 дней.

Плитка Отчёты от компьютеров содержит гистограмму, на которой представлено количество компьютеров, отправлявших оповещения, по дням. Увидеть точное число компьютеров, отправлявших оповещения в определенный день, можно наведя курсор на отдельные столбцы гистограммы.

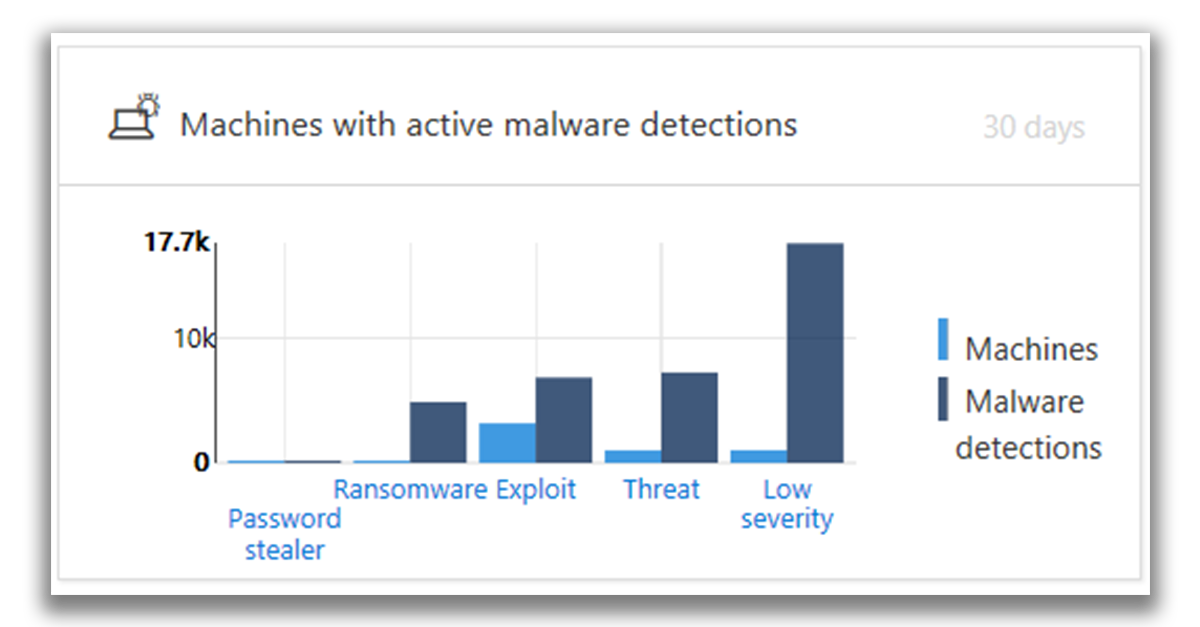

Компьютеры с обнаруженными активными вредоносными программами

Плитка Компьютеры с обнаруженными активными вредоносными программами отображается, только если в ваших конечных точках используется Защитник Windows. Под активной вредоносной программой понимаются угрозы, которые активно исполнялись на момент обнаружения. Наведя курсор мыши на каждый из столбцов, можно увидеть количество обнаруженных активных вредоносных программ и количество хостов, на которых в течение последних 30 дней была обнаружена хотя бы одна активная вредоносная программа.

В схеме представлено пять категорий вредоносного ПО:

- Программа для кражи паролей — угрозы, направленные на кражу учётных данных.

- Программа-шантажист — угрозы, направленные на блокировку доступа пользователя к компьютеру или файлам и вымогательство денег для восстановления доступа.

- Эксплойт — угрозы, использующие уязвимости программного обеспечения для заражения компьютеров.

- Угроза — все остальные угрозы, не относящиеся к категориям программ для кражи паролей, программ-шантажистов и эксплойтов. К этой категории относятся трояны, черви, бэкдоры («черные ходы») и вирусы.

- Низкий уровень серьёзности — угрозы с низким уровнем серьёзности, включая программы для показа рекламы и потенциально нежелательные программы, например модификаторы браузера.

Угрозы считаются активными, если существует очень высокая вероятность, что вредоносная программа выполнялась в вашей сети, а не просто была локально сохранена на диске.

Щёлкнув по любой из этих категорий, можно перейти к представлению Компьютеры, где данные будут отфильтрованы для соответствующей категории. Так можно получить подробные сведения о том, на каких компьютерах обнаружены активные вредоносные программы и сколько угроз зарегистрировано на каждом из них.

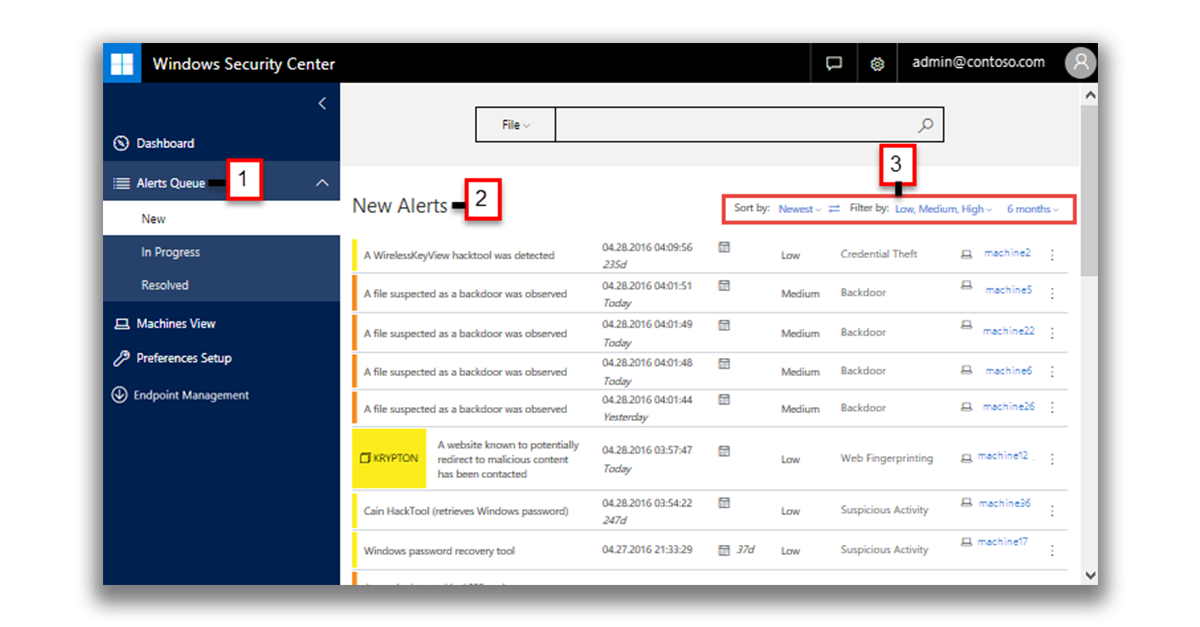

Просмотр и упорядочение очереди оповещений Advanced Threat Protection

Управлять оповещениями службы ATP в Защитнике Windows можно в рамках регулярных ежедневных задач. Оповещения выстраиваются в очереди в соответствии с текущим статусом.По умолчанию оповещения в очереди сортируются в порядке от последних к самым старым.В следующей таблице и на снимке экрана приведены основные области Очереди оповещений.

Выделенная область |

Название области |

Описание |

|---|---|---|

| (1) | Очередь оповещений | Выберите показ Новых, Выполняющихся или Разрешённых предупреждений |

| (2) | Оповещения | Каждое оповещение содержит следующие данные:

При щелчке по оповещению раскрывается дополнительная информация об угрозе, а на временной шкале выполняется переход к дате создания оповещения. |

| (3) | Сортировка и фильтры оповещений | Сортировка оповещений возможна по следующим параметрам:

Кроме того, отображаемые оповещения можно отфильтровать по параметрам:

|

Очередь оповещений можно отфильтровать и отсортировать (сделать сводку), чтобы выявить необходимые оповещения на основе определенных критериев. Для этого доступны три механизма:

- Сортировка очереди с помощью раскрывающегося меню в поле Сортировка по с выбором одного из указанных ниже параметров:

- Самые новые — сортировка оповещений по дате последнего появления в конечных точках.

- Время в очереди — сортировка оповещений по продолжительности нахождения в очереди.

- Серьезность — сортировка по уровню серьёзности.

- Для фильтрации оповещения по уровню серьёзности можно установить один или несколько флажков в раскрывающемся меню в поле Фильтровать по:

- Высокий (красный): угрозы, обычно связанные с постоянными угрозами повышенной сложности (APT). Такие оповещения указывают на высокий риск из-за серьезности ущерба, который может быть нанесен хостам.

- Средний (оранжевый): редко возникающие угрозы, например, аномальные изменения реестра, выполнение подозрительных файлов и поведение характерное для различных этапов атак.

- Низкий (желтый): угрозы, связанные с распространенными вредоносными программами и средствами для взлома, которые не указывают на наличие угрозы повышенной сложности.

- Отображаемую часть очереди можно ограничить различными заданными периодами с помощью раскрывающегося меню в поле диапазона дат (по умолчанию выбрано значение 6 месяцев).

Для изменения порядка сортировки (например, показа первыми самых старых оповещений вместо самых новых) можно щелкнуть значок порядка сортировки.

Анализ оповещений Advanced Threat Protection в Защитнике Windows

Чтобы приступить к анализу, и получить подробную информацию нужно щёлкнуть по оповещению в любой очереди.

Подробные сведения об оповещении включают следующее:

- Дата и время последнего создания оповещения.

- Описание оповещения.

- Рекомендуемые действия.

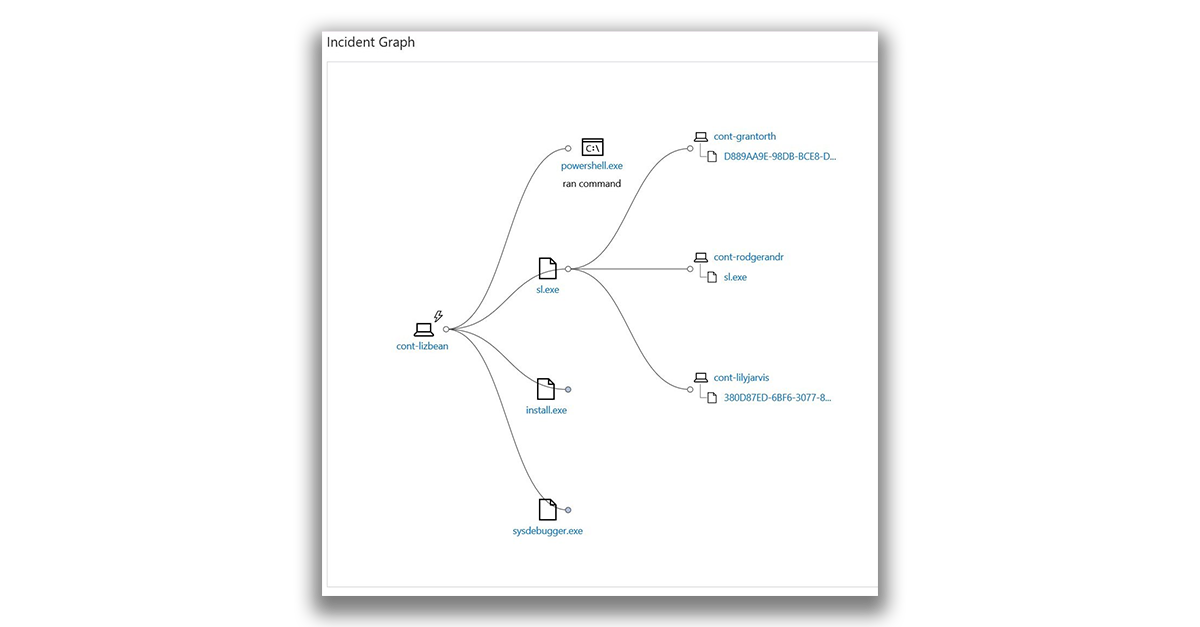

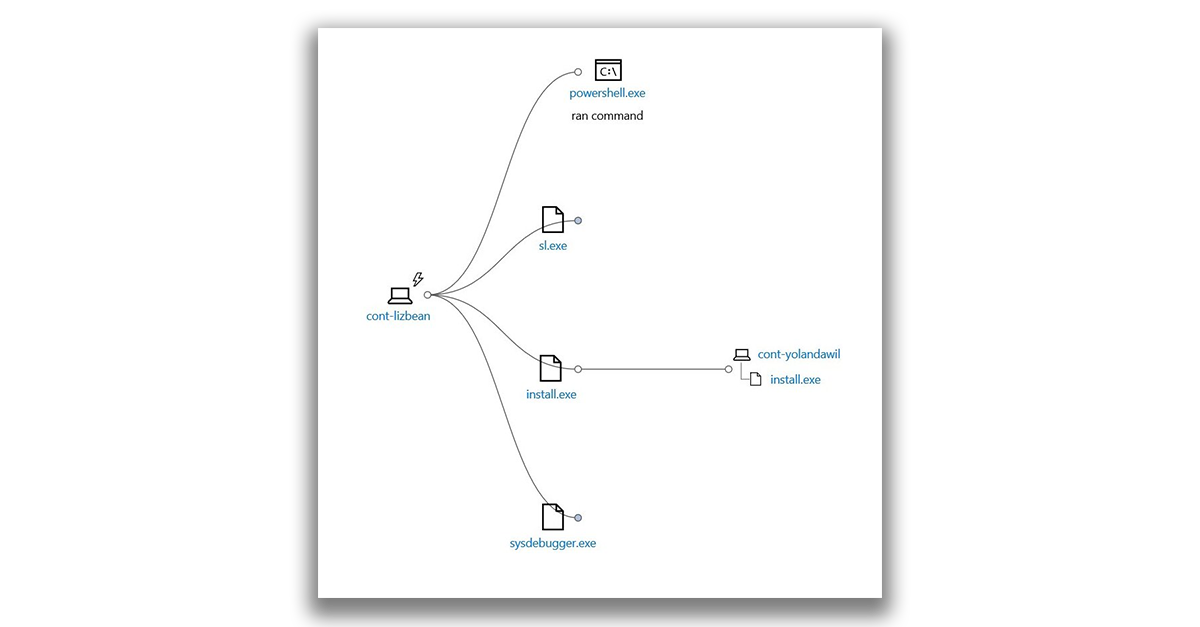

- Граф инцидента.

- Индикаторы, которые привели к созданию оповещения.

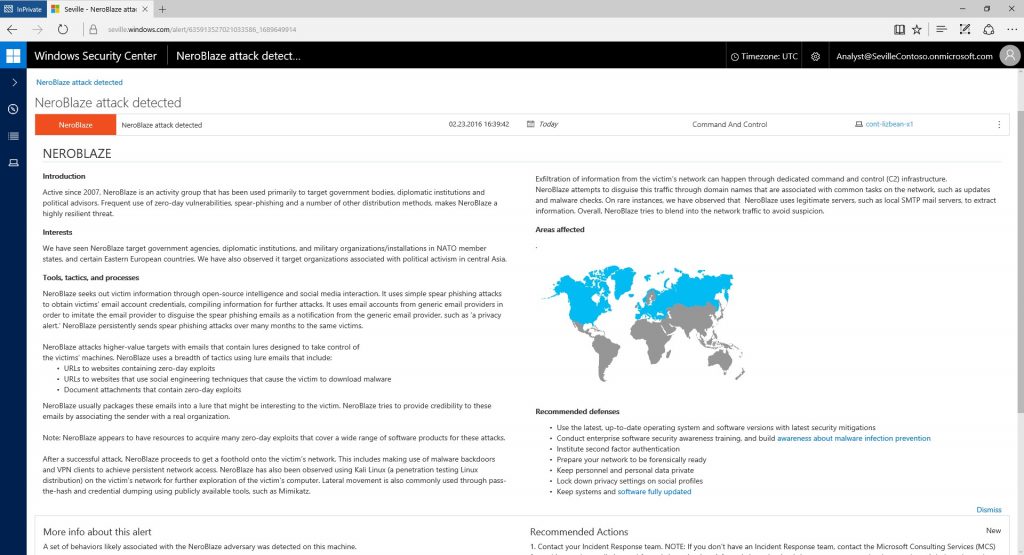

Для оповещений, которые были соотнесены с действиями злоумышленника или субъекта, отображается цветная плитка с именем субъекта.

Щёлкнув по имени субъекта, можно просмотреть профиль аналитики угроз для него, включая краткий обзор субъекта, сведения об его интересах или целях, тактике, методах и процедурах, а также информацию о его активности по всему миру. Также отобразится набор рекомендуемых ответных действий.

Граф инцидента включает визуальное представление места возникновения оповещения, событий, которые привели к его созданию, и других компьютеров, на которые повлияло это событие. На графе показано влияние оповещения на исходном компьютере, а также как это событие повлияло на срабатывание оповещений на других компьютерах.

Можно щёлкнуть кружок на графе инцидента, чтобы развернуть узлы и просмотреть события или файлы, которые связаны с оповещением.

Напоминаем, что сервис ATP в Защитнике Windows встроен в ядро Windows 10 Корпоративная, его работу можно оценить бесплатно.

Windows 10 изначально создавалась как самая безопасная платформа. С помощью Credential Guard, Device Guard, Windows Hello и защита корпоративных данных Windows 10 обеспечивает исключительно высокий уровень безопасности. Защитник Windows — наша бесплатная служба для защиты от вредоносных программ — изо дня в день следит за безопасностью почти 300 млн устройств. И с каждым месяцем защита Windows становится все совершеннее: когда в ней обнаруживается хоть малейшая брешь, на помощь тут же приходит Центр обновления.

Благодаря повышенному вниманию к безопасности новая ОС пользуется высоким спросом среди корпоративных клиентов. Мы с радостью наблюдаем за тем, как быстро переходят на Windows 10 клиенты с самыми высокими требованиями: Министерство обороны США, где Windows 10 уже в этом году появится на 4 млн устройств во всех родах войск, и NASCAR, и Virgin Atlantic, и учебные заведения во всем мире.

Сегодня мы выходим на новый уровень защиты для корпоративных клиентов и объявляем о запуске службы Advanced Threat Protection для Защитника Windows.

Кибератаки становятся все более изощренными

Сегодняшним киберпреступникам дерзости не занимать. Они действуют в хорошо организованных группах, которые могут работать даже на государства; процветают кибершпионаж и кибертеррор. Вооружившись изощренными методиками, такими как социальная инженерия и уязвимости нулевого дня, они в состоянии взломать даже самые защищенные корпоративные сети. В одном только 2015 году стало известно о тысячах подобных атак. Мы выяснили, что предприятия обнаруживают нарушение безопасности не раньше, чем через 200 дней после начала атаки, и еще 80 дней требуется, чтобы устранить ее последствия. То есть у злоумышленников достаточно времени, чтобы учинить в корпоративной сети настоящий хаос, воруя данные, ставя под угрозу конфиденциальность и разрушая доверие клиентов. Подобные атаки обходятся бизнесу все дороже: в среднем каждый инцидент наносит компании ущерб 12 млн долларов, не говоря уже о последствиях для ее репутации.

Раз подходы злоумышленников эволюционируют, средства защиты для корпоративных клиентов не должны отставать. Наши заказчики согласны с этим: 90 % опрошенных ИТ-директоров заявили, что им требуется полноценное решение для расширенной защиты от угроз, позволяющее быстрее выявлять атаки с помощью комплексной аналитики и предлагающее практические меры по устранению их последствий.

Advanced Threat Protection для Защитника Windows: обнаружение, изучение, реагирование

Чтобы защитить корпоративных клиентов, мы разрабатываем Advanced Threat Protection для Защитника Windows — новую службу, которая поможет обнаруживать и изучать изощренные атаки на сети компаний, а также эффективно реагировать на них. Это решение, основанное на существующих методах защиты в Windows 10, предлагает дополнительный уровень защиты от угроз после нарушения целостности сети. Сочетая клиентские технологии, встроенные в Windows 10, с облачными, оно позволит обнаруживать угрозы, сумевшие обойти другие средства защиты. Кроме того, предприятие получит всю нужную информацию, чтобы изучить брешь в различных конечных точках, и будет иметь рекомендации по устранению последствий атаки.

Что делает служба Advanced Threat Protection для Защитника Windows

Обнаруживает атаки и сообщает о том, кто и что сделал и почему атака стала возможной. Аналитика угроз высокого уровня использует крупнейшую в мире сеть датчиков, признанные технологии расширенной защиты от угроз, а также знания экспертов Microsoft и компаний-партнеров.

Служба Advanced Threat Protection для Защитника Windows работает на базе датчиков поведения Windows, облачной аналитики, аналитики угроз и интеллектуального графа Microsoft. Масштабный граф, анализируя данные больших объемов, выявляет аномалии в их поведении. Это становится возможным благодаря обезличенной информации, поступающей более чем с 1 млрд устройств Windows. Кроме того, в графе ежедневно индексируется 2,5 трлн URL-адресов, выполняется 600 млн интернет-запросов о репутации и обезвреживается более 1 млн подозрительных файлов.

Затем с этими данными работают эксперты мирового класса и энтузиасты со всего мира, которые обладают особыми знаниями и технологиями для обнаружения атак.

Дает рекомендации по реагированию на атаки.На основе данных по безопасности от новой службы можно с легкостью отслеживать оповещения, исследовать сеть на признаки атаки, изучать действия злоумышленников на конкретных устройствах и получать подробные сведения о размещении файлов во всей организации, а также получать рекомендации по реагированию.

Используя модель машины времени, служба Advanced Threat Protection для Защитника Windows изучает состояние компьютеров и их активность за последние шесть месяцев, чтобы выявить закономерности, и выводит информацию на наглядной временной шкале. Вам больше не придется изучать обычные журналы событий, пытаясь найти в них те записи, которые относятся к определенному процессу, файлу, URL-адресу или сетевому подключению для определенного компьютера или целого предприятия.

А облачная служба обезвреживания файлов позволяет отправлять файлы и URL-адреса на изолированные виртуальные машины для более глубокой проверки. В будущем Advanced Threat Protection для Защитника Windows также будет включать средства для устранения последствий на затронутых конечных точках.

Дополняет решения Microsoft для обнаружения угроз повышенной сложности. Поскольку служба Advanced Threat Protection для Защитника Windows предустановлена в Windows 10, она будет постоянно обновляться, и вам не придется отдельно тратиться на ее развертывание. Она работает на облачном сервере, а значит, вам не понадобится локальная серверная инфраструктура или постоянная техническая поддержка. Новое решение дополняет службы защиты электронной почты, такие как служба Advanced Threat Protection для Office 365 и Microsoft Advanced Threat Analytics.

500 000 конечных точек уже под защитой

Разрабатывая Windows 10, мы учитывали мнения и пожелания миллионов участников программы предварительной оценки Windows. Точно так же при создании новой службы мы общались с корпоративными клиентами, стремясь найти решение самых острых проблем безопасности (изучение атак без ущерба для ежедневной деятельности и т. п.) и тестируя решение в их средах. Advanced Threat Protection для Защитника Windows уже доступна для клиентов по программе раннего внедрения из различных регионов и отраслей во всей сети Microsoft. На сегодняшний день это одна из крупнейших служб расширенной защиты от угроз.

Что думают о новой службе клиенты

«Кибербезопасность — это моя главная забота: прежде всего мне нужно защитить все конечные точки в своей организации. Advanced Threat Protection для Защитника Windows уникальна тем, что благодаря ей легко узнать о происходящем в каждой конечной точке. Другие решения этого не могут». Грег Петерсен (Greg Petersen), директор по ИТ-безопасности, Avanade

«Нам необходимо сразу несколько уровней защиты, и Advanced Threat Protection для Защитника Windows хорошо вписывается в нашу стратегию. Глобальная выборка, которая есть только в решениях Microsoft, помогает обнаружить подозрительное поведение компьютеров и вовремя предупредить об этом. Так повышается защищенность наших компьютеров и сети». Фран де Ханн (Fran De Hann), старший консультант по безопасности, Pella Windows

Развернув Advanced Threat Protection для Защитника Windows, мы сразу же узнали о нескольких критических уязвимостях в нашей сети и немедленно приняли меры для их устранения, а также обновили свои политики безопасности». Хенрик Педерсен (Henrik Pedersen), ИТ-менеджер, TDC Hosting, Дания

Обновитесь до Windows 10 уже сейчас, чтобы получить доступ к самым современным функциям безопасности и опробовать службу Advanced Threat Protection для Защитника Windows, когда она выйдет для широкой аудитории (уже в этом году). И мы с нетерпением ждем этого момента.

Ваш Терри*

*Терри Майерсон (Terry Myerson), исполнительный вице-президент, Windows and Devices Group

Сегодня мы поговорим о программе Windows Defender Advanced Threat Protection — узнаем что она из себя представляет, зачем нужна. Поехали!

Windows Defender Advanced Threat Protection — что это?

Windows Defender Advanced Threat Protection (ATP) — агент защитника Windows, представляющий единую платформу превентивной защиты, обнаружения взломов, автоматического изучения и устранения (так понимаю угроз). Вот такая официальная информация содержится на сайте Майкрософт.

Если короткой — Windows Defender Advanced Threat Protection это некий компонент виндовского защитника, обеспечивающий дополнительную защиту.

Также на офф сайте сказано — этот агент защищает ваш бизнес от сложных угроз. Возможно данная защита больше направлена на коммерческие ПК, чем на домашние. Например этой защитой пользуются компании DB Schenker, Metro CSG, Emirates Airlines, MSC Mediterranean Shipping Company и другие компании. Разумеется все довольны, их отзывы есть на офф сайте Microsoft.

Основные возможности

Давайте попробуем понять основные возможности этой защиты — просто инфа в интернете как бы есть, но она раскидана и расплывчата. Я буду опираться на офф сайт Microsoft.

- Установка не требуется, нет проблем с совместимостью, постоянное обновление, размещается в облаке. Видимо имеется ввиду что это облачный сервис, поддерживает все актуальные версии Windows, данные постоянно обновляются.

- Функции мониторинга — позволяют детально изучить процесс защиты, угрозы, получить всю подробную информацию. Поддерживается взаимодействие с с Intelligent Security Graph (Microsoft).

- Автоматическая защита — время от предупреждения до устранения угрозы может занимать считанные минуты. Все как бы хорошо, но мне кажется, что реакция должна быть быстрее, или не?

- Синхронизация — поддерживается распространение информации в Microsoft 365 на все устройства, всем пользователям для ускорения ответных мер. Скорее всего это касается устройств/юзеров, которые подключены к одной сети, например корпоративной. Либо к одной какой-то сетевой группе.

- Помогает защитить конечные точки от кибер-угроз, обнаруживает сложные атаки, утечки данных, автоматизирует процесс реагирования, повышает общую безопасность. Агент ATP сертифицирован в соответствии со стандартом ISO 27001.

- Устраняет уязвимые области (в числе и уязвимость нулевого дня), тем самым предотвращая использование их вирусами и хакерами при атаках.

- The Intelligent Security Graph (ISG) — обеспечивает данными, которые необходимы при защите от самых сложных видов угроз — вирусного ПО, бесфайловых и прочих видов атак.

- Присутствует функция отслеживания поведения, использующая машинное обучение для обнаружения атак. В наличии инструмент SecOps для исследования угроз.

- Поддержка системы репутации файлов и веб-сайтов. Хакерские сайты, мошеннические, и просто файлы, зараженные вирусом — будут обнаруживаться, пользователь будет предупрежден.

- Антивирус на базе облачных технологий защищает от известных и неизвестных угроз.

Это только основные возможности. О всех писать нет смысла — не всем они будут понятны, разве что только системным администраторами. Смотря что умеет эта защита, можно делать вывод — она точно излишня для домашних, обычных юзеров. Вирусы, которым способна дать отпор данная защита — просто не водятся на обычных ПК.

| Семейство | Название |

|---|---|

| Windows Servers | Windows Server 2016, Windows Server 2012 R2 |

| Поддерживаемые версии Windows | Windows 10, Windows 8.1, Windows 7 SP1 |

| Другие платформы (через партнеров) | Android, iOS, macOS, Linux |

В общем ребята — не вижу смысла вас дальше грузить этой инфой. Думаю всем все понятно — Windows Defender Advanced Threat Protection это инструмент, направлен на обеспечение повышенной безопасности, которая нужна больше бизнесу, чем обычному домашнему ПК. Кроме бизнеса, может использовать думаю в:

- Организациях, например где проводятся финансовые операции.

- Банки, их филиалы, отделения.

- Учебные учреждения.

- В разных компаниях.

Снова вывод — используется там, где данные на ПК имеют особую ценность. То есть даже вы дома можете использовать эту защиту, если у вас.. например мега ценная инфа финансового характера.

Windows Defender Advanced Threat Protection — внешний вид

Давайте посмотрим на эту программу — ее внешний вид, интерфейс.

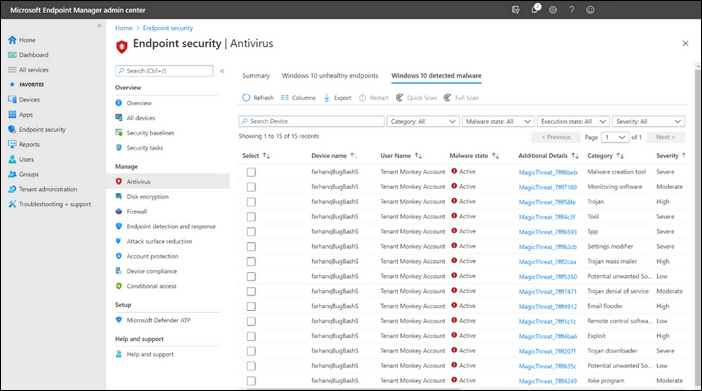

Вот собственно часть админки:

Видим, что есть много кнопок, функция, чтобы контролировать безопасность в реальном времени. Я так понимаю что на главной странице будет отображена самая важная инфа, вот на картинке выше пример — написано Malicious memory artifacts found, что означает — найдены вредоносные артефакты памяти.

Я так понимаю что всю аналитику, мониторинг, наблюдение — можно вести в интернете:

Видим графики, всякие диаграммы.. А вот само меню админки:

Как видим — полный отчет о действиях, всякие настройки, лог оповещений.. думаю для домашнего юзера это будет слишком сложным да и лишним делом.. все это следить, проверять..

Отключение

Оказывается существует служба — Windows Defender Advanced Threat Protection Service, сервисное/внутреннее название которой — Sense. Русское название такое — Служба Advanced Threat Protection в Защитнике Windows:

В описании так и сказано — помогает защитить от дополнительных угроз посредством наблюдения и отчетности о событиях.

На скриншоте видно — кнопка Запустить активна, меню Тип запуска — тоже активно. Не заблокировано. Значит можно в целях эксперимента эту службу отключить, если например эта защита вызывает нагрузку на ПК, либо компьютер просто тормозит.

Отключить службу просто:

- Два раза нажимаем по службе.

- Нажимаем кнопку Остановить.

- В менюшке Тип запуска выбираем Отключена (чтобы она потом сама не запускалась).

Запустить окно со списком служб тоже просто:

- Зажимаем Win + R, появится окошко Выполнить.

- Пишем команду services.msc.

- Откроется окно где будут перечислены все службы — как виндовские, так и сторонние.

Папка

Кстати, у меня оказалось тоже есть эта служба! И она у меня отключена:

Кстати работает служба под процессом MsSense.exe.

Но кроме службы также нашел папку эту:

C:\Program Files\Windows Defender Advanced Threat Protection

Внутри файлы, которые.. думаю используются защитой, по крайней мере вижу MsSense.exe, под которым работает служба. Файлы SenseSampleUploader.exe и SenseCncProxy.exe очень похожи на компоненты, связанные с обновлением и работой прокси.

Заключение

Мы сегодня пообщались немного о продвинутой защите, которая:

- Предназначена скорее всего для бизнеса, корпоративных компаний, где нужна повышенная защита данных.

- Обычным юзерам — вряд ли нужна.

- Опция отключения — доступна. Значит можно попробовать отключить. Думаю точку восстановления перед этим создавать необязательно.. хотя можно и создать — делов то на 1 сек..

Надеюсь информация пригодилась. Удачи и добра! До новых встреч!

На главную!

17.06.2019

Windows Defender Advanced Threat Protection provides users of Windows with a unified security platform. It has many features, such as hardware-based isolation, antivirus, and others. Threat detection, analytics, and automated responses are the main goals of Windows Defender ATP to both identify potential breaches before they happen and be able to react to breaches as quickly as possible once they do. There are three levels of service. It protects against host intrusions, fileless and file-based attacks, and attempts to manage programs on the top layer. All of this is made possible by Microsoft’s next-generation antimalware technology.

What is Microsoft Defender Advanced Threat Protection

Enterprise networks can prevent, detect, investigate, and respond to sophisticated attacks with the aid of Microsoft Defender Advanced Threat Protection. The following technology from Windows 10 and Microsoft’s cloud service are combined. The primary activities of Microsoft Defender ATP are Threat intelligence, Cloud security analytics, and Endpoint behavioral sensors. Because it is hosted in the cloud, Microsoft Defender ATP is agentless and doesn’t need to be deployed or have any infrastructure. The method makes use of «endpoint behavioral sensors,» which are found in each device’s operating system. Windows sensors continuously gather data and send it back to your company’s own Microsoft Defender cloud instance. The behavior of the programs running on the machines in your company is then examined by Microsoft Defender ATP to see if anything appears to pose a threat.

How to Set up Microsoft Defender Advanced Threat Protection

With Microsoft Defender Advanced Threat Protection, you can leverage the power of the cloud to defend against threats that are becoming more sophisticated and prevalent. With a cloud security system that can handle the most demanding analytical workloads, you can identify and investigate security occurrences within your company. The information needed to set up Microsoft Defender Advanced Threat Protection is provided below.

Step 1. Search on Google as Microsoft Endpoint Manager as (https://endpoint.microsoft.com).

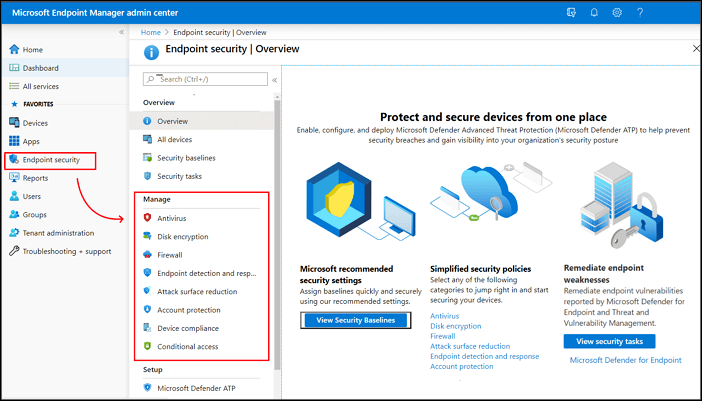

Step 2. Then click on «Endpoint security > Antivirus.» Using the Microsoft Defender Antivirus profile type, choose an «existing policy» or create a «new policy.»

Step 3. For Threat History, click «Report file.» You can eliminate any threat if you locate it.

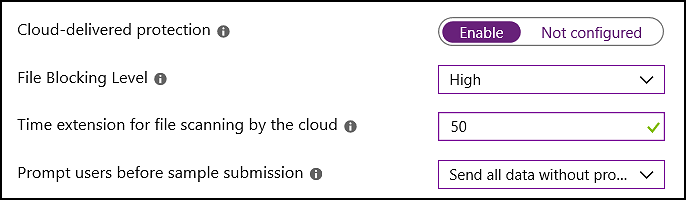

Step 4. You must confirm that the configurations are turned on as, Set Microsoft Defender Antivirus Extended Timeout in Second to «50,» Cloud-delivered Protection Level to «High,» and Turn on Cloud-delivered Protection to «Yes.»

Conclusion

In a nutshell, Windows Defender ATP is a third-party anti-virus compatible cloud-based threat management and protection solution for Windows 10 that does not require the deployment of agents (since they are inbox features).

Microsoft markets ATP to businesses but considering that it integrates with its other products and is entirely hosted in the cloud, it ought to be available to everyone.

Windows Defender Advanced Threat Protection In Windows 10

Windows Defender Advanced Threat Protection (ATP) is a security service that enables enterprise customers to detect, investigate, and respond to advanced threats on their networks. This chapter provides information about the service, how to configure it, and then maintain and use it for operations. This introduction will explain the prerequisites to enabling this service and give an overview of the key components. The chapter is split into the following logical sections to provide relevant information:

- Plan: Understand the requirements and plan for the changes required to deploy and adopt this solution within your environment

- Deploy: Configuration details to enable the ATP portal, onboard endpoints, and ensure correct network connectivity

- Detect: Detection and investigation steps that ensure you can quickly identify the scope and targets of advanced attacks and gain forensic evidence

- Protect: Post-breach steps you can take to actively stop an attack and prevent further spread

We will cover the following topics:

- An introduction to the Windows Defender Security Center and Advanced Threat Protection (ATP)

- How to activate the ATP service and configure your endpoints

- What do to when suspicious activity is found, and prevent further spread across the enterprise.

Prerequisites

Windows Defender ATP requires one of the following Microsoft Volume Licensing solutions:

- Windows 10 Enterprise E5

- Windows 10 Education E5

- Secure Productive Enterprise E5, which includes Windows 10 Enterprise E5

When you run the onboarding wizard for the first time, you must choose where your Windows Defender ATP-related information is stored: either in a European or United States data center. You cannot change your data storage location after the first setup.

Windows Defender ATP runs on version 1706 and preceding Windows editions:

- Windows 10 Enterprise

- Windows 10 Education

- Windows 10 Pro

- Windows 10 Pro Education

Each endpoint must have an internet connection, which may utilize up to 5 MB of bandwidth daily to communicate with the Windows Defender ATP cloud service and report cyber data.

The Windows Defender signature update (or an alternative and compatible anti-malware service) needs to be configured, and the Windows Defender Early Launch Antimalware (ELAM) driver must be enabled.

To administer the service, administrators must be granted one of the following roles in Azure Active Directory (Azure AD):

- Security administrator: This will provide full access to login, view all information, and resolve alerts. This role can submit files for deep analysis and download the onboarding package.

- Security reader: This will provide the right to login and view all information, but cannot change alert status, submit files for deep analysis, or access the onboarding packages.

Windows Defender

Windows Defender is antivirus software that is built-in to the Windows OS and protects your systems against viruses, malware, spyware, and network threats. It is a Windows service that works with other Microsoft security and maintenance services such as Windows Firewall and Microsoft SmartScreen. All of these services are enabled by default and start at system startup. Windows Update will take care of updating itself automatically, if configured to do so. Updating Windows Defender does not require system restart.

- Some key features of Windows Defender in Windows 10 include the following:

- Microsoft Active Protection Service (MAPS): This uses the metadata of a file to analyze for potential malware, which if found can result in a new virus signature file being created to protect other devices

- Network Inspection System: This helps guard against intrusion attempts targeting known and newly discovered vulnerabilities in network protocols

- Behavioral monitoring: This is used to scan for activities, not just known virus signatures

- Cloud based protection using machine learning: This is used to run the potential malware in a detonation chamber to determine whether it is malicious

- Customization: This can exclude files, directories, or processes (useful for the developer’s computers and servers)

- Multiple scan options: These include on-access, quick, scheduled, ondemand, and full scan

- Bi-directional active scanning: This is used for high-volume activities, such as on servers

- Potentially Unwanted Application (PUA): This is a way of looking for and blocking applications and services that should not be running on your computers due to misconfiguration, poor quality software, and being at risk of causing performance and/or security issues

Windows Defender ATP can work alongside third-party security solutions and anti-malware. If you install a third-party security tool, Windows turns off the corresponding security service. For instance, Windows turns off Windows Defender automatically when you install a third-party antivirus, and you cannot turn it back on because Windows Defender settings become inactive unless you uninstall the third-party antivirus.

Windows Defender Security Center

The Windows Defender Security Center was introduced in the Windows 10, version 1703. This app provides a central place to review and configure settings for the following security features:

- Virus, malware, and threat protection using Windows Defender Antivirus:

- It provides real-time protection against known viruses and malware

- It includes cloud based protection, providing faster detection when used in conjunction with automatic sample submission.

- Automatic sample submission enables Windows to send sample files to Microsoft to help protect you and others from potential threats. The user is prompted if the file to be submitted is likely to contain personal information. There is also an option to manually submit a suspicious file for investigation.

- Exclusions can be made if you need to specify a file or directory.

- Notifications with critical information about health and security of your device are available. It can also notify about non-critical notifications, including recent activity and scan results and Windows Firewall notifications (for any apps that are blocked on the private or public networks).

- Device performance and health, which includes information about drivers, storage space, and general Windows Update issues

- Firewall and network protection

- App and browser settings:

- Windows Defender SmartScreen checks apps and files that are unrecognized

- SmartScreen for Microsoft Edge protects from malicious sites and downloads

- SmartScreen for Windows Store apps checks the web content used by these apps

- Family options are available that enable parental controls and view family devices

These options are fully configurable using Group Policy, and virus definition updates are made via the Windows Update mechanism to ensure they are always up to date.

Windows Defender ATP

Windows Defender ATP is a cloud based subscription service that provides advanced protection by analyzing events that occur across multiple endpoints to detect anomalies and known attack vectors. The solution is made up of the following main components:

- Endpoints: These collects and process behavioral signals from sensors built-in to the operating system (for example, kernel, memory, registry, file, and network communications) and send this sensor data to your private, isolated, cloud instance of Windows Defender ATP. They currently work with Windows 10, and support for Windows Server is coming soon.

- Cloud security analytics: This enables us to leverage big data, machine learning, and unique Microsoft views across the Windows ecosystem (such as the Microsoft Malicious Software Removal Tool (MSRT)), enterprise cloud products (such as Office 365), and online assets (such as Bing and SmartScreen URL reputation); behavioral signals are translated into insights, detections, and recommended responses to advanced threats.

- Threat intelligence: This is generated by Microsoft hunters and global security teams, and augmented by threat intelligence provided by multiple partners. Threat intelligence enables Windows Defender ATP to identify attacker tools, techniques, and procedures and generate alerts when these are observed in collected sensor data.

- ATP portal: This is a single cloud based console to provide expert security operations for precise actionable alerts, tools for threat and incident investigations, and post-breach response actions across your organization:

Windows Defender ATP works with existing Windows security

technologies on endpoints, such as Windows Defender, AppLocker, and

Device Guard. It can also work side by side with third-party security

solutions and anti-malware products.

The solution leverages Microsoft technology and expertise to detect

sophisticated cyber attacks. A unique threat intelligence knowledge base

provides actor details and intent context for every threat Intel based

detection, combining first and third-party intelligence sources.

Behavior based advanced attack detection finds the attacks and correlates

alerts for known and unknown adversaries trying to hide their activities on

endpoints. Investigate the scope of breach or suspected behaviors on any

machine through a rich machine timeline, and gain additional insight using

deep collection and analysis (detonation) for any files or URLs.

Plan — environment analysis

This section provides a list of the key considerations and recommendations when deploying the Windows Defender ATP service.

Client types:

- Endpoints should be running Windows 10 version 1706 (Creators Update)

- Confirm that the standard build is configured appropriately to ensure the service can run without impacting the performance of the device

- Run a test to ensure all sensor information is collected correctly

- Sufficient licenses should be owned and assigned to users and devices

- Internet connectivity should be enabled to ensure communication between endpoints and the ATP service, and sufficient bandwidth available for the number of clients that will be reporting daily

- Consider which clients are at high risk and may require a higher reporting frequency

- Also mark which clients should be excluded from submitting samples for deep inspection

Choice of anti-malware:

- The solution will work with compatible third-party antivirus and security solutions, but no response actions will be available; only alerting and investigation

- Using Windows Defender Antivirus (AV) will enable automatic block file across the organization as well as any other response actions that are developed in future

Locations:

- Data will be stored in US or EU data centers only. Consider which is most appropriate for your organization. This option cannot be changed once the tenant is deployed.

- Consider if the security of all endpoints will be managed by the same team. With a global deployment, there may be multiple teams that require access to the ATP portal to view alerts and carry out investigations. Does this require separate tenants, or can all devices report to a single tenant?

Managing clients and alerts:

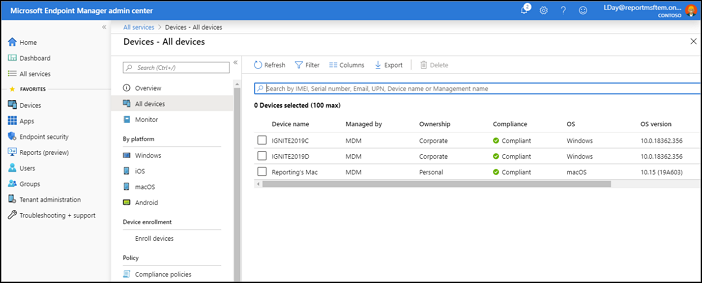

- Decide which options will be used to manage the endpoints: GPO, System Center Configuration Manager (SCCM), or Mobile device management (MDM).

- Consider using the manual script for configuring individual endpoints during proof of concept, first pilot, and some BYOD deployments.

- Decide who will administer the portal for configuration and for monitoring alerts. Configuration requires the security admin role. Monitoring alerts only requires the security reader role.

- Develop a procedure to ensure that alerts are monitored, assigned, investigated, and resolved appropriately.

Deploy — service activation

This section will explain the steps required to enable and fully deploy this solution to protect users and devices across your organization. The following activities will be explained:

- Sign up and activate the Windows Defender ATP service

- Onboard endpoints

- Configure sensor data

- Other configurations

Sign up and activate Windows Defender ATP

The service is dependent on your Azure tenant being activated and configured. You will then need to ensure the appropriate licenses have been acquired and associated with your subscription.

Administrator permissions: The administrator will need to be a member of the security administrator role to enable the service, run through the initial configuration wizard, and for ongoing support and maintenance. Global admin rights will work also, but is not necessary as this would provide excessive permissions.

First-run wizard: Once the licenses have been assigned, go to https://securitycenter.windows.com and sign in with an account that has either global administrator or security administrator rights to your tenant. A wizard will then guide you through the following steps (a 10-20-minute procedure):

1. You will first see a welcome page, providing links to relevant articles and information, should you require it.

2. The next step is to select the data storage location. There are currently only two options: either US or Europe. The page provides links to the data storage and privacy section of the Windows Defender ATP guide.

3. Then select the following preferences:

- Data retention period: Choose from 30 to 180 days

- Select organization size: Choose based on the number of endpoints to be monitored

- Select your industry: This is a multi-choice option to ensure the service can be configured to search for industry-specific attacks

- Preview experience: Choose whether to enable or disable the preview features

At this point, your choices are finalized and the cloud instance is created, which may take a few minutes to complete before you can continue:

- Once the configuration is complete, you are provided with a list of options to download the endpoint onboarding scripts. These are specific to your environment and required you to create a secure channel and registration between the device and the cloud service (further details will be explained shortly).

- The final steps will close the wizard and take you to the Windows Defender ATP portal to view the endpoints as they register.

Portal configuration

When you first login to the ATP portal, you can configure some of the settings that are specific to your use of the portal:

- Time zone settings: The aspect of time is important in the assessment and analysis of perceived and actual cyber attacks. It is important that your system reflect the correct time zone settings. Your current time zone setting is shown in the Windows Defender ATP menu. You can change the displayed time zone in the Settings menu.

- Suppression rules: The suppression rules control what alerts are suppressed. You can suppress alerts so that certain activities are not flagged as suspicious. Suppressing alerts can be configured based on a specific machine or for the whole organization.

- License: By clicking on the license link in the Settings menu, you can view the license agreement information for Windows Defender ATP.

Check service health

This section allows you to view the current service health. If there are any issues, you will see details related to the issue and when it was detected.

Check sensor status

Endpoints register with the ATP service and provide regular sensor data. If there are communication errors or the client is offline for a long period of time, this report helps identify problematic machines and helps resolve known issues. The two main reasons for not reporting correctly are as follows:

- Inactive: When an endpoint stops reporting to the ATP service for more than seven days. You will need to confirm these endpoints are still active in your environment and remedy any service issues impacting the client’s ability to report.

- Misconfigured: When an endpoint is reporting to the ATP service but errors are detected, they show up as misconfigured, due to one of the following issues:

- No sensor data: No sensor data is being sent, so limited alerts can be triggered from the machine

- Impaired communication: The following abilities may be impaired: sending files for deep analysis, blocking files, and isolating machines from the network

Enable SIEM integration

If your organization has deployed a Security Information and Event Management (SIEM) system, you can pull alerts from the Windows Defender ATP portal using the SIEM connector. Connectors are available for multiple vendors, including Splunk and ArcSight. A generic API is available for others.

Onboard endpoints

This is achieved by deploying a configuration package to each endpoint. Currently, this works for Windows 10, version 1706 (Creators Update). Windows Server 2016 and Windows Server 2012 R2 will be supported in the future.

There are several methods and deployment tools that can be used to deploy the configuration package to each endpoint, depending on what works best for your organization size and complexity:

- If your endpoints are joined to an AD domain, you can use Group Policy to deploy the script

- If you have deployed SCCM, this can be used to deploy it to each managed device

- Devices managed by MDM, such as Microsoft Intune

- A script can be run manually on each individual machine regardless of how it is managed, as long as it has internet connectivity to the ATP service

The configuration package is unique to your tenant, and is available for download from the Windows Defender ATP portal: https://securitycenter.windows.com:

1. Go to the Navigation pane and click on Endpoint management.

2. Select the appropriate options, such as Group Policy.

3. Click on Download package and save the .zip file.

Each package provides a different script, and additional files where required:

- Local script: A single Windows command script is provided.

- Group Policy: A Windows command script is provided as well as an .admx and .adml file for the Group Policy Management Console (GPMC).

- MDM: This provides a single onboarding file that can be deployed to targeted machines.

SCCM: There are two options, we recommend upgrading to version 1606. This provides a single onboarding file that can be deployed to targeted machines.

Once the endpoint has received the configuration package, it will attempt to communicate with the ATP service. To do this, the endpoint needs to be on a network that allows HTTP communication with several URLs. For complex and highly secure networks, this may require a change to the firewall rules and proxy settings to enable this communication.

Configure sensor data

Currently, there are two configurations that can be set for each endpoint.

For example, to configure clients using Group Policy:

1. Download the configuration package for Group Policy.

2. Export the contents of the file.

3. Copy the ADMX file to the %systemroot%\PolicyDefinitions\ folder.

4. Copy the ADML file to the %systemroot%\PolicyDefinitions\en-US folder.

5. Launch Group Policy Editor and create a new Group Policy targeted to the appropriate OU for Windows 10 clients.

You now need to configure the following policies:

- To ensure each endpoint registers with the ATP service, go to Computer Configuration | Preferences | Control Panel Settings, and create a new scheduled task to run the Windows Defender ATP onboarding script.

- To configure the latency mode and sample collection settings, go to Computer Configuration | Policies | Administrative Templates | Windows Components | Windows Defender ATP.

- Client latency mode changes the reporting frequency; for high-value assets or machines at high risk, you can increase the frequency to expedite mode. Enabling this feature may have a performance impact on the client and increase network traffic, so it is recommended you test this on a few endpoints and monitor the impact before deploying widely.

- Change the sample collection settings to enable or prevent samples being collected from the endpoint when a request is made through the Windows Defender ATP portal for deep analysis.

Additional configuration

There are some additional configurations to be aware of that may prevent the service running correctly.

Telemetry and diagnostics settings: Before you configure endpoints, you must ensure that the telemetry and diagnostics service is enabled on all the endpoints in your organization. By default, this service is enabled, but it’s good practice to check to ensure you’ll get sensor data from them.

Windows Defender signature updates are configured: The Windows Defender ATP agent depends on Windows Defender’s ability to scan files and provide information about them. If Windows Defender is not the active anti malware in your organization, you may need to configure the signature updates.

- When Windows Defender is not the active anti malware in your organization and you use the Windows Defender ATP service, Windows Defender goes into passive mode.

- The Windows Defender Early Launch Antimalware (ELAM) driver is enabled.

- If you’re running Windows Defender as the primary anti malware product on your endpoints, the Windows Defender ATP agent will be successfully onboarded.

- If you’re running a third-party anti malware client and use MDM solutions or SCCM (Current Branch) version 1606, you’ll need to ensure that the Windows Defender ELAM driver is enabled.

Detect — using the ATP portal

The first thing you will see when you login to the ATP portal is the

Dashboard view:

Dashboard navigation overview:

- Left-side navigation pane (1)

- Main portal window for displaying dashboard tiles and details (2)

- Search, Feedback, Settings, and Help and Support (3)

The Dashboard displays a snapshot of the following components:

- The latest active alerts on your network, with the most important highlighted at the top

- Daily machines reporting to show how many machines are actively reporting each day

- Machines at risk will show those endpoints with the highest risks

- The users at risk report provides quick identification of those users

- Machines with active malware alerts

- Sensor and service health

Alerts queue

From the navigation pane, select Alerts queue. This view will show a list of alerts that were flagged from endpoints in your network. You can sort and filter the alerts by clicking on the column header. Select an alert to see further details, and change the status from New to In Progress or Resolved. You can also specify a classification for the alert and assign it to yourself if it is not yet assigned. To manage multiple alerts, use Ctrl or Shift to select more than one, then apply the same action to each alert. Alerts are managed in several queues, depending on their current status:

- New

- In Progress

- Resolved

- Assigned to me

Machine list

From the navigation pane, select Machine list.

This view will show you all the endpoints that have registered with the ATP service. The columns can be sorted to provide quick insights, or you can export them to a CSV file. The columns available include:

- Machine name

- Domain

- OS Platform

- Health State

- Last seen

- Internal IP

- Active Alerts

- Active malware detections

You can also filter the view results based on the following options:

Time: Choose a range between 1 day and 6 months

OS Platform: Include or exclude specific operating systems

Health: Include or exclude specific health stats to show only active, inactive, or misconfigured endpoints

Malware category alerts: Choose to include or exclude the following malware types:

- Ransomware

- Credential theft

- Exploit

- Backdoor

- General

- PUA

Preferences setup

From the navigation pane, select Preferences setup.

General: Some of the settings that were configured during the initial setup wizard can be modified here, including the data retention policy and industry selections. The data storage location and organization size cannot be modified.

Advanced features: This section provides features that require integration with other technologies:

- Block file: If Windows Defender is the active anti malware solution, and cloud based protection is enabled, then you can use the block file feature to block potentially malicious files in your network. This will prevent the file from being read, written, or executed on all machines registered with ATP (in your organization).

- Office 365 Threat Intelligence connection: If you have an active Office 365 E5 subscription (or the Threat Intelligence add-on) you can connect the Windows Defender ATP to the Office 365 ATP. This will enable security investigations to span across the two platforms.

Endpoint management

From the navigation pane, select Endpoint management. This section allows you to download the relevant configuration files, depending on your deployment and management requirements.

Protect Post-breach response

This section will cover the types of threats that are addressed by Windows Defender ATP, such as ransomware and credential theft, and what responses you can take when a suspect machine, file, or process is found — to ensure you collect the relevant information for a through investigation and clean up.

Types of threats

The Windows Defender ATP service can detect a wide range of threats. Each one is discussed in the following sections, and more may be added in future as the threat landscape changes. Use this information to gain awareness of the various types of threats, and keep up to date with changes by reviewing the Microsoft Security Intelligence Report.

Ransomware

Ransomware uses common methods to encrypt files using keys that are known only to attackers. As a result, victims are unable to access the contents of the encrypted files. Most ransomware displays or drops a ransom note: an image or an HTML file that contains information about how to obtain the attacker supplied decryption tool for a fee. Unfortunately, paying the attacker does not guarantee the files will be decrypted, yet several companies have done this, only providing more funds for them to carry out further attacks against other companies. A better response is to ensure the files were backed up and carry out a restoration of the affected files, and then prevent this from occurring again.

Credential theft

Spying tools, whether commercially available or solely used for unauthorized purposes, include general purpose spyware, monitoring software, hacking programs, and password stealers. These tools collect credentials and other information from browser records, key presses, email and instant messages, voice and video conversations, and screenshots. They are used in cyber attacks to establish control and steal information.

Microsoft has access to cyber-intelligence that allows them to scan for stolen credentials (from mass databases listing the information obtained from previous breaches), and if any are detected in use against your tenant (via Azure AD), it can alert and take immediate action to protect the identity by enforcing additional authentication checks (look up Azure AD Identity Protection for more details).

Exploits

Exploits take advantage of unsecured code in operating system components and applications. Exploits allow attackers to run arbitrary code, elevate privileges, and perform other actions that increase their ability to compromise a targeted machine. Exploits are found in both commodity malware and malware used in targeted attacks. The best way to defend against these types of attacks is to ensure you have fully patched all firmware, operating systems, and software as soon as the updates are available.

Backdoors

Backdoors are malicious remote-access tools that allow attackers to access and control infected machines. Backdoors can also be used to ex-filtrate data. These types of attacks can be limited by ensuring credentials are refreshed on a regular basis (all passwords are changed frequently, including local accounts, services, and built-in credentials). These attacks can be found by monitoring for anomalous behaviors that indicate potential malicious activity.

General malware

Malware is a malicious program that performs unwanted actions, including actions that can disrupt, cause direct damage, and facilitate intrusion and data theft. Some malware can replicate and spread from one machine to another. Others are able to receive commands from remote attackers and perform activities associated with cyber attacks. Antivirus software can detect known malware signatures, but they can change frequently (hundreds to thousands of new variants every day). Preventing local administrative rights to all users is the best way to prevent this type of attack. You can also deploy technologies such as AppLocker to prevent unauthorized processes from running.

Potentially Unwanted Application

PUA is a category of applications that install and perform undesirable activity without adequate user consent. These applications are not necessarily malicious, but their behavior often negatively impacts the computing experience, even appearing to invade user privacy. Many of these applications display advertising, modify browser settings, and install bundled software.

Take responsive actions

Once a breach has been confirmed, you need to be able to take quick and appropriate action to prevent further spread and potential damage. The following response actions are available:

- Isolate machines or collect an investigation package

- Upload files for deep analysis

- Stop and quarantine files or block a file from your network

- Pivot into Office 365 to investigate, preventing further spread

Taking responsive actions on a machine

Once a threat has been identified, there are actions that can be taken on the machine that is suspected of containing the malware or other evidence of activities. Use the following guidance to collect data that can be used as forensic evidence, known as an investigation package, and if necessary, isolate the machine to prevent further risks and give time to carry out a thorough investigation and cleanup.

Collecting an investigation package

Once you have identified suspicious activity on a machine, you can collect an investigation package to identify the current state and further understand the tools and techniques used by the attacker. This information is useful to gather prior to isolation and rebuilding of the computer as part of your recovery process; otherwise, the information is lost and you may never discover how the attack occurred.

To initiate a collection, find the machine in the ATP portal, go to the Actions menu, select Collect investigation package, and then enter a reason when prompted:

It is recommended you run this report on a sample of your endpoints to ensure they are correctly configured when healthy, in order to ensure you will gain all this valuable information should an attack occur.

The package may take several minutes to upload from the endpoint to the portal, and will then be available in the Action center, where you can download it and carry out your investigations:

While testing, the ZIP file was 3.3 MB; your results may vary depending on the level of activity on your clients:

The package contains the following information:

- Autorun process report

- List of installed programs (.csv file)

- Network connections (multiple .txt files)

- Prefetch files (multiple files; these will require a special reader to view)

- Processes (.csv file)

- Scheduled tasks (.csv file)

- Security event log (ensure this is sized correctly to prevent loss of data)

- Services (.txt file)

- Windows SMB sessions (.txt file)

- Temp directories (one .txt file per user)

- Users and groups (.txt file)

- CollectionSummaryReport.xls: A summary of the investigation package collection to ensure you captured all the information

Isolate a machine

When an attack is serious enough, you may want to isolate the whole machine while you can carry out further investigation and cleanup activities. In the ATP portal, identify the machine you want to isolate and open the Actions menu, and then select Isolate machine. The user will be prompted with a message to warn them of this activity and prompt them to contact the service desk:

As long as the device maintains internet connectivity, we can remotely control its capability to spread infections. This is a very powerful way of centrally controlling actions on devices without the risk of losing business productivity if a false positive is found.

Take responsive actions on a file or process

Suspicious files and processes can be specifically investigated. Use the following guidance to carry out deep analysis to fully identify the potential threats and take appropriate response, such as blocking the file being accessed.

Request deep analysis

Deep analysis requests can be carried out from the ATP portal. Through your investigations, when you find a file that is suspicious, you can view the details and instantly see whether this file has already been detected:

This report also shows how many other machines in your environment have detected the file. If you believe it is suspicious, you can select the deep analysis request to submit it to Microsoft for investigation. If a problem is found, you will be notified of the results.

Stop and quarantine file

From the same view, if the Actions button is activated (shows as blue) you can contain an attack by selecting the Stop & Quarantine File action:

The user will be prompted about the file being quarantined.

Block file

If you identify a file that you want to prevent being used everywhere, you can select block file instead. This action will ensure the file is quarantined not only on this machine, but on all endpoints registered with the ATP service. Due to the potential widespread impact this could have across your environment, the ability needs to be enabled under the Preferences setup, in the Advanced Features.

This option works for both files and executable, to prevent unwanted applications being run.

Pivot into Office 365

From the Windows Defender ATP portal, if you investigate an attack and find the suspicious file originated from an email or is discovered in other mailboxes, you can select to launch the Office 365 ATP portal: https://protection.office.com/#/threatexplorer.

The Windows Defender ATP portal provides the specific information required to search for and filter the specific file across all mailboxes:

The administrator can then create an incident within Office 365 and attach the affected emails:

Summary

In this Article, we covered the advanced capabilities that are available when Windows 10 Enterprise is integrated with the Windows Defender ATP service. We now have the ability to gain instant visibility into critical actions of every Windows 10 client that we manage, regardless of where it is in the world. Being able to draw upon the knowledge of global hunter teams and cyber security experts, we can quickly detect, investigate, and respond to advanced threats that standalone software cannot defend from.

This technology is constantly evolving to bring new techniques and process directly to you. Deploy it in your environment, get comfortable with the current controls and capabilities, and stay informed of the changes to ensure you know how to defend and recover from a breach.