Choose one of these great IDS software to protect your computer

by Radu Tyrsina

Radu Tyrsina has been a Windows fan ever since he got his first PC, a Pentium III (a monster at that time). For most of the kids of… read more

Updated on

- Intrusion detection software for Windows will actively scan your device for threats.

- Having a good Windows IDS that uses the latest protection technology is mandatory.

- We’ve included the best premium IDS software that can also remove any found threats.

- Some of these programs have free trials for you to try out before you buy.

Intrusion detection software for Windows checks for changes that are made by all sorts of unwanted programs that could be injected into your system by cyber criminals.

These tools study the data packets, both incoming and outgoing, to check what kind of data transfers are at hand. It will alert you if they find any suspicious activity on the system or in the network.

Intrusion detection software exists as an answer to the increasing frequency of attacks made on systems.

Such tools usually inspect the host configuration for risky settings, password files, and more areas. Then, they detect all kinds of violations that could prove dangerous for the network.

IDS also set in place various ways for the network to record any suspicious activities and potential attack methods and to report them to the admin.

In other words, an IDS is quite similar to the Windows firewall but more than guarding against attacks from outside the network, an IDS is also able to identify suspicious activity from within the network.

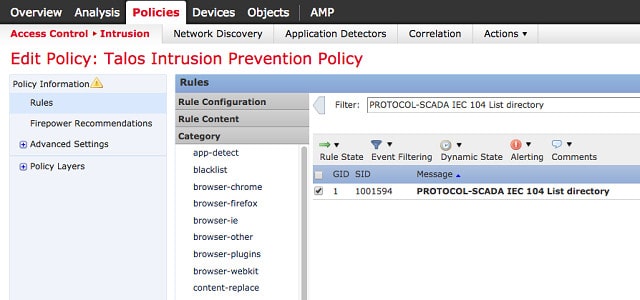

Some IDS software is also able to respond to potential intrusion. This is Host Intrusion Prevention System software (HIPS) or just IPS (Intrusion Prevention System).

Generally speaking, Intrusion Detection Software for Windows shows what is happening. The IPS solutions also act upon the known threats.

There are some products which combine these two features, and we’ll present to you the best on the market.

What are the types of IDS?

An intrusion detection system (IDS) is a tool created to test the vulnerability exploits against a target system or computer. There are four main types of intrusion detection systems:

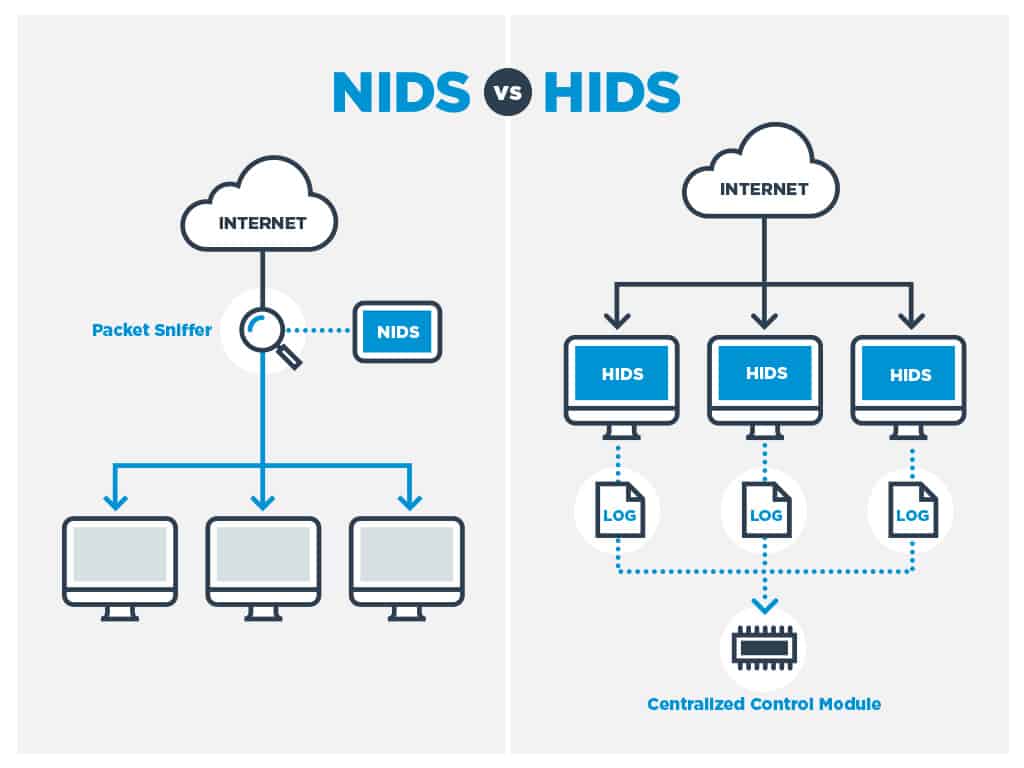

- Network intrusion detection system – an independent platform that monitors network traffic, probes hosts, and identifies intruders.

- Host-based intrusion detection system – an agent installed directly on the host and filters malicious traffic that goes through allocation logs, system calls, and file system modifications.

- Perimeter intrusion detection system – creates “perimeter fences” around main system infrastructures to detect and locate intrusion attempts there.

- VM-based intrusion detection system – similar to any of the three above, is deployed remotely via a virtual machine.

Best intrusion detection systems to install on PC

ESET Internet Security – Most comprehensive security features

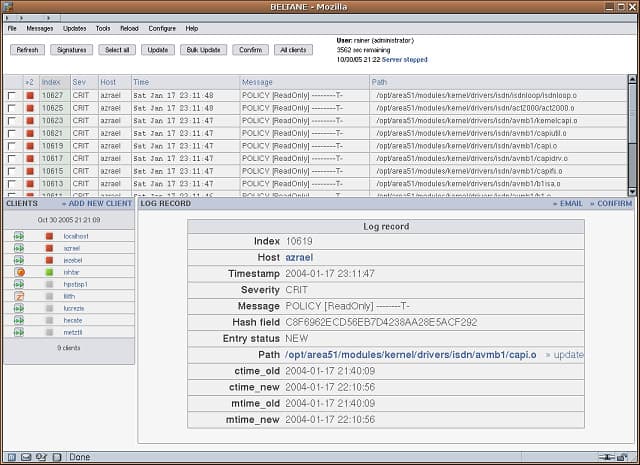

ESET Internet Security will actively protect your PC from any kind of threat. The software will ensure that your sensitive data, banking transactions, passwords, login credentials, and webcam are safe.

ESET uses advanced AI and machine learning to create proactive protection which will stop known malware and emerging ones from entering and infecting your device.

Since it is cross-platform, the antivirus is ready to secure all kinds of devices, such as Android phones, iPhones, Linux and Windows computers, or MACs.

Here is a list of its core features:

- Privacy protection

- Anti-theft measurements

- Lightweight software with minimal power usage

- Secure active scanning and malware removal

ESET Internet Security

It utilizes advanced AI to scan your computer for harmful software and keep your system safe.

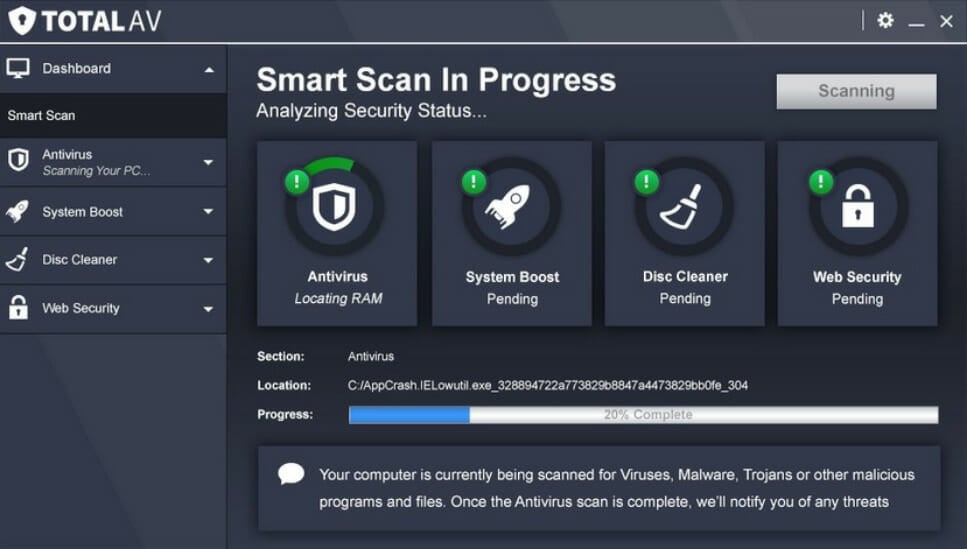

Total AV – Best browsing security and system maintenance

If you want complete antivirus protection, TotalAV is the right choice for you. With features to protect your system from any online or offline threats, it’s one of the few antiviruses that offers you a series of tune-up tools to maintain peak performance.

With TotalAV and WebShield, you are completely protected while browsing. Malicious websites and links are automatically blocked, and downloaded files and executables are verified before you even click on them.

How we test, review and rate?

We have worked for the past 6 months on building a new review system on how we produce content. Using it, we have subsequently redone most of our articles to provide actual hands-on expertise on the guides we made.

For more details you can read how we test, review, and rate at WindowsReport.

Besides full virus protection, it provides a Total Adblocker to reduce all unwanted pop-ups and notifications and load all pages faster.

Some of TotalAV’s key features include:

- Data breach monitoring and alerts

- Blocking of tracking cookies

- Tune-up tools for system maintenance

- PUA protection and zero-day cloud scanning

Total AV

A great intrusion detection software that will protect every aspect of your computer.

Bitdefender Internet Security – Most advanced virus protection and prevention

Bitdefender is a self-proclaimed global leader in cyber security, protecting millions of users around the world from online threats.

The software is equipped with multilayered protection to ensure nothing gets past its real-time scanning. In addition, the program is lightweight and doesn’t consume resources from your computer.

Bitdefender Internet Security will perform periodic scans, and it will actively take care of your online data and privacy, prohibiting any intruding software from stealing it.

Let’s have a look at the software’s key features:

- Multiplatform protection

- Privacy firewall

- Parental control is perfect for keeping children safe

- Multilayered antivirus, malware, ransomware, adware protection

Bitdefender Internet Security

Bitdefender Internet Security is an award-winning antivirus with unbeatable virus protection.

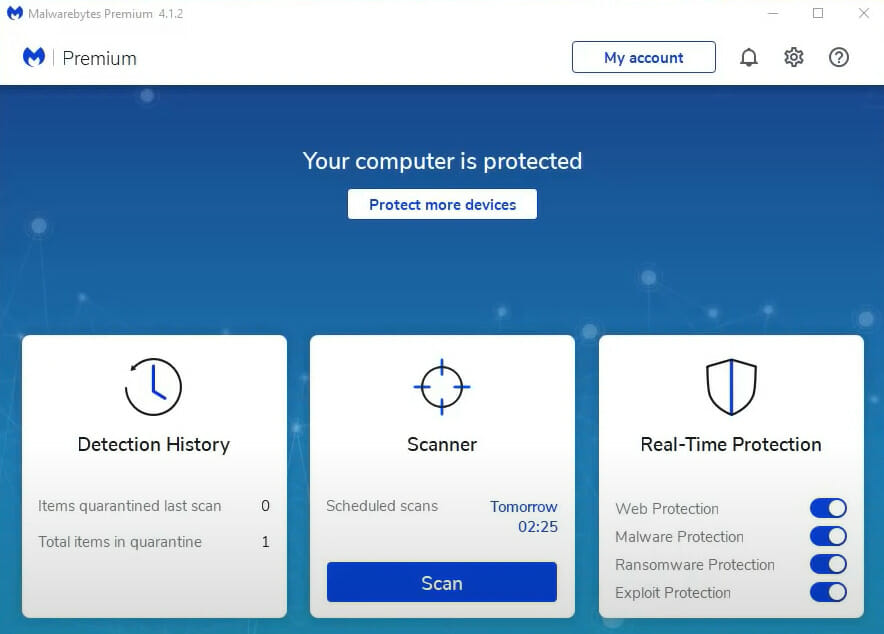

Malwarebytes Endpoint Protection – Best malware protection

According to Malwarebytes, the industry-leading security software manufacturer, there is no better protection strategy than proactive prevention and we couldn’t agree more.

Malwarebytes Endpoint Protection is an advanced IDS solution for endpoints that uses a layered approach packed with multiple detection techniques to identify and keep malware and other cyber threats away from your systems.

It delivers best-in-class protection against both known and unknown malware, ransomware, and zero-hour threats within one unified solution meant to reduce costs and simplify the deployment process.

Let’s quickly look at its key features:

- Web protection (against malicious websites and ad networks)

- Application hardening (reduces vulnerability exploit surface)

- Application behavior protection (prevents apps’ leveraging and endpoint infection)

- Mitigation (blocks ransomware and attempts to execute code on the endpoint from any distance)

- Machine learning-based anomaly detection

- Pre and post-execution layered detection techniques

- Centralized cloud-console (for easy cloud-enabled deployment and management)

Malwarebytes Endpoint Protection

The best protection strategy is prevention. Keep your endpoints safe with Malwarebytes!

Avast Free Antivirus– Great basic free protection

One other great malware detection software is Avast Free Antivirus. The program also uses advanced AI to optimize its scans and find all harmful software and viruses on your PC.

The free version of this program comes with the malware scanner and removal tool which is more than enough for those who want to keep their data secured.

If you choose to upgrade to the premium version, you’ll benefit from these key features:

- Premium malware scanner and removal

- PC cleaner and optimizer

- Customer support and remote control

- Wi-fi inspector

Avast Free Antivirus

Avast gives you more than any other competitors, providing excellent antivirus protection for free.

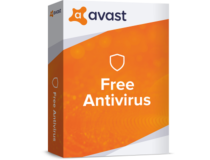

Malware Defender – Great for advanced users

This is a free Windows-compatible IPS software that provides network protection for its advanced users.

The software will successfully handle intrusion prevention and also malware detection. It is very well-suited for home use even if its instructional material is a bit too complex for average users.

Acting as a host intrusion prevention system, the tool monitors a single host for any kind of suspicious activity.

Malware Defender was initially a commercial program, but its excellent features changed its ownership a while ago, and then a new version was released that was freeware.

Let’s quickly look at its key features:

- Default installation into learning mode to reduce the number of initial alerts to a minimum

- Files, registry, application modules, and network protection

- Connection Monitor (the perfect companion to Windows native firewall, with more detailed control)

The software is an excellent performer, but its only minus would be the fact that its complexities make it unsuitable for the average user.

On the other hand, all mistakes can be rectified by changing rule permission from the log entries.

Although if you have already denied a vital system function you won’t be able to do much more to get things back the way they were before, so you should pay attention.

⇒ Get Malware Defender

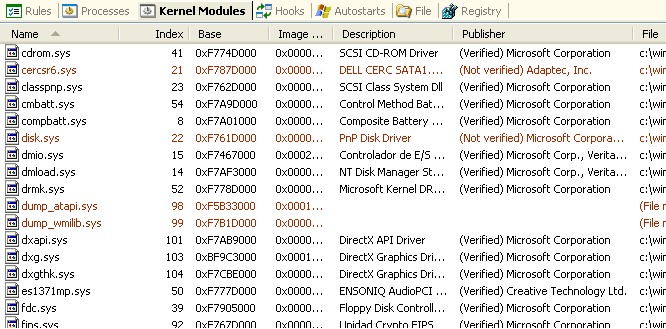

Snort for Windows – Open-source network IDS

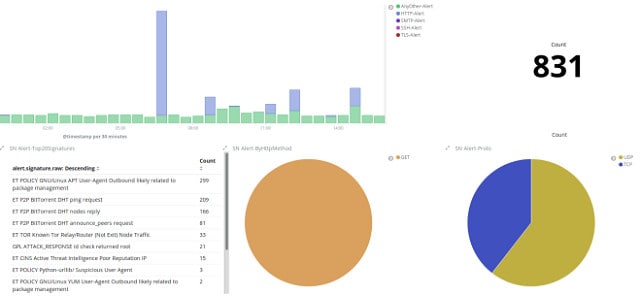

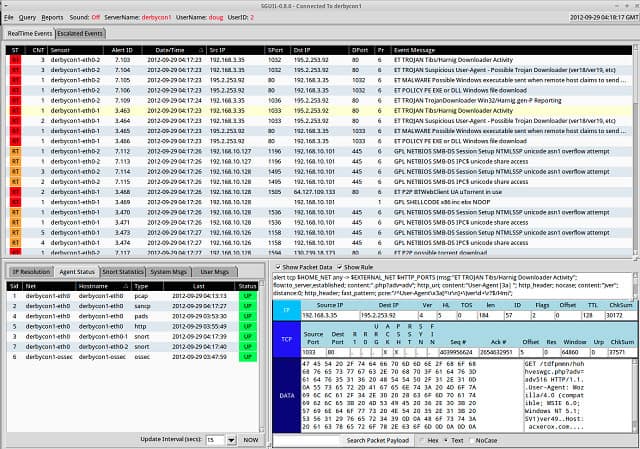

Snort for Windows is an open-source network intrusion software that delivers real-time traffic analysis and packet logging on IP networks.

The software is able to perform protocol analysis, and content searching/matching can be used to detect a variety of attacks and probes, such as buffer overflows.

It will also analyze stealth port scans, CGI attacks, SMB probes, OS fingerprinting attempts, and much more.

The program is straightforward to deploy, and it has a vast number of open-source developers. The Snort community supports the software, but it also provides the core rule sets for some commercial IDS/IPS products.

Protect your home network with the firewall devices on this thorough list and never worry about malware again.

Let’s quickly look at its key features:

- Returns everything that it sees including detailed packet decodes

- Easy configuration to only present alerts from its set of rules

- Robust tools for gathering and for analyzing network traffic.

- Deployment across very large network infrastructures is also possible

Due to its ability to be quickly deployed, its very comprehensive capabilities, and its great open-source community support, Snort is usually everyone’s favorite.

There is also the commercial version which is available as an appliance from Sourcefire, and it’s guided by Snort’s developer as its CEO.

Roesch managed to blend perfectly the best parts of the open-source and the commercial worlds into the Sourcefire offerings.

⇒ Get Snort for Windows

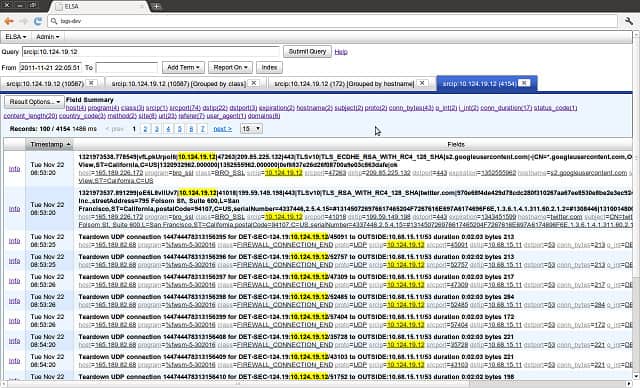

The Bro Network Security Monitor / Zeek – Good framework analysis

This is a powerful network analysis framework that is very different from the typical IDS you may have known until now. Bro’s domain-specific scripting language will enable site-specific monitoring policies.

The program comes packed with analyzers for lots of protocols, and it enables high-level semantic analysis in the application layer. It also keeps a great application-layer state about the network that it monitors.

Let’s quickly look at its key features:

- No traditional signatures (interfaces with other applications for real-time exchange of information)

- Comprehensive logs archive

- Targets especially high-performance networks

If you are looking for the best free and paid Windows 10 FTP clients, check out this awesome list with the best products on the market and decide for yourself.

While the program focuses on network security monitoring, it will also provide users with a comprehensive platform for more general network traffic analysis.

It is well-grounded in more than 15 years of research the software managed to successfully bridge the traditional gap between academics and operations from its very beginning.

The user community of Bro includes some major universities, supercomputing centers, research labs, and also lots of open-science communities.

NOTE

Update: The Bro has undertaken a rebranding process and it is now known as Zeek.

⇒ Try The Bro Network security monitor

OSSEC Free IDS for Businesses – Good multi-purpose IDS

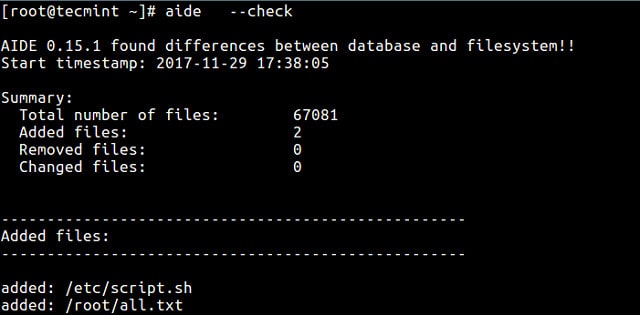

This is an open-source host-based IDS that performs file integrity checking, log analysis, policy monitoring, rootkit detection, real-time alerting, and active responses and it runs on almost all platforms including Windows.

The software watches it all, and it actively monitors all aspects of the system’s activity. With this program, you will not be in the dark regarding what is happening to your valuable computer assets anymore.

Let’s quickly look at its key features:

- Real-time analytics and insights into your network security events (via alert logs and email alerts)

- Full host-based intrusion detection across multiple platforms

- Fully open-source, and free to use

- Fully customizable (extensive configuration options, add your very own customized alert rules and writing scripts, modify the source code and add new capabilities)

- Detect and alert unauthorized file system modifications and malicious behavior based on entries in the log files

⇒ Get OSSEC Free IDS

Securing your enterprise these days doesn’t have to be a nightmare and a back-breaking ordeal. All the solutions that we mentioned above will provide you with industrial-strength protection against all intrusion attempts.

All these tools combine the most popular open-source security software into one unified solution stack that will be easy enough to install and use. So feel free to pick your favorite one according to your needs.

Список и сравнение ЛУЧШИХ систем обнаружения вторжений (IDS). Узнайте, что такое IDS? Выберите лучшие функции на основе программного обеспечения IDS, Плюсы и минусы.

Вы Ищете Лучшую Систему Обнаружения Вторжений? Прочитайте этот подробный обзор идентификаторов, доступных на современном рынке. В практике безопасности приложений обнаружение вторжений используется для минимизации кибератак и блокирования новых угроз, а система или программное обеспечение, которое используется для этого, является Системой обнаружения вторжений.

Это программное обеспечение безопасности, которое отслеживает сетевую среду на предмет подозрительной или необычной активности и предупреждает администратора, если что-то произойдет.

Важность Системы обнаружения вторжений не может быть подчеркнута в достаточной степени. ИТ-отделы организаций развертывают систему, чтобы получить представление о потенциально вредоносных действиях, происходящих в их технологических средах.

Кроме того, это позволяет передавать информацию между подразделениями и организациями все более безопасным и надежным способом. Во многих отношениях это обновление других технологий кибербезопасности, таких как брандмауэры, антивирусы, шифрование сообщений и т.д.

Когда дело доходит до защиты вашего кибер-присутствия, вы не можете позволить себе быть небрежным в этом вопросе. По данным журнала Cyber Defense, средняя стоимость атаки вредоносного ПО в 2017 году составила 2,4 миллиона долларов. Это потеря, которую не смог бы выдержать ни один малый или даже средний бизнес.

К сожалению, журнал Cyber Defense сообщает, что более 40% кибератак нацелены на малый бизнес. Кроме того, следующая статистика о кибербезопасности, предоставленная компанией Varonis, занимающейся безопасностью и аналитикой данных, заставляет нас еще больше беспокоиться о безопасности и целостности сетей.

Приведенная выше инфографика предполагает, что вам нужно быть настороже 24/7, чтобы предотвратить скомпрометацию вашей сети и/или систем. Мы все знаем, что практически невозможно круглосуточно отслеживать вашу сетевую среду на предмет вредоносных или необычных действий, если, конечно, у вас нет системы, которая могла бы сделать это за вас.

Именно здесь в игру вступают такие инструменты кибербезопасности, как брандмауэры, антивирус, шифрование сообщений, IP-адреса и система обнаружения вторжений (ID). Здесь мы обсудим идентификаторы, включая часто задаваемые вопросы об этом, а также размер и другие ключевые статистические данные, связанные с рынком идентификаторов, и сравнение лучшей системы обнаружения вторжений.

Часто Задаваемые Вопросы

Вопрос № 1) Что такое Система обнаружения вторжений?

Ответ: Это самый часто задаваемый вопрос о Системе обнаружения вторжений. Программное приложение или устройство, система обнаружения вторжений, отслеживает трафик сети на предмет обычной/подозрительной активности или нарушений политики.

Система немедленно предупреждает администратора об обнаружении аномалии. Это основная функция идентификаторов. Однако существуют некоторые идентификаторы, которые также могут реагировать на вредоносную активность. Например, идентификаторы могут блокировать трафик, поступающий с обнаруженных подозрительных IP-адресов.

Вопрос № 2) Каковы различные типы систем обнаружения вторжений?

Ответ: Существует два основных типа систем обнаружения вторжений.

К ним относятся:

- Система обнаружения сетевых вторжений (NIDS)

- Система обнаружения вторжений хоста (HIDS)

Система, которая анализирует трафик всей подсети, NIDS отслеживает как входящий, так и исходящий трафик на все сетевые устройства и со всех устройств.

Система с прямым доступом как к внутренней сети предприятия, так и к Интернету, HIDS захватывает «изображение» набора файлов всей системы, а затем сравнивает его с предыдущим изображением. Если система обнаруживает серьезные несоответствия, такие как отсутствующие файлы и т.д., Она немедленно предупреждает об этом администратора. В дополнение к двум основным типам идентификаторов существуют также два основных подмножества этих типов идентификаторов.

Подмножества идентификаторов включают:

- Система обнаружения вторжений на основе сигнатур (SBIDS)

- Система обнаружения вторжений на основе аномалий (ABIDS)

Идентификатор, который работает как антивирусное программное обеспечение, SBIDS отслеживает все пакеты, проходящие по сети, а затем сравнивает их с базой данных, содержащей атрибуты или сигнатуры знакомых вредоносных угроз.

Наконец, ABIDS отслеживает трафик сети, а затем сравнивает его с установленным показателем, и это позволяет системе определить, что является нормальным для сети с точки зрения портов, протоколов, пропускной способности и других устройств. ABIDS может быстро предупреждать администраторов о любых необычных или потенциально вредоносных действиях в сети.

Вопрос № 3) Каковы возможности систем обнаружения вторжений?

Ответ: Основная функция IDS-мониторинг сетевого трафика для обнаружения любых попыток вторжения, предпринимаемых неавторизованными лицами. Однако существуют и некоторые другие функции/возможности IDS.

Они включают в себя:

- Мониторинг работы файлов, маршрутизаторов, серверов управления ключами и брандмауэров, которые требуются для других средств контроля безопасности, и это элементы управления, которые помогают идентифицировать, предотвращать и восстанавливаться после кибератак.

- Позволяет нетехническому персоналу управлять безопасностью системы, предоставляя удобный интерфейс.

- Позволяет администраторам настраивать, упорядочивать и понимать ключевые журналы аудита и другие журналы операционных систем, которые, как правило, трудно анализировать и отслеживать.

- Блокирование злоумышленников или сервера для реагирования на попытку вторжения.

- Уведомление администратора о нарушении сетевой безопасности.

- Обнаружение измененных файлов данных и сообщение о них.

- Предоставление обширной базы данных сигнатур атак, с которой может быть сопоставлена информация из системы.

Вопрос № 4) В чем преимущества идентификаторов?

Ответ: Существует несколько преимуществ программного обеспечения для обнаружения вторжений. Во-первых, программное обеспечение IDS предоставляет вам возможность обнаруживать необычную или потенциально вредоносную активность в сети.

Еще одной причиной наличия идентификаторов в вашей организации является предоставление соответствующим сотрудникам возможности анализировать не только количество попыток кибератак, происходящих в вашей сети, но и их типы. Это предоставит вашей организации необходимую информацию для улучшения контроля или изменения существующих систем безопасности.

Некоторые другие преимущества программного обеспечения IDS заключаются в следующем:

- Обнаружение проблем или ошибок в конфигурациях сетевых устройств. Это поможет лучше оценить будущие риски.

- Достижение соответствия нормативным требованиям. С помощью идентификаторов легче соблюдать правила безопасности, поскольку это обеспечивает вашей организации большую видимость в сетях.

- Улучшение мер безопасности. Датчики IDS позволяют оценивать данные в сетевых пакетах, поскольку они предназначены для идентификации сетевых узлов и устройств. Кроме того, они могут определять операционные системы используемых служб.

Вопрос № 5) В чем разница между идентификаторами, IP-адресами и брандмауэром?

Ответ: Это еще один часто задаваемый вопрос об идентификаторах. Три основных сетевых компонента, а именно идентификаторы, IP-адреса и брандмауэр, помогают обеспечить безопасность сети. Однако существуют различия в том, как эти компоненты функционируют и защищают сеть.

Самая большая разница между брандмауэром и IPS/IDS заключается в их основной функции; в то время как брандмауэр блокирует и фильтрует сетевой трафик, IDS/IPS пытается идентифицировать вредоносную активность и предупреждать администратора о предотвращении кибератак.

Брандмауэр, основанный на правилах, анализирует источник трафика, адрес назначения, порт назначения, адрес источника и тип протокола, чтобы определить, разрешать или блокировать поступающий трафик.

Активное устройство, IP-адреса расположены между брандмауэром и остальной частью сети, и система отслеживает входящие пакеты и то, для чего они используются, прежде чем принимать решение о блокировке или разрешении пакетов в сеть.

Пассивное устройство IDS отслеживает пакеты данных, проходящие по сети, а затем сравнивает их с шаблонами в базе данных сигнатур, чтобы решить, следует ли предупреждать администратора. Если программное обеспечение для обнаружения вторжений обнаруживает необычный шаблон или шаблон, который отличается от обычного, а затем сообщает об этом администратору.

Проверка фактов: Согласно недавно опубликованному отчету Global Market Insights Inc., ожидается, что рынок систем обнаружения и предотвращения вторжений вырастет с 3 миллиардов долларов США в 2018 году до 8 миллиардов долларов США к 2025 году. Ключевыми факторами, определяющими рост рынка систем обнаружения/предотвращения вторжений, являются неэтичные действия, которые происходят как внутри, так и снаружи, а также массовый рост кибератак.

В дополнение к вышесказанному, отчет GMI также показывает, что сетевые идентификаторы составляют более 20% доли на глобальном рынке систем обнаружения/предотвращения вторжений. Кроме того, в исследовании рынка систем обнаружения вторжений, проведенном Future Market Insights (FMI), говорится, что глобальный рынок идентификаторов сегментирован в зависимости от типа, услуг и модели развертывания.

HID и NID-это два типа, которые основаны на том, как сегментирован рынок.

Услуги, на которые можно разделить рынок IDS, — это Управляемые услуги, услуги по проектированию и интеграции, Консультационные услуги, а также Обучение и образование. Наконец, две модели развертывания, которые можно использовать для сегментации рынка IDS,-это локальное развертывание и облачное развертывание.

Ниже приведена блок-схема Global Market Insights (GMI), которая показывает глобальный рынок идентификаторов/IP-адресов в зависимости от типа, компонента, Модели развертывания, приложения и региона.

Профессиональный совет: Существует множество систем обнаружения вторжений на выбор. Поэтому может быть трудно найти лучшее программное обеспечение для системы обнаружения вторжений для ваших уникальных потребностей.

Тем не менее, мы рекомендуем вам выбрать программное обеспечение IDS, которое:

- Отвечает вашим уникальным потребностям.

- Это может быть поддержано вашей сетью.

- Соответствует вашему бюджету.

- Он совместим как с проводными, так и с беспроводными системами.

- Его можно масштабировать.

- Обеспечивает повышенную совместимость.

- Включает обновления подписей.

Список Лучших Программ Для Обнаружения Вторжений

Ниже перечислены лучшие системы обнаружения вторжений, доступные в современном мире.

Сравнение 5 Лучших Систем Обнаружения Вторжений

| Название инструмента | Платформа | Тип идентификаторов | Наши Рейтинги ***** |

Характеристики |

|---|---|---|---|---|

| SolarWind | Windows | НИДС | 5/5 | Определите количество и тип атак, уменьшите ручное обнаружение, продемонстрируйте соответствие требованиям и т.д. |

| Bro | Unix, Linux, Mac-OS | НИДС | 4/5 | Ведение журнала и анализ трафика, обеспечивает видимость пакетов, механизм событий, сценарии политики, Возможность мониторинга трафика SNMP, Возможность отслеживания активности FTP, DNS и HTTP. |

| ОССЕК | Unix, Linux, Windows, Mac-OS | HIDS | 4/5 | Бесплатная защита HIDS с открытым исходным кодом, Возможность обнаруживать любые изменения в реестре Windows, Возможность отслеживать любые попытки доступа к учетной записи root на Mac-OS, охватываемые файлы журналов включают данные почты, FTP и веб-сервера. |

| Snort | Unix, Linux, Windows | НИДС | 5/5 | Анализатор пакетов, регистратор пакетов, Анализ угроз, блокировка подписей, обновления сигнатур безопасности в режиме реального времени, Подробные отчеты, Возможность обнаружения различных событий, включая снятие отпечатков пальцев ОС, SMB-зонды, атаки CGI, атаки переполнения буфера и скрытое сканирование портов. |

| Suricata | Unix, Linux, Windows, Mac-OS | НИДС | 4/5 | Собирает данные на уровне приложений, возможность отслеживать протокола деятельность более низкого уровня, такие как TCP, IP, протокол UDP, ICMP, а протокол TLS, отслеживание в реальном времени для сетевых приложений, таких как SMB, HTTP и FTP, интеграции со сторонними инструментами, такими как Anaval, Squil, базы, Snorby, встроенный скриптовый модуль, использует обе подписи и аномалий на основе методов, умная обработка архитектуры. |

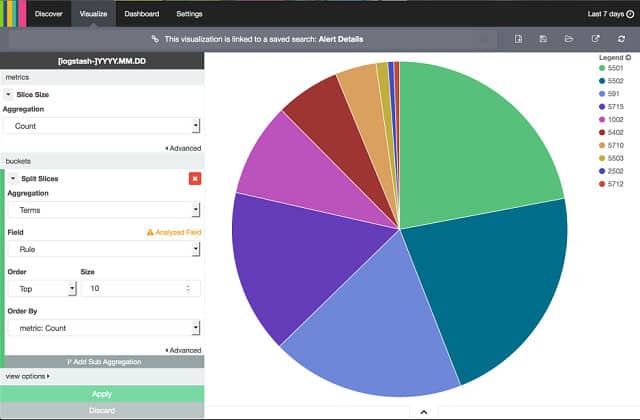

| Security Onion | Linux, Mac-OS | HIDS, NIDS | 4/5 | Полный дистрибутив Linux с акцентом на управление журналами, мониторинг корпоративной безопасности и обнаружение вторжений, работает на Ubuntu, объединяет элементы нескольких аналитических и интерфейсных инструментов, включая NetworkMiner, Snorby, Xplico, Sguil, ELSA и Kibana, Также включает функции HIDS, анализатор пакетов выполняет анализ сети, включает красивые графики и диаграммы. |

Давайте Двигаться Дальше!!

Менеджер событий безопасности SolarWinds

Лучше Всего Подходит Для крупного бизнеса. Цены на SolarWinds Security Event Manager: от 4585 долларов США

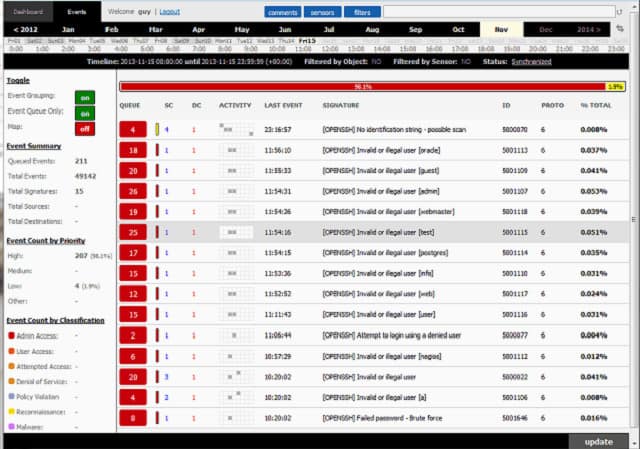

Менеджер событий SolarWinds, работающий под управлением Windows, может регистрировать сообщения, создаваемые не только ПК с Windows, но и компьютерами Mac-OS, Linux и Unix. Поскольку это связано с управлением файлами в системе, мы можем классифицировать SolarWinds Event Manager как HIDS. Однако его также можно рассматривать как NIDS, поскольку он управляет данными, собранными Snort.

В SolarWinds данные о трафике проверяются с помощью обнаружения сетевых вторжений по мере их прохождения по сети. Здесь инструментом для захвата пакетов является Snort, в то время как SolarWinds используется для анализа. Кроме того, эти идентификаторы могут получать сетевые данные в режиме реального времени от Snort, который является активностью NIDS.

Система настроена на более чем 700 правил для корреляции событий. Это позволяет ему не только обнаруживать подозрительные действия, но и автоматически выполнять действия по исправлению. В целом, менеджер событий SolarWinds — это комплексный инструмент сетевой безопасности.

Характеристики:

Работает в Windows, может регистрировать сообщения, создаваемые ПК с Windows и компьютерами Mac-OS, Linux и Unix, управляет данными, собранными snort, данные о трафике проверяются с помощью обнаружения сетевых вторжений, и может получать сетевые данные в режиме реального времени от Snort. Он настроен с более чем 700 правилами для корреляции событий

Минусы:

- Устрашающая настройка отчетов.

- Низкая частота обновлений версий.

Наш обзор: Комплексный инструмент сетевой безопасности SolarWinds Event Manager может помочь вам мгновенно отключить вредоносную активность в вашей сети. Это отличный вариант, если вы можете позволить себе потратить на него не менее 4585 долларов.

Bro (Братан 🙂

Цены: Бесплатно. Лучше всего подходит для всех предприятий, которые полагаются на сеть.

Бесплатная система обнаружения сетевых вторжений, Братан, может сделать больше, чем просто обнаружить вторжение. Он также может выполнять анализ сигнатур. Другими словами, в Bro существует два этапа обнаружения вторжений: регистрация и анализ трафика.

В дополнение к вышесказанному, программное обеспечение Bro IDS использует для работы два элемента: механизм событий и сценарии политики. Цель механизма событий-отслеживать запуск событий, таких как HTTP-запрос или новое TCP-соединение. С другой стороны, сценарии политики используются для сбора данных о событиях. Вы можете установить это программное обеспечение системы обнаружения вторжений в Unix, Linux и Mac-OS.

Характеристики:

Ведение журнала и анализ трафика, обеспечивает видимость пакетов, механизм событий, сценарии политики, возможность мониторинга трафика SNMP, возможность отслеживания активности FTP, DNS и HTTP.

Минусы:

- Сложная кривая обучения для неаналитика.

- Мало внимания уделяется простоте установки, удобству использования и графическим интерфейсам.

Наш обзор: Братан показывает хорошую степень готовности, т. е. это отличный инструмент для тех, кто ищет ID для обеспечения долгосрочного успеха.

#3) ОССЕК

Цены: Бесплатно. Лучше всего подходит для среднего и крупного бизнеса.

Сокращенно от безопасности с открытым исходным кодом, OSSEC, возможно, является ведущим инструментом HIDS с открытым исходным кодом, доступным сегодня. Он включает в себя архитектуру ведения журнала и управления на основе клиента/сервера и работает во всех основных операционных системах.

Инструмент OSSEC эффективно создает контрольные списки важных файлов и время от времени проверяет их. Это позволяет инструменту немедленно предупреждать администратора сети о появлении чего-либо подозрительного.

Программное обеспечение IDS может отслеживать несанкционированные изменения реестра в Windows и любые попытки в Mac-OS получить доступ к учетной записи root. Чтобы упростить управление обнаружением вторжений, OSSEC объединяет информацию со всех сетевых компьютеров в одной консоли. Когда IDS что-то обнаруживает, на этой консоли отображается предупреждение.

Характеристики:

Бесплатная защита HIDS с открытым исходным кодом, возможность обнаруживать любые изменения в реестре Windows, возможность отслеживать любые попытки доступа к учетной записи root на Mac-OS, охватываемые файлы журналов включают данные почты, FTP и веб-сервера.

Аферы:

- Проблематичный предварительный обмен ключами.

- Поддержка Windows только в режиме агента сервера.

- Для настройки системы и управления ею требовалось значительное техническое мастерство.

Наш обзор: OSSEC-отличный инструмент для любой организации, которая ищет ID, способный обнаруживать руткиты и контролировать целостность файлов, предоставляя оповещения в режиме реального времени.

Snort

Цены: Бесплатно. Лучше всего подходит для малого и среднего бизнеса.

Ведущий инструмент NIDS, Snort, является бесплатным в использовании и является одной из немногих систем обнаружения вторжений, которые могут быть установлены в Windows. Snort-это не только детектор вторжений, но также регистратор пакетов и анализатор пакетов. Однако наиболее важной особенностью этого инструмента является обнаружение вторжений.

Как и брандмауэр, Snort имеет конфигурацию, основанную на правилах. Вы можете загрузить базовые правила с веб-сайта snort, а затем настроить их в соответствии с вашими конкретными потребностями. Snort выполняет обнаружение вторжений с использованием методов, основанных как на аномалиях, так и на сигнатурах.

Кроме того, основные правила Snort могут использоваться для обнаружения широкого спектра событий, включая снятие отпечатков пальцев ОС, SMB-зонды, CGI-атаки, атаки переполнения буфера и скрытое сканирование портов.

Характеристики:

Анализатор пакетов, регистратор пакетов, анализ угроз, блокировка подписей, обновления сигнатур безопасности в режиме реального времени, подробные отчеты, возможность обнаружения различных событий, включая снятие отпечатков пальцев ОС, SMB-зонды, атаки CGI, атаки переполнения буфера и скрытое сканирование портов.

Минусы:

- Обновления часто бывают опасными.

- Нестабильна из-за ошибок Cisco.

Наш обзор: Snort-хороший инструмент для тех, кто ищет ID с удобным интерфейсом. Он также полезен для глубокого анализа собираемых им данных.

Suricata

Цены: Бесплатно

Лучше всего подходит для среднего и крупного бизнеса.

Надежный механизм обнаружения сетевых угроз Suricata является одной из основных альтернатив Snort. Однако что делает этот инструмент лучше, чем snort, так это то, что он выполняет сбор данных на прикладном уровне. Кроме того, этот идентификатор может выполнять обнаружение вторжений, мониторинг сетевой безопасности и встроенное предотвращение вторжений в режиме реального времени.

Инструмент Suricata понимает протоколы более высокого уровня, такие как SMB, FTP и HTTP, и может отслеживать протоколы более низкого уровня, такие как UDP, TLS, TCP и ICMP. Наконец, этот идентификатор предоставляет сетевым администраторам возможность извлечения файлов, позволяющую им самостоятельно проверять подозрительные файлы.

Характеристики:

Собирает данные на уровне приложений, возможность мониторинга активности протоколов на более низких уровнях, таких как TCP, IP, UDP, ICMP и TLS, отслеживание в реальном времени сетевых приложений, таких как SMB, HTTP и FTP, интеграция со сторонними инструментами, такими как Anaval, Squil, BASE и Snorby, встроенный модуль сценариев, использует методы, основанные как на подписи, так и на аномалиях, продуманная архитектура обработки.

Минусы:

- Сложный процесс установки.

- Меньшее сообщество, чем Снорт.

Наш обзор: Suricata-отличный инструмент, если вы ищете альтернативу Snort, которая полагается на подписи и может работать в корпоративной сети.

Security Onion

Цены: Бесплатно

Лучше всего подходит для среднего и крупного бизнеса.

Идентификатор, который может сэкономить вам много времени, Лук безопасности полезен не только для обнаружения вторжений. Он также полезен для дистрибутива Linux с акцентом на управление журналами, мониторинг безопасности предприятия и обнаружение вторжений.

Написанный для работы в Ubuntu, Security Onion объединяет элементы инструментов анализа и интерфейсных систем. К ним относятся NetworkMiner, Снорби, Xplico, Сгуил, Эльза и Кибана. Хотя он классифицируется как NIDS, Security Onion также включает в себя множество функций HIDS.

Характеристики:

Полный дистрибутив Linux с акцентом на управление журналами, мониторинг корпоративной безопасности и обнаружение вторжений, работает на Ubuntu, объединяет элементы нескольких интерфейсных инструментов анализа, включая NetworkMiner, Snorby, Xplico, Sguil, ELSA и Kibana. Он также включает в себя функции HIDS, анализатор пакетов выполняет анализ сети, включая красивые графики и диаграммы.

Минусы:

- Высокие накладные расходы на знания.

- Сложный подход к мониторингу сети.

- Администраторы должны научиться использовать этот инструмент, чтобы получить полную выгоду.

Наш обзор: идеально подходит для любой организации, которая ищет ID, позволяющий за считанные минуты создать несколько распределенных датчиков для предприятия.

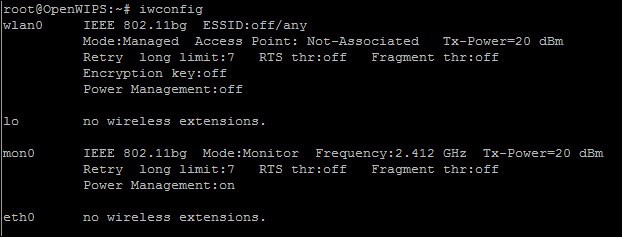

WIPS-NG

Цены: Бесплатно. Лучше всего подходит для малого и среднего бизнеса.

Идентификатор, предназначенный специально для беспроводных сетей, открывает WIPS-NG в инструменте с открытым исходным кодом, состоящем из трех основных компонентов, т. е. датчика, сервера и компонента интерфейса. Каждая установка WIPS-NG может включать только один датчик, и это анализатор пакетов, который может управлять беспроводной передачей в середине потока.

Шаблоны вторжений обнаруживаются набором серверных программ, который содержит механизм для анализа. Интерфейсный модуль системы представляет собой панель мониторинга, демонстрирующую оповещения и события администратору системы.

Характеристики:

Предназначенный специально для беспроводных сетей, этот инструмент с открытым исходным кодом, состоящий из датчика, сервера и компонента интерфейса, захватывает беспроводной трафик и направляет его на сервер для анализа, графический интерфейс для отображения информации и управления сервером

Минусы:

- NIDS имеет некоторые ограничения.

- Каждая установка содержит только один датчик.

Наш обзор: Это хороший выбор, если вы ищете ID, который может работать как в качестве детектора вторжений, так и в качестве анализатора пакетов Wi-Fi.

Саган

Цены: Бесплатно. Лучше Всего Подходит Для всех предприятий.

Sagan является бесплатным в использовании HIDS и является одной из лучших альтернатив OSSEC. Самое замечательное в этом идентификаторе заключается в том, что он совместим с данными, собранными NIDS, такими как Snort. Хотя у него есть несколько функций, похожих на идентификаторы, Sagan больше похожа на систему анализа журналов, чем на IDS.

Совместимость Sagan не ограничивается Snort; вместо этого она распространяется на все инструменты, которые могут быть интегрированы с Snort, включая Anaval, Squil, BASE и Snorby. Кроме того, вы можете установить инструмент в Linux, Unix и Mac-OS. Кроме того, вы можете загрузить его с помощью журналов событий Windows.

И последнее, но не менее важное: он может реализовывать запреты IP-адресов, работая с брандмауэрами при обнаружении подозрительной активности из определенного источника.

Характеристики:

Совместимый с данными, собранными с помощью Snort, совместимый с данными таких инструментов, как Anaval, Squil, BASE и Snorby, он может быть установлен в Linux, Unix и Mac-OS. Он может быть загружен журналами событий Windows и включает в себя средство анализа журналов, локатор IP-адресов, а также может реализовывать запреты IP-адресов, работая с таблицами брандмауэра.

Минусы:

- Не настоящее удостоверение личности.

- Сложный процесс установки.

Наш обзор: Sagan-хороший выбор для тех, кто ищет инструмент HIDS с элементом для NIDS.

Платформа сетевой безопасности McAfee

Цены: От 10 995 долларов США

Лучше Всего Подходит Для крупного бизнеса.

Платформа сетевой безопасности McAfee позволяет интегрировать сетевую защиту. С помощью этого идентификатора вы можете блокировать больше вторжений, чем когда-либо прежде, унифицировать облачную и локальную безопасность и получить доступ к гибким вариантам развертывания.

Идентификаторы McAfee работают, блокируя любую загрузку, которая может подвергнуть сеть воздействию вредоносного или вредоносного программного обеспечения. Он также может блокировать доступ пользователей к сайту, который вреден для компьютера в сети. Делая это, платформа сетевой безопасности McAfee защищает ваши конфиденциальные данные и информацию от злоумышленников.

Характеристики:

Защита от загрузки, предотвращение DDoS-атак, шифрование компьютерных данных, блокировка доступа к вредоносным сайтам и т.д.

Минусы:

- Может заблокировать сайт, который не является вредоносным или вредным.

- Это может замедлить скорость Интернета/сети.

Наш обзор: Если вы ищете ID, который может легко интегрироваться с другими службами McAfee, то платформа сетевой безопасности McAfee — хороший выбор. Это также хороший выбор для любой организации, которая готова пойти на компромисс со скоростью системы для повышения сетевой безопасности.

Palo Alto Networks

Цены: От 9 509,50 долларов США

Лучше Всего Подходит Для крупного бизнеса.

Одна из лучших особенностей сетей Пало-Альто заключается в том, что в них действуют политики активных угроз для защиты от вредоносных программ и вредоносных сайтов. Кроме того, разработчики системы постоянно стремятся улучшить ее возможности защиты от угроз.

Характеристики:

Механизм угроз, который постоянно обновляет информацию о важных угрозах, активные политики защиты от угроз, дополненные Wildfire для защиты от угроз и т.д.

Минусы:

- Отсутствие возможности настройки.

- Нет видимости подписей.

Наш обзор: Отлично подходит для предотвращения угроз до определенного уровня в сети крупных предприятий, которые готовы заплатить более 9500 долларов за этот идентификатор.

Вывод

Все системы обнаружения вторжений, которые мы перечислили выше, имеют свою долю плюсов и минусов. Поэтому лучшая система обнаружения вторжений для вас будет варьироваться в зависимости от ваших потребностей и обстоятельств.

Например, Братан-хороший выбор по своей готовности. OSSEC-отличный инструмент для любой организации, которая ищет ID, способный обнаруживать руткиты и отслеживать целостность файлов, предоставляя оповещения в режиме реального времени. Snort-хороший инструмент для тех, кто ищет ID с удобным интерфейсом.

Он также полезен для глубокого анализа собираемых им данных. Suricata-отличный инструмент, если вы ищете альтернативу Snort, которая полагается на подписи и может работать в корпоративной сети.

Лук безопасности идеально подходит для любой организации, которая ищет ID, позволяющий за считанные минуты создать несколько распределенных датчиков для предприятия. Sagan-хороший выбор для тех, кто ищет инструмент HIDS с элементом для NIDS. Open WIPS-NG-хороший выбор, если вы ищете ID, который может работать как в качестве детектора вторжений, так и в качестве анализатора пакетов Wi-Fi.

Sagan-хороший выбор для тех, кто ищет инструмент HIDS с элементом для NIDS. Комплексный инструмент сетевой безопасности SolarWinds Event Manager может помочь вам мгновенно отключить вредоносную активность в вашей сети. Это отличный вариант, если вы можете позволить себе потратить на него не менее 4585 долларов.

Если вы ищете ID, который может легко интегрироваться с другими службами McAfee, то платформа сетевой безопасности McAfee — хороший выбор. Однако, как и SolarWinds, он имеет высокую стартовую цену.

И последнее, но не менее важное: Palo Alto Networks отлично подходит для предотвращения угроз до определенного уровня в сети крупных предприятий, которые готовы заплатить более 9500 долларов за эти идентификаторы.

Наш Процесс Рассмотрения

Наши авторы потратили более 7 часов на изучение самых популярных Систем обнаружения вторжений с самыми высокими оценками на сайтах отзывов клиентов. Чтобы составить окончательный список лучших систем обнаружения вторжений, они рассмотрели и проверили 20 различных идентификаторов и прочитали более 20 отзывов клиентов. Этот процесс исследования, в свою очередь, делает наши рекомендации заслуживающими доверия.

Просмотров: 3 505

Не возникало ли у вас ощущения, что защита вашего сайта была виртуозно пройдена, и вы об этом не знаете? Несомненно, вы можете своевременно устанавливать заплаты, правильно настраивать ACL, однако всем известно, что каждую неделю выпускаются десятки новых эксплоитов, причем многие из них никогда не будут обнародованы. Так как вы же убедиться, что вы защищены? Иногда кажется, что с работой программ что-то не в порядке из-за того, что вы были атакованы. И хотя большинство атакующих оставляют следы, по которым можно просто обнаружить вторжение, но некоторые самые опытные хакеры профессионалы проникают незаметно и не оставляют никаких улик, что вдвойне опасно.

Не возникало ли у вас ощущения, что защита вашего сайта была виртуозно

пройдена, и вы об этом не знаете? Несомненно, вы можете своевременно

устанавливать заплаты, правильно настраивать ACL, однако всем известно, что

каждую неделю выпускаются десятки новых эксплоитов, причем многие из них

никогда не будут обнародованы. Так как вы же убедиться, что вы защищены? Иногда

кажется, что с работой программ что-то не в порядке из-за того, что вы были

атакованы. И хотя большинство атакующих оставляют следы, по которым можно

просто обнаружить вторжение, но некоторые самые опытные хакеры профессионалы

проникают незаметно и не оставляют никаких улик, что вдвойне опасно.

В этой статье будут предложены методы, которые вы можете использовать для

обнаружения вторжения. Существует множество сторонних продуктов, которые

помогают в обнаружении вторжения, но мы можем использовать встроенные

инструментальные средства Windows 2000 для раскрытия вторжения. Но самое

главное, анализируя поведение атакующего, мы можем определить наиболее

эффективные методы, которые могли бы помочь в определении таких нападений.

Представим себя на месте злоумышленника, который хочет проникнуть в вашу сеть.

С чего бы он начал? Скорее всего, сначала он бы попытался собрать как можно

больше информации о структуре вашей сети. Предположительно, что он бы

использовал инструменты типа whois, dig, nslookup, tracert, а также доступные

источники информации в Интернет. Предположим, что он сумел найти маленькую

часть вашей сети, которая не была защищена межсетевой защитой. К примеру, он

проводил сканирование портов и заметил, что у некоторых компьютеров открыты

135, 139, 389 и 445 порты – самая опасная лазейка в Windows 2000. Он мог также

заметить, к примеру, что у одного из компьютеров открыты 80 и 443 порты,

которые, скорее всего, относятся к Web серверу IIS 5.0.

Как мы можем обнаружить злоумышленника при этих действиях? Прежде всего, легко

заметить сканирование портов. Также можно заметить внезапное увеличение

сетевого трафика. Обычно для этого можно использовать специальные инструменты,

но в Windows 2000 вы можете просто добавить предупреждение в мониторе

производительности (performance monitor), когда превышен определенный предел.

Хорошими индикаторами сетевого трафика являются счетчики TCP-Segments/Sec. или

Network Interface-Packets/Sec. Сканирование портов обычно проявляется как

устойчивое увеличение трафика в течение нескольких минут, в зависимости от

количества просмотренных портов. Другой простой индикатор сетевого трафика на

вашем компьютере – это значок на панели задач, который показывает деятельность

вашего сетевого адаптера. Для включения индикатора, зайдите в панель задач, и

отметьте опцию «Show icon in taskbar when connected». И, наконец, есть

встроенный инструмент командной строки netstat. Если вы подозреваете просмотр

ваших портов, вы можете использовать команду:

Netstat -p tcp -n

Если ваши порты в настоящее время действительно сканируют, то в зависимости от

используемого инструмента, вы получите результаты, аналогичные этим:

Active Connections

Proto Local Address Foreign Address State

TCP 127.13.18.201:2572 127.199.34.42:135 TIME_WAIT

TCP 127.13.18.201:2984 127.199.34.42:1027 TIME_WAIT

TCP 127.13.18.201:3106 127.199.34.42:1444 SYN_SENT

TCP 127.13.18.201:3107 127.199.34.42:1445 SYN_SENT

TCP 127.13.18.201:3108 127.199.34.42:1446 SYN_SENT

TCP 127.13.18.201:3109 127.199.34.42:1447 SYN_SENT

TCP 127.13.18.201:3110 127.199.34.42:1448 SYN_SENT

TCP 127.13.18.201:3111 127.199.34.42:1449 SYN_SENT

TCP 127.13.18.201:3112 127.199.34.42:1450 SYN_SENT

TCP 127.13.18.201:3113 127.199.34.42:1451 SYN_SENT

TCP 127.13.18.201:3114 127.199.34.42:1452 SYN_SENT

Заметьте последовательность портов, связанных с местным и внешним адресом.

Также заметьте большое количество SYN_SENT входов. Некоторые средства просмотра

могут отображаться как ESTABLISHED или TIME_WAIT. Ключевой индикатор —

последовательность портов и большое количество подключений с одного хоста.

Но вернемся к нашему сценарию. Далее, на месте атакующего, стоило бы попытаться

найти слабые сетевые пароли Windows или эксплуатировать уязвимости в

обнаруженном web-сервере. Так как сетевой вход в систему дал бы хакеру больше

прав, скорее всего, он бы пытался сперва пойти по первому варианту. Он

загружает имена учетных записей, и выбирает ту, которая реже всего используется

(возможно, учетная запись гостя). Далее делается несколько попыток войти в

систему с этой учетной записью, пока она не будет заблокирована, чтобы точно

определить установленную политику блокировки. Далее используется сценарий,

который пробует множество входов в систему для каждой учетной записи (но с

условием, чтобы не вызвать блокировки). Конечно, так как учетная запись

Администратора не блокируется, составляется список обычных паролей, и

предпринимаются попытки войди в систему под ними. Параллельно, через публичный

прокси сервер хакер может пытаться эксплуатировать известные уязвимости IIS.

Тем временем, вы должны были получить уже несколько предупреждений от некоторых

ключевых счетчиков производительности. Первый из них – Web Service-Connection

Attempts/sec. Этот счетчик сообщит вам, когда ваш Web-трафик внезапно

увеличился. Другой очень важный счетчик — Web Service-Not Found Errors/sec. Так

как любой Web-сканер проверяет, существуют ли определенные URL, счетчик покажет

резкое увеличение 404 ошибки. Вы можете заранее установить предупреждения,

которые указали бы, что против вас используется cgi сканер. Параллельно, другие

счетчики должны поднять тревогу, что против компьютеров вашей сети начато

нападение грубой силы. Здесь вам помогут два счетчика — Server-Logon/sec и

Server-Errors Logon.

Установка предупреждения при более чем двух входах в систему в секунду и больше

чем пяти ошибках входа быстро сообщит вам о предпринятой попытке нападения

грубым перебором. Быстрая проверка Security Event Log подтвердит предположение

о большом количестве неудачных входов в систему, сделанных с одного компьютера.

Теперь допустим, что пока мы пытались обнаружить вторжение, хакеру повезло, и

он сумел подобрать пароль. Пусть это был пустой пароль администратора для

системы, которая была только что установлена и не полностью защищена. Хакер

использует этот пароль, чтобы соединиться с этой машиной, и первое, что должен

бы сделать – установить несколько утилит для организации дальнейшего взлома.

Первое, что приходит на ум – это lsadump2.exe, nc.exe, tlist.exe, и несколько

собственных средств сканирования. Некоторые другие небходимые программы, типа

nbtstat.exe, уже присутствуют в вашей системе. Хакер запускает службу

планировщика и выбирает nc.exe, что бы он запустился через 1 минуту и

переадресовывал cmd.exe к порту типа 1234. Он ждет 1 минуту и использует

локальный nc.exe для связи с удаленной командной строкой. Затем запускается

tlist.exe, для просмотра списка процессов (хакер замечает, что включена

экранная заставка), и затем выполняется lsadump2.exe, для получения сохраненных

паролей и затем просматривается жесткий диск на наличие интересного материала.

Если вы в это время находитесь в этой системе, вы можете заметить в Task

Manager процесс cmd.exe с высоким ID процесса. Вы также замечаете, что

выполняется служба планировщика. Посмотрев в C:\Winnt\SchedLgU.txt можно

заметить недавнюю запись для процесса nc.exe, который также присутствует в

менеджере задач. Поискав файлы, которые были недавно созданы, вы найдете

несколько исполняемых файлов в system32, включая nc.exe. Т.е вы обнаружили

вторжение и теперь вам нужно собрать как можно больше информации об

злоумышленнике. Перезагрузка компьютера предупредит его, что он возможно был

обнаружен. Просмотр журнала событий покажет вам несколько неуспешных входов в

систему и в конце один успешный вход. Однако запись в журнале регистрации не

покажет IP адрес компьютера на другом конце, а только имя компьютера. Для

определения IP адреса злоумышленника введите следующую команду:

netstat -a –n

И ищите подключения к 139 и 445 TCP портам и 137 и 445 UDP портам.

Запомните этот IP адрес, и затем выполните поиск всех подключений с ним:

nbtstat -A

В результатах вы заметите Netcat сеанс с 1234 портом. Также вы заметите

несколько подключений по 137 и 138 порту с другими компьютерами в вашей сети.

Тем временем хакер просмотрел другие компьютеры в вашей сети, используя

удаленный Netcat сеанс. Он обнаружил ресурс по имени PUBLIC на компьютере с

именем FILESERVER и начинает изучать все вокруг. Из-за NetBIOS подключений к

другим компьютерам в вашей сети, вы подозреваете, что этот компьютер может

использоваться для взлома вашей внутренней сети. Поэтому вы вводите команду:

net view

Вы замечаете подключение к диску на внутреннем файл сервере, и решаете, что у

вас достаточно доказательств посягательства на вашу внутреннюю сеть. Вы

выполняете команды снова и записываете результаты в файл.

После изучения ваших ресурсов, взломщик снова выполняет tlist.exe, и замечает,

что экранная заставка больше не выполняется и что приглашение к вводу

команды(command prompt) является открытым. Не уверенный, что вы его обнаружили,

он делает новую запись в реестре, чтобы снова выполнить netcat при запуске и

разъединяется. Затем он ждет приблизительно 10 минут и при просмотре компьютера

получает ответ Request timed out. Очевидно он понял, что был обнаружен, и пора

сматывать удочки.

Конечно, этот пример вымышленный и немного упрощенный, но в нем описаны многие

элементы сетевого нападения и методы их обнаружения. Почти все сетевые

нападения могут быть обнаружены, если вы прослеживаете следующую информацию:

- Уровень сетевого трафика и сетевые подключения

- Уровень Web трафика и число “pages not found”

- Попытки успешных и проваленных входов в систему

- Изменения файловой системы

- Запущенные приложения и сервисы

- Приложения, которые были запланированы или запущены при старте

Отслеживая состояние этих компонентов, вы сможете помешать множеству попыток

взлома, без использования каких либо сторонних продуктов обнаружения вторжения.

Конечно, другие приложения могут помочь, но вы должны всегда знать эти шесть

элементов, описанных выше. В описанном сценарии, произошло единичное нападение.

В реальной жизни может происходить множество нападений, встречающихся 24 часа в

день. Некоторые могут заканчиваться обычным сканированием портов, а другие

могут компрометировать всю сеть. Не реально постоянно наблюдать регистрируемые

данные целый день. Но использование методов, изученных в нашем примере, вы

можете построить систему, которая будет на вас работать. Вы можете настроить

систему таким образом, чтобы предупреждения посылались вам по электронной почте

или по пейджеру. Вы также можете использовать службу планировщика, чтобы

регулярно регистрировать все процессы или сетевые подключения, выполняющиеся в

настоящее время. Создавая небольшой сценарий и используя несколько бесплатных

инструментов, вы можете построить систему обнаружения вторжения, которая может

выиграть у любой коммерческой IDS системы. Для определения вторжения не

обязательно иметь более мощное программное обеспечение, чем стандартные

средства Windows.

Contents

- 1 Что такое система обнаружения вторжений (IDS)?

- 2 Типы систем обнаружения вторжений

- 3 Системы обнаружения вторжений (HIDS)

- 4 Сетевые системы обнаружения вторжений (NIDS)

- 5 HIDS или NIDS?

- 6 Методы обнаружения: IDS на основе сигнатур или аномалий

- 6.1 IDS на основе подписи

- 6.2 IDS на основе аномалий

- 6.3 Выбор метода IDS

- 7 Защити сеть с помощью IPS

- 8 Системы обнаружения вторжений по типу и операционной системе

- 9 Лучшие инструменты обнаружения вторжений & Програмное обеспечение

- 10 Системы обнаружения вторжений для Unix

- 11 Системы обнаружения вторжений для Linux

- 12 Системы обнаружения вторжений для Windows

- 13 Системы обнаружения вторжений для Mac OS

- 14 Лучшие системы и инструменты обнаружения вторжений

- 14.1 1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

- 14.2 ВЫБОР РЕДАКТОРА

- 14.3 2. фыркать

- 14.4 3. OSSEC

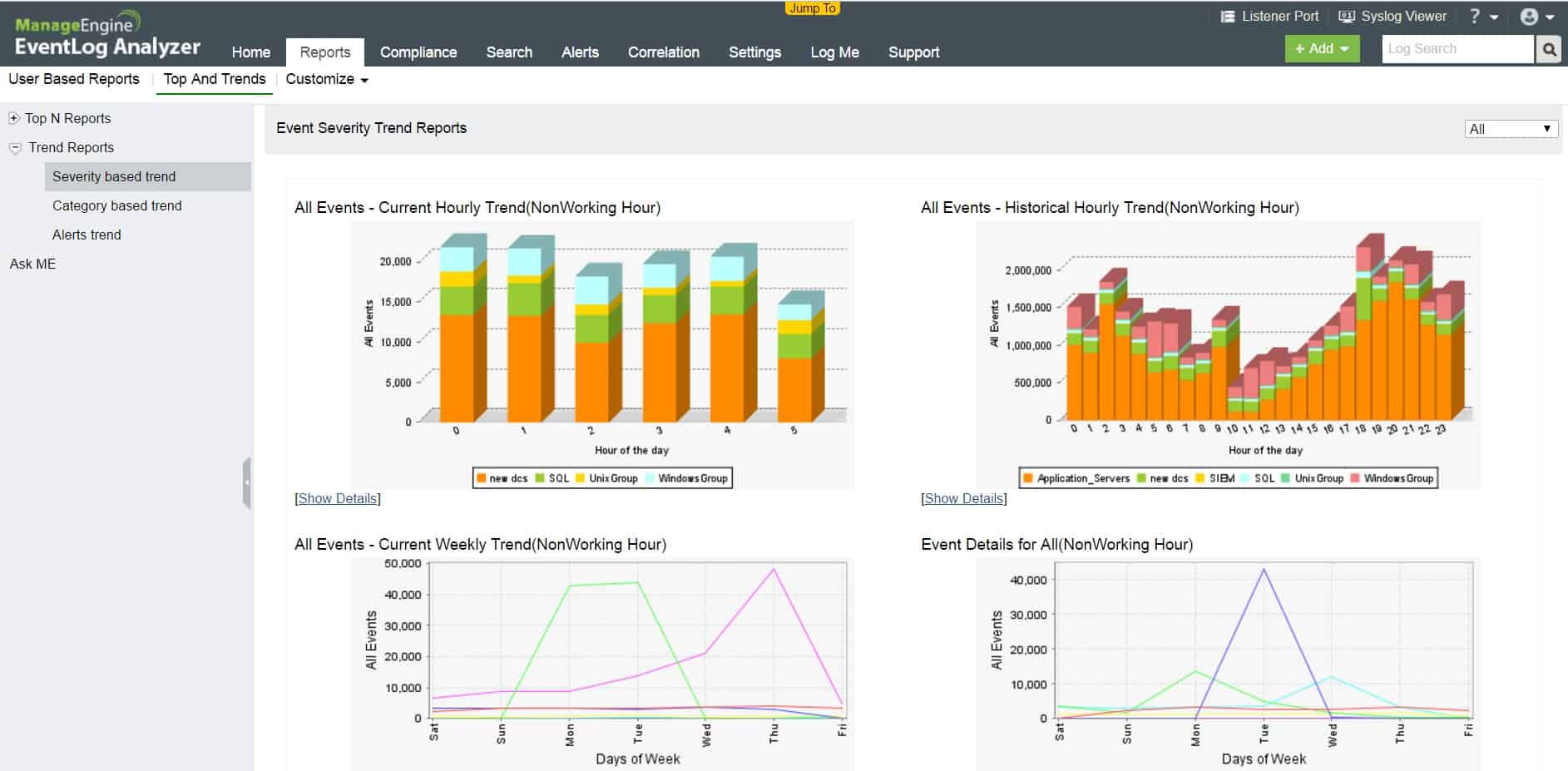

- 14.5 4. ManageEngine EventLog Analyzer

- 14.6 5. Суриката

- 14.7 6. Братан

- 14.8 7. Саган

- 14.9 8. Лук безопасности

- 14.10 9. Помощник

- 14.11 10. Откройте WIPS-NG

- 14.12 11. Самайн

- 14.13 12. Fail2Ban

- 15 Как выбрать IDS

- 16 Дальнейшее чтение

- 16.1 Сетевые руководства Comparitech

- 16.2 Другая информация о мониторинге сети

Система обнаружения вторжений (IDS) отслеживает сетевой трафик на наличие необычных или подозрительных действий и отправляет уведомление администратору..

Обнаружение аномальной активности и сообщение о ней сетевому администратору является основной функцией, однако некоторые средства IDS могут предпринимать действия на основе правил при обнаружении вредоносной активности, например, блокируя определенный трафик..

Мы подробно рассмотрим каждый из приведенных ниже инструментов, но в случае нехватки времени вот краткий список 12 лучших систем и средств обнаружения вторжений:

- Менеджер событий SolarWinds Security (бесплатная пробная версия) Сочетает в себе функции HIDS и NIDS, чтобы предоставить вам полную систему управления информацией и событиями безопасности (SIEM).

- фырканье Предоставляется Cisco Systems и является бесплатным в использовании, ведущей сетевой системой обнаружения вторжений.

- OSSEC Отличная хост-система обнаружения вторжений, которую можно использовать бесплатно.

- ManageEngine EventLog Analyzer Анализатор файла журнала, который ищет доказательства вторжения.

- Suricata Сетевая система обнаружения вторжений, которая работает на уровне приложений для большей наглядности.

- Bro Сетевой монитор и сетевая система предотвращения вторжений.

- Саган Инструмент анализа журналов, который может интегрировать отчеты, сгенерированные на данных о фырканье, так что это HIDS с небольшим количеством NIDS.

- Лук безопасности Инструмент мониторинга и безопасности сети, созданный из элементов, извлеченных из других бесплатных инструментов.

- ПАМЯТНАЯ Усовершенствованная среда обнаружения вторжений – это HIDS для Unix, Linux и Mac OS

- OpenWIPS-NG Беспроводная NIDS и система предотвращения вторжений от производителей Aircrack-NG.

- Самайн Простая хост-система обнаружения вторжений для Unix, Linux и Mac OS.

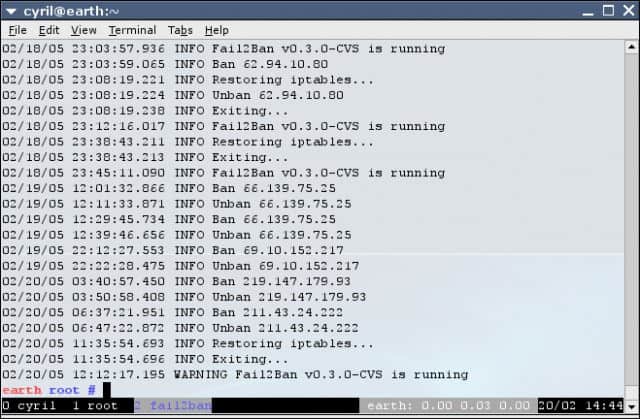

- fail2ban Облегченная хост-система обнаружения вторжений для Unix, Linux и Mac OS.

Типы систем обнаружения вторжений

Существует два основных типа систем обнаружения вторжений (оба они более подробно описаны ниже в этом руководстве):

- Основанное на хосте обнаружение вторжения (HIDS) – эта система будет проверять события на компьютере в вашей сети, а не трафик, который проходит вокруг системы.

- Сетевое обнаружение вторжений (NIDS) – эта система будет проверять трафик в вашей сети.

Средства и системы обнаружения сетевых вторжений теперь необходимы для обеспечения безопасности сети. к счастью, Эти системы очень просты в использовании, и большинство лучших IDS на рынке можно использовать бесплатно.. В этом обзоре вы прочтете о десяти лучших системах обнаружения вторжений, которые вы можете установить сейчас, чтобы начать защищать сеть от атак. Мы рассмотрим инструменты для Windows, Linux и Mac.

Системы обнаружения вторжений (HIDS)

Хост-обнаружение вторжений, также известен как хост системы обнаружения вторжений или хост-IDS, изучать события на компьютере в вашей сети, а не трафик, который проходит вокруг системы. Этот тип системы обнаружения вторжений сокращен до HIDS и он в основном работает, просматривая данные в файлах администратора на компьютере, который он защищает. Эти файлы включают в себя файлы журнала и файлы конфигурации.

HIDS создаст резервную копию ваших файлов конфигурации, чтобы вы могли восстановить настройки, если злонамеренный вирус ослабит безопасность вашей системы, изменив настройки компьютера. Другим ключевым элементом, от которого вы хотите защититься, является root-доступ на Unix-подобных платформах или изменения реестра в системах Windows.. HIDS не сможет заблокировать эти изменения, но он должен быть в состоянии предупредить вас, если любой такой доступ происходит.

На каждом хосте мониторов HIDS должно быть установлено какое-то программное обеспечение. Вы можете просто заставить HIDS контролировать один компьютер. тем не мение, более типично установить HIDS на каждом устройстве в вашей сети. Это потому, что вы не хотите игнорировать изменения конфигурации на любом оборудовании. Естественно, если в вашей сети более одного хоста HIDS, вам не нужно входить в каждый из них, чтобы получить обратную связь. Так, распределенная система HIDS должна включать централизованный модуль управления. Ищите систему, которая шифрует связь между агентами хоста и центральным монитором.

Сетевые системы обнаружения вторжений (NIDS)

Сетевое обнаружение вторжений, также известное как система обнаружения сетевых вторжений или IDS сети, проверяет трафик в вашей сети. Как таковой, типичный НДИ должен включать анализатор пакетов для сбора сетевого трафика для анализа.

Механизм анализа NIDS обычно основан на правилах и может быть изменен путем добавления ваших собственных правил. Со многими NIDS провайдер системы или сообщество пользователей предоставят вам доступные правила, и вы сможете просто импортировать их в свою реализацию. Когда вы ознакомитесь с синтаксисом правил выбранного вами NIDS, вы сможете создавать свои собственные правила..

Цепочка обратно к сбору трафика, Вы не хотите копировать весь свой трафик в файлы или запускать весь массив через панель инструментов потому что вы просто не сможете проанализировать все эти данные. Таким образом, правила, которые управляют анализом в NIDS, также создают выборочный сбор данных. Например, если у вас есть правило для типа вызывающего беспокойство HTTP-трафика, ваш NIDS должен собирать и хранить только те HTTP-пакеты, которые отображают эти характеристики..

Как правило, NIDS устанавливается на выделенном оборудовании. Высокопроизводительные платные корпоративные решения представляют собой часть сетевого комплекта с предварительно загруженным программным обеспечением. тем не мение, вам не нужно платить большие деньги за специализированное оборудование. Для NIDS требуется сенсорный модуль для захвата трафика, поэтому вы можете загрузить его на анализатор локальной сети или выбрать компьютер для выполнения задачи. Тем не менее, убедитесь, что часть оборудования, которое вы выбрали для этой задачи, имеет достаточную тактовую частоту, чтобы не замедлять работу вашей сети..

HIDS или NIDS?

Краткий ответ – оба. NIDS даст вам гораздо больше возможностей для мониторинга, чем HIDS. Вы можете перехватывать атаки, как они происходят с NIDS, тогда как HIDS замечает, что что-то не так, только если файл или настройка на устройстве уже изменились. Однако тот факт, что HIDS не имеют такой активности, как NIDS, не означает, что они менее важны..

Тот факт, что NIDS обычно устанавливается на отдельном оборудовании, означает, что он не перетаскивает процессоры ваших серверов. тем не мение, активность HIDS не так агрессивна, как у NIDS. Функция HIDS может быть выполнена легким демоном на компьютере и не должна перегружать процессор. Ни одна из систем не генерирует дополнительный сетевой трафик.

Методы обнаружения: IDS на основе сигнатур или аномалий

Независимо от того, ищете ли вы систему обнаружения вторжений хоста или систему обнаружения вторжений в сеть, все IDS используют два режима работы – некоторые могут использовать только один или другой, но большинство используют оба.

- IDS на основе подписи

- IDS на основе аномалий

IDS на основе подписи

сигнатурный метод смотрит на контрольные суммы и аутентификацию сообщений. Методы обнаружения на основе сигнатур может применяться как NIDS, так и HIDS. HIDS будет проверять журналы и файлы конфигурации на наличие непредвиденных изменений, тогда как NIDS будет проверять контрольные суммы в пакетах и целостность аутентификации сообщений в таких системах, как SHA1..

NIDS может включать базу данных подписей, которые несут пакеты, известные как источники вредоносных действий. К счастью, хакеры не сидят за своими компьютерами, набирая ярость, чтобы взломать пароль или получить доступ к пользователю root. Вместо этого они используют автоматизированные процедуры, предоставляемые известными хакерскими инструментами. Эти инструменты имеют тенденцию генерировать одни и те же подписи трафика каждый раз, потому что компьютерные программы повторяют одни и те же инструкции снова и снова, а не вводят случайные изменения.

IDS на основе аномалий

Обнаружение аномалий ищет неожиданные или необычные модели деятельности. Эта категория также может быть реализована как хост-системами, так и сетевыми системами обнаружения вторжений.. В случае HIDS аномалия может повторяться при неудачных попытках входа, или необычная активность на портах устройства, которые означают сканирование портов.

В случае NIDS аномальный подход требует установления базовой линии поведения, чтобы создать стандартную ситуацию, с которой можно сравнить текущие модели трафика. Диапазон шаблонов трафика считается приемлемым, и когда текущий трафик в реальном времени выходит за пределы этого диапазона, выдается предупреждение об аномалии.

Выбор метода IDS

Сложные NIDS могут создавать записи стандартного поведения и корректировать свои границы по мере увеличения срока их службы. В целом, анализ сигнатур и аномалий намного проще в работе и его проще настроить с помощью программного обеспечения HIDS, чем с NIDS.

Методы, основанные на сигнатурах, намного быстрее, чем обнаружение на основе аномалий.. Полностью комплексный движок аномалий затрагивает методологии ИИ и может стоить много денег на разработку. Однако методы на основе сигнатур сводятся к сравнению значений. Конечно, в случае HIDS сопоставление шаблонов с версиями файлов может быть очень простой задачей, которую каждый может выполнить самостоятельно, используя утилиты командной строки с регулярными выражениями. Таким образом, их разработка не требует больших затрат и, скорее всего, будет внедрена в бесплатные системы обнаружения вторжений..

Комплексная система обнаружения вторжений требует как методов на основе сигнатур, так и процедур на основе аномалий.

Защити сеть с помощью IPS

Теперь нам нужно рассмотреть системы предотвращения вторжений (IPS). Программное обеспечение IPS и IDS являются ветвями одной и той же технологии, потому что вы не сможете получить профилактику без обнаружения. Другой способ выразить разницу между этими двумя ветвями инструментов вторжения – назвать их пассивными или активными. Простую систему мониторинга и оповещения о вторжении иногда называют «Пассивные» удостоверения личности. Система, которая не только обнаруживает вторжение, но и предпринимает действия по устранению любого ущерба и блокированию дальнейшей активности вторжения из обнаруженного источника, также известна как «Реактивные» IDS.

Реактивные IDS, или IPS, как правило, не реализуют решения напрямую. Вместо этого они взаимодействуют с брандмауэрами и приложениями, изменяя настройки. Реактивная HIDS может взаимодействовать с рядом сетевых помощников для восстановления настроек на устройстве, таких как SNMP или установленный менеджер конфигурации. Атаки на пользователя root или администратора в Windows обычно не обрабатываются автоматически, поскольку блокировка пользователя admin или изменение системного пароля приведет к блокировке системного администратора из сети и серверов..

Многие пользователи IDS сообщают о потоке ложные срабатывания когда они впервые устанавливают свои системы защиты. Так как IPS автоматически реализуют стратегию защиты при обнаружении состояния тревоги. Неправильно откалиброванные IPS могут привести к хаосу и приостановить работу вашей законной сети..

Чтобы свести к минимуму нарушение работы сети, которое может быть вызвано ложными срабатываниями, вы должны поэтапно внедрить систему обнаружения и предотвращения вторжений. Триггеры могут быть адаптированы, и вы можете комбинировать условия предупреждения для создания пользовательских предупреждений. Заявление о действиях, которые необходимо выполнить для обнаружения угроз, называется политика. Взаимодействие процедур обнаружения и предотвращения вторжений с брандмауэрами должно быть особенно тщательно отрегулировано, чтобы подлинные пользователи вашего бизнеса не были заблокированы слишком жесткими политиками.

Системы обнаружения вторжений по типу и операционной системе

Производители программного обеспечения IDS ориентированы на Unix-подобные операционные системы. Некоторые производят свой код в соответствии со стандартом POSIX. Во всех этих случаях это означает, что Windows исключена. В качестве операционные системы Mac OS Mac OS X и macOS основаны на Unix, Эти операционные системы гораздо лучше обслуживаются в мире IDS, чем в других категориях программного обеспечения. В приведенной ниже таблице объясняется, какие IDS основаны на хосте, какие основаны на сети, и на какие операционные системы можно установить каждую..

Вы можете прочитать некоторые обзоры, в которых утверждается, что Security Onion можно запустить в Windows. Это возможно, если сначала установить виртуальную машину и запустить ее через нее. Однако для определений в этой таблице мы считаем программное обеспечение совместимым только с операционной системой, если оно может быть установлено напрямую..

Лучшие инструменты обнаружения вторжений & Програмное обеспечение

IDSHIDS / NIDSUnixLinuxWindowsMac OS

| Менеджер событий SolarWinds Security (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ) | И то и другое | нет | нет | да | нет |

| фырканье | НДИ | да | да | да | нет |

| OSSEC | HIDS | да | да | да | да |

| ManageEngine EventLog Analyzer | HIDS | да | да | да | да |

| Suricata | НДИ | да | да | да | да |

| Bro | НДИ | да | да | нет | да |

| Саган | И то и другое | да | да | нет | да |

| Лук безопасности | И то и другое | нет | да | нет | нет |

| ПАМЯТНАЯ | HIDS | да | да | нет | да |

| Открыть WIPS-NG | НДИ | нет | да | нет | нет |

| Самайн | HIDS | да | да | нет | да |

| fail2ban | HIDS | да | да | нет | да |

Системы обнаружения вторжений для Unix

Чтобы перевести информацию из таблицы выше в специфичный для Unix список, вот HIDS и NIDS, которые вы можете использовать на платформе Unix.

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- фырканье

- Bro

- Suricata

- Саган

Системы обнаружения вторжений для Linux

Вот списки систем обнаружения вторжений на хост и сетевых систем, которые вы можете запустить на платформе Linux.

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- Лук безопасности

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- фырканье

- Bro

- Suricata

- Саган

- Лук безопасности

- Открыть WIPS-NG

Системы обнаружения вторжений для Windows

Несмотря на популярность Windows Server, разработчики систем обнаружения вторжений, похоже, не очень заинтересованы в производстве программного обеспечения для операционной системы Windows. Вот несколько IDS, которые работают в Windows.

Хост системы обнаружения вторжений:

- Менеджер событий SolarWinds Security

- OSSEC

- EventLog Analyzer

Системы обнаружения вторжений в сеть:

- Менеджер событий SolarWinds Security

- фырканье

- Suricata

Системы обнаружения вторжений для Mac OS

Владельцы Mac извлекают выгоду из того факта, что Mac OS X и macOS основаны на Unix, и поэтому у владельцев Mac гораздо больше опций системы обнаружения вторжений, чем у тех, у кого есть компьютеры с операционной системой Windows..

Хост системы обнаружения вторжений:

- OSSEC

- EventLog Analyzer

- Саган

- ПАМЯТНАЯ

- Самайн

- fail2ban

Системы обнаружения вторжений в сеть:

- Bro

- Suricata

- Саган

Лучшие системы и инструменты обнаружения вторжений

Теперь вы ознакомились с кратким описанием хост-систем обнаружения вторжений и сетевых систем обнаружения вторжений по операционным системам. В этом списке мы углубимся в детали каждой из лучших IDS..

1. Менеджер событий SolarWinds Security (бесплатная пробная версия)

Менеджер событий SolarWinds Security (SEM) работает на Windows Server, но он может регистрировать сообщения, сгенерированные Юникс, Linux, и Mac OS компьютеры, а также Windows ПК.

Как менеджер журналов, это система обнаружения вторжений на основе хоста, потому что она связана с управлением файлами в системе. Однако он также управляет данными, собранными Snort, что делает его частью сетевой системы обнаружения вторжений..

Snort – это широко используемый анализатор пакетов, созданный Cisco Systems (см. Ниже). Он имеет определенный формат данных, который другие производители инструментов IDS интегрируют в свои продукты. Это касается диспетчера событий безопасности SolarWinds.. Обнаружение вторжения в сеть системы проверяют данные о трафике по мере их распространения в сети. Чтобы развернуть возможности NIDS диспетчера событий безопасности, вам необходимо использовать Snort в качестве инструмента захвата пакетов и направляет собранные данные в Менеджер событий безопасности для анализа. Хотя LEM выступает в качестве инструмента HIDS, когда он имеет дело с созданием и целостностью файла журнала, он способен получать сетевые данные в режиме реального времени через Snort, что является действием NIDS.

Продукт SolarWinds может выступать в качестве системы предотвращения вторжений, поскольку он способен инициировать действия по обнаружению вторжения. Пакет поставляется с более чем 700 правилами корреляции событий, что позволяет ему обнаруживать подозрительные действия и автоматически реализовывать действия по исправлению. Эти действия называются Активные ответы.

Эти активные ответы включают в себя:

- Уведомления об инцидентах через SNMP, экранные сообщения или электронную почту

- Изоляция USB-устройства

- Приостановка или исключение пользователя

- Блокировка IP-адреса

- Процессы убийства

- Выключение или перезагрузка системы

- Отключение сервиса

- Запуск службы

Возможности обработки сообщений Snort диспетчера событий безопасности делают его очень всеобъемлющим сетевая безопасность инструмент. Злонамеренная деятельность можно отключить практически мгновенно благодаря способности инструмента объединять данные Snort с другими событиями в системе. Риск срыва службы из-за обнаружения ложные срабатывания значительно снижается благодаря тонко настроенным правилам корреляции событий. Вы можете получить доступ к этому сетевая безопасность система на 30-дневная бесплатная пробная версия.

ВЫБОР РЕДАКТОРА

Необходимый инструмент для повышения безопасности, реагирования на события и достижения соответствия.

Скачать: Скачать 30-дневную бесплатную пробную версию

Официальный сайт: https://www.solarwinds.com/security-event-manager

ОПЕРАЦИОННЫЕ СИСТЕМЫ: Windows

2. фыркать

Фыркать лидер отрасли в NIDS, но он все еще может свободно использовать. Это один из немногих IDS, который можно установить в Windows. Он был создан Cisco. Система может работать в трех различных режимах и может реализовывать стратегии защиты, поэтому она является системой предотвращения вторжений, а также системой обнаружения вторжений..

Три режима Snort:

- Режим сниффера

- Packet logger

- Обнаружения вторжений

Вы можете использовать snort как анализатор пакетов, не включая его возможности обнаружения вторжений.. В этом режиме вы получаете реальное считывание пакетов, проходящих по сети. В режиме регистрации пакетов эти данные пакета записываются в файл.

Когда вы получаете доступ к функциям обнаружения вторжений Snort, вы вызываете модуль анализа, который применяет набор правил к трафику при его прохождении. Эти правила называются «базовыми политиками», и если вы не знаете, какие правила вам нужны, вы можете загрузить их с веб-сайта Snort. Однако, как только вы станете уверены в методологиях Snort, вы сможете написать свой собственный. Существует большая база сообщества для этой IDS и они очень активны онлайн на страницах сообщества на сайте Snort. Вы можете получить советы и помощь от других пользователей, а также загрузить правила, разработанные опытными пользователями Snort..

Правила будут обнаруживать такие события, как скрытые сканирования портов, атаки переполнения буфера, CGI-атаки, проверки SMB и дактилоскопия ОС. Методы обнаружения зависят от конкретных используемых правил и включают в себя как методы на основе сигнатур и системы на основе аномалий.

Слава Snort привлекла последователей в индустрии разработчиков программного обеспечения. Ряд приложений, созданных другими разработчиками программного обеспечения, может выполнять более глубокий анализ данных, собранных Snort. Это включает Snorby, БАЗА, Squil, и Anaval. Эти сопутствующие приложения помогают вам компенсировать тот факт, что интерфейс Snort не очень удобен для пользователя..

3. OSSEC