Раздел содержит инструкцию по установке и настройке Служб сертификации в операционной системе Windows Server 2012 R2.

Для настройки необходим компьютер с установленной операционной системой Windows 2012 R2 Server Rus и драйверами Рутокен, а также дистрибутив этой ОС.

Все описанные далее действия производятся с правами администратора системы.

В качестве примера используется учетная запись Administrator.

Этапы установки и настройки Служб сертификации:

1 этап: Установка Служб сертификации.

2 этап: Добавление шаблонов сертификатов в Центр Сертификации.

3 этап: Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли.

Установка Служб сертификации

Для установки Служб сертификации:

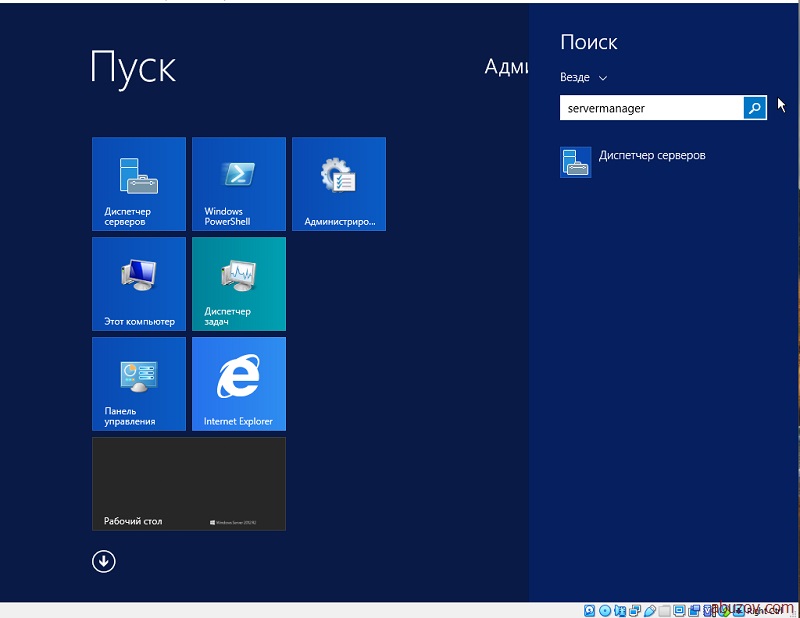

- Откройте Диспетчер серверов.

- Щелкните по названию пункта меню Управление и выберите пункт Добавить роли и компоненты.

- В окне Мастер добавления ролей и компонентов ознакомьтесь с информацией и нажмите Далее.

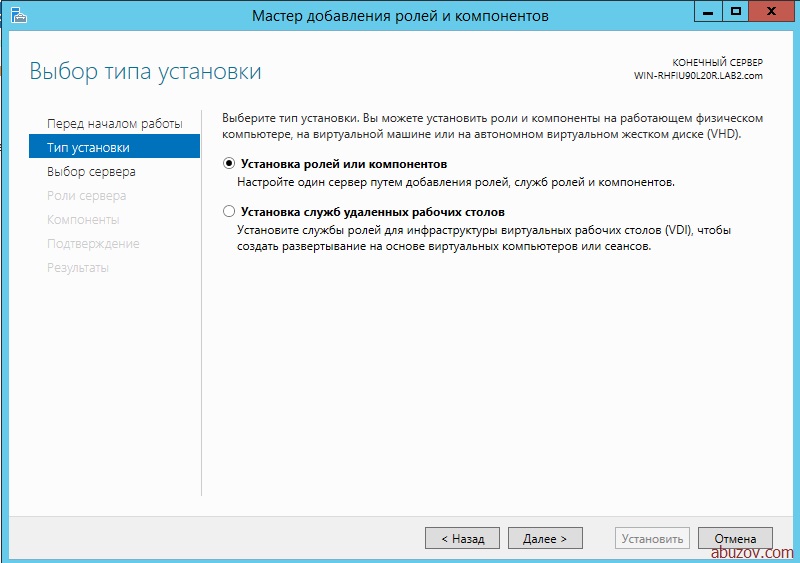

- Установите переключатель в положение Установка ролей или компонентов и нажмите Далее.

- Установите переключатель в положение Выберите сервер из пула серверов.

- В таблице Пул серверов щелкните по имени необходимого сервера.

- Нажмите Далее.

- Установите флажок Службы сертификации Active Directory.

- В появившемся окне нажмите Добавить компоненты. В результате флажок отобразится рядом с названием выбранной роли сервера.

- Нажмите Далее.

- В окне для выбора компонентов нажмите Далее.

- Ознакомьтесь с информацией и нажмите Далее.

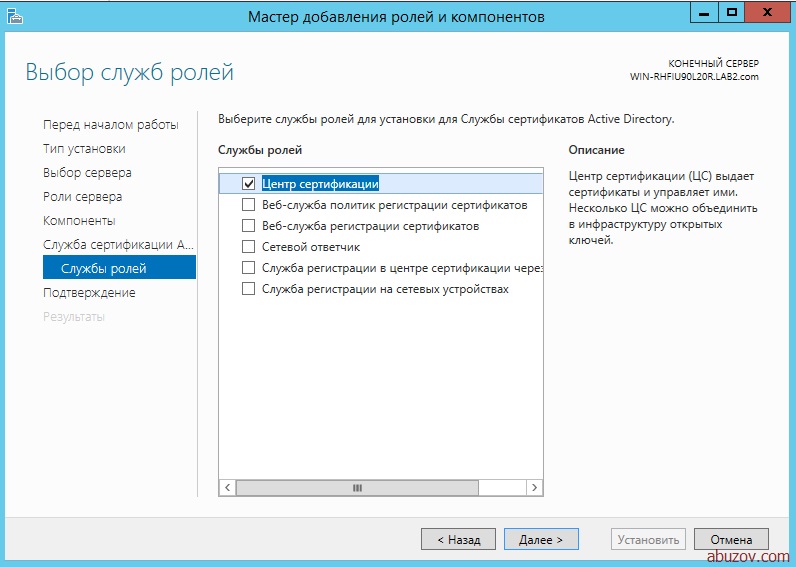

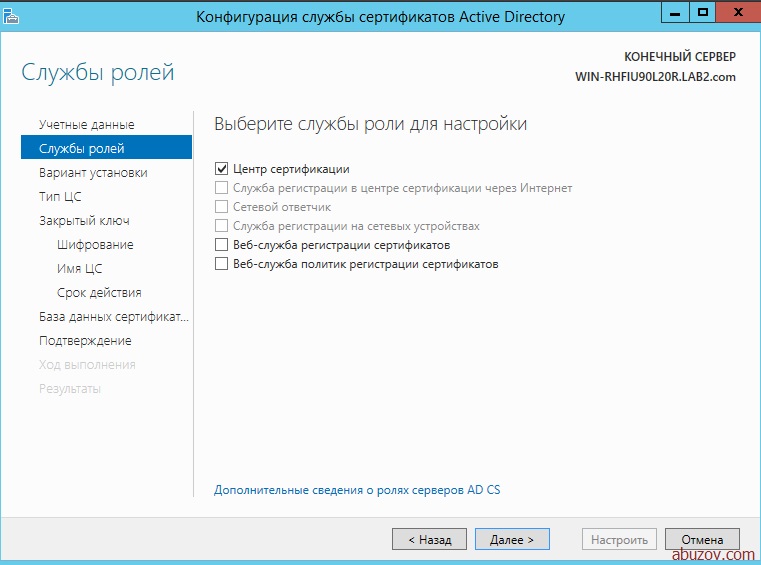

- Установите флажок Центр сертификации и нажмите Далее.

- Чтобы запустить процесс установки нажмите Установить.

- Дождитесь завершения процесса установки и нажмите Закрыть.

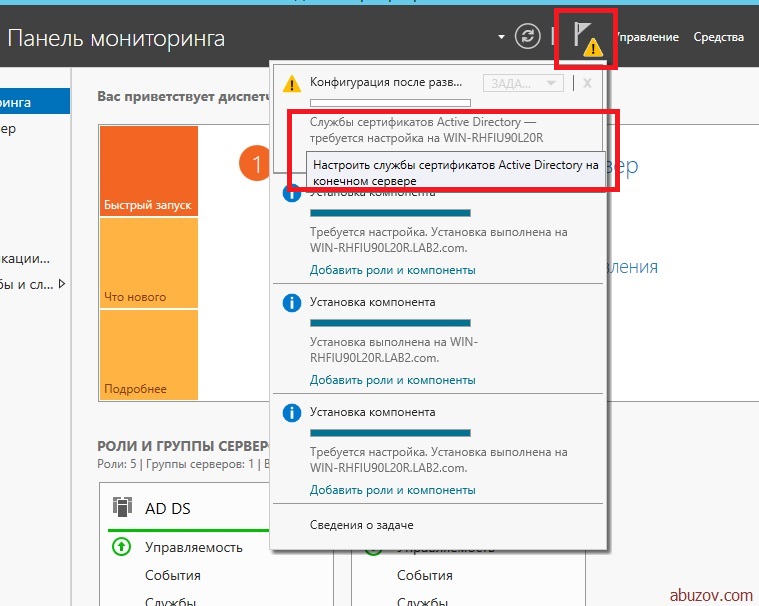

- В левой части окна Диспетчер серверов щелкните по названию пункта Службы сертификации Active Directory.

- Щелкните по ссылке Подробнее.

- В строке с названием необходимой задачи в столбце Действие щелкните по ссылке Настроить службы сертификатов Active Directory.

- Ознакомьтесь с информацией и нажмите Далее.

- Установите флажок Центр сертификации и нажмите Далее.

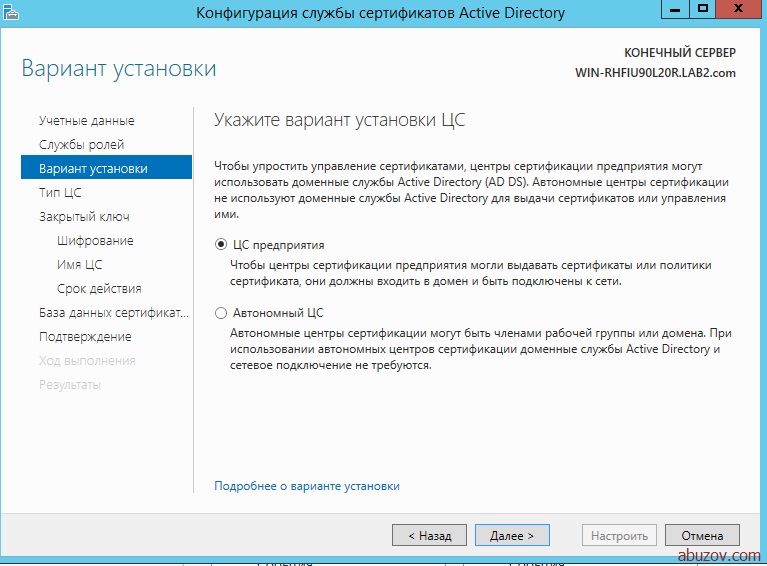

- Установите переключатель рядом с названием необходимого варианта установки ЦС (в данном примере выбирается ЦС предприятия) и нажмите Далее.

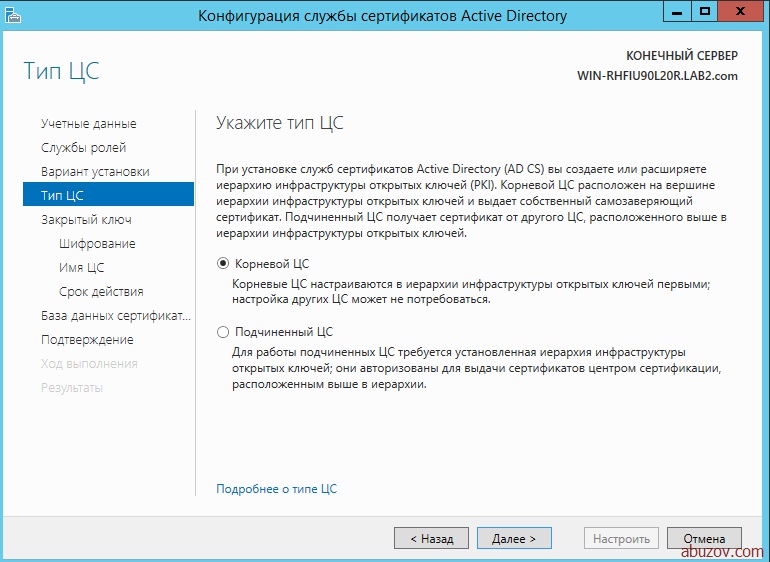

- Установите переключатель рядом с названием типа ЦС (в данном примере выбирается Корневой ЦС, поскольку это будет основной центр сертификации в домене). Нажмите Далее.

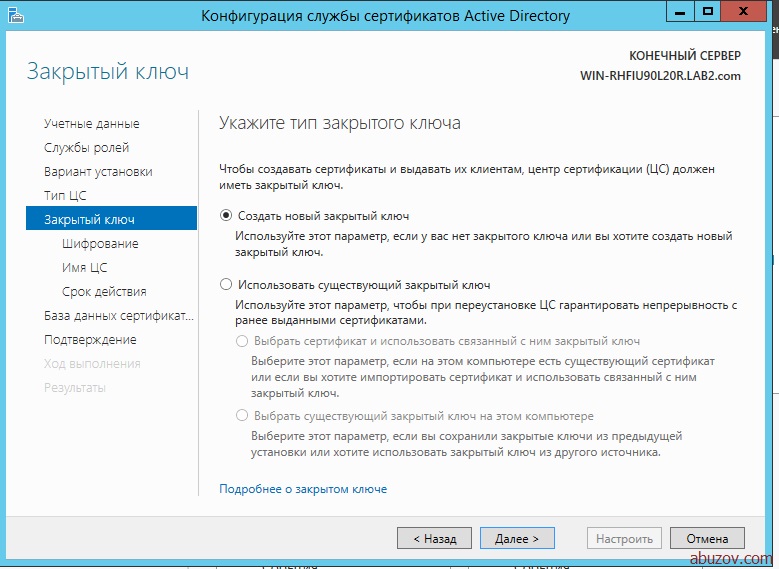

- В окне для указания типа закрытого ключа укажите секретный ключ, который будет использоваться для центра сертификации (в данном примере выбирается пункт Создать новый закрытый ключ, поскольку ранее не был создан секретный ключ для центра сертификации). Нажмите Далее.

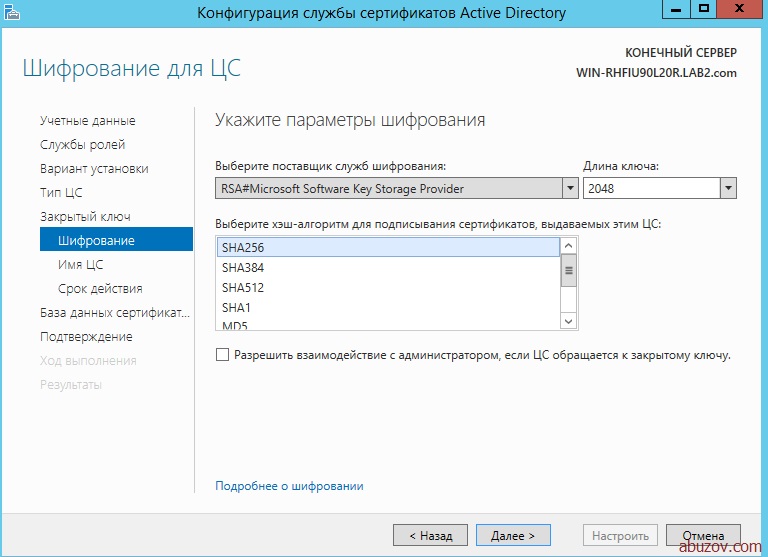

- В следующем окне для указания параметров шифрования в раскрывающемся списке Выберите поставщика служб шифрования выберите криптопровайдер.

- В раскрывающемся списке Длина ключа выберите необходимое значение.

- Щелкните по названию необходимого хеш-алгоритма.

- Нажмите Далее.

-

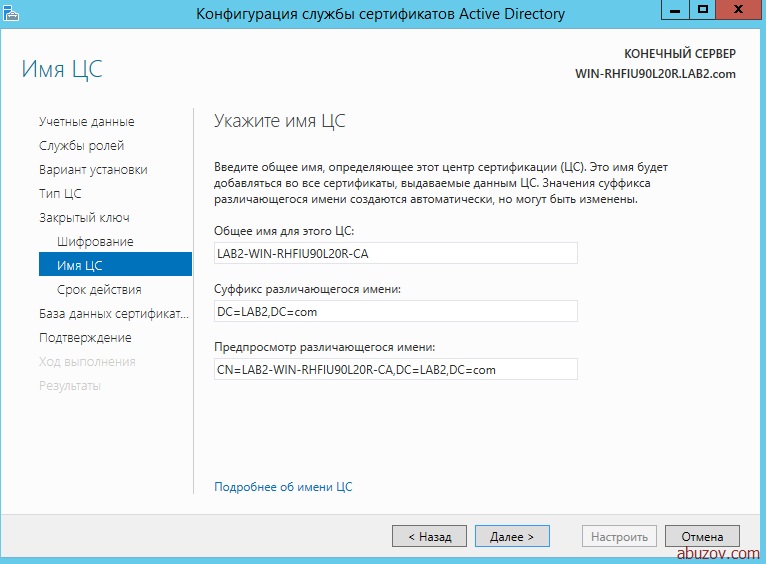

В окне для указания имени ЦС введите значения всех полей и нажмите Далее.

Введенные здесь данные носят информативный характер. Рекомендуется их внести. Аббревиатуры несут следующий смысл: «O» — Organization, «OU» — Organization Unit, «L» — City (Location), «S» — State or province, «C» — Country/region, «E» — E-mail.

-

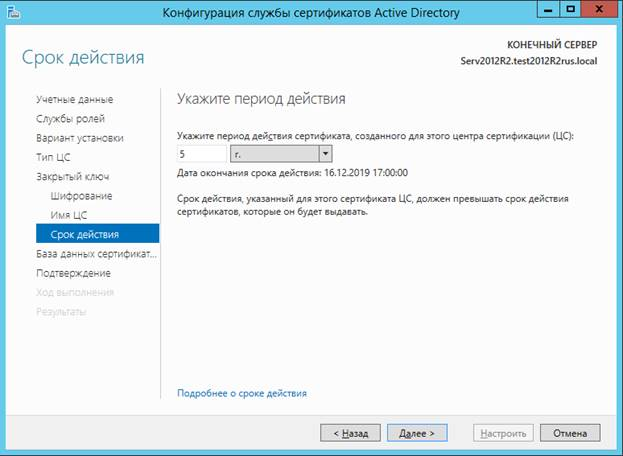

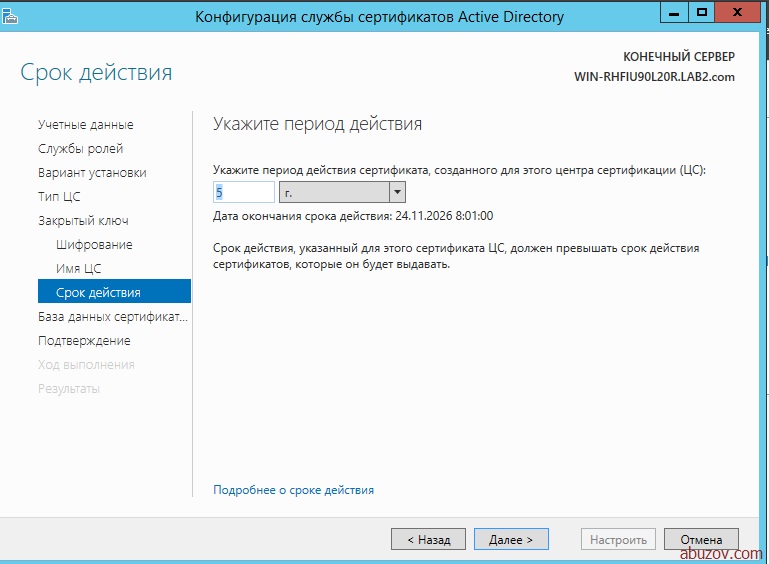

Введите период действия сертификата для создаваемого ЦС.

По истечении срока действия сертификата ЦС необходимо будет перевыпустить сертификаты всем действующим пользователям.

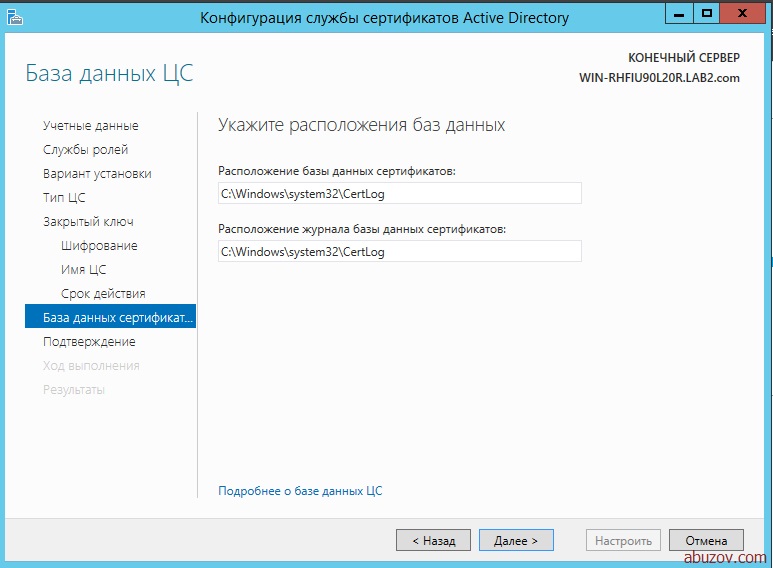

- В поле Расположение базы данных сертификатов введите путь до базы данных и нажмите Далее.

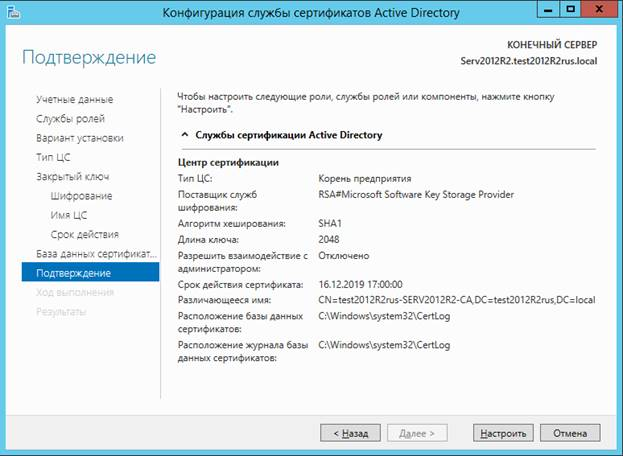

- Ознакомьтесь с информацией и нажмите Настроить.

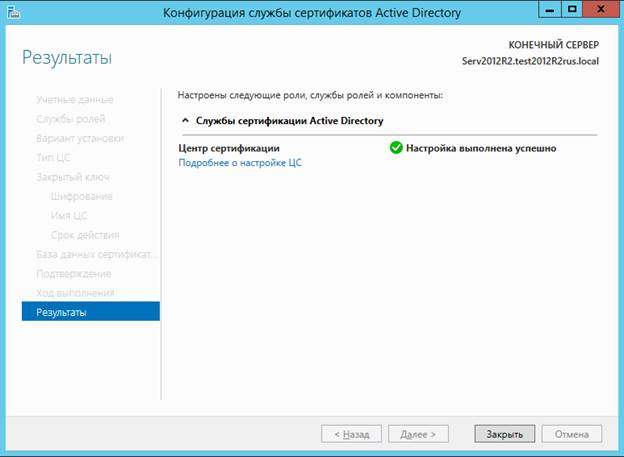

- Дождитесь завершения процесса установки и нажмите Закрыть.

Добавление шаблонов сертификатов в Центр Сертификации

Для добавления шаблонов сертификатов:

- Откройте Панель управления.

- Два раза щелкните по названию пункта Администрирование.

- Два раза щелкните по названию оснастки Центр сертификации.

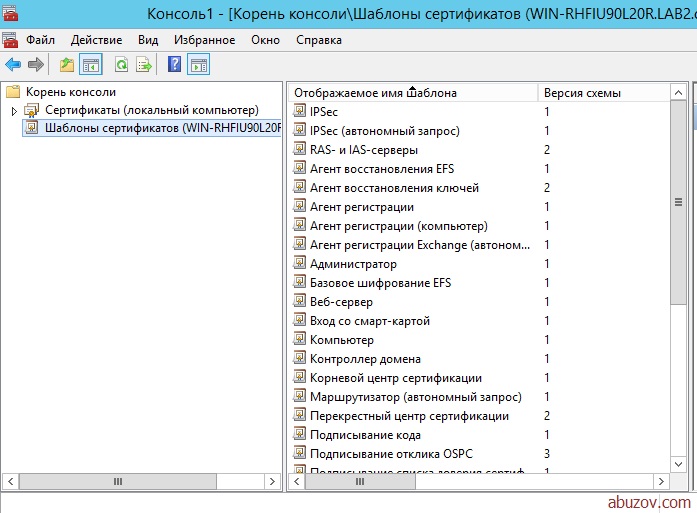

- Правой кнопкой мыши щелкните по названию папки Шаблоны сертификатов и выберите пункт Управление.

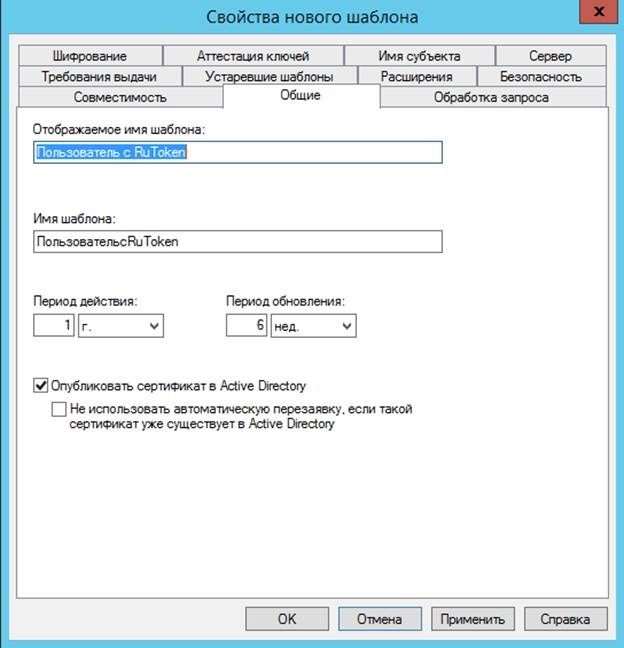

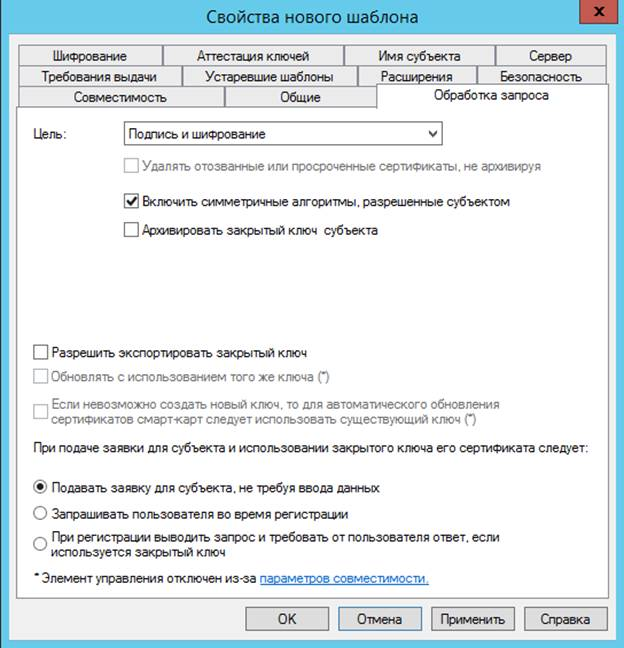

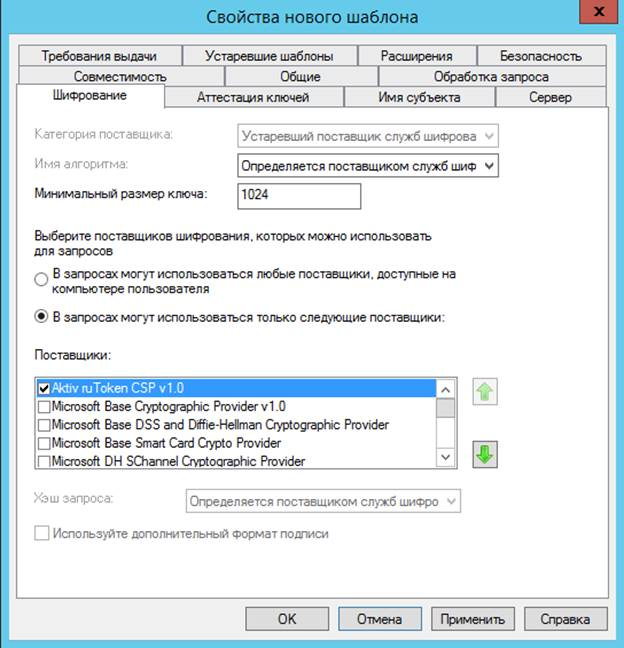

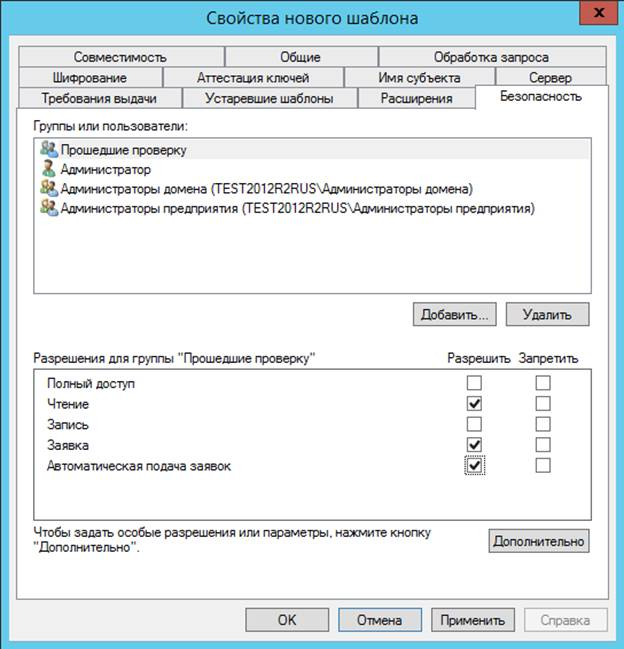

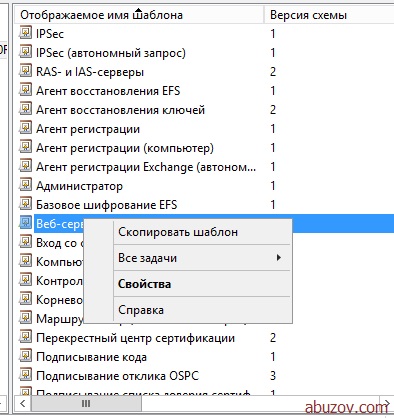

- Правой кнопкой мыши щелкните по названию шаблона Пользователь со смарт-картой и выберите пункт Скопировать шаблон. Откроется окно Свойства нового шаблона.

-

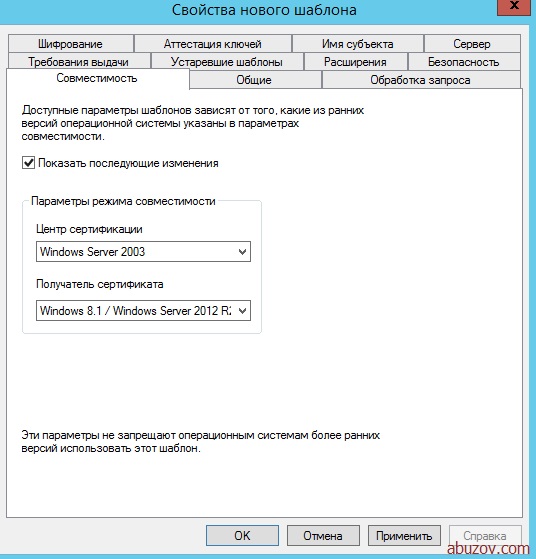

Выберите следующие настройки:

Значение параметра Минимальный размер ключа должно быть не менее 1024.

- Нажмите Применить.

- Нажмите OK.

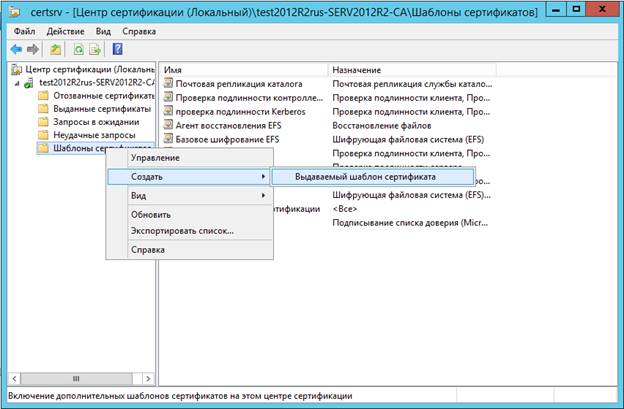

- Перейдите в окно Центр сертификации.

- Правой кнопкой щелкните по названию папки Шаблон сертификатов.

- Выберите пункт Создать и подпункт Выдаваемый шаблон сертификата.

- В окне Включение шаблонов сертификатов щелкните по названию шаблона Агент регистрации.

- Удерживайте клавишу Ctrl.

- Щелкните по названию шаблона Пользователь с RuToken.

- Нажмите ОК.

- Закройте окно Центр сертификации.

Выписка сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли

Для выписки сертификатов пользователю Administrator и обычным пользователям с помощью mmc-консоли:

- Нажмите комбинацию клавиш Windows + X и выберите пункт меню Выполнить.

- Введите команду «mmc» и нажмите OK.

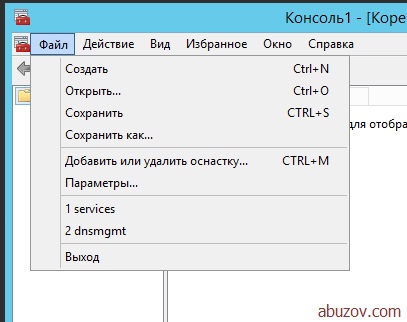

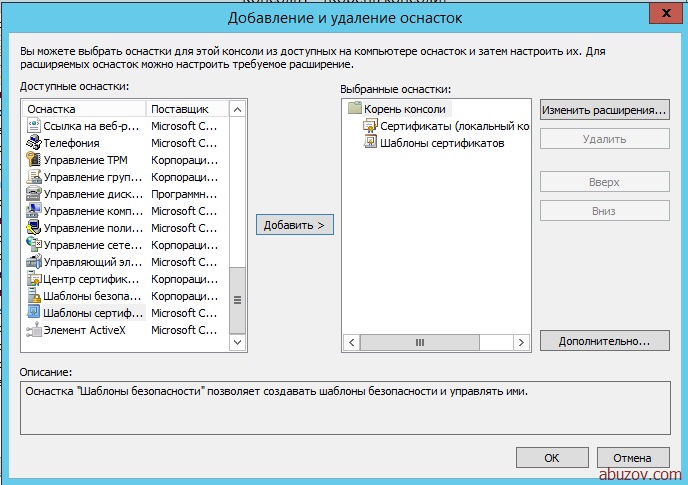

- В окне Консоль1 выберите пункт меню Файл и подпункт Добавить или удалить оснастку…

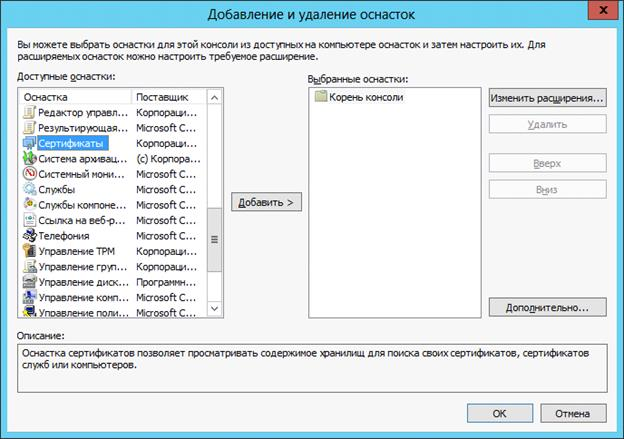

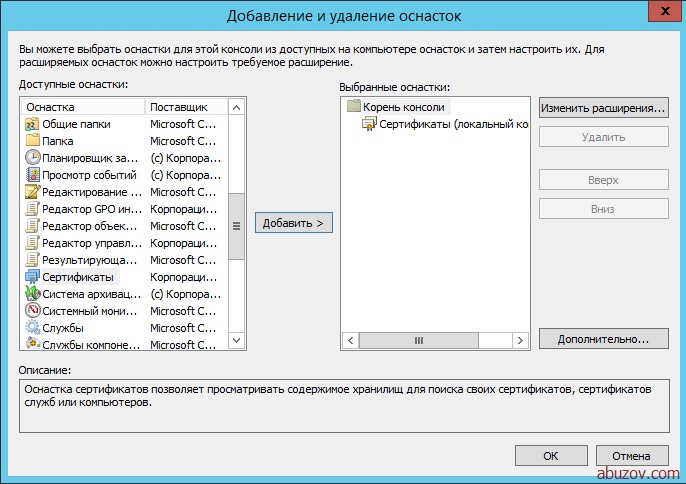

- В левой части окна Добавление и удаление оснасток щелкните по названию оснастки Сертификаты.

- Нажмите Добавить.

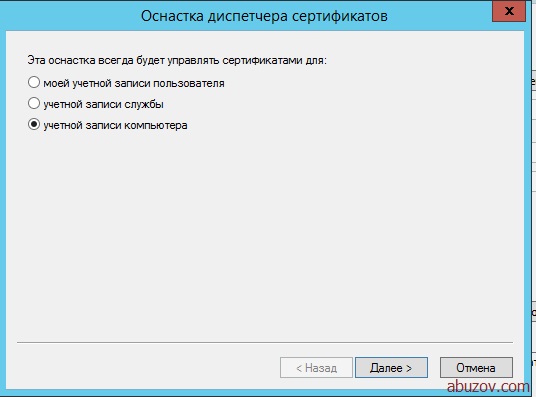

- В открывшемся окне установите переключатель моей учетной записи пользователя и нажмите Готово.

- В окне Добавление и удаление оснасток нажмите OK.

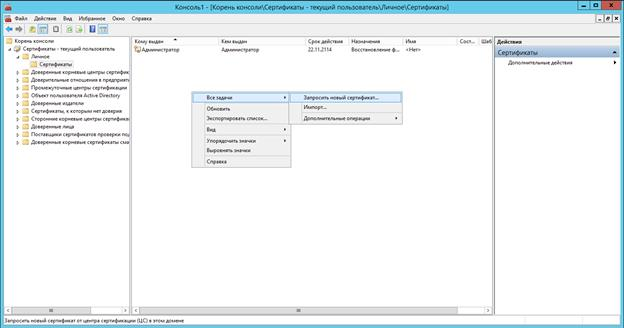

- В левой части окна Консоль 1 щелкните по названию папки Личные.

- Щелкните по названию папки Сертификаты.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

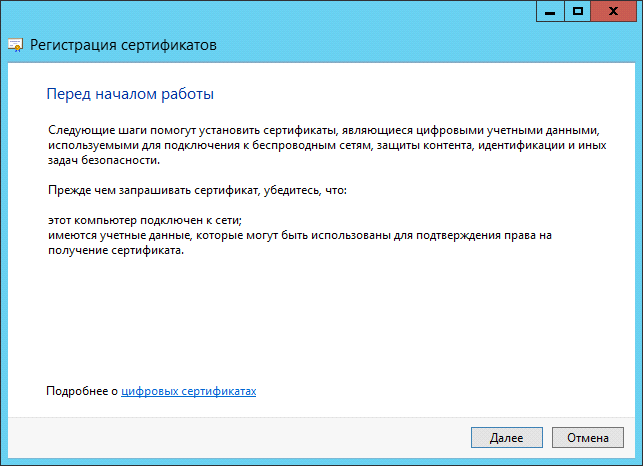

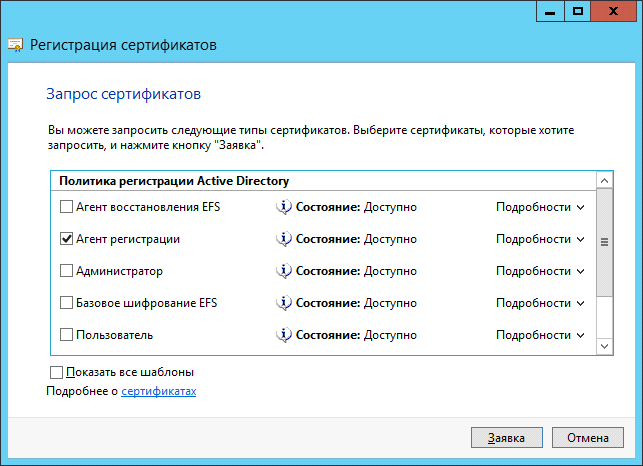

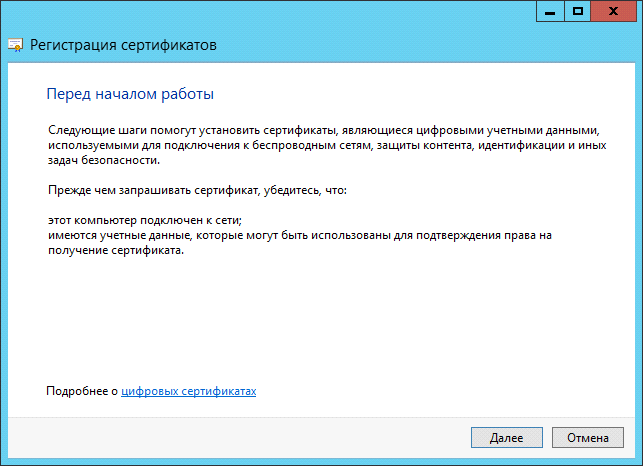

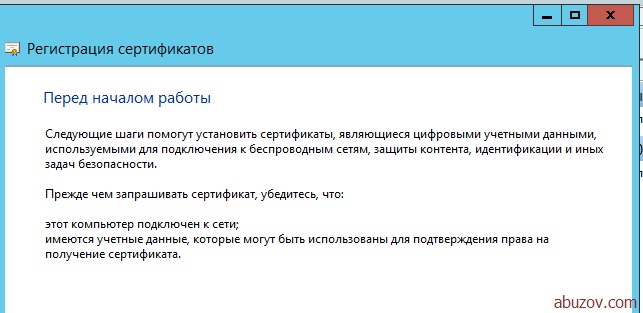

- В окне Регистрация сертификатов ознакомьтесь с информацией и нажмите Далее.

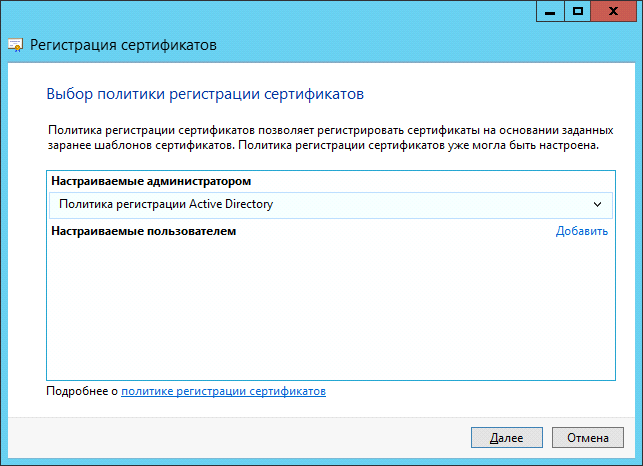

- Нажмите Далее.

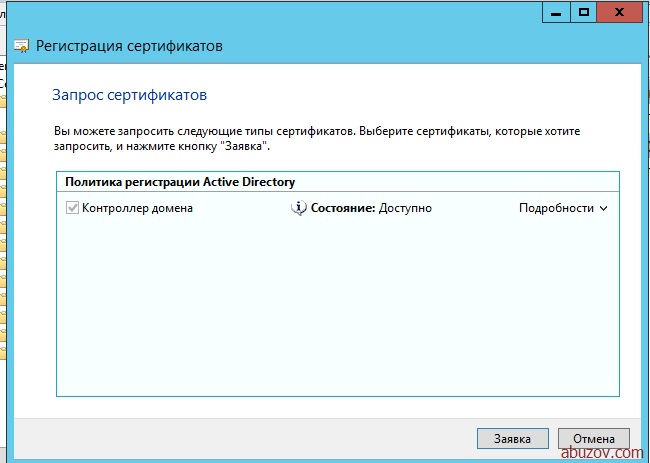

- Установите флажок Администратор и нажмите Заявка.

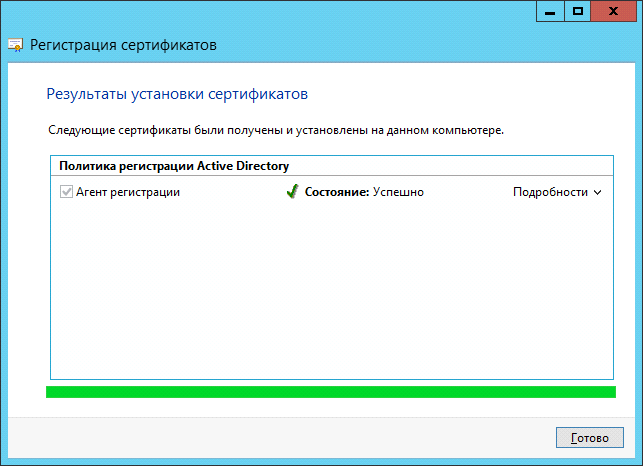

- Нажмите Готово.

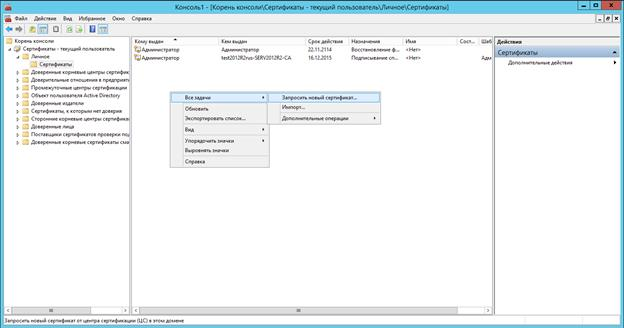

- В левой части окна Консоль 1 щелкните по названию папки Личное.

- Щелкните по названию папки Сертификаты.

- В правой части окна щелкните правой кнопкой мыши в свободном месте окна.

- Выберите пункт Все задачи и подпункт Запросить новый сертификат…

- В окне Регистрация сертификатов ознакомьтесь с информацией. Нажмите Далее.

- Нажмите Далее.

- Установите флажок Агент регистрации и нажмите Заявка.

- Нажмите Готово.

- В левой части окна Консоль 1 щелкните по названию папки Личное.

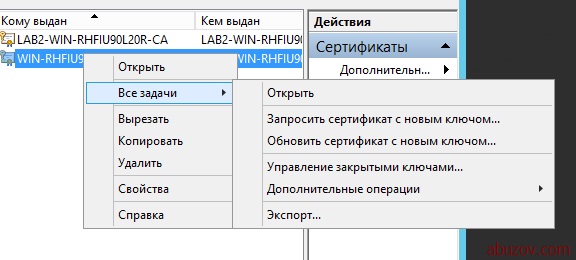

- Правой кнопкой мыши щелкните по названию папки Сертификаты и выберите пункт Все задачи.

- Выберите подпункт Дополнительные операции.

- Выберите подпункт Зарегистрироваться от имени…

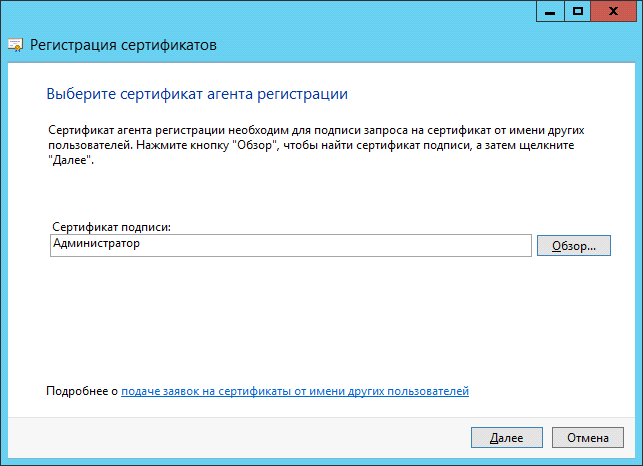

- Ознакомьтесь с информацией и нажмите Далее.

- Нажмите Далее.

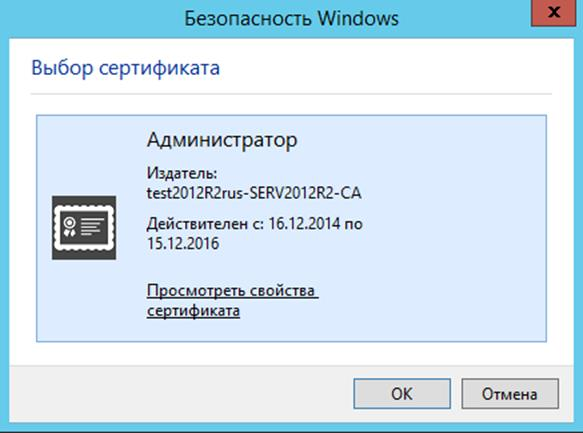

- Нажмите Обзор.

- Щелкните по имени сертификата типа Агент регистрации (чтобы определить тип сертификата откройте свойства сертификата).

- Нажмите OK.

- Нажмите Далее.

- Установите переключатель в положение Пользователь с RuToken и нажмите Далее.

- В окне Регистрация сертификатов нажмите Обзор.

- В поле Введите имена выбираемых объектов введите имя пользователя, которому будет выписан сертификат типа Пользователь RuToken.

- Нажмите Проверить имена.

- Нажмите OK.

- Поле Имя пользователя или псевдоним заполнится автоматически.

- Нажмите Заявка.

- Введите PIN-код Пользователя и нажмите OK.

- Нажмите Закрыть.

- В результате сертификат типа Пользователь с RuToken выписан и сохранен на токене.

- Чтобы просмотреть свойства этого сертификата нажмите Открыть сертификат.

- Чтобы закрыть окно сертификата нажмите OK.

- Аналогичным способом выпишите сертификаты для всех пользователей, которым они необходимы. Пользователю Администратор так же необходимо выписать сертификат типа Пользователь с RuToken.

- В окне Консоль1 выберите пункт: Файл — Добавить или удалить оснастку.

- В окне для добавления и удаления оснастки выберите в списке доступных оснасток пункт Сертификаты.

- Установите переключатель учетные записи компьютера.

- Выберите пункт: Корень консоли — Сертификаты — Личные — Сертификаты — Все задачи — Запросить новый сертификат.

- Установите галочку Проверка подлинности контроллера домена и нажмите Заявка.

-

Закройте окно Консоль1. Для сохранения консоли нажмите Да.

Рекомендуется сохранить данную консоль для удобства использования в дальнейшем. Причем если работать в системе с правами учетной записи User, то в консоли Сертификаты — текущий пользователь будут отображаться сертификаты пользователя User. Любой пользователь домена на локальном компьютере из консоли Сертификаты — текущий пользователь может запросить сертификат.

- Если консоль не надо сохранять, то нажмите Нет. При этом не сохранятся только настройки консоли, выписанные сертификаты будут сохранены в системе.

- Введите имя файла для хранения настроек консоли и нажмите Сохранить.

На этом настройка Центра Сертификации и выдача сертификатов пользователям завершены.

В этой статье я подробно расскажу о процессе установки и настройки Active Directory Certificate Services.

Служба сертификации Active Directory создает центр сертификации, предназначенный для выдачи сертификатов пользователям. Служба может быть настроена и работать через веб-интерфейс.

В примере я разбираю Active Directory Certificate Services на операционной системе Windows Server 2012.

Первым делом нам нужно установить службу сертификации Active Directory.

Для этого нужно запустить диспетчер сервера.

Далее жмем «Добавить роли и компоненты». Кнопка далее.

Выбираем пункт установка ролей или компонентов, а затем выбираем наш сервер.

В следующем окне выбираем пункт службы сертификатов Active Directory.

В окне выбора компонентов жмем далее.

В окне служба ролей выбираем пункт центр сертификации.

Запускаем процесс установки.

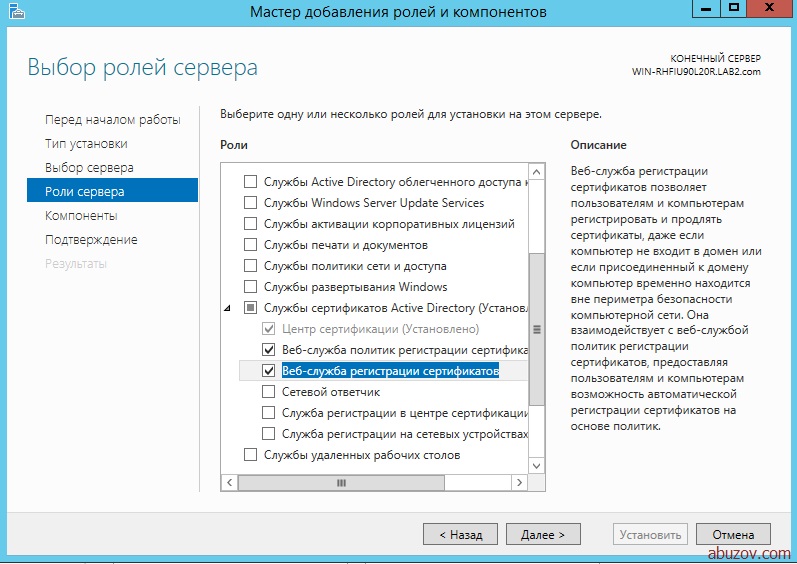

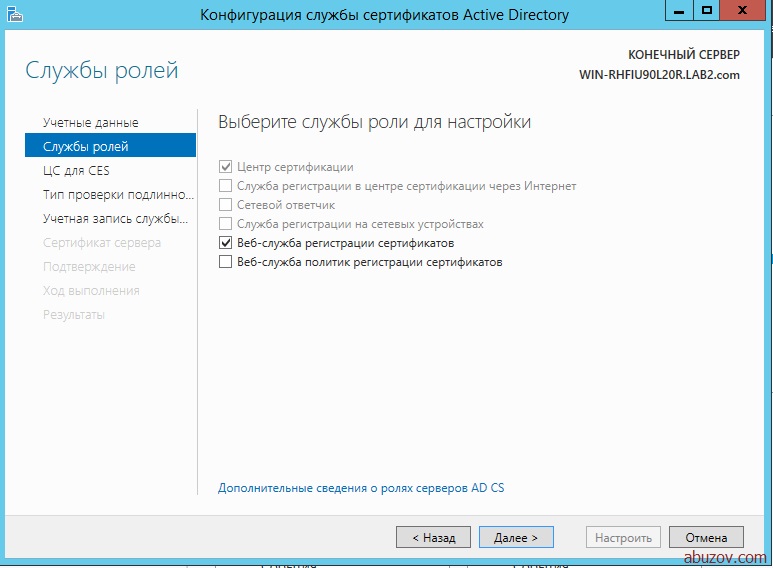

После этого по аналогии устанавливаем веб-службу регистрации сертификатов.

Установка завершена. Перейдем к настройке.

Настройка службы сертификатов Active Directory

Заходим в настройки.

Выбираем службу центр сертификации.

Вариант установки – центр сертификации предприятия.

Тип центра сертификации – корневой. Это необходимо для того, что бы в дальнейшем мы могли самостоятельно выдавать и подписывать сертификаты.

В следующем окне нужно выбрать пункт создать новый закрытый ключ.

Затем необходимо указать параметры шифрования. Вы можете указать свои параметры, или параметры как у меня на рисунке ниже.

В следующем окне указывается имя центра шифрования.

Затем указывается срок действия центра сертификации. По умолчанию он равен 5 годам. Так и оставим.

После нажатия кнопки далее вам нужно будет указать физическое место на жестком диске для хранения базы данных.

Подтверждаем настройку.

Перейдем к настройке web-службы регистрации сертификатов.

Настройка web-службы регистрации сертификатов

В окне указать центр сертификации для веб-службы регистрации сертификатов выбираем пункт «Имя ЦС».

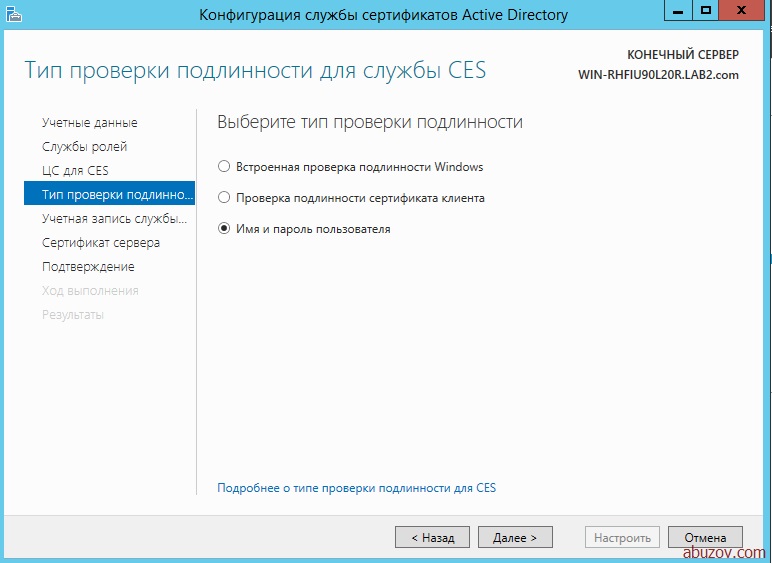

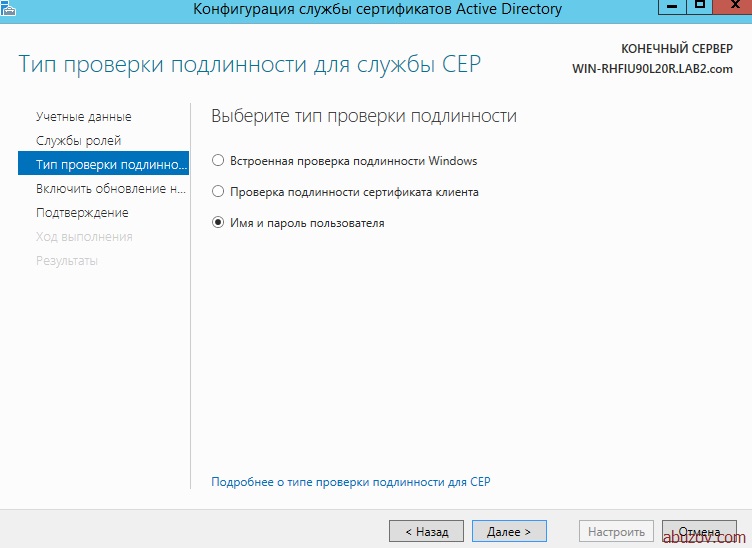

Тип проверки подлинности – имя пользователя и пароль.

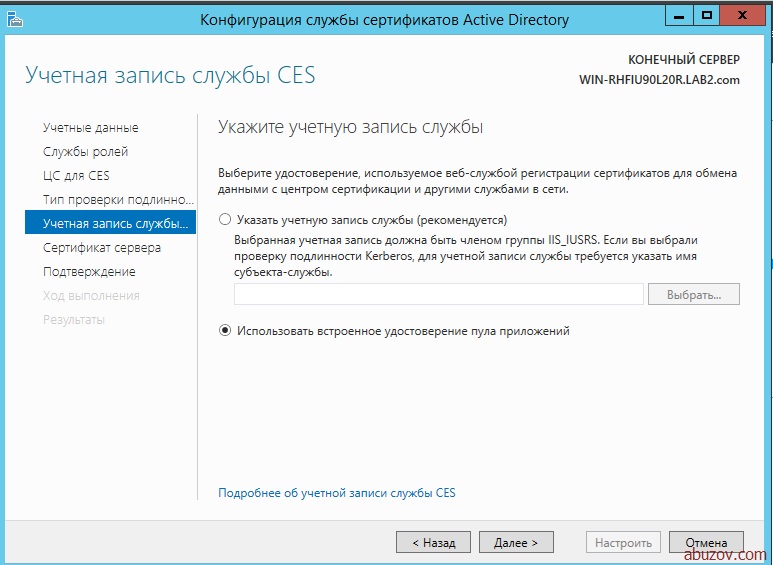

Учетная запись службы CES – использовать встроенное удостоверение пула приложений.

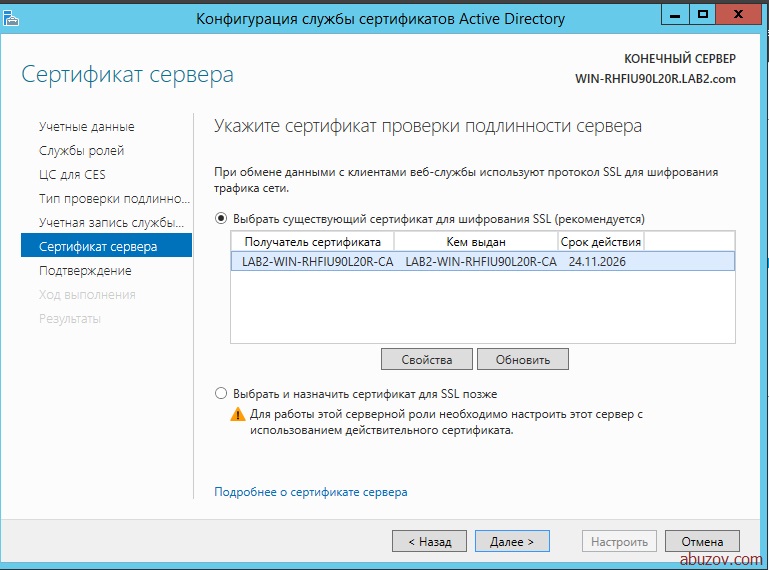

В окне выбора сертификата проверки подлинности сервера выберите существующий сертификат, затем нажмите кнопку настроить.

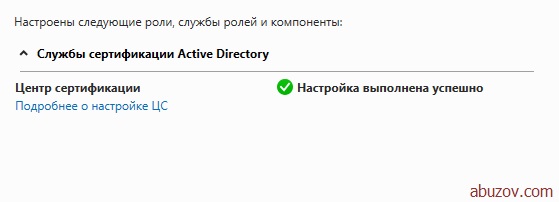

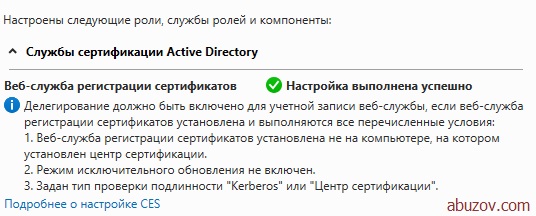

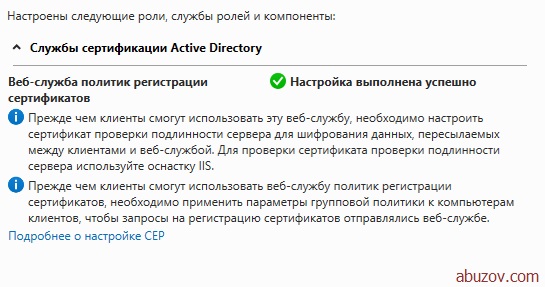

Настройка выполнена.

Выберите тип проверки подлинности – имя и пароль пользователя.

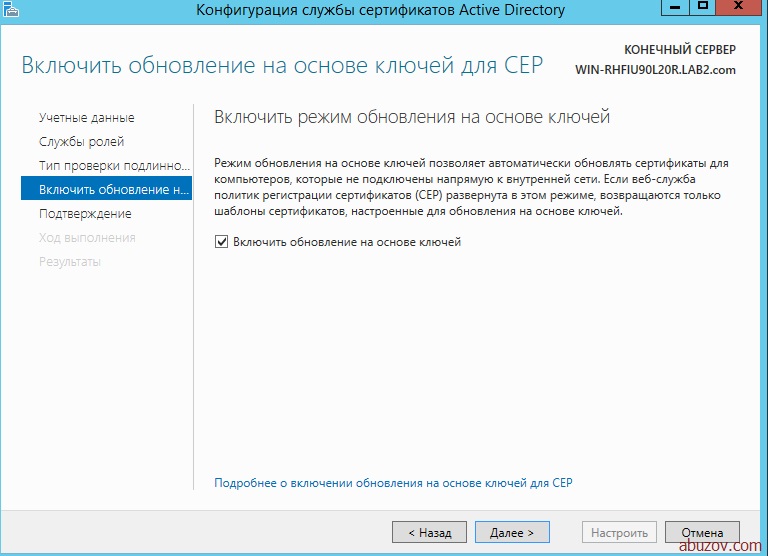

Включите режим обновления на останове ключей. Этот режим позволяет автоматически обновлять сертификаты ключей для компьютеров, которые не подключены к внутренней сети.

Перезагрузите сервер.

Установка и настройка удостоверяющего центра

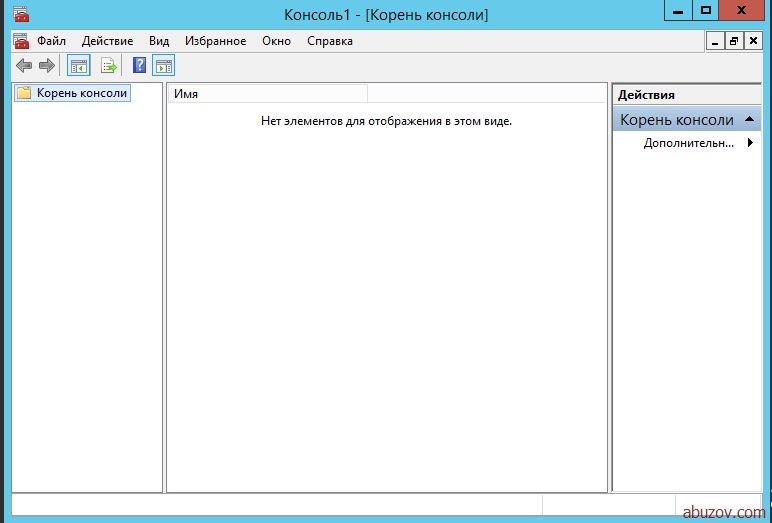

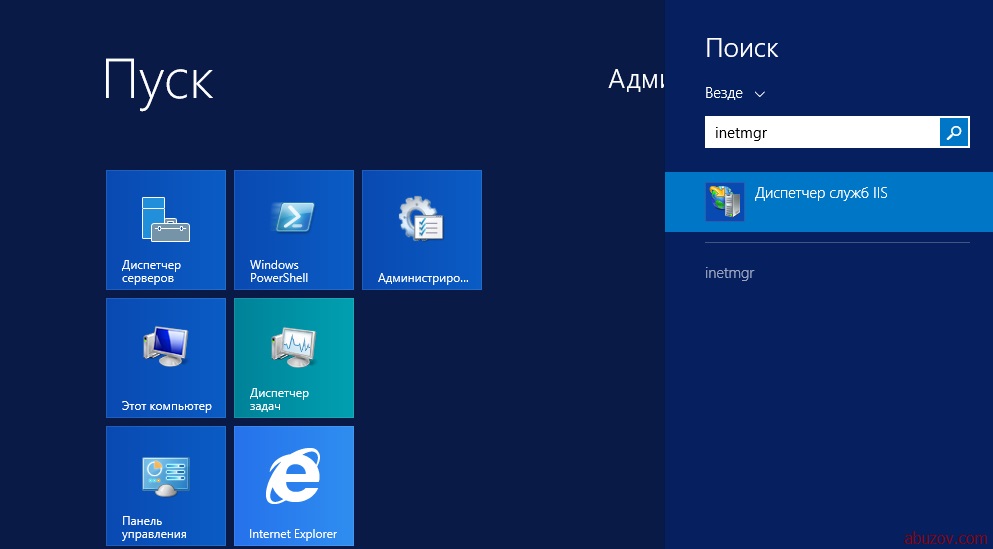

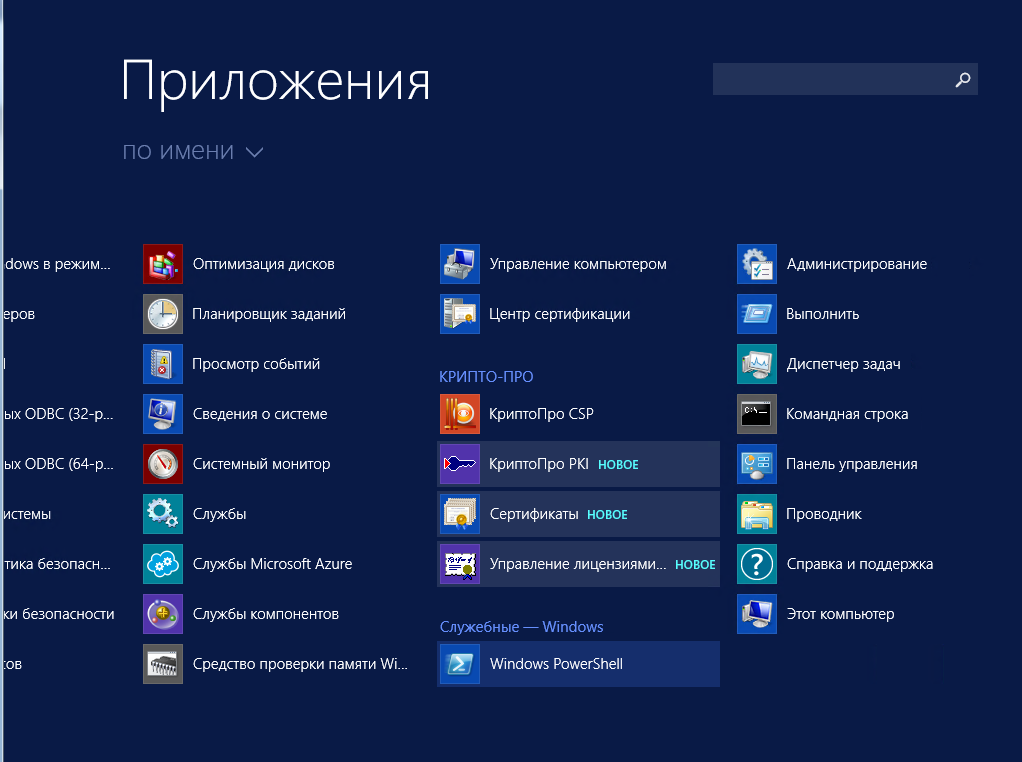

Запустите консоль управления Microsoft (пуск, выполнить, mmc).

Далее нажмите файл, а затем добавить или удалить оснастку.

В левой части нужно выбрать пункт «Сертификаты» и нажать кнопку добавить.

В появившемся окне выбрать пункт учетной записи компьютера.

В следующем окне ничего не меняем и нажимаем кнопку готово. Оснастка добавлена.

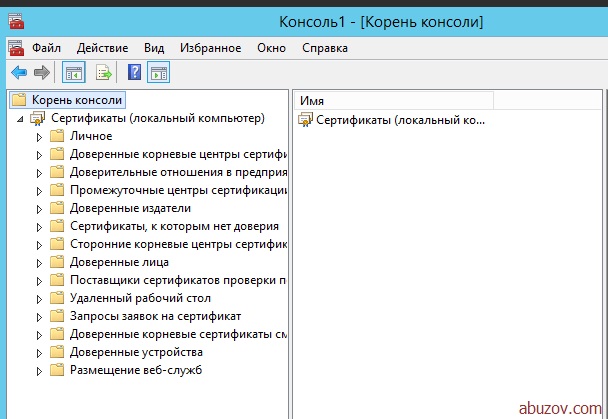

В левой части окна можно увидеть папки, в которых хранятся сертификаты (11 штук). Они сортированы по типам сертификатов. Если нажать на папку «Личное» то можно посмотреть сертификаты в этой папке.

Запросим новый ключ, для этого нужно нажать на сертификате и выбрать меню «все задачи», а затем «запросить сертификат с новым ключом».

Появится окно перед началом работы. Жмем далее.

Видим окно запрос сертификатов и нажимаем «заявка».

Запускается процесс установки сертификата. После успешной установки появиться следующая надпись «Состояние: Успешно».

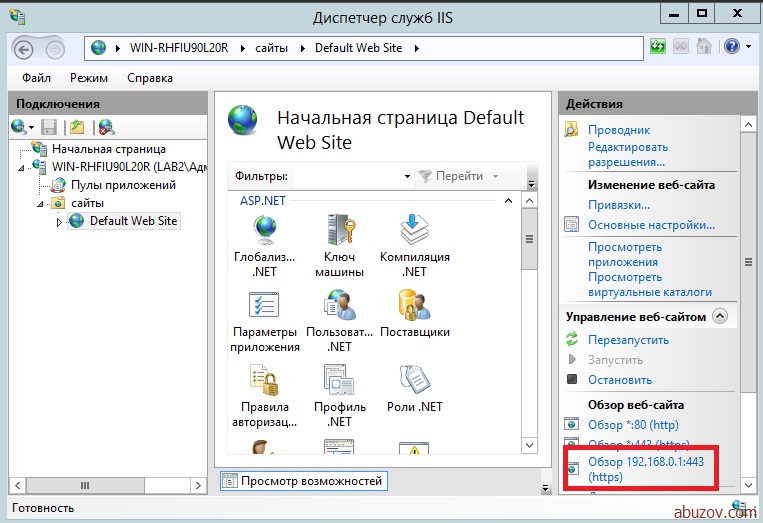

Теперь нам нужно связать сертификат с веб-сервером. Для этого нужно запустить диспетчер служб IIS.

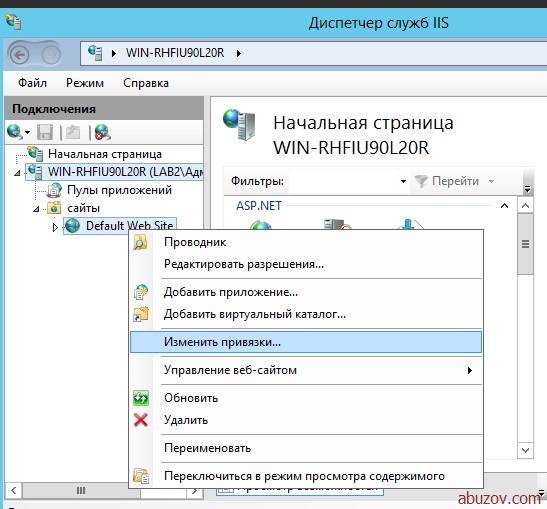

В левой части окна нажать сайты, default web site, изменить привязки.

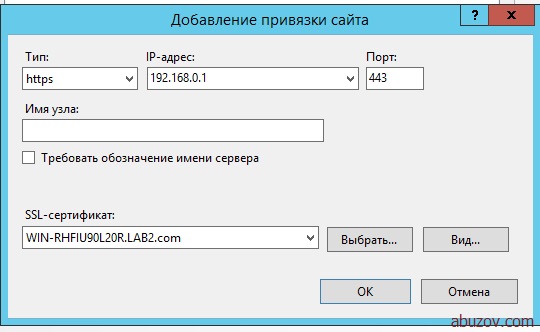

В появившемся окне нажмите добавить и введите данные как на изображении ниже.

Сохраните изменения и закройте окно.

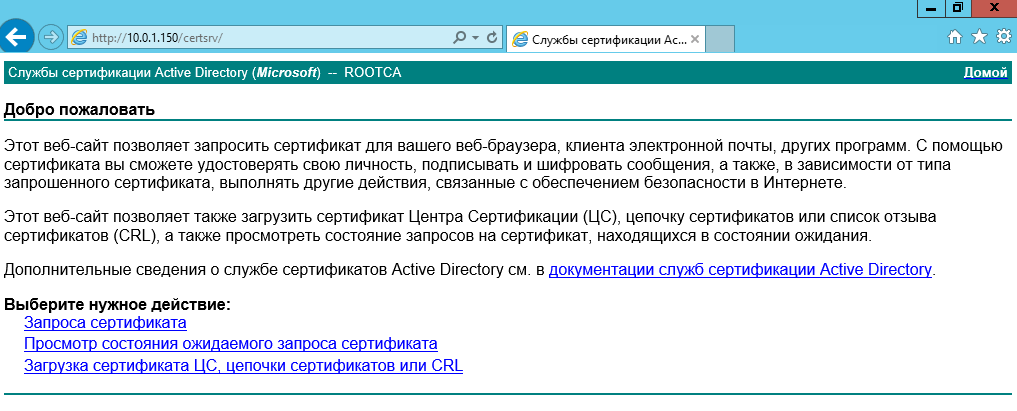

Для проверки работоспособности Центра сертификации запустите браузер Internet Explorer и в строке навигации наберите адрес «https://192.168.0.1/certsrv/» (ip-адрес может отличаться от того, который указали вы).

Управление шаблонами сертификата

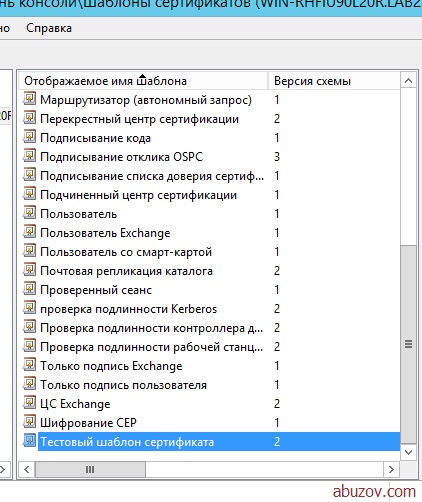

Работа с шаблонами сертификата требует установки оснастки «Шаблоны сертификатов». Откроем нашу консоль, которую мы создавали ранее и добавим оснастку «Шаблоны сертификатов».

Откроем шаблоны в главном окне консоли. Создадим новый шаблон.

Сначала нужно выбрать любой шаблон сертификата и нажать скопировать его.

Настроим шаблон. Выберите совместимость шаблона сертификата.

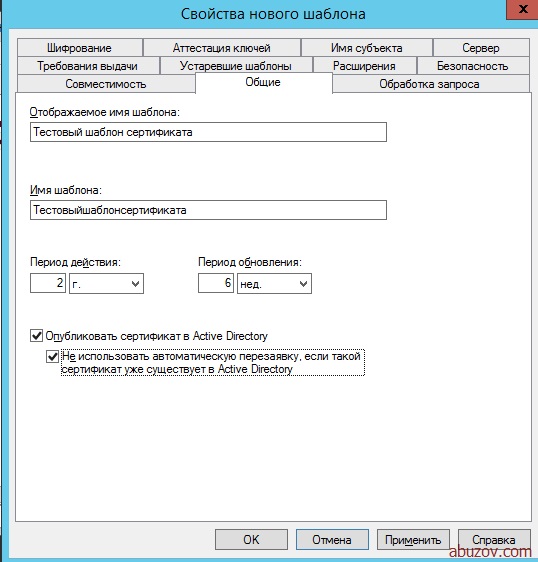

Задайте общие свойства шаблона.

В поле «отображаемое имя» , в строке «имя шаблона» будет тоже самое только без пробелов.

Параметры достоверности по умолчанию и периода обновления для сертификатов, выдаваемых службами сертификатов Active Directory (AD CS), предназначены удовлетворить большинство требований безопасности. Однако для сертификатов, используемых определенными группами пользователей, может потребоваться указать другие параметры достоверности и обновления, такие как более короткие срок действия или периоды обновления.

За это два параметра отвечают для поля «период действия» и «период обновления».

Параметр «опубликовать сертификат в Active Directory» определяет, будут ли сведения о шаблоне сертификата доступными по всему предприятию.

Параметр «не использовать автоматическую перезаявку, если такой сертификат уже существует в Active Directory». С помощью этого параметра автоматическая подача заявки на сертификат не подаст запрос повторной заявки, если в доменных службах Active Directory (AD DS) существует дубликат сертификата. Это дает возможность обновлять сертификаты, но предотвращает выдачу нескольких дубликатов сертификатов.

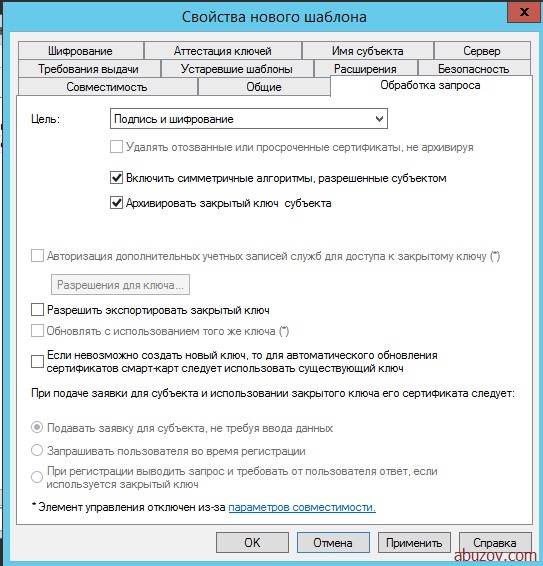

Обработка запроса. Цель имеет 4 возможных параметра:

- Вход с подписью и смарт-картой. Разрешает первоначальный вход в систему с помощью смарт-карты и цифровую подпись данных. Нельзя использовать для шифрования данных.

- Подпись. Содержит шифровальные ключи только для подписи данных.

- Подпись и шифрование. Охватывает все основные применения шифровального ключа сертификата, включая шифрование данных, дешифрование данных, первоначальный вход в систему и цифровую подпись данных.

- Шифрование. Содержит шифровальные ключи для шифрования и дешифрования.

Параметр «включить симметричные алгоритмы, разрешенные субъектом» позволяет администратору выбрать алгоритм стандарта AES для шифрования закрытых ключей, когда они передаются в ЦС для архивации ключа.

Если установлен этот параметр, клиент будет использовать симметричное шифрование AES-256 (наряду с сертификатом обмена ЦС для асимметричного шифрования), чтобы отправить закрытый ключ в ЦС для архивации.

Параметр «авторизация дополнительных учетных записей служб для доступа к закрытому ключу» позволяет задать настраиваемый список управления доступом (ACL) к закрытым ключам сертификатов компьютеров на основе любых шаблонов сертификатов компьютера версии 3 за исключением корневого ЦС, подчиненного ЦС и перекрестных шаблонов ЦС.

Настраиваемый список управления доступом необходим в случае, если учетная запись службы, которой требуется доступ к закрытому ключу, не включена в разрешения по умолчанию.

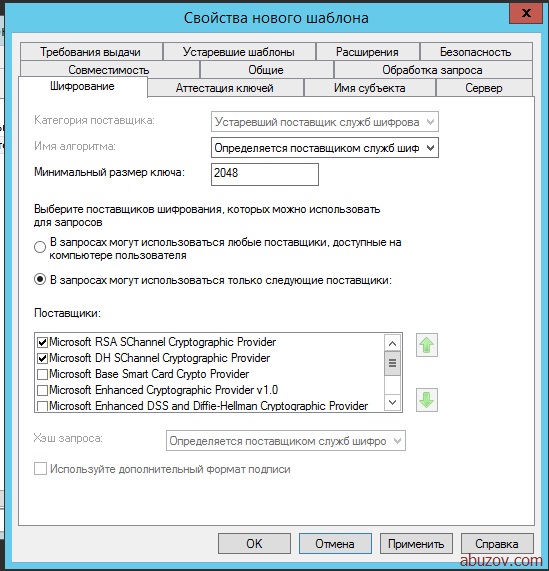

Вкладка шифрование. Определяется максимальный размер ключа. Я оставлю его без изменений.

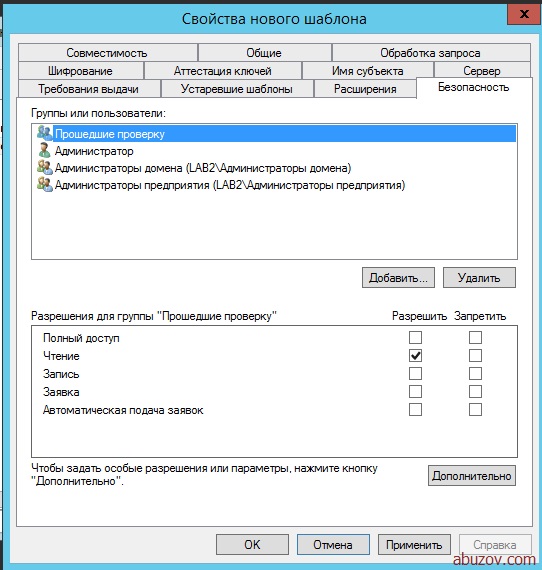

Безопасность можно настроить по вашему усмотрению.

Шаблон сертификата готов.

На этом статья подходит к концу. Мы установили и настроили Active Directory Certificate Services.

Windows Server 2012 R2 предоставляет возможность настройки центра сертификации (CA) для обеспечения безопасности и защиты данных в вашей сети. Центр сертификации позволяет выпускать и управлять сертификатами, которые используются для аутентификации пользователей, серверов и других сетевых устройств.

В данном подробном руководстве мы рассмотрим основные шаги по настройке центра сертификации в ОС Windows Server 2012 R2. Мы расскажем, как установить роль центра сертификации, создать корневой или промежуточный сертификатный сервер, а также как выпустить и распространить сертификаты.

Перед тем как начать настройку центра сертификации, важно понимать, что при неправильной конфигурации или несоответствии требованиям безопасности вашей сети, вы можете подвергнуться угрозе в виде несанкционированного доступа к вашим данным. Поэтому рекомендуется следовать инструкциям данного руководства внимательно и внедрять центр сертификации только в безопасной сетевой среде.

Обратите внимание, что настройка центра сертификации является сложным и достаточно техническим процессом. В данном руководстве мы предоставим вам подробные инструкции и рекомендации, однако, для эффективной настройки, вам может потребоваться обращаться к документации и ресурсам Microsoft и других специализированных источников.

Содержание

- Подготовка к настройке центра сертификации

- Создание корневого CA

- Установка и настройка службы центра сертификации

Подготовка к настройке центра сертификации

Перед началом настройки центра сертификации в Windows Server 2012 R2 необходимо выполнить несколько предварительных шагов:

- Убедиться, что сервер, на котором будет установлен центр сертификации, использует операционную систему Windows Server 2012 R2.

- Убедиться, что сервер имеет достаточное количество свободного пространства на диске для установки центра сертификации и хранения сертификатов.

- Установить все необходимые обновления операционной системы перед началом настройки.

- Установить роль «Центр сертификации» в Windows Server 2012 R2 через «Установка ролей и компонентов».

- Создать отдельную директорию для хранения запросов на сертификаты и сертификатов. Рекомендуется использовать отдельный диск или раздел для этой цели.

- Обеспечить необходимые права доступа для пользователей, которые будут использовать центр сертификации.

- Подготовить список требуемых сертификатов и настроить параметры выдачи сертификатов в соответствии с политиками безопасности организации.

Инсталляция и настройка центра сертификации в Windows Server 2012 R2 является ответственным и сложным процессом, поэтому рекомендуется следовать документации Microsoft и использовать только доверенные источники при настройке.

Создание корневого CA

Для создания корневого CA в Windows Server 2012 R2 необходимо выполнить следующие шаги:

- Откройте управление сервером и выберите роль «Центр сертификации» из списка доступных ролей.

- Выберите опцию «Установить» для установки необходимых компонентов.

- После установки роли, откройте «Центр сертификации» и выберите опцию «Добавить роль службы корневого центра сертификации».

- Выберите опцию «Автономный корневой центр сертификации».

- Укажите имя и описание корневого CA и выберите место для хранения приватного ключа.

- Установите параметры хранилища и указания на время жизни корневого CA.

- Настройте параметры аутентификации и установите пароль для корневого CA.

- Завершите процесс создания корневого CA и сохраните полученный сертификат.

После завершения процесса создания корневого CA, можно приступить к выдаче сертификатов аутентификации и шифрования другим компонентам инфраструктуры.

Примечание: создание корневого CA является одним из ключевых шагов при настройке PKI и требует внимательности и аккуратности. Рекомендуется провести дополнительные исследования и ознакомиться с документацией Microsoft перед началом работы.

Установка и настройка службы центра сертификации

Служба центра сертификации (Certificate Services) позволяет управлять процессом выдачи и управления сертификатами в организации. В Windows Server 2012 R2 эту службу можно установить и настроить с помощью следующих шагов:

Шаг 1: Установка службы центра сертификации

1. Откройте «Серверный менеджер».

2. В левой панели выберите пункт «Добавить роли и компоненты».

3. В мастере установки ролей и компонентов выберите роль «Служба центра сертификации» и нажмите «Далее».

4. Проходите через шаги мастера, указывая требуемые параметры установки. По умолчанию, служба будет установлена с использованием базы данных SQL Server Express Edition, однако вы можете выбрать другую опцию.

5. На последнем шаге мастера нажмите «Установить».

Шаг 2: Настройка службы центра сертификации

1. После установки службы центра сертификации, откройте «Серверный менеджер».

2. В левой панели выберите пункт «Сертификация».

3. В открывшемся окне выберите пункт «Центры сертификации».

4. В контекстном меню выберите пункт «Новый центр сертификации».

5. В мастере создания нового центра сертификации выберите тип центра сертификации и нажмите «Далее».

6. Проходите через шаги мастера, указывая требуемые параметры настройки. В частности, укажите название центра сертификации, а также параметры доступа.

7. На последнем шаге мастера нажмите «Готово».

После завершения этих шагов, служба центра сертификации будет установлена и настроена. Теперь вы можете начать использовать ее для управления сертификатами в вашей организации.

Установка и настройка подчиненного центра сертификации Microsoft CA на MS Windows Server 2012 R2

При установке подчиненного центра сертификации будет считать, что домен

уже имеется, DNS-сервер и доменная служба Active Directory установлены.

Порядок установки будет следующим:

-

Установить подчиненный Центр сертификации уровня ЦС предприятия (со

службой сертификации и службой регистрации в центре сертификации через

Интернет) MS Windows Server 2012 R2, задать имя центра сертификации,

подразделение, организацию, город и страну для сертификата, отправить

запрос на сертификат в корневой центр сертификации. -

Установить сертификат корневого центра сертификации и актуальный

список отозванных сертификатов. - Настроить службу на автоматический выпуск сертификатов.

- Включить аудит работы службы, сделать настройки безопасности.

-

Добавить ссылки на точку распространения отозванных сертификатов и

корневого сертификата центра сертификации, которые будут добавляться в

каждый выпущенный сертификат. - Выпустить внеочередной список отозванных сертификатов.

Установка службы сертификации из состава MS Windows

Установка службы сертификации производится с использованием Мастера в следующей последовательности:

- Открыть окно Диспетчер серверов.

- В окне выбрать Добавить роли и компоненты.

-

В окне Мастера добавления ролей и компонентов

оставить по умолчанию тип установки Установка ролей или компонентов. - В окне Выбор целевого сервера оставить все без изменения.

- Поставить флажок Служба регистрации в центре сертификации через Интернет.

- Нажмите Далее.

- После проверки выбранных параметров установки нажмите Установить.

Далее выбрать роль сервера Службы сертификатов Active Directory. В Появившемся

окне оставить все по умолчанию и нажать кнопку Добавитькомпоненты.

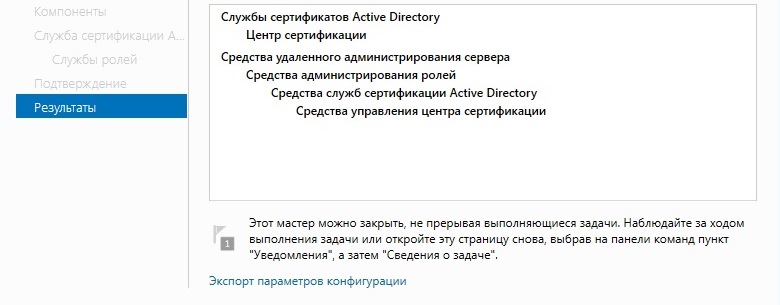

За процессом установки можно наблюдать в окне Результаты.

После установки службы сертификации необходимо ее настроить. Для этого

нажать Настроить службы сертификации Active Directory на конечном сервере.

В окне учетные данные нажать Далее.

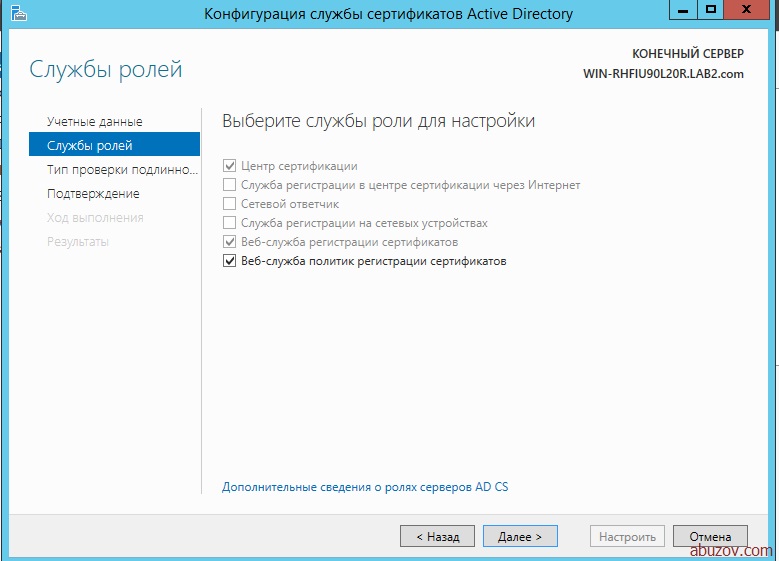

В окне выбора службы роли для настройки отметить флажками Центр сертификации и

Служба регистрации в центре сертификации через Интернет. Нажать кнопку Далее.

Далее следует выбрать ЦС предприятия.

Затем Подчиненный ЦС.

При создании нового ключа ЦС выбрать опцию Создать новый закрытый ключ.

Далее следует выбрать криптопровайдер RSA#Microsoft Software Key Storage Provider и

установить опцию Разрешить взаимодействие с администратором, если центр сертификации

обращается к закрытому ключу.

Далее ввести сведения о ЦС. Имя ЦС может быть введено

как кириллицей, так и латиницей. При этом если имя вводится кириллицей,

то его длина не должна превышать 50 символов.

Если Имя вводится латиницей, то его длина не должна превышать 250 символов.

Имя ЦС по умолчанию состоит из имени сервера и приставки CA.

Ввести сведения о Вашей организации в поле Суффикс различающегося имени, разделив значения

запятыми (после запятой пробел не ставить), по следующему примеру:

OU = название отдела

O = название организации

L = город местонахождения

C = RU

На сообщение о расширенной кодировке имен выбираем Да:

Сохранить запрос на сертификат в файл:

По окончанию появится окно с успешной установкой:

Файл запроса на сертификат будет сохранен в корне диска C:\.

Установка сертификата корневого центра сертификации и актуального списка отозванных сертификатов

Вначале следует загрузить веб-сайт корневого центра сертификации.

Для этого запустить браузер, ввести в строку поиска адрес Вашего корневого центра

сертификации, например, по имени сервера:

https://«имя вашего корневого сервера»/certsrv.

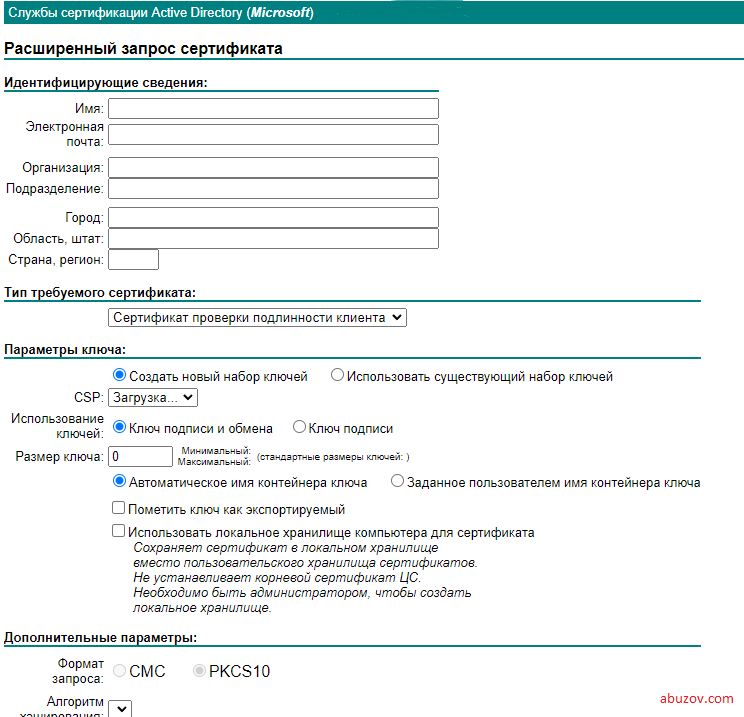

Для изготовления сертификата выберите действие Запрос сертификата:

Выбрать Расширенный запрос сертификата, затем

Выдать запрос, используя base-64 шифрованный файл…:

Открыть файл с запросом на сертификат в Блокноте, выделить все

содержимое в файле (комбинация клавиш Ctrl+A) и скопировать в буфер

обмена (комбинация клавиш Ctrl+C):

Вставить содержимое буфера обмена (комбинация клавиш Ctrl+V) в окно

выдачи запроса на сертификат на веб-сайте корневого центра сертификации

и нажмите кнопку Выдать>:

В результате обработки запроса корневым центром сертификации будет

выдан сертификат, который нужно сохранить на подчиненном центре

сертификации, нажав на строку Загрузить сертификат:

Для запуска подчиненного центра сертификации необходимо встроить

цепочку доверия

к корневому центру сертификации, установив корневой

сертификат и актуальный список отозванных сертификатов. Для загрузки нужно

перейти на начальную страницу веб-сайта корневого центра сертификации,

нажав на ссылку Домой в верхнем правом углу сайта:

Нажать на строку Загрузка сертификата ЦС, цепочки сертификатов или CRL:

Скачать и сохранить на подчиненном центре сертификации сертификат ЦС и

актуальный список отозванных сертификатов, нажав по ссылкамЗагрузка сертификата ЦС

и Загрузка последнего базового CRL:

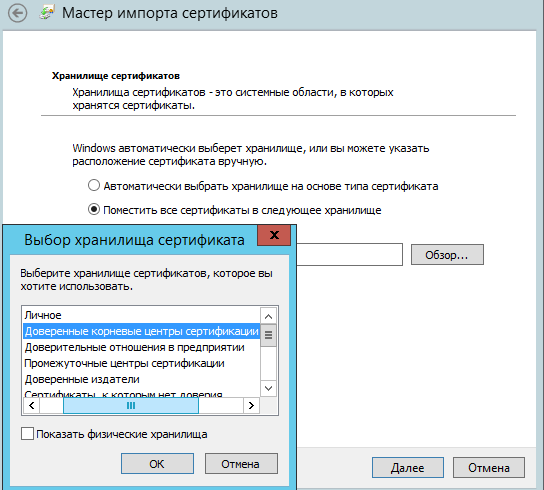

Установить корневой сертификат на сервер. Для этого кликнуть правой

кнопкой мыши на корневой сертификат, в появившемся контекстном меню

выбрать Установить сертификат. В мастере импорта

сертификатов выбрать хранилище – Локальный компьютер:

Выбрать хранилище вручную, установив переключатель на Поместить все сертификаты в следующее хранилище и

отметить в списке Доверенные корневые центры сертификации/Реестр:

При установке списка отозванных сертификатов выполнить аналогичные

действия, при этом в окне Выбор хранилища сертификата

установить флажок Показать физические хранилища, в

списке выделить Промежуточные центры сертификации/Локальный компьютер.

Запустить Центр сертификации Пуск\Приложения\Центр сертификации:

Подчиненный центр сертификации еще не работает, т.к. сертификат для

него не установлен. Установка сертификата проводится при первом старте

службы. Нажать кнопку старта службы:

На запрос об установке сертификата нажать кнопку Да и

указать место, куда был сохранен выданный сертификат.

Если все действия были выполнены правильно, служба центра сертификации успешно запуститься.

Настройка подчиненного Центра сертификации

Чтобы просмотреть настройки Центра сертификации, нужно вызвать

контекстное меню и выбрать Свойства:

Настроить центр сертификации на выпуск сертификатов в автоматическом

режиме. Для этого перейти в закладку Модуль политики,

нажать кнопку Свойства. В открывшемся окне выбрать

режим Следовать параметрам, установленным в шаблоне….:

Перейти в закладку Модуль выхода. Нажать кнопку Свойства:

Установить (если не установлен) флажок Разрешить публикацию сертификатов в файловой системе:

Перейти в закладку Аудит. Включить протоколирование

некоторых событий безопасности, например, архивации и восстановления

базы данных, изменения настроек ЦС и параметров безопасности и т.д.:

Перейти в закладку Безопасность. Разрешить

Администратору запрашивать сертификаты. Установить флажок в графе Разрешить

для строки Запросить сертификаты:

Перейти в закладку Расширения. Выполнить настройку

публикации списка отозванных сертификатов. Для этого в меню Выберите расширение

выбрать Точка распространения списка отзыва (CDP) Удалить

точки распространения, кроме C:\Windows….. Добавить

путь, например, https://servername/Public/servername.crl,

где servername – имя сервера, где будет настроено публичное хранилище:

Включить настройки Включать в CDP-расширение выданных сертификатов и

Включать в расширения IDP выданных CRL. Перезапустить Центр сертификации:

В дополнение к CDP, необходимо сконфигурировать дополнение включающее

информацию о локализации сертификата ЦС AIA. Для этого в поле Выберите

расширение перейти к Authority Information Access (AIA). Удалить доступы к

сведениям о центрах сертификации, кроме C:\Windows…..

Добавить путь, например, https://servername/Public/servername.cer, где

servername – имя сервера, где будет настроено публичное хранилище.

Включить настройки Включать в AIA- расширение выданных сертификатов.

Перезапустить Центр сертификации:

Поскольку значения дополнений CDP и AIA изменены, то для учета изменений

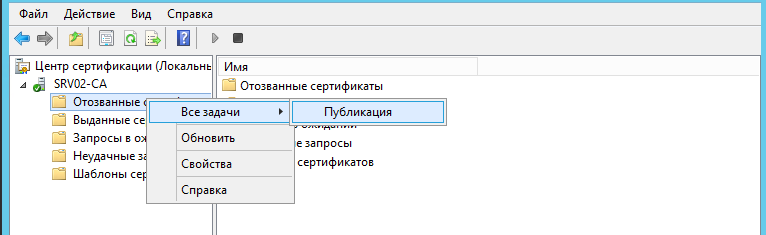

необходимо выпустить и опубликовать CRL. Для публикации CRL необходимо в

дереве консоли Центра сертификации нажать правой кнопкой мыши на узел

Отозванные сертификаты. В появившемся меню выбрать

Все задачи — Публикация:

По умолчанию списки отозванных сертификатов размещены в папке

C:\Windows\System32\Certsrv\CertEnroll

Центр сертификации (СС) – это программное обеспечение, позволяющее организовать процесс управления и выпуска сертификатов. Она является важной частью инфраструктуры безопасности для любой организации, особенно когда речь идет о больших корпорациях или государственных учреждениях. В данной статье мы рассмотрим пошаговую инструкцию по настройке центра сертификации на операционной системе Windows Server 2012 R2.

Перед настройкой центра сертификации необходимо установить Windows Server 2012 R2 и обновить его до последней версии. После установки и обновления операционной системы следует перейти к установке центра сертификации (СС). Для этого выполните следующие шаги:

- Откройте Панель управления и выберите «Добавить или удалить программы».

- В левой части окна выберите «Включение или отключение компонентов Windows».

- Появится окно «Включение или отключение компонентов Windows».

- Выберите пункт «Центр сертификации» и нажмите «OK».

После завершения установки центра сертификации необходимо настроить основные параметры. Для этого выполните следующие шаги:

- Запустите центр сертификации через панель управления.

- Установите имя корневого сертификационного органа (ЦСО) и выберите тип сертификации.

- Установите параметры безопасности для ЦСО и используемое расположение хранилища ключей.

- Настройте параметры центра сертификации и ключа, и следуйте инструкциям по созданию сертификата.

После завершения настройки центра сертификации на Windows Server 2012 R2 вы сможете выпускать и распространять сертификаты в вашей организации, обеспечивая безопасность и аутентификацию для различных сервисов и пользователей.

Шаг 1: Подготовка к установке и настройке

Перед началом установки и настройки центра сертификации Windows Server 2012 R2 вам потребуется выполнить ряд подготовительных действий. В этом разделе мы рассмотрим основные шаги, которые необходимо выполнить перед установкой и настройкой.

1. Проверьте требования к системе:

Убедитесь, что ваш сервер соответствует требованиям для установки и работы центра сертификации Windows Server 2012 R2. Проверьте аппаратные и программные требования, а также наличие необходимых компонентов и обновлений.

2. Создайте точное обозначение и план:

Определите свои цели и требования, связанные с настройкой центра сертификации. Создайте точное обозначение и план, включающий этапы установки, настройки и последующей эксплуатации.

3. Сделайте резервную копию системы:

Перед установкой и настройкой рекомендуется сделать резервную копию вашей системы. Это позволит вам восстановить систему в случае сбоя или нежелательных результатов настройки.

4. Проверьте доступность сервера:

Убедитесь, что ваш сервер доступен и имеет стабильное интернет-подключение. Убедитесь, что у вас есть необходимые права доступа и полномочия для установки и настройки центра сертификации.

5. Соберите необходимую информацию:

Перед установкой и настройкой центра сертификации соберите необходимую информацию, такую как данные о вашей организации, имя доверенного корневого центра сертификации, требования к сертификатам и т.д.

После выполнения указанных шагов, вы будете готовы к установке и настройке центра сертификации Windows Server 2012 R2. В следующем разделе мы рассмотрим процесс установки программного обеспечения.

Шаг 2: Установка центра сертификации

После завершения установки ОС Windows Server 2012 R2 и настройки сети на компьютере, на котором будет развернут центр сертификации, можно приступить к процессу его установки.

Для начала необходимо открыть Управление сервером. Для этого щелкните правой кнопкой мыши на кнопке Пуск и выберите Управление сервером в контекстном меню.

В открывшемся окне управления сервером выберите Добавить роли и компоненты, чтобы запустить мастер установки.

В мастере установки выберите Центр сертификации Active Directory и нажмите кнопку Далее.

В следующем окне мастера выберите Установить роль CA и нажмите кнопку Далее.

На этапе выбора выпускаемого типа сертификата выберите Центр сертификации корпоративного уровня. В случае, если у вас нет особых требований, можно оставить выбранным стандартный тип и нажать кнопку Далее.

Затем вам будет предложено выбрать криптографический провайдер. Рекомендуется использовать Microsoft RSA SChannel Cryptographic Provider. Нажмите кнопку Далее для продолжения.

На следующем экране мастера введите имя и описание для сервера CA. Это информация позволит отличить его от других серверов в сети. Затем нажмите кнопку Далее.

В новом окне мастера выберите Самозаверяющий сертификат веб-сайта и нажмите кнопку Далее. На следующем экране выберите физическое расположение для файлов базы данных и журналов CA и нажмите кнопку Далее.

В окне с подтверждением настройки нажмите кнопку Установить, чтобы начать процесс установки центра сертификации.

После успешной установки центра сертификации компьютер будет перезагружен. По завершении перезагрузки можно будет приступить к настройке и использованию центра сертификации Windows Server 2012 R2.